jvm jar包的代码认证和签名(转载)

原文:java之jvm学习笔记七(jar包的代码认证和签名)

前言:

如果你循序渐进的看到这里,那么说明你的毅力提高了,jvm的很多东西都是比较抽像的,如果不找相对应的代码来辅助理解,其实很难有个比较形象的思维,

前面我努力的尝试通过将概念投射到代码的方式去讲解jvm的各个细节,希望你能够试着自己也去找到对应的代码段,然后试着读一读。一开始可能没有那么容易,

但是没有一件事情,一开始就是容易的。

代码认证与签名

终于到了这一节,这一节,其实相对于笔记二,笔记三和笔记四,是相对比较容易的,即使你对密码编码学一窍不通也不妨碍你学习,我们不会涉及到太多的实现,而主要从应用着手,

旨在浅显易懂,触类旁通。在下一节中,我们会来尝试做一次签名,前提是你看完这一节.class文件的校验器,记得它分为几趟不,四趟,

而jar包的代码签名认证和class检验的第一趟是有联系的。 class文件校验器的第一趟会对jar文件的结构,长度等进行校验,其中也包括对jar的签名和认证进行校验。

那么什么是jar包的签名和认证?

我们相关的class文件打包成了jar包之后,在传递这个jar的时候,如何防止jar不被他人暗中的修改呢?

方案一,可能你会想到对整个jar文件进行加密,这个思路是可行的,但是却显得比较笨拙,对每个jar文件都执行加密,需要的时候又要执行解密,不仅浪费时间,效率上也是不可取的。

方案二。对jar包的部分内容进行加密,这个思路好像效率高点,但是对哪一部分进行加密?如果没有加密的那一部分被修改了怎么确认?这又一个问题。

以上两种简单地解决方案虽然看起来简单但是实施起来都是有困难的,那么有没有好的方法?

有,在jar文件上hash摘要,什么是hash摘要,这里我不丢书包了,简单的说hash摘要就是有一个叫hash(String content)的哈希函数,当你传入内容的时候它都将返回一个独一无二个的

128的hash数值,这样无论传入的内容多大,hash摘要的长度是固定的。当然附加到jar文件的最后面时总体上并不会影响jar的结构和传输。

只要接收方也拥有这个hash函数,那么将jar的内容进行hash后的值再和附加在jar中的hash值做对比就可以知道jar的内容是否被修改过了,看起来好像完美了,

但是如果有意破坏的人把jar和hash都替换成具有破坏性ar文件以及由这个具有破坏性的jar文件进行hash运算的hash值,那么前面做的事情也就都没有意义了,于是聪明的人类想到了

对hash摘要运用私钥进行加密,这样只有加密方才能对hash值加密,而解密的那方运用公钥进行解密,而且它总是知道怎么解密的,我们把对hash摘要进行加密的过程称之为签名。

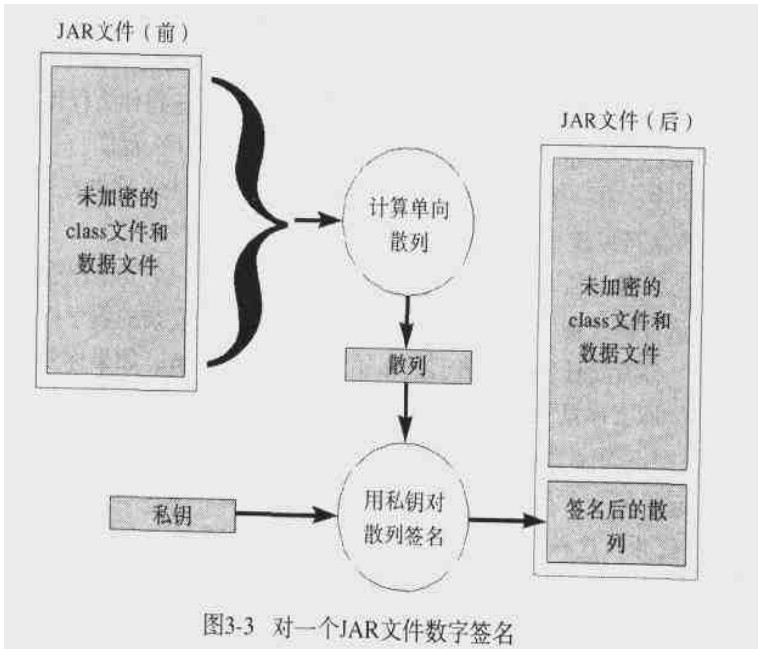

这就是jar包签名的大致过程好吧,上面引述了那么多,无非是想描述下面图3-3的过程,如果你看到这个图完全明白,那前面那段废话就直接跳过吧!

接下来还有一个概念需要你理解----认证

先不管什么是认证,先来了解一下密码学的一点小知识

前面我说过,看这篇文章是不需要你有密码学的知识的,是的,我骗你,至少基本的概念还是要理解过的。如果你完全不懂,不要慌,我举个简单的例子来帮你简单的理解一下一

两个基本的概念。

第一个概念对称加密,什么是对称加密?假设A想要说暗语,A想说5的时候就把5*3,然后把5*3的结果15告诉B,因为B知道A说暗语的规则,所以B就把15除以3,

知道A要告诉自己5,这就是对称加密。

第二个概念非对称加密,假设A要把一句话告诉B,A就把这句话放到一个有两个完全不同的锁(lock1,lock2)的箱子里,然后锁上,A有lock1的钥匙,把箱子交给B,

而B拥有lock2的钥匙,B通过打开lock2

也能看到箱子里的字条,这就是非对称加密。而A拥用的那把钥匙叫私要,B拥有的那把钥匙复制多份之后分给他们组员,就成了公钥。没有那么可怕对吧!

而在这里我应该负责任的告诉你,对于hash摘要的签名用的就是非对称加密! 回到我们的主题,什么是认证,当我们队hash摘要用私钥进行加密,

然后把公钥发给B和B组里的所有人的时候,如果中间传递的环节被人偷天换日的将公钥换掉了,这个时候,jar文件的签名的真实性又受到了威胁,怎么保证传递公钥的时候,

公钥的真实性,这就是我们提到的认证,我们如果把公钥交给一个公正的认证机构,

认证机构对你的公钥进行加密之后的序列号,我们就称为证书,需要公钥的人得到证书后向认证机构申请解密,这样安全性就好很多了。

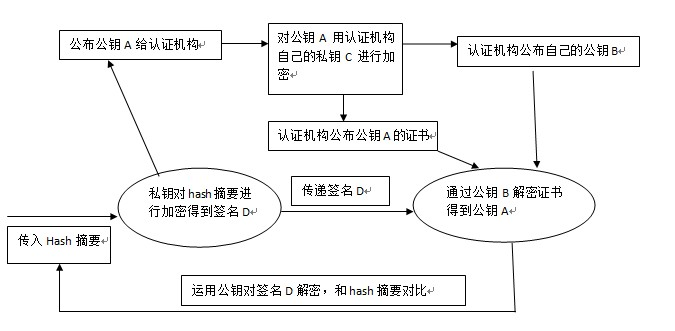

上面的一堆废话,其实也是为了描述下面这个图的整个过程,如果你一眼就看明白下面这个图,那就忽略上面的描述吧

下面让我们动手来实践一下对jar进行签名吧!

第一步,首先配置jdk的环境变量,如果你的电脑已经配置了,那直接跳过这一步

path=%JAVA_HOME%/bin

JAVA_HOME=C:/Java/jdk1.6.0_01

CLASSPATH=.;%JAVA_HOME%/lib/dt.jar;%JAVA_HOME%/lib/tools.jar

第二步,来写几个简单的类,简单的才是大家的。你完全可以直接copy我的代码,部分看不懂,忽略它,做实验而已,对那个jar文件签名不是签,这个例子的代码逻辑是后面才用到的,不用读

第一个类Doer

package com.yfq.test;

public abstract interface Doer {

void doYourThing();

}

第二个类

package com.yfq.test.friend;

import java.security.AccessController;

import java.security.PrivilegedAction;

import com.yfq.test.Doer;

public class Friend implements Doer{

private Doer next;

private boolean direct;

public Friend(Doer next,boolean direct){

this.next=next;

this.direct=direct;

}

@Override

public void doYourThing() {

System.out.println("Im a Friend");

if (direct) {

next.doYourThing();

} else {

AccessController.doPrivileged(new PrivilegedAction() {

@Override

public Object run() {

next.doYourThing();

return null;

}

});

}

}

}

第三个类

package com.yfq.test.stranger;

import java.security.AccessController;

import java.security.PrivilegedAction;

import com.yfq.test.Doer;

public class Stranger implements Doer {

private Doer next;

private boolean direct;

public Stranger(Doer next, boolean direct) {

this.next = next;

this.direct = direct;

}

@Override

public void doYourThing() {

System.out.println("Im a Stranger");

if (direct) {

next.doYourThing();

} else {

AccessController.doPrivileged(new PrivilegedAction() {

@Override

public Object run() {

next.doYourThing();

return null;

}

});

}

}

}

好了,编译一下,用强大的ecplise来编译,项目-右键-Build Project(工具是拿来用的,不要浪费这些强大的功能!)

第三步,打jar包,用ecplise就可以了就有导出jar包的功能,我还是那句老话,有工具不用,不是牛,是蠢。

步骤一,项目-右键-Export-java-JAR file-next

步骤二,展开目录清单-分别对com.yfq.tes.friend和com.yfq.test.stranger打包(friend.jar,stranger.jar),放到哪里就随便你了,只要你记得就好,我这里假设是放在d盘的根目录下

第四步,用java的keytool生成密钥对,用java的jarsigner做签名(记得我们说过对hash摘要的加密是非对称加密的吗?这里就需要两把不同的钥匙啦),一步步跟我来。

步骤一,cmd窗口,进入到存放friend.jar和stranger.jar的目录下,假设我的jar文件放在d盘下,直接输入盘符d:就可以了。

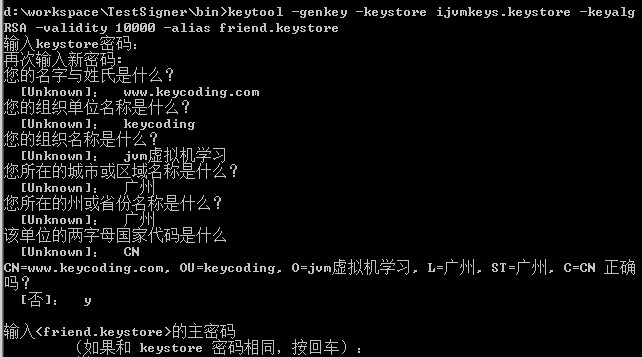

步骤二,在cmd窗口中输入keytool -genkey -keystore ijvmkeys.keystore -keyalg RSA -validity 10000 -alias friend.keystore

生成第一个密钥对,这个密钥对的别名是 friend.keystore,采用的加密算法为RSA,密钥对的过期时间是10000天,密钥对存储的文件名ijvmkeys.keystore,

而查看ijvmkeys.keystore的密码和friend.keystore密钥对的查看密码我们设置为123456

注意:这里在设置名字和姓氏的时候要特别的注意,不要随便的乱写,否则将导致后面的签名失败,一般我们写完网络域名的形式如:www.keycoding.com这样。

步骤三,在cmd窗口输入,keytool -genkey -keystore ijvmkeys.keystore -keyalg RSA -validity 10000 -alias stranger.keystore

按照步骤2的截图,一步一步输入吧,这个步骤是生成别名为stranger.keystore的密钥对。

好了密钥对生成结束,看看你的jar文件目录下有没有多出一个文件ijvmkeys.keystore,是滴,这里生成了一个用于存放密钥对的文件。

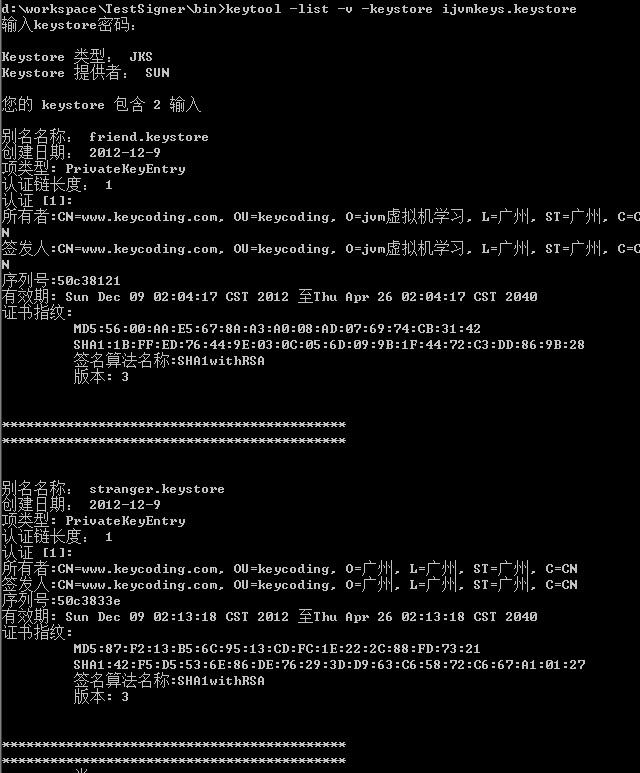

步骤四,查看生成的密钥文件,在cmd窗口输入keytool -list -v -keystore ijvmkeys.keystore

步骤五,对jar进行摘要并对hash摘要进行加密生成签名,放置到jar文件结构的尾部

在cmd窗口输入

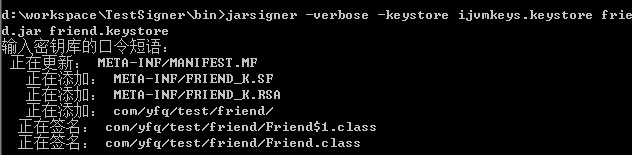

jarsigner -verbose -keystore ijvmkeys.keystore friend.jar friend.keystore

jarsigner -verbose -keystore ijvmkeys.keystore stranger.jar stranger.keystore

步骤六,右键frend.jar和stranger.jar用rar解压器看看它们在META-INF目录下是否生成了两个附加的文件

而关于这两个附加文件的用处,我这里也简单的说明一下,首先从名字上来讲他是八个字符,他默认取我们的密钥对的名字的前八个字符做名字而因为

我们的密钥对名字是friend.keystore所以生成的名字将点替换为下滑线。如果你想要自己指定名字在keytool后面加上-sigFile XXXX这个参数

另外FRIEND_K.SF这个文件我们简单的展开

Signature-Version: 1.0

SHA1-Digest-Manifest-Main-Attributes: QHukAYw2MtCop4vlrhjJDDro1fQ=

Created-By: 1.6.0_12 (Sun Microsystems Inc.)

SHA1-Digest-Manifest: YePdyFc1+FVdY1PIcj6WVuTJAFE=

Name: com/yfq/test/friend/Friend$1.class

SHA1-Digest: mj79V3+YKsRAzxGHpyFGhOdY4dU=

Name: com/yfq/test/friend/Friend.class

SHA1-Digest: tqPfF2lz4Ol8eJ3tQ2IBvvtduj0=

它包含了签名的版本,签名者,还有被签名的类名,以及这个类的hash摘要,第四行是整个本文件的摘要,用于jar包的校验

FRIEND_K.DSA 文件,SF 文件被签名且签名被放入 .DSA 文件。.DSA 文件还包含来自密钥仓库的证书或证书链(被编码到其中),它们鉴别与用于签名的私钥对应的公钥。

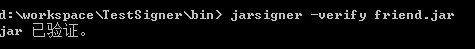

步骤七,校验jar包在cmd中输入jarsigner -verify friend.jar和jarsigner -verify stranger.jar

到这里jar签名的实验已经完毕!!!!!

查看上面步骤四截图,我们来验证一下在笔记七里说过的话。

1.我们说过hash摘要是一个128的值,对不对呢,看证书指纹那一行,md5:....

你数一数总共有几个十六进制数,32个,一个十六进制数用4个位可以表示完,那么总共是几位,32*4=128,但是后面还有一个sha1的,怎么回事他貌似不止128位,是滴,散列函数多种多样,

到底用那个散列函数,md5还是sha1这个就看你喜欢,而要使用哪个散列函数是可以指定的,keytool的参数-keyalg "DSA",这个参数就是用来指定用什么散列算法的,默认的就是DSA,

普通的128位散列数已经是安全的了。

2.在 笔记七中,记不记得最下面那个图,有一个认证机构会对解密签名(被加密的hash摘要)的公钥做认证(也就是加密公钥),并发布证书,我们这里没有认证机构,你有没有这个疑问?

keytool程序在生成密钥时,总是会生成一个自签名证书(自签名是指:如果附近没有认证机构,可以用私钥对公钥签名,生成一个自签名证书)

总结:

通过本章我们学习对一个jar进行签名,一个jar可以同时被多个机构或作者签名,看起来实验很复杂其实很简单。如果你还想了解更多关于jar包签名的知识,

本人在这里推荐一篇文章(http://blog.csdn.net/yangxt/article/details/1796965),本人自己在学习jar包签名的时候也从这篇文章中收益匪浅,希望它对你有帮助。

申明:以上文章部分描述有借用其他作者的总结,在此只做学习交流之用

浙公网安备 33010602011771号

浙公网安备 33010602011771号