Jenkins 权限控制 Role-based authorization stratrgy

安装Role-based authorization stratrgy这个插件的步骤忽略,

下面主要介绍如何使用。

管理员用户登录,在系统管理中

1)全局安全配置,授权策略选择“Role-Based Strategy“

2)返回系统管理,找到“Manage and Assign Roles”

详细介绍下角色管理吧,

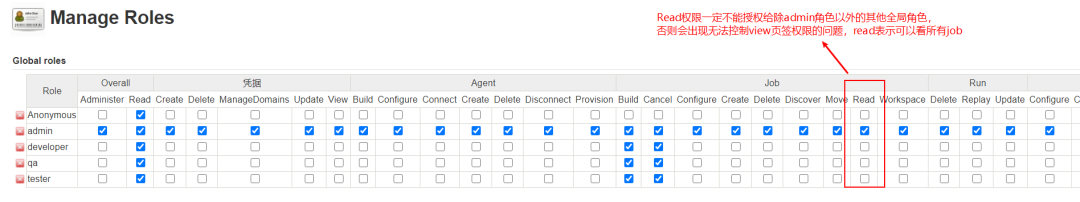

Global roles下不能给除管理员以外的其他角色授权read权限,否则用户能看到所有job,只是无法操作而已,这样就没办控制对应项目组的用户只能看自己项目的job,而且会出现一个用户展示很多job,体验不友好!

Global roles :除了admin角色外,其他角色都需要自己重新创建,这里可以创建开发,测试,qa等角色,然后分别给对应的角色授权 job的增删改等操作的权限。这里针对开发的话,暂时只分配job构建和取消构建的权限。这个是全局的角色权限,还可以针对不同的job再单独授权更细的权限 ,全局role的权限建议不要给太大,我一般只给其他角色分配第二列的Read权限。

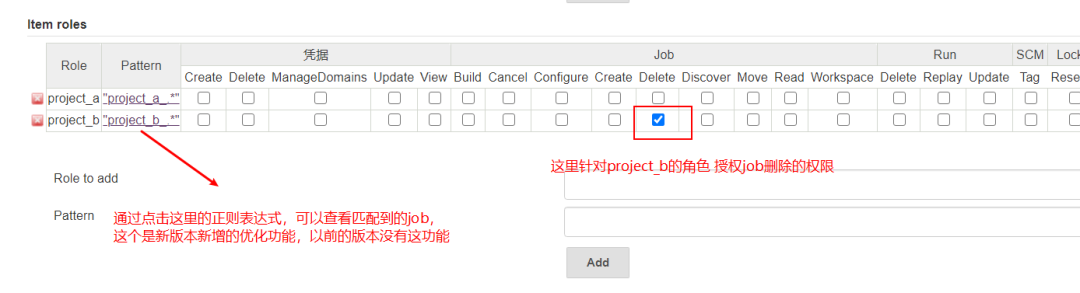

Item roles :为针对不同的job创建的角色

后面配置用户角色时,可以将用户的权限为 组合为Global roles + Item roles等多个角色的并集

Node roles:针对节点相关的权限控制 ,这个一般用的少

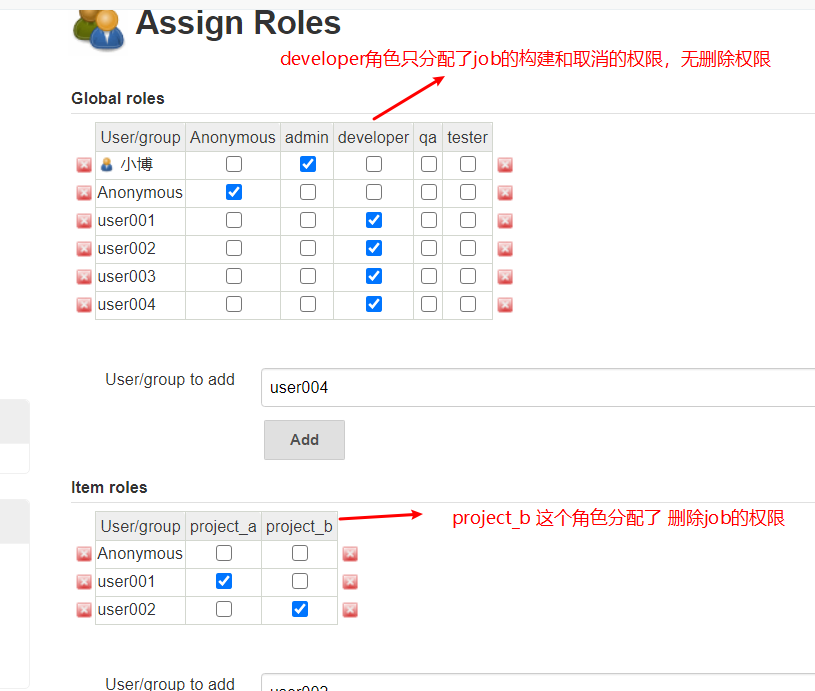

3)接下来分配角色

可以看到,给user001即分配了全局中的develop,还有project_a的角色,

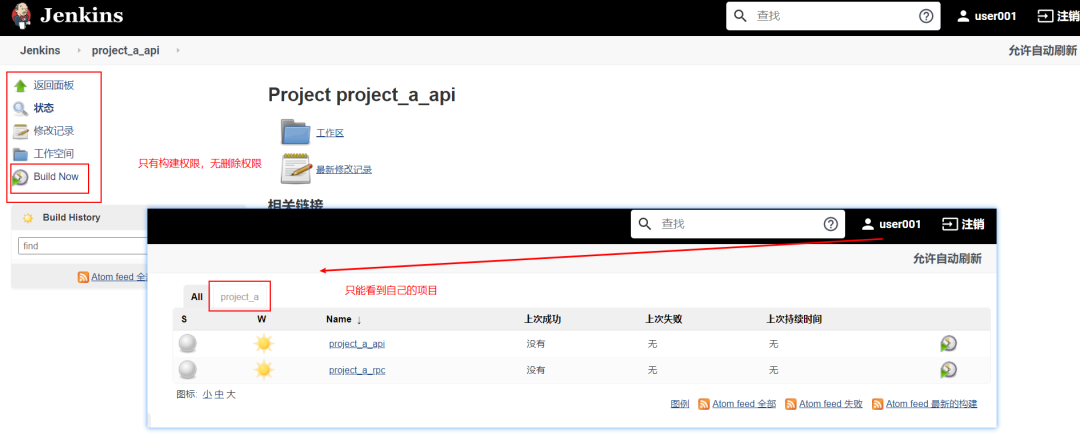

4)user001 登录后的效果如下:只能看project_a 项目相关的view和job,并且job是没有删除权限

user002能看到的效果类似。

本次插件的分享就到这了,谢谢您的观看。

这个过程中遇到什么疑问可以添加小编钉钉 talkloud,互相交流学习

浙公网安备 33010602011771号

浙公网安备 33010602011771号