1.样本概况

1.1应用程序信息

文件: C:\me\Panda\熊猫烧香.exe

大小: 30001 bytes

修改时间: 2007年1月17日, 12:18:40

MD5: 512301C535C88255C9A252FDF70B7A03

SHA1: CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

CRC32: E334747C

1.2分析环境及工具

系统环境:win7 32位

工具:OllyDebug,IDA Pro,火绒剑,PCHunter32,PEiD,exeinfope

1.3分析目标

分析病毒传播途径,具体行为,查杀措施

2.具体分析过程

2.1行为分析

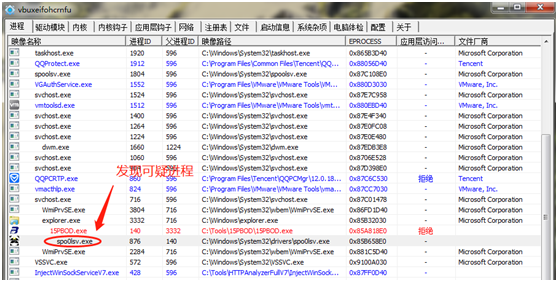

2.1.1使用PCHunter32查看可疑进程

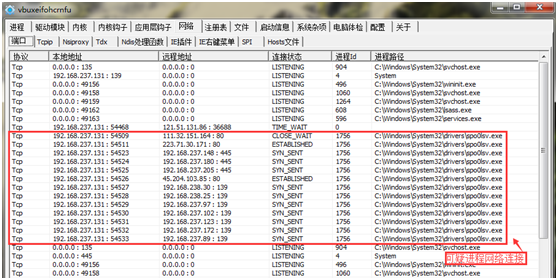

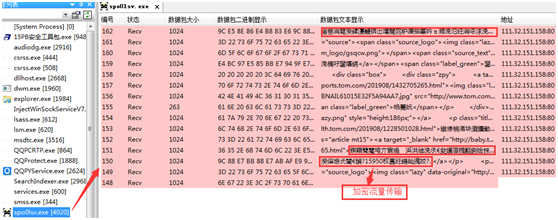

2.1.2使用WSExplorer查看可疑流量

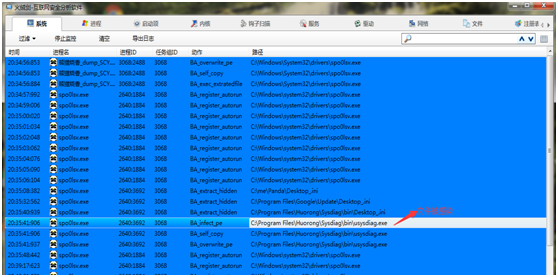

2.1.3使用火绒剑监控病毒运行

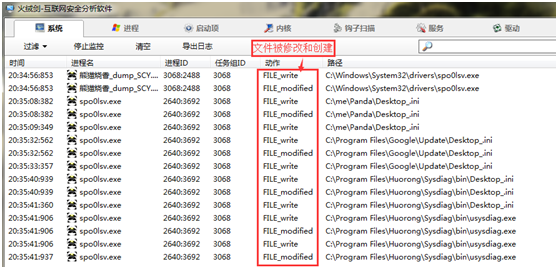

a.文件操作

有文件修改和创建的操作。

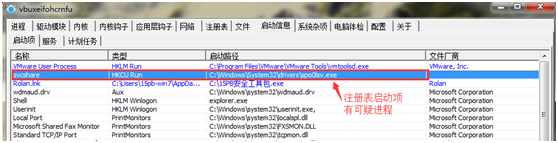

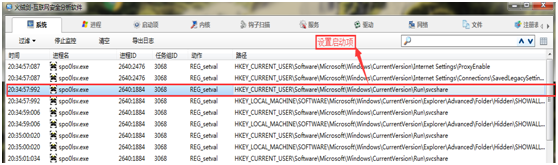

b.注册表,设置启动项

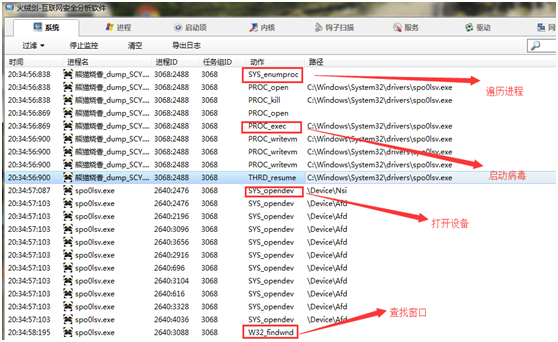

c.进程操作

敏感操作:遍历进程,打开设备,查找窗口。

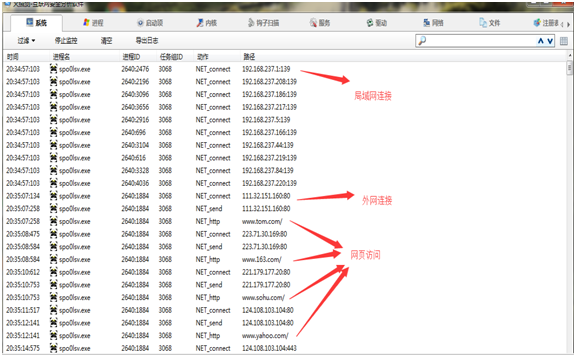

d.网络操作

有外网和局域网连接的行为,并有进行网页访问。

e.其他操作

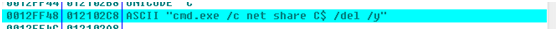

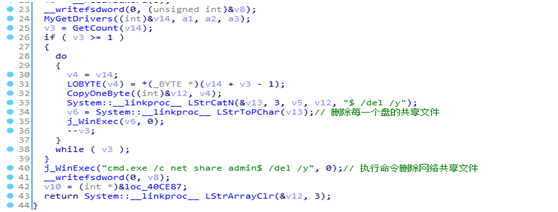

感染文件,改变图标,执行cmd命令删除共享文件

2.2详细分析

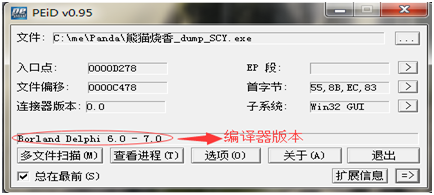

2.2.1壳

FSG压缩壳。

脱壳之后:编译器版本为Delphi 6.0-7.0

2.2.2病毒启动

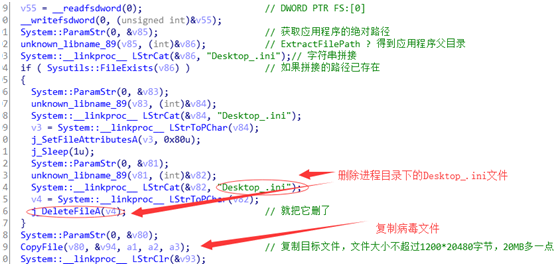

a.删除病毒运行当前进程目录下的Desktop_.ini文件,并复制进程文件(病毒原件或是感染文件)

b.如果运行进程是病毒原件,且路径不是C:windows\system32\drivers\spo0lsv.exe,则复制病毒exe到该系统路径下并运行,再将原进程结束。

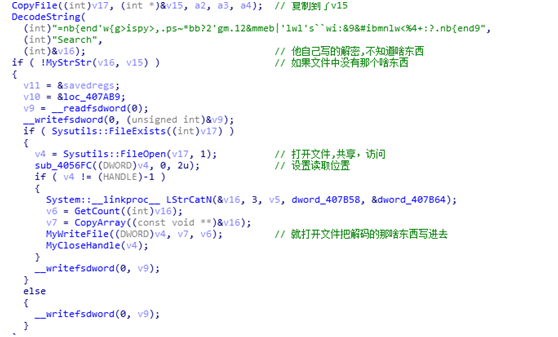

c.如果进程文件是被病毒感染的文件

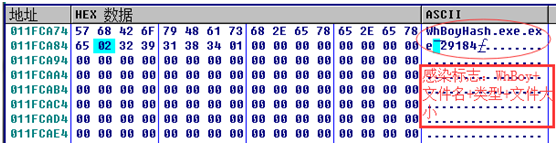

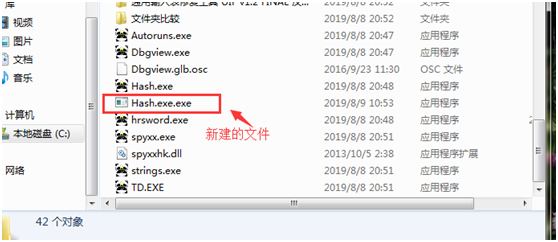

①将感染文件中的原文件抠出来放入一个新建的文件中(后缀 =.(原后缀名).exe)

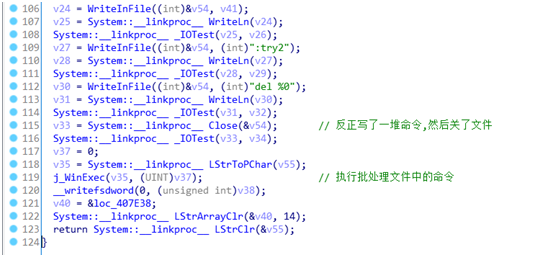

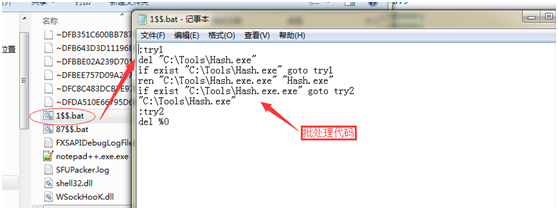

②在临时文件夹下面新建.bat文件,并运行,删除了被病毒感染了的文件,并运行未感染的exe。

2.2.3病毒感染

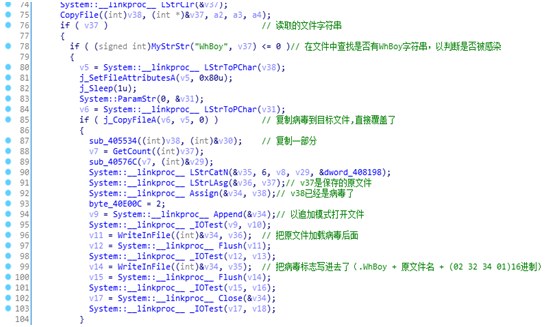

a.感染本地文件

①开线程,获取盘符

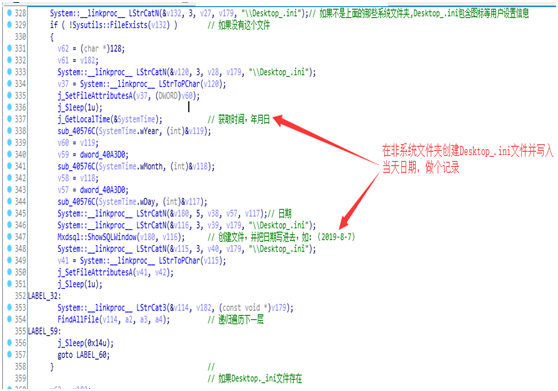

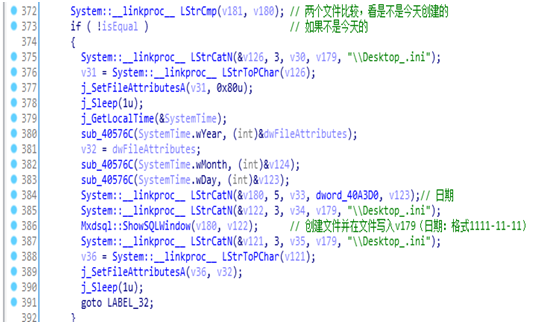

②遍历每个盘下文件并感染,系统文件不感染,在Desktop_.ini(不存在就创建)中写入最近程序感染日期

③根据文件后缀名不同,分别处理

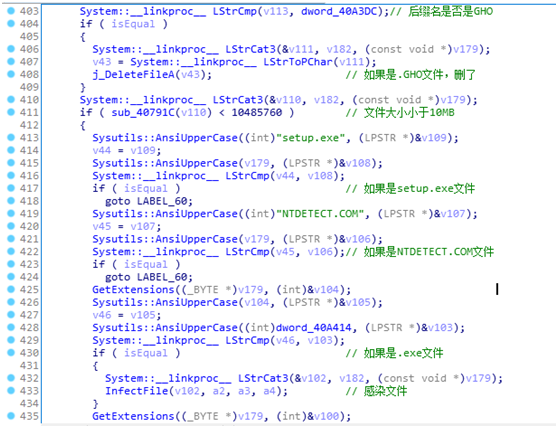

GHO文件删除,setup.exe与NTDETECT.COM不做处理

④根据文件后缀名做处理,仅对未感染文件处理

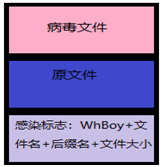

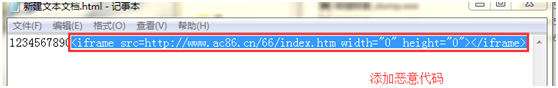

1.后缀名为:exe,src,pif,com,在原文件前加上病毒代码,在原文件后加感染标志

2.后缀名为:htm,html,asp,jsp,php,aspx,在文件后加下面红色框框里面的代码

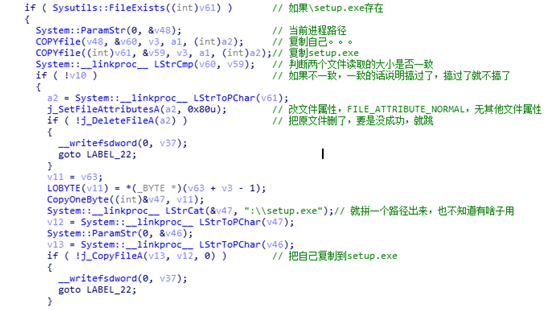

b. U盘、光驱感染

①把文件下的setup.exe(没有就建一个)掏空再把病毒自己复制进去,相当于病毒复制过去改了个名字。

②修改autorun.inf(没有就建一个),在里面加入自启动setup.exe的代码,当插入U盘或光盘就会自动启动病毒。

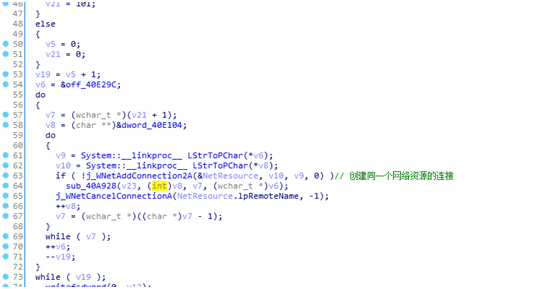

c.局域网传播

开了十个线程,尝试利用IPC$漏洞进行远程计算机资源共享,先尝试139端口,不行就再试455端口,如果能成功连接,病毒就会创建共享连接

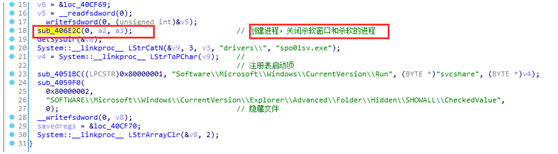

2.2.4病毒自我保护

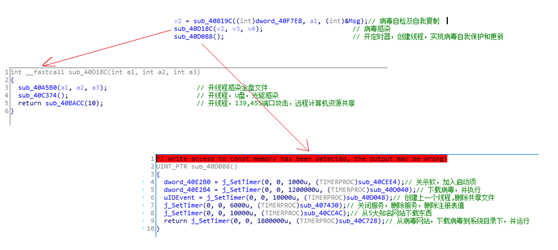

a.使用定时器,每隔1s创建线程,关闭杀毒软件,修改注册表启动项,隐藏文件

①提升管理员权限

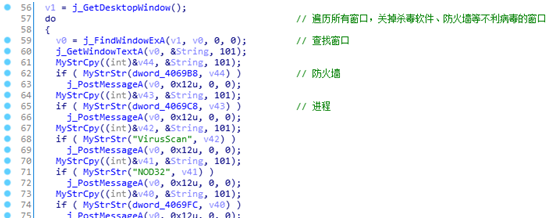

②找杀毒软件桌面窗口,关掉

③遍历状态栏窗口,关闭特定杀毒软件,尤其对IceSword特别处理

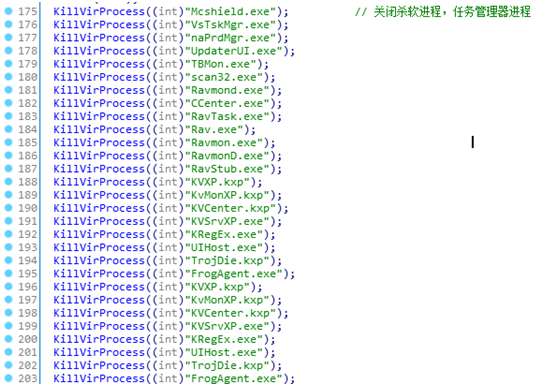

④遍历进程,结束杀毒软件,任务管理器进程

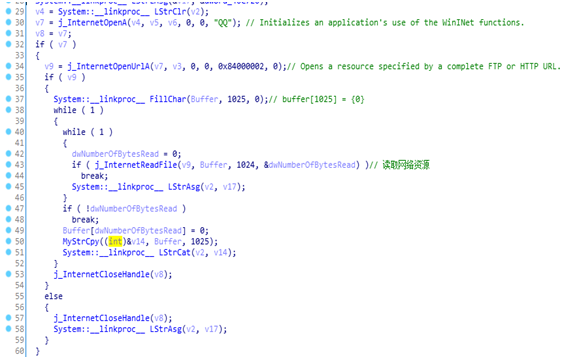

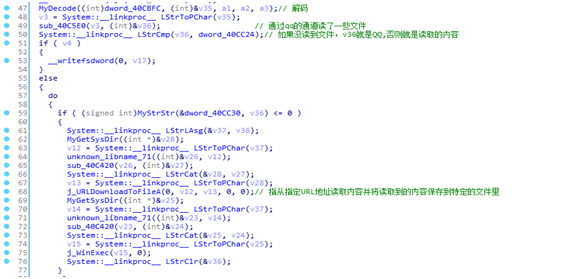

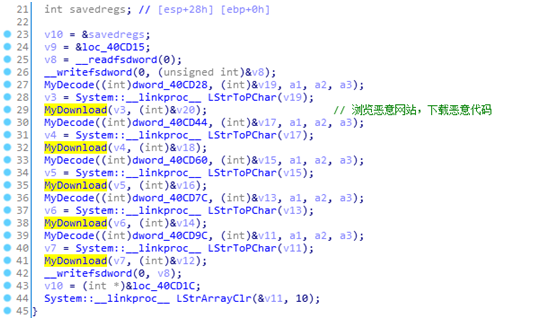

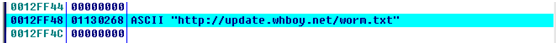

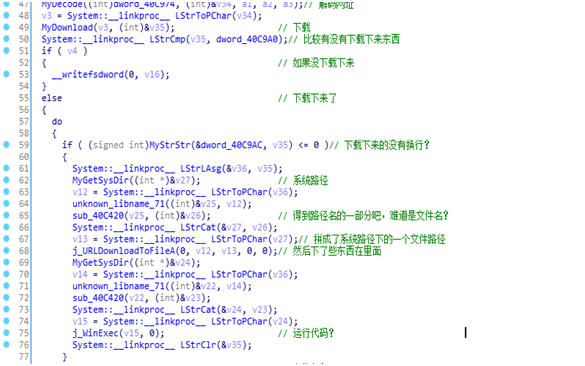

b.开定时器,每二十分钟创建线程,访问网站,下载恶意代码并运行

c.开定时器,每10s创建两个线程,其中一个是b的线程,另一个删除默认共享文件和删除隐藏共享文件。

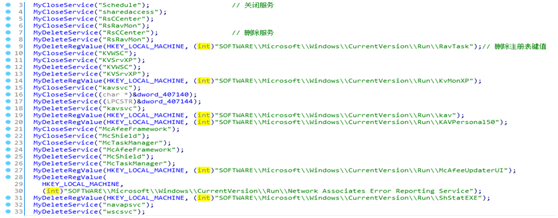

d.开定时器,每6s创建一个线程,关闭服务,删除服务,删除注册表启动项

e.开定时器,每10s创建一个进程,浏览5大知名网站,估计是赚流量费用或点击率的

网站:www.tom.com, www.163.com, www.souhu.com, www.yahoo.com, www.google.com

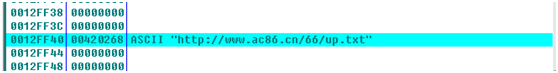

f.开定时器,每30分钟,创建线程,从下面网站下东西到系统目录下,并运行,我猜是下的病毒原件,但是我没有证据,因为网站没了,毕竟都是十几年前的东西了。

2.3总结

三个主函数所引出的所有分支构成了病毒的所有行为。

总结:

1.被感染文件图标变为黑白色,表现为一只熊猫举着三根香烟的模样。

2.运行病毒,将自我复制到系统目录下。

3.如果运行被感染文件,将拷贝出原文件,并用批处理删除感染文件,并运行原文件。

4.全盘感染文件,对exe,com,pif,src文件进行寄生,对html,asp,php,jsp,aspx等文件,在末尾添加恶意网站路径。

5.感染U盘、光盘,可通过U盘、光盘传播。

6.进行139,455端口攻击,开启远程计算机资源共享,局域网传播。

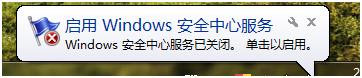

7.关闭所有杀毒软件和任务管理器窗口和进程,并将病毒自身加入启动项。

8.关闭或删除杀毒软件的服务,并删除启动项

9.从病毒网站下载或更新病毒。

10.浏览网站,赚点击率或流量。

3.解决方案

1.删除C:\Windows\System32\drivers\spo0lsv.exe文件。

2.删除病毒启动项Software\\Microsoft\\Windows\\CurrentVersion\\Run下的svcshare键

3.删除每个盘根目录下生成的autorun.inf和setup.exe文件。

4.写专杀工具。