Vulnhub靶场presidential1靶场

vmware中配置桥接模式,自动获取外网卡同网段ip地址

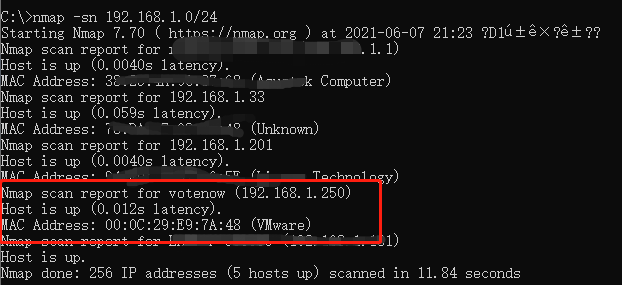

用nmap扫描同网段设备ip,发现192.168.1.250

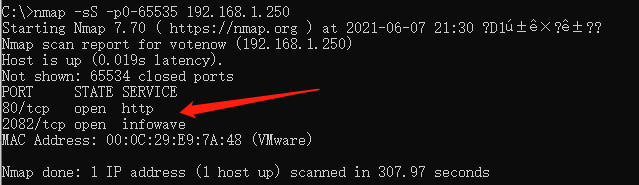

继续用nmap扫描端口,一开始用-sV参数没找到,换成-sS后发现80和2082端口

nmap -sS -p0-65535 192.168.1.250

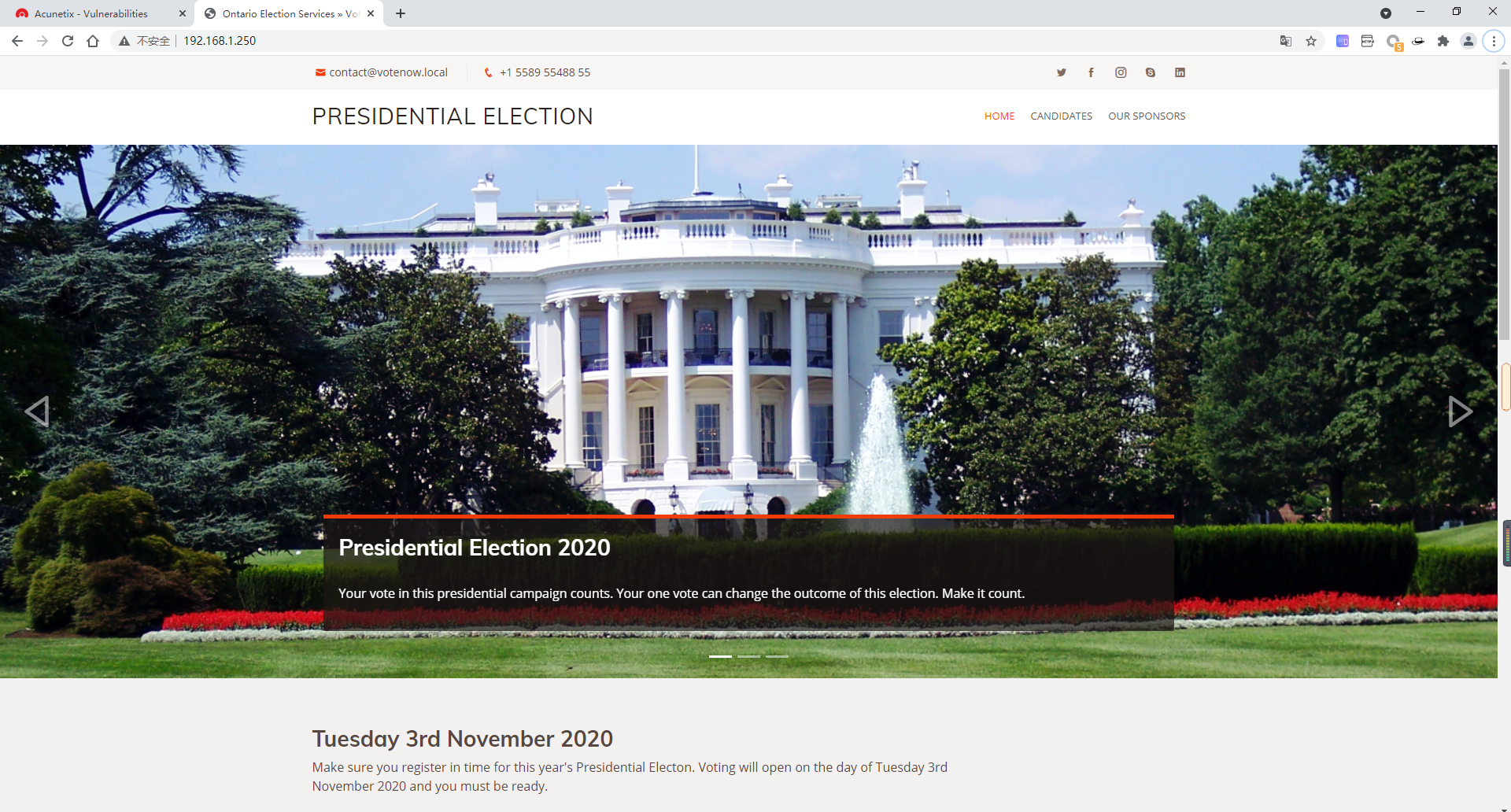

访问web看看

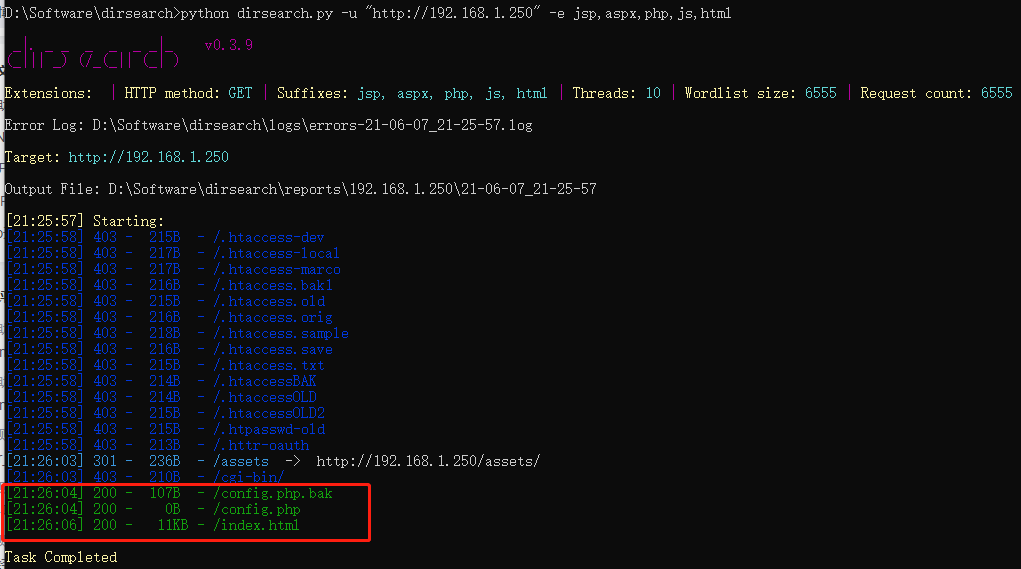

用dirsearch爆下子目录看看

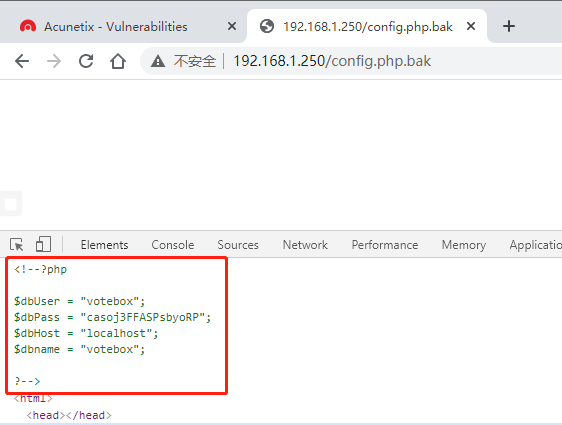

只有/config.php.bak有点价值的信息,貌似是数据库口令

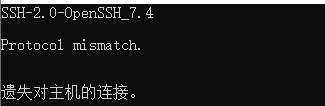

这里顺便看下2082端口是啥,telnet后发现是ssh服务

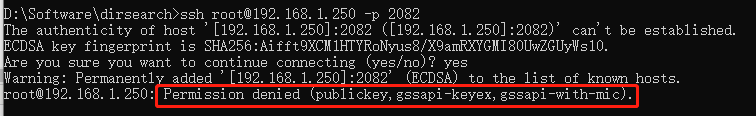

用ssh工具连接看看

关闭password登录方式只能用证书登录了,也就没法爆破口令了 (Permission denied (publickey,gssapi-keyex,gssapi-with-mic) 解决方法_albertjone的博客-CSDN博客 )

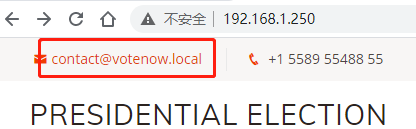

这里发现首页顶部有邮箱号contact@votenow.local

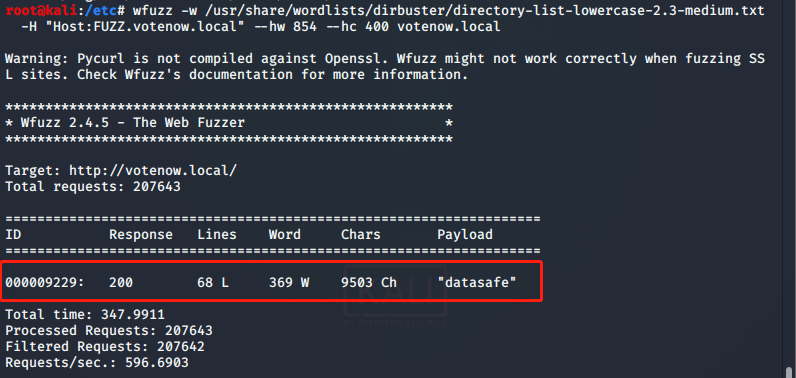

修改hosts指向,用wfuzz爆破下子域名看看

本地修改hosts指向

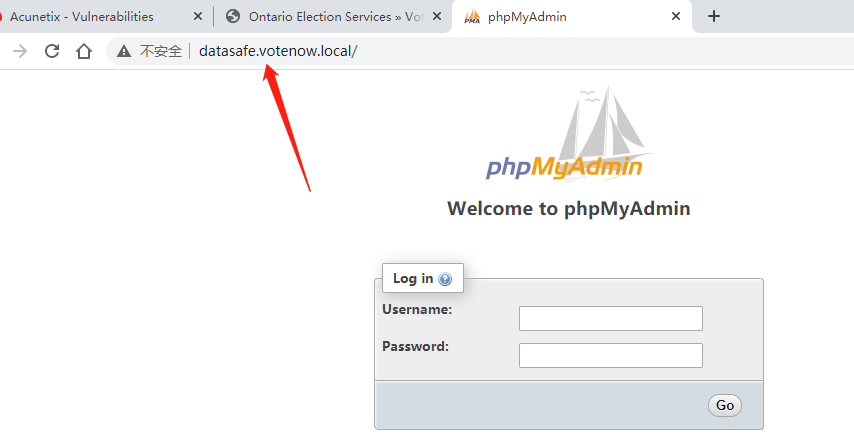

访问http://datasafe.votenow.local/是这样的,一个phpmyadmin管理界面

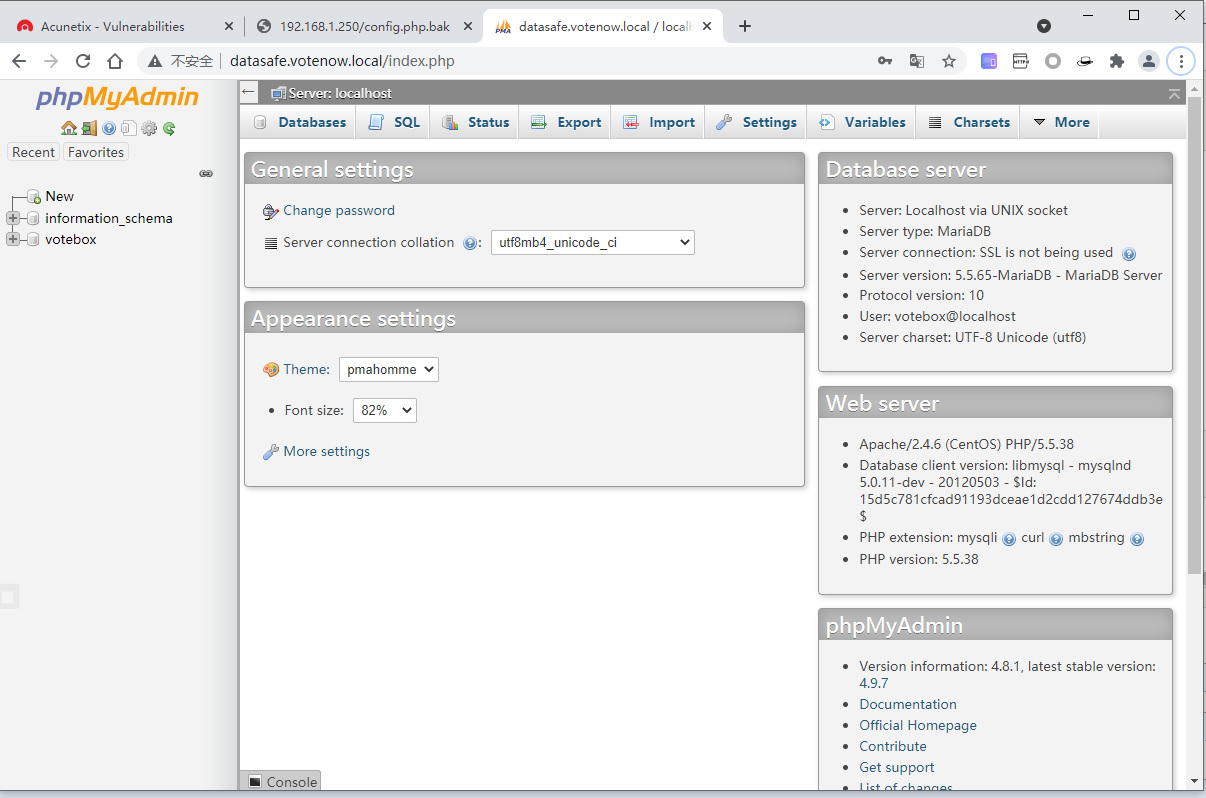

用之前发现的数据库口令登录看看

$dbUser = "votebox"; $dbPass = "casoj3FFASPsbyoRP";

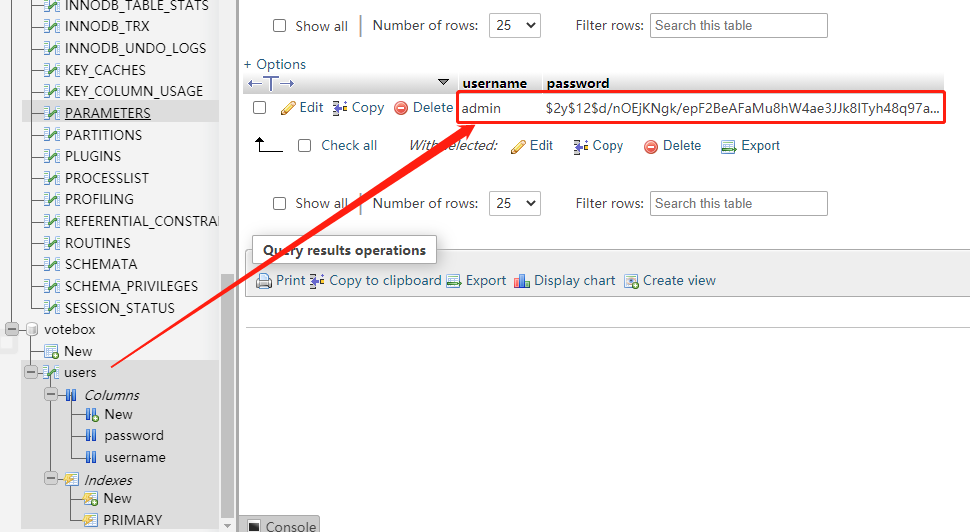

只有一个users表,里面有admin和一个加密后的口令字段

未完待续。。。。。

MU5735 R.I.P

浙公网安备 33010602011771号

浙公网安备 33010602011771号