封神台靶场练习(2)

1.目标靶场

认真读题,这题是是一个题的延申!

2.详细步骤

首先,利用上题中的cookie值,登录后台管理页面,cookie : ASPSESSIONIDSSCARTAB=ALOOKMECDIIOLPAMAEJDAMGF; flag=zkz{xsser-g00d},ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC,可以通过burp进行修改cookie值,也可以在F12下,在appliaction下添加一个cookie,然后刷新就可以进行管理页面了!

其次,要getshell,就需要有上传文件的点,于是就寻找可以上传文件的点,文件上传漏洞、文件包含漏洞。

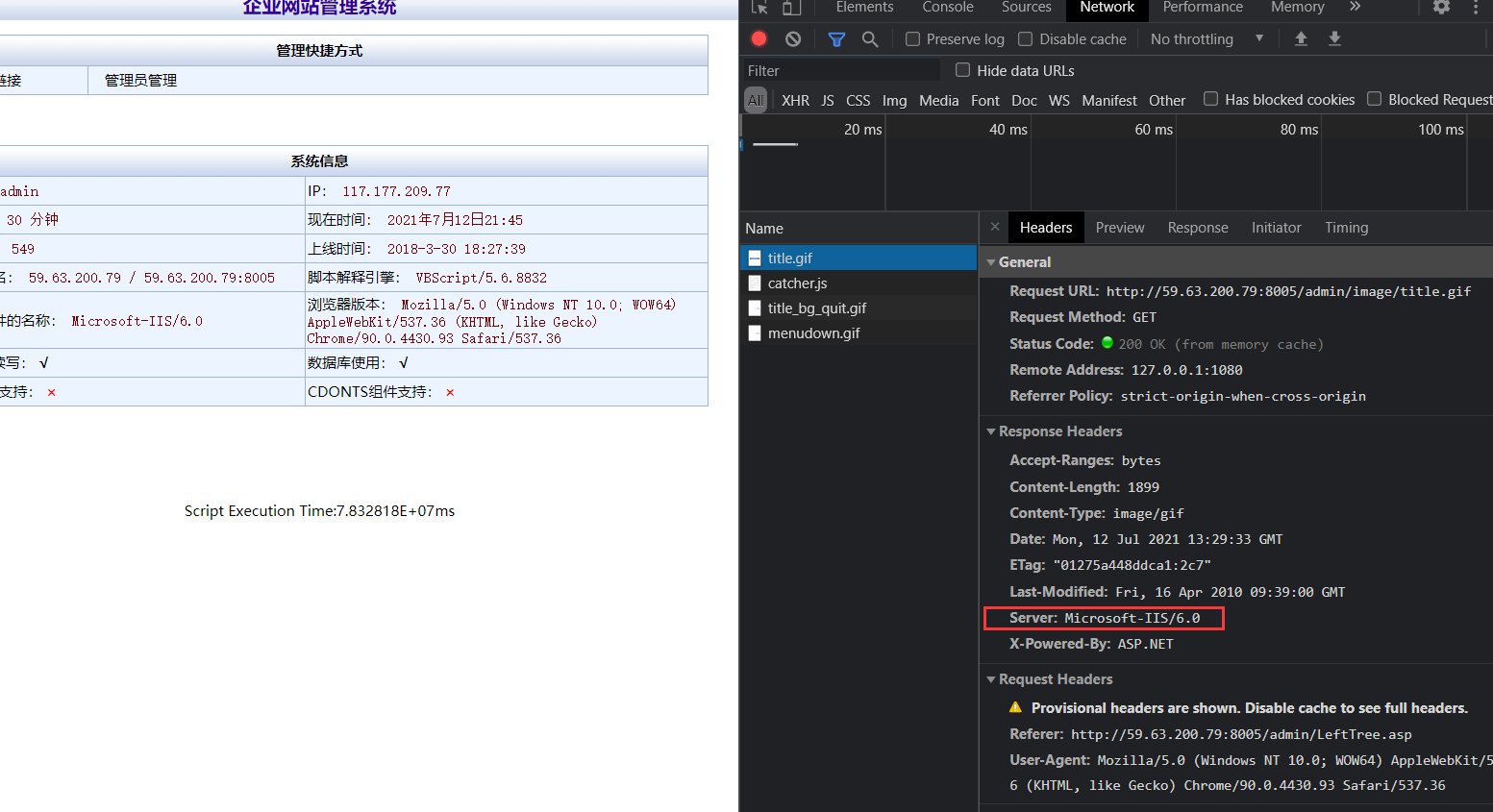

第三,得到一个站点,先F12看看,结果还是有惊喜的,该网站的中间件是IIS6.0的,这个版本是存在解析漏洞的。

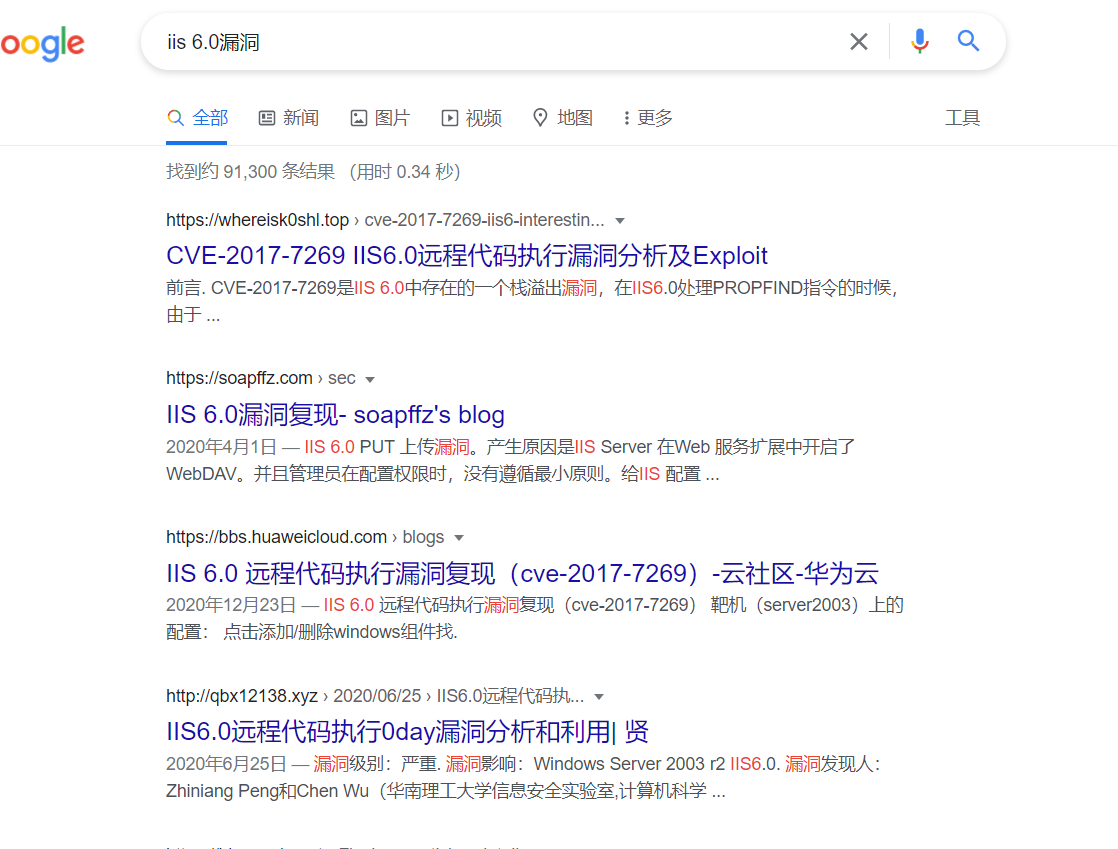

当我们遇到一些中间件时,是可以直接在网上搜索的,借鉴别人的来实现自己的目的。

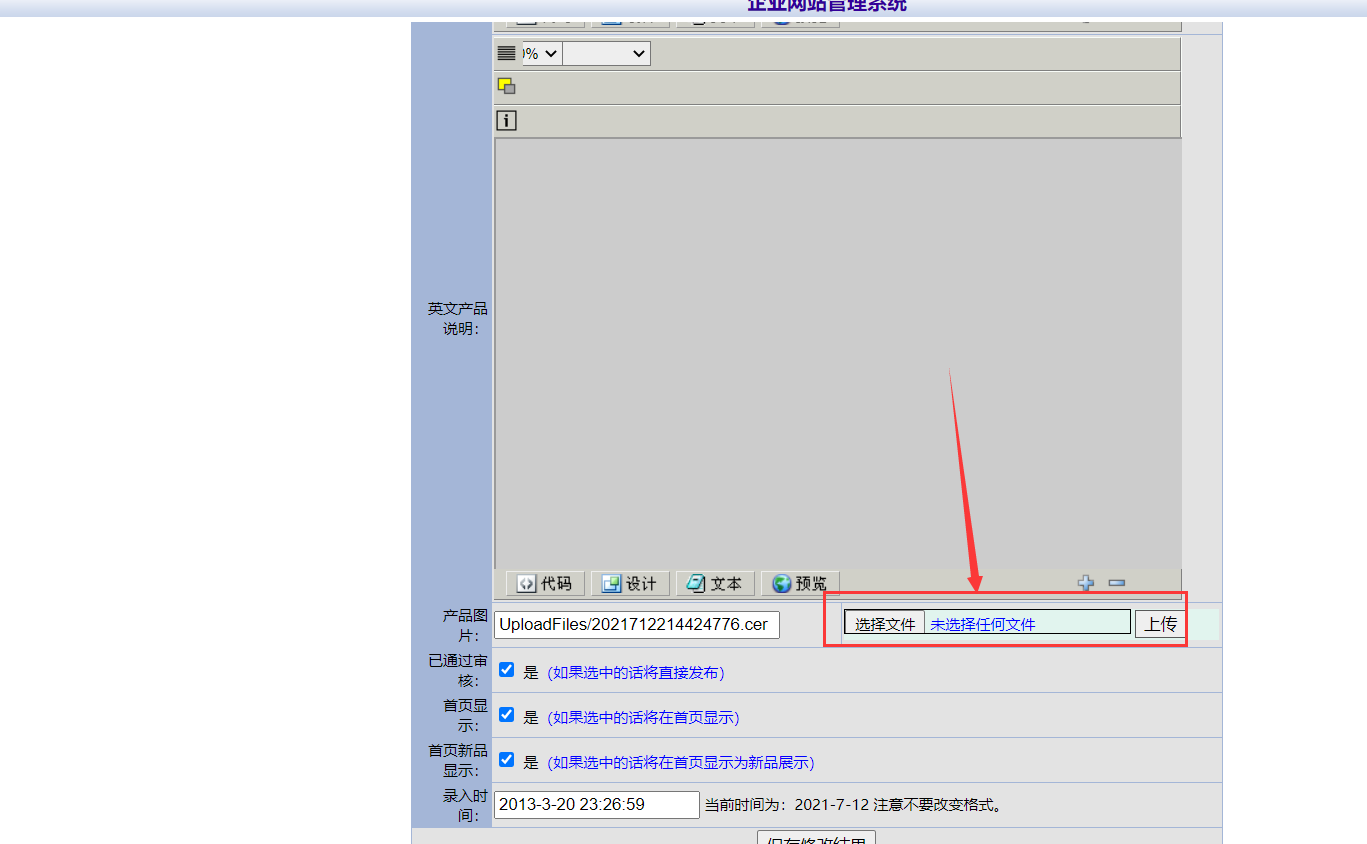

从图中,已经找到了上传的地方,直接上传一句话木马就可以了,注意的是,这个网站是ASP网站,所以在写小马的时候,脚本类型选择 ASP脚本。

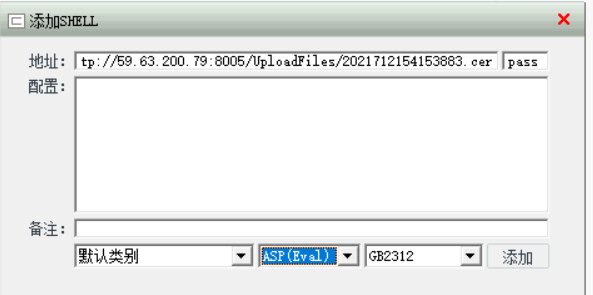

由于我已经上传了,就不再重复上传了,注意IIS 6.0 可以把 .cer 文件解析为asp文件,直接来看效果吧!

找到上传路径,直接访问!

可以看到,这个文件已经被解析出来了,只是有点乱码而已,现在我们用菜刀连接就可以了。

在连接之后,我们是没有权限读取C盘的flag文件的,于是转到了D盘,就可以看到了!

得到flag之后,就可以了!

3.总结与思考

在后门连接成功之后,可以进行文件的写入操作,无法进行删除的操作,为什么我读取不了C盘的数据,又应该怎样提权呢?

欢迎一起交流。

浙公网安备 33010602011771号

浙公网安备 33010602011771号