20232314 2025-2026-1 《网络与系统攻防技术》实验七实验报告

一、实验内容

(1)简单应用SET工具建立冒名网站。

(2)ettercap DNS spoof。

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验过程

(1)简单应用SET工具建立冒名网站。

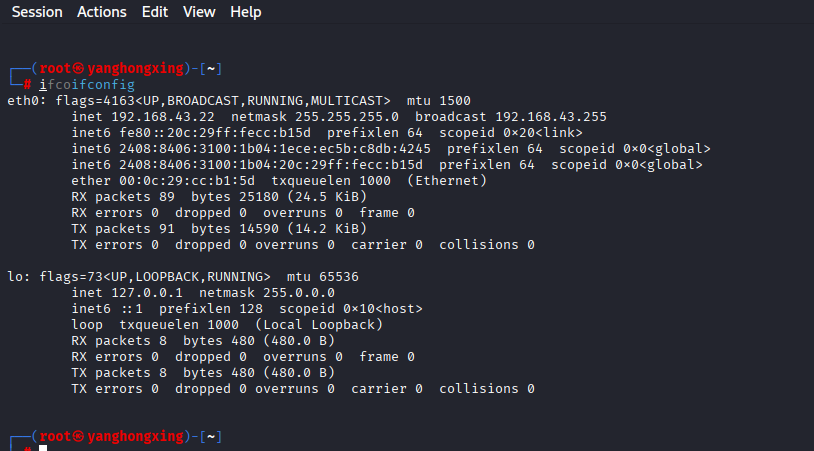

- 查看虚拟机ip。

![cdc3186f627c396d9f675ecf6e3fe27]()

- root账户下setoolkit命令启动SET工具。

- 依次选取Social-Engineering Attacks(社会工程学攻击)->Website Attack Vectors(网站攻击向量)->Credential Harvester Attack Method(凭证收集攻击方法)->Site Cloner(网站克隆)。选取时只输入编号即可。

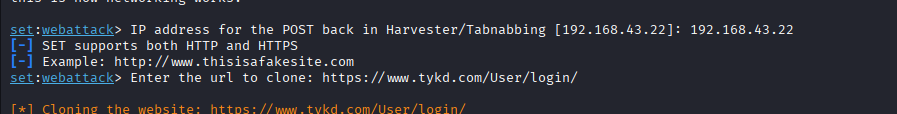

- 按照提示填写监听地址和被伪造的网站地址。

![c868f72f2e64342b96fdfaa611d08ee]()

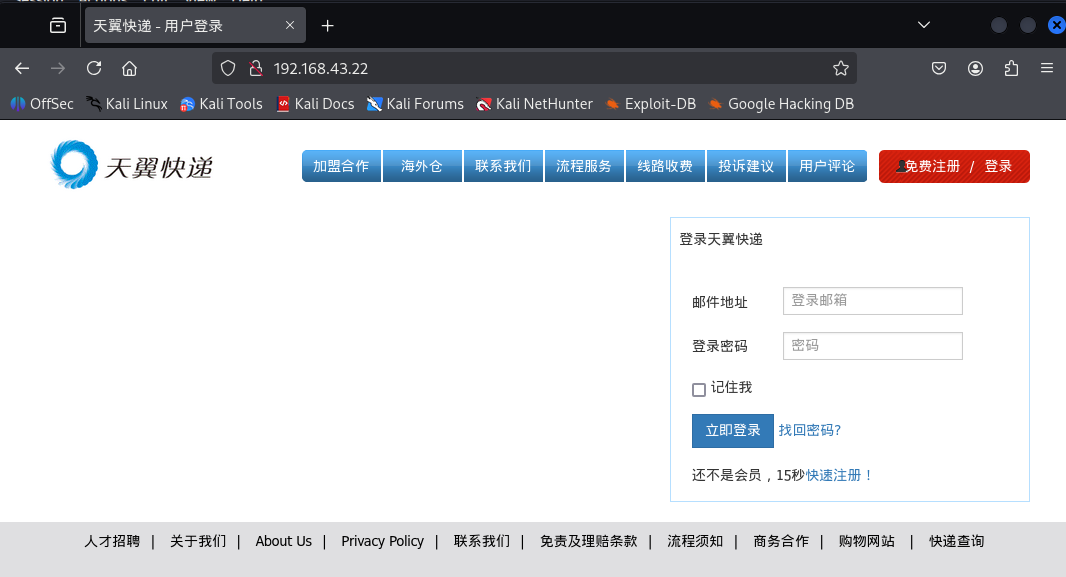

- 在虚拟机中访问监听地址

![30a00d4fe2ab02356261f68d3202748]()

进入了克隆网站。

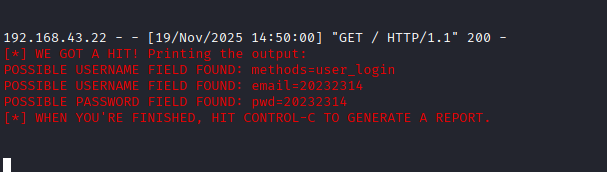

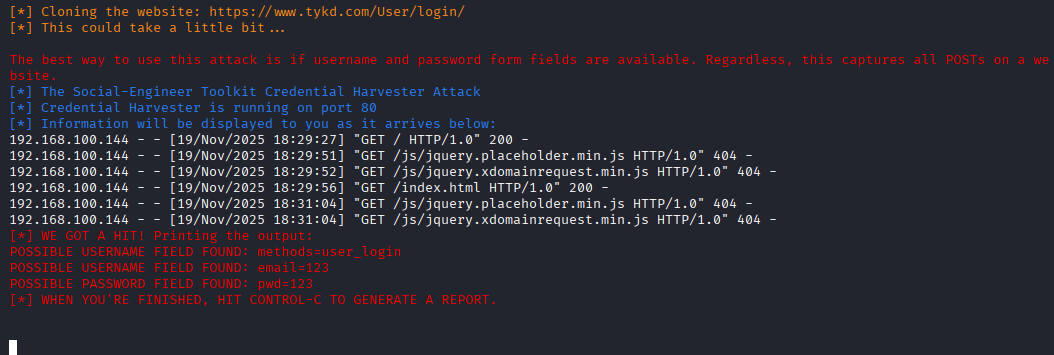

- 随便输入邮箱地址的登录密码,回到终端监听输入的信息。

![deba6e068196bd8f0723ffd086588f3]()

监听到了先前输入的邮箱和密码。

(2)ettercap DNS spoof。

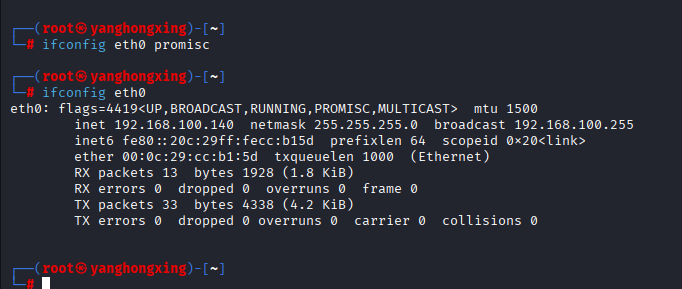

- 使用命令ifconfig eth0 promisc将网卡设置为混杂模式,并使用ifconfig eth0查看网卡信息。

![cdd6b65ed2386561bd8307cf20bd549]()

出现了PROMISC,说明设置成功。

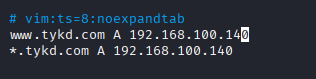

- 输入vi /etc/ettercap/etter.dns编辑定义虚假DNS记录的etter.dns文件。

- 添加记录将具体域名及其子域名解析到虚拟机ip中。

![1690d4926bdbc0574a40fcfc7e59b16]()

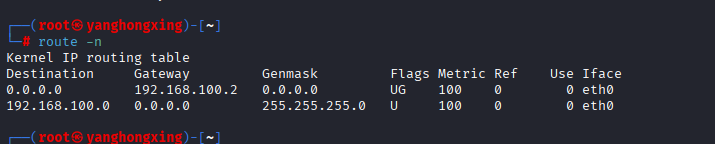

- 使用route -n命令查看网关的IP地址。

![19f9b8b825158883aaaa86886aa5bbf]()

网关的ip为192.168.100.2。

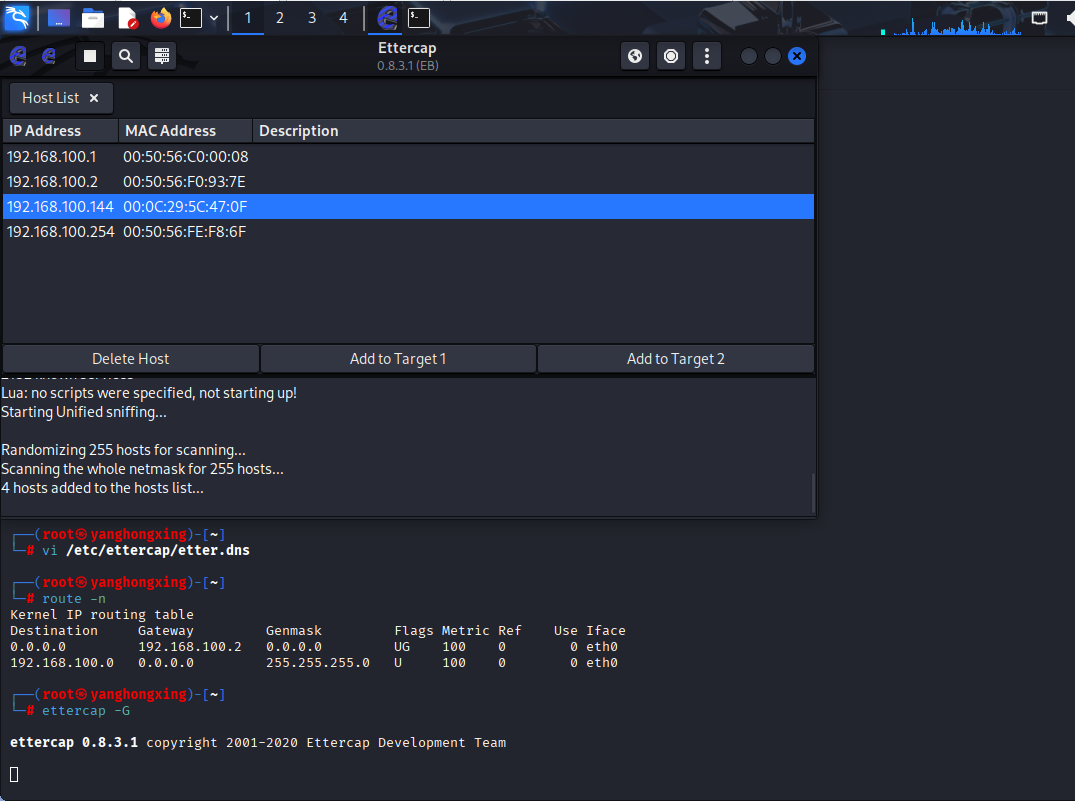

- 使用ettercap -G命令打开Ettercap工具的图形化界面,做如下配置后点击√进入。

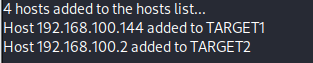

- 点击左上角的放大镜图标,扫描存活主机。再点击旁边的hosts list,查看存活主机IP并将其作为靶机。

![c240840d9969f9127928734464fd013]()

- 将靶机IP加入到Target 1中,将网关加入到Target 2中。

![3a039a53a4892e13591922f58a91cc2]()

-

点击地球图标,依次选择ARP Poisoning(ARP 欺骗)->Sniff remote connections(嗅探远程连接)。

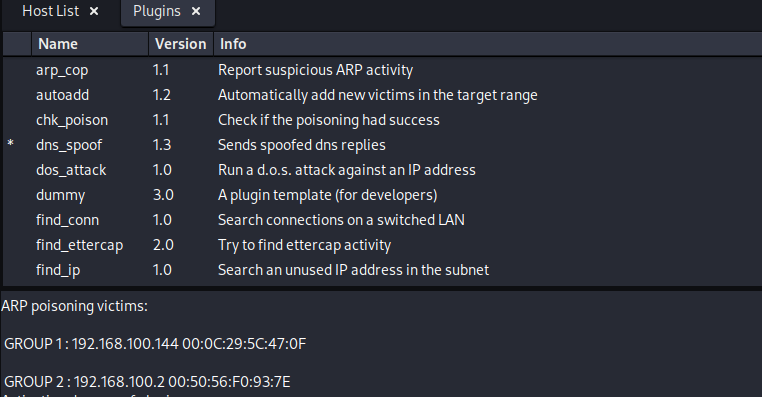

- 点击三竖点图标,依次选择Plugins->Manage plugins->dns_spoof。

![931cd6f5eb84b8c1d7aa15c32841509]()

当看到Activating dns_spoof plugin时说明DNS欺骗成功启动。

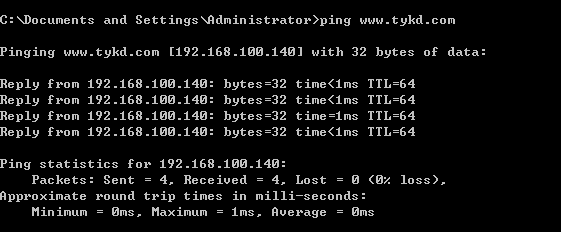

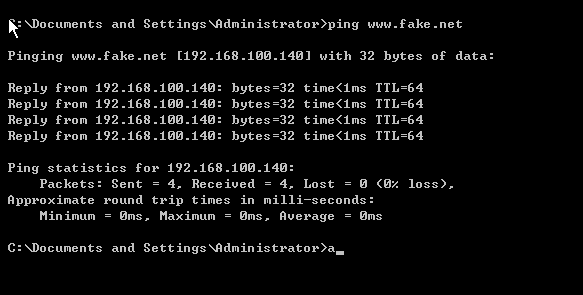

- 使用靶机ping域名。

![432e50514a018a7358e67101cb152a7]()

IP地址为攻击机的IP地址。

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 重复第一部分,使用SET搭建冒名网站。

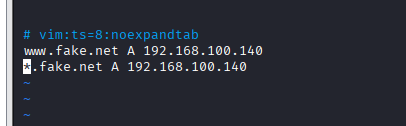

- 修改定义虚假DNS记录的etter.dns文件。

![96af8001b6b1c3c419cf7007ad4eece]()

- 重复第二部分进行DNS欺骗。

- 使用靶机ping设置的网站域名。

![cfc6642486f5c25a0744f82c973e1c9]()

IP为攻击机IP。

- 靶机访问www.fake.net并在其中输入邮件地址和登录密码。

![2e795161845b880b18811b9c16f78dc]()

同样监听到了输入的邮箱和密码。

(4)防范措施。

- 避免误入恶意访问通道

- 不点开短信、邮件、私信中的可疑链接。

- 公共WiFi不登录网银、支付平台或输入隐私信息。

- 禁用设备 “自动连接WiFi” 功能,不连接无密码、名称模糊的陌生网络,防止接入钓鱼热点。

- 快速识别克隆与欺骗陷阱

- 严格核查域名细节。

- 确认安全连接标识。

- 核对网站核心特征。

- 从技术层面防范欺骗

- 终端部署正规杀毒软件、防火墙,开启实时防护;浏览器安装钓鱼网站检测插件,自动拦截恶意站点。

- 及时修复操作系统、浏览器、APP 的安全漏洞,关闭浏览器 “自动跳转”“弹窗允许” 等危险设置,减少被攻击风险。

三、问题及解决方案

无。

四、学习感悟

通过本次实验,我对网络欺诈的原理有了深刻的理解同时也认识到网络欺诈对受害者造成的严重危害。本次实验使用的两种网络欺诈方式更让我认识到网络诈骗的隐蔽性,有一些克隆网站和原本网站并没有多少区别,有一些不明链接会让我们无意识的掉入网络欺诈的陷阱。在现实生活中,一定要加强网络欺诈的防范,保护好自己的信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号