CTFshow实战(1到10题)

目录

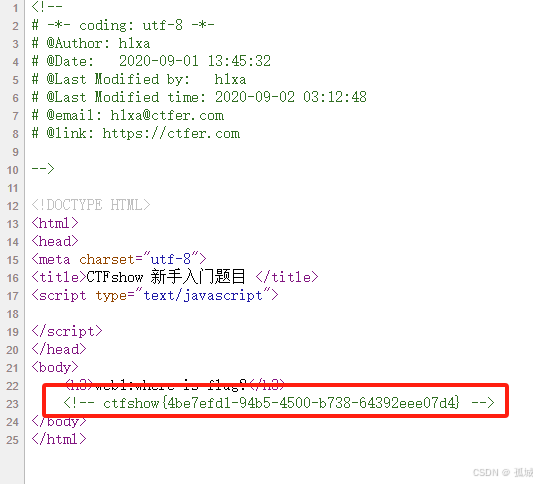

一.源码泄露:

他给了怎么一个网站

那么他提示了我们是关于源码泄露那我们就去查看一下这个页面的源码:

ctrl+U:查看页面源码

在上面的源码中我们就找到了他隐藏的Fiag

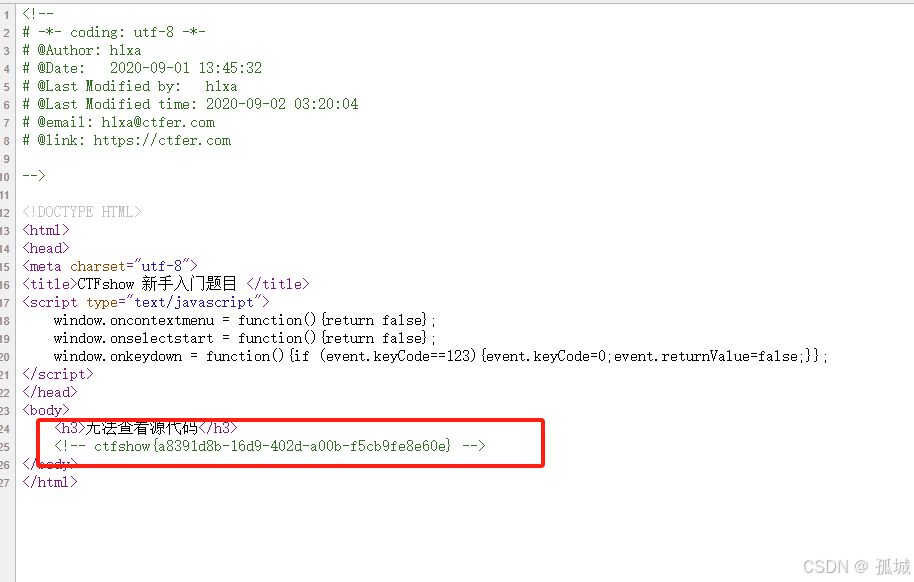

二.前台JS绕过:

这个和前一个一样的操作(查看源码)

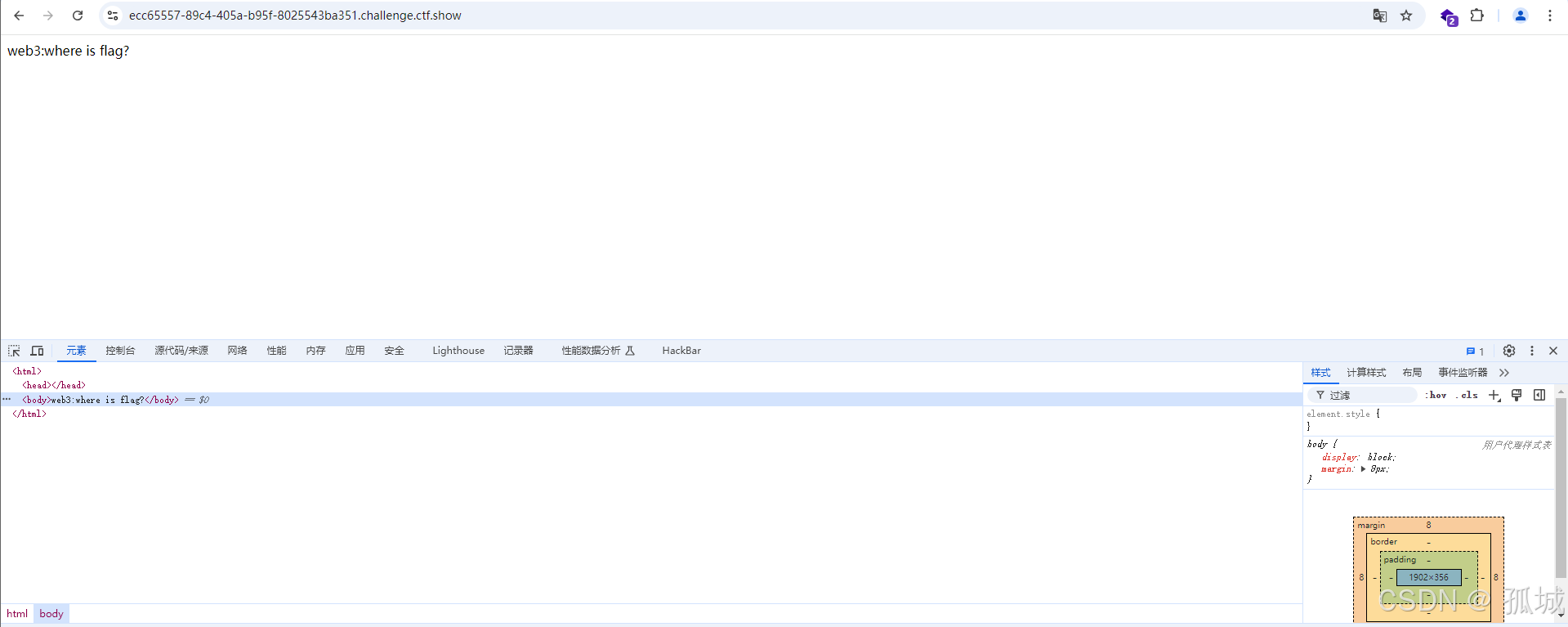

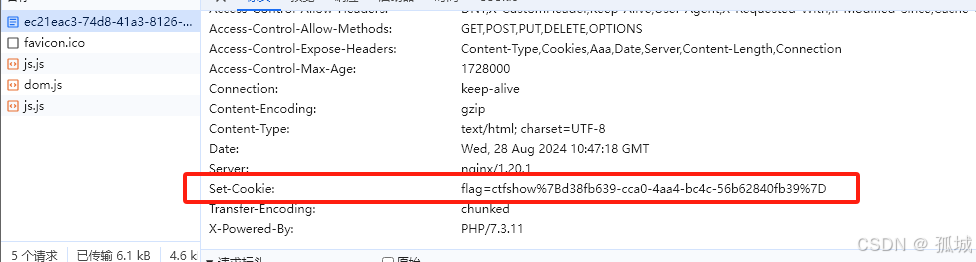

三.协议头信息泄露:

他竟然告诉我是我们协议头泄露那么咱们就使用burpsuite或者浏览器自带的工具进行抓包

在这里我使用的是谷歌浏览器自带的一个抓包工具:

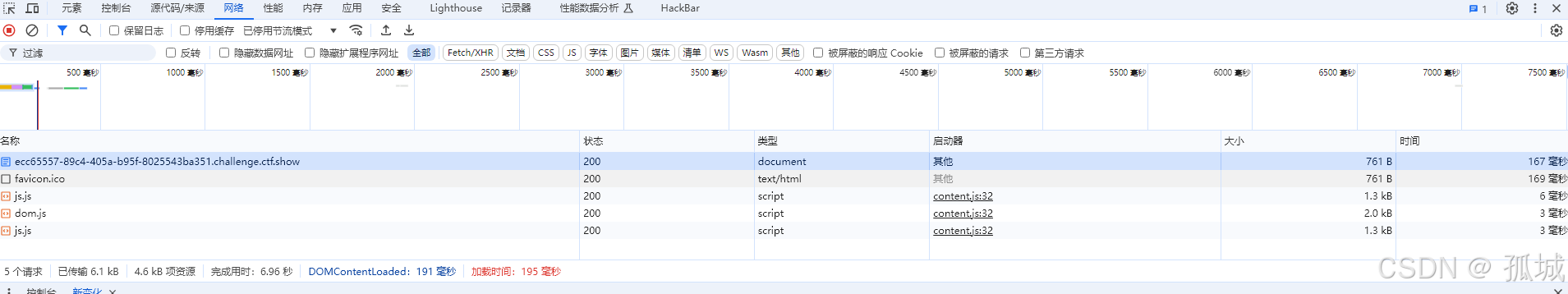

按F12开启开发者选项

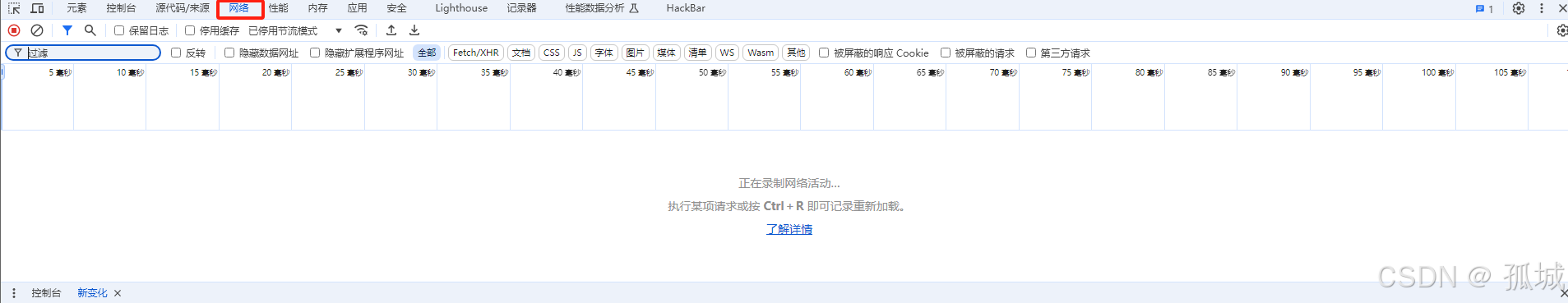

然后点击到网络页面:

然后刷新网页使其重新加载:

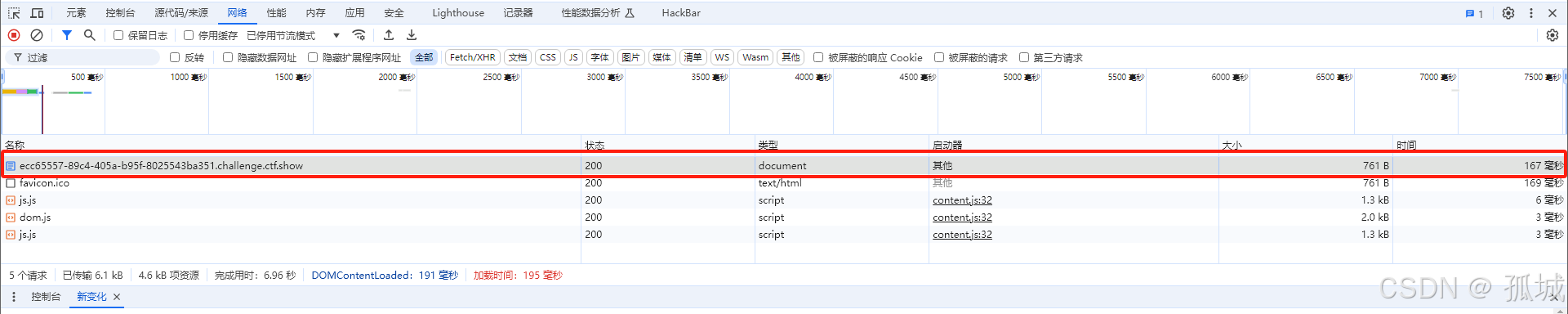

点击下图:

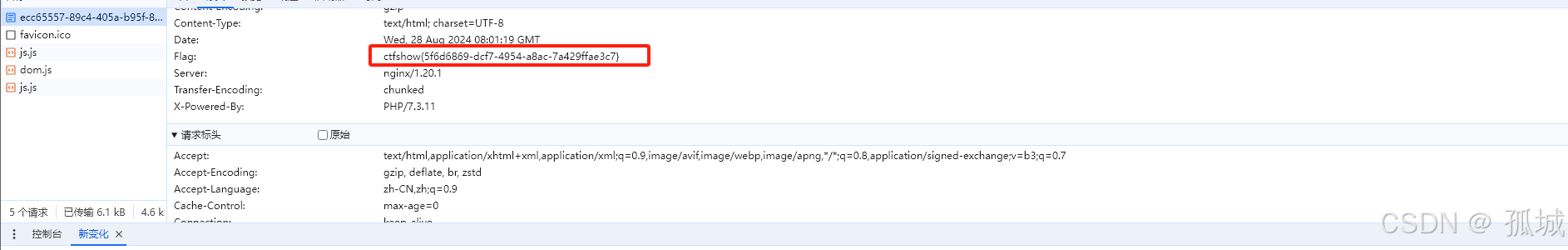

在它的标头中的响应头中Flag字段中就找到了咱们需要的东西:

四.robots后台泄露

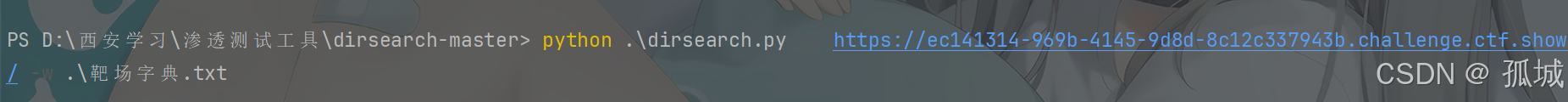

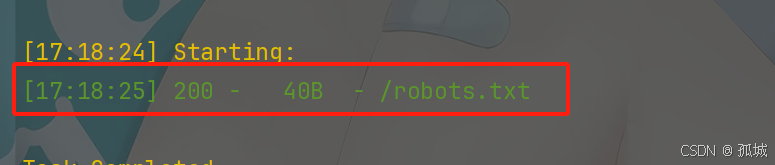

提示我们是文件泄露那我们就使用dirsearch或者御剑等工具进行目录枚举在这里我就使用dirsearch:

在这个网站的目录下我找到了robots.txt文件:

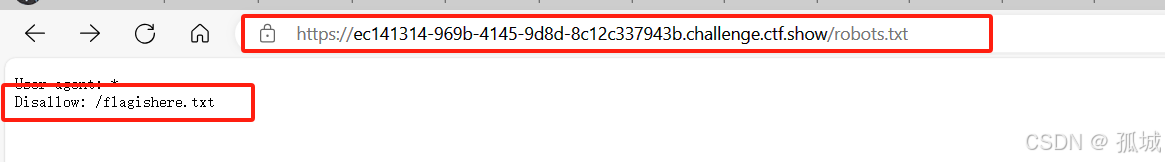

我们到网页去看看txt中写了什么:

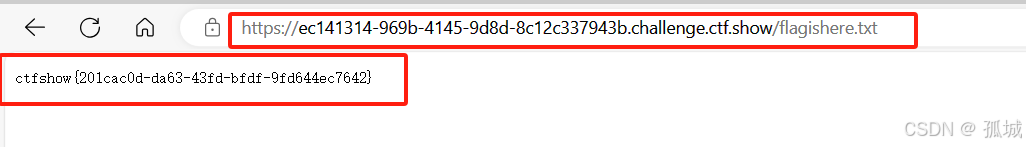

我们从robots.txt中得到了另一个名为flagishere.txt的文件那我们就去看看里面有什么:

在这个里面我们得到了我们想要的Flag

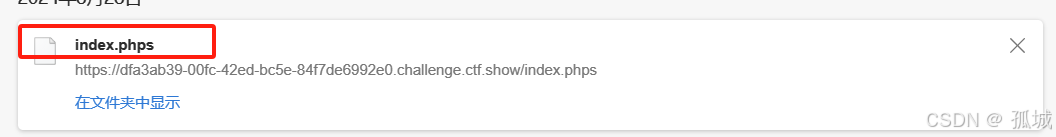

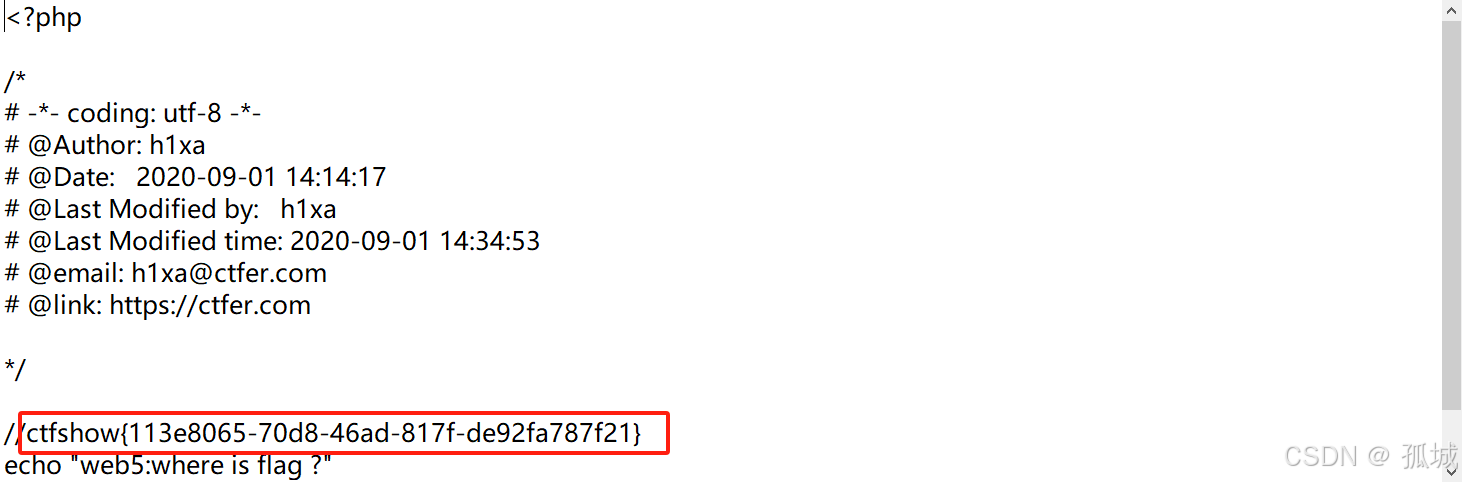

五.phps源码泄露

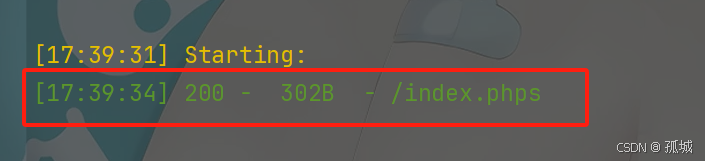

更上一题一样差不多使用dirsearch进行扫描:

把他复制到网站url上开始下载index.phps

在index.phps中就找到了Flag

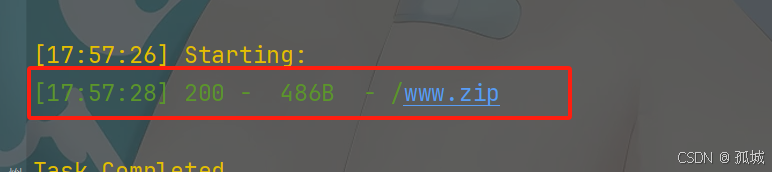

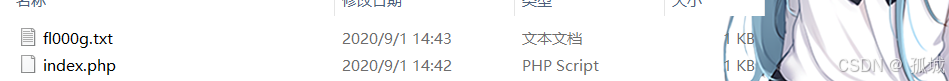

六.源码压缩包泄露

一样的操作直接使用dirsearch进行扫描就能发现www.zip的一个目录文件

下载下www.zip包以后解压后发现有两个文件

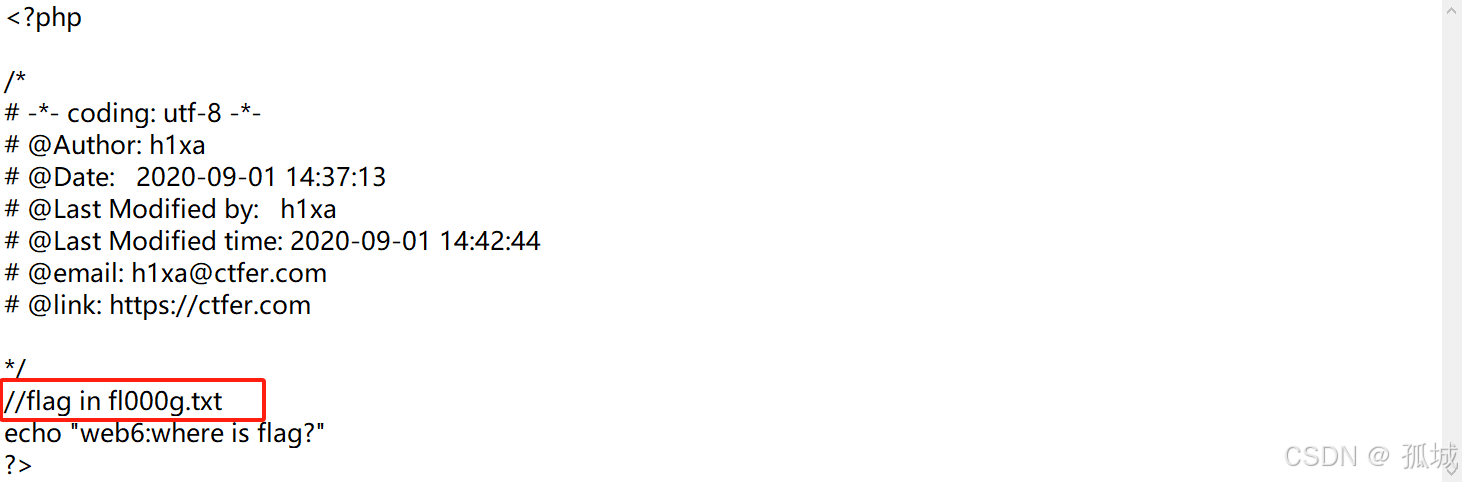

使用记事本打开index.php文件这里提示我们要找的Flag在fl000g.txt

去访问fl000g.txt我们就得到了Flag

七.版本控制泄露源码

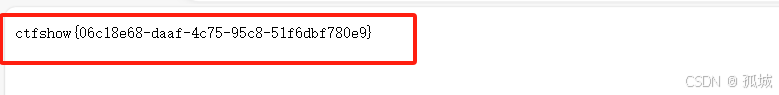

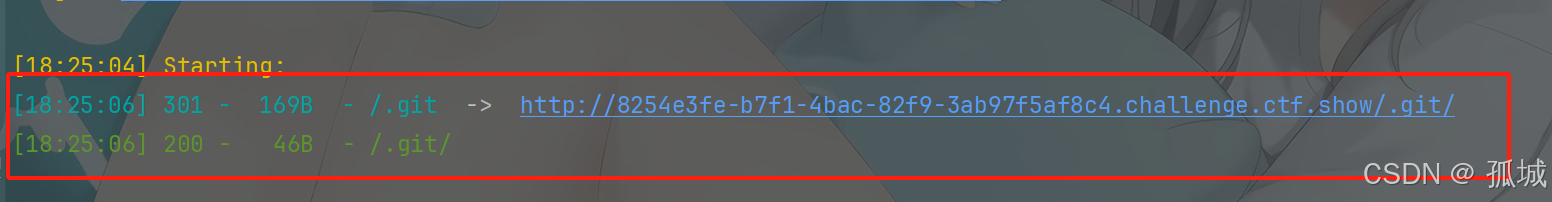

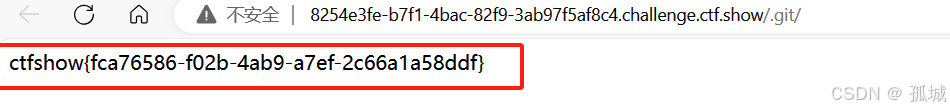

还是使用dirsearch扫描目录找到了.git的目录

直接访问url就可以得到Flag

八.版本控制泄露源码2

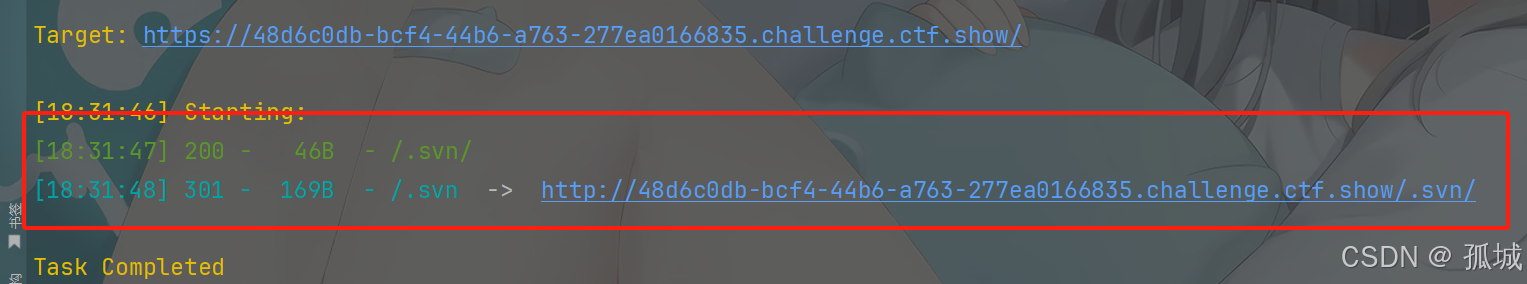

还是使用dirsearch扫描目录找到了/.svn的目录

直接访问url就可以得到Flag

九.vim临时文件泄露

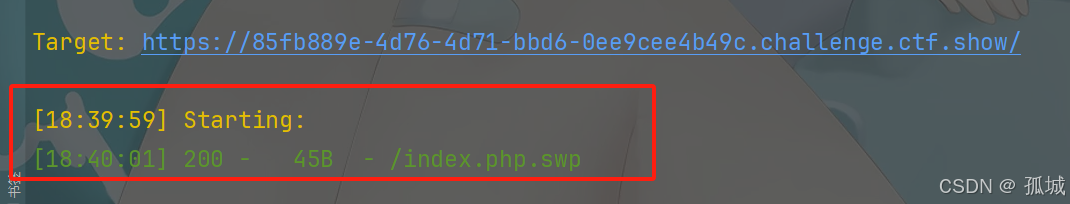

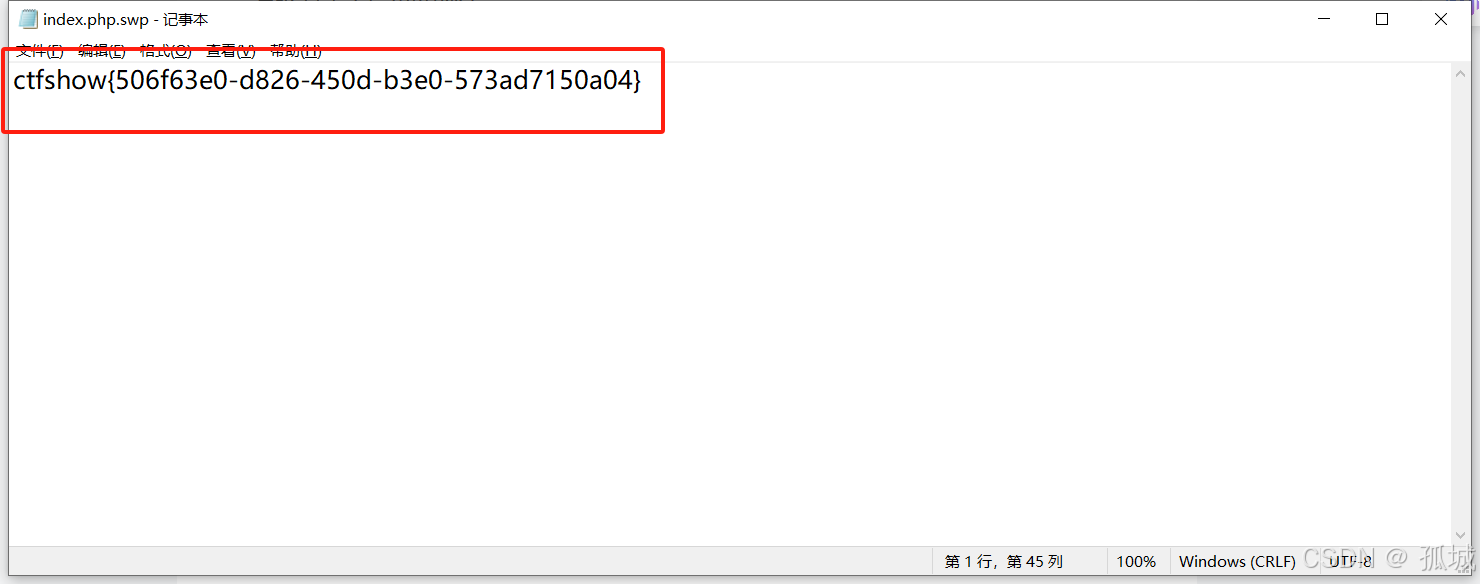

还是使用dirsearch扫描目录找到了index.php.swp

访问index.php.swp然后下载就能得到Flag:

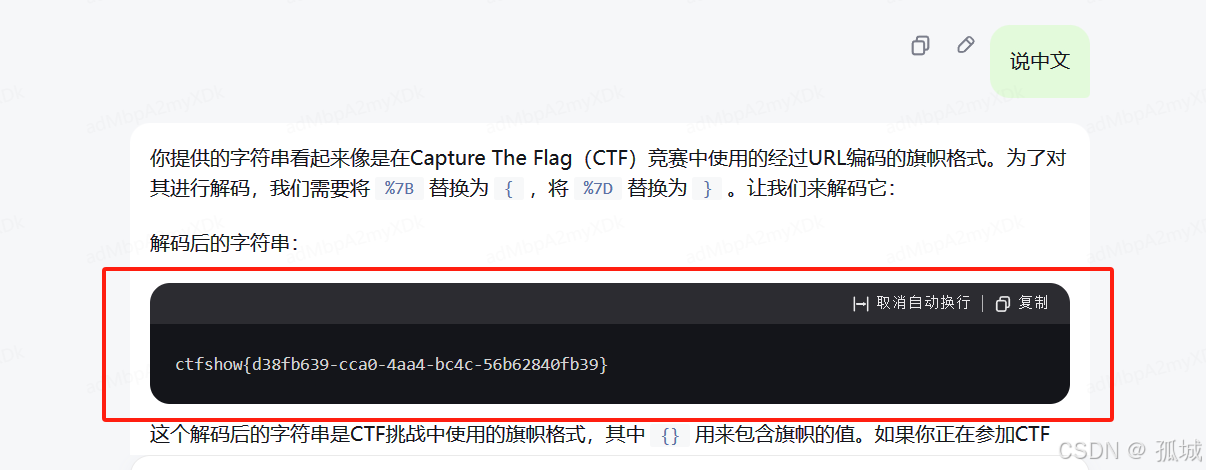

十.cookie泄露

使用和第三题一样的谷歌网络工具去抓取网站数据包的cookie:

但是因为flag被使用url编码过所以需要解码后才能使用我这里直接把他扔给了IA解码:

var code = "33dbb68b-e83e-479a-addf-97702c6eb16f"

浙公网安备 33010602011771号

浙公网安备 33010602011771号