红日靶场(win7渗透)

一.明确目标:

因为是我们自己搭建的靶场所以我们和目标在同一个网段(目标是一台win7)

二.信息收集:

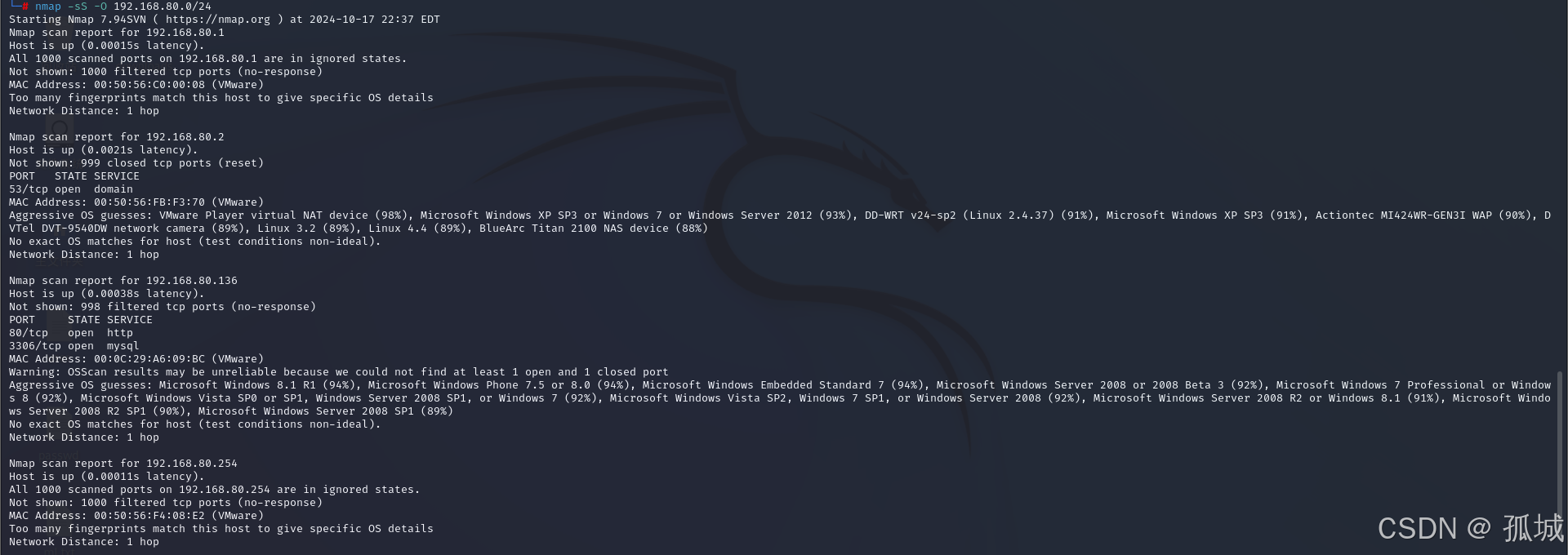

通过查看攻击机ip知道了目标在192.168.80.0/24这个网段,所以我们对这个网段使用nmap进行一个扫描,我们通过操作系统识别发现了目标ip为192.168.80.136

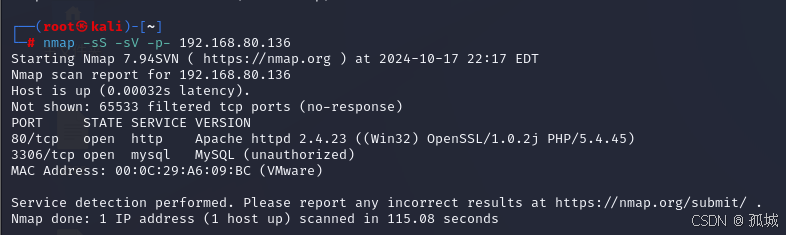

然后进行全端口探测知道了他开启了80和3306(mysql)服务,而且知道了他使用的Apache的版本和

Opensll版本还有php的版本

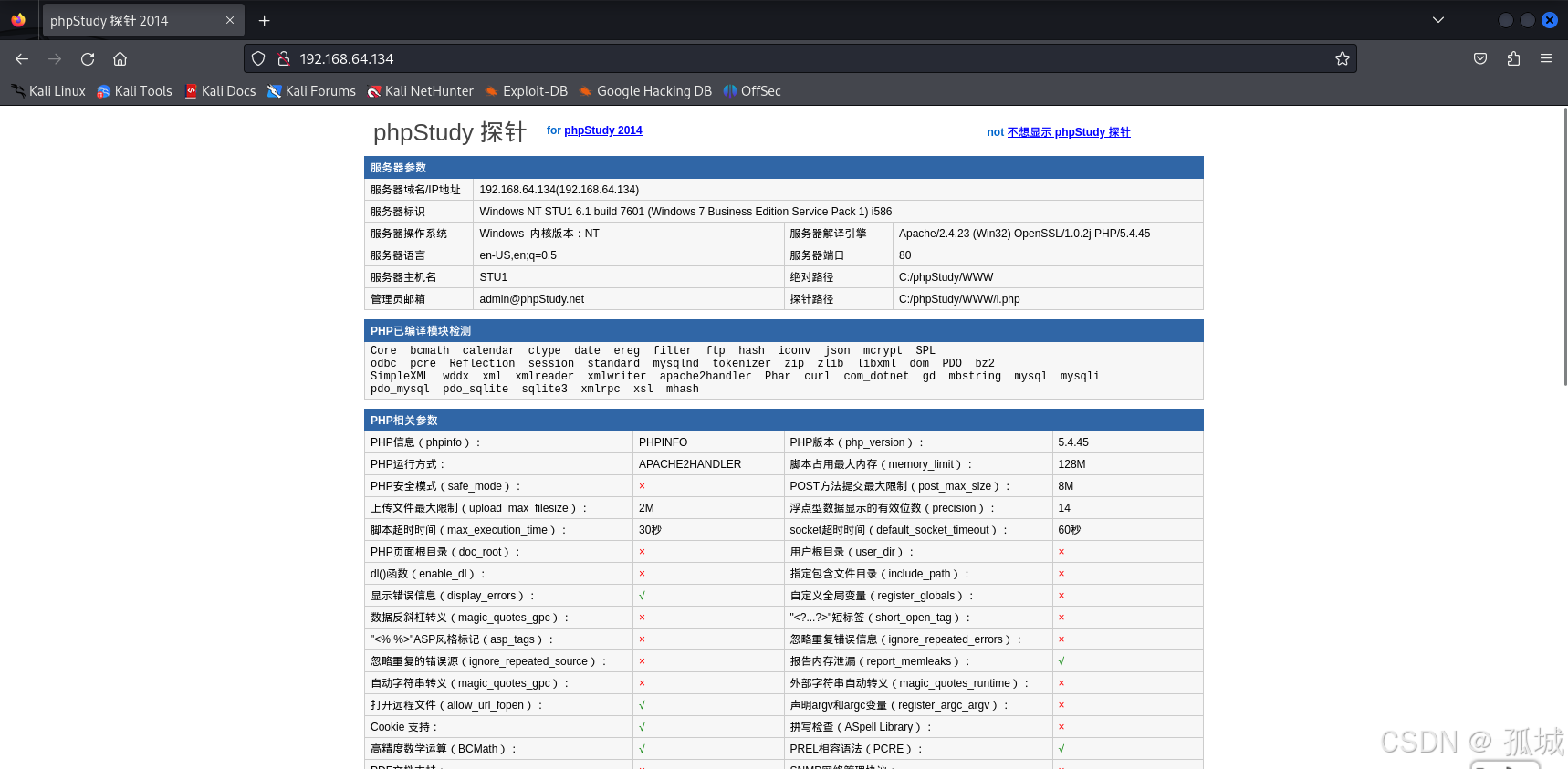

在去访问的80端口发现是一个小皮的探针页面,从页面可以获取到部署网页的绝对路径和一些版本信息

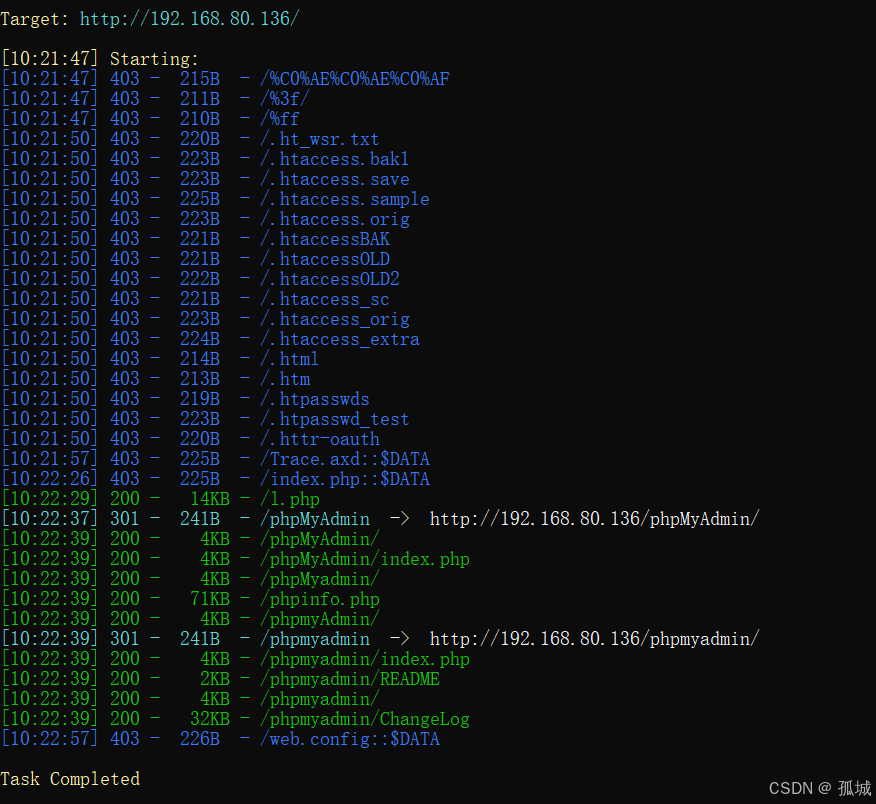

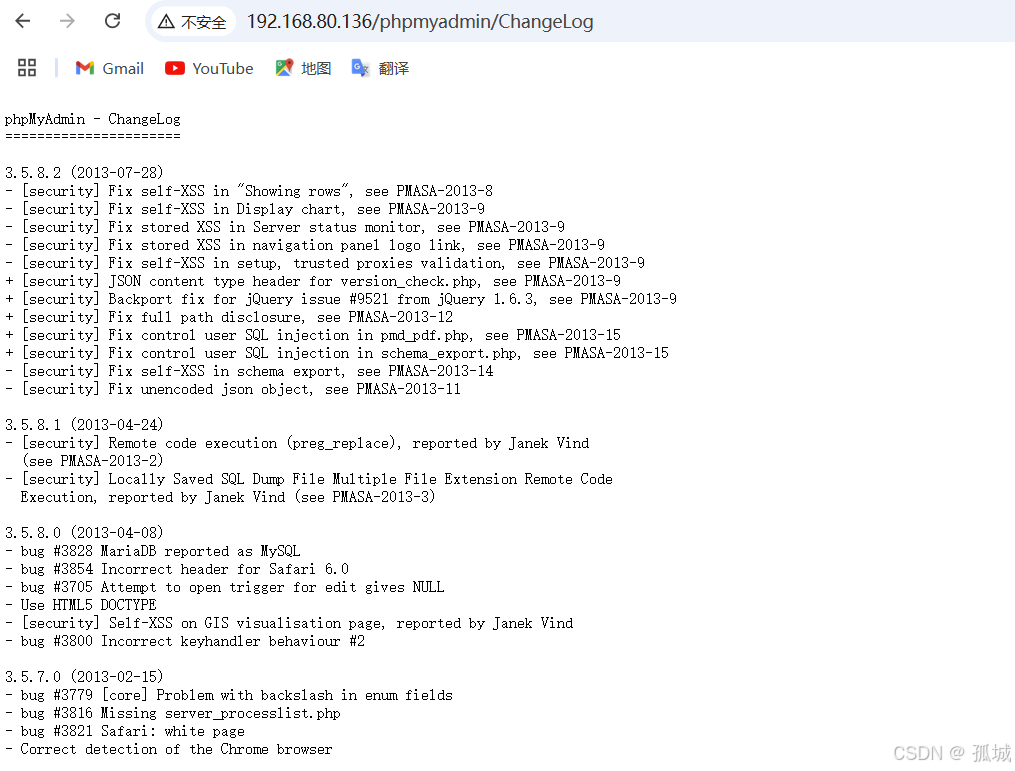

然后我对他进行了一个目录扫描,发现了一个phpMyAdmin的登陆页和一些日志信息

在上面进行目录扫描没有全部扫描到,其实他还有一个.rar的压缩包(所以还是需要靠自己的经验来编写字典)

浙公网安备 33010602011771号

浙公网安备 33010602011771号