bugku 树木的小秘密 writeup

今天也坚持写了一下逆向的题目,尽量每日一题,然后记录一下writeup。

首先,下载后看到是exe文件那第一肯定是先运行一下,丢虚拟机跑一下看看结果。(我这是物理机千万别学我,万一有病毒就不好了,因为我换了个电脑,我的虚拟机环境还没搞过来)

看到这个显示的问flag输入。

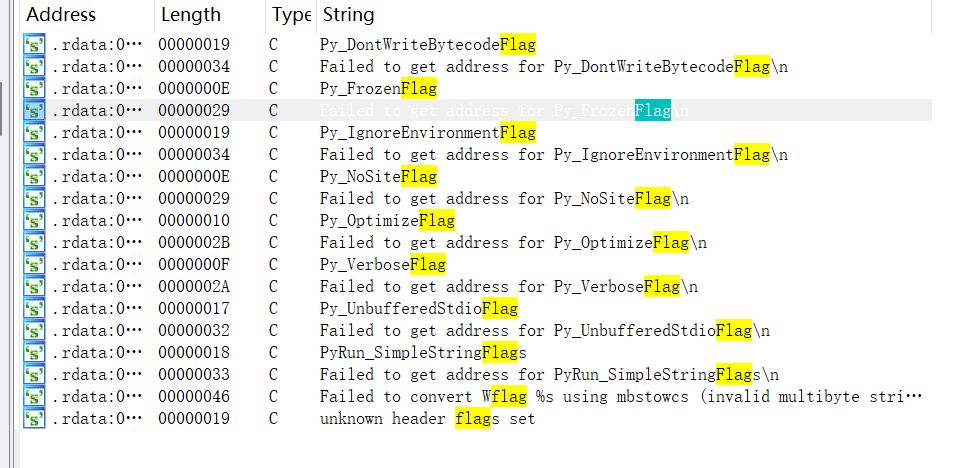

然后丢到IDA看看,我个人喜欢看看字符串,这次也从字符串找找线索hhhh

view->open subviews->string(也可以shift+F12打开,快捷键也要记得,面试官会喜欢问这个)

ctrl F搜一下flag

可以看到很多Py啥的,这个时候我们就得有理由怀疑打包成exe文件之前就是python写的,然后再在百度随便看看比如python项目生成exe啥的

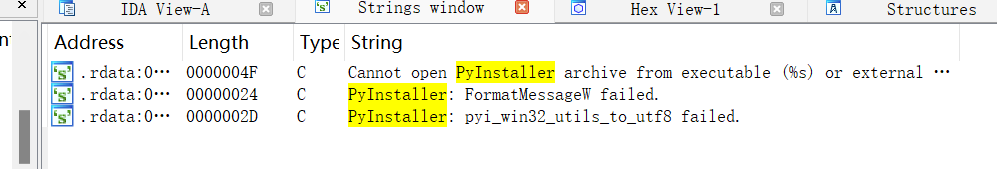

再回到字符串,里面有一个pyinstaller,结合百度看到的很明显就是用pyinstaller把python项目打包成exe文件,然后我们也找对应的工具对封装的文件进行反编译获得源码。

纳闷了,想起来之前课设也是打包一个结合pyqt5做的项目,当时用啥打包来着了,没成功。

然后,用对应的工具去恢复源码,工具在这,点进去就是下载

https://nchc.dl.sourceforge.net/project/pyinstallerextractor/dist/pyinstxtractor.py

把工具和待反编译的exe放到一个目录下,放不放到一个目录无所谓,但是我放了。

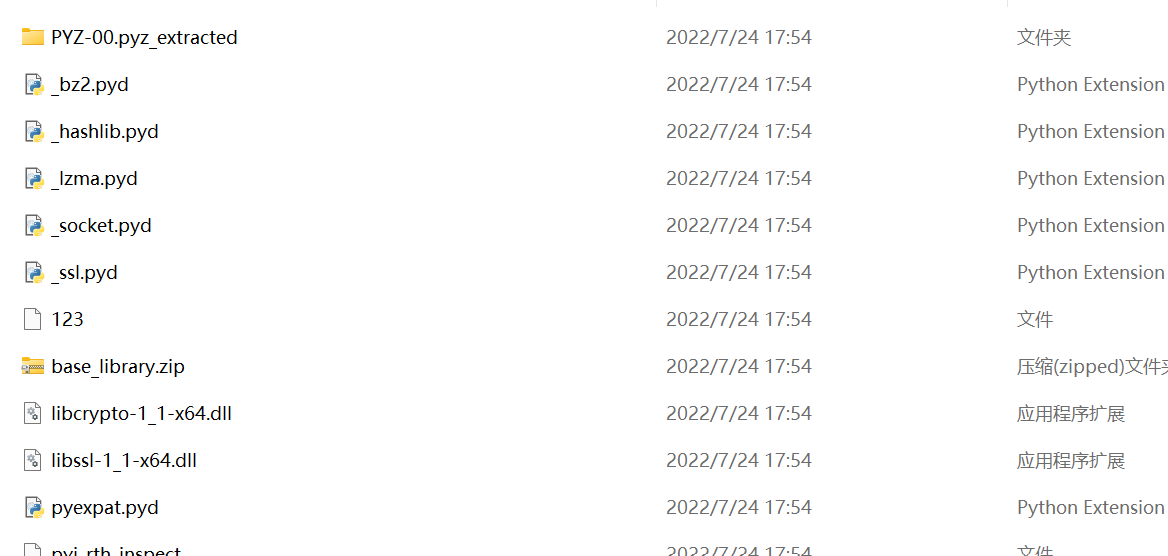

然后执行 python pyinstxtractor.py easy_reverse.exe

然后就会出现一个文件夹,就是解封装后的结果

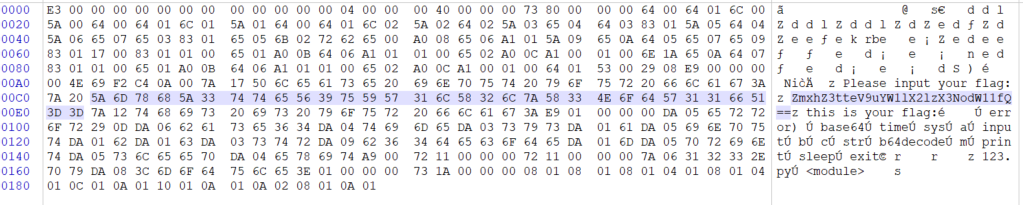

看了别人说的就觉得123是可疑文件,于是用winhex打开看看

看到了把,等号结尾就是base64编码的特征,可以把这一段复制去网上解一下编码,但是学安全嘛,还是要自己写写脚本,主要是base64解码就两行。

建议可以再自己写个功能多一点的工具,把解码,字符串反转,常见解密啥的功能都实现一下,好滴,这是对我自己的建议,下周就写~

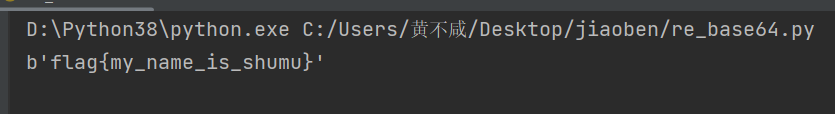

import base64

str = 'ZmxhZ3tteV9uYW1lX2lzX3NodW11fQ=='

print(base64.b64decode(str))

输出的结果如下:

看来这个树木的秘密就是它叫树木~

好可爱呀~

浙公网安备 33010602011771号

浙公网安备 33010602011771号