pikachu漏洞平台暴力破解

首先复习一下暴力破解的概念(图片来源pikachu靶场):

适用情况:用户密码不要求复杂规则+没有登录前的验证+没有登录异常判断

下面记录一下实操:实操是通过pikachu靶场和burpsuite完成,事先已完成工具的安装。

1.监听浏览器并抓包,目的是截获登录的报文,可以修改报文中的字段,通过burpsuite跑字典,不断尝试破解登录密码。

监听可以通过设置浏览器代理or用burpsuite自带的浏览器。由于第二种方式实在是太简单了,所以我决定用第二种方式完成。

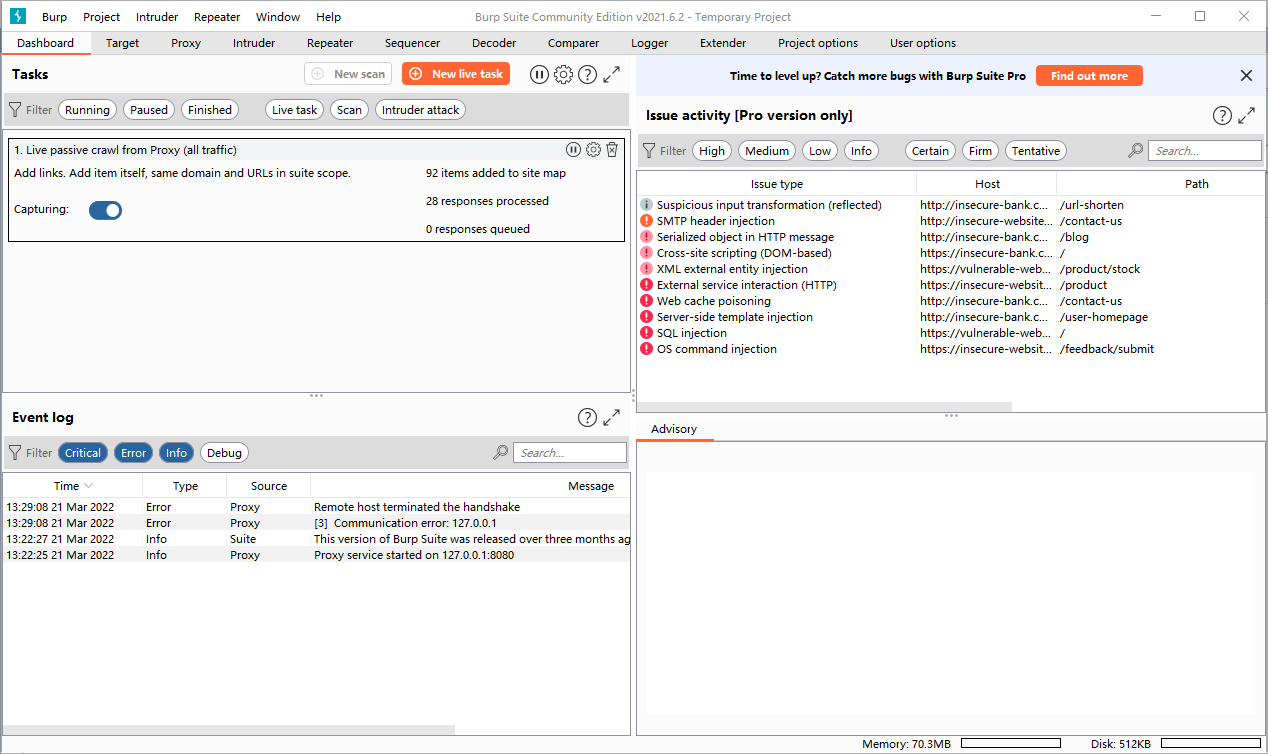

展示一下下burpsuite的页面:

菜单栏中有不同的模块,点击proxy->open browser即可打开不用设置监听的浏览器了:

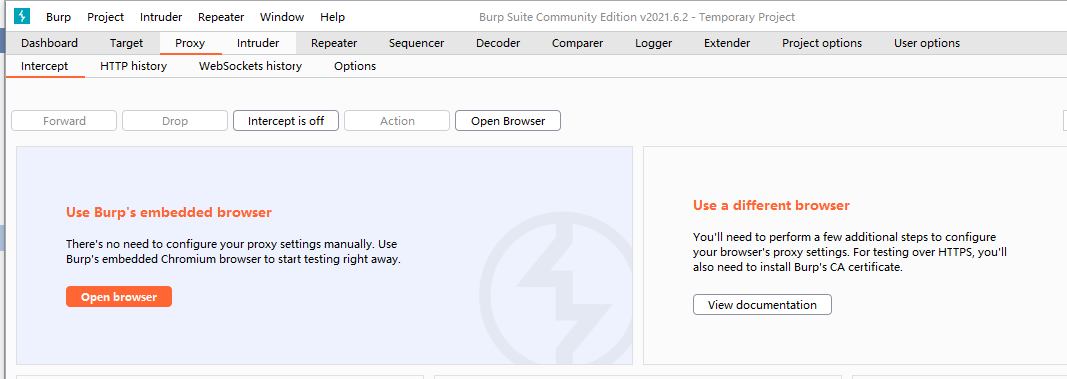

然后输入靶场的IP和端口,可以打开,对了这个时候一定要把包拦截给关掉,因为我们每一次点击都是发送一次请求,服务器收到请求会返回页面。

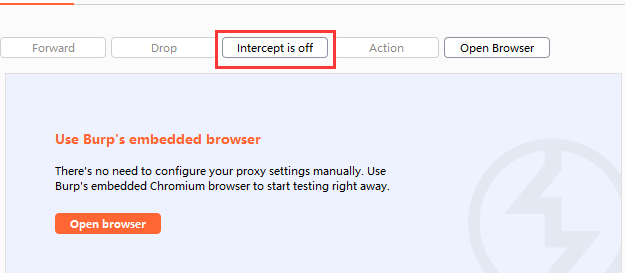

平常网页一直转转加载不出来,要不就是这里的包发不过去,要不是对方的包发不回来:

网页打开以后就要把包拦截打开:

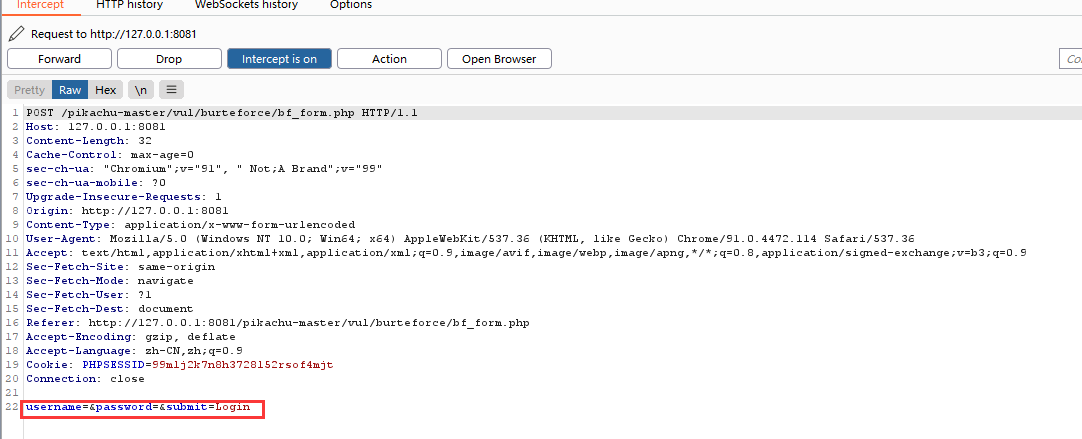

当没有输入账号密码而直接登录的时候,可以看到burpsuite上截获的数据包

可以看到username和password都是空的。

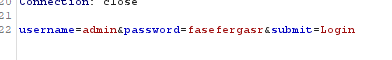

这时候输入账户admin,密码随便输一个截获数据包:

下面是重点操作!!!

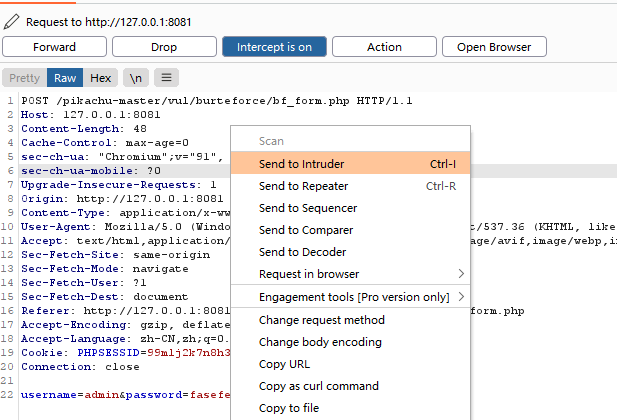

右键->send tointruder(这个模块可以自定义web的攻击,设置要攻击的参数以及要跑的字典)

然后切换到intruder模块:

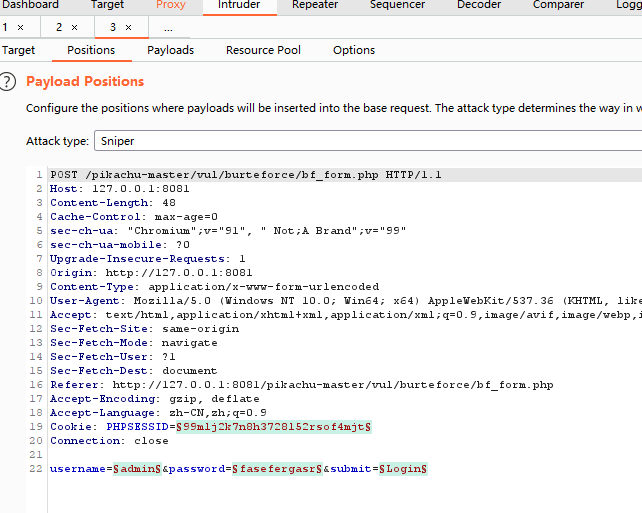

这些标绿色的位置是自动检测设置的参数,由于我只打算跑密码(已知账户),所以把这些都取消。

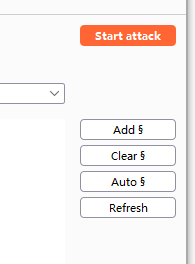

取消和新增的操作,选中,点击右侧clear or add

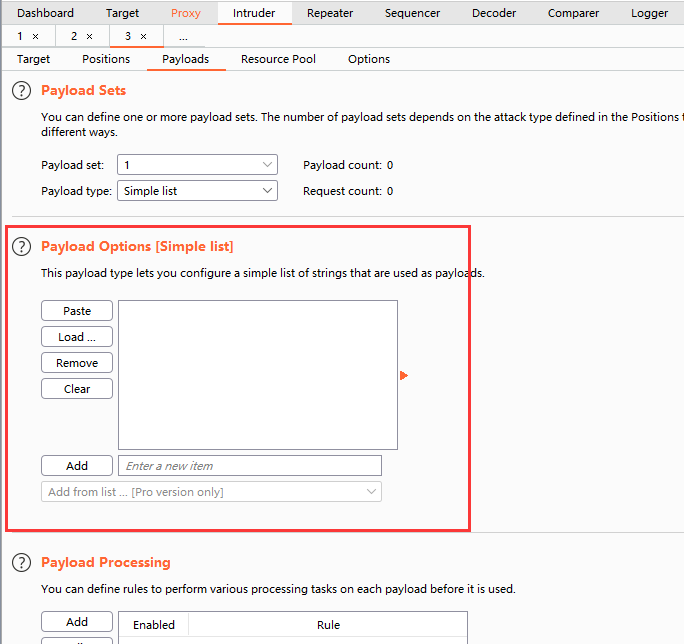

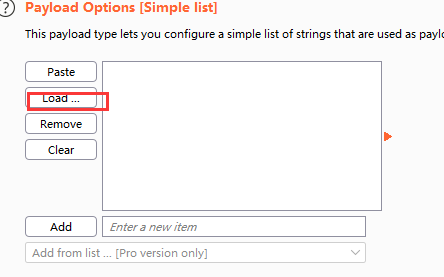

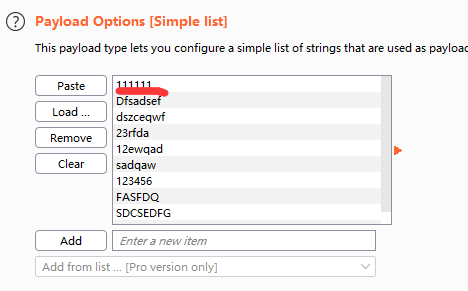

然后就需要设置字典,就是攻击位置需要遍历的字典。

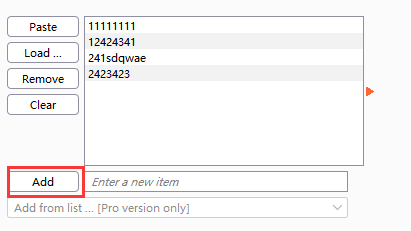

我们可以直接输入一些密码,也可以载入一个文件。

划线不是正确密码,123456才是

然后点击右上角

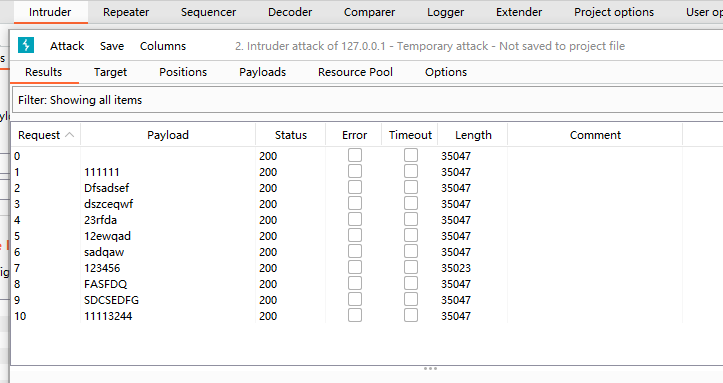

攻击结果如下:

可以看到length,除了正确的密码以外其他所有的密码都是一样的。因此123456就是正确密码。

这一次的复习到这里结束啦。

浙公网安备 33010602011771号

浙公网安备 33010602011771号