hackinglab CTF题 基础关

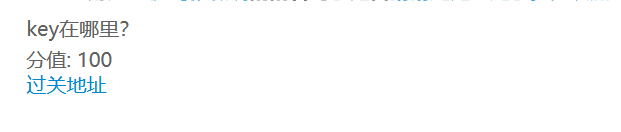

————1、key在哪里?————

进地址以后看源码

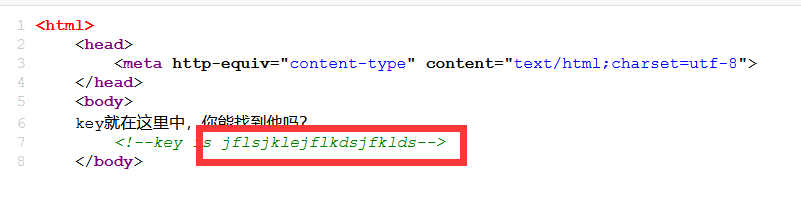

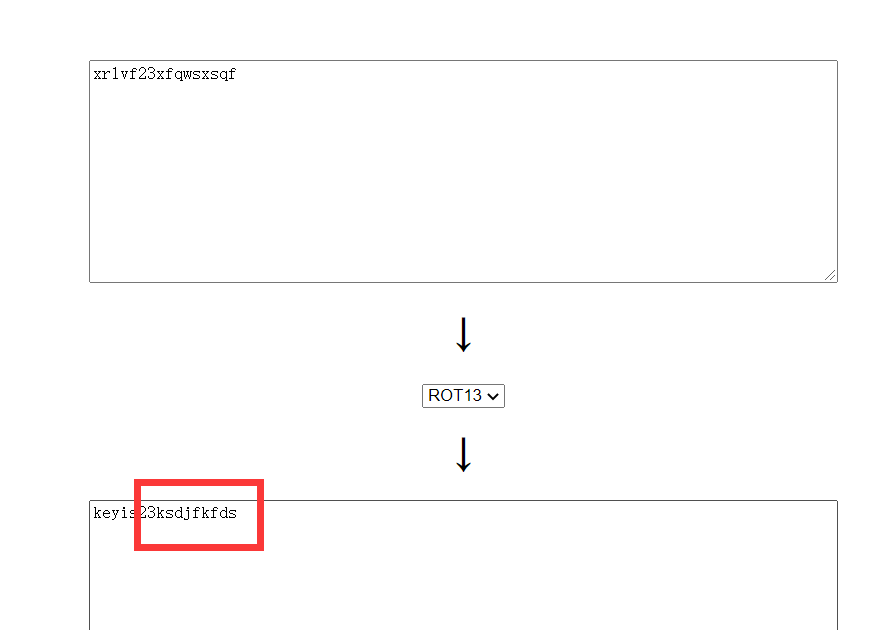

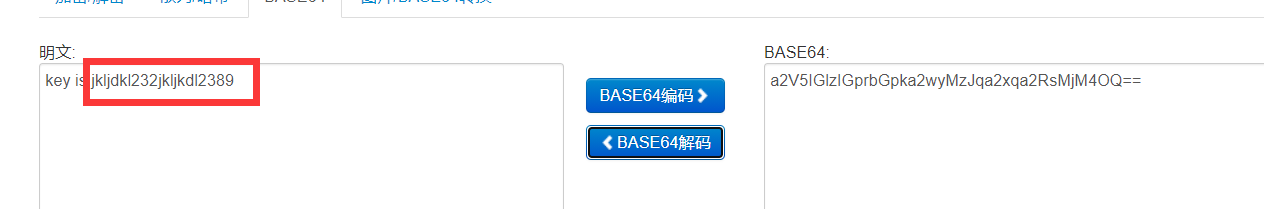

————2、再加密一次你就得到key啦~————

加密两次会得到自身的加密方式,一开始觉得是rc4但没有密钥,查了下百度看到rot13

找一个在线解码地址https://rot13.com/

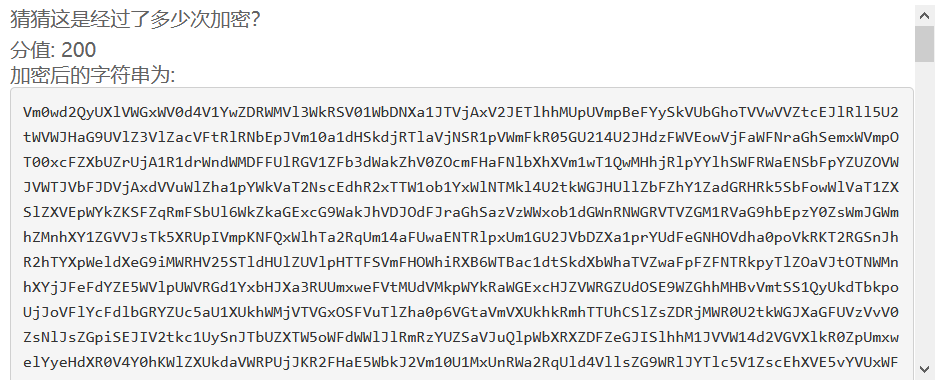

————3、猜猜这是经过了多少次加密?————

我管你多少次,一看就是base64,直接解码解到底

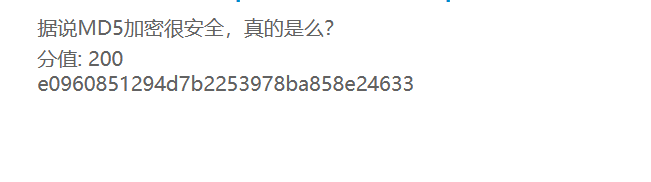

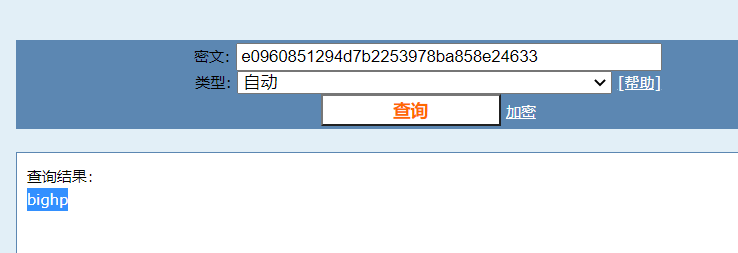

————4、据说MD5加密很安全,真的是么?————

md5解密 https://www.cmd5.com/

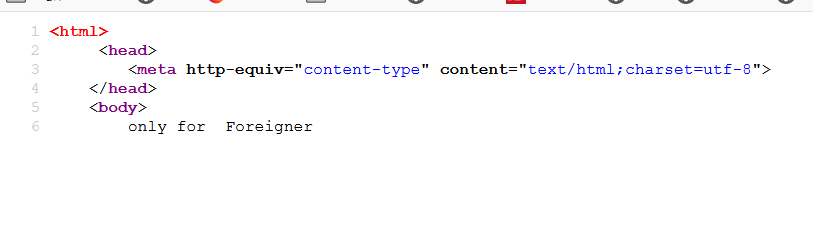

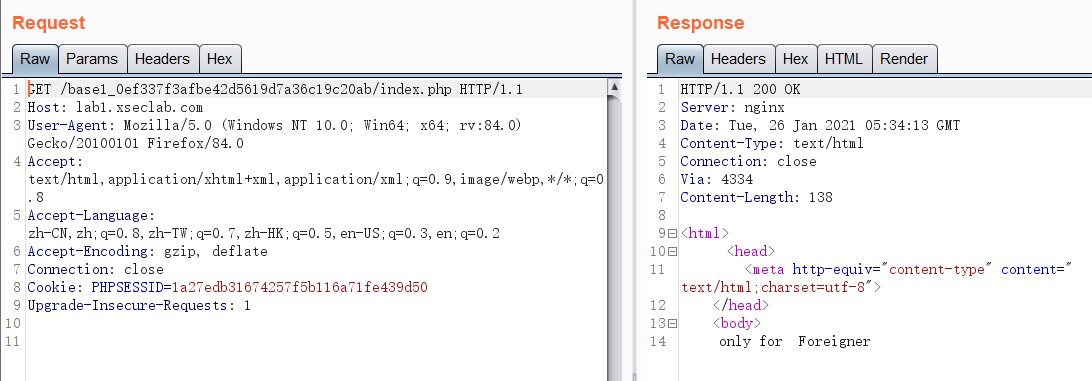

————5、种族歧视————

这题开始有点意思了

页面里面什么东西都没有

直接抓包重放分析

发现和中国有点关系的就是请求包头的Accept-Language

把zh系列都删了

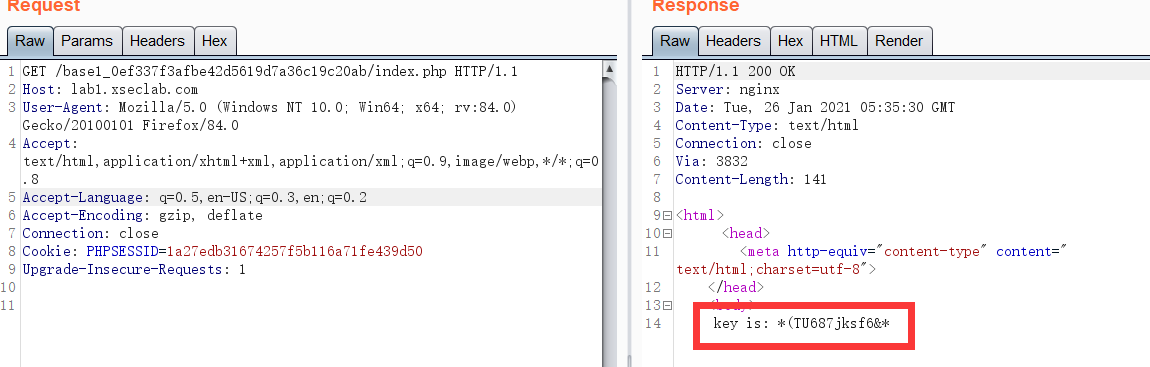

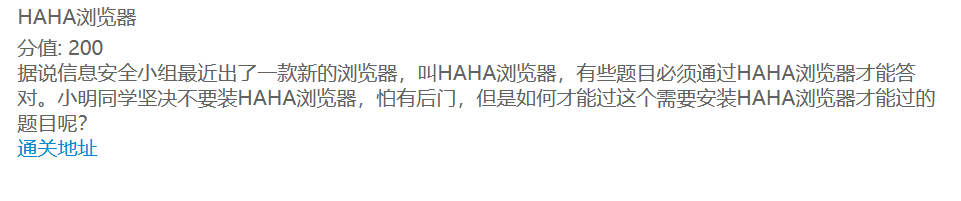

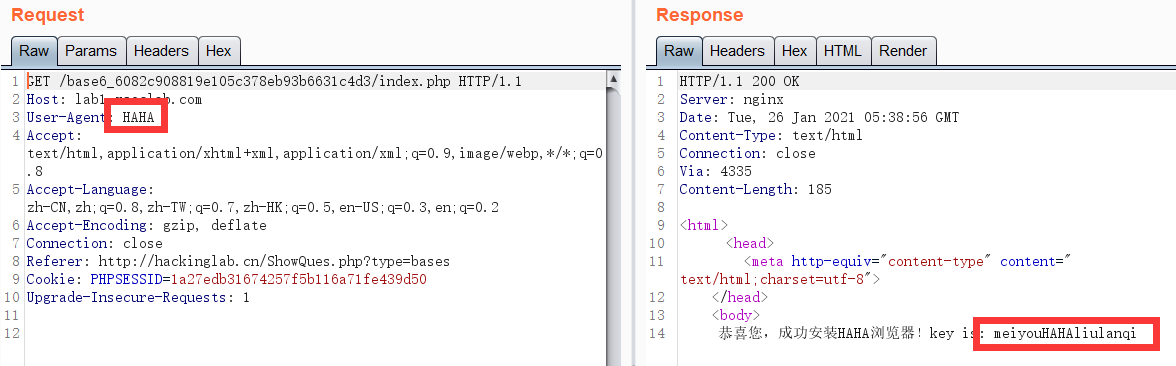

————6、HAHA浏览器————

思路和前一题一样,只不过这次抓包改User-Agent

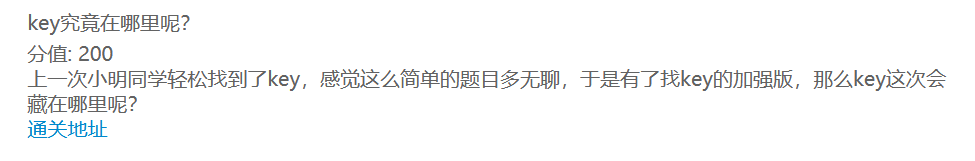

————7、key究竟在哪里呢?————

从第五题开始在请求包做动作了,第七题抓包看看,重放发现key在响应包里

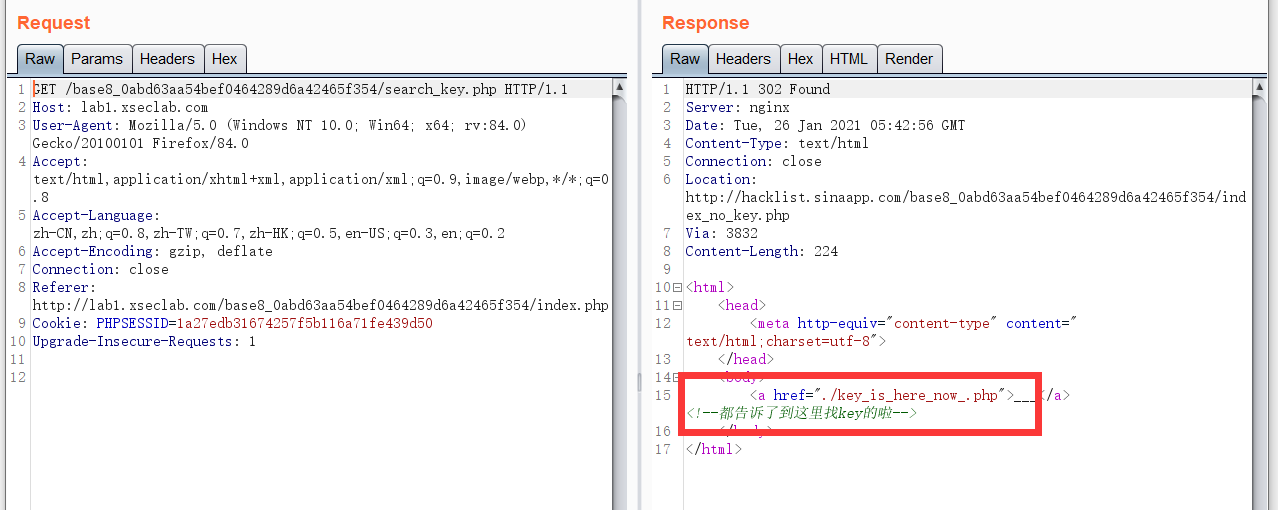

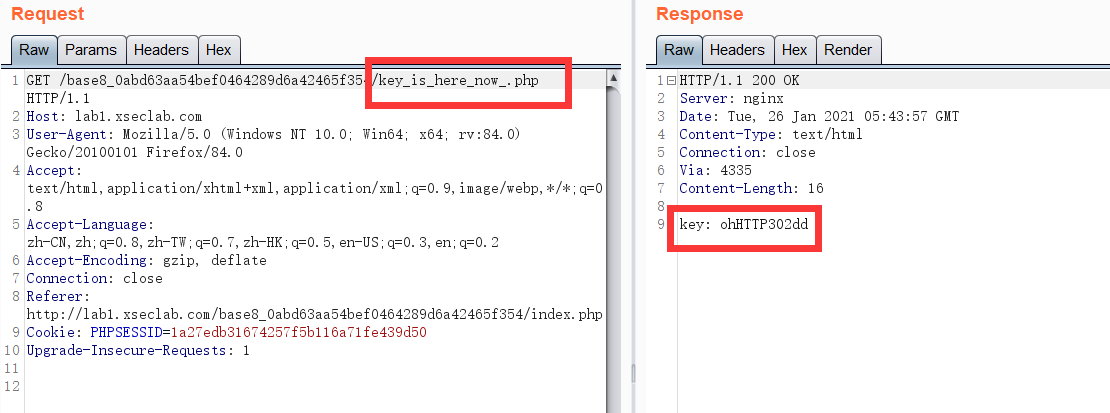

————8、key又找不到了————

照例抓包,发现响应包内容如下

修改请求包

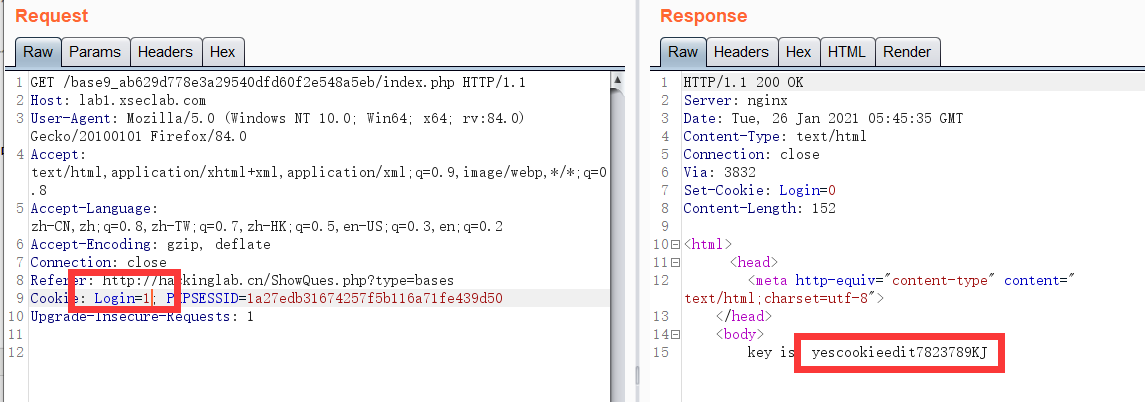

————9、冒充登陆用户————

抓包发现cookie中login参数,将数值从0修改为1

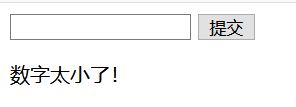

————10、比较数字大小————

发现地址里最多只能填三位数字,最高为999,试了一下不行

抓包改数值随便多按几个零

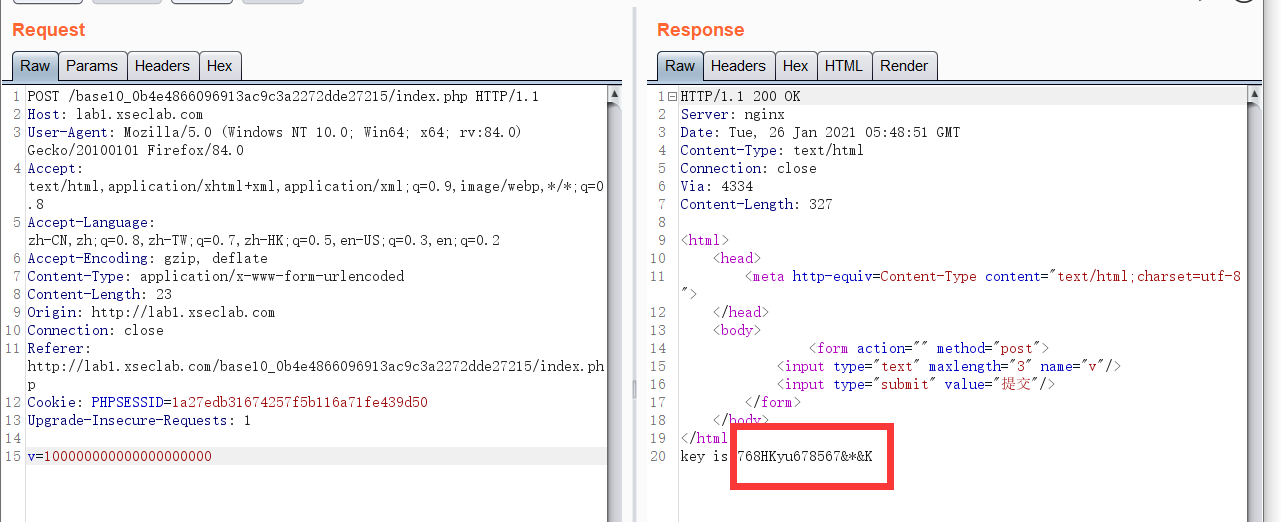

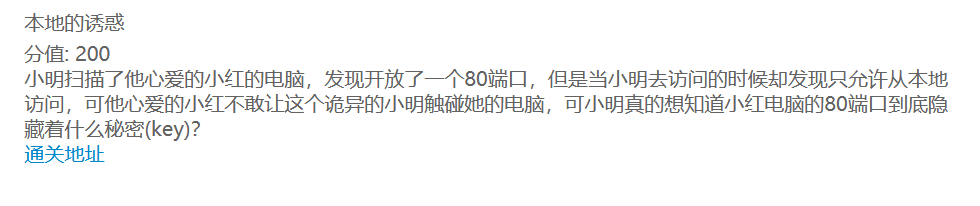

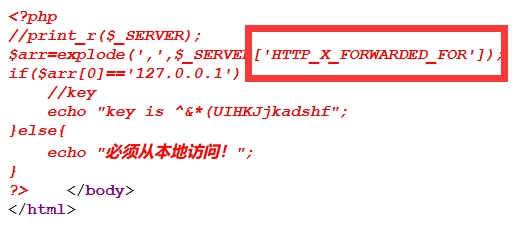

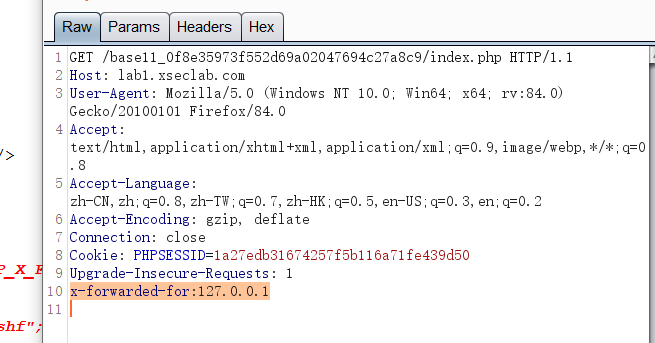

————11、本地的诱惑————

查看源码,题坏了

思路看这里

大概是抓包在请求包添加相关数据

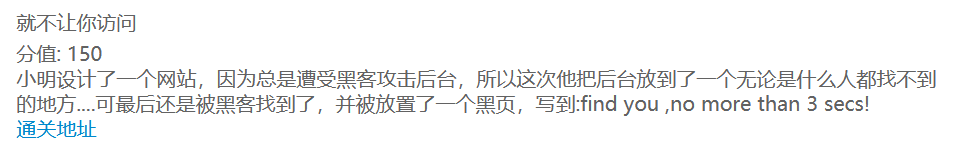

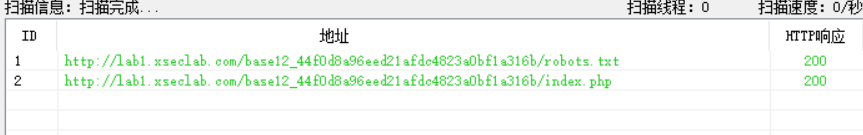

————12、就不让你访问————

好家伙直接看我还真啥都没找到

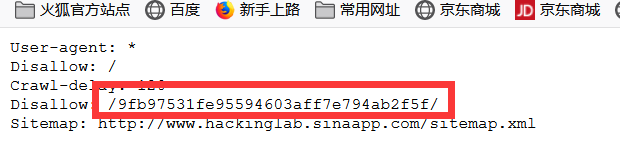

直接目录爆破,发现还有个robots.txt

访问有如下显示

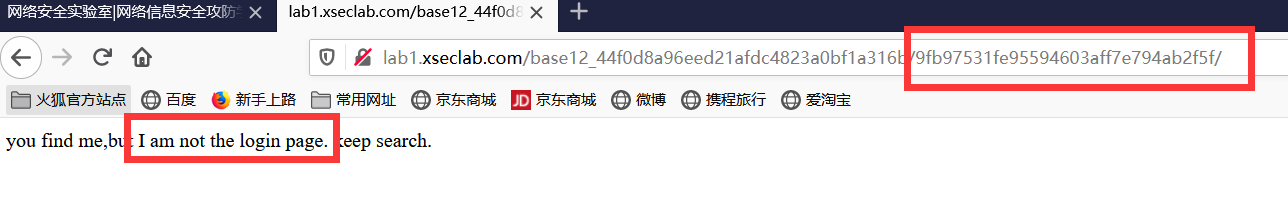

继续访问这一串

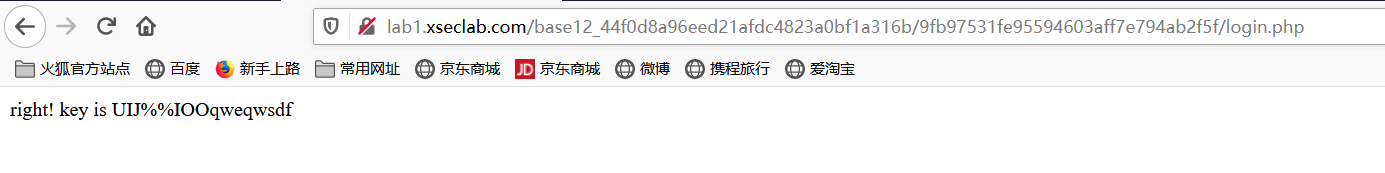

说不是登录页面,那就继续找login.php

————结束撒花————

浙公网安备 33010602011771号

浙公网安备 33010602011771号