安全工具研究

一、安全工具介绍

###1.Aircrack Aircrack是一套用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。 只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络。Aircrack-ng是由6个不同部分组成的套件: (1)aircrack-ng用于破解WEP以及WPA-PSK密钥。一旦aircrack-ng工具收集了足够的信息,aircrack-ng将会分析这些数据,并试图确定使用中的密钥。 (2)airdecap-ng 解读被破解的网络数据包 (3)airmon-ng 为使用整个aircrack-ng套件配置一个网卡 (4)aireplay-ng 在无线网络中产生可能在恢复中的WEP密钥所需的流量 (5)airodump-ng 捕获被aircrack-ng用于破解WEP密钥的802.11帧 (6)tools 为微调提供分类工具箱 ###2.Wireshark **概述:** Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。 网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用的软件。Ethereal的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal是目前全世界最广泛的网络封包分析软件之一。 **应用:** 网络管理员使用Wireshark来检测网络问题,网络安全工程师使用Wireshark来检查资讯安全相关问题,开发者使用Wireshark来为新的通讯协定除错,普通使用者使用Wireshark来学习网络协定的相关知识。当然,有的人也会“居心叵测”的用它来寻找一些敏感信息…… Wireshark不是入侵侦测系统(Intrusion Detection System,IDS)。对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。然而,仔细分析Wireshark撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。 Wireshark本身也不会送出封包至网络上。 ###3.Burp Suite **简介:** Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。 **概述:** Burp Suite 能高效率地与单个工具一起工作,例如: 一个中心站点地图是用于汇总收集到的目标应用程序信息,并通过确定的范围来指导单个程序工作。 在一个工具处理HTTP 请求和响应时,它可以选择调用其他任意的Burp工具。例如: 代理记录的请求可被Intruder 用来构造一个自定义的自动攻击的准则,也可被Repeater 用来手动攻击,也可被Scanner 用来分析漏洞,或者被Spider(网络爬虫)用来自动搜索内容。应用程序可以是“被动地”运行,而不是产生大量的自动请求。Burp Proxy 把所有通过的请求和响应解析为连接和形式,同时站点地图也相应地更新。由于完全的控制了每一个请求,你就可以以一种非入侵的方式来探测敏感的应用程序。 当你浏览网页(这取决于定义的目标范围)时,通过自动扫描经过代理的请求就能发现安全漏洞。 IburpExtender 是用来扩展Burp Suite 和单个工具的功能。一个工具处理的数据结果,可以被其他工具随意的使用,并产生相应的结果。 **工具箱:** Proxy——是一个拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。 Spider——是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。 Scanner[仅限专业版]——是一个高级的工具,执行后,它能自动地发现web 应用程序的安全漏洞。 Intruder——是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。 Repeater——是一个靠手动操作来补发单独的HTTP 请求,并分析应用程序响应的工具。 Sequencer——是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。 Decoder——是一个进行手动执行或对应用程序数据者智能解码编码的工具。 Comparer——是一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。 ###4.Metasploit **概述:** Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。 Metasploit的设计初衷是打造成一个攻击工具开发平台,本书稍后将讲解如何开发攻击工具。然而在目前情况下,安全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就可以利用其中附带的攻击工具进行成功攻击的环境。 **特点:** Metasploit自带上百种漏洞,还可以在online exploit building demo(在线漏洞生成演示)上看到如何生成漏洞。这使自己编写漏洞变得更简单,它势必将提升非法shellcode的水平,并且扩大网络阴暗面。与其相似的专业漏洞工具,如Core Impact和Canvas已经被许多专业领域用户使用。Metasploit降低了使用的门槛,将其推广给大众。 ###5.Hping **概述:** Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件/CGIs;超过625种服务器版本;超过230种特定服务器问题。扫描项和插件可以自动更新(如果需要)。基于Whisker/libwhisker完成其底层功能。这是一款非常棒的工具,但其软件本身并不经常更新,最新和最危险的可能检测不到。 **功能:** Nikto用来检查网页服务器和其他多个范畴内的项目: **错误的配置** **默认文件和脚本** **不安全的文件和脚本** **过时软件** Nikto使用Rain Forest Puppy的LibWhisker实现HTTP功能,并且可以检查HTTP和HTTPS。同时支持基本的端口扫描以判定网页服务器是否运行在其他开放端口。 Nikto可以使用'update'选项从主版本站点自动更新,以应对新的弱点。 Nikto可以在启动时加载用户自定义的检测规则,当然前提是自定义检测规则已经放在了user_scan_database.db文件内(这个文件在插件目录下);即使使用-update选项升级,自定义的检测规则也不会被覆盖。Nikto也具有反入侵探测(IDS)功能。

二、安全工具使用教程

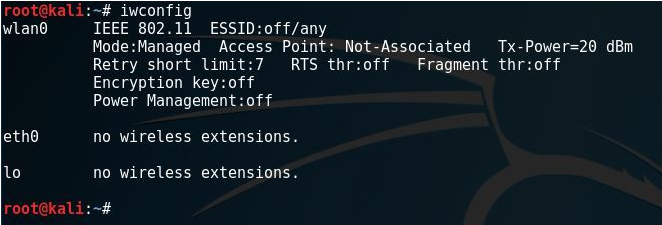

###1.Aircrack使用教程 – 首先,进入系统,打开terminal,更新源。 sudo apt-get update sudo apt-get upgrade – 安装 aircrack-ng 套件。 注:Kali linux 是自带组件的。 sudo apt-get install aircrak-ng – 完成后,插入你的网卡,并检测硬件状态。 在terminal里输入: iwconfig

注意:如果显示:

请检查 是否正确连接 或 安装你的网卡驱动。

– 使用airmon-ng查看你无线网卡。

sudo airmon-ng

找到interface栏,记下你的无线网卡。

我的无线网卡为wlan0。

– 使用airmon-ng开启网卡监听模式。

记下你的monitor名称。

sudo airmon-ng start wlan0

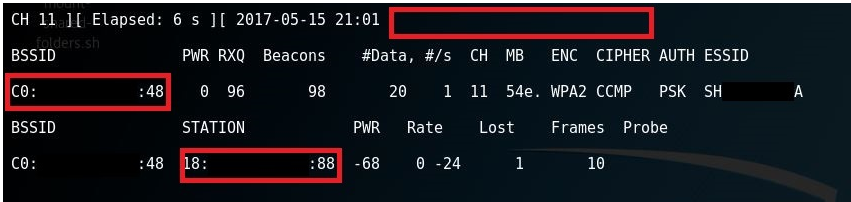

– 使用airodump-ng扫描信号。

扫描附件的wifi。

sudo airodump-ng wlan0mon

注:airodump-ng <你的monitor名称>

BSSID是AP端的MAC地址

PWR是信号强度,数字越小越好

Data是对应的路由器的在线数据吞吐量,数字越大,数据上传量越大。

CH是对应路由器的所在频道

ESSID是对应路由器的名称

停止扫描,并选取合适的目标

//快捷键 Ctrl + C

– 使用airodump-ng监听指定目标频道。

sudo airodump-ng -c 6 -w Desktop/handshake --bssid C0:00:00:00:00:48 wlan0mon

注:airodump-ng -c <AP的频道(如紫色所示)> -w <抓取握手包的存放位置(如黄色所示)> --bssid <AP的MAC地址(如紫色所示)> <你的的monitor名称>

然后,你的网卡会开始监听你目标端的频道

注:请注意右上方(日期和时间右边的区域),如红色方框所示。以及在STATION栏中的Client MAC地址,选取一个客户端MAC地址并记录。

2.Wireshark使用教程

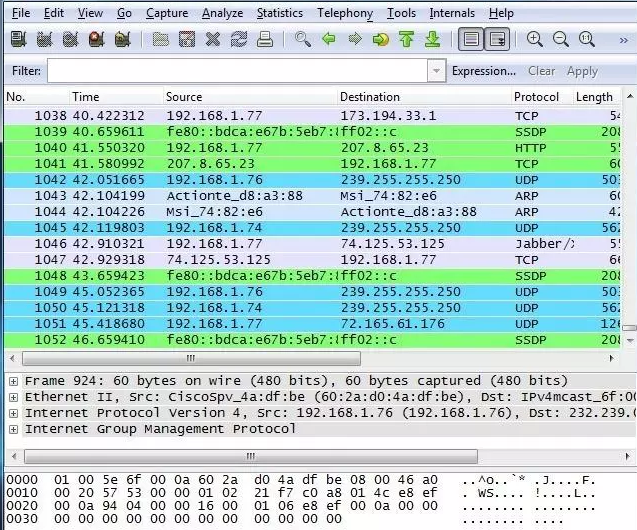

(1)抓取报文:

下载和安装好Wireshark之后,启动Wireshark并且在接口列表中选择接口名,然后开始在此接口上抓包。例如,如果想要在无线网络上抓取流量,点击无线接口。点击Capture Options可以配置高级属性,但现在无此必要。

点击接口名称之后,就可以看到实时接收的报文。Wireshark会捕捉系统发送和接收的每一个报文。如果抓取的接口是无线并且选项选取的是混合模式,那么也会看到网络上其他报文。

上端面板每一行对应一个网络报文,默认显示报文接收时间(相对开始抓取的时间点),源和目标IP地址,使用协议和报文相关信息。点击某一行可以在下面两个窗口看到更多信息。“+”图标显示报文里面每一层的详细信息。底端窗口同时以十六进制和ASCII码的方式列出报文内容。

需要停止抓取报文的时候,点击左上角的停止按键。

(2)色彩标识:

进行到这里已经看到报文以绿色,蓝色,黑色显示出来。Wireshark通过颜色让各种流量的报文一目了然。比如默认绿色是TCP报文,深蓝色是DNS,浅蓝是UDP,黑色标识出有问题的TCP报文——比如乱序报文。

(3)报文样本:

比如说你在家安装了Wireshark,但家用LAN环境下没有感兴趣的报文可供观察,那么可以去Wireshark wiki下载报文样本文件。

打开一个抓取文件相当简单,在主界面上点击Open并浏览文件即可。也可以在Wireshark里保存自己的抓包文件并稍后打开。

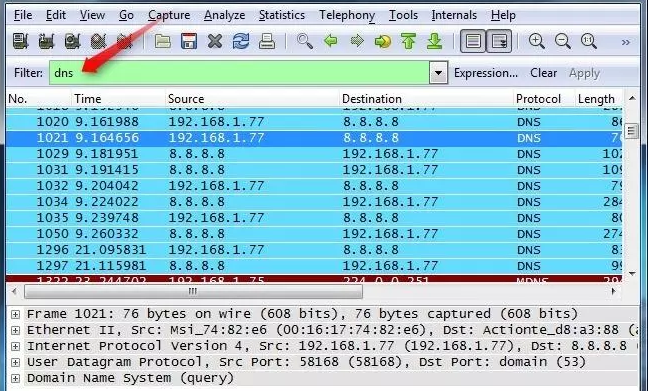

(4)过滤报文::

如果正在尝试分析问题,比如打电话的时候某一程序发送的报文,可以关闭所有其他使用网络的应用来减少流量。但还是可能有大批报文需要筛选,这时要用到Wireshark过滤器。

最基本的方式就是在窗口顶端过滤栏输入并点击Apply(或按下回车)。例如,输入“dns”就会只看到DNS报文。输入的时候,Wireshark会帮助自动完成过滤条件。

(5)检查报文:

选中一个报文之后,就可以深入挖掘它的内容了。

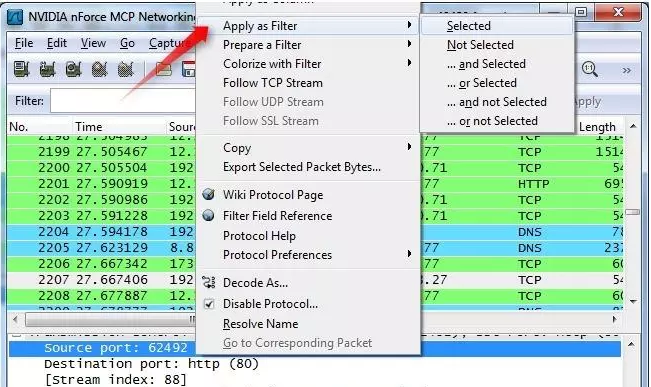

也可以在这里创建过滤条件——只需右键细节并使用Apply as Filter子菜单,就可以根据此细节创建过滤条件。

Wireshark是一个非常之强大的工具,第一节只介绍它的最基本用法。网络专家用它来debug网络协议实现细节,检查安全问题,网络协议内部构件等等。

浙公网安备 33010602011771号

浙公网安备 33010602011771号