网站 VPS 被肉鸡怎么办?紧急处理 + 彻底清除 + 加固防护全指南

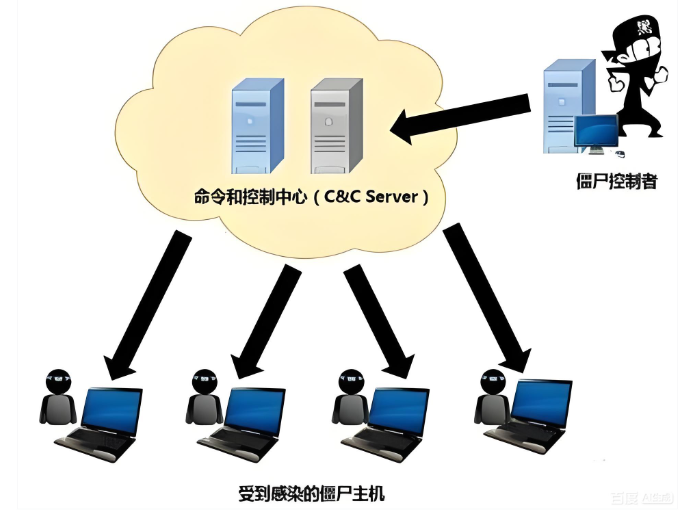

VPS被肉鸡(黑客控制用于挖矿、DDoS攻击、垃圾邮件等非法活动)是严重的安全事件,不仅会导致网站卡顿、宕机,还可能被运营商封禁IP、面临法律追责(若用于违法业务)。核心处理逻辑是:先紧急止损→再彻底清除恶意程序→最后全面加固防护,避免黑客二次入侵。以下是分步骤可落地的解决方案,兼顾Linux/Windows系统、新手友好与专业深度。

一、紧急止损:10分钟内切断黑客控制(优先级最高)

被肉鸡后首要任务是阻止黑客继续操作,避免损失扩大,无需先排查原因,直接执行以下操作:

1. 立即切断异常连接,锁定账户安全

- 修改所有密码:VPS登录密码(SSH/RDP)、数据库密码、网站后台密码、FTP密码,要求:长度≥16位,包含大小写+数字+特殊字符(如

K9#pQ2!xZ7$rT3),避免与历史密码重复; - 禁用可疑账户:

- Linux:执行

cat /etc/passwd查看所有用户,删除陌生账户(如hack、miner),命令:userdel -r 可疑用户名;禁用root远程登录(后续用普通账户+sudo管理); - Windows:打开“计算机管理→本地用户和组”,删除陌生账户,禁用管理员账户远程登录,仅保留1个常用管理员账户;

- Linux:执行

- 踢掉异常登录会话:

- Linux:执行

w查看当前登录用户,用pkill -kill -t 会话终端(如pkill -kill -t pts/0)踢掉陌生会话; - Windows:打开“任务管理器→用户”,强制注销陌生登录用户。

- Linux:执行

2. 关闭异常进程与端口

- 终止恶意进程:

- Linux:执行

top或htop(需安装),查看CPU/内存占用极高的异常进程(如minerd、ddos、bashbot等挖矿/攻击程序),记录PID后执行kill -9 PID(如kill -9 1234);若进程反复重启,先暂停对应服务(如systemctl stop 可疑服务名); - Windows:打开“任务管理器→详细信息”,结束CPU占用高、无正常描述的进程(如

xmr-miner.exe、unknown.exe),同时关闭“服务”中的陌生服务(如“挖矿服务”“远程控制服务”)。

- Linux:执行

- 临时关闭危险端口:

- Linux:用防火墙关闭非必要端口(如除22/80/443外的所有端口),命令:

# Firewalld关闭所有端口,仅开放22/80/443 firewall-cmd --permanent --remove-all-ports firewall-cmd --permanent --add-port=22/tcp --add-port=80/tcp --add-port=443/tcp firewall-cmd --reload - Windows:打开“Windows Defender防火墙→高级设置”,入站规则仅保留22/80/443端口,禁用所有陌生端口规则。

- Linux:用防火墙关闭非必要端口(如除22/80/443外的所有端口),命令:

3. 备份核心数据(避免清理时丢失)

- 备份网站程序、数据库、用户上传文件(如图片、文档),建议备份到本地电脑或安全的云存储(如阿里云OSS、腾讯云COS),不要备份可疑文件(如陌生脚本、exe程序);

- 备份系统日志(用于后续排查入侵原因):

- Linux:备份

/var/log/auth.log(登录日志)、/var/log/syslog(系统日志); - Windows:备份“事件查看器→Windows日志→安全/系统”日志。

- Linux:备份

二、彻底清除:根除恶意程序与后门(核心步骤)

紧急止损后,需彻底清理黑客留下的恶意文件、挖矿程序、后门(如隐藏账户、植入脚本),避免二次入侵。若技术能力有限,直接重装系统是最稳妥的选择(下文含重装注意事项)。

1. 手动清理恶意文件(适合有基础的用户)

(1)Linux系统重点排查路径

- 挖矿程序常见路径:

/tmp/、/var/tmp/、/root/、/home/、/usr/bin/、/usr/sbin/,执行find / -name "*miner*" -o -name "*mine*" -o -name "*ddos*"查找恶意文件,找到后执行rm -rf 文件名删除; - 隐藏后门脚本:查看

/etc/crontab(定时任务)、/etc/cron.d/、/var/spool/cron/下的定时任务,删除陌生任务(如自动下载挖矿程序的命令); - 系统文件篡改检查:对比

/etc/passwd、/etc/shadow、/etc/sudoers与备份文件(若有),删除陌生用户或异常权限配置; - 网络连接检查:执行

netstat -tuln查看异常监听端口,netstat -anp查看异常网络连接(如连接境外挖矿服务器),对应进程一并终止。

(2)Windows系统重点排查路径

- 恶意程序常见路径:

C:\Windows\Temp\、C:\Users\Public\、C:\ProgramData\、用户桌面\,删除陌生exe、bat、vbs文件; - 启动项检查:打开“运行→msconfig→启动”,禁用所有陌生启动项;打开“任务管理器→启动”,禁用无正常描述的程序;

- 注册表清理:打开“运行→regedit”,搜索

miner、ddos、hack等关键词,删除对应注册表项(注意:注册表操作需谨慎,误删可能导致系统故障); - 进程残留检查:用Process Explorer(微软官方工具)查看进程,右键“属性→映像路径”,删除非系统目录下的可疑进程。

2. 重装系统(最彻底,推荐优先选择)

若手动清理后仍有异常(如进程反复重启、CPU占用高),直接重装系统,步骤如下:

- 备份确认:确保核心数据已备份到外部存储,避免重装后丢失;

- 格式化所有分区:重装时选择“全盘格式化”(不要保留原系统分区或数据分区),彻底清除恶意文件;

- 选择纯净系统:使用服务商提供的官方纯净镜像(如CentOS、Ubuntu、Windows Server官方版),不要使用第三方修改版(可能预装后门);

- 重装后立即加固:重装完成后,先修改登录密码、关闭不必要端口、安装安全补丁,再恢复网站数据(恢复前需扫描数据是否携带恶意文件)。

3. 病毒查杀辅助(可选)

- Linux:安装ClamAV(开源杀毒软件),执行

yum install clamav(CentOS)或apt install clamav(Ubuntu),更新病毒库后扫描:freshclam && clamscan -r /; - Windows:启用Windows Defender全盘扫描,或安装火绒、卡巴斯基等杀毒软件,扫描并清除残留恶意文件。

三、全面加固:防止二次入侵(长期防护核心)

清理完成后,必须从“账户、端口、系统、软件、权限”五大维度加固,避免黑客再次利用漏洞入侵:

1. 账户安全加固

- 禁用root远程登录(Linux):编辑

/etc/ssh/sshd_config,修改PermitRootLogin no,重启SSH服务:systemctl restart sshd;创建普通账户,用sudo授权管理; - 启用密钥登录(Linux):禁用密码登录,仅允许SSH密钥登录,步骤:本地生成密钥对(

ssh-keygen -t rsa),将公钥上传至VPS~/.ssh/authorized_keys,修改sshd_config中PasswordAuthentication no; - 限制登录IP(Windows/Linux):仅允许指定IP(如办公IP、本地IP)访问VPS,Linux通过Firewalld/iptables配置,Windows通过防火墙高级规则配置。

2. 端口与网络加固

- 仅开放必要端口:如Web服务开放80(HTTP)、443(HTTPS),SSH开放22(建议修改为非默认端口,如2222),数据库端口(3306、1433)禁止公网访问,仅允许内网或指定IP访问;

- 安装防火墙:Linux启用Firewalld/iptables,Windows启用自带防火墙,配置“默认拒绝所有入站流量,仅允许必要端口”;

- 启用DDoS防护:联系VPS服务商开通基础DDoS防护(多数免费提供10-30Gbps防护),高风险业务可购买高防IP(如美国VPS可选100Gbps+高防,月付约300元)。

3. 系统与软件加固

- 及时更新系统补丁:Linux执行

yum update -y(CentOS)或apt update && apt upgrade -y(Ubuntu),Windows通过“Windows更新”安装所有安全补丁; - 卸载无用软件:删除未使用的服务、组件(如FTP、Telnet、不必要的Web服务器模块),减少攻击面;

- 升级网站程序与插件:及时更新WordPress、Discuz、电商系统等程序及插件,关闭不必要的插件,避免漏洞被利用(如SQL注入、XSS漏洞)。

4. 权限与日志加固

- 最小权限原则:网站文件、数据库文件设置最低必要权限(如Linux网站目录权限设为755,文件设为644,避免777权限);

- 开启日志审计:Linux启用SSH登录日志、系统日志,Windows启用安全日志,定期查看是否有异常登录记录;

- 定期备份:设置自动备份(如每日备份网站数据、数据库),备份文件存储在异地或加密云存储,避免数据丢失。

5. 工具辅助加固

- Linux:安装Fail2ban(自动封禁多次登录失败的IP),配置命令:

yum install fail2ban,启动服务:systemctl start fail2ban; - Windows:安装火绒安全软件(开启实时防护、端口防护),禁用不必要的系统服务;

- 网站安全:安装WAF(Web应用防火墙),如Cloudflare(免费版支持SQL注入、XSS攻击拦截)、宝塔面板WAF(适合国内用户),拦截恶意请求。

四、事后处理:排查入侵原因+规避法律风险

1. 排查入侵源头(避免再次踩坑)

- 查看登录日志:Linux

/var/log/auth.log、Windows“事件查看器→安全日志”,确认黑客是通过弱密码、漏洞登录,还是第三方软件植入; - 检查网站漏洞:用工具(如Nessus、AWVS)扫描网站是否存在SQL注入、文件上传、XSS等漏洞,及时修复;

- 回顾操作记录:是否近期安装过不明软件、插件,是否点击过可疑链接,是否泄露过登录密码。

2. 规避法律风险

- 及时通知服务商:告知VPS服务商“服务器被肉鸡”,请求协助排查攻击流量,必要时更换IP(避免原IP被运营商封禁);

- 保留证据:若肉鸡用于非法活动(如发送垃圾邮件、DDoS攻击),保留系统日志、攻击记录,配合服务商或执法部门调查;

- 合规整改:确保网站内容合规,不存储用户敏感信息(如身份证号、银行卡号),避免被黑客利用后引发更大风险。

五、常见问题FAQ

问:VPS被肉鸡后,网站无法访问怎么办?

答:先按“紧急止损”步骤终止恶意进程、关闭异常端口,若仍无法访问,可能是IP被封禁或网站程序被篡改:① 联系服务商查询IP是否被封禁,申请解封;② 重装系统后恢复备份的网站数据(确保备份无恶意文件)。

问:如何快速判断VPS是否被肉鸡?

答:3个核心信号:① CPU/内存使用率持续90%+(挖矿程序特征);② 带宽占用异常(如持续上传大量数据,可能是发送垃圾邮件或DDoS攻击);③ 存在陌生登录记录、异常进程、定时任务。

问:重装系统后,数据恢复时需要注意什么?

答:① 恢复前用杀毒软件扫描备份数据,确保无恶意文件;② 仅恢复核心数据(网站程序、数据库、用户上传文件),不恢复系统文件、配置文件;③ 恢复后立即更新网站程序、插件,修改所有密码。

问:个人用户技术有限,无法手动清理怎么办?

答:① 联系VPS服务商技术支持,多数正规服务商提供免费应急处理服务;② 找专业安全公司付费清理;③ 直接重装系统(最省钱、最彻底),适合技术基础薄弱的用户。

总结:被肉鸡后的核心行动清单

- 紧急止损(10分钟内):改密码→关异常进程→锁端口→备份数据;

- 彻底清除(1-2小时):手动清理恶意文件 或 直接重装系统(推荐);

- 全面加固(长期执行):账户+端口+系统+软件+权限五维防护;

- 事后复盘:排查入侵原因,避免再次踩坑。

关键原则:不要抱有“清理一次就够”的侥幸心理,被肉鸡后必须彻底加固,定期检查服务器状态(如每周查看日志、监控资源占用),才能从根本上避免二次入侵。若VPS反复被攻击,建议更换正规服务商(选择有DDoS防护、安全审计服务的品牌),或升级高防VPS。

浙公网安备 33010602011771号

浙公网安备 33010602011771号