网络安全-等级保护(等保) 3-2-3 GB/T 28449-2019 附录A (规范性附录)等级测评工作流程、附 录 B (规范性附录) 等级测评工作要求、附 录 C(规范性附录)新技术新应用等级测评实施补充

################################################################################

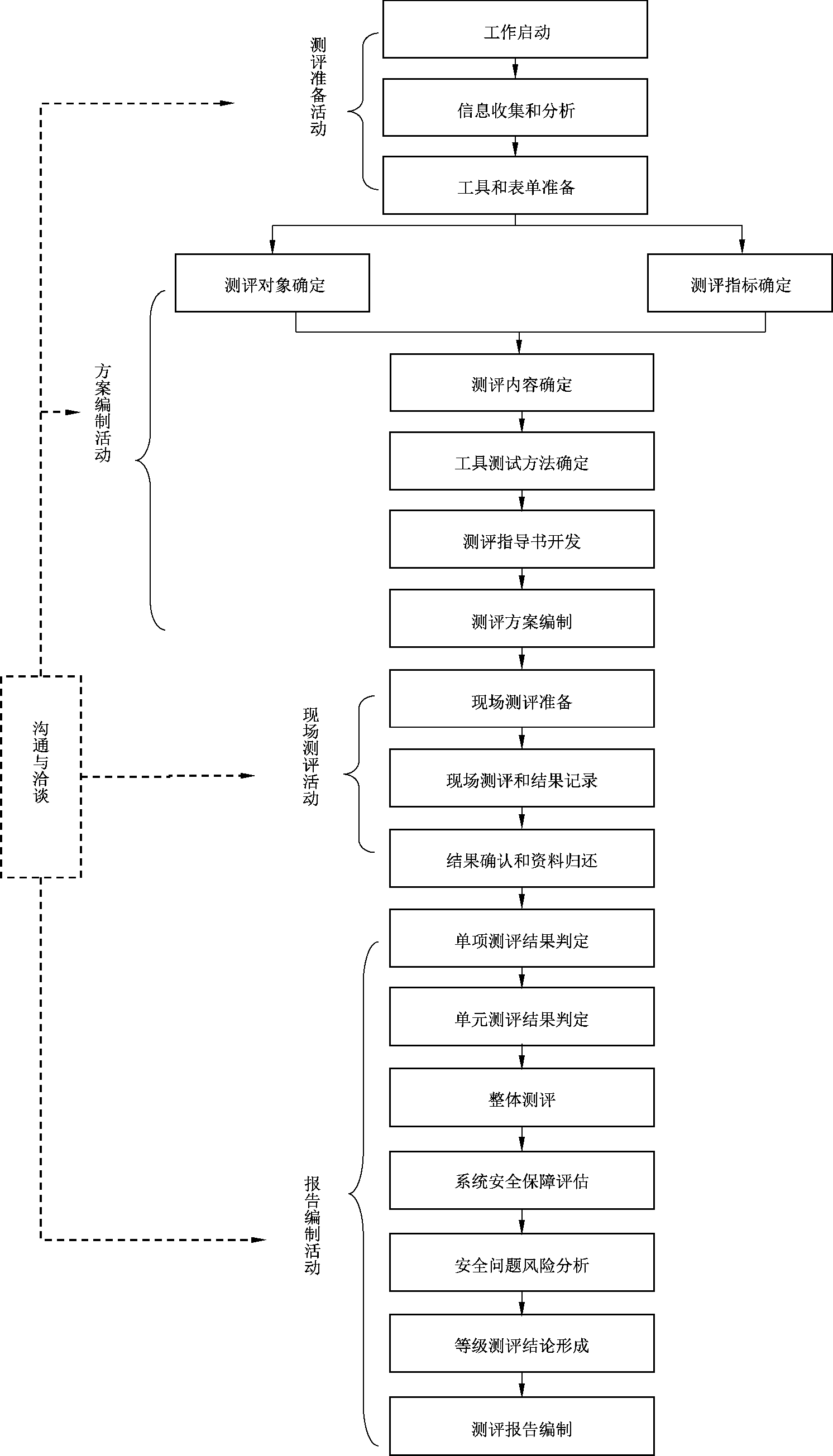

GB/T 28449-2019《信息安全技术 网络安全等级保护测评过程指南》是规定了等级测评过程,是纵向的流程,包括:四个基本测评活动:测评准备活动、方案编制活动、现场测评活动、报告编制活动。

上三章我们展开说明了 测评准备活动,包括工作启动、信息收集和分析、工具和表单准备三项主要任务;方案编制活动,包含测评对象确定、测评指标确定、测评内容确定、工具测试方法确定、测评指导书开发及测评方案编制六项主要任务。现场测评活动, 包括现场测评准备、现场测评和结果记录、结果确认和资料归还三项主要任务; 报告编制活动,包括单项测评结果判定、单元测评结果判定、整体测评、系统安全保障评估、安全问题风险评估、等级测评结论形成及测评报告编制七项。

本章我们展开附录进行说明:在GB/T 28449-2019《信息安全技术 网络安全等级保护测评过程指南》中,附录内容还是很关键的,先读附录可以更好的理解该标准的内容。

- 附录 A (规范性附录) 等级测评工作流程

- 首次测评和测评一次以上的四大活动一致,但具体任务内容有所变化。

- 附录 B (规范性附录) 等级测评工作要求

- 附录 C (规范性附录) 新技术新应用等级测评实施补充

- 云大物移工的测评实施补充内容。

- 附录 D (规范性附录) 测评对象确定准则和样例

- 附录 E (资料性附录) 等级测评现场测评方式及工作任务

- 附录 F (资料性附录) 等级测评报告模版示例

################################################################################

附录 A (规范性附录) 等级测评工作流程

- 受委托测评机构实施的等级测评工作活动及流程与运营、使用单位的自查活动及流程会有所差异,初次等级测评和再次等级测评的工作活动及流程也不完全相同,而且针对不同等级定级对象实施的等级测评工作活动及流程也不相同。

- 受委托测评机构对定级对象的初次等级测评分为四项活动:测评准备活动、方案编制活动、现场测评活动、报告编制活动。具体如图 A.1所示。

- 如果被测定级对象已经实施过一次(或多次)等级测评,图 A.1中的四个活动保持不变,但具体任务内容会有所变化。

- 测评机构和测评人员应根据上一次等级测评中存在的问题和被测定级对象的实际情况调整部分工作任务内容。

- 例如,信息收集和分析任务中,着重收集那些自上次等级测评后有所变更的信息,其他信息可以参考上次等级测评结果;

- 测评对象尽量选择上次等级测评中未测过或存在问题的作为测评对象;

- 测评内容也应关注上次等级测评中发现的问题,以及自上次等级测评之后定级对象变更的内容、运维过程记录等内容。

- 不同等级定级对象的等级测评的基本工作活动与图 A.1中定级对象的等级测评活动应完全一致,即:测评准备、方案编制、现场测评、报告编制四项活动。

- 图 A.1给出的是较为全面的工作流程和任务,

- 较低等级定级对象的等级测评的各个活动的具体工作任务应在图 A.1基础上删除或简化部分内容。

- 较高等级定级对象的等级测评的工作任务则可以在此基础上增加或细化部分内容。

- 如针对四级定级对象的等级测评,在测评对象确定任务中,不但需要确定出测评对象,还需给出选择这些测评对象的过程及理由等;整体测评需设计具体的整体测评实例等。

附录 B (规范性附录) 等级测评工作要求

B.1 依据标准,遵循原则

- 等级测评实施应依据等级保护的相关技术标准进行。

- 相关技术标准主要包括GB/T22239、GB/T28448,其中等级测评目标和内容应依据 GB/T22239,对具体测评项的测评实施方法则依据GB/T28448。

- 在等级测评实施活动中,应遵循客观性和公正性、经济性和可重用性、可重复性和可再现性、结果完善性的原则,保证测评工作公正、科学、合理和完善。

B.2 恰当选取,保证强度

- 恰当选取是指对具体测评对象的选择要恰当,既要避免重要的对象、可能存在安全隐患的对象没有被选择,也要避免过多选择,使得工作量增大。

- 保证强度是指对被测定级对象应实施与其等级相适应的测评强度。

B.3 规范行为,规避风险

- 测评机构实施等级测评的过程应规范,包括:制定内部保密制度;制定过程控制制度;规定相关文档评审流程;指定专人负责保管等级测评的归档文件等。

- 测评人员的行为应规范,包括:测评人员进入现场佩戴工作牌;使用测评专用的电脑和工具;严格按照测评指导书使用规范的测评技术进行测评;准确记录测评证据;不擅自评价测评结果;不将测评结果复制给非测评人员;涉及到测评委托单位的工作秘密或敏感信息的相关资料,只在指定场所查看,查看完成后立即归还等。

- 规避风险,是指要充分估计测评可能给被测定级对象带来的影响,向被测定级对象运营/使用单位揭示风险,要求其提前采取预防措施进行规避。

- 同时,测评机构也应采取与测评委托单位签署委托测评协议、保密协议、现场测评授权书、要求测评委托单位进行系统备份、规范测评活动、及时与测评委托单位沟通等措施规避风险,尽量避免给被测定级对象和单位带来影响。

附录 C (规范性附录) 新技术新应用等级测评实施补充

C.1 云计算等级测评实施补充

C.1.1 测评准备活动

C.1.1.1 信息收集和分析

-

- 针对云计算平台的等级测评,测评机构收集的相关资料还应包括云计算平台运营机构的管理架构、技术实现机制及架构、运行情况、云计算平台的定级情况、云计算平台的等级测评结果等。

- 针对云租户系统的等级测评,测评机构收集的相关资料还应包括云计算平台运营机构与租户的关系、定级对象的相关情况等。

- 在云租户系统的等级测评中,测评委托单位为云租户,云租户应督促被测定级对象相关人员及云计算平台运营机构相关人员准确填写调查表格。

C.1.1.2 测评准备活动中双方职责

-

- 作为云租户的测评委托单位职责还应包括:负责与云服务商沟通与协调,为测评人员的信息收集工作提供协助。

C.1.2 现场测评活动中双方职责

- 作为云租户的测评委托单位职责还应包括:协助测评机构获得云计算平台现场测评授权、负责协调云服务商配合测评或提供云计算平台等级测评报告等。

C.1.3 测评对象确定样例

- 在 D.3的基础上,四个级别的测评对象确定均还需考虑以下几个方面:

- ———虚拟设备,包括虚拟机、虚拟网络设备、虚拟安全设备等;

- ———云操作系统、云业务管理平台、虚拟机监视器;

- ———云租户网络控制器;

- ———云应用开发平台等。

C.2 物联网等级测评实施补充

C.2.1 信息收集和分析

- 测评机构收集等级测评需要的相关资料还应包括各类感知层设备的检测情况、感知层设备部署情况、感知层物理环境、感知层通信协议等。

C.2.2 工具测试方法确定

- 工具测试还应增加感知层渗透测试。

- 即:应基于感知层应用场景,针对各类感知层设备(如智能卡、RFID标签、读写器等)开展嵌入式软件安全测试以及旁路攻击、置乱攻击等方面的测试。

C.2.3 测评对象确定样例

- 在 D.3的基础上,四个级别的测评对象确定均还需考虑以下几个方面:

- ———感知节点工作环境(包括感知节点和网关等感知层节点工作环境);

- ———边界网络设备,认证网关、感知层网关等;

- ———对整个定级对象的安全性起决定作用的网络互联设备,感知层网关等。

C.3 移动互联等级测评实施补充

C.3.1 信息收集和分析

- 测评机构收集等级测评需要的相关资料还应包括各类无线接入设备部署情况、移动终端使用情况、移动应用程序、移动通信协议等。

C.3.2 工具测试方法确定

- 工具测试还应增加移动终端安全测试,即:应包括对移动应用程序的逆向分析测试。

C.3.3 测评对象确定样例

- 在 D.3的基础上,四个级别的测评对象确定均还需考虑以下几个方面:

- ———无线接入设备工作环境;

- ———移动终端、移动应用软件、移动终端管理系统;

- ———对整个定级对象的安全性起决定作用的网络互联设备,无线接入设备;

- ———无线接入网关等。

C.4 工业控制系统等级测评实施补充

C.4.1 工业控制系统等级测评整体要求

C.4.1.1 完整性原则

- 现代工业控制系统是一个复杂的信息物理融合系统,除了传统的IT 系统对象外,其特有的控制设备(如 PLC,操作员工作站,DCS控制器等)也需要仔细保护,因为它们直接负责控制过程。所以要求测评时注意测评对象选取的完整性。

C.4.1.2 最小影响原则

- 工业控制系统要求响应必须是实时的,较长延迟或大幅波动的响应都是不允许的,并且工业控制系统对于可用性的严格要求也不允许重新启动之类的响应。

- 需要从项目管理和技术应用的层面,考虑测评对目标系统的正常运行可能产生的不利影响,将风险降到最低,保证目标系统业务正常运行。

C.4.2 信息收集和分析

注意收集特有的信息,如工控设备类型、系统架构、逻辑层次结构、工艺流程、功能安全需求、业务安全保护等级、通信协议、安全组织架构、历史安全事件等。

C.4.3 方案编制活动

C.4.3.1 工具测试方法确定

- 测试的前提是不影响生产及系统的可用性,并通过持续性的测试来发现问题,测试点的选择需要考虑针对重点工艺、重要流程的监控。

C.4.3.2 测评对象确定

- 测评对象确定方法如下:

- a) 识别并描述被测系统的逻辑分层

- 一般工业控制系统都会根据生产业务将系统划分为不同的逻辑层次。

- 对于没有进行逻辑层次划分的系统,应首先根据被测系统实际情况进行层次划分并加以描述。

- 描述内容主要包括逻辑层次划分、每个层次内的主要工艺流程、安全功能、层次的边界以及层次之间的连接情况等。

- b) 描述测评对象

- 对上述描述内容进行整理,确定测评对象并加以描述。

- 描述测评对象,一般以被测系统的网络拓扑结构为基础,采用总分式的描述方法,先说明整体架构,然后描述系统设计目标,最后介绍被测系统的逻辑层次组成、工艺流程、安全功能及重要资产等。

C.4.4 测评对象确定样例

- 在 D.3的基础上,四个级别的测评对象确定均还需考虑以下几个方面:

- ———现场设备工作环境;

- ———工程师站、操作员站、OPC服务器、实时数据库服务器和控制器嵌入式软件等;

- ———对整个定级对象的安全性起决定作用的网络互联设备,无线接入设备等。

C.5 IPv6 系统等级测评实施补充

- 在 D.3的基础上,四个级别的测评对象确定均还需考虑以下几个方面:

- ———IPv4/IPv6转换设备或隧道端设备等;

- ———对整个定级对象的安全性起决定作用的双栈设备等;

- ———承载被测定级对象主要业务或数据的双栈服务器等。

######################################################################################

附录 D (规范性附录) 测评对象确定准则和样例

附录 E (资料性附录) 等级测评现场测评方式及工作任务

附录 F (资料性附录) 等级测评报告模版示例

上述三个重点附录我们下一节说明。

愿各位在进步中安心。

2025.05.27禾木

可联系作者付费获取,定价69.9元。包括如下内容:1. 信息安全技术全套标准指南

- ———GB/T 22239-2019 《信息安全技术 网络安全等级保护基础要求》

- ———GB/T25058 信息安全技术 信息系统安全等级保护实施指南;

- ———GB/T22240 信息安全技术 信息系统安全等级保护定级指南;

- ———GB/T25070 信息安全技术 网络安全等级保护安全设计技术要求;

- ———GB/T28448 信息安全技术 网络安全等级保护测评要求;

- ———GB/T28449 信息安全技术 网络安全等级保护测评过程指南。

2. 等保2.0标准执行之高风险判定

3. GBT 22239-2019 《信息安全技术 网络安全等级保护基础要求》一到四级对比表格(按照十大方面整理,每方面包含四级要求并标记高风险项)

4. GBT 22239-2019 +GBT 25070—2019 《信息安全技术 网络安全等级保护基础要求》+《信息安全技术 网络安全等级保护安全设计技术要求》一到四级对比表格(在基础要求中添加安全设计技术要求,安全设计技术要求主要用于开发人员和产品经理)

5. GBT 36958—2018 《信息安全技术 网络安全等级保护安全管理中心技术要求》一到四级对比表格(说明安全管理中心技术要求:系统管理要求、安全管理要求、审计管理要求、接口要求、自身安全要求)

6. GBT 22239-2019+GBT 28448-2019 《信息安全技术 网络安全等级保护基础要求》+《信息安全技术 网络安全等级保护测评要求》一到四级对比表格(在基础要求中添加等保测评要求,可用于实施过程)

7. 等保项目预调研情况汇报表(博主整理word,用于项目前期调研和高风险项判定,分为2级和3级两个文档,并根据项目经验整理和标准整理前期项目调研内容)

部分材料下载链接:

1、等保二级高风险项核对表下载链接:

2、GBT 36958-2018 《信息安全技术 网络安全等级保护安全管理中心技术要求》1~4级拆分表下载链接:

######################################################################################

浙公网安备 33010602011771号

浙公网安备 33010602011771号