网络安全-等级保护(等保) 2-5 GB/T 25070—2019《信息安全技术 网络安全等级保护安全设计技术要求》-2019-05-10发布【现行】

################################################################################

GB/T 22239-2019 《信息安全技术 网络安全等级保护基础要求》包含安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心、安全管理制度、安全管理机构、安全管理人员、安全建设管理、安全运维管理十个方面,GB/T25070—2019《信息安全技术 网络安全等级保护安全设计技术要求》与《等级保护基础要求》在实践过程两者是互补的。

GB/T 22239-2019 提供了安全保护的基本要求,是安全建设的起点。主要从管理和技术两方面规定了安全保护的基本要求。

GB/T 25070-2019 提供了安全设计的技术要求,是实现这些基本要求的具体方法。侧重于技术设计层面,为如何实现这些基本要求提供了详细的指导,开发人员使用更合适,实施人员可阅读参考。

适用于指导运营使用单位、网络安全企业、网络安全服务机构开展网络安全等级保护安全技术方案的设计和实施,也可作为网络安全职能部门进行监督、检查和指导的依据。

可应用于指导各个行业和领域开展网络安全等级保护建设整改等工作。

实施顺序:

通常情况下,首先根据GB/T 22239-2019确定系统的安全保护等级和基本要求,然后在设计阶段参考GB/T 25070-2019进行具体的安全设计和技术实现。或在整改阶段,使用该标准。

冲突解决:

基本要求优先:GB/T 22239-2019作为网络安全等级保护的基本要求,是所有安全保护工作的基础。因此,如果两个标准之间存在冲突,通常应优先遵守GB/T 22239-2019的规定。

设计要求补充:GB/T 25070-2019主要提供的是安全设计技术要求,是对基本要求的补充和具体化。在设计和实现过程中,应确保满足GB/T 22239-2019的基本要求,并在此基础上参考GB/T 25070-2019进行详细设计。1~4的具体设计内容将汇总表格,表格中会对比基础要求和安全设计要求,在设计要求中有一些是基础要求中不包含的或者是更细致的要求,可作为等级保护安全设计过程中的补充内容。

GB/T 25070—2019《信息安全技术 网络安全等级保护安全设计技术要求》是网络安全等级保护相关系列标准之一,由国家市场监督管理总局、中国国家标准化管理委员会 2019-05-10发布 2019-12-01 实施 实施,是现行有效的国家标准文件。

GB/T 25070—2019《信息安全技术 网络安全等级保护安全设计技术要求》为了配合《中华人民共和国网络安全法》的实施,同时适应云计算、移动互联、物联网、工业控制和大数据等新技术、新应用情况下网络安全等级保护工作的开展。

主要内容包括如下内容,

5 网络安全等级保护安全技术设计概述

6 第一级系统安全保护环境设计

7 第二级系统安全保护环境设计

8 第三级系统安全保护环境设计

9 第四级系统安全保护环境设计

10 第五级系统安全保护环境设计

11 定级系统互联设计

附录 A (资料性附录)访问控制机制设计

附录B (资料性附录)第三级系统安全保护环境设计示例

附录C (资料性附录)大数据设计技术要

注意:

1. 安全保护环境的定义:由安全计算环境、安全区域边界、安全通信网络和(或)安全管理中心构成的对定级系统进行安全保护的环境。

不要把安全保护环境和安全计算环境混淆。

2. 云大物移每一种新技术新业务都有特定的网络架构和设备组件,可参考第五章内容进行安全等级保护设计。跨级互联类型项目可参考本文档内容十一章。

3. GB/T 25070—2019《信息安全技术 网络安全等级保护安全设计技术要求》 1~4级要求中包括:通用安全计算环境设计技术要求、通用安全区域边界设计技术要求、通用安全通信网络设计技术要求、安全管理中心设计技术要求、(新)系统安全保护环境结构化设计技术要求。没有对安全物理环境、安全管理制度、安全管理机构、安全管理人员、安全建设管理、安全运维管理六个方面的要求。

4. 个人认为:《安全设计技术要求》不是前场(工程、售前)使用的(可了解一些云大物移的系统架构),而是产品经理\研发使用的,工程应该使用GB/T 25058—2019 《信息安全技术 网络安全等级保护实施指南》,该标准我们在后面章节说明。

文档标记说明:

- 绿色:标准、政策文件或监管部门。

- 橙色、红色:为网络安全标准要点。

- 加粗标记:以动词为主,根据政策要求动作去分解政策要求。

################################################################################

前 言

本标准按照GB/T 1.1—2009 给出的规则起草。

本标准代替GB/T 25070—2010《信息安全技术 信息系统等级保护安全设计技术要求》,与 GB/T 25070—2010 相比,主要变化如下:

——将标准名称变更为《信息安全技术 网络安全等级保护安全设计技术要求》;

——各个级别的安全计算环境设计技术要求调整为通用安全计算环境设计技术要求、云安全计算 环境设计技术要求、移动互联安全计算环境设计技术要求、物联网系统安全计算环境设计技术要求和工业控制系统安全计算环境设计技术要求;

——各个级别的安全区域边界设计技术要求调整为通用安全区域边界设计技术要求、云安全区域 边界设计技术要求、移动互联安全区域边界设计技术要求、物联网系统安全区域边界设计技术 要求和工业控制系统安全区域边界设计技术要求;

——各个级别的安全通信网络设计技术要求调整为通用安全通信网络设计技术要求、云安全通信 网络设计技术要求、移动互联安全通信网络设计技术要求、物联网系统安全通信网络设计技术 要求和工业控制系统安全通信网络设计技术要求;

删除了附录B 中的B.2“子系统间接口”和 B.3“重要数据结构”,增加了B.4“第三级系统可信验 证实现机制”。

请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。 本标准由全国信息安全标准化技术委员会(SAC/TC 260)提出并归口。

本标准起草单位:公安部第一研究所、北京工业大学、北京中软华泰信息技术有限责任公司、中国电 子信息产业集团有限公司第六研究所、中国信息通信研究院、阿里云计算技术有限公司、中国银行股份有限公司软件中心、公安部第三研究所、国家能源局信息中心、中国电力科学研究院有限公司、中国科学院软件研究所、工业和信息化部计算机与微电子发展研究中心(中国软件评测中心)、中国科学院信息工 程研究所、启明星辰信息技术集团股份有限公司、浙江中烟工业有限责任公司、中央电视台、北京江南天 安科技有限公司、华为技术有限公司、北京航空航天大学、北京理工大学、北京天融信网络安全技术有限 公司、北京和利时系统工程有限公司、青岛海天炜业过程控制技术股份有限公司、北京力控华康科技有 限公司、石化盈科信息技术有限责任公司、北京华大智宝电子系统有限公司、山东微分电子科技有限公 司、北京中电瑞铠科技有限公司、北京广利核系统工程有限公司、北京神州绿盟科技有限公司。

本标准主要起草人:蒋勇、李超、李秋香、赵勇、袁静、徐晓军、宫月、吴薇、黄学臻、陈翠云、刘志宇、 陈彦如、王昱镔、张森、卢浩、吕由、林莉、徐进、傅一帆、丰大军、龚炳铮、贡春燕、霍玉鲜、范文斌、魏亮、 田慧蓉、李强、李艺、沈锡镛、陈雪秀、任卫红、孙利民、朱红松、阎兆腾、段伟恒、孟雅辉、章志华、李健俊、 李威、顾军、陈卫平、琚宏伟、陈冠直、胡红升、陈雪鸿、高昆仑、张钥、张敏、李昊、王宝会、汤世平、雷晓锋、 王弢、王晓鹏、刘美丽、陈聪、刘安正、刘利民、龚亮华、方亮、石宝臣、孙郁熙、巩金亮、周峰、郝鑫、梁猛、 姜红勇、冯坚、黄敏、张旭武、石秦、孙洪涛。

本标准所代替标准的历次版本发布情况为:—GB/T 25070—2010。

引 言

GB/T 25070—2010《信息安全技术 信息系统等级保护安全设计技术要求》在开展网络安全等级保护工作的过程中起到了非常重要的作用,被广泛应用于指导各个行业和领域开展网络安全等级保护建设整改等工作,但是随着信息技术的发展,GB/T 25070—2010 在适用性、时效性、易用性、可操作性上需要进一步完善。

为了配合《中华人民共和国网络安全法》的实施,同时适应云计算、移动互联、物联网、工业控制和大数据等新技术、新应用情况下网络安全等级保护工作的开展,需对GB/T 25070—2010 进行修订,修订的思路和方法是调整原国家标准GB/T 25070—2010的内容,针对共性安全保护目标提出通用的安全设计技术要求,针对云计算、移动互联、物联网、工业控制和大数据等新技术、新应用领域的特殊安全保护目标提出特殊的安全设计技术要求。

本标准是网络安全等级保护相关系列标准之一。 与本标准相关的标准包括:

——GB/T 25058 信息安全技术 信息系统安全等级保护实施指南;

——GB/T 22240 信息安全技术 信息系统安全等级保护定级指南;

——GB/T 22239 信息安全技术 网络安全等级保护基本要求;

——GB/T 28448 信息安全技术 网络安全等级保护测评要求。

在本标准中,黑体字部分表示较低等级中没有出现或增强的要求。

信息安全技术网络安全等级保护安全设计技术要求

1 范围

本标准规定了网络安全等级保护第一级到第四级等级保护对象的安全设计技术要求。

本标准适用于指导运营使用单位、网络安全企业、网络安全服务机构开展网络安全等级保护安全技术方案的设计和实施,也可作为网络安全职能部门进行监督、检查和指导的依据。

注:第五级等级保护对象是非常重要的监督管理对象,对其有特殊的管理模式和安全设计技术要求,所以不在本标准中进行描述。

2 规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文 件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB 17859—1999 计算机信息系统 安全保护等级划分准则

GB/T 22240—2008 信息安全技术 信息系统安全等级保护定级指南

GB/T 25069—2010 信息安全技术 术语

GB/T 31167—2014 信息安全技术 云计算服务安全指南

GB/T 31168—2014 信息安全技术 云计算服务安全能力要求

GB/T 32919—2016 信息安全技术 工业控制系统安全控制应用指南

3 术语和定义

GB 17859—1999 、GB/T 22240—2008 、GB/T 25069—2010 、GB/T 31167—2014 、GB/T 31168— 2014和GB/T 32919—2016界定的以及下列术语和定义适用于本文件。

为了便于使用,以下重复列出 了 GB/T 31167—2014 中的一些术语和定义。

3.1网络安全 cybersecurity

通过采取必要措施,防范对网络的攻击、侵入、干扰、破坏和非法使用以及意外事故,使网络处于稳 定可靠运行的状态,以及保障网络数据的完整性、保密性、可用性的能力。

[GB/T 22239—2019,定义3.1]

3.2定级系统 classified system

已确定安全保护等级的系统。定级系统分为第一级、第二级、第三级、第四级和第五级系统。

3.3定级系统安全保护环境 security environment of classified system

由安全计算环境、安全区域边界、安全通信网络和(或)安全管理中心构成的对定级系统进行安全保护的环境。

3.4安全计算环境 security computing environment

对定级系统的信息进行存储、处理及实施安全策略的相关部件。

3.5安全区域边界 security area boundary

对定级系统的安全计算环境边界,以及安全计算环境与安全通信网络之间实现连接并实施安全策略的相关部件。

3.6安全通信网络 security communication network

对定级系统安全计算环境之间进行信息传输及实施安全策略的相关部件。

3.7安全管理中心 security management center

对定级系统的安全策略及安全计算环境、安全区域边界和安全通信网络上的安全机制实施统一管理的平台或区域。

3.8跨定级系统安全管理中心 security management center for cross classified system

对相同或不同等级的定级系统之间互联的安全策略及安全互联部件上的安全机制实施统一管理的平台或区域。

3.9定级系统互联 classified system interconnection

通过安全互联部件和跨定级系统安全管理中心实现的相同或不同等级的定级系统安全保护环境之间的安全连接。

3.10云计算 cloud computing

一种通过网络将可伸缩、弹性的共享物理和虚拟资源池以按需自服务的方式供应和管理的模式。

注:资源包括服务器、操作系统、网络、软件、应用和存储设备等。

[GB/T 32400—2015,定义3.2.5]

3.11云计算平台 cloud computing platform

云服务商提供的云计算基础设施及其上的服务层软件的集合。

[GB/T 31167—2014,定义3.7]

3.12云计算环境 cloud computing environment

云服务商提供的云计算平台及客户在云计算平台之上部署的软件及相关组件的集合。

[GB/T 31167—2014,定义3.8]

3.13移动互联系统 mobile interconnection system

采用了移动互联技术,以移动应用为主要发布形式,用户通过mobile internet system移动终端获取业务和服务的信息系统。

3.14物联网 internet of things

将感知节点设备通过互联网等网络连接起来构成的系统。

[GB/T 22239—2019,定义3.15]

3.15感知层网关 sensor layer gateway

将感知节点所采集的数据进行汇总、适当处理或数据融合,并进行转发的装置。

3.16感知节点设备 sensor node

对物或环境进行信息采集和/或执行操作,并能联网进行通信的装置。

3.17数据新鲜性 data freshness

对所接收的历史数据或超出时限的数据进行识别的特性。

3.18现场设备 field device

连接到ICS 现场的设备,现场设备的类型包括RTU 、PLC、传感器、执行器、人机界面以及相关的通讯设备等。

3.19现场总线 fieldbus

一种处于工业现场底层设备(如传感器、执行器、控制器和控制室设备等)之间的数字串行多点双向数据总线或通信链路。

利用现场总线技术不需要在控制器和每个现场设备之间点对点布线。总线协议 是用来定义现场总线网络上的消息,每个消息标识了网络上特定的传感器。

4 缩略语

下列缩略语适用于本文件。

-

- 3G: 第三代移动通信技术(3rd Generation Mobile Communication Technology)

- 4G: 第四代移动通信技术(4th Generation Mobile Communication Technology)

- API: 应用程序编程接口(Application Programming Interface)

- BIOS: 基本输入输出系统(Basic Input Output System)

- CPU: 中央处理器(Central Processing Unit)

- DMZ:隔离区(Demilitarized Zone)

- GPS: 全球定位系统(Global Positioning System)

- ICS: 工业控制系统(Industrial Control System)

- IoT: 物联网(Internet of Things)

- NFC: 近场通信/近距离无线通信技术(Near Field Communication)

- OLE: 对象连接与嵌入(Object Linking and Embedding)

- OPC: 用于过程控制的OLE(OLE for Process Control)

- PLC: 可编程逻辑控制器(Programmable Logic Controller)

- RTU: 远程终端单元(Remote Terminal Units)

- VPDN: 虚拟专用拨号网(Virtual Private Dial-up Networks)

- SIM: 用户身份识别模块(Subscriber Identification Module)

- WiFi: 无线保真(Wireless Fidelity)

5 网络安全等级保护安全技术设计概述

5.1 通用等级保护安全技术设计框架

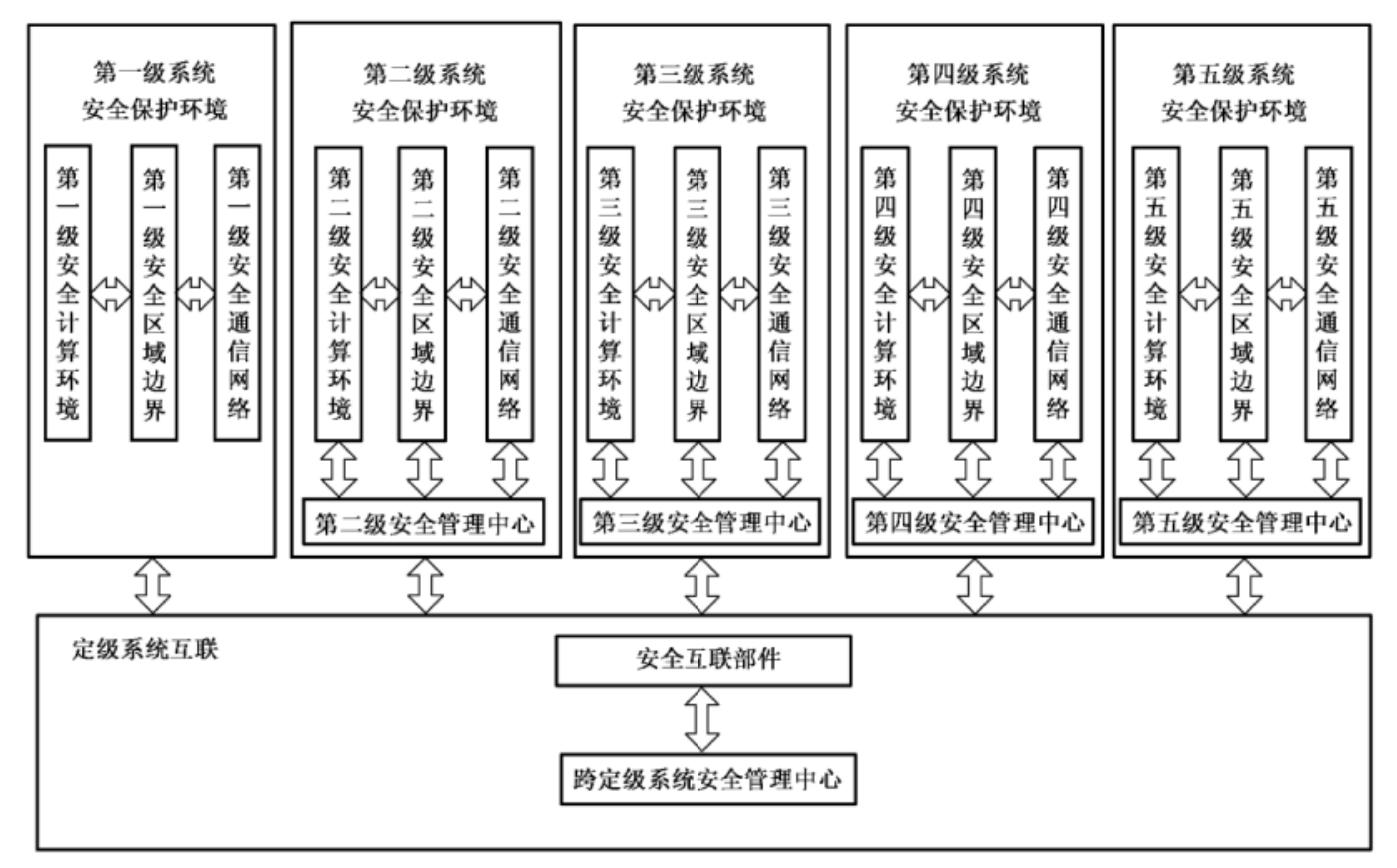

网络安全等级保护安全技术设计包括各级系统安全保护环境的设计及其安全互联的设计,如图1 所示。

各级系统安全保护环境由相应级别的安全计算环境、安全区域边界、安全通信网络和(或)安全管 理中心组成。

定级系统互联由安全互联部件和跨定级系统安全管理中心组成。

本标准第6章~第11章,对图1各个部分提出了相应的设计技术要求(第五级网络安全保护环境的设计要求除外)。

附录A 给出了访问控制机制设计,

附录B 给出了第三级系统安全保护环境设计示例。

此外,附录C 给出大数据设计技术要求。

在对定级系统进行等级保护安全保护环境设计时,可以结合系统自身业务需求,将定级系统进一步细化成不同的子系统,确定每个子系统的等级,对子系统进行安全保护环境的设计。

5.2 云计算等级保护安全技术设计框架

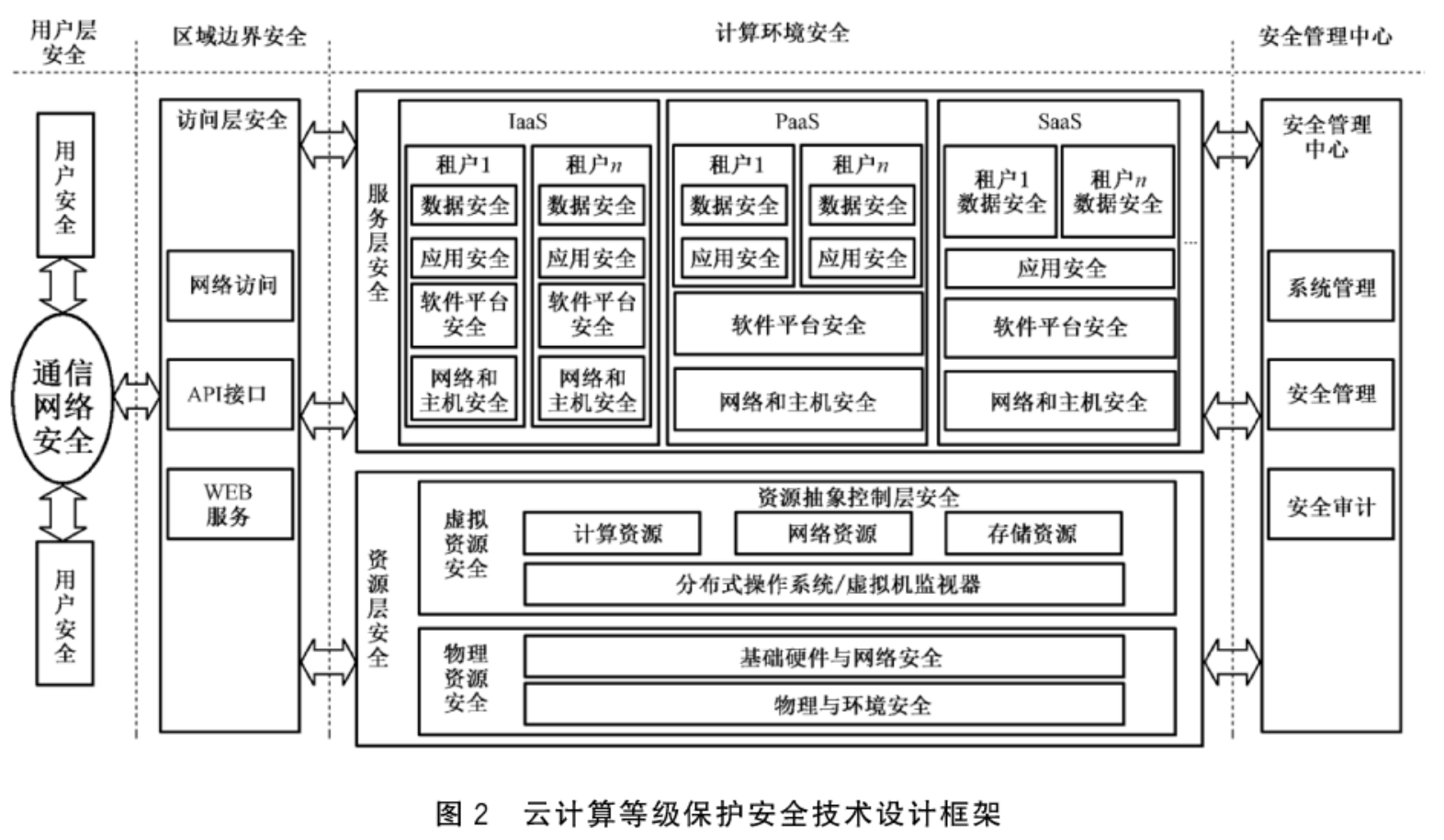

结合云计算功能分层框架和云计算安全特点,构建云计算安全设计防护技术框架,包括云用户层、 访问层、服务层、资源层、硬件设施层和管理层(跨层功能)。

其中一个中心指安全管理中心,三重防护包括安全计算环境、安全区域边界和安全通信网络,具体如图2所示。

用户通过安全的通信网络以网络直接访问、API 接口访问和WEB 服务访问等方式安全地访问云服务商提供的安全计算环境,其中用户终端自身的安全保障不在本部分范畴内。

安全计算环境包括资源层安全和服务层安全。

其中,资源层分为物理资源和虚拟资源,需要明确物理资源安全设计技术要求和虚拟资源安全设计要求,其中物理与环境安全不在本部分范畴内。

服务层是对云服务商所提供服务的实现,包含实现服务所需的软件组件,根据服务模式不同,云服务商和云租户承担的安全责任不同。

服务层安全设计需要明确云服务商控制的资源范围内的安全设计技术要求,并且云服务商可以通过提供安全接口和安全服务为云租户提供安全技术和安全防护能力。

云计算环境的系统管理、安全管理和安全审计由安全管理中心统一管控。

结合本框架对不同等级的云计算环境进行安全技术设计,同时通过服务层安全支持对不同等级云租户端(业务系统)的安全设计。

5.3 移动互联等级保护安全技术设计框架

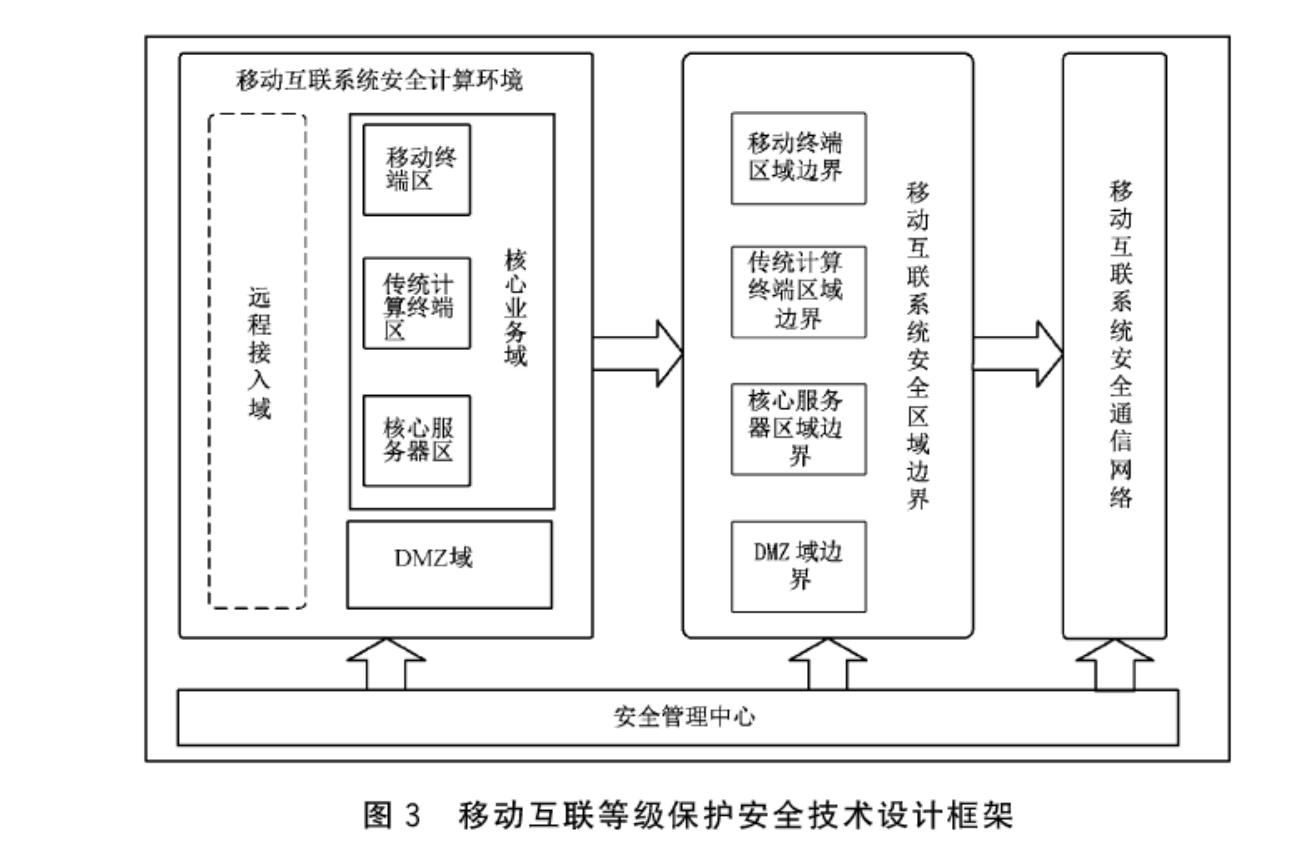

移动互联系统安全防护参考架构如图3,

其中安全计算环境由核心业务域、DMZ 域和远程接入域三个安全域组成,

安全区域边界由移动互联系统区域边界、移动终端区域边界、传统计算终端区域边界、 核心服务器区域边界、DMZ 区域边界组成,

安全通信网络由移动运营商或用户自己搭建的无线网络组成。

a) 核心业务域

核心业务域是移动互联系统的核心区域,该区域由移动终端、传统计算终端和服务器构成,完成对移动互联业务的处理、维护等。

核心业务域应重点保障该域内服务器、计算终端和移动终端的操作系统安全、应用安全、网络通信安全、设备接入安全。

b) DMZ 域

DMZ域是移动互联系统的对外服务区域,部署对外服务的服务器及应用,如Web 服务器、数据库服务器等,该区域和互联网相联,来自互联网的访问请求应经过该区域中转才能访问核心业务域。

DMZ 域应重点保障服务器操作系统及应用安全。

c) 远程接入域

远程接入域由移动互联系统运营使用单位可控的,通过 VPN 等技术手段远程接入移动互联系统运营使用单位网络的移动终端组成,完成远程办公、应用系统管控等业务。

远程接入域应重点保障远程移动终端自身运行安全、接入移动互联应用系统安全和通信网络安全。

本标准将移动互联系统中的计算节点分为两类:移动计算节点和传统计算节点。

移动计算节点主要包括远程接入域和核心业务域中的移动终端,

传统计算节点主要包括核心业务域中的传统计算终端和服务器等。

传统计算节点及其边界安全设计可参考通用安全设计要求,下文提到的移动互联计算环境、区域边界、通信网络的安全设计都是特指移动计算节点而言的。

5.4 物联网等级保护安全技术设计框架

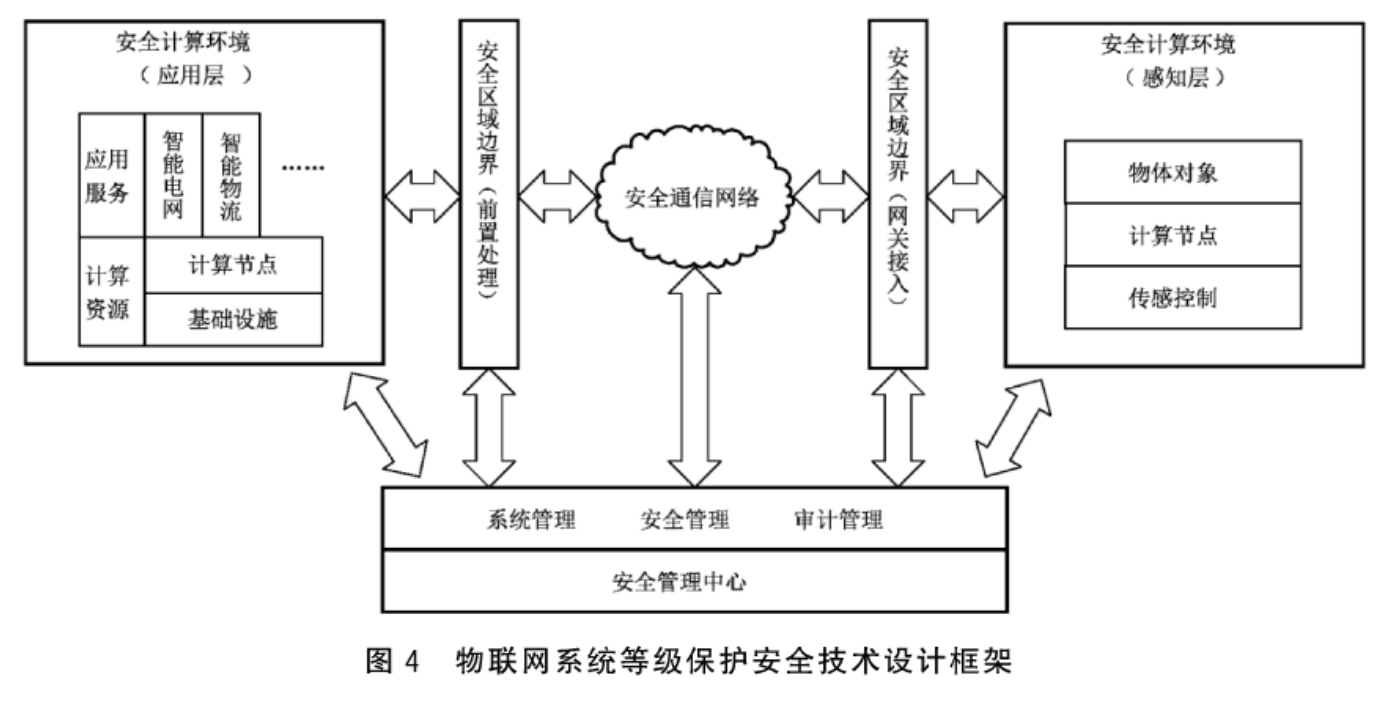

结合物联网系统的特点,构建在安全管理中心支持下的安全计算环境、安全区域边界、安全通信网络三重防御体系。

安全管理中心支持下的物联网系统安全保护设计框架如图4所示,物联网感知层和应用层都由完成计算任务的计算环境和连接网络通信域的区域边界组成。

a) 安全计算环境

包括物联网系统感知层和应用层中对定级系统的信息进行存储、处理及实施安全策略的相关部件,如感知层中的物体对象、计算节点、传感控制设备,以及应用层中的计算资源及应用服务等。

b) 安全区域边界

包括物联网系统安全计算环境边界,以及安全计算环境与安全通信网络之间实现连接并实施 安全策略的相关部件,如感知层和网络层之间的边界、网络层和应用层之间的边界等。

c) 安全通信网络

包括物联网系统安全计算环境和安全区域之间进行信息传输及实施安全策略的相关部件,如网络层的通信网络以及感知层和应用层内部安全计算环境之间的通信网络等。

d) 安全管理中心

包括对物联网系统的安全策略及安全计算环境、安全区域边界和安全通信网络上的安全机制实施统一管理的平台,包括系统管理、安全管理和审计管理三部分,只有第二级及第二级以上的安全保护环境设计有安全管理中心。

5.5 工业控制等级保护安全技术设计框架

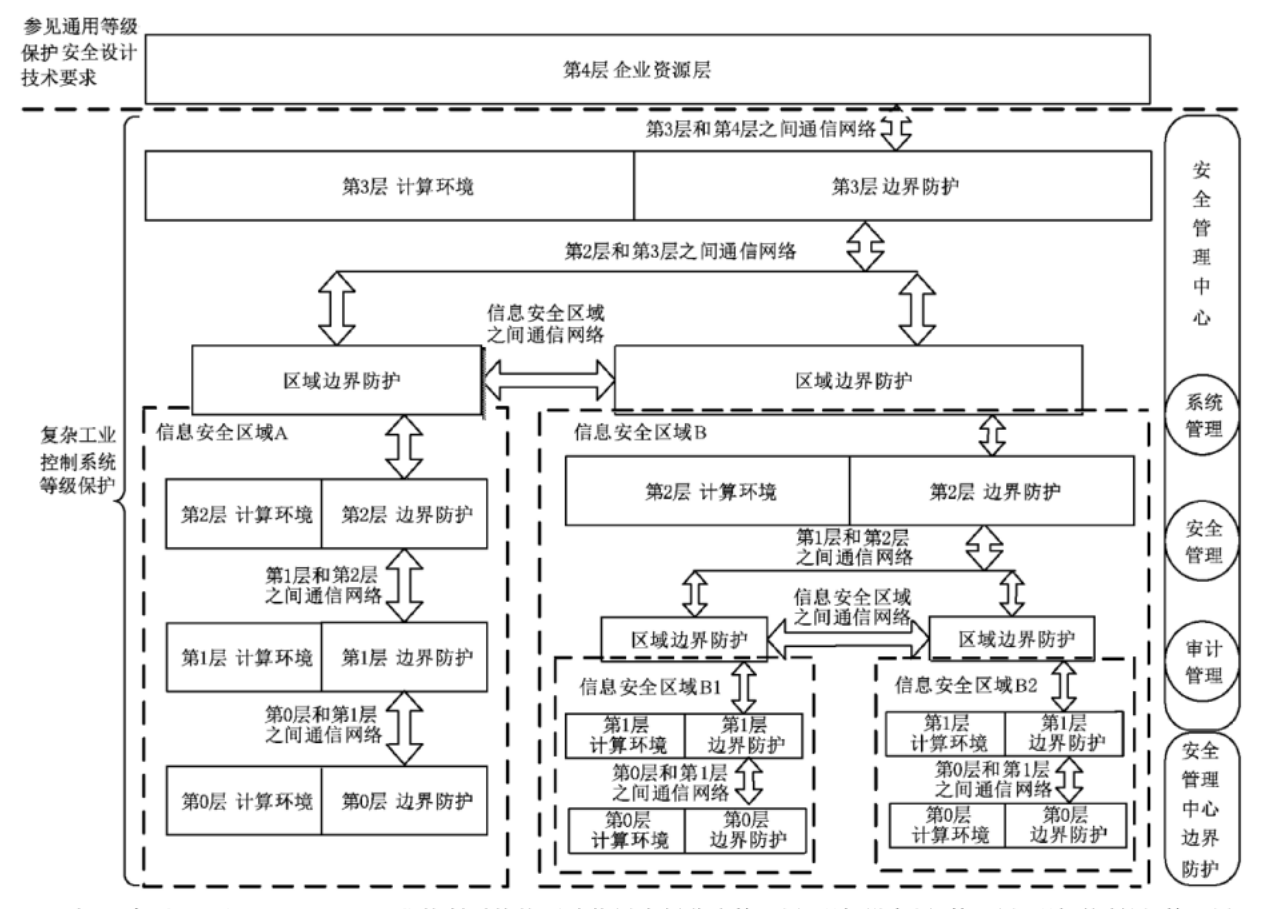

对于工业控制系统根据被保护对象业务性质分区,针对功能层次技术特点实施的网络安全等级保护设计,工业控制系统等级保护安全技术设计框架如图5所示。

工业控制系统等级保护安全技术设计构建在安全管理中心支持下的计算环境、区域边界、通信网络三重防御体系,采用分层、分区的架构,结合工业控制系统总线协议复杂多样、实时性要求强、节点计算资源有限、设备可靠性要求高、故障恢复时间短、安全机制不能影响实时性等特点进行设计,以实现可信、可控、可管的系统安全互联、区域边界安全防护和计算环境安全。

工业控制系统分为4层,即第0~3层为工业控制系统等级保护的范畴,为设计框架覆盖的区域;

横向上对工业控制系统进行安全区域的划分,根据工业控制系统中业务的重要性、实时性、业务的关联性、 对现场受控设备的影响程度以及功能范围、资产属性等,形成不同的安全防护区域,系统都应置于相应的安全区域内,具体分区以工业现场实际情况为准(分区方式包括但不限于:第0~2层组成一个安全区域、第0~1层组成一个安全区域、同层中有不同的安全区域等)。

分区原则根据业务系统或其功能模块的实时性、使用者、主要功能、设备使用场所、各业务系统间的 相互关系、广域网通信方式以及对工业控制系统的影响程度等。

对于额外的安全性和可靠性要求,在主要的安全区还可以根据操作功能进一步划分成子区,将设备划分成不同的区域可以有效地建立“纵深防御”策略。

将具备相同功能和安全要求的各系统的控制功能划分成不同的安全区域,并按照方便管理和控制为原则为各安全功能区域分配网段地址。

设计框架逐级增强,但防护类别相同,只是安全保护设计的强度不同。

防护类别包括:

安全计算环境,包括工业控制系统0~3层中的信息进行存储、处理及实施安全策略的相关部件;

安全区域边界,包括安全计算环境边界,以及安全计算环境与安全通信网络之间实现连接并实施安全策略的相关部件;

安全通信网络,包括安全计算环境和网络安全区域之间进行信息传输及实施安全策略的相关部件;

安全管理中心,包括对定级系统的安全策略及安全计算环境、安全区域边界和安全通信网络上的安全机制实施统一管理的平台,包括系统管理、安全管理和审计管理三部分。

注1:参照IEC/TS62443-1-1 工业控制系统按照功能层次划分为第0层:现场设备层,第1层:现场控制层,第2层: 过程监控层,第3层:生产管理层,第4层:企业资源层。

注 2:一个信息安全区域可以包括多个不同等级的子区域。

注3:纵向上分区以工业现场实际情况为准(图中分区为示例性分区),分区方式包括但不限于:第0~2层组成一个 安全区域、第0~1层组成一个安全区域等。

6 第一级系统安全保护环境设计

第 6章~第10章是:第一级到第五级系统安全保护环境设计的具体要求,我们通过表格像是与基础要求进行对照,以表格形式呈现内容。

按照每章节:设计目标、设计策略、设计技术要求,下面输出设计目标和设计策略内容,设计技术要求表格输出。

6.1 设计目标

第一级系统安全保护环境的设计目标是:按照GB 17859—1999 对第一级系统的安全保护要求,实现定级系统的自主访问控制,使系统用户对其所属客体具有自我保护的能力。

6.2 设计策略

第一级系统安全保护环境的设计策略是:遵循GB 17859—1999 的4.1中相关要求,

以身份鉴别为基础,提供用户和(或)用户组对文件及数据库表的自主访问控制,以实现用户与数据的隔离,使用户具备自主安全保护的能力;

以包过滤手段提供区域边界保护;

以数据校验和恶意代码防范等手段提供数据和系统的完整性保护。

第一级系统安全保护环境的设计通过第一级的安全计算环境、安全区域边界以及安全通信网络的设计加以实现。

计算节点都应基于可信根实现开机到操作系统启动的可信验证。

6.3 设计技术要求--见Excel

可联系作者付费获取全套材料。

7 第二级系统安全保护环境设计

7.1 设计目标

第二级系统安全保护环境的设计目标是:按照GB 17859—1999 对第二级系统的安全保护要求,在 第一级系统安全保护环境的基础上,增加系统安全审计、客体重用等安全功能,并实施以用户为基本粒度的自主访问控制,使系统具有更强的自主安全保护能力,并保障基础计算资源和应用程序可信。

7.2 设计策略

第二级系统安全保护环境的设计策略是:遵循GB 17859—1999 的4.2中相关要求,

以身份鉴别为基础,提供单个用户和(或)用户组对共享文件、数据库表等的自主访问控制;

以包过滤手段提供区域边界保护;

以数据校验和恶意代码防范等手段,同时通过增加系统安全审计、客体安全重用等功能,使用户对自己的行为负责,提供用户数据保密性和完整性保护,以增强系统的安全保护能力。

第二级系统安全保护环境在使用密码技术设计时,应支持国家密码管理主管部门批准使用的密码算法,使用国家密码管理主管部门认证核准的密码产品,遵循相关密码国家标准和行业标准。

第二级系统安全保护环境的设计通过第二级的安全计算环境、安全区域边界、安全通信网络以及安 全管理中心的设计加以实现。

计算节点都应基于可信根实现开机到操作系统启动,再到应用程序启动的可信验证,并将验证结果形成审计记录。

7.3 设计技术要求--见Excel

可联系作者付费获取全套材料。

8 第三级系统安全保护环境设计

8.1 设计目标

第三级系统安全保护环境的设计目标是:按照GB 17859—1999 对第三级系统的安全保护要求,在第二级系统安全保护环境的基础上,通过实现基于安全策略模型和标记的强制访问控制以及增强系统的审计机制,使系统具有在统一安全策略管控下,保护敏感资源的能力,并保障基础计算资源和应用程序可信,确保关键执行环节可信。

8.2 设计策略

第三级系统安全保护环境的设计策略是:

在第二级系统安全保护环境的基础上,遵循GB 17859— 1999的4.3中相关要求,构造非形式化的安全策略模型,对主、客体进行安全标记,表明主、客体的级别分类和非级别分类的组合,以此为基础,按照强制访问控制规则实现对主体及其客体的访问控制。

第三级系统安全保护环境在使用密码技术设计时,应支持国家密码管理主管部门批准使用的密码算法,使用 国家密码管理主管部门认证核准的密码产品,遵循相关密码国家标准和行业标准。

第三级系统安全保护环境的设计通过第三级的安全计算环境、安全区域边界、安全通信网络以及安 全管理中心的设计加以实现。

计算节点都应基于可信根实现开机到操作系统启动,再到应用程序启动 的可信验证,并在应用程序的关键执行环节对其执行环境进行可信验证,主动抵御病毒入侵行为,并将验证结果形成审计记录,送至管理中心。

8.3 设计技术要求--见Excel

可联系作者付费获取全套材料。

9 第四级系统安全保护环境设计

9.1 设计目标

第四级系统安全保护环境的设计目标是:按照GB 17859—1999 对第四级系统的安全保护要求,建立一个明确定义的形式化安全策略模型,将自主和强制访问控制扩展到所有主体与客体,相应增强其他安全功能强度;

将系统安全保护环境结构化为关键保护元素和非关键保护元素,以使系统具有抗渗透的能力;

保障基础计算资源和应用程序可信,确保所有关键执行环节可信,对所有可信验证结果进行动态关联感知。

9.2 设计策略

第四级系统安全保护环境的设计策略是:

在第三级系统安全保护环境设计的基础上,遵循 GB 17859—1999 的4.4中相关要求,通过安全管理中心明确定义和维护形式化的安全策略模型。

依据该模型,采用对系统内的所有主、客体进行标记的手段,实现所有主体与客体的强制访问控制。

同时,相应增强身份鉴别、审计、安全管理等功能,定义安全部件之间接口的途径,实现系统安全保护环境关键保 护部件和非关键保护部件的区分,并进行测试和审核,保障安全功能的有效性。

第四级系统安全保护环境在使用密码技术设计时,应支持国家密码管理主管部门批准使用的密码算法,使用国家密码管理主管 部门认证核准的密码产品,遵循相关密码国家标准和行业标准。

第四级系统安全保护环境的设计通过第四级的安全计算环境、安全区域边界、安全通信网络以及安 全管理中心的设计加以实现。

所有计算节点都应基于可信计算技术实现开机到操作系统启动,再到应用程序启动的可信验证,并在应用程序的所有执行环节对其执行环境进行可信验证,主动抵御病毒入侵 行为,同时验证结果,进行动态关联感知,形成实时的态势。

9.3 设计技术要求--见Excel

可联系作者付费获取全套材料。

10 第五级系统安全保护环境设计

略。

11 定级系统互联设计

11.1 设计目标

定级系统互联的设计目标是:对相同或不同等级的定级系统之间的互联、互通、互操作进行安全保护,确保用户身份的真实性、操作的安全性以及抗抵赖性,并按安全策略对信息流向进行严格控制,确保进出安全计算环境、安全区域边界以及安全通信网络的数据安全。

11.2 设计策略

定级系统互联的设计策略是:遵循GB 17859—1999 对各级系统的安全保护要求,在各定级系统的计算环境安全、区域边界安全和通信网络安全的基础上,通过安全管理中心增加相应的安全互联策略, 保持用户身份、主/客体标记、访问控制策略等安全要素的一致性,对互联系统之间的互操作和数据交换进行安全保护。

11.3 设计技术要求

11.3.1 安全互联部件设计技术要求

应通过通信网络交换网关与各定级系统安全保护环境的安全通信网络部件相连接,并按互联互通的安全策略进行信息交换,实现安全互联部件。

安全策略由跨定级系统安全管理中心实施。

11.3.2 跨定级系统安全管理中心设计技术要求

11.3.2.1 系统管理

应通过安全通信网络部件与各定级系统安全保护环境中的安全管理中心相连,主要实施跨定级系统的系统管理。

应通过系统管理员对安全互联部件与相同和不同等级的定级系统中与安全互联相关的系统资源和运行进行配置和管理,包括用户身份管理、安全互联部件资源配置和管理等。

11.3.2.2 安全管理

应通过安全通信网络部件与各定级系统安全保护环境中的安全管理中心相连,主要实施跨定级系统的安全管理。

应通过安全管理员对相同和不同等级的定级系统中与安全互联相关的主/客体进行标记管理,使其标记能准确反映主/客体在定级系统中的安全属性;

对主体进行授权,配置统一的安全策略,并确保授权在相同和不同等级的定级系统中的合理性。

11.3.2.3 审计管理

应通过安全通信网络部件与各定级系统安全保护环境中的安全管理中心相连,主要实施跨定级系统的审计管理。

应通过安全审计员对安全互联部件的安全审计机制、各定级系统的安全审计机制以及与跨定级系统互联有关的安全审计机制进行集中管理。

包括根据安全审计策略对审计记录进行分类;

提供按时间段开启和关闭相应类型的安全审计机制;

对各类审计记录进行存储、管理和查询等。

对审计记录应进行分析,并根据分析结果进行及时处理。

附录A (资料性附录) 访问控制机制设计

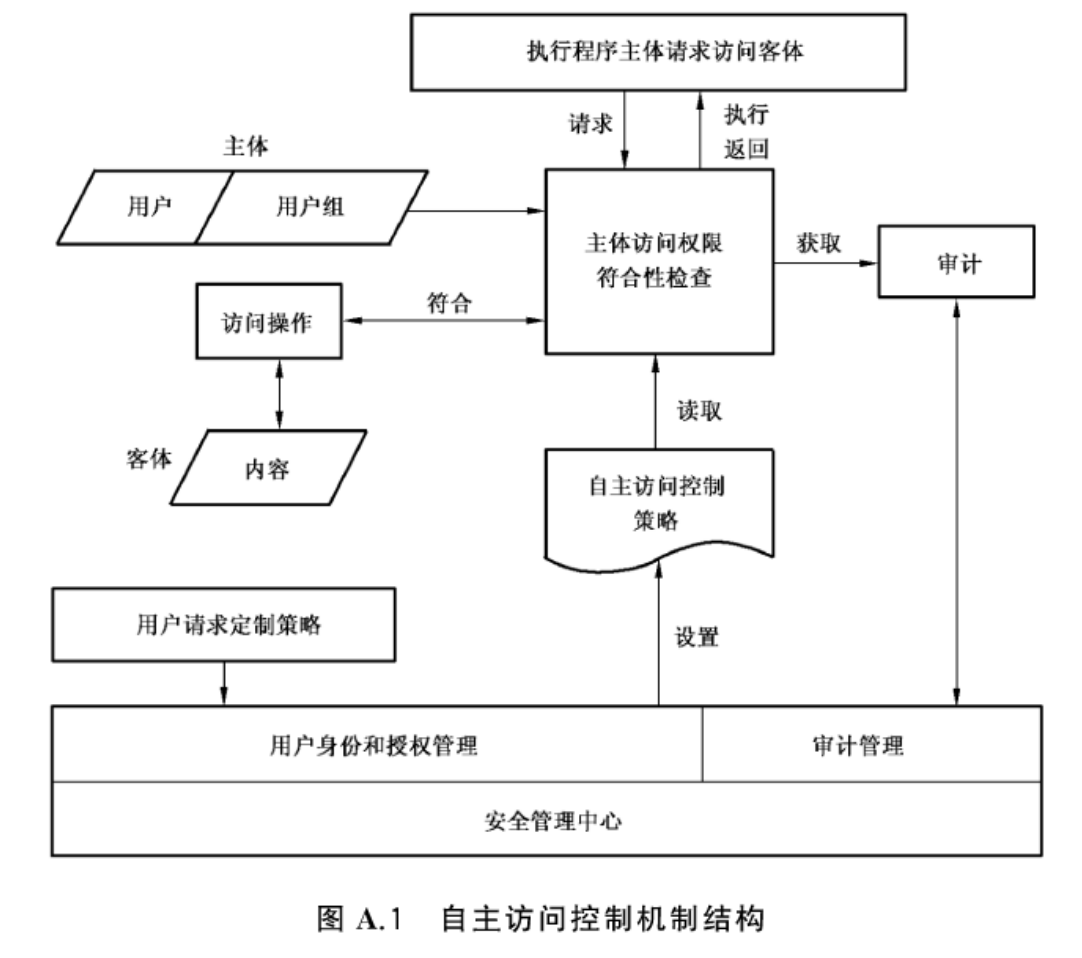

A.1 自主访问控制机制设计

系统在初始配置过程中,安全管理中心首先需要对系统中的主体及客体进行登记命名,然后根据自主访问控制安全策略,按照主体对其创建客体的授权命令,为相关主体授权,规定主体允许访问的客体和操作,并形成访问控制列表。

自主访问控制机制结构如图 A.1 所示。

用户登录系统时,首先进行身份鉴别,经确认为合法的注册用户可登录系统,并执行相应的程序。

当执行程序(主体)发出访问系统中资源(客体)的请求后,自主访问控制安全机制将截获该请求,然后查询对应的访问控制列表。

如果该请求符合自主访问控制列表规定的权限,则允许其执行;否则将拒绝执行,并将此行为记录在审计记录中。

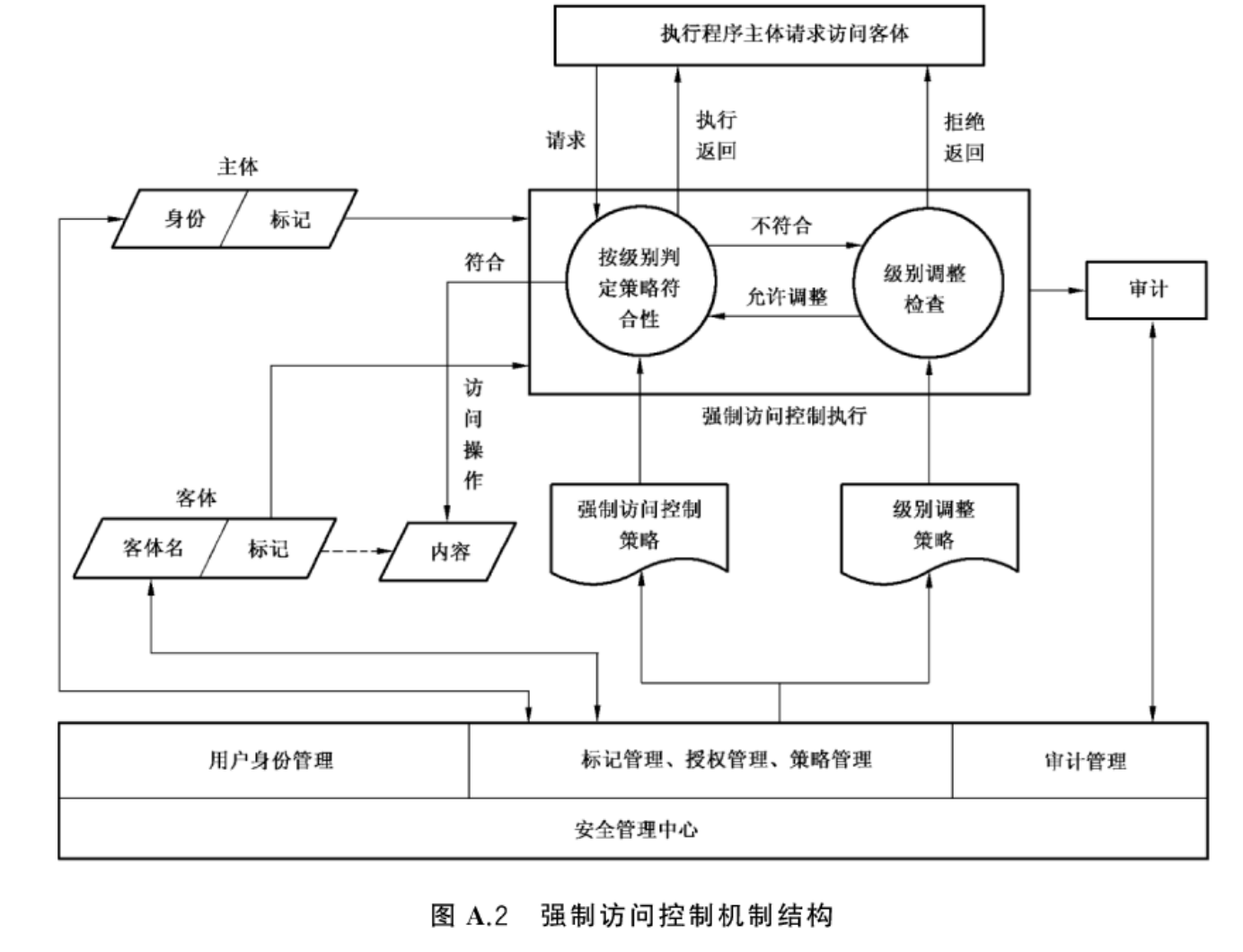

A.2 强制访问控制机制设计

系统在初始配置过程中,安全管理中心需要对系统中的确定主体及其所控制的客体实施身份管理、 标记管理、授权管理和策略管理。

身份管理确定系统中所有合法用户的身份、工作密钥、证书等与安全相关的内容。

标记管理根据业务系统的需要,结合客体资源的重要程度,确定系统中所有客体资源的安全级别及范畴,生成全局客体安全标记列表;同时根据用户在业务系统中的权限和角色确定主体的安全级别及范畴,生成全局主体安全标记列表。

授权管理根据业务系统需求和安全状况,授予用户(主体)访问资源(客体)的权限,生成强制访问控制策略和级别调整策略列表。

策略管理则根据业务系统的需求, 生成与执行主体相关的策略,包括强制访问控制策略和级别调整策略。

除此之外,安全审计员需要通过安全管理中心制定系统审计策略,实施系统的审计管理。

强制访问控制机制结构如图A.2 所示。

系统在初始执行时,首先要求用户标识自己的身份,经过系统身份认证确认为授权主体后,系统将 下载全局主/客体安全标记列表及与该主体对应的访问控制列表,并对其进行初始化。

当执行程序(主体)发出访问系统中资源(客体)的请求后,系统安全机制将截获该请求,并从中取出访问控制相关的主体、客体、操作三要素信息,然后查询全局主/客体安全标记列表,得到主/客体的安全标记信息,并依据强制访问控制策略对该请求实施策略符合性检查。

如果该请求符合系统强制访问控制策略,则系统将允许该主体执行资源访问。

否则,系统将进行级别调整审核,即依据级别调整策略,判断发出该请求的主体是否有权访问该客体。

如果上述检查通过,系统同样允许该主体执行资源访问,否则,该请求将被系统拒绝执行。

系统强制访问控制机制在执行安全策略过程中,需要根据安全审计员制定的审计策略,对用户的请求及安全决策结果进行审计,并且将生成的审计记录发送到审计服务器存储,供安全审计员管理。

附录B (资料性附录)第三级系统安全保护环境设计示例

篇幅原因我们在下一节展开示例内容:详见

附录C(资料性附录)大数据设计技术要求

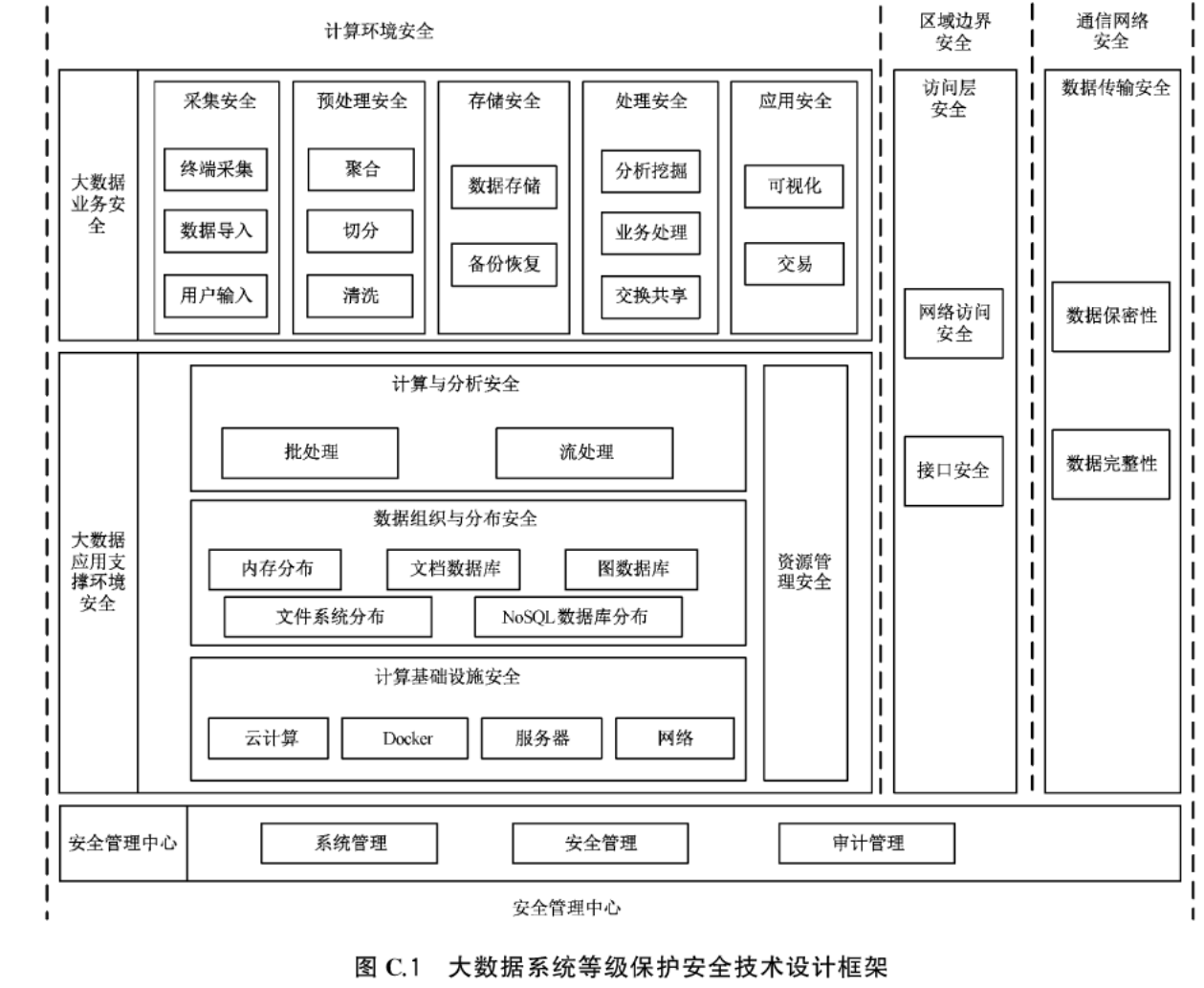

C.1 大数据等级保护安全技术设计框架

大数据等级保护安全技术体系设计,从大数据应用安全、大数据支撑环境安全、访问安全、数据传输安全及管理安全等角度出发,围绕“一个中心、三重防护”的原则,构建大数据安全防护技术设计框架,其中一 个中心指安全管理中心,三重防护包括安全计算环境、安全区域边界和安全通信网络,具体如图C.1所示。

大数据业务安全:对采集、预处理、存储、处理及应用等大数据业务采用适合的安全防护技术,保障大 数据应用的安全。

大数据应用支撑环境安全:对大数据应用的计算基础设施、数据组织与分布应用软件、计算与分析应 用软件等各层面,采用适合的安全防护技术及监管措施,保障大数据应用支撑环境的安全。

区域边界安全:采用适合的网络安全防护技术,保障网络访问安全、接口安全等。

通信网络安全:对采集数据和用户数据的网络传输进行安全保护,保障数据传输过程的完整性和保密性不受破坏。

安全管理中心:对系统管理、安全管理和审计管理实行统一管理。

C.2 第一级系统安全保护环境设计

C.3 第二级系统安全保护环境设计

C.4 第三级系统安全保护环境设计

C.5 第四级系统安全保护环境设计

1~4级别内容详见表格:

参 考 文 献

[1]GB/T 20269—2006 信息安全技术信息系统安全管理要求

[2]GB/T 20270—2006 信息安全技术网络基础安全技术要求

[3]GB/T 20271—2006 信息安全技术信息系统通用安全技术要求

[4]GB/T 20272—2006 信息安全技术操作系统安全技术要求

[5]GB/T 20273—2006 信息安全技术数据库管理系统安全技术要求

[6]GB/T 20282—2006 信息安全技术信息系统安全工程管理要求

[7]GB/T 21028—2007 信息安全技术服务器安全技术要求

[8]GB/T 21052—2007 信息安全技术信息系统物理安全技术要求

[9]GB/T 22239—2019 信息安全技术 网络安全等级保护基本要求

[10]GB/T 32400—2015 信息技术云计算概览与词汇

[11]GA/T 709—2007 信息安全技术 信息系统安全等级保护基本模型

[12]信息安全等级保护管理办法(公通字〔2007〕43号)

[13]IEC/TS 62443-1-1 Industrial communication networks—Network and system security—Part 1-1: Terminology,concepts and models

###################################################################################

愿各位在进步中安心。

2025.05.19 禾木

可联系作者付费获取,69.9。包括如下内容:

1. 信息安全技术全套标准指南

- ———GB/T 22239-2019 《信息安全技术 网络安全等级保护基础要求》

- ———GB/T25058 信息安全技术 信息系统安全等级保护实施指南;

- ———GB/T22240 信息安全技术 信息系统安全等级保护定级指南;

- ———GB/T25070 信息安全技术 网络安全等级保护安全设计技术要求;

- ———GB/T28448 信息安全技术 网络安全等级保护测评要求;

- ———GB/T28449 信息安全技术 网络安全等级保护测评过程指南。

2. 等保2.0标准执行之高风险判定

3. GBT 22239-2019 《信息安全技术 网络安全等级保护基础要求》一到四级对比表格(按照十大方面整理,每方面包含四级要求并标记高风险项)

4. GBT 22239-2019 +GBT 25070—2019 《信息安全技术 网络安全等级保护基础要求》+《信息安全技术 网络安全等级保护安全设计技术要求》一到四级对比表格(在基础要求中添加安全设计技术要求,安全设计技术要求主要用于开发人员和产品经理)

5. GBT 36958—2018 《信息安全技术 网络安全等级保护安全管理中心技术要求》一到四级对比表格(说明安全管理中心技术要求:系统管理要求、安全管理要求、审计管理要求、接口要求、自身安全要求)

6. GBT 22239-2019+GBT 28448-2019 《信息安全技术 网络安全等级保护基础要求》+《信息安全技术 网络安全等级保护测评要求》一到四级对比表格(在基础要求中添加等保测评要求,可用于实施过程)

7. 等保项目预调研情况汇报表(博主整理word,用于项目前期调研和高风险项判定,分为2级和3级两个文档,并根据项目经验整理和标准整理前期项目调研内容)

部分材料下载链接:

1、等保二级高风险项核对表下载链接:

2、GBT 36958-2018 《信息安全技术 网络安全等级保护安全管理中心技术要求》1~4级拆分表下载链接:

###################################################################################

浙公网安备 33010602011771号

浙公网安备 33010602011771号