1、将搭载的vulhub靶场的虚拟机当作靶机

通过ssh服务连接靶机

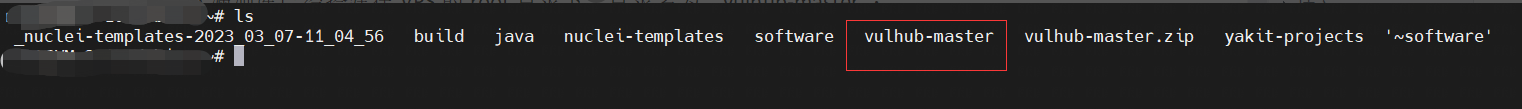

vulhub漏洞库已经搭建在根目录下,目录名为“vulhub-master”:

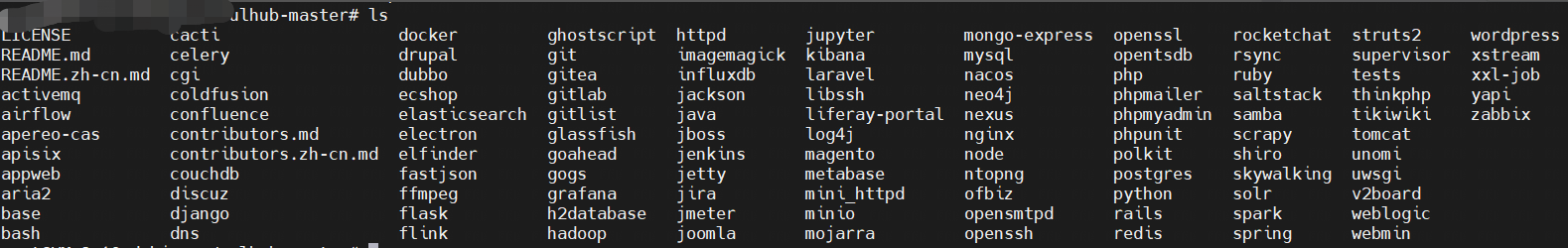

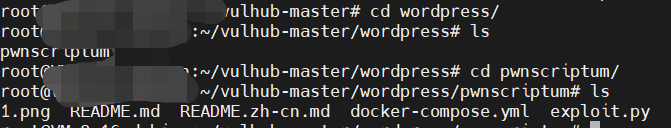

2、用cd命令逐级进入其中,根据目录名选择想要复现的漏洞,例如下图想要复现wordpress的漏洞,就cd 进入wordpress目录下,有时候其中会有多个漏洞,就会有多个文件夹,只要进入对应漏洞的目录下即可:

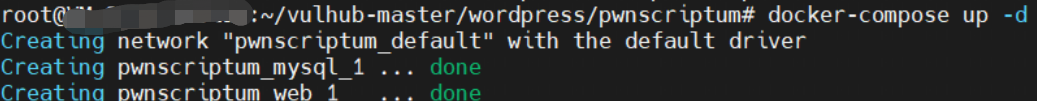

3、现在已经进入了漏洞目录,使用docker-compose up -d即可启动漏洞环境,每一次漏洞环境都是从云端进行下载并拉起的,关闭漏洞环境就会清理所有进程及文件,下次还要再启动的话,同样运行这个命令进行下载并拉起环境:

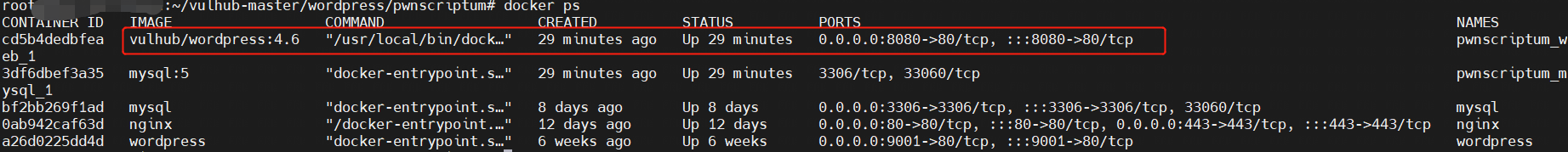

4、使用docker ps命令可以查看当前拉起的容器环境:

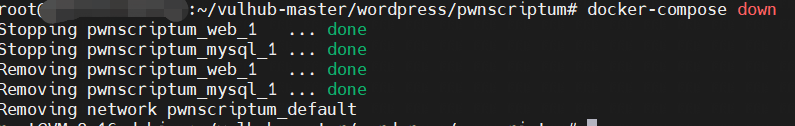

5、复现完毕后,同样进入这个容器环境的目录下,使用docker-compose down停止并删除环境:

posted on

posted on

浙公网安备 33010602011771号

浙公网安备 33010602011771号