华为ACL基础实验

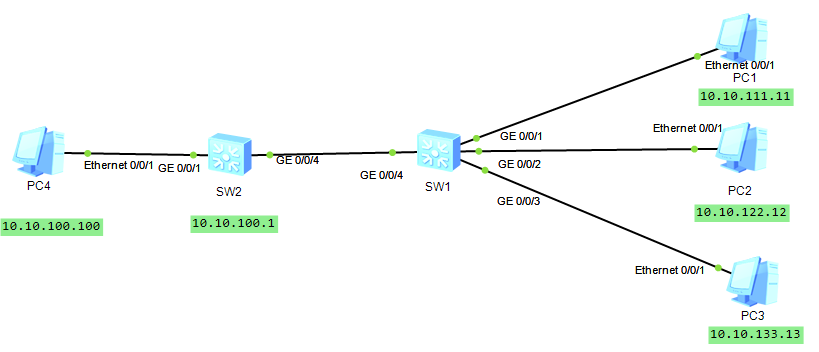

四台pc的IP地址先配置好,然后创建四个vlan 100、111 、222 、333,配置接入交换机端口类型,连接pc均设置为access,绑定vlan。交换机互联的两个端口均设置为trunk,允许all vlan。

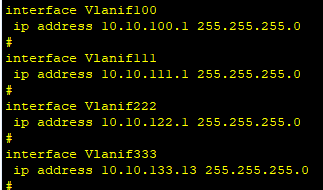

接下来设置SW2交换机,添加四个vlan 100 、111 、222、 333;分别添加ip地址,如下图所示,作为所有pc的网关。此时pc1和pc4可以互通,因为走三层可实现跨vlan通信

1.使用acl控制流

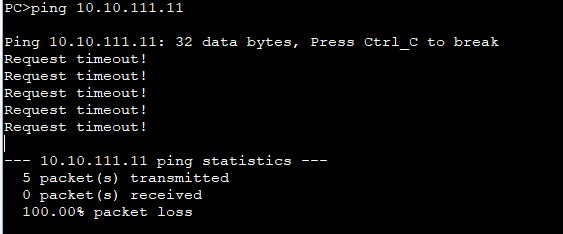

接下来配置acl,在SW2交换机配置,

acl number 2000 创建一个数字为2000的acl并进入(2000~2999都为基本acl)

rule 5 deny source 10.10.111.0 0.0.0.255 创建acl规则 不允许10.10.111.0网段的IP地址,子网掩码为24位的流量通过

然后再接口中调用这个acl 即可生效

int gigabitethernet 0/0/1

traffic-filter outbound acl 2000 调用acl

2.使用流策略来控制流

同样在SW2中

acl number 2005

rule 5 deny source 10.10.122.12 0 仅仅拒绝一个ip

traffic classifier c1 配置流分类

if-mach acl 2005 调用acl2005

traffic behavior b1 配置流行为

deny 流行为拒绝

traffic policy p1 配置流策略

classifier c1 behavior b1

int g0/0/1 进入接口

traffic-policy p1 outbound 将策略应用到接口

此时10.10.122.12ip也无法ping通

流策略操作步骤:

a :系统视图下执行命令 traffic classifier name 进入流分类视图

b: 执行命令 if - mactch acl number 配置ACL应用于流分类

c:系统视图下执行命令 traffic behavior name 定义流行为并进入流行为视图

d: 报文过滤有两种流动作:deny或者permit

e:系统视图下执行命令 traffic policy name 定义流策略并进入流策略视图

f:执行命令 classiffer name behavior behavior-name 在流策略中为指定的流分类配置所需流行为,即绑定流分类和流行为。在系统视图、接口视图或VLAN视图下,执行命令 traffic-policy policy-name inbound/outbound 应用流策略

浙公网安备 33010602011771号

浙公网安备 33010602011771号