hacksplaining课程

内容来源于:Lessons

这篇主要是做文章翻译与笔记

子域名抢注攻击(Subdomain Squatting)

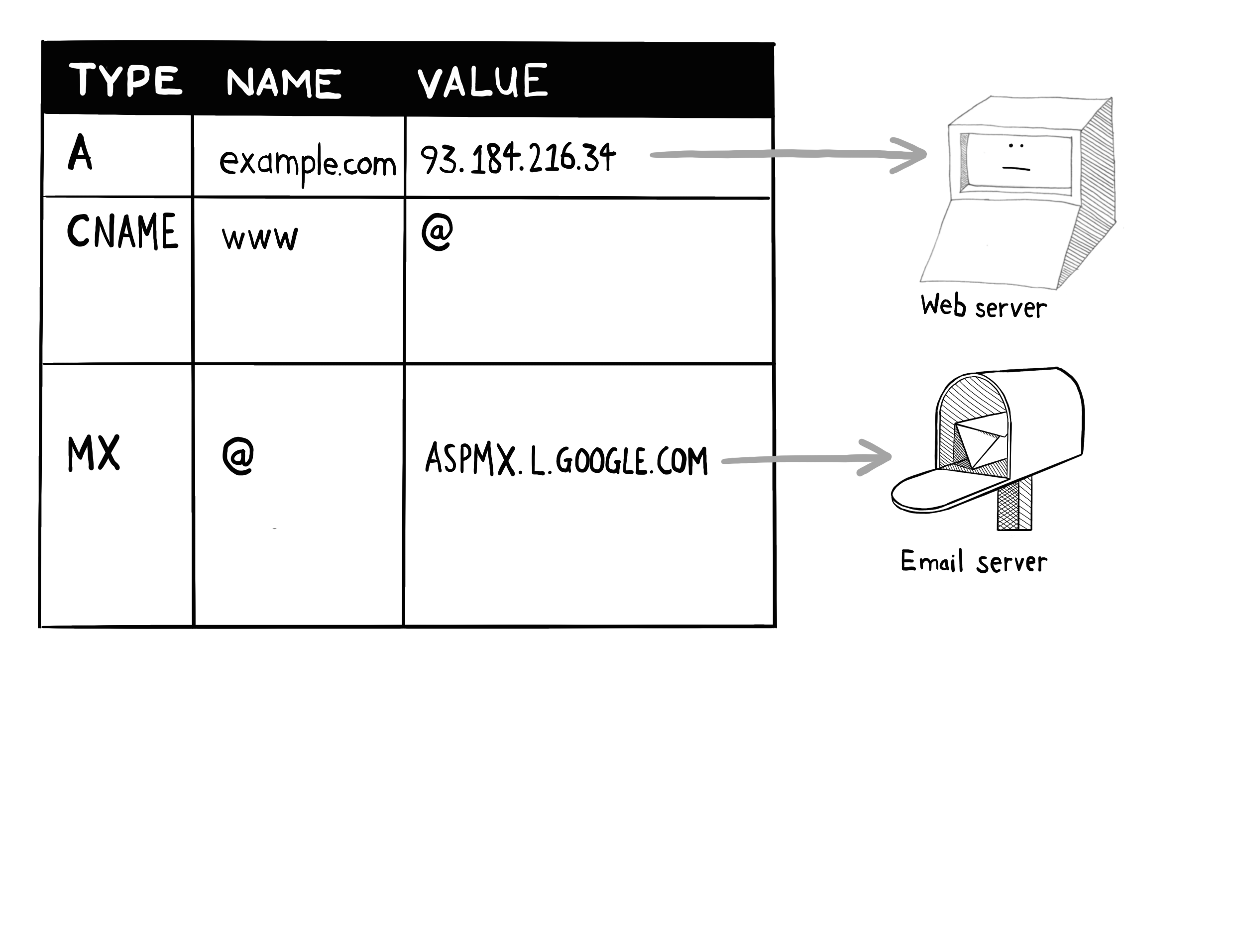

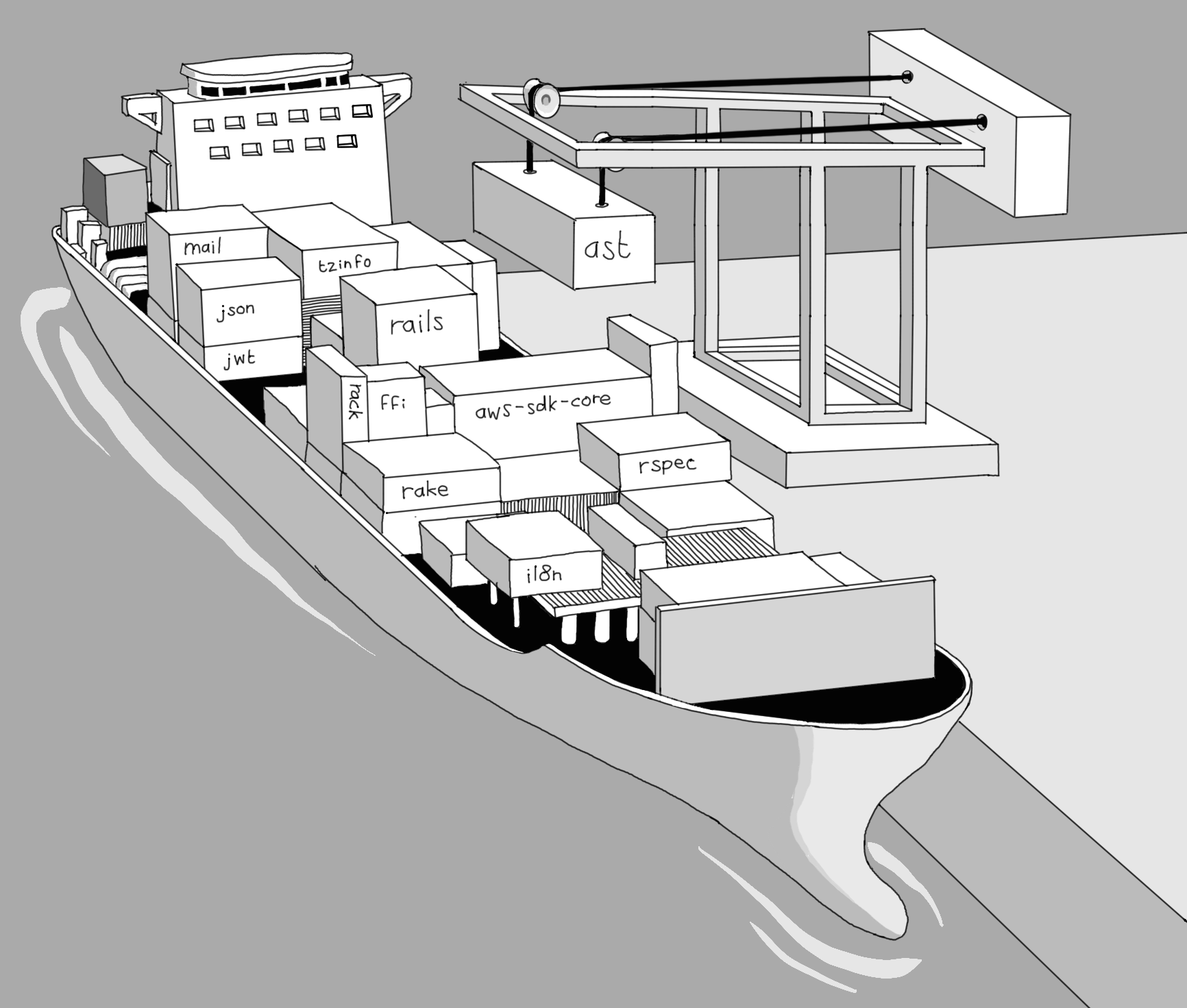

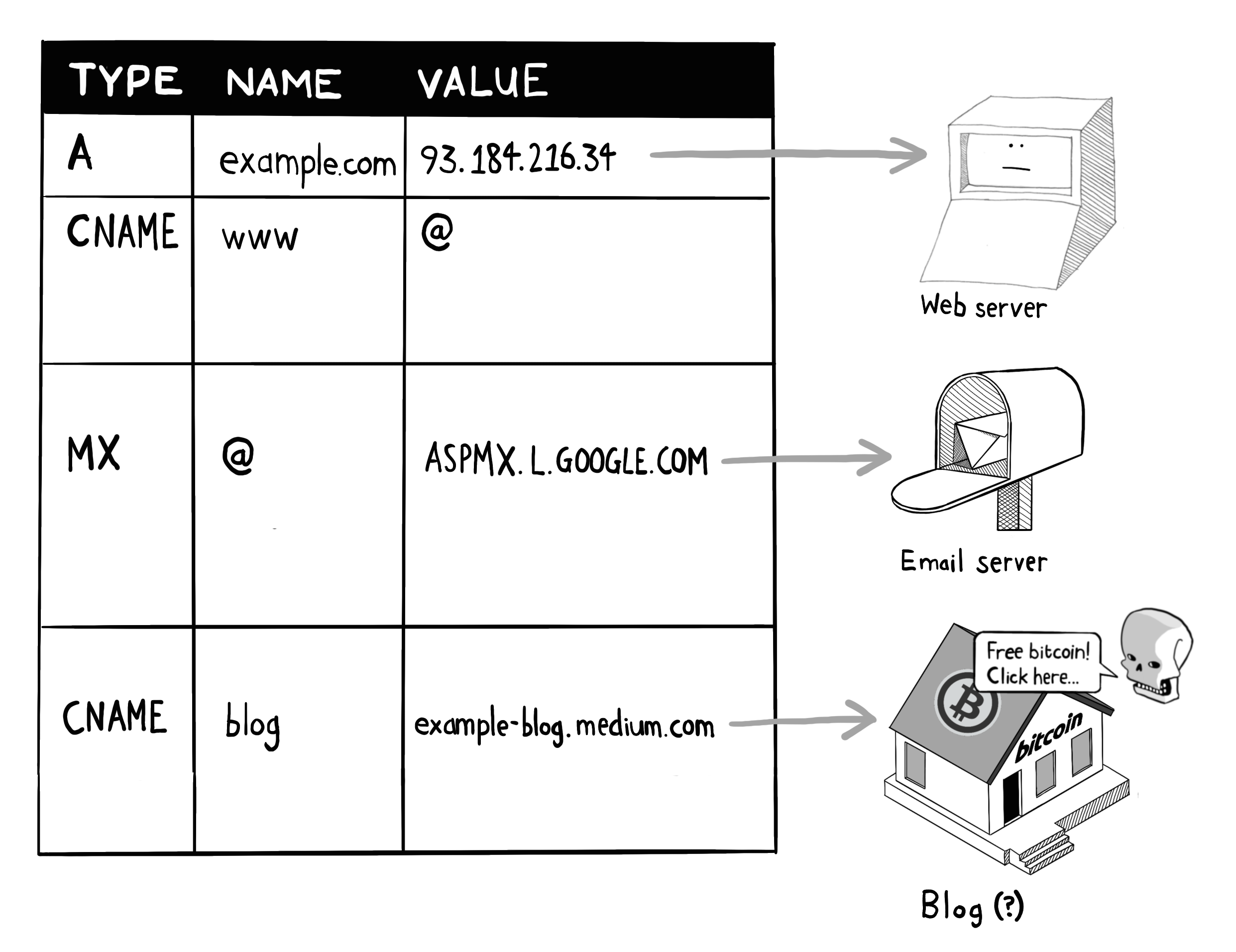

当您上线一个网站时,您就成为了域名系统(DNS)的积极参与者。不仅需要在 DNS 中注册您的域名,还必须在您的域名上设置额外的 DNS 记录。

这包括为您的 Web 服务器配置 CNAME 记录,以及为您的邮件服务器配置 MX 记录。您可能还会为产品的某些功能创建自定义子域。例如,您可以使用 test.example.com 来托管测试环境。

1. A 记录 (Address Record)

用途:将一个域名(如

example.com)解析到某个 IPv4 地址上。示例:

example.com → 93.184.216.34详细说明:当用户在浏览器中访问

example.com时,DNS 查询返回此 A 记录,浏览器就会直接向 IP 为93.184.216.34的服务器发起 HTTP 请求。2. CNAME 记录 (Canonical Name Record)

用途:为某个子域名(别名)指定“真正”的域名(规范名)。

示例:

www.example.com → example.com这里写作 “名称” =

WWW,值 =@,其中@在 DNS 中通常代表当前域(即example.com本身)。详细说明:当有人访问

www.example.com,DNS 会先看到这条 CNAME 记录,知道www.example.com实际上是example.com的别名,接着再去解析example.com的 A 记录,最终得到 IP 地址。3. MX 记录 (Mail Exchanger Record)

用途:指定该域名的邮件接收服务器地址。

示例:

example.com 的 MX → ASPMX.L.GOOGLE.COM详细说明:

- 当外部邮件服务器要向

user@example.com发邮件时,会查询example.com的 MX 记录,得到ASPMX.L.GOOGLE.COM,然后将邮件投递到该主机。- MX 记录通常还带有优先级(Priority)数字,用于多条 MX 记录时决定先尝试哪台邮件服务器;如果未显示,默认为同一级别。

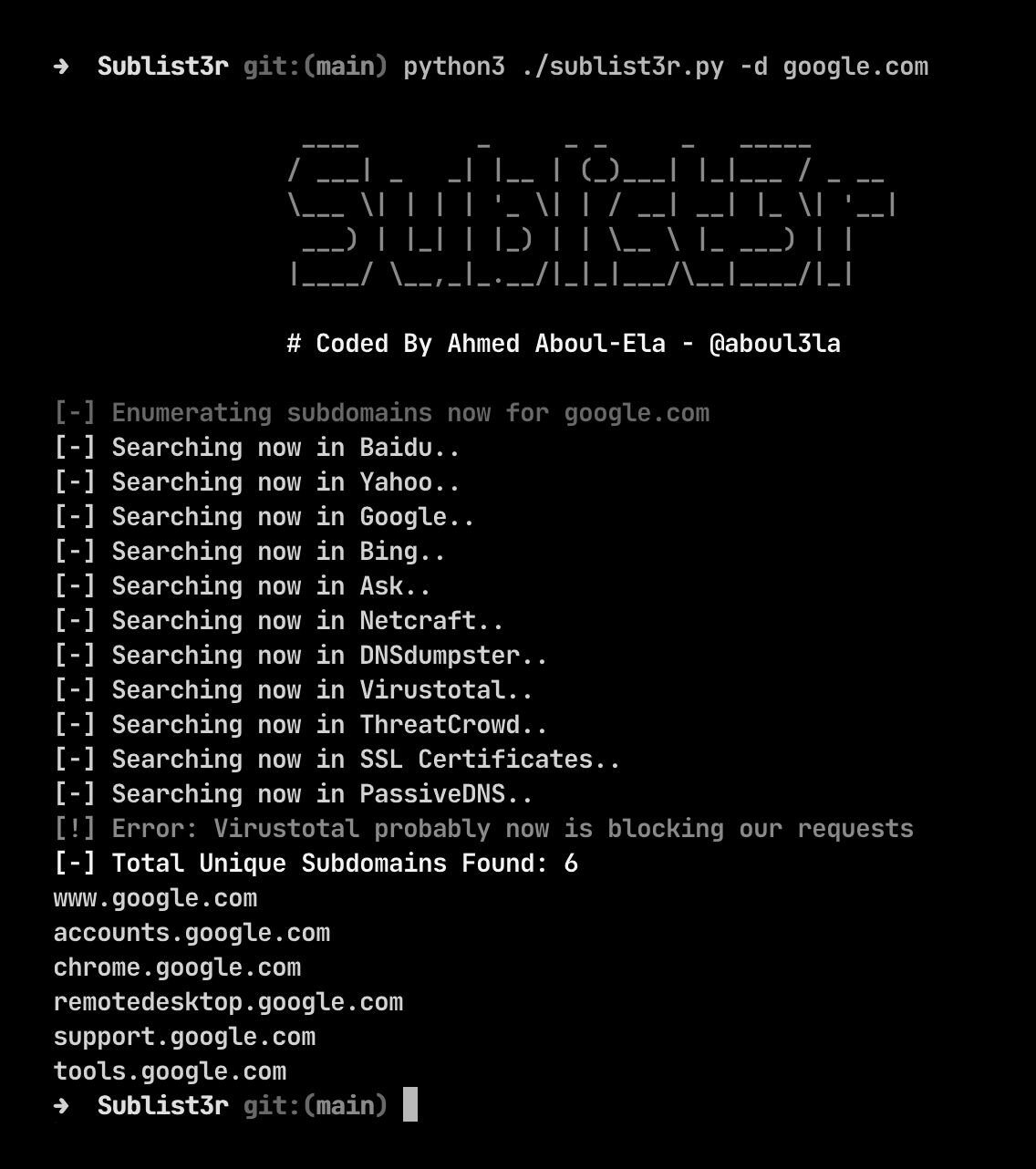

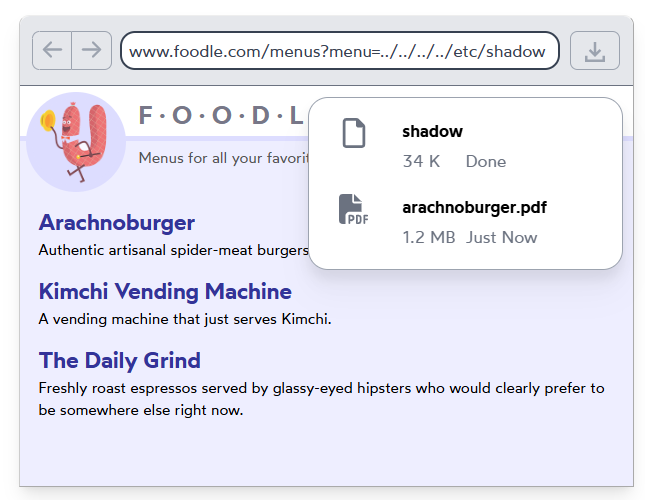

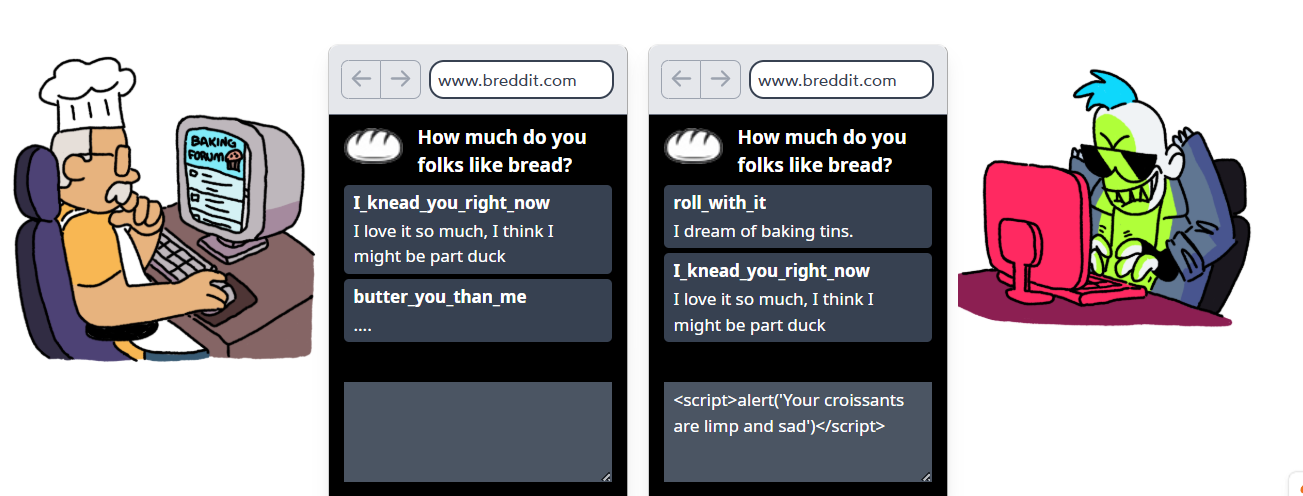

这些子域在您的 DNS 条目中公开列出,攻击者会主动扫描悬空子域名——即那些指向已不存在资源的子域。

这些悬空子域名通常发生在资源被取消配置后,但相应的子域的 DNS 记录未能及时移除。

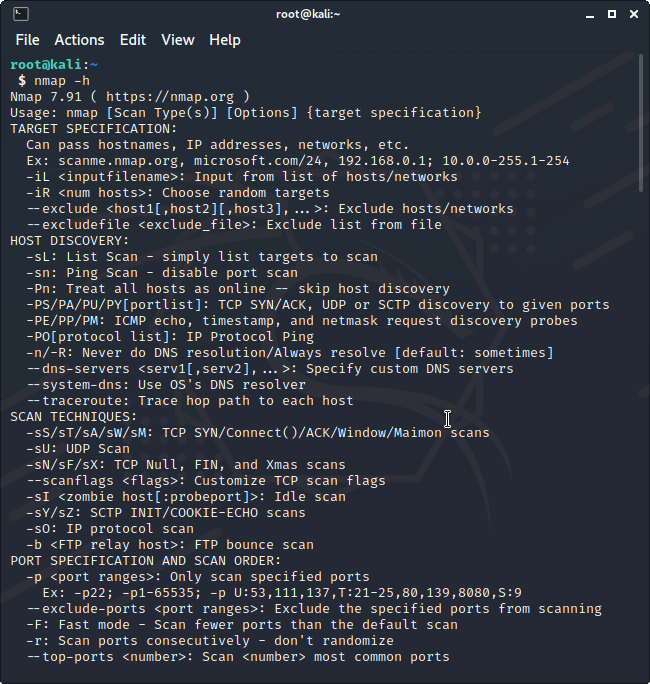

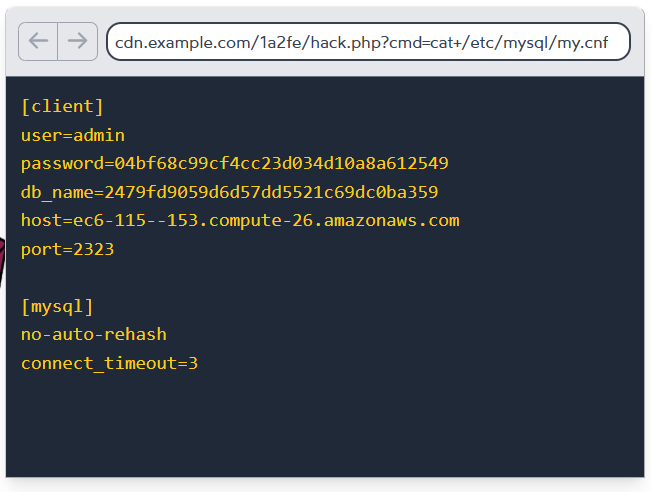

上图是使用工具

sublist3r来对google.com进行子域名枚举Sublist3r 利用多种公开的OSINT(开源情报)服务来收集子域名,包括:

- Search Engines:Google、Bing、Yahoo、Baidu 等

- DNS 数据库:VirusTotal、Netcraft、DNSdumpster

- 其他服务:ThreatCrowd、SecurityTrails、PassiveDNS 等

通过组合这些来源,能更全面地挖掘目标域的子域。(项目地址:aboul3la/Sublist3r: Fast subdomains enumeration tool for penetration testers)

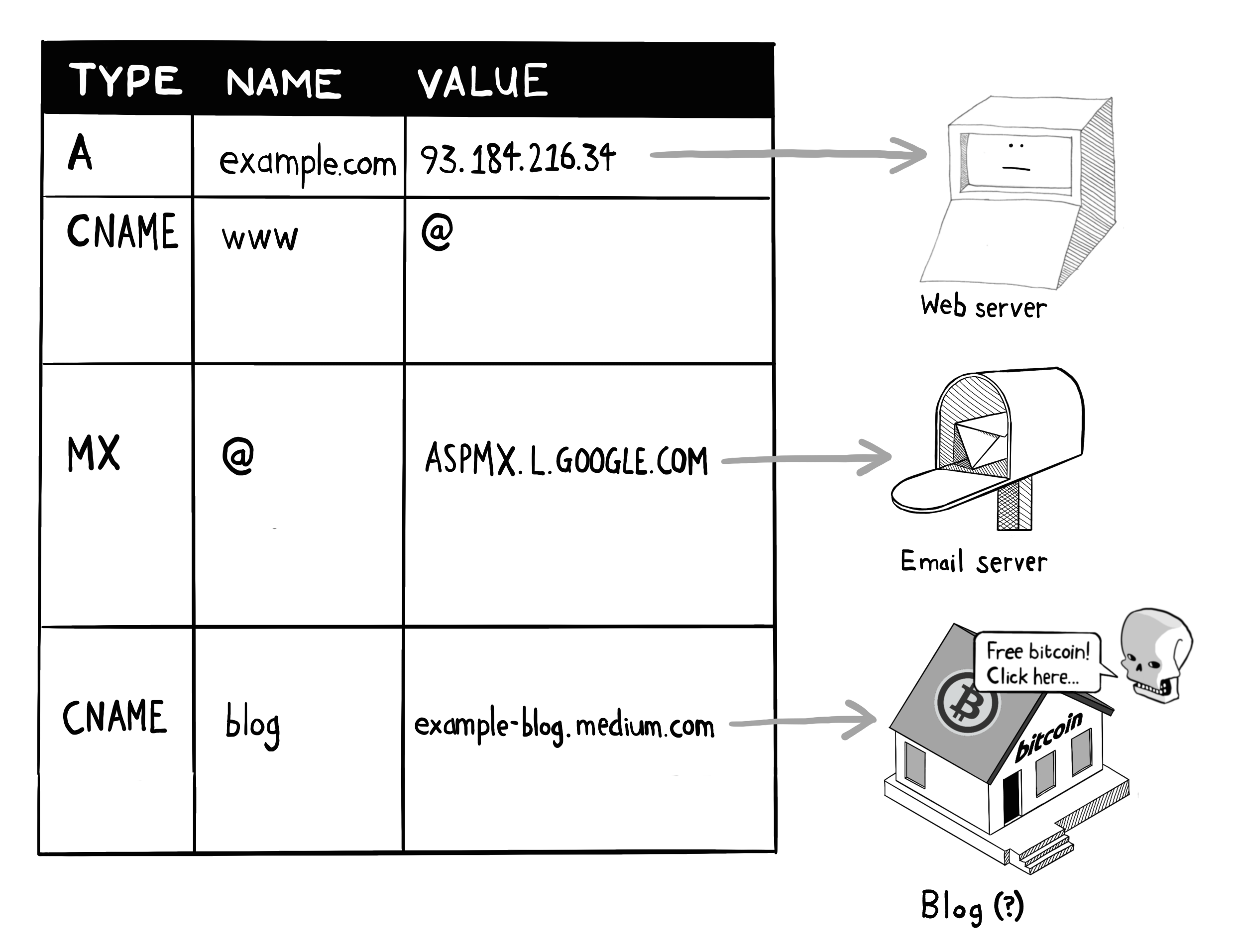

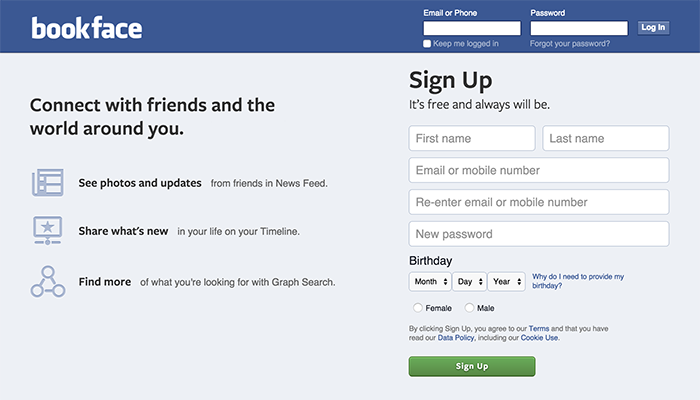

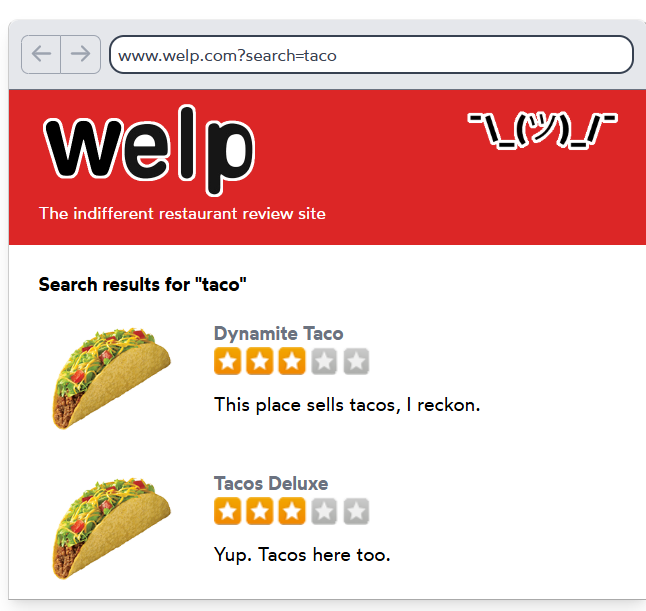

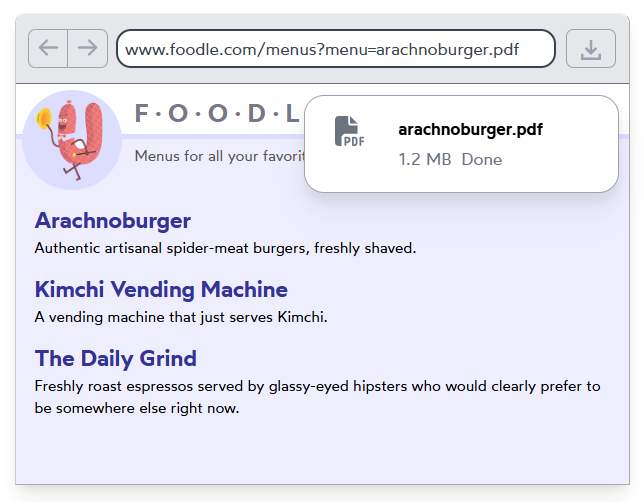

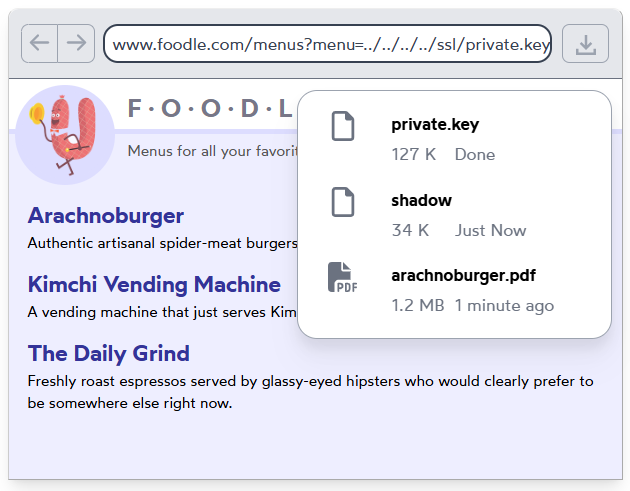

假设贵公司曾决定将企业博客托管在 medium.com 上,但营销部门后来放弃了这一想法,却没有告知 IT 部门,那么就会留下一个指向不存在网站的 DNS 记录。

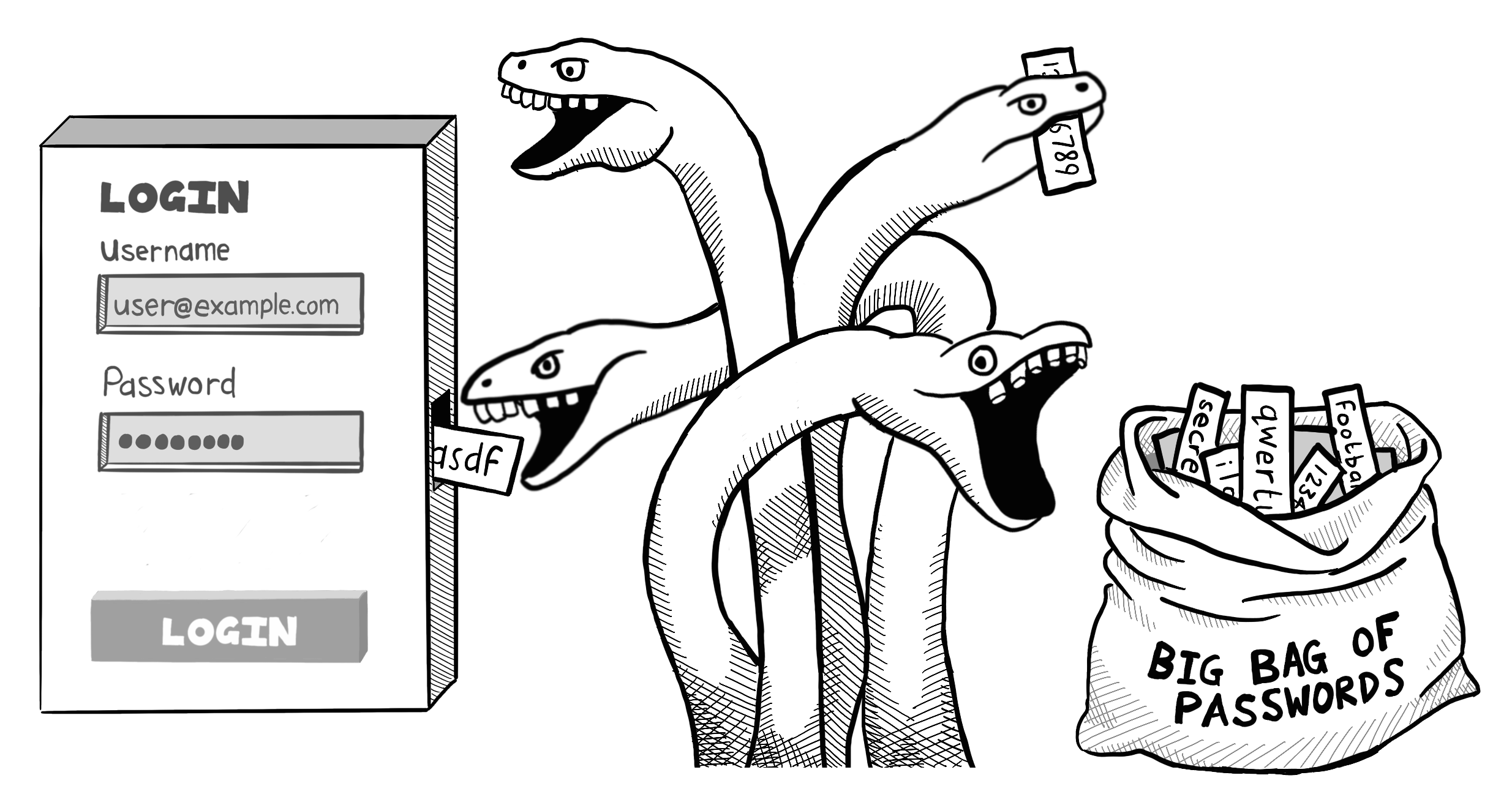

在子域名抢注攻击中,攻击者会占用已取消配置资源的命名空间,实质上接手你留下的空缺。在这种情况下,他们可能会扫描你的 DNS 条目,寻找任何悬空子域名,然后在 medium.com 上注册那个(已被废弃的)用户名 example-blog。

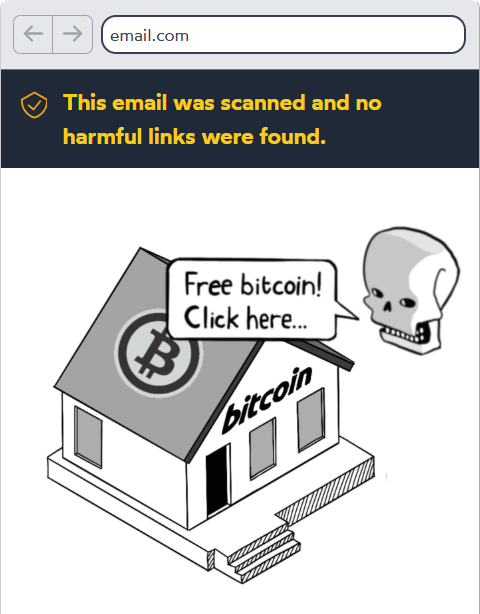

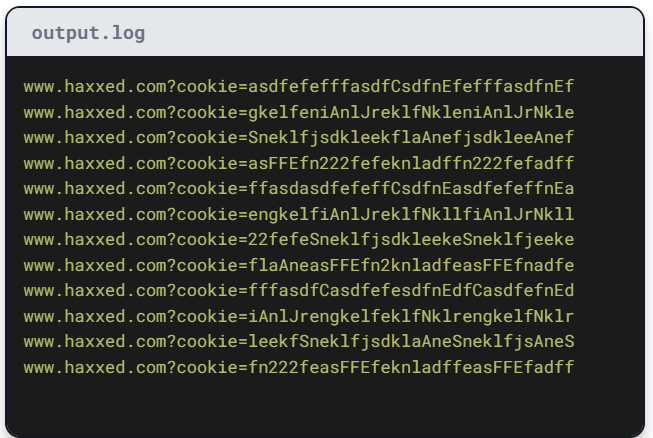

由于被劫持的子域名资源仍可通过您的域名访问,攻击者在其窃取的子域名上托管的恶意网站可能窃取您网络流量中的Cookie,或利用您的证书分发恶意软件。接下来让我们学习如何安全地管理子域名。

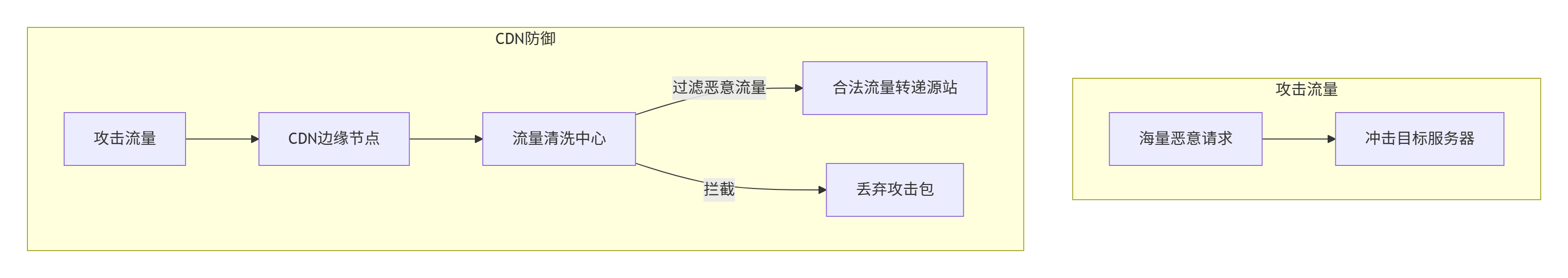

漏洞根源:企业DNS记录中保留了指向悬空子域名(已释放资源)的解析记录

攻击步骤:攻击者抢注该悬空子域名,并托管恶意内容

风险本质:因恶意站点仍托管在企业的权威域名下,导致:

- 浏览器信任该域名的SSL证书(显示安全锁标志)

- 用户误认为该子域名属于企业可信资产

- 企业安全监测系统可能将其识别为合法流量

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 偶尔 | 简单 | 毁灭性 |

子域名抢注发生在攻击者获得您网站主域名下某个子域的控制权时。通常是因为 DNS 记录中存在 CNAME 条目,将该子域指向了一个已不存在的资源。攻击者只需宣称该资源为己有,便可开始在您的域名下提供内容。

风险(Risks)

- 读取主域名的 Cookie

- 跨站脚本攻击

在子域上托管恶意 JavaScript - 绕过内容安全策略(CSP)

捕获敏感信息(如登录凭证) - 钓鱼攻击

被盗子域往往用于钓鱼,因为受信任域名下的 URL 更不易被邮件安全扫描器标记为恶意

防护(Protection)

有多种方法可防止子域名抢注。您应在撤销资源之前,务必先删除相应的子域名 DNS 记录,并将此流程文档化。

经验法则

- 制定标准化的主机上线/下线流程

- 将所有步骤尽可能紧密衔接

- 上线 时:

- 先申请虚拟主机

- 最后创建 DNS 记录

- 下线 时:

- 先删除 DNS 记录

- 再撤销虚拟主机

- 维护组织所有域名及其托管服务提供商清单,及时更新,避免遗留“悬空”记录

定期扫描悬空子域

如果您使用了大量子域,建议定期用自动化域名枚举工具扫描悬空子域(黑客常用,强烈推荐):

- OWASP Amass

- Sublist3r

按子域限制 Cookie 访问

对哪些(如果有)子域具有可以读取 Cookie 的权限要保持谨慎。只有在响应头中包含 domain 属性时,不同域——例如 example.com 与 blog.example.com,或 blog.example.com 与 support.example.com——才会共享该 Cookie:

Set-Cookie: session_id=273819272819191; domain=example.com

如果不需要子域读取该 Cookie,则省略 domain 属性:

Set-Cookie: session_id=273819272819191

避免使用通配符证书

在申请数字证书时,需要指定该证书所覆盖的域名(包括子域)。通配符证书(如 *.example.com)可用于给定主域下的所有子域,通常费用更高。如果不需要覆盖所有子域,请不要使用通配符证书——在创建证书时显式列出所需的子域,更加安全。

测验

哪个类型的 DNS 记录可以用来创建子域?

名称服务器(Name Server,NS)

邮件交换(Mail Exchange,MX)

规范名称(Canonical Name,CNAME)

使用以下响应头:

Set-Cookie: session_id=273819272819191; domain=example.com

那么,位于 blog.example.com 这个子域上的服务器能否访问由 example.com 这个主域设置的该 Cookie?

能

否

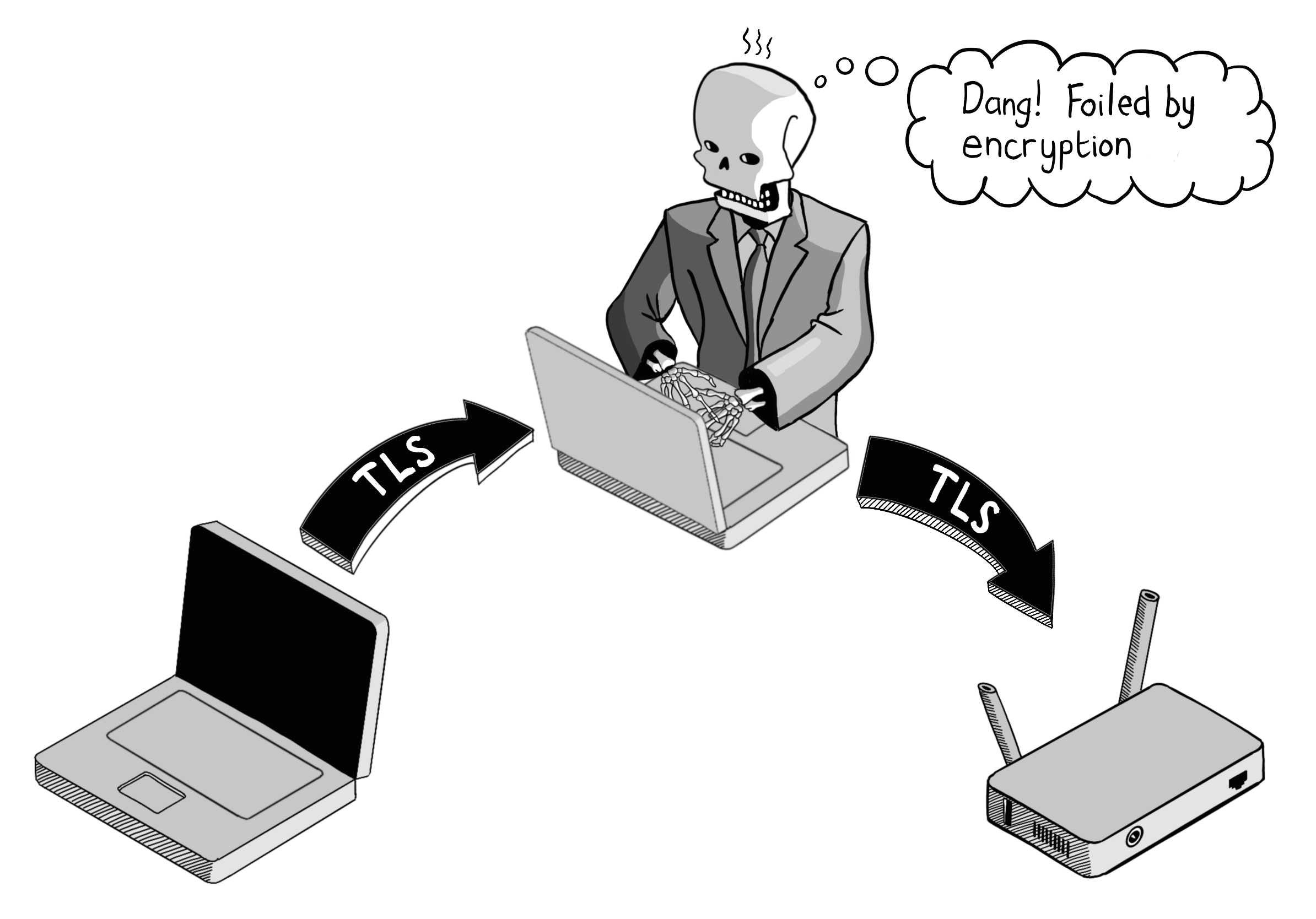

SSL剥离攻击(SSL Stripping)

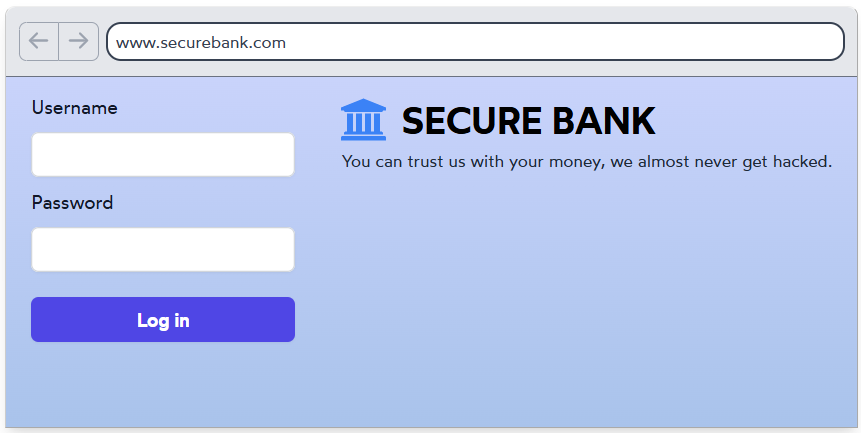

Web服务器默认乐于通过不安全(HTTP)和安全(HTTPS)两种通道提供相同的内容,通常会在80端口接受未加密的HTTP流量,同时在443端口接受加密的HTTPS流量。

长期以来,网站设计对感知上低风险的内容采用哪种协议持无所谓态度,仅在用户需要登录或执行其他被视为高风险操作时,才升级到HTTPS连接。

然而,这种情况直到Moxie Marlinspike的出现才被改变。Marlinspike现在更广为人知的身份是安全通信应用Signal的创始人,但他最初是通过发布一款名为sslstrip的黑客工具而成名的(SSL代表安全套接层,是传输层安全TLS的前身技术)。

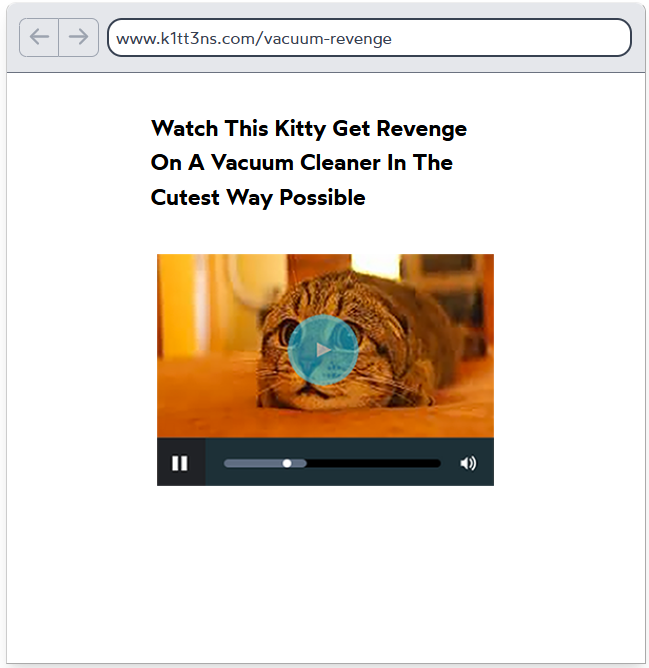

Marlinspike注意到,当时许多号称安全的网站(包括银行网站!)在用户登录并提供凭证之前,其内容是通过不安全的HTTP连接呈现的,仅在用户提交凭证时才升级到HTTPS。

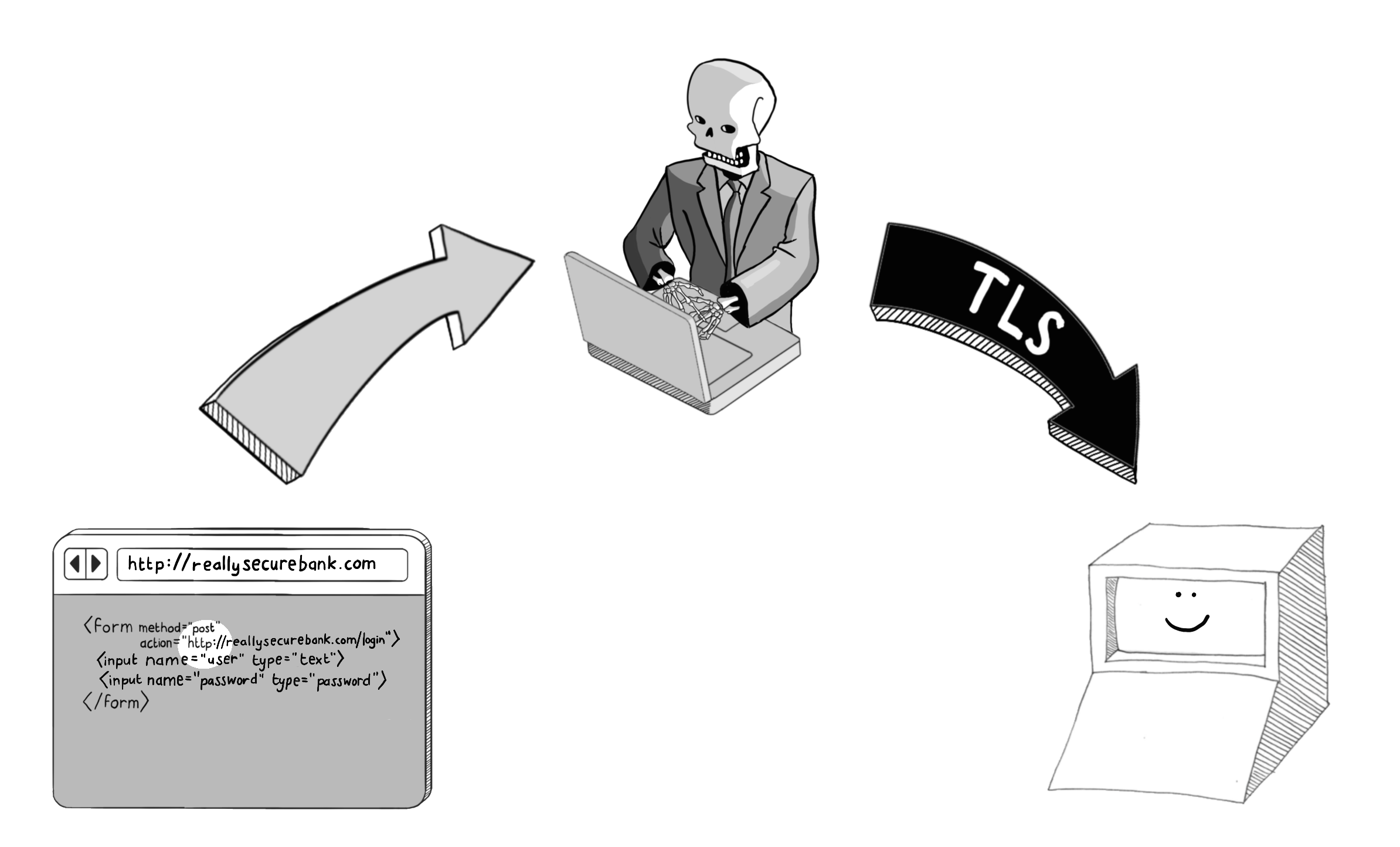

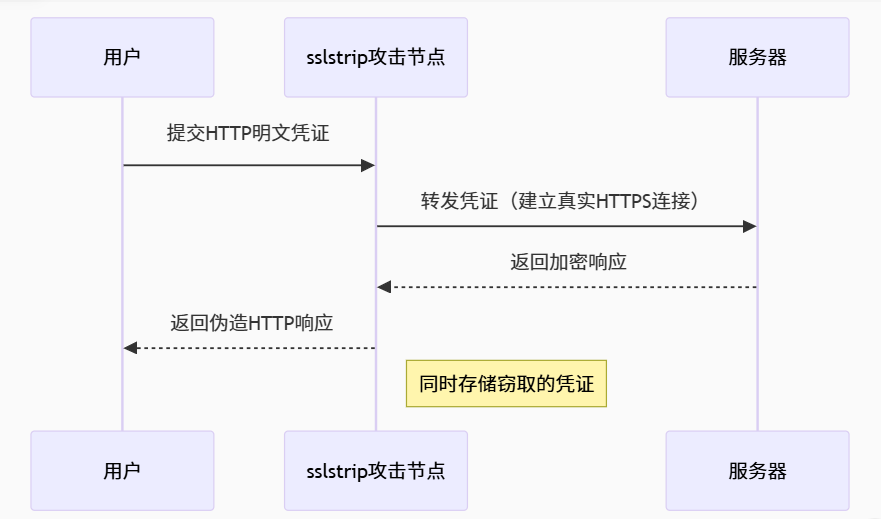

sslstrip工具利用了这一安全疏漏——它允许攻击者在协议升级发生前拦截流量,将登录表单等处的HTTPS网址替换为对应的HTTP版本。

然后,当用户输入他们的登录凭证时,sslstrip 能够拦截并获取这些登录信息,但仍然可以将请求通过 HTTPS 转发给服务器。因此,从服务器的角度来看,这种攻击是不可察觉的,因为它只看到了一个安全的连接。

步骤 攻击者行为 用户视角 服务器视角 技术关键点 1. 中间人位置获取 通过 ARP 欺骗/恶意 WiFi 等手段成为中间人 正常访问网站 无法察觉中间人存在 需控制网络路径(如公共 WiFi) 2. 拦截初始 HTTP 请求 捕获用户访问 http://example.com的请求浏览器显示 HTTP 页面 收到来自攻击者 IP 的请求 阻止自动跳转 HTTPS 的机制 3. 协议降级处理 修改页面所有 https://链接为http://登录表单 action 变为 http://...看到正常 HTTPS 请求(来自攻击者) 核心操作: sed 's/https/http/g'4. 用户提交凭证 接收明文传输的用户名/密码 在 "安全" 表单中输入敏感信息 无直接交互 表单 action属性被篡改5. 凭证转发与存储 ① 将凭证通过 HTTPS 转发至目标服务器 ② 同时存储凭证到攻击者服务器 收到 "登录成功" 响应 看到合法 HTTPS 请求(来自攻击者 IP) 攻击者同时扮演客户端(对服务器)和服务端(对用户) 6. 响应篡改 将服务器 HTTPS 响应转为 HTTP 返回用户 看到 HTTP 页面但内容正常 响应已成功送达 "客户端" 维持用户会话不中断 7. 持续会话劫持 代理后续所有请求: - 用户 → HTTP → 攻击者 - 攻击者 → HTTPS → 服务器 整个会话在 HTTP 下进行 全程看到 HTTPS 连接 实现双向透明代理

SSL 剥离漏洞的发现最终说服了整个网络社区,所有流量都应通过 HTTPS 提供。你也应该这样做!

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 偶尔 | 简单 | 有害 |

SSL 剥离是一种攻击方式,攻击者拦截并将安全的 HTTPS 连接降级为不安全的 HTTP 连接,从而使他们能够读取、拦截和操纵用户与网站之间交换的敏感流量。

这是一种中间人攻击(MitM)的变种。攻击者诱使用户代理(如浏览器)通过不安全的连接发送凭据,同时自身充当 Web 服务器的代理,并将流量升级为安全连接。因此,上游服务器无法检测到该攻击。

风险(Risks)

SSL 剥离通常用于窃取那些混合使用 HTTP 和 HTTPS 的网站上的用户凭据。

防护(Protection)

为了缓解 SSL 剥离攻击,网站应强制要求所有类型的流量都使用 HTTPS 连接。您可以通过实施 HTTP 严格传输安全(HSTS) 来告诉浏览器始终使用 HTTPS 进行连接。这通过添加一个 HTTP 响应头来实现:

Strict-Transport-Security "max-age=31536000";

在此示例中,该头部指示浏览器在接下来的一年内(31536000 秒)对此源的所有请求都使用 HTTPS —— 一年后将再次检查该头部是否存在。

代码示例

Nginx

如果您使用 Nginx 作为 Web 服务器,添加 HSTS 的安全配置示例如下:

server {

listen 80;

server_name example.com;

# 将 HTTP 流量重定向到 HTTPS

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl;

server_name example.com;

# 使用以下证书加密流量,

# 并使用配对的私钥解密流量。

ssl_certificate /path/to/ssl/certificate.crt;

ssl_certificate_key /path/to/ssl/private.key;

# 启用 HSTS,设置有效期为 1 年 (31536000 秒)。

add_header Strict-Transport-Security "max-age=31536000";

# 确保使用至少是强版本的 TLS

ssl_protocols TLSv1.3;

}

Apache

如果您使用 Apache 作为 Web 服务器,安全配置示例如下:

# 将 HTTP 重定向到 HTTPS

<VirtualHost *:80>

ServerName example.com

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

</VirtualHost>

# 加载 SSL 模块

LoadModule ssl_module modules/mod_ssl.so

# SSL/TLS 配置

<VirtualHost _default_:443>

ServerName example.com

# 启用 HSTS,设置有效期为 1 年 (31536000 秒)。

Header always set Strict-Transport-Security "max-age=31536000"

# SSL 引擎设置

SSLEngine on

# 使用以下证书加密流量,

# 并使用配对的私钥解密流量。

SSLCertificateFile /path/to/your/certificate.crt

SSLCertificateKeyFile /path/to/your/private-key.key

# 最小 SSL 协议设置

SSLProtocol +TLSv1.3

# 其他 SSL/TLS 配置 (可选)

# SSLCipherSuite, SSLHonorCipherOrder, SSLCompression, etc.

# 日志记录

ErrorLog "/var/log/httpd/error_log"

TransferLog "/var/log/httpd/access_log"

</VirtualHost>

测验

您能否从服务器日志中检测到 SSL 剥离攻击?

可以,通过检查请求中异常的 User-Agent 头部信息。

不行,来自代理的连接看起来就像常规的 HTTPS 流量。

可以,通过检查未加密的 HTTP 连接。

- 攻击者位于用户和服务器之间。

- 攻击者与用户建立的是 HTTP 连接(降级后的不安全连接)。

- 攻击者与服务器建立的是 HTTPS 连接。

- 因此,服务器看到的日志条目都来自攻击者建立的 HTTPS 连接,这些连接看起来完全正常,就像用户直接通过 HTTPS 访问一样。服务器无法从自己的日志中区分这是真实用户的直接安全连接,还是攻击者代理的、背后用户实际在使用不安全 HTTP 的连接。

哪个 HTTP 响应头指示浏览器使用 HTTPS 进行所有连接?

Strict-Transport-Security

WWW-Authenticate

Content-Security-Policy

| 特性 | Strict-Transport-Security (HSTS) | WWW-Authenticate | Content-Security-Policy (CSP) |

|---|---|---|---|

| 主要目的 | 强制浏览器在未来一段时间内通过 HTTPS 访问网站。 | 定义服务器要求的身份验证方法(当访问受保护资源时)。 | 限制浏览器可以加载哪些资源,防范 XSS 等攻击。 |

| 核心功能 | 将 HTTP 连接自动升级到 HTTPS。 | 触发浏览器弹出用户名/密码对话框(基本认证)或处理其他认证流程。 | 控制脚本、样式、图片、字体、框架、连接等资源的来源。 |

| 何时由服务器发送 | 当通过 HTTPS 访问网站时发送。 | 当客户端请求受保护资源但未提供有效凭据(或凭据缺失/过期)时发送(状态码 401 Unauthorized)。 | 可以(且应该)为所有页面响应发送,无论是否通过 HTTP 或 HTTPS。 |

| 典型值示例 | Strict-Transport-Security: max-age=31536000; includeSubDomains; preload |

WWW-Authenticate: Basic realm="Restricted Area" WWW-Authenticate: Bearer realm="API", error="invalid_token", error_description="The access token expired" |

Content-Security-Policy: default-src 'self'; img-src *; script-src 'self' https://trusted.cdn.com |

| 关键参数/指令 | max-age (有效期秒数), includeSubDomains (包含子域), preload (申请加入浏览器预加载列表) |

realm (描述保护区域), scheme (认证方案,如 Basic, Bearer, Digest) |

default-src, script-src, style-src, img-src, connect-src, font-src, frame-src, report-uri 等。指令值指定允许的来源(如 'self', https:, 具体域名)或关键字(如 'none', 'unsafe-inline', 'unsafe-eval')。 |

| 与 HTTPS 强制的关系 | 直接相关且核心功能。 专门用于强制使用 HTTPS 并防止降级攻击(如 SSL 剥离)。 | 间接相关。 通常用于保护特定资源,无论通过 HTTP 还是 HTTPS 访问都需要认证。最佳实践要求认证也在 HTTPS 上进行。 | 可配置相关策略。 可以通过 upgrade-insecure-requests 指令建议浏览器将页面内的 HTTP 资源请求升级为 HTTPS,但它不强制初始连接或整个域使用 HTTPS(这是 HSTS 的工作)。也可以通过 block-all-mixed-content 阻止混合内容。 |

| 主要安全场景 | 防止中间人攻击(尤其是 SSL 剥离),确保连接始终加密。 | 保护特定资源,要求用户提供有效凭据才能访问。 | 防范跨站脚本攻击 (XSS)、数据注入攻击、点击劫持,限制资源加载来源以减少攻击面。 |

| 浏览器行为 | 记住该 header 并在 max-age 期间内,自动将所有对该站点的 HTTP 请求转换为 HTTPS 请求(内部重定向),且阻止用户忽略证书警告。 |

接收到此 header(伴随 401 状态码)后,通常会弹窗要求用户输入凭据(对于 Basic 等方案),或将已持有的令牌/凭据加入后续请求(如 Authorization header)。 |

解析策略指令,并阻止加载任何违反策略的资源(如外链恶意脚本、非指定来源的图片),或向 report-uri 发送违规报告(如果配置了 report-only 模式)。 |

DNS投毒(DNS Poisoning)

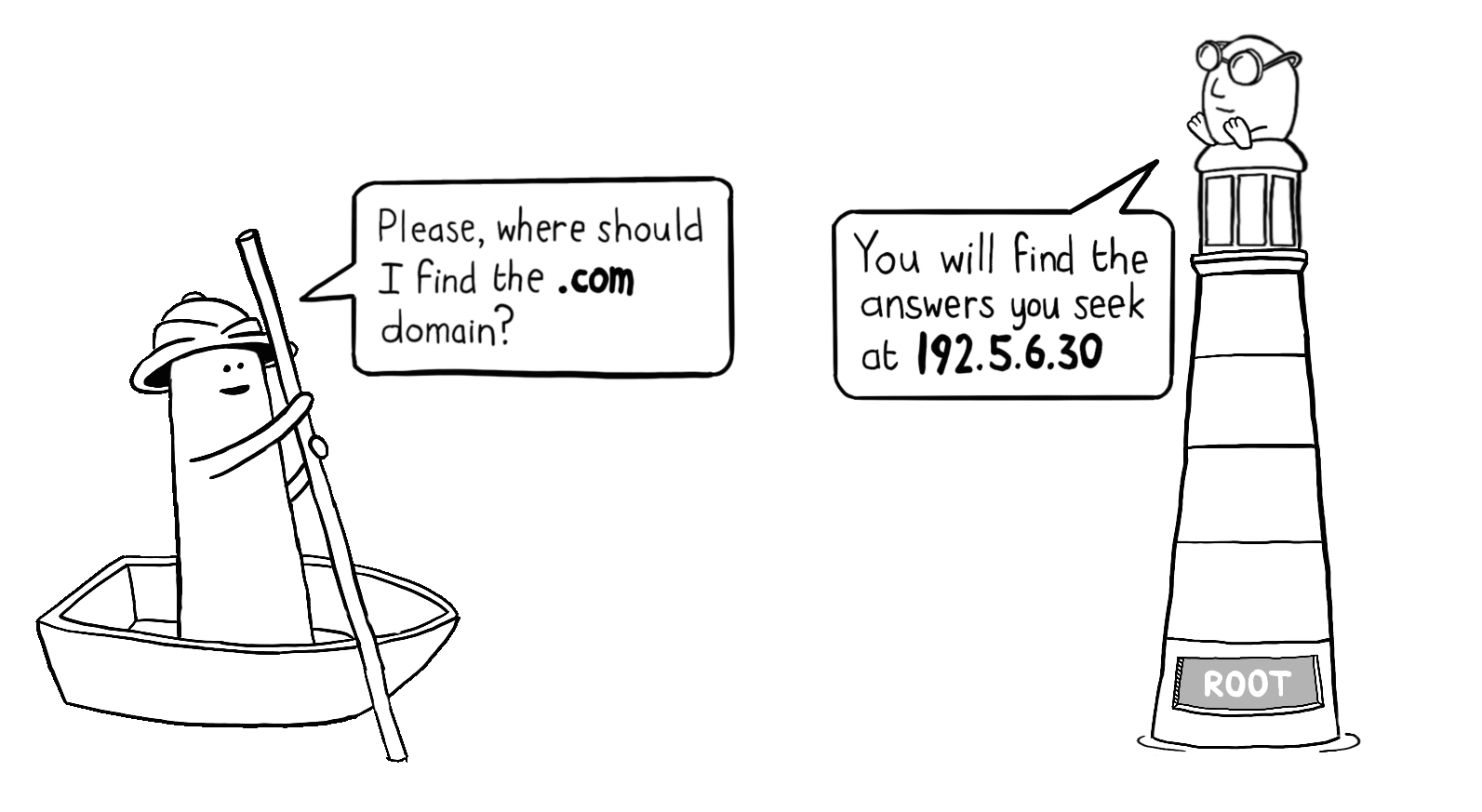

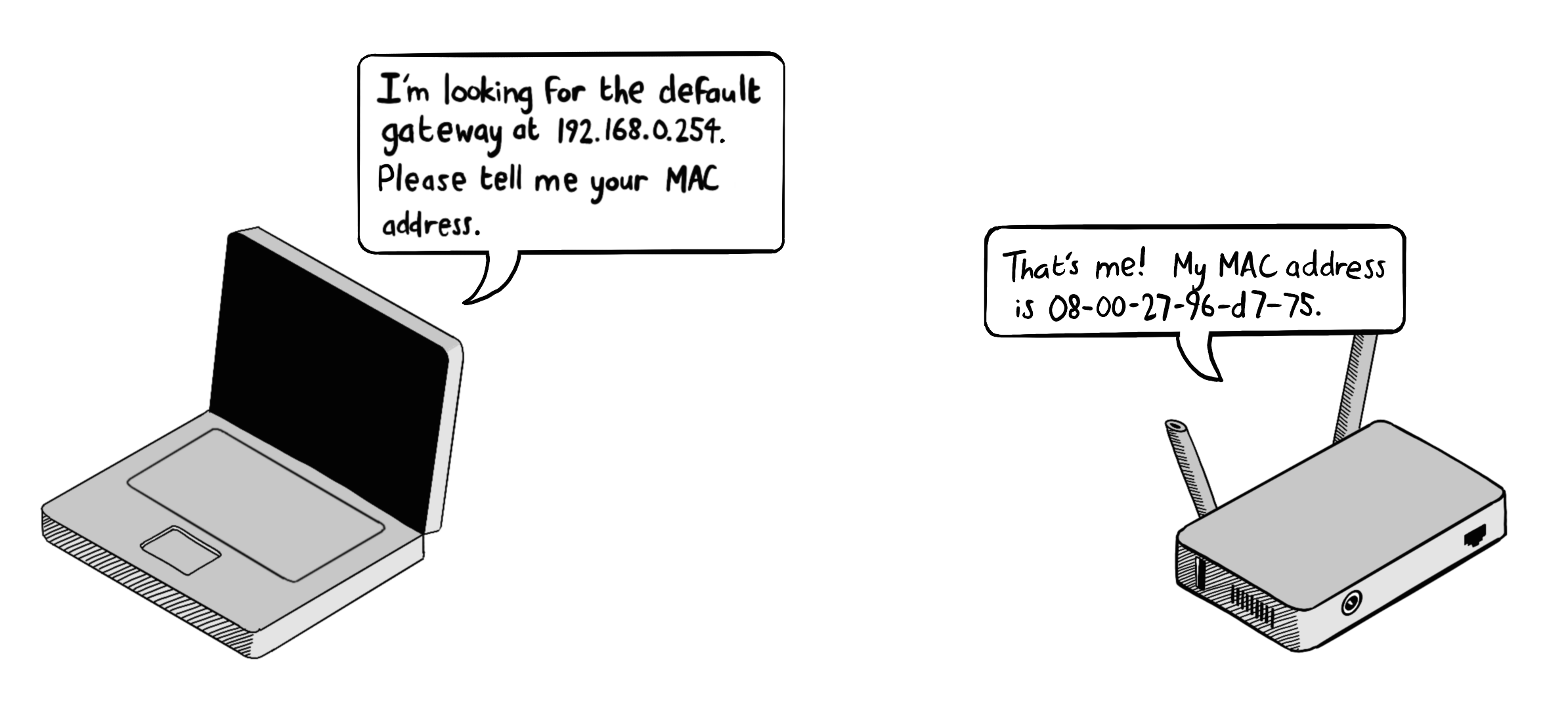

域名系统(Domain Name System, DNS)是互联网的指南。在互联网上进行通信的计算机处理的是互联网协议(IP)地址,但人类更擅长记忆字母组成的域名。DNS 的魔力就在于它能让浏览器(或其他联网设备)将一方解析为另一方。

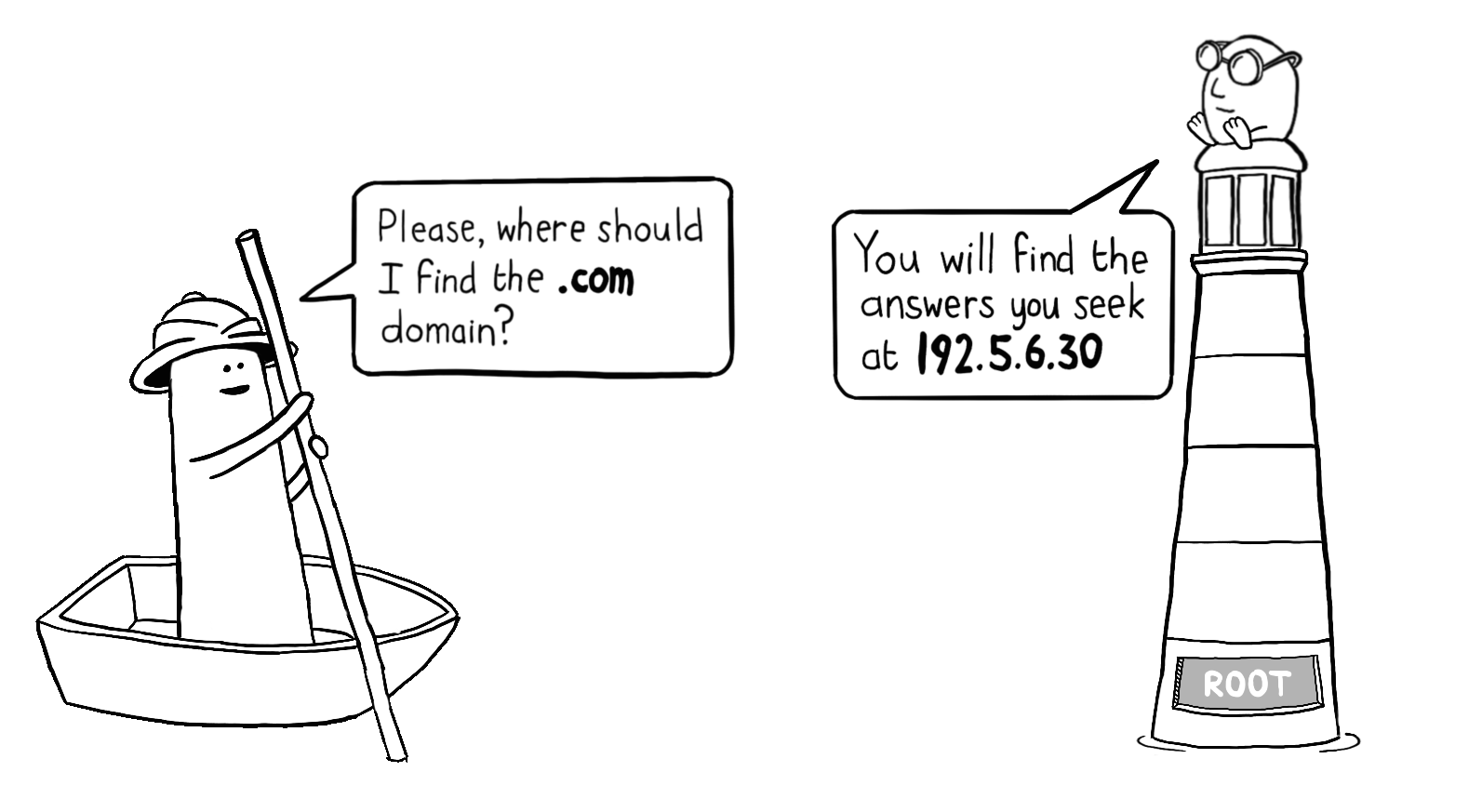

假设浏览器需要将像 https://www.example.com 这样的 URL 解析为一个具体的 IP 地址。这个任务通常由主机操作系统提供的 DNS 解析器来执行 —— 例如,在 Linux 系统上就是 glibc 库。

在最简单的情况下,DNS 解析器会询问一个根 DNS 服务器(其 IP 地址硬编码在解析器软件中),由它告知哪个 DNS 服务器可以提供 .com 域的 IP 地址。

解析器随后会继续向初始响应中描述的 DNS 服务器发出请求,询问它应该去哪里查找 example.com 域。

最终,解析器将利用该查找得到的答案,向托管在该地址上的服务器询问 www.example.com 子域名的 IP 地址。

一旦这三个连续的查找步骤完成,浏览器就能获得其 IP 地址,从而可以发起网络请求。

正如您可能已经猜到的那样,上述过程是一个高度简化的版本。如果每个互联网请求都直接访问根域名服务器,它们将变得极其繁忙。(全球只有 13 个根域名服务器!)为了使整个系统更具可扩展性,DNS 的每一层都由多个服务器组成,并且在解析过程的每个阶段都存在大量的缓存。

浏览器会在内存中缓存 DNS 查询结果;操作系统通常也会维护其自身的 DNS 缓存。更重要的是,您的互联网服务提供商 (ISP) 和/或公司网络会运行自己的 DNS 服务器,该服务器将直接响应大多数 DNS 请求,而无需重新查询权威服务器。

缓存代码cache.c

/* 在缓存中搜索匹配的条目,找到则返回之。

如果未在常规缓存中找到,则搜索负缓存 (negative cache);若在负缓存中找到,则返回 (void *) -1。

如果以上搜索均失败,则返回 NULL。

调用此函数时必须持有读锁 (read-lock)。 */

struct datahead *

cache_search (request_type type, // 请求类型

const void *key, // 查找键

size_t len, // 键的长度

struct database_dyn *table, // 指向动态缓存数据库的指针

uid_t owner) // 所有者用户ID

{

// 计算键的哈希值,并映射到哈希表的桶 (bucket)

unsigned long int hash = __nss_hash (key, len) % table->head->module;

unsigned long int nsearched = 0; // 记录已搜索的条目数

struct datahead *result = NULL; // 结果指针,初始化为 NULL

// 获取哈希桶的第一个条目引用

ref_t work = table->head->array[hash];

// 遍历该桶的链表

while (work != ENDREF) // 修正:应为 != (原代码有笔误 !==)

{

++nsearched; // 增加已搜索条目计数

// 获取当前哈希条目

struct hashentry *here = (struct hashentry *) (table->data + work);

// 检查是否匹配:请求类型、键长度、键内容、所有者均需匹配

if (type == here->type && // 修正:应为 ==

len == here->len && // 修正:应为 ==

memcmp (key, table->data + here->key, len) == 0 && // 修正:应为 ==

here->owner == owner) // 修正:应为 ==

{

// 找到匹配项。获取关联的数据头 (datahead)

struct datahead *dh = (struct datahead *) (table->data + here->packet);

// 检查该条目是否可用 (未被标记为失效)

if (dh->usable)

{

/* 此处不进行内存同步。统计信息并非关键,

清理线程 (cleanup threads) 会周期性地进行同步。 */

if (dh->notfound) // 如果是“未找到”条目(负缓存)

++table->head->neghit; // 增加负缓存命中计数

else

{

++table->head->poshit; // 增加正缓存命中计数

// 如果条目有重载计数 (nreloads),将其重置为 0 (可能表示成功使用)

if (dh->nreloads != 0) // 修正:应为 !=

dh->nreloads = 0;

}

result = dh; // 设置结果指针

break; // 找到匹配项,跳出循环

}

}

// 移动到链表中的下一个条目

work = here->next;

}

// 更新本次搜索遍历的最大条目数统计

if (nsearched > table->head->maxnsearched)

table->head->maxnsearched = nsearched;

return result; // 返回找到的结果(或 NULL/-1)

}

- 正缓存 (

poshit): 存储成功的域名到 IP 的映射。- 负缓存 (

neghit): 存储查询失败的结果(如域名不存在)。

函数通过哈希快速定位桶,然后遍历链表进行精确匹配。找到有效条目后更新命中统计并返回结果。代码也维护了性能监控指标 (maxnsearched)。注释强调了线程安全 (read-lock) 和后台维护 (cleanup threads)。这种缓存机制是 DNS 系统高效运行的核心,也是 DNS 投毒攻击试图污染的目标。桶(Bucket):哈希表(

table->head->array)被划分为多个桶(类似抽屉),每个桶对应一个哈希值范围。

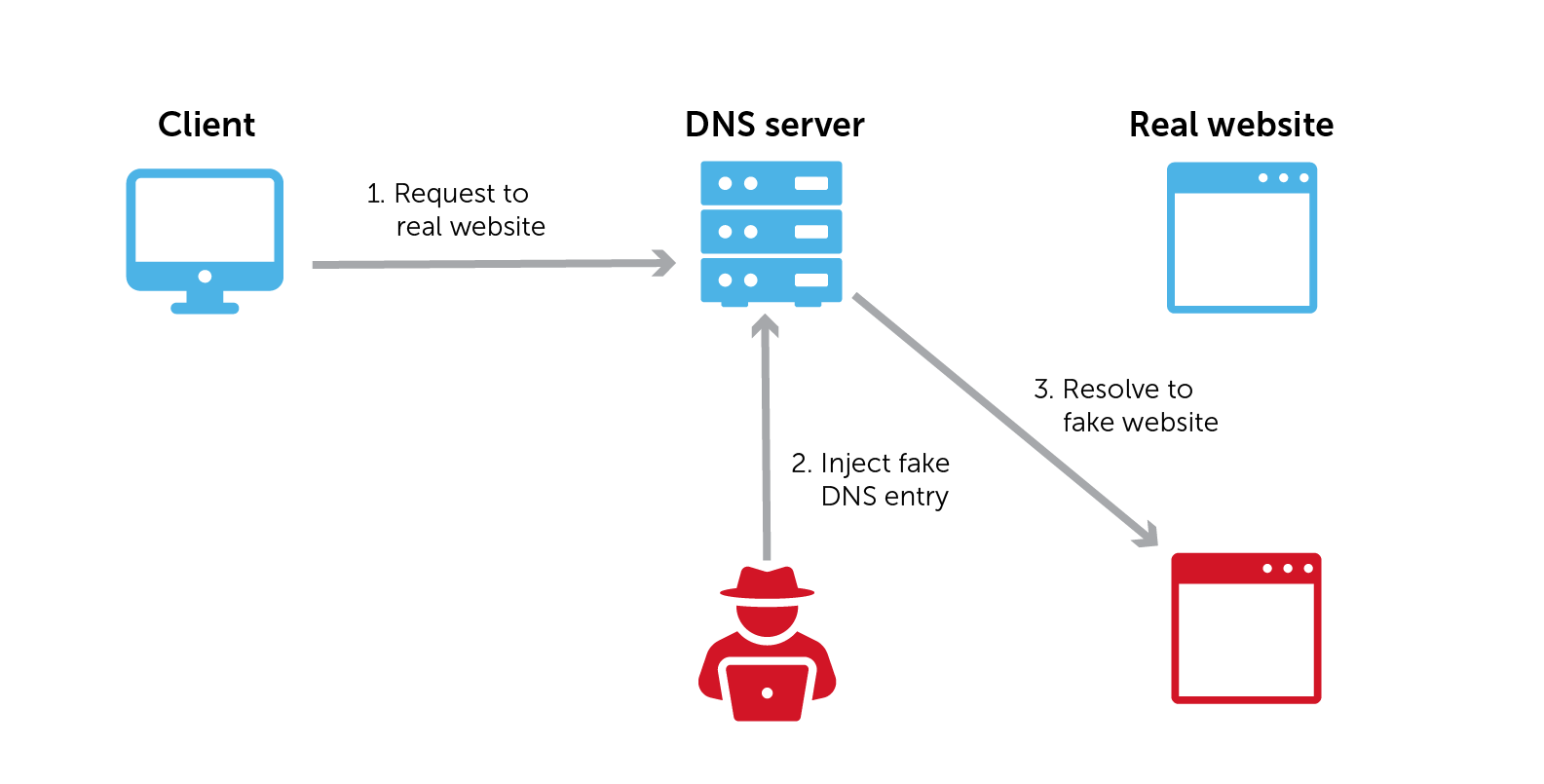

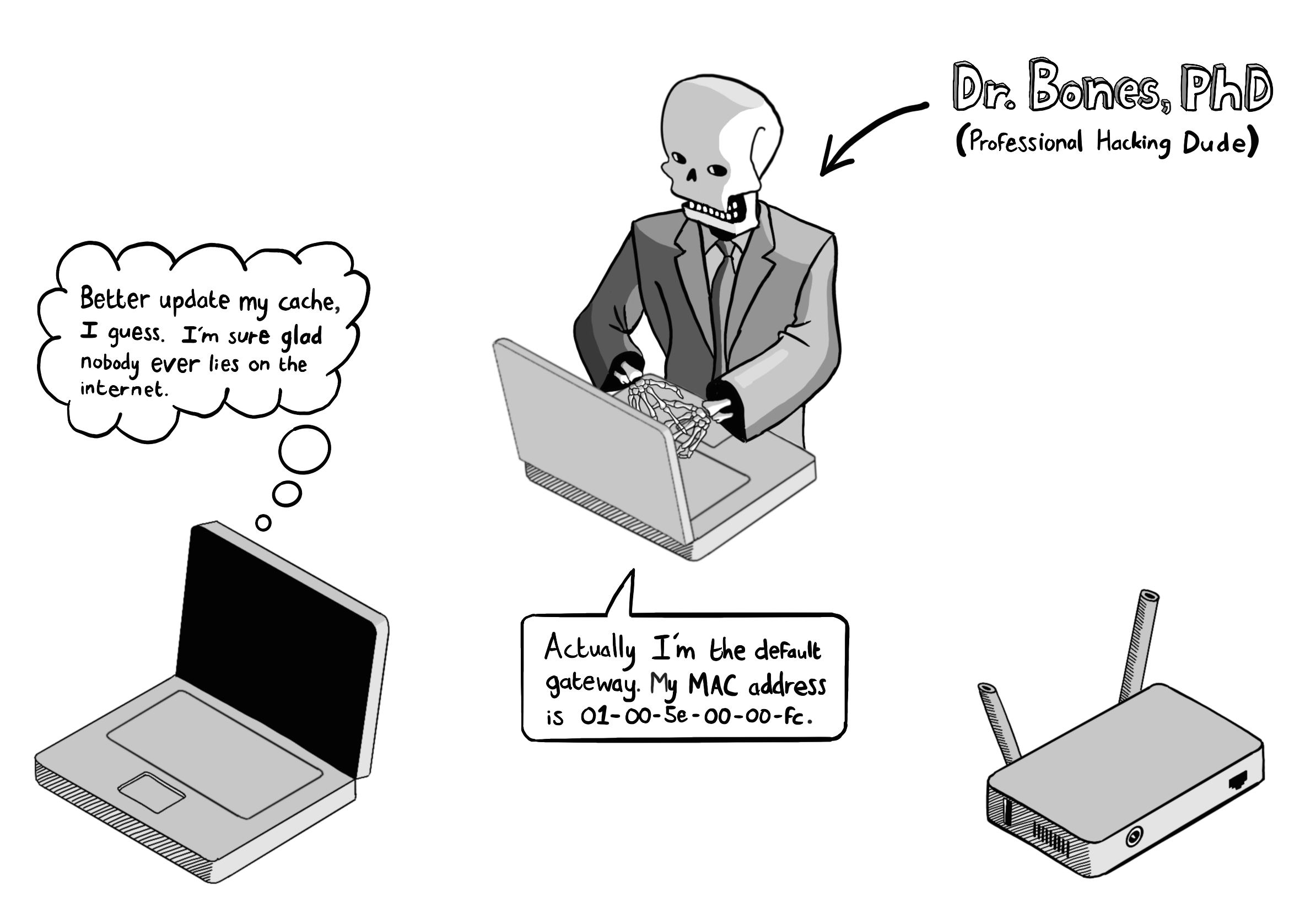

由于 DNS 是唯一能对 IP 地址进行权威解析的系统,它自然成为了黑客的攻击目标——他们企图将用户流量劫持到恶意网站。

所有这些 DNS 缓存对于企图通过 DNS 投毒攻击劫持流量的黑客来说,都是诱人的目标。若只是想简单搞点破坏,直接编辑受害者设备上的 hosts 文件就足够了——在 Linux 系统中,该文件位于 /etc/hosts;在 Windows 系统中,则位于 C:\Windows\System32\drivers\etc\hosts。

/etc/hosts

# localhost is used to configure the loopback interface

# when the system is booting. Do not change this entry.

127.0.0.1 localhost

255.255.255.255 broadcasthost

::1 localhost

# Added by IT department

192.168.1.10 printer

# Added by Docker Desktop

127.0.0.1 kubernetes.docker.internal

更严重的威胁则瞄准了根域名服务器和互联网服务提供商(ISP)。2019年,一个名为"海龟"(Sea Turtle)的黑客组织入侵了瑞典某互联网服务提供商,并控制了沙特阿拉伯顶级域名 .sa 的域名系统。这是一次高度复杂的黑客行动,幕后黑手指向国家支持的行为者,尽管无人能确定其动机。(或许他们对字母"S"开头的国家怀有敌意?)

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 罕见 | 困难 | 毁灭性 |

在 DNS 投毒攻击中,攻击者利用 DNS 基础设施中的漏洞,在响应 DNS 查询时提供虚假或恶意的 IP 地址信息。

这使得他们能够拦截、读取和操纵原本指向其他系统(包括您的网站!)的流量。

风险 (Risks)

DNS 投毒攻击可用于:

- 钓鱼攻击 (Phishing): 将用户重定向到模仿合法网站的虚假网站,以窃取登录凭据等敏感信息。

- 中间人攻击 (Monster-in-the-Middle Attacks): 拦截并篡改双方之间的通信,使攻击者能够窃听或操纵正在交换的数据。

- 分布式拒绝服务攻击 (DDoS): 通过将大量流量导向目标 IP 地址,使网站或服务器不堪重负。

- 恶意软件分发 (Malware Distribution): 将用户重定向到托管恶意软件的恶意服务器,导致用户无意中下载并安装恶意软件。

防护措施 (Protection)

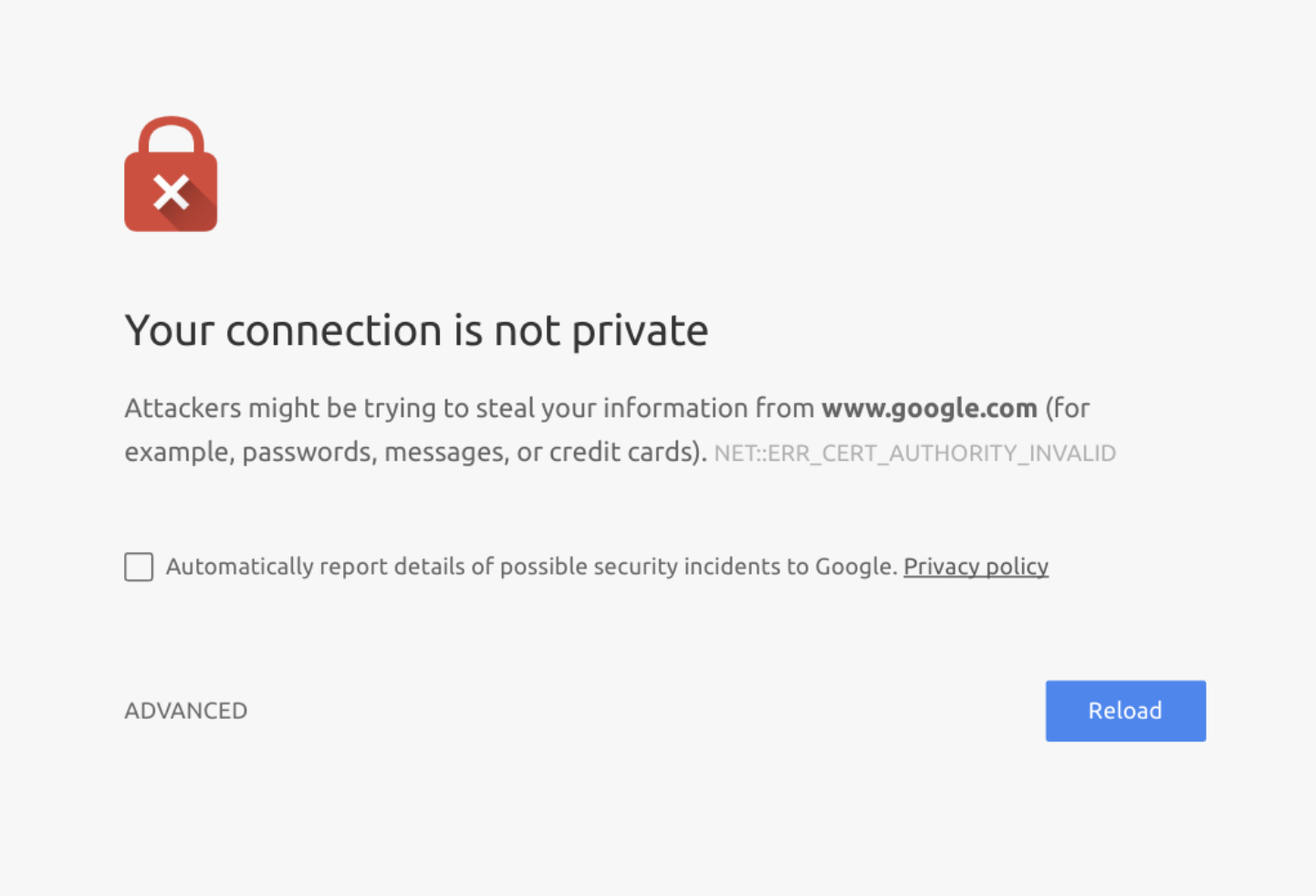

好消息是,只要您实施了 HTTPS,通过 DNS 投毒窃取您的流量本身并不构成巨大威胁。如果攻击者设法通过 DNS 投毒重定向您的 HTTPS 流量,他们还必须向受害者的浏览器提供证书。

这给他们留下了两种选择:

- 如果他们提供您网站的证书: 他们将无法解密发送到其伪造网站的流量(前提是他们没有找到破坏您加密密钥的方法!)。

- 如果他们提供自己的证书: 浏览器将发出警告提示该证书不合法:

因此,DNS 投毒攻击很少单独使用——它们通常与某种形式的证书泄露攻击相结合。

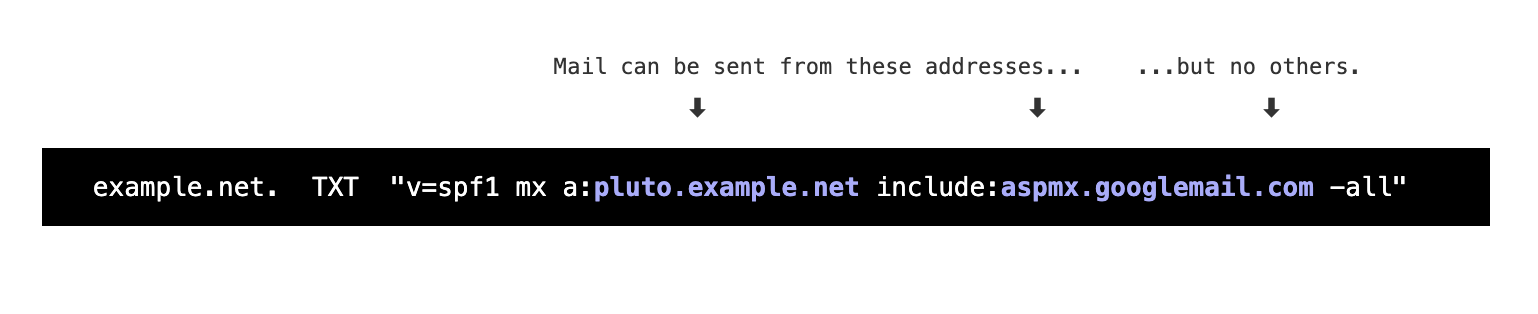

DNSSEC (域名系统安全扩展)

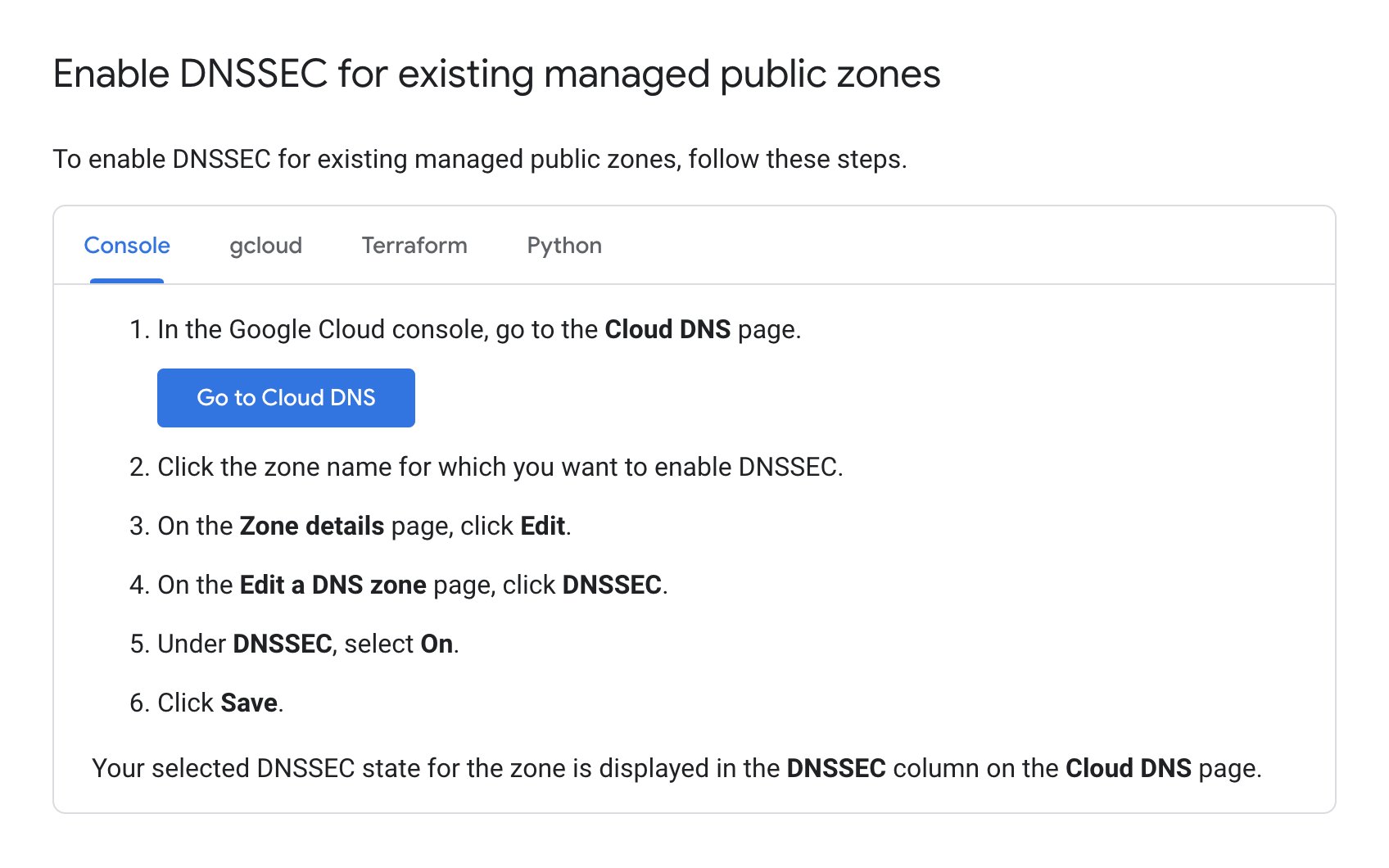

另一个好消息是,可以通过启用 域名系统安全扩展(DNSSEC) 来提高 DNS 系统的安全性。DNSSEC 是一套密码学协议,它允许 DNS 服务器对其响应进行数字签名,从而防止 DNS 投毒攻击。

启用 DNSSEC 需要对客户端和服务器端都进行更改:

- DNS 服务器必须发布包含加密密钥的 DNS 记录(并准备好验证来自其他 DNS 服务器的响应)。

- 客户端必须验证服务器返回的加密密钥。

几乎所有顶级域名 (TLD) 都支持 DNSSEC,并且主要的托管服务提供商也为其托管的域名提供 DNSSEC 支持。启用 DNSSEC 的复杂程度因托管服务提供商而异——例如,Google Cloud 的实现就相当无缝:

测验

什么是 DNS 解析器?

一种将传统路由器功能与无线接入点功能结合的网络设备。

一种在网络中分配流量以分散服务器负载的设备或软件。

域名系统(DNS)中负责将人类可读的域名转换为IP地址的组件。

如何保护您的 DNS 连接安全?

通过实施域名系统安全扩展 (DNSSEC)

通过让 Web 服务器在有限权限的操作系统账户下运行

通过实施内容安全策略 (CSP)

降级攻击 (Downgrade Attacks)

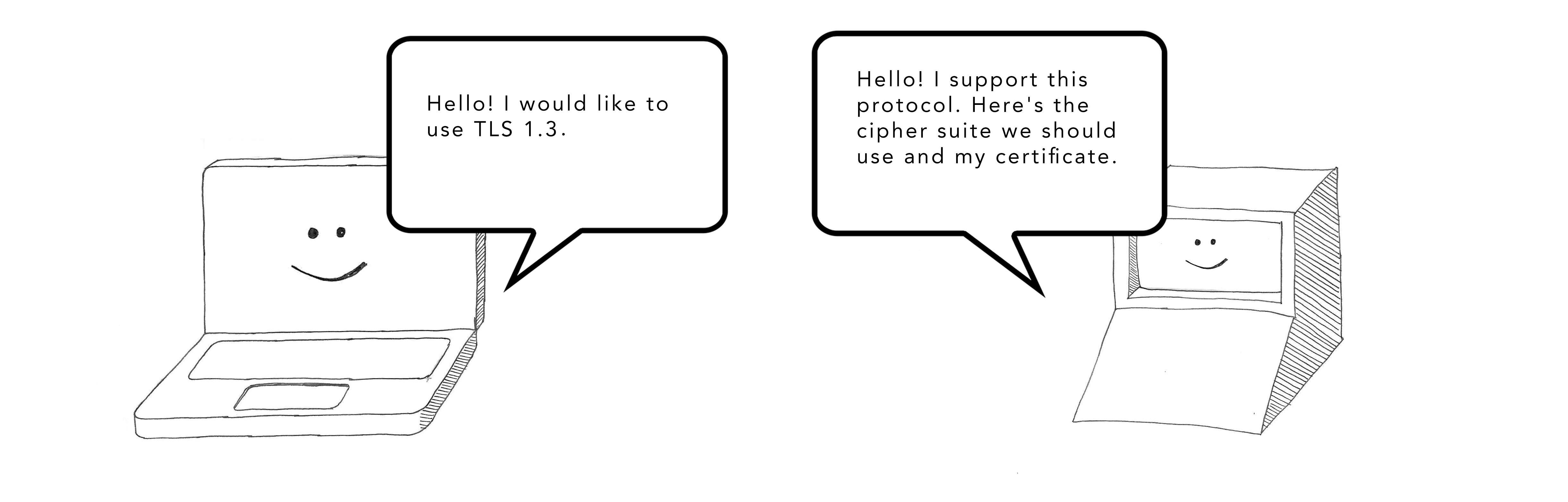

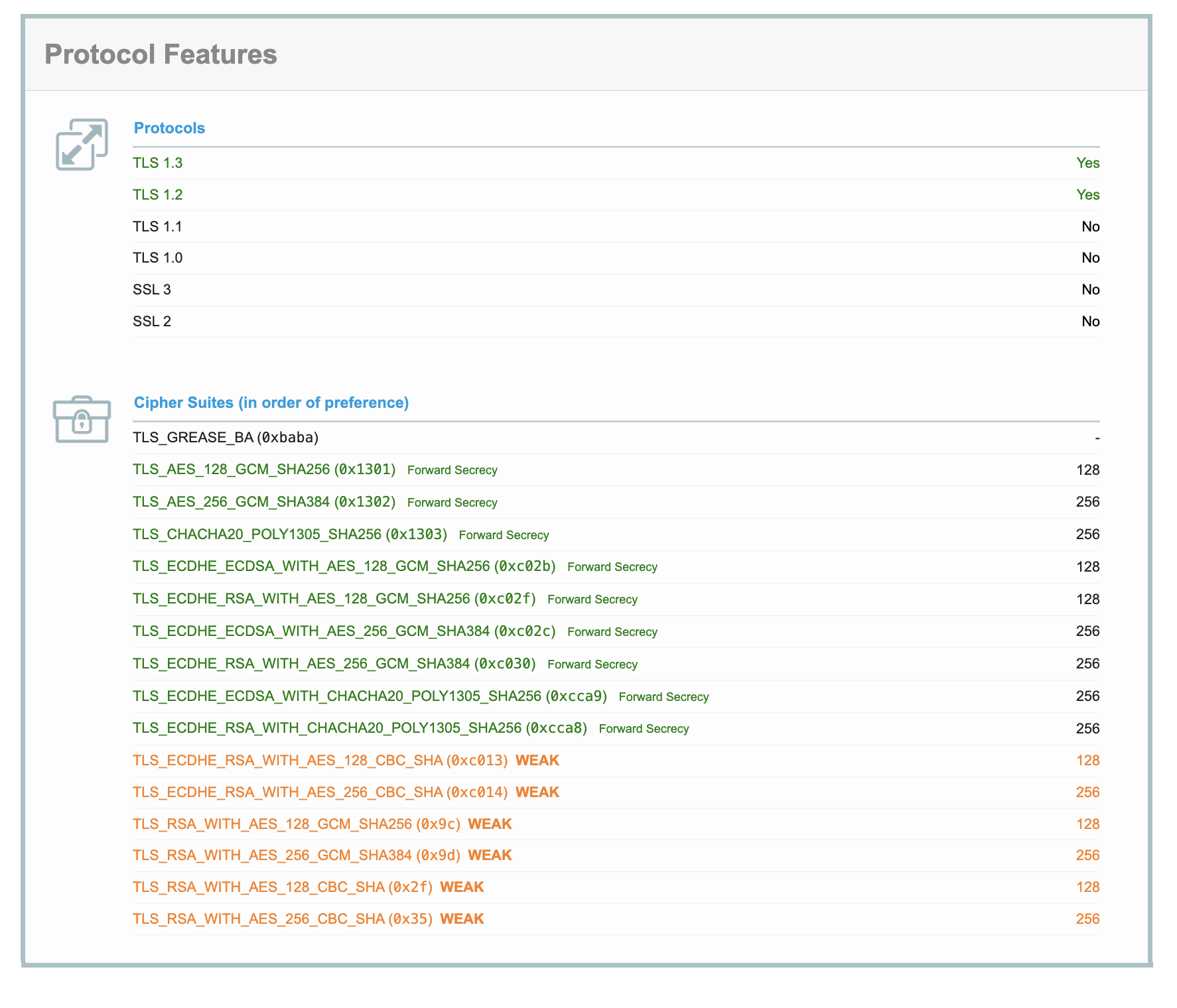

传输层安全协议 (TLS) 并非一项单一固定的技术——相反,它是一个持续演进的开放标准。

在初始的 TLS 握手阶段,客户端和服务器会协商确定用于交换密钥和加密通信的算法。

较旧的算法往往安全性较低,一方面是因为攻击者可用的计算能力每年都在增强,另一方面是因为能加速解密的漏洞利用技术不断被发现。

正因如此,攻击者会实施降级攻击——他们将自己插入 TLS 握手的中间环节,试图诱使客户端和服务器回退到安全性较低的加密算法,以期能够拦截并窃听通信流量。

为缓解降级攻击,您的 Web 服务器应配置为仅接受满足最低安全标准的 TLS 版本。这将阻止攻击者:

- 将自己插入 TLS 握手过程

- 故意降低 TLS 版本

- 拦截通信流量

nginx.conf

server {

listen 443 ssl; # 监听 443 端口并启用 SSL(即 HTTPS)

server_name example.com; # 该配置用于处理发往 example.com 的请求

ssl_certificate /path/to/your/certificate.crt; # 指定服务器的 SSL 证书路径

ssl_certificate_key /path/to/your/private.key; # 指定服务器的私钥路径

# 指定允许的最低 TLS 协议版本和首选的加密套件。

ssl_protocols TLSv1.2 TLSv1.3; # 仅启用 TLS 1.2 和 TLS 1.3,禁用不安全的旧版本(如 TLS 1.0/1.1)

ssl_ciphers 'TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384'; # 指定首选的加密算法套件(符合 TLS 1.3)

}

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 偶尔 | 困难 | 有害 |

降级攻击是一种安全威胁:攻击者强制系统使用过时或低安全性的协议/软件/加密算法版本。这会削弱安全措施,暴露新版已修复的漏洞。

风险(Risks)

互联网流量通过 传输层安全协议(TLS) 进行保护——安全网站使用 HTTPS(即基于 TLS 或其前身 SSL 的 HTTP)与客户端通信。

TLS 的安全性随时间持续增强。以下是可用版本及淘汰情况(应避免使用已淘汰版本):

| 协议 | 发布时间 | 淘汰时间 | 风险 |

|---|---|---|---|

| TLS 1.3 | 2018年8月 | 未淘汰 | 当前最安全标准 |

| TLS 1.2 | 2008年8月 | 未淘汰 | 广泛支持的安全版本 |

| TLS 1.1 | 2006年8月 | 2024年3月 | 存在已知漏洞 |

| TLS 1.0 | 1999年1月 | 2018年6月 | 易受 BEAST 等攻击 |

| SSL 3.0 | 1996年 | 2014年 | 易受 POODLE 攻击 |

| SSL 2.0 | 1995年2月 | 1990年代末 | 极度不安全 |

攻击者通过降级攻击诱骗客户端与服务器使用存在漏洞的协议,从而拦截并篡改流量。

防护(Protection)

指定最低 TLS 版本

为缓解降级攻击,服务器应配置仅接受满足最低安全标准的 TLS 版本。当前推荐的最低版本是 TLS 1.3。

兼容性说明:

- 现代浏览器自动更新且普遍支持最新加密标准,此配置不会造成过高负担。

- 例外场景:为嵌入式设备提供 Web 服务时,因客户端极少更新,仍需被迫支持旧版加密标准。

强制所有流量通过 HTTPS

-

配置 HTTP 到 HTTPS 重定向:将 80 端口的非安全请求重定向到 443 端口。

-

启用 HSTS 响应头:指示浏览器始终建立安全连接。以下策略生效一年:

Strict-Transport-Security: max-age=31536000

配置示例

Nginx 安全配置

server {

listen 80;

server_name example.com;

# 将 HTTP 流量重定向到 HTTPS

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl;

server_name example.com;

# 证书与私钥路径

ssl_certificate /path/to/ssl/certificate.crt;

ssl_certificate_key /path/to/ssl/private.key;

# 启用 HSTS(有效期 1 年)

add_header Strict-Transport-Security "max-age=31536000";

# 强制使用 TLS 1.3(禁用低版本)

ssl_protocols TLSv1.3;

}

Apache 安全配置

apache

# 将 HTTP 重定向到 HTTPS

<VirtualHost *:80>

ServerName example.com

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

</VirtualHost>

# 加载 SSL 模块

LoadModule ssl_module modules/mod_ssl.so

# SSL/TLS 配置

<VirtualHost _default_:443>

ServerName example.com

# 启用 HSTS(有效期 1 年)

Header always set Strict-Transport-Security "max-age=31536000"

# 启用 SSL 引擎

SSLEngine on

# 证书与私钥路径

SSLCertificateFile /path/to/your/certificate.crt

SSLCertificateKeyFile /path/to/your/private-key.key

# 强制使用 TLS 1.3(禁用低版本)

SSLProtocol +TLSv1.3

# 其他可选配置(如密码套件)

# SSLCipherSuite, SSLHonorCipherOrder...

# 日志记录

ErrorLog "/var/log/httpd/error_log"

TransferLog "/var/log/httpd/access_log"

</VirtualHost>

测验

以下哪种协议最安全?

选项:

TLS 1.3

TLS 1.0

SSL 3.0

哪个 HTTP 响应头指示浏览器强制所有连接必须使用 HTTPS?

Strict-Transport-Security(严格传输安全)

WWW-Authenticate(WWW认证)

Content-Security-Policy(内容安全策略)

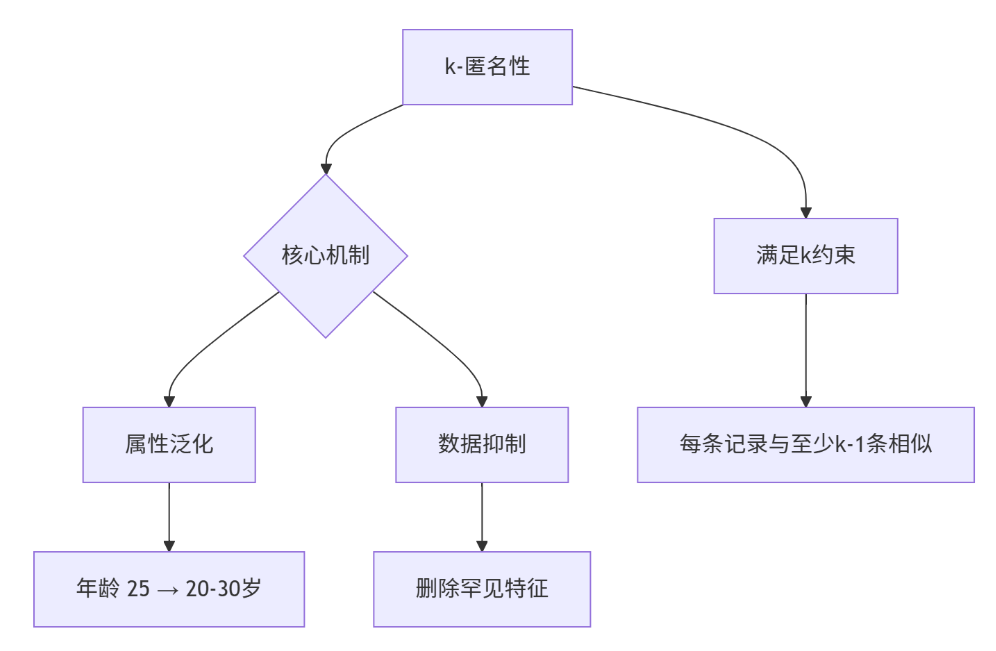

跨站脚本包含 (Cross-Site Script Inclusion, XSSI)

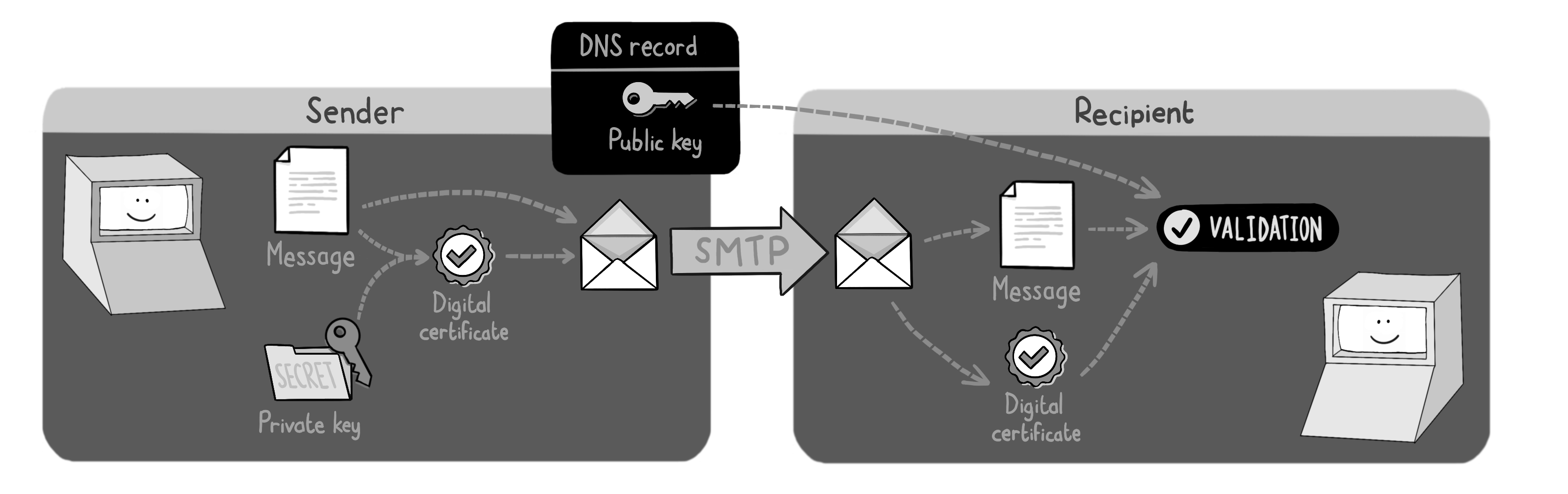

浏览器通过实施 同源策略 (Same-Origin Policy) 来保护用户安全:只有当两个页面同源时,才允许它们相互交互。所谓“同源”,是指它们必须具有相同的 域名 (web-domain)、端口 (port) 和 协议 (protocol)。

以下 URL 中,只有符合特定条件的才被视为与 https://www.example.com 同源:

| URL 地址 | 是否同源? | 原因 |

|---|---|---|

https://www.example.com/profile |

是 | 协议 (https)、域名 (www.example.com)、端口 (443) 均匹配,即使路径不同 |

http://www.example.com |

否 | 协议不同 (http vs https) |

https://www.anotherwebsite.com |

否 | 域名不同 (www.anotherwebsite.com vs www.example.com) |

https://www.example.com:8080 |

否 | 端口不同 (8080 vs 443) |

同源策略确保当用户被诱导访问恶意网站时,这些网站无法读取其他站点的敏感数据。例如,黑客网站即使包含 Facebook 的 HTML 内容,也无法在您访问时窃取您的个人资料信息。

hack-attempt.js

/**

* 尝试访问用户的个人资料页面

*/

fetch('https://www.facebooke.com/profile') // 注意:facebooke.com 是伪造域名

.catch(err => { // 捕获错误

// 浏览器会阻止此代码执行,因为目标页面

// 属于不同源。这有效防止了黑客

// 窃取用户数据

})

然而,JavaScript 文件不受同源策略的限制。 网页经常会从第三方来源(如 https://ajax.googleapis.com)加载 JavaScript 文件,浏览器会毫无阻碍地执行它们。

请务必注意:这一特性是双向的。 任何托管在您网站上的 JavaScript 文件,也同样可以被第三方网站(包括黑客运营的恶意网站)加载并执行。

cross-domain-loading.js

/**

* 从其他源加载 JavaScript 库

*/

fetch('https://ajax.googleapis.com/ajax/libs/jquery/3.6.0/jquery.js')

.then(response => {

// 此操作将会成功,因为浏览器允许

// 从其他源加载 JavaScript 文件

})

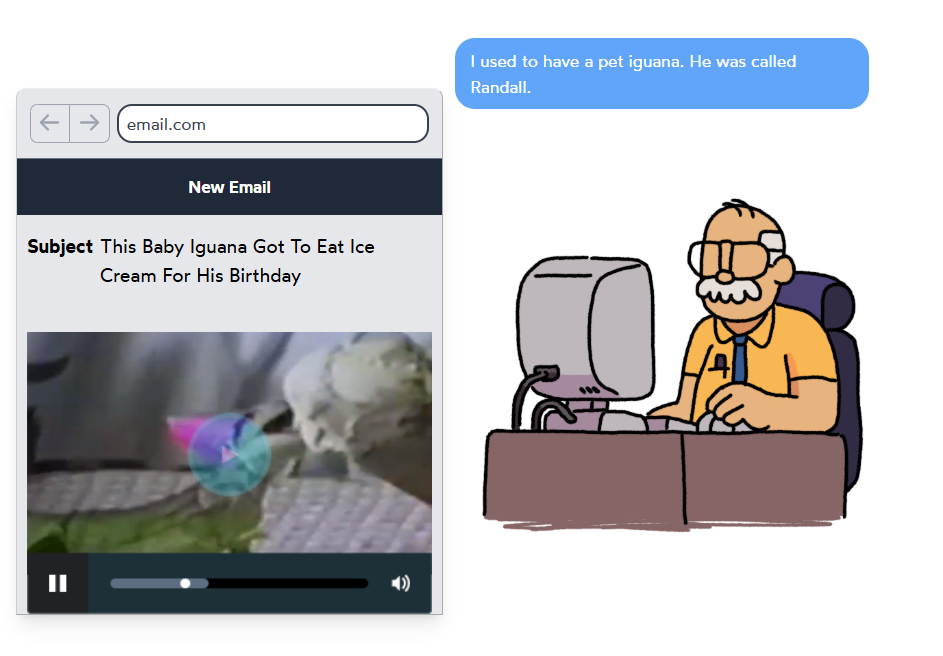

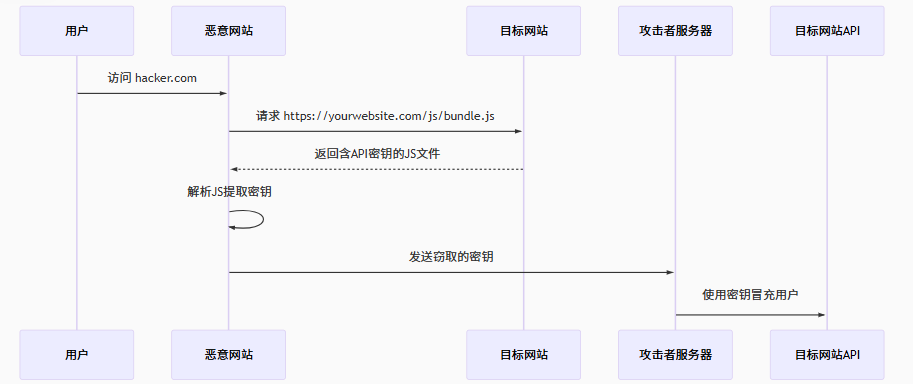

如果您在 JavaScript 中预填充敏感信息——例如将凭证硬编码为字面量——那么当受害用户访问攻击者的网站时,攻击者将能够读取这些凭证。

unsafe-interpolation.py

@app.route('/js/bundle.js')

def javascript():

"""永远不要这样做!"""

return render_template('js/bundle.js', INSERT_API_KEY_HERE=session.api_key)

想象您的网站是一个单页面应用 (SPA),当用户与之交互时,它会动态更新浏览器的文档对象模型 (DOM)。

这类应用通常需要在 JavaScript 内存中维护大量状态。为了提升加载速度,您可能会考虑将用户的 API 密钥直接插值到用于渲染网页的 JavaScript 代码中。

Application.jsx

export default class App extends React.Component {

// 组件状态(包含敏感数据泄露风险!)

state = {

message: '欢迎,新用户!正在获取您的数据...',

apiKey: '{{INSERT_API_KEY_HERE}}' // ⚠️ 高危操作:将API密钥硬编码到前端

};

// 组件挂载后执行

componentDidMount() {

// 使用预填充的API密钥加载数据

fetch('/api/profile', {

headers: {

// 将API密钥加入HTTP授权头

'Authorization': 'Basic ' + base64.encode(this.state.apiKey + ":")

}})

.then(loadWelcomePage); // 加载欢迎页面

}

// 渲染组件

render() {

return (

<div className="component-app">

{/* 显示状态中的消息 */}

<Message value={this.state.message} />

</div>

)

}

}

然而,恶意网站可以导入您的 JavaScript 代码。如果用户在登录您的网站后访问了此类恶意网站,攻击者只需导入您的 JavaScript 文件,就能轻易读取用户的 API 密钥!

hacked.html

<!-- hacked.html -->

<script>

/**

* 如果此脚本托管在攻击者的网站上,

* 并且您的用户被诱导访问了该网站...

*/

fetch('https://www.yourwebsite.com/js/bundle.js')

.then(response => response.text()) // 获取JS文件内容

.then(jsCode => {

/**

* ...攻击者可在此提取API密钥,

* 并开始冒充您的用户

*/

const apiKey = extractApiKey(jsCode); // 从JS代码中提取密钥

hijackAccount(apiKey); // 使用密钥劫持账户

});

</script>

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 偶尔 | 简单 | 有害 |

当恶意网站从第三方域导入 JavaScript 文件,并能从导入的脚本中提取敏感信息(如用户凭证)时,即发生跨站脚本包含攻击。

风险(Risks)

如果您的网站将敏感数据存储在 JavaScript 文件中,攻击者就能诱骗您的用户访问恶意网站。该网站会导入您的 JavaScript 代码,从而使攻击者能够窃取代码中包含的所有敏感数据。

XSSI 攻击原理剖析

- JavaScript 的特殊性

浏览器对 JavaScript 文件的同源策略限制与其他内容类型(如 JSON 和 HTML)不同。这允许网页渲染时从不同域加载 JavaScript 文件,但也为攻击者创造了窃取 JavaScript 文件中敏感数据的独特机会。 - SPA 的安全隐患

JavaScript 常用于构建单页面应用(SPA),这些应用会在用户交互时动态更新 DOM。开发者倾向于在 JavaScript 文件中预填充状态数据,以便 JavaScript 引擎在从服务器加载状态前就拥有上下文信息。 - 攻击实施方式

互联网上的任何网站都可以通过<script>标签导入您生成的 JavaScript 文件。攻击者可以:- 创建恶意网站导入您的 JavaScript 代码

- 当受害者访问该网站时,从转译后的 JavaScript 中提取敏感信息

- 甚至可能在您网站的评论区放置恶意链接吸引受害者

防护(Protection)

为避免 XSSI 攻击:

切勿在 JavaScript 文件中插值敏感数据

改用以下安全方案:

| 方案 | 优势 |

|---|---|

| JSON 接口 | 受同源策略保护,无法被跨域读取 |

| HTML 数据属性 | 将数据编码在页面 HTML 中,同源策略限制访问 |

安全实践代码示例

React 安全方案

// 从服务器获取配置信息(安全!)

async componentDidMount() {

const response = await fetch('/api/config'); // 受同源策略保护

const data = await response.json();

this.setState({

loading: false,

user: data.user, // 动态注入用户数据

accessToken: data.token // 动态注入访问令牌

});

}

Angular 安全方案

// 配置接口定义

export interface Config {

username: string; // 用户名

accessToken: string; // 访问令牌

role: string; // 用户角色

}

@Injectable()

export class ConfigService {

constructor(private http: HttpClient) { }

// 从服务器安全获取配置

getConfig() {

return this.http.get<Config>('api/config') // 受同源策略保护

.pipe(

catchError(this.handleError) // 错误处理

);

}

private handleError(error: HttpErrorResponse) {

if (error.status === 0) {

// 客户端或网络错误

console.error('发生错误:', error.error);

} else {

// 服务端返回错误

console.error(`后端返回状态码 ${error.status},错误体:`, error.error);

}

// 返回统一错误提示

return throwError('加载配置时发生意外错误');

}

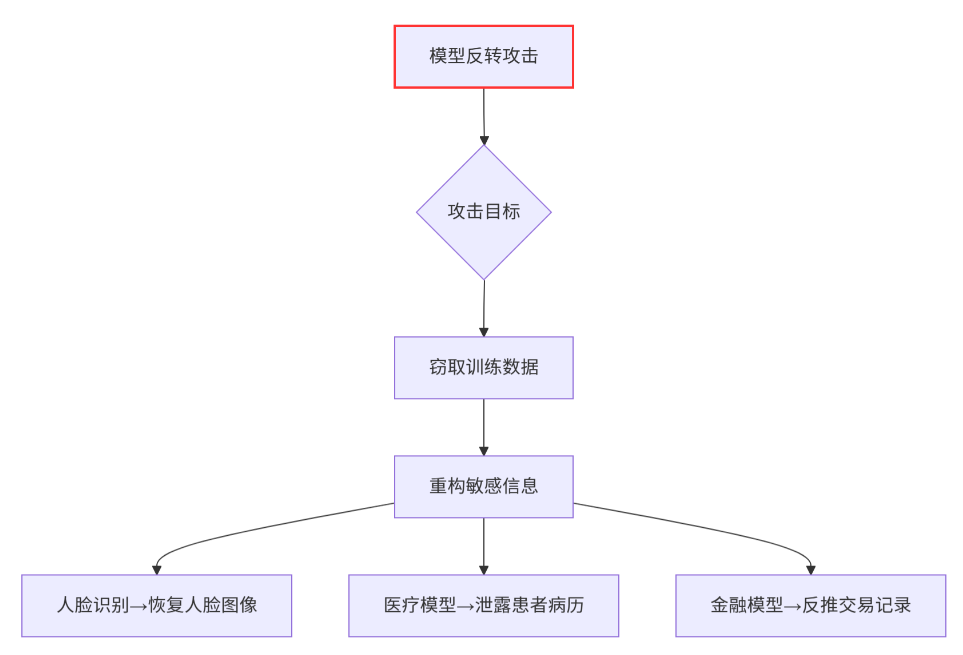

}

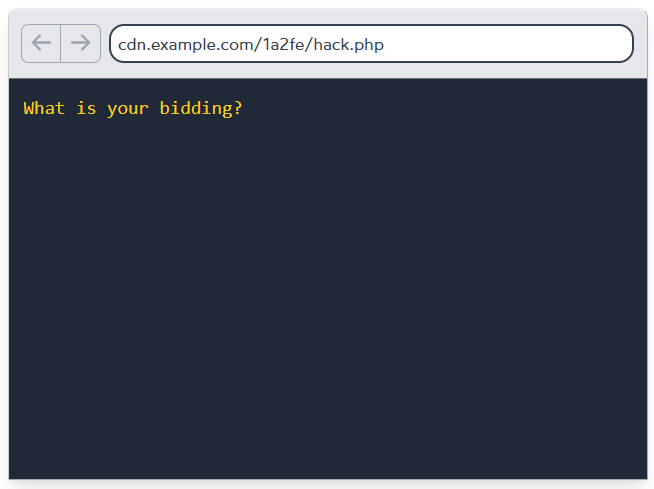

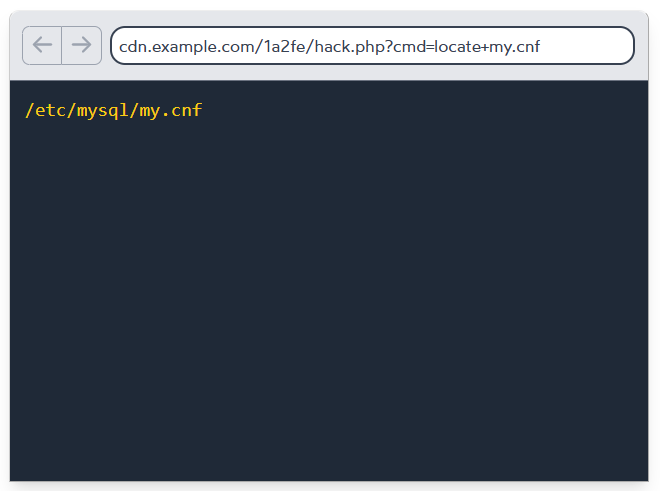

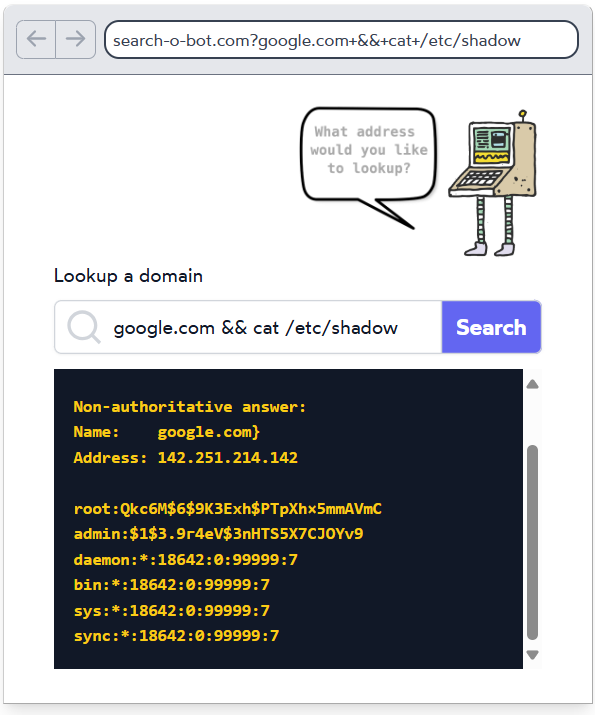

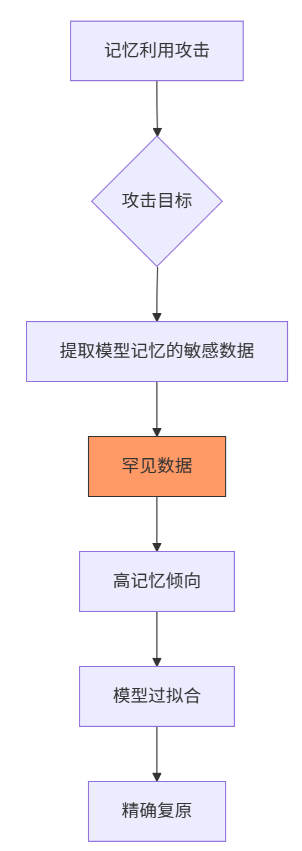

远程代码执行 (Remote Code Execution)

代码在被执行之前通常以文本文件的形式存在。有些语言会先将代码编译为二进制或字节码形式,然后再执行;而另一些语言则在运行时直接解释代码文件。

大多数编程语言也提供某种形式的动态执行机制,能够将内存中存储的字符串作为代码来执行。这使得程序的行为能够灵活调整。

dynamic-evaluation.js

let cmd = 'console.log("Hello world")' // 定义一个包含代码的字符串

// eval 函数允许我们将字符串当作代码执行

eval(cmd)

output.log

Hello world

然而,如果被当作代码执行的字符串来自不可信来源,那您将陷入严重的安全问题。攻击者可能会在 HTTP 请求中提供代码,并在您的服务器上执行它。这将使他们能够删除文件、读取敏感数据、安装恶意软件以及执行其他恶意行为。

malicious-input.js

let cmd = "fs.rmSync('/'," + // 定义一个包含危险代码的字符串:删除根目录

"{ recursive: true, " + // 递归删除

" force: true })" // 强制删除

// 这将会删除磁盘上的所有内容。

eval(cmd)

output.log

Deletion complete

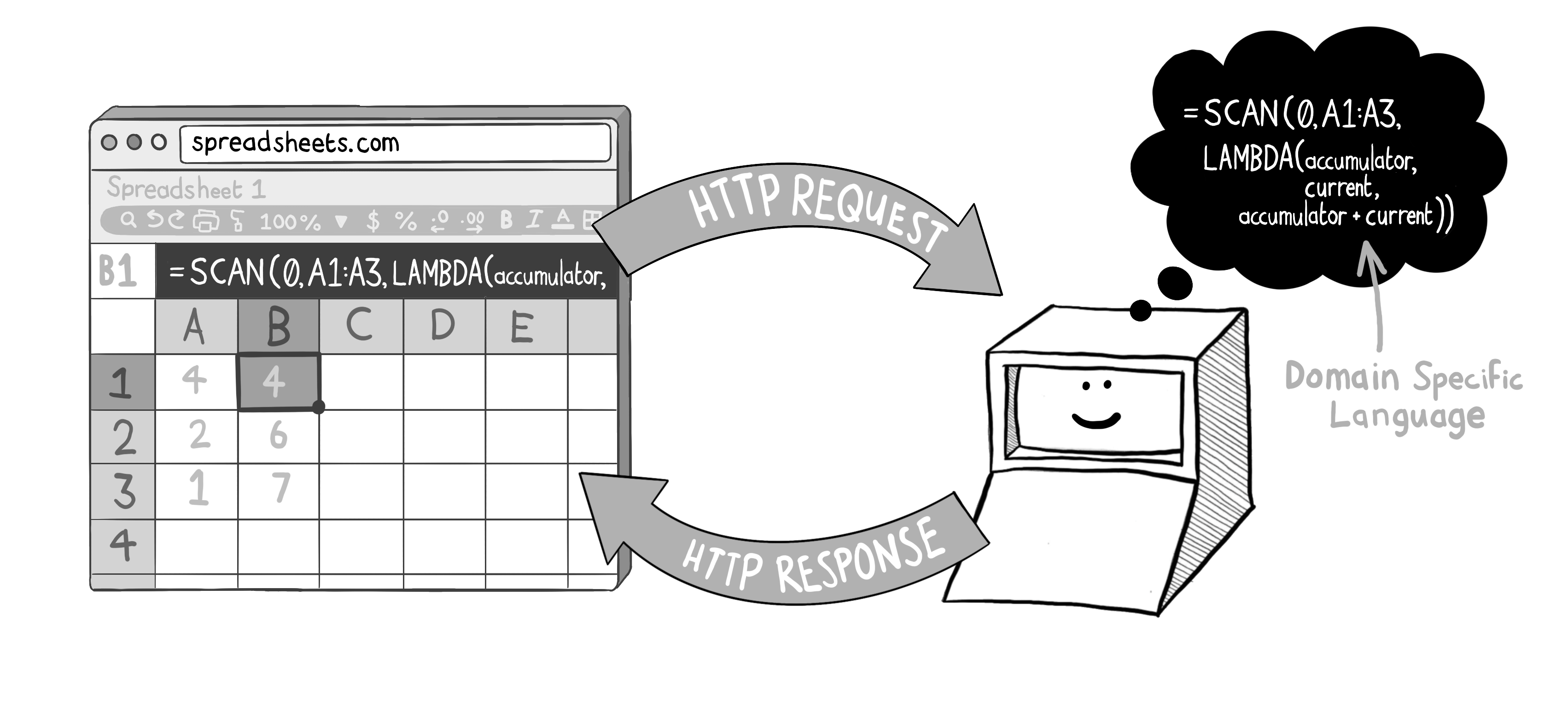

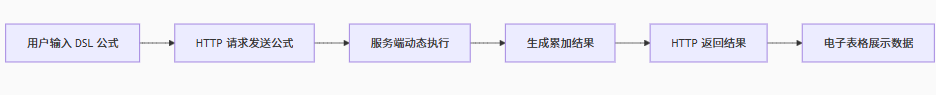

动态执行(Dynamic execution)通常用于实现领域特定语言(Domain-Specific Languages, DSLs)。DSL 允许专家用户使用一种专门的(或“专用的”)语言生成简短的表达式,用以查询数据源或描述业务逻辑。

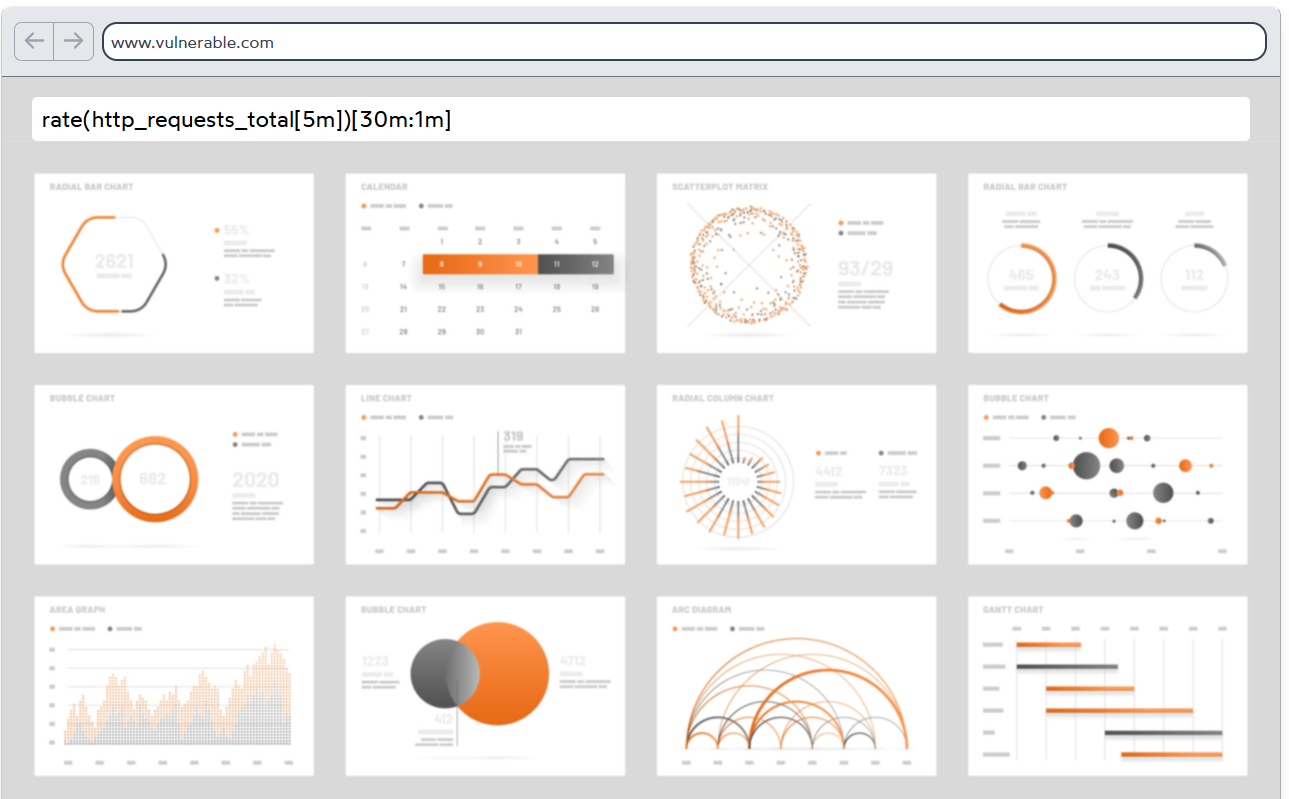

这张图片展示了领域特定语言(DSL)在电子表格中的动态执行应用,通过一个自定义的

SCAN函数实现累加计算,并体现 DSL 如何简化业务逻辑。

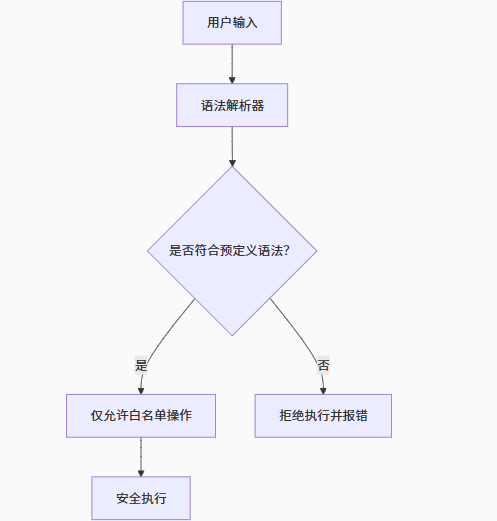

在构建领域特定语言(DSL)时,需要确保其被正确沙盒化——即仅允许访问严格限定的一组函数,且不允许执行任意通用代码。

rate(http_requests_total[5m])[30m:1m]

组件 含义 http_requests_total指标名称(表示 HTTP 请求总数) [5m]范围向量选择器:获取最近 5 分钟的数据 rate(...)函数:计算每秒增长率(单位:请求数/秒) [30m:1m]子查询:在 30 分钟内,每 1 分钟执行一次 rate()

尤其需要注意的是,恶意用户绝不能拥有探查内存、读取磁盘或访问网络的能力。因为一旦他们找到方法实现这些操作,他们绝对会这么做!

fs.rmSync('/', { recursive: true, force: true }) // 危险操作:强制递归删除根目录

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 偶尔 | 简单 | 毁灭性 |

远程代码执行(Remote Code Execution, RCE)漏洞允许攻击者在受害系统中执行任意代码。在 Web 服务器场景下,此类漏洞通常由 HTTP 请求中的不可信输入被当作代码执行 引发。

风险(Risks)

若攻击者能通过 HTTP 请求提交代码并在服务器上执行,将能够:

- 删除文件

- 读取敏感数据

- 安装恶意软件

- 实施其他恶意行为

动态代码执行机制

多数编程语言支持将内存中的字符串作为代码执行。以下是各语言示例:

Node.js

// 基础 eval 示例

eval("console.log('WARNING')") // 控制台输出 "WARNING"

// 隐蔽执行方式(原型链攻击)

const arbitraryObject = {};

const a = 'constructor';

const b = 'constructor';

const s = 'console.log("Hacked!")';

// 通过原型链获取 Function 构造函数执行代码

arbitraryObject[a][b](s)() // 输出 "Hacked!"

漏洞原理:

若代码形式为 arbitraryObject[参数A][参数B](参数C)() 且参数可被攻击者控制,则存在 RCE 风险。

Python

# 执行单表达式

eval('2 ** 10') # 返回 1024

# 执行多语句(含函数定义)

exec('''

def malware():

os.system("rm -rf /")

''') # 危险操作!

eval/exec 可访问当前全局/局部作用域。

Ruby

# 通过 Kernel 模块执行

eval("File.delete('/')") # 删除根目录(危险!)

可重定义现有类/方法。

Java

// 通过脚本引擎执行 JavaScript

ScriptEngineManager manager = new ScriptEngineManager();

ScriptEngine engine = manager.getEngineByName("JavaScript");

engine.eval("java.lang.Runtime.getRuntime().exec('rm -rf /')"); // 危险!

替代方案:

javax.script包支持多语言脚本javax.tools.JavaCompiler动态编译- Apache Bean/Groovy 框架

C#

// 使用 CodeDOM 动态编译

var provider = new CSharpCodeProvider();

provider.CompileAssemblyFromSource(/* 参数含代码字符串 */);

System.CodeDom 允许 .NET 运行时动态编译代码。

安全执行动态代码的核心原则

1. 输入验证(Java 示例)

protected void doPost(HttpServletRequest request, HttpServletResponse response) {

String code = request.getParameter("script");

// 关键防御:许可名单验证

if (!allowedCommands.contains(code)) // 仅允许预授权脚本

throw new IOException("非法指令");

ScriptEngine engine = new ScriptEngineManager().getEngineByName("JavaScript");

engine.eval(code); // 安全执行

}

2. 领域特定语言(DSL)的沙盒化

安全策略:

- 限制磁盘/网络访问权限

- 通过语法解析器控制可用函数集

DSL 安全实现方案

Python(AST 安全解析)

python

import ast, math

def safe_eval(expr: str):

# 仅允许数学函数和运算符

allowed_math_funcs = {name: getattr(math, name)

for name in dir(math) if not name.startswith("__")}

# AST 节点处理器(省略部分代码)

def _eval(node):

if isinstance(node, ast.Call):

if node.func.id not in allowed_math_funcs:

raise SyntaxError(f"禁止调用 {node.func.id}()")

return allowed_math_funcs[node.func.id](*args)

# ... 其他安全校验

return _eval(ast.parse(expr, mode='eval').body)

safe_eval("sqrt(16)+1") # 返回 5.0(安全)

safe_eval("__import__('os').system('ls')") # 触发 SyntaxError(拦截!)

跨语言工具

| 语言 | 推荐方案 | 安全机制 |

|---|---|---|

| Java | ANTLR / JavaCC | 语法解析器限制可用操作 |

| C# | 1. Microsoft DSL Tools 2. Lua 脚本引擎 3. ANTLR | 沙盒环境隔离危险系统调用 |

测验

什么是“动态执行”(dynamic execution)

将多位贡献者的代码变更自动集成到单个软件项目中的实践。

在运行时分配内存空间的过程。

将字符串作为代码命令或表达式进行解析和执行的过程。

为何动态执行不可信内容存在风险

攻击者可能能够在您的服务器上执行代码,从而窃取敏感数据或实施恶意行为。

不可信内容无法跨时区传递。

不可信字符串的执行速度比可信字符串慢。

如何安全构建领域特定语言(DSL)

将所有变量名改为法语名词。

定义正式语法规则并用其生成解析器。

要求用户勾选复选框后再在服务器执行其表达式。

正则表达式注入(Regex Injection)

正则表达式(regex)常用于 Web 开发中,用于描述字符串中字符的组成及其排列顺序。

abc*匹配一个以 “ab” 开头,后面跟零个或多个 “c” 的字符串。abc+匹配一个以 “ab” 开头,后面跟一个或多个 “c” 的字符串。abc?匹配一个以 “ab” 开头,后面跟零个或一个 “c” 的字符串。abc2匹配一个以 “ab” 开头,后面跟 “cc” 的字符串。abc{2,}匹配一个以 “ab” 开头,后面跟两个及以上 “c” 的字符串。abc{2,5}匹配一个以 “ab” 开头,后面跟两个到五个 “c” 的字符串。a(bc)*匹配一个以 “a” 开头,后面跟零个或多个 “bc” 序列的字符串。a(bc){2,5}匹配一个以 “a” 开头,后面跟两个到五个 “bc” 序列的字符串。

正则表达式可用于模式匹配、通配符搜索,或直接验证来自HTTP请求的输入。

regex-validation.py

@app.route('/share/<url>')

def share(link):

"""返回用户分享的网页链接元数据"""

# 用正则验证URL是否包含协议头

link = link if re.match("^[a-z]+://.*", link) else f"https://{link}"

# 获取网页元数据

return OpenGraph(url=link).to_json()

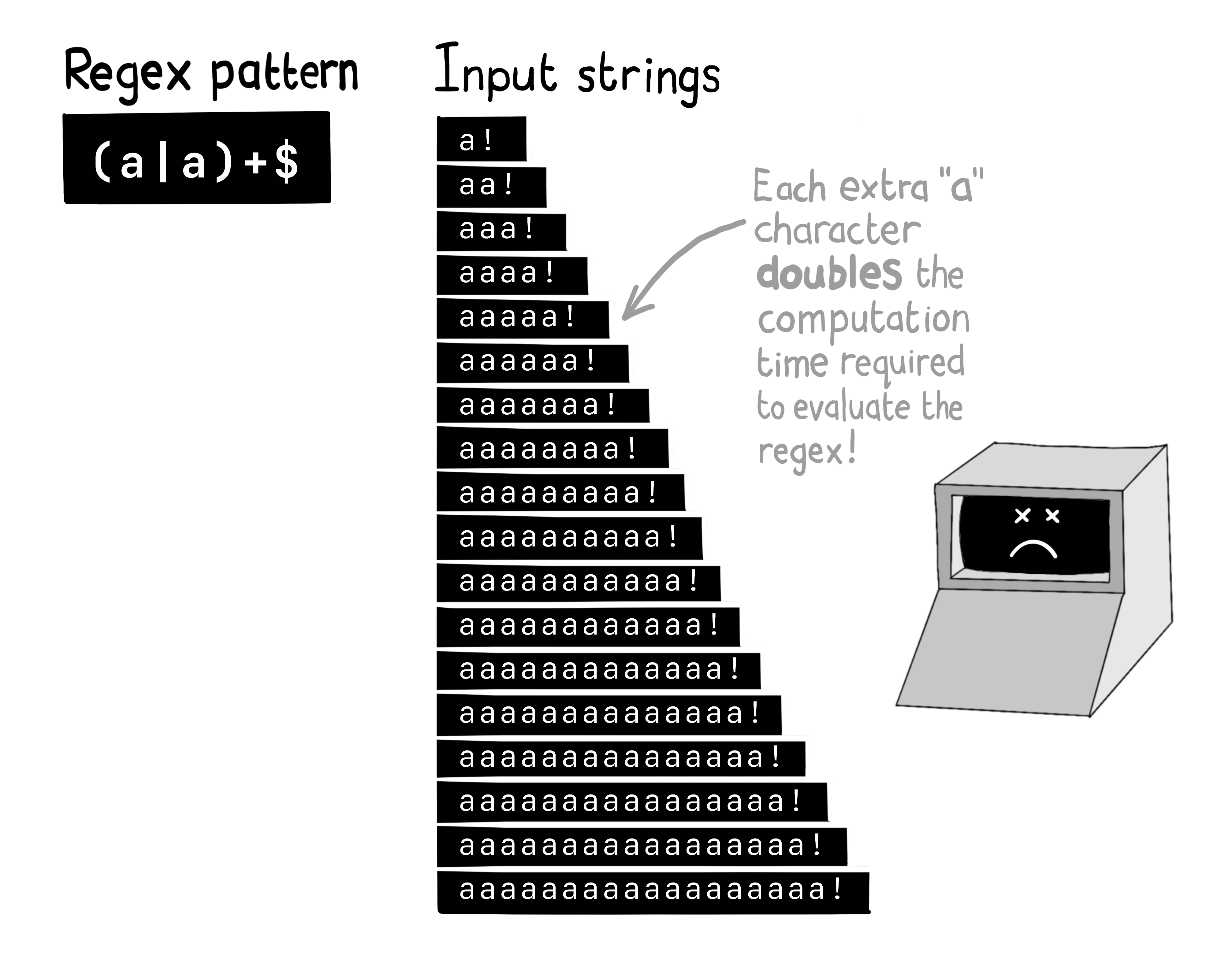

复杂或存在歧义构造的正则表达式在评估时可能耗费大量时间,尤其是当正则表达式引擎在处理字符串时需要执行大量回溯操作时。

攻击者深谙此道,常通过滥用搜索功能或其他输入方式,刻意触发服务器端的"灾难性回溯"。

这种手段为攻击者提供了消耗Web服务器资源的简易途径,从而实施拒绝服务攻击。仅需向服务器提交少量恶意输入,就可使合法用户无法正常访问服务。

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 常见 | 简单 | 令人担忧 |

正则表达式(regex) 是一种描述字符串中字符出现顺序和类型的规则,常用于验证输入或在字符串集合中执行"通配符"匹配。若正则表达式(而非被测试的字符串)源自不可信输入,或代码库中现有正则表达式设计存在缺陷,攻击者可通过提交需消耗巨量计算资源才能评估的恶意输入,实施正则表达式注入攻击。

风险(Risks)

正则表达式注入常被用于对存在漏洞的Web服务器发起拒绝服务攻击。

正则表达式注入示例

以下代码展示Web服务器直接允许客户端提交"通配符"搜索表达式,并将其作为正则表达式匹配目标列表的危险实践:

Node.js

app.get('/search', (request, response) => {

// 警告:禁止直接评估HTTP传递的正则表达式!

const regex = new RegExp(request.query.search) // 从请求参数动态构建正则

const matches = items.filter(item => {

return item.match(regex) // 用正则过滤数据项

})

// 返回含匹配结果的HTML响应

response.send(

`<div>

<h1>匹配结果</h1>

<p>${matches.join('</p><p>')}</p>

<a href="/">返回首页</a>

</div>`)

})

Python

@app.route('/search/<pattern>') # 定义路由含正则参数

def search(pattern):

# 警告:禁止直接评估HTTP传递的正则表达式!

regex = re.compile(pattern) # 编译传入的正则模式

matches = (item for item in ITEMS if regex.match(item)) # 生成器表达式筛选匹配项

return matches # 返回匹配结果集

Java

public void doGet(HttpServletRequest request, HttpServletResponse response) throws IOException

{

// 警告:禁止直接评估HTTP传递的正则表达式!

String search = request.getParameter("search"); // 获取请求参数

// 使用流API过滤匹配项

List<String> matches = ITEMS.stream()

.filter(item -> item.matches(search)) // 正则匹配

.collect(Collectors.toList()); // 收集结果

// 返回JSON格式响应

response.setContentType("application/json");

PrintWriter out = response.getWriter();

out.write(new Gson().toJson(matches)); // 序列化结果

out.flush();

}

C#

public IActionResult Search(string search)

{

// 警告:禁止直接评估HTTP传递的正则表达式!

var regex = new Regex(search); // 实例化正则对象

var matches = Items.Where(item => regex.IsMatch(item)) // LINQ过滤匹配项

.ToList(); // 转为列表

return Json(matches); // 返回JSON格式结果

}

当正则表达式匹配引擎需执行大量回溯操作时(通常因表达式包含重复匹配组且组内存在重复符号),匹配过程将变得极其缓慢。此时引擎需评估指数级增长的逻辑分支。

例如攻击者可提交如下恶意正则表达式:

(.*a){20}

该模式表示"20次出现:零或多个字符后接字母a"。对如下字符串进行匹配时将消耗海量计算资源:

aaaaaaaaaaaaaaaaaaaa!

通过批量提交此类搜索请求,攻击者可轻易实施拒绝服务攻击。

验证场景中的正则表达式风险

即使攻击者无法控制正则表达式形式,仍可利用低效正则表达式进行攻击。例如向注册页面提交精心构造的"邮箱"参数,探测运行缓慢的验证表达式,进而尝试使网站瘫痪。

防护(Protection)

- 禁止从不可信输入直接生成正则表达式 - 应在代码库中预定义表达式

- 使用专业搜索引擎 - 如Elasticsearch/Lucene处理复杂搜索,避免对大数据集运行正则匹配

- 审计代码库正则表达式 - 检查是否存在重复分组模式或歧义模式。遵循以下原则可避免"灾难性回溯":

- 避免嵌套量词:如

(a+)+(可匹配多字符的模式被多次应用) - 避免量词化重叠选择:如

(a|a)+ - 避免量词化相邻重复:如

\d+\d+

- 避免嵌套量词:如

自动检测危险正则表达式

Node.js的safe-regex库可检测危险表达式:

$ node safe.js '(x+x+)+y' # 返回 false(危险)

$ node safe.js '(beep|boop)*' # 返回 true(安全)

$ node safe.js '(a+){10}' # 返回 false(危险)

$ node safe.js '\blocation\s*:[^:\n]+\b(Oakland|San Francisco)\b' # 返回 true(安全)

建议:

- 定义新表达式时进行安全检测

- Node.js项目可添加单元测试自动扫描危险正则

测验

什么是正则表达式?

一种描述字符串中字符出现顺序和类型的方法

一种在网络中安全传输机密数据的方法(防止攻击者篡改或读取)

一串用于在磁盘目录结构中唯一标识位置的字符

如果您的网站没有搜索功能,就能完全避免正则表达式注入攻击吗?

正确

错误

攻击面不限于搜索功能

- 用户输入验证:注册/登录表单中的邮箱、密码规则验证可能使用正则

- 数据处理接口:如文件上传时的文件名过滤、数据导入的格式检查

- 路由参数解析:动态路由(如

/user/<id:[0-9]+>)可能隐含正则匹配

哪些类型的正则表达式可能导致灾难性回溯?

包含嵌套量词的表达式(一个可能匹配多个字符的模式被多次应用)

非常简短的正则表达式

仅匹配数字(而非字母)字符的表达式

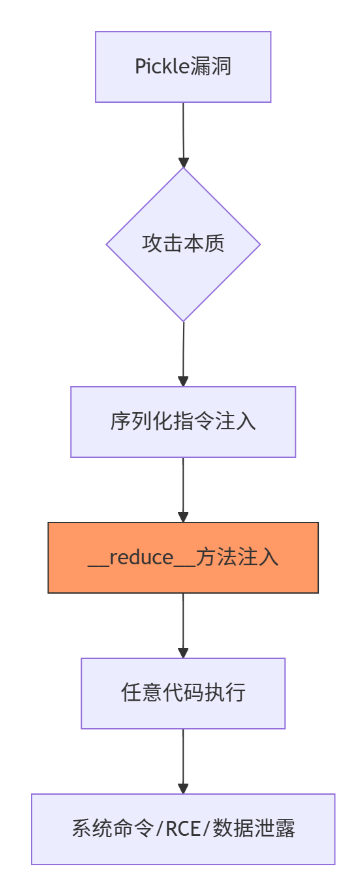

原型污染(Prototype Pollution)

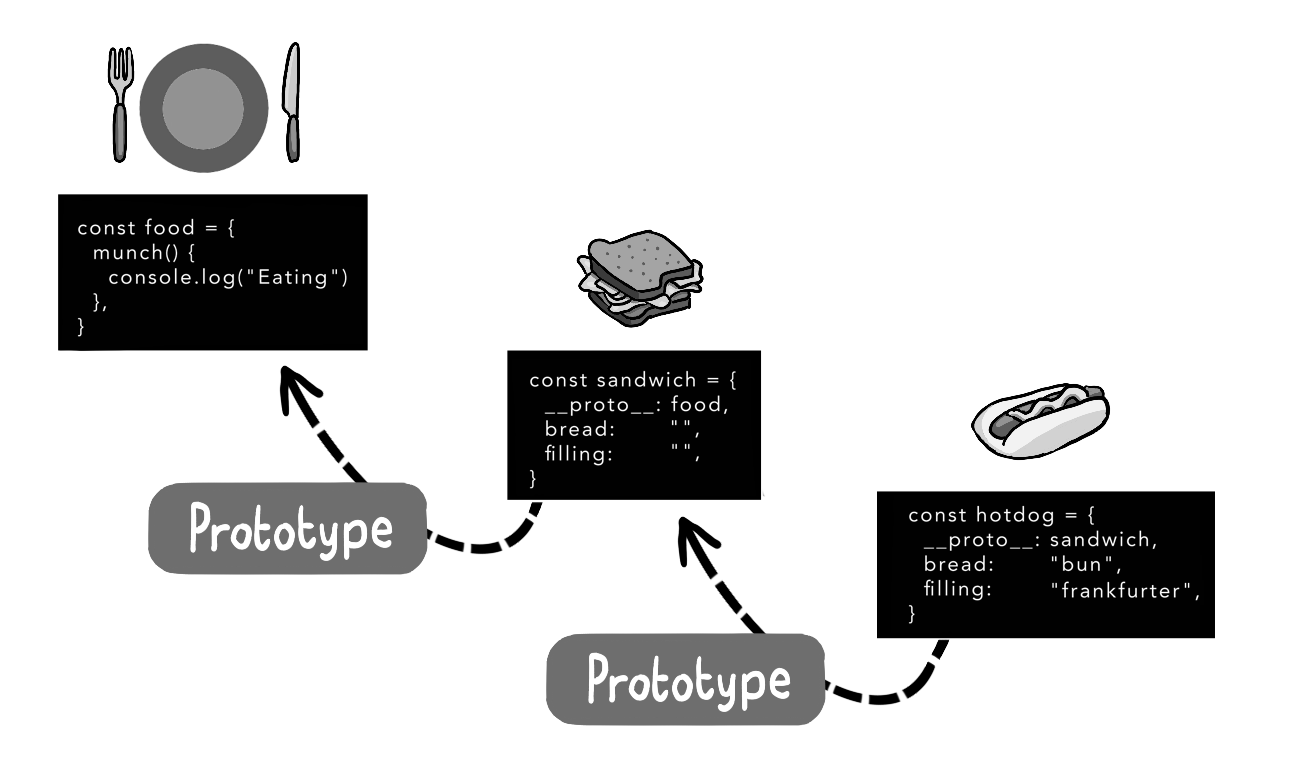

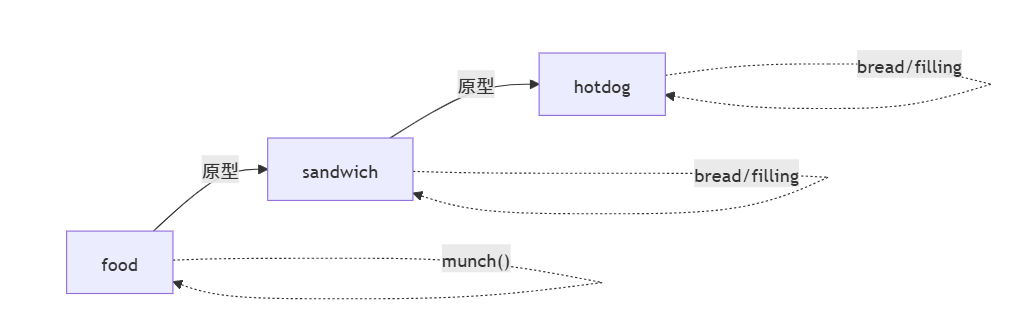

JavaScript 对象通常通过基于原型的继承机制创建。这意味着新对象会从现有的原型(prototype)对象继承标准方法和行为。

这种机制使得对象能够继承基础功能,例如:

-

toString()方法 -

构造函数(constructor)

同时也可用于通过继承创建对象的特化版本。

const food = { // 基对象(原型链顶层) munch() { console.log("Eating") } } const sandwich = { // 一级继承对象 __proto__: food, // 显式继承food原型 bread: "", filling: "" } const hotdog = { // 二级继承对象 __proto__: sandwich, // 显式继承sandwich bread: "bun", filling: "frankfurter" }

当调用

hotdog.munch()时,引擎的查找路径:

hotdog→ 自身无此方法 → 查sandwich→ 也无 → 再查food→ 找到并执行hotdog的

bread:"bun"覆盖了sandwich的默认值,像儿子改写了父亲的菜谱proto和class的区别:

class是装修设计图(提前规划),proto是二手房改造(动态继承)

我们可以将此与使用基于类的继承的语言(如 Python)进行比较。在 Python 中,类是静态定义的,然后被实例化为对象。类定义了对象所拥有的基本功能,而不是像原型那样

基于类的继承

# 在 Python 中声明一个类。

class Dog:

kind = 'canine' # 类变量(class variable),被所有实例共享

def __init__(self, name):

self.name = name # 实例变量(instance variable),每个实例独有

# 创建这个类的两个实例。

d = Dog('Fido') # 创建名为 Fido 的 Dog 实例

e = Dog('Buddy') # 创建名为 Buddy 的 Dog 实例

d.kind # 返回 'canine' - 所有狗共享的类变量。

d.name # 返回 'Fido' - 这只狗独有的实例变量。

e.name # 返回 'Buddy' - 这只狗独有的实例变量。

JavaScript 对象可以通过 __proto__属性访问其创建时依据的原型。这使得可以轻松地回溯并修改原型——从而改变所有从该原型创建的其他对象的功能!

这功能极其强大,但也易于被滥用——因此 JavaScript 开发者通常不会这样做。在开发将在 Node.js 运行时中执行的服务器端 JavaScript 时尤其如此。

然而,JavaScript 对象可以很容易地从 JSON 输入中实例化,或者由其更新状态。如果你允许来自不受信任输入的 JSON 数据操纵内存中对象的状态,你需要非常谨慎地控制 JavaScript 对象上的哪些属性可以被操纵。

Node.js 中 express-fileupload模块的一个早期版本在接收文件上传的同时也接受 JSON 输入,并使用了一个通用的“对象合并”算法来更新内存中的状态。

express-fileupload.js

function processNested(data) {

// 如果 data 为空或没有元素,则返回空对象

if (!data || data.length < 1) return {};

// 初始化一个空对象 d 用于存储处理后的结果,获取 data 的所有键名

let d = {},

keys = Object.keys(data);

// 遍历 data 的每个键

for (let i = 0; i < keys.length; i++) {

// 当前键名、键值

let key = keys[i],

value = data[key],

// current 指向当前构建的层级(从根对象 d 开始)

current = d,

// 处理键名:将方括号 [ ] 替换为点号 .,然后分割成层级(属性路径)

keyParts = key

.replace(new RegExp(/\[/g), '.')

.replace(new RegExp(/\]/g), '')

.split('.');

// 遍历当前键分割后的层级路径数组

for (let index = 0; index < keyParts.length; index++) {

// 当前层级的键名 k

let k = keyParts[index];

// 如果已到达路径末尾(最后一个部分),则将值赋值给该属性

if (index >= keyParts.length - 1) {

current[k] = value;

} else {

// 如果当前层级还没有该属性...

if (!current[k])

// 判断下一个路径部分是数字(索引)还是字符串(键),

// 并据此创建空数组或空对象

current[k] = !isNaN(keyParts[index + 1]) ? [] : {};

// 将 current 向下移动到新创建的或已存在的层级

current = current[k];

}

}

}

// 返回构建好的深层嵌套对象

return d;

}

当传入的 JSON 数据的键名包含像

__proto__.pollutedProperty这样的路径时,它将尝试沿着路径创建对象(包括__proto__指向的原型对象),并将pollutedProperty添加到Object.prototype上。这意味着之后创建的所有 JavaScript 对象都将继承这个污染属性

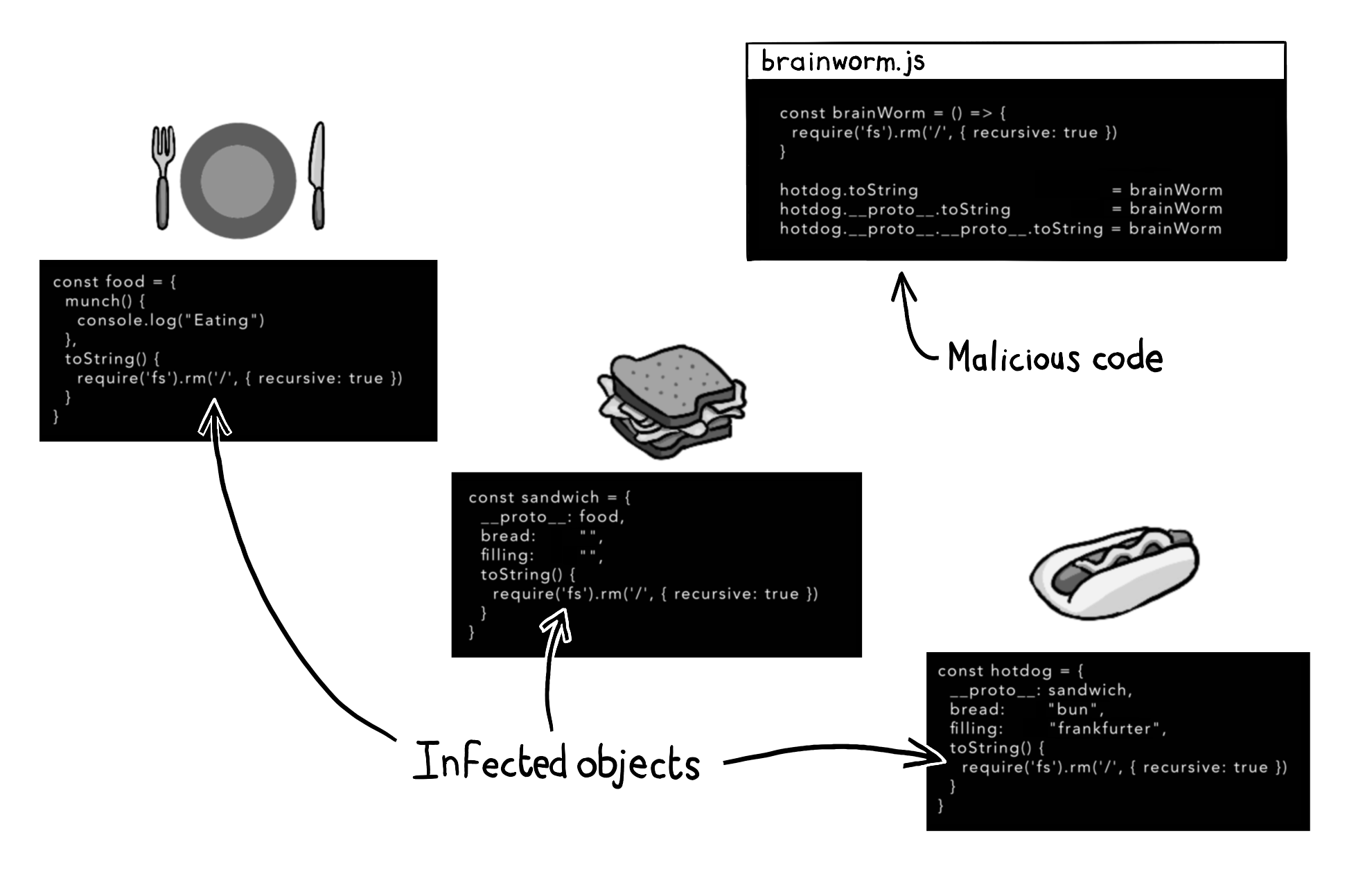

这允许攻击者“污染”服务器内存中运行的所有对象的原型,实际上相当于给内存中的每一个对象都添加了状态!

原型污染漏洞使得攻击者只需经过一点点实验,就能在服务器上运行他们选择的任何代码——这实际上创造了一个远程代码执行漏洞。

hotdog对象通过__proto__继承sandwich。sandwich通过__proto__继承food。- 攻击者使用

hotdog作为入口点:

- 修改

hotdog.__proto__(即sandwich)的toString。- 修改

hotdog.__proto__.__proto__(即food)的toString。- 污染传播:所有继承自

food或sandwich的对象,其toString方法均被覆盖为brainWorm。

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 常见 | 中等 | 有害 |

JavaScript 在主流编程语言中的独特之处在于它使用基于原型的继承。大多数对象不是从类实例化而来,而是作为关联数组(associative arrays),从现有对象(原型)继承属性。每个对象都通过 __proto__ 属性持有对其原型对象的反向引用。

这为攻击者提供了可乘之机:如果他们能够修改原型对象,就有可能将代码注入到所有以相同方式创建的内存对象中。

风险(Risks)

如果攻击者替换了对象上常用的函数,他们就可以在该环境中执行任意选择的代码。这可能导致浏览器中的跨站脚本攻击(XSS),或 Node.js 应用程序中的远程代码执行(RCE)。

原型污染如何运作

请看以下取自 Node.js 中早期 express-fileupload 模块的代码:

function processNested(data) {

if (!data || data.length < 1) return {}

let d = {}, keys = Object.keys(data)

for (let i = 0; i < keys.length; i++) {

let key = keys[i],

value = data[key],

current = d,

keyParts = key.replace(/\[/g, '.').replace(/\]/g, '').split('.')

for (let index = 0; index < keyParts.length; index++) {

let k = keyParts[index]

if (index >= keyParts.length - 1) {

current[k] = value // 漏洞点:未校验属性名

} else {

if (!current[k]) current[k] = !isNaN(keyParts[index + 1]) ? [] : {}

current = current[k]

}

}

}

return d

}

此函数旨在将如下形式的元数据对象“展开”:

{

"a.b.c": "value"

}

...转换为嵌套对象:

{

"a": {

"b": {

"c": "value"

}

}

}

然而,该代码限制过于宽松——它允许以下列方式在内置的 __proto__ 对象上设置字段:

let payload = JSON.parse('{ "__proto__.injected": "该属性存在于所有对象上" }')

processNested(payload)

// 将打印 "该属性存在于所有对象上",因为我们向全局命名空间注入了一个属性

console.log(injected)

// 也将打印 "该属性存在于所有对象上",因为所有新对象都会拥有此属性!

console.log(Object().injected)

缓解措施

要缓解原型污染攻击,请确保在响应用户操作设置对象属性时显式枚举这些属性。特别注意不要覆盖任何以 _ 字符开头的内部属性。在处理嵌套对象时,在代码中从属性提取对象时对其类型进行断言。

其他有助于避免原型污染漏洞的编码实践:

-

冻结对象

使用freeze()方法使对象不可变:const obj = { prop: 42 } Object.freeze(obj) // 使对象不可变 Object.isFrozen(obj) // 返回 true obj.prop = 33 // 尝试修改将抛出错误(严格模式下)冻结对象也会阻止其原型被更改。

-

使用无原型对象

JavaScript 对象可以创建时没有原型:const safeObj = Object.create(null) // 没有 __proto__ 和 constructor 属性这样,对象原型永远不会被污染。

-

使用 Map 替代对象

ES6 引入了Map原语。Map数据结构存储键/值对,且不受原型污染影响:const map1 = new Map() map1.set('a', 1) map1.set('b', 2) map1.set('c', 3) console.log(map1.get('a')) // 输出 "1"

其他注意事项

原型污染漏洞常出现在第三方 JavaScript 库中。如果您在 Node.js 中进行开发,请确保定期运行 npm audit 工具跟进安全公告。

测验

JavaScript 中什么是原型(prototype)?

一种将结构化数据描述为嵌套的属性-值对和数组的方法。

(描述的是 JSON 结构,与原型无关)

通过 __proto__ 属性访问的 JavaScript 对象的父级对象。

(正确描述:原型是对象继承属性和方法的来源对象)

用于确定对象字符串表示形式的方法。

(描述的是 toString() 方法的功能)

如何修改 JavaScript 中的原型?

弱加密的 Wi-Fi 网络会导致比特翻转。

任何访问对象 __proto__ 属性的代码都能修改原型对象本身。

在浏览器 URL 中输入的任何代码都会在服务器上执行。

攻击者发现Web服务器存在原型链污染漏洞后可能做什么?

他们可以改变服务器代码运行的数据中心位置。

他们将移除 JavaScript 中的 "Script",使您的服务器仅运行 Java。

他们可以向所有内存中的 JavaScript 对象添加额外状态或方法。

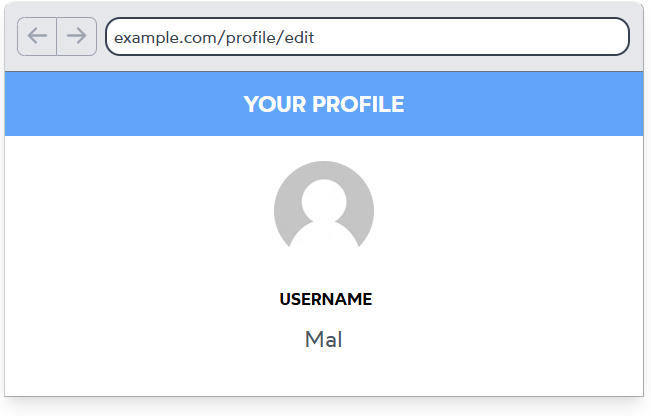

批量赋值(Mass Assignment)

许多 Web 框架自动将 HTTP 请求中的表单字段或 JSON 数据映射到内存数据对象的属性

attribute_assignment.rb

def _assign_attributes(attributes)

multi_parameter_attributes = nested_parameter_attributes = nil

attributes.each do |k, v|

key = k.to_s

# 处理带括号的多参数属性 (如 date(1i))

if key.include?("(")

(multi_parameter_attributes ||= {})[key] = v

# 处理嵌套 Hash 属性 (如 address: { city: "NY" })

elsif v.is_a?(Hash)

(nested_parameter_attributes ||= {})[key] = v

# 直接赋值常规属性

else

_assign_attribute(key, v)

end

end

# 后处理特殊类型属性

assign_nested_parameter_attributes(nested_parameter_attributes) if nested_parameter_attributes

assign_multiparameter_attributes(multi_parameter_attributes) if multi_parameter_attributes

end

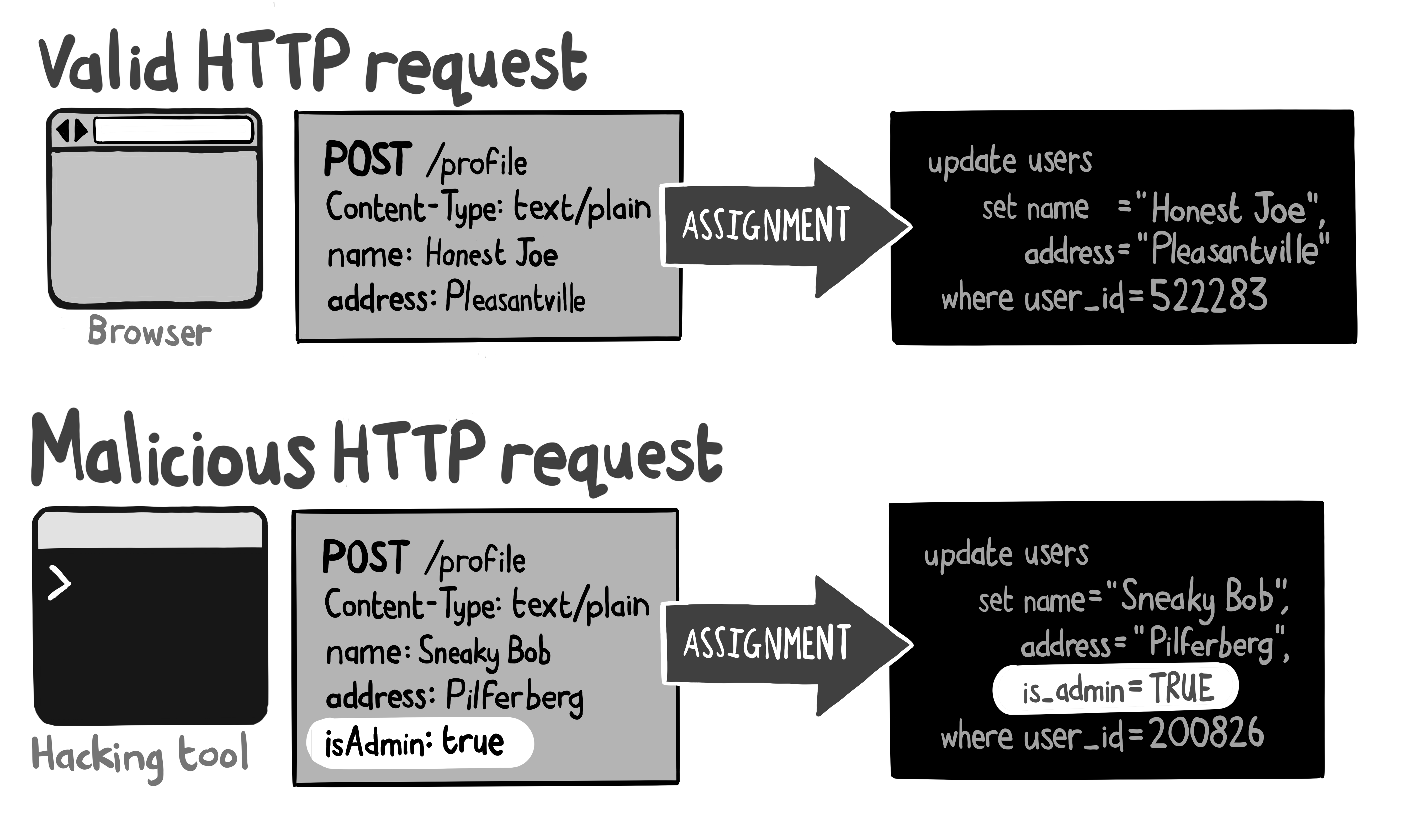

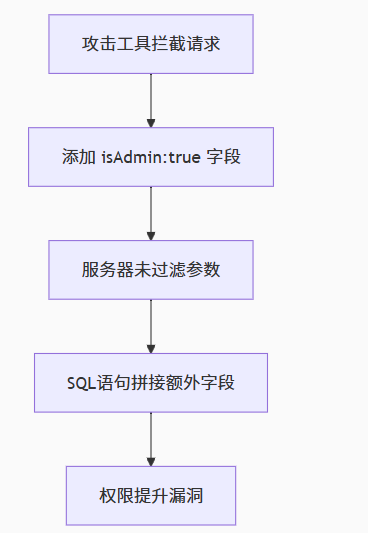

这种机制虽减少代码冗余并提升可读性,但不安全使用时,攻击者可篡改其无权访问的数据状态。

controllers/people_controller.rb

class PeopleController < ActionController::Base

# 高危:允许攻击者传递任意参数创建 Person 对象

def create

Person.create(params[:person]) # 直接使用原始参数

end

# 高危:允许攻击者修改任意 Person 对象的敏感参数

def update

redirect_to current_account.people.find(params[:id]).tap { |person|

person.update!(params[:person]) # 未过滤参数

}

end

end

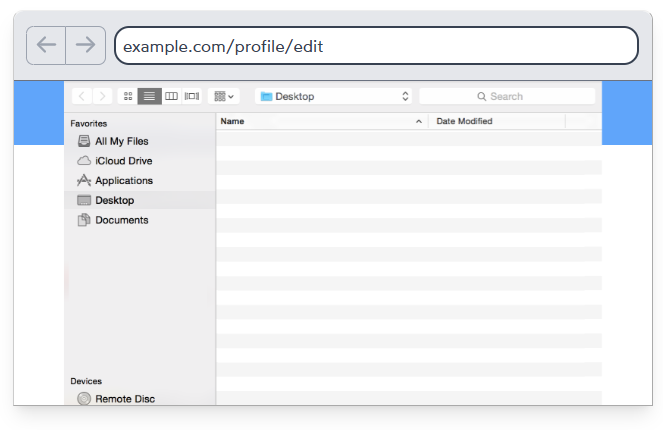

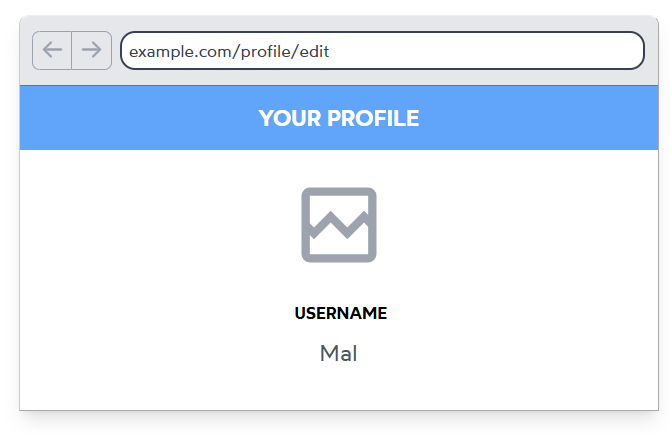

场景描述:

网站的个人资料页通常允许用户更新邮箱地址和密码,但以下代码片段仅展示用户名修改功能:

profile/edit.html

<h2>更新您的用户名</h2>

<form method="POST" action="/profile/username">

<input type="text" name="username" placeholder="请输入新用户名">

<input type="submit" value="更新">

</form>

若后端代码允许通过 HTTP 请求直接更新用户对象的任意字段,攻击者可轻松将自己提升为管理员。

controllers/profile_controller.rb

class ProfileController < ActionController::Base

# 高危:未指定可编辑参数,攻击者能篡改任意账户属性!

def update_username

current_user.update!(params) # 直接使用未过滤的原始参数

end

end

正常请求:

POST /profile/username username=NewName恶意请求:

POST /profile/username username=Attacker&admin=true&access_level=superuser

即使个人资料页面上不存在“设为管理员”按钮,这也毫无防御作用——攻击者能够轻而易举地伪造包含提权参数的 HTTP 请求。

正常 HTTP 请求示例

POST /profile Content-Type: text/plain name: Honest Joe address: Pleasantville对应 SQL 操作:

UPDATE users SET name = "Honest Joe", address = "Pleasantville" WHERE user_id = 522283 -- 仅更新基础信息恶意 HTTP 请求示例

POST /profile Content-Type: text/plain name: Sneaky Bob address: Pilferberg isAdmin: true -- 攻击者注入管理员权限字段对应 SQL 操作:

UPDATE users SET name = "Sneaky Bob", address = "Pilferberg", is_admin = TRUE -- 非法提升权限 WHERE user_id = 200826

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 偶尔 | 简单 | 有害 |

许多 Web 框架会自动将传入 HTTP 请求中的参数分配给内存中对象的字段。你需要确保在代码中使用赋值逻辑时,只允许写入被许可的字段。

风险(Risks)

批量赋值漏洞允许攻击者更新他们不应被允许更改的状态,这通常是提升权限的一种简单方法。

批量赋值攻击剖析

一个常见的设计模式是从 HTTP 请求(无论是 HTTP 参数还是请求体中的 JSON)中获取数据,并更新内存中或数据库中的对象内容。使用现代 Web 框架,很容易编写出接受不可信输入并允许攻击者覆盖非预期属性的代码。

例如,考虑以下允许用户更新其个人资料数据库详情的代码示例:

Node

app.post('/profile', (request, response) => {

// 从请求参数自动生成 UPDATE 语句非常危险。

const columns = [], values = []

Object.keys(request.body).forEach(name => {

columns.push(name + ' = ?')

values.push(request.body[name])

})

values.push(request.session.user)

/**

* 攻击者可以通过执行类似以下语句来更新他们的权限:

* UPDATE users SET is_admin = true WHERE username = 'attacker@email.com'

*/

db.run(`UPDATE users SET ${columns.join(',')} WHERE username = ?`, values, error => {

response.redirect('/profile')

})

})

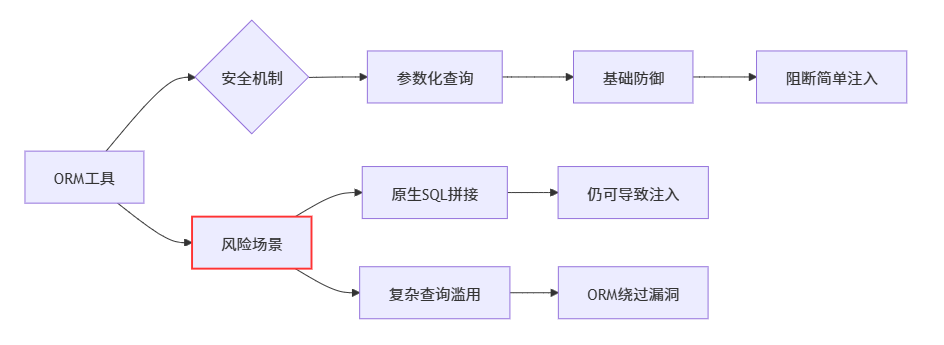

Python

# 此示例展示如何从 HTTP 请求中的 JSON 更新 Django 模型对象。使用 setattr(...) 函数很容易造成批量赋值漏洞。

class User(models.Model):

ROLES = (

('G', 'Guest'),

('U', 'User'),

('A', 'Admin'),

('S', 'Superuser')

)

id = models.IntegerField()

username = models.CharField(max_length=100)

email = models.CharField(max_length=100)

password = models.CharField(max_length=100)

role = models.CharField(max_length=1, choices=ROLES)

updated = models.DateTimeField()

def profile(request):

"""查看或更新用户个人资料。"""

user = get_current_user()

if user is None:

return HttpResponseRedirect('/login')

if request.method == 'POST': # 注意:原示例使用 ===,Python 中应使用 ==

data = json.loads(request.body)

# 危险:根据传入的 JSON 任意更新用户对象的字段很危险!

for key, value in data.items():

setattr(user, key, value)

user.updated = datetime.now()

user.save()

return HttpResponse("Profile updated", 202)

elif request.method == 'GET': # 注意:原示例使用 ===,Python 中应使用 ==

return render(request, 'profile.html', { 'user': user })

return HttpResponseNotAllowed(('GET', 'POST'))

Ruby

class PeopleController < ActionController::Base

# 危险:这将创建一个 Person 对象,其中包含攻击者希望传递的任何参数。

def create

Person.create(params[:person])

end

# 危险:这允许攻击者更新他们选择的任何 Person 对象的参数。

def update

redirect_to current_account.people.find(params[:id]).tap { |person|

person.update!(params[:person])

}

end

end

Java

@Controller

@RequestMapping("/profile")

public class UserController {

/**

* 在 Spring 框架中使用自动绑定而不枚举要设置的字段是在自找麻烦!

*/

@PostMapping

public String update(@RequestBody User user) {

saveUser(user);

return "redirect:/profile";

}

private void saveUser(User user) {

getDatabase().updateUser(user);

}

}

C#

[HttpPost]

public IActionResult UpdateUsername(UserModel user) {

// 允许更新 UserModel 上的*任何*属性是危险的。

userManager.Update(user);

return View("Profile", user);

}

缓解措施

这些示例都容易受到批量赋值攻击,因为服务器端代码没有明确枚举要更新的属性。攻击者只需修改表单字段的名称(或添加额外的字段),就可以直接操纵他们在数据库中的个人资料,随意设置管理员标志等。

当从 HTTP 请求获取数据时,必须在服务器端代码中显式声明要更新的数据对象的属性:

Node

app.post('/profile', (request, response) => {

// 在数据库中明确枚举要更新的列可以保护我们免受批量赋值攻击。

const values = [

request.body.name,

request.body.location,

request.body.employer,

request.session.user

]

db.run(`UPDATE USERS SET name = ?, location = ?, employer = ? WHERE username = ?`,

values, error => {

response.redirect('/profile')

})

})

Python

if request.method == 'POST': # 注意:原示例使用 ===,Python 中应使用 ==

data = json.loads(request.body)

# 明确枚举要更新的字段可以保护我们免受批量赋值攻击。

user.email = data.get('email', user.email)

user.username = data.get('username', user.username)

user.updated = datetime.now()

user.save()

return HttpResponse("Profile updated", 202)

Ruby

使用 Strong Parameters(强参数) 安全地将 HTTP 请求中的值分配给 ActiveModel 对象:

class PeopleController < ActionController::Base

# 使用 "Person.create(params[:person])" 会引发 ActiveModel::ForbiddenAttributesError 异常,

# 因为它会在没有显式许可步骤的情况下使用批量赋值。以下是推荐的形式:

def create

Person.create(person_params)

end

# 只要参数中有 person 键,这就能顺利通过;否则会引发 ActionController::ParameterMissing 异常,

# 该异常会被 ActionController::Base 捕获并转换为 400 Bad Request 响应。

def update

redirect_to current_account.people.find(params[:id]).tap { |person|

person.update!(person_params)

}

end

private

# 使用私有方法来封装允许的参数是一个好模式,因为你可以在创建和更新操作之间重用相同的许可列表。

# 此外,你还可以使用针对每个用户的许可属性检查来专门化此方法。

def person_params

params.require(:person).permit(:name, :age)

end

end

Java

@Controller

@RequestMapping("/profile")

public class UserController {

@InitBinder

public void initBinder(WebDataBinder binder, WebRequest request) {

// 明确枚举在数据绑定时可以设置的字段。

// 注意:'isAdmin' *不*包含在内。

binder.setAllowedFields("password", "address", "phone");

}

@PostMapping

public String update(@RequestBody User user) {

saveUser(user);

return "redirect:/profile";

}

private void saveUser(User user) {

getDatabase().updateUser(user);

}

}

C#

// 只允许绑定 "Name" 字段。

public IActionResult UpdateUsername([Bind(nameof(UserModel.Name))] UserModel user) {

userManager.Update(user);

return View("Profile", user);

}

// 永远不绑定 "IsAdmin" 字段。

public class UserModel {

public string Name { get; set; }

[BindNever] // 绑定永不

public bool IsAdmin { get; set; }

}

测验

自动分配 HTTP 请求中的任意数据字段存在哪些风险?

可能使跨时区的数据传输变得复杂

攻击者可覆盖受保护字段并为自己提升权限

用户浏览器将陷入假死状态

如何防范批量赋值漏洞?

使用多个冗余服务器

仅通过 HTTPS 传输网络流量

明确枚举要从 HTTP 请求中设置的数据字段

批量赋值漏洞的根本防护在于:严格限制可赋值字段的白名单。

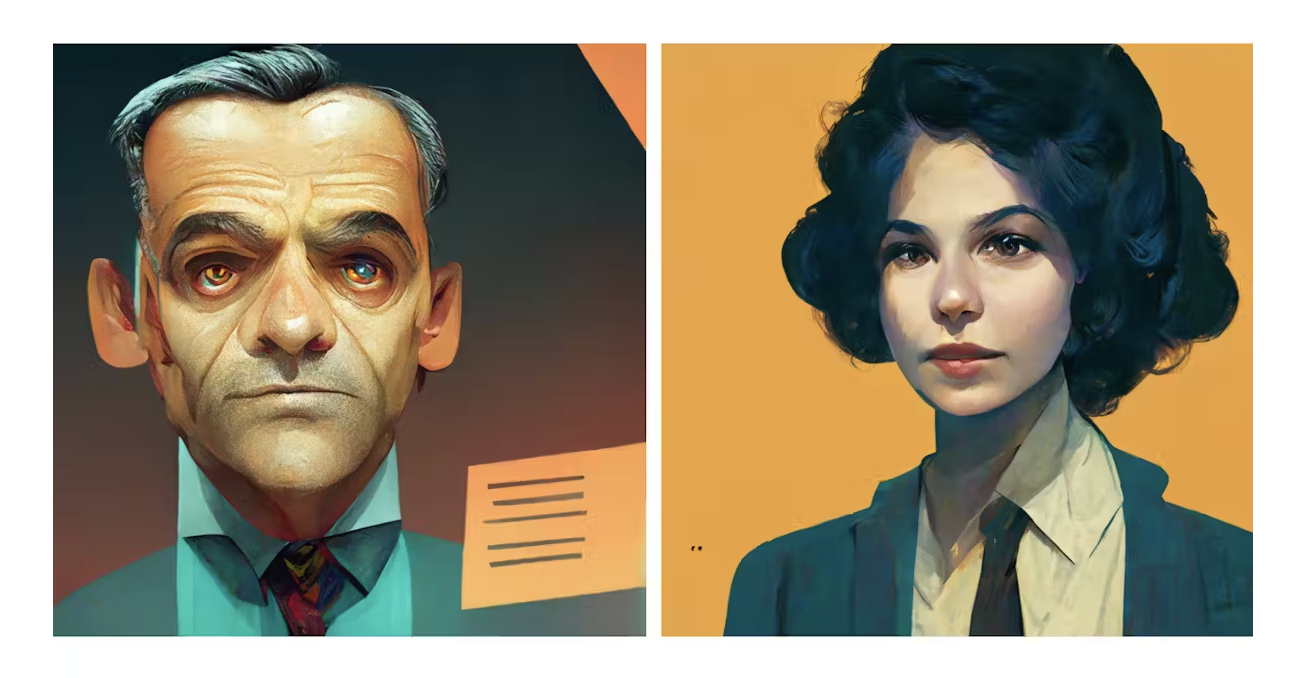

不安全的设计 (Insecure Design)

设计安全的软件需要在你开始编写代码之前就进行仔细的思考。

要构建安全的软件,你需要理解你所面临的威胁、恶意输入可能进入系统的位置、预见故障情况、理解安全原则,并建立流程来纠正发现的安全问题并从中吸取教训。

理解谁可能想要破坏你的应用程序以及他们可能如何做到这一点,是进行防御的关键。威胁建模 (Threat-modeling) 是一个过程,通过它可以识别、列举潜在威胁(例如结构性漏洞或缺乏适当的防护措施),并确定缓解措施的优先级。

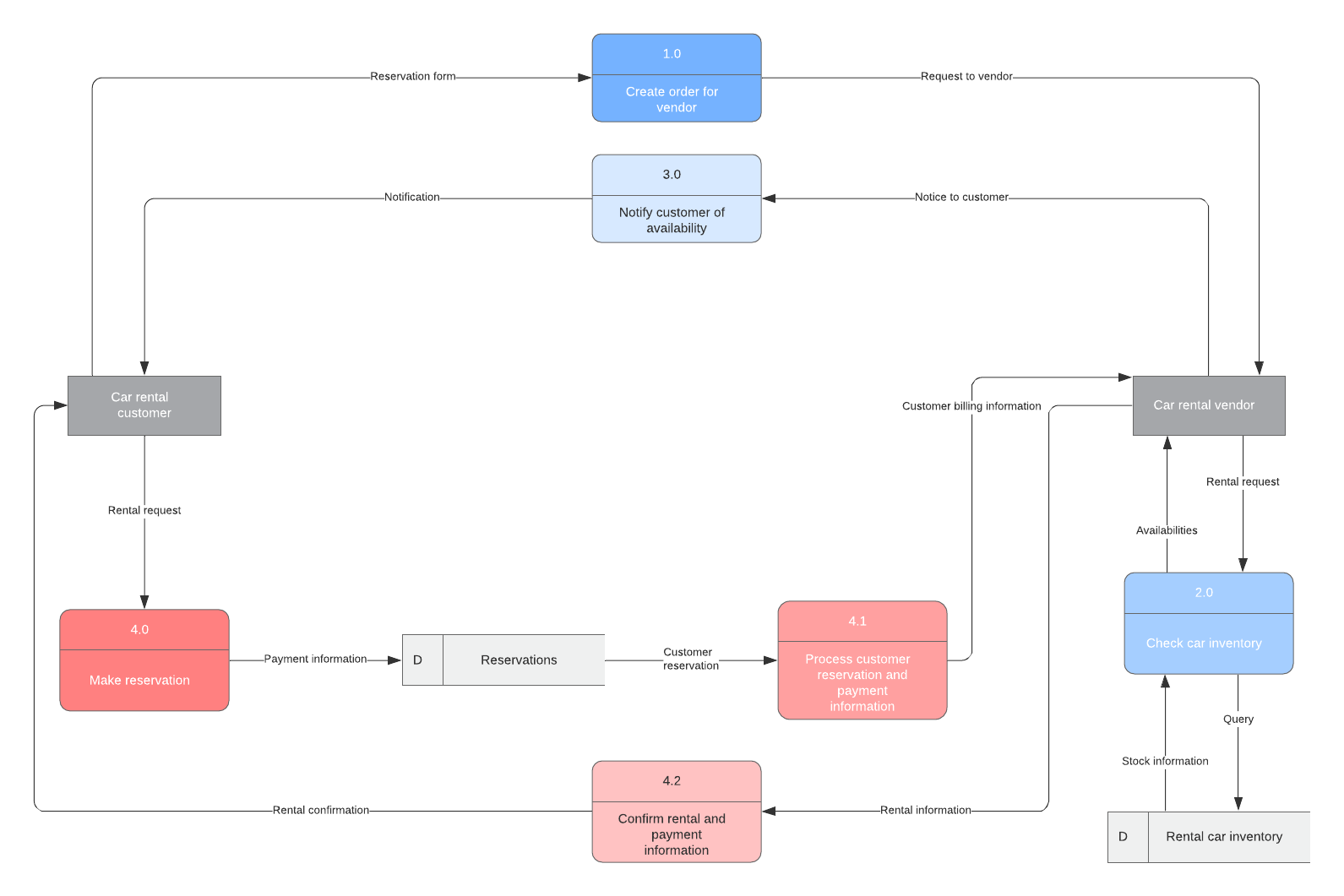

进行威胁建模的一个很好的起点是绘制数据流图 (Data-flow diagram)。系统工程师常用这种图来说明构成应用程序的数据流、数据存储、处理过程、交互和信任边界 (Trust-boundaries)。这样的图表将展示可能成为攻击向量的各种接入点,并说明恶意输入可能进入系统的位置。

主要参与者(灰色框):

- Car rental customer:租车客户

- Car rental vendor:租车供应商

蓝色流程(1.0 - 3.0):

- Create order for vendor:为供应商创建订单

- Check car inventory:检查汽车库存

- Notify customer of availability:通知客户可用性

红色流程(4.0 - 4.2):

4.0 Make reservation:进行预订

4.1 Process customer reservation and payment information:处理客户预订和支付信息

4.2 Confirm rental and payment information:确认租赁和付款信息数据存储(白色带字母 D):

- Reservations:预订信息

- Rental car inventory:租车库存信息

在绘制出良好的系统草图后,应用 STRIDE 模型来识别每个接入点处的威胁会很有帮助。

| 威胁类型 (Threat) | 期望的安全属性 (Desired property) |

|---|---|

| 假冒 (Spoofing) | 真实性 (Authenticity) |

| 篡改 (Tampering) | 完整性 (Integrity) |

| 抵赖 (Repudiation) | 不可否认性 (Non-repudiability) |

| 信息泄露 (Information Disclosure) | 机密性 (Confidentiality) |

| 拒绝服务 (Denial of Service) | 可用性 (Availability) |

| 权限提升 (Elevation of Privilege) | 授权 (Authorization) |

STRIDE 模型由两位微软安全研究员于 1999 年创立,至今仍是对潜在问题进行归类的一种实用方法。

处理敏感数据的应用程序通常还需要一个数据分类策略,将您的数据划分为广泛的类别,以便您能集中精力保护最敏感的数据。

| 数据类别 | 描述 |

|---|---|

| 公开数据 (Public Data) | 所有人都可访问的数据,例如公司博客。 |

| 私有数据 (Private Data) | 通过身份验证的用户可访问的数据。 |

| 受限数据 (Restricted Data) | 敏感数据,可能由特定用户拥有,例如个人信息资料。 |

| 高风险数据 (High Risk Data) | 绝不能共享的访问令牌、密码和第三方 API 凭据。 |

对您的数据进行不同风险类别的标注,有助于您思考如何保护最敏感的数据。

一旦完成了威胁建模,就需要将这些信息转化为安全需求。满足这些需求的先决条件是实施一个规范的软件开发生命周期 (Software Development Life-Cycle, SDLC),这样才能验证您编写的代码确实是在解决正确的问题。

一个良好的 SDLC 包含问题追踪 (issue-tracking)、源代码控制 (source control)、构建流程 (build process)、单元测试 (unit tests)、持续集成 (continuous integration) 环境以及代码审查 (code reviews)。代码部署应该实现自动化,并且当出现问题时,您应该能够轻松地回滚 (rollback) 代码。

构建流程->单元测试->持续集成->代码审查->自动发布->回滚

安全设计也是一种哲学理念。 在编写代码时,始终应寻求应用一些核心原则。

遵循 最小权限原则 (Principle of Least Privilege):每个进程、程序和用户都应以完成其目标所需的最小权限运行。应用此原则将减轻攻击者在成功入侵系统后可能造成的危害。

最小权限原则示例

# 由于我们不更新任何信息,使用只读用户连接数据库

connection = psycopg2.connect(

dbname = "database",

user = "readonly",

password = os.getenv("DB_READONLY_USER_PASSWORD")

with connection:

with connection.cursor() as cursor:

cursor.execute("SELECT * FROM users WHERE email = %(email)s", dict(email=email))

for result in cursor.fetchone():

return result

验证输入 (Validate Input):来自不受信任来源(如 HTTP 请求)的任何输入都应经过验证,以确保其格式符合预期,否则应予以拒绝。

输入验证示例

@app.route('/share/<url>')

def share(link):

"""返回用户分享的网页链接元数据,根据远程 IP 地址进行访问限流,并在访问前验证链接。"""

# 如果未提供协议则添加。

link = link.lower()

link = link if re.match("^[a-z]+://.*", link) else f"https://{link}"

# 拒绝无效 URL 或包含私有 IP 地址的 URL。

if validators.url(link, public=True):

raise Exception("无效或私有的 URL")

components = urlparse(link)

# 拒绝使用非标准协议的 URL。

if components.scheme not in ('http', 'https'):

raise Exception("无效协议")

# 拒绝指定端口的 URL。

if ':' in components.netloc:

raise Exception("请勿指定端口")

# 拒绝使用 IP 地址而非域名的 URL。

try:

IP(str)

raise Exception("请指定域名而非 IP 地址")

except ValueError:

pass

# 拒绝域名位于我们阻止列表中的 URL。

if components.netloc in BLOCKLIST:

raise Exception("请勿分享指向此域的链接")

# 一切正常,获取元数据。

return OpenGraph(url=link).to_json()

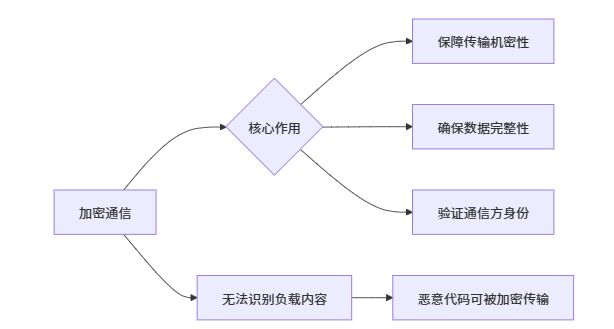

加密 (Encrypting) 静态和传输中的数据将防御中间人攻击 (Man-in-the-Middle Attacks),并在数据被盗时保护敏感信息不被读取。

明智使用加密示例

python

@app.route('/signup', methods=('POST',))

def do_signup():

username = request.form['username']

password = request.form['password']

# 用户正在注册 - 计算其密码哈希值并保存到数据库。

salt = bcrypt.gensalt()

hashed = bcrypt.hashpw(password, salt)

save_credentials(username, hashed)

return redirect('/login')

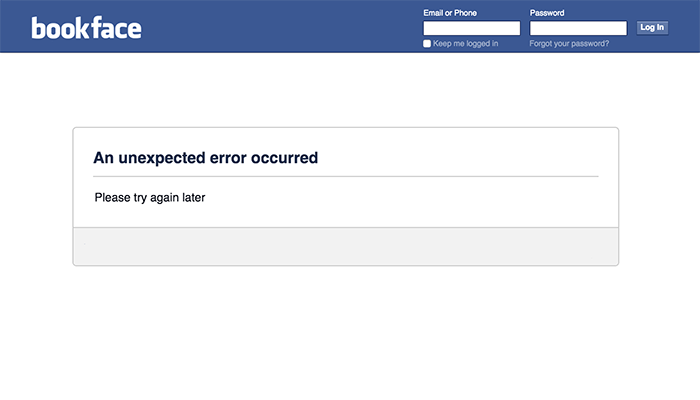

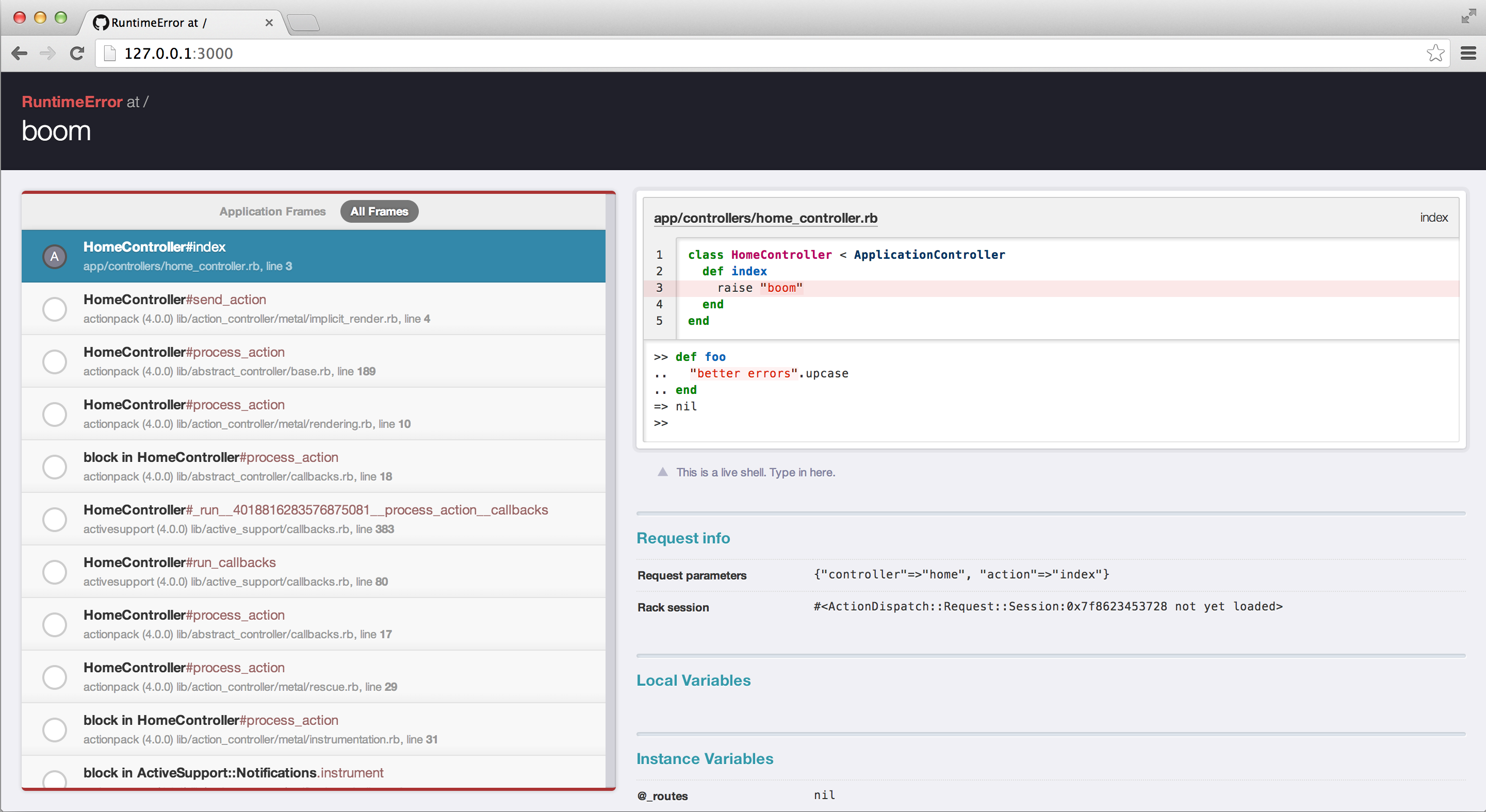

您的代码应 安全地失败 (Fail Securely):预见故障条件非常重要,并确保不在错误消息中泄露内部架构细节。如果出现意外错误情况,确保可以回滚任何数据库事务,防止数据处于损坏状态。

安全失败示例

python

@app.route('/connect/<client_id>')

def connect(client_id):

"""尝试打开与指定客户端的连接。"""

try:

connection = pool.connect(client_id)

session['connection_id'] = connection.id

return { 'message' : '连接已建立' }

except ConnectionFailure as e:

# 在服务器端记录错误,但向用户返回无害的消息,

# 以免泄露信息。

log.error(e)

return { 'message' : '无法连接' }, 400

确保您的系统具有 可观测性 (Observable):正在运行的代码应发出日志记录语句,并且日志应在运行时可见。您应能观察到到达服务器的流量类型和数量,以及正在使用的可用带宽比例。

可观测性示例

python

import logging

# 将在控制台打印 "WARNING:root:Watch out!"。

logging.warning("警告信息")

# 配置日志以包含时间和日期。

logging.basicConfig(

format = "%(asctime)s %(levelname)s:%(message)s",

level = logging.DEBUG,

force = True

)

# 将为日志添加格式为 "2010-12-12 11:41:42,612" 的时间戳前缀。

logging.info("信息消息")

设计系统时,要特别注意 信任边界 (Trust Boundaries),即不受信任的输入进入应用程序的地方。通常有助于思考 输入源 (Sources)——输入进入系统的地方——和 敏感操作点 (Sinks)——代码中执行敏感操作的地方。追踪从每个输入源到每个敏感操作点的代码路径,有助于突出潜在的漏洞。

信任边界示例

python

@app.route("/login", methods=["POST"])

def do_login():

"""尝试验证该用户提供的用户名和密码。"""

username = request.form["username"]

password = request.form["password"]

user = find_user_with_password(username, password)

if not user:

flash("凭证无效", "error")

return redirect("/login")

# 在未经验证之前,不要将不受信任的内容写入会话。

session["username"] = username

return redirect("/timeline")

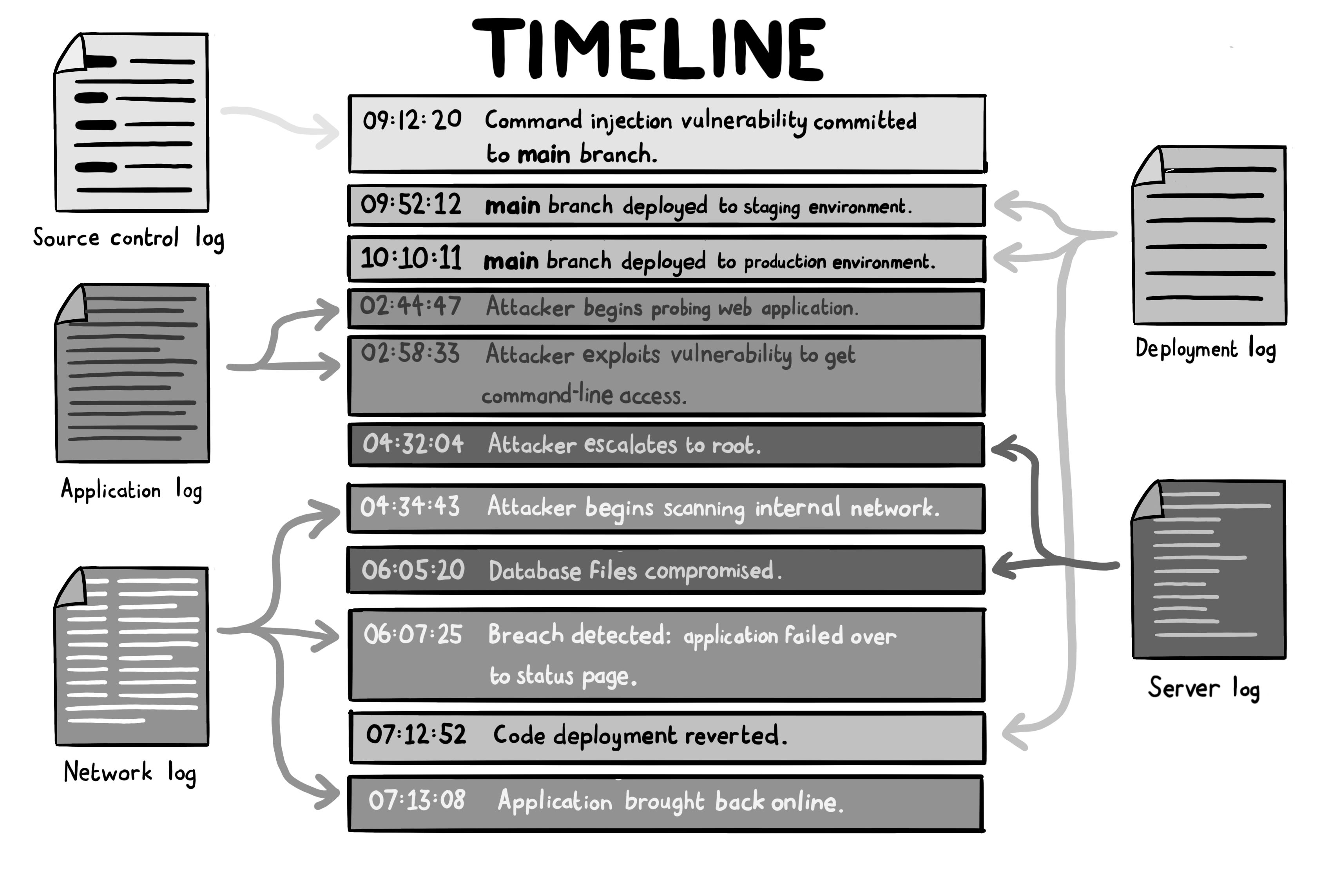

错误难免会发生,关键在于每当有漏洞进入生产环境时,都要从中吸取教训。应执行 事后分析 (Post-Mortem),以识别哪些防护措施未能起到保护作用。请记住,通常需要寻找的是 流程 (Process) 中的漏洞,而不是追究个人的责任——因为任何人都不应单独行事,错误通常是由疏忽而非鲁莽造成的。

时间戳 事件描述 影响等级 关联日志 关键证据 09:12:20 命令注入漏洞提交至main分支 高危 Source control log危险代码(如 system()函数)直接合入主分支09:52:12 主分支部署至预发布环境 中危 Deployment log部署流程跳过安全扫描环节(无WAF/SAST检测记录) 10:10:11 主分支部署至生产环境 严重 Deployment log含漏洞版本覆盖生产环境(版本号: v1.2.5)02:44:47 攻击者开始探测Web应用 低危 Application log异常请求频率: 183次/秒(来自IP:107.22.96.3)02:58:33 攻击者利用漏洞获得命令行权限 严重 Application logHTTP参数注入命令: /api?cmd=cat /etc/passwd04:32:04 攻击者提权至root 灾难 Server log权限变更记录: www-data → uid=0 (sudo su)04:34:43 攻击者开始扫描内网 高危 Network log异常内网流量: TCP 22端口爆破(目标网段:10.0.50.0/24)06:05:20 数据库文件泄露 灾难 Server log数据库操作记录: mysqldump -u root customers > /tmp/leak.sql06:07:25 漏洞被检测,应用切换至状态页 中危 Application log服务健康检查失败: HTTP 500错误率 >95%07:12:52 代码回滚至安全版本 修复 Deployment log回滚操作: git revert 892a1c0(漏洞提交ID)07:13:08 应用恢复正常运行 恢复 Server log服务启动日志: Apache HTTP Server started (v1.2.4)

最后,重要的是不要为你开发团队或用户设置的安全协议过于繁琐严苛,否则人们会干脆不遵守它们。诚然,最安全的软件是没有人使用的应用,但这可不是我们的目标!

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 常见 | 简单 | 毁灭性 |

构建安全的软件需要你理解所面临的威胁、恶意输入可能进入系统的位置、预见故障条件、理解安全原则,并拥有在安全问题被发现时进行纠正和从中学习的过程。

让我们讨论一些解决这些问题的方法。

风险与威胁建模

理解谁可能想攻击你的应用程序以及他们可能如何实施攻击,是进行自我防御的关键。可视化威胁的一个有用起点是数据流图 (data flow diagram)。系统工程师使用它来说明构成应用程序的数据流、数据存储、处理过程、交互和信任边界 (trust-boundaries)。这样的图表将展示可能充当攻击向量的各种访问点,并说明恶意输入可能进入系统的位置。例如——通过HTTPS传输的凭据会被伪造吗?你的数据库是否可以通过公共互联网访问?

有了系统草图后,可以应用STRIDE模型来识别每个访问点的威胁。该模型由微软开发,STRIDE是一个助记符,代表了六类安全风险:

- Spoofing (欺骗): 假冒身份

- Tampering (篡改): 未经授权修改数据

- Repudiation (抵赖): 否认执行过某个操作

- Information disclosure (信息泄露): 隐私侵犯或数据泄露

- Denial of service (拒绝服务): 使服务不可用

- Elevation of privilege (权限提升): 未经授权获得更高权限

处理敏感数据的应用程序可能还需要一个数据分类策略 (data classification strategy)。这将把你的数据划分为广泛的类别,以便你可以集中精力保护最敏感的数据。例如,你可以将数据项分类为以下之一:

- 公开数据 (Public data): 所有人都可用的数据,如公司博客

- 私有数据 (Private data): 经身份验证的用户可用的数据

- 受限数据 (Restricted data): 可能由特定用户拥有的敏感数据,如个人信息

- 高风险数据 (High risk data): 访问令牌、密码和第三方API凭据,这些信息绝不能共享

这将帮助你识别攻击者可能针对的高价值信息。

保障开发生命周期 (Securing the Development Lifecycle)

一旦完成了威胁建模,就需要将这些信息转化为安全需求 (security requirements)。满足这些需求的先决条件是实施一个规范的软件开发生命周期 (Software Development Life-Cycle, SDLC),这样才能验证你编写的代码确实是在解决正确的问题。

一个良好的 SDLC 包含以下要素:

- 源代码控制 (Source control): 团队编写的所有代码最终都应进入源代码控制,并且在发布前必须保存在像 git 这样的工具中。这将允许你分析代码变更是否存在潜在的安全缺陷,并审查生产环境中运行的代码。

- 构建自动化 (Build Automation): 自动化构建过程,以避免测试代码与生产环境中运行代码之间存在差异。这通常意味着使用包管理器管理依赖项,并编写编译代码或生成资源的构建脚本。

- 单元测试 (Unit Testing): 你的构建过程还应执行你拥有的任何单元测试。编写单元测试是验证安全需求是否得到满足(例如,“只有经过身份验证的用户才能查看个人资料页面”)的好方法,并在代码更改时充当一种文档形式。

- 持续集成 (Continuous Integration): 每当代码推送到源代码控制库时,你都应该运行构建过程和单元测试,这样当一组代码变更违反安全要求时,你的开发团队就能立即获得反馈。

- 代码审查 (Code Reviews): 每个代码变更在部署前,应由变更作者以外的其他人进行审查。作为“第二双眼睛”的审查者通常能够在代码上线前发现可能的安全漏洞。

- 一键式部署 (Push-button Deployment): 部署到测试环境再到生产环境的过程应尽可能简单。任何需要人工干预的操作都会为人为错误打开大门,这意味着你的代码可能无法干净地部署或根本无法部署。

- 回滚能力 (Rollback Capability): 你应该有一个撤销发布并快速部署先前版本代码的过程。如果你部署了包含安全漏洞的代码,这一点至关重要,因为你需要在问题被发现后立即纠正错误。

应用安全原则 (Applying Security Principles)

安全设计也是一种哲学理念。在编写代码时,你应始终寻求应用一些核心原则,这些原则有助于防范你可能尚未意识到的安全风险。这些原则是:

- 最小权限原则 (Principle of least privilege): 每个进程、程序和用户都应以完成其目标所需的最小权限运行。应用此原则将减轻攻击者在成功入侵系统后可能造成的危害。

- 输入验证 (Validation of input): 验证来自不受信任来源(如 HTTP 请求)的任何输入,确保其格式符合预期,否则予以拒绝。

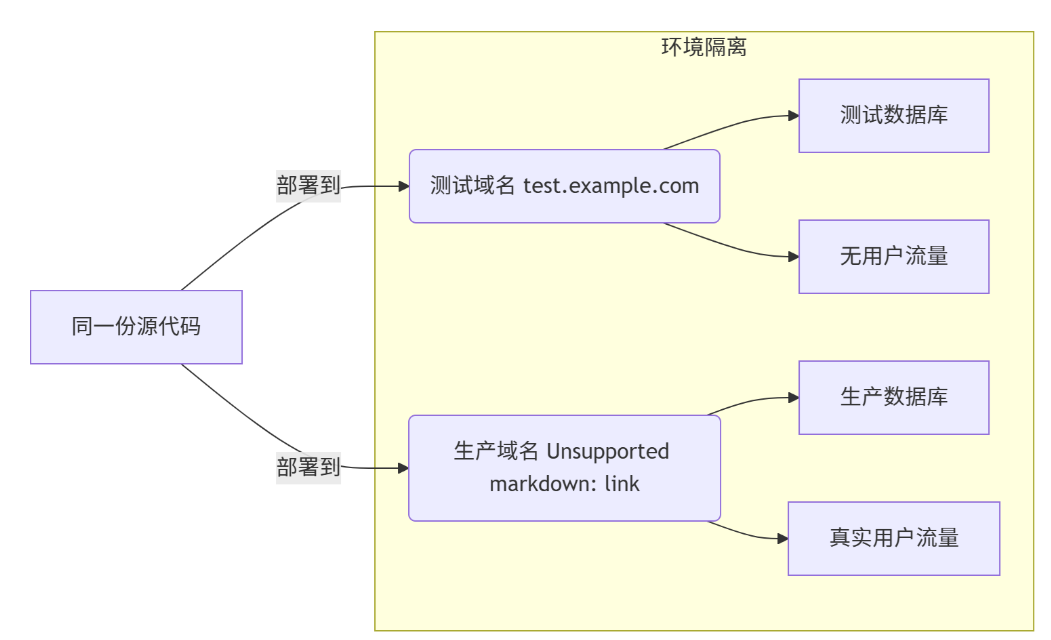

- 租户隔离 (Segregation of tenants): 不同的环境(如生产环境和测试环境)应在独立的网络上运行,不应共享资源或配置。

- 加密 (Encryption): 加密静态存储和传输中的数据,以防止中间人攻击 (man-in-the-middle attacks),并在数据被盗时防止敏感信息被读取。

- 安全地失败 (Fail securely): 预见故障条件,并确保不在错误消息中泄露内部架构细节。如果出现意外错误情况,确保可以回滚任何数据库事务,防止数据处于损坏状态。

- 可观测性 (Observability): 正在运行的代码应发出日志记录语句,并且日志应在运行时可见。你的团队应能观察到到达服务器的流量类型和数量,以及正在使用的可用带宽比例。

维护安全 (Maintaining Security)

你的应用程序很可能会根据新的需求继续添加功能和进行变更。需求应被记录下来——例如,记录在问题跟踪器 (issue tracker) 中——代码变更应引用它们所解决的问题。在审查代码变更时,你需要确保新版本的代码仍然满足总体的安全需求。

要特别注意信任边界 (trust boundaries),即不受信任的输入进入应用程序的地方。对输入处理方式的任何变更都应受到仔细审查。通常有助于思考输入源 (sources)——输入进入系统的地方——和敏感操作点 (sinks)——代码中执行敏感操作(如数据库写入、文件操作、命令执行)的地方。追踪从每个输入源到每个敏感操作点的代码路径,有助于突出潜在的漏洞。

从错误中学习 (Learning from Your Mistakes)

错误难免会发生,关键在于每当有漏洞进入生产环境时,都要从中吸取教训。应执行事后剖析 (post-mortem),以识别哪些防护措施未能起到保护作用。请记住,你通常需要寻找的是流程 (process) 中的漏洞,而不是追究个人的责任——因为任何人都不应单独行事,错误通常是由疏忽而非鲁莽造成的。

一旦确定了必要的防护措施,就记录下新的流程,如果可行,添加测试以确保问题不再发生。

保持可用性 (Keep it Usable)

最后,重要的是不要为你开发团队或用户设置的安全协议过于繁琐严苛 (too onerous),否则人们会干脆不遵守 (neglect to follow) 它们。诚然,最安全的软件是没有人使用的应用 (the securest software is the application with no users),但这可不是我们的目标!

测验

威胁建模是什么?

CPU同时提供多线程执行的能力。

一种频繁发布周期的迭代软件开发方法。

一个结构化的过程,用于识别安全需求、定位威胁与潜在漏洞、量化关键性并优先安排修复措施。

什么是信任边界?

将网络域名映射到IP地址的系统。

URL中域名之后的部分。

不受信任的输入进入正在运行受信任代码的计算机程序的边界点。

为什么可用性是设计安全软件时的重要考量?

可用的软件更容易编写。

不可用的软件会限制可部署的web域名。

如果安全措施过于严苛繁琐,用户和管理员会试图绕过或回避它们。

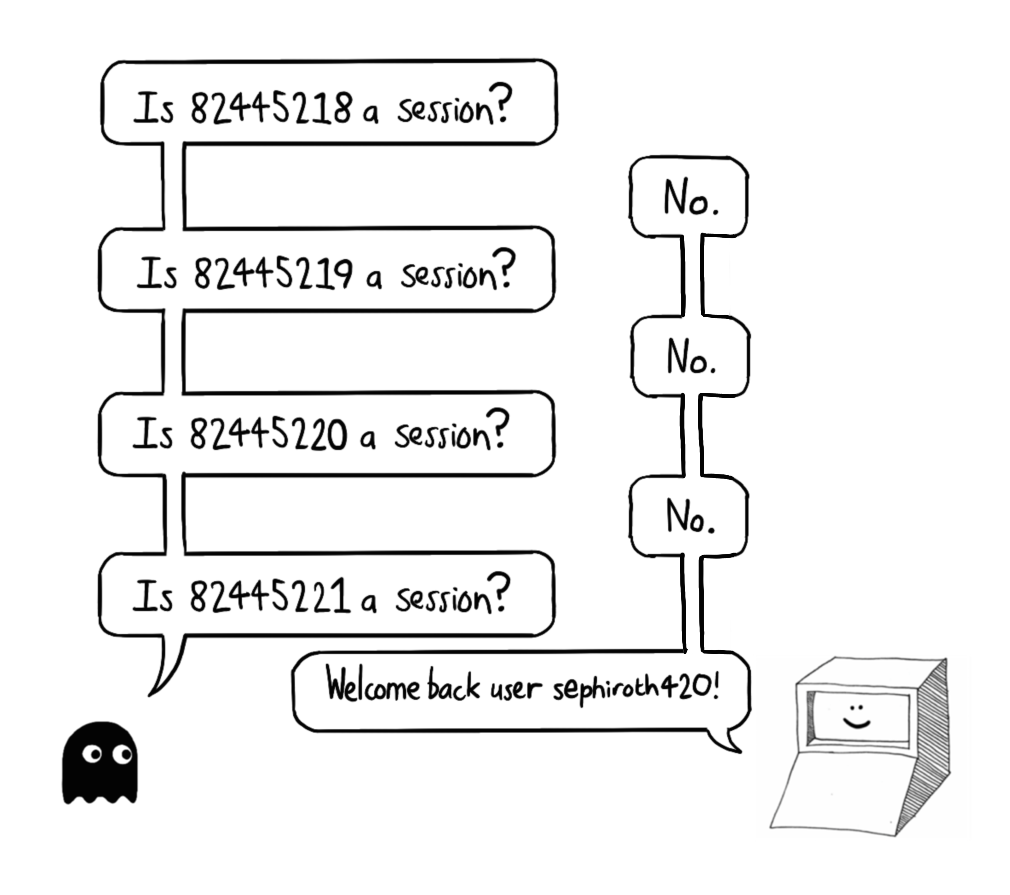

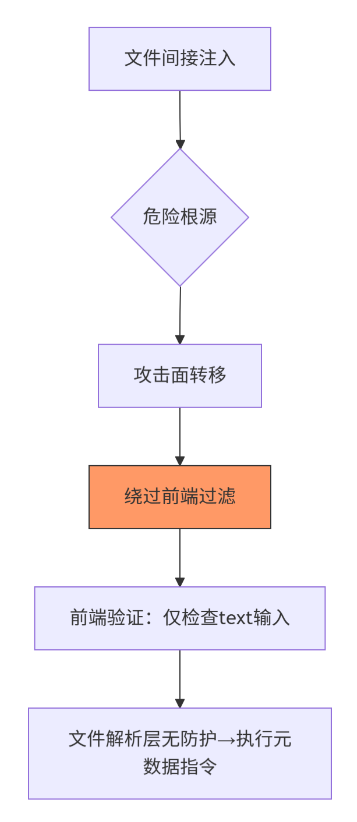

主机头投毒 (Host Header Poisoning)

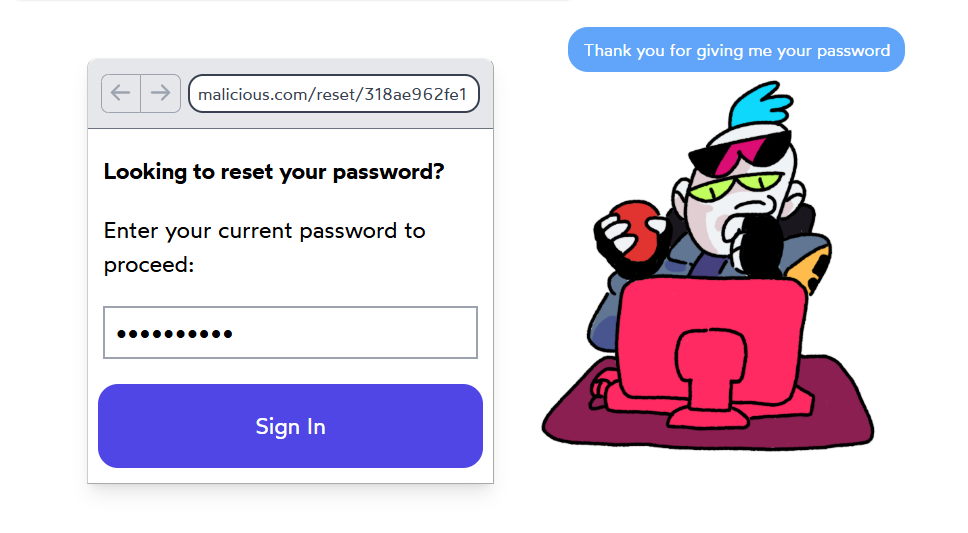

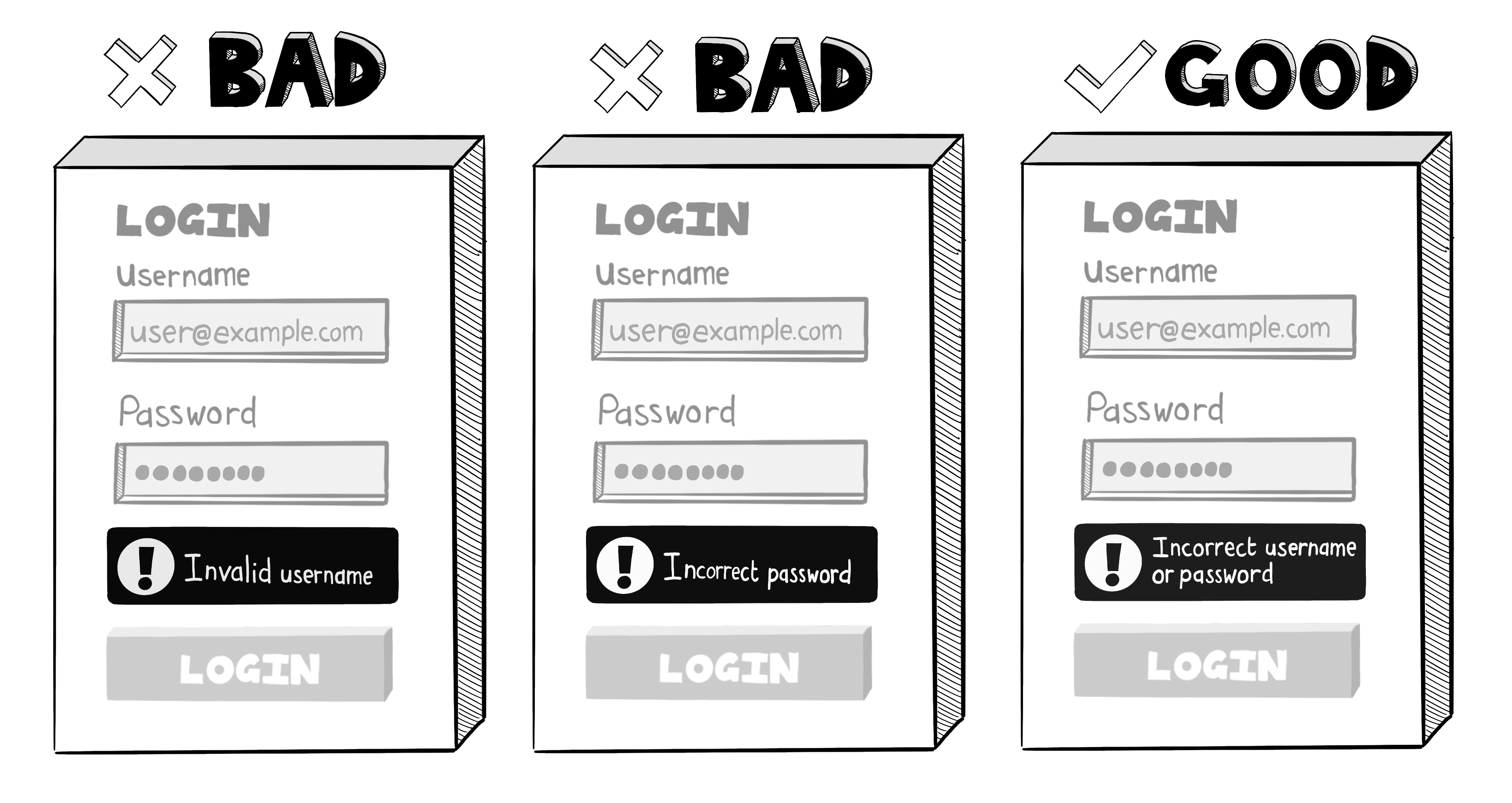

阶段 步骤 攻击者行为 系统反应 技术要点 侦察准备 1 识别依赖Host头的应用功能 无 定位密码重置、邮件通知等URL生成功能 初始访问 2 发送带伪造Host头的请求 POST /password/reset Host: malicious.com应用基于Host头生成链接 伪造HTTP头: Host: <攻击者域名>载荷传递 3 截获系统发送的重置邮件 系统向受害者发送邮件 邮件内容: <a href="https://malicious.com/reset?token=xxx">用户诱导 4 伪造登录页面 受害者访问恶意链接 页面克隆:1:1复制目标网站UI 凭证窃取 5 捕获受害者输入的凭证 受害者提交密码/重置信息 后端存储:明文记录表单数据 横向移动 6 测试凭证在其他平台重用 尝试登录电商/社交/银行账户 自动化工具: Hydra、Burp Intruder 目标达成 7 完全控制受害者账户 获取敏感数据/资产 最终目标: 资金窃取/数据泄露

大多数Web应用程序无法识别自身部署在哪个域名下。 域名注册在域名系统 (Domain Name System, DNS) 中,该系统用于指示浏览器等用户代理 (user agents) 将特定域名的网络流量路由到一系列IP地址。

发送到这些IP地址的HTTP/HTTPS流量会先路由到负载均衡器 (load-balancer),再由它将请求分发给不同的Web服务器 (web-servers)。

Web服务器本身接受传入连接、处理请求并发送响应。在大多数情况下,它只是处理指定端口上的TCP连接——服务器本身并不知道流量最初被路由到哪个域名。

多数情况下这没有问题。如果网站HTML需要链接到站内其他页面,可以使用相对URL (relative URLs)(不包含域名)。同样,导入JavaScript、图像或CSS文件的标签也可使用相对URL。

相对链接

<!-- 站内链接无需指定域名 -->

<a href="/login">点击此处登录</a>

相对资源导入

<!-- 本地资源导入也无需指定域名 -->

<script src="/js/menu.js"></script>

但在某些场景中,Web服务器确实需要知道它运行的域名。例如:

- 当Web应用生成事务性邮件时

- 邮件中的链接会被外部源(邮件客户端)打开

- 因此必须使用绝对URL (absolute URLs)——包含完整域名

邮件中的超链接

<!-- 邮件链接必须指定域名 -->

<a href="https://www.website.com/reset/318ae962fe1">

点击此处重置密码

</a>

浏览器会在HTTP请求的Host标头中发送Web域名——但该标头值仅作参考:

- 不参与实际路由

- 攻击者可任意篡改此值

如果您的代码信任HTTP请求中的Host标头,将面临重大安全风险。例如:

当网站生成的密码重置邮件依赖Host标头值时攻击者即可轻易窃取凭证

Host标头示例

GET /login HTTP/1.1

Host: website.com <!-- 可被伪造的值 -->

Connection: keep-alive

Content-Type: text/html

攻击者只需:

- 为受害者请求密码重置

- 将

Host标头设置为自己控制的域名

伪造的Host标头

POST /password/reset HTTP/1.1

Host: malicious.com <!-- 攻击者域名 -->

Content-Type: application/x-www-form-urlencoded

email=victim@gmail.com

受害者将收到来自您域名的"合法"邮件,但其中的链接指向攻击者控制的网站:

恶意链接

<!-- 注意链接指向攻击者网站! -->

<a href="https://www.malicious.com/reset/318ae962-fe1d-4bc3-94d3-04202becc559">

点击此处重置密码

</a>

当受害者输入密码后,攻击者即可:

- 获取这些凭证

- 在第三方站点尝试登录(用户常重复使用密码)

正常流程 主机头投毒攻击 Host头为真实域名: Host: website.comHost头被篡改: Host: attacker.com邮件链接指向合法域名: https://website.com/reset邮件链接指向恶意网站: https://attacker.com/reset用户访问真实重置页面 用户进入克隆钓鱼网站 密码更新存储于安全数据库 密码被攻击者明文截获

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 罕见 | 简单 | 有害 |

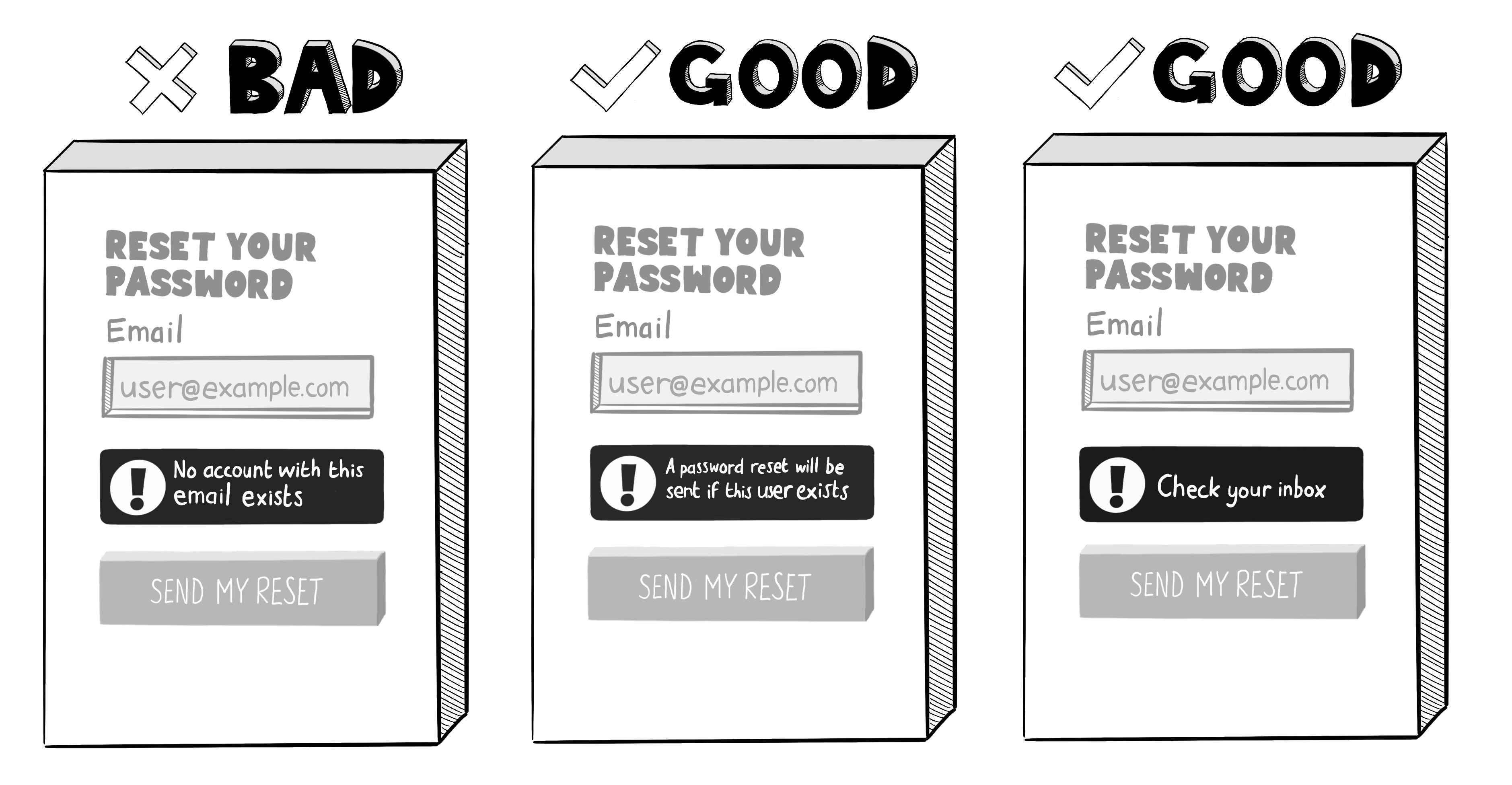

HTTP请求中的Host标头由浏览器设置,后端服务器可用其区分同一IP地址上不同域名的请求。但若Web服务器依赖该标头的值,攻击者可伪造标头值在您的网站和事务邮件中生成恶意链接。

风险(Risks)

- 默认情况下,大多数Web应用无法识别自身部署域名

- 域名在DNS系统注册,将域名流量路由至指定IP地址

- HTTP/HTTPS流量先到达负载均衡器,再分发至各Web服务器

- 应用程序位于下游,无法感知请求的原始入口路径

浏览器会在每个HTTP请求中设置Host标头标识目标域名,但:

无法验证该域名是否与TCP握手使用的IP地址对应

攻击者可通过脚本任意设置Host标头值

相对URL vs 绝对URL

多数场景下网站无需知晓自身域名,使用相对URL即可:

<!-- 站内链接无需域名 -->

<a href="/profile">个人资料</a>

<!-- 本地资源导入同理 -->

<script src="js/navigation.js"/>

相对URL是最佳实践:

- 便于不同环境部署代码

- 例外场景:事务邮件中的链接

- 用户从外部(邮件客户端)访问

- 必须使用包含完整域名的绝对URL

动态生成绝对URL的风险

以密码重置邮件为例,若从Host标头获取域名:

javascript

// Node.js漏洞示例

const passwordResetURL = `https://${request.headers.host}/reset/${token}`; // 危险!

python

# Python漏洞示例

password_reset_url = f'https://{request.headers["Host"]}/reset/{token}' # 危险!

java

// Java漏洞示例

String passwordResetURL = "https://" + request.getHeader("Host") + "/reset/" + token; // 危险!

csharp

// C#漏洞示例

var passwordResetUrl = $"https://{Request.Host}/reset/{token}"; // 危险!

攻击者可:

- 伪造

Host: evil.com请求密码重置 - 受害者收到包含恶意链接的"合法"邮件

- 用户输入的凭证被攻击者窃取

安全生成绝对URL方案

应从服务器配置获取域名:

javascript

// Node.js安全方案

const passwordResetURL = `https://${process.env.HOST}/reset/${token}`; // 安全

python

# Python安全方案

password_reset_url = f'https://{os.getenv("DOMAIN")}/reset/{token}' # 安全

java

// Java安全方案

String passwordResetURL = "https://" + System.getProperty("host") + "/reset/" + token; // 安全

csharp

// C#安全方案

var passwordResetUrl = Url.Action("Reset", "Account",

new { token },

protocol: Request.Scheme); // 安全

防护(Protection)

| 风险场景 | 不安全方案 | 安全方案 |

|---|---|---|

| 密码重置邮件 | 从Host标头获取域名 | 从服务器配置读取域名 |

| 站外资源链接 | 动态拼接绝对URL | 使用预定义域名常量 |

| 多环境部署 | 依赖客户端输入 | 环境变量区分开发/生产配置 |

核心原则:

- 优先使用相对URL

- 必须使用绝对URL时:

- 硬编码可信域名(通过环境变量/配置文件)

- 禁止从

Host/X-Forwarded-Host等客户端标头获取

- 关键操作(如密码重置)添加二次确认机制

测验

什么是相对URL(relative URL)?

以 http 或 https 协议前缀开头的 URL

网站内部链接到其他页面的任意 URL

以 /开头,省略协议和域名的 URL

为何需要将相同代码部署至不同域名?

每个服务器必须对应独立域名

法律规定每个国家必须使用不同域名

为实现测试环境与生产环境分离(核心价值:隔离风险,保障生产安全)

攻击者如何滥用盲目信任HTTP请求中Host头的Web服务器?

伪造Host头会导致HTTP流量被发送回错误浏览器

伪造Host头能改变网站的真实域名

伪造Host头可触发含误导链接的事务性邮件(真实攻击场景:主机头投毒核心危害)

服务器端请求伪造 (Server-Side Request Forgery——SSRF)

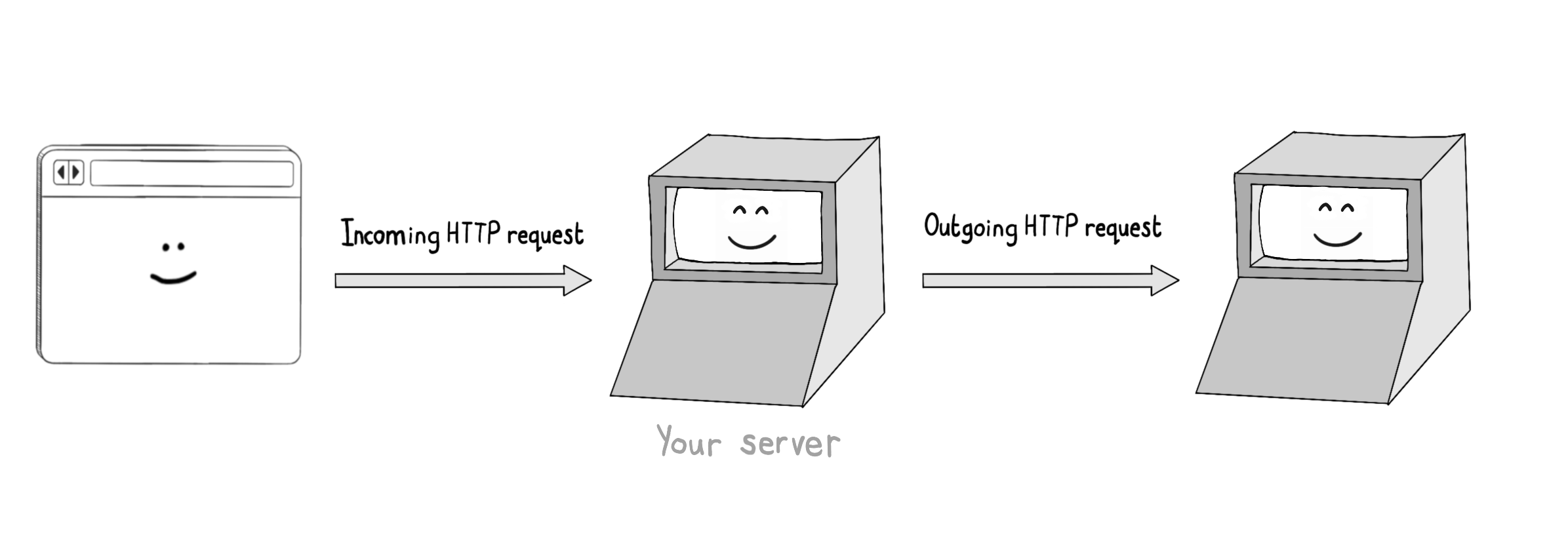

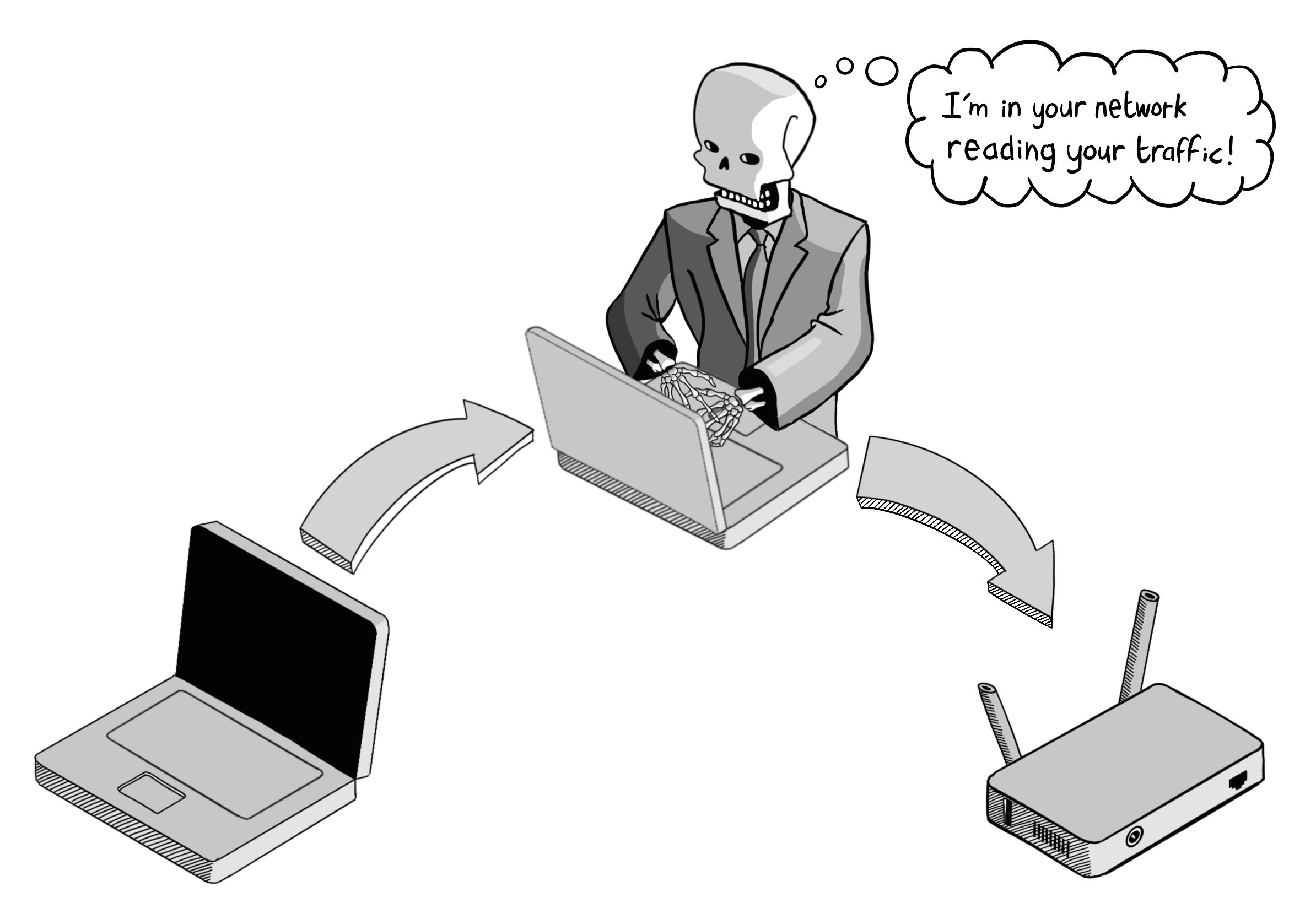

您的 Web 服务器可能出于多种原因需要发起对外 HTTP 请求,包括调用第三方 Web 服务或访问远程 URL 的元数据。

如果您的 Web 服务器会向攻击者可以任意选择的域名发起 HTTP 请求,那么您就可能面临服务器端请求伪造(SSRF)攻击的风险。

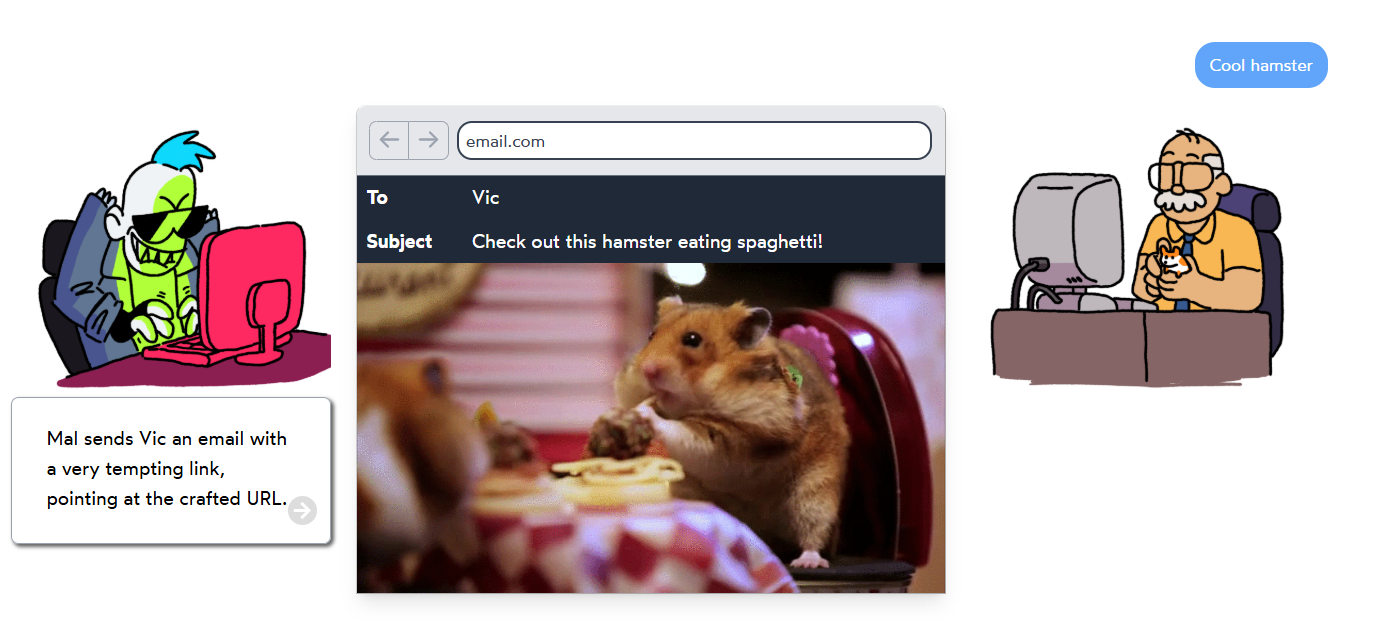

假设场景: 您运营一个社交媒体网站,鼓励用户分享链接并讨论最新消息。

此类网站通常会为用户分享的每个 URL 生成预览信息,这些预览信息将基于远程页面的元数据生成。这通常意味着每次用户分享链接时,您的 Web 服务器都需要向该远程页面发起一次 HTTP 请求。

这就为攻击者创造了一个机会:他们可以借此触发您的 Web 服务器向他们选择的 URL 发起 HTTP 请求。

攻击者通过浏览器向存在SSRF漏洞的我们的服务器发送恶意请求,诱使该漏洞服务器向第三方目标服务器发起攻击性HTTP请求。

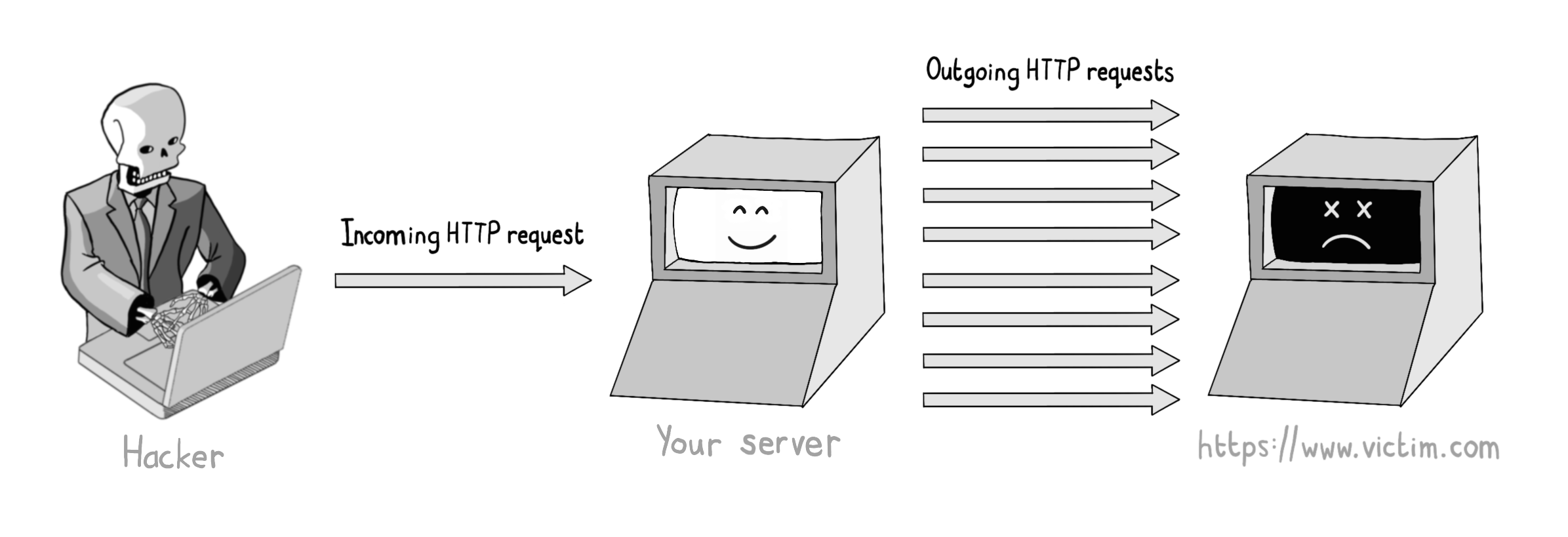

其中一个风险是,攻击者会将我们的服务器当作代理,对第三方发起拒绝服务(Denial-of-Service)攻击——而最终背锅的将是您。

攻击者通过向我们的服务器发送大量请求(要求其从某个第三方域名获取元数据),就能躲在您的 Web 服务器背后,压垮目标网站。

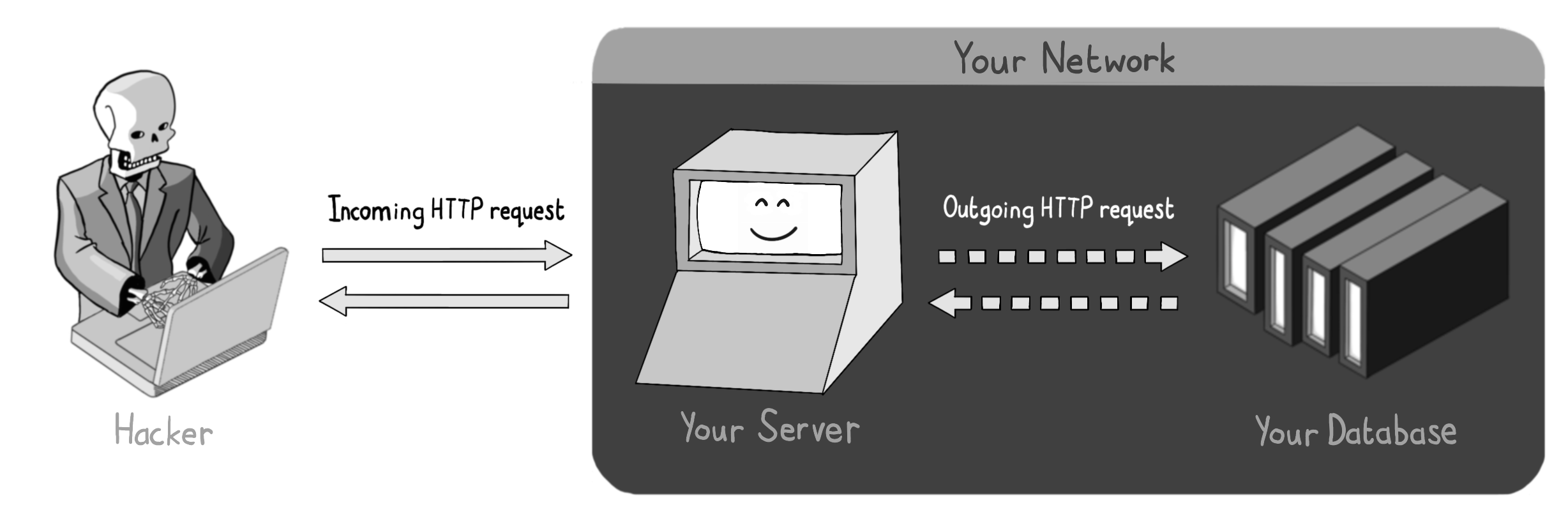

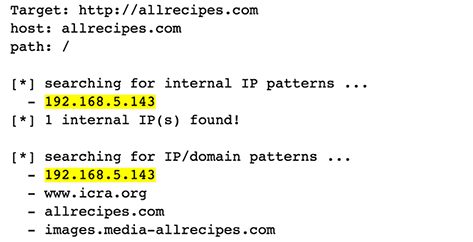

另一个风险是,攻击者能够通过触发指向私有IP地址的请求,来探测我们的内部网络。

倘若这些HTTP请求的响应遭到泄露——例如,通过错误信息暴露出来——攻击者甚至可能读取敏感数据存储区中的信息。

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 常见 | 简单 | 有害 |

服务器端请求伪造(SSRF)攻击是指攻击者精心构造一个恶意 HTTP 请求,该请求会触发您的服务器向攻击者选择的域名发起进一步的请求。SSRF 漏洞可被用来探测您的内部网络,或伪装成您对第三方发起拒绝服务(DoS)攻击。

风险(Risks)

您的 Web 服务器可能出于多种原因需要发起对外 HTTP 请求,包括:

- 响应用户操作调用第三方 API。

- 与单点登录(SSO)服务提供商通信。

- 实现接受 URL 而非文件的图片上传功能。

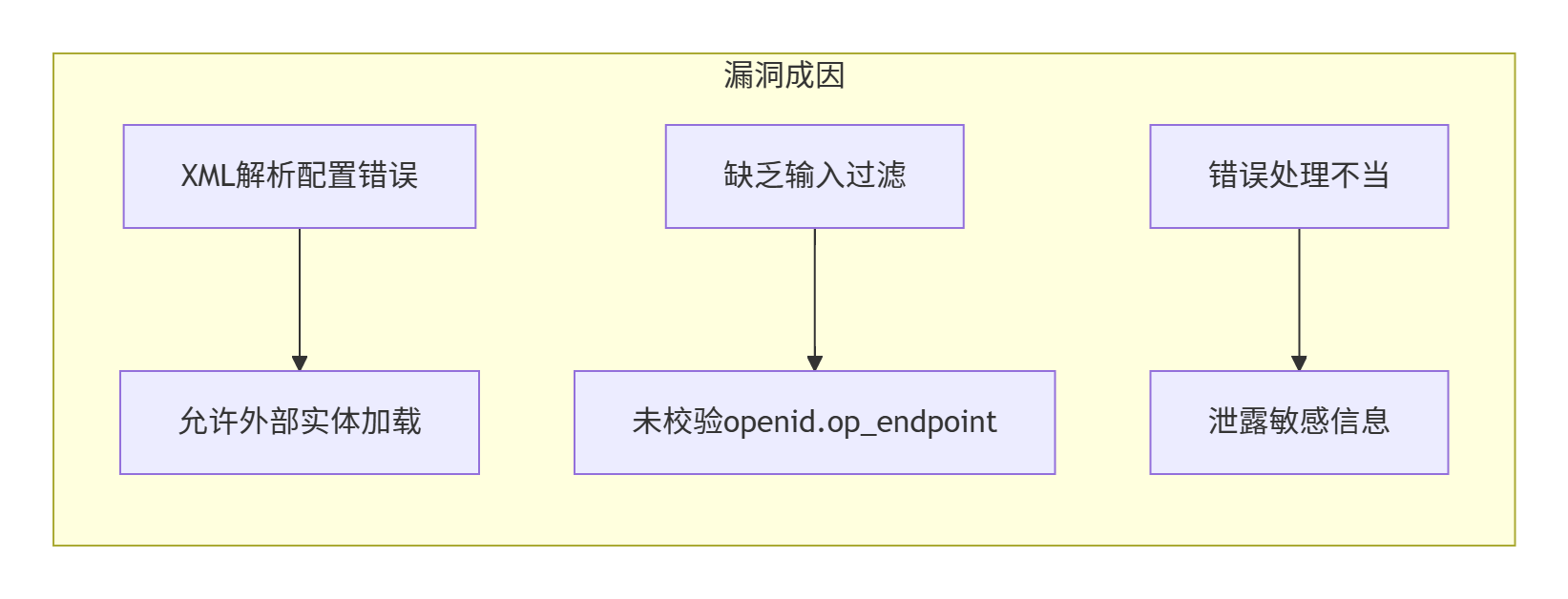

- 校验验证 URL——例如,XML 文档中引用的远程托管的模式文件 (schema files)。

- 访问用于生成链接预览的开放图谱(open-graph)元数据。

在部分上述场景中,URL 的域名会取自 HTTP 请求。这使得攻击者能够触发您的服务器向任意域名发起 HTTP 请求。恶意用户会试图利用此漏洞:

- 对其他目标发起拒绝服务攻击(而您将为此背黑锅)。

- 探测您内部网络中本不应公开的内部 IP 地址。

防护(Protection)

在服务器端构建 URL 域名

缓解 SSRF 漏洞的最简单方法是永远不要向取自 HTTP 请求的域名发起 HTTP 请求。例如,如果您需要从 Web 服务器调用 Google Maps API,那么该 API 的域名应在服务器端代码中定义,而非从客户端获取。一个简单的方法是使用 Google Maps SDK,其在 Java 中的示例如下:

DirectionsResult result =

DirectionsApi.newRequest(ctx)

.mode(com.google.maps.model.TravelMode.BICYCLING) // 模式:骑行

.avoid( // 避开

RouteRestriction.HIGHWAYS, // 高速公路

RouteRestriction.TOLLS, // 收费站

RouteRestriction.FERRIES) // 轮渡

.region("au") // 区域:澳大利亚

.origin("Sydney") // 起点:悉尼

.destination("Melbourne") // 终点:墨尔本

.await(); // 执行请求

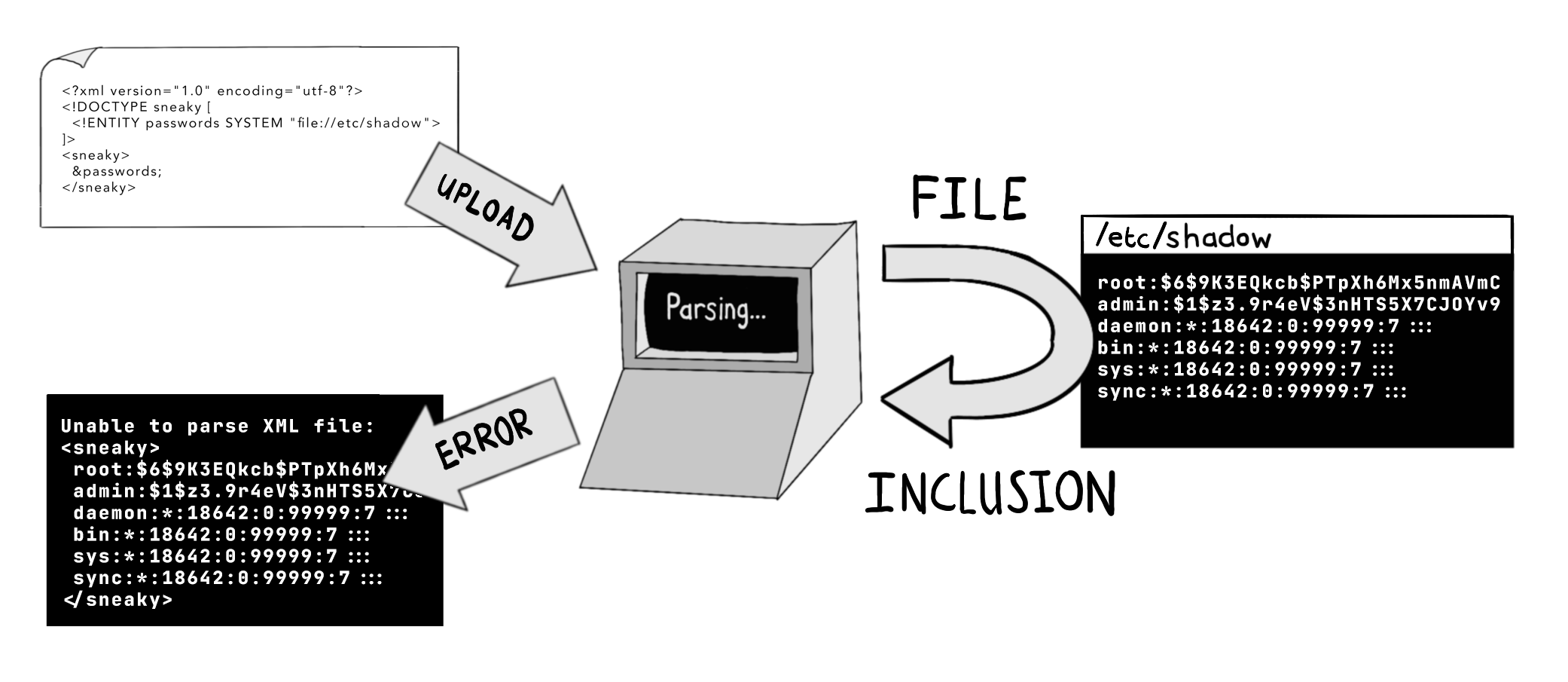

禁用外部验证 URL

XML 文档常常引用托管在远程 URL 上的模式文件 (schema files)。然而,一般而言,您应该预先知道如何验证上传的 XML 文件。如果您在服务器上执行 XML 文档验证,请确保是针对本地存储的模式文件进行验证,而非使用可能由攻击者控制的上传 XML 中引用的模式文件。

例如,如果您使用 Java,以下是如何在 java.xml.validation 包中禁用外部模式验证:

java

SchemaFactory factory = SchemaFactory.newInstance("https://www.w3.org/2001/XMLSchema"); // 创建模式工厂实例

Schema schema = factory.newSchema(); // 创建模式

Validator validator = schema.newValidator(); // 创建验证器

// 设置属性:禁止访问外部模式资源

validator.setProperty(XMLConstants.ACCESS_EXTERNAL_SCHEMA, "");

仅代表真实用户发起对外 HTTP 调用

某些网站确实需要向任意的第三方 URL 发起请求。例如,社交媒体网站允许分享网页链接,并且通常会从这些 URL 拉取开放图谱元数据以生成链接预览。在这种情况下,您需要防范 SSRF 攻击。这意味着您应该:

- 仅响应已认证用户的操作才从您的服务器发起对外 HTTP 请求。

- 限制用户在给定时间范围内可分享的链接数量,以防止滥用。

- 考虑要求用户在每次分享链接时通过 CAPTCHA 验证码测试。

验证您确实要访问的 URL

为防止攻击者探测您的网络,您应确保服务器端请求仅发送到可公开访问的 URL。为此,您应:

- 与您的网络团队沟通,限制哪些内部服务器可以从您的 Web 服务器访问。

- 验证提供的 URL 包含的是 Web 域名而非 IP 地址。

- 禁止使用非标准端口的 URL。

- 确保所有 URL 都通过 HTTPS 访问,且证书有效。

请注意,有能力的攻击者能够设置指向私有 IP 的 DNS 记录,因此仅验证 URL 包含域名通常是不够的。

维护阻止列表 (Blocklist)

您应维护一个服务器端请求永不访问的域名“阻止列表”,可以存储在配置文件或数据库中。这将帮助您拦截攻击者触发的恶意请求,并阻止任何企图进行的拒绝服务攻击。

代码示例

以下代码示例说明了上述讨论的部分技术。

Node.js

const urlMetadata = require('url-metadata') // 引入URL元数据获取库

const express = require('express') // 引入Express框架

const app = express() // 创建Express应用

// 认证中间件

function authenticated(request, response, next) {

if (!request.session || !request.session.user) {

return response.redirect(`/login`) // 未登录则重定向到登录页

}

next()

}

const throttle = require("express-rate-limit") // 引入限流中间件

// 限流配置:同一IP每分钟最多分享10个链接

app.use("/share/", throttle({

windowMs: 60 * 1000, // 时间窗口:1分钟 (60秒 * 1000毫秒)

max: 10 // 最大请求数:10

}))

// 处理分享链接请求

app.get('/share', authenticated,(request, response) => {

let link = request.params.link.toLowerCase() // 获取链接参数并转为小写

// 确保URL包含协议头

if (!link.startsWith('http')) {

link = `https://${link}` // 若无协议则添加HTTPS

}

const url = new URL(link) // 解析URL

// 通过检查主机名是否以两字母或三字母顶级域结尾来确认是域名而非IP地址

if (!url.hostname.match(/[a-zA-Z]{2,3}$/)) {

return response.status(400) // 不符合则返回400错误

}

// 对指定端口的URL保持警惕

if (url.port) {

return response.status(400) // 包含端口则返回400错误

}

// 检查阻止列表中的禁用站点

if (BLOCKLIST.contains(url.hostname)) {

return response.status(400) // 域名在阻止列表中则返回400错误

}

// 下载该URL的元数据

urlMetadata(url.toString()).then(

(metadata) => {

response.json(metadata) // 成功则返回元数据JSON

},

(error) => {

log.error('Error generating link preview: ' + error) // 记录错误日志

response.status(400) // 失败则返回400错误

})

Python

import re

import validators # 引入URL验证库

from flask import Flask

from flask_limiter import Limiter # 引入Flask限流扩展

from flask_limiter.util import get_remote_address

from IPy import IP # 引入IP地址处理库

from opengraph import OpenGraph # 引入开放图谱解析库

from urllib.parse import urlparse

app = Flask(__name__) # 创建Flask应用

# 配置限流器

limiter = Limiter(

app,

key_func = get_remote_address, # 根据客户端IP限流

default_limits = [ "200 per day", "50 per hour" ] # 默认限制:每天200次,每小时50次

)

# 定义分享链接路由(应用限流)

@app.route('/share/<url>')

@limiter.limit

def share(link):

"""返回用户分享的网页链接的元数据,

通过远程IP地址进行限流,并在访问前验证链接。"""

# 若未提供协议则添加

link = link.lower()

link = link if re.match("^[a-z]+://.*", link) else f"https://{link}"

# 拒绝无效URL或包含私有IP地址的URL

if validators.url(link, public=True): # public=True 要求公共可访问

raise Exception("Invalid or private URL") # 无效或私有URL异常

components = urlparse(link) # 解析URL

# 拒绝使用非标准协议(非http/https)的URL

if components.scheme not in ("http", "https"):

raise Exception("Invalid protocol") # 无效协议异常

# 拒绝指定非标准端口的URL

if ':' in components.netloc:

raise Exception("Please do not specify a port") # 请勿指定端口异常

# 拒绝包含IP地址而非域名的URL

try:

IP(str) # 尝试将主机名解析为IP对象

raise Exception("Please specify domains rather than IP addresses") # 请提供域名而非IP地址异常

except ValueError: # 若解析失败(说明是域名),则跳过

pass

# 拒绝域名位于阻止列表中的URL

if components.netloc in BLOCKLIST:

raise Exception("Please do not share links to this domain") # 请勿分享指向此域的链接异常

# 一切正常,获取元数据

return OpenGraph(url=link).to_json() # 返回开放图谱元数据的JSON

Java

public class LinkMetaDataFetcher {

public static Map<String, String> getMetaData(String link) throws IOException {

// 确保URL包含协议头

if (!link.startsWith("http")) {

link = "https://" + link; // 若无协议则添加HTTPS

}

URL url = new URL(link); // 创建URL对象

// 确认是域名而非IP地址 (使用Apache Commons Validator)

if (!org.apache.commons.validator.routines.DomainValidator.getInstance().isValid(url.getHost())) {

throw new IllegalArgumentException("Invalid domain"); // 无效域名异常

}

// 对指定端口的URL保持警惕 (getPort()返回-1表示默认端口)

if (url.getPort() != -1) {

throw new IllegalArgumentException("Invalid port"); // 无效端口异常

}

// 检查阻止列表中的禁用站点

if (BLOCKLIST.contains(url.getHost())) {

throw new IllegalArgumentException("Invalid link"); // 无效链接异常

}

// 使用Jsoup连接URL并获取HTML文档

org.jsoup.nodes.Document doc = org.jsoup.Jsoup.connect(url.toString()).get();

// 创建Map存储元数据

Map<String, String> meta = new HashMap<>();

// 查找所有以 `og:` 开头的属性名的meta标签

for (org.jsoup.nodes.Element tag : doc.select("meta[property^=og:]")) {

// 将属性名(property)和内容(content)存入Map

meta.put(tag.attr("property"), tag.attr("content"));

}

return meta; // 返回包含开放图谱元数据的Map

}

}

C#

[HttpGet] // 标记为HTTP GET请求处理器

public IActionResult Preview(string url) {

var uri = new Uri(url); // 创建Uri对象

// 验证:拒绝文件URI、非绝对URI、非默认端口、非HTTPS协议

if (uri.IsFile || !uri.IsAbsoluteUri || !uri.IsDefaultPort || uri.Scheme != "https") // 修正:!= 用于比较

{

return BadRequest("Please supply a valid HTTPS url."); // 返回400错误:请提供有效的HTTPS URL

}

IPAddress address;

// 尝试解析主机名为IP地址(检查是否提供的是IP而非域名)

if (IPAddress.TryParse(uri.Host, out address)) {

return BadRequest("URLs must reference a web domain rather than an IP address."); // 返回400错误:URL必须引用Web域名而非IP地址

}

// 检查域名是否在阻止列表中 (注意:逻辑应检查是否在阻止列表内,原条件可能反了)

if (!Blocklist.Contains(uri.Host)) { // 修正:通常逻辑应为 if (Blocklist.Contains(uri.Host))

return BadRequest("This domain is block-listed."); // 返回400错误:此域名已被阻止

}

// 使用OpenGraph库解析URL获取元数据

var graph = OpenGraph.ParseUrl(url);

// 将元数据以JSON格式返回

return Json(graph.Metadata);

}

测验

攻击者可能利用服务器端请求伪造(SSRF)漏洞实现什么目的?

在用户浏览器中执行恶意 JavaScript 代码

在您的 Web 服务器上执行任意命令

探测内部网络中的私有 IP 地址

以下哪种方法在防御服务器端请求伪造(SSRF)攻击时,对于URL验证是无效的?

拒绝包含非标准端口的URL

拒绝包含查询字符串(query strings)的URL

拒绝使用IP地址而非域名的URL

选项 原因 拒绝非标准端口 可阻止访问内部服务(如数据库端口) 拒绝查询字符串 查询字符串不改变目标主机(如 https://evil.com?internal_ip=192.168.1.1仍指向evil.com)拒绝IP地址 可防止直接访问内网IP(如192.168.1.1)

为什么SDK(软件开发工具包)是防御服务器端请求伪造(SSRF)的有效工具?

它们确保URL的域名不取自不可信内容

软件供应商将通过监控您的网络来保护您免受SSRF攻击

更多的缩写总会让您更安全

SDK 通过硬编码服务端点域名或使用预定义配置,避免从用户输入中动态获取目标域名

Buffer Overflows

缓冲区溢出 (Buffer Overflow)

当程序尝试向固定长度的内存块(缓冲区)中写入过多数据时,就会发生缓冲区溢出。攻击者可利用此漏洞使 Web 服务器崩溃或执行恶意代码。

缓冲区是用于存储数据的连续内存块。高级语言会在写入前检查缓冲区长度,但 C、C++ 和汇编等低级语言需要应用程序自行实现此类检查。

观察下面这个未检查输入长度的简单 C 程序。尝试输入超过 8 个字符的用户名,观察程序行为:

oops.c

#include <stdio.h>

void askForUsername()

{

// 缓冲区仅能容纳 8 个字符!

char buffer[8];

printf("请输入用户名:\n");

scanf("%s", buffer); // 危险!未限制输入长度

printf("您输入的是:%s\n", buffer);

}

int main()

{

while(1) // 无限循环

askForUsername();

return 0;

}

溢出的数据会写入邻近的内存空间,这通常会导致应用程序崩溃。在某些情况下,攻击者能够将恶意代码偷偷植入溢出的数据中,并在易受攻击的应用程序中执行这段“shellcode”。

一种常见的方法是尽可能多地用空操作("no operation" / NOP)指令填充程序的内存空间,然后将注入的代码放在末尾。如果程序的执行流落在任何一个空操作指令上,它会滑向下一个空操作指令,依此类推,直到最终执行注入的代码。

大多数用于编写网络代码的语言——如 Python、Ruby、 Node、Java 和 .NET——使用“托管内存”,因此对缓冲区溢出攻击免疫。

内存安全的 Java 代码示例

try {

String[] array = { "a", "b", "c" };

array[25] = "z"; // 尝试访问超出数组界限的索引

}

catch (ArrayIndexOutOfBoundsException e) {

// 在 Java 中,尝试溢出缓冲区会引发错误。

e.printStackTrace(); // 打印错误堆栈信息

}

然而,Web 服务器、语言运行时环境和操作系统通常是用低级语言编写的,因此可能表现出这种漏洞。鉴于80%的网站运行在(Apache, Nginx, IIS, LiteSpeed 等)其中一种主流 Web 服务器上,这意味着一旦发现任何漏洞,都可能被广泛利用!

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 罕见 | 中等 | 毁灭性 |

当程序尝试向一个固定长度的内存块(缓冲区)写入过多数据时,就会发生缓冲区溢出。攻击者可以利用缓冲区溢出使 Web 服务器崩溃或执行恶意代码。如果您的 Web 服务器存在缓冲区溢出漏洞,那么黑客注入代码并控制系统只是时间问题。

C 和 C++ 中的缓冲区溢出

在 C 和 C++ 中,当您使用不检查写入缓冲区数据长度的不安全函数时,就会产生缓冲区溢出。如果您编写 C 或 C++ 代码,请务必使用以下安全的替代函数:

| 不安全函数 | 安全的替代函数 |

|---|---|

gets() |

fgets() |

strcpy() |

strncpy() |

strcat() |

strncat() |

sprintf() |

snprintf() |

您使用的应用程序中的缓冲区溢出

Web 开发人员很少使用 C 或 C++ 等语言编写底层代码,因此对于我们大多数人来说,缓冲区溢出的最大风险来自于我们所使用的应用程序本身。

Web 服务器

大多数网站都部署了 Web 服务器来提供静态内容。(这与执行动态内容的应用服务器不同。)三种最常见的 Web 服务器是:

- Apache HTTP Server

- Microsoft Internet Information Services (IIS)

- Nginx

这些服务器在不同时期都曾被发现存在缓冲区溢出漏洞。Web 服务器供应商修复漏洞的速度非常快,因此确保自身安全的关键在于一旦有安全补丁发布就立即部署。

操作系统和语言运行时

攻击者也通过利用操作系统和语言运行时环境中的漏洞,对网站发起缓冲区溢出攻击。著名的 “心脏滴血” (Heartbleed) 攻击就利用了基于 Linux 的 Web 服务器用于加密 SSL/TLS 流量的 OpenSSL 加密软件库中的一个严重漏洞。同样,安全研究人员也在 PHP 运行时的各种函数中发现了漏洞,使得攻击者能够通过构造恶意输入远程发起缓冲区溢出攻击。

修复措施

为避免受到您使用的应用程序中缓冲区溢出漏洞的影响,您需要及时使用最新的安全补丁更新它们。以下是您需要做的关键事项:

- 自动化构建和部署流程: 您需要清楚知道每台服务器上运行的每个应用程序的版本。这意味着要为 Web 服务器和语言运行时编写部署脚本,并保留部署日志副本。

- 密切关注安全公告: 确保您的团队时刻留意您所用应用程序的安全公告。订阅邮件列表、加入论坛并在社交媒体上关注软件供应商。

- 安全补丁一经发布,立即部署! 黑客会在安全漏洞公开后迅速找到利用方法,因此请确保您不在其攻击目标之列。

- 考虑使用托管服务: 使用像 AWS Lambda(无服务器计算服务) 和 Vercel(前端云平台)这样的托管服务,可以将更新 Web 服务器的负担转移给托管提供商。

测验

下列哪种编程语言易受缓冲区溢出攻击?

JavaScript

Python

C++

下列哪个选项不是常用的 Web 服务器?

Microsoft Internet Information Services(微软互联网信息服务,IIS)

Apache HTTP Server(Apache HTTP 服务器)

Linux

Nginx

在缓冲区溢出攻击中,"空操作指令"(no-op)如何被利用?

选项分析:

空操作指令会故意扩大缓冲区大小

任何程序遇到空操作指令都会崩溃

攻击者用空操作指令填充程序内存空间,将执行流导向恶意代码

no-op是安全指令,不改变缓冲区实际分配空间,CPU会直接跳过no-op

日志记录与监控(Logging and Monitoring)

在运行服务时实时观测您的 Web 应用程序至关重要,这使您能够即时发现问题并诊断故障。为实现高效运维,您需要重视日志记录与监控的实施策略。

时间戳 日志级别 请求/操作 状态/结果 耗时(ms) 关键指标 潜在问题 10:22:08 INFO GET /account HTTP 200 OK 5.32 请求频率: 正常 - 10:22:09 INFO GET /login HTTP 200 OK 6.37 认证流量: +1 - 10:22:12 WARNING GET /admin.php HTTP 404 Not Found 8.01 异常请求: +1 可疑路径扫描 10:22:18 INFO Queue size 142 items - 积压任务: 高位 消息队列拥堵风险 10:22:28 INFO POST /account HTTP 200 OK 70.82 写操作延迟: 偏高 数据库写入瓶颈? 10:22:32 DEBUG Cache refresh Started - 缓存状态: 刷新中 - 10:22:38 INFO Queue size 141 items - 任务消耗: 1/min 处理速度不足 10:22:45 INFO POST /comment HTTP 200 OK 50.31 UGC内容: +1 - 10:22:46 INFO Notification sent Success - 推送通道: 正常 - 10:23:01 DEBUG Cache items 25,231 objects - 缓存容量: 满载 内存压力升高 10:23:02 DEBUG Cache refresh Complete - 刷新耗时: 30s 性能瓶颈 (刷新过慢) 10:23:08 INFO GET /account HTTP 200 OK 9.31 延迟波动: +75% 受缓存刷新影响

日志记录是指在应用程序中将发生的每个事件记录到磁盘文件中。这些"日志文件"可由管理员读取,用于分析应用程序在特定时间点的运行状态。

Web服务器通常会记录处理的每个HTTP请求,包含时间戳、URL、HTTP方法以及HTTP响应码。

您应在代码中添加日志语句以记录发生的重要事件。每个写入日志文件的语句都应包含时间戳,并能追溯到具体的代码文件和行号。

sessions.py

import logging

def establish_session(user_id):

logging.info("正在为用户建立会话:{}".format(user_id))

user = find_user(user_id)

if not user:

logging.error("无法找到用户 {}!".format(user_id))

raise UserNotFoundException(user_id)

login_user(user)

logging.info("已为用户建立会话:{}".format(user_id))

logging.debug("最后登录时间:{}".format(user.last_login_time))

return user

日志包允许为每条日志语句标记日志级别,用于标识事件的重要性级别。这样管理员就能通过配置适当的日志级别,从日志文件中过滤掉无关条目。

不同服务的日志文件应能在运行时查看,这意味着需要将日志传输到中央日志服务器。通过日志服务器,管理员可实时查看整合后的日志文件,既可通过命令行访问,也可通过专用的Web控制台查看。

日志文件还应尽可能长期保留,因为分析历史日志有助于检测攻击行为或排查问题。在许多行业中,保留历史日志属于法律要求,因此务必做好日志备份!

务必避免在日志文件中记录敏感信息(如用户密码或个人识别信息),以防攻击者窃取这些数据。出于同样原因,请将日志文件存储在安全位置并进行加密处理。

日志文件天生具有高冗余特性,因此应通过监控系统分析日志输出的趋势变化——原始日志数据量过大时,人工阅读根本不现实!

监控系统通常持续测量Web服务器的关键指标,包括响应时间、吞吐量、服务器负载及内存使用率。这些指标可整合到监控仪表板中,直观呈现网站运行状态。

监控系统还能用于捕捉异常或可疑错误——这些往往是网络攻击的征兆。至少应收集所有错误记录,以便修复潜在程序缺陷。

要求管理员24小时值守网站并不现实,因此监控系统检测到异常状况时,应通过邮件、即时消息或短信触发告警。但务必精确设置告警"阈值",否则团队成员的睡眠将频繁被打扰!

最后,必须制定告警响应预案!该预案应是持续更新的动态文档,包含针对性排障步骤(如根据问题类型重启服务器或调整防火墙配置)。

| 普遍性 | 可利用性 | 影响 |

|---|---|---|

| 常见 | 中等 | 有害 |

全面的日志记录与监控是能够在运行时检测网站运行状况的关键。如果未能正确实施,您将无法检测系统何时遭受攻击,并可能在毫无察觉的情况下被入侵。

代码中的日志记录

现代编程语言都提供了日志记录包,允许您在应用程序运行时向日志文件添加文本行。利用这些包,您将获得一份用户与应用程序交互时其运行情况的书面记录。巧妙地使用日志记录可以帮助您发现代码中的错误、诊断应用程序中的异常行为、排查用户问题,并在发生网络攻击时发出警报。

日志条目的关键要素

写入日志文件的每个条目都应包含时间戳、日志消息以及代码位置指示(即代码文件和行号)。根据代码处理的功能类型,包含以下部分内容也很有用:

- 如果多个服务器向同一日志文件写入,则包含服务器名称。

- 如果代码处理传入的 HTTP 请求,则包含 URL、HTTP 状态码和传入的 IP 地址。

- 如果代码执行是响应已登录用户的操作,则包含用户名。

- 如果代码执行时间敏感的操作,则包含计时信息。

- 诊断信息——例如,任何操作是否需要重试,或某个组件响应是否缓慢。

- 如果发生错误,则包含错误消息和堆栈追踪。

应记录哪些事件

您应记录每个 HTTP 请求及其对应的响应,务必包含 URL、HTTP 响应码以及处理该请求所花费的时间。您还应记录 Web 应用程序执行的任何重要操作,包括:

- 输入验证失败,例如当代码遇到意外的参数名称或值时。

- 身份验证成功与失败。

- 授权(访问控制)失败。

- 会话管理失败,例如当会话 cookie 因无效而被拒绝时。

- 应用程序错误和系统事件。

- 启动和关闭事件——包括计时信息!

- 用户事件,如注册、密码更改和账户删除。

- 管理事件,例如管理员更改权限时。

- 对第三方服务或 API 的调用。

- 法律和其他同意书,例如用户接受使用条款时。

不应记录的内容

将敏感信息写入日志存在安全风险——想象一下攻击者窃取您的日志文件后可能造成的后果!请确保您的日志语句永不包含以下任何内容:

- 用户或系统密码。

- 加密密钥。

- 数据库连接字符串。

- 第三方服务的 API 密钥。

- 用户的个人身份信息 (PII)。

- 支付信息,如信用卡号。

- 敏感的 HTTP 标头,例如授权标头 (Authorization headers)。

- 会话 ID 或会话 Cookie。

- 访问令牌——例如,在注册或密码重置期间使用的令牌。

- 用户选择退出收集的信息。在许多地方,“被遗忘权”是法律要求,这同样适用于日志文件中的数据。

日志级别

按照惯例,大多数日志记录包允许您使用至少四个“日志级别”来标记日志语句——通常按重要性命名为 DEBUG(调试)、INFO(信息)、WARNING(警告) 和 ERROR(错误)。您应为每个日志语句标记适当的日志级别,以便轻松过滤掉日志文件中的噪音。服务器可以配置为仅将标记为特定日志级别的语句写入日志文件:配置为 INFO 日志级别的服务器会将 INFO、WARNING 和 ERROR 消息写入日志文件,但会忽略 DEBUG 消息。

低级别诊断事件应标记为 DEBUG 语句,通常仅在非生产环境中显示。INFO 日志级别应用于正常运行:用户与网站交互时预期会发生的事件。意外事件应使用 WARNING 级别记录,错误应使用 ERROR 日志级别标记。

其他类型的日志记录

除了添加到代码中的日志语句外,技术栈中的其他应用程序通常也会输出日志文件。像 Apache、Nginx 或 IIS 这样的 Web 服务器会记录 HTTP 请求和响应信息。数据库通常也会写入日志文件,这对于诊断性能问题非常有用。在诊断问题时,请确保您的团队也能访问这些日志。

日志聚合与存储

日志应集中化并安全存储,以便管理员查看。像 LogStash、Graylog、Splunk 和 PaperTrail 这样的“日志服务器”会聚合来自不同来源的日志文件,并允许实时搜索和分析它们。日志服务器通常可作为服务使用,如果您在云服务上运行,也可以添加为插件。

监控

日志记录应与监控(持续评估网站是否按预期运行的过程)相结合。监控软件通常从日志文件中提取关键的“指标”来诊断 Web 应用程序的运行状况。让我们讨论一下监控应用程序的各种方法。

正常运行时间监控

最基本的监控形式是检查您的网站是否可用。像 Uptime Robot 和 Pingdom 这样的“正常运行时间监控器”是免费服务,可检查 URL 是否成功响应 HTTP 请求。(更复杂或更频繁的检查通常作为付费选项提供。)这是一种获得安心感的简单方法:如果您的网站变得不可用,监控软件会向您的团队发送电子邮件或短信警报。

错误报告

捕获网站上发生的意外错误对于检测网络攻击和确保软件质量至关重要。错误情况可以从日志文件中提取,也可以使用像 Rollbar 或 Airbrake 这样的服务提供的插件来记录。错误报告服务甚至允许您捕获浏览器中 JavaScript 发生的错误情况,这些错误通常不会出现在服务器端日志中。

性能指标

捕获性能指标将为您提供有关 Web 应用程序状态的详细信息。您的监控应跟踪:

- 响应能力:响应每个 Web 请求所需的时间。

- 吞吐量:网站每秒接收的请求数。

- 内存使用率和服务器负载:每台服务器的内存空间使用了多少,以及每台服务器距离满负荷有多近。

- 数据库性能:每秒运行的查询数以及有多少并发连接。

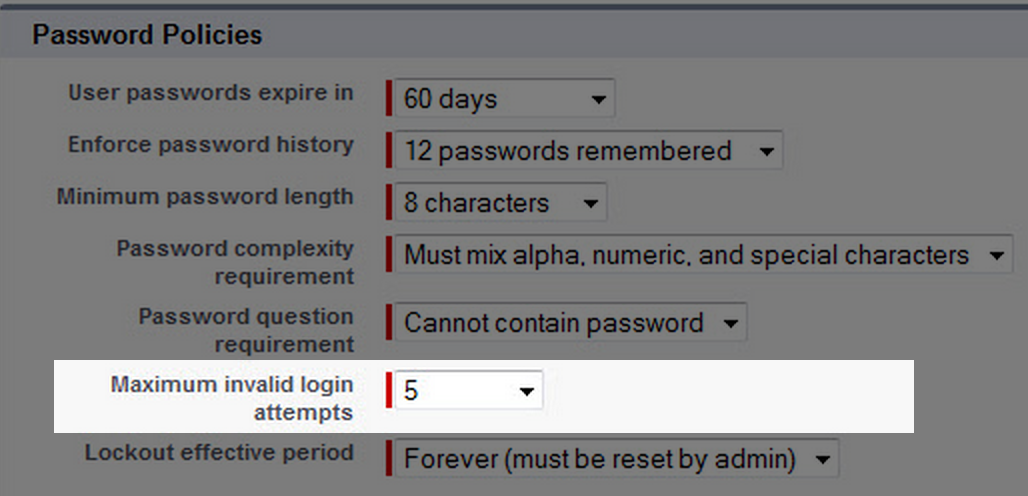

告警